Вход без пароля с помощью приложения Microsoft Authenticator — Azure Active Directory

- Чтение занимает 5 мин

В этой статье

Приложение Microsoft Authenticator позволяет войти в любую учетную запись Azure AD, не используя пароль. В приложении Microsoft Authenticator проверка подлинности выполняется на основе ключей для того, чтобы разрешить использование учетных данных пользователя, привязанных к устройству, когда на устройстве используется PIN-код или биометрические данные. В службе Windows Hello для бизнеса используется аналогичная технология.

Эту технологию проверки подлинности можно использовать на любой платформе устройств, включая мобильные устройства.

Пользователи, которые включили вход с помощью телефона из приложения Microsoft Authenticator, получают сообщение с запросом коснуться определенного номера в своем приложении. Имя пользователя или пароль не запрашиваются. Чтобы завершить процесс входа в приложение, пользователь должен выполнить следующие действия.

- Выбрать соответствующее число.

- Нажмите Утвердить.

- Предоставить PIN-код или биометрические данные.

Предварительные условия

Чтобы использовать вход без пароля в приложение Microsoft Authenticator с помощью телефона, нужно выполнить следующие условия.

Многофакторная идентификация Azure AD с Push-уведомлениями разрешается в качеств метода проверки. Приложение Microsoft Authenticator помогает предотвратить несанкционированный доступ к учетным записям и остановить мошеннические транзакции, отправляя уведомления на смартфон или планшет.

Приложение Microsoft Authenticator автоматически создает коды при настройке для отправки push-уведомлений, чтобы у пользователя был резервный метод входа, даже если устройства не подключены.

Приложение Microsoft Authenticator автоматически создает коды при настройке для отправки push-уведомлений, чтобы у пользователя был резервный метод входа, даже если устройства не подключены.Чтобы разрешить пользователям регистрировать push-уведомления для входа с телефона, должен быть включен соединитель многофакторной проверки подлинности Azure.

Последняя версия Microsoft Authenticator на устройствах под управлением iOS версии 8.0 или более поздней версии или Android 6.0 или более поздней версии.

Устройство, на котором установлено приложение Microsoft Authenticator, должно быть зарегистрировано в клиенте Azure AD для отдельного пользователя.

Примечание

При включении для Microsoft Authenticator возможности выполнения входа без пароля с помощью Azure AD PowerShell такой вход должен быть включен для всего каталога. Этот новый метод заменяет политику PowerShell при использовании. Рекомендуется включить этот метод для всех пользователей в клиенте посредством нового меню

Включение способов проверки подлинности без пароля

Чтобы использовать проверку подлинности без пароля в Azure AD, сначала включите процедуру объединенной регистрации, а затем включите для пользователей беспарольный метод.

Включение объединенной регистрации

Функции регистрации для методов проверки подлинности без использования пароля зависят от функции объединенной регистрации. Чтобы разрешить пользователям выполнять объединенную регистрацию самостоятельно, выполните действия по включению объединенной регистрации сведений о безопасности.

Включение методов проверки подлинности при входе без пароля с помощью телефона

Azure AD позволяет выбирать методы проверки подлинности, которые могут использоваться во время входа в систему. Затем пользователи регистрируются для использования методов, которые они предпочитают. Политика способа проверки подлинности Microsoft Authenticator управляет как методом MFA в виде традиционных push-уведомлений, так и способом проверки подлинности без пароля.

Чтобы включить метод проверки подлинности для входа без пароля с помощью телефона, выполните следующие действия.

- Войдите на портал Azure, используя учетную запись администратора политики проверки подлинности.

- Найдите и выберите Azure Active Directory, затем последовательно перейдите по следующим элементам: Безопасность > Методы проверки подлинности > Политики.

- В разделе Microsoft Authenticator выберите следующие параметры:

- Включить — да или нет

- Целевой объект — все пользователи или выбранные пользователи

- Для каждой добавленной группы или для каждого пользователя по умолчанию включается использование Microsoft Authenticator как в режиме без пароля, так и в режимах push-уведомлений (режим «любой»). Чтобы изменить это условие, выполните для каждой строки следующие действия:

- Перейти к элементу .

.. > Настройка.

.. > Настройка. - Выберите для режима проверки подлинности необходимое значение: Любой или Без пароля. Выбор значения Push-уведомление предотвращает использование учетных данных для входа без пароля с помощью телефона.

- Перейти к элементу .

- Чтобы применить новую политику, нажмите кнопку Сохранить.

Регистрация и администрирование пользователей Microsoft Authenticator

Чтобы использовать беспарольный метод проверки подлинности Azure AD, пользователи должны выполнить самостоятельно регистрацию в виде следующих действий.

- Перейдите по ссылке https://aka.ms/mysecurityinfo .

- Войдите в систему, а затем добавьте приложение Authenticator, выбрав в меню Добавить метод > Приложение Authenticator, после чего нажмите Добавить.

- Следуйте инструкциям по установке и настройке приложения Microsoft Authenticator на устройстве.

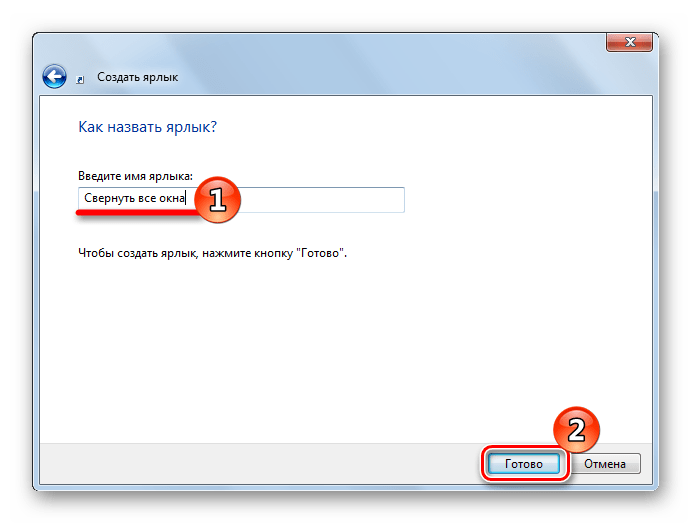

- Нажмите кнопку Готово, чтобы завершить настройку приложения Authenticator.

- В приложении Microsoft Authenticator выберите в раскрывающемся меню для зарегистрированной учетной записи параметр Включить вход с помощью телефона.

- Следуйте инструкциям в приложении, чтобы завершить регистрацию учетной записи для включения входа без пароля с помощью телефона.

Теперь организация может предоставить своим пользователям вход без использования пароля с помощью их телефонов. Дополнительные сведения о настройке приложения Microsoft Authenticator и включении входа с помощью телефона см. в разделе Вход в учетные записи с использованием приложения Microsoft Authenticator.

Примечание

Пользователи, которым не разрешено использовать вход с помощью телефона в соответствии с действующей политикой, больше не смогут включить его в приложении Microsoft Authenticator.

Введите данные для входа без пароля

Пользователь может начать использовать вход без пароля после того, как будут выполнены все следующие действия:

- Администратор включил клиент пользователя.

- Пользователь обновил свое приложение Microsoft Authenticator, чтобы включить вход с помощью телефона.

При первом запуске процесса входа в систему пользователю нужно выполнить следующие действия.

- Ввести свое имя на странице входа.

- Нажать кнопку Далее

- При необходимости выбирать элемент Другие способы входа.

- Выбрать пункт Утвердить запрос в приложении Microsoft Authenticator.

После этого пользователю будет предоставлено некоторое число. Приложение запрашивает пользователя подтвердить подлинность путем выбора соответствующего числа, вместо того чтобы вводить пароль.

После того как пользователь использует вход без пароля с помощью телефона, приложение продолжит предоставлять пользователю указания по использованию этого метода. Однако пользователю предоставляется возможность выбрать другой метод.

Известные проблемы

Известно о наличии следующих проблем.

Не отображается вариант входа без пароля с помощью телефона

Возможен сценарий, когда у пользователя операция проверки при входе без пароля осталась без ответа и находится в режиме ожидания. Но пользователь может повторить попытку входа. В таком случае пользователю предоставляется только вариант с вводом пароля.

Чтобы устранить эту проблему, можно выполнить следующие действия:

- Откройте приложение Microsoft Authenticator.

- Ответьте на все уведомления с запросами.

После этого пользователь сможет продолжить использование входа без пароля с помощью телефона.

Федеративные учетные записи

Если пользователь включил использование учетных данных без пароля, в процессе входа в Azure AD перестанет применяться запрос на указание имени_для входа. Таким образом, этот процесс не будет ускорять предоставление пользователю доступа для входа в федеративную учетную запись.

Эта логика обычно не позволяет направить пользователя, работающего в гибридном клиенте, в службы федерации Active Directory (AD FS) для проверки правомочности входа. Тем не менее у пользователя остается возможность выбрать вариант Использовать пароль.

Тем не менее у пользователя остается возможность выбрать вариант Использовать пароль.

Сервер Azure MFA

Для конечного пользователя можно включить многофакторную проверку подлинности (MFA) с помощью локального сервера Azure MFA. Пользователь по-прежнему сможет создавать и использовать те же учетные данные для входа без пароля с помощью телефона.

Если пользователь попытается обновить несколько (более 5) установленных экземпляров Microsoft Authenticator, это может привести к ошибке.

Регистрация устройства

Прежде чем создавать новые надежные учетные данные, необходимо выполнить ряд предварительных условий. Одно из таких предварительных условий заключается в том, что устройство, на котором установлено приложение Microsoft Authenticator, должно быть зарегистрировано в клиенте Azure AD для отдельного пользователя.

В настоящее время регистрация устройства возможна только в одном клиенте. Это означает, что в приложении Microsoft Authenticator можно настроить только одну рабочую или учебную учетную запись для входа с телефона.

Примечание

Регистрация устройства — не то же самое, что управление устройствами или управление мобильными устройствами (MDM). При регистрации устройства в каталоге Azure AD друг к другу привязываются только идентификатор устройства и идентификатор пользователя.

Дальнейшие действия

Дополнительные сведения о проверке подлинности Azure AD и методах без использования пароля см. в следующих статьях:

Microsoft анонсировала возможность авторизации без пароля

17 Сентября, 2021, 14:30

635

15 сентября 2021 года Microsoft объявила, что пользователи могут полностью отключить пароли в своей учетной записи. Вместо них в компании предлагают использовать проверочные коды, биометрические идентификаторы или мобильные приложения.

Вместо них в компании предлагают использовать проверочные коды, биометрические идентификаторы или мобильные приложения.

В Microsoft считают, что беспарольный вход повысит безопасность аккаунтов и защитит пользователей от фишинговых атак. При этом отмечается, что каждую секунду в мире происходит 579 атак на пароли юзеров – это 18 млрд ежегодно.

«Никто не любит пароли. Они неудобны. Они — главная мишень для атак. Тем не менее, много лет они были самым важным пластом безопасности для всего в нашей цифровой жизни», — обосновывают в Microsoft.

Теперь для входа в аккаунт можно использовать приложения Microsoft Authenticator для Android или iOS, Windows Hello, ключ безопасности или код подтверждения, который будет отправлен на телефон или электронную почту. Ранее отключить пароль могли только коммерческие клиенты Microsoft.

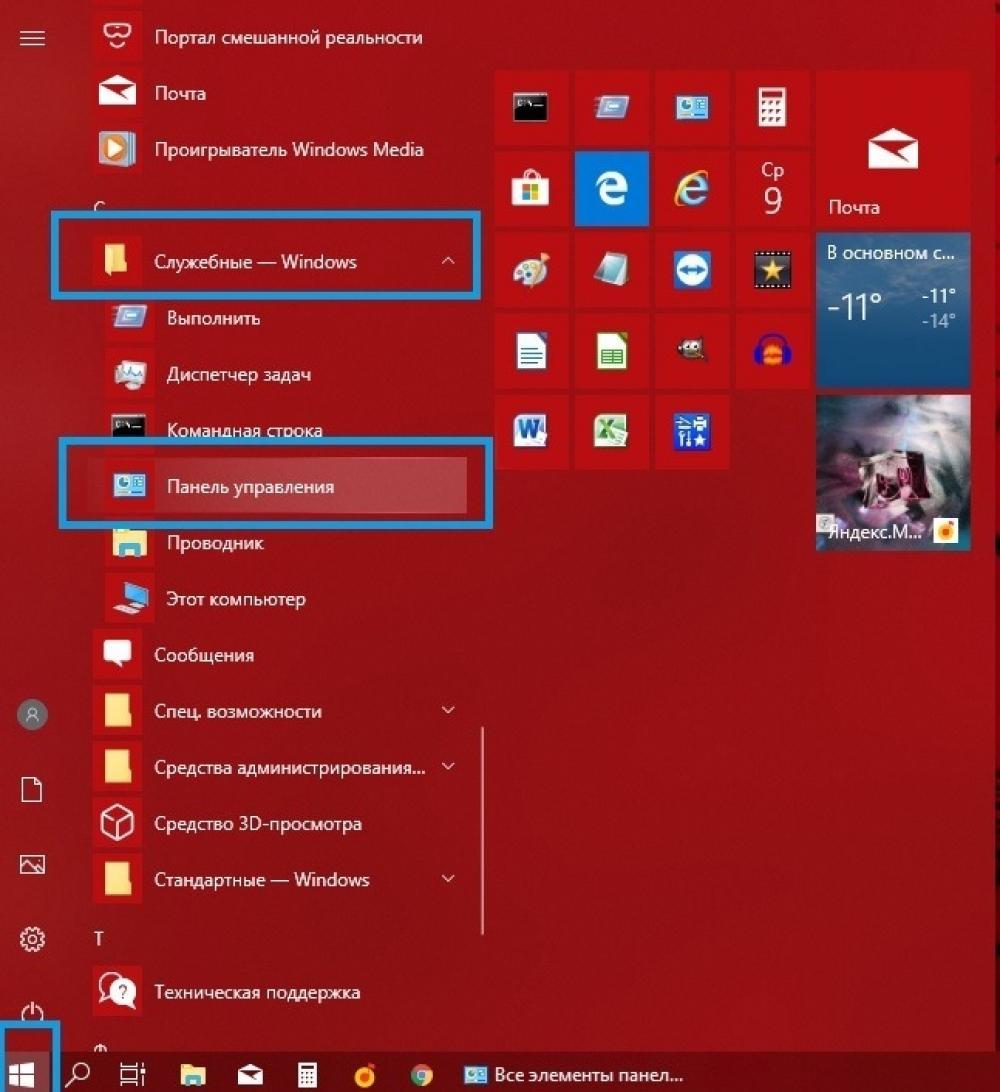

Как удалить пароль

Для того, чтобы удалить пароль со своего аккаунта, необходимо:

- перейти на account.

microsoft.com;

microsoft.com; - осуществить вход в систему;

- перейти в пункт «Дополнительные параметры безопасности»;

- включить опцию «Учетная запись без пароля».

Если пользователь решить вернуть пароль учетной записи, он сможет это сделать.

Примечательно, что некоторые приложения Microsoft по-прежнему будут требовать пароль. Среди них: Office 2010 и более ранние версии, Remote Desktop и Xbox 360. От пароля также не смогут отказаться юзеры неподдерживаемых в настоящее время версий Windows – функция будет доступна только в Windows 10 и Windows 11.

Больше материалов по теме:

Microsoft готовит Windows 10, в которую можно проникнуть без пароля

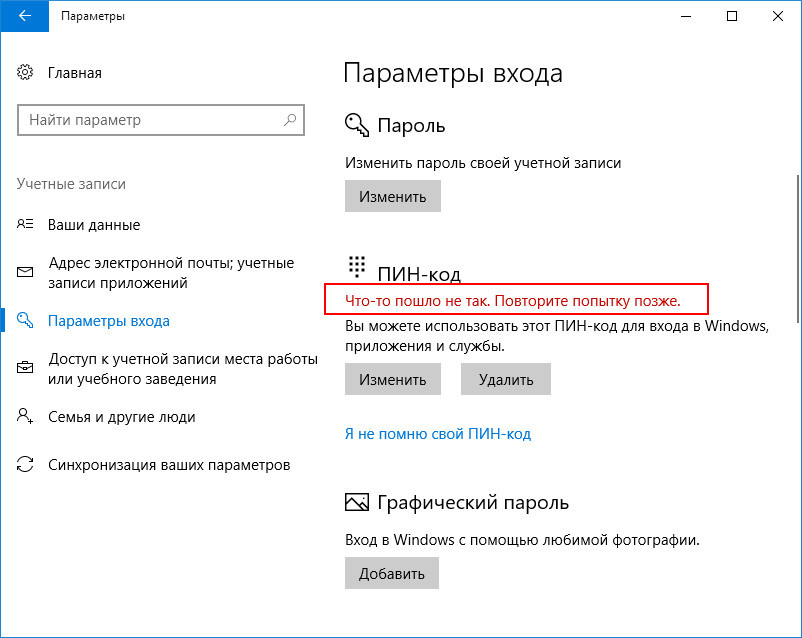

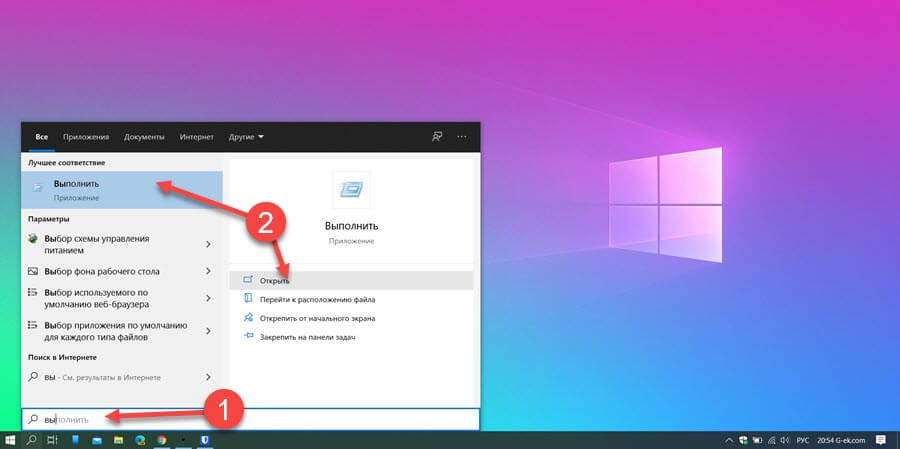

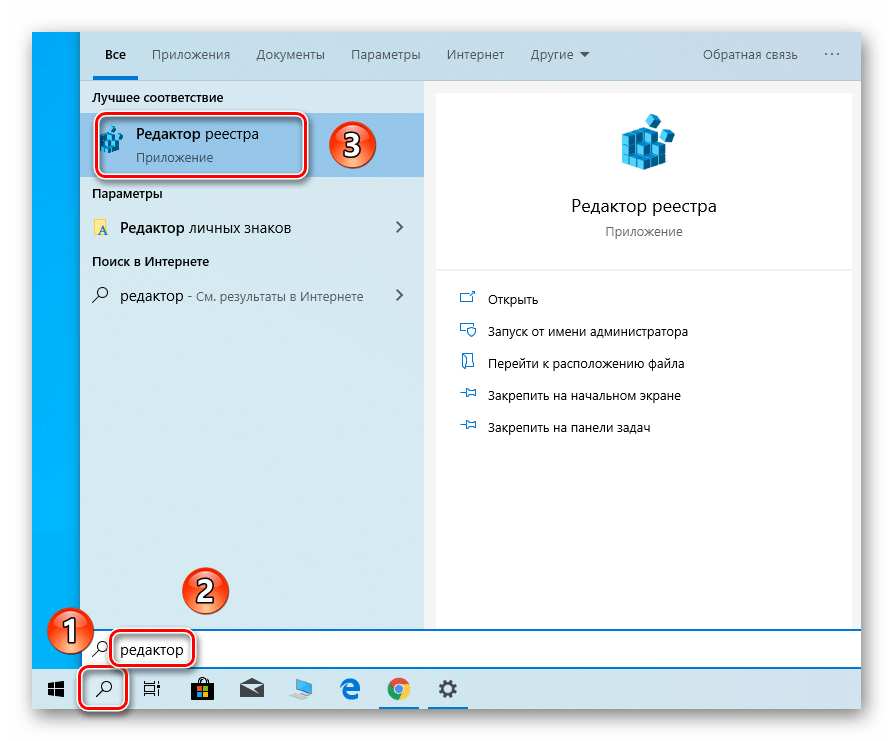

| Поделиться Microsoft убрала из тестовой сборки Windows 10 функцию авторизации путем ввода пароля. Пользователям предложено перейти на PIN-код или биометрию, иначе их данные не будут защищены. Соответствующие изменения могут быть внедрены в одно из ближайших обновлений стабильной версии ОС.

Пользователям предложено перейти на PIN-код или биометрию, иначе их данные не будут защищены. Соответствующие изменения могут быть внедрены в одно из ближайших обновлений стабильной версии ОС. «Беззащитная» Windows

Компания Microsoft тестирует версию Windows 10 без функции ввода пароля для доступа к системе и файлам пользователя. Защита паролем отключена лишь в тестовой версии Windows 10 18936 (20h2), доступной участникам программы Windows Insider.

Обычные пользователи, в том числе установившие весеннее глобальное обновление, пока могут продолжать использовать эту функцию. Неизвестно, планирует ли Microsoft сделать Windows 10 беспарольной для всех в обозримом будущем. Отказ Microsoft от паролей лишит миллионы пользователей возможности хранить на ПК конфиденциальную информацию до тех пор, пока они не перейдут на другие инструменты аутентификации.

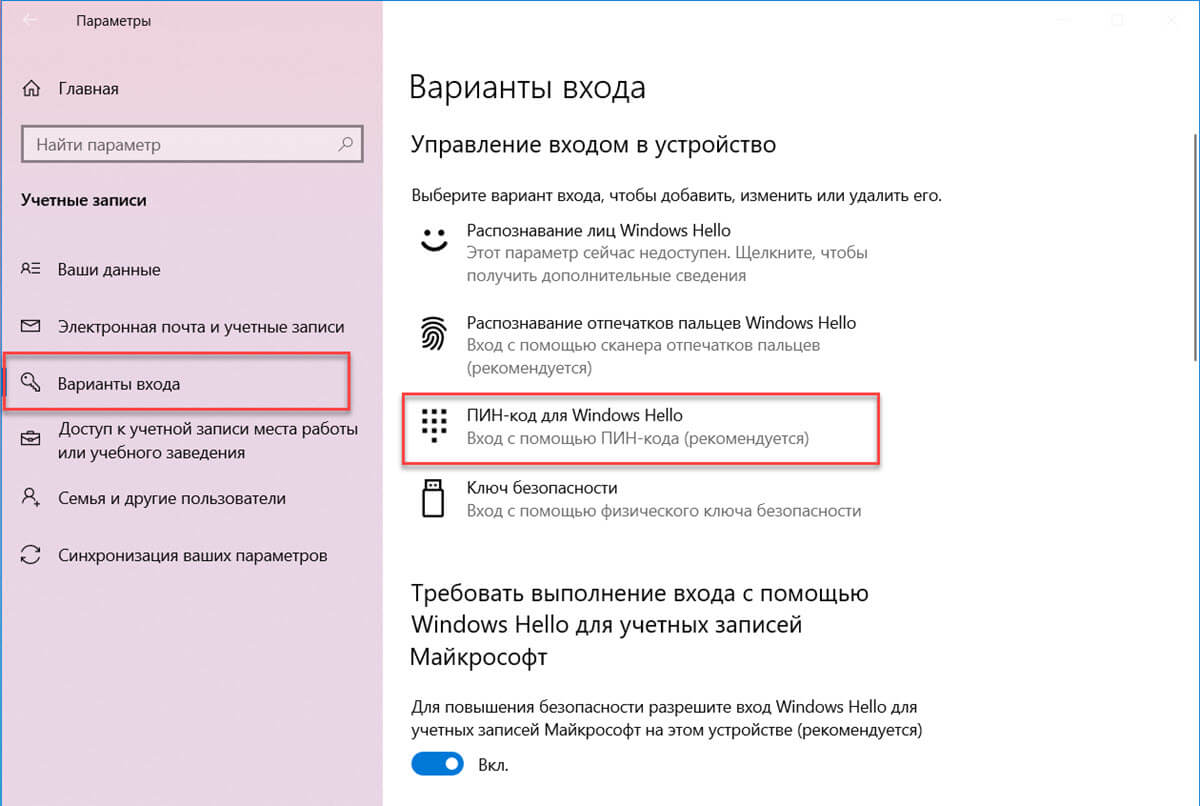

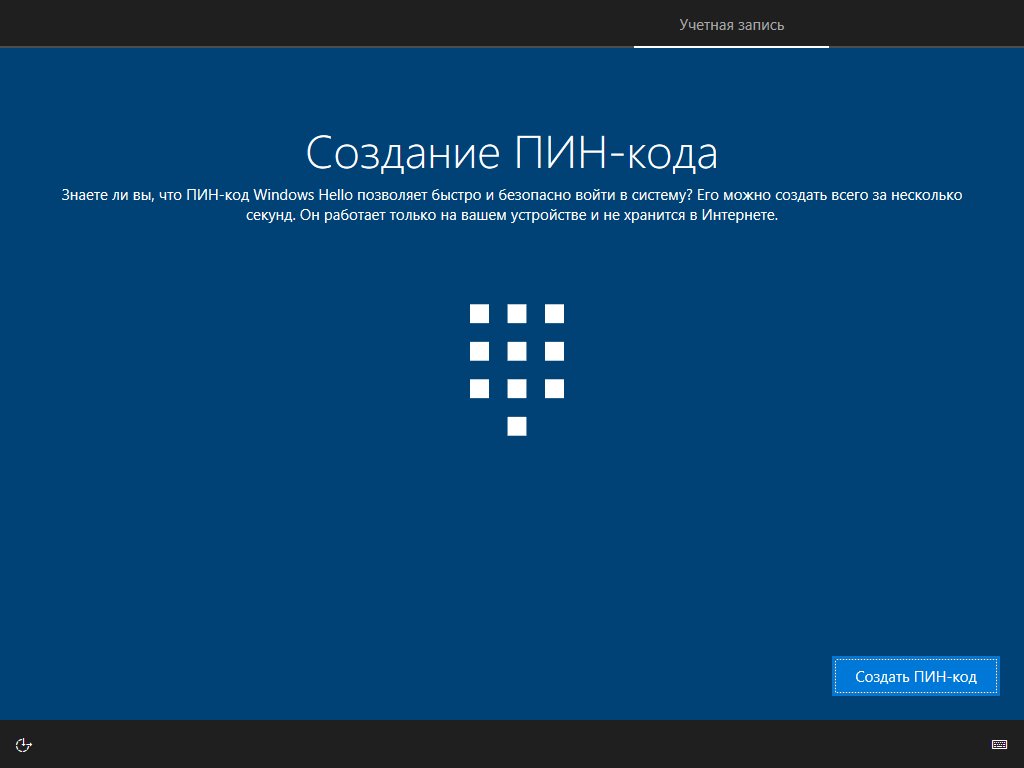

Вместо пароля – PIN-код

В качестве альтернативы привычным миллионам пользователей паролям для входа в систему Microsoft предлагает задействовать фирменную систему идентификации Windows Hello. Она подразумевает разблокировку ПК или ноутбука по лицу или отпечатку пальца, но при этом зависит от наличия в компьютере, соответственно, веб-камеры или дактилоскопа.

Она подразумевает разблокировку ПК или ноутбука по лицу или отпечатку пальца, но при этом зависит от наличия в компьютере, соответственно, веб-камеры или дактилоскопа.

Привычные многим пароли к Windows Microsoft заменит на 4-значный PIN-код

Для устройств, не оснащенных подобными системами, подойдет третий вариант – PIN-код, устанавливаемый самим пользователем. PIN привязывается к одному конкретному устройству, и его нельзя использовать на других ПК и ноутбуках, принадлежащих одному пользователю. При этом Microsoft не уточняет, чем конкретно PIN-код, состоящий из одних лишь цифр, может быть лучше пароля, который может содержать как цифры, так и символы с буквами, причем последние даже в различных регистрах.

Преимущества все же есть

Один из минусов использования паролей, вне зависимости от их сложности, кроется в человеческом факторе – пользователи нередко используют одну и ту же комбинацию для аутентификации в различных сервисах, что снижает ее надежность. Аналогично могут использоваться и PIN-коды, но Microsoft предлагает дополнить этот метод входа системами двухфакторной авторизации.

Аналогично могут использоваться и PIN-коды, но Microsoft предлагает дополнить этот метод входа системами двухфакторной авторизации.

Другими словами, Windows Hello в будущем может предложить отправку SMS-сообщения с одноразовым кодом подтверждения при входе в учетную запись, но пока неясно, за чей счет будет осуществляться передача этих SMS. Альтернативный вариант – переход на использование физических ключей идентификации, использующие протокол безопасности FIDO2. Вопрос лишь в удобстве: понравится ли пользователям каждый раз при разблокировке компьютера тянуться к смартфону за паролем из SMS или к USB-ключу.

Заметим, что компания Google еще летом 2017 г. инициировала кампанию по отказу от SMS при двухфакторной аутентификации пользователей своих сервисов. Вместо них компания начала использовать экранные уведомления как более защищенный способ идентификации – такие уведомления, в отличие от SMS, заметно сложнее перехватить.

Первые шаги сделаны

Внедрение «беспарольной» аутентификации – не первый шаг Microsoft на пути полного отказа от паролей в Windows 10. В мае 2019 г. компания выпустила апдейт для этой ОС, отключающий функцию принудительной смены пароля через определенное время.

В мае 2019 г. компания выпустила апдейт для этой ОС, отключающий функцию принудительной смены пароля через определенное время.

Какие инновации изменят облик российских городов

Инновации и стартапыВ Microsoft полагают, что эта возможность, изначально задуманная для повышения уровня защиты (новая комбинация символов, к примеру, каждый месяц, лучше, чем пароль, который не меняется годами), со своей задачей не справилась. Данная возможность, если речь идет об обычных пользователях, заставляет их придумывать упрощенные комбинации, чтобы было легче их запомнить. Для корпораций же это означало дополнительные действия для системных администраторов, вынужденных выдавать новые пароли пользователям всякий раз в случае, или они были забыты или украдены.

Apple тоже против паролей

Компания Apple тоже борется с паролями как с ненадежной системой защиты, но не в macOS, ранние версии которой можно было взломать вообще без этого самого пароля, а непосредственно в интернете. В декабре 2018 г. она интегрировала в браузер Safari экспериментальную поддержку стандарта беспарольной аутентификации Web Authentication (WebAuthn). По этому стандарту, чтобы залогиниться на сайте, нужен не пароль, а аппаратный ключ безопасности, подключаемый по USB. Первоначально новшество появилось в превью-версии 71 браузера Safari для macOS.

В декабре 2018 г. она интегрировала в браузер Safari экспериментальную поддержку стандарта беспарольной аутентификации Web Authentication (WebAuthn). По этому стандарту, чтобы залогиниться на сайте, нужен не пароль, а аппаратный ключ безопасности, подключаемый по USB. Первоначально новшество появилось в превью-версии 71 браузера Safari для macOS.

Помимо Safari, поддержка WebAuthn в том или ином виде реализована и в других распространенных браузерах, включая Mozilla Firefox, Google Chrome и Microsoft Edge. К популярным веб-ресурсам, внедрившим поддержку беспарольной аутентификации, относятся облачный файловый сервис Dropbox, сервис для хостинга IT-проектов и их совместной разработки GitHub (принадлежит Microsoft), сайты Google и социальная сеть Facebook.

Microsoft выпустила новую версию Windows 11 — Иркутск Сегодня

Компания Microsoft выпустила новую версию Windows 11, которая поступит в продажу с сегодняшнего дня. Систему создали из-за необходимости дополнительной защиты в условиях работы в гибридном формате.

“Мы создали Windows 11 как самую безопасную версию Windows со встроенной защитой от процессора до облака, которая гарантирует, что данные компании останутся в безопасности, вне зависимости от того, в каком формате организация работает”, – пишет пресс-служба компании.

В Windows 11 оборудование и программное обеспечение работают вместе для защиты данных от процессора до облака. Клиенты могут обеспечить высокую производительность и надлежащее качество обслуживания сотрудников без ущерба для безопасности.

«В новой гибридной рабочей среде больше информации обрабатывается за пределами привычного офиса без контроля со стороны IT-отделов. Это создаёт новые серьёзные проблемы безопасности и делает особенно важным добавление максимального количества уровней защиты для обеспечения безопасности устройств. Аппаратная защита — ключевой компонент для роста уверенности в том, что устройства не будут взломаны», — Майкл Маттиоли, вице-президент Goldman Sachs.

Новые требования к безопасности оборудования, которые обеспечиваются на устройствах с Windows 11, призваны создать основу, которая станет ещё более прочной и устойчивой к атакам. Windows 11 изолирует программное обеспечение от аппаратного. Эта изоляция помогает защитить доступ к ключам шифрования, учётным данным и другой конфиденциальной информации барьером аппаратного обеспечения, поэтому вредоносные программы и злоумышленники не могут добраться до данных или вмешаться в процесс загрузки. Кроме того, для Windows 11 требуется оборудование, которое может обеспечить ещё бо́льшую защиту аппаратного обеспечения.

Повышенная безопасность оборудования и операционной системы

Для обеспечения безопасности путём изоляции важных компонентов системы Windows 11 хранит конфиденциальные данные за дополнительными защитными барьерами, отделёнными от обычных процессов приложений и операционной системы. В результате секретная информация, включая ключи шифрования и учётные данные пользователей, защищена от несанкционированного доступа и взлома. В Windows 11 оборудование и программное обеспечение работают в комплексе для защиты операционной системы, при этом безопасность на основе виртуализации (VBS) и безопасная загрузка встроены и включены по умолчанию на новых процессорах. Даже если в систему попадут злоумышленники, они не получат доступа к данным.

В Windows 11 оборудование и программное обеспечение работают в комплексе для защиты операционной системы, при этом безопасность на основе виртуализации (VBS) и безопасная загрузка встроены и включены по умолчанию на новых процессорах. Даже если в систему попадут злоумышленники, они не получат доступа к данным.

Надёжный контроль безопасности и конфиденциальности приложений

Чтобы обеспечить защиту и конфиденциальность личной и деловой информации, Windows 11 использует несколько уровней безопасности приложений, защищающих критически важные данные и целостность кода. Контроль и изоляция приложений, защита целостности кода, защита личной информации и принципы минимальных привилегий позволяют разработчикам обеспечивать безопасность на всех этапах. Эта интегрированная система защищает от взломов и вредоносных программ, помогает сохранить конфиденциальность данных и даёт IT-администраторам необходимые элементы управления.

Защищённые учётные данные

Пароли неудобны в использовании и являются основной мишенью для киберпреступников — при этом они были важной частью цифровой безопасности в течение многих лет. Ситуация меняется с появлением беспарольной защиты, доступной в Windows.

Ситуация меняется с появлением беспарольной защиты, доступной в Windows.

После безопасной аутентификации учётные данные защищены на аппаратном и программном уровне, что позволяет предоставить пользователям безопасный беспарольный доступ к приложениям и облачным службам.

Для пользователей, которые не готовы к переходу на новые устройства, базовые функции безопасности, также доступные в Windows 10, будут поддерживаться до 14 октября 2025 года.

Подписывайтесь на наш канал в TelegramЕсли вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Беспарольное будущее уже наступило для вашей учетной записи Microsoft

Никто не любит пароли. Они неудобны. Они являются главной целью атак. Тем не менее, в течение многих лет они были самым важным уровнем безопасности для всего в нашей цифровой жизни — от электронной почты до банковских счетов, от тележек для покупок до видеоигр.

Ожидается, что мы создадим сложные и уникальные пароли, запомним их и будем часто менять, но это тоже никому не нравится. В недавнем опросе Microsoft в Twitter каждый пятый человек сообщил, что он скорее предпочел бы случайно «ответить всем» — что может быть чрезвычайно неудобно, — чем сбросить пароль.

В недавнем опросе Microsoft в Twitter каждый пятый человек сообщил, что он скорее предпочел бы случайно «ответить всем» — что может быть чрезвычайно неудобно, — чем сбросить пароль.

Но какая у нас альтернатива?

Последние пару лет мы говорили, что будущее без паролей, и сегодня я рад объявить о следующем шаге в этом видении. В марте 2021 года мы объявили, что беспарольный вход в систему стал общедоступным для коммерческих пользователей, и эта функция доступна корпоративным организациям по всему миру.

С сегодняшнего дня вы можете полностью удалить пароль из своей учетной записи Microsoft. Используйте приложение Microsoft Authenticator, Windows Hello, ключ безопасности или код подтверждения, отправленный на ваш телефон или электронную почту, чтобы войти в свои любимые приложения и службы, такие как Microsoft Outlook, Microsoft OneDrive, Microsoft Family Safety и другие.

Проблема с паролями

Мой друг Брет Арсено, наш директор по информационной безопасности (CISO) в Microsoft, любит говорить: «Хакеры не взламывают, они входят в систему». Это запомнилось мне с тех пор, как я впервые услышал его слова, потому что это так верно.

Это запомнилось мне с тех пор, как я впервые услышал его слова, потому что это так верно.

Слабые пароли являются отправной точкой для большинства атак на корпоративные и пользовательские учетные записи. Каждую секунду происходит колоссальное количество атак на пароли — 579 — это 18 миллиардов ежегодно.

Почему пароли так уязвимы? Есть две важные причины.

Природа человека

За исключением автоматически сгенерированных паролей, которые почти невозможно запомнить, мы в основном создаем свои собственные пароли. Но, учитывая уязвимость паролей, в последние годы требования к ним становятся все более сложными, включая использование нескольких символов, цифр, чувствительности к регистру и запрета использования предыдущих паролей. Обновления часто требуются на регулярной основе, однако создание паролей, которые были бы достаточно безопасными и достаточно запоминающимися, является сложной задачей. Пароли невероятно неудобны для создания, запоминания и управления всеми учетными записями в нашей жизни.

Забыть пароль тоже может быть болезненно. Я был шокирован, узнав, что почти треть людей говорят, что они полностью прекращают использовать учетную запись или службу, вместо того, чтобы иметь дело с утерянным паролем. Это проблема не только для человека, застрявшего в цикле пароля, но и для компаний, теряющих клиентов.

Чтобы решить эти проблемы и создать пароли, которые мы можем запомнить, мы стараемся упростить себе задачу. Мы часто полагаемся на известные и личные слова и фразы.Одно из наших недавних опросов показало, что 15 процентов людей используют имена своих домашних животных для создания паролей. Среди других распространенных ответов были фамилии и важные даты, например, дни рождения. Мы также обнаружили, что 1 из 10 человек признали повторное использование паролей на разных сайтах, а 40 процентов заявили, что они использовали формулу для своих паролей, например, Fall2021, которая в конечном итоге становится Winter2021 или Spring2022.

Хакерская природа

К сожалению, хотя такие пароли проще запомнить, хакеру также легче их угадать.Быстрый просмотр чьей-либо социальной сети может дать любому хакеру фору при входе в свои личные учетные записи. После того, как комбинация пароля и адреса электронной почты была взломана, ее часто продают в даркнете для использования в любом количестве атак.

Хакеры также владеют множеством инструментов и техник. Они могут использовать автоматическое распыление паролей, чтобы быстро опробовать множество возможностей. Они могут использовать фишинг, чтобы обманом заставить вас ввести свои учетные данные на поддельный веб-сайт. Эта тактика относительно проста и применяется на протяжении десятилетий, но продолжает работать, потому что пароли по-прежнему создаются людьми.

Обходите пароль уже сегодня несколькими быстрыми щелчками мыши

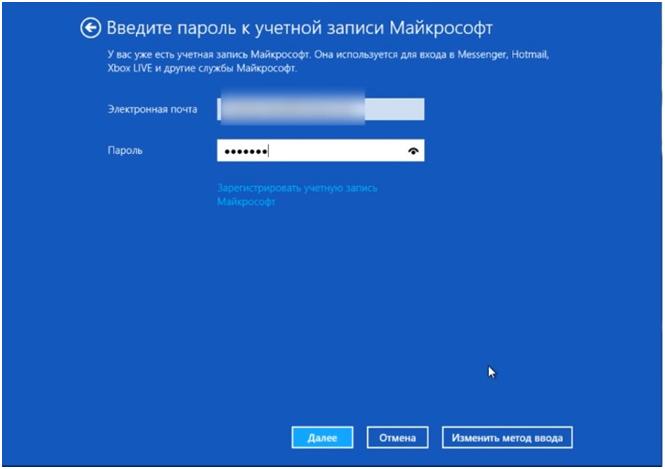

Во-первых, убедитесь, что у вас установлено приложение Microsoft Authenticator и связано с вашей личной учетной записью Microsoft.

Затем перейдите в свою учетную запись Microsoft, войдите в систему и выберите Advanced Security Options . В разделе Дополнительные параметры безопасности вы увидите Учетная запись без пароля . Выберите Включите .

Наконец, следуйте инструкциям на экране, а затем подтвердите уведомление из своего приложения Authenticator.Как только вы подтвердите, вы освободитесь от пароля!

Если вы решите, что предпочитаете использовать пароль, вы всегда можете добавить его обратно в свою учетную запись. Но я надеюсь, что вы попробуете без пароля — не думаю, что вы захотите вернуться.

Подробнее о том, как отказаться от пароля

Мы получили отличные отзывы от наших корпоративных клиентов, которые вместе с нами прошли путь без пароля. Фактически, сама Microsoft является отличным тестовым примером: почти 100 процентов наших сотрудников используют возможности без пароля для входа в свои корпоративные учетные записи.

Вы можете узнать больше о нашем путешествии без паролей в блоге Джой Чик, корпоративного вице-президента по идентификации, или узнать больше о преимуществах для людей, использующих приложения Edge или Microsoft 365, от Лиат Бен-Зур. Чтобы узнать больше о том, как решения Microsoft, такие как Microsoft Azure Active Directory и Microsoft Authenticator, позволяют пользователям в организациях забывать свои пароли, оставаясь при этом защищенными, присоединяйтесь к нашему цифровому мероприятию «Ваше будущее без паролей начинается сейчас» 13 октября 2021 года.

Подробнее о включении входа без пароля с помощью приложения Microsoft Authenticator можно узнать здесь.

Чтобы узнать больше о решениях Microsoft Security, посетите наш веб-сайт. Добавьте в закладки блог о безопасности, чтобы быть в курсе наших экспертных обзоров по вопросам безопасности. Также следите за нами на @MSFTSecurity, чтобы быть в курсе последних новостей и обновлений по кибербезопасности.

Обновлениедля Windows 10 добавляет опцию без пароля для входа на устройство

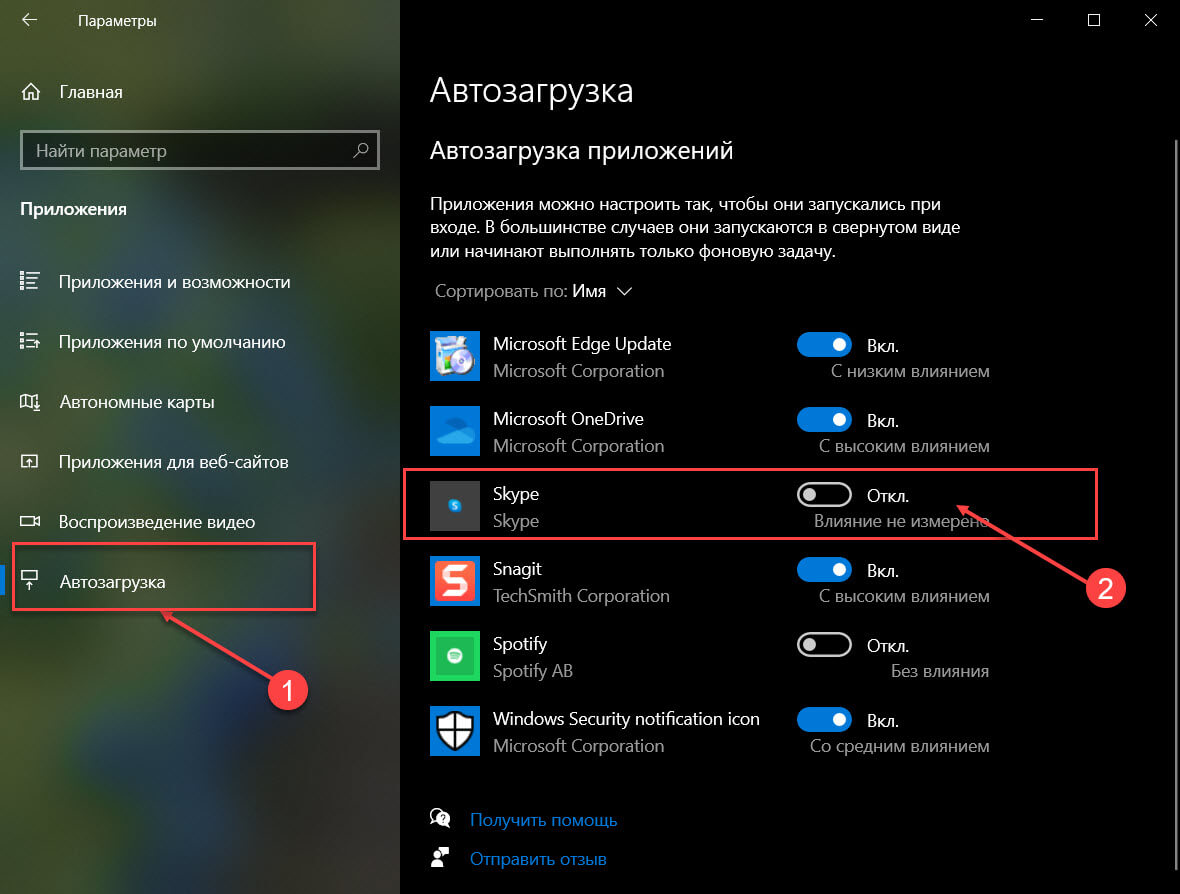

В последнем обновлении Windows 10 корпорация Майкрософт добавила возможность устройств с Windows 10, работающих с Windows Hello. С помощью этого обновления пользователи могут включить беспарольный вход для учетных записей Microsoft в настройках. Это обновление также добавляет Windows Hello в качестве аутентификатора Fast Identity Online 2 (FIDO2) для «всех основных браузеров», включая Chrome и Firefox. Эта и другие функции включены в Windows 10 версии 2004, также известной как Windows 10 May 2020 Update.

С помощью этого обновления пользователи могут включить беспарольный вход для учетных записей Microsoft в настройках. Это обновление также добавляет Windows Hello в качестве аутентификатора Fast Identity Online 2 (FIDO2) для «всех основных браузеров», включая Chrome и Firefox. Эта и другие функции включены в Windows 10 версии 2004, также известной как Windows 10 May 2020 Update.

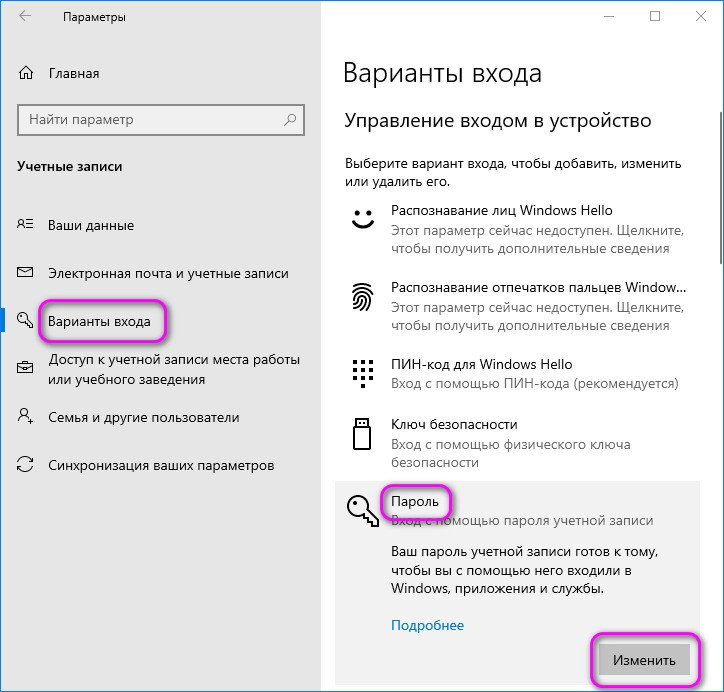

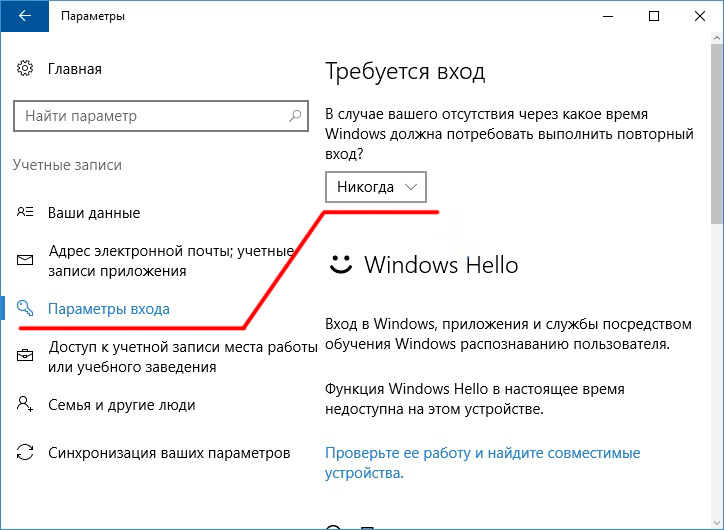

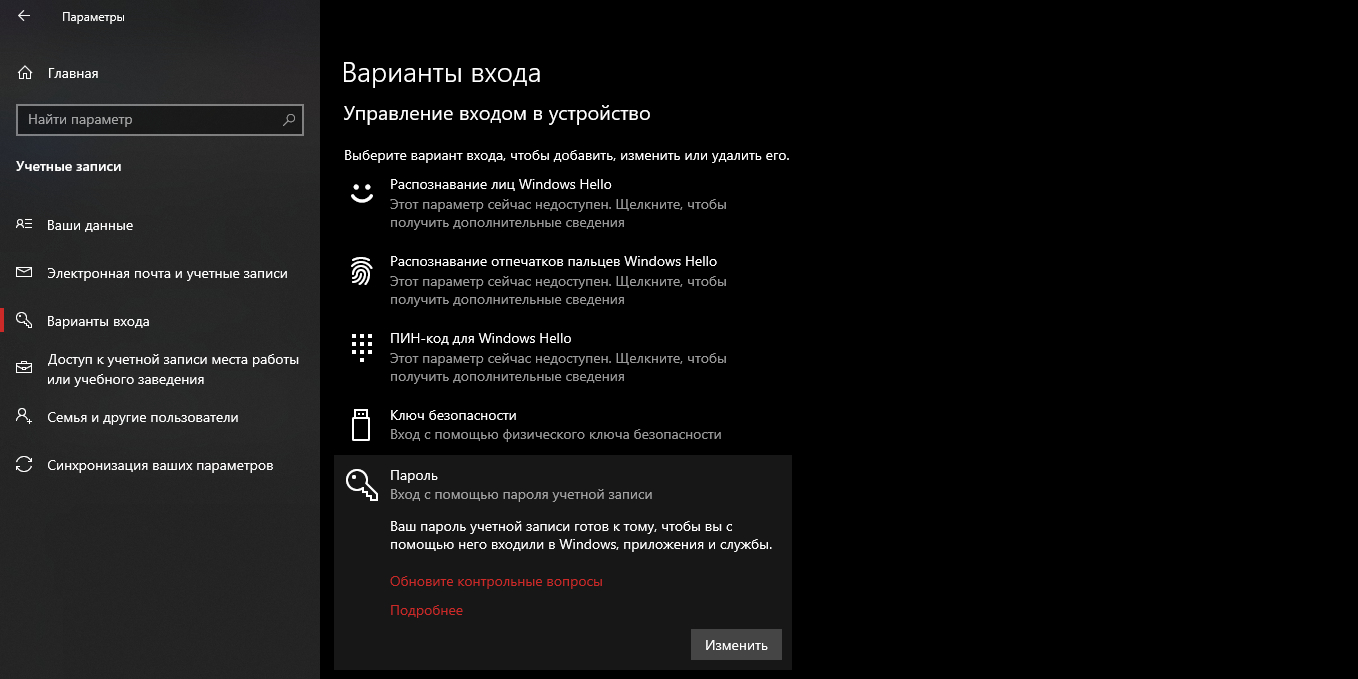

С этим последним обновлением Windows 10 пользователи могут перейти в «Настройки» — «Учетные записи» — «Параметры входа» — и выбрать «Сделать устройство без пароля» (нажмите «ВКЛ.»). Если этот параметр включен, все ваши учетные записи Microsoft на устройстве с Windows 10 будут переведены на «современную проверку подлинности». Современная проверка подлинности включает в себя лицо Windows Hello, отпечаток пальца или PIN-код.

Поддержка входа в систему с помощью PIN-кода Windows Hello была также добавлена в безопасный режим с этим обновлением 2004 года для Windows 10. Система Windows Hello также получила обновление для Windows Hello для бизнеса, добавив поддержку гибридного Azure Active Directory, а также знак номера телефона. -в (MSA).

Система Windows Hello также получила обновление для Windows Hello для бизнеса, добавив поддержку гибридного Azure Active Directory, а также знак номера телефона. -в (MSA).

Это обновление расширяет поддержку ключа безопасности FIDO2 с Windows Hello для бизнеса до гибридных сред Asure Active Directory.Microsoft представила небольшую предварительную версию этой системы в ноябре 2019 года. Публичная предварительная версия поддержки Azure AD для ключей безопасности FIDO2 в гибридных средах была начата в феврале 2020 года.

С этим обновлением пользователи любого типа могут легко и эффективно выйти за рамки пароля для входа на устройства Windows. Как отметил Алекс Саймонс из Microsoft AZURE, «с расширением поддержки FIDO2 до гибридных сред мы предлагаем беспрепятственный вход на устройства Windows и практически беспрепятственный доступ к локальным и облачным ресурсам, используя надежные общедоступные / частные ресурсы с аппаратной поддержкой. ключевые учетные данные.”

Как вы думаете, сможете ли вы избавиться от ощущения, что пароль — единственный надежный способ надежно заблокировать ваше оборудование? Когда ваш друг или родственник в последний раз опустошал свой банковский счет из-за того, что получил электронное письмо от злонамеренного агента? С входом без пароля вероятность того, что подобное когда-либо повторится, гораздо меньше.

Вход без пароля с помощью YubiKey

На главную »Решения для защиты вашей организации» Без пароляНадежная проверка подлинности, исключающая пароли и обеспечивающая более безопасный и простой вход в систему.

Пароли больше не являются ответом

Крупномасштабные утечки данных и кража учетных данных подвергают учетные записи пользователей риску их захвата.

3,3 млрд украденные учетные данные, зарегистрированные в 2017 году 81% утечек данных из-за ненадежных / украденных паролей 123456 наиболее часто используемый пароль вместе со словом пароль.Скрытое время и стоимость паролей

Среднестатистический пользователь изо всех сил пытается управлять паролями для десятка или более учетных записей.

21 час

21 час на человека в год на сброс пароля

20-50%обращений в службу поддержки для сброса пароля

70 долл. СШАсредняя ориентировочная стоимость сброса пароля

# 1

Стоимость поддержки— сброс пароля

Что такое аутентификация без пароля?

Аутентификация без пароля — это любая форма аутентификации, при которой

не требует от пользователя ввода пароля при входе в систему.Сегодня существует множество различных реализаций аутентификации без пароля. В то время как традиционные подходы многофакторной аутентификации (MFA) очень подвержены фишингу и уязвимы для атак с удаленным захватом учетных записей, современные подходы MFA, включая беспарольную MFA, обладают высокой устойчивостью к фишингу и, как доказано, останавливают захват учетных записей на своем пути.

Думаете, есть только один способ обойтись без пароля?

Подумай еще раз.

Есть много путей к защите от фишинга без пароля, и все они ведут к усилению безопасности и улучшению взаимодействия с пользователем.Организации могут выбрать реализацию смарт-карты без пароля, FIDO2 без пароля с использованием биометрических данных или PIN-кода или гибридный беспарольный подход, включающий сочетание смарт-карты и FIDO2 без пароля, в зависимости от своей существующей инфраструктуры и пользовательских сценариев. Кроме того, пользователь может просто пройти аутентификацию с помощью устройства без пароля, такого как аппаратный ключ безопасности, который может поддерживать как смарт-карту, так и протоколы FIDO2, чтобы проверить свои учетные данные с помощью приложения или системы.

Смарт-карта без пароля Смарт-карты — это шаг к беспарольному использованию, и многие компании уже используют их для безопасного доступа к конфиденциальным ресурсам и системам. Организациям, которые имеют в основном локальную инфраструктуру или среду BYOD, должны рассмотреть возможность внедрения подхода без пароля на основе смарт-карт. Это дает как преимущества надежной безопасности, так и беспарольный пользовательский интерфейс. Смарт-карты в высшей степени менее подвержены фишингу, чем системы на основе паролей, и эффективно используются в некоторых из наиболее заботящихся о безопасности организаций в современном мире.

Организациям, которые имеют в основном локальную инфраструктуру или среду BYOD, должны рассмотреть возможность внедрения подхода без пароля на основе смарт-карт. Это дает как преимущества надежной безопасности, так и беспарольный пользовательский интерфейс. Смарт-карты в высшей степени менее подвержены фишингу, чем системы на основе паролей, и эффективно используются в некоторых из наиболее заботящихся о безопасности организаций в современном мире.

FIDO2 — это новейшая спецификация FIDO Alliance для стандартов аутентификации, а WebAuthn — это веб-интерфейс API, который позволяет веб-сайтам обновлять свои страницы входа в систему для добавления аутентификации на основе FIDO в поддерживаемых браузерах и платформах.Это развивающаяся экосистема безопасности, которая упростит переход к безпарольному использованию. Организации, ориентированные на облако, или организации, в которых используется сочетание облачной и локальной инфраструктуры, могут следовать стратегии FIDO2 без пароля. Организации с облачными приложениями, такими как Office 365 или другие приложения SaaS, и использующие любого из существующих поставщиков удостоверений, могут рассмотреть подход без пароля FIDO2.

Организации с облачными приложениями, такими как Office 365 или другие приложения SaaS, и использующие любого из существующих поставщиков удостоверений, могут рассмотреть подход без пароля FIDO2.

Все больше организаций выбирают комбинацию двух различных типов беспарольных подходов для создания решения, которое решает их потребности без паролей.Например, клиенты предпочитают использовать FIDO2 без пароля для входа на компьютер и федеративных веб-приложений, а для безопасного удаленного доступа (RDP, VPN, VDI) выбирают беспарольный подход со смарт-картой. Таким образом, организации могут принять стратегию без пароля для сопоставления с конкретными вариантами использования с учетом их среды и пользовательских сегментов.

Ищете проверенное FIPS решение для входа в Microsoft Azure AD без пароля? Узнайте о серии YubiKey 5 FIPS — первой в отрасли линейке аппаратных ключей безопасности, прошедших валидацию FIPS 140-2, для поддержки смарт-карт, FIDO2 и гибридной системы без пароля.

«Вход без пароля представляет собой серьезный сдвиг в том, как миллиарды пользователей, как коммерческих, так и обычных, будут безопасно входить в свои устройства с Windows 10 и проходить аутентификацию в приложениях и службах на основе Azure Active Directory».

Алекс Саймонс Корпоративный вице-президент PM, Microsoft Identity Division

Как работает без пароля?

Аутентификация без пароля стала возможной благодаря новому открытому стандарту аутентификации FIDO2, созданному совместно Yubico и Microsoft вместе с членами FIDO Alliance.

Однофакторный (без пароля):

аутентификатор + касание / касание

Заменяет слабые пароли аппаратным аутентификатором для надежной однофакторной аутентификации.

Многофакторный (без пароля):

аутентификатор + касание / касание + PIN

Многофакторный с комбинацией аппаратного аутентификатора с прикосновением к пользователю и PIN-кодом для решения высоких требований безопасности, таких как финансовые транзакции или отправка рецепта.

Узнайте больше о современном MFA и переходе без пароля

Готова ли ваша организация отказаться от пароля? Вот список вопросов для проверки вашей готовности

Без пароля с YubiKey и Microsoft Azure Active Directory

Правительство Нунавута переходит на устойчивые к фишингу ключи YubiKey и переходит на путь без пароля.

Прочтите мост к серии статей без пароляОтделите факты от вымысла в своем путешествии

Основные соображения при построении безопасной стратегии без пароля

Семь шагов для беспроблемной реализации без пароля

Обеспечение надежной аутентификации и без пароля в масштабе Тысячи компаний и миллионы конечных пользователей используют YubiKey для упрощения и защиты входа на компьютеры, в интернет-сервисы и мобильные приложения. Среди наших клиентов 9 из 10 крупнейших интернет-компаний, 3 из 5 ведущих финансовых и розничных компаний, а также несколько крупнейших государственных структур по всему миру.

Среди наших клиентов 9 из 10 крупнейших интернет-компаний, 3 из 5 ведущих финансовых и розничных компаний, а также несколько крупнейших государственных структур по всему миру.

YubiKey защищает ведущие мировые бренды

Начать

Найдите нужный YubiKey

Свяжитесь с нашим отделом продаж для индивидуальной оценки потребностей вашей компании.

Защититесь сегодня

Загляните в наш интернет-магазин сегодня и купите подходящий YubiKey для себя.

Рекомендуемое содержание

Будьте в курсе всех новинок с серией YubiKey Bio

Сегодня мы анонсируем серию YubiKey Bio, первую в истории YubicoKey, поддерживающую биометрическую аутентификацию. YubiKey Bio впервые была представлена на Microsoft Ignite в 2019 году, где мы показали живую демонстрацию беспарольного входа в учетные записи Microsoft Azure Active Directory. Мы потратили время, чтобы убедиться, что мы запускаем продукты с высокой степенью защиты…

Мы потратили время, чтобы убедиться, что мы запускаем продукты с высокой степенью защиты…

GitHub больше не принимает пароли для аутентификации Git, защитите свои учетные записи с помощью YubiKey

GitHub давно поддерживает надежную безопасность для своих клиентов и разработчиков сообщества.Компания продолжает предоставлять свои…

Top пять подводных камней, которых следует избегать компаниям при развертывании стратегии без паролей

Учитывая количество нарушений в сегодняшних новостях, когда пароли были в основе проблемы, многие компании сейчас изучают преимущества безопасного будущего без паролей.Безопасный вход без пароля не только обеспечивает экономическую эффективность и упрощает процесс входа пользователя в организацию, но и обеспечивает необходимую безопасность …

Ваш мост к беспарольному: семь шагов для беспрепятственного внедрения без пароля

Узнайте о ключевых моментах, которые необходимо учитывать учтите при определении вашего пути к беспарольному

Как войти в Windows без пароля

Microsoft недавно добавила возможность входа без пароля в учетные записи Microsoft для пользователей Windows потребительского уровня, включая всех, кто использует Windows 10 Home edition, а вскоре и Windows 11 home edition. До этого изменения вход без пароля был эксклюзивным для пользователей Windows корпоративного уровня, но теперь все пользователи смогут сделать это в настройках своей учетной записи Microsoft.

До этого изменения вход без пароля был эксклюзивным для пользователей Windows корпоративного уровня, но теперь все пользователи смогут сделать это в настройках своей учетной записи Microsoft.

Включив эту опцию, пользователи могут использовать свою учетную запись Microsoft без пароля. Вместо этого вы войдете в свою учетную запись и некоторые приложения, службы и функции Windows, которые этого требуют, используя альтернативный метод аутентификации, такой как приложение Microsoft Authenticator, Windows Hello или коды подтверждения по тексту / электронной почте.Поддерживаемые продукты:

- Ваш ПК с Windows 10 или 11

- Ваш Xbox Series X / S или Xbox One

- Приложения Microsoft Office 365

- Microsoft Outlook

- Магазин Microsoft

- Веб-сайт учетной записи Microsoft

- И другие.

Так зачем вам это делать? Что ж, помимо удобства, это якобы безопаснее. Удаление пароля вашей учетной записи для повышения ее безопасности может показаться нелогичным, но, как указывает сама Microsoft, пароли — ненадежный метод защиты.

Компании и приложения часто хранят данные паролей ненадлежащим образом, что приводит к утечке или утечке данных. Но даже если пароли надежно сохраняются на стороне сервера, есть много способов, которыми хакер может подобрать пароли для взлома чьей-либо учетной записи, например, ввод учетных данных или распыление паролей. Любой человек уязвим для этих атак, даже те из нас, кто использует уникальные пароли, защищенные зашифрованными менеджерами паролей.

Конечно, ни один метод аутентификации не идеален. Распространенные альтернативы, такие как биометрия (сканирование отпечатков пальцев, распознавание лиц и т. Д.) И текстовая проверка, имеют свои собственные уязвимости, особенно если вы используете их в качестве единственного метода входа.Тем не менее, эти методы проверки более безопасны, чем пароли, особенно если вы используете многофакторный вход.

G / O Media может получить комиссию

Как включить беспарольный вход для ваших учетных записей Microsoft

- Войдите на страницу учетной записи Microsoft.

- Перейдите в Настройки> Безопасность.

- Выберите «Дополнительные параметры безопасности».

- Введите свой пароль, когда будет предложено.

- Перейдите на страницу «Расширенная безопасность» , затем прокрутите вниз до «Дополнительная безопасность.» Нажмите « Включить » под опцией« Учетная запись без пароля ». Для этого потребуется приложение Microsoft Authenticator для вашего смартфона.

- Следуйте инструкциям на экране вашего ПК и мобильного устройства, чтобы завершить настройку.

- Мы также рекомендуем включить «Двухэтапная проверка» в меню «Дополнительная безопасность» после включения входа без пароля, если вы еще этого не сделали.

Теперь вы войдете в свою учетную запись Microsoft без пароля.Обратите внимание, что для некоторых более старых продуктов Microsoft и функций Windows по-прежнему требуется пароль, например:

- Почтовые службы IMAP и POP

- Office 2010 или более ранняя версия

- Office для Mac 2011 или более ранняя версия

- Удаленный рабочий стол

- Диспетчер учетных данных Windows

- Windows 10 версии 1809 или более ранней, включая все версии Windows 8.

1 и Windows 7

1 и Windows 7 - Xbox 360 и оригинальные консоли Xbox.

Однако Microsoft, похоже, привержена экосистеме без паролей, поэтому будущие продукты сторонних производителей должны поддерживать эту функцию.

Вход в систему без пароля также будет работать в тандеме с более высокими стандартами безопасности аппаратного уровня, которые Microsoft вводит в Windows 11, а также с другими функциями безопасности, такими как защита от программ-вымогателей OneDrive. Эти улучшения безопасности могут помочь уменьшить распространенные уязвимости кибербезопасности, такие как слабые пароли пользователей или отсутствие защиты от вредоносных программ или программ-вымогателей.

[ZDNet]

Microsoft включает беспарольные учетные записи для Windows 10, Windows 11 и Xbox

Кто не любит хороший пароль? Помимо очевидных хакеров, которых раздражает ваше мудрое решение не использовать «password123» или другие пароли, которые легко обойти, Microsoft, похоже, не особо заботится о них и продолжает заявлять, что «будущее без паролей. В недавнем сообщении в блоге Microsoft подробно рассказала о новых функциях, которые позволяют Windows 10, Windows 11, Xbox и другим приложениям присоединиться к беспарольному будущему.

В недавнем сообщении в блоге Microsoft подробно рассказала о новых функциях, которые позволяют Windows 10, Windows 11, Xbox и другим приложениям присоединиться к беспарольному будущему.

Сначала может показаться безумным, что Microsoft из всех компаний будет лидировать в отказе от паролей. В конце концов, пароли были ответственны за защиту Windows и игровых ПК в целом с незапамятных времен. Однако, как подробно рассказал в своем блоге вице-президент корпорации Microsoft Васу Джаккал, у компании есть множество очень веских причин для этого.

Jakkal приводит некоторую тревожную статистику, касающуюся паролей, в том числе то, что треть пользователей просто перестали использовать учетную запись, вместо того, чтобы пытаться восстановить свои утерянные или забытые пароли. Что еще хуже, каждую секунду происходит 579 парольных атак или 18 миллиардов ежегодно.

Итак, как Microsoft решает проблему с паролями? Что ж, возможно, вы уже хорошо с ним знакомы. Приложение Microsoft Authenticator и параметры входа в Windows Hello рассматриваются как ключ к победе над тактикой, которую хакеры десятилетиями использовали для использования паролей, созданных человеком. Однако основное отличие теперь заключается в том, что методы станут основной формой доступа к вашей учетной записи Microsoft без использования запасного пароля для взлома.

Однако основное отличие теперь заключается в том, что методы станут основной формой доступа к вашей учетной записи Microsoft без использования запасного пароля для взлома.

Каким бы благонамеренным ни был этот шаг, он не лишен своих причуд. Некоторые приложения и оборудование, например Xbox 360 и некоторые почтовые клиенты Android, не поддерживают приложение Authenticator и по-прежнему требуют отдельного пароля приложения. Однако это изменение пока совершенно необязательно, и вы можете быстро восстановить функциональность пароля, если захотите.

Если и есть что-то, что можно почерпнуть из инициатив Microsoft здесь, так это то, что мы должны, по крайней мере, поддерживать хорошую практику паролей — то, с чем могут помочь менеджеры паролей. Какими бы милыми ни были наши домашние животные, возможно, не стоит заставлять их охранять наши банковские счета или другую конфиденциальную информацию.

{«schema»: {«page»: {«content»: {«headline»: «Microsoft разрешает использование учетных записей без пароля для Windows 10, Windows 11 и Xbox», «type»: «news», «category»: » gaming-hardware «},» user «: {» loginstatus «: false},» game «: {» publisher «:» «,» genre «:» «,» title «:» Игровое оборудование «,» genres «: []}}}}

Включение аутентификации без пароля в Windows 10 с помощью ключей безопасности Yubico

В прошлом я написал несколько сообщений в блогах, связанных с безопасностью , на такие темы, как разблокировка многофакторного устройства Windows Hello, самостоятельный сброс пароля на экране входа в Windows и обеспечение процесса регистрации Azure MFA. На этот раз я рассмотрю функцию беспарольного входа в Windows 10 с помощью ключей безопасности Yubikey .

На этот раз я рассмотрю функцию беспарольного входа в Windows 10 с помощью ключей безопасности Yubikey .

Эта функция входа в систему без пароля для Windows 10 стала возможной благодаря поддержке в Azure AD ключей безопасности FIDO2 , о которой (в предварительной версии) объявил Алекс Саймонс еще в июле 2019 года. Поддерживаемые ключи безопасности FIDO2 предоставляют вариант входа без пароля, в Saas-приложения (например, портал Office 365) или в Azure AD, подключенное к устройству с Windows 10 .

FIDO означает F ast Id entity O nline, открытый стандарт для безопасного входа в приложения и компьютеры SaaS. Цель FIDO — сделать процесс входа в систему более безопасным и упрощенным. Это достигается путем входа в систему без использования имени пользователя и пароля; без пароля .

Чтобы включить беспарольный вход на устройства с Windows 10 в моей среде, я использовал Microsoft Intune и Azure AD для реализации необходимых настроек. В качестве ключа безопасности я использовал Yubico YubiKey , а устройство Windows работает под управлением Windows 10 1903 .

В качестве ключа безопасности я использовал Yubico YubiKey , а устройство Windows работает под управлением Windows 10 1903 .

Предварительные требования

Существует около предварительных требований для запуска и запуска функции входа без пароля для устройств, подключенных к Windows 10 Azure AD;

- Многофакторная аутентификация Azure

- Комбинированная регистрация информации безопасности

- Совместимый ключ безопасности FIDO2 (как и ключ Yubico, который я использовал)

- WebAuthn требует Windows 10 версии 1809 или более поздней версии

- Для подключенных к Azure AD устройств требуется Windows 10 версии 1809 или более поздней (лучший опыт с 1903 и более поздними версиями)

Включить электронные ключи для входа в Windows

Нам нужно включить ключи безопасности в качестве параметра входа для наших устройств с Windows 10 в Microsoft Intune . В Intune это можно сделать, включив это как часть настройки Windows Hello для бизнеса (WHfB) для всего клиента или развернув политику конфигурации Identity Protection .

В Intune это можно сделать, включив это как часть настройки Windows Hello для бизнеса (WHfB) для всего клиента или развернув политику конфигурации Identity Protection .

Использование этого первого варианта — это настройка для всех пользователей в масштабе клиента.

Откройте браузер, чтобы войти на портал Microsoft Intune.

- Вход на портал управления устройствами

- Обзор устройств — Windows — Регистрация в Windows

- Щелкните Windows Hello для бизнеса

- Установить Использовать ключи безопасности для входа – Включено

- Щелкните Сохранить

То же самое можно сделать с помощью политики конфигурации Identity Protection .Преимущество использования политики конфигурации заключается в том, что вы можете назначить ее группе пользователей, а не всем пользователям.

- Обзор устройств — Windows — Профили конфигурации

- Щелкните Создать профиль

- Присвойте политике имя

- Введите описание (необязательно)

- Выберите Windows 10 и более поздние версии в качестве платформы

- Выберите Identity Protection в качестве типа профиля

- На вкладке Settings установите Использовать ключи безопасности для входа с по Включить

- Нажмите OK

- Нажмите Create

- Assign the policy в группу безопасности выбора

В документации указано, что нам также необходимо развернуть параметр UseSecurityKeyForSignin для Intune CSP.Но во время моего тестирования с Windows 10 1903 эта настройка (больше не нужна).

Включить комбинированную регистрацию информации безопасности

Следующим шагом является включение комбинированной регистрации информации безопасности , которая на момент записи находится в режиме предварительного просмотра.

Эту функцию необходимо включить на портале Azure (AD).

- Войдите на портал Azure AD

- Перейдите к Azure Active Directory — параметры пользователя

- Щелкните Управление параметрами предварительного просмотра функций пользователя

- Выберите Все , чтобы включить функцию для всех пользователей

- Нажмите Сохранить

Включить ключи безопасности FIDO2 в качестве метода аутентификации

Третий шаг — включить ключей безопасности FIDO2 в качестве метода проверки подлинности в Azure Active Directory.

- По-прежнему на портале Azure AD перейдите к Azure Active Directory

- Перейдите к Безопасность — методы проверки подлинности

- Нажмите Ключи безопасности FIDO2

- Установить Включить с по Да

- Оставить Целевой на Все или переключиться на Выбор пользователей и выбрать группу безопасности

- Нажмите Сохранить

На приведенном выше экране у нас также есть возможность заблокировать Самостоятельная установка ключей безопасности и Политика ограничений ключей . Если вы хотите заблокировать определенные ключи безопасности или разрешить только определенные ключи безопасности, вам понадобится AAGuid ключа безопасности. Ключи безопасности Yubico можно найти здесь.

Если вы хотите заблокировать определенные ключи безопасности или разрешить только определенные ключи безопасности, вам понадобится AAGuid ключа безопасности. Ключи безопасности Yubico можно найти здесь.

Взаимодействие с конечным пользователем: регистрация ключа FIDO

Чтобы конечный пользователь мог использовать ключ безопасности FIDO2, ключ сначала должен быть зарегистрирован как в Azure AD. Это можно сделать, посетив https://myprofile.microsoft.com в браузере (например, Edge, Chrome, Firefox), который поддерживает WebAuthn .

Авторизовавшись на портале, щелкните Обновить информацию в разделе Информация о безопасности .

На странице информации о безопасности щелкните Добавить метод .

Выберите Ключ безопасности из раскрывающегося списка и нажмите Добавить .

Выберите USB-устройство .

Щелкните Далее .

Вставьте ключ безопасности FIDO2.

Ваш компьютер перенаправит вас в новое окно для завершения установки.

Следуйте инструкциям, описанным в новом окне.

Щелкните Продолжить во всплывающем окне.

Создайте ПИН-код для этого ключа безопасности и введите ПИН-код второй раз. Щелкните ОК .

Коснитесь ключа безопасности.

Присвойте ключу безопасности Имя , чтобы вы могли идентифицировать свой ключ, и нажмите Далее .

Готово! Регистрация ключа безопасности завершена.

Щелкните Готово .

Ключ безопасности указан как один из методов входа.

Взаимодействие с конечным пользователем: вход на устройство с Windows 10

Получите устройство , присоединенное к Azure AD, Windows 10 (1809 или новее).

Когда вы нажимаете Параметры входа в окне входа в систему, отображается новый параметр.

Теперь посередине у нас есть значок ключа безопасности .

Когда вы щелкаете значок ключа безопасности, вам предлагается вставить ключ.

Когда вы вставляете ключ безопасности FIDO2, вам предлагается ввести свой PIN-код .

После ввода PIN-кода вам будет предложено коснуться вашего ключа. После того, как вы коснулись ключа, вы войдете в Windows без ввода пароля!

Для входа на устройство с Windows 10 не обязательно выбирать параметр входа с помощью ключа безопасности. Как только вы вставляете ключ безопасности, он распознается как вариант входа в систему, и вам сразу же предлагается ввести PIN-код ключа безопасности.

Используя ключ безопасности, вы можете войти в систему без ввода имени пользователя и пароля, полностью без пароля ! Вместо, например, ПИН-кода в составе Windows Hello для бизнеса. Когда вам сначала нужно пройти аутентификацию с использованием имени пользователя и пароля, а затем создать ПИН-код для будущих входов в Windows.

Когда вам сначала нужно пройти аутентификацию с использованием имени пользователя и пароля, а затем создать ПИН-код для будущих входов в Windows.

На данный момент есть только один раз, когда вам все еще нужно использовать свое имя пользователя и пароль на устройстве Windows 10, во время процесса OOBE для аутентификации Azure AD (AAD).Но на Ignite 2019 была объявлена поддержка FIDO2 для Windows Autopilot . В будущем во время OOBE, используя автопилот для аутентификации в AAD и регистрации в Intune, мы также сможем использовать ключи безопасности!

Взаимодействие с конечным пользователем: вход в приложение SaaS

Ключ безопасности FIDO2 можно использовать не только для входа на устройство с Windows 10, но и для входа в приложение SaaS , например Office 365 . Посмотрим, как это выглядит.

Откройте браузер, который поддерживает WebAuthn , например новый браузер Edge на основе Chromium. Посетите office.com и щелкните Войти .

Посетите office.com и щелкните Войти .

На новой странице щелкните Параметры входа .

Выберите Войти с помощью ключа безопасности .

Если ключ безопасности еще не вставлен в ваше устройство, появится экран, показанный ниже.

Вставьте ключ безопасности.

Введите PIN-код с электронного ключа.

Щелкните ОК .

Коснитесь ключа безопасности.

И мы вошли на портал Office 365 без предоставления имени пользователя и пароля!

Ключ безопасности Yubico с поддержкой FIDO2, который я использовал, отлично работает.Мне очень любопытно, что в целом ключи безопасности FIDO2 принесут нам будущее без пароля.

В настоящий момент мы можем использовать ключи, как я показал, для входа в систему без пароля с по Azure AD присоединились к устройствам Windows 10 и SaaS-приложениям . Но на Ignite было объявлено, что эти возможности будут расширены до гибридных сред, о чем мы можем прочитать здесь.

Но на Ignite было объявлено, что эти возможности будут расширены до гибридных сред, о чем мы можем прочитать здесь.

Еще одна интересная разработка, связанная с ключами безопасности FIDO2, — это биометрических ключей безопасности , о чем также было объявлено для YubiKeys на Ignite.Этот тип ключей безопасности поддерживает распознавание отпечатков пальцев.

Feitian уже имеет в своем портфеле несколько биометрических ключей безопасности. Новый пост об этих ключах можно прочитать ЗДЕСЬ.

Множество разработок, связанных с будущим без паролей, за которыми мы должны следовать.

Удачного тестирования!

Включение аутентификации без пароля в Windows 10 с помощью ключей безопасности Feitian

Несколько недель назад я написал сообщение на ту же тему: аутентификация без пароля для Windows 10 с ключами безопасности FIDO2 .Для этого поста я протестировал ключ безопасности FIDO2 от поставщика Yubico. На этот раз я протестировал несколько ключей FIDO2 от Feitian .

На этот раз я протестировал несколько ключей FIDO2 от Feitian .

Я получил несколько ключей от Feitian для тестирования, несколько стандартных ключей с NFC и без него, но я также получил несколько версий Bio . Подробнее о версиях Bio позже в этом посте, сначала давайте посмотрим, что такое аутентификация без пароля и какие требования к ней предъявляются.

Если вы уже читали мой предыдущий пост о ключе Yubico, возможно, вы захотите перейти к той части сообщения, которая касается взаимодействия с конечным пользователем.

Эта функция входа в систему без пароля для Windows 10 стала возможной благодаря поддержке в Azure AD ключей безопасности FIDO2 , о которой (в предварительной версии) объявил Алекс Саймонс еще в июле 2019 года. Поддерживаемые ключи безопасности FIDO2 предоставляют вариант входа без пароля, в Saas-приложения (например, портал Office 365) или в Azure AD, подключенное к устройству с Windows 10 .

FIDO означает F ast Id entity O nline, открытый стандарт для безопасного входа в приложения и компьютеры SaaS.Цель FIDO — сделать процесс входа в систему более безопасным и упрощенным. Это достигается путем входа в систему без использования имени пользователя и пароля; без пароля .

Кратко, как это работает, на примере. FIDO2 использует пару открытого / закрытого ключей для аутентификации. Открытый ключ предоставляется провайдеру идентификации (в данном случае Azure AD), а закрытый ключ остается на устройстве (ключ безопасности FIDO2).

Когда пользователю необходимо пройти аутентификацию в Azure AD (AAD) для входа на устройство Windows 10 или входа в Office 365 через браузер, AAD предоставляет пользователю вызов .С этой задачей AAD хочет определить, является ли пользователь тем, кем он себя называет. Запрос подписывается с помощью закрытого ключа (который хранится в ключе FIDO2), и результат этой подписи отправляется обратно в AAD. Затем AAD может проверить подпись с вашим открытым ключом и разрешить вход в систему.

Преимущество этого решения в том, что у поставщика удостоверений не хранятся пароли. Когда провайдер идентификации взломан, хакер находит только список бесполезных открытых ключей и никаких паролей.И поскольку FIDO2 генерирует уникальные пары закрытого / открытого ключей для каждого поставщика удостоверений, это означает, что они не смогут связать ваш ключ с вашей учетной записью.

Предварительные требования

Существует около предварительных требований для запуска и запуска функции входа без пароля для устройств, подключенных к Windows 10 Azure AD;

- Многофакторная аутентификация Azure

- Комбинированная регистрация информации безопасности

- Совместимый ключ безопасности FIDO2 (как и ключи Feitian, которые я использовал)

- WebAuthn требует Windows 10 версии 1809 или более поздней версии

- Для подключенных к Azure AD устройств требуется Windows 10 версии 1809 или более поздней (лучший опыт с 1903 и выше)

Чтобы включить беспарольный вход на устройства с Windows 10 в моей среде, я использовал Microsoft Intune и Azure AD для реализации необходимых настроек.В качестве ключа безопасности я использовал несколько ключей безопасности Feitian FIDO2, а устройство Windows работает под управлением Windows 10 1903 .

Включить электронные ключи для входа в Windows

Нам нужно включить ключи безопасности в качестве параметра входа для наших устройств с Windows 10 в Microsoft Intune . В Intune это можно сделать, включив это как часть настройки Windows Hello для бизнеса (WHfB) для всего клиента или развернув политику конфигурации Identity Protection .

Использование этого первого варианта — это настройка для всех пользователей в масштабе клиента.

Откройте браузер, чтобы войти в центр администрирования Microsoft Endpoint Manager.

- Вход на портал диспетчера конечных точек

- Обзор устройств — Windows — Регистрация в Windows

- Щелкните Windows Hello для бизнеса

- Установить Использовать ключи безопасности для входа – Включено

- Щелкните Сохранить

То же самое можно сделать с помощью политики конфигурации Identity Protection .Преимущество использования политики конфигурации заключается в том, что вы можете назначить ее группе пользователей, а не всем пользователям.

- Обзор устройств — Windows — Профили конфигурации

- Щелкните Создать профиль

- Присвойте политике имя

- Введите описание (необязательно)

- Выберите Windows 10 и более поздние версии в качестве платформы

- Выберите Identity Protection в качестве типа профиля

- На вкладке Settings установите Использовать ключи безопасности для входа с по Включить

- Нажмите OK

- Нажмите Create

- Assign the policy в группу безопасности выбора

В документации указано, что нам также необходимо развернуть параметр UseSecurityKeyForSignin для Intune CSP.Но во время моего тестирования с Windows 10 1903 эта настройка (больше не нужна).

Включить комбинированную регистрацию информации безопасности

Следующим шагом является включение комбинированной регистрации информации безопасности , которая на момент записи находится в режиме предварительного просмотра.

Эту функцию необходимо включить на портале Azure (AD).

- Войдите на портал Azure AD

- Перейдите к Azure Active Directory — параметры пользователя

- Щелкните Управление параметрами предварительного просмотра функций пользователя

- Выберите Все , чтобы включить функцию для всех пользователей

- Нажмите Сохранить

Включить ключи безопасности FIDO2 в качестве метода аутентификации

Третий шаг — включить ключей безопасности FIDO2 в качестве метода проверки подлинности в Azure Active Directory.

- По-прежнему на портале Azure AD перейдите к Azure Active Directory

- Перейдите к Безопасность — методы проверки подлинности

- Нажмите Ключи безопасности FIDO2

- Установить Включить с по Да

- Оставить Целевой на Все или переключиться на Выбор пользователей и выбрать группу безопасности

- Нажмите Сохранить

На приведенном выше экране у нас также есть возможность заблокировать Самостоятельная установка ключей безопасности и Политика ограничений ключей .Если вы хотите заблокировать определенные ключи безопасности или разрешить только определенные ключи безопасности, вам понадобится AAGuid ключа безопасности.

Взаимодействие с конечным пользователем: регистрация ключа FIDO

Для того, чтобы конечный пользователь мог использовать ключ безопасности Feitian FIDO2, ключ должен быть зарегистрирован как в Azure AD. Это можно сделать, посетив https://myprofile.microsoft.com в браузере (например, Edge, Chrome, Firefox), который поддерживает WebAuthn .

Имейте в виду, что даже если ваш ключ FIDO2 поддерживает Bluetooth, например Feitian AllinPass K33 , ключ сначала необходимо зарегистрировать в Azure AD с помощью USB (или NFC).

Авторизовавшись на портале, щелкните Обновить информацию в разделе Информация о безопасности .

Выберите Ключ безопасности из раскрывающегося списка и нажмите Добавить .

Если для конечного пользователя двухфакторная аутентификация не настроена, отображается сообщение ниже, и сначала необходимо настроить двухфакторную аутентификацию.

Щелкните Далее.

Если двухфакторная аутентификация уже настроена, пропустите этот и следующий шаг.

Завершите работу мастера установки для двухфакторной аутентификации.

Когда настроена двухфакторная аутентификация, переходите к регистрации ключа.

Выберите USB-устройство .

Щелкните Далее .

Вставьте электронный ключ Feitian FIDO2.

Ваш компьютер перенаправит вас в новое окно для завершения установки.

Следуйте инструкциям, описанным в новом окне.

Щелкните Продолжить во всплывающем окне.

Создайте ПИН-код для этого ключа безопасности и введите ПИН-код второй раз.Щелкните ОК .

Коснитесь ключа безопасности.

Присвойте ключу безопасности Имя , чтобы вы могли идентифицировать свой ключ, и нажмите Далее .

Готово! Регистрация ключа безопасности завершена.

Щелкните Готово .

Ключ безопасности указан как один из методов входа.

Взаимодействие с конечным пользователем: вход на устройство с Windows 10 со стандартным ключом

Получите устройство , присоединенное к Azure AD, Windows 10 (1809 или новее).Ниже представлен опыт использования стандартного ключа безопасности FIDO2, такого как Feitian A4B. Вам нужно ввести PIN-код и коснуться кнопки для входа в Windows.

Когда вы нажимаете Параметры входа в окне входа в систему, отображается новый параметр.

Теперь посередине у нас есть значок ключа безопасности .

Когда вы щелкаете значок ключа безопасности, вам предлагается вставить ключ.

Когда вы вставляете ключ безопасности FIDO2, вам предлагается ввести свой PIN-код .

После ввода PIN-кода вам будет предложено коснуться вашего ключа. После того, как вы коснулись ключа, вы войдете в Windows без ввода пароля!

Для входа на устройство с Windows 10 не обязательно выбирать параметр входа с помощью ключа безопасности. Как только вы вставляете ключ безопасности, он распознается как вариант входа в систему, и вам сразу же предлагается ввести PIN-код ключа безопасности.

Используя ключ безопасности, вы можете войти в систему без ввода имени пользователя и пароля, полностью без пароля ! Вместо, например, ПИН-кода в составе Windows Hello для бизнеса.Когда вам сначала нужно пройти аутентификацию с использованием имени пользователя и пароля, а затем создать ПИН-код для будущих входов в Windows.

На данный момент есть только один раз, когда вам все еще нужно использовать свое имя пользователя и пароль на устройстве Windows 10, во время процесса OOBE для аутентификации Azure AD (AAD). Но на Ignite 2019 была объявлена поддержка FIDO2 для Windows Autopilot . В будущем во время OOBE, используя автопилот для аутентификации в AAD и регистрации в Intune, мы также сможем использовать ключи безопасности!

Взаимодействие с конечным пользователем: вход в приложение SaaS

Ключ безопасности FIDO2 можно использовать не только для входа на устройство с Windows 10, но и для входа в приложение SaaS , например Office 365 .Посмотрим, как это выглядит.

Откройте браузер, который поддерживает WebAuthn , например новый браузер Edge на основе Chromium. Посетите office.com и щелкните Войти .

На новой странице щелкните Параметры входа .

Выберите Войти с помощью ключа безопасности .

Если ключ безопасности еще не вставлен в ваше устройство, появится экран, показанный ниже.

Вставьте ключ безопасности.

Введите PIN-код с электронного ключа.

Щелкните ОК .

Коснитесь ключа безопасности.

И мы вошли на портал Office 365 без предоставления имени пользователя и пароля!

FIDO2 Биометрические ключи безопасности

Этот беспарольный опыт со стандартными ключами безопасности работает нормально, но нам все равно нужно предоставить PIN-код и прикоснуться к ключу, когда нам нужно аутентифицироваться. Еще лучший опыт обеспечивают биометрические версии (био) ключа безопасности FIDO2.С ключом биобезопасности нам не нужно вводить PIN-код во время процесса аутентификации, а только прикоснуться к ключу для нашего отпечатка пальца.

На момент написания статьи Feitian уже имеет в своем портфеле несколько ключей биологической безопасности, таких как K26, K27 и K33, которые я тестировал.

Взаимодействие с конечным пользователем: биометрические ключи безопасности

Настройка и регистрация биоключа версии с помощью Azure AD ничем не отличается, поскольку это все еще устройство USB (или NFC), но оно оснащено модулем отпечатков пальцев .Дополнительная настройка — это регистрация отпечатков пальцев на ключе безопасности, что можно сделать прямо в Windows 10, если вы используете версию 1903 или более позднюю.

Чтобы зарегистрировать один или несколько отпечатков пальцев, подключите ключ безопасности к устройству с Windows 10 и откройте настройки . Просмотрите учетные записи , Параметры входа .

Щелкните Ключ безопасности и щелкните Управление .

Коснитесь своего электронного ключа.

Теперь у вас есть несколько вариантов управления ключом безопасности, например изменение ПИН-кода или сброс ключа, но нас интересует отпечаток .

Нажмите Настройте под Отпечаток ключа безопасности .

По соображениям безопасности вас попросят предоставить PIN-код ключа безопасности.

Введите PIN и нажмите ОК .

Коснитесь датчика отпечатков пальцев.

Коснитесь ключа безопасности несколько раз, чтобы настроить отпечаток пальца.

Все готово!

Отпечаток установлен, нажимаем Готово .

Отпечаток пальца не хранится в Windows, а хранится на ключе безопасности в защищенном элементе.

Вы можете добавить несколько отпечатков пальцев, щелкнув Добавить еще один палец.

Когда мы теперь посмотрим на процесс аутентификации на устройстве с Windows 10, мы увидим, что нам не нужно вводить PIN-код. Нам нужно только прикоснуться к ключу безопасности пальцем, для которого мы зарегистрировали отпечаток .

Экран ниже отображается, как только вы вставляете ключ в порт USB.

Взаимодействие с конечным пользователем: ключи безопасности с Bluetooth

Feitian имеет биометрическую систему безопасности FIDO2, которую можно использовать не только через USB, но и через соединение Bluetooth. Feitian AllinPas K33 поддерживает Bluetooth с низким энергопотреблением.

Ключ безопасности необходимо добавить в Azure AD с помощью USB или NFC, и это то же самое для первого входа на устройство Windows 10. Но после этого ключ можно будет подключить к устройству Windows через Bluetooth, как и любое другое поддерживаемое устройство Bluetooth.

Преимущество этого заключается в том, что вам не нужно вставлять ключ в USB-порт для аутентификации, а только включить ключ и прикоснуться к нему пальцем.

Ключ можно подключить к Windows через настройки , устройства .На вкладке B luetooth & другие устройства щелкните Добавить Bluetooth или другие устройства .

На всплывающем экране выберите Bluetooth .

Включите ключ K33, нажав кнопку не менее 5 секунд, пока синий светодиод не начнет быстро мигать.

Устройство отображается с коротким именем из 6 цифр.

Ваше устройство готово к работе!

Ключ сопряжен с Windows.

Ключ отображается на вкладке Bluetooth. Здесь же вы видите уровень заряда батареи ключа.

Заблокируйте экран Windows. Если ключ не вставлен в порт USB или не подключен через Bluetooth, отображается сообщение ниже:

Нажмите, включите или вставьте ключ безопасности.

Включите кнопку с Bluetooth, нажав кнопку на пять. Светодиод BLE будет медленно мигать, указывая на то, что он включен.

Значок Bluetooth отображается на экране блокировки.

Коснитесь ключа безопасности K33 зарегистрированным пальцем, и вы войдете в Windows.

Когда мы смотрим на процесс входа в браузер , он точно такой же, как когда мы вставляем USB-ключ в устройство Windows. Выбираем параметры входа и авторизуемся с помощью электронного ключа. Вместо значка USB-ключа отображается значок Bluetooth.

Обзор и заключение

Мне удалось протестировать несколько ключей безопасности FIDO2 от Feitian . Стандартный ключ ( A4B ) просто выполняет то, что должен, обеспечивает аутентификацию без пароля .Вставьте ключ, введите PIN-код и коснитесь ключа для аутентификации. Это так просто (и безопасно).

Биометрические ключи ( K26 , K27 и K33 ) с модулем отпечатков пальцев делают процедуру аутентификации без пароля еще более простой; правда без пароля . Подключите ключ через USB (A или C) или Bluetooth и коснитесь ключа пальцем. Не нужно вводить PIN-код. На настройку клавиш уходит немного больше времени из-за добавления отпечатков пальцев или подключения через Bluetooth.Но это всего пара минут один раз и каждый раз упрощает аутентификацию.

Если Bluetooth является преимуществом по сравнению с подключением ключа к USB-порту, вероятно, личное. Для небольшого тестирования это не имело значения для меня, но при ежедневном использовании ключа — могло.

В среде с общими устройствами имеет смысл использовать версию USB, но когда устройства оснащены считывателями NFC, вы также можете использовать NFC.

Единственный протокол, который я (пока) не тестировал, — это подключение устройства по NFC .У пары этих ключей есть поддержка NFC, я надеюсь проверить это позже. Возможно, используя Safari на iPhone, поскольку Apple объявила о поддержке FIDO2 для Safari в iOS 13.3.

Приложение Microsoft Authenticator автоматически создает коды при настройке для отправки push-уведомлений, чтобы у пользователя был резервный метод входа, даже если устройства не подключены.

Приложение Microsoft Authenticator автоматически создает коды при настройке для отправки push-уведомлений, чтобы у пользователя был резервный метод входа, даже если устройства не подключены. .. > Настройка.

.. > Настройка.

microsoft.com;

microsoft.com;

1 и Windows 7

1 и Windows 7