Как включить режим инкогнито во всех браузерах

Режим невидимки используется пользователями, которые в силу разного рода причин желают не оставлять никаких следов своего пребывания во всемирной информационной паутине. Все современные браузеры предоставляют им такую возможность — для этого достаточно включить невидимый режим в любом из них — Chrome, Mozilla, Yandex или Opera, и посещать интернет сайты, не боясь наследить или быть узнанным.

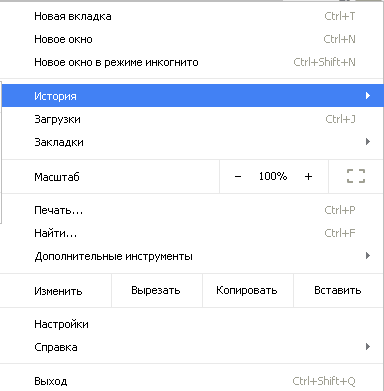

Включение режима инкогнито в Google Chrome

Вы не поверите, но стать невидимым очень просто. Кликнув на иконку меню в браузере, в его углу справа сверху, находим в появившемся окне «Новое окно в режиме инкогнито» — клик на эту строчку переведет ваш браузер в режим искомого инкогнито. О том, что вы не видимы, будет понятно по появившейся в верхнем углу слева шпионской голове в черных очках.

Любителям горячих клавиш сделать себя невидимым еще проще — достаточно выбрать «Ctrl + Shift + N», единовременно кликнуть на них, и выбранный вами режим становится активным.

Включение инкогнито в Mozilla Firefox

После клика на иконку меню в браузере появляется «Приватное окно» со значком маски. Для обеспечения полной анонимности во вкладке «Приватность» следует включить опцию «не будет запоминать историю».

Пауза примерно на полтора — два часа нужна для того, чтобы технические работы, если таковые ведутся на интересующем вас ресурсе, были завершены, и сайт продолжил работу в штатном режиме. Вы можете запустить это окно также выбрав сочетание «Ctrl + Shift + P», и нажав его.

Включение режима инкогнито в браузере Opera

Кликаем на кнопку Opera. Она находится в углу браузера слева вверху. Выпадет меню, в котором следует выбрать строку «Вкладка из окна», она самая верхняя, кликаем на нее, и в следующем выпавшем окне жмем на «Создать приватную вкладку».

Поздравляем, теперь в браузере Opera вы стали персоной инкогнито. То же самое достигается одновременным нажатием на клавиатуре «Ctrl + Shift + N».

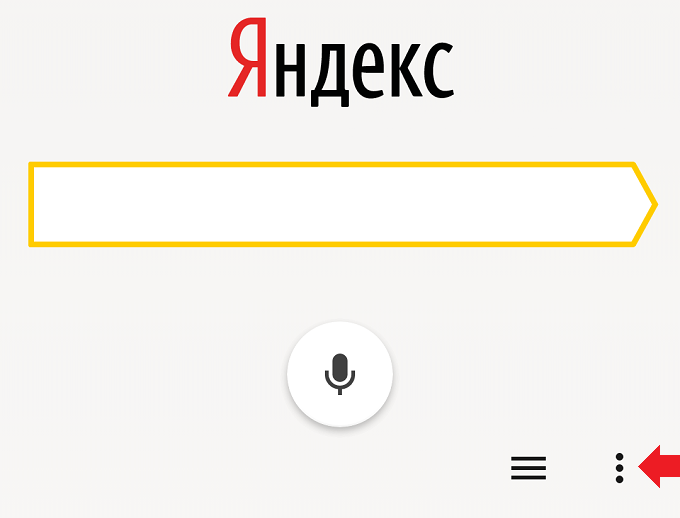

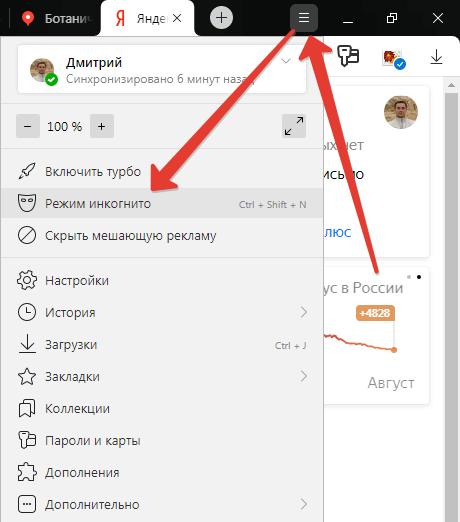

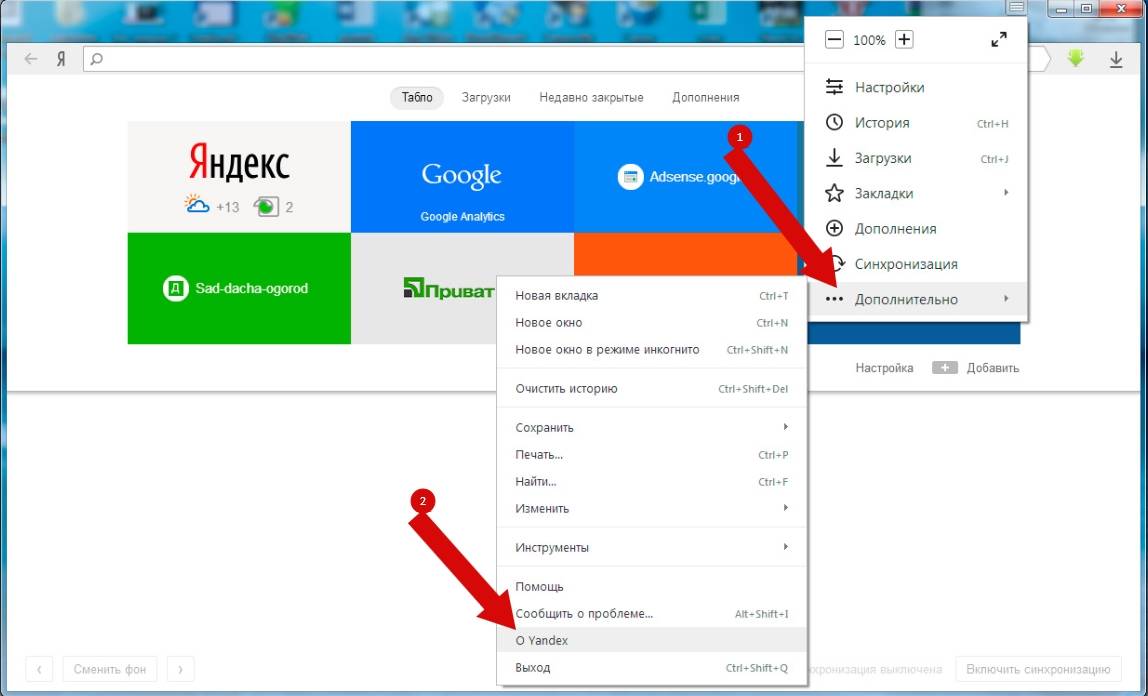

Инкогнито в Яндекс Браузере

Уже стандартно кликаем на кнопку меню браузера. Далее — строка «Дополнительно», она в самом низу выпавшего окна, и еще далее, уже в новом выпавшем окне, жмем, простите за тавтологию, на опцию «Новое окно в режиме инкогнито». Все — вы стали невидимым.

Быстрее превратиться в шпиона вам поможет горячая комбинация «Ctrl + Shift + N». Убедиться в том, что вы находитесь в режиме инкогнито, поможет наличие иконки — мужик в маске — в интерфейсе браузера.

Нужен вам режим инкогнито, либо это удел параноиков или гуляющих налево супругов, решать вам. Говоря серьезно, быть невидимкой иногда полезно и чисто в утилитарных, совсем невинных ситуациях, например, когда вы посещаете сомнительные или незащищенные сайты и не желаете, чтобы злоумышленники украли ваши пароли и явки, то есть, важные, часто, конфиденциальные данные.

Была ли эта статья вам полезна?

ДаНет22 из 32 пометили это полезным для себя

Как вконтакте включить невидимку на айфоне.

Как слушать песни ВКонтакте на iPhone без интернета, в оффлайн режиме

Как слушать песни ВКонтакте на iPhone без интернета, в оффлайн режиме Можно ли как-то на Андроид смартфоне включить режим «Невидимки»

Да. Сделать это можно с помощью неофициальной функции приложения VK для мобильных устройств. Для того чтобы активировать режим невидимки Вконтакте на Андроид устройстве необходимо проделать следующие шаги.

Ты не программист и не разбираешься в Фотошопе но тебе необходимо подделать переписку в социальных сетях? Отложи эту статью и сходи сюда « «. Там ты узнаешь, как это сделать, не имея никаких компьютерных навыков, буквально за 5 минут.

Режим невидимки Вконтакте на Андроид

Для начала скачаем официальный мобильный клиент. Скачать приложение Вконтакте можно бесплатно с Play Маркета по этой, прямой .

После установки запустите приложение. После запуска приложения зайдите в меню Настройки

. Во вкладке настройки зайдите в меню О программе

.

Появится вот такое окно. Где вы должны нажать (тапнуть) на картинке собачки 3 раза. После чего на экране нечего не изменится. Закрываем приложение «Вконтакте для Андроид».

Оффлайн вконтактеТеперь вам необходимо зайти в звонилку вашего телефона и набрать эту комбинацию цифр и символов:

*#*#856682583#*#*

После набора, не нажимая на кнопочку вызова должно появится окно режима отладки скрытых возможностей приложения VK.

В появившемся окне отметим галочкой пункт Невидимка

Все, теперь вы включили режим невидимки Vkontakte. С этого момента, ваше прибывание на сайте социальной сети Вконтакте будет скрыто и ваш онлайн статус будет «Оффлайн».

Режим невидимки Вконтакте на iPhone

Для активации режима невидимки для устройств на базе iOS необходимо проделать те же шаги что и на Андроид. Ссылка для скачивания приложения . Лично я не проверял данную скрытую возможность на телефоне под управлением операционной системы iOS, но говорят что тема работает и на iPhone тоже. Попробуйте и отпишите в комментариях.

Попробуйте и отпишите в комментариях.

Слушать музыку в ВК оффлайн на iOS можно бесплатно!

28 апреля 2017 года в социальной сети «ВКонтакте» была введена . Через мобильное приложение VK App для iPhone и iPad музыку по-прежнему можно слушать, но временами между треками воспроизводится реклама. Возможность сохранения песен из ВК прямо на устройстве и вовсе была удалена из VK App для iOS ещё несколько месяцев назад. К счастью, слушать музыку в ВК оффлайн и без рекламы на iOS-устройствах можно. В этой инструкции рассказали о самом лучшем способе.

Внимание! Информация в этой инструкции приводится исключительно с целью ознакомления. Мы, как ярые поклонники Apple, рекомендуем прослушивать музыку через музыкальный стриминговый сервис .

Обновлено: после недавнего обновления приложения “Музыка на любой вкус” данный способ более не работает.

Важно! Согласно нашему опыту, данное приложение в скором времени будет удалено из App Store, поэтому с его загрузкой следует поторопиться.

Шаг 1. Загрузите бесплатное приложение «Музыка на любой вкус – Плеер » из App Store.

Шаг 2. Запустите приложение, на основной вкладке выберите VK и войдите в социальную сеть с использованием вашей учетной записи.

Шаг 4. В открывшемся окне нажмите Download для того, чтобы песня сохранилась на вашем iPhone. Она будет доступна для прослушивания в разделе Songs .

Готово! Вот таким образом вы можете прослушивать вашу музыку из “ВКонтакте” без ограничений, в том числе в режиме оффлайн. Отметим, что если при сохранении песни ее название отображается как Unknown Title, то название трека потребуется ввести вручную. Сама же песня будет загружена правильным образом.

Спасибо за обнаружение способа нашему постоянному читателю Игорю Нагорному.

Важно! Представленный ниже способ на текущий момент не работает. Тем не менее, мы не стали удалять его из инструкции, так как разработчики приложения LazyTool сообщили о планах восстановить работоспособность средства, при этом сделав его установку простой для каждого пользователя.

Как слушать музыку в ВК оффлайн на iOS (временно не работает)

Шаг 1. С iPhone или iPad перейдите на сайт https://lazytool2.com/ , нажмите на ссылку «Личный кабинет » и войдите в сервис, используя свою учетную запись «ВКонтакте».

Важно! Разумеется, для прослушивания музыки из социальной сети «ВКонтакте» в приложении придется авторизоваться. И вот тут хотим сделать оговорку. Приложение является неофициальным, поэтому мы не можем гарантировать, что его использования полностью безопасно. Тем не менее, согласно отзывам, приложение LazyTool работает исправно и честно уже очень давно.

Шаг 2. На открывшейся странице нажмите «Установить LazyTool » и подтвердите начало установки.

Шаг 3. После того, как приложение LazyTool будет установлено (его иконка появится на главном экране iPhone), перейдите в меню «

Нажмите «Доверять Vektum Tsentr, OOO » и подтвердите действие.

Нажмите «Доверять Vektum Tsentr, OOO » и подтвердите действие.Шаг 4. Запустите приложение LazyTool и нажмите 10 раз по вкладке Settings . Чтобы секретный режим работы приложения точно активировался, можно быстро нажать более 10 раз, не высчитывая каждое нажатие. Если все сделано правильно, приложение оповестит об этом специальным сообщением.

Шаг 5. Закройте LazyTool из меню многозадачности и запустите повторно. После экрана приветствия выберите вкладку «ВКонтакте» и авторизуйтесь в приложении посредством своей учетной записи «ВКонтакте». На выбор предоставляется два способа авторизации — с доступом к сообщениям, который необходим для отправки музыки из личных сообщений друзьям, и без. Выберите подходящий для себя вариант.

Шаг 6. Выберите вкладку «Мои аудиозаписи » и начните прослушивать музыку.

Давайте разберемся, как зайти в вк и быть оффлайн, с компьютера или телефона .

Для чего это нужно

Возникновение необходимости скрытия своего присутствия в соц сети, может быть обусловлено разными причинами.

Как в вк быть оффлайн при заходе с компьютера

Существует большое количество программных клиентов, для использования контакта. В некоторых из них есть функция, которая позволяет скрыть ваше присутствие, и поставить статус оффлайн. Я уже делал обзор на эту тему — .

Сейчас я хочу показать вам способ, в основе которого лежит использования специального сайта. Вы найдете его по ссылке:

Https://apidog.ru/auth.php

В форме входа необходимо ввести свой логин и пароль, который вы используете для входа в вк. В третьем поле укажите, с какого устройства вы пытаетесь осуществить вход. Дальше щелкайте кнопку «Войти» .

Если все данные были указаны верно, вас попросят заполнить капчу (см. ).

Отлично, вы перейдете к оффлайн версии контакта. В главном окне вы найдете все основные функции, а также разные дополнения.

Если вы теперь попробуйте с любого другого аккаунта зайти на свою страницу, то не увидите статуса онлайн. А это именно то, что нам нужно.

Заходим в вк в режиме оффлайн с айфона и смартфона

Для этой цели мы будем использовать приложение VK feed .

Https://itunes.apple.com/ru/app/vfeed-dla-vkontakte/id795979328?mt=8

Аналог для устройств на базе Android:

Https://play.google.com/store/apps/details?id=com.perm.kate_new_6

Скачивайте и устанавливайте. После первого запуска приложения, вы увидите стартовое окно.

Все готово. Теперь вы будете работать в режиме оффлайн. И никто не увидит вас в сети. Можете проверить это. Попросите любого человека зайти к вам на страницу. Он увидит следующую картину.

При этом, вы будете находиться в сети.

Если у вас устройство андроид, то используйте указанное в начале этого раздела приложение, чтобы добиться аналогичного результата.

Заключение

Как вы видите, нет ничего сложного в том, чтобы войти и работать в вк с оффлайновым статусом.

Единственное, что я хочу отметить, не используйте для этой цели непроверенные программы и приложения, которых сейчас в сети огромное количество. Многие из них могут привести к взлому вашего аккаунта (см. ).

Вопросы?

Вконтакте

Сегодня мы рассмотрим такую вещь, как «Невидимка ВКонтакте для айфона». Вопрос весьма актуален, ведь пользователи iPhone возмущается отсутствием приложением ВК невидимка на их устройствах.

А все начиналось с того, что появилось такое приложение как Kate Mobile для операционной системы Андроид и многие были удивленны сообщениями друзей, которые были в оффлайне.

Хорошенько изучив данный вопрос я подготовил для вас небольшую сборку программ, которые позволят вам сидеть в социальной сети ВКонтакте с айфона и при этом оставаться оффлайн.

Приложения ВК невидимка для iPhone

Первым делом хочу отметить, что есть приложения, которые являются полноценными клиентами, а есть которые просто мессенджеры или просмотр новостей. Рассмотрим немного самые топовые.

Рассмотрим немного самые топовые.

Самым ярким примером приложения, которое позволяет включать режим невидимки является именно . Это полноценный клиент ВКонтакте, но с дополнительными возможностями.

Самое главное это конечно «Режим оффлайн». Здесь он реализован в виде переключателя, если активировано, то вы невидимый для других пользователей.

Все остальные возможности программы тоже весьма привлекательны: смена цвета темы, настройка шрифтов или дополнительные пункты меню слева.

Весьма классным плюсом можно добавить наличие входа сразу в несколько аккаунтов. В стандартом приложении это не реализовано.

Плюсы и минусы:

- в плюсы можно вписать наличие бесплатной версии, режим невидимки и дополнительные возможности с оформлением;

- к минусам относится реклама при репосте(в платной версии отсутствует) и нестандартное отображение новостей(по сравнению с оригинальным приложением).

Вторым весьма удачным приложением могу назвать именно ВК агент. Оно весьма приятное при использовании и имеет весьма большой функционал.

Оно весьма приятное при использовании и имеет весьма большой функционал.

Невидимость реализована само собой, ведь сегодня мы говорим только о таких программах. Здесь весьма удобно читать новости. Просто отмечаем любимые паблики и вперед в новостную ленту.

Есть весьма прикольная и полезная функция с новостями ВКонтакте: загружаем определенное количество постов и читаем их в оффлайне.

Если хочется послушать радио или музыку с VK, то это тоже имеется в наличии. Просто выбираете станцию или песню и наслаждаемся.

Плюсы и минусы:

- к плюсам отношу радио и музыку, невидимость и удобное чтение новостей;

- минусом могу назвать неадаптированные диалоги под маленький экран, картинки уж очень большие.

Swist для айфона

Это приложение меня просто покорило, в нем нету вообще ничего лишнего, если для вас главной целью является именно общение.

В программе есть только три вкладки: контакты, сообщения и профайл. В профайле как раз и находится режим невидимки. Остальные вкладки думаю и так понятно для чего нужны.

Остальные вкладки думаю и так понятно для чего нужны.

Приложение очень шустрое и плавное, пользоваться им просто наслаждение.

Плюсы и минусы:

- я бы назвал два плюса: невидимость и общение;

- просто идеальное и минусов я не нашел.

Другие приложения

Все три приложения, которые я описал сверху имеют возможность быть невидимым в социальной сети ВКонтакте и быть оффлайн в нужный момент. Также я хочу сказать, что ни одно из них не имеет лишней рекламы, именно поэтому они попали в тройку.

Конечно же существует еще много похожих приложений: BMessanger, Мессенджер Невидимка для ВКонтакте, Lime и прочие. Почти все они имеют рекламу в интерфейсе и пользоваться ими не так удобно.

Выводы

Я советую просто попользоваться каждой программой какое-то время и тогда вы точно сможете найти для себя лучшее приложение невидимку вконтакте для любимого iPhone.

Человеку, который имеет свой плей лист в VK, хочется слушать музыку на iPhone с Вконтакте и лучше оффлайн (прослушивание без интернета). Например можно накачать музыки дома по Wi-Fi и слушать музыку с ВК без интернета.

Например можно накачать музыки дома по Wi-Fi и слушать музыку с ВК без интернета.

Теперь это доступно прямо на собственном iPhone, используя при этом специальные приложения для музыки. Приложений для музыки (ее создание, прослушивание) бессчётное количество, но очень сложно найти именно те, которые действительно придутся по душе своим дизайном и функциями.

Быстрая навигация:

Какие приложения позволят слушать музыку на iPhone с Вконтакте.

Среди бесчисленных музыкальных ресурсов есть немного приложений, которые действительно могут удивить своими функциями, возможностями и приятным видом. В этой статье собраны одни из лучших приложений для прослушивания музыки и не только:

BOOM

Kasseta (Хорошее приложение, перестало работать)

Скачать и установить на iPhone (Перестало работать с Октября 2017)

Glazba

- 3) Glazba – бесплатное приложение, которое не найти в Appstore, только через поисковик.

Работает в режиме оффлайн, с поддержкой музыки Вконтакте. Также можно добавлять музыку с iTunes, создавать свои плейлисты.

Работает в режиме оффлайн, с поддержкой музыки Вконтакте. Также можно добавлять музыку с iTunes, создавать свои плейлисты.

XMusic

- 4) Следующее приложение, которое также работает оффлайн и совершенно бесплатно – XMusic – оно также с поддержкой музыки вконтакте. Все по стандартной схеме: скачать приложение, войти в аккаунт Вконтакте и наслаждаться музыкой.

Меломан Оффлайн

- 5) И вот последнее приложение в нашем списке, но не по значению – Меломан Оффлайн – ресурс, который поддерживает Вконтакте, бесплатное и работает оффлайн! Находи, закачивай в облако и слушай любимую музыку оффлайн на своем iPhone.

Теперь скачивание музыки не будет отнимать кучу времени, как это было раньше. Все эти приложения позволят насладиться музыкой по максимуму! Большинство из них специализируются на аудиозаписях совместно с «Вконтакте», а некоторые позволяют скачивать и прослушивать музыку на iPhone. Добавлять музыку абсолютно с любого другого музыкального сайта или приложения! Выбор конкретной программы зависит лишь от желаний и предпочтений пользователя.

Невидимка В Контакте | Windows коучинг

Доброго времени суток, дорогие друзья! Скажите, пожалуйста — Бывало ли у вас, что Вам нужно было сделать важную работу, Вы заходите в свой аккаунт ВКонтакте, затем запускаете «VK плеер» и тут Вам начинают приходить сообщения? Иногда такое внимание отвлекает, особенно, если времени в обрез.

Приходится отвечать односложными предложениями, а иногда и вовсе игнорировать человека. Отказываться от музыки – это не решение проблемы, ведь есть несколько способов стать невидимым в Контакте – для других пользователей Вы будете находиться в режиме «Offline». Итак, как Вы уже догадались сегодня мы с Вами сделаем, чтобы Ваш аккаунт стал- «Невидимка в контакте». А также я поделюсь полезной информацией и с пользователями мобильных гаджетов, которые пользуются приложением «vk.com».

Итак, обращаю Ваше внимание, что в данном материале я расскажу Вам только о безопасных и законных способах, которые не требуют взлома или установки опасных для Вашего компьютера приложений.

Невидимка в контакте

Способ 1: самый простой

Почему этот способ самый простой? Вам не нужно загружать сторонние программы, выполнять какие-либо манипуляции в браузере, что-то вписывать в командную строку. Для активации режима невидимки Вам нужно ничего не делать.

Действуем следующим образом:

1. Заходим на свою страничку в социальной сети.

2. Переходим в раздел «Мои сообщения»

Ничего не делаем в этом разделе в течение 15-20 минут.

Готово, Вы стали невидимым. Теперь можно свободно перемещаться по страницам социальной сети в режиме «offline». Чтобы убедиться, что способ сработал, Вы можете проверить свою страничку со стороннего устройства, и посмотреть, какой стоит статус – online или offline. Заходить на свою страницу не нужно, просто зайдите в браузер и укажите адрес своей страницы, не проходя авторизацию на ней.

Недостатки этого способа.

ВНИМАНИЕ!!! Если Вы нажмете на раздел «Моя страница» или перейдете на страничку других пользователей, то режим невидимки пропадет. Запомните, Вы можете листать новости, слушать музыку, смотреть видеозаписи, но не больше. Если Вас такое положение дел не устраивает, то изучите другие способы, расписанные ниже.

Чтобы не ждать каждый раз 20 минут, можно просто добавить сайт в закладки. Но есть один нюанс: адрес «Моя страница» или vk.com Вам не подойдет. Добавьте в закладку в свой браузер к примеру такой адрес — vk.com/music или другой раздел, который не нарушит Вашу невидимость.

Если Вы будете заходить на сайт через эту закладку, то Вы будете оставаться в режиме «offline» до нажатия на раздел «Моя страница». Если не верите, рекомендую Вам убедиться на личном опыте!

Важный момент: если для других пользователей социальной сети Вы будете находиться в offline-режиме по истечению 15-20 минут, то система сайта будет знать, что Вы находитесь online. Когда Вы выйдете со своей страницы или просто закроете вкладку, система отобразит, когда Вы в последний раз были «Online». Давайте еще рассмотрим на других пример — Невидимка в контакте.

Когда Вы выйдете со своей страницы или просто закроете вкладку, система отобразит, когда Вы в последний раз были «Online». Давайте еще рассмотрим на других пример — Невидимка в контакте.

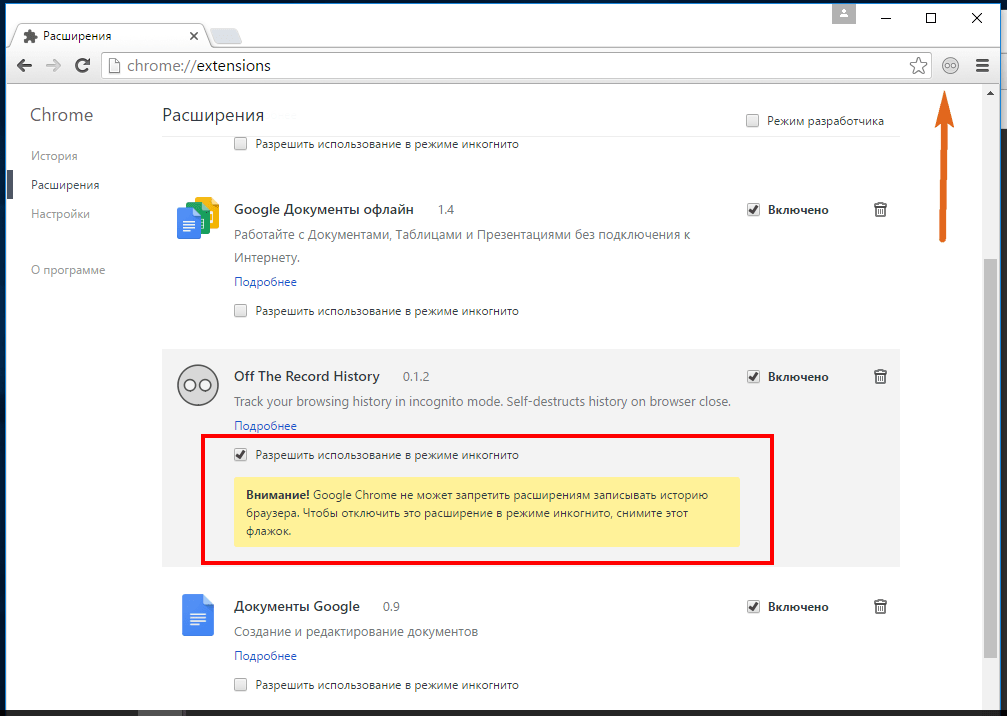

Способ 2: для браузеров Google Chrome и Mozilla Firefox

Если на Вашем компьютере стоит браузер Firefox или Chrome, то стоит попробовать скачать специальный плагин «Vkfox» для социальной сети, найти его можно как в расширениях, так и на официальном сайте – http://vkfox.io.

Заходим на сайт и нажимаем на кнопку «Установить».

После его установки Ваш браузер спросит, можно ли новому плагину иметь доступ к функциям, задействованным при посещении социальной сети.

После этого в браузере высветится окно, которое даст запрос на разрешение использования социальной сети. Нажимаем кнопку «Разрешить».

Теперь в правом углу Вашего браузера появится новая иконка. Нам нужно кликнуть на нее левой кнопкой мыши, после чего откроется окно настроек. Здесь мы можем изменить различные параметры, но нас интересует конкретный раздел. Напротив надписи «Быть всегда он-лайн» выставляем крестик, как показано на скриншоте.

Здесь мы можем изменить различные параметры, но нас интересует конкретный раздел. Напротив надписи «Быть всегда он-лайн» выставляем крестик, как показано на скриншоте.

Готово, после активации этого плагина Вы можете пользоваться своей страничкой, оставаясь в режиме «Offline».

Опять таки важный момент: «невидимка в контакте» действует только в режиме просмотра социальной сети, если Вы напишите личное сообщение, прокомментируете фотографию или какую-нибудь запись в ленте, то Вы автоматически перейдете в режим «Online». Как Вам такой способ – Невидимка ВКонтакте?

Способ 3: браузер Opera

Учтите, что этот способ работает только в браузере Opera (если у Вас стоит версия Next, то метод может не подействовать). Для активации режима невидимки выполняем следующие шаги:

Заходим в меню своего браузера и переходим в «Настройки».

Далее нажимаем на раздел «Общие настройки», здесь Вам нужно отыскать вкладку «Расширенные» и перейти в пункт «Сеть».

Нам необходимо убрать галочку с пункта «Включить автоматическое перенаправление». Теперь можно заходить на свою страничку по этому адресу http://vkontakte.ru/login.php. Вводим сюда свои данные, после чего перед Вами появится ошибка – так и должно быть.

После этого можно переходить на любую страницу, к примеру, http://vk.com/music. Когда Вы хотите завершить сеанс использования социальной сети, Вам нужно снова вернуть галочку напротив надписи «Включить автоматическое перенаправление».

Опять же, на свою или чужую страницу Вы заходить не должны, так как режим невидимки сразу исчезнет. Еще раз повторюсь , что невидимка В Контакте при этом способе будет функционировать если Вы пользуетесь браузером Opera.

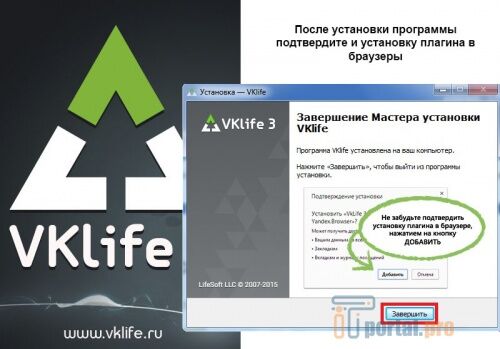

Способ 4: специальные программы

Помимо браузера, Вы можете попасть в социальную сеть при помощи специальных приложений. Самым популярным среди пользователей считается «VKlife». Это приложение позволяет оставаться Offline не только во время прослушивания музыки, но и при общении. Недостаток данного приложения, что иногда статус «offline» может меняться на «online». VKlife – это довольно удобная программа, которую можно изучить не только ради невидимки.

Недостаток данного приложения, что иногда статус «offline» может меняться на «online». VKlife – это довольно удобная программа, которую можно изучить не только ради невидимки.

Помимо «VKlife» существуют и другие варианты входа в социальную сеть. Наверняка, Вы знаете про такие «ретро» мессенджеры, как «ICQ» и «QIP». Ими пользуются и сегодня, но гораздо реже, ведь есть социальные сети. Чтобы исправить положение, разработчики добавили функцию входа в VK через мессенджер. В некоторых версиях даже присутствует кнопка, активирующая режим невидимки.

Качать эти приложения нужно только с официальных сайтов, в противном случае Вы можете получить в довесок множество бесполезных приложений.

Ссылки для скачивания подобных приложений я привожу Вам с официальных сайтов:

Программа VKlife последней версии: http://vklife.ru

Мессенджер QIP: http://qip.ru/

Способ 5: Невидимка В Контакте — зеркала

Также же режим невидимки можно получить при помощи зеркал: альтернативных ссылок на авторизацию на сайте vk. com. Обычно зеркала используются для того, чтобы обойти блокировку сайта. Это знакомо многим работникам офисов, где начальство ограничивает доступ к различным социальным сетям, чтобы сотрудники не отвлекались от важных дел. Кстати, раз уж я затронул тему ограничения доступа к социальным сетям в офисе, могу Вам предложить прочесть вот эту статью.

com. Обычно зеркала используются для того, чтобы обойти блокировку сайта. Это знакомо многим работникам офисов, где начальство ограничивает доступ к различным социальным сетям, чтобы сотрудники не отвлекались от важных дел. Кстати, раз уж я затронул тему ограничения доступа к социальным сетям в офисе, могу Вам предложить прочесть вот эту статью.

Эти сайты шифруют соединение, поэтому пользователь остается невидимым при входе в социальную сеть. Из самых популярных зеркал можно выделить API-dog. Ссылка для входа: http://apidog.ru/auth.php. Данный сервис подходит для разных платформ: от Windows до iOS. Перед входом Вам необходимо выбрать:

Кстати еще я настоятельно рекомендуем сменить пароль после завершения сессии через зеркало.

Способ 6: для мобильных устройств

Здесь Вам помогут мобильные приложения. Выставить режим невидимки можно даже в официальном клиенте VK для Android. Для iOS тоже есть рабочий способ. Но более простым методом является установка альтернативного клиента KateVK (ссылка на скачивание — http://katemobile. ru). В нем изначально присутствует функция перехода в режим невидимки. Но если Вам нравится официальный клиент, то изучите способы ниже.

ru). В нем изначально присутствует функция перехода в режим невидимки. Но если Вам нравится официальный клиент, то изучите способы ниже.

Режим невидимка в контакте для Android

Итак, если у Вас нет официального клиента, то загрузить его можно этой ссылке http://play.google.com/store/apps/details?id=com.vkontakte.android&hl=ru

После завершения инсталляции запускаем программу. Переходим в меню «Настройки». Нам необходимо перейти в пункт «О программе».

На дисплее Вашего гаджета откроется такое окно. Нажмите три раза на изображение собачки. После этих действий ничего не поменяется. Закрываем программу.

Почувствовав себя настоящим хакером, идем дальше. Открываем меню набора номера и вбиваем туда следующие символы:

После набора сразу должно открыться меню со скрытыми возможностями для приложения VK. Не нажимайте кнопку вызова. В самом низу Вы увидите пункт «Невидимка» – ставим галочку напротив него.

Готово, теперь Вы будете находиться всегда в режиме «offline», если зайдете на свою страничку через мобильное приложение. Чтобы отменить функцию, действуем по той же схеме, только в обратном порядке.

Чтобы отменить функцию, действуем по той же схеме, только в обратном порядке.

Режим невидимка в контакте для iOS

Если Вы владелец гаджета от Apple, то скачивайте приложение по этой ссылке http://itunes.apple.com/ru/app/vk-app/id564177498?mt=8

Для входа в режим невидимки подойдет такой же способ, как и с Android. Также для iPhone и других гаджетов от Apple существуют приложения, аналогичные Kate VK.

Завершая сегодняшний пост, я надеюсь, что способы изложенный выше помогли Вам получше узнать, каким образом реализуется невидимка в контакте, которая как я думаю в некоторых случаях может оказаться весьма кстати для Вас.

Могу Вам по рекомендовать ознакомиться со следующими статьями:

Как скачать музыку и фильмы с ВКонтакте?

Как поменять свою тему ВКонтакте?

Если Вы хотите всегда быть в курсе новых статей, оформляйте подписку на новые статьи:

Как правильно оформить подписку?

Если Вам действительно понравилась статья, то поделитесь с ней в социальных сетях. Всем до встречи в следующей статье, где я Вам расскажу — Как получить ОКИ в одноклассниках бесплатно…

Всем до встречи в следующей статье, где я Вам расскажу — Как получить ОКИ в одноклассниках бесплатно…

Если у вас возникли какие-либо вопросы, предложения или пожелания относительно этой статьи или всего блога в целом, тогда жду ваших комментариев, уважаемые друзья!

Как включить невидимку в ВК сидеть оффлайн вконтакте — info-effect.ru

Привет! Сегодня я покажу вам как можно бесплатно включить невидимку в ВК. Вы сможете сидеть вконтакте оффлайн. Все пользователи будут думать, что вас нет в ВК. Ты шпион? Смотри далее!)

Зайдите на свою страницу в ВК. Слева в боковой панели, перейдите на страницу Игры. В меню выбора жанра игры, во вкладке Ещё, нажмите на вкладку Приложения.

Далее, в каталоге, выберите приложение Мои гости и нажмите по нему.

Далее, в открывшемся окне прочитайте описание и возможности данного приложения. Обратите внимание, у приложения есть функция Невидимка. Нажмите на кнопку Запустить приложение.

Обратите внимание, у приложения есть функция Невидимка. Нажмите на кнопку Запустить приложение.

Далее, после того как приложение установится, в меню справа, нажмите на вкладку Невидимка.

Далее, в открывшемся окне выберите вариант Бесплатно. Нажмите на кнопку Получить.

Далее, выберите задание и нажмите на кнопку Выполнить. В моём случае, нужно вступить в группу.

Далее, прочитайте инструкцию по выполнению данного задания. Нажмите на кнопку Перейти в группу. Вступите в предложенную группу.

Далее, после вступления в группу, у вас откроется окно с уведомлением: Поздравляем вы успешно выполнили задание! В качестве бонуса вам нужно выбрать PRO-аккаунт на две недели. Нажмите на кнопку OK.

Далее, на странице приложения, снова нажмите на вкладку Невидимка. В открывшемся окне выберите вариант Невидимка включена. Нажмите на кнопку Сохранить.

В открывшемся окне выберите вариант Невидимка включена. Нажмите на кнопку Сохранить.

Всё готово! Невидимка включена! Теперь вас никто не заметит. Вы можете быть невидимкой 2 недели абсолютно бесплатно!

— Как получить голоса в ВК бесплатно!

— Как скачать музыку с ВК на компьютер бесплатно!

Остались вопросы? Напиши комментарий! Удачи!

Как зайти в одноклассники инкогнито, как узнать, кто заходил на страницу в одноклассниках. Кто такой невидимка в одноклассниках

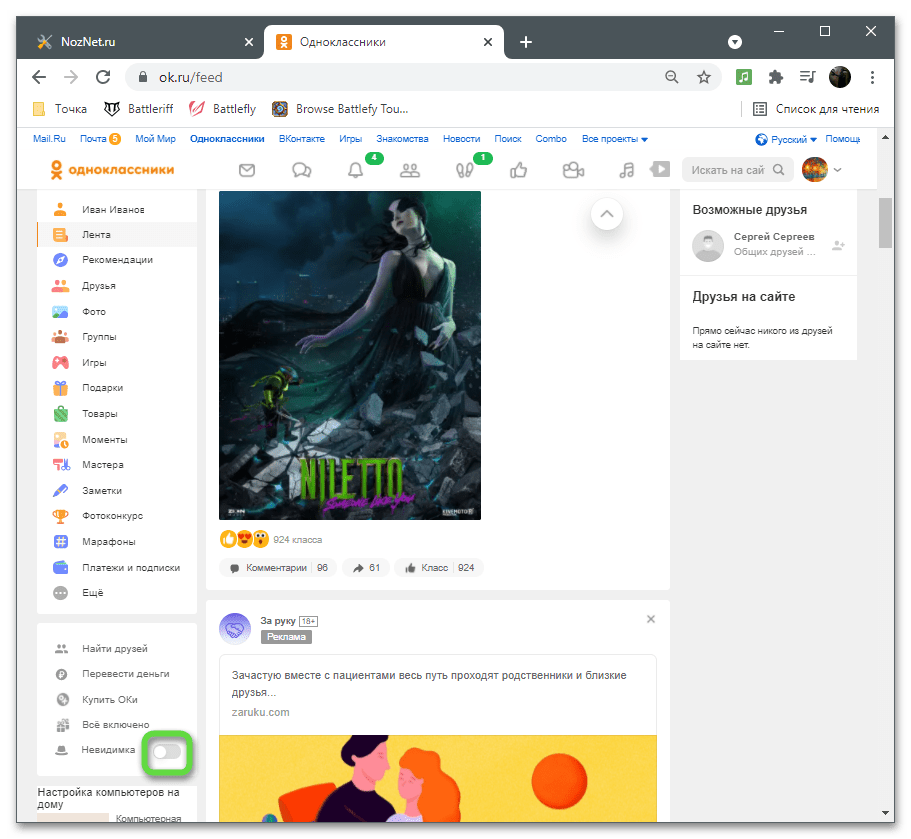

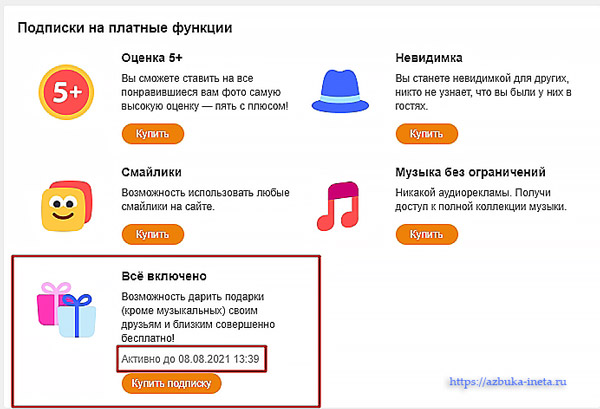

Вы практически всегда можете увидеть человека, который заходил к вам на страничку. Если раньше скрыться было вообще невозможно, то не так давно появилась услуга под названием «Невидимка», благодаря которой можно просматривать чужие профили, оставаясь при этом не узнанным.

В настоящее время данную опцию можно подключить на срок 10, 25 или 50 дней в зависимости от потребностей. Стоимость составляет 20, 50 и 100 ОК соответственно. Что бы воспользоваться «Невидимкой», необходимо активировать услугу, после чего ее можно будет оплатить.

Стоимость составляет 20, 50 и 100 ОК соответственно. Что бы воспользоваться «Невидимкой», необходимо активировать услугу, после чего ее можно будет оплатить.

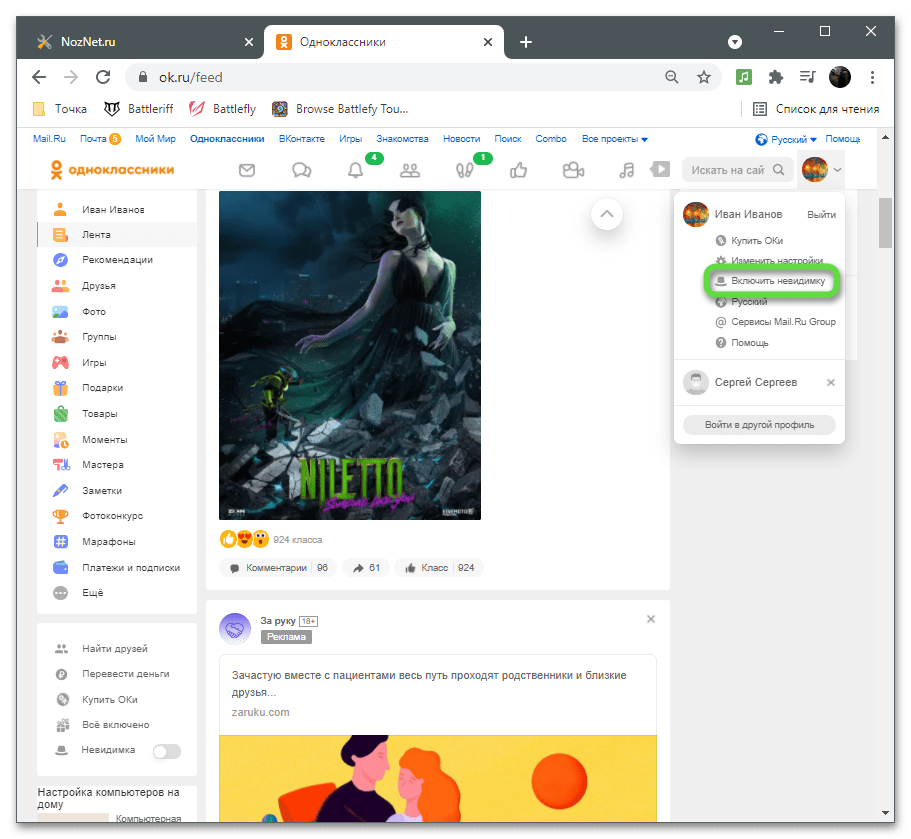

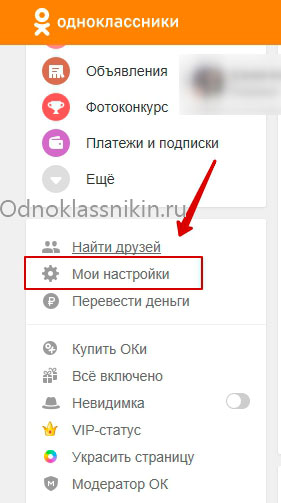

Как включить невидимку?

Сделать это проще простого. Зайдите на и посмотрите на меню, что находится под вашим аватаром. В нем есть пункт «Включить невидимку». Кликаем на него.

Перед вами открывается окно с выбором периода и оплатой. Если на вашем счету нет достаточного количества средств для оплаты «Невидимки», вы можете .

Как работает невидимка в Одноклассниках?

Все просто. После оплаты происходит активация услуги. С этого момента вы можете заходить на старницу к друзьям или пользователя, которые не добавлены к вам в друзья, и при этом те не смогут узнать, что это именно вы к ним заходили. Почему? Потому что имя и аватар гостя скрывается. Пользователю остается толкьо гадать, кто же это был… Правда, не стоит забывать о том, что закрытые профили нельзя просматривать даже при активированной невидимке.

Как узнать невидимку в Одноклассниках?

Никак, иначе какой смысл в этой услуге? Конечно, вы можете догадываться, кто посещает вашу страницу под именем невидимки, но наверняка узнать это не получится. А если вам предлагают выяснить это за деньги или с помощью специальных программ, не верьте, это обман, направленные на то, что бы опустошить ваш кошелек.

Популярные вопросы и ответы

Отвечаем на другие популярные вопросы, связанные с услугой «Невидимка».

Высветится ли твое фото после отключения услуги у тех, к кому ты заходил, будучи в режиме невидимки?

Ответ: нет, не беспокойтесь, ничего не высвечивается.

Может ли ко мне на страничку зайти человек под невидимкой, если он у меня находится в черном списке?

Ответ: не может, разве что с другого аккаунта, который .

Имеет ли невидимка возможность выставлять оценки и комментировать фотографии?

Ответ: да, имеет, но в таком случае невидимка может рассекретить себя.

Когда заходит несколько разных невидимок, сколько аватарок отображается?

Ответ: аватаров отображается столько же, сколько гостей к вам приходило на страничку.

Можно ли отключать этот режим самостоятельно? Например, сегодня я захотел зайти к другу под своим именем, а завтра — под невидимкой?

Ответ: конечно. Вы можете включать и отключать услугу столько раз, сколько вам угодно, пока она оплачена.

Как удалить невидимку из гостей?

Ответ: Дождаться, пока он сама пропадет из списка. Произойдет это через 30 дней. Или, как вариант, скрыть из гостей самостоятельно в одноименном разделе.

Что нужно знать об истории посещений в «Одноклассниках»

Сегодня серфинг интернет-ресурсов, в том числе и посещение «Одноклассников», не проходит бесследно. Вся информация о заходе на личную страницу пользователя регистрируется, и при желании ее можно посмотреть. Также сведения о том, что человек заходил в ОК, обязательно остаются записанными в истории браузера. Что означает история посещений в ОК и как при желании ее очистить?

Общая информация

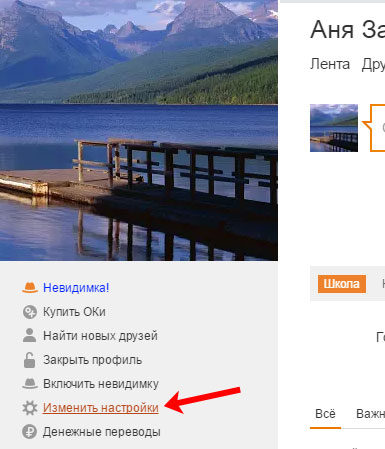

Это один из разделов сайта «Одноклассники», перейти на который можно в соответствующей вкладке. Сначала нужно выбрать «Настройки» под личной фотографией на своей странице

Сначала нужно выбрать «Настройки» под личной фотографией на своей странице

А затем выбрать соответствующую вкладку.

На странице будет показана информация о подключениях, с которых был выполнен вход на эту страницу за последние 30 дней. При этом учитываются посещения как с компьютеров, так и с мобильных приложений и браузеров на телефоне.

Как узнать, кто посещал профиль? К сожалению, установить точное месторасположение компьютера или гаджета, откуда заходили в профиль, не получится. Но в предоставляемых сайтом сведениях указана другая важная информация: IP-адрес, с которого было осуществлено подключение, город и время захода. Это позволяет вычислить, когда на страницу владельца заходил не он сам.

С этим читают Как в Одноклассниках изменить адрес электронной почты

Можно ли очистить сведения и зачем они нужны?

Способов, как очистить историю посещений на самом сайте, нет. Это необходимо в первую очередь для самих же пользователей, потому что эти сведения помогают вычислить, если аккаунт был взломан или посторонний человек узнал пароль, и теперь получил полный доступ к личной страничке.

Поэтому такую информацию необходимо регулярно просматривать – звуковых уведомлений о входе сайт не присылает, и каждый пользователь «Одноклассников» должен быть бдителен и вовремя узнать о деятельности мошенников. «Тревожными звоночками» является частое посещение с разных IP и запись в реестре о тех городах, в которых человек не мог находиться во время авторизации на сайте.

Полезная функция «Выход с других устройств » позволяет закрыть страницу там, где пользователь не заходит на нее. Например, если он просматривал сайт с компьютера на работе или с телефона друга. Для этого достаточно нажать специальную кнопку и ввести свой пароль от аккаунта.

С этим читают Где в Одноклассниках черный список

Самый надежный способ защитить конфиденциальность своего профиля при предполагаемом взломе – это изменить пароль. Он не должен быть слишком простым, совпадать с именем, фамилией, датой рождения.

Удаление истории из браузера

В самом браузере регистрируется не только сам факт захода на «Одноклассники», но и список страниц, которые посещал человек. Это значит, что любой другой при наличии доступа к компьютеру или телефону может это проверить. Как удалить историю посещений в «Одноклассниках»? Рассмотрим пример на Google Chrome (в других браузерах действия аналогичны).

Это значит, что любой другой при наличии доступа к компьютеру или телефону может это проверить. Как удалить историю посещений в «Одноклассниках»? Рассмотрим пример на Google Chrome (в других браузерах действия аналогичны).

1. Для начала следует открыть браузер, найти настройки и историю.

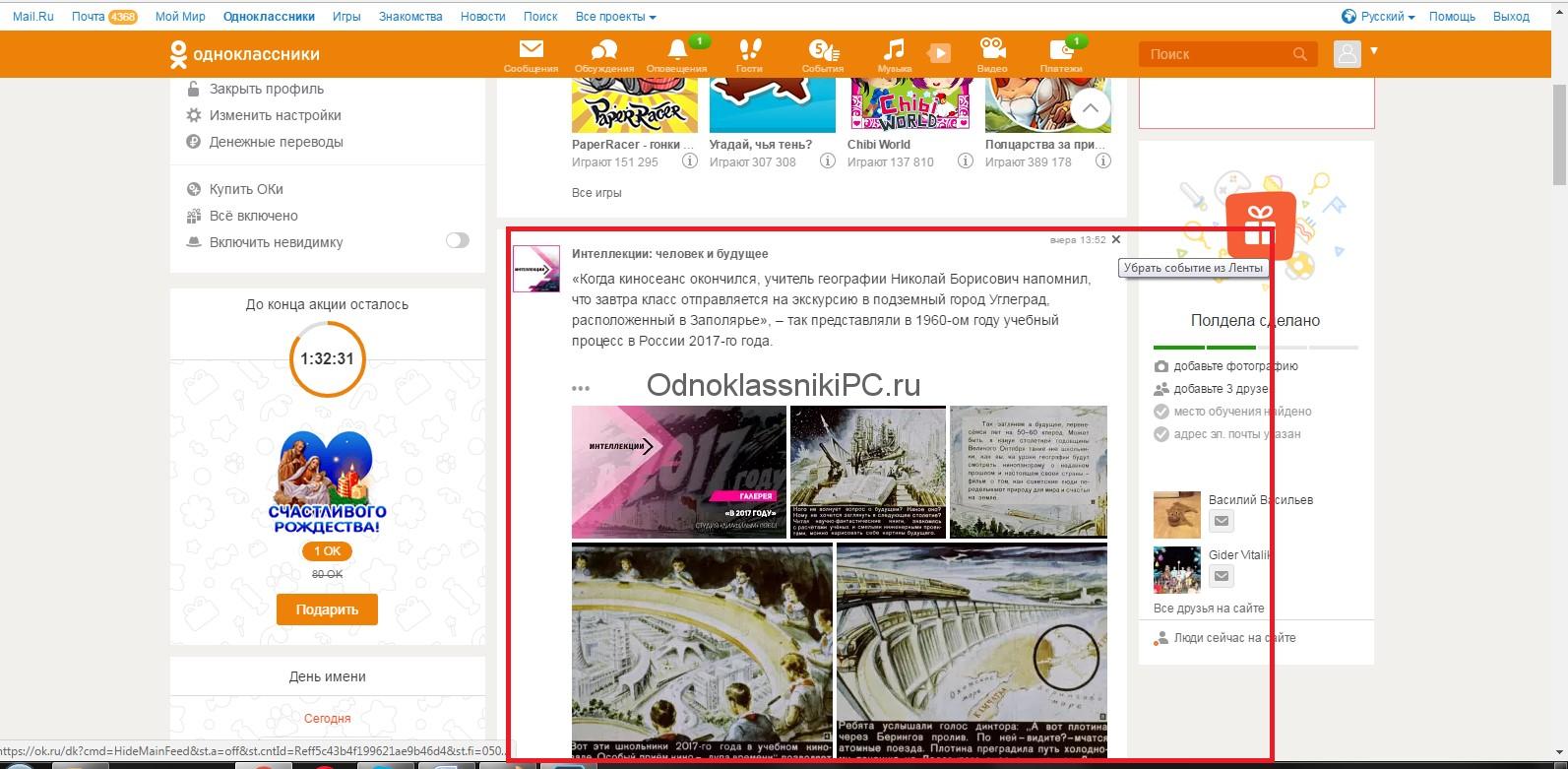

С развитием социальных сетей, всё большее количество активных интернет-пользователей начинает задумываться о своей приватности. Особенно это актуально для Одноклассников. Ведь здесь сложно даже просто скрыть своё присутствие на странице друга или знакомого. Это заставляет многих лишний раз задуматься о необходимости перехода на чужой профиль, даже если нужно узнать лишь, когда человек был в сети. Однако эту проблему можно решить несколькими способами.

Информация о последнем визитеПри каждом посещении Одноклассников, сайт фиксирует время, в которое пользователь заходил со своего аккаунта. Эта информация отображается на странице профиля. Для того, чтобы её просмотреть, найдите человека в списке друзей или любым другим способом. Далее зайдите на его страницу. Сразу после имени, возраста и местоположения пользователя будет указано время последнего визита.

Далее зайдите на его страницу. Сразу после имени, возраста и местоположения пользователя будет указано время последнего визита.

Независимо от того, находитесь Вы в друзьях у пользователя или нет, такое посещение отобразится в его уведомлениях. Оно появится в меню «Гости».

Перейдя в этот раздел, человек увидит Вашу страницу, поэтому сразу поймет, что именно Вы к нему заходили.

Для того, чтобы этого избежать, есть несколько проверенных методов.

Как сохранить инкогнито при посещении страницыПервый способ подойдет тем, у кого редко возникает необходимость в сохранении анонимности при посещении чужого профиля. Для этого нужно лишь иметь ссылку на аккаунт человека, который Вас интересует. Суть метода в том, что Вам достаточно будет просто выйти со своей страницы.

Сделав это, скопируйте ссылку на профиль в адресную строку и перейдите по ней. Поскольку вход на аккаунт выполнен не был, сайт не сможет отобразить Вашу страницу в меню «Гости». Таким образом, Вы без особых усилий сохраните анонимность и узнаете то, что Вам нужно. По крайней мере, дату последнего визита Вы точно увидите. Остальные видимые данные могут зависеть от настроек приватности пользователя.

Таким образом, Вы без особых усилий сохраните анонимность и узнаете то, что Вам нужно. По крайней мере, дату последнего визита Вы точно увидите. Остальные видимые данные могут зависеть от настроек приватности пользователя.

Следующий метод идеален для тех, кому анонимность нужна на определенное время. Для этого среди опций сайта предусмотрена специальная услуга «Невидимка». Её Вы можете обнаружить на своей странице под аватаркой.

Следует заметить, что данная услуга является платной. Но несколько дней ей можно пользоваться без оплаты.

Активировав её, вы получите невидимость при переходе на чужие страницы. Пользователи будут видеть, что к ним кто-то заходил, но не будут знать, кто именно.

Последний вариант подойдет тем, кто постоянно нуждается в сохранении анонимности. Метод очень прост. Вам достаточно создать фейковую страницу, с которой Вы без особых опасений сможете заходить на любые аккаунты. Само собой, у пользователя будет отображаться неизвестный ему профиль, и он вряд ли сможет понять, что это были Вы.

Вот такие простые способы помогут Вам посмотреть дату последнего визита человека на сайт инкогнито. Выберите для себя самый подходящий и пользуйтесь.

В социальной сети Одноклассники есть интересная функция невидимости. Что дает невидимка, для чего она нужна и как её сделать? Давайте разберемся. Итак, это прекрасный метод сделать свое присутствие на сайте полностью незаметным для пользователей соцсети:smile:. То есть абсолютно никто не узнает, что Вы находитесь онлайн на сайте odnoklassniki.ru. Услуга заманчивая, правда требуется за нее заплатить ОКи или наличные.

Каждый пользователь наверняка заходил во вкладку , где отмечаются люди, посещавшие страничку.

Многим интересно посмотреть, кто же заходил. И все же кому-то это нравится, а кто-то не хочет быть замеченным. У каждого в жизни случаются различные ситуации, когда требуется сделать нахождение на сайте невидимым.

Что дает невидимка в Одноклассниках?

Если сравнить с обычным режимом, то Вы получаете следующие преимущества при включении данной функции:

- В разделе Друзья на сайте Вы не появитесь;

- На фото не будет отмечено нахождение онлайн в Одноклассниках;

- Во время посещения какой-либо страницы во вкладке , вместо Вашей аватарки будет отображаться изображение невидимки.

Все остальные функции останутся такими же, как и прежде.

Как сделать невидимку в Одноклассниках?

Для подключения данной услуги следует в левом меню под аватаркой кликнуть на строку . К сожалению, функция включения режима невидимки в Одноклассниках платная. Кто желает воспользоваться данной функцией, тому придется немного раскошелиться на небольшую сумму. Стоимость зависит от продолжительности использования.

После клика откроется всплывающее окно с возможностью оплаты услуги на 10 дней через мобильный телефон. Здесь можно отметить другой период действия невидимки (от 10 до 90 дней) и способ оплаты за ОК. Количество денег и необходимые ОКи автоматически пересчитывается при смене параметров. После окончательной установки данных достаточно ввести номер телефона, на который придет СМС-оповещение с кодом.

После введения кода, то есть после оплаты, услуга в течение суток включится. Если возникнут какие-либо вопросы и проблемы, тогда смело обращайтесь в службу поддержки.

В течение периода оплаты Вам предоставляется возможность решать включать невидимку или оставлять пребывание в Одноклассниках в прежнем режиме. Находясь в положении невидимости, помните, что при написании сообщений, комментариев и оценке фото секретность пропадает. Принцип скрытности основан на посещении социальной сети без оставления следов.

Приватный режим в Opera активируется тем же сочетанием клавиш, что и в Google Chrome — Ctrl+Shift+N. Невидимка для того и предназначена, чтобы никто не узнал, что ты находишься онлайн в Одноклассниках. Для этого вам просто нужно нажать “меню” и выбрать пункт “Новое окно в режиме инкогнито”.

Многим пользователям Одноклассники.ru часто хочется анонимно заходить на чужие страницы. В этом случае можно подключить услугу «невидимка», при этом заплатить не маленькие деньги.

Что дает режим инкогнито

С помощью этого способа можно получить не только бесплатную невидимку, но и многие др. платные услуги в Одноклассниках. Если нужно фото, то вбейте в поиск Яндекс «фото девушки или парня». Сохраняете нужное фото и ставите на главное фото в Одноклассниках. И еще не заходите часто на одну какую-то страницу, так как попадете под подозрение, а потом в черный список.

Если нужно фото, то вбейте в поиск Яндекс «фото девушки или парня». Сохраняете нужное фото и ставите на главное фото в Одноклассниках. И еще не заходите часто на одну какую-то страницу, так как попадете под подозрение, а потом в черный список.

Теперь пользователь сети «Одноклассники» может просматривать чужие страницы, «не оставляя следов», сообщает Газета.ru. Компания «Одноклассники» запустила новый платный сервис «Невидимка» — с помощью новой услуги пользователь может находиться на сайте инкогнито. Посещения других страниц будут фиксироваться как анонимные посещения «невидимки», – пояснили в компании.

В «Одноклассниках» стало возможным просматривать чужую страницу инкогнито

Появление новой услуги раскололо пользователей социальной сети: одни высказались резко против и в тот же день удалили свои странички, другие — одобрительно приняли новую возможность. Однако возмущение противников фантомного сервиса вполне понятны: зачем на сайте, который создавался для поиска своих одноклассников и старых друзей, вводить невидимость.

Проект переходит в другую стадию, когда время сбора основной части аудитории прошло, и наступила пора конвертировать ее в деньги». Forticom имеет долю в популярной латвийской социальной сети one.lv, в которой активно используются многочисленные платные сервисы, – рассуждает Шатиков.

Во время посещения какой-либо страницы во вкладке Гости, вместо Вашей аватарки будет отображаться изображение невидимки. Для подключения данной услуги следует в левом меню под аватаркой кликнуть на строку Включить невидимку. После введения кода, то есть после оплаты, услуга в течение суток включится.

В течение периода оплаты Вам предоставляется возможность решать включать невидимку или оставлять пребывание в Одноклассниках в прежнем режиме. Находясь в положении невидимости, помните, что при написании сообщений, комментариев и оценке фото секретность пропадает.

Время последнего визита будет показано, когда был вход на страничку НЕ в режиме невидимки. Это такое новшество в одноклассниках. Или всё таки где то можно увидеть эту невидимку? А когда заканчивается срок невидимки, твоя аватарка снова появляется в “гостях” того, к кому заходил тайно??? Невидимка работает только после включения и заканчивает свою работу сразу же при выключении невидимости.

Или всё таки где то можно увидеть эту невидимку? А когда заканчивается срок невидимки, твоя аватарка снова появляется в “гостях” того, к кому заходил тайно??? Невидимка работает только после включения и заканчивает свою работу сразу же при выключении невидимости.

Скрыть свой случайный визит именно с помощью режима невидимки, к сожалению не получится. А очень жаль, хотелось бы чтоб при включении “невидимки” и время пребывания останавливалось, на том времени, когда режим “невидимка” не был включен. Невидимые гости в закрытом профиле (в Одноклассниках)- кто-то из друзей, только инкогнито. Только надо иметь в виду, что срок отсчитывается с момента последнего посещения, еслигости (в Одноклассниках) невидимки постоянно заходят — то и в списке такие визитеры будут отмечены.

Стоит отдельно пояснить, что опции типа консьержа в этой Соц.сети нет. Если в закрытый профиль Одноклассники-гости (не друзья) пытаются зайти — им это действие просто недоступно. Особенно неприятно, когда гости в Одноклассниках невидимки, а владелец как раз зашел на свою страничку: видно, что кто-то есть, а узнать кто и откуда — нет возможности.

Режим InPrivate в Интернет Эксплорере

На сайте «Одноклассники.ру» ваши друзья всегда будут в курсе, когда вы находитесь «онлайн». Каждый, кто находится на сайте, будет иметь точно такое же мигающее сообщение в своем профиле. Еще одной особенностью социальной сети «Одноклассники.ру» является то, что каждый пользователей будет видеть в своем профиле всех гостей, которые были на его странице. Кому-то это нравится, так можно найти многих своих друзей и просто знать, кто интересуется вашей страницей.

Некоторые пользователи хотят оставаться в тайне, в тоже время быть на сайте и посещать страницы других пользователей. Именно для таких участников социальной сети и был разработан сервис «Режим Невидимка». Во-вторых, вы не будете отображаться как гость в профилях других участников, на страницы которых вы заходили.

Подключить этот режим можно с помощью кнопки, которая расположена на главной странице вашего профиля. После отправки смс-сообщения режим «Невидимка» будет подключен к вашему профилю на тридцать дней. В течение этого времени вы сможете включать и выключать этот режим по необходимости. Если вы хотите, чтобы после тридцатидневного использования режима он был продлен автоматически, выберете «Долгосрочная подписка» и нажмите кнопку «Включить».

К сожалению, функция включения режима невидимки в Одноклассниках платная. Еще, следует помнить что в режиме инкогнито браузер не сохраняет историю открытия страниц. Теперь мы знаем, что дает функция невидимости и как в Одноклассниках включить эту самую невидимку.

Вконтакте

Одноклассники

Google+

Уведомление о файлах cookie, пикселях и социальных модулях

2. Что такое файлы cookie, какие из них мы используем, почему мы их используем и как можно отказаться?

2.1. Файл cookie — это небольшой фрагмент данных, отправляемый с веб-сайта и сохраняемый на компьютере или мобильном устройстве пользователя веб-браузером пользователя во время просмотра пользователем. Файлы cookie были разработаны как надежный механизм, позволяющий веб-сайтам запоминать информацию с отслеживанием состояния (например, элементы, добавленные в корзину) или записывать действия пользователя в Интернете (включая нажатие определенных кнопок, вход в систему или запись страниц, которые были посещены в прошлом). .Их также можно использовать для запоминания произвольных фрагментов информации, которые пользователь ранее вводил в поля формы, таких как имена, адреса, пароли и номера кредитных карт.

2.2. Как и многие другие веб-сайты, мы также используем файлы cookie на нашем. У разных файлов cookie разные цели, но и разная продолжительность жизни. Срок действия файла cookie определяет, как долго файл cookie будет оставаться на вашем компьютере, прежде чем удалится сам.

2.3. Браузеры могут принимать или отклонять файлы cookie автоматически, но позволяют изменять эти настройки.Меню справки в большинстве браузеров расскажет вам, как изменить настройки вашего браузера в отношении файлов cookie, как заставить браузер уведомлять вас, когда вы получаете новый файл cookie, и как полностью отключить файлы cookie. Вы также можете отключить или удалить файлы cookie, которые вы ранее приняли, если хотите. Чтобы узнать, как управлять файлами cookie в следующих браузерах, перейдите по предоставленной ссылке:

2.4. Кроме того, мы можем предоставить вам возможность напрямую управлять использованием определенных категорий файлов cookie на этом веб-сайте, сделав соответствующий выбор, предоставив:

- баннер cookie при вашем первом посещении, который позволяет управлять определенными категориями файлов cookie;

- ссылка на сторонний сайт, посвященный управлению файлами cookie, используемыми на этом веб-сайте, который позволяет управлять определенными категориями файлов cookie;

- — подстраница, посвященная управлению файлами cookie, используемыми на этом веб-сайте, которая позволяет управлять определенными категориями файлов cookie; или

- интерактивных опций, например кнопок, интегрированных в это Уведомление о файлах cookie, которые позволяют управлять определенными категориями файлов cookie.

2,5. Вы можете, в дополнение к параметрам, указанным выше, также обратиться к следующим сторонним веб-сайтам, чтобы отказаться от рекламных файлов cookie:

2.6. Для дальнейшего выявления, управления и отслеживания активированных файлов cookie на этом веб-сайте вы можете установить средство отслеживания файлов cookie, например надстройку Ghostery.

2.7. На этом веб-сайте мы можем использовать следующие файлы cookie, категории файлов cookie и другие технологии, но не шпионское ПО, для указанных целей и, если применимо, развернутые указанными партнерами или с их помощью:

— Строго необходимые файлы cookie .Это файлы cookie, которые необходимы для работы Веб-сайта и для того, чтобы вы могли выполнять запрашиваемые вами услуги. К ним относятся, например, файлы cookie, которые позволяют вам входить в безопасные области Веб-сайта.

— Функциональные файлы cookie . Эти файлы cookie записывают информацию о выборе, который вы делаете на Веб-сайте, например о вашем имени пользователя, языке или регионе, в котором вы находитесь. Таким образом, мы можем персонализировать ваше посещение Веб-сайта.

— Аналитические файлы cookie .Эти файлы cookie позволяют нам собирать информацию о том, как посетители используют Веб-сайт, например, для подсчета посетителей и отслеживания того, как посетители перемещаются по Веб-сайту. Они записывают ваше посещение Веб-сайта, страницы, которые вы посетили, и ссылки, по которым вы переходили. Эти файлы cookie не собирают идентифицирующую вас информацию. Вся информация анонимна. Это помогает нам улучшить работу Веб-сайта.

- Мы можем полагаться на Google Analytics, услугу, предоставляемую Google, Inc. (« Google »), чтобы проанализировать использование вами Веб-сайта.Информация, генерируемая Google Analytics, регулируется политикой конфиденциальности и файлов cookie Google и будет передаваться и храниться Google на серверах в США. Перед передачей он будет анонимизирован путем удаления последнего октета вашего IP-адреса. Затем Google обработает его от нашего имени, чтобы оценить использование вами Веб-сайта, составить отчеты об активности Веб-сайта и предоставить другие услуги, связанные с использованием Интернета. Google не будет связывать ваш IP-адрес с другими данными, хранящимися в Google.Однако обратите внимание, что если вы разрешили Google связывать историю просмотров ваших веб-страниц и приложений с вашей учетной записью Google и разрешили Google использовать информацию вашей учетной записи Google для персонализации рекламы, Google может связать аналитические файлы cookie и информация, собранная с их помощью, с информацией из вашей учетной записи Google. Вы можете отказаться от использования файлов cookie для вышеупомянутых целей, настроив свой браузер соответствующим образом; однако в этом случае вы не сможете использовать все функции Веб-сайта.Вы также можете отказаться от сбора ваших данных об использовании (включая ваш IP-адрес) и их обработки, загрузив и установив надстройку для вашего текущего веб-браузера. Для получения дополнительной информации об использовании ваших данных Google посетите веб-сайт Google. На этом веб-сайте используются следующие файлы cookie Google Analytics:

- _ga: этот файл cookie содержит уникальное значение, позволяющее различать посетителей веб-сайта, и имеет срок службы 2 года;

- _gid: этот файл cookie содержит уникальное значение, позволяющее различать посетителей веб-сайта, и имеет срок действия 24 часа;

- _gat: этот файл cookie используется для ограничения запросов к серверу и имеет срок действия 10 минут.

- Для посетителей, заходящих на наш веб-сайт из Китайской Народной Республики (КНР), мы можем использовать службу Site Monitor, предоставляемую Miaozhen Ltd., Пекин, КНР, (« Miaozhen ») вместо Google Analytics для тех же целей и с теми же ограничениями, но с серверами в КНР. Чтобы отказаться от использования Site Monitor в вашем браузере, посетите сайт управления отказом Miaozhen.

- Мы также можем использовать Яндекс Метрика, услугу, предоставляемую компанией ООО «ЯНДЕКС», Россия (« Яндекс »), для анализа использования вами Веб-сайта. Информация, созданная Яндекс Метрикой, регулируется политикой конфиденциальности Яндекса и будет передаваться и храниться Яндексом на серверах в России, Нидерландах или Финляндии в соответствии с местным законодательством.Перед передачей он будет анонимизирован путем удаления части вашего IP-адреса. Затем Яндекс обработает его от нашего имени, чтобы оценить использование вами Веб-сайта, составить отчеты об активности Веб-сайта и предоставить другие услуги, связанные с использованием Интернета. Яндекс не будет связывать ваш IP-адрес с другими данными Яндекс. Вы можете отказаться от использования файлов cookie для вышеупомянутых целей, настроив свой браузер соответствующим образом; однако в этом случае вы не сможете использовать все функции Веб-сайта.Вы также можете отказаться от сбора ваших данных об использовании (включая ваш IP-адрес) и их обработки, загрузив и установив надстройку для вашего текущего веб-браузера. Дополнительную информацию об использовании ваших данных Яндексом можно найти на сайте Яндекса.

Мы не можем найти эту страницу

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}} *

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}} {{addToCollection.description.length}} / 500 {{l10n_strings.TAGS}} {{$ item}} {{l10n_strings.PRODUCTS}} {{l10n_strings.DRAG_TEXT}}{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.LANGUAGE}} {{$ select.selected.display}}{{article.content_lang.display}}

{{l10n_strings.AUTHOR}}{{l10n_strings.AUTHOR_TOOLTIP_TEXT}}

{{$ select.selected.display}} {{l10n_strings.CREATE_AND_ADD_TO_COLLECTION_MODAL_BUTTON}} {{l10n_strings.CREATE_A_COLLECTION_ERROR}}porto / porto.md at master · яндекс / порто · GitHub

% PORTO (8)

porto — система управления контейнерами linux

portod [-h | —help] [-v | —version] [параметры…] <команда> [аргументы …]

portoctl [-h | —help] [-v | —version] [параметры …] <команда> [аргументы …]

Porto — еще одна система управления контейнерами Linux, разработанная Яндексом.

Основная цель — предоставить единую точку входа для нескольких подсистем Linux. такие как контрольные группы, пространства имен, средства монтирования, сети и т. д. Порту задуман как база для крупных инфраструктурных проектов.

Основные характеристики

- Вложенные контейнеры — контейнеры могут быть помещены в контейнеры

- Вложенная виртуализация — контейнеры также могут использовать службу porto

- Гибкая конфигурация — все параметры контейнера опциональны

- Надежный сервис — апгрейды porto без перезапуска контейнеров

Программное обеспечение для управления контейнерами, построенное поверх porto, может быть прозрачным заключен в контейнер Порто.

Porto предоставляет интерфейс protobuf через сокет unix /run/portod.socket.

Инструмент командной строки portoctl и C ++, Python и Go API включены.

ДляPorto требуется ядро Linux 3.18 и, возможно, некоторые сторонние исправления.

Контейнер — это базовый объект, который содержит ресурсы и некоторую рабочую нагрузку.

В зависимости от свойств конфигурации контейнер создает собственные пространства имен и контрольные группы или наследует их от родительского контейнера.

Контейнер выполняет команду или ОС ( virt_mode = os) или работает как мета-контейнер для вложенных субконтейнеров.

Имя

Имя контейнера может содержать только следующие символы: ‘a’ .. ‘z’, ‘A’ .. ‘Z’, ‘0’ .. ‘9’, ‘_’, ‘-‘, ‘@’, ‘: ‘,’. ‘.

Косая черта ‘/’ разделяет вложенный контейнер: «родительский / дочерний».

Каждый компонент имени контейнера (части «родительский», «дочерний» выше) не должен превышать 128 символов.

Полное имя контейнера (т.е.е. «родитель / потомок») ограничен 200 символами (220 для суперпользователя).

Также порто ограничивает вложение до 16 уровней.

Porto реализует пространства имен для имен контейнеров: текстовые префиксы для имен в запросах. См. enable_porto , porto_namespace , absolute_name , absolute_namespace ниже.

Host — это корневой псевдоконтейнер с именем «/».

«self» указывает на текущий контейнер, в котором находится текущая задача. И его можно использовать для относительных запросов, например, «я / ребенок» или «я /».. ».

Контейнер «.» указывает на родительский контейнер текущего пространства имен porto, это общий родитель для всех видимых контейнеров.

Таким образом, контейнер можно адресовать несколькими способами: — «имя» (относительно текущего пространства имен porto)

- «/ porto / name» (абсолютное имя, всегда одно и то же)

- «self / …» (относительно текущего контейнера)

Штаты

- остановлен — исходное состояние (1)

- начало — начало в процессе (16)

- выполняется — команда выполняется (2)

- остановка — остановка в процессе (32)

- приостановлено — зависло, потребляет память, но нет процессора (128)

- мертв — исполнение завершено (4)

- meta — запуск контейнера без команды (8)

- респаун — мертв и будет запущен заново (64)

Операции

- create — создает новый контейнер в остановленном состоянии

- запуск — остановлен -> запуск -> работает | мета

- стоп — работает | мета | мертвый -> остановка -> остановлен

- перезапуск — мертвый -> остановка -> остановка -> запуск -> работа

- убить — работает -> мертв

- смерть — бег -> мертв

- пауза — работает | мета -> приостановлено

- резюме — приостановлено -> работает | мета

- destroy — уничтожает контейнер в любом состоянии

- список — список контейнеров

- get — получить свойство контейнера

- set — установить свойство контейнера

- wait — ждать смерти контейнера

Обычный жизненный цикл:

создать -> (остановлен) -> настройка -> запуск -> (работает) -> смерть -> (мертв) -> получить -> уничтожить

Недвижимость

Конфигурация и состояние контейнера представлены в интерфейсе «ключ-значение».

Некоторые свойства доступны только для чтения или требуют определенного состояния контейнера.

portoctl без аргументов выводит список возможных свойств контейнера.

Некоторые свойства имеют внутреннюю структуру «ключ-значение», например <ключ>: <значение>; … и предоставить доступ к отдельным значениям через свойство [ключ]

Значения, представляющие размер в байтах, могут иметь числа с плавающей запятой и на основе 1024. суффиксы: B | K | M | G | T | P | E. Porto возвращает эти значения в байтах без суффиксов.9.

Значения, представляющие текстовые маски, работают как fnmatch (3) с флагом FNM_PATHNAME: ‘*’ а также ‘?’ не соответствует ‘/’ с расширением: ‘***’ — соответствует всему, «префикс ***» и «*** суффикс» проверяют префикс и суффикс обработки.

Этикетки

Контейнер может иметь определяемые пользователем метки и связанные значения.

Метка и значение могут использовать только символы, разрешенные для имен контейнеров: [a-zA-Z0-9 _- @ :.]. Пробелы не допускаются. Косая черта ‘/’ допускается только в значении.

Этикетка должна быть в формате PREFIX.name. Максимальная длина метки — 128 символов. ПРЕФИКС должен состоять из 2..16 заглавных букв [A-Z]. Префиксы PORTO * зарезервированы.

Максимальная длина значения — 256 символов.

В каждом контейнере может быть до 100 этикеток.

Установка пустого значения удаляет метку.

Используйте «Y» и «N» для логических значений и «.» как заполнитель.

Для подсчета, размера, скорости, времени используйте байты, байты в секунду, секунды как десятичные целые числа без суффиксов в метке и значении.Остальные типы должны определяться суффиксами меток: _ms, _ns, _cores.

Не храните полные пути к файлам в значениях меток: пользователи могут находиться в разных корневых каталогах. Допускаются короткие относительные имена файлов.

Все этикетки хранятся как свойство , этикетки . Доступ через свойства метки [PREFIX.name] и PREFIX.name также работает.

Установленные и унаследованные метки можно читать как метки [.PREFIX.name]

Porto предоставляет API для поиска меток, атомарного сравнения и установки, атомарного приращения и уведомлений.

Контекст

command — командная строка контейнера

Переменные среды $ VAR раскрываются с использованием wordexp (3) . Контейнер с пустой командой — это мета-контейнер .

command_argv — дословная командная строка

Список аргументов, разделенных табуляцией, переопределяет команду . Можно получить и установить через index: command_argv [index] .

Установите команду на разделенные пробелами ‘$ {ARGV /’ / ‘\’ ‘}’.

core_command — команда для получения дампов ядра

Контейнер без chroot наследует команду ядра по умолчанию от родительского контейнера.

Чтобы включить core-dumos, установите ulimit [core] на неограниченный или что-нибудь> 1.

См. Также [COREDUMPS] ниже.

env — среда основного процесса контейнера, синтаксис: <переменная> = <значение>; …

Контейнер с изоляцией = false наследует переменные среды от родителя.

Среда по умолчанию:

container = «lxc»

PORTO_NAME = имя контейнера

PORTO_HOST = hostname hostname

PORTO_USER = owner_user

HOME = cwd

USER = user

PATH usr / local / bin: / usr / sbin: / usr / bin: / sbin: / bin «Среда по умолчанию может быть настроена в portod.conf:

контейнер { extra_env { имя: "ИМЯ" значение: "VALUE" } }пользователь — uid процессов контейнера, по умолчанию owner_user

группа — gid процессов контейнера, по умолчанию: owner_group

task_cred — учетные данные контейнерного процесса: uid gid groups…

umask — начальная маска создания файла, по умолчанию: 0002, см. umask (2)

ulimit — ограничения ресурсов, синтаксис: <тип>: [мягкий] | неограниченный <жесткий> | неограниченный; … см. getrlimit (2)

По умолчанию ulimit может быть установлен в portod.conf:

контейнер { default_ulimit: "тип: мягкий жесткий; ..." }Жесткое кодирование по умолчанию: «core: 0 без ограничений; nofile: 8K 1M».

Если установлено memory_limit , то по умолчанию memlock равен max ( memory_limit_total — 16M, 8M), жесткий предел не ограничен.

Параметры конфигурации в portod.conf:

контейнер { memlock_minimal: <байтов> memlock_margin: <байты> }virt_mode — режим виртуализации:

- приложение — (по умолчанию) запустить команду как обычный процесс

- os — запустить команду как процесс инициализации

- host — запустить команду без ограничений безопасности

- задание — запустить команду как группу процессов в родительском контейнере

Побочные эффекты virt_mode = os

- установить команду по умолчанию = «/ sbin / init»

- установить по умолчанию пользователь = «root», группа = «root»

- установить по умолчанию stdout_path = «/ dev / null», stderr_path = «/ dev / null»

- установить по умолчанию сеть = нет

- установить по умолчанию cwd = «/»

- сбросить логин для контейнера

- включить системную группу cgroup, если / sbin / init — это systemd Команда остановки

- отправит SIGPWR , а не SIGTERM

Государство

id — идентификатор контейнера, 64-битный десятичный

уровень — уровень контейнера, 0 для корня, 1 для первого уровня

st — идентификатор текущего состояния 1..128, см. [Состояния]

состояние — текущее состояние, см. [Состояния]

exit_code — 0: успех, 1..255: код ошибки, -64 ..- 1: сигнал завершения, -99: OOM

exit_status — статус выхода контейнера, см. wait (2)

start_error — последняя ошибка запуска

oom_killed — истина, если контейнер был убит OOM

oom_kills — количество задач, убитых в контейнере с момента запуска (Linux 4.13 или сторонние патчи)

oom_kills_total — количество задач, убитых в иерархии с момента создания (Linux 4.13 или сторонние патчи)

core_dumped — истина, если основной процесс выгрузил ядро

root_pid — pid основного процесса в пространстве имен pid клиента (может быть недоступен)

stdout [[смещение] [: длина]] — текст стандартного вывода, см. stdout_path

- stdout — получить весь доступный текст

- stdout [: 1000] — получить только последние 1000 байт

- stdout [2000:] — получить байты начиная с 2000 (текст может быть утерян)

- stdout [2000: 1000] — получить 1000 байт, начиная с 2000

stdout_offset — смещение сохраненного stdout

stderr [[смещение] [: длина]] — текст stderr, см. stderr_path

То же, что и stdout .

stderr_offset — смещение сохраненного stderr

time — время работы контейнера в секундах

время [мертвый] — время с момента смерти в секундах

creation_time — формат: ГГГГ-ММ-ДД чч: мм: сс

creation_time [raw] — секунды с начала эпохи

change_time — формат: ГГГГ-ММ-ДД чч: мм: сс

change_time [raw] — секунды с эпохи

start_time — формат: ГГГГ-ММ-ДД чч: мм: сс

start_time [raw] — секунды с эпохи

death_time — формат: ГГГГ-ММ-ДД чч: мм: сс

death_time [raw] — секунды с эпохи

absolute_name — полное имя контейнера, включая пространства имен porto

absolute_namespace — полное пространство имен контейнера, включая родительские пространства имен

Это обязательный префикс absolute_name для просмотра другого контейнера.

Контроллеры — включены контроллеры cgroup, см. [CGROUPS] ниже

cgroups — пути к cgroups, синтаксис: <имя>: <путь>

process_count — текущее количество процессов

thread_count — текущее количество потоков

thread_limit — лимит для thread_count

Для контейнеров первого уровня по умолчанию 10000.

parent — абсолютное имя родительского контейнера

частный -4096 байт определяемого пользователем текста

метки — пользовательские метки, синтаксис <метка>: <значение>; …

См. [Этикетки].

weak — если true, контейнер будет уничтожен при отключении клиента

Contianer должен быть создан специальным вызовом API, после этого клиент может сбросить weak флаг.

respawn — автоматический перезапуск контейнера после смерти

Если установлено также для вложенных контейнеров, они будут по расписанию возрождаться после возрождения родителей.

respawn_count — сколько раз контейнер возрождался

Можно сбросить в любой момент.

max_respawns — лимит для автоматического возрождения, по умолчанию: 0 (неограниченно)

respawn_delay — задержка перед автоматическим возрождением в наносекундах, по умолчанию 1 с

age_time — время в секундах до автоматического уничтожения мертвых контейнеров, по умолчанию: 1 день

Безопасность

изолировать — создать новое пространство имен pid / ipc / utc / env

- true — создать новые пространства имен (по умолчанию)

- false — использовать родительские пространства имен

Возможности — доступные возможности, синтаксис: CAP ;… см. возможности (7)

Порту ограничивает возможности в зависимости от других свойств:

Требуется memory_limit : IPC_LOCK.

Требуется изоляция : SYS_BOOT, KILL, PTRACE.

Требуется net и не ip_limit : NET_ADMIN.

Всегда в наличии: NET_BIND_SERVICE, NET_RAW

Требуется корень (chroot): SETPCAP, SETFCAP, CHOWN, FOWNER, DAC_OVERRIDE, FSETID, SETGID, SETUID, SYS_CHROOT, MKNOD, AUDIT_WRITE.

Не требует root , не может быть окружением, только для suid: LINUX_IMMUTABLE, SYS_ADMIN, SYS_NICE, SYS_RESOURCE.

Без chroot все эти возможности доступны. Возможности, которые Соответствие требованиям может быть установлено как ambient и доступно в chroot.

Контейнер наследует возможности от родителя и не может их превзойти.

Контейнер, по умолчанию принадлежащий root, имеет все эти возможности и игнорируйте любые ограничения.

Эти возможности недоступны по умолчанию: SYS_RAWIO, SYS_TIME, SYS_MODULE, IPC_OWNER, DAC_READ_SEARCH, АРЕНДА, SYSLOG, MAC_OVERRIDE, MAC_ADMIN, AUDIT_CONTROL, AUDIT_READ, NET_BROADCAST, SYS_PACCT, SYS_TTY_CONFIG, WAKE_ALARM, BLOCK_SUSPEND.

features_allowed — результирующий ограничивающий набор

Это свойство только для чтения показывает результирующий набор возможностей, разрешенных в контейнере.

features_ambient — повысить внешние возможности, синтаксис: CAP; … см. Возможности (7)

Все задачи в контейнере будут иметь эти возможности.

Требуется Linux 4.3

features_ambient_allowed — разрешенные внешние возможности

Подмножество из features_allowed можно установить как окружающее.В контейнере с chroot они равны.

устройства — доступ к устройствам, синтаксис: <устройство> [r] [w] [m] [-] [?] [Путь] [режим] [пользователь] [группа] | preset

; … «устройство» — путь к устройству на хосте (/ dev / null)

«rwm-?» — чтение, запись, mknod, no-access, необязательный

«путь» — путь к устройству в контейнере, значения по умолчанию такие же, как в хосте

«режим», «пользователь», «группа» — права доступа и владелец узла устройства, значения по умолчанию взяты из хост, только корень хоста и владелец устройства могут изменять этотПо умолчанию porto предоставляет доступ к:

/ dev / null

/ dev / zero

/ dev / full

/ dev / random

/ dev / urandom

/ dev / tty

/ dev / console (как псевдоним для / dev / нуль)

/ dev / ptmx

/ dev / pts / *Inside chroots porto создает узлы устройств в / dev только для разрешенных устройств.

Контроль доступа к устройствам можно полностью отключить для контейнеров без chroot, установив свойство контроллеры [устройства] = false в контейнер первого уровня, в этом случае устройств должны оставаться незадействованными.

Контейнер наследует perissmions от родителя и не может превзойти их, таким образом, для контейнера первого уровня должны быть предоставлены любые дополнительные разрешения. Конфигурация могла быть изменена во время выполнения.

Предустановка устройства должна быть определена в portod.conf:

контейнер { device_preset { предустановка: "<предустановка>" устройство: "<устройство> [rwm]... " устройство: ... } ... }Доступ к устройствам для всех контейнеров можно также предоставить в portod.conf:

контейнер { extra_devices: "<устройство> [rwm] ...; ..." }Доступ на запись к связанным узлам sysfs может быть предоставлен в portod.conf:

контейнер { device_sysfs { устройство: "/ dev / abc" sysfs: "/ sys / foo" sysfs: "/ sys / bar" } ... }enable_porto — доступ к порту

- ложный | нет — нет доступа

- чтение-изоляция — доступ только для чтения, показывать только субконтейнеры

- только чтение — доступ только чтение

- изолировать — доступ для чтения и записи, показывать только субконтейнеры

- только для детей — доступ для записи к субконтейнерам

- true | полный — полный доступ (по умолчанию)

Контейнеры с ограниченным представлением видят усеченные имена контейнеров, за исключением изолированной части.

Все контейнеры с доступом на чтение могли проверять «/ , «. , «я» и все собственные родители.

porto_namespace — префикс имени, необходимый для отображаемых контейнеров (не рекомендуется, используйте enable_porto = изолировать)

Фактическое пространство имен porto объединяет префиксы от родителей, см. absolute_namespace .

taint — список известных проблем в конфигурации контейнера

owner_user — пользователь-владелец контейнера, по умолчанию: creator

owner_group — группа владельцев контейнера, по умолчанию: creator

owner_cred — учетные данные владельца контейнера: uid gid groups…

Аутентификация клиента Porto основана на pid, uid, gid задачи, полученных через socket (7) SO_PEERCRED и контрольная группа для замораживания задач из / proc / pid / cgroup.

Запросы от хоста выполняются от имени задачи клиента или uid: gid.

Запросы от контейнеров выполняются от имени контейнера owner_user : owner_group .

По умолчанию все пользователи имеют доступ только для чтения ко всем видимым контейнерам. Видимость контролируется через enable_porto и porto_namespace .

Доступ на запись есть у пользователя root и пользователей из группы «porto».

Для доступа на запись к контейнеру требуется одно из следующих условий:

- контейнер — суб-контейнер

- owner_user соответствует клиентскому пользователю

- пользователь клиента root

Файловая система

cwd — рабочий каталог

В корневом каталоге хоста по умолчанию используется временный каталог: / place / porto / имя-контейнера

В choot: ‘/’root — путь к корневому каталогу контейнера в родительском пространстве имен, по умолчанию: /

Porto создает новое пространство имен монтирования из родительского пространства имен монтирования, и chroot в эту директорию, используя pivot_root (2) .

Porto монтирует: / dev, / dev / pts, / dev / hugepages, / proc, / run, / sys, / sys / kernel / tracing.

Также porto воссоздает структуру каталогов in / run из базовой файловой системы.

Porto создает узлы in / dev только для устройств, разрешенных свойством devices .

Если контейнер должен иметь доступ к порту, то внутри будет привязан /run/portod.socket.

** root_path — корневой путь контейнера в пространстве имен клиента

root_readonly — перемонтировать все только для чтения

bind — привязка монтирования: <источник> <цель> [ro | rw | rec | dev | nodev | suid | nosuid | exec | noexec | private | unbindable | noatime | nodiratime | relatime] ,…; …

Этот параметр создает новое пространство имен монтирования и связывает каталоги или файлы из пространства имен монтирования родительского контейнера.

Результирующие привязки невидимы для хоста или родительского контейнера и нельзя использовать для создания томов. Для этого используйте вместо него бэкэнд тома = bind.

Привязка монтирования не является рекурсивной по умолчанию, добавьте также флаг «rec» для привязки подмонтирований. По умолчанию монтирование разделяется на подчиненное устройство — реализует одностороннее распространение.

symlink — создать символическую ссылку, формат:

: ;… Оба пути разрешаются в chroot, относительные пути начинаются с cwd . Porto создает отсутствующие родительские каталоги и создает относительную символическую ссылку, которая может быть разрешено вне chroot. При необходимости существующие символические ссылки заменяются. Символические ссылки можно изменить во время выполнения. Установка пустой цели удаляет символическую ссылку. Для изменения одиночной символической ссылки используйте свойство «symlink [

]». stdout_path — файл stdout, по умолчанию: внутреннее повернутое хранилище

По умолчанию stdout и stderr перенаправляются в файлы, созданные в по умолчанию cwd .

Периодически, когда размер этих файлов превышает stdout_limit байта заголовка удаляются с помощью fallocate (2) FALLOC_FL_COLLAPSE_RANGE. Количество потерянных байты показаны в stdout_offset .

Путь «/ dev / fd / fd » перенаправляет поток в файловый дескриптор fd из Порто клиентская задача, которая запускает контейнер.

stdout_limit — ограничивает внутреннее хранилище stdout / stderr, porto сохраняет хвостовые байты

По умолчанию — 8 МБ, ограниченное значение — 1 ГБ.

stderr_path — файл stderr, по умолчанию: внутреннее повернутое хранилище

То же, что и stdout_path .

stdin_path — файл stdin; по умолчанию: «/ dev / null»

место — места, разрешенные для томов и слоев, синтаксис: [по умолчанию] [; [alias =] путь; …]

Это пути в хосте или маски для них, которые разрешено используется как свойство для томов для запросов из этого контейнера.

По умолчанию: «/ место; ***». Это означает, что по умолчанию используется / место, разрешено любое другое.

Псевдоним позволяет обращаться к месту по короткому ключевому слову, пример: место = «/ mnt / data; slow = / mnt / hdd; fast = / mnt / ssd».

Контейнер наследует политику родительского контейнера и не может превзойти ее.

place_limit — ограничивает сумму объема space_limit , принадлежащую поддереву

Формат: total | default |