Добавление дополнительного контроллера домена в существующий домен AD

Как вы знаете, службы Active Directory Domain Services (AD DS) устанавливаются на сервере, который называется контроллер домена (DC). В активный каталог домена AD можно добавить десятки дополнительных контроллеров для балансировки нагрузки, отказоустойчивости, уменьшения нагрузки на WAN каналы и т.д. Все контроллеры домена должны содержать одинаковую базу учетных записей пользователей, учетных записей компьютеров, групп и других объектов LDAP каталога.

Для корректной работы всем контроллерам домена необходимо синхронизироваться и копировать информацию между собой. Когда вы добавляете новый контроллер домена в существующий домен, контроллеры домена должны автоматически синхронизировать данные между собой. Если новый контроллер домена и существующий DC находятся в одном сайте, они могут легко реплицировать данные между собой. Если новый DC находится на удаленном сайте, то автоматическая репликация не так эффективна.

В этой статье мы покажем, как добавить дополнительный контроллер домена в существующий домен Active Directory (Установка домена AD на примере Windows 2016).

Добавление дополнительного контроллера домена в существующий домен AD

Прежде всего, нам нужно установить роль Active Directory Domain Services на сервере, который будет новым DC.

Установка роли ADDS

Прежде всего, откройте консоль Server Manager. Когда откроется Server Manager, нажмите «Add roles and features», чтобы открыть консоль установки ролей сервера.

Пропустите страницу «Before you Begin». Выберите «Role-based or featured-based installation» нажмите кнопку «Next». На странице «Server Selection» снова нажмите кнопку «Next».

Выберите роль Active Directory Domain Services. В открывшемся окне нажмите кнопку «Add Features», чтобы добавить необходимые инструменты управления Active Directory Management Tools.

Когда процесс установки будет завершен, перезагрузите сервер, войдите в систему под администратором и выполните следующие действия.

Настройка дополнительного контроллера домена

Теперь в мастере установки ролей нажмите ссылку «Promote this server to a domain controller».

Выберите «Add a domain controller to an existing domain», ниже укажите имя вашего домена AD. Если вы авторизованы под обычным пользователем, вы можете изменить учетные данные на администратора домена. Нажмите кнопку «Select», откроется новое окно, выберите имя вашего домена и нажмите «Ok», затем «Next».

На странице Domain Controller Options, можно выбрать, что нужно установить роль DNS-сервера на вашем DC. Также выберите роль Global Catalog. Введите пароль администратора для режима DSRM и подтвердите его, затем нажмите кнопку «Next».

На странице Additional options укажите сервер, с которым вы хотите выполнить первоначальную репликацию базы Active Directory ( с указанного сервера будет скопирована схема и все объекты каталога AD). Вы можете сделать снимок (snapshot) текущего состояния Active Directory на одном из контроллеров домена и применить его на новой машине. После этого база AD этого сервера будет представлять собой точную копию имеющегося контроллера домена. Подробнее о функции Install From Media (IFM) – установки нового DC с носителя в одной из следующих статей (https://vmblog.ru/razvertyvanie-kontrollera-domena-s-pomoshhyu-install-from-media-ifm/):

Вы можете сделать снимок (snapshot) текущего состояния Active Directory на одном из контроллеров домена и применить его на новой машине. После этого база AD этого сервера будет представлять собой точную копию имеющегося контроллера домена. Подробнее о функции Install From Media (IFM) – установки нового DC с носителя в одной из следующих статей (https://vmblog.ru/razvertyvanie-kontrollera-domena-s-pomoshhyu-install-from-media-ifm/):

На страницах «Paths and Review options» нам ничего не придется настраивать, пропустите их, нажав кнопку «Next». На странице «Prerequisite», если вы видите какую-либо ошибку, проверьте и выполните все указанные требования, затем нажмите кнопку «Install».

Настройка репликации между новым и имеющимся контроллером домена

Мы почти закончили, теперь проверим и запустим репликацию между первичным DC (DC01.vmblog.ru) и новым DC (DC02.vmblog.ru). При копировании информации между этими двумя контроллерами домена данные базы Active Directory будут скопированы из DC01.

В «Server Manager» выберите вкладку «Tools» затем пункт «Active directory sites and services».

В левой панели разверните вкладку Sites -> Default-First-Site-Name -> Servers. Оба новых DC находятся в одном сайте AD (это подразумевает, что они находятся в одной подсети, либо сетях, соединенных высокоскоростным каналом связи). Затем выберите имя текущего сервера, на котором вы сейчас работаете, затем нажмите «NTDS Settings». В моем случае DC01 является корневым контроллером домена, в данный момент консоль запущена на DC02, который будет дополнительным контроллером домена.

Щелкните правой кнопкой мыши по элементу с именем «automatically generated». Нажмите «Replicate now». Появится предупреждение о запуске репликации между корневым контроллером домена и новым контроллером домена.

Сделайте то же самое для DC01. Разверните вкладку DC01 и нажмите «NTDS Settings».

Итак, мы закончили! Вы успешно добавили новый DC и принудительно запустили репликацию между двумя контроллерами домена.

Установка реплики контроллера домена Windows Server 2012 в существующем домене (уровень 200)

- Чтение занимает 5 мин

В этой статье

Область применения. Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

В этом разделе рассматриваются действия, необходимые для обновления существующего леса или домена до Windows Server 2012 с помощью диспетчера сервера или Windows PowerShell. В нем описывается, как добавить контроллеры домена с ОС Windows Server 2012 в существующий домен.

В нем описывается, как добавить контроллеры домена с ОС Windows Server 2012 в существующий домен.

Процесс обновления и добавления реплики

На схеме ниже показан процесс настройки доменных служб Active Directory. Предполагается, что вы ранее установили роль доменных служб Active Directory и запустили мастер настройки доменных служб Active Directory с помощью диспетчера сервера, чтобы создать контроллер домена в существующем домене.

Обновление и добавление реплики с помощью Windows PowerShell

| Командлет ADDSDeployment | Аргументы (аргументы, выделенные жирным шрифтом, являются обязательными. Аргументы, выделенные курсивом, можно указать с помощью Windows PowerShell или мастера настройки доменных служб Active Directory). |

|---|---|

| Install-AddsDomainController | -SkipPreChecks -Имя_домена -сафемодеадминистраторпассворд -SiteName -адпрепкредентиал -аппликатионпартитионсторепликате -AllowDomainControllerReinstall -Confirm- CreateDNSDelegation -CriticalReplicationOnly -Force -Инсталлатионмедиапас -Инсталлднс -LogPath -MoveInfrastructureOperationMasterRoleIfNecessary -NoDnsOnNetwork -Ноглобалкаталог -Norebootoncompletion -Репликатионсаурцедк -SkipAutoConfigureDNS -SiteName -Системкэй -Сисволпас -UseExistingAccount -WhatIf |

Примечание

Аргумент -credential

Развертывание

Конфигурация развертывания

Повышение роли каждого контроллера домена начинается в диспетчере сервера на странице Конфигурация развертывания. Оставшиеся параметры и обязательные поля меняются на этой и последующих страницах в зависимости от того, какая операция развертывания выбрана.

Чтобы обновить существующий лес или добавить доступный для записи контроллер домена в существующий домен, установите переключатель в положение Добавить контроллер домена в существующий домен и нажмите кнопку Выбрать в разделе Укажите сведения о домене для этой операции. При необходимости диспетчер серверов запрашивает действующие учетные данные.

Для обновления леса в Windows Server 2012 требуются учетные данные, включающие членство в группах «Администраторы предприятия» и «Администраторы схемы». Мастер настройки доменных служб Active Directory позднее выдает предупреждение, если у текущих учетных данных нет соответствующих разрешений или если они не включены в группы.

Автоматическое выполнение процесса Adprep — это единственное различие между добавлением контроллера домена в существующий домен Windows Server 2012 и домен, в котором контроллеры домена работают под управлением более ранней версии Windows Server.

Командлет и аргументы модуля Windows PowerShell ADDSDeployment:

Install-AddsDomainController

-domainname <string>

-credential <pscredential>

На каждой странице выполняются определенные тесты, некоторые из которых проводятся повторно позднее как отдельные проверки предварительных требований. Например, если выбранный домен не отвечают требованию к минимальному режиму работы, вам не придется проходить всю процедуру повышения роли вплоть до проверки предварительных требований, чтобы получить в итоге следующее сообщение:

Параметры контроллера домена

На странице Параметры контроллера домена показаны возможности настройки нового контроллера домена. Они включают в себя DNS-сервер, Глобальный каталог и Контроллер домена только для чтения. Корпорация Майкрософт рекомендует, чтобы все контроллеры домена предоставляли службы DNS и глобального каталога для обеспечения высокой доступности в распределенных средах. Глобальный каталог всегда выбран по умолчанию, а DNS-сервер выбран по умолчанию в том случае, если в текущем домене уже размещены службы DNS в контроллерах домена на основе запроса начальной записи зоны. Страница

Они включают в себя DNS-сервер, Глобальный каталог и Контроллер домена только для чтения. Корпорация Майкрософт рекомендует, чтобы все контроллеры домена предоставляли службы DNS и глобального каталога для обеспечения высокой доступности в распределенных средах. Глобальный каталог всегда выбран по умолчанию, а DNS-сервер выбран по умолчанию в том случае, если в текущем домене уже размещены службы DNS в контроллерах домена на основе запроса начальной записи зоны. Страница

Примечание

Если сервер не входит в подсеть Active Directory и имеется несколько сайтов Active Directory, выбор не производится и кнопка Далее останется неактивной до тех пор, пока не будет выбран сайт из списка.

Указанный пароль для режима восстановления служб каталогов должен соответствовать политике паролей, действующей для сервера. Необходимо всегда выбирать надежный и сложный пароль, предпочтительно парольную фразу.

Аргументы ADDSDeployment, эквивалентные параметрам на странице Параметры контроллера домена:

-InstallDNS <{$false | $true}>

-NoGlobalCatalog <{$false | $true}>

-sitename <string>

-SafeModeAdministratorPassword <secure string>

Важно!

Имя сайта уже должно существовать на момент ввода в качестве аргумента для -sitename. Командлет install-AddsDomainController не создает сайты. Для создания сайтов можно использовать командлет new-adreplicationsite.

Аргумент SafeModeAdministratorPassword действует особым образом.

Если этот аргумент не указан, командлет предлагает ввести и подтвердить скрытый пароль.

Это предпочтительный вариант использования при интерактивном выполнении командлета.

Это предпочтительный вариант использования при интерактивном выполнении командлета.Например, чтобы создать дополнительный контроллер домена в домене treyresearch.net с выводом запроса на ввод и подтверждение скрытого пароля, выполните следующую команду:

Install-ADDSDomainController "DomainName treyresearch.net "credential (get-credential)Если аргумент указан со значением, это значение должно быть защищенной строкой. Это не является предпочтительным вариантом использования при интерактивном выполнении командлета.

Например, можно вручную ввести запрос пароля с помощью командлета Read-Host, чтобы запрашивать у пользователя ввод защищенной строки.

-safemodeadministratorpassword (read-host -prompt "Password:" -assecurestring)

Предупреждение

Поскольку в предыдущем варианте пароль не подтверждается, соблюдайте повышенную осторожность: пароль невидим.

Можно также ввести защищенную строку в качестве переменной с преобразованным открытым текстом, хотя использовать такой вариант настоятельно не рекомендуется.

-safemodeadministratorpassword (convertto-securestring "Password1" -asplaintext -force)

Наконец, можно сохранить скрытый пароль в файле, а затем использовать его повторно, никогда не отображая пароль в виде открытого текста. Пример.

$file = "c:\pw.txt"

$pw = read-host -prompt "Password:" -assecurestring

$pw | ConvertFrom-SecureString | Set-Content $file

-safemodeadministratorpassword (Get-Content $File | ConvertTo-SecureString)

Предупреждение

Ввод или хранение пароля в виде открытого или скрытого текста не рекомендуется. Любой пользователь, выполняющий эту команду в скрипты или заглядывающий через ваше плечо, сможет узнать пароль DSRM этого доменного контроллера. Любой пользователь, имеющий доступ к файлу, сможет восстановить скрытый пароль. Зная пароль, он сможет войти в контроллер домена, запущенный в режиме восстановления служб каталогов, и персонифицировать сам контроллер домена, повысив уровень собственных привилегий в лесу Active Directory до максимального уровня. Рекомендуется выполнить дополнительные действия для шифрования данных текстового файла с помощью System.Security.Cryptography, однако их рассмотрение выходит за рамки этой статьи. Лучше всего полностью отказаться от хранения паролей.

Рекомендуется выполнить дополнительные действия для шифрования данных текстового файла с помощью System.Security.Cryptography, однако их рассмотрение выходит за рамки этой статьи. Лучше всего полностью отказаться от хранения паролей.

Командлет ADDSDeployment предлагает дополнительную возможность пропустить автоматическую настройку параметров DNS-клиента, серверов пересылки и корневых ссылок. При использовании диспетчера сервера пропустить эту настройку нельзя. Этот аргумент имеет значение только в том случае, если роль DNS-сервера была установлена до настройки контроллера домена:

-SkipAutoConfigureDNS

На странице Параметры контроллера домена выводится предупреждение о том, что нельзя создать контроллеры домена только для чтения, если существующие контроллеры домена работают под управлением Windows Server 2003. Это ожидаемое предупреждение, и его можно пропустить.

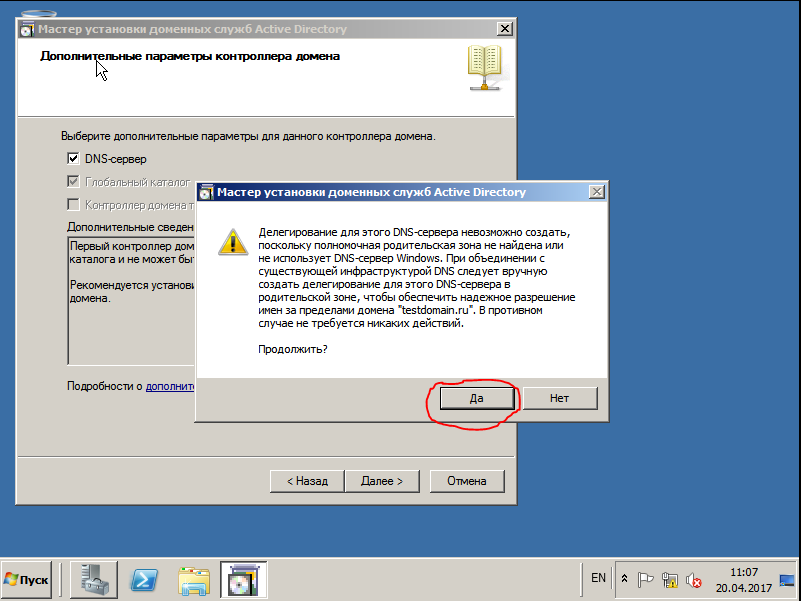

Параметры DNS и учетные данные для делегирования DNS

На странице Параметры DNS можно настроить делегирование DNS, если вы выбрали параметр DNS-сервер на странице Параметры контроллера домена и указана зона, в которой разрешено делегирование DNS. Может потребоваться предоставить другие учетные данные, принадлежащие пользователю, который является членом группы Администраторы DNS.

Может потребоваться предоставить другие учетные данные, принадлежащие пользователю, который является членом группы Администраторы DNS.

Аргументы командлета ADDSDeployment, эквивалентные параметрам на странице Параметры DNS:

-creatednsdelegation

-dnsdelegationcredential <pscredential>

Дополнительные сведения о необходимости создания DNS-делегирования см. в статье Общее представление о делегировании зоны.

Дополнительные параметры

На странице Дополнительные параметры приводится параметр конфигурации, позволяющий указать имя контроллера домена, используемого в качестве источника репликации.

Также можно установить контроллер домена с помощью архивированных носителей, использовав параметр установки с носителя (IFM). При установке флажка Установка с носителя появляется возможность выбора носителя. Чтобы убедиться в том, что указанный путь является действительным путем к носителю, необходимо нажать кнопку Проверить. Носители, используемые параметром IFM, создаются с помощью системы архивации данных Windows Server или Ntdsutil.exe только из другого существующего компьютера с Windows Server 2012. Windows Server 2008 R2 или операционные системы более ранних версий не подходят для создания носителей для контроллера домена с Windows Server 2012. Подробнее об изменениях в IFM см. в разделе Приложение: упрощенное администрирование. Если носители защищены SYSKEY, диспетчер сервера запрашивает пароль образа во время проверки.

Носители, используемые параметром IFM, создаются с помощью системы архивации данных Windows Server или Ntdsutil.exe только из другого существующего компьютера с Windows Server 2012. Windows Server 2008 R2 или операционные системы более ранних версий не подходят для создания носителей для контроллера домена с Windows Server 2012. Подробнее об изменениях в IFM см. в разделе Приложение: упрощенное администрирование. Если носители защищены SYSKEY, диспетчер сервера запрашивает пароль образа во время проверки.

Аргументы командлета ADDSDeployment, эквивалентные параметрам на странице Дополнительные параметры:

-replicationsourcedc <string>

-installationmediapath <string>

-syskey <secure string>

Пути

Страница Пути позволяет переопределить расположение папок по умолчанию для базы данных AD DS, журналов транзакций базы данных и общего доступа к SYSVOL. Расположение по умолчанию всегда в подкаталогах %systemroot%.

Аргументы командлета ADDSDeployment, эквивалентные параметрам на странице «Пути»:

-databasepath <string>

-logpath <string>

-sysvolpath <string>

Параметры подготовки

На странице Параметры подготовки выводится оповещение о том, что настройка доменных служб Active Directory включает в себя расширение схемы (forestprep) и обновление домена (domainprep). Эта страница появляется только в том случае, если лес и домен не были подготовлены в ходе предыдущей установки контроллера домена Windows Server 2012 или путем запуска средства Adprep.exe вручную. Например, мастер настройки доменных служб Active Directory подавляет эту страницу, если вы добавляете новый контроллер домена в существующий корневой домен леса Windows Server 2012.

Расширение схемы и обновление домена не производятся после нажатия кнопки Далее. Эти операции выполняются только во время этапа установки. На этой странице просто сообщается о событиях, которые будут происходить позднее в ходе установки.

На этой странице также проверяется, является ли текущий пользователь членом групп «Администраторы схемы» и «Администраторы предприятия». Членство в этих группах необходимо для расширения схемы и подготовки домена. Если на странице указано, что текущие учетные данные не дают необходимых разрешений, нажмите кнопку Изменить, чтобы предоставить соответствующие учетные данные пользователя.

Аргумент командлета ADDSDeployment, эквивалентный параметрам на странице «Дополнительные параметры»:

-adprepcredential <pscredential>

Важно!

Так же как и в предыдущих версиях Windows Server, при автоматической подготовке домена для контроллеров домена с Windows Server 2012 средство GPPREP не запускается. Выполните команду adprep.exe /gpprep вручную для всех доменов, которые не были ранее подготовлены для Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2. Средство GPPrep следует запустить только один раз за историю домена, а не при каждом обновлении. Средство Adprep.exe не выполняет команду /gpprep автоматически, так как это может привести к повторной репликации всех файлов и папок из тома SYSVOL во всех контроллерах домена.

Средство Adprep.exe не выполняет команду /gpprep автоматически, так как это может привести к повторной репликации всех файлов и папок из тома SYSVOL во всех контроллерах домена.

Средство RODCPrep запускается автоматически при повышении роли первого контроллера RODC без предварительной подготовки в домене. Этого не происходит при повышении роли первого доступного для записи контроллера домена Windows Server 2012. Если планируется развертывать контроллеры домена только для чтения, команду adprep.exe /rodcprep также можно выполнить вручную.

«Просмотреть параметры» и «Просмотреть скрипт»

Страница Просмотрь параметры позволяет проверить параметры перед установкой и убедиться, что они отвечают требованиям. Позднее установку также можно будет остановить с помощью диспетчера сервера. Эта страница позволяет просмотреть и подтвердить параметры перед продолжением конфигурации.

На странице Просмотреть параметры диспетчера сервера расположена дополнительная кнопка Просмотреть скрипт, предназначенная для создания текстового файла в кодировке Юникод, содержащего текущую конфигурацию развертывания ADDSDeployment в виде единого скрипта Windows PowerShell. Это позволяет использовать графический интерфейс диспетчера сервера в качестве студии развертывания Windows PowerShell. С помощью мастера настройки доменных служб Active Directory необходимо настроить параметры, экспортировать конфигурацию и затем отменить мастер. Во время этого процесса создается допустимый и синтаксически верный образец для дальнейшего изменения или прямого использования.

Это позволяет использовать графический интерфейс диспетчера сервера в качестве студии развертывания Windows PowerShell. С помощью мастера настройки доменных служб Active Directory необходимо настроить параметры, экспортировать конфигурацию и затем отменить мастер. Во время этого процесса создается допустимый и синтаксически верный образец для дальнейшего изменения или прямого использования.

Пример.

#

# Windows PowerShell Script for AD DS Deployment

#

Import-Module ADDSDeployment

Install-ADDSDomainController `

-CreateDNSDelegation `

-Credential (Get-Credential) `

-CriticalReplicationOnly:$false `

-DatabasePath "C:\Windows\NTDS" `

-DomainName "root.fabrikam.com" `

-InstallDNS:$true `

-LogPath "C:\Windows\NTDS" `

-SiteName "Default-First-Site-Name" `

-SYSVOLPath "C:\Windows\SYSVOL"

-Force:$true

Примечание

Диспетчер сервера обычно задает значения для всех аргументов при повышении роли, не полагаясь на значения по умолчанию (так как они могут изменяться в будущих версиях Windows или пакетах обновления). Единственным исключением является аргумент -safemodeadministratorpassword. Для принудительного вывода запроса на подтверждение не указывайте значение при интерактивном выполнении командлета.

Единственным исключением является аргумент -safemodeadministratorpassword. Для принудительного вывода запроса на подтверждение не указывайте значение при интерактивном выполнении командлета.

Для просмотра сведений о конфигурации воспользуйтесь необязательным аргументом Whatif с командлетом Install-ADDSDomainController. Это позволит просмотреть явные и неявные значения аргументов командлета.

Проверка готовности к установке

Проверка предварительных требований — это новая функция настройки доменных служб Active Directory. На этом новом этапе проверяется возможность поддержки нового контроллера домена Windows Server 2012 доменом и лесом.

При установке нового контроллера домена мастер настройки доменных служб Active Directory в диспетчере сервера последовательно выполняет серию модульных тестов. При этом предлагаются рекомендуемые способы восстановления. Тесты можно выполнять необходимое число раз. Установка контроллера домена не может продолжаться, пока все проверки предварительных требований не будут пройдены.

Установка контроллера домена не может продолжаться, пока все проверки предварительных требований не будут пройдены.

На странице Проверка предварительных требований также приводится важная информация, например сведения об изменениях в системе безопасности, затрагивающих предыдущие операционные системы.

Подробнее о проверках предварительных требований см. в разделе Проверка предварительных требований.

При использовании диспетчера сервера пропустить проверку предварительных требований нельзя, однако это можно сделать при использовании командлета развертывания доменных служб Active Directory с помощью следующего аргумента:

-skipprechecks

Предупреждение

Корпорация Майкрософт не рекомендует пропускать проверку предварительных требований, так как это может привести к частичному повышению роли контроллера домена или повреждению леса Active Directory.

Чтобы начать повышение роли контроллера домена, нажмите кнопку Установить. Это последняя возможность отменить установку. После того как процесс повышения роли начнется, отменить его будет невозможно. По завершении повышения роли компьютер автоматически перезагрузится вне зависимости от результата процесса. На странице Проверка предварительных требований выводится информация обо всех неполадках, выявленных в ходе проверки, и рекомендации по их устранению.

Это последняя возможность отменить установку. После того как процесс повышения роли начнется, отменить его будет невозможно. По завершении повышения роли компьютер автоматически перезагрузится вне зависимости от результата процесса. На странице Проверка предварительных требований выводится информация обо всех неполадках, выявленных в ходе проверки, и рекомендации по их устранению.

Установка

Когда появляется страница Установка, это означает, что настройка контроллера домена началась и ее нельзя остановить или отменить. Подробная информация об операциях выводится на этой странице и записывается в следующие журналы:

%systemroot%\debug\dcpromo.log

%systemroot%\debug\dcpromoui.log

%systemroot%\debug\adprep\logs

%systemroot%\debug\netsetup.log (если сервер входит в рабочую группу)

Чтобы установить новый лес Active Directory с помощью модуля ADDSDeployment, используйте следующий командлет:

Install-addsdomaincontroller

Список обязательных и необязательных аргументов см. в разделе Обновление и добавление реплики с помощью Windows PowerShell.

в разделе Обновление и добавление реплики с помощью Windows PowerShell.

Выполнение командлета Install-AddsDomainController включает только два этапа (проверка предварительных требований и установка). На двух иллюстрациях ниже показан этап установки с минимальным необходимым набором аргументов: -domainname и -credential. Обратите внимание на то, что операция Adprep выполняется автоматически в рамках добавления первого контроллера домена Windows Server 2012 в существующий лес Windows Server 2003:

Обратите внимание на то, что командлет Install-ADDSDomainController, как и диспетчер сервера, напоминает об автоматической перезагрузке сервера после повышения роли. Чтобы автоматически закрывать напоминание о перезагрузке, используйте аргументы -force или -confirm:$false с любым командлетом Windows PowerShell ADDSDeployment. Чтобы предотвратить автоматическую перезагрузку сервера по завершении повышения роли, используйте аргумент -norebootoncompletion.

Предупреждение

Отключать перезагрузку не рекомендуется. Для правильной работы контроллер домена должен перезагрузиться.

Чтобы настроить контроллер домена удаленно с помощью Windows PowerShell, заключите командлет Install-аддсдомаинконтроллер в командлет Invoke-Command . Для этого необходимо использовать фигурные скобки.

invoke-command {install-addsdomaincontroller "domainname <domain> -credential (get-credential)} -computername <dc name>

Пример.

Результаты

На странице Результаты показано, успешно ли было выполнено повышение роли, а также приводится важная для администраторов информация. В случае успешного выполнения контроллер домена автоматически перезагрузится через 10 секунд.

Так же как и в предыдущих версиях Windows Server, при автоматической подготовке домена для контроллеров домена с Windows Server 2012 средство GPPREP не запускается. Выполните команду adprep.exe /gpprep вручную для всех доменов, которые не были ранее подготовлены для Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2. Средство GPPrep следует запустить только один раз за историю домена, а не при каждом обновлении. Средство Adprep.exe не выполняет команду /gpprep автоматически, так как это может привести к повторной репликации всех файлов и папок из тома SYSVOL во всех контроллерах домена.

Выполните команду adprep.exe /gpprep вручную для всех доменов, которые не были ранее подготовлены для Windows Server 2003, Windows Server 2008 или Windows Server 2008 R2. Средство GPPrep следует запустить только один раз за историю домена, а не при каждом обновлении. Средство Adprep.exe не выполняет команду /gpprep автоматически, так как это может привести к повторной репликации всех файлов и папок из тома SYSVOL во всех контроллерах домена.

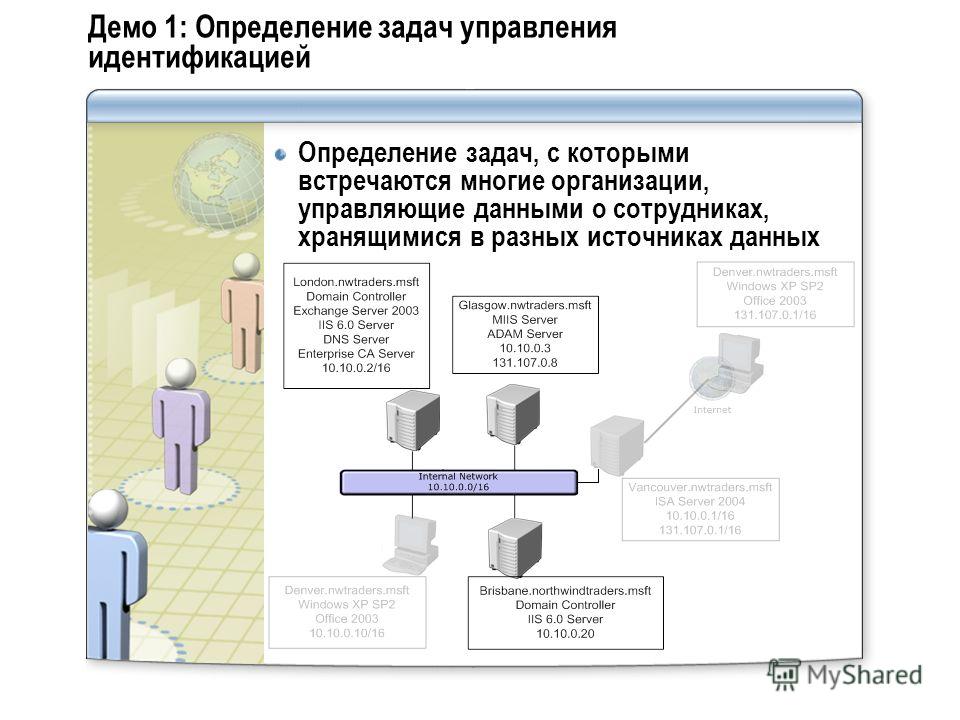

Настройка контроллеров домена в разных подсетях

У меня возникла необходимость развернуть службу Active Directory в территориально разделенных местах, сети которых объединены с помощью vpn. На первый взгляд задача кажется простой, но лично я раньше подобными вещами не занимался и при беглом поиске не смог найти какую-то единую картину или план действий в таком случае. Пришлось собирать информацию из разных источников и самому разбираться с настройками.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Специализация Administrator Linux» в OTUS. Курс для новичков из двух ступеней — Junior и Middle. Полная программа курса по .

Курс для новичков из двух ступеней — Junior и Middle. Полная программа курса по .

Из этой статьи вы узнаете:

Планирование установки Active Directory в разных подсетях

Итак, у нас имеется две подсети 10.1.3.0/24 и 10.1.4.0/24, в каждой из которых некоторое количество компьютеров и сетевых шар. Нужно объединить все это в один домен. Сети соединены между собой vpn тоннелем, компьютеры пингуют друг друга в обе стороны, проблем с сетевым доступом нет.

Для нормальной работы службы Active Directory установим в каждой подсети по контроллеру домена и настроим репликацию между ними. Использовать будем Windows Server 2012R2. Последовательность действий следующая:

- Устанавливаем контроллер домена в одной подсети, поднимаем на нем новый домен в новом лесу

- Устанавливаем контроллер домена во второй подсети и добавляем его в домен

- Настраиваем между доменами репликацию

Первый контроллер домена будет называться xs-winsrv с адресом 10.1.3.4, второй — xm-winsrv 10.1.4.6. Домен, который мы будем создавать будет называться xs.local

Настройка контроллеров домена для работы в разных подсетях

Первым делом устанавливаем контроллер домена в новом лесу на первом сервере xs-winsrv. Подробно останавливаться на этом я не буду, в интернете много обучалок и инструкций на эту тему. Все делаем стандартно, ставим AD, DHCP и DNS службы. В качестве первого DNS сервера указываем локальный ip адрес, в качестве второго 127.0.0.1:

Дальше устанавливаем Windows Server 2012R2 на второй сервер xm-winsrv. Теперь делаем несколько важных шагов, без которых добавить второй сервер в домен не получится. Оба сервера должны по имени пинговать друг друга. Для этого в файлы C:\Windows\System32\drivers\etc\host добавляем записи друг о друге.

В xs-winsrv добавляем строку:

10.1.4.6 xm-winsrv

В xm-winsrv добавляем:

10.1.3.4 xs-winsrv

Теперь второй важный момент. На сервере xm-winsrv указываем в качестве первого DNS сервера первый контроллер домена 10.1.3.4:

Теперь оба сервера резолвят друг друга. Проверим это в первую очередь на сервере xm-winsrv, который мы будем добавлять в домен:

Дальше нам нужно на первом контроллере домена в оснастке Active-Directory — сайты и службы создать 2 подсети и 2 сайта, привязать к каждому сайту соответствующую ему подсеть:

После этого сервер xs-winsrv нужно перенести из сайта Default-First-Site-Name в новый созданный для него сайт. Теперь все готово для добавления второго сервера в домен.

Добавление второго контроллера домена из другой подсети

Идем на второй сервер xm-winsrv, запускаем мастер добавления ролей и добавляем так же как и на первом сервере 3 роли — AD, DNS, DHCP. Когда будет запущен Мастер настройки доменных служб Active Directory, выбираем там первый пункт — Добавить контроллер домена в существующий домен, указываем наш домен xs.local:

На следующем шаге в параметрах контроллера домена указываем имя сайта, к которому мы присоединим контроллер:

Напомню, что это должен быть сайт, к которому привязана подсеть 10.1.4.0/24. Первый и второй контроллеры оказываются в разных сайтах. Не забываем поставить галочку Глобальный каталог (GC). Дальше все настройки оставляем по-умолчанию.

После перезагрузки сервера, он окажется в домене xs.local. Зайти под локальным администратором не получится, нужно использовать доменную учетную запись. Заходим, проверяем прошла ли репликация с основным контроллером домена, синхронизировались ли записи DNS. У меня все это прошло благополучно, всех пользователей и записи DNS второй контроллер домена забрал с первого. На обоих серверах в оснастке Active-Directory — сайты и службы отображаются оба контроллера, каждый в своем сайте:

На этом все. Можно добавлять компьютеры в обоих офисах в домен.

Добавлю еще один важный момент для тех, кто будет все это настраивать на виртуальных машинах. Нужно обязательно на гостевых системах отключить синхронизацию времени с гипервизором. Если этого не сделать, то в какой-то момент контроллерам домена может стать плохо.

Надеюсь, что я все сделал правильно. Глубоких знаний в репликации Active Directory у меня нет. Если у кого-то есть замечания по содержанию статьи, напишите об этом в комментариях. Всю информацию я собрал в основном по форумам, где задавали вопросы или решали проблемы по схожей тематике работы домена в разных подсетях.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Специализация Administrator Linux» в OTUS. Курс для новичков из двух ступеней — Junior и Middle. Обучение длится 1 год, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.Что такое контроллер домена

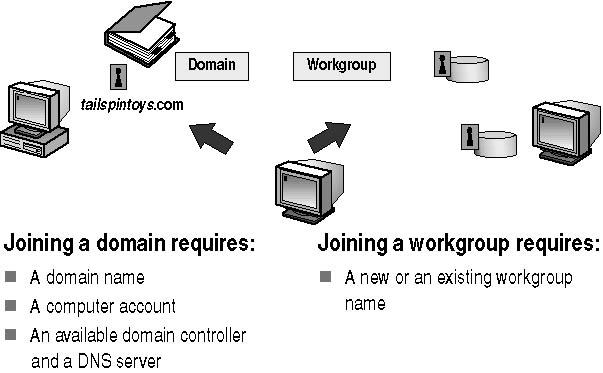

Один из вариантов построения локальной сети – это сеть на основе сервера. Подобного рода сети используются в том случае, когда количество компьютеров превышает 15-20 штук. В такой ситуации уже неуместно использовать так называемые рабочие группы, поскольку одноранговая сеть с таким количеством узлов не может обеспечить необходимый уровень управляемости и контроля. В этом случае функции контроля лучше возложить на управляющий сервер – контроллер домена.

Для управления работой сервера используются специальные версии операционной системы с расширенными функциями администрирования. Примерами таких операционных систем являются Windows Server 2008 или Windows Server 2012.

После установки на отдельный компьютер серверной операционной системы, прежде чем она сможет организовать работу локальной сети, требуется произвести определенные настройки. Серверная операционная система представляет собой универсальный механизм с очень широкими возможностями, или, как их часто называют, ролями. Одной из таковых ролей, причем, наверное, самой сложной и ответственной, является контроллер домена. Если вы планируете получить эффективный механизм управления пользователями сети, его придется в любом случае настроить.

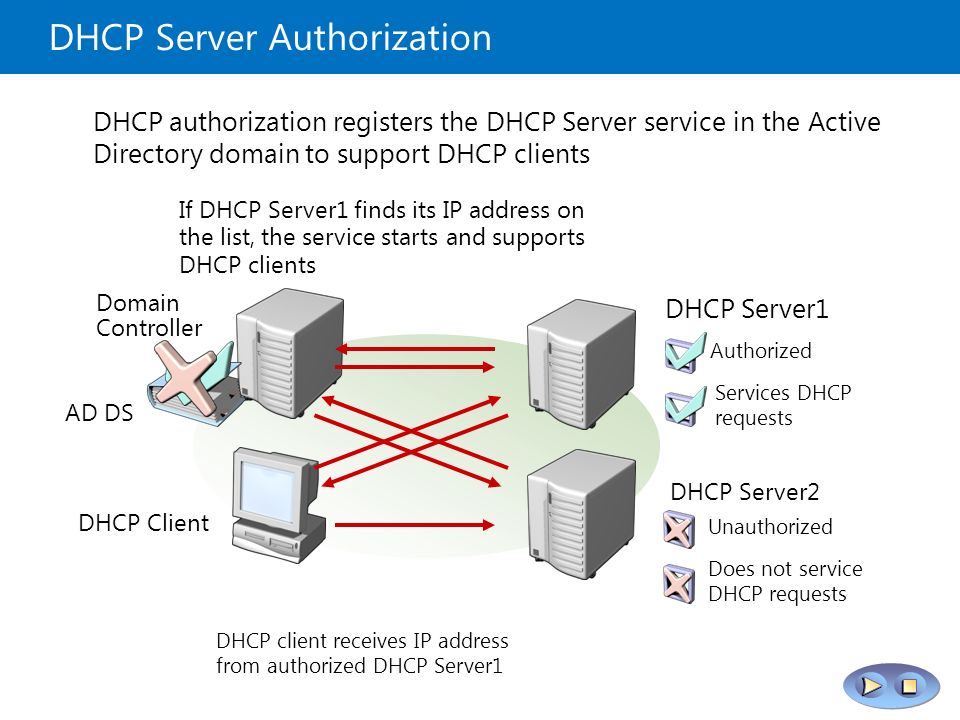

Создание контроллера домена влечет за собой установку такого системного механизма, как Active Directory – основного средства создания, настройки и управления учетными записями пользователей и компьютеров локальной сети. Кроме того, как правило, на контроллер домена сразу же добавляются роли DNS и DHCP-сервера, что делает сервер законченным и готовым к использованию продуктом.

Одним из безусловных плюсов доменной системы является возможность гибкой настройки групповых политик, с помощью которых можно ограничивать доступ не только к программной, но и к аппаратной части компьютера. Например, легко можно запретить использование DVD-привода, флеш-накопителей и т.д. Групповая политика начинается в момент входа пользователя в сеть, поэтому ему никак не удастся обойти эти ограничения.

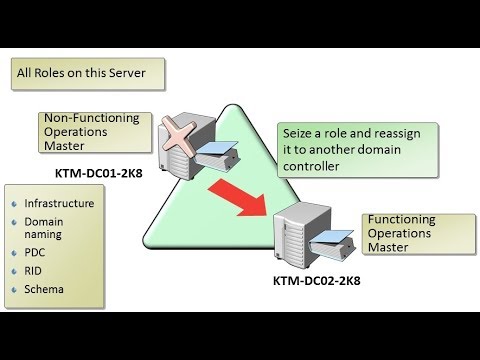

Контроллер домена – наиболее важное и уязвимое место локальной сети, поэтому рекомендуется создавать резервный контроллер. В этом случае дополнительный контроллер домена получает название вторичного, а главный домен становится первичным контроллером домена. Периодически происходит синхронизация данных учетных записей и прав доступа, поэтому в случае выхода из строя первичного контроллера – сразу же подключается вторичный, и работа в сети не прерывается ни на секунду. Кроме того, необходимо обеспечивать пассивную защиту домена путем установки на сервер источника бесперебойного питания.

Метки: домен, сервер

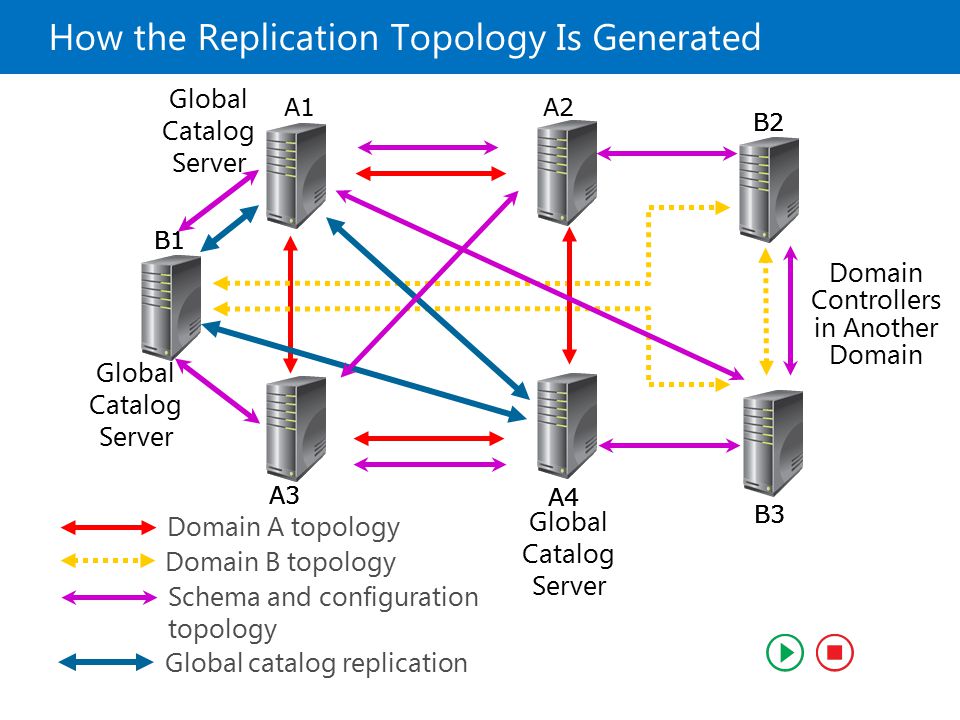

Репликация Active Directory. Часть 2

Продолжение разговора об репликации Active Directory. Первая часть доступна по ссылке.

Репликация Active Directory: Разговор на «Ты» (Продолжение)

Продолжаем разговор о репликации, начатый ссылке. Усложним задачу и внесем территориальное разделение сегментов вашей сети.

Межсайтовая репликация

И вот ваша фирма обзавелась несколькими филиалами, каждый из которых имеет свое территориальное местоположение. Естественно эти офисы выделены в отдельные подсети, которые соединены WAN каналами и произведена настройка маршрутизации. Как быть в такой ситуации? Можно оставить все контроллеры в одном офисе и тогда клиентам не останется ничего кроме общения с контроллерами доменов по WAN-каналам. Конечно, данный трафик можно шифровать, используя IPsec, но как быть в случае падения WAN канала. Ведь при недоступности контроллера домена клиенты не смогут войти в сеть и начать работу в домене.

Примечание: Надо заметить, что трафик Kerberos шифровать не обязательно, т.к. он уже имеет защиту от man-in-the-middle, что касается RPC то он более уязвим, но только в ситуации «по умолчанию», когда разрешено незащищенное RPC взаимодействие. Однако можно включить жесткое требование в групповой политике домена для шифрования и подписывания RPC и SMB.

Вывод напрашивается сам собой – установить в каждом филиале по контроллеру домена.

Просто раскидав по офисам контроллеры домена проблемы не решить. Необходимо обеспечить выполнения двух задач:

1. Каждый клиент при аутентификации должен обращаться к ближайшему контроллеру домена для получения билетов Kerberos. При этом и групповые политики также должны применяться с ближайшего контроллера (эти взаимодействия называются трафиком регистрации компьютеров и пользователей).

2. Репликация изменений внутри сайта (например одного офиса) осуществляется согласно схеме уведомлений с расписанием, описанной в первой части статьи. Репликация же между контроллерами, находящимися в разных сайтах (например в разных филиалах) происходит только по расписанию. Хотя при желании систему уведомлений для межсайтовой репликации можно включить, воспользовавшись repadmin-ом.

Чтобы эти задачи выполнялись эффективно необходимо сконфигурировать сайты, которые по сути являются логической группировкой клиентов и контроллеров, связанных скоростными соединениями.

Создание сайта производится через оснастку «Active Direcory Сайты и службы». Если до этого сайты не конфигурировались, то все контроллеры домена будут принадлежать к сайту с именем «Default-First-Site-Namе».

При создании нового сайта, вы обязаны указать какой «SiteLink» будет использоваться для соединения. SiteLink или Связь сайтов это логическая цепочка связывающая два и более сайтов , если будет проще для восприятия можно ассоциировать ее с физическим каналом, соединяющим сайты. Для чего же нужна эта цепочка – ее задача управлять межсайтовой репликацией. Одна Связь сайтов уже создана по-умолчанию, в ней задано использование IP протокола для репликации с запуском ее раз в 180 минут.

Как только сайтов становится больше двух может возникнуть потребность в создании новых SiteLink-ов. Рассмотри жизненную ситуацию. Ваша фирма имеет два офиса, главный находится в Москве, он соединен каналом с Ростовским офисом. Открывается еще один филиалл в г. Сальск и этот филиал имеет медленный, загруженный и нестабильный канал с Ростовским участком. Перед вами стоит задача, обеспечить выполнение двух вышеназванных пунктов и вдобавок гибко настроить репликацию между сайтами. Вы решили, что новые данные из москвы в Ростов-на-Дону должны реплицироваться ежечасно, а вот из Ростова в Сальск репликация должна проходить только в ночное время, дабы не нагружать и без того проблемный канал.

Рис. 13 Схема сайтов и их связей.

Действия администратора в такой ситуации довольно просты, первым делом он создает сами сайты, эта процедура предельно проста и требует ввода только имени сайта и используемой связи. Настоятельно рекомендуется при этом сразу назначить на вновь созданные сайты соответствующие им IP-подсети. Первоначально для связи сайтов можно использовать созданную автоматически при инсталляции службы каталогов связь «DEFAULTIPSITELINK».

После этого администратор создает две «Связи сайтов», одну для стыковки сайтов Москва и Ростов, вторую для Ростов-Сальск. После создания необходимо сконфигурировать расписание открытия окна репликации, доступ к настройкам которого легко получить в свойствах нужной связи.

Получив нужную структуру сайтов, следует задать какие контроллеры в каком сайте должны обсуживать клиентов, сделать это можно обычным перетаскиванием объектов контроллеров домена между папками «Servers» в разных сайтах. Однако более правильным и рекомендуемым компанией Microsoft способом распределения между сайтами считается инсталляция контроллера домена с таким IP-адресом, который попадает в заданную вами подсеть, принадлежащую нужному вам сайту. Внимательные администраторы заметили, что при создании Связей кроме расписания задается их стоимость. Это неспроста, возможны ситуации когда сайты связанны сразу с несколькими другими и возникает ситуация когда у репликационного трафика есть несколько возможных путей. Именно тогда и начинают учитываться стоимости, чем меньше стоимость связи, тем приоритетней путь для репликации.

Правил несколько:

1. Межсайтовая репликация идет по самому «дешевому» маршруту.

2. Если между двумя сайтами есть несколько маршрутов и они одинаковы по стоимости, то будет выбран тот маршрут, который использует меньше «прыжков» или «SiteLink-ов»

3. Если и стоимость, и количество прыжков одинаково, будут учитываться названия сайтов, где приоритет получат пути через сайты, имена которых начинаются с первых букв алфавита.

Рис. 14 Схема сайтов и их связей со стоимостью.

Зная это можно точно сказать, что при репликации с контроллеров домена Москвы в Сальск информация будет реплицирована используя Связь 3, так как при одинаковой цене (100=50+50) этот вариант предполагает единственный прыжок.

Пока мы не ответили на один очень важный вопрос, как клиент Москвы поймет, что ему нужно обращаться в первую очередь к контроллерам B1, B2 или B3. И только если они недоступны, пытаться аутентифицироваться на каком-либо другом контроллере. В той же оснастке в папке «Subnets» администратором создаются объекты подсеть, которые в последствии закрепляются за нужным сайтом . Т.е если вы создали сайт “Ростов-на-Дону” и закрепили за ним подсеть “192.168.5.0/24”, все клиенты имеющие IP-адрес в данной подсети будут считать себя членами данного сайта. За одним сайтом может быть закреплено сразу несколько подсетей. Более того, если получиться так, что у сайта «А» подсеть будет скажем 192.168.0.0/16, а у сайта «Б» подсеть будет 192.168.1.0/24, то для рабочей станции или сервера скажем с IP адресом 192.168.1.15 будет выбран сайт «Б». Отсюда вывод, что выбор сайта при совпадении назначенных подсетей с разными масками производиться в пользу сайта с наиболее «узкой маской» подсети. То есть с маской с большим числом единиц в двоичной нотации.

Чтобы убедиться в том, что клиенты начали обращаться к «правильному» контроллеру домена, можно использовать команду set logonserver, которая вернет вам, имя контроллера, аутентифицировавшего клиента: LOGONSERVER=\B1, однако в Windows 2000 и XP эта переменная далеко не всегда оперативно обновляется. Поэтому можно воспользоваться еще одной командой:

nltest /DSGETDC:<имя домена> /KDC /GC.

В случае если контроллер, который был выбран рабочей станцией в качестве Logon Server-а окажется недоступен, примерно через 15 минут это будет обнаружено и будет выбран другой доступный контроллер домена. Этот процесс называется DC Locator и имеет первостепенное значение в части отказоустойчивости работы AD. Так же этот процесс можно запустить принудительно командой nltest /DSGETDC:<имя домена> /force.

В межсайтовой репликации есть одна особенность, связанная с наличием Сервера Платцдарма (Bridgehead Server) в задачу которого входит обеспечение межсайтовой репликации, т.е. если контроллер домена B3 создаст новый обьект в базе то он должен его реплицировать на сервер плацдарм сайта Москва, а тот в свою очередь реплицирует на плацдарм Ростовского сайта, где последующее распространение будет идти по стандартной внутрисайтовой схеме.

Bridgehead сервера для каждого сайта выбираются автоматически с помощью службы KCC, но при желании администратор может самостоятельно задать один или более Bridgehead-ов для сайта. Данная манипуляция производится в свойствах нужного сервера оснастки «Active Direcory Сайты и службы» где указывается для каких протоколов данный сервер будет плацдармом. Поскольку в большинстве ситуаций это протокол IP, то его и нужно добавить на выбранном сервере.

Рис. 15 Ручное указание Bridgehead сервера.

При ручном назначении Серверов Плацдармов следует учитывать, что в случае недоступности выбранных серверов межсайтовая репликация работать перестанет, плюсом же выбора через KCC является автоматическое переназначение данной задачи другому контроллеру в случае недоступности ранее выбранного Bridgehead-сервера .

Посмотреть, кто является текущим сервером плацдармом можно через: repadmin /bridgeheads

Важно отметить, что при ручном указании сервера Bridgehead для сайта он будет один выполнять эту функцию. Если же сервер Bridgehead не задан и выбор делает KCC автоматически то для Windows Server 2003 KCC осуществляет балансировку количества линков репликации между несколькими контроллерами в сайте. Кроме того, такую балансировку можно выполнить и в ручном режиме утилитой adlb.exe.

Поговорим о межсайтовых мостах.

Посмотрим на рисунок 16. На нем изображена схема сети, состоящей из 3-х сайтов, каждый из которых находится в своей подсети и своем городе. Связи сайтов настроены так, что Белград имеет SiteLink соединяющий его с Москвой и SiteLink, соединяющий его с Токио. Москва и Токио между собой напрямую не связаны.

Рис. 16. Идеология Site Link Bridge

А теперь давайте попробуем ответить на вопрос: Каким путем будут реплицироваться изменения с контроллера домена А1 на контроллер домена С1, Те, кто внимательно читали статью скажут, что контроллер домена А1 передаст изменения серверу плацдарму в своем сайте. Тот в свою очередь согласно расписанию «Связи» передаст их на сервер плацдарм сайта Белград. И только потом плацдарм Белграда опять же по расписанию передаст их на Токийский плацдарм. И уже с него они будут реплицированы на контроллер С1. Те, кто так скажут, будут правы.

Что же произойдет, если Белградские контроллеры станут недоступны или просто этот сегмент сети окажется отключен? Остановится ли репликация между сайтами Москва и Токио?

По умолчанию Active Directory пытается решить данную проблему. Она (AD DS) видит, что Москва связана с Белградом, Белград с Токио, а сайт Белграда пропал с радаров и репликация остановилась. Видит и допускает, что мы имеем полностью маршрутизируемую сеть. А если сеть полностью маршрутизируемая, то почему не передать напрямую? (с контроллера А1 на С1 сразу)

Такая транзитивность называется «Site Link Bridging». Служба KCC начинает создавать репликационные связи между контроллерами из несвязанных SiteLink-ми сайтов и реплицировать данные напрямую. Естественно, если вы не имеете полностью маршрутизируемой сети, то такая дефолтная логика вас не устроит. Поэтому вам может потребоваться отключить автоматический «Site Link Bridging». Делается это довольно просто и уже после отключения логика репликации будет идти по классической схеме. А при падении канала с центральным сайтом, в моем случае Белград, репликация между сайтами попросту остановится.

Рис. 17 Включение и отключение функции автоматического “Site Link Bridging” (опция Установить мост для всех связей сайтов )

Важно отметить и то, что с появление связи с центральным Белградским сайтом служба KCC заново пересчитает топологию репликации, и все лишние репликационные связи между контроллерами будут удалены.

В сети, где сеть не полностью маршрутизируемая автоматическое создание мостов (Site Link Bridging) следует отключать. Но как быть, если сеть довольно крупная и в ней присутствуют как группы сегментов с полной маршрутизацией, так и с частичной. Отключение Site Link Bridging лишит нас резервного механизма репликации для всех сегментов сети.

Специально для таких целей существует функции создания мостов межу конкретными сайтами, осуществляется она также через оснастку «Active Directory Сайты и Службы»

Рис. 18 Создание моста между сайтами.

Создавай мост, вы можете быть уверены, что контроллеры в сайтах сайт-линки которых соединены мостом в штатном режиме будет реплицировать изменения согласно топологии межсайтовой репликации (используя контроллеры доменов в других сайтах как посредников). И только если передать данные по этой логике не получится (обратите внимание, что для передачи данных через мост необходимо несколько сбойных попыток репликации) будут созданы прямые репликационные связи и начнут передаваться данные.

Системный администратор ответственный за работу двух и более сайтов Active Directory непременно столкнется с проблемой настройки Файрволов , ограничивающих трафик, передаваемый между сегментами его сети (или между сайтами). И здесь присутствуют определенные трудности.

По-умолчанию при репликации контроллеры домена устанавливают соденение по 135/tcp, 135/udp портам (так называемый RPC endpoint mapper), после чего согласовывают порты, которые будут использоваться при репликации данных. Тут то и появляется проблема, диапазон портов, которые могут быть задействованы очень велик 1024-65535/tcp. Открытие этих портов полностью нивелирует файрвол, превращая его в головку швейцарского сыра.

Поэтому перед администратором может встать задача четкой фиксации портов, используемых при репликации, а делается это через правку реестра на контроллерах домена.

Для жесткой привязки порта репликации Active Directory используется ключ:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNTDSParameters

Registry value: TCP/IP Port

Value type: REG_DWORD

Еще один очень полезный ключ для фиксации RPC-трафика регистрации пользователей и компьютеров в процессе NetLogon-а и DC Locator-а: (трафика от клиентов к контроллерам домена при установлении SChannel и при поиске «родных» сайтов)

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

Registry value: DCTcpipPort

Value type: REG_DWORD

Вот здесь не стоит забывать, что групповая политика важная часть доменной структуры Active Directory, а каждый контроллер домена хранит свою копию политик. Групповая политика состоит из двух частей связывающего объекта GPO (в нем название политики, ее идентификатор («GUID»), дата создания, дата изменения, версия) который хранится в Active Directory и реплицируется ее средствами и собственно настроек политики, а так же ее шаблонов (параметры политики, передаваемые клиентам как двоичные файлы и файлы adm, admx, adml) находящегося в папке SYSVOL.

Папка SYSVOL не реплицируется средствами AD, ее синхронизация обеспечивается технологией NtFRS или DFS-R.

Расписание межсайтововй репликации SYSVOL соответствует расписанию AD, но не допускает межсайтовой нотификации. Внутрисайтовая репликация тоже осуществляется по расписанию NTFRS/DFS-R задаваемые в реестре. Репликация является мульти-мастерной, т.е источником изменений может быть любой контроллер. Если изменения произошли на нескольких контроллерах, приоритет будет иметь изменение сделанное последним. Более подробно мы не будем рассматривать репликацию NTFRS или DFS-R в этой статье, т.к. это совершенно другая тема.

Когда вы добавляете в ваш домен Active Directory, построенный на базе Windows Server 2003 новый контроллер Windows Server 2008, он по прежнему использует для репликации групповой политики «File Replication service» (NtFRS).

Для фиксации порта NtFRS используется ключ:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNtFrsParameters

Registry Value: RPC TCP/IP Port Assignment

Value type: REG_DWORD

При создании нового домена Active Directory на базе Windows Server 2008 (режим работы домена Windows Server 2008 и новее), для репликации « групповой политики» используется «Distributed File System («DFS») Replication». Если вы обновили ваш домен с Windows Server 2003 до уровня 2008, то «DFS Replication» этот функционал нужно активировать дополнительно утилитой DFSRMIG.exe.

Distributed File System (DFS) Replication это сервис, реплицирующий папку SYSVOL на всех контроллерах домена, работающего в функциональном режиме Windows Server 2008. Впервые DFS Replication появилась в Windows Server 2003 R2, но для репликации SYSVOL ее можно использовать только в Windows Server 2008.

Какие преимущества имеет «DFS Replication»?

• В Windows Server 2003 при изменении файла в SYSVOL служба «FRS» реплицировала весь файл целиком. При использовании «DFS Replication» измененный файл больше 64 KB реплицируется частично, т.е только блоки размером 64KB с изменениями.

При передачи данных DFS-R эффективно сжимает их алгоритмом схожим с ZIP.

• Масштабируемое решение. Размер папки SYSVOL может достигать нескольких терабайт.

• Новая графическая оснастка «Управление DFS» для более удобного администрирования.

• Улучшенная поддержка Read Only Domain Controllers.

• Наличие встроенных средств мониторинга и утилиты для развертывания.

• Технология, требующая минимального контроля и администрирования со стороны системного администратора.

Тем, кого заинтересовал процесс перехода, необходимо познакомиться с утилитой dfsrmig, которая позволяет произвести процесс миграции с FRS на DFS. Основными ключами для работы будут /GetMigrationState и /SetGlobalState. Подробней о процессе миграции можно прочитать в статье ссылке .

Если вы идете в ногу с прогресом и ваша папка SYSVOL реплицируется средствами DFS-R, вам так же ничто не мешает статически закрепить порты, которые будут использоваться при DFS-репликации.

Делается это следующим образом:

1. Вводим команду «dfsrdiag dumpmachinecfg». Если команда возвращает 0, значит у вас используется динамическое назначение портов для DFS-репликации.

2. Указываем статический порт «dfsrdiag StaticRPC /port:nnnnn /Member:dc.itband.ru».

Информация о порте репликации будет храниться в XML-файле по следующему пути %SYSTEMDRIVE%System Volume InformationDFSRConfigDfsrMachineConfig.XML.

Вдобавок к теме используемых портов, остается добавить ссылку на статью базы знаний Microsoft “Службы и сетевые порты в серверных системах Microsoft Windows” (http://support.microsoft.com/kb/832017). В ней приведен список портов, которые могу понадобиться для работы различных сервисов Microsoft Windows и в частности Active Directory.

Утилита repadmin

Для управления репликацией существует две утилиты repadmin (консольная) и replmon (графическая). С выходом Windows Server 2008 продолжение развития получила только утилита repadmin, ее функционала вполне достаточно, чтобы дополнить оснастку «Active Directory – сайты и службы» и дать администраторам возможность гибко управлять репликацией.

Рассмотрим несколько примеров ее использования:

repadmin /syncall DC1 dc=itband,dc=ru

repadmin /syncall DC1 cn=configuration,dc=itband,dc=ru

repadmin /syncall DC1 cn=schema,cn=configuration,dc=itband,dc=ru

Три приведенных варианта repadmin запускают репликацию различных разделов каталога контроллера DC1 с его репликационными партнерами в сайте Active Directory.

repadmin /replsummary

Ключ replsummary возвращает состояние репликации на всех контроллерах домена, по данной информации легко найти не реплицирующиеся контроллеры, а также те сервера, которые по каким-то причинам часто завершают репликацию ошибкой.

Следующий ключ (showchanges) дает возможность посмотреть какие изменения не были прореплицированы между двумя контроллерами.

repadmin /showchanges dc1 7b2b9e16-895f-414d-a7b0-5e48f502935c dc=lab,dc=itband,dc=ru

В данном примере указан контроллер с которым нужно произвести сравнение (DC1) и invocationID (уникальный идентификатор экземпляра базы Active Directory ) контроллера с которого производится запуск. InvocationID в свою очередь можно узнать командой:

repadmin /showsig dc2

Набор ключей, которые имеет repadmin несколько шире, чем представлено в стандартной справке и часть их спрятана. Получить доступ к полной версии можно через repadmin /? /experthelp.

Рис. 16. Не реплицированное изменение.

Несмотря на предупреждение о том, что данные команды должны использоваться только под присмотром premier support microsoft некоторые из них стоит взять на вооружение.

repadmin /options DC1 +DISABLE_OUTBOUND_REPL +DISABLE_INBOUND_REPL

Эта команда отключает входящую и исходящую репликацию на контроллере DC1, очень удобное средство, в случае если необходимо срочно остановить распространение изменений. Обратно включение производится аналогично только перед параметром необходимо установить минус. (-DISABLE_INBOUND_REPL)

Заключение

Информация полученная после вдумчивого прочтения двух частей данной статьи должна сформировать понимание у специалиста идеологии репликации и построения многосайтовых систем. Но все же очень много осталось за кадром. А именно: задачи и сценарии SMTP-репликации, объемы трафика репликации для разных типов объектов, влияние на репликацию таких вещей как захоронение и восстановление объектов, ну и конечно USN rollback. И пусть не в каждой организации вам понадобится знание вышеперечисленного, но для реализации крупных решений эти нюансы в голове должны быть проработаны.

Илья Рудь

Константин Леонтьев

Оринигал статьи взят с ресурса itband.ru

5 1 голос

Рейтинг статьи

Настройка резервного контроллера домена Active Directory

Как установить и настроить основной контроллер домена Active Directory 2019 смотрите тут: Установка и настройка контроллера домена Active Directory на базе Microsoft Windows Server 2019 Standart.

Настройка сетевых интерфейсов Active Directory 2019

И так. У нас было 2 сервера виртуализации, 50 пользователей домена, 5 марок сетевых коммутаторов, полсотни групповых политик и гора CD-дисков, и всего такого, всех цветов. Не то, чтобы это всё было нужно в настройке резервного контроллера доменов, но раз начал наводить порядок в конторе, то иди в своём деле до конца.

На самом деле всё не так страшно, даже наооборот. Основной сервер будет называться AD-01, а резервный AD-02. Логично же 🙂 ? На сервере AD-01 прописываем в Альтернативный DNS-сервер ip адрес нашего будующего резервного контроллера домена. Так как у меня он находится в другом офисе, то и подсеть у него отличается, если бы он был в местной локальной сети, то имел ту же подсеть.

Вводим сервер резервный контроллер домена AD-02 в домен, а затем добавляем в Предпочтительный DNS-сервер ip адрес нашего основного сервера AD-01.

Установка и настройка сервиса Active Directory 2019 через Диспетчер серверов

На резервном контроллере домена через Диспетчер серверов вызываем Мастер добавление ролей и компонентов. Отмечаем чекбоксы DNS-сервер и Доменные службы Active Directory.

Далее ничего особенного, проходим до пункта Подтверждение, соглашаемся и начинаем установку.

После установки ролей и компонентов на резервном контроллере домена нам необходимо повысить роль сервера до уровня контроллера доменов.

Отмечаем Добавить контроллер домена в существующий домен, через кнопку Выбрать вибираем наш основной сервер и чуть ниже вводим наши учётные данные от домена.

В разделе Дополнительные параметры указываем источник репликации основной сервер AD-01. Вот и всё, репликация сервера Active Directory готова!

Проверка. Запускаем принудительное реплицирование домена

Для того чтобы сразу протестировать настройку реплецирования резервного контроллера домена открываем Диспетчер серверов и запускаем Средства / Active Directory — сайты и службы

В открывшемся окне переходим Sites / Default-First-Site-Name / Servers / AD-02 / NTDS Settings, выбираем в окне справа наше подключение Правая кнопка мыши / Реплицировать сейчас.

А после мы должны увидеть уведовление об успешном реплицировании нашего каталога. Надеюсь помог и вы настроили свой резервный контроллер домена Active Directory! Спасибо за внимание!

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-00

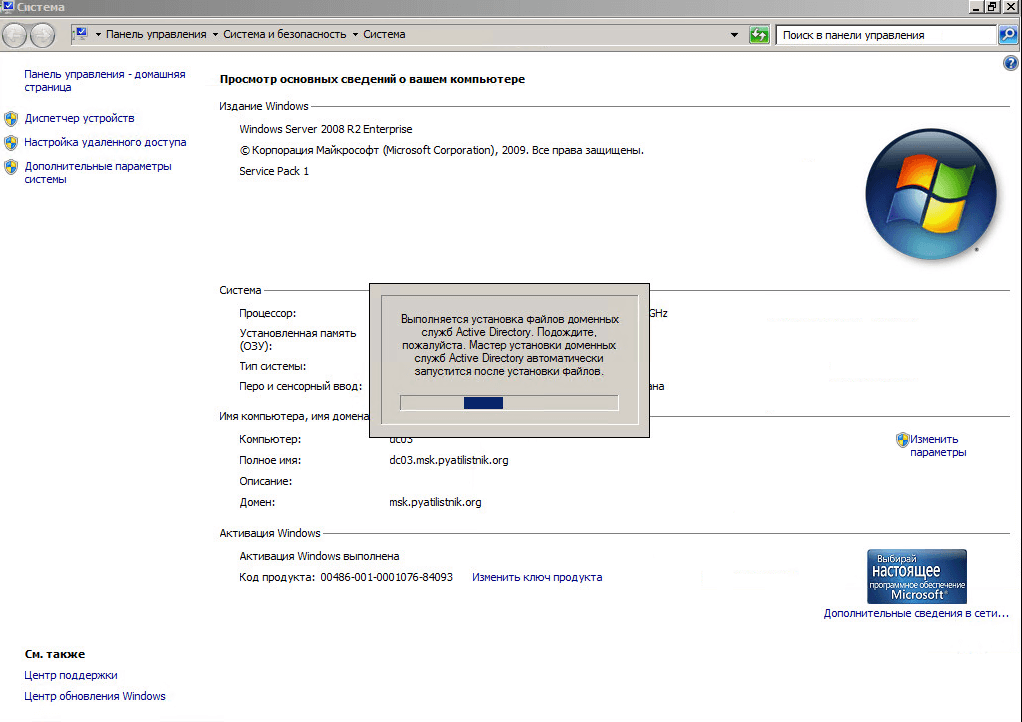

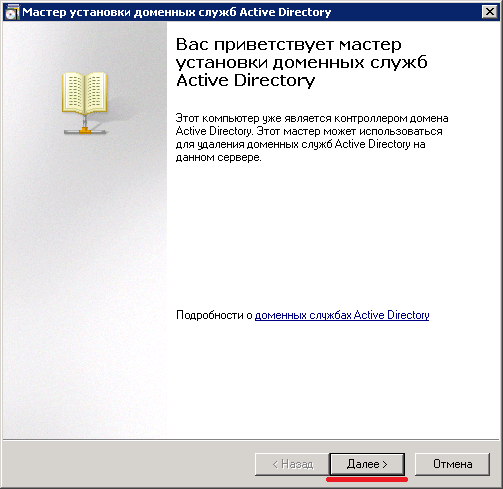

Всем привет, после того как мы установили Active directory в windows server 2008R2 и добавили контроллер домена в существующий лес Active Directory Windows Server 2008 R2, нужно двигаться дальше и идти в ногу со временем. Сегодня мы разберем как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Для реализации данной задачи у вас должен быть установлен Windows Server 2012 R2 и на нем настроен статический ip адрес, так же компьютеру должно быть присвоено имя dc03 и он должен быть присоединен к домену.

Все подготовительные требования я выполнил

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-01

попробуем как и раньше ввести dcpromo, в меню выполнить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-02

и видим, что теперь такой команды нет и вас просят установить Active Directory через диспетчер серверов.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-03

Открываем управление-Добавить роли и компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-04

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-05

Выбираем пул и жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-06

В ролях ставим галку на Доменные службы и жмем добавить компоненты

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-07

на окне с компонентами жмем далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-08

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-09

жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-10

После успешной установки жмем закрыть

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-11

После чего видим значок предупреждения щелкаем по нему и видим, вам предлагается Повысить роль этого сервера до уровня контроллера домена, произведем настройки контроллера домена.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-12

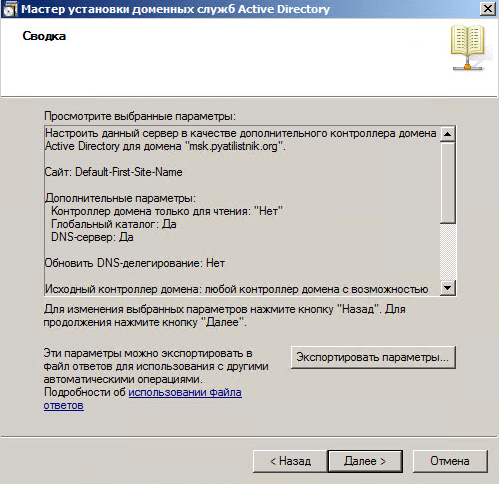

Откроется конфигурация развертывания, выбираем Добавить контроллер домена в существующий домен, укажем название домена у меня это msk.pyatilistnik.org и зададим учетные данные от имени которых будет производиться операция.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-13

Ставим галку DNS сервер и Глобальный каталог, выбираем сайт если их несколько, а так же нужно задать дважды пароль режима восстановления служб каталогов (DSRM)

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-14

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-15

Указываете источник репликации, я оставлю любой контроллер, так же вы можете поставить галку установить с носителя IFM

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-16

Вам будет предложено указать путь где лежит IFM для установки из него.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-17

Задаем месторасположение где будет хранится база AD и папка SYSVOL.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-18

Далее.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-19

Далее

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-20

Если все тесты пройдены для установки DC то жмем установить

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-21

После перезагрузки начнется синхронизация домен контроллеров или репликация контроллеров домена кому как нравится. Таким образом мы установили третий резервный контроллер домена и при выходе двух из строя, домен будет жить.

Если вы щелкните по имени сервера в роли AD DS правым кликом то вы приятно удивитесь контекстному меню в котором будут ссылки на очень большое сборище утилит связанных с Active Directory, такие как оснастки и утилиты ldp, netdom, ntdsutil, Gpfixup, Dsmgmt, Repadmin, Dcdiag, Dsacls и многое другое

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-22

Откроем оснастку ADUC и видим, что контроллеров уже три.

Как добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2-23

Теперь наш домен windows содержит 3 DC. Вот так вот просто добавить контроллер домена с Windows Server 2012 R2 в существующий лес Active Directory Windows Server 2008 R2.

Материал сайта pyatilistnik.org

Почему вторичный постоянный ток важен для работы

Быть готовым к худшему — это то, что ИТ-специалисты делают лучше всего. Когда речь идет о контроллере домена (DC) вашего предприятия или Active Directory, его потеря может означать дни дорогостоящих простоев.

Свяжитесь с намиЧто такое контроллер домена?

Контроллер домена находится в домене Windows Server. Контроллер домена отвечает за ответы на запросы аутентификации безопасности.Расположенный в сети Windows NT или Microsoft Windows, DC-сервер отвечает за предоставление хостам доступа к различным ресурсам домена в системе Windows.

Когда дело доходит до службы Active Directory, предлагаемой Windows, Контроллер домена находится в центре. Он не только аутентифицирует разных пользователей, но также хранит информацию об учетных записях этих пользователей и отвечает за соблюдение политик безопасности, установленных для домена Windows.

Почему важна устойчивость

В среде с одним контроллером домена сбои могут привести к серьезным проблемам.В двух словах можно описать проблемы: расходы, неэффективность и неудобства.

Для предприятий, у которых есть только один контроллер домена, отказ приведет к серьезным последствиям, таким как:

- Удаленные сотрудники не смогут пройти аутентификацию;

- Прикладные службы, использующие аутентификацию AD, перестанут работать;

- Критически важные для бизнеса системы, основанные на вышеуказанных услугах, также будут давать сбои, включая систему ERP;

- Если AD использует DHCP и DNS, эти протоколы также выйдут из строя, что означает, что интернет-маршрутизация перестанет работать;

- Новые рабочие станции, входящие в систему, не смогут получить свои IP-адреса, что означает, что им потребуется назначить их вручную.

Это вещи, которые не только доставляют неудобства и задерживают членов команды и процессы, но также задерживают фактическую работу по восстановлению и запуску серверов.

Во многих случаях системной среде требуется несколько дней, чтобы вернуться в нормальное русло, и этот простой может стоить предприятию значительных затрат времени и денег.

К сожалению, большинство предприятий, оказавшихся в таком положении, слишком поздно обнаруживают, что на уровне инфраструктуры нет пригодной для использования резервной копии, которую они могли бы использовать для восстановления своего контроллера домена.

После того, как их единственный DC исчез, а Active Directory почти сломана, они будут вынуждены потратить дни (или даже недели) на восстановление сервера с нуля.

Ключом к предотвращению этого простоя является устранение двух слабых мест. Во-первых, бизнесу необходимо осознать, насколько важно инвестировать во второй контроллер домена, который сможет заменить вышедший из строя контроллер домена в случае, если он перестанет работать.

В то время как отказавший DC все равно необходимо будет быстро устранить, чтобы все работало на полной скорости, вторичный будет иметь решающее значение для предотвращения полных и продолжительных периодов простоя.Второй фактор слишком часто упускается из виду: резервное копирование данных.

Настройка вторичного контроллера домена

Потеря DC означает не только долгий процесс восстановления и возможность потери данных, но также означает прерывание операций и сверхурочную оплату профессионалам в надежде на то, что вы сможете быстро наладить работу.

Это означает, что умный владелец бизнеса вложит средства в добавление второго контроллера домена, а также потратит время на создание автоматических резервных копий, чтобы им никогда не пришлось подвергать свою команду полной перестройке системы.Резервное копирование должно выполняться регулярно, так как даже в среде с одним контроллером домена оно может существенно сэкономить время и капитал компании.

При выходе из строя основного или дополнительного контроллера домена можно использовать последнюю резервную копию для быстрого восстановления одного или обоих контроллеров домена с минимальным временем простоя и головной болью. Важно подчеркнуть, что без этой поддержки бизнес окажется в трудном положении.

Для восстановления нормальной работы нескольких членов команды может потребоваться много дней сверхурочной работы, и именно поэтому все больше и больше компаний начинают тратить время и усилия на создание протоколов резервного копирования для своих серверов.

Причина, по которой компании должны инвестировать в и , второй контроллер домена, и резервные копии, проста.

Помимо возможности быстрого восстановления отказавшего контроллера домена благодаря надежной и последней резервной копии, дополнительный контроллер домена сможет поддерживать работу даже в случае отказа одного из них. Это сводит к минимуму время простоя, увеличивает количество операций и делает восстановление максимально быстрым и простым.

В среде с двумя контроллерами домена контроллеры домена должны быть настроены таким образом, чтобы они реплицировали друг друга и часто выполняли резервное копирование.Это наиболее разумная установка для систем любого бизнеса, и она может иметь огромное значение для поддержания стабильной и эффективной работы. Итак, вопрос в том, как это сделать?

У Azure есть решение

Если ваш бизнес в настоящее время работает с одним контроллером домена, добавление дополнительного контроллера домена упрощается благодаря Azure. За короткое время ваша компания может получить готовый к работе дополнительный контроллер домена, содержащийся в облаке Azure.

Благодаря недавно внедренному решению ваша компания может наслаждаться отказоустойчивостью в среде Active Directory, обеспечивая спокойствие вашего бизнеса.

Плюс, самое приятное то, что этот подход действительно дает множество преимуществ для вашего бизнеса. Помимо поддержания ваших серверов в рабочем состоянии, благодаря этой настройке ваш бизнес также получит платформу идентификации в облаке.

После того, как вы расширили свою Active Directory до облака, вашей компании будет легко начать развертывание новых приложений (или миграцию существующих) в Azure вместо локальных.

Кроме того, все больше и больше компаний ищут эти обновления в попытке стать совместимыми с GDPR и Cyber Essentials.Фактически, существует бесчисленное множество причин, по которым ваш бизнес должен принять меры и предпринять следующие шаги.

Сделайте следующий шаг

Хотите минимизировать риск простоя, связанного с вашими системами, и обеспечить стабильную работу вашего бизнеса? Переместите свою компанию в будущее масштабируемости, безопасности и простоты с помощью быстрого и простого обновления.

Свяжитесь с нами, чтобы бесплатно позвонить одному из наших консультантов по Azure. Мы обсудим целесообразность и правильный подход, чтобы предложить вашему бизнесу наилучшее возможное решение.

Свяжитесь с намиf Вернуться к сообщениям блога

Шаг 2 Настройка многосайтовой инфраструктуры

- 15 минут на чтение

В этой статье

Применимо к: Windows Server 2012 R2, Windows Server 2012

Чтобы настроить многосайтовое развертывание, необходимо выполнить ряд шагов для изменения параметров сетевой инфраструктуры, включая: настройку дополнительных сайтов Active Directory и контроллеров домена, настройку дополнительных групп безопасности и настройку объектов групповой политики (GPO), если вы не используете автоматически настроенные GPO.

| Задача | Описание |

|---|---|

| 2.1. Настроить дополнительные сайты Active Directory | Настройте дополнительные сайты Active Directory для развертывания. |

| 2.2. Настроить дополнительные контроллеры домена | При необходимости настройте дополнительные контроллеры домена Active Directory. |

| 2.3. Настроить группы безопасности | Настройте группы безопасности для любых клиентских компьютеров Windows 7. |

| 2.4. Настроить GPO | При необходимости настройте дополнительные объекты групповой политики. |

Примечание

В этот раздел включены образцы командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых из описанных процедур. Для получения дополнительной информации см. Использование командлетов.

2.1. Настроить дополнительные сайты Active Directory

Все точки входа могут находиться на одном сайте Active Directory. Следовательно, для реализации серверов удаленного доступа в многосайтовой конфигурации требуется по крайней мере один сайт Active Directory.Используйте эту процедуру, если вам нужно создать первый сайт Active Directory или если вы хотите использовать дополнительные сайты Active Directory для многосайтового развертывания. Используйте оснастку «Сайты и службы Active Directory» для создания новых сайтов в сети вашей организации.

Членство в группе администраторов предприятия в лесу или группе администраторов домена в корневом домене леса или эквивалентной группе, как минимум, требуется для выполнения этой процедуры. Ознакомьтесь с подробностями об использовании соответствующих учетных записей и членстве в группах в локальных и доменных группах по умолчанию.

Для получения дополнительной информации см. Добавление сайта в лес.

Для настройки дополнительных сайтов Active Directory

На основном контроллере домена щелкните Пуск , а затем щелкните Сайты и службы Active Directory .

В консоли «Сайты и службы Active Directory» в дереве консоли щелкните правой кнопкой мыши Сайты , а затем выберите Новый сайт .

В диалоговом окне Новый объект — Сайт в поле Имя введите имя для нового сайта.

В Имя ссылки щелкните объект ссылки сайта, а затем дважды нажмите ОК .

В дереве консоли разверните Сайты , щелкните правой кнопкой мыши Подсети , а затем щелкните Новая подсеть .

В диалоговом окне «Новый объект — подсеть » в разделе «Префикс » введите префикс подсети IPv4 или IPv6, в поле «» выберите объект сайта для этого префикса , щелкните сайт, который нужно связать с этой подсетью, а затем нажмите ОК .

Повторяйте шаги 5 и 6, пока не создадите все подсети, необходимые для вашего развертывания.

Закройте сайты и службы Active Directory.

Эквивалентные команды Windows PowerShell

Следующий командлет или командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Введите каждый командлет в одной строке, даже если они могут отображаться здесь с переносом слов в несколько строк из-за ограничений форматирования.

Для установки компонента Windows «Модуль Active Directory для Windows PowerShell»:

Install-WindowsFeature "Имя RSAT-AD-PowerShell

или добавьте оснастку Active Directory PowerShell с помощью OptionalFeatures.

При выполнении следующих командлетов в Windows 7 «или Windows Server 2008 R2 необходимо импортировать модуль Active Directory PowerShell:

Импорт-модуль ActiveDirectory

Для настройки сайта Active Directory с именем «Second-Site» с помощью встроенного DEFAULTIPSITELINK:

New-ADReplicationSite -Name "Second-Site"

Set-ADReplicationSiteLink -Identity "DEFAULTIPSITELINK" -sitesIncluded @ {Add = "Second-Site"}

Для настройки подсетей IPv4 и IPv6 для второго сайта:

New-ADReplicationSubnet -Name "10.2.0.0 / 24 "- Сайт" Второй сайт "

New-ADReplicationSubnet -Name "2001: db8: 2 :: / 64" -Site "Second-Site"

2.2. Настроить дополнительные контроллеры домена

Для настройки многосайтового развертывания в одном домене рекомендуется иметь хотя бы один записываемый контроллер домена для каждого сайта в вашем развертывании.

Для выполнения этой процедуры вы должны быть как минимум членом группы администраторов домена в домене, в котором устанавливается контроллер домена.