Отключение автообновления в Windows 10 — Блог

Windows 10 автоматически проверяет наличие обновлений, скачивает и устанавливает их, что может вызывать неудобства у пользователя. Также возможно, что нам нужно отключить обновления по каким-то иным причинам(например, спецефическое тестирование ПО).

Способов отключения известно несколько, но часть из них перестала работать с выходом новых версий ОС или обновлений.

Рассмотрим два способа, первый из них является наиболее корректным и надежным, но работает только в версиях Windows 10 Pro и Enterprise — это

Отключение обновлений с помощью редактора локальной групповой политики.

- Выполнив gpedit.msc запускаем редактор локальной групповой политики.

- Идем по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Центр обновления Windows».

- Открываем пункт «Настройка автоматического обновления»

- В окне настройки устанавливаем значение

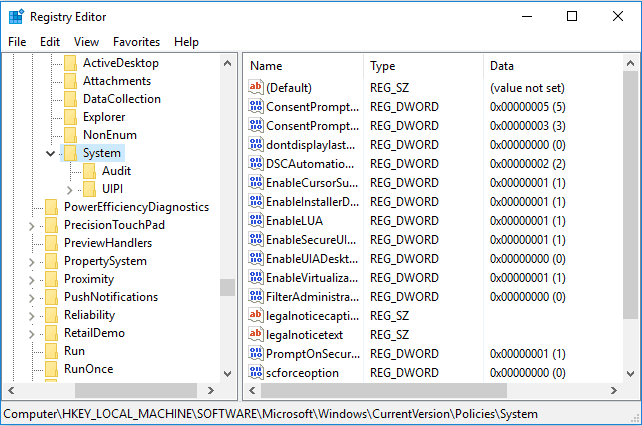

Также можно создать параметр DWORD с именем NoAutoUpdate и значением 1 в разделе реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

Вторым способом, реализованным в некоторых утилитах(я не рассматриваю применение утилит в этой заметке, т.к. подразумевается, что мы работаем в корпоративной сети и применение стороннего ПО строго запрещено), является «обман» установщика Windows, путем указания локального сервера обновлений, который на самом деле отсутствует.

Суть метода проста — ОС будет искать обновления на локальном сервере, и, не находя их, не будет пытаться установить.

Делается все крайне просто — нужно создать reg-файл со следующим содержимым:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001 "UpdateServiceUrlAlternate"="serv.wsus" "WUServer"="serv.wsus" "WUStatusServer"="serv.wsus" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "UseWUServer"=dword:00000001

В данном случае serv. wsus — имя предполагаемого(не существующего реально) сервера обновлений.

wsus — имя предполагаемого(не существующего реально) сервера обновлений.

Запускаем файл, применяем изменения, и обновления отключены.

В случае, если нужно откатить изменения, удаляем параметры DoNotConnectToWindowsUpdateInternetLocations, UpdateServiceUrlAlternate, WUServer, WUStatusServer из раздела

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

И параметр UseWUServer из

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

Перезагружаемся, возможность обновлений восстановлена.

Использование сервера обновлений WSUS без домена – gotoADM.ru

Использование сервера обновлений WSUS без домена

Бывают разные ситуации и причины, когда необходимо воспользоваться сервером обновлений WSUS, развернутом в корпоративной среде, мобильному клиенту или рабочей станции, которая находится не в домене Active Directory. Сейчас рассмотрим пример настроек, которые позволять использовать WSUS без домена.

Сейчас рассмотрим пример настроек, которые позволять использовать WSUS без домена.

Ключи реестра WUServer и WUStatusServer отвечают за адрес корпоративного сервера обновлений. Поэтому создаем файл реестра wsus_update.reg:

«WUStatusServer»=”http://wsus.domain.com:80″

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

«RescheduleWaitTimeEnabled»=dword:00000001

«RescheduleWaitTime»=dword:00000005

«DetectionFrequencyEnabled»=dword:00000001

«DetectionFrequency»=dword:00000004

«RebootWarningTimeoutEnabled»=dword:00000001

«RebootWarningTimeout»=dword:00000005

«RebootRelaunchTimeoutEnabled»=dword:00000001

«RebootRelaunchTimeout»=dword:0000000a

«AutoInstallMinorUpdates»=dword:00000001

«NoAutoUpdate»=dword:00000000

«AUOptions»=dword:00000003

«ScheduledInstallDay»=dword:00000000

«ScheduledInstallTime»=dword:00000003

«UseWUServer»=dword:00000001

Windows Registry Editor Version 5.

00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

«ElevateNonAdmins»=dword:00000001

«WUServer»=»http://wsus.domain.com:80″

«WUStatusServer»=»http://wsus.domain.com:80″

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

«RescheduleWaitTimeEnabled»=dword:00000001

«RescheduleWaitTime»=dword:00000005

«DetectionFrequencyEnabled»=dword:00000001

«DetectionFrequency»=dword:00000004

«RebootWarningTimeoutEnabled»=dword:00000001

«RebootWarningTimeout»=dword:00000005

«RebootRelaunchTimeoutEnabled»=dword:00000001

«RebootRelaunchTimeout»=dword:0000000a

«AutoInstallMinorUpdates»=dword:00000001

«NoAutoUpdate»=dword:00000000

«AUOptions»=dword:00000003

«ScheduledInstallDay»=dword:00000000

«ScheduledInstallTime»=dword:00000003

«UseWUServer»=dword:00000001

Стоит отметить, что в первой строчке адрес и порт сервера может отличаться – укажите данные используемые именно для вашего сервера. Следующим шагом запускаем принудительный запрос на обновление командой:

Следующим шагом запускаем принудительный запрос на обновление командой:

wuauclt.exe /detectnow.

Существует и второй вариант обновления клиентских станций через сервер

Нашли ошибку в тексте? Выделите фрагмент текста и нажмите Ctrl+Enter

Использование WSUS БЕЗ Active Directory

WSUS может прекрасно работать и в среде, где нет AD (Non-AD), правдо это требует немного больше конфигурации на компьютере клиента. Для того, что бы полностью отконфигурировать Automatic Updates сервис на клиентском компьютере и заставить Automatic Updates обращатся к WSUS необходимо сделать несколько изменений в registry.

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate

У нас есть 5 значений, которые позволяют контролировать настройки WSUS.

WUServer: Указывает место положение WSUS Server-а

— RegString — http://wsus_server_name

WUStatus: Указывает место положение WSUS Status Server

— RegString — http://wsus_server_name

TargetGroupEnabled: Включён (1) или Выключен (0) на стороне клиента

TargetGroup: Имя Конечной группы

— Reg_String — Groupname

ElevateNonAdmins: Включить (1) или Выключить (0) не Администраторам возможность контролировать какие обновления будут установлены.

— Reg_DWORD — 1 or 0

Следуещие несколько опций, контролируют Automatic Updates на компьютере клиента. Все настройки находятся в ключе:

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU

На самом деле есть много опций, но мы затронем только главные.

AUOptions: Автоматически снятие и назначеное (по времени) установка.

ScheduledInstallDay: День недели в который будут установлены снятые обнавления, 0 = Каждый день.

— Reg_DWORD — 0

ScheduledInstallTime: Время дня, когда будут установлены обновления, n = Час (0-23)

— Reg_DWORD — 3 (3:00 AM)

DetectionFrequencyEnabled: Включён (1) или Выключен (0) Интервал проверки

— Reg_DWORD — 1

DetectionFrequency: С каким интервалом будт проишодить проверка наличия обновлений, n=Часы (0-22)

— Reg_DWORD — 22

NoAutoRebootWithLoggedOnUsers: Не разрешать Automatic Updates перезапускать (rebooting) компьютер, если пользователь находится в системе (logged in). Если параметр выставлен в 1 пользователь получит уведомление с рекомендацией на перезагруску (reboot), если параметр выставлен 0 то пользователь будет информирован о том, что компьютер перезагрузится через 5 минут.

— Reg_DWORD — 1

UseWUServer: Данный параметр должен пресутствовать и должен быть выставлен в 1 для того, что бы использовались все настройки WSUS.

— Reg_DWORD — 1

Существует ещё немало опций, которые можно настроить, но мы затронули только оснавные.

Источник: n-admin.com

Ошибка 0x800f0954 при установке NET Framework 3.5

Некоторые пользователи получают код ошибки 0x800f0954 при попытке установить .NET Framework 3.5 или другую дополнительную функцию в Windows 10. Большая часть пользователей получают эту ошибку при попытке установить какой-либо пакет с помощью компонентов Windows, а другие получают в командной строке с использованием инструмента DISM. Ошибка может быть в Windows 7, Windows 8.1 и Windows 10 и связана с конкретной групповой политикой, журналы CBS могут указывать на ошибку, а на самом деле её по факту нет, или компьютер не может получить доступ к обновлению. Давайте разберем, как исправить ошибку 0x800f0954. Вы должны опираться на способы решения исходя из своих проблем.

Давайте разберем, как исправить ошибку 0x800f0954. Вы должны опираться на способы решения исходя из своих проблем.

Обход сервера WSUS

Система не может получить доступ к серверу WU. Это типично в ситуациях, когда существует целая сеть присоединенных к домену компьютеров, настроенных для загрузки обновлений с сервера WSUS. В этом случае вы можете решить эту проблему, временно минуя сервер WSUS во время установки компонента. Наберите в «поиске» редактор реестра и нажмите по нему правой кнопкой мыши. Далее выберите «запустить от имени администратора«. В реестре перейдите вручную по пути:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU- Если у вас нет разделаWindowsUpdate и AU, то создайте их. Нажмите правой кнопкой мыши на конечной папке Windows и «Создать» > «Раздел», назовите его WindowsUpdate. Далее нажмите правой кнопкой мыши на WindowsUpdate и «Создать» > «Раздел» с именем AU.

Теперь выделите папку AU и слева нажмите на пустом поле правой кнопкой мыши и выберите «Создать» > «Строковый параметр» с именем UseWUServer и значением 0. Перезагрузите ПК и проверьте, решена ли проблема.

Очистка журналов CBS

Нужно очистить журнал CBS и запустить потом DISM. Перейдите в проводнике по пути C:\Windows\Logs\CBS и выделите все файлы, после чего удалите их.

Как только удалили все файлы в папке CBS, то запустите командную строку от имени администратора и введите команду DISM:

Dism.exe /online /enable-feature /featurename:NetFX3 /source:C:\

Использовать PowerShell для установки .NET Framework 3.5 с установочного носителя

Если вы сталкиваетесь с ошибкой 0x800f0954 при попытке установить .NET Framework 3.5 методом команд обновления или установки через сервера, то можно установить его через PowerShell с образа ISO. Первое что вам нужно сделать, это создать установочную флешку Windows 10 или виртуальный диск с установочной Windows 10. Запустите PowerShell от имени администратора и введите следующий апплет:

Первое что вам нужно сделать, это создать установочную флешку Windows 10 или виртуальный диск с установочной Windows 10. Запустите PowerShell от имени администратора и введите следующий апплет:

Add-WindowsCapability –Online -Name NetFx3~~~~ –Source D:\sources\sxs— Где D: это имя установочной флешки с Windows 10.- Перезагрузите ПК и попробуйте установить .NET Framework 3.5 еще раз.

Установка и восстановление необязательных компонентов

Если вы столкнулись с ошибкой 0x800f0954 при использовании инструмента RSAT (средство удаленного администрирования сервера), то можно решить эту проблему с помощью одной политики, которая даст разрешения ОС, загружать восстановительный контент и дополнительные функции непосредственно из WU.

- Нажмите Win + R и введите gpedit.msc, чтобы открыть редактор групповых политик.

- В редакторе перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система«.

- Справа найдите «Укажите параметры для установки необязательных компонентов и восстановления компонентов» и на жмите по ней два раза.

- В окне свойств, выберите «Включено» и установите ниже галочку «Скачайте содержимое для восстановления и дополнительные компоненты непосредственно из центра обновления Windows вместо использования служб Windows Server Update Services (WSUS)«.

- Нажмите применить и перезагрузите ПК. Надеюсь вы исправили ошибку 0x800f0954.

Загрузка комментариев

Windows Update обходит сервер как источник загрузки

У меня есть Windows Server 2008 R2 SP1, который изолирован в DMZ. Исторически у него не было проблем, но все работает до того, как оно сломается. Порт 8530 открыт на устройстве брандмауэра, и я могу связаться с сервером на сервере, который доказывает, что сайт готов и открыт.

Этот компьютер не подключен к домену, поэтому сервер WSUS установлен в реестре. Итак, под HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate у меня есть

Итак, под HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate у меня есть

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://kanwsus2k16:8530"

"WUStatusServer"="http://kanwsus2k16:8530"

"DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:00000001

Окно windowsupdate.log подтверждает это. Я хотел бы попытаться включить только то, что требуется, чтобы попытаться сохранить длину сообщения. Клиент обращается к серверу и видит, что он имеет X доступных обновлений. Однако он не может загрузить их. В журнале отображаются такие записи:

2018-05-07 11:05:19:960 668 47c DnldMgr BITS job {7835096F-E02C-4B66-AD0F-3D71EF17C73B} hit a transient error, updateId = {3FD57624-1808-41C7-979D-8606CA1229B6}.202, error = 0x80072EE2

... output truncated ....

2018-05-07 11:05:40:963 668 47c Misc WARNING: SendRequest failed with hr = 80072ee2. Proxy List used: Bypass List used : Auth Schemes used :

2018-05-07 11:05:40:963 668 47c Misc WARNING: WinHttp: SendRequestUsingProxy failed for . error 0x80072ee2

Proxy List used: Bypass List used : Auth Schemes used :

2018-05-07 11:05:40:963 668 47c Misc WARNING: WinHttp: SendRequestUsingProxy failed for . error 0x80072ee2

Что касается ошибки SendRequestUsingProxy, это должно завершиться неудачно. Сервер не имеет доступа к веб-сайтам Microsoft, поэтому он не сможет туда попасть. Я не могу понять, почему он не получает обновления с сервера WSUS напрямую. Мы не используем прокси и не настроены.

На стороне WSUS Server я вижу, что он получает статус неудачного скачивания для каждого из обновлений. Короче говоря, есть связь, но клиент пытается загрузить обновления извне. Это сервер 2k16, и чтение журналов с помощью Get-WindwosUpdateLog не оказалось полезным.

Это единственный внешний сервер, который у меня есть в сети, поэтому у меня нет каких-либо систем сравнения, чтобы точно знать, где находится система.

В попытке проверить подключение к серверу я пытаюсь перейти на http://kanwsus2k16: 8530/selfupdate/wuident. cab , который встречается со страницей, не может быть отображен на клиентском сервере. (Эта ссылка отлично работает во внутренней сети)

cab , который встречается со страницей, не может быть отображен на клиентском сервере. (Эта ссылка отлично работает во внутренней сети)

Почему мой клиент Windows Update не соблюдает путь WSUS для обновлений и вместо этого пытается выйти извне для Microsoft?

Другие вещи, которые я пробовал:

- Средство готовности к обновлению системы для Windows Server 2008 R2 x64 Edition

- Очистка очереди BITS

- Переименование папки SoftwareDistribution

- Проверено, что ничто не блокируется со стороны сети, идущей на сервер WSUS на порту 8530.

- Добавлен DoNotConnectToWindowsUpdateInternetLocations , равный 1 в

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate

Где настраивается сервер Автоматического обновления Windows? | windows

Параметры настройки сервера Automatic Updates хранятся в реестре. Эти параметры можно просмотреть и отредактировать вручную с помощью программы regedit.

Вот пример reg-файла, который скачан с сайта Корбины (настраивает компьютер получать обновления с сервера Корбины):

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "WUServer"="http://sus.corbina.net/" "WUStatusServer"="http://sus.corbina.net/"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "AUOptions"=dword:00000002 "NoAutoRebootWithLoggedOnUsers"=dword:00000001 "NoAutoUpdate"=dword:00000000 "ScheduledInstallDay"=dword:00000000 "ScheduledInstallTime"=dword:0000000c "RescheduleWaitTime"=dword:00000005 "UseWUServer"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate\Auto Update] "ConfigVer" = dword:00000001 "SusServerVersion" = dword:00000001

Далее идёте «Пуск»-«Панель управления»-«Автоматическое обновление» (или нажимаете правую кнопку мыши на значке «Мой компьютер», дальше нажимаете «Свойства» и нажимаете мышкой на закладку «Автоматическое обновление»). В настройках автоматического обновления настраиваете параметры — обновлять при загрузке, ежедневно, сначала загружать обновления, потом предлагать обновить систему и т.д.

В настройках автоматического обновления настраиваете параметры — обновлять при загрузке, ежедневно, сначала загружать обновления, потом предлагать обновить систему и т.д.

Иногда полезно службу «Автоматическое обновление» временно остановить, чтобы избавиться от назойливых предложений о перезагрузке компьютера после установки обновлений — это только в том случае, если нужно срочно поработать, а на перезагрузку пока нет времени. Это делается через значок Панель Управления -> Администрирование -> Службы -> Автоматическое обновление -> жмем правую кнопку и из контекстного меню выбираем Стоп.

Как заблокировать поиск и установку обновлений в ОС Windows 10?

Начну с того, что отключение обновлений, является не самым лучший способ борьбы с багами Microsoft. После выхода проблемного обновления в марте, заметил огромный всплеск запросов по теме:

- Как отключить поиск обновлений в Windows 10

- Отключить поиск и установку обновлений навсегда

- Заблокировать обновления через брандмауэр

И данный список, можно продолжать.

Несмотря на то, что на данном блоге, есть заметки, где описаны способы блокировки обновлений, всегда настоятельно рекомендую не отключать автоматический поиск и установку обновлений Windows. Особенно, это касается домашних пользователей устройств.

При этом, на некоторых форумах, можно найти крайне опасные сообщения и советы, где пользователи пытаются полностью удалить службу поиска обновлений Windows. Другие, стараются максимально заблокировать все возможные порты и IP-адреса через брандмауэр.

Не нужно пытаться удалить службу обновлений Windows. Мы рассмотрим сегодня, несколько способов отключения автоматического поиска обновлений, без глупых и опасных рекомендаций.

На сайтах и форумах, можно найти способы отключения автоматического поиска обновлений, при помощи твиков реестра, настроек локальной групповой политики и редактирования планировщика задач. Однако, многие способы уже не актуальны в 2021 году для ОС Windows 10 версии 20h3: Служба «Центр обновления Windows» включается сама по себе, блокировка в hosts не срабатывает и на него «ругается» Защитник Windows, задания в планировщике заданий автоматически активируются со временем, параметры реестра работают не для всех редакций ОС.

В такой ситуации, будет самым простым способом, использовать готовые утилиты, которые позволят в несколько кликов мыши, отключить авто поиск обновлений и авто установку. Плюс данных утилит и в том, что они, постоянно обновляются и поэтому, их способы работы, всегда актуальны для всех версий ОС.

Однако, для любителей все делать в ручном режиме, есть также несколько способов.

Нужна компьютерная помощь? Есть проблемы, которые не можете устранить самостоятельно?

Надежные исполнители по доступным ценам.

Автоматизированные способы блокировки обновлений Windows 10.

При использовании сторонних утилит, для отключения автоматической установки обновлений, необходимо повторно проверять настройки, после каждого обновления ОС Windows. При этом, всегда используйте самую последнюю версию утилиты, скачанную с официального сайта.

Способ 1.

Для домашних пользователей и корпоративной среды, рекомендую использовать способ из заметки: Миф или реальность: «Как в ОС Windows 10, взять под свой полный контроль установку обновлений?».

При помощи утилиты WuMgr, вы можете отключить авто-обновлений в ОС Windows 10. При этом, вы сможете самостоятельно выполнять поиск и установку обновлений в ручном режиме.

Обязательно ознакомьтесь по теме: «Как заблокировать установку конкретного обновления в ОС Windows 10, не отключая поиск и установку обновлений полностью?»

Способ 2.

Отключить обновления Windows, при помощи утилиты O&O ShutUp10. Есть русифицированный интерфейс.

Скачать O&O ShutUp10 с официального сайта: https://www.oo-software.com/en/shutup10

После загрузки, запускаем утилиту. В открывшемся окне, ищем пункт «Управление обновлениями Windows». Отключаем пункт Отключить автоматическое обновление системы (Windows-Update):

При внесении настроек, утилита предложит создать точку восстановления системы. Обязательно создаем точку восстановления:

При закрытии окна утилиты, мы получим предупреждение:

При установке в ручном режиме обновлений, необходимо проверять настройки.

После, необходимо произвести перезагрузку системы:

Если в дальнейшем, необходимо будет включить обратно настройки по умолчанию, запускаем утилиту и выбираем «Опции» -> «Отменить все изменения (вернуть «настройки по умолчанию»)»:

Способ 3.

Отключить обновления Windows, при помощи утилиты Windows Privacy Dashboard (WPD). Есть русифицированный интерфейс.

Скачать Windows Privacy Dashboard (WPD) с официального сайта: https://wpd.app

После загрузки, распакуйте архив в любую папку и запустите утилиту (WPD.exe).

Нажмите на «Настройки» (1.) в правом верхнем углу главного окна утилиты WPD и создайте контрольную точку восстановления Windows (2.):

В главном окне утилиты, выбираем «Конфиденциальность»:

Прокручиваем содержимое окна к низу и раскрываем скрытый список дополнительных настроек, нажав на пункт «Показать продвинутые настройки»:

В раскрывшемся списке, прокручиваем его к низу и раскрываем очередной список настроек, нажав на «Windows Update»:

В раскрывшемся списке, отключаем следующие параметры (переводим переключатель влево):

- Центр обновления Windows (1.

)

) - Служба оркестратора обновлений (2.)

- PerformRemediation (3.)

Если понадобиться сбросить настройки по умолчанию, нажимаем на кнопку «По умолчанию» в меню настроек «Конфиденциальность»:

Способ 4.

Можно создать правила для брандмауэра Windows, которые будут блокировать попытки системы проверить обновления. Со своей стороны, крайне не рекомендую использовать данный способ. Данный метод, хоть и не является опасным для системы, однако, не позволит вам производить ручной поиск обновлений, так как блокирует Windows Update Agent API. И вы не сможете обновить приложения с магазина MS Store. При этом, в правилах брандмауэра, блокируются IP-адреса Microsoft, что не есть надежным. Периодически, IP-адреса могут меняться/добавляться новые и соответственно, система может начать искать обновления. Будет более разумно, использовать данный способ в комплексе с другим способом, для подстраховки. Тогда, можно достичь более желаемого результата.

Для создания правил, можно использовать утилиту WPD (смотрим Способ 3). В главном окне, выбираем «Блокировщик»:

в открывшемся окне, выбираем метод блокировки «Вкл.» -> «Брандмауэр Windows» (1.) и нажимаем после на параметр «Обновления» (2.):

Способ 5.

Отключить обновления Windows, при помощи утилиты Dism++. Есть русифицированный интерфейс.

Скачать Dism++ с официального сайта*: https://www.chuyu.me/ru/index.html

*Если ссылка перестанет работать: https://www.comss.ru…

Или с моего Google Диска.

После загрузки, распакуйте архив в любую папку. В папке, будет три файла для запуска:

- Dism++x86.exe

- Dism++x64.exe

- Dism++ARM64.exe

Выбираем нужный файл и запускаем утилиту. В открывшемся окне, выбираем «Оптимизация» и ищем параметр «Windows Update». Напротив пункта «*Настройка проверки обновлений в Центре обновлений», выбираем нужный вариант из выпадающего списка:

Ручные способы блокировки обновлений Windows.

Способ 1.*

*Данный способ, может не всегда срабатывать. Все зависит от версий ОС Windows. Однако, данный способ, позволяет осуществлять ручную проверку обновлений и устанавливать обновления для стандартного Защитника Windows (Microsoft Defender) и приложений из магазина Microsoft Store. Постарайтесь, сначала использовать данный способ.

Скачать готовые reg-файлы для отключения или включения автоматического обновления Windows 10. В архиве, будет два файла с расширением *.reg:

- Отключить автоматическое обновление Windows 10.reg

- Включить автоматическое обновление Windows 10.reg

Необходимо просто запустить нужный файл и разрешить внести изменения в реестр системы.

При желании, вы можете создать свои reg-файлы.

Файл «Отключить автоматическое обновление Windows 10.reg» содержит:

Windows Registry Editor Version 5.00[-HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

«NoAutoUpdate»=dword:00000001

Файл «Включить автоматическое обновление Windows 10. reg» содержит:

reg» содержит:

Windows Registry Editor Version 5.00Данный способ, позволяет блокировать автоматическую загрузку обновлений Windows. Когда новые обновления станут доступны, вы получите уведомление и должны будете установить их вручную, перейдя в приложение «Параметры» -> «Обновление и безопасность» -> «Центр обновления Windows».[-HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

Способ 2.

Скачать готовый reg-файл для полное отключение обновлений Windows 10 без отключения самого Центра обновлений. Способ рабочий и проверялся на ОС Windows 10 версии 20h3.

В архиве, будет один файл с расширением *.reg:

- Отключение обновлений Windows 10 без отключения Центра обновлений.reg

Запускаем файл и разрешаем внести изменения в системный реестр.

После внесения изменений, проверяем через Центр обновлений Windows обновления и получаем ошибку 0х8024500с:

Недостаток данного способа в том, что вы не сможете обновлять стандартный Защитник Windows (Microsoft Defender) и приложения из магазина Microsoft Store.

При желании, вы можете самостоятельно создать reg-файл:

Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

«DoNotConnectToWindowsUpdateInternetLocations»=dword:00000001

«UpdateServiceUrlAlternate»=»server.wsus»

«WUServer»=»server.wsus»

«WUStatusServer»=»server.wsus»[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

«UseWUServer»=dword:00000001

Для отката изменений, необходимо удалить параметры из реестра:

- DoNotConnectToWindowsUpdateInternetLocations (1.)

- UpdateServiceUrlAlternate (2.)

- WUServer (3.)

- WUStatusServer (4.)

Для этого в реестре, идем по пути (5.):

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

В разделе реестра (1.):

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

Удаляем параметр (2. ):

):

Примечание. Для удаления параметров в реестре, выделяем нужный параметр и щелкаем по нему левой кнопкой мыши. В появившемся окне, выбираем «Удалить»:

Заключение.

На разных сайтах и форумах, есть заметки, где приведены способы блокировки обновлений Windows 10 при помощи ручной правки правил локальной политики и реестра. К сожалению, в последних версиях ОС Windows 10, нет гарантированных методов блокировки обновлений и данные способы, не всегда срабатывают. Приведенные выше способы, были проверенны мной на работоспособность на момент написания заметки в ОС Windows 10 версии 20h3. При этом, использовал данные способы и на более ранних версиях ОС Windows. Главное, всегда использовать последнии версии утилит, скачивая их с официальных сайтов. Использование утилит, является самым простым способом решить поставленную задачу. Также, как вы могли заметить, утилита O&O ShutUp10 и WPD, позволяют блокировать телеметрию Microsoft. Однако, не советую использовать данные утилиты для борьбы с телеметрией, не понимая, что вы делаете. И всегда, делайте резервные копии системы, создавайте контрольные точки восстановления и резервные копии реестра.

И всегда, делайте резервные копии системы, создавайте контрольные точки восстановления и резервные копии реестра.

Что касается двух способов с редактированием реестра, они пока работают. Первый способ, вообще, является более приемлемым, однако, не всегда срабатывает.

В заключении, хочу сказать еще раз, что лучше отключить автоматическую загрузку и установку обновлений, чем полностью блокировать Центр поиска обновлений Windows.

Будет хорошо, если вы, поделитесь своим опытом в комментариях. Ваша информация и опыт, может помочь другим пользователям.

ключей реестра для настройки автоматических обновлений и WSUS · vFense / vFenseAgent-win Wiki · GitHub

- HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer

- HKEY_LOCAL_MACHINE \ SYSTEM \ Internet Communication Management \ Internet Communication

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ WindowsUpdate

- HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU

Ключи реестра для обновлений Windows

HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate

| Название записи | Тип данных | Значения |

|---|---|---|

| Отключить WindowsUpdateAccess | Reg_DWORD | 1 = Отключает доступ к Центру обновления Windows. |

| 0 = Разрешает доступ к Центру обновления Windows | ||

| WUServer | Reg_SZ | HTTP (S) URL-адрес сервера WSUS, который используется автоматическими обновлениями и вызывающими API (по умолчанию). Эта политика связана с WUStatusServer, и для того, чтобы оба ключа были действительными, для обоих ключей должно быть установлено одно и то же значение. |

| WUStatusServer | Reg_SZ | URL-адрес HTTP (S) сервера, на который отправляется отчетная информация для клиентских компьютеров, использующих сервер WSUS, настроенный с помощью ключа WUServer.Эта политика связана с WUServer, и для того, чтобы оба ключа были действительными, для обоих ключей должно быть установлено одно и то же значение. |

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer

| Название записи | Тип данных | Значения |

|---|---|---|

| Нет WindowsUpdate | Reg_DWORD | 1 = Включено. Пользователи не могут подключиться к веб-сайту Центра обновления Windows. Пользователи не могут подключиться к веб-сайту Центра обновления Windows. |

| 0 = Отключено или не настроено. Пользователи могут подключиться к веб-сайту Центра обновления Windows. |

HKEY_LOCAL_MACHINE \ SYSTEM \ Internet Communication Management \ Internet Communication

| Название записи | Тип данных | Соответствующий параметр групповой политики | Значения |

|---|---|---|---|

| Отключить WindowsUpdateAccess | Reg_DWORD | Отключить доступ ко всем функциям Центра обновления Windows | 1 = Включено.Все функции Центра обновления Windows удалены. Это включает в себя блокировку доступа к веб-сайту Центра обновления Windows по адресу http://windowsupdate. microsoft.com, по гиперссылке Центра обновления Windows в меню «Пуск», а также в меню «Инструменты» в Internet Explorer. Автоматическое обновление Windows также отключено; вы не будете ни уведомлены, ни получать критические обновления из Центра обновления Windows. Этот параметр также запрещает диспетчеру устройств автоматически устанавливать обновления драйверов с веб-сайта Центра обновления Windows. microsoft.com, по гиперссылке Центра обновления Windows в меню «Пуск», а также в меню «Инструменты» в Internet Explorer. Автоматическое обновление Windows также отключено; вы не будете ни уведомлены, ни получать критические обновления из Центра обновления Windows. Этот параметр также запрещает диспетчеру устройств автоматически устанавливать обновления драйверов с веб-сайта Центра обновления Windows. |

| 0 = Отключено или не настроено. Пользователи смогут получить доступ к веб-сайту Центра обновления Windows и включить автоматическое обновление для получения уведомлений и критических обновлений от Центра обновления Windows. |

Ключ реестра

WSUS для Центра обновления WindowsHKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ WindowsUpdate

| Название записи | Тип данных | Значения |

|---|---|---|

| Отключить WindowsUpdateAccess | Reg_DWORD | 1 = Включено. Все функции Центра обновления Windows удалены. Все функции Центра обновления Windows удалены. |

| 0 = Отключено или не настроено. Доступны все функции Центра обновления Windows |

HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU

| Название записи | Тип данных | Значения |

|---|---|---|

| AUOptions | Reg_DWORD | 2 = Уведомлять перед загрузкой. |

| 3 = Автоматически загружать и уведомлять об установке. | ||

4 = Автоматически загружать и устанавливать по расписанию. Допустимо, только если существуют значения для ScheduledInstallDay и ScheduledInstallTime. Допустимо, только если существуют значения для ScheduledInstallDay и ScheduledInstallTime. | ||

| 5 = Требуется автоматическое обновление, и пользователи могут его настроить. | ||

| NoAutoUpdate | Reg_DWORD | 0 = Включить автоматическое обновление. |

| 1 = Отключить автоматическое обновление. | ||

| UseWUServer | Reg_DWORD | 1 = Компьютер получает обновления с сервера WSUS. |

| 0 = Компьютер получает обновления из Центра обновления Майкрософт. | ||

| Значение WUServer не соблюдается, если не задан этот ключ. |

— Службы обновления Windows Server

Независимо от внешнего интерфейса, почти все конфигурации программного обеспечения в конечном итоге приводят к манипулированию реестром Windows для принятия окончательных настроек клиента. При этом вы можете редактировать реестр напрямую, чтобы настроить ваши потребности в конфигурации клиента WSUS. В ситуациях, когда групповая политика недоступна из-за отсутствия домена Active Directory и когда настройка локальной политики становится слишком утомительной из-за каждого «логического» посещения компьютера, несколько методов сценариев могут помочь вам развернуть необходимые разделы реестра.

При этом вы можете редактировать реестр напрямую, чтобы настроить ваши потребности в конфигурации клиента WSUS. В ситуациях, когда групповая политика недоступна из-за отсутствия домена Active Directory и когда настройка локальной политики становится слишком утомительной из-за каждого «логического» посещения компьютера, несколько методов сценариев могут помочь вам развернуть необходимые разделы реестра.

Как уже упоминалось, и групповая политика, и локальная политика помещают свои параметры в куст реестра и ключи, показанные здесь:

■ HKEY_LOCAL_MACHINESOFTWAREPolkies \ Microsoji \ wmdows \ WmdowsUpdate

■ HKEY_LOCAL_MACHINESOFTWAREPolkiesXMkmsoft \ windows \ WindowsUpdate \ AU

Таблица 7.4 и Таблица 7.5 описываются все возможные комбинации ключей реестра, их возможные ключевые партнеры (при необходимости), тип данных ключа реестра и соответствующая групповая политика и локальная политика. Таблицы разделены, чтобы показать вам каждый ключ отдельно, первая показывает переменные среды клиента WSUS, а вторая показывает собственные параметры конфигурации клиента AU.

Таблица 7.4 Ключи реестра среды агента Центра обновления Windows

Имя ключа

Значения

Тип данных

Соответствие групповой политике

ElevateNonAdmins

TargetGroup

WUServer

1 = Неадминистраторам разрешено использовать

Reg_DWORD

TargetGroupEnabled утверждает или отклоняет обновления.

0 = Только пользователи в группе пользователей «Администраторы» могут утверждать или отклонять обновления.

Это имя Reg_String группы компьютеров, к которой вы хотите, чтобы ваш компьютер принадлежал (например, серверы Exchange). Эта политика связана с TargetGroupEnabled.

1 = Использовать таргетинг на стороне клиента.

0 = Не использовать таргетинг на стороне клиента. Эта политика связана с TargetGroup.

Протокол передачи гипертекста (HTTP) / Протокол передачи гипертекста (HTTPS) URL-адрес вашего сервера WSUS, используемого вашим клиентом AU.Эта политика используется в паре с

Разрешить пользователям без прав администратора получать уведомления об обновлениях.

Включить таргетинг на стороне клиента.

Включить таргетинг на стороне клиента.

Продолжение

Таблица 7.4 (продолжение) Ключи реестра среды агента обновления Windows

Имя ключа

Значения

Тип данных

Соответствие групповой политике

WUStatus

WUStatusServer; Reg_String оба должны иметь одно и то же значение, чтобы они были действительными.

HTTP / HTTPS URL-адрес Reg_String сервера, на который отчетная информация будет отправлена

Клиент AU. Эта политика связана с WUServer;

оба должны иметь одно и то же значение, чтобы они были действительными.

Укажите расположение службы MU в интрасети.

Укажите расположение службы MU в интрасети.

Таблица 7.5 Ключи реестра конфигурации AU

Соответствие имени ключа группы Значения Политика типа данных

AUOptions Диапазон = 2 | 3 | 4 | 5 Reg_DWORD Настроить AU.

2 = Уведомлять перед загрузкой.

3 = Автоматически загружать и уведомлять об установке.

4 = Автоматически загружать и устанавливать по расписанию (действительно только при использовании с

ScheduledInstallDay и ScheduledInstal Time).

5 = Требуется AU, но локальные администраторы могут настроить его параметры.

Продолжение

Продолжение таблицы 7.5 Ключи реестра конфигурации AU

Имя ключа

Значения

Тип данных

Соответствие групповой политике

Autoinstaii Незначительные обновления

Частота обнаружения

Частота обнаружения включена

Нет автоматической перезагрузки с зарегистрированными пользователями

NoAutoUpdate

Перезагрузка Тайм-аут повторного запуска

0 = Обращайтесь с незначительными обновлениями как с другими обновлениями и используйте запланированное время.

1 = Тихая установка мелких, ненавязчивых обновлений.

Диапазон = 1-22 Reg_DWORD

Время между AU

циклов обнаружения клиентов с вашим

сервер WSUS. По умолчанию установлено 22.

По умолчанию установлено 22.

1 = Включить определение частоты Reg_DWORD.

0 = Отключить настраиваемую частоту обнаружения, что означает использование значения по умолчанию.

Разрешить немедленную установку AU.

Частота обнаруженияа.е.

Частота обнаруженияа.е.

0 = включить AU

1 = Отключить AU

Диапазон = 1-1440 (минут)

Это время ожидания, прежде чем клиент AU повторно запросит перезапуск после того, как был выпущен запланированный перезапуск.

Reg_DWORD

Reg_DWORD Настроить AU.

Reg_DWORD

Повторный запрос на перезапуск с установкой по расписанию.

Продолжение

Продолжение таблицы 7.5 Ключи реестра конфигурации AU

Имя ключа

Значения

Тип данных

Соответствие групповой политике

Перезагрузка Время ожидания повторного запуска Включено

RebootWarning Timeout

RebootWarning Timeout Enabled

Перенести время ожидания

Диапазон = 0 | 1 1 = Включить тайм-аут перезагрузки.

0 = Отключить пользовательский Reg_DWORD RebootRelaunch

Тайм-аут и используйте значение по умолчанию 10 минут.

Диапазон = 1-30 Reg_DWORD

(минут)

Здесь настраивается количество минут, в течение которых компьютер должен ждать перед перезагрузкой после запланированной установки. По умолчанию 5 минут.

1 = Включить время предупреждения о перезагрузке.

0 = Отключить настраиваемое значение времени ожидания RebootWarning Timeout и использовать значение по умолчанию.

Диапазон = 1-60 (минут) Reg_DWORD

Это время, в течение которого ваш клиент AU должен ждать при запуске компьютера для установки ранее запланированных пропущенных обновлений.

Повторный запрос на перезапуск с установкой по расписанию.

Отсрочка перезапуска для запланированных установок.

Отсрочка перезапуска для запланированных установок.

Перенести AU

плановых установок.

Продолжение

Продолжение таблицы 7. 5 Ключи реестра конфигурации AU

5 Ключи реестра конфигурации AU

Имя ключа

Значения

Тип данных

Соответствие групповой политике

Перенести время ожидания включено

Запланированный день установки

1 = Включить RescheduleWaitTime.

0 = Отключить RescheduleWaitTime (повторная установка будет предпринята в следующем запланированном интервале).

Диапазон = 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 0 = каждый день 1-7 = дни недели, начиная с воскресенья по субботу. Связан с AUOption и действителен, только если option равен 4.

ScheduledlnstallTime Range = 1-23

Представление часов дня в 24-часовом формате. Связан с AUOption и действителен, только если option равен 4.

Перенести запланированные установки AU.

Reg_DWORD Настроить AU.

Reg_DWORD Настроить AU.

UseWUServer

0 = Не использовать WUServer.

1 = Использовать WUServer в паре с WUServer. WUServer не будет использоваться, если для этого параметра установлено значение = 1

Reg_DWORD Настроить AU.

Независимый совет

Когда вы используете редактор реестра для внесения изменений WSUS, пользовательский интерфейс показывает эти параметры как «затененные» и неизменяемые, как и групповая политика, и локальная политика. Пользовательский интерфейс просто показывает внесенные изменения.Имейте в виду, что, поскольку вы не можете заблокировать их с помощью групповой политики, любой, у кого есть правильные разрешения, может использовать пользовательский интерфейс для изменения настроек.

Чтобы дать вам пример того, как выглядит реестр после настройки наиболее распространенных требований клиента AU, был экспортирован корень ключа WindowsUpdate.

Пример экспорта реестра клиента AU

Редактор реестра Windows версии 5.00

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ windows \ WindowsUpdate]

«WUServer» = «http: // WSUSServer»

«WUStatusServer» = «http: // WSUSServer»

«ElevateNonAdmins» = dword: 000 0000 0

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ windows \ WindowsUpdate \ AU] «UseWUServer» = dword: 00000001

«NoAutoRebootWithLoggedOnUsers» = двойное слово: 00000001

«AutoInstallMinorUpdates» = dword: 00000001

«DetectionFrequencyEnabled» = двойное слово: 00000001

«DetectionFrequency» = двойное слово: 00000006

«RescheduleWaitTimeEnabled» = двойное слово: 00000001

«RescheduleWaitTime» = dword: 0000000f

«NoAutoUpdate» = dword: 000 0000 0

«AUOptions» = dword: 00000004

«ScheduledInstallDay» = dword: 00000006

«ScheduledInstallTime» = dword: 000 00003

Продолжить чтение здесь: Использование команды REG для быстрого отображения настроек клиента

Была ли эта статья полезной?

Центр обновления Windows в обход сервера в качестве источника загрузки

У меня есть компьютер с Windows Server 2008 R2 SP1, который изолирован в DMZ. Исторически проблем не возникало, но все работает до того, как сломается. Порт 8530 открыт на брандмауэре, и я могу telnet от клиента к серверу, что доказывает, что сайт готов и открыт.

Исторически проблем не возникало, но все работает до того, как сломается. Порт 8530 открыт на брандмауэре, и я могу telnet от клиента к серверу, что доказывает, что сайт готов и открыт.

Этот компьютер не подключен к домену, поэтому сервер WSUS установлен в реестре. Итак, в HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate у меня

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate]

"WUServer" = "http: // kanwsus2k16: 8530"

"WUStatusServer" = "http: // kanwsus2k16: 8530"

"DoNotConnectToWindowsUpdateInternetLocations" = двойное слово: 00000001

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU]

"UseWUServer" = двойное слово: 00000001

Обновление windowsupdate.журнал подтверждает это. Я хотел бы попытаться включить только то, что требуется, чтобы попытаться уменьшить длину сообщения. Клиент обращается к серверу и видит, что у него есть X доступных обновлений. Однако загрузить их не удается. В журнале отображаются такие записи:

2018-05-07 11: 05: 19: 960 668 47c Задание DnldMgr BITS {7835096F-E02C-4B66-AD0F-3D71EF17C73B} обнаружило временную ошибку, updateId = {3FD57624-1808-41C7-979D-8606CA1229B6 , ошибка = 0x80072EE2

... вывод усечен ....

2018-05-07 11: 05: 40: 963 668 47c Разное ПРЕДУПРЕЖДЕНИЕ. Ошибка SendRequest с hr = 80072ee2. Используемый список прокси: <(null)> Используемый список обхода: <(null)> Используемые схемы аутентификации: <>

2018-05-07 11: 05: 40: 963 668 47c Разное ПРЕДУПРЕЖДЕНИЕ: Ошибка WinHttp: SendRequestUsingProxy для . ошибка 0x80072ee2

Что касается ошибки SendRequestUsingProxy, она должна завершиться ошибкой.У сервера нет доступа к веб-сайтам Microsoft, поэтому он не сможет туда попасть. Я не могу понять, почему он не получает обновления напрямую с сервера WSUS. Мы не используем прокси и не настроены.

На стороне сервера WSUS я вижу, что он получает статус сбоя загрузки для каждого из обновлений. Короче говоря, связь есть, но клиент пытается загрузить обновления извне. Это сервер 2k16, и чтение журналов с помощью Get-WindwosUpdateLog не оказалось полезным.

Это единственный внешний сервер, который у меня есть в сети, поэтому у меня нет систем сравнения, чтобы точно знать, где находится система.

Пытаясь проверить возможность подключения к серверу, я пытаюсь перейти к http: // kanwsus2k16: 8530 / selfupdate / wuident.cab, где страница не может отображаться на клиентском сервере. (Эта ссылка отлично работает во внутренней сети)

Почему мой клиент Центра обновления Windows не соблюдает путь WSUS для обновлений и вместо этого пытается обратиться за помощью к Microsoft?

Я пробовал и другие вещи:

- Средство проверки готовности системы к обновлению для Windows Server 2008 R2 x64 Edition

- Очистка очереди BITS

- Переименование программного обеспечения Папка распространения

- Проверено, что ничего не блокируется со стороны сети, идущей на сервер WSUS на порт 8530

- Добавлено

DoNotConnectToWindowsUpdateInternetLocationsравно 1 изHKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate

Включение / выключение настройки реестра WSUS для клиентской Windows — KimConnect.com

# setWsusOnOff.ps1function setWsus {

param (

[switch] $ on,

[switch] $ off

)function wuRegistryIsOn {

# Проверить, настроены ли на этой машине настройки WSUS

$ wuPath = "Registry :: HKLM \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU ";

$ wuKey = "UseWUServer";

$ wuIsOn = (Get-ItemProperty -path $ wuPath -name $ wuKey -ErrorAction SilentlyContinue). $ WuKey;

if ($ wuIsOn) {return $ True} else {return $ False}

}function setWuRegistryOff {

write-host "Теперь меняем настройки WSUS на OFF";

$ wuPath = "Реестр :: HKLM \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU";

$ wuKey = "UseWUServer";

setRegKey -path $ wuPath -name $ wuKey -value 0;

перезапуск службы wuauserv;

}function setWuRegistryOn {

write-host «Теперь меняем настройки WSUS на ON»;

$ wuPath = "Реестр :: HKLM \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU";

$ wuKey = "UseWUServer";

setRegKey -path $ wuPath -name $ wuKey -value 1;

перезапуск службы wuauserv;

}# Этим фрагментом пользуется "Emin" https: // p0w3rsh4ll.wordpress.com/2013/01/09/get-windows-update-client-configuration

Функция Get-WUSettings {

[cmdletbinding ()]

Param (

[переключатель] $ viaRegistry = $ false

)

Begin {

# Получить операционную систему

$ OSVersion = [environment] :: OSVersion.Version# Инициализировать объект

$ WshShell = New-Object -ComObject Wscript.Shell$ polkey = 'HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU '

$ stdkey =' HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ WindowsUpdate \ Auto Update '

}

Process {

if ($ viaRegistry) {

try {

$ AUEnabled = $ WshShell.RegRead ("$ polkey \ NoAutoUpdate")

} catch {

# если это значение отсутствует, это означает, что он включен.

$ AUEnabled = 0

} Переключатель

($ AUEnabled) {

1 {$ AUEnabled = $ false}

0 {$ AUEnabled = $ true}

}

попробуйте {

$ AUOptions = $ WshShell.RegRead ("$ polkey \ AUOptions")

} catch {

попробуйте {

$ AUOptions = $ WshShell.RegRead ("$ stdkey \ AUOptions")

} catch {

$ AUOptions = 0

}

}

Switch ($ AUOptions) {

0 {$ AUNotificationLevel = 'Not Configured'}

1 {$ AUNotificationLevel = 'Никогда не проверяйте обновления '}

2 {$ AUNotificationLevel =' Уведомлять перед загрузкой '}

3 {$ AUNotificationLevel =' Уведомлять перед установкой '}

4 {$ AUNotificationLevel =' Установить обновления автоматически '}

}

попробуйте {

$ IncludeRecommendedUpdates = $ WshShell .RegRead ("$ polkey \ IncludeRecommendedUpdates")

} catch {

# если значение отсутствует, мы получаем его из

$ IncludeRecommendedUpdates = $ WshShell.RegRead ("$ stdkey \ IncludeRecommendedUpdates")

}

Switch ($ IncludeRedates) {

Switch ($ IncludeRedates) 0 {$ GetRecommendedUpdates = $ false}

1 {$ GetRecommendedUpdates = $ true}

}

попробуйте {

$ UseWUServerVal = $ WshShell.RegRead ("$ polkey \ UseWUServer")

} catch {

# если значение не существует, это означает, что мы не используем сервер WSUS

$ UseWUServerVal = 0

}

Switch ($ UseWUServerVal) {

1 {$ UseWUServer = $ true}

0 {$ UseWUServer = $ false}

}

# Создать объект по умолчанию с подмножеством свойств

$ obj = New-Object -TypeName psobject -Property @ {

'Is Automatic Update Enabled' = $ AUEnabled

'Использовать сервер WSUS' = $ UseWUServer

'Уведомление об автоматическом обновлении' = $ AUNotificationLevel;

'Получать рекомендуемые обновления' = $ GetRecommendedUpdates;

}

if ($ OSVersion -lt [версия] '6.2 ') {

попробуйте {

$ ScheduledInstallDay = $ WshShell.RegRead ("$ polkey \ ScheduledInstallDay")

$ ScheduledInstallTime = $ WshShell.RegRead ("$ polkey \ ScheduledInstallTime")

} поймайте {

попробуйте {

$ Scheduled $ WshShell.RegRead ("$ stdkey \ ScheduledInstallDay")

$ ScheduledInstallTime = $ WshShell.RegRead ("$ stdkey \ ScheduledInstallTime")

} catch {

# Absent = Every Day @ 3 AM, но я предпочитаю оставлять поле пустым в возвращенный объект

}

}

Switch ($ ScheduledInstallDay) {

0 {$ InstallDay = 'Every Day'}

1 {$ InstallDay = 'Every Sunday'}

2 {$ InstallDay = 'Every Monday'}

3 {$ InstallDay = 'Каждый вторник'}

4 {$ InstallDay = 'Каждую среду'}

5 {$ InstallDay = 'Каждый четверг'}

6 {$ Inst allDay = 'Каждую пятницу'}

7 {$ InstallDay = 'Каждую субботу'}

}

if ($ ScheduledInstallTime) {

$ InstallTime = New-TimeSpan -Hours $ ScheduledInstallTime

}

$ obj | Add-Member -MemberType NoteProperty -Name 'Install Frequency' -Value $ InstallDay

$ obj | Add-Member -MemberType NoteProperty -Name 'Install Time' -Value $ InstallTime

} else {

# Эти свойства больше не существуют в Windows 8

}

# Добавить дополнительные свойства

if ($ UseWUServer) {

try {

$ WUServer = $ WshShell.RegRead ('HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ WUServer')

$ WUStatusServer = $ WshShell.RegRead ('HKLM \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ WUStatusServer'

# we catch ')

# тихо сбой

}

$ obj | Add-Member -MemberType NoteProperty -Name 'WSUS Server' -Value $ WUServer

$ obj | Add-Member -MemberType NoteProperty -Name 'WSUS Status URL' -Value $ WUStatusServer

}

попробуйте {

$ OptinGUID = $ WshShell.RegRead ('HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ WindowsUpdate \ Services \ DefaultService')

} catch {

# Отказ без предупреждения

}

if ($ OptinGUID -eq '7971f918-a847-4430-9279-4a52d1efe18d'

$ obj | Add-Member -MemberType NoteProperty -Name «Включено в Центр обновления Майкрософт» -Value $ true

} else {

$ obj | Add-Member -MemberType NoteProperty -Name "Opted-in Microsoft Update" -Value $ false

}

# Вернуть наш объект

$ obj} else {

# Мы используем Com Object

$ COMWUSettings = (New-Object -ComObject Microsoft.Update.AutoUpdate) .Settings

# Настройки могут контролироваться GPO

if ($ COMWUSettings.ReadOnly) {

# Использовать реестр

Get-WUSettings -viaRegistry: $ true

break

} else {

$ UseWUServer = $ false

}

Switch ($ COMWUSettings.NotificationLevel) {

0 {$ AUNotificationLevel = 'Not Configured'}

1 {$ AUNotificationLevel = 'Никогда не проверять наличие обновлений'}

2 {$ AUNotificationLevel = 'Уведомлять перед загрузкой'}

3 {$ AUNotificationLevel = 'Уведомлять перед установкой'}

4 {$ AUNotificationLevel = 'Устанавливать обновления автоматически'}

}

$ isAUenabled = (New-Object -ComObject Microsoft.Update.AutoUpdate) .serviceEnabled

$ obj = New-Object -TypeName psobject -Property @ {

'IsAuto Update Enabled' = $ isAUenabled

'Automatic Updates Notification' = $ AUNotificationLevel;

'Использовать сервер WSUS' = $ UseWUServer

'Получать рекомендуемые обновления' = $ COMWUSettings.IncludeRecommendedUpdates;

}

if ($ OSVersion -lt [версия] '6.2') {

Switch ($ COMWUSettings.ScheduledInstallationDay) {

0 {$ InstallDay = 'Every Day'}

1 {$ InstallDay = 'Every Sunday'}

2 {$ InstallDay = 'Every Monday'}

3 {$ InstallDay = 'Every Вторник'}

4 { $ InstallDay = 'Каждую среду'}

5 {$ InstallDay = 'Каждый четверг'}

6 {$ InstallDay = 'Каждую пятницу'}

7 {$ InstallDay = 'Каждую субботу'}

}

if ($ COMWUSettings.ScheduledInstallationTime ) {

$ InstallTime = New-TimeSpan -Hours $ COMWUSettings.ScheduledInstallationTime

}

$ obj | Add-Member -MemberType NoteProperty -Name 'Install Frequency' -Value $ InstallDay

$ obj | Add-Member -MemberType NoteProperty -Name 'Install Time' -Value $ InstallTime} else {

# недоступно в W8

}

(New-Object -ComObject Microsoft.Update.ServiceManager) .services | ForEach-Object {

if ($ _. IsDefaultAUService) {

$ OptinGUID = $ _.ServiceID

}

}

if ($ OptinGUID -eq '7971f918-a847-4430-9279-4a52d1efe18d') {

$ obj | Add-Member -MemberType NoteProperty -Name «Включено в Центр обновления Майкрософт» -Value $ true

} else {

$ obj | Add-Member -MemberType NoteProperty -Name «Включено в Microsoft Update» -Value $ false

}

# return

$ obj

}

}

End {}

}

$ wsusSettings = Get-WUSettings;

$ useWsusServer = $ wsusSettings.«Использовать сервер WSUS»;

$ wuRegistryIsOn = wuRegistryIsOn;if ($ useWsusServer) {

if ($ on) {

if ($ wuRegistryIsOn) {

write-host "Настройки WSUS уже включены.";

} else {

setWuRegistryOn;

write-host "Настройки WSUS теперь включены.";

}

} else {

if ($ wuRegistryIsOn) {

setWuRegistryOff

write-host "Настройки WSUS теперь отключены.";

} else {

write-host "Настройки WSUS уже отключены.";

}

}

} else {

write-host" Этот компьютер не был настроен для использования сервера WSUS. ";

}

return Get-WUSettings;

}

Пример вывода:

PS C: \ Windows \ system32> setwsus -on

Этот компьютер не настроен на использование сервера WSUS.Получать рекомендуемые обновления: True

Включено автоматическое обновление: True

Уведомление об автоматических обновлениях: устанавливать обновления автоматически

Использовать сервер WSUS: неверно

Включено обновление Microsoft: неверно

Помощь в управлении обновлениями Windows исключительно с помощью ConfigMgr (полное отключение WU): SCCM

Я вижу, что клиенты в моей среде по-прежнему могут проверять и устанавливать обновления из Центра обновления Windows, и мне нужно подтвердить, какие настройки разрешают это.Мы хотим полностью управлять обновлениями с помощью ConfigMgr. Пользователи не должны иметь возможность устанавливать обновления, нажимая «Проверить наличие обновлений». Я только что заметил сегодня утром, что смог сделать это на моей собственной рабочей станции, а теперь он предлагает мне обновление функций 1909, которое мы определенно не хотим, чтобы это происходило таким образом.

Эти настройки были введены до того, как я вошел в свою роль администратора ConfigMgr, поэтому я пытаюсь понять, что у нас есть в настоящее время и что, если что-то мне следует изменить.

Набор групповых политик:

Административные шаблоны \ Компоненты Windows \ Центр обновления Windows \ Настроить автоматические обновления: отключено

Дополнительные параметры реестра: Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ DeferUpgrade — установить 1

Административные шаблоны \ Система \ Укажите настройки для установки дополнительных компонентов и восстановления компонентов

Альтернативный путь к исходному файлу — не настроен

Никогда не пытайтесь загрузить полезную нагрузку из Центра обновления Windows — отключено

Загрузить содержимое для восстановления и дополнительные функции непосредственно из Центра обновления Windows вместо WSUS — включен

Набор элементов реестра:

Элемент конфигурации в ConfigMgr:

В отношении этой политики:

Загрузите содержимое для восстановления и дополнительные функции непосредственно из Центра обновления Windows вместо WSUS

Я считаю, что это позволяет устанавливать функции по запросу, такие как RSAT, без использования исходного носителя.Плохая идея использовать это, если мы хотим полностью запретить WU устанавливать обновления для клиентов? Не уверен, что это повлияет. Я считаю, что это не так, но просто хочу подтвердить.

Я с подозрением отношусь к настройке «DeferUpgrade» и задаюсь вопросом, нужен ли он нам вообще. Идея WUfB сбивает меня с толку. Я не думаю, что мы этим пользуемся? Но я думаю, что запутался, читая об этом!

Я был бы очень признателен за любые советы по текущим настройкам или дополнительным настройкам для достижения желаемого результата.Спасибо, ребята!

Страница Windows — Центр обновления Windows — Интранет-сервер для обновления (WSUS) festlegen

Страница Windows — Центр обновления Windows — Интранет-сервер для обновления (WSUS) festlegenDonnerstag, 03.06.2021 (CEST) um 15:52 Uhr

Herzlich Willkommen bei Windowspage. Все Windows.

Советы — Центр обновления Windows — Интранет-сервер для обновления (WSUS) festlegen

Детальbeschreibung |

Система Betrieb: Windows 2000, Windows XP, Windows 2003, Windows Vista, Windows 7, Windows 8, Windows 10 |

Damit in einem Netzwerk nicht jeder Rechner (Client) einzeln eine Verbindung zum Internet aufbaut und die benötigten Обновляет свой собственный, лучший способ обновления — Streamserver (WSUS) im Netzwerk bereitzustellen.Все рекомендации по обновлению данных и обновлению обновлений от Microsoft Windows Update her. Mit den folgenden Schlüsseln in der Registrierungsdatei wird der interne Pfad für den Updatedienst angegeben und aktiviert. Так вот:

Hinweise:

Windows 2000 / XP-Hinweis:

|

Windowspage — Weitere interessante Tipps und Einstellungen

| Советы для Windows 2000, Windows XP, Windows 2003, Windows Vista, Windows 7, Windows 8, Windows 10 | |

| |

Windowspage — Eingeschränkter Funktionsumfang

| JavaScript muss aktiviert sein, damit der volle Funktionsumfang der Webseite genutzt werden kann! |

RSAT на 1809 и выше, другие функции по запросу AKA Дополнительные функции

Поскольку Microsoft изменяет Windows 10 для использования дополнительных функций по запросу (FOD), будет гораздо больше внимания, чтобы эти обновления поступали непосредственно от Microsoft.В настоящее время (2019.02) обновления функций по запросу не передаются непосредственно в WSUS с 1809. Я не совсем уверен, почему, потому что есть группы продуктов Windows 10 FOD (Windows 10 Feature on Demand, Windows 10 GDR-DU-FOD) , но при просмотре обновлений, которые синхронизируются в этих группах продуктов, я вижу только обновления для 1709 и ниже и несколько неоднозначных обновлений без каких-либо комментариев к версии, и все ссылки на статьи базы знаний 404 не найдены. Это создает проблему для ИТ-администраторов, использующих инструменты RSAT, поскольку с 1809 года эти инструменты теперь являются FOD (которые предположительно остаются установленными при каждом обновлении функции).

Языкитакже являются частью этих функций по запросу, поэтому, если вы пытаетесь разрешить пользователям устанавливать языковые пакеты или инструменты для написания, теперь они должны быть установлены как FOD, чтобы они оставались установленными при каждом будущем обновлении.

Пока мы ждем от Microsoft более четкого представления о том, как использовать эти новые FOD в сочетании с WSUS, вы можете кое-что сделать, чтобы помочь устранить сдерживающие факторы. Вы можете временно отключить Центр обновления Windows от использования WSUS, установить инструменты RSAT или любые FOD, а затем снова включить Центр обновления Windows для использования WSUS.Пример набора кода PowerShell для установки всех инструментов RSAT (запускается из административной командной строки PowerShell):

$ UseWUServer = Get-ItemProperty -Path "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU" -Name "UseWUServer" | Выбрать объект -ExpandProperty UseWUServer Set-ItemProperty -Path "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU" -Name "UseWUServer" -Value 0 Рестарт-Сервис "Центр обновления Windows" Get-WindowsCapability -Name "RSAT *" -Online | Add-WindowsCapability –Online Set-ItemProperty -Path "HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU" -Name "UseWUServer" -Value $ UseWUServer Рестарт-Сервис "Центр обновления Windows"

Вы можете адаптировать этот фрагмент PowerShell для установки чего угодно, в то время как WSUS на мгновение удаляется и сразу после этого применяется повторно.

Метод GPO

Однако есть альтернативное решение, которое проще, лучше, выполняет то же самое (да, все еще идет в Microsoft для FOD), а именно — настроить групповую политику для прямого перехода в Центр обновления Windows для дополнительных функций.

Конфигурация компьютера> Политики> Административные шаблоны> Система> Укажите настройки для установки дополнительных компонентов и восстановления компонентов

Установите значение Включено

Альтернативный путь к исходному файлу:

Никогда не пытайтесь загрузить полезные данные из Центра обновления Windows: Отключено

Загрузите материалы для восстановления и дополнительные функции непосредственно из Центра обновления Windows вместо служб Windows Server Update Services (WSUS): Включено

Тогда вам не о чем беспокоиться, и дополнительные компоненты будут установлены без проблем.

Proxy List used: Bypass List used : Auth Schemes used :

2018-05-07 11:05:40:963 668 47c Misc WARNING: WinHttp: SendRequestUsingProxy failed for . error 0x80072ee2

Proxy List used: Bypass List used : Auth Schemes used :

2018-05-07 11:05:40:963 668 47c Misc WARNING: WinHttp: SendRequestUsingProxy failed for . error 0x80072ee2

)

)