1С-Битрикс Разработчикам — Пользователь 53386

Настраивать буду на примере сайта naturbine.ru, домен делегирован на pdd.yandex.ru. На арендованном сервере у одной известной компании, развернут контейнер OpenVZ с Centos 6.5 86_64 + BitrixEnv 5 и демо интернет магазином.1. В первую очередь настроим доменные записи:

Настроим обычные A записи в зоне домена, на примере pdd.yandex.ru в домене naturbine.ru:

srv01.naturbine.ru — имя для хоста (сервера с BitrixEnv)

naturbine.ru

www.naturbine.ru — соответственно записи для сайта.

Настроим SPF запись. При делегировании домена на yandex.ru, оный создает такую запись:

Изменим ее следующим образом:

v=spf1 a:srv01.naturbine.ru include:_spf.yandex.ru ~all

тем самым мы указали, что всю почту отправляемую с хоста srv01.naturbine.ru можно принимать, а также с серверов указных в SPF записях для хостов yandex.ru, и помечать как спам почту отправляемую со всех других хостов(~all), любопытствующим сюда http://geektimes.

Далее необходимо настроить PTR-запись в обратной(reverse) зоне вашего хостера, для разрешения ip-адреса в доменное имя, обычно это доступно в панели управления хостингом. Если этого не сделать, вся почта отправляемая с вашего сервера для спам фильтров будет выглядеть как минимум подозрительно, а некоторые вообще откажутся ее принять. PTR- запись настроем на имя нашего сервера srv01.naturbine.ru (имя хоста конечно же должно быть заданно в настройках ОС и совпадать с доменным, задается либо через меню BitrxEnv либо непосредственно в файле /etc/sysconfig/network, в директиве HOSTNAME=srv01.naturbine.ru)

Через некоторое время можно проверить, работает ли ваша ptr-запись, из windows это сделать очень просто — командой ping -a ip, если все хорошо ip разрешится в доменное имя:

2. Настройка MTA(Mail Transfer Agent) Exim.

Exim, поскольку в сем случае это пожалуй самый простой вариант — он нативно поддерживает DKIM. Не выяснял подробности, почему и от каких условий зависит какой именно mta будут по умолчанию в Centos 6, но могут быть sendmail, postfix и exim.

Проверяем, какой mta на вашем сервере:

[root@srv01 /]# alternatives --config mta There are 2 programs which provide 'mta'. Selection Command ----------------------------------------------- *+ 1 /usr/sbin/sendmail.postfix Enter to keep the current selection[+], or type selection number: |

Переназначим mta по умолчанию на exim, т.е. выберем п.2:

[root@srv01 /]# alternatives --config mta There are 2 programs which provide 'mta'. Selection Command ----------------------------------------------- *+ 1 /usr/sbin/sendmail.postfix 2 /usr/sbin/sendmail.exim Enter to keep the current selection[+], or type selection number: 2 |

[root@srv01 ~]# cp /etc/exim/exim. |

[root@srv01 ~]# vi /etc/exim/exim.conf |

[insert]

primary_hostname = srv01.naturbine.ru — задаем имя которое сервер будет отдавать в HELO

qualify_domain = naturbine.ru — задаем имя домена, которое будет добавляться к локальным адресам, например root -> [email protected]

[:wq]

Укажем php через какой mta отправлять почту:

vi /etc/php.d/z_bx_custom_settings.ini |

sendmail_path = /usr/sbin/sendmail -t -i

[:wq]

Перезапустим апач:

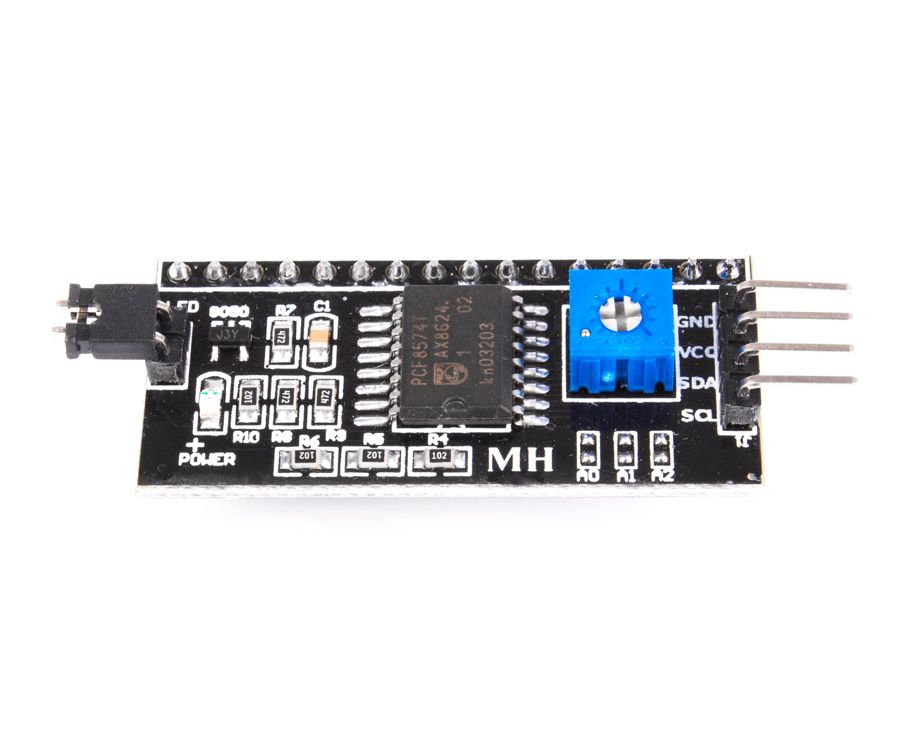

3. Создадим цифровую подпись DKIM и настроим Exim на ее использование.![]()

Создадим закрытый ключ для подписи:

[root@srv01 ~]# mkdir /etc/exim/dkim [root@srv01 ~]# cd /etc/exim/dkim [root@srv01 dkim]# openssl genrsa -out naturbine.ru.key 1024 |

[root@srv01 dkim]# openssl rsa -in naturbine.ru.key -pubout > naturbine.ru.pub [root@srv01 dkim]# chown exim:exim naturbine.ru.key [root@srv01 dkim]# chmod 640 naturbine.ru.key |

UXF3e4BfvQRMORh2lBPitCMNcdCh0UbDhSyz2gz5OakhyI8YIRAWwlXyMzpQtZwir8cYyyub69gO+BtBBQIDAQAB»

Должно получится примерно так:

Должно получится примерно так:Укажем exim, что у нас теперь есть подпись DKIM и ей необходимо подписывать все сообщения:

[root@srv01 ~]# vi /etc/exim/exim.conf |

remote_smtp: driver = smtp |

[insert]

|

Рестартуем exim

[root@srv01 dkim]# service exim restart |

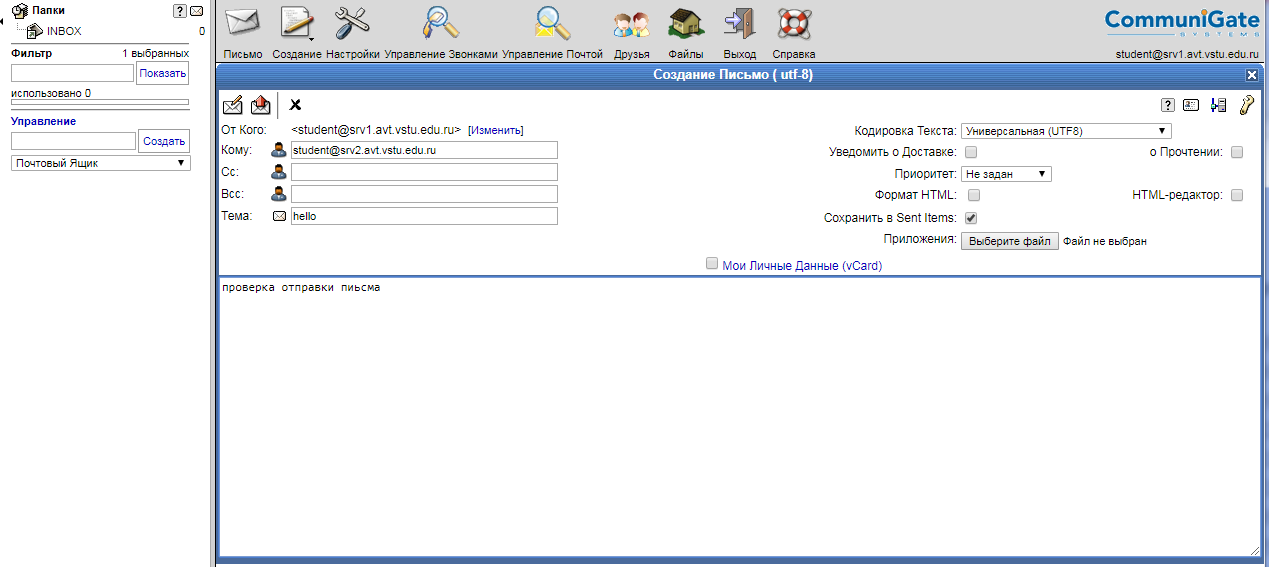

Пример заголовков письма mail.

Свойства строки подключения (Analysis Services)

- Чтение занимает 12 мин

В этой статье

Применимо к: SQL Server Analysis Services Azure Analysis Services Power BI Premium

В этой статье описываются свойства строки подключения, используемые клиентскими приложениями, которые подключаются к Azure Analysis Services (Azure AS), SQL Server Analysis Services (SSAS) и Power BI Premium данные набора данных. Эти свойства используются Analysis Services клиентские библиотеки, объекты AMO и поставщик OLE DB (MSOLAP) для Analysis Services. Большинство свойств строки подключения можно использовать со всеми тремя клиентскими библиотеками.

Используйте селектор версий над оглавлением слева, чтобы просмотреть только те свойства, которые относятся к определенной платформе или версии.

Свойства подключения

Источник данных

Задает экземпляр сервера. Это свойство является обязательным для всех соединений.

Допустимые значения для Azure Analysis Services включают <protocol>://<region>/<servername> в себя, где протокол является строковым asazure или link при использовании псевдонима имени сервера, Region — это универсальный код ресурса (URI), в котором был создан сервер (например, westus.asazure.Windows.NET), а ServerName — имя уникального сервера в пределах региона.

| Пример | Описание |

|---|---|

Data source=asazure://westus.asazure.windows.net/myasserver | Azure Analysis Services. |

Data source=link://friendlyname. | Azure Analysis Services с использованием псевдонима имени сервера. |

Допустимые значения для Power BI Premium включают в себя, <protocol>://api.powerbi.com/v1.0/[tenant name]/[workspace name] где Protocol — строка powerbi , URI — api.powerbi.com , имя клиента — имя клиента организации myorg , а имя рабочей области — имя рабочей области, назначенной выделенной емкости.

| Пример | Описание |

|---|---|

Data source=powerbi://api.powerbi.com/v1.0/contoso.com/Sales Workspace | Рабочая область Power BI Premium. |

Допустимые значения для SQL Server Analysis Services включают сетевое имя или IP-адрес сервера, локального или localhost для локальных подключений, URL-адрес, если сервер настроен для доступа по протоколу HTTP или HTTPS или имя файла локального куба (. cub).

| Пример | Описание |

|---|---|

Data source=AW-SRV01 | Экземпляр и порт по умолчанию SSAS (TCP 2383). |

Data source=AW-SRV01\Finance | Именованный экземпляр SSAS. |

Data source=AW-SRV01:8081 | Экземпляр по умолчанию SSAS, указанный порт. |

Data source=AW-SRV01.corp.Adventure-Works.com | Полное доменное имя служб SSAS, экземпляр по умолчанию и порт. |

Data source=172.16.254.1 | IP-адрес SSAS сервера, обход поиска DNS-сервера. Полезно для устранения неполадок подключения. |

Initial Catalog или Catalog

Задает имя Analysis Services базы данных или Power BI Premium набора данных для подключения. База данных должна быть развернута на Analysis Services или в Power BI Premium рабочей области, и необходимо иметь разрешение на подключение к ней. Для служб SSAS автоматически выбирается первая разрешенная база данных. Для Azure AS и Power BI Premium база данных не выбирается автоматически, но каталог можно указать с помощью свойства Catalog после открытия соединения. Это свойство является необязательным для соединений AMO и ADOMD.NET.

Для Azure AS и Power BI Premium база данных не выбирается автоматически, но каталог можно указать с помощью свойства Catalog после открытия соединения. Это свойство является необязательным для соединений AMO и ADOMD.NET.

| Пример | Описание |

|---|---|

Initial catalog=AdventureWorks | Имя базы данных или набора данных |

Поставщик

Это свойство является обязательным для строки подключения при использовании поставщика OLE DB, такого как MSOLAP. Он позволяет использовать либо независимый от версии поставщик (как правило, последний), например «Provider = MSOLAP», либо указать поставщик, зависящий от версии, например «Provider = MSOLAP. 7». Допустимые значения, зависящие от версии, соответствуют шаблону MSOLAP. <version> , где <version> имеет значение 7 или 8. Например, MSOLAP. 7, выпущенный в SQL Server 2016. Версия «. 8» является последней и считается «популярная». Предполагается, что обновление будет поддерживать обратную совместимость. Также возможны номера более ранних версий, но теперь эти выпуски MSOLAP имеют стандартную поддержку.

Также возможны номера более ранних версий, но теперь эти выпуски MSOLAP имеют стандартную поддержку.

Это свойство является необязательным для ADOMD.NET и объектов AMO. Это может быть удобно при копировании строки подключения MSOLAP для использования с ADOMD.NET и объектами AMO.

| Пример | Описание |

|---|---|

Provider=MSOLAP.7 | Подключения, запрашивающие версию SQL Server 2016 поставщика OLE DB для Analysis Services. |

Куб

Имя куба или имя перспективы. База данных может содержать несколько кубов и перспектив. Если возможны несколько целей, включите куб или имя перспективы в строку подключения.

| Пример | Описание |

|---|---|

Cube=Sales | Куб с именем Sales. |

Cube=SalesPerspective | Перспектива с именем Салесперспективе. |

Свойства проверки подлинности и безопасности

Azure Analysis Services и Power BI Premium использовать Azure Active Directory-Universal с MFA (рекомендуется), Azure Active Directory проверку подлинности с использованием имени пользователя и пароля, Azure Active Directory маркеров доступа или проверки подлинности Windows.

SQL Server Analysis Services использует только проверку подлинности Windows, но можно задать свойства строки подключения для передачи определенного имени пользователя и пароля.

Свойства перечисляются в алфавитном порядке.

EffectiveUserName

Используется, когда идентификатор пользователя должен быть олицетворен на сервере. Для служб SSAS укажите в формате домен \ пользователь. Для Azure AS укажите в формате UPN. Чтобы использовать это свойство, вызывающая сторона должна иметь разрешения системного администратора служб Analysis Services. В настоящее время это свойство не поддерживается в Power BI Premium.

CustomData

Строковое значение, передаваемое в обработчик в строке подключения и получаемое с помощью функции языка данных CustomData () или функции DAX (). Чаще всего используется для передачи userID или username в качестве значения, а затем для указания этого значения в определении выражения безопасности.

Encrypt Password

Указывает, применяется ли для шифрования локальных кубов локальный пароль. Допустимые значения: true или false. Значение по умолчанию — False.

Допустимые значения: true или false. Значение по умолчанию — False.

Encryption Password

Пароль, используемый для расшифровки зашифрованного локального куба. Значение по умолчанию — empty. Это значение должно быть прямо задано пользователем.

Impersonation Level

Указывает уровень олицетворения, который разрешен серверу при олицетворении клиента. Допустимые значения:

- Анонимно. Клиент анонимен по отношению к серверу. Серверному процессу не удается получить идентификационные сведения о клиенте, также клиент не может быть олицетворен.

- Выявление. Серверный процесс может получить удостоверение клиента. Сервер может олицетворять клиента для авторизации, но не может получить доступ к системным объектам от имени клиента.

- Олицетворять. Это значение по умолчанию. Клиент может быть олицетворен, но только при установке соединения, а не при каждом вызове.

- Делегат. Серверный процесс может олицетворять контекст безопасности клиента при действии от имени клиента. Серверный процесс также может отправлять исходящие вызовы другим серверам, действуя от имени клиента.

Integrated Security

Идентификатор участника Windows вызывающей стороны используется для подключения к службам Analysis Services. Допустимые значения: SSPI, Blank, Basic и * * ClaimsToken * * *.

SSPI является значением по умолчанию для подключений TCP, что позволяет использовать NTLM, Kerberos или анонимную проверку подлинности. Для Azure AS и Power BI Premium SSPI указывает на перевод AD. При использовании SSPI для свойства ProtectionLevel необходимо задать значение Connect, PKT Integrity или PKT privacy.

пустое значение является значением по умолчанию для HTTP-соединений.

- ClaimsToken поддерживается для Azure как и Power BI Premium.

Persist Security Info

Допустимые значения: true или false. Если задано значение True, сведения о безопасности, например идентификатор пользователя и пароль, указанные в строке подключения, можно получить из соединения после того, как соединение установлено. Значение по умолчанию равно False.

Уровень защиты

Определяет уровень безопасности, используемый для соединения. Поддерживаемые значения зависят от базового транспорта. Допустимые значения:

- Нет. Без проверки подлинности или анонимные соединения. Не выполняется проверка подлинности на данных, отправляемых на сервер.

- Подключитесь. Проверенные на подлинность соединения. Проверка проходит успешно только в том случае, когда клиент устанавливает соединение с сервером.

- Pkt Integrity. Зашифрованные соединения. Проверяет, что все данные получаются от клиента и что они не меняются во время передачи.

- Pkt Privacy. Шифрование со знаком поддерживается только для протокола TCP. Проверяется, что все данные получаются от клиента и без изменений во время передачи в пути. Конфиденциальность данных защищается путем шифрования.

Дополнительные сведения см. в разделе Установка безопасных соединений в ADOMD.NET .

Роли

Укажите разделенный запятыми список стандартных ролей для подключения к серверу и базе данных с помощью разрешений, переданных этой роли. Если это свойство пропущено, используются все роли и применяются разрешения как сочетания всех ролей. Например, если задать для свойства пустое значение, Roles=' ' значит, клиентское соединение не имеет членства в роли.

Администратор, применяя это свойство, соединяется с использованием разрешений, представленных ролью. Некоторые команды могут завершиться ошибкой, если роль не предоставляет достаточные разрешения.

SSPI

Явно указывает, какой пакет безопасности следует использовать для проверки подлинности клиента, когда для Integrated Security задано значение SSPI. SSPI поддерживает несколько пакетов, однако с помощью этого свойства можно указать определенный пакет. Допустимые значения:

SSPI поддерживает несколько пакетов, однако с помощью этого свойства можно указать определенный пакет. Допустимые значения:

- Согласование

- Kerberos

- NTLM

- Анонимный пользователь

Если это свойство не задано, то для соединения будут доступны все пакеты.

Use Encryption for Data

Шифрует передачу данных. Допустимые значения: true или false.

Идентификатор пользователя =…; Пароль =

Свойства идентификатора пользователя и пароля предоставляют соответствующие учетные данные для сервера, когда текущий активный пользователь в клиентском приложении не может быть автоматически распространен на сервер. Поведение зависит от транспортного протокола и сервера, к которому выполняется подключение:

- При подключении по протоколу TCP к службам SSAS клиентская библиотека будет олицетворять пользователя Windows, используя указанные имя пользователя и пароль, а затем подключаться к серверу как обычно.

- При подключении по HTTP (S) к службам SSAS учетные данные предоставляются веб-серверу на основе режима проверки подлинности, настроенного на веб-сервере, например обычной проверки подлинности или проверки подлинности Windows. Перед подключением к серверу SSAS веб-сервер выполнит соответствующее олицетворение Windows, таким образом предоставляя серверу соответствующие учетные данные.

- При подключении к Azure как или Power BI Premium идентификатор пользователя и пароль используются для получения маркера Azure Active Directory (AAD), который затем предоставляется службе во время проверки подлинности. AAD также может требовать многофакторную проверку подлинности (MFA), которая может потребовать дополнительного взаимодействия с пользователем перед созданием маркера.

- Если вы уже приобрели допустимый маркер доступа к носителю AAD из своего приложения, можно опустить свойство идентификатора пользователя и указать только маркер доступа в свойстве Password .

Проверка подлинности поддерживается для токенов носителя, получаемых интерактивно для пользователя, и с помощью потока по протоколу OAuth 2,0 (например, веб-приложение среднего уровня, которое подключается к Analysis Services от имени пользователя). Не указывайте тип токена при передаче маркера доступа в свойстве Password. Analysis Services клиентские библиотеки автоматически добавляют в маркер доступа значение «Bearer» в схеме проверки подлинности.

Проверка подлинности поддерживается для токенов носителя, получаемых интерактивно для пользователя, и с помощью потока по протоколу OAuth 2,0 (например, веб-приложение среднего уровня, которое подключается к Analysis Services от имени пользователя). Не указывайте тип токена при передаче маркера доступа в свойстве Password. Analysis Services клиентские библиотеки автоматически добавляют в маркер доступа значение «Bearer» в схеме проверки подлинности.

Примечание. «Идентификатор пользователя» имеет внедренное пространство. Альтернативный псевдоним для идентификатора пользователя — UID , а альтернативный псевдоним для password — PWD.

Свойства специального назначения

Эти свойства используются для обеспечения конкретных поведений подключений, необходимых приложению. Свойства перечисляются в алфавитном порядке.

Имя приложения

Задает имя приложения, связанного с соединением. Это значение может быть полезно для мониторинга событий трассировки, особенно при наличии нескольких приложений, обращающихся к одним и тем же базам данных. Например, Добавление имени приложения = «Test» в строку подключения приводит к тому, что «Test» будет отображаться в SQL Server Profiler трассировке. Псевдонимы для этого свойства включают сспропинитаппнаме, AppName. Дополнительные сведения см. в разделе имя приложения для SQL Server соединений.

Например, Добавление имени приложения = «Test» в строку подключения приводит к тому, что «Test» будет отображаться в SQL Server Profiler трассировке. Псевдонимы для этого свойства включают сспропинитаппнаме, AppName. Дополнительные сведения см. в разделе имя приложения для SQL Server соединений.

Период автоматической синхронизации

Задает частоту (в миллисекундах) синхронизации кэша клиента и сервера. ADOMD.NET предоставляет механизм кэширования клиента для часто используемых объектов, имеющий минимальные издержки на использование памяти. Это способствует сокращению циклов приема-передачи данных с сервера и на сервер. Значение по умолчанию равно 10000 миллисекунд (10 секундам). Если задано значение NULL или 0, то автоматическая синхронизация отключена.

Из соображений производительности клиентские библиотеки кэшируют некоторые данные с сервера, например определенные наборы строк схемы. Период автоматической синхронизации позволяет пользователю изменить период времени, по истечении которого клиентская библиотека проверяется на сервере, независимо от того, нужно ли очищать кэши. В общем случае нет необходимости изменять значение по умолчанию.

В общем случае нет необходимости изменять значение по умолчанию.

Character Encoding

Определяет, как кодируются символы в запросе. Допустимые значения: Default или UTF-8 (они эквивалентны) и UTF-16.

CommitTimeout

Свойство XMLA. Определяет продолжительность ожидания (в миллисекундах) исполнения фазы фиксации выполняемой в данный момент команды XMLA до осуществления отката. Если значение больше 0, переопределяет значение соответствующего свойства CommitTimeout в конфигурации сервера.

CompareCaseSensitiveStringFlags

Задает учет регистра при сравнении строк для указанной локали.

Compression Level

Если транспорткомпрессион сжимается, можно задать уровень сжатия для управления степенью использования сжатия. Допустимые значения: от 0 до 9, с 0 с минимальным сжатием и 9 с наибольшим уровнем сжатия. Более высокое сжатие снижает производительность. Значение по умолчанию — 0.

Значение по умолчанию — 0.

Время ожидания соединения

Определяет максимальное время (в секундах), в течение которого клиент пытается подключиться, прежде чем истечет время ожидания. Если подключение не выполняется в течение этого периода, клиент завершает попытки подключения и создает ошибку.

дбпропмсмдрекуестмеморилимит

Переопределяет значение свойства сервера мемори\куеримеморилимит для соединения.

Это свойство, указанное в килобайтах, может уменьшить объем памяти, используемый в запросе, от максимально допустимого объема памяти (указанного в процентах) в куеримеморилимит. Он не может увеличить объем памяти, используемый за пределами максимально допустимой памяти, указанной в Куеримеморилимит.

Визуальный режим многомерных выражений по умолчанию

Задайте с помощью этого свойства, как объединяются элементы при применении настроек безопасности измерения.

Есть смысл выполнять статистическую обработку всех членов данных куба, которые могут видеть все, поскольку видимы все значения, входящую в общую сумму. Однако если на основе идентификатора пользователя применяется фильтрация и ограничиваются измерения, то отображение общей суммы по всем элементам (куда входят разрешенные и закрытые значения) может выдавать непонятный результат или раскрывать больше данных, чем следует.

Чтобы указать способ статистической обработки членов при применении средств безопасности измерения, можно установить это свойство в значение True. Это приведет к использованию в агрегате только допустимых значений. Если указать False, то это исключит ограниченные значения из общей суммы.

Если задать это свойство в строке подключения, оно будет применяться к кубу или уровню перспективы. В модели можно управлять видимыми итогами на более детальном уровне.

Допустимы следующие значения:

- по умолчанию используется значение 0 . В настоящее время по умолчанию применяются правила для значения 2, где агрегаты содержат значения, скрытые от пользователя.

- 1 — исключить скрытые значения из итога. Так по умолчанию происходит в Excel.

- 2 включает скрытые значения в итоговое значение. Это значение по умолчанию на сервере.

Псевдоним для этого свойства — висуалмоде.

MDX Compatibility

Назначение этого свойства — обеспечить согласованное выполнение запросов многомерных выражений для приложений, которые их используют. В Excel при использовании запросов многомерных выражений для заполнения и вычисления сводных таблиц, подключенных к службам Analysis Services, этому свойству присваивается значение 1, чтобы обеспечить отображение в сводной таблице элементов-заполнителей из неоднородных иерархий. Допустимые значения — 0, 1, 2.

При 0 и 1 элементы-заполнители доступны, при 2 — нет. Если значение пустое, то используется 0.

Режим отсутствия элементов в многомерных выражениях

Указывает на то, что отсутствующие элементы в инструкциях многомерных выражений не обрабатываются. Допустимые значения: Default, Error и Ignore. При Default используется значение, определенное на сервере. При Error формируется ошибка, если элемент не существует. При использовании значения Ignore отсутствующие значения пропускаются.

Optimize Response

Битовая маска, определяющая используемую оптимизацию ответа на запрос.

- 0x01 используйте Нормалтуплесет (по умолчанию).

- 0x02 используйте, если срезы пусты.

Packet Size

Применяется только к TCP-подключениям. Размер пакета (в байтах) между 512 и 32 767. Размер сетевых пакетов по умолчанию равен 4096.

Protocol Format

Задает формат XML-кода, используемого протоколом связи XMLA. Допустимые значения: Default, XML или binary. Можно указать, что XML будет отправляться в двоичном формате или в виде текстового XML. XML-элементы и атрибуты кодируются в двоичном формате, что уменьшает их размер. Кроме того, сжатие можно включить для сообщений, чтобы уменьшить размер запросов и ответов с помощью параметра сжатия транспорта. Запросы и ответы могут использовать различные форматы протоколов в зависимости от того, что поддерживает клиент и сервер. Например, клиентская библиотека может поддерживать только двоичные данные для ответов, но не для запросов, или сервер мог отключить двоичные данные для входящих запросов.

Поставщик OLE DB может форматировать запросы и ответы в двоичном или в сжатом виде. Объекты AMO и ADOMD.NET форматируют запросы как текст, но принимают ответы в двоичном или сжатом формате.

Эта строка подключения — эквивалент параметрам конфигурации сервера EnableBinaryXML и EnableCompression .

Real Time Olap

Задайте для этого свойства значение обход кэширования, в результате чего все запросы к хранилищу получают данные из исходной системы. По умолчанию это свойство не задано.

Safety Options

Устанавливает уровень безопасности для определяемых пользователем функций и действий. Допустимые значения: 0, 1, 2. В соединении Excel это свойство является параметром безопасности = 2. Сведения об этом параметре см. в разделе ConnectionString.

SQLQueryMode

Указывает, содержат ли SQL-запросы вычисления. Допустимые значения: Data, Calculated, IncludeEmpty. Data — вычисления не разрешены. Calculated — вычисления разрешены. IncludeEmpty — позволяет возвращать в результатах запроса вычисления и пустые строки.

Время ожидания

Задает время (в секундах) ожидания клиентской библиотекой завершения команды перед тем, как сообщить об ошибке.

Transport Compression

Определяет, как выполняется сжатие обмена данными между клиентом и сервером. Допустимые значения: Default, None, сжатый. None означает, что сжатие не используется. В сжатом виде используется сжатие XPRESS.

UseExistingFile

Используется для соединения с локальным кубом. Это свойство определяет, следует ли перезаписывать локальный куб. Допустимые значения: true или false. Если значение — True, то файл куба должен существовать. Существующий файл будет целевым объектом соединения. Если значение — False, то файл куба перезаписывается.

См. также раздел

Фундаментальные классы AMO — объекты сервера

AdomdConnection-свойства класса

Howitmake.ru

ПРоверил — все нормально)))) Извините за беспокойство)))

options { directory «/var/cache/bind»; forwarders { 80.79.176.2; 80.79.179.2; }; listen-on { 127.0.0.1; 192.168.10.1; }; Я прописал ДНС серверы своего…

forward.db $ORIGIN. $TTL 86400; 1 day example.net IN SOA srv01.example.net. admin.example.net. ( 20110111; serial 10800; refresh (3 hours) 3600; retry (1 hour) 604800; expire (1…

nslookup srv01 выдает: example.@ Такой лог должен быть???

блин, получается комп сам себе запрос кидает? :/

forwarders listen-on Эти я уже исправил — надо было их после options писать, а я написал их перед ним.

root@usoshserver:/home/blink# nslookup srv01.example.net Server: 127.0.0.1 Address: 127.0.0.1#53 Name: srv01.example.net Address: 192.168.10.1 Ответил 🙂

Помогите плиз root@usoshserver:/home/blink# dig srv01 ; <<>> DiG 9.8.1-P1 <<>> srv01 ;; global options: +cmd ;; Got answer: ;; ->>HEADER<< —…

Все!!! Нашел ошибки — исправил))) Спасибо форуму!!!

Dec 7 14:09:15 usoshserver named[8899]: starting BIND 9.8.1-P1 -u bind Dec 7 14:09:15 usoshserver named[8899]: built with ‘—prefix=/usr’ ‘—mandir=/usr/share/man’ ‘—infodir=/usr/share/info’…

Здравствуйте Артфул! Я все сделал как тут написано но бинд9 не запускается root@usoshserver:/home/blink# /etc/init.d/bind9 restart * Stopping domain name service… bind9 rndc: connect…

powershell — Powershell: невозможно создать новую виртуальную машину Hyper-v удаленно

Уважаемые,

Чтобы упростить нашу текущую настройку. У нас есть SRV01, SRV02 и SRV03. Все windows server 2016 с Hyper-v установлены и присоединены к нашему домену. SRV01 размещает общую папку «\\ SRV01 \ VM-ONLINE-STORAGE \ Test» Все серверы в одной сетевой подсети и их брандмауэр Windows ВЫКЛЮЧЕН.

Моя цель — создать новую виртуальную машину удаленно с помощью Powershell от SRV02 до SRV03, используя общую сетевую папку для хранения виртуальной машины.

ON SRV02

New-vm -ComputerName SRV03 -MemoryStartupBytes 1GB -NoVHD -Generation 2 -Name TEST1 -Path "\\SRV01\VM-ONLINE-STORAGE\Test\"

Я получаю следующую ошибку

New-vm : Failed to create a new virtual machine.

At line:1 char:1

+ New-vm -ComputerName SRV03 -MemoryStartupBytes 1GB -NoVHD -Generat ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [New-VM], VirtualizationException

+ FullyQualifiedErrorId : OperationFailed,Microsoft.HyperV.PowerShell.Commands.NewVM

Сначала я подумал, что это связано с отсутствием разрешений. Итак, я протестировал следующее на SRV02 и SRV03, и он работал нормально.

ON SRV02 и SRV03

New-Item -Path "\\SRV01\VM-ONLINE-STORAGE\Test\" -Name "testing" -ItemType "directory"

Папка успешно создана. Поэтому никаких дополнительных разрешений не требуется, потому что я использую для всего этого учетную запись администратора домена, которая является локальным администратором на всех серверах.

Единственный способ заставить его работать удаленно — использовать путь к локальной папке, находящейся на SRV03.

ON SRV02

New-vm -ComputerName SRV03 -MemoryStartupBytes 1GB -NoVHD -Generation 2 -Name TEST1 -Path "D:\Storage\"

Это работает нормально, но вместо этого нам нужно использовать сетевой путь. Как мне этого добиться?

Обратите внимание: когда команда выполняется локально на SRV03, она работает.

ON SRV03

New-vm -ComputerName SRV03 -MemoryStartupBytes 1GB -NoVHD -Generation 2 -Name TEST1 -Path "\\SRV01\VM-ONLINE-STORAGE\Test\"

Успешно

Что мне не хватает?

0

Aboodnet 14 Июл 2020 в 13:12

Подключение Debian GNU/Linux 9 (Stretch) к домену Active Directory с помощью SSSD/realmd и настройка PAM для аутентификации и авторизации sshd/Apache [Вики IT-KB]

unix-linux:debian:stretch:join-debian-linux-9-stretch-to-active-directory-domain-with-sssd-realmd-with-ad-security-group-authorization-in-pam-for-console-login-and-ssh-sso-putty-and-apache-kerberos-auth

Подключение Debian GNU/Linux 9 (Stretch) к домену Active Directory с помощью SSSD/realmd и настройка PAM для аутентификации и авторизации sshd/Apache

Подробное описание процедуры присоединения компьютера с Debian GNU/Linux к домену Active Directory с помощью SSSD и realmd можно найти здесь. Рекомендуется предварительно ознакомится с этим материалом, а также с замечаниями по настройке SSSD в Debian GNU/Linux.

Здесь приведён сокращённый план действий по присоединению Debian GNU/Linux 9 (Stretch) к домену Active Directory с помощью SSSD и realmd.

Подготовка

Обеспечиваем правильную работу DNS-клиента и обеспечиваем синхронизацию времени с источниками, используемыми в Active Directory (подробности в ранее обозначенных ссылках). Эти моменты важны для правильной работы протокола Kerberos.

Выполняем команду присвоения полного доменного имени в качестве имени хоста, так как по умолчанию в Debian 9 в качестве hostname используется имя узла без доменной части. Это позволит избежать некоторых проблем при вводе компьютера в домен с помощью realmd:

# hostname KOM-SRV01.sub.holding.com

Дополнительно необходимо отредактировать файл /etc/hosts и указать там в качестве IP адреса хоста адрес одного из сетевых интерфейсов.

То есть, строку вида:

- hosts

... 127.0.1.1 KOM-SRV01 ...

заменяем на строку вида:

- hosts

... 10.1.0.3 KOM-SRV01.sub.holding.com KOM-SRV01 ...

Если требуется, предварительно создаём в домене учётную запись компьютера

Установка realmd/SSSD и ввод в домен

Устанавливаем пакеты необходимые для ввода в домен:

# apt-get install realmd policykit-1 packagekit

- Пакет policykit-1 устанавливается для обхода ошибки

realm: Couldn't discover realms: Not authorized to perform this action(Bug 856243) - Пакет packagekit устанавливается для обхода ошибки

realm: Couldn't join realm: Necessary packages are not installed…(Bug 856243)

Выполняем обнаружение информации о домене, которое должно отработать без ошибок:

# realm discover sub.holding.com --verbose

Настраиваем информацию о компьютере, которая будет передана в каталог Active Directory при присоединении к домену.

# nano /etc/realmd.conf

- realmd.conf

[active-directory] os-name = Debian GNU/Linux os-version = 9.4 (Stretch)

Устанавливаем пакеты, необходимые для работы SSSD

# apt-get install sssd-tools sssd libnss-sss libpam-sss adcli

Выполняем присоединение компьютера к домену Active Directory:

# realm join --verbose --user=adm-petya \ --user-principal="host/[email protected]" \ --computer-ou="OU=Linux Servers,OU=KOM,DC=sub,DC=holding,DC=com" \ kom-dc01.sub.holding.com

Поддержка Kerberos

Устанавливаем клиентское ПО поддержки Kerberos:

# apt-get install krb5-user

Проверяем наличие и содержимое keytab-файла. В нём, как минимум, должны быть записи типа host/*

# klist -e -k -t /etc/krb5.keytab

Настраиваем конфигурацию клиента Kerberos:

# nano -Y sh /etc/krb5.conf

Пример настроенного файла:

- krb5.conf

[libdefaults] dns_lookup_kdc = no dns_lookup_realm = no ticket_lifetime = 24h renew_lifetime = 7d forwardable = true rdns = false default_realm = sub.holding.com # for Windows 2008 with AES default_tgs_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 [realms] sub.holding.com = { kdc = kom-dc01.sub.holding.com kdc = kom-dc02.sub.holding.com admin_server = kom-dc01.sub.holding.com default_domain = sub.holding.com } [domain_realm] .sub.holding.com = sub.holding.com sub.holding.com = sub.holding.com

Конфигурация SSSD

Настраиваем конфигурацию SSSD:

# nano /etc/sssd/sssd.conf

Пример настроенной конфигурации:

- sssd.conf

[sssd] domains = sub.holding.com config_file_version = 2 services = nss, pam default_domain_suffix = sub.holding.com [domain/sub.holding.com] ad_server = kom-dc01.sub.holding.com, kom-dc02.sub.holding.com ad_backup_server = prm-dc01.sub.holding.com, ekb-dc02.sub.holding.com ad_domain = sub.holding.com ad_gpo_access_control = disabled krb5_realm = sub.holding.com realmd_tags = manages-system joined-with-adcli cache_credentials = True id_provider = ad krb5_store_password_if_offline = True default_shell = /bin/bash ldap_id_mapping = True ldap_idmap_default_domain_sid = S-1-5-21-2599488624-3617735854-14887588928 ldap_idmap_range_size = 2000000 ldap_use_tokengroups = False use_fully_qualified_names = True fallback_homedir = /home/%u@%d access_provider = ad subdomains_provider = none dyndns_update = False debug_level = 0

Перезапускаем службу с очисткой кеша sssd:

# ( service sssd stop ) && \ ( rm -f /var/lib/sss/db/* ) && ( rm -f /var/lib/sss/mc/* ) && \ ( service sssd start )

Выполняем проверку возможности извлечения информации из каталога Active Directory.

Получаем информацию о любой доменной группе безопасности:

# getent group [email protected]

Получаем информацию о любом доменной пользователе:

# id adm-petya # getent passwd adm-petya

PAM и домашний каталог

PAM и доступ на консоль

Создадим свой файл для перечисления учётных записей (доменных и локальных), которым будет разрешёно подключение к консоли компьютера:

# nano -Y sh /etc/security/access-groups-to-login

- access-groups-to-logi

sudo root [email protected]

Ограничим доступ к файлу:

# chown root:root /etc/security/access-groups-to-login # chmod 600 /etc/security/access-groups-to-login

Отредактируем модуль PAM, определяющий права доступа к консоли компьютера:

# nano -Y sh /etc/pam.d/login

Вставляем перед директивой common-account … ссылку на вызов авторизации через созданный нами файл (access-groups-to-login)

- login

... # Restricted access to service from local and domain groups account required pam_listfile.so onerr=fail item=group sense=allow file=/etc/security/access-groups-to-login ...

Выполняем проверку входа в систему, используя разрешённую и неразрешённую доменную учётную запись. При этом отслеживаем происходящее в механизмах аутентификации/авторизации через системный лог auth.log

# tail -f /var/log/auth.log

PAM и доступ к SSH

Отредактируем PAM-модуль, отвечающий за настроку авторизации при подключении через службу сервера SSH

# nano -Y sh /etc/pam.d/sshd

Вставляем перед директивой common-account … ссылку на вызов авторизации через созданный нами файл (access-groups-to-login)

- sshd

... # Restricted access to service from local and domain groups account required pam_listfile.so onerr=fail item=group sense=allow file=/etc/security/access-groups-to-login ...

Выполняем проверку входа в систему через SSH, используя разрешённую и неразрешённую доменную учётную запись. При этом отслеживаем происходящее в механизмах аутентификации/авторизации через системный лог auth.log

# tail -f /var/log/auth.log

PAM и доступ к Apache

Пример создания собственного PAM-модуля для других служб, например, для организации доменной аутентфикации/авторизации в веб-сервере Apache:

Создадим свой файл для перечисления учётных записей (доменных и локальных), которым будет разрешёно подключение к веб-серверу:

# nano -Y sh /etc/security/access-groups-to-web

- access-groups-to-web

[email protected] [email protected]

Создадим конфигурационный файл — PAM-модуль

# nano -Y sh /etc/pam.d/apache2

- apache2

auth required pam_sss.so account required pam_listfile.so onerr=fail item=group sense=allow file=/etc/security/access-groups-to-web account required pam_sss.so

Ограничим доступ к файлам:

# chown root:root /etc/pam.d/apache2 # chmod 644 /etc/pam.d/apache2 # chown root:root /etc/security/access-groups-to-web # chmod 600 /etc/security/access-groups-to-web

SSHD и PuTTy

SUDO

Разрешаем sudo для доменных учётных записей.

Создадим отдельный файл для выдачи прав выполнять sudo доменным учётным записям:

# nano -Y sh /etc/sudoers.d/kom-srv-linux-admins

Пример содержимого файла с одной доменной группой доступа, которой разрешено выполнять sudo без ограничений:

- kom-srv-linux-admins

%[email protected] ALL=(ALL) ALL

Ограничим доступ к файлу

# chmod 0440 /etc/sudoers.d/kom-srv-linux-admins

Расширение keytab

В случае необходимости настроки Kerberos аутентификациии в домене Active Directory, возможно потребуется дополнительная настройка keytab-файла на Linux системе.

Пример команд добавления SPN-записи типа HTTP/* (для поддержки доменной аутентификации Kerberos на веб-сервере)

Подключаемся к keytab-файлу и получаем информацию о SPN-запиях в нём и текущем номере kvno (нужен для ключа -k)

# ktutil

read_kt /etc/krb5.keytab list -k -e

Добавляем записи поддержки Kerberos для веб-сервера (при запросе хешей указываем те же, что указаны для уже существующих SPN-записей)

add_entry -key -p HTTP/[email protected] -k 3 -e aes256-cts-hmac-sha1-96 add_entry -key -p HTTP/[email protected] -k 3 -e aes128-cts-hmac-sha1-96 add_entry -key -p HTTP/[email protected] -k 3 -e des3-cbc-sha1 add_entry -key -p HTTP/[email protected] -k 3 -e arcfour-hmac add_entry -key -p HTTP/[email protected] -k 3 -e des-cbc-md5 add_entry -key -p HTTP/[email protected] -k 3 -e des-cbc-crc

Перечиваем результат и записываем изменения в keytab-файл:

list -k -e write_kt /etc/krb5.keytab exit

Проверяем результат:

# klist -e -k -t /etc/krb5.keytab

Проверяем есть ли нужная SPN-запись в домене (на Windows-машине, присоединённой к домену)

setspn -L kom-srv01

Если записи нет, можем добавить (требуются права уровня доменный администратор)

setspn -A HTTP/kom-srv01.sub.holding.com sub.holding.com\kom-srv01

Apache и PAM с Kerberos

Более подробно описанный пример настройки можно найти в статье Настройка Kerberos аутентификации с SSO на веб-сервере Apache с помощью SSSD

Настраиваем конфигурацию Apache для поддержки аутентификации Kerberos

Установка пакетов поддержки PAM/Kerberos в Apache:

# apt-get install libapache2-mod-auth-kerb libapache2-mod-authnz-pam

Включение модулей Apache:

# apache2ctl -M | grep -E "kerb|pam"

Пример файла конфигурации Apache:

# nano -Y sh /etc/apache2/sites-available/000-default.conf

В данном примере в Apache для доступа к веб-серверу Apache вызывается настроенный нами ранее PAM-модуль apache2 (через файл /etc/pam.d/apache2) PAM-модуль в свою очередь вызывает для процедуры аутентификации SSSD и выполняет авторизацию через файл /etc/security/access-groups-to-web

- 000-default.conf

... ServerAdmin webmaster@localhost DocumentRoot /var/www/html <Directory "/var/www/html"> AuthType Kerberos AuthName "Kerberos Login" Krb5Keytab /etc/krb5.keytab KrbMethodK5Passwd off Require pam-account apache2 </Directory> …

Не забываем на строне Linux-сервера настроить доступ к keytab-файлу

# chown root:www-data /etc/krb5.keytab # chmod 640 /etc/krb5.keytab

Перезепускаем службу веб-сервера и проверяем результат:

# systemctl restart apache2 # systemctl status apache2

Финиш

По завершении всех процедур настройки можно вернуть имя хоста в исходное состояние, «привычное» для Debain.

# hostname KOM-SRV01

После завершения настройки перезагружаем Linux-сервере, чтобы убедиться в успешном автоматическом запуске SSSD и последующей корректной работы аутентификации/авторизации на базе доменных учётных записей.

Дополнительные источники информации:

Проверено на следующих конфигурациях:

| Версия ОС |

|---|

| Debian GNU/Linux Stretch 9.4 |

Автор первичной редакции:

Алексей Максимов

Время публикации: 25.06.2019 09:11

unix-linux/debian/stretch/join-debian-linux-9-stretch-to-active-directory-domain-with-sssd-realmd-with-ad-security-group-authorization-in-pam-for-console-login-and-ssh-sso-putty-and-apache-kerberos-auth.txt · Последнее изменение: 25.06.2019 10:24 — Алексей Максимов

MongoDB незарегистрированная ошибка аутентификации Centos 7

После перенастройки mongod.conf при попытке запустить mongod.service я получаю сообщение об ошибке.

Я попытался запустить команду «mongod -f /path-to-configuration-file/

но все идет хорошо, поэтому я попытался дать разрешения на БД и папку журнала, выполняющую команды:

1 — chmod 777 /path-to-files

2 — Чаун mongod:mongod /path-to-files -R

После этого я попытался дать разрешение на порт 40017, но все равно получил ошибку.

Мой файл mongod.conf:

# mongod.conf # for documentation of all options, see: # http://docs.mongodb.org/manual/reference/configuration-options/ # where to write logging data. systemLog: destination: file logAppend: true path: /bin/rsmongo/log/mongod.log # Where and how to store data. storage: dbPath: /bin/rsmongo/data/db journal: enabled: true # engine: # mmapv1: # wiredTiger: # how the process runs processManagement: fork: true # fork and run in background pidFilePath: /var/run/mongodb/mongod.pid # location of pidfile timeZoneInfo: /usr/share/zoneinfo # network interfaces net: port: 40017Systemctl status mongod.service результат:

● mongod.service - MongoDB Database Server

Loaded: loaded (/usr/lib/systemd/system/mongod.service; enabled; vendor preset: disabled)

Active: failed (Result: exit-code) since Ter 2018-12-18 14:02:01 BRST; 9s ago

Docs: https://docs.mongodb.org/manual

Process: 3880 ExecStart=/usr/bin/mongod $OPTIONS (code=exited, status=1/FAILURE)

Process: 3877 ExecStartPre=/usr/bin/chmod 0755 /var/run/mongodb (code=exited, status=0/SUCCESS)

Process: 3874 ExecStartPre=/usr/bin/chown mongod:mongod /var/run/mongodb (code=exited, status=0/SUCCESS)

Process: 3872 ExecStartPre=/usr/bin/mkdir -p /var/run/mongodb (code=exited, status=0/SUCCESS)

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Starting MongoDB Database Server...

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: 2018-12-18T14:02:01.128-0200 I CONTROL [main] Automatically disabling TLS 1.0, to force-enable TLS 1.0 specify --sslDisabledProtocols 'none'

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: about to fork child process, waiting until server is ready for connections.

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: forked process: 3883

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: ERROR: child process failed, exited with error number 1

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: To see additional information in this output, start without the "--fork" option.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: mongod.service: control process exited, code=exited status=1

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Failed to start MongoDB Database Server.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Unit mongod.service entered failed state.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: mongod.service failed.Journalctl -Хе результате:

Dez 18 14:01:01 bon-lap-srv01 CROND[3850]: (root) CMD (run-parts /etc/cron.hourly)

Dez 18 14:01:01 bon-lap-srv01 run-parts(/etc/cron.hourly)[3853]: starting 0anacron

Dez 18 14:01:01 bon-lap-srv01 run-parts(/etc/cron.hourly)[3859]: finished 0anacron

Dez 18 14:01:01 bon-lap-srv01 run-parts(/etc/cron.hourly)[3861]: starting 0yum-hourly.cron

Dez 18 14:01:01 bon-lap-srv01 run-parts(/etc/cron.hourly)[3865]: finished 0yum-hourly.cron

Dez 18 14:02:01 bon-lap-srv01 polkitd[1006]: Registered Authentication Agent for unix-process:3867:1091339 (system bus name :1.51 [/usr/bin/pkttyagent --notify-fd 5 --fallback], object path /org/fr

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Starting MongoDB Database Server...

-- Subject: Unidade mongod.service sendo iniciado

-- Defined-By: systemd

-- Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

--

-- A unidade mongod.service está sendo iniciada.

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: 2018-12-18T14:02:01.128-0200 I CONTROL [main] Automatically disabling TLS 1.0, to force-enable TLS 1.0 specify --sslDisabledProtocols 'none'

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: about to fork child process, waiting until server is ready for connections.

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: forked process: 3883

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: ERROR: child process failed, exited with error number 1

Dez 18 14:02:01 bon-lap-srv01 mongod[3880]: To see additional information in this output, start without the "--fork" option.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: mongod.service: control process exited, code=exited status=1

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Failed to start MongoDB Database Server.

-- Subject: A unidade mongod.service falhou

-- Defined-By: systemd

-- Support: http://lists.freedesktop.org/mailman/listinfo/systemd-devel

--

-- A unidade mongod.service falhou.

--

-- O resultado é failed.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: Unit mongod.service entered failed state.

Dez 18 14:02:01 bon-lap-srv01 systemd[1]: mongod.service failed.

Dez 18 14:02:01 bon-lap-srv01 polkitd[1006]: Unregistered Authentication Agent for unix-process:3867:1091339 (system bus name :1.51, object path /org/freedesktop/PolicyKit1/AuthenticationAgent, locPowershell управление ОС — b14esh.com

Get-Process — получить список процессов (алиас PS)

Get-PSDrive — покажет все диски системы (реестр алиасы и …)

ps | ls — покажет откуда запущенны все процессы

ps explorer | ls — покажет откуда запущен процесс explorer

Set-Location HKLM: — перейти в реестр

cd HKLM: — перейти в реестр

Set-Location HKLM:

Set-Location c: — перейти на диск c:

Get-Location — покажет текущие место положение

Get-Member — показать доступные методы

Get-Commnad *name* — показать команду в катрой есть *name*

ps notepad | Get-Member — показать доступные методы для notepad (kill start WaitForExit)

(ps notepad).WaitForExit() — перед этой командой откроем notepad. выполнив ее консоль будет не доступна пока не закроем notepad/

(ps notepad).StartTime — покажет когда был запущен notepad

shutdown /r /f /t 0 — перезагрузить пк

shutdown /s /f /t 0 — выключить пк

shutdown /r /f /m \\HOST_NAME /t 0 — перезагрузить пк с именем HOST_NAME

shutdown /s /f /m \\HOST_NAME /t 0 — выключить пк с именем HOST_NAME

Get-WMIObject -Class Win32_OperatingSystem | Get-Member — источник информации о системе

(Get-WMIObject -Class Win32_OperatingSystem).Caption — название операционной системы

(Get-WMIObject -Class Win32_OperatingSystem).CSDVersion — установленный сервис пак

(Get-WMIObject -Class Win32_OperatingSystem).CSName — имя компьютера

(Get-WMIObject -Class Win32_OperatingSystem).OSLanguage — язык операционной системы 1033 — английский, 1049 — русский

Get-WmiObject -Class Win32_Product | Sort-Object Vendor, Name | Format-Table Vendor, Name, Version — будет таблица содержащая сведения об установленном ПО

Get-WmiObject -Class Win32_Product -ComputerName . —Filter «Name=’DeviceLock’» | Format-List -Property * — информация об установленном ПО с именем DeviceLock

Get-WmiObject -Class Win32_QuickFixEngineering -ComputerName «.» — информация об установленных обновлениях

Get-WmiObject -Class Win32_QuickFixEngineering -ComputerName «.» | where-object {$_.hotfixid -eq «KB2570791»} — находим установлены ли обновление KB2570791

Get-WmiObject Win32_LogicalDisk -ComputerName SRV01 -Filter «DeviceID=’C:'» | Select-Object Size,FreeSpace — сколько свободного места на диске C:

hostname — показать имя компьютера

netdom renamecomputer Win01 /newname:SRV01 — переименовать пк с именем win01 в srv01

netdom join SRV01 /Domain:example.org /OU:ou=ouname,dc=example,dc=org /UserD:DomainAdmin /PasswordD:password — добавить пк с именем srv01 в домен example.org

Rename-Computer –NewName SRV01 — переименовать пк с именем win01 в srv01

Add-Computer -domainname example.org -OUPath «OU=ouname=example,DC=org» — добавить пк с именем srv01 в домен example.org

net use E: \\SRV01\users /Persistent:Yes — монтирование сетевых диска ( шара )

New-PSDrive –Name E –PSProvider FileSystem –Root \\SRV01\users –Persist — монтирование сетевых диска ( шара )

diskpart — работы с дисками

fsutil — работы с дисками

fsutil fsinfo statistics C: — информация о партиции С:

HOLACI-2143

После завершения настройки профиля приложения и виртуальных машин из предыдущих разделов, теперь нам нужно: настроить второй интерфейс виртуальных машин. Если вы помните, мы используем сетевой адаптер 1 для получения DHCP. адрес, но на этом этапе мы будем устанавливать статические IP-адреса для вторичного IP-адреса. Эта сеть Адаптер подключается к структуре ACI, где мы сможем подключаться и настраивать политики между виртуальными машинами.

Предупреждение!

На этом шаге убедитесь, что вы подключились по SSH к POD06-WEB-SRV-01 , используя ссылку SSH на вкладке учетных данных. Это сделало бы это легче копировать и вставлять.Шаг 1. Настройте IP для второго сетевого адаптера в

POD06-WEB-SRV-01На этом этапе мы настроим статический IP-адрес второй сетевой карты.

кошка / и т. д. / sysconfig / сетевые сценарии / ifcfg-ens224

ТИП = Ethernet

BOOTPROTO = статический

УСТРОЙСТВО = ens224

ONBOOT = да

IPADDR = 10.0,144,42

NETMASK = 255.255.255.248

DEFROUTE = нет

EOF

Шаг 2 — Настройте статические маршруты для второго сетевого адаптера в

POD06-WEB-SRV-01На этом этапе мы будем настраивать статические маршруты для второго сетевого адаптера.

кошка / и т. д. / sysconfig / сетевые сценарии / маршрут-ens224

172.16.1.0/24 через 10.0.144.41 dev ens224

EOF

Шаг 3. Перезапустите сетевые службы

После того, как мы изменили IP-адрес и добавили статический маршрут, нам нужно перезапустить сетевые службы в чтобы предыдущие изменения вступили в силу.

systemctl перезапустить сеть

Шаг 4. Проверьте связь со своим шлюзом по умолчанию POD

10.0.144.41корень @ pod06-web-srv-01 ~] #ping 10.0.144.41 -c 3 PING 10.0.144.41 (10.0.144.415) 56 (84) байтов данных. 64 байта из 10.0.144.41: icmp_seq = 1 ttl = 64 time = 0,174 мс 64 байта из 10.0.144.41: icmp_seq = 2 ttl = 64 time = 0.193 мс 64 байта из 10.0.144.41: icmp_seq = 3 ttl = 64 time = 0.164 мс --- 10.0.144.41 статистика пинга --- 3 пакета передано, 3 получено, потеря пакетов 0%, время 1999 мс rtt min / avg / max / mdev = 0.164 / 0,177 / 0,193 / 0,012 мс

New-DfsReplicationGroup (DFSR) | Документы Microsoft

Создает группу репликации.

В этой статье

Синтаксис

New-Dfs Репликация Группа

[-GroupName]

[[-Описание] ]

[[-DomainName] ]

[-Что, если]

[-Подтверждать]

[<Общие параметры>] Описание

Командлет New-DfsReplicationGroup создает группу репликации.Группа репликации — это набор серверов или членов, которые участвуют в репликации одной или нескольких папок. Реплицируемая папка синхронизируется между членами группы репликации. Этот командлет не может изменять пропускную способность или расписания группы ресурсов.

Примеры

Пример 1. Создание группы репликации

PS C: \> New-DfsReplicationGroup -GroupName "RG01"

Имя группы: RG01

Имя домена: corp.contoso.com

Идентификатор: 81251362-e30f-4c1e-b6b0-23906c1ebdd7

Описание :

Состояние: Нормальный Эта команда создает группу репликации с именем RG01.

Пример 2: Создание топологии репликации

PS C: \> New-DfsReplicationGroup -GroupName "Branch Office 1" | New-DfsReplicatedFolder -FolderName «Распределение данных 1» | Add-DfsrMember -ComputerName «SRV01», «SRV02», «SRV03» | Формат-таблица dnsname, groupname -auto -wrap

DnsName GroupName

------- ---------

SRV01.corp.contoso.com Филиал 1

SRV02.corp.contoso.com Филиал 1

SRV03.corp.contoso.com Филиал 1

PS C: \> Add-DfsrConnection -GroupName «Branch Office 1» -SourceComputerName «SRV01» -DestinationComputerName «SRV02» | Формат-Таблица * имя -wrap -autosize

GroupName SourceComputerName DestinationComputerName

--------- ------------------ -----------------------

Филиал 1 SRV01 SRV02

Филиал 1 SRV02 SRV01

PS C: \> Add-DfsrConnection -GroupName «Branch Office 1» -SourceComputerName «SRV01» -DestinationComputerName «SRV03» | Формат-Таблица * имя -wrap -autosize

GroupName SourceComputerName DestinationComputerName

--------- ------------------ -----------------------

Филиал 1 SRV01 SRV03

Филиал 1 SRV03 SRV01

PS C: \> Set-DfsrMembership -GroupName "Branch Office 1" -FolderName "Data Distribution 1" -ContentPath "C: \ Rf01" -ComputerName "SRV01" -PrimaryMember $ True -StagingPathQuotaInMB 16384 -Force | Формат-Таблица * имя, * путь, первичный * -autosize -wrap

Имя домена Имя группы Имя папки Имя компьютера ContentPath StagingPath PrimaryMember

---------- --------- ---------- ------------ --------- - ----------- -------------

корп.contoso.com Филиал 1 Распределение данных 1 SRV01 c: \ Rf01 c: \ Rf01 \ DfsrPrivate \ Staging True

PS C: \> Set-DfsrMembership -GroupName "Branch Office 1" -FolderName "Data Distribution 1" -ContentPath "C: \ Rf01" -ComputerName "SRV02", "SRV03" -StagingPathQuotaInMB 16384 -Force | Формат-Таблица * имя, * путь, первичный * -autosize -wrap

Имя домена Имя группы Имя папки Имя компьютера ContentPath StagingPath PrimaryMember

---------- --------- ---------- ------------ --------- - ----------- -------------

корп.contoso.com Филиал 1 Распределение данных 1 SRV02 c: \ Rf01 c: \ Rf01 \ DfsrPrivate \ Staging False

corp.contoso.com Филиал 1 Распределение данных 1 SRV03 c: \ Rf01 c: \ Rf01 \ DfsrPrivate \ Staging False В этом примере создается топология репликации с вышестоящим сервером и двумя нижестоящими серверами.

Первая команда использует командлет New-DfsReplicationGroup для создания группы репликации с именем Branch Office 1.Команда передает выходные данные командлету New-DfsReplicatedFolder для создания реплицированной папки с именем Data Distribution 1. Команда передает выходные данные командлету Add-DfsrMember , чтобы добавить рядовые серверы с именами SRV01, SRV02 и SRV03. Команда форматирует выходные данные конвейера в виде таблицы.

Вторая команда использует командлет Add-DfsrConnection для добавления двунаправленных соединений между серверами SRV01 и SRV02.

Третья команда использует командлет Add-DfsrConnection для добавления двунаправленных соединений между серверами SRV01 и SRV03.

Четвертая команда использует командлет Set-DfsrMembership для установки SRV01 в качестве основного члена.

Пятая команда использует командлет Set-DfsrMembership для установки членства для серверов SRV02 и SRV03.

Параметры

-Подтвердить

Запрашивает подтверждение перед запуском командлета.

| Тип: | SwitchParameter |

| Псевдонимы: | cf |

| Позиция: | Named |

| Значение по умолчанию: | False |

| False | False | Принимать подстановочные знаки: | Ложь |

-Описание

Задает описание группы репликации.

| Тип: | Строка | |

| Позиция: | 1 | |

| Значение по умолчанию: | Нет | |

| Принять конвейерный ввод: | Ложные | |

-DomainName

Задает имя NetBIOS или полное доменное имя (FQDN) для домена службы домена Active Directory (AD DS), содержащего группу репликации.Если вы не укажете этот параметр, командлет будет использовать текущий домен.

| Тип: | Строка | |

| Позиция: | 100 | |

| Значение по умолчанию: | Нет | |

| Принять ввод конвейера: | True | 9011 |

-GroupName

Задает массив имен групп репликации.

| Тип: | String [] | |||||

| Псевдонимы: | RG, RgName | |||||

| Позиция: | 0 | |||||

| Значение по умолчанию: | Нет | |||||

| Принимать подстановочные знаки: | False |

-WhatIf

Показывает, что произойдет, если командлет будет запущен.Командлет не запущен.

| Тип: | SwitchParameter | |||

| Псевдонимы: | wi | |||

| Позиция: | Именованный | |||

| Значение по умолчанию: | Ложь | False | False | Принимать подстановочные знаки: | Ложь |

Входы

Репликация Microsoft.DistributedFileSystem.DfsReplicationGroup

Выходы

Microsoft.DistributedFileSystemReplication.DfsReplicationGroup

Add-DfsrMember (DFSR) | Документы Microsoft

Добавляет компьютеры в группу репликации.

В этой статье

Синтаксис

Add-Dfsr Член

[-GroupName]

[-ComputerName]

[[-Описание] ]

[[-DomainName] ]

[-Что, если]

[-Подтверждать]

[<Общие параметры>] Описание

Командлет Add-DfsrMember добавляет компьютеры в группу репликации в качестве членов.Члены группы репликации размещают реплицированные папки. Вы можете указать описание рядовых компьютеров. Используйте командлет Remove-DfsrMember для удаления членов группы репликации.

Примеры

Пример 1. Добавление члена в группу репликации

PS C: \> Add-DfsrMember -GroupName "RG01" -ComputerName "SRV07"

Имя группы: RG01

Имя компьютера: SRV07

Имя домена: corp.contoso.com

Идентификатор: 838bba5e-b487-4d1e-8c1c-d2303af49e2a

Описание :

DnsName: SRV07.corp.contoso.com

Сайт: Default-First-Site-Name

NumberOfConnections: 0

NumberOfInboundConnections: 0

NumberOfOutboundConnections: 0

NumberOfInterSiteConnections: 0

NumberOfIntraSiteConnections: 0

IsClusterNode: False

Состояние: Нормальный Эта команда добавляет компьютер с именем SRV07 в группу репликации с именем RG01. Консоль отображает новый объект DfsrMember .

Пример 2: Добавление нескольких участников в новую группу

Первая команда создает группу репликации, указывает реплицируемую папку и добавляет три компьютера в группу в качестве членов.Команда создает группу репликации с именем River Branch Office с помощью командлета ** New-DfsReplicationGroup **. Команда передает новую группу командлету ** New-DfsReplicatedFolder ** с помощью оператора конвейера. Этот командлет создает реплицированную папку с именем Data Distribution 01. Команда добавляет три компьютера с именами SRV01, SRV02 и SRV03 в новую группу репликации.

PS C: \> New-DfsReplicationGroup -GroupName "River Branch Office" | New-DfsReplicatedFolder -FolderName «Распределение данных 01» | Add-DfsrMember -ComputerName «SRV01», «SRV02», «SRV03» | Формат-таблица dnsname, groupname -auto -wrap

DnsName GroupName

------- ---------

SRV01.corp.contoso.com Речной филиал

SRV02.corp.contoso.com Речной филиал

SRV03.corp.contoso.com Речной филиал

Вторая команда добавляет соединение между исходным компьютером с именем SRV01 и конечным компьютером с именем SRV02 с помощью командлета ** Add-DfsrConnection **.

PS C: \> Add-DfsrConnection -GroupName "River Branch Office" -SourceComputerName "SRV01" -DestinationComputerName "SRV02" | Формат-Таблица * имя -wrap -auto

GroupName SourceComputerName DestinationComputerName

--------- ------------------ -----------------------

Речной филиал SRV01 SRV02

Речной филиал SRV02 SRV01

Третья команда добавляет соединение между исходным компьютером с именем SRV01 и конечным компьютером с именем SRV03.PS C: \> Add-DfsrConnection -GroupName "River Branch Office" -SourceComputerName "SRV01" -DestinationComputerName "SRV03" | Формат-Таблица * имя -wrap -auto

GroupName SourceComputerName DestinationComputerName

--------- ------------------ -----------------------

Речной филиал SRV01 SRV03

Речной филиал SRV03 SRV01

Четвертая команда делает компьютер с именем SRV01 основным членом группы с помощью командлета ** Set-DfsrMembership **.Команда также указывает Распространение данных 01 как имя реплицируемой папки в расположении C: \ RF01. Команда указывает квоту промежуточной папки как 16384 МБ. Команда включает параметр * Force * и, следовательно, не запрашивает подтверждения у пользователя.

PS C: \> Set-DfsrMembership -GroupName "River Branch Office" -FolderName "Data Distribution 01" -ContentPath "C: \ RF01" -ComputerName "SRV01" -PrimaryMember $ True -StagingPathQuotaInMB 16384 -Force | Формат-Таблица * имя, * путь, первичный * -auto -wrap

Имя домена Имя группы Имя папки Имя компьютера ContentPath StagingPath PrimaryMember

---------- --------- ---------- ------------ --------- - ----------- -------------

корп.contoso.com Распределение данных речного филиала 01 SRV01 C: \ RF01 C: \ RF01 \ DfsrPrivate \ Staging True

Пятая команда изменяет значения для компьютеров с именами SRV02 и SRV03. Команда указывает Распространение данных 01 как имя реплицируемой папки в расположении C: \ RF01. Команда указывает квоту промежуточной папки как 16384 МБ. Команда включает параметр * Force * и, следовательно, не запрашивает подтверждения у пользователя. В отличие от предыдущей команды, эта команда не указывает значение параметра * PrimaryMember *.Для компьютеров с именами SRV02 и SRV03 по умолчанию задано значение $ False.

PS C: \> Set-DfsrMembership -GroupName "River Branch Office" -FolderName "Data Distribution 1" -ContentPath "C: \ RF01" -ComputerName "SRV02", "SRV03" -StagingPathQuotaInMB 16384 -Force | Формат-Таблица * имя, * путь, первичный * -auto -wrap

Имя домена Имя группы Имя папки Имя компьютера ContentPath StagingPath PrimaryMember

---------- --------- ---------- ------------ --------- - ----------- -------------

корп.contoso.com Распределение данных речного филиала 01 SRV02 C: \ RF01 C: \ RF01 \ DfsrPrivate \ Staging False

corp.contoso.com Распределение данных речного филиала 01 SRV03 C: \ RF01 C: \ RF01 \ DfsrPrivate \ Staging False В этом примере настраивается группа репликации под названием River Branch Office. Группа состоит из трех компьютеров, основного члена с именем SRV01 и двух других компьютеров с именами SRV02 и SRV03. В примере указывается папка репликации и устанавливаются соединения между участниками.В примере также указывается максимальный размер промежуточной папки.

Каждая команда возвращает соответствующий объект или объекты.

В этом примере используется командлет Format-Table для форматирования вывода в консоли.

Для получения дополнительных сведений введите Get-Help Format-Table .

Параметры

-ComputerName

Задает массив имен компьютеров. Командлет добавляет эти компьютеры в группу репликации, указанную параметром GroupName .Вы можете использовать список, разделенный запятыми, и подстановочный знак (*).

| Тип: | String [] | |||

| Псевдонимы: | MemberList, MemList | |||

| Позиция: | 1 | |||

| Значение по умолчанию: | Нет | |||

| Принимать подстановочные знаки: | False |

-Подтвердить

Запрашивает подтверждение перед запуском командлета.

| Тип: | SwitchParameter |

| Псевдонимы: | cf |

| Позиция: | Named |

| Значение по умолчанию: | False |

| False | False | Принимать подстановочные знаки: | Ложь |

-Описание

Задает описание рядового компьютера.

| Тип: | Строка | |

| Позиция: | 2 | |

| Значение по умолчанию: | Нет | |

| Принять конвейерный ввод: | Ложный | |

-DomainName

Задает имя NetBIOS или полное доменное имя (FQDN) для домена службы домена Active Directory (AD DS), который содержит группу репликации.Если вы не укажете этот параметр, командлет будет использовать домен текущего пользователя.

| Тип: | Строка | |

| Позиция: | 100 | |

| Значение по умолчанию: | Нет | |

| Принять ввод конвейера: | True | 9011 |

-GroupName

Задает массив имен групп репликации.Вы можете использовать список, разделенный запятыми, и подстановочный знак (*).

| Тип: | String [] | |||||

| Псевдонимы: | RG, RgName | |||||

| Позиция: | 0 | |||||

| Значение по умолчанию: | Нет | |||||

| Принимать подстановочные знаки: | False |

-WhatIf

Показывает, что произойдет, если командлет будет запущен.Командлет не запущен.

| Тип: | SwitchParameter | |||

| Псевдонимы: | wi | |||

| Позиция: | Именованный | |||

| Значение по умолчанию: | Ложь | False | False | Принимать подстановочные знаки: | Ложь |

Входы

Репликация Microsoft.DistributedFileSystem.DfsReplicationGroup

Выходы

Microsoft.DistributedFileSystemReplication.DfsrMember

SRV01 datasheet — Плотность = 64KB-1MB ;; Устройство памяти = 256 КБ, 1,2,4 МБ

AT29BV040A : 4 МБ (512kx8) Флэш-память с одним 2,7-вольтовым напряжением батареи (тм). Одиночное напряжение питания, диапазон до 3,6 В Одиночный источник питания для чтения и записи Защищенное программное обеспечение Время доступа к быстрому считыванию 200 нс Малое рассеивание мощности 15 мА Активный ток 40 А Сектор тока в режиме ожидания CMOS Работа программы Однократное перепрограммирование (стирание и программирование) 2048 секторов (256 Байт / сектор) Внутренний адрес и защелки данных для 256 байт.

DP5Z2MW16P : Модуль / PCMCIA-> 32 МБ. 32 МБ флэш-памяти EePROM (2 м x 16). Устройства DP5Z2MW16Pn3 « SLCC » представляют собой революционно новую подсистему памяти, в которой используются керамические наращиваемые бессвинцовые носители микросхем (SLCC) от Dense-Pac Microsystems. Доступны неэтилированные, прямые выводы, J-выводы, выводы типа крыло чайки или установленные на 50-выводной керамической подложке с совместным обжигом PGA. Устройство имеет 64-мегабитную флэш-память EEPROM на небольшой площади 0,463.

DPDD128MX4WSAY5 : 128mx4 CMOS DDR Sdram.: Серия Memory StackTM — это семейство сменных запоминающих устройств. В сборке синхронной памяти DRAM CMOS DDR объемом 512 Мбайт используется компактная технология LP-StackTM для увеличения плотности памяти. Этот стек состоит из двух x 4) DDR SDRAM. Этот LP-Stack TM 512 МБ был разработан с учетом того же размера, что и монолитный 4) DDR SDRAM TSOPII.

EDS2516APTA :. SDRAM объемом 256 Мбит, организованная как 4 194 304 слова, 16 бит, 4 банка. Все входы и выходы относятся к переднему фронту тактового входа.Он упакован в стандартный 54-контактный пластиковый блок питания TSOP (II) 3,3 В Тактовая частота: 166 МГц / 133 МГц (макс.) Интерфейс LVTTL Одиночный импульсный / RAS 4 банка могут работать одновременно и независимо Пакетное чтение / запись.

FM25C160 : Последовательный FRAM. Плотность = 16Кбит ;; Интерфейс = Spi Mode 0 & 3 ;; Скорость = 5 МГц ;; VDD = 5В.

HY57V281620HCLT-I : 4 банка X 2M X 16 бит синхронной памяти DRAM. Hynix — это 134 217 728 бит CMOS Synchronous DRAM, идеально подходящая для мобильных приложений, требующих низкого энергопотребления и расширенного температурного диапазона.HY57V281620HC (L / S) T организован HY57V281620HC (L / S) T предлагает полностью синхронную работу по положительному фронту тактового сигнала. Все входы и выходы синхронизированы с подъемом.

HYM72V16M736BT6 : -> SO DIMM. на основе 16Mx16 SDRAM с LVTTL, 4 банками и 8K Refresh. HYM72V16M736B (L) T6 Series — это модули синхронной DRAM 16Mx72 бит. Модули состоят из пяти синхронных модулей DRAM CMOS 16Mx16 бит, 400 мил, 54-контактный корпус TSOP-II, одного 2-килобитного EEPROM в 8-контактном корпусе TSSOP и 144-контактной стекло-эпоксидной печатной платы.Серия HYM72V16M736B (L) T6 — двухрядная.

IS61LV3216L :. Время высокоскоростного доступа: 12, 15 и 20 нс Работа CMOS с низким энергопотреблением 130 мВт (типовая) работа 150 Вт (типовая) в режиме ожидания Уровни интерфейса, совместимые с TTL Один 10%, 5% источник питания для 10 и 12 нс Один 10% мощности питание на 15 и 20 нс. Полностью статический режим: не требуются часы или обновление. Три выхода состояния. Доступны промышленные температуры.

K6R4004C1A : -> Быстрая SRAM.= K6R4004C1A 1M X 4 бит (с OE) Высокоскоростное статическое ОЗУ CMOS ;; Организация = 1Mx4 ;; Vcc (V) = 5,0 ;; Скорость-tAA (нс) = 15,17,20 ;; Рабочая температура = C, e, i ;; Рабочий ток (мА) = 150 ;; Ток в режиме ожидания (мА) = 10 ;; Пакет = 32SOJ ;; Статус производства = Eol ;; Комментарии = -.

M15391EJ1V0DS00 : SRAM. 4M-BIT CMOS FAST SRAM BY 16-BIT EXTENDED TEMPERATURE OPERATURE. Это высокоскоростное, малопотребляющее, статическое ОЗУ CMOS размером 4 194 304 бит (262 144 слова на 16 бит). Рабочее напряжение питания 0.5 В. PD444016-Y упакован в 44-КОНТАКТНЫЙ ПЛАСТИКОВЫЙ TSOP (II). 262 144 слова по 16-битной организации. Быстрое время доступа, нс (МАКС.) Управление байтовыми данными: / LB — I / O8), / UB — I / O16).

M390S3320ETU : Зарегистрированный модуль DIMM. = M390S3320ETU 168-контактный небуферизованный димм на основе 128 Мбайт E-die (x4, X8) ;; Плотность (МБ) = 256 ;; Организация = 32Mx72 ;; Банк / Интерфейс = 4B / LVTTL ;; Обновить = 4K / 64 мс ;; Скорость = 7А ;; #of Pin = 168 ;; Мощность = C ;; Состав компонентов = (32Mx4) x18 + EEPROM ;; Статус производства = массовое производство ;; Комментарии = PC133.

MX27C1610 : 16 МБ (2M X 8 / 1M X 16) CMOS OTP ROM. x 16 организация 5V Vcc для операции чтения 10V Vpp Операция программирования Быстрое время доступа: 100/120 нс Полностью статическая работа Полная совместимость с TTL Рабочий ток: 60 мА Ток в режиме ожидания: 100 мкА Тип корпуса: — 42-контактный пластиковый DIP-разъем 16 Мбит, однократно Программируемая постоянная память. Он организован х 16 и имеет статический режим ожидания, причем быстрый.

UT6164C64A : синхронная конвейерная пакетная SRAM.Плотность = 4M ;; Орг. = 64Kx64 ;; Напряжение = 3,3 В ;; Скорость (нс) = 5/6/7 ;; Vio = 3,3 / 2,5 ;; Тип пакета = 128 Pqfp, TQFP.

DS2045AB : Однокомпонентная энергонезависимая SRAM емкостью 1 Мб DS2045 — это энергонезависимая (NV) SRAM с перекомпоновкой емкостью 1 Мб, которая состоит из статической RAM (SRAM), контроллера NV и внутренней перезаряжаемой марганцево-литиевой (ML) батареи. Эти компоненты заключены в модуль для поверхностного монтажа с 256-контактным корпусом BGA. Каждый раз, когда VCC применяется к модулю, он заряжает аккумулятор ML.

K7A323600M : 1Mx36-битная синхронная конвейерная пакетная SRAM K7A323600M и K7A321800M — это 37 748 736-битная синхронная статическая оперативная память, предназначенная для высокопроизводительной кэш-памяти второго уровня систем на базе Pentium и Power PC. Он организован в виде 1M (2M) слов по 36 (18) битов и объединяет регистры адреса и управления, 2-битный счетчик адресов пакетов и добавляется.

AS7C34096A-10BC : СТАНДАРТНОЕ ОЗУ 512K X 8, 10 нс, PBGA48. s: Категория памяти: Чип SRAM; Плотность: 4194 кбит; Количество слов: 512 тыс .; Биты на слово: 8 бит; Тип корпуса: 6 х 9 мм, FBGA-48; Контакты: 48; Семейство логики: CMOS; Напряжение питания: 3.3В; Время доступа: 10 нс; Рабочая температура: от 0 до 70 C (от 32 до 158 F).

EDJ8232B5MB-GN-F : DDR DRAM. s: Категория памяти: Чип DRAM. s Плотность: 8 ГБ Организация 32 млн слов 32 бит 8 банков Упаковка 136-шариковый FBGA DDP: 2 микросхемы 4G-бит, запечатанные в одном корпусе Бессвинцовый (соответствует требованиям RoHS) и безгалогенный Источник питания: VDD, VDDQ 1,5 В 0,075 В Скорость передачи данных 1600 Мбит / с / 1333 Мбит / с (макс.) Размер страницы 4 КБ Адрес строки: до A14 Адрес столбца: до A9 Восемь внутренних банков для одновременной работы Интерфейс :.

M368L0914DTL-CB0 : МОДУЛЬ DRAM DRAM 8M X 64, 0,75 нс, DMA184. s: Категория памяти: Чип DRAM; Плотность: 536871 кбит; Количество слов: 8000 тыс .; Биты на слово: 64 бита; Тип корпуса: DIMM-184; Контакты: 184; Напряжение питания: 2,5 В; Время доступа: 0,7500 нс; Рабочая температура: от 0 до 70 C (от 32 до 158 F).

S71NS256RC0AHKJL3 : ЦЕПЬ СПЕЦИАЛЬНОЙ ПАМЯТИ, PBGA56. s: Плотность: 268435 кбит; Количество слов: 16000 тыс .; Биты на слово: 16 бит; Тип упаковки: 9.20 X 8,00 мм, высота 1 мм, шаг 0,50 мм, бессвинцовый, VFBGA-56; Контакты: 56; Напряжение питания: 1,8 В; Рабочая температура: от -25 до 85 C (от -13 до 185 F).

709369L7PF8 : ДВОЙНОЕ ОЗУ 16K X 18, 18 нс, PQFP100. s: Категория памяти: Чип SRAM; Плотность: 295 кбит; Количество слов: 16 тыс .; Биты на слово: 18 бит; Тип упаковки: TQFP, TQFP-100; Контакты: 100; Семейство логики: CMOS; Напряжение питания: 5 В; Время доступа: 18 нс; Рабочая температура: от 0 до 70 C (от 32 до 158 F).

Srv01 — POP3

Srv01 — POP3Pingdom Public Reports лучше всего работает с включенным JavaScript

(недавний)

Srv01 — POP3 Бизнес — IMAPBusiness — PleskBusiness — SMTPBusiness — WebBusiness — Web — IPv6ChesswebSrv01 — IMAPSrv01 — PleskSrv01 — SMTPSrv01 — WebSrv01 — Web — IPv6srv12 — IMAPSrv12 — POP3Srv12 — SMTPSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSrv12 — WebSsl 2 — Веб-IPv6 Июн 2021май 2021апрель 2021 Обзор Недавняя историяПоследняя проверка

06-06-2021 00:40:37

Время работы за последние 7 дней

99,99%

Ср.соотв. время последние 7 дней

129 мс

Тип чека: POP3

Разрешение проверки: 1 минута

| 31 мая | 1 июня | 2 июня | 3 июня | 4 июня | 5 июня | 6 июня |

|---|---|---|---|---|---|---|

| зеленый | зеленый | зеленый | зеленый | зеленый | зеленый | зеленый |

- Служба работает нормально

- Нарушение работы службы

- Перерыв в обслуживании

- Нет данных

Время безотказной работы (последние 24 часа)

Для рисования этой диаграммы должен быть включен JavaScript.

Доступность (время безотказной работы) за последние 24 часа.Красные секции указывают на время простоя. Наведите указатель мыши на разделы, чтобы узнать точное время.

Время отклика

Для рисования этой диаграммы должен быть включен JavaScript.

Средняя производительность в день за последние 7 дней.

Время ответа на страну

Средняя производительность по странам за последние 7 дней.

SRV01 Сервоисточник тока / Драйвер лазерного диода — быстрый аналог

ПРИМЕЧАНИЯ:

1) Установлен высокий выходной ток (опция F)

2) Зависит от динамики выходного импульса, напряжения нагрузки, ширины импульса, амплитуды и комбинации частоты повторения

3) 1.Последовательное сопротивление 0 кОм для защиты логического входа

4) Дополнительные сведения см. В описании сигналов

Загрузить паспорт

ОПИСАНИЕ СИГНАЛА РАЗЪЕМ СИГНАЛЬНОГО ВВОДА / ВЫВОДА J1, НОМЕР ДЕТАЛИ SAMTEC FTS-110-01-L-DВсе цифровые входы совместимы с TTL / CMOS / LVC и запускаются сигналом высокого логического уровня. Высокий логический уровень больше +2.0 В. Низкий логический уровень ниже + 0,8 В (вентиль 74LVC, Vcc = 3,3 В). Эти контакты имеют резистор 100 кОм, соединенный с землей, и поэтому будут принимать низкий логический уровень, если оставить их разомкнутыми. Повреждение драйвера может произойти, если уровни входного напряжения меньше -0,5 вольт или больше +6,0 вольт.

Контакты 1-19, все контакты с нечетными номерами являются сигнальными Возврат заземления .

Контакт 2, установка уровня импульсного тока (AUXLEVEL) , INPUT-Analog, (двухканальный, только опция E)

Этот вход используется для установки пикового выходного тока канала AUX драйвера.Чувствительность составляет +1,00 вольт / 100 ампер (см. Также вариант F). Входное сопротивление составляет примерно 10 кОм. Шунт на JP2 (внутреннее опорное напряжение) должен быть удален.

Контакт 4, установка уровня импульсного тока (MAINLEVEL) , INPUT-Analog

Этот вход используется для установки пикового выходного тока ОСНОВНОГО канала драйвера. Чувствительность составляет +1,00 вольт / 100 ампер (см. Также вариант F). Входное сопротивление составляет примерно 10 кОм. Шунт на JP1 (внутреннее опорное напряжение) должен быть удален.

Контакт 6, READY , OUTPUT- Digital

Этот выход показывает, когда конденсаторная батарея заряжена примерно до 95% от установленного уровня напряжения. Высокий логический уровень означает, что батарея конденсаторов полностью заряжена. Низкий логический уровень указывает на неполный заряд. Выходное сопротивление 500 Ом.

Контакт 8, GATE , INPUT-Digital

Этот логический вход подает импульс на драйвер установленного выходного тока. Высокий логический уровень соответствует включенному импульсу. Низкий (или открытый) логический уровень соответствует отключенному импульсу.

Контакт 10, монитор импульсного тока (IMON) , OUTPUT-Analog