Архитектура сети доступа. Распространенные и перспективные технологии

- Главная

Сеть доступа – это совокупность аппаратных средств и кабельных линий от абонента до ближайшего коммутатора. На данный момент на рынке присутствуют различные схемы и технологии построения сетей доступа. Одной из таких технологий является широкополосный доступ по медной абонентской линии – DSL. Преимущество этой технологии в простоте подключения новых абонентов (из числа тех, которые пользуются классической телефонной связью). В этом случае DSL канал сосуществует с PSTN в одной паре, поэтому не требует монтажа новой кабельной линии к абоненту. Наиболее популярной DSL технологией является ADSL. Она в свою очередь по полосе частот и скорости делится на ADSL, ADSL2, ADSL2+. К сожалению, качество большинства абонентских линий в России желает лучшего, поэтому технология на данный момент практически не развивается.

Наиболее распространены на сегодняшний день гибридные сети, в которых часть пути к абоненту информация проходит по оптическому волокну, другую часть – по медному кабелю. На английском этот термин звучит как FTTx (fiber to the X) – волокно в какую то точку Х.

Рисунок 1 – ADSL сеть

В точке X оптический сигнал преобразовывается в электрический при помощи медиа конвертера или ONU. В зависимости от того, в какой точке сети установлен последний, различают технологии FTTB (волокно в многоквартирный дом), FTTC (волокно в распределительный ящик), FTTW (волокно до беспроводной точки доступа), и др. Медный участок может быть выполнен как на базе витой пары, так и на базе коаксиального кабеля.

Недостатком такой схемы является необходимость питания и обслуживания медиа конвертера, что требует значительных финансовых и временных затрат.

Рисунок 2 – гибридная сеть доступа

Наиболее развивающейся технологией сегодня являются пассивные оптические сети, или Passive optical network (PON).

Рисунок 3 – пассивная оптическая сеть

Рассмотрим основные структурные элемента пассивных оптических сетей:

Рисунок 3 – OLT и ONT

OLT (optical line terminal) – оптический линейный терминал. Это оборудование, которое устанавливается на стороне оператора и может иметь несколько PON портов ( от 4-х и более). К каждому из PON портов, посредством оптического делителя, может быть подключено дерево, включающее до 64 абонентов (для GPON).

ONT (optical network terminal) – оптический сетевой терминал. Это индивидуальное оборудование абонента в пассивной оптической сети. Оно устанавливается непосредственно в помещении абонента и к нему может быть подключен ПК, телевизор и IP телефон.

В отличии от ONT, ONU ((optical network unit или оптический сетевой блок) – это групповое абонентское оборудование. Он имеет несколько портов для подключения абонентов (к примеру, 24 порта Fast Ethernet и 24 порта FXS).

Рисунок 5 – оптические сплиттеры

Оптический сплиттер – это устройство, способное разделить распространяющийся по оптическому волокну сигнал между абонентами. Во всех пассивных оптических сетях кроме WDM PON, сплиттер разделяет только мощность оптического сигнала. В результате на все абонентские устройства поступает вся информация (только разной мощности), распространяющаяся в сети. Абонентское же устройство (ONT или ONU) отфильтровывает и передает абоненту лишь необходимые ему данные.

Это пассивное, не требующее обслуживания и питания устройство. Сплиттер может делить мощность сигнала между 2-мя, 3-мя и более абонентами, вплоть до 64-х. Причем сигнал не обязательно делится поровну между всеми абонентами. При использовании сплиттера 1:2 коэффициент деления может быть: 5/95; 10/90; 15/85 и т. д. Таким образом, при построении PON достигается большая гибкость и масштабируемость.

Исходя из вышесказанного, пассивные оптические сети могут использовать следующие топологии: кольцо, шина, дерево. Топология реальных PON зачастую совмещает несколько из перечисленных топологий (например, по городу проходит кольцо, из каждого узла которого выходит дерево). Не стоит забывать и о резервировании “тонких” участков PON, потому как при повреждении основания “дерева” доступа могут быть лишены до 64-х абонентов.

Рисунок 6 – рабочие длины волн в PON

Пассивная оптическая сеть, в которой передаются видео, данные и голос, использует три рабочих длины волны: 1310 нм, 1490 нм, 1550 нм. Причем:

- 1550 нм – используется для передачи видео сигнала от оператора до абонента

- 1310 нм – используется для передачи голоса и данных от абонента к оператору.

Стоит заметить, что под видео сигналом понимается видео высокого качества (телевизионные каналы, видео по запросу и т.д), поэтому абоненты видео не передают. В случае же, когда абонент разговаривает по Skype, его изображение передается в формате данных, чем обусловлено и соответствующее качество изображения.

В случае, если передача видео контента не планируется, для передачи информации в сети используется 2 длины волны:

1310 нм – для передачи голоса и данных от абонента к оператору, 1550 нм – для передачи голоса и данных со стороны оператора до абонента.

Рисунок 7 – передача информации от оператора к абоненту в PON

Передача информации от оператора к абоненту организована по принципу кабельного телевидения. Как и было описано ранее, OLT передает широковещательный сигнал, который в конечном итоге попадает во все ONT (ONU). ONT (ONU) на основании заголовка пропускает к абоненту только ему предназначенную информацию. Причем, если информация является полезной одновременно для нескольких абонентов (например несколько абонентов смотрят один и тот же фильм или канал) то она передается один раз, но поступает ко всем указанным абонентам.

Рисунок 8 – передача информации от абонента к оператору в PON

Обратный канал (от абонента к оператору) построен по принципу временного разделения каналов. В этом случае, каждому абоненту предоставляется промежуток времени (timeslot) в течении которого его абонентское устройство активно. ONT второго абонента, находящегося в сети, включается в момент выключения первого, и т д. Полный цикл опроса всех абонентов занимает всего 125 мкс, в результате чего у пользователей не возникает дискомфорта и складывается впечатление непрерывной работы ONT.

Понятие, особенности и перспектива развития WDM PON

Рисунок 9 – WDM PON

WDM PON – это технология построения пассивной оптической сети с использованием волнового уплотнения WDM. На сегодняшний день она является одним из основных направлений развития сети доступа и имеет массу модификаций: в зависимости от количества используемых длин волн (DWDM PON и CWDM PON), от схемы построения, а также скорости передачи данных. Новая технология активно развивается и обещает обеспечить высокоскоростной доступ для бизнеса, мобильной сети и FTTH. WDM PON позволяет строить конвергентные сети, совмещающие уже имеющиеся сети с новыми. Это позволяет проводить модернизацию сети не перестраивая ее полностью. Ниже описана одна из схем построения WDM PON.

Принцип построения WDM PON

Оборудование оператора (OLT) располагается в центральном офисе. Оно имеет 8 интерфейсов (фидерных линий), каждый из которых поддерживает скорость 40 Гбит/интерфейс. Каждая из фидерных линий подсоединяется к оптическому волновому сплиттеру и делится на 32 канала. В каждое абонентское устройство (ONT) приходит информация на отдельной длине волны со скоростью 1,25 Гбит/сек.

ONT в свою очередь, имеет 4 порта, к которым могут быть подключены 4 абонента. В этом случае, каждый из абонентов получает информацию со скоростью 300 Мб/сек.

Рекомендуем также просмотреть вебинар на тему построения сетей доступа

Смотри также:

Подписаться на рассылку статей

fibertop.ru

Ethernet в сетях доступа | Журнал сетевых решений/LAN

Использование Ethernet в сетях доступа как универсального формата для передачи цифровой информации позволит снизить стоимость предоставления услуг передачи голоса, видео и данных.

Cтав стандартом де-факто в локальных сетях, технология Ethernet все шире захватывает смежные области: сети хранения данных, распределенные корпоративные и городские сети (MAN). Разрабатывавшаяся как технология передачи данных, Ethernet используется теперь в корпоративных и глобальных сетях для поддержки широкого спектра услуг, включая голос и видео. Ряд стандартов IEEE, где применяются методы приоритезации (IEEE 802.1p), назначения тегов VLAN (802.1Q), формирования трафика, управления пропускной способностью, быстрой реконфигурации (802.1w) и резервирования ресурсов, позволяют операторам обеспечить гарантированную доставку пакетов для критичных ко времени приложений. Отметившая свое 30-летие технология завоевывает новые позиции на уровне MAN, сетей доступа, а в локальных сетях 95—98% портов являются портами Ethernet. Решения, изначально разработанные для локальных сетей, постепенно переносятся в сети городские, что обусловлено более низкой стоимостью услуг и решений на базе Ethernet, а также гибкими возможностями их развертывания (см. врезку «Ethernet в городских сетях»).

Принятие стандарта 10 Gigabit Ethernet (IEEE 802.3ae) способствует дальнейшей экспансии Ethernet в городские и глобальные сети, внедрению этой технологии «операторского уровня» в корпоративные и локальные сети. Поддержка большим числом производителей ведет к удешевлению оборудования Ethernet. По данным аналитических компаний, средняя стоимость медных портов Gigabit Ethernet (GigE) ежегодно снижается почти на 30%. Ethernet широко используется в промышленных приложениях и для передачи голосовых потоков, а на уровне глобальных сетей является эффективной технологией доставки трафика IP и хорошо сочетается с MPLS.

По мнению менеджера отдела развития решений компании «Открытые технологии» Сергея Терешкина, сейчас наступает переломный этап в развитии телекоммуникационных технологий. Определяющим моментом развития сетей будет увеличение доли видеоконтента в общем трафике данных. Технологии построения сетей будут определяться сервисами, такими, как «видео по требованию» и «цифровое телевидение».

Между тем, чтобы довести различные виды услуг до частных или корпоративных пользователей, операторам и провайдерам приходится решать пресловутую проблему унаследованных медных линий с недостаточной полосой пропускания — проблему последней мили.

ПОСЛЕДНЯЯ МИЛЯ

По стоимости доступа с ADSL конкурируют домовые сети. По существу, это крупные локальные сети Ethernet, построенные на оптике и/или меди и охватывающие группу зданий, — до микрорайона протяженностью в несколько километров. Несмотря на технические и юридические проблемы, в последние годы в российских городах наблюдается быстрое распространение подобных сетей. Такой способ предоставления телематических услуг становится серьезным бизнесом, а объединение домовых сетей должно ускорить процесс консолидации данного рынка.

В апреле 2003 г. была создана «Ассоциация домовых сетей и компьютерных клубов города Москвы», которая намерена содействовать развитию коммуникационной инфраструктуры Москвы. Для этого предполагается использовать магистральные широкополосные мультисервисные сети на базе волоконно-оптических сетей, включая Московскую волоконно-оптическую сеть (МВОС), телевизионные (в основном принадлежащие ОАО «Мостелеком») и специализированные сети доступа (телефония, радиовещание).

|

| Риcунок 1. Домовая сеть с подключением к провайдеру посредством оборудования RadioEthernet. |

Крупные домовые сети часто подключаются к сети провайдера с помощью RadioEthernet (см. Рисунок 1) или по волоконно-оптическому каналу. Именно оптическое волокно является основой решения ETTx (Ethernet to the X, где под «x» понимаются жилые, офисные, гостиничные здания и т. д.) по реализации передачи речи, данных и видео через простую и недорогую в эксплуатации сеть Ethernet. Оптическое волокно становится все более доступным: стоимость маловолоконного кабеля (до восьми волокон) не превышает стоимости коаксиального. Пара волокон позволяет получить канал Ethernet 100BaseFX или 1000BaseLX. От точки ввода в здание до абонента на интерфейсы 100BaseTX делается разводка витой парой (UTP) либо применяются телевизионные коаксиальные кабели или телефонная «лапша».

Там, где уже есть качественная оптико-коаксиальная кабельная инфраструктура, быстро развиваются гибридные волоконно-коаксиальные сети (Hybrid Fiber-Coaxial, HFC), обеспечивающие постепенный переход к полностью оптической сети с максимальным использованием имеющегося оборудования и кабельных коммуникаций. Опыт построения таких сетей в России имеют компании «Телеком Транспорт», «Вимком» и ряд других системных интеграторов. В Москве подобные сети эксплуатируют «Комкор-ТВ» и «МТУ-Информ». На базе сетей HFC оператор предоставляет абонентам как базовые услуги (стандартные аналоговые телевизионные каналы), так и расширенный сервис — платное цифровое телевидение, телефонную связь, доступ в Internet.

Обычно в таких сетях оптическое волокно прокладывается до оптического распределительного узла на 300—3000 абонентов вблизи группы домов, а конечная разводка осуществляется с помощью коаксиальной сети. Cети HFC требуют меньше вложений, чем FTTC или FTTH, и имеют разные варианты реализации (см. Рисунок 2). При наличии качественных кабельных линий используются кабельные модемы. В оптических сетях PON телевизионный аналоговый сигнал можно «подмешивать» в оптический на третьей длине волны (первые две — это нисходящий и восходящий поток данных), в жилом доме он выделяется и далее разводится по кабельной сети, а данные передаются по витой паре.

Стимулом к распространению Ethernet может стать и технология WiFi (RadioEthernet). Она хорошо подходит для прозрачного пропуска трафика Ethernet, хотя и менее универсальна, чем кабельные системы. Оборудование RadioEthernet представляет собой беспроводную альтернативу решениям на основе медных кабелей. Для построения беспроводных городских сетей Ethernet требуются внешние антенны с большим усилением. RadioEthernet (DSSS и FHSS) достаточно широко применяется в городах Подмосковья, где растет спрос на услуги Internet, однако распространению этой технологии мешают сложности лицензирования радиодиапазона.

Технология HomePNA 2.0 позволяет задействовать существующие медные линии (включая обычную телефонную «лапшу») и функционирует в соответствии с теми же принципами, что и Ethernet IEEE 802.3. Она позволяет работать на скоростях до 10 Мбит/с и на расстояниях до 500 м при произвольной топологии среды («точка—точка», «звезда», «шина» или их комбинация). В стандарты HPNA заложена повышенная устойчивость к внешним помехам и затуханию сигнала.

Широкополосное сетевое решение Cisco Long-Reach Ethernet (LRE) поддерживает скорость передачи 5—15 Мбит/с и также предполагает использование медной проводки Категории 3. При дальности связи более 1,5 км LRE позволяет передавать голос, видео и данные, реализовать высокоскоростной доступ в Internet, приложения IP-телефонии и потокового видео. Передача кадров Ethernet обеспечивается с помощью модуляции QAM. LRE можно применять для широкополосного доступа в жилых домах и офисах, гостиницах и комплексах зданий без дорогостоящей прокладки СКС Категории 5e/6 по всему строению. С помощью технологий HPNA и LRE (последняя близка к VDSL) обычно осуществляется внутренняя разводка.

С распространением Ethernet в городских сетях (Metro Ethernet) проблема последней (или первой, если смотреть со стороны абонента, а не провайдера) мили, «узкого места» между локальными и магистральными сетями или частными клиентами и сетями общего пользования, приобретает еще один аспект — необходимость преобразования трафика, нередко начинающегося и заканчивающегося в сети Ethernet, в иные формы.

УНИВЕРСАЛЬНЫЙ ШИРОКОПОЛОСНЫЙ ДОСТУП

Наиболее кардинальный подход к решению проблемы последней мили предлагает Альянс EFMA (Ethernet in the First Mile Alliance), образованный в 2001 г. и насчитывающий сегодня более двух десятков членов, включая Cisco, Ericsson, Extreme Networks, Intel и Panasonic. Он ставит перед собой задачу поддержки разработки стандарта EFM подкомитетом IEEE P802.3ah Task Force, продвижения соответствующих продуктов и спецификаций, обеспечения совместимости решений разных производителей.

Преобразование трафика (см. Рисунок 3) в протоколы PPP, ATM или SDH для доставки в телекоммуникационную сеть поставщика услуг увеличивает стоимость решения, снижает эффективность и скорость. Разрабатываемый стандарт EFM упрощает сеть доступа, позволяя сохранить формат Ethernet, что значительно удешевляет оборудование и сокращает операционные расходы операторов на сети доступа. Единый подход к передаче трафика по медным и волоконно-оптическим линиям охватывает все технические элементы, необходимые для широкополосной сети Ethernet, включая спецификации физического уровня передачи по меди, оптическому волокну («точка—точка» и «точка—несколько точек»), а также общий механизм администрирования и управления работой сети.

Альянс EFMA предлагает топологии физического уровня EFM Copper (EFMC) для медного кабеля Категории 3 со скоростью от 10 Мбит/с при расстояниях от 750 м, EFM Fiber (EFMF) с передачей 100 и 1000 Мбит/c по одномодовому оптическому волокну при расстояниях от 10 км и пассивные оптические сети EFM PON (EFMP) с соответствующими показателями 1 Гбит/c и 20 км. Пассивность последних означает отсутствие активной электроники на участке между точкой присутствия провайдера и клиентом (см. Рисунок 4). Возможны и гибридные варианты, а во всех архитектурах предполагается применение одних и тех же протоколов управления (Operation, Administration, and Maintenance, OAM). О стандартах пассивных оптических сетей уже рассказывалось в статье автора «Оптика вплотную к клиентам» в майском номере «Журнала сетевых решений/ LAN» за 2003 г. В настоящее время под EPFM обычно подразумевают версию разрабатываемого стандарта Ethernet PON (EPON), а под EFMC — Ethernet over VDSL. PON — пассивные оптические сети с древовидной топологией, в которых в качестве транспорта трафика используются кадры Ethernet. Они оптимальны при высокой плотности абонентов. При средней плотности выгоднее применять кольца Ethernet (см. Рисунок 5).

|

| Рисунок 4. В сетях PON между абонентскими узлами (ONT) и центральным узлом (OLT) древовидная пассивная оптическая сеть создается с помощью оптических разветвителей (1хN), не требующих питания и обслуживания. |

Хотя приложения FTTx (Fiber to the X) развертываются уже во всем мире, как ожидается, продвигаемые EFMA и разрабатываемые подкомитетом IEEE P802.3ah Task Force стандарты физического уровня для одномодовых волоконно-оптических линий на базе Ethernet позволят перейти от нестандартных вариантов к массовому внедрению привлекательных по стоимости решений доступа. Для оказания клиентам новых услуг и увеличения доходов оператору не потребуются инвестиции в различное дорогостоящее оборудование с поддержкой разнообразных протоколов. Новые спецификации помогут производителям разрабатывать менее дорогое оборудование, будут способствовать внедрению широкополосных решений доступа с полным спектром услуг (Full Service Access Network, FSAN), позволят провайдерам предоставлять стандартную «тройку» услуг (голос, видео, данные) по единому волоконно-оптическому кабелю. Медь предполагается использовать в основном там, где существуют унаследованные телефонные сети.

Летом 2003 г. EFMA представил на выставке SUPERCOMM 2003 технологии EFM на примере реальных сценариев развертывания с применением оборудования членов альянса — Cisco Systems, ElectriPHY, Ericsson, Extreme Networks, Hatteras Networks, Metalink и Passave. Действующие демонстрации показали, насколько удалось продвинуться в совершенствовании этих технологий и создании реальных продуктов. Среди представленных коммерчески доступных решений для медных линий были короткие двухточечные соединения 10BaseTS (Ethernet на базе VDSL), длинные линии 2PassTL (Ethernet на базе SHDSL), а для оптических соединений — линии 1000BasePX (Ethernet PON, «точка—несколько точек»), 100BaseLX/BX10 и 1000BaseLX10 (Ethernet, «точка—точка»).

В июле 2003 г. более 100 членов подкомитета IEEE 802.3ah EFM достигли согласия по ряду технических предложений к проекту стандарта Ethernet на первой миле, что стало важным этапом в процедуре принятия стандарта EFM, позволяющим приступить к разработке спецификаций. Пока готовится стандарт, производители создают все новые решения для реализации протоколов Ethernet поверх другой среды. В городских сетях — это технологии Ethernet-over-SDH, позволяющие использовать существующую инфраструктуру, а в сетях доступа одним из наиболее интересных вариантов (учитывая популярность xDSL) являются продукты с поддержкой Ethernet-over-VDSL. Развертывание Ethernet на каналах VDSL расширяет круг заказчиков, подготавливая почву для перехода к более развитым, комплексным услугам сетей Ethernet будущего.

ETHERNET ПОВЕРХ xDSL

Технология сверхвысокоскоростных цифровых абонентских линий (Very High Bit-Rate Digital Subscriber Line, VDSL) была разработана для реализации услуг «видео по запросу». Скорость VDSL достаточна для доставки видео: до 52 Мбит/с в направлении к пользователю и до 1,5 Мбит/с в обратном направлении на небольших расстояниях. Технология поддерживает все услуги ADSL. Появившаяся позднее симметричная VDSL основана на комбинации двух стандартных технологий, VDSL и Ethernet, и поддерживает передачу данных со скоростями до 11 Мбит/с в полнодуплексном режиме. Она получила название Ethernet-over-VDSL (EoV или EoVDSL).

|

| Рисунок 5. Решение Ethernet to the Home в концепции Cisco Systems применяется при средней плотности абонентов. |

Оборудование EoV позволяет решать задачи организации доступа к сети оператора по технологии Ethernet или соединения локальных сетей Ethernet на расстояниях до 1,5 км по некоммутируемой медной линии Категории 3. Применение кабеля более высокой категории и/или снижение скорости передачи увеличивает дальность примерно до 3 км. Для коммуникаций обычно используются два модема EoV или модем и коммутатор с модулем EoV (на стороне оператора). При наличии в модеме встроенного сплиттера (для разделения частот, на которых передаются голос и данные, с помощью пассивных фильтров) реализуется сервис телефонии. Технология EoV может быть привлекательным решением для небольших российских городов или новостроек, поскольку поддерживаемые расстояния позволяют охватить большое число абонентов. Она требовательнее к среде передачи, чем HPNA, но обеспечивает бо?льшую данность и скорость коммуникаций. Эти решения различаются и по стоимости. Так, по данным компании «СвязьКомплект», в случае установки оборудования City-Netek стоимость линии EoV с реальной дальностью 3 км и скоростью передачи 3,12 Мбит/с (или 12,5 Мбит/c при 1500 м) составляет около 620 долларов, а линия HPNA 2.0 с оборудованием D-Link (10 Мбит/с на 350 м или 3-4 Мбит/с на 800—900 м) обойдется примерно в 100—320 долларов.

EoV не является стандартизированным решением, однако оборудование EoV имеет два стандартных режима работы, ETSI 997 и ETSI 998, различающихся частотными диапазонами. Частотный план 997 используется в основном в Европе, а 998 — в США и Европе. Обычно решения EoV (например, коммутаторы OptiSwitch от MRV с модулями EoV) поддерживают работу по обоим стандартам: режим может настраиваться администратором, после чего устройство автоматически изменяет параметры работы модемов. В EoV кадры Ethernet передаются с помощью модуляции QAM (подобно Cisco LRE).

Компания Ericsson представила на российском рынке решение для широкополосного абонентского доступа к Internet по существующим телефонным линиям с использованием технологии DSL под названием Ethernet DSL Access (EDA). Решение EDA 1.2 предназначено для построения сети доступа на основе технологии Ethernet и включает в себя IP DSLAM со встроенным сплиттером, коммутаторы Ethernet с оптическими и электрическими интерфейсами Ethernet (до 24 портов), конвертеры между Ethernet и E-1, шлюзы между Ethernet и ATM (STM1) и систему управления (см. Рисунок 6). Cистема EDA разрабатывалась специально для продвижения технологий DSL на массовый рынок. Ее популярности должна способствовать привлекательная цена (примерно 200 долларов за линию). На российском рынке эту технологию продвигает компания «Сател», партнер Ericsson.

Основанное на технологии Ethernet и ADSL с дальностью действия до 4 км (8/2,8 Мбит/c) решение поддерживает ADSL по ТфОП или IDSN, а также симметричный вариант SADSL (2,8 Мбит/с). На участке между IP DSLAM и абонентским оборудованием кадры Ethernet инкапсулируются в ADSL (см. Рисунок 7). При увеличении спроса компактный мультиплексор доступа IP DSLAM с питанием по Ethernet дает возможность наращивать емкость модульно (по восемь—десять абонентов). Он подключается к коммутатору Ethernet провайдера и к АТС (через фильтр ТфОП или IDSN). Для увеличения безопасности и разделения по типу услуг (голос, видео, данные, управление) применяется механизм VLAN (802.1Q). В 2004 г. Ericsson планирует реализовать в данном оборудовании поддержку более высокоскоростной технологии EoV.

Компания Schmid Telecom предлагает передавать Ethernet через SHDSL. Две локальные сети можно объединить при помощи двух модемов SZ.886.V450Wxx Watson 5 NTU Ethernet Single Link 2p. Каждый из них передает кадры Ethernet со скоростью 2,3 Мбит/с по одной паре. Скорость или дальность можно увеличить за счет использования четырех пар. Данная модель Watson с портом 10/100BaseT поддерживает приоритеты трафика (802.1p), совместима со стандартами IEEE 802.3, IEEE 802.1D, IEEE 802.1Q VLAN. Кроме модемов SHDSL Schmid Telecom предлагает новую платформу PEGASUS, изначально разработанную в соответствии с принципами EFM. PEGASUS обеспечивает передачу «чистого» Ethernet 10/100BaseT, c поддержкой услуг третьего уровня, включая маршрутизацию, причем поддерживается конфигурация «точка—несколько точек». Концентратор IP DSL позволяет подключать по 8 или 16 абонентов, предоставляя им скорость SHDSL (2,3 Мбит/с на расстоянии до 5 км по медному кабелю 0,5 мм). В 2004 г. после утверждения стандарта SHDSL.bis и реализации собственных разработок Schmid Telecom планирует увеличить поддерживаемую PEGASUS скорость до 10 Мбит/с. Отличительная особенность PEGASUS — возможность параллельной передачи до восьми цифровых или аналоговых голосовых каналов (64 Кбит/с) по каждой линии DSL (по одной медной паре). При этом для передачи голоса не требуется использование сплиттеров или VoIP, а качество соответствует стандартам ITU.

Ряд решений EoV, в том числе и для организации соединения между коммутаторами, выпускает компания MRV Communication. Ее модули для коммутаторов OptiSwitch и абонентские устройства EoV доступны в модификациях NT и LT (оконечное и центральное устройство). При соединении двух восьмипортовых модулей пропускная способность EoV возрастает восьмикратно, а при соединении двух абонентских устройств по телефонной паре получается простейший канал P2P с сохранением голосовой связи. Решение EoV для коммутаторов OptiSwitch имеет функцию динамического изменения несущей, что позволяет системе в реальном времени определять качество линии (SNR и BER) и в зависимости от него динамически смещать используемые диапазоны частот для повышения качества связи. В состав оборудования EoV от MRV входят три элемента: модули для коммутаторов с восемью портами EoV (до 10 Мбит/с на 1,5 км и до 4 Мбит/с на 2,5 км) и двумя портами 100BaseFX или 10/100BaseTX, модемы EoV с портом 10/100BaseTX и двумя портами RJ-11 (для телефонной линии и канала EoV) и сплиттеры.

Между тем MRV ориентируется, в первую очередь, на оптические решения. Ее новые устройства OSM-105 предназначены для организации многопользовательского доступа клиентов по Ethernet к сетям операторов. Посредством функций диагностики физического уровня оператор способен удаленно проверить участок соединения от OSM-105 до клиента, чтобы определить источник проблемы. Такие устройства доступа со встроенным межсетевым экраном и коммутатором можно подключать к операторскому оборудованию OSM800, поддерживающему до 4000 VLAN.

Для предоставления услуг по сетям Ethernet/IP модули Ethernet для коммутаторов OptiSwitch операторского класса поддерживают качество услуг (QoS), используют механизмы DiffServ и MPLS (в OptiSwitch Master) и позволяют выделять абонентам требуемую пропускную способность с шагом 64 Кбит/c. В новых версиях продуктов реализован механизм Rapid Spanning Tree в целях ускорения восстановления связи в операторских сетях Ethernet. Кроме того, для резервирования оптических каналов WDM и повышения надежности гигабитной сети модули CWDM для OptiSwitch выпускаются в варианте с поддержкой технологии избыточности (Gigabit Ethernet Redundancy, GER) и обеспечивают быстрое (менее 0,1 с) переключение на резервный оптический канал.

Несмотря на рост широкополосных подключений, в России их число, по оценкам CNews, еще не достигло 100-тысячной отметки. Цены на ADSL почти вдвое превышают западно-европейские тарифы, а последняя миля контролируется крупными операторами. Потенциальная же емкость рынка DSL в России оценивается в 10% от числа пользователей Internet. Лишь в Москве это около 500 тыс. линий. По сообщению агентства «М3 Медиа», после снижения в декабре стоимости широкополосного доступа на 25% число пользователей этих услуг в Пензенской области за несколько дней выросло на 40%, и Пензенский филиал «ВолгаТелеком» планирует за полгода увеличить доходы от предоставления услуг доступа к Internet на 20%.

Именно ADSL составляет в настоящее время основную долю широкополосных подключений в России — более 35%. Согласно информации Alcatel Russia Market Research, представленной CNews, следующие по популярности — технологии HFC (более 18%), ISDN/IDSL (около 16%), волоконно-оптические линии FTTx (14,5%), симметричные виды DSL, такие, как HDSL/SDSL (около 8%), спутниковый доступ VSAT (почти 4%) и RadioEthernet (2,5%).

Существует обширный рынок оборудования «последней мили» с портами Ethernet для подключения сети клиента, в котором предусматривается преобразование и передача Ethernet поверх иной транспортной технологии (такой, как ATM в случае ADSL). В реальных приложениях практически все подобные технологии уступают по скорости стандартному 10GE, а емкость агрегирующих устройств на стороне оператора ограничена. Предоставление таких услуг, как теле- и видеовещание (качества не ниже MPEG2), в этом случае ограничивается расстоянием и скоростью.

ЗАКЛЮЧЕНИЕ

Ethernet является сегодня самой распространенной технологией с огромной базой инсталлированного оборудования, развитыми инструментами управления и анализа. Она способна поддерживать все виды услуг (голос, видео, данные) в различной среде передачи, включая медные и волоконно-оптические линии. Решения IP поверх Ethernet — это быстро развивающийся рынок, а технология Ethernet выросла до уровня, позволяющего применять ее в операторских сетях. Она выгодно отличается от более сложной и дорогостоящей ATM, поскольку при обеспечении качества услуг различные виды сервиса, свойственные ATM, можно реализовать по цене Ethernet, что и определяет ее популярность. Понятие локальных и глобальных сетей становится достаточно условным, и унификация протоколов позволит в будущем получить единую технологию во всей сети.

Хотя производители и интеграторы все активнее рекомендуют использовать такой вариант широкополосного доступа, как оптическое волокно, переход к ETTx в сетях доступа будет эволюционным. Несмотря на сближение цен на медь и оптику, операторы нередко предпочитают опробованные технологии медных линий. Важнейшими факторами, влияющими на внедрение подобных решений, станут новые стандарты EFM и миграция от SDH (по оптике и меди) к IP и Ethernet в городских сетях. Предлагаемые производителями модульные мультисервисные платформы SDH и реализуемые системными интеграторами проекты предоставляют операторам и клиентам возможности поэтапного перехода к Ethernet/IP с сохранением инвестиций в оборудование.

Многие российские операторы, включая ряд региональных компаний электросвязи, делают выбор в пользу Ethernet и, прекращая развитие сетей ATM, строят инфраструктуру на базе новых технологий. Как отмечают специалисты компании «ТехноСерв А/С», таким образом операторы развивают высокорентабельные услуги передачи данных и расширяют круг заказчиков, получая дополнительные прибыли. Широкополосный доступ приводит к появлению множества высокодоходных услуг с интеграцией голоса, видео и данных, включая IP-телефонию, VPN, дистанционное обучение. Внедрение новых стандартов позволит сделать эти услуги более дешевыми для клиентов, прибыльными для провайдеров и довести Ethernet до клиента без лишних преобразований протоколов. Хотя основную долю в регионах России составляют сети ATM, инфраструктура Ethernet стремительно развивается, чему способствует более низкая стоимость подключения абонентов по IP по сравнению с ATM и frame relay. Кроме того, в регионах рынок заказчиков ATM и frame relay достаточно узок, и за счет развития сетей на базе Ethernet операторы получают возможность существенно расширить спектр услуг, охватить малый бизнес и частных пользователей, предложив привлекательные тарифы.

Во многом успех в развертывании широкополосных решений ETTx определяется предоставлением привлекательного для пользователей сервиса и контента. В качестве примера удачного продвижения провайдером контентных услуг нередко приводят итальянскую компанию FastWeb, сумевшую добиться высоких прибылей за счет предоставления таких услуг, как пакетная телефония и видеовещание по DSL. Сеть оператора FastWeb, позволяющая предоставлять весь пакет современных услуг, — один из примеров реализаций технологий Cisco Metro-Ethernet и ETTH (Ethernet-To-The-Home). В России же проекты доставки видео по запросу находятся пока на начальном этапе, хотя в 2004 г. ожидается внедрение нескольких таких решений. В 2003 г. активизировалось внедрение технологий радио- и телевещания в российском сегменте Internet. В ряде регионов есть достойные примеры строительства альтернативными операторами сетей доступа на базе радиотехнологий или оптического волокна (в условиях монополии на медную инфраструктуру), а развитая оптическая инфраструктура столицы обладает огромным потенциалом. Примеры показывают, что успех решения определяется не только и не столько технологиями, позволяющими решать самые разные проблемы, сколько удачными моделями бизнеса, антимонопольной и тарифной политикой, реализацией целевых программ федерального уровня.

Сергей Орлов — обозреватель «Журнала сетевых решений/LAN». С ним можно связаться по адресу: [email protected].

Ethernet в городских сетях

Реализация технологии Ethernet в сетях MAN позволяет получить более скоростные, дешевые и гибкие решения по сравнению с ATM или SDH, однако в России и в большинстве других стран городские сети построены в основном на базе технологии SDH. В новом поколении оборудования SDH устранены многие проблемы SDH, вынуждавшие создавать сложные, дорогостоящие инфраструктуры, затрудняющие внедрение услуг. Тем не менее, благодаря устранению промежуточных уровней между IP и физической средой, можно сократить стек протоколов, ускорить маршрутизацию трафика IP, повысить скорость сети и качество обслуживания. По оценкам Gartner, решения Ethernet иногда вдвое дешевле SDH. Они обеспечивают более быстрое и гибкое распределение пропускной способности (что важно в случае услуг VLAN и VPN) и масштабируются до 10 Гбит/с.

Недотягивающая до уровня «пяти девяток» надежность традиционно считалась «слабым местом» служб Metro Ethernet и остается одной из причин, сдерживающих рост спросa на этот сервис, однако в настоящее время проблема решается операторами с помощью технологии Resilient Packet Ring (RPR) или других методов. В частности, компании AT&T удалось добиться в своей сети Ethernet времени восстановления — 50 мс и доступности — 99,999%. В настоящее время консорциум Metro Ethernet Forum работает над стандартами операторского класса, а производители коммутаторов уже предлагают возможности быстрого восстановления. С принятием и внедрением в серийное оборудование Ethernet стандарта 802.17 (RPR) оно будет сопоставимо по надежности с SDH/ATM.

Активным сторонником продвижения технологии Ethernet в городских сетях и сетях доступа является Cisco Systems, правда, при этом компания развивает согласованные модульные решения для построения городских сетей как на базе 10GE, так и на основе SDH OC-192, уделяя особое внимание отказоустойчивости систем. Заказчикам предлагаются платформы Cisco 15454, 12200 (SDH), 15540 (WDM), Catalyst 6500 и 4000 (Ethernet), Catalyst 3350/2950 (EFM). В интерпретации Cisco Ethernet в сетях доступа — это, прежде всего, использование высокоскоростных коммутаторов Ethernet для агрегирования трафика, что позволяет предоставлять пользователям полный спектр услуг преобразования трафика Ethernet в другие форматы и потери скорости. Cisco рассматривает Ethernet как экономичное решение, существенно снижающее стоимость владения сетевой инфраструктурой, а протокол IP считается основой конвергенции услуг и в сочетании с MPLS представляет собой фундамент построения мультисервисных сетей следующего поколения.

В мае 2003 г. о создании собственной сети нового поколения (NGN), где используются технологии Ethernet/IP и MPLS, заявила компания «Комстар». Клиентам предоставляются услуги организации связи с филиалами, высокоскоростного доступа в Internet и к видеосерверам. Доступ и услуги многопротокольной сети обеспечиваются через единый абонентский интерфейс, в ней предусматриваются различные уровни обслуживания с гарантированными параметрами качества. На базе сети NGN «Комстар» на канальном уровне организовала виртуальные частные каналы Ethernet VPC («точка—точка»), сети Ethernet VPN в масштабах Москвы и IP VPN для удаленных филиалов. Наряду с традиционным сервисом VPN третьего уровня (L3 IP MPLS VPN) предлагаются виртуальные частные сети второго уровня (VPLS).

Сеть «Комстар» реализована на базе оборудования Cisco Systems и Riverstone Networks, а для защиты от отказов используются технологии RPR и MPLS Fast Reroute. На системном уровне управление сетью и QoS обеспечивают средства резервирования, управления потоком трафика и пропускной способностью (MPLS Traffic Engineering). Заказчик получает канал передачи данных 100—1000 Мбит/с с возможностью гибкой программной настройки пропускной способности в реальном времени. Такая сеть позволяет предоставлять заказчикам услуги Metro Ethernet.

«Голден Телеком» построила свою городскую сеть в соответствии с рекомендациями Metro Ethernet Forum. В мае 2003 г. компания приступила к реализации в новой сети Gigabit Ethernet услуг «Виртуальная частная LAN» по обмену данными между офисами клиентов с подключением клиентского оборудования по интерфейсам Ethernet. Для пользователей сеть выглядит как распределенный коммутатор второго уровня. Им предоставляется также широкополосный (до 100 Мбит/с) доступ в Internet и доступ к ресурсам центра обработки данных «Голден Телеком». Чтобы получить доступ к Internet по Ethernet, клиенту понадобятся концентратор или коммутатор Ethernet (при подключении локальной сети) либо сетевая плата Ethernet (при подключении компьютера).

В ноябре, развивая свои предложения услуг Ethernet VPN, «Голден Телеком» развернула систему Optical Ethernet на базе оборудования Nortel Networks OPTera Metro 1200. В результате появилась возможность организации соединений Ethernet в разных районах Москвы, расширения существующей сети на базе оборудования Passport 8600, предоставления клиентам таких услуг, как объединение корпоративных сетей и широковещательная трансляция телепрограмм. Ethernet VPN реализуется в топологии «точка—точка», «точка—несколько точек» или «каждый с каждым». Для дополнительных услуг и обеспечения доступа (VPN и IP) к гигабитной сети используется широкополосный сервисный узел Nortel Shasta 5000. Среди предлагаемых услуг — организация межсетевых экранов, NAT, формирование и регулирование трафика, контроль QoS, а также персонализированные услуги, настраиваемые под потребности клиентов.

Корпоративные услуги IP под маркой Corporate over IP (CoIP) предлагает национальный оператор РТКОММ. CoIP — общее название конвергентных услуг (голос, видео, данные), ориентированных на корпоративных пользователей. Компания рассматривает IP как основу создания корпоративной инфраструктуры заказчиков, рекомендуя именно такой выбор. Свою магистральную сеть она развивает на основе MPLS, применяя оборудование Cisco, а в продвижении продуктов акцент делается на развитии услуг на базе IP и опережающем внедрении IP VPN и VoIP.

Мировой рынок услуг Metro Ethernet обычно разделяют на две категории: услуги для широкополосного доступа и услуги прозрачных локальных сетей Transparent LAN (TLAN). По данным IDC, Gigabit Ethernet TLAN является сегодня наиболее распространенной услугой соединения локальных сетей в городских сетях Ethernet. По существу, сервисы TLAN аналогичны VPN второго уровня, которые называют также услугами виртуальных частных локальных сетей (Virtual Private LAN Services, VPLS). Такой сервис популярен и у российских заказчиков, поскольку сеть оператора связи при этом прозрачна, что позволяет заказчику получать полный контроль над собственной сетью и ее функционированием при объединении распределенных локальных сетей. Хотя TLAN/VPLS и VPN — два разных варианта соединения локальных сетей, провайдеры могут использовать TLAN и для создания туннелей VPN, выделяемых каждому клиенту. Услуги TLAN и VPN выбираются провайдерами в зависимости от инфраструктуры сетей и модели бизнеса. Сети IP VPN могут одновременно работать с большинством технологий доступа и сред передачи и предпочтительны для крупных топологий с многочисленными узлами.

По данным Network Strategy Partner (NSP), по сравнению с унаследованными сетями SDH решения на базе служб Ethernet в оптических городских сетях сокращают операционные расходы на 49%, а капитальные затраты — на 39%. Экономия достигается за счет более эффективного транспорта данных, простого масштабирования платформ Ethernet, а также низкой стоимости портов Ethernet относительно интерфейсов SDH. Коэффициент использования канального ресурса SDH существенно снижают такие факторы, как резервирование и потери при передаче неголосового трафика. В результате, по подсчетам специалистов, компании «Открытые технологии» его максимальная эффективность с учетом резервирования не превышает 7%.

Согласно прогнозу IDC, расходы на услуги Metro Ethernet в Западной Европе к 2007 г. достигнут 2,4 млрд долларов. Сегодня ими пользуются уже более 1 млн абонентов, а к 2006 г. их число может приблизиться к 19 млн. Сети Metro Ethernet открывают перед провайдерами хорошие возможности для роста, хотя их развертывание требует тщательного анализа преимуществ и недостатков. Рынок Metro Ethernet растет благодаря более низкой, по сравнению с SDH и ATM, стоимости строительства и эксплуатации сетей Ethernet, а также относительно дешевому абонентскому оборудованию (CPE), препятствует же его развитию в Европе нехватка свободных капиталов у телекоммуникационных компаний.

В России отечественные интеграторы реализовали целый ряд проектов, которые можно назвать сетями Metro Ethernet, хотя по протяженности некоторые из них не что иное, как региональные сети. Такой проект осуществлен, в частности, компанией «ТехноСерв А/С» для «Электросвязи» Ставропольского края: мультисервисная сеть на базе IP, Ethernet и технологии Cisco DPT с полосой пропускания 622 Мбит/c соединила Новоалександровск и Минеральные Воды. На основе IP/MPLS в этой сети, охватывающей шесть городов края, обеспечиваются поддержка услуг VPN, качество обслуживания и быстрое восстановление маршрутов. Основное оборудование магистральных узлов — коммутаторы Cisco 7200. Наряду с привычными услугами электросвязи клиентам предлагается объединение корпоративных сетей по IP, корпоративная IP-телефония, видео по запросу и др. В Оренбургском филиале компании «ВолгаТелеком» год назад на базе концентраторов доступа Cisco DSL 6260, маршрутизаторов Cisco 7500 и коммутаторов Cisco 2950/2912 построена мультисервисная сеть, покрывающая практически всю область и предоставляющая абонентам широкий спектр услуг передачи данных со скоростью от 128 до 100 Мбит/c. При построении этой сети на базе DPT были задействованы свободные ресурсы систем SDH и PDH. Установленные в региональных центрах маршрутизаторы Cisco 3662/3640 обеспечивают доступ по выделенным и коммутируемым линиям. «ВолгаТелеком» предоставляет клиентам доступ в Internet, аренду цифровых каналов, конференц-связь, ISDN, поддерживает услуги сотовой связи.

По словам Дмитрия Коновалова, системного инженера «ТехноСерв А/С», из трех вариантов построения ядра сетей Metro Ethernet — каналы Ethernet, DPT и модифицированные сети SDH — последний наименее популярен, в то время как проекты Metro Ethernet и DPT становятся «горячей темой»: в ближайшие год-полтора можно ожидать внедрения новых проектов. Экономически строительство сетей Metro Ethernet более выгодно, чем развитие сетей ATM.

Ресурсы Internet

Альянс EFMA (Ethernet in the First Mile Alliance) — http://www.efmalliance.org.

Технологии пассивных оптических сетей (PON) — http://www.ponforum.org.

Дополнительная информация по Рабочей группе IEEE p802.3ah EFM Task Force — http://www.ieee802.org/3/efm/index.html.

Metro Ethernet Forum (MEF) — http://metroethernetforum.org.

RPR Alliance — http://www.rpralliance.org.

Поделитесь материалом с коллегами и друзьями

www.osp.ru

Магистральные сети и сети доступа

Целесообразно делить территориальные сети, используемые для построения корпоративной сети, на две большие категории:

Магистральные территориальные сети (backbone wide-area networks) используются для образования одноранговых связей между крупными локальными сетями, принадлежащими большим подразделениям предприятия. Магистральные территориальные сети должны обеспечивать высокую пропускную способность, так как на магистрали объединяются потоки большого количества подсетей. Кроме того, магистральные сети должны быть постоянно доступны, то есть обеспечивать очень высокий коэффициентом готовности, так как по ним передается трафик многих критически важных для успешной работы предприятия приложений (business-critical applications). Ввиду особой важности магистральных средств им может «прощаться» высокая стоимость. Так как у предприятия обычно имеется не так уж много крупных сетей, то к магистральным сетям не предъявляются требования поддержания разветвленной инфраструктуры доступа.

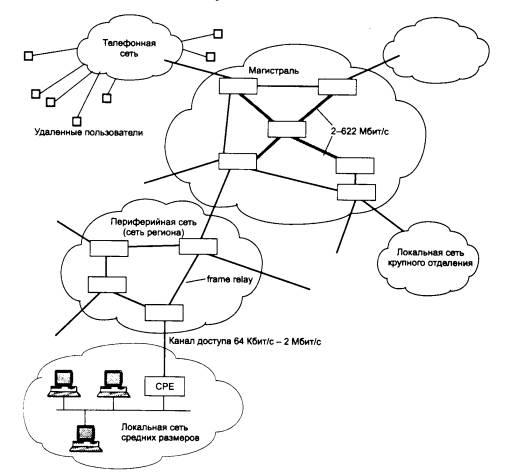

Обычно в качестве магистральных сетей используются цифровые выделенные каналы со скоростями от 2 до 622 Мбит/с, по которым передается трафик IP, IPX или протоколов архитектуры SNA компании IBM, сети с коммутацией пакетов frame relay, ATM, X.25 или TCP/IP. При наличии выделенных каналов для обеспечения высокой готовности магистрали используется смешанная избыточная топология связей, как это показано на рис. 6.5.

Рис. 6.5. Структура глобальной сети предприятия

Под сетями доступа понимаются территориальные сети, необходимые для связи небольших локальных сетей и отдельных удаленных компьютеров с центральной локальной сетью предприятия. Если организации магистральных связей при создании корпоративной сети всегда уделялось большое внимание, то организация удаленного доступа сотрудников предприятия перешла в разряд стратегически важных вопросов только в последнее время. Быстрый доступ к корпоративной информации из любой географической точки определяет для многих видов деятельности предприятия качество принятия решений его сотрудниками. Важность этого фактора растет с увеличением числа сотрудников, работающих на дому (telecommuters — телекоммьютеров), часто находящихся в командировках, и с ростом количества небольших филиалов предприятий, находящихся в различных городах и, может быть, разных странах.

В качестве отдельных удаленных узлов могут также выступать банкоматы или кассовые аппараты, требующие доступа к центральной базе данных для получения информации о легальных клиентах банка, пластиковые карточки которых необходимо авторизовать на месте. Банкоматы или кассовые аппараты обычно рассчитаны на взаимодействие с центральным компьютером по сети Х.25, которая в свое время специально разрабатывалась как сеть для удаленного доступа неинтеллектуального терминального оборудования к центральному компьютеру.

К сетям доступа предъявляются требования, существенно отличающиеся от требований к магистральным сетям. Так как точек удаленного доступа у предприятия может быть очень много, одним из основных требований является наличие разветвленной инфраструктуры доступа, которая может использоваться сотрудниками предприятия как при работе дома, так и в командировках. Кроме того, стоимость удаленного доступа должна быть умеренной, чтобы экономически оправдать затраты на подключение десятков или сотен удаленных абонентов. При этом требования к пропускной способности у отдельного компьютера или локальной сети, состоящей из двух-трех клиентов, обычно укладываются в диапазон нескольких десятков килобит в секунду (если такая скорость и не вполне удовлетворяет удаленного клиента, то обычно удобствами его работы жертвуют ради экономии средств предприятия).

В качестве сетей доступа обычно применяются телефонные аналоговые сети, сети ISDN и реже — сети frame relay. При подключении локальных сетей филиалов также используются выделенные каналы со скоростями от 19,2 до 64 Кбит/с. Качественный скачок в расширении возможностей удаленного доступа произошел в связи со стремительным ростом популярности и распространенности Internet. Транспортные услуги Internet дешевле, чем услуги междугородных и международных телефонных сетей, а их качество быстро улучшается.

Программные и аппаратные средства, которые обеспечивают подключение компьютеров или локальных сетей удаленных пользователей к корпоративной сети, называются средствами удаленного доступа. Обычно на клиентской стороне эти средства представлены модемом и соответствующим программным обеспечением.

Организацию массового удаленного доступа со стороны центральной локальной сети обеспечивает сервер удаленного доступа (Remote Access Server, RAS). Сервер удаленного доступа представляет собой программно-аппаратный комплекс, который совмещает функции маршрутизатора, моста и шлюза. Сервер выполняет ту или иную функцию в зависимости от типа протокола, по которому работает удаленный пользователь или удаленная сеть. Серверы удаленного доступа обычно имеют достаточно много низкоскоростных портов для подключения пользователей через аналоговые телефонные сети или ISDN.

Показанная на рис. 6.5. структура глобальной сети, используемой для объединения в корпоративную сеть отдельных локальных сетей и удаленных пользователей, достаточно типична. Она имеет ярко выраженную иерархию территориальных транспортных средств, включающую высокоскоростную магистраль (например, каналы SDH 155-622 Мбит/с), более медленные территориальные сети доступа для подключения локальных сетей средних размеров (например, frame relay) и телефонную сеть общего назначения для удаленного доступа сотрудников.

Выводы

Глобальные компьютерные сети (WAN) используются для объединения абонентов разных типов: отдельных компьютеров разных классов — от мэйнфреймов до персональных компьютеров, локальных компьютерных сетей, удаленных терминалов.

Ввиду большой стоимости инфраструктуры глобальной сети существует острая потребность передачи по одной сети всех типов трафика, которые возникают на предприятии, а не только компьютерного: голосового трафика внутренней телефонной сети, работающей на офисных АТС (РВХ), трафика факс-аппаратов, видеокамер, кассовых аппаратов, банкоматов и другого производственного оборудования.

Для поддержки мультимедийных видов трафика создаются специальные технологии: ISDN, B-ISDN. Кроме того, технологии глобальных сетей, которые разрабатывались для передачи исключительно компьютерного трафика, в последнее время адаптируются для передачи голоса и изображения. Для этого пакеты, переносящие замеры голоса или данные изображения, приоритезируются, а в тех технологиях, которые это допускают, для их переноса создается соединение с заранее резервируемой пропускной способностью. Имеются специальные устройства доступа — мультиплексоры «голос — данные» или «видео — данные», которые упаковывают мультимедийную информацию в пакеты и отправляют ее по сети, а на приемном конце распаковывают и преобразуют в исходную форму — голос или видеоизображение.

Глобальные сети предоставляют в основном транспортные услуги, транзитом перенося данные между локальными сетями или компьютерами. Существует нарастающая тенденция поддержки служб прикладного уровня для абонентов глобальной сети: распространение публично-доступной аудио-, видео- и текстовой информации, а также организация интерактивного взаимодействия абонентов сети в реальном масштабе времени. Эти службы появились в Internet и успешно переносятся в корпоративные сети, что называется технологией intranet.

Все устройства, используемые для подключения абонентов к глобальной сети, делятся на два класса: DTE, собственно вырабатывающие данные, и DCE, служащие для передачи данных в соответствии с требованиями интерфейса глобального канала и завершающие канал.

Технологии глобальных сетей определяют два типа интерфейса: «пользователь-сеть» (UNI) и «сеть-сеть» (NNI). Интерфейс UNI всегда глубоко детализирован для обеспечения подключения к сети оборудования доступа от разных производителей. Интерфейс NNI может быть детализирован не так подробно, так как взаимодействие крупных сетей может обеспечиваться на индивидуальной основе.

Глобальные компьютерные сети работают на основе технологии коммутации пакетов, кадров и ячеек. Чаще всего глобальная компьютерная сеть принадлежит телекоммуникационной компании, которая предоставляет службы своей сети в аренду. При отсутствии такой сети в нужном регионе предприятия самостоятельно создают глобальные сети, арендуя выделенные или коммутируемые каналы у телекоммуникационных или телефонных компаний.

На арендованных каналах можно построить сеть с промежуточной коммутацией на основе какой-либо технологии глобальной сети (Х.25, frame relay, АТМ) или же соединять арендованными каналами непосредственно маршрутизаторы или мосты локальных сетей. Выбор способа использования арендованных каналов зависит от количества и топологии связей между локальными сетями.

Глобальные сети делятся на магистральные сети и сети доступа.

studfile.net

Глава 5. Сети абонентского доступа

Сеть абонентского доступа – это совокупность технических средств между оконечными абонентскими устройствами, установленными в помещении пользователя, и тем коммутационным оборудованием, в план нумерации (или адресации) которого входят подключаемые к телекоммуникационной системе терминалы.

5.1. Модели сети абонентского доступа

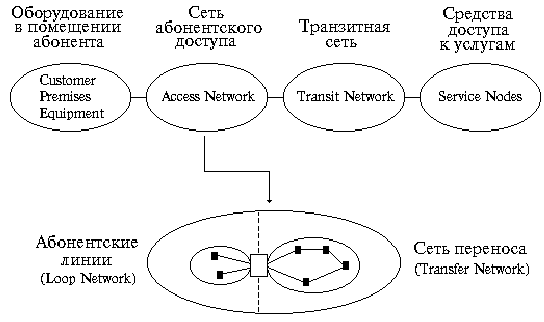

В современной телекоммуникационной системе меняется не только роль сети доступа. В большинстве случаев расширяется и территория, в границах которой создается сеть доступа. Для того, чтобы исключить имеющиеся в современных публикациях различия в трактовке места и роли сети доступа, на рис. 5.1 показана модель перспективной телекоммуникационной системы.

Рисунок 5.1 – Модель телекоммуникационной системы

Первый элемент телекоммуникационной системы представляет собой совокупность терминального и иного оборудования, которое устанавливается в помещении абонента (пользователя). В англоязычной технической литературе этот элемент телекоммуникационной системы соответствует термину Customer Premises Equipment (CPE).

Второй элемент телекоммуникационной системы и есть, собственно, сеть абонентского доступа. Роль сети абонентского доступа состоит в том, чтобы обеспечить взаимодействие между оборудованием, установленным в помещении абонента, и транзитной сетью. Обычно в точке сопряжения сети абонентского доступа с транзитной сетью устанавливается коммутационная станция. Пространство, покрываемое сетью абонентского доступа, лежит между оборудованием, размещенном в помещении у абонента, и этой коммутационной станцией.

Сеть абонентского доступа делится на два участка – нижняя плоскость рис. 5.1. Абонентские линии (Loop Network) можно рассматривать как индивидуальные средства подключения терминального оборудования. Как правило, этот фрагмент сети абонентского доступа представляет собой совокупность АЛ. Сеть переноса (Transfer Network) служит для повышения эффективности средств абонентского доступа. Этот фрагмент сети доступа реализуется на базе систем передачи, а ряде случаев используются и устройства концентрации нагрузки.

Третий элемент телекоммуникационной системы – транзитная сеть. Ее функции состоят в установлении соединений между терминалами, включенными в различные сети абонентского доступа, или между терминалом и средствами поддержки каких-либо услуг. В рассматриваемой модели транзитная сеть может покрывать территорию, лежащую как в пределах одного города или села, так и между сетями абонентского доступа двух различных стран.

Четвертый элемент телекоммуникационной системы иллюстрирует средства доступа к различным услугам электросвязи. На рис. 5.1, в последнем эллипсе, указано название на языке оригинала (Service Nodes), которое переведено тремя словами – узлы, поддерживающие услуги. Примерами такого узла могут быть рабочие места телефонистов-операторов и серверы, в которых хранится какая-либо информация.

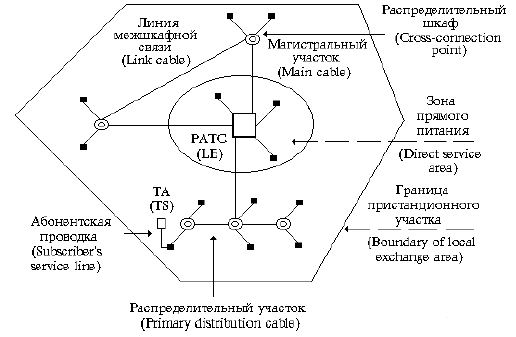

Приведенную на рис. 5.1 структуру следует рассматривать как перспективную модель телекоммуникационной системы. Для решения терминологических проблем обратимся к модели, свойственной сетям абонентского доступа аналоговых АТС. Такая модель показана на рис. 5.2. Рассматривая существующие местные сети, мы, как правило, будем оперировать двумя терминами – «Абонентская сеть» или «Сеть АЛ». Слова «Сеть абонентского доступа» используются в тех случаях, когда речь идет о перспективной телекоммуникационной системе.

Рисунок 5.2 – Модель абонентской сети

Эта модель справедлива как для ГТС, так и для СТС. Более того, для ГТС приведенная на рис. 5.2 модель инвариантна к структуре межстанционной связи. Она идентична для:

нерайонированных сетей, состоящих, только из одной телефонной станции;

районированных сетей, которые состоят из нескольких районных АТС (РАТС), соединенных между собой по принципу «каждая с каждой»;

районированных сетей, построенных с узлами входящего сообщения (УВС) или с узлами исходящего сообщения (УИС) и УВС.

Для всех элементов абонентской сети в скобках указаны термины на английском языке. Следует отметить, что термин «линия межшкафной связи» (Link cable) в отечественной терминологии еще не применяется, так как подобные трассы в ГТС и СТС почти не используются.

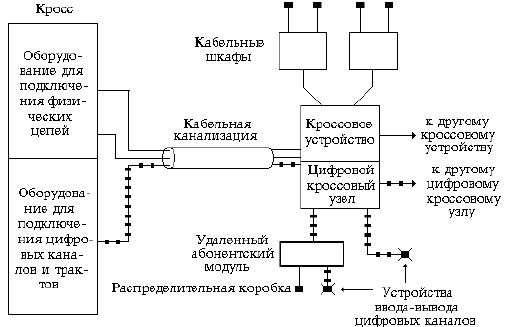

Модель, иллюстрирующая основные варианты построения абонентской сети, приведена на рис. 5.3. На этом рисунке детализированы некоторые фрагменты предыдущей модели.

Рисунок 5.3 – Основные варианты построения

абонентской сети

На рис. 5.3 использован ряд обозначений, редко встречающихся в отечественной технической литературе. Устройство кроссировки кабеля (Cross-connection point) показано как две концентрические окружности. Такой символ часто используется в документах МСЭ. Также типичным можно считать обозначение распределительной коробки (Distribution point) черным квадратом.

Модель, показанная на рис. 5.3, может считаться универсальной в отношении типа коммутационной станции. В принципе, она одинакова как для ручной телефонной станции, так и для самой современной цифровой системы распределения информации. Более того, данная модель инвариантна к виду интерактивной сети, например телефонной или телеграфной.

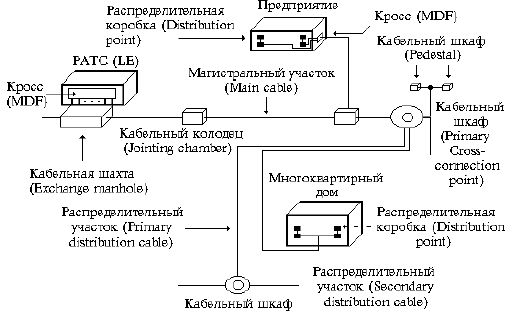

С другой стороны, для цифровой коммутационной станции может быть предложена собственная модель, которая позволит точнее отразить специфику сети абонентского доступа. Эта задача достаточно сложна. Проблема состоит в том, что процесс внедрения цифровой коммутационной станции приводит к изменению структуры местной телефонной сети. В ряде случаев это заметно отражается на структуре абонентской сети. Характерный пример подобной ситуации – установка цифровой коммутационной станции, заменяющей несколько старых электромеханических станций. Пристанционный участок цифровой коммутационной станции – при таком способе модернизации местной телефонной сети – фактически объединяет все территории, обслуживавшиеся ранее демонтируемыми электромеханическими АТС. Кроме того, при внедрении цифровой коммутационной станции могут возникать специфические (постоянные или временные) решения, когда некоторые группы удаленных абонентов подключаются за счет использования концентраторов.

Конечно, подобные решения должны обязательно приниматься во внимание на этапе разработки общей концепции модернизации местной телефонной сети. Когда соответствующие концептуальные решения приняты, можно приступать к поиску оптимальных вариантов построения сети абонентского доступа. Для гипотетической цифровой коммутационной станции эти варианты представлены на рис. 5.4. Два последних рисунка (5.3 и 5.4) имеют ряд общих моментов.

Рисунок 5.4 – Модель сети абонентского доступа для цифровой коммутационной станции

Во-первых, обе структуры подразумевают наличие так называемой «зоны прямого питания» – анклава, в пределах которого АЛ включаются в кросс непосредственно (без соединения кабелей в распределительных шкафах).

Во-вторых, за «зоной прямого питания» располагается следующая область сети доступа, для которой в цифровой станции целесообразно использовать выносные абонентские модули (концентраторы или мультиплексоры), а для аналоговой АТС – либо неуплотненные кабели, либо каналы, образованные системами передачи.

В третьих, необходимо отметить, что структура абонентской сети – вне всякой зависимости от типа коммутационной станции – соответствует графу с древовидной топологией. Это существенно с точки зрения надежности связи: применение цифровой коммутационной техники не только не повышает коэффициент готовности АЛ, но, в ряде случаев, снижает его из-за введения дополнительного оборудования на участке от кросса АТС до терминала пользователя.

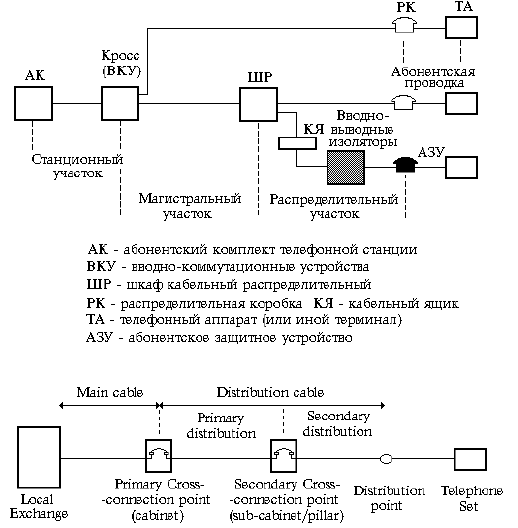

Для составления перечня необходимых далее терминов и, особенно, для установления соответствия между понятиями, принятыми в отечественной практике и документах МСЭ, целесообразно привести структуру сети АЛ, представленную на верхней части рис. 5.5.

Для структурной схемы АЛ (верхняя часть рис. 5.5) представлены три варианта подключения абонентского терминала к коммутационной станции.

Верхняя ветка данного рисунка показывает перспективный вариант подключения ТА без использования промежуточного кроссового оборудования. Кабель прокладывается от кросса до распределительной коробки, где посредством абонентской проводки осуществляется подключение ТА.

На средней ветке рисунка изображен вариант подключения ТА по шкафной системе, когда между кроссом и распределительной коробкой размещается промежуточное оборудование. В нашей модели роль такого оборудования отведена распределительному шкафу.

В ряде случаев АЛ организуется с использованием воздушных линий связи (ВЛС). На рис. 5.5 этот вариант показан на нижней ветке. В такой ситуации на столбе устанавливается кабельный ящик (КЯ) и вводно-выводные изоляторы. В месте размещения распределительной коробки монтируется абонентское защитное устройство (АЗУ), предотвращающее возможное влияние на ТА опасных токов и напряжений. Следует отметить, что организация АЛ или ее отдельных участков за счет строительства ВЛС не рекомендуется; но в ряде случаев – это единственный вариант организации абонентского доступа.

Рисунок 5.5 – Структурная схема и стыки оборудования абонентских линий для ГТС и СТС

studfile.net

Сеть доступа — это… Что такое Сеть доступа?

сеть доступа — Часть общей сети электросвязи, которая расположена между центром электросвязи и зданием на территории клиента (МСЭ Т K.44, МСЭ T G.964,МСЭ Т Y.2261). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные… … Справочник технического переводчика

сеть доступа (железнодорожной электросвязи) — Совокупность абонентских линий, вне зависимости от технического способа их организации, средств передачи и коммутации, обеспечивающих передачу информационных сигналов для пользователей, обмен служебными сигналами, поддержку показателей качества… … Справочник технического переводчика

сеть доступа с IP-соединениями — Комплекс сетевых объектов и интерфейсов, которые осуществляют основные транспортные IP соединения между оборудованием пользователя и объектами IP мультимедийной подсистемы. Примером «сети доступа с IP соединениями» является GPRS. (МСЭ Т Q.1741).… … Справочник технического переводчика

сеть доступа СПП — Реализация, включающая объекты (такие как кабельная система, средства передачи и т. д.), которые обеспечивают необходимые характеристики транспортировки для предоставления услуг электросвязи между интерфейсом узла предоставления услуг (SNI) и… … Справочник технического переводчика

сеть доступа мультимедиа — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN multimedia access network … Справочник технического переводчика

сеть доступа общего пользования — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN common access network … Справочник технического переводчика

сеть доступа с полнофункциональными услугами — Цифровая абонентская линия с очень высокой скоростью передачи. (МСЭ Т Н.611) [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN full service access network very high speed digital subscriber… … Справочник технического переводчика

сеть доступа с полным набором услуг — (МСЭ Т Н.Sup.3, МСЭ Т Н.610). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN full service access networkFSAN … Справочник технического переводчика

сеть доступа (железнодорожной электросвязи) — 20 сеть доступа (железнодорожной электросвязи): Совокупность абонентских линий, вне зависимости от технического способа их организации, средств передачи и коммутации, обеспечивающих передачу информационных сигналов для пользователей, обмен… … Словарь-справочник терминов нормативно-технической документации

оптическая сеть доступа — (МСЭ Т L.51; МСЭ Т G.983.2,G.983.3). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN optical access networkOAN … Справочник технического переводчика

telecom.academic.ru

сеть доступа — это… Что такое сеть доступа?

Сеть доступа — 1. Сеть связи, обеспечивающая подключение терминальных устройств пользователя к оконечному узлу мультипротокольной сети Употребляется в документе: Утверждены Министерством Российской Федерации по связи и информатизации 2001 год Концептуальные… … Телекоммуникационный словарь

сеть доступа (железнодорожной электросвязи) — Совокупность абонентских линий, вне зависимости от технического способа их организации, средств передачи и коммутации, обеспечивающих передачу информационных сигналов для пользователей, обмен служебными сигналами, поддержку показателей качества… … Справочник технического переводчика

сеть доступа с IP-соединениями — Комплекс сетевых объектов и интерфейсов, которые осуществляют основные транспортные IP соединения между оборудованием пользователя и объектами IP мультимедийной подсистемы. Примером «сети доступа с IP соединениями» является GPRS. (МСЭ Т Q.1741).… … Справочник технического переводчика

сеть доступа СПП — Реализация, включающая объекты (такие как кабельная система, средства передачи и т. д.), которые обеспечивают необходимые характеристики транспортировки для предоставления услуг электросвязи между интерфейсом узла предоставления услуг (SNI) и… … Справочник технического переводчика

сеть доступа мультимедиа — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN multimedia access network … Справочник технического переводчика

сеть доступа общего пользования — — [Л.Г.Суменко. Англо русский словарь по информационным технологиям. М.: ГП ЦНИИС, 2003.] Тематики информационные технологии в целом EN common access network … Справочник технического переводчика

сеть доступа с полнофункциональными услугами — Цифровая абонентская линия с очень высокой скоростью передачи. (МСЭ Т Н.611) [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN full service access network very high speed digital subscriber… … Справочник технического переводчика

сеть доступа с полным набором услуг — (МСЭ Т Н.Sup.3, МСЭ Т Н.610). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN full service access networkFSAN … Справочник технического переводчика

сеть доступа (железнодорожной электросвязи) — 20 сеть доступа (железнодорожной электросвязи): Совокупность абонентских линий, вне зависимости от технического способа их организации, средств передачи и коммутации, обеспечивающих передачу информационных сигналов для пользователей, обмен… … Словарь-справочник терминов нормативно-технической документации

оптическая сеть доступа — (МСЭ Т L.51; МСЭ Т G.983.2,G.983.3). [http://www.iks media.ru/glossary/index.html?glossid=2400324] Тематики электросвязь, основные понятия EN optical access networkOAN … Справочник технического переводчика

technical_translator_dictionary.academic.ru

Еще раз о том, как не сделать из своей сети «решето» / Habr

Здравствуйте! Я почти 10 лет работаю в сфере ИТ и ИБ, всегда интересовался практической безопасностью, в настоящее время работаю пентестером. За все время работы я постоянно сталкивался с типовыми ошибками в настройках и дизайне инфраструктуры. Ошибки эти чаще всего досадные, легко устранимые, однако быстро превращают сеть в полигон для взлома. Порой кажется, что где-то специально учат так настраивать, насколько часто они встречались. Это и побудило меня написать данную статью, собрав все самое основное, что может улучшить защищенность.В этой статье я не буду рассказывать про использование сложных паролей, максимального ограничения прав доступа, смене учетных записей по умолчанию, обновлению ПО, и других «типовых» рекомендациях. Цель статьи – рассказать о самых частых ошибках в настройках, заставить администраторов и специалистов ИБ задуматься над вопросом – «а все ли в моей сети хорошо?», а также показать, как можно оперативно прикрыть те или иные типовые уязвимости, используя встроенные или бесплатные средства, не прибегая к дополнительным закупкам.

Инструкций-рецептов намеренно не прикладываю, так как многое ищется очень легко по ключевым словам.

Не создавайте локальные учетные записи доменными политиками

Это сильный повтор, но тут нужно повторять и повторять, так как эта ошибка очень частая – не создавайте доменной групповой политикой локальные учетные записи на хостах в домене. Опасность этого действия крайне высокая. Про это много где написано, но написано обычно на ресурсах, сугубо связанных с практической безопасностью, а не ИТ.

Причина высокой опасности – сведения об этой учетной записи, в том числе ее пароль, хранятся в открытом виде в файле groups.xml, в ресурсе sysvol контроллера домена, который по умолчанию доступен ВСЕМ участникам домена на чтение. Пароль зашифрован, но шифрование симметричное, а ключ один для всех копий Windows, и написан в открытом виде в MSDN. Отсюда следует: любой пользователь может скачать этот файл, и путем простых манипуляций узнать пароль от распространяемой учетной записи. Обычно так распространяется учетная запись с правами администратора, и часто она создается без разбора везде…

Решение – групповыми политиками добавляйте только доменные учетные записи в локальные группы на хостах. Пример расшифровки такого пароля вручную в ходе пентеста, обратите внимание на количество манипуляций до получения пароля:

Противодействие угону доменных учетных записей через mimikatz/wce

Администраторы, не связанные с пентестами и практической ИБ, редко знают про такие утилиты, как mimikatz и wce. Кратко об их работе – обладая правами локального администратора, можно извлечь из оперативной памяти билет доступа Kerberos, хеш пароля и даже сам пароль в открытом виде от учетных записей, которые недавно производили вход на этот хост. А так как администраторы совершают вход часто и много где, это приводит к высокому риску компрометации их полномочий.

Часто в компаниях есть машины, где по каким-то причинам пользователи работают с правами администратора, и при этом не штате подразделений ИТ и ИБ. Как они получили эти права, это отдельный вопрос, иногда это неизбежное зло. Обычно администраторы в таких случаях видят угрозу установки неавторизованного ПО, заражения вирусами, максимум угрозу запуска кейлоггеров с целью кражи паролей, но не подозревают, что их полномочия доступа уже под угрозой.

Против этих утилит есть меры разной степени эффективности, например, такие, но часто они не применимы по разным причинам: старая схема AD, «зоопарк» в сети, который дошел до стадии метастаз, слишком большая инфраструктура, где есть слабо контролируемые участки.

Дополнительно надо отметить, что для атаки в отдельных случаях даже необязательно устанавливать данные утилиты на хост. Пользователь с администраторскими правами может легко снять дамп нужного участка оперативной памяти, и производить все манипуляции вне рабочей сети. Это многократно увеличивает риски компрометации учетных записей более привилегированного пользователя.

Решение без дополнительных затрат: заводить для управления инфраструктурой даже не 2-3 учетные записи, как принято (надеюсь, у вас так?):

— для локальной работы;

— для администрирования серверов и ПК;

— для контроллеров домена,

а как минимум 4 учетные записи (а то и больше), в соответствии с условными «зонами доверия» в домене, и не применять их вне своей зоны. То есть, держать отдельные учетные записи:

— для работы со своей личной машиной;

— для входа на контроллеры домена и управлением ими.

— для серверов;

— для рабочих станций;

— для удаленных филиалов, если там оказался ваш домен, но при этом вы не уверены, что там происходит в конкретный момент времени;

— для зоны DMZ, если вдруг доменные хосты оказались в DMZ;

— если вы частый посетитель клуба анонимных параноиков – разбить эти зоны еще на меньшие группы, либо менять свои пароли очень часто.

Запрет на ввод «тестовых» хостов в домен

По схожей причине (см. пункт выше) по возможности лучше не заводить общественные «тестовые» хосты в домен. Такие хосты наиболее часто встречаются в компаниях с подразделениями по разработке софта, «для ускорения» и экономии лицензии они часто не снабжаются антивирусами (которые, кстати, «ловят» нешифрованные mimikatz и wce), а все причастные разработчики и тестировщики имеют на них права администратора, с целью осуществления разных сомнительных действий. Используя свои администраторские права, они могут легко похитить доменные учетные записи других администраторов.

Детализация прав сервисных учетных записей

Учетные записи в Windows имеют набор различных прав входа в систему. Это локальный вход, вход в качестве пакетного задания, в качестве службы, и др. В крупном домене всегда есть служебные учетные записи, которые необходимы для массовой работы различного ПО, служб, запуска заданий, и так далее. Обязательно нужно не полениться и минимизировать права данных учетных записей под свою область применения, и явно запретить ненужные полномочия. Это снизит риски быстрого распространения угроз в случае утечки контроля над такой записью.

Обращение к SMB по именам и запрет использования NTLM

К файловым ресурсам (SMB) в домене лучше обращаться только через доменное имя, а не через IP. Помимо удобства администрирования, так вы явным образом заставите хост аутентифицироваться по протоколу Kerberos, который хоть и имеет свои недостатки, но является значительно более защищенным, чем протокол NTLMv2, который задействуется при обращении по IP файлового ресурса. Перехват NTLMv2 хеша опасен тем, что можно словарной атакой неспешно восстанавливать пароль пользователя оффлайн, то есть, никак не беспокоя атакуемую инфраструктуру. Очевидно, что это не заметно для администраторов, в отличие онлайн-атак по перебору паролей.

Касательно протокола NTLM (который без «v2») – он должен быть запрещен. Помимо атак по перебору паролей, можно использовать атаку типа «Pass-the-hash». Эта атака по сути разрешает переотправку хеша NTLM без изменения и попыток подобрать пароль на произвольный хост, где разрешен NTLM. Сам хеш может быть украден из другой сессии в ходе атаки. Если у вас разрешены оба протокола NTLM, возможна ситуация, когда атакующий может понизить предпочтение с NTLMv2 до NTLM, и хост-жертва выберет самую слабую аутентфикацию.

Будьте внимательны, многие инфраструктуры представляют собой медленно модернизируемый «зоопарк», который с непонятными целями сохраняет старые традиции образца начала 2000х годов, поэтому там возможно все.

Блокировка механизма WPAD

Есть два механизма, которые включены по умолчанию, и в совокупности позволяют проводить атаку «человек посередине», причем практически не обнаруживая атакующего. Это механизм автоматического обнаружения прокси через специальное сетевое имя (WPAD), и механизм широковещательного разрешения имен LLMNR.

Через WPAD некоторое ПО (в домене это чаще всего служба обновлений WSUS и некоторые браузеры) выполняет поиск HTTP прокси, и готово при необходимости прозрачно авторизоваться на нем при помощи NTLM(v2). Таким образом, оно добровольно «выдает» хеш учетной записи, которая инициировала подключение. Его можно в последствии перебирать по словарю, и восстановить пароль. Либо применять атаку «Pass-the-hash», описанную выше, если не отключен NTLM (про это см. пункт выше).

Устройства выполняют поиск сервера WPAD через DNS, и, если это не сработает, задействуют широковещательный запрос LLMNR или NetBIOS. И тут атакующему уже значительно проще ответить на вопрос хоста, где же находится «правильный» сервер конфигурации прокси. Дополнительный негативный эффект — такой поиск прямо замедляет скорость подключения, так как тратится время на поиск прокси.

Решение – в групповых политиках запретить и автообнаружение прокси для ПО, и протокол LLMNR. На DNS адрес WPAD (wpad.domain.name) в DNS поставить заглушку. LLMNR это фактически имитация DNS на сегменте сети L2 путем широковещательных запросов. В доменной сети при нормально работающем DNS он не нужен. С NetBIOS все сложнее, он до сих пор используется во многих случаях, и его выключение может обрушить работу, так что здесь все же остается лазейка для навязывания WPAD.

Включение UAC на максимум

Не выключайте User Account Control (UAC), а лучше наоборот, установите его на максимум. UAC, конечно, реализован не очень удобно и не информативно, но вы не представляете, как обидно пентестеру получить формальную возможность удаленного выполнения команд от имени пользователя с администраторскими правами, но без фактической возможности выполнения именно привилегированных действий, которые как раз при «обычной» работе надоедают запросами о подтверждении. Обойти UAC или повысить права конечно, возможно, но это лишние препятствия.