RDP через SSH порт 443

Недавно я организовал у себя на домашнем компьютере тестовый стенд под управлением Hyper-V. Я хотел управлять данным стендом когда я нахожусь на клиентский плошадках, в случае если мне потребуется что-либо протестировать. Используемый по умолчанию RDP порт 3389 часто сканируется хакерами и даже несмотря на то что в Server 2008 RDP стал намного более защищенным, существует вероятность того что данный порт заблокирован на корпоративных файерволах. Поэтому я внедрил схему с использованием SSH на 443-ом порту для доступа к RDP. Как я это сделал? Об этом и пойдет речь в данной статье.

После установки сервера, Hyper-V, обновлений и прочего я установил FreeSSHD, который можно скачать тут — www.freesshd.com.

Первым что я сделал было изменение порта SSH с 22-ого на 443-ий.

Для авторизации можно использовать либо пароли, либо публичный ключ. Для моих нужд вполне достаточно парольной защиты, поэтому я установил её значение в «требуется», однако дополнительно можно оставить возможность авторизоваться с помощью ключа.

Далее разрешим форвардинг портов. Для чего это нужно вы узнаете далее в статье, когда мы будем настраивать Putty.

Далее добавляем аккаунт, которому разрешено подключаться к SSH.

На следующем этапе мне потребовалось настроить форвардинг портов на моем домашнем роутере, для проброса 443-го порта с роутера на компьютер. Это означает что когда вам нужно подключиться к домашнему компьютеру, вы подключаетесь к нужному порту вашего внешнего IP адреса.

Схема совсем немного усложняется в случае если у вас динамический внешний IP адрес. В таком случае вам придется использовать сервисы, подобные DynDNS.org.

Я использую в качестве домашнего роутреа Linksys с прошивкой DD-WRT. После регистрации аккаунта на DynDNS.org, вы настраиваете ваш роутер на испльзование данного аккаунта и можете уже не заботиться о том, что нужно всегда знать динамический IP, а просто подключаться по выделенному вам адресу.

Теперь нам необходимо скачать и настроить PuTTY.

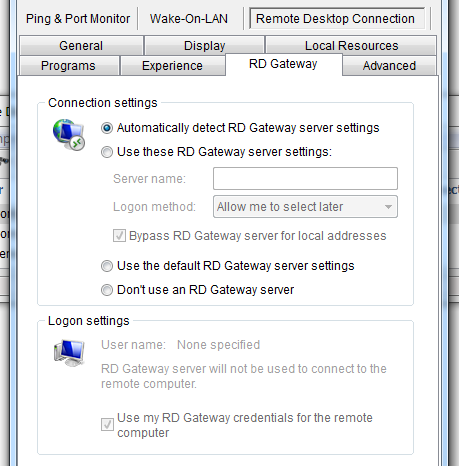

Укажим имя нашего хоста и порт 443, так как наш SSH сервер слушает именно на этом порту.

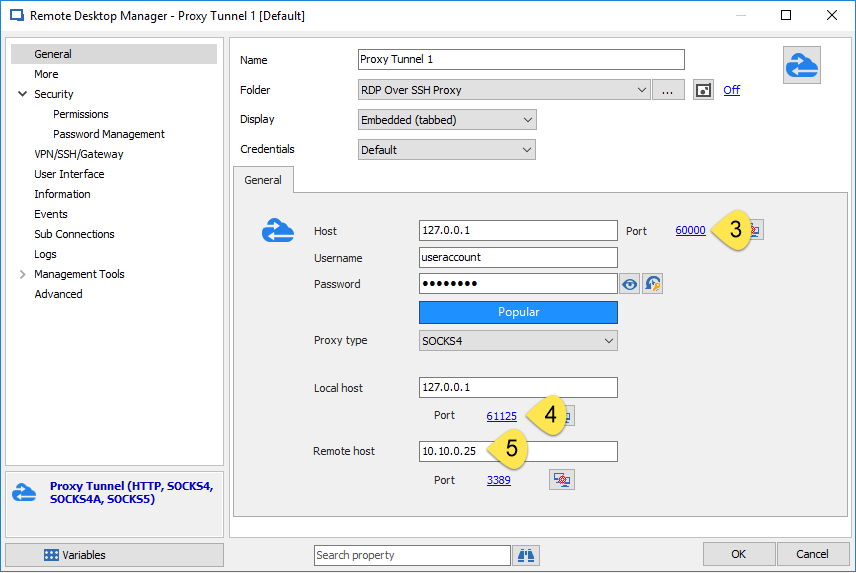

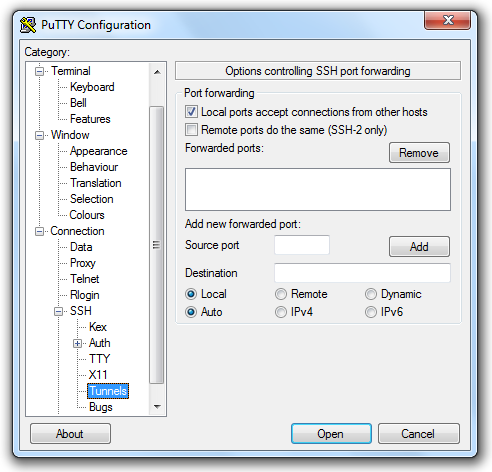

Завершающей стадией конфигурации Putty будет настройка туннеля.

Данный туннель позволяет нам связать порт 3391 с портом 3389.

После этого установим наше SSH соединение. Для авторизации используем логин, которому дан доступ на подключение к SSH.

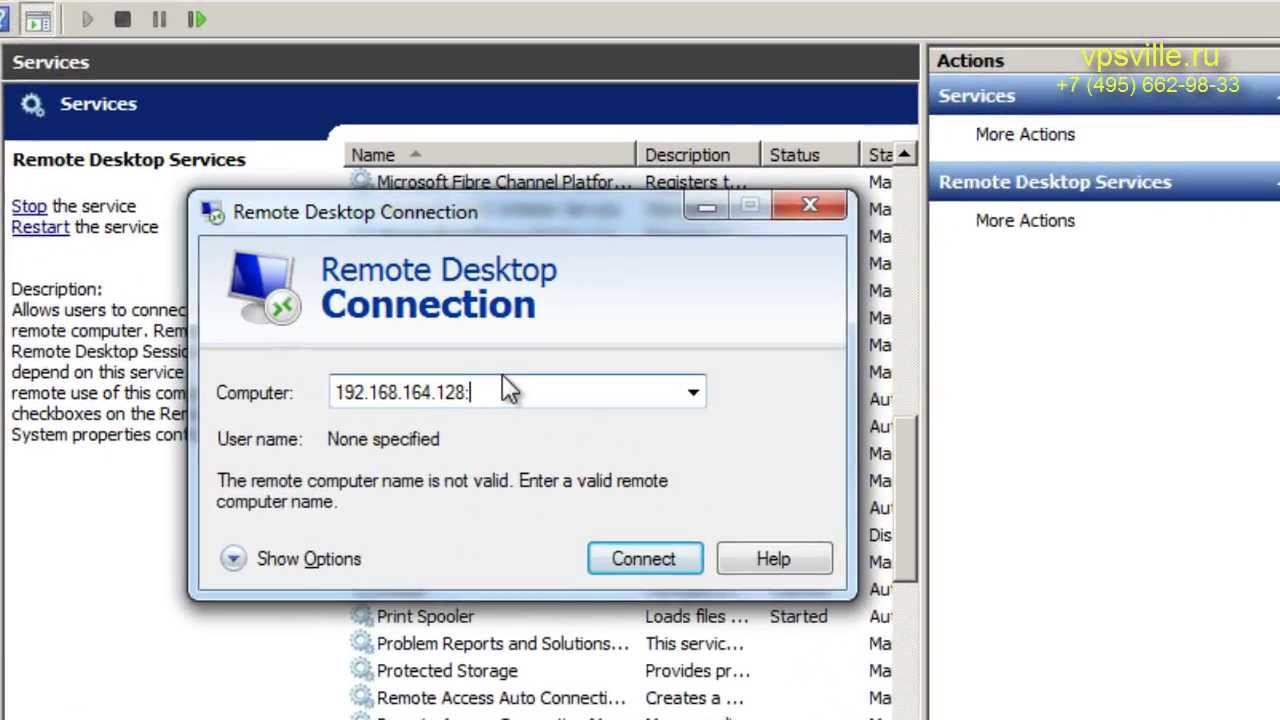

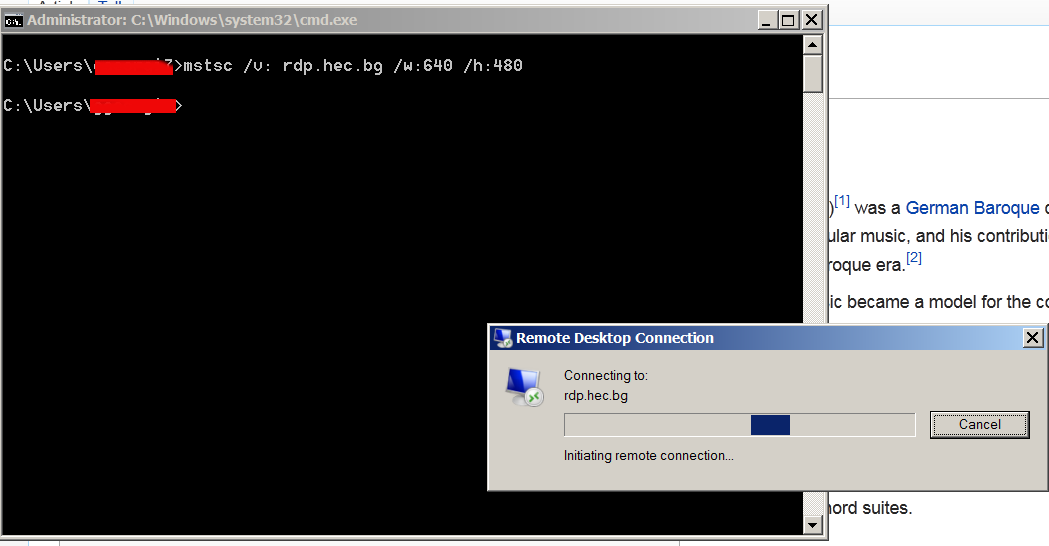

После установления соединения мы можем запустить RDP клиент. Так как мы создали форвардинг с порта 3391 на порт 3389, мы будем подключаться по адресу localhost:3391 и в результате получим подключение на нужный нам адрес ServerIP:3389. ServerIP в данном случае IP адрес определенный в настройках туннелирования Putty.

Как вы видите на следующих скриншотах мы успешно подключились к домашнему компьютеру с использованием порта 443.

Полезные ссылки:

В типографит «Формула цвета» выполнит срочное изготовление брошюр и прочие полиграфические услуги.

Самые лучшие джинсы от ведущих производителей по рекордно выгодным ценам на сайте www.superfutbolka.com/

Еще записи по теме

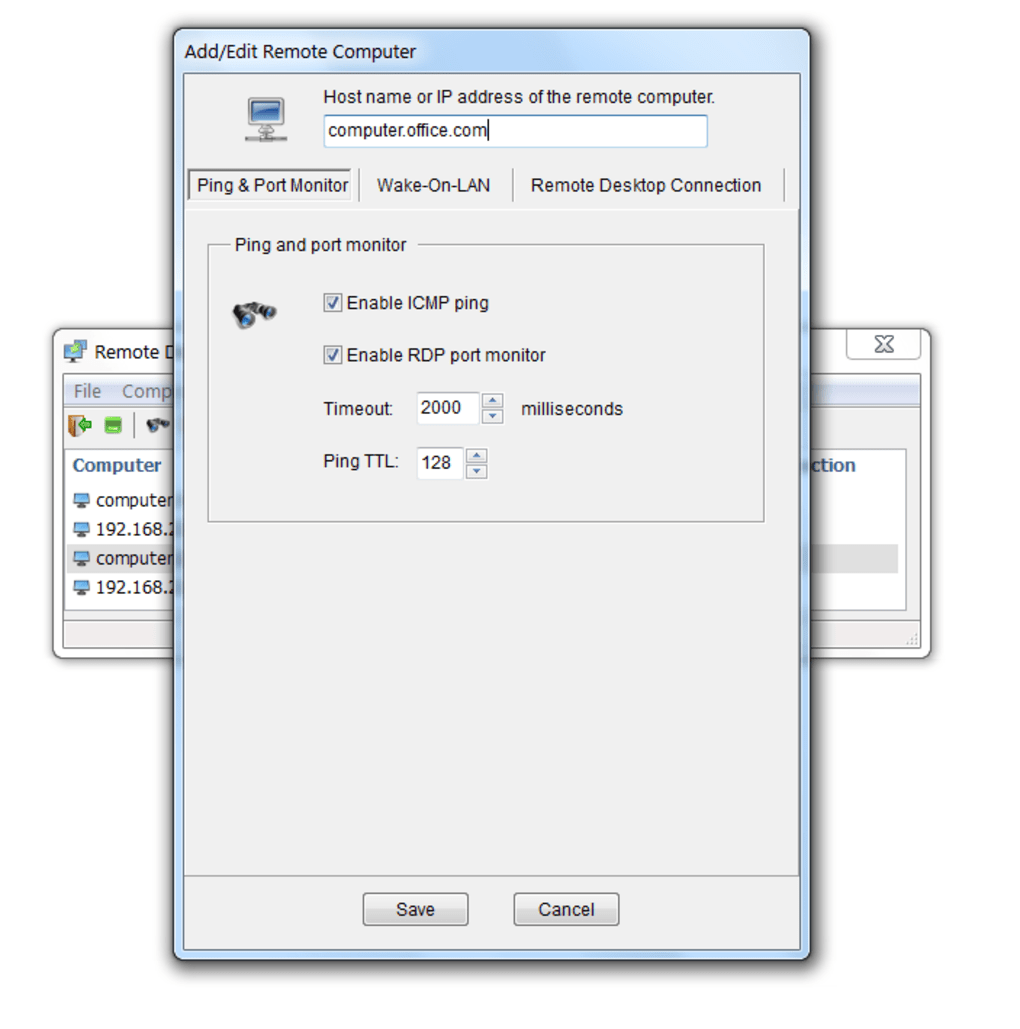

Настройка доступа к виртуальной машине по RDP

1. Переходим в раздел Virtual Machines, выбираем необходимую ВМ, нажимаем кнопку Details.

2. Переходим на вкладку Hardware, в разделе NICs в пункте Network смотрим и запоминаем выбранный для ВМ IP-адрес, в данном случае это 192.168.100.5.

3. Далее, необходимо настроить правила NAT и Firewall на NSX Edge, к которому подключена выбранная ВМ. Переходим в раздел

4. В открывшемся окне выбираем вкладку Firewall, нажимаем кнопку + для создания нового правила. Заполняем необходимые поля и нажимаем Save changes:

Заполняем необходимые поля и нажимаем Save changes:

- Name – имя правила.

- Source – источник трафика. Нам нужно, чтобы доступ был из интернета, поэтому оставляем

- Destination – назначение трафика. Нажимаем кнопку IP и вводим IP-адрес Edge, выбранный нами на шаге 3, – это 178.57.74.59.

- Service – выбираем разрешенные протоколы трафика, а также порты источника и получателя. В нашем случае необходимо указать порт, используемый протоколом RDP, – это TCP 3389. Пишем его в поле Destination port.

- Action – предпринимаемое действие (принять или отклонить), если условия трафика совпадают с правилом. В данном случае Accept.

- Enable logging – сохранять ли применение данного правила в лог-файл NSX Edge.

5. Переходим на вкладку NAT. В разделе NAT44 Rules нажимаем кнопку + DNAT RULE.

6. Заполняем параметры правила в появившемся окне и нажимаем кнопку KEEP. После того, как окно закроется, нажимаем Save changes:

- Applied On – интерфейс, на котором будет происходить трансляция. В нашем случае это внешний интерфейс NSX Edge.

- Original Source IP/Range – IP-адрес Edge, выбранный нами на шаге 3, – это 178.57.74.59.

- Protocol – выбираем TCP.

- Original Port – пишем 3389.

- Translated Source IP/Range – IP-адрес ВМ, выбранной на шаге 2, – это 192.168.100.5.

- Translated Port – пишем 3389.

- Description – описание правила.

- Enabled – переключатель для возможности включения или отключения правила.

- Enable logging – сохранять ли применение данного правила в лог-файл NSX Edge.

7. Проверяем: подключаемся клиентом RDP к IP-адресу, выбранному нами на шаге 3, – это 178. 57.74.59.

57.74.59.

Настройка защиты от перебора RDP пароля на MikroTik

Статья написана в продолжении этой, которая позволяет защитить RDP, если можно изменить уже определённый сканерами порт. В случае когда порт менять нельзя, есть небольшой рабочий рецепт. Подобное в интернете встречал, но тут присутствует допил и тонкая настройка.

Правила для настройки Port Knocking

Раздел:

/ip firewall filter

Правила:

add action=add-src-to-address-list address-list=rdp_blacklist \

address-list-timeout=15m chain=forward comment=rdp_to_blacklist \

connection-state=new dst-port=3389 protocol=tcp src-address-list=\

rdp_stage12

add action=add-src-to-address-list address-list=rdp_stage12 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage11

add action=add-src-to-address-list address-list=rdp_stage11 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage10

add action=add-src-to-address-list address-list=rdp_stage10 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage9

add action=add-src-to-address-list address-list=rdp_stage9 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage8

add action=add-src-to-address-list address-list=rdp_stage8 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage4

add action=add-src-to-address-list address-list=rdp_stage7 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage6

add action=add-src-to-address-list address-list=rdp_stage6 \

address-list-timeout=4m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage5

add action=add-src-to-address-list address-list=rdp_stage5 \

address-list-timeout=2m chain=forward connection-state=new dst-port=\

3389 protocol=tcp src-address-list=rdp_stage4

add action=add-src-to-address-list address-list=rdp_stage4 \

address-list-timeout=2m chain=forward connection-state=new dst-port=\

3389 protocol=tcp src-address-list=rdp_stage3

add action=add-src-to-address-list address-list=rdp_stage3 \

address-list-timeout=2m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage2

add action=add-src-to-address-list address-list=rdp_stage2 \

address-list-timeout=2m chain=forward connection-state=new dst-port=3389 \

protocol=tcp src-address-list=rdp_stage1

add action=add-src-to-address-list address-list=rdp_stage1 \

address-list-timeout=2m chain=forward connection-state=new dst-port=3389 \

protocol=tcp

Раздел:

/ip firewall raw

Правила:

add action=drop chain=prerouting in-interface=ether4-wan src-address-list=\

rdp_blacklist

За 4 минуты удаленному клиенту разрешается сделать только 12 новых «запросов» к RDP серверу. Одна попытка входа — это от 1 до 4 «запросов». При 12-ом «запросе» — блокировка на 15 минут. В моем случае злоумышленники сервер взламывать не перестали, подстроились под таймеры и теперь делают это очень медленно, такая скорость подбора сводит эффективность атаки к нулю. Сотрудники предприятия от принятых мер никаких неудобств в работе практически не испытывают.

Одна попытка входа — это от 1 до 4 «запросов». При 12-ом «запросе» — блокировка на 15 минут. В моем случае злоумышленники сервер взламывать не перестали, подстроились под таймеры и теперь делают это очень медленно, такая скорость подбора сводит эффективность атаки к нулю. Сотрудники предприятия от принятых мер никаких неудобств в работе практически не испытывают.

Можно также блокировать доступ к серверу между 1:00 ночи и 5:00 утра:

/ip firewall filter

add action=add-src-to-address-list address-list=rdp_blacklist \

address-list-timeout=1w0d0h0m chain=forward comment=\

"night_rdp_blacklist" connection-state=new disabled=\

yes dst-port=3389 protocol=tcp src-address-list=rdp_stage8

Уже на 8-ом по счету соединении IP злоумышленника отправляется в черный список на неделю. Красота!

Ну и в довесок к вышесказанному добавлю ссылку на Wiki статью, с рабочей настройкой защиты Микротика от сетевых сканеров. wiki.mikrotik.com/wiki/Drop_port_scanners

wiki.mikrotik.com/wiki/Drop_port_scanners

Ещё один вариант защиты для портов торчащих внаружу Port Knocking:

https://netflow.by/blog/net/4752-port-knocking-s-ispolzovaniem-icmp-na-mikrotik

Анализ атак по протоколу удаленного рабочего стола (RDP)| Блог

Окли Кокс, главный аналитик ICS | Вторник, 17 августа 2021 г.

Поздно вечером в субботу компания по физической безопасности в США подверглась атаке после того, как киберпреступники взломали незащищенный сервер RDP. К воскресенью все внутренние службы организации пришли в негодность. Этот блог расскажет об атаках и опасностях открытых портов RDP.

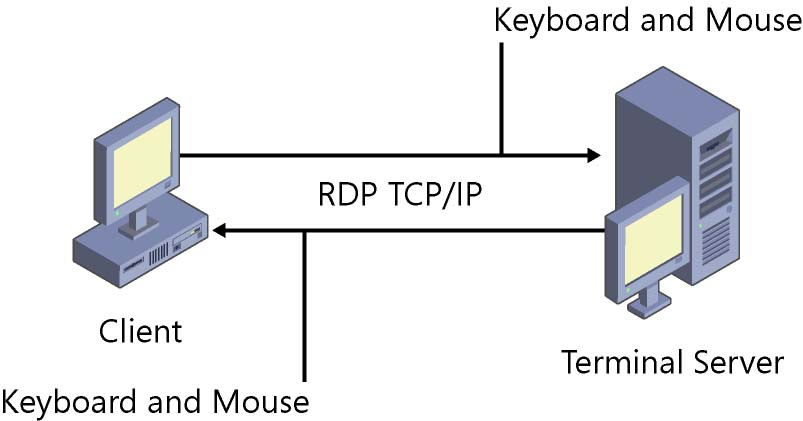

Что такое RDP?

С переходом к удаленной работе ИТ-команды полагаются на инструменты удаленного доступа для управления корпоративными устройствами и обеспечения непрерывности представления.Протокол удаленного рабочего стола (RDP) — это протокол Microsoft, который позволяет администраторам получать доступ к настольным компьютерам. Поскольку это дает пользователю полный контроль над устройством, это ценная точка входа для злоумышленников.

«Магазины RDP», продающие учетные данные в Dark Web, существуют уже много лет. xDedic, один из самых известных криминальных форумов, который когда-то выставлял на продажу более 80 000 взломанных серверов, был наконец закрыт ФБР и Европолом в 2019 году, через пять лет после его основания.Продажа доступа по протоколу RDP — это быстро развивающаяся отрасль, поскольку он обеспечивает немедленное проникновение в организацию, устраняя необходимость в создании фишинговых писем, разработке вредоносных программ или ручном поиске портов нулевого дня и открытых портов. Менее чем за 5 долларов злоумышленник может приобрести прямой доступ к своей целевой организации.

За несколько месяцев после вспышки COVID-19 количество открытых конечных точек RDP увеличилось на 127%. Использование RDP резко возросло по мере того, как компании адаптировались к условиям удаленной работы, и для традиционных инструментов безопасности стало практически невозможно отличить повседневное законное применение RDP от его эксплуатации. Это привело к резкому всплеску успешных атак на стороне сервера. По данным Национального центра кибербезопасности Великобритании, RDP в настоящее время является самым распространенным вектором атак, используемых киберпреступниками, особенно бандами вымогателей.

Это привело к резкому всплеску успешных атак на стороне сервера. По данным Национального центра кибербезопасности Великобритании, RDP в настоящее время является самым распространенным вектором атак, используемых киберпреступниками, особенно бандами вымогателей.

Нарушение компрометации RDP

Первоначальное вторжение

В этой реальной атаке у целевой организации было около 7500 активных устройств, одно из которых было сервером с выходом в Интернет с TCP-портом 3389 — портом по умолчанию для RDP — открытым . Другими словами, порт был настроен для приема сетевых пакетов.

Darktrace обнаружил успешное входящее RDP-соединение от редкой внешней конечной точки, которая использовала подозрительный файл cookie аутентификации. Учитывая, что устройство было подвержено большому количеству внешних RDP-подключений, вероятно, злоумышленник взломал его, хотя он мог использовать эксплойт или купить учетные данные в Dark Web.

Поскольку входящие подключения к этой службе через порт 3389 были обычным явлением и ожидались как часть обычного бизнеса, подключение не было помечено никаким другим инструментом безопасности.

Рисунок 1: Хронология атаки — общее время ожидания составило один день

Внутренняя разведка

После первоначального взлома было замечено, что устройство участвует в сканировании сети в своей собственной подсети для расширения доступа. После сканирования устройство установило подключения инструментария управления Windows (WMI) к нескольким устройствам через DCE-RPC, что вызвало несколько предупреждений Darktrace.

Рисунок 2: На графике показаны всплески необычных событий активности вместе с сопутствующим большим объемом нарушений модели

Управление и контроль (C2)

Затем устройство установило новое RDP-соединение через нестандартный порт, используя административный cookie аутентификации для конечной точки, которую никогда не видели в сети.После этого наблюдались соединения Tor, указывающие на возможность связи C2.

Рисунок 3. Устройство устанавливает аномальное RDP-соединение с редким внешним хостом

Боковое перемещение

Затем злоумышленник предпринял попытку бокового перемещения через каналы управления службами SMB и PsExec к пяти устройствам в подсети взломщика, которые, вероятно, были идентифицированы во время сканирование сети.

Используя собственные инструменты администрирования Windows (PsExec, WMI и svcctl) для бокового перемещения, злоумышленник сумел «жить за счет земли», избегая обнаружения остальной частью стека безопасности.

Спросите эксперта

Собственные внутренние службы организации были недоступны, поэтому они обратились в круглосуточную службу «Спроси эксперта» Darktrace. Киберэксперты Darktrace быстро определили масштабы и характер взлома с помощью ИИ и начали процесс исправления. В результате угроза была нейтрализована до того, как злоумышленник смог достичь своих целей, которые могли включать крипто-майнинг, развертывание программ-вымогателей или утечку конфиденциальных данных.

Уязвимость RDP: опасности открытых серверов

До событий, описанных выше, Darktrace наблюдала входящие соединения по RDP и SQL от большого количества редких внешних конечных точек, что свидетельствует о том, что сервер уже много раз проверялся ранее.Когда ненужные службы остаются открытыми для Интернета, компромисс неизбежен — это просто вопрос времени.

Особенно это касается RDP. В этом случае злоумышленнику удалось успешно провести разведку и открыть внешнюю связь на всем протяжении своего первоначального доступа к порту RDP. Злоумышленники всегда ищут выход, поэтому то, что можно считать проблемой соблюдения, может легко и быстро превратиться в компромисс.

Неуправляемый пульт дистанционного управления

Атака произошла в нерабочее время — в то время, когда сотрудники службы безопасности не работали, наслаждаясь субботними вечерами, — и она прогрессировала с поразительной скоростью, переходя от первоначального вторжения к боковому движению менее чем за семь часов. .Злоумышленники очень часто используют эти человеческие уязвимости, двигаясь быстро и оставаясь незамеченными, пока ИТ-команда не вернется к своим рабочим столам в понедельник утром.

Именно по этой причине критически важным является решение безопасности, которое не спит и которое может круглосуточно обнаруживать угрозы и автономно реагировать на них. Самообучающийся ИИ может не отставать от угроз, которые нарастают со скоростью машины, останавливая их на каждом шагу.

Самообучающийся ИИ может не отставать от угроз, которые нарастают со скоростью машины, останавливая их на каждом шагу.

Спасибо аналитику Darktrace Стивену Сосе за его понимание вышеупомянутой находки угроз.

Узнайте, как атака RDP привела к развертыванию программы-вымогателя

IoC:

| IoC | Комментарий |

| 84.16.225 [.] 164 | Входящий внешний IP-адрес RDP |

| 193.29.104 [ .] 219: 6579 | Исходящий внешний RDP IP |

| 176.9.118 [.] 73 178.17.171 [.] 233 148.251.191 [.] 252 2.58.69 [.] 52 | Tor IP адреса |

Обнаружения модели Darktrace:

- Соответствие / Входящий удаленный рабочий стол

- Устройство / Сканирование сети

- Устройство / Новое или необычное действие WMI

- Устройство / Подозрительная активность сканирования сети

- Устройство / Сканирование RDP

- Устройство / Аномальный RDP, за которым следуют множественные нарушения модели

- Аномальное соединение / исходящий RDP к необычному порту Соответствие

- / возможное использование Tor Соответствие

- / нарушение модели соответствия с высоким приоритетом

- Устройство / Новое или необычное выполнение удаленной команды

- Аномальное соединение / Новое или необычное управление службой

- Устройство / Новое или необычное именованное устройство SMB

- Устройство / Нарушения модели множественных боковых перемещений

- Аномальное соединение / Большое количество новых или необычных служб управления

- Compliance / Outbound RDP

- Аномальная активность сервера / контроллер домена инициирован для клиента

Oakley Cox

Oakley Cox — директор по анализу в Darktrace, штаб-квартира которой находится в Кембридже. Он наблюдает за защитой критически важной инфраструктуры и промышленных систем управления, помогая гарантировать, что ИИ Darktrace будет на шаг впереди злоумышленников. Oakley имеет сертификат GIAC в области реагирования и промышленной защиты (GRID) и помогает клиентам интегрировать Darktrace как с существующими, так и с новыми группами SOC и реагирования на инциденты. Он также имеет докторскую степень Оксфордского университета.

Он наблюдает за защитой критически важной инфраструктуры и промышленных систем управления, помогая гарантировать, что ИИ Darktrace будет на шаг впереди злоумышленников. Oakley имеет сертификат GIAC в области реагирования и промышленной защиты (GRID) и помогает клиентам интегрировать Darktrace как с существующими, так и с новыми группами SOC и реагирования на инциденты. Он также имеет докторскую степень Оксфордского университета.

Как обнаружить открытые порты RDP с помощью Shodan

Протокол удаленного рабочего стола (RDP) позволяет подключаться к удаленным компьютерам для администрирования через клиент удаленного рабочего стола для администрирования серверов и систем.Этот протокол обычно не рекомендуется, потому что различные эксплойты предназначены для злоупотребления им, а также потому, что многие технические команды не знают, как его защитить. Однако в связи с недавней пандемией COVID-19 и тем, что многие люди все еще работают из дома, в последнее время наблюдается рост внедрения RDP в организациях.

Что такое шодан и для чего он используется?

Shodan — это поисковая система для устройств Интернета вещей в Интернете. В отличие от Google, Shodan не индексирует файлы и не выполняет поиск по ключевым словам в Интернете.Вместо этого он ищет порты и службы на IP-адресах устройств, подключенных к Интернету. Shodan может идентифицировать устройства в Интернете по нескольким характеристикам. Например, он выполняет поиск устройств в Интернете на основе их баннерной информации, географического местоположения и местоположения по GPS, версии прошивки, типа устройства, версии программного обеспечения, версии протокола и многого другого.

Хакеры любят Shodan, потому что они могут использовать его для обнаружения целей для использования. К таким целям могут относиться, например, промышленные системы управления, на которых работают очень специфические версии программного обеспечения, устройства Интернета вещей, такие как телевизоры, незащищенные камеры с потоковой передачей в реальном времени, FTP-серверы с конфиденциальной информацией и даже в худшем случае, Терминалы с очень малой апертурой (VSAT) на морских судах.

Как работает Shodan?

Shodan работает путем постоянного сканирования Интернета 24 часа в сутки, семь дней в неделю. Однако сканирование не проходит через диапазоны IP-адресов, как это делал бы сетевой сканер, такой как Nmap или MassCAN. Сканеры Shodan пытаются выполнить полное рукопожатие, зависящее от протокола, чтобы определить, открыт порт или закрыт. Поскольку существует множество мер по подделке портов, Shodan применяет несколько мер, чтобы гарантировать, что порт, о котором он сообщает, действительно открыт.Например, в случае RDP Shodan делает снимок экрана обнаруженного открытого порта RDP, выполняет оптическое распознавание символов на захваченном снимке экрана и выполняет различные проверки безопасности, чтобы определить, можете ли вы взломать RDP.

Что такое протокол удаленного рабочего стола и для чего он используется?

Протокол удаленного рабочего стола (RDP) — это протокол, используемый системными администраторами для удаленного администрирования своих серверов или рабочих станций Windows. Для этого требуется клиент RDP, который удаленно подключается к серверу RDP, машине Windows.

Для этого требуется клиент RDP, который удаленно подключается к серверу RDP, машине Windows.

RDP резко выросло в последнее время из-за пандемии COVID-19, которая вынудила многих работать из дома. Вредоносные хакеры теперь нацелены на публично открытые порты RDP в атаках на более новые версии RDP. В следующих разделах мы обсудим, как вы можете использовать Shodan для самостоятельного обнаружения открытых портов RDP.

Обнаружение открытых портов RDP с помощью Shodan

Прежде чем мы сможем начать поиск открытых портов RDP, нам необходимо ознакомиться с двумя важными особенностями Shodan, а именно с фасетами и фильтрами.

Фасеты отображают подробный обзор наиболее часто встречающейся глобальной информации. Было бы полезно, если бы вы помнили, что они обычно меняются в зависимости от применяемого поиска. Они появятся в левой части экрана и будут включать:

- Всего результатов. Это отображает общее количество совпадений из выполненного поиска.

- Лучшие страны. Это отображает страны, в которых поиск возвращает совпадения.

- Ведущие организации. Здесь отображаются организации, на которые попали результаты поиска.

- Лучшие товары. Здесь отображаются продукты, относящиеся к результатам проведенного поиска.

- Лучшие операционные системы. Здесь отображаются операционные системы, затронутые проводимым поиском.

С другой стороны, фильтры помогают перейти к более детальному представлению хостов, которые вы хотите проверить. Ниже приведены некоторые из фильтров, которые вы можете использовать:

- Город — так вы указываете название города.

- Страна — это двухбуквенный код, именно так вы указываете страну.

- Has_screenshot — здесь можно указать изображение экрана.

- OS — так вы указываете операционную систему.

- Порт — так вы указываете порт.

- Продукт — так вы указываете продукт.

- State — вы можете указать состояние, в котором вы хотите искать устройства.

- Версия — так вы указываете версию интересующей вас услуги.

Обратите внимание, что результаты поиска могут сильно различаться в зависимости от используемого фильтра.

Чтобы начать поиск открытых портов RDP, вы можете ввести в строку поиска следующее: порт: 3389.

Фильтр выше возвращает все совпадения, обнаруженные Shodan как имеющие открытый порт RDP 3389 по умолчанию. Как мы видим ниже, всего 4 160 973 результата.

Мы можем углубиться в детали, применив больше фильтров. Мы можем добавить следующее: country: us state: ca city: «San Jose».

Указывает страну как Соединенные Штаты Америки, штат как Калифорнию и город как Сан-Хосе.Смотрите скриншот ниже. Обратите внимание, что используются двойные кавычки, поскольку значение, которое мы указываем, имеет пробел.

Это значительно снижает общее количество результатов до 54 300. Вы можете углубиться дальше, введя код города или почтовый индекс, если он у вас есть. Однако иногда вы можете найти город и получить более одного местоположения, например, мы ищем порты RDP в городе «Париж».

Это показано ниже:

Мы быстро понимаем, что есть две страны с городом Париж.Чтобы убрать США с граней, мы используем «-country: us». То есть мы добавляем знак минус перед фильтром страны, как показано ниже:

Мы можем использовать трюк, чтобы определить серверы RDP, которые работают на портах с повышенными правами. Для этого нам потребуется использовать следующий фильтр: -port: 3389 -has_screenshot = true «Протокол удаленного рабочего стола».

Это просто указывает Shodan игнорировать все на порте 3389, который является портом RDP по умолчанию, игнорировать любые снимки экрана, но затем искать текстовую строку «Протокол удаленного рабочего стола». Это приводит к примерно следующим результатам:

Это приводит к примерно следующим результатам:

Вы также можете найти учетные записи пользователей, связанные с RDP, добавив имя пользователя рядом с фильтром порта, как показано ниже.

В результате на следующих снимках экрана показаны учетные записи администратора в RDP.

На снимке экрана выше показан компьютер с Windows в Пекине, Китай, с учетной записью администратора, запрашивающей пароль для входа.

На снимке экрана выше показан компьютер Windows в Сан-Паулу, Бразилия, с еще двумя учетными записями помимо учетной записи администратора.В этот момент злоумышленник может начать атаки на другие обнаруженные учетные записи пользователей.

Наконец, на снимке экрана ниже показан сервер Windows в Соединенных Штатах Америки с учетной записью администратора и еще два.

Вы должны убедиться, что RDP отключен для удаленного использования, поскольку, как мы видели, простое повышение до нестандартного порта RDP не мешает Shodan или хакерам, использующим его, обнаруживать открытые порты RDP.

Использование Shodan

В этой статье мы обсудили, что такое Shodan и почему он используется.Мы видели, что протокол удаленного рабочего стола все еще используется сегодня, несмотря на многочисленные атаки на него на протяжении многих лет. Мы также обсудили, как Shodan можно использовать для обнаружения открытых портов RDP по всему миру и как выполнение быстрых исправлений, таких как переход на более высокий порт (нестандартный порт RDP), не решает проблему. Важно убедиться, что RDP отключен для удаленного администрирования, и перейти к более безопасным методам администрирования удаленных рабочих станций.

Источники:

Как изменить порт RDP?

Порт RDP по умолчанию — 3389.Поскольку этот порт хорошо известен, его можно использовать для атаки на серверы. Чтобы этого не произошло, мы должны изменить порт RDP на другой.

Действия по изменению порта RDP

- Выбор нового номера порта.

- Добавление нового номера порта в брандмауэр для приема соединения.

- Изменение порта в настройках реестра Windows.

- Подключение через новый порт к вашему серверу.

Выберите новый номер порта

Диапазон между (0-1023) для системных портов и (1024-49151) для пользовательских портов, которые были предоставлены приложениям, поэтому лучше выбрать порт RDP число между диапазоном (49152-65535), но ничего страшного, если вы также найдете свободное число между (1024-49151).

Примечание. В этом разделе мы выбрали номер порта 7952 в качестве нового порта.

Добавьте новый номер порта в брандмауэр, чтобы принять соединение

Теперь вы должны открыть выбранный номер порта в брандмауэре Windows, чтобы брандмауэр принял соединение с этим портом.

Вы можете использовать приведенную ниже ссылку на руководство, чтобы открыть порт в брандмауэре Windows.Открыть порт в брандмауэре Windows

Изменение порта в параметрах реестра Windows

После открытия порта в брандмауэре необходимо изменить номер порта в параметрах реестра.

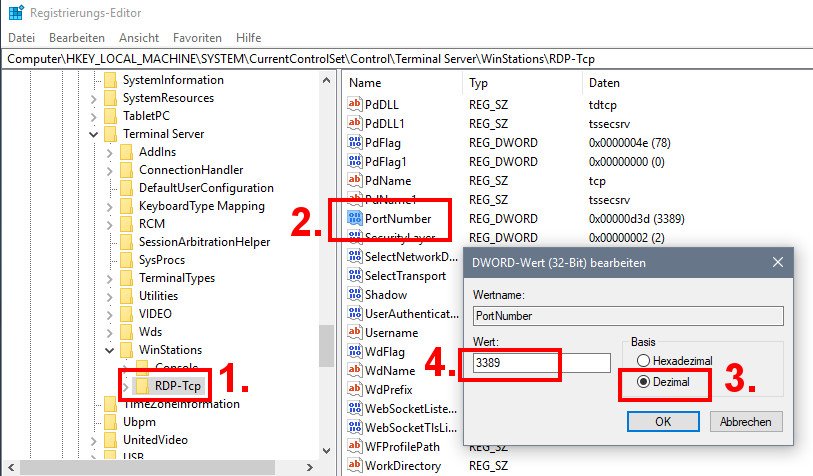

Откройте окна RUN, нажав клавишу Windows + R, введите Regedit, и нажмите OK.

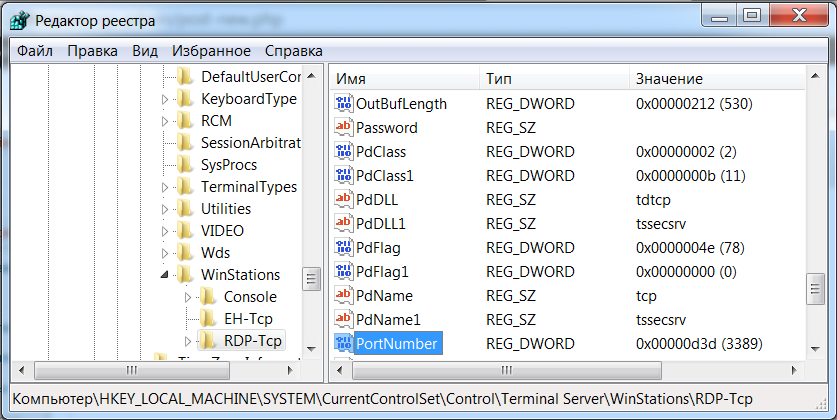

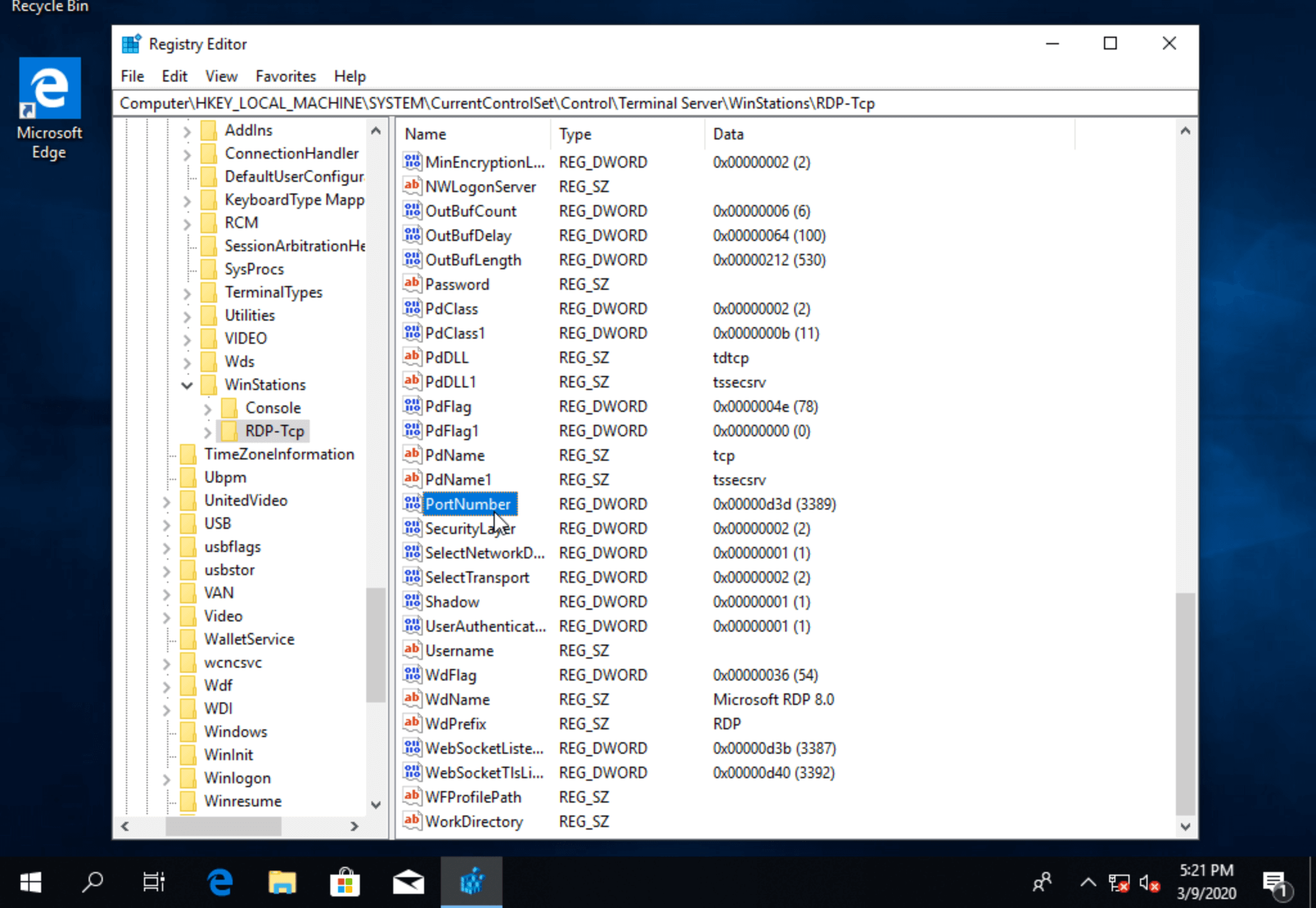

В новом окне перейдите по указанному ниже пути:HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

- Щелкните RDP-Tcp, найдите PortNumber в правом разделе и дважды щелкните по нему.

В этом разделе поместите Base на в десятичной системе счисления , замените 3389 на желаемый номер порта и нажмите OK . - Примечание. Закройте реестр и перезапустите сервер. В следующий раз, когда вы подключаетесь к этому серверу с помощью подключения к удаленному рабочему столу, вы должны ввести новый порт.

Примечание. Если вы столкнулись с какой-либо проблемой при подключении к серверу RDP, перейдите по ссылке ниже, чтобы узнать о проблеме.

Проблемы с подключением к удаленному рабочему столу

Кроме того, вы можете посмотреть видео ниже, чтобы узнать, как изменить порт RDP.

Сводка

Важно изменить порт RDP после покупки RDP, чтобы увеличить количество подключений к серверу и предотвратить несанкционированный доступ хакеров к вашему серверу.Обратите внимание, что очень важно добавить новый порт в брандмауэр Windows, чтобы предотвратить потерю соединения с сервером.

Сообщите нам, понравился ли вам пост. Только так мы можем улучшить

Как изменить порт удаленного рабочего стола в Windows VPS (Визуальное руководство)

Удаленный рабочий стол Службы будут работать по протоколу удаленного рабочего стола (RDP) на Windows VPS и других обновлениях Windows. Если в вашей системе включен удаленный рабочий стол, он ожидает подключений через порт 3389, на котором размещены RDP-подключения. Однако проблема в следующем:

Однако проблема в следующем:

Поскольку этот порт позволяет получить доступ к разным учетным записям _и также довольно уязвим_, он стал жертвой для начинающих хакеров, ищущих легкую цель. В этой статье будет описано, как изменить порт удаленного рабочего стола в Windows VPS . Мы также расскажем вам, как изучить приложения служб удаленных рабочих столов.

Что такое удаленный рабочий стол?

изменить порт удаленного рабочего стола в Windows VPSУдаленный рабочий стол — это программа Microsoft, которая позволяет пользователю подключаться к компьютеру в другом месте, видеть рабочий стол этого компьютера и взаимодействовать с ним, как если бы он был там.Например, вы можете использовать все программы, файлы и сетевые ресурсы вашего рабочего компьютера со своего домашнего компьютера, и это как если бы вы сидели перед своим компьютером на работе. Используя удаленный рабочий стол, вы можете получить доступ к своим рабочим файлам из дома.

RDP VPS для удаленного рабочего стола Получите эффективный и надежный RDP VPS для своего удаленного рабочего стола по самой низкой цене. Работает на мощном оборудовании и высокоскоростном Интернете с БЕСПЛАТНЫМИ WINDOWS.

Работает на мощном оборудовании и высокоскоростном Интернете с БЕСПЛАТНЫМИ WINDOWS.

Как подключиться к удаленному компьютеру?

Для подключения к удаленному компьютеру необходимо выполнить следующие действия:

- Удаленный компьютер должен быть включен.

- Он должен иметь подключение к сети.

- Удаленный рабочий стол должен быть включен.

- У вас должен быть сетевой доступ к удаленному компьютеру (это может быть через Интернет).

- И у вас должно быть разрешение на подключение, будучи в списке пользователей.

Как защитить удаленный рабочий стол?

Практическое правило; используйте надежный пароль!

Как правило, в системе, в которой отсутствует политика блокировки учетной записи, можно использовать протокол RDP для получения пароля администратора с помощью атаки методом грубой силы.Поскольку RDP может разрешить доступ к другим учетным записям, угроза для него может вызвать серьезные угрозы безопасности. Что еще хуже, если система никогда не блокирует учетную запись, то время — единственное, что мешает хакеру в конечном итоге угадать ваш пароль и войти в систему.

Что еще хуже, если система никогда не блокирует учетную запись, то время — единственное, что мешает хакеру в конечном итоге угадать ваш пароль и войти в систему.

Политика блокировки учетной записи — это вариант…

Один из возможных подходов — реализовать хорошую политику блокировки учетной записи, но только это не решит всей проблемы. Любой администратор общедоступного веб-сервера Windows заметит, что его сервер постоянно подвергается атакам ботов, ищущих легкую цель.Боты часто блокируют ваши учетные записи, что может расстраивать.

Лучшее решение; изменить порт прослушивания

Чтобы защитить вашу систему от ботов и хакеров, мы рекомендуем изменить порт RDP по умолчанию. Это будет иметь большое значение для защиты вашей учетной записи от ботов и хакеров.

Хостинг Windows 10 VPS Получите эффективный Windows 10 VPS для удаленного рабочего стола по самой низкой цене. БЕСПЛАТНАЯ Windows 10, работающая на твердотельном накопителе NVMe и высокоскоростном Интернете.

Как изменить порт удаленного рабочего стола в Windows VPS?

Чтобы изменить порт удаленного рабочего стола в Windows VPS, выполните следующие действия:

1- Нажмите кнопку Пуск / запустить, введите редактор реестра / (Regedit)

2- В редакторе реестра перейдите к

HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Control> Terminal Server> WinStations> RDP-Tcp.

3- Щелкните правой кнопкой мыши, нажмите «Создать» и выберите значение DWORD (32-битное).Нажмите на Новое значение # 1

4- В появившемся небольшом окне переименуйте новое значение # 1 в PortNumber, измените основание на Decimal, введите новый порт между 1025 и 65535, который еще не используется.

5- Нажмите OK и перезагрузитесь, чтобы изменить порт удаленного рабочего стола в Windows VPS.

Загрузить: Вы можете легко выполнить все описанные выше действия, загрузив этот файл: Щелкните здесь

После его загрузки просто дважды щелкните файл, затем подтвердите всплывающее окно с запросом, и он автоматически изменит порт удаленного рабочего стола на «42123».

Получите эффективный и надежный RDP VPS для своего удаленного рабочего стола по самой низкой цене. Работает на мощном оборудовании и высокоскоростном Интернете с БЕСПЛАТНЫМИ WINDOWS.

Ознакомьтесь с тарифами RDP VPSСоветы, которые нужно знать, когда менять порт удаленного рабочего стола

- Убедитесь, что вы успешно перезагрузились, чтобы изменения вступили в силу.

Имейте в виду, что изменение реестра Windows рискованно. Рекомендуем взять эту задачу под присмотр опытного администратора. - Убедитесь, что вы сделали необходимые резервные копии, прежде чем вносить какие-либо изменения в реестр.

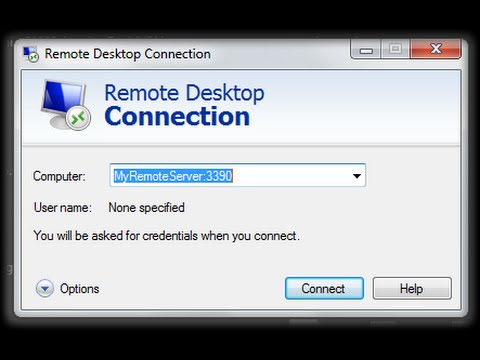

Имейте в виду, что в следующий раз, когда вы захотите подключиться к вашей системе с помощью RDP, вам нужно будет указать номер порта, который вы ввели. Вы можете сделать это из клиента удаленного рабочего стола, добавив двоеточие после имени хоста или IP-адреса, за которым следует номер порта.

Например, если у меня есть компьютер с именем хоста «test» с RDP, работающим на порту 1234, я бы использовал: «test: 1234» в поле имени хоста клиента удаленного рабочего стола.

Также читайте: Как отправить Ctrl + Alt + Del в RDP?

Как изменить порт удаленного рабочего стола в Windows 10?

Изменение порта удаленного рабочего стола в Windows 10 — это самый простой способ защитить вашу локальную сеть от проникновения. Тогда это делает вас незамеченными или недоступными в процессе сканирования портов. Теперь перейдем к этапам изменения порта RDP.

1- Следуйте по этому пути:

HKEY_LOCAL_MACHINE> СИСТЕМА> CurrentControlSet> Управление> WinStations> RDP-Tcp

2- Щелкните номер порта и установите значение «1122».

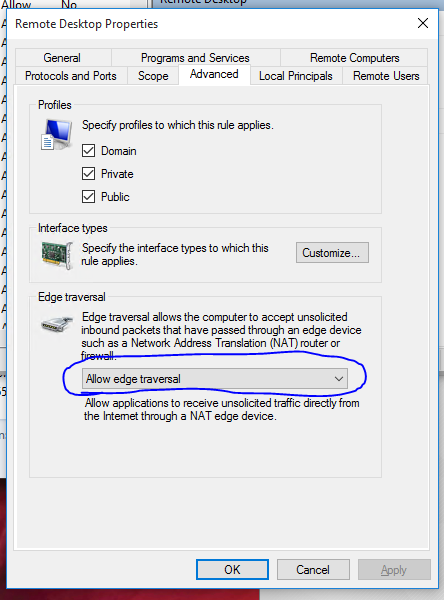

Как добавить настраиваемый порт удаленного рабочего стола к моему брандмауэру Windows 10

Когда вы узнали, как изменить порт удаленного рабочего стола в Windows 10, вам нужно настроить брандмауэр Windows, чтобы добавить новый порт RDP.

В этом случае вы разрешаете доступ к брандмауэру вашего компьютера, добавляя новое правило для вашего настраиваемого порта RDP.

Прежде чем мы обсудим этот способ, вы должны знать, как выполнить приведенные ниже инструкции для портов TCP и UDP.

Примечание: рекомендуется поставить отметку

для всех профильных сетей.- Выберите имя для вашего нового правила (например, Новый порт RDP)

- Нажмите Finish, чтобы настроить новое правило

Примечание: Не забудьте повторить эти шаги для порта UDP.

Хостинг Windows 10 VPSПолучите эффективный Windows 10 VPS для удаленного рабочего стола по самой низкой цене. БЕСПЛАТНАЯ Windows 10, работающая на твердотельном накопителе NVMe и высокоскоростном Интернете.

Ознакомьтесь с планами Windows 10 VPSЗаключение

Знание того, как изменить порт удаленного рабочего стола в Windows 10 VPS, имеет решающее значение для безопасности вашего бизнеса и снижает вероятность взлома системы. Еще одна важная причина изменения заключается в том, что Интернет постоянно сканирует открытый порт 3389.

Вы можете подумать, что сложная политика паролей и многофакторная аутентификация очень эффективны для минимизации риска атаки, но я бы сказал, что вы можете попасть в ловушку уязвимости RDP.

FAQ

Какой порт RDP использует Windows 10?RDP прослушивает TCP и UDP порт 3389; однако протокол удаленного рабочего стола работает с TCP-портом 3389.

Безопасно ли использовать RDP через Интернет?Сеансы удаленного рабочего стола происходят по зашифрованным каналам, если вы используете порт TCP.С другой стороны, порт UDP не обеспечивает достаточной безопасности для защиты прослушивания вашего порта, но обеспечивает высокоскоростные удаленные соединения.

В чем преимущества RDP- Имеет удобный интерфейс

- Простота использования

- Бесплатная услуга

- Обеспечение общего доступа к оборудованию, например, к принтеру

- Имеет легкий доступ к каждому целевому ПК

- Поддержка более 2 миллионов подключений к Интернету

Как открыть порт RDP, чтобы разрешить подключение к удаленному рабочему столу

Сервер протокола удаленного рабочего стола (RDP) встроен в операционную систему Windows. Microsoft называет свой официальный протокол удаленного рабочего стола подключением к удаленному рабочему столу, которое по умолчанию прослушивает TCP-порт 3389 и UDP-порт 3389 . Через подключение к удаленному рабочему столу вы можете подключиться к vai через частную или общедоступную сеть.

Microsoft называет свой официальный протокол удаленного рабочего стола подключением к удаленному рабочему столу, которое по умолчанию прослушивает TCP-порт 3389 и UDP-порт 3389 . Через подключение к удаленному рабочему столу вы можете подключиться к vai через частную или общедоступную сеть.

В Windows используется брандмауэр для разрешения исходящих и входящих сетевых запросов.

Разрешить порт порта RDP через брандмауэр Windows

- Нажмите кнопку Start Menu .

- Затем щелкните значок Setting Gear , чтобы открыть настройки Windows.

- В Windows 10 откройте Обновление и безопасность , а в Windows 11 откройте Конфиденциальность и безопасность .

- Затем выберите Windows Security .

- Щелкните значок Брандмауэр и защита сети .

- Откроется новое окно Межсетевой экран и защита сети .

- Щелкните ссылку Разрешить приложение через брандмауэр .

- Откроется новое окно брандмауэра.

- Нажмите Изменить настройки .

- Найдите Подключение к удаленному рабочему столу в списке, если его нет, щелкните Разрешить другое приложение .

- Нажмите кнопку Обзор .

- Выберите программу mstsc.exe из каталога C: \ Windows \ System32 .

- Нажмите Добавить .

- Чтобы разрешить подключение к удаленному рабочему столу только для локальной сети , отметьте частную опцию .Чтобы разрешить публичную публикацию , отметьте опцию Public .

- Нажмите ОК.

Теперь вы успешно разрешили Подключение к удаленному рабочему столу через брандмауэр.

Проверить порт RDP при открытии и прослушивании

Перед тем, как перейти к следующему шагу, подключитесь к компьютеру через подключение к удаленному рабочему столу. Убедитесь, что порт RDP 3389 открыт и услышите входящий запрос. Выполните следующие шаги, чтобы проверить состояние порта RDP.

Убедитесь, что порт RDP 3389 открыт и услышите входящий запрос. Выполните следующие шаги, чтобы проверить состояние порта RDP.

- Откройте Windows PowerShell.

- Выполните следующую команду:

- tnc 192.168.1.1 -port 3389

- Замените IP-адрес 192.168.1.1 на IPv4-адрес вашего компьютера. Вы можете найти IP-адрес компьютера в свойствах подключенной сети или использовать команду ipconfig в командной строке.

- Значение TcpTestSucceede должно быть True .

После проверки порта RDP вы можете перейти к следующему шагу и подключиться к компьютеру через подключение к удаленному рабочему столу.

Это все о том, чтобы открыть порт RDP, чтобы разрешить подключение к удаленному рабочему столу. Я надеюсь, что это руководство будет для вас полезным, если у вас есть ошибки, не стесняйтесь комментировать ниже.

Как изменить порт удаленного рабочего стола в Windows

Удаленный рабочий стол — очень полезная функция операционной системы Windows, которая позволяет пользователю удаленно подключаться к компьютеру с любого компьютера на компьютер, на котором включен RDP. По умолчанию удаленный рабочий стол использует порт 3389. Поскольку это общий порт, и если RDP включен в Windows, он будет использовать этот порт, что создает угрозу безопасности, поэтому настоятельно рекомендуется изменить этот порт.

По умолчанию удаленный рабочий стол использует порт 3389. Поскольку это общий порт, и если RDP включен в Windows, он будет использовать этот порт, что создает угрозу безопасности, поэтому настоятельно рекомендуется изменить этот порт.

Вы можете реализовать политику блокировки учетной записи, чтобы заблокировать учетную запись после (X Число неудачных попыток входа в систему). Однако вы не хотите, чтобы кто-либо входил в RDP и пытался атаковать методом грубой силы.

Как изменить RDP (порт удаленного рабочего стола)Есть два метода изменить порт удаленного рабочего стола по умолчанию. Давайте посмотрим на оба метода.

Метод 1. Измените RDP с помощью утилиты Microsoft Fix It UtilityЩелкните эту ссылку, чтобы загрузить утилиту Microsoft Fix it.Когда появится диалоговое окно загрузки файла, нажмите « Run ».

Следуйте инструкциям мастера Fix it. Введите новый номер порта от 1025 до 65535 в текстовое поле Номер порта . Убедитесь, что порт еще не используется, иначе он может конфликтовать и не работать.

Убедитесь, что порт еще не используется, иначе он может конфликтовать и не работать.

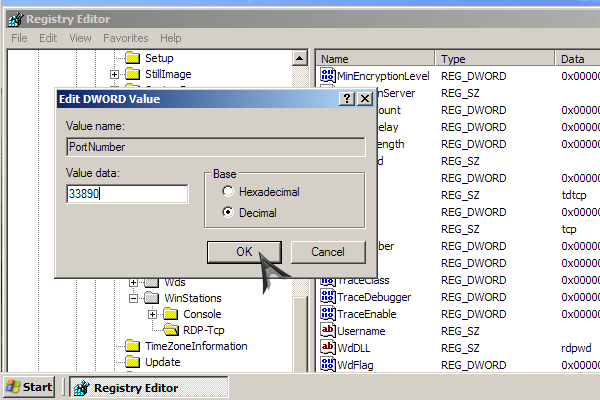

Удерживайте клавишу Windows и Нажмите R , чтобы открыть диалоговое окно запуска , в диалоговом окне запуска введите regedit и нажмите кнопку OK .

Когда откроется редактор реестра, перейдите к следующему разделу реестра:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ TerminalServer \ WinStations \ RDP-Tcp \ PortNumber

Измените , а затем щелкните Decimal . Введите новый номер порта от 1025 до 65535 и нажмите OK .

Примечание : При изменении порта удаленного рабочего стола необходимо ввести новый номер порта при попытке подключения к этому компьютеру. Если у вас установлен брандмауэр, вам может потребоваться настроить брандмауэр, чтобы разрешить новый порт, прежде чем вы сможете подключиться к этому компьютеру с помощью удаленного рабочего стола.

Если у вас установлен брандмауэр, вам может потребоваться настроить брандмауэр, чтобы разрешить новый порт, прежде чем вы сможете подключиться к этому компьютеру с помощью удаленного рабочего стола.

Изменить порт удаленного рабочего стола Windows Server 2019

Windows Server 2016 или 2019 дает нам возможность управлять сервером и его процессами удаленно с помощью функции удаленного рабочего стола, эта функция позволяет нам получить доступ к серверу и выполнять там административные задачи или задачи поддержки. .

По умолчанию Windows 10 использует порт 3389 для этого подключения, и, поскольку это порт по умолчанию, злоумышленники могут использовать его для подключения к серверу и выполнения на нем неавторизованных действий.Это может иметь последствия для всей структуры Windows Server, а также для данных пользователей и администраторов. Хорошая практика, которую мы можем сделать, изменив этот порт, и поэтому TechnoWikis объяснит, как это сделать в Windows Server 2019 или 2016.

Чтобы оставаться в курсе, не забудьте подписаться на наш YouTube канал! ПОДПИСАТЬСЯ

Изменить порт удаленного рабочего стола в Windows Server 2016 или 2019

Шаг 1

Первым делом нужно включить функцию удаленного рабочего стола, для этого мы открываем диспетчер серверов и переходим на «локальный сервер» «, мы увидим следующее:

Шаг 2

Щелкаем по строке» Отключено «в» Удаленном рабочем столе «и в появившемся окне мы должны включить удаленный рабочий стол, для этого активируем» Разрешить удаленные подключения к этому компьютеру ».

Шаг 3

Нажмите Применить и ОК, чтобы завершить процесс, мы подтверждаем, что удаленный рабочий стол включен:

Шаг 4

После этого мы получаем доступ к редактору реестра, введите слово «regedit» в поле поиска Windows Server:

Шаг 5

В редакторе мы должны перейти по следующему маршруту:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

Шаг 6

Здесь мы находим значение DWROD с именем «PortNumber», щелкаем его правой кнопкой мыши и выбираем «Изменить» во всплывающем окне, активируем поле «Десятичное число» и мы можем увидеть значение порта по умолчанию, которое составляет 3389:

Шаг 7

Здесь мы вводим новый порт, который будет использоваться для подключения к удаленному рабочему столу.

ns:

ns:Шаг 8

Нажимаем ОК и проверяем, что изменение было применено:

Шаг 9

Пришло время настроить брандмауэр в Windows Server для авторизации соединение через этот порт, для этого мы вводим «контроль» в поле поиска и выбираем «Панель управления»:

Шаг 10

В Панели управления мы переходим в поле «Просмотр по» и выберите «маленькие значки»:

Шаг 11

Мы нажимаем «Брандмауэр Защитника Windows», и откроется следующее:

Шаг 12

Мы нажимаем «Расширенные настройки» »и перейдите в раздел« Правила для входящих подключений »:

Шаг 13

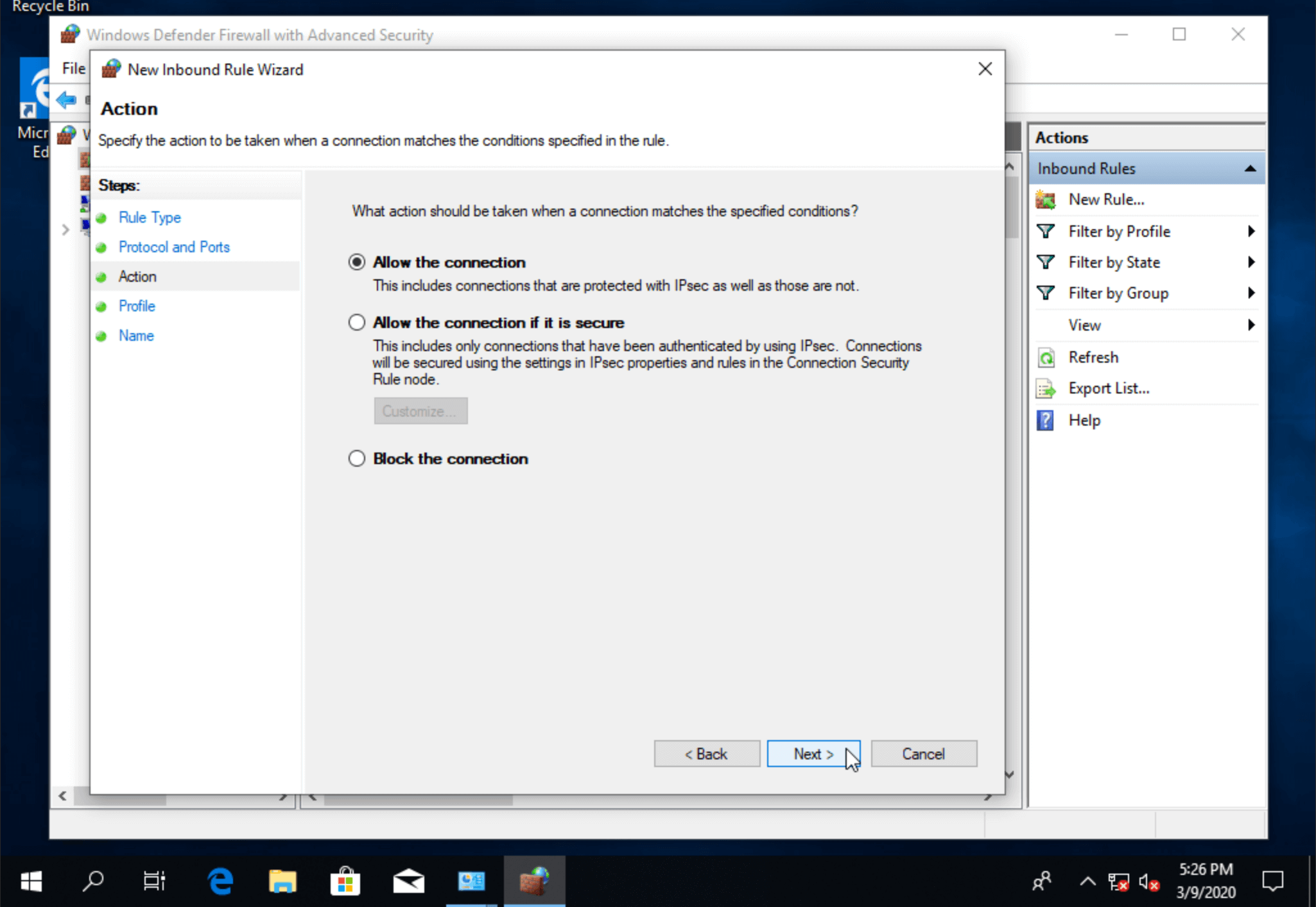

Здесь мы нажимаем« Новое правило », и следующий мастер откроется там, где мы сначала активируем Установите флажок «Порт»:

Шаг 14

Нажимаем Далее, выбираем протокол TCP и вводим номер порта:

Шаг 15

Нажимаем Далее и теперь мы разрешаем соединение через этот порт:

Шаг 16

В следующем окне мы должны определить, в каких профилях это правило входа должно быть активным в домене и на сервере:

Шаг 17

Нажмите Далее и присвойте имя создаваемому правилу:

Шаг 18

Мы нажимаем «Готово», и мы видим, что новое правило ввода создано правильно:

Шаг 19

Чтобы применить изменения, мы должны перезапустить сервер Windows Server 2016 или 2019:

Шаг 20

После входа в систему мы открываем командную строку и выполняем «ipconfig», чтобы найти IP-адрес сервера:

Шаг 21

Чтобы убедиться, что все работает правильно , мы переходим в Windows 10, открываем «Выполнить» и вводим «mstsc», который является командой для доступа к удаленному рабочему столу:

Шаг 22

Мы нажимаем «принять» и во всплывающем окне В окне мы вводим IP-адрес Windows Server 2016 или 2019, за которым следует назначенный порт:

Шаг 23

Мы нажимаем «Подключиться» и должны ввести учетные данные администратора сервера:

Шаг 24

Нажимаем ОК и увидим предупреждение об удаленном подключении:

Шаг 25

Нажимаем Y es, и мы увидим, что можно подключиться к Windows Server, используя порт, который мы установили:

Это действительно простой процесс для изменения порта удаленного доступа на Windows Server через удаленный рабочий стол, но он Рекомендуется сделать это из соображений безопасности, чтобы злоумышленники, которые по какой-то причине знают IP, не могли использовать порт по умолчанию для доступа.