Создание Microsoft 365 учетных записей пользователей с помощью PowerShell — Microsoft 365 Enterprise

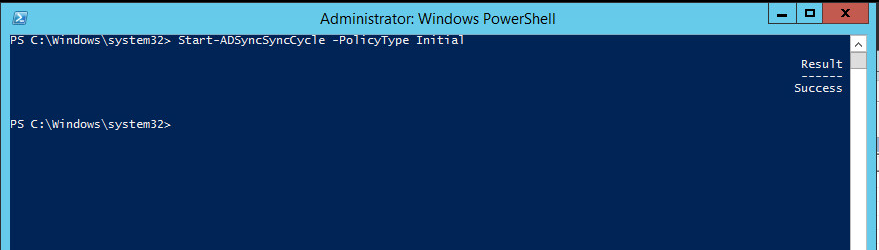

- Чтение занимает 2 мин

Оцените свои впечатления

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

Эта статья относится к Microsoft 365 корпоративный и Office 365 корпоративный.

Вы можете использовать PowerShell для Microsoft 365 для эффективного создания учетных записей пользователей, в том числе нескольких учетных записей.

При создании учетных записей пользователей в PowerShell всегда требуются определенные свойства учетных записей. Другие свойства не требуются, но важны. См. следующую таблицу.

| Имя свойства | Обязательный? | Описание |

|---|---|---|

| DisplayName | Да | Это имя отображения, которое используется в Microsoft 365 службах. Например, Caleb Sills. Например, Caleb Sills. |

| UserPrincipalName | Да | Это имя учетной записи, используемой для регистрации Microsoft 365 служб. Например, CalebS @ contoso.onmicrosoft.com. |

| FirstName | Нет | |

| Нет | ||

| LicenseAssignment | Нет | Это план лицензирования (также известный как план лицензии или SKU), из которого доступная лицензия назначена учетной записи пользователя. Лицензия определяет Microsoft 365 службы, доступные для учетной записи. При создании учетной записи пользователю не нужно назначать лицензию, но у учетной записи должна быть лицензия на доступ к Microsoft 365 службам. Лицензию требуется добавить в течение 30 дней после создания учетной записи пользователя. |

| Password | Нет | Если пароль не указан, случайный пароль назначен учетной записи пользователя, и пароль отображается в результатах команды. |

| UsageLocation | Нет | Это допустимый код страны согласно ISO 3166-1 alpha-2 (например, US для США и FR для Франции). Например, США для США и FR для Франции. Важно предоставить это значение, так как некоторые Microsoft 365 службы недоступны в некоторых странах. Вы не можете назначить лицензию учетной записи пользователя, если эта учетная запись не настроена. Дополнительные сведения см. в дополнительных сведениях об ограничениях лицензии. |

Использование модуля PowerShell Azure Active Directory для Graph

Во-первых, подключите Microsoft 365 клиента.

После подключения используйте следующий синтаксис для создания отдельной учетной записи:

$PasswordProfile=New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile $PasswordProfile.Password="<user account password>" New-AzureADUser -DisplayName "<display name>" -GivenName "<first name>" -SurName "<last name>" -UserPrincipalName <sign-in name> -UsageLocation <ISO 3166-1 alpha-2 country code> -MailNickName <mailbox name> -PasswordProfile $PasswordProfile -AccountEnabled $true

В этом примере создается учетная запись для американского пользователя Caleb Sills:

$PasswordProfile=New-Object -TypeName Microsoft.Open.AzureAD.Model.PasswordProfile

$PasswordProfile.Password="3Rv0y1q39/chsy"

New-AzureADUser -DisplayName "Caleb Sills" -GivenName "Caleb" -SurName "Sills" -UserPrincipalName [email protected] -UsageLocation US -MailNickName calebs -PasswordProfile $PasswordProfile -AccountEnabled $true

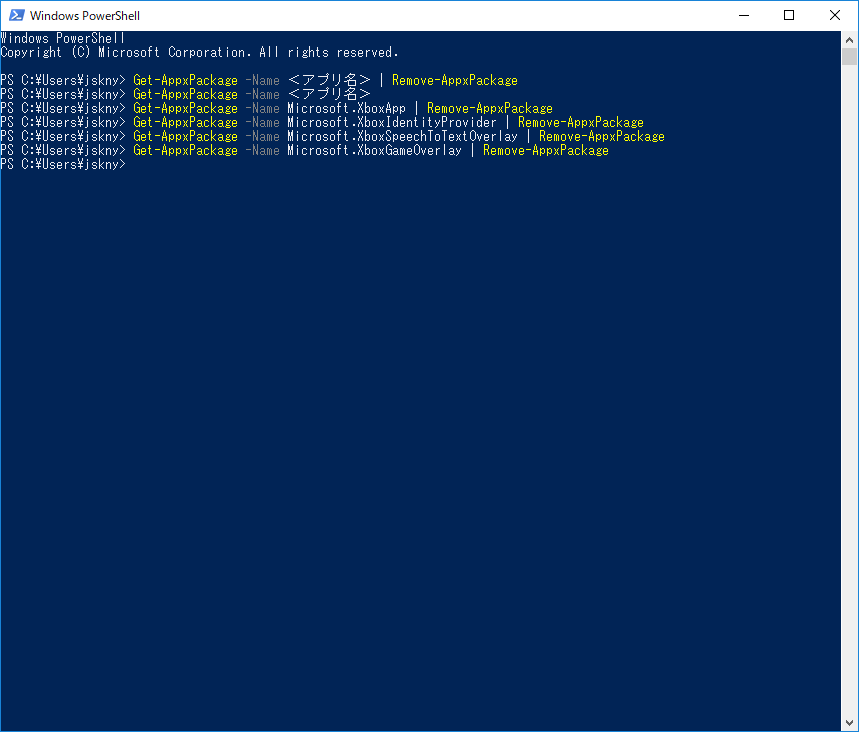

Использование модуля Microsoft Azure Active Directory для Windows PowerShell

Во-первых, подключите Microsoft 365 клиента.

Создание одной учетной записи пользователя

Чтобы создать одну учетную запись, используйте следующий синтаксис:

New-MsolUser -DisplayName <display name> -FirstName <first name> -LastName <last name> -UserPrincipalName <sign-in name> -UsageLocation <ISO 3166-1 alpha-2 country code> -LicenseAssignment <licensing plan name> [-Password <Password>]

Примечание

PowerShell Core не поддерживает модуль Microsoft Azure Active Directory для Windows PowerShell и командлетов с Msol в их имени. Эти командлеты требуется запускать из Windows PowerShell.

Эти командлеты требуется запускать из Windows PowerShell.

Чтобы предоставить список доступных имен плана лицензирования, используйте следующую команду:

Get-MsolAccountSku

В этом примере создается учетная запись для американского пользователя Caleb Sills и назначается лицензия из плана лицензирования contoso:ENTERPRISEPACK (Office 365 корпоративный E3).

New-MsolUser -DisplayName "Caleb Sills" -FirstName Caleb -LastName Sills -UserPrincipalName [email protected] -UsageLocation US -LicenseAssignment contoso:ENTERPRISEPACK

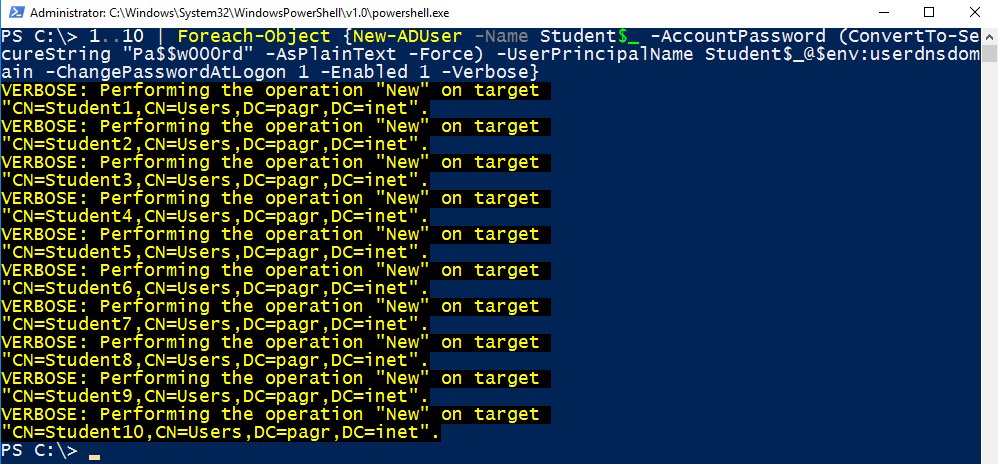

Создание нескольких учетных записей пользователей

Создайте CSV-файл, который содержит обязательные сведения об учетных записях пользователей. Пример:

UserPrincipalName,FirstName,LastName,DisplayName,UsageLocation,AccountSkuId [email protected],Claude,Loiselle,Claude Loiselle,US,contoso:ENTERPRISEPACK [email protected].

Примечание

Имена столбцов и их порядок в первом ряду CSV-файла являются произвольными. Но убедитесь, что порядок данных в остальном файле соответствует порядку имен столбцов. И используйте имена столбцов для значений параметров в PowerShell для Microsoft 365 команды.

Используйте следующий синтаксис:

В этом примере создаются учетные записи пользователей из файла C:\My Documents\NewAccounts.csv и журналы результатов в файле C:\My Documents\NewAccountResults.

csv.

csv.Import-Csv -Path "C:\My Documents\NewAccounts.csv" | foreach {New-MsolUser -DisplayName $_.DisplayName -FirstName $_.FirstName -LastName $_.LastName -UserPrincipalName $_.UserPrincipalName -UsageLocation $_.UsageLocation -LicenseAssignment $_.AccountSkuId} | Export-Csv -Path "C:\My Documents\NewAccountResults.csv"Результаты можно просмотреть в выходном файле. Мы не указали пароли, поэтому случайные пароли, Microsoft 365 созданные, видны в файле вывода.

См. также

Управление учетными записями пользователей Microsoft 365, лицензиями и группами с помощью PowerShell

Управление Microsoft 365 с помощью PowerShell

Начало работы с PowerShell для Microsoft 365

👥 Импорт пользователей в Active Directory из CSV или XLS – IT is good

Если вам нужно создать много новых учетных записей пользователей в домене одновременно, крайне неэффективно создавать их все вручную с графической консоли Active Directory Users and Computers (ADUC).

В этой статье мы рассмотрим простой скрипт PowerShell, который позволяет импортировать пользовательские данные из файла CSV / XLS и создавать для них учетные записи в домене Active Directory.

Прежде всего, создайте файл NewUser.xlsx в Excel со следующей структурой заголовка:

FullName;sn;givenName;company;department;title;telephoneNumber;City;sAMAccountName;Password

Заполните файл Excel данными всех пользователей, которых вы хотите создать в Active Directory (обычно эти данные предоставляются из системы учета персонала).

Экспортируйте файл Excel в формат CSV с запятыми в качестве разделителей (Файл> Сохранить как> Тип файла: CSV, Имя файла: new_as_users.csv).

Если вы хотите использовать «;» в качестве разделителя, вам нужно добавить следующий аргумент в командлет Import-CSV -delimiter «;».

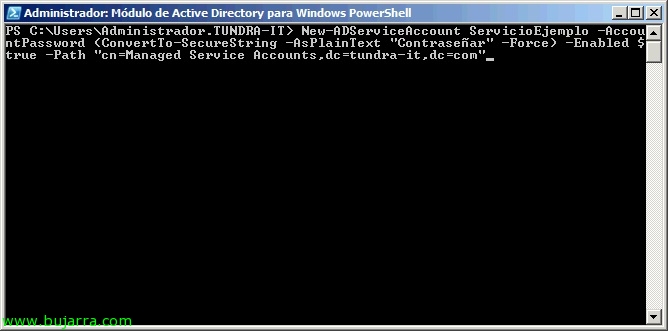

Для создания новых пользователей в домене мы будем использовать командлет New-ADUser из модуля Active Directory для Windows PowerShell, поэтому перед запуском скрипта PowerShell убедитесь, что этот модуль установлен на сервере / компьютере, с которого вы выполняете импорт пользователей.

Создайте файл import_ad_users.ps1 со следующим кодом PowerShell (измените имя своего домена и организационную единицу Active Directory, в которой вы хотите создать пользователей):

Import-Module ActiveDirectory

$Domain="@theitbros.cpm"

$UserOu="OU=Users,OU=UK,DC=theitbros,DC=com"

$NewUsersList=Import-CSV "C:\PS\new_as_users.csv"

ForEach ($User in $NewUsersList) {

$FullName=$User.FullName

$Company=$User.company

$Department=$User.department

$Description=$User.description

$givenName=$User.givenName

$title=$User.title

$City=$User.City

$telephoneNumber=$User.telephoneNumber

$sAMAccountName=$User.sAMAccountName

$sn=$User.sn

$userPrincipalName=$User.sAMAccountName+$Domain

$userPassword=$User.Password

$expire=$null

New-ADUser -PassThru -Path $UserOu -Enabled $True -ChangePasswordAtLogon $True -AccountPassword (ConvertTo-SecureString $userPassword -AsPlainText -Force) -CannotChangePassword $False -City $City -Company $Company -Department $Department –title $title –OfficePhone $telephoneNumber -DisplayName $FullName -GivenName $givenName -Name $FullName -SamAccountName $sAMAccountName -Surname $sn -UserPrincipalName $userPrincipalName

}Запись. Options-ChangePasswordAtLogon $ True требует изменения пароля пользователя при первом входе в систему, -CannotChangePassword $ False – позволяет пользователю самостоятельно изменять пароли.

Options-ChangePasswordAtLogon $ True требует изменения пароля пользователя при первом входе в систему, -CannotChangePassword $ False – позволяет пользователю самостоятельно изменять пароли.

Если вы создаете учетные записи служб, вы можете указать -ChangePasswordAtLogon $ False, -CannotChangePassword $ True.

Запустите скрипт из командной строки PowerShell, затем откройте консоль ADUC и убедитесь, что в указанном подразделении появились новые пользователи.

Как видите, этот скрипт PowerShell позволяет массово импортировать пользователей в Active Directory за несколько минут.

Вы можете удалить или добавить любые атрибуты пользователя в скрипт и файл CSV / Excel из AD.

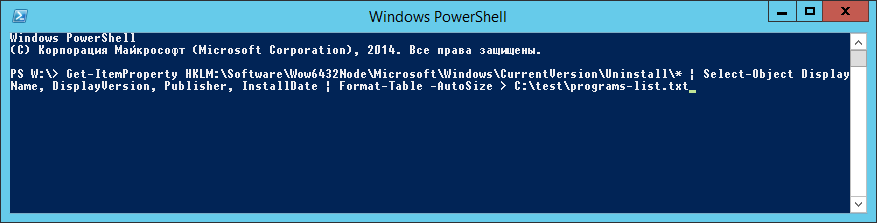

Полный список доступных пользовательских атрибутов в схеме вашего домена можно отобразить с помощью следующего командлета:

Get-ADUser –identity administrator –filter * -properties *|fl

Поделитесь статьей:

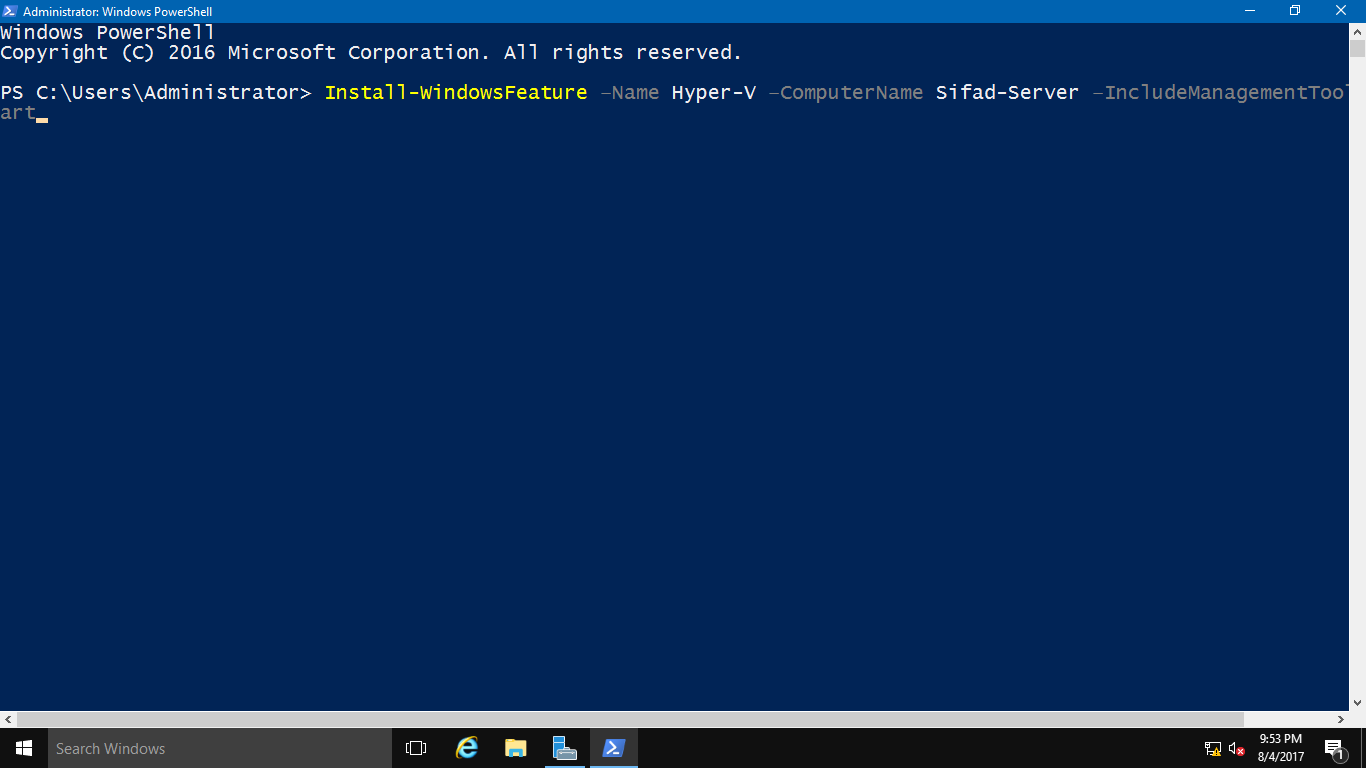

Добавление пользователя AD LDS в каталог

Группы и пользователей служб Active Directory облегченного доступа к каталогам (AD LDS) можно администрировать с помощью оснастки «Редактирование ADSI» или приложений, поддерживающих службу каталога. Дополнительные сведения о пользователях и группах AD LDS см. в разделе Общее представление о пользователях и группах AD LDS.

Дополнительные сведения о пользователях и группах AD LDS см. в разделе Общее представление о пользователях и группах AD LDS.

Для создания пользователей в AD LDS необходимо вначале импортировать в схему дополнительные классы пользователей, предоставляемые с AD LDS. Эти пользовательские классы содержатся в импортируемых LDF-файлах, расположенных в каталоге %windir%\adam компьютера, на котором установлены службы AD LDS.

Минимальным требованием для выполнения этой процедуры является членство в группе экземпляра AD LDS Администраторы. По умолчанию субъект безопасности, указанный во время настройки AD LDS как администратор AD LDS, становится членом группы «Администраторы» в разделе конфигурации. Дополнительные сведения о группах AD LDS см. в разделе Общее представление о пользователях и группах AD LDS.

| Чтобы добавить пользователя AD LDS в каталог |

Откройте оснастку «Редактирование ADSI».

Выполните подключение и привязку к экземпляру AD LDS и разделу каталога, в который необходимо добавить пользователя. Дополнительные сведения см. в разделе Использование оснастки «Редактирование ADSI» для управления экземпляром AD LDS.

В дереве консоли щелкните правой кнопкой мыши раздел каталога, в который необходимо добавить пользователя.

В дереве консоли щелкните правой кнопкой мыши контейнер, в который требуется добавить данного пользователя, и последовательно выберите команды Создать и Объект.

В разделе Выберите класс щелкните требуемый класс (user, inetOrgPerson, person или OrganizationalPerson), а затем нажмите кнопку Далее.

В поле Значение введите значение для атрибута общего имени (CN) нового пользователя и нажмите кнопку Далее.

Если требуется установить значения дополнительных атрибутов, щелкните Дополнительные атрибуты.

Задав дополнительные атрибуты для нового пользователя, нажмите кнопку Готово.

Дополнительная информация

- Чтобы открыть оснастку «Редактирование ADSI» на компьютере с установленными службами AD LDS, нажмите кнопку Пуск, щелкните Администрирование, а затем — Редактирование ADSI.

- По умолчанию пользователь AD LDS активизируется при его создании. Однако для учетной записи пользователя AD LDS, созданной с помощью оснастки «Редактирование ADSI», пароль первоначально не задается. В экземплярах AD LDS, запущенных в системе Windows Server 2008 R2, в которых действуют локальные или доменные ограничения политики, учетная запись пользователя AD LDS по умолчанию отключена. Перед включением учетной записи необходимо задать для нее пароль, отвечающий требованиям действующей политики паролей.

-

Любой класс объектов может использоваться как субъект безопасности в AD LDS, если определение класса объектов содержит статический вспомогательный класс SecurityPrincipal и атрибут unicodePwd.

- Классы объектов user, inetOrgPerson и OrganizationalPerson недоступны до тех пор, пока определения класса пользователя AD LDS не будут импортированы в схему.

- Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Добавление пользователя AD LDS в каталог» (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=137802). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (https://go.microsoft.com/fwlink/?LinkId=102372) (страница может быть на английском языке).

Дополнительные источники информации

создание пользователей в AD через power shell скрипт

Сегодня столкнулся с проблемой, надо было быстро создать 60 пользователей из списка предоставленного компанией, Имя Фамилия Пароль (остальное нет, хотя можно хоть все поля профайла заполнить).

60 пользователей не мало, хотя и не так много, быстро сообразив, что с экономить время мне даст power shell скрипт, я решил его накидать и проверить как он будет работать.

В первую очередь нам нужно определиться, что в профиль пользователя будем пихать, т.е. какие поля заполнять. В этом нам поможет статья (ну или команда get-help New-ADUser)

Берем вашу Excel табличку и ставим заголовки полей, у меня получились такие:

Name,Surname,GivenName,DisplayName,Passw

lavrin,Лаврин,Ира,Лаврин Ира,JHHG2j41241

после того как ваш Excel файл создан, сохраните его в формате cvs (разделитель запятые), откройте csv файл замените в нем все ; на , уберите » » (у меня почему то они были), а так же переведите csv кодировку из ANSI в UTF-8

вторым этапом нам требуется создать скрипт, что-то типа такого:

Set-ExecutionPolicy Unrestricted

import-module activedirectory

Import-CSV -Path «C:\scripts\users.csv» | ForEach-Object -process {New-ADuser -Name $_. DisplayName -SamAccountName $_.Name -Surname $_.Surname -GivenName $_.GivenName -DisplayName $_.DisplayName -Path «ou=Test,dc=test-domain,dc=ru» -CannotChangePassword $false -ChangePasswordAtLogon $false -PasswordNotRequired $false -PasswordNeverExpires $true -AccountPassword (ConvertTo-SecureString -AsPlainText $_.Password -Force) -Enabled $true}

DisplayName -SamAccountName $_.Name -Surname $_.Surname -GivenName $_.GivenName -DisplayName $_.DisplayName -Path «ou=Test,dc=test-domain,dc=ru» -CannotChangePassword $false -ChangePasswordAtLogon $false -PasswordNotRequired $false -PasswordNeverExpires $true -AccountPassword (ConvertTo-SecureString -AsPlainText $_.Password -Force) -Enabled $true}

(можно уже этот жирный текст скопировать в блокнот и сохранить, например под именем create_users.ps1)

теперь по порядку, что это значит:

Set-ExecutionPolicy Unrestricted — разрешение на запуск не подписаных скриптов

import-module activedirectory — работа с AD

рассписывать сам скрипт не буду, только скажу что:

-Name $_.DisplayName — отображение в AD как ФИО

-SamAccountName $_.Name — логин пользователя

-Surname $_.Surname — фамилия

-GivenName $_.GivenName — имя

вот как то так 🙂

ITband.ru » Типовые задачи администрирования AD с использованием PowerShell

Всем администраторам Active Directory периодически приходится сталкиваться с рутинными задачами, которые хотелось бы так или иначе автоматизировать. Как правило, это делается с использованием скриптов на наиболее известных языках программирования: VBScript, Jscript, PowerShell. Последний я считаю наиболее удобным. Благодаря некоторым из его особенностей те же процедуры, которые занимают в VBScript десяток строк и требуют понимания работы WMI, LDAP и еще многих китайских слов – в PowerShell занимает всего пять строк и требуют всего лишь знания программирования на уровне школьных уроков информатики. В настоящей статье мы рассмотрим типовые задачи администрирования Active Directory, и их автоматизацию с помощью PowerShell.

Как правило, это делается с использованием скриптов на наиболее известных языках программирования: VBScript, Jscript, PowerShell. Последний я считаю наиболее удобным. Благодаря некоторым из его особенностей те же процедуры, которые занимают в VBScript десяток строк и требуют понимания работы WMI, LDAP и еще многих китайских слов – в PowerShell занимает всего пять строк и требуют всего лишь знания программирования на уровне школьных уроков информатики. В настоящей статье мы рассмотрим типовые задачи администрирования Active Directory, и их автоматизацию с помощью PowerShell.

P.S. Статья рассчитана на полных, или почти полных «чайников», пару раз видевших или где-то слышавших о PowerShell. На звание Терминатора не претендую, по сему просьба ногами не пинать.

Предполагается, что читатели уже хотя бы немного знакомы с оболочкой PowerShell и написанием скриптов. Тех, кто не знаком – хотелось бы отослать к списку ресурсов в конце статьи.

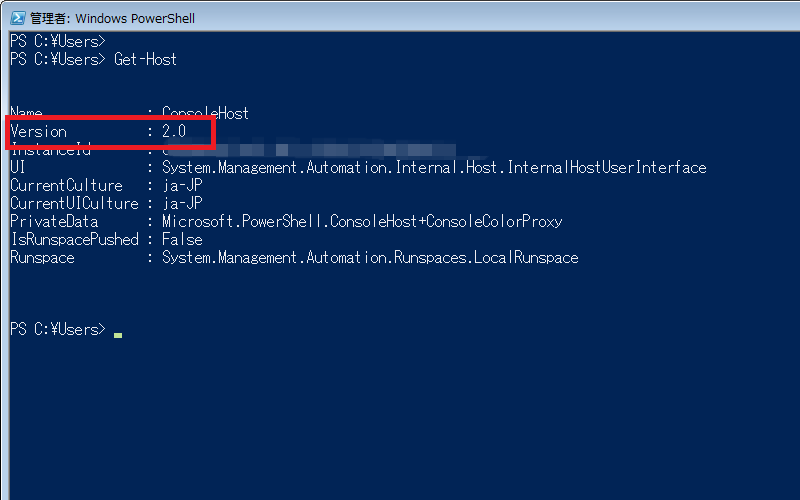

В первую очередь, необходимо заметить, что для того, чтобы все нормально работало – необходимо иметь хотя бы один контроллер домена Windows Server 2008 R2 с установленной компонентой ActiveDirectory Web Services. Увы и ах, Windows Server 2003 уходит на свалку истории. Для работы с модулем ad_powershell необходимо установить Remote Server Administration Tools, его так же можно установить на рабочем компьютере и запускать скрипты оттуда. Разумеется, ОС на компьютере должна быть не ниже Windows 7. На контроллерах домена Windows Server 2008 R2 необходимые компоненты уже установлены.

Перед тем, как выполнять скрипты – необходимо установить политику выполнения скриптов. По умолчанию, в целях безопасности включена политика Restricted, что означает, что на данном компьютере вообще запрещен запуск любых PowerShell-скриптов. О том, какие еще бывают политики выполнения – можно почитать в мануале:

Get-Help Set-ExecutionPolicy –Detailed

В нашем случае я рекомендую установить политику RemoteSigned, что позволит запускать любые собственноручно написанные скрипты, при этом запуск скриптов, скачанных из Интернета будет возможен только при наличии цифровой подписи с доверенным сертификатом. Запустите оболочку PowerShell с правами администратора (Run as Administrator) и выполните команду

Запустите оболочку PowerShell с правами администратора (Run as Administrator) и выполните команду

Set-ExecutionPolicy RemoteSigned

Можно так же выбрать политику Unrestricted, что вообще позволит запускать любой скрипт, независимо от того, откуда он взялся – но я делать этого не рекомендую из соображений безопасности.

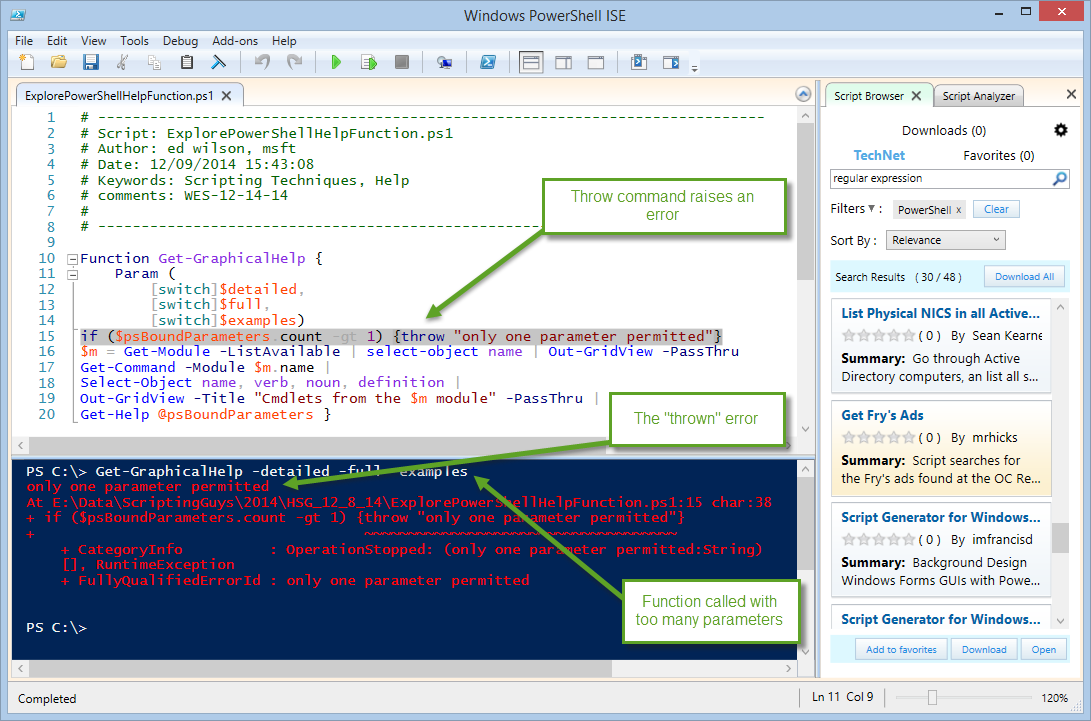

Теперь можно проверить работу скриптов – написать простейший скрипт «Hello World!». Я предпочитаю пользоваться PowerShell ISE, хотя можно писать и в простейшем Notepad’е. PowerShell ISE – удобная среда програмирования для PowerShell с возможностью отладки. Входит в состав ОС Wondows 7 и 2008 R2. Вобщем, рекомендую.

Теперь переходим непосредственно к автоматизации. Для того, чтобы создать объекты в Active Directory, или изменить какие-либо свойства, нам необходим список объектов со всеми необходимыми параметрами. Например, список пользователей может содержать следующие парамеры: Имя, Фамилия, Логин, Пароль. Проще всего для этого использовать CSV-файл. CSV – это текстовый файл, содержащий список объектов (например – пользователей), с разделением параметров каким-либо символом (как правило, это запятая «,», хотя может быть и точка с запятой, знак табуляции и т.д.). Каждый объект обозначается одной строчкой. Так же, первая строчка может содержать список параметров.

Проще всего для этого использовать CSV-файл. CSV – это текстовый файл, содержащий список объектов (например – пользователей), с разделением параметров каким-либо символом (как правило, это запятая «,», хотя может быть и точка с запятой, знак табуляции и т.д.). Каждый объект обозначается одной строчкой. Так же, первая строчка может содержать список параметров.

Пример:

Name;Surname;Login;Password

Ivan,Ivanov;i.ivanov;p@ssw0rd1

Petr,Petrov;p.petrov;p@ssw0rd2

Sidor;Sidorov;s.sidorov;p@ssw0rd3

Чтобы получить список объектов из CSV-файла, используется командлет Import-CSV:

$Users = Import-CSV “c:\temp\users.csv”

Такой файл можно создать и в блокноте, но проще всего будет использовать Microsoft Excel. В Excel необходимо при сохранении файла выбрать формат CSV. Интересно, что Excel при сохранении в формат CSV в качестве разделителя использует знак “;”, хотя вроде бы написано «CSV (разделители – запятые)». PowerShell же по умолчанию считает, что в качестве разделителя используется запятая («,»). Чтобы наш скрипт работал корректно – необходимо либо заменить в CSV-файле все точки с запятой на запятые (используя автозамену в блокноте) либо же, что на мой взгляд правильнее – указать в скрипте использовать точку с запятой в качестве разделителя:

Интересно, что Excel при сохранении в формат CSV в качестве разделителя использует знак “;”, хотя вроде бы написано «CSV (разделители – запятые)». PowerShell же по умолчанию считает, что в качестве разделителя используется запятая («,»). Чтобы наш скрипт работал корректно – необходимо либо заменить в CSV-файле все точки с запятой на запятые (используя автозамену в блокноте) либо же, что на мой взгляд правильнее – указать в скрипте использовать точку с запятой в качестве разделителя:

$Users = Import-CSV “c:\temp\users.csv” –Delimiter “;”

Чтобы проверить, как прошел импорт – можно посмотреть, что хранится в переменной $Users.

Как видим, в переменной $Users теперь хранится массив объектов с параметрами Name, Surname, Login, Password. Эти параметры можно использовать для создания учетных записей пользователей в AD.

Прежде чем приступить к работе с Active Directory, необходимо произвести импорт соответствующего модуля в PowerShell. Только после этого появятся команды для работы с AD:

Только после этого появятся команды для работы с AD:

Import-Module ActiveDirectory

Эту строку можно (и даже нужно) вставлять в начало всех скриптов – чтобы не вводить эту команду вручную.

Каждому, кто работал с ActiveDirectory, приходилось создавать учетные записи пользователей. И хотя это делается легко и просто – в несколько щелчков мышкой – иногда, особенно в крупных организациях, приходится создавать много учетных записей в течение дня. Иногда – в районе сотни.

Для нашего примера, в качестве списка пользователей будем брать CSV-файл со следующими полями:

Name – имя пользователя

Surname – фамилия пользователя

Password – пароль

OU – организационное подразделение, где будет находиться пользователь (вида Contoso_Users/Fin/Accounting)

Вначале нам нужно импортировать пользователей из списка:

$Users = Import-CSV $1 –Delimiter “;”

Параметр $1 означает, что в качестве пути к CSV-файлу будет использоваться первый по счету параметр командной строки. Запускаться скрипт будет следующим образом:

Запускаться скрипт будет следующим образом:

PS C:\Users\admin > Add_Users.ps1 c:\temp\users.csv

Далее нам нужно пройтись по всему массиву пользователей из списка:

Foreach($CurrentUser in $Users) {

Знак открытой фигурной скобки означает начало цикла. Этот цикл проходит по всем объектам списка, и прискаивает текущий объект переменной $CurrentUser.

Затем, для упрощения – присвоим значения соответствующих полей отдельным переменным:

$Name = $CurrentUser.Name

$Surname = $CurrentUser.Surname

$Password = $CurrentUser.Password

$OU = $CurrentUser.OU

Для того, чтобы задать пароль пользователю – необходимо перевести его в шифрованный формат SecureString:

$SecurePwd = ConvertTo-SecureString -AsPlainText -Force -String $Password

Так же, OU нам нужно перевести в формат, соответствующий стандарту LDAP (для примера выше: “OU=Accounting,OU= Fin,OU= Contoso_Users,DC=contoso,DC=com”).

Для этого вначале разделим строку $OU на отдельные составляющие:

$OUTmp = $OU –Split “/”

В результате переменная $OUTmp будет содержать массив из всех элементов пути:

PS C:\Users\admin> $OUTmp

Contoso_Users

Fin

Accounting

Далее, используя командлет Foreach-Object, получим из нашего массива первую часть LDAP-пути:

$Path = “” #незабудьте проинициализировать переменную!

$OUTmp | ForEach-Object {$Path = «OU=$_,» + $Path}

В переменной $Path появляется первая часть LDAP-пути:

PS C:\Users\admin> $Path

OU=Accounting,OU=Fin,OU=Contoso_Users,

Теперь нам нужно получить полный путь, добавив к пути домен:

$Path += “DC=contoso,DC=com”

Получили полный LDAP-путь:

PS C:\Users\admin> $Path

OU=Accounting,OU=Fin,OU=Contoso_Users,DC=contoso,DC=com

Теперь сформируем дисплейное имя пользователя, его логин, User Principal Name.

$Login = $Name[0] + “.” + $Surname #логин формируется из первой буквы имени и фамилии, например: i.ivanov

$Displayname = $Name + “ “ + $Surname #Дисплейное имя: Ivan Ivanov

$UserPrincipalName = $Login + “@contoso.com”

Наконец, можно перейти к самой главной процедуре: созданию учетной записи пользователя.

New-ADUser $Displayname –SamAccountName $Login –UserPrincipalName $UserPrincipalName -DisplayName $DisplayName -AccountPassword $SecurePwd -ChangePasswordAtLogon 1 -Path $Path

Здесь, в принципе, все параметры понятны. Параметр -ChangePasswordAtLogon 1 означает, что пользователю будет предложено сменить пароль сразу после логина.

По умолчанию в PowerShell, в отличие от стандартного визарда в оснастке ActiveDirectory Users And Computers учетные записи только что созданных пользователей будут отключены (Disabled). Поэтому сразу после создания учетные записи нужно включить:

Поэтому сразу после создания учетные записи нужно включить:

Enable-ADAccount $Login

Теперь нужно закрыть цикл знаком «}». Можно сохранять скрипт и пробовать.

Готовый скрипт будет выглядеть следующим образом:

Import-Module ActiveDirectory

$Users = Import-CSV $1 –Delimiter “;”

Foreach($CurrentUser in $Users) {

$Name = $CurrentUser.Name

$Surname = $CurrentUser.Surname

$Password = $CurrentUser.Password

$OU = $CurrentUser.OU

$SecurePwd = ConvertTo-SecureString -AsPlainText -Force -String $Password

$OUTmp = $OU –Split “/”

$Path = “” #незабудьте проинициализировать переменную!

$OUTmp | ForEach-Object {$Path = «OU=$_,» + $Path}

$Path += “DC=contoso,DC=com”

$Login = $Name[0] + “.

” + $Surname

$Displayname = $Name + “ “ + $Surname #в кавычках – пробел!

$UserPrincipalName = $Login + “@contoso.com”

New-ADUser $Displayname –SamAccountName $Login –UserPrincipalName $UserPrincipalName -DisplayName $DisplayName -AccountPassword $SecurePwd -ChangePasswordAtLogon 1 -Path $Path

Enable-ADAccount $Login

}

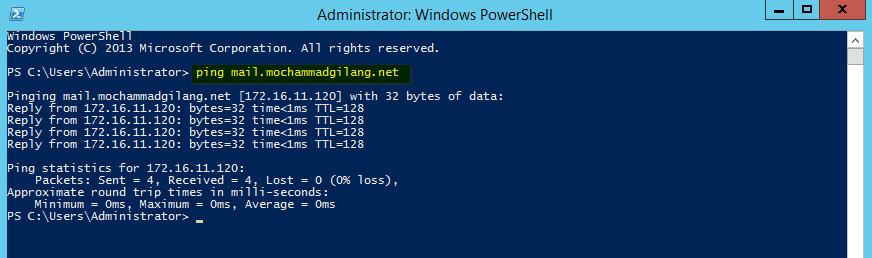

Как известно, для работы с Active Directory перво-наперво необходимо вводить компьютеры в домен. Сделать это можно двумя способами:

· Мышкой – самый известный способ, через «Свойства» «Моего компьютера». Легко и просто.

· Командой netdom join. Тоже несложно, и можно использовать в скриптах.

У первого способа есть существенный недостаток: учетные записи компьютеров создаются в дефолтном OU Computers. В организациях же, как правило имеются разные OU для разных типов компьютеров (сервер, десктоп, ноутбук), а так же отдельные OU для разных отделов/департаментов/и т.д., с различными групповыми политиками, действующими для разных OU. Поэтому после ввода компьютеров в домен необходимо переносить учетные записи компьютеров вручную в соответствующий OU, а затем перезагружать компьютер еще раз, чтобы на нем применились все необходимые политики. При использовании команды netdom можно указать нужное OU, но набирать все это с клавиатуры – та еще задачка, особенно – когда компьютеров много, и особенно, что часто бывают – задачку эту поручают простым эникейщикам. Где-то в какой-то букве обязательно ошибется.

В организациях же, как правило имеются разные OU для разных типов компьютеров (сервер, десктоп, ноутбук), а так же отдельные OU для разных отделов/департаментов/и т.д., с различными групповыми политиками, действующими для разных OU. Поэтому после ввода компьютеров в домен необходимо переносить учетные записи компьютеров вручную в соответствующий OU, а затем перезагружать компьютер еще раз, чтобы на нем применились все необходимые политики. При использовании команды netdom можно указать нужное OU, но набирать все это с клавиатуры – та еще задачка, особенно – когда компьютеров много, и особенно, что часто бывают – задачку эту поручают простым эникейщикам. Где-то в какой-то букве обязательно ошибется.

Самый лучший выход из этой ситуации – создать учетные записи компьютеров заранее, в соответствующих OU. Тогда компьютер сразу после ввода в домен и перезагрузки применит все соответствующие политики.

Разумеется, учетные записи компьютеров, как и пользователей, можно создавать и вручную. Но, поскольку мы – админы, а не эникейщики – будем использовать PowerShell.

Но, поскольку мы – админы, а не эникейщики – будем использовать PowerShell.

Для учетных записей, как и для компьютеров, используем CSV-файл

ComputerName;OU

Server1;Cnotoso_Computers/Servers

Server2;Cnotoso_Computers/Servers

Desktop1;Cnotoso_Computers/Desktops

Desktop2;Cnotoso_Computers/Desktops

Desktop3;Cnotoso_Computers/Desktops

Laptop1;Cnotoso_Computers/Laptops

Далее, пишем скрипт по анологии со скриптом для учетных записей пользователей, только он будет немного проще:

Import-Module ActiveDirectory

$Computers = Import-CSV $1 –Delimiter “;”

Foreach($CurrentComputer in $Computers) {

$ComputerName = $CurrentComputer.

ComputerName

$OU = $CurrentComputer.OU

$OUTmp = $OU –Split “/”

$Path = “” #незабудьте проинициализировать переменную!

$OUTmp | ForEach-Object {$Path = «OU=$_,» + $Path}

$Path += “DC=contoso,DC=com”

New-ADComputer –Name $ComputerName –Path $Path

}

Иногда бывает необходимо массово сбросить пароли у множества пользователей.

Структура CSV-файла:

Import-Module ActiveDirectory

$Users = Import-CSV $1 –Delimiter “;”

Foreach($CurrentUser in $Users) {

$Login = $CurrentUser.Login

$NewPassword = $CurrentUser.NewPassword

$SecurePwd = ConvertTo-SecureString -AsPlainText -Force -String $Password

Set-ADAccountPassword –Identity $Login –Reset –NewPassword $SecurePwd

}

Допустим, в вашей организации были приняты новые корпоративные стандарты, которые требуют, чтобы у каждого пользователя в AD были указаны, помимо всего остального: адрес электронной почты, номер мобильного телефона, название организации, должность. Из отдела кадров вам прислали табличку со следующими полями:

Из отдела кадров вам прислали табличку со следующими полями:

Из нее мы создаем CSV-файл с полями:

Name

Surname

E-Mail

Phone

Organization

JobTitle

Скрипт будет следующего вида:

Import-Module ActiveDirectory

$Users = Import-CSV $1 –Delimiter “;”

Foreach($CurrentUser in $Users) {

$Name = $CurrentUser.Name

$Surname = $CurrentUser.Surname

$Email = $CurrentUser.E-Mail

$Phone = $CurrentUser.Phone

$Organization = $CurrentUser.Organization

$JobTitle = $CurrentUser.

JobTitle

$Login = (Get-ADuser –Filter {GivenName –eq $Name –and Surname –eq $Surname}).SamAccountName #ищем юзера с заданным именем и фамилией и возвращаем его логин

Set-ADUser $Login –EmailAddress $Email –MobilePhone $Phone –Company $Organization –Title $JobTitle

}

В этой статье я попытался рассмотреть простейшие скрипты для автоматизации наиболее часто встречающихся задач администрирования Active Directory. На самом деле, я намеренно не стал чересчур усложнять скрипты, чтобы можно было понять логику работы.

Попробуйте сами вооружиться гуглом и ресурсами, указанными в конце статьи и улучшить скрипты самостоятельно.

Например:

Добавить обработку ошибок (например, если пользователь с таким именем уже существует, или наоборот – не существует) – конструкции типа try… catch…

Автоматическую генерацию паролей заданной длины и сложности

Вывод логинов с автоматически сгенерированными праолями для только что созданных учетных записей в CSV-файл – командлет Export-CSV

Эти ресурсы очень сильно помогут в изучении PowerShell. Во всяком случае мне они помогли.

Во всяком случае мне они помогли.

Надеюсь, эта статья была вам полезна, и кто-то, кто раньше боялся консоли – перестанет ее бояться.

Александр Косивченко

Глава 16. Расширенное управление Active Directory с помощью PowerShell — Active Directory Полное руководство

В далёком 2006 я работал в большом Канадском поставщике службы управляемого хостинга. В то время имелся

гигантский спрос на хостинг выделенных серверов. Оборудование, полоса пропускания и управление всё это стоило дорого.

Однако вещи начали меняться с возникновением виртуализации: она смогла снизить стоимость хостинга. Я до сих пор помню

о тех имевших место постоянных дискуссиях, спорах, статьях и встречах на высшем уровне, на которых люди обсуждали

преимущества и недостатки виртуализации. Как и в случае с любой другой технологией, вначале существовали проблемы,

однако технологии виртуализации развивались быстро и доводили бизнес до такой степени, что он не был способен

оторвать взгляд.

Для нас это было точно так же: с точки зрения бизнеса мы находились в безопасности при выделенном хостинге. Мы получали хорошую прибыль. Однако при помощи виртуализации пользователи смогли перенести стойки выделенных серверов в несколько хостов гипервизора. Затем предприятия в области хостинга принялись искать новые способы заработка денег при помощи технологий виртуализации. Это было началом новой эры облачных технологий. Однако то что я хочу выделить, похоже на технологический переход от выделенных серверов к виртуализации: большинство современных инфраструктур переживают очень интересную фазу переноса рабочих нагрузок из локальной инфраструктуры в общедоступное облако. Когда был выпущен Microsoft Azur, мир технологий вновь наводнился всевозможными дискуссиями. Большинство моментов было связано с безопасностью данных, совместимостью, надёжностью и стоимостью.

На протяжении последних нескольких лет Microsoft решала все эти вызовы и проблемы и дошло до того, что организации не смогли оставаться в стороне от этого по следующим причинам:

Когда некая организация адаптируется к облачным технологиям, не так просто привнести за раз все и повсеместно

рабочие процессы в общедоступное облако. Имеются ограничения для приложений, которые всё ещё требуют запуска

каких- то рабочих процессов локально. Даже когда рабочие процессы работают в обеих технологиях, сама идентификация

пользователей для организаций будет оставаться той же самой. AD

(Active Directory) Azure помогает расширению имеющейся

локальной инфраструктуры идентификации на аутентификацию в в приложениях и службах вне зависимости от того где они

запускаются.

Имеются ограничения для приложений, которые всё ещё требуют запуска

каких- то рабочих процессов локально. Даже когда рабочие процессы работают в обеих технологиях, сама идентификация

пользователей для организаций будет оставаться той же самой. AD

(Active Directory) Azure помогает расширению имеющейся

локальной инфраструктуры идентификации на аутентификацию в в приложениях и службах вне зависимости от того где они

запускаются.

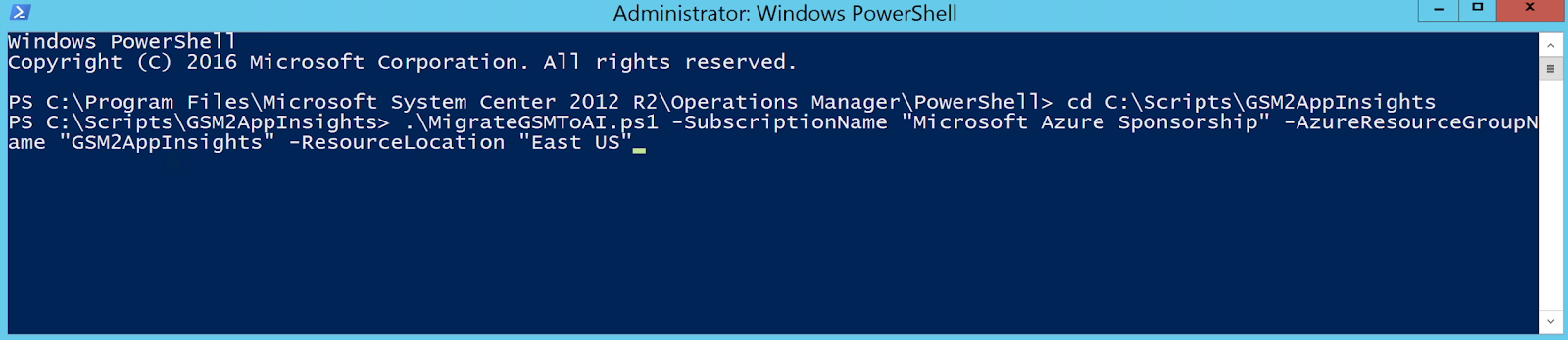

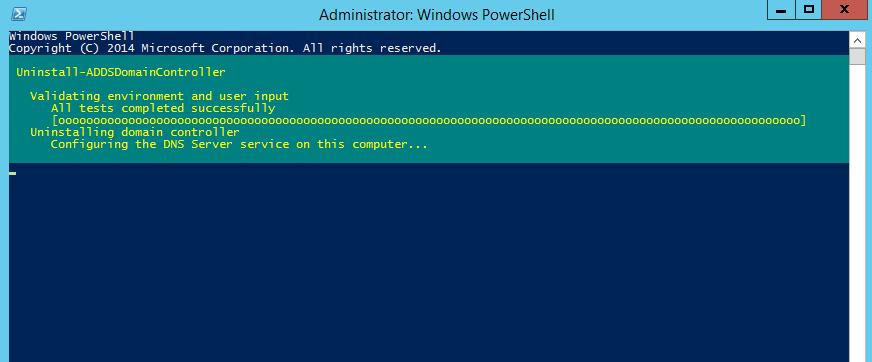

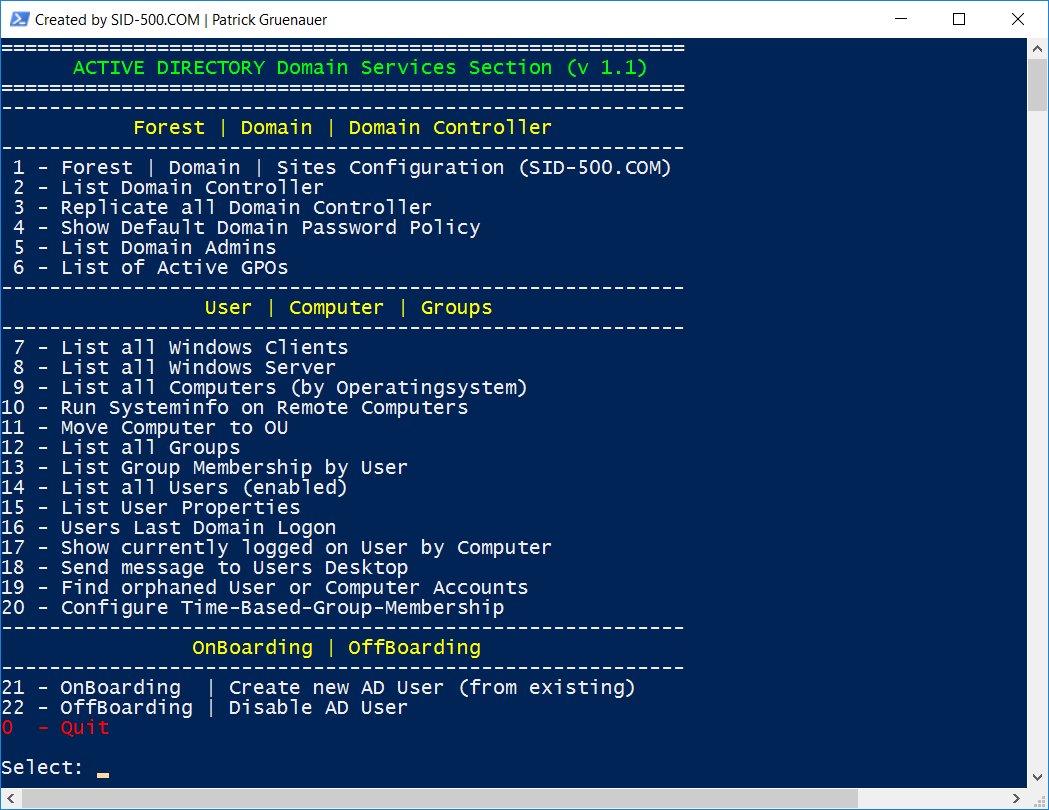

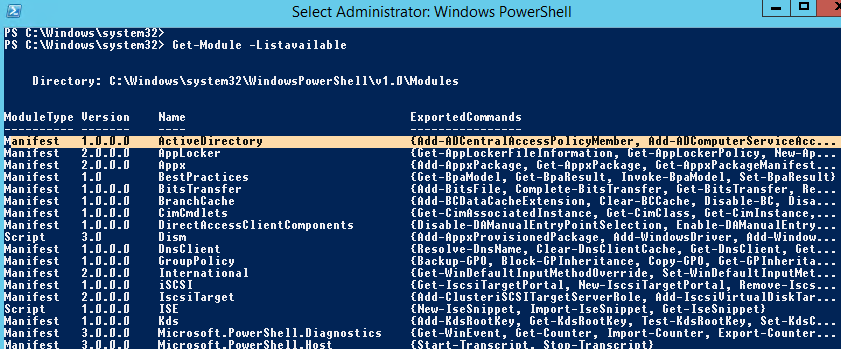

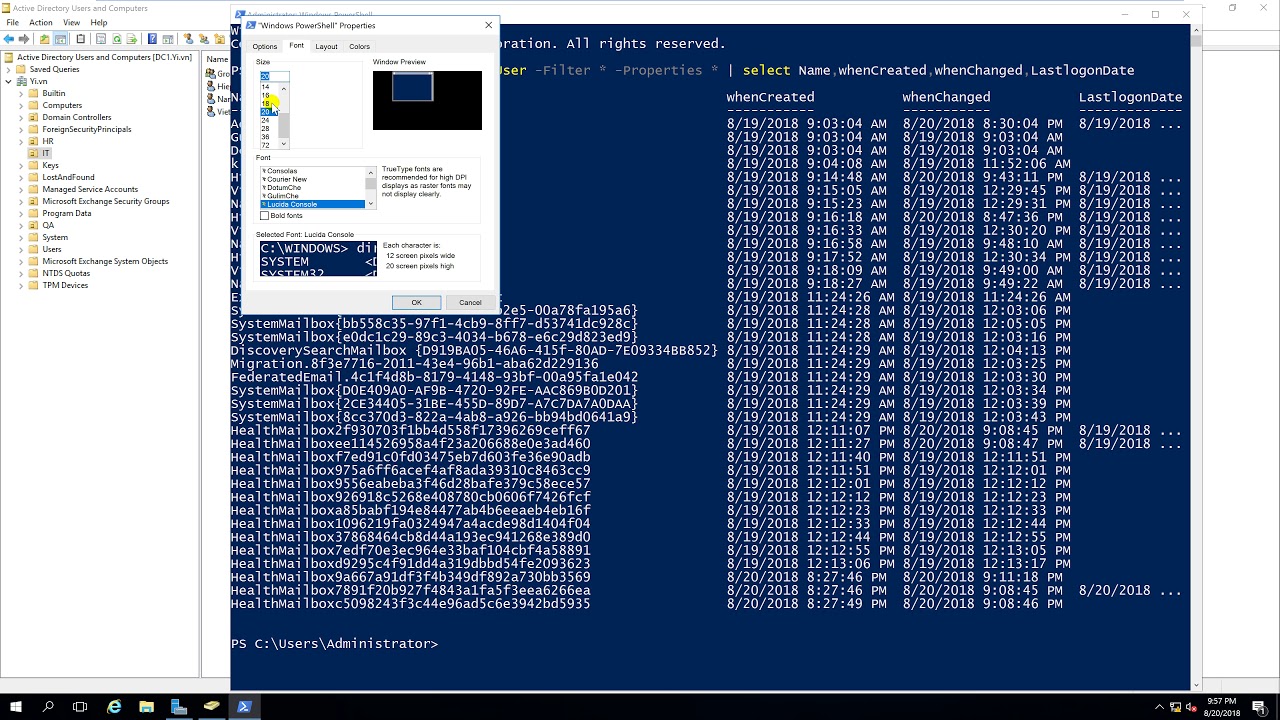

Управление AD посредством PowerShell — подготовка

Модуль PowerShell содержит сборки, сценарии и функциональные возможности. Для применения имеющихся функциональных

возможностей нам требуется импортировать этот модуль. После этого мы получаем способность вызова содержимого данного

модуля для управления относящимися к делу ролями сервера, службами или свойствами. Прежде чем мы приступим к управлению

AD при помощи PowerShell, для начала нам требуется импортировать соответствующий модуль

ActiveDirectory.

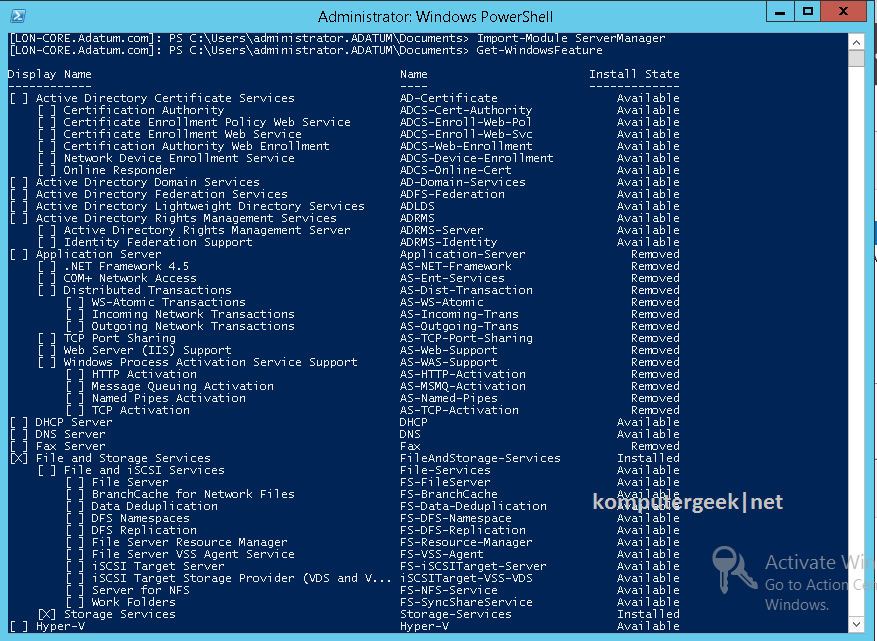

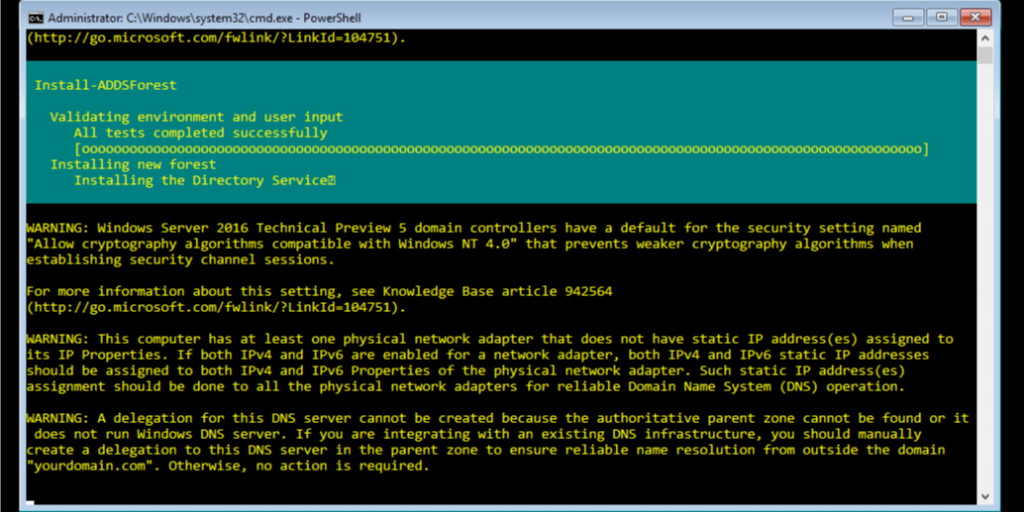

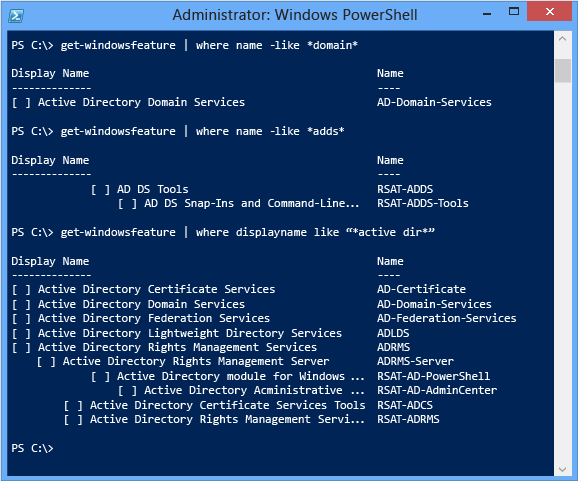

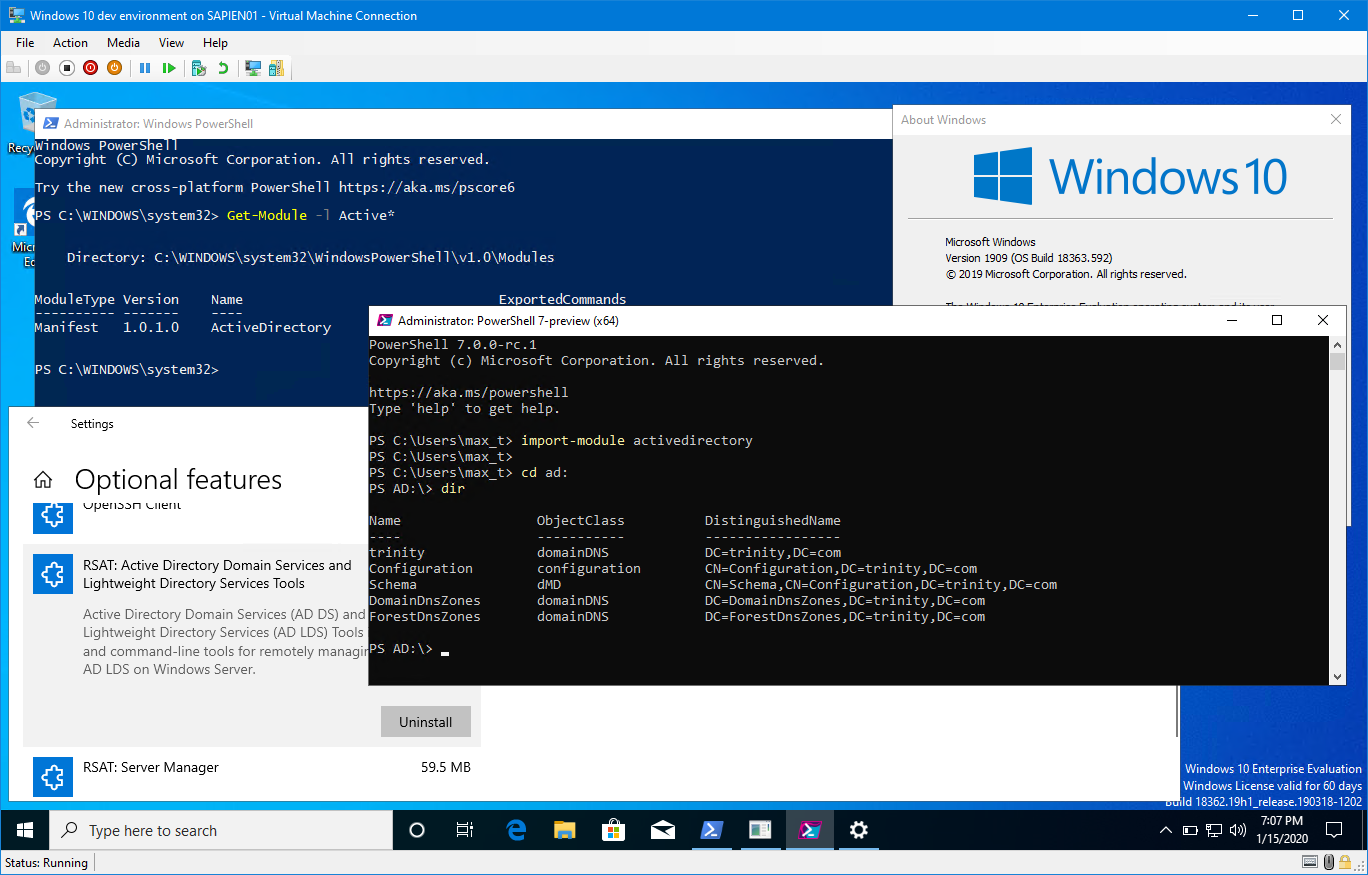

Для осуществления этого имеется несколько способов. Они включают установку надлежащей роли сервера AD DS или производятся через RSAT (Remote Server Administration Tools, инструменты удалённого администрирования сервером):

-

Роль сервера AD DS:

-

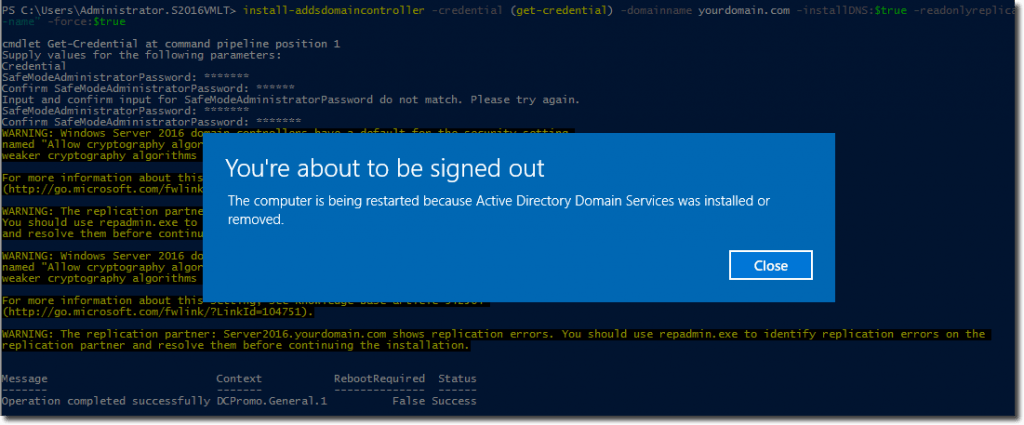

Когда мы устанавливаем роль своего сервера AD DS при помощи Диспетчера серверов, в качестве функциональных возможностей устанавливается Active Directory module for Windows PowerShell:

-

Когда роль AD DS устанавливается с применением PowerShell, нам требуется вложить инструментарий управления посредством использования

IncludeManagementTools. В противном случае этот модуль не будет установлен:Install-WindowsFeature –Name AD-Domain-Services -IncludeManagementTools

-

-

Remote Server Administration Tools:

-

Даже когда определённый сервер не обладает установленной надлежащей ролью AD DS, среда имеющегося домена может управляться при помощи модуля PowerShell AD DS.

Соответствующий модуль PowerShell AD содержится в RSAT и может быть

установлен с применением Диспетчера сервера или PowerShell.

Соответствующий модуль PowerShell AD содержится в RSAT и может быть

установлен с применением Диспетчера сервера или PowerShell. -

В диспетчере сервера его можно отыскать переместившись в Features | Remote Server Administration Tools | Role Administration Tools | AD DS and AD LDS Tools | Active Directory module for PowerShell, как это показано на следующем снимке экрана:

-

Также его можно установить с применением PowerShell:

Add-WindowsFeature RSAT-AD-PowerShellЗамечание Кроме того, существует также и возможность установки RSAT в ОС рабочего стола Windows. В качестве примера, можно выгрузить RSAT для Windows 10.

-

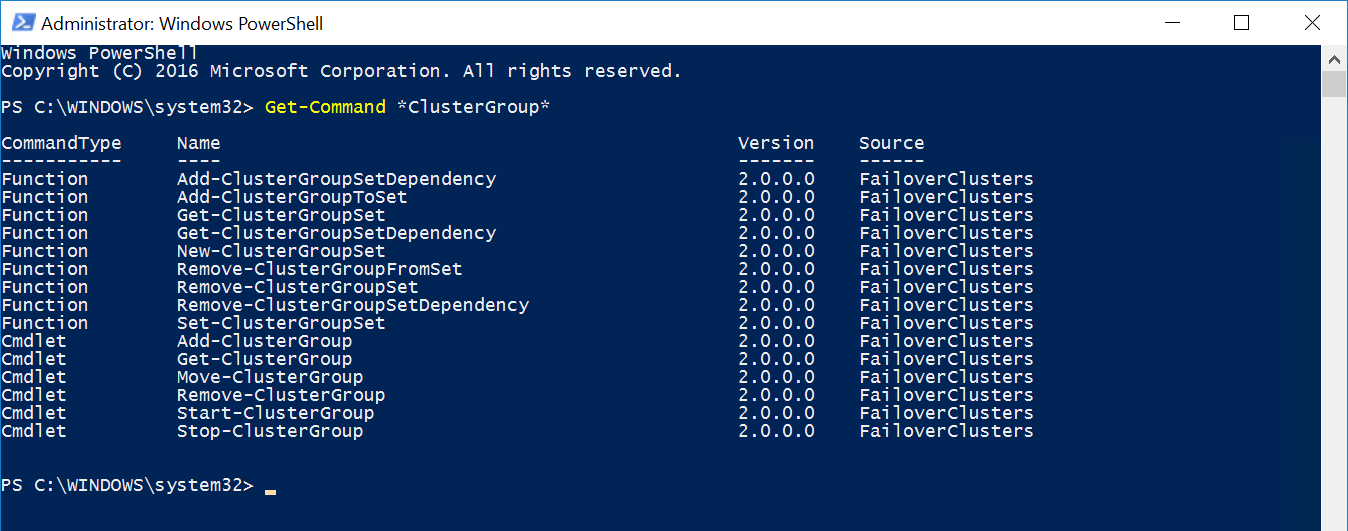

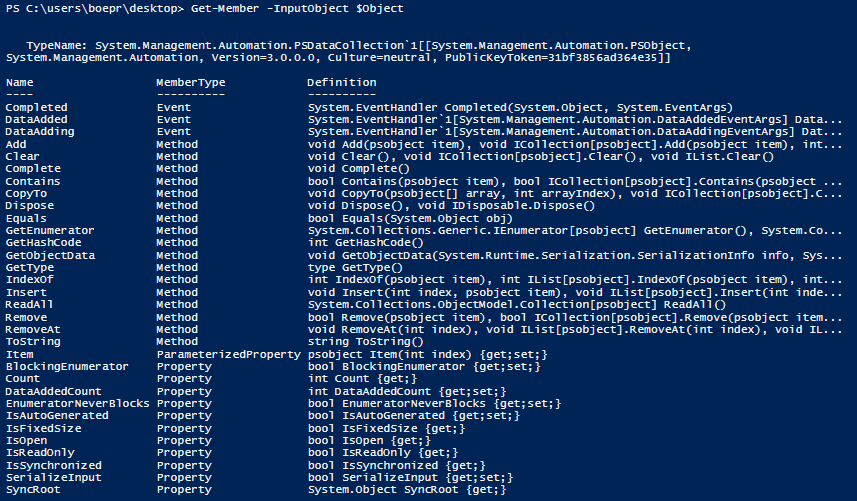

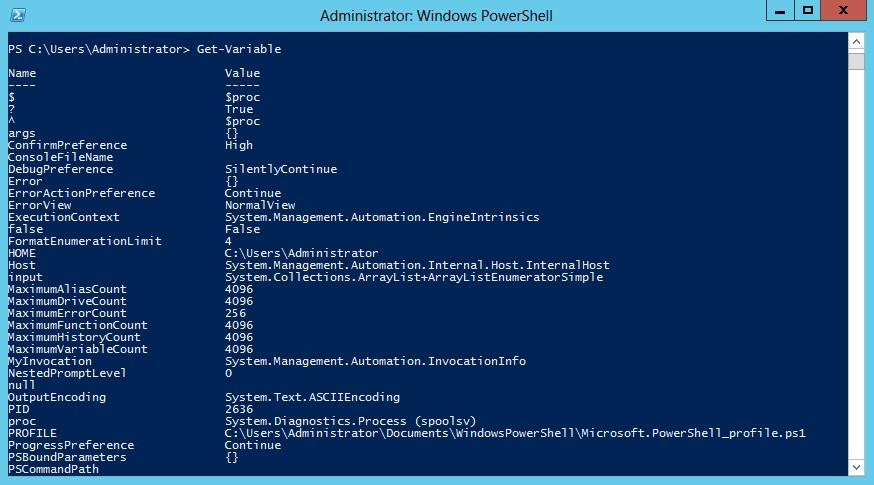

После установки необходимого модуля AD DS мы имеем возможность перечислить все доступные в этом модуле команды воспользовавшись такой командой:

Get-Command -Module ActiveDirectory

В данном модуле имеется примерно 147команд. Полный синтаксис для любой из команд можно просмотреть

воспользовавшись следующей командой:

Полный синтаксис для любой из команд можно просмотреть

воспользовавшись следующей командой:

Get-Command commandname -Syntax

В качестве примера, приводимая ниже команда перечислит необходимый синтаксис для команды

New-ADUser:

Get-Command New-ADUser -Syntax

Следующий снимок экрана отображает вывод для приведённой выше команды:

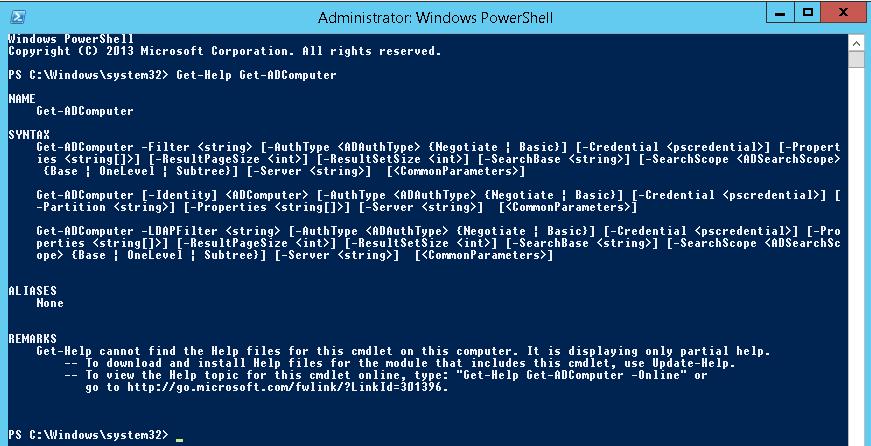

Для любой из команд команда Get-Help предоставляет подсказку. В качестве

примера, приводимая далее команда предоставляет подсказку для команды

New-ADUser:

Get-Help New-ADUser

Приводимый ниже снимок экрана отображает вывод приведённой выше команды:

Также мы имеем возможность просмотреть некий образец для своей команды New-ADUser

при помощи следующего:

Get-Help New-ADUser -Example

отображаемый далее снимок экрана показывает вывод для нашей предыдущей команды:

Дополнительные сведения для конкретной команды можно просмотреть при помощи следующего:

Get-Help New-ADUser -Detailed

Технические сведения по определённой команде можно просмотреть воспользовавшись командой таким образом:

Get-Help New-ADUser -Full

Сведения о выбранной команде в реальном режиме времени можно просмотреть при помощи такого варианта:

Get-Help New-ADUser -Online

В этом разделе мы изучили как установить модуль Active Directory для PowerShell. Также мы изучили имеющиеся базовые

функции этого модуля. теперь давайте пройдём дальше и изучим возможности управления Active Directory при помощи

этого модуля.

Также мы изучили имеющиеся базовые

функции этого модуля. теперь давайте пройдём дальше и изучим возможности управления Active Directory при помощи

этого модуля.

Команды и сценарии управления AD

Данный модуль обладает 147 командами и их можно применять бесчисленными способами для управления конкретной средой AD. В данном разделе мы рассмотрим собственно возможности этих команд и поглядим как мы можем применять их для улучшения управления AD.

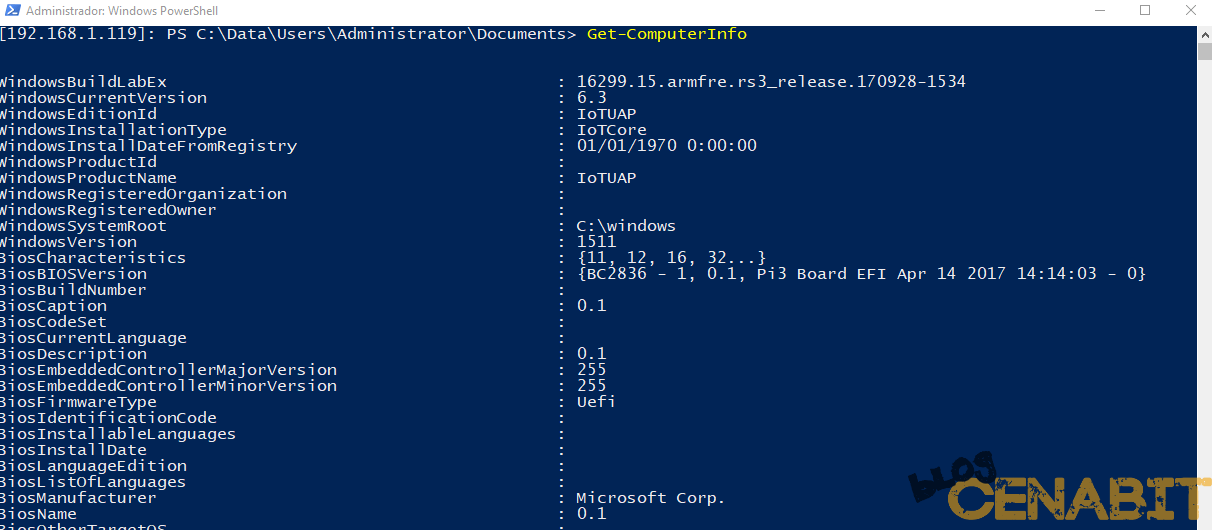

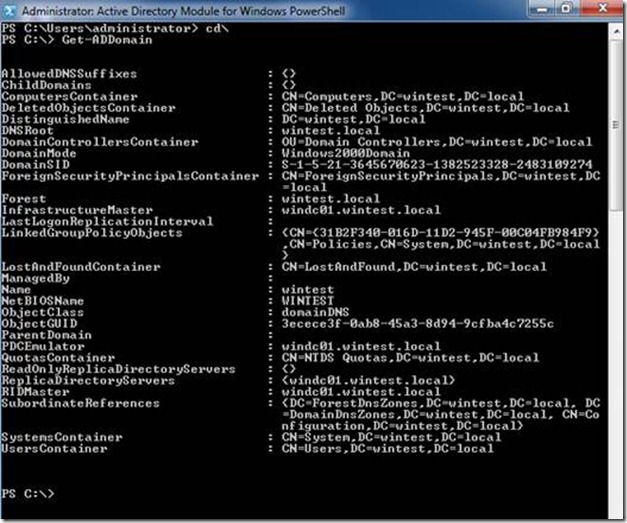

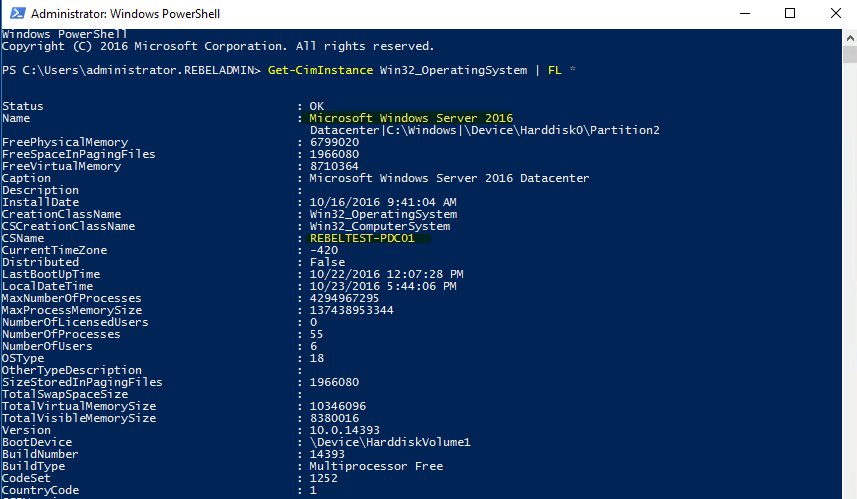

Я бы желал начать этот раздел с изучения того как мы можем просматривать имеющуюся конфигурацию некой среды AD. Самый быстрый способ просмотра конфигурации и возможностей конкретного сервера каталога состоит в применении такой команды:

Get-ADRootDSE

Эта команда предоставляет важные сведения, такие как уровни функциональности леса и домена, установленный по умолчанию контекст именования, значение текущего времени и тот контроллер домена, в котором выполнена текущая регистрация:

Наш следующий шаг состоит в поиске контроллеров домена в своём домене. Для перечисления значений имени контроллера домена,

состояния его сервера глобального каталога и установленных ролей FSMO

(Flexible Single Master Operation, Гибких операций единственного

хозяина) мы можем применить следующее:

Для перечисления значений имени контроллера домена,

состояния его сервера глобального каталога и установленных ролей FSMO

(Flexible Single Master Operation, Гибких операций единственного

хозяина) мы можем применить следующее:

Get-ADDomainController -Filter * | Select-Object Name,IPv4Address,IsGlobalCatalog,OperationMasterRoles

Также важно иметь сведения относительно значения площадки AD, так как оно поясняет имеющуюся физическую топологию данного AD:

Get-ADDomainController -Filter * | Select-Object Name,IPv4Address,Site

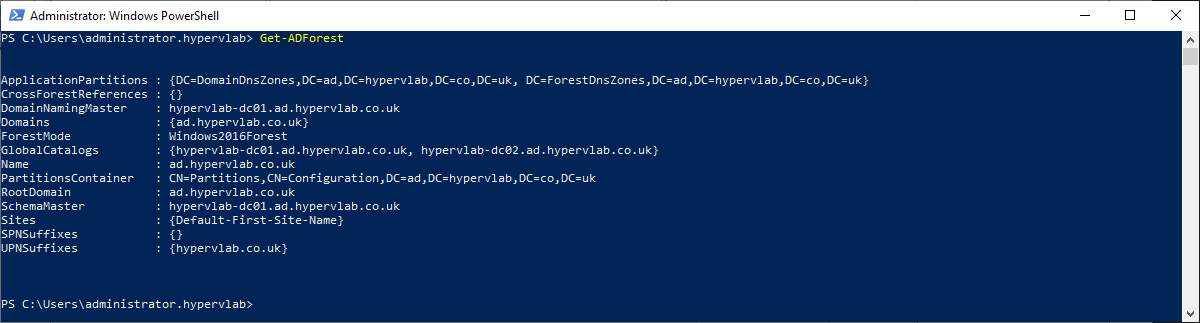

Некий лес AD способен обладать множеством доменов. Наша следующая команла перечислит значения имён лесов, имён доменов, названий контроллеров доменов, IP адресов и площадки AD:

$Forestwide = (Get-ADForest).Domains | %{ Get-ADDomainController -Filter * -Server $_ }

write-output $Forestwide -Filter * | Select-Object Name,Forest,Domain,IPv4Address,Site

Когда нам известны значения имён доменов, мы способны перечислить соответствующие контроллеры домена и RODC (read-only domain controller), воспользовавшись такой командой:

$Domain = Read-Host 'What is your Domain Name ?'

Get-ADDomain -Identity $Domain | select ReplicaDirectoryServers,ReadOnlyReplicaDirectoryServer

При помощи этой команды его система запросит у своего пользователя ввод значения имени домена. После отклика

пользователя она перечислит все контроллеры домена.

После отклика

пользователя она перечислит все контроллеры домена.

В нашей предыдущей команде, ReplicaDirectoryServers представит контроллеры

домена с доступом на чтение и запись, а ReadOnlyReplicaDirectoryServer

снабдит лишь контроллерами домена, доступными только для чтения.

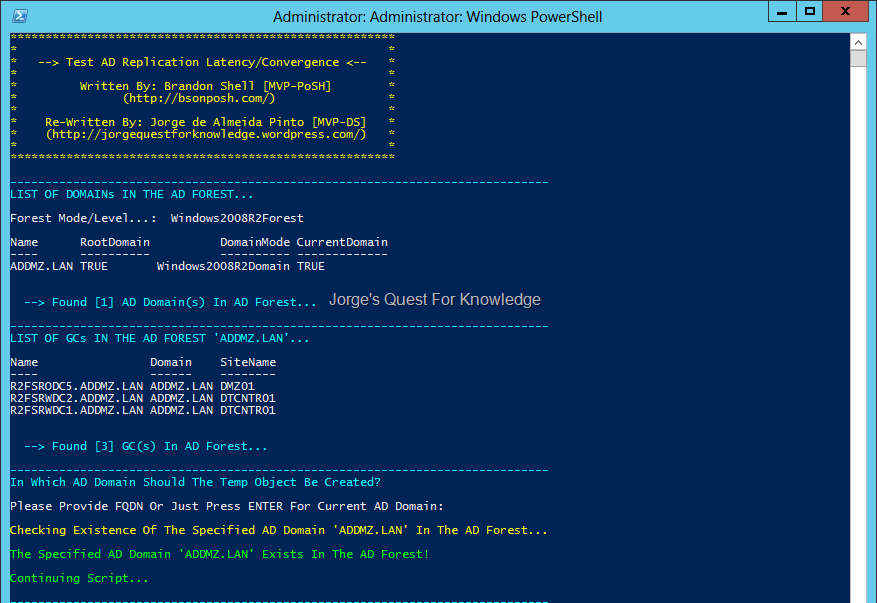

Репликация

Для жизнеспособности некой среды AD критически важна репликация сведений. Для некого заданного контроллера домена мы можем найти его входящих партнёров реплик при помощи следующего:

Get-ADReplicationPartnerMetadata -Target REBEL-SRV01.rebeladmin.com

Наша предыдущая команда предоставляет подробное описание жизнеспособности определённой реплики заданного контроллера домена, включая самую последнюю реплику, раздел реплики, сервер и тому подобное.

Воспользовавшись своей следующей командой мы можем перечислить всех имеющихся входных партнёров для заданной репликации:

Get-ADReplicationPartnerMetadata -Target "rebeladmin. com" -Scope Domain

com" -Scope Domain

В нашей предыдущей команде её сфера действия определяется рамками домена. Это можно заменить на лес для получения

списка всех входных партнёров в данном лесу. Получаемый вывод основывается на установленном по умолчанию разделе.

Если это требуется, значение раздела может быть изменено с помощью –Partition

для конфигурации или схемы раздела. Она перечислит всех относящихся к делу входных партнёров для данного выбранного

раздела.

Соответствующие связанные отказы репликаций для площадки, домена и контроллера домена можно найти при помощи

cmdlet Get-ADReplicationFailure:

Get-ADReplicationFailure -Target REBEL-SRV01.rebeladmin.com

Наша предыдущая команда перечислит все отказы репликаций для заданного контроллера домена.

Отказы репликаций для определённого домена могут быть найдены при помощи следующего:

Get-ADReplicationFailure -Target rebeladmin. com -Scope Domain

com -Scope Domain

отказы репликаций для конкретного леса могут быть определены с применением такой команды:

Get-ADReplicationFailure -Target rebeladmin.com -Scope Forest

Отказы репликаций для заданной площадки можно отыскать воспользовавшись приводимой ниже команды:

Get-ADReplicationFailure -Target LondonSite -Scope Site

В приведённой выше команде LondonSite можно заменить необходимым вам

названием площадки.

Воспользовавшись как Get-ADReplicationPartnerMetadata, так и

Get-GetADReplicationFailure, я создал свой следующий сценарий PowerShell для

выработки отчёта о жизнеспособности репликации для конкретного контроллера домена.

Самая первая часть данного сценария используется для задания того объекта, который мы будем применять на протяжении своего сценария:

## Active Directory Domain Controller Replication Status##

$domaincontroller = Read-Host 'What is your Domain Controller?'

## Define Objects ##

$report = New-Object PSObject -Property @{

ReplicationPartners = $null

LastReplication = $null

FailureCount = $null

FailureType = $null

FirstFailure = $null

}

В своём предыдущем сценарии я задал некий параметр для того чтобы конкретный инженер определил значение имени необходимого контроллера домена:

$domaincontroller = Read-Host 'What is your Domain Controller?'

В последующей части своего сценария я собираю приводимые ниже сведения, которые описывают значение сосотяния соединения репликации с иными контроллерами домена:

## Replication Partners ##

$report. ReplicationPartners = (Get-ADReplicationPartnerMetadata -Target $domaincontroller).Partner

$report.LastReplication = (Get-ADReplicationPartnerMetadata -Target $domaincontroller).LastReplicationSuccess

ReplicationPartners = (Get-ADReplicationPartnerMetadata -Target $domaincontroller).Partner

$report.LastReplication = (Get-ADReplicationPartnerMetadata -Target $domaincontroller).LastReplicationSuccess

Далее я также собираю перечисленные ниже сведения, которые помогут инженерам в определении проблем с репликациями в случае их наличия:

-

Число отказов репликаций AD (

FailureCount) -

Тип отказа репликации AD (

FailureType) -

Первый раз регистрации отказа репликации AD (

FirstFailure)

## Replication Faliures ~##

$report.FailureCount = (Get-ADReplicationFailure -Target $domaincontroller).FailureCount

$report.FailureType = (Get-ADReplicationFailure -Target $domaincontroller).FailureType

$report.FirstFailure = (Get-ADReplicationFailure -Target $domaincontroller). FirstFailureTime

FirstFailureTime

Самая последняя часть моего сценария форматирует получаемый вывод для всех собранных сведений:

## Format Output ##

$report | select ReplicationPartners,LastReplication,FirstFailure,FailureCount,FailureType | Out-GridView

Последующий снимок экрана отображает получаемый вывод для нашего предыдущего сценария.

| Замечание | |

|---|---|

|

Приводимый выше сценарий отображается неким упрощённым для понимания читателем способом. При его применении в PowerShell избегайте лишних пробелов. |

Далее в топологиях репликаций AD имеются два типа репликаций:

-

Intra-site (внутри площадки): репликации между контроллерами домена в одной и той же площадке AD

-

Intra-site (между площадками):репликации между контроллерами домена из разных площадок AD

С помощью cmdlet Get-ADReplicationSite мы имеем возможность просмотра

объектов реплицируемых площадок AD. Наша следующая команда вернёт все значения реплицируемых площадок определённого

AD в заданном лесу AD:

Наша следующая команда вернёт все значения реплицируемых площадок определённого

AD в заданном лесу AD:

Get-ADReplicationSite -Filter *

При помощи приводимой далее команды мы имеем возможность просмотра соединений реплицируемой площадки AD в определённом лесу AD:

Get-ADReplicationSiteLink -Filter *

В соединениях площадок наиболее важными сведениями выступают знания о стоимости данной площадки и установленном расписании репликаций. Это позволяет нам понимать имеющуюся топологию репликаций и ожидаемые задержки в репликациях.

приводимая далее команда перечисляет все имеющиеся связи реплицируемой площадки, которые содержат

CanadaSite, совместно со значениями названия соединения, стоимостью

соединения и частоты соединения:

Get-ADReplicationSiteLink -Filter {SitesIncluded -eq "CanadaSite"} | Format-Table Name,Cost,ReplicationFrequencyInMinutes -AutoSize

Для связывания воедино двух или более соединений площадок и включения прозрачности между соединениями площадок

можно применять мосты соединений.

При помощи следующей команды можно выполнять выборку сведений о мосте соединений площадок:

Get-ADReplicationSiteLinkBridge -Filter *

Некоторые площадки AD применяют множество подсетей IP, которые назначаются площадкам для их работы. Для того чтобы контроллеры домена знали какие компьютеры располагаются в каких площадках важно ассоциировать эти подсети с площадками AD.

Приводимая далее команда выдаст список всех подсетей в данном лесу в виде некой таблицы со значениями названий подсети и площадки AD:

Get-ADReplicationSubnet -Filter * | Format-Table Name,Site -AutoSize

Серверы плацдарма работают в качестве соответствующей первичной точки взаимодействия для обработки поступающих и уходящих прочь из данной площадки AD реплицируемых сведений.

Мы имеем возможность перечислить все имеющиеся в неком домене серверы плацдарма:

$BHservers = ([adsi]"LDAP://CN=IP,CN=Inter-Site Transports,CN=Sites,CN=Configuration,DC=rebeladmin,DC=com"). bridgeheadServerListBL

$BHservers | Out-GridView

bridgeheadServerListBL

$BHservers | Out-GridView

В нашей предыдущей команде необходимое значение атрибута bridgeheadServerListBL

получается через имеющееся соединение ADSI.

Сведения об имеющейся топологии репликаций оказывают инженерам содействие множеством способов, в частности при выявлении инженерами проблем с неисправностями репликаций Active Directory или при выполнении аудита некого Active Directory. При помощи своей предыдущей команды я создал свой следующий сценарий для получения сведений о топологии репликаций за один раз.

Как обычно, самая первая часть нашего сценария посвящается определению объектов:

## Script to gather information about Replication Topology ##

## Define Objects ##

$replreport = New-Object PSObject -Property @{

Domain = $null

}

Прежде чем мы перейдём к самой репликации, неплохо собрать сведения о своём домене Active Directory. Это важно

когда некая организация пользуется множеством доменов, ибо мы способны запросто разделять отчёты:

Это важно

когда некая организация пользуется множеством доменов, ибо мы способны запросто разделять отчёты:

## Find Domain Information ##

$replreport.Domain = (Get-ADDomain).DNSroot

Для перечисления имеющихся площадок Active Directory я воспользовался следующей частью своего сценария:

## List down the AD sites in the Domain ##

$a = (Get-ADReplicationSite -Filter *)

Write-Host "########" $replreport.Domain "Domain AD Sites" "########"

$a | Format-Table Description,Name -AutoSize

Затем я намерен собрать сведения относительно имеющихся соединений реплицируемых площадок Active Directory и мосте соединений реплицируемых площадок Active Directory таким образом:

## List down Replication Site link Information ##

$b = (Get-ADReplicationSiteLink -Filter *)

Write-Host "########" $replreport.Domain "Domain AD Replication SiteLink Information" "########"

$b | Format-Table Name,Cost,ReplicationFrequencyInMinutes -AutoSize

## List down SiteLink Bridge Information ##

$c = (Get-ADReplicationSiteLinkBridge -Filter *)

Write-Host "########" $replreport. Domain "Domain AD SiteLink Bridge Information" "########"

$c | select Name,SiteLinksIncluded | Format-List

Domain "Domain AD SiteLink Bridge Information" "########"

$c | select Name,SiteLinksIncluded | Format-List

В вычислительных сетях существует множество подсетей IP. Эти подсети надлежит назначать должным образом площадкам Active Directory. Тем самым, компьютеры контроллеров домена Active Directory узнают к каким площадкам они относятся. Это также оказывает непосредственное воздействие на репликацию Active Directory. В своём следующем разделе мы намерены собрать сведения о подсети Active Directory и предпочтительных главных серверах мостов для данного домена:

## List down Subnet Information ##

$d = (Get-ADReplicationSubnet -Filter * | select Name,Site)

Write-Host "########" $replreport.Domain "Domain Subnet Information" "########"

$d | Format-Table Name,Site -AutoSize

## List down Prefered BridgeHead Servers ##

$e = ([adsi]"LDAP://CN=IP,CN=Inter-Site Transports,CN=Sites,CN=Configuration,DC=rebeladmin,DC=com"). bridgeheadServerListBL

Write-Host "########" $replreport.Domain "Domain Prefered BridgeHead Servers" "########"

$e

## End of the Script ##

bridgeheadServerListBL

Write-Host "########" $replreport.Domain "Domain Prefered BridgeHead Servers" "########"

$e

## End of the Script ##

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

В своём предыдущем сценарии нам требуется заменить значение соединения ADSI относящимся к делу DN домена:

$e = ([adsi]"LDAP://CN=IP,CN=Inter-Site Transports,CN=Sites,CN=Configuration,DC=rebeladmin,DC=com")

Репликация конкретного объекта

После того как некий объект добавлен в какой- то контроллер домена, требуется реплицировать его во все прочие

контроллеры домена. В противном случае пользователи столкнутся с проблемами в процессе регистрации с применением

интегрированных с AD приложений и служб. Такая репликация зависит от множества различных факторов, таких как

расписание репликации и соединения внутри площадки. Порой, однако, нам требуется принудительно выполнить

соответствующую необходимую репликацию для понуждения реплицирования между контроллерами домена:

В противном случае пользователи столкнутся с проблемами в процессе регистрации с применением

интегрированных с AD приложений и служб. Такая репликация зависит от множества различных факторов, таких как

расписание репликации и соединения внутри площадки. Порой, однако, нам требуется принудительно выполнить

соответствующую необходимую репликацию для понуждения реплицирования между контроллерами домена:

## Replicate Object to From Domain Controller to Another ##

$myobject = Read-Host 'What is your AD Object Includes ?'

$sourcedc = Read-Host 'What is the Source DC ?'

$destinationdc = Read-Host 'What is the Destination DC ?'

$passobject = (Get-ADObject -Filter {Name -Like $myobject})

Sync-ADObject -object $passobject -source $sourcedc -destination $destinationdc

Write-Host "Given Object Replicated to" $destinationdc

Наш предыдущий сценарий задаст несколько вопросов:

-

Name of object (название объекта): Не должно совпадать с DN (distinguished name).

Всё что требуется, это чтобы текст

содержался в поле имени этого объекта.

Всё что требуется, это чтобы текст

содержался в поле имени этого объекта. -

Source DC: Значение имени хоста DC источника.

-

Destination DC: Значение имени хоста DC получателя.

После предоставления надлежащих сведений указанный объект будет принудительно реплицирован:

В этом разделе данной главы мы изучили как можно применять имеющийся модуль PowerShel Active Directory для просмотра установленной топологии некой среды Active Directory. Также мы изучили как мы можем осуществлять аудит, поиск неисправностей и управление репликациями с применением PowerShell. В своём следующем разделе мы обираемся взглянуть на управление объектом Active Directory.

Пользователи и группы

В этом разделе давайте взглянем на команды и сценарии PowerShell, которые мы можем применять для управления

пользователями и группами AD.

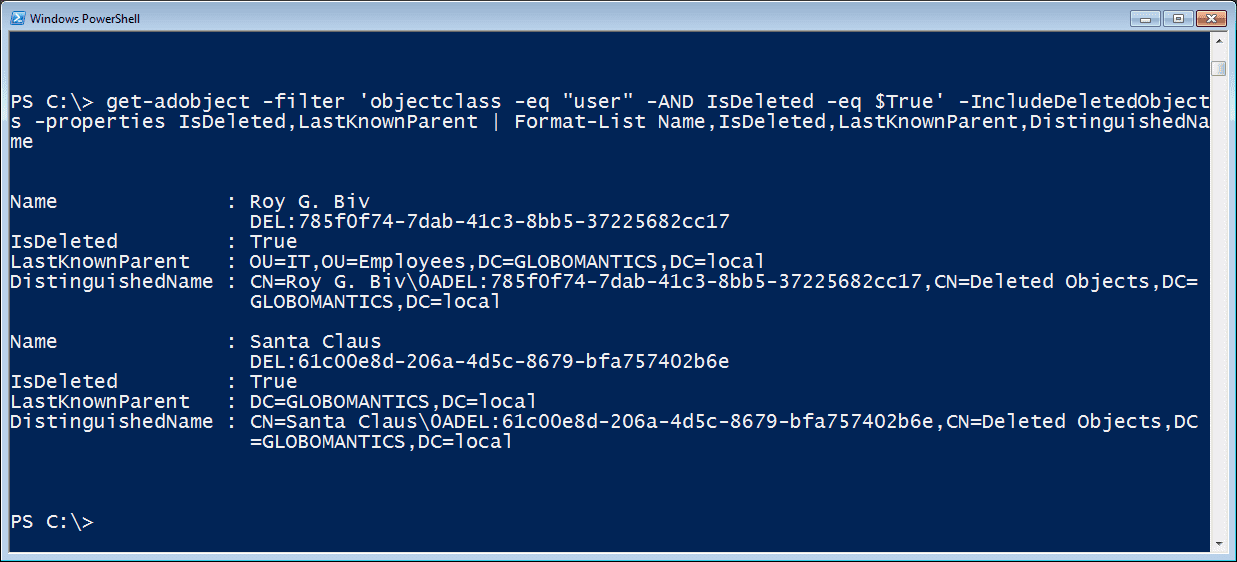

Время последней регистрации

при определённых обстоятельствах нам необходимо отыскивать когда какой- то пользователь выполнял успешную регистрацию в домене. Это может служить целям аудита или поиска неисправностей:

$username = Read-Host 'What is the User account you looking for ?'

$dcs = Get-ADDomainController -Filter {Name -like "*"}

foreach($dc in $dcs)

{

$hostname = $dc.HostName

$user = Get-ADUser $userName -Server $hostname -Properties lastLogon

$lngexpires = $user.lastLogon

if (-not ($lngexpires)) {$lngexpires = 0 }

If (($lngexpires -eq 0) -or ($lngexpires -gt [DateTime]::MaxValue.Ticks))

{

$LastLogon = "User Never Logged In"

}

Else

{

$Date = [DateTime]$lngexpires

$LastLogon = $Date.AddYears(1600).ToLocalTime()

}

}

Write-Host $username "last logged on at:" $LastLogon

Наш предыдущий сценарий запросит имя пользователя определённой учётной записи и, после его предоставления,

наша система отыщет необходимое значение атрибута lastLogon во всех доступных

контроллерах домена. Если его нельзя найти, он возвратит

Если его нельзя найти, он возвратит User Never Logged In ,

или, в случае обнаружения, он вернёт значение временной метки последней регистрации.

Отчёт о дате последней регистрации

Для целостности требуется периодическая чистка в AD. Могут существовать объекты пользователей, которые не использовались на протяжении лет. Если бы мы могли создать некий общий отчёт с самыми последними датами входа в систему, мы бы могли применять их в качестве справочника для очистки объектов:

## Script For Filter user with Last logon Time ##

$htmlformat = "<style>BODY{background-color:LightBlue;}</style>"

Get-ADUser -Filter * -Properties "LastLogonDate" | sort-object -property lastlogondate -descending | Select-Object Name,LastLogonDate | ConvertTo-HTML -head $htmlformat -body "<h3>AD Accounts Last Login Date</h3>"| Out-File C:\lastlogon.html

Invoke-Expression C:\lastlogon. html

html

Этот сценарий создаёт некий отчёт HTML, который содержит все учётные записи пользователей с их временными отметками самой последней даты входа в систему:

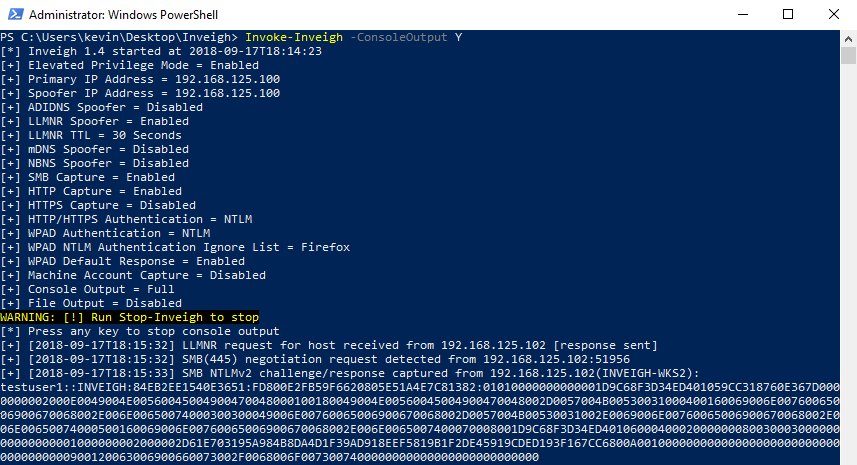

Отчёт о об отказах регистрации

Важно знать о попытках с отказами в регистрации в рассматриваемом DC, а не только об успешных попытках. Они могут являться результатами потенциальных вредоносных действий.

Приводимый ниже сценарий создаст некий отчёт для указания отказов во входе в систему в неком заданном контроллере домена:

## Report for DC login Failures ##

$failedevent = $null

$Date= Get-date

$dc = Read-Host 'What is the Domain Controller ?'

$Report= "C:\auditreport.html"

$HTML=@"

<title>Failed Login Report for $dc</title>

<style>

BODY{background-color :LightBlue}

</style>

"@

$failedevent = Get-Eventlog security -Computer $dc -InstanceId 4625 -After (Get-Date). AddDays(-7) |

Select TimeGenerated,ReplacementStrings |

% {

New-Object PSObject -Property @{

SourceComputer = $_.ReplacementStrings[13]

UserName = $_.ReplacementStrings[5]

SourceIPAddress = $_.ReplacementStrings[19]

Date = $_.TimeGenerated

}

}

$failedevent | ConvertTo-Html -Property SourceComputer,UserName,SourceIPAddress,Date -head $HTML -body "<h3>Failed Login Report for $dc</h3>"|

Out-File $Report

Invoke-Expression C:\auditreport.html

AddDays(-7) |

Select TimeGenerated,ReplacementStrings |

% {

New-Object PSObject -Property @{

SourceComputer = $_.ReplacementStrings[13]

UserName = $_.ReplacementStrings[5]

SourceIPAddress = $_.ReplacementStrings[19]

Date = $_.TimeGenerated

}

}

$failedevent | ConvertTo-Html -Property SourceComputer,UserName,SourceIPAddress,Date -head $HTML -body "<h3>Failed Login Report for $dc</h3>"|

Out-File $Report

Invoke-Expression C:\auditreport.html

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

Когда вы запустите наш предыдущий сценарий, он запросит название того контроллера домена, для которого вы

желаете выполнить данный отчёт. Затем, в фоновом режиме, он отыщет событие

Затем, в фоновом режиме, он отыщет событие 4625

в имеющемся просмотрщике событий. а затем выводится отчёт списка следующих сведений:

-

Значение компьютера источника

-

Значение имени пользователя

-

Значение адреса IP источника

-

Время данного события

Приводимый далее снимок экрана показывает отчёт отказов для REBEL-PDC-01:

Поиск блокированной учётной записи

При назначенных политиках пароля, учётные записи с большим числом отказов во входе в систему будут заблокированы. Заблокированные учётные записи в некой среде AD можно отыскать при помощи такой команды:

Search-ADAccount -Lockedout | Select name,samAccountName,Lockedout

Когда кто- то из этого списка должен быть разблокирован, мы можем воспользоваться для разблокирования учётной

записи имеющимся cmdlet Unlock-ADAccount.

Для некой индивидуальной учётной записи выполните следующую команду:

Unlock-ADAccount tuser4

Для всех учётных записей из полученного списка выполните такую команду:

Search-ADAccount -Lockedout | Unlock-ADAccount

Отчёт об истечении срока действия пароля

Распространённым обращением в службу поддержки являются проблемы, вызванные истечением срока паролей. Приводимый ниже сценарий способен выработать некий отчёт относительно паролей с истекшей датой:

## Password Expire Report ##

$passwordreport = $null

$dc = (Get-ADDomain | Select DNSRoot).DNSRoot

$Report= "C:\passwordreport.html"

$HTML=@"

<title>Password Expire Report For $dc</title>

<style>

BODY{background-color :LightBlue}

</style>

"@

$passwordreport = Get-ADUser -filter * –Properties "SamAccountName","pwdLastSet","msDS-UserPasswordExpiryTimeComputed" | Select-Object -Property "SamAccountName",@{Name="Last Password Change";Expression={[datetime]::FromFileTime($_. "pwdLastSet")}},@{Name="Next Password Change";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed")}}

$passwordreport | ConvertTo-Html -Property "SamAccountName","Last Password Change","Next Password Change"-head $HTML -body "<h3>Password Expire Report For $dc</h3>"|

Out-File $Report

Invoke-Expression C:\passwordreport.html

"pwdLastSet")}},@{Name="Next Password Change";Expression={[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed")}}

$passwordreport | ConvertTo-Html -Property "SamAccountName","Last Password Change","Next Password Change"-head $HTML -body "<h3>Password Expire Report For $dc</h3>"|

Out-File $Report

Invoke-Expression C:\passwordreport.html

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

Данный сценарий отыщет необходимые значения атрибутов для SamAccountName,

pwdLastSet и msDS-UserPasswordExpiryTimeComputed

во всех объектах пользователей. Далее они будут представлены в отчёте HTML:

Далее они будут представлены в отчёте HTML:

| Совет | |

|---|---|

|

Все эти отчёты могут запускаться в качестве заданий расписания и могут быть доработаны до отправки в виде электронного письма еженедельно или раз в месяц. Это сбережёт время администратора, а также предохранит от ошибок, которые могут происходить при выполнении задач вручную. |

В своей предыдущей главе я дал пояснения относительно того как работает в некой инфраструктуре JEA для целей

безопасности связанных с учётными записями домена полномочий. Если вкратце, мы можем создавать конечные точки JEA и

назначать их ролям. Пользователям нет нужды в обладании такими полномочиями как администратор домена или предприятия

для исполнения этого. Пользователи могут применять такие конечные точки при помощи своих обычных учётных записей

пользователя AD. Тем не менее, в такой окончательной JEA, команды выполняются с использованием JEA учётной записи

локального администратора. Эти подробности входа в систему не должны быть известны конечным пользователям, а их пароли

автоматически сбрасываются на ежедневной основе.

Тем не менее, в такой окончательной JEA, команды выполняются с использованием JEA учётной записи

локального администратора. Эти подробности входа в систему не должны быть известны конечным пользователям, а их пароли

автоматически сбрасываются на ежедневной основе.

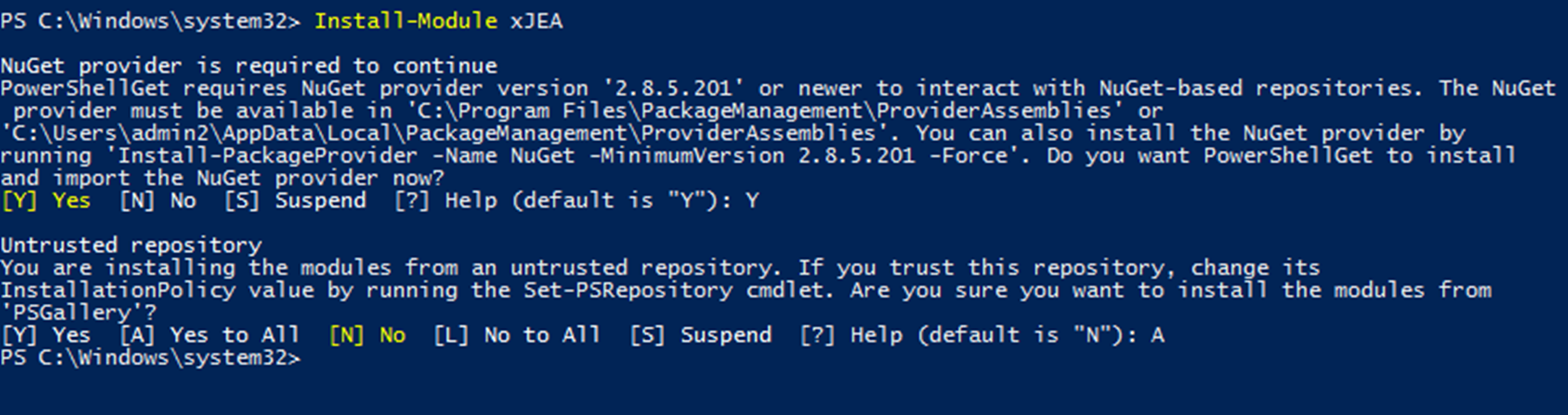

Как и было обещано в нашей предыдущей главе, давайте теперь рассмотрим как получить установленными и настроенными JEA.

Для установки JEA прежде всего войдите в соответствующий сервер в качестве пользователя, который обладает полномочиями локального администратора и откройте PowerShell:

Install-Module xJEA

После его установки мы способны убедиться в этом при помощи такой команды:

Find-Module –Name xJEA | fl

Настройка JEA

Теперь, когда мы обладаем установленным модулем JEA, наш следующий шаг состоит в подготовке необходимой среды для

применения JEA. Это можно осуществить при помощи сценария, который поступает с самим модулем JEA. Он располагается в

Это можно осуществить при помощи сценария, который поступает с самим модулем JEA. Он располагается в

C:\Program Files\WindowsPowerShell\Modules\xJea\0.2.16.6\Examples\SetupJEA.ps1.

Этот сценарий осуществит следующее:

-

Удалит все имеющиеся конечные точки с данного компьютера

-

Настроит имеющегося DSC LCM (Local Configuration Manager, Диспетчера локальных настроек) принять изменения и далее выполнять проверку каждые 30 минут чтобы убеждаться в том, что нет изменений данной настройки

-

Включить необходимый режим отладки

Configuration SetupJea

{

Import-DscResource -module xjea Node localhost

{

xJeaEndPoint CleanAll

{

Name = 'CleanALL'

CleanAll = $true

}

LocalConfigurationManager

{

RefreshFrequencyMins = 30

ConfigurationMode = "ApplyAndAutoCorrect"

DebugMode = "ForceModuleImport"

#This disables provider caching

}

}

}

SetupJea -OutputPath C:\JeaDemo

Set-DscLocalConfigurationManager -Path C:\JeaDemo -Verbose

Start-DscConfiguration -Path c:\JeaDemo -Wait -Verbose

#EOF

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. |

Для запуска этого сценария перейдите в каталог C:\Program

Files\WindowsPowerShell\Modules\xJea\0.2.16.6\Examples\

и запустите .\SetupJEA.ps1, как это показано на следующем снимке экрана:

Теперь мы завершили необходимую установку и первоначальную настройку.

Проверка

JEA поставляется с тремя демонстрационными настройками конечных точек, которыми можно пользоваться в качестве

руководства для создания некой конечной точки. Эти демонстрационные файлы расположены в

C:\ProgramFiles\WindowsPowerShell\Modules\xJea\0.2.16.6\Examples, а также

Demo1.ps1, который содержит следующее:

cls configuration Demo1

{

Import-DscResource -module xjea

xJeaToolKit Process

{

Name = 'Process'

CommandSpecs = @"Name,Parameter,ValidateSet,ValidatePattern Get-Process

Get-Service Stop-Process,Name,calc;notepad

Restart-Service,Name,,^A"@

}

xJeaEndPoint Demo1EP

{

Name = 'Demo1EP'

Toolkit = 'Process'

SecurityDescriptorSddl =

'O:NSG:BAD:P(A;;GX;;;WD)S:P(AU;FA;GA;;;WD)(AU;SA;GXGW;;;WD)'

DependsOn = '[xJeaToolKit]Process'

}

}

Demo1 -OutputPath C:\JeaDemo

Start-DscConfiguration -Path C:\JeaDemo -ComputerName localhost -Verbose -wait -debug -ErrorAction SilentlyContinue -ErrorVariable errors

if($errors | ? FullyQualifiedErrorId -ne 'HRESULT 0x803381fa')

{

$errors | Write-Error

}

start-sleep -Seconds 30 #Wait for WINRM to restart

$s = New-PSSession -cn . -ConfigurationName Demo1EP

Invoke-command $s {get-command} |out-string

Invoke-Command $s {get-command stop-process -Syntax}

# Enter-pssession $s

Remove-PSSession $s

#EOF

-ConfigurationName Demo1EP

Invoke-command $s {get-command} |out-string

Invoke-Command $s {get-command stop-process -Syntax}

# Enter-pssession $s

Remove-PSSession $s

#EOF

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

Что касается настроек такой конечной точки, пользователям разрешается применять лишь такие cmdlet:

Наш предыдущий cmdlet Stop-Process может применяться только для останова

калькулятора. Однако он также позволяет вам применять без ограничений Restart-Service,

Get-Process и Get-Service.

Для развёртывания этой конечной точки мы можем применить .. \Demo1.ps1

\Demo1.ps1

После успешного выполнения этого мы можем проверить настройку полученного нового сеанса PowerShell при помощи следующего:

Get-PSSessionConfiguration

Следующий снимок экрана отображает вывод нашей предыдущей команды:

Наш следующий этап состоит в подключении к новой конечной точке. Это можно сделать при помощи такой команды:

Enter-PSSession –ComputerName localhost –ConfigurationName demo1ep

В нашей предыдущей команде –ConfigurationName задаёт значение названия

конечной точки.

Как только мы выполним эту команду, наша система подключается к соответствующей конечной точке и изменяет значение

пути на C:\Users\JSA-Demo1EP\Documents:

Этот пользователь устанавливается в качестве части общего процесса установки со стороны JEA. Он выступает

в качестве учётной записи данного сеанса PowerShell. Также эта учётная запись является частью группы локальных

администраторов:

Также эта учётная запись является частью группы локальных

администраторов:

Наш следующий снимок экрана подтверждает такое участие в локальной группе безопасности

Administrators:

После осуществления подключения данного сеанса мы можем проверить его вначале при помощи разрешённой команды.

В соответствии с имеющимися настройками, нам теперь дозволено запускать команду

Get-Service без каких бы то ни было ограничений:

Тот пользователь, под которым я вошёл в данный компьютер является локальным администратором. Поэтому я обладаю

достаточными полномочиями для перезапуска этого компьютера при помощи cmdlet

Restart-Computer. Однако когда я применяю эту команду через созданную

конечную точку, это должно мне быть запрещено в соответствии с настройкой этой конечной точки.

Как мы можем видеть из предыдущего снимка экрана, всё работает как мы и ожидали. Пользователям дозволено работать исключительно с командами, допускаемыми конфигурацией этой конечной точки. Эти настройки не будут допустимыми для иного компьютера пока не применяются те же самые настройки конечной точки.

Настройки конечной точки Demo2.ps1 сосредоточены вокруг соответствующего

администратора файлового сервера:

cls

configuration Demo2

{

Import-DscResource -module xjea

xJeaToolKit SMBGet

{

Name = 'SMBGet'

CommandSpecs = @" Module,Name,Parameter,ValidateSet,ValidatePattern

SMBShare,get-* "@

}

xJeaEndPoint Demo2EP

{

Name = 'Demo2EP'

Toolkit = 'SMBGet'

SecurityDescriptorSddl = 'O:NSG:BAD:P(A;;GX;;;WD)S:P(AU;FA;GA;;;WD)

(AU;SA;GXGW;;;WD)'

DependsOn = '[xJeaToolKit]SMBGet'

}

}

Demo2 -OutputPath C:\JeaDemo

Start-DscConfiguration -Path C:\JeaDemo -ComputerName localhost -Verbose ` -wait -debug -ErrorAction SilentlyContinue -ErrorVariable errors

if($errors | ? FullyQualifiedErrorId -ne 'HRESULT 0x803381fa')

{

$errors | Write-Error

}

start-sleep -Seconds 30 #Wait for WINRM to restart

$s = New-PSSession -cn . -ConfigurationName Demo2EP

Invoke-command $s {get-command} |out-string

# Enter-pssession $s

Remove-PSSession $s

#EOF

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

В соответствии с нашим предыдущим сценарием, данная система позволит вам применять без ограничений следующий список cmdlet:

Наш следующий снимок экрана отображает вывод для команды

Get-PSSessionConfiguration.

Мы можем подключиться ко своей второй конечной точке при помощи такой команды:

Enter-PSSession –ComputerName localhost –ConfigurationName demo2ep

После подключения Get-Command перечислит все доступные в этой

конечной точке команды:

Как и ожидалось, она допускает для нас запуск исключительно разрешённых cmdlet. В данной проверке мы

воспользуемся cmdlet Get-SMBshare, который разрешён и

Restart-Computer, который запрещён:

Demo3.ps1 предоставляет свою конечную точку для управления файловой

системой и навигации по ней:

cls configuration Demo3

{

Import-DscResource -module xjea

xJeaToolKit FileSystem

{

Name = 'FileSystem'

CommandSpecs = @" Module,name,Parameter,ValidateSet,ValidatePattern,

Get-ChildItem,Get-Item,Copy-Item,Move-Item,Rename-Item,

Remove-Item,Copy-ItemProperty,Clear-ItemProperty,Move-ItemProperty,

New-ItemProperty,Remove-ItemProperty,Rename-ItemProperty,Set-ItemProperty,

Get-Location,Pop-Location,Push-Location,Set-Location,Convert-Path,

Join-Path,Resolve-Path,Split-Path,Test-Path,Get-PSDrive,New-PSDrive,

out-file "@

Ensure = 'Present'

}

xJeaEndPoint Demo3EP

{

Name = 'Demo3EP'

ToolKit = 'FileSystem'

Ensure = 'Present'

DependsOn = '[xJeaToolKit]FileSystem'

}

}

Demo3 -OutputPath C:\JeaDemo

Start-DscConfiguration -Path C:JeaDemo -ComputerName localhost -Verbose ` -wait -debug -ErrorAction SilentlyContinue -ErrorVariable errors

if($errors | ? FullyQualifiedErrorId -ne 'HRESULT 0x803381fa')

{

$errors | Write-Error

}

start-sleep -Seconds 30 #Wait for WINRM to restart

# This endpoint allows you to navigate the filesystem but not see

# the CONTENTS of any of the files

$s = New-PSSession -cn . -ConfigurationName Demo3EP

Invoke-command $s {dir 'C:\Program Files\Jea\Activity\ActivityLog.csv'}

Invoke-Command $s {get-content ` 'C:Program FilesJeaActivityActivityLog.csv'}

# Enter-pssession $s

Remove-PSSession $s

#EOF

| Замечание | |

|---|---|

|

Наш приведённый выше сценарий отображается неким простым способом для понимания читателями. При его применении в PowerShell избегайте лишних пробельных строк. |

Настройки его конечной точки позволяют нам применять такие cmdlet:

-

Get-ChildItem -

Get-Item -

Copy-Item -

Move-Item -

Rename-Item -

Remove-Item -

Copy-ItemProperty -

Clear-ItemProperty -

Move-ItemProperty -

New-ItemProperty -

Rename-ItemProperty -

Set-ItemProperty -

Get-Location -

Pop-Location -

Push-Location -

Set-Location -

Convert-Path -

Join-Path -

Resolve-Path -

Split-Path -

Test-Path -

Get-PSDrive -

New-PSDrive -

out-file

Это объясняет как мы можем применять конечные точки JEA для ограничения полномочий конкретного использования на определённые задачи. Данный сценарий может использоваться для сборки вашей собственной конфигурации. Имеется множество примеров, которые вы можете отыскать в GitHub. Вы можете выполнить доступ к странице GitHub JEA через https://github.com/PowerShell/JEA.

До сих пор в этой главе мы изучали то как мы можем применять модуль Powershell Active Directory для управления неким окружением Active Directory. Однако когда дело доходит до некой гибридной среды, мы не можем воспользоваться тем же самым модулем и для управления AD Azure. Для управления объектами Azure AD (исключительно облачными и синхронизированными) нам придётся применять модуль PowerShell Azure Active Directory. В своём следующем разделе этой главы мы намерены исследовать модуль PowerShell Azure Active Directory и его возможности.

Аналогично локальному Active Directory, мы можем также применять PowerShell и в Azure Active Directory. Давайте рассмотрим зачем нам следует применять PowerShell для управления Azure Active Directory:

-