1 Операционная система — это

Тесты по ОС

Вариант 3

1. Операционная система — это:

А.Совокупность основных устройств компьютера;

В.Система программирования на языке низкого уровня;

С.Набор программ, обеспечивающих работу всех аппаратных устройств компьютера и доступ пользователя к ним;

D.Программа для уничтожения компьютерных вирусов.

2.Одна операционная среда может использоваться…

А. В одной операционной системе

В. В двух определенных операционных системах

С. В любой операционной системе

D. В той операционной системе, для которой она разработана

3. Что относится к механизму обработки прерывания на программном уровне? (возможно несколько ответов)

А. Запоминание состояния прерванного процесса вычислений

Сохранение информации о прерванной

программе

Сохранение информации о прерванной

программеС. Восстановление информации, относящейся к прерванному процессу

D. Возврат на прерванную программу

4. Как называется состояние процесса, когда он имеет все необходимые для выполнения ресурсы, кроме ресурса центрального процессора.

А. Активное состояние.

В. Состояние готовности

С. Заблокированное состояние.

D. Состояние ожидания

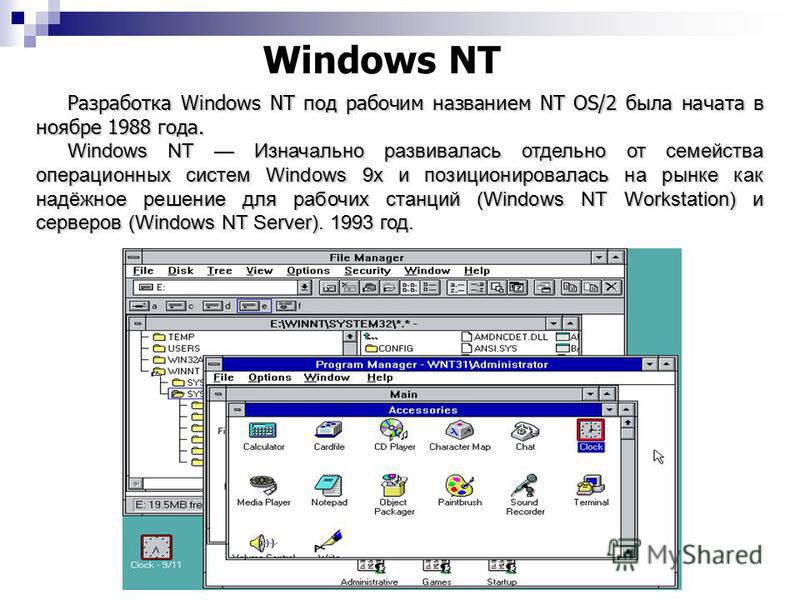

5. Какие из перечисленных ниже файловых систем поддерживает ОС Windows NT?

А. NTFS, FAT16, NPFS.

В. NTFS, FAT32, NPFS.

С FAT16, FAT32, NPFS.

D. NTFS, FAT16, FAT32.

6. Таблица страниц ОС

А. Размещается в оперативной памяти и содержит информацию о виртуальных страницах

В. Размещается на диске и содержит информацию о выполняемой программе

С. Размещается в оперативной памяти и

содержит информацию о выполняемых

программах

Размещается в оперативной памяти и

содержит информацию о выполняемых

программах

D. Размещается на диске и содержит информацию о о виртуальных страницах

7. Какие группы прав имеет пользователь Unix?

А. Пользователь, Группа пользователей

В. Администраторы, Конечные пользователи

С.Пользователь, группа пользователей, Прочие

D.Системные пользователи, Администраторы, Прочие пользователи

8. Режимы работы ОС бывают…(возможно более одного правильного ответа)

А.Пользовательский и привилегированный

В. Режим пользователя и режим ядра

С. Однозадачный и многозадачный

D.Однопользовательский и многопользовательский

9. С помощью какой функции API создается поток в ОС Windows?

A. CreateProcess

B. CtreateThread

C. CreateFile

CreateFile

D.CreatePipe

10. Что входит в контекст процесса?

А.Идентификатор процесса

В.Дескриптор процесса

С. Состояние регистров, в том числе программного счетчика, режим работы процессора, незавершенные операции ввода-вывода, информация о выполненных системных вызовах.

D.Имя процесса, состояние регистров

А. В Unix

В. В Windows

С. Процессы в любой операционной системе независимы

D. В любой операционной системе процессы образуют иерархию

12.

Как называется простейшая дисциплина

планирования процессов с вытеснением

в которой процесс получает в свое

распоряжение ЦП на некоторый квант

времени Q. Если за время Q процесс не

завершился, он вытесняется с ЦП и

направляется в конец очереди готовых

процессов, где ждет выделения ему

следующего кванта, и т. д.

д.

В. «Карусель»

С. «Самая короткая работа – следующая»

D. «С наибольшим штрафным отношением – следующий»

13. У каких процессов обычный пользователь Unix может изменить приоритет?

А. У любого пользователя

В. У себя

С. Ни у кого

D. У пользователей из некоторого списка

14. Какие средства синхронизации используются в системе Windows?

А. Семафоры, события, критические секции

В. Семафоры, сигналы

С. Очереди сообщений, каналы

15. Какой системный вызов Unix предназначен для отправки сигнала?

А. pipe()

В. kill()

С.signal()

D. wait()

wait()

16. Как выглядит алгоритм программы, управляемой событиями?

А. Это сплошной путь, соединяющий вход и выход

В. Это совокупность алгоритмов для каждого допустимого обработчика событий

С. Это цикл ожидания наступления некоторого события

D. Этот алгоритм зависит от особенностей решаемой задачи

А. Анонимные и именованные

В. Полудуплексные и дуплексные

С. Однонаправленные и двунаправленные

D. Локальные и удаленные

18. Главной целью мультипрограммирования в системах пакетной обработки является …

А. Обеспечение быстрой реакции системы

В. Минимизация времени выполнения одной задачи

С. Обеспечение удобства работы пользователя

D.

19 Укажите какие виды адресов важны с точки зрения организации памяти

А. логический адрес

В. виртуальный адрес

С. физический адрес

D. абсолютный адрес

E. относительный адрес

20 Как называется модель, когда распределение реальной памяти производится блоками постоянной длины?

А. Сегментная модель.

В. Страничная модель.

С. Динамическая модель.

D. Статическая модель.

21 Какие типы организации виртуальной памяти существуют?

А. страничная организация

В. сегментная организация

С. смешанная ( странично — сегментная) организация.

D нет правильных вариантов

22 Каким может быть размер одного сегмента виртуальной памяти?

А. Любой

Любой

В. 4Кб

С. 4Гб

D. ограничен размером виртуальной памятью

23 Каким может быть размер одной страницы виртуальной памяти?

А. Любой

В. 4Кб

С. 4Гб

24 Что вносит наиболее существенный вклад в ускорение работы страничной памяти?

А. аппаратная поддержка загрузки физических страниц

В. программная реализация вычисления физических адресов страниц

C. все варианты правильны

D. нет правильных вариантов

25 Какие недостатки имеют глобальные алгоритмы замещения страниц:

А. делают одни процессы чувствительными к поведению других процессов

В.

если приложение использует большое

количество страниц памяти, то все

остальные приложения будут в результате

ощущать сильное замедление из-за

недостатка кадров памяти для своей

работы.

С. некорректно работающее приложение может подорвать работу всей системы если, в системе не предусмотрено ограничение на размер памяти, выделяемой процессу, пытаясь захватить больше памяти.

D. в многозадачной системе приходится использовать сложные локальные алгоритмы.

26 Укажите алгоритмы используемые при замещении страниц

А. алгоритм FIFO — выталкивание первой пришедшей страницы

В. оптимальный алгоритм OPT

С. алгоритм SJF — планирования процессов

D. алгоритм NFU — выталкивание редко используемой страницы.

E. алгоритм NFUNot Frequently Used программная реализация алгоритма LRU.

27 Запросы на ввод-вывод от супервизора задач или от программных модулей самой операционной системы получает _____________ ввода-вывода.

А. контроллер

В. диспетчер

С. супервизор

супервизор

D. процессор

28 К какому классу устройств ввода-вывода относятся винчестер?

А. блок-ориентированное устройство

В. байт-ориентированное

С. Символьно — ориентированное устройство

D. нет правильных вариантов

29 Укажите какие недостатки ввода-вывода с использованием API?

А. больший, по сравнению с буферизированным вводом-выводом, размер кода и количество подготовительных операций перед выводом

В. привязка ввода-вывода к определённой платформе ЭВМ, библиотекам и операционной системе

С. невозможность оперативного, без помощи программиста, перенаправления вывода.

D. нет правильных вариантов

30 Какие действия осуществляет супервизор ввод-вывод при получении запроса на ввод-вывод

А. запрос выполняется,

В. запрос

ставится в очередь на выполнение

запрос

ставится в очередь на выполнение

С. запрос отбрасывается как невыполнимый

D. ни один из предложеных не является верным

31 Какие режимы управления вводом-выводом существуют в ОС

А. Программный опрос

В. По прерыванию

С. Прямой доступ в память

D. Сетевой режим

32 Как используются виртуальные устройства?

А. для реализации спулинга

В. для работы с удаленными по сети устройствми ввода-вывода

С. для изменения свойств реальных устройств ввода-вывода

D. для работы с отсутствующими устройствами ввода-вывода

33 Какую информацию содержит UCB (unit control block) таблицы оборудования ET?

А. тип, модель, имя и характеристики устройства ввода-вывода

В. характеристики подключения, тип интерфейса, порт, линия запроса прерывания

С. указатель

на драйвер управления и адреса его

секций

указатель

на драйвер управления и адреса его

секций

D. наличие и адрес буфера обмена для устройства ввода-вывода

E. уставка тайм-аута и адрес ячейки хранения счетчика тайм-аута

F. текущее состояние устройства ввода-вывода 7) дескриптор задачи, использующий устройство в данный момент времени

34 Асинхронный ввод-вывод:

А. характерен для всех операционных систем

В. характерен для большинства мультипрограммных операционных систем

С. существует явно, если операционная система поддерживает мультизадачность с помощью механизма потоков выполнения.

D. можно реализовать самому, организовав для вывода данных отдельный поток выполнения.

35 Какая программа осуществляет загрузку операционной системы?

А. первичный загрузчик

В. вторичный загрузчик

С. BIOS

BIOS

D. Локальный

36 Как называется пакет винчестеров с общим контроллером?

А. RAID redundant array of independent disks

В. том

С. бобина

D. барабан

37. Клиент-серверная операционная система – это

А. Система, в которой выделяются процессы – поставщики услуг и процессы – потребители услуг

В. Система, в которой пользователи являются клиентами, а компьютеры являются серверами

С. Система, в которой процессы пользователя расположены на разных уровнях

D. Система, в которой клиентские компьютеры находятся в одном помещении, а серверные – в другом

38.Ресурсы ОС полежат распределению в …

А. Однопрограммной системе

В. Многопрограммной системе

С. Однопользовательской системе

D. Многопользовательской системе

Многопользовательской системе

39. Графический интерфейс ОС обладает

А. Командной строкой и командным языком

В. Элементами управления и мышью

С. Мышью и кнопками

D. Джойстиком

40. По особенностям аппаратуры ОС делятся на

А. Ламповые и микропроцессорные

В. Однопроцессорные и многопроцессорные

С. Сетевые и настольные

D. Клиентские и серверные

41 Активное обнаружение нападения подразумевает:

А. знание известных схем нападений,

В. знание известных команд и их блокировки

С. атака обнаруживается в процессе проведения

D. атака обнаруживается в период ее подготовки

E. атака обнаруживается в процессе аудита

42 На каком принципе основана ЭЦП (электронная цифровая подпись)

А. симметричная

криптография (один секретный ключ для

шифрации и дешифрации)

симметричная

криптография (один секретный ключ для

шифрации и дешифрации)

В. несимметричная криптография (два ключа — закрытый и открытый)

C. все варианты правильны

D. нет правильных вариантов

43 Основными механизмами защиты являются

А. Аутентификация

В. Авторизация

С. Криптография

D. Сетевые экраны

E. Туннели

44 Укажите классы защищенных вычислительных систем

А. Класс A

В. Класс B (подклассы B1,B2,B

С. Класс C (подклассы C1,C2)

D. Класс D

45 Какой состав маркера доступа access token?

А. идентификатор пользователя SID (Security IDentifier),

В. идентификаторы групп пользователей, в которые включен пользователь,

С. набор

привилегий, которыми обладает

пользователь.

набор

привилегий, которыми обладает

пользователь.

D. коды доступа к защищенным объектам

46 Чем обеспечивается общий подход для защиты от внутренних атак?

А. обработка информации различного уровня конфиденциальности должна обеспечиваться различными ресурсами

В. должны быть сформированы различные режимы защиты ресурсов для различных уровней конфиденциальности

С. различные режимы функционирования и средства защиты должны быть изолированы

D. политика безопасности должна строится не на разграничительном доступе, а на разделительном доступе

47 Укажите действия, подпадающие под определение атаки (attack) на защищенную систему —

А. любое

действие, связанное с несанкционированным

доступом в вычислительную сеть и

нанесением ущерба как сети в целом, так

и любым ее составным частям, включая

условия или результаты их функционирования.

В. действие злоумышленника, связанное с несанкционированным доступом в вычислительную сеть и сознательным нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

С. действие нарушителя, связанное с непреднамеренным доступом в вычислительную сеть и нанесением ущерба как сети в целом, так и любым ее составным частям, включая условия или результаты их функционирования.

D. планирование в будущем вышеперечисленных действий

48 Какие классы вирусов существуют?

А. Биологические вирусы

В. Компьютерные вирусы

С. Вирусы сознания

D. Мемы

E. Все перечисленные

49 Укажите признак, отличающий все вирусы от остальных типов вредоносных средств

А. Размножение (распространение) в строго определенных условиях окружающей среды

В. Размножение или существование в

различных операционных средах

Размножение или существование в

различных операционных средах

С. Любой код может быть вирусом для строго определенной среды (обратная задача вируса)

D. Код вируса никогда не является исполняемой программой для своей среды, но может изменять поведение среды

E. Вирус всегда является фрагментом кода, управляющим своей (родной) средой

50 Какие причины проникновения вирусов на защищенные антивирусом компьютеры?

А. антивирус был отключен пользователем

В. антивирусные базы были слишком старые

С. были установлены слабые настройки защиты

D. вирус использовал технологию заражения, против которой у антивируса не было средств защиты

E. вирус попал на компьютер раньше, чем был установлен антивирус

F. это был новый вирус, для которого еще не были выпущены антивирусные базы

Вопросы по теме программное обеспечение компьютера

1 вариант

Компьютер – это …

Найдите лишнее.

Операционная система, архиваторы, антивирусная программа, табличный процессор;

Системные программы – это средства, предназначенные для создания ПО.

Операционные системы:

DOS, Windows, Unix

Word, Excel, Power Point

(состав отделения больницы): зав. отделением, 2 хирурга, 4 мед. Сестры

Сервисные (обслуживающие) программы:

программы сервисных организаций по бухгалтерскому учету

программы обслуживающих организаций по ведению делопроизводства

системные оболочки, утилиты, драйвера устройств, антивирусные и сетевые программы

Текстовый редактор представляет собой программный продукт, входящий в состав:

систем программирования;

операционной системы.

Операционная система — это:

совокупность основных устройств компьютера;

система программирования на языке низкого уровня;

набор программ, обеспечивающий работу всех аппаратных устройств компьютера и доступ пользователя к ним;

совокупность программ, используемых для операций с документами;

программа для уничтожения компьютерных вирусов.

Драйвер – это:

устройство длительного хранения информации;

программа, управляющая конкретным внешним устройством;

устройство ввода;

устройство, позволяющее подсоединить к компьютеру новое внешнее устройство;

устройство вывода.

Экспертные системы относятся к

системам программирования

системному программному обеспечению

пакетам прикладных программ общего назначения

прикладным программам специального назначения

Средства контроля и диагностики относятся к

операционным системам

системам программирования

пакетам прикладных программ

сервисному программному обеспечению

Проверочная работа по теме «Программное обеспечение компьютера»

2 вариант

Дайте определения следующим понятиям

Программное обеспечение – это …

Найдите лишнее.

MS Word, Paint, MS Excel, ОС Windows XP, 1С: Предприятие;

В следующих утверждениях найдите и исправьте ошибки.

Прикладные программы – это средства, предназначенные для создания ПО.

Системное программное обеспечение:

программы для организации совместной работы устройств компьютера как единой системы

программы для организации удобной системы размещения программ на диске

набор программ для работы устройств системного блока компьютера

Система управления базами данных представляет собой программный продукт, входящий в состав:

операционной системы;

системного программного обеспечения;

систем программирования;

уникального программного обеспечения;

прикладного программного обеспечения

6. Операционные системы представляют собой программные продукты, входящие в состав:

прикладного программного обеспечения;

системного программного обеспечения;

системы управления базами данных;

систем программирования;

уникального программного обеспечения.

7. Программы обслуживания устройств компьютера называются:

загрузчиками;

драйверами;

трансляторами;

интерпретаторами;

компиляторами.

8.В прикладное программное обеспечение входят:

языки программирования;

операционные системы;

диалоговая оболочка;

совокупность всех программ, установленных на компьютере;

тестовые редакторы.

9.Назначение программного обеспечения

обеспечивает автоматическую проверку функционирования отдельных устройств

совокупность программ, позволяющая организовать решение задач на ЭВМ

организует процесс обработки информации в соответствии с программой

комплекс программ, обеспечивающий перевод на язык машинных кодов

10. Система программирования позволяет

непосредственно решать пользовательские задачи

записывать программы на языках программирования

использовать инструментальные программные средства

организовать общение человека и компьютера на формальном языке

Принимайте участие!

Некоторые уроки могут показаться детям скучными. И тогда на занятиях начинает страдать дисциплина, школьники быстро устают и не желают принимать участие в обсуждении.

Кейс-уроки были созданы, чтобы соединить учебные школьные знания с остро необходимыми компетенциями, такими как креативность, системное и критическое мышление, целеустремленность и другие.

Благодаря кейсам вы сможете помочь школьнику получать пользу и удовольствие от учебы, справиться с его личными проблемами!

Одаренные дети — кто они? Что такое способности, что такое одаренность? И чем отличаются способные дети от одаренных? Как распознать одаренного ребенка? У всех ли детей одаренность проявляется одинаково?Какие советы дать родителям даровитого ребенка при его воспитании? Об этом — в нашем вебинаре.

Читайте новые статьи

Современным ученикам не подходят традиционные методы преподавания. Им сложно не отвлекаясь сидеть над учебниками, а долгие объяснения вгоняют в скуку. В результате — отторжение от учёбы. Между тем приоритет визуальности в подаче информации — главная тенденция в современном образовании. Вместо того чтобы критиковать тягу ребят к «картинкам из Интернета», используйте эту особенность в положительном ключе и начните включать в план урока просмотр тематических видео. Зачем это нужно и как самим подготовить ролик — читайте в этой статье.

Зачем это нужно и как самим подготовить ролик — читайте в этой статье.

1. В операционной системе Windows собственное имя файла не может содержать символ…

вопросительный знак (?)

запятую (,)

точку (.)

знак сложения (+)

2. Укажите неправильно записанное имя файла:

a:\prog\pst.exe

docum.txt

doc?.lst

класс!

3. Расширение имени файла, как правило, характеризует…

время создания файла

объем файла

место, занимаемое файлом на диске

тип информации, содержащейся в файле

4. Фотография «Я на море» сохранена в папке Лето на диске D:\, укажите его полное имя

D:\Лето\Я на море.txt

D:\Лето\Я на море.jpg

D:\Я на море.jpg

D:\Лето\Я на море.avi

5. Операционная системам выполняет…

обеспечение организации и хранения файлов

подключение устройств ввода/вывода

организацию обмена данными между компьютером и различными периферийными устройствами

организацию диалога с пользователем, управление аппаратурой и ресурсами компьютера

6. Файловая система необходима…

Файловая система необходима…

для управления аппаратными средствами

для тестирования аппаратных средств

для организации структуры хранения

для организации структуры аппаратных средств

7. Каталог (папка) – это…

команда операционной системы, обеспечивающая доступ к данным

группа файлов на одном носителе, объединяемых по какому-либо критерию

устройство для хранения группы файлов и организации доступа к ним

путь, по которому операционная система определяет место файла

8. Текстовые документы имеют расширения…

*.exe

*.bmp

*.txt

*.com

9. Папки (каталоги) образуют … структуру

иерархическую

сетевую

циклическую

реляционную

10. Файлы могут иметь одинаковые имена в случае…

если они имеют разный объем

если они созданы в различные дни

если они созданы в различное время суток

если они хранятся в разных каталогах

11. Задан полный путь к файлу D:\Учеба\Практика\Отчет. doc Назовите имя файла

doc Назовите имя файла

D:\Учеба\Практика\Отчет.doc

Отчет.doc

Отчет

D:\Учеба\Практика\Отчет

12. Файловая система определяет

способ организации данных на диске

физические особенности носителя

емкость диска

число пикселей на диске

13. Файл — это …

единица измерения информации

программа в оперативной памяти

текст, распечатанный на принтере

организованный набор данных, программа или данные на диске, имеющие имя

14. Размер файла в операционной системе определяется

в байтах

в битах

в секторах

в кластерах

15. Во время исполнения прикладная программа хранится…

в видеопамяти

в процессоре

в оперативной памяти

на жестком диске

16. Имена файлов, в которых хранятся на диске созданные документы (тексты или рисунки), задаются…

автоматически программой (текстовым или графическим редактором)

создателем документа

операционной системой

документы не имеют имен

17. Гипертекст — это…

Гипертекст — это…

очень большой текст

структурированный текст, в котором могут осуществляться переходы по выделенным меткам

текст, набранный на компьютере

текст, в котором используется шрифт большого размера

18. Стандартной программой в ОС Windows являются:

Калькулятор

MS Word

MS Excel

Internet Explorer

Блокнот

20. Задан полный путь к файлу c:\doc\proba.txt. Назовите полное имя файла

c:\doc\proba.txt

proba.txt

doc\proba.txt

txt

21. Операционные системы представляют собой программные продукты, входящие в состав…

прикладного программного обеспечения

системного программного обеспечения

системы управления базами данных

систем программирования

22. Интерфейс – это…

совокупность средств и правил взаимодействия устройств ПК, программ и пользователя

комплекс аппаратных средств

элемент программного продукта

часть сетевого оборудования

23. По функциональному признаку различают следующие виды ПО:

По функциональному признаку различают следующие виды ПО:

сетевое

прикладное

системное

инструментальное

24. Короткое имя файла состоит из …

двух частей: собственно имени и расширения

адреса файла

только имени файла

любых 12 символов

Решение тестов онлайн

На нашем сайте представлена лишь часть ответов из теста по дисциплине «Информатика».

Если у Вас нет времени на подготовку к тестированию или Вы по какой-то другой причине не можете сдать тест самостоятельно, то обращайтесь за помощью к нам. Мы поможем решить тесты любых учебных заведений правильно и быстро.

Для ознакомления с условиями выполнения тестов и оформления заказа, перейдите в раздел » «.

Тест по теме: «Системное и прикладное программное обеспечение»

Вариант 1

1. Программа должна обладать следующими свойствами:

a) упорядоченная последовательность;

b) системность, дискретность;

c) массовость, понятность;

d) однозначность, точность. 2. Какие приложения относятся к прикладным программам общего назначения?

a) текстовый редактор;

b) бухгалтерские программы;

c) игры;

d) ОС.

3. Системный диск необходим для:

a) загрузки ОС;

b) хранения важных фалов;

c) систематизации файлов;

d) лечение компьютерных вирусов.

4. Программное обеспечение (ПО) – это:

a) совокупность программ, позволяющих организовать решение задач на компьютере;

b) возможность обновления программ за счет бюджетных средств;

c) список имеющихся в кабинете программ, заверен администрацией школы;

d) программы по настройке ПК.

5. Система программирования – это:

a) процесс составления программ;

b) процесс, облегчающий работу программиста;

c) процесс, обучающий начальным шагам программиста;

d) процесс, обеспечивающий функционирование устройств.

6. Прикладное программное обеспечение:

a) программы для обеспечения работы других программ;

b) программы для решения конкретных задач обработки информации;

c) программы, обеспечивающие качество работы печатающих устройств;

d) программы для загрузки компьютера.

2. Какие приложения относятся к прикладным программам общего назначения?

a) текстовый редактор;

b) бухгалтерские программы;

c) игры;

d) ОС.

3. Системный диск необходим для:

a) загрузки ОС;

b) хранения важных фалов;

c) систематизации файлов;

d) лечение компьютерных вирусов.

4. Программное обеспечение (ПО) – это:

a) совокупность программ, позволяющих организовать решение задач на компьютере;

b) возможность обновления программ за счет бюджетных средств;

c) список имеющихся в кабинете программ, заверен администрацией школы;

d) программы по настройке ПК.

5. Система программирования – это:

a) процесс составления программ;

b) процесс, облегчающий работу программиста;

c) процесс, обучающий начальным шагам программиста;

d) процесс, обеспечивающий функционирование устройств.

6. Прикладное программное обеспечение:

a) программы для обеспечения работы других программ;

b) программы для решения конкретных задач обработки информации;

c) программы, обеспечивающие качество работы печатающих устройств;

d) программы для загрузки компьютера. 7. Операционные системы:

a) DOS, Windows, Unix;

b) Word, Excel, Power Point;

c) Basic, Access, Pascal;

d) Winrar, Norton Commander, command.com.

8. Системное программное обеспечение:

a) программы для организации совместной работы устройств компьютера как единой системы;

b) программы для организации удобной системы размещения программ на диске;

c) набор программ для работы устройства системного блока компьютера;

d) программы для работы периферийных устройств.

9. Что такое утилиты?

a) это программы для обнаружения компьютерных вирусов;

b) это устройства преобразования сигналов;

c) это программы – переводчики;

d) это программы, обеспечивающие удобства при обслуживания компьютера.

10. Каково назначение программы Текстовый редактор?

a) создание компьютерных программ;

b) создание и редактирование текстовых документов;

c) создание и редактирование графических изображений;

d) создание компьютерных вирусов.

11. Каково назначение Систем управления базами данных

a) выполнение расчётов;

b) создание и обработка базы данных;

c) создание текстовых документов;

d) поиск компьютерных вирусов.

7. Операционные системы:

a) DOS, Windows, Unix;

b) Word, Excel, Power Point;

c) Basic, Access, Pascal;

d) Winrar, Norton Commander, command.com.

8. Системное программное обеспечение:

a) программы для организации совместной работы устройств компьютера как единой системы;

b) программы для организации удобной системы размещения программ на диске;

c) набор программ для работы устройства системного блока компьютера;

d) программы для работы периферийных устройств.

9. Что такое утилиты?

a) это программы для обнаружения компьютерных вирусов;

b) это устройства преобразования сигналов;

c) это программы – переводчики;

d) это программы, обеспечивающие удобства при обслуживания компьютера.

10. Каково назначение программы Текстовый редактор?

a) создание компьютерных программ;

b) создание и редактирование текстовых документов;

c) создание и редактирование графических изображений;

d) создание компьютерных вирусов.

11. Каково назначение Систем управления базами данных

a) выполнение расчётов;

b) создание и обработка базы данных;

c) создание текстовых документов;

d) поиск компьютерных вирусов. 12. В каком формате размещается текстовая информация в сети Internet?

a) текстовые документы *.doc;

b) текстовые файлы *.txt;

c) файлы баз данных *.mdb;

d) web-страницы *.htm.

13. К какому классу программного обеспечения относятся драйверы?

a) к прикладному;

b) к системному;

c) к системам программирования;

d) к офисному.

14. Программный продукт Windows представляет собой…

a) прикладную программу;

b) систему программирования;

c) только оболочку операционной системы;

d) операционную систему с оболочкой;

15. Архивный файл представляет собой:

a) файл, защищенный от копирования;

b) файл, защищенный от несанкционированного доступа;

c) файл, сжатый с помощью архиватора;

d) файл, зараженный компьютерным вирусом.

16. Назовите «лишнюю» программу:

a) Excel;

b) Access;

c) Word;

d) Turbo-Pascal.

17. Какое из названных действий можно произвести архивным файлом:

a) переформатировать;

b) распаковать;

c) запустить на выполнение;

d) отредактировать.

18. Файл Tetris.com находится на диске C в папке Games, которая является подпапкой папки Day.

12. В каком формате размещается текстовая информация в сети Internet?

a) текстовые документы *.doc;

b) текстовые файлы *.txt;

c) файлы баз данных *.mdb;

d) web-страницы *.htm.

13. К какому классу программного обеспечения относятся драйверы?

a) к прикладному;

b) к системному;

c) к системам программирования;

d) к офисному.

14. Программный продукт Windows представляет собой…

a) прикладную программу;

b) систему программирования;

c) только оболочку операционной системы;

d) операционную систему с оболочкой;

15. Архивный файл представляет собой:

a) файл, защищенный от копирования;

b) файл, защищенный от несанкционированного доступа;

c) файл, сжатый с помощью архиватора;

d) файл, зараженный компьютерным вирусом.

16. Назовите «лишнюю» программу:

a) Excel;

b) Access;

c) Word;

d) Turbo-Pascal.

17. Какое из названных действий можно произвести архивным файлом:

a) переформатировать;

b) распаковать;

c) запустить на выполнение;

d) отредактировать.

18. Файл Tetris.com находится на диске C в папке Games, которая является подпапкой папки Day. Выбрать полное

имя файла.

a) C:\Tetris.com\Games\Day;

ПО

b) C:\Games\Tetris.com;

c) C:\Day\Games\Tetris.com;

d) C:\Games\Day\Tetris.com.

19. После выполнения команды «удалить»

в Windows файлы и папки обычно попадают

a) в буфер обмена;

b) на панель задач;

c) в «корзину»;

d) на «рабочий пол».

20. Дополните схему*:

Системное ПО

2. ?

1. ?

Архиваторы

Антивирусы

Системные

оболочки

3. ?

4. ?

5. ?

6. ?

Специального

назначения

Обучающие

программы

7. ?

Тест по теме: «Системное и прикладное программное обеспечение»

Вариант 2

1. Какие программы входят в системное ПО компьютера?

a) ОС, Тota Commander, бухгалтерские программы;

b) Игры, электронные учебники, антивирусник;

c) ОС, Тota Commander, антивирусные программымы;

d) электронные таблицы, текстовый редактор, презентации.

2. В процессе загрузки операционной системы происходит?

a) копирование файлов ОС с дискеты на жесткий диск;

b) копирование файлов ОС с СD на жесткий диск;

c) последовательная загрузка файлов ОС в оперативную память;

d) Копирование оперативной памяти на жесткий диск.

Выбрать полное

имя файла.

a) C:\Tetris.com\Games\Day;

ПО

b) C:\Games\Tetris.com;

c) C:\Day\Games\Tetris.com;

d) C:\Games\Day\Tetris.com.

19. После выполнения команды «удалить»

в Windows файлы и папки обычно попадают

a) в буфер обмена;

b) на панель задач;

c) в «корзину»;

d) на «рабочий пол».

20. Дополните схему*:

Системное ПО

2. ?

1. ?

Архиваторы

Антивирусы

Системные

оболочки

3. ?

4. ?

5. ?

6. ?

Специального

назначения

Обучающие

программы

7. ?

Тест по теме: «Системное и прикладное программное обеспечение»

Вариант 2

1. Какие программы входят в системное ПО компьютера?

a) ОС, Тota Commander, бухгалтерские программы;

b) Игры, электронные учебники, антивирусник;

c) ОС, Тota Commander, антивирусные программымы;

d) электронные таблицы, текстовый редактор, презентации.

2. В процессе загрузки операционной системы происходит?

a) копирование файлов ОС с дискеты на жесткий диск;

b) копирование файлов ОС с СD на жесткий диск;

c) последовательная загрузка файлов ОС в оперативную память;

d) Копирование оперативной памяти на жесткий диск. 3. Операционная система:

a) система программ, которая обеспечивает совместную работу всех устройств компьютера по обработке

информации;

b) система математических операций для решения отдельных задач;

c) система планового ремонта и технического обслуживания компьютерной техники;

d) система взаимодействия всех программ компьютера.

4. Прикладное программное обеспечение – это:

a) справочное приложение к программам;

b) текстовый и графический редакторы, обучающие и тестирующие программы, игры;

c) набор игровых программ;

d) электронные справочники.

5. Сервисные (обслуживающие) программы:

a) программы сервисных организаций по бухгалтерскому учету;

b) программы обслуживающих организаций по ведению делопроизводства;

c) системные оболочки, утилиты, драйвера устройств, антивирусные и сетевые программы;

d) текстовые редакторы, базы данных, графические редакторы.

6. Системные оболочки – это:

a) специальная кассета для удобного размещения дискет с операционной системой;

b) специальная программа, упрощающая диалог пользователь – компьютер, выполняет команды операционной

системы;

c) система приемов и способов работы конкретной программы при загрузке программ и завершении работы;

d) специальная область на диске для размещения ОС.

3. Операционная система:

a) система программ, которая обеспечивает совместную работу всех устройств компьютера по обработке

информации;

b) система математических операций для решения отдельных задач;

c) система планового ремонта и технического обслуживания компьютерной техники;

d) система взаимодействия всех программ компьютера.

4. Прикладное программное обеспечение – это:

a) справочное приложение к программам;

b) текстовый и графический редакторы, обучающие и тестирующие программы, игры;

c) набор игровых программ;

d) электронные справочники.

5. Сервисные (обслуживающие) программы:

a) программы сервисных организаций по бухгалтерскому учету;

b) программы обслуживающих организаций по ведению делопроизводства;

c) системные оболочки, утилиты, драйвера устройств, антивирусные и сетевые программы;

d) текстовые редакторы, базы данных, графические редакторы.

6. Системные оболочки – это:

a) специальная кассета для удобного размещения дискет с операционной системой;

b) специальная программа, упрощающая диалог пользователь – компьютер, выполняет команды операционной

системы;

c) система приемов и способов работы конкретной программы при загрузке программ и завершении работы;

d) специальная область на диске для размещения ОС. 7. Что такое драйвер?

a) это устройство, управляющее работой какого-либо внешнего устройства;

b) это программа, управляющая работой какого-либо внешнего устройства;

c) это программа для тестирования устройств компьютера;

d) это программа для обслуживания магнитных дисков.

8. Какие возможности предоставляют пользователю программы — графические редакторы?

a) создание и редактирование графических изображений;

b) создание и редактирование текстовых документов;

c) создание программ – приложений;

d) создание баз данных.

9. Какое основное назначение имеют программы Электронные таблицы

a) создание текстовых документов;

b) выполнение расчётов с табличными данными;

c) создание электронного текста;

d) создание графических изображений.

10. В каком формате размещается текстовая информация в сети Internet?

a) текстовые документы *.doc;

b) текстовые файлы *.txt;

c) файлы баз данных *.mdb;

d) web-страницы *.htm.

11. К какому классу программного обеспечения относятся компьютерные игры?

a) к системам программирования;

b) к системному;

c) к прикладному;

d) к развивающему;

12.

7. Что такое драйвер?

a) это устройство, управляющее работой какого-либо внешнего устройства;

b) это программа, управляющая работой какого-либо внешнего устройства;

c) это программа для тестирования устройств компьютера;

d) это программа для обслуживания магнитных дисков.

8. Какие возможности предоставляют пользователю программы — графические редакторы?

a) создание и редактирование графических изображений;

b) создание и редактирование текстовых документов;

c) создание программ – приложений;

d) создание баз данных.

9. Какое основное назначение имеют программы Электронные таблицы

a) создание текстовых документов;

b) выполнение расчётов с табличными данными;

c) создание электронного текста;

d) создание графических изображений.

10. В каком формате размещается текстовая информация в сети Internet?

a) текстовые документы *.doc;

b) текстовые файлы *.txt;

c) файлы баз данных *.mdb;

d) web-страницы *.htm.

11. К какому классу программного обеспечения относятся компьютерные игры?

a) к системам программирования;

b) к системному;

c) к прикладному;

d) к развивающему;

12. Какая из перечисленных программ относится к офисному программному обеспечению

a) Paint;

b) Visual Basic;

c) WORD;

d) Windows.

13. Операционные системы входят в состав:

a) системы управления базами данных;

b) систем программирования;

c) прикладного программного обеспечения;

d) системного программного обеспечения.

14. Назовите «лишнюю» программу:

a) Excel;

b) Access;

c) Word;

d) Turbo-Pascal.

15. Файл Tetris.com находится на диске C в папке Games, которая является подпапкой папки Day. Выбрать полное

имя файла.

a) C:\Tetris.com\Games\Day;

b) C:\Games\Tetris.com;

c) C:\Day\Games\Tetris.com;

d) C:\Games\Day\Tetris.com.

16. Приложение Windows выгружается из памяти и прекращает свою работу, если

a) Запустить другое приложение;

b) Свернуть окно приложения;

c) Переключиться в другое окно;

d) Закрыть окно приложения.

17. Операционные системы:

a) DOS, Windows, Unix;

b) Word, Excel, Power Point;

c) Basic, Access, Pascal;

d) Winrar, Norton Commander, command.com.

18. Системный диск необходим для:

a) загрузки ОС;

b) хранения важных фалов;

c) систематизации файлов;

d) лечение компьютерных вирусов.

Какая из перечисленных программ относится к офисному программному обеспечению

a) Paint;

b) Visual Basic;

c) WORD;

d) Windows.

13. Операционные системы входят в состав:

a) системы управления базами данных;

b) систем программирования;

c) прикладного программного обеспечения;

d) системного программного обеспечения.

14. Назовите «лишнюю» программу:

a) Excel;

b) Access;

c) Word;

d) Turbo-Pascal.

15. Файл Tetris.com находится на диске C в папке Games, которая является подпапкой папки Day. Выбрать полное

имя файла.

a) C:\Tetris.com\Games\Day;

b) C:\Games\Tetris.com;

c) C:\Day\Games\Tetris.com;

d) C:\Games\Day\Tetris.com.

16. Приложение Windows выгружается из памяти и прекращает свою работу, если

a) Запустить другое приложение;

b) Свернуть окно приложения;

c) Переключиться в другое окно;

d) Закрыть окно приложения.

17. Операционные системы:

a) DOS, Windows, Unix;

b) Word, Excel, Power Point;

c) Basic, Access, Pascal;

d) Winrar, Norton Commander, command.com.

18. Системный диск необходим для:

a) загрузки ОС;

b) хранения важных фалов;

c) систематизации файлов;

d) лечение компьютерных вирусов. ПО

Системное ПО

19. Каково назначение программы Текстовый редактор?

a) создание компьютерных программ;

b) создание и редактирование текстовых

документов;

c) создание и редактирование графических

изображений;

d) создание компьютерных вирусов.

20. Дополните схему*:

2. ?

1. ?

Архиваторы

Антивирусы

Системные

оболочки

3. ?

4. ?

5. ?

6. ?

Специального

назначения

Обучающие

программы

7. ?

ПО

Системное ПО

19. Каково назначение программы Текстовый редактор?

a) создание компьютерных программ;

b) создание и редактирование текстовых

документов;

c) создание и редактирование графических

изображений;

d) создание компьютерных вирусов.

20. Дополните схему*:

2. ?

1. ?

Архиваторы

Антивирусы

Системные

оболочки

3. ?

4. ?

5. ?

6. ?

Специального

назначения

Обучающие

программы

7. ?

Другие тесты >

|

Ваши ответы: < Предыдущий тест 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 Следующий тест >

Закажите

компакт-диск сейчас, используя эту форму. |

Операционная система — CoderLessons.com

Операционная система является фундаментальной основой всех других прикладных программ. Операционная система является посредником между пользователями и оборудованием.

Операционная система контролирует и координирует использование оборудования среди прикладных программ. Основные сервисы операционной системы —

- Управление памятью

- Доступ к диску

- Создание пользовательского интерфейса

- Управление различными программами, работающими параллельно

- Кроме того, он контролирует и управляет работой оборудования

Приложения операционной системы

Ниже приведены основные приложения операционной системы —

Операционная система отвечает за формирование и удаление файлов и каталогов.

Операционная система управляет процессом удаления, приостановки, возобновления и синхронизации.

Операционная система управляет пространством памяти путем выделения и удаления.

Операционная система хранит, упорядочивает и присваивает имена и защищает существующие файлы.

Кроме того, операционная система управляет всеми компонентами и устройствами компьютерной системы, включая модемы, принтеры, плоттеры и т.

Д.

Д.В случае сбоя какого-либо устройства операционная система обнаруживает и уведомляет об этом.

Операционная система защищает от уничтожения, а также от несанкционированного использования.

Операционная система облегчает интерфейс для пользователя и оборудования.

Операционная система отвечает за формирование и удаление файлов и каталогов.

Операционная система управляет процессом удаления, приостановки, возобновления и синхронизации.

Операционная система управляет пространством памяти путем выделения и удаления.

Операционная система хранит, упорядочивает и присваивает имена и защищает существующие файлы.

Кроме того, операционная система управляет всеми компонентами и устройствами компьютерной системы, включая модемы, принтеры, плоттеры и т. Д.

В случае сбоя какого-либо устройства операционная система обнаруживает и уведомляет об этом.

Операционная система защищает от уничтожения, а также от несанкционированного использования.

Операционная система облегчает интерфейс для пользователя и оборудования.

Типы операционной системы

Ниже приведены основные типы операционной системы —

- Дисковая операционная система (DOS)

- Операционная система Windows

- Операционная система Unix

Давайте теперь обсудим каждую операционную систему в деталях.

Диск операционной системы

MS-DOS — одна из старейших и широко используемых операционных систем. DOS — это набор компьютерных программ, основными функциями которых являются управление файлами, распределение системных ресурсов, предоставление необходимых функций для управления аппаратными устройствами.

Команды DOS можно вводить как в верхнем, так и в нижнем регистре.

Особенности DOS

Следующее — существенные особенности DOS —

- Это однопользовательская система.

- Управляет программой.

- Это машинная независимость.

- Управляет (компьютерными) файлами.

- Он управляет системой ввода и вывода.

- Управляет (компьютерной) памятью.

- Это обеспечивает средства обработки команд.

- Работает с Ассемблером.

Типы команд DOS

Ниже приведены основные типы команд DOS —

Внутренние команды — такие команды, как DEL, COPY, TYPE и т. Д. — это внутренние команды, которые сохраняются в памяти компьютера.

Внешние команды — такие команды, как FORMAT, DISKCOPY и т. Д. Являются внешними командами и сохраняются на диске.

Внутренние команды — такие команды, как DEL, COPY, TYPE и т. Д. — это внутренние команды, которые сохраняются в памяти компьютера.

Внешние команды — такие команды, как FORMAT, DISKCOPY и т. Д. Являются внешними командами и сохраняются на диске.

Операционная система Windows

Окно операционной системы является расширением операционной системы диска.

Это самая популярная и самая простая операционная система; ею может пользоваться любой человек, который может читать и понимать базовый английский, так как не требует специальной подготовки.

Однако операционной системе Windows требуется DOS для запуска различных прикладных программ на начальном этапе. По этой причине DOS должен быть установлен в память, а затем окно может быть выполнено.

Элементы ОС Windows

Ниже приведены важные элементы операционной системы Windows (WOS) —

- Графический пользовательский интерфейс

- Иконки (картинки, документы, приложения, значки программ и т. Д.)

- Taskbar

- Кнопка Пуск

- Проводник Виндоус

- Кнопка мыши

- Аппаратная совместимость

- Совместимость программного обеспечения

- Помощь и т. Д.

Версии операционной системы Windows

Ниже приведены различные версии операционной системы Windows —

| Версия | Год | Версия | Год |

|---|---|---|---|

| Окно 1.01 | 1985 | Windows XP Professional x64 | 2005 |

| Windows NT 3.1 | 1993 | Виндоус виста | 2007 |

| Windows 95 | 1995 | Windows 7 | 2009 |

| Windows 98 | 1998 | Windows 8 | 2012 |

| Windows 2000 | 2000 | Windows 10 | 2015 |

| Windows ME | 2000 | Windows Server 2016 | 2016 |

| Windows XP | 2001 |

Операционная система Unix

Операционная система Unix — самая ранняя операционная система, разработанная в 1970-х годах. Давайте рассмотрим следующие моменты, относящиеся к операционной системе Unix —

Это операционная система, которая имеет многозадачность.

Он имеет многопользовательские компьютерные операционные системы.

Он работает практически на любом виде оборудования и обеспечивает стимул для движения с открытым исходным кодом.

Он имеет сравнительно сложную функциональность и, следовательно, неподготовленный пользователь не может его использовать; Только тот, кто прошел обучение, может использовать эту систему.

Другим недостатком этой системы является то, что она не уведомляет и не предупреждает о последствиях действий пользователя (является ли действие пользователя правильным или неправильным).

Глава 16 Установка и удаление программ. Работа на ноутбуке

Читайте также

Установка программ

Установка программ Нужную программу вы можете приобрести на компакт-диске в магазине или же найти в Интернете и загрузить на свой компьютер. В Сети существует большое количество хранилищ программ, которые вы можете найти с помощью, например, «Яндекса».Приложения

Удаление программ

Удаление программ Если вы больше не нуждаетесь в какой-либо программе или же решили установить ее более новую версию, следует удалить приложение, чтобы оно не занимало место на диске. Многие начинающие пользователи думают, что для удаления программы с компьютера

Выбор, установка и удаление программ

Выбор, установка и удаление программ Установка новых программ Но какими бы потрясающими талантами ни обладала Vista, и сколько бы крутых программ ни хранило в себе ее увесистое брюхо, их нам все равно будет мало. А значит, мы будем искать, покупать, скачивать превеликое

Удаление программ и компонентов Windows

Удаление программ и компонентов Windows Вроде бы о программах нам говорит рано – ведь мы еще не начали толком с ними работать! Однако за этим дело не станет: уже с первого дня общения с Windows вы будете не только использовать стандартные программы, но и устанавливать новые.

Часть III Установка и удаление программ

Часть III Установка и удаление программ Глава 17 Управление программами и обновлениями Я надеюсь, вы разобрались с основными особенностями Ubuntu и более-менее осознали главные концепции этой операционной системы. Теперь пора перейти к описанию практических способов работы

Работа с диалогом Установка и удаление программ

Работа с диалогом Установка и удаление программ Одной из интересных возможностей INF-файлов является возможность их использования как для добавления команды в диалог Установка и удаление программ, так и для выполнения процесса деинсталляции при помощи диалога Установка

Установка и удаление программ (Windows NT/2000/XP)

Установка и удаление программ (Windows NT/2000/XP) Чтобы пользователь не мог воспользоваться апплетом Панели управления Установка и удаление программ, создайте в разделе HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesUninstall ключ NoAddRemovePrograms типа DWORD и установите его равным 1Теперь, если

Установка и удаление программ

Установка и удаление программ Скрытие апплета Установка и удаление программЧтобы пользователь не мог воспользоваться апплетом Панели управления Установка и удаление программ, создайте в разделе HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesUninstallключ ·NoAddRemovePrograms· типа DWORD и установите

Установка программ

Установка программ Если вы купили программу на компакт-диске, то установка начнется сразу же, как только вы вставите его в дисковод. Появится заставка с предложением инсталлировать приложение, и дальше нужно следовать указаниям мастера установки. Об этом – чуть

Удаление программ

Удаление программ Приложения у нас – вплоть до самого важного – в привычку входят, ветшают, как платье. Поэтому рано или поздно наступает момент, когда программу приходится удалять. Например, вышла новая версия этого же приложения, или конкуренты выпустили более

Глава 15 Правильная установка программ и оборудования

Глава 15 Правильная установка программ и оборудования Разделяй и властвуй. Диспетчер устройств В последней главе книги мы поговорим о том, как правильно устанавливать программное и аппаратное обеспечение компьютера.Несомненным достоинством операционной системы Windows

4. Установка и удаление программ в Windows

4. Установка и удаление программ в Windows Установить программу в Windows очень просто. Вам нужно запустить установочный файл программы (он обычно называется setup.exe или install.exe) и нажимать кнопку Далее (Next) до упора, то есть до окончания установки программы.Для удаления программы

6.7. Удаление программ из списка установленных (Uninstall своими руками)

6.7. Удаление программ из списка установленных (Uninstall своими руками) Для удаления сведений об установке программы из реестра перейдите в раздел реестра HKLMSoftwareMicrosoftWindowsCurrentVersionUninstall. В нем будут подразделы с именами, содержащими цифры и буквы, например, {01B28B7B-EEC6-12D5-5B5A-5A7EBDF5EFBA},

Установка программ

Установка программ Установка программы – достаточно простой и чаще всего очень быстрый процесс, позволяющий привести какую-либо утилиту в рабочее состояние на вашем компьютере. Как правило, после инсталляции программа копируется на жесткий диск, после чего может

Удаление программ

Удаление программ О пользе корректного удаления написано выше. Сделать это можно двумя основными способами. Первый заключается в том, что вы запускаете программу удаления из меню Пуск. Как правило, там для нее создается целая группа ярлыков, среди которых обычно

Операционная система М-10. Система программирования

М.И. Беляков, Е.М. Гринкруг, Л.А. Кроль, Л.Г. Натансон

Рассмотрены общие принципы построения и возможности универсаль?ной операционной системы разделения времени вычислительной машины М-10, Обсуждены многоязыковая метасистема, лежащая в основе реали?зованной системы трансляции, и возможности использования транслятора с языка Алгол-60.

Операционная система (ОС) М-10 является универсальной систе?мой разделения времени, ориентированной на научные и инженерные задачи. Основной упор в разработке системы был сделан на предо?ставление пользователям широкого спектра сервисных возможностей при написании, трансляции и отладке программ на различных алго?ритмических языках. Система построена по модульному принципу и открыта для расширений.

Управление ресурсами и вычислениями в системе ОС М-10 рас?пределено по трем уровням. Первый уровень — управление задача?ми — представлен супервизором, распределяющим физические ресурсы между задачами. Основываясь на аппаратно-реализованной системе прерываний, отображая виртуальные адреса в физические, квантуя время между задачами и распределяя устройства ввода-вывода, супервизор создает для каждой задачи совокупность виртуальных ре?сурсов (виртуальную машину), которыми задача оперирует. Задача создается для выполнения некоторого интерактивного или пакетного задания и является единицей потребления физических ресурсов си?стемы.

Второй уровень управления — управление процессами — представ?лен монитором. Монитор играет роль супервизора для виртуальной машины. Потребителями ресурсов виртуальной машины являются внутризадачные процессы. В распоряжении монитора имеется аппарат создания, уничтожения, синхронизации и взаимной защиты инфор?мации процессов.

Множество процессов в задаче представляет собой дерево, кор?нем которого является служебный процесс. Этот процесс реализует третий (самый внешний по отношению к пользователю) уровень уп?равления- управление диалогом. В функции служебного процесса входят интерпретация приказов языка общения пользователя с маши?ной и отработка стандартной системой реакции на ситуации прерыва?ния в задаче. В связи с общим модульным принципом построения системы пользователь имеет возможность вызвать в качестве служеб?ного процесса /имеющийся в библиотеке модуль, тем самым имитируя для себя необходимую операционную среду.

Супервизор операционной системы обеспечивает распределение двухуровневой памяти ЭВМ М-10 и осуществляет программную под?держку блочно-страничной организации виртуальной памяти. Рас?пределение памяти динамическое и обеспечивает обмен информацией между уровнями памяти параллельно с работой центрального процес?сора [7; 8].

Система допускает обмен с 96 внешними устройствами. Обмен с ними на физическом уровне может производиться синхронно со счетом программ или асинхронно. ОС М-10 включает в себя файловую систе?му, создающую интерфейс для обмена проблемных программ с внеш?ними устройствами на логическом уровне. В качестве псевдоисточни?ка обмена в этом случае может выступать обмен виртуальной памяти задачи. Допускаются символьный и двоичный способы обмена и разно?образные структуры файлов: строчные, последовательные, индексно-последовательные, библиотечные, прямые и т. д.

С целью организации мультипрограммной работы внутри задачи допускается ветвление задачи на параллельные процессы. В распоря?жении пользователя для синхронизации процессов имеется аппарат со?бытий. Процессы могут самостоятельно обрабатывать ситуации пре?рывания в задаче, необходимым образом построив работу с события?ми. Мультипрограммная организация задачи позволяет пользователю, в частности, производить асинхронный обмен на логическом уровне.

Взаимодействие пользователя с системой обеспечивается в ОС М-10 специальными диалоговыми процессорами, являющимися библиотечными модулям и. посредством диалоговых процессоров, функционирующих в качестве служебного процесса задачи, создается необхо?димая для данной работы операционная среда. Пользователь может вызывать диалоговый процессор из системной библиотеки или созда?вать свои собственные диалоговые процессоры, поместив их в личную библиотеку.

Наряду с операционной системой для вычислительной машины

М-10 была разработана система трансляции — многоязыковая метасистема. В ее состав входят трансляторы Автокода-1, ассемблера (Автокод-2), Алгола-60 и ряда других языков для специальных задач. В на?стоящее время разрабатывается транслятор дубненской версии Фортрана

Основным принципом построения системы было широкое использование метаязыков, разработанных для трансляции на ЭВМ М-10.

Один из них основывается на (концепции абстрактной машины, обладающей достаточно универсальной и гибкой системой команд [2]. Метаязык с успехом использован как при создании некоторых частей операционной системы, так и при построении трансляторов. В последнем случае наиболее эффективное применение метаязыка связано, видимо, с языками не слишком высокого уровня (такими, как автокоды).

Что касается проблемно-ориентированных языков, то здесь возникла потребность в разработке более узконаправленных метаязыков, предназначенных для описания конкретных этапов трансляции. К ним относятся определенная разновидность БНФ, модифицированная для грамматического разбора на векторной машине [3], а также метаязык Рекол, ориентированный на анализ контекстных условий и условий оптимизации программ при трансляции [4]. Сейчас ведутся работы по практической реализации метаязыка, созданного для описания заключительного и наиболее ответственного этапа — генерации объектного кода. Метаязык обладает структурой, достаточно полно отражающей специфику команд М-10, и служит базой для разрабатываемого транслятора Фортрана.

Средством программирования на уровне, далеком от машинного, служит в настоящее время Алгол-60. После подключения к ОС М-10 транслятор приобрел ряд дополнительных возможностей, что заметно расширило круг пользователей, работающих на Алголе.

Такая работа имеет ряд отличительных особенностей. В частности, имеется ряд сервисных программ, позволяющих редактировать алгольный текст, распечатывать его в удобном для пользователя виде вместе с разметкой, облегчающей последующую редакцию, и т. д.

По желанию пользователя трансляция может вестись в двух ре?жимах: в одном случае генерируется программа, обрабатывающая 32-разрядные числа (типа real или integer), в другом — 64-разрядные. Во время трансляции осуществляется полный и скрупулезный контроль возможных ошибок программирования. При этом моделируется динамика обращений к процедурам, что позволяет, например, проверять необходимые соответствия между фактическими и формальными параметрами (даже если сам идентификатор вызываемой процедуры — формальный параметр).

Одно из оптимизирующих преобразований при трансляции связано с распараллеливанием циклов [6]. Это позволяет исполнять некоторые циклические участки при одновременной загрузке нескольких процессоров, что существенно повышает быстродействие объектных программ. Распараллеливание — это преобразование, специфичное для векторной ЭВМ М-10; оно является чрезвычайно полезным атрибутом транслятора последовательного языка (такого, как Алгол-60). Но другие особенности системы команд М-10 (например, наличие двух арифметических устройств, на которых в одной команде можно осуществлять две различные операции) отражены транслятором недостаточно. Трудности, связанные с эффективной генерацией кода, побудили разработчиков к построению специального метаязыка, ориентированного на эту задачу.

В рабочую версию Алгола-60 введено средство для вызова внешних автокодных процедур, написанных по системным соглашениям (по аналогии с оператором LOADGO Фортрана — Дубна). Язык дополнен операторами форматного и бесформатного обмена, позволяющими выполнять практически то же, что операторы READ, WRITE в Фор?тране.

Литература

- Беляков М. И., Гринкруг Е. М., Кроль Л. А. Универсальная операционная система разделения времени для ЭВМ М-10. — “Управляющие системы и машины”, 1980, № 1.

- Беляков М. И., Натансон Л. Г. Метаязык, схема трансляции и синтаксический анализ в системе построения высокоэффективных трансляторов. — “Программирование”, 1975, № 1.

- Беляков М. И., Натансон Л. Г. Об одной модификации нисходящего грамматического разбора. — “Программирование”, 1979, № 5.

- Натансон Л. Г. Формальное описание контекстных условий языков программирования. — “Программирование”, 1977, № 4.

- Беляков М. И., Натансон Л. Г. Теория семантического контроля, использующего синтаксическое дерево как форму промежуточного представления программы. — “Программирование”, 1975, № 2.

- Беляков М. И., Натансон Л. Г. Распараллеливание циклов и другие оптимизирующие преобразования транслируемых программ. — “Программирование”, 1975, № 4.

- Носаль Г. В. Способ динамического распределения двухуровневой памяти в системе с разделением времени. — “Вопросы радиоэлектроники”, сер. ЭВТ, 1972, вып. 5.

- Носаль Г. В., Репкина Л. К. Автоматическое распределение двухуровневой памяти в системе с разделением времени. — “Вопросы радиоэлектроники”, сер. ЭВТ , 1976, вып. 8.

Статьи об ЭВМ М-10

Сборник “Вопросы радиоэлектроники”, серия “Электронная вычислительная техника”, выпуск 9, 1980 г.

Перепечатывается с разрешения авторов.

Статья помещена в музей 09.09.2007 г.

| № п\п |

Виды служебного ПО |

Назначение |

Примеры программ |

|---|---|---|---|

| 1 |

Архиваторы |

для архивирования (сжатия) данных | WinRAR, WinZip |

| 2 |

Программы, обслуживающие устройства компьютера: жесткий диск, оперативную память, процессор, видеокарту |

||

| 2.1 |

Дисковые утилиты: |

для обслуживания жесткого диска |

|

| -чистильщики |

для удаления мусора и временных файлов |

Wise Disk Cleaner, Free Spacer | |

| -дефрагментаторы | для дефрагментации жесткого диска, оптимизируют винчестер так, чтобы все части одного файла находились рядом | Diskeeper O&O Defrag Pro |

|

| -программы диагностики | для наблюдения за параметрами жесткого диска, его температурой, а также проверки диска на наличие повреждений | HD Tune, HDDScan, Victoria, MHDD | |

| -менеджер для работы с разделами жесткого диска | для деления жесткого диска на разделы: для создания новых разделов, удаления имеющихся, изменения размера разделов, перемещения дисков в другие места | MiniTool Partition Wizard, Partition Magic, O&O PartitionManager, GParted (для Linux) |

|

| 2.2 |

Программы диагностики оперативной памяти |

для поиска ошибок в оперативной памяти | Memtest86, Memtest86+, MS Windows Memory Diagnostic |

| 2.3 |

Программы диагностики процессора |

для наблюдения за параметрами процессора (рабочая частота, потребляемая энергия, температура ядра, используемый слот, используемые инструкции, размер кэша) | Intel Processor Diagnostic Tool (для процессоров Intel), CoreTemp (для процессоров Intel и AMD) |

| 2.4 |

Программы диагностики видеокарты |

для наблюдения за параметрами (напряжение, температура графического процессора, производительность) |

3DMark06, GPU Caps Viewer |

| 3 |

Программы очистки системного реестра (базы данных параметров и настроек для аппаратного обеспечения, ПО и профилей пользователей в ОС) | для поиска и удаления реесторного мусора, для создания резервной копии реестра, для оптимизация реестра (сжатие и дефрагментация) после очистки: | CCleaner, Reg Organizer, regedit.exe |

| 4 |

Утилиты безопасности | для обеспечения компьютерной безопасности |

|

| -программы для шифрования данных (шифрование всего диска или контейнерное шифрование) | для защиты данных от несанкционированного доступа, их просмотра и изменения | MS BitLocker (входит в ОС Windows), TrueCrypt, Whole Disk Encryption, Safe? DriveCrypt, CompuSec | |

| -программы для резервного копирования и восстановления жесткого диска | для создания копии данных жесткого диска и их восстановления на старом месте или новом месте в случае повреждении или разрушения диска |

Acronis True Image, TestDisk, Paragon Drive Backup, Macrium Reflect | |

| -антивирусы | для борьбы с вирусами на компьютере |

Антивирус Касперского, Doctor Web, Norton AntiVirus, McAfee VirusScan Professional, Comodo AntiVirus | |

| -персональные фаерволы (брэндмауэры, сетевой экран) |

для защиты компьютера, подключенного к сети Интернет: для контроля и фильтрования сетевого трафика |

Outpost Firewall Pro, Comodo Firewall, Брандмауэр Windows (входит в ОС Windows) |

|

| -комплексное решение: антивирус+файрволл | сочетает функции антивируса и фаервола |

Comodo Internet Security, Kaspersky Internet Security, Agnitum Outpost Security Suite, | |

| 5 |

Программа установки и удаления приложений | для корректной установки и удаления программного обеспечения | 1 Click Add n Remove, |

| 6 |

Менеджер автозагрузки | для разрещения\запрета автоматического запуска определенных программ при запуске ОС, для добавления\удаления своих программ из списка программ автозапуска, для редактирования параметров запуска | Advanced StartUp Manager, RegRun Security Suite |

| 7 |

Твикер | для настройки параметров ОС, которые недоступны обычными средствами | Tweak-XP Pro (для ОС Windows XP), Tweak-7 (для ОС Windows) |

| 8 |

Сетевые утилиты |

для работы с сетью: просмотр и редактирование настроек подключения к сети, поиск неполадок в сети и т.д. |

ipconfig, ping, tracert (входят в ОС Windows, запускаются из командной строки: cmd.exe) |

| 9 |

Утилиты для восстановления после сбоя в компьютере | -для «заморозки» текущего состояния системы, чтобы в случае сбоя была возможность вернуться («откатиться») к данному состоянию |

DeepFreeze Standard, Shadow Defender, Comodo Time Machine, Returnil Virtual System |

1,4. Основные понятия операционной системы

Каждая компьютерная система включает в себя базовый набор программ называется операционная система . Самое важное Программа в наборе называется ядром . это загружается в оперативную память при загрузке системы и содержит много критических процедуры, необходимые для работы системы. Остальные программы менее важные коммунальные услуги; они могут предоставить широкий спектр интерактивный опыт для пользователя, а также выполнение всех задач, пользователь купил компьютер, но основные форма и возможности система определяется ядром.Ядро предоставляет ключ ко всему остальному в системе и определяет многие из характеристики высшего ПО. Следовательно, мы часто используем термин «Операционная система» как синоним «ядра».

Операционная система должна выполнять две основные задачи:

Взаимодействовать с аппаратными компонентами, обслуживая все низкоуровневые программируемые элементы, включенные в аппаратную платформу.

Обеспечивает среду выполнения для приложений, которые работают в компьютерной системе (так называемые пользовательские программы).

Некоторые операционные системы позволяют всем пользовательским программам напрямую работать с аппаратные компоненты (типичный пример — MS-DOS). Напротив, Unix-подобная операционная система скрывает все детали низкого уровня, касающиеся физической организации компьютера из приложений, запускаемых пользователем. Когда программа хочет использовать аппаратный ресурс, он должен отправить запрос операционной системе. В ядро оценивает запрос и, если оно решает предоставить ресурс, взаимодействует с соответствующими аппаратными компонентами от имени пользователя программа.

Чтобы реализовать этот механизм, современные операционные системы используют наличие определенных аппаратных функций, которые запрещают пользовательским программам напрямую взаимодействовать с низкоуровневыми компонентами оборудования или получать доступ произвольные места в памяти. В частности, оборудование представлено на как минимум два различных режима выполнения для ЦП: непривилегированный режим для пользовательских программ и привилегированный режим для ядро. Unix называет их User Mode и Kernel Mode соответственно.

В оставшейся части этой главы мы познакомим вас с основными понятиями, которые мотивировали разработку Unix за последние два десятилетия, а также Linux и другие операционные системы. Хотя концепции, вероятно, знакомые вам как пользователю Linux, эти разделы пытаются вникнуть в них немного глубже, чем обычно, чтобы объяснить требования, которые они предъявляют к ядро операционной системы. Эти общие соображения относятся практически к все Unix-подобные системы. Остальные главы этой книги, надеюсь, будут поможет вам разобраться во внутреннем устройстве ядра Linux.

Многопользовательская система — компьютер способный одновременно и независимо выполнять несколько приложения, принадлежащие двум или более пользователям. одновременно означает, что приложения могут быть одновременно активны и борются за различные ресурсы, такие как ЦП, память, жесткие диски и так далее. Самостоятельно означает, что каждое приложение может выполнять свою задачу, не заботясь о что делают приложения других пользователей.Переход с одного применение к другому, конечно, замедляет каждый из них и влияет время отклика, увиденное пользователями. Многие сложности современные ядра операционных систем, которые мы рассмотрим в этой книге, присутствуют, чтобы свести к минимуму задержки, налагаемые на каждую программу, и предоставить пользователю максимально быстрые ответы.

Многопользовательские операционные системы должны включать несколько функции:

Механизм аутентификации для проверки пользователя identity

Механизм защиты от ошибочных пользовательских программ, которые может блокировать другие приложения, работающие в системе

Механизм защиты от вредоносных пользовательских программ, которые может вмешиваться или шпионить за деятельностью других пользователей

Механизм учета, ограничивающий количество ресурсов единиц, назначенных каждому пользователю

Для обеспечения безопасных механизмов защиты операционные системы должны использовать аппаратная защита, связанная с привилегированным режимом ЦП.В противном случае пользовательская программа сможет получить прямой доступ к системе. схемотехника и преодолеть наложенные границы. Unix — многопользовательская система который обеспечивает аппаратную защиту системных ресурсов.

В многопользовательской системе каждый пользователь имеет личное пространство на машина; как правило, ему принадлежит некоторая квота дискового пространства для хранения файлы, получает личные сообщения электронной почты и т. д. Операционная система должен гарантировать, что закрытая часть пользовательского пространства видна только своему владельцу.В частности, он должен гарантировать, что ни один пользователь не сможет использовать системное приложение с целью нарушения личного пространства другой пользователь.

Все пользователи идентифицируются уникальным номером, который называется Идентификатор пользователя или UID . Как правило только ограниченному кругу лиц разрешено использовать компьютерная система. Когда один из этих пользователей начинает рабочий сеанс, система запрашивает имя пользователя и пароль .Если пользователь не вводит действительную пару, система запрещает доступ. Потому что пароль считается секретным, конфиденциальность пользователя обеспечивается.

Для выборочного обмена материалами с другими пользователями каждый пользователь является член одной или нескольких групп пользователей , которые идентифицируются уникальным номером, называемым идентификатор группы пользователей . Каждый файл связан ровно с одной группой. Для Например, доступ может быть установлен таким образом, чтобы пользователь, владеющий файлом, прочитал и права записи, группа имеет права только для чтения, а другие пользователи в системе запрещен доступ к файлу.

Любая Unix-подобная операционная система имеет специального пользователя, называемого корень или суперпользователь . Системный администратор должен войти в систему как root, чтобы обрабатывать учетные записи пользователей, выполнять задачи обслуживания, такие как резервное копирование системы и обновления программ, и так далее. Пользователь root может почти все, потому что в операционной системе не применяется обычный механизмы защиты к ней. В частности, пользователь root может получить доступ каждый файл в системе и может управлять каждым запущенным пользователем программа.

Все операционные системы используют одну фундаментальную абстракцию: процесс . Процесс можно определить как «Экземпляр исполняемой программы» или «контекст выполнения» работающей программы. В традиционных операционных системах процесс выполняет одну последовательность инструкций по адресу пространство ; адресное пространство — это набор адресов памяти что процессу разрешено ссылаться. Современные операционные системы разрешить процессы с несколькими потоками выполнения, т. е. несколько последовательности инструкций, выполняемые в одном адресном пространстве.

Многопользовательские системы должны обеспечивать среду выполнения, в которой несколько процессов могут быть активными одновременно и конкурировать за систему ресурсы, в основном ЦП. Системы, позволяющие одновременно активировать процессы называются мультипрограммированием или многопроцессорность . [*] Важно отличать программы от процессов; несколько процессов могут выполнять одну и ту же программу одновременно, в то время как один и тот же процесс может последовательно выполнять несколько программ.

В однопроцессорных системах только один процесс может удерживать ЦП, и следовательно, одновременно может выполняться только один поток выполнения. В целом количество процессоров всегда ограничено, поэтому только несколько процессы могут развиваться сразу. Компонент операционной системы, называемый планировщик выбирает процесс, который может прогресс. Некоторые операционные системы позволяют только невытесняемых процессов, что означает, что планировщик вызывается только тогда, когда процесс добровольно отказывается от ПРОЦЕССОР.Но процессы многопользовательской системы должны быть вытесняемый ; операционная система отслеживает, как долго каждый процесс удерживает ЦП и периодически активирует планировщик.

Unix — многопроцессорная операционная система с вытесняемой процессы. Даже если ни один пользователь не вошел в систему и ни одно приложение не При работе несколько системных процессов контролируют периферийные устройства. В в частности, несколько процессов прослушивают системные терминалы, ожидающие для логинов пользователей.Когда пользователь вводит имя для входа, прослушивание процесс запускает программу, которая проверяет пароль пользователя. Если пользователь идентичность признается, процесс создает другой процесс, который запускает оболочку, в которую вводятся команды. Когда графический дисплей активирован, один процесс запускает оконный менеджер, и каждое окно отображение обычно запускается отдельным процессом. Когда пользователь создает графическая оболочка, один процесс запускает графические окна, а второй процесс запускает оболочку, в которой пользователь может вводить команды.Для каждой пользовательской команды процесс оболочки создает другой процесс, который выполняет соответствующую программу.