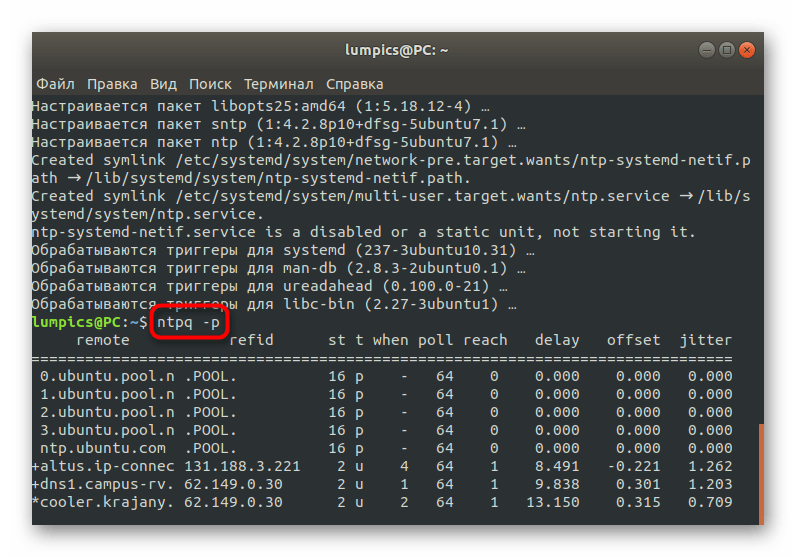

Как установить NTP с помощью Chrony в Linux

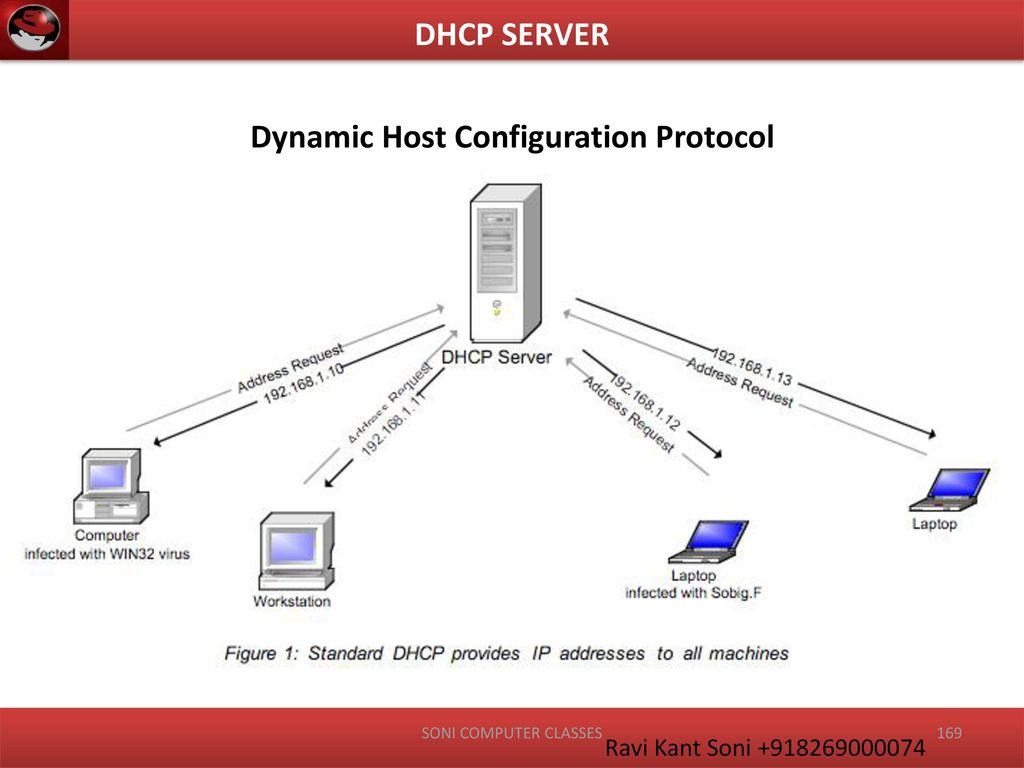

Сохранение точной даты и времени в системе Linux очень важно, потому что многие службы, такие как задания cron и сценарии, полагаются на точное время, чтобы функционировать должным образом. Протокол сетевого времени, сокращенно NTP, – это протокол, который поддерживает точное время в системе Linux. Это интернет-протокол, который играет роль в синхронизации часов системы Linux с доступными онлайн-серверами NTP.Старый добрый демон ntpd, который использовался для синхронизации настроек времени и даты, устарел и недоступен для современных систем Linux, таких как Ubuntu 20.04, Fedora 30 и CentOS 8. Вместо него у нас есть chrony, который является реализацией NTP, разработанный RedHat.

Chrony делает лучший выбор по следующим причинам:

- Chrony синхронизирует время намного быстрее, чем его предшественник, NTP.

- Это компенсирует проблемы с задержкой и задержки в сети.

- Он по-прежнему хорошо работает даже при ухудшении качества сети.

- Вы можете настроить локальный сервер с помощью chrony, чтобы он действовал как сервер времени, с которого остальные клиентские ПК могут получать настройки даты и времени.

Структура Chrony

Chrony включает в себя демон chronyd и инструмент командной строки chronyc. Chronyd демон работает в фоновом режиме и синхронизирует время системы с серверами, определенных в файле /etc/chrony.conf.

Chronyc утилита командной строки позволяет пользователям взаимодействовать с Chrony и экстрактом как можно больше информации , насколько это возможно.

Мы начнем с установки Chrony в различных дистрибутивах Linux.

Установите Chronyd в Linux

Итак, вот как вы можете установить Chrony.

В Ubuntu/Debian/Mint

$ sudo apt-get install chronyd

На CentOS/RHEL

$ sudo yum install chronyd

После установки включите и запустите демон Chronyd следующим образом:

$ sudo systemctl --enable now chronyd

Затем подтвердите статус следующим образом:

$ sudo systemctl status chronyd

Как видите, демон chronyd активен и работает должным образом.

Файл конфигурации Chrony

Настройки хроники определяются в файле конфигурации /etc/chrony.conf или /etc/chrony/chrony.conf. Первоначально вмешательство не требуется, поскольку значения по умолчанию уже синхронизируют вашу систему с доступными пулами серверов NTP. Основные дистрибутивы Linux, такие как Ubuntu, CentOS, RHEL и Fedora, имеют свои пулы NTP по умолчанию.

Проверить синхронизацию времени с Chronyc

Чтобы убедиться, что Chrony действительно запущен, и просмотреть пиров и серверы, к которым он подключен, выполните команду:

$ chronyc activity

Чтобы просмотреть подробный список серверов времени, их IP-адреса, временной сдвиг и смещение, не говоря уже о некоторых параметрах, выполните:

$ chronyc sources

С флагом -v вы можете получить более подробную информацию, как показано:

$ chronyc sources -v

Вы также можете подтвердить, что Chrony синхронизирован, используя команду ниже. Reference ID дает вам имя сервера, на которое ваша система указывает для получения настроек времени и даты. Другие подробности, такие как Последнее смещение и Системное время, показывают, как далеко система находится от сервера NTP.

Reference ID дает вам имя сервера, на которое ваша система указывает для получения настроек времени и даты. Другие подробности, такие как Последнее смещение и Системное время, показывают, как далеко система находится от сервера NTP.

$ chronyc tracking

Команда timedatectl также пригодится и поможет вам узнать, включена ли служба NTP или нет.

Настроить NTP-клиент

Чтобы настроить другую систему в вашей локальной сети в качестве клиента и направить ее на ваш NTP-сервер, выполните следующие действия.

На сервере NTP перейдите к файлу конфигурации Chrony, раскомментируйте директиву allow и укажите маску подсети.

Сохраните и выйдите из файла конфигурации.

Обязательно разрешите службу NTP через брандмауэр. В нашем случае мы откроем брандмауэр на CentOS 8 следующим образом:

$ sudo firewall-cmd --permanent --add-service = ntp

Затем перезагрузите, чтобы изменения вступили в силу:

$ sudo firewall-cmd --reload

Затем перезапустите демон chronyd.

$ sudo systemctl restart chronyd

На клиенте или удаленной системе раскомментируйте любые пулы NTP и добавьте показанную строку. Предоставленный IP-адрес является IP-адресом NTP-сервера. В вашем случае это, конечно, будет по-другому, поэтому отредактируйте его соответствующим образом.

сервер 192.168.2.109

Опять же, перезапустите демон chronyd, чтобы изменения отразились.

$ sudo systemctl restart chronyd

Теперь клиентская система будет указывать на сервер NTP в той же сети, как показано.

Заключение

Мы продемонстрировали, как установить NTP в Linux с помощью службы Chrony и как настроить клиентскую систему так, чтобы она указывала на сервер NTP.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

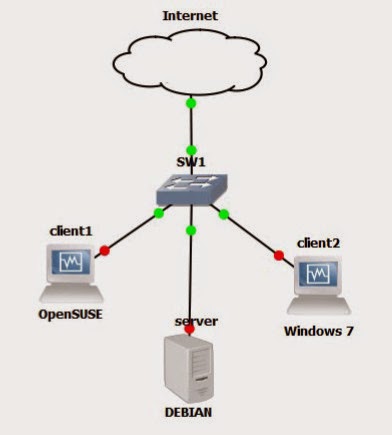

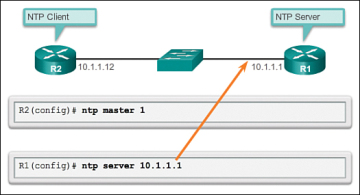

NTP-сервер на Debian 7 Wheezy

Network Time Protocol (NTP) — сетевой протокол для синхронизации внутренних часов компьютера с использованием сетей с переменной латентностью.

NTP использует для своей работы протокол UDP. Система NTP чрезвычайно устойчива к изменениям латентности среды передачи.

NTP — один из старейших используемых протоколов. NTP разработан Дэвидом Л. Миллсом (David L. Mills) из университета Дэлавера в 1985 году и в настоящее время продолжает совершенствоваться. Текущая версия — NTP 4.

Скопипастил здесь Всё что будет написано ниже проверено и 100% работает на Debian 7.3

Исходные данные

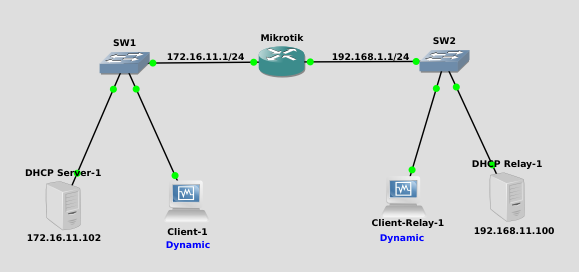

192.168.100.1 — внутренний IP(eth2)

192.168.100.0/24 — IP клиента

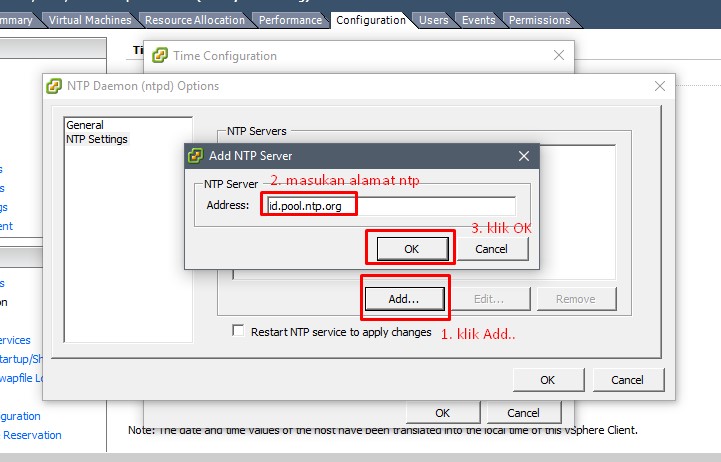

Установим:

[root@server1 ~] # apt-get install ntp ntpdate Чтение списков пакетов… Готово Построение дерева зависимостей Чтение информации о состоянии… Готово Будут установлены следующие дополнительные пакеты: libopts25 lockfile-progs Предлагаемые пакеты: ntp-doc НОВЫЕ пакеты, которые будут установлены: libopts25 lockfile-progs ntp ntpdate обновлено 0, установлено 4 новых пакетов, для удаления отмечено 0 пакетов, и 0 пакетов не обновлено.Лог в отдельный файл:Необходимо скачать 729 kБ архивов. После данной операции, объём занятого дискового пространства возрастёт на 1 765 kB. Хотите продолжить [

Д/н]? ... ... ... Настраивается пакет libopts25 (1:5.12-0.1) … Настраивается пакет ntp (1:4.2.6.p5+dfsg-2) … [ ok ] Starting NTP server: ntpd. Настраивается пакет ntpdate (1:4.2.6.p5+dfsg-2) … Настраивается пакет lockfile-progs (0.1.17) … [Втр 2014/01/21 14:16][root@server1 ~] #

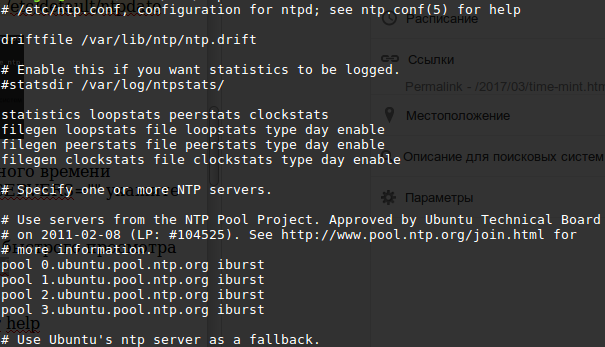

# cat /etc/default/ntp NTPD_OPTS='-g -l /var/log/ntplog'Настройки в файле /etc/ntp.conf

[root@server1 /etc] # cat /etc/ntp.confВАЖНО!!! использовать именно 127.127.1.1, потому как сказано в/usr/share/doc/ntp-doc/html/refclock.html:# /etc/ntp.conf, configuration for ntpd; see ntp.conf(5) for help driftfile /var/lib/ntp/ntp.drift interface ignore all interface listen eth2 # собственно сервера с которыми будут синхронизироваться этот сервер server 0. ru.pool.ntp.org iburst server 1.debian.pool.ntp.org iburst server 2.debian.pool.ntp.org iburst server 3.debian.pool.ntp.org iburst restrict ru.pool.ntp.org restrict 0.debian.pool.ntp.org restrict 1.debian.pool.ntp.org restrict 2.debian.pool.ntp.org restrict 3.debian.pool.ntp.org # By default, exchange time with everybody, but don't allow configuration. restrict default kod nomodify notrap restrict -6 default kod nomodify notrap # Local users may interrogate the ntp server more closely. restrict 127.0.0.1 restrict ::1 # для 192.168.100.0/24 разрешаем все, кроме трапов и модификаций restrict 192.168.100.0 mask 255.255.255.0 nomodify notrap broadcast 192.168.100.255 disable auth broadcastclient # чем выше уровень-тем меньше число. 0 - это атомные часы, # 1 - это синхронизированные с ними, 2 - с первым, и так далее. server 127.127.1.1 fudge 127.

127.1.1 stratum 3

Reference clock addresses are of the form 127.127.t.u, where t is an integer denoting the clock type and u indicates the unit number in the range 0-3. While it may seem overkill, it is in fact sometimes useful to configure multiple reference clocks of the same type, in which case the unit numbers must be unique.

clock type, unit number — 1 /usr/share/doc/ntp-doc/html/refclock.html#list: Type 1 Undisciplined Local Clock (LOCAL)

перегружаем NTP-сервер:

[root@server1 ~] # service ntp restart [ ok ] Stopping NTP server: ntpd. [ ok ] Starting NTP server: ntpd.Проверим:

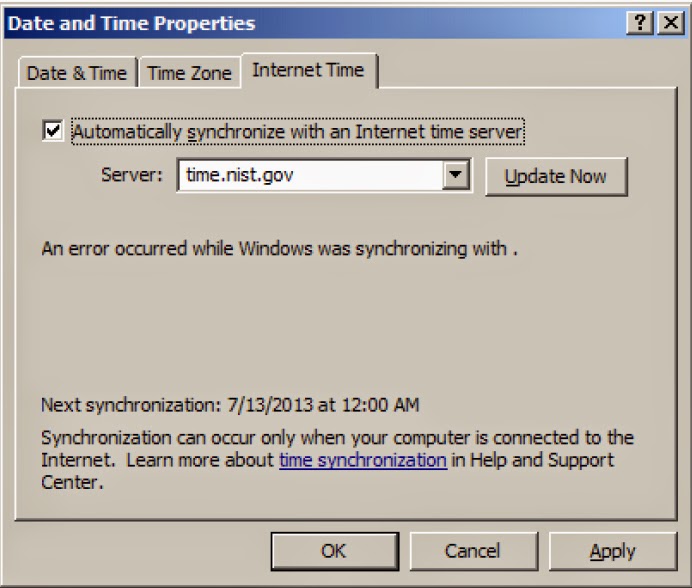

[root@server1 ~] # ntpdate -q localhost server ::1, stratum 3, offset 0.000008, delay 0.02565 server 127.0.0.1, stratum 3, offset 0.Windows XP:000010, delay 0.02567 21 Jan 15:31:19 ntpdate[3055]: adjust time server ::1 offset 0.000008 sec

C:\Documents and Settings\Администратор>net time /setsntp:192.168.100.1 Команда выполнена успешно. C:\Documents and Settings\Администратор>net stop w32time Служба "Служба времени Windows" останавливается. Служба "Служба времени Windows" успешно остановлена. C:\Documents and Settings\Администратор>net start w32time Служба "Служба времени Windows" запускается. Служба "Служба времени Windows" успешно запущена. C:\Documents and Settings\Администратор>net time /querysntp Текущее значение SNTP: 192.168.100.1 Команда выполнена успешно.далеко не лишним будет добавить строку, благодаря которой сервер ntp будет отвечать только на «нужном» интерфейсе

interface ignore wildcard interface listen 192.проверим168.100.0

# netstat -tulnp | grep 123 udp 0 0 192.168.100.255:123 0.0.0.0:* 27543/ntpd udp 0 0 192.168.100.1:123 0.0.0.0:* 27543/ntpd udp 0 0 127.0.0.1:123 0.0.0.0:* 27543/ntpd

создание Kubernetes кластера за 10 минут

В качестве примера, как это сделано в официальной документации, предлагаю вам запустить тестовое микросервисное приложение sock-shop (Интернет-магазин носков).

Для этого создайте для него отдельное пространство имен (namespace) sock-shop:

kubectl --kubeconfig ./admin.conf create namespace sock-shop

А затем выполните запуск приложения:

kubectl --kubeconfig ./admin.conf apply -n sock-shop -f "https://github.com/microservices-demo/microservices-demo/blob/master/deploy/kubernetes/complete-demo.yaml?raw=true"

Здесь ключ -n предназначен для указания пространства пространства имен, в котором необходимо запустить приложение.

Смотреть за процессом запуска контейнеров приложения можно командой:

kubectl --kubeconfig ./admin.conf get pods -n sock-shopКак только все контейнеры будут запущены, необходимо выяснить, на каком порту опубликовано это приложение, т.к. мы не используем никакие балансировщики. Сделать это можно выполнив команду:

kubectl --kubeconfig ./admin.conf describe svc front-end -n sock-shopДанная команда предназначена для вывода информации о сервисе front-end. Вы получите следующий вывод:

Name: front-end

Namespace: sock-shop

Labels: name=front-end

Selector: name=front-end

Type: NodePort

IP: 10.103.253.240

Port: 80/TCP

NodePort: 30001/TCP

Endpoints: 10.244.2. 4:8079

4:8079

Session Affinity: None

No events.В строке NodePort обозначен порт, на котором слушает подключения сервис front-end.

Теперь вы сможете получить доступ к только что опубликованному микросервиному приложению вбив в адресную строку браузера внешний IP-адрес одной из вычислительных нод и порт подключения. Не забудьте открыть на межсетевом экране виртуальной сети в VPC.

Также вы можете посмотреть на все сущности, которые были созданы в соответствующем пространстве имен в Web-UI Kubernetes.

Настраиваем родительский контроль на роутерах Mikrotik

00:01 22.04.2020Настраиваем родительский контроль на роутерах Mikrotik

Сегодня интернет плотно проник во все сферы нашей жизни и превратился в столь же привычный и необходимый предмет, как электричество или водоснабжение. И это не преувеличение: работа, обучение, онлайн-сервисы — все это требует доступа в сеть, что не только открывает новые возможности, но порождает новые проблемы. Одна из них — защита детей от неподходящей для их возраста информации, а также контроль времени, проводимого ими в сети. При том, что решать данную задачу следует гибко, с учетом возраста и реальных потребностей детей, не ограничивая при этом возможности родителей.

Одна из них — защита детей от неподходящей для их возраста информации, а также контроль времени, проводимого ими в сети. При том, что решать данную задачу следует гибко, с учетом возраста и реальных потребностей детей, не ограничивая при этом возможности родителей.

Большинство статей в сети интернет рассматривают отдельные инструменты или методики родительского контроля, в то время как это сложный и многогранный вопрос, особенно если есть несколько детей разного возраста. Действительно, ограничения для ученика начальной школы и подростка могут и должны быть разными. Мы не сторонники жесткого закручивания гаек, стремление оградить ребенка от всего чего только возможно также плохо, как и бесконтрольный его доступ ко всем ресурсам сети. Во всем нужен разумный баланс.

Также не будем забывать об устройствах общего доступа. Это может быть семейный компьютер, доступ к которому имеют все члены семьи, при этом часть времени он остается бесконтрольным, когда родители еще на работе, а дети уже пришли со школы. В эту категорию также можно добавить умные телевизоры, игровые и телевизионные приставки и т.д. и т.п. Для этой категории устройств доступ должен быть выборочным, применяя ограничительные меры на те периоды времени, когда родителей нет дома.

В эту категорию также можно добавить умные телевизоры, игровые и телевизионные приставки и т.д. и т.п. Для этой категории устройств доступ должен быть выборочным, применяя ограничительные меры на те периоды времени, когда родителей нет дома.

В данной статье мы рассмотрим комплекс мер, который основан на собственном опыте и отражает наше видение политики гибкого родительского контроля, который будет реализован на базе RouterOS.

Распределение устройств по группам

В основе любых ограничительных мер лежат списки объектов, к которым данные меры применяются. И чем более гибкие политики мы хотим создать, тем более точным должно быть разделение на группы. Да, можно создать единственную группу — Дети, но вряд ли вы сумеете настроить ограничения таким образом, чтобы они подходили и ребенку 7-8 лет и 14-15 летнему подростку. Поэтому далее будем предполагать, что у нас есть условный младшеклассник Иван, подросток Маша и некоторое количество устройств общего пользования, такие как умный телевизор или компьютер в зале.

Каждый из детей имеет собственные устройства и все эти устройства нам нужно учесть и распределить по группам, здесь нам поможет резервирование DHCP.

Перейдем в раздел DHCP Server — Leases и зарезервируем за каждым устройством сетевые настройки. Для этого выбираем нужное устройство в списке, открываем его свойства и нажимаем Make Static.

После чего на закладке General станут доступны дополнительные настройки, нам нужно указать для каждого устройства свой список адресов. В нашем случае мы создадим свой список для каждого ребенка и еще один для устройств общего пользования. Внизу закладки найдите поле Address List и выберите нужный список, если он отсутствует, то просто укажите его название, он будет создан автоматически.

В итоге у вас должен получиться набор динамических списков, каждый из которых содержит адреса нужной группы устройств:

Не забывайте снабжать комментариями объекты, добавляемые в списки, это поможет сохранять удобочитаемость настроек и облегчит дальнейшее сопровождение.

Блокировка нежелательных ресурсов

Один из самых сложных и ответственных вопросов. Мы уже обсуждали вопрос блокировки на основе списков в наших статьях, но в данном случае это поможет мало. Одно дело — заблокировать наиболее популярные ресурсы-пожиратели времени в офисе и совсем иное — оградить детей от всего возможного объема нежелательной информации. Здесь нам на помощь придут специализированные DNS.

Первое, что приходит на ум, это Яндекс.DNS Семейный и аналогичные сервисы других DNS-провайдеров. Но, на наш взгляд, для детей младшего возраста такой фильтрации недостаточно, так как Яндекс Семейный фильтрует только явные материалы 18+, оставляя очень много неоднозначного контента за бортом.

Поэтому для наиболее полной фильтрации мы используем сервис SkyDNS, который представляет гораздо более специализированное коммерческое решение, тариф SkyDNS.Домашний обходится всего в 395 руб/год, что по силам любому семейному бюджету. Сервис имеет гибкие настройки и позволяет достаточно тонко управлять блокируемыми тематиками.

Сервис имеет гибкие настройки и позволяет достаточно тонко управлять блокируемыми тематиками.

Мы будем использовать оба DNS-сервиса, Яндекс для более взрослых детей, которых уже не требуется ограждать от всего и вся и SkyDNS для младших, которым пока требуется более безопасная выдача.

Перенаправлять запросы клиентских устройств на нужные нам DNS можно сделать различными способами, мы будем использовать перехват пакетов на роутере, что позволит одновременно организовать защиту от ручного изменения настроек на клиенте. Для этого перейдем в IP — Firewall — NAT и добавим новое правило. Закладка General : Chain — dstnat, Protocol — udp, Dst.Port — 53.

На закладке Advanced в поле Src. Address List выбираем нужный нам список устройств.

И на закладке Action укажем действие: Action — dst-nat, To Addresses — 193.58.251.251, где в качестве адреса укажем IP-адрес нужного нам сервиса DNS, в данном случае приведен адрес SkyDNS.

Затем сделаем копию этого же правила для протокола tcp.

В консоли добавить правила можно командами:

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=53 protocol=udp src-address-list=IVAN to-addresses=193.58.251.251

add action=dst-nat chain=dstnat dst-port=53 protocol=tcp src-address-list=IVAN to-addresses=193.58.251.251Аналогичным образом добавляем перенаправление для других групп устройств к своим DNS-серверам. Отдельного разговора требует группа общих устройств, для них мы укажем дополнительное условие. Для этого перейдем на закладку Extra, развернем блок Time и в полях Time и Days укажем расписание, по которому будем применять ограничения. В указанное время все запросы будут идти к безопасным серверам, а в остальное — к основному DNS-серверу и фильтрация производиться не будет.

Это же действие в терминале:

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=53 protocol=udp src-address-list=COMMON time=8h-18h,mon,tue,wed,thu,fri to-addresses=77. 88.8.7

88.8.7

add action=dst-nat chain=dstnat dst-port=53 protocol=tcp src-address-list=COMMON time=8h-18h,mon,tue,wed,thu,fri to-addresses=77.88.8.7В результате у вас должен получиться набор правил для каждой группы устройств, обратите внимание, что правило для группы общих устройств выделено красным и снабжено комментарием # inactive time, в данный момент указанные нами условия не выполняются и такое правило применено не будет.

При использовании общих устройств учитывайте такой момент, как локальный DNS-кеш и DNS-кеш браузера. Что может привести к тому, что блокировки не будут работать, несмотря на то что правило активно. Как правило, в большинстве случаев, достаточно перезапустить браузер, но это помогает не всегда. Поэтому имейте это ввиду при посещении ресурсов на общих устройствах.

Проверим работу фильтров в действии, начнем со SkyDNS, попробуем посетить сайт одного неоднозначного шоу:

Отлично, все работает. Кроме фильтрации сайтов данный сервис принудительно включает безопасный режим для Youtube и эффективно контролирует содержимое его роликов. Сравним выдачу по одному и тому же запросу через SkyDNS и обычный DNS-сервер:

Сравним выдачу по одному и тому же запросу через SkyDNS и обычный DNS-сервер:

Как видим, фильтр работает весьма эффективно, отсекая практически весь нежелательный контент, при этом возможность изменить параметры фильтров в браузере будут заблокированы, даже при наличии прав локального администратора. А что будет, если на нежелательный ролик кто-то пришлет ссылку? Ничего страшного:

Разблокировать такие ролики локально также невозможно. Дополнительно можно включить безопасный поиск, когда все поисковый запросы будут перенаправляться на Безопасный поиск SkyDNS.

В общем, за два года использования данный сервис подтвердил свою эффективность и гибкость в использовании, по мере взросления ребенка часть фильтров можно отключать, предоставляя ему больше свободы в сети, не отказываясь при этом от контроля по тематикам ресурсов.

Яндекс.DNS Семейный подобной гибкостью похвастаться не может, он фильтрует преимущественно ресурсы, явно относящиеся к категории 18+. Неоднозначное шоу имея более низкий возрастной рейтинг (16+) будет спокойно доступно к просмотру.

Неоднозначное шоу имея более низкий возрастной рейтинг (16+) будет спокойно доступно к просмотру.

Тем не менее явные сайты категории «для взрослых» будут однозначно заблокированы.

На наш взгляд, сервисы Яндекса хорошо подходят для более старших детей и использования на устройствах общего пользования, возможно даже на постоянной основе. Вместе с категорией 18+ блокируются явно нежелательные сайты: фишинг, мошенничество, варез и т.д., что неплохо подходит и для остальных членов семьи, особенно технически малограмотных.

Кроме Семейного у Яндекса есть безопасный Безопасный режим, который блокирует большинство небезопасных сайтов, но пропускает сайты 18+, его можно использовать, например, для старших членов семьи, которые не обладают достаточными навыками безопасного поведения в интернете.

Ограничение времени доступа в интернет при помощи функции Kid Control

Ограничение времени пребывания в сети — вторая по актуальности задача родительского контроля. В актуальных версиях RouterOS для этой цели есть специальный инструмент. Для его настройки перейдем в IP — Kid Control и на вкладке Kids добавим записи для каждого ребенка и группы устройств общего пользования, если доступ нужно ограничивать и к ним. В открывшемся окне добавляем промежутки времени для каждого дня недели в которые будет разрешена работа, таких промежутков может быть несколько.

В актуальных версиях RouterOS для этой цели есть специальный инструмент. Для его настройки перейдем в IP — Kid Control и на вкладке Kids добавим записи для каждого ребенка и группы устройств общего пользования, если доступ нужно ограничивать и к ним. В открывшемся окне добавляем промежутки времени для каждого дня недели в которые будет разрешена работа, таких промежутков может быть несколько.

Затем к каждой записи ребенка нужно привязать устройства, принцип здесь аналогичен резервированию DHCP — точно также привязываем MAC-адрес. Для этого на закладке Devices создаем новую запись и указываем там нужный MAC, его можно скопировать из динамической записи, которая исчезнет после привязки устройства.

Таким образом получим еще один список, содержащие записи детей и расписание доступа в сеть для них, заблокированная запись обозначается в списке флагом B.

Блокировка устройств, связанных с записью, осуществляется при помощи динамически формируемых правил брандмауэра, которые запрещают прохождение транзитных пакетов от устройства и к нему.

Кроме блокировок мы можем задавать ограничение скорости интернета, для этого придется в первую очередь заполнить время доступа, если этого не сделать, то будет считаться, что работа пользователя запрещена, затем выше, в полях Unlimited Rate для каждого дня недели указываем промежутки, когда возможен доступ без ограничения скорости, таких промежутков может быть несколько. И наконец в самом низу, в поле Rate Limit указываем ограничение скорости, в нашем случае 1 Мбит/с.

При указании даты есть свои особенности, формат записи не поддерживает значение секунд отличное от нуля, поэтому для окончания суток вместо 23:59:59 используйте запись вида 1d 00:00:00.

Следующий момент — ограничение скорости не работает при включенном Fasttrack, отключение которого может привести к высокой нагрузке на процессор, поэтому для слабых роутеров такой вариант скорее всего будет неприменим. Да и скажем честно, ограничение скорости — нетипичный сценарий для домашнего использования.

Да и скажем честно, ограничение скорости — нетипичный сценарий для домашнего использования.

Также мы неоднократно наблюдали высокую нагрузку на CPU просто при включении ограничения времени доступа, что может сделать применение Kid Control на слабых устройствах невозможным. Но это не является серьезной проблемой, ограничение по времени можно без особых проблем реализовать обычными правилами брандмауэра.

Ограничение времени доступа в интернет при помощи брандмауэра

По сути, Kid Control не делает ничего нового или уникального, он является всего лишь высокоуровневым интерфейсом для управления правилами брандмауэра и очередями. А значит все это можно сделать руками и в некоторых случаях это будет еще гораздо проще.

Есть два сценария реализации поставленной задачи: либо мы указываем диапазоны времени когда доступ клиента разрешен и запрещаем его в остальное время, либо запрещаем определенный временной промежуток и разрешаем вне его пределов.

Для начала рассмотрим первый вариант. Допустим мы хотим разрешить доступ с 10:00 до 23:00 вы выходные и с 17:00 до 23:00 в рабочие дни. Переходим в IP — Firewall — Filter и создаем новое правило. На закладке General указываем цепочку для транзитного трафика: Chain — forward.

На закладке Advanced в опции Src. Address List указываем список адресов устройств ребенка.

На закладке Extra в разделе Time выбираем нужные дни и указываем требуемый временной диапазон (ниже указано расписание для выходных дней).

После чего сохраняем правило. Затем делаем его копию и настраиваем расписание для рабочей недели. Если требуется задать несколько диапазонов, то создаем необходимое количество правил копированием, в каждом из которых меняем время действия правила на закладке Extra.

И завершаем наш набор правил запрещающим, для него мы заполняем закладки: General — указывая цепочку Chain — forward, Advanced — задав список адресов в Src. Address List и Action — reject.

Address List и Action — reject.

В терминале это можно сделать командами:

/ip firewall filter

add action=accept chain=forward src-address-list=IVAN time=10h-23h,sun,sat

add action=accept chain=forward src-address-list=IVAN time=17h-23h,mon,tue,wed,thu,fri

add action=reject chain=forward reject-with=icmp-network-unreachable src-address-list=IVANДругой вариант предусматривает запрет только в определенный период времени, для этого мы создаем новое правило, как и в предыдущем примере заполняя закладки General, Advanced и Extra, после чего на закладке Action добавляем действие reject. Разрешающего правила в комплект с ним не нужно, так как политика по умолчанию разрешает все исходящие транзитные соединения.

В терминале выполните (для примера мы запретили доступ с 08:00 до 17:00):

/ip firewall filter

add action=reject chain=forward reject-with=icmp-network-unreachable src-address-list=MASHA time=8h-17h,mon,tue,wed,thu,friДанные правила следует разместить в самом начале цепочки FORWARD (т. е. выше всех остальных правил), также не забывайте снабжать правила понятными комментариями. Неактивные правила также будут выделены красным цветом и комментарием # inactive time.

е. выше всех остальных правил), также не забывайте снабжать правила понятными комментариями. Неактивные правила также будут выделены красным цветом и комментарием # inactive time.

Подобные наборы правил фактически делают все тоже самое, что и Kid Control, но не создают при этом лишней нагрузки на устройство.

Как видим, роутеры Mikrotik предоставляют достаточно широкие возможности по родительскому контролю, которые, к тому же, можно настроить несколькими разными способами.

read more at Записки IT специалиста

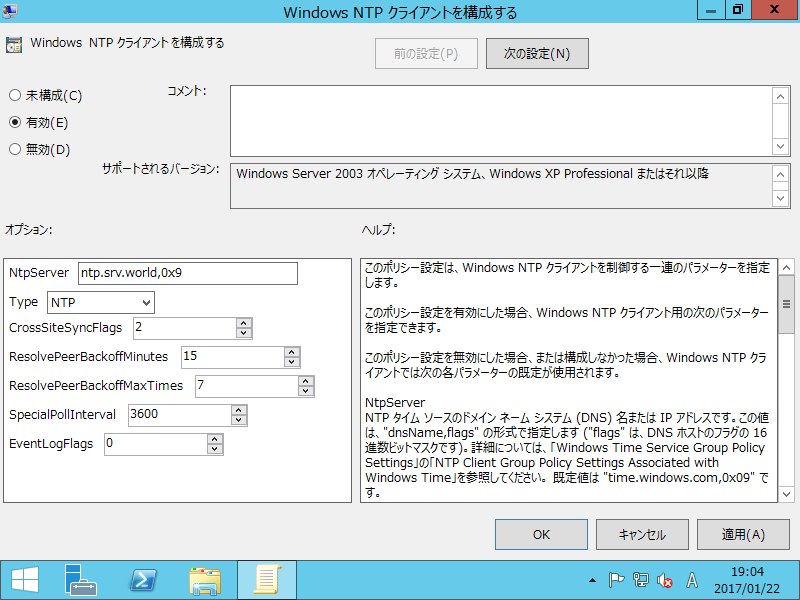

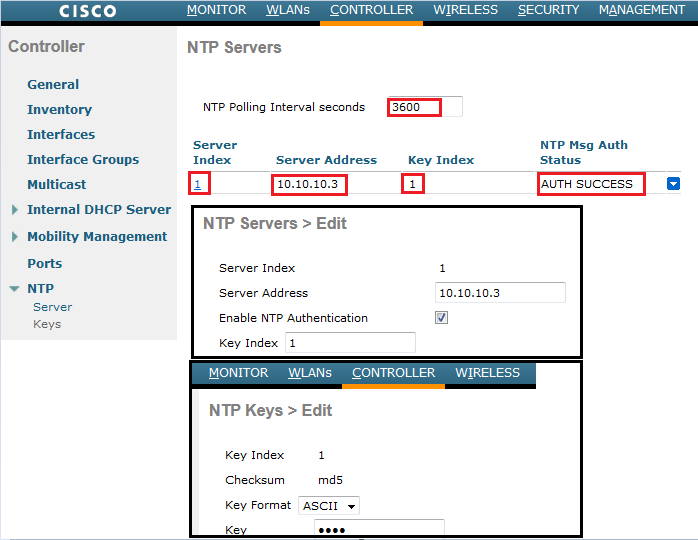

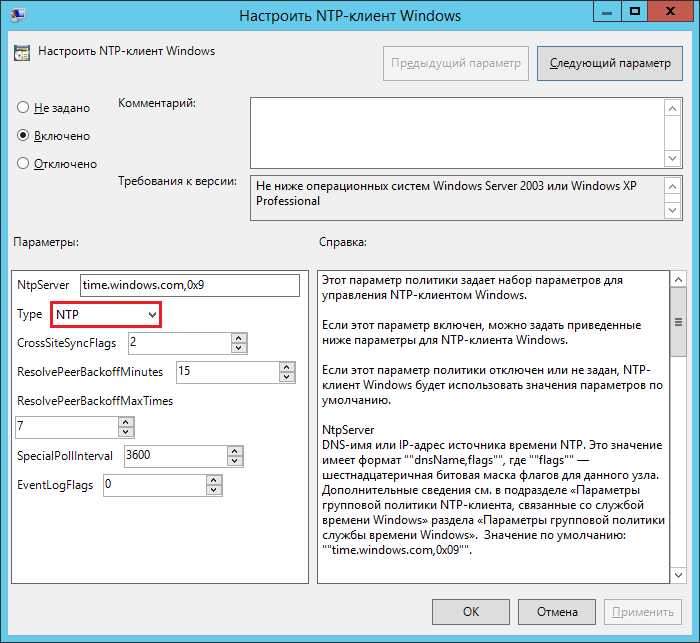

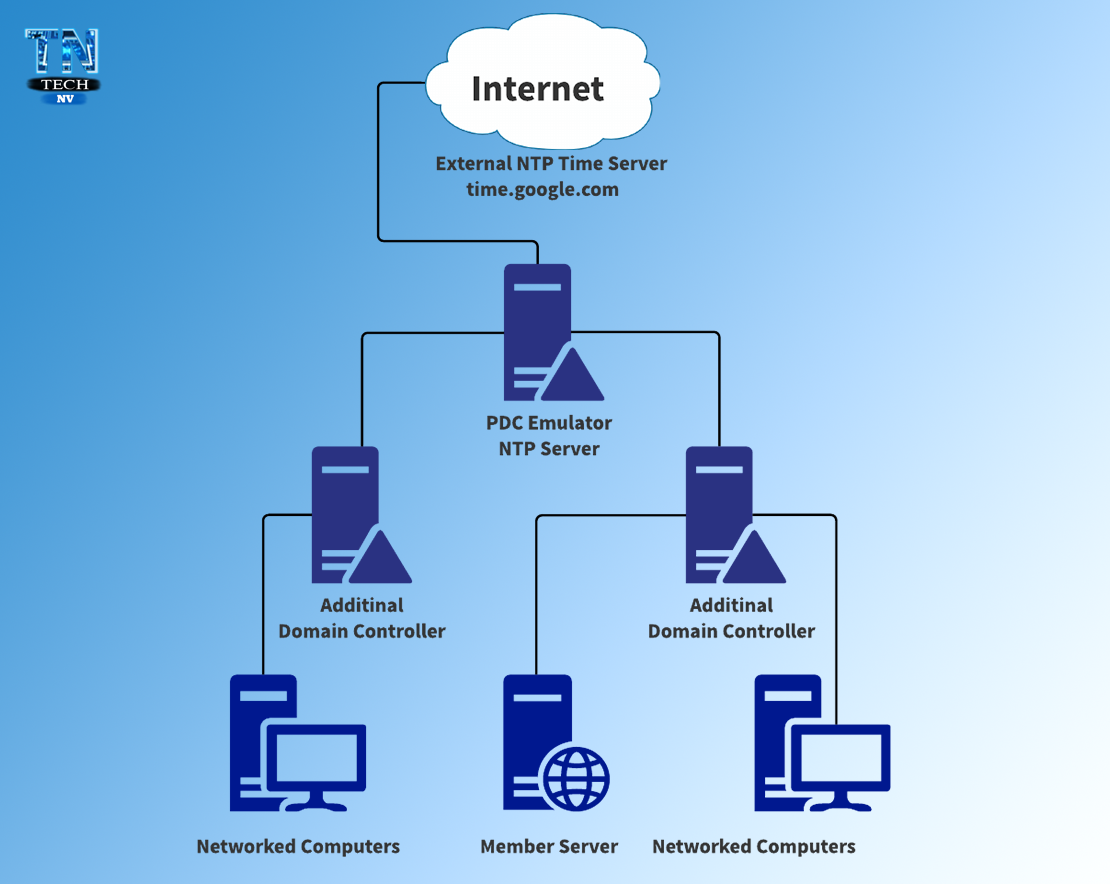

Настройка службы времени (NTP) в Windows 2003 / 2008 / 2008 R2

Служба времени Windows, несмотря на кажущуюся простоту является основой нормального функционирования AD.

Итак, в нормально настроенной среде служба времени функционирует так: пользователи получают точное время от ближайшего контроллера домена, на котором они зарегистрировались, все доменные контроллеры запрашивают об этом DC с ролью FSMO «Эмулятор PDC», а тот, в свою очередь, синхронизируется с внешним источником времени. Внешним источником как правило выступает один или несколько NTP-сервера институтов времени, например time.windows.com или NTP-сервер вашего провайдера.

Внешним источником как правило выступает один или несколько NTP-сервера институтов времени, например time.windows.com или NTP-сервер вашего провайдера.

Если у вас рассинхронизация контроллеров домена между собой и жалобы пользователей на то, что наше время отличается от точного, то вам сюда.

Настройка вашего доменного контроллера с ролью «Эмулятора PDC» на синхронизацию с внешним источником:

- находим все DC и того, кто из них PDC эмулятор

netdom query fsmo

- на PDC делаем следующее

w32tm /stripchart /computer:time.windows.com /samples:5 /dataonly

которая произведет 5 сравнений с источником, а затемw32tm /config /manualpeerlist:time.windows.com /syncfromflags:manual /reliable:yes /update

которая непосредственно выполнит настройку.Можно указать сразу несколько серверов, в этом случае необходимо раздели имена серверов пробелом и всех их заключит в ковычки: /manualpeerlist:»time.windows.com clock0.macomnet.ru»

!!!внимание, связь с источником осуществляется по протоколу NTP – 123 порт UDP.

Все эти изменения аналогичнв следующим значениям в реестре

#HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters\NtpServerТам должен быть записан ip адрес или полной имя нашего ntp сервера и запись должна обязательно заканчиваться строкой “,0?1”. Кавычки, понятное дело, нужно убрать. Кстати, к этому суффиксу я вернусь позже. Для уверенности в том, что тут нету ошибки, неплохо бы попингать скопированный оттуда адрес или имя.#HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Parameters\Typeубедиться, что там прописано NTP, а неNT5DS#HKLM\SYSTEM\CurrentControlSet\Services\W32Time\Config\AnnounceFlagsтут должна быть 5 - Если Вы перенесли роль PDC Emulator на другой сервер, необходимо дополнительно выполнить настройку старого сервера командой

w32tm /config /syncfromflags:domhier /reliable:no /updateи перезапустить службу времени —net stop w32time net start w32time

- На остальных контроллерах домена рекомендуется сделать

w32tm /unregister w32tm /register

Эта операция удаляет службу времени, а затем снова ее устанавливает, причем, что важно, удаляется, а затем создается заново вся ветка параметров в реестре.

Очень рекомендуется перезапустить контроллер домена, являющийся pdc эмулятором, да и все остальные тоже.

Если проблемы всё равно возникают, то стоит попробовать заменить значение 0х01 на 0х08 в параметре HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters\NtpServer

чтобы стали посылаться стандартные клиентские запросы.

Перезапускаем сервис времени net stop w32time && net start w32time

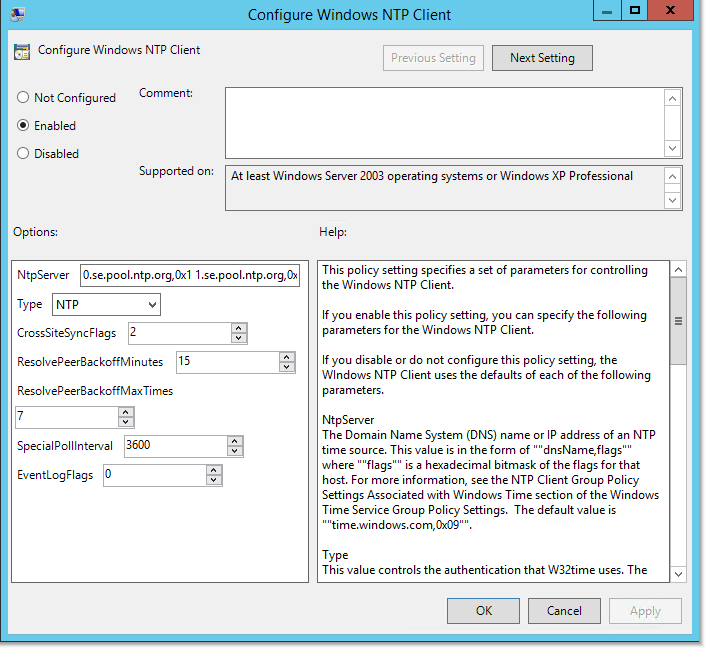

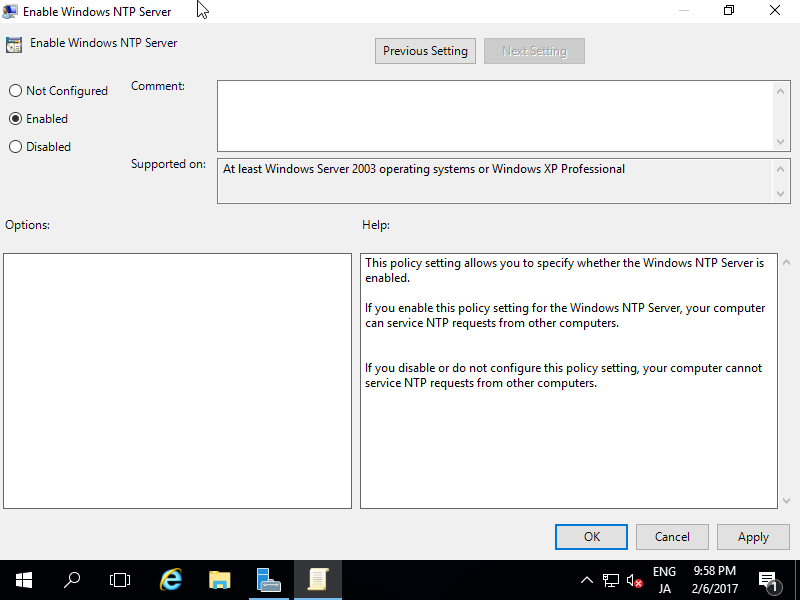

Очень рекомендуется проверить все политики, имеющие отношение к настройкам сервиса времени, а именно:

Default Domain Controllers group policy Default Domain group policyну и все другие, которые имеют отношение к домен контроллерам, серверам и рабочим станциям и в которых изменены любые значения в разделе

Computer configuration/Administrative Templates /System/Windows Time service/Time Providers

Убедитесь, что все значения там в состоянии “not configured”. При необходимости, играть с параметрами следует позже.

В особо тяжелых случаях может помочь включение лога для сервиса. Для настройки этого используются три параметра в реестре по пути HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config

Если нижеприведенных ключей там нету, а их нету по умолчанию, то их следует создать

Value Name: FileLogSize

Data Type: DWORD

Value data: 10000000

Этот параметр определяет максимальный размер файла лога в байтах. Значение 10000000 байт ограничит файл приблизительно в 10 Mb.

Value name: FileLogName

Data Type: REG_SZ (String)

Value data: C:\Test\w32time_log.txt

Этот параметр определяет место и имя файла лога.

Value name: FileLogEntries

Data Type: REG_SZ (String)

Value: 0-116

Этот параметр определяет уровень детализации лога. Диапазон значений параметра 0-116. (Если ввести туда 0-300, то уровень детализации станет максимальным)

Вместо изменения значений в реестре, можно то же самое сделать из командной строки w32tm /debug /enable /file:C:\Test\w32time_log. txt /size:100000 /entries:0-300

txt /size:100000 /entries:0-300

Чтобы выключить логи отладки можно ввести команду w32tm /debug /disable

Несколько самых известных источников времени:

1. ntp2.usno.navy.mil

2. pool.ntp.org

3. clock0.macomnet.ru

Проверить что со временем все в порядке можно так:

C:\>w32tm /monitor

dc.local *** PDC ***[[::1]:123]:

ICMP: 0ms задержка

NTP: +0.0000000s смещение относительно dc.local

RefID: 'LOCL' [0x4C434F4C]

Страта: 1

C:\>w32tm /dumpreg /subkey:parameters Имя параметра Тип параметра Данные параметра ------------------------------------------------------------------ ServiceDll REG_EXPAND_SZ %systemroot%\system32\w32time.dll ServiceMain REG_SZ SvchostEntry_W32Time ServiceDllUnloadOnStop REG_DWORD 1 Type REG_SZ NTP NtpServer REG_SZ pool.ntp.org,0

ну и в нагрузку

http://support.microsoft.com/kb/816042

http://support.microsoft.com/default.aspx?scid=kb;en-us;Q216734

логипрование изменения системного времени http://it-tips.tk/windows/vkluchit-logging-izmenenie-vremeni-change-time/

Метки: ntp, server, windows

Анонсирована новая версия отечественной операционной системы AlterOS

| ПоделитьсяГруппа компаний АЛМИ, отечественный разработчик и интегратор ПО, готовит к выходу новый релиз собственной операционной системы AlterOS. Команда проекта работает над рядом обновлений, которые коснутся таких ее составляющих, как визуальная часть, интерфейс, улучшение и оптимизация работы с системой.

В основе обновленной версии AlterOS лежит ядро Linux 4.18. В данной версии произведен перевод ядра на более защищённые от переполнения буфера варианты функций распределения памяти, реализованы обработчики для быстрой блокировки и перенаправления пакетов. Изменены настройки для включения защиты от переполнения стека – теперь автоматически включается наиболее действенный механизм защиты, доступный для текущей конфигурации. Улучшена поддержка загрузки Secure Boot, поддержка памяти и обновлен менеджер сети NetworkManager. Расширены возможности по анализу сбоев при помощи Crash dump и поддержки нового оборудования. Дополнена возможность установки операционной системы на современные носители информации, а также улучшен планировщик процессов. Изменен интерфейс управления брандмауэром, и обновлены возможности для синхронизации времени по NTP протоколу.

Обновленная версия AlterOS будет содержать в своих репозиториях новые версии популярных и необходимых приложений среди них:

-Редакторы текста, табличные редакторы, графические редакторы;

-Браузеры;

-Почтовые приложения;

-Средства печати и сканирования документов;

-Приложение для защиты SSH от подбора паролей;

-Сервер мониторинга;

-Веб-серверы;

-Клиент удаленного подключения;

«Благодаря этим обновлениям AlterOS станет еще более функциональной, защищенной и стабильной. Продукт полностью интегрируется как с отечественным, так и с зарубежным ПО и средствами криптографической защиты, и в настоящее время успешно используется во многих промышленных предприятиях и госучреждениях. Использование AlterOS позволяет соответствовать заявленным принципам информационной безопасности и полностью отвечает задачам перехода на использование российского программного обеспечения», – сказал Станислав Орлов, технический директор ГК АЛМИ.

Продукт полностью интегрируется как с отечественным, так и с зарубежным ПО и средствами криптографической защиты, и в настоящее время успешно используется во многих промышленных предприятиях и госучреждениях. Использование AlterOS позволяет соответствовать заявленным принципам информационной безопасности и полностью отвечает задачам перехода на использование российского программного обеспечения», – сказал Станислав Орлов, технический директор ГК АЛМИ.

Разработанная специалистами ГК АЛМИ операционная система AlterOS сертифицирована ФСТЭК и внесена в Единый реестр российских программ для ЭВМ и баз данных под №3801 (Приказ Минкомсвязи России от 15.08.2017 №421). Также компания является разработчиком офисного пакета AlterOffice, зарегистрированного в реестре отечественного ПО под №7114.

Яндекс Станция не подключается к WiFi и Интернету

После того, как вышла Яндекс Станция Мини с голосовым помощником Алиса, народ стал покупать умные колонки значительно чаще. Главная причина — одна из самых низких цен в сегменте. Она стоит значительно дешевле не только своего старшего собрата — полноценного варианта Яндекс.Станция, но большинства аналогов типа Google Home, Amazon Echo Dot, Mail.ru Капсула, Wink Маруся и т.п. Конечно же стали появляться и различные проблемы при эксплуатации этих гаджетов. Одна из них — умная колонка не подключается к WiFi сети домашнего роутера. Я покажу несколько способов как можно решить эту проблему. Инструкция может подойти и для умных колонок других производителей.

Главная причина — одна из самых низких цен в сегменте. Она стоит значительно дешевле не только своего старшего собрата — полноценного варианта Яндекс.Станция, но большинства аналогов типа Google Home, Amazon Echo Dot, Mail.ru Капсула, Wink Маруся и т.п. Конечно же стали появляться и различные проблемы при эксплуатации этих гаджетов. Одна из них — умная колонка не подключается к WiFi сети домашнего роутера. Я покажу несколько способов как можно решить эту проблему. Инструкция может подойти и для умных колонок других производителей.

Новая сеть и настройки роутера

Самая распространённая ситуация, с которой сталкиваются пользователи — это замена роутера. Старый вышел из строя, либо была смена технологии или провайдера. Поставили новый, он отлично работает, но Яндекс Станция Мини не подключается к Вай-Фай. Что делать? Есть два пути решения проблемы.

Первый путь — полный сброс настроек колонки и переподключение её к новой сети — об этом я расскажу во второй части инструкции.

Второй путь значительно проще и быстрее. Можно настроить беспроводную сеть WiFi на новом роутере так же, как она была настроена на старом.

Внимание! Этот способ будет актуален для большинства умных колонок.

Дело в том, что этот гаджет запоминает имя сети и пароль. Если он снова увидит эту сеть, то без проблем к ней подцепится. Делается следующим образом.

Используя IP-адрес роутера (обычно 192.168.1.1 или 192.168.0.1) нужно зайти в его веб-интерфейс и открыть раздел с настройками сети WiFi.

Затем Вам нужно будет прописать имя сети (идентификатор SSID) в точности таким, какой был у старого роутера.

Так же нужно будет указать тот же стандарт защиты и пароль на Вай-Фай, которые использовались раньше.

После того, как Вы это сделаете, нужно будет сохранить настройки роутера и перегрузить сначала его, а затем — умную колонку. Как правило, после этого она подцепляется без проблем!

Сброс и переподключение Яндекс.Станция Мини

В тех случаях, когда нет возможности изменить настройки роутера или по какой-то причине этот вариант не подходит, тогда придётся делать сброс настроек умной колонки и подключение её заново к домашней сети.

Сброс настроек у Яндекс.Станция и Станция Мини выполняется практически одинаково. Последовательность действий такая:

- Отключаем питание колонки

- Нажимаем и держим кнопку отключения микрофона

- Включаем питание

- Ждём пока подсветка загорится желтым, после чего отпускаем кнопку

- Ждём приветствия Алисы и активируем колонку по новой.

Следующим шагом нужно будет заново подключить Станцию Мини к Вай-Фаю с помощью телефона и приложения Яндекс.

Открываем раздел «Устройства», Выбираем там свою умную колонку и нажимаем кнопку «Подключить». Если питание станции было выключено — включите и нажмите на кнопку «Продолжить».

Дальше должен отобразиться список доступных сетей Вай-Фай. Если вдруг выдаётся ошибка «Не удалось получить список Wi-Fi сетей», то проверьте включена ли геолокация на телефоне.

Выбираем сеть своего роутера и вводим для неё пароль. Нажимаем кнопку «Продолжить».

Остаётся только поднести телефон к Яндекс. Станции и проиграть звук, который выдаст приложение, после чего она должна будет подцепиться к сети, скачать обновления прошивки (если они есть). Затем Алиса сообщит о готовности к работе!

Станции и проиграть звук, который выдаст приложение, после чего она должна будет подцепиться к сети, скачать обновления прошивки (если они есть). Затем Алиса сообщит о готовности к работе!

Важное замечание: Ещё один момент! Несмотря на то, что сейчас всё больше и больше устройств работает в двух диапазонах Wi-Fi — 2,4 ГГЦ и 5 ГГЦ, умные колонки, как правило, пока ещё работают только в диапазоне 2,4 ГГц. И Станция Мини здесь не исключение. Соответственно подключить её к сети диапазона 5 ГГц у Вас не получится.

Ошибка № 12

«[библиотека] настройки DNS не применяются к экземпляру ...»: ошибки: топливо для OpenStack ошибка № 12 «[библиотека] настройки DNS не применяются к экземпляру ...»: ошибки: топливо для OpenStack Эта ошибка затрагивает 1 человека

Описание ошибки

{"build_id": "2014-03-  1 "," fuellib_sha ":" 73313007c0914e

1 "," fuellib_sha ":" 73313007c0914e

Шаги по воспроизведению.

1. Разверните KVM с помощью MasterFuel ISO.

2. Перейдите в WebUI Fuel

3. Разверните OpenStack с параметрами:

дистрибутив CentOS 6.4,

KVM hipervizor,

NovaNetwork,

Установите Savanna.

{Контроллер (KVM)} + {Compute-Ceph OSD (Аппаратное обеспечение).}

4. Запуск экземпляра (CentOS 6.4)

5. Установите соединение ssh с экземпляром.

6.

-------

[root @ test-2 ~] # ping - c 3 я.ru

ping: unknown host ya.ru

[root @ test-2 ~] # ping -c 3 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных.

64 байта из 8.8.8.8: icmp_seq = 1 ttl = 48 time = 38,8 мс

64 байта из 8.8.8.8: icmp_seq = 2 ttl = 48 time = 38,5 мс

64 байта из 8.8.8. 8: icmp_seq = 3 ttl = 48 время = 36,9 мс

8: icmp_seq = 3 ttl = 48 время = 36,9 мс

--- 8.8.8.8 статистика эхо-запросов ---

3 пакета переданы, 3 получены, потеря пакетов 0%, время 2040 мс

rtt min / avg / max / mdev = 36,967 /

- ------

7.Запустить экземпляр (Ubuntu 12.04)

8. Установите соединение ssh с экземпляром.

9.

-------

ubuntu @ test-1: ~ $ ping -c 3 ya.ru

ping: unknown host ya.ru

ubuntu @ test-1: ~ $ ping -c 3 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных.

64 байта из 8.8.8.8: icmp_req = 1 ttl = 48 time = 36,9 мс

64 байта из 8.8.8.8: icmp_req = 2 ttl = 48 time = 39.5 мс

64 байта из 8.8. 8.8: icmp_req = 3 ttl = 48 время = 36,7 мс

8.8: icmp_req = 3 ttl = 48 время = 36,7 мс

--- 8.8.8.8 статистика эхо-запросов ---

3 пакета переданы, 3 получены, 0% потери пакетов, время 2002 мс

rtt min / avg / max / mdev = 36.796 /

- ------

resolv.conf в экземплярах:

-------

ubuntu @ test-1: ~ $ cat / etc / resolv.conf

# Динамический файл resolv.conf (5) для преобразователя glibc (3), сгенерированный resolvconf (8)

# НЕ РЕДАКТИРУЙТЕ ЭТОТ ФАЙЛ ВРУЧНУЮ - ВАШИ ИЗМЕНЕНИЯ БУДУТ ПЕРЕЗАПИСАННЫМИ

nameserver 10.0.0.3

search novalocal

- -----

[root @ test-2 ~] # cat /etc/resolv. conf

conf

; генерируется скриптом / sbin / dhclient-

search novalocal

nameserver 10.0,0.3

-------

IP 10.20.0.3 - IP узла контроллера

resolv. conf в узле контроллера:

-------

[root @ node-3 ~] # cat /etc/resolv.conf

# Создано NetworkManager

domain domain.tld

search domain.сервер имен tld

10.20.0.2

-------

IP 10.20.0.2 - Главный узел топлива IP

resolv.conf в узле Fuel Master:

-------

[корень @ топливо ~] # cat /etc/resolv. conf

conf

сервер имен 127.0.0.1

-------

[корень @ топливо и т. Д.] # Кот / и т. Д. / Проницательный.yaml

HOSTNAME: fuel

DNS_DOMAIN: domain.tld

DNS_SEARCH: domain.tld

DNS_UPSTREAM: 8.8.8.8

NTP1: 0.pool.ntp.org

NTP2: 1.pool.ntp.org

NTP3: 2.pool. ntp.org

ADMIN_NETWORK:

dhcp_pool_start: 10.20.0.128

static_

netmask: 255.255.255.0

dhcp_pool_end: 10.20.0.254

интерфейс: eth0

static_pool_end: 10.20.0.1d

{"build_id": "2014-04-30_10-31-20", "mirantis": "yes", "build_number": "170", "ostf_sha": "134765fcb5a07dce0cd1bb399b2290c988c3c63b", "nailgun_sha": "fb48d174bbe9e" production ":" docker "," api ":" 1. 0 "," fuelmain_sha ":" 44954d8ffd74d27219434ec5b676874504b6bf76 "," astute_sha ":" 3cffebde1e5452f5dbf8f744c6525fc36c7afbf3 "," release ":" fb8128c5187008 " Я действительно не указывал внешние DNS-серверы для развертывания узла.

Но DNS-серверы по умолчанию 8.8.4.4 и 8.8.8.8. в узле fuel_master:

vim /etc/astute.yaml:

HOSTNAME: топливо

DNS_DOMAIN: domain.tld

DNS_SEARCH: domain.tld

DNS_UPSTREAM: 8.8.8.8

NTP1: 0.pool.ntp.org

NTP2: 1.pool.ntp.org

NTP3: 2.pool.ntp.org

ADMIN_NETWORK:

dhcp_pool_start: 10.20.0.128

сетевая маска: 255.255.255.0

static_pool_start: 10.20.0.3

mac: 52: 54: 00: 95: 3b: a4

dhcp_pool_end: 10.20.0.254

интерфейс: eth0

static_pool_end: 10.20.0.127

ipaddress: 10.20.0.2 Но я создаю instace и перехожу в консоль экземпляра: . # ping -c 3 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных.

64 байта из 8.8.8.8: icmp_seq = 1 ttl = 46 time = 68,6 мс

64 байта из 8.8.8.8: icmp_seq = 2 ttl = 46 time = 70,5 мс

64 байта из 8.8.8.8: icmp_seq = 3 ttl = 46 time = 70,4 мс --- 8.

0 "," fuelmain_sha ":" 44954d8ffd74d27219434ec5b676874504b6bf76 "," astute_sha ":" 3cffebde1e5452f5dbf8f744c6525fc36c7afbf3 "," release ":" fb8128c5187008 " Я действительно не указывал внешние DNS-серверы для развертывания узла.

Но DNS-серверы по умолчанию 8.8.4.4 и 8.8.8.8. в узле fuel_master:

vim /etc/astute.yaml:

HOSTNAME: топливо

DNS_DOMAIN: domain.tld

DNS_SEARCH: domain.tld

DNS_UPSTREAM: 8.8.8.8

NTP1: 0.pool.ntp.org

NTP2: 1.pool.ntp.org

NTP3: 2.pool.ntp.org

ADMIN_NETWORK:

dhcp_pool_start: 10.20.0.128

сетевая маска: 255.255.255.0

static_pool_start: 10.20.0.3

mac: 52: 54: 00: 95: 3b: a4

dhcp_pool_end: 10.20.0.254

интерфейс: eth0

static_pool_end: 10.20.0.127

ipaddress: 10.20.0.2 Но я создаю instace и перехожу в консоль экземпляра: . # ping -c 3 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных.

64 байта из 8.8.8.8: icmp_seq = 1 ttl = 46 time = 68,6 мс

64 байта из 8.8.8.8: icmp_seq = 2 ttl = 46 time = 70,5 мс

64 байта из 8.8.8.8: icmp_seq = 3 ttl = 46 time = 70,4 мс --- 8. 8.8.8 статистика пинга ---

3 пакета переданы, 3 получены, потеря пакетов 0%, время 2073 мс # ping -c 3 года.RU

пинг: неизвестный хост ya.ru # cat /etc/resolv.conf

; генерируется / sbin / dhclient-script

поиск novalocal

сервер имен 10.0.0.3

8.8.8 статистика пинга ---

3 пакета переданы, 3 получены, потеря пакетов 0%, время 2073 мс # ping -c 3 года.RU

пинг: неизвестный хост ya.ru # cat /etc/resolv.conf

; генерируется / sbin / dhclient-script

поиск novalocal

сервер имен 10.0.0.3

{"build_id": "2014-06-16_00-31-15", "mirantis": "yes", "build_number": "255", "ostf_sha": "67b61ed3788297fa5d985afec32498d8c0f812db", "nailgun_sha": "984b83cf1488c8c8 production ":" docker "," api ":" 1.0 "," fuelmain_sha ":" 6f355160366475d52050d7898a1080a95ecb9cbf "," astute_sha ":" 17b1afa5f0dc8f4fca5ed4eb03ec566fbfb5ed19 "," release ":" 99_d7801 "," выпуск ":" 5. 1_d7d872 "," fuell ":" Невозможно воспроизвести это:

# ping -c 3 ya.ru

пинг: неизвестный хост ya.ru Вместо этого у меня есть правильные разговоры по DNS:

$ ping -c 3 года.ру

PING ya.ru (213.180.204.3): 56 байт данных и tcpdump на вычислительном узле (нет доступа к Интернету)

[root @ node-2 ~] # tcpdump -i br100 -p icmp или -p udp порт dst 53 или порт src 53

tcpdump: подробный вывод подавлен, используйте -v или -vv для полного декодирования протокола

прослушивание br100, линк-тип EN10MB (Ethernet), размер захвата 65535 байт

07:08:26.015612 IP 10.0.0.2> 10.0.0.3: ICMP 10.0.0.2 порт udp bootpc недоступен, длина 346

07: 08: 59.080128 IP 10.0.0.2.33428> 10.0.0.3. Домен: 2+ A? ya.ru. (23)

07: 08: 59.080279 IP 10.0.0.3.domain> 10.0.0.2.33428: 2 3/0/0 A 93.158.134.3, A 213.180.193.3, A 213.180.204.3 (71)

07: 08: 59.085743 IP 10.0.0.2> www.yandex.ru: эхо-запрос ICMP, id 40193, seq 0, длина 64

07: 09: 00.089635 IP 10.0.0.2> www.yandex.ru: эхо-запрос ICMP, id 40193, seq 1, длина 64

07: 09: 01.0

1_d7d872 "," fuell ":" Невозможно воспроизвести это:

# ping -c 3 ya.ru

пинг: неизвестный хост ya.ru Вместо этого у меня есть правильные разговоры по DNS:

$ ping -c 3 года.ру

PING ya.ru (213.180.204.3): 56 байт данных и tcpdump на вычислительном узле (нет доступа к Интернету)

[root @ node-2 ~] # tcpdump -i br100 -p icmp или -p udp порт dst 53 или порт src 53

tcpdump: подробный вывод подавлен, используйте -v или -vv для полного декодирования протокола

прослушивание br100, линк-тип EN10MB (Ethernet), размер захвата 65535 байт

07:08:26.015612 IP 10.0.0.2> 10.0.0.3: ICMP 10.0.0.2 порт udp bootpc недоступен, длина 346

07: 08: 59.080128 IP 10.0.0.2.33428> 10.0.0.3. Домен: 2+ A? ya.ru. (23)

07: 08: 59.080279 IP 10.0.0.3.domain> 10.0.0.2.33428: 2 3/0/0 A 93.158.134.3, A 213.180.193.3, A 213.180.204.3 (71)

07: 08: 59.085743 IP 10.0.0.2> www.yandex.ru: эхо-запрос ICMP, id 40193, seq 0, длина 64

07: 09: 00.089635 IP 10.0.0.2> www.yandex.ru: эхо-запрос ICMP, id 40193, seq 1, длина 64

07: 09: 01.0

IP 10.0.0.2> www.yandex.ru: эхо-запрос ICMP, id 40193, seq 2, длина 64

07: 09: 02.086338 IP 172.16.0.3> 10.0.0.2: узел ICMP www.yandex.ru недоступен, длина 92

07: 09: 02.086338 IP 172.16.0.3> 10.0.0.2: узел ICMP www.yandex.ru недоступен, длина 92

07: 09: 02.086338 IP 172.16.0.3> 10.0.0.2: узел ICMP www.yandex.ru недоступен, длина 92 Обратите внимание, что хост www.yandex.ru недоступен из-за того, что я использую тегированные интерфейсы, а мой вычислительный узел не может направлять трафик в Интернет. Этот факт не имеет отношения к теме (DNS) и может быть проигнорирован из-за этой проблемы. Я использую узел Fuel Master без доступа в Интернет (это нормальная конфигурация, доступ в Интернет для узла Fuel Master не обязательно).

Fuel Master (10.20.0.2) указан на узлах как сервер имен, но узел Fuel Master без доступа в Интернет !!! Вот почему у экземпляров нет разрешения DNS.Например: ubuntu @ test: ~ $ cat /etc/resolv.conf

сервер имен 10.0.0.3

поиск novalocal ubuntu @ test: ~ $ ping ya.ru

пинг: неизвестный хост ya.ru ubuntu @ test: ~ $ ping -c 3 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56 (84) байтов данных.

64 байта из 8.8.8.8: icmp_req = 1 ttl = 47 time = 37,2 мс

64 байта из 8.8.8.8: icmp_req = 2 ttl = 47 time = 39,1 мс

64 байта из 8.8.8.8: icmp_req = 3 ttl = 47 time = 39,0 мс

--- 8.8.8.8 статистика пинга ---

3 пакета передано, 3 получено, потеря пакетов 0%, время 2002 мс

rtt min / avg / max / mdev = 37.208 / 38,476 / 39,167 / 0,912 мс В вычислении:

[root @ node-7 ~] # tcpdump -i br100 -p icmp или -p udp порт dst 53 или порт src 53

tcpdump: подробный вывод подавлен, используйте -v или -vv для полного декодирования протокола

прослушивание br100, линк-тип EN10MB (Ethernet), размер захвата 65535 байт

16: 23: 55.339663 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 24: 55.399246 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 25: 55.461568 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 26: 55.523499 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 27: 55.585654 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 28: 55.648477 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 29: 55.711998 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16: 30: 55.773465 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

16:31:55.835013 IP 10.0.0.4> 10.0.0.3: ICMP 10.0.0.4 порт udp bootpc недоступен, длина 346

...

Этот отчет содержит Общественные Информация

Редактировать Эту информацию может видеть каждый.

DDNS - Руководство пользователя WeOS

Введение

DDNS - это услуга, предлагаемая многими интернет-провайдерами (ISP) для

позволяют конечным пользователям регистрировать динамический (DHCP / PPPoE / PPPoA) адрес с

Запись DNS.

Когда коммутатор динамически получает свой IP-адрес

(через DHCP или PPP) от интернет-провайдера, поддержание записи DNS-сервера

громоздкий.Для этого в систему включена поддержка динамического DNS.

(DDNS). При включенном DDNS коммутатор обновляет свою запись DNS-сервера.

автоматически при получении нового IP-адреса.

Ниже приведен неполный список поддерживаемых провайдеров DDNS:

Базовая конфигурация DDNS

Контекст конфигурации DDNS можно найти в контексте IP в интерфейсе командной строки:

пример: / #> настроить

пример: / config / #> ip

пример: / config / ip / #> ddns

пример: / config / ip / ddns / #>

Синтаксис

-

[нет] включить Включение / отключение DDNS.Полезно для отключения полностью настроенного DDNS перед

при развертывании конфигурация останется бездействующей, пока она отключена.

- нет

- Отключить DDNS

-

[нет] интервал [1-864000] Этот параметр контролирует интервал проверки IP-адреса и находится в диапазоне

1 - 864000. Значение по умолчанию - 43200 секунд (12 часов)

- нет

- Сбросить интервал до значения по умолчанию (43200 секунд)

-

[no] ca-store [auto | local] Этот параметр управляет хранилищем сертификатов корневого ЦС.Значение по умолчанию - «авто».

- нет

- Сброс хранилища сертификатов ЦС до значения по умолчанию: авто

- авто

- Встроенное хранилище сертификатов WeOS. Сюда входят все сертификаты

поставляется непосредственно с WeOS.

- местный

- Локальное хранилище включает сертификаты, импортированные пользователем, и отменяет

Встроенное хранилище сертификатов WeOS (авто).

-

[no] идентификатор провайдера [PROVIDER_UID] Создать / удалить экземпляр провайдера DDNS с указанным UID.UID - это уникальные числа в диапазоне от 1 до 999.

Можно настроить максимум 7 одновременных экземпляров провайдера.

- нет

- Удалить провайдера с указанным UID

- PROVIDER_UID

- Уникальный идентификатор провайдера DDNS. Это просто представляет DDNS

экземпляр провайдера.

Конфигурация провайдера DDNS

Для настройки провайдера DDNS сначала необходимо создать экземпляр провайдера.

указав UID.

пример: / config / ip / ddns / #> id-провайдера 1

пример: / config / ip / ddns / provider-1 / #>

Синтаксис

-

[нет] провайдер [freedns | dyn | cloudflare | loopia |...] Добавить / удалить встроенный DDNS-провайдер.

- нет

- Удалить встроенного поставщика DDNS

- Фриднс

- Freedns DDNS-провайдер.

- дин

- Dyndns DDNS-провайдер.

- облачная вспышка

- Cloudflare DDNS-провайдер.

- петля

- Loopia DDNS-провайдер.

- noip

- NoIP DDNS-провайдер.

- яндекс

- Яндекс DDNS-провайдер.

- duiadns

- Duiadns DDNS-провайдер.

- dnspod

- Dnspod DDNS-провайдер.

-

[нет] особый [ИМЯ] Установить собственное имя провайдера DDNS.

Этот параметр является взаимоисключающим с параметром поставщика .

- нет

- Удалить настраиваемого поставщика DDNS

- НАЗВАНИЕ

- Пользовательское имя провайдера DDNS.

-

[нет] ssl Включение / отключение HTTPS.

Включено по умолчанию.

- нет

- Отключить HTTPS.Вместо этого будет включен HTTP.

-

[нет] имя пользователя [ИМЯ ПОЛЬЗОВАТЕЛЯ] [хеш] [ПАРОЛЬ] Установить имя пользователя и пароль для провайдера DDNS.

При настройке имени пользователя пароль можно не указывать.

- нет

- Удалить имя пользователя и пароль

- ИМЯ ПОЛЬЗОВАТЕЛЯ

- имя пользователя для учетной записи поставщика DDNS.

- ПАРОЛЬ

- пароль для учетной записи провайдера DDNS.

- хеш

- укажите пароль в виде хеша.

-

[нет] пароль [хеш] [ПАРОЛЬ] Установить пароль для провайдера DDNS.

Пароль может быть установлен как в виде обычного текста, так и в виде хеша.

- нет

- Удалить пароль

- ПАРОЛЬ

- пароль для учетной записи провайдера DDNS.

- хеш

- укажите пароль в виде хеша.

-

[нет] имя хоста [HOSTNAME [, HOSTNAME, ...]] Установить имя (а) хоста для провайдера DDNS.

- нет

- Удалить имена хостов

- HOSTNAME

- имя хоста.

-

[нет] сервер [СЕРВЕР] [ПУТЬ] Установить сервер и URL для настраиваемого провайдера DDNS.

- нет

- Удалить пользовательский сервер DDNS и URL-адрес

- СЕРВЕР

- Строка сервера DDNS (пример: twodns.de).

- ПУТЬ

- путь, следующий за строкой сервера ddns, (пример: /)

-

[нет] checkip-server [СЕРВЕР] [ПУТЬ] Установить сервер проверки и URL для настраиваемого провайдера DDNS.

- нет

- Удалить сервер проверки и URL-адрес

- СЕРВЕР

- Проверить строку сервера (пример: updatemyip.org).

- ПУТЬ

- путь, следующий за строкой контрольного сервера (пример: / update / now)

-

[нет] checkip-ssl Включение / отключение HTTPS для проверки флажков.

- нет

- Отключить HTTPS, вместо него будет использоваться HTTP

Программное обеспечение конфликтует с Safetica

При установке Safetica на конечные точки может появиться сообщение «Обнаружено конфликтующее программное обеспечение».В этой статье вы найдете основные сценарии возможных конфликтов.

Программное обеспечение DLP

Решение Safetica DLP обеспечивает расширенные измерения безопасности, которые требуют глубокой интеграции в операционную систему. При обнаружении другого установленного решения DLP могут возникнуть возможные технологические конфликты, которые приведут к сбоям в работе приложения, а также к потенциальной нестабильности и неисправности системы. Мы рекомендуем удалить любое потенциально конфликтующее решение DLP перед установкой Safetica DLP, чтобы избежать возможных сбоев.

SodatSW, GFI, CoSoSys, Check Point, McAfee, RSA, Symantec, Trend Micro, Websense, AuditPro (truconneXion), ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ MiCoS, Ryant, Pinya, Sophos, DriveLock, DeviceLock, Egosecure, itWatch, Morphisec 9000 Information Security Конфликт сетевого уровня

Safetica DLP использует специальную технологию для управления сетевым трафиком. Пользователи могут столкнуться с возможными конфликтами с приложениями, которые интегрированы в сеть для отслеживания, изменения или ограничения потока сетевого трафика.

Atom Security, DyKnow, Infoweise, KeepMyFamilySecure, Komodia, Kurupira, Lavasoft, Lenovo, Qustodio, Superfish, UtilTool Ltd, Websecure Ltd, Staffcop, Easy hide IP Classic, Hide-my-ip, технология MTProto, технология WebSockets, Bonjour ( mDNSResponder.exe), .NET 4.5.1, Яндекс - Сертификаты, RansomFree, Сетевой принтер (с версии 7.10), GData InternetSecurity Web, протокол NTP

Антивирусное программное обеспечение и безопасность

Чтобы обеспечить простую установку Safetica DLP, мы тесно сотрудничаем с компаниями, разрабатывающими антивирусное программное обеспечение, чтобы гарантировать, что наше программное обеспечение не будет ошибочно определено как потенциальная угроза.Перед официальным выпуском Safetica DLP находится в белом списке антивирусных баз.

Для обеспечения полной совместимости мы настоятельно рекомендуем вручную устанавливать исключения для папок и процессов Safetica, а также поддерживать систему и антивирусное программное обеспечение в актуальном состоянии, чтобы избежать возможных конфликтов.

COMODO Internet Security

частично совместимо

Comodo может обнаруживать процессы Safetica и запускать их в режиме песочницы

F-Secure

частично совместимо

Белый BitDefender, такое же поведение

G Data Total Care

Не совместим

Наблюдается замедление работы компьютера и явное замедление интернета.

Trend Micro Titanium ™ Internet Security

Не совместим

Safetica несовместима с сетевым уровнем TM (WFP), может быть решена с помощью LSP в большинстве систем

TrustPort Internet Security

Не совместим

Сбой сторонних приложений при одновременной установке Safetica и TrustPort

FortiClient

частично совместимо

Во время обновления FortiClient STProxy 100% CPU

ESET 5 и старше Не совместим Для пользователя похоже, что он не может выйти в Интернет Антивирус Sophos (начиная с версии 7.8 вер) частично совместима После перенаправления трафика Sophos исключение для IP-адресов не работало Резервное копирование Symantec DLO Не совместим Когда Safetica активна, через некоторое время компьютер находится в странном состоянии, когда вы не можете запускать приложения и возникает много ошибок SentinelOne частично совместима Когда Safetica активна, MS Teams через несколько минут переходит в автономный режим и требует перезапуска.

Концентратор пакетов SUSE -

Версия: 1.39-bp152.4.3.1 * Пт 12 февраля 2021 Паоло Стиванин

- Обновление до 1.39 (bsc # 1181751):

* Исправлена проблема с синхронизацией состояния сканирования и iwd.

* Исправлена проблема с неверным ключом при разгрузке 4-стороннего рукопожатия.

* Исправлена проблема с проверкой длины DNS-прокси для предотвращения переполнения буфера. (CVE-2021-26675)

* Исправлена проблема с утечкой данных стека DHCP через неинициализированную переменную. (CVE-2021-26676)

* Вт 18 фев 2020 Алексей Подвальский

- Обновление до 1.38:

* Исправлена проблема с онлайн-проверкой обновления IP-адреса.

* Исправлена проблема с OpenVPN и зашифрованными закрытыми ключами.

* Исправлена проблема с завершением VPN-подключений.

* Добавить поддержку обновленных стабильных API iwd.

* Добавить поддержку сетей WireGuard.

- Очистка файла спецификаций

* пт 10 мая 2019 Алексей Подвальский

- Обновление до 1.37:

* Исправлена проблема с обработкой неверных адресов шлюза.

* Исправлена проблема с обработкой обновлений шлюза по умолчанию.* Исправлена проблема с DHCP-серверами, которым требуется флаг широковещания.

* Добавлена поддержка опции использования шлюзов в качестве серверов времени.

* Добавить поддержку для выбора технологии по умолчанию.

* Добавлена поддержка обнаружения конфликтов адресов (ACD).

* Добавлена поддержка управления IPv6 iptables.

- Изменение в 1.36:

* Исправлена проблема с коротким ответом DNS при обработке ошибок.

* Исправлена проблема с обработкой входящих DNS-запросов.

* Исправлена проблема с обработкой пустого списка серверов времени.

* Исправлена проблема с неправильным порядком байтов DHCP.* Исправлена проблема с обработкой AllowDomainnameUpdates.

* Исправлена проблема с ошибкой конфликта IPv4 link-local IP.

* Исправлена проблема с обработкой WISPr через TLS-соединения.

* Исправлена проблема с обработкой фонового сканирования WiFi.

* Исправлена проблема с отключением WiFi + состояние гонки подключения.

* Исправлена проблема со сканированием Wi-Fi и режимом модема.

* Исправлена проблема с обработкой изменений безопасности WiFi.

* Исправлена проблема с отсутствующим сигналом для изменений WPS.

* Исправлена проблема с обработкой повторных попыток онлайн-проверки.

* Добавить поддержку бэкэнда с разрешением systemd.* Добавить поддержку настройки конфигурации mDNS.

- Сбросьте connman-1.35-include.patch

- Сбросьте connman-1.35-resolvconf.patch

Версия: 1.35-bp151.1.1 * Вт 13 фев 2018 [email protected]

- Исправить ошибки сборки из-за неподдерживаемого заголовка, включающего порядок с

новые ядра> = 4.15 (connman-1.35-include.patch).

* Вт 26 дек 2017 [email protected]

- Добавить символическую ссылку на network.service (connman-1.35-сервис.патч)

* Чт 26 октября 2017 [email protected]

- Изменить режим download_files (sr # 521762)

- Удалите connman-rpmlintrc (bnc # 1057697).

- Добавить клиента в качестве рекомендуемой зависимости

* Пт 20 октября 2017 [email protected]

- Удалить нераспознанные параметры: disable-gtk-doc, enable-thread,

disable-iwmx, enable-session-policy

* Чт, 19 октября 2017 [email protected]

- Добавить файл конфигурации (/ etc / connman / main.conf)

- Добавлены строки-призраки: main.conf connman connman-vpn

* Вт 3 октября 2017 [email protected]

- Добавить connman-1.35-resolvconf.patch

- Активируйте connman.service, если сетевые службы отключены

- Добавить информацию в / var / adm / update-messages

* Пт 8 сентября 2017 [email protected]

- Удалить устаревшие макросы

- Добавить зависимость polkit-agent-1

- Используйте макрос% tmpfiles_create

- Удаление скриптлетов ldconfig из всех пакетов

- Добавьте connman-wait-online.служба в почте {un}

- Очистка файла спецификаций

* Вт 22 августа 2017 [email protected]

- повышение до 1,35

помимо прочего содержит исправление для CVE-2017-12865

* Вт, 13 октября 2015 г. [email protected]

- упал до 1,30

Исправлена проблема с ожидающим DNS-запросом во время смены сервера.

Исправлена проблема с пустыми строками в конфигурации серверов имен.

Устранена проблема с серверами времени при изменении конфигурации IP.Исправлена проблема с 4-сторонним рукопожатием во время роуминга.

Устранена проблема с безопасностью открытых сетей Wi-Fi.

Устранена проблема с поддержкой WiFi AnonymousIdentity.

Устранена проблема с утечкой памяти и обработкой DUID DHCPv6.

Устранена проблема с DHCP-клиентом и взаимодействием P2P.

Устранена проблема с обработкой обновлений файла обеспечения.

Исправить проблему с обновлениями состояния VPN.

По умолчанию отключена поддержка 6to4.

- добавить файл брелка

- очистить специальным очистителем

- исправить сборки для всех возможных дистрибутивов и архитектур

* Пт, 7 августа 2015 г. sleep_walker @ opensuse.org

- увеличить до 1,29

Устранена проблема с автонастройкой IPv6 при отключении.

Устранена проблема с обработкой временного маршрута IPv6.

Исправлена проблема с таймерами IPv6 для серверов имен.

Устранена проблема с DHPCv6 и конфигурацией маршрута.

Исправлена проблема с исходным портом DHCPv6 и ошибочными серверами.

Устранена проблема с длиной параметра быстрой фиксации DHCPv6.

Устранена проблема с быстрой обработкой ошибок фиксации DHCPv6.

Устранена проблема с обработкой неверных парольных фраз WiFi.

Устранена проблема с подключением устройств Ethernet.

Добавьте поддержку использования Ethernet и VLAN.

* Пт 06 февраля 2015 [email protected]

- увеличить до 1,28

версия 1.28:

Устранена проблема с таймером повторной передачи DHCPv6.

Устранена проблема с порядком байтов параметра идентификатора службы DHCP.

Устранена проблема с подключениями IPv6 и SLAAC / DHCPv6.

Устранена проблема с телефонией и автоконфигурацией IPv6.

Устранена проблема с изменением настроек технологии Bluetooth.

Устранена проблема с вычислением интервала автоматического сканирования WiFi.

Устранена проблема с Wi-Fi и отсутствием мощности сигнала BSS.

Добавьте поддержку информации IPv4 для WiFi Display.версия 1.27:

Устранена проблема с утечкой памяти в конфигурации IP.

Исправлена проблема с предоставлением случайных чисел для DHCP.

Устранена проблема с обработкой событий IN_MOVED_TO inotify.

Устранена проблема с выбором канала для сканирования Wi-Fi.

Добавьте поддержку для работы с ролями Bluetooth GN и PANU.

версия 1.26:

Устранена проблема с отсутствующей поддержкой обеспечения безопасности Wi-Fi.

Устранена проблема с неизменяемыми настройками и предоставленными службами.

Устранена проблема с планированием процедуры очистки кеша DNS.

Устранена проблема с настройкой конфиденциальности IPv6 при удалении службы.Устранена проблема с процедурой отправки сообщения DHCPv6 CONFIRM.

Исправлена проблема с поддержкой обработки истечения срока аренды DHCPv6.

Устранена проблема с сетями DHCPv4 и обработкой флагов широковещания.

Устранена проблема с сетями DHCPv4 без конфигурации шлюза.

Исправлена проблема с обработкой авторизации P2P Peer.

Устранена проблема с регистрацией службы P2P Peer.

Добавлена поддержка информационных элементов WiFi Display.

Добавьте поддержку интеграции с именем systemd-host.

версия 1.25:

Исправлена проблема с обработкой таймера повторной привязки для DHCPv6.Исправлена проблема с обработкой транзакции обновления DHCP.

Устранена проблема с пользовательскими настройками прокси-сервера и DHCP.

Устранена проблема с дополнительными кодами состояния от переадресованных порталов.

Устранена проблема со сбросом состояния простоя службы при сбое.

Исправлена проблема с обработкой сжатия метки DNS.

Добавить поддержку экспериментальной службы P2P Peer.

версия 1.24:

Исправить проблему с обработкой подчиненных интерфейсов.

Исправлена проблема с обработкой флага широковещательной рассылки DHCPv4.

Исправлена проблема с обработкой истечения срока аренды DHCPv4.

Устранена проблема с обработкой тайм-аута автоматического сканирования WiFi.Исправлена проблема с обработкой изменений домена и DNS-сервера.

Исправлена проблема с двойными бесплатными и агентскими сообщениями.

версия 1.23:

Устранена проблема с утечкой памяти при обработке технологий.

Исправлена проблема, из-за которой не удалялся хост-маршрут OpenVPN.

Исправлена проблема с двойным освобождением при очистке DHCP.

Устранена проблема с обработкой метода DHCP от oFono.

Исправлена проблема с IPv6-PD при отключении модема.

Исправлена проблема с DNS-прокси при отключении модема.

Устранена проблема с запуском и остановкой взаимодействия по Bluetooth.

Устранена проблема с сетями Bluetooth PAN при смене адаптера.версия 1.22:

Устранена проблема с синхронизацией состояния WPS.

Исправить проблему с DNS-серверами и службой по умолчанию.

Устранена проблема с DHCP-клиентом и состоянием перезагрузки.

Добавить поддержку обработки экспоненциальной задержки NTP.

Добавлена поддержка обработки пакетов NTP "поцелуй смерти".

Добавьте поддержку сети гаджетов Ethernet.

* Вт, 15 июля 2014 г. [email protected]

- Установить connmanctl в пакете connman-client

* среда, 19 февраля 2014 г. [email protected]

- перейти на 1.21 год

Сканирование скрытых SSID снова работает, и режим безопасности найденной сети Wi-Fi сравнивается с запрошенным (Томаш Бурштыка).

Устранение сбоя при включении Bluetooth с помощью Bluez 5.x (Чжан Чжэнгуан)

Документация, сгенерированная GTK-doc, долгое время не использовалась и стала достаточно поврежденной, чтобы ее можно было удалить (Росс Бертон). Обратите внимание, что документация ConnMan все еще существует в каталоге ./doc.

Исправьте несколько незначительных проблем, обнаруженных Coverity (Дэниел Вагнер), и добавьте проверку буфера DNS (Джехён Ким).Правильно обрабатывать прокси, будь то IP-адреса или имена хостов (Сьорд Саймонс)

* Вт 17 декабря 2013 [email protected]

- повышение до 1,20

версия 1.20:

Исправлена проблема с недействительным кешем поддержки DNS-прокси.

Устранена проблема с остановкой DHCP при неудачных подключениях.

Устранена проблема, из-за которой машина состояний IPv4 Link-Local не останавливалась.

Устранена проблема с обработкой типов службы для неизвестных интерфейсов.

Исправлена проблема с использованием имен интерфейсов вместо индексов.Устранена проблема со сбросом счетчика повторных попыток сети в случае сбоя.

Устранена проблема с использованием серверов имен, когда его тип не включен.

Устранена проблема, из-за которой резервные серверы имен не использовались.

Добавить поддержку протокола NTP версии 3.

версия 1.19:

Устранена проблема с неправильным сохранением метода IPv4.

Исправить проблему с слишком ранним изменением службы по умолчанию.

Устранение проблемы с подсчетом ссылок на службы и проверками WISPr.

Устранена проблема с обработкой и заказом автоматического подключения услуги.

Исправить проблему с именами хоста и домена при изменении службы.Устранена проблема с результатом прокси и обработкой WISPr.

Исправлена проблема со сбросом прокси при отключении.

Исправлена проблема с обработкой резервных серверов имен.

Добавьте поддержку нескольких агентов.

* Вт, 24 сентября 2013 г. [email protected]

- Обновление 1.18

* Сб 8 июня 2013 [email protected]

- Правильная обработка службы vpn с помощью systemd

* Сб, 01 июня 2013 [email protected]

- Обновление до 1.15

- 1.12 никогда не строился (Моя ошибка)

- Различные исправления ошибок, включая модем, DHCPv6 и командную строку.

клиент среди других

* Сб 23 марта 2013 [email protected]

- Обновление до 1.12

- Новые функции Bluetooth и VPN среди прочего

* Вс, 25 ноября 2012 г. [email protected]

- Встречайте Руководство по упаковке для пакетов systemd в openSUSE

- Удалите некоторые вкладки из файла спецификации

* Пт, 23 ноября 2012 г. sleep_walker @ suse.cz

- исправить имя зависимости

Cisco Talos Intelligence Group - Комплексный анализ угроз: сводка угроз за 22–29 января

Сегодня Талос публикует обзор самых

распространенные угрозы, которые мы наблюдали в период с 22 января по

29 января. Как и в предыдущих обзорах, этот пост не предназначен для

быть углубленным анализом. Вместо этого в этом посте кратко изложены угрозы.

мы наблюдали, выделяя ключевые поведенческие характеристики,

индикаторы компрометации и обсуждение того, как наши клиенты автоматически

защищены от этих угроз.

Напоминаем, что информация предоставлена по следующим угрозам:

в этом сообщении не является исчерпывающим и актуальным на дату

публикация. Кроме того, имейте в виду, что поиск IOC

это только одна часть охоты на угрозы. Обнаружение одного МОК не

обязательно указывают на злость. Обнаружение и охват для

следующие угрозы подлежат обновлениям, ожидая дополнительной угрозы

или анализ уязвимости. Для получения самой последней информации, пожалуйста,

обратитесь в свой Центр управления огневой мощью,

Фырканье.org, или

ClamAV.net.

Для каждой угрозы, описанной ниже, в этом сообщении блога перечислено только 25 из

связанные хэши файлов и до 25 IOC для каждой категории. An

сопутствующий файл JSON можно найти здесь

который включает полный список хэшей файлов, а также все другие IOC

из этого поста. Визуальное изображение техники MITER ATT & CK

также показаны связанные с каждой угрозой. На этих изображениях яркость

метода указывает, насколько он распространен во всех файлах угроз, где

проведен динамический анализ.Используются пять различных оттенков:

самый темный указывает на то, что файлы не демонстрируют технических характеристик, а

самый яркий, что указывает на то, что поведение техники наблюдалось у 75% или

больше файлов.

Наиболее распространенные угрозы, выделенные в этом обзоре: