Как восстановить владельца TrustedInstaller в Windows 10. G-ek.com

В Windows 10 у каждого элемента есть владелец, и этому владельцу назначены некоторые разрешения, поэтому он / она может управлять этим элементом. Разрешения могут быть доступны для чтения, записи, изменения. Вы можете изменить / получить доступ / изменить элемент, только если у вас есть необходимые разрешения. Обычно, если у вас нет прав доступа к элементу, вы должны стать владельцем этого элемента и настроить подходящие разрешения.

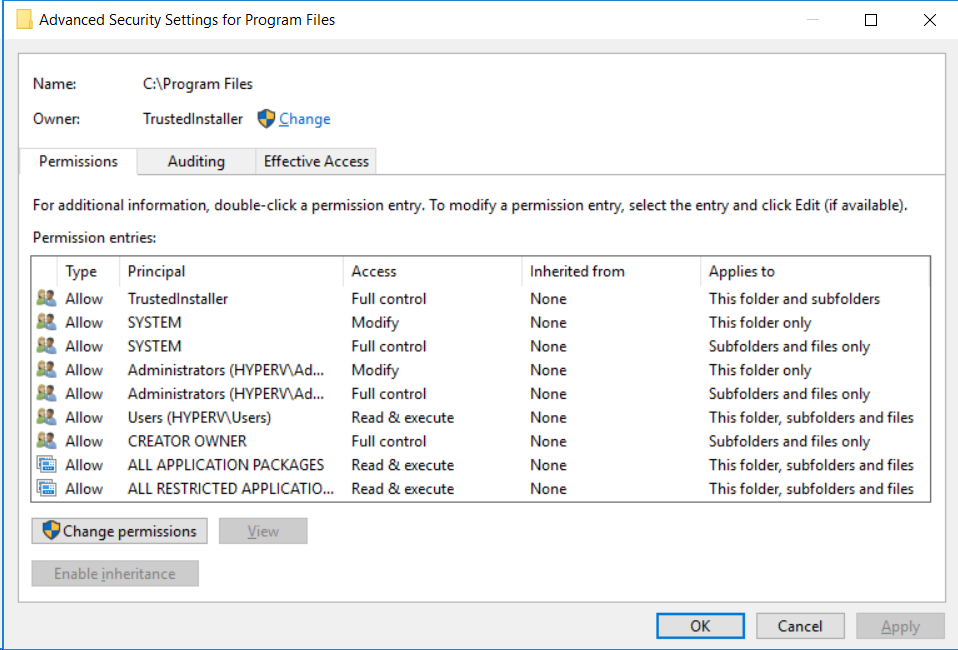

Говоря о изменении разрешений, существует термин, который называется TrustedInstaller. Что это за TrustedInstaller? Ну, это специальная учетная запись, которая является владельцем многими системных файлов / папок, разделов реестра и отдельных объектов. Например, папка WindowsApps в корневом каталоге программ Windows 10, которая содержит множество пакетов приложений UWP для разных приложений, имеет TrustedInstaller в качестве владельца по умолчанию.

Чтобы изменить любой файл в конкретном пакете приложения, вам может понадобиться стать владельцем папки WindowsApps. В этой статье рассмотрим, как вы можете восстановить право собственности для TrustedInstaller. Произвести замену владельца не составит труда, а вот как восстановить в своих правах TrustedInstaller, подробнее ниже.

Как восстановить права собственности для TrustedInstaller в Windows 10.

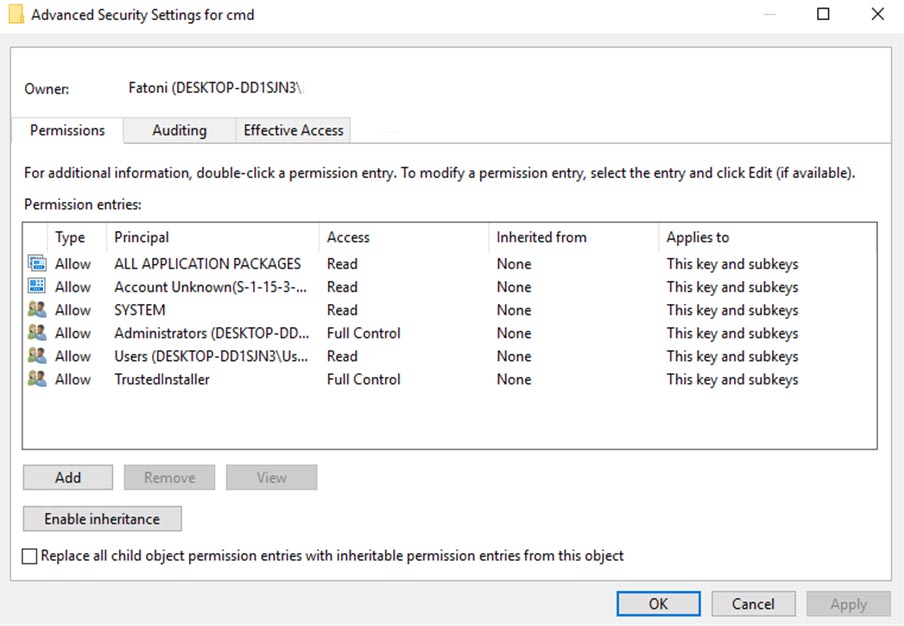

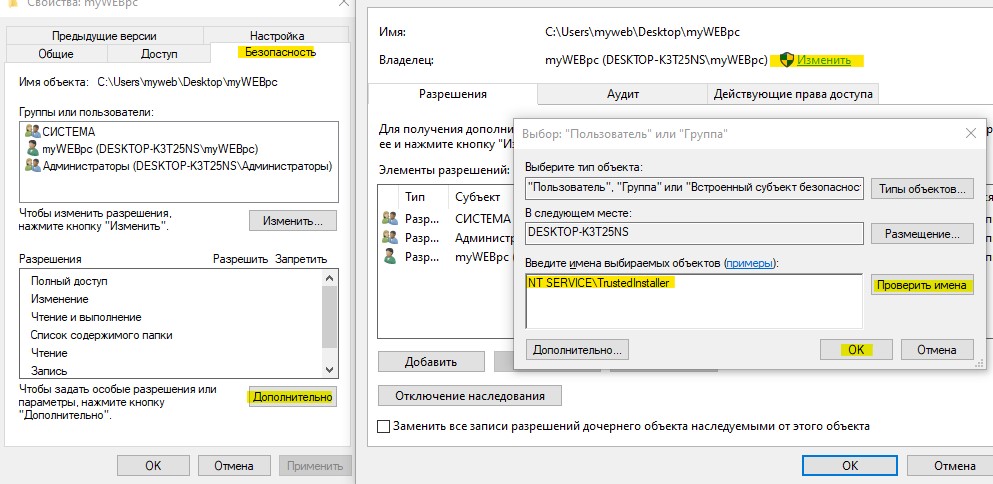

Шаг 1: Кликните правой кнопкой мыши файл или папку, для которой вы хотите вернуть владельца TrustedInstaller, и выберите в контекстном меню «Свойства».

Шаг 2: В окне свойств перейдите на вкладку «Безопасность» и нажмите кнопку «Дополнительно»

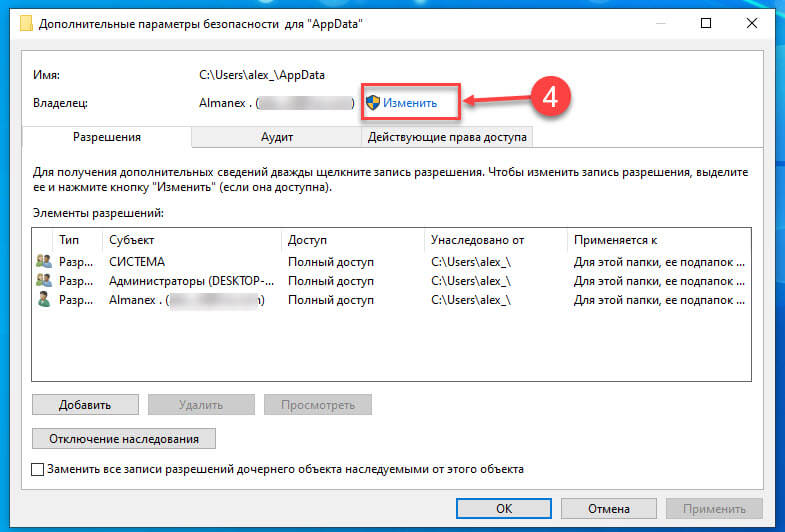

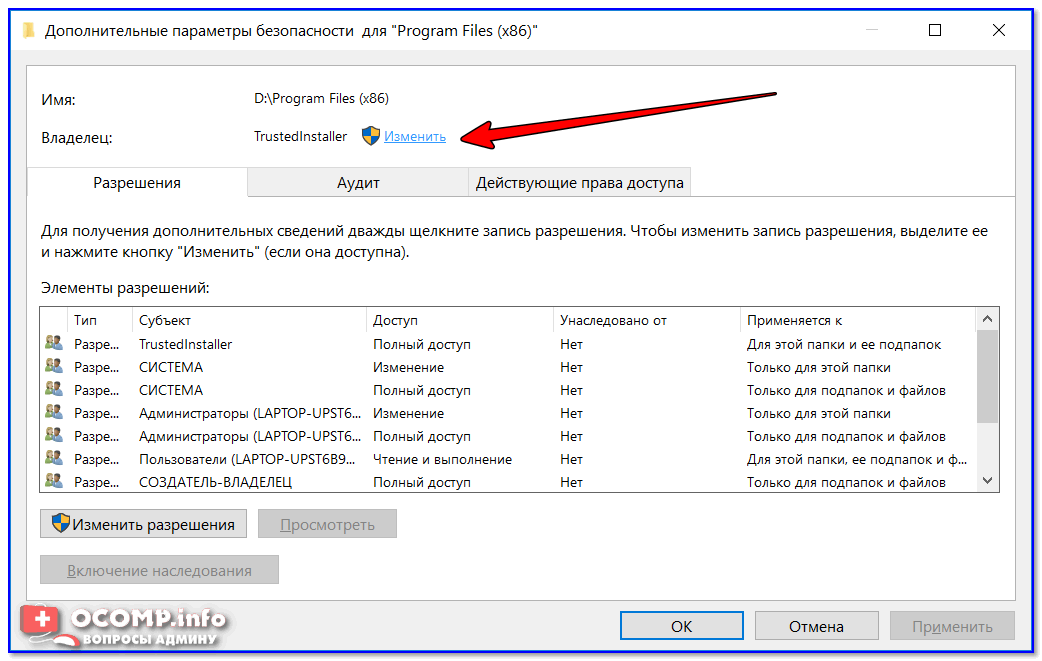

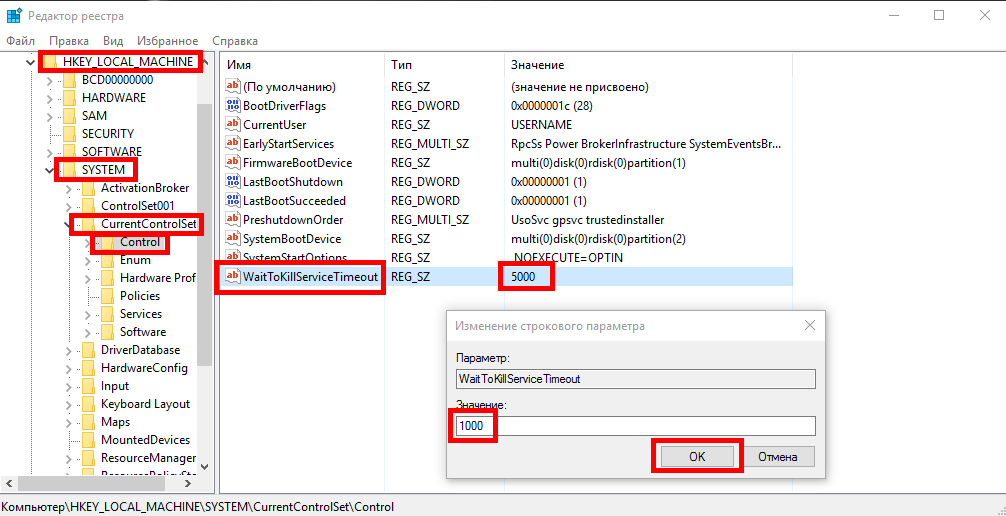

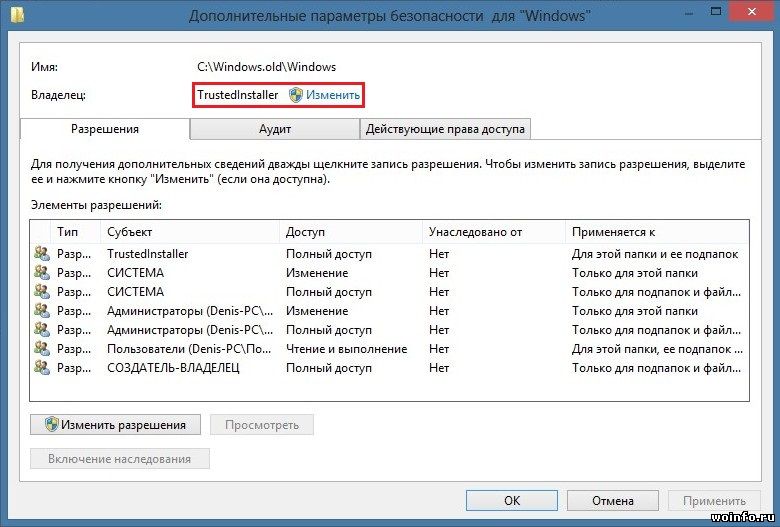

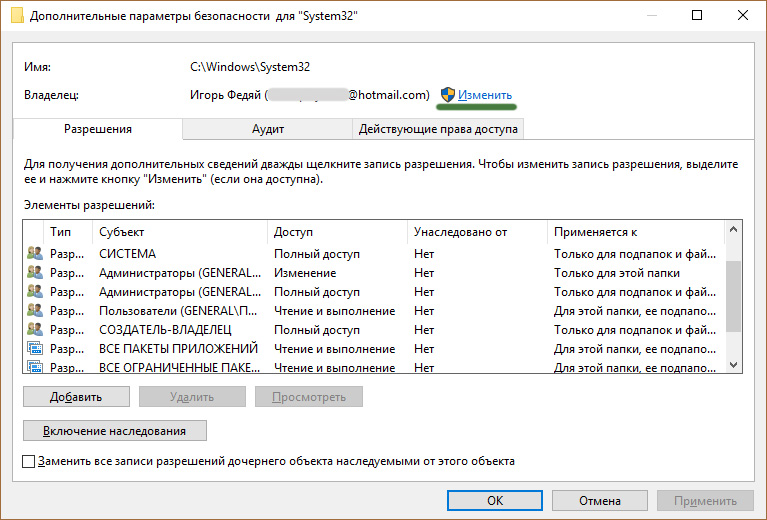

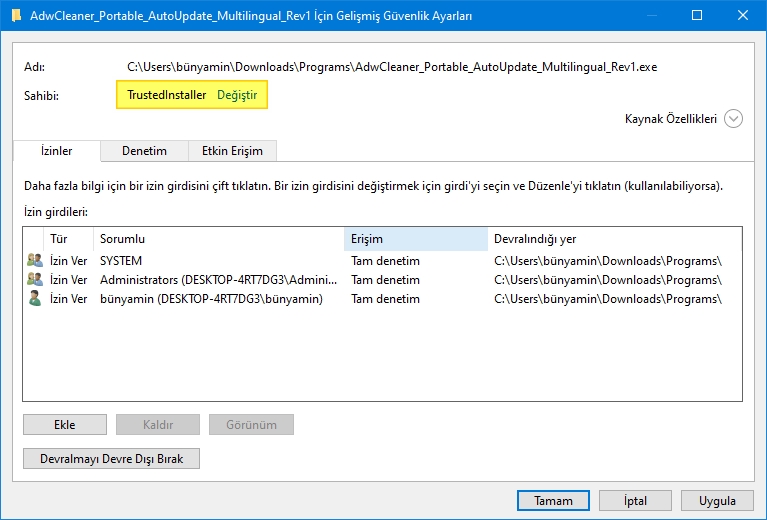

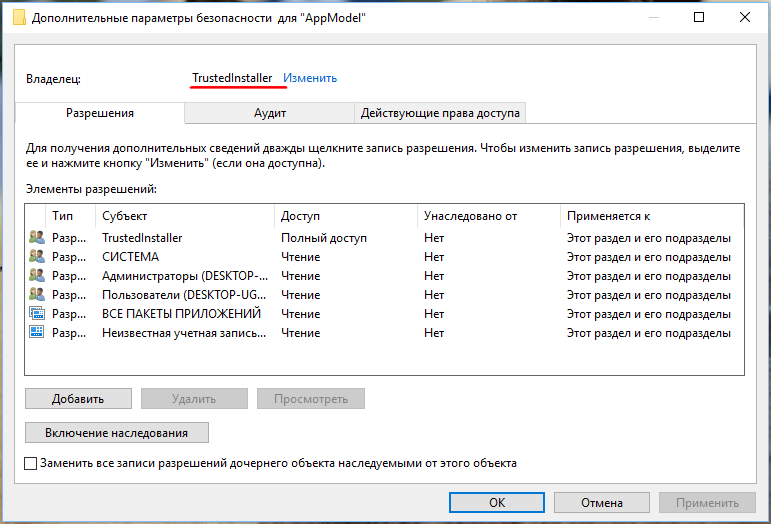

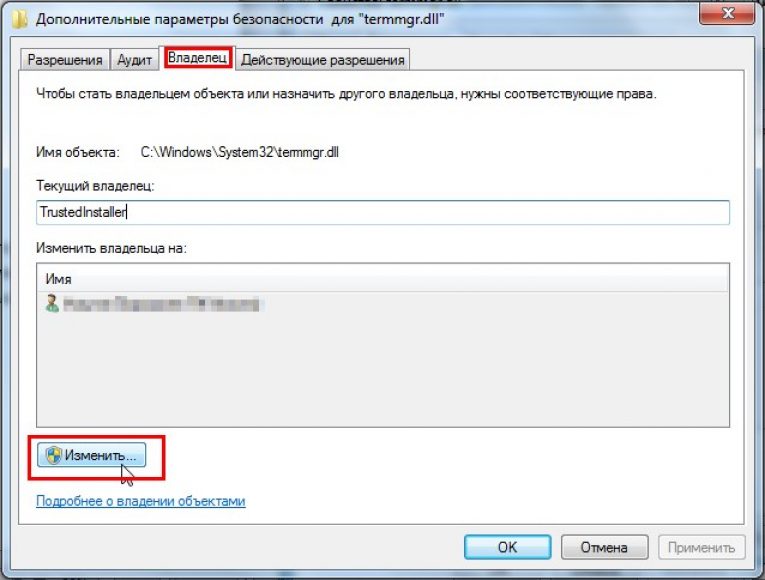

Шаг 3: Двигаясь дальше, в окне «Дополнительные параметры безопасности» нажмите ссылку «Изменить» рядом с именем существующего владельца.

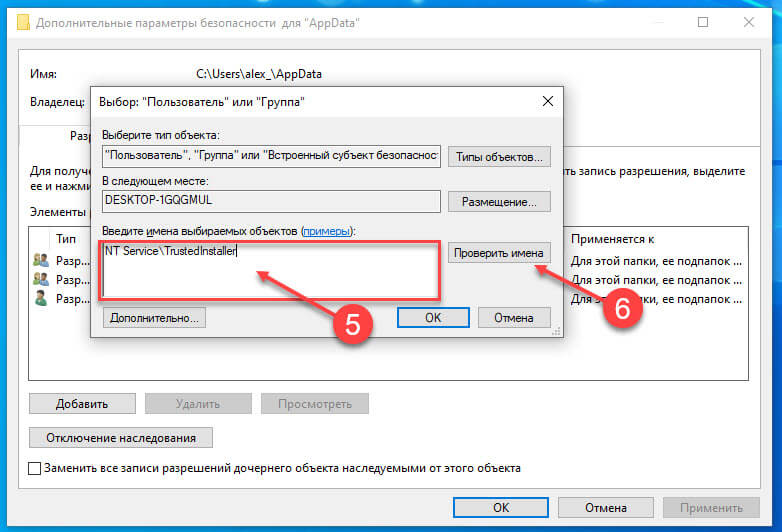

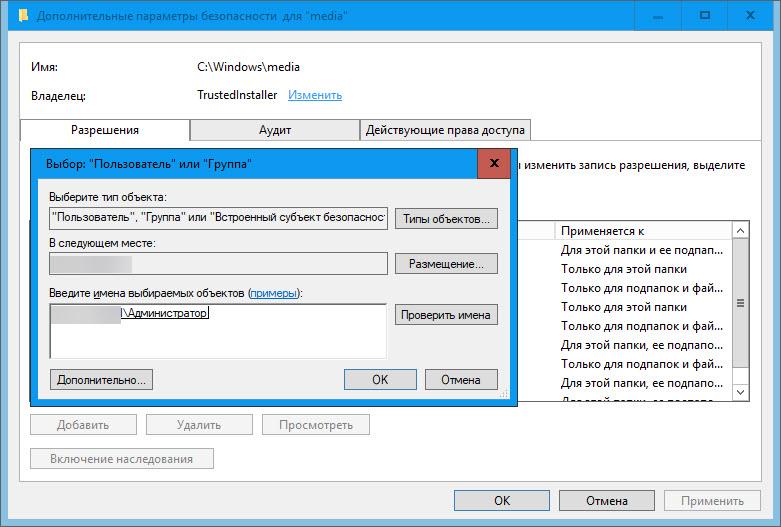

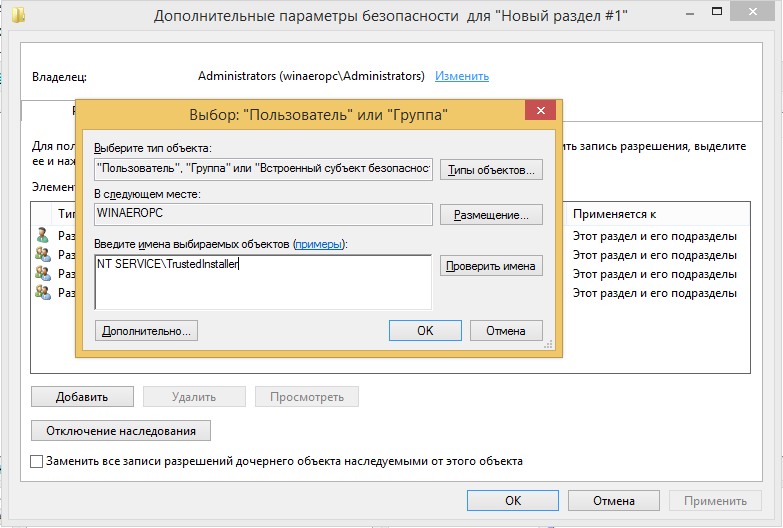

Шаг 4: Теперь в окне «Выбор: пользователь или группа» введите: NT Service\TrustedInstaller и нажмите кнопку «Проверить имена». NT Service\TrustedInstaller Автоматически будет изменен на TrustedInstaller. Нажмите «ОК».

NT Service\TrustedInstaller Автоматически будет изменен на TrustedInstaller. Нажмите «ОК».

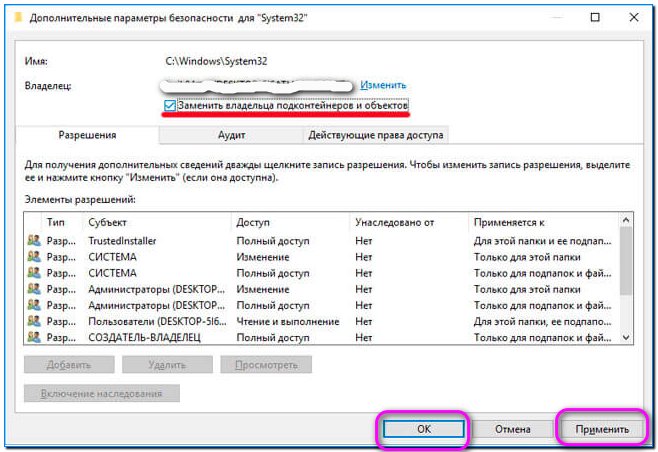

Шаг 5: Итак, в предыдущем окне видим что владельцем снова стал TrustedInstaller. Теперь просто нажмите «Применить» , «OK» , «OK», чтобы сохранить и применить эти настройки к данному элементу.

Таким образом, вы можете восстановить владельца TrustedInstaller для любого элемента в Windows 10.

Все!

Рекомендуем: Как получить полный доступ к конкретной записи реестра для редактирования или удаления.

🔥 Установка службы TrustedInstaller в качестве владельца папки или файла | Блог ленивого вебмастера

У многих системных папок и файлов владельцем, имеющим права доступа на запись/удаление является служба TrustedInstaller. Конечно Вы можете задать права себе, если Вы являетесь администратором на компьютере, но это может привести к неполадкам в работе. Например, если Вы измените владельца папки winsxs для доступа к ней и не вернете обратно права TrustedInstaller, то некоторые программы могут не запуститься.

Например, если Вы измените владельца папки winsxs для доступа к ней и не вернете обратно права TrustedInstaller, то некоторые программы могут не запуститься.

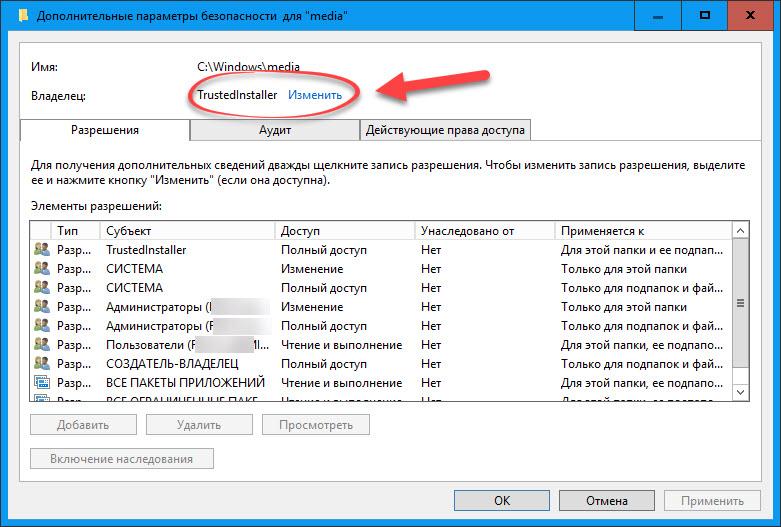

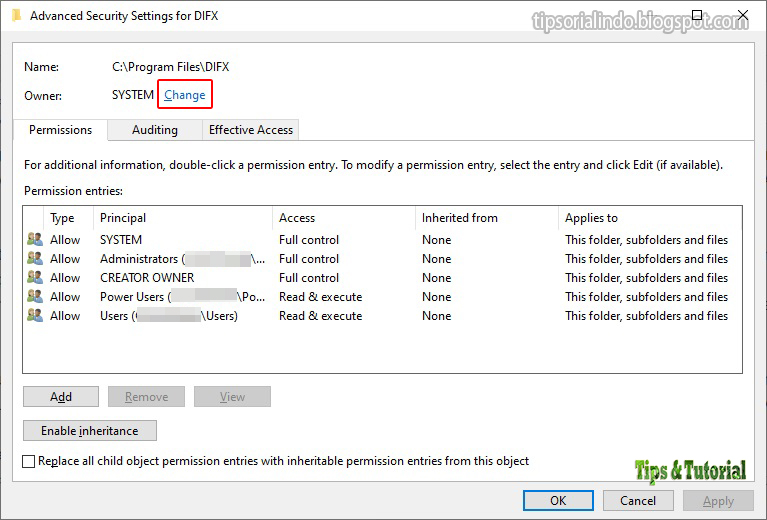

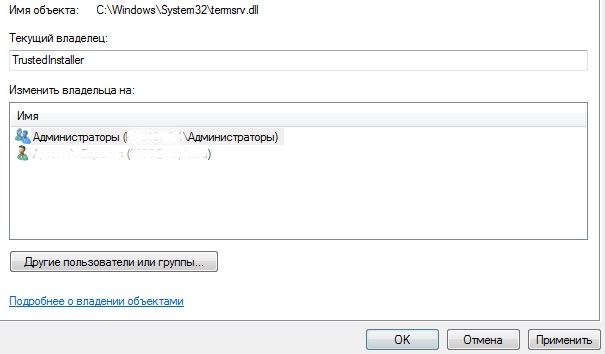

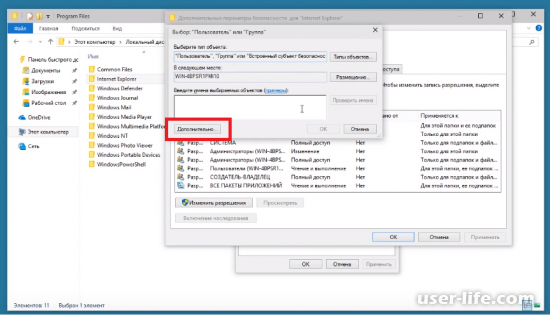

Если Вы удалили ее из групп и пользователей в свойствах папки (файла) на вкладке Безопасность, то чтобы вернуть обратно в качестве владельца службу TrustedInstaller Вам необходимо сделать следующее:

- Щелкните правой кнопкой на папке (файле) и выберите пункт Свойства.

- Перейдите на вкладку Безопасность и нажмите кнопку Дополнительно.

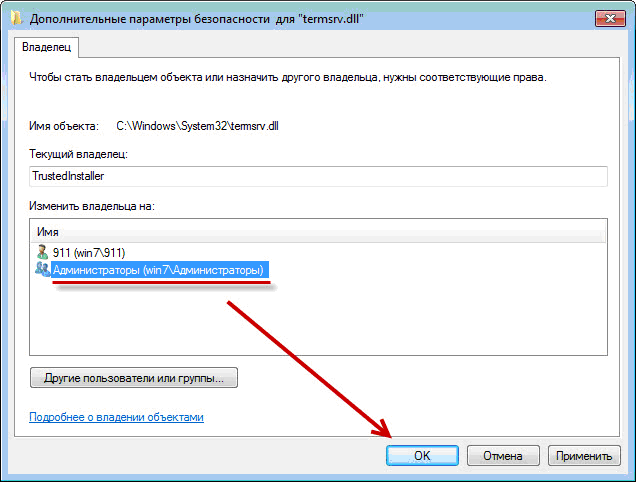

- В открывшемся окне перейдите на вкладку Владелец и нажмите кнопку Изменить.

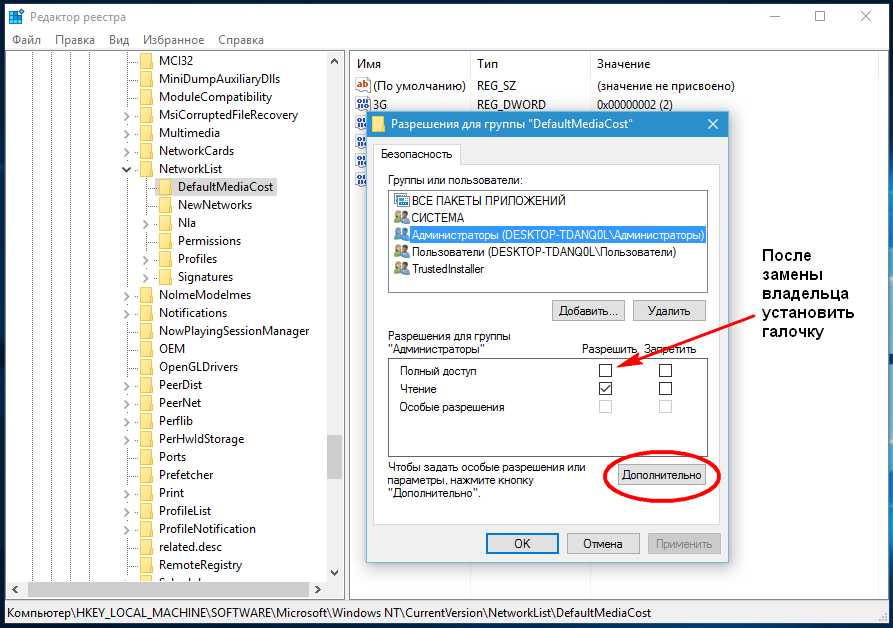

- Нажмите кнопку Другие пользователи или группы… , в текстовом поле введите NT SERVICE\TrustedInstaller и нажмите ОК.

- В окне Изменить владельца на: выберите TrustedInstaller и нажмите ОК.

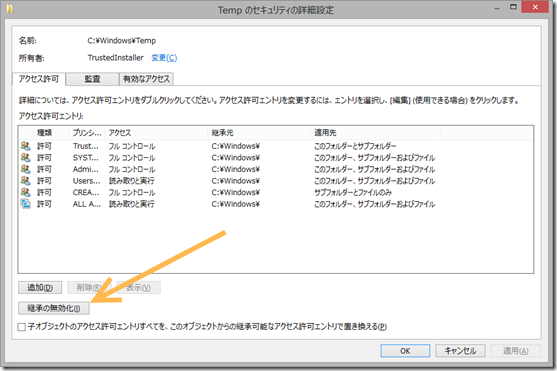

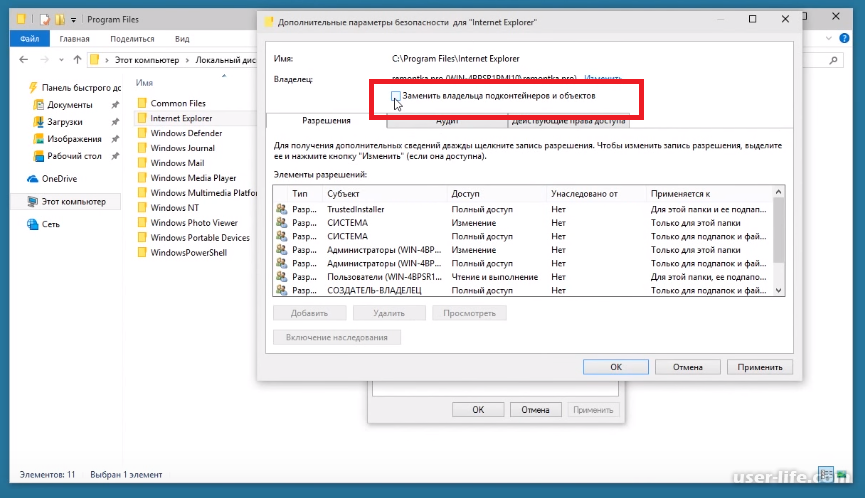

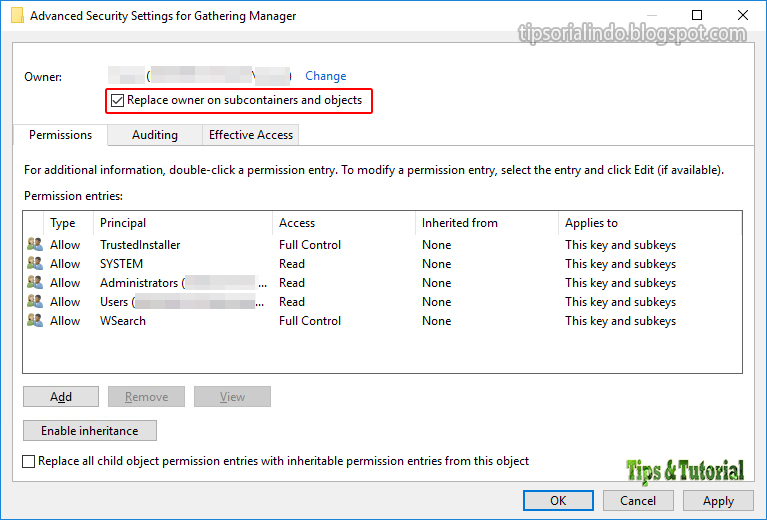

Если необходимо также изменить владельца вложенных папок, то перед нажатием на кнопку ОК установите флажок Заменить владельца подконтейнеров и объектов.

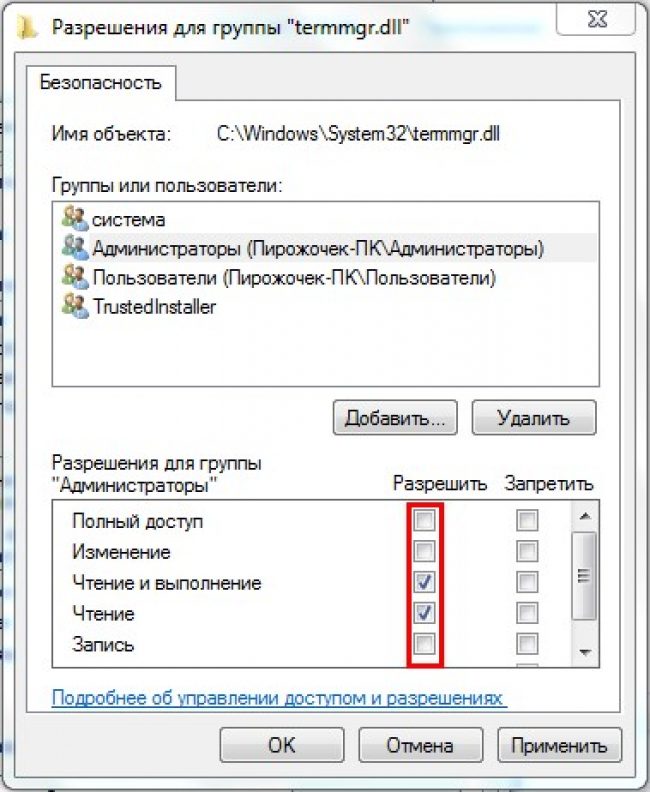

Также Вам необходимо добавить службу TrustedInstaller в список групп и пользователей, имеющих доступ к папке (файлу).

- Щелкните правой кнопкой на папке (файле) и выберите пункт Свойства.

- Перейдите на вкладку Безопасность

- Нажмите кнопку Изменить…, а в открывшемся окне кнопку Добавить… .

- В текстовом поле введите NT SERVICE\TrustedInstaller и нажмите ОК.

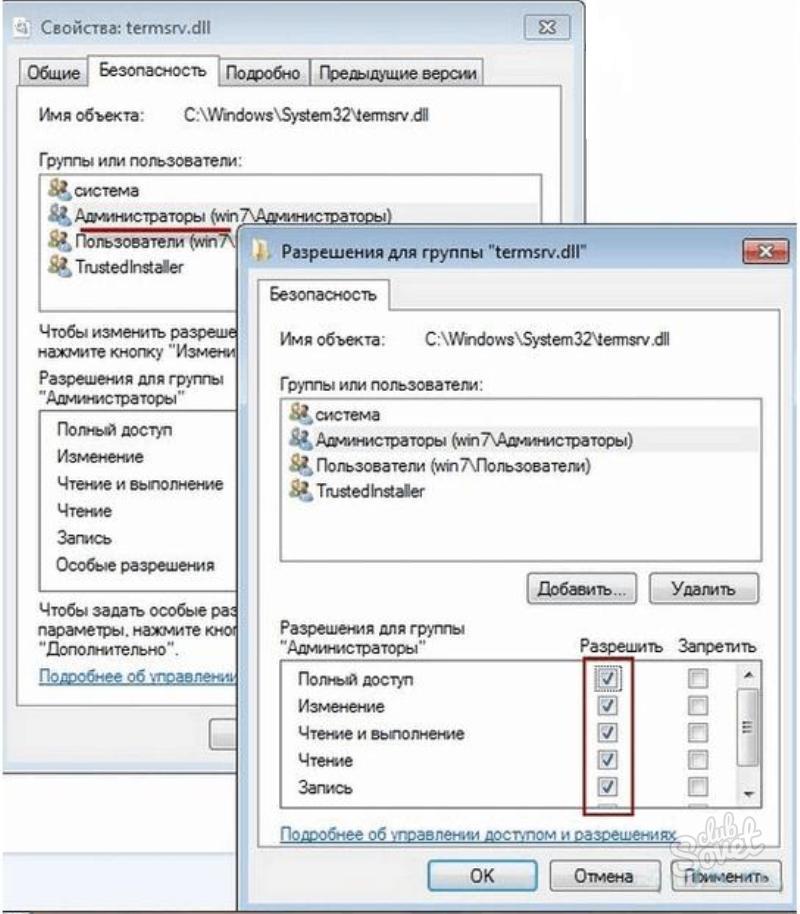

- Установите флажок в колонке Разрешить напротив разрешения Полный доступ

- Нажмите на кнопки ОК.

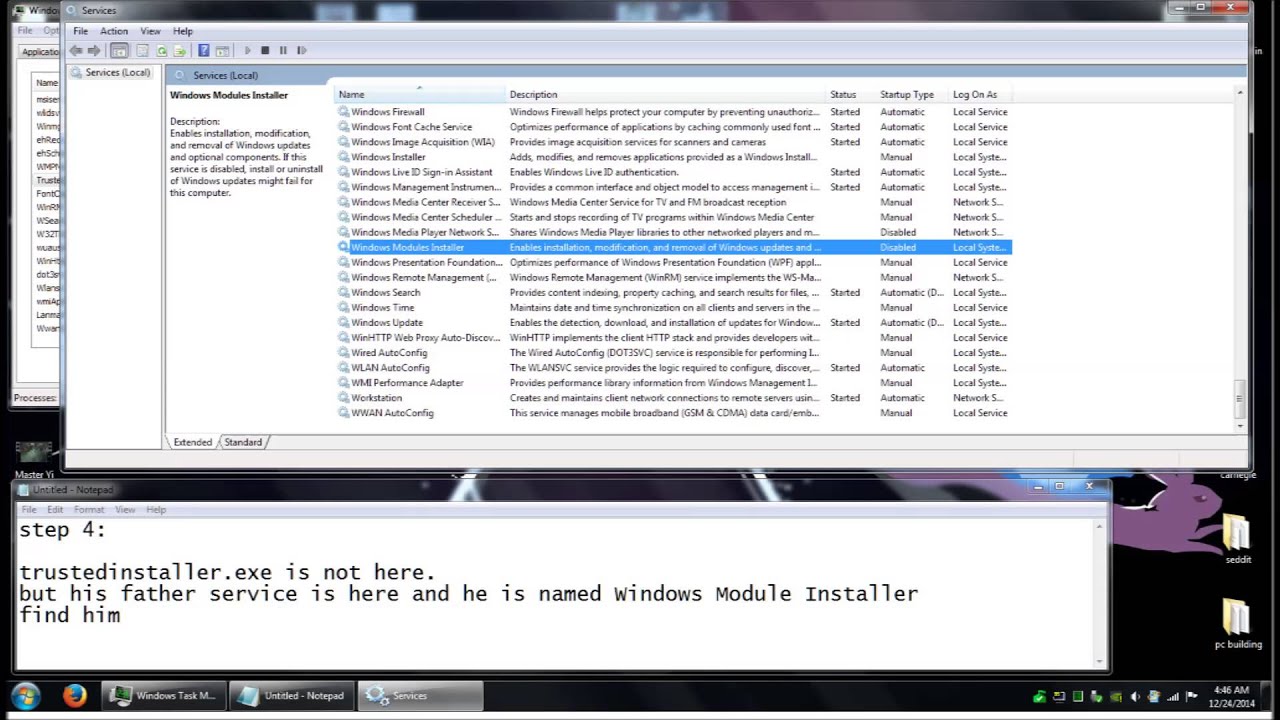

Служба TrustedInstaller как владелец в Windows 7

В Windows 7 для многих файлов и папок в качестве владельца указана служба TrustedInstaller. Иногда администратор системы забирает эти права себе и сталкивается с проблемами, ибо для многих файлов и папок владельцем должна быть только TrustedInstaller. Если эти права удалены, давайте вернем их обратно.

Как правило, служба TrustedInstaller удаляется из групп и пользователей на вкладке Безопасность, открыть которую можно, щелкнув правой кнопкой на файле или папке и выбрав команду Свойства. Вернем мы ее обратно также через эту вкладку.

Вернем мы ее обратно также через эту вкладку.

Итак, команда Свойства для файла или папки, перейдем на вкладку Безопасность. Теперь щелкните на кнопке Дополнительно.

Откроется новое окно, в котором перейдите на вкладку Владелец и щелкните на кнопке Изменить.

В очередном окне щелкните на кнопке Другие пользователи и группы.

В поле Введите имена выбираемых объектов введите следующий текст и щелкните на кнопке ОК:

NT SERVICE\TrustedInstaller

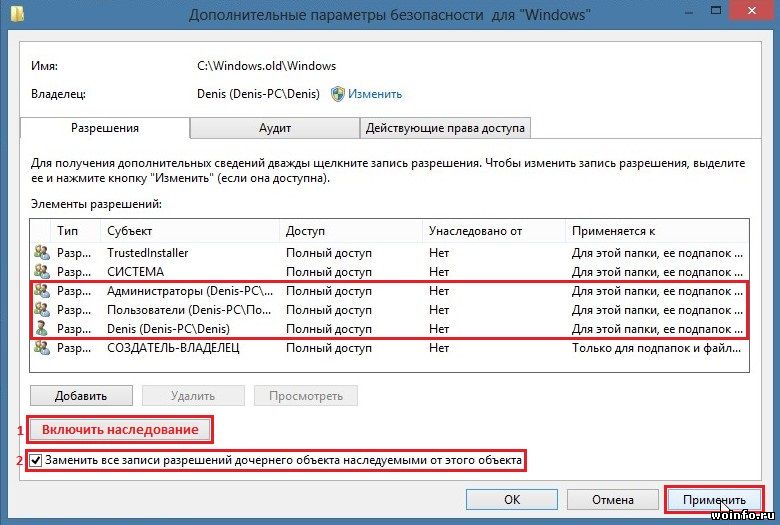

Откроется окно Изменить владельца на: в котором нужно выбрать значение TrustedInstaller. Щелкните на кнопке ОК. Также не забудьте установить флажок Заменить владельца подконтейнеров и объектов, если это необходимо.

Мы вернули службу TrustedInstaller в списки безопасности, теперь укажем ее в качестве владельца для конкретного файла или папки.

Снова щелкните на файле или папке правой кнопкой мыши и выберите команду Свойства. Перейдите на вкладку Безопасность и щелкните на кнопке Изменить.

Перейдите на вкладку Безопасность и щелкните на кнопке Изменить.

Откроется новое окно, в котором щелкните на кнопке Добавить. Введите в текстовом поле значение NT SERVICE\TrustedInstaller и щелкните на кнопке ОК.

Теперь установите флажок для разрешения Полный доступ, щелкните на кнопке ОК и служба TrustedInstaller снова станет полноправным владельцем файла или папки.

Как восстановить TrustedInstaller в качестве владельца файла в Windows —

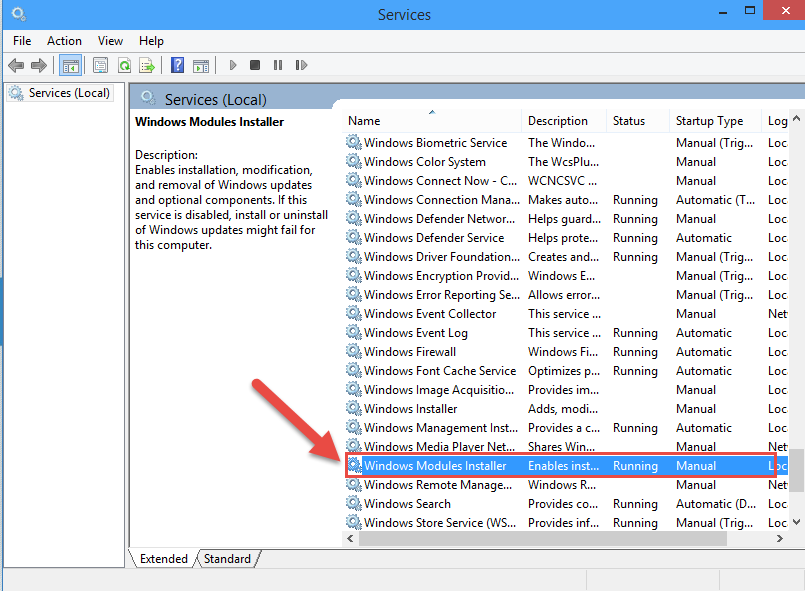

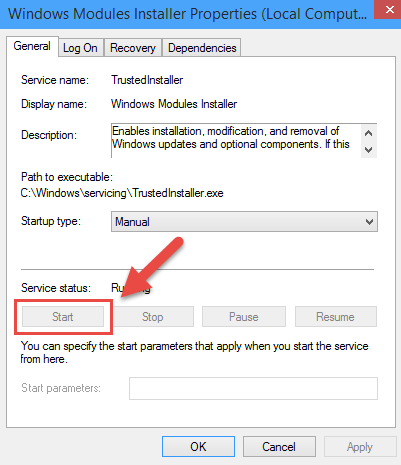

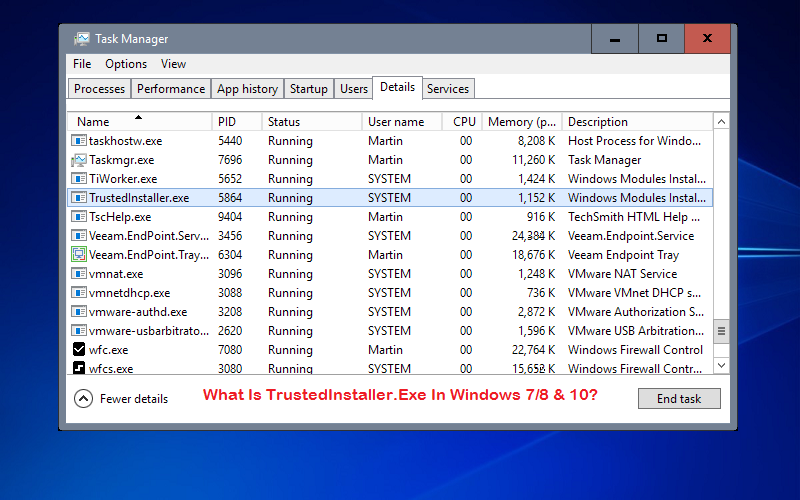

Доверенный установщик это встроенная учетная запись пользователя во всех версиях Windows. TrustedInstaller принадлежит множество системных файлов, включая некоторые файлы в папке «Windows» и «Program Files». Если по какой-либо причине вы изменили владельца этих файлов или они повреждены, настоятельно рекомендуется восстановить право собственности на TrustedInstaller, поскольку он используется Служба установщика модулей Windows. По умолчанию служба настроена на запуск вручную, что означает, что она запускается только тогда, когда Windows использует службу для установки одного из модулей.

По умолчанию служба настроена на запуск вручную, что означает, что она запускается только тогда, когда Windows использует службу для установки одного из модулей.

Исполняемый файл находится в C: \ Windows \ servicing \

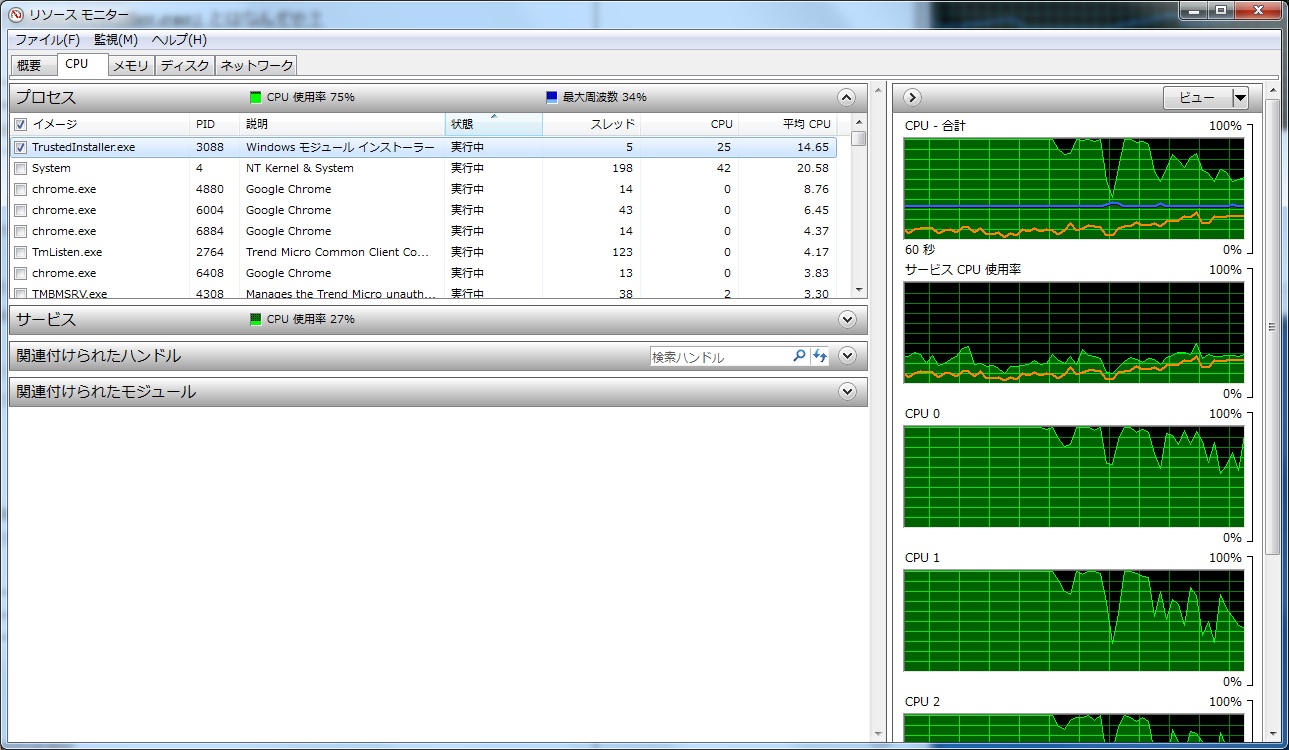

Процесс может потреблять высокую загрузку ЦП, но обычно он устанавливается самостоятельно. Это связано с тем, что при установке чего-то, на что у него есть разрешения, такие операции являются нормальными в Windows. Высокая загрузка ЦП этим процессом не является постоянной, однако, если она сама по себе не прекращает использование, я бы рекомендовала запустить SFC Scan для восстановления системных файлов.

Восстановить TrustedInstaller как владельца файла в WindowsЩелкните правой кнопкой мыши файл, папку, диск или раздел реестра, для которого вы хотите изменить владельца. На Безопасность вкладка, нажмите продвинутый Кнопка, в нижнем правом углу.

На владелец нажмите вкладку редактировать кнопка. Вы можете увидеть подсказку от UAC. Нажмите Продолжить/Разрешать/Да.

Вы можете увидеть подсказку от UAC. Нажмите Продолжить/Разрешать/Да.

Затем нажмите, Другие пользователи и группы, В текстовом поле под меткой Введите имя объекта для выбора, тип NT SERVICE \ TrustedInstaller и нажмите Проверьте имена кнопка. Ваш напечатанный текст изменится с NT SERVICE \ TrustedInstaller в Доверенный установщик.

Нажмите ОК

Если вы меняете владельца папки, в которой есть подпапки, установите флажок с названием Заменить владельца на подконтейнеры и объекты, Нажмите в порядке, Нажмите Хорошо снова во всплывающем окне безопасности Windows, нажмите Хорошо в окне расширенных настроек безопасности, затем нажмите Хорошо снова в окне свойств файла / папки. Вы успешно восстановили Доверенный установщик как владелец указанного элемента.

TrustedInstaller в Windows 7/10 — что это такое и какие проблемы может вызвать

Среди пользователей Windows бытует мнение, что администратор на компьютере может выполнять любые операции с файлами и папками, однако это не совсем так. В Windows существуют объекты и процессы, обладающие привилегиями более высокого уровня. К таковым, в частности, относятся встроенный скрытый Администратор, Система, Local Service и некоторые другие владельцы. Основной их задачей является управление ключевыми функциями Windows и как раз об одном из таких объектов, известном как TrustedInstaller, пойдет сегодня речь.

Для чего нужен TrustedInstaller

TrustedInstaller, что это такое и почему он не позволяет удалять и редактировать файлы? Это важная служба установки программных модулей, являющаяся также частью системы безопасности Windows. В первом случае она проявляет себя как процесс  В Windows 7/10 служба выполняет две основных задачи:

В Windows 7/10 служба выполняет две основных задачи:

- Защищает важные объекты системы от несанкционированного изменения, например, пользователем или вирусами;

- Устанавливает загруженные компоненты обновления Windows.

Как снять блокировку TrustedInstaller с файлов и папок

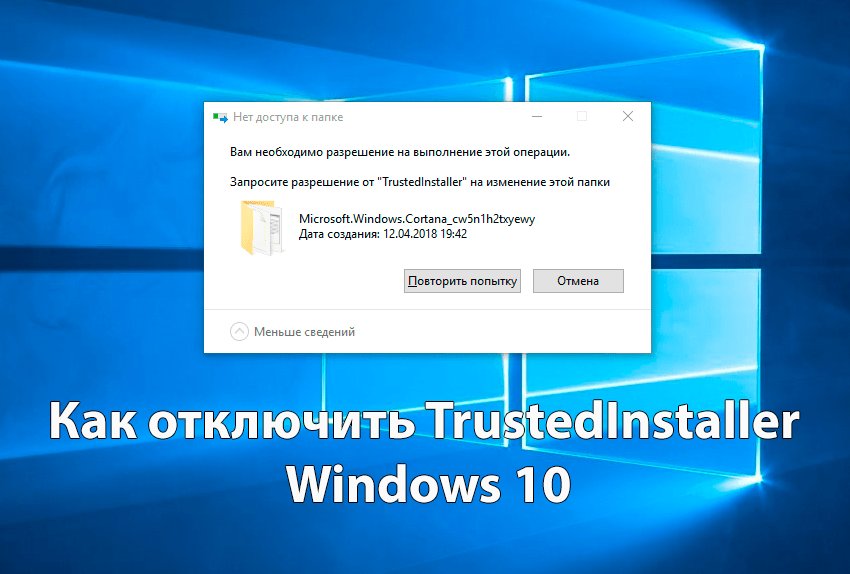

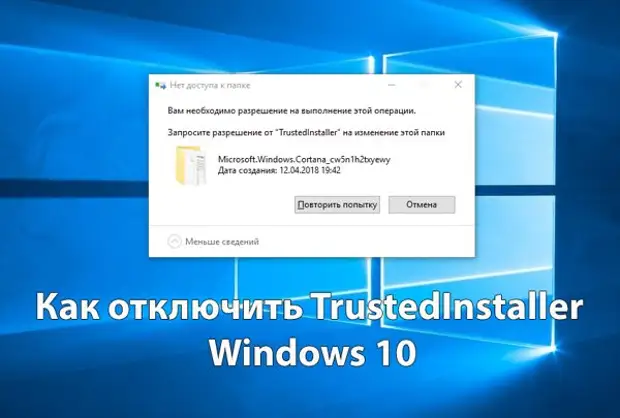

Нередко при попытке удаления или изменения системных файлов или директорий, пользователи Windows 7/10 получают уведомление «Запросите разрешение от TrustedInstaller на изменение этого файла».

Это означает, что владельцем объекта является процесс, обладающий более высокими правами, чем администратор. Удалить его из-под работающей системы нельзя, но можно изменить права доступа, сняв тем самым блокировку.

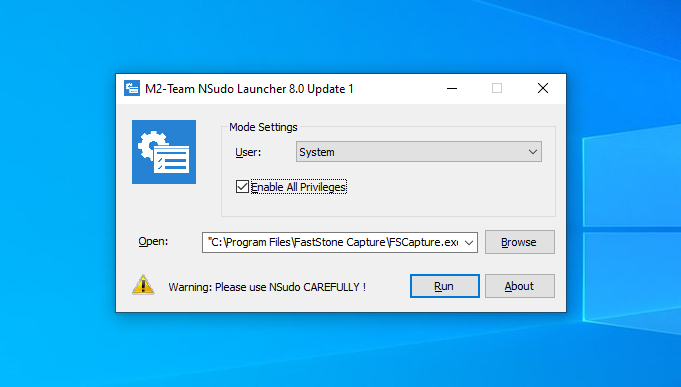

Сделать это можно с помощью специальных утилит, например, TakeOwnershipEx или вручную в свойствах объекта. Рассмотрим второй вариант. Снимем для примера блокировку с исполняемого файла редактора реестра regedit.exe. Кликните по файлу правой кнопкой мыши, выберите «Свойства».

Переключитесь в открывшемся окошке на вкладку «Безопасность» и нажмите внизу кнопку «Дополнительно».

При этом откроется новое окно параметров безопасности. Если вы посмотрите в верхнюю его часть, то увидите, что текущим владельцем файла является тот самый TrustedInstaller. Отнимем у него права доступа и передадим их пользователю. Кликните по ссылке «Изменить».

Введите в поле имен выбираемых объектов ваше имя пользователя и нажмите «Проверить имена».

В том случае, если имя было введено правильно, к нему добавится имя компьютера, а сама строка станет подчеркнутой.

Далее жмем кнопку «OK» и видим, что владелец объекта сменился.

После этого в окне дополнительных параметров нажмите «Применить» -> «OK».

Возвратившись к окошку свойств, нажмите на этот раз кнопку «Изменить».

Выделите мышкой пользователя или администратора, которому хотите передать права на управление файлом, отметьте птичками все возможные пункты в столбце «Разрешить» и сохраните результат, подтвердив запрос на изменение.

Теперь права на файл принадлежат вам, и вы можете делать с ним все, что пожелаете. Блокировка папок TrustedInstaller снимается аналогичным образом с той лишь разницей, что для изменения прав доступа к вложенным файлам и каталогам в окне дополнительных параметров безопасности вам нужно установить галочку «Заменить владельца подконтейнеров и объектов».

А теперь внимание. Передача прав доступа пользователю снижает уровень защиты системы, поэтому после работы с файлом или папкой права желательно восстановить. Восстанавливаются права точно так же, как и передаются, только в поле имен выбираемых объектов вместо имени пользователя необходимо ввести строку NT Service/TrustedInstaller.

Что делать, если trustedinstaller.exe загружает процессор

С тем, как отключить TrustedInstaller при работе с заблокированными файлами и директориями мы разобрались, теперь рассмотрим еще один нюанс. Время от времени служба начинает проявлять чрезмерную активность, загружая процессор настолько, что система начинает подтормаживать.

Если TrustedInstaller грузит процессор во время выполнения приоритетных для пользователя задач, его можно временно отключить. Для этого откройте Диспетчер задач, переключитесь на вкладку «Службы», найдите в списке TrustedInstaller, кликните по ней правой кнопкой мыши и выберите в меню опцию «Остановить». Затем кликом по ссылке «Открыть службы» запустите оснастку управления службами.

Найдите «Центр обновления Windows», двойным кликом откройте ее свойства и нажмите в открывшемся окошке кнопку «Остановить».

Также вам нужно будет остановить службу «Фоновая интеллектуальная служба передачи (BITS)». Эти действия позволят вам высвободить занимаемую TrustedInstaller память и снизить в моменте нагрузку на ЦП и диск. Учтите, однако, что при перезагрузке компьютера служба обновления Windows будет запущена заново и возможно, если TrustedInstaller опять проявит активность в неподходящее время, вам придется остановить ее повторно.

Учтите, однако, что при перезагрузке компьютера служба обновления Windows будет запущена заново и возможно, если TrustedInstaller опять проявит активность в неподходящее время, вам придется остановить ее повторно.

что это такое, почему не дает удалить папку, как отключить

Пользователи Windows 10 и предыдущих версий при попытке внести изменения в файлы сталкиваются с проблемой. На экране появляется уведомление: «Вам необходимо разрешение на выполнение этой операции. Запросите разрешение от «TrustedInstaller» на изменение этого файла». Что это такое — TrustedInstaller и как получить это «разрешение» опишу в этой статье.

Что это такое?

TrustedInstaller — это служба Windows для установки модулей, что работает по технологии Windows Resource Protection. Также, служба отвечает за безопасность доступа к системным файлам. На деле, пользователи сталкиваются с ней только при попытке удаления, изменения и чтения файлов и папок в системе, к которым необходимо получить доступ.

Пользователи также сталкиваются с TrustedInstaller.exe — это исполняемый файл-процесс, который отвечает за обновления компонентов Windows. Он может нагружать систему, когда собраны доступные обновления.

Как отключить службу?

Для того, чтобы получить доступ к нужной папке и обойти системную защиту, необходимо наделить правами доступа текущего администратора (стать владельцем, отключив права TrustedInstaller). Чтобы это сделать, выполните несколько несложных операций:

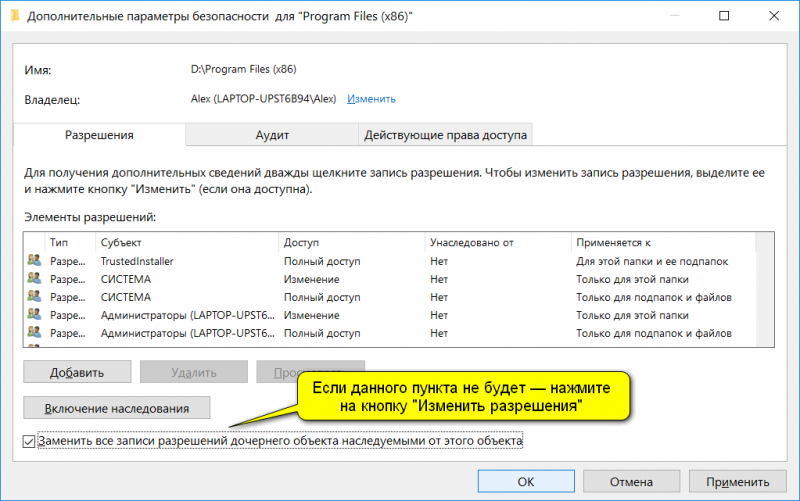

- Нажмите ПКМ по папке и выберите «Свойства». Вкладка «Безопасность» — нажмите «Дополнительно».

- В окне «Дополнительные параметры безопасности», напротив пункта «Владелец» нажмите «Изменить».

- В открывшемся окне нажмите «Дополнительно».

- В этом окне нажмите «Поиск».

- Выберите владельца (ваш профиль администратора) и нажмите «ОК».

- В последующем окне подтвердите выбор.

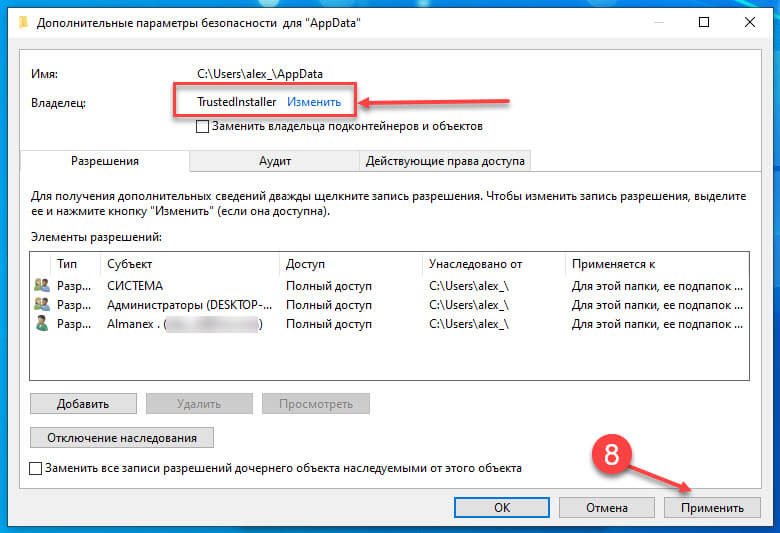

- Для смены владельца содержимого директории, поставьте галочку напротив «Заменить владельца подконтейнеров и объектов» и нажмите «ОК».

- Подождите некоторое время, пока изменения вступят в силу (если в папке много вложенных файлов и папок).

Служба успешно отключена, но для того чтобы взаимодействовать с папкой, нужно обойти еще одну защиту. Хоть я стал владельцем папки, удалять или изменять ее содержимое я не могу. При удалении файла, теперь нужно запросить разрешение у самого себя.

Для этого назначим правами владельца папки используемый профиль администратора:

- Зайдите в «Свойства» папки → вкладка «Безопасность» и нажмите «Дополнительно».

- Посмотрите, есть ли ваш профиль в списке «Элементы разрешений». Если нет, нажмите «Добавить».

- В открывшемся окне нажмите «Выберите субъект». Воспользуйтесь поиском и выберите свой профиль. Поставьте галочку напротив «Полный доступ» и подтвердите изменения, нажав «ОК».

- Теперь выставите галочку «Заменить все записи разрешений дочернего объекта наследуемыми от этого объекта» и нажмите «ОК». В открывшемся окне безопасности также жмем два раза «Да».

- Подождите некоторое время, чтобы изменения вступили в силу.

Теперь можно без препятствий удалять или изменять файлы. Единственной защитой от изменений файла или папки может оказаться пункт «только для чтения».

Важно! Не изменяйте/удаляйте системные папки и файлы. Это может привести к нестабильной работе системы. Перед работой с системными файлами сделайте точку восстановления Windows.Как включить службу обратно?

Совет! После работ с файлами и папками, рекомендую вернуть права TrustedInstaller обратно. Это повысит защиту системы.

Возврат делается в таком же точно порядке, только для пользователя «TrustedInstaller», но с некоторым нюансом:

- Заходим в «Свойства» папки → вкладка «Безопасность» → Дополнительно. Нажмите «Изменить» напротив пункта «Владелец».

- В открывшемся окне в поле «Введите имена выбираемых объектов» введите

NT SERVICE\TrustedInstaller

и нажмите «Проверить имена».

- После подтягивания нужного пользователя нажмите «ОК».

- Не забудьте поставить галочку, как показано на скриншоте. Подтвердите свои действия кнопкой «ОК».

- Дождитесь, когда изменения вступят в силу.

Как отключить файл-процесс .exe?

Если процесс TrustedInstaller.exe сильно нагружает систему, вы можете его отключить. Чтобы это сделать:

- Правой кнопкой мыши по Пуск → Панель управления → Администрирование → Службы.

- Найдите «Центр обновления Windows» и остановите службу.

- Тоже самое проделайте с службой «Фоновая интеллектуальная служба передачи (BITS)».

- Нажмите Ctrl+Shift+Esc → вкладка «Службы» → остановить TrustedInstaller.

Возник вопрос по статье? Пишите об этом в комментариях или используйте специальную форму.

Восстановление TrustedInstaller в качестве владельца исполняемого файла в папке Windows

BarCo

Команда работает только после предоставления полных прав группе администраторов, а именно:

icacls c:\Windows\explorer. exe /grant Administrators:f

exe /grant Administrators:f Кажется, даже предоставления «Изменить» недостаточно по какой-то причине.

КомментироватьƬᴇcʜιᴇ007

Здесь прекрасно работает (проверено в Windows 7 64-bit).

Убедитесь, что вы запустили командную строку в режиме повышенных прав (он же «Запуск от имени администратора»).

Комментироватьfritolays

Таким образом, название говорит о восстановлении TrustedInstaller.

Кажется, есть недостающая часть; удаление добавленных разрешений группы администраторов.

takeown /F "C:\Windows\regedit.exe" /A /F - file to become owner of /A - means it will set the users group (ie. Administrators, not userxyz) icacls "C:\Windows\regedit.exe" /grant Administrators:F /grant - will add permissions :F - Full Control icacls "C:\Windows\regedit.exe" /setowner "NT SERVICE\TrustedInstaller" /setowner - new owner icacls "C:\Windows\regedit.exe" /grant:r Administrators:RX /grant:r - will set permissions (removing higher ones) :RX - Read and Execute Ссылка: https://ss64.com/nt/icacls.html

КомментироватьСписок скрытых / виртуальных учетных записей пользователей Windows

Я не думаю, что существует исчерпывающий список всех возможных учетных записей.

Существуют различные типы имен, которые вы можете использовать в поле ввода пользователя, например, в диалоговых окнах разрешений.

Сначала идут стандартные Win32_Accounts, чтобы получить полный список, откройте сеанс PowerShell и запустите:

get-wmiobject -class "win32_account" -namespace "root \ cimv2" | сортировать заголовок | заголовок таблицы формата, __CLASS, FullName

Это обычные пользователи, группы и встроенные учетные записи.

Начиная с Vista, появился новый класс учетных записей, называемых виртуальными учетными записями, поскольку они не отображаются в обычных инструментах управления. Иногда их также называют сервисными учетными записями, и их существует как минимум три различных типа:

Начиная с Vista, каждая служба Windows имеет связанную с ней виртуальную учетную запись, даже если она работает под другой учетной записью и

даже если он вообще не запускается. Похоже, NT Service \ MSSQLSERVER

Чтобы получить список тех, кто использует:

get-service | foreach {Write-Host NT Service \ $ ($ _. Имя)}

Имя)}

Каждый пул приложений IIS, который работает под ApplicationPoolIdentity, работает под специальной учетной записью с именем IIS APPPOOL \ NameOfThePool

Предполагая, что у вас установлены инструменты сценариев управления IIS, вы можете запустить:

Get-WebConfiguration system.applicationHost / applicationPools / * / * | где {$ _. ProcessModel.identitytype -eq 'ApplicationPoolIdentity'} | foreach {Write-Host IIS APPPOOL \ $ ($ _. Имя)}

На Server 2008+ и Windows 8+ у вас есть Hyper-V, каждая виртуальная машина создает свою собственную виртуальную учетную запись, которая выглядит так: NT ВИРТУАЛЬНАЯ МАШИНА \ 1043F032-2199-4DEA-8E69-72031FAA50C5

, чтобы получить список, используйте:

get-vm | foreach {Write-Host NT ВИРТУАЛЬНАЯ МАШИНА \ $ ($ _.Id) - $ ($ _. VMName)}

Несмотря на то, что эти учетные записи не принимаются в диалоговом окне разрешений, вы можете использовать их с icacls. exe для установки разрешений.

exe для установки разрешений.

Существует также специальная группа NT Virtual Machine \ Virtual Machines , которая больше нигде не отображается. Все учетные записи виртуальных машин являются членами этой группы, поэтому вы можете использовать это, чтобы установить разрешения для всех файлов виртуальной машины.

Эти имена зависят от языка, например на немецком языке он называется NT Virtual Machine \ Virtuelle Computer

Двм.exe-процесс (Диспетчер окон рабочего стола) запускается под пользователем Диспетчер Windows \ DWM-1

Опять же, вы не можете использовать этот тип пользователей в диалогах разрешений. Их невозможно перечислить, потому что один существует для каждого «сеанса рабочего стола», поэтому при использовании двух сеансов RDP у вас также есть DWM-2 и DWM-3 в дополнение к DVM-1 . Так что их столько, сколько доступно десктопов.

В некоторых случаях вы также можете использовать имена компьютеров в диалоговом окне разрешений, обычно когда они являются частью домена Active Directory.

- Удаленное взаимодействие виртуальных пользователей Windows

При использовании PowerShell и «JEA (Достаточно администрирования)» и подключении к серверу с помощью удаленного сеанса PS может быть создан временный виртуальный пользователь.

имеют следующий формат:

winrm virtual users \ winrm va_x_computername_username

и SID, который начинается с S-1-5-94-

‘x’ — целое число.

Эти учетные записи можно использовать при назначении разрешений NTFS, но я не знаю, как перечислить всех этих возможных виртуальных пользователей.

Во время сеанса JEA вы можете использовать whoami , чтобы узнать имя текущей учетной записи.

Даже эти списки не дают вам всех возможных отчетов.

Например, вы можете создать пул приложений FooBarPool , а затем удалить его снова,

вы по-прежнему можете использовать IIS APPPOOL \ FooBarPool в диалоговом окне разрешений, поэтому где-то должен быть внутренний список.

Что такое TrustedInstaller и почему он мешает мне переименовывать файлы?

TrustedInstaller — это встроенная учетная запись пользователя в Windows 8, Windows 7 и Windows Vista.Эта учетная запись пользователя «владеет» множеством системных файлов, включая некоторые файлы в папке Program Files, папке Windows и даже папке Windows.old, которая создается после обновления одной версии Windows до другой. Чтобы переименовать или удалить эти файлы, вам необходимо принять на себя право владения ими из учетной записи пользователя TrustedInstaller.

TrustedInstaller — это встроенная учетная запись пользователя в Windows 8, Windows 7 и Windows Vista. Эта учетная запись пользователя «владеет» множеством системных файлов, включая некоторые файлы в папке Program Files, папке Windows и даже папке Windows.old, которая создается после обновления одной версии Windows до другой. Чтобы переименовать или удалить эти файлы, вам необходимо принять на себя право владения ими из учетной записи пользователя TrustedInstaller.

Эта учетная запись пользователя «владеет» множеством системных файлов, включая некоторые файлы в папке Program Files, папке Windows и даже папке Windows.old, которая создается после обновления одной версии Windows до другой. Чтобы переименовать или удалить эти файлы, вам необходимо принять на себя право владения ими из учетной записи пользователя TrustedInstaller.

Если вы только что обновились до новой версии Windows и пытаетесь избавиться от нее. старая папка, есть более простой способ сделать это — вам не нужно удалять папку вручную.

старая папка, есть более простой способ сделать это — вам не нужно удалять папку вручную.

Кто такой TrustedInstaller?

Учетная запись пользователя TrustedInstaller используется службой установщика модулей Windows, входящей в состав Windows. Эта служба отвечает за установку, изменение и удаление обновлений Windows и других дополнительных компонентов Windows, поэтому у нее есть исключительная возможность изменять их.

Эта служба отвечает за установку, изменение и удаление обновлений Windows и других дополнительных компонентов Windows, поэтому у нее есть исключительная возможность изменять их.

Удаление винды.

старая папка

старая папка Если вы пытаетесь удалить C: \ Windows.старая папка после обновления до новой версии Windows, и вы видите сообщение о том, что вам нужно разрешение от TrustedInstaller, вам вообще не нужно становиться владельцем файлов. Вам просто нужно использовать мастер очистки диска.

Чтобы открыть мастер очистки диска, нажмите клавишу Windows и введите Очистка диска .В Windows 7 щелкните ярлык Disk Cleanup , который появляется в меню «Пуск». В Windows 8 щелкните категорию Параметры и выберите ярлык « Освободить место на диске, удалив ненужные файлы ».

Нажмите кнопку Очистить системные файлы в окне «Очистка диска».

Если у вас Windows. old на жестком диске, вы увидите флажок « Предыдущие установки Windows » в списке системных файлов, которые вы можете удалить. Включите опцию и нажмите ОК. Windows удалит за вас папку Windows.old — убедитесь, что вы скопировали из нее все важные файлы, прежде чем запускать очистку диска.

old на жестком диске, вы увидите флажок « Предыдущие установки Windows » в списке системных файлов, которые вы можете удалить. Включите опцию и нажмите ОК. Windows удалит за вас папку Windows.old — убедитесь, что вы скопировали из нее все важные файлы, прежде чем запускать очистку диска.

Принятие права собственности на файлы

Предупреждение — учетная запись пользователя TrustedInstaller владеет вашими системными файлами. Если TrustedInstaller мешает вам переименовать или удалить папку, то часто на это есть веская причина. Например, если вы переименуете папку C: \ Windows \ System32 в , ваша операционная система перестанет работать и ее необходимо будет восстановить или переустановить.

Если TrustedInstaller мешает вам переименовать или удалить папку, то часто на это есть веская причина. Например, если вы переименуете папку C: \ Windows \ System32 в , ваша операционная система перестанет работать и ее необходимо будет восстановить или переустановить.

Вам следует принимать на себя ответственность за системные файлы и переименовывать, удалять или перемещать их только в том случае, если вы знаете, что делаете. Если вы знаете, что делаете, следуйте приведенным ниже инструкциям, чтобы стать владельцем файлов.

Если вы знаете, что делаете, следуйте приведенным ниже инструкциям, чтобы стать владельцем файлов.

Найдите папку или файл, владельцем которого вы хотите стать, щелкните его правой кнопкой мыши и выберите «Свойства ».

Щелкните вкладку Security в окне свойств и нажмите кнопку Advanced внизу.

Щелкните ссылку Изменить рядом с TrustedInstaller, чтобы сменить владельца.

Введите Administrators в поле и нажмите кнопку Check Names . Windows автоматически завершит оставшуюся часть имени. Это дает право собственности всем администраторам системы. Нажмите кнопку ОК, чтобы сохранить это изменение.

Windows автоматически завершит оставшуюся часть имени. Это дает право собственности всем администраторам системы. Нажмите кнопку ОК, чтобы сохранить это изменение.

Включите параметр « Заменить владельца подконтейнеров и объектов », если вы хотите применить эти изменения ко всем вложенным папкам и файлам в них. Нажмите кнопку ОК в нижней части окна Advanced Security Settings .

Нажмите кнопку ОК в нижней части окна Advanced Security Settings .

Нажмите кнопку Изменить в окне свойств.

Выберите пользователя Administrators и установите флажок Full Control , чтобы предоставить учетным записям администраторов полные права доступа к файлам.

Дважды нажмите кнопку ОК, чтобы сохранить изменения. Теперь у вас есть возможность переименовывать, удалять или перемещать файлы по своему усмотрению.

Теперь у вас есть возможность переименовывать, удалять или перемещать файлы по своему усмотрению.

Если вы регулярно становитесь владельцем файлов, вы можете загрузить файл.reg, который добавит параметр «Стать владельцем» в контекстное меню [Неработающий URL-адрес удален]. Вы сможете стать владельцем файлов и папок с помощью нескольких быстрых щелчков мышью.

Почему вам потребовалось передать право владения папкой у TrustedInstaller? Оставьте комментарий и поделитесь любыми другими уловками, которые у вас есть!

Как утилизировать старые ПК, телефоны и другую технику Не знаете, что делать со всей этой старой технологией? Если у вас есть старый компьютер или телефон, вот как их утилизировать и использовать повторно.

Крис Хоффман — технический блоггер и заядлый технолог, живущий в Юджине, штат Орегон.

Более От Криса ХоффманаПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

Как восстановить TrustedInstaller в качестве владельца файла в Windows

TrustedInstaller — это встроенная учетная запись пользователя во всех версиях Windows. TrustedInstaller владеет множеством системных файлов, включая некоторые файлы в папке «Windows» и папке «Program Files». Если по какой-либо причине вы изменили владельца этих файлов или они повреждены, настоятельно рекомендуется восстановить право собственности на TrustedInstaller, поскольку он используется службой установщика модулей Windows .По умолчанию служба настроена на запуск вручную, что означает, что она запускается только тогда, когда Windows использует службу при установке одного из модулей.

Исполняемый файл находится в C: \ Windows \ servicing \

Процесс может потреблять высокую загрузку ЦП, но обычно он успокаивается сам по себе. Это связано с тем, что он устанавливает что-то, на что у него есть разрешения, такие операции являются нормальным явлением в Windows. Высокая загрузка ЦП этим процессом не является постоянной, однако, если он не прекращает загрузку сам по себе, я бы посоветовал запустить сканирование SFC для восстановления системных файлов.

Высокая загрузка ЦП этим процессом не является постоянной, однако, если он не прекращает загрузку сам по себе, я бы посоветовал запустить сканирование SFC для восстановления системных файлов.

- Щелкните правой кнопкой мыши файл, папку, диск или раздел реестра, для которого вы хотите изменить владельца. На вкладке Security нажмите кнопку Advanced в правом нижнем углу.

- На вкладке Владелец нажмите кнопку Изменить . Вы можете увидеть подсказку UAC. Нажмите Продолжить / Разрешить / Да.

- Затем щелкните, Другие пользователи и группы, В текстовом поле под меткой Введите имя объекта, чтобы выбрать , введите NT SERVICE \ TrustedInstaller и нажмите кнопку Проверить имена .

Ваш набранный текст изменится с NT SERVICE \ TrustedInstaller на TrustedInstaller .

Ваш набранный текст изменится с NT SERVICE \ TrustedInstaller на TrustedInstaller . - Нажмите ОК

Если вы меняете владельца папки с вложенными папками, установите флажок Заменить владельца подконтейнеров и объектов, Нажмите ОК, Нажмите ОК еще раз во всплывающем окне Безопасность Windows, нажмите OK в окне дополнительных настроек безопасности, затем снова нажмите OK в окне свойств файла / папки.Вы успешно восстановили TrustedInstaller как владельца указанного элемента.

Искусство стать доверенным Установщик

Если вы потратили какое-то время на администрирование системы Windows после Vista, вы столкнулись с группой TrustedInstaller (TI), к которой относится большинство системных файлов и ключей реестра. Если, например, вы посмотрите на безопасность файла в System32, вы заметите, что только TI может удалять и изменять файлы (не разрешена даже группа администраторов), а владельцем также является TI, поэтому вы не можете напрямую изменять безопасности тоже нет.

Однако, если вы посмотрите в приложение «Локальные пользователи и группы», вы не найдете пользователя или группу TI. Это сообщение в блоге о том, чем на самом деле является группа TI, и, что более важно, с помощью PowerShell и модуля NtObjectManager, как вы можете стать TI, чтобы делать то, что вы хотите.

Где находится TrustedInstaller?

Если TI не является пользователем или группой, тогда что это? Возможно, более внимательное рассмотрение ACL даст нам некоторое представление.Вы можете использовать командлет Get-Acl для чтения дескриптора безопасности из файла, и мы можем перечислить TI ACE.

В элементе IdentityReference мы видим, что у нас есть группа TI, и у нее есть префикс домена «NT SERVICE». Следовательно, это идентификатор безопасности службы Windows. Это функция, добавленная в Vista, чтобы позволить каждой запущенной службе иметь группы, которые они могут использовать для проверки доступа, без дополнительных затрат на добавление отдельных реальных групп в локальную систему.

Сам SID генерируется «на лету» как хэш SHA1 заглавной версии имени службы. Например, следующий код вычислит фактический SID:

$ name = «TrustedInstaller»

# Рассчитать SID службы

$ bytes = [Text.Encoding] :: Unicode.GetBytes ($ name.ToUpper ())

$ sha1 = [System.Security.Cryptography.SHA1] :: Create ( )

$ hash = $ sha1.ComputeHash ($ bytes)

$ rids = New-Object UInt32 [] 5

[Buffer] :: BlockCopy ($ hash, 0, $ rids, 0, $ hash.Длина)

[строка] :: Format («S-1-5-80- {0} — {1} — {2} — {3} — {4}», `

$ rids [0], $ rids [1], $ rids [2], $ rids [3], $ rids [4])

Конечно, вам не нужно этого делать, NTDLL имеет функцию RtlCreateServiceSid, а LSASS преобразует имя службы в SID и наоборот. Во всяком случае, вернемся к делу. Это означает, что существует служба TrustedInstaller, которая должна запускаться при изменении системных ресурсов. И это именно то, что мы обнаружим, если запросим с помощью утилиты SC.

Если мы запустим службу TI и посмотрим на токен доступа, мы увидим, что в нем включена группа TI.

Достаточно предыстории, если мы администратор, как мы можем использовать возможности TrustedInstaller?

Стать TrustedInstaller

Если вы будете искать в Интернете, как удалить ресурсы, принадлежащие TI, вы, как правило, найдете статьи, в которых предлагается вручную взять на себя владение файлом или ключом, а затем изменить DACL, чтобы добавить группу администраторов.Это связано с тем, что даже обычно совместимый COM-объект UAC IFileOperation не выполняет этого автоматически, так как в конечном итоге вы увидите следующее диалоговое окно. Изменение прав доступа к системному файлу — не самая лучшая идея. Если вы сделаете это неправильно, вы можете легко открыть части своей системы для проблем с EoP, особенно с каталогами. Проводник может упростить случайную замену настроек безопасности во всех подпапках и файлах, практически не имея возможности вернуть исходные значения. Конечно, причина для TI в том, чтобы вы перестали делать все это в первую очередь, но некоторые люди, похоже, по какой-то причине действительно хотят, чтобы она это делала.

Конечно, причина для TI в том, чтобы вы перестали делать все это в первую очередь, но некоторые люди, похоже, по какой-то причине действительно хотят, чтобы она это делала.

Поэтому самым быстрым и грязным способом было бы изменить конфигурацию службы TI для запуска другого двоичного файла. Как ни странно, хотя TI усложняет работу системы, она не защищает свою собственную конфигурацию службы от модификации обычным администратором. Таким образом, вы можете выполнить следующую команду для удаления произвольного файла как TI:

sc config TrustedInstaller binPath = «cmd. exe / C del path \ to \ file»

exe / C del path \ to \ file»

Это все еще похоже на взлом, вам придется восстановить службу TI в исходное состояние, иначе такие вещи, как Центр обновления Windows, очень быстро испортятся.Поскольку у службы TI есть токен с правильными группами, как насчет того, чтобы просто запустить службу, а затем «заимствовать» у нее токен для создания нового процесса или для олицетворения?

Как администратор, у нас есть SeDebugPrivilege, поэтому мы можем просто открыть процесс TI и открыть его токен. Тогда мы можем делать с ним все, что захотим. На самом деле все просто, давайте попробуем.

Тогда мы можем делать с ним все, что захотим. На самом деле все просто, давайте попробуем.

Что ж, это было легко. Похлопайте себя по спине, возьмите холодный, пришло время для доверенного установщика…

Вот дерьмо, кажется, мы не можем создать новый процесс или выдать себя за токен.Это не очень хорошо. Внизу скриншота видно, почему у токена, который у нас есть, есть доступ только к TOKEN_QUERY. Обычно нам нужен как минимум доступ TOKEN_DUPLICATE, чтобы получить первичный токен для нового процесса или создать токен олицетворения. Проверка дескриптора безопасности токена с помощью Process Hacker (у нас даже нет READ_CONTROL для его чтения из PS) объясняет причину, по которой у нас такой ограниченный доступ.

Мы видим, что группа администраторов имеет только доступ TOKEN_QUERY, который, по крайней мере, совпадает с доступом, который нам предоставили для объекта токена.Вы можете задаться вопросом, почему здесь не помогло SeDebugPrivilege. Привилегия Debug только обходит проверки безопасности для объектов Process и Thread, она ничего не делает с токенами, поэтому мы не получаем никакой помощи. Неужели мы застряли, по крайней мере, без более деструктивных методов, таких как изменение двоичного файла службы?

Привилегия Debug только обходит проверки безопасности для объектов Process и Thread, она ничего не делает с токенами, поэтому мы не получаем никакой помощи. Неужели мы застряли, по крайней мере, без более деструктивных методов, таких как изменение двоичного файла службы?

Итак, вот два быстрых приема, позволяющих обойти это ограничение разрешений, которое не требует каких-либо новых или измененных служб или внедрения шелл-кода. Сначала займемся созданием нового процесса. Родителем нового процесса является вызывающий объект CreateProcess, однако для UAC это сделало бы все процессы с повышенными правами дочерними для службы UAC, что выглядело бы несколько странно. Чтобы поддержать принцип наименьшего удивления, MS представила в Vista возможность указывать явный родительский процесс при создании нового процесса, чтобы процесс с повышенными правами все еще мог быть дочерним по отношению к вызывающему.

Чтобы поддержать принцип наименьшего удивления, MS представила в Vista возможность указывать явный родительский процесс при создании нового процесса, чтобы процесс с повышенными правами все еще мог быть дочерним по отношению к вызывающему.

Обычно в случае UAC вы указываете явный токен для назначения новому процессу. Однако, если вы не укажете токен, который новый процесс унаследует от назначенного родителя, единственное требование для этого — дескриптор процесса, который мы используем в качестве родительского, должен иметь право доступа PROCESS_CREATE_PROCESS.Поскольку у нас есть SeDebugPrivilege, мы можем получить полный доступ к процессу TI, включая право создавать из него новые дочерние процессы. В качестве дополнительного бонуса код создания процесса ядра даже назначит правильный идентификатор сеанса для вызывающего, чтобы мы могли создавать интерактивные процессы. Мы используем это поведение для создания произвольного процесса, выполняемого как токен службы TI на текущем рабочем столе, с помощью командлета New-Win32Process и передачи объекта процесса в параметре -ParentProcess.

Было бы полезно выдавать себя за токен, не создавая новый процесс.Есть ли способ добиться этого? Конечно, мы можем использовать API NtImpersonateThread, который позволяет захватить контекст олицетворения из существующего потока и применить его к другому. Контексты олицетворения работают так, что ядро сначала пытается захватить токен олицетворения для потока. Если нет существующего токена олицетворения, он возьмет копию основного токена процесса, связанного с потоком, и будет олицетворять его вместо этого. И красота NtImpersonateThread API, такая как настройка родительского процесса, не требует разрешения для доступа к токену, ему просто требуется доступ THREAD_DIRECT_IMPERSONATION к потоку, который мы можем получить благодаря SeDebugPrivilege.Таким образом, мы можем получить поток олицетворения без нового процесса, выполнив следующие шаги:

Откройте процесс с доступом как минимум PROCESS_QUERY_INFORMATION, чтобы вывести список его потоков.

Откройте первый поток в процессе с доступом THREAD_DIRECT_IMPERSONATION. Предположим, что ветка не выдает себя за какого-то скромного пользователя.

Вызовите NtImpersonateThread, чтобы украсть токен олицетворения.

Теперь, пока что-то еще не устанавливает токен олицетворения основного потока (и вы ничего не делаете в отдельном потоке), ваша консоль PS действует так, как если бы в ней была включена группа TI.Под рукой 🙂

Заключение

Надеюсь, это дало вам некоторую информацию о том, что такое TrustedInstaller, и несколько уловок, позволяющих получить токен для этой группы с использованием учетной записи администратора, что обычно не допускается. Это в равной степени относится к ряду различных системных служб в современной Windows, что может быть болезненным, если вы хотите взаимодействовать с их ресурсами в целях тестирования, например, с помощью моих инструментов песочницы, чтобы определить, к каким ресурсам они могут получить доступ.

Обновление (20170821)

Думал, я должен хотя бы повторить, что, конечно, есть много способов получить токен TI, кроме этих трех методов.Например, как Винсент Ю указал в Твиттере, если у вас есть легкий доступ к системному токену, скажем, используя команду Metasploit getsystem , вы можете выдать себя за систему, а затем открыть токен TI, это просто IMO менее просто :-). Если вы получаете системный токен с SeTcbPrivilege , вы также можете вызвать LogonUserExExW или LsaLogonUser, где вы можете указать набор дополнительных групп для применения к сервисному токену. Наконец, если вы получите системный токен с SeCreateTokenPrivilege (скажем, из LSASS.exe, если он не работает с PPL), вы можете создать произвольный токен с помощью системного вызова NtCreateToken .

Доверенное владение

Обзор

Проверка надежного владения выполняется для файлов и папок, чтобы убедиться, что право собственности на элементы соответствует утвержденному списку доверенных владельцев.

Если соответствие между файлом, который вы хотите запустить, и разрешенным элементом, дополнительная проверка безопасности гарантирует, что право собственности на файл также совпадает со списком доверенных владельцев.Если подлинный файл был изменен или файл, представляющий угрозу безопасности, был переименован, чтобы напоминать разрешенный файл, проверка доверенного владения выявляет нарушение и предотвращает выполнение файла.

Хотя Application Control может остановить любой исполняемый сценарий на основе вредоносное ПО, как только оно попадает в систему, Контроль приложений не предназначен для замены существующих инструментов удаления вредоносных программ, но должны действовать как дополнительная технология, находящаяся рядом с ними.Например, хотя Application Control может остановить выполнение вируса, он не может очистить, если выключен с диска.

Доверенное Правило собственности

w3.org/1999/xhtml»> Trusted Ownership не требует учета вошедшего в систему пользователя. Не имеет значения, является ли вошедший в систему пользователь доверенным владельцем, администратором, или нет. Доверительное владение вращается вокруг того, какой пользователь (или группа) владеет файл на диске. Обычно это пользователь, создавший файл.Сетевые папки / общие ресурсы по умолчанию запрещены.Таким образом, если файл находится в сетевой папке, файл или папка должны быть добавлены в правило как разрешенный элемент. В противном случае, даже если файл проходит проверку доверительного владения, правило не разрешает доступ.

Application Control по умолчанию доверяет: —

• СИСТЕМА

• BUILTIN / Администраторы

•% ComputerName% \ Administrator

• NT Service \ TrustedInstaller

Вы можете расширить приведенный выше список, включив в него других пользователей или группы.

Вам нужна дополнительная информация? Прочтите об этом в справке по контролю безопасности Ivanti.

Попробуйте сами

Добавить доверенного владельца

1. В Application Control Configuration Editor > Configuration Settings > Executable Control > Trusted Owners tab, щелкните правой кнопкой мыши в рабочей области и выберите Добавить .

Откроется диалоговое окно «Добавить доверенных владельцев».

2. Введите или выберите имя пользователя, которое нужно добавить.

3.Щелкните Добавить . Теперь пользователь добавлен в список вместе с уникальным идентификатором безопасности.

4. Сохраните и разверните конфигурацию.

Проверить

Быстрый тест, чтобы показать, что функция Trusted Ownership работает:

1. Введите одно или несколько приложений, используя тестовую учетную запись пользователя.

Введите одно или несколько приложений, используя тестовую учетную запись пользователя.

2. Скопируйте одно или несколько приложений на домашний диск пользователя или в другое подходящее место, например, calc.exe из папки System32 или скопируйте файл с компакт-диска.

3. Попытайтесь запустить скопированный файл. Приложение отклонено, потому что файлы принадлежат тестируемому пользователю, а не члену списка доверенных владельцев.

Вы можете подтвердить право собственности на файл, просмотрев свойства в проводнике Windows.

Ваш следующий шаг

уровней безопасности

Разрешенных предметов

Запрещенных предметов

Зачем использовать исполняемый элемент управления?

Как стать владельцем файла или папки с помощью командной строки в Windows

У каждого файла или папки в томе NTFS есть владелец. Некоторые системные файлы принадлежат TrustedInstaller, некоторые — учетной записи SYSTEM, а другие — группе «Администраторы».Если пользователь создает файл или папку, этот пользователь обычно является владельцем файла или папки. Владелец — это тот, кто может назначать разрешения (Разрешить или Запретить) другим пользователям для этого объекта.

Некоторые системные файлы принадлежат TrustedInstaller, некоторые — учетной записи SYSTEM, а другие — группе «Администраторы».Если пользователь создает файл или папку, этот пользователь обычно является владельцем файла или папки. Владелец — это тот, кто может назначать разрешения (Разрешить или Запретить) другим пользователям для этого объекта.

Если пользователь не является владельцем файла или папки или не имеет разрешений на доступ к файлу, он получает ошибку «доступ запрещен» при доступе к объекту. Если этот пользователь является администратором, он может стать владельцем объекта с помощью вкладки Свойства файла или папки — Безопасность. Затем он может назначить себе необходимые разрешения.

В этом сообщении рассказывается, как стать владельцем файла или папки и назначить для них необходимые разрешения с помощью командной строки вместо графического интерфейса.

Windows включает инструмент командной строки под названием Takeown.exe, , который можно использовать из командной строки администратора для быстрого изменения владельца файла или папки. Вот как стать владельцем файла или папки , а затем назначить разрешения для учетной записи с помощью командной строки.

Вот как стать владельцем файла или папки , а затем назначить разрешения для учетной записи с помощью командной строки.

Принятие права собственности на файл

Откройте окно командной строки с повышенными привилегиями.Используйте следующий синтаксис, чтобы стать владельцем файла:

TAKEOWN / F <имя файла>

Замените

Пользователь, выполнивший вход в систему, теперь является владельцем файла.

Чтобы установить группу администраторов как владельца файла, используйте дополнительно переключатель / A :

TAKEOWN / F <имя файла> / A

-

/ AПередает права собственности группе администраторов вместо текущего пользователя.Если/ Aне указано, право собственности на файл будет передано пользователю, вошедшему в систему. Этот параметр не чувствителен к регистру .

Этот параметр не чувствителен к регистру .

Если операция прошла успешно, вы должны увидеть следующее сообщение:

«УСПЕХ: файл (или папка):« имя файла »теперь принадлежит пользователю« Имя компьютера \ Имя пользователя ».»

или

УСПЕХ: файл (или папка): «filename» теперь принадлежит группе администраторов.

Назначить права доступа к файлам

Затем, чтобы предоставить администраторам разрешений на полный доступ к файлу, используйте ICACLS .Вот синтаксис:

ICACLS <имя файла> / администраторы гранта: F

Пример 2: Чтобы назначить разрешения полного доступа для текущего пользователя, вошедшего в систему, используйте эту команду:

ICACLS <имя файла> / grant% username%: F

% имя пользователя% представляет собой имя учетной записи текущего пользователя, вошедшего в систему. ICacls принимает эту переменную напрямую.

Пример 3: Чтобы назначить разрешения полного доступа для пользователя с именем John , используйте эту команду:

ICACLS <имя файла> / grant John: F

Принятие права владения папкой

Используйте следующий синтаксис:

takeown / f

(или)

takeown / f/ a

-

/ aПредоставляет право собственности группе администраторов вместо текущего пользователя.Если/ aне указано, право собственности будет передано пользователю, вошедшему в систему в данный момент. Этот параметр не чувствителен к регистру .

Вы увидите следующий результат:

УСПЕХ: файл (или папка): «имя_папки» теперь принадлежит пользователю «имя_компьютера \ имя_пользователя»

(или)

УСПЕХ: файл (или папка): «имя_папки» теперь принадлежит группе администраторов.

Рекурсивно сменить владельца:

Чтобы изменить владельца папки, ее подпапок и файлов в каждой подпапке, используйте следующий синтаксис:

takeown / f/ r / d y

Пользователь, выполнивший вход в систему, теперь является владельцем папки.

Чтобы настроить группу Администраторы рекурсивно для группы владельцев папки, ее подпапок и файлов, дополнительно используйте переключатель / A :

TAKEOWN / F <имя папки> / a / r / d y

-

/ RRecurse: указывает инструменту работать с файлами в указанном каталоге и во всех подкаталогах. -

/ DПодсказка Ответ по умолчанию используется, когда текущий пользователь не имеет разрешения «список папок» для каталога.Это происходит при рекурсивной работе (/ R) с подкаталогами. Допустимые значения «Y», чтобы стать владельцем, или «N», чтобы пропустить.

Назначить права доступа к папке

Затем, чтобы назначить группе администраторов Полные права доступа для папки, используйте следующий синтаксис:

icacls/ администраторы грантов: F / T

Добавлен параметр / T , чтобы операция выполнялась во всех подкаталогах и файлах в этой папке.

Справка командной строки:

Чтобы получить полную информацию об использовании Takeown.exe и ICacls.exe, запустите эти команды из окна командной строки.

вынос /?

icacls /?

Более простые методы получения права собственности

Командный сценарий

Чтобы еще больше упростить процесс вступления во владение, Тим Снит из Microsoft предоставляет файл .CMD (командный сценарий Windows), который принимает владение и назначает разрешения полного доступа администраторам для каталога.Для получения дополнительной информации прочитайте сообщение Тима, озаглавленное «Секрет № 11: удаление не удаляемого файла».

Добавьте команду «Принять владение» в контекстное меню.

Здесь снова используется специальный глагол runas в Windows Vista и более поздних версиях, о котором я говорил ранее ( REF RunAs ).

через WinMatrix.com

Загрузите takeown_context. reg и сохраните на рабочем столе. Щелкните файл правой кнопкой мыши и выберите Объединить .Нажмите Да при запросе подтверждения. Это добавляет расширенную команду с именем Take Ownership в контекстное меню для файлов и каталогов. Чтобы получить доступ к команде, вам нужно нажать и удерживать клавишу SHIFT , а затем щелкнуть правой кнопкой мыши файл или папку.

reg и сохраните на рабочем столе. Щелкните файл правой кнопкой мыши и выберите Объединить .Нажмите Да при запросе подтверждения. Это добавляет расширенную команду с именем Take Ownership в контекстное меню для файлов и каталогов. Чтобы получить доступ к команде, вам нужно нажать и удерживать клавишу SHIFT , а затем щелкнуть правой кнопкой мыши файл или папку.(Вы можете узнать больше о настройке в статье Принятие права собственности на файл или папку через контекстное меню правой кнопкой мыши в Windows .)

Дополнительная информация

Вышеупомянутый раздел охватывает большую часть того, что вам нужно.Прочтите ниже, если вам нужны дополнительные советы по этой теме.

icacls.exe также может изменить владельца файла или папки!

Takeown.exe и Icacls.exe — это два встроенных консольных инструмента в Windows, которые позволяют изменять владельца файла или папки и назначать разрешения на управление доступом соответственно. Takeown.exe устанавливает текущую учетную запись пользователя в качестве владельца объекта (файла или папки).

Takeown.exe устанавливает текущую учетную запись пользователя в качестве владельца объекта (файла или папки).

Однако с Takeown.exe нельзя сделать другую учетную запись владельцем объекта.

Знаете ли вы, что средство icacls.exe также можно использовать для смены владельца?

Чтобы сменить владельца на стороннюю учетную запись (т. Е. Учетную запись, которая в настоящее время не вошла в систему) или группу, вы можете использовать icacls.exe с аргументом командной строки / setowner вместо takeown.exe.

Изменение владельца файла или папки с помощью icacls.exe

Мы видели, как изменить владельца с помощью icacls.exe, в последней части статьи «Принятие права собственности на файл или папку с помощью командной строки в Windows».Вот еще несколько примеров:

Ниже приведен синтаксис командной строки для изменения владельца файла или папки с помощью icacls.exe:

icacls "file_or_folder_name" / setowner "NT Service \ TrustedInstaller"

Примеры: Набор № 1: Смена владельца отдельного файла или папки

icacls "D: \ Annual Reports \ 2020 \ November" / владелец "Джон"

icacls "D: \ Tax Audit \ November.xlsx" / владелец "Джон"

icacls "D: \ Tax Audit \ November.xlsx" / владелец "Администраторы"

Если операция прошла успешно, вы увидите следующее сообщение:

обработанный файл: имя_файла или_папки Успешно обработано 1 файл; Ошибка обработки 0 файлов

Пример № 2: Рекурсивное изменение владельца папки (подпапки и файлов)

Чтобы изменить владельца папки, ее подпапок и всех файлов во всех подпапках рекурсивно, используйте дополнительно переключатель / T (переход):

icacls "имя_папки" / setowner "Администраторы" / T

-

/ Tуказывает, что эта операция выполняется для всех совпадающих файлов / каталогов ниже каталогов, указанных в имени.

Приведенная выше команда устанавливает TrustedInstaller в качестве владельца папки, ее подпапок и всех файлов во всех подпапках.

Вернуть право собственности обратно к TrustedInstaller

Иногда для устранения проблемы может потребоваться изменить файл данных, например XML, или ключ реестра, принадлежащий TrustedInstaller. Для этого вам сначала нужно стать владельцем файла, папки или раздела реестра.

Для этого вам сначала нужно стать владельцем файла, папки или раздела реестра.

После изменения файлов или настроек вам необходимо вернуть право собственности на TrustedInstaller , если TrustedInstaller был предыдущим или первоначальным владельцем.Чтобы вернуть право собственности на TrustedInstaller, выполните следующие действия:

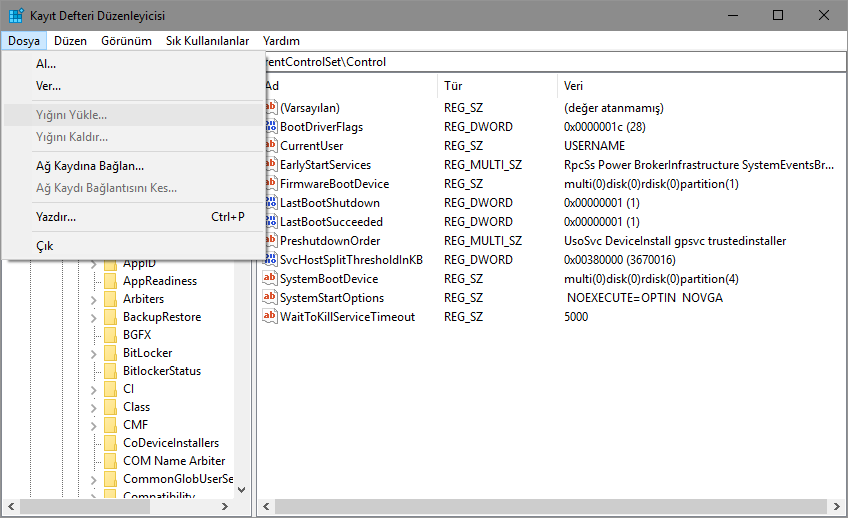

Служба установщика модулей Windows или TrustedInstaller позволяет устанавливать, изменять и удалять обновления Windows и дополнительные компоненты. По умолчанию TrustedInstaller также является владельцем многих важных разделов реестра и системных файлов.

- Щелкните правой кнопкой мыши файл или раздел реестра и выберите «Разрешения».

- Нажмите «Дополнительно», чтобы открыть диалоговое окно «Дополнительные параметры безопасности».

- Рядом с «Владелец:» нажмите «Изменить».

- В диалоговом окне «Выбор пользователя или группы» введите «

NT SERVICE \ TrustedInstaller» и нажмите ENTER.

- Нажмите Применить, ОК.

При этом право собственности на объект (файл, папка или раздел реестра) изменяется на TrustedInstaller или Windows Modules Installer.

Использование команды icacls.exe для установки TrustedInstaller в качестве владельца файла

В окне командной строки администратора используйте следующий синтаксис командной строки:

icacls "путь \ имя файла" / setowner "NT Service \ TrustedInstaller"

Пример:

icacls "C: \ Windows \ PolicyDefinitions \ WindowsStore.admx "/ setowner" NT Service \ TrustedInstaller "

TrustedInstaller теперь владеет файлом WindowsStore.admx.

доступ icacls / setowner запрещен?

Иногда в командной строке icacls.exe / setowner может возникать следующая ошибка:

filename: Доступ запрещен. Успешно обработано 0 файлов; Не удалось обработать 1 файл

Это может произойти при обнаружении жесткой ссылки NTFS. Ошибка обычно появляется, когда вы пытаетесь изменить владельца защищенных файлов в каталоге Windows — e.г.,

Ошибка обычно появляется, когда вы пытаетесь изменить владельца защищенных файлов в каталоге Windows — e.г., C: \ Windows \ Notepad.exe . Жесткая ссылка — это представление файла в файловой системе, в котором несколько путей ссылаются на один файл в одном томе.

Например, в файлах Notepad.exe есть два жестко связанных файла, которые можно просмотреть с помощью следующей команды:

fsutil.exe список жестких ссылок C: \ Windows \ notepad.exe

Вы можете видеть, что Notepad.exe жестко связан со следующими файлами:

C: \ Windows \ System32 \ Notepad.exe C: \\ Windows \ WinSxS \ amd64_microsoft-windows-notepad_31bf3856ad364e35_10.0.19041.488_none_4cea9379ceedab35 \ notepad.exe

Команда icacls.exe / setowner обнаруживает ошибку ACCESS_DENIED при обработке этих жестких ссылок.

Обратите внимание, что в документации icacls.exe говорится: «Этот параметр не вызывает смену владельца; используйте для этого служебную программу takeown. exe ».

exe ».

Если вы столкнулись с ошибкой «Доступ запрещен» при настройке владения с помощью Icacls, возможно, вам придется полагаться на Takeown.exe, SubInACL или сторонний SetACL.exe (см. следующий абзац) утилита командной строки.

Использование SetACL.exe, чтобы стать владельцем и назначить разрешения

SetACL.exe — это сторонний инструмент командной строки (от HelgeKlein.com), который мы рассмотрели ранее.

SetACL: аргументы командной строки

Прежде чем продолжить, давайте посмотрим на синтаксис командной строки для изменения прав собственности и разрешений на файл / реестр с помощью SetACL.

SetACL -on имя объекта -ot тип объекта -actn действие

-

-on: Укажите путь к объекту, с которым должен работать SetACL (например,g., файл, ключ реестра, общий сетевой ресурс, служба или принтер). -

-ot: укажите тип объекта. Чтобы изменить владельца или разрешения для файла или папки, используйте тип объектафайл. Для ключей реестра используйте тип объекта

Для ключей реестра используйте тип объекта reg -

-actn: укажите действие, которое должен делать SetACL с указанным объектом. Чтобы стать владельцем, установите действие какsetowner. Чтобы изменить разрешения, установите действие какace. -

-ownr: укажите имя или SID доверенного лица (пользователя или группы) в этом формате — например,«n: администраторы»

(Полный список объектов, типов и поддерживаемых действий см. В документации SetACL.)

Вот несколько примеров, чтобы сменить владельца и предоставить разрешение на полный контроль:

Примеры: изменение владельца отдельного файла или папки:

setacl.exe -on c: \ windows \ notepad.exe -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" setacl.exe -on c: \ windows \ notepad.exe -ot file -actn setowner -ownr "n: администраторы" setacl.exe -on c: \ windows \ notepad.exe -ot file -actn setowner -ownr "n: John" setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: Администраторы" setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: John"

Примеры: рекурсивная смена владельца:

Вариант 1: Чтобы установить владельца папки и ее подпапок ( не для файлов ) рекурсивно, используйте один из следующих примеров:

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" -rec продолжение setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Администраторы" -rec cont setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Ramesh" -rec cont

-

-rec— рекурсия включена. -

cont— Только каталоги рекурсии и обработки.

Вариант 2: Чтобы рекурсивно установить право собственности на файлы в папке и ее подпапках (, а не папки ), используйте один из следующих примеров:

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" -rec obj setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: администраторы" -rec obj setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Ramesh" -rec obj

-

-rec— рекурсия включена. -

obj— Рекурсия и обработка только файлов.

Вариант 3: Чтобы установить владельца папки , ее подпапок и файлов рекурсивно, используйте один из следующих примеров:

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" -rec cont_obj setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Администраторы" -rec cont_obj setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Ramesh" -rec cont_obj

-

-rec— рекурсия включена. -

cont_obj— Рекурсия и обработка каталогов и файлов.

Примеры: Назначьте необходимые разрешения для файла или папки:

Получив право собственности, вы можете назначить необходимые разрешения для объекта. Вот несколько примеров:

Вот несколько примеров:

Чтобы назначить разрешения для одного файла или папки , используйте один из следующих примеров:

setacl.exe -on "d: \ test \ sample.xlsx" -ot file -actn ace -ace "n: администраторы; p: full" setacl.exe -on "d: \ test \ sample.xlsx" -ot file -actn ace -ace "n: John; p: full" setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: администраторы; p: full" setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: John; p: full"

Примеры: Рекурсивное назначение необходимых разрешений:

Вариант 1: Для папки и подпапок (не файлов) рекурсивно используйте один из следующих примеров:

setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: администраторы; p: full" -rec cont setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: John; p: full" -rec cont

-

-rec— рекурсия включена. -

cont— Только каталоги рекурсии и обработки.

Вариант 2: Для файлов в папке и подпапках (, не папки ) рекурсивно используйте один из следующих примеров:

setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: администраторы; p: full" -rec obj setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: John; p: full" -rec obj

-

-rec— рекурсия включена. -

obj— Рекурсия и обработка только файлов.

Вариант 3: Для папки , ее подпапок и файлов рекурсивно используйте один из следующих примеров:

setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: администраторы; p: full" -rec cont_obj setacl.exe -on "d: \ test" -ot file -actn ace -ace "n: John; p: full" -rec cont_obj

-

-rec— рекурсия включена. -

cont_obj— Рекурсия и обработка каталогов и файлов.

Вы можете проверить официальную документацию SetACL, чтобы узнать о его полных возможностях. Однако для установки прав собственности и прав доступа к файлам и папкам для большинства пользователей будет более чем достаточно takeown.exe и icacls.exe.

Однако для установки прав собственности и прав доступа к файлам и папкам для большинства пользователей будет более чем достаточно takeown.exe и icacls.exe.

Одна небольшая просьба: Если вам понравился этот пост, поделитесь им?

Одна «крошечная» публикация от вас серьезно помогла бы росту этого блога.Несколько отличных предложений:- Прикрепите!

- Поделитесь этим в своем любимом блоге + Facebook, Reddit

- Твитнуть!

пожаловаться на это объявление

Об авторе

Рамеш Сринивасан основал Winhelponline.com еще в 2005 году. Он увлечен технологиями Microsoft и был самым ценным профессионалом Microsoft (MVP) в течение 10 лет подряд с 2003 по 2012 год.

Microsoft → Windows → Изменить владельца файла или папки с помощью инструмента командной строки Takeown

Восстановить TrustedInstaller в качестве владельца и его разрешения по умолчанию в Windows

Иногда, пытаясь настроить конфигурацию вашей системы на лишнюю милю, мы в конечном итоге меняем разрешения для определенных системных файлов и удаляем встроенную учетную запись TrustedInstaller как полноправного владельца этого файла. Теперь это может помочь вам настроить вашу систему, но когда вы хотите восстановить исходные настройки, позже вы не увидите его в списке доступных учетных записей пользователей, поскольку Windows 10 немного изменила настройки на этом фронте. .В этом руководстве мы покажем вам, как восстановить TrustedInstaller в качестве владельца по умолчанию и установить все права доступа к файлам / папкам по умолчанию.

Теперь это может помочь вам настроить вашу систему, но когда вы хотите восстановить исходные настройки, позже вы не увидите его в списке доступных учетных записей пользователей, поскольку Windows 10 немного изменила настройки на этом фронте. .В этом руководстве мы покажем вам, как восстановить TrustedInstaller в качестве владельца по умолчанию и установить все права доступа к файлам / папкам по умолчанию.

Что такое TrustedInstaller

Прежде чем мы продолжим передачу прав доступа к файлам обратно в TrustedInstaller , давайте посмотрим, что это означает. Windows — широко используемая ОС, и поэтому безопасность становится главной проблемой. Есть некоторые системные файлы, папки и ключи реестра, которые необходимы для работающей ОС.Чтобы защитить целостность и предотвратить любой потенциальный сбой системы, эти файлы защищены в такой среде, где только TrustedInstaller имеет разрешения на изменение этих файлов, даже не администратор с повышенными правами. При этом становится кардинальным правилом сохранять права доступа к системным файлам только для учетной записи TrustedInstaller.

При этом становится кардинальным правилом сохранять права доступа к системным файлам только для учетной записи TrustedInstaller.

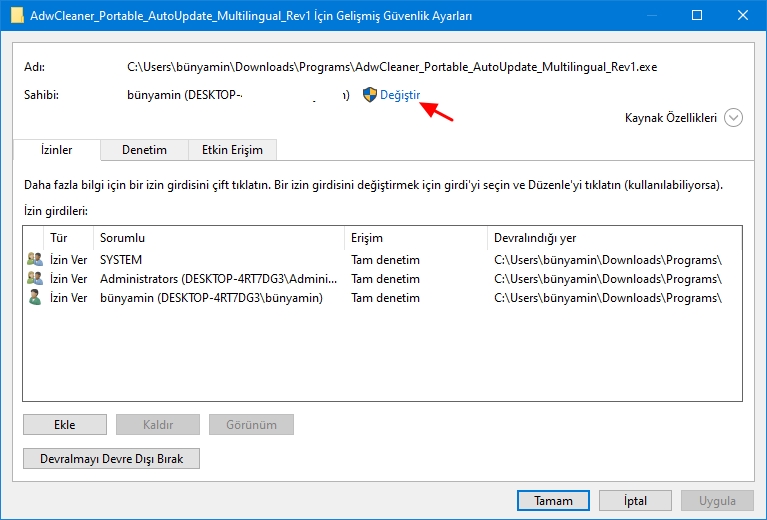

Восстановить TrustedInstaller как владельца по умолчанию

Вернемся к теме, давайте рассмотрим шаги по восстановлению разрешений TrustedInstaller:

1.Откройте File Explorer и перейдите к системному файлу / папке, разрешения которой вы хотите восстановить.

2. Нажмите Alt + Enter комбинацию клавиш , чтобы открыть его колонку Properties . Перейдите на вкладку Security и нажмите кнопку Advanced .

3. В окне Advanced Security Settings нажмите кнопку «Изменить» рядом с текущим владельцем этого файла / папки.

4.Далее вам нужно выбрать учетную запись пользователя / группы, которую вы хотите установить в качестве владельца для рассматриваемого файла / папки. Введите приведенный ниже текст в текстовое поле в разделе имени объекта и нажмите Проверить имена .

exe /grant Administrators:f

exe /grant Administrators:f  Имя)}

Имя)}

Ваш набранный текст изменится с NT SERVICE \ TrustedInstaller на TrustedInstaller .

Ваш набранный текст изменится с NT SERVICE \ TrustedInstaller на TrustedInstaller .

Этот параметр не чувствителен к регистру .

Этот параметр не чувствителен к регистру . xlsx" / владелец "Джон"

xlsx" / владелец "Джон"

Для ключей реестра используйте тип объекта

Для ключей реестра используйте тип объекта  exe -ot file -actn setowner -ownr "n: John"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: Администраторы"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: John"

exe -ot file -actn setowner -ownr "n: John"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: Администраторы"

setacl.exe -on "d: \ test" -ot file -actn setowner -ownr "n: John"  exe -on d: \ test -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" -rec obj

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: администраторы" -rec obj

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Ramesh" -rec obj

exe -on d: \ test -ot file -actn setowner -ownr "n: NT Service \ TrustedInstaller" -rec obj

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: администраторы" -rec obj

setacl.exe -on d: \ test -ot file -actn setowner -ownr "n: Ramesh" -rec obj