Контрольная сумма файла

А вы, слышали о контрольной сумме файла? Этот термин очень часто встречается на просторах сети и все постоянно зачем-то ее рассчитывают. В этой статье мы разберемся что же это такое и определим, какую пользу можно извлечь, работая с контрольными суммами.

Что такое контрольная сумма файла?

Контрольная сумма (часто называют «хеш») — предназначена для контроля целостности передаваемых данных и представляет собой некое значение, которое было рассчитано при помощи специальных алгоритмов. Среди алгоритмов, которые чаще всего применяются, есть CRC32, MD5 и SHA-1.

CRC32 — переводится как циклический избыточный код, он применим для архиваторов.

MD5 — очень распространенный алгоритм, у которого есть множество применений. Его можно использовать даже для идентификации файлов. Это удобно при поиске идентичных документов и файлов, достаточно только сравнивать одинаковые контрольные суммы.

SHA-1 — с помощью него проверяют целостность данных во время загрузки через торренты.

- Контрольная сумма — это сумма, выводимая в результате работы одного из известных алгоритмов (избыточный код). Любые данные, которые передаются цифровым способом, отправляются фрагментами и нередки случаи, когда эти фрагменты теряются по дороге. Хеш предназначен для проверки целостности данных и выявления поврежденных фрагментов.

- Специальный алгоритм рассчитывает сумму полученного файла, если она совпадает с контрольной суммой оригинала, значит передача прошла успешно. Если файл (или его фрагмент) имеет отличающийся, от оригинального, хеш, то появляется ошибка контрольной суммы. Она гласит о нарушении целостности файла. Сейчас мы немного заглянем в теорию возникновения ошибок подобного рода.

- Самое интересное, что такая ошибка может возникнуть задолго до передачи данных. Например, при записи со сменного носителя (флешки, диска), файл уже может некорректно записаться и его хеш будет отличаться от оригинала.

Причины этому могут быть разными.

Причины этому могут быть разными. - При попытке открыть такой файл, начать установку, или воспроизвести его может и ничего не произойти, а могут начаться и серьезные глюки. Мало кому понравится, если в середине игры окажется серьезная ошибка, которая не позволит пройти ее до конца.

- А еще, несоответствие контрольной суммы может говорить о том, что файл не оригинальный, или в нем выполнялись определенные действия. К примеру, могли прицепить компьютерный вирус. Что тоже не сильно приятно.

Почему возникает ошибка контрольной суммы?

Давайте немножко углубимся в тему. Многим известно, из курса школьной физики, что вокруг любого проводника, через который течет электрический ток, образуется магнитное поле. Если такой проводник намотать на катушку, получится достаточно сильный магнит. Но при обычных условиях, это поле незаметно, по крайней мере для человека. Любой проводник, по соседству, сразу же воспринимает это поле и в нем образуются побочные токи. Это называется помехами. Производители разными способами пытаются снизить их влияние, но они практически всегда присутствуют.

Это называется помехами. Производители разными способами пытаются снизить их влияние, но они практически всегда присутствуют.

А теперь возьмем любой компьютер, в котором и так места нет, так еще и куча проводов плотно набито. Если даже хозяин пк их красиво уложил, то это никак не улучшает ситуацию. По ним текут разные токи, с разными потенциалами и разным направлением. Одни предназначены для питания, другие передают информацию. В этой коробочке, под названием компьютер, просто хаос невидимых магнитных полей. И все они мешают друг другу, постоянно создают помехи.

Эта ситуация может показаться фантастической, но такова реальность любой электроники. И самое интересное, что эти помехи считываются системой как реальные сигналы, распознаются и записываются к передаваемому файлу. Чтобы снизить вероятность постоянных наводок, лучше всего размещать все провода как можно дальше друг от друга.

Можно пойти еще более сложным способом и заменить все провода на экранированные. Они имеют плотную медную оплетку, которая как экран принимает любые помехи на себя и выводит их на корпус компьютера. Правда это сработает только при заземлении этого корпуса, когда питание компьютера подключено через трехпроводную сеть. Профи или те, кто хоть немного разбирается в электронике, для борьбы с помехами, могут воспользоваться ферритовыми сердечниками и кольцами. Хотя подобна мера будет уже посложнее.

Правда это сработает только при заземлении этого корпуса, когда питание компьютера подключено через трехпроводную сеть. Профи или те, кто хоть немного разбирается в электронике, для борьбы с помехами, могут воспользоваться ферритовыми сердечниками и кольцами. Хотя подобна мера будет уже посложнее.

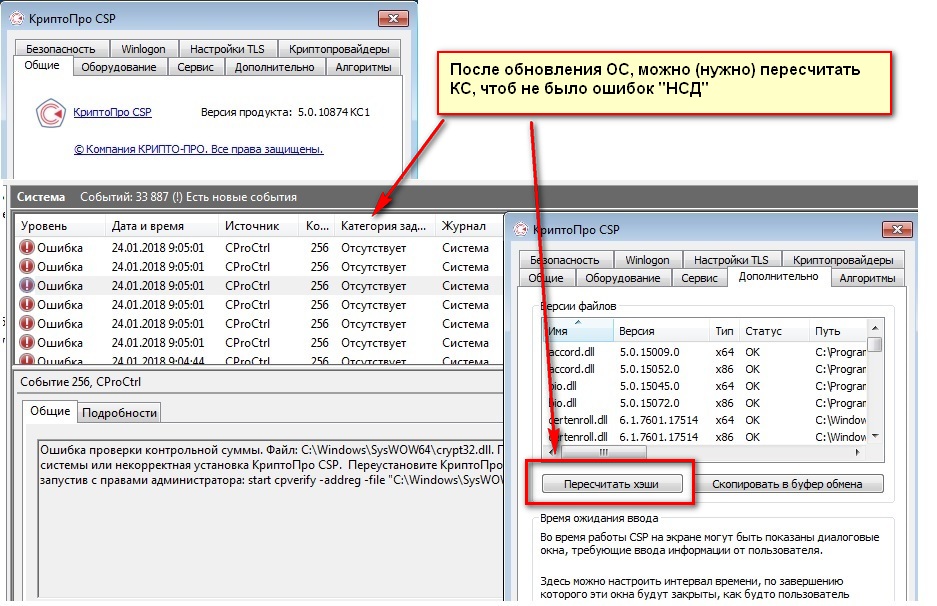

На современных операционных системах возникновение подобных ошибок очень маловероятно и может быть связанно с подменой файла или нестабильным интернет соединением. Ошибки, возникающие из-за внутренних помех компьютера, довольно легко исправляются программным путем и не представляют проблемы для пользователя.

Но этого нельзя сказать о старых операционных системах. Если вам приходится использовать старенький DOS, ошибка может доставить немножко проблем. Как правило, причина связанна с тем, что система выполняет сброс скорости обмена данных с производительного режима DMA, на очень непроизводительный PIO. Это режим не отличается большой скоростью и не поддерживает работу с контрольными суммами. Исходя из этого, целостность данных не контролируется.

Исходя из этого, целостность данных не контролируется.

Можно проверить, какой ражим используется для передачи данных с оптических дисков. Откройте меню «Пуск» и выберите «Панель управления». В следующем окне, откройте раздел «Система» и перейдите в «Диспетчер устройств», выберите «Первичный канал IDE», нажмите на «Свойства» и в окне свойств, откройте вкладку «Дополнительные параметры».

Все параметры должны выглядеть следующим образом:

Режим передачи обязательно должен иметь параметр «DMA, если доступно». Если этот режим никак не выставляется, то следует задуматься о покупке нового привода.

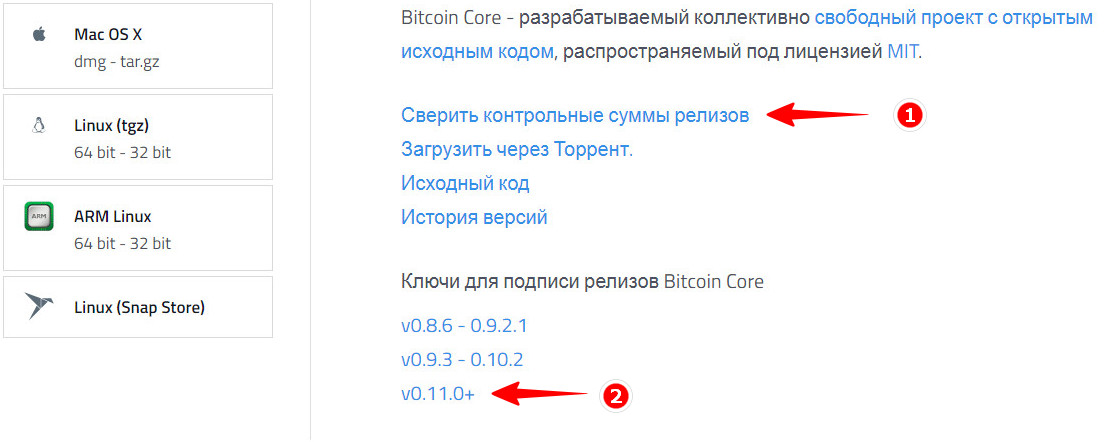

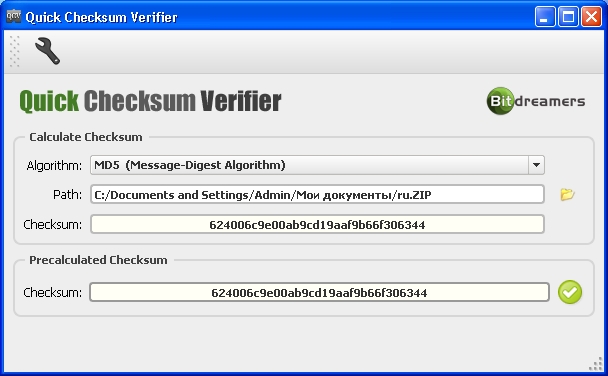

К примеру, вы скачали из сети игру или приложение и хотите проверить целостность файла, насколько корректно он был скачан и не было ли каких-либо ошибок при передаче. Вот здесь и приходят на помощь контрольные суммы. Берете хеш своего файла и сравниваете его с тем, что предоставляет раздающий или автор программы. Если они совпали, то все хорошо, если нет, то приложение может иметь серьезные ошибки и его лучше скачать заново. Такие действия позволят предугадать и избежать появление возможных глюков и зависаний в программе (или игре).

Такие действия позволят предугадать и избежать появление возможных глюков и зависаний в программе (или игре).

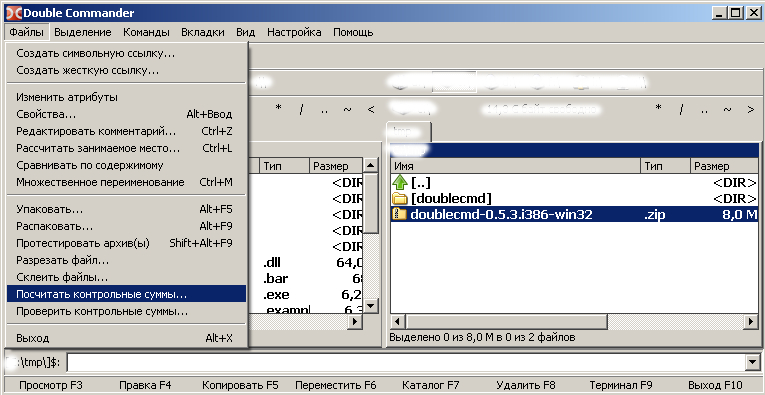

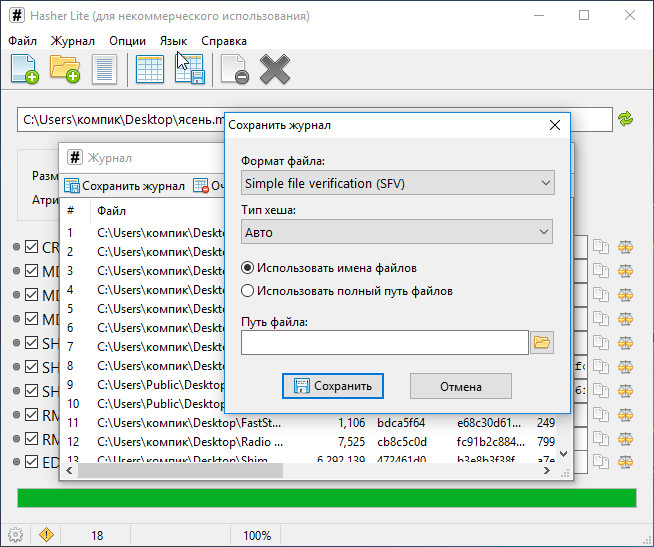

Чтобы узнать и проверить контрольную сумму нужного файла, используют специальные утилиты. Сейчас мы рассмотрим самые проверенные из них.

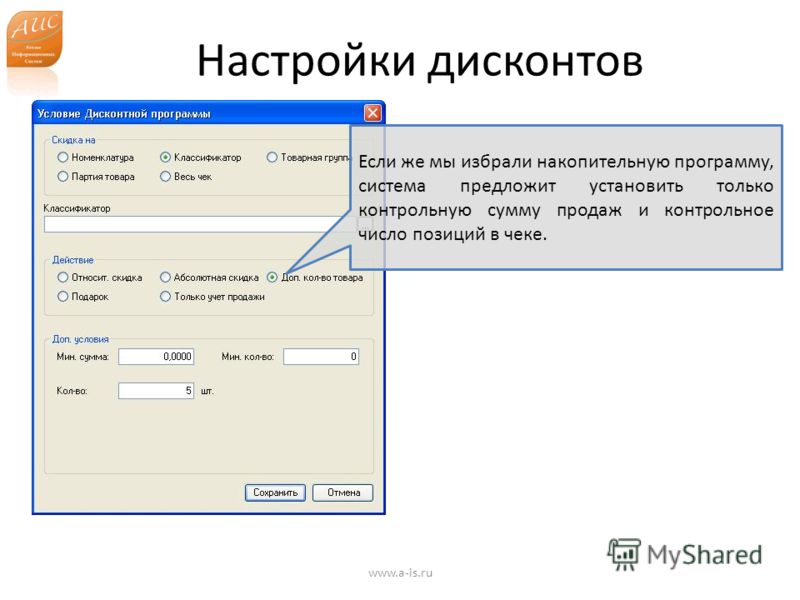

HashTab — программа для проверки контрольная сумма файла

Эта простенькая программа встраивается в систему и позволяет воспользоваться проверкой контрольных сумм в любой удобный момент.

Скачать данную утилиту можно на сайте разработчиков: hashtab.ru На этом ресурсе, нажимаем на ссылку «Скачать для Winodws» и сохраняем файл установки на свой компьютер.

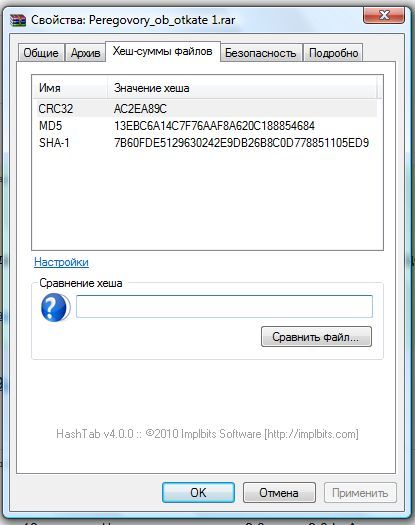

Запускаем скачанный файл и производим установку программы.После этого, в контекстном меню любого файла, можно выбрать свойства и найти раздел с хеш-суммами. По умолчанию, там будут три основных типа сумм, которые мы упоминали выше.

Например, так выглядят контрольные суммы для файла Microsoft Office Word, с расширением docx.

Чтобы проверять эти суммы на соответствие, ниже находятся специальное поле. В него необходимо вставить оригинальный хеш и нажать на кнопку «Сравнить файл».

В него необходимо вставить оригинальный хеш и нажать на кнопку «Сравнить файл».

Если файл соответствует введенной контрольной сумме, то рядом с полем должна появиться зеленая галочка. Если файл не совпадает по контрольным суммам, то появится красный крестик.

В случае несовпадения хеша, нужно заново скачать данный файл и повторить эту проверку. На этой же вкладке можно настроить вычисление контрольной суммы. Нажмите на ссылку «Настройки».

Откроется окошко, в котором можно выбрать, из списка, какие типы хеша будут отображаться в основном окне свойств и использоваться для проверки соответствия файлов. Здесь же можно включить отображение хеш-сумм строчными символами.

Программа очень простая в управлении и сможет выручить в любой момент, достаточно только зайти в свойства файла.Проверяем хэш файла с помощью утилиты MD5 FileChecker

Есть еще одна полезная программа, которая может помочь проверить контрольные суммы MD5. Отличительной чертой данной утилиты, является возможность работы без установки. Загрузить ее можно здесь:

Загрузить ее можно здесь:

После загрузки можете сразу же запустить.

Нажмите на кнопку «Обзор…» и выберите файл для проверки. Далее нажимаете на «Рассчитать» и через некоторое время (пока программа вычисляет сумму) появится полученное значение MD5 для данного файла.

Теперь, чуть ниже, в соответствующее поле, вставляем контрольную сумму алгоритма MD5 и делаем клик по кнопке «Проверить». Если все Ок, то появится сообщение о совпадении сумм и о том, что файл не поврежден.

Если это не так, то появится сообщение следующего вида.

Так что смело устанавливаем игру или программу на свой компьютер только в том случае, если фактическая сумма совпадает с контрольной

Итог

Теперь вы разобрались что такое контрольная сумма и узнали для чего она предназначена. И вы можете извлечь пользу вычисления подобных сумм, определяя целостность скачанных данных. В этом помогут упомянутые, в данной статье, программы HashTab и MD5 FileChecker. Плюс первой, ее способность работать разными типами алгоритмов, для вычисления хеша. Но зато вторая, хоть и работает только с MD5, но зато способна запускаться без установки на компьютер. Это плюс, если вы не хотите слишком засорять свою систему множеством программ.

Но зато вторая, хоть и работает только с MD5, но зато способна запускаться без установки на компьютер. Это плюс, если вы не хотите слишком засорять свою систему множеством программ.

Если возникли вопросы, то можете смело их задавать в комментариях.

Как посчитать хеш сумму файла. Как проверить хеш-суммы файла? Проверка контрольной суммы с помощью утилиты File Checksum Integrity Verifier

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами.

Как узнать хэш файла через командную строку

Командная строка в Windows позволяет выполнять различные действия, как с самой системой, так и с отдельными файлами.Через нее можно определить контрольную сумму файлов при помощи встроенной утилиты CertUtil.

Чтобы через командную строку узнать хэш файла, достаточно и ввести в командную строку следующий запрос:

Certutil -hashfile *путь к файлу* *алгоритм*

Вместо *путь к файлу* нужно ввести полный путь к файлу. Например: d:\8.jpg

Вместо *алгоритм* нужно ввести название алгоритма, по которому нужно высчитать контрольную сумму. Утилита CertUtil умеет высчитывать контрольную сумму по алгоритмам: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512.

Выполнив указанную команду, можно будет увидеть хэш файла, вычисленный при помощи утилиты CertUtil.

Как узнать хэш файла через утилиту PowerShell

Еще одна встроенная в Windows утилита, которая способна определить контрольную сумму файла — это PowerShell. Она отличается от CertUtil поддержкой большего числа алгоритмов для вычисления контрольной суммы: SHA256, MD5, SHA384, SHA1, SHA512, MACTripleDES, RIPEMD160.

Она отличается от CertUtil поддержкой большего числа алгоритмов для вычисления контрольной суммы: SHA256, MD5, SHA384, SHA1, SHA512, MACTripleDES, RIPEMD160.

Для проверки хэша через утилиту PowerShell используется следующая команда:

Get-FileHash *путь к файлу* | Format-List

Вместо *путь к файлу* необходимо указать полный путь до файла, контрольная сумма которого проверяется.

Важно заметить, что по умолчанию утилита PowerShell ведет расчет контрольной суммы по алгоритму SHA256.

Если требуется использовать другой алгоритм, это нужно указать в команде при выполнении запроса. Например, чтобы определить хэш по алгоритму MD5 потребуется выполнить команду:

Get-FileHash *путь к файлу* -Algorithm MD5 | Format-List

Вместо MD5 можно указать другие поддерживаемые утилитой алгоритмы.

Как узнать хэш файла при помощи утилиты HashTab

Помимо инструментов Windows для определения контрольной суммы файла можно использовать сторонние приложения.

После загрузки программы HashTab и установки, в свойствах файлов создается новая вкладка, которая носит название “Хэш-суммы файлов”. В этом вкладке можно видеть расчет контрольной суммы для файла в различных алгоритмах.

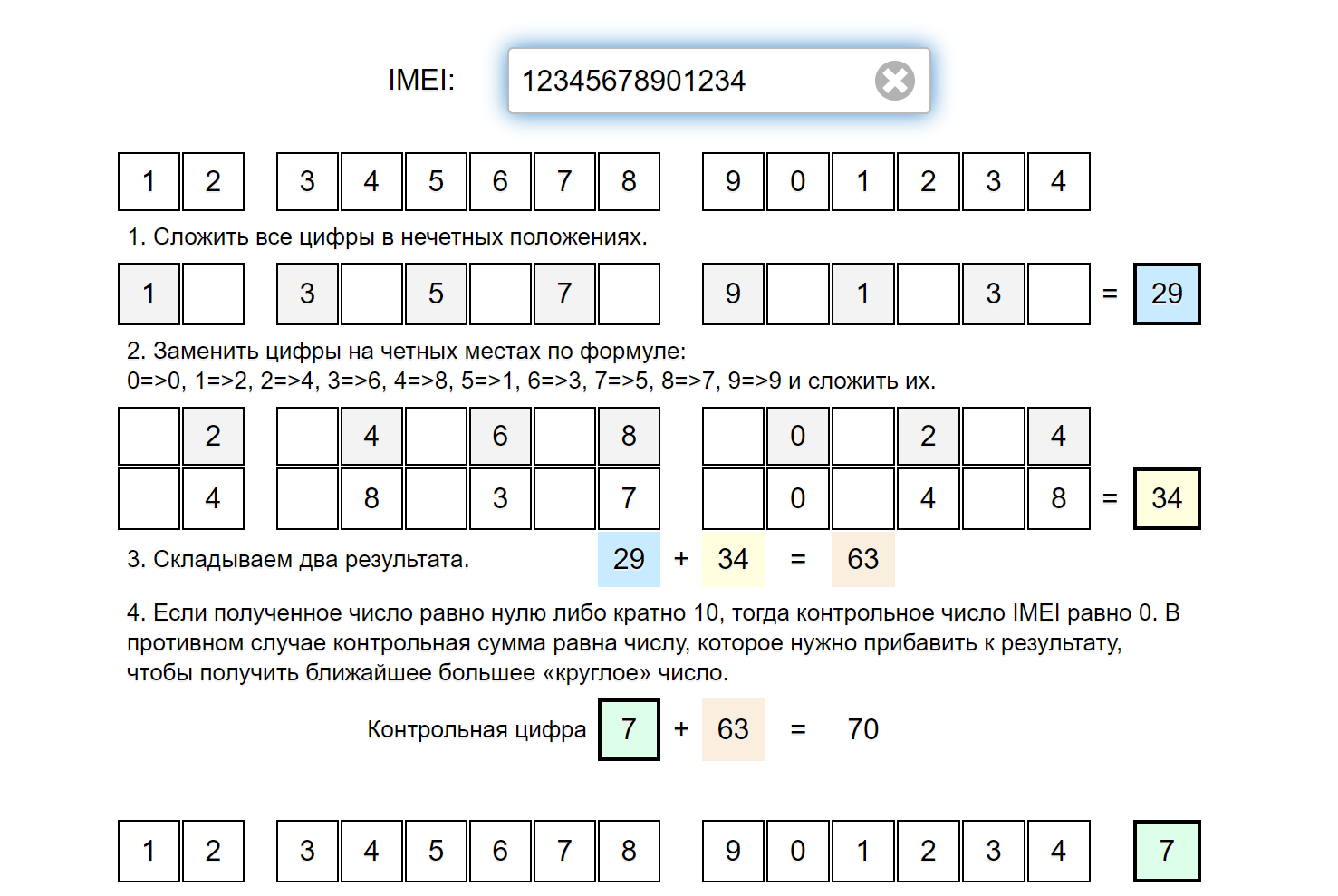

ие расчитанное по набору входных данных с помощью специального алгоритма. Контрольная сумма чаще всего используется для проверки целосности файлов. То есть в грубом приблежении контрольная сумма это ключ , который позволяет однозначно отличить два разных набора данных (два разных файла). Например, вы скачали файл из интернета ( игры, установочный ), вы можете быть уверенны, что в процессе скачивания файл не был поврежден и был полностью загружен? А ведь использование такого «неисправного» файла зачастую приводит к ошибкам при установке игры или ОС или чего угодно. Причем о том, что ошибка возникла именно из-за поврежденного в процессе загрузки файла вы можете и не знать, обвиняя во всех проблемах свой компьютер.

Так вот, что бы избежать таких проблем и используются контрольные суммы. Часто многие ресурсы вместе со сылкой на файл оставляют и контрольную сумму этого файла. И вы, скачав этот файл, сможете сравнить контрольную сумму скачанного файла с той, которая была оставлена на ресурсе и однозначно удостовериться в том, что файл был скачан без ошибок.

Для вычисления и сравнения контрольных сумм используются специальные программы. Самая распространенная из них это HashTab . Эта программа бесплатная. Скачать ее можно отсюда:

Для установки распакуйте архив и запустите файл установки программы.

После установки не появляется ярлык программы, нету этой программы и в меню быстрого запуска Пуск. Для того чтобы воспользоваться программой, нажмите правой кнопкой по любому файлу и выберите пункт Свойства (проделаем эту операцию со скачанным архивом). Обратите внимание, что в окне свойств файла появилась новая вкладка

Для того чтобы сравнить контрольные суммы файлов скопируйте хеш-сумму, с сайта программы и вставьте ее в поле Сравнение хеша окна свойств.

Как узнать хеш файла в Windows поможет небольшая бесплатная программа HashTab, которая предназначена для проверки хеша, так называемую контрольную сумму файла.

Программа является расширением для Проводника Windows. HashTab позволит определить контрольную сумму (хеш или хэш) файла для проверки подлинности и целостности проверяемого файла.

Довольно часто пользователям попадаются файлы, в которых оригинальные файлы подменены ложными копиями. Такие копии могут содержать в себе вредоносные программы.

Для того, чтобы предоставить пользователю возможность убедиться в подлинности файла, образа или программы, производители рядом со ссылками для скачивания файла приводят его хеш-суммы.

Вы наверняка встречали, когда скачивали файлы из интернета, что после характеристик и системных требований, часто есть пункт с контрольными суммами файла примерно такого вида.

Хеш — это определенный код соответствующий определенной данной единицы информации, уникальный просчитанный математически образ конкретного файла. При малейшем изменении файла сразу изменяется и хэш-сумма этого файла. С помощью такой проверки обеспечивается защита конкретного файла от изменения.

Контрольные суммы необходимо проверять, если вы скачиваете файлы не с официального сайта разработчика или другие важные файлы, например образ операционной системы. Сравнивая контрольные суммы образа или файла, вы сразу можете узнать был модифицирован этот файл или нет.

Если есть ошибка контрольной суммы, контрольная сумма не соответствует требуемой, то это значит, что файл был изменен (возможно, в него был внедрен вирус, или произведены какие-то другие действия).

Для проверки контрольной суммы (хэша) можно использовать бесплатную программу HashTab.

hashtab скачать

Как пользоваться HashTab

При установке программа HashTab интегрируется в окно свойств Проводника. После установки программы HashTab на ваш компьютер, вы можете проверять хэш-суммы файлов. Для этого кликните по какому-нибудь файлу правой кнопкой мыши.

После установки программы HashTab на ваш компьютер, вы можете проверять хэш-суммы файлов. Для этого кликните по какому-нибудь файлу правой кнопкой мыши.

В контекстном меню выберите пункт «Свойства». После открытия окна, в окне «Свойства» вы увидите новую вкладку «Хеш-суммы файлов».

При нажатии на вкладку «Хеш-суммы файлов» появляется окно со значениями контрольных сумм этого файла.

Для проверки файлов будет достаточно выбрать главные алгоритмы проверки: CRC32, MD5, SHA-1. После выбора алгоритмов проверки нажимаете на кнопку «OK».

Для сравнения хеш-сумм файлов нужно будет перетянуть файл в поле «Сравнение хеша». Если значения хэша файлов совпадают, то появится зеленый флажок.

Также можно проверить хеш другим способом. Для этого, нажимаете на кнопку «Сравнить файл…», а затем выбираете в окне Проводника файл для сравнения.

После этого нажимаете на кнопку «Открыть», а потом в открывшемся окне, вы увидите полученный результат сравнения контрольной суммы файла.

Кликнув правой кнопкой мыши по соответствующей контрольной сумме, вы можете скопировать эту сумму или все контрольные суммы, а также перейти к настройкам программы, если выберете в контекстном меню соответствующий пункт.

Можно также одновременно проверить два файла поодиночке и сравнить результат в двух окнах. На этом изображении видно, что контрольные суммы двух файлов совпадают.

Выводы статьи

Программа HashTab предназначена для того, чтобы проверять контрольные суммы (хэш) файла. Используя бесплатную программу HashTab, вы всегда будете знать, были ли внесены изменения в файл, или нет.

Итак, вы долго и упорно загружали образ Windows, а теперь хотите убедиться, что по дороге не потерялось ни байта. Или дистрибутив вам принесла добрая фея, и вы хотите проверить, не связана ли она с пиратами. Для определения целостности дистрибутива вам понадобятся две вещи — контрольная сумма и программа для ее проверки.

Контрольные суммы образов Windows

Upd. 2017.

2017.

Microsoft публикует контрольные суммы своих продуктов на MSDN , указывая в качестве типа хеширования SHA1. Найдите поиском языковую версию и издание вашей Windows и щелкните Сведения , чтобы увидеть контрольную сумму ниже.

Это — половина дела.

Проверка контрольной суммы с помощью встроенной утилиты certutil

Если не указывать параметр -sha1 , утилита вычислит хеш MD5.

Как видите, все очень просто! Вы можете использовать этот способ для проверки контрольных сумм MD5 или SHA1 любых файлов.

Проверка контрольной суммы с помощью программы HashTab

- Загрузите и установите программу HashTab .

- Щелкните правой кнопкой мыши на файле образа и выберите пункт «Свойства».

- Перейдите на вкладку «Контрольные суммы» (File Hashes).

Многие сталкиваются с такой проблемой. Скачал, например, файл-образ windows , записал на диск, а при установке привод не может прочесть данные и, как итог, windows не устанавливается. К этому часто приводят ошибки при скачивании и записи образа. Как бороться? Читаем статью.

Вы наверное замечали, что при скачивании образов дисков, в описании присутствуют контрольные суммы .

Для чего они?

Контрольная сумма — это некое значение, число, вычисленное по определенному алгоритму для проверки правильности передачи данных.Используется для проверки правильности скачивания файла. Обычно используется для файлов-образов. (*.iso например).

Как проверить?

Для начала нам нужна программа HashTab

Скачиваем ее и устанавливаем. Как узнать контрольную сумму скачанного файла? Приведу пример на файле образе MS Ofice.

Скачали файл, на нем жмем правую кнопку мыши, выбираем свойства, вкладка «Хеш-суммы файлов.

Мы получили хеш-суммы скачанного файла. Теперь берем суммы написанные в описании файла и одну из них вставляем в окошко «Сравнить «.

Сумма должна совпадать. Если сумма не совпадает, перезакачиваем файл заново.

Теперь опишем проверку записанного диска.

Итак, контрольные суммы совпали, теперь можно прожигать (записывать) файл-образ на диск (болванку).

ВНИМАНИЕ! ЗАПИСЬ ДОЛЖНА ПРОВОДИТЬСЯ НА МИНИМАЛЬНОЙ СКОРОСТИ ЗАПИСИ!

Монтируем файл-образ в программу записи (Alcohol, UltraISO и т.п .) и записываем диск.

Как проверить, правильно ли все записалось, нет ли ошибок?

Скачиваем и устанавливаем программу CD/DVD Shot

Запускаем программу и видим простенькое окно.

Вставляем ваш записанный диск в привод, в программе указываем привод и нажимаем «Хэш». Учтите, это долгий процесс, придется подождать. Но вам же нужна полная уверенность? Ни в коем случае не нажимать «Запись»!

Получили вот такое окно, в нем все суммы.

Это окно программы правильное. Если окно такого вида значит, что диск записался плохо, есть ошибки на поверхности.

Обычно такое бывает или с дешевыми болванками или с царапанными. Такой диск не подходит сразу, без проверки сумм. Если у вас окно как на первом рисунке (без крестика), ваш диск хороший, без физических ошибок.

Теперь сравниваем их с суммами файла-образа. Если суммы совпадают, диск записан без ошибок. Можно пользоваться.

ВНИМАНИЕ! НЕКОТОРЫЕ АНТИВИРУСЫ НЕ ДАЮТ ПРАВИЛЬНО ПОСЧИТАТЬ СУММУ. АНТИВИРУС НАДО ВРЕМЕННО ОТКЛЮЧИТЬ.

Как проверить контрольную сумму MD5 на Windows/Mac/Linux — TECHNODOR

MD5 — широко известный в мире технологий термин, но если вы являетесь энтузиастом пользователя Android, вы, должно быть, довольно часто сталкивались с такими терминами, как «md5sum», «md5 hash» или «md5 checkum». Большинство официальных и пользовательских ПЗУ, модов и восстановительных ZIP-архивов поставляются с предварительно зашифрованным уникальным кодом из соображений безопасности. Это своего рода пароль, который используется для обеспечения целостности файлов внутри ZIP или пакета программного обеспечения.

Это своего рода пароль, который используется для обеспечения целостности файлов внутри ZIP или пакета программного обеспечения.Контрольная сумма MD5 — это математический алгоритм, который обычно представляет собой набор из шестнадцатеричных букв и цифр из 32 символов, которые вычисляются в файле с помощью инструмента. Эти числа генерируются с помощью специальных инструментов, которые используют «криптографическую хеш-функцию, создающую 128-битное (16-байтовое) хеш-значение». Он используется не только для шифрования ZIP-архива или установщика EXE, но и для всех видов файлов. Вы можете назначить сумму MD5 даже тексту или файлу документа. Идеальное совпадение значения контрольной суммы MD5 гарантирует, что цифровая целостность и безопасность файла не была нарушена кем-то другим, а также является точной копией исходного файла.

Таким образом, существуют две основные причины, по которым значение MD5 хэша загруженного вами файла не совпадает с исходной суммой:

Файл может быть изменен кем-то другим неавторизованным способом.

Файл не был загружен должным образом, и некоторые его элементы могли быть повреждены.

Контрольная сумма MD5 или хэш-значение файла могут выглядеть следующим образом: алфавитно-цифровые строки:

25912deacc5d55528e223ec7b99705cc

220c41f3b03f42190899db8cb081b5c6

a578d837343fe2542ecf405a630d46a0

8223ec1c2aa71503b431a0daabb23154Почему мы должны проверять сумму MD5?

Установка официальной прошивки, пользовательского ПЗУ или даже файла ядра с поврежденным значением MD5 может привести к зависанию телефона или планшета. Поэтому очень важно, чтобы при загрузке таких файлов с целью их установки на ваше устройство обязательно сравнивались/сравнивались вычисленные контрольные суммы MD5 с данными, указанными на странице загрузки, для проверки их целостности. Я видел различные случаи, когда люди сообщали, что их устройство перешло в состояние кирпича после установки определенного файла. Во многих случаях вы можете получить ошибку установки при неправильном хэш-значении MD5.

Среди разработчиков Android принято называть сумму MD5 своих ПЗУ, модов и ядер, когда они делятся ими. Загрузив такие файлы, вы можете запустить программу проверки MD5 на вашем компьютере, чтобы соответствовать значению MD5. Если сумма совпадает идеально, вы можете приступить к установке файла. В случае несоответствия между значениями следует избегать установки таких файлов.

Чтобы убедиться, что это просто случай неудачной загрузки, попробуйте загрузить файл еще раз, желательно с другого зеркала или браузера. Если совпадение снова не удается, свяжитесь с разработчиком и сообщите об этом. Вы также можете связаться с разработчиком, чтобы убедиться, что MD5, который они предоставили с конкретным файлом, были правильными, или попросить его дать вам альтернативную ссылку для загрузки файла.

Проверить контрольную сумму MD5 в Windows

- Если вы пользователь Windows. Вы можете найти множество программ контрольной суммы MD5, доступных в Интернете, которые можно использовать для этой цели.

Лично я использую очень хороший и простой в использовании инструмент под названием WinMD5Free . Вот как проверить контрольную сумму MD5 в Windows.

Лично я использую очень хороший и простой в использовании инструмент под названием WinMD5Free . Вот как проверить контрольную сумму MD5 в Windows. - Загрузите последнюю версию WinMD5Free с официального сайта.

- Извлеките загруженный zip и запустите файл WinMD5.exe .

- Нажмите кнопку Обзор .., перейдите к файлу, который вы хотите проверить, и выберите его.

- Как только вы выберете файл, инструмент покажет вам его сумму MD5.

- Теперь скопируйте и вставьте оригинальное значение MD5, предоставленное разработчиком, или страницу загрузки в поле ниже.

- Затем нажмите кнопку «Подтвердить».

Вы также можете использовать другой хороший инструмент под названием HashTab для проверки MD5.

Проверить сумму MD5 на Mac

Если вы пользователь Mac, выполните следующие действия, чтобы сравнить сумму MD5. Чтобы иметь возможность сравнивать значения, вы должны иметь исходную контрольную сумму.

- Загрузите программу HashTab на свой компьютер.

- Когда загрузка закончится, вам будет предложено установить программу. Теперь вы можете начать проверять суммы MD5 на вашем компьютере.

- Запишите местоположение загруженного файла, который необходимо проверить.

- Перейдите к этому файлу и щелкните его правой кнопкой мыши. Затем щелкните левой кнопкой мыши на Свойства .

- В окне «Свойства» вы увидите новую вкладку «Хэши файлов» . Щелкните левой кнопкой мыши по нему.

- Выполнение этого вычислит значение хеш-функции файла.

Проверьте контрольную сумму MD5 в Linux

- Откройте окно терминала.

- Теперь введите следующую команду:

- md5sum [введите имя файла с расширением здесь] [путь к файлу

- Вы также перетаскиваете файл в окно терминала вместо того, чтобы вводить полный путь.

- Затем нажмите клавишу Enter.

- Вы увидите сумму MD5 файла. Теперь сопоставьте его с исходным значением.

Как проверить все контрольные суммы файлов (md5, sha-1) в одном месте 2021

Возможно, вы помните мой случай с Android-бриками из-за поврежденной флэш-памяти, из-за которой я написал полное руководство по контрольным суммам MD5 и способам их проверки. С тех пор я стал немного (и параноиком) проверять хэши файлов, которые я загружаю из Интернета.

Когда я загружал Windows 8 Consumer Preview на днях, я заметил, что Microsoft не предоставила обычные биты контрольной суммы MD5 для проверки целостности загруженного ISO-файла и вместо этого предоставила новый бит хэширования, биты SHA-1 .

Действительно, шифрование SHA-1 лучше, чем MD5, несколькими способами. Я мог бы углубиться и объяснить вам различия в отвратительных жаргонах, но я не думаю, что это будет необходимо. С точки зрения непрофессионала, алгоритм SHA-1 намного более безопасен и надежен по сравнению с контрольной суммой MD5.

С точки зрения непрофессионала, алгоритм SHA-1 намного более безопасен и надежен по сравнению с контрольной суммой MD5.

Кроме того, контрольная сумма SHA-1 дает 40-битные уникальные биты хеширования для каждого файла по сравнению с 32-битным MD5, таким образом, с SHA-1 шансы на то, что два файла получат одно и то же хеш-значение, будут меньше.

Теперь, когда у вас есть представление о хешировании файлов и о том, как их можно использовать для проверки целостности файла, давайте посмотрим, как можно проверить все часто используемые биты хеширования для каждого файла под одной крышей.

Скачайте и установите HashTab на свой компьютер. Установка проста, и после установки программа легко интегрируется с оболочкой Windows. С этого момента, когда вы захотите проверить какие-либо биты хеширования файлов, просто щелкните по нему правой кнопкой мыши и выберите « Свойства» .

В окне «Свойства» перейдите на вкладку «Хэши файлов», чтобы увидеть биты хэширования файла (расчет может занять некоторое время). По умолчанию активны три алгоритма хеширования (я их сейчас не помню), но вы можете настроить и выбрать все биты, которые вы хотите вычислить, используя ссылку Настройки .

По умолчанию активны три алгоритма хеширования (я их сейчас не помню), но вы можете настроить и выбрать все биты, которые вы хотите вычислить, используя ссылку Настройки .

Вы также можете сравнить биты контрольной суммы, которые у вас есть, вставив их в текстовое поле Hash Comparison, чтобы легко сравнивать биты автоматически.

Мой вердикт

HashTab — это бесплатное, простое в использовании приложение, и, если вы спросите меня, это обязательное приложение для Windows. Я знаю, что большинство людей на самом деле не заботятся о проверке битов хеширования после загрузки файла (я сам был одним из них), но поверьте мне, лучше быть в безопасности, чем сожалеть.

Что такое контрольная сумма (и почему это должно вас волновать)?

Контрольная сумма — это последовательность цифр и букв, используемая для проверки данных на наличие ошибок. Если вам известна контрольная сумма исходного файла, вы можете использовать утилиту контрольной суммы, чтобы убедиться, что ваша копия идентична.

Если вам известна контрольная сумма исходного файла, вы можете использовать утилиту контрольной суммы, чтобы убедиться, что ваша копия идентична.

Объяснение контрольных сумм

Чтобы получить контрольную сумму, вы запускаете программу, которая пропускает этот файл через алгоритм . Типичные алгоритмы, используемые для этого, включают MD5, SHA-1, SHA-256 и SHA-512.

Алгоритм использует криптографическую хеш-функцию, которая принимает входные данные и создает строку (последовательность цифр и букв) фиксированной длины. Входной файл может быть небольшим файлом размером 1 МБ или большим файлом размером 4 ГБ, но в любом случае вы получите контрольную сумму такой же длины. Контрольные суммы также могут называться «хешами».

Небольшие изменения в файле приводят к очень иному виду контрольных сумм. Например, мы создали два разных текстовых файла, которые почти одинаковы, но в одном есть восклицательный знак, а в другом — точка. После запуска на них встроенной утилиты контрольной суммы Windows 10 мы увидели очень разные контрольные суммы. Разница в один символ в базовом файле дает совершенно другую контрольную сумму.

После запуска на них встроенной утилиты контрольной суммы Windows 10 мы увидели очень разные контрольные суммы. Разница в один символ в базовом файле дает совершенно другую контрольную сумму.

Когда контрольные суммы полезны

Вы можете использовать контрольные суммы для проверки файлов и других данных на наличие ошибок, возникающих во время передачи или хранения. Например, файл мог быть неправильно загружен из-за проблем с сетью или проблемы с жестким диском могли вызвать повреждение файла на диске.

Если вы знаете контрольную сумму исходного файла, вы можете запустить для нее контрольную сумму или хеш-утилиту. Если полученная контрольная сумма совпадает, вы знаете, что файл у вас идентичен.

Компьютеры используют методы контрольной суммы для проверки данных на наличие проблем в фоновом режиме, но вы также можете сделать это самостоятельно. Например, Дистрибутивы Linux часто предоставляют контрольные суммы чтобы вы могли проверить, правильно ли загружен ISO-образ Linux, прежде чем записывать его на диск или положить его на USB-накопитель . Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файла, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файла, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

В чем разница между суммами MD5, SHA-1 и SHA-256?

Контрольные суммы — это полезный способ убедиться, что файл не содержит ошибок. Если случайная ошибка возникает из-за проблем с загрузкой или проблем с жестким диском, результирующая контрольная сумма будет другой, даже если это небольшая ошибка.

Однако эти криптографические хеш-функции несовершенны. Исследователи безопасности обнаружили « столкновения ”С Смоки а также SHA-1 функции. Другими словами, они обнаружили два разных файла, которые производят один и тот же хэш MD5 или SHA-1, но разные.

Это вряд ли произойдет случайно, но злоумышленник может использовать эту технику, чтобы замаскировать вредоносный файл под законный файл. Вот почему не следует полагаться на суммы MD5 или SHA-1 для проверки подлинности файла — только для проверки на наличие повреждений.

Вот почему не следует полагаться на суммы MD5 или SHA-1 для проверки подлинности файла — только для проверки на наличие повреждений.

Сообщений о конфликте SHA-256 пока не поступало, поэтому приложения теперь создают суммы SHA-256 вместо сумм MD5 и SHA-1. SHA-256 — более сильный и безопасный алгоритм.

Различные алгоритмы контрольной суммы дают разные результаты. Файл будет иметь разные контрольные суммы MD5, SHA-1 и SHA – 256. Если вам известна только сумма MD5 исходного файла, необходимо вычислить сумму MD5 своей копии, чтобы проверить, совпадает ли она.

СВЯЗАННЫЕ С: Что такое SHAttered? Разъяснение коллизионных атак SHA-1

Как рассчитать контрольные суммы

Если вы знаете контрольную сумму исходного файла и хотите проверить ее на своем компьютере, вы можете это легко сделать. Windows, macOS и Linux имеют встроенные утилиты для генерации контрольных сумм . Вам не нужны сторонние утилиты.

Вам не нужны сторонние утилиты.

СВЯЗАННЫЕ С: Что такое хэши MD5, SHA-1 и SHA-256 и как их проверить?

В Windows PowerShell Get-FileHash команда вычисляет контрольную сумму файла. Чтобы использовать его, сначала откройте PowerShell. В Windows 10 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Windows PowerShell». Вы также можете запустить его, выполнив поиск в меню «Пуск» по запросу «PowerShell» и щелкнув ярлык «Windows PowerShell».

Обновить: Get-FileHash входит в состав Windows 10. Но в Windows 7 вам придется установить обновление PowerShell 4.0 чтобы получить это.

В командной строке введите Get-FileHash а затем нажмите пробел.

Введите путь к файлу, для которого нужно вычислить контрольную сумму. Или, чтобы упростить задачу, перетащите файл из окна проводника в окно PowerShell, чтобы автоматически указать путь к нему.

Или, чтобы упростить задачу, перетащите файл из окна проводника в окно PowerShell, чтобы автоматически указать путь к нему.

Нажмите Enter, чтобы запустить команду, и вы увидите хэш SHA-256 для файла. В зависимости от размера файла и скорости хранения на вашем компьютере процесс может занять несколько секунд.

Если вам нужен другой тип контрольной суммы, добавьте соответствующий -Алгоритм параметр в конец команды, например:

Get-FileHash C: \ путь \ к \ file.iso -Algorithm MD5

Get-FileHash C: \ путь \ к \ file.iso -Алгоритм SHA1

Сравните рассчитанную контрольную сумму с исходной. Не нужно смотреть слишком внимательно, так как будет огромная разница в контрольной сумме, даже если разница в основном файле будет незначительной.

Если контрольная сумма совпадает, файлы идентичны. Если нет, значит проблема — возможно, файл поврежден или вы просто сравниваете два разных файла. Если вы скачали копию файла и ее контрольная сумма не соответствует ожидаемой, попробуйте загрузить файл еще раз.

Если вы скачали копию файла и ее контрольная сумма не соответствует ожидаемой, попробуйте загрузить файл еще раз.

Postgres Pro Standard : Документация: 13: pg_checksums : Компания Postgres Professional

pg_checksums

pg_checksums — включить, отключить или проверить контрольные суммы данных в кластере Postgres Pro

Синтаксис

pg_checksums [параметр…] [[ -D | --pgdata ]каталог_данных]

Описание

Утилита pg_checksums позволяет проверить, включить или отключить контрольные суммы данных в кластере Postgres Pro. Перед запуском pg_checksums сервер должен быть остановлен в штатном режиме. При проверке контрольных сумм она возвращает нулевой код состояния, если ошибок не найдено, либо ненулевой код, если обнаружится хотя бы одна ошибка. При включении или отключении контрольных сумм ненулевой код завершения показывает, что выполнить операцию не удалось.

В процессе проверки контрольных сумм проверяется каждый файл в кластере. При включении контрольных сумм каждый файл в кластере перезаписывается на месте, а при отключении изменяется только файл

При включении контрольных сумм каждый файл в кластере перезаписывается на месте, а при отключении изменяется только файл pg_control.

Параметры

Принимаются следующие параметры командной строки:

-Dкаталог--pgdata=каталогУказывает каталог, в котором располагается кластер баз данных.

-c--checkЗапускает проверку контрольных сумм. Это режим по умолчанию, который выбирается, когда не указан никакой другой.

-d--disableОтключает контрольные суммы.

-e--enableВключает контрольные суммы.

-fфайловый_узел--filenode=файловый_узелПроверять контрольные суммы только в отношении, которому соответствует указанный

файловый_узел.

-N--no-syncПо умолчанию

pg_checksumsждёт, пока все файлы не будут надёжно записаны на диск. С данным параметромpg_checksumsзавершается быстрее, без ожидания, но в случае неожиданного сбоя операционной системы каталог с изменёнными файлами может повредиться. Этот параметр может быть полезен при тестировании; в производственной среде применять его не следует. В режиме--checkон не оказывает никакого влияния.-P--progressВключает вывод сообщений о прогрессе. Эти сообщения будут выводиться при проверке или включении контрольных сумм.

-v--verboseВыводить подробные сообщения, в частности список всех проверенных файлов.

-V--versionВыводит версию pg_checksums и завершает работу.

-?--helpПоказывает справку по аргументам командной строки pg_checksums и завершает работу.

Переменные окружения

PGDATAУказывает каталог, в котором располагается кластер баз данных; может переопределяться параметром

-D.PG_COLORВыбирает вариант использования цвета в диагностических сообщениях. Возможные значения:

always(всегда),auto(автоматически) иnever(никогда).

Замечания

Включение контрольных сумм в большом кластере может занять продолжительное время. Пока эта операция не закончится, нельзя запускать сервер или другие программы, которые могут произвести запись в каталог данных, иначе возможна потеря данных.

В конфигурациях, где организована репликация, и она осуществляется путём непосредственного копирования блоков отношений на уровне файлов (например, с помощью pg_rewind), включение или отключение контрольных сумм может привести к повреждению страниц (а именно, расхождению контрольных сумм), если эта операция не будет выполнена согласованно на всех узлах. Поэтому в подобных конфигурациях рекомендуется остановить все кластеры, с тем чтобы одновременно переключить их в другой режим. Ещё один безопасный вариант — ликвидировать все ведомые серверы, произвести нужную операцию на ведущем, а затем создать ведомые серверы заново.

Поэтому в подобных конфигурациях рекомендуется остановить все кластеры, с тем чтобы одновременно переключить их в другой режим. Ещё один безопасный вариант — ликвидировать все ведомые серверы, произвести нужную операцию на ведущем, а затем создать ведомые серверы заново.

Если pg_checksums прерывается или работающий процесс уничтожается при включении или отключении контрольных сумм, конфигурация контрольных сумм в кластере остаётся неизменной, и pg_checksums можно перезапустить ещё раз для повторения невыполненной операции.

Что такое контрольная сумма (и почему вы должны заботиться)?

Контрольная сумма — это последовательность цифр и букв, используемая для проверки данных на наличие ошибок. Если вы знаете контрольную сумму исходного файла, вы можете использовать утилиту контрольной суммы, чтобы подтвердить идентичность вашей копии.

Объясненные контрольные суммы

Чтобы создать контрольную сумму, вы запускаете программу, которая помещает этот файл в алгоритм . Типичные алгоритмы, используемые для этого, включают MD5, SHA-1, SHA-256 и SHA-512.

Типичные алгоритмы, используемые для этого, включают MD5, SHA-1, SHA-256 и SHA-512.

Алгоритм использует криптографическую хеш-функцию, которая принимает входные данные и создает строку (последовательность цифр и букв) фиксированной длины. Входной файл может быть небольшим 1 МБ файлом или большим 4 ГБ файлом, но в любом случае вы получите контрольную сумму той же длины. Контрольные суммы также могут называться «хэшами».

Небольшие изменения в файле приводят к появлению очень разных контрольных сумм. Например, мы создали два разных текстовых файла, которые почти одинаковы, но у одного есть восклицательный знак, где у другого есть точка. После запуска встроенной в них утилиты проверки контрольных сумм Windows 10 мы увидели очень разные контрольные суммы. Разница в один символ в лежащем в основе файле дает совершенно другую контрольную сумму.

Когда контрольные суммы полезны

Вы можете использовать контрольные суммы для проверки файлов и других данных на наличие ошибок, возникающих во время передачи или хранения. Например, файл мог загружаться неправильно из-за проблем с сетью, или проблемы с жестким диском могли привести к повреждению файла на диске.

Если вам известна контрольная сумма исходного файла, вы можете запустить для него контрольную сумму или утилиту хеширования. Если полученная контрольная сумма совпадает, вы знаете, что файл у вас идентичен.

Компьютеры используют методы в виде контрольной суммы для проверки данных на наличие проблем в фоновом режиме, но вы также можете сделать это самостоятельно. Например, дистрибутивы Linux часто предоставляют контрольные суммы, чтобы вы могли проверить правильность загрузки вашего Linux ISO, прежде чем записать его на диск или записать на USB-накопитель . Вы также можете использовать контрольные суммы для проверки целостности любого другого типа файла, от приложений до документов и носителей. Вам просто нужно знать контрольную сумму исходного файла.

В чем разница между суммами MD5, SHA-1 и SHA-256?

Контрольные суммы — это полезный способ убедиться, что в файле нет ошибок. Если произойдет случайная ошибка из-за проблем с загрузкой или жесткого диска, итоговая контрольная сумма будет отличаться, даже если это просто маленькая ошибка.

Однако эти криптографические хеш-функции не идеальны. Исследователи безопасности обнаружили « столкновения » с функциями MD5 и SHA-1 . Другими словами, они нашли два разных файла, которые производят один и тот же хеш MD5 или SHA-1, но разные.

Это вряд ли произойдет по случайной случайности, но злоумышленник может использовать эту технику, чтобы замаскировать вредоносный файл как законный файл. Вот почему вы не должны полагаться на суммы MD5 или SHA-1 для проверки подлинности файла — просто для проверки на наличие повреждений.

До сих пор не было сообщений о коллизии SHA-256, поэтому приложения теперь создают суммы SHA-256 вместо сумм MD5 и SHA-1. SHA-256 — более сильный, более безопасный алгоритм.

Различные алгоритмы контрольной суммы дают разные результаты. Файл будет иметь разные контрольные суммы MD5, SHA-1 и SHA-256. Если вам известна только сумма MD5 исходного файла, вы должны рассчитать сумму MD5 своей копии, чтобы проверить, соответствует ли она.

СВЯЗАННЫЕ: Что такое SHAttered? Объясненные столкновения SHA-1, объяснение

Как рассчитать контрольные суммы

Если вы знаете контрольную сумму исходного файла и хотите проверить ее на своем ПК, вы можете сделать это легко. Windows, macOS и Linux имеют встроенные утилиты для генерации контрольных сумм . Вам не нужны никакие сторонние утилиты.

СВЯЗАННЫЕ: Что такое хеши MD5, SHA-1 и SHA-256 и как их проверить?

В Windows команда Get-FileHash PowerShell вычисляет контрольную сумму файла. Чтобы использовать его, сначала откройте PowerShell. В Windows 10 щелкните правой кнопкой мыши кнопку «Пуск» и выберите «Windows PowerShell». Вы также можете запустить ее, выполнив поиск в меню «Пуск» для «PowerShell» и нажав ярлык «Windows PowerShell».

Обновление: Get-FileHash входит в состав Windows 10. Но в Windows 7 вам потребуется установить обновление PowerShell 4.0, чтобы получить его.

В Get-FileHash строке введите Get-FileHash и нажмите клавишу пробела.

Введите путь к файлу, для которого вы хотите рассчитать контрольную сумму. Или, чтобы упростить задачу, перетащите файл из окна проводника в окно PowerShell, чтобы автоматически указать его путь.

Нажмите Enter, чтобы запустить команду, и вы увидите хэш SHA-256 для файла. В зависимости от размера файла и скорости хранения на вашем компьютере, процесс может занять несколько секунд.

Если вам нужен другой тип контрольной суммы, добавьте соответствующую опцию -Algorithm в конец команды, например так:

Get-FileHash C: \ path \ to \ file.iso -Algorithm MD5

Get-FileHash C: \ path \ to \ file.iso -Алгоритм SHA1

Сравните рассчитанную контрольную сумму с исходной. Вам не нужно смотреть слишком близко, поскольку в контрольной сумме будет существенная разница, даже если в базовом файле есть только небольшая разница.

Если контрольная сумма совпадает, файлы идентичны. Если нет, то есть проблема — возможно, файл поврежден, или вы просто сравниваете два разных файла. Если вы загрузили копию файла и его контрольная сумма не соответствует ожидаемой, попробуйте загрузить файл еще раз.

Контрольная сумма— проверка целостности файла в командной строке Linux

Контрольная сумма — это строка символов и чисел, сгенерированная запуском криптографической хеш-функции для файла. Вы можете использовать этот результат или контрольную сумму, чтобы убедиться, что файл подлинный, не содержит ошибок и не был изменен из исходного источника.

Контрольная сумма — это элемент данных небольшого размера, полученный из блока цифровых данных с целью обнаружения ошибок, которые могли быть внесены во время его передачи или хранения.

— Википедия

Базовый пример контрольной суммы

Самая популярная команда Linux для создания контрольной суммы из файла — это команда md5sum. Md5sum использует алгоритм дайджеста сообщения MD5 для получения 128-битного хеш-значения из содержимого файла.

Вот пример. Возьмем строку «putorius» и сгенерируем из нее контрольную сумму.

$ echo -n putorius | md5sum 6d011e0c5c6198b635e3e08973ff1339 -

Длинная строка символов выше — это контрольная сумма.За ним следует тире, которое в данном случае означает стандартный ввод (STDIN). Если бы вы проверяли контрольную сумму для файла, имя было бы указано вместо тире. Теперь давайте немного изменим входную строку, сделав заглавную букву P.

.$ echo -n Putorius | md5sum 676d4de5953fcfa91f31b1ffc762e410 -

Как видите, md5sum сгенерировал совершенно другую контрольную сумму, даже с простым изменением.

Проверка контрольной суммы файла

Проверить контрольную сумму файла очень просто.Просто вызовите md5sum, за которым следует имя файла.

$ md5sum harrison-bergeron.txt 5ec9ea693fafdad2379b838f392b631e harrison-bergeron.txt

Здесь мы сгенерировали контрольную сумму текстового файла, содержащего все 185 строк рассказа Курта Воннегута Харрисон Бержерон. Если мы отредактируем файл и изменим один символ, контрольная сумма изменится. Давайте заменим одну случайную букву G в файле на букву R и снова вычислим контрольную сумму.

$ md5sum harrison-bergeron.txt 7c5efdee1fbef2fcff87706f330f8597 Харрисон-Бержерон.txt

Несмотря на то, что мы внесли в файл лишь очень небольшое изменение, контрольная сумма сильно отличается. Это позволяет легко заметить, что файл изменился.

Выбор алгоритма хеширования

Углубленный анализ алгоритмов хеширования выходит за рамки данного руководства. Однако важно знать, что не все алгоритмы созданы одинаково. Например, у MD5 есть хорошо задокументированные недостатки (дополнительная информация в разделе ресурсов и ссылок ниже). Пакет GNU Core Utilities, который предоставляет утилиту md5sum, также предлагает утилиты, предлагающие различные алгоритмы и более высокие битовые хеш-значения.Следующие ниже утилиты работают одинаково (или очень похоже) и должны быть доступны в любой системе Linux.

- b2sum — Использует дайджест сообщения BLAKE2b

- cksum — Контрольные суммы и подсчет байтов в файле

- md5sum — Использует дайджест сообщения MD5

- sha1sum, sha224sum, sha256sum, sha384sum, sha512sum — Использует сообщение SHA-2 / digests

- sum — Контрольные суммы и количество блоков в файле

SHA-256 (sha256sum) и SHA-512 (sha512sum) рекомендуются для большинства приложений и обычно считаются безопасными.Например, CentOS и Kali Linux требуют использования sha256sum для проверки целостности файлов ISO.

Пример использования sha256sum:

$ sha256sum harrison-bergeron.txt 5f110a42988f80e119de8aec4a0a1ec399e53c60b7027b63996c3e0458192f95 harrison-bergeron.txt

Пример использования sha512sum:

$ sha512sum harrison-bergeron.txt 5a3bfb9f283f940c9d383381eccb265a06f0e18a0ca4fe0b699d850054259cca0abdad5cfb8d94c70dbd2e95def0298bb4042f5bc764e8d9b223f61dgeron .1fctxt

Примеры использования контрольной суммы

Обычно контрольная сумма используется для проверки загруженного файла. Например, допустим, вы хотите установить последнюю версию Kali Linux. Когда вы перейдете на страницу загрузок Kali, вы заметите, что они предоставляют контрольную сумму SHA-256 для каждого файла.

Снимок экрана загрузки Kali с контрольной суммойПосле того, как вы загрузили файл, вы проверяете целостность файла, запустив sha256sum и сравнив результаты с хешем на веб-сайте.

$ sha256sum kali-linux-2019.2-amd64.iso 67574ee0039eaf4043a237e7c4b0eb432ca07ebf9c7b2dd0667e83bc3900b2cf kali-linux-2019.2-amd64.iso

Если строки совпадают, ваш файл был успешно загружен и не был изменен с тех пор, как люди в Kali создали контрольную сумму.

Заключение

Проверка целостности файла — важный шаг в обеспечении безопасности системы. В частности, при загрузке файлов из Интернета. В этой статье мы обсудили, как сгенерировать контрольную сумму и как использовать ее для проверки целостности файла.Теперь, когда вы знаете, как их использовать, вам следует ознакомиться с алгоритмами хеширования.

Ресурсы и ссылки

12-F.22: Проверка целостности и контрольные суммы

Проверка целостности

Мониторинг целостности файлов (FIM) — это внутренний контроль или процесс, который выполняет действие по проверке целостности файлов операционной системы и программного обеспечения с использованием метода проверки между текущим состоянием файла и известным, хорошим базовым уровнем. Этот метод сравнения часто включает вычисление известной криптографической контрольной суммы исходной базовой линии файла и сравнение с вычисленной контрольной суммой текущего состояния файла.Другие атрибуты файла также могут использоваться для контроля целостности.

Как правило, контроль целостности файлов автоматизирован с использованием внутренних средств контроля, таких как приложение или процесс. Такой мониторинг может выполняться случайным образом, с заданным интервалом опроса или в режиме реального времени.

Изменения конфигураций, файлов и атрибутов файлов в ИТ-инфраструктуре являются обычным явлением, но в большом объеме ежедневных изменений могут быть скрыты те немногие, которые влияют на целостность файла или конфигурации.Эти изменения также могут снизить уровень безопасности и в некоторых случаях могут быть ведущими индикаторами происходящего нарушения. Значения, отслеживаемые на предмет непредвиденных изменений файлов или элементов конфигурации, включают:

- Учетные данные

- Права и настройки безопасности

- Содержимое

- Основные атрибуты и размер

- Хеш-значения

- Значения конфигурации

Хеш-функция

Криптографическая хеш-функция (CHF) — это математический алгоритм, который отображает данные произвольного размера (часто называемые «сообщением») в битовый массив фиксированного размера («хеш-значение», «хэш» или «дайджест сообщения». ).Это односторонняя функция, то есть функция, которую практически невозможно инвертировать. В идеале единственный способ найти сообщение, генерирующее данный хеш, — это попытаться перебором возможных входных данных, чтобы увидеть, дают ли они совпадение, или использовать радужную таблицу совпадающих хешей. Криптографические хеш-функции — основной инструмент современной криптографии.

Идеальная криптографическая хеш-функция имеет следующие основные свойства:

- Он детерминирован, что означает, что одно и то же сообщение всегда приводит к одному и тому же хешу.

- Быстро вычислить хеш-значение для любого данного сообщения.

- Невозможно сгенерировать сообщение, которое дает заданное значение хеш-функции (т. Е. Отменить процесс, который сгенерировал данное значение хеш-функции).

- Невозможно найти два разных сообщения с одинаковым значением хеш-функции.

- Небольшое изменение в сообщении должно настолько сильно изменить хеш-значение, что новое хеш-значение будет казаться некоррелированным со старым хеш-значением (эффект лавины).

Криптографические хеш-функции используются во многих приложениях защиты информации, особенно в цифровых подписях, кодах аутентификации сообщений (MAC) и других формах аутентификации. Их также можно использовать в качестве обычных хэш-функций, для индексации данных в хеш-таблицах, для снятия отпечатков пальцев, для обнаружения повторяющихся данных или однозначной идентификации файлов, а также в качестве контрольных сумм для обнаружения случайного повреждения данных. Действительно, в контексте информационной безопасности криптографические хеш-значения иногда называют (цифровыми) отпечатками пальцев, контрольными суммами или просто хеш-значениями, хотя все эти термины обозначают более общие функции с довольно разными свойствами и целями.

Контрольная сумма MD5

md5sum предназначен для проверки целостности данных с использованием MD5 (алгоритм дайджеста сообщения 5). MD5 — это 128-битный криптографический хеш, и при правильном использовании его можно использовать для проверки подлинности и целостности файла.

Синтаксис:

md5sum [ОПЦИЯ] [ФАЙЛ] ...

Использование команды md5sum вычислит контрольную сумму указанного файла.

pbmac @ pbmac-server $ md5sum /home/mandeep/test/test.cpp c6779ec2960296ed9a04f08d67f64422 / home / pbmac / test / test.cpp

Команда sha256sum

Программа sha256sum предназначена для проверки целостности данных с использованием SHA-256 (семейство SHA-2 с длиной дайджеста 256 бит). Правильно используемые хэши SHA-256 могут подтвердить как целостность, так и подлинность файла. SHA-256 служит той же цели, что и предыдущий алгоритм, рекомендованный Ubuntu, MD5, но менее уязвим для атак.

Сравнение хэшей позволяет обнаружить изменения в файлах, которые могут вызвать ошибки. Возможность изменений (ошибок) пропорциональна размеру файла; вероятность ошибок увеличивается по мере увеличения файла.Если у вас есть такой файл, как установочный компакт-диск операционной системы, который должен быть на 100% правильным, это очень хорошая идея.

Существует несколько итераций команды sha: sha1sum; sha256sum; sha384sum; и sha512sum /. Они в основном идентичны, но используют разное количество бит для вычисления контрольной суммы.

Адаптировано из:

«Команда md5sum в Linux с примерами» от msdeep14, Geeks for Geeks под лицензией CC BY-SA 4.0

«HowToSHA256SUM» Энтони Геогхегана, Ubuntu Community Wiki под лицензией CC BY-SA 3.0

Расчет и проверка контрольных сумм

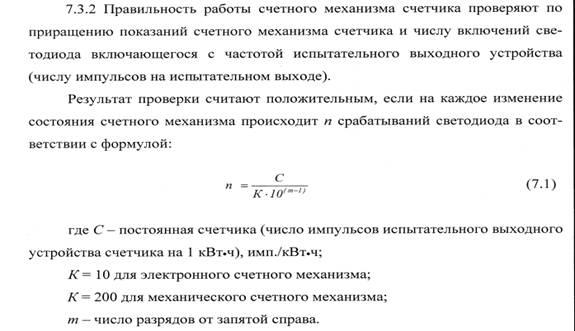

Для вычисления контрольной суммы кадра API:

- Добавить все байты пакета, кроме начального разделителя 0x7E и длины (второй и третий байты).

- Оставить в результате только 8 младших битов.

- Вычтите это количество из 0xFF.

Для проверки контрольной суммы кадра API:

- Сложить все байты, включая контрольную сумму; не включайте разделитель и длину.

- Если контрольная сумма верна, последние две цифры справа от суммы равны 0xFF.

Пример

Рассмотрим следующий пример пакета данных: 7E 00 08 08 01 4E 49 58 42 45 45 3B

| 7E | Начальный разделитель |

| 00 08 | Длина байтов |

| 08 | Идентификатор API |

| 01 | Идентификатор кадра API |

| 4E 49 | AT-команда |

| 58 42 45 45 | Значение параметра |

| 3Б | Контрольная сумма |

Чтобы вычислить контрольную сумму, вы складываете все байты пакета, исключая разделитель кадра 7E и длину (второй и третий байты):

7E 00 08 08 01 4E 49 58 42 45 45 3B

Добавьте эти шестнадцатеричные байты:

0x08 + 0x01 + 0x4E + 0x49 + 0x58 + 0x42 + 0x45 + 0x45 = 0x01C4

Теперь возьмите результат 0x01C4 и оставьте только 8 младших битов, которые в этом примере равны 0xC4 (две крайние правые цифры).Вычтите 0xC4 из 0xFF, и вы получите 0x3B (0xFF — 0xC4 = 0x3B). 0x3B — контрольная сумма для этого пакета данных.

Если пакет данных API составлен с неверной контрольной суммой, RF-модуль XBee / XBee-PRO Zigbee сочтет этот пакет недействительным и проигнорирует данные.

Чтобы проверить контрольную сумму пакета API, добавьте все байты, включая контрольную сумму (не включая разделитель и длину), и, если они верны, последние две крайние правые цифры суммы будут равны FF.

0x08 + 0x01 + 0x4E + 0x49 + 0x58 + 0x42 + 0x45 + 0x45 + 0x3B = 0x01FF

2.4.1 Проверка контрольной суммы MD5

2.4.1 Проверка контрольной суммы MD5

После того, как вы загрузили пакет MySQL, вы должны убедиться, что что его контрольная сумма MD5 совпадает с той, которая указана в MySQL страницы загрузки. Каждый пакет имеет индивидуальную контрольную сумму, которую вы можно проверить по пакету, который вы скачали.Правильный Контрольная сумма MD5 указана на странице загрузок для каждого MySQL. продукт; сравните его с контрольной суммой MD5 файла (продукт), который вы загружаете.

Каждая операционная система и каждая установка предлагают свою версию инструментов.

для проверки контрольной суммы MD5. Обычно команда называется md5sum , или его можно назвать md5 , и некоторые операционные системы не поставляются

это вообще. В Linux это часть GNU

Пакет Text Utilities , доступный для широкого

ассортимент платформ.Вы также можете скачать исходный код из

http://www.gnu.org/software/textutils/. если ты

если установлен OpenSSL, вы можете использовать команду openssl

md5 package_name вместо этого. А

Реализация в Windows команды md5 линейная утилита доступна из

http://www.fourmilab.ch/md5/. winMd5Sum — графический инструмент проверки MD5

что можно получить из

http: //www.nullriver.com / index / products / winmd5sum.

В наших примерах Microsoft Windows используется имя md5.exe .

Примеры Linux и Microsoft Windows:

$> md5sum mysql-standard-5.7.35-linux-i686.tar.gz

aaab65abbec64d5e907dcd41b8699945 mysql-standard-5.7.35-linux-i686.tar.gz $> md5.exe mysql-installer-community-5.7.35.msi

aaab65abbec64d5e907dcd41b8699945 mysql-installer-community-5.7.35.msi Вы должны убедиться, что полученная контрольная сумма (строка шестнадцатеричные цифры) совпадает с цифрой, отображаемой при загрузке страницу непосредственно под соответствующим пакетом.

Примечание

Обязательно проверьте контрольную сумму архива файл (например, .zip , .tar.gz или .msi file), а не файлов, содержащихся внутри

архив. Другими словами, проверьте файл перед извлечением его

содержание.

Использование контрольных сумм SHA

Использование контрольных сумм SHAКонтрольная сумма SHA — это строка букв и цифр, представляющая длинная контрольная сумма, также известная как хэш-код.Контрольная сумма число, вычисляемое из содержимого файла с использованием алгоритма, который не заботится ни о чем, кроме использования фактических байтов, которые находятся в файл для вычисления. Хороший алгоритм контрольной суммы будет быстро вычислять даже для больших файлов, и он будет генерировать уникальный контрольная сумма для каждого файла.

В этой теме под SHA подразумевается SHA256, чрезвычайно строгая форма. Никакие два файла не будут иметь одинаковый SHA контрольные суммы.Это позволяет использовать контрольную сумму SHA для файла для идентификации этот файл и для защиты от изменений в файле.

После вычисления контрольной суммы SHA для файла мы можем использовать эту контрольную сумму. чтобы проверить, был ли файл изменен или поврежден с течением времени, путем повторного вычисления контрольная сумма SHA для файла. Если предыдущие и последующие контрольные суммы SHA одинаковы, мы знаем, что ни один байт в этом файле не был изменен. Если контрольные суммы SHA различны, мы знаем, что эти два файла разные, даже если они имеют одно и то же имя и одинаковы размер.По крайней мере, один из байтов был изменен.

ТехнологияSHA была разработана для специализированного шифрования, но в настоящее время используется для простой цели идентификации файлов:

Проверить идентичность двух файлов — Мы можем быть уверены, что файл данных, загруженный с сервера, был загружен без каких-либо повреждений или изменений. Мы могли бы иметь большие объемы данных и могут заподозрить, что два файла с одинаковыми имя и одинаковый размер не идентичны.Сравнение SHA Контрольные суммы для двух файлов сообщат нам, идентичны они или нет.

Защита от вирусных инфекций — Вычисление контрольной суммы SHA для файла на момент его первоначального создания. created может впоследствии сказать нам, был ли файл заражен вирус или другое вредоносное ПО. Контрольная сумма SHA нам ничего не говорит о содержании файла. Он просто идентифицирует файл таким образом, чтобы мы могли узнать, изменяет ли что-нибудь файл, например, вирусная инфекция.Если мы начнем с чистого файла, мы можем использовать Контрольная сумма SHA для этого файла, чтобы убедиться, что после его загрузки все еще чистый.

Контрольные суммы SHA как средства защиты от вирусов

Если мы вычислим контрольную сумму SHA для нового исполняемого файла или установки файл сразу после его создания Visual Studio или другой разработкой инструмент, мы можем сохранить эту контрольную сумму SHA под рукой, чтобы впоследствии проверить файл не было изменено. Когда файл копируется на серверы для загрузки другими мы можем проверить, что контрольная сумма SHA файла на серверах точно такая же, как контрольная сумма SHA для файла при его первом создании.

Так же после загрузки файла на наш компьютер с сервера если мы обеспокоены тем, что файл мог быть поврежден или изменен каким-либо образом мы можем проверить контрольную сумму SHA для файла. Если это то же самое, что и контрольная сумма SHA, опубликованная для этого файла, мы знаем, что файл, который у нас есть на нашем компьютере точно такой же файл, никак не изменившийся из момент, когда он был впервые создан.

Независимая возможность проверки безопасности файлов с помощью контрольных сумм SHA важно, потому что многие антивирусные программы потребительского уровня часто выдавать ложные сигналы об идеально чистом ПО, утверждая, что чистое программное обеспечение содержит вирус, троян или другое вредоносное ПО.В способ узнать, является ли такое предупреждение ложной тревогой, — это проверить контрольную сумму SHA для файла. Если он соответствует тому, что находится на сервере, о котором мы знаем предупреждение было ложной тревогой.

Инструменты для вычисления контрольных сумм SHA

В Интернете доступно множество инструментов для вычисления контрольных сумм SHA256. Самый простой способ применения для современных пользователей Windows — это Microsoft командная строка certutil утилита, встроенная в Windows 10 и аналогичные недавние выпуски Windows.

Пример

В этом примере будет использоваться 64-разрядный установочный файл версии 9 для Manifold. Выпуск 9. Файлы SHA работают одинаково для других Manifold. такие продукты, как SQL для ArcGIS Pro, Manifold Viewer и Release 8.

Скачиваем 64-битный установочный файл Release 9 manifest-9.0.169-x64.exe и поместите его в папку с именем C: \ files.

Чтобы проверить контрольную сумму SHA256 для загруженного файла, мы запускаем окно командной строки и перейдите в папку, в которой хранятся файлы.

Для вычисления контрольной суммы SHA для коллектора — 9.0.159.msi файл вводим в командную строку

certutil -hashfile коллектор-9.0.169-x64.exe SHA256

Жмем Enter.

Certutil приступает к работе и послушно сообщает контрольную сумму SHA256 для этого файла. Мы можно выделить контрольную сумму в окне командной строки, а затем нажать Ctrl-C для копирования это в буфер обмена.

Мы можем сравнить контрольную сумму SHA, вычисленную для этого файла с помощью certutil к контрольной сумме SHA, опубликованной на странице загрузок, открыв Блокнот и вставка контрольная сумма, сообщенная certutil Затем мы можем скопировать контрольную сумму SHA с веб-страницы и вставьте это в Блокноте, чтобы упростить сравнение двух контрольных сумм.

В этом случае мы можем увидеть контрольную сумму SHA, вычисленную для файла, который мы скачали. совпадает с контрольной суммой SHA, опубликованной Manifold для этого файла.Мы точно знаю, что файл не был каким-либо образом изменен с момента его создания Manifold. Мы знаю, что он не был заражен вирусом или другим вредоносным ПО. Если какой-то антивирусный пакет говорит файл заражен, мы знаем, что антивирусный пакет допустил ошибку и сообщил о ложной тревоге.

Банкноты

Кто-то сказал мне два разных файла может иметь ту же контрольную сумму SHA, поэтому я не могу рассчитывать на это как на средство определить, когда файл был изменен.Это правда? Нет. Запишите, кто вам это сказал, и помните, что нельзя им доверять. по техническим вопросам. К сожалению, дезинформации так много повторяли в Интернете неопытные комментаторы, что эти заметки должны несколько абзацев, чтобы объяснить, почему использование контрольных сумм SHA, таких как Контрольные суммы SHA256, опубликованные Manifold, абсолютно надежны.

Это одна из тех математических проблем, которые разделяют людей, у которых понимание математики от тех, кто этого не делает.Чисто теоретически да, два разных файла могут иметь один и тот же номер SHA, как в чистой теории если бы вселенная существовала бесконечно долго, комната, полная обезьян, играющих на клавиатуре наугад в конечном итоге воссоздает произведения Шекспира. В На самом деле, если мы действительно знаем, что означает «бесконечность», мы знаем, что эти обезьяны воссоздают произведения Шекспира бесконечное количество раз. Люди со здравым смыслом знают, что на самом деле не бывает жизнь.

Аналогичным образом, вероятность того, что два файла имеют та же контрольная сумма SHA, даже для менее строгой контрольной суммы SHA1, 1 в числе намного больше, чем количество секунд, которое Вселенная существует.Насколько больше? Даже если вы ждали количество секунд, в течение которых Вселенная была вокруг, а затем, когда Вселенная закончился вы снова ждали вторую жизнь Вселенной, а потом вы делали это снова и снова за миллиард жизни вселенной, вы все равно не были бы близки. Ты пришлось бы считать все секунды во Вселенной на миллиард жизни Вселенной, а затем повторить все это снова. миллион раз. То есть миллион миллиардов жизней Вселенная стоит секунд.Возможность того, что гораздо более строгая контрольная сумма SHA256, используемая Manifold, может быть продублирована случайность еще менее вероятна из-за гораздо большего количества факторов маловероятности что люди не могут понять, насколько это маловероятно.

Полагая, что два разных файла могут иметь одинаковую контрольную сумму SHA это все равно что верить в то, что случайные квантовые флуктуации могут мгновенно трансформировать вы в кошку. Люди со здравым смыслом знают, что не пойдет случиться, вы не собираетесь превращаться в кошку, и никакие два разные файлы всегда будут иметь одинаковую контрольную сумму SHA.

Другими словами, если кто-нибудь скажет вам, что два разных файла случайным образом может иметь ту же контрольную сумму SHA, которую вы точно знаете, они не знают, что они говорят.

Но не из-за случайного столкновения но при преднамеренном взломе, могут ли два файла быть искусственно сконструированы для у вас такая же контрольная сумма SHA? Да, при наличии достаточных ресурсов криптографический атака на SHA256 могла бы быть успешной, если бы у вас было много жизней Вселенная, чтобы сделать свои расчеты.По мере увеличения скорости вычислений в далеком будущем даже SHA256 может стать уязвимым. В в этот момент все просто начнут использовать SHA512 или SHA1024.

Но та же контрольная сумма SHA не указать, что в исходном файле нет вируса, правда? Нет в случае Manifold нет. Это будет правдой, только если вы заговорщик теоретик, который считает, что такие инструменты, как компиляторы от Microsoft, созданы внедрять вирусы в программное обеспечение.В реальном мире такие инструменты создают чистые файлы. После того, как файл создан как чистый файл, он, конечно, может заразиться позже в своей жизни. Файл мог быть заражен, когда размещены, например, на сервере загрузки. Но если вы возьмете SHA контрольную сумму для файла в момент его создания вы точно знаете в любой будущая точка, если этот файл все еще имеет ту же контрольную сумму SHA, он все еще чистый и не зараженный.

Контрольная сумма SHA256 абсурдно длинная.Разве это не излишество? Почему бы не использовать более короткие контрольные суммы SHA1 что легче сравнивать? Да, контрольные суммы SHA256 абсурдны долго и да, они для этого абсурдный перебор. SHA1 контрольные суммы легче сравнивать и по любому практическому стандарту в реальном world защитит от вирусов в установочных файлах.

Так почему же Manifold использует SHA256? К сожалению, Google описал процедуру создания коллизий SHA1. что теоретически может быть использовано для создания двух установочных файлов Manifold которые имеют одинаковую контрольную сумму SHA1, причем одна из них теоретически содержит вирусный пакет.Атака Google не работает против контр-криптоанализа усиленный SHA1, и это непрактично в реальных сценариях внедрения вирусов. Но нет смысла спорить со страхом без практических соображений. вопросы. Легче избавиться от страха, применив массово безопасные технология вроде SHA256.

Может ли SHA256 быть уязвимым для Google атака? Нет. Атака Google на SHA1 использовалась 6500 лет назад. однопроцессорных вычислений и 100 лет вычислений на GPU для создания два разных PDF-файла с ограниченным доступом (а не исполняемые файлы размером с установленный Manifold) с тем же Контрольная сумма SHA1.Создание вредоносного ПО, которое может завладеть одним компьютером и менее чем за несколько тысяч лет внедриться в установку файл, при этом скрываясь, используя ту же контрольную сумму SHA1 для исходного файл, это гораздо более сложная задача. И это просто SHA1. SHA256 — это квадриллион, квадриллион и т. Д. Раз сильнее, чем SHA1. Попытка сделать что-либо из этого с помощью SHA256 приведет к требуется больше времени, чем многие жизни Вселенной.

Как проверить целостность файла микропрограммы NetScaler

Выполните одну из следующих двух процедур:

Использование sha2

Чтобы проверить целостность файла микропрограммы NetScaler с помощью контрольной суммы sha2, выполните следующую процедуру:

Щелкните NetScaler ADC, чтобы перейти на страницу загрузки микропрограммы.

Каждый выпуск 10.1 встроенного ПО NetScaler ADC содержит файл контрольной суммы sha2, как показано на следующем снимке экрана.

Нажмите Получить контрольную сумму sha2 .

Появится окно, в котором отображаются значения sha2 для всех файлов, связанных со сборкой NetScaler, как показано на следующем снимке экрана.

Нажмите Скачать .

Примите все лицензионные соглашения от Citrix.

Выполните следующие команды, чтобы создать отдельный каталог в устройстве NetScaler для каждой сборки микропрограммного обеспечения.

Cd / var / nsinstall

Mkdir 10.1.126.12.ncЭтот шаг позволяет избежать создания повторяющихся файлов в нескольких версиях прошивки.

Используйте WinSCP или любую другую утилиту безопасного копирования файлов, чтобы скопировать загруженный файл (на шаге 3) в каталог /var/nsinstall/10.1.126.12.nc в устройстве NetScaler.

Выполните следующую команду, чтобы проверить целостность загруженного файла.

sha256 build-10.1-126.12_nc.tgz

Сравните вывод хэш-значение со значением хэш в шаге 2.

SHA256 (встроенный 10.1-126.12_nc.tgz) = a5cead92210a79001b4947d494b092620f4d227f16e6a1e5f35bafd7848747e4

Citrix Web Site: встроенный 10.1-126.12_nc.tgz

a5cead92210a79001b4947d494b092620f4d227f16e6a1e5f35bafd7848747e4Если числа совпадают, целостность файла прошивки NetScaler правильная.

Использование MD5

Чтобы проверить целостность файла микропрограммы NetScaler, выполните следующую процедуру:

Щелкните NetScaler ADC, чтобы перейти на страницу загрузки микропрограммы.

Каждый выпуск встроенного ПО NetScaler ADC до версии 10.1 содержит файл контрольной суммы MD5, как показано на следующем снимке экрана.

Нажмите Получить контрольную сумму MD5 .

Появится окно, в котором отображаются значения MD5 для всех файлов, связанных со сборкой NetScaler, как показано на следующем снимке экрана.

- Нажмите Скачать .

Примите все лицензионные соглашения от Citrix.

Выполните следующие команды, чтобы создать отдельный каталог в устройстве NetScaler для каждой сборки микропрограммного обеспечения.

Cd / var / nsinstall

Mkdir 10.0.75.7.ncЭтот шаг позволяет избежать создания повторяющихся файлов в нескольких версиях прошивки.

С помощью WinSCP или любой другой утилиты безопасного копирования файлов скопируйте загруженный файл (на шаге 3) в каталог /var/nsinstall/ns-10.0-75.7.nc устройства NetScaler.

Выполните следующую команду, чтобы проверить целостность загруженного файла.

md5 build-10.0-75.7_nc.tgz

Сравните вывод хеш-значения со значением хеш-функции на шаге 2.

MD5 (build-10.0-75.7_nc.tgz) = fd6d2090ea0ffc7962f3a5fb1c7c25b6

Citrix Web Siteffcfcf2cf2c5c5c5fcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcfcd110.0-75c5fc: build -10.0-75c5fcfcfcfcfcfcd6d06e0c5d08c5d08c5d08c5d0c5d08cd08cd08cd08cd08cd08c5

Если числа совпадают, целостность файла прошивки NetScaler правильная.

Как проверить загрузку в Ubuntu с помощью хэша SHA256 или ключа GPG — VITUX

Возможно, вы часто загружали какое-то программное обеспечение с открытым исходным кодом, например, различные ISO-дистрибутивы Linux.Во время загрузки вы также можете заметить ссылку для загрузки файла контрольной суммы. Для чего эта ссылка? Фактически, дистрибутивы Linux распространяют файлы контрольной суммы вместе с исходными файлами ISO для проверки целостности загруженного файла. Используя контрольную сумму файла, вы можете убедиться, что загруженный файл подлинный и не был подделан. Это особенно полезно, когда вы загружаете файл откуда-то еще, а не с исходного сайта, например, со сторонних веб-сайтов, где есть большая вероятность подделки файла.Настоятельно рекомендуется проверять контрольную сумму при загрузке файла от любого третьего лица.

В этой статье мы рассмотрим несколько шагов, которые помогут вам проверить любую загрузку в операционной системе Ubuntu. В этой статье я использую Ubuntu 18.04 LTS для описания процедуры. Кроме того, я загрузил ubuntu-18.04.2-desktop-amd64.iso , и он будет использоваться в этой статье для процесса проверки.

Есть два метода, которые вы можете использовать для проверки целостности загруженных файлов.Первый метод — это хеширование SHA256, это быстрый, но менее безопасный метод. Второй — с помощью ключей gpg, что является более безопасным методом проверки целостности файла.

Проверить загрузку с использованием хэша SHA256

В первом методе мы будем использовать хеширование для проверки нашей загрузки. Хеширование — это процесс проверки, который проверяет, идентичен ли загруженный файл в вашей системе исходному файлу и не был ли он изменен третьей стороной. Шаги метода следующие:

Шаг 1: Загрузите файл SHA256SUMS

Вам нужно будет найти файл SHA256SUMS с официальных зеркал Ubuntu.Зеркальная страница включает некоторые дополнительные файлы вместе с образами Ubuntu. Я использую зеркало ниже, чтобы загрузить файл SHA256SUMS:

http://releases.ubuntu.com/18.04/

Найдя файл, щелкните по нему, чтобы открыть. Он содержит контрольную сумму исходного файла, предоставленного Ubuntu.

Шаг 2: Сгенерируйте контрольную сумму SHA256 для загруженного файла ISO

Теперь откройте Терминал, нажав комбинацию клавиш Ctrl + Alt + T . Затем перейдите в каталог, в который вы поместили файл загрузки.

$ cd [путь к файлу]

Затем выполните следующую команду в Терминале, чтобы сгенерировать контрольную сумму SHA256 для загруженного файла ISO.

Шаг 3: Сравните контрольную сумму в обоих файлах.

Сравните контрольную сумму, сгенерированную системой, с контрольной суммой, представленной на официальном сайте зеркал Ubuntu. Если контрольная сумма совпадает, вы загрузили подлинный файл, в противном случае файл поврежден.

Verify Download u