Open Server и Dr.Web — разрешаем файл Hosts — OLDESIGN.RU

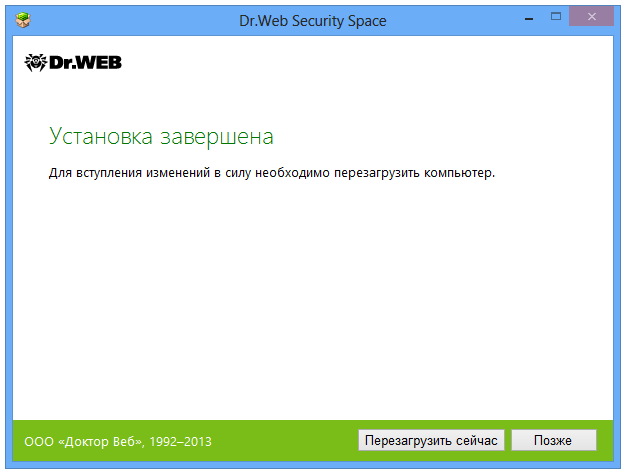

Большой проблемой становится запуск OpenServer при установленном на компьютере антивирусе Dr.Web.

После установки, и уже при запуске Open Server выдает ошибку с комментарием.

Файл C:\Windows\system32\drivers\etc\hosts недоступен для записи

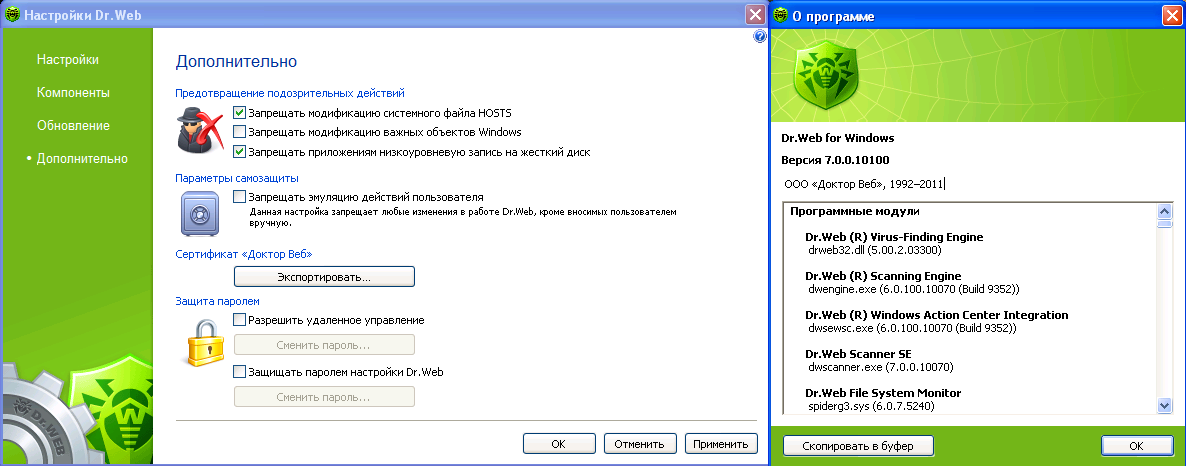

1) Чтобы разрешить доступ к файл hosts для Dr.Web — нужно проделать следующее:

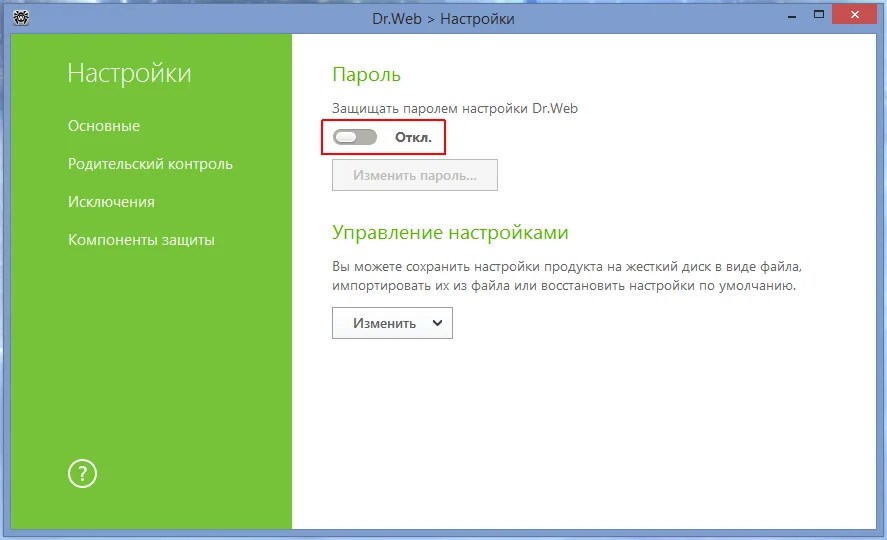

Нажмите значек Dr.Web, выберите значок «Замок», разрешите запуск программы, нажмите значок «Зубчатый круг», в окне «Настройки»:

1.

В верхней части окна, нажмите стрелку влево, чтобы вернуться на предыдущий шаг настроек.

2. Нажмите «Компоненты защиты», далее нажмите «Превентивная защита», нажмите надпись «Изменить параметры блокировки подозрительных действий», в колонке «Защищаемый объект» найдите «Файл HOSTS», напротив него переведите отметку по колонке «Разрешать», закройте окно «Настройки».

После внесённых изменений, если требуется защитить файл от изменений, но при этом сохранить свои изменения, в превентивной защите выберите «Запрещать» для файла HOSTS.

2) Если у вас не установлен антивирус, но файл Hosts все равно недоступен для записи, чтобы разрешить OpenServer редактировать файл -проделайте следующие шаги:

1. Откройте cmd.exe (win + r) от имени Администратора

2. Выполните там команду:

Выполните там команду:

attrib.exe -s -r -h -a C:\Windows\system32\drivers\etc\hosts

3) Так-же вы можете воспользоваться третьим вариантом — это просто отключить в OpenServer использование файла hosts. На разработку это никак не повлияет, но при этом оставить защиту вашего компьютера на должном уровне!

а) Нажимаем на значёк OpenServer в трее

б) Заходим в раздел «настройки»

в) Заходим в раздел «сервер»

г) Ставим галочку «Не вносить изменения в Hosts файл»

На этом всё =)

Почему недоступен к редактированию hosts файл – не сохраняются изменения

Приветствую!

Вы вознамерились отредактировать hosts файл, но столкнулись с тем, что это оказалось проблематично – файл занят, недоступен к редактированию и т. д.? Ситуация вполне объяснимая, и данный материал постарается рассказать о всех возможных причинах сего явления, а также поможет вам всё же внести правки в hosts файл.

д.? Ситуация вполне объяснимая, и данный материал постарается рассказать о всех возможных причинах сего явления, а также поможет вам всё же внести правки в hosts файл.

Содержание:

Причины, по которым редактирование hosts файла оканчивается неудачей

Давайте рассмотрим подробнее каждую причину, и постараемся исправить положение, дабы можно было внести соответствующие правки в hosts файл.

Недостаток прав для редактирования hosts файла

Редактор, который вы используете для редактирования, не запущен от администратора. Мало просто обладать правами администратора в Windows 7 и последующих версиях. Необходимо запустить редактор (это может быть Блокнот, WordPad, Notepad++ и т.д.) от имени администратора.

Для этого щёлкните по ярлыку приложения правой клавишей мышки, и в отобразившемся меню выберите пункт «Запуск от имени администратора»

После открытия окна редактора, вам останется в нём указать открытие файла hosts, а после внести соответствующие правки в файл и произвести сохранение внесённых изменений.

Если внесённые правки так и не сохраняются, то обратимся к следующей причине, о которой рассказывается ниже.

Антивирусное программное обеспечение

Очень многие антивирусы блокируют hosts файл от внесения любого рода изменений, т.к. данный файл является «лакомым куском» самого широкого круга вредоносных элементов всех мастей.

На скриншоте представлено окно настроек антивирусного программного обеспечения Avira, и опции, которая отвечает за «защиту» hosts файла от модификации.

Но если вы основательно вознамерились внести необходимые правки, то на время внесения правок в hosts файл необходимо приостановить работу используемого вами антивирусного программного обеспечения.

После внесения изменений в файл, включите ваш антивирус вновь.

Если и это не помогло, и hosts файл не поддаётся редактированию, то перейдём к следующей причине, по которой это может происходить.

Вредоносная активность

Достаточно распространённая причина недоступности редактирования hosts файла – вредоносная деятельность, что имеет место быть на вашем ПК. Как уже говорилось выше, hosts файл является излюбленным объектом посягательств со стороны самых разных вирусов и злонамеренного программного обеспечения.

Как уже говорилось выше, hosts файл является излюбленным объектом посягательств со стороны самых разных вирусов и злонамеренного программного обеспечения.

И «захватив» данный файл, вредонос начинает использовать его в своих целях, размещая там свои записи (как их удалить – читайте в материале «Как быстро очистить (восстановить) файл hosts»). При этом, естественно, всячески препятствуя попыткам модификации кем-либо ещё.

В данной ситуации стоит прибегнуть к сканированию системы антивирусным ПО. К примеру, можно воспользоваться бесплатным антивирусным решением, которое работает без установки – «Dr.Web CureIt!».

Краткий итог

В материале мы постарались рассмотреть все возможные причины, из-за которых hosts файл не поддаётся редактированию (внесению правок) и последующему успешному сохранению. Были даны рекомендации по каждому случаю, дабы полностью решить данную проблему, и реализовать задуманное – удалить лишние строки и\или внести необходимые записи в хостc файл.

Как правильно изменить файл hosts на Windows 10, 8.1, 8, 7, Vista, XP

Добрый день. Данная инструкция будет как предварительная для будущих, таких как отключение рекламы в skype или блокировка рекламного окна в KMPlayer. Думаю на данную страницу вы и попадете с тех статей, но это будет первая статья на данном новом проекте.

Сперва необходимо сразу же предупредить, если у вас стоит антивирус (Dr.Web, Антивирус Касперского, Avast и т.д.) то скорее всего у вас включена защита от редактирования файла Hosts, поэтому сразу заходим в настройки и отключаем её. У меня нет возможности ставить все эти антивирусы, поэтому буду очень признателен если вы напишите в комментариях пошаговые инструкции по отключению на вашем антивирусе и я их, с удовольствием, добавлю в инструкцию.

Итак начнем, существует несколько способов редактирования. По-сути главная задача — это дать текстовому редактору необходимые для редактирования файла (права администратора). Я напишу несколько способов, какой вам больше нравится, тот используйте.

Кстати, для тех кто хочет вернуть файл до исходного состояния, тоже есть инструкция.

I. Открытие текстового редактора через контекстное меню проводника с правами администратора.

Для большинства этот способ покажется наиболее простым. Для этого нужно найти ярлык или исполняющий файл блокнота (или другого текстового редактора, например я люблю пользоваться notepad++) и через контекстное меню запустить его с правами администратора. Где можно найти файл:

Исполняющий файл находится по пути C:\Windows\system32 находим его, кликаем правой клавишей и выбираем «Запуск от имени администратора».

Можно найти в меню пуск в разделе «Стандартные» и так же с помощью правой клавишей сделать запуск от имени администратора.

И конечно же, можно воспользоваться поиском в системе, кстати в Windows 10 он еще удобнее и универсальнее.

После запуска жмем «Файл» — «Открыть». Идем по пути C:\Windows\System32\drivers\etc включаем отображение всех файлов справа внизу и открываем hosts.

Вносим изменения и сохраняем (Файл — Сохранить). Если все сделано правильно и вы отключили защиту в антивирусе, то файл сохранится. Если вы где-то ошиблись или включена защита — блокнот предложит изменить имя.

II. Запуск текстового редактора через командную строку от имени администратора (больше подходит для обладателей Windows 8+ систем)

Для тех кто ещё не в курсе, то начиная с Windows 8 Microsoft расширил контекстное меню кнопки «Пуск». Теперь там полный набор необходимых для настройки утилит. Это одно из тех свойств, за которое я очень быстро полюбил Windows 8.x системы. Среди утилит там так же добавили два способа запуска командной строки: обычный и от имени администратора. Так что жмем правой клавишей по углу «Пуск» и выбираем «Командная строка (Администратора)».

Копируем или печатаем следующую команду:

notepad C:\Windows\System32\drivers\etc\hosts

Можно напечатать просто notepad, это запустит блокнот, а дальше просто открыть файл вручную.

Дальше как и в первом способе, редактируем и сохраняем.

Для упрощения процедуры запуска я написал просто cmd файл (в архиве edit.zip) для запуска блокнота, запустите его от имени администратора и редактируйте файл.

Вроде всё. Надеюсь эта статья оказалась вам полезной, нажмите одну из кнопок ниже, чтобы рассказать о ней друзьям. Также подпишитесь на обновления сайта, введя свой e-mail в поле справа или подписавшись на группу во Вконтакте.

Спасибо за внимание 🙂

Материал сайта geekteam.pro

Как править файл hosts

Существует множество способов исправить файл hosts в Windows и все они достаточно простые. Рассмотрим три таких способа, которых, скорее всего, окажется достаточно для того, чтобы привести этот файл в порядок.

Исправление hosts в блокноте

Первый способ, который мы рассмотрим — как исправить файл hosts в блокноте. Пожалуй, это самый простой и быстрый способ.

Сначала запустите блокнот от имени Администратора (это обязательно, иначе исправленный hosts не сохранится), для чего:

- В Windows 7 зайдите в «Пуск» — «Все программы» — «Стандартные», кликните правой кнопкой мыши по блокноту и выберите «Запустить от имени Администратора».

- В Windows 8 и Windows 8.1 на начальном экране начните набирать первые буквы слова «Блокнот», откроется панель поиска справа. Кликните правой кнопкой мыши по блокноту и выберите «Запуск от имени администратора».

Следующий шаг — открыть файл hosts, для этого в блокноте выберите «Файл» — «Открыть», внизу окна открытия переключите с «Текстовые документы .txt» на «Все файлы», зайдите в папку C:WindowsSystem32driversetc и откройте файл hosts.

Обратите внимание, что если у вас несколько файлов hosts, то открыть нужно тот, который без какого-либо расширения.

Последний шаг — убрать все лишние строки из файла hosts, либо просто вставить оригинальное его содержание в файл, которое можно скопировать, например, отсюда (а заодно и посмотреть, какие строки лишние).

Примечание: файл хостс может быть пустой, это нормально, значит ничего исправлять не нужно. Текст в файле hosts бывает как на русском, так и на английском языке, это не играет роли.

После этого выберите «Файл» — «Сохранить» и сохраните исправленный хостс (он может не сохраняться, если вы запустили блокнот не от имени администратора). Также желательно после этого действия перезагрузить компьютер, чтобы изменения вступили в силу.

Как исправить хостс в AVZ

Еще один простой способ исправить hosts — использовать антивирусную утилиту AVZ (она может далеко не только это, но в рамках этой инструкции будет рассмотрено только исправление хостс).

Скачать AVZ можно бесплатно с официального сайта разработчика http://www.z-oleg.com/secur/avz/download.php (ищите в правой части страницы).

Распакуйте архив с программой и запустите файл avz.exe, после чего в главном меню программы выберите «Файл» — «Восстановление системы» и отметьте один пункт «Очистка файла hosts».

Затем нажмите «Выполнить отмеченные операции», а по завершении перезагрузите компьютер.

Утилита Microsoft Fix it для восстановления файла hosts

И последний способ — зайти на страницу http://support.microsoft.com/kb/972034/ru посвященную восстановлению файла hosts и загрузить имеющуюся там утилиту Fix

Кроме этого, на данной странице вы найдете оригинальное содержимое файла hosts для различных операционных систем.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka. pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

01.05.2014 в 10:51

Благодарю за помощь. С восьмеркой помучался..

01.10.2017 в 15:04

02.06.2014 в 07:21

Большое вам спасибо за полезную информацию! Подскажите, вредоносное ли это изменение, либо норма, но после установки Unchecky (прога снимающая галочки, о которой вы писали в другой статье) в файле hosts, после #127.0.0.1 localhost — этой программой внесено больше 30 строк с названиями сайтов, каждая из них не отделена значком # и начинается так — 0.0.0.0…

02.06.2014 в 12:09

Честно говоря не знаю, смотря, что там за сайты. Прямо сейчас проверить не могу, что там Unchecky вносит. Если сюда их пришлете, то посмотрю и оценю, насколько хорошо это изменение или, напротив, странное.

08.12.2018 в 05:48

Если не хотите видеть строки, занесенные программой unchecky, откройте эту программу, вверху нажимаете на настройки, далее внизу на расширенные настройки, а там ставите галочку в строке «не использовать правила hosts файла»

10. 08.2014 в 22:24

08.2014 в 22:24

Спасибо большое за помощь. Удалил долго одолевавшие меня баннеры с рекламой. Убрал с помощью Hitman Pro. Почему то утилита Касперского, которую запускал до этого не смогла справиться . Спасибо за доходчивую инструкцию и советы, разложено всё как по-полочкам, как и что делать поймёт даже компьютерный «чайник».

03.11.2014 в 12:22

Здравствуйте Дмитрий! Похожая ситуация с Uncheky. Исправляю hosts,

Может это то с чего она галки снимает? Потенциально нежелательные. Спасибо.

05.11.2014 в 08:53

Здравствуйте. Это прописаны адреса сайтов, с которых такое нежелательное ПО скачивается (это может происходить без вашего ведома в автоматическом режиме), то есть, своеобразный уровень защиты, чтобы если какая-то программа захочет оттуда что-то скачать, у нее не получилось. Если пользуетесь Unchecky, оставляйте.

10.12.2014 в 12:38

Сайт одноклассники стал открываться, благодаря support. microsoft.com/kb/972034/ru Большое спасибо умным и добрым людям. Я искреннее благодарна вашей страничке.

microsoft.com/kb/972034/ru Большое спасибо умным и добрым людям. Я искреннее благодарна вашей страничке.

04.01.2015 в 01:50

Спасибо большое мне очень помогло советую всем у кого такая проблема. респект

23.04.2015 в 10:51

Здравствуйте! Всё сделала, как у вас описано в пункте Как исправить хостс в AVZ, для того, чтобы удалить навязчивую рекламу в всплывающих окнах. Но на следующий день реклама появилась вновь. С чем это может быть связано, подскажите, пожалуйста.

23.04.2015 в 11:01

Здравствуйте. Рекомендую к прочтению: https://remontka.pro/reklama-v-brauzere/ так как проблема несколько сложнее, чем просто изменения в hosts.

30.04.2015 в 17:09

Ничего не помогает, всё также при запуске браузеров опера и фаерфокс открываются посторонние сайты, рекламу убрал адблоком. Помогите.

01.05.2015 в 07:26

24.06.2015 в 16:38

Здравствуйте!

В конце текста у меня такая строчка: # This HOSTS file cured by Dr.Web Anti-rootkit API

нужно ли её оставлять?

25. 06.2015 в 10:31

06.2015 в 10:31

Как хотите. Толку от нее нет, вреда тоже.

12.08.2015 в 07:10

Здравствуйте, я пробовала все методы, но все равно при запуске оперы появляется то объявление киви кошелька и тд я не знаю уже что делать, помогите пожалуйста

12.08.2015 в 09:03

07.11.2015 в 13:39

Здравствуйте, я пытался отчистить файл hosts всеми методами, но там остаётся ещё строка # This HOSTS file cured by Dr.Web Anti-rootkit API

Нормально ли это?

08.11.2015 в 08:59

Все строки, начинающиеся с решетки ни на что не влияют, т.е. нормально. просто у вас dr web следит за этим файлом, вот и все.

16.11.2015 в 17:28

Спасибо Вам!

Дошел до ручного способа, но все-таки справился, благодаря Вашим советам, с напастью!

21.11.2015 в 15:47

Как найти стандартные программы в Windows 10?

22.11.2015 в 10:05

Меню пуск — все приложения — на букву С. А можно просто в поиск ввести название конкретной программы.

04.01. 2016 в 23:53

2016 в 23:53

Здравствуйте!

В конце текста у меня такая строчка: # This HOSTS file cured by Dr.Web Anti-rootkit API.

При смене антивирусной программы (к примеру на Avast). Данная строка будет опасной?

Долго мучуюсь ни один способ не помогает удалить данную строчку, ни вручную, ни через AVZ. Думаю уже Windows переустанавливать. Самое главное эта строчка появилось, но в интернете ничего не блокировалось, с чем это может быть связано. Может ли кто-то воровать мою информацию с ПК?

Заранее спасибо!

05.01.2016 в 10:42

Здравствуйте. Нет, она не станет опасной, любые строки, начинающиеся со знака решетки не несут функций и ничего не делают, а просто являются комментариями — в данном случае о том, что Dr.web следит за этим файлом.

16.01.2016 в 16:21

Здравствуйте, такая же проблема с # This HOSTS file cured by Dr.Web Anti-rootkit API, мне в хосте надо адреса прописать, но никаким способом не открывается, уже удалил антивирус, и утилиты ставил, для открытия файла, но не помогло сносить систему желания вообще нет, может есть какие нибудь безопасные способы для открытия этого блин будь он не ладен 10 раз файла заранее Спасибо

17. 01.2016 в 09:30

01.2016 в 09:30

А нельзя в Dr.Web отключить слежение за файлом hosts?

25.02.2016 в 02:17

я сделал все как по инструкции, только мне наоборот закрыть доступ к сайту нужно

в файл хост добавил 127.0.0.1 odnoklassniki.ru 127.0.0.1 odnoklassniki.ru

Помогите, как закрыть доступ к этой соц сети? Спасибо

25.02.2016 в 07:38

добавьте еще ok.ru так же. На каждой строке по новой записи, т.е. например:

127.0.0.1 ok.ru

31.05.2016 в 12:52

Дмитрий, подскажите как убрать рекламу, которая появляется не в браузере, а независимо от того включен браузер или нет, появляется поверх любых програм, в т.ч. Office, игр?

01.06.2016 в 10:46

Здравствуйте. Проверить компьютер средствами удаления вредоносных программ, такими как AdwCleaner и Malwarebytes Anti-Malware (даже если стоит антивирус хороший). Плюс изучить все программы в автозагрузке, убрать оттуда всё, что вызывает сомнения.

05.06.2016 в 21:18

Здравствуйте! Спасибо за полезные советы! Не могу открыть папку hosts, отвечает, что нет прав, хотя у меня права администратора, других учётных записей нет, и также попытался папку «хостс» от имени администратора открыть, с тем же результатом, — не открывается. Что делать?

Что делать?

06.06.2016 в 10:28

Только предположение (не точно): у вас стоит какой-то антивирус или защита от вредоносного ПО с включенной защитой файла hosts, в них такая функция сейчас встречается.

02.08.2016 в 09:58

Здравствуйте, Dmitry.

Благодарю Вас за то что вы есть и то что вы делаете.

Сегодня скачал утилиту AVZ (давно о ней слышал)

У меня установлен Avast Free Antivirus. При сканировании утилитой AVZ, Avast заблокировал четыре угрозы запускаемых из файла avz.exe, а утилита нашла в папке Avast подозрительный файл.

Неужели у этих продуктов проблемы с совместимостью?

02.08.2016 в 23:26

Ну вообще AVZ да, потенциально опасна (в силу того, для чего сделана и как работает). А то, что она в Avast что-то находит — тоже естественно, учитывая его деятельность по просмотру трафика и прочего.

26.10.2016 в 16:16

Утилиту Microsoft Fix it для восстановления файла hosts уже убрали … на странице support.microsoft.com/

22. 08.2019 в 08:41

08.2019 в 08:41

Добрый день у меня такая проблема не могу добавит файл hosts в исключении Касперский 2019 Благодарю за ранее.

27.08.2019 в 11:37

У меня другой вариант, я удаляю ненужные строки в хосте (от ::1 localhost вниз) но при перезагрузки все появляется опять. Вэбер находит только в хосте вирус. Не могу сообразить что возвращает все назад.

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

В некоторых ситуациях может потребоваться изменить файл hosts в Windows 10, 8.1 или Windows 7. Иногда причина тому — вирусы и вредоносные программы, вносящие изменения в hosts, из-за чего не получается зайти на определенные сайты, а иногда вы и сами можете захотеть отредактировать этот файл для того, чтобы ограничить доступ к какому-либо сайту.

В этой инструкции подробно о том, как изменить hosts в Windows, о способах исправить этот файл и вернуть его к первоначальному состоянию встроенными средствами системы и с помощью сторонних программ, а также некоторые дополнительные нюансы, которые могут быть полезны.

Изменение файла hosts в блокноте

Содержимое файла hosts представляет собой набор записей из IP-адреса и URL. Например, строка «127.0.0.1 vk.com» (без кавычек) будет означать, что при открытии в браузере адреса vk.com, будет открываться не настоящий IP-адрес ВК, а указанный адрес из файла hosts. Все строки файла hosts, начинающиеся со значка решетки являются комментариями, т.е. их содержимое, изменение или удаление никак не влияет на работу.

Самый простой способ редактирования файла hosts — использовать встроенный текстовый редактор «Блокнот». Самый важны момент, который нужно учесть: текстовый редактор должен запускаться от имени администратора, в противном случае вы не сможете сохранить сделанные изменения. Отдельно опишу как проделать необходимое в разных версиях Windows, хотя по своей сути шаги отличаться не будут.

Как изменить hosts в Windows 10 с помощью блокнота

Для редактирования файла hosts в Windows 10 используйте следующие простые шаги:

- Начните вводить «Блокнот» в поле поиска на панели задач.

Когда нужный результат будет найден, нажмите по нему правой кнопкой мыши и выберите пункт «Запуск от имени администратора».

Когда нужный результат будет найден, нажмите по нему правой кнопкой мыши и выберите пункт «Запуск от имени администратора». - В меню блокнота выберите Файл — Открыть и укажите путь к файлу hosts в папке C:WindowsSystem32driversetc. Если в этой папке присутствует несколько файлов с таким именем, открывайте тот, который не имеет никакого расширения.

- Внесите необходимые изменения в файл hosts, добавьте или удалите строки соответствий IP и URL, после чего сохраните файл через меню.

Готово, файл отредактирован. Изменения могут вступить в действия не сразу, а только после перезагрузки компьютера. Более подробно о том, что и как можно изменить в инструкции: Как редактировать или исправить файл hosts в Windows 10.

Редактирование hosts в Windows 8.1 или 8

Для запуска блокнота от имени Администратора в Windows 8.1 и 8 находясь на начальном экране с плитками, начните набирать слово «Блокнот», когда он появится в поиске, кликните по нему правой кнопкой мыши и выберите «Запуск от имени администратора».

В блокноте нажмите «Файл» — «Открыть», после чего справа от «Имя файла» вместо «Текстовые документы» выберите пункт «Все файлы» (в противном случае, зайдя в нужную папку вы увидите «Нет элементов, удовлетворяющих условиям поиска») и после этого откройте файл hosts, который находится в папке C:WindowsSystem32driversetc.

Может оказаться, что в этой папке не один, а два hosts или даже больше. Открывать следует тот, который не имеет никакого расширения.

По умолчанию, данный файл в Windows выглядит как на картинке выше (кроме последней строчки). В верхней части — комментарии о том, для чего нужен этот файл (могут быть и на русском, это не важно), а в нижней мы можем добавлять необходимые строчки. Первая часть означает адрес, на который будут перенаправляться запросы, а вторая — какие именно запросы.

Например, если мы добавим в файл hosts строчку 127.0.0.1 odnoklassniki.ru, то у нас не будут открываться одноклассники (адрес 127. 0.0.1 зарезервирован системой за локальным компьютером и если у вас на нем не запущен http сервер, то ничего не откроется, а можно ввести 0.0.0.0, тогда сайт точно не будет открываться).

0.0.1 зарезервирован системой за локальным компьютером и если у вас на нем не запущен http сервер, то ничего не откроется, а можно ввести 0.0.0.0, тогда сайт точно не будет открываться).

После того, как были внесены все необходимые правки, сохраните файл. (Для того, чтобы изменения вступили в силу, может потребоваться перезагрузка компьютера).

Windows 7

Для изменения hosts в Windows 7 вам также требуется запустить блокнот от имени администратора, для этого вы можете найти его в меню «Пуск» и нажать правой кнопкой мыши, после чего выбрать запуск от имени администратора.

После этого, также, как и в предыдущих примерах, вы можете открыть файл и вносить необходимые изменения в нем.

Как изменить или исправить файл hosts с помощью сторонних бесплатных программ

Всё, что он делает — запускает всё тот же блокнот, но уже с правами администратора и открытым нужным файлом. Пользователю остается лишь внести изменения и сохранить файл. Подробнее о программе и где её скачать в статье Настройка и оптимизация Windows 10 в Dism++.

Учитывая то, что нежелательные изменения файла hosts обычно появляются в результате работы вредоносных программ, логично, что средства для их удаления могут содержать и функции исправления этого файла. Есть такая опция и в популярном бесплатном сканере AdwCleaner.

Достаточно зайти в настройки программы, включить пункт «Сбросить файл hosts», после чего на главной вкладке AdwCleaner выполнить сканирование и очистку. В процессе также будет исправлен и hosts. Подробно об этой и других таких программах в обзоре Лучшие средства удаления вредоносных программ.

Создание ярлыка для изменения hosts

Если вам часто приходится исправлять hosts, то вы можете создать ярлык, который будет автоматически запускать блокнот с открытым файлом в режиме администратора.

Для этого кликните правой кнопкой мышки в любом свободном месте рабочего стола, выберите «Создать» — «Ярлык» и в поле «Укажите расположение объекта» введите:

Затем нажмите «Далее» и укажите имя ярлыка. Теперь, кликните правой кнопкой мыши по созданному ярлыку, выберите «Свойства», на вкладке «Ярлык» нажмите кнопку «Дополнительно» и укажите, чтобы программа запускалась от имени администратора (иначе у нас не получится сохранить файл hosts).

Надеюсь, для кого-то из читателей инструкция окажется полезной. Если же что-то не получается, опишите проблему в комментариях, я постараюсь помочь. Также на сайте присутствует отдельный материал: Как исправить файл hosts.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

25.03.2015 в 23:40

Спасибо большое, помогло

09.04.2015 в 15:17

Спасибо, но у меня возникла проблема, в основном файле hosts не происходит изменений, а он создает новый файл с разрешением блокнота. А все так же происходит перенаправления на другие сайты.

10.04.2015 в 13:37

Чтобы он сохранил, запускайте блокнот от имена администратора. В конце редактирования не Сохранить как нажимайте, а просто сохранить.

24.05.2015 в 10:00

Все я разобрался с проблемой блокнота! Все сделал по инструкции а файл hosts не сохраняет данные а создается новый файл hosts.txt

25.05.2015 в 10:10

При сохранении в окне сохранения выберите в поле «Тип файла» — «Все файлы», чтобы он не сохранял в txt. И блокнот нужно запускать от администратора, чтобы не было отказано в доступе.

02.11.2015 в 14:59

Ничего не помогает. При сохранении выскакивает окошко «в доступе отказано»! (Win 8.1)

04.11.2015 в 06:13

Блокнотом меняете? Запускаете блокнот от имени администратора?

04.10.2016 в 17:52

Пробовал всё что вычитал в инете не помогло .Оказалось всё просто. Правой кнопкой на файл hosts свойства и убрать галочку только для чтения. И всё пошло как по маслу.

13.12.2016 в 19:26

Этот способ и мне тоже помог (с галочкой), а все остальное никак! Спасибо вам!

31.10.2016 в 06:47

у меня винда 7, хост не нашла

31.10.2016 в 09:38

можно создать свой. Т.е. отсутствие файла hosts — это, скажем так, не опасно. Хотя обычно он все-таки есть.

05.01.2017 в 13:39

Есть более простой способ удалять любые папки, менять реестр веток компьютера и просто делать все, что захочется.

Нажимаем правой клавишей на значок компьютер — затем свойства Слева на выпавшем окне выбираем строчку Дополнительные параметры системы в новом окне Свойства системы выбираем Защита системы и там находим строчку Параметры защиты . Обычно там стоит Локальный диск С (Система) — защита включена. Отключите ее клавишей отключить и будет у вас праздник и голова больше болеть не будет!

Начиная с windows 7 и выше компания Microsoft ограничила наши возможности на компе. Мы там номинальные админы и делать можем только ограниченные вещи так, чтобы своими ручками не сломать и не разрушить систему windows.

Всем успехов.

08.10.2017 в 20:41

Уважаемый Дмитрий! Как всегда — большое спасибо! А за ярлык для hosts — очень БОЛЬШОЕ!

23.03.2018 в 13:35

здрасте. никак не могу открыть хост файл даже от имени администратора. но в безопасном режиме все работает, и может просто скопировать файл и в случае необходимости просто его заменить. в безопасном режиме это возможно. да. w 8.1

23.03.2018 в 13:50

Да, можно и так сделать, вполне нормальный план.

12.02.2019 в 11:22

Есть программа SwitchHosts! для редактирования hosts и главная фишка — это переключение между различными файлами hosts под разные рабочие ситуации oldj.github.io/SwitchHosts/

12.02.2019 в 14:57

Можно ли при помощи файла hosts избавиться от Дзена? Чтобы Дзен вообще не приходил и комп не дренькал!

13.02.2019 в 11:46

Здравствуйте. А в каком браузере он дренькает? Может, просто в настройках браузера отключить уведомления для zen.yandex.ru (или вообще для всего яндекса)?

С помощью хостс сделать этого не получится.

13.02.2019 в 11:30

Да все получается как вы написали спасибо но есть проще вариант решения проблемы если есть проблемы в hosts файле просто берем его от имени администратора удаляем потом перезагружаем комп и всё система сама создает новый хост файл без косяков

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Здравствуйте, друзья!

В некоторых ситуациях требуется изменить или восстановить файл hosts.

В этой статье я расскажу, для чего он предназначен и как его правильно редактировать. Приведу пример, как с помощью файла hosts можно ускорить, перенаправить или заблокировать доступ к некоторым сайтам.

Файл hosts – это специальный текстовый файл системы, который отвечает за преобразование символьных имен доменов в соответствующие им IP-адреса и наоборот. Интернет-сайт, помимо привычного адреса, имеет еще и IP-адрес.

К примеру, социальная сеть «Одноклассники» имеет адрес вида www.ok.ru и IP-адрес 217.20.147.94 . Кстати, вы можете ввести эти цифры в адресную строку браузера и перейти, но будете перенаправлены на www.ok.ru.

Следует заметить, что подобные доменные адреса (www.ok.ru и другие) были придуманы исключительно ради удобства. Согласитесь, гораздо проще запомнить символьное имя (домен) ok.ru, чем его IP-адрес 217.20.147.94.

Однако сервер (выделенный компьютер), на котором расположен сайт ok.ru, не принимает подобного символьного обращения. Для преобразования имени хоста в IР-адрес используется файл hosts и специальная система доменных имен (сокращенно — DNS). Причем файл hosts имеет приоритет перед DNS.

Когда вы вводите адрес, то первым делом просматривается ваш файл hosts, и только потом происходит обращение к DNS-серверу. В отличие от DNS, файл hosts можно редактировать напрямую.

Полагаю, что теперь вы осознаете всю важность файла hosts и поняли, почему большинство вредоносных программ стремится заполучить к нему доступ.

Использование файла hosts

Управляя файлом hosts, можно ускорить обращение к некоторым сайтам или, наоборот, ограничить к ним доступ. Можно организовать перенаправление с одних страниц на другие сайты. Например, при обращении к некоторым запрещенным ресурсам будет происходить перенаправление на сайт МВД.

Но большую опасность представляет вредоносное программное обеспечение, которое, заполучив доступ к файлу hosts, будет использовать его в своих злонамеренных целях. Например, блокировать доступ к веб-сайтам, соцсетям или к сайтам компаний антивирусного программного обеспечения.

Где расположен файл hosts?

Как правило, если это операционная система Windows (NT, 2000, XP, 2003, Vista, 7, 8), файл hosts расположен в системном разделе на диске С. Полный адрес выглядит так: C:WindowsSystem32driversetchosts.

Есть и более быстрый способ добраться до файла host. Для этого нажимаем сочетание клавиш: Win + R или «Пуск» → «Выполнить». Откроется окно для ввода команды. Вводим следующую команду:

А вот и сам файл host, который по умолчанию имеет следующий вид:

Если в данной папке файла hosts нет, то скорее всего вирус подменил его расположение в ключе реестра. Ниже указан ключ реестра, в котором прописывается путь к папке с файлом host:

Кроме этого, файл hosts может быть скрыт. В этом случае проходим в «Параметр папок» → «Вид» и выставляем значение «Показывать скрытые папки файлы и диски».

Как редактировать файл hosts?

Файл hosts можно редактировать в любом текстовом редакторе. Например, в стандартном блокноте Windows.

Давайте рассмотрим варианты редактирования и для начала заблокируем доступ к упомянутым выше сайтам: vk.com и ok.ru.

Сайт или сайты, к которым нужно заблокировать доступ, прописываются с новой строки, предварительно в начале строки указывается локальный IP-адрес — 127.0.0.1.

В нашем случае запись имеет следующий вид:

Сохраняем изменения. Теперь открываем браузер и пробуем перейти по адресу vk.com или ok.ru. Как видите, файл hosts сделал свое дело, и попытка соединения с данными сайтами не удалась.

Также можно перенаправить (сделать редирект) на другой сайт. Для этого вам нужно знать IP-адрес сайта, куда будет производиться перенаправление, а рядом через пробел указать домен, с которого осуществляется редирект.

На примере ниже видно, что вначале я прописал IP-адрес сайта yandex.ru (213.180.204.3), а через пробел указал домен vk.com.

Это означает, что при попытке зайти на сайт vk.com будет осуществляться перенаправление на yandex.ru (213.180.204.3).

Чтобы ускорить загрузку сайта, нужно знать его IP адрес и домен. Эти данные и прописываются в файле hosts.

Казалось бы, все просто: нужно прописать необходимые изменения в файл hosts и нажать «Сохранить». Но система ругается и не дает сохранить желаемые изменения. Точнее, предлагает сохранить в отдельный текстовый файл.

Это происходит из-за ужесточения правил безопасности в ОС последних версий, и в этом есть смысл, так как многие вирусы пытаются прописать сюда свои строки. В данном случае изменения вносятся нами, и делается это целенаправленно.

Нужно сделать следующее. Возвратиться к месту расположения файла hosts и правой клавишей мыши вызвать контекстное меню, где выбрать пункт «Свойства».

Перейти на вкладку «Безопасность» и выбрать пользователя, под именем которого вы работаете.

Согласиться с предупреждением о снижении уровня безопасности. Возвратиться и сохранить изменения.

Есть и более простой способ редактирования файла hosts — с помощью командной строки. Прочитать можно здесь.

Чтобы восстановить параметры файла hosts по умолчанию, просто скопируйте и вставьте нижеприведенный текст:

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host

Вот так легко и просто путем правки файла hosts можно блокировать доступ к сайтам или осуществлять редирект. На этом сегодня все.

В следующей статье я расскажу, как редактировать файл hosts, если система Windows заблокирована. Кроме этого, я отвечу на популярные вопросы: «Почему я не могу зайти в Одноклассники?», «Почему я не могу зайти вКонтакт, на почту и другие сайты?». Подписывайтесь и не пропустите выход этой статьи (статья уже вышла, прочитать ее можно здесь).

Авторизация по защищенному соединению вконтакте. Не удается сохранить файл hosts? Dr. Web

Современные технологии с каждым разом радуют своих пользователей новым прогрессом, достижением и открытием новых возможностей. За последние десять лет технологии шагнули далеко вперед, что говорит о неизбежном дальнейшем развитии, которое позволит нам получать все больше прозрения, новых навыков и просто расширять наш кругозор. Но с каждым новым прогрессом приходят проблемы, к примеру, в интернете таковыми проблемами являются вирусы, которые возникают чуть ли не каждую минуту. Да, у нас есть антивирусы, которые защищают наши компьютеры, каждый пользователь уже обладает специальными навыками и осторожностью, которая позволяет избегать проблем и, наконец, существуют различные сервисы, где компьютер могут восстановить, удалив самые разные вирусы. Но самой популярной проблемой является ситуация, при которой пользователям перекрывают доступ в различные внутренние сети. Не удается пройти авторизацию по защищенному соединению: что делать и как исправить эту проблему? Именно этому вопросу и посвящена данная статья, в которой собрана вся необходимая информация.

Что это за проблема?

Что это за ошибка, при возникновении которой не удается пройти авторизацию по защищенному соединению? Прежде чем разобрать саму ситуацию, стоит немного изучить теорию. Каждая социальная сеть или платежный виртуальный терминал имеет свою специальную сеть, которая недоступна всеобщему обозрению. Это позволяет избегать кражи различной информации пользователей. Долгое время хакеры пытались взломать внутренние сети, но ничего из этого особо не выходило. Поэтому в знак протеста они и создали вирус, из-за которого, собственно, не удается пройти авторизацию по защищенному соединению. Возникает эта проблема часто и у многих пользователей, которые не желают использовать антивирусы и в основном пользуются пиратской продукцией. Но не стоит особо паниковать из-за нее и бежать в сервис отдавать кровные деньги, так как решить эту проблему довольно просто, главное — полностью разобраться в этой ситуации. Вирус не портит компьютер, а лишь блокирует некоторые возможности и переписывает системный файл. Исправить это можно даже собственными усилиями и без особых знаний.

Из-за чего она возникает?

Авторизация по защищенному соединению — это попытка подключения личного аккаунта к внутренней сети того или иного ресурса. Обычно такого типа сети имеют крупные корпорации, которые имеют у себя несколько миллионов активных пользователей. Данный тип поддержки ресурса позволяет без проблем прослеживать действия пользователей, избегать DDOS-атак и вовремя реагировать на попытки взлома. Проблема, из-за которой не удается пройти авторизацию по защищенному соединению, означает, что вам попросту блокируют возможность войти в эту сеть. Что, собственно, говорит о том, что была попытка взлома или вы поймали вредоносный вирус, готовый испортить вашу ежедневную деятельность.

Можно ли ее избежать?

Если не удается пройти авторизацию по защищенному соединению, что делать в такой ситуации? Можно ли избежать этого неприятного момента? На самом деле не попадаться «на крючок» к вирусу вполне возможно, если пользоваться нормальными антивирусными программами, которые распространяются платно и имеют мировую популярность. Одной из таких программ является «Касперский Антивирус», который способен защитить ваш компьютер практически от любого стороннего проникновения и гарантирует нормальную работоспособность вашей операционной системы. Благодаря отличной защите вы точно не столкнетесь с данной проблемой, но если так сложилась ситуация и у вас не получается использовать топовый антивирус, то стоит далее подробно и внимательно ознакомиться с инструкцией, которая позволит избавиться от этой проблемы.

Старый-добрый вирус

Но прежде чем бороться с вирусом, нужно знать, с чем точно мы имеем дело. Если вам не удается пройти авторизацию по защищенному соединению, чаще всего это происходит, когда на вашем компьютере завелся вирус под названием Trojan.Mayachock.18. Данный вирус был создан довольно-таки давно, поэтому неудивительно, что многие антивирусы попросту не распознают его, и это позволяет ему свободно действовать в вашем компьютере. Что самое интересное, вирус был создан самыми настоящими профессионалами ради забавы и тестирования антивирусных программ. На данный момент вирус сам по себе разгуливает по сети, и никто его не контролирует, поэтому каких-либо специальных целей у него нет. Он просто захватывает ваш компьютер и мешает нормально пользоваться доступом к отдельным сетям.

Проблемы бесплатных антивирусов

Не удается пройти авторизацию по защищенному соединению Chrome, Yandex и т. д? Такая ошибка может возникнуть в любой момент у любого пользователя, который проводит много времени на просторах интернета. Иногда многие пользователи удивляются, как такое может произойти, ведь они используют бесплатный антивирусник или утилиту безопасности Windows. На самом деле, когда разрабатывался этот вирус, ему дали уникальный код, который позволяет обходить стандартную защиту Windows и прочих программ, которые якобы защищают компьютер совершенно бесплатно. Они просто не идентифицируют этот вредоносный элемент и спокойно его пропускают. Поэтому, если вы являетесь именно тем пользователем, который не использует специальные программы защиты или предпочитает бесплатные аналоги, то немедленно стоит пересмотреть эту ситуацию, так как вы находитесь в зоне риска попадания под влияние этого вируса.

С чего стоит начать?

Но если вы все-таки стали одним из тех, кому не удается пройти авторизацию, то стоит начать действовать немедленно, так как именно своевременное реагирование позволит избавиться от проблемы. Итак, поначалу стоит избавиться от всех программ защиты на вашем компьютере. Сделать это довольно просто, достаточно воспользоваться программой CCleaner, которая позволяет удалять программы и все файлы, которые к ней относятся. Обязательно очистите папку «Загрузки», откуда наверняка и пришел недоброжелательный вирус. Как только все вышеперечисленное будет выполнено, стоит перейти к следующему шагу.

Dr. Web — универсальный инструмент

Итак, чтобы восстановить соединение и вновь получить возможность попадать во внутренние сети, стоит поначалу удалить сам вирус. Для этого достаточно воспользоваться бесплатной утилитой Dr.Web CureIt. Эта программа позволит просканировать ваш компьютер и отыскать злоумышленника. Данная утилита легко распознается различными вирусами, которые свободно перемещаются по сети интернет, поэтому у вас не сразу получится его установить. Благодаря специальному генератору свободного доступа, который дает возможность получить доступ к пользованию программы на несколько дней, вы получите утилиты с защищенным кодом, которую не распознает антивирус. После скачивания Dr.Web CureIt необходимо согласиться с и выполнять ряд первоначальных установок. Затем нужно просканировать с помощью этой утилиты весь свой компьютер. Через некоторое время вы обнаружите, что ваша система заражена этим вирусом. С помощью Dr.Web CureIt удалите вирус, перезагрузите компьютер и постарайтесь не включать интернет, это обезопасит вас от повторного заражения.

Необходимость смены системного файла

Авторизация по защищенному соединению «ВКонтакте» и других социальных сетях происходит благодаря специальным установкам, которые внесены в обычный файл-блокнот под названием hosts. Вирус после попадания в компьютер автоматически меняет данные этого файла, предписывая различные дополнительные структуры, которые, собственно, и блокируют вам доступ. Чтобы исправить это, необходимо найти этот файл и удалить все новые данные, которые были внесены в его структуру. Для этого нужно перейти по пути C:\Windows\System32\drivers\etc и отыскать файл с наименованием hosts. Открыть его с помощью блокнота, для этого нужно щелкнуть по нему правой кнопкой мыши и выбрать пункт «Открыть с помощью». После этого вы обнаружите огромное количество самых разных данных.

Чтобы не испортить первоначальные установки этого файла, необходимо отыскать строчку «#::1 localhost». Все данные, символы и установки, которые написаны в файле после этой строчки, необходимо удалить. Для этого достаточно их выделить и нажать на клавиатуре клавишу Delete. Затем закрыть файл и согласиться с сохранением изменений.

Изменение настроек интернета

Независимо от того, в Skype нет соединения при авторизации или в любых других программах социального характера, все это следствие действия Если вышеуказанные рекомендации не дали положительного результата, то стоит выполнить еще один шаг, который наверняка позволит избавиться от этой проблемы. Необходимо изменить настройки самого интернет-соединения, что позволит перенаправить ваш роутер в правильное русло получения информации.

Дело в том, что в России провайдеры в основном используют автоматическое соединение, которое позволяет искать доступную точку доступа и получать оттуда мощность для Вирус разработан таким образом, что способен без пользователя изменять настройки интернета по своему усмотрению. Чтобы исправить эту ситуацию, необходимо войти в «Центр управления сетями и общим доступом», отыскать свою сеть соединения, щелкнуть на ней правой кнопкой мыши и выбрать свойства «Протокол интернета 4». В этих настройках можно обнаружить цифры, указывающие IP-соединение, DNS-сервер и другие данные. Необходимо все убрать и поставить галочку напротив автоматического поиска сети. Если у вас отключится интернет совсем, то стоит взять свой договор с провайдером и отыскать необходимые установки для настройки интернета. Все эти действия позволят избавиться от проблемы, которая возникла в результате заражения вирусом.

«Касперский» — единственная защита

Пройти авторизацию по защищенному соединению можно будет всегда, если вы будете использовать простую рекомендацию, которая заключается в использовании хорошего, постоянно обновляющегося и просто от «Касперского». Данная программа позволит защитить ваши данные, обеспечит безопасный серфинг сети и не позволит вирусам проникнуть в ваш компьютер. Благодаря этой уникальной разработке можно совершенно спокойно заниматься своими делами и не беспокоиться о каких-либо проблемах, которые могут возникнуть в результате неосторожного использования интернета.

Опасен ли этот вирус?

Теперь вы знаете, что нужно делать, если вам не удается пройти авторизацию по защищенному соединению. Осталось только разобраться, а опасен ли этот вирус вообще? На самом деле он не ворует данные и не портит файлы, а просто приносит некоторое неудобство пользователям. Этот вирус является небольшим баловством программистов, поэтому особо волноваться не стоит, тем более, когда вы знаете, как избавиться от этой проблемы.

Очень обидно, когда удается выкроить время на общение в соц.сети ВКонтакте, а на экране смартфона или планшета вместо своей странички видишь сообщение: «Не удалось войти из-за проблем с интернет-соединением. Проверьте подключение к сети и повторите попытку». Что самое досадное, так это то, что с интернетом-то как раз всё в порядке. И можно даже без проблем авторизироваться, но либо через мобильный браузер, либо через неофициальный клиент. А вот официальный клиент упрямо отвергает все попытки пользователя войти в свой аккаунт. Иногда всё же удается переупрямить приложение, и официальный клиент начинает сам по себе работать нормально. Но в некоторых случаях ошибка авторизации никуда не исчезает — приходится искать способы исправить ситуацию. О некоторых из них мы вам сегодня расскажем.

Решение проблемы при Wi-Fi подключении при некорректной работе DNS-серверов: :

Данная проблема может возникнуть, если DNS-сервер не может сопоставить IP-адрес запрашивающего информацию устройства с доменным именем ресурса (в данном случае vk.com), к которому вы обращаетесь. Это вина провайдера, вернее, его DNS-серверов, которые работают некорректно. Решить проблему можно следующим образом:

1) Подключаемся к точке доступа Wi-Fi;

2) Зажимаем долгим тапом «Сеть Wi-Fi»;

3) Выбираем «Изменить сеть»;

4) Видим название «Расширенные настройки», ставим в окне галочку;

5) В настройке IP выбираем пользовательские настройки;

6) Видим строчки DNS, и в эти строчки прописываем DNS сервера от Google (8.8.8.8)

* Более простым способом решения данной проблемы является установка на смартфон или планшет программы с последующим выбором в настройках GoogleDNS . Программа скачивается бесплатно, для ее использования в PRO-версии права суперпользователя не требуются. При выходе в интернет через Wi-Fi соединение в настройках роутера в качестве DNS-сервера указываем 8.8.8.8 .

В большинстве случаев этого достаточно, чтобы ошибка исчезла, и вход в ВКонтакте осуществлялся в штатном режиме.

Очистка Hosts при использовании мобильной сети или Wi-Fi:

Хороший результат дает метод очистки файла hosts. Он эффективен, если каким-либо образом в него была занесена блокировка ресурса ВКонтакте. Удалить ее можно следующим образом:

1) Скачиваем с Google Play и устанавливаем на своё устройство ES Проводник;

2) Заходим в «Настройки», далее в Root-права, где галочками отмечаем позиции «Root-explorer», «Подключить системные папки» и «Корневая папка»;

3) Заходим в «/» -> «etc», где находим файл hosts и открываем его (при удержании позиции «Открыть как..» -> Текст -> ES Редактор).

4) Удаляем всё содержимое, оставив только одну строчку: 127.0.0.1 localhost

5) Выполняем сохранение и перезагружаем устройство — вход в VK через официальный клиент должен пройти без проблем.

Если на планшете или смартфоне стоит программа Freedom:

1) Заходим в программу Freedom;

2) Во Freedom выбираем в Меню -> Stop.

* Если вы изначально удалили Freedom, то поставьте временно обратно.

3) Перезагружаем смартфон;

4) Если проблема не решена, удаляем программу Freedom;

5) Используем вышеописанный метод очистки Hosts;

6) Перезагружаем устройство.

Не помог ни один из этих способов? Не стоит огорчаться — помимо официального клиента ВКонтакте есть не менее удобные альтернативны : «Kate» и «Lynt», которые даже превосходят его в плане функциональности — попробуйте поработать с ними, и вы не пожалеете.

Привет! Совсем немного времени прошло с того момента, когда мы разбирали наиболее часто встречающиеся . Но бывают и такие, которые пояснить за 2-3 предложения не получится. Одна из таких – “Предупреждениe.Не удается пройти авторизацию по защищенному соединению. Чаще всего это происходит, когда на Вашем компьютере установлены неправильные текущие дата и время. Пожалуйста, проверьте настройки даты и времени в системе и перезапустите браузер. “

На самом деле причин возникновения ошибки может быть великое множество. Постараемся рассмотреть все.

1. Сбой вконтакте . 24.01.2015 был зафиксирован крупный перебой в работе социальной сети. Никто из пользователей не мог попасть на сайт, а когда через 2 часа все исправили, при попытке авторизации стала выдаваться ошибка-предупреждение “Не удается пройти авторизацию по защищенному соединению…”. Единственный путь решения проблемы – ожидание. С расширенным протоколом https врятли что-то случилось и проблема носит временный характер. Попробуйте авторизоваться через 15 минут.

2.Неполадки в браузере . Очистите кеш и историю посещений страниц (нажав ctrl+shift+del), затем перезагрузите компьютер и попробуйте зайти вновь. Если не получилось, переходите к следующим пунктам в статье

3. Вирусы и трояны. Просканируйте компьютер утилитой dr.Web cureit! и любым из антивирусов – avast, AVZ и тд. Запускайте только ГЛУБОКОЕ сканирование. По завершению – удалите или поместите “в карантин” зараженные файлы.

4. Proxy и SOCKS. Вы используете подмену IP адреса в браузере? Если да – попробуйте переключиться на другой сервер или авторизоваться, не используя прокси, соксы, ТОР и любые другие способы смены айпи адреса.

5. IP забанен . Если ваш провайдер предоставляет много одинаковых статичных IP адресов для большого количества жителей, то есть вероятность того, что кто-то по своей или нет вине занес айпи в черный список и спам базы. Это могло случиться по причине вируса или просто кто-то решил заработать на спаме и накрутке вконтакте. Время выхода IP из блэк листа – 24 часа. Можете попробовать авторизоваться, используя подмену IP – через прокси сервер или анонимайзер, но не забудьте сменить пароль вконтакте после сеанса.

Это должно решить проблему.

7. Сторонние записи в файле hosts . Находим на системной диске по следующему пути: \Windows\System32\drivers\etc файлик hosts и если там есть стороннее содержимое – чистим его, оставляя лишь строчку:

#127.0.0.1 localhost

Затем пересохраняем его.

8. Ошибка в настройке часового пояса. Самый банальный вариант – смените часовой пояс. Часы находятся в правом нижнем углу экрана в OC WINDOWS.

9. Проблемы на стороне провайдера . Бывает что провайдер меняет диапазон DNS серверов или ведет другие работы. Нужно подождать до 2-х суток, пока вся информация обновится. Позвоните в тех. поддержку провайдеру и уточните в чем может быть причина.

Так что если другие сайту у вас грузятся без проблем, а вот вконтакте выдает предупреждение: “не удается пройти авторизацию по защищенному соединению. Чаще всего это происходит, когда на Вашем компьютере установлены неправильные текущие дата и время. Пожалуйста, проверьте настройки даты и времени в системе и перезапустите браузер”, то попробуйте решить проблему приведенными в статье советами. Если это не поможет – описывайте свою проблему подробнее в комментариях и мы ее обязательно решим.

Пользователь Андрей прислал нам сообщение, в котором он рассказывает, что столкнулся с ошибкой в ВК. При авторизации на главной странице Андрей получает предупреждение с надписью «Не удается пройти авторизацию по защищенному соединению. Чаще всего это происходит, когда на Вашем компьютере установлена неправильная текущая дата и время. Пожалуйста, проверьте настройки даты и времени в системе и перезапустите браузер». Соответственно, на страницу зайти не получается. Вопрос — что делать?

Сама ошибка:

Скорее всего, это вирус или троян, который не дает возможности вам попасть на свою страничку. Но для начала все же стоит опробовать перезапустить браузер (а еще лучше — попробуйте пройти авторизацию в другом браузере), а также синхронизировать время с сетью: вам нужно нажать на часы, после чего появится окно. В окне выберите вкладку «Время по интернету» — «Изменить параметры». Здесь поставьте галочку рядом с пунктом «Синхронизировать с сервером времени в интернете», выберите сервер и нажмите кнопку «Обновить сейчас».

Если перезапуск браузера и синхронизация времени не помогают, значит, дело точно в вирусе или трояне. Что делать в этом случае? Первым делом обновите антивирусные базы и просканируйте им систему на предмет вредоносных файлов. Если антивирус найдет такие файлы или программы и удалит их, замечательно, но проблему это вряд ли решит, поскольку вредоносный файл успевает внести изменения в систему, а именно — в файл hosts.

Чтобы проверить содержимое файла hosts, откройте его с помощью блокнота — файл находится по адресу C:\windows\system32\drivers\etc\ (является скрытым документом — сначала нужно сделать все файлы видимыми). Если в файле hosts вы видите записи типа ip — адрес ВКонтакте после localhost, смело удаляете их. Дело в том, что при входе в ВК происходит редирект на другой сайт (возможно, вредоносный), который к социальной сети отношения не имеет.

После обязательно сохраняете файл. Если он не сохраняется, значит, его нужно открыть от имени администратора, как показано ниже:

Если не желаете редактировать файл hosts, есть способ проще — утилита Dr. Web Cureit. Скачиваете ее с официального сайта (распространяется она совершенно бесплатно) и запускаете. Утилита сама проверяет файл hosts на наличие дополнительных записей и если таковые имеются, спросит вас, нужно ли его привести к обычному состоянию. Соглашаетесь. Заодно утилита может найти другие вредоносные файлы.

Если эти способы вам помогли, будем признательны, если вы сообщите нам об этом в комментариях.

Инструкция

Учитывая, что авторизация подразумевает введение логина и пароля в специальную форму, сообщение об ошибке означает, что сервер вводимые данные. Для устранения ошибки авторизации нажмите клавишу Ctrl в сочетании с F5, благодаря чему вы обновите страницу вашего интернет-браузера.

Поскольку все картинки, звуки и файлы при повторном открытии интернет-браузера берутся из кэша, чтобы ускорить время на загрузку веб-страницы, необходимо очистить область кэша.Чтобы удалить кэш, определите тип используемого интернет-браузера.

Если вы работаете в Widows Internet Explorer, нажмите на панель в виде шестерёнки, которая расположена сверху в правом углу. Выберите раздел «Свойства обозревателя», затем пункт «Общие» и нажмите на значок «Удаление». Поставьте отметку рядом с функцией «Временные файлы интернета», вновь нажмите значок «Удалить», а затем знак «ОК».

Если вы работаете в Mozilla Firefox, нажмите на значок интернет-браузера, выберите вверху раздел «Настройки», пункт «Приватность» и нажмите на ссылку для очистки вашей недавней истории. После этого выпадет список, в котором поставьте отметку рядом с пунктом «Всё» и нажмите на пункт «Подробности». Выбрав пункт «Кэш», нажмите на значок «Очистить сейчас».

Если вы работаете в Opera, найдите в раздел «Настройки» и подраздел «Удалить личные данные». Затем нажмите на кнопку в виде стрелки, которая расположена напротив функции «Детальная обработка». Поставьте отметку рядом с функцией «Очистить кэш», после чего нажмите значок «Удалить» и после этого «ОК».

Как только кэш очищен, перейдите на страницу безопасности, где отключите флажки напротив функций «Запретить сохранять логин», «Запретить параллельные сессии» и т.д. Введите свой текущий пароль в соответствующую форму и нажмите значок «Сохранить».

Источники:

- Как избавиться от страниц с 404 ошибкой

Во время работы в интернете браузер Internet Explorer может выдавать сообщения о том, что страница содержит ошибки и может отображаться неправильно. Рассмотрим несколько способов исправления этой проблемы.

Инструкция

Если нет видимых трудностей в работе браузера кроме периодически появляющейся ошибки, можно попробовать скриптов, чтобы сообщение больше не появлялось (если появляется не на одном, а сразу на нескольких сайтах, перейдите к следующему шагу). В меню «Сервис» откройте пункт «Свойства обозревателя», выберите вкладку «Дополнительно» и отметьте флажком «Запретить отладку сценариев». Если вам нужно отключить оповещение обо всех ошибках, снимите флажок для пункта «Показывать уведомление о каждой ошибке сценария».

Попробуйте открыть сайт, при просмотре которого возникает ошибка, из другой учетной записи или с другого , чтобы является ли проблема локальной. Если ошибка появляется, скорее всего, она вызвана неверным кодом веб-страницы. В таком случае можно отключить отладку сценариев, следуя инструкции в предыдущем шаге. Если при просмотре с использованием другого компьютера или учетной записи проблема , перейдите к следующему шагу.

Возможно, браузер Internet Explorer в момент просмотра страниц не блокирует активные сценарии, Java и ActiveX, которые определяют отображение сведений на странице . Чтобы проблему, необходимо сбросить параметры безопасности браузера. Для этого в меню «Сервис» выберите пункт «Свойства обозревателя» и перейдите на вкладку «Безопасность». Нажмите кнопку «По умолчанию», а затем «ОК». Если после повторного запуска страницы, на которой возникала ошибка, проблема остается, попробуйте следующий способ.

Как известно, браузер хранит временные файлы и копии страниц в отдельной папке, для последующего к ним обращения. Если размеры папки становятся слишком , могут возникнуть ошибки при отображении некоторых страниц. Проблему можно решить, периодически очищая папку с временными файлами. Для этого откройте диалоговое окно «Свойства обозревателя» из меню «Сервис». На вкладке «Общие» в группе «История» нажмите кнопку «Удалить». Установите флажки для пунктов «Временные файлы », «Куки-файлы», «Журнал», «Данные веб-форм» и нажмите «ОК».

Полезный совет

Если ни один из указанных способов не помог решить проблему ошибок на страницах, загрузите с официального сайта Microsoft все обновления для браузера Internet Explorer и установите их на свой компьютер. Загрузка доступна по адресу www.update.microsoft.com или http://www.update.microsoft.com/windowsupdate/v6/default.aspx?ln=ru-ru.

Ошибками сервера принято считать невозможность отправки запрашиваемого документа. Ошибки подразделяются на подлежащие обработке и подлежащие исправлению. Код ошибки, несущий в себе характеристики неполадки, отображается в заголовке HTTP.

Инструкция

Создайте файл с именем index.html для выполнения операции исправления ошибки 403 «Доступ », возникающей при неспособности сервера выполнить запрос в связи с отсутствием разрешения доступа к файлу или его отсутствием в каталоге.

Измените права доступа к требуемому файлу на 644 для разрешения чтения выбранного файла веб-сервером или отредактируйте права на чтение и исполнение нужного скрипта в каталоге cgi-bin на 755.

Выполните операцию создания и размещения в списке www файла.htaccess со значением ErrorDocument 404 /not-found.html для исправления ошибки протокола HTTP с кодом 404 «Файл не найден», появляющейся при процедуре запроса несуществующего на диске файла.

Создайте файл not-found.html с описанием проблемы и советами посетителям сайта для автоматического перенаправления на созданную страницу при вводе несуществующего адреса.

Проверьте правильность введения значения нужной директивы в файле.htaccess при появлении сообщения об ошибке с кодом 500 Internal Server Error. Очень часто причиной является ошибка в написании.

Введите значение chmod 755 script.pl в поле командной строки unix shell при возникновении проблем с правами доступа к выбранному скрипту Perl и убедитесь в том, что использован текстовый (ASCII) режим передачи файлов по FTP.

Проверьте правильность выдачи заголовков HTTP в файле error.log и введите в текстовое поле unix shell следующее значение для выполнения проверки синтаксиса выбранного скрипта:> perl -cw script.plscript.pl syntax OK

Исправьте найденные ошибки и повторите проверку корректности работы скрипта.

Полезный совет

Существуют следующие коды ошибок, подразделяемые на положительные (успешные) и отрицательные (неуспешные):

2ххх — (положительный) запрос успешно выполнен — необходимый документ отправлен клиенту;

— 3ххх — запрос успешно перенаправлен — (положительный) запрос клиента не выполнен, а перенаправлен;

— 4ххх — ошибка — (отрицательный) запрос не выполнен из-за критической ошибки;

— 5ххх — ошибка сервера — (отрицательный) запрос не выполнен из-за критической ошибки сервера.

Источники:

- Диагностика ошибок в работе сайта, обработка ошибок

- Ошибки: причины и варианты их исправления

При разработке очередного проекта в сети, а именно сайта, могут возникать различные проблемы на страничках. Причины появления ошибок могут быть различными, так как все зависит от типа сайта, загруженности страниц, контента и много другого.

Инструкция

Чтобы исправить определенную ошибку на странице сайта, нужно обладать правами администратора. Если вы владелец сайта, нужно найти данную страничку через визуальный редактор. Как правило, лучше всего выкладывать в интернет проверенную информацию. Например, перед созданием странички в интернете вы проверяете работу при помощи других редакторов на персональном компьютере. Также можете воспользоваться средствами программного обеспечения под названием Denwer.

Без подключения к интернету вы сможете просмотреть будущий вид страницы вашего сайта. Часто ошибки возникают только в определенном браузере. Попробуйте просмотреть данную страницу через другие популярные программы, относящие к категории браузеров. Если ошибка осталась, значит, причина кроется в коде. Внимательно просмотрите код страницы. Старайтесь использовать специальные редакторы, которые подсвечивают код программирования. При этом вы сразу же сможете увидеть свои ошибки.

Основная причина появления ошибки на сайте может быть связана с хостингом. Как правило, часто без уведомления пользователей производятся различные обновления на сервере хостинга. При этом начинают возникать различные ошибки, багги, некорректное отображение страниц и многое другое. Обратитесь к администрации с просьбой о решении проблемы. Если вам не помогут, можете написать на популярные форумы программистов за помощью.

Также стоит отметить, что исправить ошибку на странице можно и другим способом. Попробуйте скопировать все содержимое страницы. Далее удалите ее с сайта и создайте заново. Можете изменить имя ссылки на страницу или путь. В целом же можно сказать, что исправить ошибку на странице довольно проблематично, так как существует множество факторов, из-за которых появляются подобные проблемы на сайте.

Источники:

- что такое ошибка на веб странице

Каждый браузер автоматически сохраняет содержимое просмотренных web-страниц на жесткий диск в кэш , в котором спустя время накапливается много «цифрового мусора». Многие незнающие пользователи для очистки используют специальные «чистящие» программы, которые наносят больше вреда, чем пользы.

Вам понадобится

- — Компьютер с доступом в интернет;

- — программа Cache View Plus.

Инструкция

Чтобы вручную почистить Microsoft Internet Explorer, включите сначала отображение скрытых файлов в Windows 7 (Vista). Это касается и всех остальных интернет-браузеров. Для этого пройдите в «Пуск»/«Панель управления»/«Параметры папок». Перейдите по вкладке «Вид» и поставьте галочку возле графы «Показывать скрытые файлы и папки» и снимите галочку с графы «Скрывать системные, защищенные файлы (рекомендуется)». Далее нажмите «Да». Теперь зайдите на диск С, где вы увидите новые файлы и папки. Ни в коем случае не удаляйте их, в противном случае ваш компьютер может .

Кэш для браузера Microsoft Internet Explorer вы можете почистить, пройдя по адресу: С: Documents and Settings Имя_пользователя Local Settings Temporary Internet Files Content.IE5.

Для открытия данной папки задайте права доступа к ней. Зайдите в Content.IE5, где располагается ряд дополнительных папок, содержащих информацию о посещении того или иного web-ресурса, а в index.dat находится интересующая вас информация. Файл index.dat откройте при помощи программы Index.dat Analyzer. Чтобы сканировать содержимое index.dat. нажмите кнопку Quick rescan for index.dat files.

Кэш для браузера Mozilla Firefox хранится по адресу: C: Documents and Settings Имя_пользователя AppData Local Mozilla Firefox Profiles Имя_профиля Cache.

Чтобы почистить кэш для браузера Google Chrome (для Windows7 или Windows Vista), пройдите по адресу: C: Users [имя вашей учетной записи] AppData Local Google Chrome User Data Default Cache. Если на вашем компьютере установлен Windows XP, для чистки кеша Google Chrome пройдите по адресу: C: Documents and Settings [ваша учетная запись] Local Settings Application Data Google Chrome User Data Default Cache.

Почистить кэш для браузера Opera можно по адресу: C: Documents and Settings Имя_пользователя AppData Local Opera Opera cache.

Помимо этого, для скачивания и использования для просмотра воспользуйтесь программой Cache View Plus, позволяющей увидеть все файлы, которые находятся в кеше.

У любого браузера периодически требуется очищение кэша (обновление). Это нужно для того, чтобы освободить место на жестком диске, где хранится часть информации при работе браузера. Тем самым будет увеличиваться скорость загрузки компьютера.

Инструкция

Закройте браузер Google Chrome, нажав на значок закрытия окна. Потом откройте его снова с пустой вкладкой. В основном меню выберите раздел «Настройки управления Google Chrome». В открывшемся окне появится список команд. Отметьте галочками следующие: «Очистить историю просмотров», «Очистить историю загрузок», «Очистить кэш». Нажмите кнопку «Очистить данные просмотров».

Воспользуйтесь другим способом для чистки браузера Google Chrome. На главной странице в правом верхнем углу найдите значок в форме гаечного ключа — нажмите на него. В открывшейся странице выберите раздел «Параметры», далее пункт «Расширенные». Нажмите на кнопку «Удалить данные о просмотренных страницах». Должно открыться окно «Очистить данные просмотров». Выделите в нем пункты, которые нужно удалить. Подтвердите команду, нажав «Ок».

Откройте браузер Internet Explorer. На рабочей панели найдите раздел «Сервис». Здесь выберите «Свойства обозревателя». В открывшемся окне найдите вкладку под названием «Общие», далее откройте строку «История просмотров», нажмите «Удалить». Появится окно «Удаление истории». Выберите «Удалить временные файлы и сохраненные пароли». В следующем окне подтвердите заданную команду, нажав «Да».

Ошибочные суждения – отдельная и весьма занимательная часть логики. Они часто встречаются в обыденной речи и, как правило, являются случайными (паралогизмы). Но если логическая ошибка допущена в умозаключении нарочно, с целью запутать собеседника и сбить его с верной линии размышления, то здесь речь идет о софизме.

Происхождение софизма

Слово «софизм» имеет греческие корни и в переводе с этого языка означает «хитрая выдумка», или «уловка». Под софизмом принято подразумевать умозаключение, которое основано на каком-либо заведомо неверном утверждении. В отличие от паралогизма, софизм – это преднамеренное и сознательное нарушение логических правил. Таким образом, любой софизм всегда содержит в себе одну или несколько, зачастую довольно искусно замаскированных, логических ошибок.Софистами называли некоторых древнегреческих философов 4 – 5 века до н.э., которые достигли больших успехов в искусстве логики. Затем, в период падения нравов в обществе Древней Греции, один за другим стали появляться, так называемые, учителя красноречия, считавшие своей целью распространение мудрости, и именно поэтому они также нарекли себе софистами. Они рассуждали и несли в массы свои умозаключения, но проблема заключалась в том, что эти софисты не были учеными. Многие их речи, убедительные на первый взгляд, основывались на заведомо ложных и неправильно истолкованных истинах. Аристотель говорил о софизме, как о «мнимых доказательствах». Истина не была целью софистов, они стремились любым путем победить в споре или получить практическую выгоду, делая акцент на красноречии и искаженных фактах.

Примеры намеренных логических ошибок

Ошибки подобного рода особенно часто встречаются в древних математических науках – арифметические, алгебраические и геометрические софизмы. Кроме математических, существуют также терминологические, психологические и, наконец, логические софизмы, которые в большинстве своем выглядят как бессмысленная игра, опирающаяся на многозначность тех или иных языковых выражений, недосказанность, неполноту, разницу в контекстах. Например:

«Человек имеет то, чего он не терял. Человек не терял хвоста. Значит, у него есть хвост».

«Можно видеть, не имея правого глаза, точно также можно видеть, не имея левого. Кроме правого и левого, у человека других глаз нет. Из чего следует, что для того чтобы видеть, совсем необязательно иметь глаза».

«Чем больше водки пить, тем больше будут трястись руки. Чем больше будут трястись руки, тем больше спиртного будет проливаться. Чем больше спиртного будет пролито, тем меньше будет выпито. Вывод: чтобы меньше пить, надо пить больше».

«Сократ – человек, но, с другой стороны, человек – это не то же самое, что Сократ. Значит, Сократ – это не Сократ, а что-то иное».

Видео по теме

Не могу зайти ВКонтакт. Редактируем файл hosts.

Привет! Не знаю, случалось ли у Вас такое горе, или нет :), но все же сейчас напишу решения страшной проблемы, когда не заходит ВКонтакт. Представьте себе, включаете компьютер, открываете Контакт, а он не грузится. Страшно :)?

Если вы хотите зайти ВКонтакт на работе, то помните: не хорошо проводить рабочее время в социальных сетях :). И второе, доступ к Контакту вам возможно заблокировали специально. В таких случаях может помочь активация функции “Turbo” в браузере Опера.

Ну а если проблемы с загрузкой Контакта у вас возникают дома или, там где они не должны возникать, то сейчас будем решать эту проблему с помощью редактирования файла hosts.

Не открывается сайт ВКонтакте?

Перед тем, как приступить к редактировании файла hosts, стоит помнить, что сайт vk.com может не открываться из-за проблем на самом сайте. Еще стоит попробовать зайти с другого браузера и перезагрузить компьютер.

Если ничего не помогло, то скорее всего, это вирус. И он изменил файл hosts, изменив который, можно заблокировать не только сайт социальной сети ВКонтакте, но и других сайтов. Как правило такие вирусы еще блокируют сайты антивирусов, и других популярных сервисов.

Еще такие вирусы опасны тем, что они могут перенаправлять вас например с адреса vk.com на другой похожий. Сайт на вид может быть как социальная сеть, пользователь не обратив внимание на адресную строку вводит свои данные и они попадают в руки мошенников.

Для защиты от такого вида угроз, нужно обязательно установить хороший антивирус, который будет постоянно обновляться. В идеале хорошо бы купить лицензию. Но даже самый современный антивирус не может на 100% защитить от таких угроз.

Но если уже так случилось, что сайт Контакта не открывается, тогда будем изменять файл hosts.

Редактируем файл hosts

Файл hosts находится по адресу C:\Windows\System32\drivers\etc (если у вас системный диск не C, то просто замените букву системного диска). Переходим по этому адресу, находим файл hosts, нажимаем на него правой кнопку и выбираем “Открыть”.

Нам нужно открыть этот файл через блокнот. Для этого выбираем из списка “Блокнот” и нажимаем “Ок”.

В Windows 7, файл hosts должен выглядеть вот так:

В Windows XP содержимое файла hosts должно быть вот таким:

Значит если у Вас ниже последних строчек файла, есть еще какой-то текст, то вы смело можете его удалить. Например если у вас в Windows 7 после строчки “# ::1 localhost” есть еще какой-то текст, то удалите его и сохраните файл нажав на “Файл”, “Сохранить”.

Или же можете скопировать и вставить правильное содержание файла hosts для Windows 7.

# Copyright (c) 1993-1999 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a ‘#’ symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host# This HOSTS file created by Dr.Web Scanner for Windows

# 127.0.0.1 localhost

# ::1 localhost

После всех изменений, думаю стоит перезагрузить компьютер, обновить (установить) антивирус и просканировать весь компьютер. Ну и конечно же зайти Вконтакт, думаю все получится. Удачи!

Как изменить файл hosts. Чистый файл hosts

В статье освещены такие вопросы: где лежит файл hosts в Windows 7, Windows 8, Windows 10; содержание файла hosts, как его отредактировать; как сохранить файл hosts, если отказано в доступе.

Файл hosts — что это, для чего нужен

Что это

hosts — файл, содержащий базу IP-адресов и доменных имен, им соответствующих. Например, для популярного сайта ВКонтакте соответствие будет следующим:87.240.131.118 vk.com

Файл hosts на Windows открывается с помощью приложения Блокнот .

Для чего нужен

Буквенные адреса сайтов придуманы исключительно для людей, так как человеку такое легче запомнить. Компьютеры же находят сайты по цифрам. На примере того же ВКонтакте: vk.com — буквенный адрес (или говорят, URL-адрес), а 87.240.131.118 — цифровом (или IP-адрес).Проверьте мои слова. В адресную строку браузера впишите

87.240.131.118

Вы должны попасть на сайт https://vk.com/ .

Все соответствия между IP-адресами и URL-адресами хранятся на DNS-серверах, с которыми связывается браузер и открывает нам нужный сайт.

Но прежде, чем связаться с DNS-сервером, браузер всегда проверяет файл hosts. В нем мы можем запретить открытие сайтов, или подменить соответствие IP-адреса и URL-адреса.

Этим и занимаются вирусы на компьютере, заменяя соответствия, добавляя другие строки в этот файл и т. д. О строках, которые нужно вписать в такой файл смотрите в главе «Как командах, которые нужно вписать

Как должен выглядеть файл hosts. Содержание файла hosts

В файле hosts должно быть следующее:Для Windows XP:

| # Copyright (c) 1993-1999 MicrosoftCorp. # # # space. # 127.0.0.1 localhost |

Для Windows Vista: