мировая карта пользователей и популярных сайтов

Всемирная сеть стала неотъемлемой частью нашей жизни, проникнув практически во все её социальные аспекты. Однако такая ситуация характерна далеко не для всех регионов даже цивилизованных и развитых государств. Чтобы понять масштабы доступа жителей нашей планеты в Сеть, специалисты Оксфордского института создали карту, на которой они выделили соответствующими цветами принадлежность государства к категории, исходя из доступа местного населения к Мировой паутине.

Для сбора статистики исследователи воспользовались базой данных интернет-пользователей за 2011 год и сведениями международной финансовой организации «Всемирный банк» о количестве жителей в каждой отмеченной на карте стране.

Не трудно догадаться, что наибольшее количество пользователей Сети находится в стране с самой большой численностью населения — Китае. Именно в Поднебесной, за которой в рейтинге расположились США, Индия и Япония, доступом в Интернет обладают свыше 500 млн людей.

На представленной выше инфографике страны показаны в виде набора ячеек — одного или множества шестиугольников, каждый из которых визуально даёт понять о количестве жителей с доступом в Интернет. Один такой шестиугольник соответствует примерно 330 тыс. пользователей. Поэтому, к примеру, если Македония состоит из трёх элементов, то количество интернет-пользователей в ней равняется примерно одному миллиону. Территория страны на карте обозначена цветом, который означает, что около 40—60 % всех македонцев пользуются Всемирной паутиной.

Не стоит удивляться, что часть государств, как, например, тот же Китай, несмотря на большое количество ячеек, раскрашена в бледные тона. Причиной попадания в группу с низкими показателями является неравномерность соотношения, при котором даже большое количество пользователей неспособно исправить картину на фоне общей численности проживающих в КНР.

Самый высокий процент среди имеющего подключение к Интернету населения был отмечен округлённым показателем «свыше 80 %», минимальный — «ниже 20-процентной отметки». В списке стран с ограниченным доступом в Сеть оказались, преимущественно, государства на территории африканского континента.

В списке стран с ограниченным доступом в Сеть оказались, преимущественно, государства на территории африканского континента.

Согласно статистике, почти 42 % всех мировых интернет-пользователей проживают в Азии — Китае, Индии, Японии, что превышает тот же суммарный показатель для Северной Америки и Европы. Растёт «интернетофикация» и в Южной Америке, однако на данном этапе она пока что находится в районе 40 %, но по количеству пользователей уже соответствует Соединённым Штатам. А вот для стран, находящихся в южной части Африки, распространение Интернета остановилось на реальной отметке менее 10 %, хотя на инфографике было решено ограничиться обозначением в два раза больше.

Не так давно аналитики из фирмы Alexa представили свою статистику на основе карты интернет-пользователей. На ней Марк Грэхэм (Mark Graham) и Стефано Де Саббата (Stefano De Sabbata) указали самые популярные сайты, исходя из общего числа запросов на их страницу с той или иной территории.

Однозначным лидером в данной категории стал Google, значительно опередивший по показателям социальную сеть Baidu, которой отдают предпочтение жители Китая и Кореи. На третьем месте расположился ещё один социальный проект — Facebook, но уже со значительным отставанием по количеству пользователей от первой двойки. Для россиян самым любимым сайтом является Yandex вместе со всеми его сервисами, в то время как пользователи из Белоруссии чаще всего заглядывают на свои аккаунты из «ВКонтакте».

На третьем месте расположился ещё один социальный проект — Facebook, но уже со значительным отставанием по количеству пользователей от первой двойки. Для россиян самым любимым сайтом является Yandex вместе со всеми его сервисами, в то время как пользователи из Белоруссии чаще всего заглядывают на свои аккаунты из «ВКонтакте».

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Министерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Для организации доступа к телефонной связи или к сети «Интернет» в населенном пункте, не имеющем подключения к телефонной связи или имеющем абонентские линии, не соответствующие необходимым для подключения параметрам, требуется прокладка новых линий связи (проводных или беспроводных).

Существуют следующие варианты подключения:

1. Посредством получения услуг связи от коммерческих операторов связи.

а) Доступ к сети «Интернет» организуется в соответствии с Правилами оказания телематических услуг связи, утвержденными постановлением Правительства Российской Федерации от 10.

Согласно пп. 18-20 Правил, для заключения договора с предоставлением доступа к сети передачи данных с использованием абонентской линии лицо, имеющее намерение заключить договор (далее — заявитель), подает оператору связи заявление о заключении договора (далее — заявление).

Порядок регистрации и форма заявлений устанавливаются оператором связи. Оператор связи обязан оповестить заявителя о регистрации заявления в 3-дневный срок. Оператор связи не вправе отказать заявителю в приеме и рассмотрении заявления.

Оператор связи в срок, не превышающий 30 дней от даты регистрации заявления, осуществляет проверку наличия технической возможности

Оператор связи имеет право отказать в заключении договора при отсутствии технической возможности для предоставления доступа к сети передачи данных. При этом о своем отказе оператор связи обязан сообщить заявителю в письменной форме в срок, не превышающий 10 дней от даты окончания проверки, предусмотренной п. 19 Правил.

19 Правил.

В случае отказа или уклонения оператора связи от заключения договора заявитель вправе обратиться в суд с требованием о понуждении оператора связи к его заключению.

При этом бремя доказывания отсутствия технической возможности для предоставления доступа к сети передачи данных лежит на операторе связи.

В свою очередь, доступ к телефонной связи организуется в соответствии с Правилами оказания услуг телефонной связи, утвержденными постановлением Правительства Российской Федерации от 09.12.2014 № 1342.

Порядок действий для подключения телефонной связи в целом аналогичен приведенному выше порядку получения доступа к сети «Интернет».

б) В рамках национальной программы «Цифровая экономика Российской Федерации» предусмотрено обеспечение доступом к сети «Интернет» социально значимых объектов (далее — СЗО):

- фельдшерских и фельдшерско-акушерских пунктов;

- государственных (муниципальных) образовательных организаций, реализующих программы общего образования и (или) среднего профессионального образования;

- органов государственной власти;

- органов местного самоуправления;

- территориальных избирательных комиссий и избирательных комиссий субъектов Российской Федерации;

- пожарных частей и пожарных постов;

- участковых пунктов полиции;

- территориальных органов Федеральной службы войск национальной гвардии Российской Федерации и подразделений (органов) войск национальной гвардии, в том числе в которых проходят службу лица, имеющие специальные звания полиции.

При этом в рамках указанного мероприятия при подключении СЗО в населенных пунктах, на территории которых они расположены, будут созданы узлы связи с возможностью оказания услуги доступа к сети «Интернет» для юридических лиц и всех домохозяйств населенного пункта.

В рамках реализации мероприятий федерального проекта «Информационная инфраструктура» национальной программы «Цифровая экономика Российская Федерация» также предусмотрено подключение объектов ФГУП «РТРС» к сети связи общего пользования с использованием волоконно-оптических линий связи.

В результате подключения объектов ФГУП «РТРС» будет создана необходимая магистральная инфраструктура для обеспечения возможности создания сетей связи в целях оказания операторами услуг связи, в том числе по передаче данных и предоставлению доступа к сети «Интернет» всем юридическим лицам и домохозяйствам населенного пункта.

в) Альтернативным вариантом подключения к сети «Интернет» может являться спутниковый широкополосный доступ (далее — спутниковый ШПД) по технологии VSAT.

Преимуществами спутникового ШПД является полная независимость от наличия «наземных» провайдеров или строительства наземных линий связи, а также простота абонентского подключения.

Настройки со стороны пользователя при этом минимальны и ничем не отличаются от любого другого подключения по локальной сети. Установку спутникового оборудования пользователь может выполнить самостоятельно.

Также способ подключения по технологии VSAT в Ku-диапазоне или Ka-диапазоне частот позволяет обеспечить доступ к сети на скорости порядка 20 Мбит/с на прием. Тарификация, как правило, зависит от объема скачанного трафика.

Кроме того, существует возможность применения технологии коллективного спутникового ШПД, суть которой заключается в том, что оператором спутниковой связи в населенном пункте устанавливается базовая станция ШПД, с помощью которой жителям оказываются услуги ШПД по технологии Wi-Fi. Данная технология успешно отработана на территории ряда субъектов Российской Федерации и зарекомендовала себя как реальный способ обеспечить услугами ШПД жителей малочисленных и удаленных населенных пунктов, в которых невозможно организовать проводное подключение.

Подробную информацию о стоимости оборудования, тарифах и условиях подключения можно уточнить у операторов спутниковой связи.

2. Посредством получения универсальных услуг связи по регулируемым государством тарифам.

В соответствии с Федеральным законом от 07.07.2003 № 126 ФЗ «О связи» универсальные услуги связи – услуги связи, оказание которых любому пользователю услугами связи на всей территории Российской Федерации в заданный срок, с установленным качеством и по доступной цене является обязательным для операторов универсального обслуживания.

К универсальным услугам связи в настоящее время относятся:

услуги телефонной связи с использованием таксофонов, многофункциональных устройств, информационных киосков (инфоматов) и аналогичных устройств;

услуги по передаче данных и предоставлению доступа к информационно-телекоммуникационной сети «Интернет» с использованием точек доступа;

услуги подвижной радиотелефонной связи, оказываемые с использованием точек доступа.

Принят Федеральный закон от 07.04.2020 № 110-ФЗ «О внесении изменений в Федеральный закон «О связи» (далее – Закон).

Целями принятия Закона является совершенствование системы оказания универсальных услуг связи в Российской Федерации, создание дополнительных условий для оказания современных услуг связи и развития российской инфраструктуры связи на всей территории Российской Федерации, защита интересов населения малонаселенных пунктов.

При этом в соответствии с положениями Закона:

таксофоны устанавливаются в каждом поселении;

точки доступа устанавливаются в населенных пунктах численностью от 100 до 500 человек, в которых не оказываются услуги по передаче данных

и предоставлению доступа к информационно-телекоммуникационной сети «Интернет»;

точки доступа оборудуются средствами связи, используемыми для оказания услуг подвижной радиотелефонной связи, в населенных пунктах численностью от 100 до 500 человек, в которых не оказываются услуги подвижной радиотелефонной связи.

Другие вопросы по теме

- Каков порядок использования радиоэлектронных средств «интернета вещей» в диапазоне 860 МГц?

- Необходимо ли получать решение ГКРЧ на ввоз стандарта GSM 900/1800 со встроенными приемниками ГЛОНАСС и GPS?

- Необходимо ли получать решение ГКРЧ на ввоз антенных систем, в составе которых отсутствуют радиопередающие устройства?

- Какие установлены основания для отказа в перенесении абонентского номера?

- Как осуществляется идентификация пользователей услугами связи, и кто ее осуществляет?

- Какие основные типы РЭС можно ввозить без лицензии/заключения (разрешительного документа)?

- Каков порядок доступа к информационно-телекоммуникационной сети «Интернет» в населенных пунктах численностью от 250 до 500 человек?

- Каков порядок доступа к информационно-телекоммуникационной сети «Интернет» в населенных пунктах численностью от 500 человек до 50 тыс. человек?

- Существуют ли альтернативные варианты подключения к информационно-телекоммуникационной сети «Интернет» на труднодоступных территориях?

- О возможности предоставления услуг подвижной радиотелефонной связи (далее – ПРТС) на территории населенных пунктов, с численностью населения от 100 до 500 человек.

- Реализация Федерального закона от 27 декабря 2018 г. № 527-ФЗ «О внесении изменений в статьи 46 и 54 Федерального закона «О связи» операторами связи ПАО «Вымпел-Коммуникации», ПАО «МегаФон», ПАО «Мобильные ТелеСистемы» и ООО «Т2 Мобайл» на территориях Республики Крым и Севастополя?

- 1 мая 2019 г. принят Федеральный закон № 90-ФЗ «О внесении изменений в Федеральный закон «О связи» и Федеральный закон «Об информации, информационных технологиях и о защите информации», получивший известность как «Закон о рунете». Для чего был принят этот закон, и не ограничит ли он Интернет в России?

- Что такое технология eSIM и действует ли она на территории Российской Федерации?

- Каков порядок регистрации радиоэлектронных средств и высокочастотных устройств в Российской Федерации?

- Каков порядок использования радиочастотного спектра радиомикрофонами?

- Каков порядок использования радиочастотного спектра радиоэлектронными средствами беспроводного доступа в диапазоне радиочастот 2,4 ГГц?

- Каков порядок использования радиочастотного спектра радиоэлектронными средствами беспроводного доступа в диапазоне радиочастот 5 ГГц?

- На каких частотах в России будет работать 5G?

- Может ли оператор связи в одностороннем порядке изменять тариф, тарифный план?

- Куда жаловаться на плохое качество связи?

- Куда жаловаться на спам и рекламу посредством SMS-сообщений?

- Установлена ли обязанность подключения системы идентификации пользователей публичных сетей WI-FI?

- Почему популярные операторы сотовой (подвижной радиотелефонной связи) не работают на территории Республики Крым?

- Каким образом устанавливаются тарифы на услуги связи?

- Как определяется техническая возможность подключения новых абонентов?

- Что делать с низким качеством сотовой связи?

- Как узнать насколько законно установлено сооружение связи; что можно предпринять, если сооружение связи установлено незаконно?

- Существуют ли правила размещения оборудования для доступа к сети Интернет и кабельного телевидения в помещениях многоквартирных жилых домов?

Защищенный доступ к сети Интернет

В настоящее время Интернет является необходимым элементом в работе практически любой организации. Сеть Интернет используется для отправки электронной почты, поиска необходимой информации, взаимодействия с удалёнными партнёрами и др. Вместе с тем, Интернет является источником большого числа угроз информационной безопасности, таких как компьютерные вирусы и сетевые атаки. Для обеспечения защиты от угроз данного типа компания «ДиалогНаука» предлагает комплексное техническое решение по организации безопасного доступа к ресурсам сети Интернет.

Сеть Интернет используется для отправки электронной почты, поиска необходимой информации, взаимодействия с удалёнными партнёрами и др. Вместе с тем, Интернет является источником большого числа угроз информационной безопасности, таких как компьютерные вирусы и сетевые атаки. Для обеспечения защиты от угроз данного типа компания «ДиалогНаука» предлагает комплексное техническое решение по организации безопасного доступа к ресурсам сети Интернет.

Описание решения

Предлагаемое решение по организации защищенного доступа к сети Интернет обеспечивает:

- защиту от компьютерных вирусов и другого вредоносного программного обеспечения, которое может проникнуть в локальную сеть организации из Интернета;

- защиту от внешних сетевых атак, направленных на информационные ресурсы компании;

- мониторинг и аудит доступа пользователей к ресурсам сети Интернет.

Комплексное решение компании «ДиалогНаука» предполагает одновременное использование следующих подсистем защиты:

- подсистемы межсетевого экранирования, выполняющей функции фильтрации потенциально опасных пакетов данных, поступающих из сети Интернет;

- подсистемы защиты от вирусов, обеспечивающей сканирование всего входящего и исходящего сетевого трафика на предмет наличия вредоносного программного обес- печения;

- подсистемы обнаружения атак, предназначенной для своевременного выявления попыток вторжения из сети Интернет;

- подсистемы защиты рабочих станций пользователей от сетевых атак;

- подсистемы мониторинга, выполняющей функции регистрации и ограничения доступа пользователей к ресурсам сети Интернет.

Дополнительно компания «ДиалогНаука» предлагает услуги по разработке следующих нормативно-методических документов, позволяющих регламентировать эксплуатацию и сопровождение комплекса защиты:

- регламент работы пользователя с ресурсами сети Интернет;

- должностную инструкцию администратора безопасности комплекса средств защиты;

- эксплуатационная документация на комплекс средств защиты.

Схема размещения средств защиты в ЛВС организации

Нажмите на картинку, чтобы ее увеличить

Преимущества решения

- возможность обеспечения комплексной защиты от внешних угроз из сети Интернет;

- эшелонированность защиты, заложенная в основу решения, позволяет существенно снизить вероятность реализации вирусной атаки;

- возможность удобного управления подсистемами защиты, входящими в состав решения.

В случае появления вопросов или интереса к решению по защищенному доступу к сети Интернет, пожалуйста, свяжитесь с нами по телефону +7 (495) 980-67-76 или через форму обратной связи, адресовав вопрос в «Коммерческий отдел».

Доступ в Интернет

3.2. Сетевые технологии. Глобальные сети и технологии глобальных сетей

3.2.3. Способы доступа к глобальные сети Интернет

В настоящее время известны следующие способы доступа в Интернет:

- Dial-Up (когда компьютер пользователя подключается к серверу провайдера, используя телефон)– коммутируемый доступ по аналоговой телефонной сети скорость передачи данных до 56 Кбит/с.

- DSL (Digital Subscriber Line) — семейство цифровых абонентских линий, предназначенных для организации доступа по аналоговой телефонной сети, используя кабельный модем. Эта технология (ADSL, VDSL, HDSL, ISDL, SDSL, SHDSL, RADSL под общим названием xDSL) обеспечивает высокоскоростное соединение до 50 Мбит/с (фактическая скорость до 2 Мбит/с).

Основным преимуществом технологий xDSL является возможность значительно увеличить скорость передачи данных по телефонным проводам без модернизации абонентской телефонной линии. Пользователь получает доступ в сеть Интернет с сохранением обычной работы телефонной связи.

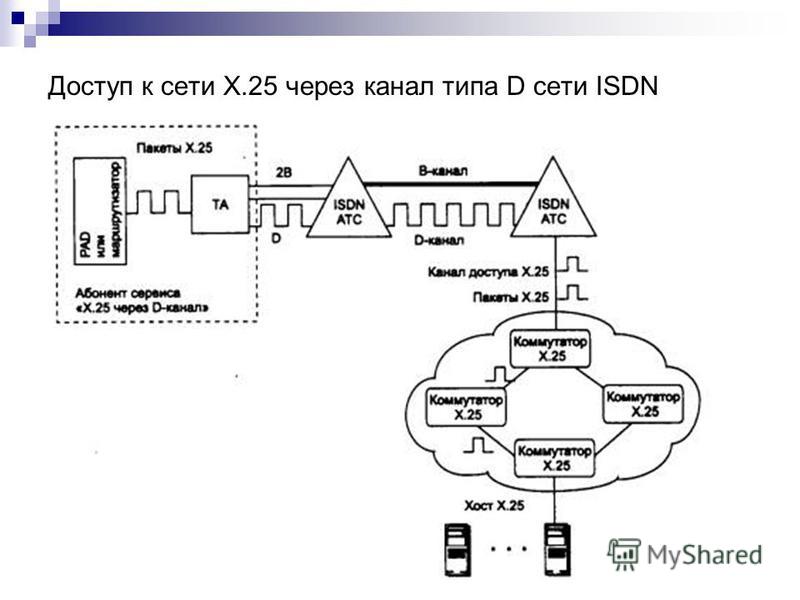

Основным преимуществом технологий xDSL является возможность значительно увеличить скорость передачи данных по телефонным проводам без модернизации абонентской телефонной линии. Пользователь получает доступ в сеть Интернет с сохранением обычной работы телефонной связи. - ISDN — коммутируемый доступ по цифровой телефонной сети. Главная особенность использования ISDN — это высокая скорость передачи информации, по сравнению с Dial-Up доступом. Скорость передачи данных составляет 64 Кбит/с при использовании одного и 128 Кбит/с, при использовании двух каналов связи.

- Доступ в Интернет по выделенным линиям (аналоговым и цифровым). Доступ по выделенной линии — это такой способ подключения к Интернет, когда компьютер пользователя соединен с сервером провайдера с помощью кабеля (витой пары) и это соединение является постоянным, т.е. некоммутируемым, и в этом главное отличие от обычной телефонной связи. Скорость передачи данных до 100 Мбит/c.

- Доступ в Интернет по локальной сети (Fast Ethernet). Подключение осуществляется с помощью сетевой карты (10/100 Мбит/с) со скоростью передачи данных до 1 Гбит/с на магистральных участках и 100 Мбит/сек для конечного пользователя. Для подключения компьютера пользователя к Интернет в квартиру подводится отдельный кабель (витая пара), при этом телефонная линия всегда свободна.

- Спутниковый доступ в Интернет или спутниковый Интернет (DirecPC, Europe Online). Спутниковый доступ в Интернет бывает двух видов — ассиметричный и симметричный:

- обмен данными компьютера пользователя со спутником двухсторонний;

- запросы от пользователя передаются на сервер спутникового оператора через любое доступное наземное подключение, а сервер передает данные пользователю со спутника. Максимальная скорость приема данных до 52,5 Мбит/с (реальная средняя скорость до 3 Мбит/с).

- Доступ в Интернет с использованием каналов кабельной телевизионной сети, скорость приема данных от 2 до 56 Мб/сек.

Кабельный Интернет (“coax at a home”). В настоящее время известны две архитектуры передачи данных это симметричная и асимметричная архитектуры. Кроме того, существует два способа подключения: а) кабельный модем устанавливается отдельно в каждой квартире пользователей; б) кабельный модем устанавливается в доме, где живет сразу несколько пользователей услуг Интернета. Для подключения пользователей к общему кабельному модему используется локальная сеть и устанавливается общее на всех оборудование Ethernet.

Кабельный Интернет (“coax at a home”). В настоящее время известны две архитектуры передачи данных это симметричная и асимметричная архитектуры. Кроме того, существует два способа подключения: а) кабельный модем устанавливается отдельно в каждой квартире пользователей; б) кабельный модем устанавливается в доме, где живет сразу несколько пользователей услуг Интернета. Для подключения пользователей к общему кабельному модему используется локальная сеть и устанавливается общее на всех оборудование Ethernet. - Беспроводные технологии последней мили:

- WiFi;

- WiMax;

- RadioEthernet;

- MMDS;

- LMDS

- мобильный GPRS – Интернет;

- мобильный CDMA – Internet.

Рассмотрим подробнее беспроводные технологии последней мили:

- WiFi (Wireless Fidelity — точная передача данных без проводов) – технология широкополосного доступа к сети Интернет.

Скорость передачи информации для конечного абонента может достигать 54 Мбит/с. Радиус их действия не превышает 50 – 70 метров. Беспроводные точки доступа применяются в пределах квартиры или в общественных местах крупных городов. Имея ноутбук или карманный персональный компьютер с контроллером Wi-Fi, посетители кафе или ресторана (в зоне покрытия сети Wi-Fi) могут быстро соединиться с Интернетом.

Скорость передачи информации для конечного абонента может достигать 54 Мбит/с. Радиус их действия не превышает 50 – 70 метров. Беспроводные точки доступа применяются в пределах квартиры или в общественных местах крупных городов. Имея ноутбук или карманный персональный компьютер с контроллером Wi-Fi, посетители кафе или ресторана (в зоне покрытия сети Wi-Fi) могут быстро соединиться с Интернетом. - WiMAX (Worldwide Interoperability for Microwave Access), аналогично WiFi — технология широкополосного доступа к Интернет. WiMAX, в отличие от традиционных технологий радиодоступа, работает и на отраженном сигнале, вне прямой видимости базовой станции. Эксперты считают, что мобильные сети WiMAX открывают гораздо более интересные перспективы для пользователей, чем фиксированный WiMAX, предназначенный для корпоративных заказчиков. Информацию можно передавать на расстояния до 50 км со скоростью до 70 Мбит/с.

В настоящее время WiMAX частично удовлетворяет условиям сетей 4G, основанных на пакетных протоколах передачи данных.

К семейству 4G относят технологии, которые позволяют передавать данные в сотовых сетях со скоростью выше 100 Мбит/сек. и повышенным качеством голосовой связи. Для передачи голоса в 4G предусмотрена технология VoIP.

К семейству 4G относят технологии, которые позволяют передавать данные в сотовых сетях со скоростью выше 100 Мбит/сек. и повышенным качеством голосовой связи. Для передачи голоса в 4G предусмотрена технология VoIP. - RadioEthernet — технология широкополосного доступа к Интернет, обеспечивает скорость передачи данных от 1 до 11 Мбит/с, которая делится между всеми активными пользователями. Для работы RadioEthernet-канала необходима прямая видимость между антеннами абонентских точек. Радиус действия до 30 км.

- MMDS (Multichannel Multipoint Distribution System). Эти системы способна обслуживать территорию в радиусе 50—60 км, при этом прямая видимость передатчика оператора является не обязательной. Средняя гарантированная скорость передачи данных составляет 500 Кбит/с — 1 Мбит/с, но можно обеспечить до 56 Мбит/с на один канал.

- LMDS (Local Multipoint Distribution System) — это стандарт сотовых сетей беспроводной передачи информации для фиксированных абонентов.

Система строится по сотовому принципу, одна базовая станция позволяет охватить район радиусом в несколько километров (до 10 км) и подключить несколько тысяч абонентов. Сами БС объединяются друг с другом высокоскоростными наземными каналами связи либо радиоканалами (RadioEthernet). Скорость передачи данных до 45 Мбит/c.

Система строится по сотовому принципу, одна базовая станция позволяет охватить район радиусом в несколько километров (до 10 км) и подключить несколько тысяч абонентов. Сами БС объединяются друг с другом высокоскоростными наземными каналами связи либо радиоканалами (RadioEthernet). Скорость передачи данных до 45 Мбит/c. - Мобильный GPRS – Интернет. Для пользования услугой «Мобильный Интернет» при помощи технологии GPRS необходимо иметь телефон со встроенным GPRS — модемом и компьютер.

Технология GPRS обеспечивает скорость передачи данных до 114 Кбит/с. При использовании технологии GPRS тарифицируется не время соединения с Интернетом, а суммарный объем переданной и полученной информации. Вы сможете просматривать HTML-страницы, перекачивать файлы, работать с электронной почтой и любыми другими ресурсами Интернет.

Технология GPRS — это усовершенствование базовой сети GSM или протокол пакетной коммутации для сетей стандарта GSM. EDGE является продолжением развития сетей GSM/GPRS. Технология EDGE (улучшенный GPRS или EGPRS) обеспечивает более высокую скорость передачи данных по сравнению с GPRS (скорость до 200 Кбит/сек). EDGE (2,5 G) – это первый шаг на пути к 3G технологии.

- Мобильный CDMA — Internet. Сеть стандарта CDMA — это стационарная и мобильная связь, а также скоростной мобильный интернет. Для пользования услугой «Мобильный Интернет» при помощи технологии CDMA необходимо иметь телефон со встроенным CDMA — модемом или CDMA модем и компьютер. Технология CDMA обеспечивает скорость передачи данных до 153 Кбит/с или до 2400 Кбит/с — по технологии EV-DO Revision 0.

В настоящее время технология CDMA предоставляет услуги мобильной связи третьего поколения. Технологии мобильной связи 3G (third generation — третье поколение) — набор услуг, который обеспечивает как высокоскоростной мобильный доступ к сети Интернет, так и организовывает видеотелефонную связь и мобильное телевидение. Мобильная связь третьего поколения строится на основе пакетной передачи данных. Сети третьего поколения 3G работают в диапазоне около 2 ГГц, передавая данные со скоростью до 14 Мбит/с.

Сети третьего поколения 3G реализованы на различных технологиях, основанных на следующих стандартах: W-CDMA (Wideband Code Division Multiple Access) и его европейском варианте – UMTS (Universal Mobile Telecommunication System), который является приемником GSM/GPRS/EDGE; CDMA2000 1X, являющимся модификацией стандарта CDMA; китайским вариантом — TD-CDMA/TD-SCDMA.

Следует отметить, то в настоящее время для «последних метров» доступа в Internet применяются технологии Home PNA (HPNA) и HomePlug. Доступ в Интернет по выделенным линиям Home PNA или HPNA (телефонным линиям) и доступ через бытовую электрическую сеть напряжением 220 вольт (HomePlug, Plug — это штепсель).

Обычно доступ к Интернету по выделенным линиям Home PNA и HomePlug комбинируется с такими методами доступа как DSL, WiFi, и другими, т.е. для «последних метров» доступа применяются технологии Home PNA и HomePlug, а в качестве «последней мили» доступа используются DSL, WiFi и другие технологии.

Скорость передачи данных HPNA 1.0 составляет 1 Мбит/с, а расстояние между наиболее удаленными узлами не превышает 150 метров. Спецификация HomePNA 2.0 обеспечивает доступ со скоростью до 10 Мбит/с и расстояние до 350 м.

Технология Home PNA применяется в основном для организации домашней сети с помощью сетевых адаптеров. Подключение к глобальной сети можно осуществить с помощью роутера через сети общего доступа. Кроме того, технология HPNA предназначена для организации коллективного доступа в Интернет (например, для подключения жилого дома или подъезда дома к Интернет по существующей телефонной проводке). Телефонную линию при этом можно использовать для ведения переговоров.

Стандарт HomePlug 1.0 доступ к Интернет через бытовую электрическую сеть поддерживает скорость передачи до 14 Мбит/с. максимальная протяжённость между узлами до 300 м. Компания Renesas, выпустила модем в виде штепсельной вилки для передачи данных по электросетям.

Технология PLС (Power Line Communication) позволяет передавать данные по высоковольтным линиям электропередач, без дополнительных линий связи. Компьютер подключается к электрической сети и выходит в Интернет через одну и ту же розетку. Для подключения к домашней сети не требуется никаких дополнительных кабелей. К домашней сети можно подключить различное оборудование: компьютеры, телефоны, охранную сигнализацию, холодильники и т.д.

Далее …>>> Тема: 3.2.4. Адресация в сети Интернет

Телефон определяет сеть Wi-Fi, но не может подключиться к ней

Существует несколько возможных причин сбоя соединения Wi-Fi. Чтобы решить проблему, выполните следующие действия.

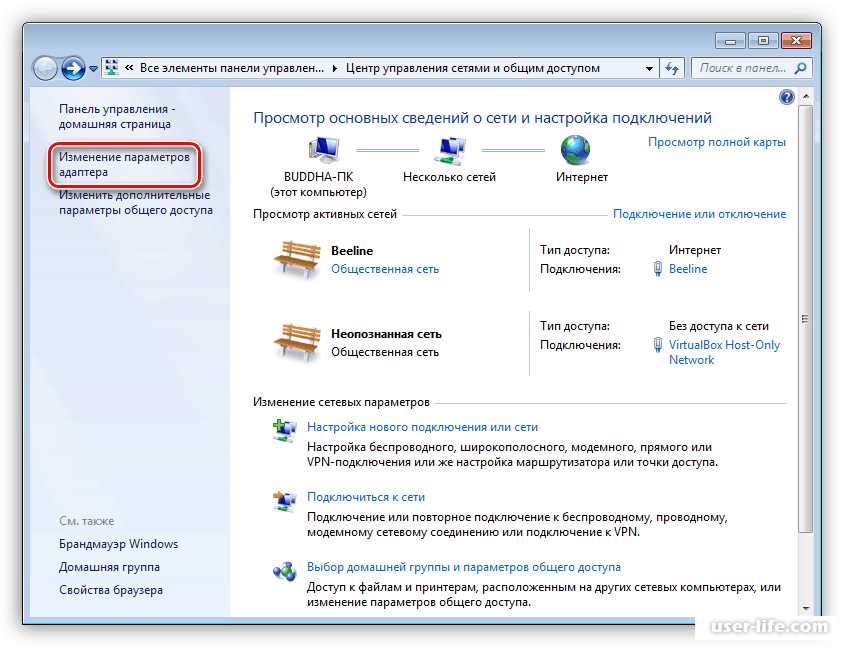

Не получается подключиться к любой сети Wi-FiОткройте Настройки, найдите и выберите раздел Сброс настроек сети, нажмите на кнопку Сброс настроек сети и повторите попытку. (В результате все данные о соединениях Wi-Fi и Bluetooth будут удалены). Если проблема не решена, обратитесь в авторизованный сервисный центр Huawei.

Не удается подключиться к бесплатной публичной сети Wi-FiНе удается подтвердить подключение к публичной сети Wi-Fi торгового центра или железнодорожного вокзала на телефоне.

Перейдите в раздел , найдите сеть Wi-Fi, к которой подключено устройство, выберите опцию Удалить и повторно подключитесь к сети Wi-Fi. Подождите 30 секунд. Когда на экране телефона отобразится уведомление о подтверждении, выполните его согласно подсказкам.

Если количество подключенных к публичной сети Wi-Fi устройств превышает максимальное значение.

Роутер публичной сети Wi-Fi поддерживает ограниченное количество подключенных устройств. Если количество подключенных к публичной сети устройств превышает максимальное значение, роутер может быть слишком занят и не сможет подключить другие устройства. В таком случае вы можете подключиться к сети 4G.

После ввода пароля сети Wi-Fi отображается уведомление о том, что введен неверный пароль, в результате чего телефон не может подключиться к сети Wi-Fi.

Проверьте корректность введенного пароля сети Wi-Fi. Чтобы посмотреть содержание введенного пароля, нажмите на значок глаза рядом с полем ввода пароля.

Проверьте, настроен ли на роутере белый список MAC-адресов. Перейдите в раздел , выберите пункт MAC-адрес Wi-Fi и добавьте данный адрес в белый список роутера. Для подробной информации см. раздел Настройка черных и белых списков Wi-Fi или обратитесь к администратору за помощью.

При подключении к сети Wi-Fi выберите пункт Дополнительно в меню входа. Перейдите в раздел и повторите попытку подключения.

При попытке подключения к сети Wi-Fi необходимы верификация или сертификат шифрованияВозможно, вы подключаетесь к сети Wi-Fi с шифрованием корпоративного класса.

- Свяжитесь с администратором сети Wi-Fi компании, чтобы получить инструкцию по подключению.

- При попытке подключения к сети бытового роутера проверьте способ шифрования. Настройте значения WPA2/WPA3 Personal или WPA2/WPA3 Enterprise для данного параметра. Если настроен способ шифрования Enhanced Open, WPA3 Personal или WPA3 Enterprise, класс шифрования роутера будет определен устройствами с интерфейсом EMUI 9.X или ниже как корпоративный.

Для повторного подключения нажмите имя точки доступа Wi-Fi, выберите Удалить и введите пароль.

Отображается сообщение «Доступ к сети запрещен», или нет ответа после подключенияКоличество подключенных устройств превышает максимальное количество разрешенных устройств роутера, или на нем настроена фильтрация MAC-адресов (черный список).

- Если количество подключенных устройств превышает максимальное количество разрешенных устройств роутера, сеть Wi-Fi отклонит запросы на доступ других устройств или не будет отвечать на последующие запросы на доступ. В таком случае рекомендуется увеличить максимальное количество разрешенных устройств для роутера. Для изменения максимального количества разрешенных устройств роутера обратитесь к провайдеру услуг за помощью.

- Если MAC-адрес телефона добавлен в Черный список, отобразится сообщение «Доступ к сети запрещен», и телефон не сможет подключиться к сети Wi-Fi. В таком случае проблему решит изменение настроек фильтрации MAC-адресов. Для проверки MAC-адреса устройства на своем телефоне откройте Настройки, найдите и выберите раздел Статус, найдите пункт MAC-адрес Wi-Fi. Путь к MAC-адресу устройства может зависеть от модели телефона. Обратитесь к провайдеру услуг.

Рекомендуется восстановить заводские настройки роутера и телефона, затем повторить попытку подключения телефона и роутера.

- Для восстановления заводских настроек роутера нажмите и удерживайте кнопку сброса (Reset) роутера до повторного включения светового индикатора. Для подробной информации о восстановлении заводских настроек обратитесь к руководству пользователя роутера. Затем перейдите в меню управления роутером и повторно настройте сеть широкополосного доступа согласно руководству пользователя.

- Для восстановления заводских настроек телефона откройте Настройки, найдите и откройте раздел Сброс настроек сети, затем нажмите на опцию Сброс настроек сети. (В результате все данные о соединениях Wi-Fi и Bluetooth будут удалены).

Если проблема не устранена, сохраните резервную копию данных и отнесите устройство в авторизованный сервисный центр Huawei.

Что такое точка доступа? — Определения и подробные сведения о точках…

Как подключиться к точке доступа Wi-Fi

Возможно, в течение дня вы подключаете смартфон или ноутбук к Интернету с помощью нескольких точек доступа в зависимости от того, где находитесь — на работе, дома или в общественном месте, например в кафе или аэропорту. Использование точек доступа — это простой способ оставаться на связи в насыщенной событиями жизни.

Подключение к беспроводной точке доступа — это простой процесс. Давайте рассмотрим его на примере смартфона. Вы хотите ответить на электронное сообщение, находясь в аэропорту, пока ожидаете вылета, при этом не хотите использовать свой трафик. Вы можете настроить смартфон так, чтобы он сообщал вам, когда находится в радиусе действия беспроводной сети, или выполнить принудительный поиск беспроводных сетей в настройках смартфона. Порядок действий при подключении к точке доступа Wi-Fi зависит от устройства — Android*, iPhone* или другой марки, — но в общих чертах это выглядит следующим образом.

- Коснитесь значка беспроводной сети на устройстве, чтобы просмотреть доступные сети поблизости. Выберите беспроводную сеть. В некоторых случаях будет необходимо нажать кнопку «Подключиться» на экране.

- Введите код безопасности или пароль. Большинство беспроводных сетей защищены и требуют пароль для установления соединения. Некоторые сети не защищены, т. е. открыты, и не запрашивают пароль при подключении. Будьте осторожны при пользовании такими сетями, так как существует угроза безопасности.

- Выберите тип сети (домашняя, рабочая или открытая, если используете устройство Windows*). Выбор типа сети определит соответствующий уровень безопасности. Если вы выбираете «дом» или «работа», устройство будет видимо для других пользователей в сети. Выберите «общественная», если находитесь в общественном месте, например в кафе, гостинице, ресторане, аэропорту и другом подобном месте.

Вот и все! Вы выходите онлайн за считаные секунды!

В зависимости от того, где вы находитесь и какого типа точки доступа вокруг вас, возможно, вы подключитесь к общественной, незащищенной беспроводной сети или платной сети. Возможно, вам необходимо будет создать учетную запись или воспользоваться службой оплаты, такой как Boingo* или iPass*, которые предлагают различные тарифные планы для доступа к Wi-Fi в зависимости от продолжительности сеансов связи.

А теперь предположим, что вы не можете найти точку доступа Wi-Fi. Узнайте, как использовать смартфон в качестве мобильной точки доступа.

Использование смартфона в качестве точки доступа

Если вы находитесь в месте, где нет точки доступа, и хотите подключиться к Интернету, вы можете использовать свою собственную мобильную точку доступа. Такой способ подключения ноутбука к Интернету называется «связыванием». Он позволяет подключаться к Интернету и делиться доступом с помощью смартфона.

Порядок действий зависит от марки смартфона и поставщика услуг Интернета, но, как правило, все инструкции можно найти в настройках смартфона или настройках подключения. Для обеспечения безопасности обязательно используйте пароль, чтобы посторонние не смогли подключиться к вашему смартфону или ноутбуку. Кроме того, вы должны знать, что при связывании ноутбука со смартфоном вы используете трафик своего тарифного плана, поэтому следите за объемом передаваемых данных, чтобы избежать платы за перерасход трафика.

Итак, вы подключились. На этом все? Не совсем. Использование точек доступа Wi-Fi — это удобный способ оставаться на связи с работой, семьей и друзьями. Но следует помнить, что использование точки доступа связано с определенными рисками безопасности.

Безопасность точки доступа

Один из факторов риска при подключении к Интернету — это то, что сами технологии, обеспечивающие возможность нахождения на связи по рабочим и личным делам, могут быть уязвимыми для злоумышленников, занимающихся взломом устройств и кражей персональных данных.

При подключении к общественным точкам доступа Wi-Fi с помощью смартфона или ноутбука выбирайте заслуживающих доверие поставщиков, например сети кафе или гостиниц. Избегайте сетей, в названиях которых присутствуют орфографические ошибки, например «Bongo» вместо «Boingo», так как злоумышленники могут маскироваться под привычные названия и рассчитывать на невнимательность пользователей.

Посредством незащищенных сетей злоумышленники могут распространять вредоносные программы (программы, способные повредить компьютеру или вывести его из строя), особенно если вы пользуетесь службами передачи файлов через такие сети.

Виртуальная частная сеть (VPN)

Если у вас есть сомнения относительно безопасности общественной точки доступа Wi-Fi, вы можете создать виртуальную частную сеть (VPN), которая позволит использовать Интернет посредством зашифрованного подключения. Это защитит вас от злоумышленников, но надо помнить, что в этом случае доступ к Интернету замедлится из-за дополнительной нагрузки, обусловленной шифрованием и дешифрованием трафика.

Поиск работающего решения на основе VPN

Если вы заинтересованы в использовании виртуальной сети для обеспечения защиты интернет-соединения:

- Потратьте деньги на месячную подписку. Это одно из наиболее распространенных решений. Перед покупкой изучите доступные предложения.

- Подумайте о покупке маршрутизатора с поддержкой виртуальных сетей. На рынке есть ряд моделей, благодаря которым настройка VPN выполняется легко.

При ожидаемом к концу года количестве мобильных устройств с поддержкой Wi-Fi в 9 миллиардов важность точек доступа и Wi-Fi в нашей жизни трудно переоценить.

Широкополосный доступ в интернет, беспроводное подключение к сети

Широкополосный доступ к сети Интернет обеспечивает высокоскоростную передачу данных, превышающую максимально возможные показатели коммутированного соединения посредством модема или обычной телефонной линии. Подключение в данном случае осуществляется по оптоволоконным, проводным или беспроводным интернет-магистралям различных типов.

Преимущества высокоскоростного подключения

Главным недостатком коммутируемого доступа остается ограниченная пропускная способность. Кроме того, при таком варианте интернет-связи полностью занимается телефонная линия. Широкополосный интернет-канал в несколько раз увеличивает скорость обмена данными и не требует монополии на телефонную линию.

Широкополосный интернет – это так называемая двусторонняя связь, благодаря которой могут одновременно осуществляться передача и прием данных на высокой скорости. Организация широкополосного доступа дает возможность пользоваться услугами цифрового телевидения, средствами удаленного хранения объемных данных и отправки голосовых сообщений (IP-телефонии) – бесплатно или по очень низким тарифам.

Абоненты, подключившиеся к высокоскоростной сети, получают ряд важных преимуществ:

- возможность подключения к широкополосному каналу в любой точке, где имеется соответствующее техническое оснащение;

- комфортность работы с мультимедийными приложениями за счет высокой пропускной способности, которая позволяет легко воспроизводить сетевой видеоконтент и пользоваться другими ресурсами;

- снижение расходов на веб-серфинг, обработку корреспонденции, поступающей на электронную почту, а также затрат на офисные приложения, требующие широкополосного подключения;

- повышение производительности труда при анализе маркетинговых и других данных;

- новые возможности для делового общения с клиентами, партнерами и поставщиками (неограниченный доступ к программам мгновенного обмена сообщениями, приложениям, поддерживающим протокол VoIP, и пр.).

Варианты подключения

Широкополосное соединение с интернетом становится все более популярным на территории РФ, ведь потребности современных пользователей постоянно возрастают и приводят к необходимости получения доступа к высокоскоростной сети.

Возможно два типа подключения:

- Беспроводной. Не требует прокладки кабельной сети. Используются технологии Radio-Ethernet и другие.

- Проводной (фиксированный). Применяется традиционное проводное волоконно-оптическое соединение Ethernet и другие.

Сети беспроводного и проводного широкополосного доступа в интернет обеспечивают намного более высокую скорость передачи данных в отличие от обычного коммутируемого соединения. Абонентам компании «БИЗНЕС ТЕЛЕКОМ» доступны варианты подключения с различными техническими параметрами.

Технологии организации связи

ADSL является наиболее популярным вариантом широкополосного соединения и подходит как для домашнего, так и для коммерческого использования. Это современное цифровое подключение, которое позволяет получить скоростной доступ к интернет-сети, не занимая при этом всю телефонную линию. Показатели работы ADSL достигают 10 Мбит/с и более.

SDSL имеет другое соотношение скорости каналов приема и передачи: при таком стандарте отправка и скачивание данных происходят за одинаковое время. Подключить широкополосную сеть интернет по технологии SDSL можно организациям, которые нуждаются в повышенной пропускной способности исходящего канала.

Не редкостью также является обеспечение доступа к интернет-сети посредством линии кабельного телевидения. Сейчас кабельное ТВ доступно практически в любом городе, а условия оплаты данной услуги более чем лояльны. Скорость широкополосного подключения к интернету в среднем составляет 5-20 Мбит/с.

Оптоволоконное подключение – гениальное изобретение. Главный принцип работы данной технологии – преобразование электрических сигналов в световые с последующей передачей посредством оптоволоконного кабеля. Важным преимуществом такой технологии является возможность удаленного сетевого управления и модернизации технологии в соответствии с возрастанием требований современного пользователя.

Как подключить широкополосный интернет?

Специалисты компании «БИЗНЕС ТЕЛЕКОМ» предоставляют услуги широкополосного абонентского доступа в интернет, используя самые прогрессивные технологии. В зависимости от специфики расположения объекта мы подберем для Вас оптимальный вариант подключения с точки зрения цены и технических характеристик.

Чтобы подключить интернет, надо оставить заявку в телефонном режиме или онлайн. Затем на указанный Вами объект прибудет наш специалист для осмотра помещения и изучения возможностей подключения. После подбора технологических решений и тарифного плана мы установим все необходимое оборудование и проложим сеть.

Всем клиентам мы гарантируем высокое качество и оперативность обслуживания. Для получения дополнительной информации и заказа услуг компании «БИЗНЕС ТЕЛЕКОМ» свяжитесь с нашими менеджерами в телефонном режиме или оставьте заявку на сайте.

Получить информацию по тарифам

Возможно, Вас заинтересуют услуги

Что такое контроль доступа к сети?

Что такое контроль доступа к сети?Контроль доступа к сети — это действие по предотвращению доступа неавторизованных пользователей и устройств в частную сеть. Организации, которые предоставляют определенным устройствам или пользователям за пределами организации периодический доступ к сети, могут использовать контроль доступа к сети, чтобы гарантировать, что эти устройства соответствуют требованиям корпоративной безопасности.

Все более и более санкционируемое использование некорпоративных устройств для доступа к корпоративным сетям требует от компаний уделять особого внимания сетевой безопасности, включая то, кому или чему разрешен доступ.Сетевая безопасность защищает функциональность сети, гарантируя, что только авторизованные пользователи и устройства имеют доступ к ней, что эти устройства чистые и что пользователи такие, какими они себя называют.

Контроль доступа к сети, или NAC, является одним из аспектов сетевой безопасности. Доступно множество инструментов NAC, и эти функции часто выполняет сервер доступа к сети. Эффективный контроль доступа к сети ограничивает доступ только к тем устройствам, которые авторизованы и соответствуют политикам безопасности, то есть у них есть все необходимые исправления безопасности и программное обеспечение для защиты от вторжений.Сетевые операторы определяют политики безопасности, которые определяют, какие устройства или приложения соответствуют требованиям безопасности конечных точек и будут иметь доступ к сети.

Каковы преимущества контроля доступа к сети?

Одним из преимуществ управления доступом к сети является то, что от пользователей может потребоваться аутентификация с помощью многофакторной аутентификации, которая намного безопаснее, чем идентификация пользователей на основе IP-адресов или комбинаций имени пользователя и пароля.

Безопасный контроль доступа к сети также обеспечивает дополнительные уровни защиты отдельных частей сети после того, как пользователь получил доступ, обеспечивая безопасность приложений. Некоторые решения для управления доступом к сети могут включать в себя совместимые меры безопасности, такие как шифрование и повышенная видимость сети.

Каковы общие варианты использования управления доступом к сети?

Если политика безопасности организации допускает любое из следующих обстоятельств, им необходимо тщательно продумать контроль доступа к сети для обеспечения безопасности предприятия:

- Принесите свое собственное устройство (BYOD) : любая организация, которая позволяет сотрудникам использовать свои Чтобы обеспечить безопасность сети, необходимо думать не только о брандмауэре, но и о собственных устройствах или о корпоративных устройствах.Каждое устройство создает уязвимость, которая позволяет киберпреступникам обойти традиционные меры безопасности.

- Доступ к сети для лиц, не являющихся сотрудниками : Некоторым организациям необходимо предоставить доступ людям или устройствам, находящимся за пределами организации и не подпадающим под те же меры безопасности. Продавцы, посетители и подрядчики могут время от времени нуждаться в доступе к корпоративной сети, но не ко всем частям сети и не каждый день.

- Использование IoT-устройств : Интернет вещей привел к быстрому распространению устройств, которые могут не попадать в поле зрения традиционных мер безопасности, часто располагаясь за пределами физического корпоративного здания, но по-прежнему подключенных к корпоративной сети.Киберпреступники могут легко использовать эти игнорируемые устройства, чтобы проникнуть в самое сердце сети без надлежащего контроля доступа к сети. Контроль доступа к сети — важный аспект решений для обеспечения безопасности периферийных устройств.

Одной из важных функций управления доступом к сети является ограничение доступа к сети как для конкретных пользователей, так и для определенных областей сети. Таким образом, посетитель может подключиться к корпоративной сети, но не получить доступ к каким-либо внутренним ресурсам.Этот тип контроля безопасности помог бы Target избежать атаки 2013 года, когда хакеры получили доступ к сети стороннего поставщика и атаковали Target, когда поставщик подключился к его сети.

Контроль доступа к сети также может предотвратить несанкционированный доступ к данным со стороны сотрудников. Таким образом, сотрудник, которому необходим доступ к корпоративной интрасети, по-прежнему не получит доступа к конфиденциальным данным клиентов, если его роль не требует этого, и он не получил разрешения на такой доступ.

Помимо ограничения доступа пользователей, контроль доступа к сети также блокирует доступ с оконечных устройств, которые не соответствуют корпоративным политикам безопасности.Это гарантирует, что вирус не сможет проникнуть в сеть с устройства, созданного за пределами организации. Все устройства сотрудников, используемые для бизнеса компании, должны соответствовать корпоративным политикам безопасности, прежде чем им будет разрешен доступ к сети.

В чем важность контроля доступа к сети?

Контроль доступа к сети будет работать не для всех организаций и несовместим с некоторыми существующими средствами контроля безопасности. Но для организаций, у которых есть время и персонал для правильного внедрения средств контроля доступа к сети, он может обеспечить гораздо более сильный и всеобъемлющий уровень защиты ценных или конфиденциальных активов.

ИТ-отделы, использующие виртуальные машины как часть своего центра обработки данных, могут извлечь выгоду из управления доступом к сети, но только в том случае, если они будут бдительны в отношении остальных элементов управления безопасностью. Виртуализация создает особые проблемы для NAC, поскольку виртуальные серверы могут перемещаться по центру обработки данных, а динамическая виртуальная локальная сеть (LAN) может изменяться по мере перемещения серверов. Контроль доступа к сети для виртуальных машин может не только открыть непредвиденные дыры в безопасности, но и усложнить организациям соблюдение стандартов контроля аудита данных.Это связано с тем, что традиционные методы безопасности определяют местонахождение конечных точек по их IP-адресам. Виртуальные машины динамичны и перемещаются с места на место, что усложняет их защиту.

Кроме того, виртуальные машины также очень легко и быстро раскрутить, а это означает, что неопытные ИТ-администраторы могут запустить виртуальную машину без всех необходимых средств контроля доступа к сети. Еще одна уязвимость возникает при восстановлении виртуальных машин из состояния покоя.Если новые исправления появились, когда сервер находился в состоянии покоя, они не могут быть применены при повторном развертывании машины. Все большее число организаций добавляют безопасность приложений к своим средствам управления сетевой безопасностью, чтобы гарантировать безопасность всего в их сети, вплоть до уровня приложений.

Какие бывают типы контроля доступа к сети?

Существует два основных типа управления доступом к сети. Оба являются важными аспектами сетевой безопасности:

- Предварительное разрешение : Первый тип управления доступом к сети называется предварительным допуском, потому что он происходит до того, как доступ к сети будет предоставлен, когда пользователь или конечное устройство инициирует запрос на доступ к сети.Предварительный контроль сети оценивает попытку доступа и разрешает вход только в том случае, если устройство или пользователь, делающие запрос, могут доказать, что они соответствуют корпоративным политикам безопасности и имеют право доступа к сети.

- Пост-допущение : Управление доступом к сети после допуска происходит внутри сети, когда пользователь или устройство пытается войти в другую часть сети. Если управление доступом к сети до допуска не удается, управление доступом к сети после допуска может ограничить боковое перемещение внутри сети и уменьшить ущерб от кибератаки.Пользователь или устройство должны повторно аутентифицироваться при каждом запросе для перехода в другую часть сети.

Что такое контроль доступа к сети?

Что такое контроль доступа к сети?

Контроль доступа к сети, или NAC, представляет собой набор инструментов, процессов и протоколов, которые управляют доступом к ресурсам, подключенным к сети.Это многогранная дисциплина, которая включает решения по контролю доступа к различным типам ресурсов, включая обычные ПК и серверы, а также сетевые маршрутизаторы, устройства IoT и многое другое.

NAC также применяется к данным, которые передаются по сети, и ресурсы, которые он помогает защитить, могут быть физическими (как в случае аппаратных маршрутизаторов или серверов) или программно определяемыми виртуальными ресурсами (такими как программный брандмауэр или виртуальная машина). ).

Кроме того, NAC выходит за рамки узко определенного контроля доступа и включает идентификацию устройства, мониторинг угроз и управление доступом к сетевым ресурсам на основе политик.Он также отвечает требованиям безопасности как проводных, так и беспроводных сетей, хотя, как мы обсудим ниже, соображения NAC иногда различаются в зависимости от этих двух контекстов.

Когда / зачем вам нужен контроль доступа к сети?

Независимо от того, есть ли у вас небольшая сеть с несколькими устройствами или разветвленная корпоративная сеть, включающая тысячи устройств, NAC является важным компонентом вашей общей стратегии безопасности по нескольким причинам.

Неавторизованные устройства

Добавить устройства в сеть легко, но не всегда легко их отслеживать.В результате организации подвергаются высокому риску наличия в их сетях неавторизованных устройств.

Сотрудники могут приносить на работу персональные компьютеры или телефоны и подключать их к сети без надлежащей регистрации, например, в соответствии с условиями политики BYOD вашей компании. Или ИТ-группа может настроить устройства для тестирования, а затем забыть о них, даже если они все еще работают. Подобные ресурсы становятся «теневыми» устройствами Интернета вещей, которые подключены к вашей сети, но не управляются должным образом.

NAC в первую очередь помогает предотвратить подключение неавторизованных устройств к вашей сети, а также идентифицирует существующие, чтобы вы могли отключить их или убедиться, что они должным образом защищены.

Доступ посторонних

Крупные организации регулярно работают с подрядчиками, партнерами и сторонними поставщиками и иногда должны предоставлять этим внешним заинтересованным сторонам доступ к своей сети. Без эффективной стратегии NAC очень сложно гарантировать, что эти внешние устройства должным образом защищены и не станут вектором атаки на вашу сеть.Также сложно обеспечить отключение устройств, когда они больше не нужны.

Законы о конфиденциальности данных

Государственные учреждения и отраслевые группы ввели все более строгие правила и законы о конфиденциальности данных, которые определяют, какие типы данных собираются и хранятся организацией. Без NAC компаниям не хватает информации о типах ресурсов, существующих в их сети, и о том, могут ли к ним применяться особые правила соответствия.

По этим и другим причинам организации, стремящиеся опережать вызовы безопасности и нормативные вопросы, должны разработать эффективную стратегию NAC.

Возможности и ограничения NAC

NAC — мощный компонент более широкой стратегии кибербезопасности. Однако НАК — не панацея. Важно понимать, какие риски безопасности NAC может и не может устранить.

Возможности NAC

NAC отлично справляется с несколькими традиционными типами требований безопасности:

Обычная видимость сети: NAC может помочь определить, какие устройства существуют в вашей сети, кто имеет к ним доступ и как они могут делиться ресурсами друг с другом.

Технология безопасности конечных точек: NAC помогает гарантировать, что конечные точки сети — то есть физические или виртуальные ресурсы, которые могут отправлять или получать данные по сети — защищены от известных уязвимостей.

Аутентификация: политики NAC обеспечивают правильную аутентификацию пользователей и устройств, прежде чем им будет разрешено использовать сеть, например, предотвращая подключение компьютера к беспроводной сети, если его пользователь не введет правильную парольную фразу.

Обеспечение безопасности сети: NAC может идентифицировать случаи, когда устройства не соответствуют политикам аутентификации или безопасности.

Ограничения NAC

Несмотря на эти сильные стороны, когда дело доходит до управления аутентификацией для пользователей и известных устройств, NAC имеет ряд ограничений в других отношениях.

Низкая видимость Интернета вещей и неуправляемых устройств

Одним из основных ограничений NAC является то, что он эффективен в управлении рисками безопасности только для известных устройств и устройств, которые связаны с людьми-пользователями (например, ПК или сервер). Устройством, которое подключено к сети и не имеет определенного пользователя или группы пользователей, связанных с ним, например датчик IoT, труднее управлять через NAC.Эти устройства могут не поддерживать традиционные протоколы аутентификации или сертификаты безопасности из-за ограничений аппаратной мощности или отсутствия ввода данных пользователем.

В результате организации часто по умолчанию слепо доверяют этим устройствам и исключают их из стандартных правил NAC.

Сетевой контроль доступа для проводных сетей

В то время как доступ к беспроводным сетям обычно защищается с помощью таких протоколов, как WPA, в проводных сетях такие средства управления часто отсутствуют. Они часто назначают IP-адрес через DHCP и обеспечивают полное подключение к любому подключенному устройству (и даже если они не назначают IP-адрес автоматически, устройство или пользователь могут настроить его вручную).

Этот подход удобен, поскольку устраняет необходимость в управлении учетными данными для проводных устройств и пользователей. Организации иногда предполагают, что риски безопасности низкие, потому что только пользователи с физическим доступом к их инфраструктуре могут подключать устройства. Однако реальность такова, что незащищенные проводные сети являются основными векторами проникновения теневых устройств в инфраструктуру организации.

Мониторинг угроз после доступа

Поскольку NAC фокусируется на контроле доступа к сетям, он эффективен только для защиты от угроз, внешних по отношению к сети.Он не обнаруживает нарушения после того, как они происходят, и не защищает от «внутренних» угроз, исходящих от уже аутентифицированного устройства.

Возможность устанавливать политики для устройств

Неуправляемые непользовательские устройства, такие как оборудование IoT, часто используют специальные протоколы связи, которые не поддерживаются стандартными политиками или инструментами аутентификации NAC. Столкнувшись с этой проблемой, организации вынуждены выбирать между предоставлением этим устройствам исключения из правил NAC или созданием очень сложных политик для их соответствия.Оба подхода далеки от идеала.

Лучшее программное обеспечение для контроля доступа к сети [2021]: Сравните 5+ решений

В этом руководстве мы демонстрируем ведущие в отрасли решения для управления доступом к сети (NAC).

1 Импульс

Посетить сайт

Impulse SafeConnect предлагает автоматическое обнаружение устройств и может поддерживать от 250 до 25 000 конечных точек и выше благодаря своей масштабируемой архитектуре устройства.Компания начинала с образования и расширилась на государственные и корпоративные рынки. Это программное обеспечение собирает в реальном времени и исторические контекстно-зависимые данные об устройствах, чтобы помочь ИТ-специалистам принимать обоснованные решения при применении политик контроля доступа к сети. Эти политики могут основываться на личности, типе устройства, местонахождении и владении.

Узнать больше об Impulse

2 Экстремальные сети

Посетить сайт

ExtremeControl пользуется популярностью среди клиентов из сферы образования, развлечений, гостиничного бизнеса и здравоохранения и может масштабироваться до 200 000 конечных точек.Он предлагает архитектуру на основе правил для автоматизации доступа на основе вариантов использования. Это решение популярно в сфере образования и здравоохранения отчасти из-за того, что оно нацелено на соблюдение нормативных требований. Это упрощает применение детализированных политик к устройствам BYOD и IoT с централизованной, интуитивно понятной панели инструментов.

Узнать больше о Extreme Networks

3 Auconet BICS

Посетить сайт

Auconet Business Infrastructure Control Solution (BICS) предлагает мониторинг сети, управление активами и другие функции в дополнение к NAC.Он хорошо работает в больших и сложных реализациях: до 60 000 устройств, идентифицируемых в час, при 100% обнаружении устройств и реализациях более 500 000 портов. BICS был разработан для широкой интеграции, чтобы соответствовать большинству существующих инфраструктур безопасности, что делает его хорошим вариантом для крупных организаций, которые в настоящее время используют множество различных продуктов.

Узнать больше об Auconet BICS

4 ForeScout CounterACT

Посетить сайт

CounterACT хорошо работает в регулируемой среде, такой как оборона, финансы, здравоохранение и розничная торговля.Компания может похвастаться внедрением более миллиона оконечных устройств, и эта технология может защитить и медицинские устройства. ForeScout CounterACT ориентирован на соблюдение нормативных требований, как и Extreme Networks ExtremeControl. Однако CounterACT можно реализовать как безагентное решение, чтобы сосредоточиться на гибкости при идентификации всех устройств, подключенных к сети.

Узнать больше о ForeScout CounterACT

5 Импульсная политика безопасности

Посетить сайт

Ivanti приобрела Pulse Policy Secure в конце 2020 года и приобрела продукт, который поддерживает до 50 000 одновременных пользователей в средах с несколькими поставщиками с упором на автоматизацию.Он предлагает варианты автоматического развертывания и анализа угроз. Он способен автоматически обнаруживать, классифицировать, профилировать и контролировать сетевые устройства. Pulse Policy Secure также можно использовать для автоматизации гостевого доступа и исправления исправлений для конечных устройств.

Узнать больше о Pulse Policy Secure

6 HPE Aruba ClearPass

Посетить сайт

ClearPass особенно подходит для сред с большим объемом аутентификации, предлагая более 10 миллионов аутентификаций в день, а также в распределенных средах, требующих сохранения локальной аутентификации в нескольких географических регионах.Этот инструмент NAC создан для применения адаптивных политик для устройств с беспроводным, проводным или VPN-доступом на основе глубокого контекстного анализа. Aruba ClearPass может также называться Avenda eTIPS после того, как HPE приобрела Avenda и ее решение NAC в 2011 году.

Узнать больше о HPE Aruba ClearPass

7 Fortinet

Посетить сайт

Fortinet приобрела Bradford Networks и интегрирует Bradford’s Network Sentry с FortiNAC.Он предлагает традиционные функции NAC, а также новые возможности, адаптированные для Интернета вещей. FortiNAC нацелен на обеспечение полной видимости всех устройств, подключенных к сети, и возможность беспрепятственно управлять устройствами и пользователями, включая динамические, автоматические ответы.

Узнать больше о Fortinet

8 Cisco

Посетить сайт

Cisco ISE поддерживает до 500 000 одновременных сеансов и 1.5 миллионов конечных точек на одно развертывание. Он предлагает механизмы адаптивного интеллекта, машинное обучение и автоматическое обнаружение и реагирование. Cisco лидирует в принятии модели безопасности с нулевым доверием с ISE, используя программно-определяемый доступ и автоматическую сегментацию сети для обеспечения динамического применения политик.

Узнать больше о Cisco

9 InfoExpress CyberGatekeeper

Посетить сайт

InfoExpress CyberGatekeeper автоматизирует обнаружение и аудит устройств перед предоставлением доступа к сети.Он популярен среди образовательных клиентов; один использует его для охвата 100 000 пользователей в 200 университетских городках. Это локальное решение состоит из трех основных компонентов: диспетчера политик, сервера политик и сервера отчетов для обеспечения доступа к устройствам. CyberGatekeeper также предлагает VPN и систему обнаружения вторжений.

Узнать больше о InfoExpress CyberGatekeeper

Что такое NAC?

Network Access Control (NAC) помогает предприятиям внедрять политики для управления устройствами и доступом пользователей к их сетям.NAC может устанавливать политики для доступа на основе ресурсов, ролей, устройств и местоположения, а также обеспечивать соблюдение требований безопасности с политиками безопасности и управления исправлениями, среди прочего.

NAC — это попытка навести порядок в хаосе связей внутри и вне организации. Персоналу, клиентам, консультантам, подрядчикам и гостям нужен определенный уровень доступа. В некоторых случаях это происходит внутри кампуса, а в других случаях доступ осуществляется удаленно. Сложность усложняется политиками использования собственных устройств (BYOD), распространением смартфонов и планшетов и ростом Интернета вещей (IoT).

NAC был наивысшим приоритетом в расходах на ИТ-безопасность в обзоре состояния ИТ-безопасности, проведенном eSecurity Planet в 2019 году, а также является одной из технологий, которым пользователи больше всего доверяют.

Минимальные возможности

Согласно Gartner, минимальные возможности NAC составляют:

- Специализированное управление политиками для определения и администрирования требований к конфигурации безопасности, а также указания действий по управлению доступом для совместимых и несовместимых конечных точек

- Способность проводить базовое состояние безопасности для любой конечной точки, пытающейся подключиться, и определять подходящий уровень доступа

- Контроль доступа, позволяющий блокировать, помещать в карантин или предоставлять различные степени доступа.

- Возможность управления гостевым доступом

- Механизм профилирования для обнаружения, идентификации и мониторинга конечных точек

- Какой-то метод простой интеграции с другими приложениями и компонентами безопасности

Одна из тенденций, на которую следует обратить внимание, — это рост числа продуктов безопасности с нулевым доверием. Эти новые инструменты управления доступом ограничивают доступ только к данным и приложениям, которые нужны пользователям, вместо того, чтобы предоставлять им доступ ко всей сети, снижая риск бокового перемещения внутри сети.Рынок все еще новый, но Gartner ожидает, что продажи этих продуктов начнут расти в 2021 году.

Как выбрать решение NAC

Поддержка устройств

Первое, что следует учитывать при выборе решения NAC, — это поддержка устройств на основе агентов или без них. Решения на основе агентов полагаются на более подробную информацию для каждого устройства, подключенного к сети, чтобы обеспечить более детализированные политики при аутентификации устройств. Эти инструменты NAC могут отказать в доступе к устройству на основании таких факторов, как недостаточное программное обеспечение безопасности или запрещенные приложения, установленные на устройстве.Обратной стороной является то, что все устройства в системе на основе агентов должны быть предварительно зарегистрированы в инструменте NAC для применения политик.

РешенияAgentless обеспечивают большую гибкость при идентификации и аутентификации устройств. Эти решения будут обнаруживать устройства, когда они присоединяются к сети, и определять правильные политики, которые будут применяться к ним. Системы без агентов часто интегрируются с другими продуктами, такими как системы предотвращения вторжений, для поддержки процессов аутентификации.

ИнструментыIdeal NAC будут включать как агентные, так и безагентные системы.Такое сочетание гибкости и уверенности жизненно важно для организаций, поддерживающих большое количество устройств.

Интеграция

У организаций, вероятно, есть набор инструментов безопасности, помимо решения NAC, таких как системы управления информацией и событиями безопасности (SIEM) и межсетевые экраны следующего поколения (NGFW). Ключом к внедрению эффективного программного обеспечения NAC является его хорошая интеграция с другими существующими инструментами безопасности. Убедитесь, что инструменты NAC могут интегрироваться с вашей текущей инфраструктурой безопасности.

Соответствие нормативным требованиям

Поскольку конфиденциальность данных становится все более серьезной проблемой, соблюдение нормативных требований должно быть приоритетом для каждой организации. Многие поставщики NAC создают продукты в соответствии с нормативными стандартами, такими как PCI DSS и NIST. Однако некоторые уделяют еще больше внимания соблюдению более конкретных стандартов, таких как SOX и HIPAA. Убедитесь, что вы знаете, какое соответствие требует ваша организация, и что решение NAC может помочь вам в его поддержании.

Опора

ПоставщикиNAC предлагают различные уровни поддержки. Определите, какой объем управления NAC вы можете выполнять внутри компании и какой объем поддержки поставщика вам понадобится, и сравните его с тем, что каждый поставщик может предоставить в разумных пределах.

Описание характеристик продукта

Эта статья была обновлена в марте 2021 года Кайлом Гуэрчио.

Что такое контроль доступа к сети (NAC) и как он работает?

Что такое контроль доступа к сети (NAC)?Контроль доступа к сети, также называемый контролем доступа к сети, представляет собой метод повышения безопасности, видимости и управления доступом в частной сети.Он ограничивает доступность сетевых ресурсов конечным устройствам и пользователям, которые соответствуют определенной политике безопасности.

NAC также может обеспечивать защиту конечных точек, такую как антивирусное программное обеспечение, межсетевой экран и оценку уязвимости с помощью политик обеспечения безопасности и методов проверки подлинности системы.

Контроль доступа к сети (NAC) — важный элемент сетевой безопасности. В чем важность контроля доступа к сети?NAC критически важен для современного бизнеса, поскольку он позволяет организациям отслеживать устройства и пользователей — авторизованных и неавторизованных — пытающихся получить доступ к сети.

К неавторизованным пользователям относятся киберпреступники, хакеры, похитители данных и другие злоумышленники, которых организация должна не допускать. Но предприятия также должны быть привратниками для авторизованных пользователей. Это особенно относится к организациям, которые разрешают удаленный доступ к корпоративной сети с других устройств, таких как мобильные телефоны, ноутбуки и планшеты, или к компаниям, которые позволяют сотрудникам, работающим в офисе, использовать личные устройства. Оба сценария создают риски безопасности, требующие от организаций решения проблем сетевой безопасности.

NAC — один из аспектов сетевой безопасности. Он обеспечивает видимость устройств и пользователей, пытающихся получить доступ к корпоративной сети. И он контролирует, кто может получить доступ к сети, включая отказ в доступе тем пользователям и устройствам, которые не соответствуют политикам безопасности. Решения и инструменты NAC помогают компаниям контролировать доступ к сети, обеспечивать соответствие нормативным требованиям и укреплять свою ИТ-инфраструктуру.

Какие типы управления доступом к сети?

Существует два типа NAC, включая следующие:

- Предварительный доступ : оценивает попытки доступа и разрешает доступ только авторизованным устройствам и пользователям.

- Пост-допущение : повторная аутентификация пользователей, пытающихся войти в другую часть сети; также ограничивает боковое движение, чтобы ограничить ущерб от кибератак.

Многие функции NAC выполняются сервером доступа к сети. Традиционный сервер доступа к сети — это сервер, который выполняет функции аутентификации и авторизации, проверяя информацию о входе пользователя в систему. Также известный как шлюз доступа к среде передачи или сервер удаленного доступа, сервер доступа к сети обрабатывает удаленные входы в систему, устанавливает соединения по протоколу точка-точка и гарантирует, что авторизованные пользователи могут получить доступ к необходимым им ресурсам.

Сервер доступа к сети может работать несколькими способами, например:

- Интернет-провайдер : дает авторизованным клиентам доступ в Интернет.

- Виртуальная частная сеть ( VPN ) : предоставляет удаленным пользователям доступ к частной корпоративной сети и ресурсам.

- Передача голоса по Интернет-протоколу : позволяет пользователям получать доступ к коммуникационным приложениям через Интернет.

Сервер доступа к сети может также поддерживать следующее:

- Сеть балансировка нагрузки для распределения трафика и повышения надежности и производительности;

- Управление сетевыми ресурсами для управления и распределения ресурсов для сетевых процессов; и

- Сеансы сетевых пользователей для отслеживания пользователей, хранения их данных и сохранения их определенного состояния.

NAC являются проактивными и предназначены для предотвращения несанкционированного доступа до того, как это произойдет. Они защищают периметр сети организации, включая физическую инфраструктуру, устройства, программное обеспечение, приложения и облачные ресурсы.

Существует множество вариантов использования NAC:

- Принесите свое собственное устройство : Защищает от уязвимостей, возникающих, когда сотрудники используют свои собственные устройства или используют устройства компании из удаленных мест.

- Доступ к сети для лиц, не являющихся сотрудниками (поставщики или партнеры ) : NAC с VPN позволяет внешним пользователям получать доступ к корпоративной сети (или определенным ее частям) через безопасный портал самообслуживания.

- Интернет вещей (IoT) : предотвращает использование злоумышленниками устройств Интернета вещей, подключенных к корпоративной сети, но часто упускаемых из виду с точки зрения безопасности и мониторинга.

- Реакция на инцидент : определяет взломанные устройства и автоматически отключает доступ, чтобы предотвратить распространение атаки по сети.

Инструменты NAC также полезны для обеспечения безопасности и аутентификации в конкретных случаях промышленного использования, таких как медицинские устройства и системы здравоохранения.

Каковы возможности и цели управления доступом к сети? Устройства

NAC обеспечивают соблюдение политик безопасности для всех пользователей и устройств в сети с помощью нескольких функций, таких как следующие:

- Ограничить доступ к сети для пользователей и определенных сетевых областей;

- Предотвратить доступ к данным неавторизованным сотрудникам и киберпреступникам;

- Блокировать доступ с оконечных устройств (например,g., мобильные телефоны), которые не соответствуют корпоративной политике безопасности;

- Управление жизненным циклом политики для нескольких сценариев работы;

- Распознавать и профилировать пользователей и устройства, чтобы защитить их от вредоносного кода; и

- Интегрируйте с другими решениями безопасности через интерфейсы прикладных программ.

NAC охватывают широкий спектр возможностей и сценариев использования.Чтобы найти подходящий, обратите внимание на следующие факторы:

- зрелость стратегии безопасности

- бюджет, цена и авансовые инвестиции

- встроенная интеграция с существующим программным обеспечением

- видов проактивных инструментов предоставлено

NAC может работать не для каждой организации. В некоторых случаях это может, например, быть несовместимым с существующими мерами безопасности. Однако он идеально подходит для предприятий, где пользовательской средой можно управлять, поскольку обеспечивает надежную защиту ценных или конфиденциальных сетевых ресурсов.

Доступ к сети— Глоссарий | CSRC

Доступ к информационной системе организации со стороны пользователя (или процесса, действующего от имени пользователя), обменивающегося данными через сеть (например, локальную сеть, глобальную сеть, Интернет).

Источник (и):

CNSSI 4009-2015

из

NIST SP 800-53 Ред.4

Доступ к системе со стороны пользователя (или процесса, действующего от имени пользователя), обменивающегося данными через сеть (например, локальную сеть, глобальную сеть, Интернет).

Источник (и):

NIST SP 800-171 Ред. 2

NIST SP 800-172

NIST SP 800-171 Ред.1

[Заменено]

Доступ к информационной системе пользователя (или процесса, действующего от имени пользователя), обменивающегося данными через сеть (например, локальную сеть, глобальную сеть, Интернет).

Источник (и):

NIST SP 800-53 Ред.4

под доступом к сети

Доступ к системе со стороны пользователя (или процесса, действующего от имени пользователя), обменивающегося данными через сеть (например, локальную сеть, глобальную сеть и Интернет).

Источник (и):

NIST SP 800-37 Ред.2

Доступ к системе со стороны пользователя (или процесса, действующего от имени пользователя), обменивающегося данными через сеть, включая локальную сеть, глобальную сеть и Интернет.

Источник (и):

NIST SP 800-53 Ред. 5

любой доступ через сетевое соединение вместо локального доступа (т.е., пользователь физически присутствует на устройстве).

Источник (и):

НИСТИР 8183

под доступом к сети

NISTIR 8183A Vol. 1

под доступом к сети

NISTIR 8183A Vol. 2

под доступом к сети

NISTIR 8183A Vol.3

под доступом к сети

NISTIR 8183 Ред. 1

под доступом к сети

Интеграция управления доступом к сети с Microsoft Intune

- 3 минуты на чтение

В этой статье