Добавление домена в Microsoft 365 — Microsoft 365 admin

- Чтение занимает 2 мин

В этой статье

Если вы не нашли то, что вы ищете, обратитесь к разделу вопросы и ответы по доменам.

Чтобы добавить, изменить или удалить домены, необходимо быть глобальным администратором бизнес-или корпоративного плана. Эти изменения затрагивают весь клиент, настраиваемые администраторы или обычные пользователи не смогут вносить эти изменения.

Добавление домена

Выполните следующие действия, чтобы добавить, настроить или продолжить настройку домена.

Перейдите на страницу Параметры > Домены.

Выберите пункт Добавить домен.

Введите имя домена, который вы хотите добавить, а затем выберите Далее.

Выберите, как проверить, является ли домен владельцем.

- Если регистратор домена использует домен Подключениедомена, корпорация Майкрософт автоматически настроит ваши записи, включив его в регистратор и подтвердив подключение к Microsoft 365. Вы будете возвращены в центр администрирования, после чего Корпорация Майкрософт автоматически проверит ваш домен.

- Вы можете подтвердить владение доменом с помощью записи типа TXT. Выберите это и выберите

- Вы можете добавить текстовый файл на веб-сайт вашего домена. Выберите и загрузите .txt из мастера установки, а затем загрузите его в папку верхнего уровня вашего сайта. Путь к файлу должен выглядеть примерно так:

http://mydomain.. Мы подтвердим, что вы владеете доменом, найдя файл на вашем сайте. com/ms39978200.txt

com/ms39978200.txt

Выберите, как изменить DNS, необходимые корпорации Майкрософт для использования домена.

- Выберите Добавить записи DNS для меня, если регистратор поддерживает домен Подключение,и Корпорация Майкрософт автоматически настроит ваши записи, включив запись в регистратор и подтвердив подключение к Microsoft 365.

- Выберите я сам добавлю записи DNS, если вы хотите прикрепить к домену только определенные Microsoft 365 службы или если вы хотите пропустить это сейчас и сделать это позже. Этот пункт предназначен для опытных пользователей.

Если вы решили самостоятельно добавить записи DNS, выберите Далее

Если порталу не удается распознать регистратор, воспользуйтесь общими инструкциями.

Если вы не знаете, какой поставщик услуг размещения DNS или регистратор используется для домена, см. статью Определение регистратора домена или поставщика услуг размещения DNS.

Если вы хотите подождать позже, либо отклоните все службы и нажмите кнопку Продолжить, или на предыдущем шаге подключения к домену выберите Дополнительные параметры и выберите Пропустить

Выберите Готово — вы закончили!

Добавление и изменение настраиваемых записей DNS

Следуйте ниже шагам, чтобы добавить настраиваемую запись для веб-сайта или службы 3-й стороны.

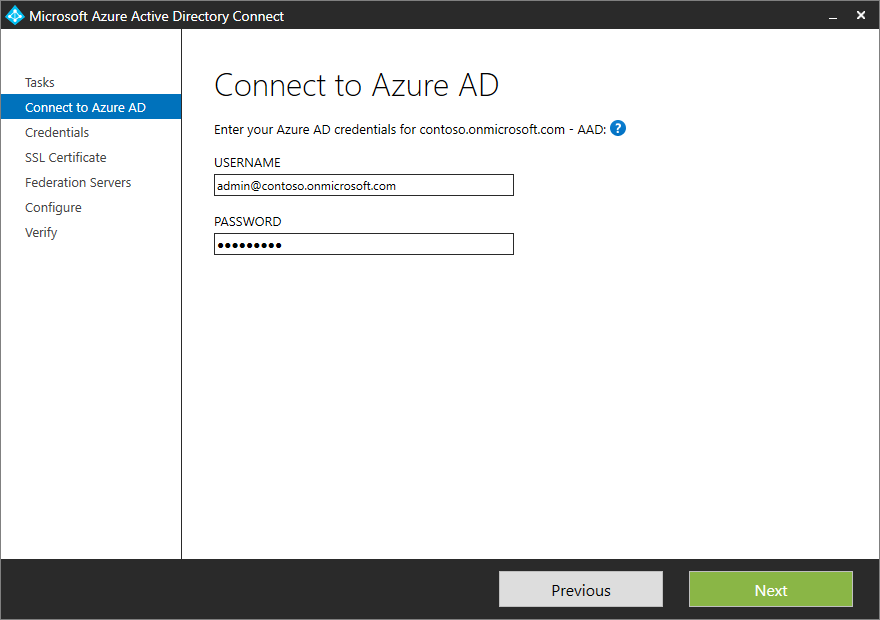

Во входе в центр администрирования Майкрософт по https://admin.microsoft.com крайней .

Перейдите на страницу Параметры > Домены.

На странице Домены выберите домен.

В настройках DNS выберите настраиваемые записи; затем выберите новую настраиваемую запись.

Выберите тип записи DNS, которую необходимо добавить и ввести для новой записи.

Нажмите Сохранить.

Регистраторы с доменными Подключение

Регистраторы Подключение домена позволяют добавлять домен в Microsoft 365 в трехшаговом процессе, который занимает несколько минут.

В мастере мы просто подтвердим, что вы владеете доменом, а затем автоматически настроим записи вашего домена, поэтому электронная почта поступает в Microsoft 365 и другие службы Microsoft 365, например Teams, работают с доменом.

Примечание

Прежде чем запускать мастер установки, убедитесь, что в браузере отключено блокирование всплывающих окон.

Регистраторы Подключение доменов, интегрируясь с Microsoft 365

Что происходит с моей электронной почтой и веб-сайтом?

После завершения настройки записи MX для вашего домена обновляется, чтобы указать на Microsoft 365 и вся электронная почта для вашего домена начнет приходить в Microsoft 365. Убедитесь, что вы добавили пользователей и настроили почтовые ящики в Microsoft 365 для всех, кто получает электронную почту на вашем домене!

Убедитесь, что вы добавили пользователей и настроили почтовые ящики в Microsoft 365 для всех, кто получает электронную почту на вашем домене!

Если у вас есть веб-сайт, который вы используете для бизнеса, он будет работать как прежде. Действия Подключение домена не влияют на веб-сайт.

См. также:

Вопросы и ответы о доменах (статья)

Что такое домен? (статья)

Авторизация в домене MS Windows Server по ключам

Гораздо более сильным, чем пара логин/ пароль, способом регистрации сотрудника в информационной системе фирмы являются электронные ключи-токены. Токен есть принципиально невзламываемый чип, который содержит подписанный сертификат пользователя.

Домен Windows Server 2008/ 2003 поддерживает авторизацию по электронным ключам (при помощи

встроенного сервера сертификатов), причем для усиления безопасности такой способ авторизации может быть объявлен единственно

возможным – с запретом входа в систему по традиционной паре логин/ пароль.

При извлечении карты доступ к компьютеру или серверу немедленно блокируется, для повторного входа нужно набрать уникальный пин-код. Сервер сертификатов, встроенный в любую версию MS Windows Server Standard и выше, осуществляет централизованное управление выдачей цифровых сертификатов стандарта X.509 и их привязку к пользователям домена, позволяет устанавливать сроки действия сертификатов, отзывать их и выпускать новые.

Ключи-токены выпускаются либо в виде USB-брелка, либо в виде смарт-карты, в последнем случае в компьютере или терминале

должен быть установлен специальный считыватель смарт-карт. Преимущество смарт-карты состоит в том, что в нее может быть

встроена RFID-метка, и карта становится универсальным средством доступа как в помещения фирмы,

так и в компьютерную сеть.

Некоторые модели ключей eToken поддерживают российиские алгоритмы шифрования и сертифицированы ФСБ России

WIT Company оказывает услуги по введению системы доступа к информационным ресурсам предприятия с помощью е-токенов и смарт карт фирмы Аладдин Р.Д.

Сервер сертификатов MS Windows Server 2008 — запрос сертификата:

Настройка почтового сервера Microsoft Exchange | Почта для бизнеса

О том, как выполняется установка сервера Microsoft Exchange, мы рассказывали в нашей прошлой статье. Следующим этапом является выполнение его настройки, включая ссылки служебных URL – OWA, Autodiscover, OAB, ECP, Outlook Anywhere. Также нужно инсталлировать и выполнить настройку сертификата, чтобы клиенты могли подключиться к серверу. Далее потребуется подготовить записи в DNS зоне для сервера Exchange и запись MX. Подробно о том, как выполняется настройка, читайте далее.

Настройка DNS

Если у вас более одного почтового сервера, придётся сделать запись типа А для каждого. Например: ex1.example.com с адресом 2.22.10.21, ex2. example.com с адресом 2.22.10.22, ex3. example.com с адресом 2.22.10.23. Чтобы подключать клиентов было удобнее, имеет смысл создать ещё несколько записей типа А – mail. example.com, с адресами: 2.22.10.21; 2.22.10.22; 2.22.10.23.

Например: ex1.example.com с адресом 2.22.10.21, ex2. example.com с адресом 2.22.10.22, ex3. example.com с адресом 2.22.10.23. Чтобы подключать клиентов было удобнее, имеет смысл создать ещё несколько записей типа А – mail. example.com, с адресами: 2.22.10.21; 2.22.10.22; 2.22.10.23.

Создавая MX-записи нужно указать А запись всех серверов и назначить им цену. Для упрощения работы DNS Round Robin сделаем А-записи с названием mail.example.com и пропишем ей следующие IP-адреса: 2.22.10.21; 2.22.10.22; 2.22.10.23. Подготовим А-запись Autodiscover вида autodiscover.example.com, после чего назначим IP-адреса: 2.22.10.21; 2.22.10.22; 2.22.10.23.

Настройка внешнего и внутреннего URL

Это требуется для простоты подключения пользователей к серверу Exchange из интернета и корпоративной сети. Откройте Панель управления exchnage (ECP) – https://сервер.домен.local/ecp. Перейдите в “Серверы” -> “Виртуальные каталоги”.

Кликните “ключ” и выполните настройку внешнего URL. Введите все сервера и впишите FQDN – название сервера, которое пользователи будут использовать для подключения.

Выполнение настройки через Power Shell

Изменение имени внешней и внутренней ссылки для Outlook Anywhere

Get-OutlookAnywhere -Server EXCh2 | Set-OutlookAnywhere -InternalHostname mail.domain.local -ExternalHostname mail. domain.com -InternalClientAuthenticationMethod NTLM -InternalClientsRequireSsl $true -ExternalClientAuthenticationMethod negotiat -ExternalClientsRequireSsl $true

Замена внешнего и внутреннего URL OWA

Get-OwaVirtualDirectory -Server EXCh2 | Set-OwaVirtualDirectory -InternalUrl https://mail.domain.local/owa -ExternalUrl https://mail.domain.com/owa

Изменение внешнего и внутреннего URL ECP

Get-EcpVirtualDirectory -Server EXCh2 | Set-EcpVirtualDirectory -InternalUrl https://mail. domain.local/ecp -ExternalUrl https://mail.domain.com/ecp

domain.local/ecp -ExternalUrl https://mail.domain.com/ecp

Замена URL Autodiscover

Get-ClientAccessService | Set-ClientAccessServer -AutoDiscoverServiceInternalUri https://autodiscover.domain.local/autodiscover/autodiscover.xml Настройка коннектора отправки

Для начала нужно создать коннектор отправки. В ECP перейдите в “Поток обработки почты” -> “Коннектор отправки”. Там необходимо добавить коннектор, чтобы сделать это нажмите “+”. Впишите название коннектора, переведите состояние в положение “включить”. Укажите “Максимальный размер отправляемых сообщений”, единицы измерения – Мб.

Теперь отправляйтесь в раздел “определить области”. Там указывается адресное пространство, куда будет перенаправляться почта. Выбираем вариант “звездочку”, то есть будут использоваться все адреса. Добавьте сервера, которым будет доступно это действие. Впишите FQDN имя, которое будет приходить на запрос HELO или EHLO.

Добавление сертификата на Exchange Server

Важно правильно подготовить сертификат для сервера Exchange. Необходимо, чтобы в нём были добавочные поля – “Дополнительное имя субъекта”. С этой целью может использоваться сертификат для web-сервера.

Установка сертификата выполняется через оснастку MMC компьютер – Сертификаты, они расположены в разделе — “Личное”. После этого через оснастку IIS, находящуюся в разделе “Привязки”, в параметрах HTTPS следует указать установленный сертификат. Данные действия необходимо выполнить для всех имеющихся серверов.

Решение: Корпоративная почта Cloud4Y

Если вы не хотите погружаться в вопросы установки и настройки почтового сервера, воспользуйтесь сервисом облачного провайдера Cloud4Y – Корпоративная почта. Данная услуга предоставляется под ключ. Вы только определяете необходимое количество и объём ящиков, а всё остальное делают специалисты Cloud4Y.

При необходимости почтовый сервер может быть размещён в защищённом облаке ФЗ-152, то есть сервер может быть использован для работы с персональными данными. Ящики защищены антивирусом и базовой системой AntiSPAM, которая расширяется дополнительной услугой SPAMTitan.

Синхронизация пользователей MS Active Directory и FreeIPA

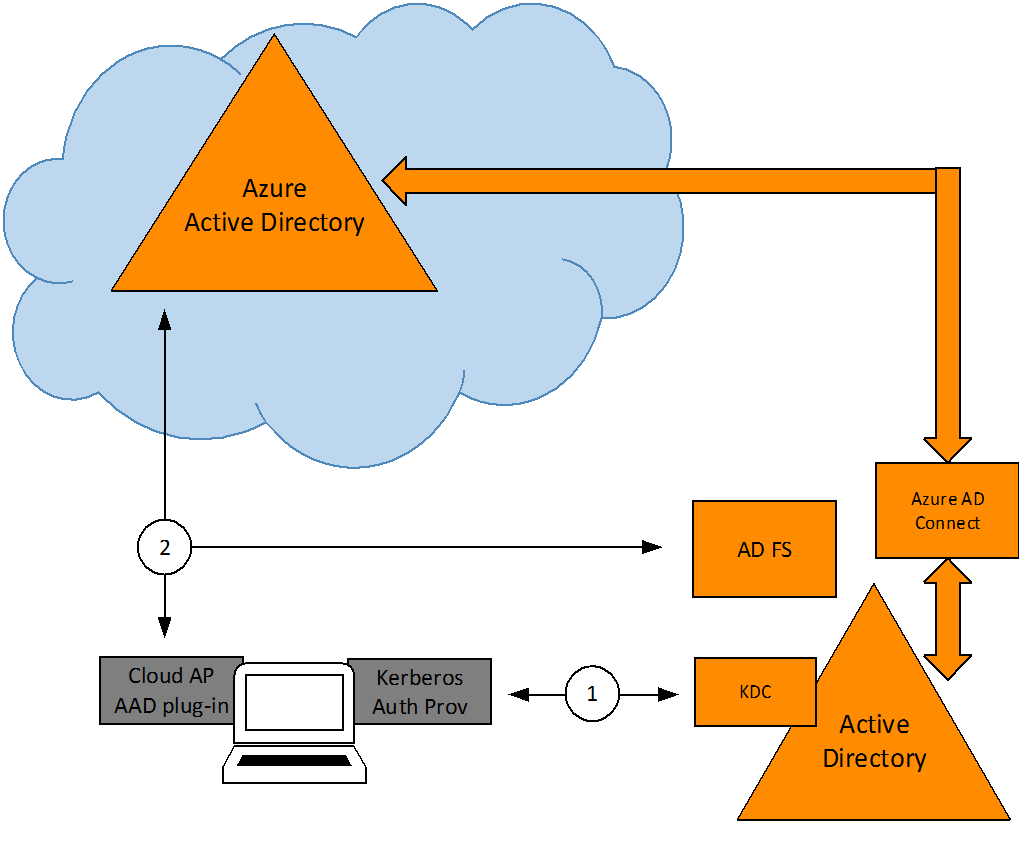

Управление идентификацией использует активную синхронизацию для интеграции пользовательских данных, хранящихся в домене Active Directory, и пользовательских учетных данных, хранящихся в домене IPA. Критические атрибуты пользователя, включая пароли, синхронизируются между службами.

Синхронизации доменов Active Directory и IPA возможна, когда сервер IPA впервые установлен. Процесс синхронизации настраивается путем создания соглашений между сервером IPA и контроллером домена Active Directory.

Синхронизация пользователей выполняется с помощью процесса, аналогичного процессу репликации.

Синхронизация паролей выполняется через службу Windows, установленную на контроллере домена Windows и настроенную на связь с сервером IPA.

Ограничения на синхронизацию:

- Контроллер домена Windows должен быть не ниже 2008 R2.

- Только один контроллер Windows может быть настроен для синхронизации с доменом IPA. Это как раз вызывает трудности при переносе пользователей из нескольких доменов Windows (если такое необходимо).

- Версия службы синхронизации паролей, которая работает с Windows (на момент написания статьи) — 1.1.5 (об этом речь ниже). Данную утилиту можно взять на сайте «389 Directory Server»

- Хотя синхронизация является двунаправленной, но новые пользователи автоматически добавляются только в домен FreeIPA. Т.е. если в домене Active Directory создается новый пользователь, то он автоматически будет добавлен в домен FreeIPA. В обратную сторону это не работает. Т.е. если необходима синхронизация пользователя из домена FreeIPA в домен Active Directory, то его необходимо сначала создать в домене Windows.

- Информация о блокировки учетных записях синхронизируются по умолчанию. Т.е. если учетная запись будет блокирована в одном домене, то она заблокируется и в другом.

- Изменения синхронизации паролей вступают в силу немедленно.

Хотя между схемой LDAP Active Directory и 389 Directory Server LDAP-схемой, используемой FreeIPA, существуют значительные различия схем, существует много атрибутов, которые одинаковы. Эти атрибуты просто синхронизируются между элементами Active Directory и FreeIPA, без изменений в имени атрибута или в формате значений.

Атрибуты пользователей, которые одинаковы в FreeIPA и MS Active Directory:

- cn

- physicalDeliveryOfficeName

- description

- postOfficeBox

- destinationIndicator

- postalAddress

- facsimileTelephoneNumber

- postalCode

- givenname

- registeredAddress

- homePhone

- sn

- homePostalAddress

- st

- initials

- street

- l

- telephoneNumber

- teletexTerminalIdentifier

- mobile

- telexNumber

- o

- title

- ou

- usercertificate

- pager

- x121Address

Некоторые атрибуты имеют разные имена, но все же их можно ассоциировать между собой:

Таблица сопоставлений пользовательских атрибутов между FreeIPA и Active Directory

| FreeIPA | Active Directory |

| cn | name |

| nsAccountLock | userAccountControl |

| ntUserDomainId | sAMAccountName |

| ntUserHomeDir | homeDirectory |

| ntUserScriptPath | scriptPath |

| ntUserLastLogon | lastLogon |

| ntUserLastLogoff | lastLogoff |

| ntUserAcctExpires | accountExpires |

| ntUserCodePage | codePage |

| ntUserLogonHours | logonHours |

| ntUserMaxStorage | maxStorage |

| ntUserProfile | profilePath |

| ntUserParms | userParameters |

| ntUserWorkstations | userWorkstations |

Атрибут «cn» синхронизируется как есть («cn» в»cn») при синхронизации из FreeIPA в Active Directory. При синхронизации из AD «cn» сопоставляется с атрибутом «name» в Active Directory и синхронизируется с атрибутом «cn» в FreeIPA При синхронизации из AD «cn» сопоставляется с атрибутом «name» в Active Directory и синхронизируется с атрибутом «cn» в FreeIPA |

|

Некоторые особенности в синхронизации, к которыми надо относится с осторожностью.

Обработка атрибута «cn».

В FreeIPA атрибут «cn» может иметь несколько значений, в то время как в Active Directory он имеет только одно значение. Когда атрибут «cn» из FreeIPA синхронизируется, то в Active Directory отправляется только одно значение. Это означает, что потенциально, если значение «cn» добавлено в запись AD и оно не является одним значением «cn» FreeIPA, то при синхронизации все значения атрибута «cn» FreeIPA перезапишутся одним значением атрибута «cn» Active Directory.

Так же этот атрибут Active Directory использует в качестве атрибута именования, в то время как FreeIPA использует для этих целей атрибут «uid». Это значит, что существует возможность случайно полностью переименовать запись, если атрибут «cn» будет изменен в FreeIPA. Другими словами: если этот атрибут изменить в FreeIPA, то в Active Directory запись переименовывается. Затем переименованная запись копируется в FreeIPA как новая запись.

Другими словами: если этот атрибут изменить в FreeIPA, то в Active Directory запись переименовывается. Затем переименованная запись копируется в FreeIPA как новая запись.

Обработка атрибутов «initials».

В Active Directory значение атрибута «initials» ограничено шестью символами. В FreeIPA такого ограничения нет. Если синхронизируется этот атрибут из FreeIPA и он имеет более шести символов, то в Active Directory это значение обрезается.

Обработка атрибута «sn» (фамилия).

Active Directory позволяет создавать запись person без атрибута фамилии. Но RFC 4519 определяет класс объектов person как требующий атрибут фамилии (sn). Если запись person создается в Active Directory без значения фамилии (sn), то такая запись не будет синхронизирована с FreeIPA.

Записи Active Directory и атрибуты RFC 2307.

Для идентификации пользователей Windows использует уникальные случайные идентификаторы безопасности (SID). Эти идентификаторы SID назначаются в блоках или диапазонах, идентифицируя разные системные пользовательские типы в домене Windows. Когда пользователи синхронизируются между FreeIPA и Active Directory, идентификаторы SID для Windows сопоставляются с UID Unix. Другими словами: SID Windows является единственным идентификатором в записи Windows, который используется как идентификатор в соответствующей записи Unix, а затем используется при сопоставлении.

Когда пользователи синхронизируются между FreeIPA и Active Directory, идентификаторы SID для Windows сопоставляются с UID Unix. Другими словами: SID Windows является единственным идентификатором в записи Windows, который используется как идентификатор в соответствующей записи Unix, а затем используется при сопоставлении.

Когда домены Active Directory взаимодействуют с приложениями или доменами в стиле Unix, то в домене Active Directory могут использоваться атрибуты для Unix, чтобы включить атрибуты uidNumber и gidNumber стиле gidNumber Это позволяет пользователям Windows следовать спецификациям этих атрибутов в RFC 2307

Однако uidNumber и gidNumber фактически не используются в качестве uidNumber и gidNumber для элемента управления идентификацией. uidNumber и gidNumber в FreeIPA генерируются при синхронизации пользователя Windows.

uidNumber и gidNumber определенные и используемые в FreeIPA, не являются одинаковыми uidNumber и gidNumber определенными и используемыми в записи Active Directory, а номера не связаны.

С теорией закончили и переходим непосредственно к практике.

Исходные данные. Имеются два домена: Windows AD и FreeIPA. Настроены меж доменные доверительные отношения на уровне леса.

Домен AD:

- Имя домена: WIN.LOC

- Контроллер домена: dcwin.win.loc

- IP адрес КД: 192.168.20.199

Домен FreeIPA:

- Имя домена: RPN.LOC

- Контроллер домена: dc.rpn.loc

- IP адрес КД: 192.168.20.105

Создание пользователя в Active Directory для создания синхронизации.

Для начала в домене Windows необходимо создать пользователя делегировать ему права отслеживания репликации. Для этого делаем следующие шаги:

- Создаем обычного пользователя:

Добавляем этого пользователя в группы «Account Operator» и Enterprise Read-Only Domain controller». В группу «Domain Admin» пользователя добавлять НЕ НУЖНО - В оснастке «Active Directory Users and Computers» по правой клавише мыши открываем свойства домена AD и переходим на вкладку «Security» (в самой оснастке должны быть включены дополнительные свойства: Menu -> View -> Advansed Features).

Добавляем созданного пользователя и в окне «Permission for…» ставим галочку в пункте «Replicating Directory Change»

Добавляем созданного пользователя и в окне «Permission for…» ставим галочку в пункте «Replicating Directory Change»

Настройка центра сертификации Active Directory

Сервер FreeIPA подключается к серверу Active Directory с помощью безопасного соединения. Для этого необходимо, чтобы на сервере Active Directory имелся доступ к сертификату CA или цепочки сертификатов CA, которые можно импортировать в базы данных безопасности FreeIPA. Т.е. сервер Windows необходимо сделать доверенным узлом.

Про установку сервера сертификатов рассказывать не буду. Просто отошлю к документации Microsoft, где это достаточно подробно описано: https://technet.microsoft.com/en-us/library/cc772393(v=WS.10).aspx(v=WS.10).aspx

Установка взаимных доверий сертификатам Active Directory и FreeIPA.

В Active Directory и FreeIPA используются сертификаты для аутентификации сервера. Чтобы сертификаты сервера Active Directory и FreeIPA SSL были доверены друг другу, обеим серверам необходимо доверять сертификату CA для ЦС, который выдал эти сертификаты. Это означает, что сертификат CA Active Directory необходимо импортировать в базу данных FreeIPA, а сертификат CA FreeIPA необходимо импортировать в базу данных Active Directory.

Это означает, что сертификат CA Active Directory необходимо импортировать в базу данных FreeIPA, а сертификат CA FreeIPA необходимо импортировать в базу данных Active Directory.

На контроллере домена Windows выполняются следующие действия:

- Открываем IE и получаем сертификат центра сертификации FreeIPA:

http://dc.rpn.loc/ipa/config/ca.crt

Сохраняем его в каталогC:\Temp. - Открываем оснастку mmc. Добавляем в нее оснастку «Certificates (Local Computer)». Открываем хранилище «Trusted Root Certification Authorities — Certificates» и импортируем полученный сертификат.

- Экспортируем сертификат центра сертификации MS.

Открываем оснастку «Certification Authority». Открываем свойства сервера сертификации и на вкладе «General» нажимаем «View Certificate»

Откроется окно свойств сертификата. Переходим на вкладку «Details» и жмем «Copy to File…»

Откроется мастер экспорта сертификатов. Выбираем «Base-64 encoded X. 509 (.CER).

509 (.CER).

И сохраняем его например с именем dcwin.cer. Теперь в папкеC:\Tempнаходятся два файла:ca.cerиdcwin.cer. Эти два файла необходимо поместить каким-либо образом (например с помощью программы WinSCP) на сервер FreeIPA в каталог/etc/openldap/cacerts

Переходим в консоль сервера FreeIPA и выполняем действия:

- Обновляем символические ссылки хеша сертификатов

# cacertdir_rehash /etc/openldap/cacerts/

- Вносим изменения в файл

/etc/openldap/ldap.conf. Указываем место, где хранятся сертификаты центров сертификацииTLS_CACERTDIR /etc/openldap/cacerts/ TLS_REQCERT allow

Создание соглашений синхронизации

Соглашения о синхронизации создаются на сервере FreeIPA с помощью команды connect ipa-replica-manage. Параметры создания соглашения о синхронизации:

| Параметры | Описание |

| —winsync | Указывает, что необходимо установить синхронизацию с доменом MS AD |

| —binddn | Дает полное имя пользователя синхронизации. Это DN пользователя, который FreeIPA использует для привязки к Active Directory. Этот пользователь должен существовать в домене Active Directory и должен иметь разрешения на репликацию, чтение, поиск и запись в поддереве Active Directory. |

| —bindpw | Пароль для пользователя синхронизации |

| —passync | Предоставляет пароль для учетной записи пользователя Windows, которая задействована в синхронизации. Здесь не совсем понятно. На самом деле при создании соглашения о синхронизации FreeIPA автоматически создает специального пользователя, который будет использоваться для синхронизации паролей (об этом речь пойдет ниже). Здесь задаем пароль именно этого специального пользователя. |

| —cacert | Указывает полный путь к файлу сертификата центра сертификации Active Directory |

| —win-subtree | Указывает DN поддерева домена Windows, в котором находятся учетные записи пользователей, которых необходимо задействовать в процессе синхронизации. По умолчанию используется значение cn = Users, $ SUFFIX. |

| AD_server_name | Полное доменное имя хоста контроллера Active Directory |

Переходим в консоль сервера FreeIPA и выполняем следующие действия:

- Удаляем все существующие учетные данные Kerberos на сервере FreeIPA.

# kdestroy

- Используем команду

ipa-replica-manageдля создания соглашения о синхронизации с Windows. Для этого требуется опция--winsync. Если планируется синхронизация паролей и учетных записей пользователей, то также необходима опция--passsync, которая установит пароль для использования в Password Sync.

Параметры--binddnи--bindpwdпредоставляют имя пользователя и пароль системной учетной записи на сервере Active Directory, которые FreeIPA будет использовать для подключения к серверу Active Directory.# ipa-replica-manage connect --winsync --binddn "CN=Синхронизация FreeIPA,CN=Users,DC=win,DC=loc" --bindpw Parol_windows_user --win-subtree "OU=Контейнер_пользователей,DC=win,DC=loc" --passsync Parol_LDAP_user --cacert /etc/openldap/cacerts/dcwin.cer dc.rpn.loc -v

Когда создается соглашение синхронизации, оно имеет определенные правила поведения по умолчанию, определяющие как процесс синхронизации обрабатывает атрибуты учетной записи пользователя во время синхронизации. Типы поведения — это, например, как обрабатываются атрибуты блокировки или как обрабатываются различные форматы DN. Это можно изменить, отредактировав соглашение о синхронизации. Список параметров, связанных с атрибутами:

| Параметры | Описание | Возможные значения |

| Общие параметры учетной записи пользователя | ||

| ipaWinSyncNewEntryFilter | Устанавливает фильтр поиска, который будет использоваться для поиска записи, содержащей список классов объектов для добавления к новым пользовательским записям. | Значение по умолчанию (cn=ipaConfig) |

| ipaWinSyncNewUserOCAttr | Устанавливает атрибут в записи конфигурации, который фактически содержит список классов объектов для добавления к новым пользовательским записям. | Значение по умолчанию ipauserobjectclasses |

| ipaWinSyncHomeDirAttr | Определяет, какой атрибут в записи содержит местоположение по умолчанию для домашнего каталога POSIX. | Значение по умолчанию ipaHomesRootDir |

| ipaWinSyncUserAttr |

Устанавливает дополнительный атрибут с определенным значением для добавления к пользователям Active Directory, когда они синхронизируются с доменом Active Directory. Если атрибут является многозначным, его можно установить несколько раз, а процесс синхронизации добавляет все значения в запись. Важно: Это устанавливает значение атрибута только в том случае, если запись еще не имеет этого атрибута. Если атрибут присутствует, то значение записи используется, когда запись Active Directory синхронизируется. |

ipaWinSyncUserAttr: attributeName attributeValue |

| ipaWinSyncForceSync | Устанавливает, следует ли автоматически проверять существующих пользователей FreeIPA, которые соответствуют существующим пользователям Active Directory, чтобы их можно было синхронизировать. Если учетная запись пользователя FreeIPA имеет параметр uid, который идентичен имени samAccountName у существующего пользователя Active Directory, эта учетная запись по умолчанию не синхронизируется. Этот атрибут сообщает службе синхронизации автоматически добавлять ntUser и ntUserDomainId в записи пользователя IdM, что позволяет синхронизировать их. | true | false |

| Параметры блокировки учетных записей пользователя. | ||

| ipaWinSyncAcctDisable | Устанавливает способ синхронизации атрибутов блокировки учетной записи. Можно управлять настройками блокировки учетной записи. Например, to_ad означает, что когда атрибут блокировки учетной записи установлен в FreeIPA, его значение синхронизируется с Active Directory и переопределяет значение локальной Active Directory. По умолчанию атрибуты блокировки учетной записи синхронизируются с обоих доменов. |

|

| ipaWinSyncInactivatedFilter | Устанавливает фильтр поиска, используемый для поиска DN группы, используемой для хранения отключенных пользователей. Это не нужно менять в большинстве случаев. | Значение по умолчанию: (&(cn=inactivated)(objectclass=groupOfNames)) |

| ipaWinSyncActivatedFilter | Устанавливает фильтр поиска для поиска DN группы, используемой для хранения активных пользователей. Это не нужно менять в большинстве случаев. | Значение по умолчанию: (&(cn=activated)(objectclass=groupOfNames)) |

| Параметры группы |

||

| ipaWinSyncDefaultGroupAttr | Устанавливает атрибут в новой учетной записи пользователя, для того чтобы узнать, к какой группе по умолчанию принадлежит пользователь. Имя группы в записи затем используется для поиска gidNumber для учетной записи пользователя. | Значение по умолчанию: ipaDefaultPrimaryGroup |

| ipaWinSyncDefaultGroupFilter | Устанавливает фильтр поиска для сопоставления имени группы в POSIX gidNumber. | Значение по умолчанию: (&(gidNumber=*)(objectclass=posixGroup)(cn=groupAttr_value)) |

| Параметры домена (REALM) | ||

| ipaWinSyncRealmAttr | Устанавливает атрибут, который содержит имя области в записи | Значение по умолчанию: cn |

| ipaWinSyncRealmFilter | Устанавливает фильтр поиска, который будет использоваться для поиска записи, содержащей имя области FreeIPA. | Значение по умолчанию: (objectclass=krbRealmContainer) |

Согласование синхронизации существует как специальная запись подключаемого модуля на сервере LDAP, и каждое поведение атрибута устанавливается через атрибут LDAP. Чтобы изменить поведение синхронизации, необходимо использовать команду ldapmodify, чтобы напрямую изменить запись сервера LDAP.

Например, атрибуты блокировки учетной записи синхронизируются между FreeIPA и Active Directory по умолчанию, но это можно отключить, отредактировав атрибут ipaWinSyncAcctDisable. (Изменение означает, что если учетная запись отключена в Active Directory, она все еще активна в FreeIPA и наоборот).

# ldapmodify -x -D "cn=directory manager" -w password dn: cn=ipa-winsync,cn=plugins,cn=config changetype: modify replace: ipaWinSyncAcctDisable ipaWinSyncAcctDisable: none modifying entry "cn=ipa-winsync,cn=plugins,cn=config"

Изменения контейнера синхронизации.

Создание соглашения о синхронизации автоматически устанавливает два контейнера для использования в качестве базы данных синхронизированного пользователя. В FreeIPA по умолчанию используется cn = users, cn = accounts, $ SUFFIX и для Active Directory, по умолчанию используется CN = Users, $ SUFFIX.

Значение для контейнера Active Directory может быть установлено на значение, отличное от значения по умолчанию, когда соглашение о синхронизации создается с помощью опции -win-subtree. После создания соглашения поддерева Active Directory может быть изменена с помощью команды ldapmodify для редактирования значения nsds7WindowsReplicaSubtree в записи соглашения о синхронизации.

Что бы посмотреть текущее состояние синхронизации, выполняем команду:

# ldapsearch -xLLL -D "cn=directory manager" -w password -p 389 -h dc.rpn.loc -b cn=config objectclass=nsdswindowsreplicationagreement dn nsds7WindowsReplicaSubtree dn: cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config nsds7WindowsReplicaSubtree: cn=users,dc=example,dc=com ... 8< ...

Для того, что бы изменить текущий контейнер, вводим команду:

# ldapmodify -x -D "cn=directory manager" -W -p 389 -h dc.rpn.loc<<EOF

dn: cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config

changetype: modify

replace: nsds7WindowsReplicaSubtree

nsds7WindowsReplicaSubtree: cn=alternateusers,dc=win,dc=locEOF

modifying entry "cn=meTodcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config"

Новая настройка вступит в силу немедленно. Если в текущее время выполняется процесс синхронизации, то она вступит в силу по завершении процесса.

Настройка односторонней синхронизации.

По умолчанию все изменения и удаления являются двунаправленными. Изменение в Active Directory синхронизируется с FreeIPA, а изменение записи в FreeIPA синхронизируется с Active Directory. Это, по сути, равноправная взаимосвязь между несколькими хозяевами, где как Active Directory, так и FreeIPA являются равными узлами в синхронизации и являются одновременно мастерами данных.

Но иногда возникают ситуации, когда требуется только однонаправленная синхронизация. Т.е. мастером будет выступать только одна сторона. Изменения, проводящиеся на мастере, синхронизируются с остальными серверами. В то время, как изменения, проводимые на других серверах, не будут передаваться на мастер сервер.

Это делается путем установки параметра oneWaySync в соглашении синхронизации. Возможные значения: fromWindows (для синхронизации Active Directory в FreeIPA) и toWindows (для управления идентификацией в синхронизации Active Directory).

# ldapmodify -x -D "cn=directory manager" -w password -p 389 -h dc.rpn.loc dn: cn=dcwin.win.loc,cn=replica,cn=dc\3Drpn\2Cdc\3Dloc,cn=mapping tree,cn=config changetype: modify add: oneWaySync oneWaySync: fromWindows

В этом примере показано, что синхронизироваться будут только изменения, проводимые в домене Active Directory

Важно: Включение однонаправленной синхронизации не предотвращает изменения на подчиненном сервере, и это может привести к несоответствиям между данными серверов. Например, однонаправленная синхронизация настроена на переход от Active Directory к FreeIPA, поэтому Active Directory (по существу) является ведущим сервером. Если запись изменена или даже удалена в FreeIPA, тогда информация FreeIPA отличается от информации в Active Firectory, и эти изменения никогда не переносятся в Active Directory. Во время следующего обновления синхронизации изменения будут перезаписаны на сервере FreeIPA, и удаленная запись будет добавлена повторно.

Удаление соглашения о синхронизации.

Удаление синхронизации:

# ipa-replica-manage disconnect dcwin.win.loc

Удаление CA Active Directory из базы данных FreeIPA:

# certutil -D -d /etc/dirsrv/slapd-RPN.LOC/ -n "Imported CA"

Посмотреть установленный сертификат:

# certutil -L -d /etc/dirsrv/slapd-RPN-LOC/

Certificate Nickname Trust Attributes

SSL,S/MIME,JAR/XPI

Server-Cert u,u,u

CN=RootCA,DC=win,DC=loc C,,

RPN.LOC IPA CA CT,C,C

CN=RootCA1,DC=dom-win,DC=loc C,,

Настройка синхронизации паролей между Active Directory и FreeIPA.

Для того, что бы перенесенные пользователи из Active Directory могли получать доступ в домен FreeIPA под своими учетными данными в новом домене, требуется еще настроить синхронизацию их паролей.

Синхронизация пользовательских учетных записей настраивается соглашением синхронизации. Однако пароли как в Active Directory, так и в FreeIPA хэшируются, когда они хранятся, и не могут быть дешифрованы как часть процесса синхронизации пользователя. На серверах Active Directory для сбора паролей по мере создания учетных записей пользователей или изменения паролей должен быть установлен отдельный клиент, который будет пересылать этоу информацию о пароле во время синхронизации.

Важно: FreeIPA в настоящее время не поддерживает первоначальную синхронизацию паролей для учетных записей пользователей. Сначала пользователю необходимо вручную изменить пароль до того, как пароль будет синхронизирован с FreeIPA.

Настройка контроллеров домена для синхронизации паролей.

Для синхронизации паролей необходимо выполнение двух условий:

- Active Directory должен работать в SSL

- Служба синхронизации паролей должна быть установлена на каждом контроллере домена Active Directory

Служба синхронизации паролей изменяет и синхронизирует их по безопасному соединению с записью FreeIPA.

Для сведения: Необходимо установить службу сертификатов Microsoft в режиме Enterprise Root. Затем Active Directory автоматически зарегистрируется для получения сертификата SSL-сервера.

Политики сложности паролей Active Directory включены до того как запустится служба синхронизации паролей. Что бы это проверить:

- Открываем оснастку Local Security Policy — secpol.msc

- Раскрываем узел Account Policies -> Password Policy

- Политика «Password must meet complexity requirements» должна быть разрешена.

Если роль сервера сертификатов еще не установлена, то ее необходимо установить (см. выше). Теперь необходимо установить службу синхронизации паролей. Переходим на сайт «389 Directory Server» и скачиваем программу для нашей архитектуры. Затем устанавливаем. Во время установки вводим данные синхронизации:

- Host Name — имя сервера FreeIPA

- Port Number — номер порта, к которому будет идти обращение

- User Name — имя пользователя синхронизации паролей. Он создается автоматически во время создания соглашения о синхронизации. Пароль определяется опцией —passync в команде создания соглашения

- Search Base — имя контейнера в FreeIPA, где содержатся учетные записи пользователей, которые необходимо синхронизировать.

Далее копируем сертификат сервера сертификации FreeIPA в каталог с установленной программой (в данном случае это «C:\Program Files\389 Directory Password Synchronization»). Открываем командную строку от имени администратора и выполняем команду:

cd "C:\Program Files\389 Directory Password Synchronization" certutil.exe -d . -A -n "DC.IPA.LOC IPA CA" -t CT,, -a -i ca.cer

Эта команда установит сертификат в базу данных службы. Затем перезагружаем контроллер домена.

Важно: сервер должен быть перезагружен. Без перезагрузки PasswordHook.dll не включается, и синхронизация паролей не будет работать.

В итоге мы в базе FreeIPA мы получили и активировали всех необходимых пользователей из домена Active Directory. В нашей конфигурации пользователи в обоих доменах могут регистрироваться под любой своей учетной записью. Это значительно облегчает процесс «импортозамещения» (миграции из домена Active Directory в домен FreeIPA). Так же значительно проще получать доступ (например на файловые шары) пользователям домена FreeIPA на ресурсы Active Directory.

Тег | htmlbook.ru

| Internet Explorer | Chrome | Opera | Safari | Firefox | Android | iOS |

| 3.0+ | 1.0+ | 4.0+ | 1.0+ | 1.0+ | 1.0+ | 1.0+ |

Спецификация

| HTML: | 3.2 | 4.01 | 5.0 | XHTML: | 1.0 | 1.1 |

Описание

Тег <input> является одним из разносторонних элементов формы и позволяет создавать разные элементы интерфейса и обеспечить взаимодействие с пользователем. Главным образом <input> предназначен для создания текстовых полей, различных кнопок, переключателей и флажков. Хотя элемент <input> не требуется помещать внутрь контейнера <form>, определяющего форму, но если введенные пользователем данные должны быть отправлены на сервер, где их обрабатывает серверная программа, то указывать <form> обязательно. То же самое обстоит и в случае обработки данных с помощью клиентских приложений, например, скриптов на языке JavaScript.

Основной атрибут тега <input>, определяющий вид элемента — type. Он позволяет задавать следующие элементы формы: текстовое поле (text), поле с паролем (password), переключатель (radio), флажок (checkbox), скрытое поле (hidden), кнопка (button), кнопка для отправки формы (submit), кнопка для очистки формы (reset), поле для отправки файла (file) и кнопка с изображением (image). Для каждого элемента существует свой список атрибутов, которые определяют его вид и характеристики. Кроме того, в HTML5 добавлено еще более десятка новых элементов.

Синтаксис

| HTML | |

| XHTML | |

Атрибуты

- accept

- Устанавливает фильтр на типы файлов, которые вы можете отправить через поле загрузки файлов.

- accesskey

- Переход к элементу с помощью комбинации клавиш.

- align

- Определяет выравнивание изображения.

- alt

- Альтернативный текст для кнопки с изображением.

- autocomplete

- Включает или отключает автозаполнение.

- autofocus

- Устанавливает фокус в поле формы.

- border

- Толщина рамки вокруг изображения.

- checked

- Предварительно активированный переключатель или флажок.

- disabled

- Блокирует доступ и изменение элемента.

- form

- Связывает поле с формой по её идентификатору.

- formaction

- Определяет адрес обработчика формы.

- formenctype

- Устанавливает способ кодирования данных формы при их отправке на сервер.

- formmethod

- Сообщает браузеру каким методом следует передавать данные формы на сервер.

- formnovalidate

- Отменяет встроенную проверку данных на корректность.

- formtarget

- Определяет окно или фрейм в которое будет загружаться результат, возвращаемый обработчиком формы.

- list

- Указывает на список вариантов, которые можно выбирать при вводе текста.

- max

- Верхнее значение для ввода числа или даты.

- maxlength

- Максимальное количество символов разрешенных в тексте.

- min

- Нижнее значение для ввода числа или даты.

- multiple

- Позволяет загрузить несколько файлов одновременно.

- name

- Имя поля, предназначено для того, чтобы обработчик формы мог его идентифицировать.

- pattern

- Устанавливает шаблон ввода.

- placeholder

- Выводит подсказывающий текст.

- readonly

- Устанавливает, что поле не может изменяться пользователем.

- required

- Обязательное для заполнения поле.

- size

- Ширина текстового поля.

- src

- Адрес графического файла для поля с изображением.

- step

- Шаг приращения для числовых полей.

- tabindex

- Определяет порядок перехода между элементами с помощью клавиши Tab.

- type

- Сообщает браузеру, к какому типу относится элемент формы.

- value

- Значение элемента.

Также для этого тега доступны универсальные атрибуты и события.

Закрывающий тег

Не требуется.

Пример

HTML5IECrOpSaFx6

<!DOCTYPE HTML>

<html>

<head>

<meta charset="utf-8">

<title>Тег INPUT</title>

</head>

<body>

<form name="test" method="post" action="input1.php">

<p><b>Ваше имя:</b><br>

<input type="text" size="40">

</p>

<p><b>Каким браузером в основном пользуетесь:</b><Br>

<input type="radio" name="browser" value="ie"> Internet Explorer<Br>

<input type="radio" name="browser" value="opera"> Opera<Br>

<input type="radio" name="browser" value="firefox"> Firefox<Br>

</p>

<p>Комментарий<Br>

<textarea name="comment" cols="40" rows="3"></textarea></p>

<p><input type="submit" value="Отправить">

<input type="reset" value="Очистить"></p>

</form>

</body>

</html>Результат данного примера показан на рис. 1.

Рис. 1. Вид элементов формы в браузере

.ms — Википедия

.ms | ||

| Geïntroduceerd | 1997 | |

| Soort TLD | ccTLD | |

| Статус | Actief | |

| Реестр | AdamsNames | |

| Спонсор | Lubimal (MS) Ltd. | |

| Bedoeld gebruik | Сайты на Монсеррат | |

| Eigenlijk gebruik | Regelmatig gebruikt maar slechts door een paar sites uit Montserrat | |

| Ограничения на регистрацию | Geen | |

| Структура | Rechtstreeks op tweede niveau | |

| Documenten | — | |

| Beleid voor geschillen | — | |

| Сайт | Регистрация | |

.ms — это наземный код в Интернете, расположенный в районе Караибиш-Айленд, Монтсеррат.

Microsoft — это расширенный .ms, созданный для проекта popfly.

| Landelijke topleveldomeinen (ccTLD’s) |

|---|

A .ac .ad .ae .af .ag .ai .al .am .ao .aq .ar .as .at .au .aw .ax .az B .ba .bb .bd .be .bf .bg .bh .bi .bj .bm.bn .bo .br .bs .bt .bw .by .bz C .ca .cc .cd .cf .cg .ch .ci .ck .cl .cm .cn .co .cr .cu .cv .cw .cx .cy .cz D .de .dj .dk .dm .do .dz E .ec .ee .eg .er .es .et .eu F .fi .fj .fk .fm .fo .fr G .ga .gd .ge .gf .gg .gh .gi .gl .gm .gn .gp .gq .gr .gs .gt .gu .gw .gy H .hk .hm .hn .hr .ht .hu I .id .ie .il .im .in .io .iq .ir .is .it J .je .jm .jo .jp К .ke .kg .kh .ki .km .kn .kp .kr .kw .ky .kz L .la .lb .lc .li .lk .lr .ls .lt .lu .lv .ly M .ma .mc .md .me .mg .mh .mk .ml .mm .mn .mo .mp .mq .mr .ms .mt .mu .mv .mw .mx .my .mz N .na .nc .ne .nf .ng .ni .nl .no .np .nr .nu .nz O .om P .pa .pe .pf .pg .ph .pk .pl .pn .pr .ps .pt .pw .py Q .qa R .re .ro .rs .ru .rw S .sa .sb .sc .sd .se .sg .sh .si .sk .sl .sm .sn.так .sr .ss .st .su .sv .sx .sy .sz T .tc .td .tf .tg .th .tj .tk .tl .tm .tn .to .tr .tt .tv .tw .tz U .ua .ug .uk .us .uy .uz V .va .vc .ve .vg .vi .vn .vu Вт .wf .ws Y .ye Z .za .zm .zw IDN-ccTLD’s: . 中国 ( Zhōngguó , China). 中國 ( Zhōngguó , China). 香港 (Гонконг) مصر. ( masr , Egypt) اران. (Иран) الاردن.( al-ordon , Jordanië) .қаз (Казахстан) فلسطين. ( filastin , Палестина) .укр ( ukr , Oekraïne) السعودية. ( ас-саудиа , Саеди-Арабиэ) قطر. ( qatar , Qatar) .рф ( rf , Rusland) .срб ( srb , Servië) سوريا. ( sūryā , Syrië) .ලංකා ( lanka , Sri Lanka) .இலங்கை ( ilangai , Sri Lanka). 台灣 (Тайвань). 台湾 (Тайвань). ไทย ( thai , Таиланд) تونس.(, Тунис, , Tunesië) امارات. ( эмарат , VAE) ~ Voorgesteld: .бг ( bg , Bulgarije) ישראל. ( yisrael , Israël) Gereserveerd: .bl .bq .eh .mf Ongebruikt: .bv .gb .sj .um Verouderd: .su Verwijderd: .an .bu .cs .dd .tp .zr Zie ook: generieke TLD’s · secondleveldomeinen |

.Регистрация доменного имени MS | Монтсеррат

Доменное имя .MS

— Монтсеррат.MS — это национальный домен Монтсеррата. Он управляется реестром MNI Networks Ltd и может быть зарегистрирован кем угодно на срок не менее одного года.

Информация о реестре .MS

Политики разрешения споров

Политика реестра

Перенос доменного имени .MS

Этот процесс передачи применяется только к доменным именам с одним и тем же контактным лицом Владельца.Если вам требуется помощь в переносе портфеля доменов, свяжитесь с нашим отделом продаж, который будет рад помочь.

Передача a .ms.MS WHOIS Lookup

Узнайте даты регистрации и истечения срока действия доменного имени, контактные данные, а также текущего регистратора и серверов имен, которые в настоящее время используются

WHOIS LOOKUP.MS Price

| Плата за установку | Никто |

| Годовая плата | 89 €.02 |

| Комиссия за продление | € 89,02 |

| Плата за обновление | Бесплатно |

| Торговый сбор | Бесплатно |

| Комиссия за перевод | 121 €.39 (Включая продление на 1 год) |

| Плата за повторную активацию | € 25,00 + (Комиссия за продление) |

.MS Формат

| Минимальная длина | 2 символа |

| Максимальная длина | 63 символа |

| 9025 | Номера Разрешено (полностью числовое) |

| Дефис | Разрешено (только в середине) |

| IDN | Не допускается |

.Срок регистрации MS

| Минимальный период подписки | 1 год | ||

| Минимальный период продления | 1 год | ||

| Шаг продления | | 8 | 9 | | 1-3 дня

Для чего нужны регистрационные требования.Домены MS?Покупка доменного имени .MS не ограничена, и никакой документации не требуется. Что означает .MS?.MS представляет собой официальное расширение домена или национальный домен верхнего уровня в Интернете (ccTLD) Монтсеррата. Любой может зарегистрировать веб-сайт «.MS», который в настоящее время считается одним из самых прибыльных доменных суффиксов в Интернете, прежде всего потому, что Microsoft использует его как аббревиатуру для своей торговой марки.Предполагаемое использование .MS — для организаций, связанных с Монтсеррат, хотя очень немногие местные веб-мастера используют его. MNI Networks Ltd управляет реестром и работой домена .MS. Помимо использования в качестве официального двухбуквенного кода Монтсеррата, MS также используется по-разному. Это аббревиатура от гиганта софтверной компании Microsoft. Это также почтовый индекс штата США — Миссисипи. МС также является сокращенной формой любовницы, а иногда и промаха. Зачем регистрировать домен.Домен MS?Монтсеррат — развивающаяся страна, расположенная в Карибском океане. Экономика во многом зависит от экспорта сельскохозяйственной продукции, электроники и одежды. Он также восстанавливается после плохих экономических показателей последнего десятилетия из-за разрушительных извержений вулканов, сделавших половину острова непригодной для проживания. Однако экспертный анализ показывает, что в ближайшие годы Монтсеррат ожидает уверенный экономический рост. Этот прогноз основан на инвестициях государства в производство объектов геотермальной энергии.Ожидается, что этот шаг привлечет производственные предприятия, поскольку стоимость энергоснабжения будет значительно снижена. Планирует ли ваша компания расширяться в Монтсеррате или нет, веб-сайт домена .MS будет иметь множество преимуществ.

|

Блокировка вредоносных доменов и отправка отчетов (MDBR)

Служба блокировки вредоносных доменов и отчетов (MDBR) доступна для U.S. Государственные, местные, племенные и территориальные органы власти (SLTT) члены Межгосударственного центра обмена и анализа информации (MS-ISAC®) и Центра обмена информацией и анализа инфраструктуры выборов (EI-ISAC®) в партнерстве с Агентством кибербезопасности и безопасности инфраструктуры (CISA) и Akamai. Эта услуга обеспечивает дополнительный уровень защиты кибербезопасности, который доказан, эффективен и прост в развертывании.

О МДБР

ТехнологияMDBR предотвращает подключение ИТ-систем к вредоносным веб-доменам, помогая ограничить заражение, связанное с известными вредоносными программами, программами-вымогателями, фишингом и другими киберугрозами.Эта возможность может блокировать подавляющее большинство случаев заражения программами-вымогателями, просто предотвращая первоначальный доступ к домену доставки программ-вымогателей.

Как работает MDBR

MDBR проактивно блокирует сетевой трафик от организации к известным вредоносным веб-доменам, помогая защитить ИТ-системы от угроз кибербезопасности. Как только организация направляет запросы своей системы доменных имен (DNS) на IP-адреса DNS-сервера Akamai, каждый поиск DNS будет сравниваться со списком известных и подозреваемых вредоносных доменов.Попытки получить доступ к известным вредоносным доменам, например связанным с вредоносным ПО, фишингом и программами-вымогателями, среди других угроз, будут блокироваться и регистрироваться. После этого CIS предоставит отчет, который включает информацию журнала для всех заблокированных запросов и при необходимости поможет исправить ситуацию.

Услугу легко реализовать, и она практически не требует обслуживания, поскольку CIS и Akamai полностью поддерживают системы, необходимые для предоставления услуги.

Akamai предоставляет все зарегистрированные данные в Центр управления безопасностью СНГ (SOC), включая как успешные, так и заблокированные запросы DNS.Эти данные будут использоваться для выполнения подробного анализа и составления отчетов для улучшения сообщества SLTT и для отчетности по каждой организации, которая реализует услугу. CIS будет предоставлять регулярные отчеты и разведывательные услуги для членов SLTT.

Блокировка вредоносных доменов и поток данных отчетов

Как зарегистрироваться в MDBR

Существующие члены MS- и EI-ISAC могут подписаться на бесплатный MDBR, зарегистрировавшись ниже.Вам будет предложено предоставить следующую информацию:

- Ваша контактная информация

- Контактные лица по техническим вопросам для настройки MDBR, устранения неполадок и общей технической поддержки

- Контактное лицо (а) для получения отчетов о вашей службе MDBR

- Общедоступные IP-адреса или сетевые блоки CIDR, с которых отправляются DNS-запросы вашей организации

Если ваша организация еще не является участником MS-ISAC или EI-ISAC, сначала вам будет предложено присоединиться.

Зарегистрируйтесь в MDBR

Одноразовая адаптация домена при сегментации очага рассеянного склероза с использованием сверточных нейронных сетей

https: // doi.org / 10.1016 / j.nicl.2018.101638Получить права и контентОсновные моменты

- •

Мы проанализировали влияние адаптации домена интенсивности на сегментацию поражения CNN MS.

- •

Мы оценили минимальное количество изображений и слоев, необходимых для повторного обучения модели.

- •

Модель показала хорошую адаптацию даже при обучении на очень небольшом или единственном кейсе.

- •

Производительность моделей, обученных на одном случае, была аналогична другим полностью обученным CNN.

- •

На ISBI0215 наша модель, обученная на одном случае, была сопоставима с показателями человека.

Реферат

В последние годы было предложено несколько методов сверточной нейронной сети (CNN) для автоматизированной сегментации поражения белого вещества изображений пациентов с рассеянным склерозом (РС), благодаря их превосходным характеристикам по сравнению с другими состояниями: новейшие методы. Однако точность методов CNN имеет тенденцию значительно снижаться при оценке в различных областях изображения по сравнению с методами, используемыми для обучения, что демонстрирует отсутствие адаптируемости CNN к невидимым данным изображения.В этом исследовании мы проанализировали влияние адаптации домена интенсивности на недавно предложенный нами метод сегментации поражения РС на основе CNN. Учитывая исходную модель, обученную на двух общедоступных наборах данных MS, мы исследовали переносимость модели CNN при применении к другим сканерам и протоколам МРТ, оценивая минимальное количество аннотированных изображений, необходимых для нового домена, и минимальное количество слоев, необходимых для повторного использования. тренируйтесь, чтобы получить сопоставимую точность. Наш анализ включал данные пациентов с РС как из клинического центра, так и из общедоступной базы данных проблем ISBI2015, что позволило нам сравнить возможности адаптации нашей модели к предметной области с другими современными методами.В обоих наборах данных наши результаты показали эффективность предложенной модели в адаптации ранее полученных знаний к новым областям изображений, даже когда в целевом наборе данных было доступно меньшее количество обучающих выборок. Для задачи ISBI2015 наша одноразовая модель адаптации предметной области, обученная с использованием только одного случая, показала производительность, аналогичную производительности других методов CNN, которые были полностью обучены с использованием всего доступного обучающего набора, что дало сопоставимые результаты человека-эксперта-оценщика. Мы считаем, что наши эксперименты побудят сообщество РС использовать его в различных клинических условиях с уменьшенным объемом аннотированных данных.Этот подход может быть значимым не только с точки зрения точности определения очагов рассеянного склероза, но и связанного с этим сокращения временных и экономических затрат, связанных с ручной маркировкой очагов поражения.

Ключевые слова

Мозг

МРТ

Рассеянный склероз

Автоматическая сегментация поражения

Сверточные нейронные сети

Рекомендуемые статьиЦитирующие статьи (0)

© 2018 Авторы. Опубликовано Elsevier Inc.

Рекомендуемые статьи

Цитирующие статьи

.MS Домен

Что такое .ms?

Домен .ms — это национальный домен верхнего уровня (ccTLD) Монтсеррата.Монтсеррат с населением в 4922 человека занимает 37-е место по численности населения в Северной Америке. Эти домены с расширением .ms очень популярны в Монтсеррате и его окрестностях. Вы можете зарегистрировать свой собственный домен .ms и создать профессиональную веб-страницу, личный веб-сайт, блог или онлайн-портал, чтобы продемонстрировать связь с этим регионом.

.ms был представлен в 1997 году и с тех пор набирает популярность.

Кто может зарегистрировать домен .ms?

Любое физическое или юридическое лицо может зарегистрировать доменное имя .ms.Почему лучше выбирать доменное имя с расширением .ms?

Домен .ms может быть одним из лучших вариантов для местных и международных компаний, желающих представлять свой бизнес на Монтсеррате. Официальный язык Монтсеррата — английский. Английский язык — 1-й по популярности язык веб-сайтов в мире.Веб-сайт с расширением .ms поможет вам легче охватить вашу аудиторию, а также придаст вашей компании профессиональный вид. Когда вы ориентируетесь на этот местный рынок с помощью местного доменного имени, вы демонстрируете доказательство своей приверженности местным клиентам. Таким образом вы сможете максимизировать прибыль своего сайта. Наряду с этим, гораздо проще зарегистрировать короткое или обычное слово в ccTLD (домен верхнего уровня с кодом страны), чем с другими более популярными доменными именами, такими как .com или .net. Кроме того, домен верхнего уровня с кодом страны дает вам возможность намного проще находить взломанные домены.Попробуйте наш инструмент для взлома домена!

Какие символы могут использоваться в доменном имени и какова его длина?

Выбирая имя для своего домена, всегда помните, что:Единственными допустимыми символами для домена .ms являются буквы английского языка, цифры и дефис (-).

Домен может начинаться с буквы или цифры и заканчиваться буквой или цифрой.

Тире не может начинать или заканчивать ваш домен. Доменное имя .ms не может содержать тире в третьей и четвертой позициях (например,.грамм. www.ab- -cd.ms).

Пробелы, специальные символы и ударные гласные (например, à, é, ò, í) не допускаются.

Длина домена .ms может быть разной, от 1 до 63 типов.

Вы не можете зарегистрировать свое имя, если не соблюдаете указанные выше ограничения.

Срок регистрации доменного имени:

Доменное имя .ms можно регистрировать от 1 до 10 лет за раз.Пришло время найти и зарегистрировать лучшее доменное имя для вашего нового веб-сайта!

microsoft-365-docs / transfer-a-domain-from-microsoft-to-another-host.md общедоступно · MicrosoftDocs / microsoft-365-docs · GitHub

microsoft-365-docs / transfer-a-domain-from-microsoft-to-another-host.md общедоступно · MicrosoftDocs / microsoft-365-docs · GitHub Постоянная ссылка В настоящее время невозможно получить участников| титул | f1.ключевые слова | гс. Автор | автор | менеджер | аудитория | мс тема | мс. Обслуживание | ms.localizationpriority | мс сбор | мс по индивидуальному заказу | search.appverid | описание | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Перенос домена от Microsoft на другой хост | pebaum | pebaum | scotv | Администратор | артикул | o365-администрация | средний |

|

| Найдите здесь шаги по передаче домена от Microsoft другому регистратору. |

Вы не можете передать домен Microsoft 365 другому регистратору в течение 60 дней после покупки домена у Microsoft.

[! ПРИМЕЧАНИЕ] Запрос Whois показывает, что регистратор доменов, приобретенный корпорацией Майкрософт, называется Wild West Domains LLC. Однако по поводу приобретенного вами домена Microsoft 365 следует обращаться только в Microsoft.

Выполните следующие действия, чтобы получить код в Microsoft 365, а затем перейдите на веб-сайт другого регистратора доменов, чтобы настроить передачу вашего доменного имени новому регистратору.

Перенести домен

В центре администрирования выберите Настройки > Домены .

На странице Домены выберите домен Microsoft 365, который вы хотите передать другому регистратору доменов, а затем выберите Проверить работоспособность .

Вверху страницы выберите Перенести домен .

На странице Выберите, куда перенести домен. На странице выберите Другой регистратор , а затем нажмите Далее .

На странице Разблокировать перенос домена выберите Разблокировать перенос для < вашего домена > , а затем выберите Далее .

Проверьте контактную информацию для переноса домена и выберите Далее .

Скопируйте код авторизации и подождите около 30 минут, пока статус переноса вашего домена не изменится на Разблокирован для переноса на вкладке Регистрация , прежде чем переходить к следующим шагам.

Перейдите на веб-сайт регистратора доменов, которым вы хотите управлять своим доменным именем в будущем. Следуйте инструкциям по переносу домена (поиск справки на их веб-сайте). Обычно это означает оплату комиссии за перевод и передачу кода авторизации новому регистратору, чтобы он мог инициировать передачу. Microsoft отправит вам электронное письмо, чтобы подтвердить, что мы получили запрос на перенос, и домен будет перенесен в течение 5 дней.

Вы можете найти код авторизации на вкладке Регистрация на странице Домены в Microsoft 365.

[! СОВЕТ] Для доменов .uk требуется другая процедура. Обратитесь в службу поддержки Microsoft и запросите изменение тега IPS , чтобы оно соответствовало регистратору, которым вы хотите управлять своим доменом в будущем. После изменения тега домен сразу же переходит к новому регистратору. Затем вам нужно будет работать с новым регистратором, чтобы завершить перенос, вероятно, уплатив комиссию за перенос и добавив перенесенный домен в вашу учетную запись с новым регистратором.

После завершения переноса вы продлите свой домен у нового регистратора доменов.

Чтобы завершить процесс, вернитесь на страницу Домены в центре администрирования и выберите Завершить перенос домена . Это пометит домен как более не приобретенный в Microsoft 365 и отключит подписку на домен. Это не удалит домен из клиента и не повлияет на существующих пользователей и почтовые ящики в домене.

Вы не можете выполнить это действие в настоящее время. Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс.[! ПРИМЕЧАНИЕ] Приобретенные домены Microsoft 365 не подходят для изменения сервера имен или передачи домена между организациями Microsoft 365.Если требуется что-то из этого, регистрация домена должна быть передана другому регистратору.

com/ms39978200.txt

com/ms39978200.txt

domain.local/ecp -ExternalUrl https://mail.domain.com/ecp

domain.local/ecp -ExternalUrl https://mail.domain.com/ecp

Добавляем созданного пользователя и в окне «Permission for…» ставим галочку в пункте «Replicating Directory Change»

Добавляем созданного пользователя и в окне «Permission for…» ставим галочку в пункте «Replicating Directory Change» 509 (.CER).

509 (.CER).