Браузер в песочнице sandboxie. Инструменты для запуска приложений в виртуальной среде

Всем привет, сегодня хочу рассказать о очень полезной в нынешнее время программе — Sandboxie. Sandboxie это компьютерная песочница которая позволяет обезопасить ваш компьютер от заражения вирусами и предоставить спокойный серфинг интернета. У программы есть еще несколько полезных возможностей о которых расскажу позже.

Как работает программа Sandboxie?

Все очень просто, программа создает выделенную среду внутри Windows, предназначенную для безопасного запуска приложений на ПК, а также блокируют доступ вредоносам к системе. Некоторые антивирусы имеют подобные функции, например, TS 360, Comodo Internet Security, и Avast! Pro. Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Запуская любую программу в режиме песочницы вы локализуете все возможности программы в песочнице, программа или вирус не может никак воздействовать на вашу ОС.

Основные направления использования песочницы Sandboxie, это:

- Проверка опасных и незнакомых программ

- Отслеживание действий программ

- Безопасный серфинг интернета

Подробнее о возможностях песочницы смотрите в моем видео обзоре:

Что еще может Sandboxie?

Еще программа может запускать несколько окон программы, например, можно запустить 2 или более окна скайпа, в обычном режиме можно запустить только одно окно программы. Некоторые через песочницу запускают несколько окон онлайн игр).

Также программа позволяет вечно пользоваться триальными программами. Например можно использовать любую программу у которой есть ограниченный срок на бесплатное использование. каждый раз запуская программу в песочнице можно получить сброс триала программы).

Если вам известны и другие методы использования песочницы, напишите о этом в комментариях и я добавлю эту информацию в основную статью.

При посещении различных интернет — ресурсов, открытии не надежных файлов или установке программного обеспечения, система подвергается быть инфицированной даже в том случае когда вроде бы она надежно защищена. Постоянно усовершенствованные, изощренные вирусы и инфекции не в состоянии вовремя обнаружить ни один антивирусный продукт, пропуская и давая интегрироваться в систему. Чтобы обезопасить ОС от внедрения различного спектра зловредов, была разработана

Суть работы Sandboxie заключается в создании безопасной среды (песочница) на компьютере для тестирования ПО, открытия файлов и данных полученных из неизвестных источников, не беспокоясь о безопасности операционной системы, так как все возможные опасные изменения не смогут проникнуть за пределы этого пространства, а будут блокированы и удалены, после чего вы сможете спокойно сохранить уже обезвреженный файл у себя на компьютере.

Так же приложение позволяет без опасений просматривать вложения в электронных письмах полученных от неизвестных адресатов и открывать любой веб — браузер, что в значительной мере повышает безопасность при посещении интернет ресурсов.

Sandboxie на русском языке , простое в эксплуатации, не требует знаний и навыков, достаточно лишь перетащить нужный элемент в окошко программы и непосредственно из нее запустить.

Основные возможности Sandboxie позволяют:

Использовать приложения без изменений настроек Windows,запускать и тестировать неизвестные программы,

не беспокоиться о защите от вредоносных приложений,

сохранять конфиденциальность при активности в сети,

создавать одновременно несколько «песочниц»,

удобное и простое использование.

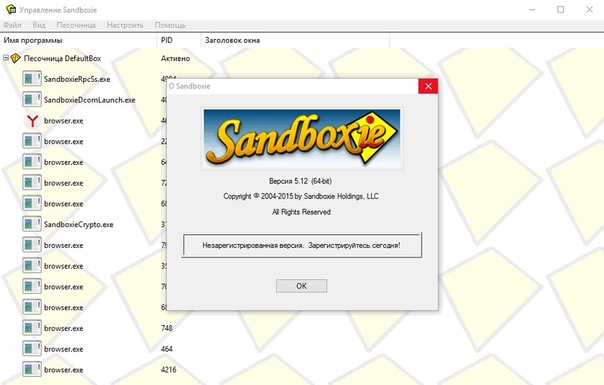

Активация Sandboxie

Чтобы пользоваться полной версией без ограничений, необходим лицензионный ключ. В принципе 30 дней пробного периода вполне хватает чтобы определиться с выбором, но по ссылке ниже предлагаю скачать Sandboxie финал и файл активации с простой и понятной инструкцией.Версия: 5.10

Обновление: 2016

ОС: Windows 7, 8, 8.1, 10 (х64 — х86)

Активация: файл лицензии

Размер: 9 мб

Скачать Sandboxie 5.10 / Rus + активация

Если Вы в поисках надежного антивирусного продукта, то советую обратить внимание на , в который уже интегрирована функция «песочницы», — Ваша система будет под надежной охраной, гарантируя жесткий отпор любым вирусам и инфекциям.

http://сайт/uploads/posts/2016-03/1457629964_1318609792_sandboxie-3.60-1-min.jpg Sandboxie — уникальное приложение — фильтр, предоставляющее автономную среду для запуска / тестирования различного программного обеспечения,

http://сайт/templates/Lates/images/head_bg.png

Добрый день, многоуважаемые пользователи игрового портала Play`N`Trade, с Вами, как обычно я, Редактор Matros. Сейчас я расскажу Вам

как скачать песочницу для САМП (SAMP).

Сейчас я расскажу Вам

как скачать песочницу для САМП (SAMP).

Что такое «Песочница»?

Песочница — Это программа для запуска 2-х и более аккаунтов в сампе, или других играх. Есть песочница — программа, а есть как файл для самого сампа. Я научу пользоваться обоими программами.

Как скачать песочницу?

Внизу есть ссылка для скачивания. И так. Открываем установщик песочницы. Как установить думаю разберётесь. Устанавливаем. После установки можно удалить появившейся ярлык на рабочем столе. Теперь открываем ярлык сампа. После открытия входим на сервер и сворачиваем игру. Далее нажимаем правой кнопкой мыши на ярлык «Samp» и далее кликаем на «Запустить с помощью ».

Второй способ более простой. Скачиваем «Samp Addon». Устанавливаем в игру. При установке выбираем пункты которые вам требуются, так как там есть замен колёc, звуков и т.д. Теперь открываем клиент «Samp». Заходим на сервер. Сворачиваем игру, и просто пишим другой ник, и заходим на этот же или другой сервер.

Чем полезна песочница?

С помощью песочницы можно заработать немало денег. Заходим на сервер с 5 аккаунтов которые зарегистрированы на вашу основу и качаем их до 4 уровня. +50к с каждого аккаунта. Особенно это полезно на 2 опыта. Так же можно ставить несколько аккаунтов на ботов шахтёра, грузчика и т.д. Об этом вы можете узнать в других статьях.

Сегодня Вы узнали как скачать песочницу для САМП (SAMP) и я рассказали Вам об этом подробнее. Ниже есть ссылка для скачивания этих программ. Всего Вам хорошего и до встреч на Play`N`Trade .ru !

Кто еще не знает, знакомьтесь: Sandboxie — уникальная программа, позволяющая запускать все, что угодно в так называемой «песочнице», ограниченной среде, благодаря которой запускаемые файлы, папки и программы не будут оказывать никакого влияния на реальную систему.

Все изменения, будут через ее собственный специальный драйвер перенаправляться в виртуальное окружение, эмулирующее реальную ОС. После чего эту песочницу можно будет сохранить для исследования или удалить без последствий для вашей рабочей ОС.

За все время с момента появления программы в 2004 году о ней написано так много, что нет смысла повторяться. С ее помощью можно быстро удалить любые изменения в ОС, например, связанные с активностью в Интернете (изменения закладок, домашней страницы, реестра и т.п.). Кроме этого, в случае, если какие-либо файлы были загружены внутри сессии «песочницы», то они будет удалены при ее очистке (можно также и оставить их для исследования).

Sandoxie очень любят те, кто исследует различные новые программы, хочет безопасно «серфить» по сети, исследователи различных «вредоносов» (недаром, в большинстве АВ продуктов встроены аналоги «песочницы» Sandboxie, использующие тот же принцип). Да и вообще, она может пригодиться кому угодно из-за своей быстроты и надежности. Вот, например, захотели вы попробовать новую программу или открыть неизвестный офисный документ, или файл из интернета,- Sandboxie поможет вам в этом, сохранив чистоту реестра и файловой системы.

Sandboxie работает из системного лотка, для ее активации достаточно запустить ваш браузер или любую другую нужную программу через иконку, находящуюся в трее, также можно безопасно просматривать и папки. Настройки по умолчанию, в принципе вполне оптимальны, единственно, на вкладке настроек переноса файлов можно указать не 48 MB, как это выставлено, а указать свой размер, к примеру, 4-10 GB, тогда вы сможете безопасно пробовать большие программы, типа фотошопа и ему подобных. Об активации: все работает на 32-х и 64-разрядных системах, без «плясок с бубном» вокруг подписывания драйверов и тестового режима (dude Nael, или, как он представляется, «Призрак Ирака» сработал свою «таблетку» неплохо, за что ему благодарности и респект). Процесс подробно описал в архиве с программой, обе «таблетки» под паролем, который имя нашего сайта, чтобы некоторые АВ не «мудрили»).

То мы решили кратенько затронуть эту тему.

По сути «песочница» представляет собой изолированную программную среду с жестко ограниченными ресурсами для выполнения в рамках этой среды программного кода (говоря просто, — запуска программ). В некотором роде «песочница» это такая себе урезанная , предназначенная для изоляции сомнительных процессов в целях безопасности.

Некоторая часть хороших антивирусов и фаерволлов (правда, как правило, в платном своём варианте) используют этот метод без Вашего ведома, некоторые позволяют управлять этим функционалом (т.к всё таки он создает излишнее ресурсопотребление), но так же существуют и программы, которые позволяют реализовывать подобный функционал.

Об одной из таковых мы сегодня и поговорим.

Sandboxie — обзор, настройка и загрузка

Как Вы поняли из заголовка и подзаголовка, мы будем вести речь о программе Sandboxie .

К сожалению, она условно-бесплатная, но тот же бесплатный период поможет Вам познакомится с этим типом инструментов поближе, что, возможно, в дальнейшем таки подтолкнет Вас к более подробному изучению , которая, в большинстве своём, существует в бесплатном виде и предоставляет больше возможностей.

Далее Вам предложат пройти краткий курс по работе с программой, точнее немного расскажут о том как оно работает. Пройдите все шесть этапов, желательно, внимательно читая написанное в предоставленной Вам инструкции.

Если говорить кратко, то по сути, Вы можете запустить любую программу в рамках изолированной среды. В инструкции, если Вы её таки читали, достаточно хорошо приведена метафора на тему того, что по сути, песочница представляет собой кусок прозрачной бумаги, помещенной между программой и компьютером и удаление содержимого песочницы чем-то похоже на отбрасывание использованного листа бумаги и его содержимого, с, что логично, последующей заменой на новый.

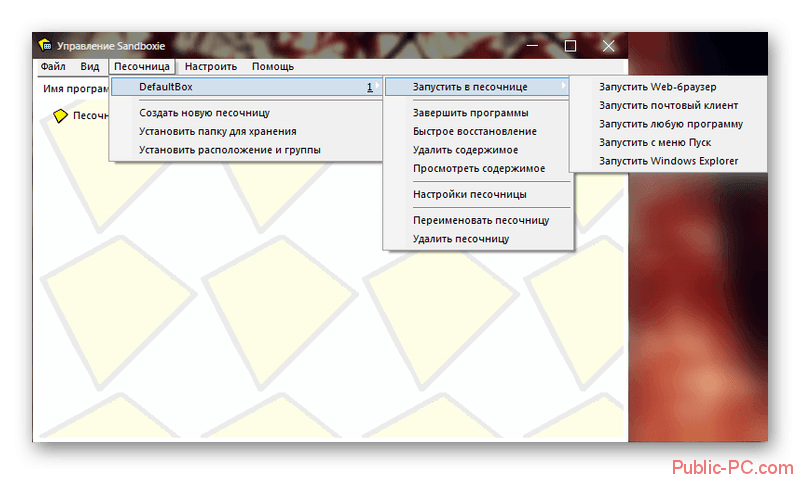

Как настроить и использовать программу-песочницу

Теперь давайте попробуем понять как с этим работать. Для начала Вы можете попробовать запустить, скажем, браузер, в «песочнице». Чтобы это сделать, собственно, либо воспользуйтесь ярлыком, который появился у Вас на рабочем столе, либо используйте в главном окне программы, элементы меню: «DefaultBox — Запустить в песочнице — Запустить Web-браузер «, либо, если Вы хотите запустить браузер, который не установлен в системе как браузер по умолчанию, то используйте пункт «Запустить любую программу » и укажите путь к браузеру (или программе).

Для начала Вы можете попробовать запустить, скажем, браузер, в «песочнице». Чтобы это сделать, собственно, либо воспользуйтесь ярлыком, который появился у Вас на рабочем столе, либо используйте в главном окне программы, элементы меню: «DefaultBox — Запустить в песочнице — Запустить Web-браузер «, либо, если Вы хотите запустить браузер, который не установлен в системе как браузер по умолчанию, то используйте пункт «Запустить любую программу » и укажите путь к браузеру (или программе).

После этого, собственно, браузер будет запущен в «песочнице» и Вы увидите его процессы в окне Sandboxie . С этого момента всё происходящее происходит в, как уже неоднократно говорилось, изолированной среде и, допустим, вирус, использующий кеш браузера как элемент для проникновения в систему, собственно, не сможет толком ничего сделать, т.к по завершению работы с изолированной средой.. Вы можете её очистить, выкинув, как говорилось в метафоре, исписанный лист и перейдя к новому (при этом никак не трогая целостность компьютера как такового).

Для очистки содержимого песочницы (если оно Вам не нужно), в главном окне программе или в трее (это где часы и прочие иконки) используйте пункт «DefaultBox — Удалить содержимое «.

Внимание ! Удалится лишь та часть , что писалась и работала в изолированной среде, т.е, допустим, сам браузер, удалён с компьютера не будет, а вот перенесенная в него.. ммм.. условно говоря, копия процесса, созданный кеш, сохраненные данные (вроде скаченных/созданных файлов) и тп, будут удалены, если Вы их не сохраните.

Чтобы глубже понять принцип работы, попробуйте несколько раз позапускать браузер и другой софт в песочнице, скачивая различные файлы и удаляя/сохраняя содержимое по завершению работы с этой самой песочницей, а потом, допустим, запуская тот же браузер или программу уже непосредственно на компьютере. Поверьте, Вы поймете суть на практике лучше, чем её можно объяснить словами.

Кстати говоря, по нажатию на правую кнопку мышки на процессе в списке процессов окна Sandboxie Вы можете управлять доступом к разного рода ресурсам компьютера в в обход песочницы, выбрав пункт «Доступ к ресурсам «.

Грубо говоря, если Вы хотите рискнуть и дать, например, тому же Google Chrome, прямой доступ к какой-либо папке на компьютере, то Вы можете сделать это на соответствующей вкладке (Доступ к файлам — Прямой/полный доступ ) с использованием кнопки «Добавить «.

Логично, что песочница предназначена не только и не столько для работы с браузером и хождению по разного рода сомнительным сайтам, но и для запуска приложений, которые кажутся Вам подозрительными (особенно, например, на работе (где зачастую ), запускают сомнительные файлы из почты или флешек) и/или, не должны иметь доступа к основным ресурсам компьютера и/или оставлять там лишних следов.

Кстати говоря, последнее может быть хорошим элементом для защиты , т.е для запуска какого-либо приложения, данные которого, должны быть начисто изолированы и удалены по завершению работы.

Конечно данные из песочницы не обязательно удалять по завершению и работать с некоторыми программами только в изолированной среде (прогресс запоминается и существует возможность быстрого восстановления), но делать это или нет, — дело Ваше.

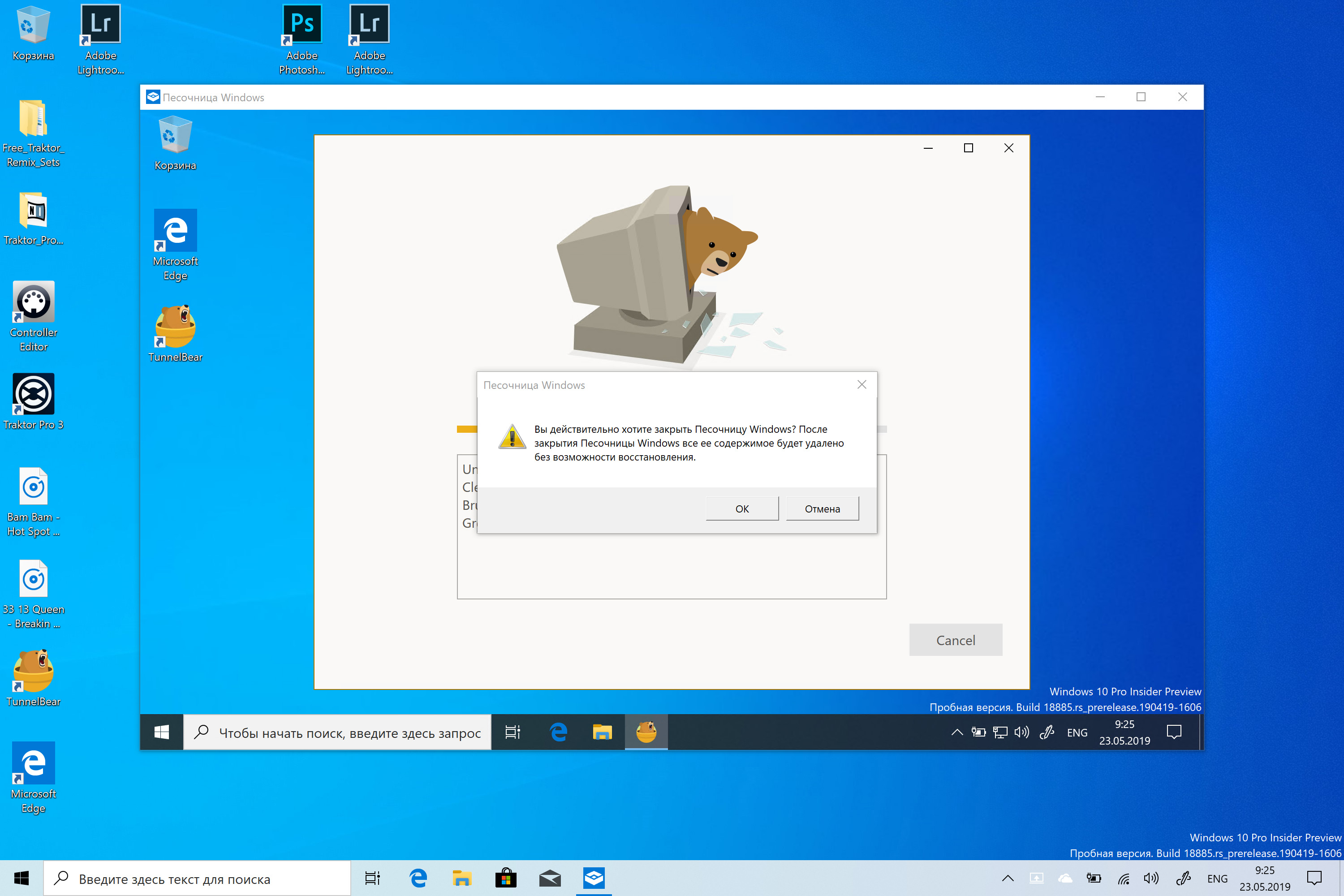

При попытке запуска некоторых программ Вы можете столкнуться с вышепоказанной проблемой. Не стоит её пугаться, достаточно, для начала, просто нажать в «ОК «, а, в дальнейшем, открыть настройки песочницы методом «DefaultBox — Настройки песочницы » и на вкладке «Перенос файлов » задать чуть больший размер для опции переноса файлов.

О других настройках мы сейчас говорить не будем, но, если они Вам интересны, то Вы легко можете разобраться с ними самостоятельно, благо всё на русском языке, предельно понятно и доступно.. Ну, а если возникнут вопросы, то Вы можете задать их в комментариях к этой записи.

На сим, пожалуй, можно переходить к послесловию.

Послесловие

Ах да, чуть не забыли, само собой, что песочница потребляет повышенное количество ресурсов машины, т.к откусывает (виртуализирует) часть мощностей, что, естественно, создаёт нагрузку, отличную от запуска напрямую. Но, логично, что безопасность и/или конфиденциальность может того стоит.

Кстати говоря, использование песочниц, chroot или виртуализации, частично относится к методологиии безантивирусной безопасности, которой мы .

На сим, пожалуй, всё. Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Компьютерная песочница Sandboxie — защитит ваш ПК

Всем привет, сегодня хочу рассказать о очень полезной в нынешнее время программе — Sandboxie. Sandboxie это компьютерная песочница которая позволяет обезопасить ваш компьютер от заражения вирусами и предоставить спокойный серфинг интернета. У программы есть еще несколько полезных возможностей о которых расскажу позже.

Как работает программа Sandboxie?

Все очень просто, программа создает выделенную среду внутри Windows, предназначенную для безопасного запуска приложений на ПК, а также блокируют доступ вредоносам к системе. Некоторые антивирусы имеют подобные функции, например, TS 360, Comodo Internet Security, и Avast! Pro. Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Запуская любую программу в режиме песочницы вы локализуете все возможности программы в песочнице, программа или вирус не может никак воздействовать на вашу ОС. Таким образом в песочнице вы можете запускать и проверять что угодно без вреда для ОС. Если запустить браузер в песочнице, можно серфить интернет без риска заразить браузер или компьютер.

Основные направления использования песочницы Sandboxie, это:

- Проверка опасных и незнакомых программ

- Отслеживание действий программ

- Безопасный серфинг интернета

Подробнее о возможностях песочницы смотрите в моем видео обзоре:

Что еще может Sandboxie?

Еще программа может запускать несколько окон программы, например, можно запустить 2 или более окна скайпа, в обычном режиме можно запустить только одно окно программы. Некоторые через песочницу запускают несколько окон онлайн игр ).

Некоторые через песочницу запускают несколько окон онлайн игр ).

Также программа позволяет вечно пользоваться триальными программами. Например можно использовать любую программу у которой есть ограниченный срок на бесплатное использование. каждый раз запуская программу в песочнице можно получить сброс триала программы ).

Если вам известны и другие методы использования песочницы, напишите о этом в комментариях и я добавлю эту информацию в основную статью.

Браузер не работает в песочнице. Инструменты для запуска приложений в виртуальной среде

Всем привет, сегодня хочу рассказать о очень полезной в нынешнее время программе — Sandboxie. Sandboxie это компьютерная песочница которая позволяет обезопасить ваш компьютер от заражения вирусами и предоставить спокойный серфинг интернета. У программы есть еще несколько полезных возможностей о которых расскажу позже.

Как работает программа Sandboxie?

Все очень просто, программа создает выделенную среду внутри Windows, предназначенную для безопасного запуска приложений на ПК, а также блокируют доступ вредоносам к системе. Некоторые антивирусы имеют подобные функции, например, TS 360, Comodo Internet Security, и Avast! Pro. Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Некоторые антивирусы имеют подобные функции, например, TS 360, Comodo Internet Security, и Avast! Pro. Песочница на данный момент является одним из самых лучших инструментов для борьбы с вирусами.

Запуская любую программу в режиме песочницы вы локализуете все возможности программы в песочнице, программа или вирус не может никак воздействовать на вашу ОС. Таким образом в песочнице вы можете запускать и проверять что угодно без вреда для ОС. Если запустить браузер в песочнице, можно серфить интернет без риска заразить браузер или компьютер.

Основные направления использования песочницы Sandboxie, это:

- Проверка опасных и незнакомых программ

- Отслеживание действий программ

- Безопасный серфинг интернета

Подробнее о возможностях песочницы смотрите в моем видео обзоре:

Что еще может Sandboxie?

Еще программа может запускать несколько окон программы, например, можно запустить 2 или более окна скайпа, в обычном режиме можно запустить только одно окно программы. Некоторые через песочницу запускают несколько окон онлайн игр).

Некоторые через песочницу запускают несколько окон онлайн игр).

Также программа позволяет вечно пользоваться триальными программами. Например можно использовать любую программу у которой есть ограниченный срок на бесплатное использование. каждый раз запуская программу в песочнице можно получить сброс триала программы).

Если вам известны и другие методы использования песочницы, напишите о этом в комментариях и я добавлю эту информацию в основную статью.

То мы решили кратенько затронуть эту тему.

По сути «песочница» представляет собой изолированную программную среду с жестко ограниченными ресурсами для выполнения в рамках этой среды программного кода (говоря просто, — запуска программ). В некотором роде «песочница» это такая себе урезанная , предназначенная для изоляции сомнительных процессов в целях безопасности.

Некоторая часть хороших антивирусов и фаерволлов (правда, как правило, в платном своём варианте) используют этот метод без Вашего ведома, некоторые позволяют управлять этим функционалом (т. к всё таки он создает излишнее ресурсопотребление), но так же существуют и программы, которые позволяют реализовывать подобный функционал.

к всё таки он создает излишнее ресурсопотребление), но так же существуют и программы, которые позволяют реализовывать подобный функционал.

Об одной из таковых мы сегодня и поговорим.

Sandboxie — обзор, настройка и загрузка

Как Вы поняли из заголовка и подзаголовка, мы будем вести речь о программе Sandboxie .

К сожалению, она условно-бесплатная, но тот же бесплатный период поможет Вам познакомится с этим типом инструментов поближе, что, возможно, в дальнейшем таки подтолкнет Вас к более подробному изучению , которая, в большинстве своём, существует в бесплатном виде и предоставляет больше возможностей.

Далее Вам предложат пройти краткий курс по работе с программой, точнее немного расскажут о том как оно работает. Пройдите все шесть этапов, желательно, внимательно читая написанное в предоставленной Вам инструкции.

Хотите знать и уметь, больше и сами?

Мы предлагаем Вам обучение по направлениям: компьютеры, программы, администрирование, сервера, сети, сайтостроение, SEO и другое. Узнайте подробности сейчас!

Узнайте подробности сейчас!

Если говорить кратко, то по сути, Вы можете запустить любую программу в рамках изолированной среды. В инструкции, если Вы её таки читали, достаточно хорошо приведена метафора на тему того, что по сути, песочница представляет собой кусок прозрачной бумаги, помещенной между программой и компьютером и удаление содержимого песочницы чем-то похоже на отбрасывание использованного листа бумаги и его содержимого, с, что логично, последующей заменой на новый.

Как настроить и использовать программу-песочницу

Теперь давайте попробуем понять как с этим работать. Для начала Вы можете попробовать запустить, скажем, браузер, в «песочнице». Чтобы это сделать, собственно, либо воспользуйтесь ярлыком, который появился у Вас на рабочем столе, либо используйте в главном окне программы, элементы меню: «DefaultBox — Запустить в песочнице — Запустить Web-браузер «, либо, если Вы хотите запустить браузер, который не установлен в системе как браузер по умолчанию, то используйте пункт «Запустить любую программу » и укажите путь к браузеру (или программе).

После этого, собственно, браузер будет запущен в «песочнице» и Вы увидите его процессы в окне Sandboxie . С этого момента всё происходящее происходит в, как уже неоднократно говорилось, изолированной среде и, допустим, вирус, использующий кеш браузера как элемент для проникновения в систему, собственно, не сможет толком ничего сделать, т.к по завершению работы с изолированной средой.. Вы можете её очистить, выкинув, как говорилось в метафоре, исписанный лист и перейдя к новому (при этом никак не трогая целостность компьютера как такового).

Для очистки содержимого песочницы (если оно Вам не нужно), в главном окне программе или в трее (это где часы и прочие иконки) используйте пункт «DefaultBox — Удалить содержимое «.

Внимание ! Удалится лишь та часть , что писалась и работала в изолированной среде, т.е, допустим, сам браузер, удалён с компьютера не будет, а вот перенесенная в него.. ммм.. условно говоря, копия процесса, созданный кеш, сохраненные данные (вроде скаченных/созданных файлов) и тп, будут удалены, если Вы их не сохраните.

Чтобы глубже понять принцип работы, попробуйте несколько раз позапускать браузер и другой софт в песочнице, скачивая различные файлы и удаляя/сохраняя содержимое по завершению работы с этой самой песочницей, а потом, допустим, запуская тот же браузер или программу уже непосредственно на компьютере. Поверьте, Вы поймете суть на практике лучше, чем её можно объяснить словами.

Кстати говоря, по нажатию на правую кнопку мышки на процессе в списке процессов окна Sandboxie Вы можете управлять доступом к разного рода ресурсам компьютера в в обход песочницы, выбрав пункт «Доступ к ресурсам «.

Грубо говоря, если Вы хотите рискнуть и дать, например, тому же Google Chrome, прямой доступ к какой-либо папке на компьютере, то Вы можете сделать это на соответствующей вкладке (Доступ к файлам — Прямой/полный доступ ) с использованием кнопки «Добавить «.

Логично, что песочница предназначена не только и не столько для работы с браузером и хождению по разного рода сомнительным сайтам, но и для запуска приложений, которые кажутся Вам подозрительными (особенно, например, на работе (где зачастую ), запускают сомнительные файлы из почты или флешек) и/или, не должны иметь доступа к основным ресурсам компьютера и/или оставлять там лишних следов.

Кстати говоря, последнее может быть хорошим элементом для защиты , т.е для запуска какого-либо приложения, данные которого, должны быть начисто изолированы и удалены по завершению работы.

Конечно данные из песочницы не обязательно удалять по завершению и работать с некоторыми программами только в изолированной среде (прогресс запоминается и существует возможность быстрого восстановления), но делать это или нет, — дело Ваше.

При попытке запуска некоторых программ Вы можете столкнуться с вышепоказанной проблемой. Не стоит её пугаться, достаточно, для начала, просто нажать в «ОК «, а, в дальнейшем, открыть настройки песочницы методом «DefaultBox — Настройки песочницы » и на вкладке «Перенос файлов » задать чуть больший размер для опции переноса файлов.

О других настройках мы сейчас говорить не будем, но, если они Вам интересны, то Вы легко можете разобраться с ними самостоятельно, благо всё на русском языке, предельно понятно и доступно. . Ну, а если возникнут вопросы, то Вы можете задать их в комментариях к этой записи.

. Ну, а если возникнут вопросы, то Вы можете задать их в комментариях к этой записи.

На сим, пожалуй, можно переходить к послесловию.

Послесловие

Ах да, чуть не забыли, само собой, что песочница потребляет повышенное количество ресурсов машины, т.к откусывает (виртуализирует) часть мощностей, что, естественно, создаёт нагрузку, отличную от запуска напрямую. Но, логично, что безопасность и/или конфиденциальность может того стоит.

Кстати говоря, использование песочниц, chroot или виртуализации, частично относится к методологиии безантивирусной безопасности, которой мы .

На сим, пожалуй, всё. Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой записи.

Интернет просто кишит вирусами. Они могут быть под видом полезных программ, или даже могут быть встроенны в рабочую нужную программу. (Довольно часто можно встретить в взломанных программах, так что ко взломанным программам стоит относится с недоверием, особенно если скачиваете с подозрительных сайтов). Вот вы поставили програмку а в компьютер вам бонусом поставилось что то ещё (в лучшем случае программы для скрытого серфинга или майнеры) а в худшем ратники, бэкдоры, стилеры и прочая пакость.

Вот вы поставили програмку а в компьютер вам бонусом поставилось что то ещё (в лучшем случае программы для скрытого серфинга или майнеры) а в худшем ратники, бэкдоры, стилеры и прочая пакость.

Есть 2 варианта если вы не доверяете файлу.

— Запуск вируса в песочнице

— Использование виртуальных машин

В этой статье мы рассмотрим 1-й вариант — песочница для windows .

Песочница для windows прекрасная возможность работы с подозрительными файлами, мы рассмотрим как начать пользоваться песочницей.

Если вы используете антивирусы, песочницы часто встраивают уже в них. Но я не люблю эти штуки и считаю оптимальным скачать песочницу на сайте www.sandboxie.com .

Программа позволяет запустить файл в специально-выделенной области, за пределы которой вирусы не могут вырваться и навредить компьютеру.

Вы можете скачать программу бесплатно. Но, после 2х недель использования будет повляться при влючении табличка о предложении купить подписку, и программу можно будет запустить через несколько секунд. Но программа все равно остаётся вполне работоспособной. Установка не вызовет затруднений. Да и сам интерфейс довольно простой.

Но программа все равно остаётся вполне работоспособной. Установка не вызовет затруднений. Да и сам интерфейс довольно простой.

По умолчанию программа будет запускаться сама при включении компьютера. Если программа запущена, появится значок в трее. Если нет следует запустить в Пуск-Все программы-Sandboxie- Управление sandboxie.

Самый простой способ запустить программу в песочнице, это щелкнуть правой кнопкой мыши по файлу запуска или по ярлыку нужной программы, и в меню вы увидите надпись «Запустить в песочнице» кликаете и запускаете. Выбираете нужный профиль в котором запустить и нажимаете OK. Всё, нужная программа работает в безопасной среде и вирусы не вырвутся за пределы песочницы.

Внимание: некоторые зараженные программы не допускают запуск в песочницах и виртуальных машинах, вынуждая запустить прямо так. Если вы столкнулись с такой реакцией лучшим будет удалить файл, иначе запускаете на свой страх и риск

.Если в контекстном меню (при нажатии правой кнопкой) не появился запуск в песочнице, переходите в окно программы, выбираете Настроить — Интеграция в проводник Windows — и ставите галочку на два пункта под надписью » Действия — запускать в песочнице.

Вы можете создавать разные песочницы. Для этого нажимаем Песочница — создать песочницу и пишите название новой. Так же в разделе песочница можно удалять старые (рекомендуется).

Более рассматривать в программе нечего. На последок хочу сказать — Берегите свои данные и свой компьютер! До новых встреч

Related posts:

Удаление неудаляемых файлов на компьютере Виртуальная машина для windows. Обзор программ и настройка Windows 10 отключение слежки

В процессе публикации последней части цикла статей «Ложь, большая ложь и антивирусы» выяснилась катастрофическая необразованность хабра-аудитории в области антивирусных песочниц, что они собой представляют и как работают. Что самое смешное в этой ситуации– в Сети практически начисто отсутствуют достоверные источники информации по данному вопросу. Лишь куча маркетоидной шелухи и текстов от не пойми кого в стиле «одна бабка сказала, слушай сюды». Придётся мне восполнять пробелы.

Определения.

Итак, песочница. Сам термин произошёл не от детской песочницы, как могут некоторые подумать, а от той, что пользуются пожарные. Это бак с песком, где можно безопасно работать с легковоспламеняющимися предметами либо бросать туда что-то уже горящее без боязни подпалить что-нибудь ещё. Отражая аналогию данного технического сооружения на софтверную составляющую, можно определить программную песочницу как «изолированную среду исполнения с контролируемыми правами». Именно так, например, работает песочница Java-машины. И любая другая песочница тоже, вне зависимости от предназначения.

Переходя к антивирусным песочницам, суть которых есть защита основной рабочей системы от потенциально опасного контента, можно выделить три базовые модели изоляции пространства песочницы от всей остальной системы.

1. Изоляция на основе полной виртуализации. Использование любой виртуальной машины в качестве защитного слоя над гостевой операционной системой, где установлен браузер и иные потенциально опасные программы, через которые пользователь может заразиться, даёт достаточно высокий уровень защиты основной рабочей системы.

Недостатки подобного подхода, кроме монструозного размера дистрибутива и сильного потребления ресурсов, кроются в неудобствах обмена данными между основной системой и песочницей. Более того, нужно постоянно возвращать состояние файловой системы и реестра к исходным для удаления заражения из песочницы. Если этого не делать, то, например, агенты спам-ботов будут продолжать свою работу внутри песочницы как ни в чём не бывало. Блокировать их песочнице нечем. Кроме того, непонятно, что делать с переносимыми носителями информации (флешки, например) или выкачанными из Интернета играми, в которых возможны зловредные закладки.

Пример подхода- Invincea.

2. Изоляция на основе частичной виртуализации файловой системы и реестра. Совсем необязательно таскать с собой движок виртуальной машины, можно подпихивать процессам в песочнице дубликаты объектов файловой системы и реестра, помещая в песочницу приложения на рабочей машине пользователя. Попытка модификации данных объектов приведёт к изменению лишь их копий внутри песочницы, реальные данные не пострадают. Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

Недостатки подобного подхода также очевидны– обмен данными между виртуальным и реальным окружением затруднён, необходима постоянная очистка контейнеров виртуализации для возврата песочницы к изначальному, незаражённому состоянию. Также, возможны пробои либо обход такого вида песочниц и выход зловредных программных кодов в основную, незащищённую систему.

Пример подхода- SandboxIE, BufferZone, ZoneAlarm ForceField, изолированная среда Kaspersky Internet Security, Comodo Internet Security sandbox, Avast Internet Security sandbox.

3. Изоляция на основе правил. Все попытки изменения объектов файловой системы и реестра не виртуализируются, но рассматриваются с точки зрения набора внутренних правил средства защиты. Чем полнее и точнее такой набор, тем большую защиту от заражения основной системы предоставляет программа. То есть, этот подход представляет собой некий компромисс между удобством обмена данными между процессами внутри песочницы и реальной системой и уровнем защиты от зловредных модификаций. Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

Контроль прав не даёт возможности атаковать основную систему изнутри песочницы через интерфейсы операционной системы.

К плюсам такого подхода относится, также, отсутствие необходимости постоянного отката файловой системы и реестра к изначальному состоянию.

Недостатки подобного подхода– программная сложность реализации максимально точного и полноценного набора правил, возможность лишь частичного отката изменений внутри песочницы. Так же, как и любая песочница, работающая на базе рабочей системы, возможен пробой либо обход защищённой среды и выход зловредных кодов в основную, незащищённую среду исполнения.

Пример подхода- DefenseWall, Windows Software Restriction Policy, Limited User Account + ACL.

Существуют и смешанные подходы к изоляции процессов песочницы от остальной системы, основанные как на правилах, так и на виртуализации. Они наследуют как достоинства обоих методов, так и недостатки. Причём недостатки превалируют из-за особенностей психологического восприятия пользователей.

Примеры подхода- GeSWall, Windows User Account Control (UAC).

Методы принятия решения о помещении под защиту.

Перейдём к методам принятия решения о помещении процессов под защиту песочницей. Всего их три базовых:

1. На основе правил. То есть, модуль принятия решения смотрит на внутреннюю базу правил запуска тех или иных приложений или потенциально опасных файлов и, в зависимости от этого, запускает процессы в песочнице либо вне неё, на основной системе.

Преимущества данного подхода- наиболее максимальный уровень защиты. Закрываются как зловредные программные файлы, пришедшие из потенциально опасных мест через песочницу, так и неисполняемые файлы, содержащие зловредные скрипты.

Недостатки– могут быть проблемы при установке программ, пришедших через песочницу (хотя белые списки и сильно облегчают эту задачу), необходимость вручную запускать процессы в основной, доверенной зоне для обновления программ, обновляющихся только внутри себя самих (например, Mozilla FireFox, Utorrent или Opera).

Примеры программ с таким подходом- DefenseWall, SandboxIE, BufferZone, GeSWall.

2. На основе прав пользователя. Так работает Windows Limited User Account и защита на основе SRP и ACL. При создании нового пользователя ему предоставляются права доступа к определённым ресурсам, а также ограничения на доступ к другим. При необходимости программы работы с запрещёнными для данного пользователя ресурсами необходимо либо перелогиниться в системе под пользователем с подходящим набором прав и запустить программу, либо запустить её одну под таким пользователем, без перелогинивания основного работающего пользователя (Fast User Switch).

Преимущества такого подхода- относительно неплохой уровень общей защищённости системы.

Недостатки- нетривиальность управления защитой, возможность заражения через разрешённые для модификации ресурсы, поскольку модуль принятия решения не отслеживает такие изменения.

3. На основе эвристических подходов. В этом случае модуль принятия решения «смотрит» на исполняемый файл и пытается по косвенным данным угадать, запустить его на основной системе или в песочнице. Примеры– Kaspersky Internet Security HIPS, Comodo Internet Security sandbox.

Примеры– Kaspersky Internet Security HIPS, Comodo Internet Security sandbox.

Преимущества данного подхода- он более прозрачен для пользователя, чем на основе правил. Проще в обслуживании и реализации для компании–производителя.

Недостатки- неполноценность подобной защиты. Кроме того, что эвристик модуля принятия решения может «промахнуться» на исполняемом модуле, такие решения демонстрируют практически нулевую сопротивляемость неисполняемым файлам, содержащим зловредные скрипты. Ну, плюс ещё парочка проблем (например, с установкой зловредных расширений изнутри самого браузера, из тела эксплойта).

Отдельно хотелось обратить внимание на метод использования песочницы как средства эвристики, т.е. запуск программы в ней на некоторый промежуток времени с последующим анализом действий и принятием общего решения о зловредности– полноценной антивирусной песочницей данный подход не назвать. Ну что это за антивирусная песочница, которая устанавливается лишь на краткий период времени с возможностью полного её снятия?

Режимы использования антивирусных песочниц.

Их всего два основных.

1. Режим постоянной защиты. При старте процесса, который может быть угрозой для основной системы, он автоматически помещается в песочницу.

2. Режим ручной защиты. Пользователь самостоятельно принимает решение о запуске того либо иного приложения внутри песочницы.

Песочницы, имеющие основной режим работы как «постоянную защиту» могут, также, иметь и ручной режим запуска. Равно как и наоборот.

Для песочниц с изоляцией на основе правил характерно использование режима постоянной защиты, поскольку обмен данными между основной системой и процессами внутри песочницы абсолютно прозрачен.

Для эвристических песочниц также характерно использование режима постоянной защиты, поскольку обмен данными между основной системой и процессами внутри песочницы абсолютно несущественен либо сводится к оному.

Для неэвристических песочниц с изоляцией на основе частичной виртуализации характерен режим ручной защиты. Это связано с затруднённым обменом данными между процессами внутри песочницы и основной рабочей системой.

Примеры:

1. DefenseWall (песочница с изоляцией на основе правил) имеет основным режимом работы «постоянный на правилах». Однако, запуск вручную приложений внутри песочницы, равно как и вне неё, присутствуют.

2. SandboxIE (песочница и изоляцией на основе частичной виртуализации) имеет основным режимом работы «ручной». Но при покупке лицензии можно активировать режим «постоянный на правилах».

3. Comodo Internet Security sandbox (песочница с изоляцией на основе частичной виртуализации) имеет основной режим работы «постоянный эвристический». Однако, запуск приложений вручную внутри песочницы, равно как и вне неё, присутствуют.

Вот, в основном, базовые вещи, любой уважающий себя профессионал должен знать об антивирусных песочницах. У каждой отдельной программы свои особенности реализации, которые вы уже сами должны будете найти, понять и оценить те плюсы и минусы, которые она несёт.

Если вы хорошо знакомы с функционалом и особенностями установленной на вашем компьютере , то наверняка вам известно для чего необходим такой замечательный инструмент как Sandbox. Как правило, этот модуль входит в состав наиболее известных антивирусников, к примеру таких как Avast. Sandbox или как еще говорят песочница – это программный модуль позволяющий запускать любое приложение в условиях строго изолируемой среды. Главная задача Sandbox состоит в обеспечении максимальной безопасности компьютера при запуске потенциально опасных приложений или при посещении заражённых веб-сайтов.

Как правило, этот модуль входит в состав наиболее известных антивирусников, к примеру таких как Avast. Sandbox или как еще говорят песочница – это программный модуль позволяющий запускать любое приложение в условиях строго изолируемой среды. Главная задача Sandbox состоит в обеспечении максимальной безопасности компьютера при запуске потенциально опасных приложений или при посещении заражённых веб-сайтов.

Надо сказать, этот метод не лишен недостатков – например, при работе модуля песочницы того же Avast некоторые приложения, запущенные в безопасном режиме могут работать некорректно, а в отдельных случаях даже приводить к зависанию антивирусной программы.

Кроме того это не слишком удобно, особенно когда необходимо быстро переключиться с одного режима на другой. Тем, кого такое положение не устраивает, можно порекомендовать более простое и быстрое решение – утилита Sandboxie — программа песочница.

Это маленькая, удобная программка с русскоязычным интерфейсом позволяет создавать виртуальные области, в которых вы можете запускать практически любое приложение.

При этом результаты всех запускаемых в Sandboxie программ будут сохраняться в отдельных, специально предназначенных папках, совершенно не влияя на работу операционной системы в целом, таким образов предохраняя её от возможных повреждений вирусами или изменений конфигурации.

Также Sandboxie можно использовать и как средство анонимного сёрфинга в интернет в том смысле, что после закрытия браузера на компьютере пользователя не останется никаких следов посещения сайтов.

Работать в Sandboxie достаточно просто. При установке утилита может предложить вам настроить совместимость работы с некоторыми программами.

Все остальные настройки, кроме возможности интегрировать Sandboxie в контекстное меню Проводника можно оставить без изменения.

Кстати, кроме глобальных настроек, имеется также возможность изменять параметры самой песочницы. Также как и общие, эти настройки рекомендуется оставить по умолчанию.

Программа песочница Sandboxie, поддерживает создание нескольких отдельных песочниц, причем в каждой из них можно запускать несколько приложений.

Работающие в одной песочнице программы беспрепятственно могут обмениваться данными, а вот приложения из разных виртуальных областей будут изолированы друг от друга, так же как и от операционной системы в целом. По умолчанию утилита использует одну песочницу под названием «DefaultBox «.

Давайте для примера откроем в Sandboxie какое-нибудь приложение, допустим обыкновенный Блокнот. Возможно, текстовый редактор и не наилучший пример для демонстрации, но в данный момент особого значения это не имеет.

Идем в меню «Песочница » → «DefaultBox » → «Запустить в песочнице » → «…любую программу ». После этого откроется небольшое прямоугольное окошко, в котором вы можете ввести имя программы, в нашем случае это notepad.exe или выполнить обзор, указав путь к открываемому приложению с рабочего стола. Выполнять запуск можно также и через меню Пуск.

Что интересно, Sandboxie позволяет запускать с разными профилями даже такие приложения, которые в обычных условиях не позволяют создавать копии в памяти.

Обратите внимание, что работающие в песочнице программы имеют несколько изменённые заголовки рабочих окон, а также при наведении указателя мыши на верхнюю часть окна вся область границ будет подсвечена жёлтым цветом. Ничего в этом страшного нет, не пугайтесь, так и должно быть.

Итак, давайте скопируем и вставим в Блокнот какой-нибудь отрезок текста и попробуем сохранить файл. Первоначально Sandboxie предложит вам сохранить документ в директорию самой программы, но давайте проигнорируем это предложение и сохраним его на жёсткий диск D.

Однако если вы после этого захотите просмотреть этот файл и зайдете на диск D, то там его не окажется. Точнее он будет скрыт, и чтобы восстановить его следует открыть в меню «Вид » раздел «Файлы и папки », найти в раскрывающемся списке нужный файл и в контекстном меню выбрать необходимое действие.

Вот в принципе и вся работа этой замечательной утилиты. Всё очень просто. Список всех запущенных в Sandboxie приложений можно просматривать в рабочем окне утилиты.

В дополнительные возможности Sandboxie входят настройки учетных записей пользователей, автоматическое завершение программ, определение режима любого работающего в Windows приложения, а также некоторые другие опции.

Утилита Sandboxie имеет маленький вес, потребляет минимум системных ресурсов и совершенно не мешает работе других приложений, сворачиваясь при необходимости в системный трей.

Запускать Sandboxie лучше всего через меню Пуск, так как созданный при инсталляции значок на рабочем столе будет открывать не саму программу, а браузер Internet Explorer.

В дополнение, небольшое видео как скачать и установить sandboxie:

Браузер в песочнице | System Development

По не совсем понятным мне причинам, ряд критичных к наличию уязвимость приложений, например широко распространенный браузер Firefix, игнорируют использование встроенной в OS X песочницы. Казалось бы, много какие приложения могут игнорировать песочницу, но никак не те, которые скачивают и так или иначе исполняют произвольный контент из интернета. Возмущаться, конечно, можно долго, а можно просто взять и запустить этот самый Firefox в песочнице. Безопасно, интересно и познавательно

Возмущаться, конечно, можно долго, а можно просто взять и запустить этот самый Firefox в песочнице. Безопасно, интересно и познавательно

Для начала, какой тип песочницы лучше всего подойдет для интернет-браузера? Я решил остановиться на варианте с белым списком, т.е. приложению запрещено все кроме того, что разрешено. Дальне возникает вопрос как получить список разрешенных действий и тут есть варианты:

- Запустить генератор профайла и выкинуть все лишнее;

- Запускать приложение и отслеживать все, что выводится в консоль с тегом sandbox.

Вариант с генератором довольно прост. Создаем профайл, который ничего не блокирует а только записывает требуемые права.

(version 1)

(trace «/tmp/trace.sb») ;; (1)

Ну и запускаем Firefox с этим профайлом.

sandbox-exec -f trace.sb /Applications/Firefox.app/Contents/MacOS/firefox

sandbox-simplify /tmp/trace.sb > ./trace.sb #(2)

Результаты трассировки будут записаны в файл /tmp/trace. /Users/.*/Library/Application Support/Mozilla»))

/Users/.*/Library/Application Support/Mozilla»))

(allow mach-lookup ;; (5)

(global-name «com.apple.CoreServices.coreservicesd»)

(global-name «com.apple.dock.server»)

(global-name «com.apple.FontServer»)

(global-name «com.apple.PowerManagement.control»)

(global-name «com.apple.SystemConfiguration.configd»)

(global-name «com.apple.coreservices.launchservicesd»)

(global-name «com.apple.pasteboard.1»)

(global-name «com.apple.coreservices.quarantine-resolver»)

(global-name «com.apple.ocspd»)

(global-name «com.apple.networkd»)

(global-name «com.apple.cvmsServ»)

(global-name «com.apple.tsm.uiserver»)

(global-name «com.apple.SystemConfiguration.SCNetworkReachability»)

(global-name «com.apple.SystemConfiguration.NetworkInformation»)

(global-name «com.apple.distributed_notifications@Uv3»)

(global-name «com.apple.coreservices.appleevents»)

(global-name «com.apple.window_proxies»)

(global-name «com. apple.pbs.fetch_services»)

apple.pbs.fetch_services»)

(global-name «com.apple.windowserver.active»))

(allow iokit-open ;; (6)

(iokit-user-client-class «AppleMGPUPowerControlClient»)

(iokit-user-client-class «AMDRadeonX4000_AMDAccelDevice»)

(iokit-user-client-class «AMDRadeonX4000_AMDAccelSharedUserClient»)

(iokit-user-client-class «IOHIDParamUserClient»)

(iokit-user-client-class «RootDomainUserClient»))

(allow network-outbound ;; (7)

(remote tcp)

(remote udp)

(remote unix-socket (path-literal «/private/var/run/mDNSResponder»)))

(allow system-socket)

(allow ipc-posix-shm)

(allow file-read-metadata)

(allow process-fork) ;; (8)

Профайл получается очень простой и, в основном, очевидный: блокируем все по умолчанию и подключаем разрешения из системных правил 1, разрешаем запускать Firefox 2, даем разрешения на чтение 3, запись 4, общение с IPC сервисами 5, взаимодействие с рядом драйверов 6, установление сетевых соединений 7 и fork8.

Ряд моментов мне показался довольно странным или неожиданным. Так, доступ на запись не подразумевает доступа на чтение и если хочется что бы Firefox мог не только писать, но и читать файл который пишет, нужно давать разрешение на обе операции 4. Кроме того, зачем Firefox понадобился fork8? Ничего криминального, конечно, но не совсем ожидаемо для браузера.

Можно запускать и радоваться!

sandbox-exec -f ff.sb /Applications/Firefox.app/Contents/MacOS/firefox

Mozilla разработала новую песочницу для браузера Firefox

Mozilla разработала новую песочницу для браузера Firefox

Alexander Antipov

Новая песочница RLBox будет реализована в Firefox 74 для Linux и Firefox 75 для macOS.

Компания Mozilla представила новую песочницу для обеспечения безопасности в браузере Firefox для Linux и macOS. Новая технология, получившая название RLBox, работает путем отделения сторонних библиотек от нативного кода приложения.

Новая технология, получившая название RLBox, работает путем отделения сторонних библиотек от нативного кода приложения.

Работа над проектом RLBox началась в 2019 году и проводилась совместными усилиями специалистами Mozilla и учеными из Калифорнийского университета в Сан-Диего, Техасского и Стэнфордского университетов.

Вместо изоляции приложения от операционной системы RLBox отделяет внутренние компоненты приложения, а именно сторонние библиотеки, от основного ядра программы. Данный метод предотвращает влияние проблем и уязвимостей, обнаруженных в сторонней библиотеке, на другой использующий ее проект.

На первых порах разработчики Mozilla реализовали в RLBox библиотеку шрифтов Graphite браузера Firefox. В будущем планируется включить в проект другие компоненты Firefox, а также расширить его на другие платформы, такие как Windows.

RLBox состоит из двух частей — среды песочницы на основе WebAssembly и программного API, который разработчики могут использовать для адаптации RLBox к другим приложениям и их старым версиям.

Новая модель изолированной среды безопасности RLBox будет реализована в Firefox 74 для Linux в начале марта и в Firefox 75 для Mac в апреле нынешнего года.

Песочница — специально выделенная (изолированная) среда для безопасного исполнения компьютерных программ. Обычно представляет собой жестко контролируемый набор ресурсов для исполнения гостевой программы — например, место на диске или в памяти. Доступ к сети, возможность сообщаться с главной операционной системой или считывать информацию с устройств ввода обычно либо частично эмулируют, либо сильно ограничивают.

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Поделиться новостью:

Что такое песочница, и почему вы должны играть в одном

Посмотрите на приложения, которые вы используете чаще всего на вашем компьютере. Более чем вероятно, что многие из них предлагают функциональность с широкими возможностями подключения, особенно ваш веб-браузер. Эти программы с широкими связями могут многое сделать, но они также являются открытым приглашением для бастующих злоумышленников.

Более чем вероятно, что многие из них предлагают функциональность с широкими возможностями подключения, особенно ваш веб-браузер. Эти программы с широкими связями могут многое сделать, но они также являются открытым приглашением для бастующих злоумышленников.Чтобы предотвратить успех забастовок, разработчик должен будет обнаружить и закрыть каждую дыру в своем коде, что просто невозможно. Вместо этого разработчики должны принять этот факт и планировать свой код с учетом этого. Наиболее распространенное и эффективное решение: песочница.

Песок в коробке?

Нет, я предпочитаю не локальную песочницу, а программные песочницы. Эти песочницы имеют одну ключевую цель: предотвратить распространение атаки. Как я упоминал выше, умные разработчики знают, что код не идеален, и что их продукт в конечном итоге будет взломан или иным образом проникнет. Чтобы защитить пользователя, они реализуют песочницу, которая изолирует части их программы. По сути, все, что происходит в песочнице, остается в этой песочнице.

Песочницы в действии

Чтобы объяснить песочницы в действии, я буду использовать Google Chrome в качестве основного примера. Chrome — один из наиболее известных продуктов для реализации песочницы, который Google с гордостью называет уникальной функцией безопасности среди браузеров. Google взял Chrome и, по сути, разделил его на три категории: основной процесс, который связывает все вместе, процесс (ы) вкладок, которые содержат страницы и включают в себя средство визуализации, и процесс (ы) плагинов. Все эти категории имеют разные уровни разрешений, так что они могут работать, но эти разрешения являются минимальными, так что все они довольно ограничены. Кроме того, разные процессы не могут общаться друг с другом, а просто сосуществуют. Например, хотя содержимое Flash из плагина Flash может присутствовать на странице, процессы по-прежнему разделены и не общаются друг с другом. Рендерер оставляет место на странице только для отображения этого процесса. Эта неспособность общаться очень важна, потому что, если вкладка выходит из строя или перехватывается, она не может повлиять на другие вкладки или на саму систему.

У Firefox это тоже есть, вроде

Firefox также имеет функцию песочницы, хотя и ограниченную, отделяющую ее от сторонних плагинов, таких как Flash. Хотя браузер и все его вкладки объединены в один процесс, для всех плагинов существует отдельный процесс. В подходе Firefox он больше доверяет своему коду, чем Googles с Chrome, и возлагает вину за любые проблемы с просмотром на плагины. Поэтому, если плагины зависают каким-либо образом, браузер и вкладки не будут затронуты.

Нестандартное мышление

Хотя это хорошая стратегия — внедрять методы песочницы в сам код программы, существует множество других программ, которые вообще не имеют никакой песочницы. Вместо этого вы захотите запустить виртуальную изолированную программную среду, в которой вы сможете запускать программы, которые могут нанести столько же вреда, сколько и могут, внутри изолированной программной среды, оставляя вашу систему в такте. Хотя это часто предназначено для тестирования программного обеспечения, также неплохо запустить веб-браузер или любое другое программное обеспечение, если вы параноик (или вставьте здесь другое ваше любимое слово).

Очень популярным выбором для этого является песочница

Очень популярным выбором для этого является песочницаНо есть и другие бесплатные и платные продукты, которые могут достичь того же.

Заключение

Песочница в настоящее время является одной из самых горячих тем, когда речь заходит о безопасности, и она определенно справляется со своей задачей. Конечно, разработчики всегда должны сконцентрироваться на том, чтобы сделать свой код как можно лучше, но это определенно не поможет составить план действий на случай возникновения проблемы. Имейте в виду, что песочницы по-прежнему не идеальны, так как песочница Chrome потерпела поражение в Pwn2Own 2012 после некоторых чрезвычайно сложных взломов, но они, безусловно, намного лучший выбор, чем вообще ничего.

Что вы думаете о приложениях для песочницы? Какие улучшения вы хотели бы видеть в песочнице веб-браузеров, или какие приложения, по вашему мнению, нуждаются в песочнице? Дайте нам знать об этом в комментариях!

Авторы изображений: Кэти Грегори, Эрнст Викне

Центр поддержки World of Tanks

Все игры World of Tanks Центр поддержки World of Tanks Центр поддержки Закрыть- Все игры

- Мои заявки

- Мои баны

Меню

- Мои заявки

- Мои баны

СНГ

- Русский

Европа

- English

- Čeština

- Deutsch

- Español

- Français

- Italiano

- Polski

- Türkçe

Америка

- English

- Español

- Português

Азия

- English

- ไทย

- 繁體中文

- 简体中文(新加坡)

- 日本語

- 한국어

- СНГ (Русский)

- Политика конфиденциальности

- Лицензионное соглашение

- Правила Центра поддержки

Wargaming.net. Все права защищены

Wargaming.net. Все права защищеныПесочница браузера с использованием браузера

Что такое песочница онлайн-браузера?

Онлайн-песочница браузера, также известная как онлайн-песочница URL-адресов, позволяет безопасно и безопасно открывать веб-сайт, которому вы не доверяете, в браузере, работающем в изолированной среде за пределами вашей сети. Если веб-сайт содержит эксплойт или вредоносное ПО, ваш компьютер и другие компьютеры в локальной сети не подвергаются риску, поскольку браузер работает в инфраструктуре Browserling. Браузер, который вы получаете через Browserling, работает на виртуальной машине на серверах Browserling, и он работает в интерактивном режиме.Вы можете загружать файлы, щелкать ссылки, запускать программы, и все эти действия происходят внутри виртуальной машины. Как только вы закроете песочницу браузера, виртуальная машина будет уничтожена вместе со всеми файлами и запущенными процессами.

Если веб-сайт содержит эксплойт или вредоносное ПО, ваш компьютер и другие компьютеры в локальной сети не подвергаются риску, поскольку браузер работает в инфраструктуре Browserling. Браузер, который вы получаете через Browserling, работает на виртуальной машине на серверах Browserling, и он работает в интерактивном режиме.Вы можете загружать файлы, щелкать ссылки, запускать программы, и все эти действия происходят внутри виртуальной машины. Как только вы закроете песочницу браузера, виртуальная машина будет уничтожена вместе со всеми файлами и запущенными процессами.

Как работает песочница браузера Browserling?

В Browserling мы разработали облачную технологию, которая передает потоки данных из браузеров, работающих на наших серверах, в ваш браузер. Технология аналогична VNC или удаленному рабочему столу, но не требует дополнительных установок и запускается через JavaScript в вашем браузере.Когда вы запрашиваете новый браузер, мы запускаем новую виртуальную машину, на которой установлен запрошенный браузер, и устанавливаем соединение через веб-узел между вашим браузером и виртуальной машиной. Затем виртуальная машина передает изменения рабочего стола обратно в ваш браузер. Поскольку виртуальная машина работает за пределами вашей сети, она полностью изолирована.

Затем виртуальная машина передает изменения рабочего стола обратно в ваш браузер. Поскольку виртуальная машина работает за пределами вашей сети, она полностью изолирована.

Каковы сценарии использования песочницы URL?

Наиболее распространенные варианты использования песочницы URL:

- Открытие ссылок, которым вы не доверяете. Допустим, вы получили электронное письмо со ссылкой, но не уверены, безопасно ли это. Он может содержать вирус или вредоносную программу, способную заразить ваш компьютер. Если вы откроете его в изолированном браузере, то сможете увидеть, что находится за ссылкой, не рискуя заразить свой компьютер.

- Проверка фишинговых ссылок. Часто хакеры отправляют поддельные электронные письма, похожие на электронные письма для сброса пароля или письма с подтверждением. Такие ссылки часто включают несколько перенаправлений, и вы не можете точно знать, куда они вас приведут.Чтобы проверить такие ссылки, вы можете открыть их в песочнице URL и увидеть веб-сайт, который загрузится после всех перенаправлений.

- Открытие вредоносных ссылок. Если вы уже знаете, что ссылка является вредоносной, вы можете безопасно открыть ее в изолированном браузере и посмотреть, что происходит со всей системой. Возможно, такие ссылки содержат эксплойты, которые захватывают всю систему.

- Расшифровка коротких ссылок. Щелкать неизвестные ссылки bit.ly или t.co опасно, поскольку они укорачиваются, и вы не знаете, на что они указывают.Вы можете использовать Browserling как детектив перенаправления и сразу увидеть, к чему ведет ссылка. Как только короткий URL-адрес завершит перенаправление, вы можете в интерактивном режиме просматривать последнюю страницу.

Попробуйте песочницу URL!

Чтобы быстро попробовать песочницу URL, введите адрес любого веб-сайта ниже, и мы откроем его в Internet Explorer 11, который работает на наших серверах в нашей инфраструктуре:

Демо-версия позволяет использовать Internet Explorer 11 в системе Windows 7, но для доступа к другим браузерам и системам вам потребуется платный тарифный план.

Browserling включают:

FAQ

Какие браузеры и операционные системы можно использовать в песочнице?

На данный момент вы можете запустить изолированную среду Chrome, Opera, Firefox, Internet Explorer, Edge и Safari. Мы установили все версии Chrome, все версии Opera, все версии Firefox, Internet Explorer 6, 7, 8, 9, 10 и 11, а также последнюю версию Edge. Вы также можете получить доступ к следующим версиям Windows — Windows XP, Windows 7, Windows 8, Windows 8.1, Windows 10 и почти все версии Android — Android 4.4 KitKat, Android 5.0 Lollipop, Android 6.0 Marshmallow, Android 7.0 Nougat.

Предлагаете ли вы мобильную песочницу?

В настоящее время вы можете получить доступ к изолированным браузерам Android. Мы также планируем в ближайшее время добавить браузеры iOS / iPhone в песочнице.

У вас есть API песочницы URL?

Да, см. Live API. Он позволяет встроить браузер в песочницу на любой веб-сайт. Вскоре мы также запускаем Headless API, который позволит вам автоматизировать взаимодействие с браузером и получать отчеты.

Вскоре мы также запускаем Headless API, который позволит вам автоматизировать взаимодействие с браузером и получать отчеты.

Можете ли вы помочь нам с проблемой изолирования браузера?

Мы будем рады помочь! Отправьте нам письмо по адресу [email protected] и кратко опишите возникшую у вас проблему. Мы решаем проблемы с браузерами более 10 лет и все это видели.

Есть еще вопросы?

Свяжитесь с нами по адресу [email protected] или воспользуйтесь нашей контактной формой.

Что такое песочница браузера? Как использовать или выключить?

Большинство распространенных браузеров поставляются со своими собственными «песочницами», чтобы сделать ваш компьютер более безопасным.В этом посте рассматривается, что такое Browser Sandbox , как ее использовать или полностью отключить в Google Chrome, Microsoft Edge и Mozilla Firefox.

Что такое песочница браузера?

Песочница позволяет вашим детям играть с песком, при этом песок не разбрасывается повсюду в вашем саду. Это потому, что песок заключен в ящик с высокими стенками. То же самое происходит с песочницами на компьютерах. Если вы хотите протестировать свое новое приложение или что-то еще, не испортив весь компьютер, вы можете создать песочницу, используя функцию песочницы Windows 10 или сторонние инструменты.Затем вы можете установить свое приложение в песочницу и проверить его, не беспокоясь о поломке компьютера.

Это потому, что песок заключен в ящик с высокими стенками. То же самое происходит с песочницами на компьютерах. Если вы хотите протестировать свое новое приложение или что-то еще, не испортив весь компьютер, вы можете создать песочницу, используя функцию песочницы Windows 10 или сторонние инструменты.Затем вы можете установить свое приложение в песочницу и проверить его, не беспокоясь о поломке компьютера.

В браузерах — в большинстве из них — уже есть песочница для усиления защиты вашего компьютера. Идея песочниц браузера состоит в том, чтобы защитить ваш компьютер от побочных эффектов просмотра. Даже самые лучшие веб-сайты могут размещать вредоносный код без их ведома. Таким образом, происходит следующее: если веб-сайт загружает какой-либо вредоносный код, он загружается в изолированную часть компьютера.Когда песочница закрывается, все внутри нее стирается, включая вредоносный код.

Firefox Sandbox

Firefox запускает ненадежный код в песочнице, чтобы компьютер оставался защищенным на случай, если произойдет что-то вредоносное. Firefox состоит из двух частей: одна — родительский, а остальные — дочерние процессы. Во время работы в Интернете ненадежные процессы запускаются в песочнице Firefox. Это помогает сдерживать загрязнение, если оно есть. Пока дочерние процессы выполняются в песочнице, родительская часть действует как посредник между дочерним процессом и остальными ресурсами компьютера.

Firefox состоит из двух частей: одна — родительский, а остальные — дочерние процессы. Во время работы в Интернете ненадежные процессы запускаются в песочнице Firefox. Это помогает сдерживать загрязнение, если оно есть. Пока дочерние процессы выполняются в песочнице, родительская часть действует как посредник между дочерним процессом и остальными ресурсами компьютера.

Пользователи могут изменить уровень песочницы в Firefox, чтобы сделать его более строгим или простым. При 0 Firefox наименее ограничивает; уровень 2 — сбалансированный и текущий; уровень 3 будет очень ограничительным. Чтобы узнать, какой уровень использует Firefox, введите в адресной строке следующее и нажмите клавишу Enter:

about: config

Он загрузит настраиваемые переменные Firefox на страницу. После этого нажмите CTRL + F после размещения курсора в любом месте страницы конфигурации. В поле «Найти» введите следующий код и нажмите клавишу Enter:

security.

sandbox.content.level

Значение, возвращаемое функцией, является текущим уровнем изолированности, используемой Firefox.

Chromium Browser Sandbox

Chromium используется браузерами Microsoft Edge и Google Chrome. По сути, их песочница тоже работает так, как описано выше в разделе Firefox.

Есть две части — брокерский процесс и целевой процесс. Процесс браузера — это процесс-посредник, а дочерние процессы называются целевыми процессами.Все коды, выполняемые целевыми процессами, выполняются в песочнице. Другая часть называется процессом посредника, потому что она действует между дочерним процессом и другими компьютерными ресурсами, обеспечивая дочерние процессы необходимыми им ресурсами.

В Windows 10 Pro и более поздних версиях вы можете использовать Windows Sandbox для запуска Microsoft Edge.

Как выключить песочницу Google Chrome?

Чтобы выключить песочницу Google Chrome, щелкните ее значок правой кнопкой мыши. Щелкните «Свойства», а затем откройте вкладку «Ярлык» в появившемся диалоговом окне.

Добавьте следующее к пути приложения, отображаемому в Target:

--no-sandbox

С этого момента всякий раз, когда вы щелкаете значок Chrome, он будет загружать Chrome без песочницы.

Использование Microsoft Edge в песочнице

Когда вы запустите Windows 10 Sandbox, вы получите новый рабочий стол только с ярлыком «Корзина» и «Edge». На нем отображается меню «Пуск» и другие значки, но они не работают в этой изолированной операционной системе. Вы можете открыть их в основной Windows 10 вместо изолированной Windows 10.

Edge можно запустить из изолированной среды Windows 10 для просмотра с максимальной безопасностью. После того, как вы закроете песочницу, поработав некоторое время над Edge, никто не сможет отследить, что вы делали в Интернете. Ваш интернет-провайдер может вести журнал ваших действий, но никто не может проверить те действия, которые вы выполняли с помощью Edge в песочнице.

Как и в случае с другими данными, если какой-либо веб-сайт загрузит вредоносное ПО в вашу систему, оно также исчезнет, когда вы закроете песочницу.

Примечания:

- Использование изолированной среды для браузеров не сделает его безопасным на 100%.Бывает, что некоторые части браузера выходят за пределы песочницы, особенно если они все еще используют элементы Flash и ActiveX. Они могут быть взломаны, и тогда киберпреступники получат доступ к вашим компьютерам.

- Вы также можете создать песочницу с помощью сторонних инструментов, таких как Sandboxie, если вы хотите использовать не Edge, а какой-либо другой браузер. Вам просто нужно включить программу-песочницу, которую вы используете, и когда песочница будет создана, вы сможете установить туда браузеры. Знайте, что закрытие песочницы очистит все содержимое песочницы.Итак, если вы хотите снова использовать Firefox в песочнице, вам придется создать песочницу и установить ее снова.

Выше объясняется, что такое песочница браузера, а также как ее использовать и отключать. Поделитесь с нами своими взглядами и идеями, касающимися изолированной программной среды браузера и безопасности, оставив комментарий ниже.

Песочница браузера

Появляется в: Надежно и надежно

Для защиты от атак разработчику необходимо снизить уязвимости и добавить функции безопасности для приложения.К счастью, в Интернете браузер предоставляет много функций безопасности. Некоторые из них доступны для разработчиков, а некоторые включены по умолчанию для защиты пользователей.

Идея «песочницы» #

Рис.: Браузер как песочницаСовременные веб-браузеры построены на идее «песочницы». Песочница — это механизм безопасности, используемый для запуска приложения в ограниченной среде. Просто например, физическая песочница на детской площадке, где дети могут создавать все, что они хотите в пределах границ, не создавая беспорядка где-либо еще, код приложения имеет свобода исполнения в ограниченной среде.Например, JavaScript может добавлять и изменять элементы на странице, но может быть ограничен в доступе внешний файл JSON. Это связано с функцией песочницы, которая называется

с одинаковым происхождением.Зачем нужна песочница? #

Каждый день пользователи Интернета загружают произвольный код и запускают его на своих компьютер или телефон несколько раз. Если кто-то сказал вам «Эй! Скачайте и запустите это приложение! «, вы можете подумать, не исходит ли это приложение от надежный источник, прочтите информацию о производителе приложения или внимательно проверьте отзывы.Как насчет того, чтобы кто-то отправил вам URL-адрес, в котором говорится «зацените это сообщение в блоге»? Ты наверняка нажал бы на него, не задавая вопросов вроде «Что за Будет ли загружаться этот сайт на JavaScript? «.

Песочница браузера — ключевая функция, позволяющая просматривать веб-страницы. без трения, делая более безопасным запуск произвольного кода.

Сделайте это безопасным с помощью дизайна #

Если браузер выполняет «песочницу» для каждого веб-приложения, стоит ли нам вообще заботиться о безопасность? Абсолютно да!

Прежде всего, функции песочницы — не идеальный щит.Хотя браузер инженеры много работают, браузеры могут иметь уязвимости, а злоумышленники всегда пытается обойти песочницу (например, с Атака призраком).

Песочница иногда может мешать созданию отличного веб-интерфейса. Для Например, браузер может заблокировать запрос на выборку изображения, размещенного на другом домен. Вы можете делиться ресурсами в разных доменах, включив Cross-Origin Совместное использование ресурсов (сокращенно CORS), но если это не делается осторожно, вы можете предоставить ресурс всем остальным в Интернете, по сути, отменив песочница.

Заключение #

Безопасный веб-опыт может быть достигнут только в том случае, если безопасность встроена в дизайн вашего приложения, а сильный дизайн начинается с понимания существующих Особенности. В следующих двух руководствах подробно рассматривается CORS и политика одного и того же происхождения.

Последнее изменение: Улучшить статьюSandbox

Обзор

Безопасность — одна из важнейших целей Chromium.Ключом к безопасности является понимание: мы можем по-настоящему защитить систему только в том случае, если мы полностью понимаем ее поведение в отношении комбинации всех возможных входов во всех возможных состояниях. Для такой большой и разнообразной кодовой базы, как Chromium, рассуждать о совместном поведении всех ее частей практически невозможно. Цель песочницы — предоставить жесткие гарантии того, что в конечном итоге часть кода может или не может делать, независимо от его входных данных.

Sandbox использует безопасность, обеспечиваемую ОС, чтобы разрешить выполнение кода, который не может вносить постоянные изменения в компьютер или получать доступ к конфиденциальной информации.Архитектура и точные гарантии, которые предоставляет песочница, зависят от операционной системы. Этот документ описывает реализацию Windows, а также общий дизайн. Здесь описана реализация Linux, здесь — реализация OSX.

Если вам не хочется читать этот документ целиком, вы можете вместо этого прочитать FAQ по песочнице. Описание того, от чего песочница защищает, а от чего не защищает, также можно найти в FAQ.

Принципы проектирования

- Не изобретайте колесо заново: Заманчиво расширить ядро ОС с помощью более совершенной модели безопасности.Не надо. Позвольте операционной системе применить свою безопасность к объектам, которые она контролирует. С другой стороны, можно создавать объекты (абстракции) уровня приложения, которые имеют настраиваемую модель безопасности.

- Принцип наименьших привилегий: Его следует применять как к изолированному коду, так и к коду, который контролирует изолированную программную среду. Другими словами, песочница должна работать, даже если пользователь не может повысить уровень до суперпользователя.

- Предположим, что изолированный код является вредоносным: Для целей моделирования угроз мы считаем, что песочница скомпрометирована (то есть запускается вредоносный код), когда путь выполнения достигает нескольких ранних вызовов в функции

main ().На практике это может произойти, как только будет принят первый внешний ввод, или прямо перед входом в основной цикл. - Будьте проворны: Невредоносный код не пытается получить доступ к ресурсам, которые он не может получить. В этом случае песочница должна оказывать практически нулевое влияние на производительность. Нормально иметь штрафы за производительность в исключительных случаях, когда требуется однократное прикосновение к чувствительному ресурсу контролируемым образом. Обычно это происходит, если безопасность ОС используется должным образом.

- Эмуляция не является безопасностью: Решения для эмуляции и виртуальных машин сами по себе не обеспечивают безопасность.Песочница не должна полагаться на эмуляцию кода, трансляцию кода или установку исправлений для обеспечения безопасности.

Песочница Архитектура Windows

Песочница Windows — это песочница только для пользовательского режима. Не существует специальных драйверов режима ядра, и пользователю не нужно быть администратором для правильной работы песочницы. Песочница предназначена как для 32-битных, так и для 64-битных процессов и была протестирована на всех версиях ОС Windows от Windows 7 до Windows 10, как 32-битных, так и 64-битных.

Песочница работает на уровне процесса. Все, что нужно изолировать, должно жить в отдельном процессе. В минимальной конфигурации песочницы есть два процесса: один — это привилегированный контроллер, известный как посредник , и один или несколько изолированных процессов, известных как цель . В документации и в коде эти два термина используются именно в таком значении. Песочница предоставляется как статическая библиотека, которая должна быть связана как с брокером, так и с целевыми исполняемыми файлами.

Процесс брокера

В Chromium брокером всегда является процесс браузера. Брокер, в широком смысле, является привилегированным контроллером / супервизором действий изолированных процессов. Обязанности процесса брокера:

- Укажите политику для каждого целевого процесса

- Создайте целевые процессы

- Разместите службу механизма политик песочницы

- Разместите диспетчер перехвата песочницы

- Разместите службу IPC песочницы (к цели процессов)

- Выполнение разрешенных политикой действий от имени целевого процесса

Посредник всегда должен переживать все целевые процессы, которые он порождал.IPC песочницы — это низкоуровневый механизм (отличный от IPC Chromium), который используется для прозрачной пересылки определенных вызовов Windows API от цели к брокеру: эти вызовы оцениваются по политике. Затем брокером выполняются разрешенные политикой вызовы, а результаты возвращаются целевому процессу через тот же IPC. Задача диспетчера перехвата заключается в исправлении вызовов Windows API, которые должны быть перенаправлены через IPC брокеру.

Целевой процесс

В Chromium средства визуализации всегда являются целевыми процессами, если для процесса браузера не указана командная строка --no-sandbox .Целевой процесс содержит весь код, который будет запускаться внутри песочницы, а также клиентскую сторону инфраструктуры песочницы:

- Весь код, который будет изолирован в песочнице

- Клиент IPC песочницы

- Клиент механизма политики песочницы

- Перехват песочницы

Элементы 2, 3 и 4 являются частью библиотеки песочницы, которая связана с кодом, который нужно изолировать.