Объединение сетевых карт | Microsoft Docs

- Чтение занимает 5 мин

В этой статье

Область применения: Windows Server 2022, Azure Stack HCI, версия 20h3; Windows Server 2019; Windows Server 2016

в этом разделе представлен обзор объединения сетевых карт (NIC) в Windows Server. Объединение сетевых карт позволяет объединять один и 32 физических сетевых адаптеров Ethernet в один или несколько программных виртуальных сетевых адаптеров. Эти виртуальные сетевые адаптеры обеспечивают высокую производительность и отказоустойчивость в случае сбоя сетевого адаптера.

Важно!

Сетевые адаптеры члена группы сетевой карты необходимо установить на одном физическом компьютере узла.

Совет

Группа сетевых адаптеров, которая содержит только один сетевой адаптер, не может обеспечить балансировку нагрузки и отработку отказа. Однако с помощью одного сетевого адаптера можно использовать объединение сетевых карт для разделения сетевого трафика при использовании виртуальных локальных сетей (VLAN).

При настройке сетевых адаптеров в команде сетевой карты они подключаются к общему ядру решения для объединения сетевых карт, который затем представляет собой один или несколько виртуальных адаптеров (также называемых сетевыми интерфейсами группы [Тникс] или командные интерфейсы) в операционной системе.

поскольку Windows Server 2016 поддерживает до 32 командных интерфейсов на одну группу, существует множество алгоритмов, которые распределяют исходящий трафик между сетевыми картами. На следующем рисунке показана группа сетевых адаптеров с несколькими Тникс.

Кроме того, можно подключить объединенные сетевые карты к одному коммутатору или другим коммутаторам. При подключении сетевых карт к различным коммутаторам оба параметра должны находиться в одной подсети.

При подключении сетевых карт к различным коммутаторам оба параметра должны находиться в одной подсети.

Доступность

Объединение сетевых карт доступно во всех версиях Windows Server 2016. Для управления объединением сетевых карт с компьютеров, работающих под управлением клиентской операционной системы, можно использовать разнообразные средства, например:

- Командлеты Windows PowerShell

- Удаленный рабочий стол

- Средства удаленного администрирования сервера

Поддерживаемые и неподдерживаемые сетевые карты

вы можете использовать любой сетевой адаптер Ethernet, прошедший проверку Windows оборудования и проверки логотипов (WHQL tests) в группе сетевых адаптеров в Windows Server 2016.

Вы не можете разместить следующие сетевые карты в группе сетевых адаптеров:

Виртуальные сетевые адаптеры Hyper-V, которые являются портами виртуального коммутатора Hyper-V, предоставленными в виде сетевых карт в разделе узла.

Важно!

Не размещайте виртуальные сетевые карты Hyper-V, представленные в разделе узла (vNIC), в группе.

Объединение vNIC внутри раздела узла не поддерживается ни в какой конфигурации. Попытки команды vNIC могут привести к потере связи, если произошел сбой сети.

Объединение vNIC внутри раздела узла не поддерживается ни в какой конфигурации. Попытки команды vNIC могут привести к потере связи, если произошел сбой сети.Сетевой адаптер отладки ядра (КДНИК).

Сетевые карты, используемые для сетевой загрузки.

сетевые карты, использующие технологии, отличные от Ethernet, такие как WWAN, WLAN/Wi-Fi, Bluetooth и Infiniband, включая сетевые адаптеры по протоколу infiniband (IPoIB).

Совместимость

объединение сетевых карт совместимо со всеми сетевыми технологиями в Windows Server 2016 со следующими исключениями.

Виртуализация ввода-вывода с одним корнем (SR-IOV). Для SR-IOV данные доставляются непосредственно в сетевую карту, не передавая их через сетевой стек (в операционной системе узла, в случае виртуализации). Поэтому Группа сетевых адаптеров не может проверить или перенаправить данные в другой путь в группе.

Качество обслуживания собственного узла (QoS).

Если политики QoS устанавливаются в собственной или основной системе, и эти политики вызывают минимальные ограничения пропускной способности, Общая пропускная способность группы сетевых адаптеров меньше, чем при использовании политик пропускной способности.

Если политики QoS устанавливаются в собственной или основной системе, и эти политики вызывают минимальные ограничения пропускной способности, Общая пропускная способность группы сетевых адаптеров меньше, чем при использовании политик пропускной способности.TCP Chimney. TCP Chimney не поддерживается при объединении сетевых карт, так как TCP Chimney разгружает весь сетевой стек непосредственно на сетевой адаптер.

Проверка подлинности 802.1 x. Не следует использовать проверку подлинности 802.1 X с объединением сетевых карт, так как некоторые коммутаторы не допускают настройку проверки подлинности 802.1 X и объединения сетевых карт на одном и том же порте.

Дополнительные сведения об использовании объединения сетевых карт в виртуальных машинах, работающих на узле Hyper-V, см. в статье Создание группы сетевых адаптеров на главном компьютере или виртуальной машине.

Очереди виртуальных машин (ВМКС)

ВМКС — это функция сетевого интерфейса, которая выделяет очередь для каждой виртуальной машины. Когда Hyper-V включен; также необходимо включить VMQ. в Windows Server 2016 вмкс использовать NIC Switch впортс с одной очередью, назначенной впорт, для предоставления тех же функций.

Когда Hyper-V включен; также необходимо включить VMQ. в Windows Server 2016 вмкс использовать NIC Switch впортс с одной очередью, назначенной впорт, для предоставления тех же функций.

В зависимости от режима конфигурации коммутатора и алгоритма распределения нагрузки объединение сетевых карт представляет собой минимальное количество доступных и поддерживаемых очередей любым адаптером в группе (режим min-Queues) или общее число очередей, доступных для всех участников группы (режим SUM-of-Queues).

Если команда находится в режиме объединения Switch-Independent и вы устанавливаете распределение нагрузки в режим порта Hyper-V или динамический режим, число сообщаемых очередей — это сумма всех очередей, доступных для членов группы (режим SUM-of-Queues). В противном случае количество очередей в отчете является наименьшим числом очередей, поддерживаемых любым участником команды (режим min-Queues).

Для этого есть следующие причины.

Если независимая команда находится в режиме порта Hyper-V или в динамическом режиме, входящий трафик для порта коммутатора Hyper-V (ВМ) всегда поступает на один и тот же участник команды.

Узел может предсказать или контролировать, какой член получает трафик для конкретной виртуальной машины, чтобы объединение сетевых карт было более продуманным, чем очереди VMQ, выделяемые для конкретного участника команды. Объединение сетевых карт, работа с коммутатором Hyper-V, устанавливает VMQ для виртуальной машины на точно одном члене команды и определяет, что входящий трафик поступает в эту очередь.

Узел может предсказать или контролировать, какой член получает трафик для конкретной виртуальной машины, чтобы объединение сетевых карт было более продуманным, чем очереди VMQ, выделяемые для конкретного участника команды. Объединение сетевых карт, работа с коммутатором Hyper-V, устанавливает VMQ для виртуальной машины на точно одном члене команды и определяет, что входящий трафик поступает в эту очередь.Если команда находится в любом режиме, зависимом от переключения (статическое объединение или объединение LACP), коммутатор, к которому подключена команда, управляет распределением входящего трафика. Программному обеспечению для объединения сетевых карт не удается предсказать, какой член команды получает входящий трафик для виртуальной машины. возможно, коммутатор распределяет трафик для виртуальной машины по всем членам группы. В результате работы программы объединения сетевых карт, работающей с коммутатором Hyper-V, программа программирует очередь для виртуальной машины на всех участниках группы, а не только на одном члене команды.

Если команда находится в режиме, независимом от переключения, и использует балансировку нагрузки хэша адреса, входящий трафик всегда поступает на один сетевой адаптер (основной член группы) — все это только один участник команды. Поскольку другие члены команды не работают с входящим трафиком, они запрограммированы с помощью тех же очередей, что и основной участник, поэтому при сбое основного участника любой другой член команды может использоваться для получения входящего трафика, и очереди уже существуют.

Большинство сетевых адаптеров используют очереди для масштабирования на стороне приема (RSS) или VMQ, но не в одно и то же время. Некоторые параметры VMQ выглядят как параметры для очередей RSS, но являются параметрами универсальных очередей, которые используются как для RSS, так и для VMQ в зависимости от того, какая функция используется в настоящее время. Каждая сетевая карта имеет в своих дополнительных свойствах значения для * Рссбасепрокнумбер и * максрсспроцессорс.

В идеале для каждой сетевой карты необходимо, чтобы для параметра * Рссбасепрокнумбер было установлено четное число, большее или равное двум (2). Первый физический процессор, ядро 0 (логические процессоры 0 и 1) обычно выполняет большую часть системной обработки, поэтому сетевая обработка должна отойти от этого физического процессора. Некоторые архитектуры компьютеров не имеют двух логических процессоров на один физический процессор, поэтому для таких компьютеров базовый процессор должен быть больше или равен 1. Если вы сомневаетесь в том, что ваш узел использует 2 логических процессора на архитектуру физического процессора.

Если команда находится в режиме суммирования очередей, процессоры членов группы должны быть не перекрывающиеся. Например, в 4-ядерном хосте (8 логических процессорах) с группой из 2 10 Гбит/сетевых интерфейсов можно установить первый из них, чтобы использовать базовый процессор 2 и использовать 4 ядра; второй будет установлен для использования базового процессора 6 и 2 ядер.

Если команда работает в Min-Queues режиме, наборы процессоров, используемые членами команды, должны быть идентичны.

Виртуализация сети Hyper-V (HNV)

Объединение сетевых карт полностью совместимо с виртуализацией сети Hyper-V (HNV). Система управления HNV предоставляет сведения о драйвере объединения сетевых карт, который позволяет объединением сетевых карт распределить нагрузку таким образом, чтобы оптимизировать трафик HNV.

Динамическая миграция

Объединение сетевых карт в виртуальных машинах не влияет на динамическая миграция. Существуют те же правила, что и для динамическая миграция настройки объединения сетевых карт в виртуальной машине.

Виртуальные локальные сети (VLAN)

При использовании объединения сетевых карт создание нескольких интерфейсов команды позволяет узлу подключаться к разным виртуальным ЛС одновременно. Настройте среду, следуя приведенным ниже рекомендациям.

Перед включением объединения сетевых карт настройте порты физического коммутатора, подключенные к узлу Teaming, для использования режима магистрали (неизбирательного).

Физический коммутатор должен передавать весь трафик на узел для фильтрации без изменения трафика.

Физический коммутатор должен передавать весь трафик на узел для фильтрации без изменения трафика.Не настраивайте фильтры VLAN на сетевых адаптерах с помощью параметров дополнительных свойств сетевого адаптера. Разрешите программе объединения сетевых карт или виртуальному коммутатору Hyper-V (при наличии) выполнить фильтрацию виртуальных ЛС.

Использование виртуальных ЛС с объединением сетевых карт в виртуальной машине

Когда команда подключается к виртуальному коммутатору Hyper-V, все разделение виртуальных ЛС должно выполняться в виртуальном коммутаторе Hyper-V, а не в группе объединения сетевых карт.

Запланируйте использование виртуальных ЛС на виртуальной машине, настроенной с помощью группы сетевых адаптеров, по следующим рекомендациям.

Предпочтительным способом поддержки нескольких виртуальных ЛС в виртуальной машине является настройка виртуальной машины с несколькими портами на виртуальном коммутаторе Hyper-V и связывание каждого порта с виртуальной ЛС.

Никогда не указывайте эти порты на виртуальной машине, так как это вызывает проблемы с сетевым подключением.

Никогда не указывайте эти порты на виртуальной машине, так как это вызывает проблемы с сетевым подключением.Если виртуальная машина имеет несколько виртуальных функций SR-IOV (VFs), убедитесь, что они находятся в одной виртуальной ЛС, прежде чем они будут объединены в виртуальную машину. Вы можете легко настроить различные VFs в различных виртуальных ЛС, и это приведет к проблемам с сетевыми подключениями.

Управление сетевыми интерфейсами и виртуальными ЛС

Если в гостевой операционной системе необходимо предоставить более одной виртуальной ЛС, рассмотрите возможность переименования интерфейсов Ethernet для уточнения виртуальной ЛС, назначенной интерфейсу. Например, если вы свяжете интерфейс Ethernet с виртуальной ЛС 12 и интерфейсом Ethernet 2 с виртуальной ЛС 48, переименуйте интерфейс Ethernet в EthernetVLAN12 , а другой — на EthernetVLAN48.

переименуйте интерфейсы с помощью команды Windows PowerShell rename-NetAdapter или путем выполнения следующей процедуры:

В диспетчер сервера в свойствах сетевого адаптера, который требуется переименовать, щелкните ссылку справа от имени сетевого адаптера.

Щелкните правой кнопкой мыши сетевой адаптер, который необходимо переименовать, и выберите команду Переименовать.

Введите новое имя для сетевого адаптера и нажмите клавишу ВВОД.

виртуальные машины;

Если вы хотите использовать объединение сетевых карт на виртуальной машине, необходимо подключить виртуальные сетевые адаптеры виртуальной машины только к внешним коммутаторам Hyper-V. Это позволяет виртуальной машине поддерживать сетевое подключение даже в случае сбоя одного из физических сетевых адаптеров, подключенных к одному виртуальному коммутатору, или отключения. Виртуальные сетевые адаптеры, подключенные к внутренним или частным виртуальным коммутаторам Hyper-V, не могут подключиться к коммутатору, если они находятся в группе, и для виртуальной машины не удалось выполнить сетевые подключения.

объединение сетевых карт в Windows Server 2016 поддерживает команды с двумя членами виртуальных машин. Вы можете создавать крупные команды, но больше не поддерживаются крупные команды. Каждый член команды должен подключаться к другому внешнему коммутатору Hyper-V, а сетевые интерфейсы виртуальной машины должны быть настроены для поддержки объединения.

Каждый член команды должен подключаться к другому внешнему коммутатору Hyper-V, а сетевые интерфейсы виртуальной машины должны быть настроены для поддержки объединения.

Если вы настраиваете группу сетевых адаптеров на виртуальной машине, необходимо выбрать режим объединения коммутаторов в независимом режиме и режим балансировки нагрузки для хэша адреса.

Сетевые адаптеры с поддержкой SR-IOV

Группа сетевых адаптеров в или на узле Hyper-V не может защищать трафик SR-IOV, так как он не проходит через коммутатор Hyper-V. С помощью параметра объединения ВИРТУАЛЬНЫХ сетевых карт можно настроить два внешних коммутатора Hyper-V, каждый из которых подключен к своей собственной сетевой карте с поддержкой SR-IOV.

Каждая виртуальная машина может иметь виртуальную функцию (VF) из одной или обеих сетевых адаптеров SR-IOV и, в случае отключения сетевого адаптера, отработки отказа из основного VF в адаптер резервного копирования (VF). Кроме того, виртуальная машина может иметь VF из одной сетевой карты и Вмник, отличной от VF, подключенной к другому виртуальному коммутатору. Если сетевая карта, связанная с VF, отключена, трафик может выполнить отработку отказа на другой коммутатор без потери подключения.

Кроме того, виртуальная машина может иметь VF из одной сетевой карты и Вмник, отличной от VF, подключенной к другому виртуальному коммутатору. Если сетевая карта, связанная с VF, отключена, трафик может выполнить отработку отказа на другой коммутатор без потери подключения.

Поскольку отработка отказа между сетевыми картами в виртуальной машине может привести к передаче трафика с MAC-адресом другого Вмник, каждый порт виртуального коммутатора Hyper-V, связанный с виртуальной машиной с помощью объединения сетевых карт, должен быть настроен для разрешения объединения.

Объединение сетевых карт. использование и управление MAC-адресами. при настройке группы сетевых карт с независимым режимом и при использовании хэша или динамического распределения нагрузки группа использует Mac-адрес основного члена группы сетевых адаптеров для исходящего трафика. Член группы основного сетевого адаптера — это сетевой адаптер, выбранный операционной системой из начального набора членов группы.

Параметры объединения сетевых карт. в этом разделе мы преддадим Обзор свойств группы сетевых адаптеров, таких как объединение и режим балансировки нагрузки. Кроме того, мы предоставляем подробные сведения о параметре адаптера ожидания и свойстве основного интерфейса группы. Если у вас есть по крайней мере два сетевых адаптера в группе сетевых адаптеров, не нужно назначать резервный адаптер для отказоустойчивости.

Создание группы сетевых адаптеров на главном компьютере или в виртуальной машине. в этом разделе вы создадите новую группу сетевых адаптеров на главном компьютере или на виртуальной машине Hyper-V, работающей Windows Server 2016.

Устранение неполадок объединения сетевых адаптеров. в этом разделе обсуждаются способы устранения неполадок объединения сетевых карт, таких как оборудование, безопасность физического коммутатора и отключение или включение сетевых адаптеров с помощью Windows PowerShell.

Создание группы сетевых адаптеров на главном компьютере или виртуальной машине

- Чтение занимает 3 мин

В этой статье

Область применения: Windows Server 2022, Azure Stack HCI, версия 20h3; Windows Server 2019; Windows Server 2016

В этом разделе вы создадите новую группу сетевых адаптеров на главном компьютере или на виртуальной машине Hyper-V, работающей Windows Server 2016.

Требования к конфигурации сети

Перед созданием новой группы сетевых адаптеров необходимо развернуть узел Hyper-V с двумя сетевыми адаптерами, которые подключаются к разным физическим коммутаторам. Кроме того, необходимо настроить сетевые адаптеры с IP-адресами из одного и того же диапазона IP-адресов.

Для создания группы сетевых карт на виртуальной машине требуются физические коммутаторы, виртуальный коммутатор Hyper-V, локальная сеть (LAN) и объединение сетевых карт.

Компьютер с Hyper-V должен иметь не менее двух сетевых адаптеров.

При подключении сетевых адаптеров к нескольким физическим коммутаторам физические коммутаторы должны находиться в одной подсети уровня 2.

для создания двух внешних коммутаторов hyper-v, каждый из которых подключен к другому физическому сетевому адаптеру, необходимо использовать диспетчер Hyper-v или Windows PowerShell.

Виртуальная машина должна подключаться к обоим внешним виртуальным коммутаторам, которые вы создали.

объединение сетевых карт в Windows Server 2016 поддерживает команды с двумя членами виртуальных машин. Вы можете создавать крупные команды, но не поддерживаются.

Если вы настраиваете группу сетевых адаптеров на виртуальной машине, необходимо выбрать режим объединения коммутаторов в независимом режиме и режим балансировки нагрузки для хэша адреса.

Шаг 1. Настройка физической и виртуальной сети

В этой процедуре вы создадите два внешних коммутатора Hyper-V, подключите виртуальную машину к коммутаторам, а затем настроите подключения виртуальных машин к коммутаторам.

Предварительные требования

Необходимо быть членом группы Администраторы или эквивалентными.

Процедура

На узле Hyper-V откройте диспетчер Hyper-V и в разделе действия щелкните Диспетчер виртуальных коммутаторов.

Убедитесь, что в диспетчере виртуальных коммутаторов выбран параметр Внешние , а затем нажмите кнопку создать виртуальный коммутатор.

В свойствах виртуального коммутатора введите имя виртуального коммутатора и добавьте Примечания при необходимости.

В поле тип подключения во внешней сети выберите физический сетевой адаптер, к которому нужно подключить виртуальный коммутатор.

Настройте дополнительные свойства коммутатора для развертывания и нажмите кнопку ОК.

Создайте второй внешний виртуальный коммутатор, повторив предыдущие шаги. Подключение второй внешний коммутатор для другого сетевого адаптера.

в диспетчере Hyper-V в разделе виртуальные машины щелкните правой кнопкой мыши виртуальную машину, которую необходимо настроить, и выберите пункт Параметры.

откроется диалоговое окно Параметры вм.

Убедитесь, что виртуальная машина не запущена. Если оно запущено, выполните завершение работы, прежде чем настраивать виртуальную машину.

В списке оборудование щелкните сетевой адаптер.

В окне свойства сетевого адаптера выберите первый виртуальный коммутатор, созданный на предыдущих шагах, и нажмите кнопку Применить.

В поле оборудование щелкните, чтобы развернуть значок плюса (+) рядом с пунктом сетевой адаптер.

Щелкните Дополнительные функции , чтобы включить объединение сетевых карт с помощью графического пользовательского интерфейса.

Совет

также можно включить объединение сетевых карт с помощью команды Windows PowerShell:

Set-VMNetworkAdapter -VMName <VMname> -AllowTeaming Onа. Выберите динамический для Mac-адреса.

b. Щелкните, чтобы выбрать защищенную сеть.

c. Выберите этот параметр, чтобы включить этот сетевой адаптер в состав команды в гостевой операционной системе.

d. Нажмите кнопку ОК.

чтобы добавить второй сетевой адаптер, в диспетчере Hyper-V в области виртуальные машины щелкните ту же виртуальную машину правой кнопкой мыши и выберите пункт Параметры.

откроется диалоговое окно Параметры вм.

В окне Добавить оборудование выберите пункт сетевой адаптер и нажмите кнопку добавить.

В окне свойства сетевого адаптера выберите второй виртуальный коммутатор, созданный на предыдущих шагах, и нажмите кнопку Применить.

В поле оборудование щелкните, чтобы развернуть значок плюса (+) рядом с пунктом сетевой адаптер.

Щелкните Дополнительные компоненты, прокрутите вниз до пункта Объединение сетевых карт и выберите включить этот сетевой адаптер в качестве части команды в гостевой операционной системе.

Нажмите кнопку ОК.

Поздравляем! Вы настроили физическую и виртуальную сеть. Теперь можно приступить к созданию новой группы сетевых адаптеров.

Шаг 2. Создание группы сетевых адаптеров

При создании группы сетевых адаптеров необходимо настроить свойства команды сетевой карты.

Имя команды

Адаптеры членов

Режим объединения

Режим балансировки нагрузки

Резервный адаптер

При необходимости можно также настроить основной интерфейс группы и настроить номер виртуальной локальной сети (VLAN).

Дополнительные сведения об этих параметрах см. в разделе Параметры объединения сетевых карт.

Предварительные требования

Необходимо быть членом группы Администраторы или эквивалентными.

Процедура

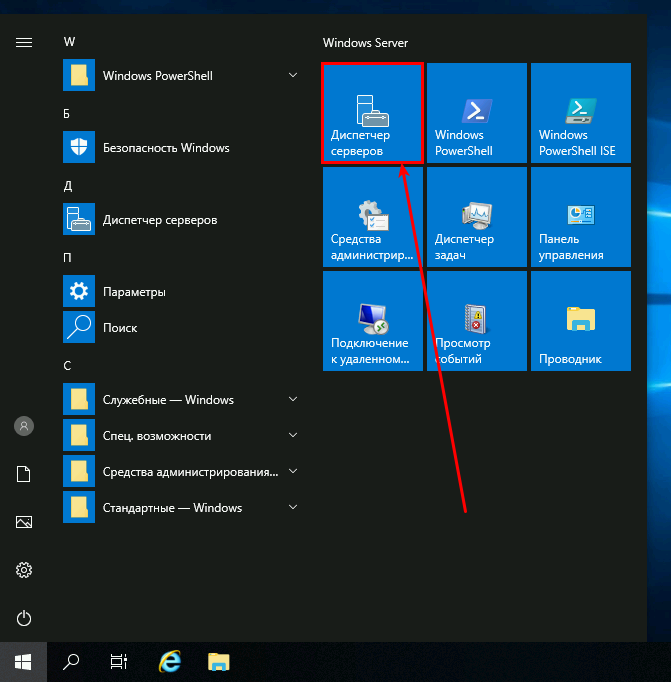

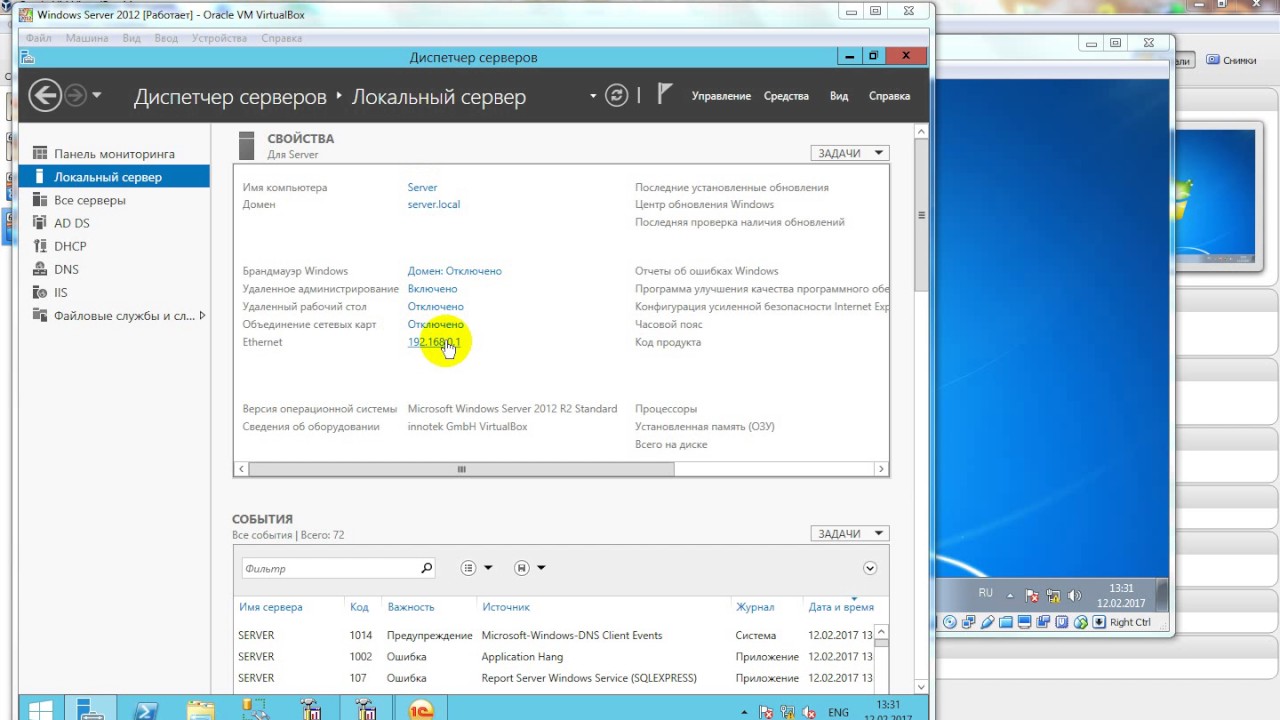

В диспетчере серверов щелкните Локальный сервер.

На панели Свойства в первом столбце найдите команду Объединение сетевых карт, а затем щелкните отключенную ссылку.

Откроется диалоговое окно Объединение сетевых карт .

В окне адаптеры и интерфейсы выберите один или несколько сетевых адаптеров, которые нужно добавить в группу сетевой карты.

Щелкните задачи и выберите Добавить в новую команду.

Откроется диалоговое окно Новая команда , в котором отображаются сетевые адаптеры и члены команды.

В поле имя команды введите имя новой группы сетевой карты и нажмите кнопку Дополнительные свойства.

В окне Дополнительные свойства выберите значения для:

Режим объединения. Параметры режима объединения переключаются независимо друг от друга и переключаются.

Режим, зависимый от коммутатора, включает статические объединение и протокол управления агрегированием связи (LACP).

Режим, зависимый от коммутатора, включает статические объединение и протокол управления агрегированием связи (LACP).Переключение независимых параметров. В режиме независимого переключения коммутатор или коммутаторы, к которым подключены члены группы сетевых карт, не знают о наличии команды сетевого интерфейса и не определяют, как распределять сетевой трафик между членами группы сетевой карты. вместо этого Группа сетевых адаптеров распределяет входящий сетевой трафик между членами группы сетевой карты.

Зависимый ключ. При использовании режимов, зависящих от переключения, коммутатор, к которому подключены члены группы сетевых карт, определяет способ распределения входящего сетевого трафика между членами группы сетевой карты. С помощью коммутатора можно определить, как распределять сетевой трафик между членами группы сетевой карты.

Режим Описание Статическая объединение Необходимо вручную настроить коммутатор и узел, чтобы определить, какие связи формируют команда. Так как это решение статически настроено, не существует дополнительного протокола, помогающего коммутатору и узлу обнаруживать неправильно подключенные кабели или другие ошибки, которые могут привести к сбою команды. Этот режим обычно поддерживается коммутаторами серверного класса. Протокол управления агрегированием связи (LACP) В отличие от статических групп, режим объединения LACP динамически определяет связи, подключенные между узлом и коммутатором. Это динамическое подключение позволяет автоматически создавать команды и, теоретически, но редко на практике, расширять и сокращать группу просто путем передачи или получения пакетов LACP из одноранговой сущности. Все коммутаторы Server-Class поддерживают LACP, и для всех требуется, чтобы оператор Network был администратором включил LACP на порте коммутатора. При настройке режима объединения LACP объединение сетевых карт всегда работает в активном режиме LACP. По умолчанию для объединения сетевых карт используется короткий таймер (3 секунды), но можно настроить длительный таймер (90 секунд) с Set-NetLbfoTeam.

Режим балансировки нагрузки. Параметры режима распределения балансировки нагрузки: хэш адреса, порт Hyper-V и динамический.

Хэш адреса. При использовании хэш-адреса этот режим создает хэш на основе компонентов адреса пакета, который затем назначается одному из доступных адаптеров. Обычно только этот механизм достаточно для создания разумного баланса между доступными адаптерами.

Порт Hyper-V. при использовании порта hyper-v Teams сетевых адаптеров, настроенных на узлах Hyper-v, предоставляют независимые от виртуальных машин MAC-адреса. Для разделения сетевого трафика между членами группы сетевой карты можно использовать MAC-адрес виртуальных машин или виртуальную машину, подключенную к коммутатору Hyper/V. вы не можете настроить Teams NIC, созданные в виртуальных машинах с помощью режима балансировки нагрузки портов Hyper-V. Вместо этого используйте режим хэширования адреса.

Платформе. Благодаря динамической нагрузке исходящие нагрузки распределяются на основе хэша TCP-портов и адресов IP. Динамический режим также обеспечивает повторную балансировку нагрузки в режиме реального времени, чтобы заданный исходящий поток мог перемещаться между членами группы. Входящие нагрузки, с другой стороны, распределяются так же, как порт Hyper-V. В двух словах, динамический режим использует лучшие аспекты хэш-адреса и порта Hyper-V, а также самый высокий режим балансировки нагрузки.

Резервный адаптер. Для параметра «резервный адаптер» задано значение «нет» (все адаптеры активны) или выбор определенного сетевого адаптера в группе сетевых адаптеров, который выступает в качестве резервного адаптера.

Совет

Если вы настраиваете группу сетевых адаптеров на виртуальной машине, необходимо выбрать режим объединения коммутаторов в независимом режиме и режим балансировки нагрузки для хэша адреса.

Если необходимо настроить имя основного интерфейса группы или назначить номер виртуальной ЛС группе сетевых адаптеров, щелкните ссылку справа от основного интерфейса группы.

Откроется диалоговое окно Новый интерфейс группы .

В зависимости от требований выполните одно из следующих действий.

Укажите имя интерфейса тник.

Настройка членства в виртуальной ЛС. Щелкните определенная виртуальная ЛС и введите сведения о виртуальной ЛС. Например, если вы хотите добавить эту группу сетевых адаптеров в учетную виртуальную ЛС с номером 44, введите Account 44-VLAN.

Нажмите кнопку ОК.

Поздравляем! Вы создали новую группу сетевых адаптеров на главном компьютере или виртуальной машине.

Объединение сетевыхкарт. в этой статье приводится обзор объединения сетевых адаптеров (NIC) в Windows Server 2016. Объединение сетевых карт позволяет объединять один и 32 физических сетевых адаптеров Ethernet в один или несколько программных виртуальных сетевых адаптеров. Эти виртуальные сетевые адаптеры обеспечивают высокую производительность и отказоустойчивость в случае сбоя сетевого адаптера.

Объединение сетевых карт. использование и управление MAC-адресами. при настройке группы сетевых карт с независимым режимом и при использовании хэша или динамического распределения нагрузки группа использует Mac-адрес основного члена группы сетевых адаптеров для исходящего трафика. Член группы основного сетевого адаптера — это сетевой адаптер, выбранный операционной системой из начального набора членов группы.

Параметры объединения сетевых карт. в этом разделе мы преддадим Обзор свойств группы сетевых адаптеров, таких как объединение и режим балансировки нагрузки. Кроме того, мы предоставляем подробные сведения о параметре адаптера ожидания и свойстве основного интерфейса группы. Если у вас есть по крайней мере два сетевых адаптера в группе сетевых адаптеров, не нужно назначать резервный адаптер для отказоустойчивости.

Устранение неполадок объединения сетевых адаптеров. в этом разделе обсуждаются способы устранения неполадок объединения сетевых карт, таких как оборудование, безопасность физического коммутатора и отключение или включение сетевых адаптеров с помощью Windows PowerShell.

Windows Server 2012 R2 — NIC Teaming

Всем привет, сегодня будем агрегировать две сетевухи на сервере HPE Proliant DL120 Gen9 штатными средствами операционной системы Windows Server 2012 R2. Вы ещё не агрегируете? Тогда мы идём к вам!

Имеется:

- Железный сервер HPE Proliat DL120 Gen9.

- На борту две сетевухи, на одной из них работает iLO в режиме Shared Network — это важно.

- ОС — Windows Server 2012 R2

- Есть возможность настроить порты коммутаторов.

Оффтопик

На серверах HP с iLO на Shared Network Port используйте режим Switch Independent. Адаптеры настраивайте в режим Active-Standby.

Причины для интересующихся ниже.

NIC Teaming в Windows

NIC Teaming или Load Balancing/Failover (LBFO) входит в Windows начиная с Windows Server 2012. Технология позволяет объединить в группу (team) до 32 сетевых адаптеров Ethernet. В группу можно объединять адаптеры разных производителей, условие — наличие цифровой подписи драйвера сетевухи. В группу можно объединять адаптеры одинаковой скорости.

Что даёт NIC Teaming:

- Отказоустойчивость на уровне сетевухи. Перестала работать одна — включается вторая. С точки зрения системного администрирования это позволяет админу перетыкать по очереди провода в стойке не опасаясь, что всё перестанет работать.

- Агрегирование полосы пропускания адаптеров. Один гигабит хорошо, а два ещё лучше.

- Вы можете использовать NIC Teaming не по назначению. Никто не запрещает в группу добавить только один адаптер и использовать NIC Teaming для разделения трафика по VLAN. Я не особо представляю для чего это может понадобиться. Возможно, для работы с виртуальными машинами или ещё для чего-то.

Teaming mode

Тут на ровном месте развели путаницы. Есть три режима:

- Зависимый от коммутатора (switch dependent) — статическая настройка коммутатора (IEEE 802.3ad draft v1).

- Зависимый от коммутатора (switch dependent) — Link Aggregation Control Protocol (LACP, IEEE 802.1ax).

- Независимый от коммутатора (switch independent) — есть возможность подключения к разным коммутаторам для обеспечения ещё большей отказоустойчивости.

Мы с вами сегодня полностью настроим LACP. А потом разберём его и переделаем на switch independent. Потому как iLO нам всю агрегацию портит.

Load balancing mode

Есть три режима балансировки:

- Hyper-V Port. Сделано для Hyper-V. Сетевуха привязывается к виртуалке.

- Address Hash. Хеш на основе отправителя и получателя:

- MAC адреса (для не IP трафика)

- IP адреса (для не TCP и UDP трафика)

- Порт — обычно.

- Dynamic.

Standby adapter

Есть возможность один из адаптеров назначить как резервный. Тогда трафик будет гоняться только через активный.

LACP

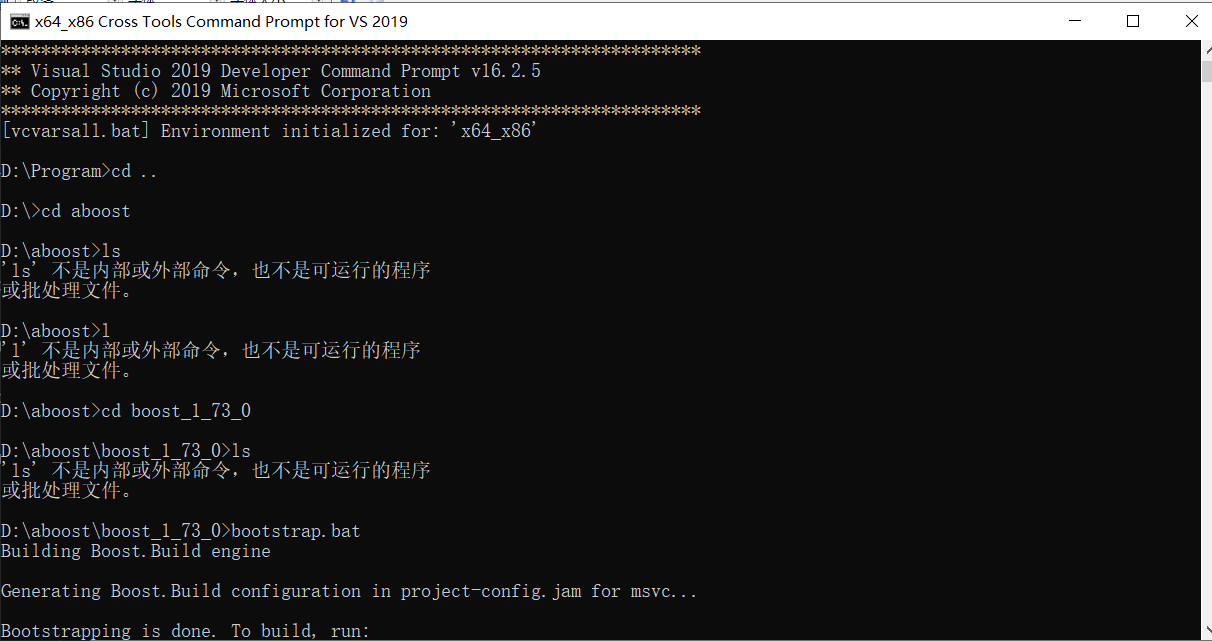

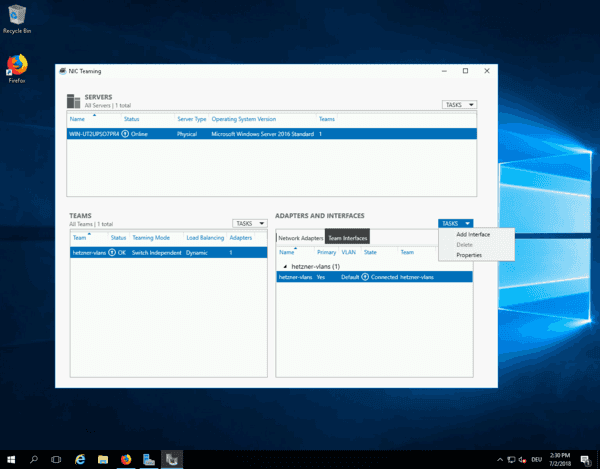

Давайте для примера настроим LACP. У нас есть два гигабитных физических адаптера. Винда их видит.

Открываем Server Manager > Local Server.

Очень удобное окошко — всё видно. Видно, что сервер железный HP Proliant DL120 Gen9. Видно ось. Видно что одна сетевуха настроена на получение IP адреса по DHCP, а на второй настроен какой-то статичный адрес. Нас интересует раздел NIC Teaming — Disabled. Тыкаем в него.

Открывается окно NIC Teaming. Вверху выбираем сервер, он у нас один. Справа ниже видим две сетевухи, которые можно объединить в группу.

Слева ниже нажимаем в TASKS > New Team.

Открывается окошко:

Указываем название группы. Отмечаем галками адаптеры, которые объединяем в группу. У меня их всего два, оба и выделяю. Разворачиваем скрытый ниже раздел Additional properties.

Teaming mode — LACP, его сейчас пробуем собрать.

Load balancing mode — ставлю Address Hash.

Standby adapter в режиме LACP не выбирается.

Кликаем по ссылке Primary team interface:

У нас одна группа. Здесь мы можем только задать VLAN — пишем его при необходимости. OK.

Что-то вроде настроили. Тыкаем ОК. Побежал прогресс.

В окне NIC Teaming теперь видно группу. Ещё видно то, что обе сетевухи лежат. Это нормально, на коммутаторе-то мы ничего не настраивали. В списке сетевух адаптеров появляется новый — LACPteam, так мы назвали нашу группу.

Он тоже пока лежит. Сетевые наcтройки теперь нужно производить через него. Задаём их.

Пора зайти на коммутатор и настроить там LACP. После настройки адаптеры поднимаются.

Можно заметить, что оба адаптера Active. Адаптер группы тоже в работе.

Ура, мы настроили агрегацию!

Тестируем LACP

Отрубаем один провод:

Втыкаем провод обратно. Отрубаем второй провод:

Не LACP

Ложка дёгтя: iLO у нас теперь работает с вероятностью 50%. Либо нам повезло и мы попали на нужный Shared Network Port. Либо не повезло. Такое меня не устраивает — разбираем LACP на коммутаторах и перенастраиваем NIC Teaming.

Team mode: Switch Independent. (Не забываем разобрать LACP на коммутаторах.)

Standby adapter: любой, главное, чтобы оба не были активными.

И… всё снова работает.

Не удается найти страницу | Autodesk Knowledge Network

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}}*

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}} {{addToCollection.description.length}}/500 {{l10n_strings.TAGS}} {{$item}} {{l10n_strings.PRODUCTS}} {{l10n_strings.DRAG_TEXT}}{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.LANGUAGE}} {{$select.selected.display}}{{article.content_lang.display}}

{{l10n_strings.AUTHOR}}{{l10n_strings.AUTHOR_TOOLTIP_TEXT}}

{{$select.selected.display}} {{l10n_strings.CREATE_AND_ADD_TO_COLLECTION_MODAL_BUTTON}} {{l10n_strings.CREATE_A_COLLECTION_ERROR}}Samba-сервер в локальной сети с Linux и Windows

В инструкции описан процесс настройки общего файлового сервера для всех пользователей локальной или виртуальной сети с операционными системами Linux и Windows.

Что это такое?

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога — публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Создание и настройка частной сети

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

- Настройка сетевого адаптера в Ubuntu и Debian

- Настройка сетевого адаптера в CentOS

- Настройка сетевого адаптера в Windows

Настройка файлового сервера

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Настройка файлового сервера на Linux (Debian/Ubuntu)

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Прежде всего следует обновить локальную базу пакетов:

apt-get updateДалее установите пакеты из главного репозитория:

apt-get install -y samba samba-clientСоздайте резервную копию файла конфигурации Samba:

cp /etc/samba/smb.conf /etc/samba/smb.conf.bakСоздайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

mkdir -p /samba/publicПерейдите к этому каталогу и измените режим доступа и владельца:

cd /samba

chmod -R 0755 publicСоздайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

mkdir /samba/privateСоздайте группу пользователей, которые будут иметь доступ к приватным данным:

groupadd smbgrpСоздайте нужных пользователей с помощью команды useradd:

useradd user1Добавьте созданных пользователей в группу:

usermod -aG smbgrp user1Измените группу, которой принадлежит приватная директория:

chgrp smbgrp /samba/privateЗадайте пароль, с помощью которого пользователь будет подключаться к каталогу:

smbpasswd -a user1Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

nano /etc/samba/smb.confЗамените содержимое файла на следующие строки:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no[public]

path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Значения параметров выше:

- global — раздел с общими настройками для Samba сервера

- workgroup — рабочая группа Windows, WORKGROUP — значение по умолчанию для всех Windows машин, если вы не меняли самостоятельно

- security — режим безопасности, значение user означает аутентификацию по логину и паролю

- map to guest — задает способ обработки запросов, bad user — запросы с неправильным паролем будут отклонены, если такое имя пользователя существует

- wins support — включить или выключить поддержку WINS

- dns proxy — возможность запросов к DNS

- public — название общего каталога, которое будут видеть пользователи сети, может быть произвольным и не совпадать с именем директории

- path — полный путь до общего каталога

- browsable — отображение каталога в сетевом окружении

- writable — использование каталога на запись, инверсия read only

- guest ok — авторизация без пароля

- force user — пользователь по умолчанию

- valid users — список пользователей, у которых есть доступ к каталогу, через @ указывается unix-группа пользователей

Проверить настройки в smb.conf можно с помощью команды:

testparm -sЧтобы изменения вступили в силу, перезапустите сервис:

service smbd restartДалее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp --dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 –s 10.0.0.0/24 -j ACCEPTТеперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

apt-get install iptables-persistentПосле установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

Проверить актуальные правила iptables можно командой:

iptables -LВ выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

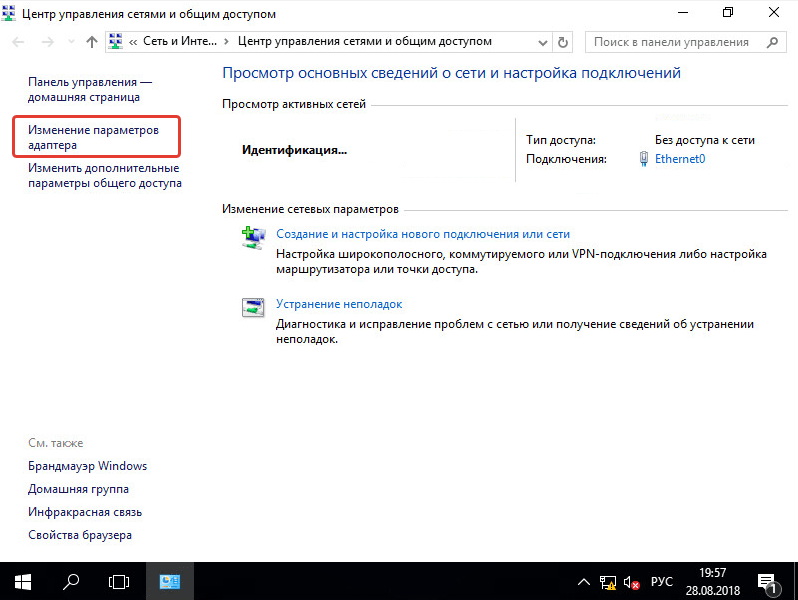

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкой Открыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В поле Имя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмите Разрешения (Permissions) для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). Нажмите Применить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмите Общий доступ (Share).

В поле поиска введите Все пользователи (Everyone) и нажмите Добавить (Add). Для полного доступа выберете права Read/Write и нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего приватного каталога на WindowsДля настройки общего каталога, который будет доступен только определенным пользователям, необходимо, чтобы данные пользователи существовали на сервере с общей папкой и на Windows машине с которой будет происходить подключение (наличие пользователя на Linux сервере не требуется), причем логин и пароль пользователей должны полностью совпадать. О том как создать нового пользователя читайте в нашей инструкции.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

Так как каталог будет доступен только определенным пользователям, необходимо удалить группу Все пользователи (Everyone) с помощью кнопки Удалить (Remove).

Далее с помощью кнопки Добавить (Add) добавьте пользователей для управления каталогом.

Введите имя и нажмите Проверить имена (Check Names), выберете полное имя пользователя и нажмите OK.

Установите нужные права и нажмите Применить (Apply).

Теперь в свойствах каталога нажмите Поделиться (Share).

В поле поиска введите имя пользователя и нажмите Добавить (Add). Для полного доступа выберете права Чтение/Запись (Read/Write) и нажмите Поделиться (Share).

В итоге каталог стает общедоступным для определенных пользователей.

Подключение к общему каталогу с помощью Linux

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclientДля подключения используйте следующий формат команды:

smbclient -U <Пользователь> \\\\<IP-адрес>\\<Общий каталог>Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utilsДля монтирования используйте следующий формат команды:

mount -t cifs -o username=<Пользователь>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования>Где <ip-адрес> — адрес машины, на которой расположена общая директория, а <Общий каталог> — путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/publicЕсли общий каталог находится на Windows Server?

Если общий каталог находится на сервере с операционной системой Windows, то для публичного каталога используйте имя пользователя Everyone, а в качестве пароля просто нажмите Enter. Например:

smbclient -U Everyone \\\\10.0.1.2\\Win

Enter Everyone's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Если общий каталог находится на Linux?

Если общий каталог находится на сервере с операционной системой Linux, то для публичного каталога используйте имя пользователя nobody, а в качестве пароля просто нажмите Enter. Например:

smbclient -U nobody \\\\10.0.1.2\\public

Enter nobody's password:

OS=[Windows Server 2016 Standard 14393] Server=[Windows Server 2016 Standard 6.3]

smb: \> Для приватного каталога используйте имя пользователя и пароль, которому разрешен доступ.

Подключение к общему каталогу с помощью Windows

Для подключения используйте Проводник Windows, в адресную строку введите строку в следующем формате:

\\<Локальный IP-адрес>\<Название общего каталога>

Если общий каталог находится на Windows Server?

Если вы подключаетесь к приватному каталогу, то он откроется автоматически, а если подключаетесь к публичному, то перед вами вами появится окно для ввода данных для входа. Введите логин Everyone и пустой пароль, нажмите OK. В результате вы будете подключены к общему каталогу.

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Сетевой адаптер не имеет допустимых параметров настройки IP в Windows 10

Сегодня как никогда раньше сетевые подключения играют одну из самых значительных ролей в компьютерном мире. Объясняется это достаточно просто: таким образом можно не только объединить несколько компьютерных терминалов в единую локальную сеть, но и получить доступ во Всемирную паутину.

Сетевые подключения Windows 7: основные типы

Прежде всего, нужно четко понимать суть подключений такого рода. Их создание и настройка в «операционке» Windows 7, хотя и имеет много общего с предыдущими версиями ОС всего семейства, тем не менее содержит некоторые специфичные моменты, связанные с используемыми протоколами.

Сразу стоит обратить внимание, что сетевые подключения Windows 7 представлены в расширенном виде. Так, например, это может быть обычное создание домашней или корпоративной сети, беспроводное или телефонное соединение, подключение к рабочему месту, использование подключений типа «компьютер-компьютер» и т. д.

Но в данном случае мы будем исходить из того, что у нас имеется высокоскоростное подключение к сетям VPN или к выделенной линии, ведь телефонные соединения сегодня практически не используются.

Создание нового подключения

Процесс создания подключений любого типа является стандартным для всех систем. Сетевые подключения Windows можно найти в стандартной «Панели управления». Например, для Windows 7 они расположены в «Центре управления сетями и общим доступом».

На начальной стадии нужно использовать меню «Настройка нового подключения или сети», после чего из появившегося списка выбрать наиболее подходящий вариант. Пройдя несколько простых шагов, пользователь и получит создание нового подключения. Однако на этом дело не заканчивается. Теперь нужно произвести настройку основных параметров, без задания которых имеющееся подключение работать не будет.

Настройка сетевого подключения

В целом настройка производится с применением данных, которые устанавливает провайдер. Будем исходить из того, что у нас уже имеется какая-то сеть. Сетевые подключения настраиваются при помощи специальных протоколов TCP/IP (в Windows 7 – IPv4 и IPv6). Без разницы, используется подключение к локальной или беспроводной сети, или выбирается домашняя группа, нужно учитывать, что на данный момент протокол IPv6 не используется. Сетевые подключения базируются на протоколе IPv4. Зачем нужен IPv6? По всей видимости, разработчики, включив его в список настроек, так сказать, сыграли на опережение.

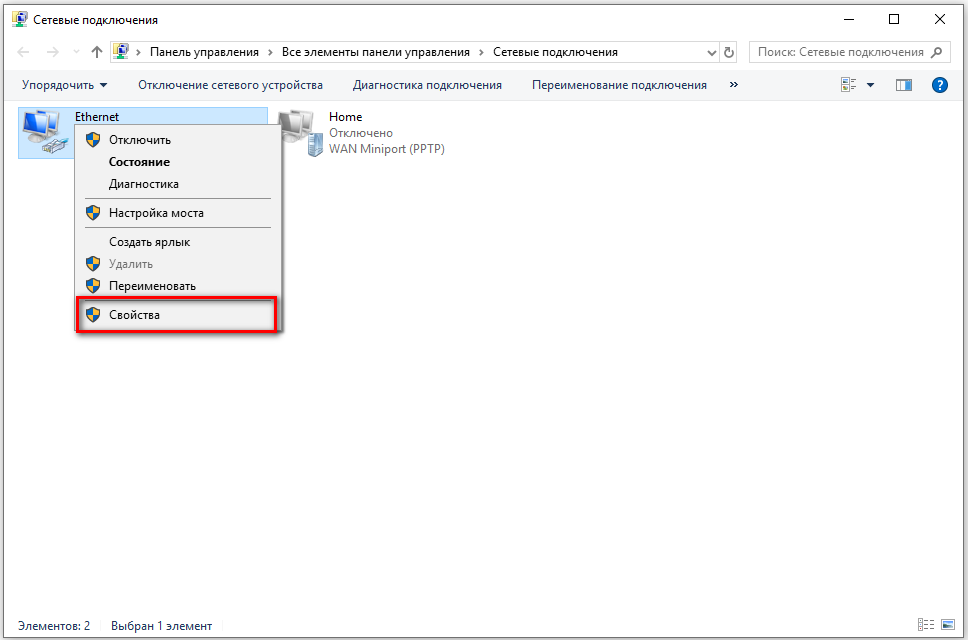

Что касается основных настроек, они вызываются правым кликом из раздела «Подключение по локальной сети» (или и списка сетей в меню «Изменение параметров адаптера»), где выбирается пункт «Свойства». Теперь нужно выбрать протокол IPv4 и перейти к его свойствам.

В идеальном варианте пользователю ничего настраивать не нужно. В случае сетевых подключений по «локалке» все параметры назначаются автоматически. То есть здесь задействованы параметры автоматического получения IP-адреса и адреса DNS-сервера.

В противном случае все значения нужно будет прописать вручную, используя для этого данные, предоставленные провайдером. Основными параметрами здесь выступают IP-адрес, маска подсети, основной шлюз, адрес предпочитаемого и альтернативного DNS-сервера и т. д. Иногда сетевые подключения требуют прописывания дополнительных параметров типа значений WINS-сервера. Установив все значения, остается только сохранить изменения конфигурации.

Беспроводное соединение

С беспроводными сетями дело обстоит намного проще. Сетевые подключения такого типа требуют на начальной стадии правильно настроить маршрутизатор (скажем, роутер или ADSL-модем), после чего установленный в системе модуль Wi-Fi (или иногда Bluetooth) автоматически определит виртуальные частные сети VPN, к которым можно получить доступ.

Как правило, практически все сети являются защищенными, о чем свидетельствует иконка в виде замочка на значке сети. Теперь нужно всего лишь ввести пароль — и доступ будет произведен автоматически.

Диагностика неполадок

Иногда сетевые подключения могут давать сбои или просто не отображаться в списке. Причин тому может быть очень много.

Прежде всего, к примеру, для Wi-Fi-сетей нужно просто обновить список, для «локалок» после настройки основных параметров может потребоваться перезагрузка компьютерного терминала.

Если это не помогает, можно воспользоваться средствами определения и устранения неполадок. В «Центре управления сетями и общим доступом» это, как уже понятно, раздел «Устранение неполадок». Иногда проблема может оставаться. В данном случае очень может быть, что она связана именно с провайдером. Так что нужно просто обратиться в соответствующую службу поддержки.

Заключение

В принципе, как уже понятно, особо ничего сложного в создании или в настройке сетевых подключений и нет. Тут главное — определиться с двумя ключевыми моментами: правильно выбрать тип сети, к которой предполагается произвести подключение, и корректно прописать все необходимые значения настроек. Все остальное компьютерная система сделает сама.

Конечно, иногда могут потребоваться средства для тестирования сетевого подключения, но здесь можно довериться средствам диагностики Windows или же использовать сторонние программы для определения исправления какой-либо проблемы. К примеру, сегодня существует достаточного много программных пакетов для выявления причин неработоспособности Wi-Fi-сетей и даже для подбора паролей к ним. С другой стороны, можно найти и немало приложений для диагностики локальных сетей и терминалов, к ним подключенных. В общем, выбор настолько широк, что выход из положения можно найти практически всегда.

Похожие статьи

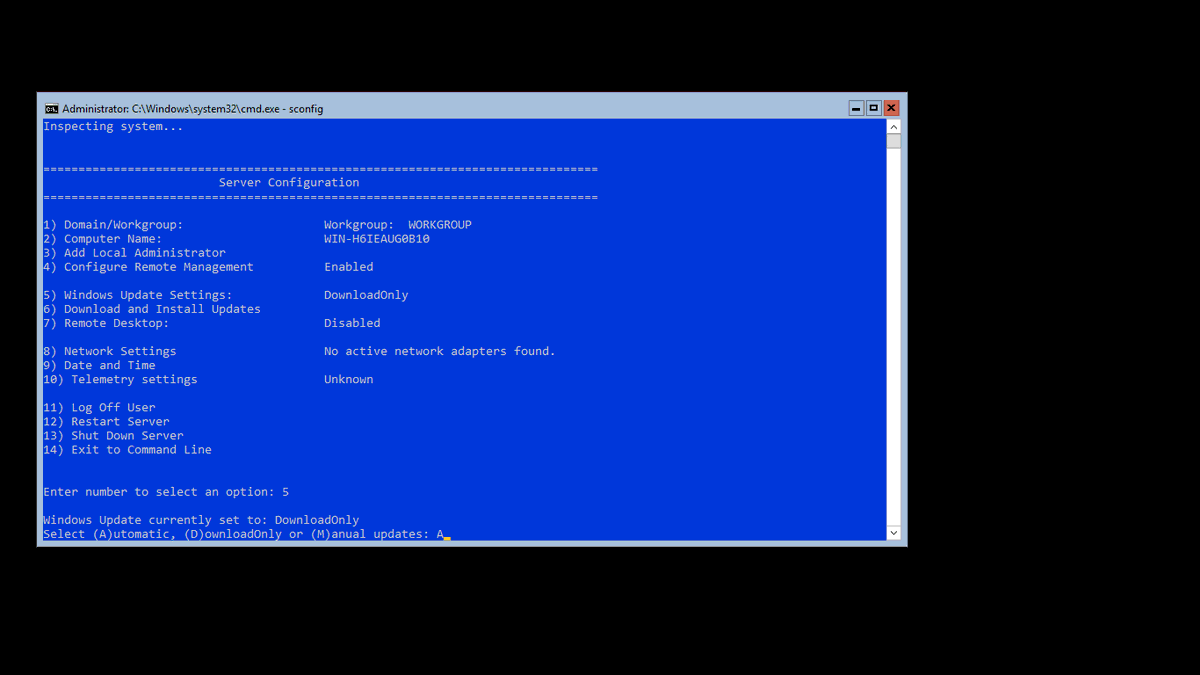

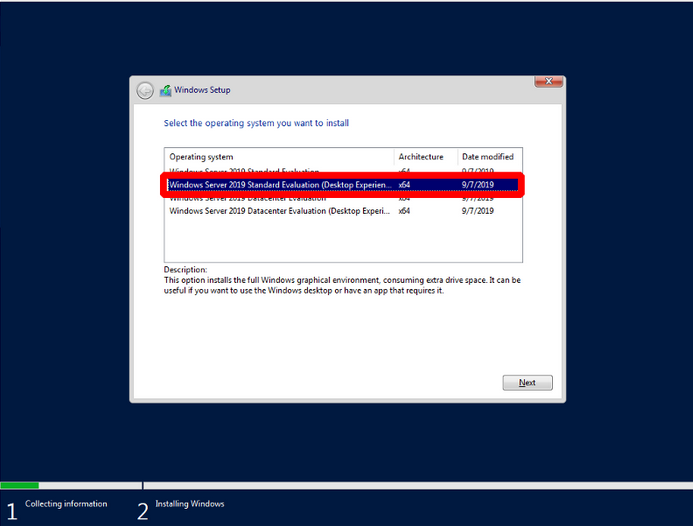

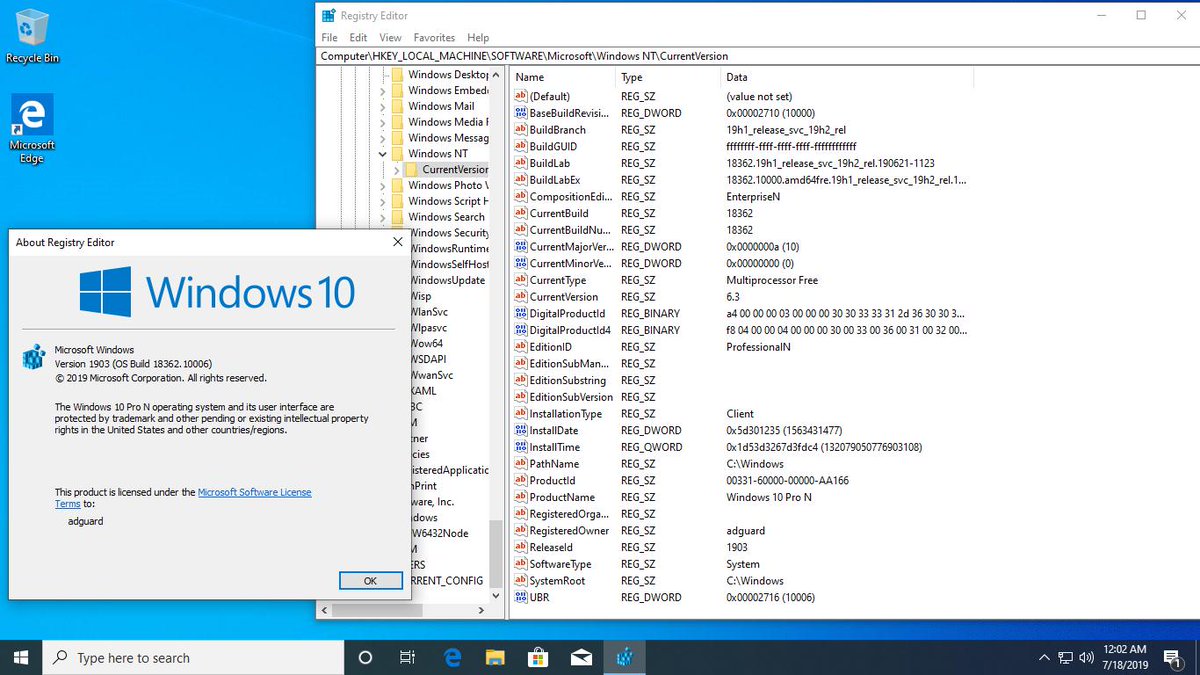

Настройка сети в Windows Server 2019, за минуту

Добрый день! Уважаемые читатели и гости одного из крупнейших IP блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами произвели установку новой серверной системы Windows Server 2019 и произвели базовую настройку. Сегодня я хочу вам показать, какие у системного администратора есть варианты и инструменты по настройке сети в Windows Server 2019. Я покажу, как локальную настройку, так и удаленную, уверен, что новички оценят по достоинству этот материал.Постановка задачи

Я хочу вас научить производить настройку статического IP адреса, маски, шлюза и DNS серверов на вашем сетевом интерфейсе, разными методами, локально и удаленно. Ситуаций может быть очень много. Лично я являюсь приверженцем того, что любой сервер должен иметь выделенный, статический ip-адрес исключительно под него, тут можно долго спорить, что можно делать резервирование на DHCP, через который потом можно быстрее менять настройки, но я придерживаюсь такой политики, так как из отказоустойчивый DHCP может ломаться, если вы можете меня переубедить в моем видении, то прошу в комментарии.

Методы настройки сети в Windows Server 2019

Существует ряд методов и инструментов позволяющих производить настройки вашего сетевого интерфейса, их можно разделить на два подхода:

- Локальная настройка сетевых параметров

- Удаленная настройка сетевыми параметрами

Среди инструментов можно выделить:

- Свойства сетевого интерфейса

- Утилита командной строки netsh

- Командлеты powerShell

- Использование Windows Admin Center

- Различные утилиты

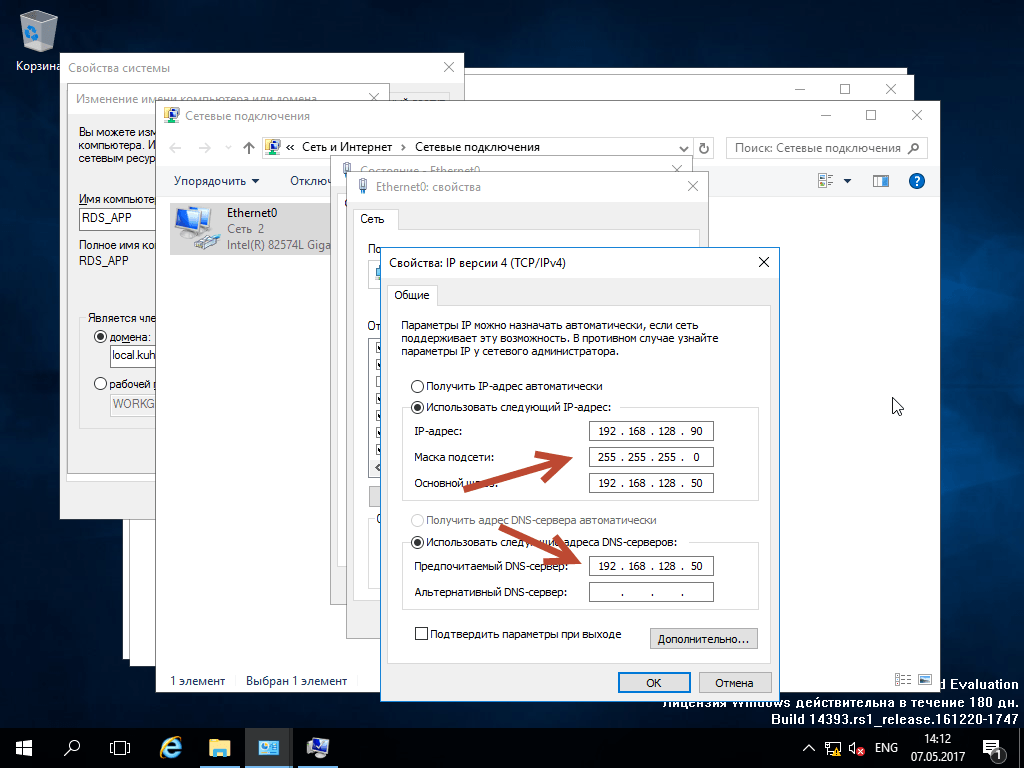

Настройка сети через графический интерфейс

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

ipconfig /all

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

ncpa.cpl

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

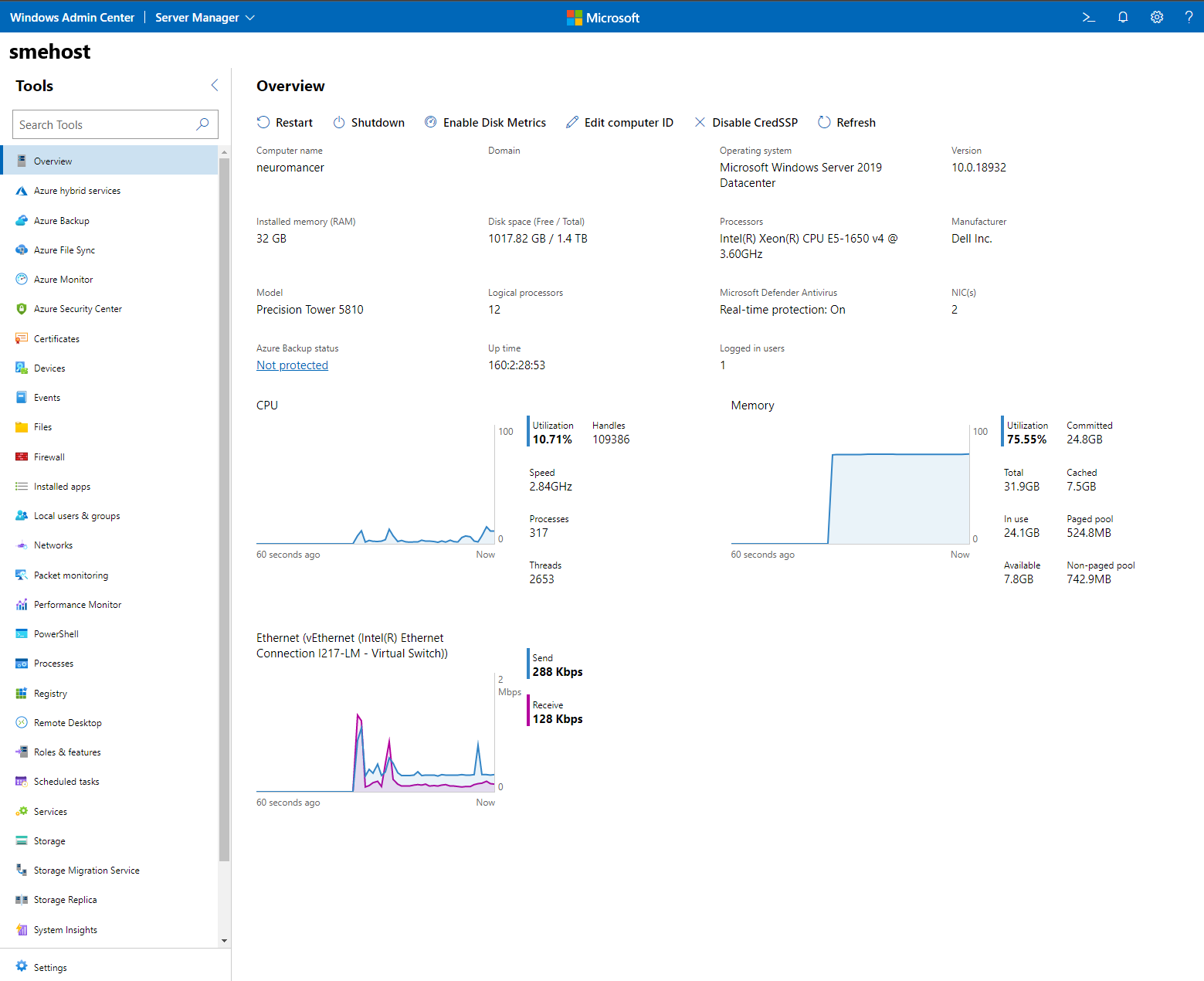

Настройка сети через Windows Admin Center

С выходом Windows Server 2019 Microsoft наконец-то создает правильный инструмент для системного администратора, я говорю, о Windows Admin Center. Я вам уже подробно рассказывал, как устанавливать Windows Admin Center и его назначение. Если в двух словах, то это крутая веб консоль позволяющая управлять серверами и рабочими станциями с любого устройства, через ваш браузер. Давайте я покажу, как вы легко можете произвести установку статического Ip-адреса, маски, основного шлюза и DNS на удаленном сервере, через WAC. Напоминаю, что делать я это буду для сервера RDCB01. Давайте его пропингуем и выясним текущий адрес. Я вижу ip-адрес 192.168.31.56.

Открываем в браузере Windows Admin Center и производим подключение к нужному серверу.

Далее находим раздел «Сеть«, тут у вас будет список всех ваших сетевых интерфейсов. Выбираем нужный, тут чем хорошо вы сразу видите много сводной информации в нижней части.

Для настройки сети нажмите кнопку «Параметры«. Как видим стоит автоматическое получение настроек.

Активируем пункт «Использовать следующий IP-адрес» и задаем нужные сетевые настройки, после чего сохраняем изменения.

Подтверждаем применение настроек.

В правом верхнем углу вам покажут, что началось задание по обновлению.

Проверяем, перед этим единственное нужно очистить кэш-DNS. В итоге я вижу, что сервер пингуется по новому адресу.

В итоге удаленная настройка сети на сервере Windows Server 2019 выполнена.

Настройка сети Windows Server 2019 через командную строку

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

netsh interface ip set address «Ethernet0» static 192.168.31.10 255.255.255.0 192.168.31.254

Тут у меня:

- 192.168.31.10 — это мой статический Ip-адрес

- 255.255.255.0 — это моя маска подсети

- 192.168.31.254 — это мой основной шлюз

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

Настройка сети через PowerShell

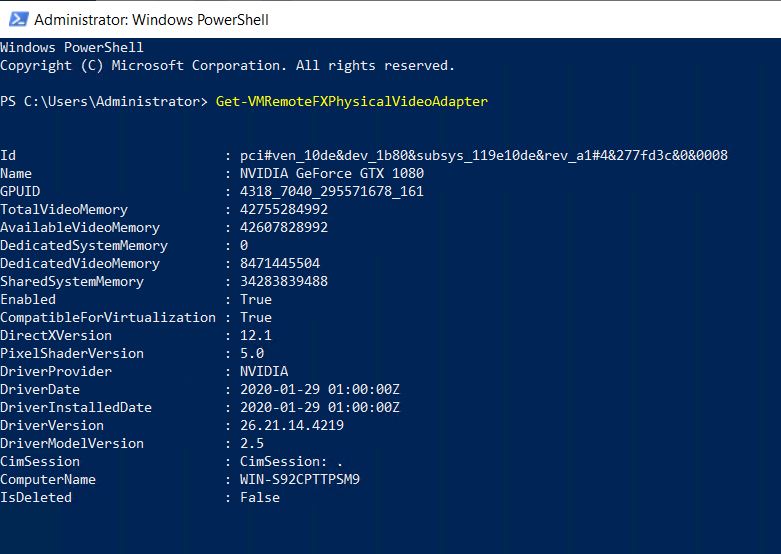

Чтобы настроить статический адрес на сетевом интерфейсе с помощью командлетов, вам необходимо открыть от имени администратора оболочку PowerShell.

Прежде чем мы начнем настройку сети через PowerShell в нашей Windows Server 2019, нам как и в случае с netsh, нужно выяснить имя сетевого интерфейса. Для этого вводим команду:

Get-NetAdapter

В результате я вижу имя интерфейса Ethernet0.

Пишем команду, где обратите внимание префикс сети 255.255.255.0 задается в виде -PrefixLength 24. На выходе вы сразу увидите примененные настройки.

Get-NetAdapter -Name Ethernet0 | New-NetIPAddress -IPAddress 192.168.31.10 -PrefixLength 24 -DefaultGateway 192.168.31.254

Зададим теперь оба DNS-сервера через команду

Get-NetAdapter -Name Ethernet0 | Set-DnsClientServerAddress -ServerAddresses 192.168.31.1, 192.168.31.2</span></p>

Посмотрим текущие сетевые настройки через команду:

Get-NetIPConfiguration -Detailed

Как видите все сетевые настройки в моем Windows Server 2019 успешно применены.

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Хочу отметить, что для этого метода у вас должно быть настроено использование WinRM (Службы удаленного управления Windows)

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Enter-PSSession -ComputerName RDCB01

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

PsExec.exe \rdcb01 cmd

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

На этом у меня все. Мы с вами рассмотрели локальные и удаленные методы настройки сети в операционной системе Windows Server 2019. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Сетевую карту требуется настраивать, если у вас статический IP-адрес от провайдера, либо если устройство (сетевая карта компьютера/планшета/ноутбука) не может получить IP-адрес от роутера

Если интернет перестал работать на компьютере после обновления на Windows 10, то рекомендуется также обновить BIOS вашего компьютера или ноутбука

Дополнительные инструкции и варианты решения проблем, связанных с плохо работающим интернетом, вы можете получить из раздела Компьютерная помощь

В системном лотке кликните правой кнопкой мыши значок соединения

, затем — пункт «Центр управления сетями и общим доступом», либо нажмите Win+R, введите «control /name Microsoft.NetworkAndSharingCenter» (выделите текст мышкой, скопируйте его и вставьте в поле «Открыть») без кавычек и нажмите ОКЗначок адаптера проводной сети выглядит так

В появившемся окне нажимаем Беспроводное соединение (если настраиваем Wi-Fi)…

…либо Подключение по локальной сети (для настройки проводного подключения)

Также вызвать свойства адаптера можно так: нажмите ссылку «Изменение параметров адаптеров», а затем кликните два раз по значку требуемого сетевого соединения (проводное или беспроводное)

В окне «Состояние» жмём кнопку Сведения

Поля Адрес IP, Маска подсети, Шлюз по умолчанию IPv4 и DNS-сервер Ipv4 должны быть заполнены, если компьютер подключен к проводной или беспроводной сети. Обычно это следующие значения:

Адрес IP — 192.168.1.49. В вашем случае последние два октета — (числа «1» и «49») будут отличаться

Маска подсети — 255.255.255.0

Шлюз по умолчанию IPv4 — 192.168.1.1 (третий октет, с цифрой «1», может иметь другое значение)

DNS-сервер Ipv4 — 192.168.1.1 (при автоматическом назначении IP-адреса совпадает со значением шлюза; третий октет, с цифрой «1», может иметь другое значение)

Компьютерная помощь в Москве с выездом на дом или в офис, телефон — 8(495)782-65-87

Если поля в окне «Сведения» заполнены значениями, начинающимися на 169 или другими, то нажмите кнопку «Закрыть»

в окне «Состояние» жмем кнопку Свойства

Выбираем Протокол Интернета версии 4 и кликаем по нему два раза

В идеальном случае сетевая карта (проводная или Wi-Fi) должна получать адрес автоматически сразу после подключения. В этом случае настройки должны выглядеть следующим образом:

В большинстве случаев роутеры раздают адреса, начинающиеся на «192.168», поэтому для ручной настройки сетевой карты вам требуется узнать только значение третьего октета (того, который идёт после 168)

Для того, чтобы выяснить адрес, который зададим беспроводной сетевой карте, воспользуемся утилитой ipconfig. Подключите компьютер к LAN-порту роутера кабелем Ethernet, нажмите горячие клавиши

Win+R, введите CMD, нажмите Enter, в появившейся черной консоли введите «ipconfig /all» без кавычек, затем нажмите Enter, подождите несколько секунд, пока в окне не пробегут все настройки. Теперь прокручивайте колесом мыши информацию вверх, пока не увидите что-то похожее, как на иллюстрации ниже — здесь проводная карта получила адрес 192.168.1.49; адрес WEB-интерфейса роутера — 192.168.1.1Для выяснения адреса, который получит проводная сетевая карта, воспользуйтесь таблицей, либо уточните адрес на любом другом компьютере, ноутбуке или смартфоне, подключенном к данному Wi-Fi-роутеру.

| Марка роутера | Адрес WEB-интерфейса | |

| D-Link | 192.168.0.1 | |

| TP-Link | 192.168.0.1 | |

| ZyXEL | 192.168.1.1 | |

| ASUS | 192.168.1.1 | |

| TrendNet | 192.168.10.1 | |

| Huawei | 192.168.100.1 | |

| ZTE | 192.168.1.1 | |

| Netgear | 192.168.1.1, 192.168.199.1 | |

| Tenda | 192.168.0.1 | |

| Sercomm (МГТС GPON) | 192.168.1.254 |

Теперь зададим адрес вручную — в окне «Свойства: Протокол интернета версии 4» сетевого адаптера установите радио-кнопки «Использовать следующий IP-адрес» и «Использовать следующие адреса DNS-серверов», а затем заполните поля, обозначенные стрелками

Число, обведенное красным должно быть любым в диапазоне от 2 до 255

Числа, обведенные зеленым — это подсеть роутера. Они должны быть одинаковыми (возьмите это значение из таблицы или из результатов выполнения команды ipconfig — иллюстрация выше)

Для роутера D-Link, например, это адреса в формате 192.168.0.x

Нажмите Ок, еще раз Ок

Процесс настройки сетевой карты окончен — можете войти в настройки роутера, проверить интернет на компьютере, либо вернуться на предыдущую страницу, если вы пришли из раздела Компьютерная помощь

Внимание! При ручной настройке сетевой карты ваш компьютер сможет подключаться только к роутерам в аналогичными настройками IP-адреса (подсеть потребуется менять вручную), Если интернет на компьютере работает только при ручной настройке карты, то также обновите драйвер сетевого адаптера, а затем прошивку BIOS материнской платы

Категория: ДрайверыИспользуемые источники:

- https://www.syl.ru/article/197037/new_setevyie-podklyucheniya-osnovnyie-ponyatiya-i-nastroyki

- http://pyatilistnik.org/network-setup-in-windows-server-2019/

- http://os-masters.ru/post/nastroyka-setevoy-karty-v-trebuemyy-rezhim.html

IT Pro: мая 2019

7 мая 2019 года вышел релиз Red Hat Enterprise Linux (RHEL) 8.0, построенный на базе Fedora 28 и обновленном ядре 4.18. RHEL 8.0 предоставляет пользователям стабильную, безопасную, целостную основу для гибридных облачных развертываний с инструментами, необходимыми для поддержки как традиционных, так и новейших рабочих нагрузок.

Давайте пройдемся по ключевым особенностям релиза:

Распространение.

Контент доступен через репозитории BaseOS и Application Stream (AppStream).

Репозиторий AppStream поддерживает новое расширение традиционного формата RPM – модули (Modules). Это позволяет нескольким мажорным версиям компонентов быть доступными для установки.

Управление программным обеспечением.

Пакетный менеджер YUM теперь основан на технологии DNF и предоставляет поддержку для модульного контента, увеличенную производительность и хорошо спроектированный стабильный API для интеграции с инструментами.

Оболочки и утилиты командной строки.

RHEL 8 предоставляет следующие версии управляющих систем:

Git 2.18.

Mercurial 4.8.

Subversion 1.10.

Динамические языки программирования, веб-серверы и серверы баз данных.

Python 3.6 – это реализация Python в RHEL 8 по умолчанию; ограниченная поддержка Python 2.7 также предоставляется. Никакая из версий Python не устанавливается по умолчанию.

Новое для RHEL – Node.js, остальные динамические языки программирования были обновлены, по сравнению с RHEL 7, и теперь:

PHP 7.2.

Ruby 2.5.

Perl 5.26.

SWIG 3.0.

Следующие серверы баз данных распространяются вместе с RHEL 8:

MariaDB 10.3.

MySQL 8.0.

PostgreSQL 10.

PostgreSQL 9.6.

Redis 5.

RHEL 8 содержит Apache HTTP Server 2.4 и представил новый веб-сервер – nginx 1.14.

Squid был обновлен до версии 4.4, а также теперь добавлен новый кэширующий прокси сервер: Varnish Cache 6.0.

Рабочий стол.

Оболочка GNOME была перебазирована на версию 3.28.

Сессия GNOME и GNOME Display Manager используют Wayland в качестве сервера экрана по умолчанию, сервер X.org, который является сервером экрана по умолчанию в RHEL 7, также доступен.

Установщик и создание образов.

Установщик Anaconda может использовать шифрование диска LUKS2 и устанавливать систему на устройства NVDIMM.

Инструмент создания образов (Image Builder) позволяет пользователям создавать настроенные образы системы в различных форматах, в том числе образы, подготовленные к развертыванию в облаках различных провайдеров.

Установка с DVD при помощи Hardware Management Console (HMC) и Support Element (SE) на IBM Z доступна в RHEL 8.

Ядро.

Возможность расширенной фильтрации пакетов Беркли (Extended Berkeley Packet Filtering, eBPF) позволяет пользовательскому пространству подключать настроенные программы к различным точкам (сокетам, точкам трассировки, получателям пакетов) для получения и обработки данных. Данная возможность добавлена для предварительного знакомства с технологией (Technology Preview).

BPF Compiler Collection (BCC) – инструмент для создания эффективной трассировки ядра и управления программами также доступен для предварительного знакомства с технологией (Technology Preview).

Безопасность.

В RHEL8 общесистемные криптографические политики (Cryptographic Policies), которые настраивают корневую криптографическую подсистему, покрывающую протоколы TLS, IPSec, SSH, DNSSec и Kerberos, применяются по умолчанию. При помощи новой команды – update-crypto-policies, администратор может легко переключаться между режимами default, legacy, future и fips.

Поддержка для смарт-карт (Smart Cards) и Hardware Security Modules (HSM) с PKCS#11 теперь комплексная для всей системы.

Сеть.

В RHEL8 платформа nftables заменила iptables в роли компонента фильтрации сетевых пакетов по умолчанию.

Демон firewalld теперь использует nftables в фоне по умолчанию.

В RHEL8 представлена поддержка виртуальных сетевых драйверов IPVLAN, которая обеспечивает подключения для множества контейнеров.

eXpress Data Path (XDP), XDP для управления траффиком (Traffic Control, tc) и Address Family eXpress Data Path (AF_XDP), как часть возможности расширенной фильтрации пакетов Беркли (Extended Berkeley Packet Filtering, eBPF) доступна для предварительного знакомства с технологией (Technology Previews).

Виртуализация.

Более современный тип машин на базе PCI Express (Q35) теперь поддерживается и автоматически настраивается в виртуальных машинах, созданных в RHEL8. Это предоставляет различные улучшения в возможностях и совместимости виртуальных устройств.

Теперь можно создавать и управлять виртуальными машинами при помощи консоли веб-интерфейса Cockpit.

Эмулятор QEMU представил возможность песочницы (Sandboxing), которая обеспечивает настраиваемые ограничения для вызовов QEMU, в данном случае это делает виртуальные машины более безопасными.

Компиляторы и инструменты разработки.

В RHEL 8 компилятор GCC базируется на версии 8.2, обеспечивающей поддержку для более новых стандартов языка C++, лучшую оптимизацию, новые техники защиты кода, улучшенные предупреждения и новые аппаратные возможности.

Различные инструменты для генерации кода, управления и отладки теперь могут экспериментально обрабатывать формат отладочной информации DWARF5.

Поддержка ядра для eBPF доступна для некоторых инструментов, таких как BCC, PCP и SystemTap.

Библиотеки glibc основаны на версии 2.28, добавляющих поддержку Unicode 11, новейших системных вызовов Linux, ключевые улучшения в разрешении зон-заглушек DNS, дополнительное укрепление безопасности и улучшенную производительность.

RHEL 8 предоставляет OpenJDK 11, OpenJDK 8, IcedTea-Web и различные инструменты Java, такие как Ant, Maven и Scala.

Высокая доступность и кластеры.

Диспетчер ресурсов кластера Pacemaker был обновлен до новейшей версии 2.0.0, который предоставляет набор исправлений ошибок и улучшений.

В RHEL 8, система настройки pcs полностью поддерживают Corosync 3, knet и имена узлов (Node Names).

P.S. Ну а я в свою очередь теперь жду как же все это будет реализовано в CentOS 8.

Создайте новую группу сетевых адаптеров на главном компьютере или виртуальной машине

- 8 минут на чтение

В этой статье

Применимо к: Windows Server 2022, Azure Stack HCI, версия 20h3; Windows Server 2019, Windows Server 2016

В этом разделе вы создаете новую группу сетевых адаптеров на главном компьютере или на виртуальной машине (ВМ) Hyper-V под управлением Windows Server 2016.

Требования к конфигурации сети

Прежде чем вы сможете создать новую группу сетевых адаптеров, вы должны развернуть хост Hyper-V с двумя сетевыми адаптерами, которые подключаются к разным физическим коммутаторам. Вы также должны настроить сетевые адаптеры с IP-адресами из того же диапазона IP-адресов.

Требования к физическому коммутатору, виртуальному коммутатору Hyper-V, локальной сети (LAN) и объединению сетевых адаптеров для создания группы сетевых адаптеров на виртуальной машине:

Компьютер с Hyper-V должен иметь два или более сетевых адаптера.

При подключении сетевых адаптеров к нескольким физическим коммутаторам физические коммутаторы должны находиться в одной подсети уровня 2.

Вы должны использовать Hyper-V Manager или Windows PowerShell для создания двух внешних виртуальных коммутаторов Hyper-V, каждый из которых подключен к разному физическому сетевому адаптеру.

ВМ должна подключаться к обоим созданным вами внешним виртуальным коммутаторам.

NIC Teaming в Windows Server 2016 поддерживает группы с двумя участниками на виртуальных машинах.Можно создавать большие команды, но поддержки нет.

Если вы настраиваете группу сетевых адаптеров в виртуальной машине, вы должны выбрать Teaming mode из Switch Independent и режим балансировки нагрузки из Address Hash .

Шаг 1. Настройте физическую и виртуальную сеть

В этой процедуре вы создаете два внешних виртуальных коммутатора Hyper-V, подключаете виртуальную машину к коммутаторам, а затем настраиваете подключения виртуальной машины к коммутаторам.

Предварительные требования

У вас должно быть членство в Administrators или аналогичном.

Процедура

На узле Hyper-V откройте диспетчер Hyper-V и в разделе «Действия» щелкните Диспетчер виртуальных коммутаторов .

В диспетчере виртуальных коммутаторов убедитесь, что выбран External , а затем щелкните Create Virtual Switch .

В свойствах виртуального коммутатора введите Name для виртуального коммутатора и добавьте Notes по мере необходимости.

В Тип подключения , в Внешняя сеть выберите физический сетевой адаптер, к которому вы хотите подключить виртуальный коммутатор.

Настройте дополнительные свойства коммутатора для вашего развертывания, а затем нажмите OK .

Создайте второй внешний виртуальный коммутатор, повторив предыдущие шаги. Подключите второй внешний коммутатор к другому сетевому адаптеру.

В диспетчере Hyper-V в разделе Виртуальные машины щелкните правой кнопкой мыши виртуальную машину, которую вы хотите настроить, а затем щелкните Параметры .

Откроется диалоговое окно VM Settings .

Убедитесь, что виртуальная машина не запущена. Если он запущен, выполните выключение перед настройкой виртуальной машины.

В Аппаратное обеспечение щелкните Сетевой адаптер .

В свойствах Network Adapter выберите первый виртуальный коммутатор, созданный на предыдущих шагах, а затем щелкните Apply .

В Аппаратное обеспечение щелкните, чтобы развернуть знак плюса (+) рядом с Сетевой адаптер .

Щелкните Advanced Features , чтобы включить объединение сетевых карт с помощью графического интерфейса пользователя.

Подсказка

Вы также можете включить объединение сетевых адаптеров с помощью команды Windows PowerShell:

Set-VMNetworkAdapter -VMName-AllowTeaming On а. Выберите Dynamic в качестве MAC-адреса.

г. Щелкните, чтобы выбрать Защищенная сеть .

г. Щелкните, чтобы выбрать Разрешить этому сетевому адаптеру быть частью группы в гостевой операционной системе .

г. Щелкните ОК .

Чтобы добавить второй сетевой адаптер, в диспетчере Hyper-V в Virtual Machines щелкните правой кнопкой мыши ту же виртуальную машину, а затем выберите Settings .

Откроется диалоговое окно VM Settings .

В Добавить оборудование щелкните Сетевой адаптер , а затем щелкните Добавить .

В свойствах Network Adapter выберите второй виртуальный коммутатор, который вы создали на предыдущих шагах, а затем нажмите Apply .

В Аппаратное обеспечение щелкните, чтобы развернуть знак плюса (+) рядом с Сетевой адаптер .

Щелкните Advanced Features , прокрутите вниз до NIC Teaming и щелкните, чтобы выбрать Включить этот сетевой адаптер, чтобы он был частью группы в гостевой операционной системе .

Щелкните ОК .

Поздравляем! Вы настроили физическую и виртуальную сеть.Теперь вы можете перейти к созданию новой группы сетевых адаптеров.

Шаг 2. Создайте новую команду NIC

При создании новой группы сетевых адаптеров необходимо настроить свойства группы сетевых адаптеров:

Название команды

Переходники стержневые

Режим объединения