Как включить и настроить брандмауэр в Windows

Брандмауэр в Windows – это программа защиты компьютера, которая проверяет и контролирует исходящие и входящие данные (трафик) между компьютером и сетью. Сеть может быть как локальная, так и сеть Интернет, что более распространено. Без включенного брандмауэра весь сетевой трафик бесконтрольно проходит через PC, в то время когда работающий брандмауэр, в зависимости от его настроек блокирует или пропускает данные. Включенный брандмауэр совместно с антивирусной программой становится настоящей стеной от вредоносных программ и сетевых атак. Кстати, второе название такого типа программ – Firewall, что в переводе с английского и означает «огненная стена». Также можно встретить название сетевой экран.

Как включить брандмауэр Windows

В ОС Windows есть встроенный брандмауэр и он не всегда включен изначально. Проверить работает ли сетевой экран нужно открыть панель управления компьютером Пуск > Панель управления, переключите вид окна в показ «Крупные значки» или «Мелкие значки

Откройте окно брандмауэра щелчком левой кнопки мыши. При включенном сетевом экране будет изображение зеленого щита напротив подключения. В противном случае вы увидите красный щит.

Если брандмауэр выключен, то его нужно включить следующим образом:

- Щелкните на ссылке «Включение и отключение брандмауэра Windows», находящейся на левой панели окна Брандмауэр Windows.

- Включаем сетевой экран для каждой из имеющихся сетей установкой отметки включения напротив каждой сети. Подтвердить и закрыть окно кликом по кнопке «Ок».

- Щелкните на кнопке «Закрыть», чтобы закрыть окно Центра безопасности Windows и панель управления.

Настройки брандмауэра Windows

Чтобы настроить сетевой экран откройте в панели управления окно брандмауэра, как описано выше в пункте №1 и кликните в левой панели по пункту меню «

Здесь можно просмотреть и установить правила для подключений к сети различных программ и служб. Для встроенных в операционную систему программ и служб правила подключений к сети уже установлены автоматически.

Для сторонних программ, после их установки, при первом выходе в сеть, сетевой экран запрашивает у пользователя разрешение или запрет доступа в сеть данной программы. Разрешая или запрещая доступ, вы даете команду сетевому экрану создать правило для этого приложения и запомнить его, чтобы в следующий раз брандмауэр вас не спрашивал. Таким образом, без вашего ведома ни одна программа не получит соединение с интернетом.

Для включения, отключения и изменения существующего правила для программы, найдите ее в списке правил в окне дополнительных параметров брандмауэра и дважды щелкните по ней для создания нового правила.

Чтобы разрешить доступ в сеть ранее установленную программе, щелкните в левой колонке на пункте меню «Разрешить запуск программы или компонента через брандмауэр Windows».

Теперь брандмауэр Windows включен, настроен и готов отражать сетевые атаки.

Поделиться.www.pc-school.ru

Настройка брандмауэра в Windows 7

Безопасность — один из основных критериев качества работы в сети. Непосредственной составляющей её обеспечения является правильная настройка сетевого экрана (файервола) операционной системы, который на компьютерах линейки Windows называется брандмауэром. Давайте выясним, как оптимально настроить это средство защиты на ПК с Виндовс 7.

Выполнение настроек

Прежде чем перейти к настройке следует учесть, что при установке слишком высоких параметров защиты можно заблокировать доступ браузеров не только к вредоносным сайтам или закрыть вирусным программам выход в интернет, но и усложнить работу даже безопасных приложений, которые по какой-то причине вызовут подозрение у брандмауэра. В то же время, при установке заниженного уровня защиты есть риск подвергнуть систему угрозе со стороны злоумышленников или допустить проникновение на компьютер вредоносного кода. Поэтому рекомендуется не вдаваться в крайности, а использовать оптимальные параметры. Кроме того, во время регулировки сетевого экрана следует учесть, в какой именно среде вы работаете: в опасной (всемирная паутина) или относительно безопасной (внутренняя сеть).

Этап 1: Переход в настройки брандмауэра

Сразу разберемся, как перейти в настройки сетевого экрана в Виндовс 7.

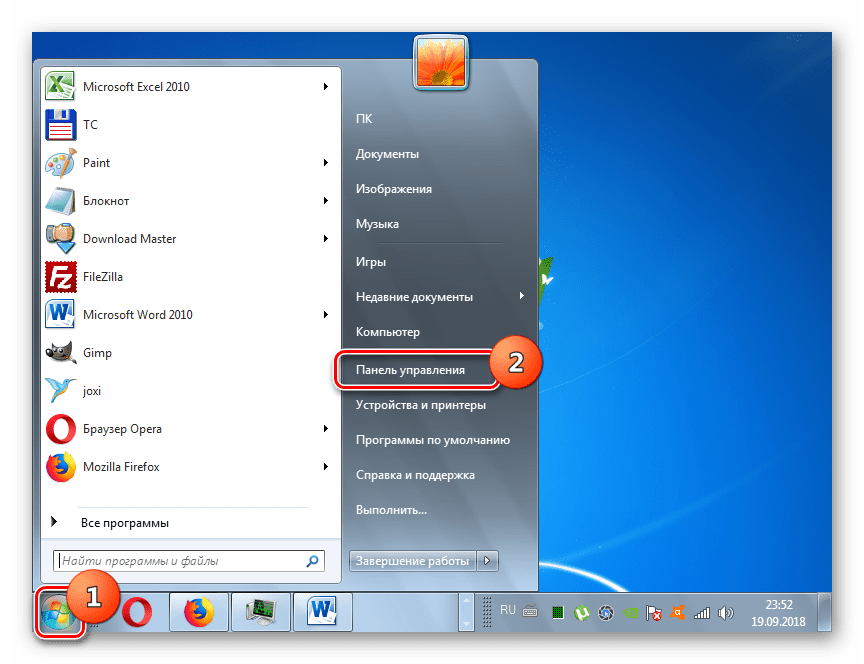

- Щелкайте «Пуск» и переходите в

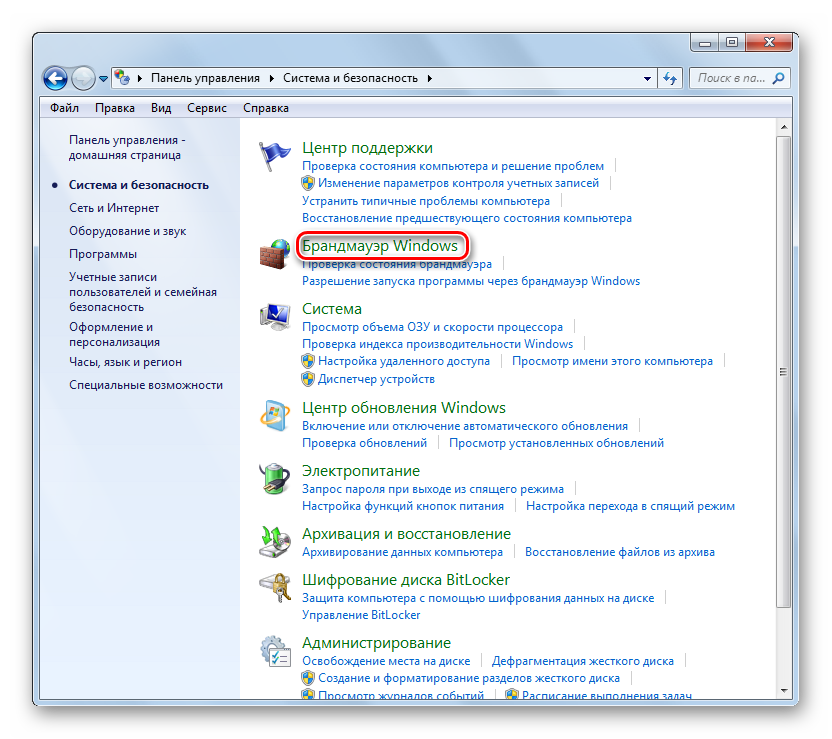

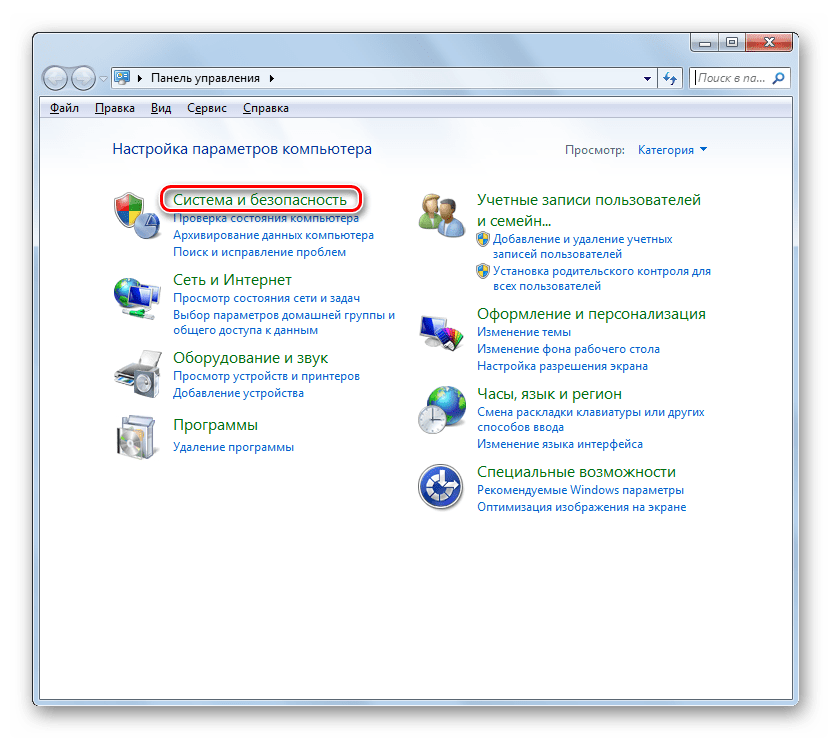

- Откройте раздел «Система и безопасность».

- Далее щелкните по элементу «Брандмауэр Windows».

Также этот инструмент можно запустить и более простым способом, но требующим запоминание команды. Наберите Win+R и введите выражение:

firewall.cplНажмите кнопку «OK».

- Окно настроек сетевого экрана будет открыто.

Этап 2: Активация сетевого экрана

Теперь рассмотрим непосредственную процедуру настройки брандмауэра. Прежде всего, сетевой экран нужно активировать, если он отключен. Этот процесс описан в нашей отдельной статье.

Урок: Как включить брандмауэр в Windows 7

Этап 3: Добавление и удаление приложений из списка исключений

При настройке файервола нужно добавить те программы, которым вы доверяете, в перечень исключений для их корректной работы. Прежде всего, это касается антивируса, чтобы избежать конфликта между ним и брандмауэром, но вполне возможно, что возникнет необходимость проделать эту процедуру и с некоторыми другими приложениями.

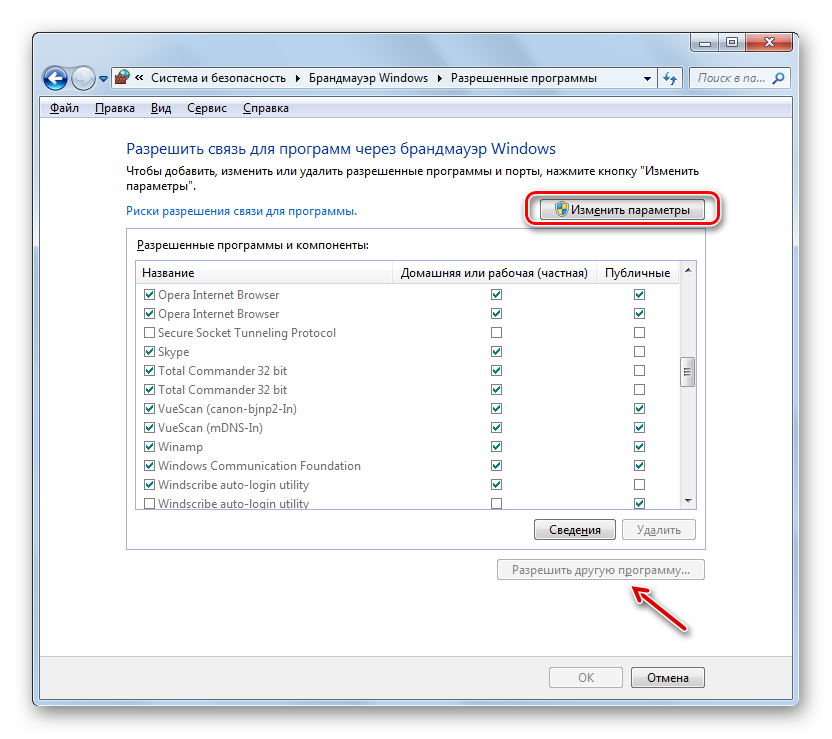

- В левой части окна настроек сетевого экрана щелкайте по пункту «Разрешить запуск…».

- Откроется список установленного на ПК программного обеспечения. Если в нем вы не обнаружили наименование того приложения, которое собираетесь добавить в исключения, нужно нажать на кнопку

- После этого все кнопки станут активными. Теперь вы сможете щелкнуть по элементу «Разрешить другую программу…».

- Откроется окошко с перечнем программ. Если и в нем не будет обнаружено нужное приложение, нажмите «Обзор…».

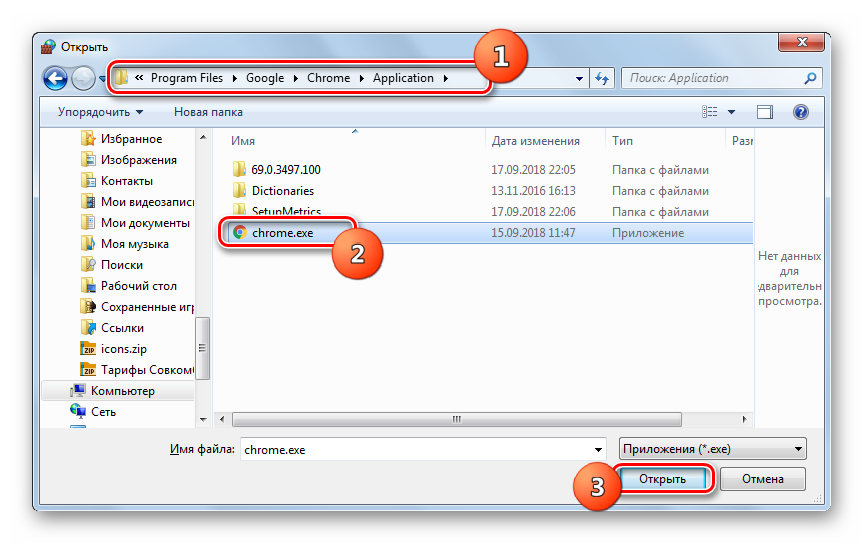

- В окне открывшегося «Проводника» переместитесь в ту директорию жесткого диска, в которой расположен исполняемый файл нужного приложения с расширением EXE, COM или ICD, произведите его выделение и нажмите «Открыть».

- После этого наименование данного приложения отобразится в окне «Добавление программы» брандмауэра. Выделите его и нажмите «Добавить».

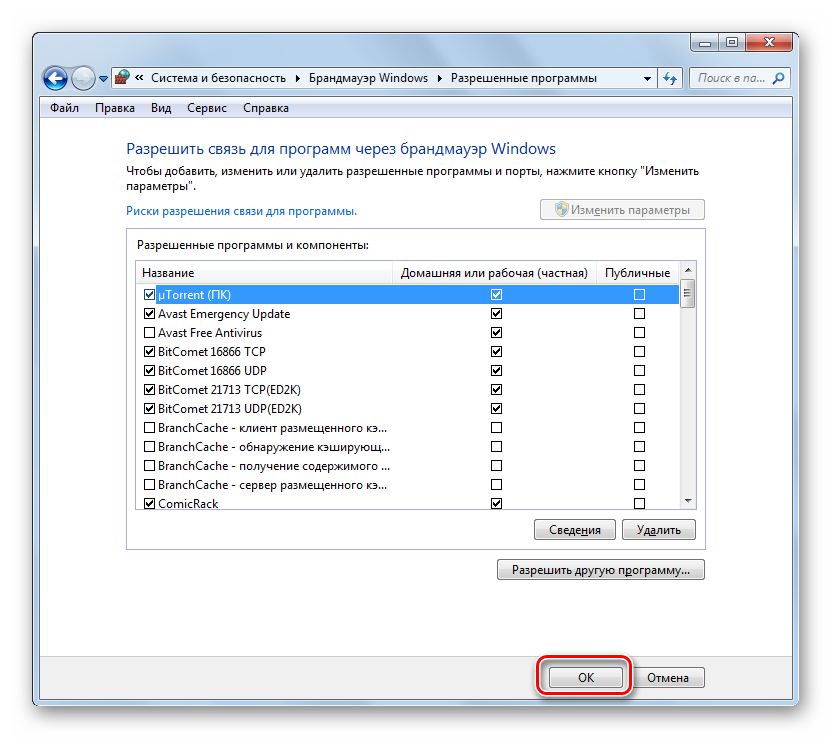

- Наконец, название этого ПО появится и в основном окне добавления исключений брандмауэра.

- По умолчанию программа будет добавлена в исключения для домашней сети. При необходимости добавить её ещё и в исключения публичной сети щелкните по наименованию данного ПО.

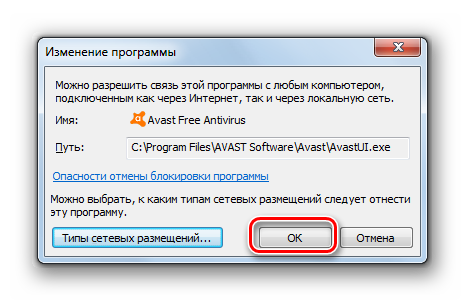

- Откроется окошко изменения программы. Щелкните по кнопке «Типы сетевых размещений…».

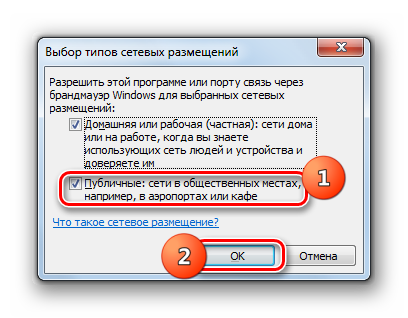

- В открывшемся окошке установите галочку напротив пункта «Публичные» и нажмите «OK». При необходимости одновременно удалить программу из исключений домашней сети, снимите отметку около соответствующей надписи. Но, как правило, в реальности это почти никогда не требуется.

- Вернувшись в окно изменения программы, щелкайте «OK».

- Теперь приложение будет добавлено в исключения и в публичных сетях.

Внимание! Стоит помнить, что добавление программы в исключения, а особенно через публичные сети, повышает степень уязвимости вашей системы. Поэтому отключайте защиту для публичных соединений только при острой необходимости.

- При выявлении ошибочного добавления какой-то программы в список исключений или обнаружении того, что она создает неприемлемо высокий уровень уязвимости в плане обеспечения безопасности от злоумышленников, необходимо такое приложение извлечь из списка. Для этого выделите его наименование и нажмите «Удалить».

- В открывшемся диалоговом окне подтвердите свои намерения, нажав «Да».

- Приложение будет удалено из списка исключений.

Этап 4: Добавление и удаление правил

Более точные изменения параметров брандмауэра путем создания конкретных правил производятся через окно дополнительных настроек данного инструмента.

- Вернитесь в главное окно настроек брандмауэра. Как перейти туда из «Панели управления», рассказывалось выше. При необходимости вернуться из окна со списком разрешенных программ, просто нажмите в нем кнопку «OK».

- Далее щелкайте в левой части оболочки по элементу «Дополнительные параметры».

- Открывшееся окно дополнительных параметров разделено на три области: в левой части – название групп, в центральной — перечень правил выбранной группы, в правой – список действий. Для создания правил для входящих соединений кликните по пункту «Правила для входящих подключений».

- Откроется перечень уже созданных правил для входящих подключений. Для добавления нового элемента в список щелкните в правой части окна по пункту «Создать правило…».

- Далее вам следует выбрать тип создаваемого правила:

- Для программы;

- Для порта;

- Предопределенные;

- Настраиваемые.

В большинстве случаев пользователям требуется выбрать один из первых двух вариантов. Итак, для настройки приложения установите радиокнопку в позицию «Для программы» и нажмите «Далее».

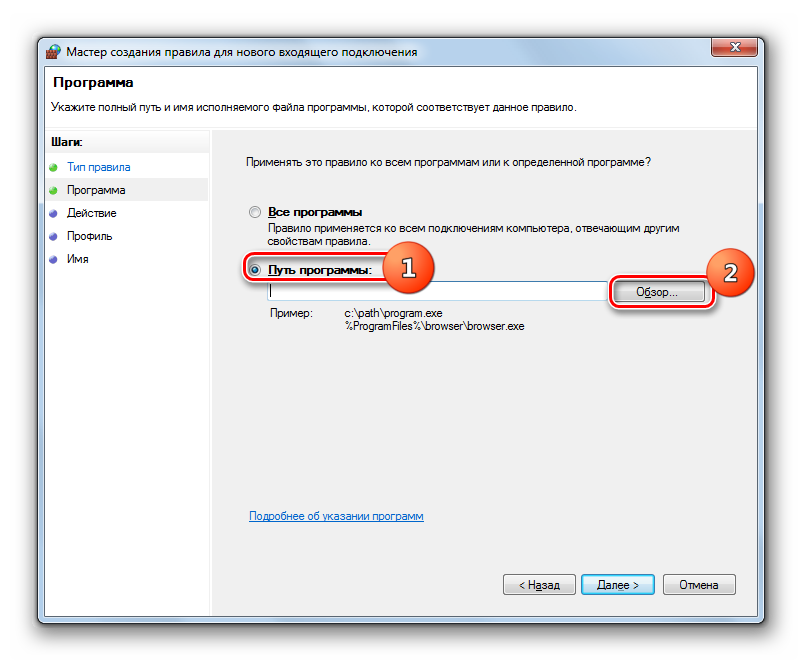

- Затем путем установки радиокнопки нужно выбрать, на все инсталлированные программы будет распространяться данное правило или только на определенное приложение. В большинстве случаев требуется выбрать второй вариант. После установки переключателя для того, чтобы выбрать конкретное ПО, нажмите «Обзор…».

- В запустившемся окне «Проводника» перейдите в директорию размещения исполняемого файла той программы, для которой требуется создать правило. Например, это может быть браузер, который блокируется брандмауэром. Выделите название этого приложения и нажмите «Открыть».

- После того, как путь к исполняемому файлу отобразился в окне «Мастера создания правила», жмите «Далее».

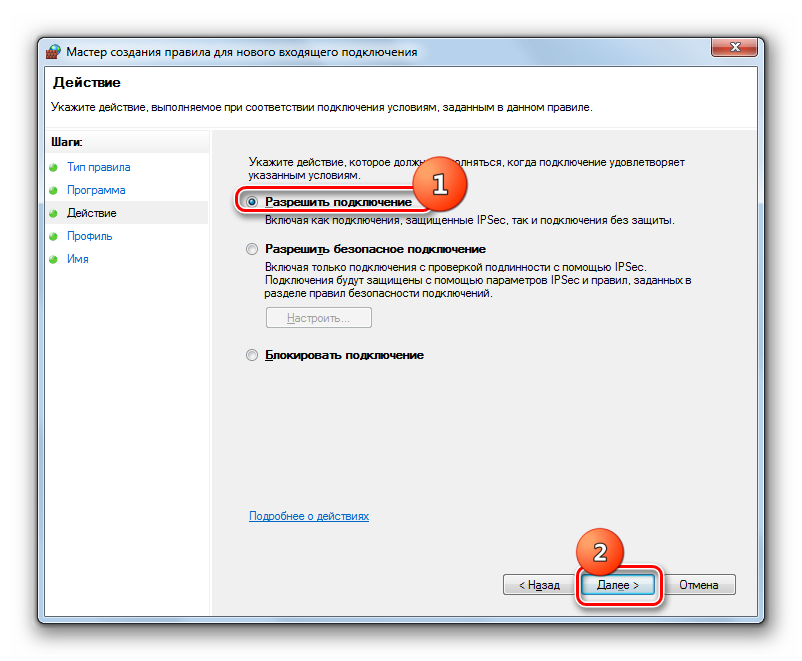

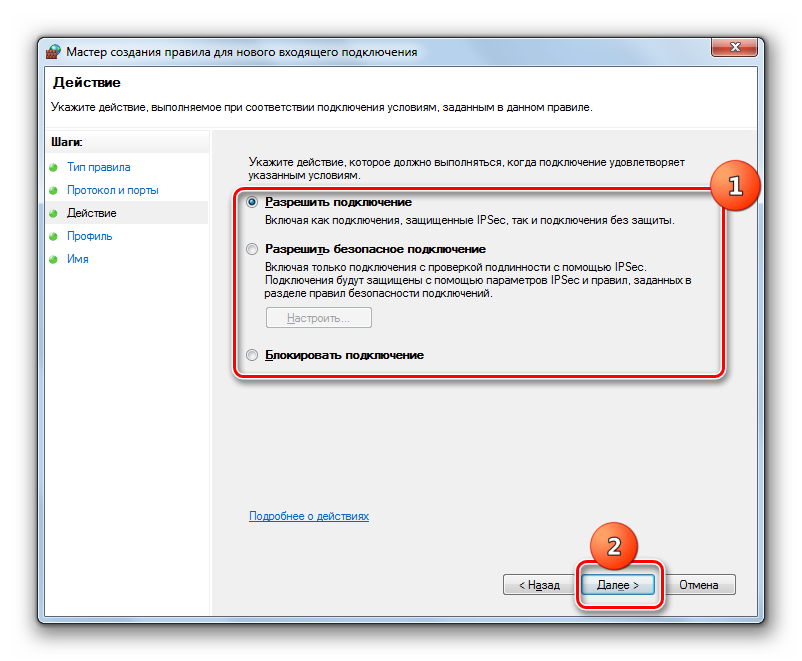

- Затем вам нужно будет путем перестановки радиокнопки выбрать один из трех вариантов:

- Разрешить подключение;

- Разрешить безопасное подключение;

- Блокировать подключение.

Чаще всего используется первый и третий пункт. Второй пункт применяют продвинутые пользователи. Итак, выберите нужный вариант в зависимости от того, хотите вы разрешить или запретить приложению доступ в сеть, и нажмите «Далее».

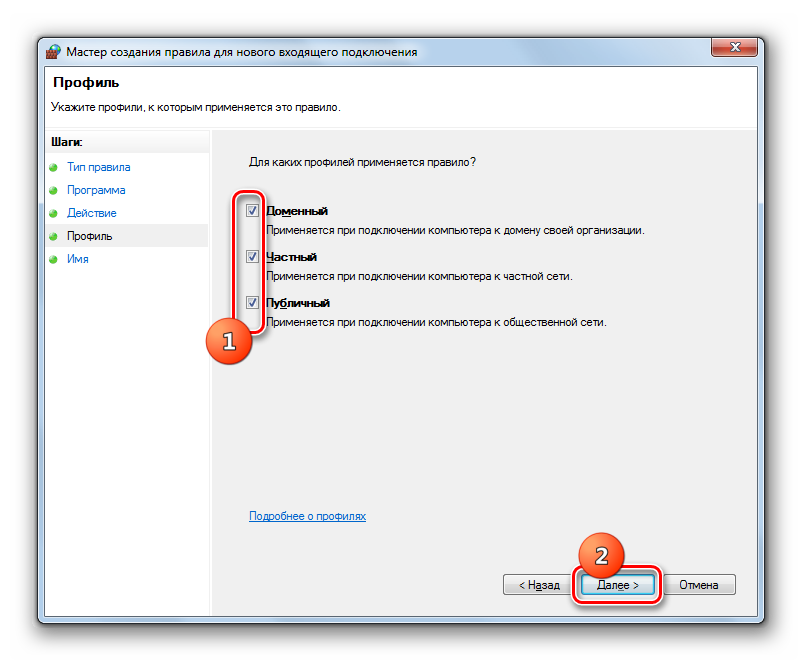

- Затем путем установки или снятия галочек следует выбрать, для какого именно профиля создается правило:

- частного;

- доменного;

- публичного.

При необходимости можно активировать сразу несколько вариантов. После выбора жмите «Далее».

- В последнем окне в поле «Имя» следует вписать любое произвольное наименование данного правила, под которым в будущем вы сможете найти его в списке. Кроме того, в поле «Описание» можно оставить краткий комментарий, но это делать не обязательно. После присвоения имени жмите «Готово».

- Новое правило будет создано и отобразится в списке.

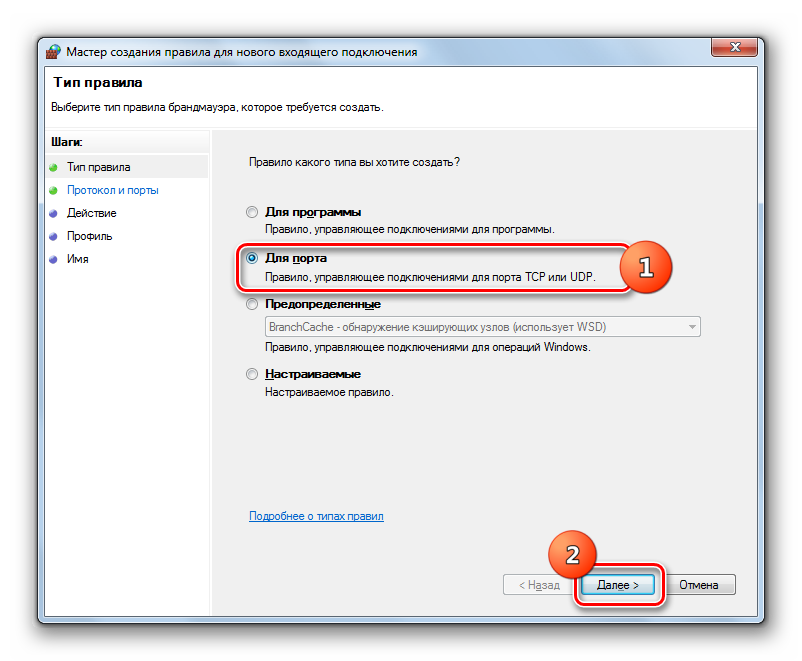

Правило для порта создается немного по другому сценарию.

- В окне выбора типа правила выберите вариант «Для порта» и нажмите «Далее».

- Путем перестановки радиокнопки нужно выбрать один из двух протоколов: TCP или USD. Как правило, в большинстве случаев используется первый вариант.

Далее следует выбрать, над какими именно портами вы хотите произвести манипуляции: над всеми или над определенными. Тут опять же стоит помнить, что первый вариант применять не рекомендуется в целях безопасности, если у вас нет веских оснований на обратные действия. Так что выбирайте второй вариант. В поле справа нужно указать номер порта. Можно сразу вписать несколько номеров через точку с запятой или целый диапазон чисел через тире. После назначения указанных настроек жмите «Далее».

- Все дальнейшие шаги точно такие же, как были описаны при рассмотрении создания правила для программы, начиная с пункта 8, и зависят от того, хотите вы открыть порт или, наоборот, заблокировать.

Урок: Как открыть порт на компьютере Windows 7

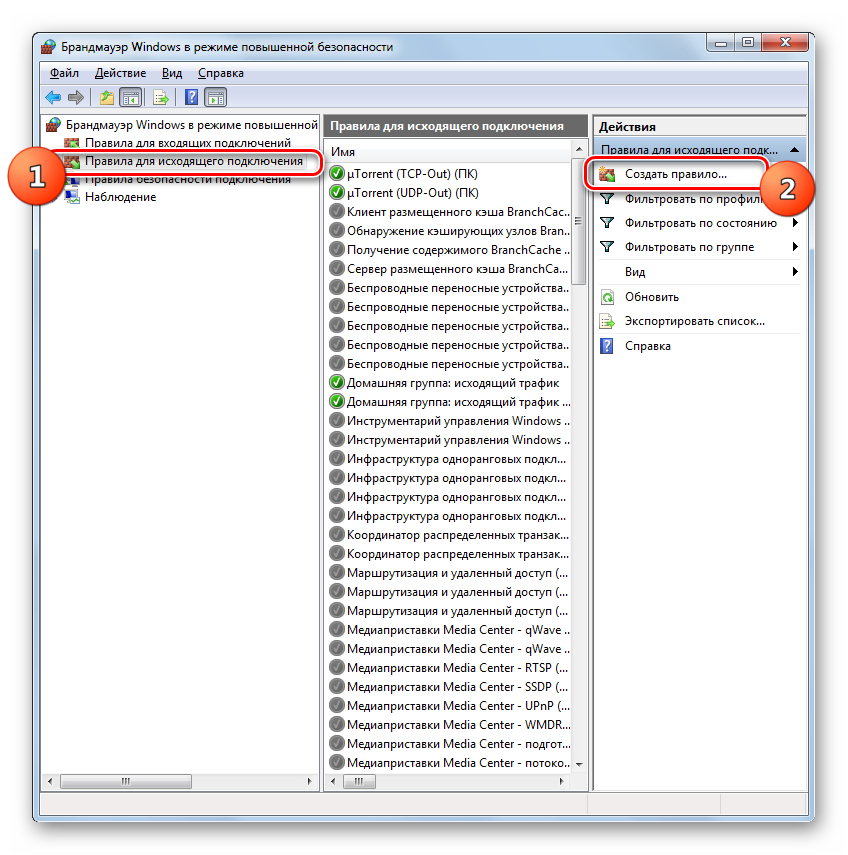

Создание правил для исходящих подключений производится точно по такому же сценарию, как и входящих. Единственное отличие состоит в том, что вы должны в левой части окна дополнительных настроек брандмауэра выбрать вариант «Правила для исходящего подключения» и только после этого нажать элемент «Создать правило…».

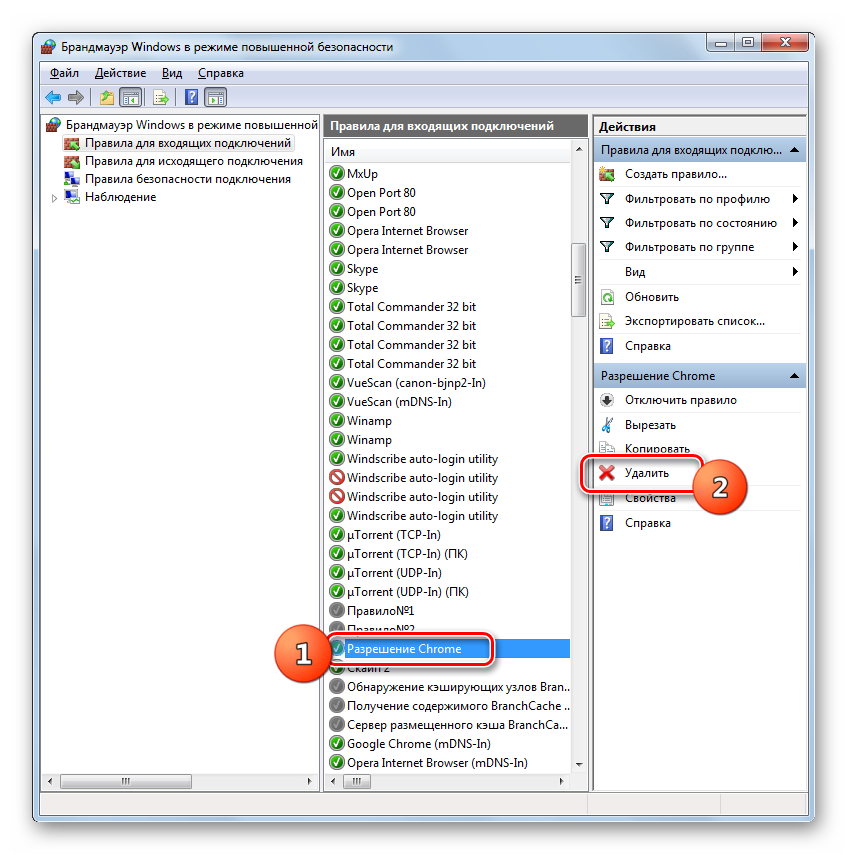

Алгоритм удаления правила, если такая необходимость вдруг появится, достаточно прост и интуитивно понятен.

- Выделите нужный элемент в списке и нажмите «Удалить».

- В диалоговом окне подтвердите действие, нажав «Да».

- Правило будет удалено из перечня.

В данном материале нами были рассмотрены только базовые рекомендации по настройке брандмауэра в Виндовс 7. Тонкая регулировка этого инструмента требует немалого опыта и целого багажа знаний. В то же время, простейшие действия, например, разрешение или запрещение доступа в сеть конкретной программы, открытие или закрытие порта, удаление ранее созданного правила, с помощью представленной инструкции доступны для выполнения даже для новичков.

Мы рады, что смогли помочь Вам в решении проблемы.

Мы рады, что смогли помочь Вам в решении проблемы. Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.Помогла ли вам эта статья?

ДА НЕТlumpics.ru

функции, настройка, включение, отключение, ошибки

Так необходимая нам Всемирная глобальная сеть далеко не безопасное место. Через интернет мошенники активно распространяют откровенно вредоносные либо зараженные, с виду безобидные программы. Каждый из нас может нарваться на такой неприятный сюрприз, следствием которого является утечка личной информации и снятие средств с банковских счетов, злоумышленное шифрование данных, повреждение системных файлов и нарушение работы компьютера. Барьером для всех вышеперечисленных угроз выступает брандмауэр Windows, о котором мы подробно расскажем в нашей статье.

Функции брандмауэра Windows

В отличие от обычных браузерных или самостоятельных фаерволов, препятствующих проникновению вирусов извне в систему, брандмауэр работает в обе стороны. Он запрещает установленным на ПК программам обращаться к Сети без полученного на то разрешения от администратора или при отсутствии сертификатов безопасности. Проще говоря, если программа подозрительна и требует неоправданно больших полномочий ‒ она будет блокирована.

Данный защитный инструмент включен во все современные версии Windows, начиная с XP Service Pack 2. Помимо программ, брандмауэр проверяет запущенные службы и останавливает их при обнаружении опасной активности. Отдельным плюсом является то, что опытный пользователь может самостоятельно устанавливать правила проверки для определенного перечня IP-адресов, портов, сетевых профилей.

Несмотря на все преимущества, брандмауэр не заменяет антивирусное ПО, а лишь «купирует» деятельность вредоносного софта, поэтому не стоит целиком полагаться на него.

Включаем брандмауэр в Windows 7, 8, 10

После установки или восстановления Виндоус ее брандмауэр запущен по умолчанию. Поводом для его ручного отключения должна быть веская причина, например, выскакивающая ошибка 0х80070422, сообщающая о сбое защиты и конфликте служб.

Самостоятельно отключить (или запустить) брандмауэр в Windows 7, 8 и 10 можно двумя способами: через командную строку или панель управления.

Сначала рассмотрим первый вариант, как наиболее простой.

- Открываем меню «Пуск» и пишем в поисковой строке «cmd». Кликаем по нему правой кнопкой мыши и запускаем от имени администратора.

Владельцы десятки для открытия консоли могут сразу кликнуть ПКМ по значку «Пуска».

- Для выключения брандмауэра Windows в консоли вводим следующую команду: «netsh advfirewall set allprofiles state off» (без кавычек).

После нескольких секунд система уведомит об успешном отключении: «ОК».

- Включить его обратно можно той же командой, но с приставкой on: «netsh advfirewall set allprofiles state on».

Теперь разберем вариант №2.

- Переходим по адресу «Пуск/Панель управления/Система и безопасность/Брандмауэр Windows». В появившемся окне мы видим текущее состояние сетевого экрана. Для изменения его статуса кликаем по «Изменение параметров уведомлений».

- Для отключения защиты брандмауэра отмечаем соответствующие пункты и жмем по «ОК».

Включение производится в обратном порядке. После всех действий желательно перезагрузить компьютер.

Разрешаем запуск программ через брандмауэр

Работа межсетевого экрана не всегда корректна, и он может заблокировать вполне безобидную программу, требующую доступ к Сети. Такое часто случается при установке и первом запуске клиента онлайн-игры или загрузчика. В настройках можно самостоятельно добавить программу в исключения брандмауэра, но только если вы уверены в ее источнике.

Делается это следующим образом:

- Переходим в меню исключения брандмауэра по пути, описанному выше, и кликаем по отмеченной ссылке.

- В открывшемся окне разрешаем (или запрещаем) программе работать в той или иной сети, отмечая галочками нужный пункт. Подтверждаем свои действия кнопкой «ОК».

- Если вы не нашли нужный продукт в этом списке, то кликайте по кнопке внизу «Разрешить другую программу». Для добавления в исключения вам будут доступны все установленные программы и утилиты.

Но если и тут не оказалось искомого exe-файла ‒ укажите путь к нему через «Обзор».

- Используя меню «Типы сетевых размещений», вы сразу можете указать, для какой сети применяется исключение.

После подтверждения этих изменений перезагружать компьютер необязательно.

Настройка брандмауэра в режиме повышенной безопасности

Теперь стоит упомянуть альтернативный способ настройки брандмауэра, позволяющий, кроме всего прочего, открывать порты и устанавливать политику безопасности. В нем есть инструмент для создания новых правил ‒ алгоритмов действия межсетевого экрана при работе с некоторыми приложениями.

Чтобы попасть в расширенные настройки:

- Нажимаем левой кнопкой мыши по «Дополнительные параметры» в меню брандмауэра.

- Здесь вы можете увидеть статус каждого профиля подключения и ознакомиться с принципами их подробной настройки.

- Больше всего нас интересуют пункты правил для входящих и исходящих подключений.

- В меню «Свойства» каждый параметр настраивается до мелочей, но новичку обычно достаточно вкладки «Общие».

- Мастер создания правила для новых подключений вызывается пунктом «Создать правило» в правом верхнем углу окна режима повышенной безопасности.

Решаем проблемы с брандмауэром

Как описывалось выше, эта защита неидеальна тем, что может приводить к сбоям и конфликтам служб Windows. Также ее работа потребляет ресурсы компьютера, ощутимо «просаживая» производительность слабых машин. Из-за этого многие пользователи полностью отключают брандмауэр, оставаясь при этом уязвимыми. В результате люди, отключившие сетевой экран на своем ПК, могут увидеть сообщение такого рода: «ошибка 0х80070422 не удалось изменить некоторые параметры».

Проблема устраняется путем включения брандмауэра стандартным способом или через службы центра обновления и брандмауэра Windows.

Для этого:

- Заходим в «Пуск/Панель управления/Система и безопасность/Администрирование» и в списке консолей выбираем «Службы».

- Среди служб ищем «Центр обновления Windows», кликаем по нему ПКМ и выбираем «Свойства».

- Устанавливаем тип запуска ‒ «Автоматически», выбираем состояние «Запустить» и жмем «ОК».

- Не выходя из консоли, сразу ищем службу «Брандмауэр Windows» и устанавливаем ей такой же тип запуска.

После всех манипуляций перезагружаем компьютер и анализируем результат.

Если брандмауэр не запускается ни обычным способом, ни через консоль служб, то проблема может крыться в заражении компьютера вирусами. Воспользуйтесь антивирусной программой (например, Dr.Web CureIt!) и сделайте полную проверку компьютера. Также мы рекомендуем воспользоваться службой поддержки Microsoft по ссылке, где эта проблема уже описывалась.

Вдобавок к вышесказанному

Из нашей статьи вы узнали, что такое брандмауэр Виндоус, почему он так важен для безопасности системы, где он находится и как настраивается. По традиции мы дадим вам полезный совет: не отключайте сетевой экран Windows без острой необходимости, так как он является первой и последней «линией обороны» на пути червей, троянов и прочей шпионской заразы, попадающей к нам из интернета. Даже при заражении компьютера вредоносная программа в большинстве случаев будет блокирована и не сможет осуществлять передачу данных.

pcfaq.info

Как включить брандмауер в Windows 7

В общем случае брандмауэр (он же фаерволл) — это специализированный аппаратно-программный комплекс, позволяющий минимизировать возможность вредного воздействия извне на вверенном ему участке сети.

Разумеется, более надежную защиту обеспечивают брандмауэры в виде отдельных модулей, которые обычно размещаются в серверной комнате и представляют собой весьма солидное оборудование.

Однако такие комплексы стоят по несколько тысяч долларов и «простые смертные» (в том числе и большинство сисадминов) обходятся готовыми программными решениями, такими как брандмауэр Windows 7.

По сути, брандмауэр выполняет функции КПП на шлюзе или компьютере, где он установлен.

Какой пакет пропустить, а какой заблокировать Brandmauer определяет с помощью правил, заложенных в него заранее. Данные правила варьируются в зависимости от версии ПО, а также пользователи в процессе работы могут настраивать свои правила.

Необходимость создания собственных правил для фаерволла возникает при условии того, что брандмауэр включен, но требуются специальные разрешения для некоторых программ (прежде всего на входящий трафик). Также могут быть наложены ограничения на исходящий трафик.

Техника работы с «бортовым» брандмауэром не сильно изменяется от версии к версии Windows. Итак…

Как включить брандмауэр Windows 7.

Рассмотрим, как самостоятельно подключить и настроить внутренний сетевой экран

1. Как зайти в брандмауэр windows 7?

Нажмите на клавишу «Пуск» и в меню программ справа выберите «Панель управления».

После этого появится окно Панели управления, где следует выбрать «Брандмауэр Windows»

Появится окно настроек фаерволла. Если брандмауэр отключен, то выглядеть будет он приблизительно вот так.

Справа находится список настроек и сетей, активных на данный момент.

Слева видны пункты настройки брандмауэра.

2. Как запустить брандмауэр windows 7?

Для того чтобы включить брандмауэр следует выбрать пункт «Включение и выключение Брандмауэра Windows».

В следующем окне выберите пункт «Включение…» для нужных сетей и установите соответствующие маркеры, после чего нажмите «Enter» (или программную кнопку «ОК»).

3. Где находится брандмауэр на windows 7?

Если Firewall был случайно отключен и настройки оповещений безопасности не изменялись, то найти его можно гораздо проще. В панели рабочего стола справа появится флажок, нажав на который вам откроется меню следующего вида:

В данном случае для включения брандмауэра достаточно выбрать соответствующий пункт.

Теперь ваш брандмауэр на windows 7 включен, и окно настроек выглядит так:

Как настроить брандмауэр windows 7?

Как настроить брандмауэр windows 7?

Настройка фаервола на Windows 7 заключается в прописывании для него соответствующих правил.

Желательно, сразу же после включение брандмауэра прописать правило исключения для программы-антивируса.

Как добавить программу в исключения брандмауэра windows 7?

Для этого выберите первый пункт левого меню — «Разрешить запуск программы…», после чего появится окно настроек:

Далее нажмите на кнопку «Разрешить другую программу…». Если эта функция неактивна, нажмите на кнопку «изменить параметры» над списком компонентов.

В следующем списке следует найти необходимую программу, которую вы хотите добавить в исключения брандмауэра windows 7. В данном случае это — MsSE, который является бесплатным антивирусом и в рамках домашней сети отлично справляется со своими обязанностями.

Далее нажмите «Добавить» — теперь в списке разрешённых компонентов выделена именно она.

При необходимости поставьте или уберите галочки в соответствующих строчках и нажмите ОК.

Снова появится окно общих настроек Брандмауэра.

Для более тонкой настройки брандмауэра на Windows 7 следует выбрать пункт меню «Дополнительные параметры», где досконально прописаны все правила для всех соединений. Не рекомендуется настраивать дополнительные параметры без надлежащего опыта. В данной области можно прописать правила вручную.

Рассмотрим пример:

В правой колонке выберите «Правила для исходящих подключений».

В средней колонке отобразятся все доступные правила для входящих подключений.

В левой колонке найдите пункт «создать правило» и кликните по нему.

Появится окно настроек правила.

Слева перечислены «шаги», которые требуется совершить, справа — варианты настроек.

Для настройки правил под конкретную программу нажмите «далее».

В следующем окне потребуется выбрать необходимую программу, если правило не относится ко всем приложениям, установленным на компьютере.

В окне «действия» следует сообщить, разрешаем ли мы или запрещаем соединение в данном правиле, а также настроить дополнительные условия (шифрования, инкапсуляция).

Следующий шаг «Профиль» предопределяет, при каком профиле сети данное правило будет работать.

Последний шаг — Имя.

Нажмите на кнопку «Готово», и новое правило добавится в настройки брандмауэра на вашем компьютере.

tvoi-setevichok.ru

Особенности Firewall в Windows 7 / Microsoft corporate blog / Habr

В этом году Windows XP исполняется 10 лет. Возраст встроенного в ОС firewall можно считать по разному. Сейчас уже, наверное, далеко не каждый вспомнит, что в исходной версии Windows XP прообраз нынешнего брандмауэра назывался Internet Connection Firewall (ICF), имел весьма ограниченный функционал и настраивался вручную в свойствах конкретного сетевого интерфейса. Тем не менее, уже тогда один из самых частых вопросов, который мы получали от корпоративных заказчиков, звучал примерно так: «Почему вы не включили ICF по умолчанию?». Забавно, да?Собственно Windows Firewall появился с выходом SP2 для Windows XP, содержал ряд существенных улучшений по сравнению с ICF и был включен в ОС по умолчанию. Последний факт первое время частенько приводил к неработоспособности многих устаревших приложений, необходимости задания в Windows дополнительных настроек и, естественно, критике в адрес MS. А сколько было написано по поводу отсутствия исходящей фильтрации… Но уже прогремели Nimda, Slammer, Blaster, другие приятные слуху названия, и для многих было очевидно, что наличие встроенного брандмауэра является далеко не лишним.

Vista и Windows Server 2008 привнесли еще большие изменения в Windows Firewall: фактически появилась новая платформа фильтрации, на основе которой работал firewall и могли создаваться сторонние решения, с настройками брандмауэра были объединены политики IPsec, таки появилась фильтрация исходящего трафика.

В рамках этого поста я хотел бы остановиться на особенностях Windows Firewall в «семерке» и R2. Эти особенности, конечно, уже перечислены в различных статьях на том же TechNet, но, как правило, настолько кратко, что суть усовершенствований может ускользнуть и остаться недооцененной.

Несколько активных профилей

Первая и главная, как мне кажется, особенность firewall в Windows 7 заключается в том, что несколько профилей могут быть активными одновременно.

Напомню, начиная с Windows Vista, встроенный firewall поддерживает три профиля – domain, private и public (в XP их было два – domain и standard). Каждый профиль представляет собой набор применяемых firewall-ом правил. Всякий раз, когда компьютер подключается к сети, ОС пытается идентифицировать эту сеть и применить соответствующий профиль. В частности, если в сети доступен контроллер домена, которому принадлежит данный компьютер, автоматически применяется доменный профиль. Если же в новой сети, к которой компьютер подключился, контроллер домена отсутствует, применяется наиболее ограничивающий public-профиль. При этом перед пользователем возникает окно, в котором можно явным образом выбрать профиль для данной сети (см. рис. 1).

Рис. 1

Служба Network Location Awareness (NLA) сохраняет информацию о сети в специальной базе данных. Когда в следующий раз компьютер подключится к этой сети, и NLA успешно ее идентифицирует на основе сохраненной в базе информации, firewall автоматически применит соответствующий профиль.

Так вот в Windows Vista в каждый момент времени только один профиль может быть активным. То есть в каждый момент времени настройки только одного профиля применяются ко всем сетевым интерфейсам, для которых firewall включен.

Это порождает определенные проблемы. Например, в доменном профиле администратор разрешил входящие подключения для некоторого бизнес-приложения (Microsoft Office Groove, как вариант). Пользователь работает на ноутбуке в доменной сети и использует это бизнес-приложение. Предположим, пользователь перемещается в переговорную комнату, из которой доступна некоторая публичная WiFi-сеть, скажем, офиса соседнего этажа или оператора мобильной связи. WiFi-адаптер ноутбука автоматически подключается к этой публичной сети, и для нее должен быть применен профиль public. В подобной ситуации, когда адаптеры “смотрят” в разные сети, Vista всегда применяет наиболее ограничивающий профиль, то есть public, в котором, в свою очередь, все входящие подключения запрещены. Как следствие, наше бизнес-приложение перестает корректно работать.

Другой пример – VPN. Все тот же пользователь со своего ноутбука пытается получить доступ к корпоративным ресурсам, но уже из дома. Он устанавливает VPN-подключение, и перед ним вся корпоративная сеть. Однако поскольку для VPN-подключения используется, например, private-профиль, настройки доменного профиля firewall-а не применяются, и бизнес-приложение опять не работает так, как надо. Все это создает определенную головную боль для ИТ-отдела компании.

Windows 7 поддерживает такие же три профиля firewall. Однако сразу несколько профилей одновременно могут быть активными. Каждый сетевой адаптер использует наиболее подходящий профиль для той сети, к которой он подключен (см. рис.2).

Рис. 2

Стало быть, после подключения из Интернет-кафе с помощью VPN к корпоративной сети, ко всему трафику, следующему через VPN-туннель, применяется доменный профиль, в то время как весь остальной трафик защищен профилем public.

Дальше перечислены менее существенные, но весьма полезные изменения, на которые стоит обратить внимание.

Настройка исключений для нескольких профилей

Есть несколько усовершенствований в интерфейсе аплета Windows Firewall в панели управления. Раньше, при настройке исключений, то есть указании, какому приложению разрешено работать через firewall, настройки сохранялись в текущем (активном в настоящий момент) профиле. В Windows 7 можно явным образом выбрать один или несколько профилей, на которые распространяется данное исключение (см. рис. 3).

Рис. 3

Подобная возможность есть и при появлении оповещения о том, что некоторое приложение пытается работать через firewall (см. рис. 4).

Рис. 4

Подчеркну, что речь идет именно об аплете Windows Firewall. Если создавать правило с помощью Windows Firewall with Advanced Security, то и в Vista, и в Windows 7 создаваемое правило можно сразу же распространить на несколько профилей.

Включение/выключение firewall для профилей

В Windows 7 можно довольно легко включить или выключить firewall, а также оповещения о блокировании приложений для конкретного профиля или профилей (см. рис. 5).

Рис. 5

Дополнительные ссылки

С помощью дополнительных ссылок из аплета Windows Firewall в “семерке” можно быстро перейти к консоли Windows Firewall with Advanced Security, настройкам по умолчанию или к инструменту разрешения проблем. Эта мелочь, на которую обычно не обращают внимание, помогает сэкономить время (рис. 6.).

Рис. 6

Исключения для пользователей и компьютеров

При создании правил в Windows Vista можно было задействовать IPSec и указать, что соединения разрешены для конкретных пользователей и/или компьютеров. В Windows 7 плюс к этому можно задавать исключения для пользователей и/или компьютеров (см. рис. 7).

Рис. 7

Диапазоны портов

Последняя деталь, которую хотелось бы отметить, возможность в правилах указывать теперь диапазоны портов. В Vista можно было указывать конкретные номера портов, разделяя их запятой (см. рис. 8).

Рис. 8

Добавлю также, что для разработчиков третьих фирм доступен обновленный по сравнению с предыдущими версиями API, позволяющий, с одной стороны, добавлять свой функционал, с другой, задействовать только нужные возможности встроенного firewall. Например, разработчик может реализовать свои политики управления firewall, но при этом опираться на встроенные политики IPsec.

Однако следует помнить, что если вы выключаете Windows Firewall не через API, а штатными средствами Windows (панель управления, netsh), то выключаются и все политики IPsec. Последнее приводит к отключению, например, DirectAccess на клиенте.

Еще одна особенность связана с возможность настройки фильтров для virtual account и Service SID. Оба этих механизма подробно рассмотрены здесь.

Итак, Windows Firewall эволюционирует вместе с операционной системой, отвечая на не менее активно совершенствующиеся угрозы безопасности.

Не претендуя на звание мощного специализированного брандмауэра, Windows Firewall при этом доступен «из коробки», эффективно управляется через групповые политики, либо скриптами и выполняет свою главную задачу – дополнительная защита рабочей станции / сервера от внешнего нежелательного сетевого воздействия. Мне кажется, справляется с этой задачей очень неплохо. Почему бы не использовать?

habr.com

Настройка брандмауэра Windows на разрешение доступа к Analysis Services

- Время чтения: 14 мин

В этой статье

Область применения: SQL Server Analysis Services Azure Analysis Services Power BI Premium

Важный первый шаг предоставления доступа к Службы Analysis Services или Power Pivot для SharePoint по сети состоит в определении того, требуется ли разблокировать порты брандмауэра. Для большинства установок необходимо создать по крайней мере одно правило брандмауэра для входящих подключений, которое разрешает подключаться к службам Службы Analysis Services.

Требования к конфигурации брандмауэра зависят от того, как был установлен компонент служб Службы Analysis Services.

При установке экземпляра по умолчанию или создании отказоустойчивого кластера служб Службы Analysis Services откройте TCP-порт 2383.

При установке именованного экземпляра откройте TCP-порт 2382. Именованные экземпляры используют динамическое назначение портов. В качестве службы обнаружения для служб Analysis Services служба обозревателя SQL Server прослушивает TCP-порт 2382 и перенаправляет запрос на подключение к порту, используемому в настоящее время службами Службы Analysis Services.

При установке служб Службы Analysis Services в режиме интеграции с SharePoint для поддержки Power Pivot для SharePoint 2013 откройте TCP-порт 2382. В Power Pivot для SharePoint 2013 экземпляр служб Службы Analysis Services находится за пределами SharePoint. Входящие запросы к именованному экземпляруPower Pivotисходят от веб-приложений SharePoint по сетевому подключению, поэтому для них требуется открытый порт. Как и в случае с другими именованными экземплярами служб Службы Analysis Services , создайте правило для входящих подключений для службы обозревателя SQL Server на TCP-порт 2382, чтобы разрешить доступ к Power Pivot для SharePoint.

Для Power Pivot для SharePoint 2010 открывать порты в брандмауэре Windows не требуется. В качестве надстройки к SharePoint служба использует порты, настроенные для SharePoint, и устанавливает только локальные соединения с экземпляром служб Службы Analysis Services , который загружает модели данных Power Pivot и выполняет к ним запросы.

Для экземпляров служб Службы Analysis Services , выполняющихся на виртуальных машинах Windows Azure, используйте альтернативные инструкции по настройке доступа к серверу. См. раздел SQL Server Business Intelligence на виртуальных машинах Windows Azure.

Несмотря на то, что Службы Analysis Services экземпляр по умолчанию прослушивает TCP-порт 2383, можно настроить сервер для прослушивания другого фиксированного порта, подключившись к серверу в следующем формате <: ServerName ><: номер_порта >.

Экземпляр служб Службы Analysis Services может использовать только один TCP-порт. На компьютерах с несколькими сетевыми платами или несколькими IP-адресами службы Службы Analysis Services прослушивают один TCP-порт для всех IP-адресов, назначенных этому компьютеру или указанных ему с помощью псевдонима. Если имеются особые требования в отношении нескольких портов, попробуйте настроить службы Службы Analysis Services для доступа по протоколу HTTP. Затем можно установить несколько конечных точек HTTP для любых портов в выбранном формате. См. раздел Настройка HTTP-доступа к службам Analysis Services в службах Internet Information Services (IIS) 8.0.

В этом разделе содержатся следующие подразделы.

Дополнительные сведения о настройках брандмауэра Windows по умолчанию и описание портов TCP, влияющих на компонент Database Engine, службы Analysis Services, службы Reporting Services и службы Integration Services, см. в разделе Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Проверка параметров порта и брандмауэра для служб Analysis Services

В операционных системах Microsoft Windows, поддерживаемых SQL Server 2017, брандмауэр Windows включен по умолчанию и блокирует удаленные соединения. Чтобы разрешить входящие запросы к службам Analysis Services, необходимо вручную открыть порт в брандмауэре. Программа установки SQL Server не выполняет этот шаг автоматически.

Параметры порта указываются в файле msmdsrv.ini и на странице свойств «Общие» экземпляра служб Analysis Services в среде SQL Server Management Studio. Если в поле Порт установлено положительное целочисленное значение, служба прослушивает фиксированный порт. Если в поле Порт установлено значение 0, служба прослушивает порт 2383, если это экземпляр по умолчанию, или динамически назначенный порт, если это именованный экземпляр.

Динамические назначения портов используются только именованными экземплярами. При запуске службы MSOLAP$InstanceName определяется, какой порт следует использовать. Можно определить действительный номер порта, используемый именованным экземпляром, выполнив следующие действия.

Запустите диспетчер задач и щелкните Службы , чтобы получить идентификатор процесса (PID) MSOLAP$InstanceName.

Выполните команду netstat-ao-p TCP из командной строки, чтобы просмотреть сведения о TCP-порте для этого идентификатора процесса.

Проверьте порт с помощью SQL Server Management Studio и подключитесь к серверу Analysis Services в следующем формате: <IPAddress >:<номер_порта >.

Хотя приложение может прослушивать указанный порт, подключения будут неудачными, если брандмауэр блокирует доступ. Для подключений к экземпляру служб Analysis Services необходимо разблокировать доступ к файлу msmdsrv.exe или фиксированному порту в брандмауэре, по которому ведется прослушивание. Остальные подразделы в этом разделе содержат соответствующие инструкции.

Чтобы выяснить, были ли параметры брандмауэра для служб Analysis Services определены ранее, используйте брандмауэр Windows в режиме повышенной безопасности на панели управления. На странице «Брандмауэр» в папке «Мониторинг» показан полный список правил, определенный для локального сервера.

Обратите внимание, что для служб Службы Analysis Servicesвсе правила брандмауэра необходимо задавать вручную. Хотя службы Службы Analysis Services и обозреватель SQL Server резервируют порты 2382 и 2383, ни программа установки SQL Server, ни одно из средств настройки не определяет правила брандмауэра, которые разрешают доступ к портам или исполняемым файлам программы.

Настройка брандмауэра Windows для экземпляра по умолчанию служб Analysis Services

Экземпляр служб Службы Analysis Services по умолчанию прослушивает TCP-порт 2383. Если установлен экземпляр по умолчанию и требуется использовать этот порт, то необходимо лишь разблокировать входящий доступ к TCP-порту 2383 в брандмауэре Windows, чтобы разрешить удаленный доступ к экземпляру по умолчанию служб Службы Analysis Services. Если установлен экземпляр по умолчанию и необходимо настроить службу для прослушивания фиксированного порта, см. подраздел Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services в данном разделе.

Чтобы определить, выполняется ли служба как экземпляр по умолчанию (MSSQLServerOLAPService), проверьте имя службы в диспетчере конфигурации SQL Server. Экземпляр служб Analysis Services по умолчанию всегда указывается как Службы SQL Server Analysis Services (MSSQLSERVER) .

Примечание

В различных операционных системах Windows имеются различные средства для настройки брандмауэра Windows. В большинстве из этих средств можно выбирать между открытием определенного порта или исполняемого файла программы. Если нет особой причины указать исполняемый файл программы, рекомендуется указать порт.

При указании правила входящего подключения следует применять соглашение об именах, с помощью которого можно будет без труда находить правила впоследствии (например, службы SQL Server Analysis Services (TCP-in) 2383).

Брандмауэр Windows в режиме повышенной безопасности

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windowsи Расширенные параметры. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows.

Щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите номер порта 2383 в поле Определенные локальные порты.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее.

В поле «Имя» введите описательное имя этого правила (например, службы SQL Server Analysis Services (tcp-in) 2383) и нажмите кнопку Готово.

Чтобы проверить, разрешены ли удаленные соединения, откройте среду SQL Server Management Studio или Excel на другом компьютере и подключитесь к службам Службы Analysis Services , указав сетевое имя сервера в поле Имя сервера.

Синтаксис Netsh AdvFirewall

Следующая команда создает правило входящего подключения, которое разрешает входящие запросы для порта TCP 2383.

netsh advfirewall firewall add rule name="SQL Server Analysis Services inbound on TCP 2383" dir=in action=allow protocol=TCP localport=2383 profile=domain

Настройка доступа в брандмауэре Windows для именованного экземпляра служб Analysis Services

Именованные экземпляры служб Службы Analysis Services могут прослушивать либо указанный фиксированный порт, либо динамически назначаемый порт, при этом служба обозревателя SQL Server предоставляет сведения о соединении, используемом службой на момент соединения.

Служба обозревателя SQL Server прослушивает TCP-порт 2382. Протокол UDP не используется. TCP — единственный протокол передачи, используемый службами Службы Analysis Services.

Чтобы разрешить удаленный доступ к именованному экземпляру служб Analysis Services, выберите один из следующих методов:

Используйте динамическое назначение порта и службу обозревателя SQL Server. Разблокируйте порт, используемый службой обозревателя SQL Server, в брандмауэре Windows. Подключитесь к серверу в следующем формате: <ServerName >\< instanceName>.

Используйте совместно фиксированный порт и службу обозревателя SQL Server. Такой подход позволяет подключаться, используя следующий <формат:\ServerName >>< instanceName, идентичный подходу к динамическому назначению портов, за исключением того, что в данном случае сервер прослушивает фиксированный порт. В этом варианте служба обозревателя SQL Server обеспечивает разрешение имен для экземпляра служб Analysis Services, прослушивающего фиксированный порт. Для использования этого метода настройте сервер на прослушивание фиксированного порта, разблокируйте доступ к этому порту и разблокируйте доступ к порту, используемому службой обозревателя SQL Server.

Служба обозревателя SQL Server используется только с именованными экземплярами, с экземпляром по умолчанию она не используется никогда. Эта служба автоматически устанавливается и включается при установке любого компонента SQL Server в качестве именованного экземпляра. Если выбран метод, для которого требуется служба обозревателя SQL Server, необходимо следить за тем, чтобы она оставалась включенной и запускалась на сервере.

Если использовать службу обозревателя SQL Server невозможно, необходимо назначить фиксированный порт в строке подключения, минуя разрешение имени домена. Если служба обозревателя SQL Server не используется, то в строке подключения всех клиентских соединений должен указываться номер порта (например, AW-SRV01:54321).

Вариант 1. Используйте динамическое назначение портов и разблокируйте доступ к службе обозреватель SQL Server

Динамическое назначение портов для именованных экземпляров служб Analysis Services выполняется с помощью MSOLAP$InstanceName при запуске службы. По умолчанию служба требует первый обнаруженный доступный номер порта, используя различные номера портов при каждом перезапуске службы.

Разрешение имени экземпляра обеспечивается службой обозревателя SQL Server. Разблокирование TCP-порта 2382 для службы обозревателя SQL Server всегда необходимо, если для именованного экземпляра используется динамическое назначение порта.

Примечание

Служба обозревателя SQL Server прослушивает как порт UDP 1434, так и порт TCP 2382 для компонента Database Engine и служб Analysis Services соответственно. Даже если порт UDP 1434 уже разблокирован для службы обозревателя SQL Server, необходимо разблокировать порт TCP 2382 для служб Analysis Services.

Брандмауэр Windows в режиме повышенной безопасности

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windowsи Расширенные параметры. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows.

Чтобы разблокировать доступ к службе обозревателя SQL Server, щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите номер порта 2382 в поле Определенные локальные порты.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее.

В поле «Имя» введите описательное имя этого правила (например, обозреватель SQL Server (tcp-in) 2382) и нажмите кнопку Готово.

Чтобы убедиться, что удаленные подключения включены, откройте SQL Server Management Studio или Excel на другом компьютере и подключитесь к Analysis Services, указав сетевое имя сервера и имя экземпляра в следующем формате: <ServerName > \< instanceName>. Например, на сервере с именем AW-SRV01 и именованным экземпляром Financeименем сервера будет AW-SRV01\Finance.

Вариант 2. Использовать фиксированный порт для именованного экземпляра

В качестве альтернативы можно назначить фиксированный порт, а затем разблокировать доступ к этому порту. Этот метод обеспечивает лучшие возможности аудита, чем те, которые доступны при разрешении доступа к исполняемому файлу программы. По этой причине использование фиксированного порта — рекомендуемый метод для доступа к любому экземпляру служб Analysis Services.

Чтобы назначить фиксированный порт, следуйте инструкциям в подразделе Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services этого раздела, затем вернитесь к этому подразделу, чтобы разблокировать порт.

Брандмауэр Windows в режиме повышенной безопасности

В Windows 7 или в Windows Vista на панели управления выберите раздел Система и безопасность, затем Брандмауэр Windowsи Расширенные параметры. В Windows Server 2008 и в Windows Server 2008 R2 откройте меню «Администрирование» и выберите пункт Брандмауэр Windows в режиме повышенной безопасности. В Windows Server 2012 откройте страницу «Приложения» и введите Брандмауэр Windows.

Чтобы разблокировать доступ к службам Analysis Services, щелкните правой кнопкой мыши Правила для входящих подключений и выберите Создать правило.

В поле «Тип правила» выберите значение Порт и нажмите кнопку Далее.

В диалоговом окне «Протокол и порты» выберите протокол TCP и введите фиксированный порт в поле Определенные локальные порты.

В поле «Действие» выберите значение Разрешить соединение и нажмите кнопку Далее.

В поле «Профиль» уберите все сетевые расположения, не применимые к текущему развертыванию, и нажмите кнопку Далее.

В поле «Имя» введите описательное имя этого правила (например, SQL Server Analysis Services через порт 54321) и нажмите кнопку Готово.

Чтобы убедиться, что удаленные подключения включены, откройте SQL Server Management Studio или Excel на другом компьютере и подключитесь к Analysis Services, указав сетевое имя сервера и номер порта в следующем формате: <ServerName >: <номер_порта >.

Синтаксис Netsh AdvFirewall

Следующие команды создают правила для входящих подключений, которые разблокируют TCP-порт 2382 для службы обозревателя SQL Server и фиксированный порт, указанный для экземпляра служб Analysis Services. Можно выполнить любую из этих команд, чтобы разрешить доступ к именованному экземпляру служб Analysis Services.

В этом образце команды порт 54321 фиксированный. Обязательно замените его на действительный порт, используемый в вашей системе.

netsh advfirewall firewall add rule name="SQL Server Analysis Services (tcp-in) on 54321" dir=in action=allow protocol=TCP localport=54321 profile=domainnetsh advfirewall firewall add rule name="SQL Server Browser Services inbound on TCP 2382" dir=in action=allow protocol=TCP localport=2382 profile=domain

Использовать фиксированный порт для именованного экземпляра или экземпляра по умолчанию служб Analysis Services

В этом разделе объясняется, как настроить службы Analysis Services для прослушивания фиксированного порта. Фиксированный порт обычно используется, если службы Analysis Services установлены как именованный экземпляр, но к этому методу можно также прибегнуть, если требования бизнеса или безопасности указывают, что не следует использовать порты по умолчанию.

Обратите внимание, что при использовании фиксированного порта изменяется синтаксис соединения для экземпляра по умолчанию: необходимо добавить номер порта к имени сервера. Например, при подключении к локальному, используемому по умолчанию экземпляру служб Analysis Services, прослушивающему порт 54321 в среде SQL Server Management Studio, потребуется ввести «localhost:54321» в качестве имени сервера в диалоговом окне «Соединение с сервером» в среде Management Studio.

При использовании именованного экземпляра можно назначить фиксированный порт без изменений, указав имя сервера (в частности, можно использовать <servername\instancename > для подключения к именованному экземпляру, который прослушивает фиксированный порт). Это применимо, только если служба обозревателя SQL Server работает, а порт, который она прослушивает, разблокирован. Обозреватель SQL Server служба обеспечит перенаправление на фиксированный порт на основе <> servername\instancename. Если открыты порты как для службы обозревателя SQL Server, так и для именованного экземпляра Analysis Services, прослушивающего фиксированный порт, служба обозревателя SQL Server разрешит соединение с именованным экземпляром.

Определите доступный порт TCP/IP, который можно использовать.

Список зарезервированных и зарегистрированных портов, которые не следует использовать, см. в разделе Номера портов (IANA). Чтобы просмотреть список портов, которые уже используются в системе, откройте окно командной строки и введите netstat-a-p TCP , чтобы отобразить список портов TCP, открытых в системе.

После выбора порта укажите его, изменив настройку конфигурации Port в файле msmdsrv.ini. Указать порт можно также на странице «Общие свойства» экземпляра служб Analysis Services в среде SQL Server Management Studio.

Перезапустите службу.

Настройте в брандмауэре Windows разблокировку выбранного порта TCP. Или, если для именованного экземпляра используется фиксированный порт, разблокируйте TCP-порт, указанный для этого экземпляра, и TCP-порт 2382 для службы обозревателя SQL Server.

Выполните проверку, подключившись локально (в среде Management Studio), а затем удаленно из клиентского приложения на другом компьютере. Чтобы использовать Management Studio, подключитесь к экземпляру Analysis Services по умолчанию, указав имя сервера в следующем <формате: servername<>: номер_порта >. Для именованного экземпляра укажите имя <сервера ServerName >\< instanceName>.

Настройка порта для кластера служб Analysis Services

Отказоустойчивый кластер служб Службы Analysis Services всегда прослушивает TCP-порт 2383 независимо от того, установлен ли он как экземпляр по умолчанию или именованный экземпляр. После установки в отказоустойчивый кластер Windows службы Службы Analysis Services не используют динамическое назначение портов. Необходимо открыть TCP-порт 2383 на каждом узле кластера, на котором работают службы Службы Analysis Services . Дополнительные сведения о кластеризации служб Службы Analysis Servicesсм. в разделе Кластеризация служб SQL Server Analysis Services.

Архитектура сервера для Power Pivot для SharePoint существенно различается в зависимости от используемой версии SharePoint.

SharePoint 2013

В SharePoint 2013 службы Excel перенаправляют запросы к модели данных Power Pivot, которые будут загружены в экземпляр служб Службы Analysis Services за пределами среды SharePoint. Соединения устанавливаются стандартным образом, когда клиентская библиотека служб Analysis Services на локальном компьютере отправляет запрос удаленному экземпляру служб Службы Analysis Services в той же сети.

Так как Power Pivot для SharePoint всегда устанавливает службы Службы Analysis Services как именованный экземпляр, необходимо помнить о наличии службы обозревателя SQL Server и использовании динамического назначения портов. Как упоминалось ранее, служба обозревателя SQL Server прослушивает TCP-порт 2382 для определения запросов на подключение, отправляемых к именованным экземплярам служб Службы Analysis Services , и перенаправляет их на текущий порт.

Обратите внимание, что службы Excel в SharePoint 2013 не поддерживают синтаксис соединения с фиксированным портом, поэтому удостоверьтесь в том, что служба обозревателя SQL Server доступна.

SharePoint 2010

При использовании SharePoint 2010 открывать порты в брандмауэре Windows не нужно. SharePoint открывает необходимые порты и такие надстройки, как Power Pivot для SharePoint, которые работают в пределах среды SharePoint. В установке Power Pivot Power Pivotдля SharePoint 2010 системнаяслужбаимеетэксклюзивноеиспользованиелокальногоэкземпляраслужбыSQLServerAnalysisServices(),установленноговместеснимнаPower Pivot том же компьютере. Используются локальные, но не сетевые подключения для доступа к локальному модулю служб Analysis Services, который загружает данные, выполняет запросы и обрабатывает данные Power Pivot на сервере SharePoint. Для запроса Power Pivot данных из клиентских приложений запросы направляются через порты, открытые программой установки SharePoint (в частности, правила для входящих подключений определяются для разрешения доступа к SharePoint — 80, центру администрирования SharePoint V4, SharePoint Web Services и SPUserCodeV4). Веб-службы Power Pivot выполняются в пределах фермы SharePoint, поэтому правил брандмауэра SharePoint достаточно для удаленного доступа к данным Power Pivot в ферме SharePoint.

См. также

Служба обозревателя SQL Server (компонент Database Engine и SSAS)

Запуск, остановка, приостановка, возобновление и перезапуск компонента Database Engine, агента SQL и службы браузера SQL Server

Настройка брандмауэра Windows для доступа к компоненту Database Engine

docs.microsoft.com

Настройка брандмауэра Windows на предоставление Firefox доступа в Интернет

Windows имеет встроенный межсетевой экран,также называемый брандмауэром, который контролирует доступ программ в Интернет. Если брандмауэр Windows не позволяет Firefox устанавливать соединения, Firefox генерирует ошибку «Сервер не найден«, когда вы пытаетесь просматривать веб-сайты.

Примечание: Эта статья относится только к Windows. Чтобы увидеть инструкции, выберите версию Windows из выпадающего меню выше.

Проверка состояния работы брандмауэра Windows 10

Чтобы убедиться, что вы используете брандмауэр Windows:

- Щёлкните правой кнопкой мыши по значку Windows. Появится меню Пуск.

- Найдите в поиске Панель управления. Появится Панель управления.

- В Панели управления выберите Система и безопасность.

- В Системе и безопасности выберите Брандмауэр Windows.

Настройка брандмауэра Windows 10

Если вы используете брандмауэр Windows и у вас есть проблемы с подключением в Firefox:

- На левой панели в Брандмауэра Windows щёлкните Разрешить взаимодействие с приложением или компонентом в Брандмауэре Windows. Появятся доступные приложения.

- Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он там есть, щёлкните, чтобы выбрать его. Если нет, пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне добавления приложения щёлкните по кнопке Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните по firefox.exe.

- Щёлкните по кнопке Добавить.

- Щёлкните по кнопке OK для закрытия панели Разрешенные Программы.

Чтобы убедиться, что вы используете брандмауэр Windows:

- Со стартового экрана нажмите на плитку Рабочий стол. Откроется вид Рабочего стола.

- На рабочем столе, наведите мышкой в правый нижний угол, чтобы открыть Боковую Панель.

- Выберите в разделе . Откроется окно Панели Управления.

- Нажмите Система и безопасность. Появится панель Система и безопасность.

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку, Брандмауэр Windows включён.

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Разрешенные программы.

- Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне Добавление программы щёлкните по кнопке Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните на firefox.exe.

- Нажмите кнопку Добавить.

- Нажмите кнопку OK для закрытия панели Разрешенные Программы.

Проверка состояния работы брандмауэра Windows 7

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите значок Windows и выберите Панель Управления. Откроется окно Панель Управления.

- Нажмите Система и безопасность. Появится панель Система и безопасность.

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку, Брандмауэр Windows включён.

Настройка брандмауэра Windows 7

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Разрешенные программы.

- Щёлкните по кнопке Изменить параметры.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Щёлкните по кнопке Разрешить другое приложение…. Появится окно Добавление программы.

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щёлкните на firefox.exe.

- Нажмите кнопку Добавить.

- Нажмите кнопку OK для закрытия панели Разрешенные Программы.

Проверка состояния работы брандмауэра Windows Vista

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите на значок Windows и выберите Панель Управления. Откроется окно Панель Управления.

- Нажмите заголовок Система. Появится Панель безопасности.

- Нажмите Брандмауэр Windows. Появится панель Брандмауэр Windows.

- Если вы увидите зеленую галочку и сообщение Брандмауэр Windows помогает защитить ваш компьютер, вы используете Брандмауэр Windows.

Настройка брандмауэра Windows Vista

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- На левой стороне панели брандмауэра Windows, нажмите Разрешение взаимодействия с приложением или компонентом в брандмауэре Windows. Появится панель Параметры Брандмауэра Windows.

- Найдите Mozilla Firefox в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox (или firefox.exe), щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Нажмите кнопку Добавить программу…. Появится окно Добавление программы.

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щелкните на firefox.exe.

- Нажмите кнопку OK, чтобы закрыть окно добавления программы.

- В окне Параметры Брандмауэра Windows, выберите вкладку Общие.

- Убедитесь, что не выбрано Блокировать все входящие соединения.

- Нажмите кнопку OK чтобы закрыть окно Параметры Брандмауэра Windows.

Чтобы убедиться, что вы используете брандмауэр Windows:

- Нажмите кнопку Пуск и выберите . Откроется окно Панели Управления.

- Щёлкните по ссылке Центр обеспечения безопасности. Откроется окно Центр обеспечения безопасности.

- Если в заголовке Брандмауэр сказано ВКЛЮЧЕНО, вы используете Брандмауэр Windows.

Если вы используете брандмауэр Windows и имеете проблемы с подключением в Firefox:

- Проверьте, включён ли брандмауэр Windows.

- В Центре обеспечения безопасности щёлкните по Брандмауэр Windows. Откроется окно Брандмауэр Windows.

- Выберите вкладку Исключения.

- Найдите Mozilla Firefox (или firefox.exe) в списке программ. Если он есть, щёлкните по нему для его выбора. Если нет, то пропустите следующий шаг.

- Выбрав Mozilla Firefox, щёлкните по кнопке Удалить. Подтвердите, что вы хотите удалить запись.

- Нажмите на кнопку Добавить программу….

- В окне Добавление программы нажмите кнопку Обзор….

- Перейдите в каталог программы Firefox (т.е. C:\Program Files\Mozilla Firefox\) и дважды щёлкните на firefox.exe.

- Нажмите кнопку OK, чтобы закрыть окно Добавление программы.

- Нажмите кнопку OK, чтобы закрыть окно Параметры брандмауэра Windows.

Основано на информации с Firewalls (mozillaZine KB)

support.mozilla.org