Защита информации от копирования — SearchInform

Защита от копирования является одной из составляющих обеспечения безопасности информации. Она заключается в предотвращении возможности несанкционированного копирования цифровых данных, которые хранятся на компьютере или съемном носителе.

Почему возникла проблема несанкционированного копирования

Незаконное распространение ПО в РФ получило широкое развитие по следующим причинам:

- отсутствие судебных прецедентов по защите прав авторов программного продукта;

- наличие многолетнего опыта заимствования иностранного ПО;

- низкий уровень культуры рыночных взаимоотношений.

Еще одной причиной массового распространения нелегальных копий являются сами пользователи информации, которые считают, что использование пиратского продукта удобнее, чем лицензионного ПО. Например, лицензионную музыку, скачанную на портативный плеер, нельзя прослушивать на ПК. А если использовать копию без защиты, то файлы можно передать на несколько других устройств.

Для чего защищать информацию

Защита от копирования в первую очередь направлена на обеспечение безопасности коммерческой тайны и прав создателей на программное обеспечение. Программы для ЭВМ являются результатом интеллектуального труда и подлежат защите от распространения без разрешения правообладателя.

Большая часть ПО предоставляется пользователям на платной основе, поэтому в Сети распространено программное «пиратство». Злоумышленники присваивают себе результат чужой интеллектуальной собственности с целью подмены авторства или получения выгоды от продажи информации.

Обеспечение коммерческой тайны направлено на защиту персональных данных клиентов компании и сохранение конкурентных позиций предприятия на рынке сбыта.

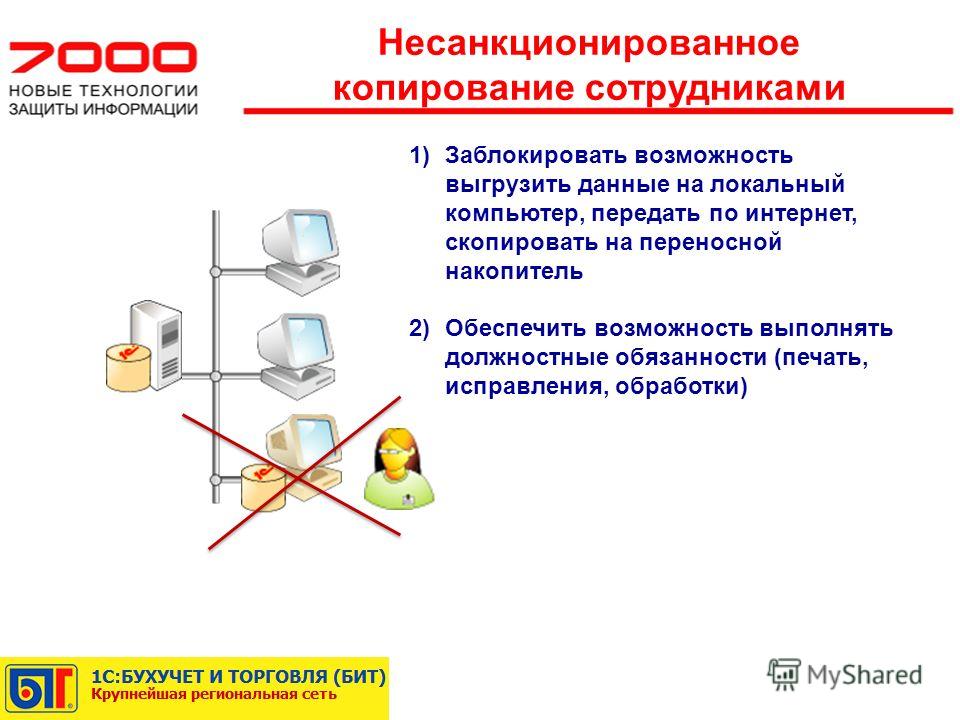

Данные компании часто оказываются под угрозой незаконного копирования со стороны увольняющихся сотрудников. Как защитить информацию от неблагонадежных инсайдеров? Узнать.

Методы защиты от копирования

Для защиты от несанкционированного получения сведений, хранящихся на ПК, используют следующие методы:

- организационные;

- правовые;

- технические.

Организационный метод защиты предусматривает невозможность эксплуатации защищаемой программы без соответствующей технической поддержки со стороны компании-производителя. Скопированная программа может не запускаться на персональном компьютере или выдавать ошибки в процессе работы.

В основе правового метода лежит законодательная база, предусматривающая различные меры ответственности за использование в работе нелицензионных программных продуктов, контрафактных баз данных, взлом системы защиты. Также правовая защита подразумевает лицензирование ПО. Программе присваивается индивидуальный серийный номер, и все права по использованию и перепродаже закрепляются за правообладателем.

Применение технических способов защиты от несанкционированного доступа зависит от места хранения защищаемых файлов.

Защита от копирования

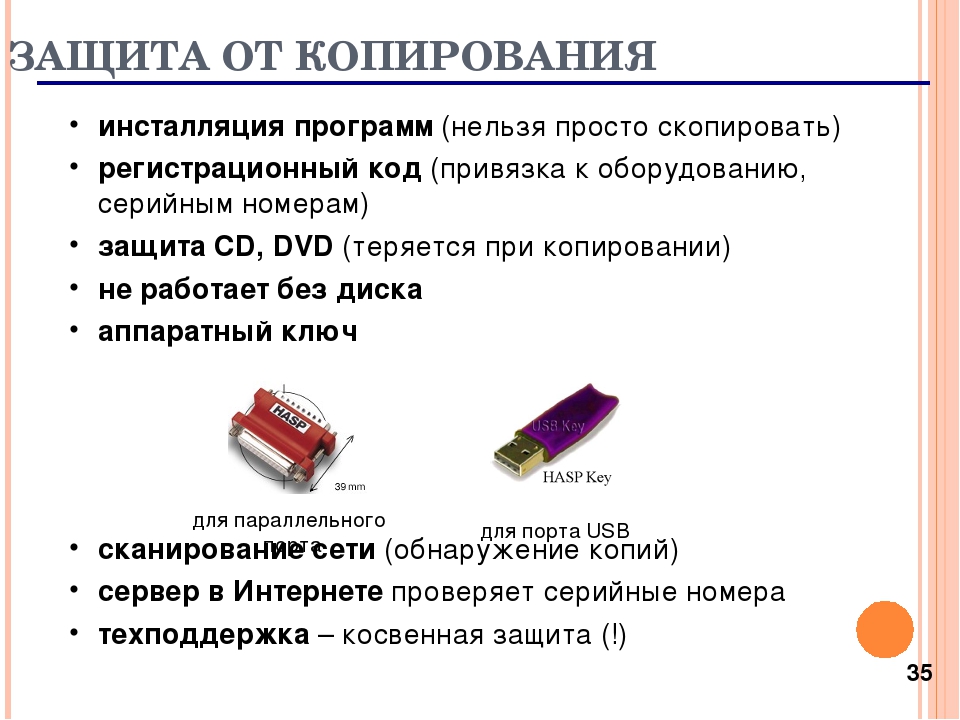

Защита программы от копирования представляет собой систему, обеспечивающую работоспособность ПО только при выполнении определенного условия. Таким условием является распознавание уникального кода, который называется ключевым. Ключ может храниться на диске или ином съемном устройстве, подключаемом к ПК.

Функции системы защиты от несанкционированного доступа

Основная функция системы защиты информации от неразрешенного снятия копий заключается в том, чтобы идентифицировать диск, с которой осуществляется запуск программы. Для этого используется один из двух способов защиты:

- нанесение повреждения;

- нестандартное форматирование.

При использовании первого способа диск прожигается лучом лазера. Создать диск-копию с аналогичной меткой в том же месте, что и на диске-оригинале, практически невозможно. Таким образом, нанесение повреждения является надежным способом защиты.

Второй способ защиты заключается в создании диска некопируемого формата. Метод достаточно сложен для исполнения, так как осуществить такое форматирование может только специалист, который хорошо знает все нюансы функционирования системного контроллера.

К методам нестандартного форматирования относят:

- изменение очередности секторов на дорожке;

- увеличение или уменьшение расстояния между секторами;

- изменение длины дорожки.

Следующей функцией системы является аутентификация – распознавание среды, из которой подается сигнал на копирование.

К функциям защиты относится также реагирование на неразрешенный доступ к данным. Если происходит несанкционированное копирование, то система реагирует отказом от выполнения запроса или полным уничтожением защищаемых данных. Уничтожение информации может происходить как после первичной попытки взлома ПК, так и после многократных попыток.

Уничтожение информации может происходить как после первичной попытки взлома ПК, так и после многократных попыток.

В DLP-системе «СёрчИнформ КИБ» реализована функция теневого копирования информации на подключаемых к ПК устройствах, а также шифрования данных, переданных на USB и съемные диски. Узнать больше о возможностях КИБ.

Еще один способ заключается в препятствовании изучению логики, по которой работает система защиты. Он не позволяет злоумышленнику изучать алгоритм функционирования системы защиты. Данная функция очень важна, так как любой системный программист сможет расшифровать язык программирования системы защиты и найти возможности ее взлома.

Логика функционирования программы защиты изучается двумя способами:

- дисассемблированием;

- трассировкой программы.

Дисассемблирование – это получение из исполняемого кода программы код на языке ассемблера. Ассемблер – это транслятор, с помощью которого записи машинных команд преобразуются в формат, удобный для восприятия человеком.

Программные средства защиты

Существует два вида программных средств защиты, направленных на препятствование несанкционированному входу в ПК пользователя:

- общесистемные;

- специализированные.

Общесистемным средством по защите от копирования является, например, драйвер Setup, который используется для настраивания параметров авторизации при запуске ПК. Чтобы обеспечить защиту операционной системы с помощью данного средства, нужно настроить параметры загрузки ПК:

- порядок запуска – первичный запуск системы должен осуществляться с диска С;

- требование ввода пароля при запуске.

Определение порядка первичного запуска с жесткого диска позволяет предотвратить запуск ОС со съемного носителя. Некоторые более ранние версии BIOS предусматривают возможность осуществления запуска ПК с диска без предварительного требования ввода пароля. Если установленная на компьютере версия BIOS предусматривает запрос пароля при запуске системы со съемного носителя, то изменения параметров загрузки не требуется. Во всех современных версиях BIOS уже реализован запрос на ввод пароля пользователя.

Если установленная на компьютере версия BIOS предусматривает запрос пароля при запуске системы со съемного носителя, то изменения параметров загрузки не требуется. Во всех современных версиях BIOS уже реализован запрос на ввод пароля пользователя.

Для активации драйвера Setup нужно нажать кнопку Del на клавиатуре после запуска ПК. Затем перейти в меню BIOS Features Setup. С помощью клавиш управления курсором PgUp и PgDn настроить параметры:

- Boot Sequence – установить показатель С, А или С, CDROM, A;

- Security Option – установить System.

Через меню Password Settings требуется задать пароль, после чего сохранить установленные изменения и выйти из программы. Выход осуществляется через меню Save & Exit Setup. Когда необходимые параметры установлены, запуск ПК будет осуществляться только при условии ввода верного пароля.

Пользователь может изменить пароль запуска системы. Для этого ему нужно выполнить те же действия, что и для первичного ввода пароля.

Защита программ, реализованная через Setup, имеет один существенный недостаток. Она может быть взломана злоумышленниками путем принудительного сброса памяти ПК до базовых настроек. Для этого злоумышленникам потребуется вскрыть корпус компьютера.

Чтобы защита программного обеспечения была более надежной, пользователь может применять специальные программные системы, которые дают возможность установить одну из степеней подтверждения правдивости для пользователя:

- ввод пароля для доступа с клавиатуры;

- загрузка ПК при условии раздельного ввода двух разных паролей.

Каждый последующий уровень защиты от копирования является более надежным, чем предыдущий.

При вводе с клавиатуры ПК допустимая длина пароля составляет 64 знака. Их набор производится в трех регистрах, переключение которых возможно с помощью клавиш F1, F2 и F3. В базовых настройках используется регистр F1. Для обеспечения высокой степени надежности пароли должны быть оригинальными, сложными и длинными. Одновременно с этим возникает сложность при запоминании длинного пароля.

Для обеспечения высокой степени надежности пароли должны быть оригинальными, сложными и длинными. Одновременно с этим возникает сложность при запоминании длинного пароля.

Сложный пароль, содержащий большое количество символов, может быть записан на диск, который будет использоваться при загрузке ПК для опознавания личности пользователя.

Защитить информацию от копирования также можно путем создания ключевого диска для запуска ОС. Без использования такого ключа загрузка ПК невозможна.

Организация защищенного доступа к компьютеру играет важную роль для коммерческих предприятий и частных пользователей. Организовать защиту данных на ПК можно самостоятельно или при помощи ИБ-специалиста, в том числе внештатного. Второй способ является приоритетным, так как специалист по ИБ-аутсорсингу сможет провести аудит системы безопасности и подобрать оптимальный способ защиты.

10.09.2019

Защита программ и компьютерных игр

от копирования, взлома и неправомерного использования

Защита от копирования — это система мер, направленных на противодействие несанкционированному копированию информации, обычно представленной в электронном виде. Какие методы защиты от копирования используются? Организационные, юридические, программные и аппаратные.

Какие методы защиты от копирования используются? Организационные, юридические, программные и аппаратные.

По данным международной ассоциации Business Software Alliance среднемировой показатель пиратства составил в 2014 году 42 %. В России это величина составляет 64%. Это означает, что вы рискуете потерять до 2/3 своего дохода, если вовремя не позаботитесь о соответствующих мерах защиты программ от копирования и нелегального распространения.

Компания StarForce помогает издателям и правообладателям компьютерных программ окупать затраты на их разработку и получать прибыль.

| Создание нелегальных копий программ и игр. | |

Пиратское распространение ПО. | |

| Нарушение пользователями лицензионных ограничений (срок использования ПО, число рабочих мест и т.д.) | |

| Взлом, анализ и модификация. |

Продукты StarForce позволяют надежно защитить исходный код приложения от анализа и взлома. Для предотвращения незаконного копирования используется механизм привязки к параметрам компьютера пользователя, сервера организации, оптического диска или USB-накопителя. Кроме того, в само приложение внедряется система лицензирования, позволяющая реализовать различные модели продаж и следить за его распространением и использованием. Защита программного обеспечения — это то, что вам нужно для ваших продуктов.

Защита программного обеспечения

Защита приложений, работающих в корпоративных и локальных сетях

Решение контролирует количественное использование программы в сети и не позволяет одновременно работать пользователям, число которых превышает заданное клиентом. Активация ПО и его привязка осуществляется к локальному серверу организации.

Активация ПО и его привязка осуществляется к локальному серверу организации.

Продукт: StarForce ProActive for Business

Защита деловых приложений для частного и корпоративного использования

Решение позволяет ограничить нелегальное использование программ и повысить доход правообладателя. Чрезвычайно удобной является возможность распространять программу с различным функционалом при едином дистрибутиве, в зависимости от уровня клиента. Данный продукт позволяет применять специальные политики лицензирования защищенных программ и отслеживать распространение.

Продукт: StarForce ProActive

Защита игр — Интеграция со Steam

StarForce предлагает защиту от копирования для игр, которые будут продаваться через Steam, самую популярную онлайн-платформу для игр. Мы также предоставляем систему защиты от читов для игр.

Защита компьютерных игр от копирования для персональных компьютеров

Для сегмента компьютерных игр пиратство является проблемой № 1. Традиционные компьютерные игры неконтролируемо копируются и распространяются в интернете, нанося правообладателю непоправимый ущерб. Поэтому надежная защита игр от копирования так необходима для участников рынка. С помощью линейки продуктов StarForce возможно применять специальные политики лицензирования защищенных игр и отслеживать распространение.

Чтобы предотвратить мошеннические действия со стороны разработчиков и игроков используются анти-читы — программы, которые контролируют и блокируют попытки влиять на игру нечестным путем. Сегодня индустрия защиты игр развивается стремительно.

Продукты:

StarForce ProActive с привязкой к компьютеру

StarForce Disc с привязкой к CD/DVD дискам

StarForce Universal с привязкой к диску и компьютеру

Защита онлайн-игр MMOG и MMORPG от читов и ботов

Набор инструментов по обеспечению безопасности, который защищает MMOG от читов, трейнеров и ботов. Защита игр в действии!

Защита игр в действии!

Не секрет, что MMOG становится первоочередным направлением для всей индустрии компьютерных игр. Новые релизы появляются чаще, чем когда-либо прежде, и разработчики с нетерпением ожидают коммерческого успеха для своих проектов. Однако, такое программного обеспечение, как игровые боты, трейнеры и читы могут подорвать интерес потребителей к выпуску новых игр, что приводит к снижению доходов разработчиков. Мы разработали инновационный анти-чит продукт, который поможет геймерам играть с комфортом, а разработчикам заработать больше денег.

Продукт: StarForce MMOG

Возможности StarForce для защиты от копирования:Оставьте заявку на бесплатное тестирование защиты

Защита от копирования — это… Что такое Защита от копирования?

Защита программ, установленных на жёстком диске

Для программ, установленных на жёстком диске, могут применяться такие меры защиты:

- Программа может требовать вставленную дискету или компакт-диск.

В частности, это широко применяется в играх. Но для многих программ такие меры недоступны (например, shareware-программы или программы повседневного пользования).

В частности, это широко применяется в играх. Но для многих программ такие меры недоступны (например, shareware-программы или программы повседневного пользования). - Электронный ключ (донгл), вставленный в один из портов компьютера (обычно LPT или USB, редко — COM). Достоинство ключа в том, что его можно вставлять в любой компьютер, на котором намереваетесь запустить программу. Кроме того, электронный ключ быстр и не занимает дисковода. Но электронные ключи дороги (5—15 долларов), и применяются лишь в дорогостоящем ПО. Также теоретически возможны конфликты периферийных устройств с ключом. Типичный пример электронного ключа — аппаратного обеспечения, и программу можно распространять посредством цифровой дистрибуции. Если пользователь производит модернизацию компьютера, защита отказывает. Авторы многих программ, защищённых привязкой, в подобных случаях готовы дать новый регистрационный код. Например, Windows XP разрешает раз в 120 дней генерировать новый регистрационный код (но в исключительных случаях, позвонив в службу активации, можно получить новый код и до прошествия этого срока).

В качестве привязки используются серийный номер

В качестве привязки используются серийный номер - Сканирование сети. Это исключает одновременный запуск двух программ с одним регистрационным ключом на двух компьютерах в пределах одной локальной сети. Локальный брандмауэр можно настроить так, чтобы он не пропускал пакеты, принадлежащие защищённой программе. Правда, настройка брандмауэра требует некоторых пользовательских навыков. Кроме того, в большинстве реальных сетей «все друг другу доверяют» (это ускоряет доступ к ресурсам других компьютеров и сетевую игру), и брандмауэр безусловно пропускает локальный трафик.

- Если программа работает с каким-то централизованным сервером и без него бесполезна (например, онлайн-игра, антивирус), она может передавать серверу свой серийный номер; если номер неправильный, сервер отказывает в услуге. Это единственный стопроцентный способ защиты от копирования. Впрочем, существует возможность создать сервер, который не делает такой проверки. Например, существовал сервер battle.da, который по функциям был аналогичен PvPGN-серверов, которые также не проверяют регистрационные номера.

Устаревшие методы защиты программного обеспечения

В прошлом применялись и другие методы защиты ПО от копирования.

- Некоторые старые программы для жёстком диске. Например, файл длиной 1 байт занимает на диске один кластер (не менее 512 байт), и в оставшиеся 511 байт можно записать некоторую информацию. Сейчас эта практика не используется, так как она чревата потерями данных.

- Привязка к руководству пользователя. Например, программа выводит: «Введите 5-е слово на 12-й сверху строке 26-й страницы». Более изощрённый способ защиты — в руководстве находится важная информация, без которой невозможно пройти игру, этим известна серия Space Quest. Распространение сканеров и многозадачных операционных систем положило конец этой практике.

- Привязка к некоторому механическому устройству. Игра Another World поставлялась с «кодовым колесом». В системе защиты от копирования Lenslok, применявшейся в играх для ZX Spectrum, надо было, посмотрев на картинку через систему призм, увидеть двухбуквенный код.

Внешний модуль против API

Некоторые защиты пристыковывают к программе защитный модуль (как это делают вирусы). Преимущество этой защиты в том, что её можно «надеть» на любую программу. Недостаток в том, что защита, как правило, легко отключается.

Более прочные защиты имеют свой API, с помощью которого можно сделать весьма сложную логику защиты. Весь защитный код оказывается «размазанным» по программе, и взлом оказывается трудным или невозможным.

Защита аудио компакт-дисков

Компакт-диски делают не полностью соответствующими спецификации Red Book, из-за чего (теоретически) диск должен читаться на плеерах и не читаться на компьютерных приводах Philips, владеющая знаком «Compact Disc Digital Audio», отказалась ставить эту марку на защищённых дисках. Из таких защит известны Cactus Data Shield и Copy Control.

В 2005 фирма Microsoft Windows устанавливают скрытую программу, запрещающую копирование дисков. Поскольку эта программа ставится независимо от желания пользователя, маскируется и препятствует своему удалению, многие независимые исследователи сочли её троянским конём, то есть вредоносной программой. В результате скандала Windows не подвержены этой опасности.

В результате скандала Windows не подвержены этой опасности.

У аудиодисков, видео, книг и подобных носителей есть «аналоговая брешь»: если музыку можно воспроизвести, то её можно и записать. Если текст можно распечатать, то его можно и отсканировать. В таком случае некоторые компании используют ТСЗАП, снижающие качество воспроизведения — то есть, качество самого продукта.

Защита программного обеспечения на мобильных платформах

Способы защиты мобильного ПО от копирования обычно связаны с тем фактом, что пользователь не может изменять хранящиеся в ППЗУ аппарата данные, или может изменять лишь ограниченно.

Методы взлома/обхода технических мер защиты

Для взлома защищённого программного обеспечения применяются такие методы:

- Копирование защищённого диска специальными программами.

- Эмуляция диска — специальный драйвер делает логический диск, который программа принимает за лицензионный. Во многих играх применяется вариант этого метода под названием «Mini Image», когда подставной диск имеет маленький размер (несколько мегабайт), тем не менее, игра признаёт его лицензионным.

- Эмуляция электронного ключа.

- Генерация регистрационного кода по серийным номерам аппаратного обеспечения.

- «Отключение» защиты взломом программного кода.

Почти во всех защитах есть методы противодействия взлому: дестабилизация отладчика; шифрование кода, исключающее работу дизассемблером; «ложные ветви», сбивающие хакера с толку; проверка целостности файла, не дающая накладывать патчи; виртуальная машина с собственной системой команд. Эти методы не дают узнать, как защита работает (или хотя бы оттягивают этот момент настолько, насколько можно).

Проблема «лучше, чем легальное»

Это одна из фундаментальных проблем защиты от копирования. Заключается она в том, что система защиты от копирования неизбежно создаёт пользователю неудобства, и поэтому, с точки зрения пользователя, взломанная программа в каком-то смысле лучше, чем оригинальная. Например:

- С винчестера программа загружается быстрее, чем с компакт-диска. Кроме того не нужно искать компакт-диск и всё время его вставлять, отчего он изнашивается.

- Если не использовать компакт-дисков, время работы ноутбука существенно увеличивается. Кроме того на некоторых моделях ноутбуков устройство чтения компакт-дисков можно оставить дома, уменьшив вес ноутбука.

- При использовании USB-ключа может не хватить портов на всё нужное оборудование.

- При защите по руководству не нужно обращаться к руководству.

- Электронный ключ мешает носить ноутбук в сумке; его надо вставлять перед началом работы и вынимать в конце.

- J2ME-программа исчезнет после перепрошивки телефона, и нет возможности сделать её резервную копию.

- Защищённую музыку, закачанную на портативный плеер, невозможно прослушать, например, с домашнего ПК.

- Аппаратные технологии защиты приводят к удорожанию устройств.

По этой причине даже владельцы лицензионных копий иногда устанавливают поверх лицензионной копии взломщик (наиболее известный пример такой практики — использование эмулятора электронного ключа sable с программами серии «1С:Предприятие»).

Фразы о защите ПО

- «Существует три способа распространения программного обеспечения: воровство, грабёж и обмен краденым». — Программистский фольклор.

- «А вообще это всё брехня. Посмотри, о каких потерях из-за пиратства рапортуют международные издательства. Не просто миллионы, миллиарды выходят. Особенно если почитать отчёты ассоциаций разных. Но если бы они действительно миллионы теряли, как ты думаешь, у нас в таком же состоянии защита была бы, как сейчас? Если ты теряешь $100 млн в год на пиратстве, то сколько ты потратишь на эту проблему — 50, 100, даже 200 млн, правильно? А потом заработаешь кучу денег». — Брэд Уорделл, Stardock (разработчик Galactic Civilizations 2; компания, которая принципиально не защищает свои игры)[1]

Примечания

См. также

Ссылки

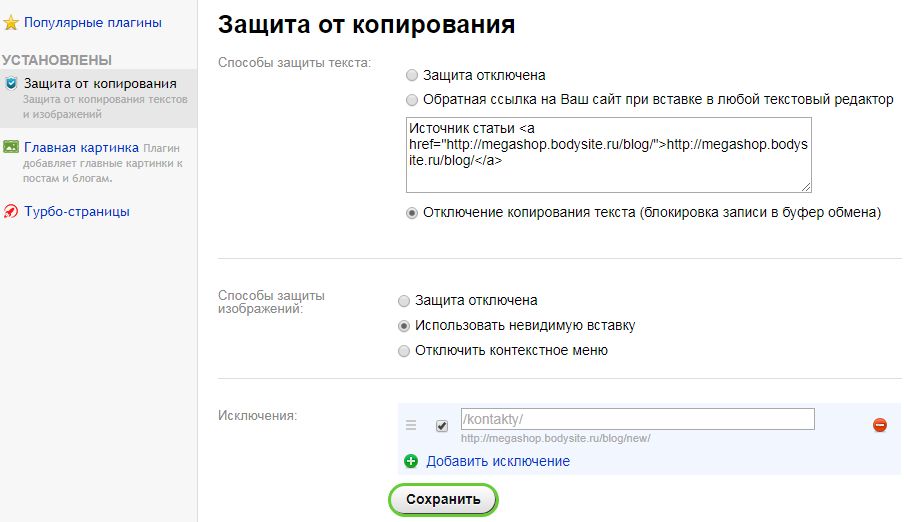

Бесплатная защита курсов от копирования

Ниже вы найдете ответы на часто задаваемые вопросы по бесплатной защите ваших уроков от копирования на платформе АнтиТренинги.

На платформе АнтиТренинги предусмотрена бесплатная защита контента онлайн-курса от копирования (кроме минимального тарифа).

Базовая система защиты предусматривает:

1. Защиту от копирования в буфер обмена

2. Защиту файлов от скачивания и несанкционированного доступа

Чтобы защитить материалы от копирования в буфер обмена, достаточно зайти в настройки урока и включить защиту от копирования материалов.

Переходим в «Уроки» и выбираем нужный нам урок.

Внутри урока справа на панели выбираем «Настройки».

Затем в «Общих настройках» урока выбираем «Включить защиту от копирования материала».

И не забываем нажать внизу страницы с настройками кнопку «Сохранить настройки».

Для видеофайлов предусмотрена дополнительная базовая защита. Она позволяет включить блокировку доступа к видеофайлу и настроить время, по истечении которого после первой попытки просмотра видеофайл будет заблокирован для дальнейшего просмотра.

Чтобы включить данную защиту, нужно зайти в «Файлы» (нажимаем на треугольник возле вашей аватарки и выбираем нужный раздел). Попадаем в файловое хранилище.

Находим курс, видео в котором хотим защитить.

Видим список файлов, которые загружены в курс, и находим нужный нам. Заходим в «Настройки» файла, нажав на шестеренку.

В открывшихся настройках конкретного файла передвигаем бегунок на пункте «Блок доступа после первого просмотра/скачивания» и выставляем нужное количество минут/часов/дней/месяцев, через которое произойдет блокировка.

Также не забываем фиксировать все изменения в «Настройках» кнопкой «Сохранить».

Почему для защиты лучше загрузить файлы в хранилище платформы, чем добавить со стороннего ресурса?

Важное условие для защиты контента АнтиТренингами – это загрузка всех файлов и материалов в файловое хранилище платформы с вашего компьютера. Если вы загружаете видео в уроки курса через «Добавить по ссылке» (например, с Youtube, Vimeo, Rutube), то всегда есть вероятность перехода на сторонний ресурс, с которого добавлялось видео, а значит и скачивания оттуда с использованием специальных программ и сервисов.

Также видео, загруженные в файловое хранилище АнтиТренингов, воспроизводятся браузерами стандартно. При этом система автоматически кодирует загруженные файлы в формат, необходимый для воспроизведения на мобильных устройствах и для пользователей с плохим Интернетом. Это во многом повышает качество просмотра уроков.

Для корректной загрузки видео необходимы такие характеристики:

* объем каждого файла не должен превышать 2 Гб

* расширение: mp4

* видеокодек: H.264

* аудиокодек: AAC

* битрейт: до 2 Мбит

* количество кадров в секунду: до 24 fps

Изображения для аватара курса/урока и обложки видео должны быть:

* в формате JPG, JPEG, PNG

* минимальное разрешение: 112×112 px

* максимальный размер: 5 Mb

Платформа АнтиТренинги предоставляет бесплатно, в рамках тарифа, от 30 до 500 Гигабайт для загрузки файлов. В разделе «Тарифы» можно посмотреть, сколько бесплатных Гигабайт вам доступно в рамках выбранного тарифа и сколько будет стоить превышение этих объемов.

Мы разобрали частые вопросы по бесплатной защите материалов от копирования на платформе АнтиТренинги. Если ответы на какие-то вопросы по данной теме вы не нашли, то всегда можете обратиться за помощью к технической поддержке платформы.

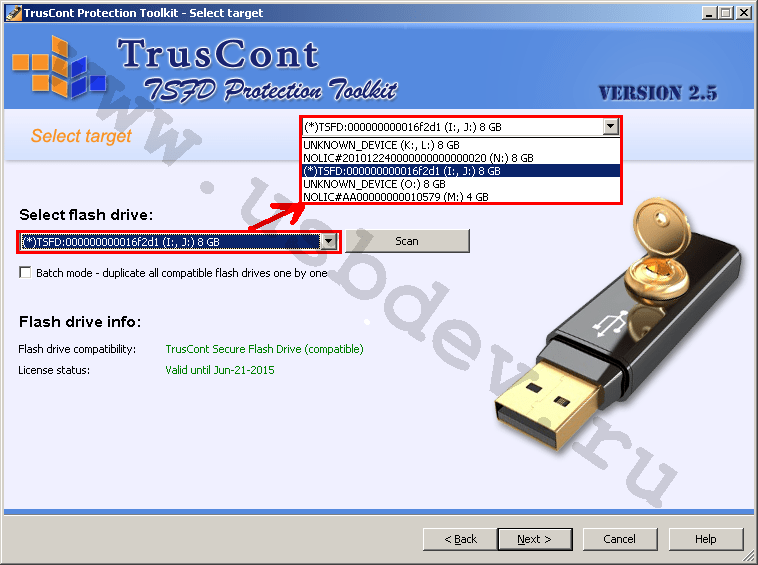

Ограничение копирования файлов | Защита данных на флешке

Сейчас, как никогда раньше, чрезвычайно активизировалась деятельность недобросовестных конкурентов, пытающихся всякими правдами и неправдами раздобыть информацию, являющуюся коммерческой тайной. По этой причине чрезвычайно остро стоит проблема защиты конфиденциальных данных, разглашение которых может нанести непоправимый вред бизнесу.

По этой причине чрезвычайно остро стоит проблема защиты конфиденциальных данных, разглашение которых может нанести непоправимый вред бизнесу.

Те, кому приходится хранить важную информацию на флешках, наверняка не раз задумывались о том, как бы защитить данные от посторонних. Конечно, можно позаботиться о сохранности содержимого флешки, установив для доступа пароль, однако эта мера не всегда оказывается действенной. Нередки ситуации, когда на деловых встречах, переговорах с партнерами во время презентации проекта необходимо отлучиться на время от работающего ноутбука, и очень важно быть уверенным, что во время вашего отсутствия никто не сможет воспользоваться возможностью скопировать содержимое flash драйва.

Ведущие специалисты компании «Флешки Оптом» имеют большой опыт работы со средствами защиты информации, обеспечивающими безопасность данных на USB флеш-накопителях, в том числе защиту файлов на флешке:

- от записи,

- удаления,

- копирования

- или иного несанкционированного использования.

Защита данных на флешке осуществляется за счет установки специального драйвера на накопитель, который, в свою очередь, контролирует открытие всех файлов с устройства и все операции с ними. В частности, програмно блокируются такие функции, как сохранить, сохранить как, копировать, вставить и печать.

Также драйвер дополнительно шифрует все данные на флешке, благодаря чему не остается доступных для чтения копий файлов на ноутбуке или компьютере. Последняя функция позволит сохранить конфиденциальность всех данных на USB-накопителе даже в условиях, если Вам необходимо открывать информацию на чужом компьютере для работы или для демонстрации.

Если вы хотите быть уверенными в целости и сохранности хранимых на вашем flash накопителе данных, мы предлагаем идеальное решение проблемы – воспользоваться возможностью заказать у специалистов нашей компании USB флешки с ограничением копирования файлов. Стоимость данной услуги и сроки выполнения заказа в каждом случае рассчитываются отдельно!

Методы защиты электронных документов от копирования и редактирования

Немного историиС момента изобретения письменности человечество стало переносить личные, государственные и вселенские тайны на подходящие материальные носители. Как только предки не изощрялись в том, чтобы тексты не были прочитаны чужими глазами. Самым древним и востребованным способом защиты по праву является криптограмма (в переводе с греческого означает «тайнопись»). Например, священные иудейские тексты шифровались методом замены — вместо первой буквы алфавита писалась последняя буква, вместо второй — предпоследняя и т.д. Этот древний шифр называется Атбаш.

Как только предки не изощрялись в том, чтобы тексты не были прочитаны чужими глазами. Самым древним и востребованным способом защиты по праву является криптограмма (в переводе с греческого означает «тайнопись»). Например, священные иудейские тексты шифровались методом замены — вместо первой буквы алфавита писалась последняя буква, вместо второй — предпоследняя и т.д. Этот древний шифр называется Атбаш.

Также предпринимались шаги для защиты передаваемых секретных сообщений от перехвата и подмены. Обычно для этого использовали вооружённую охрану, но не отказывались и от альтернативных способов — пугали Божьим гневом и древними проклятьями, что было весьма действенно для тех лет.

Люди выдумали великое множество способов защитить бумажные документы от копирования и редактирования (подмены). Часть из них перебрались в «цифру», а часть была придумана специально для защиты электронных документов.

Зачем защищать документы от копирования и редактирования

В основном, защита от копирования и редактирования требуется для рабочих документов в форматах DOCX и PDF. Аналитические агентства, проектные институты и другие компании, предлагающие информационные продукты, предоставляют результаты исследований в защищенном формате, чтобы предотвратить несанкционированное использование и распространение. Также для бизнеса важно обеспечить защиту от подмены – для снижения рисков нужно гарантировать, что документ навсегда останется в неизменном виде.

Аналитические агентства, проектные институты и другие компании, предлагающие информационные продукты, предоставляют результаты исследований в защищенном формате, чтобы предотвратить несанкционированное использование и распространение. Также для бизнеса важно обеспечить защиту от подмены – для снижения рисков нужно гарантировать, что документ навсегда останется в неизменном виде.

Однако защита от копирования и редактирования может пригодиться и для личных целей, например, при создании книги, курса обучения, оказании консалтинговых услуг. То есть такой функционал может пригодиться каждому, кто разрабатывает интеллектуальные продукты и хочет контролировать их распространение.

Защита электронных документов DOC и PDF в наши дни

Давайте кратко пробежимся по самым распространенным методам.

Маркировка

На документ можно нанести информацию о том, что он имеет особый статус и его нельзя редактировать и копировать. Иногда маркировку делают незаметной, чтобы выявить «крота» — источник утечки. В простой реализации точку в документе ставят в разных местах и отслеживают какой вариант «всплывет». Усовершенствованный вариант – использование специализированных программно-аппаратных комплексов в связке с МФУ, позволяющих менять интервалы и кегль шрифта индивидуально для каждого экземпляра документа. Такая защита носит реактивный характер, то есть позволяет выявить виновного по факту обнаружения инцидента. Далее мы посмотрим методы, имеющие проактивный характер.

В простой реализации точку в документе ставят в разных местах и отслеживают какой вариант «всплывет». Усовершенствованный вариант – использование специализированных программно-аппаратных комплексов в связке с МФУ, позволяющих менять интервалы и кегль шрифта индивидуально для каждого экземпляра документа. Такая защита носит реактивный характер, то есть позволяет выявить виновного по факту обнаружения инцидента. Далее мы посмотрим методы, имеющие проактивный характер.

Пароль

Самый распространенный и доступный всем способ защитить электронные документы от несанкционированного доступа заключается в установке пароля на документ или архив. Обычно это делается встроенными инструментами программы, например, в приложении Acrobat можно ограничить редактирование, копирование содержимого и печать (ссылка на инструкцию). Но нужно учитывать следующее – сам файл можно копировать, и если выложить защищенный таким образом документ и пароль в интернет, то его легко сможет открыть каждый желающий.

Доступ по цифровому ключу (флешке)

Метод основывается на наличии у пользователя физического ключа (флешки или SD карты) для расшифровки документа. Есть флешка – есть доступ. То есть файл можно копировать, но копию нельзя открыть без определенного материального носителя. Это решает проблему несанкционированного распространения, но с ограничениями. Во-первых, флешка или SD карта стоит денег, и, во-вторых, нужно обеспечить доставку этого предмета до пользователя, что увеличивает стоимость и затрудняет обмен документами в оперативном режиме. В-третьих, пользователю всегда придется иметь этот ключ при себе, и, в-четвертых, любая техника имеет свойство ломаться – и вам нужно будет оговаривать срок гарантии и обеспечивать замену в случае поломки.

Система управления правами доступа

В основном этот метод защиты документов используется для корпоративных пользователей на базе службы управления правами Active Directory (AD RMS). Документы, защищенные AD RMS, шифруются, а автор может устанавливать разрешения для тех, кто получит доступ к файлам.

Список возможных ограничений прав:

- Чтение, изменение, печать.

- Срок действия документа.

- Запрет пересылки электронного письма.

- Запрет печати электронного письма.

Но что делать, если документ как раз нужно отправить внешнему адресату?

Комбинированные методы защиты документов

Во всех вышеперечисленных методах есть свои достоинства и недостатки. Производители систем защиты документов постоянно работают над тем, чтобы соединить сильные стороны в одном решении. Идеальной кажется такая комбинация:

- предоставление доступа к документу по паролю, который можно отправить по электронной почте или продиктовать по телефону;

- привязка к уникальному материальному носителю, но чтобы не нужно было его дополнительно покупать и доставлять до конечного пользователя;

- управление правами доступа через интернет, чтобы можно было предоставлять и отзывать доступ к файлу в режиме реального времени;

- отображение на документе специальных меток для обозначения особого режима распространения.

В качестве уникального материального носителя в итоге можно использовать компьютер или мобильное устройство пользователя, например, операционная система и процессор имеют собственные серийные номера, которые нельзя подделать. Это позволит контролировать количество копий защищенного документа.

Управление правами доступа через интернет обеспечивает DRM. При создании пароля задаются параметры доступа: на скольких устройствах можно открыть документ, сколько времени доступ будет действовать, возможно ли оперативно отозвать доступ. При активации пароля начинают действовать все заданные ограничения.

Метки сами по себе не обеспечивают защиту, но позволяют детектировать утечку по цифровому отпечатку, так как для каждого пользователя формируется уникальная комбинация цифр и букв, отображаемых на документе.

Сейчас на рынке существует несколько профессиональных решений на базе комбинированных методов для защиты электронных документов от копирования и утечки. Проанализировав несколько вариантов, предлагаю познакомиться с сервисами SFContent. com и SFLetter.com.

com и SFLetter.com.

SFContent.com

Профессиональный онлайн-сервис для защиты документов, включающий DRM, привязку к устройству пользователя, водяные метки и серийные номера (вместо паролей). Данный сайт предлагает услуги на платной основе, но есть бесплатное тестирование. Если доступ к файлам нужно предоставлять не более чем на 14 дней, то можно пользоваться только тестовыми серийными номерами, каждый раз открывая новое пространство (проект) в своем аккаунте.

Если 14 дней недостаточно, то можно приобрести лицензию на 30 дней. В ее стоимость входят 10 серийных номеров с неограниченным сроком использования. Лицензия дает право на трансформацию файлов в защищенный формат. Когда срок действия лицензии закончится, файлы останутся в защищенном виде, и серийные номера продолжат работать, но для того, чтобы трансформировать новые файлы в защищенный формат нужно приобрести продление лицензии или лицензию на новый проект.

В целом решение достойное и действительно позволяет обеспечить защиту от копирования и редактирования для документов в форматах PDF, DOCX и ряда других. Если есть вопросы, на сайте sfcontent.com установлен онлайн-чат.

Если есть вопросы, на сайте sfcontent.com установлен онлайн-чат.

SFLetter.com

Разработчики данного сервиса позаботились о пользователях чуть больше, чем надо. Они создали не только инструмент для надежной защиты документов от копирования и редактирования, но и полноценную электронную почту, чтобы вы точно были уверены, что ваши данные улетят к получателю в целостности и сохранности.

Основной функционал сервиса доступен бесплатно, такие функции как отзыв доступа к письму, установка таймера на просмотр, отправка от собственного доменного имени предоставляются в рамках платных тарифных планов. Идеально подходит для платных рассылок. Под простотой интерфейса кроются серьезные технологии защиты, но вам о них думать не нужно – ставите галочку и письмо с документом защищено и отправлено по списку адресов. Если вы автор с ответственным подходом к защите информации, то вам сюда.

Если говорить о недостатках этого решения, то для просмотра требуется установить программу-просмотрщик по аналогии с PDF. Она есть для всех платформ кроме Linux.

Она есть для всех платформ кроме Linux.

Защита документов от копирования и редактирования всегда накладывает ограничения на использование. Важно сохранить баланс между удобством, защищенностью и стоимостью.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Системы идентификации с защитой от копирования. Мнения экспертов

Системы контроля доступа редко играют роль систем физической защиты объекта. Зачастую они являются средством упорядочивания маршрутов движения персонала и контроля дисциплины, а в остальных случаях используются в связке с видеонаблюдением и охранной сигнализацией. Эксперты компаний PERCo, ЗАО НВП «Болид», «ААМ Системз» и HID Global обсудили способы защиты идентификаторов от копирования, наиболее распространенные протоколы обмена информацией, технологии визуальной защиты карт, возможность копирования биометрических идентификаторов, а также где хранятся рисунки отпечатков пальцев.

Какие методы наиболее распространены и эффективны при защите от копирования в RFID-системах при передаче данных идентификатора на считыватель?

Павел Соколов, ЗАО НВП «Болид»

В массовом сегменте СКУД наиболее распространенным методом защиты от копирования идентификаторов можно назвать использование карт стандарта MIFARE. В имеющейся у них энергонезависимой памяти хранится признак принадлежности карты к системе конкретного объекта. Этот признак записывается на карту при ее инициализации (занесении в базу данных системы). При этом в качестве идентификатора в СКУД продолжает использоваться заводской номер карты. Этот способ является наиболее распространенным потому, что реализуется достаточно просто. При повышенных требованиях к безопасности объекта он не всегда подходит в связи с отсутствием возможности оперативного изменения

используемого считывателями и картами «секретного слова». Более продвинутым методом является замена заводского номера карты на новый, который хранится в шифрованном виде в памяти MIFARE-карты. Новый номер заносится на карту при ее инициализации, а заводской вообще перестает использоваться в СКУД. Особо хочу обратить внимание собственников систем, в которых описанный метод реализуется подрядными организациями. Секретные пароли или мастер-ключи необходимо держать под своим контролем, в противном случае вы рискуете попасть в зависимость от исполнителей.

Новый номер заносится на карту при ее инициализации, а заводской вообще перестает использоваться в СКУД. Особо хочу обратить внимание собственников систем, в которых описанный метод реализуется подрядными организациями. Секретные пароли или мастер-ключи необходимо держать под своим контролем, в противном случае вы рискуете попасть в зависимость от исполнителей.

Другие методы, такие как динамическая смена кода карты или секретного слова при каждом использовании идентификатора, применяют крайне редко, стоимость их реализации достаточно высока.

Дмитрий Шипелов, «ААМ Системз»

Самым эффективным способом защиты от копирования в RFID-системах является применение комбинации смарт-карт и считывателей смарт-карт, работающих на частоте 13.56 МГц. Это позволяет не только работать с серийным номером карты, но и записывать информацию в защищенную область памяти.

Доступ к памяти защищен ключами авторизации, а обмен данными зашифрован надежными алгоритмами шифрования, например 3DES/AES. Примером таких смарткарт могут быть MIFARE Plus SL3, MIFARE DESFire EV2, Seos.

Примером таких смарткарт могут быть MIFARE Plus SL3, MIFARE DESFire EV2, Seos.

Но ни для кого не секрет, что для злоумышленников интереснее те объекты, где применяются популярные технологии и полученная выгода будет превышать затраченные средства на взлом. Поэтому иногда целесообразно использовать менее популярные технологии с проприетарными алгоритмами защиты.

Сергей Гордеев, HID Global

Необходимо обратить внимание на следующие аспекты, делающие карту более защищенной от взлома:

- Технология. Известно, что карты технологий 125 кГц, MIFARE, легко копируются. Необходимо ориентироваться на более защищенные технологии DESFire EV2 и Seos.

- Формат представления данных. Следует использовать уникальный формат для предотвращения появления клонов.

- Защита доступа к информации. Привязка данных к носителю, шифрование, цифровая подпись.

Наиболее защищенным на сегодняшний день является интерфейс OSDP

Как защититься от перехвата и эмулирования сигнала в интерфейсе «Считыватель – контроллер СКУД»? Какие интерфейсы наиболее защищены?

Игорь Ядрихинский, PERCo

В наибольшей степени получил распространение протокол OSDP (Open Supervised Device Protocol). Одна из его базовых особенностей – безопасный обмен данными в защищенном формате с шифрованием по алгоритму AES. Физическая основа – интерфейс RS-485. При

Одна из его базовых особенностей – безопасный обмен данными в защищенном формате с шифрованием по алгоритму AES. Физическая основа – интерфейс RS-485. При

использовании контроллеров, поддерживающих протокол, взломать данные обмена между считывателем и контроллером невозможно.

Но поддержку протокола реализовали только некоторые российские производители. Главная причина заключается в том, что для потенциальных злоумышленников доступны более простые методы взлома данных, например клонирование карт доступа. Отметим, что 95% объектов в РФ используют карты EMM или MIFARE, чтение которых осуществляется по UID, что позволяет получить доступ, используя стандартные механизмы копирования карт. То есть рынок не формирует массовый спрос на данную технологию.

Павел Соколов, ЗАО НВП «Болид»

Наиболее совершенную защиту данных между считывателем и контроллером обеспечивают защищенные протоколы обмена информацией.

Как правило, связь организуется на базе промышленных информационных интерфейсов (например, RS-485). Именно так реализован протокол OSDP, который постепенно становится

Именно так реализован протокол OSDP, который постепенно становится

отраслевым стандартом.

Однако массового внедрения этой технологии на российском рынке систем безопасности не происходит. На мой взгляд, это связано как

с высокой ценой предлагаемых решений, так и с несколько надуманной самой проблемой с перехватом и эмулированием сигналов между считывателями и контроллерами. Системы контроля доступа редко играют роль систем физической защиты объекта. Зачастую они являются средством упорядочивания маршрутов движения персонала и контроля дисциплины. В остальных случаях элементы СКУД всегда используются в связке с видеонаблюдением, охранной сигнализацией. Злоумышленник не может получить физический доступ к линиям связи незамеченным.

Дмитрий Шипелов, «ААМ Системз»

Ответ на вопрос «Как защититься от перехвата сигнала между считывателем и контроллером?» прост: не применять повсеместно применяемый интерфейс Wiegand. В интерфейсе Wiegand непосредственно для передачи данных используются два провода: Data1 и Data0. На обеих линиях по умолчанию выставляется TTL-уровень единицы (5В).

На обеих линиях по умолчанию выставляется TTL-уровень единицы (5В).

Информация передается в двоичном коде: единицы – импульсами нулевого уровня по линии Data1, нули – импульсами нулевого

уровня по линии Data0. Из описания интерфейса понятно, что посылку можно легко перехватить и создать нужную нам копию номера карты.

Для организации защищенного канала связи между считывателем и контроллером СКУД рекомендуется использовать современный промышленный протокол обмена данными OSDP (Open Supervised Device Protocol). Применение протокола OSDP второго поколения позволяет передавать данные между устройствами в защищенном виде, с шифрованием по алгоритму AES-128. OSDP является двунаправленным протоколом, поэтому применение OSDP позволяет осуществлять в реальном времени контроль подключенных устройств (на связи/отключено).

Сергей Гордеев, HID Global

Интерфейс Wiegand, используемый в большинстве СКУД, существует уже более 30 лет.

Он однонаправленный, имеет два информационных провода для передачи информации.

В нем отсутствует защита от действий злоумышленников. Уязвимость протокола Wiegand подчеркивает метод атаки с использованием BLEKey. BLEKey – небольшое устройство, стоимостью около 35 долларов США, предназначенное для подключения к RFID-считывателю, использующему передачу данных по интерфейсу Wiegand. Достаточно подключиться к проводам и получить питание от считывателя. После прикрепления BLEKey сохраняет информацию об успешной идентификации карты доступа. Используя Bluetooth Low Energy (BLE), устройство может синхронизироваться с телефонным приложением и позволяет телефону воспроизводить последнюю успешную карточку.

Наиболее защищенным на сегодняшний день является интерфейс OSDP (Open Supervised Device Protocol) с поддержкой SCP (Secure Channel Protocol). SCP обеспечивает систему защиты при обмене сообщениями. При установке соединения с использованием SCP два устройства должны быть взаимно аутентифицированы, для этого используются набор ключей. В случае обнаружения какой-либо ошибки во время обмена информацией безопасная коммуникационная сессия немедленно прерывается, а сессионные ключи уничтожаются.

Какие визуальные методы защиты карт наиболее востребованы рынком?

Павел Соколов, ЗАО НВП «Болид»

Исходя из общих соображений, можно предположить, что для визуальной защиты могут использоваться усложненный графический

дизайн (мелкий орнамент и т.п.), а также голографические наклейки. Однако, учитывая уровень развития современных графических редакторов и оборудования даже небольших типографий, эффективность подобных решений в системах контроля и управления доступом крайне сомнительна.

Дмитрий Шипелов, «ААМ Системз»

Для защиты карт используются различные визуальные методы. Самым распространенным является применение голографически подобных

изображений, которые наносятся на всю поверхность карты или повторяются в виде фонового узора. Голографические изображения могут быть стандартными, например «ключ», «звезда» и т.д.

Но могут применяться и пользовательские изображения. Технология нанесения защитных знаков заключается в печати изображения в виде матового покрытия с использованием той же прозрачной панели защитного покрытия полноцветной ленты, в результате чего появляется водяной знак, как слой, который можно визуально проверить, посмотрев на карту под углом.

Альтернативная технология визуальной защиты карт от подделки – печать изображения, видимого только в ультрафиолетовом излучении.

Ультрафиолетовое изображение не обнаружить невооруженным глазом, без источника ультрафиолетового света, его использование обеспечивает высокий уровень защиты от фальсификации.

Дополнительным способом защиты является применение карт с нанесенным золотым покрытием в виде квадрата. В этом случае голографическое изображение будет хорошо различимо с большого расстояния и под различными углами зрения.

Сергей Гордеев, HID Global

Для визуальной защиты используются так называемые встроенные элементы безопасности.

Они подразделяются на четыре класса:

Класс 1: видны невооруженным глазом.

Класс 2: для проверки подлинности требуются вспомогательные средства (лупа, увеличительное стекло, УФ-лампа и т.д.).

Класс 3: видны только с помощью специального оборудования или в специальных лабораториях.

Класс 4: известны только производителю карты или организации, выпустившей карту. Проверка подлинности возможна только этими лицами.

Проверка подлинности возможна только этими лицами.

Некоторые примеры: трансформирующиеся изображения, состоящие из упорядоченных картинок, с помощью которых образуется эффект

анимации, гильошированная сетка, микротекст, нанотекст, скрытый текст, псевдоцвет, ультрафиолетовые, слюдяные и термохромные чернила, транспонирование изображения, встроенная металлизированная голограмма.

Отпечаток пальца и математический образ отпечатка пальца

(биометрический шаблон/Biometric Template) – в чем разница между

ними? Можно ли по математическому образу восстановить полный

отпечаток пальца?

Игорь Ядрихинский, PERCo

Современные контроллеры доступа не хранят в базе данных (БД) непосредственно рисунки отпечатков пальцев. В БД контроллеров хранятся шаблоны (Biometric Template). Фактический формат шаблона известен только производителю биометрических сканеров. Стоит отметить, что форматов шаблонов существует множество.

Производители биометрических сканеров шифруют доступ к базам данным, где хранятся шаблоны, оберегая интеллектуальную собственность. Поэтому, даже взломав доступ к БД сканера, невозможно восстановить рисунок отпечатка пальца.

Поэтому, даже взломав доступ к БД сканера, невозможно восстановить рисунок отпечатка пальца.

Павел Соколов, ЗАО НВП «Болид»

В биометрическом шаблоне выделяются несколько уникальных опорных точек, по которым и происходит идентификация. То есть

полноценное изображение отпечатка пальца даже не хранится ни в контроллере/считывателе, ни в базе данных системы верхнего

уровня. Алгоритмы выделения математических образов в большинстве случаев не позволяют провести обратный процесс воссоздания полноценного изображения отпечатка. Это дает возможность защитить пользователей от компрометации их биометрических персональных данных в случае кражи баз данных систем или оборудования нижнего уровня.

Такие подходы уже стали стандартом для большинства современных биометрических СКУД.

Дмитрий Шипелов, «ААМ Системз»

Биометрические шаблоны хранятся в биометрических устройствах, на серверном оборудовании, они передаются по компьютерным сетям, и на любом уровне можно завладеть шаблоном пользователя. Но все биометрические системы (палец, лицо) хранят только математическую модель исходного шаблона.

Но все биометрические системы (палец, лицо) хранят только математическую модель исходного шаблона.

Математический образ содержит только нужные для распознавания параметры, поэтому, даже зная исходную функцию/формулу преобразования исходного шаблона в математическую модель, восстановить исходный шаблон невозможно.

Сергей Гордеев, HID Global

Дактилоскопические считыватели не хранят отпечаток пальца целиком, как это принято в классической дактилоскопии, а используют лишь математический шаблон или, как еще говорят, математический образ пальца. Восстановить по нему полный отпечаток невозможно, так же как невозможно использовать математическую модель пальца где-либо, кроме как в системах контроля и управления доступом.

Есть ли опасность копирования биометрического идентификатора

и какие способы защиты используются в биометрических СКУД?

Игорь Ядрихинский, PERCo

Опасность копирования биометрических идентификаторов минимальна. Отпечатки пальцев хранятся в базе данных в виде шаблона, представляющего собой математическую модель.

Отпечатки пальцев хранятся в базе данных в виде шаблона, представляющего собой математическую модель.

Поэтому, даже получив доступ к базе данных, что непросто вследствие используемой производителями аутентификации, восстановить рисунок отпечатка будет невозможно.

Но, даже получив муляж отпечатков пальцев, злоумышленник не сможет попасть на объект при правильной организации доступа. Рас-

смотрим основные методы и подходы к защите биометрических контроллеров от муляжей.

Организация многофакторной идентификации – наиболее простой и эффективный способ защиты от муляжей. Современные биометрические контроллеры поддерживают многофакторную идентификацию: например, помимо биометрического идентификатора сотрудники предъявляют также карту доступа. При этом современные биометрические контроллеры поддерживают чтение карт доступа с защитой от копирования.

Кроме того, системы контроля доступа поддерживают режимы, когда проход может быть дополнительно верифицирован охраной или

автоматическими системами распознавания лиц (если штатный проход осуществляется по картам или по отпечаткам пальцев). При

При

таком подходе проникновение посторонних полностью исключено.

Защита от чтения муляжа может быть реализована аппаратно в сканирующем устройстве. В некоторых оптических сканерах отпечатков пальцев можно определить наличие на изображении частиц пота. Оптоволоконные сканеры способны устанавливать остаточный свет, проходящий через палец, в точке касания пальца с поверхностью сканера. Изображение всего отпечатка формируется по данным, считываемым с каждого фотодатчика. Ультразвуковые сканеры позволяют также получить информацию о пульсе. При таком подходе контроллер точно определит подделку.

Большинство современных сканеров для распознавания лиц также имеют возможность аппаратной поддержки функции распознавания живых лиц, исключая возможность идентификации по фотографии.

Павел Соколов, ЗАО НВП «Болид»

Возможность копирования биометрических идентификаторов, конечно же, имеет место.

Прежде всего подвержены риску компрометации открытые биометрические признаки (дактилоскопические или 3D-модели). Скрытые биометрические признаки (например, рисунок вен пальца или ладони) злоумышленнику получить сложнее. Однако вряд ли можно серьезно рассматривать эти угрозы из-за трудностей практического использования скопированных биометрических данных злоумышленником без явного привлечения к себе внимания.

Скрытые биометрические признаки (например, рисунок вен пальца или ладони) злоумышленнику получить сложнее. Однако вряд ли можно серьезно рассматривать эти угрозы из-за трудностей практического использования скопированных биометрических данных злоумышленником без явного привлечения к себе внимания.

Для защиты от копирования и повышения уровня безопасности биометрических СКУД применяются различные алгоритмы определения «живучести» объектов идентификации, так называемое Liveness Detection.

В конечном итоге все сводится к соотношению необходимого и достаточного уровня защиты, к стоимости его реализации.

Дмитрий Шипелов, «ААМ Системз»

Если говорить про биометрические системы распознавания пальцев, то опасность копирования биометрического шаблона существует, но производители постоянно работают над повышением защищенности своих систем.

Наиболее уязвимыми являются устройства с обычными оптическими сенсорами, поэтому применять устройства без механизмов определения живых пальцев не рекомендуется. Наличие такой функции, как правило, указывается в характеристиках оборудования.

Наличие такой функции, как правило, указывается в характеристиках оборудования.

Для обеспечения исключительно высокой точности и защиты от подделок производители разработали несколько уникальных технологий. Одна из них базируется на уникальной технологии построения трехмерного шаблона отпечатка пальца. Таким образом, при получении шаблона используется значительно больше информации, чем при построении обычной плоской модели. Второй такой технологией является применение в биометрических считывателях мультиспектральных сенсоров, позволяющих устройству сканировать несколько слоев кожи, обеспечивая тем самым высокую точность и защиту от подделок.

Для обеспечения исключительно высокой точности и защиты от подделок производители разработали несколько уникальных технологий. Одна из них базируется на построении трехмерного шаблона отпечатка пальца

Сергей Гордеев, HID Global

Многие технологии распознавания отпечатков пальцев уязвимы для подделки и взлома, что позволяет мошенникам создавать фальшивые отпечатки. Ведущие производители биометрических систем используют в сканерах отпечатка пальца мультиспектральную технологию, которая сканирует не только поверхность, но и внутренние слои кожи, обеспечивая непревзойденную защиту от подделки отпечатков. Наиболее надежные мультиспектральные сканеры отпечатков пальцев с функцией распознавания позволяют в реальном времени определить, являются ли биометрические данные, полученные считывателем, подлинными и предоставляются ли они легитимными владельцами, а не мошенниками. Для реализации этой возможности используется захват изображения с применением различных цветов или спектра света для измерения поверхностных и подповерхностных данных отпечатка пальца. В дополнение к этой оптической системе биометрический сенсор имеет несколько основных компонентов, в том числе встроенный процессор, который анализирует необработанные данные изображения. Это помогает удостовериться в том, что образец является подлинным человеческим пальцем, а не искусственным или поддельным материалом.

Ведущие производители биометрических систем используют в сканерах отпечатка пальца мультиспектральную технологию, которая сканирует не только поверхность, но и внутренние слои кожи, обеспечивая непревзойденную защиту от подделки отпечатков. Наиболее надежные мультиспектральные сканеры отпечатков пальцев с функцией распознавания позволяют в реальном времени определить, являются ли биометрические данные, полученные считывателем, подлинными и предоставляются ли они легитимными владельцами, а не мошенниками. Для реализации этой возможности используется захват изображения с применением различных цветов или спектра света для измерения поверхностных и подповерхностных данных отпечатка пальца. В дополнение к этой оптической системе биометрический сенсор имеет несколько основных компонентов, в том числе встроенный процессор, который анализирует необработанные данные изображения. Это помогает удостовериться в том, что образец является подлинным человеческим пальцем, а не искусственным или поддельным материалом.

Опубликовано в журнале «Системы безопасности» №5/2019

Обзоры оборудования, исследования, советы экспертов на Secuteck.Ru

Защита от копирования: Защита от копирования ваших документов, файлов PDF, электронных книг и электронного обучения с помощью программного обеспечения защиты от копирования PDF

Защита от копирования документов, файлов, электронных книг, отчетов и учебных курсов от несанкционированного копирования

Как можно обеспечить защиту от копирования, если копирование настолько простое, что это тривиально?

Первое, что нужно понять, это то, что делать копию чего-либо полезно только в том случае, если вы действительно можете использовать эту копию. И, что еще более важно, копией можете пользоваться только вы, копировальный аппарат.

В конце концов, весь смысл защиты от копирования в том, что только покупатель может использовать копию. Это не мешает им позволять своим друзьям смотреть или слушать то, что у них есть на их компьютере. Но защита от копирования должна очень активно препятствовать использованию копий кем-либо, кроме правообладателя (покупателя). В конце концов, хотя для владельца вполне разумно использовать копии, нет никаких веских аргументов в пользу того, чтобы утверждать, что другие люди должны иметь возможность использовать копии там, где у них нет на них прав.

Но защита от копирования должна очень активно препятствовать использованию копий кем-либо, кроме правообладателя (покупателя). В конце концов, хотя для владельца вполне разумно использовать копии, нет никаких веских аргументов в пользу того, чтобы утверждать, что другие люди должны иметь возможность использовать копии там, где у них нет на них прав.

Но в обычной компьютерной среде копия есть копия, и все они идеальны!

Таким образом, вы не можете помешать людям делать копии или создавать идеальные копии. Да, я знаю, что это кажется невыполнимой миссией, но мы должны понимать разницу между копированием и возможностью их использовать. И это ключ к защите от копирования. Есть ли метод, позволяющий персонализировать информацию так, чтобы ее мог использовать только конкретный человек? Потому что, если вы можете это сделать, то вы эффективно добьетесь защиты от копирования.И это потому, что способность использовать копию стала более важной, чем способность делать копии. Поскольку создание копий тривиально, ничего не стоит и каждый может это сделать, то контроль возможности использования копии дает тот же результат.

Таким образом, защита от копирования не достигается попытками помешать кому-либо скопировать файл. В конце концов, это было бы то же самое, что бросить вызов гравитации в черной дыре или получить больше процентов от ссуды денег банку, чем они берут с вас за ссуду денег! Этого можно добиться, только убедившись, что только лицензированное лицо может использовать информацию в файле.А этого можно добиться только с помощью шифрования. Потому что это единственный реальный способ гарантировать, что копии не могут быть переданы другим людям без полномочий.

Так что, если вы хотите добиться защиты от копирования, вам нужно заглянуть под капот. Вы не можете помешать людям копировать файлы на компьютерах, так что даже не думайте об этом. Но вы можете контролировать возможность использования содержимого этих файлов с помощью криптографии, чтобы предотвратить неправомерное использование теми, кто не авторизован.Таким образом, контроль копирования может быть достигнут, но способ достижения этого, говоря современным языком, противоречит интуиции.

См. Также Защита от копирования PDF.

Защита программного обеспечения от копирования | Thales

Пираты старых времен использовали корабли для нападения на своих жертв. Современное компьютерное пиратство вызывает не меньшее беспокойство, но в наши дни пираты сеют хаос не в открытом море, а, не выходя из собственных домов и офисов.

Некоторые программные пираты — это мелкие преступники, которые устанавливают однопользовательские лицензии на несколько компьютеров или совершают другие мелкие незаконные действия, которые они могут даже не считать программным пиратством.Другие — крупные преступники, которые незаконно копируют и распространяют программное обеспечение.

Но в мире, где люди не всегда считают пиратское программное обеспечение «настоящим» преступлением, компаниям приходится нелегко, чтобы убедиться, что у них есть правильные методы защиты от копирования.

Зачем нужна защита от копирования программного обеспечения?

Неоспоримая причина того, что защита программного обеспечения от копирования так важна, заключается в том, что это единственный способ гарантировать компаниям получение надлежащей и справедливой оплаты за каждую копию своего программного обеспечения. Благодаря обеспечению безопасности программного обеспечения и обеспечению соблюдения лицензионных требований технология защиты лицензий на программное обеспечение обеспечивает контроль и прозрачность развертывания и использования их приложений для издателей программного обеспечения.

Благодаря обеспечению безопасности программного обеспечения и обеспечению соблюдения лицензионных требований технология защиты лицензий на программное обеспечение обеспечивает контроль и прозрачность развертывания и использования их приложений для издателей программного обеспечения.

Применение надлежащих методов защиты программного обеспечения от копирования гарантирует, что люди не смогут использовать нелицензионные копии программного обеспечения. Применение оптимальной технологии защиты от копирования лицензий на программное обеспечение также означает, что третьи стороны не могут украсть продукт компании для перепродажи или даже перепроектировать его.

Что может быть менее очевидным (но не менее важным), так это то, что защита от копирования программного обеспечения необходима для блага репутации компании.

Есть несколько слов, которые тревожат пользователя компьютера больше, чем устрашающее высказывание «вредоносное ПО».

Если программное обеспечение компании вызывает атаку вредоносного ПО, ущерб ее репутации и чистой прибыли может быть огромным. Никто не хочет рисковать, используя программное обеспечение, которое несет в себе риск заражения вирусами или ошибками.

Никто не хочет рисковать, используя программное обеспечение, которое несет в себе риск заражения вирусами или ошибками.

При наличии надлежащей программной защиты от копирования этого не должно происходить. Если компания или пользователь устанавливает (сознательно или нет) часть программного обеспечения, которое поступает из менее авторитетного источника и без лицензии, компания, разработавшая продукт, по-прежнему несет ответственность.

Даже если это программное обеспечение было куплено без лицензии.

От этого никуда не деться, и хотя это может показаться несправедливым, это издержки ведения бизнеса. Вот почему лучшее, что вы можете сделать для защиты своего продукта и своей репутации, — это убедиться, что у вас есть надлежащее программное обеспечение для защиты от копирования, прежде чем выходить на рынок.

Ключевые преимущества ключей безопасности

Итак, как работает защита от копирования? Существуют различные способы обеспечения того, чтобы компания использовала правильные методы защиты от копирования программного обеспечения (более подробную информацию см. Ниже), но одним из популярных методов обеспечения защиты от копирования программного обеспечения является использование защитного ключа.

Ниже), но одним из популярных методов обеспечения защиты от копирования программного обеспечения является использование защитного ключа.

Эти элементы, аналогично USB-ключам, представляют собой аппаратные программные ключи защиты.

Хотя они могут показаться пережитком прошлого в цифровом мире, у них есть несколько ключевых преимуществ, которые делают их отличным выбором для обеспечения непревзойденной защиты программного обеспечения от копирования.

Ключиимеют низкую стоимость, не требуют подключения к Интернету и не требуют периодической платы за лицензию.

Но на этом их преимущества не заканчиваются. В отличие от программного обеспечения, установленного на конкретном компьютере, ключи защиты программного обеспечения, такие как Sentinel HL (ранее Sentinel HASP), переносимы.Это означает, что этот тип технологии защиты лицензий на программное обеспечение может использоваться на любом ПК, к которому подключен ключ.

Ключи безопасности также обеспечивают самое строгое соблюдение условий лицензии. Например, с ключом Sentinel HL эти термины надежно хранятся и защищены внутри ключа.

Например, с ключом Sentinel HL эти термины надежно хранятся и защищены внутри ключа.

Во время выполнения защищенное программное обеспечение отправляет зашифрованные строки на ключ защиты программного обеспечения от копирования, который расшифровывает строки и выдает ответ, который невозможно имитировать.

Если ответ от ключа защиты правильный, приложение запустится.Если ключ защиты программного обеспечения отсутствует или ответ ключа неверен, он не будет запущен.

Решения для защиты от копирования Sentinel Software

Sentinel также предлагает ряд инновационных продуктов для лицензирования программного обеспечения и решений для защиты программного обеспечения от копирования, которые позволяют поставщикам программного обеспечения и технологий увеличивать доходы от программного обеспечения и сокращать эксплуатационные расходы.

С аппаратной защитой, программной безопасностью или их комбинацией Sentinel предлагает то, что удовлетворяет индивидуальные потребности каждой компании в защите программного обеспечения от копирования.

В дополнение к уже упомянутым преимуществам ключи Sentinel HL поддерживают полную обратную совместимость с существующими реализациями Sentinel HASP HL, Hardlock и Sentinel SuperPro. Это также позволяет пользователям в полной мере использовать преимущества прямой совместимости с решением Sentinel для лицензирования программного обеспечения нового поколения — Sentinel LDK.

Эти решения также подходят для будущего. Благодаря уникальному механизму UpdateOnChip ™ будущие функциональные возможности и улучшения могут быть добавлены к ключам, применяемым в полевых условиях.

Во всех аппаратных программных ключах защиты от копирования Sentinel HL используется высоконадежный чип SmartCard, обеспечивающий максимальную защиту от злонамеренных атак на оборудование. Это означает, что они практически защищены от взлома.

Для компаний, которые предпочитают программный подход к защите своего программного обеспечения от копирования, Sentinel SL представляет собой виртуальный ключ защиты, который устанавливается и хранится на устройстве конечного пользователя.

Sentinel HASP SL основан на технологии защиты лицензий на программное обеспечение Sentinel HASP HL и обеспечивает самую надежную доступную программную безопасность.Sentinel HASP SL защищает авторские права на программное обеспечение и интеллектуальную собственность и предлагает множество гибких вариантов лицензирования, одновременно позволяя электронное распространение программного обеспечения (ESD), чтобы сократить время вывода на рынок и эксплуатационные расходы.

Наконец, Sentinel LDK включает как программное, так и аппаратное решение для защиты от копирования. Благодаря уникальной технологии Cross-Locking, это единственное программное решение для защиты от копирования на рынке, которое предлагает как аппаратную (USB-ключи), так и программную защиту, а также безопасное лицензирование программного обеспечения в одном решении с одним набором инструментов.Sentinel LDK имеет множество аппаратных и программных ключей защиты, которые позволяют поставщикам выбирать правильный уровень безопасности программного обеспечения в зависимости от индивидуальных бизнес-потребностей.

Итог

Независимо от того, выберете ли вы аппаратное или программное решение в качестве защиты авторских прав для борьбы с пиратством, соблюдение условий лицензирования обеспечивает защиту поставщиков от несанкционированного использования или распространения их продуктов. Помимо снижения риска компьютерного пиратства, защита программного обеспечения также предлагает различные модели лицензий для гибкой цены и упаковки продуктов, создавая новые возможности для получения дохода и повышая удовлетворенность клиентов.

Что такое защита от копирования? | ManageEngine DataSecurity Plus

Защита от копирования в системе безопасности данных — это процесс защиты файлов и папок от копирования без надлежащей авторизации на любое устройство в той же сети. Несанкционированное копирование данных может привести к утечке данных, раскрытию или даже взлому. Защита от копирования файлов обеспечивает безопасность хранимых и используемых данных.

Защита интеллектуальной собственности или активов от копирования — еще один компонент безопасности данных, который не следует путать с защитой от копирования критически важных бизнес-данных в целом.

Файлы можно защитить от несанкционированного копирования разными способами. Ниже перечислены наиболее часто используемые методы:

Все эти меры или их комбинация могут использоваться для борьбы с кражей данных. Хорошая стратегия защиты от копирования должна включать физические средства контроля, а также цифровые аналоги.

Наиболее эффективной стратегией было бы развертывание программного обеспечения, которое выборочно защищает секретные файлы и дает вам полный контроль над их перемещением.

Программное обеспечение для защиты от копирования файлов устраняет риск у источника, т.е.е., конечные точки. С правильным решением ИТ-администраторы смогут:

Как DataSecurity Plus защищает ваши важные данные

Остановите несанкционированное и несанкционированное копирование файлов, чтобы предотвратить кражу, потерю и раскрытие данных. DataSecurity Plus предлагает решение для предотвращения утечки данных, которое ограничивает несанкционированное копирование файлов с серверов. Узнайте больше о том, как ограничить копирование файлов с серверов здесь.

Узнайте больше о том, как ограничить копирование файлов с серверов здесь.

DataSecurity Plus предлагает комплексную защиту файлов в форме унифицированной платформы видимости и безопасности данных.Используйте обнаружение конфиденциальных данных вместе с защитой от копирования файлов, чтобы полностью заблокировать перемещение конфиденциальных данных в вашей организации и утечки данных через USB-накопители, электронную почту и т. Д. Возможность защиты от копирования, интегрированная в наше решение DLP, предлагает упреждающий подход для защиты данных вашей организации от злоумышленников.

Попробуйте эти функции сами с помощью бесплатной пробной версии DataSecurity Plus.

Загрузите бесплатную 30-дневную пробную версиюЗащита от копирования программного обеспечения: Wibu-Systems

Прекратите терять деньги из-за незаконного пиратства

Пиратство в области программного обеспечения процветает: издатели программного обеспечения теряют миллиарды ежегодно из-за незаконного копирования программного обеспечения, как преднамеренного, так и непреднамеренного:

- Легальные компании теряют информацию о том, сколько у них лицензий по сравнению с использованием.

Они хотят подчиняться, но это слишком сложно отследить.

Они хотят подчиняться, но это слишком сложно отследить. - Предприятия намеренно покупают меньше лицензий, чем им необходимо, и используют нелегальные копии для сокращения затрат

- Физические лица используют взломанные копии, полученные через Интернет

- Криминальные предприятия взламывают дорогие и крупносерийные продукты для продажи для собственной выгоды.

CodeMeter предоставляет вам лучшую доступную систему защиты программного обеспечения с тремя ключевыми преимуществами:

- Простая интеграция защиты от копирования в существующие приложения без изменения одной строчки исходного кода или перекомпиляции — вы можете добавить защиту менее чем за 5 минут.

- Масштабируемая защита от только программного обеспечения до лучшей в своем классе аппаратной защиты, которая поддерживает практически все аппаратные интерфейсы (USB, SD, MicroSD, PCMCIA и т. Д.). Вы сами решаете, когда (например, для разных рынков, стран или версий) вам нужно наиболее надежное решение по сравнению с наименьшими затратами.

- 20-летняя история полной обратной совместимости, поэтому вы можете реализовать решение, зная, что вам не нужно будет заменять все ключи в какой-то момент в будущем.

Чтобы узнать, почему такие компании, как GE, Sony, Kodak, Chevron, Qualcomm и другие, выбрали защиту программного обеспечения Wibu-Systems, читайте дальше.

Простая интеграция

CodeMeter предоставляет вам полный набор возможностей для интеграции защиты от копирования в ваше приложение.

Самый быстрый и простой метод

AxProtector — позволяет добавлять программную или аппаратную защиту, не изменяя ни единой строчки исходного кода.

Без перекомпиляции = не требуется обширного регрессионного тестирования.

Метод для более сложных требований

Универсальный API-интерфейс Wibu (WUPI) — позволяет либо защитить отдельные модули в приложении, либо создать стратегию лицензирования, при которой пользователь имеет ограниченное количество определенных событий в рамках параметров лицензии, например распечатанных страниц.

Закажите БЕСПЛАТНЫЙ SDK сегодня и убедитесь, насколько просто защитить свое программное обеспечение от копирования!

Масштабируемая защита

С помощью системы CodeMeter вы можете выбрать доставку своего программного обеспечения, защищенного с помощью флешки CodeMeter (аппаратный «ключ») или защищенного файлом активации лицензии с привязкой к машине (CmActLicense) или как аппаратной, так и программной защитой!

Вы достигнете высочайшего уровня безопасности с помощью аппаратного решения, но иногда ваш заказчик не может разрешить любой тип USB-устройства внутри своего брандмауэра, в этом случае вы можете использовать программное решение CmActLicense.

20 лет совместимости

Одним из фундаментальных принципов проектирования Wibu-Systems является 100-процентная обратная совместимость. Программное обеспечение, защищенное в 1989 году, могло бы работать сегодня без каких-либо изменений с использованием флешки CodeMeter CodeMeter (USB-ключ для смарт-карт).