Восстановление леса AD — сброс пароля доверия

- Чтение занимает 2 мин

В этой статье

применимо к: Windows server 2022, Windows server 2019, Windows Server 2016, Windows Server 2012 и 2012 r2, Windows Server 2008 и 2008 r2

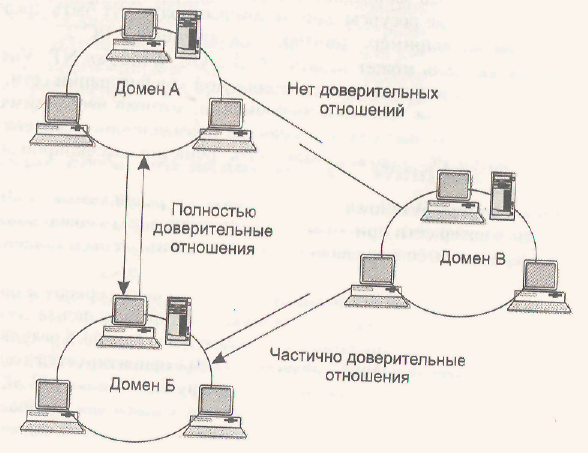

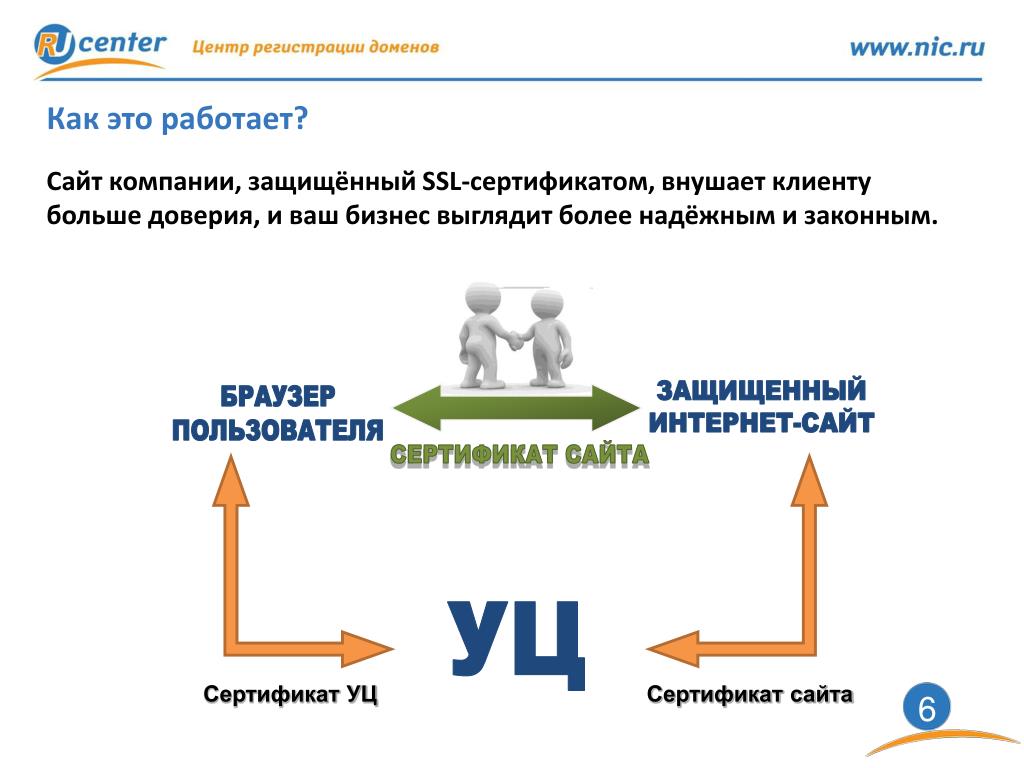

Если восстановление леса связано с нарушением безопасности, используйте следующую процедуру, чтобы сбросить пароль доверия с одной стороны доверия. Сюда входят неявные отношения доверия между дочерними и родительскими доменами, а также явные отношения доверия между этим доменом (доверяющим доменом) и другим доменом (доверенный домен).

Сбросьте пароль только на стороне доверенного домена доверия, также известной как входящее доверие (сторона, к которой принадлежит этот домен).

Сброс пароля доверия гарантирует, что контроллер домена не будет реплицироваться с потенциально неисправными контроллерами домена, находящимися за пределами доменов. Устанавливая тот же пароль доверия при восстановлении первого контроллера домена в каждом из доменов, вы гарантируете, что этот контроллер реплицируется с каждым из восстановленных контроллеров домена. Последующие контроллеры домена в домене, которые восстанавливаются при установке AD DS, будут автоматически реплицировать эти новые пароли в процессе установки.

Сброс пароля доверия с одной стороны доверия

В командной строке введите следующую команду и нажмите клавишу ВВОД:

netdom experthelp trustИспользуйте синтаксис, который эта команда предоставляет для использования средства NetDom для сброса пароля доверия.

Например, если в лесу есть два домена — родительский и дочерний — и эта команда выполняется на восстановленном КОНТРОЛЛЕРе домена в родительском домене, используйте следующий синтаксис команды:

Например, если в лесу есть два домена — родительский и дочерний — и эта команда выполняется на восстановленном КОНТРОЛЛЕРе домена в родительском домене, используйте следующий синтаксис команды:netdom trust parent domain name /domain:child domain name /resetOneSide /passwordT:password /userO:administrator /passwordO:*При выполнении этой команды в дочернем домене используйте следующий синтаксис команды:

netdom trust child domain name /domain:parent domain name /resetOneSide /passwordT:password /userO:administrator /passwordO:*Примечание

пароль должен иметь одинаковое значение на обеих сторонах доверия. Выполните эту команду только один раз (в отличие от команды netdom ресетпвд ), так как она автоматически сбрасывает пароль дважды.

Next Steps

Восстанавливаем доверие в домене | ИТ Заметки

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай 🙂 . Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

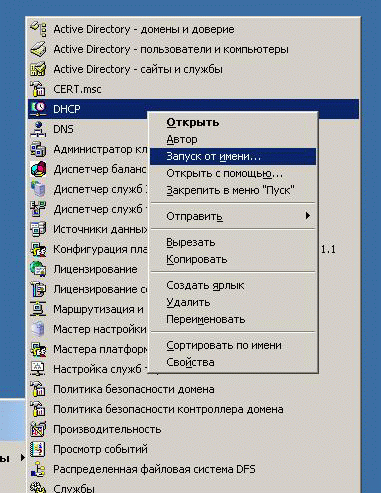

Способ первый

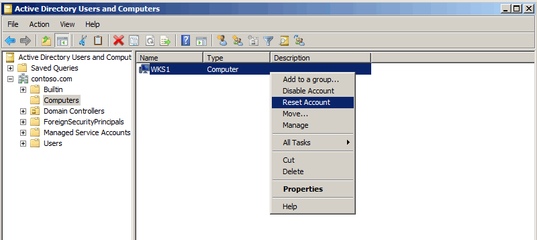

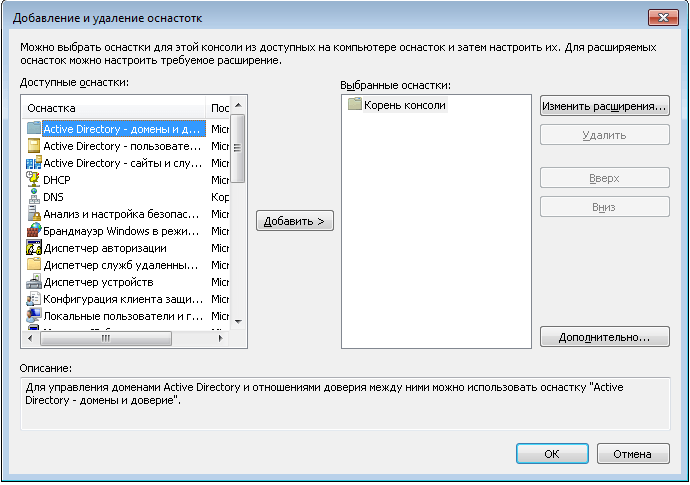

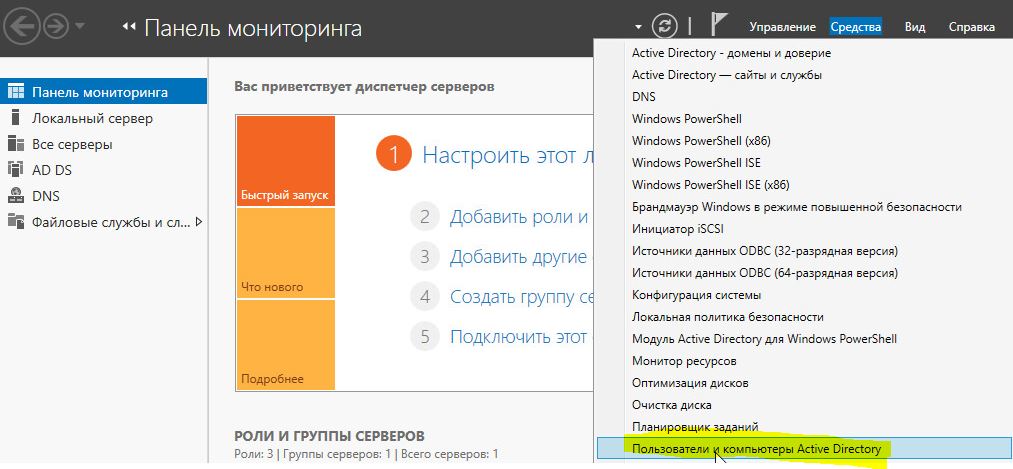

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ второй

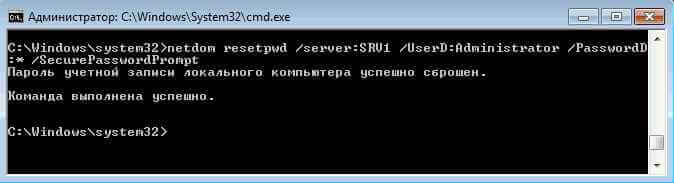

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

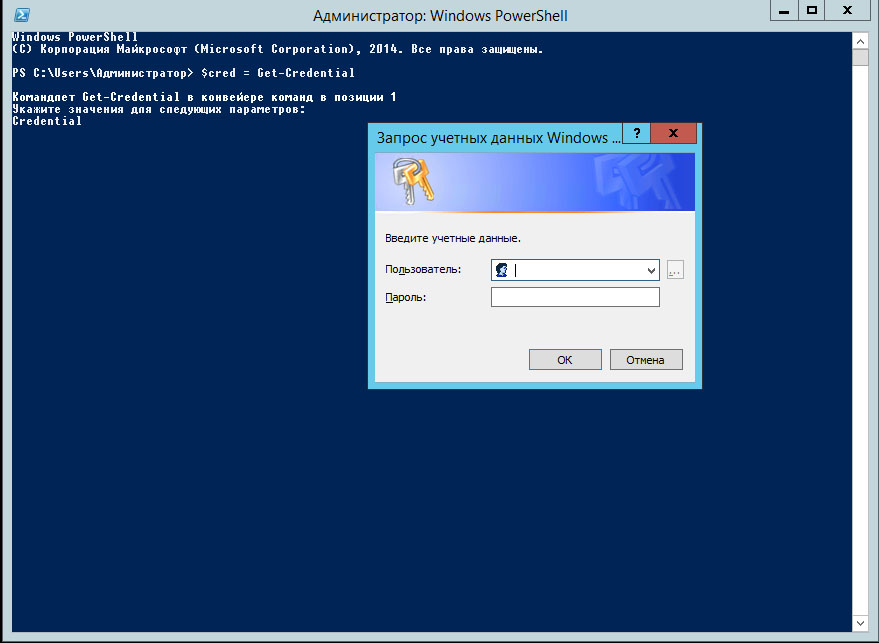

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

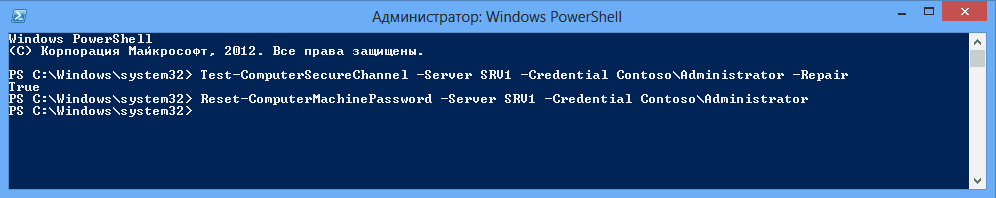

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3. 0 пока недоступен.

0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

https:\\zametkiiit.ru

Восстановление доверительных отношений без повторного ввода в домен. Восстанавливаем доверительные отношения в домене

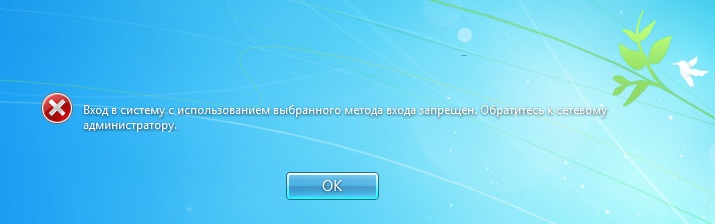

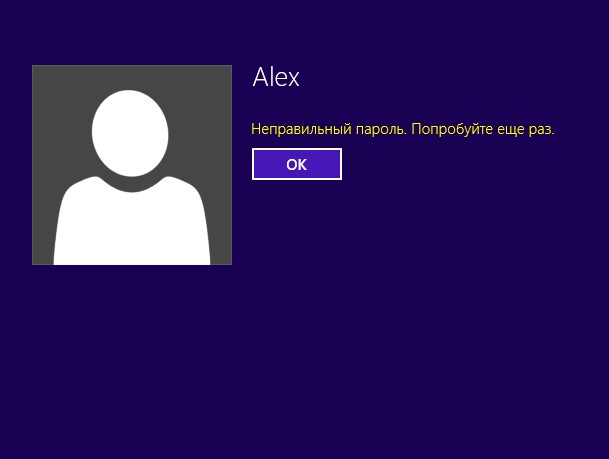

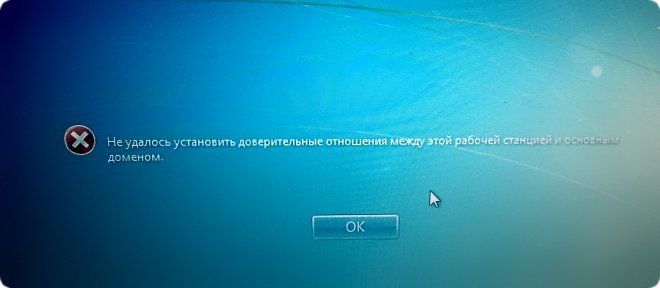

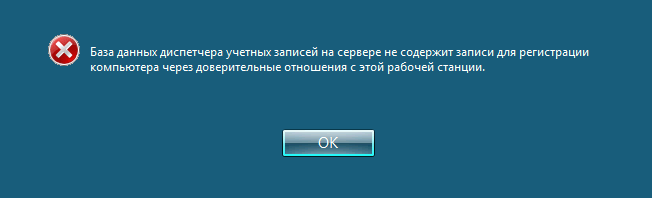

Рано или поздно, но администраторам доменной сети на базе продуктов Microsoft приходится сталкиваться с двумя похожими ошибками: «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» и «База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией»

. Помимо данных сообщений также наблюдается невозможность зайти в компьютер под доменными учетными записями.

Помимо данных сообщений также наблюдается невозможность зайти в компьютер под доменными учетными записями.

Разберем причины появления ошибок и методы их лечения.

В доменных сетях Windows всем компьютерам и учетным записям пользователей присваиваются свои идентификаторы безопасности (SID). В сущности, можно сказать, что каждый компьютер в домене также обладает своей учетной записью типа «компьютер». По аналогии с учетной записью пользователя, такая учетная запись тоже будет иметь пароль. Данный пароль создается и предъявляется компьютером контроллеру домена автоматически. Таким образом между рабочими станциями и контроллером домена и формируются те доверительные отношения, о которых упоминается в тексте ошибок.

Каждые 30 дней или при первом включении после длительного перерыва компьютер автоматически изменяет свой пароль. В теории всё красиво, и машина вроде бы не может ошибиться и «ввести» неправильный пароль. Однако иногда такое происходит по нескольким причинам.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Самой распространенной причиной является откат операционной системы Windows на более ранее состояние. Естественно, чем раньше была создана точка восстановления, тем больше вероятность появления ошибки. В данном случае после восстановления компьютер примется предъявлять контроллеру домена устаревший пароль, а контроллер уже содержит новый.

Естественно, чем раньше была создана точка восстановления, тем больше вероятность появления ошибки. В данном случае после восстановления компьютер примется предъявлять контроллеру домена устаревший пароль, а контроллер уже содержит новый.

Ошибка может возникнуть и в случае нахождения в домене двух станций с одинаковыми именами. Такая ситуация может возникнуть, например, если дать новому компьютеру имя выведенной из эксплуатации машины, а затем снова включить старый компьютер, забыв его переименовать.

С возможными причинами разобрались. Теперь о решении проблемы. Способов несколько, но все они так или иначе заключаются в переустановке учетной записи компьютера или сбросе его пароля.

Первый способ заключается в переустановке учетной записи в .

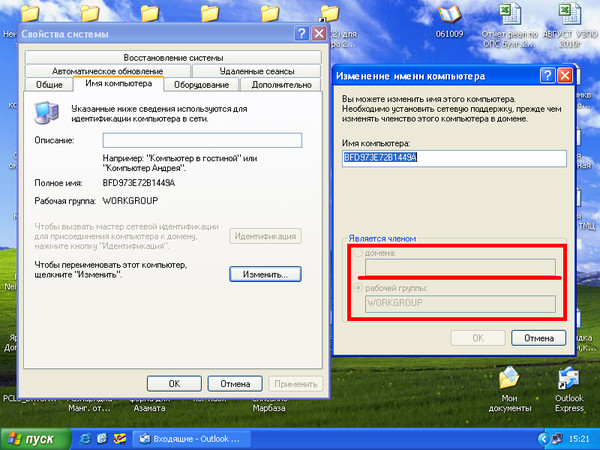

После этого необходимо зайти на компьютер под локальным администратором и вывести рабочую станцию из домена в рабочую группу (компьютер → свойства → дополнительные параметры системы → имя компьютера → изменить).

В данном случае -Server это имя контроллера домена, а -Credential это учетная запись администратора домена.

Командлет не выведет никаких сообщений в случае своего успешного завершения. Данный способ привлекателен тем, что перезагрузка не требуется — достаточно сменить пользователя и войти в машину под доменной учетной записью.

Третий способ сброса пароля компьютера заключается в использовании утилиты

Как и в предыдущих способах, этот тоже выполняется из-под локального администратора. Введите в командной строке:

Введите в командной строке:

Принцип схож с тем, что мы видели в примере с PowerShell. /Server это контроллер домена, /UserD — учетная запись администратора домена, /PasswordD — пароль от учетной записи администратора домена. Вы также можете использовать параметр /SecurePasswordPrompt , чтобы скрыть пароль за звездочками. Перезагрузка также не требуется.

Способ четвертый и последний в нашей статье заключается в использовании утилиты Nltest , которая по умолчанию есть на любой рабочей станции.

Запустим утилиту в командной строке и для начала проверим безопасное соединение с доменом:

Nltest /queryЗатем сбросим учетную запись компьютера в домене:

Nltest /sc_reset:DomainИ, наконец, сбросим пароль компьютера:

Nltest /sc_change_pwd:DomainК сожалению, у такой прекрасной утилиты есть свои минусы. В первую очередь, утилита не спрашивает логин/пароль администратора домена и, соответственно, исполняется из-под запустившего его пользователя, что может привести к ошибке доступа.

Есть и еще одна ошибка, связанная с доверительными отношениями внутри домена и вынесенная в начало этой статьи. Выглядит она следующим образом:

В данном случае нам опять же поможет утилита Nltest . Снова проверяем безопасное соединение с доменом:

Nltest /queryЕсли появится сообщение об ошибке, то для исправления ошибки достаточно установить этот патч . Если же статус подключения будет NERR_Success

Во втором случае мы явно указываем контроллер домена, с которым хотим установить доверительные отношения.

Утилита порадует нас сообщением о том, что безопасный канал был сброшен и новое соединение установлено.

Итак, вот несколько способов восстановить доверительные отношения в домене. Надеюсь, что применять их вам придется как можно реже. 🙂

Одной из периодических ошибок, с которыми приходится сталкиваться системному администратору это ошибка «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом».

В чем же причина подобного поведения? Дело в том, что учетной записи компьютера подключенного к домену присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к домену, а так же пароль, который автоматически меняется каждые 30 дней без участия пользователя.

Так вот, в момент восстановления контрольной точки, система может быть восстановлена на момент, когда действовал еще старый пароль и при подключении к домену, пароль на рабочей станции и контроллере домена будут различные, что и вызовет ошибку «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом». В данной ситуации, необходимо сделать так, чтобы эти пароли совпадали!

Не смотря на это, доступ к рабочей станции все же можно получить, для этого нужно отключить сетевой кабель от компьютера и вновь ввести пароль. В результате чего, данные для проверки просто некуда будет отправлять, и система вас впустит, так как пароль от учетной записи вы ввели правильно. После чего, подключаем кабель и работаем. Но, это не решение проблемы, так как каждый раз потребуется выполнять данные манипуляции, а так же определенные функции не будут работать.

В результате чего, данные для проверки просто некуда будет отправлять, и система вас впустит, так как пароль от учетной записи вы ввели правильно. После чего, подключаем кабель и работаем. Но, это не решение проблемы, так как каждый раз потребуется выполнять данные манипуляции, а так же определенные функции не будут работать.

Есть несколько методов, которые позволяют это сделать, на самый простой, это вывести рабочую станцию из домена, а потом вновь её прописать. Для этого сначала выведем компьютер из домена, путем подключения к произвольной рабочей группе (Мой компьютер \ ПКМ \ Свойства \ Имя компьютера, имя домена и параметры рабочей группы \ Изменить параметры \ Изменить \ Является членом рабочей группы \ 123 \ ОК ), а потом подключим обратно введя имя домена и перезагрузиться.

Данные действия следует выполнять под локальным администратором, так как под учеткой администратора домена вас может просто не пустить! В данной ситуации, если вы не знаете пароль от локального администратора, придется этот пароль сбросить. Об этом я уже рассказывал в уроке Сброс пароля учетной записи Windows XP Vista 7 2003 2008 и Сброс пароля администратора windows 7

Об этом я уже рассказывал в уроке Сброс пароля учетной записи Windows XP Vista 7 2003 2008 и Сброс пароля администратора windows 7

Хотя, некоторые рекомендуют, для решения возникновения ошибки «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» в будущем, вообще отключить службу восстановления при загрузке, чтобы откат не выполнялся в автоматическом режиме. Но, здесь бы я отнесся с осторожностью и выполнял данное отключение в крайнем случае, дабы не уменьшить себе количество средств для восстановления работоспособности при возможных сбоях в работе. В любом случае, если откат выполняется периодически, тут лучше не службу отключать, а разобраться в сути проблемы!

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Сделать это можно несколькими способами.

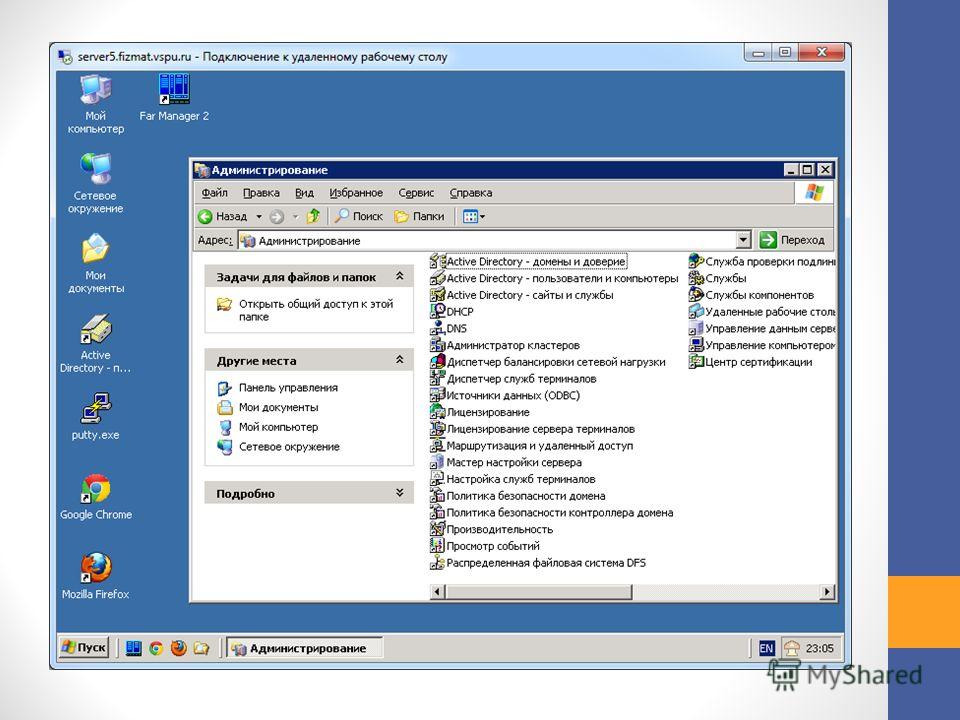

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory , находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись .

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Разберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную , поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

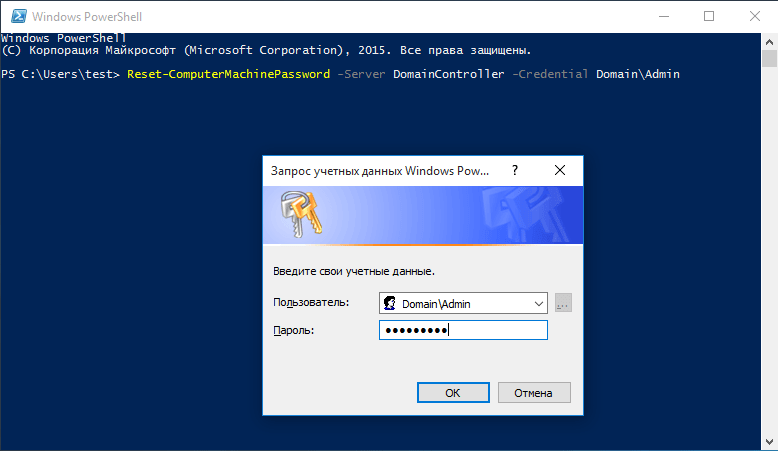

Reset-ComputerMachinePassword -Server DomainController -Credential Domain\Admin

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

крепыш 14 января 2013 в 17:27В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал.

Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

Reagentc.exe /disable

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec.exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst net.exe view /domain:megafon >>net.tmp for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp) for /f «tokens=1,2 delims=\» %%i in (net1.tmp) do (Echo %%i>>net.lst) DEL *.TMP::Проходимся по списку и отключаем boot recovery for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \\%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги: Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

Бывает такая ситуация, что компьютер не может пройти проверку подлинности в домене. Вот несколько примеров:

Вот несколько примеров:

- После переустановки ОС на рабочей станции машина не может пройти проверку подлинности даже с использованием того же имени компьютера. Поскольку в процессе новой установки ОС генерируется SID-идентификатор и компьютер не знает пароль учетной записи объекта компьютера в домене, он не принадлежит к домену и не может пройти проверку подлинности в домене.

- Компьютер полностью восстановлен из резервной копии и не может пройти проверку подлинности. Возможно, после архивации объект компьютера изменил свой пароль в домене. Компьютеры изменяют свои пароли каждые 30 дней, а структура Active Directory помнит текущий и предыдущий пароль. Если была восстановлена резервная копия компьютера с давно устаревшим паролем, компьютер не сможет пройти проверку подлинности.

- Секрет LSA компьютера давно не синхронизировался с паролем, известным домену. Т.е. компьютер не забыл пароль — просто этот пароль не соответствует реальному паролю в домене.

В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

В таком случае компьютер не может пройти проверку подлинности и безопасный канал не будет создан.

Основные признаки возможных неполадок учетной записи компьютера:

- Сообщения при входе в домен указывают, что компьютеру не удалось установить связь с контроллером домена, отсутствует учетная запись компьютера, введен неправильный пароль учетной записи компьютера или потеряно доверие (безопасная связь) между компьютером и доменом.

- Сообщения или события в журнале событий, указывающие аналогичные ошибки или предполагающие неполадки паролей, доверительных отношений, безопасных каналов либо связи с доменом или контроллером домена. Одна из таких ошибок — отказ проверки подлинности с кодом ошибки 3210 в журнале событий компьютера.

- Учетная запись компьютера в Active Directory отсутствует.

Как лечить?

Необходимо переустановить учетную запись компьютера. В сети есть рекомендации по такой переустановки: удалить компьютер из домена, чтобы потом повторно присоединить его. Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Да, это работает, но данный вариант не рекомендуется делать по причине того, что теряется SID-идентификатор и членство компьютера в рабочей группе.

Поэтому необходимо сделать так :

Открыть оснастку Active Directory, выбрать «Пользователи и компьютеры», щелкнуть объект компьютера правой кнопкой мыши и применить команду «Переустановить учетную запись». После этого компьютер следует заново присоединить к домену и перезагрузиться.

C помощью учетной записи, относящейся к локальной группе «Администраторы»:

netdom reset Имя_машины /domain Имя_домена /Usero Имя_пользователя /Passwordo {Пароль | *}

На компьютере, где утрачены доверительные отношения:

nltest /server:Имя_сервера /sc_reset:ДОМЕН\Контроллер_домена

Как установить доверительные отношения между компьютером и основным доменом

Здравствуйте Уважаемые читатели Хабрахабра! В просторах интернета каждый из нас может найти много отдельных статей о не прохождении аутентификации компьютера через домен-контроллер, если точнее сказать, компьютер подключенный к домену теряет связь с ним.

Итак, приступим к изучению этой проблемы.

У многих IT – инженеров, которые работают в больших и малых компаниях, имеются компьютеры с операционной системой Windows 7, 8.1 и т.п. и все эти компьютеры подключены к доменной сети (DC).

Данная проблема происходит из-за того, что сетевой протокол Kerberos не может синхронизироваться и пройти аутентификацию с компьютером (The trust relationship between this workstation and the primary domain failed), который подключен к домену. Тогда мы можем увидеть такую ошибку (см. фото ниже).

После чего мы ищем стороннюю программу, скачиваем ее, создаем загрузочную флешку и локального админа, далее логируемся через него и выходим с домена, добавляем компьютер в Workgroup-у и потом обратно подключаем этот компьютер к домену.

Используя Windows Batch scripting, я хочу создать bat file и автоматизировать процесс создания и добавления локального админа. Единственное, что нам будет необходимо, так это после создания данного файла запустить его.

Открываем наш текстовой редактор, вписываем команду, которая показана внизу.

net user admin Ww123456 /add /active:yes

WMIC USERACCOUNT WHERE "Name='admin'" SET PasswordExpires=FALSE

net localgroup Administrators admin /add

net localgroup Users admin /delete

netsh advfirewall set allprofiles state offПройдем все команды по пунктам для устранения неясных моментов.

• net user admin (вместо слова админ Вы можете добавить любое имя, которое Вас устраивает, по умолчанию ставится administrator, в моем случае это admin).

Далее мы видем пароль, который я там поставил Ww123456(Вы можете поставить любой запоминающийся для Вас пароль).

После мы видем /add /active:yes –добавить и активировать: ДА

• WMIC USERACCOUNT WHERE «Name=’admin’» SET PasswordExpires=FALSE – данная команда означает, что админ, который добавляется, имел постоянный пароль без срока действия (см. картинку ниже).

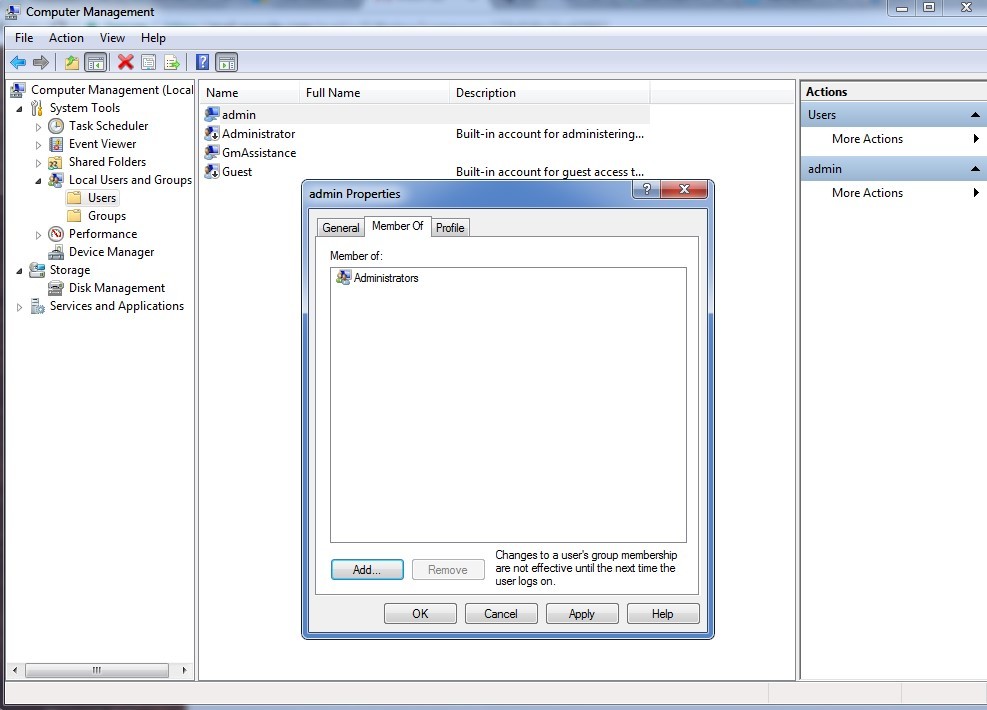

• Третий и четвертый пункт связаны между собой тем, что по умолчанию, когда создается локальный админ в пункте Member Of стоит Users (см. фото). Нам он не нужен (Users), потому что мы создаем полноправного администратора для нашей ОС. Поэтому четвертая команда — net localgroup Users admin /delete – удаляет Users, а предыдущая команда — net localgroup Administrators admin /add, добавляет администратора (см. фото).

фото). Нам он не нужен (Users), потому что мы создаем полноправного администратора для нашей ОС. Поэтому четвертая команда — net localgroup Users admin /delete – удаляет Users, а предыдущая команда — net localgroup Administrators admin /add, добавляет администратора (см. фото).

• Последняя команда- netsh advfirewall set allprofiles state off, отключает брандмаузер Windows-a.

Иногда, чтобы установить какую-либо программу или дать какую-либо команду в Windows-e необходимо отключить firewall (После запуска скрипта Вы можете ввести команду- netsh advfirewall set allprofiles state on и включить его заново. У меня по умолчанию стоит off, так как я использую сторонний брандмаузер. Данный момент на усмотрение каждого лично).

Далее идем к нашему блокноту, нажимаем File, save as… (сохранить как…) вводим имя нашего скрипта( в моем случае: localadmin).Затем ставим точку (.) и пишем формат скрипта bat. Выбираем место, где сохранить данную запись и нажимаем save. Более детально показано на картинке.

Более детально показано на картинке.

Получается вот такой скрипт (см. фото).

Данный скрипт при запуске необходимо открывать от имени администратора:

• Нажимаем правую кнопку мыши и Run as administrator (см. фото).

После запуска скрипта у Вас должно появиться вот такое окошко (см. фото).

Если по каким-либо причинам выйдет ошибка, то в 90% таких случаев это связано с тем, что у Вас образ с которого Вы установили Windows, имеет нелицензионный характер, какие-либо repack или т.п. Скачивайте и используйте лицензионный и проверенный софт.

После удачного добавления локального админа, Вы можете этот скрипт запустить на всех рабочих машинах в Вашем офисе, в которых установлена ОС Windows.

Если у Вас когда-нибудь появится такая ошибка: The trust relationship between this workstation and the primary domain failed- Вам нужно будет только сделать switch user и где логин написать.\admin (запомните! В начале до слеша ставится точка!), далее внизу вводите пароль, который Вы добавили в Ваш скрипт (в моем случае: Ww123456). После этого Вы заходите на рабочую ОС.

После этого Вы заходите на рабочую ОС.

Осталось снять наш компьютер с домена и добавить в Workgroup-у. Вместо Workgroup-а вписываем любую букву (см. фото).

Далее вводится пароль администратора домена и компьютер просит нас о перезагрузке.

После перезагрузки ещё раз заходим под нашим локальным админом и дальше уже добавляем компьютер к нашему домену. Система в очередной раз требует перезагрузиться и Вуаля! Наш User опять может подключиться к домену без всяких проблем!

P.S – Данная система работает также для серверной части Windows, однако если Вы будете писать такой скрипт для серверов после отключения брандмаузера необходимо будет включить его еще раз (до — netsh advfirewall set allprofiles state off, после netsh advfirewall set allprofiles state on).

Благодарю за внимание!

Восстанавливаем доверительные отношения в домене

. Windows XP

1 . Запустим редактор реестра, (Пуск — Выполнить — regedit — Enter)

Как очистить следы от удаленных программ в реестре Вы можете узнать

2.

Дальше находим раздел реестра

Дальше находим раздел реестраHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Notify\WgaLogon

3. После этого удаляем весь раздел WgaLogon (сомневающиеся могут предварительно сделать копию этого раздела)

4. Делаем перезагрузку системы

После перезагрузки сообщение о проверке подлинности исчезнет

. Windows 7

Что касается по Windows 7 , убираем с помощью программы RemoveWAT21

1. Скачайте данную программу с Deposit или Letitbit

2. Убираете старую активацию

3. Активируете заново

4. И убираете навсегда проверку на подлинность

Подробная инструкция описана в самой программе, вся операция происходит буквально в три клика.

Как избавиться от сообщения о нелицензионном Windows

Обновление (KB971033 ) проверяет подлинность для компонентов активации и проверки, входящих в состав технологий активации Windows для системы Windows 7 .

Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства .

Выбираем Центр обновления Windows — Установленные обновления .

Находим, среди установленных обновлений (Обновление для Microsoft Windows KB971033 ), выделяем и удаляем его.

Чтобы, Windows больше не слетела с активации делаем обновление (KB971033) скрытым . Правой кнопкой мыши нажимаем на значок: Компьютер — Свойства . Выбираем Центр обновления Windows — Важные обновления . Находим (KB971033) и делаем его скрытым, нажав на него правой кнопкой мышки. Больше оно не будет приходить от Microsoft.

Поэтому не устанавливайте эти обновления..

Например, если у Вас пиратская версия то: KB905474 , KB2882822, KB2859537, KB2862330, KB2864058, KB2872339,

Если установите KB971033 — он найдет кряк и будет выдавать сообщение, что «Вы стали жертвой поддельного ПО».

KB2859537 — в Windows XP может заблокировать запуск всех exe — файлов , кроме тех, что

лежат в папке Windows . Удаление обновления исправляет проблему.

Удаление обновления исправляет проблему.

Как получать обновления для Windows XP,

читайте

Как из Windows XP Home Edition сделать Windows XP Professional Edition

, читайте

Вот коротко,о том как убрать это окно.

В сети с парком в 150 машин после обновление операционной системы до MS Windows 7 стала постоянно наблюдаться проблема со входом пользователя в систему. В один прекрасный день пользователь включив компьютер обнаруживал, что войти в систему он не может, при этом видит ошеломляющее по своей информативности сообщение:

«Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»

Решение тут одно. Вывести машину из домена и ввести обратно. Когда в день эта ситуация стала повторятся больше одного раза, да и просто надоело, задумался о профилактике. И вот тут интернет промолчал. После некоторого времени уныния, а уныние, как известно — грех, было решено копать. В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

В результате пыток раскопок, была получена причина 99% случаев (и я подозреваю что оставшийся 1% просто не признался в той же самой причине). Причина — это служба восстановления при загрузке, которая включается при некорректном завершении работы. На первом же экране диалога служба спрашивает пользователя восстанавливать систему или нет. В случае положительного ответа система откатывается до более раннего состояния и, возможно, бьется sid машины. Как бы то ни было, домен пускать к себе пользователей с такой машину после такой операции не станет. Надеяться на пользователя в таком вопросе бесполезно. Можно просить его отказываться, в случае возникновения такой ситуации, но пользователь с очень большой вероятностью нажмет кнопку «восстановить» а потом разведет руками, мол бес попутал. В общем надо пакетно отключить службу восстановления при загрузке на n-машинах.

Локально решение выглядит, как консольная команда:

Reagentc.exe /disable

Для сети потребуется утилита PsExec из пакета Microsoft Sysinternals PsTools, описание утилиты и сам пакет лежат

Psexec. exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

exe кладем в одну папку с нашим командным файлом (назовем его broff.cmd)

внутри broff.cmd пишем:

::Получаем список компьютеров в сети, чистим от мусора и кладем в net.lst net.exe view /domain:megafon >>net.tmp for /f «tokens=1,2 delims= » %%i in (net.tmp) do (Echo %%i>>net1.tmp) for /f «tokens=1,2 delims=\» %%i in (net1.tmp) do (Echo %%i>>net.lst) DEL *.TMP::Проходимся по списку и отключаем boot recovery for /f «tokens=1,2 delims= » %%F in (net.lst) do (start psexec \\%%F reagentc.exe /disable)

Вот и все. Пользователь больше нам не враг.

Теги: Доверительные отношения, DC, ИТ, администрирование сетей, сети, развертывание

С ошибкой «Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом» время от времени приходится сталкиваться каждому системному администратору. Но не каждый понимает причины и механизмы процессов, приводящие к ее возникновению. Потому что без понимания смысла происходящих событий невозможно осмысленное администрирование, которое подменяется бездумным выполнением инструкций.

Учетные записи компьютеров, также, как и учетные записи пользователей, являются участниками безопасности домена. Каждому участнику безопасности автоматически присваивается идентификатор безопасности (SID) на уровне которого осуществляется доступ к ресурсам домена.

Перед тем как предоставить учетной записи доступ к домену необходимо проверить ее подлинность. Каждый участник безопасности должен иметь свою учетную запись и пароль, учетная запись компьютера не исключение. При присоединении компьютера к Active Directory для него создается учетная запись типа «Компьютер» и устанавливается пароль. Доверие на этом уровне обеспечивается тем, что данная операция производится администратором домена или иным пользователем, имеющим для этого явные полномочия.

Впоследствии при каждом входе в домен компьютер устанавливает защищенный канал с контроллером домена и сообщает ему свои учетные данные. Таким образом между компьютером и доменом устанавливаются доверительные отношения и дальнейшее взаимодействие происходит согласно установленных администратором политик безопасности и прав доступа.

Пароль учетной записи компьютера действует 30 дней и впоследствии автоматически изменяется. При этом важно понимать, что смену пароля инициирует компьютер. Это происходит аналогично процессу смены пароля пользователя. Обнаружив, что текущий пароль просрочен, компьютер при очередном входе в домен его заменит. Поэтому, даже если вы не включали компьютер несколько месяцев, доверительные отношения в домене сохранятся, а пароль будет заменен при первом входе после длительного перерыва.

Доверительные отношения нарушаются в том случае, если компьютер пытается аутентифицироваться в домене с недействительным паролем. Как такое может произойти? Самый простой способ — это откатить состояние компьютера, например, штатной утилитой восстановления системы. Такой же эффект может быть достигнут при восстановлении из образа, снапшота (для виртуальных машин) и т.п.

Еще один вариант — это изменение учетной записи другим компьютером с таким же именем. Ситуация довольно редкая, но иногда случается, например, когда сотруднику поменяли ПК с сохранением имени, выведя из домена старый, а потом снова ввели его в домен забыв переименовать. В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

В этом случае старый ПК при повторном вводе в домен сменит пароль ученой записи компьютера и новый ПК уже не сможет войти, так как не сможет установить доверительные отношения.

Какие действия следует предпринять, столкнувшись с данной ошибкой? Прежде всего установить причину нарушения доверительных отношений. Если это был откат, то кем, когда и каким образом он был произведен, если пароль был сменен другим компьютером, то опять-таки надо выяснить, когда и при каких обстоятельствах это произошло.

Простой пример: старый компьютер переименовали и отдали в другой отдел, после чего произошел сбой, и он автоматически откатился на последнюю контрольную точку. После чего данный ПК попытается аутентифицироваться в домене под старым именем и закономерно получит ошибку установления доверительных отношений. Правильными действиями в этом случае будет переименовать компьютер как он должен называться, создать новую контрольную точку и удалить старые.

И только убедившись, что нарушение доверительных отношений было вызвано объективно необходимыми действиями и именно для этого компьютера можно приступать к восстановлению доверия. Сделать это можно несколькими способами.

Сделать это можно несколькими способами.

Пользователи и компьютеры Active Directory

Это самый простой, но не самый быстрый и удобный способ. Открываем на любом контроллере домена оснастку Пользователи и компьютеры Active Directory , находим необходимую учетную запись компьютера и, щелкнув правой кнопкой мыши, выбираем Переустановить учетную запись .

Затем входим на потерявшем доверительные отношения компьютере под локальным администратором и выводим машину из домена.

Затем вводим ее обратно, перезагрузку между этими двумя действиями можно пропустить. После повторного ввода в домен перезагружаемся и входим под доменной учетной записью. Пароль компьютера будет изменен при повторном включении компьютера в домен.

Недостаток этого способа, что машину требуется выводить из домена, а также необходимость двух (одной) перезагрузки.

Утилита Netdom

Данная утилита входит в состав Windows Server начиная с редакции 2008, на пользовательские ПК ее можно установить из состава пакета RSAT (Средства удаленного администрирования сервера). Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Для ее использования войдите на целевой системе локальным администратором и выполните команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

Разберем опции команды:

- Server — имя любого доменного контроллера

- UserD — имя учетной записи администратора домена

- PasswordD — пароль администратора домена

После успешного выполнения команды перезагрузка не требуется, просто выйдите из локальной ученой записи и войдите в доменный аккаунт.

Командлет PowerShell 3.0

В отличие от утилиты Netdom, PowerShell 3.0 входит в состав системы начиная с Windows 8 / Server 2012, для более старых систем его можно установить вручную , поддерживаются Windows 7, Server 2008 и Server 2008 R2. В качестве зависимости требуется Net Framework не ниже 4.0.

Точно также войдите на системе, для которой нужно восстановить доверительные отношения, локальным администратором, запустите консоль PowerShell и выполните команду:

Reset-ComputerMachinePassword -Server DomainController -Credential Domain\Admin

- Server — имя любого контроллера домена

- Credential — имя домена / учетной записи администратора домена

При выполнении этой команды появится окно авторизации в котором вы должны будете ввести пароль для указанной вами учетной записи администратора домена.

Командлет не выводит никаких сообщений при удачном завершении, поэтому просто смените учетную запись, перезагрузка не требуется.

Как видим, восстановить доверительные отношения в домене довольно просто, главное — правильно установить причину возникновения данной проблемы, так как в разных случаях потребуются разные методы. Поэтому мы не устаем повторять: при возникновении любой неполадки сначала нужно выявить причину, а только потом принимать меры к ее исправлению, вместо того чтобы бездумно повторять первую найденную в сети инструкцию.

Чем популярнее становятся устройства компании Apple, тем больше появляется подделок и очень важно понимать,как убедиться, что приобретаемый Айфон подлинный (оригинальный). Помимо этого, необходимо уметь проверять, не является ли устройство украденным и сохранена ли возможность гарантийного обслуживания в официальных магазинах iStore.

Ещё не так давно оригинальный и поддельный Айфон можно было различить с закрытыми глазами. Это было два абсолютно разных устройства, которые отличались не только ПО, но и качеством всех используемых деталей. А сейчас ситуация изменилась кардинальным образом и теперь очень трудно найти различия между настоящим и неоригинальным гаджетом.

А сейчас ситуация изменилась кардинальным образом и теперь очень трудно найти различия между настоящим и неоригинальным гаджетом.

В сегодняшнем материале, Вы научитесь подтверждать оригинальность Айфона перед тем, как его приобрести.

Что необходимо знать о iPhone?

Чтобы избежать сотрудничества с мошенниками, лучше всего приобретать Айфон лишь в салоне официального дилера.

К таким местам может относиться надёжный интернет-магазин или супермаркет электроники, который давно реализует продукцию компании Apple, у которого положительные отзывы в интернет-сети и который может предоставить клиентам сервисное обслуживание смартфона.

Помните, что официальные дилеры завышают цену на 20-30% от стоимости, которая определяется компанией Apple. По этой причине, потребители часто решают заказать гаджет из Соединенных Штатов Америки, при помощи множества распространителей. Другой способ купить Айфон дешевле – это найти объявление о продаже б/у устройства, которое нормально работает. У каждого из представленных способов меньше потратить на покупку, есть свои «подводные камни».

У каждого из представленных способов меньше потратить на покупку, есть свои «подводные камни».

Выписать Айфон из США – дешевле, да и выбор цветовых решений там намного больше. Но если просто купить смартфон там, то он не будет работать в какой-либо другой стране, он будет функционировать лишь в США. Значит необходимо будет отключиться от сети мобильного оператора (анлок).

Также в интернете встречаются объявления о продаже смартфонов, которые не требуют анлока – это восстановленные гаджеты, которые кем-то были куплены, а затем из-за каких-то технических проблем, сданы обратно в магазин. Такие устройства отправляют в сервисный центр, где проводятся ремонтные работы, а затем продаются за границами США, где к ним относятся не очень хорошо.

Чтобы не купить китайскую подделку iPhone, необходимо разбираться в следующих вещах:

- Что входит в полную комплектацию оригинального смартфона?

- Проверка устройства по его внешним параметрам;

- Нюансы работы программного обеспечения.

Как выбрать продавца?

Если Вы хотите приобрести оригинальный телефон и хотите быть в этом уверены на 100%, при чём не особо обращая внимания на стоимость устройства, то сразу направляйтесь в популярные торговые сети.

А если у Вас не хватает средств или Вы привыкли экономить на покупках качественных вещей, то запоминайте следующие советы по выбору надёжного продавца Айфонов:

- Всегда проверяйте отзывы о продавце и его рейтинг. Возможно придётся поискать дополнительную информацию о нём в поисковой системе, при помощи имени или номера телефона. Если это злоумышленник, о нём скорее всего говорят на каких-то сайтах, в группах соцсетей или же форумах.

- Просите, как можно больше фотографий с гаджетом, комплектацией устройства, коробкой и серийным номером. Возможно придётся даже созвониться с помощью видео звонка.

- Не стоит скупиться на вопросы, которые помогают узнать историю телефона. В каком магазине и как давно его приобрели? Сколько им пользовались? Ремонтировали ли его? Роняли ли его? Только владелец даст ответы на поставленные вопросы, а мошенник растеряется.

- Проверьте состояние гарантии и не является ли Айфон залоченным. Не обязательно наличие гарантии, но хорошим бонусом этот нюанс точно будет!

Параметры, отличающие оригинальный смартфон от поддельного

В компании Apple уделяется большое внимание вопросу безопасности и оригинальности собственных гаджетов. Именно поэтому, предусмотрены параметры, позволяющие пользователям выявлять и подтверждать уникальность своего устройства.

Для проверки необходимо осуществить внешний осмотр гаджета, а также выяснить серийный номер и исследовать работу ПО. Следуйте нашим советам:

- Проверьте состояние корпуса, в том числе все особенности выбираемой модели Айфона;

- Проверьте технические характеристики гаджета, они не должны отличаться от заявленных;

- Проверьте серийный номер и код IMEI;

- Проверьте Apple ID.

Этап №1. Проверяем IMEI, серийный номер и параметры iOS

Не рекомендуется приобретать Айфон без коробки, так как она является один из инструментов, который помогает выяснить оригинально или нет устройство. На коробке написан IMEI и его нужно сравнить с тем, который отображён в информации о iOS, в самом iPhone.

На коробке написан IMEI и его нужно сравнить с тем, который отображён в информации о iOS, в самом iPhone.

Если номера не совпали – это значит, что смартфон либо не оригинальный, либо ворованный.

Узнать IMEI на любом телефоне можно, набрав комбинацию: *#06#

Этап №2. Проверяем с помощью официального сайта Apple

Для того чтобы проверить подлинность устройства, можно воспользоваться интернет-сайтом компании Apple. Это очень точный и надёжный способ. А на проверку у Вас уйдёт несколько минут:

- Переходим на страницу Apple: https://checkcoverage.apple.com/ru/ru/;

- Вводим серийный номер устройства;

- Вводим информацию нужную информацию и нажимаем на «Продолжить».

Важно понимать, что этот способ определяет наличие возможности воспользоваться сервисным обслуживанием. Также с помощью сайта imei.info можно узнать:

- Модель гаджета;

- Его серийный номер;

- Дату первоначального приобретения;

- И наличие возможности обслуживания по гарантии.

Всё о Activation Lock

Activation Lock – это инструмент, позволяющий заблокировать Айфон, который был украден. Никто не сможет снять блокировку, кроме того, кто владел им до этого момента. Активация Activation Lock происходит с помощью сервиса FindMyPhone .

На сайте сервиса можно узнать тип гаджета, его местоположение, а также информацию о том, в каком статусе находится устройство.

Привязка iPhone к Apple ID

Apple ID – online-сервис, к которому должен быть привязан абсолютно каждый Айфон. Этот сайт идентифицирует пользователей. Создав аккаунт на сайте, данные аккаунт будут вводиться на каждом устройстве.

Всё привязывается к одному месту и может использоваться на нескольких устройствах одновременно.

Перед покупкой, важно проверять привязку устройства. Не следует покупать те устройства, к которому привязан какой-то посторонний аккаунт. Если продавец придумывает причины не выходить из аккаунта, значит покупать не стоит. Если нет возможности выйти из ID, значит устройство ворованное.

Если нет возможности выйти из ID, значит устройство ворованное.

Для выхода следует осуществить следующие действия:

- Зайти в настройки;

- Включить «Основные» настройки;

- Зайти в Apple ID;

- Нажимаем на «Безопасность и пароль»;

- Далее нажать «Выход»;

- Потом подтверждаем процесс отвязки;

Как правильно проверять iPhone перед покупкой?

Неважно, какой Айфон Вы решили приобрести: из Америки, разлоченный, восстановленный или б/у, главное проверить его состояние на месте покупки. Для этого обращайте внимание на разные элементы, о которых мы расскажем далее.

Корпус

Нужно проверить в каком состоянии находится задняя крышка и экран. Хорошо, если дефекты отсутствуют или их количество сводится к минимальному числу. Вмятины, сколы и потёртости – признаки не очень качественного смартфона.

Нажатия на экран должны сопровождаться моментальной реакцией. Задержка – это признак того, что дисплейный модуль работает плохо.

Кнопки

Очень в Айфонах ломаются именно кнопки, поэтому стоит уделить особое внимание данным элементам управления.

Устройство должно без проблем запускаться и выключаться, TouchID, а также «качели» громкости должны реагировать без «тормозов».

Динамики

Необходимо проверить динами: разговорный и слуховой. При звонке Ваш собеседник должен отлично Вас слышать, а при проигрывании музыки Вы не должны слышать лишних шумов и помех.

Рядом с гнездом зарядки, находятся сеточки для динамика разговорного. Если они отсутствуют, это значит, что смартфон разбирали. Также следует проверить состояние двух винтов, удерживающих заднюю крышку.

Аппаратный анлок

Некоторые мошенники продают залоченые смартфоны, создавая эффект временной аппаратной разблокировки. Это достигается за счёт небольшой накладке в районе сим-карты.

Перед тем, как купить, нужно извлечь сим-карту и убедиться, что ничего лишнего там нет.

Модули связи

Нужно проверить как работают все модули связи: Wi-Fi, Bluetooth, GPS и 3G. Если что-то из этого не работает, значит повреждена антенна для связи.

Если что-то из этого не работает, значит повреждена антенна для связи.

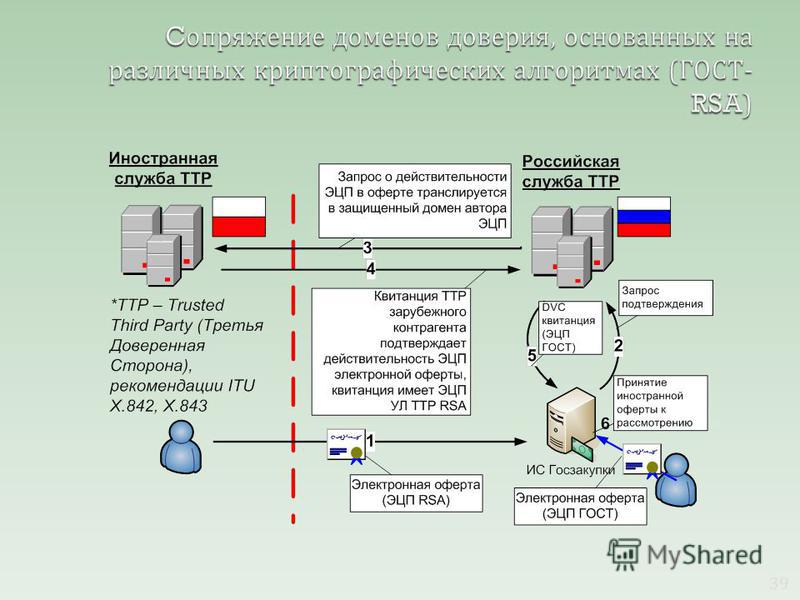

Создание доверительных отношений между доменом Win2003 и доменом Win2008, восемнадцатым из серии Active Directory

СоздайтеWin2003Домен иWin2008Доверительные отношения между доменами

В предыдущей статье мы создали доверительные отношения домена. Это доверительные отношения возникают в двухWin2003Между доменами, и оба домена используют один и тот жеDNSсервер. Сегодня мы меняем экспериментальную сцену, топология показана на рисунке ниже. одинWin2003Домен, а другой -Win2008площадь. Оба домена используют свои собственные контроллеры домена для обеспеченияDNSРешить, иWin2008Функциональный уровень доменаWin2003, Мы покажем вам, как создать доверительные отношения между этими двумя доменами.

Ключ к этому эксперименту -DNS! Разница в операционной системе не важна,Win2008Домен может иWin2003Домен и дажеWin2000Домен создает доверительные отношения. На что следует обратить внимание, так этоDNSНастройки, каждый контроллер домена должен гарантировать, что он используетDNSСервер может не только разрешить доменSRVЗаписи, вы также можете разрешить домены, которые связаны с вами доверительными отношениямиSRVЗапись, то естьDNSСервер должен бытьSRVЗаписи можно анализировать. Как сделать каждыйDNSСервер может разрешить оба доменаSRVЗапись? У нас есть выбор из множества технологий, таких как дополнительная зона, заглушка, частный корень или повторитель. В этом эксперименте мы используем вспомогательные области для решения этой проблемы.DNSСоздайте на сервере дополнительную зону противоположного домена, чтобыDNSСервер может анализировать два домена.

На что следует обратить внимание, так этоDNSНастройки, каждый контроллер домена должен гарантировать, что он используетDNSСервер может не только разрешить доменSRVЗаписи, вы также можете разрешить домены, которые связаны с вами доверительными отношениямиSRVЗапись, то естьDNSСервер должен бытьSRVЗаписи можно анализировать. Как сделать каждыйDNSСервер может разрешить оба доменаSRVЗапись? У нас есть выбор из множества технологий, таких как дополнительная зона, заглушка, частный корень или повторитель. В этом эксперименте мы используем вспомогательные области для решения этой проблемы.DNSСоздайте на сервере дополнительную зону противоположного домена, чтобыDNSСервер может анализировать два домена.

Мы покажем вам, как создаватьitet.comВспомогательная зона. Сначала мы должныServer1Ответственныйitet.comУстановите в зоне, позволяющейServer2Создайтеitet.comВспомогательная зона. вServer1Открыть наDNSДиспетчер, как показано ниже, щелкните правой кнопкой мышиitet.comОбласть, выберите «Свойства».

Перейдите на вкладку «Передача зоны» в свойствах зоны, как показано на рисунке ниже, установите флажок «Разрешить передачу зоны», выберите «Разрешить только следующие серверы» и нажмите кнопку «Изменить».

После нажатия кнопки редактирования, как показано на рисунке ниже, мы добавилиServer2адрес192.168.1.102И жмем ОК.

Как показано на рисунке ниже, мы установили разрешение192.168.1.102копироватьitet.comДанные по площади фактически разрешены192.168.1.102сталиitet.comВспомогательныйDNSсервер.

Itet.comТеперь, когда площадь разрешенаServer2Станьте вторичным сервером, тогда мы начнем сServer2Создайте на нем вспомогательную область. вServer2Открыть наDNSМенеджер, как показано на рисунке ниже, выбираем «Новая область».

Название области установлено наitet.com。

Далее вам нужно установитьitet.comГлавный сервер, очевидно,itet.comГлавный серверserver1, Который192. 168.1.101。

168.1.101。

Как показано на рисунке ниже, нажмите кнопку «Готово», чтобы завершитьitet.comСоздание ареала.

мы вServer2изDNSВы можете увидеть в менеджере,itet.comЗаписи зоны скопированы вServer2на,Server2Успешно сталServer1Вторичный сервер.

Далее мы должны сделать то же самое, вServer2РазрешеноServer1сталиcontoso.comВторичный сервер, затем вServer1Создано наcontoso.comВспомогательная площадка, положитеcontoso.comСкопируйте данные области вServer1на. Как показано на рисунке ниже, мы видимServer1Также успешно поставилcontoso.comДанные области были скопированы.

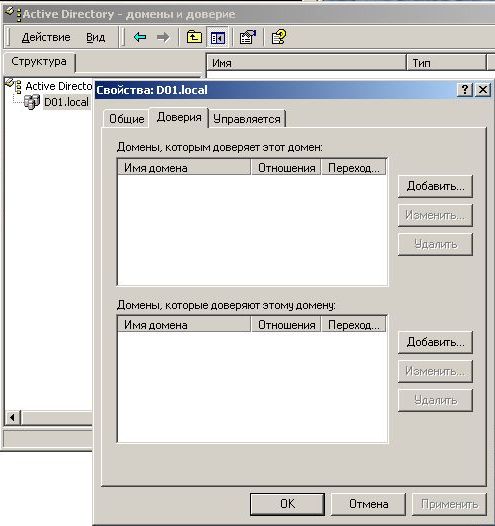

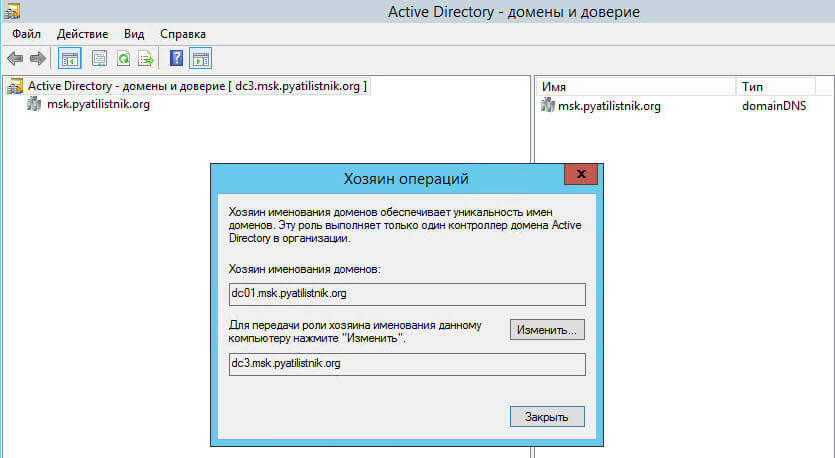

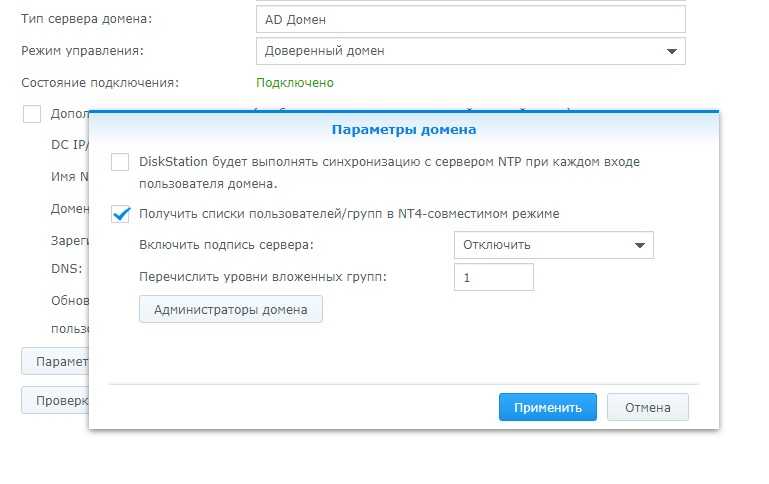

DNSПосле соответствующей подготовки мы можем установить доверительные отношения домена. Мы собираемсяitet.comс участиемcontoso.comУстановите двусторонние доверительные отношения, как показано на рисунке ниже, мыServer1Открыть «Active DirectoryДомен и доверительные отношения «, щелкните правой кнопкой мышиitet.com, Выберите «Свойства».

вitet. comПерейдите на вкладку «Доверие» в свойствах домена и нажмите «Новое доверие».

comПерейдите на вкладку «Доверие» в свойствах домена и нажмите «Новое доверие».

Появится мастер новых доверительных отношений, нажмите «Далее», чтобы продолжить.

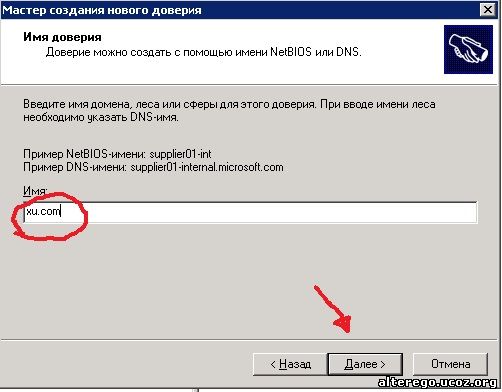

Волшебник спросилserver1Чтобы установить доверительные отношения с каким доменом, мы вводимcontoso.comДоменное имя.

Затем мы должны выбрать, устанавливать ли нетранзитивное внешнее доверие между двумя доменами или транзитивное доверие леса.Мы выбираем установление внешнего доверия.

Как показано на рисунке ниже, мы решили установить двусторонние доверительные отношения.

Затем мастер спрашивает, следует ли выполнять настройку на контроллерах домена двух доменов по отдельности или в одно и то же время. Мы выбираем «Этот домен и указанный домен», чтобы подготовиться к одновременной установке доверительных отношений на контроллерах домена двух доменов. .

Затем мастер запрашивает вводcontoso. comПароль администратора домена дляcontoso.comНастройте доверительные отношения на контроллере домена.

comПароль администратора домена дляcontoso.comНастройте доверительные отношения на контроллере домена.

Мы выбираем «глобальную аутентификацию», чтобы позволить пользователям доверенного домена использовать все ресурсы в доверенном домене.

Как показано на рисунке ниже, создание доверительных отношений готово, нажмите «Далее», чтобы продолжить.

Как показано на рисунке ниже, доверительные отношения между двумя доменами были успешно созданы.

Конечно вitet.comДомен загружает доверительные отношения.

Далее вitet.comОпределите входящие доверительные отношения в домене.

Как показано на рисунке ниже, вся работа завершена, нажмите «Готово», чтобы завершить создание доменных доверительных отношений «люблю тебя».

Как видно из рисунка ниже, между двумя доменами действительно были созданы нетранзитивные двусторонние доверительные отношения между двумя доменами, и наша экспериментальная цель была достигнута. Этот эксперимент на самом деле имеет более широкую адаптацию и может использоваться дляWin2000противWin2003,Win2000противWin2008Подождите, пока установятся доверительные отношения. Каждый может учиться по аналогии и медленно переживать.

Этот эксперимент на самом деле имеет более широкую адаптацию и может использоваться дляWin2000противWin2003,Win2000противWin2008Подождите, пока установятся доверительные отношения. Каждый может учиться по аналогии и медленно переживать.

Тип области установлен на вспомогательную область.

Эта статья перенесена из блога yuelei51CTO, исходная ссылка: http://blog.51cto.com/yuelei/186968, если вам нужно перепечатать, пожалуйста, свяжитесь с исходным автором самостоятельно

Как установить доверительные отношения — Active Directory — Каталог статей

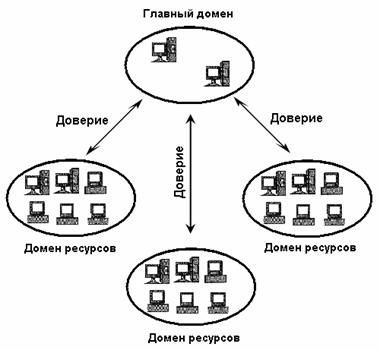

Данная тема возникло в связи с тем что пользователь edgi задал вопрос по поводу создания транзитивных отношений между двумя лесами и привел еще ссылку с форума http://sysadmins.ru/topic178164.html где пользователи спорят насчет того что нельзя устанавливать доверительные отношения между двумя лесами так как якобы нужен третий лес что бы обеспечить транзитивность ну и так далее.. ..

..Сразу хочу сказать что для того что бы сознать транзитивные доверительные отношения нам не нужен обязательно третий участник что бы обеспечить доверительные транзитивные отношения.

Но давайте рассмотрим процесс установки доверительных отношений между лесами.

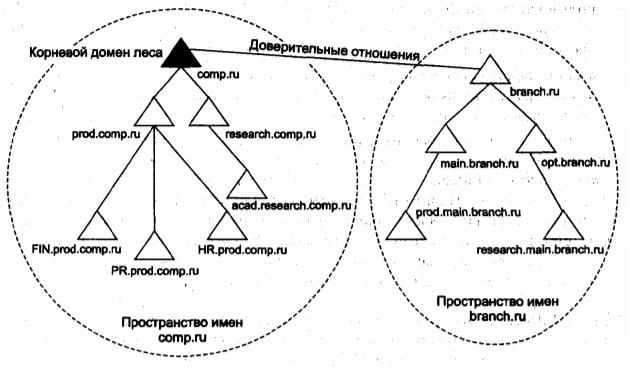

Итак пусть у нас есть корневой домен леса rk.com и другой корневой домен леса xu.com. Пусть к примеру данные леса принадлежат одной фирме и они хотят создать транзитивные доверительные отношения между этими лесами (смотрите рисунок 2 здесь).Примечание: Не забывайте что первый созданный домен есть и корневой домен и дерево и лес. То есть первый созданный домен в нашей сети по умолчанию нужно рассматривать и как корневой домен, и как лес и как дерево (три в одном стакане…простите флаконе)

Мы для простоты расположим данные корневые домены в одну и ту же сеть, так как если бы они располагались в разных сетях нам нужно было (и так и делается если необходимо) что бы эти домены (вернее DNS этих доменов, и отсюда естественно и контроллеры доменов) каким либо образом друг друга виделись. Если DNS сервера расположены в разных сетях нужно позаботится о том что бы каким либо образом сделать так что бы эти сети видели друг друга (как это сделать это отдельный разговор и пока мы здесь его не будем рассматривать).

Если DNS сервера расположены в разных сетях нужно позаботится о том что бы каким либо образом сделать так что бы эти сети видели друг друга (как это сделать это отдельный разговор и пока мы здесь его не будем рассматривать).

Почему так важно что бы DNS службы этих доменов видели друг друга? А потому что в основе Windows Server нахождение (распознавание) контролеров домена происходит с помощью DNS службы. То есть если служба DNS в каком либо домене настроена неверно, то и нахождение данного контролера домена или контроллеров доменов (если их много) будет невозможно. То есть если сказать просто — контроллеры домена видят друг друга с помощью службы DNS. Думаю позже я опишу в отдельной статье процесс нахождения контролеров домена, а пока просто запомните что контроллеры домена «слепы» (ничего не видят в сети) без правильно настроенной службы DNS.

Итак…. приступим к процессу создания доверительных отношений, и перед тем как приступить непосредственно к данному процессу ознакомитесь с теоретической стороной данного процесса здесь.

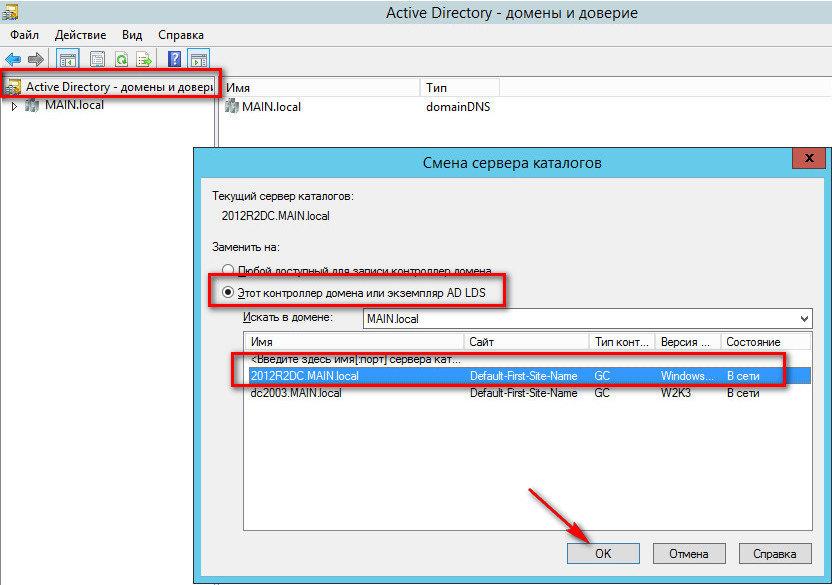

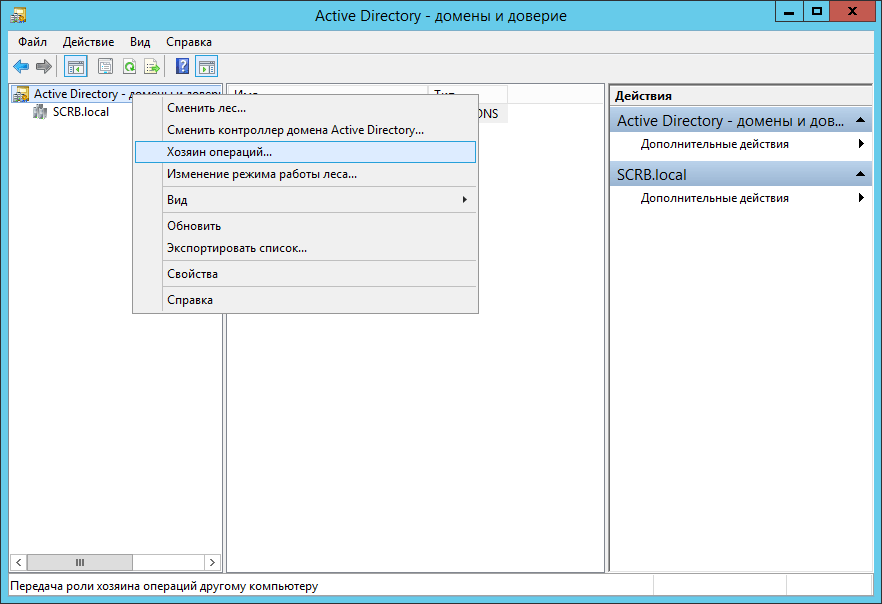

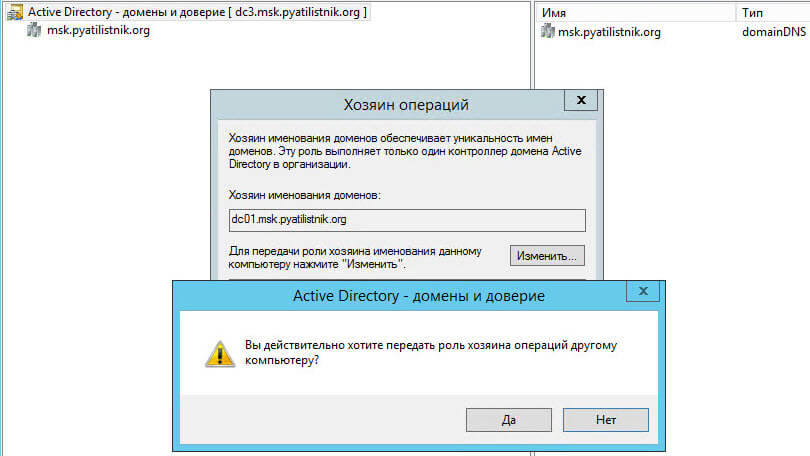

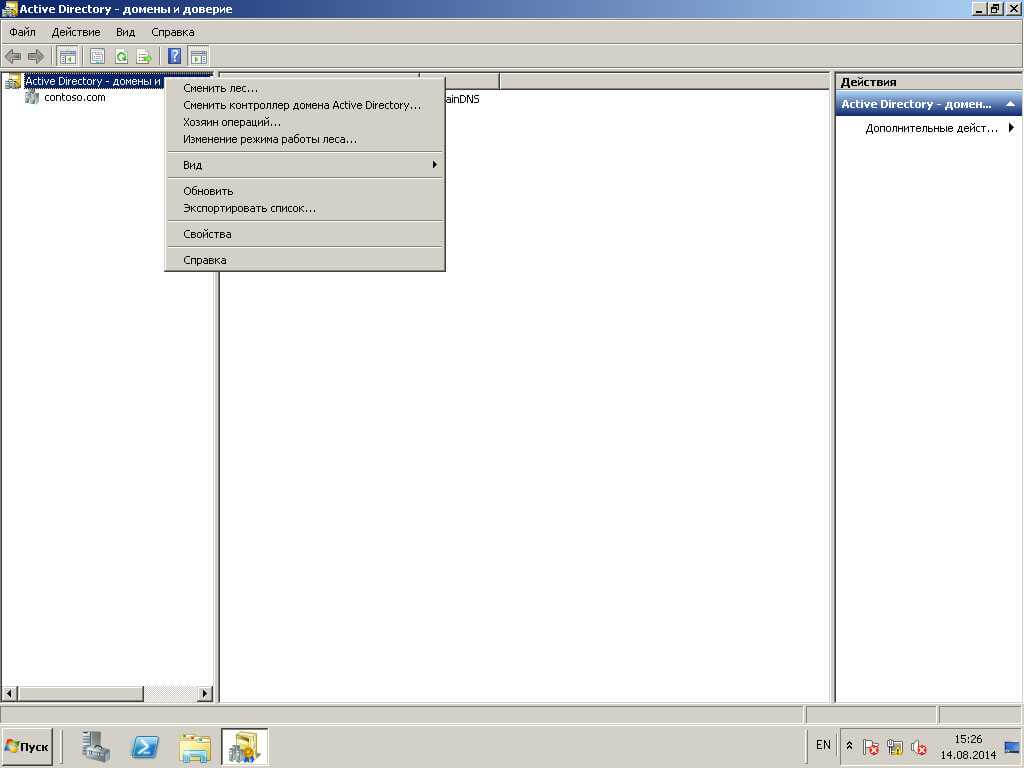

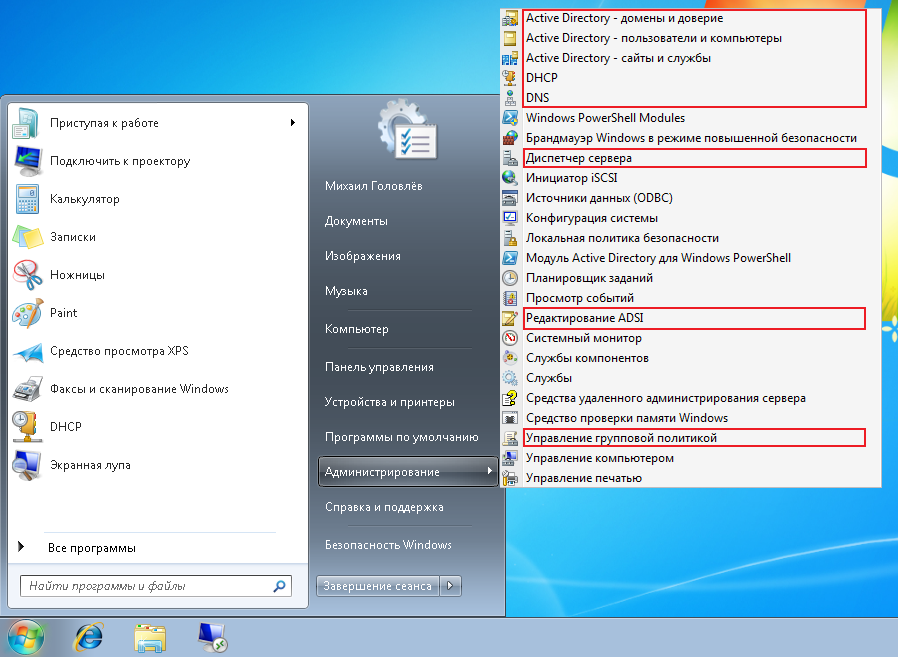

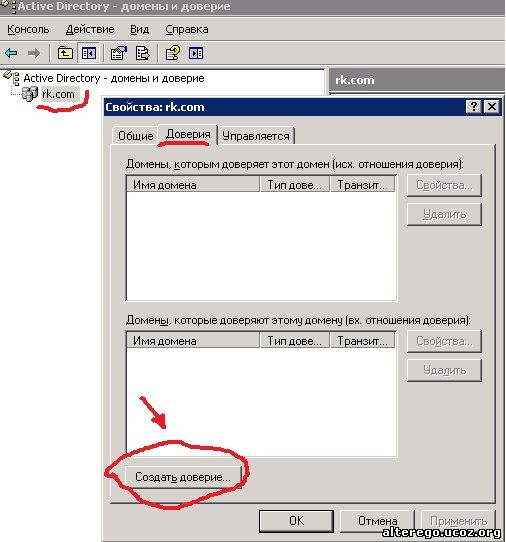

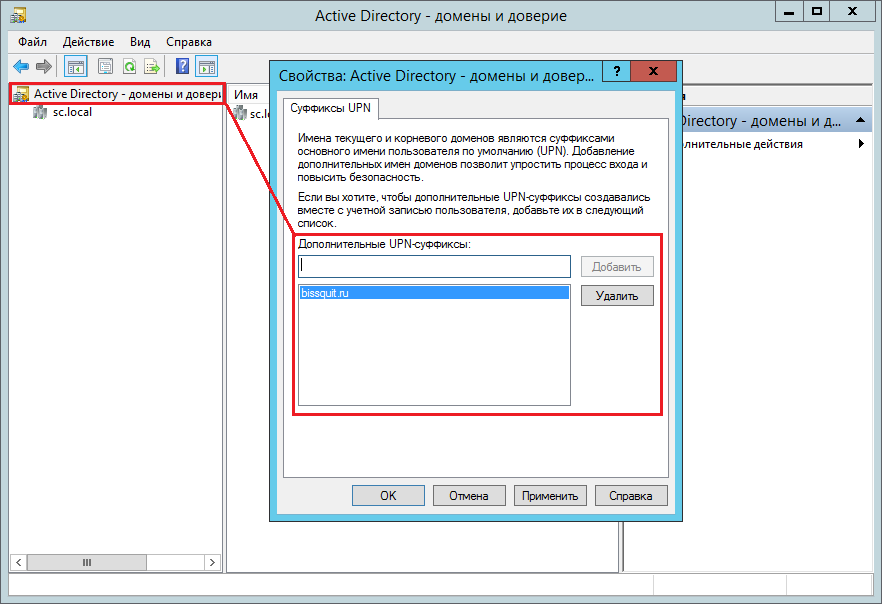

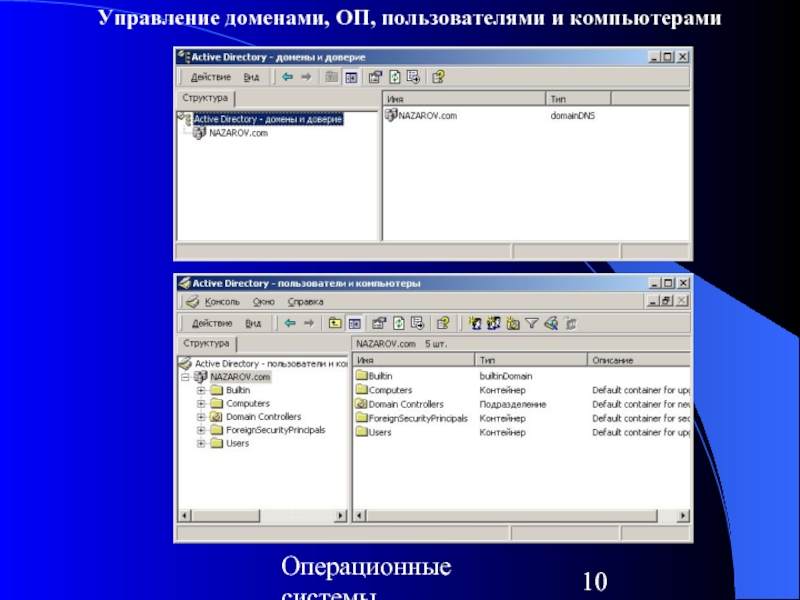

Как говорилось уже — доверительные отношения выступают в качестве связывающего звена между лесами, деревьями, доменами. Для администрирования доверительными отношениями используется оснастка Active Directory — домены и доверие, смотрите рисунок 1.

Рисунок 1.

Но перед тем как создать доверительные отношения опишем что мы имеем. Итак у нас два корневых домена и соответственно и леса и дерева, а именно rk.com и xu.com предположим что они принадлежат одной фирме и расположены в одной сети. IP адрес первого контролера домена с установленной интегрированной службой DNS с Active Directory (кто не помнит что это смотрите здесь) будет 192.168.0.1 (rk.com), а второго корневого домена леса 192.168.0.5 (xu.com). То есть служба DNS установлена и на первом и на втором контролере домена. (Как установить и настроить DNS найдете на сайте в других статьях)

Первое в чем мы должны убедится перед тем как приступить к созданию доверительных отношений это в том что корневые домены в обеих лесах видят друг друга через DNS. Для этого мы воспользуемся известной утилитой nslookup из корневого домена леса rk.com и посмотрим что она нам выдаст. Смотрите рисунок 2.

Для этого мы воспользуемся известной утилитой nslookup из корневого домена леса rk.com и посмотрим что она нам выдаст. Смотрите рисунок 2.

Рисунок 2.

На рисунке 2 (блин… наверно нужно писать не рисунок а фигуре, но простите великодушно…) видно что мы в командной строке набрали команду nslookup с параметром xu.com (соседнего леса) и она нам его выдала, что в принципе говорит о том что служба DNS работает и службы DNS видят друг друга. То же самое можно проделать и из корневого домена xu.com смотрите рисунок 3.

Рисунок 3.

В том случае если DNS службы не видят друг друга следует добавить условную пересылку. Что это такое читайте здесь и здесь.Для того что бы настроить пересылку мы заходим в оснастку DNS контроллера домена что расположен на компе под именем server1, становимся на него, правой кнопкой мыши открываем контекстное меню, в контекстном меню выбираем свойства и кликаем на нем. Открывается окно показанное на рисунке 4 и выбираем вкладку «Пересылка».

Рисунок 4.

На этой вкладке нажимаем кнопку «Создать» и пишем имя домена куда мы хотим сделать пересылку. В нашем случае это корневой домен леса xu.com. Тут же на вкладке, чуть ниже в поле «Список IP — серверов пересылки для выбранного домена» — добавляем его IP адрес. В нашем примере это 192.168.0.5.

Ту же самое можно проделать на сервере контроллера домена xu.com…процесс абсолютно аналогичен только нужно писать другой домен и другой адрес. В нашем случае это домен rk.com и его IP — 192.168.0.1.

Итак после того как разобрались с DNS серверами и убедились что они видят друг друга переходим к созданию доверительных отношений и переходим к оснастке «Домены и доверие» показанное на рисунке1.

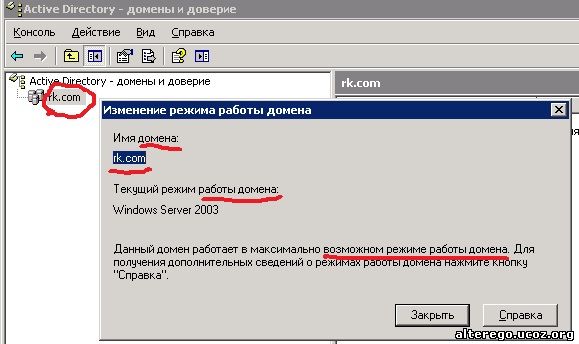

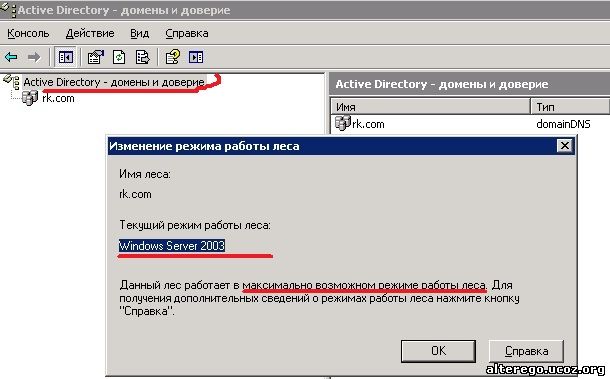

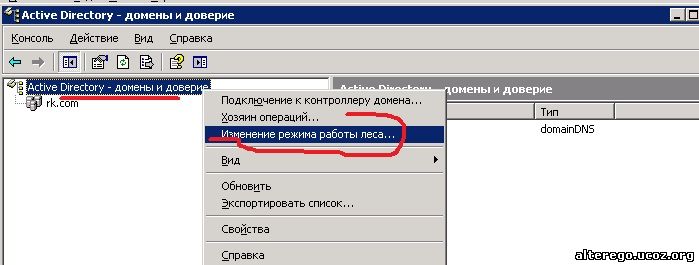

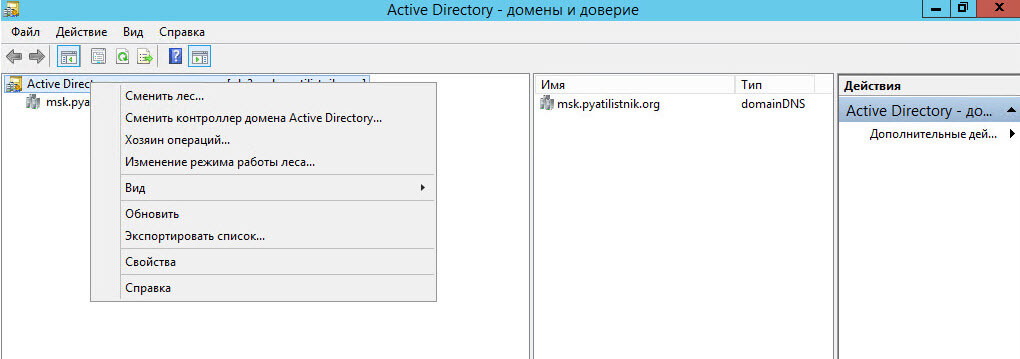

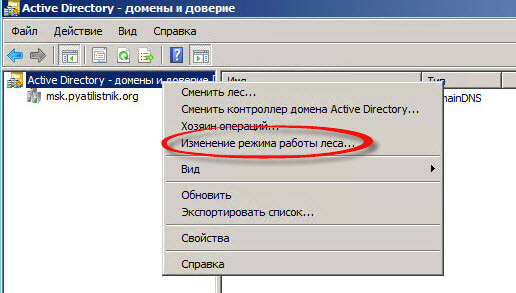

Далее если мы хотим что бы эти два леса (rk.com и xu.com) были соединены с друг другом посредством транзитивных доверительных отношений то нам необходимо установить режим функционирования леса на уровень «Windows Server 2003» (о режимах функционирования леса и домена смотри здесь). Поэтому мы в оснастке «Домены и доверие» становимся на верхнюю надпись «Active Directory — домены и доверие» и открываем правой кнопкой контекстное меню, смотрите рисунок 5.

Поэтому мы в оснастке «Домены и доверие» становимся на верхнюю надпись «Active Directory — домены и доверие» и открываем правой кнопкой контекстное меню, смотрите рисунок 5.

Рисунок 5.

В контекстном меню выбираем пункт «Изменение режима работы леса…» и щелкаем по нему. Откроется окно с возможными режимами работы леса. Выберите режим работы «Windows Server 2003». Я не могу показать это окно с выбором режима работы так как у мена уже лес переведен в режим работы «Windows Server 2003», а перевод с этого режима функционирования на более низкие режимы функционирования леса невозможно, смотрите рисунок 6. То есть при выборе режима функционирования леса хорошо подумайте, так как перевести в другой режим работы леса просто невозможно….

Рисунок 6.

После того как повысили режим работы леса до максимально возможного а именно до «Windows Server 2003», в познавательных целях повысим и режим работы домена до уровня «Windows Server 2003». Для этого становимся на корневой домен и открываем контекстное меню, смотрите рисунок 7.

Рисунок 7.

Те же самые операции, то есть повышаем уровень леса и домена и на контроллере корневого домена xu.com.

Когда мы убедились что у нас леса (rk.com and xu.com)и домены работают в функциональном режиме «Windows Server 2003», приступаем к созданию транзитивных доверительных отношений между лесами.

Внимание! Если бы хоть один из лесов доменов находится на функциональном уровне «Windows 2000», то леса доменов могут быть соединены только внешними доверительными отношениями.

В оснастке «Домены и доверие» становимся на имени корневого домена, в нашем случае это rk.com и открываем контекстное меню правой клавишей мыши. Откроется окно показанное не рисунке 8. переходим на вкладку «Доверия».

Рисунок 8.

На данной вкладке нажимаем клавишу «Создать доверие». После того как нажали на данную клавишу открывается «Мастер создания отношений доверия», смотрите рисунок 9.

Рисунок 9.

Нажимаем далее… Открывается окно показанное на рисунке 10.

Рисунок 10.

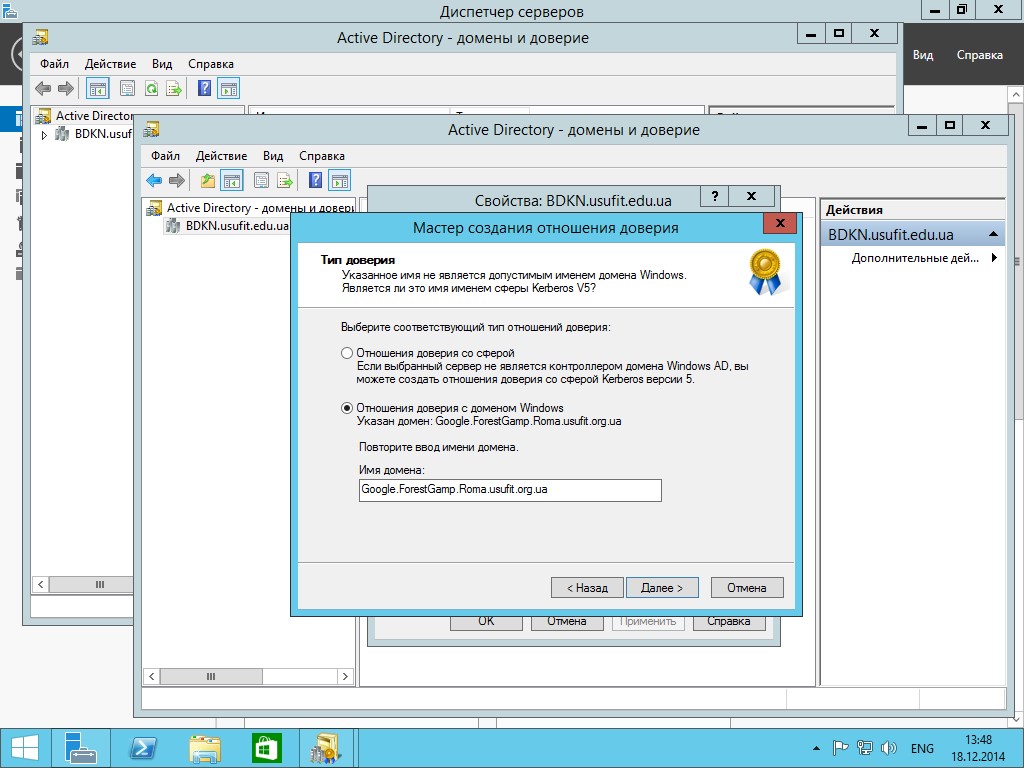

В поле «Имя», пишем имя домена с которым мы хотим создать доверительные отношения, в нашем примере это корневой домен леса xu.com….Давим клаву не — Далее….

Открывается окно с предложениями о выборе типа доверия, смотрите рисунок 11.

Рисунок 11.

Так как мы изначально поставили себе задачу создать транзитивные доверительные отношения между лесами то в этом окне выбираем пункт «Доверие леса» и жмем Далее…

Открывается следующее окно с предложениями о выборе направления доверия, смотрите рисунок 12.

Рисунок 12.

Читаем внимательно что написано в данном окне, думаю что понятно….и выбираем…. к примеру — двухстороннее направление доверия…..жмем Далее…

Открывается окно показанное на рисунке 13.

Рисунок 13.

Читаем все внимательно. Для нашего случая я выбрал к примеру второй пункт, который позволяет создать две односторонние доверительные связи, с помощью которых реализуется двустороннее отношение доверия (при условии, что в соседнем лесу администратор также обладает соответствующими привилегиями). …Жмем далее….

…Жмем далее….

Открывается окно в котором проверяет нас на наличие прав в другом домене, смотрите рисунок 14.

Рисунок 14.

Так как оба леса принадлежат нашей конторе, как мы договорились в начале, и оба леса были созданы нами, то естественно у нас есть права в другом лесе….пишем имя пользователя и пАроЛ в данном окне. Жмем Далее…

Открывается окно показное на рисунке 15.

Рисунок 15.

Здесь что бы упростить себе жизнь как допустим сетевому администратору данных лесов я выбрал пункт «Проверка подлинности в лесу», так как в этом случае пользователи одного леса могут получать доступ к любым ресурсам в другом лесе…И как написано в самом окне под этим пунктом, данная проверка используется когда оба леса принадлежат одной конторе….

При выборе пункта «Выборочная проверка подлинности», администратор в ручную, «ручками» указывает какие ресурсы в другом домене будут доступны. Это делается как правило тогда когда леса принадлежат разным конторам, которые не хотят предоставить доступ на все ресурсы.

В этом окне мы определяем уровень проверки подлинности для пользователей из леса xu.com.

Давим …Далее…открывается окно показанное на рисунке 16. Окно вроде бы похожее с окном на рисунке 15, однако в этом окне мы определяем уровень доверия из домена который мы прописываем эти доверительные отношения, а в нашем случае мы начали прописывать эти отношения их леса rk.com.

Рисунок 16.

Жмем Далее…

Открывается окно показанное на рисунке 17, в котором описываются все «проделки», что были нами сделаны и что из этого получилось.

Рисунок 17.

Читая что там написано, мы с поставленной вначале задачей справились. если что либо не так у нас есть возможность вернутся, нажав кнопку «назаТ». Жмем далее….

Открывается еще одно окно показанное на рисунке 18.

Рисунок 18.

Комментировать рисунок 18 я не буду ….давим Далее…