Как я настроил IPv6 6to4 на Keenetic / Хабр

Так случилось, что мой провайдер Ростелеком не хочет или пока еще не может предоставить мне IPv6. А попробовать-то сильно хочется. Сразу оговорюсь: для нормальной работы требуется статический IPv4.

Пользователи роутеров ZyXEL Keenetic знают, что его можно настроить через туннельного брокера. А кто уже пробовал и настраивал, так и остались недовольными скоростью работы и пингом, которые зависят от сети брокера и не очень радуют находящихся в России пользователей.

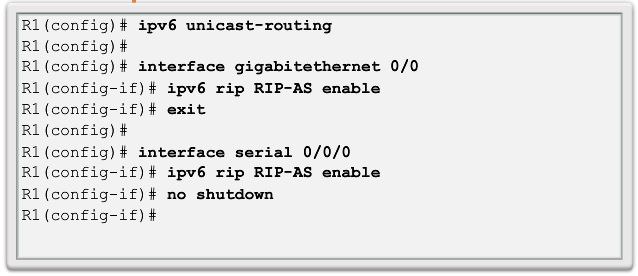

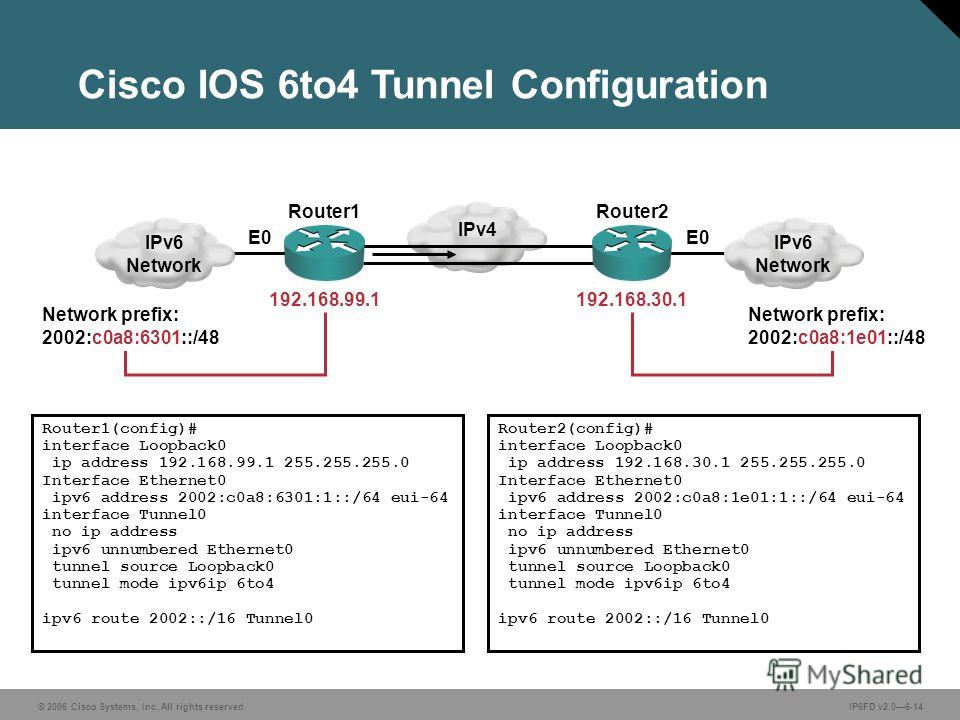

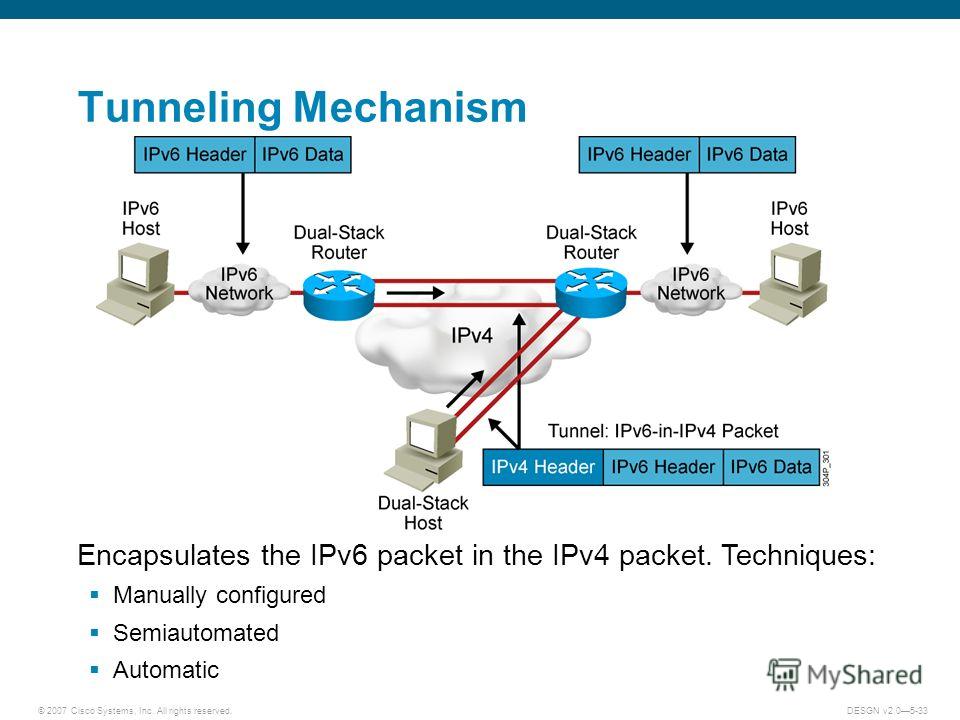

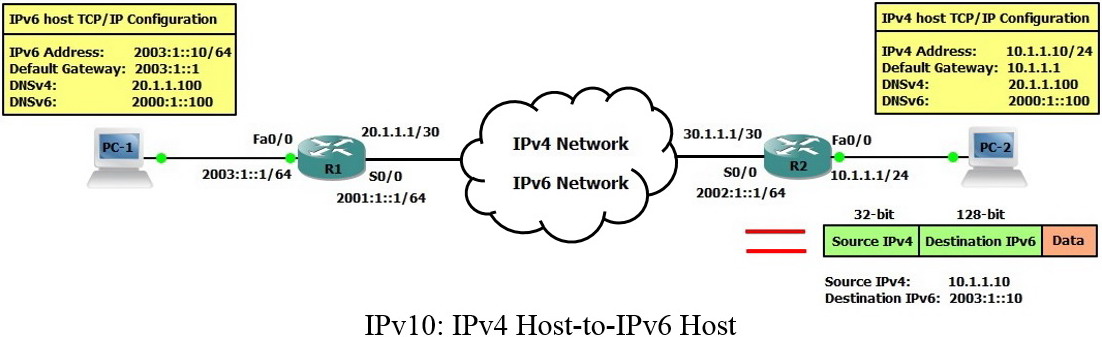

Итак, опробовав всевозможных бесплатных брокеров, я бросил эту затею, но не бросил изучение вопроса. Так я наткнулся на 6to4. Там всё конечно интересно, но настраивать на каждом устройстве в доме слегка ленивое дело. Ну а раз вопрос я изучил, к чему пришел? IPv6 6to4 — это тот же самый IPv6 6in4, что предоставляют нам брокеры. Осталось дело за малым — попытаться все это скормить ЗуХЕЛю.

Не забываем проверить раздел «Системные требования» вышеуказанного сайта.

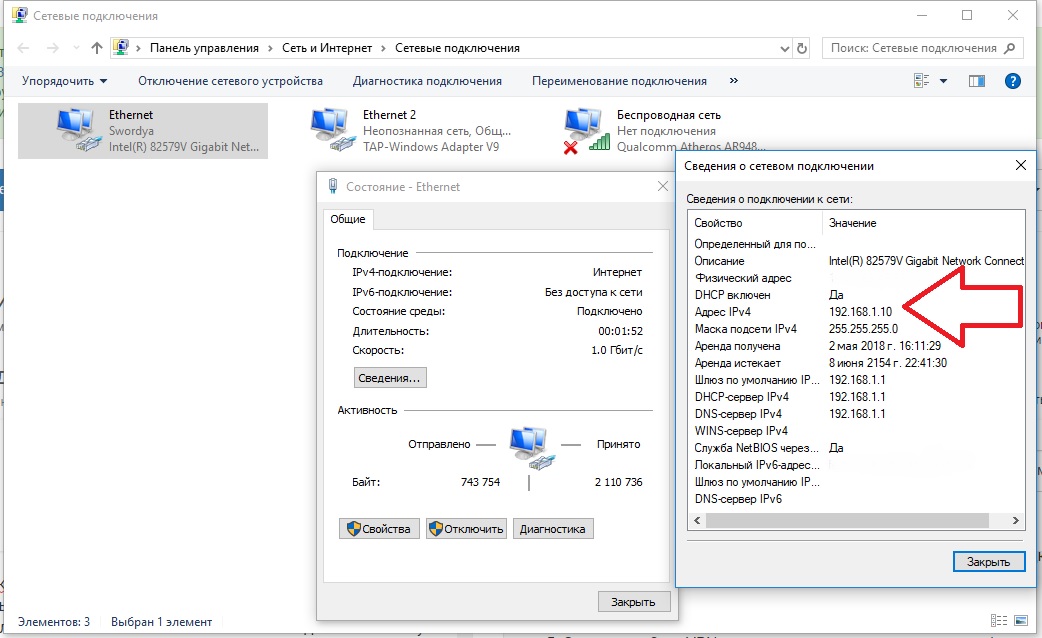

Чтобы не сидеть с калькулятором и блокнотом, воспользуемся сайтом 6to4.ru и узнаем IPv6 адрес для своего статического IPv4. Написан он в правом верхнем углу после слов: Your 6to4 prefix is.

На сайте произвели изменения и добавили калькулятор. Вводим IPv4 жмем Get config и получаем IPv6.

И вот почему статического: если будем все это настраивать для динамического адреса, то после каждой смены IP нам надо будет возвращаться в настройки роутера и менять там адрес.

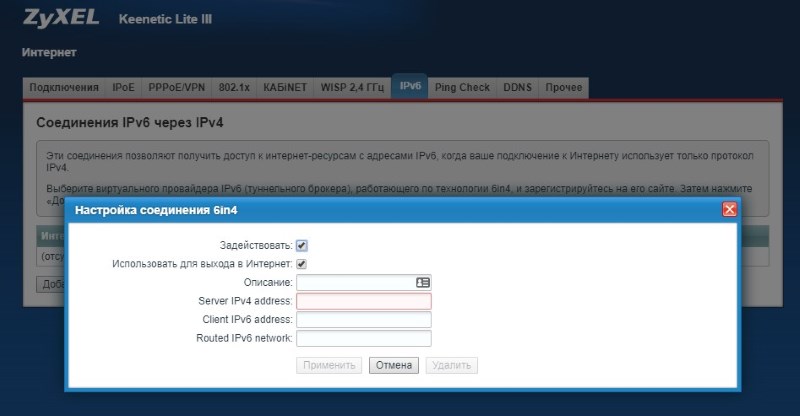

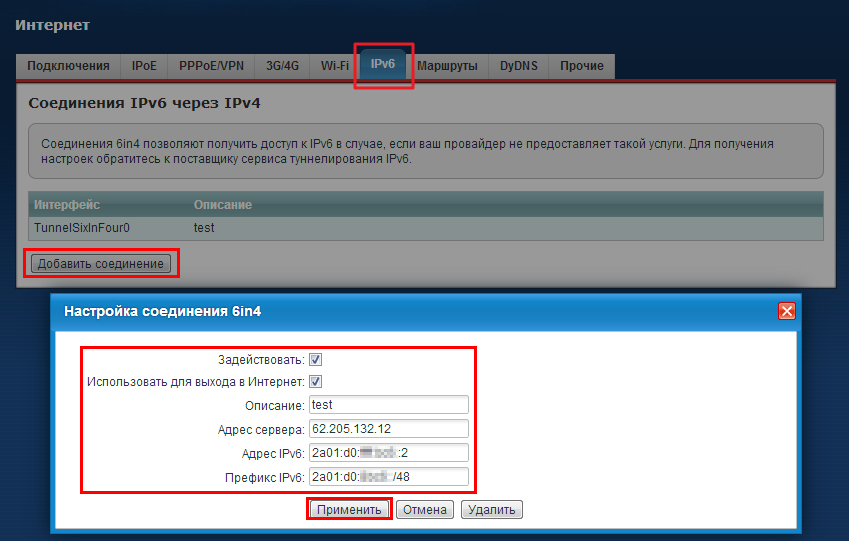

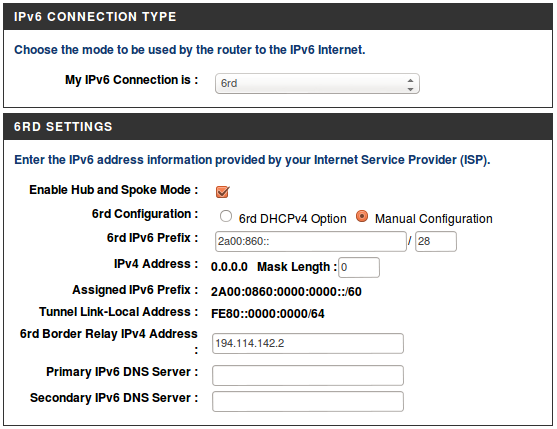

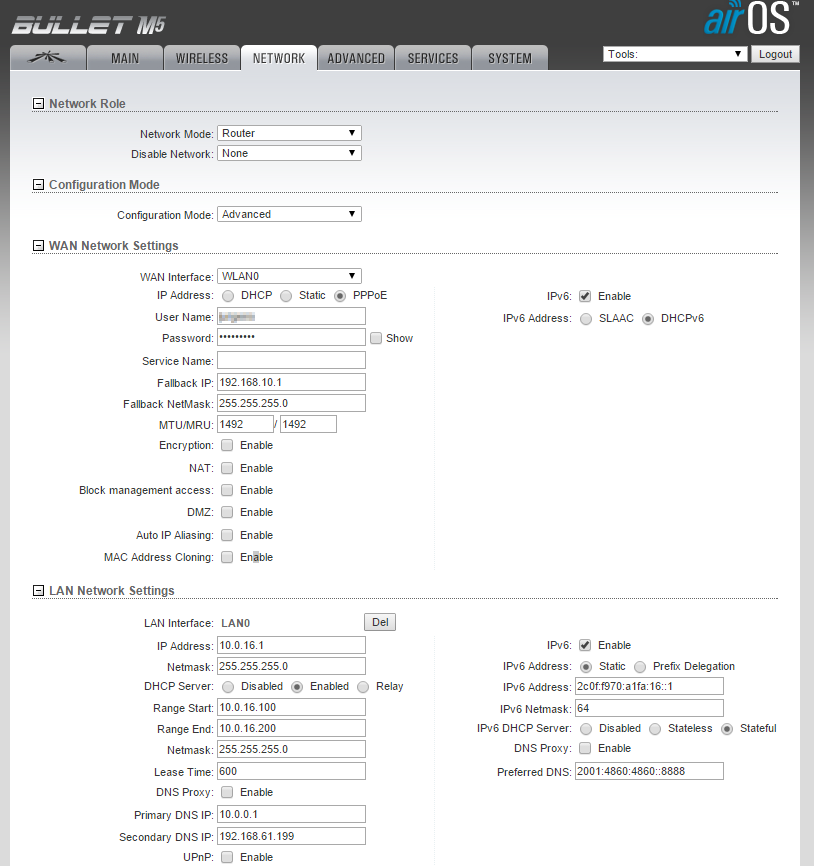

Адрес мы узнали, теперь переходим к роутеру.

На странице настройки IPv6 в поле Адрес сервера вводим адрес 192.88.99.1. В поле Адрес IPv6 указываем адрес, «посчитанный» на сайте без префикса, но с добавлением 1 в конце. Т.к. это будет адрес нашего маршрутизатора. В поле Адрес маршрутизации IPv6 указываем адрес вместе с префиксом.

Т.к. это будет адрес нашего маршрутизатора. В поле Адрес маршрутизации IPv6 указываем адрес вместе с префиксом.

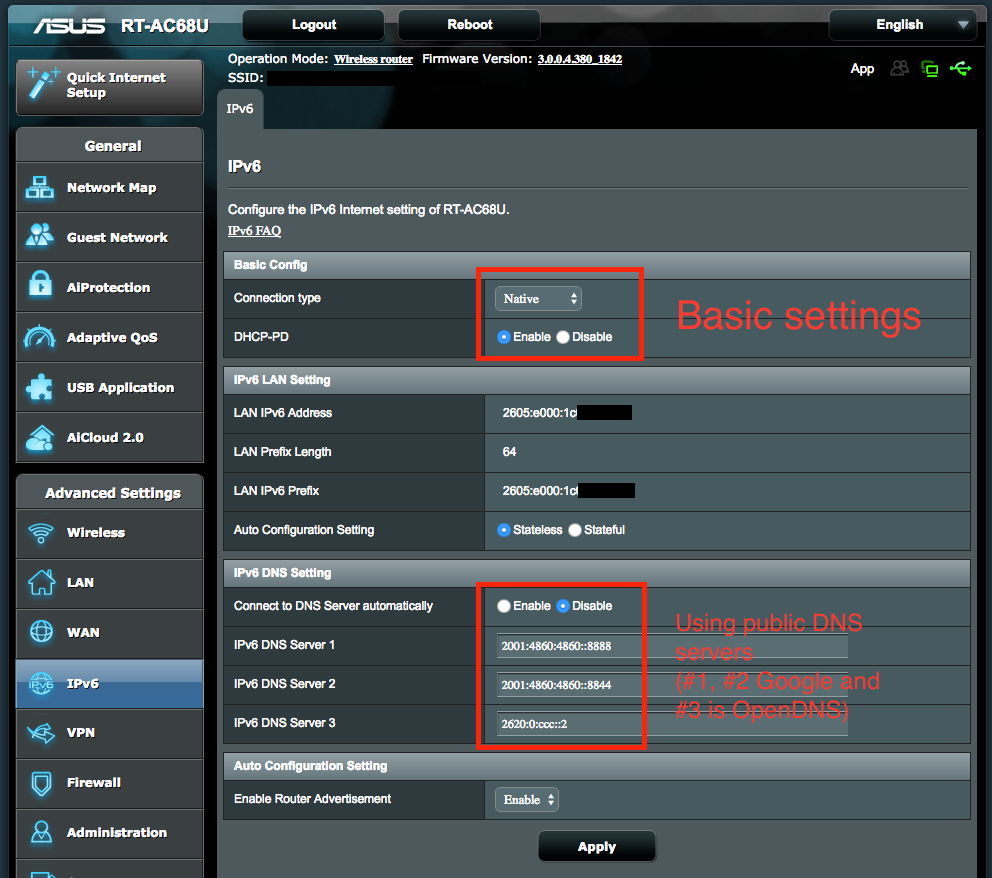

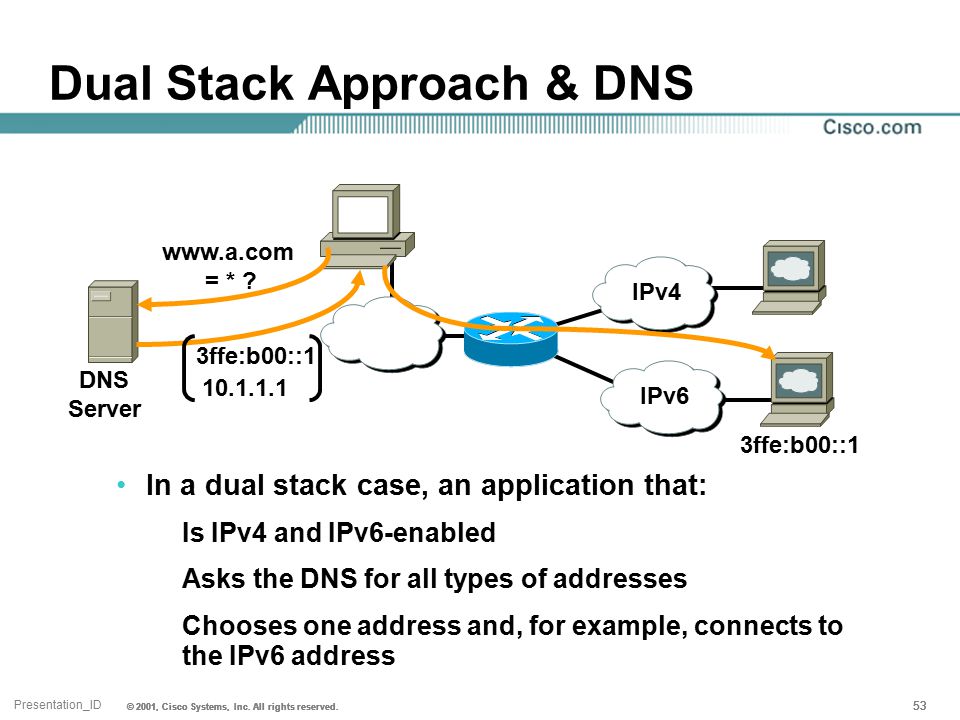

Все вроде бы настроено, но не тут-то было. Остается проблема с DNS-серверами.

Т.к. сервер имен неизвестен, сайты у нас открываться не будут.

Указывать на каждой машине вручную? Тоже не интересно.

Веб-морда не дает нам указать эти адреса, ругается на синтаксис.

Порывшись на сайте ZyXEL, выясняем, что DNS сервер можно задать командой через терминал. Но я пошел по пути наименьшего сопротивления и все через ту же веб скачал конфигурационный файл startup-config, отредактировал и загрузил его обратно.

Почти в самом конце файла, после строки: ipv6 local-prefix default, добавил строки:

ipv6 name-server 2001:4860:4860::8888

ipv6 name-server 2001:4860:4860::8844

После загрузки конфигурационного файла перезагружаем роутер и получаем на всех машинах, включая смартфоны, работающий IPv6.

Теперь мы имеем быстро работающий интернет по IPv6 и маленький ping без зависимости от тунyельных брокеров.

UPD:

После статьи, поддержка ZyXEL решила добавить IPv6 6to4 в прошивку.

Теперь достаточно в консоли выполнить команды:

interface TunnelSixToFour0

ipv6 force-default

up

system config-save

Либо в конфигурационном файле после всех ваших интерфейсов добавить эти же строки:

name Home2

-//-

!

interface PPPoE0

description inet

-//-

!

interface TunnelSixToFour0

ipv6 force-default

up

!

Страница не найдена – Information Security Squad

Что такое Maltego ? Maltego – один из самых известных OSINT-фреймворков для персональной и корпоративной разведки. Это инструмент с графическим интерфейсом, который обеспечивает возможность сбора информации о любых лицах путем извлечения информации, общедоступной в Интернете, различными методами. Maltego также способен составлять списки DNS и собирать данные из социальных сетей в легко читаемом формате. Как мы […]

Maltego также способен составлять списки DNS и собирать данные из социальных сетей в легко читаемом формате. Как мы […]

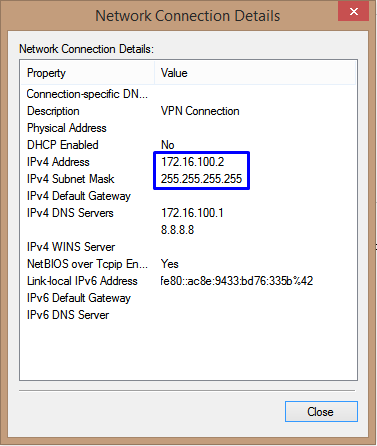

Если вы уже узнали о преимуществах использования VPN, пришло время выбрать подходящий сервис. У вас может возникнуть соблазн выбрать бесплатный VPN, который не требует абонентской платы. На бумаге это выглядит просто. Казалось бы, вы просто скачиваете приложение или устанавливаете плагин в браузер, и все ваши проблемы с конфиденциальностью решены? Не так быстро! Бесплатный VPN может […]

В этом кратком руководстве объясняется, как установить и настроить сервер и клиент OpenSSH (SSHD) в системе Alpine Linux. Кроме того, вы узнаете, как создать контейнер Docker Linux с сервером sshd на основе образа Alpine Linux. Установка сервера OpenSSH в Alpine Linux Процедура установки ssh-сервера выглядит следующим образом: Найдите пакет ssh, запустите: apk search openssh Установите […]

10.2021

10.2021Проблема Kali Linux продолжает блокировать экран, если он не используется в течение короткого периода времени Решение Вам необходимо настроить “Light Locker”, чтобы прекратить автоматическую блокировку сессии. Шаги Нажмите на иконку в левом верхнем углу экрана (логотип Kali Linux) Во всплывающем меню нажмите “Настройки”. В следующем всплывающем меню нажмите “Менеджер питания”. Убедитесь, что открылось окно “XfcePower […]

Установка Клонируйте репозиторий c github: $ git clone https://github.com/xadhrit/terra.git Сменим каталог: $ cd terra Требования Для установки зависимостей выполните следующие команды: $ python3 -m pip install -r requirements.txt Примечание Для учетных данных Twitter : Для использования terra вам нужны учетные данные, которые перечислены в файле twitter.yml в папке creds. Вы можете узнать больше о Twitter […]

Получите IPv6 по PPPoE в Ubuntu

У меня здесь странная ситуация. Если кто-то может помочь, сделайте это.

Если кто-то может помочь, сделайте это.

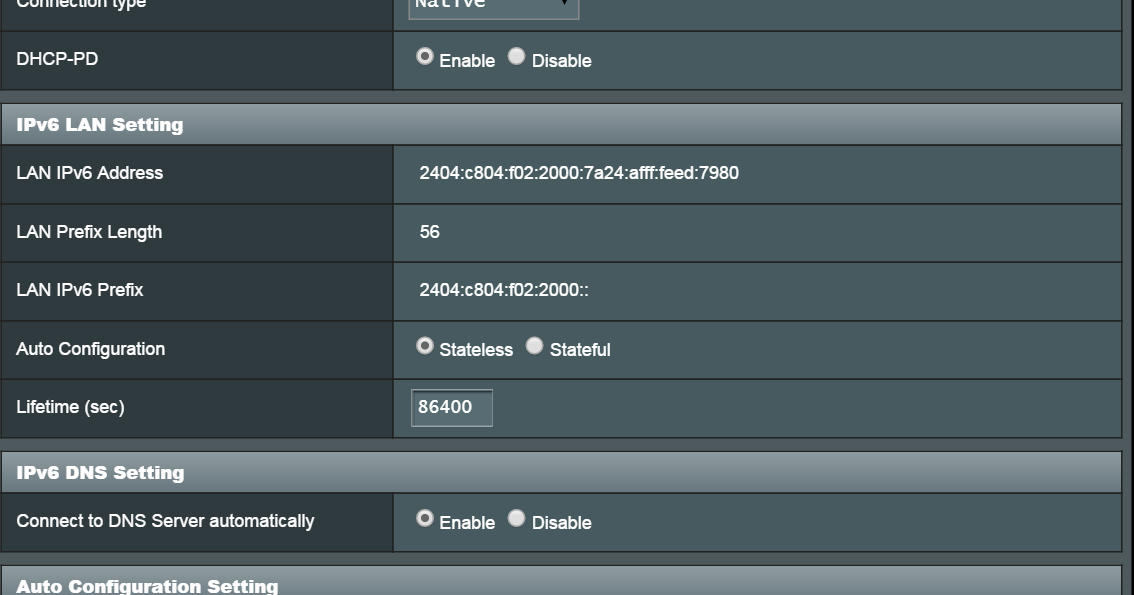

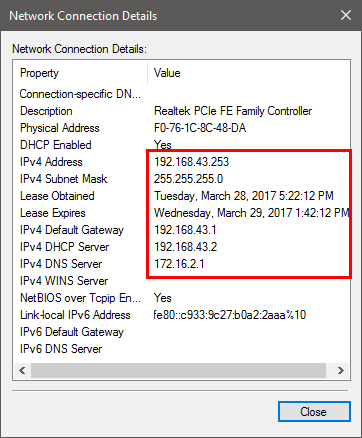

Мы говорим о Linux Box, работающем как маршрутизатор с использованием Ubuntu 18.04.3 LTS, с двумя интерфейсами: «lan», который подключается к моей внутренней локальной сети, и «wan», который подключается к моему интернет-провайдеру.

Однако моему интернет-провайдеру требуется соединение PPPoE, так что, в основном, интерфейс «wan» используется только в качестве стартера для интерфейса ppp0.

Моя проблема в том, что я не могу получить глобальный адрес IPv6 на этом сервере.

Я могу успешно подключиться к своему интернет-провайдеру. Я уже следовал руководству отсюда: http://gruffi.be/mediawiki/index.php/Ipv6_with_PPPoE_on_Ubuntu, но у меня это не работает.

Итак, вот что я сделал:

/ etc / ppp / options:

+ipv6 ipv6cp-use-ipaddr/etc/sysctl.conf:

net.ipv6.conf.all.forwarding=1 net.ipv6.conf.ppp0.accept_ra=2/etc/wide-dhcpv6/dhcp6c.

interface ppp0 { send ia-pd 2; send ia-na 1; }; # Use subnets from the prefix with id 0 id-assoc pd 2 { prefix-interface lan { # Assign subnet 1 to eth0 sla-len 8; # <----- BELANGRIJK: 8 omdat ons klein net 64 en ons groot 56 is en dat het verschil is sla-id 2; }; }; id-assoc na 1 { };/etc/radvd.conf:

interface lan { AdvSendAdvert on; prefix ::/64 { AdvOnLink on; AdvAutonomous on; AdvRouterAddr on; }; RDNSS 2001:4860:4860::8888 2001:4860:4860::8844 { # AdvRDNSSLifetime 3600; }; };

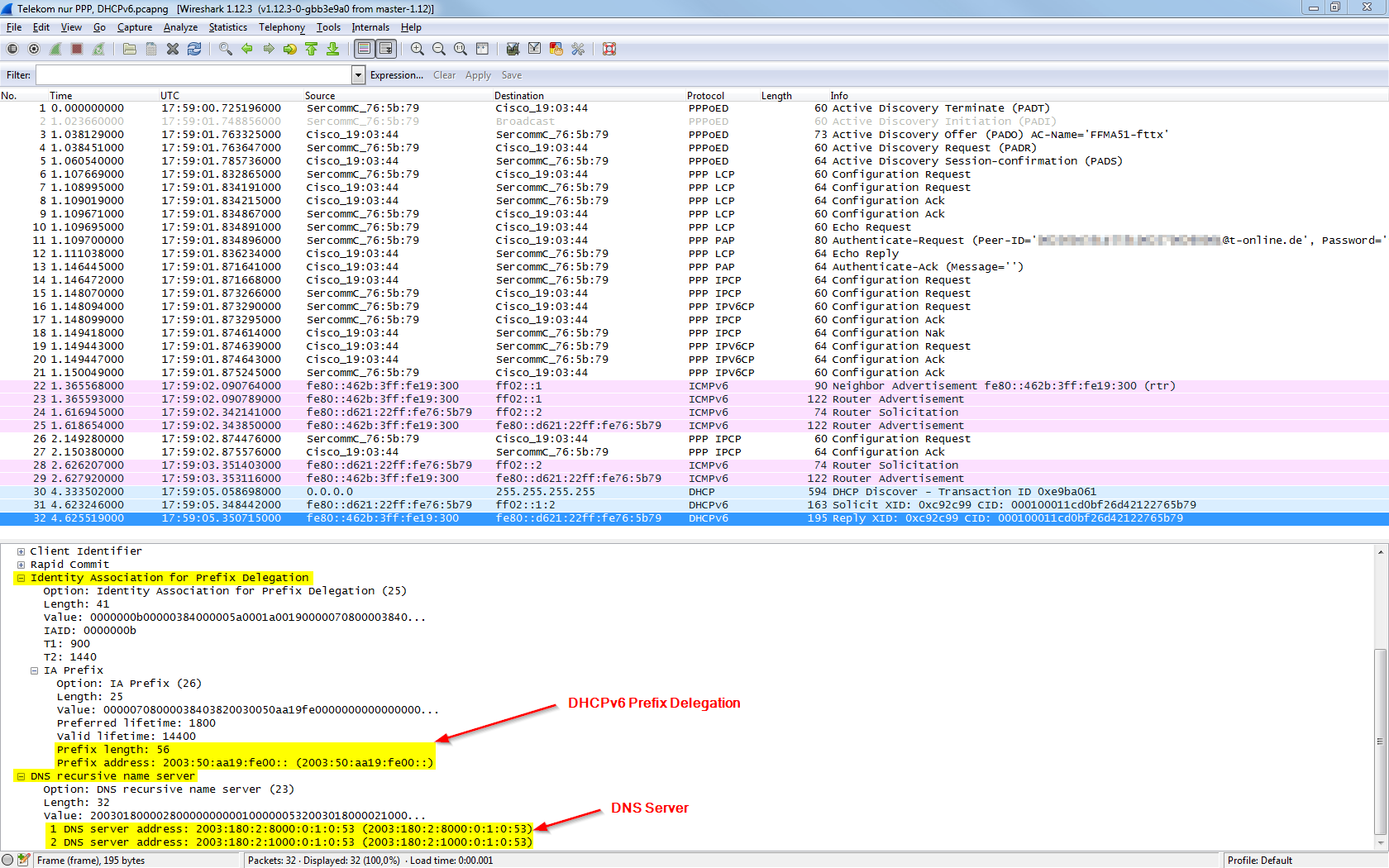

Мой интернет-провайдер сказал мне, что он не использует объявление маршрутизатора, но использует делегирование префикса DHCPv6 и предлагает подсети /64.

Проблема в том, что я пробовал больше конфигов из сети, ни один из них у меня не работал.

Когда я «ifconfig ppp0», он говорит:

inet 1. 2.3.4 ...

inet6 fe80::xxxx:yyyy

2.3.4 ...

inet6 fe80::xxxx:yyyy

Никаких признаков глобального IPv6-адреса.

Если я включаю отладку на широком DHCP-клиенте и просматриваю / var / log / syslog, я вижу, что он пытается отправить сообщения Solicit на ff02::1:2%ppp0, и таймеры сбрасываются. Я не получаю ответа.

Однако реклама маршрутизатора работает как на «ppp0», так и на моей внутренней локальной сети, потому что у меня есть маршрут по умолчанию: «default via fe80::1», когда я «ip -6 r». Однако нет глобального IPv6-адреса.

Я подозреваю, что это как-то связано с DHCP. Адрес получен неверно.

Я могу пинговать:

ping6 fe80::1%ppp0

64 bytes from...

Но при попытке «ping6 google.com» он говорит: «За пределами исходного адреса»

В конечном итоге мне нужно сделать две вещи:

Попытайтесь получить глобальный IPv6-адрес на «ppp0», чтобы мои сайты были доступны с IPv6-адресов (DNS уже позаботился)

Мне нужно переслать любой префикс /64, который дает мне мой интернет-провайдер, скажем: «2001:abcd:dead:beef::/64», на мои внутренние компьютеры, но с использованием фиксированной части для внутренних компьютеров.

[/COLOR]

[/COLOR]

Например:

Computer 1: 2001:abcd:dead:beef::1/64

Computer 2: 2001:abcd:dead:beef::2/64

Computer 3: 2001:abcd:dead:beef::3/64

Мне НЕ нужны адреса EUI-64, ИЛИ частные адреса. Я хочу, чтобы моим компьютерам был назначен ORDERly IPv6-адрес с заданным префиксом, независимо от динамического префикса.

Например, после перезагрузки я могу получить «2001:1234:beef:dead::/64». Я хочу такое же распределение хост-части с использованием «:: 1″, «::2″ и так далее…

Спасибо!

Настройка сети в CentOS 7

T-Rex

Тираннозавр Рекс

Сетевые настройки — первое, что нужно сделать после создания сервера для его взаимодействия с внешним миром. В этой статье детально рассмотрим как настраивать сеть в CentOS 7.

Сетевые настройки в CentOS могут выполняться как в графическом интерфейсе, так и через командную строку. Ниже разберем настройку сетевых компонентов путем ввода команд в терминале.

Для примера используем выделенный сервер. Выделенные серверы заказываются в представлении «Серверы и оборудование».

После нажатия на кнопку «Заказать сервер» появится представление с характеристиками заказываемого сервера. Можно настроить свои параметры или выбрать готовую конфигурацию. Для демонстрации выберем готовую конфигурацию.

После выбора готового сервера останется выбрать устанавливаемую операционную систему. Настройку сети будем выполнять в CentOS 7.

О включении сервера можно узнать при получении письма с параметрами доступа или в интерфейсе веб-консоли управления Selectel. Созданный сервер имеет приведенные ниже характеристики.

Теперь можно подключиться к серверу по SSH и просмотреть сетевые интерфейсы, созданные по умолчанию. В выводе команды ip address получим нумерованный список интерфейсов.

# ip address

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127. 0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global noprefixroute eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global noprefixroute eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

Внешний сетевой интерфейс, через который было выполнено текущее SSH-подключение, имеет порядковый номер 2 и называется eno1. Интерфейсу для примера был присвоен статический ip-адрес 82.148.21.49.

Далее мы расскажем об изменении конфигурации сети в CentOS 7.

Статический IP-адрес в CentOS 7

Конфигурация сетевого интерфейса хранится в /etc/sysconfig/network-scripts в соответствующем файле с префиксом ifcfg (там же конфигурационные файлы других интерфейсов). Посмотрим на него.

Посмотрим на него.

# cat /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR="82.148.21.49"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=EthernetЧто можно понять из этих характеристик? Ниже расскажем о каждом параметре.

- NAME — имя сетевого адаптера, оно такое же, как и имя в операционной системе.

- ONBOOT — указание на тип запуска сетевого интерфейса. При текущих настройках сетевой интерфейс запускается автоматически. В случае со значением no интерфейс нужно будет запускать вручную.

- BOOTPROTO — указание на тип назначения IP-адреса. В текущих настройках static, но возможны опции dhcp, none или пустое значение.

- HWADDR — переменная, хранящая MAC-адрес.

- IPADDR — установленный на интерфейсе IP-адрес.

- NETMASK — установленная на интерфейсе маска подсети.

- GATEWAY — указание на шлюз.

- TYPE — тип интерфейса. В нашем случае — Ethernet.

Отредактируем значение поля IPADDR:

# vi /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR="82.148.21.50"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=EthernetПосле внесения изменений перезагрузим сетевой сервис. Иначе изменения применятся только после рестарта сервера.

# systemctl restart networkПосле выполнения этой команды сетевое подключение отключится. Снова выполняем подключение по SSH по новому IP-адресу и проверяем новые настройки:

# ip address

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82. 148.21.50/24 brd 82.148.21.255 scope global noprefixroute eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

148.21.50/24 brd 82.148.21.255 scope global noprefixroute eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ffСтатический IP-адрес настроен, сервер доступен по новому адресу.

Настройки DHCP в CentOS 7

Чтобы настроить получение анонсов по DHCP, в /etc/sysconfig/network-scripts/ifcfg-eno1 необходимо удалить переменные IPADDR, NETMASK, GATEWAY, а в BOOTPROTO указать значение «dhcp».

# vi /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=dhcp

HWADDR="ac:1f:6b:f6:3b:7e"

TYPE=EthernetПерезагружаем сетевой сервис:

# systemctl restart networkСетевое соединение по SSH отключится. Чтобы посмотреть новый IP-адрес сервера, подключимся к нему через веб-консоль KVM Selectel. Нажимаем на иконку консоли.

Чтобы посмотреть новый IP-адрес сервера, подключимся к нему через веб-консоль KVM Selectel. Нажимаем на иконку консоли.

В новой вкладке браузера вводим учетные данные сервера и выполняем уже знакомую команду ip address. В выводе команды напротив интерфейса eno1 будет его динамический IP-адрес.

Теперь можно подключаться по SSH по новому IP-адресу.

Настройки DNS в CentOS 7

Чтобы настроить DNS, изменим /etc/sysconfig/network-scripts/ifcfg-eno1 и пропишем туда переменную DNS1 (если нужно добавить дополнительные DNS-серверы, допускается добавление переменных DNS2, DNS3 и т.д.)

# vi /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR="82.148.21.50"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=Ethernet

DNS1="82.148.21.1"Следом перезагрузим сеть:

# systemctl restart networkПо итогам перезагрузки адрес DNS-сервера должен автоматически оказаться в /etc/resolv. conf:

conf:

# grep "nameserver" /etc/resolv.conf

nameserver ”82.148.21.1”Наличие в файле заданного DNS-сервера говорит о корректности его настройки.

Перезапуск сетевого сервиса в CentOS 7

Перезапуск сети выполняется одной командой:

# systemctl restart networkПосле изменения сетевых настроек и для вступления их в силу необходимо выполнить эту команду.

Изменение имени сервера (hostname) в CentOS 7

После создания сервера через панель управления Selectel ему присваивается имя localhost.localdomain, при аренде выделенного сервера в Selectel имя ему присвоено автоматически:

# hostname

EinsteinОтредактируем /etc/hostname:

# vi /etc/hostname

CurieСверим примененные настройки:

# hostname

CurieИмя хоста изменено.

Настройки шлюза в CentOS 7

За соответствующие настройки отвечает переменная GATEWAY в /etc/sysconfig/network-scripts/ifcfg-eno1. Чтобы изменить адрес шлюза, достаточно изменить значение этой переменной и перезагрузить сетевую службу:

Чтобы изменить адрес шлюза, достаточно изменить значение этой переменной и перезагрузить сетевую службу:

# vi /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR="82.148.21.49"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=Ethernet

# systemctl restart networkВызов команды netstat -nr вернет актуальный адрес используемого шлюза:

# netstat -nr

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

0.0.0.0 82.148.21.1 0.0.0.0 UG 0 0 0 eno1

82.148.21.0 0.0.0.0 255.255.255.0 U 0 0 0 eno1

169.254.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eno1Таким образом, мы задали адрес сетевого шлюза.

Настройки сети из консоли

Кроме модификации файлов с конфигурацией, настройки сети могут быть изменены командами в консоли. Консольные настройки выполняются для проведения тестов и будут работать только до перезагрузки системы. Для выполнения всех консольных сетевых настроек используется уже известная команда ip address (или ее сокращенная версия ip a).

Консольные настройки выполняются для проведения тестов и будут работать только до перезагрузки системы. Для выполнения всех консольных сетевых настроек используется уже известная команда ip address (или ее сокращенная версия ip a).

Применим к eno2 новый IP-адрес и проверим:

# ip a add 10.128.106.173 dev eno2

# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

inet 10. 128.106.173/32 scope global eno2

valid_lft forever preferred_lft forever

128.106.173/32 scope global eno2

valid_lft forever preferred_lft foreverИзменим маску подсети и снова проверим:

# ip a change 10.128.106.173/24 dev eno2

# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

inet 10. 128.106.173/32 scope global eno2

valid_lft forever preferred_lft forever

inet 10.128.106.173/24 scope global eno2

valid_lft forever preferred_lft forever

128.106.173/32 scope global eno2

valid_lft forever preferred_lft forever

inet 10.128.106.173/24 scope global eno2

valid_lft forever preferred_lft foreverДобавим маршрут по умолчанию:

# ip r add default via 10.128.106.1Удалим маршрут по умолчанию:

# ip r del default via 10.128.106.1Удалим привязанный ранее IP-адрес и проверим:

# ip a del 10.128.106.173/32 dev eno2

# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82. 148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet6 fe80::ae1f:6bff:fef6:3b7e/64 scope link

valid_lft forever preferred_lft forever

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ffЕще раз обращаем внимание, что все приведенные в этом разделе настройки действуют до перезагрузки сервера.

Исключение IPv6 в CentOS 7

IPv6-адресация на текущий момент используется редко, хотя и было много разговоров об исчерпании емкостей адресов IPv4. Отключение IPv6 помогает экономить ресурсы и избежать путаницы. В этом разделе расскажем, как отключить на сервере поддержку этого протокола.

Начнем настройку с изменений в файле /etc/sysctl.conf. Внесем в него две дополнительных строки:

# vi /etc/sysctl.conf

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1Следующий шаг — применение конфигурационных изменений:

# sysctl -p

net. ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1В /etc/sysconfig/network прибавим 2 строки:

# vi /etc/sysconfig/network

NETWORKING_IPV6=no

IPV6INIT=noВ конфигурационный файл /etc/default/grub к концу строки GRUB_CMDLINE_LINUX нужно добавить ipv6.disable=1

# vi /etc/default/grub

GRUB_TIMEOUT=5

GRUB_DISTRIBUTOR="$(sed 's, release .*$,,g' /etc/system-release)"

GRUB_DEFAULT=saved

GRUB_DISABLE_SUBMENU=true

GRUB_TERMINAL_OUTPUT="console"

GRUB_CMDLINE_LINUX="crashkernel=auto spectre_v2=retpoline rd.md.uuid=f93e0283:1b54bb6c:881c4df1:a3b5cf93 rd.lvm.lv=vg0/vol-root rd.md.uuid=b3ba35a4:4f4150fb:0d1464e1:d5ab4bff rd.lvm.lv=vg0/swap nodmraid nomodeset rhgb quiet ipv6.disable=1"

GRUB_DISABLE_RECOVERY="true"После выполнения изменений нужно сохранить файл и обновить GRUB:

# grub2-mkconfig -o /boot/grub2/grub.cfg

Generating grub configuration file . ..

Found linux image: /boot/vmlinuz-3.10.0-1127.el7.x86_64

Found initrd image: /boot/initramfs-3.10.0-1127.el7.x86_64.img

Found linux image: /boot/vmlinuz-0-rescue-8586236d5c0348d98a7b4f186d904d62

Found initrd image: /boot/initramfs-0-rescue-8586236d5c0348d98a7b4f186d904d62.img

done

..

Found linux image: /boot/vmlinuz-3.10.0-1127.el7.x86_64

Found initrd image: /boot/initramfs-3.10.0-1127.el7.x86_64.img

Found linux image: /boot/vmlinuz-0-rescue-8586236d5c0348d98a7b4f186d904d62

Found initrd image: /boot/initramfs-0-rescue-8586236d5c0348d98a7b4f186d904d62.img

doneДалее — перезагрузка сервера:

# rebootПосле перезагрузки проверим конфигурацию, значения с префиксом inet6 должны пропасть:

# ip address

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet 10. 128.106.173/24 brd 10.128.106.255 scope global noprefixroute dynamic eno1

valid_lft 3419sec preferred_lft 3419sec

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ff

128.106.173/24 brd 10.128.106.255 scope global noprefixroute dynamic eno1

valid_lft 3419sec preferred_lft 3419sec

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ffПротокол IPv6 успешно отключен.

Несколько IP адресов на одном интерфейсе в CentOS 7

Для настройки нескольких IP-адресов на одном интерфейсе внесем изменения в /etc/sysconfig/network-scripts/ifcfg-eno1, добавив переменные IPADDR1 и IPADDR2 и удалив IPADDR:

# vi /etc/sysconfig/network-scripts/ifcfg-eno1

NAME="eno1"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR1="82.148.21.49"

IPADDR2="82.148.21.50"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=EthernetПосле перезагрузки сетевого сервиса изменения вступят в силу:

# systemctl restart networkЕще один IP-адрес может понадобиться для поддержки нескольких сервисов в рамках одного сервера.

Настройки нескольких сетевых интерфейсов в CentOS 7

Команда ip a вернет состояние всех имеющихся сетевых интерфейсов:

# ip address

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

2: eno1: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7e brd ff:ff:ff:ff:ff:ff

inet 82.148.21.49/24 brd 82.148.21.255 scope global eno1

valid_lft forever preferred_lft forever

inet 10.128.106.173/24 brd 10.128.106.255 scope global noprefixroute dynamic eno1

valid_lft 3419sec preferred_lft 3419sec

3: eno2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether ac:1f:6b:f6:3b:7f brd ff:ff:ff:ff:ff:ffВ этом выводе можно видеть три интерфейса: служебный lo, а также интерфейсы eno1 и eno2.

В /etc/sysconfig/network-scripts в соответствующих файлах хранится конфигурация каждого интерфейса:

# ls /etc/sysconfig/network-scripts | grep 'ifcfg-eno\|ifcfg-lo'

ifcfg-eno1

ifcfg-eno2

ifcfg-loДля управления каждым из них вносятся значения переменных в соответствующий конфигурационный файл:

# cat /etc/sysconfig/network-scripts/ifcfg-eno2

NAME="eno2"

ONBOOT=yes

BOOTPROTO=static

HWADDR="ac:1f:6b:f6:3b:7e"

IPADDR1="82.148.21.51"

IPADDR2="82.148.21.52"

NETMASK="255.255.255.0"

GATEWAY="82.148.21.1"

TYPE=EthernetЧтобы добавить новый интерфейс, достаточно создать в этой же директории соответствующий конфигурационный файл, внести в него настройки и выполнить перезапуск сетевой службы:

# cp /etc/sysconfig/network-scripts/ifcfg-eno2 /etc/sysconfig/network-scripts/ifcfg-eno3

# vi /etc/sysconfig/network-scripts/ifcfg-eno3

# systemctl restart networkТаким образом, мы создали дополнительный интерфейс.

Настройки интерфейсов в CentOS 7 через Network Manager (утилиты nmtui и nmcli)

Еще одним способом настроить сеть в CentOS 7 является настройка через утилиту Network Manager. Она может выполняться в GUI и через CLI. Для вызова графического интерфейса необходимо выполнить команду nmtui. Откроется псевдо-GUI интерфейс, в котором можно выполнять те же настройки, что и в командной строке:

Network Manager через CLI управляется при помощи утилиты nmcli. Ниже приведены команды для изменения IP-адреса, шлюза и DNS-сервера для сетевого интерфейса eno1:

# nmcli con mod eno1 ipv4.addresses 82.148.21.49/24

# nmcli con mod eno1 ipv4.gateway 82.148.21.1

# nmcli con mod eno1 ipv4.dns "8.8.8.8Утилита Network Manager имеет широкий функционал и может использоваться как полная замена штатным инструментам для настройки сети в CentOS 7.

Заключение

Мы рассказали о различных подходах к настройке сети в CentOS 7. Этого достаточно для базовой настройки коммуникации сервера с внешними устройствами.

Этого достаточно для базовой настройки коммуникации сервера с внешними устройствами.

При заказе сервера у облачного провайдера важно проверить сетевые настройки и иметь понимание структуры конфигурационных файлов и их содержимого. Это будет полезно для тонкой настройки сетевых компонентов сервера на базе CentOS 7 для решения поставленных задач.

Ещё один блог сисадмина: августа 2019

Отключение IPv6

До сих пор мне приходилось лишь отключать поддержку IPv6 на компьютерах, т.к. она скорее создавала дополнительные риски для безопасности системы, чем приносила какую-то практическую пользу. Напомню, что для отключения IPv6 на уровне операционной системы нужно выполнить команду:# sysctl -w net.ipv6.conf.all.disable_ipv6=1Чтобы поддержка IPv6 не включалась при перезагрузке системы, нужно прописать в файл /etc/sysctl.conf такую строчку:

net.ipv6.conf.all.disable_ipv6=1При этом интерфейсам не будут присваиваться адреса IPv6, однако различные сетевые демоны по-прежнему будут готовы обслужить запрос, поступивший через стек IPv6.

Чтобы полностью отключить весь стек IPv6, нужно в файле /etc/default/grub добавить в переменную GRUB_CMDLINE_LINUX опцию, которая сообщит ядру о необходимости отключить весь стек IPv6:

Чтобы полностью отключить весь стек IPv6, нужно в файле /etc/default/grub добавить в переменную GRUB_CMDLINE_LINUX опцию, которая сообщит ядру о необходимости отключить весь стек IPv6:GRUB_CMDLINE_LINUX="ipv6.disable=1"После этого нужно обновить файлы конфигурации загрузчика GRUB при помощи следующей команды:

# update-grubИ перезагрузить систему.

Однако, недавно в личном кабинете Дом.ru моё внимание привлёк переключатель поддержки IPv6. Нельзя сказать, что в IPv6 и сейчас есть много пользы, однако поддержка IPv6 со стороны провайдера побудила меня изучить вопрос. Я достал с полки когда-то купленную книжку IPv6. Администрирование сетей и стал почитывать вечерами.

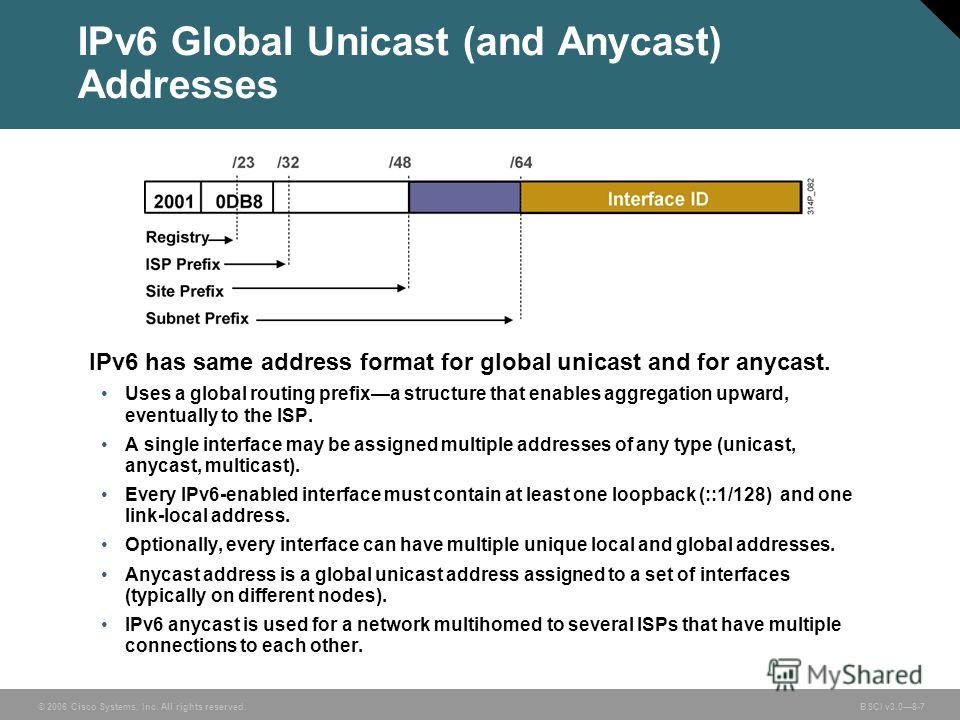

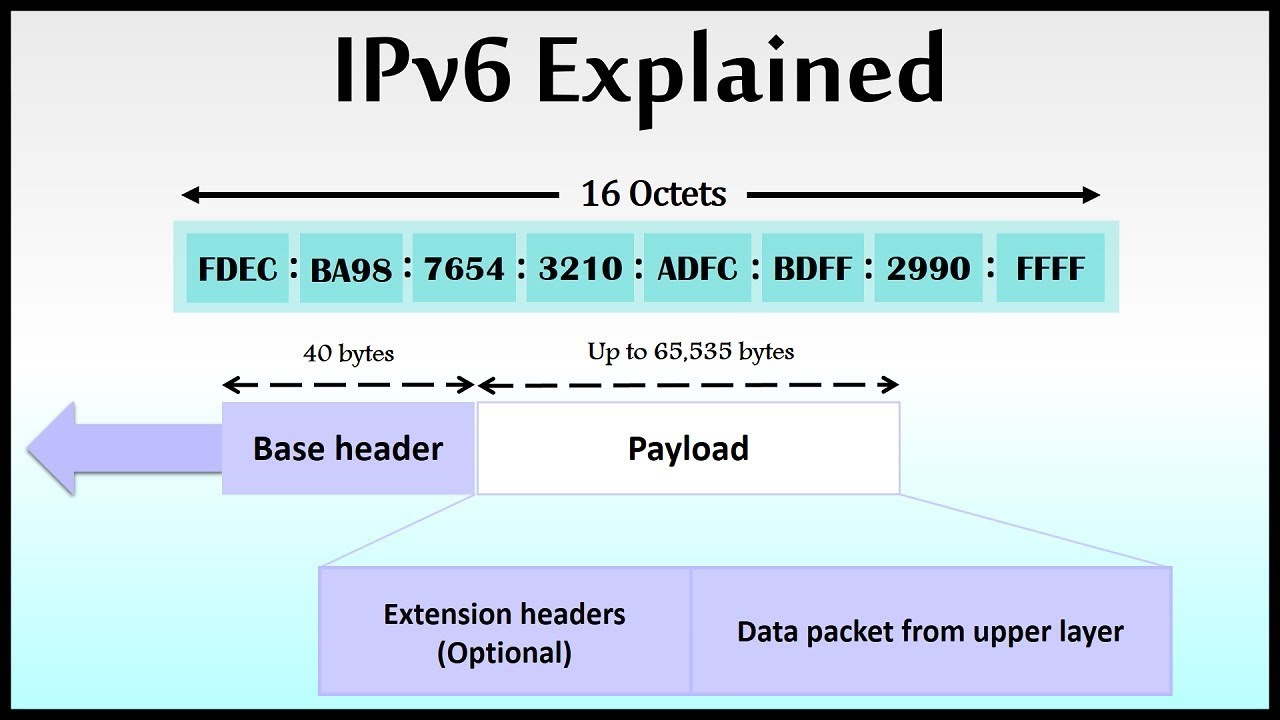

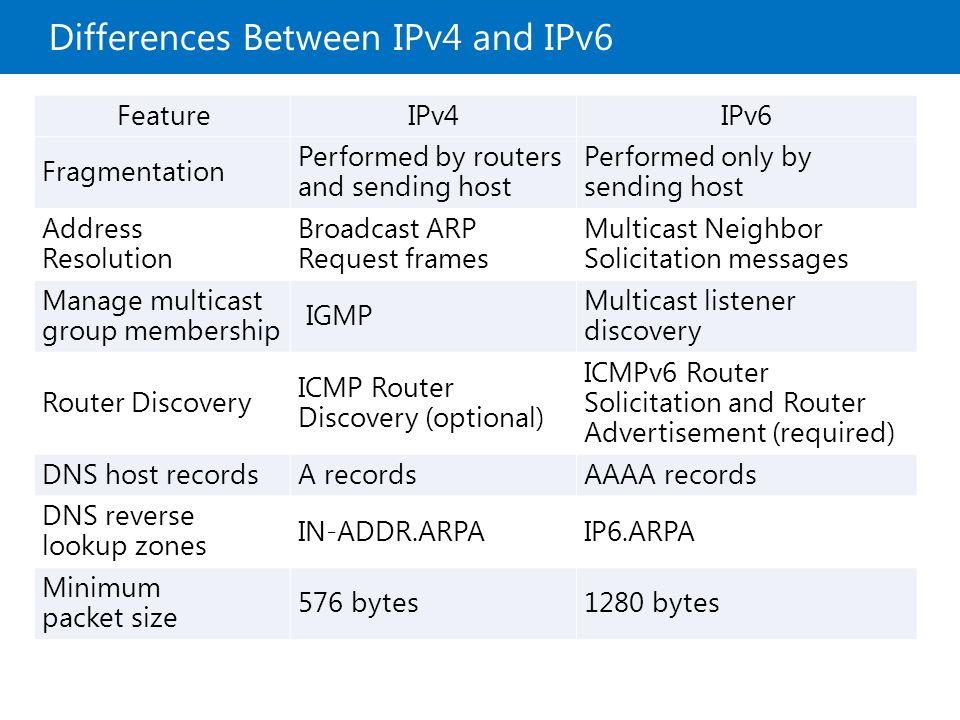

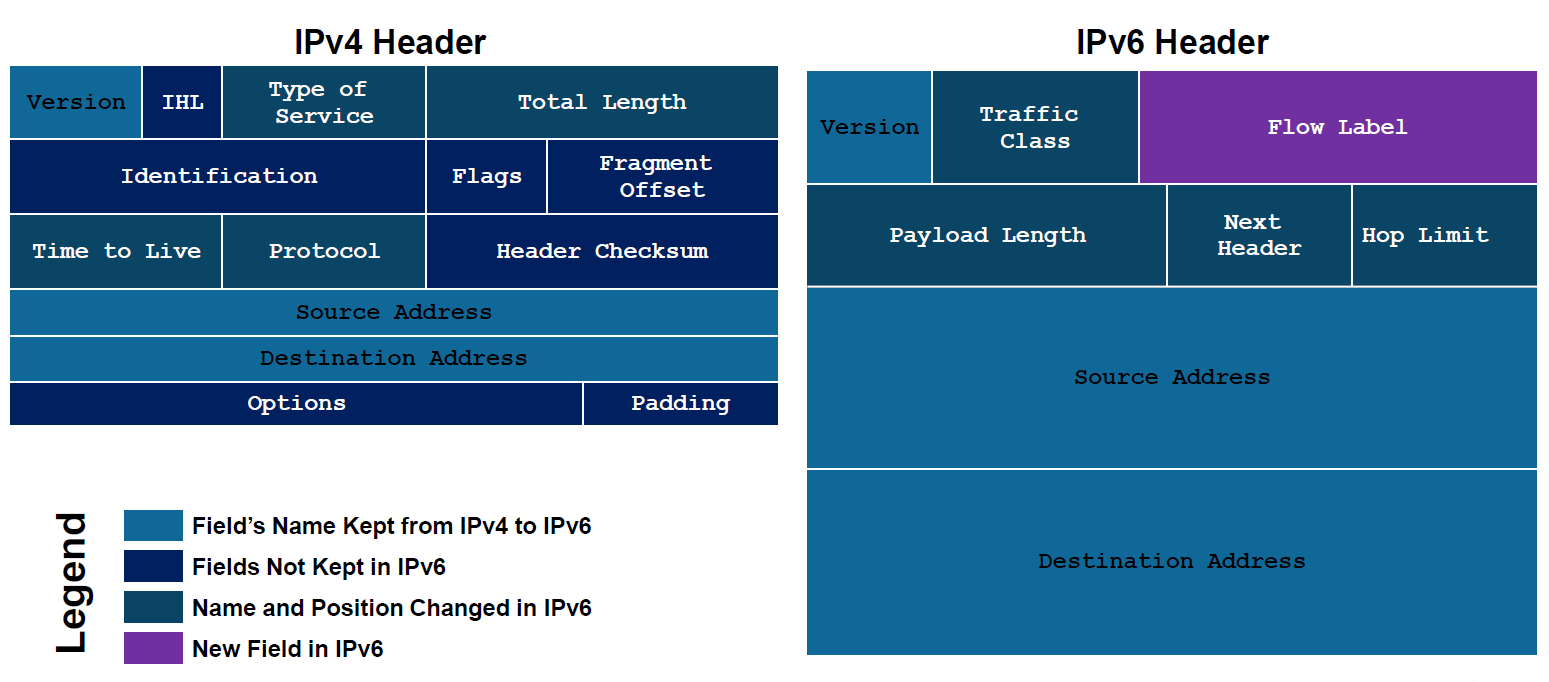

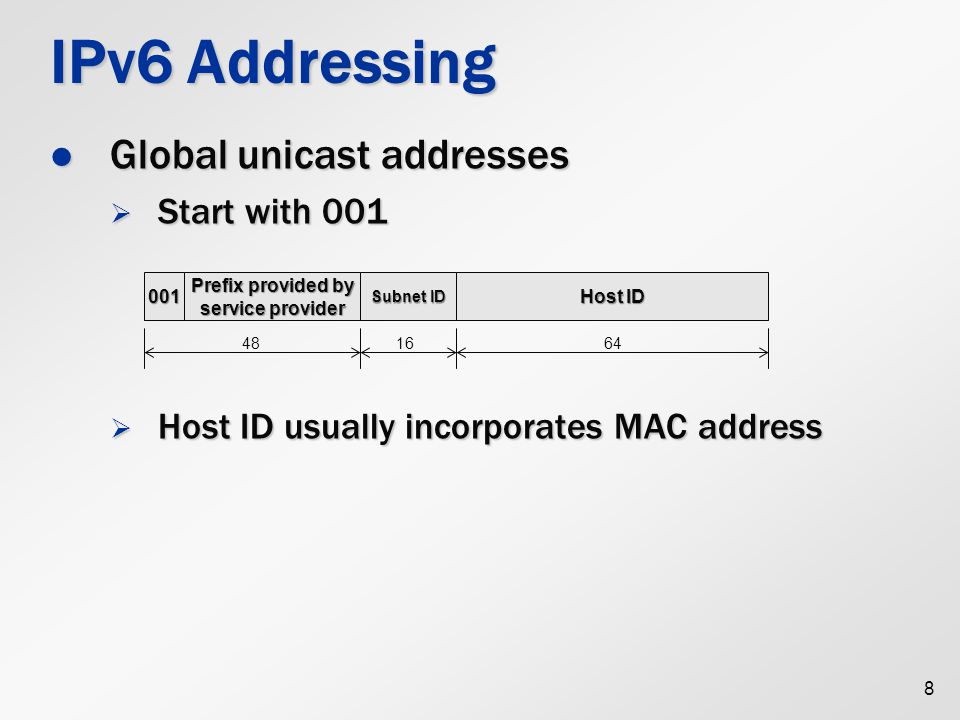

Надо сказать, что принципы организации IPv6 значительно отличаются от принципов организации ныне используемого протокола IPv4. Это не просто новая версия IPv4 с увеличенной длинной поля IP-адреса. Разработчики протокола подошли к задаче основательно, пытаясь решить множество проблем, накопившихся в IPv4. 24) клиентов, имея всего один блок /32. При этом у клиента остаётся возможность организовать адресное пространство таким образом, чтобы выделить каждому из филиалов по несколько сетей для различных нужд. Например, 16 филиалам по 16 сетей, или 64 филиалам по 4 сети.

24) клиентов, имея всего один блок /32. При этом у клиента остаётся возможность организовать адресное пространство таким образом, чтобы выделить каждому из филиалов по несколько сетей для различных нужд. Например, 16 филиалам по 16 сетей, или 64 филиалам по 4 сети.

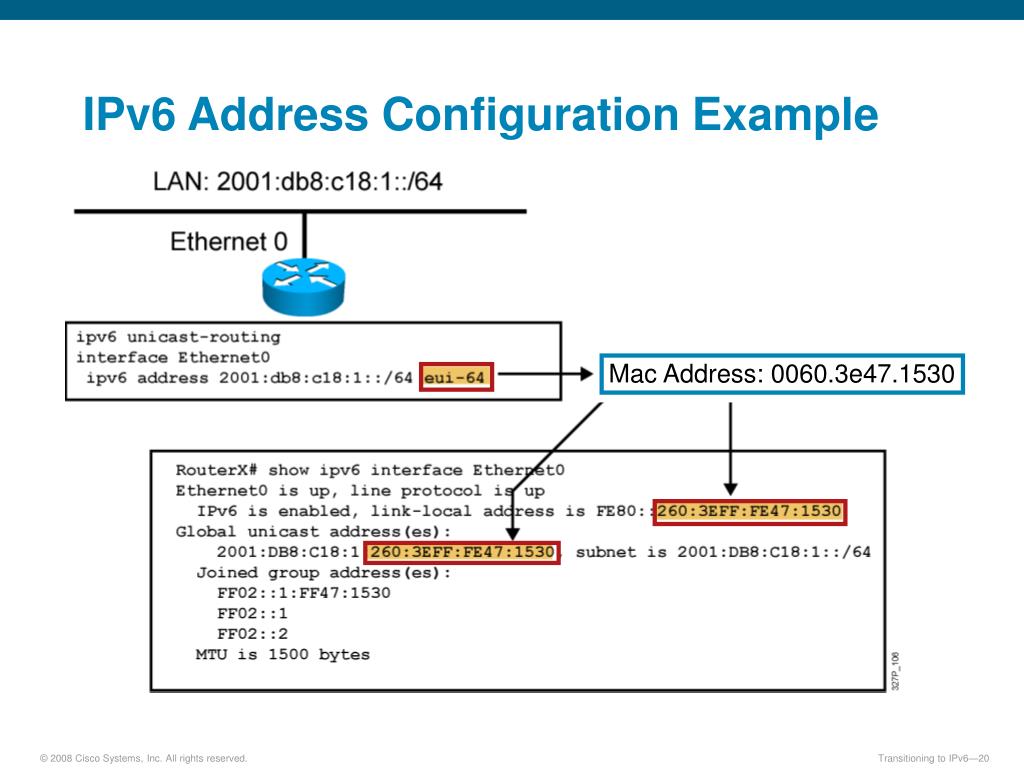

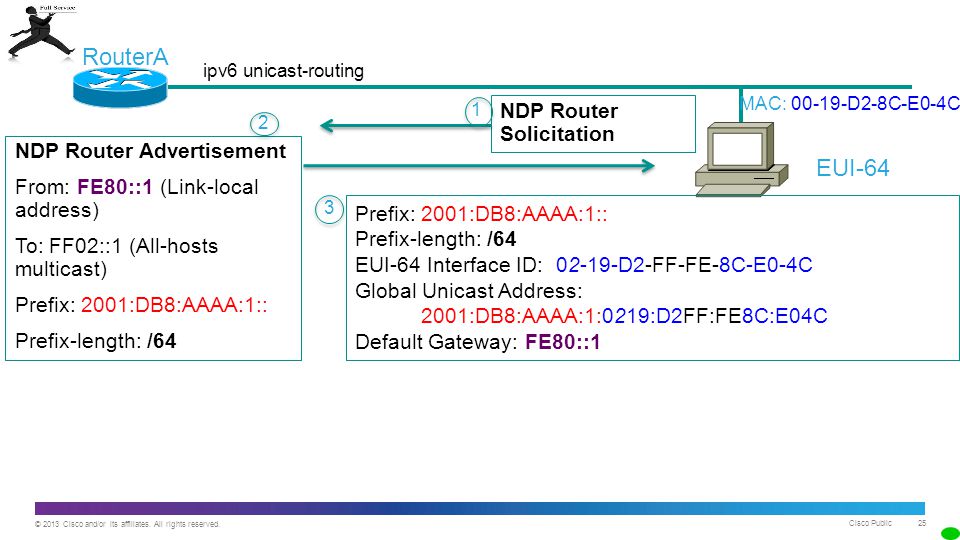

Наконец, оставшиеся 64 бита используются в качестве идентификатора интерфейса сетевого устройства внутри одной сети. Одна сеть может содержать столько устройств, сколько необходимо. Для формирования идентификатора интерфейса используются идентификаторы EUI-64. Идентификатор EUI-64 получается из MAC-адреса следующим образом:

- у первого октета MAC-адреса выставляется в единицу бит 1 (выполняется операция «побитовое или» со значением 0x02),

- между первыми и последними тремя октетами вставляется два октета — ff fe.

Организация сетей IPv6 с точки зрения сетевого администратора

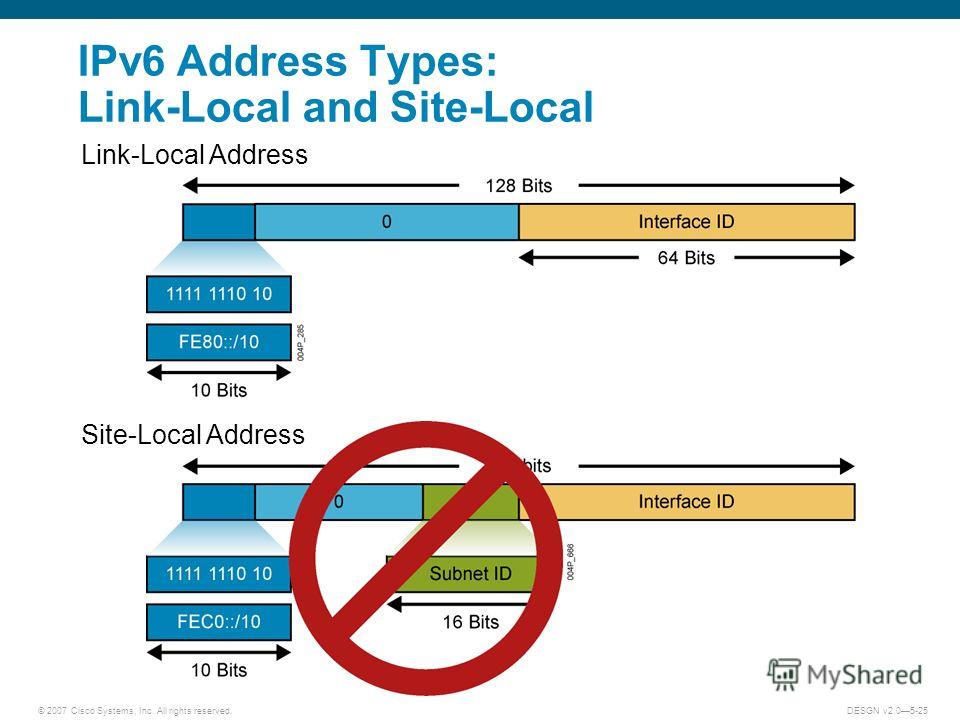

Для сетевого администратора есть несколько интересных отличий IPv6 от IPv4.Во-первых, в IPv6 встроены функции автоконфигурации сетевых интерфейсов. Каждый интерфейс назначает себе IPv6-адрес с префиксом fe80::/10, который не подлежит маршрутизации. Эти автоконфигурируемые IPv6-адреса используются для общения с маршрутизаторами и соседями по сети. Благодаря этому минимальная связность сети обеспечивается автоматически, а протоколы конфигурирования значительно упрощаются.

Каждый интерфейс назначает себе IPv6-адрес с префиксом fe80::/10, который не подлежит маршрутизации. Эти автоконфигурируемые IPv6-адреса используются для общения с маршрутизаторами и соседями по сети. Благодаря этому минимальная связность сети обеспечивается автоматически, а протоколы конфигурирования значительно упрощаются.

Во-вторых, т.к. автоконфигурирование обеспечивает минимальную связность сети, упрощаются протоколы обнаружения соседей и более полного автоконфигурирования. В IPv6 функции ARP и частично DHCP включены в протокол ICMPv6. Вместо ARP в ICMPv6 встроен протокол обнаружения соседей NDP — Neighbor Discovery Protocol. Вместо DHCP для получения маршрутов используется функция ICMPv6 под названием RA — Router Advertisement. Для получения адресов DNS-серверов и доменного суффикса по умолчанию в ICMPv6 существуют аналогичные функции RDNSS — Recursive DNS Servers и DNSSL — DNS Search List. Для более сложных случаев можно использовать DHCPv6, роль которого в IPv6 значительно снизилась — он используется для получения узлами различных настроек, таких как списки DNS или NTP-серверов, но не используется для конфигурирования адресов интерфейсов или раздачи информации о маршрутах.

В-третьих, IPv6 не использует широковещательные рассылки, а усиленно использует мультикаст-адресацию. Например, в протоколе NDP, чтобы узнать MAC-адреса устройства в сети, запрос отправляется на мультикаст-адрес, сформированный из части IPv6-адреса искомого устройства. Т.к. коммутаторам необходимо помнить, какие из портов относятся к каждому мультикаст-адресу, увеличиваются требования к максимальному объёму таблицы коммутации, но при этом снижается паразитная нагрузка на каналы связи, коммутаторы и конечные узлы, возникавшая из-за необходимости рассылать широковещательные пакеты. В IPv6 отпадает всякий смысл в делении крупных сетей на мелкие широковещательные домены. Остаётся осмысленным только выделение сети по организационным соображениям или из соображений безопасности. Например, можно выделять по отдельной сети для филиалов компании, или по сети для VoIP-шлюзов в филиале, с целью ограничить доступ к сети VoIP-шлюзов на маршрутизаторах, вне зависимости от количества оборудования в этой сети. В одной сети, благодаря использованию мультикаст-рассылок, могут уживаться хоть миллионы устройств — лишь бы коммутаторам хватало объёма таблицы коммутации.

В одной сети, благодаря использованию мультикаст-рассылок, могут уживаться хоть миллионы устройств — лишь бы коммутаторам хватало объёма таблицы коммутации.

Теперь можно перейти к практике.

Настройка одного интерфейса с «белым» адресом IPv6

Перед тем, как настраивать IPv6, сначала нужно настроить PPPoE-подключение с использованием IPv4. Сделать это можно одной из моих прошлых статей: Настройка PPPoE-подключения к ЭР-Телеком/Дом.ru (Уфанет, Башинформсвязь).Добавим в файл /etc/ppp/peers/ertelecom одну дополнительную опцию:

+ipv6Можно попробовать переустановить PPPoE-подключение:

# ifdown ertelecom # ifup ertelecomПосле переустановки подключения на интерфейсе ppp0 можно будет увидеть IPv6-адрес. Посмотрим его при помощи такой команды:

# ip addr show ppp0Однако, этот IPv6-адрес начинается с префикса fe80::/10, который аналогичен IPv4-адресам из сети 169.254.0.0/16. Это самоконфигурируемые IPv6-адреса, которые действуют только в пределах одного сегмента сети и не маршрутизируются в другие сегменты.

В случае с Ethernet-интерфейсами самоконфигурируемый адрес назначается следующим образом:

В случае с Ethernet-интерфейсами самоконфигурируемый адрес назначается следующим образом:- в качестве префикса выбирается префикс fe80::/10,

- в качестве идентификатора интерфейса используется идентификатор EUI-64, полученный из MAC-адреса интерфейса.

- у первого октета MAC-адреса выставляется в единицу бит 1 (выполняется операция «побитовое или» со значением 0x02),

- между первыми и последними тремя октетами вставляется два октета — ff fe.

Для получения «белого» префикса потребуется установить и настроить клиент DHCPv6, который запросит через интерфейс ppp0 префикс IPv6 и настроит его на Ethernet-интерфейсе. Я пробовал сначала воспользоваться демоном dhcpcd5, однако он не желал настраивать Ethernet-интерфейсы, для которых в файле /etc/network/interfaces не указан метод настройки dhcp:

Я пробовал сначала воспользоваться демоном dhcpcd5, однако он не желал настраивать Ethernet-интерфейсы, для которых в файле /etc/network/interfaces не указан метод настройки dhcp:

Sep 11 22:39:19 stupin systemd[1]: Starting LSB: IPv4 DHCP client with IPv4LL support... Sep 11 22:39:19 stupin dhcpcd[30762]: Not running dhcpcd because /etc/network/interfaces ... failed! Sep 11 22:39:19 stupin dhcpcd[30762]: defines some interfaces that will use a DHCP client ... failed! Sep 11 22:39:19 stupin systemd[1]: Started LSB: IPv4 DHCP client with IPv4LL support.Я попытался включить настройку интерфейса по DHCPv6, вписав в файл /etc/network/interfaces следующие настройки:

iface eth0 inet6 dhcp request_prefix 1Однако даже с такими настройками dhcpcd5 запускаться отказывался. Поэтому я решил попробовать другой DHCP-клиент, которым оказался клиент из проекта WIDE-DHCPv6.

Установим DHCPv6-клиент:

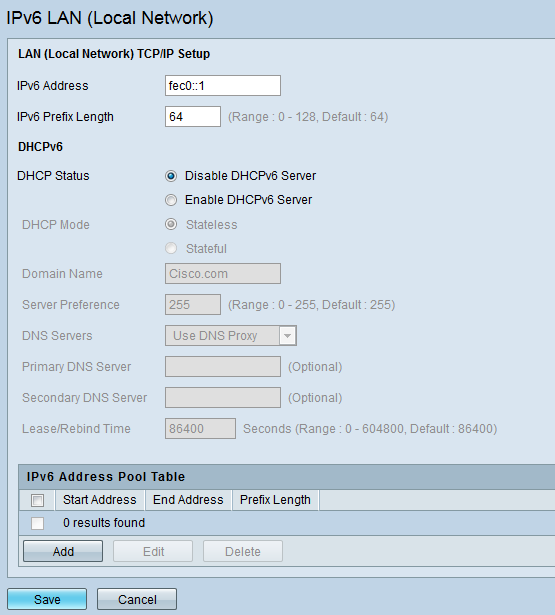

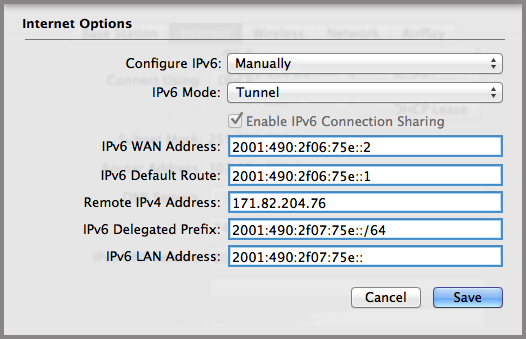

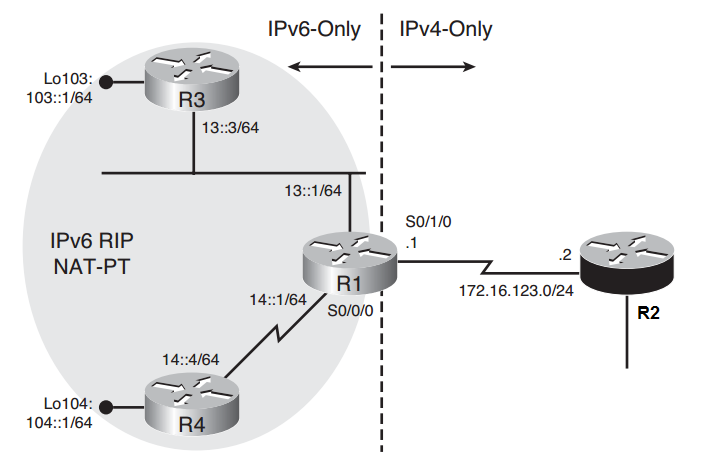

# apt-get install wide-dhcpv6-clientПропишем настройки DHCPv6-клиента в файле /etc/wide-dhcpv6/dhcp6c.

_(IMAGE_3).jpg) conf:

conf:interface ppp0 {

send ia-pd 0;

};

id-assoc pd 0 {

prefix-interface eth0 {

sla-len 0;

ifid 1;

};

};Пропишем в файле /etc/default/wide-dhcpv6-client список интерфейсов, через которые DHCPv6-клиент должен запрашивать настройки:INTERFACES="ppp0"Включим автозапуск wide-dhcp6-client при загрузке системы и перезапустим его, чтобы новые настройки вступили в силу:

# systemctl enable wide-dhcpv6-client # systemctl restart wide-dhcpv6-clientТеперь DHCPv6-клиент получает через интерфейс ppp0 префикс вида 2a02:2698:882X:XXXX::/64 и настраивает на интерфейсе eth0 «белый» IPv6-адрес с использованием этого префикса. Что характерно, выдаваемый IPv6-префикс — динамический, т.к. при каждом переподключении выдаётся другой.

В рецепте настройки DHCPv6-клиента написано, что для корректного удаления IPv6-адреса с Ethernet-интерфейса нужно соорудить дополнительные «костыли» в файлах /etc/ppp/ipv6-up.d/20-wide-client-start и /etc/ppp/ipv6-down.d/20-wide-client-stop. Я, однако, «костыли» немного преобразовал, чтобы при отключении PPPoE останавливался только тот экземпляр клиента DHCPv6, который получает настройки через подключение PPPoE.

Я, однако, «костыли» немного преобразовал, чтобы при отключении PPPoE останавливался только тот экземпляр клиента DHCPv6, который получает настройки через подключение PPPoE.

Также при установке подключения нужно присвоить sysctl-переменной net.ipv6.conf.ppp0.accept_ra значение 2, чтобы система добавляла в таблицу маршрутизации IPv6-маршруты, анонсированные провайдером через интерфейс PPPoE. Присваивать это значение нужно именно через эти скрипты, т.к. интерфейс ppp0 появляется только после установки подключения и по умолчанию значение sysctl-переменной net.ipv6.conf.ppp0.accept_ra равно единице — система принимает анонсы маршрутов, но не добавляет их в таблицу маршрутизации.

В результате мои «костыли» приняли несколько другой вид. Содержимое файла /etc/ppp/ipv6-up.d/route:

#!/bin/sh

case "$PPP_IPPARAM" in

ertelecom)

sysctl -w net.ipv6.conf.$PPP_IFACE.accept_ra=2

dhcp6ctl -C start interface $PPP_IFACE

;;

*)

echo "No PPP_IPPARAM defined"

;;

esacСодержимое файла /etc/ppp/ipv6-down. d/route:

d/route:#!/bin/sh

case "$PPP_IPPARAM" in

ertelecom)

dhcp6ctl -C stop interface $PPP_IFACE

;;

*)

echo "No PPP_IPPARAM defined"

;;

esacНа обоих файлах нужно выставить бит исполнимости:# chmod +x /etc/ppp/ipv6-up.d/route # chmod +x /etc/ppp/ipv6-down.d/route

Настройка фильтрации пакетов IPv6

Хотя пока мало кто пользуется IPv6, всё же не стоит выставлять свой компьютер в «дикий» интернет, не прикрыв его пакетным фильтром. Базовая настройка пакетного фильтра такова:# ip6tables -A INPUT -i lo -j ACCEPT # ip6tables -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT # ip6tables -A INPUT -p icmpv6 -m icmpv6 ! --icmpv6-type redirect -j ACCEPT # ip6tables -A INPUT -i ppp0 -p udp -m udp -s fe80::/10 --sport 547 --dport 546 -j ACCEPT # ip6tables -A INPUT DROPВ настроенных выше правилах пакетного фильтра разрешается:

- любой трафик через локальный петлевой интерфейсе lo,

- любой входящий ICMPv6-трафик, кроме переадресаций,

- разрешается принимать настройки по протоколу DHCPv6 через интерфейсе ppp0.

# ip6tables-save > /etc/network/ip6tablesИ пропишем их автоматическую загрузку в файл /etc/network/interfaces при поднятии локального петлевого интерфейса:

auto lo iface lo inet loopback pre-up iptables-restore < /etc/network/iptables pre-up ip6tables-restore < /etc/network/ip6tables

Настройка BIND и openresolv для работы с IPv6

В одной из моих прошлых заметок описана Настройка кэширующего DNS-сервера BIND в связке с openresolv. Т.к. я продолжаю использовать эту связку, мне нужно приспособить её для работы с IPv6.Первым делом нужно включить обслуживание запросов на IPv6-адресах в bind9. Для этого открываем файл /etc/bind/named.conf.options и вписываем опцию для прослушивания всех IPv6-адресов компьютера:

listen-on-v6 { any; };Чтобы bind9 отвечал на запросы с IPv6-адреса ::1 — аналога IPv4-адреса 127.0.0.1, нужно добавить этот адрес в список адресов, которые могут выполнять рекурсивные запросы. В моём случае список адресов, которым разрешается выполнять рекурсивные запросы к DNS-серверу, выглядит следующим образом:

В моём случае список адресов, которым разрешается выполнять рекурсивные запросы к DNS-серверу, выглядит следующим образом:allow-recursion { 127.0.0.1; 169.254.253.0/24; 169.254.254.0/24; ::1; };Осталось перезапустить bind9, чтобы он начал принимать запросы на IPv6-адресах:# systemctl restart bind9Теперь нужно настроить openresolv так, чтобы он прописывал в файл /etc/resolv.conf IPv6-адрес DNS-сервера — ::1. Для этого открываем на редактирование файл /etc/resolvconf.conf и приводим опцию name_servers к следующему виду:

name_servers="127.0.0.1 ::1"Осталось обновить файл /etc/resolv.conf в соответствии с новыми настройками openresolv. Сделать это можно при помощи следующей команды:

# resolvconf -u

Проверка правильности настройки IPv6

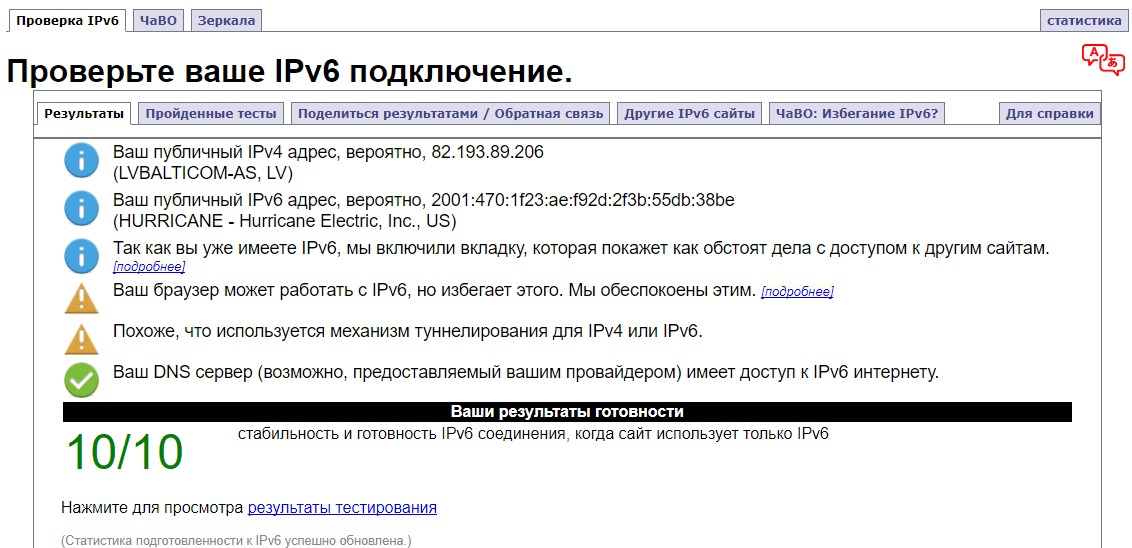

Проверим правильность настройки IPv6, открыв веб-страницу для тестирования IPv6 — Проверьте ваше IPv6 подключение. Результат проверки в моём случае выглядел следующим образом:Ещё один тест IPv6, более подробный и требовательный — IPv6 test — IPv6/4 connectivity and speed test.

Результат этой проверки оказался следующим:

Результат этой проверки оказался следующим:К сожалению, настроить PTR-запись для IPv6-адреса может только провайдер, но нельзя настроить PTR-запись для IPv6-адреса, префикс которого провайдер выдаёт каждый раз разный. Я задавал вопрос в техподдержку ЭР-Телекома о том, возможно ли выдавать один и тот же «статический» префикс IPv6 подобно тому, как это организовано в случае «статического» адреса IPv4. Мне ответили, что такой возможности в настоящее время у них нет. Поэтому в этом тесте мне удалось добиться максимально возможного количества баллов — 19 из 20. Для получения 20 баллов уже потребуются телодвижения со стороны провайдера.

Раздача «белых» IPv6-адресов устройствам в локальной сети

Провайдер выдал нам «белый» префикс IPv6 с маской /64, а это значит, что у нас имеется целая сеть, IPv6-адреса из которой мы можем раздавать своим устройствам. Даже самое крупное предприятие с сотнями тысяч компьютеров может уместиться в одной такой сети, выдав каждому сетевому узлу по одному адресу IPv6. Нет никакой необходимости использовать NAT, а задача защиты устройств от «дикого» интернета решается фильтрацией пакетов. У крупных предприятий может возникнуть потребность в получении от провайдера более коротких префиксов лишь при необходимости логически организовать свою сеть: выделить отдельные сети своим подразделениям (например, филиалам в разных городах), а в подразделениях — выделить отдельные подсети для разных целей (например, отдельная сеть для компьютеров сотрудников, отдельная — для голосовых шлюзов и т.д).

Нет никакой необходимости использовать NAT, а задача защиты устройств от «дикого» интернета решается фильтрацией пакетов. У крупных предприятий может возникнуть потребность в получении от провайдера более коротких префиксов лишь при необходимости логически организовать свою сеть: выделить отдельные сети своим подразделениям (например, филиалам в разных городах), а в подразделениях — выделить отдельные подсети для разных целей (например, отдельная сеть для компьютеров сотрудников, отдельная — для голосовых шлюзов и т.д).Я лично столкнулся с необходимостью иметь хотя бы две сети. Одну из них я хотел бы использовать на Ethernet-интерфейсе, а другую — на WiFi-интерфейсе. Вообще, RFC6177 рекомендует выдавать клиентам префиксы длиной от /48 до /56, но провайдер не следует рекомендациям, жадничает и выдаёт префиксы /64. Сначала я попробовал запросить у провайдера сразу два префикса, изменив файл конфигурации /etc/wide-dhcpv6-client/dhcp6c.conf следующим образом:

interface ppp0 {

send ia-pd 0;

send ia-pd 1;

};

id-assoc pd 0 {

prefix-interface eth0 {

sla-len 0;

ifid 1;

};

};

id-assoc pd 1 {

prefix-interface wlan0 {

sla-len 0;

ifid 1;

};

};Но в ответ на такой трюк DHCPv6-сервер провайдера просто перестал отвечать на мои запросы. Пробовал воспользоваться NDP-прокси ndppd — аналогом ARP-прокси для IPv6 и демоном ndprbrd. Вместе они должны были перехватывать NDP-запросы, транслировать их на другой интерфейс, а при получении ответа добавлять маршрут к обнаруженному соседу через конкретный интерфейс. Но по не понятным мне причинам этот вариант тоже не взлетел. Остаётся только ждать и надеяться, что в ЭР-Телекоме когда-нибудь реализуют делегирование префиксов короче /64. Даже /60, позволяющей выделить 16 сетей /64 мне для дома хватило бы с головой.

Пробовал воспользоваться NDP-прокси ndppd — аналогом ARP-прокси для IPv6 и демоном ndprbrd. Вместе они должны были перехватывать NDP-запросы, транслировать их на другой интерфейс, а при получении ответа добавлять маршрут к обнаруженному соседу через конкретный интерфейс. Но по не понятным мне причинам этот вариант тоже не взлетел. Остаётся только ждать и надеяться, что в ЭР-Телекоме когда-нибудь реализуют делегирование префиксов короче /64. Даже /60, позволяющей выделить 16 сетей /64 мне для дома хватило бы с головой.Поскольку на Ethernet-интерфейсе у меня нет оборудования, имеющего полноценную поддержку IPv6, но есть нотубук с Debian, который может подключаться к WiFi-сети, то я решил повесить эту сеть на интерфейс wlan0.

Т.к. на моём компьютере установлен DNS-сервер, я решил в анонсах RA раздавать его адрес. Правда, поскольку выдаваемый провайдером IPv6-префикс — динамический, придётся воспользоваться локальными самосконфигурированными на интерфейсах IPv6-адресами. Первым делом разрешим DNS-серверу обслуживать запросы на локальных адресах. Для этого откроем в текстовом редакторе файл /etc/bind/named.conf.options и отредактируем список адресов, для которых будут обслуживаться рекурсивные запросы. В этот список я добавил сеть fe08::/10:

Для этого откроем в текстовом редакторе файл /etc/bind/named.conf.options и отредактируем список адресов, для которых будут обслуживаться рекурсивные запросы. В этот список я добавил сеть fe08::/10:

allow-recursion { 127.0.0.1; 169.254.253.0/24; 169.254.254.0/24; ::1; fe08::/10; };Это не очень хорошо, т.к. провайдер тоже сможет через PPPoE-подключение обращаться с рекурсивными запросами к моему DNS-серверу. Педант в моей душе немного негодует, однако сумел договориться с практиком, который не нашёл других выходов из этой ситуации. Сообщим DNS-серверу об изменившихся настройках:# systemctl reload bind9Для того, чтобы раздавать IPv6-адреса из выделенной нам сети, установим и настроим демона radvd — Router ADVertisement Daemon — демона объявления маршрутизатора. Установим одноимённый пакет:

# apt-get install radvdСоздадим файл /etc/radvd.conf со следующим содержимым:

interface wlan0

{

AdvSendAdvert on;

MaxRtrAdvInterval 60;

prefix ::/64

{

AdvValidLifetime 600;

AdvPreferredLifetime 120;

};

RDNSS fe80::c24a:ff:fe9f:89fc {};

DNSSL stupin. su {};

};

su {};

};Включим и запустим демона:# systemctl enable radvd # systemctl start radvdТеперь устройства в локальной сети могут запрашивать префикс у нашего компьютера. Если на компьютере настроена фильтрация пакетов, то для того, чтобы клиенты смогли обращаться к radvd, нужно разрешить входящие UDP-пакеты на порт 58:

# ip6tables -A INPUT -i eth0 -p udp -m udp --dport 58 -j ACCEPTЕсли устройства в локальной сети должны иметь доступ к DNS-серверу, то нужна пара правил, полностью аналогичных таковым для IPv4:

# ip6tables -A INPUT -p udp -m udp --dport 53 -j ACCEPT # ip6tables -A INPUT -p tcp -m tcp --dport 53 -j ACCEPTЧтобы разрешить пропускать трафик из локальной сети во внешнюю сеть, нужно при помощи команды sysctl выставить несколько настроек:

# sysctl -w net.ipv6.conf.all.forwarding=1 # sysctl -w net.ipv6.conf.default.forwarding=1Чтобы эти настройки применялись автоматически при перезагрузке компьютера, нужно вписать их в файл /etc/sysctl.conf:

net.Если на компьютере настроена фильтрация пакетов, можно разрешить движение трафика между локальным и внешним интерфейсами. Например, я разрешил только движение пакетов ICMPv6:ipv6.conf.all.forwarding=1 net.ipv6.conf.default.forwarding=1

# ip6tables -A FORWARD -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT # ip6tables -A FORWARD -p icmpv6 -m icmpv6 ! --icmpv6-type redirect -j ACCEPT # ip6tables -P FORWARD DROPНоутбуку, который будет подключаться к сети, кое-что всё-таки разрешим:

# ip6tables -A FORWARD -i wlan0 -p tcp -m multiport --dports 21,22,25,43,80,110,143,443,587,993,995,5222,5223 -j ACCEPTПосле изменения настроек фильтрации пакетов не забудьте записать их:

# ip6tables-save > /etc/network/ip6tablesТеперь настала очередь настройки системы на ноутбуке. Во-первых, поставим rdnssd для получения адресов DNS-серверов:

# apt-get install rdnssdВключим и запустим его:

# systemctl enable rdnssd # systemctl start rdnssdДля правильной работы rndssd понадобится также пакет resolvconf.

Если он ещё не установлен в системе, нужно его поставить:

Если он ещё не установлен в системе, нужно его поставить:# apt-get install resolvconfТеперь пропишем в файле /etc/network/interfaces, как нужно настраивать IPv6 на интерфейсе wlan0:

iface wlan0 inet6 auto privext 2Т.к. к префиксу, полученному через RA, добавляется идентификатор интерфейса, полученный из MAC-адреса компьютера, то MAC-адрес служит отличным идентификатором, по которому можно отслеживать интернет-активность конкретного устройства. Этот идентификатор остаётся постоянным даже при смене провайдера. Опция privext включает генерацию случайного идентификатора интерфейса, а также приоритетное использование IPv6-адреса, полученного из этого идентификатора. Таким крупным компаниям как Google это нисколько не помешает отслеживать активность устройства, но и облегчать задачу всем подряд тоже не стоит.

Осталось отключиться от WiFi-сети и снова подключиться к ней и проверить доступность IPv6-ресурсов с ноутбука:

# ifdown wlan0 # ifup wlan0Заходим на указанные выше ресурсы для тестирования IPv6 и любуемся результатами.

В этом случае по второй ссылке удалось набрать лишь 17 баллов, т.к. ICMPv6-запросы были слишком медленными и не успевали отрабатывать за отведённое время.

В этом случае по второй ссылке удалось набрать лишь 17 баллов, т.к. ICMPv6-запросы были слишком медленными и не успевали отрабатывать за отведённое время.Использованные материалы

IPv6 от Дом.ru (ЭР-Телеком) на сервере Ubuntu/DebianMPD 5 настройка [АйТи бубен]

Homepage: MPD — Multi-link PPP daemon for FreeBSD

MPD — это основанная на netgraph реализация ppp-протокола мультисвязи для FreeBSD. MPD спроектирован быть быстрым и гибким, обрабатывая конфигурацию и обращения в режиме пользователя, направляя пакеты данных напрямую в ядро.

MPD имеет унифицированную поддержку следующих типов связи:

MPD поддерживает некоторые типы подпротоколов PPP и его расширения, такие как:

В зависимости от конфигурационных правил и параметров подключения MPD может работать как обычный PPP клиент/сервер или перенаправлять подключение без модификации на другой хост, используя любой поддерживаемый тип подключения, предоставляя функциональность LAC/PAC/TSA для построения сетей с распределенным управлением доступом.

MPD также включает множество дополнительных особенностей (фич):

FreeBSD 7.2-RELEASE-p4 mpd-5.5

mpd.conf переделать

* Настройка mpd.conf - конфигурационного файла VPN сервера

> ee /usr/local/etc/mpd5/mpd.conf

#################################################################

#

# MPD configuration file

#

#################################################################

startup:

# configure mpd users

# Пользователь с правами админа Логин: foo, Пароль: bar

set user foo bar admin

# configure the console

# Нужно чтобы подключится по телнету через 5005 порт

set console self 127.0.0.1 5005

set console open

# configure the web server

# Web интрефейс MPD. Для подключения в браузере набрать: http://91.x.x.x:5006/

set web self 91.x.x.x 5006

set web open

default:

load pptp_server

pptp_server:

# Define dynamic IP address pool. # который присвоется VPN девайсу.

set ippool add pool1 192.168.86.100 192.168.86.150

# Create clonable bundle template named B

create bundle template B

set iface enable proxy-arp

set iface idle 1800

set iface enable tcpmssfix

set ipcp yes vjcomp

# Specify IP address pool for dynamic assigment.

# IP адрес сервера, который мы будем показывать клиентам (можно не реальный IP)

set ipcp ranges 192.168.1.101/32 ippool pool1

set ipcp dns 192.168.1.254 - DNS сервер

set ipcp nbns 192.168.1.254 - WINS сервер

# The five lines below enable Microsoft Point-to-Point encryption

# (MPPE) using the ng_mppc(8) netgraph node type.

set ipcp ranges 192.168.1.101/32 ippool pool1

set ipcp dns 192.168.1.254

set bundle enable compression

set ccp yes mppc

set mppc yes compress

set mppc yes e128

set mppc yes stateless

# Create clonable link template named L

create link template L pptp

# Set bundle template to use

set link action bundle B

# Multilink adds some overhead, but gives full 1500 MTU.

# который присвоется VPN девайсу.

set ippool add pool1 192.168.86.100 192.168.86.150

# Create clonable bundle template named B

create bundle template B

set iface enable proxy-arp

set iface idle 1800

set iface enable tcpmssfix

set ipcp yes vjcomp

# Specify IP address pool for dynamic assigment.

# IP адрес сервера, который мы будем показывать клиентам (можно не реальный IP)

set ipcp ranges 192.168.1.101/32 ippool pool1

set ipcp dns 192.168.1.254 - DNS сервер

set ipcp nbns 192.168.1.254 - WINS сервер

# The five lines below enable Microsoft Point-to-Point encryption

# (MPPE) using the ng_mppc(8) netgraph node type.

set ipcp ranges 192.168.1.101/32 ippool pool1

set ipcp dns 192.168.1.254

set bundle enable compression

set ccp yes mppc

set mppc yes compress

set mppc yes e128

set mppc yes stateless

# Create clonable link template named L

create link template L pptp

# Set bundle template to use

set link action bundle B

# Multilink adds some overhead, but gives full 1500 MTU. set link enable multilink

set link yes acfcomp protocomp

set link no pap chap eap

set link enable chap

# We can use use RADIUS authentication/accounting by including

# another config section with label 'radius'.

# load radius

set link keep-alive 10 60

# We reducing link mtu to avoid GRE packet fragmentation.

set link mtu 1460

# Configure PPTP

set pptp self 91.x.x.x - указываем здесь ip сетевого интерфейса для подключения vpn, если стоят нули то подключается со всех интерфейсов

# Allow to accept calls

set link enable incoming

> /usr/local/etc/rc.d/mpd5 start

set link enable multilink

set link yes acfcomp protocomp

set link no pap chap eap

set link enable chap

# We can use use RADIUS authentication/accounting by including

# another config section with label 'radius'.

# load radius

set link keep-alive 10 60

# We reducing link mtu to avoid GRE packet fragmentation.

set link mtu 1460

# Configure PPTP

set pptp self 91.x.x.x - указываем здесь ip сетевого интерфейса для подключения vpn, если стоят нули то подключается со всех интерфейсов

# Allow to accept calls

set link enable incoming

> /usr/local/etc/rc.d/mpd5 startОсновной источник: Установка VPN сервера mpd5 + сжатие и шифрование

По умолчанию загружаемый модуль ng_mppc.ko в FreeBSD собран без поддержки компрессии. Для того чтобы строка set mppc yes compress в файле mpd.conf заработала ядро нужно пересобрать с параметрами:

options NETGRAPH # MPPC compression requires proprietary files (not included) options NETGRAPH_MPPC_COMPRESSION options NETGRAPH_MPPC_ENCRYPTION > make buildkernel KERNCONF=PFVLANVPNNG cc: /usr/src/sys/net/mppcc.c: No such file or directory cc: /usr/src/sys/net/mppcd.c: No such file or directory /usr/src/sys/netgraph/ng_mppc.c:83:22: error: net/mppc.h: No such file or directory mkdep: compile failed *** Error code 1 Stop in /usr/obj/usr/src/sys/PFVLANVPNNG. *** Error code 1 Stop in /usr/src. *** Error code 1 Stop in /usr/src.

Качаем недостающие файлы с сайта Alternative MPPC compression/decompression library или здесь mppc-1.0.tgz

> fetch http://mavhome.dp.ua/MPPC/mppc-1.0.tgz > tar -xvf mppc-1.0.tgz -C /usr/src/sys/net/

Правим Makefile для того что бы активировать сжатие

> ee /usr/src/sys/modules/netgraph/mppc/Makefile # поменять NETGRAPH_MPPC_COMPRESSION?= 0 # на NETGRAPH_MPPC_COMPRESSION?= 1

Переходим в директорию и устанавливаем

> cd /usr/src/sys/modules/netgraph/mppc > make && make install && make clean

Проверяем есть ли строки. Если нет добавляем. Начиная с версии FreeBSD 6. 3 они должны быть. В FreeBSD 7.2 есть точно.

3 они должны быть. В FreeBSD 7.2 есть точно.

# grep net/mppc /usr/src/sys/conf/files net/mppcc.c optional netgraph_mppc_compression net/mppcd.c optional netgraph_mppc_compression

Собираем ядро с поддержкой сжатия

> cd /usr/src/ > make buildkernel KERNCONF=PFVLANVPNNG > make installkernel KERNCONF=PFVLANVPNNG && shutdown -r now

После сборки ядра сервер перезагрузится.После перезагрузки сжатие работает, остается настроить клиента и подключаться.

tcpdump -i tun0 -p proto 47 or port 1723

IPV6CP, протокол управления PPP IPv6

IPV6CP, протокол управления PPP IPv6| IPV6CP, PPP Протокол управления IPv6 |

Описание:

Протокол IPV6CP используется для установки и настройки IPv6 через Ссылки PPP.

RFC 2472, страницы 1-3:

Перед тем, как любые пакеты IPv6 могут быть переданы, PPP ДОЛЖЕН достичь фазы протокола сетевого уровня, а протокол управления IPv6 ДОЛЖЕН достичь открытого состояния.

IPV6CP отвечает за настройку, включение и отключение модулей протокола IPv6 на обоих концах соединения точка-точка. IPV6CP использует тот же механизм обмена пакетами, что и протокол управления каналом (LCP). Пакеты IPV6CP нельзя обмениваться, пока PPP не достигнет фазы протокола сетевого уровня. Пакеты IPV6CP, полученные до достижения этой фазы, следует отбрасывать без уведомления.

| Заголовок PPP | Заголовок IPV6CP | Data ::: |

Заголовок IPV6CP:

Код. 8 бит.

Задает выполняемую функцию.

| Код | Описание | Ссылки |

|---|---|---|

| 0 | В зависимости от поставщика. | RFC 2153 |

| 1 | Configure-Request. | |

| 2 | Configure-Ack. | |

| 3 | Configure-Nak. | |

| 4 | Настроить-отклонить. | |

| 5 | Запрос на завершение. | |

| 6 | Terminate-Ack. | |

| 7 | Код отклонен. |

Идентификатор. 8 бит.

Используется для сопоставления запросов и ответов.

Длина. 16 бит.

Размер пакета, включая заголовок.

Данные. Переменная длина.

Ноль или более байтов данных, как указано в поле «Длина».

Это поле может содержать одну или несколько опций .

Параметры конфигурации IPV6CP.

| 00 | 01 | 02 | 03 | 04 | 05 | 06 | 07 | 08 | 09 | 10 | 11 | 12 | 13 | 14 | 15 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Опция | Длина | ||||||||||||||

| Данные ::: | |||||||||||||||

Опция. 8 бит.

8 бит.

| Опция | Длина | Описание | Ссылки |

|---|---|---|---|

| 1 | 10 | Идентификатор интерфейса. | RFC 2472, RFC 5072 |

| 2 | > = 14 | Протокол сжатия IPv6. | RFC 2472, RFC 3544, RFC 5172 |

Длина. 8 бит.

Данные. Переменная длина.

Типы.

| Тип | Описание | Ссылки |

|---|---|---|

| 0x0003 | ROHC, сжатие заголовка RObust. | RFC 3241 |

| 0x004F | Сжатие заголовка IPv6. | RFC 2023 |

| 0x0061 | Сжатие IP-заголовка. | RFC 2507, RFC 3544 |

Глоссарий:

RFC:

[RFC 2472] IP версии 6 через PPP.

- Категория: Дорожка стандартов.

- Устарело:

RFC 2023.

[RFC 3544] Сжатие IP-заголовка через PPP.

- Категория: Дорожка стандартов.

- Устарело:

RFC 2509.

Публикации:

Устаревшие RFC:

[RFC 2023] IP версии 6 через PPP.

- Категория: Дорожка стандартов.

- Устарело:

RFC 2472.

[RFC 2509] Сжатие IP-заголовка через PPP.

- Категория: Дорожка стандартов.

- Устарело:

RFC 3544.

Тестирование IPv6 через PPPoE с CDRouter | qa

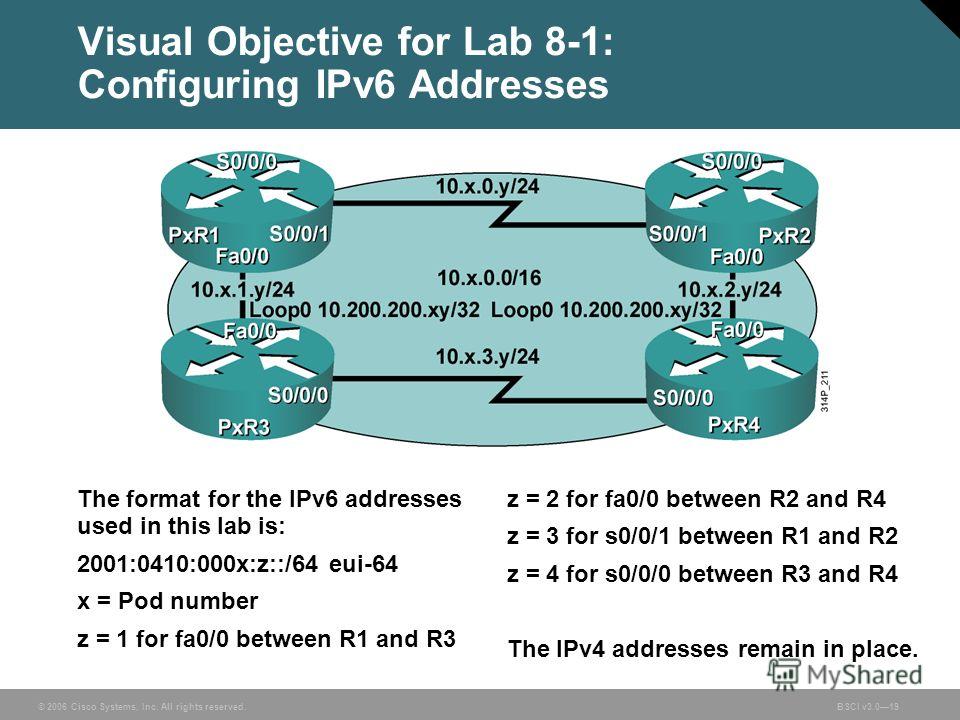

Модель IPv6 через PPPoE

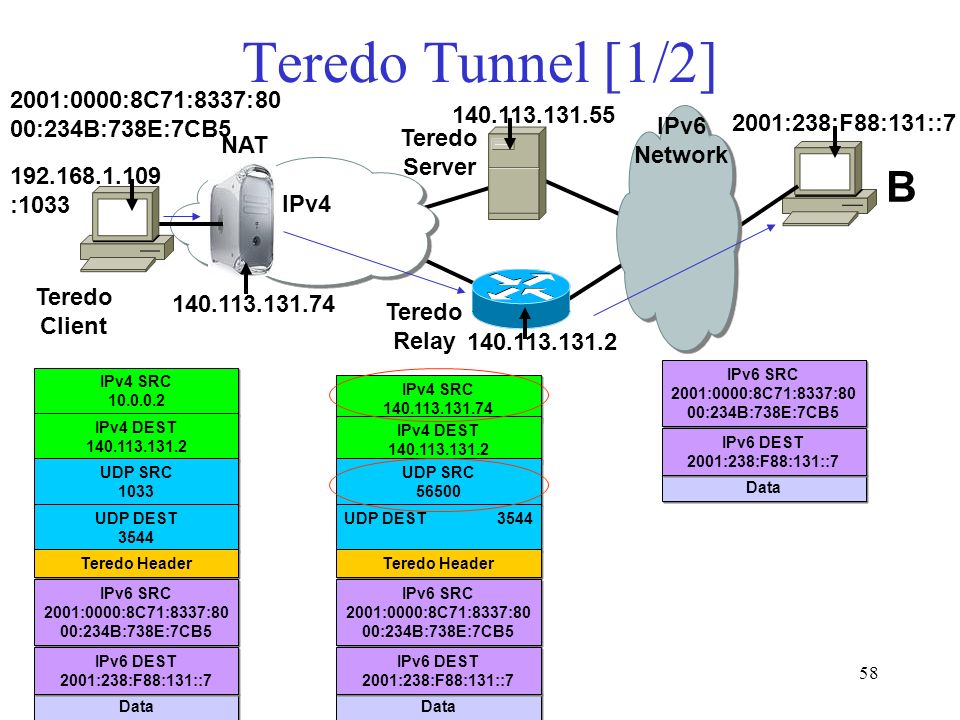

Для установления успешного соединения IPv6 через туннель PPPoE требуются две отдельные фазы.Первый этап включает установление соединения точка-точка. Второй этап связан с адресацией IPv6. В мире IPv4 IP-адреса обычно согласовываются между клиентом и сервером с использованием различных параметров протокола управления IP (IPCP). IPCP — это протокол управления сетью (NCP) PPP, формально определенный в RFC 1332.

IPCP — это протокол управления сетью (NCP) PPP, формально определенный в RFC 1332.

Эквивалент IPCP в мире IPv6 известен как протокол управления IPv6 (IPv6CP), который определен в RFC 5072. В отличие от IPCP, IPv6CP не содержит параметров для прямого согласования адресов или префиксов.Скорее, это оставлено другим протоколам, таким как DHCPv6, который должен запускаться клиентом после установления начального соединения PPP. Обратите внимание, что IPv6CP включает параметр Interface-Identifier, который можно использовать для согласования уникального идентификатора интерфейса и, в конечном итоге, адреса через автоконфигурацию адреса без сохранения состояния, если она поддерживается.

CDRouter поддерживает PPPoE как режим WAN как для IPv4, так и для IPv6. Выбор PPPoE для режима IPv6 WAN не зависит от выбранного режима IPv4 WAN. Таким образом, можно запускать IPv6 поверх PPPoE в сочетании с любым из режимов IPv4 WAN на основе Ethernet, поддерживаемых CDRouter.Однако, если PPPoE настроен как режим WAN как для IPv4, так и для IPv6, IPCP и IPv6CP должны выполняться в рамках одного сеанса PPPoE. CDRouter не поддерживает конфигурации, в которых IPCP и IPv6CP выполняются в отдельных сеансах. Это положение соответствует модели, описанной в разделе 1 RFC 4241:

CDRouter не поддерживает конфигурации, в которых IPCP и IPv6CP выполняются в отдельных сеансах. Это положение соответствует модели, описанной в разделе 1 RFC 4241:

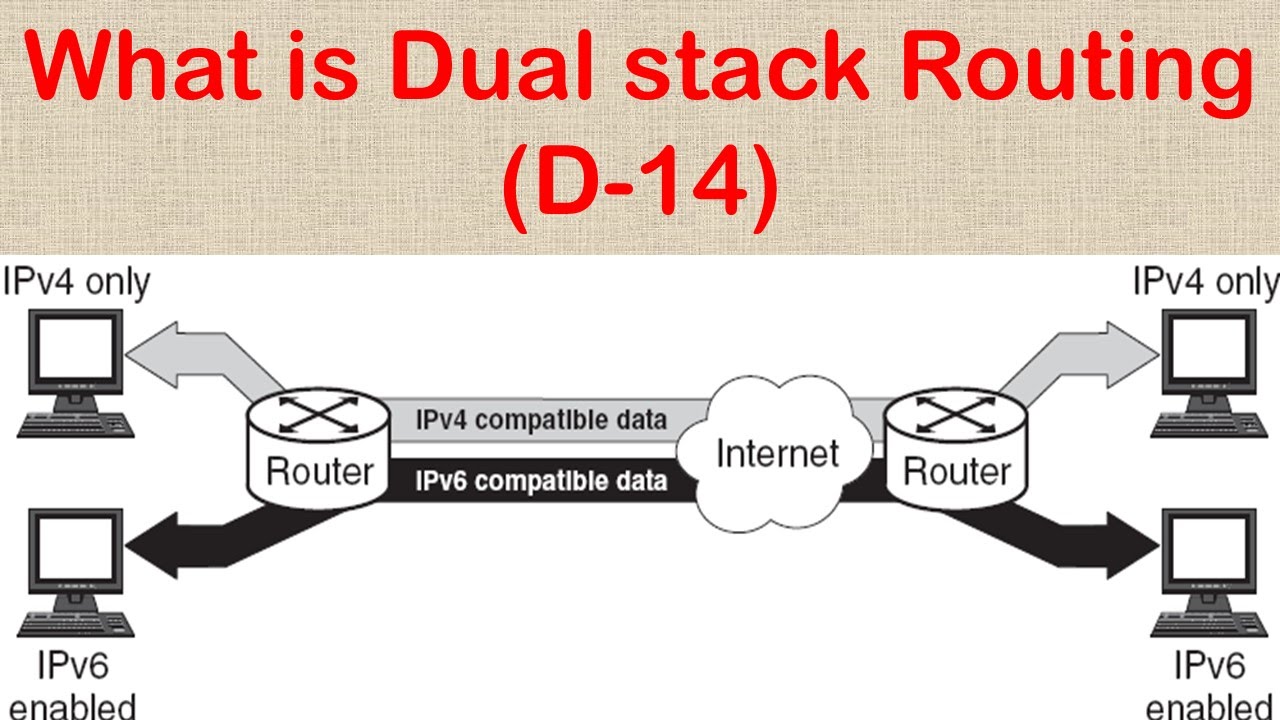

. В этой архитектуре служба двойного стека IPv6 / IPv4 определяется следующим образом:

- Возможности подключения IPv6 и IPv4 предоставляются по одному логическому каналу PPP.

- Возможность подключения по IPv6 не зависит от подключения по IPv4.IPV6CP и IPCP работают независимо по одному логическому каналу PPP.

Здесь можно найти пример сеанса PPP CloudShark, в котором происходят как IPCP, так и IPv6CP.

Поскольку CDRouter требует, чтобы IPCP и IPv6CP происходили в рамках одного сеанса PPPoE, клиент PPPoE DUT в глобальной сети должен быть настроен на использование одинаковых учетных данных как для IPv4 (если применимо), так и для IPv6 (если применимо). Сервер PPPoE CDRouter в глобальной сети имеет ряд параметров конфигурации, которые применимы только к IPv4. Единственные параметры, которые применяются к соединениям IPv6, — это имя пользователя, пароль и тип аутентификации PPPoE, которые могут быть PAP, CHAP, MSCHAP, MSCHAPv2 и None. Для настройки этих параметров можно использовать testvars pppoeUser , pppoePassword и pppAuthType :

Единственные параметры, которые применяются к соединениям IPv6, — это имя пользователя, пароль и тип аутентификации PPPoE, которые могут быть PAP, CHAP, MSCHAP, MSCHAPv2 и None. Для настройки этих параметров можно использовать testvars pppoeUser , pppoePassword и pppAuthType :

testvar pppoeUser qacafe testvar pppoePassword qacafe123 testvar pppAuthType PAP

Как указано выше, сервер PPPoE CDRouter настроен с одним набором учетных данных, поскольку и IPCP, и IPv6CP должны выполняться в рамках одного сеанса PPPoE.В результате имя пользователя, пароль и тип аутентификации PPPoE будут одинаковыми для IPv4 и IPv6.

Помимо установления соединения PPP, на DUT также должны быть настроены адреса IPv6. Раздел 1 RFC 4241 поддерживает использование делегирования префикса DHCPv6 для распространения информации об адресе и DNS на DUT:

Функция автоматической настройки направлена на упрощение настройки пользователя. Обычно пользователям необходимо настроить как минимум два параметра, относящихся к IPv6: назначенный им префикс (а) [RFC3769] и адреса DNS-серверов IPv6.Функция состоит из двух подфункций:

- Делегирование префиксов для использования на сайте пользователя.

- Уведомление об адресах серверов DNS IPv6 и / или других адресах серверов.

Сценарии конфигурации

Когда настроен IPv6 поверх PPPoE, DUT обычно имеет четыре различных варианта для управления получением или способом глобального IPv6-адреса в глобальной сети. CDRouter поддерживает эти четыре режима с помощью testvar ipv6PPPoEAddressMode , который может принимать одно из следующих значений:

- none : DUT не имеет глобального IPv6-адреса в WAN (без номера)

- DHCP : DUT использует DHCPv6 для получения глобального IPv6-адреса в WAN (пронумерованный)

- статический : глобальный IPv6-адрес DUT настроен вручную (пронумерован)

- autoconf : DUT использует SLAAC / автоконфигурацию для получения глобального IPv6 в WAN (пронумеровано)

Кроме того, глобальный IPv6-адрес LAN на стороне DUT может быть либо динамически изучен с помощью делегирования префикса DHCPv6, либо вручную настроен для каждого режима адресации WAN, описанного выше. В результате получается восемь уникальных сценариев конфигурации IPv6 через PPPoE (четыре режима адресации WAN умноженные на два режима адресации LAN).

В результате получается восемь уникальных сценариев конфигурации IPv6 через PPPoE (четыре режима адресации WAN умноженные на два режима адресации LAN).

Примеры

Приведенные здесь примеры сосредоточены на настройке связи между тестовым интерфейсом WAN CDRouter и интерфейсом WAN DUT. Для простоты во всех четырех примерах используется одна и та же базовая конфигурация LAN на основе поддерживаемого делегирования префикса DHCPv6. Предполагается, что DUT запускает autoconf в локальной сети с интервалом объявления маршрутизатора 300 секунд и длиной префикса 64 бита.Эти конфигурации также предполагают, что DUT поддерживает опцию RDNSS объявления маршрутизатора для распространения информации DNS клиентам в LAN, и что DUT будет предоставлять реальные DNS-серверы, полученные в WAN, клиентам в LAN (он не действует как прокси-сервер). ). См. Руководство пользователя CDRouter IPv6 для получения информации о тестовых переменных LAN, используемых в этих примерах, и информации о настройке DHCPv6 в отличие от autoconf в локальной сети.

| ** Сценарий конфигурации ** | ** Режим IPv4 WAN ** | ** Режим IPv6 WAN ** | ** DUT WAN IPv6-адрес ** | ** IPv6-адрес ЛВС DUT ** |

| 1 | Любые * | PPPoE | нет (без номера) | DHCPv6 PD ** |

| 2 | Любая * | PPPoE | DHCPv6 (пронумерованный) | DHCPv6 PD ** |

| 3 | Любая * | PPPoE | статический (пронумерованный) | DHCPv6 PD ** |

| 4 | Любая * | PPPoE | Autoconf (номер) | DHCPv6 PD ** |

Физическим уровнем должен быть Ethernet.Режимы WAN IPv4 для PPPoA и PPP / T1 не поддерживаются для соединений PPPoE IPv6.

Если делегирование префикса не поддерживается или не включено в DUT, глобальный IPv6-адрес на DUT должен быть настроен вручную .

Пример конфигурации 1

В этой конфигурации DUT не имеет глобального IPv6-адреса в WAN, который также обозначается как без номера .

# - Включить IPv6 в CDRouter testvar поддерживает IPv6 да # - Установить режим WAN IPv6 на PPPoE testvar ipv6WanMode PPPoE # - Включить DHCPv6 для делегирования префикса testvar dhcpv6WanEnablePD да testvar dhcpv6WanAssignPrefix 3001: dddd :: testvar dhcpv6WanAssignNextPrefix 3001: ddde :: testvar dhcpv6WanAssignPrefixLen 48 testvar dhcpv6PDLatency 30 # - Отключить WAN IPv6-адрес testvar ipv6PPPoEAddressMode нет # - Настроить DNS-серверы, которые будут предоставляться через DHCPv6 Option 23 testvar ipv6WanDnsServer 3001: 51a: cafe :: 2 testvar ipv6WanBackupDnsServer 3001: 51a: cafe :: 3 # - Конфигурация LAN testvar ipv6LanMode autoconf testvar ipv6LanIp ::% eui64% testvar ipv6LanSubnetId 1111 testvar ipv6LanPrefixLen 64 testvar ipv6SupportsRdnss да testvar ipv6DNStoLAN да testvar ipv6RAInterval 300

Пример конфигурации 2

В этой конфигурации DUT использует DHCPv6 как для делегирования префиксов, так и для назначения адресов в глобальной сети. Сервер DHCPv6 CDRouter будет отвечать как на запросы IA_NA, так и на IA_PD от DUT, а также будет автоматически предоставлять информацию DNS для DUT с использованием опции 23 DHCPv6 (рекурсивный сервер имен) во всех обменах сообщениями DHCPv6.

Сервер DHCPv6 CDRouter будет отвечать как на запросы IA_NA, так и на IA_PD от DUT, а также будет автоматически предоставлять информацию DNS для DUT с использованием опции 23 DHCPv6 (рекурсивный сервер имен) во всех обменах сообщениями DHCPv6.

# - Включить IPv6 в CDRouter testvar поддерживает IPv6 да # - Установить режим WAN IPv6 на PPPoE testvar ipv6WanMode PPPoE # - Включить DHCPv6 для делегирования префикса testvar dhcpv6WanEnablePD да testvar dhcpv6WanAssignPrefix 3001: dddd :: testvar dhcpv6WanAssignNextPrefix 3001: ddde :: testvar dhcpv6WanAssignPrefixLen 48 testvar dhcpv6PDLatency 30 # - Включить DHCPv6 для назначения адресов WAN testvar ipv6PPPoEAddressMode DHCP testvar ipv6WanIspIp 3001 :: 1 testvar ipv6WanIspAssignIp 3001 :: 2 testvar ipv6WanIspNextIp 3001 :: 3 testvar ipv6WanIspPrefixLen 64 # - Настроить DNS-серверы, которые будут предоставляться через DHCPv6 Option 23 testvar ipv6WanDnsServer 3001: 51a: cafe :: 2 testvar ipv6WanBackupDnsServer 3001: 51a: cafe :: 3 # - Конфигурация LAN testvar ipv6LanMode autoconf testvar ipv6LanIp ::% eui64% testvar ipv6LanSubnetId 1111 testvar ipv6LanPrefixLen 64 testvar ipv6SupportsRdnss да testvar ipv6DNStoLAN да testvar ipv6RAInterval 300

Имеется ряд дополнительных параметров, которые можно использовать для изменения поведения DHCPv6-сервера глобальной сети CDRouter. Дополнительные сведения см. В Руководстве пользователя CDRouter IPv6.

Дополнительные сведения см. В Руководстве пользователя CDRouter IPv6.

Пример конфигурации 3

В этой конфигурации CDRouter будет отправлять объявления маршрутизатора по глобальной сети, объявляя префикс, составленный с использованием тестовых переменных ipv6WanIspIp и ipv6WanIspPrefixLen . В этом примере CDRouter анонсирует префикс 3001 :: / 64 в WAN.

Эта конфигурация требует, чтобы testvar ipv6PPPoEAddressMode был включен и установлен на значение autoconf .

# - Включить IPv6 в CDRouter testvar поддерживает IPv6 да # - Установить режим WAN IPv6 на PPPoE testvar ipv6WanMode PPPoE # - Включить DHCPv6 для делегирования префикса testvar dhcpv6WanEnablePD да testvar dhcpv6WanAssignPrefix 3001: dddd :: testvar dhcpv6WanAssignNextPrefix 3001: ddde :: testvar dhcpv6WanAssignPrefixLen 48 testvar dhcpv6PDLatency 30 # - Включить статические WAN-адреса testvar ipv6PPPoEAddressMode статический testvar ipv6WanIspIp 3001 :: 1 testvar ipv6WanIspAssignIp 3001 :: 2 testvar ipv6WanIspNextIp 3001 :: 3 testvar ipv6WanIspPrefixLen 64 # - Настроить DNS-серверы, которые будут предоставляться через DHCPv6 Option 23 testvar ipv6WanDnsServer 3001: 51a: cafe :: 2 testvar ipv6WanBackupDnsServer 3001: 51a: cafe :: 3 # - Конфигурация LAN testvar ipv6LanMode autoconf testvar ipv6LanIp ::% eui64% testvar ipv6LanSubnetId 1111 testvar ipv6LanPrefixLen 64 testvar ipv6SupportsRdnss да testvar ipv6DNStoLAN да testvar ipv6RAInterval 300

Пример конфигурации 4

В этой конфигурации глобальный IPv6-адрес DUT в глобальной сети настраивается вручную и должен соответствовать значению testvar ipv6WanIspAssignIp . Кроме того, шлюз и длина префикса DUT должны соответствовать testvars ipv6WanIspIp и ipv6WanIspPrefixLen соответственно.

Кроме того, шлюз и длина префикса DUT должны соответствовать testvars ipv6WanIspIp и ipv6WanIspPrefixLen соответственно.

# - Включить IPv6 в CDRouter testvar поддерживает IPv6 да # - Установить режим WAN IPv6 на PPPoE testvar ipv6WanMode PPPoE # - Включить DHCPv6 для делегирования префикса testvar dhcpv6WanEnablePD да testvar dhcpv6WanAssignPrefix 3001: dddd :: testvar dhcpv6WanAssignNextPrefix 3001: ddde :: testvar dhcpv6WanAssignPrefixLen 48 testvar dhcpv6PDLatency 30 # - Включить автоконфигурацию для назначения WAN-адреса testvar ipv6PPPoEAddressMode autoconf testvar ipv6WanIspIp 3001 :: 1 testvar ipv6WanIspAssignIp 3001 :: 2 testvar ipv6WanIspNextIp 3001 :: 3 testvar ipv6WanIspPrefixLen 64 # - Настроить DNS-серверы, которые будут предоставляться через DHCPv6 Option 23 testvar ipv6WanDnsServer 3001: 51a: cafe :: 2 testvar ipv6WanBackupDnsServer 3001: 51a: cafe :: 3 # - Конфигурация LAN testvar ipv6LanMode autoconf testvar ipv6LanIp ::% eui64% testvar ipv6LanSubnetId 1111 testvar ipv6LanPrefixLen 64 testvar ipv6SupportsRdnss да testvar ipv6DNStoLAN да testvar ipv6RAInterval 300

Тестовые упражнения

CDRouter 6. 3 включает специальный тестовый модуль, pppoev6-c , для проверки функциональности базового протокола соединений IPv6 на основе PPPoE в глобальной сети. Этот модуль очень похож на существующий тестовый модуль IPv4 PPPoE pppoe-c . Кроме того, ряд тестовых модулей IPv6 CDRouter также может быть запущен с DUT, когда PPPoE используется в WAN для IPv6. В следующей таблице показано, какие тестовые модули IPv6 CDRouter подходят для каждого из примеров конфигурации, описанных выше.

3 включает специальный тестовый модуль, pppoev6-c , для проверки функциональности базового протокола соединений IPv6 на основе PPPoE в глобальной сети. Этот модуль очень похож на существующий тестовый модуль IPv4 PPPoE pppoe-c . Кроме того, ряд тестовых модулей IPv6 CDRouter также может быть запущен с DUT, когда PPPoE используется в WAN для IPv6. В следующей таблице показано, какие тестовые модули IPv6 CDRouter подходят для каждого из примеров конфигурации, описанных выше.

Интересным упражнением по тестированию, связанным с PPPoE для IPv6, является запуск одной и той же конфигурации PPPoE IPv6 поверх всех различных режимов IPv4 WAN, поддерживаемых DUT. Это гарантирует, что поведение DUT IPv6 PPPoE будет согласованным независимо от выбранного режима IPv4 WAN. Расширяя это упражнение, тесты перенумерации IPv4 PPPoE могут быть запущены с включенным PPPoE для IPv6, чтобы убедиться, что изменения, связанные с IPv4, не влияют на возможность подключения IPv6

Решено: Cisco 867VAE IPv6 через PPPoA / PPPoE (IPV6CP)

Привет,

мой интернет-провайдер предлагает собственный IPv6 ADSL, поэтому я получаю новый ISR Cisco 867VAE для IPv6 через PPPoA / PPPoE, через IPV6CP

C867VAE (CISCO867VAE-K9) поставляется с уровнем «ADVANCED SECURITY», IOS 15 . 1

1

файл образа системы: «flash: c860vae-advsecurityk9-mz.151-4.M3.bin»

это самый высокий уровень лицензии, поскольку «РАСШИРЕННЫЕ IP-СЕРВИСЫ», похоже, недоступны для моделей 860VAE