Бесплатный антивирусный онлайн-сканер VirusTotal | Ком-сервис

В последнее время всё большую популярность набирают облачные технологии. Большой популярностью технология «облака» пользуется у производителей антивирусов, например, Panda с их Panda Cloud Antivirus, Microsoft, ESET (с технологией ThreatSense.Net) и другие антивирусные компании.

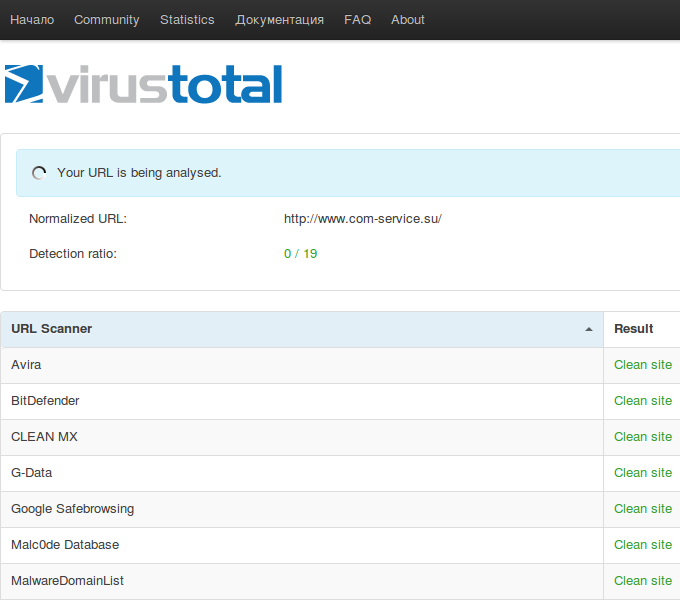

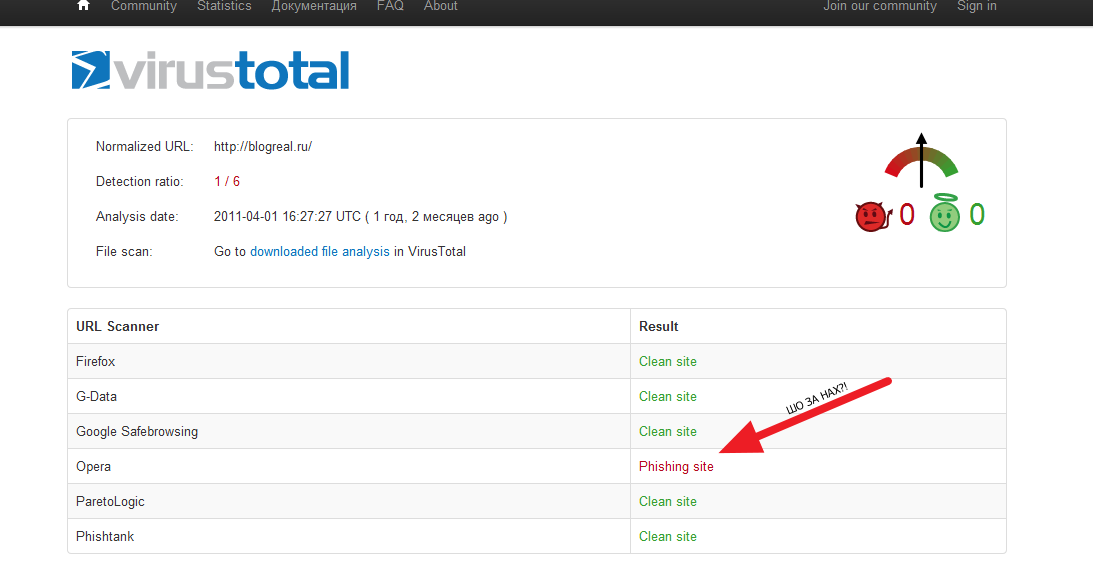

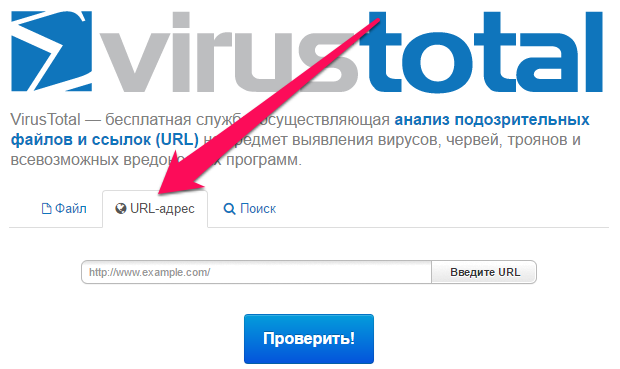

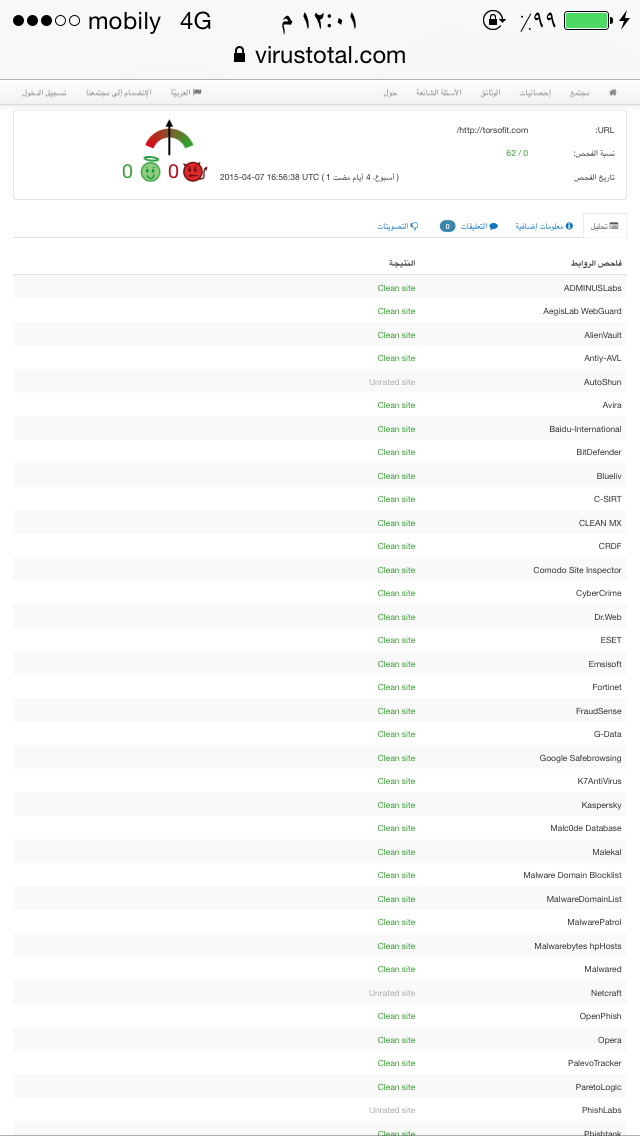

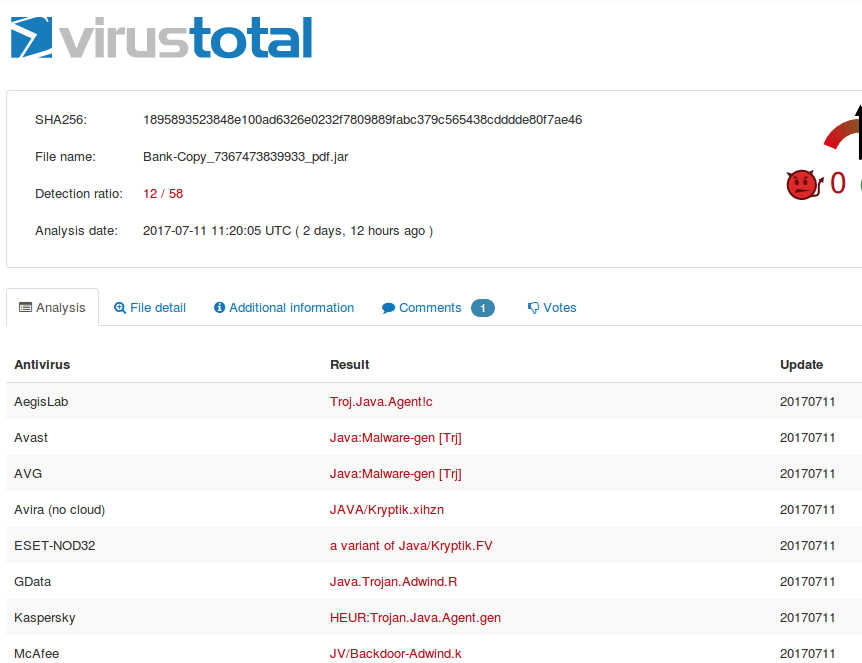

Подобные технологии использует сервис антивирусной проверки файлов и сайтов VirusTotal.com. Принцип работы сервиса следующий: вы загружаете на сайт подозрительный (с вашей точки зрения) файл или указываете ссылку на требующий проверки сайт, после чего с помощью сервиса VirusTotal проверкой на вирусы займутся 40 (для файлов) или 19 (для сайтов) сторонних программ, а VirusTotal отобразит результаты проверки.

Данное решение чем-то похоже на работу утилит Dr.Web CureIt! и Kaspersky Virus Removal Tool, но имеет как ощутимые преимущества, так и серьёзные недостатки:

- проверять можно не только файлы, но и сайты;

- каждый файл и ссылку проверяют несколько десятков антивирусов (среди них: NOD32, Symantec Antivirus, Kaspersky, avast!, F-Secure, Microsoft Security Essentials), так что ложное срабатывание или пропуск вируса практически исключены;

- VirusTotal работает непосредственно из браузера; в наличии всегда свежие антивирусные базы;

- максимальный размер проверяемого файла не должен превышать 32 мегабайта;

- нельзя выполнить проверку сразу всех файлов жёсткого диска, 1 проверка — это только 1 файл.

Интерфейс сайта очень прост. Для проверки файла нужно нажать кнопку «Choose File» и, собственно, выбрать требующий проверки файл, после чего нажать

Мало кто знает, что VirusTotal может работать и без браузера. Сервис выпустил простую программу VirusTotal Uploader, скачать которую можно здесь. Программа, также как и сайт, позволяет проверить любой файл или URL-адрес. Помимо этого, в окне программы есть список текущих процессов системы, любой из которых можно выбрать и отправить на проверку.

Подведём итоги. VirusTotal может быть полезен в случаях, когда вы хотите проконтролировать качество работы своего антивируса, или в случае, если антивирус не установлен вовсе. Не секрет, что любой антивирус рано или поздно может пропустить на компьютер какого-нибудь «червя», а может и, наоборот, заподозрить совершенно безобидный файл — ложными срабатываниями особенно славилась, например, Avira AntiVir.

К сожалению, на сайте virustotal.com практически отсутствует поддержка русского языка, но и в таком виде с сайтом можно работать даже без знания английского языка, — всё управление сервисом умещается в 3 кнопки. Ну а если вы столкнулись с трудностями, напоминаем, что наши мастера всегда готовы помочь вам в удалении вирусов с компьютера.

Делаем домашний VirusTotal / Хабр

Доброго времени суток!

Хочу рассказать и показать как можно сделать сервис по проверке файлов различными антивирусами(аля virustotal.com).

С чего же начать?! Ах дааа… С картинки!

Часть 0

Начнем с того, что скачаем исходники. Сцылко

Внутри архива Вы обнаружите 2 папки «daemon» и «www».

daemon — как уже поняли это «демон» на perl, который будет проверять файлы антивирусами, файл конфига, sh скрипт для запуска «демона» и его контроля, структура БД.

www — это php оболочка, которая будет загружать файлы на проверку, и выдавать нам результат.

Чать 1

Начинать будет с запуска «демона».

- Для этого скопируем конфиг в /etc/checker/checker.conf (разумеется подправим)

- Демон в /etc/init.d/checker.pl

- Создадим таблицы в бд checker из файла ckecker.sql

- Запустим checker_control.sh и добавим его в cron, чтобы запускался через каждые 5 мин (на ваше усмотрение)

«Демон» пашет!

Часть 2

Даже не знаю нужно или нет рассказывать про установку того что находится в папке «www». Т.к. это нужно просто скопировать в Вашу www директорию на сервере. Настроить конфиг www/engine/options.php

Часть 3

ВНИМАНИЕ! в конфиге «демона» находятся все настройки, связанные с антивирусами, пример:

avast =>

{

type => 'command', #это команда

name => 'Avast!', #название антивируса - Avast

id => 1, # id

command => '/usr/bin/avast', #путь до антивируса

args => '-t N %%', #необходимые аргументы

clean => qr/\bOK$/, #Сообщение от антивируса когда файл чист

infected => qr/\binfected by/, #Сообщение от антивируса когда файл заражен

match => qr/.

*\[infected by:\s(.*)\]/, #регулярка вытаскивает название вируса

engine_command => '/usr/bin/avast -V', #команда на получение версии

engine => qr/avast v(\d\.\d\.\d)/, #регулярка вытаскивает версию антивируса

}

Возможно Вам придется подредактировать эти параметры, т.к. от версии к версии меняются команды и ответы

В статье не описаны способы установки антивирусов, Вы должны об этом позаботиться сами!

Отдых для глаз

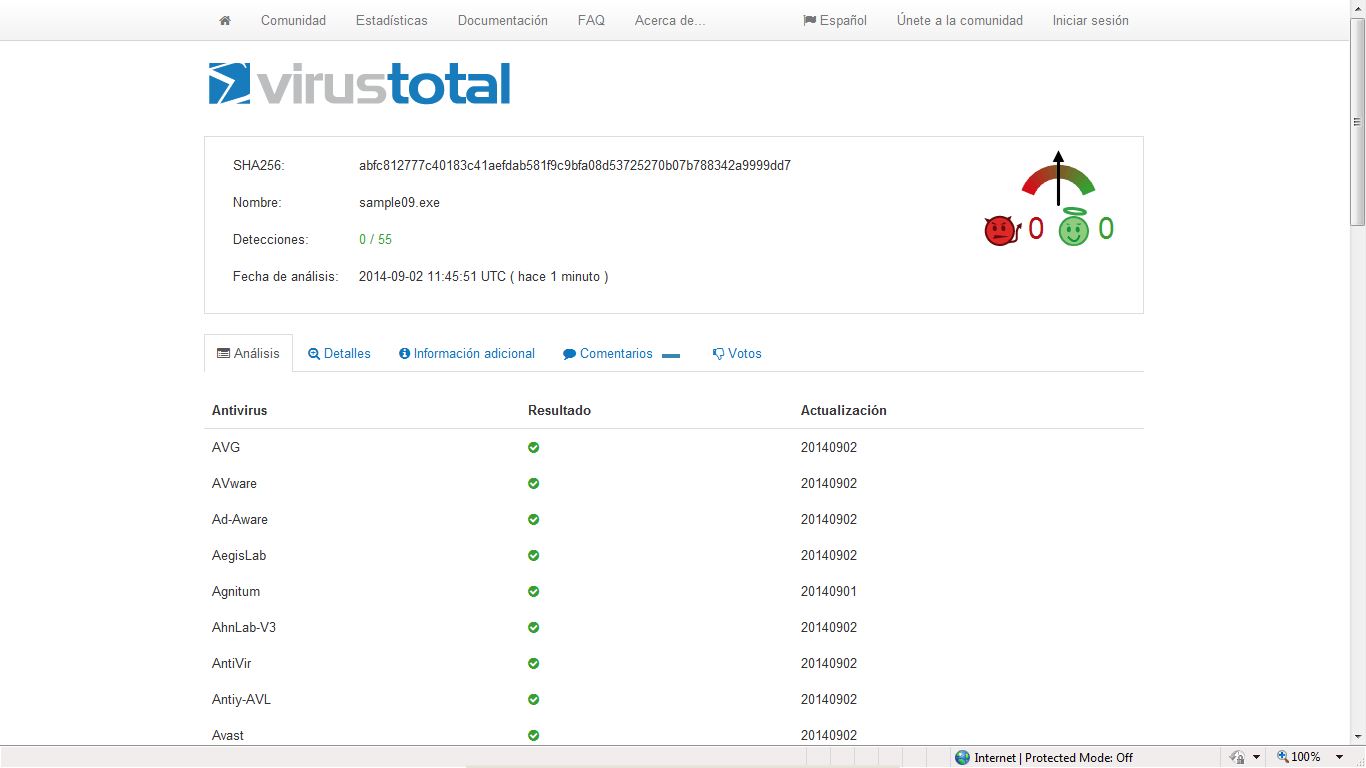

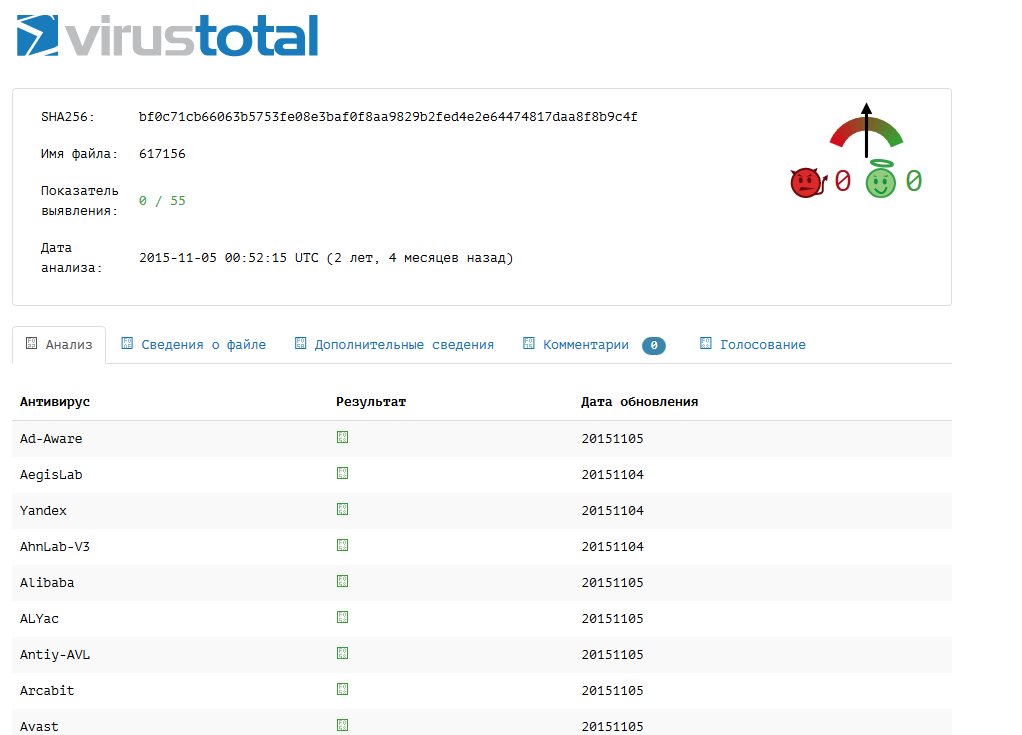

Результат проверки файла

История проверок

Заключение

Хочу сказать что можно добавить все антивирусы, которые смогуть работать на ОС Вашего сервера.

На своем домашнем серверке я настраивал 9 антивирусов.

Можете прикрутить регистрацию пользователей, оплату, и зарабатывать на этом. Лично мне без разницы!

Для тех кто ищет ссылки в конце статьи — ссылка на github

UPD: И в качестве альтернативы perl — Qt версия от RankoR ( qt версия )

virustotal

VirusTotal — бесплатная служба, осуществляющая анализ подозрительных файлов и ссылок (URL) на предмет выявления вирусов, червей, троянов и всевозможных вредоносных программ.

Имеет локализацию на многие языки мира, включая русский. Сервис является полностью бесплатным.

Описание

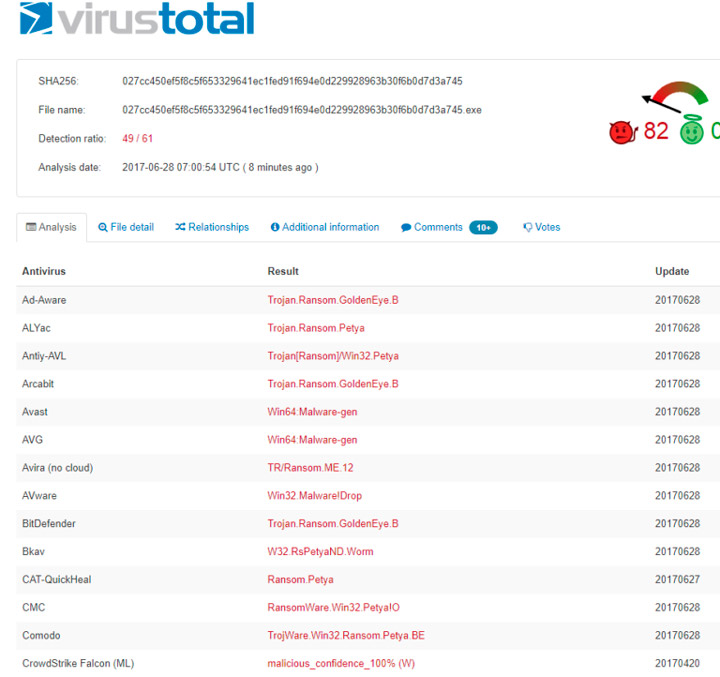

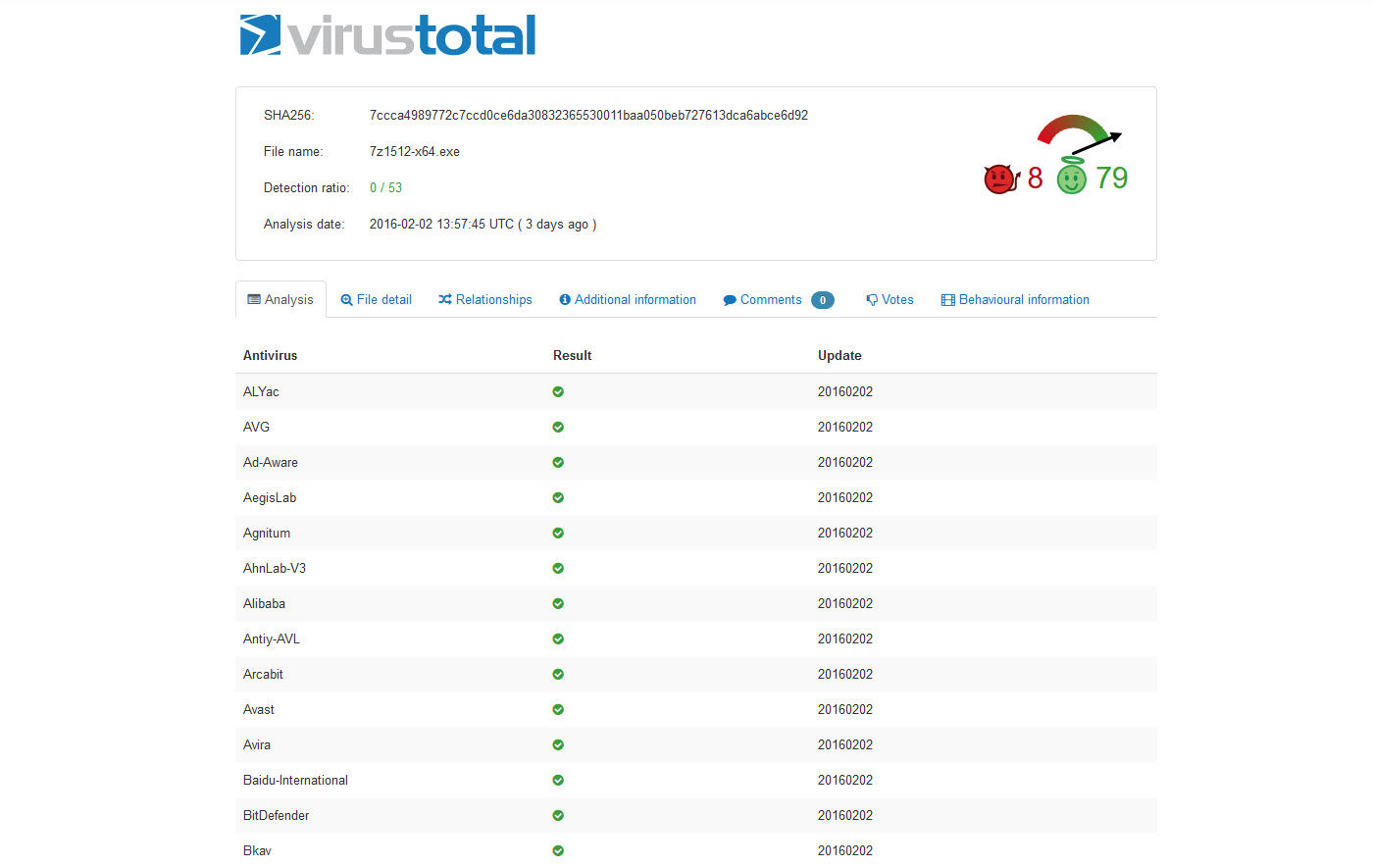

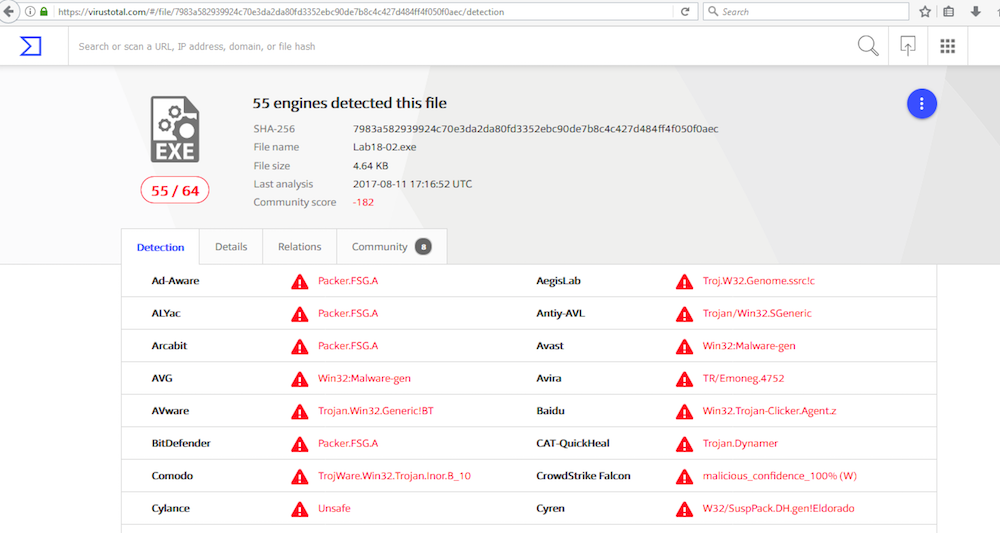

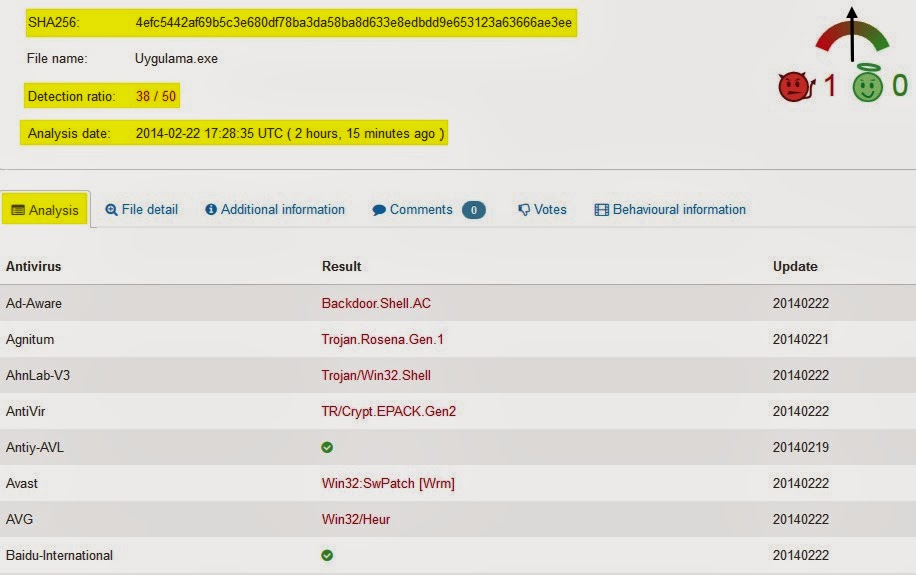

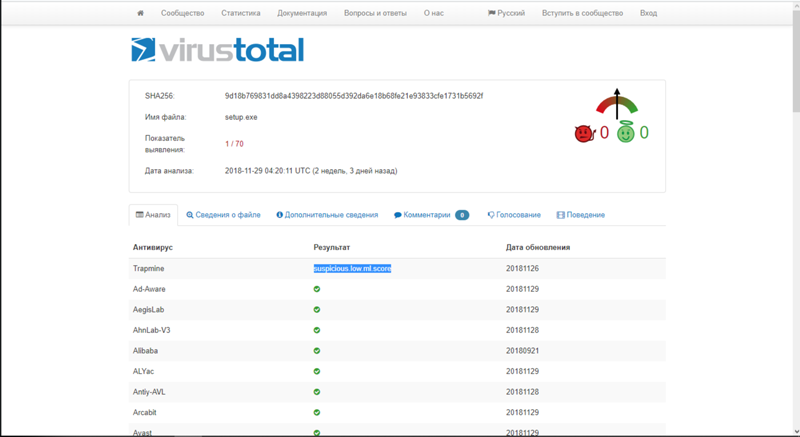

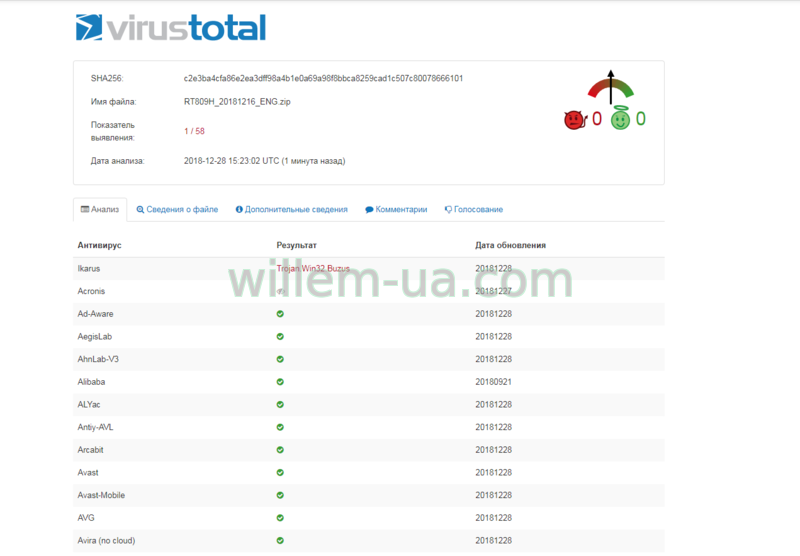

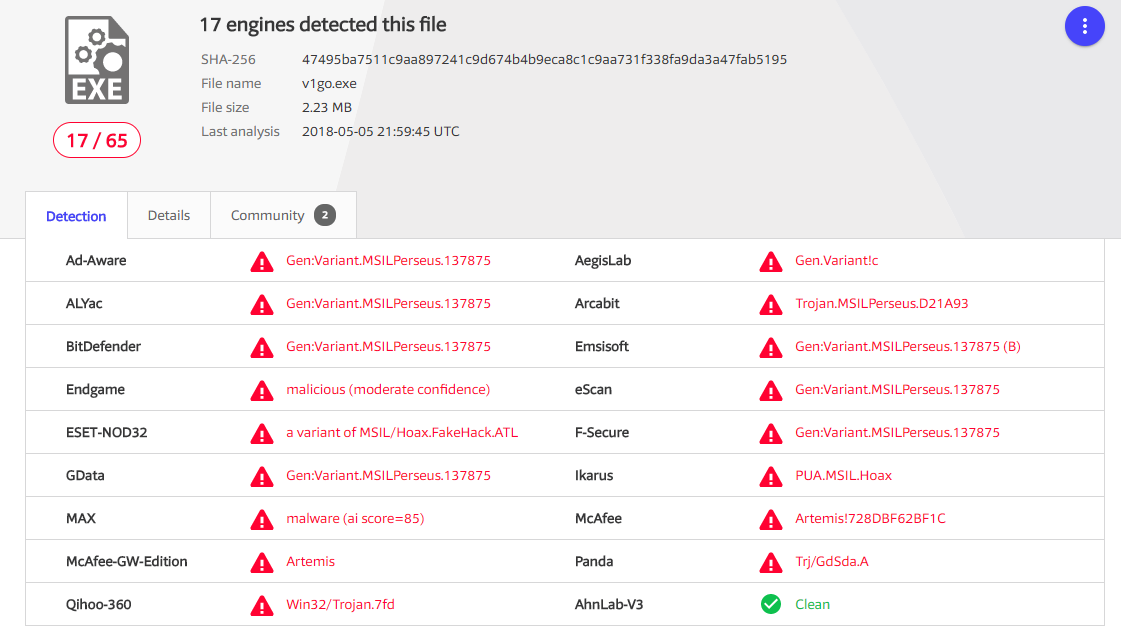

Результаты проверок файлов сервисом не зависят от какого-то одного производителя антивирусов.

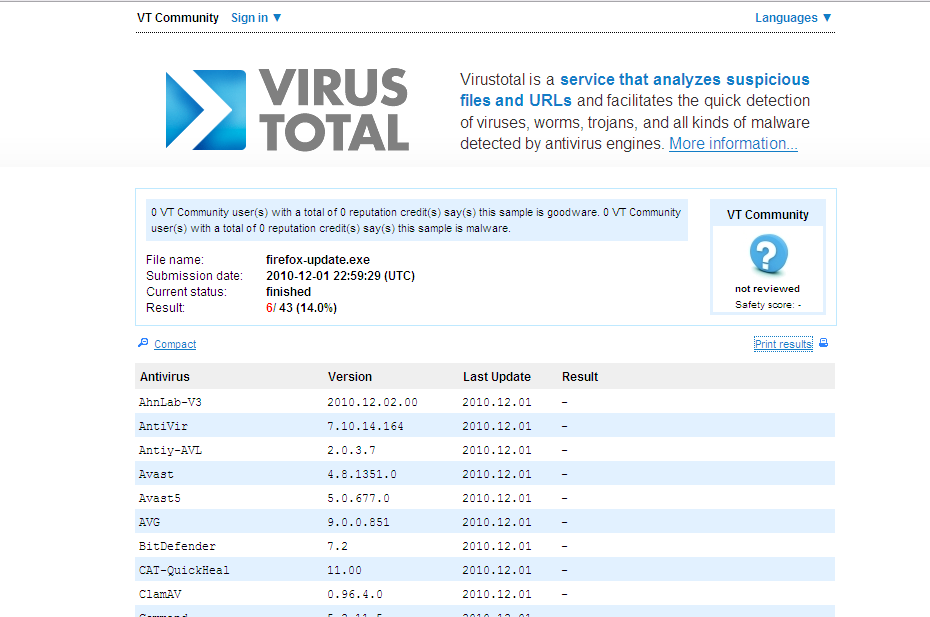

Антивирусы на Virustotal не гарантируют 100%-го отсутствия вредоносного кода в файле,[3] и не гарантируют 100%-ое присутствие вредоносного кода в файле, так как чёткие критерии, по которым программные продукты (файлы) могут быть отнесены к категории вредоносных программ, до настоящего времени нигде четко не оговорены

У компаний-разработчиков антивирусного программного обеспечения существуют собственные классификации и номенклатуры вредоносных программ, поэтому при проверке файла антивирусы на Virustotal могут выдавать разные результаты, например, одни антивирусы посчитают файл опасным, а другие — безопасным.

Все используемые сервисом антивирусные базы постоянно обновляются. В результатах проверки указываются даты последних обновлений всех баз.

В результатах проверки указываются даты последних обновлений всех баз.

После загрузки файла система вычисляет его хеш и при наличии результатов проверки файла с таким же хешем предлагает либо просмотреть последний анализ (указав дату первой и последней проверки), либо повторить анализ.

Сервис постоянно развивается[5], постоянно подключаются новые сканеры (антивирусы и антитрояны). VirusTotal отсылает подозрительные файлы производителям антивирусов на анализ.[6]

7 сентября 2012 года в блоге сайта было объявлено о приобретении сервиса компанией Google[7].

Антивирусные движки, используемые сервисом

- AegisLab (AegisLab)

- Agnitum (Agnitum)

- AhnLab (V3)

- Alibaba Group (Alibaba)

- Antiy Labs (Antiy-AVL)

- ALWIL (Avast! Antivirus)

- Arcabit (Arcabit)

- AVG Technologies (AVG)

- Avira (AntiVir)

- BluePex (AVware)

- Baidu (Baidu-International)

- BitDefender GmbH (BitDefender)

- Bkav Corporation (Bkav)

- ByteHero Information Security Technology Team (ByteHero)

- Cat Computer Services (Quick Heal)

- CMC InfoSec (CMC Antivirus)

- Cyren (Cyren)

- ClamAV (ClamAV)

- Comodo (Comodo)

- Doctor Web, Ltd.

(DrWeb)

(DrWeb) - ESTsoft (ALYac)

- Emsi Software GmbH (Emsisoft)

- Eset Software (ESET NOD32)

- Fortinet (Fortinet)

- FRISK Software (F-Prot)

- F-Secure (F-Secure)

- G DATA Software (GData)

- Hacksoft (The Hacker)

- Hauri (ViRobot)

- Ikarus Software (Ikarus)

- INCA Internet (nProtect)

- Jiangmin

- K7 Computing (K7AntiVirus, K7GW)

- Kaspersky Lab (Kaspersky)

- Kingsoft (Kingsoft)

- Lavasoft (Ad-Aware)

- Malwarebytes Corporation (Malwarebytes Anti-malware)

- Intel Security (McAfee)

- Microsoft (Malware Protection)

- Microworld (eScan)

- Nano Security (Nano Antivirus)

- Panda Security (Panda Platinum)

- Qihoo 360 (Qihoo 360)

- Rising Antivirus (Rising)

- Sophos (SAV)

- SUPERAntiSpyware (SUPERAntiSpyware)

- Symantec Corporation (Symantec)

- Tencent (Tencent)

- ThreatTrack Security (VIPRE Antivirus)

- TotalDefense (TotalDefense)

- Trend Micro (TrendMicro, TrendMicro-HouseCall)

- VirusBlokAda (VBA32)

- Zillya! (Zillya)

- Zoner Software (Zoner Antivirus)

Антивирусные движки, используемые для проверки URL-адресов

- ADMINUSLabs (ADMINUSLABS)

- AegisLab WebGuard (AegisLab)

- Alexa (Amazon)

- AlienVault (AlienVault)

- Antiy-AVL (Antiy Labs)

- AutoShun (RiskAnalytics)

- Avira Checkurl (Avira)

- Baidu-International (Baidu)

- BitDefender (BitDefender)

- Blueliv (Blueliv)

- CRDF (CRDF FRANCE)

- C-SIRT (Cyscon SIRT)

- CLEAN MX (CLEAN MX)

- Comodo Site Inspector (Comodo Group)

- CyberCrime (Xylitol)

- Dr.

Web Link Scanner (Dr.Web)

Web Link Scanner (Dr.Web) - Emsisoft (Emsi Software GmbH)

- ESET (ESET)

- FortiGuard Web Filtering (Fortinet)

- FraudSense (FraudSense)

- G-Data (G Data)

- Google Safebrowsing (Google)

- K7AntiVirus (K7 Computing)

- Kaspersky URL advisor (Kaspersky)

- Malc0de Database (Malc0de)

- Malekal (Malekal’s MalwareDB)

- Malwarebytes hpHosts (Malwarebytes)

- Malwared (Malware Must Die)

- Malware Domain Blocklist (DNS-BH — Malware Domain Blocklist)

- Malware Domain List (Malware Domain List)

- MalwarePatrol (MalwarePatrol)

- Malwares.com (Saint Security)

- Netcraft (Netcraft)

- OpenPhish (FraudSense)

- Opera (Opera)

- Palevo Tracker (Abuse.ch)

- ParetoLogic URL Clearing House (ParetoLogic)

- Phishtank (OpenDNS)

- Quttera (Quttera)

- Rising (Rising)

- SCUMWARE (Scumware.org)

- SecureBrain (SecureBrain)

- Sophos (Sophos)

- Spam404 (Spam404)

- SpyEye Tracker (Abuse.

ch)

ch) - StopBadware (StopBadware)

- Sucuri SiteCheck (Sucuri)

- ThreatHive (The Malwarelab)

- Trend Micro Site Safety Center (Trend Micro)

- Trustwave (Trustwave)

- urlQuery (urlQuery.net)

- VX Vault (VX Vault)

- Web Security Guard (Crawler, LLC)

- Websense ThreatSeeker (Websense)

- Webutation (Webutation)

- Wepawet (iseclab.org)

- Yandex Safebrowsing (Yandex)

- ZCloudsec (Zcloudsec)

- ZDB Zeus (ZDB Zeus)

- Zeus Tracker (Abuse.ch)

- Zvelo (Zvelo)

Ограничения

Сервис не заменяет антивирус на локальном компьютере, поскольку проверяются только отдельные файлы и отдельные URL-адреса по требованию. Сервис не обеспечивает постоянной защиты на компьютере пользователя и является дополнением к установленному антивирусу. Хотя сервис и использует несколько антивирусных движков, результат антивирусов не гарантирует безвредности файла или URL-ссылки[8]. Максимальный размер загружаемого файла ограничен 650 мегабайтами.

Virustotal не предназначен для сравнения антивирусов по следующим причинам:

- антивирусные движки, используемые на Virustotal, являются консольными версиями, поэтому в зависимости от продукта они не будут вести себя точно так же, как их аналоги для настольных компьютеров. Например, версия антивируса для настольного компьютера может также использовать проактивную защиту и брандмауэр, которые повышают вероятность обнаружения угроз;

- в консольных версиях антивирусов на Virustotal эвристический анализ может быть более агрессивным и параноидальным по сравнению с антивирусами для настольных компьютеров, поэтому на Virustotal ложных срабатываний может быть больше.

Согласно санкционной политике США в отношении Крыма, сервис недоступен жителям Крыма, как и многие другие сервисы компании Google.

Недостатки сервиса

- Статистика на сайте показывается «как есть», нет ни средств, ни возможностей для её анализа.

- API имеет ограничение по лимиту запросов и по размеру файла, как в бесплатной версии, так и в корпоративной (платной) версии.

Примечания

Ссылки

VirusTotal Uploader что это за программа?

Всем привет Программа VirusTotal Uploader очень нужная и полезная, а все дело в том, что она позволяет быстро отправить файл на сервер, где он будет просканирован на наличие вредоносного кода. При проверке будут использованы вроде как около 50 антивирусных движков, а это нехило скажу я вам

Многие пользователи в курсе что такое VirusTotal.com, а вот как они там проверяют файл на вирусы? Просто берут и идут на сайт, где загружают файл вручную. Да, тут все может и удобно, но как проверить несколько файлов сразу? Загружать их по одному, это гемор. Вот тут как раз и поможет программа VirusTotal Uploader, стоит только выделить несколько подозрительных файлов и программа их всех проверит

РЕКЛАМА

Также у VirusTotal Uploader есть и свои фишки, например она может проверять активные процессы, проверить список программ и служб в автозагрузке. И любой подозрительный обьект, если что, то может быть быстро отправлен на проверку в VirusTotal. Еще можно проверить ссылку какую-то, ну вдруг там вирусня по ссылке.. Вы эту ссылку сообщаете проге VirusTotal Uploader и она в ответ вам сообщит информацию.

И любой подозрительный обьект, если что, то может быть быстро отправлен на проверку в VirusTotal. Еще можно проверить ссылку какую-то, ну вдруг там вирусня по ссылке.. Вы эту ссылку сообщаете проге VirusTotal Uploader и она в ответ вам сообщит информацию.

Ну что ребята, давайте проверим на деле, насколько это нужный и полезный инструмент, я его скачаю себе в Windows 7 и вот сейчас все узнаем! Я зашел на официальный сайт, вот на этот:

https://www.virustotal.com/ru/documentation/desktop-applications/

Кстати видите, программа вообще называется VirusTotal Windows Uploader Итак, на самом сайте я нажал на кнопку Install VirusTotal Uploader:

РЕКЛАМА

Дальше загрузился установщик, нажимаю внизу правой кнопкой мышки и выбираю Открыть:

РЕКЛАМА

Далее появилось окно где сообщалось что не удалось проверить издателя, в общем не стоит переживать, нажимаю тут Запустить:

Далее запустился уже сам установщик, нужно принять лицензионное соглашение, нажимаю тут I Agree:

РЕКЛАМА

Дальше будет перечень устанавливаемых компонентов, тут нажимаете Next:

РЕКЛАМА

Дальше вам будет сказано куда будет поставлена программа (Destination Folder), это место можно изменить (кнопка Browse), но без причины этого делать не нужно. В общем нажимаете Install:

В общем нажимаете Install:

Если установится все нормально, то в окне вы заметите слово Completed, жмем кнопку Close:

РЕКЛАМА

Итак, что теперь? А теперь давайте посмотрим на рабочий стол, мы там заметим ярлык VirusTotal Uploader 2.2:

Ну что ребята, нажимаем два раза по ярлыку, после чего появится окно, в заголовке которого есть слово beta, то есть эта прога еще в тестовом режиме работает, в общем смотрите:

РЕКЛАМА

Значит это окно я вижу первый раз, но что я тут могу сказать.. Сначала идет список процессов, там можно выбрать процесс и нажать кнопку Upload process executable, и после этого процесс будет отправлен на анализ в VirusTotal. Короче я попробую это сделать, я выбрал процесс 4game-service. exe, как раз я не знаю что это за процесс и нажал потом кнопку Upload:

exe, как раз я не знаю что это за процесс и нажал потом кнопку Upload:

Потом отобразилось окошко прогресса, видимо это заливается файл процесса на сервер:

РЕКЛАМА

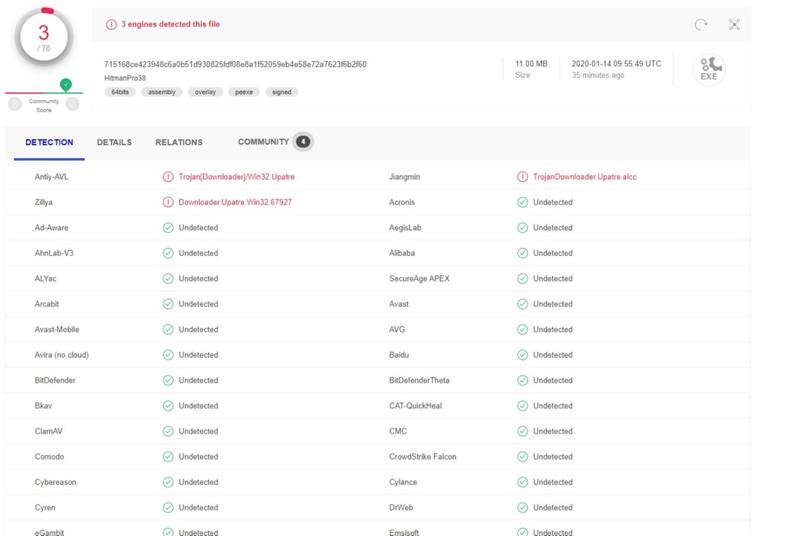

После заливки файла открылся браузер с ссылкой на результат проверки:

На этой странице приводится информация о том какие антивирусные движки увидели угрозу в проверяемом процессе, ну то есть в файле. В моем случае процесс 4game-service.exe оказался чистым, ибо никаких угроз не было найдено:

РЕКЛАМА

Потом в окошке, ну чтобы его закрыть, то нажмите кнопку Close this window. Кнопка Reupload files нужна чтобы перепроверить снова файл.

Еще там есть кнопка Select file(s) and upload, это чтобы выбрать файлы и отправить их на проверку. Протестируем эту возможность, нажимаем на данную кнопку:

Протестируем эту возможность, нажимаем на данную кнопку:

Я не стал ничего специально выбирать, то что открылось, там и выбрал, это файл uninstall.exe и VirusTotalUploader2.2.exe, я их просто выделил мышкой и нажал кнопку Открыть:

Дальше было снова такое окошко:

Ну и потом открылся снова браузер с ссылкой, где был отображен отчет о проверяемых файлах. Что интересно, тут мне написало что есть одна угроза в каждом файле, хотя сами файлы то эти точно не вирусные, они же от программы VirusTotal, в общем прикол:

Единственное что я не совсем понял, это почему осталось висеть это окошко после проверки файлов:

Как будто что-то там еще загружается.. Странно в общем, может глюк какой-то, не знаю, закрыл короче я это окошко…

Еще видите, там есть поле URL? Ну так вот, туда вы вставляете какую-то ссылку и она проверяется на наличие каких-то угроз… Короче вставили ссылку и нажали кнопку Get and upload, проверять я это не буду, думаю что работает. . Вот интересно, а если по ссылке идет файл, то наверно он тоже проверится? В общем наверно да, но я это проверять не буду..

. Вот интересно, а если по ссылке идет файл, то наверно он тоже проверится? В общем наверно да, но я это проверять не буду..

Теперь посмотрим настройки, для этого нужно нажать кнопку Options:

Но эти настройки относятся к закачке чего-то, что именно тут имеется ввиду я не могу понять:

Ну что я могу сказать вообще в итоге. В принципе прога годная, заявленный функционал работает, можно проверить файл или файлы, а также процесс. Все удобно, отсутствие русского языка вряд ли будет помехой, ибо интуитивно тут все понятно

Что я хотел еще показать вам, так это процесс, ибо работает VirusTotal Uploader под процессом VirusTotalUploader2.2.exe, вот он в диспетчере висит:

Нагрузки на процессор я не вижу, оперативы потребляет не много, так что ничего вызывающего в этом плане нет. Данный процесс запускается вот из этой папки:

C:\Program Files (x86)\VirusTotalUploader2

Видите там есть еще файлик uninstall.exe? Этот файл отвечает за деинсталляцию (удаление) программы, то есть если его запустить, то вы сможете удалить прогу

Я покажу как удалить VirusTotal Uploader штатным методом. Значит на клавиатуре зажимаете кнопки Win + R, далее в появившемся окне указываем эту команду и нажимаем ОК:

Значит на клавиатуре зажимаете кнопки Win + R, далее в появившемся окне указываем эту команду и нажимаем ОК:

appwiz.cpl

Дальше откроется окно со всем установленным софтом на ПК. Лично у меня этого софта реально много, чтобы быстро найти нужную прогу, я отсортирую список по дате установки, для этого нажму на заголовок колонки Установлено:

После этого программа VirusTotal Uploader стала сразу на первом месте и мне не пришлось ее искать. Нажимаю по ней правой кнопкой и выбираю в меню пункт Удалить:

Дальше появится такое окно, здесь будет написано что-то на английском, ну там типа этот мастер поможет вам удалить прогу из компьютера, и что для этого нужно нажать на Uninstall:

Программа удалилась просто мгновенно, не успел моргнуть как уже написано Completed:

Кстати если нажать на Show details, то можно будет посмотреть отчет об удалении, правда это не особо интересно

Ну что ребята, вот мы и рассмотрели программу VirusTotal Uploader, я думаю что она может быть полезной. Ну вдруг вы что-то скачали, например какую-то прогу и скачали вы ее с не официального сайта.. И тут вы можете взять ее и отправить в VirusTotal, вдруг в проге есть вирусяка. Увы, но это не редкость. Или допустим у вас непонятный процесс сидит, а может это вирусяка делает свое темное дело.. Тогда вы берете прогу VirusTotal Uploader, и быстренько выбираете процесс и он улетает на анализ, и вы потом смотрите инфу.. Короче прога удобняк

Ну вдруг вы что-то скачали, например какую-то прогу и скачали вы ее с не официального сайта.. И тут вы можете взять ее и отправить в VirusTotal, вдруг в проге есть вирусяка. Увы, но это не редкость. Или допустим у вас непонятный процесс сидит, а может это вирусяка делает свое темное дело.. Тогда вы берете прогу VirusTotal Uploader, и быстренько выбираете процесс и он улетает на анализ, и вы потом смотрите инфу.. Короче прога удобняк

Все ребят, думаю вы все поняли, удачи вам и отличного настроенчика

На главную! неизвестные программы 08.07.2017РЕКЛАМА

Virustotal.com — Krebs on Security

Преступники, ответственные за запуск фишинговых кампаний, в результате которых были задействованы десятки сотрудников и более 100 компьютерных систем в прошлом месяце в Wipro, третьей по величине индийской ИТ-аутсорсинговой фирме, также, похоже, нацелились на ряд других конкурирующих поставщиков, включая Infosys и Cognizant — два новые данные свидетельствуют о том, что другие крупные консалтинговые компании в сфере технологий.

Ваш мобильный телефон весь день сообщает ваше приблизительное местоположение.Это не совсем секрет: он должен постоянно делиться этими данными с вашим оператором мобильной связи, чтобы обеспечить лучшее качество звонков и перенаправлять любые вызовы службы экстренной помощи 911 прямо к вам. Но теперь основные операторы мобильной связи в США — AT&T, Sprint, T-Mobile и Verizon — продают эту информацию о местоположении сторонним компаниям — в режиме реального времени — без вашего согласия или постановления суда и, очевидно, с нулевой ответственностью за как эти данные будут использоваться, храниться, передаваться или защищаться.

Может быть сложно назначить цену за конфиденциальность своего местоположения, но вот кое-что, в чем вы можете быть уверены: операторы мобильной связи продают данные о том, где вы находитесь в любое время, без вашего согласия, третьим сторонам, вероятно, за гораздо меньшую плату. чем вы, возможно, готовы заплатить, чтобы его обезопасить.

Одно из наиболее распространенных и разрушительных компьютерных преступлений, совершенных за последние несколько лет, связано с программами-вымогателями — вредоносным кодом, который незаметно шифрует все документы и файлы зараженного пользователя с очень надежным шифрованием.В обмен на ключ для разблокировки файлов требуется выкуп, который должен быть оплачен в Bitcon. Что ж, теперь выясняется, что мошенники разрабатывают программы-вымогатели, которые делают то же самое, но для веб-сайтов — по сути, удерживая файлы, страницы и изображения сайта с целью выкупа.

Недавняя история Рейтер, обвиняющая российскую охранную фирму «Лабораторию Касперского» в подделке вредоносного ПО для нанесения вреда конкурентам, вызвала опровержения со стороны одноименного исполнительного директора компании — Евгения Касперского, который назвал эту историю «полной чушью» и отметил, что его фирма стала жертвой такой деятельности.Но, согласно интервью с генеральным директором Dr. Web — главного конкурента Касперского в России, — обе компании экспериментировали с способами разоблачения поставщиков антивирусов, которые слепо принимали информацию о вредоносных программах, предоставленную конкурирующими фирмами.

Web — главного конкурента Касперского в России, — обе компании экспериментировали с способами разоблачения поставщиков антивирусов, которые слепо принимали информацию о вредоносных программах, предоставленную конкурирующими фирмами.

В минувшие выходные Target наконец раскрыла по крайней мере одну причину масштабной утечки данных, в результате которой была раскрыта личная и финансовая информация о более чем 110 миллионах клиентов: вредоносное ПО, заразившее системы торговых точек на кассах Target.Сегодняшний пост включает новую информацию о вредоносном ПО, которое, по-видимому, использовалось в атаке, согласно двум источникам, осведомленным об этом.

Все большее количество образцов вредоносных программ в дикой природе используют хост-системы для тайного майнинга биткойнов. В этом посте я рассмотрю партнерскую программу, которая платит людям за массовую установку программ, превращающих хост-машины в ботов для майнинга биткойнов.

Публикация в прошлом месяце, посвященная основным атакам вредоносного ПО на основе электронной почты, привлекла столько внимания и провокационных отзывов, что я подумал, что к ней стоит вернуться. Я собрал его, потому что жертвы киберхейстов редко обнаруживают или раскрывают, как они заразились троянцем, который помог ворам выкачивать их деньги, и я хотел проверить общепринятое мнение об источнике этих атак.

Я собрал его, потому что жертвы киберхейстов редко обнаруживают или раскрывают, как они заразились троянцем, который помог ворам выкачивать их деньги, и я хотел проверить общепринятое мнение об источнике этих атак.

Хотя данные за последний месяц снова показывают, почему эта мудрость остается общепринятой, я считаю, что эту тему стоит периодически пересматривать, потому что она служит напоминанием о том, что эти атаки могут быть более скрытными, чем кажется на первый взгляд.

Вредоносный компьютерный код, использующий недавно исправленный недостаток безопасности в программном обеспечении Oracle Java, будет развернут позднее на этой неделе для киберпреступных операций с использованием пакета эксплойтов BlackHole.Добавление нового оружия в этот арсенал вредоносных программ почти наверняка приведет к всплеску взломанных компьютеров, поскольку более 3 миллиардов устройств используют Java, и многие из этих установок устарели на несколько месяцев.

Почти каждый раз, когда я пишу о малом и среднем бизнесе, который потерял сотни тысяч долларов из-за атаки вредоносного программного обеспечения, читатели спрашивают, как злоумышленники прорвались через защиту организации-жертвы и какой тип вредоносного ПО вымостил способ. Обычно компании-жертвы не знают и не раскрывают эту информацию, поэтому, чтобы получить лучшее представление, я составил приблизительный профиль ежедневных основных атак вредоносного ПО на основе электронной почты за последний месяц.

Обычно компании-жертвы не знают и не раскрывают эту информацию, поэтому, чтобы получить лучшее представление, я составил приблизительный профиль ежедневных основных атак вредоносного ПО на основе электронной почты за последний месяц.

Директор по информационным технологиям международного хедж-фонда получил плохие новости по телефону от незнакомца: китайские хакеры взбесились в сети фонда. Не увидев доказательств предполагаемого вторжения и не будучи уверенным в достоверности звонящего, ИТ-директор отправил репортеру электронное письмо.

«Так ты думаешь, это законно, или этот парень пытается нас напугать?» — спросил ИТ-директор в электронном письме на KrebsOnSecurity.com, согласившись обсудить инцидент, если он и его компания не будут названы. «Он прислал мне журналы подключений к зараженному серверу. Я проверил брандмауэр и не вижу активных подключений ».

Минобороны США впервые отправило вредоносное ПО в купленный Google VirusTotal — это связанный с Россией LoJack — CSO

.

Министерство обороны США открыло узкую дверь для некоторых вредоносных программ, обнаруженных его подразделениями, которые будут переданы более широкой индустрии кибербезопасности.

В разгар промежуточных выборов в США из-за манипуляций со стороны России подразделение Министерства обороны США представило свой первый образец вредоносного ПО на сайт VirusTotal, посвященный анализу угроз, который Google приобрел в 2012 году и в этом году стал частью материнской компании Google, поскольку он был переведен в подразделение безопасности Alphabet, Chronicle.

Киберкомандование США (Cybercom), Cyber National Mission Force (CNMF) — подразделение Министерства обороны США, созданное на мероприятии Агентства национальной безопасности (АНБ) в 2014 году — курирует новую инициативу по обмену разведданными о вредоносных программах.

Согласно DoD, CNMF «планирует, направляет и синхронизирует операции полного спектра киберпространства, чтобы сдерживать, нарушать и, если необходимо, победить противников кибер-акторов для защиты нации».

Cybercom заявляет, что CNMF будет делиться «несекретными образцами вредоносных программ» с VirusTotal, который будет доступен любому в мире, но служит намеком на его помощь и сотрудничество с организациями государственного сектора США.

«Признавая ценность сотрудничества с государственным сектором, CNMF инициировал попытку поделиться неклассифицированными образцами вредоносных программ, которые, по ее мнению, окажут наибольшее влияние на улучшение глобальной кибербезопасности», — заявило Киберкомандование США.

CNMF вчера разместила на веб-сайте VirusTotal два образца вредоносного ПО, оба из которых определены поставщиками антивирусов как варианты вредоносного ПО LoJack, также известного как LoJax. Материалы группы можно найти в ее профиле VirusTotal. Каждая заявка подписана хешем Cybercom MD5 «9ec4c12949a4f31474f299058ce2b22a».

Все материалы, сделанные CNMF, можно найти под именем пользователя группы на VirusTotal по этой ссылке.

Исследователи из американской компании по обеспечению безопасности Arbor Networks в мае сообщили, что LoJack подключается к инфраструктуре, используемой APT28, известной как Fancy Bear, хакерской группой, которую страны Five Eye и Нидерланды обвинили в взломах DNC, Всемирного антидопингового агентства. и расследование авиакатастрофы Mh27 в Малайзии.

и расследование авиакатастрофы Mh27 в Малайзии.

Предполагаемые кибер-кампании России с целью повлиять на президентские выборы 2016 года привлекли внимание к кибератакам против политических групп США в преддверии промежуточных выборов в США, которые проходят сегодня.

После выборов 2016 года Microsoft и Google запустили бесплатные сервисы для защиты членов политических организаций от фишинговых и вредоносных атак.

VirusTotal, компания, основанная в южном испанском технологическом центре, Малаге, была приобретена Google в 2012 году, а в начале этого года передана компании Alphabet, принадлежащей Chronicle.

Веб-сайт — полезный инструмент для исследователей вредоносных программ и администраторов, которые хотят выяснить, были ли вредоносные файлы и документы обнаружены как вредоносные с помощью нескольких популярных антивирусных продуктов.

Подробнее Австралийский законопроект о борьбе с шифрованием «опасно неоднозначен», заявляет AppleТеги GoogleAlphabetAPT28Lojack

Активная разведывательная кампания VPN из России на базе IP

Сводка событий Security On-Demand обнаружил российский IP-адрес, выполняющий активное сканирование VPN и рассылку паролей. Этот IP-адрес выполнял эту деятельность по состоянию на 30 мая 2021 года. Мы пользуемся этой возможностью, чтобы предупредить нашу клиентскую базу и рекомендовать любые упреждающие действия, чтобы предотвратить или свести на нет любые негативные результаты.

Этот IP-адрес выполнял эту деятельность по состоянию на 30 мая 2021 года. Мы пользуемся этой возможностью, чтобы предупредить нашу клиентскую базу и рекомендовать любые упреждающие действия, чтобы предотвратить или свести на нет любые негативные результаты.

Исходный IP: 193.27.228.247

NetRange: 193.27.228.0/23

Интернет-провайдер: Starcrecium Limited

Тип использования: Центр обработки данных / Веб-хостинг / Транзит

Доменное имя: starcrecium.com

Страна: Российская Федерация

Город: Москва, Москва

Согласно онлайн-источникам, этот IP-адрес выполнял попытки прямого доступа к службам VPN.Это действительно активная автоматизированная кампания по опрыскиванию. Эта кампания по распылению пытается использовать широкий диапазон имен пользователей и паролей, чтобы либо получить доступ, либо сузить учетные данные пользователя, которые могут быть небезопасными.

Похоже, это крупная разведывательная кампания, направленная на сбор учетных данных для входа в систему, в частности, большое количество событий нацелено на учетные данные VPN. Вполне вероятно, что любые учетные данные, которые были успешно аутентифицированы в целевой среде, будут использоваться злонамеренно, например, для продажи учетных данных злоумышленникам, использования учетных данных в будущей кампании сетевого вторжения или других гнусных действий.

Вполне вероятно, что любые учетные данные, которые были успешно аутентифицированы в целевой среде, будут использоваться злонамеренно, например, для продажи учетных данных злоумышленникам, использования учетных данных в будущей кампании сетевого вторжения или других гнусных действий.

SOD не обнаружил каких-либо экземпляров имен пользователей, перечисленных в полученных нами журналах событий, что свидетельствует о том, что действительные имена пользователей не использовались. Однако для получения доступа к сети требуется всего одна предсказуемая комбинация имени пользователя и пароля.

РекомендацииРекомендуется заблокировать этот IP-адрес или весь диапазон адресов подсети на всех общедоступных интерфейсах, чтобы гарантировать успешный сбор разведывательной информации или попытки доступа.

Действия SOD Подразделение Security On-Demand Threat Recon Unit будет продолжать отслеживать эти события и будет уведомлять вас о любых критических обновлениях по мере поступления дополнительной информации. Если у Вас есть вопросы, пожалуйста свяжитесь с нами.

Если у Вас есть вопросы, пожалуйста свяжитесь с нами.

https://www.abuseipdb.com/check/193.27.228.247?page=1#report

https://www.virustotal.com/gui/ip-address/193.27.228.247/detection

https://dnslytics.com/ip/193.27.228.247

Новый вариант Konni RAT, использованный в кампании, нацеленной на Службу безопасности России

На данный момент Konni RAT удалось избежать обнаружения, поскольку только 3 решения безопасности на VirusTotal смогли обнаружить вредоносное ПО.

Исследователи из Malwarebytes Labs заметили продолжающуюся кампанию вредоносного ПО, направленную на Россию с помощью Konni RAT.

Исследователи безопасности из Malwarebytes Labs обнаружили продолжающуюся кампанию вредоносного ПО, которая в основном нацелена на Россию с помощью Konni RAT.

KONNI RAT был впервые обнаружен исследователями Cisco Talos в 2017 году, не обнаруживается с 2014 года и использовался для высокотаргетированных атак. RAT смог избежать обнаружения из-за непрерывной эволюции, он способен выполнять произвольный код в целевых системах и красть данные.

RAT смог избежать обнаружения из-за непрерывной эволюции, он способен выполнять произвольный код в целевых системах и красть данные.

Konni RAT был отнесен к связанным с Северной Кореей субъектам угроз, которые отслеживаются как Thallium и APT37.

Эксперты Malwarebytes обнаружили два военных документа, написанных на русском языке, в одном из которых в качестве приманки использовались торгово-экономические вопросы между Россией и Корейским полуостровом. Во втором документе в качестве приманки использовалось заседание межправительственной российско-монгольской комиссии.

После включения макроса он запускает цепочку заражения и начинает развертывание нового варианта Konni RAT, который сильно запутан.var »с помощью findstr, а затем записывает содержимое строки, начинающейся с« var », в y.js. В конце он вызывает функцию Wscript Shell для выполнения файла Java Script (y.js) ». читает анализ, опубликованный Malwarebytes. «Умно то, что злоумышленник пытался скрыть свой вредоносный JS, который является началом его основных действий, в конце содержимого документа, и не поместил его непосредственно в макрос, чтобы избежать обнаружения антивирусными продуктами, а также скрыть его главное их намерение ».

Исследователи вредоносного ПО заметили множество различий между этой кампанией и предыдущими кампаниями, организованными группой APT, связанной с Северной Кореей, в том числе:

- Макросы разные.В старой кампании актер использовал TextBoxes для хранения своих данных, в то время как в новой кампании содержимое было закодировано в кодировке base64 внутри содержимого документа.

- В новой кампании файлы JavaScript были использованы для выполнения пакетных файлов и файлов PowerShell.

- В новой кампании для загрузки CAB-файла используются вызовы Powershell и URLMON API, тогда как в старой кампании для загрузки CAB-файла использовался certutil.

- В новой кампании использовались два разных метода обхода UAC в зависимости от ОС жертвы, в то время как в старой кампании актер использовал только технику олицетворения токена.

- В новой кампании актер разработал новый вариант Konni RAT, который сильно запутан.

Кроме того, его конфигурация зашифрована и больше не кодируется в формате base64. Он также не использует FTP для эксфильтрации.

Кроме того, его конфигурация зашифрована и больше не кодируется в формате base64. Он также не использует FTP для эксфильтрации.

Эксперты наблюдали за инфекциями и в других странах, включая Японию, Непал, Монголию и Вьетнам.

Дополнительные сведения, включая индикаторы взлома (IoC), приводятся в анализе, опубликованном Malwarebytes.

Следуйте за мной в Twitter: @securityaffairs и Facebook

Пьерлуиджи Паганини

( SecurityAffairs — взлом, Konni RAT)

Поделиться

Русский Черный SEO ❤ Google.ru.

Представляем ESAT NQD32 и «Тестовую версию» Windows

| Робот ESAT очень грустный |

По той же причине я не буду публиковать в этом посте какой-либо анализ или zip-архивы вредоносных программ, а только вредоносные ссылки.

По той же причине я не буду публиковать в этом посте какой-либо анализ или zip-архивы вредоносных программ, а только вредоносные ссылки.Я был в России, и мне нужно было помочь кому-то купить новый компьютер. Этот пост — результат интересного опыта, что должно хотя бы частично объяснить долю вредоносного ПО из России.

Две причины, которые я видел, заключались в широком использовании пиратской Windows, которая не может быть обновлена, и искажении результатов Google.ru для любого широко используемого программного обеспечения — почти всех рекламных ссылок Google для поиска продуктов Adobe, антивирусных продуктов, бесплатных проигрывателей и утилит. перенаправит вас на загрузку вредоносных программ.Sites.google.com — это наиболее часто используемый домен для рекламы этих вредоносных «продуктов».

| Компьютерный магазин | | |

. По понятным причинам ноутбуков известных брендов больше, чем настольных компьютеров. Пиратское программное обеспечение официально запрещено законом, но это не означает, что вы автоматически получите лицензионную версию Windows, если купите компьютер или получите компьютер, который не загружается.Мы купили наш компьютер за 500 долларов в компьютерном центре, который является частью сети с множеством магазинов в городе, и нам помогал продавец в униформе магазина. Я не упоминаю здесь название магазина, потому что это не редкое исключение. Такие компьютерные магазины разбросаны по всему миру, их в большом количестве можно найти в каждом городе России.

. По понятным причинам ноутбуков известных брендов больше, чем настольных компьютеров. Пиратское программное обеспечение официально запрещено законом, но это не означает, что вы автоматически получите лицензионную версию Windows, если купите компьютер или получите компьютер, который не загружается.Мы купили наш компьютер за 500 долларов в компьютерном центре, который является частью сети с множеством магазинов в городе, и нам помогал продавец в униформе магазина. Я не упоминаю здесь название магазина, потому что это не редкое исключение. Такие компьютерные магазины разбросаны по всему миру, их в большом количестве можно найти в каждом городе России.Наш разговор проходил так:

M: Можно ли получить с его помощью установочные диски Windows и Office?

Продавец: Нет, мы их не предоставляем.

M: Но вы продаете его вместе с Windows и всем ПО?

Продавец: Нет, это наша «тестовая» версия Windows, чтобы показать, что оборудование работает.

M: Это пиратское?

Продавец: Нет, это копия нашего магазина.

M: Срок годности истекает?

Продавец: Нет, не пойдет, будет работать вечно.

M: Могу ли я получить компьютер с лицензионной версией Windows?

Продавец: Продаем только фурнитуру.

M: А можно без твоей «тестовой» винды?

Продавец: Мы можем удалить его за дополнительные 5 долларов.00. Забрать можно через пару дней.

M: неважно

Windows действительно работает вечно, но вы не можете обновить ее, потому что Microsoft определяет ее как подделку.

Дома мы обнаружили на рабочем столе «тестовую» программу:

MS Office

FastStone Capture 6.3

Nero 6 Ультра

Quake III Arena

PCMark2002

Браузер результатов 2002

Пакет кодеков K-Lite

Dreamweaver 8

WinRar

Плеер Viewport

и другие небольшие утилиты и приложения

Поскольку вы не можете обновить его, вы можете получить Conficker, как только подключите его к Интернету.Просмотр с помощью IE6 также является гарантией неприятностей. Многие средние покупатели довольны программным обеспечением, уже установленным на их новых ПК, и не беспокоятся о лицензиях или других подобных деталях.

Вы можете купить Windows 7 в магазинах за 350-400 долларов, но большинство людей предпочитают использовать то, что у них есть, а не платить огромные деньги за то, что они получают бесплатно.

ЧАСТЬ II — Обновления (он же поиск на Диком Диком Западе, он же Google.ru)

Мне пришлось установить лицензионную версию Windows, чтобы иметь возможность запускать обновления Windows. Однако поиск обновлений для Flash Player, Adobe Reader, Skype и программы обмена мгновенными сообщениями не для наивных и легковерных.Почти все результаты поиска заминированы поддельными установщиками, несущими всевозможные вредоносные программы. Черный SEO / отравление результатов поиска очень распространено в русскоязычном Интернете, но я был потрясен высокой распространенностью вредоносных рекламных ссылок Результаты с доменом sites.google.com часто используются для вредоносной рекламы.

Черный SEO / отравление результатов поиска очень распространено в русскоязычном Интернете, но я был потрясен высокой распространенностью вредоносных рекламных ссылок Результаты с доменом sites.google.com часто используются для вредоносной рекламы.

Google.com в прошлом использовался для размещения вредоносной рекламы, и вы можете найти множество публикаций о нем за период с 2008 по 2009 год. Google.com Рекламная система улучшена, по крайней мере, я не получил никаких вредоносных хитов при тестировании сегодня, но Google.ru кажется все еще в темноте. Я не тестировал другие региональные разновидности Google, возможно, читатели Contagio могут предложить некоторые идеи.

Согласно страницам справки Google AdWords:

http://adwords.google.com/support/aw/bin/answer.py?hl=ru&answer=6546

Могу ли я сделать так, чтобы мои объявления появлялись над результатами поиска?

Google твердо намерен предоставлять своим пользователям качественную и актуальную рекламу.На страницах результатов поиска Google только объявления AdWords с наивысшим рейтингом могут появляться на верхних позициях над результатами поиска.

Наша система не оценивает объявления исключительно по стоимости, поэтому нет никакого способа гарантировать верхнее место на странице результатов поиска. Однако, изменяя показатели качества ключевых слов и ставки CPC, вы можете лучше контролировать позицию своего объявления и повышать вероятность его появления в результатах поиска.

Вы можете использовать оценочную ставку для показа вверху страницы (оценочную ставку для показа вверху страницы) в качестве ориентира при оценке ставки цены за клик (CPC), необходимой для того, чтобы ваше объявление появлялось на верхних позициях над результатами поиска.Этот показатель является приблизительным, а не гарантией высшего места. Подробнее об оценочных ставках для показа вверху страницы.

Помните: чем выше качество, тем ниже цена за клик, и наоборот.http://adwords.google.com/support/aw/bin/answer.

py?hl=ru&answer=10188

Что это максимальная цена за клик? Ваша максимальная цена за клик (CPC) самая высокая сумма, которую вы готовы платить за клик по объявлению.Когда объявления появляются в поисковой сети, максимальная цена за клик является одним из факторов влияет на позицию объявления.Увеличение максимальной цены за клик может улучшить позиция вашего объявления

Этот результат для Flash-плеера взят с Google.com — кажется чистым

Вот несколько общих запросов с Google.ru

Flash Player

Поиск http://www.google.ru/search?sclient=psy&hl=ru&newwindow=1&site=&source=hp&q=flash+player Рекламные ссылки: Первый результат — Рекламный сайт Flash Player (hxxp: //sites.google. com / site / flashplayer4uu), предлагая скачать фальшивый антивирус с hxxp: // loadrarfast.ru / install_flash_player.exe

Virustotal: http://www.virustotal.com/file-scan/report.html?id=1c20a73e28e1bdab541ee05e46007cf9faea0346eab218b6de3276 много641bc62209-13157000270

Adobe Reader

Поиск http://www.google.ru/search?sclient=psy&hl=ru&newwindow=1&site=&source=hp&q=Adobe+ReaderРекламные ссылки: hxxp: //sites.google.com/site/adobeereader/ = hxxp: // newrusky.ru / 42324 / install_reader.exe

Virustotal: http://www.virustotal.com/file-scan/report.html?id=f3ee152969e79baed37740990bab1a2c4c4cb7e87448d353781612a12a3d6f1a-1315733202

Касперский

Рекламный результат поиска предлагает загадочный ESAT NQD32 — Fake AV под видом Eset Nod32 «Русская бесплатная версия».Другие рекламные ссылки, которые меняются: hxxp: //free-antivirus.se-ua.net/home/2/3/

Virustotal: http: // www.virustotal.com/file-scan/report.html?id=fab5a1ce612c13aea622fc41115da74b2c01d194f033b26f5274a873ef1306de-1315741098

Skype

Поиск http://www.google.ru/search?sclient=psy&hl=ru&newwindow=1&site=&source=hp&q=skypeРекламные ссылки: hxxp: //skaoper.

webnode.com/

webnode.com/ Другие спонсируемые ссылки, которые меняются:

hxxp: //sites.google.com/site/skypesnew/

hxxp: //sites.google.com/site/newskvype55/

Virustotal:

Обновление, сентябрь.14, 2011

Я заметил, что ВСЕ поисковые запросы любого программного обеспечения отравлены черным SEO. И рекламные ссылки, и большинство ссылок на первой странице. Я чуть не нажал на одну.Найдите Internet Explorer 8 на Google.ru — один результат в рекламных ссылках сбоку: www.slo.ru . Ненавижу думать, что

Search for Windows Validation Tool на Google.ru также приносит много сомнительных и опасных ссылок.

Ссылки на другие рекламные объявления перечислены ниже.Они предназначены для кодеков, медиаплееров, Skype и других приложений.

Будьте осторожны при посещении. Большинство из них предлагают ссылки на загрузку вредоносных программ, но у некоторых также есть автоматическая установка. Это всего лишь несколько примеров, вы можете найти гораздо больше.

- hxxps: //sites.google.com/site/freeskipcon/

http://www.virustotal.com/file-scan/report.html?id=abbbac11f1c14e15ec8c03b2c08c07e4e8c08e8c08e4e8e4e4e4e4e4e4e8e4e4e8a8aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa hxxp: // сайты.google.com/site/cikype/ = hxxp: //demilar.narod2.ru/ — hxxp: //vitiamalkoff.narod.ru/

google.com/site/exflash20/ = http://109.120.157.81/install_flashplayer.exe

google.com/site/exflash20/ = http://109.120.157.81/install_flashplayer.exe //www.virustotal.com/file-scan/report.html?id=9550f44ec572d684f06fe6272eb0c257357323eb0c257327eb2eb2eb2eb2eb2e6e6e7eb5eb2eb2eb4e6e6e7eb5eb2eb4eb2eb4e6e7eb + 8eb2eb2eb4e / 8ec / 8ec /

Необычные медведи и где их найти

ThreatConnect использует статью в блоге Crowdstrike в качестве основы для проведения дальнейшего исследования нарушения DNC и определения дополнительной инфраструктуры.

15 июня 2016 года наш партнер Crowdstrike опубликовал в блоге статью, в которой подробно описывается нарушение Демократического национального комитета (DNC) двумя российскими группами угроз, одна из которых получила название FANCY BEAR (также известная как APT28 или Sofacy ).

Основываясь на анализе Crowdstrike, ThreatConnect исследовал и опубликовал 20160614A: Российские группы компрометируют Национальный комитет Демократической партии в рамках Общего сообщества ThreatConnect. Этот инцидент включает IP-адрес [45.32.129 [.] 185-> https: //app.threatconnect.com/auth / …], который Crowdstrike перечисляет как узел управления и контроля имплантата FANCY BEAR X-Tunnel (C2).

Этот инцидент включает IP-адрес [45.32.129 [.] 185-> https: //app.threatconnect.com/auth / …], который Crowdstrike перечисляет как узел управления и контроля имплантата FANCY BEAR X-Tunnel (C2).

Используя пассивную интеграцию с DNS Farsight от ThreatConnect для просмотра истории разрешений для [45.32.129 [.] 185-> https: //www.virustotal.com/en/ip-ad …], мы обнаружили некоторые дополнительные разрешения доменов. Одно из таких разрешений доменов — подозрительная [неправильная отправка домена [.] Com-> https: //www.virustotal.com/en/domai …] (обратите внимание на перестановку букв «t» и «r» в отделе ).

При просмотре информации Whois домена наша интеграция с DomainTools показывает, что домен был зарегистрирован 21 марта 2016 г. frank_merdeux @ europe [.] Com.

Ошибка в домене [.] Com была зарегистрирована 21 марта 2016 года. По данным Farsight, самое раннее разрешение домена было разрешено 24 марта 2016 года. 24 апреля 2016 года ошибка в домене [.] Com была перемещена с парковочного IP-адреса 5. 135.183 [. ] 154 на IP-адрес управления и контроля FANCY BEAR 45.32.129 [.] 185, где он остается разрешенным на момент написания этой статьи.

135.183 [. ] 154 на IP-адрес управления и контроля FANCY BEAR 45.32.129 [.] 185, где он остается разрешенным на момент написания этой статьи.

Важно отметить, что в блоге Crowdstrike авторы делают два ключевых различия: «Эта группа известна своей техникой регистрации доменов, которые очень похожи на домены законных организаций, на которые они планируют нацеливаться».

Домен misdepatrment [.] Com очень похож на законный домен misdepartment.com. Следует отметить, что MIS Department Inc. является поставщиком технологических услуг, который перечисляет на своем веб-сайте множество клиентов, одним из которых является DNC.В их штатные расписания входят лица, которые обеспечивали техническое руководство и экспертные знания в кампаниях Обамы-Байдена, а также в Национальном демократическом комитете. Любой злоумышленник, нацеленный на конкретную жертву, добьется наибольшего успеха при нацеливании на организации и отдельных лиц, которые имеют административный доступ ко всем активам предприятия.

В DNC вторжение COZY BEAR было выявлено еще летом 2015 года, в то время как FANCY BEAR отдельно взломал сеть в апреле 2016 года. Ошибка в домене [.] com был зарегистрирован 21 марта 2016 года. По данным Farsight, самое раннее разрешение домена было разрешено 24 марта 2016 года. 24 апреля 2016 года домен misdepatrment [.] com был перемещен с IP-адреса парковки 5.135.183 [.] 154 на FANCY BEAR Command and Control IP-адрес 45.32.129 [.] 185, где он остается разрешенным на момент написания этой статьи.

Временная шкала нацеливания DNC:

16 июня 2016 года Secureworks сообщила, что базирующаяся в России группа, действующая от имени правительства России, использовала комбинацию битов.короткие ссылки и поддельная страница входа в Google для таргетинга кампании Клинтона в период с середины марта по середину мая 2016 года. Группа, получившая название TG-4127 (также известная как APT28, Sofacy, Sednit и Pawn Storm), также в период с середины -Март и середина апреля 2016 года. Этот график соответствует изменениям регистрации и разрешения ошибок [.] Com, а также оценке CrowdStrike тактики, методов и процедур FANCY BEAR (TTP). Обнаружив эту дополнительную инфраструктуру, ThreatConnect уведомил CrowdStrike и MIS Department Inc.выводов. Кроме того, важно отметить, что ThreatConnect не имеет конкретных доказательств, указывающих на то, что MIS Department Inc. была взломана или взломана. Однако регистрация поддельного домена согласуется с TTP, в которых, как известно, FANCY BEAR проводит свои операции, и, как минимум, демонстрирует операционные намерения. Учитывая, что подозрительный домен возник и перешел в рабочее состояние в даты, совпадающие с графиком CrowdStrike, а также учитывая значительную клиентуру MIS Department Inc., по нашим оценкам, FANCY BEAR, вероятно, создал и организовал misdepatrment [.] com как средство косвенного получения или поддержания доступа к сетям DNC.

Рекомендации

• Консолидация и агрегирование аналитики угроз:

В этом примере показано, как организация может собирать новые сведения и добавлять к существующему контенту, связанному с данным субъектом угрозы. ThreatConnect объединяет общедоступную информацию с коммерческими источниками от ведущих фирм по кибербезопасности, таких как CrowdStrike, которые отслеживают такие группы угроз, как FANCY BEAR.Организации могут использовать интеграцию с поставщиками услуг данных, такими как Farsight и DomainTools, чтобы добавить дополнительную информацию и выявить связанные элементы, представляющие интерес. Такое агрегирование негласно обогащает интеллект организации и делает все эти инвестиции в безопасность больше, чем сумма отдельных частей.

• Минимизация общедоступной информации о таргетинге:

Существует огромное количество общедоступной информации как о Демократическом, так и о Республиканском национальных комитетах.В этом материале указаны лица, которые участвуют в работе комитета, их опыт и роли (например, информационные технологии, финансы, связь и т. Д.). По возможности лучше всего защищать конкретную информацию о сотрудниках и аффилированных лицах организации, поскольку такая информация может быть использована APT в кампаниях социальной инженерии.

Заключение

Преследование организаций в политической сфере США и компрометирующие документы, раскрывающие конфиденциальные личные или стратегические подробности о кандидатах в президенты, соответствуют предыдущим усилиям FANCY BEAR против Белого дома и НАТО.Информация, полученная в результате этой операции, скорее всего, подготовит российское правительство к взаимодействию с новым руководством США и проинформирует о том, как Москва подходит к решениям внешней политики, касающимся США. Скомпрометированная информация также может быть передана в средства массовой информации в попытке повлиять на общественное мнение таким образом, чтобы это было выгодно Москве. Субъекты киберугроз, скорее всего, продолжат проводить изощренные операции кибершпионажа против политических целей США в преддверии выборов 2016 года.Понимание угроз, таких как FANCY BEAR, и отслеживание их TTP, возможностей и инфраструктуры может помочь организации в защите.

Информационный бюллетень @RISK от 15 апреля 2021 г.

Vol. 21, Чис. 15

Это еженедельный информационный бюллетень, в котором содержится подробный анализ последних уязвимостей с простыми советами по исправлению. Qualys предоставляет большую часть содержания недавно обнаруженных уязвимостей, используемого в этом информационном бюллетене.

СОДЕРЖАНИЕ:

ЗНАЧИТЕЛЬНЫХ ПОСЛЕДНИХ ПРОБЛЕМ БЕЗОПАСНОСТИ

ИНТЕРЕСНЫХ НОВОСТЕЙ ИЗ СООБЩЕСТВА БЕЗОПАСНОСТИ

УЯЗВИМОСТИ, ДЛЯ КОТОРЫХ ДОСТУПНЫ ИСПОЛНЕНИЯ

НАИБОЛЕЕ РАСПРОСТРАНЕННЫЕ ФАЙЛЫ ВРЕДОНОСНЫХ ПО 15-22 апреля 2021 г.

ЗНАЧИТЕЛЬНЫЕ ПОСЛЕДНИЕ ПРОБЛЕМЫ В ОБЛАСТИ БЕЗОПАСНОСТИ

, ВЫБРАННЫЕ ИНТЕЛЛЕКТУАЛЬНОЙ И ИССЛЕДОВАТЕЛЬСКОЙ ГРУППой TALOS SECURITY

Заголовок: У.С. обвиняет спонсируемых государством субъектов России в использовании уязвимостей

Описание: Агентство национальной безопасности США выпустило рекомендацию, в которой излагаются несколько уязвимостей, которые Служба внешней разведки России (СВР) эксплуатирует в дикой природе. В этом сообщении США официально приписывают недавнюю атаку цепочки поставок SolarWinds группе SVR и подробно описывают тактику, методы и процедуры группы. Эксплойты включали серию из пяти CVE, влияющих на решения VPN, программное обеспечение для совместной работы и технологии виртуализации.Все пять уязвимостей CVE были исправлены — Cisco Talos рекомендует всем немедленно обновить уязвимое программное обеспечение. Некоторые из этих уязвимостей также имеют рабочие модули metasploit и в настоящее время широко используются. Обратите внимание, что некоторые из этих уязвимостей используют приложения, использующие SSL.

Ссылка: https://blog.talosintelligence.com/2021/04/nsa-svr-coverage.html

Snort SID: 49898, 52512, 52513, 52603, 52620, 52662, 51370 — 51372, 51288 — 51390

Заголовок: Движок Google Chrome V8 эксплуатируется в дикой природе

Описание: На прошлой неделе Google выпустила несколько обновлений для своего веб-браузера Chrome после того, как исследователи обнаружили в его движке V8 несколько уязвимостей нулевого дня.Компания заявила в обновлении, что эксплойты для уязвимостей в V8 и движке рендеринга Chrome Blink существуют в дикой природе. Согласно коду подтверждения концепции, опубликованному исследователем безопасности, злоумышленник может использовать файл HTML и JavaScript для запуска приложения калькулятора в Windows 10 при загрузке в браузер на основе Chromium. Однако он имеет более широкие последствия, включая другие типы выполнения кода.

Ссылка: https://www.techradar.com/news/google-scrambles-to-fix-another-round-of-chrome-vulnerabilities

Snort SIDs: 57420 — 57424

ИНТЕРЕСНЫЕ НОВОСТИ ИЗ СООБЩЕСТВА БЕЗОПАСНОСТИ

Иран идентифицировал подозреваемого в кибератаке, в результате которой был поврежден один из его ядерных объектов на прошлой неделе.

https://apnews.com/article/middle-east-iran-dce8b4db16cfc6a019635ad9f6b0d3cf

Злоумышленники украли информацию, принадлежащую 21 миллиону пользователей ParkMobile, и опубликовали данные, в том числе номера автомобильных номеров и номера мобильных телефонов, на темном веб-форуме.

https://krebsonsecurity.com/2021/04/parkmobile-breach-exposes-license-plate-data-mobile-numbers-of-21m-users/

Член печально известной хакерской группы FIN7 был приговорен к 10 годам лишения свободы в федеральной тюрьме США за участие в нескольких схемах кражи данных кредитных карт.

https://www.voanews.com/economy-business/member-fin7-hacking-group-sentenced-us-prison

В начале этого месяца ФБР получило разрешение на удаленное удаление вредоносных программ, установленных на целевых серверах Microsoft Exchange, и последующее уведомление владельцев серверов.

https://www.justsecurity.org/75782/were-from-the-government-were-here-to-help-the-fbi-and-the-microsoft-exchange-hack/

Def Con и Black Hat будут лично присутствовать в этом году в Лас-Вегасе.

https: // www.Vice.com/en/article/n7bwbb/def-con-black-hat-hacking-conferences-las-vegas-2021

Выступая перед подкомитетом Палаты представителей США по операциям правительства, Комитетом по надзору и реформам, директор GAO по информационным технологиям и кибербезопасности Кевин Уолш рассказал об «усилиях федеральных агентств по решению проблем в областях высокого риска, направленных на управление ИТ и кибербезопасность».

https://www.gao.gov/assets/gao-21-422t.pdf

Несколько руководителей правительства штатов со всех концов США.На прошлой неделе С. написал в Агентство по кибербезопасности и безопасности инфраструктуры США с просьбой активизировать усилия по борьбе с дезинформацией, чтобы восстановить доверие к выборам.

https://www.sos.state.co.us/pubs/newsRoom/pressReleases/2021/20210414LetterCISA.pdf

Злоумышленники в Китае извлекают выгоду из стремления страны собирать больше данных о своих гражданах, в частности, проводя подпольные кампании по монетизации больших данных.

https://intel471.com/blog/china-cybercrime-big-data-privacy-laws/

ПОСЛЕДНИЕ УЯЗВИМОСТИ, ДЛЯ КОТОРЫХ ДОСТУПНЫ ЭКСПЛУАТАЦИИ

Это список недавних уязвимостей, для которых доступны эксплойты.Системные администраторы могут использовать этот список для определения приоритетов своих действий по исправлению. Группа исследования уязвимостей Qualys собирает эту информацию на основе различных фреймворков эксплойтов, баз данных эксплойтов, наборов эксплойтов и мониторинга интернет-активности.

ID: CVE-2021-27112 |

Название: Удаленное выполнение кода в Light CMS

Производитель: Light CMS Project

Описание: LightCMS v1.3.5 содержит уязвимость удаленного выполнения кода в / app / Http / Controllers / Admin / NEditorController.php во время загрузки внешних изображений. Эту уязвимость можно использовать удаленно, и злоумышленники могут использовать эту уязвимость для доставки вредоносного кода конечным пользователям.

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2021-25360 |

Название: Выполнение произвольного кода на устройствах Android

Производитель: Google Android

Описание: Уязвимость неправильной проверки ввода в библиотеке libswmfextractor до выпуска 1 SMR APR-2021 позволяет злоумышленникам выполнять произвольный код в процессе медиаэкстрактора.

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2021-24223 |

Заголовок: Уязвимость загрузки вредоносного файла в библиотеке WP

Производитель: WordPress

Описание: Плагин WordPress N5 Upload Form до версии 1.0 страдает от проблемы с произвольной загрузкой файла на странице, где встроена форма из плагина, так как любой файл может быть загружено. Загруженное имя файла может быть трудно угадать, поскольку оно сгенерировано с помощью md5 (uniqid (rand ())), однако в случае неправильно настроенных серверов с включенным списком каталогов доступ к нему тривиален.

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2021-22507 |

Название: Уязвимость обхода аутентификации в устройстве MicroFocus

Производитель: Microfocus

Описание: Уязвимость обхода аутентификации в Micro Focus Operations Bridge Manager затрагивает версии 2019.05, 2019.11, 2020.05 и 2020.10. Уязвимость может позволить удаленным злоумышленникам обойти аутентификацию пользователя и получить несанкционированный доступ.

CVSS v3.1 Базовая оценка: 9.8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2021-20021 |

Заголовок: Уязвимость повышения привилегий в SonicWall Email Security

Производитель: SonicWall

Описание: Уязвимость в SonicWall Email Security версии 10.0.9.x позволяет злоумышленнику создать административную учетную запись, отправив искусственный HTTP-запрос на удаленный хост .

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2021-1479 |

Название: Уязвимость удаленного выполнения кода в программном обеспечении Cisco vManage

Производитель: Cisco

Описание: Множественные уязвимости в программном обеспечении Cisco SD-WAN vManage могут позволить неаутентифицированному удаленному злоумышленнику выполнить произвольный код или позволить аутентифицированному локальному злоумышленнику получить эскалацию привилегии в уязвимой системе.Дополнительные сведения об этих уязвимостях см. В разделе «Подробности» данного совета.

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

ID: CVE-2020-27236

Заголовок: Уязвимость внедрения SQL-кода в Openclinic

Производитель: Openclinic

Описание. На странице getAssets.jsp в OpenClinic GA 5.173.3 в параметре compnomenclature существует уязвимость, которая может быть использована для внедрения SQL-кода. Злоумышленник может сделать аутентифицированный HTTP-запрос, чтобы активировать эту уязвимость.

CVSS v3.1 Базовая оценка: 9,8 (AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: H / A: H)

САМЫЕ РАСПРОСТРАНЕННЫЕ ФАЙЛЫ ВРЕДОНОСНОГО ПО 15-22 апреля 2021 г.

SHA 256:

c1d5a585fce188423d31df3ea806272f3daa5eb989e18e9ecf3d94b97b965f8e MD5:

9a4b7b0849a274f6f7ac13c7577daad8 VirusTotal: https://www.virustotal.com/gui/file/c1d5a585fce188423d31df3ea806272f3daa5eb989e18e9ecf3d94b97b965f8e/details

Типичный файла: ww31.exe

Заявленный продукт: N / A

Имя обнаружения: W32.GenericKD: Attribute.24ch.1201

SHA 256:

8b4216a7c50599b11241876ada8ae6f07b48f1abe6590c2440004ea4db5becc9 MD5:

34560233e751b7e95f155b6f61e7419a VirusTotal: https://www.virustotal.com/gui/file/8b4216a7c50599b11241876ada8ae6f07b48f1abe6590c2440004ea4db5becc9/details

Типичный файл: SAntivirusService.exe

Заявленный продукт: ntivirus С й р

Обнаружение Имя: PUA.Win.Dropper.Segurazo :: tpd

SHA 256:

bfbe7022a48c6bbcddfcbf906ef9fddc02d447848579d7e5ce96c7c64fe34208 MD5:

84291afce6e5cfd615b1351178d51738 VirusTotal: https://www.virustotal.com/gui/file/bfbe7022a48c6bbcddfcbf906ef9fddc02d447848579d7e5ce96c7c64fe34208/details

Типичный файла: webnavigatorbrowser.exe

Заявленное продукта: WebNavigatorBrowser

Обнаружение Имя: W32 .BFBE7022A4.5A6DF6a61.auto.Talos

SHA 256: 85B936960FBE5100C170B777E1647CE9F0F01E3AB9742DFC23F37CB0825B30B5

MD5: 8c80dd97c37525927c1e549cb59bcbf3 7: https://www.otal.ru/virustotal.com/gui/file/85b936960fbe5100c170b777e1647ce9f0f01e3ab9742dfc23f37cb0825b30b5/detection

Типичное имя файла: Eternalblue-2.2.0.exe

Заявленный продукт: Н / Д

Имя обнаружения: Win.

(DrWeb)

(DrWeb) Web Link Scanner (Dr.Web)

Web Link Scanner (Dr.Web) ch)

ch)

Кроме того, его конфигурация зашифрована и больше не кодируется в формате base64. Он также не использует FTP для эксфильтрации.

Кроме того, его конфигурация зашифрована и больше не кодируется в формате base64. Он также не использует FTP для эксфильтрации.

На страницах результатов поиска Google только объявления AdWords с наивысшим рейтингом могут появляться на верхних позициях над результатами поиска.

На страницах результатов поиска Google только объявления AdWords с наивысшим рейтингом могут появляться на верхних позициях над результатами поиска. py?hl=ru&answer=10188

py?hl=ru&answer=10188