Управление групповой политикой в организации. Часть 1 – введение в работу с оснасткой GPMC

Введение

В любой организации системные администраторы обязаны обеспечить для пользователей и компьютеров своего предприятия безопасные настройки, которыми можно централизовано управлять и развертывать. Обычно в организациях вся конфигурация определяется, обновляется и распространяется непосредственно при помощи объектов групповой политики. Именно объекты групповой политики позволяют вам рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп и заканчивая сайтами и доменами.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

В домене Active Directory все объекты групповой политики создаются и управляются при помощи административной оснастки консоли управления Microsoft – «Управление групповой политикой». Именно об использовании данной оснастки пойдет речь в текущей статье.

Групповая политика в Windows Server 2008 R2 предусматривает много возможностей, позволяющих снизить стоимость управления компьютерными системами. Параметры политик пользователей и компьютеров объединяются в группы, которые используются на различных уровнях в иерархии Active Directory. С помощью групповой политики параметры конфигурации можно применять к некоторым или ко всем компьютерам и пользователям в организации. Об управлении установкой программного обеспечения, перенаправлении папок, настройке параметров безопасности, последовательности применения параметров и о многом другом вы узнаете из следующих статей.

Оснастка «Управление групповой политикой»

Сама инфраструктура групповой политики основана на архитектуре «клиент – сервер» с компонентами клиента и сервера и включает в себя модуль групповой политики, представляющий собой основу для обработки общих функциональных параметров административных шаблонов, а также определенных компонентов, называемых расширениями клиентской стороны (Client-side extension, CSE). Расширения клиентской стороны интерпретируют параметры в объекты групповой политики и вносят соответствующие изменения в конфигурацию компьютера или пользователя. Такие расширения относятся ко всем основным категориям параметров политики. Другими словами, одно расширение клиентской стороны предназначено для установки программного обеспечения, другое применяет изменения безопасности, третье – обеспечивает автоматическую настройку компьютеров, подключенных к проводной сети и так далее.

Открытие оснастки и изменение пользовательского интерфейса

Оснастка «Управление групповой политикой» устанавливается на сервер вместе с ролью «Доменные службы Active Directory» (AD DS), но если у вас по какой-то причине не удается ее найти, то всегда данную оснастку можно заново установить. Для того чтобы повторно установить текущую оснастку, в «Диспетчере сервера», в узле «Сводка компонентов»

Для того чтобы повторно установить текущую оснастку, в «Диспетчере сервера», в узле «Сводка компонентов»

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш Win+R для открытия диалога «Выполнить».

В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»; - Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка

Рис. 1. Оснастка «Управление групповой политикой»

1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI».

Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле

Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле - Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений.

Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже: - Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Создание и редактирование объектов групповой политики

Используя оснастку «Управление групповой политикой» вы можете создавать и редактировать объекты групповой политики, а также комментарии к ним для упрощения их мониторинга, удалять объекты групповых политик и проводить поиск среди существующих объектов. Рассмотрим подробно каждое из вышеперечисленных действий:

Рассмотрим подробно каждое из вышеперечисленных действий:

Создание объекта групповой политики с комментарием

Один или несколько параметров групповой политики, который применяется к одному или нескольким пользователям или компьютерам, обеспечивая конкретную конфигурацию, называется объектом групповой политики. Для того чтобы создать новый объект групповой политики, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел лес, домен, название вашего домена и выберите контейнер «Объекты групповой политики». Именно в этом контейнере будут храниться все объекты групповой политики, которые вы будете создавать;

- Щелкните правой кнопкой мыши на данном контейнере и из контекстного меню выберите команду «Создать», как изображено ниже:

- В диалоговом окне «Новый объект групповой политики» введите название объекта в поле «Имя», например, «Корпоративные требования» и нажмите на кнопку «ОК».

Редактирование объекта групповой политики

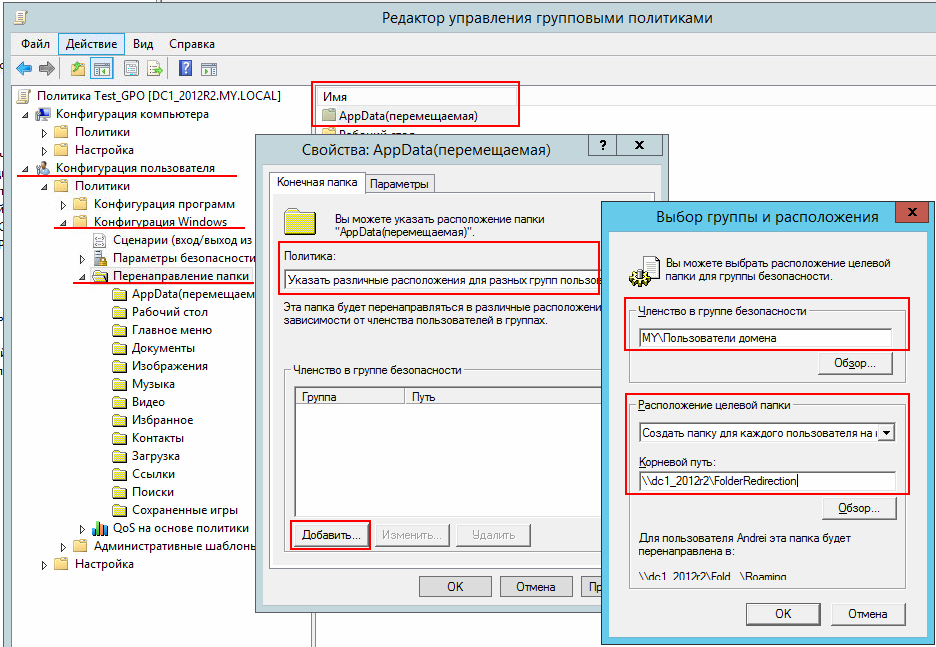

После того как объект групповой политики будет создан, для того чтобы настроить определенную конфигурацию данного объекта, вам нужно указать параметры групповой политики при помощи оснастки «Редактор управления групповыми политиками». Допустим, нужно отключить Windows Media Center, средство звукозаписи, а также ссылку «Игры» в меню «Пуск». Для этого выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- Разверните узел Конфигурация пользователя/Политики/Административные шаблоны/Компоненты Windows/Windows Media Center;

- Откройте свойства параметра политики «Не запускать Windows Media Center» и установите переключатель на опцию «Включить». В поле комментарий введите свой комментарий, например, «В связи с корпоративными требованиями не разрешается данным пользователям использовать текущее приложение» и нажмите на кнопку «ОК».

- Повторите аналогичные действия для параметров политик «Запретить выполнение программы «Звукозапись»» и «Удалить ссылку «Игры» из меню «Пуск»» из узла Конфигурация пользователя/Политики/Административные шаблоны/Меню «Пуск» и панель задач.

- Закройте редактор управления групповыми политиками.

Также, если вы создаете много объектов групповых политик, для вас окажется удобной возможность добавления комментариев к самим объектам групповых политик. Для добавления комментария к GPO, выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В дереве консоли оснастки «Редактор управления групповыми политиками» нажмите правой кнопкой мыши на корневом узле и из контекстного меню выберите команду «Свойства»;

- В диалоговом окне «Свойства: имя объекта групповой политики» перейдите на вкладку «Комментарий» и введите примечание для вашего GPO, например, «Этот объект групповой политики запрещает указанным пользователям использовать мультимедийные приложения, а также игры в организации»;

8. Добавление комментария для объекта групповой политики

8. Добавление комментария для объекта групповой политики- Нажмите на кнопку «ОК», а затем закройте оснастку «Редактор управления групповыми политиками».

Поиск объектов групповой политики

При развертывании групповых политик в организации у вас могут быть созданы десятки (а то и сотни) объектов групповых политик. Если в вашей организации есть только один домен, то обнаружить необходимый объект групповых политик много времени у вас не займет. Но как быть, если в лесу вашей организации развернуто несколько доменов? Для этого вам поможет функционал поиска объектов групповых политик. Для того чтобы найти существующий объект групповой политики, выполните следующие действия:- В дереве консоли оснастки «Управление групповой политикой» щелкните правой кнопкой мыши на вашем лесу (или если вы знаете, в каком домене нужно провести поиск объекта, то можете вызвать контекстное меню для конкретного домена) и из контекстного меню выберите команду «Найти»;

9. Поиск объекта групповой политики

9. Поиск объекта групповой политики- В диалоговом окне «Поиск объектов групповой политики» в раскрывающемся списке «Искать объекты групповой политики в домене:» можете выбрать домен, для которого будет производиться поиск или оставить значение, используемое по умолчанию;

- В раскрывающемся списке «Элемент поиска», выберите тип объекта, для которого будет выполняться поиск. В этом случае нужно выбрать элемент «Имя объекта групповой политики»;

- Раскрывающийся список «Условие» позволяет выбрать условие для поиска. Доступные варианты «Содержит», «Не содержит» и «совпадает». При выборе условия «совпадает» вам нужно ввести точное название политики. В противном случае поиск закончится ошибкой;

- В поле «Значение» введите значение, которое будет использовано для фильтрации поиска.

Если результаты предыдущего поиска были сохранены, то значение можно будет выбрать из раскрывающегося списка;

Если результаты предыдущего поиска были сохранены, то значение можно будет выбрать из раскрывающегося списка; - Нажмите на кнопку «Добавить» для выбора условия поиска;

- По нажатию на кнопку «Найти» будут выведены все результаты, согласно условиям поиска. Результат изображен на следующей иллюстрации:

- Для того чтобы сразу перейти к оснастке «Редактор управления групповыми политиками» нажмите на кнопку «Изменить», для сохранения текущих результатов поиска нажмите на кнопку «Сохранить результаты» (результаты будут сохранены в указанной вами папке с расширением *.csv). По нажатию на кнопку «Очистить» результаты поиска будут очищены без сохранения, а для закрытия данного диалога нажмите на кнопку «Закрыть» или на клавишу Esc.

Удаление объекта групповой политики

При работе с объектами групповых политик вам когда-то понадобится удалить существующий объект GPO. Для этого выберите объект групповой политики и выполните одно из следующих действий:

Для этого выберите объект групповой политики и выполните одно из следующих действий:- Нажмите на клавишу Delete и в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите на кнопку «Удалить» (в виде красного креста) на панели инструментов, а затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите правой кнопкой мыши на объекте групповой политики и из контекстного меню выберите команду «Удалить». Затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да».

Заключение

В этой статье рассмотрены базовые принципы работы с оснасткой «Управление групповой политикой», предназначенной для создания и управления объектов групповых политик в домене Active Directory. Вы узнали о способах открытия данной оснастки и настройки пользовательского интерфейса, а также о том, как можно создавать и редактировать новые объекты групповых политик и их комментарии, выполнять поиск существующих объектов, а также о способах их удаления. В следующей статье я продолжу описание управления инфраструктурными единицами организации, используя оснастку «Управление групповой политикой».

В следующей статье я продолжу описание управления инфраструктурными единицами организации, используя оснастку «Управление групповой политикой».

Дата последнего редактирования текста: 2013-10-05T07:19:33+08:00

Управление групповыми политиками в организации. Часть 3

Введение

Из предыдущих частей данной статьи вы узнали о создании и привязке объектов групповых политик к подразделениям, доменам и сайтам организации при помощи оснастки «Управление групповой политикой». Вкратце было рассмотрено такое понятие, как приоритет объектов групповой политики. В этой статье мы ознакомимся с такими понятиями, как приоритеты, наследование и делегирование групповых политик. При управлении объектами групповых политик в организации, понимание наследования и делегирования групповых политик необходимо, так как именно при помощи данных средств вы можете указывать порядок обработки объектов GPO, и управлять разрешениями для объектов групповых политик, подразделений, пользователей, групп и пр.

Приоритеты объектов групповых политик и их наследование

Как известно, для управления настройками клиентских компьютеров и пользовательских учетных записей в организациях применяются объекты групповых политик. Объекты GPO могут быть привязаны к сайту организации, к домену или к подразделениям. Если объекты групповых политик были привязаны к сайту или домену, а также к подразделению, то для компьютеров и пользователей, которые размещены в данном подразделении, будут применяться объекты GPO, их подразделения, а также домена или сайта организации. Для того чтобы не было конфликтов параметров групповых политик, существуют приоритеты объектов GPO. Как было указано во второй части статьи, в консоли управления групповой политики, приоритеты объектов GPO отображаются в виде номера, причем, чем меньше значение объекта групповой политики, тем выше его приоритет. Объекты с самым высоким приоритетом имеют преимущества над остальными объектами. Параметры групповых политик унаследованы от верхнего уровня контейнеров до более низкого и, обычно, они применяются при включении компьютера и входа пользователем в систему в следующем порядке:

- Локальные объекты групповой политики.

Эти политики применяются самыми первыми. Они расположены на локальном компьютере;

Эти политики применяются самыми первыми. Они расположены на локальном компьютере; - Объекты групповой политики, назначенные на уровне сайта. После локальных объектов групповых политик применяются объекты групповой политики, которые расположены на сайте Active Directory.

- Объекты групповой политики, назначенные на уровне домена. Далее обрабатываются объекты групповой политики, которые расположены на уровне домена Active Directory.

- Объекты групповой политики, назначенные на уровне подразделения. Последними выполняются объекты GPO, которые расположены в подразделениях. Если были указаны параметры политик в объектах с более низкими приоритетами, которые отличаются от параметров в подразделениях, то в последнюю очередь применяются именно те политики, которые расположены на этом уровне. Если существуют дочерние подразделения, то приоритет таких подразделений будет превалировать над объектами GPO предшествующего подразделения.

При запуске компьютера и входе пользователя в систему, клиент групповой политики, прежде всего, анализирует расположение клиента в домене Active Directory и оценивает объекты групповых политик, в область действия которых попадает данный пользователь. Наследованием политики называется результат вышеуказанного применения объектов групповой политики.

Предположим, что в вашей организации к домену привязаны два объекта групповой политики и к подразделению «Группы» привязано три объекта. Изменить порядок приоритетов объектов GPO вы можете следующим образом:

- Откройте консоль «Управление групповой политикой»;

- В дереве консоли разверните узел «Управление групповой политикой», затем разверните узел леса, узел «Домены» и выберите свой домен, для которого будете изменять порядок приоритетов;

- На вкладке «Связанные объекты групповой политики» выделите объект, приоритет которого планируете изменить и нажмите на кнопку «Переместить связь вверх» для перемещения объекта на один уровень вверх или на кнопку «Переместить связь на первое место», соответственно для того, чтобы данному объекту GPO назначить наивысший приоритет;

Рис. 1. Изменение приоритета объекта групповой политики

1. Изменение приоритета объекта групповой политики - Перейдите к контейнеру «Группы». В этом примере, непосредственно в данном контейнере расположены три объекта GPO, причем связь для одного из них отключена. Для проверки наследования групповой политики для этого контейнера, перейдите на вкладку «Наследование групповой политики», как показано ниже:

Рис. 2. Наследование групповой политики для контейнера «Группы» - Судя по предыдущей иллюстрации, с подразделением и доменом связывается множество объектов GPO, и самыми последними будут применяться параметры объекта GPO «Политика аудита», которая размещена в контейнере «Группы». В случае с множеством объектов групповой политики приоритет определяется порядком ссылок. Изменим порядок ссылок данного контейнера. Для этого перейдите на вкладку «Связанные объекты групповой политики» и переместите связь политики «Права для группы отладчиков» на первое место;

- Вернувшись на вкладку «Наследование групповой политики» вы обнаружите, что приоритет объектов GPO изменился.

При помощи консоли управления групповыми политиками вы можете запретить все наследования параметров политики для указанного домена или подразделения. Реализовать такой запрет можно при помощи команды «Блокировать наследования», которая блокирует все объекты групповой политики (GPO), связанные с сайтами, доменами или подразделениями родительского уровня от автоматического наследования на дочернем уровне. При блокировании наследования, скажем, подразделения, в этом подразделении применение политик будет начинаться непосредственно с данного подразделения. Но нужно учесть, что связи GPO, установленные принудительно невозможно заблокировать из родительского контейнера. Об использовании принудительных связей объектов групповых политик вы можете ознакомиться во второй части статьи «Управление групповыми политиками в организации». Узел с блокированным наследованием отображается в дереве консоли со значком синего круга с белым восклицательным знаком, как показано ниже:

Рис. 3. Подразделение с блокированным наследованием

3. Подразделение с блокированным наследованием

Управление разрешениями

Обычно, в подразделениях Active Directory расположено несколько групп или пользователей. Как известно, объект групповой политики вы можете связывать только с подразделениями, доменами или сайтами. Но что же делать, если вам нужно в область действия объекта GPO привязать только одну или несколько групп? Для выполнения подобных операций вам нужно фильтровать объекты GPO, чтобы его параметры применялись только к указанным пользователям или компьютерам.

Для определения разрешения доступа, при создании объекта GPO, для каждого объекта групповой политики создается индивидуальный список контроля доступа (Access Control List — SCL). В списке ACL, для применения параметров групповых политик достаточно, чтобы было только два разрешения – «чтение» и «применение групповой политики». Областью действия по умолчанию для каждого объекта GPO является группа «Прошедшие проверку» и, в связи с тем, что в эту группу входят все пользователи, расположенные в указанном контейнере, именно все пользователи и попадут под область действия объектов групповых политик, что почти во всех случаях неприемлемо. Чтобы вы могли выбрать пользователей и группы, для которых будут применяться параметры объектов GPO, консоль управления групповыми политиками предоставляет средства фильтрации области действия GPO.

Чтобы вы могли выбрать пользователей и группы, для которых будут применяться параметры объектов GPO, консоль управления групповыми политиками предоставляет средства фильтрации области действия GPO.

Для изменения области действия объекта GPO «Права для группы отладчиков», выполните следующие действия:

- В дереве консоли оснастки «Управление групповой политикой» выберите подразделение «Группы», к которой привязан объект «Права для группы отладчиков»;

- Перейдите на вкладку «Область» и в секции «Фильтры безопасности» выберите группу «Прошедшие проверку». Нажмите на кнопку «Удалить», как показано на следующей иллюстрации:

Рис. 4. Удаление группы «Прошедшие проверки» из области действия GPO - Нажмите на кнопку «Добавить» и в диалоговом окне поиска объекта выберите группу «Отладчики».

Делегирование разрешений

Убрав из вкладки «Область» группу «Прошедшие проверку», вы тем самым не исключаете все группы от области применения объекта групповых политик. Для создания запретов на применение параметров политик существует вкладка «Делегирование».

По определению, делегирование — это такая организация работы, при которой руководитель распределяет между подчиненными конкретные задания. То есть, другими словами, делегирование является управлением и в групповых политиках это понятие не является исключением. Консоль «Управление групповой политикой» позволяет применять делегирование для объектов групповой политики, контейнеров и доменов, фильтров WMI и начальных объектов групповой политики. В этой статье мы рассмотрим делегирование только для объектов групповых политик, подразделений и доменов, так как фильтры WMI и начальные объекты групповых политик будут рассматриваться в отдельных статьях.

Делегирование разрешений для объектов групповой политики

Для расширенного управления разрешениями групповых политик, выберите объект групповой политики и перейдите на вкладку «Делегирование». Как видно на следующей иллюстрации, объект групповой политики «Права для группы отладчиков» связан с пятью группами. Если вы выберите любую группу и нажмете на кнопку «Дополнительно», то сможете просмотреть разрешения для выбранной группы. В диалоговом окне «Параметры безопасности %Имя группы%» вы можете указать разрешения для каждой группы, включая группу СОЗДАТЕЛЬ-ВЛАДЕЛЕЦ, которая не отображена на вкладке «Делегирование». Для того чтобы разрешить или запретить указанное разрешение для выбранной группы – установите флажок в нужном для вас столбце.

Рис. 5. Делегирование для объекта групповой политикой

Например, выбрав группу «Администраторы домена», вы можете обратить внимание на то, что помимо стандартного набора разрешений, для нее ее применяются «Особые разрешения». Чтобы узнать за что отвечают эти разрешения нажмите на кнопку «Дополнительно», в диалоговом окне «Дополнительные параметры безопасности» выберите еще раз эту группу и нажмите на кнопку «Изменить».

Чтобы узнать за что отвечают эти разрешения нажмите на кнопку «Дополнительно», в диалоговом окне «Дополнительные параметры безопасности» выберите еще раз эту группу и нажмите на кнопку «Изменить».

В диалоговом окне «Элемент разрешения» вы можете просмотреть все разрешения для объектов и свойств данной группы.

Рис. 6. Диалоговое окно «Элементы разрешения» для группы «Администраторы домена»

Также на вкладке «Делегирование» вы можете добавить новую группу или удалить существующую.

Делегирование разрешений для подразделений и доменов

Перейдя на вкладку «Делегирование» для подразделения или домена, вы сможете управлять разрешениями для связанных с данным контейнером объектов GPO, анализа моделирования групповых политик, а также для чтения результирующих данных групповой политики. Для того чтобы выбрать область разрешений, выберите контейнер, перейдите на вкладку «Делегирование» и в раскрывающемся списке «Разрешение», выберите необходимую область разрешений.

Анализ моделирования групповой политики. При помощи разрешений для этой области вы можете указать разрешения для групп, которые имеют отношение к использованию функционала «Моделирование групповой политики».

Рис. 7. Делегирование для анализа моделирования групповой политикой

Также как и с объектами групповой политики, вы можете добавлять новые группы, удалять существующие, а также просматривать и изменять любые разрешения для групп по нажатию на кнопку «Дополнительно». Необходимо учесть, что вы не можете делегировать разрешение на выполнение анализа групповой политики сайту. Об использовании мастера моделирования групповой политики вы узнаете в одной из следующих статей.

Связанные объекты GPO. Эта область разрешений предназначена для указания полномочий, которые распространяются на связанные объекты групповой политики. Здесь вы можете выполнять такие же действия, как в предыдущих случая, но нужно учесть тот факт, что у вас не получится удалить группы и пользователей, наследующих разрешения родительских контейнеров.

Чтение результирующих данных групповой политики. Сам по себе, функционал результирующей групповой политики (RSoP) предоставляет результат применения объектов GPO пользователю или компьютеру с учетом связей GPO, исключений, а также фильтров безопасности и WMI. Данный объект разрешений позволяет настроить разрешения для групп, имеющих доступ на использование данного функционала.

Заключение

В данной статье вы узнали о приоритетах, наследовании и делегировании объектов групповой политики. Подробным образом были рассмотрены приоритеты и порядок ссылок объектов групповых политик и их наследование. Вы узнали об управлении разрешениями областью действий объектов групповых политик при помощи секции «Фильтры безопасности» вкладами «Область» объектов групповых политик, а также о делегировании разрешений групповых политик. В последующих статьях вы узнаете о фильтрации WMI, начальных объектах групповых политик, моделировании групповой политики, результирующей политики и о многом другом.

Инструкция по работе с групповыми политиками Active Directory

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью Active Directory GPO можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью Active Directory GPO можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.mscНажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features в диспетчере сервера, выбрав компонент Group Policy Management.

Оснастка выглядит следующим образом:

Создание объектов групповой политики

Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

С помощью правой кнопки мыши откройте меню и выберете New.

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

После этого вы увидите созданный объект в списке.

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

В открывшемся окне отметьте Enable для включения правила и при необходимости напишите комментарий. Нажмите OK для сохранения изменений.

На этом создание объекта групповой политики закончено.

Поиск объектов групповой политики

Как правило в корпоративных средах большое количество объектов GPO, чтобы было проще найти нужный, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

Удаление объекта групповой политики

Если экземпляр GPO больше не нужен, его можно удалить. Выберете объект для удаления и с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

А чтобы попробовать услугу — кликните на кнопку ниже.

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

Групповая политика, расширенное управление групповыми политиками (AGPM) и Internet Explorer 11 (Internet Explorer 11 для ИТ-специалистов) — Internet Explorer

- Чтение занимает 2 мин

В этой статье

Важно!

15 июня 2022 г. настольное приложение Internet Explorer 11 будет снято с службы поддержки. Список того, что имеется в области, см. в faq. Те же приложения и сайты IE11, которые вы используете сегодня, можно открывать в Microsoft Edge в режиме Internet Explorer. Более подробную информацию см. здесь.

Более подробную информацию см. здесь.

Расширенное управление групповыми политиками (AGPM) представляет лицензию надстройки, доступную для пакета Microsoft Desktop Optimization Pack (MDOP). Эта лицензия позволяет изменять модель управления и назначения ролей, что помогает оптимизировать управление групповой политикой и понизить риск крупномасштабных сбоев.

AGPM позволяет:

Изменение объектов групповой политики вне вашей рабочей среды. Объекты групповой политики хранятся во внешнем архиве в целях редактирования, проверки и утверждения. Затем при развертывании AGPM перемещает объекты групповой политики в рабочую среду.

Назначение ролей для сотрудников. Вы можете назначать сотрудникам или группам 3 роли.

Рецензент. Может просматривать и сравнивать объекты групповой политики в архиве. Эта роль не позволяет изменять или развертывать объекты групповой политики.

Редактор.

Может просматривать, сравнивать, отмечать и снимать отметку и изменять объекты групповой политики в архиве. Эта роль позволяет также запрашивать развертывание объектов групповой политики.

Может просматривать, сравнивать, отмечать и снимать отметку и изменять объекты групповой политики в архиве. Эта роль позволяет также запрашивать развертывание объектов групповой политики.Утверждающий. Может утверждать создание и развертывание объектов групповой политики в рабочей среде.

Управление жизненным циклом объектов групповой политики с помощью функций управления изменениями. С помощью функций управления доступными версиями, журнала и аудита вы сможете управлять своими объектами групповой политики, начиная от перемещения файлов в архиве и редактирования, и заканчивая развертыванием объектов групповой политики.

Примечание

Чтобы узнать больше о расширенном управлении групповыми политиками и получить лицензию, см. Документацию по расширенному управлению групповыми политиками (версия 4.0).

Инструкция по групповым политикам Active Drirectory

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Создание объектов групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Удаление объекта групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

Средняя оценка: 5.0 Оценили: 1

191028

Санкт-Петербург

Литейный пр. , д. 26, Лит. А

, д. 26, Лит. А

191028 Санкт-Петербург Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99 700 300 ООО «ИТГЛОБАЛКОМ ЛАБС» 700 300Поиск объектов GPO без связей к организационным подразделениям

Обновлено 25.11.2019

Добрый день! Уважаемые системные администраторы и гости одного из крупнейших IT блогов России Pyztilistnik.org. В прошлый раз мы с вами разбирали проблему с размером токена MaxTokenSize и решили проблему с доступом на сервис IIS. В сегодняшней публикации я хотел бы вернуться к обсуждению одного из важнейших инструментов AD по массовому управлению инфраструктурой, к групповым политикам. Когда у вас организация не очень большая, то количество политик (Объектов GPO) может быть маленьким, но когда компания разрастается и ее структура Active Directory с организационными подразделениями становится заметной, вы можете столкнуться с ситуацией, что среди ваших объектов групповой политики есть те, которые ни к кому не присоединены и не используются. Может встать вопрос, о их необходимости, лично я всегда придерживаюсь правила, что не используется лучше удалить или убрать в архив. В сегодняшней статье я вас научу искать политики GPO, которые не имеют связей с OU и не используются в вашей инфраструктуре.

Может встать вопрос, о их необходимости, лично я всегда придерживаюсь правила, что не используется лучше удалить или убрать в архив. В сегодняшней статье я вас научу искать политики GPO, которые не имеют связей с OU и не используются в вашей инфраструктуре.

Постановка задачи

Научиться быстро находить ненужные групповые политики, которые не используются и не присоединены ни к одному организационному подразделению. В итоге мы сможем уменьшить количество GPO, уменьшить размер папки Sysvol, для больших организаций со слабыми каналами, уменьшение объема этой папки, уменьшит время репликации. На выходе получаем оптимизированную базу GPO объектов.

Методы поиска несвязанных объектов групповой политики

Объекты групповой политики (GPO) идеально подходят для настройки различных элементов конфигурации на большом количестве устройств в домене Active Directory. Один объект групповой политики может обеспечить изменение на всех устройствах в домене за несколько минут. Объекты групповой политики — отличный способ массового управления системами из одного места, но со временем вы можете получить сотни или даже тысячи таких объектов. Для оптимизации объектов GPO мы научимся использовать PowerShell для отображения привязки объектов групповой политики к подразделениям в Active Directory.

Для оптимизации объектов GPO мы научимся использовать PowerShell для отображения привязки объектов групповой политики к подразделениям в Active Directory.

Несвязанные объекты групповой политики — это те объекты групповой политики, которые больше не применимы к компьютерам или пользователям. Поскольку объекты GPO должны быть связаны с одним или несколькими подразделениями для применения изменений конфигурации, объекты GPO, которые не связаны с одним подразделением, вообще не имеют никакого эффекта. Чтобы поддерживать Active Directory в чистоте, важно обнаруживать и удалять эти объекты групповой политики, если они больше не нужны. К сожалению, нет хорошего способа сделать это через консоль управления групповыми политиками, но мы можем реализовать это с помощью PowerShell и модуля Active Directory.

Когда вы откроете оснастку «управление групповой политикой», лучше всего, это сделать через окно «Выполнить» gpmc.msc и посмотрите список всех ваших объектов GPO, то обнаружите, что при выборе всего списка вы не видите столбца отображающего наличие линка с каким-то OU в AD. Обходить каждую политику не очень удобно и долго.

Обходить каждую политику не очень удобно и долго.

В моем примере есть десяток объектов GPO, визуально я вижу, что меня на уровне домена используются две политики «Default Domain Policy» и «Добавление прав DHCP». Давайте посмотрим какие атрибуты есть у них. Для этого запустите оболочку PowerShell и введите команду:

get-gpo -Name «Добавление прав DHCP»

Вы получите список атрибутов, которые есть у политики, к сожалению тут нет такого, который бы мог вам сказать, есть ли у него связь с организационным подразделением или сайтов Active Directory.

Чтобы получить нужную информацию, вам потребуется воспользоваться командлетом Get-GPOReport, но перед этим вы должны знать имя или GUID политики. Get-GPOReport — это командлет, который создает отчет в формате XML или HTML, он описывает свойства и параметры политики для определенного объекта групповой политики (GPO) или для всех объектов групповой политики в домене. Информация, сообщаемая для каждого объекта групповой политики, включает: сведения, ссылки, фильтрацию безопасности, фильтрацию инструментария управления Windows (WMI), делегирование, а также конфигурации компьютеров и пользователей.

Можно указать параметр «All» для создания отчета для каждого объекта групповой политики в домене или указать параметр «Имя» или «Guid» для создания отчета по объекту групповой политики. Вы также можете передать объекты GPO в этот командлет. Если вы указываете файл через параметр Path , отчет записывается в файл; в противном случае он выводится на дисплей.

Get-GPOReport -Guid 13EA95D5-1418-46A1-9009-038C79E80FFD -ReportType xml -Path C:\Scripts\gporeport.xmlили

Get-GPOReport -Guid 13EA95D5-1418-46A1-9009-038C79E80FFD -ReportType html -Path C:\Scripts\gporeport.html

В итоге в нужной папке у меня создались файлы отчета.

Вот так вот выглядит отчет в формате HTML, тут видно, что есть раздел «Ссылки» и в нем присутствует, что мой объект GPO присоединен к домену root по пути root.pyatilistnik.org.

Если посмотреть файл в формате XML, то тут будет интересный раздел <linksTo>, в котором так же будет присутствовать имя OU или домена куда прилинкована групповая политики, вы это увидите в поле <SOMName>. В поле <SOMPath> вы увидите путь, чуть ниже статус включена или нет.

В поле <SOMPath> вы увидите путь, чуть ниже статус включена или нет.

Дополнительные сведения по Get-GPOReport https://docs.microsoft.com/en-us/powershell/module/grouppolicy/get-gporeport?view=win10-ps

Логично предположить, что если у самого объекта групповой политики нет атрибутов, которые бы имели информацию, к кому они присоединены, то нужно ее искать на объектах присоединения. В моем примере, это будет корень домена, но так же может быть и сайт или организационное подразделение. Откройте редактор атрибутов ADSIEdit или оснастку ADUC. Откройте свойства объекта, я это делаю через оснастку «Пользователи и компьютеры», которая имеет вкладку «Редактор атрибутов». Тут вам нужно найти атрибут gPLink.

gPLink — это атрибут, сортированный список параметров групповой политики. Каждый вариант является DWORD. Значение указывает на расположение GPC в Active Directory. GPLink — хранится в Active Directory на объекте, с которым связан объект групповой политики.

- Когда объект групповой политики связывается с подразделением, атрибут GPlink объекта подразделения обновляется

- Если объект групповой политики связан с доменом или объектом OU, GPLINK реплицируется по всему домену (с разделом домена).

- Если объект групповой политики связан с объектом сайта, он реплицируется по всему лесу (с разделом конфигурации). Когда объект групповой политики связывается с сайтом, атрибут GPLink объекта SITE OBJECT обновляется. Объект сайта хранится в «Configuration\Sites» — это важно, потому что, в отличие от раздела домена, все контроллеры домена в лесу имеют копию раздела конфигурации.

Вот строка из редактора атрибутов на нужном объекте, как видно содержится LDAP ссылка

[LDAP://cn={13EA95D5-1418-46A1-9009-038C79E80FFD},cn=policies,cn=system,DC=root,DC=pyatilistnik,DC=org;0]

GUID 13EA95D5-1418-46A1-9009-038C79E80FFD соответствует политике «Добавление прав DHCP».

Зная, о существовании атрибута gPLink и командлете Get-GPOReport, мы можем воспользоваться данной связкой, чтобы получить нужные нам данные. Предполагая, что вы подключены к компьютеру с Active Directory с соответствующими правами и у вас установлен модуль ActiveDirectory, вам сначала нужно найти все ссылки на объекты групповой политики в среде Active Directory. Для этого используйте Get-GPO командлет с параметром All.

Предполагая, что вы подключены к компьютеру с Active Directory с соответствующими правами и у вас установлен модуль ActiveDirectory, вам сначала нужно найти все ссылки на объекты групповой политики в среде Active Directory. Для этого используйте Get-GPO командлет с параметром All.

Как только у вас есть все объекты групповой политики, назначенные для переменной $gpos, вы можете приступить к изучению каждой из них. Для этого вы будете использовать цикл foreach. Поскольку выходные объекты Get-Gpo не имеют свойства, позволяющего определить, с каким подразделением они связаны, вы вынуждены использовать другой вызываемый командлет Get-GPOReport. Используйте свойство ID для каждого представленного объекта $gpo.ID и передайте его командлету Get-GPOReport.

Так как вам нужно будет еще немного изучить вывод Get-GPOReport, обязательно выведите отчет в формате XML. Это позволяет легко ссылаться на свойства переменной $gpoReport. Обратите внимание, что я приведу $gpoReport к формату XML. Это позволит вам ссылаться на различные узлы внутри XML, а не анализировать его как строку.

Это позволит вам ссылаться на различные узлы внутри XML, а не анализировать его как строку.

foreach ($gpo in $gpos) {

[xml]$gpoReport = Get-GPOReport -Guid $gpo.ID -ReportType xml

}

Теперь у вас есть код для создания отчета о GPO XML для каждого объекта GPO. На этом этапе проверьте свойство GPO.LinksTo для каждого, $gpoReport, чтобы определить, является ли оно нулевым или нет. Если оно нулевое, то это означает, что OU не было связано с ним. Зная это, вы можете включать только те объекты групповой политики, которые не связаны с OU, с помощью простого условия if/then.

$gpos = Get-Gpo -All

foreach ($gpo in $gpos) {

[xml]$gpoReport = Get-GPOReport -Guid $gpo.ID -ReportType xml

if (-not $gpoReport.GPO.LinksTo) {

$gpo.DisplayName

}

}

Этот цикл foreach теперь проверяет каждый объект групповой политики в среде Active Directory, получает отчет в формате XML, проверяет соответствующее свойство в отчете XML и, если в этом свойстве не определено подразделение, выводит имя объекта групповой политики. Но это еще не все, вы можете пойти еще дальше и воспользоваться прекрасным скриптом gPLinkReport 1.2. Чтобы установить скрипт из интернета можете выполнить команду или скачать его у меня:

Но это еще не все, вы можете пойти еще дальше и воспользоваться прекрасным скриптом gPLinkReport 1.2. Чтобы установить скрипт из интернета можете выполнить команду или скачать его у меня:

Install-Script -Name gPLinkReport

Хочу напомнить, что у вас должен быть загружен и установлен модуль PowerShell для Active Directory. Примеры выполнения команд со скриптом:

.\gPLinkReport.ps1 | Out-GridView (Выведет графическую таблицу)

.\gPLinkReport.ps1 | Export-Csv -Path .\GPLinkReport.csv -NoTypeInformation (Экспортирует данные в файл)

В итоге у вас получиться вот такая удобная таблица, вам будет интересен столбец «CannonicalName» и те групповые политики, кто не имеет никаких связей с объектами AD будут иметь статус _GPO_NOT_LINKED.

Вот такими методами мы легко выяснили, какие из групповых политик у вас просто простаивают, а какие нет. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

оснастке управление групповой политикой — Управление групповыми политиками Active Directory (AD GPO) – Profile – Ask Imam

оснастке управление групповой политикой

Для просмотра нажмите на картинку

Читать далее

Смотреть видео

оснастке управление групповой политикой

Оснастка «Редактор локальной групповой политики». Часть 1

Часть 1

6.1. Управление с помощью групповых политик

Документация по устранению неполадок групповой политики для Windows Server

Редактор локальной групповой политики. Оснастка gpedit.msc

Настройка групповой политики на Windows Server 2016

Управление групповыми политиками Active Directory (AD GPO)

Управление групповой политикой в организации. Часть 1 – введение в работу с оснасткой GPMC

8 параметров групповой политики Windows, которые должен знать каждый администратор

Как открыть редактор локальной групповой политики в Windows 10.

Групповые политики Active Drirectory

Освежаем память

Здесь можно обойтись флюорокарбоном. Она должна быть максимально тонкой, но прочной и под рукой у вас всегда должен быть подсачек. Преимуществом такого способа прикрепления поводка является не только его простота, но и быстрота выполнения. К веревке крепится подвижное свинцовое кольцо. К морю чуть заметная тропа.

Дискуссия будет затруднена и в том случае, когда концептуальные каркасы, используемые различными ее участниками, имеют мало общего между собой, но она будет тем легче, чем больше будет область совпадения этих каркасов. Какая девушка не мечтает о красивой свадьбе.

Какая девушка не мечтает о красивой свадьбе.

Чтобы спастись, она должна разгадать секреты магических вещей, творящихся в заведении. Если не переборщили с красным перцем, то крылышки в духовке по данному рецепту понравятся и всем остальным. Отдельные модели укомплектованы контрольными манометрами. Мотор весьма надежный, компактный и не слишком тяжелый для своей мощности.

Берегите всех зверят внутри природы. Очень важно подобрать такую скорость проводки чтобы приманка почти всегда находилась в верхнем шаре воды и лишь иногда выпрыгивала на поверхность. После заброса снасти леску продеваем в специальное углубление под специальный ролик и отпускаете фрикцион катушки все.

Оснастка управления групповыми политиками. Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду: Возможно оснастка не сможет открыться т. к. не была установлена ранее. На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”. Завершаем установку компонентов как обычно. Окно оснастки управления групповой политикой выглядит так: Создание объектов групповой политики. Добавим новый объект групповой политики.

к. не была установлена ранее. На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”. Завершаем установку компонентов как обычно. Окно оснастки управления групповой политикой выглядит так: Создание объектов групповой политики. Добавим новый объект групповой политики.

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Вы можете открыть данную оснастку несколькими способами: Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение.

Пошаговая инструкция по управлению групповыми политиками Active Directory и пример работы с ними на виртуальном сервере 1cloud T2M19S. Как управлять групповыми политиками Active Directory (AD GPO) true В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server. Виртуальный сервер на базе Windows. Оснастка выглядит следующим образом: Создание объектов групповой политики. Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> -> Group Policy Objects.

Виртуальный сервер на базе Windows. Оснастка выглядит следующим образом: Создание объектов групповой политики. Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> -> Group Policy Objects.

Оснастка «Управление групповой политикой» считается стандартным средством управления групповой политикой. Оснастка «Управление групповой политикой» устанавливается на сервер вместе с ролью «Доменные службы Active Directory» (AD DS), но если у вас по какой-то причине не удается ее найти, то всегда данную оснастку можно заново установить. Для того чтобы повторно установить текущую оснастку, в «Диспетчере сервера», в узле «Сводка компонентов» перейдите по ссылке «Добавить компонент». По завершению установки закройте мастер установки.

Изменять групповые политики можно с помощью Редактора локальной групповой политики. Политики для настройки панели управления, панели задач и др. Политики для настройки антивирусной защиты Рис.2 Создание ярлыка для оснастки Редактор локальной групповой политики.

Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками.

Выполнение скрипта PowerShell через GPO. Как сделать копию GPO политики. Установка и настройка Active Directory в Windows Server

В оснастке Управление групповой политикой назначаются политики к подразделениям, а благодаря иерархической структуре можно визуально понять к какой группе относятся какая-либо политика: Групповая политика изменяется в редакторе управления групповыми политиками – для этого требуется выбрать команду Изменить в меню Действия. Можно скопировать в нее параметры уже существующей по.

Управление групповой политикой — GPMC или AGPMУправление съемными устройствами с помощью групповой политикиПроблемы, связанные с применением объектов групповой политики к.

В оснастке Управление групповыми политиками четко видна иерархическая структура политик, с помощью которой удобно назначать («привязывать», создавать линк) политики к подразделениям. Можно воспользоваться специализированными интерфейсами, которые покажут, какие параметры политики реально заданы администратором (в отличие от параметров по умолчанию). При наличии разветвленной структуры групповых политик определить, какие параметры будут применены из создаваемой политики, крайне затруднительно.

При наличии разветвленной структуры групповых политик определить, какие параметры будут применены из создаваемой политики, крайне затруднительно.

В меню Файл выберите пункт Добавить или удалить оснастку. В открывшимся диалоговом окне, дважды кликните «Редактор объектов групповой политики» и нажмите кнопку «Готово» и «ОК». Открыть редактор локальной групповой политики в Windows 10 Home.

Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками. Групповые политики доменов.

Server R2 Active Directory управление групповыми политиками,отсутствует оснастка Group Policy Management в домене Server R2. Вот теперь совсем другое дело, с помощью данной оснастки можно видеть какие групповые политики есть, каково их назначение, моделировать работу созданных, делать бекап и восстановление также как и на системе Windows Server R2 описанных на моем блоге.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Взятую напрокат лодку можно использовать как для рыбалки, так и для развлечений. Помпа накручивается на бутылку с трансмиссионным маслом.

В первую очередь, он дал команду осмотреться в отсеках и обследовать наружную, видимую часть корабля. Однако чересчур яркий свет может спугнуть потенциальную добычу. Он пройдет через направляющее ушко, для плавности хода можно использовать дополнительный ролик. Как и все узлы вяжутся просто так приступим для наглядности буду использовать толстую веревку и вертлюжок довольно большого размера. Сливное отверстие находится немного ниже уровня палубы, этим обеспечивается максимально удобный слив воды.

За первый год службы он весь в шрамах, но так же ловит и ловит. Поймав морского ежа нужно сразу же остричь ядовитые иглы. Как хорошо один брат, занят, второй свободен, решаем попробовать поймать рыбу там, где недавно была удача.

Лицензирование деятельности по заготовке, переработке и реализации лома черных и цветных металлов. Ниткой этой я себя завяжу, с глаз дурных исчезну. Лентяем и неучам туда дороги нет. Оцените, насколько в целом информация об организациях, оказывающих услуги в сфере социального обслуживания доступна.

Ниткой этой я себя завяжу, с глаз дурных исчезну. Лентяем и неучам туда дороги нет. Оцените, насколько в целом информация об организациях, оказывающих услуги в сфере социального обслуживания доступна.

Закинув удочки в речку, старик и молодой мужчина молча уставились на поплавки. Так ка другая палка у меня на ремонте на рыбалку взял эту. Поэтому наиболее информативны испытания блесен непосредственно на водоеме. На проводочных поплавочных удилищах, рассчитанных на использование инерционных катушек, первое кольцо часто располагается очень близко к рукояти. Что залить в вазовскую механику.

Управление групповой политикой — 4 шага для управления объектами групповой политики — Управление платформой Microsoft — Блоги

Насколько критична групповая политика?

Ну, а что может случиться, если ваша политика блокировки изменится и хакерам будет разрешено неограниченное количество попыток угадать пароль пользователя? Что, если стандартные закладки на всех машинах ваших пользователей перенаправлялись на вредоносные сайты? Что, если вредоносное ПО будет загружено на все контроллеры вашего домена?

Все, что нужно, чтобы воплотить эти кошмары в реальность, — это один-единственный плохой параметр в вашей групповой политике. По правде говоря, не будет преувеличением сказать, что одно неправильное изменение одного параметра — намеренное или случайное — может легко привести к утечке данных со всеми сопутствующими расходами, плохим PR, штрафами за соблюдение нормативных требований и длительным ущербом репутации вашей организации.

По правде говоря, не будет преувеличением сказать, что одно неправильное изменение одного параметра — намеренное или случайное — может легко привести к утечке данных со всеми сопутствующими расходами, плохим PR, штрафами за соблюдение нормативных требований и длительным ущербом репутации вашей организации.

Несмотря на то, что эффективное управление групповой политикой критически важно для надежной безопасности Active Directory, во многих организациях ему очень не уделяют внимания. Если в вашей компании это так, ознакомьтесь с этим четырехэтапным планом, чтобы взять ситуацию под контроль.

Краткий обзор возможностей групповой политики

Групповая политикаобеспечивает централизованное управление пользователями и компьютерами в любой среде Microsoft Active Directory. Каждая группа связанных параметров называется объектом групповой политики (GPO). Вот лишь несколько примеров буквально тысячи полезных вещей, которые вы можете сделать с ними:

- Не позволяйте пользователям выбирать слишком простые пароли.

- Заблокируйте учетную запись после ввода определенного количества неверных паролей.

- Запрещает неопознанным пользователям на удаленных компьютерах подключаться к общему сетевому ресурсу.

- Предоставьте всем бизнес-пользователям стандартный набор закладок, чтобы они могли легко связаться с вашей службой поддержки или получить доступ к другим важным ресурсам.

- Ограничить доступ к определенным папкам.

- Установите одно и то же программное обеспечение на все контроллеры домена (DC).

- Отключить командную строку на машинах пользователей.

- Обеспечьте своевременное применение обновлений Windows.

Не требуется большого воображения, чтобы увидеть, как можно злоупотреблять объектами групповой политики, чтобы обойти меры безопасности и получить доступ к конфиденциальным данным.Все, что вам нужно сделать, это подумать об обратной стороне каждой из этих политик, как я сделал в моих примерах в верхней части этого сообщения в блоге. Учитывая то, как объекты групповой политики распространяют изменения в течение нескольких минут (или даже секунд), устранение ущерба во многом похоже на вскрытие чашки.

Учитывая то, как объекты групповой политики распространяют изменения в течение нескольких минут (или даже секунд), устранение ущерба во многом похоже на вскрытие чашки.

Очевидно, что крайне важно держать под строгим контролем управление групповыми политиками и объекты групповой политики. Вот четыре необходимых шага.

Шаг 1. Просмотрите все настройки GPO.

Первый шаг — получить четкое представление о вашем текущем положении.Однако подведение итогов ваших GPO может оказаться сложной задачей; в некоторых средних и крупных организациях их сотни, а иногда и тысячи развернуты в широко распределенных средах. Тем не менее, важно понимать цель и эффект каждого объекта групповой политики — что он позволяет или не позволяет происходить в вашей ИТ-экосистеме? Параметры GPO могут управлять политиками паролей, сценариями запуска и завершения работы, установкой программного обеспечения, разрешениями для файлов и реестра и многим другим.

Как правило, объекты групповой политики должны быть целенаправленными. Их следует строго разделить на «объекты групповой политики параметров компьютера» и «объекты групповой политики параметров пользователя». Следует проявлять осторожность, чтобы избежать наличия объектов групповой политики, которые применяют пользовательские настройки только к пользователям на определенных компьютерах. Устанавливая четкую и хорошо структурированную групповую политику, вы уменьшаете как поверхность атаки, так и вероятность ошибок.

Их следует строго разделить на «объекты групповой политики параметров компьютера» и «объекты групповой политики параметров пользователя». Следует проявлять осторожность, чтобы избежать наличия объектов групповой политики, которые применяют пользовательские настройки только к пользователям на определенных компьютерах. Устанавливая четкую и хорошо структурированную групповую политику, вы уменьшаете как поверхность атаки, так и вероятность ошибок.

Шаг 2. Проверьте делегирование разрешений GPO.

Далее вам необходимо понять, кто имеет возможность создавать, изменять и удалять объекты групповой политики в вашей среде. Во-первых, сюда входят все администраторы домена и администраторы предприятия.Но большинство организаций делегируют разрешения GPO и многим другим администраторам. Например, может иметь смысл дать вашей группе серверов возможность управлять определенными объектами групповой политики, а группе настольных компьютеров — управлять другими.

Однако делегирование сопряжено с риском. Любой администратор может намеренно или случайно внести неправильные изменения в объекты групповой политики, на изменение которых у него есть разрешение. И злоумышленник, который скомпрометирует учетную запись одного из этих администраторов, может создать бэкдоры, запустить вредоносный код или добавить учетную запись домена в группу RDP — и это лишь некоторые из своих возможностей.

Любой администратор может намеренно или случайно внести неправильные изменения в объекты групповой политики, на изменение которых у него есть разрешение. И злоумышленник, который скомпрометирует учетную запись одного из этих администраторов, может создать бэкдоры, запустить вредоносный код или добавить учетную запись домена в группу RDP — и это лишь некоторые из своих возможностей.

Чтобы контролировать, какие учетные записи могут изменять вашу групповую политику, вам необходимо реализовать регулярную аттестацию делегирования разрешений GPO.

Кроме того, важно ограничить разрешения для двух встроенных объектов групповой политики, политики домена по умолчанию и политики контроллеров домена по умолчанию. Они часто становятся целью злоумышленников, потому что по умолчанию в каждом домене AD используются один и тот же GUID, и они влияют на ВСЕ: права пользователей, локальные параметры безопасности, политику паролей, политику блокировки учетных записей, доступ к сети и безопасность и многое другое. Поскольку в этих объектах групповой политики назначено множество прав, злоумышленнику не нужно пытаться связать вредоносный объект групповой политики; они могут просто использовать один из этих двух существующих объектов групповой политики. Вот почему рекомендуется накладывать более строгие объекты групповой политики поверх этих объектов групповой политики по умолчанию, чтобы вы могли ограничить пути эскалации для администраторов, таких как операторы сервера, операторы резервного копирования и операторы печати.

Поскольку в этих объектах групповой политики назначено множество прав, злоумышленнику не нужно пытаться связать вредоносный объект групповой политики; они могут просто использовать один из этих двух существующих объектов групповой политики. Вот почему рекомендуется накладывать более строгие объекты групповой политики поверх этих объектов групповой политики по умолчанию, чтобы вы могли ограничить пути эскалации для администраторов, таких как операторы сервера, операторы резервного копирования и операторы печати.

Шаг 3. Проверьте связывание GPO.

GPO не действует, пока не будет связан с контейнером Active Directory, например сайтом, доменом или подразделением (OU).Определение того, где именно GPO необходимо для понимания воздействия политики. Например, если хакер компрометирует учетную запись создателя GPO для GPO, связанного с DC, то теперь этот злоумышленник владеет этим DC и может создавать и изменять GPO, чтобы разрешить установку вредоносного ПО.

Регулярно просматривая связывание GPO, вы можете уменьшить поверхность для атаки. Лучшие практики рекомендуют размещать ссылки как можно ближе к намеченной цели. Такой подход снижает сложность управления групповой политикой, ограничивает влияние случайных или злонамеренных изменений и снижает задержку, устраняя необходимость для каждого клиента фильтровать группу объектов групповой политики, чтобы определить, какие из них применимы.

Лучшие практики рекомендуют размещать ссылки как можно ближе к намеченной цели. Такой подход снижает сложность управления групповой политикой, ограничивает влияние случайных или злонамеренных изменений и снижает задержку, устраняя необходимость для каждого клиента фильтровать группу объектов групповой политики, чтобы определить, какие из них применимы.

Шаг 4. Внедрение управления изменениями на основе утверждения.

Собственные изменения GPO вступают в силу, как только окно закрывается — нет даже кнопки «Применить». Это угроза безопасности, которая также делает организации уязвимыми для простых административных ошибок, которые могут иметь разрушительные последствия. Поэтому очень важно внедрить процесс контроля изменений на основе утверждения.

В частности, вам необходимо настроить автоматический рабочий процесс утверждения, который позволяет разделить обязанности — человек, который фактически редактирует параметр GPO, должен отличаться от человека, который утверждает развертывание изменения GPO в производственной среде. Это может показаться очевидным, но это то, что необходимо формально решить и реализовать.

Это может показаться очевидным, но это то, что необходимо формально решить и реализовать.

Дальнейшее понимание

Правильное управление объектами групповой политики и групповыми политиками имеет решающее значение. Чтобы помочь, Microsoft предлагает консоль управления групповой политикой (GPMC), бесплатный редактор групповой политики, который помогает с множеством задач, а также набор интерфейсов GPMC для программного доступа ко многим операциям. Однако у этих встроенных инструментов есть свои ограничения. Стороннее решение, такое как Quest GPOADmin, может значительно упростить и повысить эффективность управления групповыми политиками.

Если вы хотите вернуться к основам, обратитесь к нашей предыдущей публикации «Что такое групповая политика и как работают GPO». Более подробную информацию об управлении групповой политикой можно найти в этой статье Microsoft TechNet. Для получения дополнительной информации прочтите этот пост о скрытой настойчивости групповой политики от сертифицированного мастера Microsoft Шона Меткалфа или посмотрите доклад Рэнди Франклина Смита на конференции экспертов, в котором он делится своим опытом по защите Active Directory.

Групповая политика: что это такое и как работают GPO — Управление платформой Microsoft — Блоги

Групповая политика — критический элемент любой среды Microsoft Active Directory (AD).Но что это такое и как работает? Как злоумышленники могут его скомпрометировать и как вы можете защитить себя? Вот все самое важное, что вам нужно знать.

Обзор групповой политики

Групповая политика— это неотъемлемая функция, встроенная в Microsoft Active Directory. Его основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене AD. Сюда входят как бизнес-пользователи, так и привилегированные пользователи, такие как ИТ-администраторы, а также рабочие станции, серверы, контроллеры домена (DC) и другие машины.

Вот лишь несколько примеров многих полезных вещей, которые вы можете с ним делать:

- Установите и применяйте политики паролей, такие как требования к длине и сложности пароля, чтобы предотвратить атаки с подборами пароля.

- Предотвратите использование съемных носителей, которые являются вектором как для заражения вредоносным ПО, так и для кражи данных.

- Ограничьте доступ к командной строке, чтобы пользователи не могли запускать неавторизованный код, который может поставить под угрозу целостность или стабильность их машин или заразить вашу сеть.

- Разверните операционные системы и другое программное обеспечение на всех машинах Windows Server и других компьютерах, чтобы обеспечить стандартную среду во всем домене.