Инструкция по работе с групповыми политиками Active Directory

В статье описана краткая информация о групповых политиках Active Directory и пример работы с ними на виртуальном сервере с операционной системой Windows Server.

Что такое групповые политики и зачем они нужны?

Групповая политика — это инструмент, доступный для администраторов, работающих с архитектурой Active Directory. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, подключенных к домену, а также обеспечивает простой способ распространения программного обеспечения.

Групповые политики позволяют настраивать параметры для определенного набора пользователей или компьютеров внутри домена Active Directory. Также позволяют указать политики в одном месте для группы и применить к целевому набору пользователей.

Например, можно обеспечить применение стандартного набора настроек и конфигураций для групп пользователей или компьютеров в домене или по запросу. Во всех компаниях как правило есть различные отделы, например отдел системных администраторов, разработчиков, дизайнеров, каждому из отдела необходим свой стандартный набор программного обеспечения, их рабочие компьютеры должны быть сконфигурированы под специальные задачи и нужды. С помощью групповых политик можно создать наборы настроек для конкретных групп пользователей в домене. С помощью Active Directory GPO можно установить и управлять отдельными унифицированными наборами настроек, конкретно для дизайнеров или разработчиков.

Конфигурации для компьютеров или пользователей проще и эффективнее, т.к. расположены в одном месте и не требуют повтора на каждом компьютере.

Компоненты GPO

Существует два компонента групповых политик — серверный компонент и клиентский, т.е. данная структура относится к архитектуре “клиент-сервер”.

Серверный компонент — оснастка Microsoft Management Console (MMC), которая используется для указания настроек групповой политики. MMC может быть использована для создания политик для контроля и управления административными шаблонами и настройками безопасности (скрипты, установка ПО и прочее). Каждый из них называется расширением и в свою очередь каждый из них имеет дочернее расширение, которое разрешает добавление новых компонентов или обновление существующих без возможности затронуть или подвергнуть риску всю политику.

Клиентский компонент интерпретирует и применяет настройки групповой политики для компьютеров пользователей или целевым пользователям. Клиентские расширения — это компоненты, которые запущены на пользовательской системе и несут ответственность за интерпретацию обработки и применения в объекты групповой политики.

Для администрирования GPO используют Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка Управление групповыми политиками

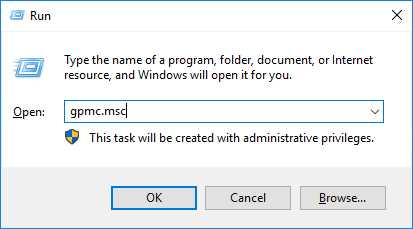

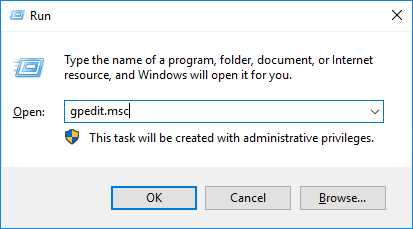

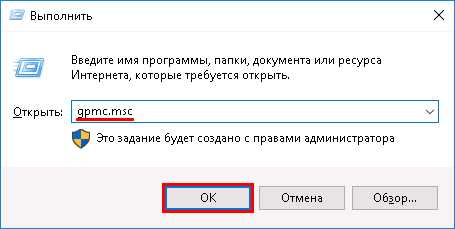

После установки роли Active Directory Domain Service (AD DS) на контроллер домена на сервере появится оснастка Group Policy Management. Для того, чтобы ее открыть нажмите комбинацию клавиш Win+R и в открывшемся окне введите:

gpmc.mscНажмите OK.

Если оснастку не удается открыть, то возможно по определенным причинам она не установлена. Установить ее можно через стандартное меню Add roles and features

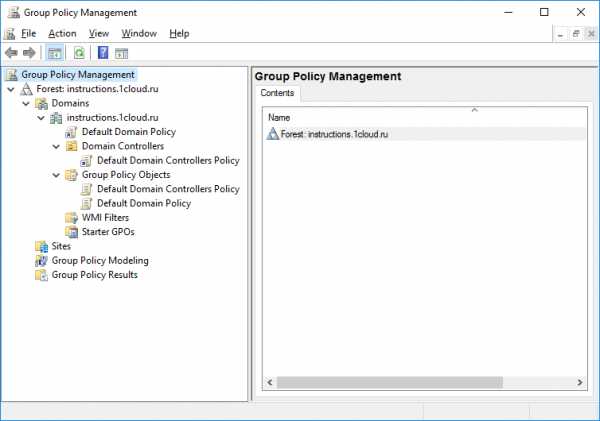

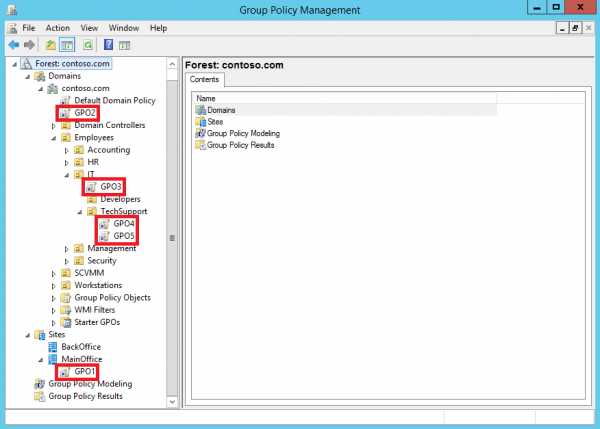

Оснастка выглядит следующим образом:

Создание объектов групповой политики

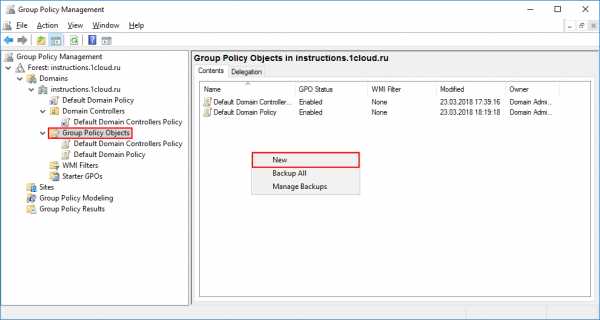

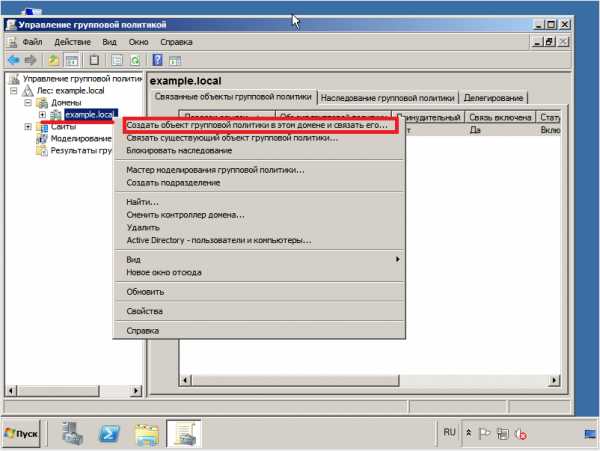

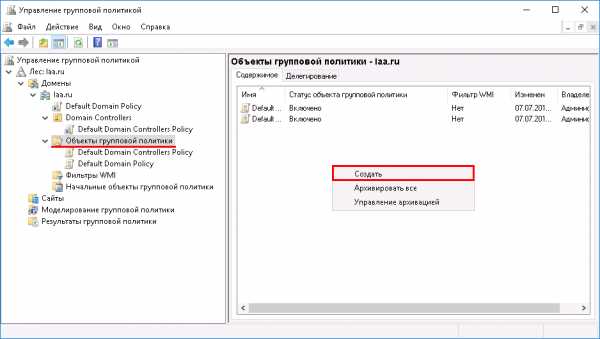

Для создания объекта групповой политики перейдите во вкладку Forest -> Domains -> <Ваш домен> -> Group Policy Objects. С помощью правой кнопки мыши откройте меню и выберете New.

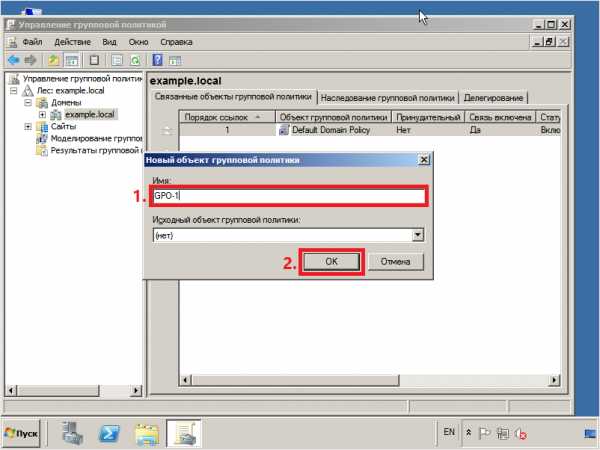

В открывшемся окне в поле Name введите удобное для вас имя групповой политики.

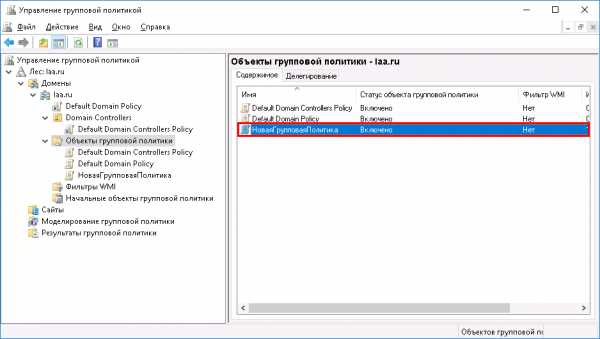

После этого вы увидите созданный объект в списке.

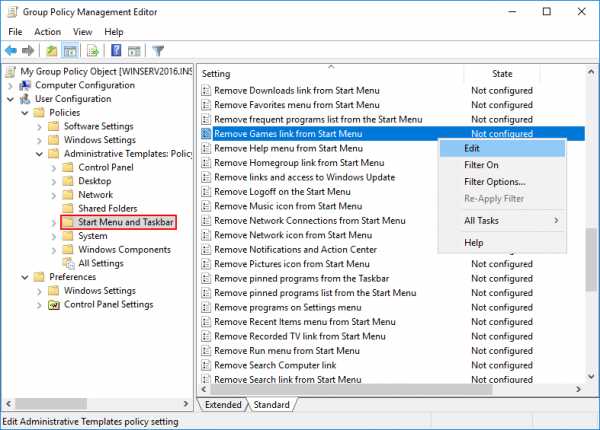

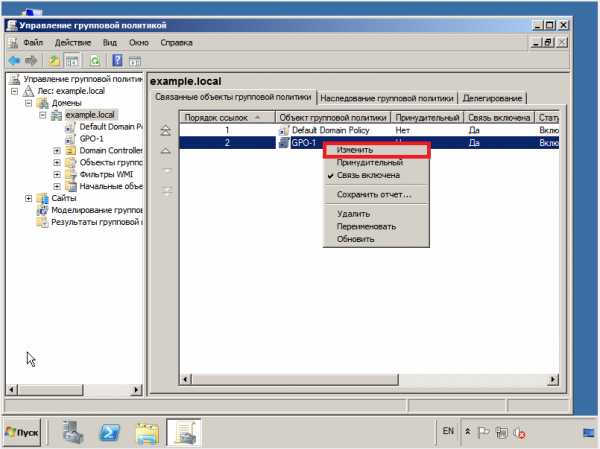

Теперь необходимо настроить созданный объект под конкретные задачи. в качестве примера удалим ссылку Games из меню Start. Для это с помощью правой кнопки мыши откройте меню объекта и выберете пункт Edit.

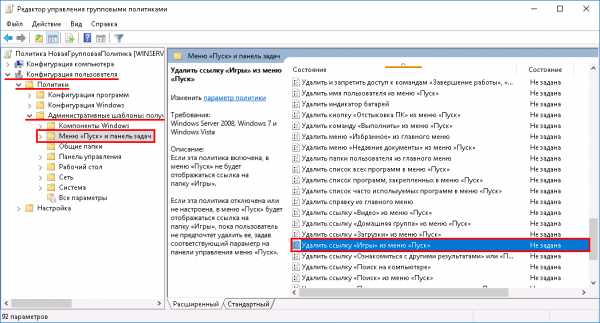

В редакторе групповых политик перейдите по иерархии User Configuration -> Policies -> Administrative Templates -> Start Menu and Taskbar. Найдите опцию Remove Games link from Start Menu и в контекстном меню выберете пункт Edit.

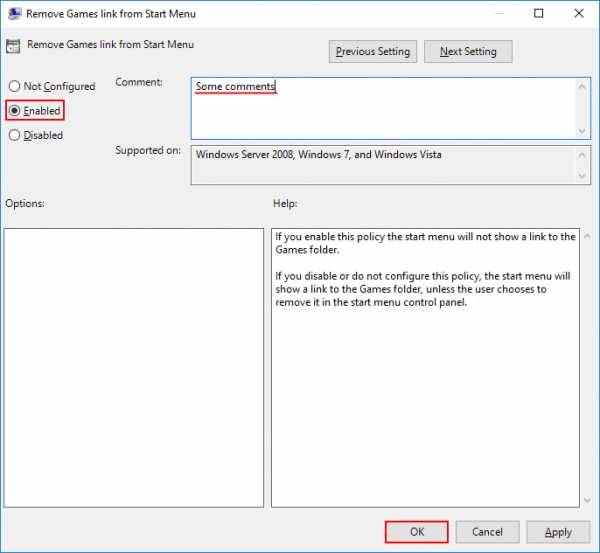

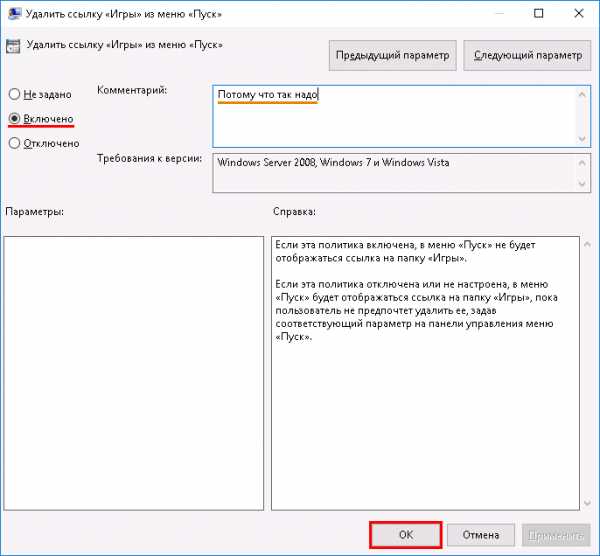

В открывшемся окне отметьте

На этом создание объекта групповой политики закончено.

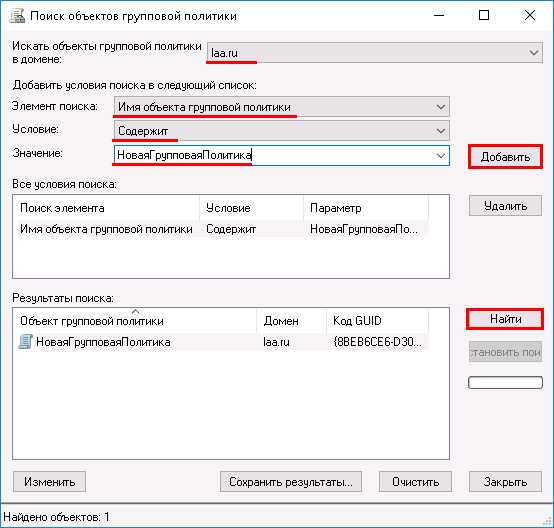

Поиск объектов групповой политики

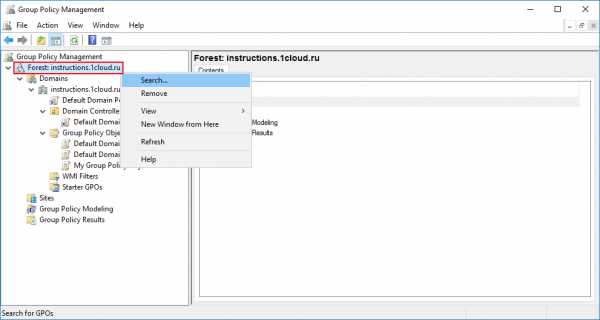

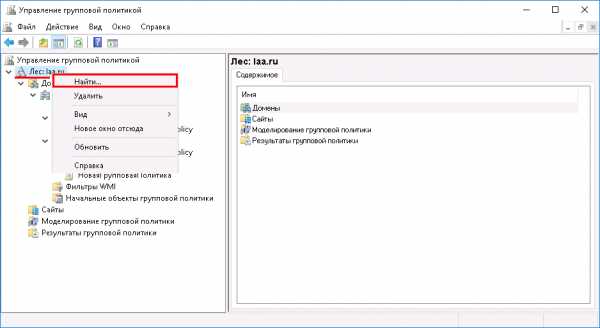

Как правило в корпоративных средах большое количество объектов GPO, чтобы было проще найти нужный, оснастка обладает встроенным поиском. Для этого выберете ваш лес и в контекстном меню кликните Search.

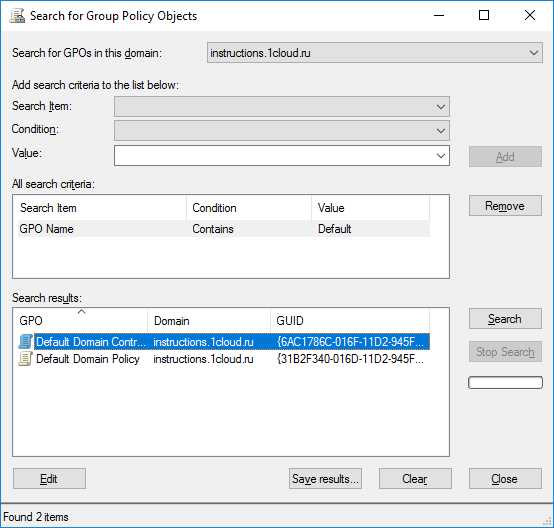

Открывшееся окно поиска интуитивно понятно для работы. В первую очередь выберете конкретный домен для поиска, также можно производить поиск во всех доменах сразу. Далее выберете нужный пункт поиска, задайте условие и значение. В примере ниже производился поиск объектов групповой политики, в которых встречается слово Default.

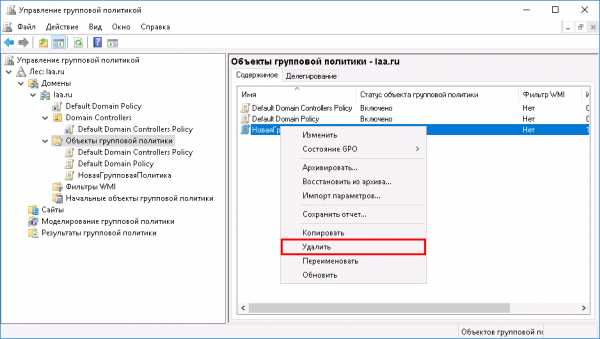

Удаление объекта групповой политики

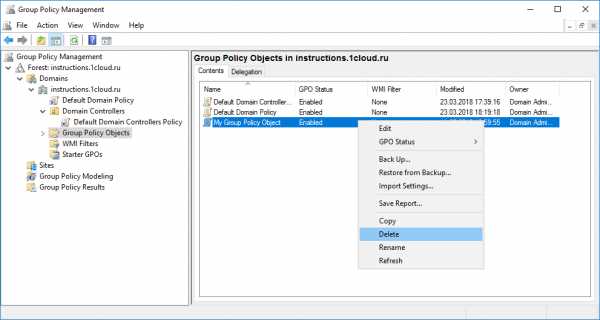

Если экземпляр GPO больше не нужен, его можно удалить. Выберете объект для удаления и с помощью правой кнопки мыши выберете опцию Delete.

P. S. Другие инструкции:

1cloud.ru

Управление групповой политикой в организации. Часть 1 – введение в работу с оснасткой GPMC

Введение

В любой организации системные администраторы обязаны обеспечить для пользователей и компьютеров своего предприятия безопасные настройки, которыми можно централизовано управлять и развертывать. Обычно в организациях вся конфигурация определяется, обновляется и распространяется непосредственно при помощи объектов групповой политики. Именно объекты групповой политики позволяют вам рационально управлять всей инфраструктурой вашего предприятия, начиная от незначительных подразделений и групп и заканчивая сайтами и доменами.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object). Групповые политики являются компонентом операционной системы Windows и основываются на тысячах отдельных параметров политик, иначе говоря, политик, определяющих определённую конфигурацию для своего применения.

В домене Active Directory все объекты групповой политики создаются и управляются при помощи административной оснастки консоли управления Microsoft – «Управление групповой политикой». Именно об использовании данной оснастки пойдет речь в текущей статье.

Групповая политика в Windows Server 2008 R2 предусматривает много возможностей, позволяющих снизить стоимость управления компьютерными системами. Параметры политик пользователей и компьютеров объединяются в группы, которые используются на различных уровнях в иерархии Active Directory. С помощью групповой политики параметры конфигурации можно применять к некоторым или ко всем компьютерам и пользователям в организации. Об управлении установкой программного обеспечения, перенаправлении папок, настройке параметров безопасности, последовательности применения параметров и о многом другом вы узнаете из следующих статей.

Оснастка «Управление групповой политикой» представляет собой оснастку консоли управления Microsoft с поддержкой сценариев, предоставляющую административное средство управления групповой политикой в рамках предприятия. Оснастка «Управление групповой политикой» считается стандартным средством управления групповой политикой.

Сама инфраструктура групповой политики основана на архитектуре «клиент – сервер» с компонентами клиента и сервера и включает в себя модуль групповой политики, представляющий собой основу для обработки общих функциональных параметров административных шаблонов, а также определенных компонентов, называемых расширениями клиентской стороны (Client-side extension, CSE). Расширения клиентской стороны интерпретируют параметры в объекты групповой политики и вносят соответствующие изменения в конфигурацию компьютера или пользователя. Такие расширения относятся ко всем основным категориям параметров политики. Другими словами, одно расширение клиентской стороны предназначено для установки программного обеспечения, другое применяет изменения безопасности, третье – обеспечивает автоматическую настройку компьютеров, подключенных к проводной сети и так далее. Как, возможно, вы догадались, в разных версиях операционной системы присутствуют конкретные расширения клиентской стороны, причем, с каждой последующей версией Windows функционал групповой политики пополнялся новыми расширениями CSE. Например, с появлением операционной системы Windows Server 2008, функционал групповой политики пополнился более 20 расширениями клиентской стороны, при помощи которых возможно осуществление управления дополнительными параметрами, например, сопоставление дисков или изменение секций в свойствах *.ini-файлов, называемых предпочтениями групповой политики, которые в отличие от параметров групповой политики, предпочтения групповой политики не так строго привязываются к настройкам определенных компонентов системы. С появлением операционных систем Windows 7 и Windows Server 2008 R2 появилось расширение CSE AppLocker, при помощи которого можно указать, какие пользователи и группы в организации могут запускать определенные приложения в зависимости от уникальных идентификаторов файлов. Таких примеров можно привести много. Но необходимо помнить, что клиент групповой политики всегда извлекает объекты групповой политики из домена, включая настроенные вами расширения клиентской стороны для локального применения параметров. Параметры групповой политики определяют конкретную конфигурацию для применения. Некоторые параметры политики влияют только на пользователя независимо от того, с какого компьютера был выполнен вход в систему, а другие параметры влияют на компьютер, независимо от того, какой пользователь вошел в систему на этом компьютере. Такие параметры называются параметрами конфигурации пользователей и параметрами конфигурации компьютеров.

Открытие оснастки и изменение пользовательского интерфейса

Оснастка «Управление групповой политикой» устанавливается на сервер вместе с ролью «Доменные службы Active Directory» (AD DS), но если у вас по какой-то причине не удается ее найти, то всегда данную оснастку можно заново установить. Для того чтобы повторно установить текущую оснастку, в «Диспетчере сервера», в узле «Сводка компонентов» перейдите по ссылке «Добавить компонент». Выберите компонент «Управление групповой политикой» в диалоговом окне «Мастер добавления компонентов» и следуйте инструкциям мастера. По завершению установки закройте мастер установки.

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

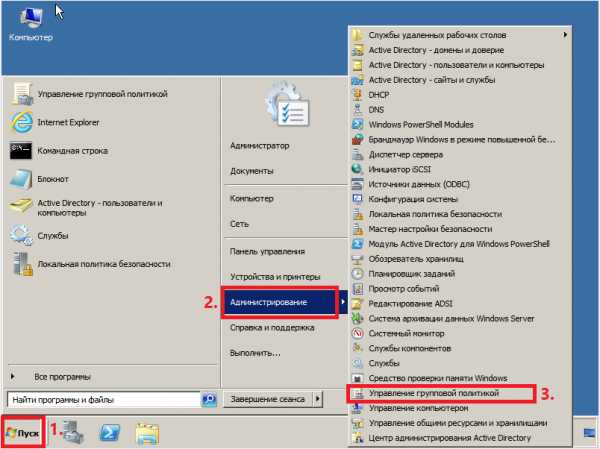

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

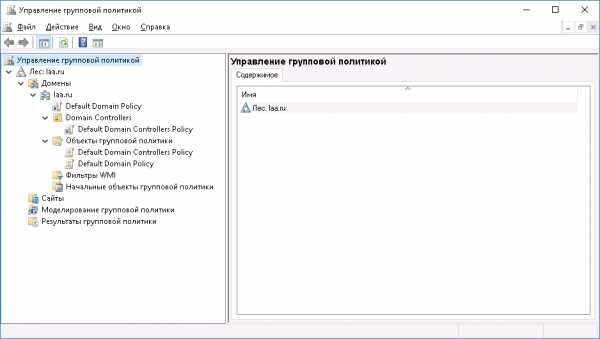

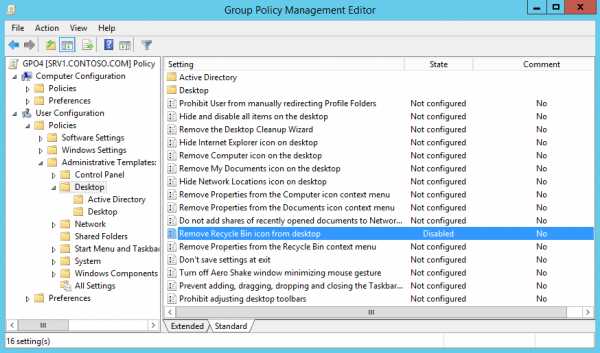

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:

Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:

Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:

Рис. 4. Вкладка «Общие» параметров оснастки

Создание и редактирование объектов групповой политики

Используя оснастку «Управление групповой политикой» вы можете создавать и редактировать объекты групповой политики, а также комментарии к ним для упрощения их мониторинга, удалять объекты групповых политик и проводить поиск среди существующих объектов. Рассмотрим подробно каждое из вышеперечисленных действий:

Создание объекта групповой политики с комментарием

Один или несколько параметров групповой политики, который применяется к одному или нескольким пользователям или компьютерам, обеспечивая конкретную конфигурацию, называется объектом групповой политики. Для того чтобы создать новый объект групповой политики, выполните следующие действия:

- В оснастке «Управление групповой политикой» разверните узел лес, домен, название вашего домена и выберите контейнер «Объекты групповой политики». Именно в этом контейнере будут храниться все объекты групповой политики, которые вы будете создавать;

- Щелкните правой кнопкой мыши на данном контейнере и из контекстного меню выберите команду «Создать», как изображено ниже:

Рис. 5. Создание объекта групповой политики

- В диалоговом окне «Новый объект групповой политики» введите название объекта в поле «Имя», например, «Корпоративные требования» и нажмите на кнопку «ОК».

Рис. 6. Диалоговое окно «Новый объект групповой политики»

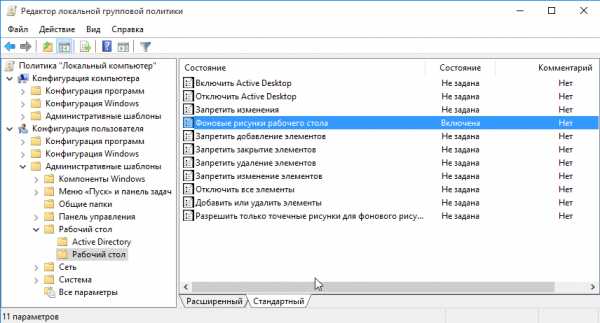

Редактирование объекта групповой политики

После того как объект групповой политики будет создан, для того чтобы настроить определенную конфигурацию данного объекта, вам нужно указать параметры групповой политики при помощи оснастки «Редактор управления групповыми политиками». Допустим, нужно отключить Windows Media Center, средство звукозаписи, а также ссылку «Игры» в меню «Пуск». Для этого выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- Разверните узел Конфигурация пользователя/Политики/Административные шаблоны/Компоненты Windows/Windows Media Center;

- Откройте свойства параметра политики «Не запускать Windows Media Center» и установите переключатель на опцию «Включить». В поле комментарий введите свой комментарий, например, «В связи с корпоративными требованиями не разрешается данным пользователям использовать текущее приложение» и нажмите на кнопку «ОК».

Рис. 7. Изменение групповых политик для созданного объекта

- Повторите аналогичные действия для параметров политик «Запретить выполнение программы «Звукозапись»» и «Удалить ссылку «Игры» из меню «Пуск»» из узла Конфигурация пользователя/Политики/Административные шаблоны/Меню «Пуск» и панель задач.

- Закройте редактор управления групповыми политиками.

Также, если вы создаете много объектов групповых политик, для вас окажется удобной возможность добавления комментариев к самим объектам групповых политик. Для добавления комментария к GPO, выполните следующие действия:

- Выберите созданный ранее объект групповой политики, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

- В дереве консоли оснастки «Редактор управления групповыми политиками» нажмите правой кнопкой мыши на корневом узле и из контекстного меню выберите команду «Свойства»;

- В диалоговом окне «Свойства: имя объекта групповой политики» перейдите на вкладку «Комментарий» и введите примечание для вашего GPO, например, «Этот объект групповой политики запрещает указанным пользователям использовать мультимедийные приложения, а также игры в организации»;

Рис. 8. Добавление комментария для объекта групповой политики

- Нажмите на кнопку «ОК», а затем закройте оснастку «Редактор управления групповыми политиками».

Поиск объектов групповой политики

При развертывании групповых политик в организации у вас могут быть созданы десятки (а то и сотни) объектов групповых политик. Если в вашей организации есть только один домен, то обнаружить необходимый объект групповых политик много времени у вас не займет. Но как быть, если в лесу вашей организации развернуто несколько доменов? Для этого вам поможет функционал поиска объектов групповых политик. Для того чтобы найти существующий объект групповой политики, выполните следующие действия:

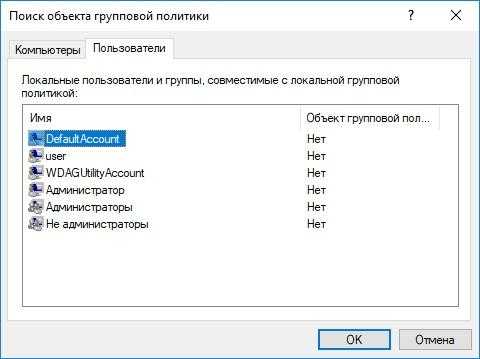

- В дереве консоли оснастки «Управление групповой политикой» щелкните правой кнопкой мыши на вашем лесу (или если вы знаете, в каком домене нужно провести поиск объекта, то можете вызвать контекстное меню для конкретного домена) и из контекстного меню выберите команду «Найти»;

Рис. 9. Поиск объекта групповой политики

- В диалоговом окне «Поиск объектов групповой политики» в раскрывающемся списке «Искать объекты групповой политики в домене:» можете выбрать домен, для которого будет производиться поиск или оставить значение, используемое по умолчанию;

Рис. 10. Выбор домена для поиска GPO

- В раскрывающемся списке «Элемент поиска», выберите тип объекта, для которого будет выполняться поиск. В этом случае нужно выбрать элемент «Имя объекта групповой политики»;

- Раскрывающийся список «Условие» позволяет выбрать условие для поиска. Доступные варианты «Содержит», «Не содержит» и «совпадает». При выборе условия «совпадает» вам нужно ввести точное название политики. В противном случае поиск закончится ошибкой;

- В поле «Значение» введите значение, которое будет использовано для фильтрации поиска. Если результаты предыдущего поиска были сохранены, то значение можно будет выбрать из раскрывающегося списка;

- Нажмите на кнопку «Добавить» для выбора условия поиска;

- По нажатию на кнопку «Найти» будут выведены все результаты, согласно условиям поиска. Результат изображен на следующей иллюстрации:

Рис. 11. Результаты поиска

- Для того чтобы сразу перейти к оснастке «Редактор управления групповыми политиками» нажмите на кнопку «Изменить», для сохранения текущих результатов поиска нажмите на кнопку «Сохранить результаты» (результаты будут сохранены в указанной вами папке с расширением *.csv). По нажатию на кнопку «Очистить» результаты поиска будут очищены без сохранения, а для закрытия данного диалога нажмите на кнопку «Закрыть» или на клавишу Esc.

Удаление объекта групповой политики

При работе с объектами групповых политик вам когда-то понадобится удалить существующий объект GPO. Для этого выберите объект групповой политики и выполните одно из следующих действий:

- Нажмите на клавишу Delete и в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите на кнопку «Удалить» (в виде красного креста) на панели инструментов, а затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да»;

- Нажмите правой кнопкой мыши на объекте групповой политики и из контекстного меню выберите команду «Удалить». Затем в диалоговом окне «Управление групповой политикой» нажмите на кнопку «Да».

Заключение

В этой статье рассмотрены базовые принципы работы с оснасткой «Управление групповой политикой», предназначенной для создания и управления объектов групповых политик в домене Active Directory. Вы узнали о способах открытия данной оснастки и настройки пользовательского интерфейса, а также о том, как можно создавать и редактировать новые объекты групповых политик и их комментарии, выполнять поиск существующих объектов, а также о способах их удаления. В следующей статье я продолжу описание управления инфраструктурными единицами организации, используя оснастку «Управление групповой политикой».

Дата последнего редактирования текста: 2013-10-05T07:19:33+08:00

www.atraining.ru

Погружение в шаблоны и приручение GPO Windows / Сервер Молл corporate blog / Habr

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

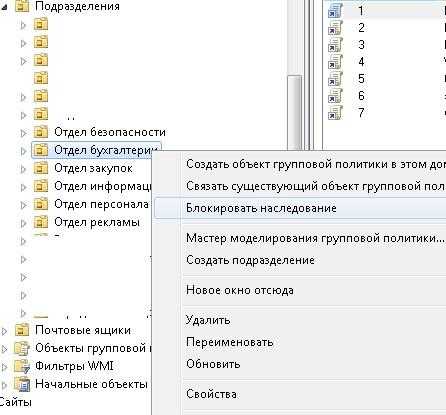

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

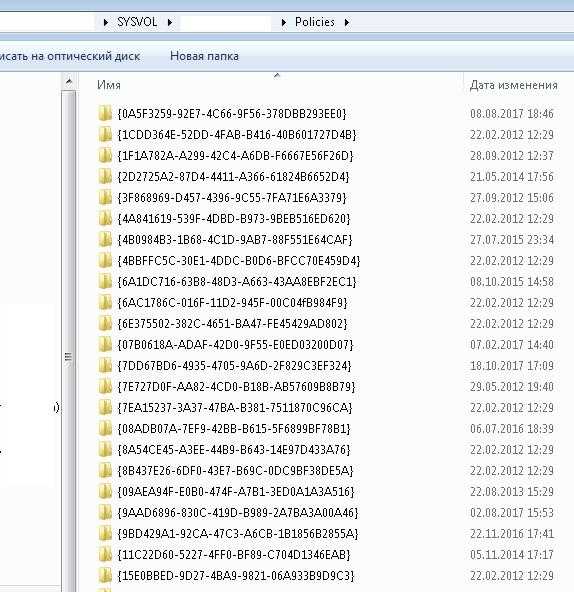

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER

CATEGORY !!ShowExplorer

POLICY !!ShowHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowHiddenFilesExplanation

VALUENAME "Hidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "2"

END POLICY

POLICY !!ShowFileExtensions

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowFileExtensionsExplanation

VALUENAME "HideFileExt"

VALUEON NUMERIC "0"

VALUEOFF NUMERIC "1"

END POLICY

POLICY !!ShowSuperHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowSuperHiddenFilesExplanation

VALUENAME "ShowSuperHidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "0"

END POLICY

END CATEGORY

[strings]

ShowExplorer="Отображение файлов в проводнике"

ShowHiddenFiles="Показывать скрытые файлы"

ShowHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать скрытые файлы."

ShowSuperHiddenFiles="Показывать системные файлы"

ShowSuperHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать системные файлы"

ShowFileExtensions="Показывать расширения файлов"

ShowFileExtensionsExplanation="Когда эта настройка включена, проводник будет показывать расширения файлов"Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

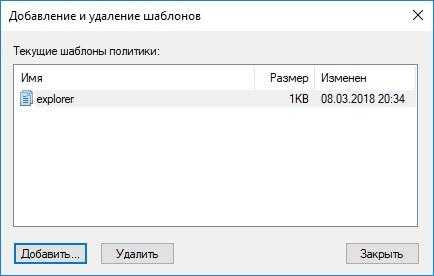

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

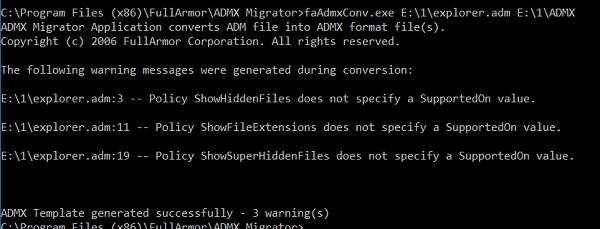

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

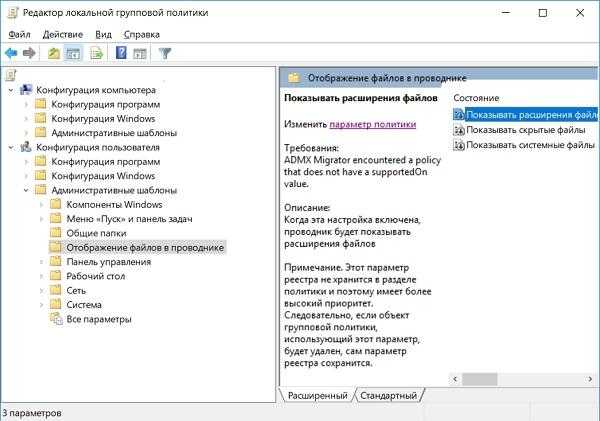

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions revision="1.0" schemaVersion="1.0">

<policyNamespaces>

<target prefix="fullarmor" namespace="FullArmor.6fb075d6-ddee-4302-9d06-50c4d83e1910" />

<using prefix="windows" namespace="Microsoft.Policies.Windows" />

</policyNamespaces>

<supersededAdm fileName="E:\1\explorer.adm" />

<resources minRequiredRevision="1.0" />

<supportedOn>

<definitions>

<definition name="SUPPORTED_NotSpecified" displayName="$(string.ADMXMigrator_NoSupportedOn)" />

</definitions>

</supportedOn>

<categories>

<category name="ShowExplorer" displayName="$(string.ShowExplorer)" />

</categories>

<policies>

<policy name="ShowHiddenFiles" displayName="$(string.ShowHiddenFiles)" explainText="$(string.ShowHiddenFilesExplanation)" presentation="$(presentation.ShowHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="Hidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="2" />

</disabledValue>

</policy>

<policy name="ShowFileExtensions" displayName="$(string.ShowFileExtensions)" explainText="$(string.ShowFileExtensionsExplanation)" presentation="$(presentation.ShowFileExtensions)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="HideFileExt">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="0" />

</enabledValue>

<disabledValue>

<decimal value="1" />

</disabledValue>

</policy>

<policy name="ShowSuperHiddenFiles" displayName="$(string.ShowSuperHiddenFiles)" explainText="$(string.ShowSuperHiddenFilesExplanation)" presentation="$(presentation.ShowSuperHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="ShowSuperHidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

</policies>

</policyDefinitions>Файл локализации:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources revision="1.0" schemaVersion="1.0">

<displayName></displayName>

<description></description>

<resources>

<stringTable>

<string>Отображение файлов в проводнике</string>

<string>Показывать скрытые файлы</string>

<string>Когда эта настройка включена, проводник будет показывать скрытые файлы.</string>

<string>Показывать системные файлы</string>

<string>Когда эта настройка включена, проводник будет показывать системные файлы</string>

<string>Показывать расширения файлов</string>

<string>Когда эта настройка включена, проводник будет показывать расширения файлов</string>

<string>ADMX Migrator encountered a string that is not present in the source ADM string table.</string>

<string>ADMX Migrator encountered a policy that does not have a supportedOn value.</string>

</stringTable>

<presentationTable>

<presentation />

<presentation />

<presentation />

</presentationTable>

</resources>

</policyDefinitionResources>Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

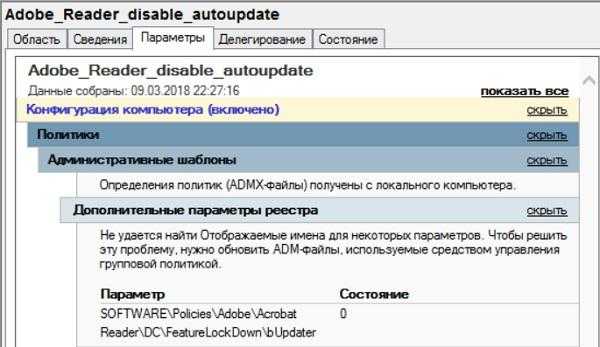

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

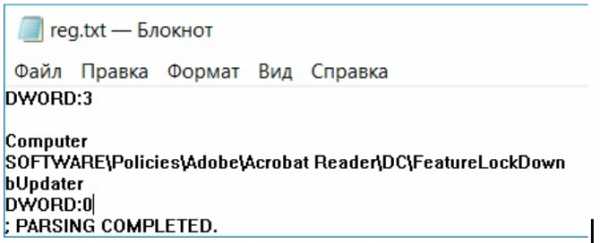

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy

Write-Host "Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate"

New-GPO -Name Adobe_Reader_disable_autoupdate

Write-Host "Добавляем нужное нам значение реестра"

Set-GPRegistryValue -Name "Adobe_Reader_disable_autoupdate" -key "HKLM\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown" -ValueName bUpdater -TypeDWord -value 0

Write-Host "Прилинковываем новый объект к нужному OU"

Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target "ou=Computers,dc=domain,dc=com" -LinkEnabled Yes

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:\Temp /n "Backup"В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:\temp\{GUID}\DomainSysvol\GPO\Machine\registry.pol >> reg.txtСинтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:\Temp\reg.txt /w C:\Temp\registry.pol

LGPO.exe /m C:\Temp\registry.polВсе эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?

habr.com

Создание и настройка групповых политик в Windows Server 2008 R2

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

Рис.1

.

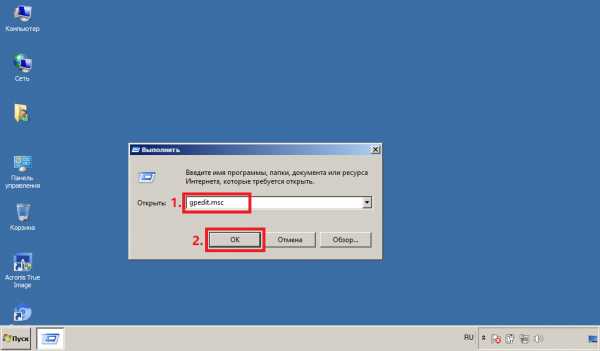

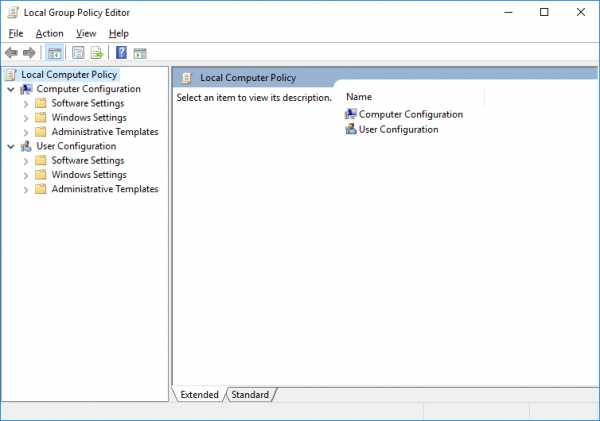

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

Рис.2

.

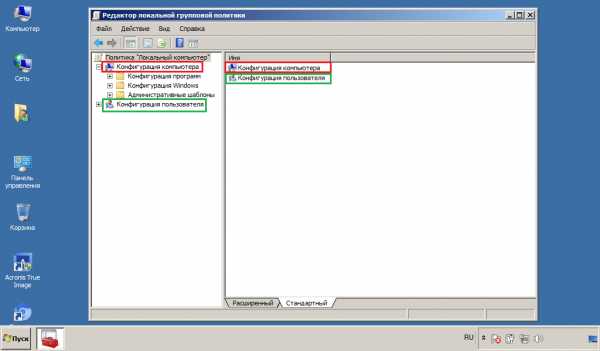

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

Рис.3

.

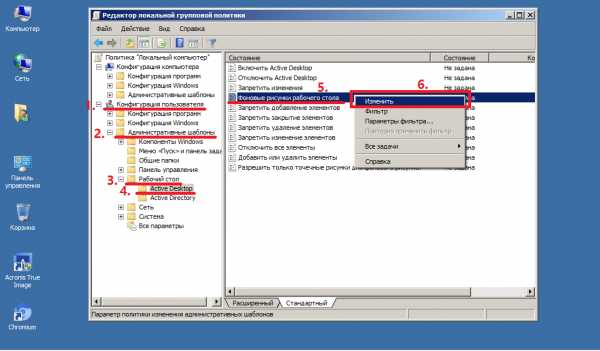

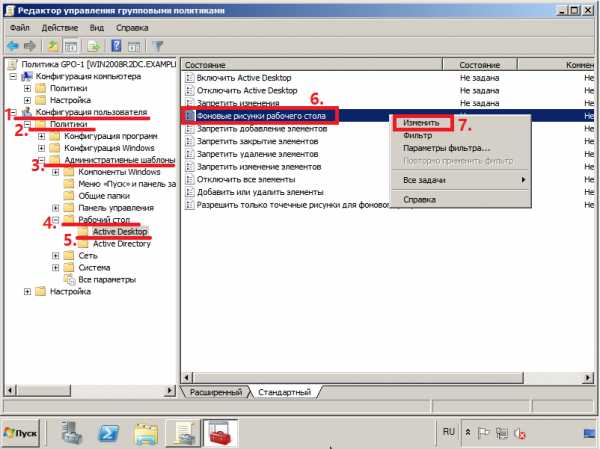

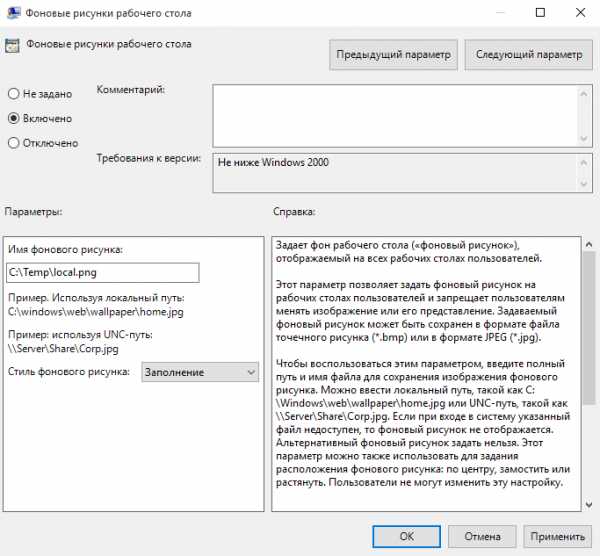

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

Рис.4

.

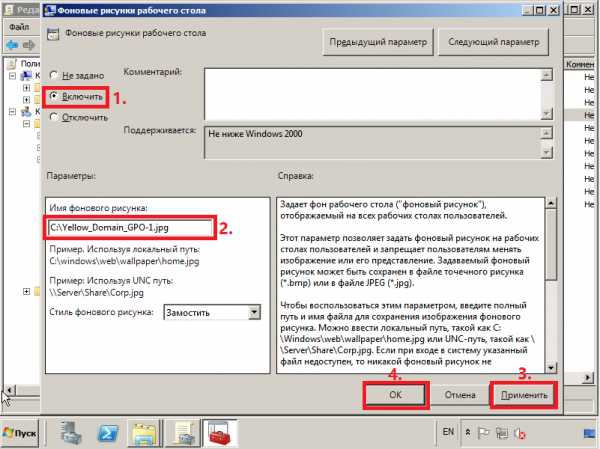

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

Рис.5

.

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

Рис.6

.

IV. Создание и настройка групповой политики на уровне домена

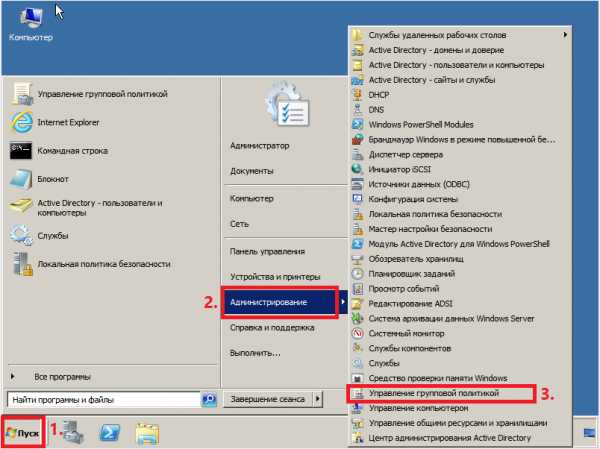

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

Рис.7

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

Рис.8

.

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

Рис.9

.

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

Рис.10

.

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

Рис.11

.

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

Рис.12

.

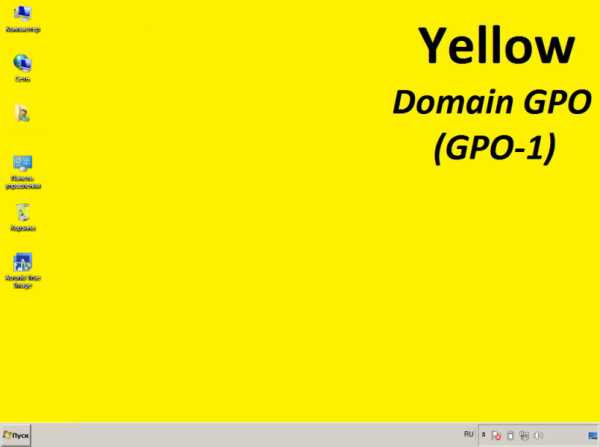

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

Рис.13

.

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

Рис.14

.

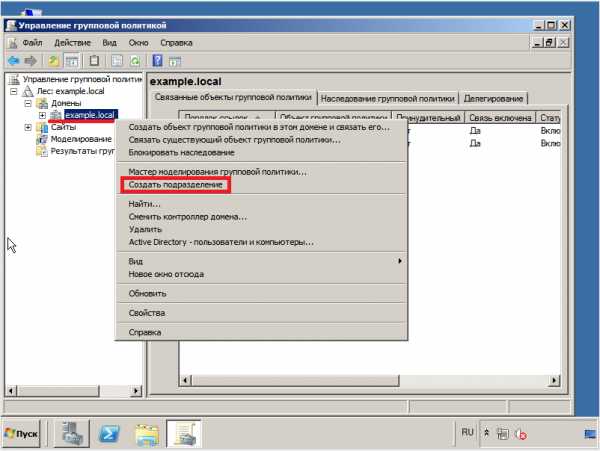

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

Рис.15

.

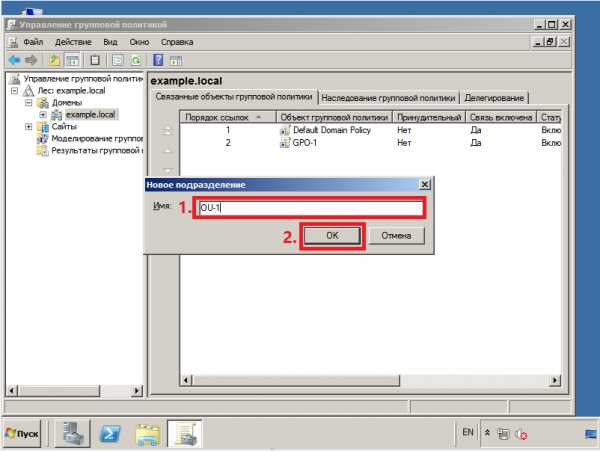

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

Рис.16

.

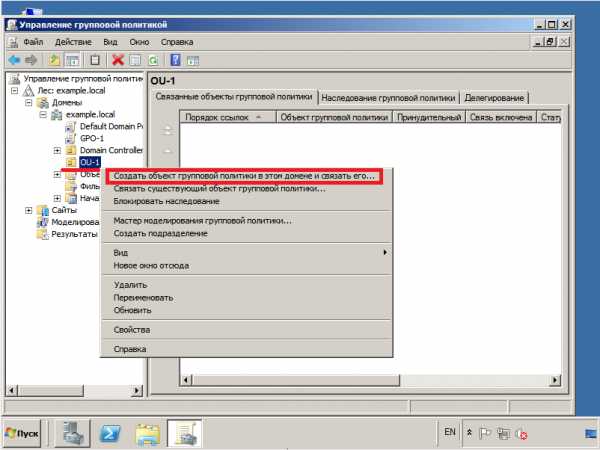

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

Рис.17

.

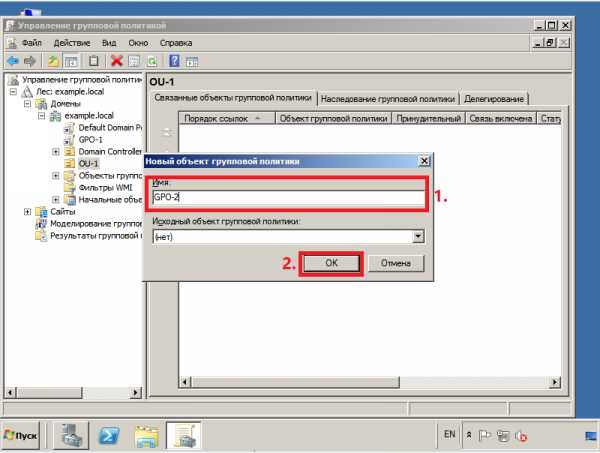

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

Рис.18

.

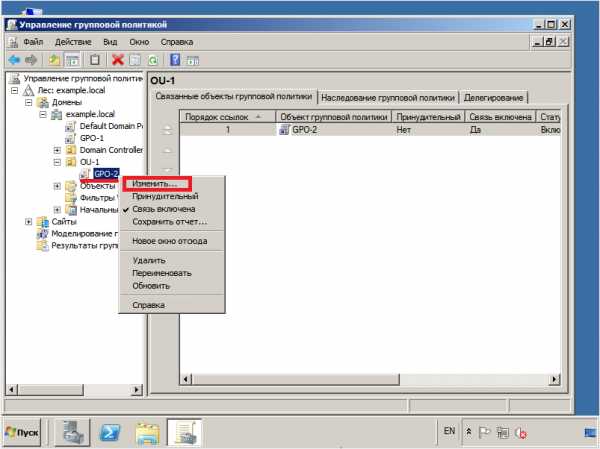

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

Рис.19

.

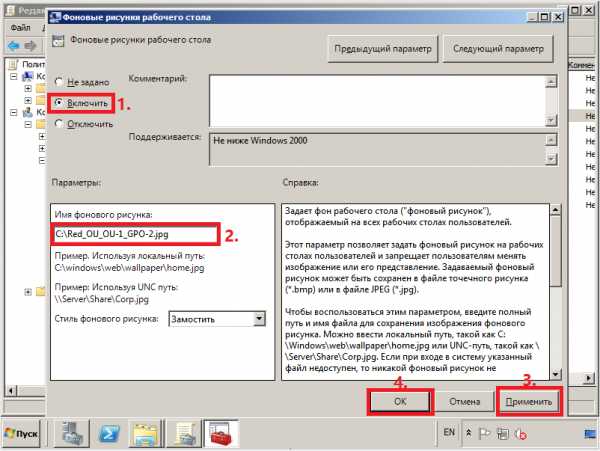

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

Рис.20

.

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

Рис.21

.

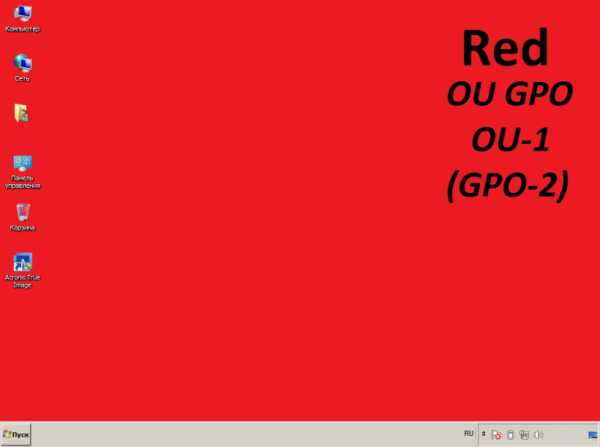

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

Рис.22

.

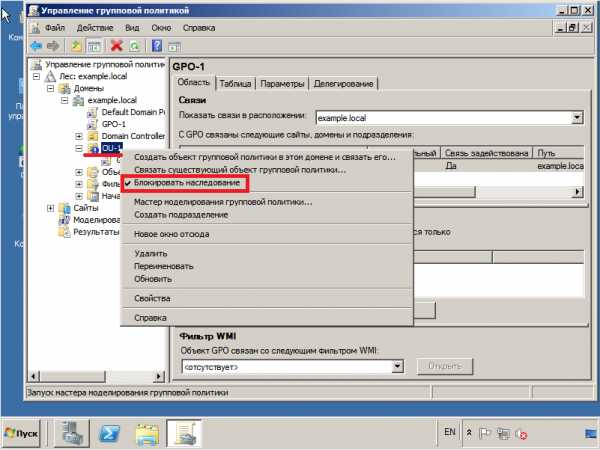

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

Рис.23

.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Рис.24

.

Надеемся, что данное руководство помогло Вам!

.

lyapidov.ru

Управление локальными групповыми политиками сервера Windows

В инструкции описана процедура настройки и управления локальными групповыми политиками сервера Windows.

Что это такое?

Объект групповой политики является компонентом групповой политики, который используется в системах Microsoft для управления учетными записями пользователей и действиями пользователя. Редактор локальной групповой политики — это оснастка Microsoft Management Console (MMC), которая обеспечивает единый пользовательский интерфейс, с помощью которого можно управлять локальными групповыми политиками.

В редакторе локальной групповой политики администратор может редактировать локальные GPO, пользовательские настройки и определять сценарии для определенных задач и процессов.

О том как настроить GPO в домене Active Directory читайте инструкцию:

Управление групповыми политиками Active Directory (AD GPO)

Открытие редактора групповой политики Windows

Чтобы открыть консоль управления GP (Group Policy) откройте окно Run с помощью комбинации клавиш Win+R, в открывшемся окне введите:

gpedit.msc

В результате перед вами откроется редактор GP.

Использование локальных групповых политик

Пример 1 Настройка запрета установки программ для пользователей

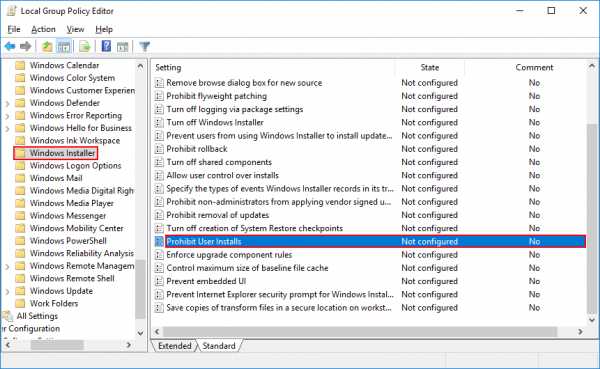

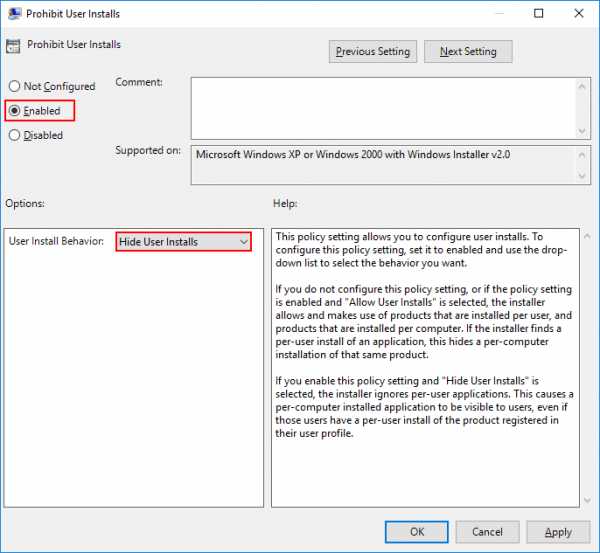

Откройте редактор GPO, в древовидной структур найдите Computer Configuration → Administrative Templates → Windows Components → Windows Installer. В правой части окна выберете Prohibit User Installs. С помощью двойного щелчка мыши откройте настройки.

В открывшемся окне выберете опцию Enabled, а в выпадающем списке Hide User Installs. В результате пользователей сервера пропадет возможность установки приложений и программ без прав администратора.

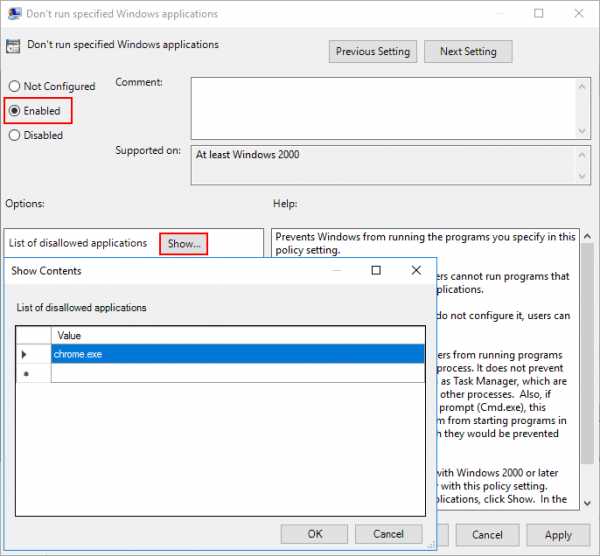

Пример 2 Настройка запрета запуска программ для пользователей

Откройте редактор GP, в древовидной структур найдите User Configuration → Administrative Templates → System. В правой части окна выберете Don’t run spicified Windows Applications. С помощью двойного щелчка мыши откройте настройки политики.

В открывшемся окне выберете опцию Enabled, а и нажмите кнопку Show. В открывшийся список введите приложения, запуск которых будет запрещен для пользователя от имени которого производятся настройки.

P. S. Другие инструкции:

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Управление локальными групповыми политиками191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2018-12-07 Управление локальными групповыми политиками 600 auto1cloud.ru

Инструкция по групповым политикам Active Drirectory

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

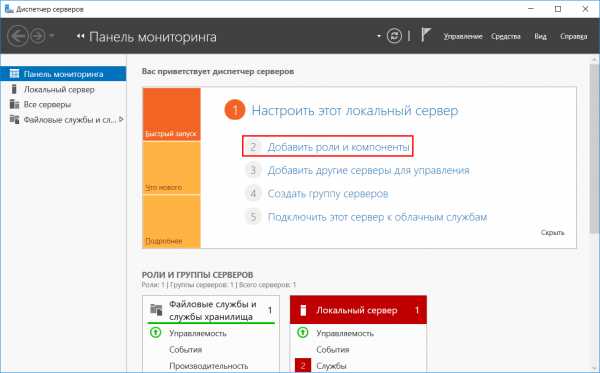

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

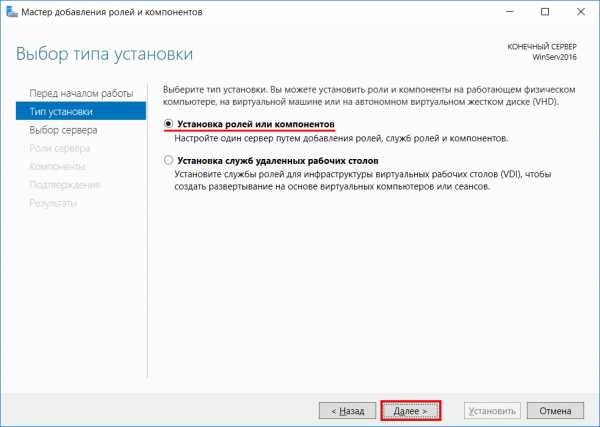

1. Открываем диспетчер серверов и выбираем установку ролей и компонентов.

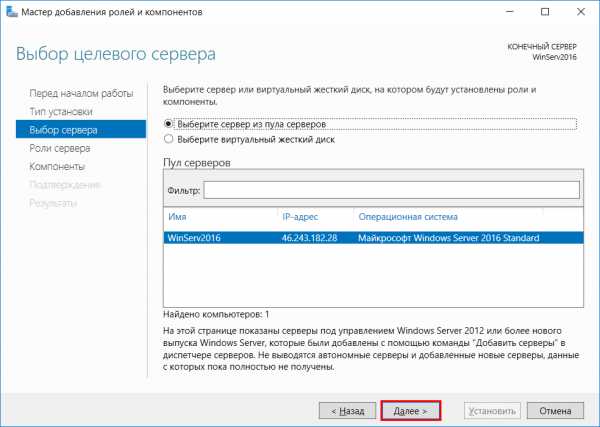

2. На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

3. Так как установка выполняется для текущего сервера — нажимаем “Далее”.

4. Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

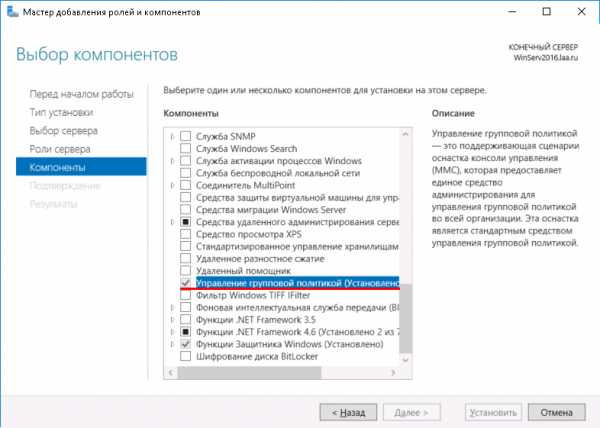

5. На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Создание объектов групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Удаление объекта групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

serverspace.by

Применение групповых политик (часть 1)

Групповые политики являются одним из наиболее мощных инструментов управления пользователями и компьютерами в домене Active Directory. Однако, как и любой сложный инструмент, они требуют четкого понимания принципов своей работы и тщательного планирования. Без этого применение групповых политик может выдать не совсем тот результат, который требуется.

Вот собственно о них, основных принципах, и пойдет речь в этой статье. И начнем мы с самого основного — области действия.

Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа.

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Напомню, что в отличие от доменов, которые представляют из себя логическую структуру организации, сайты в AD используются для представления ее физической структуры. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов.

Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

Порядок применения групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются локальные политики, затем политики, назначенные на сайт, затем отрабатывают доменные политики и затем политики, назначенные на OU.

Так в нашем примере (на рисунке ниже) сначала отработает локальная политика (условно назовем ее GPO0), затем политика сайта GPO1, затем политика домена GPO2, ну а затем применятся политики, назначенные на OU. При этом политики применяются в соответствии с иерархией — сначала политика GPO3, назначенная на вышестоящее OU, затем нижестоящие политики GPO4 и GPO5.

Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены. Например, к подразделению TechSupport относятся GPO4 и GPO5, которые обрабатываются согласно порядку назначения (Link Order).

Политики обрабатываются в обратном порядке (снизу вверх), т.е. политика с номером 1 отработает последней. При необходимости этот порядок можно изменить, выделив политику и передвинув ее вверх или вниз с помощью соответствующих стрелок.

Приоритет групповых политик

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например локальная политика GPO0 будет переопределена доменной политикой сайта GPO1, доменая политика GPO2 — политикой GPO3, а политика вышестоящего GPO3 — нижестоящими политиками GPO4 и GPO5.

Для большей наглядности проведем эксперимент. Для проверки действия политик будем заходить на рабочую станцию WKS1 под учетной записью пользователя Kirill, находящегося в OU TechSupport.

На рабочей станции WKS1 открываем редактор локальных групповых политик (gpedit.msc) и переходим в раздел Конфигурация пользователя\Административные шаблоны\Рабочий стол\Рабочий стол (User Configuration\Administrative Template\Desktop\Desktop).

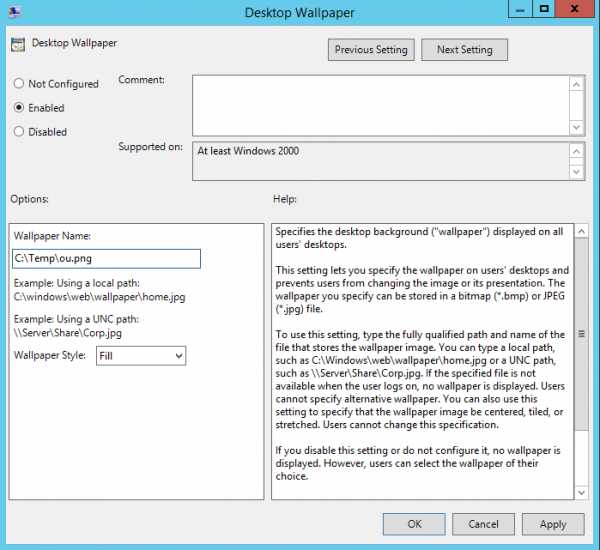

Откроем политику Фоновые рисунки рабочего стола (Desktop Wallpaper) и укажем использовать в качестве обоев изображение local.png.

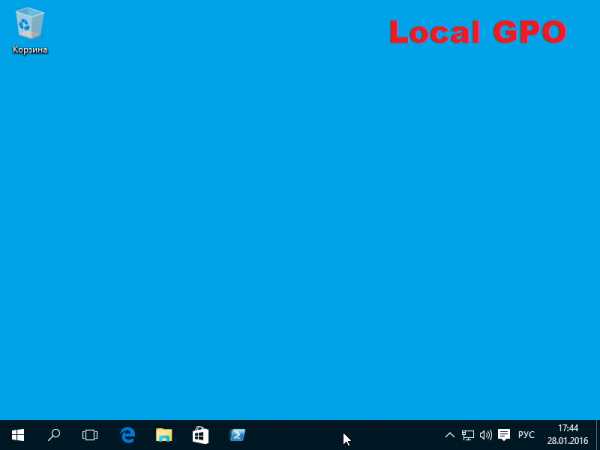

Затем перелогиниваемся и проверяем, что политика отработала и обои изменены.

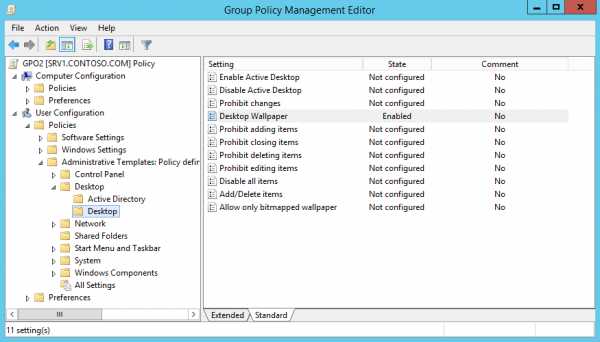

Следующим шагом будет настройка доменной политики. Для этого в оснастке «Group Policy Management» выбираем политику GPO2 и открываем ее для редактирования.

Находим политику, отвечающую за смену обоев и устанавливаем в качестве рисунка рабочего стола изображение domain.png.

Дополнительно переходим в раздел выше и включаем политику «Remove Recycle Bin icon from desktop», удаляющую корзину с рабочего стола.

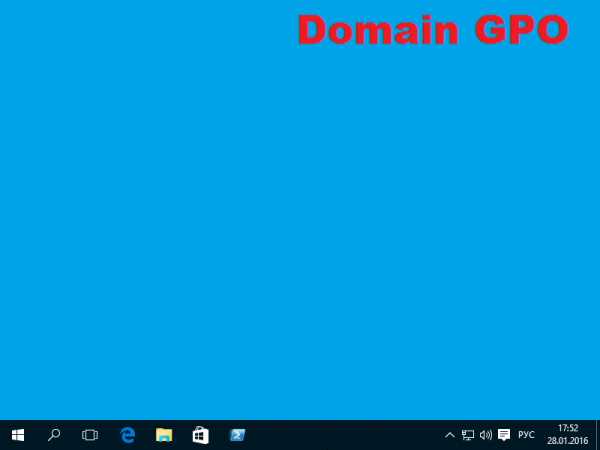

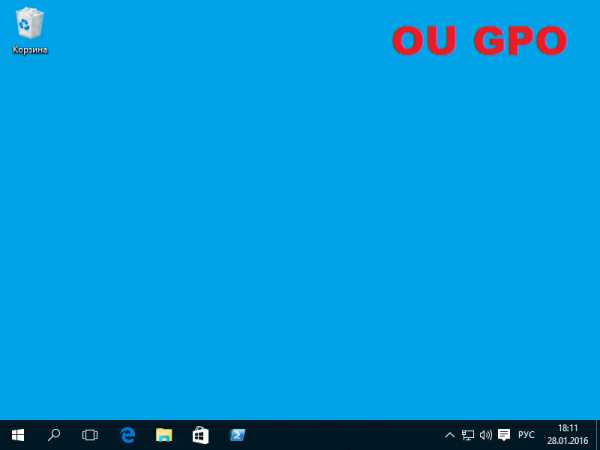

Еще раз заходим на WKS1 и удостоверяемся в том, что обои рабочего стола изменены и корзины не видно. Это значит, что доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками.

Ну и в качестве завершаюшего шага открываем на редактирование политику GPO4 и устанавливаем политику «Remove Recycle Bin icon from desktop» в положение Disabled.

А также меняем рисунок рабочего стола на изображение с именем ou.png.

Теперь, зайдя на WKS1 мы видим, что обои опять изменены и на рабочий стол вернулась корзина. Из этого следует, что доменная политика GPO2 переопределена политикой GPO4, назначенной на OU.

Отключение наследования

Как я уже говорил, на все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. Это поведение по умолчанию, но при необходимости его можно изменить, отключив наследование для отдельно взятого OU.

Отключение наследования производится достаточно просто, надо только в оснастке «Group Policy Management» выбрать нужное OU, кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт «Block Inheritance». После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик.

Примечание. Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

В нашем примере отменим наследование для OU TechSupport, чтобы на него воздействовали только те политики, которые назначены непосредственно на данное OU.

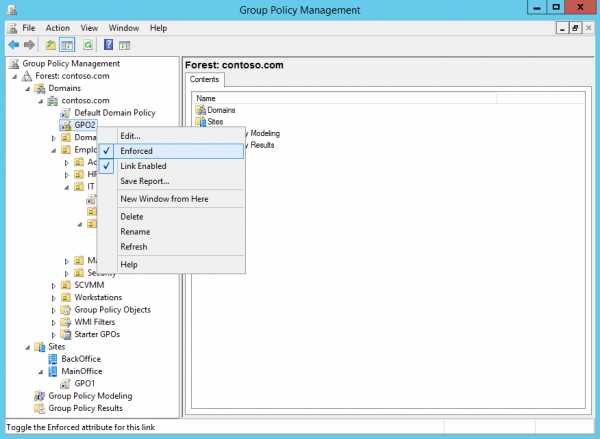

Форсирование применения групповых политик

Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования.

Чтобы форсировать политику, надо выбрать ее в оснастке управления групповыми политиками, кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт «Enforced». Для примера форсируем политику GPO2, назначенную на домен.

Затем зайдем на WKS1 еще раз и увидим знакомую картину. Как видите, политика GPO2 отработала не смотря на блокировку наследования и перебила настройки нижестоящей политики GPO4.

Для одной статьи информации, я думаю, достаточно. А в следующей части разговор пойдет об особенностях применения групповых политик к пользователям и компьютерам.

windowsnotes.ru