Разработчики Tails теряются в догадках, как Facebook и ФБР удалось взломать ОС

Разработчики Tails теряются в догадках, как Facebook и ФБР удалось взломать ОС

Alexander Antipov

За три года Facebook и ФБР так и не сообщили разработчикам Tails и GNOME Videos об уязвимости в их продукте.

Разработчики анонимной операционной системы Tails пытаются выяснить подробности взлома, к которому прибегли Facebook и ФБР для поимки преступника, преследовавшего девушек в социальной сети.

Как ранее сообщал SecurityLab, в 2017 году компания Facebook привлекла фирму, специализирующуюся на кибербезопасности, к разработке хакерского инструмента, позволившего взломать учетную запись Бастера Эрнандеса (Buster Hernandez) и собрать доказательства для его ареста.

Инструмент эксплуатировал так называемую уязвимость нулевого дня в видеоплеере GNOME Videos в составе ОС Tails, что позволило ФБР выяснить настоящий IP-адрес преступника.

Хотя Facebook преследовала благую цель, проблема заключается в том, что ни компания, ни ФБР так и не сообщили разработчикам Tails и GNOME Videos об уязвимости в их продукте. По словам разработчиков ПО, они узнали о проблеме только после того, как история всплыла в СМИ, пишет Motherboard.

«Facebook не проинформировала Tails об эксплоите и решила, что это нормально, поскольку разработчики Tails случайно исправили уязвимость в рамках не связанного [с эксплоитом] обновления», — указывается в публикации.

По словам представителей Facebook, в середине июня нынешнего года компания предприняла попытку связаться с разработчиками Tails, а также получила подтверждение от ФБР, что хакерский инструмент использовался только в случае Бастера Эрнандеса. В ФБР отказались давать комментарии на вопросы журналиста Motherboard о том, применялся ли эксплоит в других расследованиях, находится ли инструмент во владении ФБР и намеревается ли ведомство предоставить информацию об уязвимости в рамках регламента сокрытия уязвимостей (VEP).

В ФБР отказались давать комментарии на вопросы журналиста Motherboard о том, применялся ли эксплоит в других расследованиях, находится ли инструмент во владении ФБР и намеревается ли ведомство предоставить информацию об уязвимости в рамках регламента сокрытия уязвимостей (VEP).

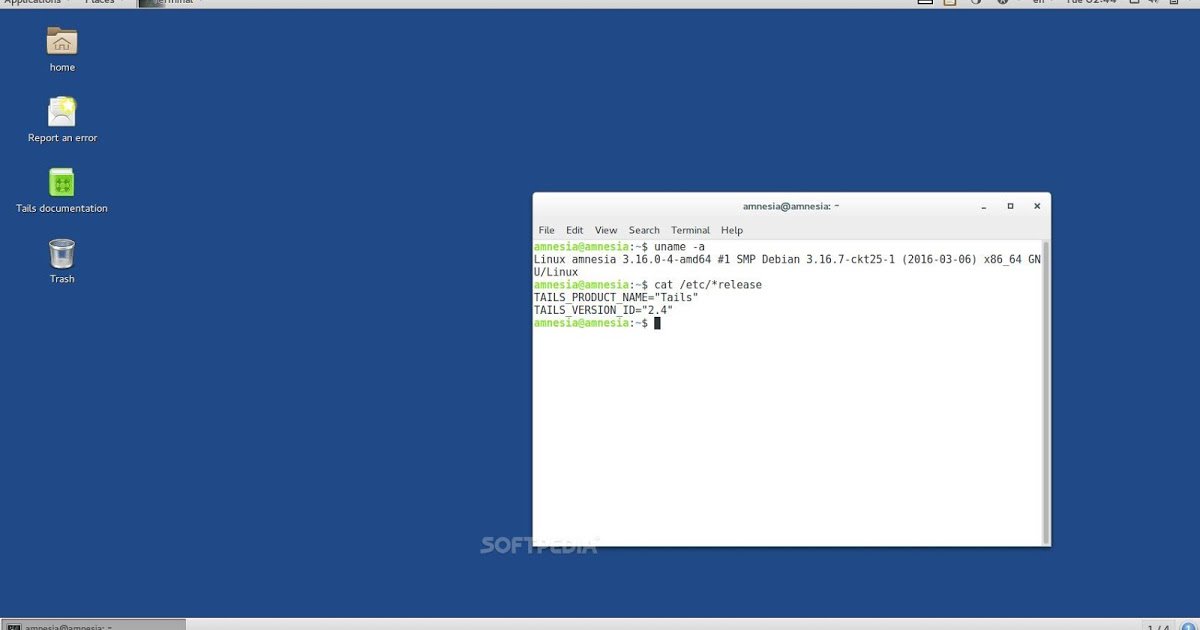

Tails (The Amnesic Incognito Live System) — дистрибутив LiveCD Linux на базе ОС Debian, созданный для обеспечения конфиденциальности и анонимности. В Tails все исходящие соединения «заворачиваются» в анонимную сеть Tor, а все неанонимные — блокируются.

«Процесс документирования уязвимостей» (Vulnerabilities Equities Process, VEP) — правила раскрытия уязвимостей федерального правительства США. Документ содержит список критериев, по которым в правительстве определяют, публиковать данные о важных уязвимостях или сохранить их в тайне для дальнейшего использования в наступательных кибероперациях.

В США летающие микрочипы следят за людьми и вирусами, троян GriftHorse заразил 10 млн Android-гаджетов, а новый робот Amazon оказался настоящим кошмаром.

Поделиться новостью:

Tails – самый безопасный и анонимный дистрибутив Linux

Наверняка многие помнят Эдварда Сноудена, того самого программиста, который передал секретную информацию АНБ крупным американским изданиям. Как выяснилось позже, он использовал TAILS – дистрибутив Linux, основанный на Debian.

Tails является детищем проекта Incognito LiveCD. В 2010 году разработка этой ОС была прекращена и представлен более усовершенствованный вариант — The Amnesic Incognito Live System. Такая аббревиатура выбрана неслучайно – слово «амнезия» означает, что после каждой перезагрузки системы все действия пользователя стираются, то есть, отследить, чем занимался пользователь, невозможно.

ISO-образ дистрибутива можно записать на диск, флешку или SD-карту, затем загрузить на компьютер. ОС по умолчанию не монтирует жесткий диск ПК, вся информация хранится в оперативной памяти.

Как обеспечивается защита пользователя

Localhost

Данные о действии пользователя записываются только в оперативной памяти. Для шифрования флешек и внешних носителей используется LUKS – стандарт защиты, разработанный под Linux.

Для шифрования флешек и внешних носителей используется LUKS – стандарт защиты, разработанный под Linux.

В случае, если необходимо удалить информацию, которая хранится на жестком диске или любом другом носителе, можно использовать специальную утилиту – Nautilus Wipe. Она стирает файлы без права их восстановления.

Интернет

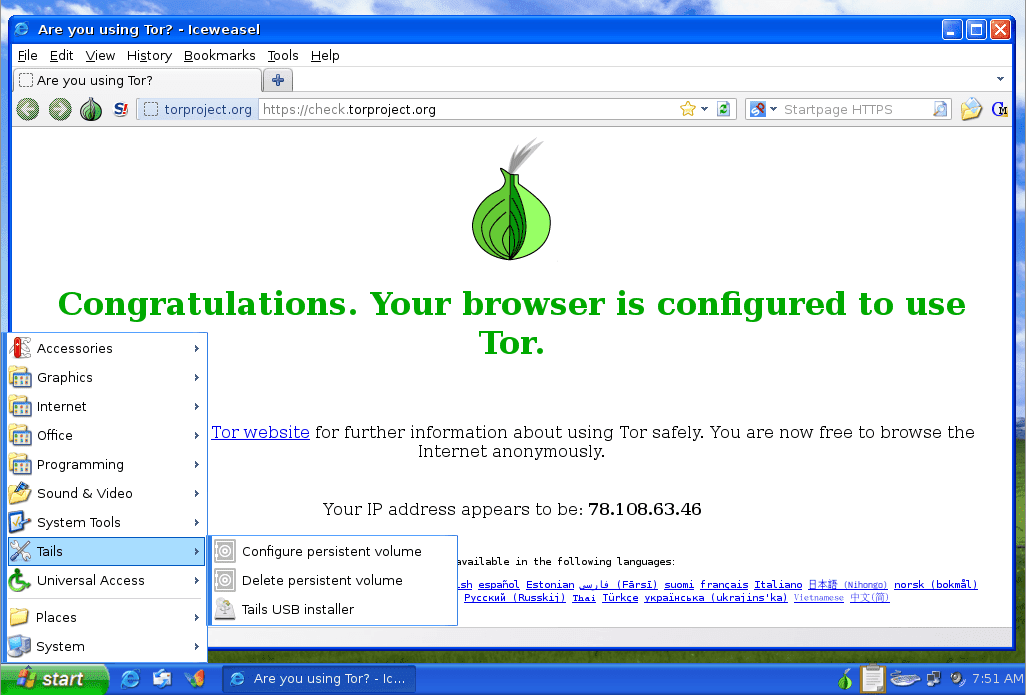

Для защиты пользователя во всемирной паутине используется утилита Tor. В случае если какое-то приложение попытается обратиться в сеть напрямую, оно будет сразу же заблокировано. Частично функции Tor выполняет i2p – анонимное соединение, работающие поверх сети интернет. Все данные, передающиеся по сети, зашифрованы.

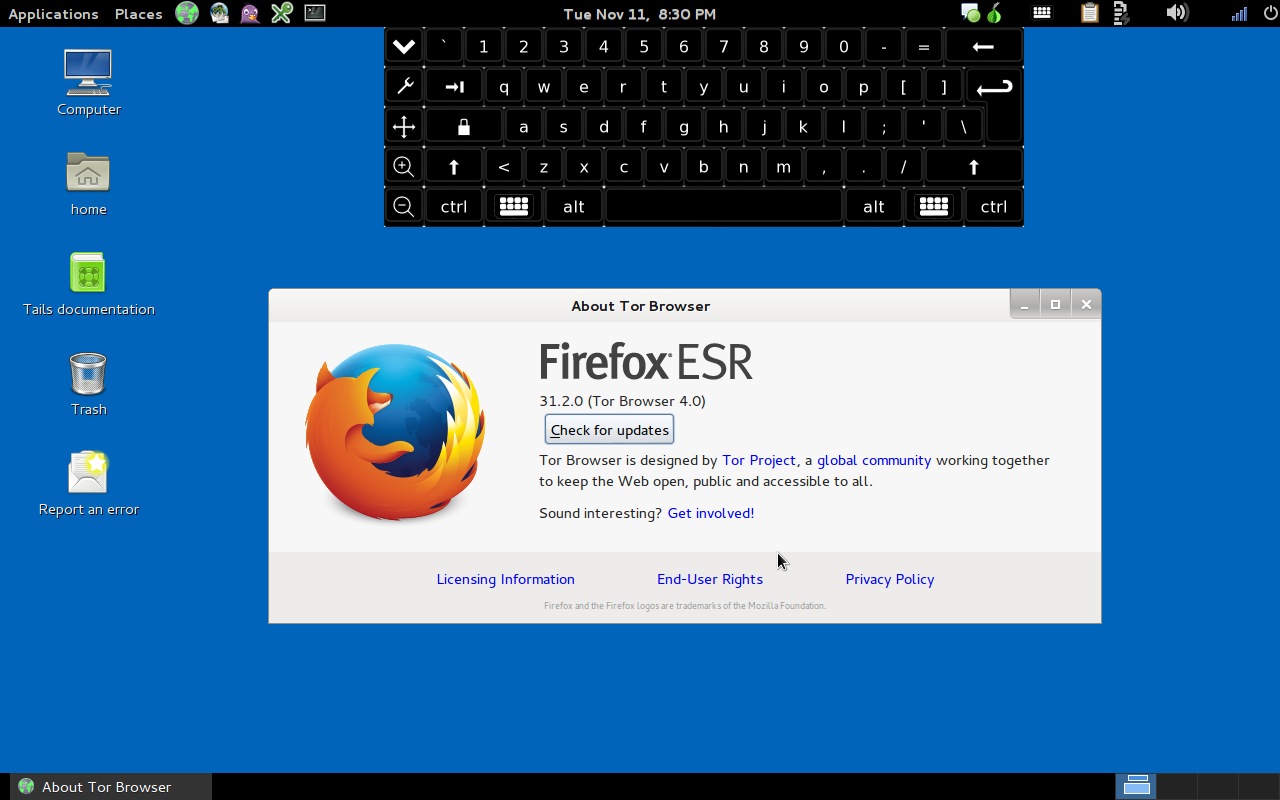

В системе используется Tor Browser. В нем по умолчанию установлены FoxyProxy, Adblock Plus, HTTPS-Everywhere, NoScript и т.д. HTTPS-Everywhere – утилита, которая автоматически переводит веб-сайты на протокол HTTPS вместо HTTP. В этом режиме шифруются данные, которые передаются от пользователей к сайтам. NoScript – расширение Firefox, которое блокирует опасные компоненты HTML-страниц, такие как Java, Flash.

Для работы с электронной почтой используется Сlaws Mail со стандартом шифрования OpenPGP, который кодирует электронные письма при помощи ключа, без которого их нельзя прочитать. Для хранения паролей в системе имеется утилита KeePassX. Модульный клиент Pidgin применяется для мгновенного обмена сообщениями, по типу ICQ, а электронная клавиатура – для защиты от кейлоггеров.

Вместо вывода

Tails – лучшее решение для тех, кто хочет обеспечить себе конфиденциальность на всех уровнях. Основным преимуществом этого дистрибутива является то, что пользователю не приходится выбирать между удобством и безопасностью. С Tails можно работать в любом формате: установить в качестве основной ОС, запускать с виртуальной машины либо флешки. При этом, система полностью имитирует дизайн интерфейса ОС Windows.

Linux и Android: Обзор дистрибутива Tails 4.11

Tails: The Amnesic Incognito Live System (более известный как Tails), представляет собой live-DVD/USB на основе Debian, целью которого является обеспечение полной анонимности в Интернете для пользователя. Дистрибутив поставляется с несколькими интернет-приложениями, включая веб-браузер, клиент IRC, почтовый клиент и мессенджер. Дистрибутив передает интернет-трафик через сеть Tor, чтобы скрыть его происхождение.

Дистрибутив поставляется с несколькими интернет-приложениями, включая веб-браузер, клиент IRC, почтовый клиент и мессенджер. Дистрибутив передает интернет-трафик через сеть Tor, чтобы скрыть его происхождение.Одним из последних релизов проекта стала версия 4.11. (на момент написания 4.12 готовится к релизу, хотя и без каких-либо значительных новых функций). В последнее время проект в основном сосредоточен на исправлении ошибок и незначительных настройках, хотя в Tails 4.11 есть возможность постоянного хранения некоторых настроек дистрибутива и данных. Постоянное хранилище не включено по умолчанию, но его можно настроить с помощью инструментов, включенных в Live Media.

Tails доступен для 64-битных (x86_64) компьютеров, а размер его живого носителя составляет примерно 1,2 ГБ. Живой носитель может быть записан на DVD или USB-накопитель. В зависимости от того, хотим ли мы записать дистрибутив на DVD или USB-носитель, предоставляются отдельные образы, однако я протестировал и подтвердил, что образ DVD можно записать на USB-накопитель и запустить с него, если это необходимо.

Первые впечатления

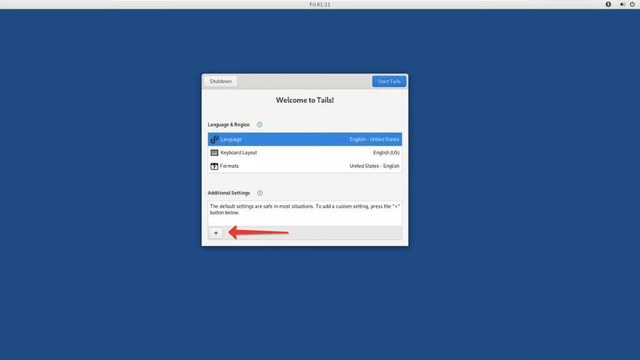

При загрузке с носителя Tails появляется экран приветствия. Он предлагает либо запустить сеанс рабочего стола, либо выключить операционную систему. На этом экране приветствия мы можем нажимать кнопки, чтобы вызвать параметры настроек, которые позволяют нам выбирать раскладку клавиатуры, язык и форматы локали. Внизу приветственного окна находится кнопка, открывающая дополнительные настройки. Они связаны с безопасностью и позволяют нам назначить пароль для учетной записи администратора, включить/отключить подделку MAC-адреса, установить, разрешить ли запуск «небезопасного браузера» и как подключиться к сети Tor или полностью отключить сеть.

По умолчанию эти настройки обеспечивают большую безопасность. По умолчанию при отсутствии пароля административные функции заблокированы. Подмена MAC-адреса включена для того, чтобы нас было труднее отслеживать в сети, а использование «Unsafe Browser» заблокировано. Сеть включена по умолчанию, но настроена на передачу информации через сеть Tor, чтобы скрыть происхождение нашего трафика.

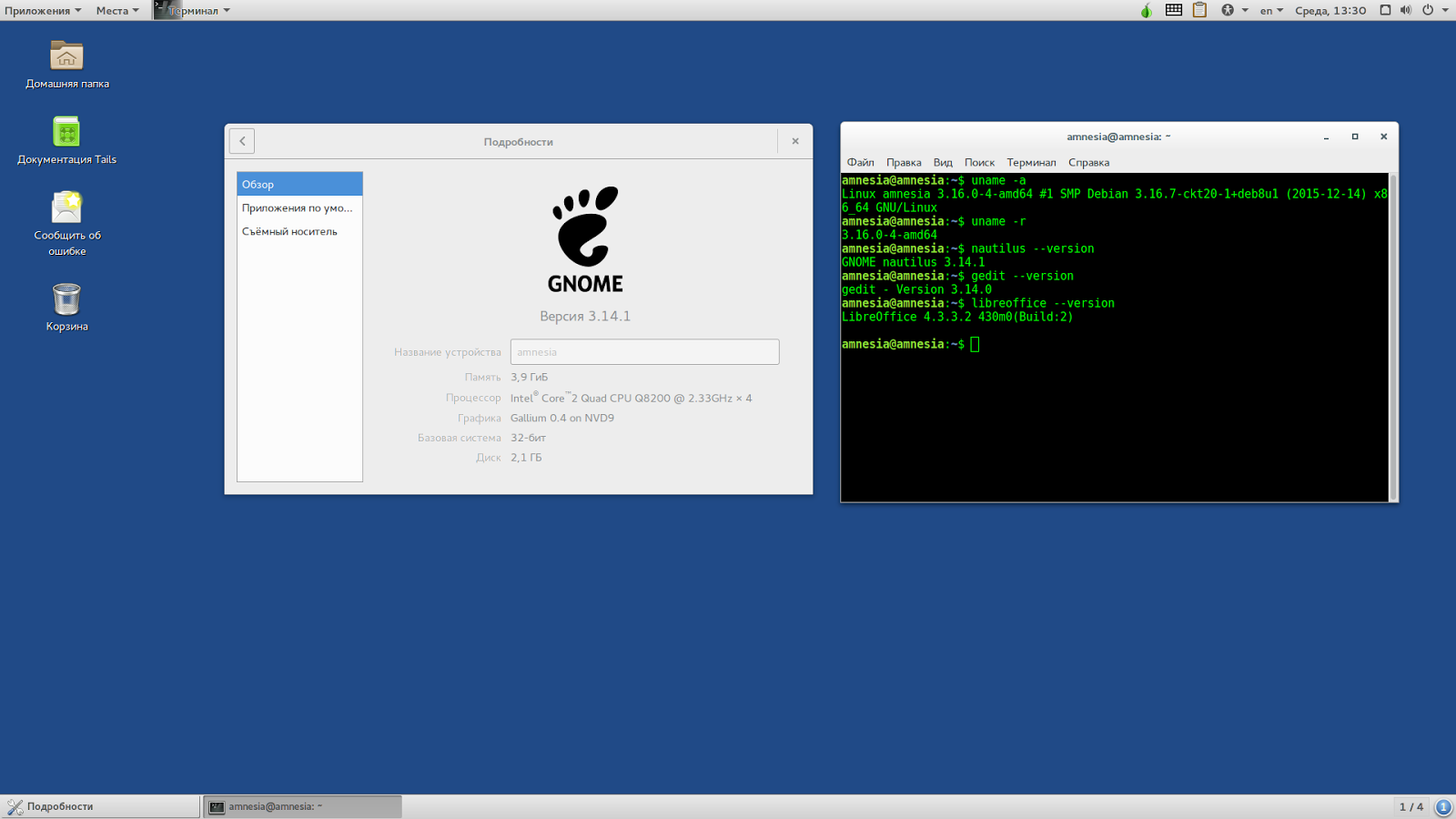

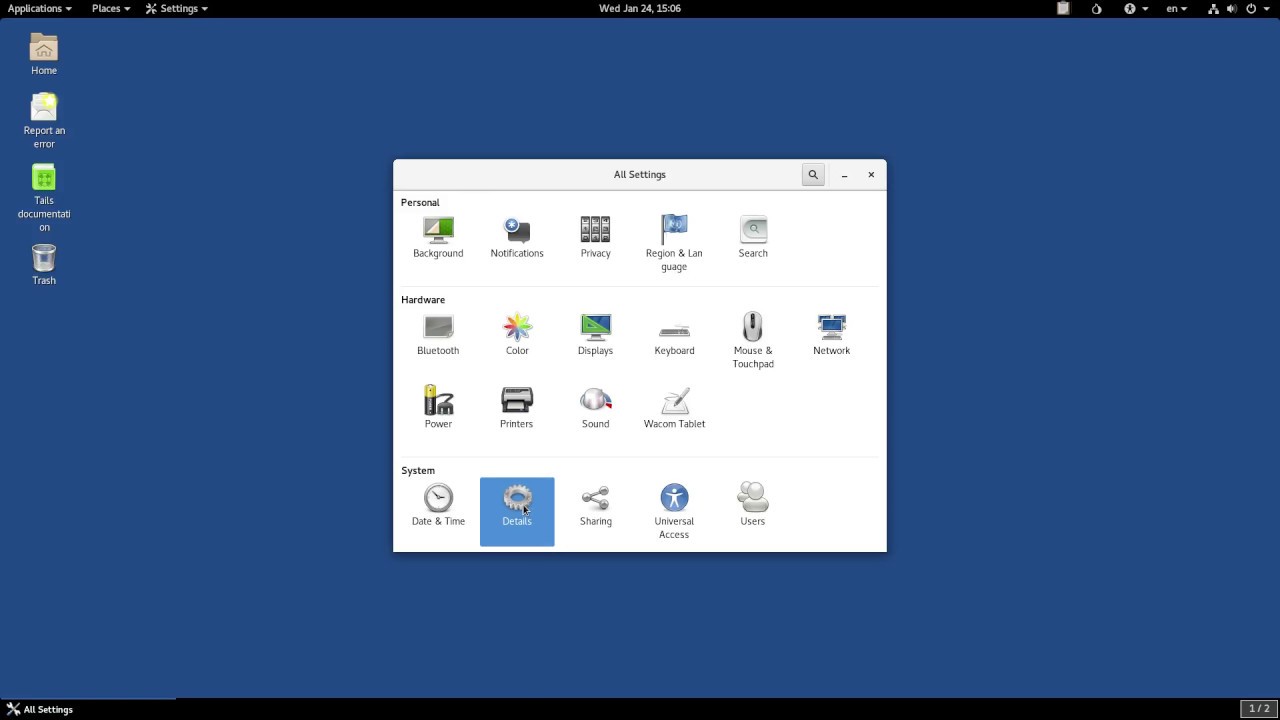

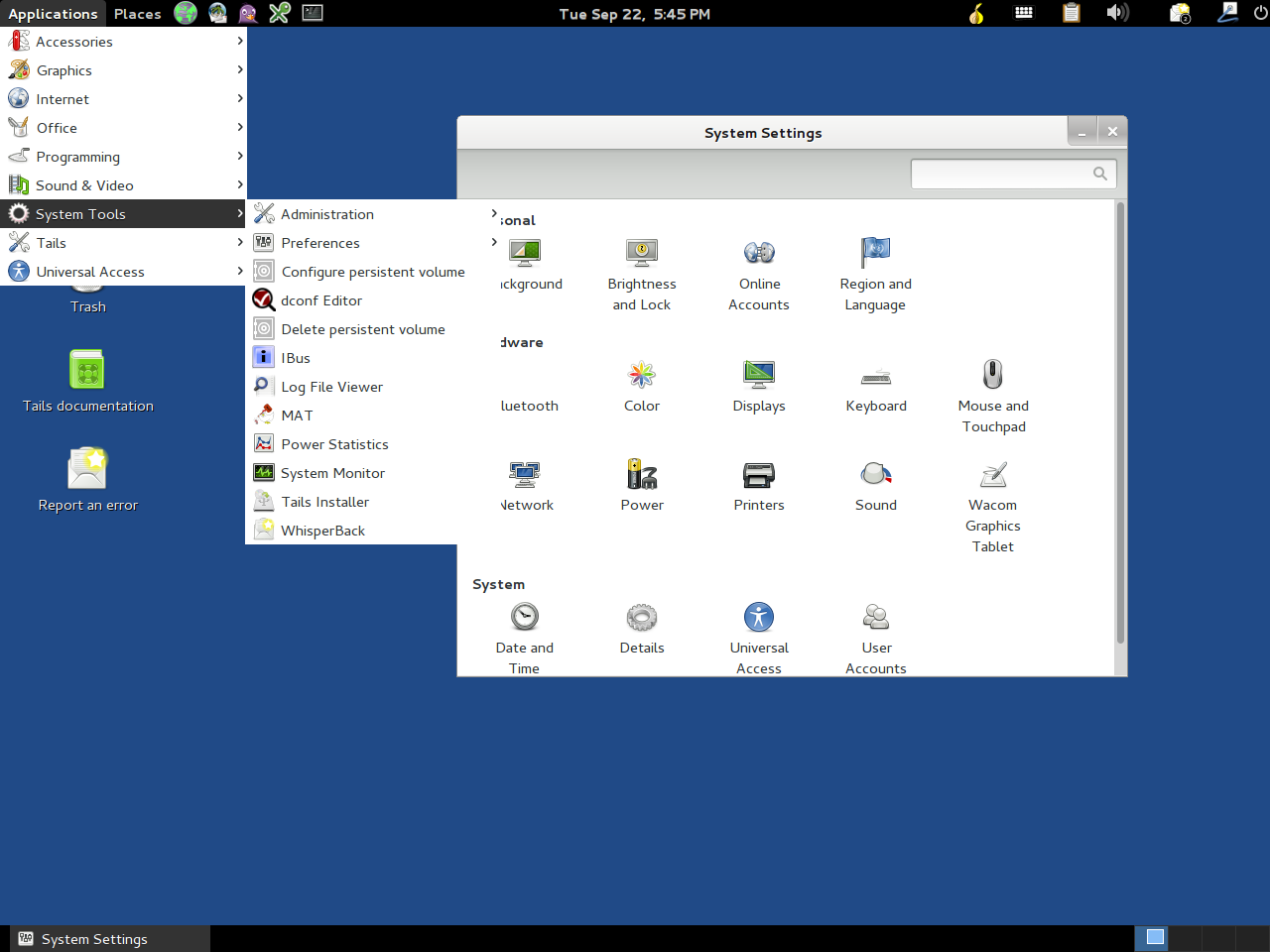

После запуска сеанса рабочего стола дистрибутив загружает интерфейс GNOME 3.30. Затем мы автоматически подключаемся к сети Tor, если у нашего компьютера есть рабочее сетевое соединение. GNOME предоставляет нам панель в верхней части экрана. Эта панель содержит два меню, Applications и Places, в верхнем левом углу. В центре панели находится виджет даты и времени, при нажатии на который отображается календарь и последние уведомления. Далее справа находится системный трей. В правом верхнем углу мы находим меню, которое обеспечивает доступ к панели настроек, настройкам сети и параметрам выхода/завершения работы.

На рабочем столе мы можем найти значки для доступа к корзине (то есть файловому менеджеру) вместе с двумя значками, помеченными как «Documentation» и «Report an error». Последние два значка открывают браузер Tor, представляющий собой измененную версию Firefox ESR, и отображают советы по получению поддержки и использованию дистрибутива. Раздел документации на веб-сайте Tails хорошо читается, и я рекомендую его просмотреть. В документации к дистрибутиву содержится информация о системных требованиях, основных функциях и советы по сохранению анонимности. Мало того, здесь также говорится об ограничениях, которые есть у Tails. Нас предупреждают, что дистрибутив не может защитить нас от атак, связанных с оборудованием, и что люди, контролирующие сеть, могут видеть, что мы получаем доступ к сети Tor.

В документации к дистрибутиву содержится информация о системных требованиях, основных функциях и советы по сохранению анонимности. Мало того, здесь также говорится об ограничениях, которые есть у Tails. Нас предупреждают, что дистрибутив не может защитить нас от атак, связанных с оборудованием, и что люди, контролирующие сеть, могут видеть, что мы получаем доступ к сети Tor.

Поддержка железа

Я начал с тестирования Tails в среде VirtualBox. Tails хорошо себя проявил на виртуальной машине. Рабочий стол динамически изменял размер с помощью окна VirtualBox, и производительность рабочего стола была, хотя и немного ниже средней, но все же достаточно хорошей, чтобы быть практичной. Мне нравится, что Tails предупреждает нас, когда обнаруживает, что он запущен на виртуальной машине, поскольку это помогает нам избежать подслушивания со стороны администраторов.

При запуске Tails на моем ноутбуке дистрибутив работал очень хорошо. Производительность десктопа была довольно хорошей, все мое оборудование было правильно обнаружено, беспроводная сеть работала из коробки, а система была стабильной.

Использование памяти дистрибутивом несколько колебалось после завершения загрузки рабочего стола GNOME. На веб-сайте Tails упоминается, что дистрибутив автоматически проверяет наличие обновлений безопасности, и я думаю, что это, а также, возможно, подключение к сети Tor вызывает всплеск потребления памяти. При первой загрузке GNOME система использует около 590 МБ ОЗУ. Через минуту потребление увеличивается до чуть более 700 МБ. Как правило, объем занятой оперативной памяти снижается до 600 МБ через несколько минут.

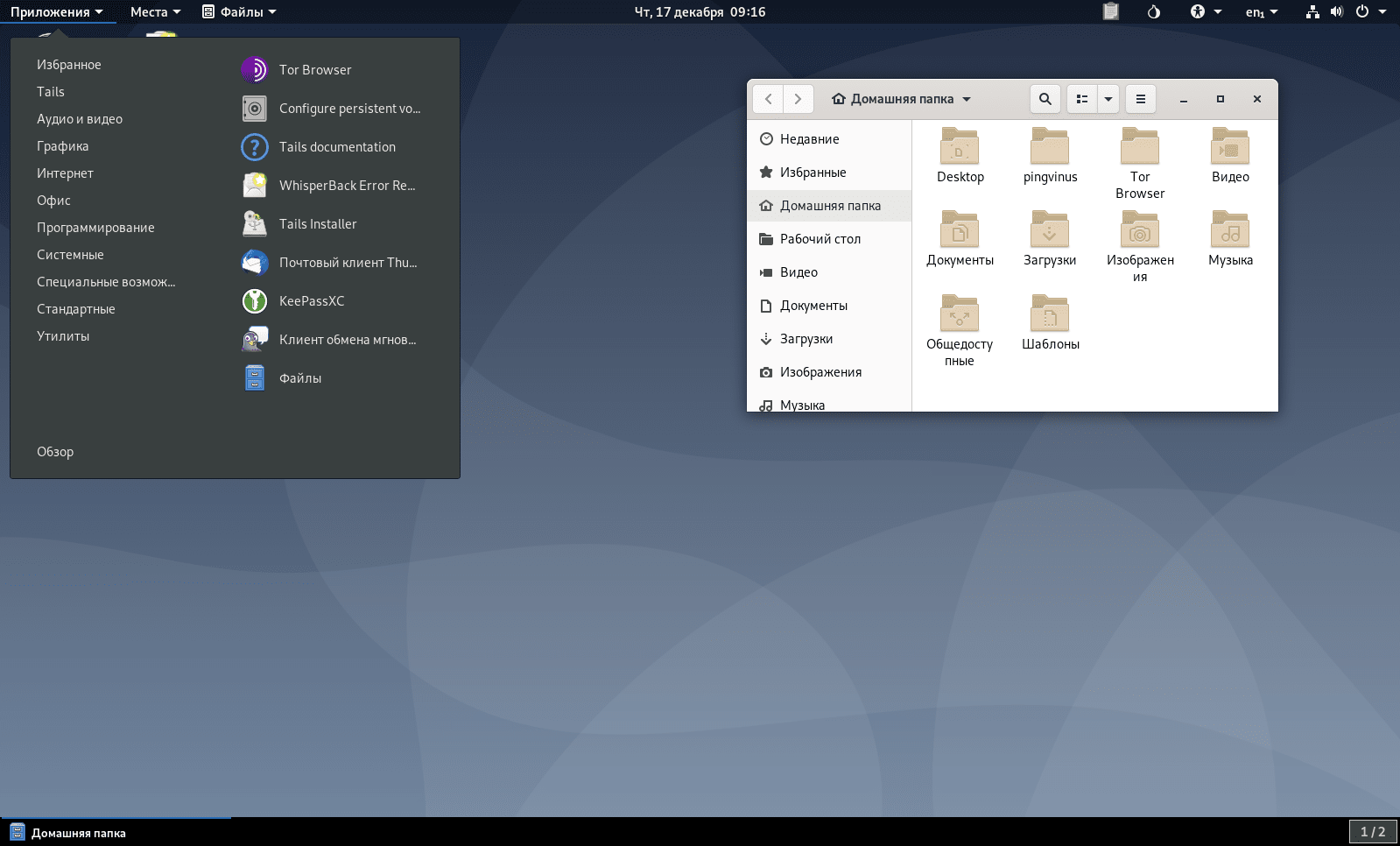

Приложения

Просматривая меню приложений Tails, мы находим браузер Tor, который представляет собой модифицированную версию Firefox. Также есть приложение под названием Unsafe Browser. Это тоже в основном Firefox, но пока Tor Browser подключается к Интернету через сеть Tor, скрывая наше местоположение, Unsafe Browser получает доступ к Интернету напрямую. Использование небезопасного браузера в основном снимает любую защиту, которая у нас была при использовании сети Tor, обеспечивая более быстрый просмотр, поскольку трафик не перенаправляется через прокси.

Меню приложений включает почтовый клиент Thunderbird, программу обмена сообщениями Pidgin и кошелек Electrum Bitcoin. Включен также OnionShare, о нем я расскажу позже. Tails поставляется с LibreOffice, GIMP и Inkscape. Доступны аудиоредактор Audacity и программа для записи дисков Brasero, а также приложение Videos (Totem), которое предназначено для воспроизведения медиафайлов. Tails поставляется с уже установленными медиакодеками.

Доступны инструменты для настройки постоянного хранилища, форматирования разделов диска и редактирования текстовых файлов. Имеется инструмент под названием GtkHash для получения контрольных сумм файлов, особенно в хешах MD5, SHA1 и SHA256. В наличии простая программа просмотра изображений, менеджер паролей KeePassXC и инструмент для разблокировки томов хранилища VeraCrypt. Есть также инструмент для установки Tails, хотя я подозреваю, что большинство людей будут использовать дистрибутив в его живой форме. В фоновом режиме Tails использует systemd init и работает на ядре Linux версии 5. 7.

7.

OnionShare

Одна из интересных функций Tails — это OnionShare. Это десктопное приложение помогает нам обмениваться файлами по сети Tor. OnionShare начинает с того, что позволяет нам искать в нашей системе файл (или файлы), которым мы хотим поделиться. Затем мы нажимаем кнопку, чтобы начать делиться файлом. OnionShare настроит уникальный адрес в сети Tor и позволит компьютерам, использующим Tor, получить доступ к нашему компьютеру для захвата файла. Уникальный адрес этого файла отображается в окне OnionShare, и мы можем скопировать его в другие приложения, чтобы поделиться им с людьми. По сути, OnionShare позволяет полуанонимно обмениваться файлом с другими людьми через сеть Tor.

Одна интересная особенность OnionShare заключается в том, что он перестает делать файл, которым мы делимся, доступным после его загрузки. Это означает, что после того, как наш контакт получил файл, он больше не будет доступен никому; служба автоматически закрывается. Обычно это хорошо. Хотя это может быть неприятно, если человеку, качающему файл, необходимо отменить и возобновить загрузку, или если его соединение истекло. В таких ситуациях ему необходимо связаться с нами и попросить нас снова предоставить доступ к файлу, что требует настройки службы и получения нового уникального URL-адреса.

Хотя это может быть неприятно, если человеку, качающему файл, необходимо отменить и возобновить загрузку, или если его соединение истекло. В таких ситуациях ему необходимо связаться с нами и попросить нас снова предоставить доступ к файлу, что требует настройки службы и получения нового уникального URL-адреса.

Я использовал OnionShare несколько лет назад и в то время не мог заставить его работать. Процесс установки, при котором файлу был присвоен уникальный идентификатор, в то время не завершился успешно. На этой неделе я несколько раз пробовал использовать OnionShare, и каждый раз он работал. Перед тем, как общие файлы станут доступны в сети Tor, есть небольшая задержка (около 30 секунд в моем случае), но это всегда работало.

Другие наблюдения

Я пробовал настроить постоянный носитель в нескольких средах. Он кажется хорошим решением, хотя на данный момент у него есть некоторые ограничения. Например, он требует, чтобы Tails запускался с USB-накопителя и сохранял данные на том же флеш-накопителе. Когда мы запускаем Tails с другого типа носителя, такого как DVD, мы не можем использовать жесткий диск или флэш-накопитель в качестве устройства хранения. Это, вероятно, к лучшему, поскольку большинство людей вряд ли захотят разделять свои файлы данных и операционную систему Tails между отдельными устройствами.

Когда мы запускаем Tails с другого типа носителя, такого как DVD, мы не можем использовать жесткий диск или флэш-накопитель в качестве устройства хранения. Это, вероятно, к лучшему, поскольку большинство людей вряд ли захотят разделять свои файлы данных и операционную систему Tails между отдельными устройствами.

Как я упоминал ранее, небезопасный браузер по умолчанию отключен. Его можно включить на экране приветствия при первом запуске Tails. Насколько я могу судить, невозможно включить этот браузер после того, как экран приветствия был закрыт. Когда мы включаем и запускаем небезопасный браузер, он отображает два предупреждения, сообщающих нам, что наш трафик не перенаправляется. Тема «Unsafe Browser» ярко-красного цвета, чтобы еще больше убедить нас в том, что для анонимности мы должны использовать обычный браузер Tor.

Насколько я могу судить, веб-браузер не может обеспечить вывод звука. Даже при просмотре видео в интернете браузер не создает звука, а браузер Tor не отображается в элементах управления звуком или в списке приложений, обеспечивающих вывод звука. Другие приложения, такие как Totem, воспроизводят звук.

Другие приложения, такие как Totem, воспроизводят звук.

По умолчанию Tails не включает административные функции. Это означает, что любое приложение, требующее доступа администратора, блокируется. Это влияет на такие инструменты, как диспетчер дисков и диспетчер пакетов Synaptic. Доступ с правами администратора можно включить, установив пароль администратора в окне приветствия.

Рабочий стол GNOME блокируется через короткий промежуток времени, по умолчанию всего через пять минут. Если этот интервал слишком короткий, его можно настроить на панели настроек GNOME.

Управление программами

Если мы хотим обновить существующее программное обеспечение или добавить новые программы в Tails, дистрибутив работает с менеджером пакетов Synaptic, который использует низкоуровневое представление пакетов и может загружать, удалять или обновлять программное обеспечение в системе. Synaptic будет работать, только если мы установили пароль администратора на экране приветствия дистрибутива. Synaptic работает надежно, но медленно, так как его сетевой трафик проходит через Tor. Это замедляет загрузку.

Synaptic работает надежно, но медленно, так как его сетевой трафик проходит через Tor. Это замедляет загрузку.

В меню приложений есть инструмент под названием «Additional Software». Он помогает нам добавлять программное обеспечение с постоянного носителя, если постоянное хранилище было включено. Это должно упростить запуск дополнительных приложений с локального носителя, чтобы не загружать их каждый раз при загрузке Tails.

Заключение

Tails занимает важную, хотя и редко используемую нишу в вычислительной экосистеме. Tails пытается обеспечить не только безопасное, но и анонимное онлайн-общение. Он не пытается быть операционной системой общего назначения, скорее он предназначен для обеспечения простого интерфейса и достаточно ограниченной среды, в которой люди могут выходить в интернет, искать информацию, обмениваться файлами и сообщениями. База Debian оказалась достаточно стабильной, а текущий рабочий стол GNOME предлагает хорошую производительность.

Что мне нравится в Tails, так это то, что он автоматизирует программное обеспечение, необходимое для онлайн-общения и обмена файлами. Дистрибутив автоматически подключается к сети Tor, и процесс начальной настройки упрощается. Не так много дополнительных функций, предлагаемых вне основной цели дистрибутива. Фактически, большинство ненужных функций, таких как пароль администратора, отключены, чтобы избежать потенциальных проблем с безопасностью.

Дистрибутив автоматически подключается к сети Tor, и процесс начальной настройки упрощается. Не так много дополнительных функций, предлагаемых вне основной цели дистрибутива. Фактически, большинство ненужных функций, таких как пароль администратора, отключены, чтобы избежать потенциальных проблем с безопасностью.

Еще мне нравится в этом проекте документация. Отчасти из-за того, что она объясняет и говорит нам, как выполнять задачи. Однако она также описывает ограничения дистрибутива и то, что Tails не может сделать для нашей защиты. Это хороший и прозрачный подход к обеспечению безопасности пользователей, поскольку он должен избегать ложных представлений о безопасности. В том же духе мне нравится, что Tails часто пытается предостеречь нас от глупых поступков, но не мешает нам заниматься опрометчивыми действиями. Мы можем запустить веб-браузер и подключить его напрямую к интернету, хотя Tails скажет нам, что это плохая идея. В дистрибутиве по умолчанию заблокирован доступ администратора, хотя мы также можем переопределить этот параметр. Короче говоря, Tails изо всех сил пытается защитить пользователя, но не мешает ему продвигаться вперед, если он считает это необходимым.

Короче говоря, Tails изо всех сил пытается защитить пользователя, но не мешает ему продвигаться вперед, если он считает это необходимым.

Tails очень ориентирован на свою нишу и хорошо выполняет свои задачи, используя соответствующие инструменты. Существует не так много дистрибутивов, предназначенных для сохранения анонимности пользователей в сети, и Tails отлично справляется с автоматизацией процесса и делает его удобным для людей, которым необходимо личное общение, но которые могут не быть техническими экспертами.

Tails — сверхзащищённая операционная система, которой пользуется Эдвард Сноуден

TAILS (англ. The Amnesic Incognito Live System) — дистрибутив Linux на основе Debian, созданный для обеспечения приватности и анонимности. Является продолжением развития ОС Incognito. Все исходящие соединения заворачиваются в анонимную сеть Tor, а все неанонимные блокируются. Система предназначена для загрузки с LiveCD или LiveUSB и не оставляет следов на машине, где использовалась. Проект Tor является главным спонсором

Проект Tor является главным спонсором Tails — сверхзащищённая сборка Linux, которой пользуется Эдвард Сноуден. А также использовалась Эдвардом Сноуденом для разоблачения PRISM (Program for Robotics, Intelligents Sensing and Mechatronics), формально классифицированная как совершенно секретная. PRISM дает право АНБ (Агенство национальной безопасности США) получать самую разнообразную информацию: просматривать электронную почту, прослушивать голосовые и видеочаты, просматривать фотографии, видео, отслеживать пересылаемые файлы, узнавать другие подробности из социальных сетей.

По заявлениям спецслужб, по решению суда на активное сотрудничество вынуждены были пойти многие крупные компании, предоставив спецслужбам доступ к серверам:

Tails — это полноценная операционная система, которая содержит все необходимые инструменты для безопасной работы в интернете: Tor — запускается автоматически, GPG — для шифрования почты, OTR-чат, парольный менеджер KeePassX и другие программы, многие из которых модифицированы для безопасности. Дистрибутив спроектирован таким образом, что не хранит информации локально (и вообще не обращается к накопителю). Оперативная память стирается перед завершением работы с помощью

Программное обеспечение по умолчанию

Окружение рабочего стола GNOME.

Работа с сетью:

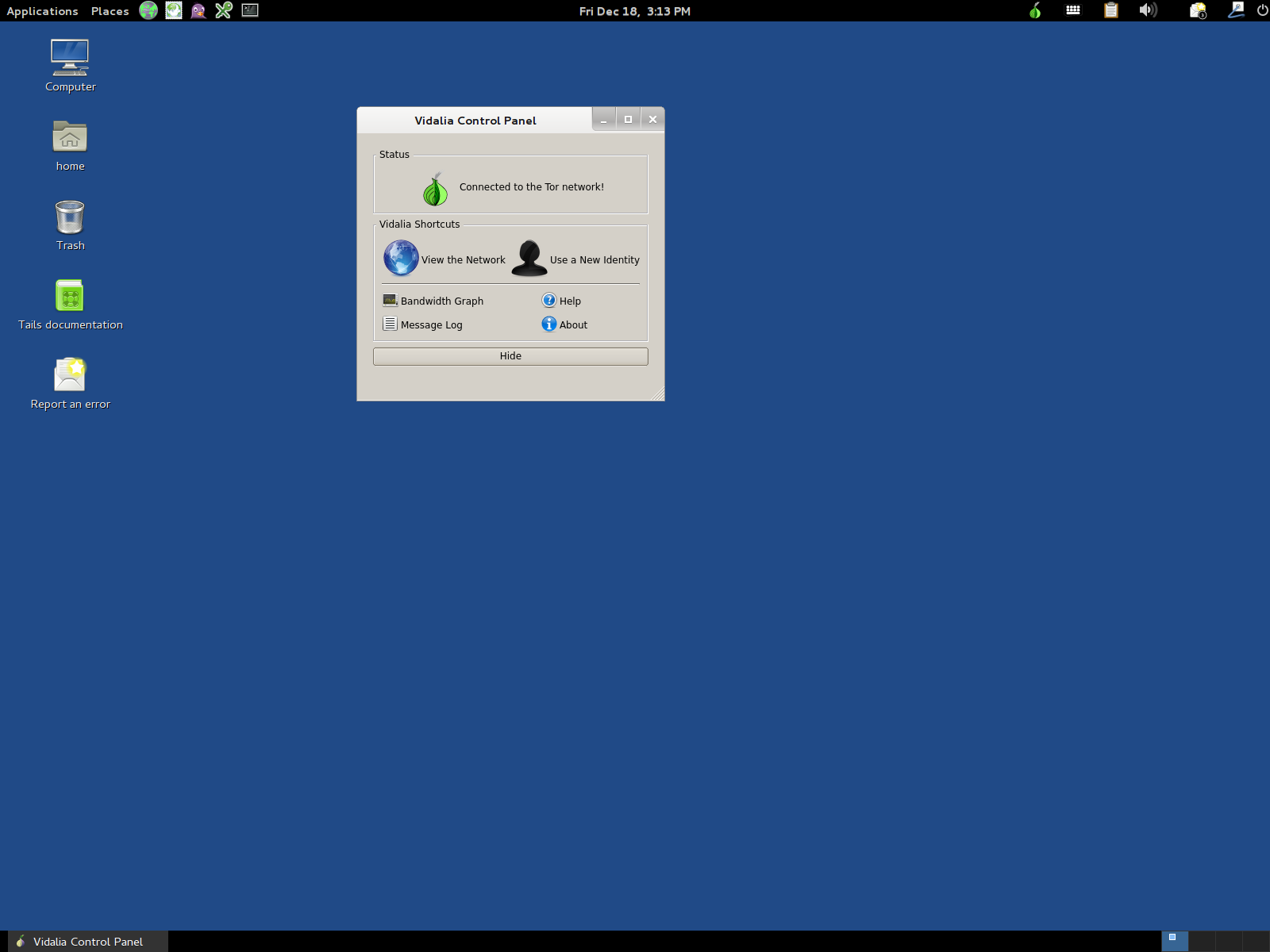

Tor в изолированном режиме с поддержкой сетевых мостов (включая обфусцированные) и графическим фронтендом Vidalia.

Firefox с модификацией Iceweasel, патчами безопасности, а также расширениями Torbutton, HTTPS Everywhere, NoScript и Adblock Plus.

NetworkManager для лёгкой настройки сети.

Pidgin со встроенным OTR.

Claws Mail со встроенной поддержкой GnuPG.

Liferea — RSS-агрегатор для GNOME.

Gobby для совместного редактирования текста.

Aircrack-ng для вардрайвинга беспроводных сетей Wi-Fi.

I2P для доступа к даркнету.

Шифрование и приватность:

LUKS и GNOME Disks для шифрования запоминающих устройств.

GnuPG для шифрования и цифровой подписи электронной почты.

Схема разделения секрета Шамира.

Виртуальная клавиатура.

MAT — средство для анонимизации метаданных.

PWGen — генератор паролей.

KeePassX — менеджер паролей.

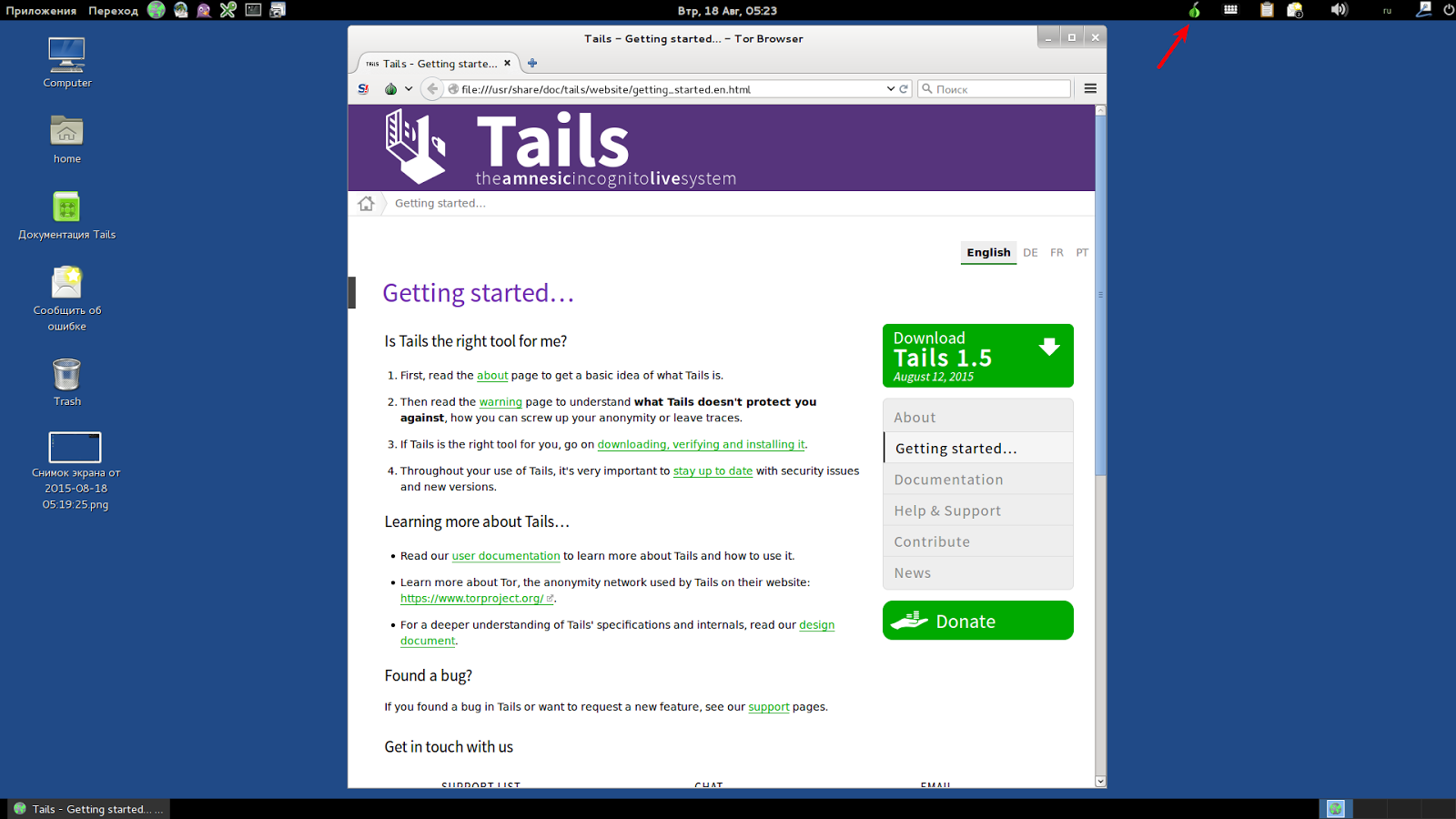

Не так давно (11 августа) состоялся релиз Tails 1.5. Загрузить iso-образ с Tails 1.5 (987,0 МБ) можно с официального сайта по следующей ссылке:

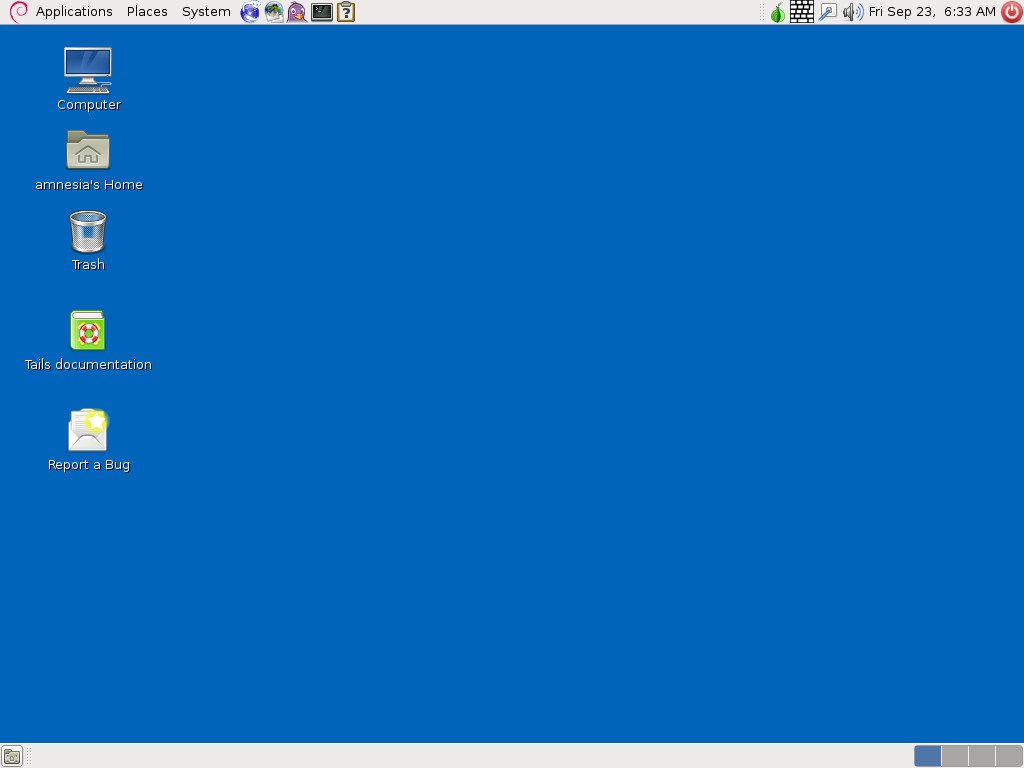

После загрузки образа и его записи на диск/флешку, вставьте носитель, перезагрузите компьютер и дождитесь загрузки live-образа с Tails 1.

5 в оперативную память. У вас должна отобразиться вот такая картинка на экране:

5 в оперативную память. У вас должна отобразиться вот такая картинка на экране: Как видно на снимке, в опциях по загрузке присутствует только live-режим и нет установочного на ж/диск, как упоминалось выше.

Через несколько секунд откроется опция по использованию дистрибутива и выбор языка, на котором будет отображаться система, а также добавлена раскладка клавиатуры, выбранного языка. Кстати, раскладка клавиатуры по умолчанию переключается сочетанием клавиш Alt+Shift, которое можно изменить в процессе работы на собственное в параметре Раскладка:

После того как язык интерфейса выбран, в окне приглашения Tails (Welcome to Tails) присутствуют две опции: No и Yes. Опция No (по умолчанию) даёт право пользователю полноценно использовать дистрибутив, но без права делать в нём какие-то изменения: установка дополнительных программ и др. возможности присущие администратору системы. Если вас устраивает данный вариант, нажмите кнопку Login или клавишу Enter.

В случае, если вы выбрали вариант Yes, вам необходимо будет дважды ввести придуманный пароль, т.е. стать администратором системы и также нажать кнопку Login:

После входа в систему с подключенным модемом к компьютеру напрямую вы должны увидеть всплывающее извещение о том, что Соединение установлено:

Примечание. В случае подключения компьютера по беспроводной сети WiFi, кликните на значке Сеть на панели и подключитесь, выбором вашей сети.

По установлении сетевого соединения, через несколько секунд в трее появится «луковица» с извещением о том, что Tor готов к работе.

После этого вы можете безопасно пользоваться системой и конечно браузером Tor:

В Параметрах системы — Подробности — Вид, вы можете убедиться, что система на ж/диске занимает 0 байт:

А также посмотреть Приложения по умолчанию:

Безопасной вам работы в сверхзащищённой системе Tails.

Удачи.

Вам также может быть интересно: «Как установить Tor Browser Bundle в Ubuntu».

Устанавливаем и настраиваем Tails правильно. Часть 1.

Полная инструкция по установке Tails на флешку.

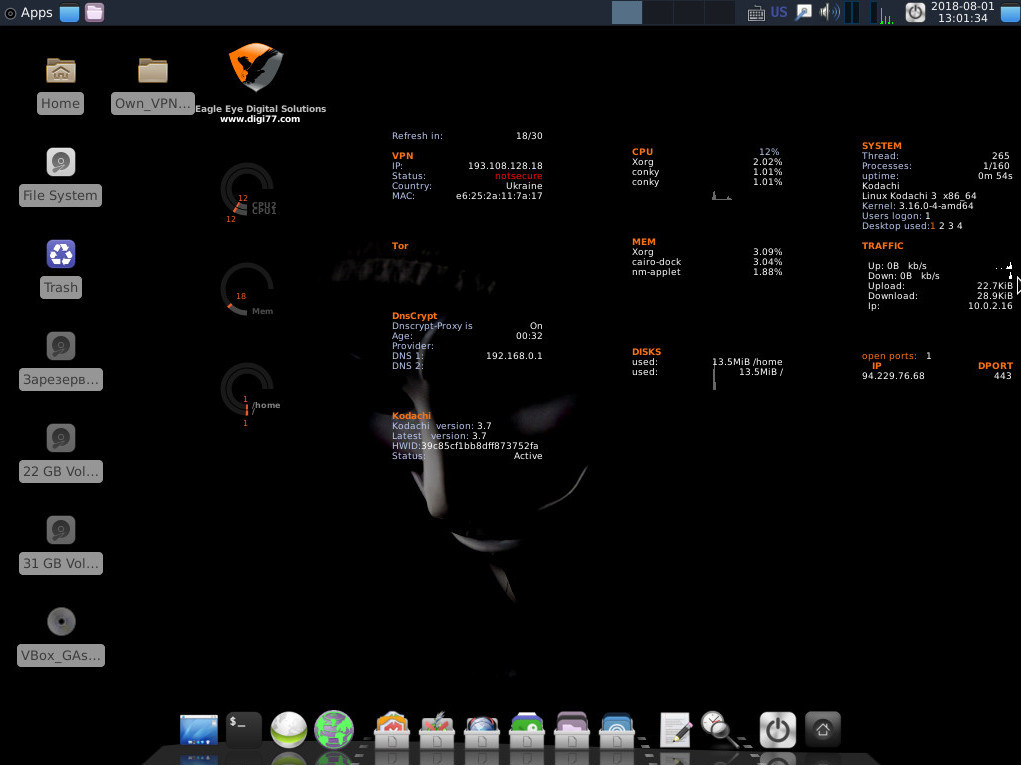

Мы живем в неспокойное время, киберугрозы возрастают с каждым днем, а киберпреступность стала крупным и организованным бизнесом. Как сохранить свою приватность, анонимность и безопасность информации в такой среде? Воспользуемся советами Эдварда Сноудена, а уж он плохого точно не посоветует. Так вот, один из его советов – это использовать наиболее защищенную и безопасную операционную систему Tails, которая основана на Tor (про Tor читайте в др. наших статьях).

Tails относится к свободному программному обеспечению (СПО), она разработана на основе Debian Linux. Эта ОС распространяется свободно, но с каждым годом она почему-то все больше усложняется, и многие пользователи стали отмечать проблемы с установкой Tails на флешку. Мы решили проверить все самостоятельно, изучили инструкцию на сайте разработчиков, прочитали материалы в Интернете (их много, они противоречивы и некоторые советы относятся к предыдущим сборкам этой ОС). На собственном опыте мы выработали наиболее правильную и полную инструкцию по установке Tails 3.8 на флешку.

На собственном опыте мы выработали наиболее правильную и полную инструкцию по установке Tails 3.8 на флешку.

Почему стоит устанавливать ОС Tails именно на флешку? А потому что, как только вы закончите сеанс работы и выключите компьютер, все следы вашей работы на данном компьютере исчезнут. Видите разницу с ОС Windows? Итак, приступаем к установке, ниже будет изложена инструкция, старайтесь ее соблюдать:

Инструкция по установке Tails 3.8 на флешку

Что необходимо для установки? Вам потребуется два USB-накопителя (объем от 4ГБ и выше), смартфон или планшет (с него вы будете читать инструкцию) и 2-3 часа времени. Так долго? Да, именно. И 2 флешки нужны потому, что Tails можно инсталлировать лишь из …самой Tails.

1. Скачиваем дистрибутив ISO Tails только с официального сайта разработчиков (во избежание «закладок» от третьих лиц). Обязательно верифицируйте свой дистрибутив с помощью OpenPGP или специального расширения для браузера (способы указаны на сайте разработчиков).![]() Также ознакомьтесь с инструкцией по инсталляции от разработчиков ОС.

Также ознакомьтесь с инструкцией по инсталляции от разработчиков ОС.

2. Затем берем флешку №1 для записи дистрибутива Tails и записываем туда ISO-образ с помощью специальной программы. Разработчики Tails рекомендуют воспользоваться Universal USB Installer, но скажем вам по секрету, почему-то у большинства пользователей не получается создать рабочий дистрибутив этим способом. У нас тоже не получилось, поэтому мы советуем вам записывать ISO-образ с помощью программы Rufus. Мы пользовались более старой версией Rufus 2.10, так как более новые версии этой программы справляются со своей задачей неважно… Скачать Rufus 2.10 можно по ссылке.

3. Настройки в Rufus выставить нужно, как на скриншоте ниже, обязательно убрать галочки возле пунктов «Проверить на плохие блоки» и «Быстрое форматирование» (!!!) Запись дистрибутива Tails займет некоторое время (около часа).

Рис.1. Настройки Rufus 2.10 для записи ISO образа Tails на флешку №1.

4. Наша загрузочная флешка №1 готова. Вставляем ее в компьютер, включаем его и при загрузке выбираем загрузку с USB-накопителя (как правило, нужно нажимать клавишу F11). Затем появится экран загрузки, там надо подтвердить загрузку Tails и ждать окончания загрузки.

Вставляем ее в компьютер, включаем его и при загрузке выбираем загрузку с USB-накопителя (как правило, нужно нажимать клавишу F11). Затем появится экран загрузки, там надо подтвердить загрузку Tails и ждать окончания загрузки.

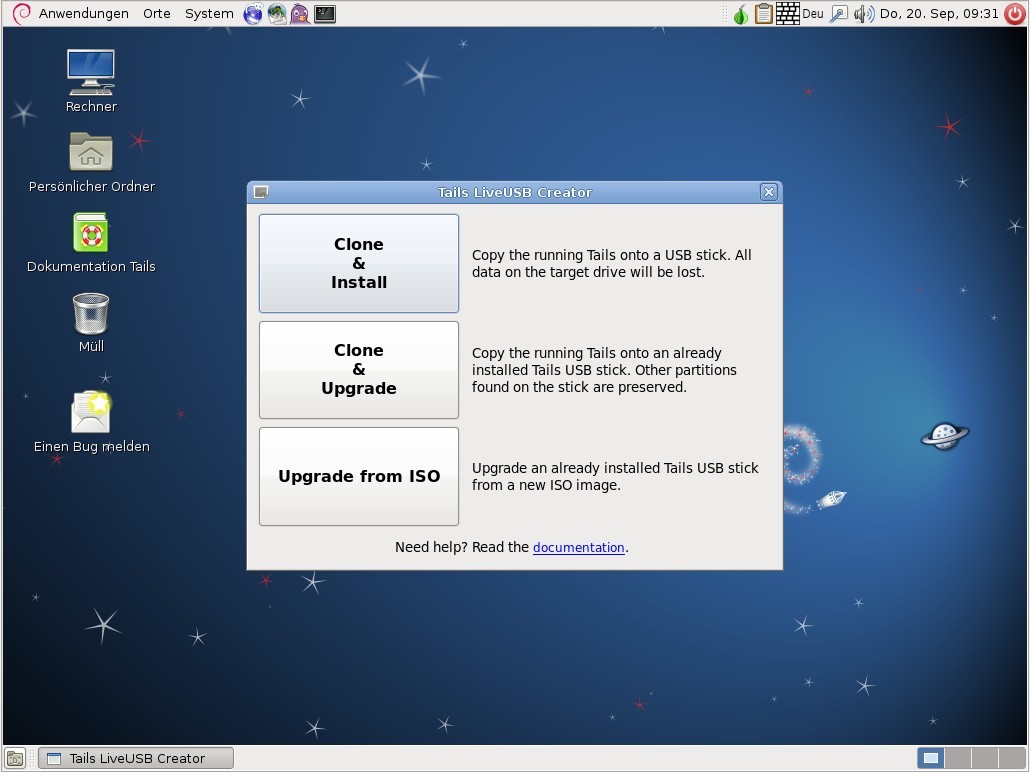

5. Когда ОС будет загружена, следует зайти в меню и выбрать Tails — Tails Installer, вставьте 2-ю флешку, далее см. скриншоты и выполняйте клонирование системы на флешку №2.

Рис.2. Tails Installer.

Рис.3. Клонирование Tails на флешку №2.

6. Затем необходимо подождать некоторое время, пока идет клонирование ОС. После завершения клонирования ОС, выключите компьютер.

7. В принципе ОС Tails уже инсталлирована, теперь необходимо произвести очень важные настройки, без которых она полноценно работать не будет.

Продолжение статьи в части 2.

Отправить статью в социальные сети, на печать, e-mail и в другие сервисы:

Еще нет комментариев.

Извините, комментирование на данный момент закрыто.

Tails: операционная система, которая взорвала NSA

Но команда Tails также пытается нанести удар по широко распространенной эрозии конфиденциальности в Интернете. «Хозяева сегодняшнего Интернета, а именно такие гиганты маркетинга, как Google, Facebook и Yahoo, а также шпионские агентства, действительно хотят, чтобы наша жизнь в Интернете становилась все более и более прозрачной, и это только для их собственной выгоды», — заявляет группа. «Таким образом, попытка уравновесить эту тенденцию кажется логичной позицией для людей, разрабатывающих операционную систему, которая защищает конфиденциальность и анонимность в Интернете.«

«Хозяева сегодняшнего Интернета, а именно такие гиганты маркетинга, как Google, Facebook и Yahoo, а также шпионские агентства, действительно хотят, чтобы наша жизнь в Интернете становилась все более и более прозрачной, и это только для их собственной выгоды», — заявляет группа. «Таким образом, попытка уравновесить эту тенденцию кажется логичной позицией для людей, разрабатывающих операционную систему, которая защищает конфиденциальность и анонимность в Интернете.«

Но поскольку мы не знаем, кто написал« Тейлз », как мы можем понять, что это не какой-то правительственный заговор, направленный на то, чтобы заманить в ловушку активистов или преступников? На самом деле, есть несколько способов. Одна из утечек Сноудена показывает, что АНБ жалуется на Тейлза в слайде Power Point; если это плохо для АНБ, можно с уверенностью сказать, что это хорошо для конфиденциальности. И весь код Tails является открытым исходным кодом, поэтому его может проверить любой, кто обеспокоен нечестной игрой. «Некоторые из нас просто верят что нашей работы, того, что мы делаем, и того, как мы это делаем, должно быть достаточно, чтобы доверять Tails, без необходимости использовать наши официальные имена », — заявляет группа.

«Некоторые из нас просто верят что нашей работы, того, что мы делаем, и того, как мы это делаем, должно быть достаточно, чтобы доверять Tails, без необходимости использовать наши официальные имена », — заявляет группа.

По данным группы, Tails началась пять лет назад. «В то время некоторые из нас уже были энтузиастами Tor и годами участвовали в сообществах свободного программного обеспечения», — говорят они. «Но мы чувствовали, что в этой панораме чего-то не хватает: инструментария, который объединил бы все основные технологии повышения конфиденциальности и сделал бы их готовыми к использованию и доступными для широкой публики».

Изначально разработчики назвали свой проект Amnesia и основали его на существующей операционной системе Incognito.Вскоре проекты Amnesia и Incognito объединились в Tails, что расшифровывается как The Amnesic Incognito Live System.

И хотя основная группа Tails занимается разработкой операционной системы для ноутбуков и настольных компьютеров, отдельная группа создает мобильную версию, которая может работать на планшетах Android и Ubuntu при условии, что пользователь имеет root-доступ к устройству.

Знайте свои ограничения

Помимо Tor, Tails включает инструменты обеспечения конфиденциальности, такие как PGP, систему управления паролями KeePassX и плагин шифрования чата Off-the-Record.Но Tails не просто объединяет кучу готовых инструментов в один пакет. Многие приложения были изменены для повышения конфиденциальности пользователей.

Но ни одна операционная система или средство обеспечения конфиденциальности не могут гарантировать полную защиту во всех ситуациях.

Хотя Tails включает в себя производительные приложения, такие как OpenOffice, GIMP и Audacity, он не может быть хорошей повседневной операционной системой. Это потому, что в ходе повседневного использования вы, вероятно, будете использовать ту или иную услугу, которая может быть связана с вашей личностью, полностью раскрывая вашу прикрытие.Вместо этого Tails следует использовать только для определенных действий, которые необходимо сохранить анонимностью, и ни для чего другого.

Разработчики перечисляют несколько других предупреждений безопасности в документации сайта.

Конечно, группа постоянно работает над исправлением проблем с безопасностью, и они всегда ищут добровольцев, чтобы помочь с проектом. Они также подали заявку на грант от Knight Foundation и собирают пожертвования через Freedom of the Press Foundation, группу, которая впервые раскрыла роль Тейлза в истории Сноудена.

Эти деньги могут иметь большое значение для помощи журналистам — и другим — держаться подальше от шпионов. В конце концов, репортеры не всегда самые технически подкованные люди. Как сказал репортер газеты Washington Post Бартон Геллман Фонду свободы прессы: «Tails помещает все необходимые инструменты в одно место, а их дизайн затрудняет их использование. Я не смог бы поговорить с Эдвардом Сноуденом без такого рода информации. защита. Я бы хотел, чтобы это было много лет назад «.

Эта статья изначально была опубликована на сайте Wired.com

Введение в «хвосты» дистрибутива Linux

Недавно я показал вам, почему вы должны начать использовать браузер Tor для любого конфиденциального просмотра веб-страниц. Но что, если я скажу вам, что существует целая операционная система , основанная на сети Tor? Он называется Tails и может запускаться с USB-накопителя, DVD-диска или виртуальной машины.

Но что, если я скажу вам, что существует целая операционная система , основанная на сети Tor? Он называется Tails и может запускаться с USB-накопителя, DVD-диска или виртуальной машины.

Вы можете подумать, что использование браузера Tor вполне разумно, но вся идея операционной системы на основе Tor находится всего в одном шаге от полной паранойи.Но подумай об этом.

Сколько раз вы пользуетесь чужим компьютером? Сколько раз вы пользуетесь компьютером в Интернет-кафе? Когда вы это сделаете, вы не захотите вводить какие-либо пароли или оставлять следы того, что вы просматривали в Интернете.

Чтобы избежать этого, вы можете подключить USB-накопитель с Установлен Tails и вместо этого можно просматривать оттуда. Никаких следов того, что вы делали в Интернете остается на главном компьютере, и ваше географическое положение скрывается Tor реле.

Но вы не должны полностью расслабляться.Сами Tails перечисляет огромное количество причин, по которым Tails все еще частично небезопасен, поэтому следует соблюдать осторожность.

Скачать Tails

Справа на любой странице Tails находится зеленая кнопка « Install ». Нажмите на нее, чтобы начать загрузку.

На следующей странице вас спросят, из какой операционной системы вы загружаете. Но я бы посоветовал проигнорировать это и вместо этого заглянуть под опцию USB — Только загрузка (для USB-накопителей) .Щелкните по нему.

Теперь вы можете выбирать между обычной загрузкой или BitTorrent. скачать. Размер загрузки составляет 1,2 ГБ, поэтому вам нужно решить, какой метод загрузки. имеет больше смысла для вас. Я выбрал обычный метод.

Когда вы нажимаете зеленую кнопку загрузки, USB-образ (файл формат — img) начнется загрузка. Следующим этапом на странице загрузки будет теперь загорается, что проверяет загрузку, чтобы убедиться, что у вас есть законный версия Tails, а не зараженная вредоносным ПО, созданная хакером.

Это включает установку расширения браузера, но вы можете легко

потом удалите его.

После установки расширения браузера появится кнопка « Проверить ». Нажмите кнопку, чтобы перейти к только что загруженному USB-образу и выбрать его. После этого расширение начнет его анализировать.

И это проходит с честью.

Затем на странице вас спросят, какая у вас операционная система. в настоящее время использую. Нажмите на правильный ответ, потому что пришло время настроить ваш USB-накопитель.

Установка Хвосты на USB-накопителеДля установки хвостов в Windows требуется как минимум Windows 7 но я думаю, мы все можем с уверенностью сказать, что большинство людей придерживается этого мнения. Если бы не ты серьезно нужно обновить сразу.

Теперь вам понадобится USB-накопитель. Для правильной работы Tails USB Флешке требуется минимум 8 ГБ свободного места.

Также обратите внимание, что Tails

переформатирует и полностью сотрет текущее содержимое USB-накопителя, поэтому сделайте

конечно, ничего важного на нем нет. Если так, сделайте резервную копию в другом месте.

Если так, сделайте резервную копию в другом месте.

Чтобы записать Tails на USB-накопитель, вам понадобится портативная программа от Tails под названием Etcher. Вы можете скачать его прямо здесь.

Теперь откройте его, перейдите к образу диска и USB-накопителю. флешку он должен быть установлен.

Нажмите « Flash! ”, и он начнет стирать данные с USB-накопителя и передавать данные через Tails.

Перезагрузите Компьютер и хвосты загрузкиКогда Etcher закончит, пора перезагрузить компьютер и начать хвосты.

Если у вас установлена только одна операционная система компьютер (например, Windows или macOS), тогда вам просто помахают рукой. Но когда существует более одной операционной системы, вам нужно выбрать, какую из них вы хотите из меню загрузки.

Поскольку Tails не установлен на самом жестком диске, вы

необходимо держать USB-накопитель Tails в USB-разъеме при перезапуске

компьютер. Затем, когда компьютер загрузится, войдите в меню загрузки (для меня это было

нажав кнопку F11, но ваш компьютер может использовать другую кнопку.Это

обычно сообщает вам на экране загрузки). На экране загрузки выберите свой USB

Stick, и хвосты начнут загружаться.

Затем, когда компьютер загрузится, войдите в меню загрузки (для меня это было

нажав кнопку F11, но ваш компьютер может использовать другую кнопку.Это

обычно сообщает вам на экране загрузки). На экране загрузки выберите свой USB

Stick, и хвосты начнут загружаться.

Первое, что нужно иметь в виду, это то, что это не Linux дистрибутив, в который можно устанавливать программы. Tails предоставляет вам программы, ориентированные на безопасность но вам не рекомендуется устанавливать какие-либо другие.

Щелкнув ссылку « Applications » в верхнем левом углу, вы увидите, с чем вам предстоит играть. Хотя некоторые, на мой взгляд, уже не нужны.Кому больше нужно использовать Pidgin Messenger? Сколько людей используют Thunderbird для своей электронной почты?

ЕДИНСТВЕННЫЙ браузер на Tails — это браузер Tor, и он должен оставайтесь так по соображениям безопасности. Как видите, работает отлично при просмотре обычных веб-сайтов.

В следующем меню у вас есть несколько интересных, таких как биткойн-кошелек и Onionshare. Недавно я обсуждал Onionshare в другой статье, которая позволяет вам передавать файлы кому-либо через сеть Tor.

Недавно я обсуждал Onionshare в другой статье, которая позволяет вам передавать файлы кому-либо через сеть Tor.

Еще одна приятная особенность — вы можете зашифровать содержимое буфера обмена с помощью парольной фразы или открытых ключей PGP. Это мешает кому-либо использовать CTRL + V, чтобы увидеть, что вы скопировали и вставили последним.

Tails — отличная система, если вам нравится ваша безопасность и конфиденциальность. но сам Linux — это совсем другая система, к которой нужно привыкнуть, по сравнению с Windows. или macOS. В последних двух акцент делается на удобстве использования и создании все как можно проще.

Linux требует немного больше смазки для локтей.Но как только вы начнете Разберитесь в том, как работает Linux, скоро вы увидите множество его преимуществ.

Как установить и использовать операционную систему Tails Linux

Беспокоитесь о конфиденциальности ПК? Ищете безопасный способ держать плохих парней в страхе? Как насчет полноценного ПК в вашем кармане, содержащегося на одном USB-накопителе, который не оставляет никаких следов вашего пребывания там?

Enter Tails: дистрибутив Linux (думаю, операционная система), ориентированный на конфиденциальность и безопасность.

На этой странице:

Главный экран Tails немного спартанский.

Что такое хвосты?

Название Tails является аббревиатурой от Amnesic Incognito Live System. Это известная (печально известная?) Безопасная ОС, которую выбрал осведомитель АНБ Эдвард Сноуден.

Но, как и в случае с виртуальными частными сетями (VPN), которые также защищают вашу конфиденциальность и обеспечивают безопасность, Tails имеет множество законных применений.

В отличие от других операционных систем (ОС), Tails не использует внутреннюю память вашего компьютера. Вместо этого он работает напрямую с USB-накопителя и использует оперативную память (RAM) вашего компьютера.Это означает, что все будет очищено при извлечении USB-ключа, выключении или перезагрузке компьютера.

Вы можете сохранять файлы на USB-ключ, которые затем сильно зашифровываются. Сколько вы можете сэкономить, зависит от емкости USB-накопителя.

Сколько вы можете сэкономить, зависит от емкости USB-накопителя.

Tails имеет достаточно широкий спектр встроенных приложений, которые не должны быть нужны обычному пользователю, но его громоздкие меры конфиденциальности и безопасности означают, что он не заменяет повседневную ОС, такую как Windows или macOS. Это для более конкретных случаев использования, которые могут варьироваться от человека к человеку.

Хвосты и конфиденциальность в Интернете

Огромный объем того, что вы делаете в сети, отслеживает по крайней мере одна, если не несколько сторон. Веб-сайты следуют за вашим IP-адресом и оставляют файлы cookie, которые отслеживают ваш просмотр в течение нескольких сеансов.

Постоянные логины, такие как учетные записи Google, Facebook или браузера, могут записывать каждое ваше движение, а затем продавать эту информацию. И правительства, как внутренние, так и иностранные, имеют возможность отслеживать вашу деятельность в своих целях.

Tails использует сеть Tor, чтобы скрыть вашу интернет-активность и заблокировать трафик.

Вы можете использовать VPN, чтобы скрыть свою активность, но Tails идет дальше.

Каждое интернет-приложение, встроенное в Tails, подключается через сеть Tor, которая передает ваши данные через три (из тысяч) ретрансляторов по всему миру, ни один из которых не имеет полной картины того, кто вы и что делаете.

Любой трафик, не маршрутизируемый через сеть Tor, блокируется Tails, что дополнительно защищает вашу конфиденциальность, затрудняя передачу данных приложениями и вредоносными программами без вашего ведома.

Обратной стороной является то, что Интернет работает немного медленнее, но мы обнаружили, что встроенное в Tails соединение Tor работает быстрее, чем при использовании Tor в другой ОС, например Windows, и не намного медленнее, чем хороший VPN.

Хвосты безопасности

Список функций безопасности Tails длинный и временами мучительно нишевый. Но чтобы значительно упростить ситуацию, многие из его мер гарантируют, что никто не сможет установить что-либо на ваш компьютер в долгосрочной перспективе без вашего ведома.

И если они это сделают, маловероятно, что какое-либо вредоносное ПО сможет отправить какую-либо личную информацию обратно производителям вредоносных программ или другим сторонам.

Самый заметный аспект — резкость и жестокость. Tails стирает все сохраненные файлы, которые не поставляются с ОС по умолчанию, каждый раз, когда вы перезагружаете или выключаете компьютер, забирая с собой все потенциально скомпрометированные файлы. И у вас нет шансов вернуть их.

Если вы хотите сохранять файлы между сеансами, вам необходимо создать специальную зашифрованную постоянную папку, в которую вы должны перенести эти файлы перед завершением работы Tails.

Вам также необходимо настраивать определенные параметры каждый раз при входе в систему, и даже если вы сохраняете определенные загруженные приложения как постоянные, это означает, что они будут автоматически загружены при следующем запуске Tails.Это означает, что большие программы неудобно использовать на регулярной основе.

Переносимость

Поскольку ваша ОС и все остальное хранятся на одном USB-накопителе, вам не нужно носить с собой компьютер — пока есть компьютер с USB-портом, куда вы направляетесь, который был произведен в течение последних 10 лет. или так.

Это дает преимущества для профессионалов или путешественников, которые всегда в пути, особенно если вы путешествуете по опасным местам, где вас беспокоит кража или конфискация устройства.

Мы нашли процесс установки Tails быстрым и относительно простым.

Как установить Tails

Процесс установки Tails состоит из множества этапов, но на веб-сайте есть простые и подробные инструкции. Но даже несмотря на то, что инструкции являются исчерпывающими, полезно знать несколько вещей заранее.

На домашней странице Tails нажмите Get Tails в верхней строке меню, чтобы начать работу.

Что нужно для установки хвостов:

- USB-накопитель емкостью 8 ГБ (желательно большего размера)

- Windows 7 или новее, macOS 10.10 (Yosemite) или новее, Linux

- Подключение к Интернету

- Второе подключенное устройство.

Для обычной установки вам понадобится USB-накопитель объемом не менее восьми гигабайт (ГБ). Но мы рекомендуем более крупный, так как любое долгосрочное файловое хранилище будет храниться на USB-накопителе, а не на вашем компьютере.

Вам также понадобится второе устройство, чтобы до конца следовать инструкциям на веб-сайте.Это связано с тем, что в какой-то момент ваш компьютер будет занят настройкой Tails USB, а последняя часть настройки выполняется из меню загрузки вашего компьютера.

Подойдет смартфон или планшет, при необходимости вы также можете распечатать инструкции.

Мы обнаружили, что оценка времени установки веб-сайта в полтора часа преувеличена. Для нас от нажатия кнопки «Загрузить» до запуска полнофункциональной ОС Tails прошло всего около 30 минут.

Загрузка хвостов

При выполнении этих шагов после выбора операционной системы, которую вы используете для создания Tails USB, вам будет предложено загрузить Tails (около 1.2 ГБ) либо в виде прямой загрузки, либо через BitTorrent.

BitTorrent — самый быстрый и безопасный метод, поэтому, если у вас есть торрент-менеджер, мы советуем выбрать этот вариант — это заняло у нас всего около шести минут в плане NBN Standard Plus (50/20).

Прямая загрузка также будет работать, но может занять от одного до двух часов даже при быстром подключении к Интернету.

Установка

При установке из Windows вам потребуется Windows 7 или новее.На компьютерах Mac требуется macOS 10.10 (Yosemite) или новее.

Независимо от того, используете ли вы Windows или macOS, в инструкциях Tails указано, что необходимо загрузить программу под названием Etcher. Это безопасная и простая в использовании программа, поэтому перейдите по ссылке, указанной на веб-сайте.

Инструкции по использованию Etcher кажутся длинными, но они точны и не слишком сложны.

Etcher — безопасная и простая в использовании программа, необходимая при установке Tails.

Параметры загрузки

После того, как вы создали Tails USB, пора перезагрузить компьютер (с подключенным Tails USB). Для работы Tails ваш компьютер должен загружаться с USB, а не с собственного накопителя. По умолчанию он этого не делает, поэтому вам придется повозиться с настройками загрузки.

Система меню для этого может называться Boot Menu, BIOS или UEFI, в зависимости от вашего компьютера. Пока ваш компьютер перезагружается, где-нибудь на экране он скажет вам нажать кнопку, чтобы загрузить одну из этих опций.Ключ для активации этого меню будет отличаться в зависимости от компьютера.

Часто это одна из клавиш F (например, F2 или F8), но это может быть клавиша Delete или что-то еще. Обычно рекомендуется нажать на нее несколько раз, чтобы убедиться, что она зарегистрируется. Если вы упустите возможность и компьютер загрузится нормально, просто перезагрузите его и повторите попытку.

После загрузки интерфейса Boot Menu / BIOS / UEFI вам необходимо найти параметр, позволяющий указать, с какого диска загружается компьютер.Если вы не можете найти его в настройках, воспользуйтесь вторым устройством для поиска в Интернете, как настроить параметры загрузки на вашем конкретном компьютере.

Найдите свой USB-ключ в списке загрузочных дисков и переместите его в первую позицию — его имя устройства, скорее всего, будет либо его маркой, либо моделью. Если имя USB-накопителя отображается дважды с небольшими вариациями, поместите оба в начало списка.

Используемый нами USB-накопитель назывался VerbatimSTORE N GO.Ваше меню настроек загрузки может выглядеть совсем иначе.

С этого момента компьютер будет загружаться с USB-накопителя, когда он доступен, но будет загружаться со следующего диска в списке, когда его нет.

Вы вряд ли что-нибудь испортите, изменив эти настройки, и вы всегда можете снова загрузить это меню и вернуть все в исходное состояние, если что-то пойдет не так.

Сохраните изменения и перезагрузите компьютер. Теперь он должен загружать Tails вместо вашей обычной ОС.

Начало работы с Tails

Запуск

При запуске Tails отображается окно приветствия. Здесь вы можете внести несколько изменений в настройки, но имейте в виду, что каждый раз, когда вы запускаете Tails, все эти настройки возвращаются к значениям по умолчанию, и вам нужно будет изменить их снова.

Вы можете вносить различные изменения в настройки, находясь в окне приветствия Tails.

В этом окне вы можете выбрать язык, раскладку клавиатуры и формат даты. Измените язык на английский — Австралия и два других языка должны настроиться автоматически.

Прежде чем продолжить, вам следует ознакомиться с разделом «Дополнительные настройки» в нижней части окна, щелкнув значок «+».

Ознакомьтесь с дополнительными настройками, нажав кнопку «+».

Пароль администратора— важная настройка даже для обычных пользователей. В целях безопасности большинство дистрибутивов Linux не позволяют устанавливать программное обеспечение без ввода пароля администратора.

On Tails, этот пароль по умолчанию отключен, что означает, что вы не можете ничего установить, потому что нет пароля для входа. Это дополнительный уровень безопасности, который не позволяет людям удаленно устанавливать вредоносное ПО в вашу систему Tails.

Но это также означает, что вам необходимо создать пароль администратора при запуске Tails, если вы хотите установить программное обеспечение.

Для этого нажмите «Пароль администратора» и создайте пароль в соответствующих полях, затем нажмите «Добавить». Этот пароль не сохраняется между сеансами. Каждый раз, когда вы загружаете Tails, вам нужно включить пароль администратора и выбрать пароль.

Подмена Mac-адреса не имеет значения, если вы не доверяете владельцу своей локальной сети. Он создает ложную идентификацию устройства, поэтому никакие локальные пользователи не смогут идентифицировать ваш компьютер.

Но это также может означать, что вы вообще не можете подключиться, если ваш местный сетевой оператор, например ИТ-отдел, разрешает только предварительно утвержденные устройства.

Network Configuration имеет три варианта:

- По умолчанию позволяет подключаться к Интернету.

- Второй (настройка моста Tor или локального прокси) предназначен для использования в местах, где подключение к сети Tor является незаконным — это совершенно законно в Австралии.

- Третий отключает все сети, позволяя работать полностью в автономном режиме.

Unsafe Browser — единственное приложение в Tails, которое не имеет доступа к Интернету через сеть Tor, поэтому это серьезное слабое место в системе безопасности.

Включайте эту опцию, только если браузер Tor не может что-то сделать, например, войти в публичную сеть Wi-Fi с уникальным идентификатором пользователя, что является обычным явлением в отелях и аэропортах.

Немного терпения

Tails запускается через некоторое время. Это связано с тем, что ему необходимо установить соединение с сетью Tor, прежде чем вы сможете что-либо делать в Интернете. Наберитесь терпения, и в конце концов вы получите уведомление, когда соединение будет установлено.

Постоянный том

По умолчанию Tails удаляет все файлы при завершении работы.Но вы можете создать папку с именем Persistent, которая будет шифровать и сохранять все в ней, используя доступное место на вашем USB-ключе.

При создании постоянной папки файлы будут зашифрованы и сохранены на USB-накопитель.

Чтобы включить постоянный том, щелкните «Приложения» в левом верхнем углу рабочего стола. Затем наведите указатель мыши на Tails и справа нажмите «Настроить постоянный том».Создайте безопасный пароль (который будет сохраняться между сеансами) и следуйте инструкциям.

Restart Tails, когда будет предложено. Вам нужно будет вводить пароль постоянного тома через экран приветствия каждый раз, когда вы запускаете Tails. Он не связан с паролем администратора.

Пользовательский интерфейс

Пользовательский интерфейс (UI) Tails может показаться знакомым пользователям Windows или macOS и очень похож на дистрибутивы Linux, такие как Ubuntu.

Запустите приложения, щелкнув меню «Приложения» в верхнем левом углу экрана и используя всплывающие меню категорий, или откройте полный список, щелкнув «Обзор действий».

Вы также можете нажать кнопку «Пуск» на клавиатуре Windows и ввести имя приложения, затем нажать Enter или выбрать его из списка. Настольные приложения открываются двойным щелчком.

Для просмотра файлов откройте приложение «Файлы». Макет папок работает так же, как и в других ОС, за исключением папок Tor и Tor (постоянный).

Встроенные приложения

Tails имеет впечатляющий набор встроенных бесплатных приложений, настроенных для безопасной и эффективной работы.

Пакет LibreOffice и браузер Tor — это лишь некоторые из приложений, включенных в систему Tails.

Пакет LibreOffice включен, вместе с опциями для визуального редактирования, редактирования аудио и видео, электронной почты, публикации, воспроизведения мультимедиа и многого другого, а также браузера Tor для просмотра веб-страниц.

Установка новых приложений выполняется через Synaptic Package Manager или терминал. Это может быть немного хлопотно, и только приложения, которые могут подключаться к сети Tor, будут иметь доступ в Интернет.

Synaptic Package Manager похож на магазин приложений, но требует некоторого привыкания.

Загрузка из Интернета

Веб-браузер обычно является наиболее уязвимым приложением на любом компьютере, поскольку он может посещать сайты по всему миру и взаимодействует со многими программными технологиями, которые могут использоваться для взлома вашей безопасности, загрузки вредоносных файлов или кражи вашей информации.

Чтобы справиться с этой последней проблемой, Tails будет загружать файлы из браузера Tor только в папку Tor, которая является защищенной папкой, изолированной, чтобы предотвратить проникновение вредоносного ПО в остальную часть вашей системы.

Если вы настроили постоянный том, вы можете загружать файлы, которые хотите сохранить, в папку Tor (постоянный). После того, как вы загрузили программу или файл, вы можете переместить их в другую папку, если хотите.

Анонимная ОСTails 4.16 выпущена с ядром Linux 5.10 LTS и новейшими технологиями Tor

Tails, живая система с амнезией инкогнито, была обновлена сегодня до версии 4.16 в рамках ежемесячных выпусков, которые предоставляют вам свежие живые медиафайлы со всеми последними технологиями GNU / Linux и Tor для анонимного общения.

Полностью синхронизированный с программными репозиториями Debian GNU / Linux 10 «Buster», Tails 4.16 является первым выпуском в серии 4.x, в котором используется последнее и долгосрочно поддерживаемое ядро Linux 5.10 LTS . Это не только обеспечивает лучшую поддержку оборудования на Tails, но также предоставляет новые функции и дополнительную безопасность.

Кроме того, в выпуске Tails 4.16 включены все новейшие и лучшие технологии Tor для анонимного общения. К ним относится Tor Browser 10.0.12 анонимный веб-браузер, а также реализация клиента и сервера Tor 0.4.5.5 для обеспечения анонимной связи.

Также включен почтовый клиент Mozilla Thunderbird 78.7.0 с открытым исходным кодом.

Кроме того, в этом выпуске обновлен ключ подписи архива deb.tails.boum.org и улучшен механизм обновления, больше не фокусируясь на кнопке Отмена по умолчанию при загрузке обновления, чтобы предотвратить случайную отмену процесса загрузки.

Если вы хотите оставаться полностью анонимным при просмотре веб-страниц или в чате с друзьями, вы можете загрузить Tails 4.16 в виде ISO или USB-образа, который вы можете запустить прямо с USB-накопителя или установить на свой персональный компьютер с официального сайта.

Если вы уже используете Tails 4.15 , вы можете легко выполнить обновление до версии 4.16 с помощью автоматических обновлений, так что нет необходимости загружать новый образ ISO. Однако автоматические обновления не будут работать с Tails 4.14 или предыдущих выпусков, поэтому вам придется обновлять вручную (подробности см. На странице объявлений).

Следующее плановое техническое обслуживание в Tails 4.x будет версия 4.17, которая, как ожидается, увидит свет в следующем месяце, 23 марта 2021 года.

Последнее обновление 7 месяцев назад

ОСTails — Практическое руководство для обычных людей

Руководство по ОС TailsКогда осведомитель Эдвард Сноуден в 2013 году общался с Гленном Гринвальдом о происходящем в АНБ, одним из инструментов, которые он использовал, чтобы защитить себя, был Тейлз. Но это было давно. Сноудену все еще нравится Тейлз? Вот что он сказал по этому поводу в своем твите от 13 декабря 2017 года:

ХВОСТ (@Tails_live, https: // t.co / Re3LzE4WdO) является наиболее доступным для обычных людей, желающих «торифицировать» небраузерный трафик, и представляет собой легкое введение в Linux (которое по-прежнему будет полезным для изучения). Вы можете загрузить его с USB-накопителя, не перезаписывая повседневную ОС. https://t.co/eHqYarXFjZ

— Эдвард Сноуден (@Snowden) 13 декабря 2017 г.

Даже если вы (пока) не совсем понимаете, о чем он говорит, эта вещь Тейлза важна. Продолжайте читать, чтобы узнать, что это такое и почему стало таким популярным.

Что такое Tails и почему он нравится любителям приватности?

Tails — уникальная компьютерная операционная система. Он разработан, чтобы помочь вам использовать Интернет анонимно и обойти цензуру. Tails — это живая система (живая операционная система), которая запускается с USB-накопителя или DVD. Он позволяет подключаться к Интернету практически с любого компьютера, не оставляя следов ваших действий после того, как вы закончили.

Более того, Tails — это бесплатное программное обеспечение, которое каждый может установить и использовать в любое время и в любом месте, где важны конфиденциальность и анонимность.

Чем Tails безопаснее других операционных систем?

Поскольку Tails с самого начала разрабатывался для обеспечения конфиденциальности и анонимности, он отличается от других операционных систем в нескольких областях:

- Tails заставляет все интернет-соединения проходить через сеть Tor. Tor — это всемирная распределенная сеть, которая не позволяет людям, наблюдающим за вашим сетевым подключением, знать, какие веб-сайты вы посещаете, в то же время не позволяя этим веб-сайтам знать ваше физическое местоположение.Для получения дополнительной информации о том, как это работает, посетите официальную страницу «О Tor».

- Tails подключается к оборудованию компьютера, но не использует операционную систему или дисководы. Это означает, что на этом компьютере нет постоянной записи ваших действий. После того, как вы удалите USB-накопитель или DVD-диск Tails и перезагрузите компьютер, вы не сможете определить, использовался ли там Tails.

- Tails оснащен самой современной технологией шифрования. От поддержки PGP и OTR для безопасного обмена данными до автоматического использования HTTPS при посещении веб-сайтов и возможности шифрования файлов на USB-накопителе или DVD — Tails поможет вам.

Со всеми этими функциями конфиденциальности и анонимности в пакете, который вы можете буквально носить в кармане, легко понять, почему поклонники конфиденциальности любят Tails.

Все это звучит великолепно, но вы все еще можете задаться вопросом: «Безопасно ли использовать Tails?» Tails намного безопаснее, чем обычная операционная система, но не надежен. Плохие парни могут обойти защиту, встроенную в Tails, разными способами. Вот подробное объяснение ограничений безопасности Tails.

Посмотрите следующее видео для более подробного знакомства с Tails:

Одна из замечательных особенностей Tails заключается в том, что вы можете создать свой собственный USB-накопитель Tails или DVD и попробовать его на себе.А поскольку это бесплатное программное обеспечение, все, что вам потребуется, — это USB-накопитель или DVD-диск, на который вы его установите.

В следующих нескольких разделах мы поговорим о процессе создания и настройки системы Tails с помощью USB-накопителя. Мы не будем проводить вас через этот процесс пошагово, поскольку детали зависят от типа компьютера, с которого вы производите установку, и носителя, на который вы собираетесь установить.

Мы настоятельно рекомендуем вам создать свою собственную систему Tails, следуя инструкциям на странице загрузки и установки Tails, которые применимы к вашей ситуации.

Когда мы закончим, вы сможете сами увидеть, как работает Tails и прилагаемое к нему программное обеспечение.

Мы идем по номеру:

- Скачать и проверить Tails

- Установить хвосты на USB-накопитель

- Настроить хвосты и Tor

Скачивание и проверка хвостов

Мы использовали компьютер под управлением Linux для создания нашей системы Tails. Щелкнув по параметрам на странице загрузки и установки Tails, мы оказались здесь:

Tails InstallКогда мы были готовы, мы нажали большую зеленую кнопку «Поехали», что привело нас к подробным инструкциям.С этого момента это был просто процесс следования подробным инструкциям, предоставленным командой Tails.

Мы загрузили образ Tails USB, затем проверили его с помощью расширения браузера Tails Verification. Проверка загрузки жизненно важна. Это сообщит вам, если ваша загрузка каким-либо образом повреждена.

Загрузки иногда бывают неполными или часть загрузки не на 100% идентична оригиналу. А иногда хакеры взламывают систему безопасности веб-сайта и заменяют исходную версию на взломанную.Проверка загрузки поможет выявить любую из этих проблем.

После того, как у нас была проверенная версия USB-образа Tails на нашем компьютере, мы следовали инструкциям по ее установке на USB-накопитель.

Установка и запуск хвостов на USB-накопителе

Установка Tails здесь может немного преувеличить. Все, что нам действительно нужно сделать, это скопировать проверенный образ Tails USB на USB-накопитель. Инструкции расскажут вам, как именно это сделать для компьютера, который вы используете для установки Tails.

Запуск Tails в первый раз может оказаться сложнее, чем его загрузка и установка. Это потому, что большинство компьютеров не настроены для работы с USB-накопителя.

У нас была эта проблема, и нам пришлось потратить некоторое время на то, чтобы выяснить, как правильно настроить наш компьютер. Руководство по устранению неполадок Tails вообще не запускается помогло нам с этим справиться.

Настройка хвостов

Изначально не требуется много настроек, связанных с Tails. Когда вы запускаете Tails, вы видите экран, похожий на этот:

Настройка TailsПосле нажатия Enter (или нескольких секунд без ввода) появляется экран приветствия Tails:

Добро пожаловать в TailsЗдесь вы указываете Tails язык , который вы хотите использовать, раскладку клавиатуры и форматы , которые нужно использовать для таких вещей, как дата и время.

Кроме того, вы можете активировать полный набор параметров специальных возможностей в меню универсального доступа:

Доступность TailsПРИМЕЧАНИЕ: Команда Tails настроила Tails как можно более безопасным по умолчанию. Если вам нужно отклониться от значений по умолчанию, вы можете внести эти изменения в разделе «Дополнительные настройки» Greeter. Мы рекомендуем вам по возможности избегать каких-либо изменений здесь.

По завершении настройки в Greeter нажмите кнопку Start Tails .

Краткое знакомство с рабочим столом Tails

Tails использует графический пользовательский интерфейс GNOME. GNOME используется в нескольких версиях Linux и является одним из наиболее популярных пользовательских интерфейсов. В Tails рабочий стол GNOME выглядит так:

Tails DesktopВерхняя панель навигации содержит два основных меню Tails, а также группу значков с различными функциями. Вот краткое описание того, что вы найдете на этой панели навигации, слева направо:

- Меню Applications содержит ярлыки для программного обеспечения, которое предустановлено на Tails, а также некоторые утилиты для настройки рабочего стола.Здесь вы найдете все основные приложения, необходимые для работы, а также некоторые специализированные вещи, связанные с функциями конфиденциальности и анонимности Tails.

- В меню Places есть ярлыки для папок в системе, а также для любых носителей, например, дисков, которые могут быть подключены.

- Календарь и уведомления отображаются вместе в верхней центральной части окна.

- Далее идет аплет OpenPGP . Вы будете использовать это для шифрования и дешифрования текста для большей конфиденциальности.

- Значок статуса Tor выглядит как лук, и вы можете щелкнуть его, чтобы увидеть, о чем знает Open Onion Circuits Tails.

- Мы говорили о значке Universal Access и меню еще в разделе «Настройка хвостов».

- Системное меню содержит информацию о сетевом подключении, состоянии батареи компьютера и других настройках.

Подключение хвостов к сети и Интернету

Tails бесполезен, если он не подключен к Интернету.Но прежде чем Tails сможет подключиться к Интернету, он должен подключиться к вашей сети. Вы можете увидеть статус вашего подключения к локальной сети в системном меню:

Tails DesktopУ нас не было проблем с подключением Tails к нашей локальной сети. Как только мы это сделали, он автоматически подключился к сети Tor и через нее к Интернету.

Вы можете быстро узнать, подключены ли вы к сети Tor, посмотрев на значок состояния Tor на верхней панели навигации.

Если Tails подключен к сети Tor, значок состояния Tor будет выглядеть так:

Если Tails не подключен к сети Tor, значок состояния Tor будет выглядеть так:

Хотя у нас не было проблем, подключение Tails к Интернету не всегда проходит так гладко.Если у вас возникли проблемы, в документации Tails есть подробные инструкции о том, как подключиться к Интернету анонимно.

Браузер Tor

Браузер Tor основан на популярном браузере Firefox. Но он был сильно изменен с учетом вашей конфиденциальности и анонимности. Разработчики исключили такие сервисы, как JavaScript и файлы cookie, которые можно использовать для нарушения анонимности, обеспечиваемой сетью Tor. Это делает использование браузера Tor более безопасным, но вы можете обнаружить, что некоторые веб-сайты не работают правильно без этих сервисов.Вы можете узнать больше о различиях на странице Tor Browser.

Инструменты Tails для обеспечения конфиденциальности

Сеть и браузер Tor обеспечивают анонимность при использовании Интернета. Но анонимность не гарантирует конфиденциальности. Давайте кратко рассмотрим несколько наиболее полезных инструментов шифрования, которые Tails предоставляет вам для повышения вашей конфиденциальности.

Зачем нужно шифрование

Это может сбивать с толку, поэтому давайте рассмотрим пример. Допустим, я хочу отправить сообщение своей жене Рут.Я не использую зашифрованное приложение для его создания, поэтому сообщение начинается с обычного текста. Прежде чем сообщение покинет мой компьютер, Tor заключает его в три уровня шифрования. Это важная часть того, как работает Tor.

Когда мое сообщение проходит по сети, Tor снимает уровни шифрования. Когда мое сообщение выходит из режима выхода Tor и отправляется по назначению, все уровни шифрования, добавленные Tor, исчезают. Tor сделал невозможным отследить мое сообщение до компьютера, с которого оно пришло.Это обеспечивает анонимность.

А как насчет содержания моего сообщения? Теперь содержимое находится в том же состоянии, в каком оно было в сети Tor. Поскольку я отправил в сеть обычное текстовое сообщение, из сети выходит обычное текстовое сообщение.

Это могло быть хорошо, но могло быть катастрофой. В случае сомнений лучше перестраховаться и использовать инструменты шифрования, предоставляемые Tails. Таким образом, ваши сообщения и данные могут быть прочитаны только людьми, которые должны их читать. Даже если бы они каким-то образом смогли перехватить ваши сообщения в пути, все, что увидит любой шпион, было бы непонятной тарабарщиной.

Обеспечение безопасности вашего общения

Tails дает вам несколько способов защитить ваше общение от посторонних глаз.

Шифрование, дешифрование и проверка сообщений с помощью апплета OpenPGP

Если вам нужна максимальная конфиденциальность, вам следует использовать апплет OpenPGP. Шифрование и дешифрование сообщений более рискованно, если вы делаете это в веб-браузере. Чтобы использовать апплет, вы можете составить сообщение в текстовом редакторе, а затем использовать апплет для его шифрования. Точно так же вы можете получить зашифрованное сообщение и импортировать его в апплет перед его расшифровкой.

Использование OpenPGP может быть трудоемким. Если вы отправляете много зашифрованных сообщений по электронной почте, Thunderbird, почтовая программа, которая предустановлена на Tails, может быть лучшим вариантом, чем OpenPGP. Если вы хотите пойти по этому пути, вы можете найти дополнительную информацию на странице справки Thunderbird.

Безопасный чат с помощью программы обмена мгновенными сообщениями Pidgin и шифрования OTR

Pidgin Instant Messenger — это чат-приложение, которое может одновременно подключаться к нескольким различным чат-системам.В сочетании с обменом сообщениями OTR (Off-the-Record) вы получаете шифрование и многое другое. Если вы хотите иметь возможность безопасно общаться в чате при использовании Tails, получите все подробности на странице Chatting with Pidgin.

Обеспечение безопасности ваших данных

Обычно Tails хранит данные только до выключения. Но если вы запускаете Tails на USB-накопителе с дополнительным доступным пространством, вы можете создать постоянное хранилище на USB-накопителе для долгосрочного хранения данных.

У создания области постоянного хранилища есть свои плюсы и минусы, и команда Tails не советует делать это в большинстве случаев.Тем не менее, если вам нужно безопасно хранить данные или добавить дополнительные приложения помимо тех, которые поставляются предустановленными, это ваш лучший вариант.

Плюсы и минусы использования постоянного хранилища с хвостами

| Плюсы | Минусы |

| Позволяет хранить зашифрованные данные на USB-накопителе Tails | Постоянный том виден всем, у кого есть доступ к USB-накопителю. |

| Можно установить дополнительные приложения | Установка нестандартных приложений может нарушить безопасность Tails |

| Вы можете изменить конфигурацию приложений | Изменение настроек приложений по умолчанию может ослабить анонимность |

| Постоянное хранилище можно открыть из других операционных систем | Доступ к постоянному хранилищу из других операционных систем может поставить под угрозу безопасность |

Чтобы еще больше минимизировать риски использования постоянного хранилища, вы можете точно указать, какие типы файлов Tails может там хранить.

Tails Persistent Volume. Если вы все еще хотите продолжить, рассмотрев все «за» и «против», вам нужно перейти на страницу «Encrypted Persistence» для получения подробных инструкций.

Управление паролями

Одно из лучших применений постоянного хранилища — отслеживать все ваши пароли. Использование разных надежных паролей для каждого веб-сайта и приложения, которому он нужен, является обязательным, но отслеживать их все без помощи компьютера практически невозможно.

Чтобы решить эту проблему, Tails поставляется с KeePassX, менеджером паролей открытого качества.Вы можете использовать его, чтобы отслеживать все свои пароли, при этом вам нужно помнить только один пароль, который разблокирует это приложение.

Хвосты и криптовалюты составляют отличную команду

Если вы интересуетесь криптовалютами и знакомы с криптовалютными биржами, вам обязательно стоит попробовать Tails. Его конфиденциальность и анонимность делают его более безопасным местом для хранения ваших криптовалютных кошельков, чем стандартный компьютер. Tails включает биткойн-кошелек в предустановленное программное обеспечение.

Встроенная поддержка биткойнов с кошельком Electrum

Биткойн-кошелек Electrum входит в стандартную комплектацию Tails. Немного поработав, вы можете перенести свои биткойн-ключи в Electrum. Как только вы это сделаете, ваши ключи станут более безопасными, а ваши биткойн-транзакции получат анонимность сети Tor. Чтобы узнать больше о кошельке Electrum Bitcoin, посетите домашнюю страницу Electrum.

А как насчет использования Monero с Tails?

Monero — это безопасная, приватная и не отслеживаемая криптовалюта.Это делает Tails естественным местом для хранения ваших Monero. Если вы хотите сохранить Monero в хвосте, вам необходимо настроить постоянное хранилище на USB-накопителе Tails. Это потому, что у Tails нет предустановленного кошелька для Monero, как для биткойнов.

Вот инструкции по настройке постоянного хранилища. После того, как вы выполните эту настройку, вот инструкции по установке кошелька Monero на Tails.

Если вам нужна максимальная безопасность для Monero, храните его в холодном кошельке.Tails — идеальный инструмент для создания такого кошелька. Tails не оставляет на компьютере ничего, что могло бы помочь злоумышленнику получить доступ к вашему холодному кошельку или даже узнать, что он существует. А с помощью Tails вы создадите свой холодный кошелек в более безопасной системе.

Перейдите по этой ссылке, если вы заинтересованы в создании холодного кошелька Monero с использованием Tails.

Всегда ли Tails — лучшее решение для обеспечения конфиденциальности и анонимности?

Хотя Tails — отличная операционная система для обеспечения конфиденциальности, она не единственная доступная и даже не лучшая для каждой ситуации.В частности, люди, заинтересованные в конфиденциальности и анонимности в Интернете, часто используют Whonix или Qubes.

Так что же лучше? Как обычно, ответ будет: «Это зависит от обстоятельств». Давайте посмотрим, как каждый из них складывается против Tails.

Whonix лучше чем Tails?

Whonix обычно работает как две виртуальные машины VirtualBox. Вы делаете свою работу на одной виртуальной машине (Рабочей станции). Другой (шлюз) обрабатывает все соединения между рабочей станцией и Интернетом, передавая их через сеть Tor.

Эта конструкция означает, что любой компьютер, на котором можно запустить VirtualBox, должен иметь возможность запускать Whonix. Это упрощает установку Whonix, но такая конструкция имеет серьезные последствия для безопасности.

Когда вы запускаете Tails с USB-накопителя или DVD, это единственная операционная система, работающая на компьютере. Чтобы запустить Whonix, вам также необходимо запустить операционную систему хоста. Вы можете легко переключаться между частной и анонимной рабочей станцией Whonix и главным компьютером.

Несмотря на то, что это удобно, с его помощью очень легко делать что-то на хосте, когда вы должны делать это в Whonix, и наоборот.Хуже того, Whonix не может заставить связь между хостом и Интернетом проходить через Tor. Если вы ошибетесь и сделаете на хосте что-то, чего не следует делать, вы потеряете свою анонимность.

Хотя Whonix имеет некоторые преимущества, мы считаем, что Tails — лучшее решение для обеспечения конфиденциальности, чем Whonix.

Qubes лучше, чем Tails?

В некотором смысле Qubes больше похож на Tails, чем Whonix. Это потому, что когда вы запускаете Qubes, это единственная операционная система, работающая на компьютере.Это по своей сути более безопасно, чем подход Whonix, поскольку нет возможности случайно выйти «за пределы» безопасной среды Qubes.