Что такое DHCP и как он работает? (Объяснение основных принципов)

Навеянно очень слабой подготовкой кандидатов на должность системного администратора, может быть чем больше информации будет в сети, тем гугл будет быстрее направлять специалистов на нужную информацию?! =))

Компьютерные сети бывают разных видов и конфигураций: локальные (LAN), глобальные (WAN) и т.д. Если вы подключаетесь к локальной LAN сети или интернету, компьютеру присваивается собственный IP адрес. Он помогает идентифицировать любое устройство, подключенное к сети. В большинстве случаев, когда вы подключаетесь к LAN или интернету, вы можете заметить, что IP и другая информация, например маска подсети, присваиваются автоматически. Задумывались вы, как это происходит? В этой статье мы попробуем разобрать концепцию DHCP, на которой основываются принципы данного процесса.

Что такое DHCP?

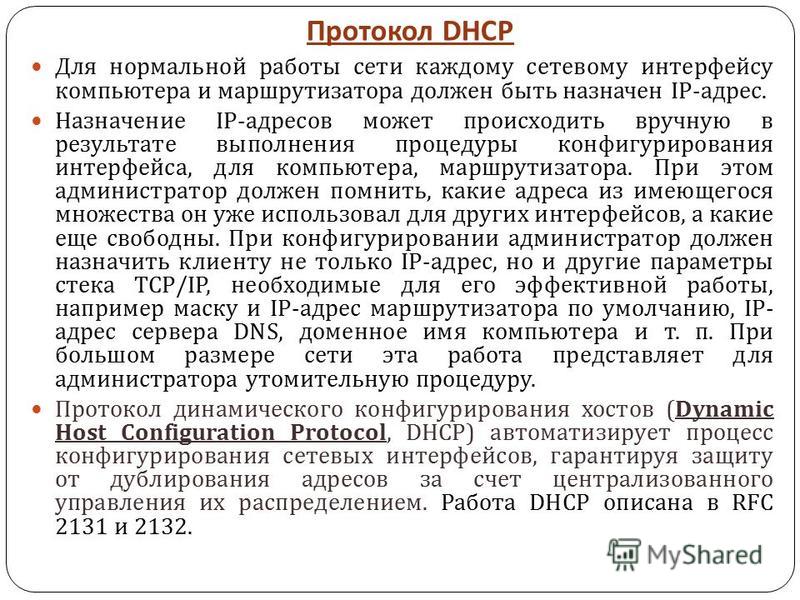

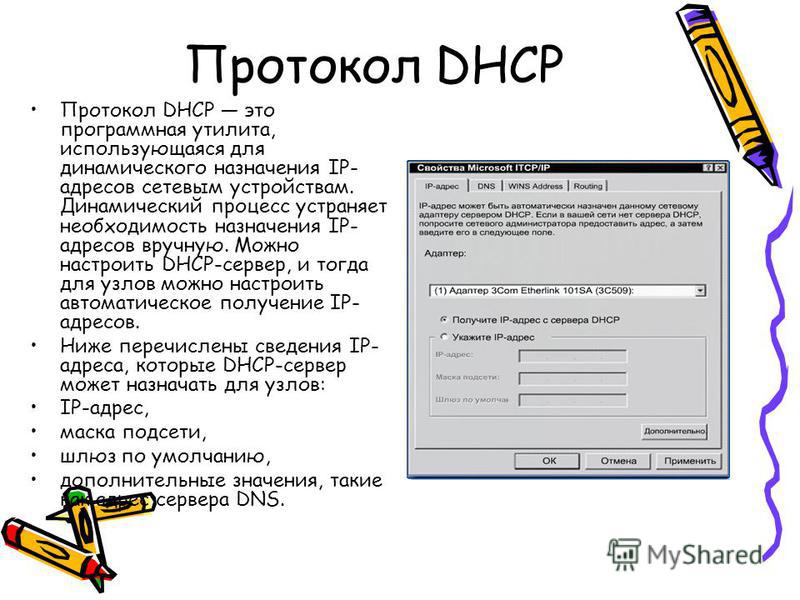

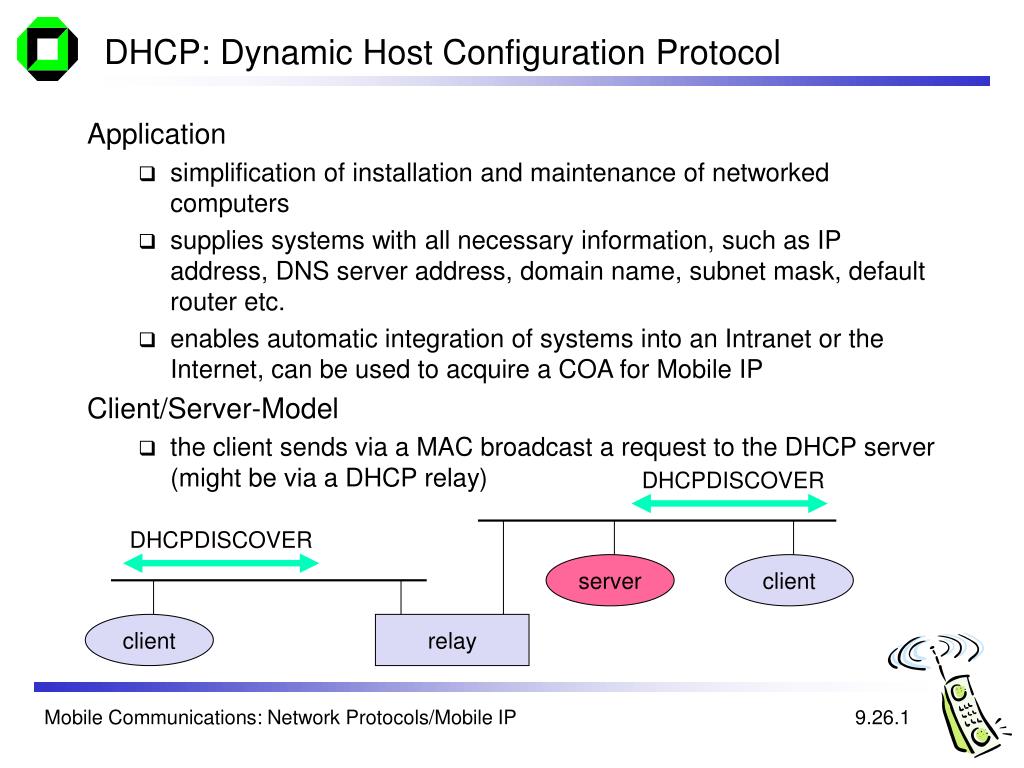

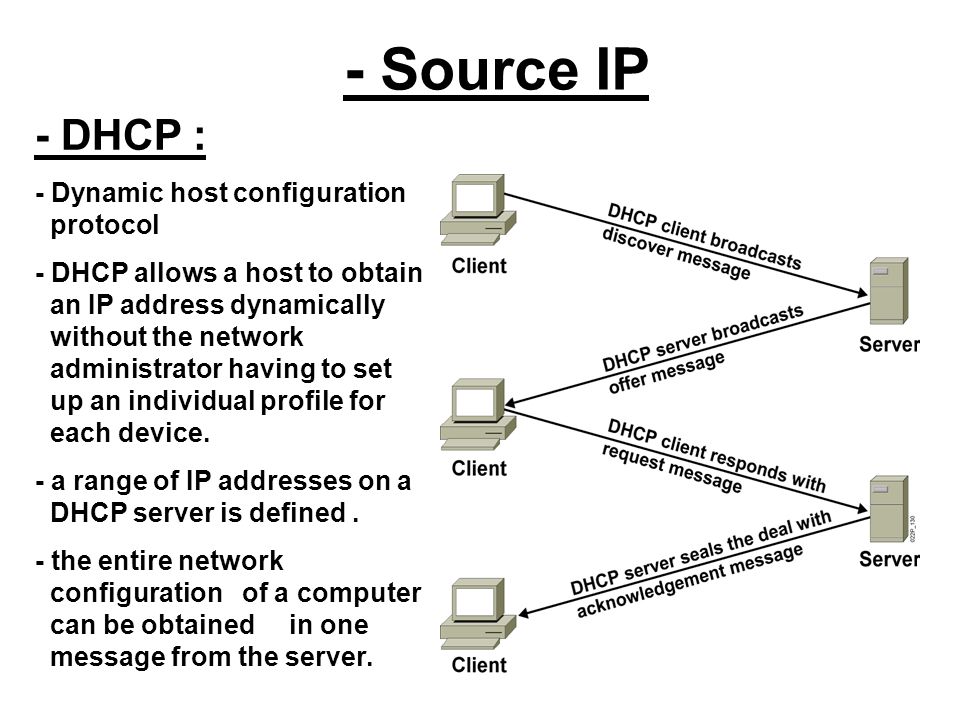

DHCP — это протокол динамической настройки узла.

Как можно понять из названия, DHCP предназначен для настройки хоста через удаленный сервер. DCHP поддерживается по умолчанию большинством современных операционных систем, и этот протокол выступает в качестве отличной альтернативы рутинной ручной настройке параметров сети для сервера или подключаемого устройства.

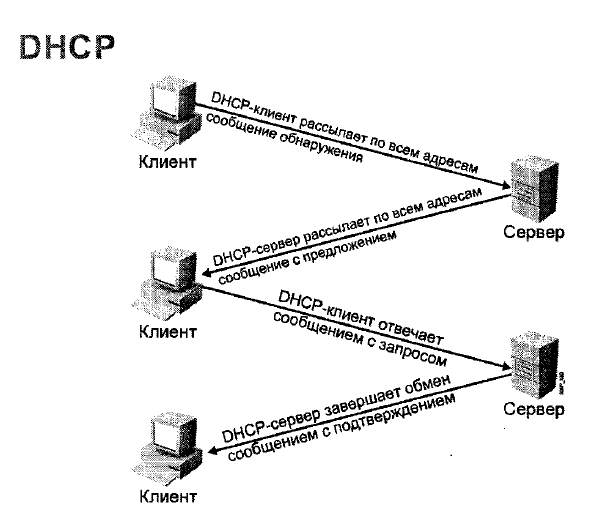

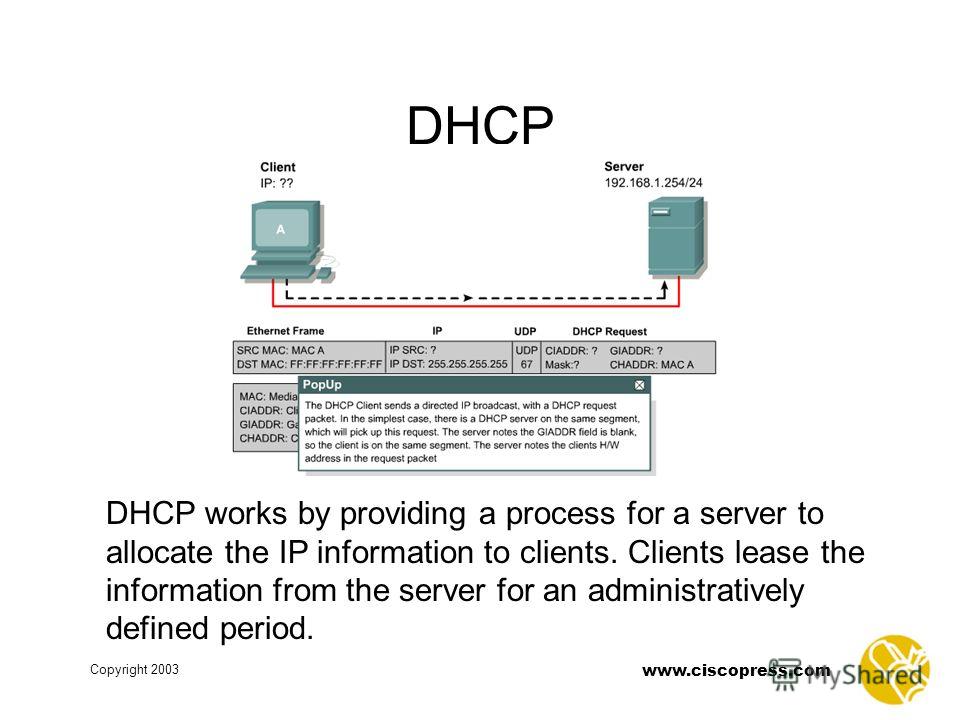

Данный протокол работает на основе модели «Клиент-сервер». Являясь протоколом, DHCP имеет свой собственный метод обмена сообщениями между клиентом и сервером. Ниже представлен состав сообщения DHCP:

Поле | Длина (байты) | Описание |

op | 1 | Тип сообщения |

htype | 1 | Тип адреса аппаратной части |

hlen | 1 | Длина адреса аппаратной части |

hops | 1 | Используемое количество агентов ретрансляции. |

xid | 4 | ID (уникальный идентификационный номер) транзакции используемой клиентом и серверов во время сессии |

secs | 2 | Прошедшее время (в секундах) с момента запроса клиентом начала процесса |

flags | 2 | Значение флагов |

ciaddr | 4 | IP-адрес клиента (если имелся ранее). |

yiaddr | 4 | IP-адрес, предложенный сервером клиенту |

siaddr | 4 | IP-адрес сервера |

giaddr | 4 | IP-адрес relay-агента (агента ретрансляции) |

chaddr | 16 | Адрес аппаратной части клиента (в основном MAC). |

sname | 64 | Имя сервера. |

file | 128 | Название загрузочного файла. |

options | изменяемая | Дополнительные опции |

Знание основ DHCP помогает в устранении различных проблем с сетью. В следующей части статьи мы затронем принципы работы протокола.

Как работает DHCP?

Перед изучением самого процесса, с помощью которого достигается поставленная цель, необходимо понять различные принципы обмена информацией, которые используются в данном процессе.

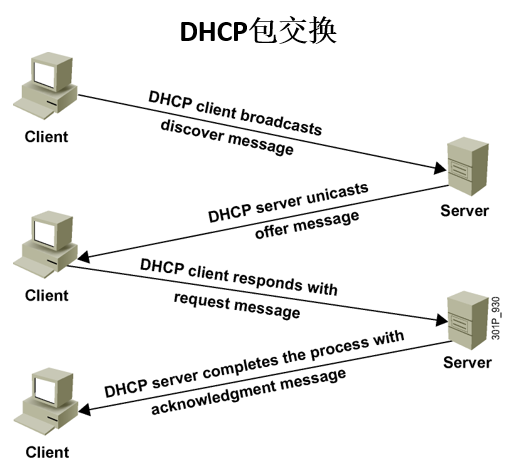

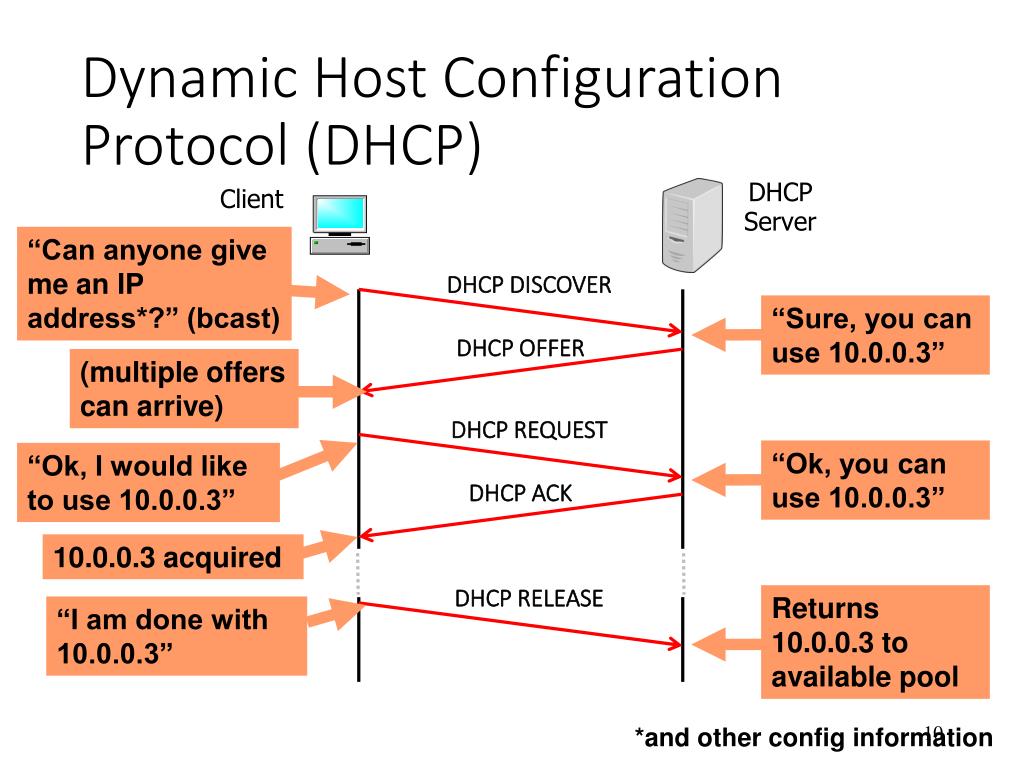

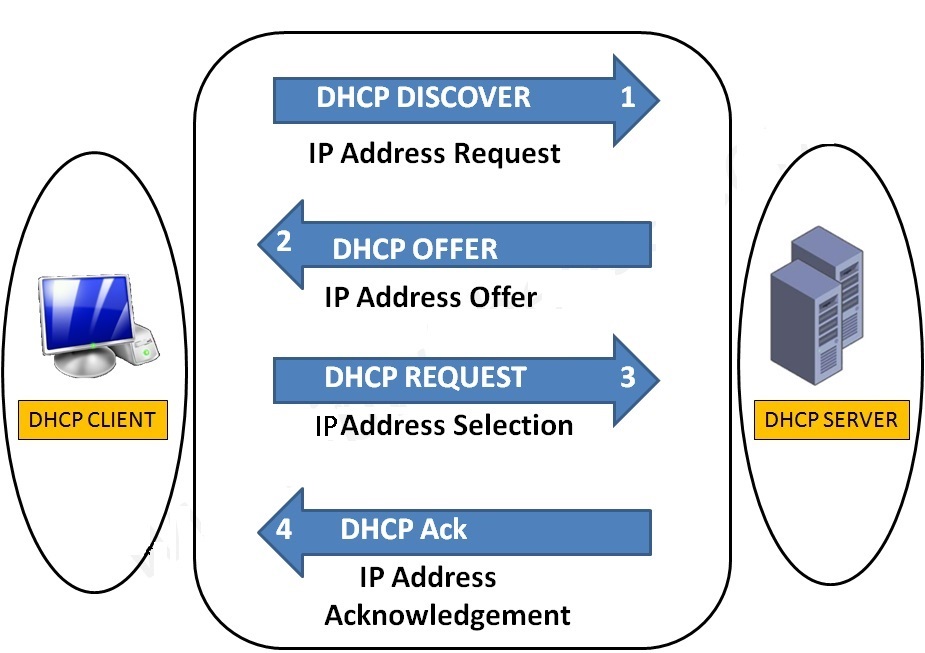

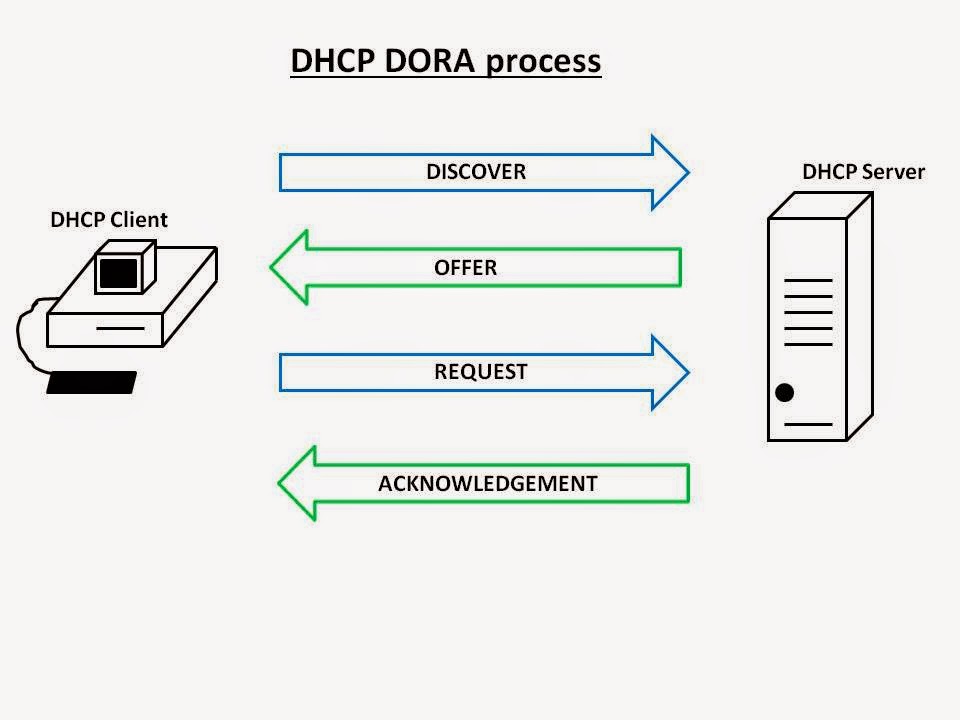

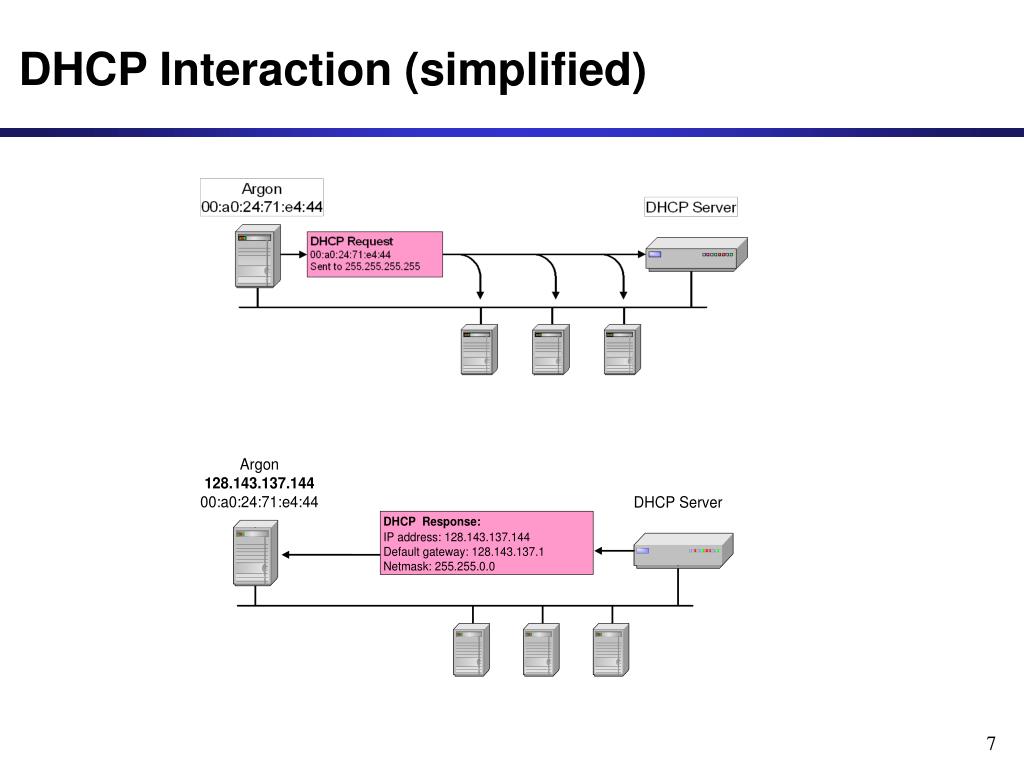

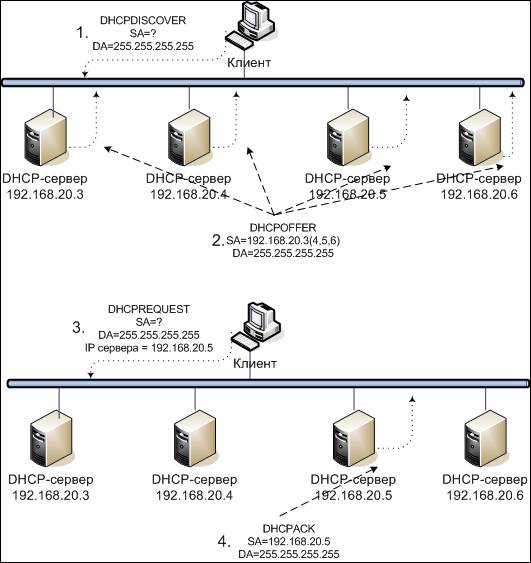

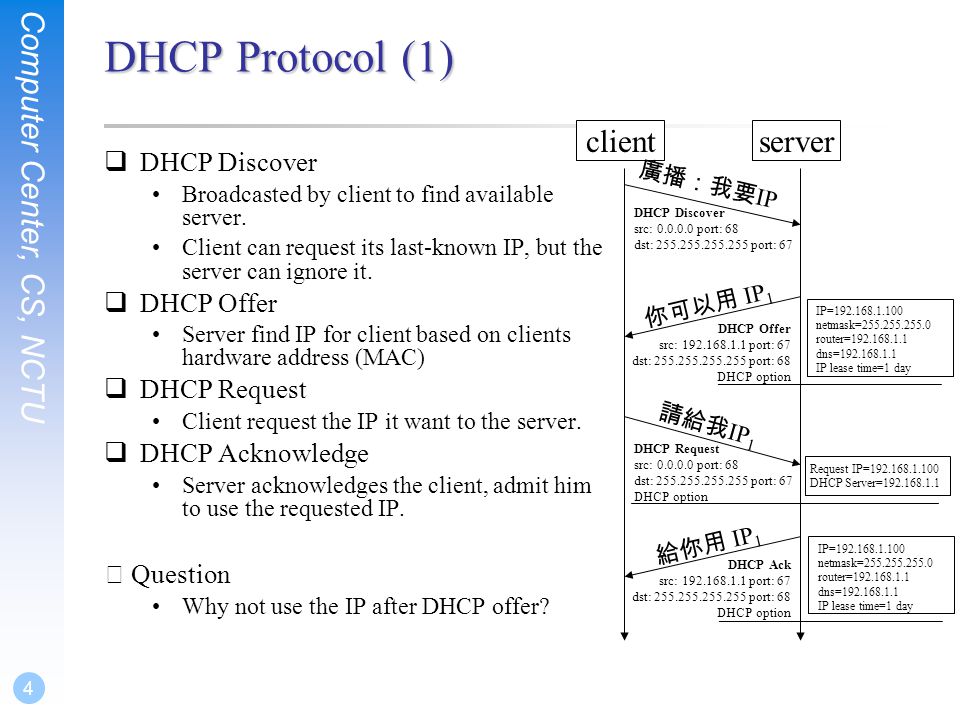

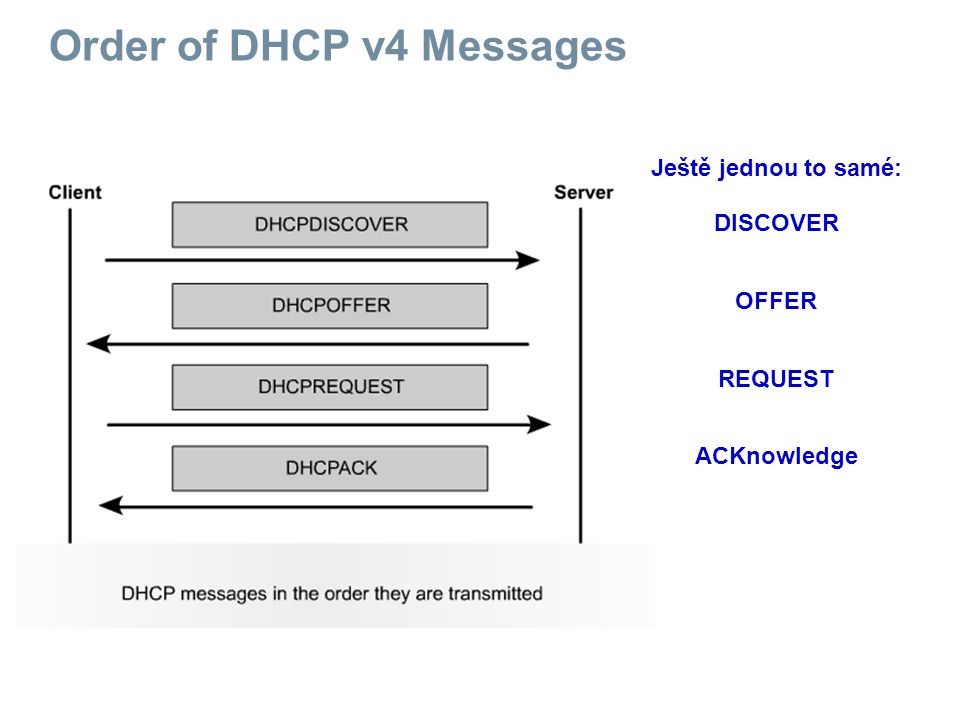

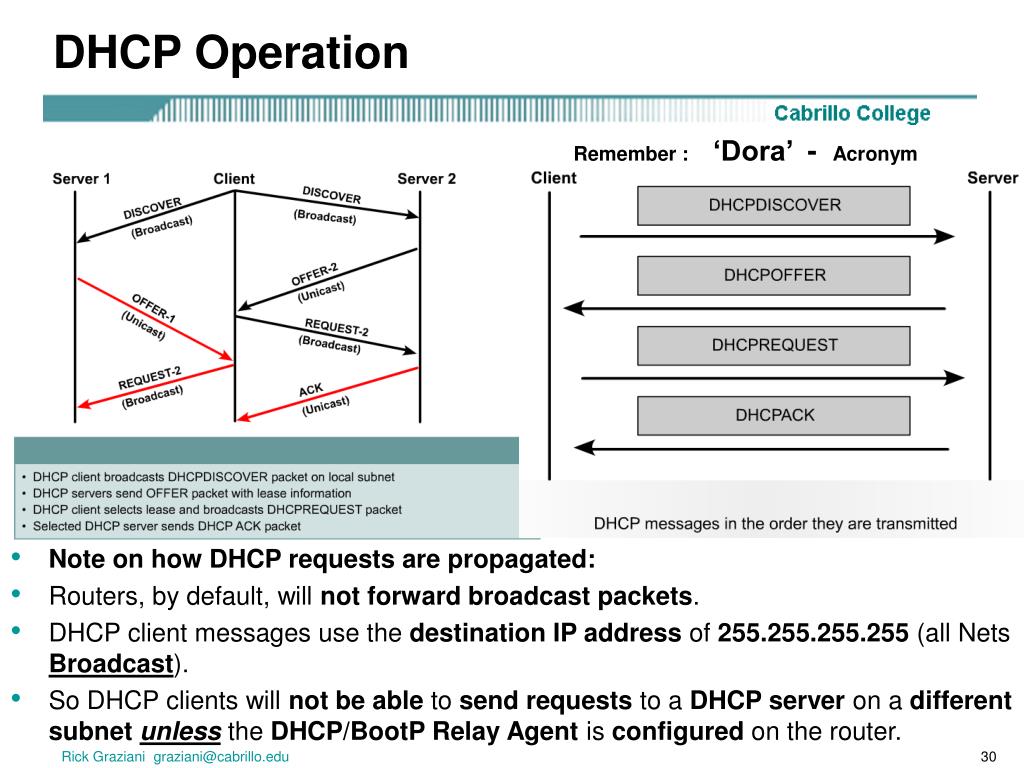

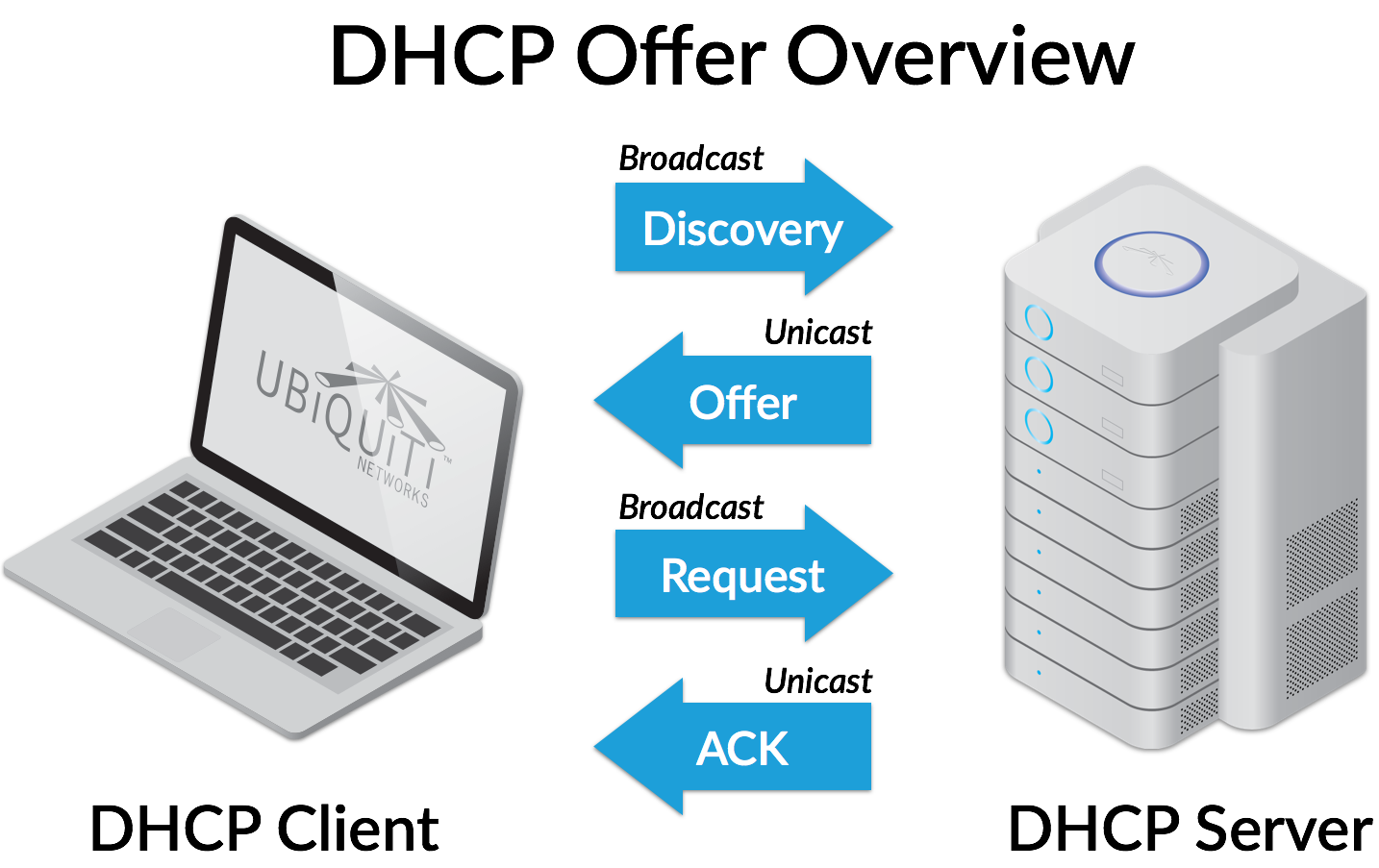

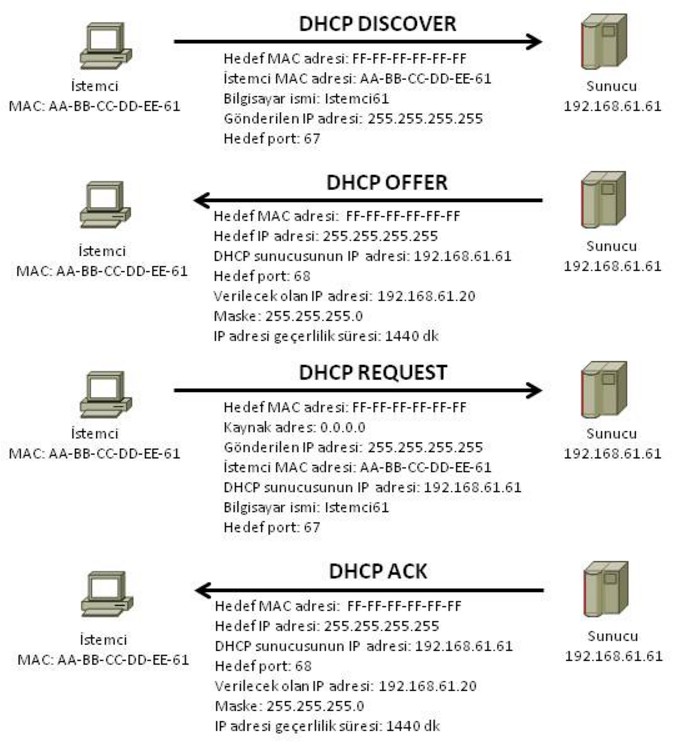

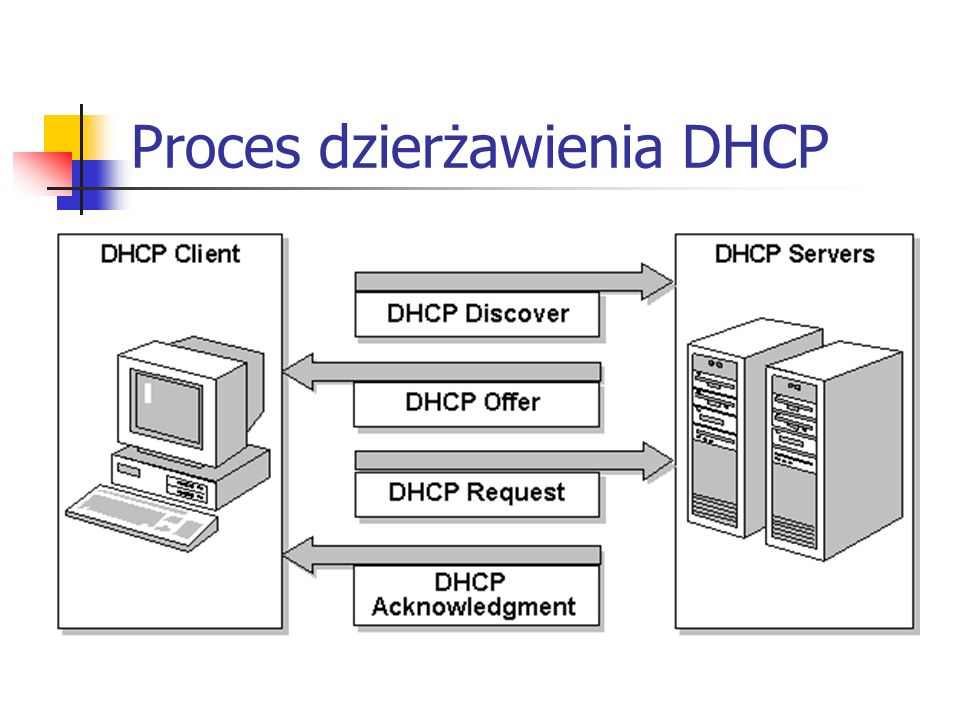

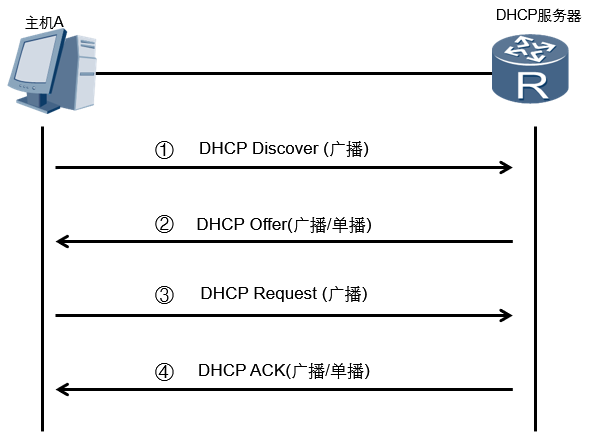

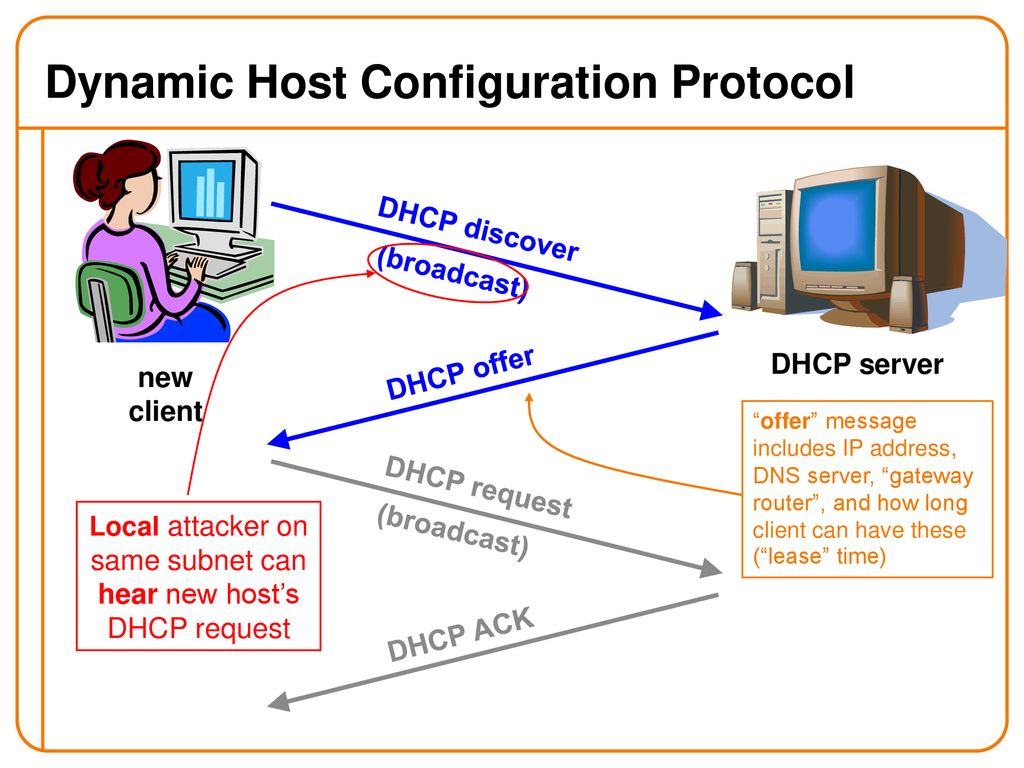

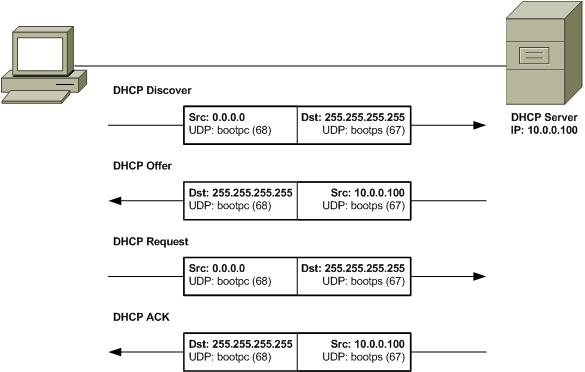

DHCPDISCOVER

Это сообщение обозначает начало DHCP взаимодействия между клиентом и сервером. Данное сообщение отправляется клиентом (компьютером или устройством), подключенным к сети. В этом сообщении используется 255.255.255.255 как IP-адрес доставки, тогда как исходным адресом является 0.0.0.0

Данное сообщение отправляется клиентом (компьютером или устройством), подключенным к сети. В этом сообщении используется 255.255.255.255 как IP-адрес доставки, тогда как исходным адресом является 0.0.0.0

DHCPOFFER

Это сообщение отправляется в ответ на DHCPDISCOVER от сервера DHCP для подключенных клиентов. В этом сообщении содержатся необходимые сетевые настройки.

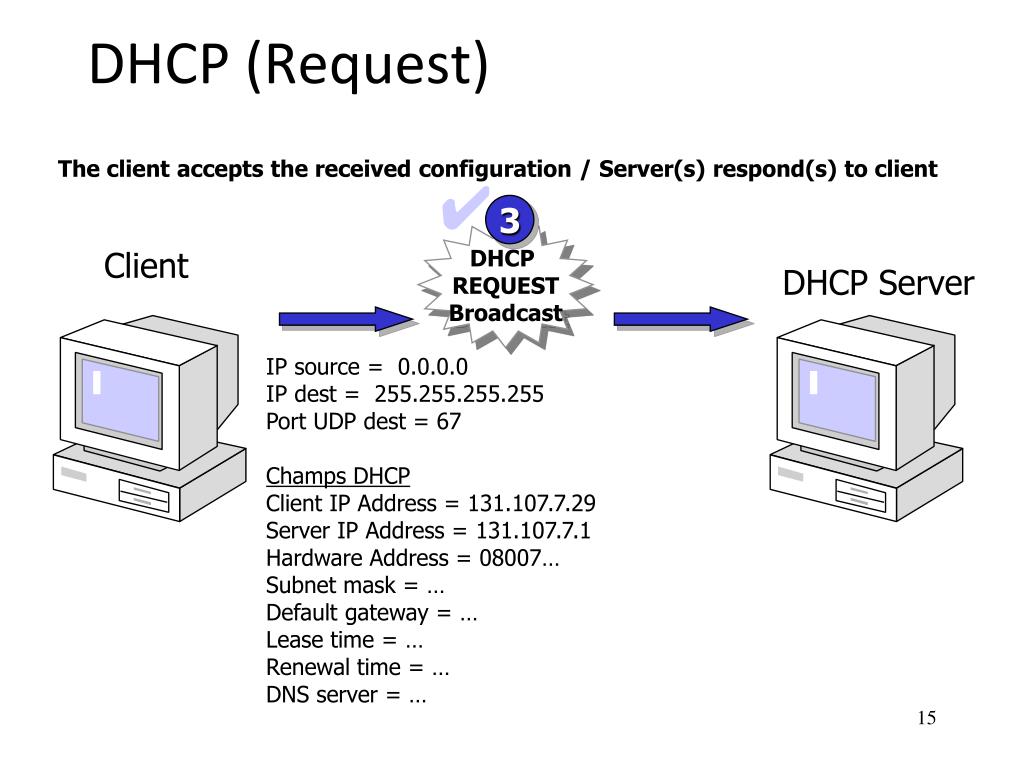

DHCPREQUEST

Данное сообщение является ответом на DHCPOFFER, и обозначает, что клиент принял отправленные настройки.

DHCPACK

Данное сообщение отправляется на сервер протокола DHCP в ответ на DHCPREQUEST от клиента. Сообщение обозначает конец процесса, начатого с сообщения DHCPDISCOVER. Т.е. DHCPACK — это не что иное, как подтверждение от сервера начала авторизации клиента и принятие параметров конфигурации, полученных в самом начале от сервера.

DHCPNAK

Данное сообщение является противоположностью DHCPACK, описанного выше. Оно отправляется на сервер в случае, если невозможно удовлетворить параметры DHCPREQUEST клиента.

Оно отправляется на сервер в случае, если невозможно удовлетворить параметры DHCPREQUEST клиента.

DHCPDECLINE

Сообщение отправляется клиентом на сервер в случае, если IP-адрес, присваиваемый в DHCP уже используется.

DHCPINFORM

Сообщение отправляется серверу в том случае, если клиенту DHCP присвоен статический IP-адрес, а по настройкам конфигурации необходим динамический адрес.

DHCPRELEASE

Сообщение отправляется клиентов в том случае, если он завершает процесс использования сетевого адреса.

Теперь, когда мы познакомились с различными сообщениями в DHCP, можно изучить весь процесс работы, чтобы получить более полное представление. Шаги ниже описываются исходя из того, что все настройки установлены по умолчанию.

Шаг 1.

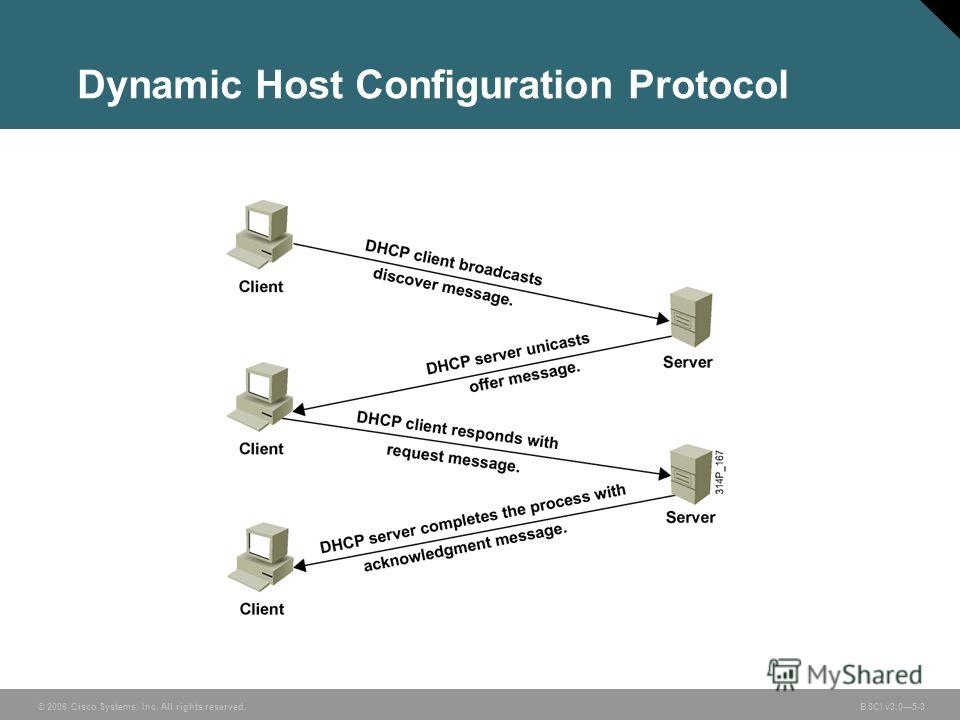

Когда клиент (компьютер или устройство) загружается или подключается к сети, серверу отправляется сообщение DHCPDISCOVER.

Шаг 2.

В тот момент как сервер получил запрос DHCPDISCOVER, то он отправляет в ответ сообщение DHCPOFFER. Как говорилось ранее, в этом сообщении содержатся все необходимые параметры конфигурации, запрашиваемые клиентом. Например, IP-адрес, необходимый клиенту, а также значение маски подсети и информация о шлюзе. Также сервер сразу заполняет значения MAC-адреса в поле CHADDR. Сообщение отправляется клиенту от адреса 255.255.255.255 напрямую, а если сервер находится в другой подсети, то используются агенты ретрансляции, который отвечает за то, чтобы сообщение было доставлено.

Шаг 3.

Клиент формирует сообщение DHCPREQUEST, которое служит ответом на DHCPOFFER от сервера, указав, что он принимает параметры конфигурации, отправленные ему. Если бы было несколько серверов DCHP, то клиент бы получил также несколько сообщений DHCPOFFER, но клиент отвечает только одному серверу, заполняя параметры конфигурации для настройки. Таким образом, он проходит авторизацию с получением IP-адреса от одного конкретного сервера DHCP. Все сообщение от других серверов блокируются. Сообщение DHCPREQUEST по-прежнему будет содержать адрес источника 0.0.0.0, если клиенту все еще нельзя использовать IP-адреса, полученные в сообщении DHCPOFFER. В течение этого этапа клиент получает ответы на свои запросы.

Шаг 4.

Как только сервер получает DHCPREQUEST от клиента, он посылает DHCPACK сообщение о том, что теперь клиент может использовать IP-адрес, назначенный к нему.

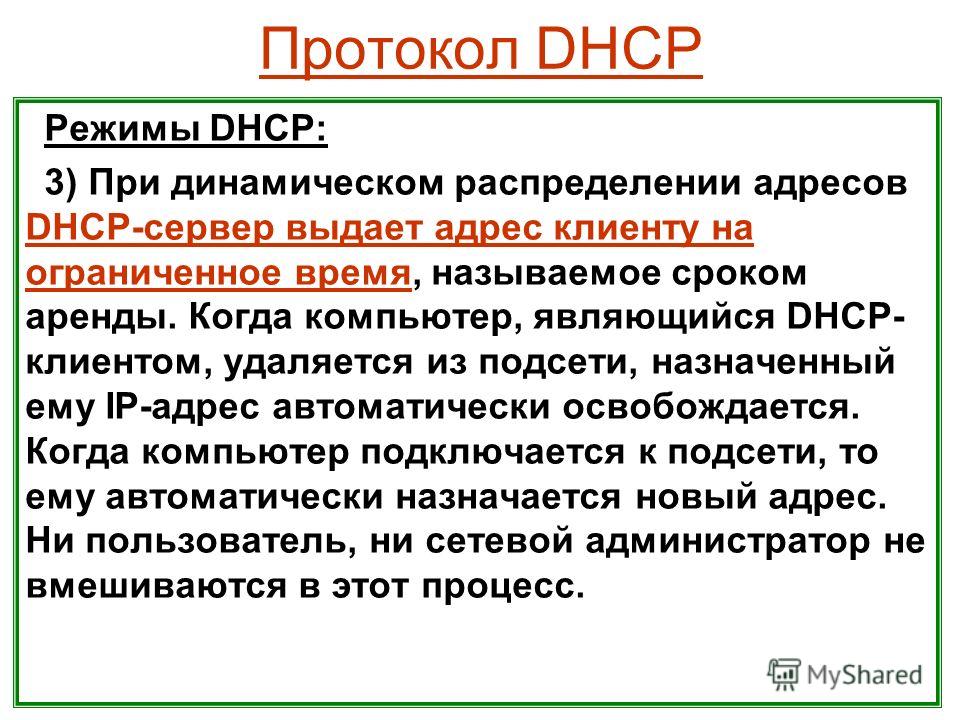

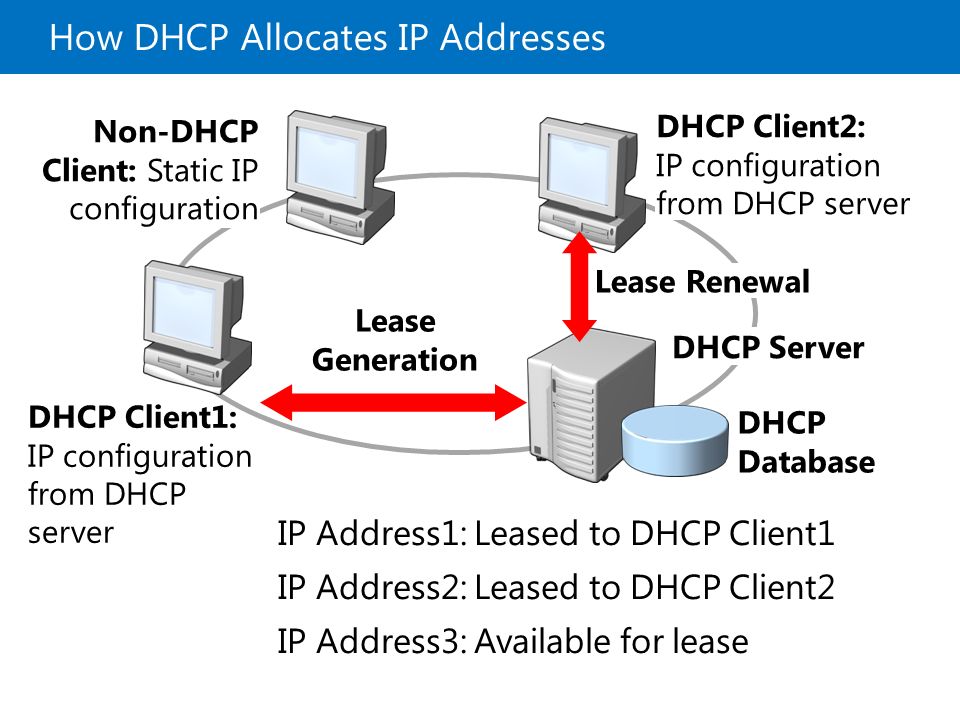

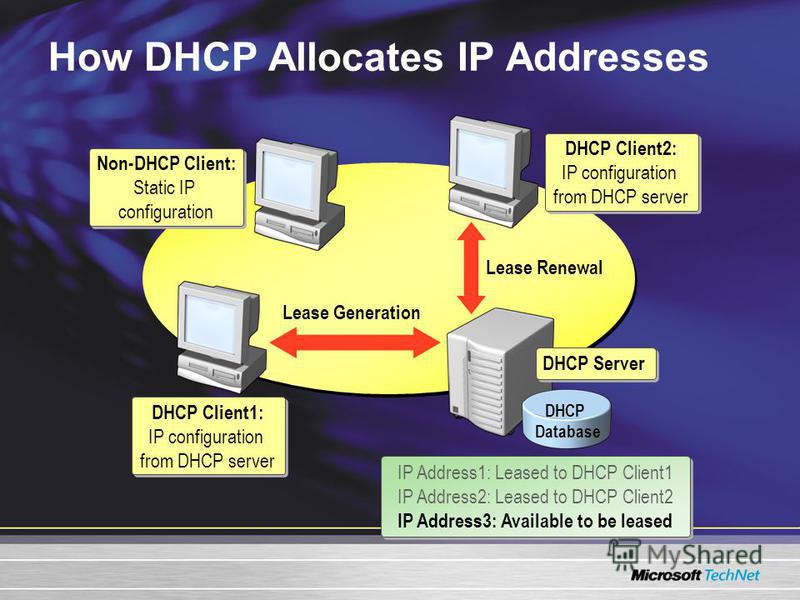

Концепция аренды

В дополнении к остальной необходимой информации о том, как работает DHCP, следует также знать IP-адрес, назначенный в DHCP сервером в аренду клиенту. После истечения срока аренды сервер DHCP может свободно присвоить этот IP-адрес другому компьютеру или устройству, запрашивающему то же самое. Например, сохранение срока аренды 8-10 часов полезно для компьютеров, которые обычно выключают в конце дня. Поэтому аренда должна продлеваться время от времени. После истечения половины срока аренды, DCHP клиент обычно пытается автоматически продлить данный срок. Это делается путем обмена DHCPREQUEST и DHCPACK сообщениями. Благодаря этому начинается стадия обновления данных для клиента.

Сообщество сисадминов

Протокол DHCP в помощь системным администраторам

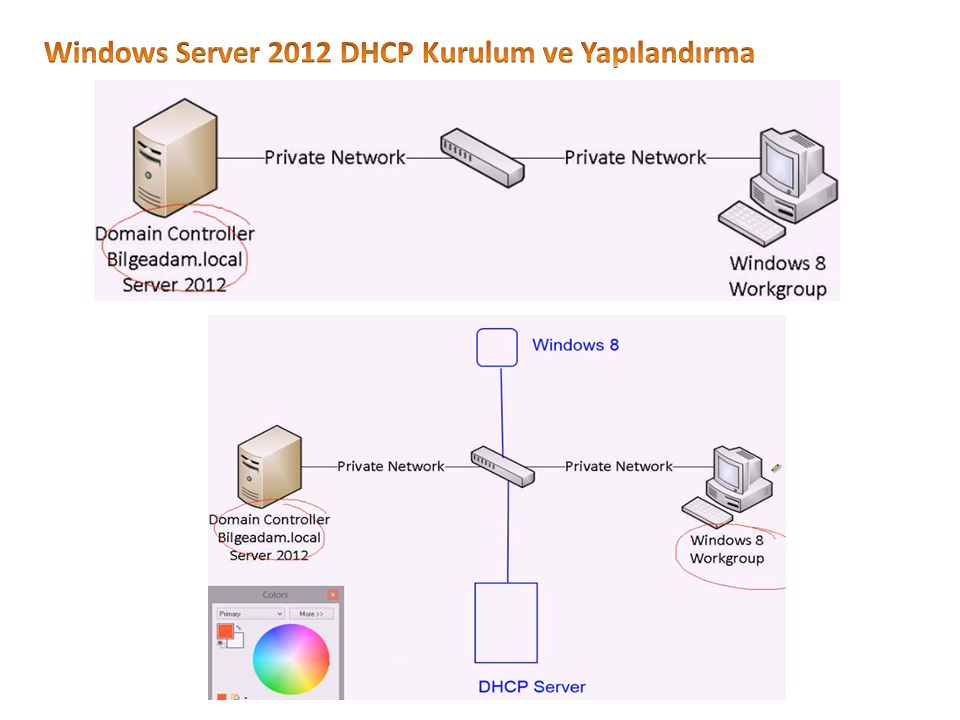

В обращениях в нашу техподдержку многие клиенты интересуются, что такое протокол DHCP, для чего он нужен и как может облегчить жизнь системному администратору. В данной статье мы постараемся максимально расширенно ответить на все возможные вопросы, касающиеся DHCP. Определение и история Итак, аббревиатура DHCP расшифровывается как «Dynamic Host Configuration Protocol», что в переводе звучит как «протокол динамической настройки узла». Данный протокол, первый стандарт которого был разработан в далеком 1993 году, был включен в серверную версию Windows NT 3.5, увидевшей свет в 1994 году. На сегодняшний день актуальная версия протокола имеет название DHCPv6 и как нетрудно догадаться, ориентирована на работу в среде IPv6. Данная версия разработана с учетом требований, предъявляемым к 128-битным IP-адресам. Как это работает Представьте себе, что на каком-либо предприятии вам необходимо настроить и подключить к сети сотню-другую компьютеров. Конечно, можно вручную устанавливать такие параметры, как:

В данной статье мы постараемся максимально расширенно ответить на все возможные вопросы, касающиеся DHCP. Определение и история Итак, аббревиатура DHCP расшифровывается как «Dynamic Host Configuration Protocol», что в переводе звучит как «протокол динамической настройки узла». Данный протокол, первый стандарт которого был разработан в далеком 1993 году, был включен в серверную версию Windows NT 3.5, увидевшей свет в 1994 году. На сегодняшний день актуальная версия протокола имеет название DHCPv6 и как нетрудно догадаться, ориентирована на работу в среде IPv6. Данная версия разработана с учетом требований, предъявляемым к 128-битным IP-адресам. Как это работает Представьте себе, что на каком-либо предприятии вам необходимо настроить и подключить к сети сотню-другую компьютеров. Конечно, можно вручную устанавливать такие параметры, как:- IP-адреса;

- адреса DNS-серверов;

- имя домена DNS;

- маску подсети.

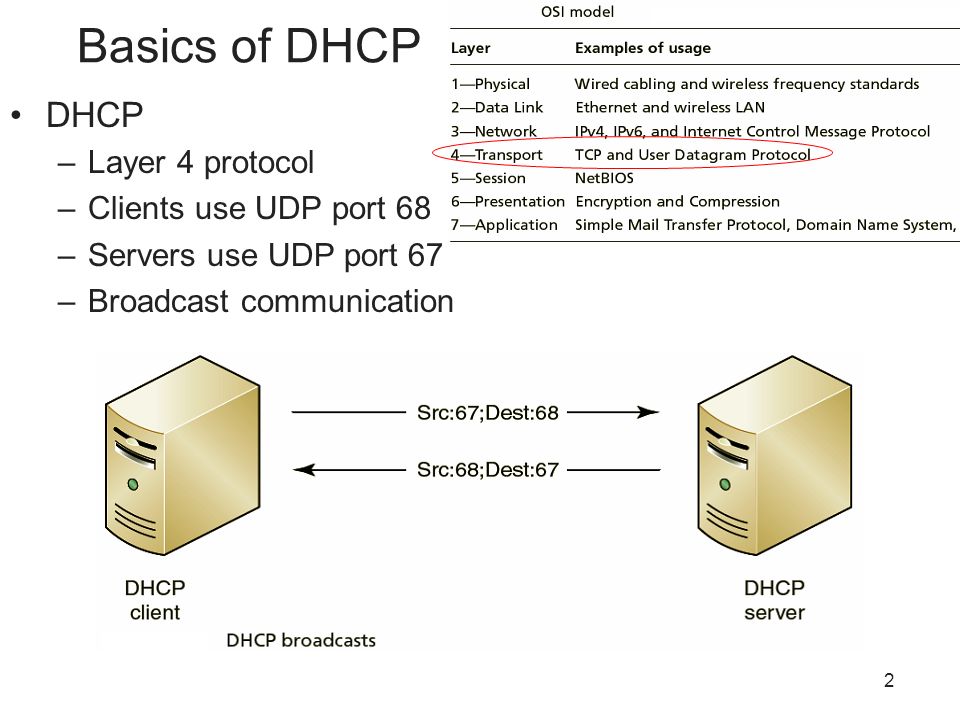

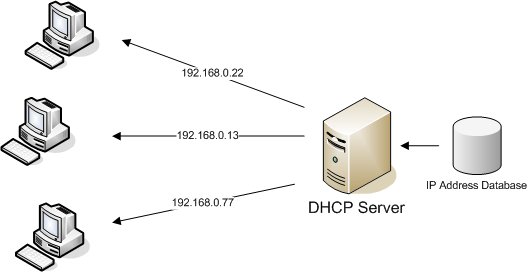

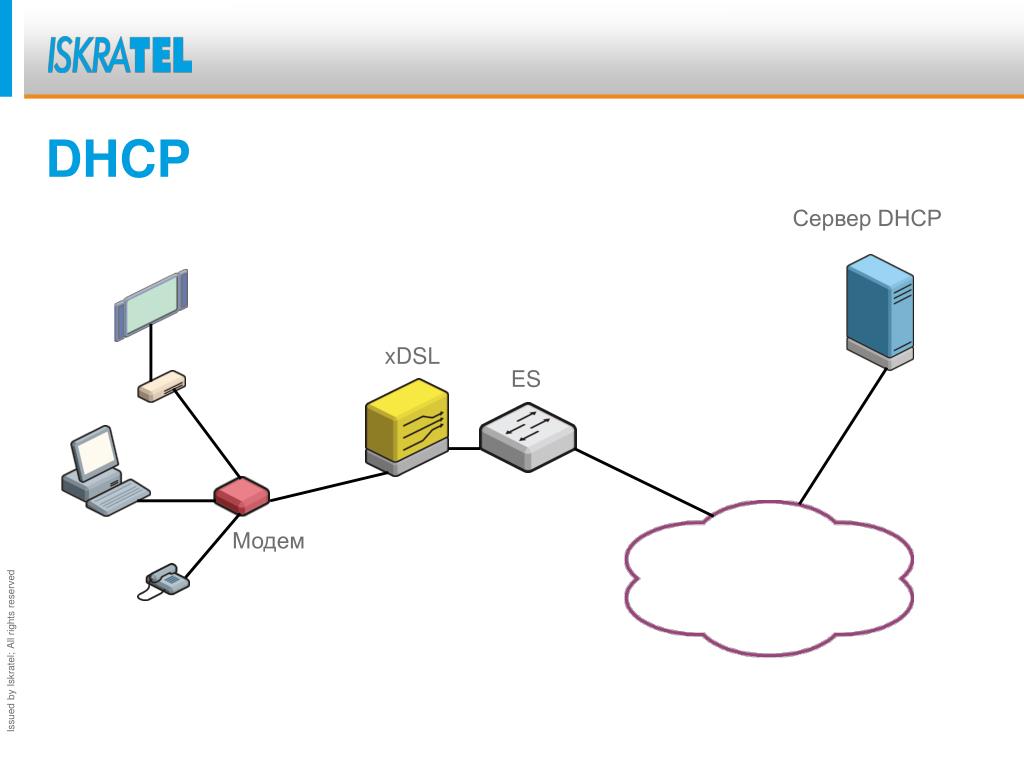

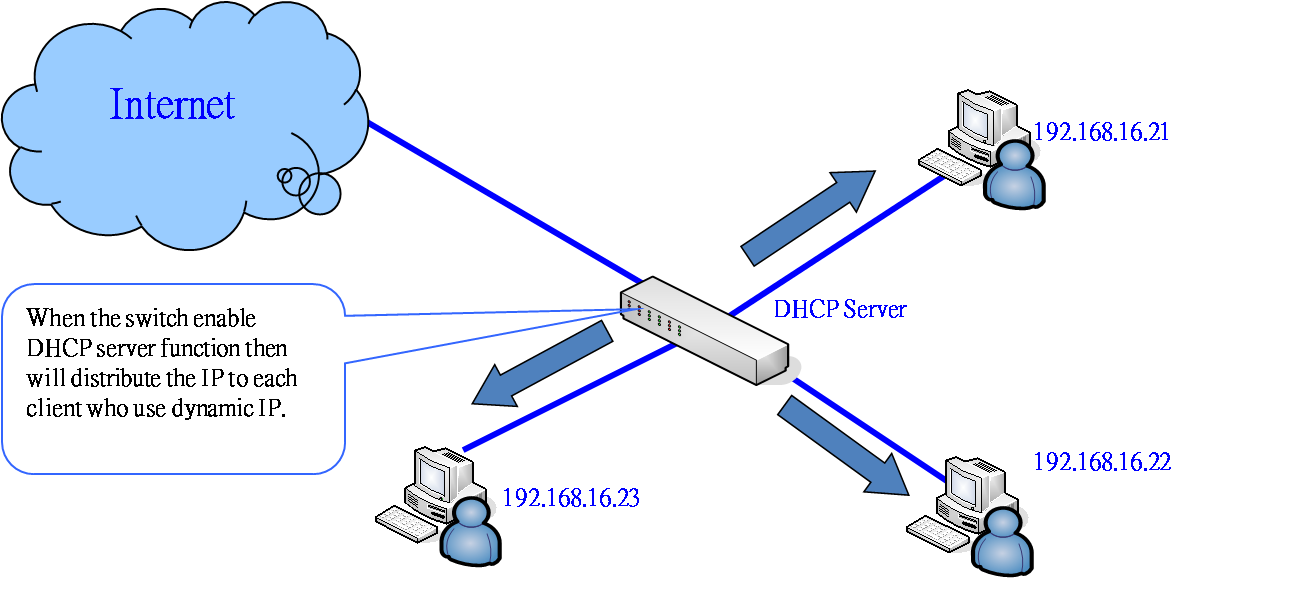

Но проблему можно решить намного проще: для этого достаточно использовать DHCP-протокол, работающий по принципу «клиент-сервер», благодаря которому все вышеописанные параметры назначаются в автоматизированном режиме. Для того, чтобы выполнить задание, необходимо настроить DHCP-сервер и подключить компьютеры к сети. В процессе работы правильно настроенный DHCP-сервер предоставляет клиентам IP-адреса, выбирая их из заранее заданной администратором области. Более того, в случае возникновения каких-либо проблем, их можно выявить подключившись к DHCP-серверу и проверив его конфигурацию. Схема работы DHCP Клиент-серверный протокол DHCP осуществляет передачу данных от клиента к серверу и обратно при помощи UDP-протокола. При этом, сообщения отправляются клиентам на 68 порт, а получаются сервером на 67. Итак, в процессе своей работы DHCP-сервер может распределять IP-адреса одним из трех способов, а именно:

Но проблему можно решить намного проще: для этого достаточно использовать DHCP-протокол, работающий по принципу «клиент-сервер», благодаря которому все вышеописанные параметры назначаются в автоматизированном режиме. Для того, чтобы выполнить задание, необходимо настроить DHCP-сервер и подключить компьютеры к сети. В процессе работы правильно настроенный DHCP-сервер предоставляет клиентам IP-адреса, выбирая их из заранее заданной администратором области. Более того, в случае возникновения каких-либо проблем, их можно выявить подключившись к DHCP-серверу и проверив его конфигурацию. Схема работы DHCP Клиент-серверный протокол DHCP осуществляет передачу данных от клиента к серверу и обратно при помощи UDP-протокола. При этом, сообщения отправляются клиентам на 68 порт, а получаются сервером на 67. Итак, в процессе своей работы DHCP-сервер может распределять IP-адреса одним из трех способов, а именно:- Ручной. В этом случае системный администратор назначает IP-адреса вручную.

При этом главное отличие от ручной настройки заключается в том, что данные о каждом клиенте хранятся на DHCP-сервере.

При этом главное отличие от ручной настройки заключается в том, что данные о каждом клиенте хранятся на DHCP-сервере. - Автоматический. Каждому клиентскому компьютеру выделяется один из свободных IP-адресов, выбираемый из заранее заданной администратором области. IP выделяется для постоянного использования и не меняется.

- Динамический. IP-адрес выделяется автоматически, но срок его использования ограничен по времени. Такой подход называется арендой адреса. Как только срок аренды истек, IP-адрес считается освободившимся и клиент должен выполнить определенные действия для запроса нового.

Это очень удобно, поскольку настроив на каждом из клиентов TCP/IP, им можно задать отличные от других рабочих станций параметры (маску подсети, DNS-сервера, шлюзы, время аренды для динамического IP-адреса). Правда, приняв решение о создании нескольких областей администратор должен убедиться, что IP-адреса из них не пересекаются и не дублируются. То же самое касается и необходимости исключить из области некоторые IP-адреса, выдаваемые DHCP-сервером. DHCP-протокол позволяет также зарезервировать заданный администратором адрес и выделить его для конкретного клиента. Как видите, протокол DHCP является одной из важнейших сетевых служб, благодаря которой системный администратор сможет легко управлять всеми клиентами, имеющимися в сети.Подробнее…

Это очень удобно, поскольку настроив на каждом из клиентов TCP/IP, им можно задать отличные от других рабочих станций параметры (маску подсети, DNS-сервера, шлюзы, время аренды для динамического IP-адреса). Правда, приняв решение о создании нескольких областей администратор должен убедиться, что IP-адреса из них не пересекаются и не дублируются. То же самое касается и необходимости исключить из области некоторые IP-адреса, выдаваемые DHCP-сервером. DHCP-протокол позволяет также зарезервировать заданный администратором адрес и выделить его для конкретного клиента. Как видите, протокол DHCP является одной из важнейших сетевых служб, благодаря которой системный администратор сможет легко управлять всеми клиентами, имеющимися в сети.Подробнее…Источник: http://globatel.ru/blog/Alena K/72.php

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Настройка DHCP | Университеты DataLine

DHCP – сетевой протокол, позволяющий вашим виртуальным машинам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP.

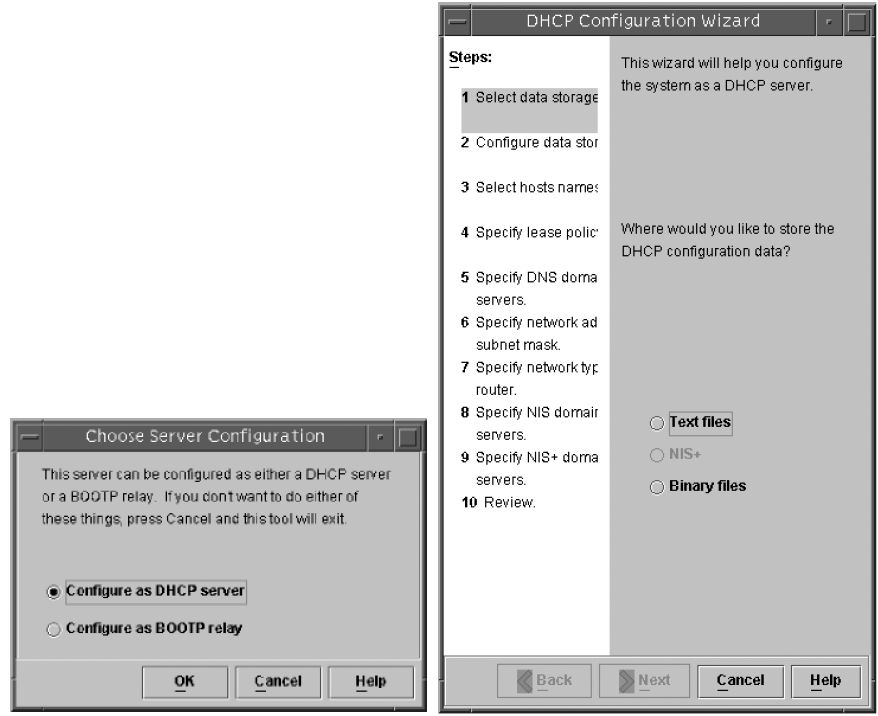

В NSX Edge есть три опции настроек DHCP:

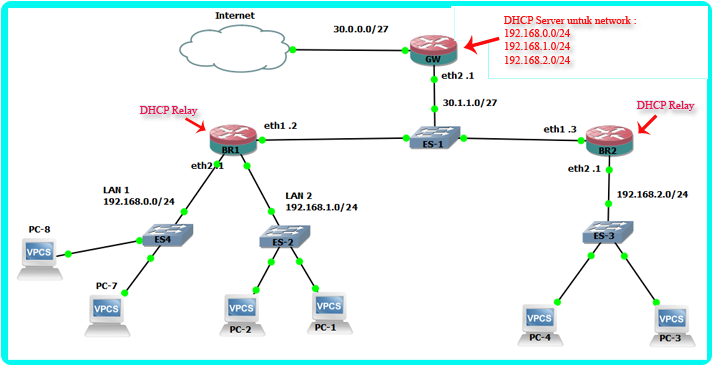

- DHCP pool – создание пула адресов, которые будут выдаваться автоматически клиентам DHCP;

- DHCP binding – привязка конкретного IP-адреса к определенному mac-адресу;

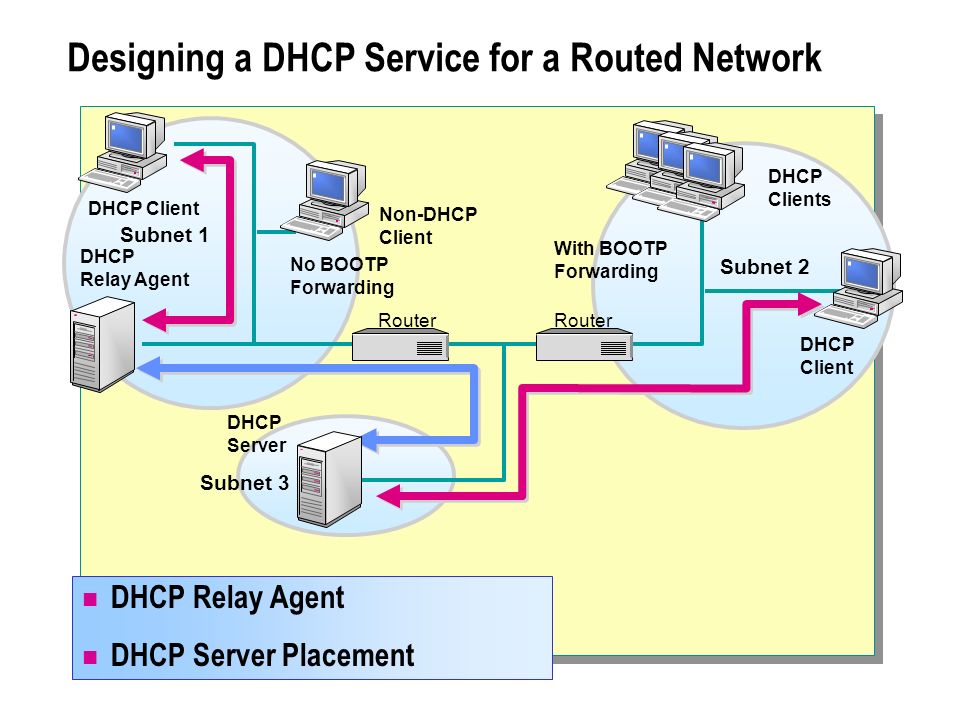

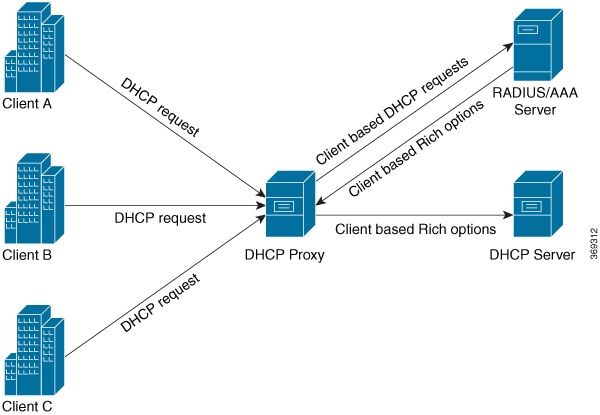

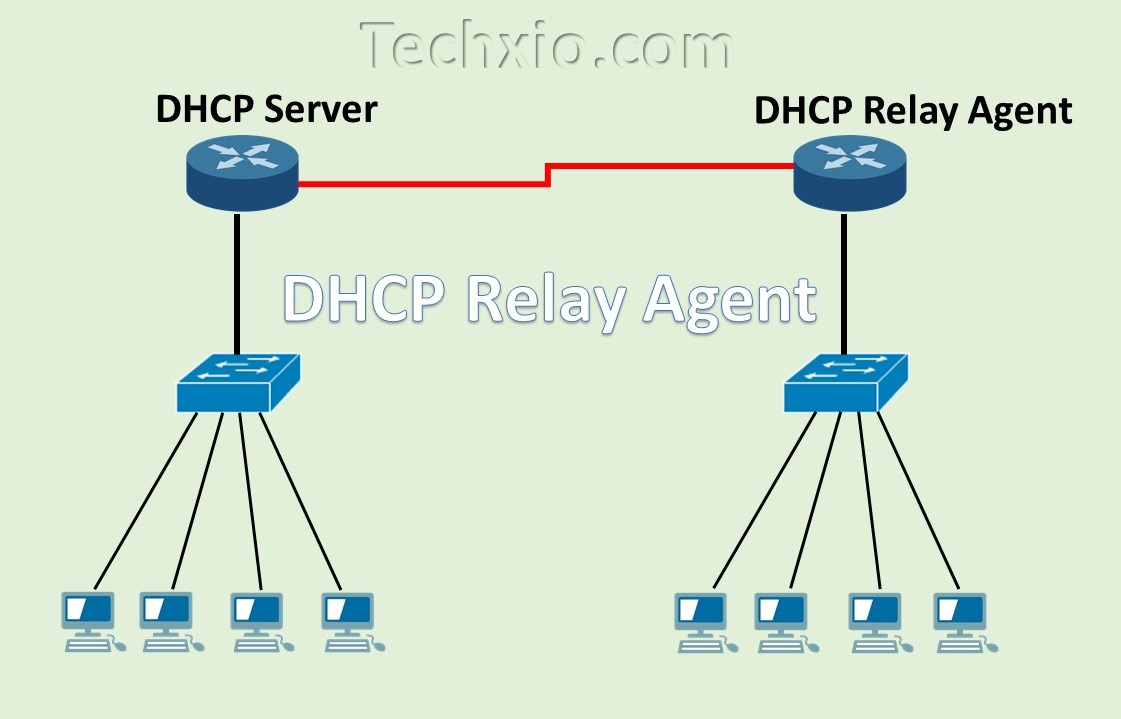

- DHCP Relay – использование стороннего DHCP-сервера, выдающего IP-адреса серверам, которые находятся в других подсетях (отличных от DHCP-сервера).

Для того чтобы зайти в меню настроек DHCP-сервера, зайдите в раздел Administration и кликните на ваш виртуальный дата-центр. В появившемся горизонтальном меню выберите вкладку Edge Gateways, правой кнопкой мыши кликните на нужную сеть и выберите опцию Edge Gateway Services.

Перейдите в меню DHCP.

Настройка DHCP pool

Для создания нового DHCP pool нажмите +.

В появившемся окне укажите диапазон IP-адресов, которые будут выдавать клиентам DHCP-сервера. Данный диапазон не должен пересекаться со Static IP pool сети уровня организации.

Впишите Default Gateway, DNS, Subnet Mask. Нажмите Keep.

Сохраните изменения.

Готово.

Настройка DHCP Binding

Чтобы привязать IP-адрес к определенному MAC-адресу, перейдите во вкладку Bindings и нажмите +.

В появившемся окне обязательно укажите:

- MAC-адрес сетевого интерфейса виртуальной машины, за которой хотим закрепить IP;

- Host Name –- название сервера;

- IP-адрес, который закрепляется за виртуальной машиной.

Нажмите Keep.

Сохраните изменения.

Готово.

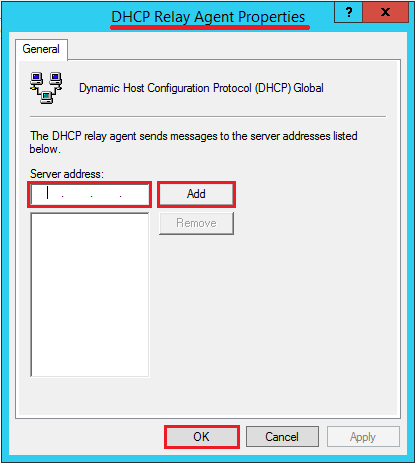

Настройка DHCP Relay

Чтобы настроить выдачу IP-адресов со стороннего DHCP-сервера, перейдите во вкладку DHCP Relay.

Укажите адрес стороннего DHCP-сервера. Можно это сделать с помощью IP Addresses

или IP Sets.

Добавьте интерфейс, где будет запущен DHCP Relay agent. Для этого нажмите на + в разделе DHCP Relay Agent.

Выберите из списка vNIC, где находятся DHCP-клиенты.

Важно: DHCP pool и DHCP binding не должны пересекаться с интерфейсом, где будет запущен DHCP Relay agent.

Сохраните изменения.

Готово.

Когда все настройки завершены, возвращаемся на главную страницу, активируем DHCP и применяем изменения.

Готово.

Теперь перейдите в настройки виртуальной машины. Во вкладке Hardware в настройках сетевого интерфейса NICs выберите IP Mode пункт DHCP.

Готово, можно пользоваться. В следующей статье разберем настройку статической и динамической маршрутизации.

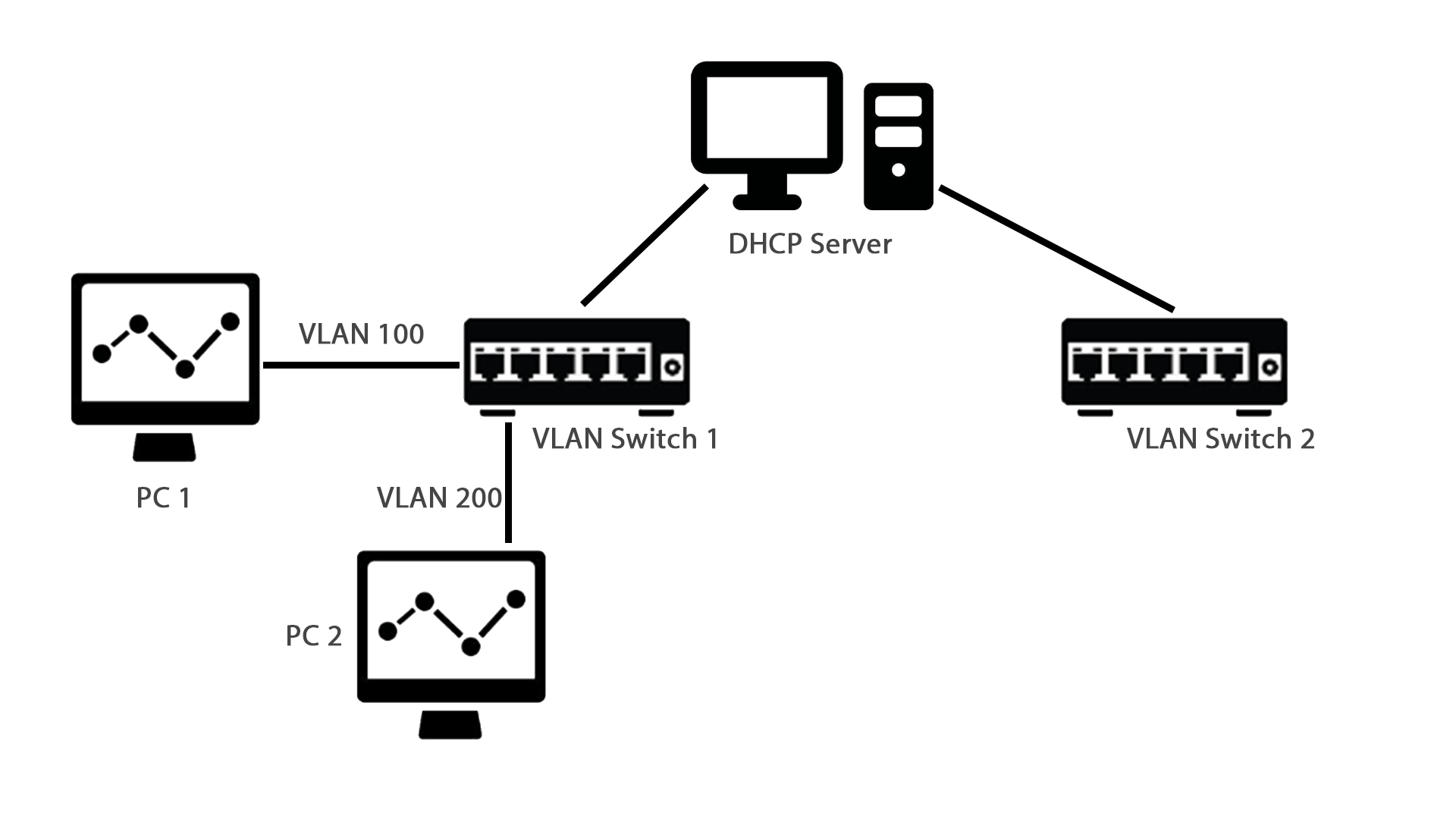

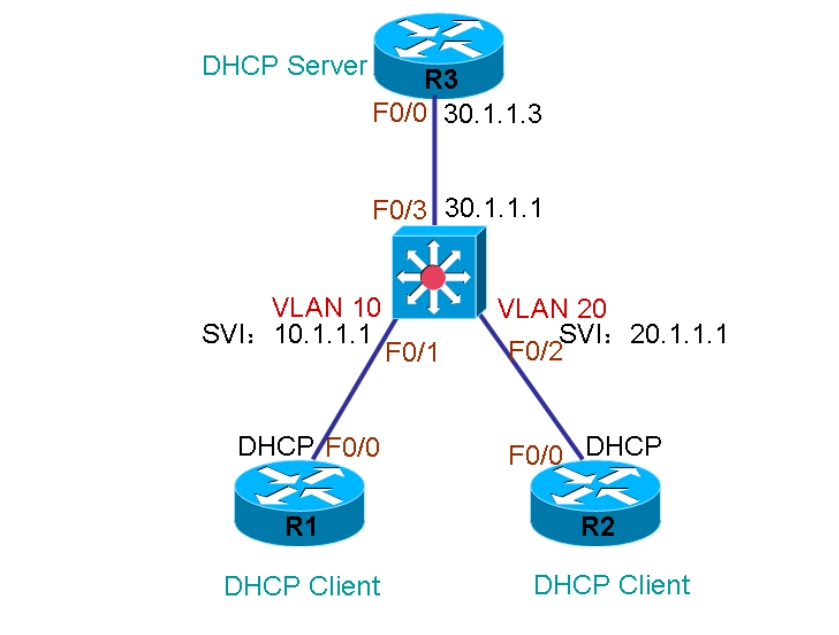

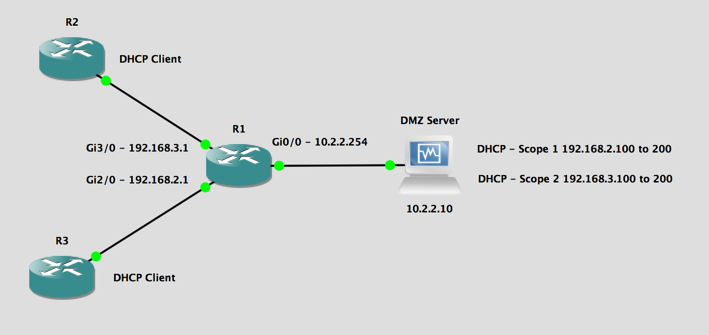

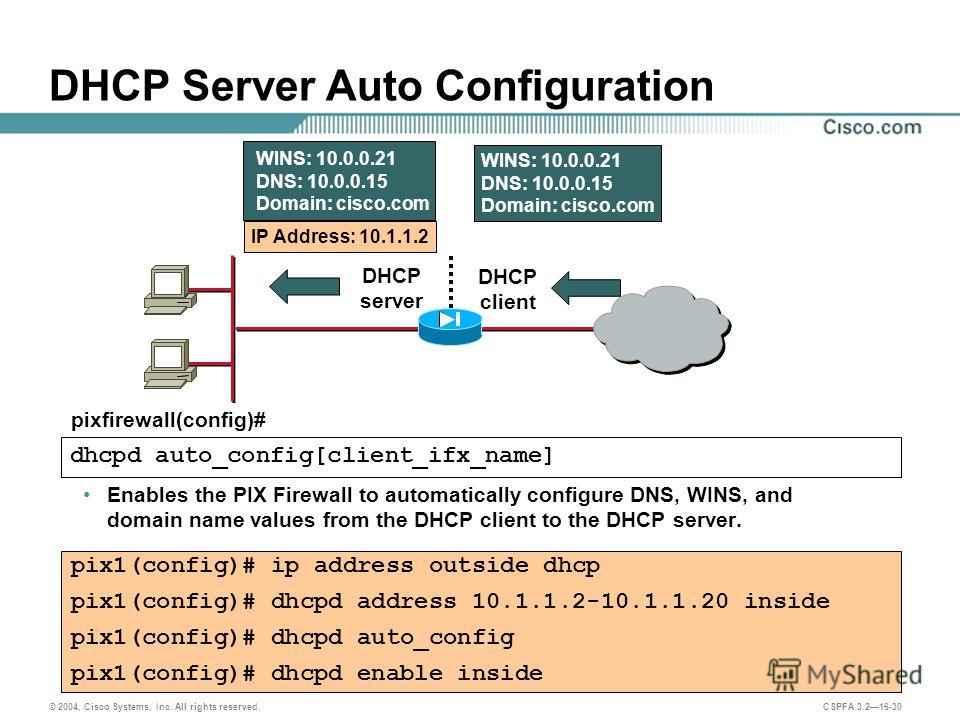

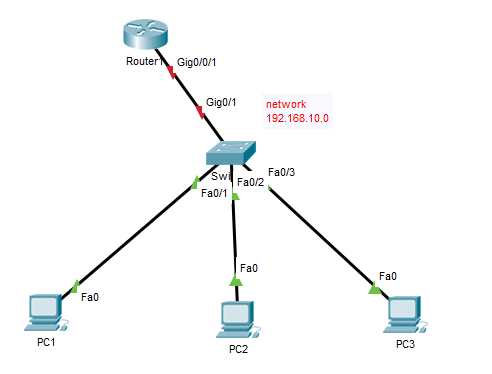

DHCP сервер на маршрутизаторе cisco

Протокол DHCP – позволяет производить автоматическую настройку сети на компьютерах и других устройствах. DHCP может быть настроен на маршрутизаторах Cisco или на базе любого сервера. Данная статья описывает настройку DHCP сервера на маршрутизаторе Cisco. Однако, маршрутизатор может работать и как DHCP клиент – получая адрес на один из своих интерфейсов. Об этом можно прочесть подробнее здесь. Настройка DHCP сервера на маршрутизаторе это удобно в том плане, что если уже есть работающий маршрутизатор, то проще повесить на него максимальное количество функционала (интернет, NAT, DHCP и т.п.) чтобы каждое устройство занималось своим делом. DCHP позволяет автоматически настраивать на клиенте следующие основные параметры:

Об этом можно прочесть подробнее здесь. Настройка DHCP сервера на маршрутизаторе это удобно в том плане, что если уже есть работающий маршрутизатор, то проще повесить на него максимальное количество функционала (интернет, NAT, DHCP и т.п.) чтобы каждое устройство занималось своим делом. DCHP позволяет автоматически настраивать на клиенте следующие основные параметры:

- IP адрес

- Основной шлюз

- Маска подсети

- DNS сервера

- Имя домена

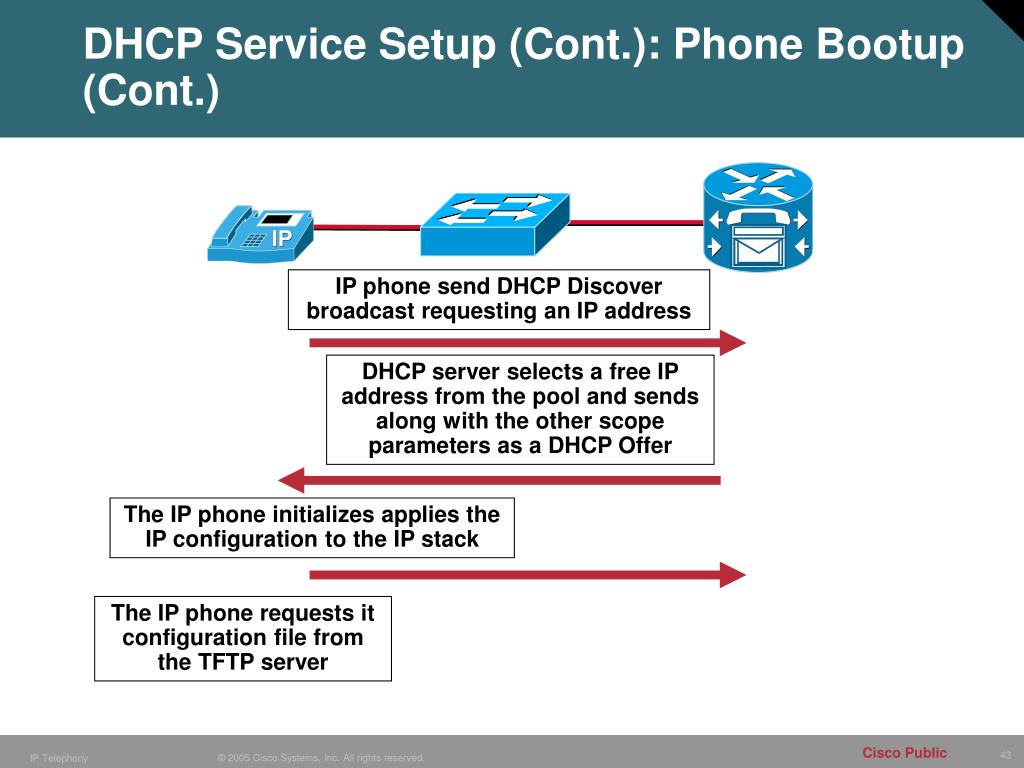

Это наиболее частое использование DHCP, но можно передавать и огромное количество других параметров. Например, можно передавать дополнительные маршруты, чтобы в разные сети компьютер ходил через разные шлюзы. Или, с помощью DHCP можно организовывать загрузку устройств по сети. В этом случае клиент получает помимо основных параметров, адрес TFTP сервера и имя файла на нём (я имею в виду имя файла – загрузчика ОС, которую необходимо загрузить по сети).

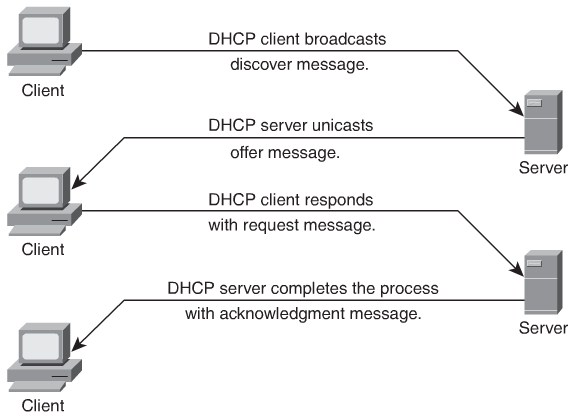

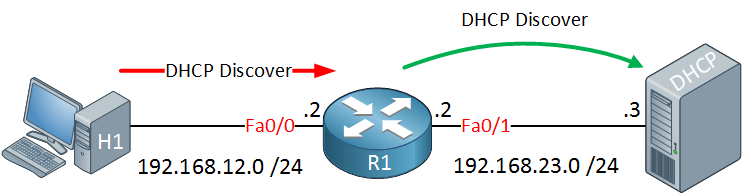

Когда клиент, например, обычный компьютер, запускается, ОС видит, что для некой сетевой карты стоит «Получить параметры по DHCP». Такой компьютер не имеет пока IP адреса и происходит следующая процедура получения:

Такой компьютер не имеет пока IP адреса и происходит следующая процедура получения:

- Компьютер отправляет широковещательный запрос. При этом на втором уровне в фрейме стоит мак адрес отправителя – адрес компьютера, мак адрес получателя – ffff.ffff.ffff, а на третьем уровне – в пакете адрес отправителя отсутствует, адрес получателя стоит 255.255.255.255. Такое DHCP сообщение называется «DHCP discover».

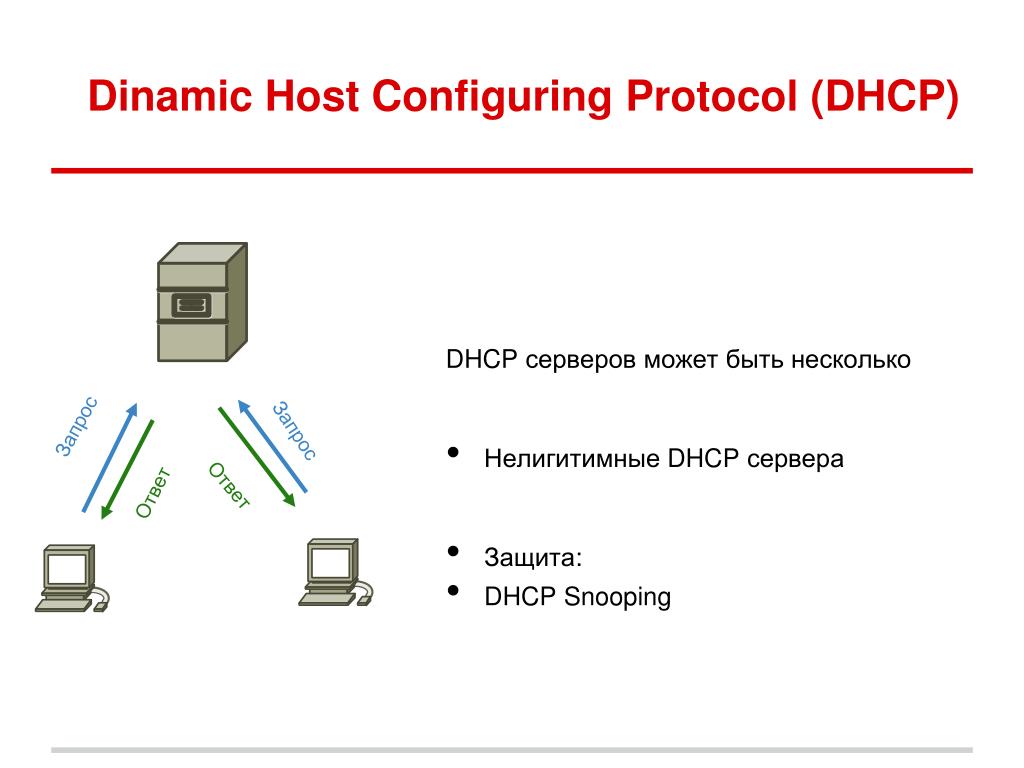

- Далее все устройства в сети получают это широковещательное сообщение. DHCP сервера (а их теоретически может быть несколько) отвечают клиенту. Сервер резервирует в своём пуле адресов какой-то адрес (если не было резервации до этого для данного mac-адреса клиента) и выделяет этот ip клиенту на какое-то время (lease time). Берутся другие настройки и всё вместе высылается. При этом в качестве адресов получателя используется уже новый выделенный клиентский ip и клиентский mac. Это называется «DHCP offer».

- Клиент выбирает понравившийся ему сервер (обычно он всего один) либо выбирается тот кто ответил первым.

И отправляет со своего mac и нового ip на mac и ip уже конкретного сервера «DHCP request» – согласие с полученными параметрами.

И отправляет со своего mac и нового ip на mac и ip уже конкретного сервера «DHCP request» – согласие с полученными параметрами. - Сервер резервирует за клиентом выделенный адрес на какое-то время (lease time). До этого момента адрес был выделен, но не зарезервирован. Теперь же он окончательно закреплён за клиентом. Сервер вносит так же строчку в свою ARP таблицу и высылает клиенту, сообщение, что он успешно зарегистрирован – «DCHP Acknowledge».

- Клиент начинает работать.

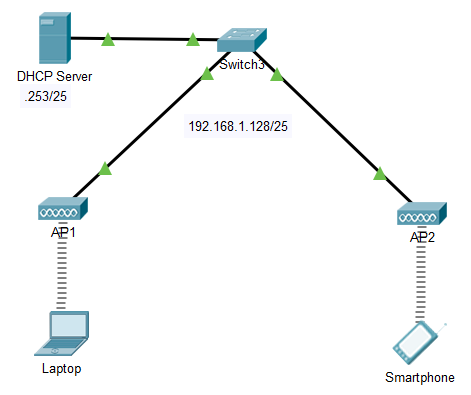

Давайте перейдём к настройке DHCP на маршрутизаторе. Есть одна странная, на первый взгляд вещь, на цисках DHCP как бы не привязан к конкретному интерфейсу, то есть просто создаётся пул и маршрутизатор раздаёт адреса где хочет. На самом деле, адреса раздаются не всем, а только на том интерфейсе, на котором Ip адрес из той же сети, что упоминается в пуле: действительно, какой смысл выдавать компьютеру адрес шлюза, который находится не в его сети.

Настроим маршрутизатор, который будет выдавать по DHCP сеть 192. 168.1.0/24 начиная с 192.168.1.11.

168.1.0/24 начиная с 192.168.1.11.

R1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.10

Мы просим маршрутизатор не выдавать адреса с 192.168.1.1 по 192.168.1.10. Так как первый адрес будет использоваться самим маршрутизатором (шлюз), а остальные девять имеет смысл зарезервировать под различные сервера в этой сети. Серверам не стоит выдавать адреса по DHCP – к ним часто обращаются, поэтому адрес должен быть вбит статически и никогда не меняться. В нашем примере, например, присутствует DNS сервер с адресом 192.168.1.5, который вбит статикой. Теперь создаём пул:

R1(config)#ip dhcp pool MY-POOL R1(dhcp-config)#network 192.168.1.0 255.255.255.0 R1(dhcp-config)#default-router 192.168.1.1 R1(dhcp-config)#domain-name my-domain.com R1(dhcp-config)#dns-server 192.168.1.5 R1(dhcp-config)#exit

Выдаваться адреса будут из сети 192.168.1.0/24 (кроме тех что мы исключили ранее), в качестве шлюза будем выдавать 192. 168.1.1 – наш маршрутизатор. Сам этот адрес надо ещё настроить:

168.1.1 – наш маршрутизатор. Сам этот адрес надо ещё настроить:

R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0 R1(config-if)#no shutdown %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R1(config-if)#exit R1(config)#exit R1# %SYS-5-CONFIG_I: Configured from console by console

После того, как компьютер получил адрес, можно проверить список выданных адресов:

R1#show ip dhcp binding

IP address Client-ID/ Lease expiration Type

Hardware address

192.168.1.11 000A.F337.2447 -- AutomaticК статье прилагаю пример данной конфигурации в Packet Tracer: DHCP сервер на cisco.

Клиенты получают неверные настройки (IP-адреса) по DHCP | GeekBrains

Что делать, чтобы определить причину и решить проблемы

https://d2xzmw6cctk25h.cloudfront.net/post/2436/og_image/937798a9599f5339e64a422c8c4d2dda. png

png

Чтобы взаимодействовать с другими, каждому устройству в сети необходимо иметь четыре основные настройки на сетевом адаптере — IP-адрес, маску, шлюз по умолчанию и адреса DNS-серверов (хотя последнее на самом деле опционально). Есть два основных способа назначения сетевых настроек — статически (вручную) и динамически (автоматически по протоколу DHCP от DHCP-сервера).

Второй вариант чаще всего гораздо удобнее, ведь настройки не придётся прописывать руками. Но наверняка многим приходилось сталкиваться с ситуацией, когда клиентское устройство получает совершенно другой IP-адрес вместо корректных настроек от DHCP-сервера. И тогда очень важно понять, почему так происходит и как всё быстро исправить. В посте я расскажу об этом.

Симптомы

Обычно всё начинается с жалоб на неработающий интернет или отсутствие доступа к локальным сетевым ресурсам. Иногда достаточно провести диагностику только на стороне клиента, но может понадобиться полная диагностика и со стороны сервера в том числе. Начнём с первой опции.

Начнём с первой опции.

Диагностика на стороне клиента

Чтобы понять, что происходит, первым делом, конечно, следует проверить, подключён ли клиент физически к проводной или беспроводной сети. Если да, то самое время приступать к проверке сетевых настроек на устройстве клиента с помощью утилит ipconfig /all (в командной строке Windows), ifconfig или ip addr (в терминале Linux).

Вывод команд покажет текущий IP-адрес и другие настройки на сетевом адаптере (или всех адаптерах, если их несколько). При этом, если на сетевом адаптере нет корректного IP-адреса, возможных вариантов его настроек может быть немного.

Вариант 1. Текущий IP-адрес имеет вид 169.254.Х.Х

Скорее всего, на клиентской машине при этом установлена ОС Windows. Это значит, что клиенту действительно не удалось получить сетевые настройки, потому что DHCP-сервер не отвечал, и адрес был сгенерирован службой APIPA (Automatic Private IP Addressing) из диапазона 169. 254.0.0 – 169.254.255.255. Если клиент — Linux-машина, адрес может принимать вид 0.0.0.0, либо отсутствовать в принципе.

254.0.0 – 169.254.255.255. Если клиент — Linux-машина, адрес может принимать вид 0.0.0.0, либо отсутствовать в принципе.

Пожалуй, самое очевидное действие в такой ситуации — попытаться снова получить IP-адрес, отправив повторно DHCP-запрос, а заодно убедиться, что на устройстве запущен DHCP-клиент. Это можно сделать несколькими способами:

- отключиться от сети на 10–30 секунд и подключиться снова;

- перезагрузить устройство;

- выполнить последовательно команды. В командной строке Windows: ipconfig /release, затем ipconfig /renew. В терминале Linux: dhclient -v -r, потом dhclient или dhcpcd -k, затем dhcpcd ().

При выводе каких-либо ошибок и/или предупреждений нужно в первую очередь их устранить — например если DHCP-клиент не запущен, сперва его необходимо включить. После этого нужно снова проверить настройки. Если результат остался прежним, проверьте работоспособность сетевого драйвера и стека протоколов TCP/IP в целом. Проще всего это сделать с помощью команды ping 127.0.0.1 (так называемая проверка внутренней обратной петли). Если в результате выполнения команды ответ от собственного сетевого адаптера получен, можно считать диагностику на стороне клиента завершённой и переходить к диагностике со стороны DHCP-сервера.

Проще всего это сделать с помощью команды ping 127.0.0.1 (так называемая проверка внутренней обратной петли). Если в результате выполнения команды ответ от собственного сетевого адаптера получен, можно считать диагностику на стороне клиента завершённой и переходить к диагностике со стороны DHCP-сервера.

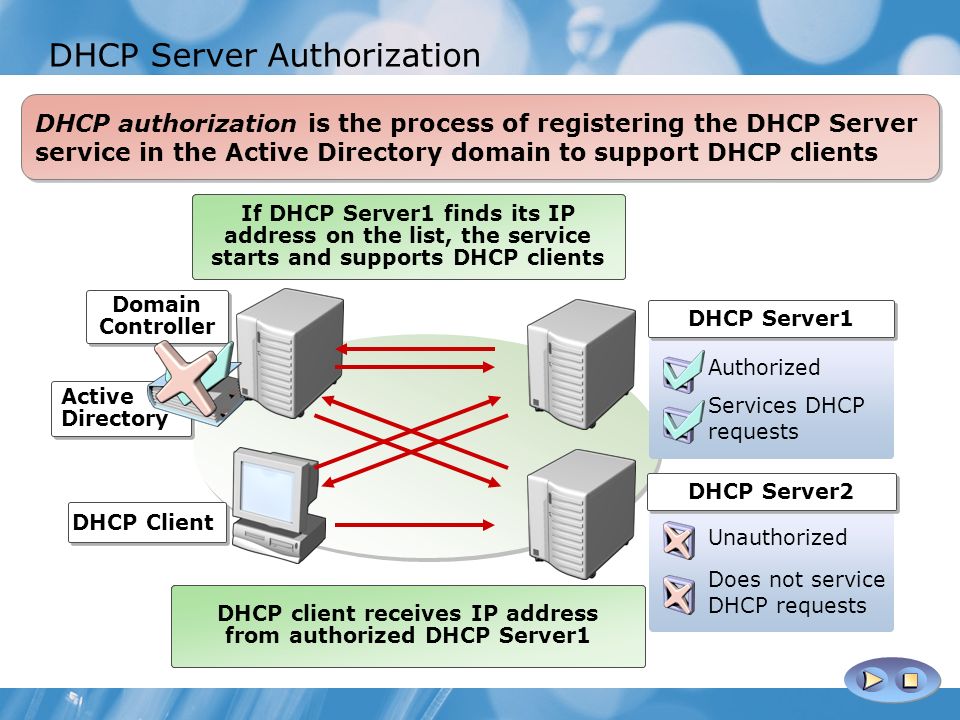

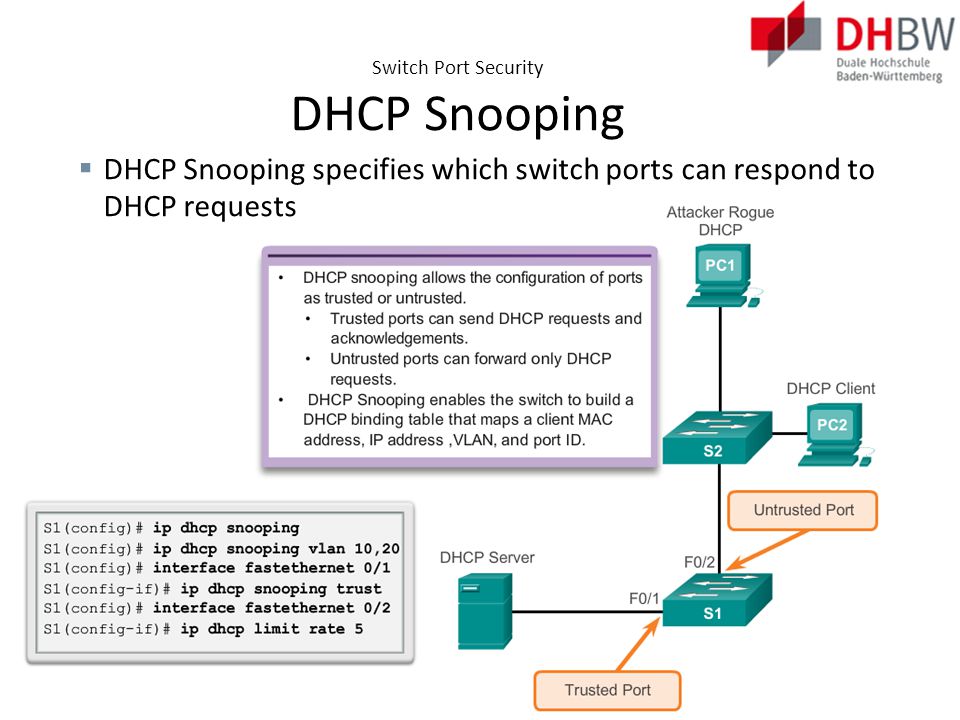

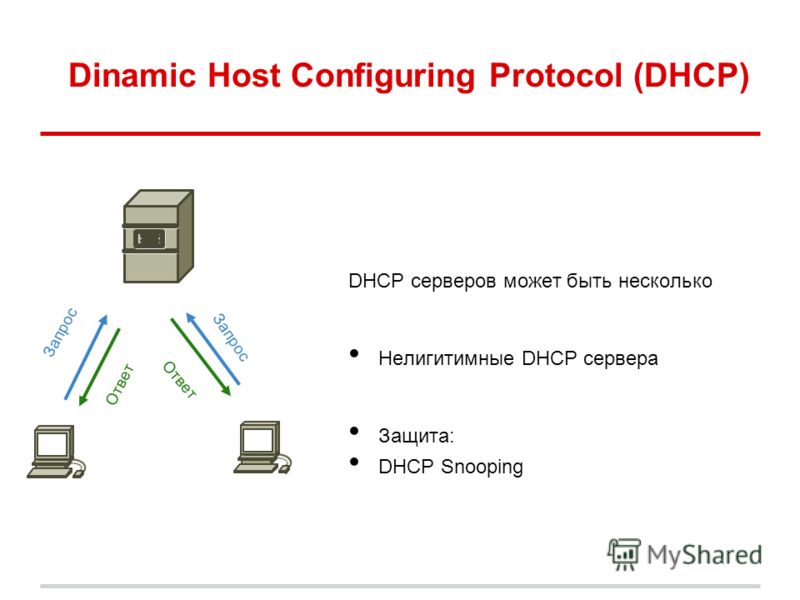

Вариант 2. Текущий IP-адрес не из диапазона 169.254.0.0 – 169.254.255.255, но и не из того диапазона адресов, которые должен выдавать DHCP-сервер

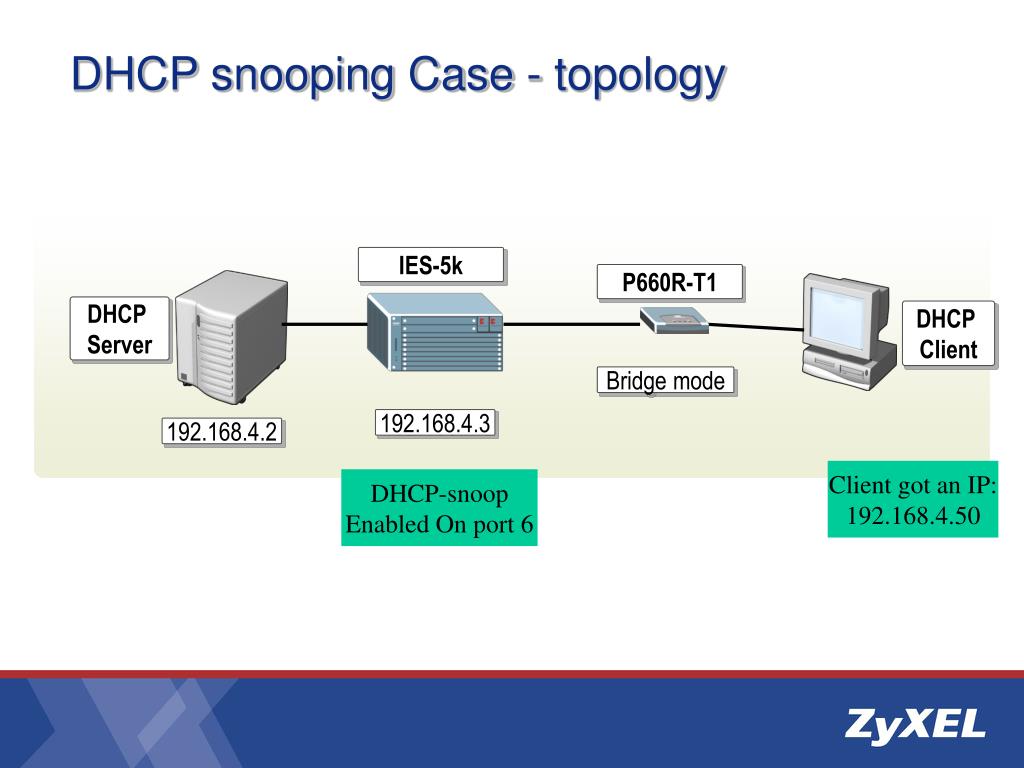

Как известно, чудес не бывает. Если настройки, которые получает клиент, не от доверенного DHCP-сервера в сети, значит, их раздаёт кто-то другой. Тот, кто случайно или специально подключил к сети DHCP-сервер со своей конфигурацией. Возможно, это обычный Wi-Fi-роутер, к которому кабель по ошибке подключили через один из LAN-портов. Тогда ваша задача — найти недоверенный DHCP-сервер и предотвратить такие попытки в будущем.

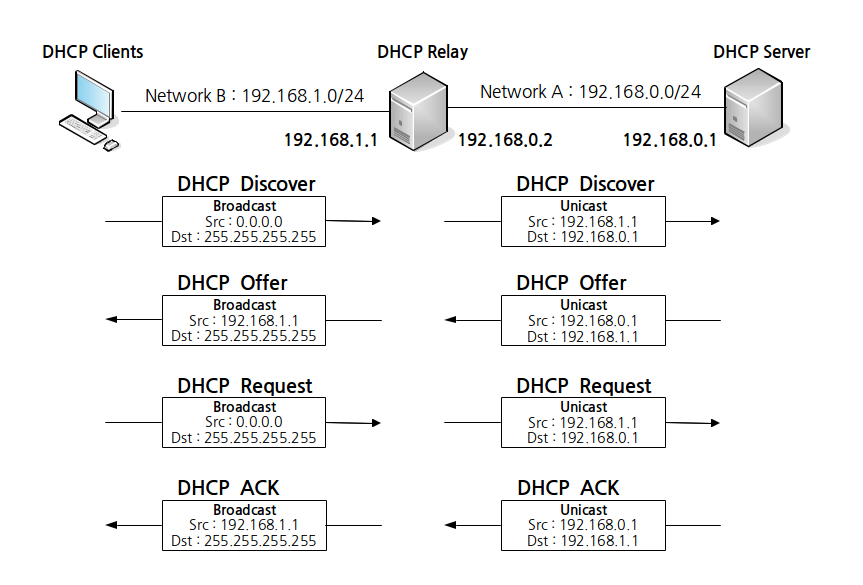

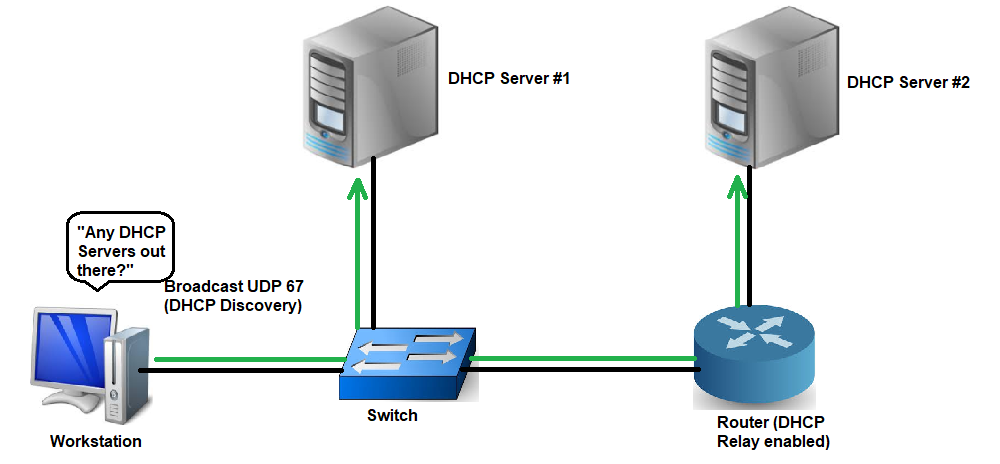

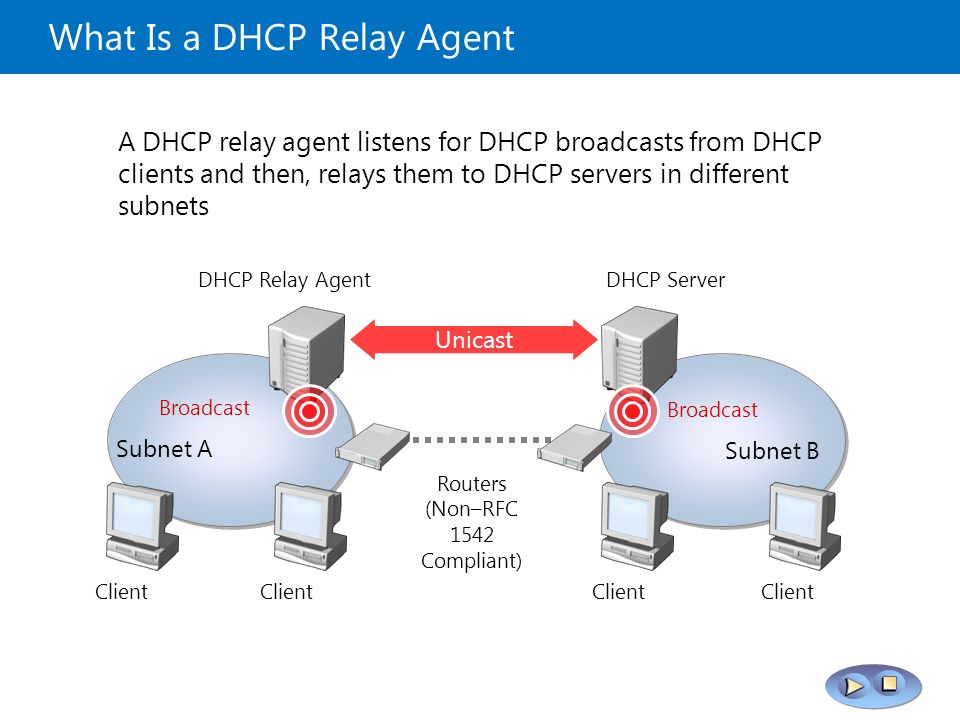

Здесь нужно вспомнить, как работает DHCP-протокол. Клиент отправляет широковещательный запрос (DHCPDISCOVER), который получат все DHCP-серверы в сети и отправят в ответ свои предложения IP-адреса (DHCPOFFER). При этом клиент примет первое полученное предложение (DHCPOFFER), скорее всего, от ближайшего DHCP-сервера, а остальные отклонит.

При этом клиент примет первое полученное предложение (DHCPOFFER), скорее всего, от ближайшего DHCP-сервера, а остальные отклонит.

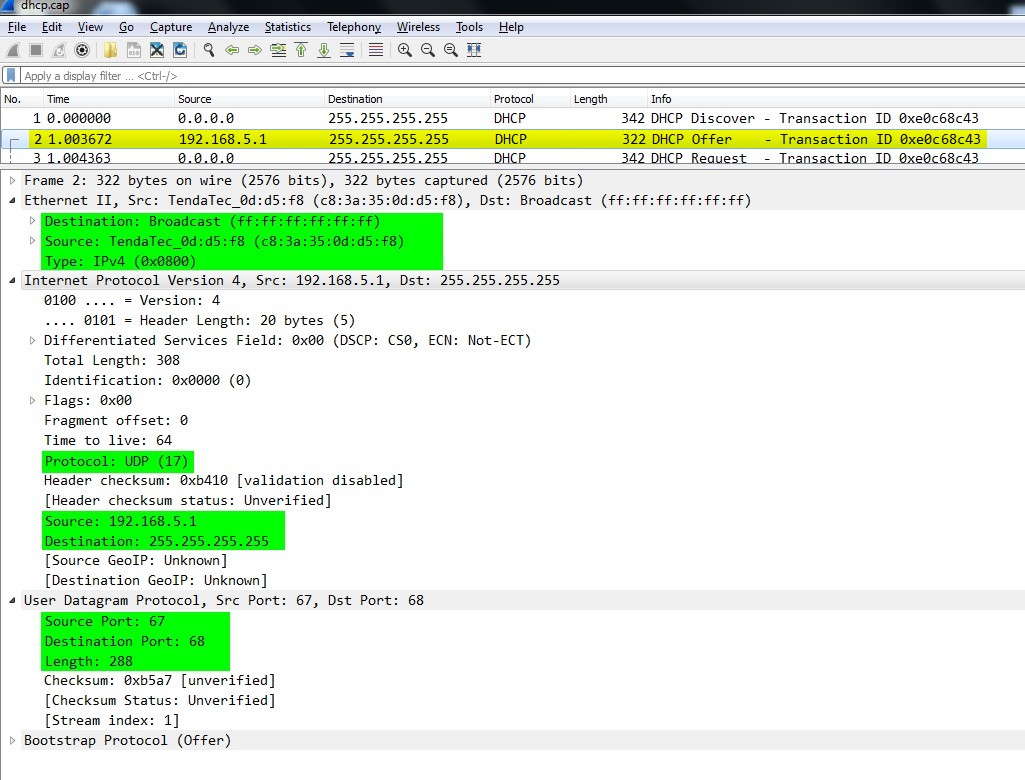

Очевидно, что предложение от доверенного DHCP-сервера приходит позже, скорее всего, потому, что он дальше от клиента. Для последующей диагностики на устройстве клиента нужно установить анализатор сетевого трафика (Wireshark или tcpdump), запустить его, отфильтровав трафик по типу протокола DHCP или портам 67–68, и посмотреть в DHCP-ответах IP и MAC адрес DHCP-сервера, который их отправляет:

Дальше дело за малым. Во-первых, можно воспользоваться сервисом macvendors.com или аналогичным и по MAC-адресу определить производителя оборудования этого устройства. У Wireshark есть такая функция. Во-вторых, если есть управляемые коммутаторы в сети, найти по MAC, в какой порт какого коммутатора подключено это устройство. После нейтрализации недоверенного DHCP-сервера клиенту, скорее всего, удастся получить верные настройки. Для предотвращения таких инцидентов в будущем рекомендуется внедрить методы защиты от атак на DHCP на сетевом оборудовании.

Для предотвращения таких инцидентов в будущем рекомендуется внедрить методы защиты от атак на DHCP на сетевом оборудовании.

Вариант 3. Текущий IP-адрес корректный, но доступа к интернету и другим сетевым ресурсам по-прежнему нет

Если это так, то стоит вернуться к проверке не только самого IP-адреса, но и всех остальных настроек. И особенно к проверке маски, адреса шлюза по умолчанию и адресов DNS-серверов, так как именно через шлюз устройству предстоит связываться с другими сетями, а с помощью DNS-серверов — преобразовывать доменные имена в IP-адреса.

Следует помнить, что DHCP-сервер может раздавать настройки выборочно, а сам клиент может выборочно их применять. Например, только IP-адрес, маску и шлюз. Это скорее исключение, но в таком случае адреса DNS придётся прописать руками. Гораздо хуже, если настройки адресов DNS-серверов от DHCP-сервера игнорируются просто потому, что их переопределяет стороннее ПО или неверные статические настройки. Такое тоже бывает.

Диагностика на стороне сервера

Итак, диагностика на стороне клиента показала, что проблем не обнаружено. Независимо от реализации DHCP-сервера, теперь необходимо пошагово проверить ряд предположений, начиная с самых простых и очевидных.

Запущен ли DHCP как сервис?

В зависимости от ОС, дистрибутива и реализации DHCP-сервера, проверить это можно по-разному. Если сервис остановлен и есть ошибки в конфигурационных файлах, то запустить его не удастся. Это первая отправная точка. Если сервис запущен, можно переходить к следующему шагу.

Приходят ли запросы от клиентов на DHCP-сервер?

Чтобы определить это, нужно снова запустить анализатор сетевого трафика. На этот раз на сервере. После запуска на сервере tcpdump, dhcpdump или Wireshark клиенту, у которого проблемы с получением адреса, необходимо попытаться получить его снова любым способом, описанным в начале статьи. Если DHCP-сервер работает в штатном режиме, то должны быть и запросы, и ответы. Но всё может быть иначе.

Но всё может быть иначе.

Нет ни запросов, ни ответов?

Предположим, что у нас есть по крайней мере один клиент, которому не удаётся получить настройки, и запрос от него точно должен был прийти на сервер. Если этого не произошло, очевидно, что клиент либо сам не отправляет запрос, либо запрос не доходит до сервера по разным причинам. Может, он блокируется на промежуточном сетевом оборудовании или в сети некорректно работает ретрансляция DHCP-запросов dhcp_relay.

Чтобы это проверить, можно в первом случае вернуться к диагностике на стороне клиента и проследить с помощью анализатора сетевого трафика, что клиент отправляет DHCP-запрос. Во втором — проверить настройки на промежуточном сетевом оборудовании.

Запрос(ы) есть, ответа(ов) нет?

Самая простая и очевидная причина в этом случае — закончился пул свободных адресов. Это легко проверить на самом DHCP-сервере по списку выделенных IP-адресов (leases). Если причина действительно в этом — задумайтесь: возможно, пришло время для увеличения пула пригодных для использования IP-адресов на сервере. Чтобы решить проблему прямо сейчас, можно почистить список существующих адресов, выданных в аренду клиентам, уменьшить время аренды и перезапустить сервис DHCP. Но быстрые решения помогают не всегда, а причин может быть гораздо больше. В таком случае придётся детально просматривать логи, а также последние изменения в конфигурации на сервере.

Чтобы решить проблему прямо сейчас, можно почистить список существующих адресов, выданных в аренду клиентам, уменьшить время аренды и перезапустить сервис DHCP. Но быстрые решения помогают не всегда, а причин может быть гораздо больше. В таком случае придётся детально просматривать логи, а также последние изменения в конфигурации на сервере.

Протокол DHCP (Dynamic Host Configuration Protocol)

Dynamic Host Configuration Protocol

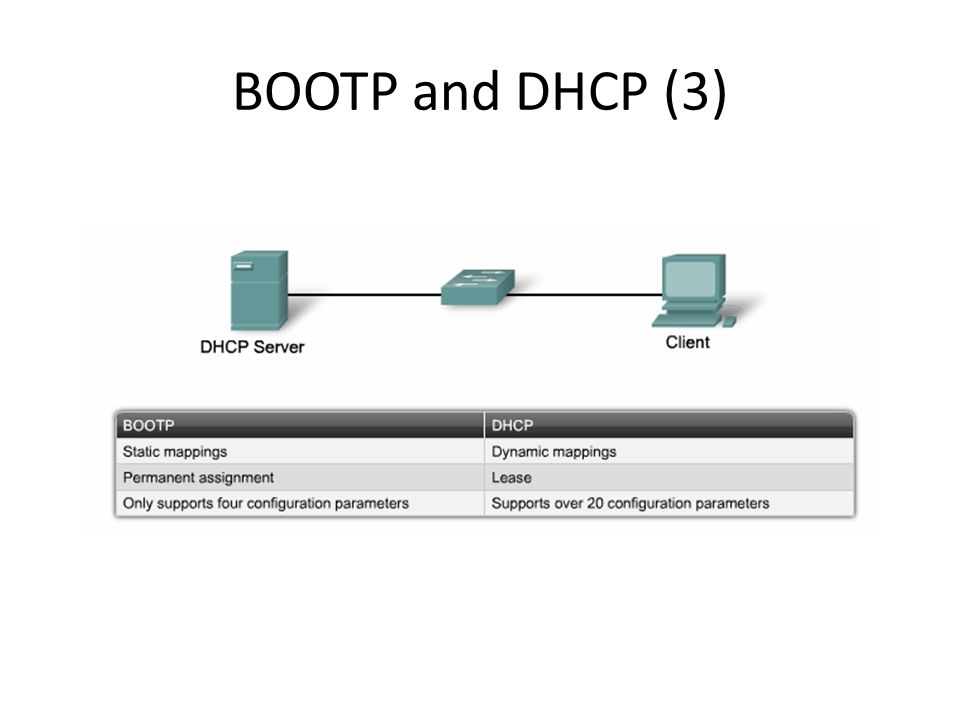

Технология DHCP — одна из имеющихся практически в любой современной сети. В основном она используется для динамического назначения адресов протокола IPv4 (в случае с IPv6 назначение адресов может проводиться маршрутизатором, поэтому сервис DHCPv6 является опциональным), и является заменой более старой и менее управляемой BOOTP.

Поможем вам изучить Dynamic Host Configuration Protocol в удобном формате онлайн-обучения.

Сертификации, относящиеся к Dynamic Host Configuration Protocol

Обучение DHCP

Если вы собрались изучать Dynamic Host Configuration Protocol, то помогут:

- 20410D — Установка и настройка — основы Windows Server 2012 R2 (Installing and Configuring Windows Server 2012 R2)

- 20411D — Базовое администрирование Windows Server 2012 R2 (Administering Windows Server 2012 R2)

- 20412D — Расширенная настройка сервисов Windows Server 2012 R2 (Configuring Advanced Windows Server 2012 Services)

- 20413C — Разработка и реализация инфраструктуры предприятия на базе Windows Server (Designing and Implementing a Server Infrastructure)

- 20740B — Установка Windows Server 2016 и задачи управления СХД и виртуализацией (Installation, Storage, and Compute with Windows Server 2016)

- 20741C — Управление сетевой подсистемой Windows Server 2019 / 2016 (Networking with Windows Server 2016)

- AT-ADVCCNP-IPV6 3.

0 — Подготовка, планирование и использование IPv6 в сети современного предприятия

0 — Подготовка, планирование и использование IPv6 в сети современного предприятия - AT-ADVMCSE-WINBASE 18.10 — Advanced MCSE: Основы Windows Server

- CCNA-IACS 1.0 — Основы администрирования решений на базе оборудования Cisco Systems (Implementing and Administering Cisco Solutions)

- DCICN 6.2 — Сетевые технологии ЦОД — основы (Introducing Cisco Data Center Networking)

- ENARSI 1.0 — Маршрутизация в корпоративных сетях на базе продвинутых технологий Cisco (Implementing Cisco Enterprise Advanced Routing and Services)

- HCIA-RS 2.5 — Huawei Certified ICT Associate — Routing & Switching

- HCIP-RS-IENP 2.0 — Huawei Certified ICT Professional — Improving Enterprise Network Performance

- IP6FD 3.0 — Протокол IPv6 — фундаментальный курс (IPv6 Fundamentals, Design, and Deployment)

- SCOR 1.0 — Implementing and Operating Cisco Security Core Technologies

- SENSS 1.0 — Использование коммутаторов, маршрутизаторов, а также линейки Cisco ASA для организации защиты периметра сети (Implementing Cisco Edge Network Security Solutions)

- SPADVROUTE 1.

2 — Deploying Cisco Service Provider Advanced Routing

2 — Deploying Cisco Service Provider Advanced Routing - SPNGN1 1.0 — Построение современной сети провайдера, часть 1 (Building Cisco Service Provider Next-Generation Networks, Part 1)

- SWITCH 2.0 — Коммутация в сетях Cisco (Implementing Cisco IP Switched Networks)

- WIFUND 1.0 — Фундаментальный курс по технологиям беспроводных сетей (Implementing Cisco Wireless Network Fundamentals )

Ранее также были полезны:

- 20417D — Обновление знаний до MCSA Windows Server 2012 (Upgrading Your Skills to MCSA Windows Server 2012)

- 40005C — Первое знакомство с Windows Server 2012 R2 (Windows Server 2012 R2)

- 6421B — Сетевая инфраструктура Windows Server 2008 R2 (Configuring and Troubleshooting Windows Server 2008 Network Infrastructure)

- 6435B — Разработка сетевой инфраструктуры Windows Server 2008 R2 SP1 (Designing Windows Server 2008 Network and Applications Infrastructure)

- CIERS2 5.1 — Подготовка к CCIE R&S — Advanced Workshop, вторая часть (Cisco 360 Learning Program for CCIE Routing and Switching — Advanced Workshop 2)

- FIREWALL 2.

0 — Администрирование Cisco ASA (Deploying Cisco ASA Firewall Solutions)

0 — Администрирование Cisco ASA (Deploying Cisco ASA Firewall Solutions) - ICND1 3.0 — Использование сетевого оборудования Cisco, часть 1 (Interconnecting Cisco Network Devices, part 1)

- ICOMM 8.1 — Introducing Cisco Voice and Unified Communications Administration

- IUWNE 2.0 — Фундаментальный курс по технологиям беспроводных сетей (Implementing Cisco Unified Wireless Networking Essentials)

- SECURE 1.0 — Безопасность сети, использующей коммутаторы и маршрутизаторы Cisco (Securing Networks with Cisco Routers and Switches)

Другие технологии и протоколы, связанные с Dynamic Host Configuration Protocol

К Dynamic Host Configuration Protocol имеют отношение:

Пример конфигурации DHCP-ретрансляции ASA — Cisco

Введение

Этот документ описывает ретрансляцию DHCP на платформе Cisco Adaptive Security Appliance (ASA) с использованием перехвата и отладки пакетов. В нем также приведен пример конфигурации.

Предварительные условия

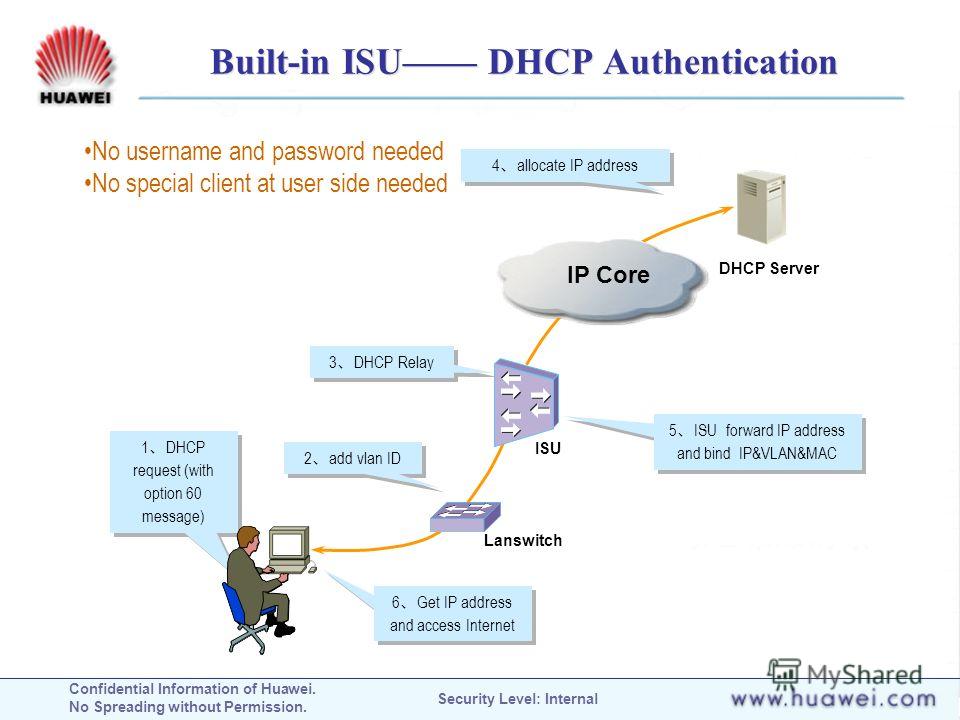

Агент ретрансляции DHCP позволяет устройству безопасности переадресовывать запросы DHCP с клиентов на маршрутизатор или на другой сервер DHCP, подключенный к другому интерфейсу.

Эти ограничения применимы только при использовании агента ретрансляции DHCP:

- Если уже включена функция DHCP-сервера, нельзя включить агент ретрансляции.

- Необходимо подключиться напрямую к устройству безопасности. При этом нельзя отправлять запросы через другой агент ретрансляции или маршрутизатор.

- В многоконтекстном режиме нельзя включить ретрансляцию DHCP или настроить сервер ретрансляции DHCP в интерфейсе, если он используется несколькими контекстами.

Сервисы ретрансляции DHCP недоступны в прозрачном режиме межсетевого экрана. Устройство безопасности в прозрачном режиме межсетевого экрана разрешает прохождение только трафика ARP. Для всего остального трафика требуется список контроля доступа. Чтобы разрешить отправку запросов и отклика DHCP через устройство безопасности в прозрачном режиме, необходимо настроить два списка контроля доступа:

- Один список контроля доступа, который разрешает отправку запросов DHCP из внутреннего интерфейса во внешний

- Второй список контроля доступа разрешает отправку отклика с сервера в другом направлении

Требования

Cisco рекомендует ознакомиться с основными принципами работы интерфейсов командной строки (CLI) ASA и Cisco IOS®.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

- ASA 5500-x Series Security Appliance 9.x или более поздней версии

- Маршрутизаторы Cisco серии 1800

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Общие сведения

Протокол DHCP предоставляет хостам параметры автоматической конфигурации (например, IP-адрес с маской подсети, шлюз по умолчанию, адрес DNS-сервера и адрес WINS (Windows Internet Name Service)). Изначально у клиентов DHCP нет этих параметров конфигурации. Для получения этой информации они отправляют соответствующий широковещательный запрос. Когда сервер DHCP видит этот запрос, он предоставляет нужную информацию. Учитывая природу таких широковещательных запросов, DHCP-клиент и сервер должны находиться в пределах одной подсети. Устройства уровня 3 (маршрутизаторы и межсетевые экраны), как правило, не выполняют переадресацию этих широковещательных запросов по умолчанию.

Когда сервер DHCP видит этот запрос, он предоставляет нужную информацию. Учитывая природу таких широковещательных запросов, DHCP-клиент и сервер должны находиться в пределах одной подсети. Устройства уровня 3 (маршрутизаторы и межсетевые экраны), как правило, не выполняют переадресацию этих широковещательных запросов по умолчанию.

Размещать DHCP-клиенты и DHCP-сервер в одной подсети не всегда удобно. В этом случае можно использовать ретрансляцию DHCP. Когда агент ретрансляции DHCP на устройстве безопасности получает DHCP-запрос от хоста во внутреннем интерфейсе, он переадресует его на один из указанных DHCP-серверов во внешнем интерфейсе. Когда DHCP-сервер отправляет клиенту отклик, устройство безопасности переадресует его обратно. То есть, агент ретрансляции DHCP в этом диалоге с DHCP-сервером выступает в качестве прокси-сервера для клиента DHCP.

Движение пакетов

На этой иллюстрации демонстрируется поток пакета DHCP, если агент ретрансляции DHCP не используется:

ASA перехватывает эти пакеты и преобразовывает их в формат ретрансляции DHCP:

Ретрансляция DHCP с перехватом пакета на внутренних и внешних интерфейсах ASA

Обратите внимание на содержимое, выделенное КРАСНЫМ, — именно так ASA изменяет поля.

- Чтобы запустить процесс DHCP, загрузите систему и отправьте широковещательное сообщение (DHCPDISCOVER) на адрес назначения 255.255.255.255 — UDP-порт 67.

Примечание. Если VPN-клиент запрашивает IP-адрес, IP-адрес агента ретрансляции будет первым используемым IP-адресом, который определяется командой dhcp-network-scopeв рамках групповой политики.

- Как правило, ASA отбрасывает широковещательное сообщение, но, поскольку эта платформа настроена как DHCP-ретранслятор, она переадресует сообщение DHCPDISCOVER в формате одноадресного пакета на IP-адрес DHCP-сервера из IP-интерфейса, который ориентирован на этот сервер. В данном случае это будет IP-адрес внешнего интерфейса. Обратите внимание на изменение IP-заголовка и поля агента ретрансляции:

Примечание. Благодаря исправлению для ошибки Cisco с идентификатором CSCuo89924, ASA 9.1(5.7), 9.3(1) и более поздних версий переадресует одноадресные пакеты на IP-адрес DHCP-сервера с IP-адреса, который ориентирован на клиент (giaddr), где активирован параметр dhcprelay.

В данном случае это будет IP-адрес внутреннего интерфейса.

В данном случае это будет IP-адрес внутреннего интерфейса. - Сервер отправляет сообщение DHCPOFFER в формате одноадресного пакета обратно в ASA, на IP-адрес агента ретрансляции, настроенный в поле DHCPDISCOVER- UDP port 67. В данном случае это будет IP-адрес внутреннего интерфейса (giaddr), где активирован параметр dhcprelay. Обратите внимание на IP-адрес назначения в заголовке уровня 3:

- ASA передает этот пакет из внутреннего интерфейса — UDP-порт 68. Обратите внимание на изменение заголовка IP-адреса в процессе отправки пакета из внутреннего интерфейса:

- После вывода сообщения DHCPOFFER отправьте сообщение DHCPREQUEST, чтобы сообщить о принятии предложения.

- ASA передает сообщение DHCPREQUEST на сервер DHCP.

- После того как сервер получит DHCPREQUEST, он отправляет DHCPACK обратно, чтобы подтвердить предложенный IP.

- ASA передает вам сообщение DHCPACK с DHCP-сервера, и транзакция завершается.

Отладка и системные журналы для транзакций ретрансляции DHCP

Это запрос DHCP, переадресованный на интерфейс DHCP-сервера 198.51.100.2:

DHCPRA: relay binding created for client 0050.5684.396a.DHCPD:

setting giaddr to 192.0.2.1.dhcpd_forward_request: request from 0050.5684.396a forwarded to 198.51.100.2.

DHCPD/RA: Punt 198.51.100.2/17152 --> 192.0.2.1/17152 to CP

DHCPRA: Received a BOOTREPLY from interface 2

DHCPRA: relay binding found for client 0050.5684.396a.

DHCPRA: Adding rule to allow client to respond using offered address 192.0.2.4

После получения отклика от DHCP-сервера устройство безопасности переадресует его на DHCP-клиент с MAC-адресом 0050.5684.396a и изменяет адрес шлюза на адрес в собственном внутреннем интерфейсе.

DHCPRA: forwarding reply to client 0050.5684.396a.

DHCPRA: relay binding found for client 0050.5684.396a.

DHCPD: setting giaddr to 192.0.2.1.

dhcpd_forward_request: request from 0050.5684.396a forwarded to 198.51.100.2.

DHCPD/RA: Punt 198.51.100.2/17152 --> 192.0.2.1/17152 to CP

DHCPRA: Received a BOOTREPLY from interface 2

DHCPRA: relay binding found for client 0050.5684.396a.

DHCPRA: exchange complete - relay binding deleted for client 0050.5684.396a.

DHCPD: returned relay binding 192.0.2.1/0050.5684.396a to address pool.

dhcpd_destroy_binding() removing NP rule for client 192.0.2.1

DHCPRA: forwarding reply to client 0050.5684.396a.

Эта же транзакция отображается также и в системных журналах:

%ASA-7-609001: Built local-host inside:0.0.0.0

%ASA-7-609001: Built local-host identity:255.255.255.255

%ASA-6-302015: Built inbound UDP connection 13 for inside:

0.0.0.0/68 (0.0.0.0/68) to identity:255.255.255.255/67 (255.255.255.255/67)

%ASA-7-609001: Built local-host identity:198.51.100.1

%ASA-7-609001: Built local-host outside:198.51.100.2

%ASA-6-302015: Built outbound UDP connection 14 for outside:

198.51.100.2/67 (198.51.100.2/67) to identity:198.51.100.1/67 (198.51.100.1/67)%ASA-7-609001: Built local-host inside:192.0.2.4

%ASA-6-302020: Built outbound ICMP connection for

faddr 192.0.2.4/0 gaddr 198.51.100.2/1 laddr 198.51.100.2/1

%ASA-7-609001: Built local-host identity:192.0.2.1

%ASA-6-302015: Built inbound UDP connection 16 for outside:

198.51.100.2/67 (198.51.100.2/67) to identity:192.0.2.1/67 (192.0.2.1/67)

%ASA-6-302015: Built outbound UDP connection 17 for inside:

192.0.2.4/68 (192.0.2.4/68) to identity:192.0.2.1/67 (192.0.2.1/67)

%ASA-6-302021: Teardown ICMP connection for

faddr 192.0.2.4/0 gaddr 198.51.100.2/1 laddr 198.51.100.2/1

Настройка

В этом разделе приводятся сведения о настройке функций, описанных в данном документе.

Примечание. Воспользуйтесь инструментом Command Lookup ( только для зарегистрированных заказчиков), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Воспользуйтесь инструментом Command Lookup ( только для зарегистрированных заказчиков), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Схема сети

В настоящем документе используется следующая схема сети:

Конфигурации

В этом документе используются следующие конфигурации:

- Настройка ретрансляции DHCP с использованием CLI

- Окончательная настройка ретрансляции DHCP

- Конфигурация сервера DHCP

Настройка ретрансляции DHCP с использованием CLI

dhcprelay server 198.51.100.2 outside

dhcprelay enable inside

dhcprelay setroute inside

dhcprelay timeout 60

Окончательная настройка ретрансляции DHCP

show run

: Saved

:

ASA Version 9.1(5)

!

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface Ethernet0/0

nameif inside

security-level 0

ip address 192.0.2.1 255.255.255.0

!

interface Ethernet0/1

nameif outside

security-level 100

ip address 198.51.100.1 255.255.255.0

!

interface Ethernet0/2

no nameif

no security-level

no ip address

!

interface Ethernet0/3

no nameif

no security-level

no ip address

!

interface Management0/0

shutdown

no nameif

no security-level

no ip address

!

boot system disk0:/asa825-k8.bin

ftp mode passive

no pager

logging enable

logging buffer-size 40960

logging buffered debugging

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

timeout xlate 0:30:00

timeout pat-xlate 0:00:30

timeout conn 3:00:00 half-closed 0:30:00 udp 0:15:00 icmp 0:00:02

timeout sunrpc 0:10:00 h423 0:05:00 h325 0:30:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

telnet timeout 5

ssh timeout 5

console timeout 0dhcprelay server 198.51.100.2 Outside

dhcprelay enable inside

dhcprelay setroute inside//Defining DHCP server IP and interface//

//Enables DHCP relay on inside/client facing interface//

//Sets ASA inside as DG for clients in DHCP reply packets//

dhcprelay timeout 60

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

webvpn

!

!

prompt hostname context

no call-home reporting anonymous

call-home

profile CiscoTAC-1

no active

destination address http https://tools.cisco.com/its/service/oddce/services/DDCEService

destination address email callhome@cisco.com

destination transport-method http

subscribe-to-alert-group diagnostic

subscribe-to-alert-group environment

subscribe-to-alert-group inventory periodic monthly

subscribe-to-alert-group configuration periodic monthly

subscribe-to-alert-group telemetry periodic daily

Cryptochecksum:7ae5f655ffe399c8a88b61cb13425972

: end

Конфигурация сервера DHCP

show run

Building configuration...Current configuration : 1911 bytes

!

! Last configuration change at 18:36:05 UTC Tue May 28 2013

version 15.1

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Router

!

boot-start-marker

boot-end-marker

!

!

logging buffered 4096

!

no aaa new-model

!

crypto pki token default removal timeout 0

!

!

dot11 syslog

ip source-route

!

ip dhcp excluded-address 192.0.2.1 192.0.2.2

ip dhcp excluded-address 192.0.2.10 192.0.2.254//IP addresses exluded from DHCP scope//

!

ip dhcp pool pool1

import all network 192.0.2.0 255.255.255.0

dns-server 192.0.2.10 192.0.2.11 domain-name cisco.com//DHCP pool configuration and various parameters//

!

!

!

ip cef

no ipv6 cef

!

multilink bundle-name authenticated

!

!

!

license udi pid CISCO1811W-AG-A/K9 sn FCTxxxx

!

!

!

interface Dot11Radio0

no ip address

shutdown

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0 54.0

station-role root

!

interface Dot11Radio1

no ip address

shutdown

speed basic-6.0 9.0 basic-12.0 18.0 basic-24.0 36.0 48.0 54.0

station-role root

!

interface FastEthernet0

ip address 198.51.100.2 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet1

no ip address

duplex auto

speed auto

!

interface FastEthernet2

no ip address

!

interface FastEthernet3

no ip address

!

interface FastEthernet4

no ip address

!

interface FastEthernet5

no ip address

!

interface FastEthernet6

no ip address

!

interface FastEthernet7

no ip address

!

interface FastEthernet8

no ip address

!

interface FastEthernet9

no ip address

!

interface Vlan1

no ip address

!

interface Async1

no ip address

encapsulation slip

!

ip forward-protocol nd

no ip http server

no ip http secure-server

!

!

ip route 192.0.2.0 255.255.255.0 198.51.100.1

//Static route to ensure replies are routed to relay agent IP//

!

!

!

control-plane

!

!

line con 0

line 1

modem InOut

stopbits 1

speed 115200

flowcontrol hardware

line aux 0

line vty 0 4

login

transport input all

!

end

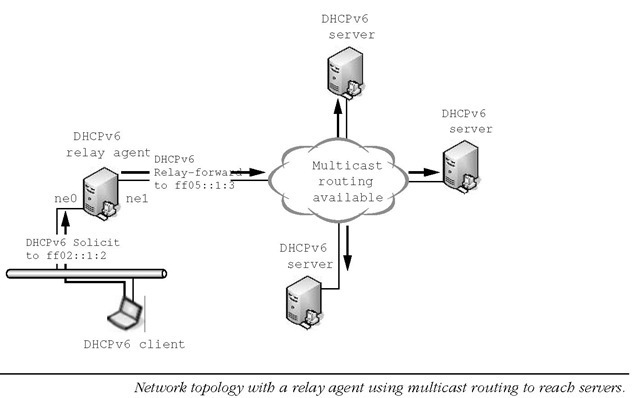

Ретрансляция DHCP с несколькими серверами DHCP

Можно определить не более десяти DHCP-серверов. Когда клиент передает пакет DHCPDiscover, он переадресуется на все DHCP-серверы.

Например:

dhcprelay server 198.51.100.2 outside dhcprelay server 198.51.100.3 outside dhcprelay server 198.51.100.4 outside dhcprelay enable inside dhcprelay setroute inside

Отладка с использованием нескольких серверов DHCP

Далее приведено несколько примеров отладки при использовании нескольких DHCP-серверов:

DHCP: Received a BOOTREQUEST from interface 2 (size = 300) DHCPRA: relay binding found for client 000c.291c.34b5. DHCPRA: setting giaddr to 192.0.2.1. dhcpd_forward_request: request from 000c.291c.34b5 forwarded to 198.51.100.2. dhcpd_forward_request: request from 000c.291c.34b5 forwarded to 198.51.100.3. dhcpd_forward_request: request from 000c.291c.34b5 forwarded to 198.51.100.4.

Перехват с использованием нескольких серверов DHCP

Далее приведен пример перехвата пакетов при использовании нескольких DHCP-серверов:

ASA# show cap out 3 packets captured 1: 18:48:41.211628 192.0.2.1.67 > 198.51.100.2.67: udp 300

2: 18:48:41.211689 192.0.2.1.67 > 198.51.100.3.67: udp 300

3: 18:48:41.211704 192.0.2.1.67 > 198.51.100.4.67: udp 300

Проверка

Воспользуйтесь данным разделом для проверки правильности функционирования вашей конфигурации.

Чтобы просмотреть статистическую информацию о службах ретрансляции DHCP, выполните команду show dhcprelay statistics в CLI ASA:

ASA# show dhcprelay statistics

DHCP UDP Unreachable Errors: 1

DHCP Other UDP Errors: 0Packets Relayed

BOOTREQUEST 0

DHCPDISCOVER 1

DHCPREQUEST 1

DHCPDECLINE 0

DHCPRELEASE 0

DHCPINFORM 0BOOTREPLY 0

DHCPOFFER 1

DHCPACK 1

DHCPNAK 0

Эти выходные данные содержат информацию о нескольких типах сообщений DHCP, таких как DHCPDISCOVER, DHCP REQUEST, DHCP OFER, DHCP RELEASE и DHCP ACK.

- команда show dhcprelay state в CLI ASA

- команда show ip dhcp server statistics в CLI маршрутизатора

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

Устранение неполадок

Этот раздел обеспечивает информацию, которую вы можете использовать для того, чтобы устранить неисправность в вашей конфигурации.

Router#show ip dhcp server statistics

Memory usage 56637

Address pools 1

Database agents 0

Automatic bindings 1

Manual bindings 0

Expired bindings 0

Malformed messages 0

Secure arp entries 0Message Received

BOOTREQUEST 0

DHCPDISCOVER 1

DHCPREQUEST 1

DHCPDECLINE 0

DHCPRELEASE 0

DHCPINFORM 0Message Sent

BOOTREPLY 0

DHCPOFFER 1

DHCPACK 1

DHCPNAK 0ASA# show dhcprelay state

Context Configured as DHCP Relay

Interface inside, Configured for DHCP RELAY SERVER

Interface outside, Configured for DHCP RELAY

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

Кроме того, можно использовать следующие команды отладки:

- debug dhcprelay packet

- debug dhcprelay event

- Перехват

- Системные журналы

Примечание.Перед использованием команд debug обратитесь к документу Важные сведения о командах отладки.

Дополнительные сведения

Протокол DHCP

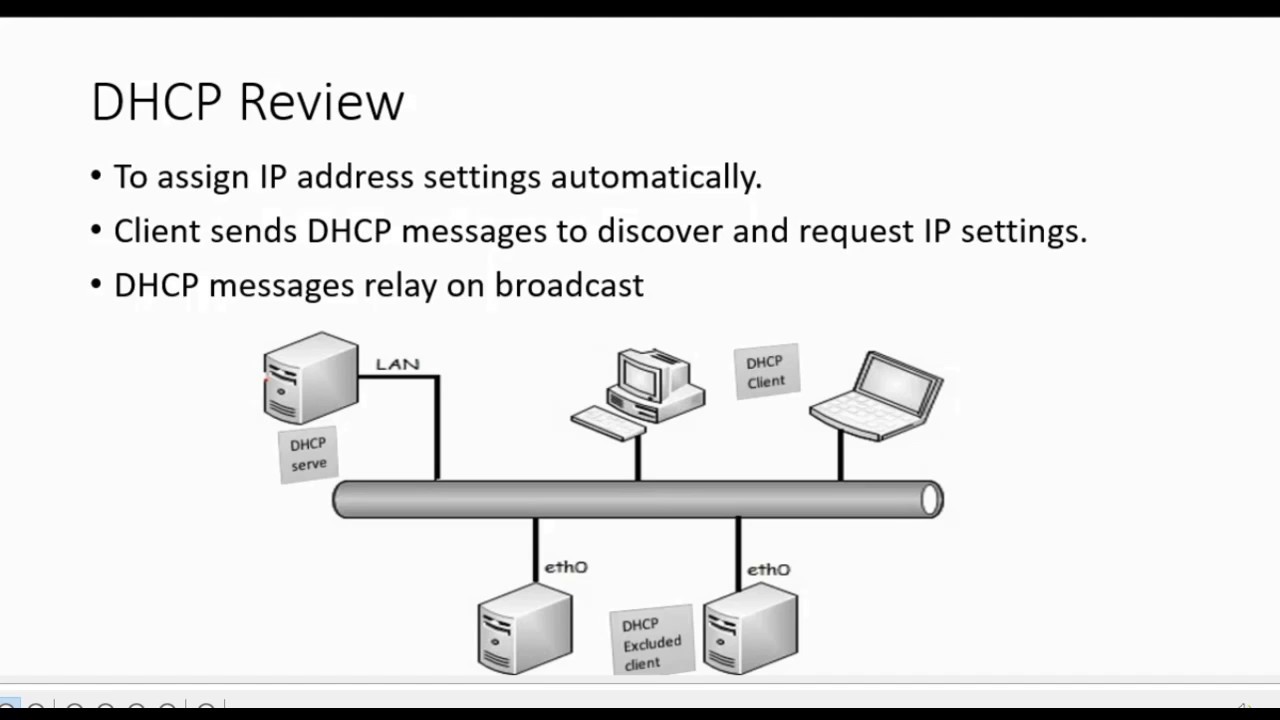

Основы DHCP

Протокол динамической конфигурации хоста ( DHCP ) является одновременно приложением клиент-сервер и протоколом управления сетью. Когда устройство (например, рабочая станция, планшет или смартфон) подключается к сети, его DHCP-клиент запрашивает IP-адрес и другие данные конфигурации сети от DHCP-сервера. Клиент и сервер обмениваются данными с использованием протокола DHCP для соответствующей подготовки конечного пользовательского устройства.Это дает несколько жизненно важных преимуществ:

Клиент и сервер обмениваются данными с использованием протокола DHCP для соответствующей подготовки конечного пользовательского устройства.Это дает несколько жизненно важных преимуществ:

- Конечным пользователям не нужно выполнять ручную настройку своих устройств при подключении к сети.

- Упрощает настройку и эксплуатацию небольших офисных и домашних сетей.

- В крупных корпоративных сетях централизует распределение и восстановление IP-адресов, что предотвращает проблемы, которые могут вызвать сбои.

Подобно DNS, DHCP предоставляет критически важную службу, которая работает прозрачно для конечных пользователей, но должна управляться и обслуживаться персоналом ИТ-отдела.В этой статье представлен базовый обзор DHCPv4 и DHCPv6 с точки зрения протокола, приложения и развертывания.

Из этой статьи вы узнаете:

- Протокол DHCP и принцип работы DHCP

- Архитектуры развертывания DHCP

- О DHCPv4 и DHCPv6 и SLAAC

- NS1 Enterprise DDI — DHCP, DNS и IPAM

Как работает DHCP

Когда устройство (клиентский компьютер, например, ПК) загружается в сети, оно не имеет IP-адреса. В нем также нет информации о том, как получить доступ к другим сетевым службам, таким как маршрутизатор шлюза и DNS. DHCP обеспечивает эту важную функцию начальной загрузки, автоматически настраивая устройство с использованием сетевых параметров, необходимых для связи с другими устройствами и службами в сети.

В нем также нет информации о том, как получить доступ к другим сетевым службам, таким как маршрутизатор шлюза и DNS. DHCP обеспечивает эту важную функцию начальной загрузки, автоматически настраивая устройство с использованием сетевых параметров, необходимых для связи с другими устройствами и службами в сети.

Основные шаги следующие:

Шаг 1. Обнаружение DHCP. У клиента на этом этапе нет IP-адреса и адреса DHCP-сервера. Клиент отправляет запрос на широковещательный адрес Ethernet (FF.FF.FF.FF) на UDP-порт 67 назначения. Исходным портом клиентского запроса является UDP-порт 68. Обратите внимание, что DHCP-сервер должен находиться в той же подсети, что и клиент, поскольку широковещательные сообщения Ethernet не маршрутизируются. (Это ограничение можно преодолеть с помощью функции DHCP-ретрансляции, которая обсуждается ниже).

Шаг 2. Предложение DHCP. DHCP-сервер прослушивает порт 67 и получает запрос на обнаружение. Запрос на обнаружение содержит MAC-адрес клиента (или «аппаратный») и порт 68 источника UDP. Это позволяет DHCP-серверу ответить отправляющему клиенту предложением DHCP. Предложение DHCP включает следующую информацию:

Это позволяет DHCP-серверу ответить отправляющему клиенту предложением DHCP. Предложение DHCP включает следующую информацию:

- IP-адрес, предлагаемый сервером

- Маска подсети

- Срок аренды (как долго клиент может использовать IP-адрес)

- IP-адрес DHCP-сервера

- IP-адрес маршрутизатора шлюза по умолчанию

- IP-адреса DNS-серверов

Шаг 3: DHCP-запрос. Клиент отвечает серверу, запрашивая предложенный IP-адрес.

Шаг 4: Подтверждение DHCP. Сервер отправляет клиенту пакет подтверждения, по сути подтверждая IP-адрес и параметры конфигурации, предоставленные клиенту.

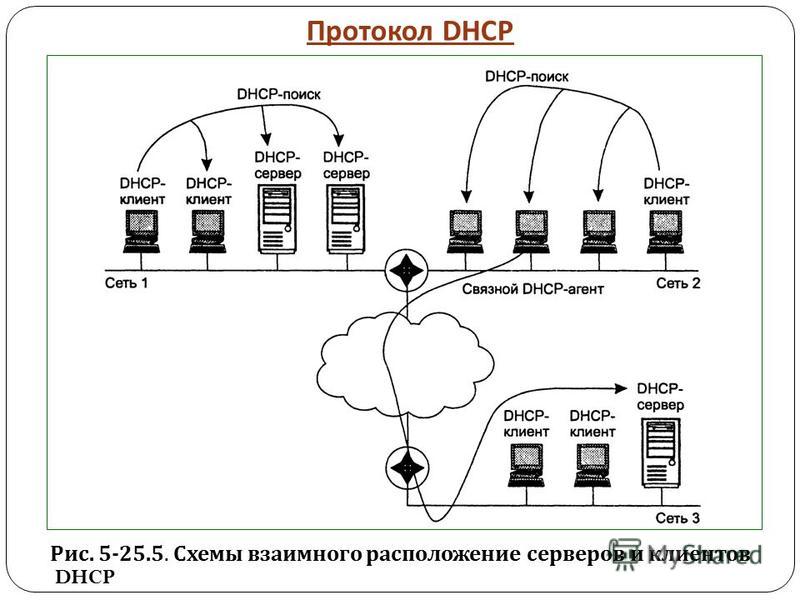

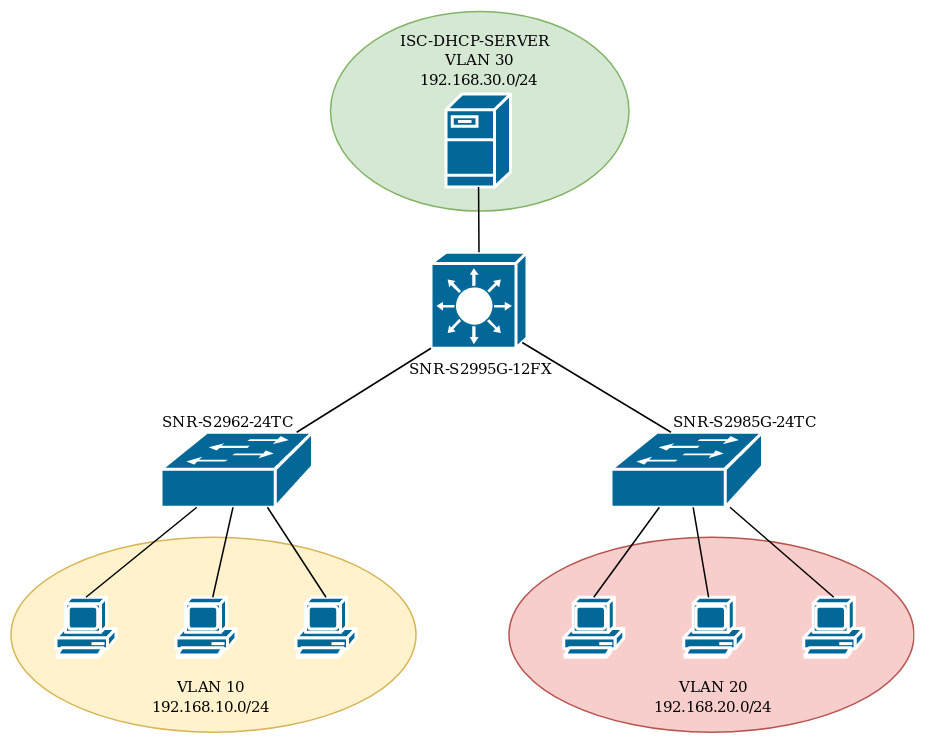

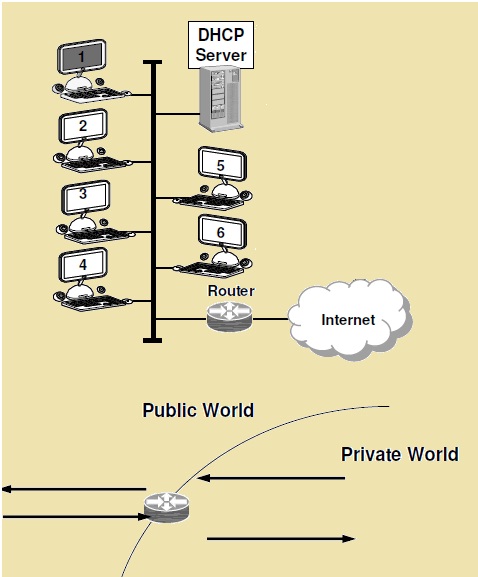

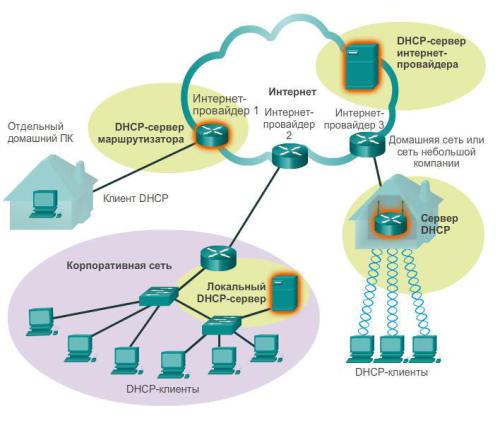

Архитектуры DHCP

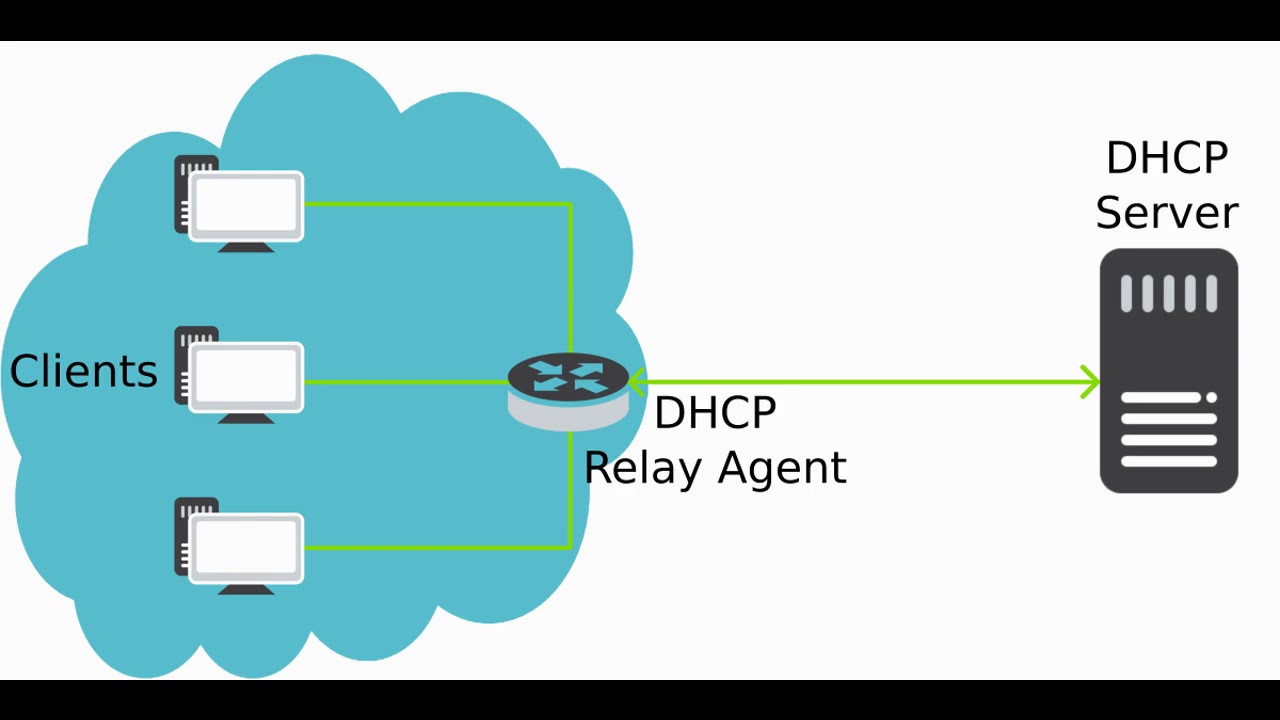

В небольших офисных и домашних сетях DHCP обычно интегрирован с локальным маршрутизатором. Более крупные корпоративные сети состоят из нескольких сайтов, поэтому развертывание, настройка и мониторинг DHCP в каждой подсети на предприятии может оказаться непрактичным. Многие предприятия используют более централизованный подход к архитектуре DHCP в сети. Как упоминалось выше, DHCP Discover не может быть маршрутизирован, поэтому для пересылки DHCP-трафика по сети используется функция, называемая DHCP relay (часто реализуемая на маршрутизаторах). Агент ретрансляции должен быть настроен с использованием IP-адреса одного или нескольких DHCP-серверов. Это позволяет службе DHCP быть доступной в глобальной сети.

Как упоминалось выше, DHCP Discover не может быть маршрутизирован, поэтому для пересылки DHCP-трафика по сети используется функция, называемая DHCP relay (часто реализуемая на маршрутизаторах). Агент ретрансляции должен быть настроен с использованием IP-адреса одного или нескольких DHCP-серверов. Это позволяет службе DHCP быть доступной в глобальной сети.

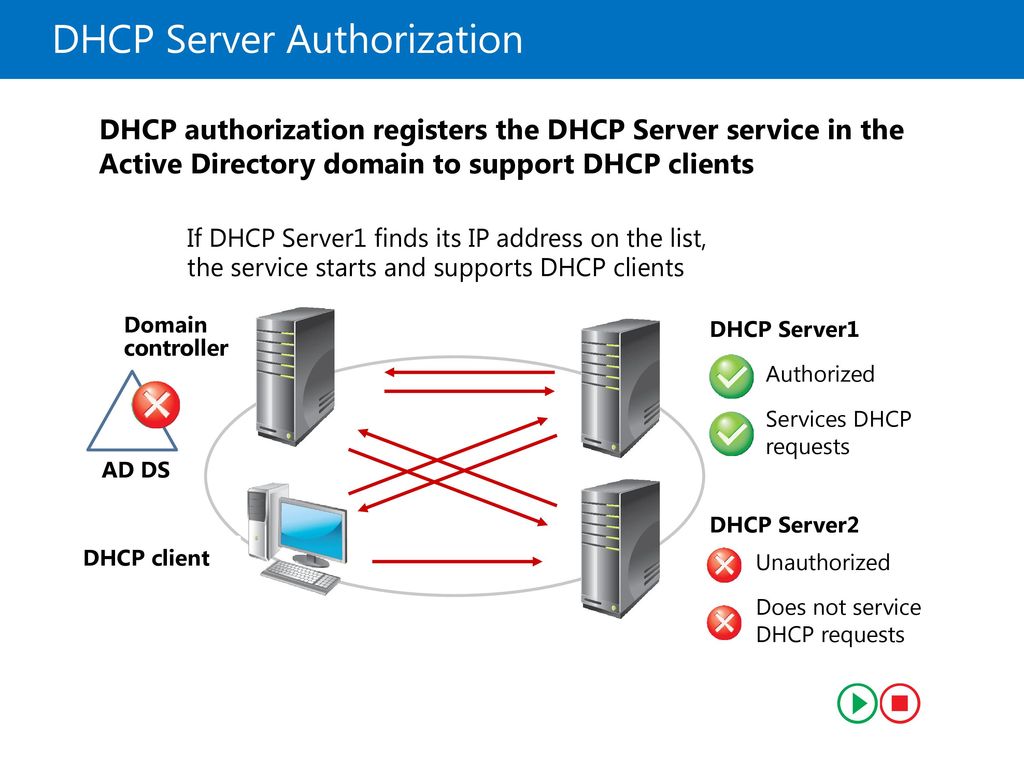

Многие предприятия используют гибридный подход к архитектуре DHCP, развертывая DHCP на выделенных серверах в региональных офисах и штаб-квартире, которые поддерживают несколько филиалов в каждом регионе.Поскольку DHCP является критически важной службой, важно развернуть его в конфигурации высокой доступности (HA). Это могут быть пары DHCP HA в режиме «активный-активный» (балансировка нагрузки DHCP) или «активный-горячий резерв». Он также может включать конфигурации высокой доступности, которые работают в глобальной сети, поэтому, если сайт, предоставляющий услуги DHCP, выходит из строя, доступен альтернативный сайт для поддержания непрерывности обслуживания. Резервному DHCP-серверу (-ам) необходимо знать, какие IP-адреса были выданы первичными DHCP-серверами, поэтому при вызове аварийного переключения резервный не выдает аренду IP-адресов, которые используются в настоящее время.

Резервному DHCP-серверу (-ам) необходимо знать, какие IP-адреса были выданы первичными DHCP-серверами, поэтому при вызове аварийного переключения резервный не выдает аренду IP-адресов, которые используются в настоящее время.

Управление DHCP — области и суперобласти

Как описано выше, DHCP-серверы предоставляют клиентам IP-адрес и другие параметры конфигурации сети. Для этого необходимо соответствующим образом настроить сами DHCP-серверы. В модели развертывания, где DHCP-сервер поддерживает несколько подсетей, каждой подсети выделяется уникальный непрерывный диапазон IP-адресов, достаточный для обеспечения того, чтобы всегда был доступный IP-адрес для устройств, подключающихся к этой подсети. Этот диапазон IP-адресов называется областью DHCP.Таким образом, стандартная модель — это одна область для каждой подсети. Сервер настроен на привязку правильной области к сетевому идентификатору клиента, отправляющего DHCP-запрос.

Эта модель не всегда может быть достаточной для удовлетворения всех требований адресации. Например, может потребоваться назначить более одной области (т. Е. Два несмежных диапазона IP-адресов) клиентам в одной и той же физической сети, которая разделена на несколько логических сетей (мультисеть). Это называется суперобластью DHCP.

Например, может потребоваться назначить более одной области (т. Е. Два несмежных диапазона IP-адресов) клиентам в одной и той же физической сети, которая разделена на несколько логических сетей (мультисеть). Это называется суперобластью DHCP.

и динамически назначаемый IP-адрес

При использовании DHCP устройства не имеют постоянного IP-адреса или « static » вместо этого, они арендуют IP-адреса на ограниченное время. По истечении срока аренды устройство связывается с DHCP-сервером, и сервер может обновить свой IP-адрес или назначить ему новый. Это динамически выделяемый IP-адрес . Некоторые устройства, например мобильные телефоны, получают новый IP-адрес каждый раз при подключении к сети.

Некоторым устройствам требуется статический IP-адрес, потому что к ним часто подключаются другие устройства или пользователи.Типичный пример — веб-сервер или принтер. ИТ-администраторы могут зарезервировать фиксированные IP-адреса для этих устройств с помощью DHCP, или их IP-адреса можно настроить вручную.

DHCPv4, DHCPv6 и SLAAC

Интернет-протокол версии 6 (IPv6) — это более поздняя версия Интернет-протокола (IP). Он был введен для значительного увеличения количества возможных IP-адресов. Предыдущая версия IPv4 имеет 32-битное адресное пространство, которое поддерживает примерно 4 миллиарда адресов. Этого недостаточно для поддержки количества подключенных к Интернету устройств.IPv6 представил 128-битное адресное пространство, которое практически поддерживает неограниченное количество IP-адресов.

Пример IP-адреса IPv4 | Пример IP-адреса IPv6 |

192.168.1.1. | ABCD: EF01: 2345: 6789: ABCD: EF01: 2345: 6789 |

Одним из нововведений в протоколе IPv6 является автоконфигурация адресов без сохранения состояния (SLAAC), протокол, который позволяет узел, чтобы самостоятельно настроить свой IP-адрес. Когда устройство подключается к сети, оно использует протокол обнаружения соседей (сообщение IPv6 ICMP) для определения сети, в которой оно находится. Затем он настраивает свой IPv6-адрес, комбинируя 64-битный сетевой префикс со своим MAC-адресом (плюс дополнительные 16 бит) для создания глобально уникального 128-битного IP-адреса. Это значительно упрощает работу в сети и, в некоторых случаях, может устранить необходимость в серверах DHCP.

Когда устройство подключается к сети, оно использует протокол обнаружения соседей (сообщение IPv6 ICMP) для определения сети, в которой оно находится. Затем он настраивает свой IPv6-адрес, комбинируя 64-битный сетевой префикс со своим MAC-адресом (плюс дополнительные 16 бит) для создания глобально уникального 128-битного IP-адреса. Это значительно упрощает работу в сети и, в некоторых случаях, может устранить необходимость в серверах DHCP.

Есть версия DHCP для IPv6 — DHCPv6. Его основные функции — предоставлять информацию о конфигурации клиента, не включенную в SLAAC, и / или обеспечивать централизованный контроль и аудит по назначению IP-адресов.Однако доступны более новые версии протокола обнаружения соседей, которые обеспечивают обнаружение рекурсивных DNS-серверов, поэтому для многих предприятий, использующих IPv6, в будущем может не потребоваться DHCPv6.

Решение DNS, DHCP и IPAM (DDI) NS1 — Enterprise DDI

NS1 представляет собой автономное корпоративное решение, которое включает DNS, DHCP и IPAM (DDI). Интегрируя эти функции в централизованно управляемую программную платформу, NS1 Enterprise DDI устраняет большую часть сложности в управлении, координации и аудите назначения IP-адресов, конфигурации клиентов и обнаружении сервисов.

Интегрируя эти функции в централизованно управляемую программную платформу, NS1 Enterprise DDI устраняет большую часть сложности в управлении, координации и аудите назначения IP-адресов, конфигурации клиентов и обнаружении сервисов.

Решение является модульным и контейнерным, что дает несколько ключевых преимуществ:

- Одна команда, настраиваемая с использованием инфраструктуры в виде кода

- Быстрый перезапуск

- Быстрое распространение изменений

- Гибкость развертывания служб DHCP и DNS там, где это необходимо — облако, центр обработки данных, филиал

- Режимы высокой доступности критически важных служб — DNS и DHCP

- Поддержка IPv4, IPv6, DHCPv4, DHCPv6

- Расширенное управление трафиком DNS для повышения производительности и доступности приложений

Enterprise DDI построен на той же программной платформе и использует ту же архитектуру развертывания, что и служба Managed DNS NS1 — проверенная временем подход, обеспечивающий непревзойденную скорость, масштабируемость и надежность. Enterprise DDI разработан для ИТ-организаций, стремящихся модернизировать свою инфраструктуру и решить некоторые из наиболее актуальных задач.

Enterprise DDI разработан для ИТ-организаций, стремящихся модернизировать свою инфраструктуру и решить некоторые из наиболее актуальных задач.

Что такое DHCP-сервер? | Узнайте, что они из себя представляют и как работают

A DHCP-сервер — это сетевой сервер, который автоматически предоставляет и назначает IP-адреса, шлюзы по умолчанию и другие сетевые параметры клиентским устройствам. Он полагается на стандартный протокол, известный как протокол динамической конфигурации хоста или DHCP, для ответа на широковещательные запросы клиентов.

DHCP-сервер автоматически отправляет необходимые сетевые параметры для правильного взаимодействия клиентов в сети. Без него сетевой администратор должен вручную настраивать каждого клиента, который присоединяется к сети, что может быть громоздким, особенно в больших сетях. DHCP-серверы обычно назначают каждому клиенту уникальный динамический IP-адрес, который изменяется по истечении срока аренды этого IP-адреса у клиента.

Когда использовать маршрутизатор / коммутатор в качестве DHCP-сервера

Многие корпоративные компании все еще используют DHCP для IPv4 на своих маршрутизаторах / коммутаторах.Обычно это делает сетевой администратор, которому нужно быстро настроить DHCP, но у него нет доступа к DHCP-серверу. Большинство маршрутизаторов / коммутаторов могут обеспечивать следующую поддержку DHCP-сервера:

- клиент DHCP и получить IPv4-адрес интерфейса от восходящей службы DHCP

- Ретранслятор DHCP и пересылка сообщений DHCP UDP от клиентов в локальной сети на сервер DHCP и от него

- DHCP-сервер, посредством которого маршрутизатор / коммутатор обслуживает DHCP-запросы напрямую.Однако существуют ограничения на использование маршрутизатора / коммутатора в качестве DHCP-сервера .

- Запуск DHCP-сервера на маршрутизаторе / коммутаторе потребляет ресурсы сетевого устройства. Эти пакеты DHCP обрабатываются программно (а не пересылкой с аппаратным ускорением).

Необходимые ресурсы делают эту практику непригодной для сети с большим количеством (> 150) DHCP-клиентов.

Необходимые ресурсы делают эту практику непригодной для сети с большим количеством (> 150) DHCP-клиентов. - Не поддерживает динамический DNS. DHCP-сервер маршрутизатора / коммутатора не может создать запись в DNS от имени клиента на основе IPv4-адреса, предоставленного клиенту в аренду.

- Нет возможности легко управлять областью действия и просматривать текущие привязки и аренду DHCP на нескольких маршрутизаторах. Администратор должен войти в коммутатор / маршрутизатор индивидуально, чтобы получить информацию о привязках DHCP.

- Нет высокой доступности или избыточности привязок DHCP. Это может вызвать проблемы в случае отказа текущего DHCP-сервера и шлюза по умолчанию.

- Сложнее настроить параметры DHCP на платформе маршрутизатора / коммутатора.

- Служба DHCP, работающая на маршрутизаторе / коммутаторе, не интегрирована с управлением IP-адресами (IPAM) для отслеживания адресов и использования области или судебной экспертизы безопасности.

Преимущества выделенного DHCP-сервера

Лучшим подходом, чем попытка использовать DHCP на вашем маршрутизаторе / коммутаторе, является использование централизованного DHCP-сервера. Это особенно верно для сетевых сред, которые требуют одновременной поддержки как DHCP для IPv4, так и DHCP для IPv6. Практически все поставщики DHCP-серверов поддерживают оба протокола, поэтому вы можете использовать один и тот же интерфейс управления для IPv4 и IPv6. Есть несколько преимуществ, которые делают использование DHCPv6 выгодным для предприятия.

- Наличие сервера DHCPv6, интегрированного в вашу систему управления IP-адресами (IPAM) для IPv6, обеспечивает видимость клиентских узлов с поддержкой IPv6.

- Вам также нужна такая же функциональность для IPv4. Поскольку адресное пространство IPv4 становится все более ограниченным, вы захотите отслеживать свои DHCP-области и определять, достаточно ли времени аренды для множества систем BYOD, присоединяющихся к вашей сетевой среде.

Серверы DHCP

Серверы DHCP - предоставляют интерфейсы регистрации и управления, которые помогают администраторам управлять областями своих IP-адресов.Вашей организации потребуется учет того, что находится в вашей сети, независимо от используемой версии IP. Серверы DHCP

- могут обеспечить избыточность и высокую доступность. В случае отказа одного DHCP-сервера клиенты сохранят свои текущие IP-адреса и не вызовут прерывание работы конечных узлов.

- Организации предпочтут проверенный и протестированный сервер DHCPv6. Например, DHCPv6-сервер Infoblox был сертифицирован сертификационной лабораторией USGv6 как «IPv6 Ready».

Организации, которые начинают внедрять IPv6, должны перенести DHCP для IPv4 с маршрутизаторов / коммутаторов и поместить их в надежную инфраструктуру DHCP-сервера. Это изменение также будет означать, что ваша организация захочет, чтобы DHCP работал одинаково для обоих протоколов. Корпоративные организации захотят воспользоваться преимуществами централизованного двухпротокольного DHCP-сервера для предоставления адресов IPv4 и IPv6 клиентским устройствам.

— Javatpoint

Протокол динамической конфигурации хоста (DHCP) — это протокол управления сетью, используемый для динамического назначения IP-адреса любому устройству или узлу в сети, чтобы они могли обмениваться данными с использованием IP (интернет-протокола).DHCP автоматизирует и централизованно управляет этими конфигурациями. Нет необходимости вручную назначать IP-адреса новым устройствам. Следовательно, нет необходимости в какой-либо пользовательской конфигурации для подключения к сети на основе DHCP.

DHCP может быть реализован как в локальных, так и в крупных корпоративных сетях. DHCP — это протокол по умолчанию, используемый большинством маршрутизаторов и сетевого оборудования. DHCP также называется RFC (запрос комментариев) 2131.

DHCP выполняет следующие действия:

- DHCP управляет предоставлением всех узлов или устройств, добавленных или удаленных из сети.

- DHCP поддерживает уникальный IP-адрес хоста с помощью DHCP-сервера.

- Он отправляет запрос на DHCP-сервер всякий раз, когда клиент / узел / устройство, настроенное для работы с DHCP, подключается к сети. Сервер подтверждает, предоставляя IP-адрес клиенту / узлу / устройству.

DHCP также используется для настройки правильной маски подсети, шлюза по умолчанию и информации DNS-сервера на узле или устройстве.

Существует множество версий DCHP, доступных для использования в IPV4 (Интернет-протокол версии 4) и IPV6 (Интернет-протокол версии 6).

Как работает DHCP

DHCP работает на прикладном уровне стека протоколов TCP / IP, чтобы динамически назначать IP-адреса клиентам / узлам DHCP и выделять информацию о конфигурации TCP / IP клиентам DHCP. Информация включает в себя информацию о маске подсети, шлюзе по умолчанию, IP-адресах и системных адресах доменных имен.

DHCP основан на протоколе клиент-сервер, в котором серверы управляют пулом уникальных IP-адресов, а также информацией о параметрах конфигурации клиента и назначают адреса из этих пулов адресов.

Процесс аренды DHCP работает следующим образом:

- Прежде всего, клиент (сетевое устройство) должен быть подключен к Интернету.

- DHCP-клиенты запрашивают IP-адрес. Обычно клиент рассылает запрос об этой информации. Сервер DHCP

- отвечает на запрос клиента, предоставляя адрес IP-сервера и другую информацию о конфигурации. Эта информация о конфигурации также включает период времени, называемый арендой, в течение которого действительно выделение.

- При обновлении назначения клиенты DHCP запрашивают те же параметры, но сервер DHCP может назначить новый IP-адрес. Это основано на политике, установленной администратором.

Компоненты DHCP

При работе с DHCP важно понимать все компоненты. Ниже приведен список компонентов:

- DHCP-сервер: DHCP-сервер — это сетевое устройство, на котором запущена служба DCHP, которая хранит IP-адреса и соответствующую информацию о конфигурации.

Обычно это сервер или маршрутизатор, но может быть что угодно, выступающее в роли хоста, например устройство SD-WAN.

Обычно это сервер или маршрутизатор, но может быть что угодно, выступающее в роли хоста, например устройство SD-WAN. - DHCP-клиент: DHCP-клиент — это конечная точка, которая получает информацию о конфигурации от DHCP-сервера. Это может быть любое устройство, например компьютер, ноутбук, конечная точка Интернета вещей или любое другое устройство, для которого требуется подключение к сети. Большинство устройств по умолчанию настроено на получение информации DHCP.

- Пул IP-адресов: Пул IP-адресов — это диапазон адресов, доступных DHCP-клиентам.IP-адреса обычно распределяются последовательно от низшего к высшему.

- Подсеть: Подсеть — это разделенные сегменты IP-сетей. Подсеть используется для обеспечения управляемости сетей.

- Аренда: Аренда — это продолжительность времени, в течение которого DHCP-клиент хранит информацию об IP-адресе. По истечении срока аренды клиент должен ее продлить.

- DHCP-ретранслятор: Хост или маршрутизатор, который прослушивает широковещательные сообщения клиентов в этой сети, а затем пересылает их на настроенный сервер.Затем сервер отправляет ответы обратно агенту ретрансляции, который передает их клиенту. DHCP-ретранслятор может использоваться для централизации DHCP-серверов вместо того, чтобы иметь сервер в каждой подсети.

Преимущества DHCP

DHCP дает следующие преимущества:

Централизованное администрирование IP-конфигурации: DHCP-информация о IP-конфигурации может храниться в одном месте и позволяет администратору централизованно управлять всей информацией о конфигурации IP-адреса.

Динамическая конфигурация хоста: DHCP автоматизирует процесс настройки хоста и устраняет необходимость вручную настраивать отдельный хост. Когда TCP / IP (протокол управления передачей / Интернет-протокол) развертывается впервые или когда требуются изменения IP-инфраструктуры.

Полная конфигурация IP-узла: Использование DHCP гарантирует, что DHCP-клиенты получают точную и своевременную IP-конфигурацию параметров IP-конфигурации, таких как IP-адрес, маска подсети, шлюз по умолчанию, IP-адрес сервера DND и т. Д. Без вмешательства пользователя.

Гибкость и масштабируемость: Использование DHCP дает администратору повышенную гибкость, позволяя администратору легко изменять конфигурацию IP при изменении инфраструктуры.

Политика протокола динамической конфигурации хоста (DHCP) | Корпоративные технологические услуги

Протокол динамической конфигурации хоста (DHCP) Автоматическая IP-адресация на UVM

Эта страница обеспечивает доступ к следующей диагностической информации, инструкциям и рабочим функциям

DHCP-сервера:

- Все области, обслуживаемые системой DHCP UVM, должны соответствовать этим правилам в отношении назначения IP-адреса:

- Назначение IP-адреса в Университете Вермонта является исключительной ответственностью Enterprise Technology Services (ETS) или тех лиц или групп, которым предоставлены права доступа к своим подсетям.

- Никакие фиксированные адреса (жесткие коды) не будут разрешены без предварительного разрешения Администрации IP-адресов DHCP (ссылка на электронную почту).

- Авторизация будет предоставлена только в тех случаях, когда требуются фиксированные адреса. В эту категорию попадают системы или устройства с записями в таблице DNS, серверы (приложения, файлы, Интернет и т. Д.), IP-принтеры и устройства печати. Любой фиксированный адрес требует, чтобы контактное лицо было названо ответственным за это устройство.

- Любой неавторизованный фиксированный адрес является нарушением Политики использования компьютеров (PDF) UVM и может привести к прекращению доступа к сети университетского городка.