прога — это… Что такое прога?

прога — [29/1] программа. У меня не работает эта прога. Компьютерный сленг … Cловарь современной лексики, жаргона и сленга

прога́л — а, м. прост. То же, что прогалина. Я шел, то взбираясь на бугры, то выходя на солнечные прогалы, то продирался сквозь заросли еще зеленой ольхи. Воронин, Прощание с лесом. Постройки стояли вразброд ; в прогалах, на улицах была извечная степная… … Малый академический словарь

прога́р — а, м. 1. Действие по глаг. прогореть прогорать (в 1 знач.). Прогары свода случались не так уж редко. В. Попов, Обретешь в бою. 2. Выгоревшая часть какой л. поверхности, прогоревшее место. Прогар в котле … Малый академический словарь

Прога — Прикладная программа или приложение программа, предназначенная для выполнения определенных пользовательских задач и рассчитана на непосредственное взаимодействие с пользователем.

прога — сл. сокр. от программа … Hacker’s dictionary

прога — прогса компьютерная программа см. тж. варез Чтобы не рыться в словарях, Илья воспользовался прогой Лингва (лень клаву на латиницу переключать :))). Syn: софт … Словарь компьютерного сленга

прога́лина — прогалина … Русское словесное ударение

прога́дывать — аю, аешь. несов. к прогадать (в 1 и 2 знач.) … Малый академический словарь

прога́лина — ы, ж. 1. Свободное от деревьев место в лесу, лесная поляна или лужайка. Косить сено на прогалинах. □ [Зверь] должен был пересечь лесную прогалину, которая была открыта для выстрела. Мамин Сибиряк, Горное гнездо. За кустами, на солнечной прогалине … Малый академический словарь

прога́лок — лка, м. прост. То же, что прогалина. Я встал против двух крупных елей опушки ; между ними был широкий прогалок, позволявший видеть стволы далеких деревьев. Зворыкин, Волк … Малый академический словарь

Я встал против двух крупных елей опушки ; между ними был широкий прогалок, позволявший видеть стволы далеких деревьев. Зворыкин, Волк … Малый академический словарь

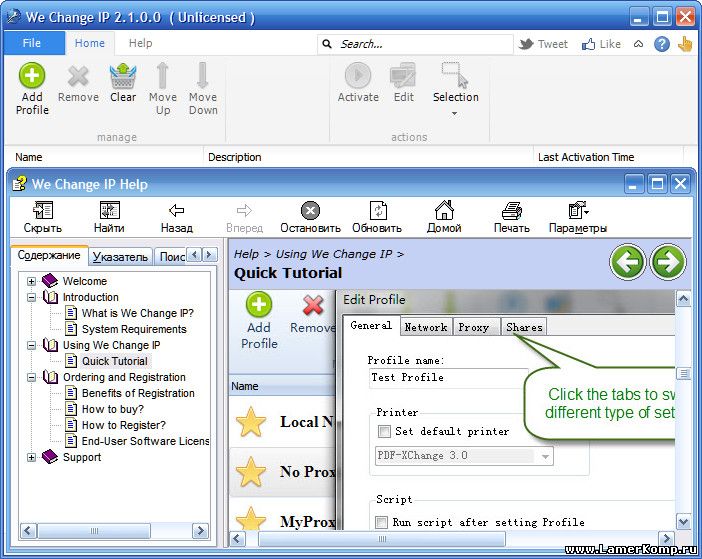

Способы удаленного управления Android-устройством: 5 методов

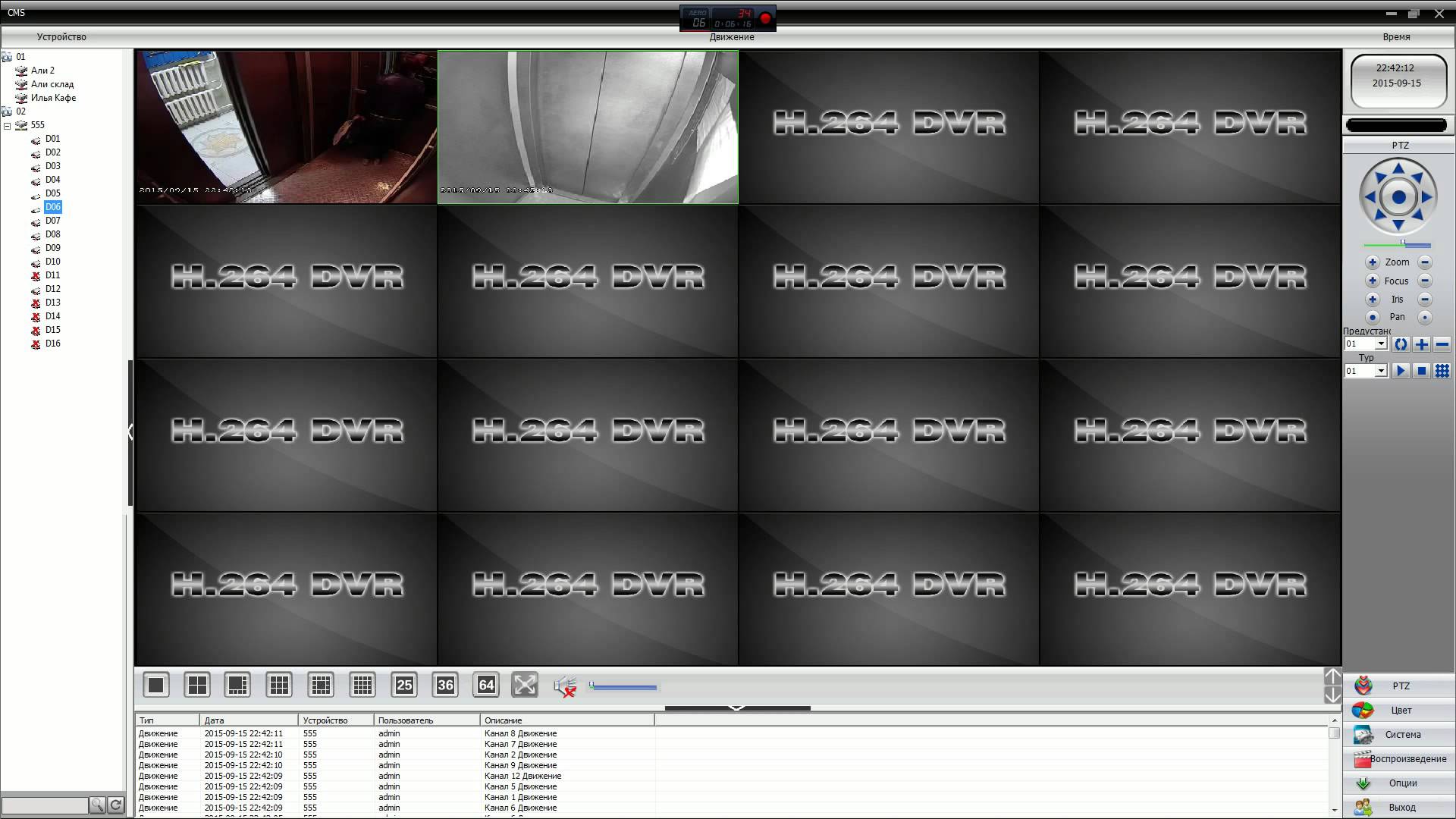

Задача: подключиться к аппарату на ОS Android, который находится на расстоянии нескольких метров (или тысяч километров) от юзера.

Решение: воспользоваться одним или несколькими способами удаленного управления Андроид-системой.

Проги позволяют, находясь, к примеру, дома, зайти со смарта в файлы, которые хранятся на планшете, оставленном на работе. Как это осуществить и для чего еще эта возможность пригодится, подробно описано далее в статье.

Полезно узнать: Как пользоваться смартфоном: краткий мануал из 5 пунктов для новичков.

Что такое удаленное управление Android?

Технология помогает дистанционно взаимодействовать с девайсами на ОС Андроид, т. е. 2 устройства могут находиться друг от друга на любом расстоянии: это не помеха для работы с ними.

е. 2 устройства могут находиться друг от друга на любом расстоянии: это не помеха для работы с ними.

Для чего это нужно:

- для полного или частичного управления/контроля;

- для удаленной помощи при настройке;

- для поиска потерянного или украденного устройства.

Удаленный доступ на приспособления на Андроид идеально подходит тем, кто вынужден часто уезжать в командировки, путешествовать и при этом нуждается в доступе к информации, которая хранится на домашнем или рабочем ПК. Пригодится система и в обыденной жизни. Например, если ноут забыт дома, а инфа из него вдруг срочно понадобилась.

Может заинтересовать: Как использовать ноутбук как монитор для компьютера: 3 способа подключения.

Основное преимущество технологии – просматривать, редактировать данные можно из любой точки мира, главное – наличие интернета. Не нужно дополнительно подключать провода, необходимо только установить специальные проги на тех гаджетах (например, на Neffos X1 Lite), которые нужно посетить дистанционно.

Как получить удаленный доступ к Андроид?

Для этого можно воспользоваться одним из 3-х простейших способов:

- Получение удаленного доступа через Google – популярный поисковик позволяет «следить» за своим девайсом (например, смартом на Андроид) и выполнять простые действия на нем. Для этого нужно всего лишь завести аккаунт в Google.

- Сторонние проги и ПО – более функциональные методы, воспользовавшись которыми, можно сохранять, удалять, восстанавливать данные на устройствах и много чего еще делать. Здесь также нужна подготовка – нужно заблаговременно скачать и установить необходимые программы.

- С Андроид-девайса – можно управлять с телефона на этой ОС стационарным компом, планшетом или ноутом.

Как все эти методы осуществить на практике, читаем далее в разделах.

Читайте также познавательную статью: Как выбрать игровой смартфон: 9 главных параметров.

Удаленное управление Андроид с компа

В этом разделе – целых 5 доступных каждому юзеру способов, которые помогут на расстоянии управлять девайсами с ПК.

Google аккаунт

Для начала стоит завести здесь электронку или воспользоваться данными уже имеющегося аккаунта. После этого можно пользоваться сервисом для удаленного управления аппаратом на Андроид в Гугл. Для этого понадобится вбить в строке поиска: Android Device Manager. Для входа сюда понадобится логин и пароль от созданной gmail-почты. Можно пользоваться онлайн-версией сервиса или скачать приложение на телефон.

Функционал здесь невелик, но основные опции есть:

Чтобы пользоваться этим методом, на девайсах должен быть активирован доступ в аккаунт Google, настроен GPS и включен интернет.

Будет интересно узнать: Исследование: как выглядит смартфон украинца.

Airdroid

С помощью данной проги можно дистанционно управлять такими моделями, как Huawei Nova 5t, используя ПК. Как же включить удаленное управление Android-системой?

Как же включить удаленное управление Android-системой?

Доступ получаем 2 способами:

- при помощи пользовательской записи Airdroid;

- через QR-код (нужно отсканировать камерой).

Способ №1 – очень простой и приводится в действие следующим образом:

- В поисковой строке браузера нужно задать запрос «Airdroid».

- Далее необходимо зайти на сайт и пройти процедуру регистрации.

- После этого потребуется скачать и установить прогу на смарт…

- …и авторизоваться в учетной записи уже там.

После этих нехитрых действий юзер сможет управлять контактами на телефоне, писать смс или звонить, пользуясь дистанционным доступом через ПК. Кроме того, открывается доступ к аудио- и видеофайлам, которые хранятся на мобильном аппарате. Также можно выяснять, где находится гаджет, подключаться к камере, делать фото и пр.

Нюанс: Через браузер можно получить доступ только после установки плагина AirMirror. С его помощью юзер сможет видеть и управлять всем, что происходит на экране девайса.

С его помощью юзер сможет видеть и управлять всем, что происходит на экране девайса.

Airmore

Еще одна бесплатная прога. Чтобы начать ею пользоваться, нужно установить Airmore на ПК, предварительно, конечно же, скачав ее из инета. Затем отсканировать QR-код, найти утилиту в Play Market и установить на девайс (например, на планшет Samsung Galaxy Tab S5e). После того, как все действия успешно завершены и приложение запущено в работу, на экране компа появится все содержимое смарта (включая данные с карты памяти).

С помощью этой программы можно передавать видео и аудио, скачивать и удалять мобильные игрушки, изображения, управлять контактами, звонить, писать sms, используя для этого комп.

Нюанс: В проге нет русского языка. Но интерфейс интуитивно понятен, программа легка и удобна в применении.

MobileGo

Здесь можно воспользоваться проводным или беспроводным соединением. Начало пользования утилитой стандартное – скачать и установить прогу на ПК и мобильный гаджет. Для взаимодействия между ними нужно отсканировать код QR на экране стационарного монитора и запустить MobileGo на смарте/планшете (например, Samsung Galaxy Tab A7 10.4).

Для взаимодействия между ними нужно отсканировать код QR на экране стационарного монитора и запустить MobileGo на смарте/планшете (например, Samsung Galaxy Tab A7 10.4).

Читайте также: Как выбрать планшет: исчерпывающая пошаговая инструкция с описанием ключевых критериев.

Данная утилита позволяет влиять на:

Нюанс: Если использовать проводное соединение, прога запускается и при каждом соединении создает резервные копии.

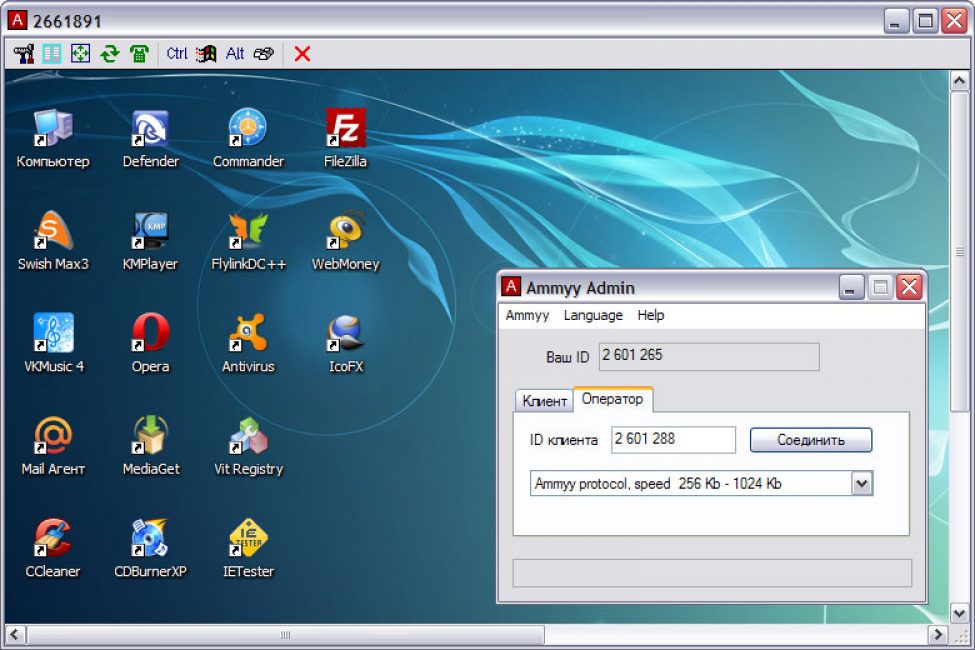

TeamViewer

Как настроить удаленное управление Android с помощью этой утилиты? Юзеру понадобится скачать и установить 2 вариации проги: для ПК и смарта. После установки утилиты на телефоне/планшете появится окошко с ID-номером аппарата. Этот номер пригодится для синхронизации компа и мобильного гаджета.

Для установки утилиты на ПК понадобится:

Можно начинать работу с телефоном. Юзер получает полный доступ к рабочему столу аппарата на Андроид. Можно запускать проги, перемещать иконки, менять настройки, передавать файлы и пр.

Можно запускать проги, перемещать иконки, менять настройки, передавать файлы и пр.

Это были 5 самых удобных, понятных, функциональных и бесплатных программ для удаленного управления девайсами с помощью ПК. А можно ли сделать наоборот? Дистанционно управлять компом? Ответ на этот вопрос – в следующем разделе.

Управление ПК с Андроида

Для этого также существуют специальные проги. Одна из самых популярных уже была рассмотрена выше – TeamViewer. Чтобы управлять ПК с мобильного гаджета, нужно будет запомнить несколько жестов.

Для управления также понадобится скачать и установить 2 версии TeamViewer: десктопную и мобильную. При запуске на ПК откроется окошко, куда понадобится ввести идентификатор из цифр и пароль юзера. ID-номер пользователь получит, когда установит утилиту на телефоне.

После установки соединения компьютер будет полностью «под властью» мобильного гаджета. Можно будет двигать курсор, кликать правой и левой кнопкой мышки (имитация), перемещать файлы, прокручивать страницы. Можно делать все, что и на стационарном ПК.

Можно делать все, что и на стационарном ПК.

Нюанс: TeamViewer также позволяет управлять несколькими мониторами, переключаясь в меню программы между ними.

Управлять гаджетами на расстоянии – удобно и просто. Никаких проводов для этого не нужно. Достаточно скачать и установить специальные программы. Утилиты находятся в свободном доступе в инете, не требуют платы за установку и использование. С помощью таких прог можно беспроблемно управлять на расстоянии смартом или ПК, условия – наличие ОS Android и интернет-подключения.

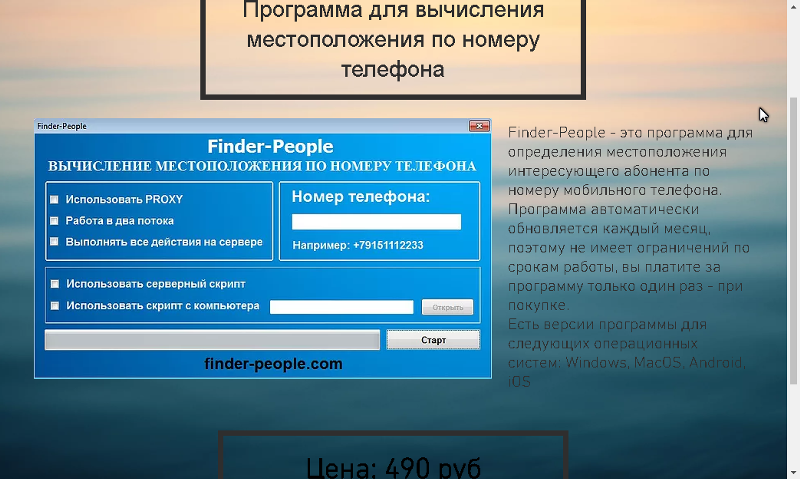

Шпионские программы – Что это такое и как их удалить?

Все о шпионских программах

Пользуясь Интернетом, не стоит думать, что Ваша конфиденциальность защищена. Недоброжелатели часто следят за Вашими

действиями и стремятся заполучить Вашу личную информацию с помощью особого вредоносного ПО – шпионских программ.

Что такое шпионская программа?

Шпионские программы. Это словосочетание может вызывать ассоциации

с хитроумными устройствами Джеймса Бонда, однако данный термин является общим обозначением вредоносного ПО, которое

проникает на Ваш компьютер или мобильное устройство и собирает информацию о Вас, об истории посещений веб-сайтов, о

Ваших привычках, связанных с работой в сети Интернет, а также другие сведения.

И, как это ни удивительно, шпионские программы действуют скрытно: проникают на компьютер без Вашего ведома и разрешения, внедряются в операционную систему и поддерживают свое присутствие в ней. Возможно, Вы по неосмотрительности сами разрешили загрузку шпионской программы, согласившись с условиями использования обычного на первый взгляд приложения, которое Вы установили, не прочитав ту часть соглашения, которая написана мелким шрифтом.

Каким бы путем шпионская программа ни проникала на Ваш компьютер, она тихо работает в фоновом режиме, собирая данные

или следя за Вашими действиями, чтобы в подходящий момент инициировать вредоносную активность в отношении Вашего

компьютера или способа его использования. В частности, она может записывать комбинации нажатия клавиш, делать снимки

экрана, перехватывать учетные данные, адреса личной электронной почты и данные веб-форм, сохранять информацию об

использовании сети Интернет, а также похищать другие важные сведения, в том числе номера кредитных карт.

«Шпионские программы тихо работают в фоновом режиме, накапливая Ваши данные».

И даже если Вы обнаружите незваного гостя в системе, не следует надеяться, что у такой программы предусмотрена удобная функция удаления.

Как атакуют шпионские программы?

Шпионские программы проникают в систему теми же путями, что и любое другое вредоносное ПО – с помощью троянских программ, <a href=»https://blog.malwarebytes.com/glossary/virus/» target=»_blank»id=»cta-spyware-linkto-labs-virus-ru»>вирусов, червей, эксплойтов и других типов вредоносных объектов. Вот лишь некоторые способы, которыми могут воспользоваться злоумышленники, чтобы заразить Ваш компьютер или мобильное устройство:

- Уязвимости в системе защиты. Первое место в рейтинге действий, которые ни при каких

обстоятельствах нельзя совершать в Интернете, уверенно занимает переход по неизвестной ссылке или по ссылке на

приложение в электронном письме, которая открывает исполняемый файл, либо использование

веб-приложения, которое загружает и запускает (выполняет) какую-либо программу.

- Обманный маркетинг. Злоумышленники любят представлять свои шпионские программы как полезные

программные продукты, установка которых облегчит Вам решение тех или иных задач. Так, это может быть утилита,

ускоряющая доступ к сети Интернет, новый диспетчер загрузки, программа для очистки жесткого диска или

альтернативный сервис веб-поиска.

Остерегайтесь подобного рода приманок, поскольку установка таких программ

может привести к заражению компьютера шпионскими программами. Ведь даже после удаления столь «полезного»

продукта, спровоцировавшего заражение компьютера, сама шпионская программа остается в системе и продолжает

работать.

Остерегайтесь подобного рода приманок, поскольку установка таких программ

может привести к заражению компьютера шпионскими программами. Ведь даже после удаления столь «полезного»

продукта, спровоцировавшего заражение компьютера, сама шпионская программа остается в системе и продолжает

работать. - Пакеты программ. Всем нравится бесплатное программное обеспечение! Если только основная программа не скрывает вредоносные дополнения, расширения или подключаемые модули. Они могут выглядеть как нужные компоненты, однако являются шпионскими программами, которые остаются в системе даже после удаления основного приложения.

- Другие варианты. Троянские программы, черви и бэкдоры часто используются для распространения шпионских программ в дополнение к своим главным вредоносным функциям.

- Шпионские программы для мобильных устройств. Шпионские программы для мобильных устройств начали

досаждать пользователям, когда мобильные устройства получили широкое распространение.

Эти устройства занимают

мало места, а пользователи не могут следить за всеми процессами, которые происходят в системе, поэтому

вредоносным объектам удается длительное время оставаться незамеченными. Заражению могут подвергаться устройства

Mac и Android, когда Вы устанавливаете приложение с вредоносным кодом. Среди таких приложений могут быть

разрешенные программы, подвергнутые рекомпиляции с использованием вредоносного кода, собственно вредоносные

программы, использующие фиктивное имя, а также программы с ложными ссылками для загрузки. Кроме того, иногда

подобные приложения устанавливаются на устройства злоумышленниками, которые хотят тайно проследить за действиями

пользователей.

Эти устройства занимают

мало места, а пользователи не могут следить за всеми процессами, которые происходят в системе, поэтому

вредоносным объектам удается длительное время оставаться незамеченными. Заражению могут подвергаться устройства

Mac и Android, когда Вы устанавливаете приложение с вредоносным кодом. Среди таких приложений могут быть

разрешенные программы, подвергнутые рекомпиляции с использованием вредоносного кода, собственно вредоносные

программы, использующие фиктивное имя, а также программы с ложными ссылками для загрузки. Кроме того, иногда

подобные приложения устанавливаются на устройства злоумышленниками, которые хотят тайно проследить за действиями

пользователей.

«Шпионские программы для мобильных устройств начали досаждать пользователям, когда мобильные устройства получили широкое распространение».

Типы шпионских программ

В большинстве случаев функции шпионских программ зависят от намерений их авторов. Ниже приведены примеры наиболее

распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

Ниже приведены примеры наиболее

распространенных типов шпионских программ, классифицируемые в соответствии с их функциями:

- Программы для кражи паролей – это приложения, разрабатываемые для сбора паролей на зараженных компьютерах. В частности, они могут собирать учетные данные, которые пользователь вводит в браузере, учетные данные для входа в систему, а также другие важные пароли. Полученные сведения могут храниться на зараженном компьютере – в месте, определяемом самой программой, или передаваться на удаленный сервер для последующего извлечения.

- Банковские троянские программы – это приложения,

разрабатываемые для сбора учетных данных финансовых учреждений. Они используют уязвимости в системе защиты

браузеров, чтобы модифицировать веб-страницы, изменять контент транзакций или вставлять в поток данных

дополнительные транзакции, оставаясь при этом совершенно невидимыми как для пользователя, так и для

основного веб-приложения.

Банковские троянские программы могут быть нацелены против самых разных игроков

финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных

кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего

извлечения.

Банковские троянские программы могут быть нацелены против самых разных игроков

финансового рынка, в числе которых банки, брокеры, финансовые онлайн-порталы и операторы электронных

кошельков. Эти приложения также могут передавать собранные данные на удаленные серверы для последующего

извлечения. - Программы для похищения данных – это приложения,

которые сканируют зараженные компьютеры в поисках различной информации, например имен пользователей,

паролей, адресов электронной почты, истории браузеров, файлов журналов, системных данных, документов,

электронных таблиц или других файлов мультимедиа. Как и банковские троянские программы, программы для

похищения данных могут использовать уязвимости в системе защиты браузеров, чтобы собирать личные данные

пользователей на форумах и в онлайн-сервисах, а затем передавать полученную информацию на удаленный сервер

или хранить ее непосредственно на зараженном ПК для последующего извлечения.

- Клавиатурные шпионы, также обозначаемые как системные мониторы, – это приложения, разрабатываемые для слежения за действиями пользователя компьютера, например за нажатиями клавиш, посещениями веб-сайтов, историей поиска, обсуждениями в электронной почте, диалогами в чатах, а также за вводимыми учетными данными системы. Обычно они накапливают снимки экранов, запечатлевая текущее окно через определенные интервалы времени. Клавиатурные шпионы также собирают сведения о функциональности системы, незаметно захватывая и передавая изображения, аудио- и видеофайлы с подключаемых устройств. Они даже могут накапливать документы, которые пользователи печатают на подсоединенных к системе принтерах, а затем передавать эти документы на удаленные серверы или хранить их локально для последующего извлечения.

Новости о шпионских программах

Шпионская программа

маскируется под антивирус

Шпионская программа следит

за жертвами бытового насилия

История шпионских программ

Термин «шпионская программа» впервые был упомянут в 1996 году в одной из специализированных статей. В 1999 году этот

термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел

популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое

приложение, предназначенное для борьбы со шпионскими программами.

В 1999 году этот

термин использовался в пресс-релизах и уже имел то значение, которое закреплено за ним сегодня. Он быстро приобрел

популярность в средствах массовой информации. Прошло немного времени, и в июне 2000 года было выпущено первое

приложение, предназначенное для борьбы со шпионскими программами.

«Первые упоминания о шпионских программах датируются 1996 годом».

В октябре 2004 года медийная компания America Online и Национальный альянс кибербезопасности (NCSA) провели исследование данного феномена. Результат оказался невероятным и пугающим. Около 80 % всех пользователей сети Интернет так или иначе сталкивались с проникновением шпионских программ на свои компьютеры, приблизительно на 93 % компьютеров присутствовали компоненты шпионских программ, при этом 89 % пользователей не знали об этом. И почти все пользователи, пострадавшие от шпионских программ (около 95 %), признали, что не давали разрешения на их установку.

На сегодняшний день операционная система Windows является предпочтительной целью для атак шпионских программ в силу

своей широкой распространенности. Вместе с тем, в последние годы разработчики шпионских программ также обращают

внимание на платформу Apple и на мобильные устройства.

Вместе с тем, в последние годы разработчики шпионских программ также обращают

внимание на платформу Apple и на мобильные устройства.

Шпионские программы для Mac

Исторически сложилось так, что авторы шпионских программ считают своей главной целью платформу Windows, поскольку она имеет более обширную базу пользователей, чем платформа Mac. Несмотря на это в 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая часть атак была совершена посредством шпионских программ. Шпионские программы для Mac имеют модель поведения, аналогичную шпионским программам для Windows, однако среди них преобладают программы для кражи паролей и бэкдоры общего назначения. К вредоносным действиям ПО, принадлежащего ко второй категории, относится удаленное выполнение вредоносного кода, кейлоггинг, захват изображения экрана, произвольная загрузка и скачивание файлов, фишинг паролей и т. д.

«В 2017 году отрасль пережила существенный всплеск активности вредоносного ПО для компьютеров Mac, причем большая

часть атак была совершена посредством шпионских программ».

Помимо вредоносных шпионских программ, в среде Mac также нередко встречаются так называемые «законные» шпионские программы. Эти программы продаются реально существующими компаниями на официальных веб-сайтах, а в качестве их основной цели декларируется контроль за детьми или сотрудниками. Разумеется, такие программы являются классической «палкой о двух концах»: они допускают возможность злоупотребления своими функциями, поскольку предоставляют обычному пользователю доступ к инструментарию шпионских программ, не требуя для этого каких-либо специальных знаний.

Шпионские программы для мобильных устройств

Шпионские программы не создают ярлыка и могут подолгу находиться в памяти мобильного устройства, похищая важную

информацию, например входящие/исходящие SMS-сообщения, журналы входящих/исходящих звонков, списки контактов,

сообщения электронной почты, историю браузера и фотографии. Кроме того, шпионские программы для мобильных устройств

потенциально могут отслеживать нажатия клавиш, записывать звуки в радиусе действия микрофона Вашего устройства,

делать фотографии в фоновом режиме, а также отслеживать положение Вашего устройства с помощью GPS. В некоторых

случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или

приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или

посредством обмена данных с удаленным сервером.

В некоторых

случаях шпионским программам даже удается контролировать устройство с помощью команд, отправляемых по SMS и/или

приходящих с удаленных серверов. Шпионские программы отправляют похищенные сведения по электронной почте или

посредством обмена данных с удаленным сервером.

Не стоит забывать, что потребители являются не единственной целью злоумышленников, создающих шпионские программы. Если Вы используете свой смартфон или планшетный компьютер на рабочем месте, хакеры могут атаковать организацию Вашего работодателя за счет уязвимостей, заложенных в системе мобильных устройств. Более того, группам реагирования на инциденты в области компьютерной безопасности может быть не под силу выявлять атаки, совершаемые через мобильные устройства.

Шпионские программы обычно проникают на смартфоны тремя способами:

- Незащищенная бесплатная Wi-Fi-сеть, которая часто устанавливается в публичных местах, например в аэропортах и

кафе. Если Вы зарегистрировались в такой сети и передаете данные через незащищенное соединение, злоумышленники

могут следить за всеми действиями, которые Вы совершаете, пока остаетесь в сети.

Обращайте внимание на

предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают

на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких

незащищенных соединений.

Обращайте внимание на

предупреждающие сообщения, отображаемые на экране Вашего устройства, – особенно в том случае, если они указывают

на сбой при проверке подлинности удостоверения сервера. Позаботьтесь о своей безопасности: избегайте таких

незащищенных соединений. - Уязвимости операционной системы могут создать предпосылки для проникновения вредоносных объектов на мобильное устройство. Производители смартфонов часто выпускают обновления для операционных систем, чтобы защитить пользователей. Поэтому мы рекомендуем Вам устанавливать обновления, как только они становятся доступными (до того, как хакеры попытаются атаковать устройства, на которых установлены устаревшие программы).

- Вредоносные объекты часто скрываются в обычных на первый взгляд программах – и вероятность этого возрастает в

том случае, если Вы загружаете их не через магазин приложений, а с веб-сайтов или через сообщения. Во время

установки приложений важно обращать внимание на предупреждающие сообщения, особенно если они запрашивают

разрешение на доступ к Вашей электронной почте или другим персональным данным.

Таким образом, мы можем

сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и

избегайте приложений сторонних разработчиков.

Таким образом, мы можем

сформулировать главное правило безопасности: пользуйтесь только проверенными ресурсами для мобильных устройств и

избегайте приложений сторонних разработчиков.

Кого атакуют шпионские программы?

В отличие от других типов вредоносного ПО, разработчики шпионских программ не стремятся нацелить свои продукты на какую-либо конкретную группу людей. Напротив, в ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств. Следовательно, каждый пользователь потенциально является целью шпионских программ, ведь, как справедливо полагают злоумышленники, даже самый крохотный объем данных рано или поздно найдет своего покупателя.

«В ходе большинства атак шпионские программы разворачивают свои сети очень широко, чтобы поразить как можно больше устройств».

Например, спамеры покупают адреса электронной почты и пароли, чтобы рассылать вредоносный спам или совершать

какие-либо действия под видом других лиц. В результате атак шпионских программ на финансовую информацию кто-то может

лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие

банковские счета.

В результате атак шпионских программ на финансовую информацию кто-то может

лишиться средств на банковском счете или стать жертвой аферистов, использующих в своих махинациях настоящие

банковские счета.

Информация, полученная из похищенных документов, изображений, видеозаписей и других цифровых форм хранения данных, может использоваться для вымогательства.

В конечном итоге никто не застрахован от атак шпионских программ, а хакеры особо не задумываются над тем, чьи компьютеры они заражают в погоне за достижением своих целей.

Что делать, если мой компьютер заражен?

Проникшая в систему шпионская программа стремится оставаться незамеченной, и обнаружить ее можно только в том случае,

если пользователь обладает достаточным опытом и действительно знает, где следует искать. Так что многие пользователи

продолжают работать, не подозревая об угрозе. Но если Вам кажется, что на компьютер проникла шпионская программа,

нужно прежде всего очистить систему от вредоносных объектов, чтобы не скомпрометировать новые пароли. Установите

надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы

обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны

полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные

настройки.

Установите

надежный антивирус, который способен обеспечить должную кибербезопасность и использует агрессивные алгоритмы

обнаружения и удаления шпионских программ. Это важно, поскольку только агрессивные действия антивируса способны

полностью удалить из системы артефакты шпионских программ, а также восстановить поврежденные файлы и нарушенные

настройки.

Очистив систему от угроз, обратитесь к представителям своего банка, чтобы предупредить о

потенциальной вредоносной активности. В зависимости от того, какая информация была скомпрометирована на зараженном

компьютере (особенно если он подключен к сети предприятия или организации), закон может требовать от Вас сообщить

правоохранительным органам о фактах проникновения вирусов или сделать соответствующее публичное заявление. Если

информация носит деликатный характер или связана со сбором и передачей изображений, аудио- и/или видеофайлов, Вам

следует обратиться к представителю правоохранительных органов и сообщить о потенциальных нарушениях федерального или

местного законодательства.

И последнее: Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции или временно блокировать Ваш кредитный счет во избежание ущерба от вредоносных действий нежелательных программ. На первый взгляд, блокировка кредитной карты – действительно здравая идея. Однако компания Malwarebytes настоятельно рекомендует не покупать средства защиты от кражи идентификационных данных.

«Многие поставщики средств защиты от кражи идентификационных данных заявляют, что их сервисы могут выявлять мошеннические транзакции».

Как защититься от шпионских программ?

Наилучшая защита от шпионских программ, как и от большинства типов вредоносного ПО, в первую очередь зависит от Ваших действий. Пожалуйста, следуйте этим базовым рекомендациям, благодаря которым Вы сможете обеспечить свою кибербезопасность:

- Не открывайте электронные письма, присланные неизвестными отправителями.

- Не загружайте файлы из непроверенных источников.

- Прежде чем переходить по ссылке, наводите на нее курсор мыши, чтобы проверить, на какую веб-страницу она Вас приведет.

Но по мере того как пользователи накапливали опыт в области кибербезопасности, хакеры тоже становились хитрее, создавая все более изощренные способы доставки шпионских программ. Именно поэтому установка антивируса, доказавшего свою эффективность, чрезвычайно важна для противодействия самым современным шпионским программам.

Ищите антивирусы, которые предоставляют защиту в реальном времени. Данная функция позволяет автоматически блокировать

шпионские программы и другие угрозы до того, как они смогут навредить Вашему компьютеру. Некоторые традиционные

антивирусы и другие средства обеспечения кибербезопасности во многом полагаются на сигнатурные алгоритмы обнаружения

– а такую защиту легко обойти, особенно если речь идет о современных угрозах.

Также следует обращать внимание

на наличие функций, которые блокируют само проникновение шпионских программ на компьютер. Например, это может быть

технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы.

Premium-версия программы Malwarebytes имеет проверенную репутацию

и является надежным средством защиты от шпионских программ.

Например, это может быть

технология противодействия эксплойтам и защита от вредоносных веб-сайтов, на которых хранятся шпионские программы.

Premium-версия программы Malwarebytes имеет проверенную репутацию

и является надежным средством защиты от шпионских программ.

В цифровом мире опасности являются неотъемлемой частью интернет-действительности и могут подстерегать Вас на каждом

шагу. К счастью, есть простые и эффективные способы защититься от них. Если Вы будете поддерживать разумный баланс

между применением антивируса и соблюдением основных мер предосторожности, Вам удастся оградить каждый используемый

компьютер от атак шпионских программ и от действий злоумышленников, которые за ними стоят.

Со всеми нашими

отчетами о шпионских программах Вы можете ознакомиться на ресурсе Malwarebytes Labs.

25 альбомов, которые стоит послушать — Сообщество любителей слушать на DTF

От песни со строчкой «Xbox — мой бог» до полуторачасовой метал-оперы, которую можно назвать «Головоломкой» про взрослых.

13 431 просмотров

Девин Таунсенд

Прогрессив-метал, мягко говоря, очень неоднородный поджанр метала. Википедия пишет про огромную разницу между звучанием многих групп и приводит в качестве примера King’s X и Opeth. Но всё намного интересней: между соседними треками от одной и той же группы на одном альбоме легко встретить бездну различий. В прог-метале даже куски одной и той же песни нередко звучат так, будто они из пяти разных жанров.

Чтобы вам было чуточку проще сориентироваться в этом хаосе, здесь мы расскажем о двадцати пяти альбомах, которые рекомендуем послушать для начала тем, кто ещё слабо знаком с этим прог-металом. Да, все формы прогрессив-метала не получится охватить, уж слишком он разнообразен — но зато вы познакомитесь со многими замечательными представителями этого направления.

Да, все формы прогрессив-метала не получится охватить, уж слишком он разнообразен — но зато вы познакомитесь со многими замечательными представителями этого направления.

В списке действует правило: одна группа — один альбом. Альбомы пойдут в странном порядке, от более старомодного звучания к более современному, от более спокойных — к более экстремальным и рычащим. Пускай это очень условная схема, всё-таки для многих будет легче начинать не с дэт-метала с джазовыми гармониями, а с чего-то более привычного.

Voivod — Nothingface

Если кратко, то прогрессив-метал зародился ещё в середине 80-х, когда группы вроде Fates Warning и Queensrÿche экспериментировали с хеви-, трэш- и спид-металом. Они понемногу привносили туда идеи из прогрессив-рока — то есть эксперименты со структурами композиций, нестандартные ритмы и мелодии, непривычную настройку инструментов, элементы фолка, джаза, музыки эпохи барочной и прочей музыки прошедших эпох.

Они понемногу привносили туда идеи из прогрессив-рока — то есть эксперименты со структурами композиций, нестандартные ритмы и мелодии, непривычную настройку инструментов, элементы фолка, джаза, музыки эпохи барочной и прочей музыки прошедших эпох.

Когда в 90-х задумались о терминологии новых поджанров метала, полную экспериментальщину выделили в отдельную категорию авангардного метала. Между прогрессивным и авангардным металом очень тонкая грань, которую многие исполнители то и дело перешагивают из стороны в сторону. Но принято считать, что прог-металлисты скорее улучшают техники исполнения других стилей, когда авангарду больше по душе хаос попрания всех возможных устоев.

Хотя Fates Warning и Queensrÿche — отличные группы, которые сформировали основы прог-метала, всё-таки их творчество 80-х сейчас уж слишком походит на традиционные хеви-метал, трэш-метал и спид-метал. Эти поджанры влияли на прог, он взамен влиял на них — и в итоге получилась ситуация, когда не так-то просто сходу понять разницу между музыкой Fates Warning и, например, классическими альбомами той же Iron Maiden.

Эти поджанры влияли на прог, он взамен влиял на них — и в итоге получилась ситуация, когда не так-то просто сходу понять разницу между музыкой Fates Warning и, например, классическими альбомами той же Iron Maiden.

Так что первым альбомом в подборке пускай будет Nothingface 1989 года от канадской группы Voivod. Это уже походит на просто более тяжёлую версию прог-рока — что особенно подчёркивается кавером на Astronomy Domine от Pink Floyd. Трэш-метал с нетрадиционными для него рифами, футуристичное звучание, отсутствие структуры куплет-припев, кардинальная смена ритма внутри песен. И как вишенка на торте — отсылки к Стравинскому.

King’s X — Gretchen Goes To Nebraska

Предлагаем закрыть тему прог-метала 80-х пропитанным христианскими аллегориями альбомом Gretchen Goes To Nebraska. В своё время он не пользовался особой популярностью, но спустя годы видно, насколько King’s X предвосхитила звучание многих прог-метал групп. Не столь быстрое исполнение или агрессивное звучание, как у собратьев по зарождающемуся стилю, но зато более разнообразное звучание и большее число инструментов: помимо привычных электрических гитар и барабанов King’s X использовала деревянную флейту, ситар и дульцимер.

В своё время он не пользовался особой популярностью, но спустя годы видно, насколько King’s X предвосхитила звучание многих прог-метал групп. Не столь быстрое исполнение или агрессивное звучание, как у собратьев по зарождающемуся стилю, но зато более разнообразное звучание и большее число инструментов: помимо привычных электрических гитар и барабанов King’s X использовала деревянную флейту, ситар и дульцимер.

Dream Theater — Images and Words

Хотя прог-метал сильно популяризировала Queensryche своим большим хитом Silent Lucidity ещё в 1990 году, по-настоящему моду на прог-метал ввела Dream Theater со своим вторым альбомом.

Dream Theater по сути взяла наработки предшественников и улучшила буквально каждый аспект, отличающий этот стиль. Как результат, их пластинка определила на десятилетия вперёд то, как будет звучать значительная часть прог-метала. Первая же песня альбома, Pull Me Under — чуть ли не самая известная композиция поджанра, которой вдохновлялись многие сотни музыкантов. А Джон Петруччи с той поры превратился в самого знаменитого гитариста прогрессив-метала.

Как результат, их пластинка определила на десятилетия вперёд то, как будет звучать значительная часть прог-метала. Первая же песня альбома, Pull Me Under — чуть ли не самая известная композиция поджанра, которой вдохновлялись многие сотни музыкантов. А Джон Петруччи с той поры превратился в самого знаменитого гитариста прогрессив-метала.

Symphony X — The Divine Wings of Tragedy

Если Dream Theater определила более или менее «чистое» звучание прог-метала, то Symphony X смешала эту формулу с европейским пауэр-металом и неоклассический металом, где музыканты пишут композиции, вдохновляясь старой академической музыкой. К третьему альбому группа настолько поднаторела в такой смеси, что в итоге получилась одна из лучших пластинок прогрессив-метала 90-х.

Shadow Gallery — Tyranny

Вот мы и наконец-то подошли к одной из любимых фишек прог-металлистов — концептуальным альбомам.

Shadow Gallery нашла свой способ играть прог-метал с примесью пауэра. Но вот что помогло раскрыться этому звучанию по новой в Tyranny, так это сюжет, который развивается на протяжении всего альбома. Да, сюжеты в концептуальных альбомах практически никогда не впечатляют сами по себе, но они хорошо помогают взять какую-то тему и раскрыть её с самых неожиданных музыкальных сторон.

Через песни Shadow Gallery рассказала историю сотрудника американской корпорации, создающей оружие массового поражения для войны на Ближнем Востоке. Мучимый совестью, он попытался бороться с системой, которой выгодна смерть многих тысяч и которая скрывает свои преступления. Но в итоге герой проиграл этот заведомо неравный бой и бежал в дремучие леса Аляски.

Мучимый совестью, он попытался бороться с системой, которой выгодна смерть многих тысяч и которая скрывает свои преступления. Но в итоге герой проиграл этот заведомо неравный бой и бежал в дремучие леса Аляски.

Всю эмоциональность этой истории легко прочувствовать хотя бы по мрачноватой и в то же время эпической песне New World Order. В ней главный герой узнал от анонимного правительственного агента о существовании Нового Мирового Порядка, что контролирует все СМИ и следит за всеми — в том числе и за ним. Даже как-то странно, что про эту песню не вспоминали во время скандала со Сноуденом.

We’ve monitored transmissions

We calculate your moves

Did you really think you’re hidden from our sight?

Your name’s been added to a list that’s been compiled

Our agency considers you a risk

Umpfel — Cactus

Чтобы не застревать подолгу в классике прог-метала, давайте сразу же ненадолго перенесёмся из 1989-го в 2015-й и послушаем дебютный альбом Umpfel. Пожалуй, это самая малоизвестная группа в списке — но их дебютник всё равно можно назвать одной из лучших прог-метал пластинок десятилетия: не часто увидишь в поджанре столько энергии и жизнерадостности. Даже в треке о том, как человек сходит с ума от бессонницы, пока считает овец.

Пожалуй, это самая малоизвестная группа в списке — но их дебютник всё равно можно назвать одной из лучших прог-метал пластинок десятилетия: не часто увидишь в поджанре столько энергии и жизнерадостности. Даже в треке о том, как человек сходит с ума от бессонницы, пока считает овец.

Running for my life

Then suddenly a gun store rises from the ground

I went in and bought a knife

Now, little lumps of wool, let’s party!

Let’s party…

Ayreon — The Human Equation

Трудно выбрать какую-то одну пластинку Арьена Люкассена. За двадцать семь лет он выпустил целых двадцать студийных альбома — и в большинстве из них даже трудно отыскать хотя бы пару-тройку «проходных» песен. Для каждой композиции он готов придумать целый ворох цепляющих фишек: от пения двоичным кодом до реплик Рутгера Хауэра, исполняющего роль доктора Войта-Кампфа.

Для каждой композиции он готов придумать целый ворох цепляющих фишек: от пения двоичным кодом до реплик Рутгера Хауэра, исполняющего роль доктора Войта-Кампфа.

Но уж точно его главный проект — Ayreon. Группой это называть сложновато, так как из хоть сколько-то постоянных участников только сам Люкассен — но зато там в записи альбомов успели засветиться участники львиной доли этой подборки.

Большая часть альбомов Ayreon развивает один большой сюжет: от путешествия во времени и неудачной попытки спасти человечество от самоубийственной войны в 2077 году — до создания человечества расой, лишённой эмоций, от быта последнего человека — до зарождения жизни во вселенной.

Ещё можно поспорить о том, какой альбом Ayreon стоит назвать лучшим, но уж точно для знакомства с проектом идеально подходит именно The Human Equation. Это метал-опера о человеке, которому в коме только и осталось, что вспоминать своё прошлое и выслушивать комментарии своих эмоций. До самых последних секунд The Human Equation — абсолютно независимая история, но финал можно считать лишь крохотной отсылкой к другим работам автора.

Это метал-опера о человеке, которому в коме только и осталось, что вспоминать своё прошлое и выслушивать комментарии своих эмоций. До самых последних секунд The Human Equation — абсолютно независимая история, но финал можно считать лишь крохотной отсылкой к другим работам автора.

Pain of Salvation — The Perfect Element I

Когда к концу 90-х любители прог-метала начали уставать от потока клонов Dream Theater и заигрываний с пауэром, Pain of Salvation обращалась к самым-самым истокам и вдохновлялась прогрессив-роком 70-х. Так группа превратилась в одну из самых видных на арене прог-метала.

Их альбом The Perfect Element I получился особенно эмоциональным. Таким и должен быть альбом, посвящённый жизни эмоционально сломленных людей, наполненной трагедиями, болью и отчаяньем.

Таким и должен быть альбом, посвящённый жизни эмоционально сломленных людей, наполненной трагедиями, болью и отчаяньем.

Riverside — Second Life Syndrome

Продолжим ещё более мрачным Second Life Syndrome, который фактически превратил Riverside в одну из главных прог-метал групп «нулевых». Что бы они не исполняли, всё получается насыщенным и смачным — даже если лирический герой песни преисполнен бесконечной грустью. А уж когда они играют отчаяние — то держитесь, это будет исполнено со всей возможной страстью.

Leprous — Bilateral

Несмотря на экспериментальную суть прог-метала, проблема обилия групп, уж слишком похожих друг на друга, не исчезла и в прошлом десятилетии. Leprous — одно из исключений. Уже ко второму альбому она превратились в олицетворение всего лучшего, что есть в современном прогрессив-метале. Резкие перепады настроения песен, эмоциональность, напористое и неспокойное звучание — всё, что нужно для того, чтобы создать отличный прог-метал альбом, который хочется переслушивать раз за разом.

Rishloo — Living as Ghosts with Buildings as Teeth

Ещё один молодой представитель современного прогрессив-метала, драматичный и переменчивый. Послушайте хотя бы то, как переливаются мелодии в песне Dead Rope Machine.

Начинается всё спокойно, пускай и меланхолично. Затем резко усиливается накал страстей — а вскоре буквально за две секунды всё возвращается обратно. Спустя некоторое время цикл повторяется — но тут же песня превращается в крик и почти что беспорядочную отбивку по барабанам, что плавно переходит в ритмичную спокойную мелодию. Темп ритма нарастает и нарастает, всё снова трансформируется в крик и хаос — тут всё стихает, остаётся лишь тихий грустный перебор на гитаре.

Во многом именно за подобные композиции хочется слушать прог-метал.

Porcupine Tree — Fear of a Blank Planet

Когда большинство прог-метал групп остаются известными только в одной своей нише, Porcupine Tree умудрилась прославиться далеко за пределами фан-базы прогрессив-метала. Вы, возможно, даже слышали одну их песню во время титров Control — кстати, это заглавная композиция как раз с альбома Fear of a Blank Planet.

Как Porcupine Tree только не называли: и «современной Pink Floyd», и «наследниками старого прог-рока». Но из всех этих отзывов главное запомнить только то, что они сильно осовременивали прог: актуальные темы, звучание, вдохновлённое Nine Inch Nails, Neurosis и прочими.

У Porcupine Tree много великолепных альбомов, но для начала советуем послушать всё-таки Fear of a Blank Planet — одну из лучших, наиболее металлических и жёстких работ группы. И такое настроение неудивительно: пластинка посвящена отчуждённому от общества подростку с биполярным расстройством, что во всю занимается эскапизмом при помощи социальных сетей, наркотиков, СМИ, видеоигр и порно.

А ещё двумя строчками из первой композиции можно подводить итоги E3 2021 года:

Xbox is a god to me

A finger on the switch

Tool — Lateralus

Продолжаем список самых известных прог-метал групп. Tool вы могли знать хотя бы по их странным клипам, что не так уж редко крутили по телевидению. Впрочем, если вы хоть немного интересовались метал-музыкой 90-х и 2000-х, то вы и так наверняка знаете Tool.

Несмотря на то, что постоянно ведутся дискуссии, считать ли Tool скорее группой альтернативного метала или исполнителями прог-метала, практически никто не спорит, что альбом Lateralus — вершина их творчества и уж точно прогрессивный метал. Сложная структура песен, замысловатые мелодии, закрученные тексты, великолепное исполнение — они собрали все составляющие превосходного альбома.

Mastodon — Crack The Skye

Песню Blood and Thunder конечно же все мы знаем и любим, но давайте послушаем сейчас не альбом Leviathan, а Crack The Skye. Просто именно с него Mastodon сильно сместила акцент от сладжа к прогрессив-металу с его переливами и экспериментами. При этом группа не утратила своей прекрасной «тяжести».

Atheist — Unquestionable Presence

В начале 90-х многие дэт-метал группы перешли к техничному дэт-металу: большая жёсткость и тяжесть, бешенные скорости, что особенно касалось безумной долбёжки по барабанам. И в 1991-ом Atheist со своим вторым альбомом немного изменила эту формулу, отчего автоматически перешла в разряд прогрессив-метала.

Дело в том, что группа играла дэт, используя джазовые гармонии. Звучит как нечто несочетаемое — но Atheist действительно удалось заставить звучать органично все резкие переходы, свойственные джазовым импровизациям. Случилась настоящая жанровая революция, заставившая экспериментировать огромное количество дэт-металлистов.

Cynic — Focus

Раз уж мы рассказали об Atheist, то должны вспомнить и Cynic. Она не совершила такой же революции — просто в 1993-м с первой же попытки создала один из лучших альбомов прог-метала. Группа сильно отошла от обычного дэт-метала в сторону куда более разнообразного звучания, что было крайне непривычно. Cynic очень сильно опережала своё время, отчего поначалу пластинку даже не понимали.

Orphaned Land — Mabool

Исполнители прог-метала любят заимствовать ориентальные мелодии и восточные инструменты для своих песен. Но никто столь умело не мешает техничных дэт и традиционную израильскую музыку, как Orphaned Land.

К тому же за счёт такой специфики у них встречаются очень даже оригинальные сюжеты. К примеру, альбом Mabool посвящён злоключениям трёх ангелов, символизирующих три главные ветви авраамических религий: иудаизм, христианство и ислам.

Opeth — Blackwater Park

Самый настоящий шедевр и альбом, который стоит послушать каждому, кто только-только знакомится с прог-металом. Раскатистый гроулинг и классический чистый вокал, агрессивный дэт-метал и меланхоличные переборы на акустической гитаре — даже удивительно, как Микаэль Окерфельдт, лидер группы, умудряется всё это настолько органично сочетать, что порой даже не замечаешь переходов между кусками песен с совершенно разным звучанием и просто наслаждаешься происходящим.

Subterranean Masquerade — Suspended Animation Dreams

Помните, как восемнадцать альбомов назад мы говорили о группах, переходящих грань между прог-металом и авангардом? Хотя всё-таки Subterranean Masquerade старается держаться направления, заданного группами вроде Opeth, она смешивает на своих альбомах чуть ли не всё, что только можно встретить в прогрессив-метале. Гроулинг, чистые мужской и женский вокалы, хоры, дэт-метал, губная гармошка, лаунж-джаз, восточные мотивы небольшого оркестра, психоделик-рок с акустической гитарой, эмбиент, арт-поп и чёрт знает что ещё. При первом прослушивании вообще не понимаешь, что группа приготовит в следующие несколько секунд.

Gojira — From Mars to Sirius

Вот мы и добрались до действительно «тяжёлой» музыки в подборке. Техничный дэт-метал с примесью грува и индастриала заставляет группу звучать действительно громоподобно, под стать её названию («Годжира» — это оригинальное японское имя Годзиллы). Вкрапления безмятежных мелодий и резкая смена ритма только подчёркивают весь ужас главной темы альбома — изменения климата.

Between the Buried and Me — Colors

В этот раз перед вами прог-метал, скрещённый не только с техничным дэт-металом, но и с металкором. Не считая джаза, поп-музыки и даже совсем неожиданного кантри. Проще озвучить официальное описание группы: «современный взрослый прогрессивный дэт-метал».

Meshuggah — obZen

Meshuggah благодаря своим экспериментам с грувом, трэш- и дэт-металом создала мат-метал, джент и многое другое. Самый краткий способ объяснить её огромное влияние на метал-музыку: саундтрек Мика Гордона к Doom вдохновлён прежде всего именно Meshuggah.

На самом деле вы можете начинать слушать любой альбом группы, начиная со второго — вас везде ждёт её очень непривычный стиль с атональностями и нестандартными гармониями. В obZen структура песен просто немного сложнее.

Devin Townsend — Terria

И хотелось бы закончить эту подборку сольным альбомом Девина Таунсенда. Это одна из первых пластинок, где по полной раскрылся его совершенно ни на что непохожий стиль, в котором может столь энергично сочетаться возвышенная умиротворённость с саркастичный экстремальностью. Чего стоит хотя бы его уникальный голос: не так много на Земле людей, способных мгновенно переходить от гроулинга и скриминга к чистому, почти оперному вокалу — а затем обратно, умудряясь при этом играть на гитаре.

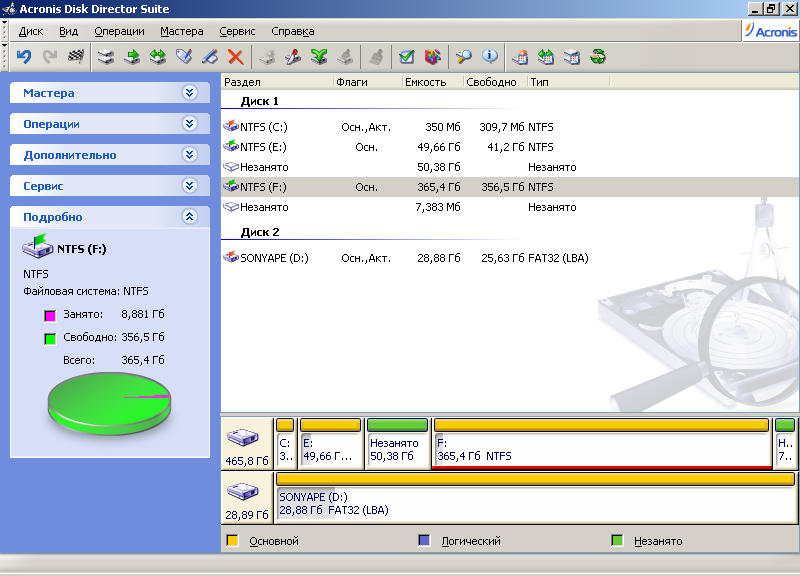

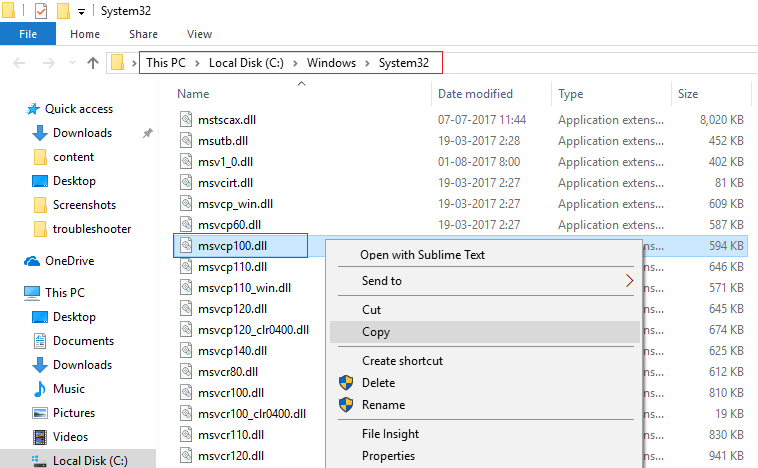

Как обнаружить и устранить шпионскую программу? – Виды шпионского ПО

Шпионское ПО незаметно заражает устройство, чтобы следить за вашими действиями и передавать эту информацию третьим лицам. Оно может отслеживать, какие сайты вы посещаете, что скачиваете и куда ходите (если программа-шпион проникла на ваше мобильное устройство), просматривать сообщения и контакты, перехватывать платежные данные и даже пароли от учетных записей.

Что такое шпионское ПО?

Шпионское ПО хорошо прячется. Для этого оно внедряется в операционную систему устройства и работает в фоновом режиме как резидентная программа. Иногда шпионы маскируются под безвредные файлы, необходимые для работы ОС.

Шпионское ПО может проникнуть на устройство вместе с легитимным на первый взгляд приложением (всегда читайте мелкий шрифт!). Но легче всего подцепить программу-шпиона через сомнительную загрузку или фишинговую атаку.

=»Как обнаружить шпионское ПО»

Как утверждает немецкий журнал «Der Spiegel», правительственные ведомства могут даже внедрять шпионское ПО через iTunes. Специальная программа FinFisher позволяет следить за активностью пользователей в Facebook и Skype и просматривать электронные письма. Уж если правительства ей пользуются, не сомневайтесь, что преступники всего мира тоже не будут сидеть сложа руки.

Шпионское ПО можно установить на любое устройство – на настольный компьютер, ноутбук, планшет, iPhone и смартфон Android. Изначально программы-шпионы создавались для компьютеров, но сейчас они эксплуатируют уязвимости и мобильных устройств.

В этой статье мы расскажем, какие виды шпионского ПО бывают, как обнаружить их на компьютере и смартфоне и как нейтрализовать угрозу. Наши советы пригодятся владельцам любых мобильных устройств на базе iOS и Android. Мы поможем вам защитить приватность на всех устройствах, которыми вы пользуетесь.

Виды шпионского ПО

Разные программы-шпионы собирают разную информацию. Некоторые относительно безобидны – они всего лишь отслеживают историю ваших действий в браузере и отправляют данные рекламодателям. Другие просматривают ваши контакты или следят за вашими перемещениями. Но есть и откровенно вредоносное ПО, ворующее сетевые учетные данные и пароли.

Рассмотрим основные группы программ-шпионов – для чего они используются и как работают.

- Клавиатурные шпионы отслеживают нажатия клавиш на устройстве. Они собирают информацию о посещаемых веб-страницах, историю поиска в интернете и учетные данные.

- Перехватчики паролей предназначены для сбора паролей на зараженном устройстве. Это могут быть сохраненные пароли для входа на сайты, данные для входа в систему или сетевые учетные данные. Такие программы могут похищать cookie-файлы, чтобы использовать ваши идентификаторы на сайтах.

- Банковские троянцы изменяют веб-страницы, чтобы воспользоваться уязвимостями браузеров. Они задействуют поддельные банковские сайты, через которые жертвы осуществляют финансовые операции, и фиксируют нажатия клавиш, чтобы похитить учетные данные. Такие программы могут изменять транзакции (например, троянец вместо указанного счета может перевести деньги на счет киберпреступника) или передавать собранные данные на другой сервер.

- Стилеры ищут на компьютерах важную информацию – имена пользователей и пароли, номера кредитных карт, адреса электронной почты и т. д. Они также могут рассылать фишинговые письма вашим контактам.

- Мобильное шпионское ПО может отслеживать ваше местоположение, просматривать журнал вызовов, списки контактов и даже фотографии, снятые на смартфон.

- Некоторые программы умеют записывать звук и видео – они делают записи ваших телефонных разговоров и передают их посторонним. Будьте осторожны, когда разрешаете приложениям доступ к камере и микрофону смартфона или ноутбука. Шпионское ПО может воспользоваться им, чтобы записывать ваши разговоры, загружать в Сеть фотографии и аудиозаписи без вашего ведома, транслировать онлайн все, что видит камера устройства, и запускать программы для распознавания вашего лица.

- Похитители cookie-файлов могут передавать ваши данные рекламодателям. Может быть, вы даже и не против, но откуда вам знать, что именно узнают о вас посторонние?

Некоторые банковские шпионы даже объединяются с похожим вредоносным ПО, чтобы собирать еще больше информации. Например, Emotet загружал Dridex. Даже при удалении Emotet с компьютера вторая программа-шпион продолжала работать. Все чаще различные программы-шпионы идут в связке, так что вместо одной угрозы вы сталкиваетесь сразу с несколькими.

Все это очень неприятно, но, к счастью, от шпионского ПО можно защититься.

Откуда берутся программы-шпионы

Как шпионское ПО появляется на компьютерах и смартфонах? Есть несколько вариантов.

Во-первых, кто-то может намеренно установить программу, чтобы следить за вами. Это одна из причин, почему нужна блокировка экрана. Не оставляйте смартфон открытым для посторонних.

Более вероятно, что шпионское ПО попадет на устройство вместе с приложением, которое вы сами установите. Программы-шпионы часто сопровождают полезное на первый взгляд ПО – менеджеры загрузок, мастеры очистки и т. д. Иногда их включают в пакеты с видеоиграми или даже с настоящими легитимными программами. Несмотря на все усилия Apple и Google пакеты со шпионским дополнением попадают даже в официальные магазины, такие как Google Play, так что будьте бдительны!

Еще один способ распространения шпионского ПО – фишинг: вы получаете письмо со ссылкой, переходите по ней, и загружается программа-шпион. Также существуют поддельные сайты, якобы принадлежащие надежным организациям. При переходе по ссылкам на них программа-шпион загружается на компьютер или устанавливается в браузер.

Можно ли избежать заражения шпионским ПО? Вот несколько советов, с помощью которых вы не дадите шпионам проникнуть в компьютер и на смартфон.

- Обновляйте операционную систему и ПО. Регулярные исправления безопасности устраняют уязвимости, которыми могут воспользоваться преступники.

- Блокируйте экран смартфона и используйте надежные пароли на компьютерах, чтобы предотвратить несанкционированный доступ.

- Ограничьте права администратора на вашем компьютере и смартфоне. Если у вас есть права администратора или root-доступ, это облегчает задачу злоумышленникам.

- Несанкционированная перепрошивка устройств Android делает их уязвимыми для программ-шпионов. Не гоняйтесь за правами суперпользователя, если без них можно обойтись.

- Не подключайтесь к незащищенным сетям Wi-Fi или используйте для этого виртуальную частную сеть (VPN).

- Следите за разрешениями при установке приложений, особенно если программы запрашивают доступ к микрофону, камере, телефону или персональным данным. Ну зачем судоку доступ к вашей камере? Нелогичные требования приложения могут быть признаком шпионской угрозы.

- Не переходите по ссылкам из писем, если не знаете наверняка, куда они ведут. Ничего не скачивайте из подозрительных сетей для обмена файлами – эти файлы могут быть скомпрометированы.

- Установите на устройства хорошую защиту от вредоносного ПО.

Как обнаружить шпионское ПО

Даже если шпионское ПО хорошо скрывается, можно заметить следы его присутствия. Например, медленная работа компьютера может быть признаком заражения. Обращайте внимание на следующие «симптомы».

- Устройство работает медленно, время отклика увеличено.

- Неожиданно появляются рекламные сообщения и всплывающие окна (шпионское и рекламное ПО часто идут вместе).

- Появились новые панели инструментов, поисковые системы и домашние страницы, которые вы не устанавливали.

- Слишком быстро разряжается батарея.

- При входе на защищенные сайты возникают проблемы (если вам удалось войти на сайт со второй попытки, возможно, первая была на его поддельной версии и ваш пароль был передан злоумышленникам, а не банку).

- Расходуется слишком большой трафик. Это может означать, что шпионская программа ищет ваши данные и отправляет их посторонним.

- Антивирус и другое защитное ПО не работают.

- Как найти шпионское ПО на смартфоне Android? В настройках есть параметр, разрешающий загрузку и установку приложений не из Google Play. Если он включен, вы вполне могли случайно установить шпионскую программу.

- Как обнаружить программу-шпиона на iPhone? Поищите на своем устройстве приложение Cydia. Оно позволяет устанавливать ПО на смартфон, прошедший несанкционированную перепрошивку. Если такая программа есть, но вы ее не устанавливали, немедленно удалите ее.

Удаление шпионского ПО

При наличии хотя бы одного из описанных признаков воспользуйтесь программой для обнаружения и удаления шпионского ПО (функция обнаружения есть и у некоторых антивирусов).

На компьютерах Windows выявить вредоносное ПО помогает диспетчер задач. Но помните, что иногда оно маскируется под системные файлы. На устройствах Apple есть приложение «Мониторинг системы», которое показывает запущенные программы.

Шпионское ПО трудно найти и не менее сложно удалить. В некоторых программах даже прописана функция самовосстановления: если в момент удаления устройство подключено к интернету, ПО снова загрузится. Тем не менее избавиться от шпиона все же можно.

- Многие шпионские программы могут работать только на перепрошитом смартфоне. Отказ от прав суперпользователя может нейтрализовать шпионское ПО. На iPhone для этого достаточно обновить операционную систему.

- Удалять шпионское ПО со смартфона Android лучше всего в безопасном режиме (чтобы его активировать, нажмите и удерживайте несколько секунд кнопку включения – появится меню, где можно выбрать безопасный режим) или в режиме полета. Это остановит работу программы-шпиона и отключит устройство от интернета, чтобы она не установилась снова.

- Если ничего не помогло, сбросьте ваш iPhone или смартфон Android до заводских настроек. Все данные и установленные программы будут удалены, и устройство вернется в первоначальное состояние. Поэтому рекомендуем сначала сделать резервную копию данных с помощью Google или iTunes/iCloud, чтобы потом восстановить их на обновленном устройстве.

- Очистить компьютер и смартфон можно с помощью надежной программы для удаления вредоносного и шпионского ПО. Но будьте осторожны: иногда под маской антивируса скрывается сама шпионская программа. Убедитесь, что загружаете защитное ПО из доверенного источника, например с сайта «Лаборатории Касперского».

- Иногда части шпионского ПО остаются даже после полного сброса устройства – лучше проверьте его еще раз, чтобы убедиться, что все чисто.

После удаления шпионской программы очистите кеш браузера, чтобы удалить все ее следы. Проверьте, не пользовался ли кто-то вашими счетами, и смените пароли ко всем учетным записям, включая электронную почту (каждый пароль должен быть надежным и уникальным).

Чтобы больше не сталкиваться со шпионским ПО, рекомендуем установить Kaspersky Total Security 2020. Это решение сочетает в себе антивирус, менеджер паролей и VPN и полностью защитит вашу частную жизнь от посторонних глаз.

Ссылки по теме

What is Spyware? – Definition(Что такое шпионское ПО? Определение)

Defending Yourself from a Man in the Middle Attack (Как защититься от атаки типа «человек посередине»)

Сочетание методов социальной инженерии и внедрения вредоносного ПО

How to Avoid Public Wi-Fi Security Risks (Как избежать рисков при использовании публичных сетей Wi-Fi)

Как соблазнительная модель из Victoria’s Secret пишет проги для iOS

С неделю назад в инсте coding.engineer появилось фото Линдси Скотт, которую назвали программисткой. В этом аккаунте публикуют позитивный IT-контент, поэтому большинство восприняло этот пост как шутку.

Некоторые написали, что ее знаний хватит максимум на «Hello World!», а другие отметили, что она вообще не связана с IT — это плод фантазии:

Seriously?

Only print «Hello World!» ?

Wtf ? ??

В итоге выяснилось, что девушка работает в команде iOS-разработчиков и программирует на Python, C++, Java, MIPS и Objective-C.

Браво!

«…41% женщин в сфере технологий бросают работу…»

В ответ на глупые нападки подписчиков coding.engineer Линдси Скотт немного рассказала о себе.

Сейчас супермодель работает в компании Rallybound, которая стремительно развивается. Она входит в команду, которая занимается разработкой iOS-версии интернет-учебника RayWenderlich.com.

На момент написания комментария у нее было 27,481 баллов на Stack Overflow, сейчас — 27,820. Это популярная в мире система вопросов и ответов о программировании, в которой она уже оставила более 4 сотен полезных советов.

А еще у модели Victoria’s Secret есть степени бакалавра после обучения компьютерным наукам и театральному делу в Amherst College в Массачусетсе, США.

«Глядя на эти комментарии, я удивляюсь, почему 41% женщин в технической карьере выпадают из-за враждебной рабочей среды»

Линдси живет своей жизнью и пытается делать все, что ей нравится. Жаль, что многие красивые девушки не выдерживают давления со стороны общественности и перестают заниматься чем-то действительно умным.

«…программисты могут быть любых формы, размера, пола…»

После обсуждения на coding.engineer Линдси Скотт разместила пост уже в своей инсте.

Она подчеркнула, что не хотела хвастаться своими достижениями, несмотря на негатив в ее сторону.

Главная цель супермодели — убедить общественность, что людей нельзя судить только по обложке.

«Чтобы они подумали дважды, прежде чем сомневаться в женщинах и девушках, встречающихся в техносфере»

Да, когда речь заходит о программистах, на ум действительно сразу приходит образ бледного, небритого и худощавого парня около 20-30 лет. Это стереотип, с которым сложно бороться.

Тем не менее, есть и более приятные внешне примеры, Линдси Скотт — один из них.

О модели, которая занимается программированием, начали говорить достаточно давно. Еще в 2014 году у нее брало интервью австралийское подразделение Business Insider.

В школе Линдси Скотт была гадким утенком, которому была уготована судьба лебедя. Тогда она уже использовала графический калькулятор TI-89 для создания своих первых игр.

В колледже она учила математику и физику, а также английскую и русскую литературу. А после его окончания начала работать моделью в Нью-Йорке: она сотрудничала с Calvin Klein, Prada, Gucci, Louis Vuitton, The Victoria’s Secret, DKNY и Sephora.

Сейчас она не только занимается разработкой мобильных приложений, но и играет в театре.

Еще фото программистки из Victoria’s Secret:

Мораль: не судите по внешнему виду, чтобы не судили вас

Уверен, большинство из тех, кто не верил в успехи Линдси, не только выглядит так себе, но и строчки кода без гугла не напишет.

Поэтому предлагаю снять шоры и посмотреть на этот мир шире.

С одной стороны, никто не мешает вам выглядеть круто, занимаясь абсолютно любым делом. С другой, мозги сами собой не появятся даже в самом классном теле.

Так дерзайте же и не смотрите на окружающих! Не пытайтесь стать лучше кого-то кроме себя в прошлом.

🤓 Хочешь больше? Подпишись на наш Telegram. … и не забывай читать наш Facebook и Twitter 🍒 В закладки iPhones.ru А чего добился ты?Николай Грицаенко

@nickgricКандидат наук в рваных джинсах. Пишу докторскую на Mac, не выпускаю из рук iPhone, рассказываю про технологии и жизнь.

- До ←

Джонатан Айв рассказал, что думает о новых Apple Watch Series 4

- После →

Открылся предзаказ на iPhone Xs, iPhone Xs Max и Apple Watch Series 4

Загрузите Logitech Options для повышения эффективности работы

Загрузите Logitech Options для повышения эффективности работыБраузер IE8/IE9 больше не поддерживается. Для просмотра нашего веб-сайта необходим более современный браузер.

{{{title}}}

{{{description}}}

{{/each}} {{/grouped_each}}Результаты не найдены

Результаты не найдены:»»

Повторите попытку

Logitech Options — удобное и функциональное приложение, расширяющее возможности мышей, клавиатур и сенсорных панелей Logitech. Options поможет настроить ваше устройство для достижения великолепного результата.

ПОВЫШЕНИЕ РАБОТАЙТЕ ЭФФЕКТИВНЕЕ ЗА ОДНУ СЕКУНДУ

ПО Logitech Options исключительно простое в использовании и при этом предоставляет превосходные возможности. Устройства отображаются в виде изображений на экране, поэтому можно без труда их найти, установить и переключаться между ними — это займет считанные секунды. Великолепное оборудование Logitech теперь работает совместно с интеллектуальными программными средствами.

1 2 3Настраиваемые кнопки и действия

Каждой кнопке мыши можно назначить практически любую задачу. В современных устройствах задается скорость прокрутки и перемещения курсора, а также множество других настроек.3 Благодаря расширенным функциям клавиш клавиатуры Logitech можно полностью настраивать по своему вкусу.

Управление при помощи жестов для ОС Windows® и ОС Mac OS®

Активируйте кнопку жестов, чтобы воспроизводить привычные жесты как на трекпаде. Удерживая кнопку жестов, перемещайте мышь вверх, вниз, влево или вправо, чтобы активировать различные действия, например просмотр задач в Windows® или управление приложениями с функцией Mission Control на компьютере Mac. Управляйте воспроизведением медиафайлов, панорамированием, масштабированием и вращением.

Функциональная настройка для приложений

Выйдите за границы стандартных общих настроек. Назначайте кнопки для выполнения определенных задач в любимых приложениях3, и при переключении между ними кнопки будут отвечать за различные операции. Например, можно использовать кнопки «Вперед» и «Назад» в браузере как обычно — для перемещения вперед и назад, а затем перейти в Adobe® Photoshop®, и те же кнопки будут использоваться для переключения между слоями.

Мгновенное отображение сведений о состоянии устройства

Благодаря этой функции вы в нужный момент получите определенную информацию об устройстве, а именно сведения об уровне заряда батареи, уровне подсветки клавиш и состоянии клавиши Caps Lock. Вы никогда не будете застигнуты врасплох, поскольку своевременно получите уведомления о том, что время работы батареи на исходе и необходима подзарядка. При использовании клавиатуры с функцией Easy-Switch™ будут отображаться сведения о том, какие компьютеры сопряжены с каналами 1, 2 и 3.

Благодаря DuoLink мышь и клавиатура превращаются в идеальный комплект.

Связь между мышью и клавиатурой упрощает настройку функций и предоставляет дополнительные возможности для навигации. Просто удерживайте клавишу Fn на клавиатуре, и наиболее часто используемая кнопка мыши станет универсальной. Она будет отвечать за различные действия и жесты, обеспечивая большую свободу движений.

Logitech Flow открывает новые горизонты работы с несколькими устройствами

Благодаря Logitech Flow можно запросто пользоваться двумя или тремя компьютерами одновременно. При подведении курсора мыши к краю экрана происходит автоматическое переключение на другое устройство. Вы также можете с легкостью передавать текст, изображения и файлы — достаточно просто скопировать их на одном компьютере и вставить на другом. Подробнее о функции Logitech Flow.

Создайте учетную запись, чтобы сделать резервную копию параметров устройства.

Создайте учетную запись в приложении Options, чтобы резервное копирование параметров устройства в облако осуществлялось автоматически. Вы можете восстановить нужные настройки из файлов резервных копий, что позволяет легко настроить устройство с любого компьютера.

Поддерживаемые продукты и функции

ОС Windows и macOS

Только для Windows

ОС Windows и macOS

Только для Windows

| Комплекты «клавиатура + мышь» | Кнопка & функциональная клавиша Настройка |

Оповещения и сведения о состоянии |

Кнопка жестов | Особые настройки приложения |

DuoLink | Easy-Switch Состояние |

Logitech Flow |

| MK540 ADVANCED3 | |||||||

| MX900 Performance Combo4 |

ОС Windows и macOS

Только для Windows

1. Предыдущие версии M510, M545 и M546 поддерживаются приложением Logitech SetPoint в ОС Windows и Logitech Control Center в ОС macOS

2. Поддержка программного обеспечения Windows, обеспечиваемая приложением Logitech SetPoint

3. Настройка кнопок мыши доступна в ОС Windows и macOS. Настройка функциональных клавиш доступна только в ОС Windows.

4. Настройка кнопок мыши доступна в ОС Windows и macOS. Настройка F-клавиш доступна только в ОС Windows. Параметры конкретных приложений можно задавать только для мыши. Для клавиатуры такая возможность отсутствует.

Технические характеристики и описания

Требования к системе

- Поддерживаемое устройство Logitech4

- ОС Windows®10, Windows 8 или Windows 75

- ОС macOS 10.11 или более поздней версии5

- Для Logitech Flow требуются компьютеры, между которыми можно установить подключение по локальной сети.6

Языки

ОС Windows и macOS

- Английский

- немецкий

- французский

- итальянский

- голландский

- испанский

- китайский (упрощенное письмо)

- китайский (традиционное письмо)

- японский

(только для Windows),

- датский

- русский

- финский

- греческий

- норвежский

- польский

- португальский (Бразилия)

- португальский (Португалия)

- шведский

- корейский.

4. Функциональность зависит от используемого устройства. Для получения подробных сведений о соответствии ознакомьтесь с перечнем поддерживаемых устройств и их определенных функций.

5. При использовании более ранних версий ОС Windows и Mac OS загрузите Logitech Options со страницы поддержки.

6. Logitech Flow использует локальную сеть для связи компьютеров и их совместной работы с мышью или клавиатурой. Если компьютеры работают с маршрутизаторами или брандмауэрами, то для обнаружения одноранговых узлов Logitech Flow использует облачную службу Logitech. В этом случае необходимо активное подключение к Интернету. Дополнительные сведения можно найти на странице поддержки Logitech Flow.

Что такое программирование | Станьте программистом

Компьютеры могут делать удивительные вещи: от простых ноутбуков, способных выполнять простые функции обработки текстов и электронных таблиц, до невероятно сложных суперкомпьютеров, выполняющих миллионы финансовых транзакций в день и контролирующих инфраструктуру, которая делает возможной современную жизнь. Но ни один компьютер ничего не может сделать, пока компьютерный программист не прикажет ему вести себя определенным образом. Вот что такое компьютерное программирование.

По сути, компьютерное программирование — это не более чем набор инструкций, облегчающих выполнение определенных действий. В зависимости от требований или целей этих инструкций компьютерное программирование может быть таким же простым, как сложение двух чисел. Это также может быть так сложно, как считывание данных с датчиков температуры для настройки термостата, сортировка данных для составления сложного расписания или критических отчетов или проведение игроков через многослойные миры и задачи в играх.

Шерил Фредерик , старший заместитель декана по программам STEM в Южном Нью-Гэмпширском университете (SNHU), сказала, что компьютерное программирование — это совместный процесс, в котором множество программистов участвуют в разработке программного обеспечения.Некоторые из этих разработок могут длиться десятилетия. Например, такое программное обеспечение, как Microsoft Word, выпущенное в 1983 году, программисты настраивали и улучшали в течение многих лет.

«Есть надежда, что компьютерная программа станет настолько широко распространенной системой, что ей потребуется долгосрочная поддержка, особенно для расширения ее текущей функциональности», — сказал Фредерик. «Термины компьютерное программное обеспечение и компьютерное программирование используются как синонимы, за исключением того, что программное обеспечение может стать довольно большим».

Чем занимается программист?

Компьютерные программисты создают инструкции для компьютера путем написания и тестирования кода, который позволяет приложениям и программам работать успешно.Компьютерные программисты используют специализированные языки для связи с компьютерами, приложениями и другими системами, чтобы заставить компьютеры и компьютерные сети выполнять набор конкретных задач. По данным ComputerScience.org, такие языки, как C ++, Java, Python и другие, позволяют программистам — часто в тесном сотрудничестве с разработчиками программного обеспечения и инженерами создавать программы, позволяющие «искать, просматривать страницы и делать селфи».

Существует множество языков программирования, но некоторые из них стали наиболее популярными. Отраслевой блог The Crazy Programmer недавно составил список 10 лучших языков программирования, используемых в 2018 году, на основе опроса 100 000 программистов.В их числе:

- JavaScript

- SQL

- Ява

- Питон

- C #

- PHP

- C ++

- С

- TypeScript

- Рубин

Некоторые из распространенных задач, которые компьютерный программист должен выполнить, были скомпилированы O * Net онлайн и включают:

- Тестирование работоспособности программного обеспечения.

- Устранение проблем с программным обеспечением компьютера.

- Модификация программного обеспечения для повышения производительности.