Подключение к Exchange Online PowerShell

- Чтение занимает 6 мин

В этой статье

Модуль Exchange Online PowerShell V2 (сокращенно — модуль EXO V2) использует современную проверку подлинности и поддерживает многофакторную проверку подлинности (MFA) для подключения ко всем средам PowerShell в Microsoft 365, связанным с Exchange, а именно Exchange Online PowerShell, PowerShell безопасности и соответствия требованиям, а также к отдельной среде PowerShell Exchange Online Protection (EOP). Дополнительные сведения о модуле EXO V2 см. в статье Сведения о модуле Exchange Online PowerShell V2.

В этой статье приведены инструкции по подключению к Exchange Online PowerShell с помощью модуля EXO V2 с многофакторной проверкой подлинности (MFA) и без нее.

Чтобы использовать инструкции по менее безопасному устаревшему удаленному подключению PowerShell, которое станет нерекомендуемым, см. статью Обычная проверка подлинности: подключение к Exchange Online PowerShell.

Чтобы использовать устаревший модуль Exchange Online PowerShell для удаленного подключения к Exchange Online PowerShell с помощью MFA, см. статью Модуль V1: подключение к Exchange Online PowerShell с помощью MFA. Обратите внимание, что поддержка данной устаревшей версии модуля в дальнейшем будет прекращена.

Что нужно знать перед началом работы

Требования для установки и использования модуля EXO V2 описаны в статье Установка и обслуживание модуля EXO V2.

Примечание

Во всех остальных инструкциях предполагается, что модуль уже установлен.

После подключения управление наличием доступа к командлетам и параметрам осуществляется путем управления доступом на основе ролей (RBAC). Дополнительные сведения см.

в статье Разрешения в Exchange Online.

в статье Разрешения в Exchange Online.Сведения о необходимых разрешениях для запуска определенных командлетов Exchange Online см. в статье Поиск разрешений, необходимых для запуска командлета Exchange.

Если в вашей организации используется локальная служба Exchange и вас есть лицензии Exchange Enterprise CAL со службами для Exchange Online Protection (EOP), инструкции по подключению EOP PowerShell совпадают с Exchange Online PowerShell, как описано в этой статье.

Совет

Возникли проблемы? Обратитесь на форум по Exchange Online.

Подключение к Exchange Online PowerShell с использованием современной проверки подлинности или без нее

Эти инструкции по подключению используют современную проверку подлинности и работают с многофакторной проверкой подлинности (MFA) или без нее.

Другие методы входа, доступные в PowerShell 7, см. в разделе Возможности входа PowerShell 7 далее в этой статье.

В окне PowerShell загрузите модуль EXO V2, выполнив следующую команду:

Import-Module ExchangeOnlineManagementПримечания.

- Если модуль EXO v2 уже установлен, предыдущая команда будет действовать как написанная.

- Возможно, вы сможете пропустить этот шаг и запустить Connect-ExchangeOnline без предварительной загрузки модуля.

В команде, которую вам нужно выполнить, используется следующий синтаксис:

Connect-ExchangeOnline -UserPrincipalName <UPN> [-ShowBanner:$false] [-ExchangeEnvironmentName <Value>] [-DelegatedOrganization <String>] [-PSSessionOption $ProxyOptions]- <UPN> — ваша учетная запись в формате имени субъекта-пользователя (например,

[email protected]). - Если вы используете параметр ExchangeEnvironmentName, вам не требуется применять параметры ConnectionUri или AzureADAuthorizationEndPointUrl. Дополнительные сведения см. в описаниях параметров в статье Connect-ExchangeOnline.

- В параметре DelegatedOrganization указывается организация клиента, которой вы хотите управлять в качестве авторизованного партнера корпорации Майкрософт.

- Если вы находитесь за прокси-сервером, сначала выполните следующую команду:

$ProxyOptions = New-PSSessionOption -ProxyAccessType <Value>, где <Value> равноIEConfig,WinHttpConfigилиAutoDetect. Затем используйте параметр PSSessionOption со значением$ProxyOptions. Дополнительные сведения см. в статье New-PSSessionOption. - Часто можно опустить параметр UserPrincipalName на следующем шаге, чтобы ввести имя пользователя и пароль после выполнения команды Connect-ExchangeOnline

- Если вы не используете многофакторную проверку подлинности, часто можно использовать параметр Credential вместо параметра UserPrincipalName. Сначала запустите команду

$Credential = Get-Credential, введите имя пользователя и пароль, а затем используйте имя переменной для параметра Credential (-Credential $Credential). Если это не сработает, необходимо использовать параметр UserPrincipalName.

Если это не сработает, необходимо использовать параметр UserPrincipalName.

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 или Microsoft 365 GCC

Connect-ExchangeOnline -UserPrincipalName [email protected]В этом примере выполняется подключение к Exchange Online PowerShell в организации Office 365 Germany:

Connect-ExchangeOnline -UserPrincipalName [email protected] -ExchangeEnvironmentName O365GermanyCloudВ этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft GCC High:

Connect-ExchangeOnline -UserPrincipalName [email protected] -ExchangeEnvironmentName O365USGovGCCHighВ этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 DoD

Connect-ExchangeOnline -UserPrincipalName julia@adatum. mil -ExchangeEnvironmentName O365USGovDoD

mil -ExchangeEnvironmentName O365USGovDoD

В этом примере выполняется подключение к Exchange Online PowerShell для управления другим клиентом:

Connect-ExchangeOnline -UserPrincipalName [email protected] -DelegatedOrganization adatum.onmicrosoft.com- <UPN> — ваша учетная запись в формате имени субъекта-пользователя (например,

В открывшемся окне входа введите пароль и нажмите кнопку Войти.

Только многофакторная проверка подлинности: Код проверки создается и отправляется на основе варианта ответа, настроенного для вашей учетной записи (например, текстовое сообщение или приложение Microsoft Authenticator на вашем устройстве).

В открывшемся окне введите код проверки и нажмите кнопку Подтвердить.

Дополнительные сведения о синтаксисе и параметрах см. в статье Connect-ExchangeOnline.

Примечание

По завершении настройки отключите удаленный сеанс PowerShell. Если закрыть окно оболочки PowerShell, не выполнив отключение сеанса, можно исчерпать лимит доступных сеансов удаленной оболочки PowerShell.

Disconnect-ExchangeOnline

Возможности входа PowerShell 7

В этом разделе описаны возможности входа, доступные в версии 2.0.4 и более поздних версиях модуля EXO V2 в PowerShell 7.

Дополнительные сведения об операционных системах, поддерживаемых модулем EXO V2 в PowerShell 7, см. в разделе Поддерживаемые операционные системы для модуля EXO V2.

Дополнительные сведения о синтаксисе и параметрах см. в статье Connect-ExchangeOnline.

Интерактивные сценарии с использованием единого входа на основе браузера

Единый вход на основе браузера — это стандартный метод входа в PowerShell 7. Команда

Если вы используете в команде параметр UserPrincipalName, значение UPN применяется на странице входа в браузере.

Connect-ExchangeOnline -UserPrincipalName [email protected]

Вход на основе устройства

Используйте вход на основе устройства, если браузеры недоступны (поэтому вы не можете увидеть страницу входа).

Connect-ExchangeOnline -Device

Команда возвращает URL-адрес и уникальный код, связанный с сеансом. Откройте URL-адрес в браузере на любом компьютере и введите уникальный код. Когда вы выполните вход в веб-браузере, сеанс в окне PowerShell 7 пройдет проверку подлинности с помощью обычного потока проверки подлинности Azure AD, а командлеты Exchange Online импортируются через несколько секунд.

Встроенные учетные данные

Вы можете ввести свои учетные данные непосредственно в окне PowerShell, не переходя в браузер для единого входа.

Примечание

Этот метод не работает с учетными записями, в которых используется многофакторная проверка подлинности.

Этот метод является улучшением параметра Credential, так как вам не нужно локально хранить учетные данные в сценарии, и вы можете ввести учетные данные непосредственно в интерактивном сеансе PowerShell.

Connect-ExchangeOnline -InlineCredential

Как убедиться, что все получилось?

Командлеты Exchange Online импортируются в локальный сеанс PowerShell и отображаются на индикаторе выполнения. Если не появляются сообщения об ошибках, значит, подключение установлено. Чтобы выполнить быструю проверку, запустите командлет Exchange Online, например Get-Mailbox, и просмотрите результаты его работы.

Если возникают ошибки, просмотрите список возможных причин ниже.

Распространенная проблема — неправильный пароль. Еще раз повторите три описанных выше действия, уделив особое внимание имени пользователя и паролю, которые вы используете.

Для предотвращения атак типа «отказ в обслуживании» (DoS) можно открыть не более пяти удаленных подключений PowerShell к Exchange Online.

Для удаленного сеанса PowerShell необходимо включить учетную запись, которая используется для подключения. Дополнительные сведения см. в статье Включение и отключение доступа к Exchange Online PowerShell.

Между локальным компьютером и Microsoft 365 необходимо открыть трафик для TCP-порта 80. Вполне вероятно, что он уже открыт, но в этом следует убедиться, если в вашей организации действует политика ограниченного доступа к Интернету.

Если в вашей организации используется федеративная проверка подлинности и ваш поставщик удостоверений (IDP) и/или служба маркеров безопасности (STS) не являются общедоступными, вы не сможете использовать федеративную учетную запись для подключения к Exchange Online PowerShell. Вместо этого вам нужно создать и использовать нефедеративную учетную запись в Microsoft 365, чтобы подключиться к Exchange Online PowerShell.

Управляем Exchange через PowerShell — «Хакер»

Подключаться к серверу Exchange и управлять почтой можно не только через почтовик, но и напрямую из PowerShell. Это позволяет писать самые разные скрипты — например, массово создавать ящики или переносить архивы. Посмотрим, как выглядит этот интерфейс.

Это позволяет писать самые разные скрипты — например, массово создавать ящики или переносить архивы. Посмотрим, как выглядит этот интерфейс.

Первым делом нужно установить сессию с сервером. Для этого используем следующий командлет:

С:> $session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri http://mx.mailserver.ru -Authentication KerberosВместо http://mx.mailserver.ru указываем URI своего сервера (его можно глянуть в Exchange Admin Center в разделе «Серверы -> Виртуальные директории»). Теперь используем нашу сессию:

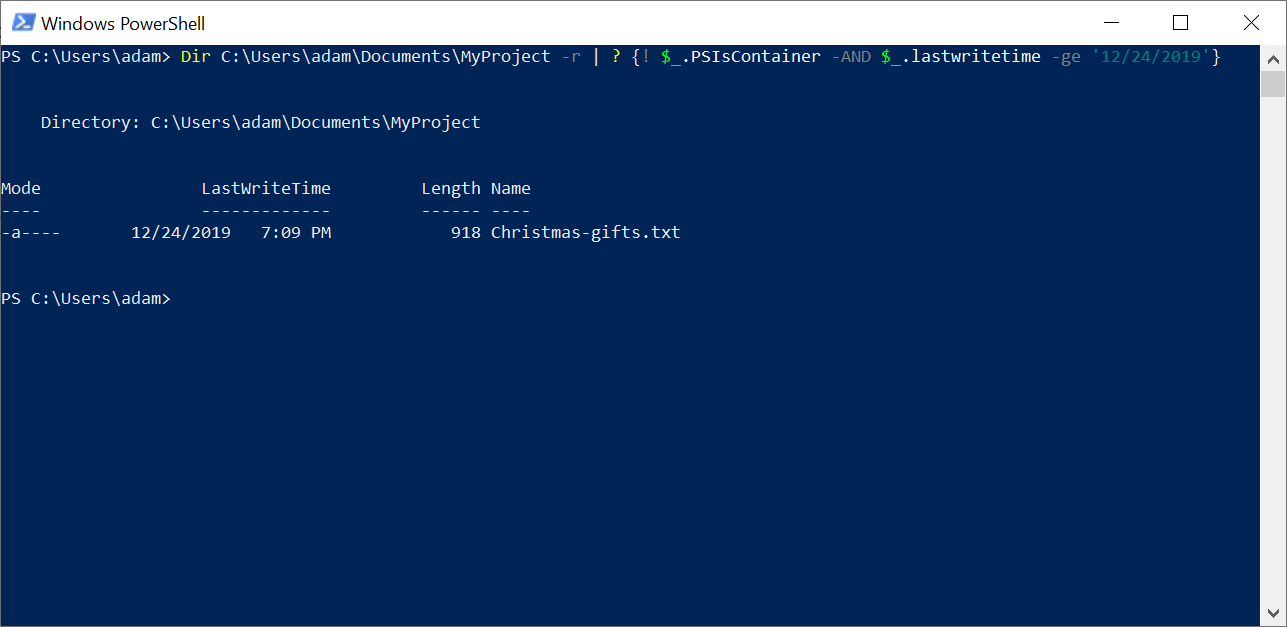

С:> Import-PSSession $session -DisableNameCheckingПосле этого можно начинать вводить команды Exchange Management Shell. К примеру, для того чтобы посмотреть, сколько места занимает каждая папка, выполним:

Get-MailboxFolderStatistics -Identity <user> -FolderScope All | select Name,ItemsInFolder,FolderSizeПоиск и удаление писем по теме и вложению:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery вложение:"archive. exe" -DeleteContent

exe" -DeleteContentВывести ящики, которые не использовались за последние 120 дней:

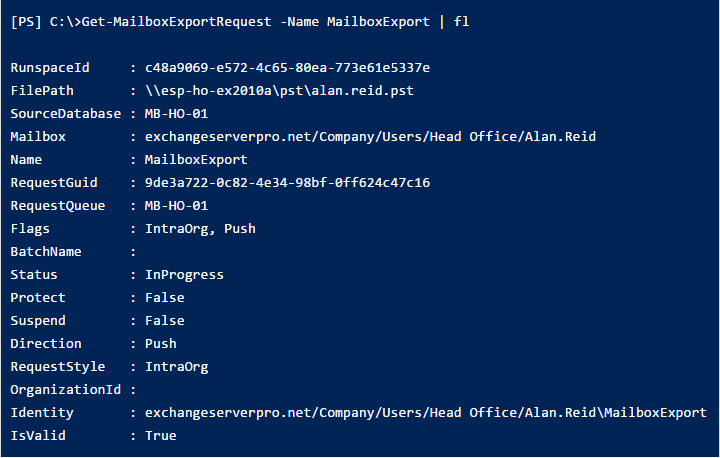

Get-MailboxDatabase | Get-MailboxStatistics | where {$_.Lastlogontime -lt (get-date).AddDays(-120)} | Sort LastlogЭкспортировать почтовый ящик в формате PST:

New-MailboxExportRequest -Mailbox "xakep" -Filepath "PCtempxakep.pst" -ContentFilter {(Received -gt "01/01/2017")}

New-MailboxExportRequest -Mailbox "xakep" -Filepath "PCtempxakep.pst"Как видишь, разных команд и возможностей сколько угодно. Подробнее о них можешь почитать в официальном источнике, ну и не забывай про встроенную справку по синтаксису языка, она часто выручает.

Exchange Management Shell11 команд PowerShell для Office 365, которые полезно знать администраторам

Использование PowerShell для управления Office 365 может сделать вашу работу быстрее, эффективнее и проще. PowerShell предоставляет доступ к информации о среде Office 365, к которой нельзя получить доступ через центр администрирования Microsoft 365, и позволяет выполнять массовые операции с помощью одной команды. Благодаря интеграции продуктов Office 365 в единый интерфейс, PowerShell также упрощает управление доступом пользователей и усиливает кибербезопасность.

Благодаря интеграции продуктов Office 365 в единый интерфейс, PowerShell также упрощает управление доступом пользователей и усиливает кибербезопасность.

Данная статья объясняет наиболее полезные для системных администраторов команды PowerShell для Office 365. Мы разделили эти команды на три категории — автоматизация, отчетность и конфигурация, — чтобы вы могли быстро найти то, что вам нужно.

Как PowerShell может помочь работе с Office 365

Центр администрирования Microsoft 365 отлично подходит для обычных пользователей. Используя эту систему, вы можете управлять своими учетными записями и лицензиями пользователей Office 365, а также такими службами, как Exchange Online, Teams и SharePoint Online. Вы также можете управлять всеми этими компонентами с помощью PowerShell. Его использование значительно упрощает автоматизацию и делает вашу работу более эффективной.

В частности, существует несколько ключевых факторов, которые упрощают управление Office 365 с помощью PowerShell:

- PowerShell для Office 365 показывает дополнительную информацию, которую вы не можете увидеть в центре администрирования Microsoft 365;

- PowerShell позволяет настраивать функции и параметры, недоступные в центре администрирования Office 365;

- Если вы используете Office 365 для обмена файлами, PowerShell для Office 365 позволит быстро выполнять проверку и управлять доступом пользователей к общим дискам;

- Через командную строку вы можете легко выполнять массовые операции;

- В PowerShell для Office 365 вы можете использовать командлеты для фильтрации данных, полученных из вашей системы Office 365.

Таким образом вы получите быстрый доступ к информации о пользователях и системах;

Таким образом вы получите быстрый доступ к информации о пользователях и системах; - Его также можно использовать для автоматизации процесса сбора данных из Office 365 и их выгрузки в CSV-файл;

- Благодаря возможности быстро проверять информацию о пользователях PowerShell является мощным инструментом для мониторинга и повышения кибербезопасности.

Все эти функции чрезвычайно полезны для системных администраторов. Однако следует отметить, что

PowerShell помогает расширить возможности по управлению Office 365, а не заменяет центр администрирования Microsoft 365. Выполнение некоторых задач будет более эффективным с помощью центра администрирования, и наоборот, некоторые процедуры настройки можно выполнить только с помощью команд PowerShell.

Как только вы освоите основы PowerShell, система станет практически неограниченно расширяемой. Существуют десятки инструментов PowerShell, которые могут упростить и ускорить системное администрирование, а использование командной строки позволит запускать сценарии для автоматизации частых и трудоемких задач.

Наконец, попробуйте интегрированную среду разработки сценариев PowerShell (ISE) для всех ваших потребностей, связанных с PowerShell. Эта среда не только упрощает создание сценариев PowerShell, но и улучшает взаимодействие с интерфейсом командной строки.

Команды PowerShell для автоматизации Office 365

Вместо обработки десятков учетных записей пользователей вручную, вы можете использовать PowerShell для быстрого сбора, фильтрации и систематизации информации о пользователях Office 365. Затем с помощью того же интерфейса командной строки вы можете выполнять массовые действия в отношении нужной учетной записи.

Наиболее полезные команды PowerShell для автоматизации Office 365:

1. Подключение к приложению Office 365 с помощью PowerShell

Прежде чем начать использовать PowerShell для Office 365, необходимо скачать и установить модуль Office 365 для

Windows PowerShell и подключить его к своему инстансу Office 365.

Вот как это сделать:

- Cкачайте и установите Помощник по входу в Microsoft Online Services для ИТ-специалистов, RTW.

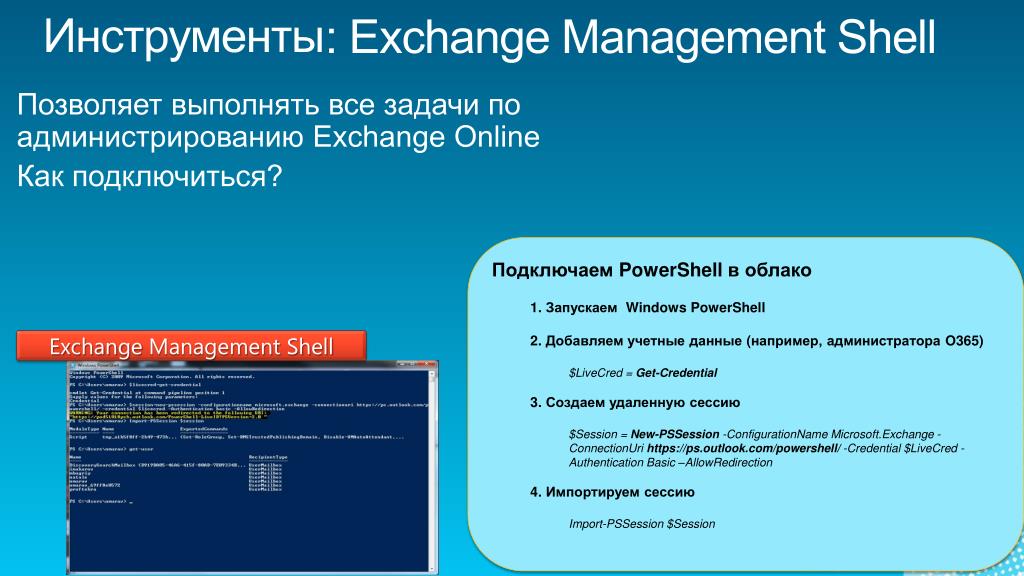

- Импортируйте модуль PowerShell Online Services для Microsoft Azure Active Directory и Office 365, используя следующие команды в PowerShell:

1. Install-Module -Name AzureAD 2. 3. Install-Module -Name MSOnline - Введите свои учетные данные администратора Office 365:

$Cred = Get-Credential

Теперь вам нужно создать сеанс PowerShell от имени удаленного пользователя. Это можно сделать с помощью следующей команды:$O365 = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $Cred -Authentication Basic -AllowRedirection - Теперь импортируйте команды сеанса в локальный сеанс Windows PowerShell:

Import-PSSession $O365 - Наконец, подключите сеанс ко всем своим службам Office 365 с помощью этой команды:

Connect-MsolService –Credential $O365

Это подключит PowerShell для Office 365 к вашему инстансу Office 365 и позволит управлять им.

Вы можете подключиться к Microsoft Exchange Online и Microsoft SharePoint Online, чтобы управлять этими службами с помощью PowerShell.

- Подключение к Exchange Online, по сути, происходит так же, как и подключение к Office 365. Вот соответствующие команды:

1. $Cred = Get-Credential 2. 3. $Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $Cred -Authentication Basic –AllowRedirection - Подключение к SharePoint Online немного сложнее, и вам потребуется установить дополнительное программное обеспечение.

Сначала установите компонент командной консоли SharePoint Online.

Затем запустите из PowerShell следующую команду:

1. $admin="[email protected]" 2. 3. $orgname="enterprise" 4. 5. $userCred = Get-Credential -UserName $admin -Message "Укажите пароль."

6.

7. Connect-SPOService -Url https://$orgname-admin.sharepoint.com -Credential $userCred

5. $userCred = Get-Credential -UserName $admin -Message "Укажите пароль."

6.

7. Connect-SPOService -Url https://$orgname-admin.sharepoint.com -Credential $userCred

3. Cписок доступных командлетов PowerShell для Office 365

Командлеты — это основной тип команд PowerShell для Office 365, и вы будете использовать их чаще всего. PowerShell для Office 365, как и большинство интерфейсов командной строки, позволяет просмотреть список всех доступных командлетов для вашей системы.

4. Cписок всех пользователей Office 365

Одно из наиболее распространенных применений PowerShell — получение списка всех пользователей Office 365. В PowerShell это можно сделать с помощью всего одного командлета:

Get-msoluser.

Этот командлет покажет вам всех пользователей Office 365 с действующей лицензией и автоматически получит некоторую базовую информацию о каждом из них: параметры DisplayName, City, Department и ObjectID.

- Для этого выполните команду:

1. Get-MsolUser | Select DisplayName, City, Department, ObjectID

Get-MsolUser | Select DisplayName, City, Department, ObjectID - Затем вы можете увидеть количество учетных записей, выполнив аналогичную команду:

1. Get-MsolAccountSku - А для получения списка доступных вам служб выполните эту команду:

1. Get-MsolAccountSku | select -ExpandProperty ServiceStatus - С помощью стандартной логики командной строки эти команды можно расширить для фильтрации получаемых результатов. Например, вы можете сгруппировать всех пользователей в зависимости от места, запустив:

1. Get-MsolUser | Select DisplayName, UsageLocation | Sort UsageLocation, DisplayName

5. Создание нового пользователя в Office 365 с помощью PowerShell

PowerShell можно использовать для автоматизации процесса создания новых пользователей вашей системы. Для этого воспользуйтесь командлетом

New-MsolUser:

Для автоматизации процесса создания пользователей используйте этот командлет с соответствующими переменными:

1. New-MsolUser -UserPrincipalName [email protected] -DisplayName "John Smith" -FirstName “John” -LastName “Smith”

New-MsolUser -UserPrincipalName [email protected] -DisplayName "John Smith" -FirstName “John” -LastName “Smith”

После выполнения данной команды PowerShell выведет информацию о созданном вами пользователе, включая его временный пароль и статус лицензии.

6. Изменение пароля в Office 365 с помощью PowerShell

Одна из самых распространенных и наиболее раздражающих задач системных администраторов — смена пароля пользователя. В идеале для этого

использовать менеджер паролей, но PowerShell дает вам возможность автоматически обновлять пароли для отдельных пользователей.

Для этого выполните команду:

1. Set-MsolUserPassword -UserPrincipalName [email protected] -NewPassword P@SSw0rd!

Вы также можете не использовать параметр

-NewPassword, и в этом случае система автоматически сгенерирует случайный пароль:

1. Set-MsolUserPassword -UserPrincipalName JSmith@netwrixqcspa. onmicrosoft.com

onmicrosoft.com

Команды Windows PowerShell для отчетности

PowerShell для Office 365 — это отличный инструмент для создания отчетов. Использование командлетов PowerShell позволяет быстро и легко получать доступ, сортировать и сопоставлять информацию о пользователях Office 365, а также информацию о том, как они используют систему.

Следует отметить, что большинство командлетов для создания отчетов устарело в январе 2018 года. Корпорация Microsoft заменила эти командлеты новым API отчетов Microsoft Graph. Это сократило возможности PowerShell по созданию отчетов в Office 365, но все старые функции по-прежнему доступны через центр безопасности и соответствия требованиям Office 365.

Тем не менее, в вопросах отчетности о пользователях и группах PowerShell для Office 365 по-прежнему является ключевым инструментом. Ниже мы приведем наиболее полезные отчеты, для которых можно использовать PowerShell.

1. Планы лицензирования

В PowerShell есть чрезвычайно полезный командлет, который позволяет вам видеть сводку ваших текущих планов лицензирования и доступных лицензий для каждого плана. Для того, чтобы им воспользоваться, сделайте следующее.

Для того, чтобы им воспользоваться, сделайте следующее.

Для этого выполните команду:

1. Get-MsolAccountSku

В результате вы получите отчет, содержащий несколько ключевых элементов информации:

- AccountSkuld — показывает доступные планы лицензирования для вашей организации;

- ActiveUnits — количество лицензий, приобретенных вами для определенного плана лицензирования;

- WarningUnits — количество непродленных лицензий в плане лицензирования, которые истекают по окончании 30-дневного льготного периода;

- ConsumedUnits — количество лицензий, которые вы назначили пользователям из определенного плана лицензирования.

Вы также можете использовать дополнительный синтаксис для получения дополнительной информации о ваших лицензиях или фильтрации и сортировки результатов. Дополнительные сведения о том, как это сделать, вы найдете

документации Microsoft по использованию PowerShell для создания отчетов.

2. Учетные записи пользователей

Еще один полезный командлет для создания отчетов —

Get-MsolUser, который возвращает список всех учетных записей пользователей Office 365. Вот как вы можете использовать эту команду.

Выполните команду:

1. Get-MsolUser

Вы увидите полный список учетных записей пользователей с соответствующими именами. Вы также можете добавить ряд параметров для фильтрации отображаемых учетных записей. Например, чтобы получить список нелицензированных пользователей (пользователей, которые были добавлены в Office 365, но еще не получили лицензии на использование какой-либо из служб), выполните следующую команду:

1. Get-MsolUser -UnlicensedUsersOnly

Для дальнейшего изучения конкретных учетных записей можно использовать командлет

where.

Чтобы скомбинировать два командлета, воспользуйтесь вертикальной чертой «|»: Это означает, что PowerShell для Office 365 возьмет результаты первой команды и отправит их следующей команде. Например, если вы хотите отображать только те учетные записи пользователей, у которых не указано место использования, вы можете использовать такую команду:

Например, если вы хотите отображать только те учетные записи пользователей, у которых не указано место использования, вы можете использовать такую команду:

1. Get-MsolUser | Where {{$_.UsageLocation -eq $Null}}

Добавив дополнительный синтаксис после символа вертикальной черты «|», вы сможете конкретизировать отчеты и получать списки пользователей с любой комбинацией атрибутов.

3. Отчеты электронной почты

PowerShell также является мощным инструментом для проверки использования электронной почты и пользователей. Фактически это одно из основных системных приложений, когда дело доходит до отчетности. Ниже перечислено несколько полезных отчетов, касающихся электронной почты:

- Вы можете использовать PowerShell для получения информации о каждом почтовом ящике в вашей системе, используя следующую команду:

1. Get-mailbox | get-MailboxStatistics - Вы также можете получить список всех почтовых ящиков, в которые не выполнялся вход в течение 30 дней (или любого другого нужного вам периода, означающего, что вам необходимо закрыть эти ящики).

Для этого выполните команду:

Для этого выполните команду:1. Get-Mailbox –RecipientType 'UserMailbox' | Get-MailboxStatistics | Sort-Object LastLogonTime | Where {{$_.LastLogonTime –lt ([DateTime]::Now).AddDays(-30) }} | Format-Table DisplayName, LastLogonTime - Еще один полезный инструмент для обеспечения кибербезопасности — проверка активности ваших почтовых ящиков, чтобы отметить те из них, которые отправляют и получают больше всего почты. Для этой задачи есть специальный командлет. Выполните команду:

1. Get-MailTrafficTopReport

Командлеты PowerShell для настройки Office 365

PowerShell также чрезвычайно полезен для настройки среды Office 365. Как мы отмечаем в нашем бесплатном видеокурсе по скрытым параметрам Office 365, которые можно разблокировать с помощью PowerShell, существуют определенные параметры конфигурации, которые доступны только через интерфейс PowerShell.

Наиболее полезными и часто используемыми командами PowerShell для настройки являются те, которые относятся к управлению группами пользователей и созданию новых сайтов SharePoint. Зачастую эти задачи усложняют работу системных администраторов, и их автоматизация может сэкономить много времени.

Зачастую эти задачи усложняют работу системных администраторов, и их автоматизация может сэкономить много времени.

1. Настройте «скрытые» параметры с помощью PowerShell для Office 365

Как мы упоминали ранее, к некоторым параметрам конфигурации Office 365 можно получить доступ только с помощью PowerShell.

Наиболее ярким примером являются параметры конфигурации «Skype для бизнеса». Онлайн-центр администрирования этой службы содержит несколько параметров, позволяющих настроить способ ее работы для вашей организации. Однако с помощью PowerShell вы получите доступ к большему количеству параметров настройки. Например, стандартные конференции в Skype настроены так, что:

- анонимные пользователи могут автоматически войти в каждую конференцию;

- участники могут вести запись конференции;

- все пользователи вашей организации могут быть назначены докладчиками.

Чтобы изменить эти стандартные настройки, вы можете использовать Powershell. Вот команда для отключения всех трех вышеперечисленных параметров:

Вот команда для отключения всех трех вышеперечисленных параметров:

1. Set-CsMeetingConfiguration -AdmitAnonymousUsersByDefault $False -AllowConferenceRecording $False -DesignateAsPresenter "None"

Если вы хотите сбросить настройки до значений по умолчанию, используйте следующую команду:

1. Set-CsMeetingConfiguration -AdmitAnonymousUsersByDefault $True -AllowConferenceRecording $True -DesignateAsPresenter "Company"

Это лишь один пример скрытых параметров, к которым вы можете получить доступ с помощью PowerShell. Чтобы узнать больше, посетите

наш бесплатный онлайн-курс.

2. Управление членством в группах Office 365 с помощью PowerShell

PowerShell имеет несколько командлетов, специально предназначенными для работы с группами Office 365. Например…

Выполните команду, чтобы просмотреть список всех активных групп в Office 365.

1. Get-MsolGroup

Эта команда также предоставит вам шестнадцатеричный идентификатор для каждой группы, который вам понадобится для управления членством.

Для добавления и удаления членов группы вам также понадобится шестнадцатеричный идентификатор их учетных записей, который можно получить с помощью команды:

1. Get-MsolUser | Select ObjectID.

Затем вы можете запустить соответствующий командлет для добавления или удаления пользователей из

определенных групп. Чтобы добавить пользователей, выполните следующую команду, заменив указанные в примере шестнадцатеричные идентификаторы на идентификаторы, относящиеся к вашей группе и нужному пользователю:

1. Add-MsolGroupMember -GroupObjectId 5b61d9e1-a13f-4a2d-b5ba-773cebc08eec -GroupMemberObjectId a56cae92-a8b9-

Чтобы удалить пользователей из групп, вы можете выполнить ту же команду, но с измененной первой частью:

1. Remove-MsolGroupMember

Как Varonis взаимодействует с PowerShell

Varonis дополняет использование PowerShell несколькими способами.

Мониторинг

Varonis отслеживает и проверяет активность в Office 365 (включая изменения конфигурации) и команды PowerShell. Это позволяет вам отслеживать любые изменения, которые администраторы или злоумышленники вносят с помощью PowerShell.

Это позволяет вам отслеживать любые изменения, которые администраторы или злоумышленники вносят с помощью PowerShell.

Администраторы должны вносить изменения в конфигурации или разрешения Office 365, имея действующий запрос на изменение. Этот дополнительный уровень проверки обеспечивает бесперебойную работу процессов и процедур.

Злоумышленники пытаются использовать PowerShell для отключения мер безопасности или повышения прав учетной записи. Varonis улавливает эти изменения и отслеживает любые другие действия, которые злоумышленники совершают в Office 365.

Получайте оповещения и принимайте меры

Varonis позволяет пользователям запускать сценарии PowerShell при получении оповещений.

Наиболее распространенным применением этой функции является автоматическая реакция на атаки программ-вымогателей. Модель угроз программ-вымогателей вызывает сценарий, деактивирующий учетную запись пользователя и выключающий все компьютеры, в которые они входили, для остановки атаки.

Заключение

PowerShell является эффективным инструментом для работы с Office 365. Он позволяет быстро получать доступ к информации из системы, составлять подробные отчеты и выполнять массовые действия. Кроме того, с его помощью можно получить доступ к определенным функциям Office 365, которые недоступны другим способом.

Подключить Powershell к Office 365 относительно просто, и в результате вы получите доступ ко всем перечисленным выше расширенным функциям. Это также позволит вам более легко интегрировать вашу среду Office 365 с платформой кибербезопасности Varonis и обеспечить безопасность конфиденциальных данных.

Установка сертификата: Exchange 2010 (PowerShell)

После того, как Вы получите ваш Zip-файл с выпущенным сертификатом, извлеките файл(ы), содержащийся(щиеся) в Zip-файле на сервер. Мы рекомендуем их извлечение на рабочий стол или все вместе в новую папку.

Вариант 1

Из командной консоли Exchange Management Shell, выполните следующую команду для установки server (серверного), root (корневого) и intermediate (промежуточного) сертификатов в соответствующее хранилище сертификатов:

Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path c:\certificates\YOUR_CERTIFICATE. cer -Encoding byte -ReadCount 0))

cer -Encoding byte -ReadCount 0))

Примечание:

Если Вы получили .crt(s) вместо одного .cer file, то Вам необходимо будет убедиться, что YOUR_CERTIFICATE.cer это YOUR_ORDER_NUMBER.crt или YOUR_FQDN.crt. В результате Вам может потребоваться установить вручную root (корневой) и intermediate (промежуточный) сертификаты на Вашем сервере. Смотрите раздел статей данного документа для более подробной информации о том, как это сделать.

Убедитесь, что в Вашем «пути» нет пробелов. В результате выполнения этой команды, будет выведен отпечаток. (В случае если Вы потеряли Ваш отпечаток, Вы можете скопировать его из ММС сертификаты Snap-in (оснастки) консоли).

Затем, чтобы включить службы, выполните следующую команду:

Enable-ExchangeCertificate -Thumbprint $your_thumbprint -Services «POP,IMAP,SMTP,IIS»

(Это предполагает, что Вы будете выполнять вышеперечисленные службы)

Вариант 2

В качестве альтернативы можно запустить следующую команду, чтобы импортировать и включить службы в one line.

Import-ExchangeCertificate -FileData ([Byte[]]$(Get-Content -Path c:\certificates\YOUR_CERTIFICATE.cer -Encoding byte -ReadCount 0)) | Enable-ExchangeCertificate-Services»IIS,POP,IMAP,SMTP»

Удаленное управление Exchange — Get-PowerShell

Для настройки Exchange 2013 в основном используется два инструмента это Exchange Admin Center и Exchange Managment Shell. Использование Admin Center удаленно — не проблема. Это веб сайт, который можно открыть на любом компьютере. Удаленное управление Exchange с использованием Managment Shell, требует установки этого Managment Shell. Однако большинство задач можно выполнить просто удаленно подключившись к Exchange 2013.

Для выполнения команд Exchnage удаленно необходимо в общем-то создать сессию и импортировать командлеты из этой сессии в текущий сеанс PowerShell

Запуск команд удаленно

Данный подход позволяет запустить команды Exchange с компьютера, на котором не установлен Exchange удаленно.

Во-первых, запускаем обычный повершел (конечно не ниже третьей версии).

Во-вторых, запускаем следующий командлет, он создаст подключение (сессию), которое мы в дальнейшем будем использовать для удаленного управления Exchnage.

PS D:\> $session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri http://lon-cas1.adatum.com/powersh ell/ -Authentication Kerberos

PS D:\> $session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri http://lon-cas1.adatum.com/powersh ell/ -Authentication Kerberos |

Где вместо lon-cas1.adatum.com вы указываете свой сервер клиентского доступа, конкретный URI можно посмотреть в том же Exchange Admin Center в разделе серверы -> виртуальные директории (servers -> virtual directories).

Данная сессия будет создана с разрешениями текущего пользователя, если желаете запустить с разрешениями другого пользователя выполните командлет с параметром -credential

PS D:\> $session = New-PSSession -ConfigurationName Microsoft. Exchange -ConnectionUri http://lon-cas1.adatum.com/powersh

ell/ -Authentication Kerberos -Credential (Get-Credential)

Exchange -ConnectionUri http://lon-cas1.adatum.com/powersh

ell/ -Authentication Kerberos -Credential (Get-Credential)

PS D:\> $session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri http://lon-cas1.adatum.com/powersh ell/ -Authentication Kerberos -Credential (Get-Credential) |

Вариант выше создаст сессию, спросив предварительно в отдельном окне логин и пароль.

В-третьих, начните использовать сессию.

PS D:\> Import-PSSession $session -DisableNameChecking ModuleType Name ExportedCommands ———- —- —————- Script tmp_wfdf152x.m3e {Add-ADPermission, Add-AvailabilityAddressSpace, Add-ContentFilterPhr…

PS D:\> Import-PSSession $session -DisableNameChecking

ModuleType Name ExportedCommands ———- —- —————- Script tmp_wfdf152x. |

После чего можно вводить команды Exchange Managment Shell.

PS D:\> Get-ExchangeServer Name Site ServerRole Edition AdminDisplayVersion —- —- ———- ——- ——————- LON-MBX1 Adatum.com/Config… Mailbox Enterprise Version 15.0 (Bu… LON-MBX2 Adatum.com/Config… Mailbox Enterprise Version 15.0 (Bu… LON-CAS1 Adatum.com/Config… ClientAc… Enterprise Version 15.0 (Bu… LON-CAS2 Adatum.com/Config… ClientAc… Enterprise Version 15.0 (Bu…

PS D:\> Get-ExchangeServer

Name Site ServerRole Edition AdminDisplayVersion —- —- ———- ——- ——————- LON-MBX1 Adatum. LON-MBX2 Adatum.com/Config… Mailbox Enterprise Version 15.0 (Bu… LON-CAS1 Adatum.com/Config… ClientAc… Enterprise Version 15.0 (Bu… LON-CAS2 Adatum.com/Config… ClientAc… Enterprise Version 15.0 (Bu… |

Вообще удаленное управление Exchange все же отличается от использование Exchange Managment Shell. Поэтому если вы планируете постоянное управление с данного компьютера — рекомендуется поставить Management Tools для Exchnage.

В-четвертых, после использования всех необходимых команд. Разорвите сессию.

PS D:\> Remove-PSSession $session

PS D:\> Remove-PSSession $session |

Полезные ссылки

Подключение к удаленному серверу статья на technet

Справка по использованию Import-PSSession

Подключиться к Exchange Online PowerShell

- 540Z» data-article-date-source=»git»> 09.09.2021

- 6 минут на чтение

В этой статье

Модуль Exchange Online PowerShell V2 (сокращенно модуль EXO V2) использует современную проверку подлинности и работает с многофакторной проверкой подлинности (MFA) для подключения ко всем средам PowerShell, связанным с Exchange, в Microsoft 365: Exchange Online PowerShell, Security & Compliance PowerShell, и автономная оболочка PowerShell для защиты Exchange Online (EOP).Дополнительные сведения о модуле EXO V2 см. В разделе О модуле Exchange Online PowerShell V2.

В этой статье содержатся инструкции по подключению к Exchange Online PowerShell с помощью модуля EXO V2 с MFA или без него.

Чтобы использовать более старые, менее безопасные инструкции по удаленному подключению PowerShell, которые в конечном итоге станут устаревшими, см. Обычная проверка подлинности — подключение к Exchange Online PowerShell.

Чтобы использовать старый модуль Exchange Online Remote PowerShell для подключения к Exchange Online PowerShell с помощью MFA, см. Модуль V1 — Подключение к Exchange Online PowerShell с помощью MFA.Обратите внимание, что эта более старая версия модуля со временем будет удалена.

Модуль V1 — Подключение к Exchange Online PowerShell с помощью MFA.Обратите внимание, что эта более старая версия модуля со временем будет удалена.

Что вам нужно знать перед тем, как начать?

Требования для установки и использования модуля EXO V2 описаны в разделе «Установка и обслуживание модуля EXO V2».

Примечание

Остальные инструкции в статье предполагают, что вы уже установили модуль.

После подключения командлеты и параметры, к которым у вас есть или нет доступ, контролируются с помощью управления доступом на основе ролей (RBAC).Дополнительные сведения см. В разделе Разрешения в Exchange Online.

Чтобы найти разрешения, необходимые для запуска определенных командлетов Exchange Online, см. Раздел «Поиск разрешений, необходимых для выполнения любого командлета Exchange».

Если ваша организация является локальной Exchange и у вас есть Exchange Enterprise CAL с лицензиями служб для Exchange Online Protection (EOP), инструкции по подключению EOP PowerShell такие же, как и для Exchange Online PowerShell, как описано в этой статье.

Подключение к Exchange Online PowerShell с использованием современной проверки подлинности с MFA или без нее

В этих инструкциях по подключению используется современная проверка подлинности и работает с многофакторной проверкой подлинности (MFA) или без нее.

Информацию о других методах входа, доступных в PowerShell 7, см. В разделе «Возможности входа в PowerShell 7» далее в этом разделе.

В окне PowerShell загрузите модуль EXO V2, выполнив следующую команду:

Импорт-модуль ExchangeOnlineManagementПримечания :

- Если вы уже установили модуль EXO V2, предыдущая команда будет работать так, как написано.

- Вы можете пропустить этот шаг и запустить Connect-ExchangeOnline без предварительной загрузки модуля.

Команда, которую необходимо запустить, использует следующий синтаксис:

Connect-ExchangeOnline -UserPrincipalName[-ShowBanner: $ false] [-ExchangeEnvironmentName ] [-DelegatedOrganization ] [-PSSessionOption $ ProxyOptions] -

navin @ contoso.com). - При использовании параметра ExchangeEnvironmentName нет необходимости использовать параметры ConnectionUri или AzureADAuthorizationEndPointUrl . Дополнительные сведения см. В описании параметров в Connect-ExchangeOnline.

- Параметр DelegatedOrganization указывает организацию клиента, которой вы хотите управлять как авторизованный партнер Microsoft. Для получения дополнительной информации см. Партнеры.

- Если вы находитесь за прокси-сервером, сначала выполните эту команду:

$ ProxyOptions = New-PSSessionOption -ProxyAccessType, где— IEConfig,WinHttpConfigилиAutoDetect.Затем используйте параметр PSSessionOption со значением$ ProxyOptions. Дополнительные сведения см. В разделе New-PSSessionOption. - Часто можно опустить параметр UserPrincipalName на следующем шаге, чтобы ввести имя пользователя и пароль после выполнения команды Connect-ExchangeOnline . Если это не сработает, вам нужно использовать параметр UserPrincipalName .

- Если вы не используете MFA, вы можете часто использовать параметр Credential вместо параметра UserPrincipalName .Сначала запустите команду

$ Credential = Get-Credential, введите свое имя пользователя и пароль, а затем используйте имя переменной для параметра Credential (-Credential $ Credential). Если это не сработает, вам нужно использовать параметр UserPrincipalName .

В этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 или Microsoft 365 GCC :

Connect-ExchangeOnline -UserPrincipalName navin @ contoso.комВ этом примере выполняется подключение к Exchange Online PowerShell в организации Office 365 Германия :

Connect-ExchangeOnline -UserPrincipalName [email protected] -ExchangeEnvironmentName O365GermanyCloudВ этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft GCC High :

Connect-ExchangeOnline -UserPrincipalName [email protected] -ExchangeEnvironmentName O365USGovGCCHighВ этом примере выполняется подключение к Exchange Online PowerShell в организации Microsoft 365 DoD :

Connect-ExchangeOnline -UserPrincipalName julia @ adatum.mil -ExchangeEnvironmentName O365USGovDoDВ этом примере выполняется подключение к Exchange Online PowerShell для управления другим клиентом :

Connect-ExchangeOnline -UserPrincipalName [email protected] -DelegatedOrganization adatum.onmicrosoft.com-

В открывшемся окне входа введите свой пароль и нажмите Войти .

Только MFA : код подтверждения создается и доставляется на основе варианта ответа, настроенного для вашей учетной записи (например, текстовое сообщение или приложение Microsoft Authenticator на вашем устройстве).

В открывшемся окне проверки введите проверочный код и нажмите Проверить .

Подробные сведения о синтаксисе и параметрах см. В разделе Connect-ExchangeOnline.

Примечание

Обязательно отключите удаленный сеанс PowerShell, когда закончите. Если вы закроете окно PowerShell, не отключая сеанс, вы можете использовать все доступные вам удаленные сеансы PowerShell, и вам нужно будет дождаться истечения срока действия сеансов.Чтобы отключить удаленный сеанс PowerShell, выполните следующую команду.

Отключить-Обменять Онлайн

PowerShell 7, вход в систему, опыт

В этом разделе описываются возможности входа в систему, доступные в версии 2.0.4 или более поздней версии модуля EXO V2 в PowerShell 7.

Для получения дополнительной информации об операционных системах, которые поддерживаются модулем EXO V2 в PowerShell 7, см. Поддерживаемые операционные системы для модуля EXO V2.

Для получения подробной информации о синтаксисе и параметрах см. Connect-ExchangeOnline.

Интерактивное создание сценариев с использованием единого входа на основе браузера

Единый вход на основе браузера (SSO) — это метод входа по умолчанию в PowerShell 7. Команда Connect-ExchangeOnline открывает страницу входа в Azure AD в браузере по умолчанию. После ввода учетных данных старые командлеты Exchange Online и командлеты модуля EXO V2 будут доступны в результирующем сеансе PowerShell.

Если вы используете в команде параметр UserPrincipalName , значение UPN используется на странице входа в браузере.

Connect-ExchangeOnline -UserPrincipalName [email protected]

Журнал на основе устройства

Использовать вход на основе устройства, когда браузер недоступен (и, следовательно, вы не видите страницу входа):

Connect-ExchangeOnline -Устройство

Команда возвращает URL-адрес и уникальный код, привязанный к сеансу. Вам нужно открыть URL-адрес в браузере на любом компьютере, а затем ввести уникальный код. После завершения входа в систему в веб-браузере сеанс в окне Powershell 7 проходит проверку подлинности с помощью обычного потока проверки подлинности Azure AD, а командлеты Exchange Online импортируются через несколько секунд.

Встроенные учетные данные

Вы можете ввести свои учетные данные прямо в окне PowerShell без необходимости заходить в браузер для SSO.

Примечание

Этот метод не работает с учетными записями, использующими многофакторную аутентификацию.

Этот метод является усовершенствованием параметра Credential , поскольку вам не нужно хранить учетные данные локально в сценарии, и вы можете вводить учетные данные непосредственно в интерактивном сеансе PowerShell.

Connect-ExchangeOnline -InlineCredential

Откуда вы знаете, что это сработало?

Командлеты Exchange Online импортируются в локальный сеанс PowerShell и отслеживаются индикатором выполнения. Если вы не получаете никаких ошибок, вы успешно подключились. Быстрый тест — запустить командлет Exchange Online PowerShell, например, Get-Mailbox , и просмотреть результаты.

Если вы получаете сообщения об ошибках, проверьте следующие требования:

Распространенная проблема — неверный пароль.Выполните три шага еще раз и обратите особое внимание на имя пользователя и пароль, которые вы используете.

Чтобы предотвратить атаки типа «отказ в обслуживании» (DoS), вы ограничены пятью открытыми удаленными подключениями PowerShell к Exchange Online.

Учетная запись, которую вы используете для подключения, должна быть включена для удаленного PowerShell. Дополнительные сведения см. В разделе Включение или отключение доступа к Exchange Online PowerShell.

TCP-порт 80 должен быть открыт между вашим локальным компьютером и Microsoft 365.Вероятно, он открыт, но это следует учитывать, если в вашей организации действует политика ограниченного доступа в Интернет.

Если ваша организация использует федеративную проверку подлинности, а ваш поставщик удостоверений (IDP) и / или служба маркеров безопасности (STS) не являются общедоступными, вы не можете использовать федеративную учетную запись для подключения к Exchange Online PowerShell. Вместо этого создайте и используйте нефедеративную учетную запись в Microsoft 365 для подключения к Exchange Online PowerShell.

О модуле Exchange Online PowerShell V2

- 16 минут на чтение

В этой статье

Модуль Exchange Online PowerShell V2 (сокращенно модуль EXO V2) использует современную проверку подлинности и работает с многофакторной проверкой подлинности (MFA) для подключения ко всем средам PowerShell, связанным с Exchange, в Microsoft 365: Exchange Online PowerShell, Security & Compliance PowerShell, и автономная оболочка PowerShell для защиты Exchange Online (EOP).

Инструкции по подключению с помощью модуля EXO V2 см. В следующих статьях:

Остальная часть статьи объясняет, как работает модуль, как установить и поддерживать модуль, а также оптимизированные командлеты Exchange Online, доступные в модуле.

Сообщить об ошибках и проблемах для модуля EXO V2

Когда вы сообщаете о проблеме в exocmdletpreview [at] service [dot] microsoft [dot] com , обязательно включите файлы журнала в свое сообщение электронной почты.Чтобы сгенерировать файлы журнала, замените <Путь для хранения файла журнала> нужной выходной папкой и выполните следующую команду:

Connect-ExchangeOnline -EnableErrorReporting -LogDirectoryPath <Путь для сохранения файла журнала> -LogLevel All

Примечание

Последняя версия модуля EXO V2 и частое использование командлетов Connect-ExchangeOnline и Disconnect-ExchangeOnline в одном сеансе или сценарии PowerShell может привести к утечке памяти.Лучший способ избежать этой проблемы — использовать параметр CommandName в командлете Connect-ExchangeOnline , чтобы ограничить количество командлетов, используемых в сеансе.

Как работает модуль EXO V2

Модуль содержит небольшой набор эксклюзивных командлетов Exchange Online PowerShell, которые оптимизированы для сценариев массового извлечения данных (подумайте: тысячи и тысячи объектов). Когда вы впервые откроете модуль, вы увидите только эти эксклюзивные командлеты. После подключения к организации Exchange Online вы увидите все знакомые командлеты, доступные в Exchange Online PowerShell.

Модуль использует современную аутентификацию для всех командлетов. Вы не можете использовать обычную аутентификацию в модуле EXO V2; тем не менее, вам все равно необходимо включить параметр обычной проверки подлинности в WinRM, как описано далее в этой статье.

Командлеты Exchange Online в модуле EXO V2 предназначены для замены своих более старых, менее эффективных эквивалентов, но эквивалентные командлеты по-прежнему доступны (после подключения).

Улучшенные командлеты Exchange Online PowerShell, доступные только в модуле EXO V2, перечислены в следующей таблице:

Связанные с подключением командлеты, доступные в модуле EXO V2, перечислены в следующей таблице:

Разные командлеты Exchange Online, которые находятся в модуле EXO V2, перечислены в следующей таблице:

Установка и обслуживание модуля EXO V2

Вы можете загрузить модуль EXO V2 из галереи PowerShell по адресу https: // www.powershellgallery.com/packages/ExchangeOnlineManagement/.

Процедуры в этом разделе объясняют, как установить, обновить и удалить модуль EXO V2.

Операционные системы, поддерживаемые модулем EXO V2

Последняя версия модуля EXO V2 официально поддерживается в PowerShell 7 в Windows, Linux и Apple macOS.

В частности, версия 2.0.4 или более поздняя версия модуля EXO V2 поддерживается в PowerShell 7.0.3 или более поздней версии .

Для получения дополнительных сведений о PowerShell 7 см. Объявление о PowerShell 7.0.

Apple, macOS

Модуль EXO V2 поддерживается в следующих версиях macOS:

- macOS 11 Big Sur или новее

- macOS 10.15 Каталина

- macOS 10.14 Mojave

Инструкции по установке PowerShell 7 на macOS см. В разделе Установка PowerShell на macOS.

Linux

Модуль EXO V2 официально поддерживается в следующих дистрибутивах Linux:

Если у вас возникли проблемы с использованием модуля EXO V2 в других дистрибутивах Linux, отправьте электронное письмо по следующему адресу: exocmdletpreview [at] service [dot] microsoft [dot] com .Адрес электронной почты намеренно скрыт, чтобы избежать спама.

Инструкции по установке PowerShell 7 в Linux см. В разделе Установка PowerShell в Linux.

Окна

Все версии модуля EXO V2 поддерживаются в Windows PowerShell 5.1. PowerShell 7 в Windows требует версии 2.0.4 или более поздней версии модуля EXO V2.

Модуль EXO V2 поддерживается в следующих версиях Windows:

- Windows 10

- Windows 8.1 4

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 или Windows Server 2012 R2 4

- Windows 7 с пакетом обновления 1 (SP1) 1, 2, 3

- Windows Server 2008 R2 SP1 1, 2, 3

1 Эта версия Windows достигла конца срока поддержки и теперь поддерживается только на виртуальных машинах Azure.

2 Эта версия Windows не поддерживает версию 2.0.4 или более позднюю версию модуля EXO V2. Поддерживается только версия 2.0.3 или более ранняя.

3 Windows PowerShell 5.1 в этой версии Windows требует Microsoft .NET Framework 4.5 или более поздней версии и Windows Management Framework 5.1. Дополнительные сведения см. В разделе Windows Management Framework 5.1.

4 PowerShell 7 в этой версии Windows требует универсальной среды выполнения C Windows 10 (CRT).

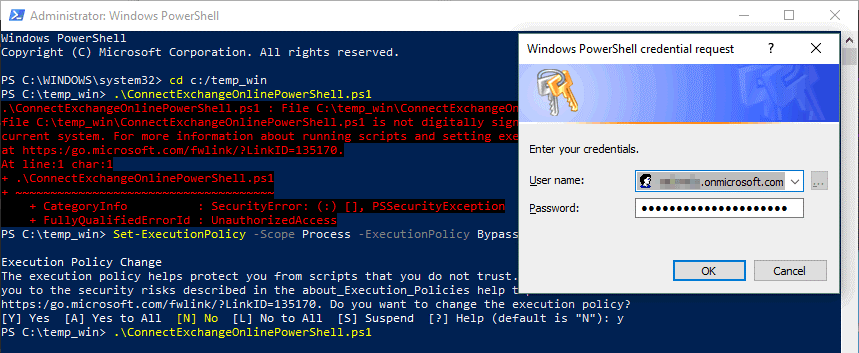

Предварительные требования для модуля EXO V2

Примечание

Параметры, описанные в этом разделе, необходимы во всех версиях PowerShell во всех операционных системах.

PowerShell необходимо настроить для запуска сценариев, и по умолчанию это не так. При попытке подключения вы получите следующую ошибку:

Файлы не могут быть загружены, поскольку в этой системе отключены запускаемые сценарии. Предоставьте действующий сертификат для подписи файлов.

Чтобы требовать, чтобы все сценарии PowerShell, которые вы загружаете из Интернета, были подписаны доверенным издателем, выполните следующую команду в окне PowerShell с повышенными привилегиями (окно PowerShell, которое вы открываете, выбирая Запуск от имени администратора ):

Set-ExecutionPolicy RemoteSignedДополнительные сведения о политиках выполнения см. В разделе «О политиках выполнения».

WinRM должен разрешить обычную проверку подлинности (по умолчанию она включена).Мы не отправляем комбинацию имени пользователя и пароля, но для отправки токена OAuth сеанса требуется заголовок обычной проверки подлинности, поскольку реализация WinRM на стороне клиента не поддерживает OAuth.

Примечание : необходимо временно включить WinRM для выполнения следующих команд. Вы можете включить WinRM, выполнив команду:

winrm quickconfig.Чтобы убедиться, что для WinRM включена обычная проверка подлинности, запустите эту команду в командной строке (не в PowerShell):

winrm получить winrm / config / client / authЕсли вы не видите значение

Basic = true, вам необходимо запустить эту команду в командной строке (не в PowerShell), чтобы включить обычную проверку подлинности для WinRM:winrm set winrm / config / client / auth @ {Basic = "true"}Примечание : Если вы предпочитаете запускать команду в PowerShell, заключите эту часть команды в кавычки:

'@ {Basic = "true"}'.Если обычная проверка подлинности для WinRM отключена, при попытке подключения вы получите следующую ошибку:

Клиент WinRM не может обработать запрос. Обычная проверка подлинности в настоящее время отключена в конфигурации клиента. Измените конфигурацию клиента и повторите запрос.

Установить модуль EXO V2

Чтобы установить модуль EXO V2 в первый раз, выполните следующие действия:

Установите или обновите модуль PowerShellGet, как описано в разделе «Установка PowerShellGet».

Закройте и снова откройте окно Windows PowerShell.

Теперь вы можете использовать командлет Install-Module для установки модуля EXO V2 из галереи PowerShell. Как правило, вам понадобится последняя общедоступная версия модуля, но вы также можете установить предварительную версию, если она доступна.

Чтобы установить последнюю общедоступную версию модуля , выполните одну из следующих команд:

В окне PowerShell с повышенными привилегиями (все пользователи):

Install-Module -Name ExchangeOnlineManagementТолько для текущего аккаунта пользователя:

Install-Module -Name ExchangeOnlineManagement -Scope CurrentUser

Чтобы установить предварительную версию модуля, замените

на необходимое значение и запустите одну из следующих команд: В окне PowerShell с повышенными привилегиями (все пользователи):

Install-Module -Name ExchangeOnlineManagement -RequiredVersion-AllowPrerelease Только для текущего аккаунта пользователя:

Install-Module -Name ExchangeOnlineManagement -RequiredVersion-AllowPrerelease -Scope CurrentUser

Когда вы закончите, введите Y , чтобы принять лицензионное соглашение.

Для получения подробной информации о синтаксисе и параметрах см. Install-Module.

Обновление модуля EXO V2

Если модуль уже установлен на вашем компьютере, вы можете запустить следующие команды, чтобы увидеть текущую версию и обновить ее до последней версии из галереи PowerShell:

Чтобы увидеть версию установленного модуля, выполните следующие команды:

Импорт-модуль ExchangeOnlineManagement; Get-Module ExchangeOnlineManagementКомандлет Update-Module можно использовать для обновления модуля EXO V2 из галереи PowerShell.Как правило, вам понадобится последняя общедоступная версия модуля, но вы также можете перейти на предварительную версию, если она доступна.

Чтобы обновить до последнюю общедоступную версию модуля , запустите , одну, из следующих команд в зависимости от того, как вы изначально установили модуль (в окне PowerShell с повышенными привилегиями по сравнению с

Scope CurrentUser):В окне PowerShell с повышенными привилегиями (все пользователи):

Обновление-модуль-имя ExchangeOnlineManagementТолько для текущего аккаунта пользователя:

Обновление-Модуль-Имя ExchangeOnlineManagement -Scope CurrentUser

Чтобы обновить предварительную версию модуля до , замените

на необходимое значение и запустите одну из следующих команд в зависимости от того, как вы изначально установили модуль (в окне PowerShell с повышенными привилегиями или Область действия CurrentUser):В окне PowerShell с повышенными привилегиями (все пользователи):

Обновление-Модуль-Имя ExchangeOnlineManagement -RequiredVersion-AllowPrerelease Только для текущего аккаунта пользователя:

Update-Module -Name ExchangeOnlineManagement -RequiredVersion-AllowPrerelease -Scope CurrentUser

Когда вы закончите, введите Y , чтобы принять лицензионное соглашение.

Чтобы убедиться, что обновление прошло успешно, выполните следующие команды, чтобы проверить информацию о версии установленного модуля:

Импорт-модуль ExchangeOnlineManagement; Get-Module ExchangeOnlineManagement

Для получения подробной информации о синтаксисе и параметрах см. Update-Module.

Устранение неполадок при установке модуля EXO V2

Если вы получаете следующую ошибку:

Указанный модуль «ExchangeOnlineManagement» с PowerShellGetFormatVersion «<версия>» не поддерживается текущей версией PowerShellGet.Получите последнюю версию модуля PowerShellGet, чтобы установить этот модуль, «ExchangeOnlineManagement».

Обновите установленный модуль PowerShellGet до последней версии, как описано в разделе «Установка PowerShellGet». Обязательно закройте и снова откройте окно PowerShell, прежде чем снова пытаться обновить модуль ExchangeOnlineManagement.

По состоянию на апрель 2020 года галерея PowerShell поддерживает подключения только с использованием TLS 1.2 или более поздней версии. Дополнительные сведения см. В разделе Поддержка TLS в галерее PowerShell.

Чтобы проверить текущие настройки в Microsoft .NET Framework, выполните следующую команду в Windows PowerShell:

[Net.ServicePointManager] :: SecurityProtocolКак описано в статье о поддержке TLS в галерее PowerShell, на временно измените протокол безопасности на TLS 1.2, чтобы установить модули PowerShellGet или ExchangeOnlineManagement, выполните следующую команду в Windows PowerShell перед установкой модуля :

[Нетто.ServicePointManager] :: SecurityProtocol = [Net.SecurityProtocolType] :: Tls12— постоянно , чтобы включить стойкую криптографию в Microsoft .NET Framework версии 4.x или более поздней, выполните одну из следующих команд в зависимости от вашей архитектуры Windows:

x64:

Set-ItemProperty -Path 'HKLM: \ SOFTWARE \ Wow6432Node \ Microsoft \ .NETFramework \ v4.0.30319' -Name 'SchUseStrongCrypto' -Type DWord -Value '1'x86

Set-ItemProperty -Path 'HKLM: \ SOFTWARE \ Microsoft \.NETFramework \ v4.0.30319 '-Name' SchUseStrongCrypto '-Type DWord -Value' 1 '

Для получения дополнительной информации см. SchUseStrongCrypto.

Удалить модуль EXO V2

Чтобы удалить модуль, выполните , одну, из следующих команд в зависимости от того, как вы изначально установили модуль (в окне PowerShell с повышенными привилегиями по сравнению с Scope CurrentUser ):

В окне PowerShell с повышенными привилегиями (все пользователи):

Uninstall-Module -Name ExchangeOnlineManagementТолько для текущего аккаунта пользователя:

Uninstall-Module -Name ExchangeOnlineManagement

Для получения подробной информации о синтаксисе и параметрах см. Uninstall-Module.

Свойства и наборы свойств в модуле EXO V2

Традиционные командлеты Exchange Online возвращают все возможные свойства объекта в своих выходных данных, включая многие свойства, которые часто остаются пустыми или не представляют интереса во многих сценариях. Такое поведение вызывает снижение производительности (больше вычислений на сервере и дополнительная нагрузка на сеть). Вам редко (если вообще когда-либо) нужен полный набор свойств в выходных данных командлета.

Командлеты Get-EXO * в модуле имеют свойства вывода по категориям.Вместо того, чтобы придавать всем свойствам одинаковую важность и возвращать их во всех сценариях, мы классифицировали определенные связанные свойства по наборам свойств. Проще говоря, эти наборы свойств представляют собой блоки из двух или более связанных свойств в командлете.

В самых больших и часто используемых командлетах Get-EXO * :

Наборы свойств управляются следующими параметрами:

- PropertySets : этот параметр принимает одно или несколько доступных имен наборов свойств, разделенных запятыми.Доступные наборы свойств описаны в разделе «Наборы свойств в командлетах Exchange Online PowerShell V2».

- Свойства : этот параметр принимает одно или несколько имен свойств, разделенных запятыми.

Параметры PropertySets и Properties можно использовать вместе в одной команде.

Мы также включили минимальный набор свойств, который включает минимальный набор требуемых свойств для вывода командлета (например, свойства идентификации).Свойства в минимальных наборах свойств также описаны в разделе «Наборы свойств в командлетах Exchange Online PowerShell V2».

- Если вы не используете параметры PropertySets или Properties , вы автоматически получаете свойства в минимальном наборе свойств.

- Если вы используете параметры PropertySets или Properties , вы получите указанные свойства и как свойства в минимальном наборе свойств.

В любом случае выходные данные командлета будут содержать гораздо меньше свойств, и время, необходимое для возврата этих результатов, будет намного быстрее.

Например, после подключения к Exchange Online PowerShell в следующем примере возвращаются только свойства минимального набора свойств для первых десяти почтовых ящиков.

Get-EXOMailbox -ResultSize 10

Напротив, вывод той же команды Get-Mailbox вернет не менее 230 свойств для каждого из первых десяти почтовых ящиков.

Примечание

Хотя параметр PropertySets принимает значение All, мы настоятельно не рекомендуем использовать это значение для получения всех свойств, поскольку это замедляет выполнение команды и снижает надежность.Всегда используйте параметры PropertySets и Properties , чтобы получить минимальное количество свойств, необходимых для вашего сценария.

Дополнительные сведения о фильтрации в модуле EXO V2 см. В разделе Фильтры в модуле Exchange Online V2.

Примечания к выпуску

Если не указано иное, текущий выпуск модуля EXO V2 содержит все функции предыдущих выпусков.

Текущий выпуск: Версия 2.0.5

Новый командлет Get-OwnerlessGroupPolicy и Set-OwnerlessGroupPolicy для управления бесхозными группами Microsoft 365.

Примечание

Хотя в модуле доступны командлеты , функция доступна только участникам частного предварительного просмотра.

Новые командлеты Get-VivaInsightsSettings и Set-VivaInsightsSettings для управления доступом пользователей к функциям Headspace в Viva Insights.

Предыдущие выпуски

Версия 2.0.4

PowerShell 7 официально поддерживается в Windows, Linux и Apple macOS, как описано в разделе «Предварительные условия для модуля EXO V2» этой статьи.

Модуль EXO V2 в PowerShell 7 поддерживает систему единого входа (SSO) на основе браузера и другие методы входа. Дополнительные сведения см. В разделе Возможности входа в PowerShell 7.

Командлеты Get-UserAnalyticsConfig и Set-UserAnalyticsConfig были заменены на Get-MyAnalyticsConfig и Set-MyAnalyticsConfig . Кроме того, вы можете настроить доступ на уровне функций. Дополнительные сведения см. В разделе Настройка MyAnalytics.

Применение политик и безопасности в реальном времени при аутентификации всех пользователей. Оценка непрерывного доступа (CAE) была включена в модуле EXO V2. Узнайте больше о CAE здесь.

Свойства LastUserActionTime и LastInteractionTime теперь доступны в выходных данных командлета Get-EXOMailboxStatistics .

В интерактивном процессе входа теперь используется более безопасный метод для получения токенов доступа с использованием безопасных URL-адресов ответа.

Версия 2.0.3

- Общая доступность проверки подлинности на основе сертификатов (CBA), которая позволяет использовать современную проверку подлинности в сценариях автоматических сценариев или фоновой автоматизации. Доступные места хранения сертификатов:

- Remote в параметре «Значение ключа Azure» (сертификат ). Этот параметр повышает безопасность, получая сертификат только во время выполнения.

- Локально в хранилище сертификатов CurrentUser или LocalMachine (параметр CertificateThumbprint ).

- Local в экспортированном файле сертификата (параметры CertificateFilePath и CertificatePassword ). Дополнительные сведения см. В описаниях параметров в разделах «Connect-ExchangeOnline» и «Проверка подлинности только для приложений» для автоматических сценариев в модуле EXO V2.

- Подключайтесь к Exchange Online PowerShell и PowerShell Центра соответствия требованиям безопасности одновременно в одном окне PowerShell.

- Новый параметр CommandName позволяет указать и ограничить командлеты Exchange Online PowerShell, которые импортируются в сеансе.Этот параметр сокращает объем памяти, занимаемой часто используемыми приложениями PowerShell.

- Get-EXOMailboxFolderPermission теперь поддерживает ExternalDirectoryObjectID в параметре Identity .

- Оптимизированная задержка первого вызова командлета V2. Результаты лабораторных исследований показывают, что задержка первого вызова была уменьшена с 8 секунд до примерно 1 секунды. Фактические результаты будут зависеть от размера результата командлета и среды клиента.

Версия 1.0.1

- Общедоступная (GA) версия модуля EXO V2.Он стабилен и готов к использованию в производственных средах.

- Командлет Get-EXOMobileDeviceStatistics теперь поддерживает параметр Identity .

- Повышена надежность автоматического переподключения сеанса в некоторых случаях, когда сценарий выполнялся в течение ~ 50 минут и выдавал ошибку «Командлет не найден» из-за ошибки в логике автоматического переподключения.

- Исправлены проблемы с типом данных двух часто используемых атрибутов «User» и «MailboxFolderUser» для упрощения миграции скриптов.

- Расширенная поддержка фильтров, так как теперь поддерживается еще четыре оператора: EndsWith, Contains, Not и NotLike. Проверьте фильтры в модуле EXO V2 на наличие атрибутов, которые не поддерживаются фильтрами.

Версия 0.4578.0

- Добавлена поддержка настройки электронной почты с информационными сообщениями для вашей организации на уровне пользователя с помощью командлетов Set-UserBriefingConfig и Get-UserBriefingConfig .

- Поддержка очистки сеанса с помощью командлета Disconnect-ExchangeOnline .Этот командлет является эквивалентом V2

Get-PSSession | Удалить-PSSession. Помимо очистки объекта сеанса и локальных файлов, он также удаляет маркер доступа из кеша, который используется для аутентификации с помощью командлетов V2. - Теперь вы можете использовать

FolderIdв качестве параметра идентификации в Get-EXOMailboxFolderPermission . Вы можете получить значениеFolderIdс помощью Get-MailboxFolder . Например:Get-MailboxFolderPermission -Identity: Get-MailboxFolderPermission -Identity: \ - Повышена надежность Get-EXOMailboxStatistics , поскольку некоторые ошибки маршрутизации запросов, которые приводили к сбоям, были устранены.

- Оптимизировано использование памяти при создании сеанса путем повторного использования любого существующего модуля с новым сеансом вместо создания нового при каждом импорте сеанса.

Версия 0.4368.1

- Добавлена поддержка командлетов PowerShell Центра безопасности и соответствия требованиям с помощью командлета Connect-IPPSSession .

- Скрытие баннера объявления доступно с помощью переключателя ShowBanner (

-ShowBanner: $ false). - Завершить выполнение командлета при исключении клиента.

- Remote PowerShell содержал различные сложные типы данных, которые намеренно не поддерживались в командлетах EXO для повышения производительности. Различия в несложных типах данных между удаленными командлетами PowerShell и командлетами V2 были устранены, чтобы обеспечить беспрепятственный перенос сценариев управления.

Версия 0.3582.0

- Поддержка префикса во время создания сеанса.

- Одновременно можно создать только 1 сеанс, содержащий командлеты с префиксом.

- Обратите внимание, что командлеты EXO V2 не будут иметь префикса, поскольку они уже имеют префикс EXO, поэтому не используйте

EXOв качестве префикса.

- Используйте командлеты EXO V2, даже если на клиентском компьютере отключена базовая проверка подлинности WinRM. Обратите внимание, что для удаленных командлетов PowerShell требуется базовая проверка подлинности WinRM, и они будут недоступны, если она отключена. Параметр

- Identity для командлетов V2 теперь также поддерживает имя и псевдоним. Обратите внимание, что использование псевдонима или имени снижает производительность командлетов V2, поэтому мы не рекомендуем их использовать.

- Исправлена проблема, из-за которой тип данных атрибутов, возвращаемых командлетом V2, отличался от удаленных командлетов PowerShell.У нас все еще есть несколько атрибутов с разными типами данных, и мы планируем обработать их в ближайшие месяцы.

- Исправлена ошибка: проблема с повторным подключением частых сеансов, когда Connect-ExchangeOnline был вызван с учетными данными или UserPrincipalName

Версия 0.3555.1

- Исправлена ошибка, из-за которой конвейерные командлеты не работали со следующей ошибкой из-за проблемы аутентификации:

Невозможно вызвать конвейер, поскольку область выполнения не находится в открытом состоянии. Текущее состояние рабочей области — «Закрыто».

Версия 0.3527.4

- Обновленное содержимое Get-Help.

- Исправлена проблема в Get-Help , когда параметр -Online перенаправлял на несуществующую страницу с кодом ошибки 400.

Версия 0.3527.3

- Добавлена поддержка управления Exchange для другого клиента с использованием потока делегирования.

- Работает в тандеме с другими модулями PowerShell в одном окне PS.

- Добавлена поддержка позиционных параметров. Поле

- Date Time теперь поддерживает локаль клиента.

- Исправление ошибки: PSCredential пуст при передаче во время Connect-ExchangeOnline.

- Исправление ошибки: ошибка клиентского модуля, когда фильтр содержал $ null.

- Сессии, созданные внутри модуля EXO V2, теперь имеют имена (шаблон именования: ExchangeOnlineInternalSession_% SomeNumber%).

- Исправление ошибки: удаленные командлеты PowerShell периодически выходили из строя из-за разницы во времени между истечением срока действия токена и бездействием сеанса PSSession.

- Крупное обновление безопасности.

- Исправлены ошибки и улучшения.

разрешений в Exchange Online | Документы Microsoft

- 18 минут на чтение

В этой статье

Exchange Online в Microsoft 365 и Office 365 включает большой набор предопределенных разрешений на основе модели разрешений управления доступом на основе ролей (RBAC), которую вы можете сразу же использовать, чтобы легко предоставлять разрешения своим администраторам и пользователям.Вы можете использовать функции разрешений в Exchange Online, чтобы вы могли быстро запустить свою новую организацию.

RBAC также является моделью разрешений, которая используется в Microsoft Exchange Server. Большинство ссылок в этом разделе относятся к темам, которые относятся к Exchange Server. Концепции в этих разделах также применимы к Exchange Online.

Для получения информации о разрешениях в Microsoft 365 или Office 365 см. О ролях администратора

Примечание

Некоторые функции и концепции RBAC не обсуждаются в этом разделе, поскольку они являются расширенными функциями.Если функциональные возможности, описанные в этом разделе, не соответствуют вашим потребностям, и вы хотите дополнительно настроить модель разрешений, см. Общие сведения об управлении доступом на основе ролей.

Разрешения на основе ролей

В Exchange Online разрешения, которые вы предоставляете администраторам и пользователям, зависят от ролей управления. Роль управления определяет набор задач, которые может выполнять администратор или пользователь. Например, роль управления под названием Mail Recipients определяет задачи, которые кто-то может выполнять для набора почтовых ящиков, контактов и групп рассылки.Когда роль управления назначается администратору или пользователю, этому лицу предоставляются разрешения, предоставляемые ролью управления.

Административные роли и роли конечных пользователей — это два типа ролей управления. Ниже приводится краткое описание каждого типа:

Административные роли : Эти роли содержат разрешения, которые могут быть назначены администраторам или специализированным пользователям с помощью групп ролей, которые управляют частью организации Exchange Online, например получателями или управлением соответствием.

Роли конечных пользователей : Эти роли, которые назначаются с помощью политик назначения ролей, позволяют пользователям управлять аспектами своего собственного почтового ящика и принадлежащих им групп рассылки. Роли конечных пользователей начинаются с префикса

My.

Роли управления предоставляют разрешения на выполнение задач администраторам и пользователям, делая командлеты доступными для тех, кому назначены роли. Поскольку центр администрирования Exchange (EAC) и Exchange Online PowerShell используют командлеты для управления Exchange Online, предоставление доступа к командлету дает администратору или пользователю разрешение на выполнение задачи в каждом из интерфейсов управления Exchange Online.

Exchange Online включает группы ролей, которые можно использовать для предоставления разрешений. Для получения дополнительной информации см. Следующий раздел.

Примечание

Некоторые роли управления доступны только для локальных установок Exchange Server и не будут доступны в Exchange Online.

Группы ролей и политики назначения ролей

Роли управления предоставляют разрешения на выполнение задач в Exchange Online, но вам нужен простой способ назначать их администраторам и пользователям.Exchange Online предоставляет следующие возможности для выполнения назначений:

Группы ролей : Группы ролей позволяют предоставлять разрешения администраторам и пользователям-специалистам.

Политики назначения ролей : Политики назначения ролей позволяют предоставлять конечным пользователям разрешения на изменение параметров их собственных почтовых ящиков или групп рассылки, которыми они владеют.

В следующих разделах представлена дополнительная информация о группах ролей и политиках назначения ролей.

Ролевые группы

Каждому администратору, управляющему Exchange Online, должна быть назначена хотя бы одна или несколько ролей. Администраторы могут иметь несколько ролей, поскольку они могут выполнять рабочие функции, охватывающие несколько областей в Exchange Online.

Чтобы упростить назначение нескольких ролей администратору, Exchange Online включает группы ролей. Когда роль назначается группе ролей, разрешения, предоставленные этой ролью, предоставляются всем членам группы ролей.Это позволяет назначить множество ролей сразу нескольким членам группы ролей. Группы ролей обычно охватывают более широкие области управления, такие как управление получателями. Они используются только с административными ролями, а не с ролями конечных пользователей. Члены группы ролей могут быть пользователями Exchange Online и другими группами ролей.

Примечание

Можно назначить роль напрямую пользователю без использования группы ролей. Однако этот метод назначения ролей является сложной процедурой и не рассматривается в этом разделе.Мы рекомендуем вам использовать группы ролей для управления разрешениями.

На следующем рисунке показаны отношения между пользователями, группами ролей и ролями.

Exchange Online включает несколько встроенных групп ролей, каждая из которых предоставляет разрешения для управления определенными областями в Exchange Online. Некоторые группы ролей могут перекрываться с другими группами ролей. В следующей таблице перечислены все группы ролей с описанием их использования.

| Ролевая группа | Описание | Назначены роли по умолчанию |

|---|---|---|

| Управление соответствием | Участникимогут настраивать параметры соответствия и управлять ими в Exchange в соответствии со своими политиками. | Журналы аудита Администратор соответствия Предотвращение потери данных Управление правами на доступ к данным Журнал Отслеживание сообщений Управление хранением Правила транспорта Журналы аудита только для просмотра Конфигурация только для просмотра Получатели только для просмотра |

| Discovery Management | Участникимогут выполнять поиск в почтовых ящиках в организации Exchange Online для данных, которые соответствуют определенным критериям, а также могут настраивать юридические удержания для почтовых ящиков. | Юридическое удержание Поиск в почтовом ящике |

| ExchangeServiceAdmins _- <уникальное значение> | Членство в этой группе ролей синхронизируется между службами и управляется централизованно. Вы не можете управлять этой группой ролей в Exchange Online. Этой группе ролей не назначены никакие роли. Однако он является членом группы ролей «Управление организацией» (в качестве администратора службы Exchange) и наследует разрешения, предоставленные этой группой ролей. Вы можете добавить участников в эту группу ролей, добавив пользователей к роли администратора Azure AD Exchange в центре администрирования Microsoft 365. | н / д |