В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER

CATEGORY !!ShowExplorer

POLICY !!ShowHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowHiddenFilesExplanation

VALUENAME "Hidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "2"

END POLICY

POLICY !!ShowFileExtensions

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowFileExtensionsExplanation

VALUENAME "HideFileExt"

VALUEON NUMERIC "0"

VALUEOFF NUMERIC "1"

END POLICY

POLICY !!ShowSuperHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowSuperHiddenFilesExplanation

VALUENAME "ShowSuperHidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "0"

END POLICY

END CATEGORY

[strings]

ShowExplorer="Отображение файлов в проводнике"

ShowHiddenFiles="Показывать скрытые файлы"

ShowHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать скрытые файлы."

ShowSuperHiddenFiles="Показывать системные файлы"

ShowSuperHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать системные файлы"

ShowFileExtensions="Показывать расширения файлов"

ShowFileExtensionsExplanation="Когда эта настройка включена, проводник будет показывать расширения файлов"Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions revision="1.0" schemaVersion="1.0">

<policyNamespaces>

<target prefix="fullarmor" namespace="FullArmor.6fb075d6-ddee-4302-9d06-50c4d83e1910" />

<using prefix="windows" namespace="Microsoft.Policies.Windows" />

</policyNamespaces>

<supersededAdm fileName="E:\1\explorer.adm" />

<resources minRequiredRevision="1.0" />

<supportedOn>

<definitions>

<definition name="SUPPORTED_NotSpecified" displayName="$(string.ADMXMigrator_NoSupportedOn)" />

</definitions>

</supportedOn>

<categories>

<category name="ShowExplorer" displayName="$(string.ShowExplorer)" />

</categories>

<policies>

<policy name="ShowHiddenFiles" displayName="$(string.ShowHiddenFiles)" explainText="$(string.ShowHiddenFilesExplanation)" presentation="$(presentation.ShowHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="Hidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="2" />

</disabledValue>

</policy>

<policy name="ShowFileExtensions" displayName="$(string.ShowFileExtensions)" explainText="$(string.ShowFileExtensionsExplanation)" presentation="$(presentation.ShowFileExtensions)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="HideFileExt">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="0" />

</enabledValue>

<disabledValue>

<decimal value="1" />

</disabledValue>

</policy>

<policy name="ShowSuperHiddenFiles" displayName="$(string.ShowSuperHiddenFiles)" explainText="$(string.ShowSuperHiddenFilesExplanation)" presentation="$(presentation.ShowSuperHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="ShowSuperHidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

</policies>

</policyDefinitions>Файл локализации:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources revision="1.0" schemaVersion="1.0">

<displayName></displayName>

<description></description>

<resources>

<stringTable>

<string>Отображение файлов в проводнике</string>

<string>Показывать скрытые файлы</string>

<string>Когда эта настройка включена, проводник будет показывать скрытые файлы.</string>

<string>Показывать системные файлы</string>

<string>Когда эта настройка включена, проводник будет показывать системные файлы</string>

<string>Показывать расширения файлов</string>

<string>Когда эта настройка включена, проводник будет показывать расширения файлов</string>

<string>ADMX Migrator encountered a string that is not present in the source ADM string table.</string>

<string>ADMX Migrator encountered a policy that does not have a supportedOn value.</string>

</stringTable>

<presentationTable>

<presentation />

<presentation />

<presentation />

</presentationTable>

</resources>

</policyDefinitionResources>Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy

Write-Host "Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate"

New-GPO -Name Adobe_Reader_disable_autoupdate

Write-Host "Добавляем нужное нам значение реестра"

Set-GPRegistryValue -Name "Adobe_Reader_disable_autoupdate" -key "HKLM\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown" -ValueName bUpdater -TypeDWord -value 0

Write-Host "Прилинковываем новый объект к нужному OU"

Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target "ou=Computers,dc=domain,dc=com" -LinkEnabled YesСвежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:\Temp /n "Backup"В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:\temp\{GUID}\DomainSysvol\GPO\Machine\registry.pol >> reg.txtСинтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:\Temp\reg.txt /w C:\Temp\registry.pol

LGPO.exe /m C:\Temp\registry.polВсе эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?

Групповая политика для начинающих — ls blog

Групповая политика представляет собой самый простой способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Если ваша компания не использует групповую политику, вы упускаете отличную возможность для снижения расходов, управления конфигурациями, поддержания производительности и удобства для пользователей, а также повышения уровня безопасности. Групповая политика дает возможность настроить многочисленные параметры одновременно.

В данном техническом документе приведены простые и понятные требования и инструкции по использованию групповой политики.

- Сеть должна работать на основе доменных служб Active Directory (то есть хотя бы на одном сервере должна быть установлена роль доменных служб Active Directory). Чтобы узнать больше о доменных службах Active Directory, см. Обзор доменных служб Active Directory на веб-сайте TechNet.

- Компьютеры, которыми требуется управлять, должны быть присоединены к домену, а пользователи, которыми нужно управлять, должны использовать на своих компьютерах для входа в систему учетные данные домена.

- Необходимо разрешение для изменения групповой политики в домене.

Хотя в центре внимания этого технического документа находится использование групповой политики в доменных службах Active Directory, параметры групповой политики можно также настроить локально на каждом компьютере. Эта возможность хорошо подходит для однократных сценариев или компьютеров рабочей группы, но локальную групповую политику не рекомендуется использовать в коммерческих сетях на основе доменных служб Active Directory. Причина проста. Групповая политика на основе домена централизует управление, что позволяет работать с множеством компьютеров из одного места. Локальная групповая политика требует работы с каждым компьютером по отдельности, что не является идеальным сценарием для больших сред. Чтобы получить дополнительные сведения о настройке локальной групповой политики, см. Редактор локальной групповой политики на веб-сайте TechNet.

Windows 7 применяет параметры политики, определенные с помощью групповой политики. В большинстве случаев для применения таких параметров отключается пользовательский интерфейс. Кроме того, поскольку Windows 7 сохраняет параметры групповой политики в безопасных расположениях реестра, стандартные учетные записи пользователей не позволяют изменить такие параметры. Таким образом, за один раз параметр можно настроить и применить на множестве компьютеров. Если параметр больше не применяется к компьютеру или пользователю, групповая политика удаляет этот параметр политики, восстанавливает исходный параметр и включает соответствующий пользовательский интерфейс. Эта функциональность является одновременно удивительной и чрезвычайно мощной.

| Примечание |

|---|

| Стандартными учетными записями пользователей являются учетные записи пользователей, входящих в группу локальных пользователей, но не входящих в группу локальных администраторов. Их возможность настраивать параметры системы ограничена. Windows 7 поддерживает стандартные учетные записи пользователей лучше, чем предыдущие версии Windows, что позволяет таким учетным записям изменять часовой пояс, устанавливать принтеры, устранять проблемы с сетевыми подключениями и т. д. Развертывание стандартных учетных записей пользователей является лучшей методикой, и для этого всего лишь не нужно добавлять учетные записи пользователей в группу локальных администраторов. При присоединении компьютера к домену Windows 7 автоматически добавляет группу пользователей домена в группу локальных пользователей. |

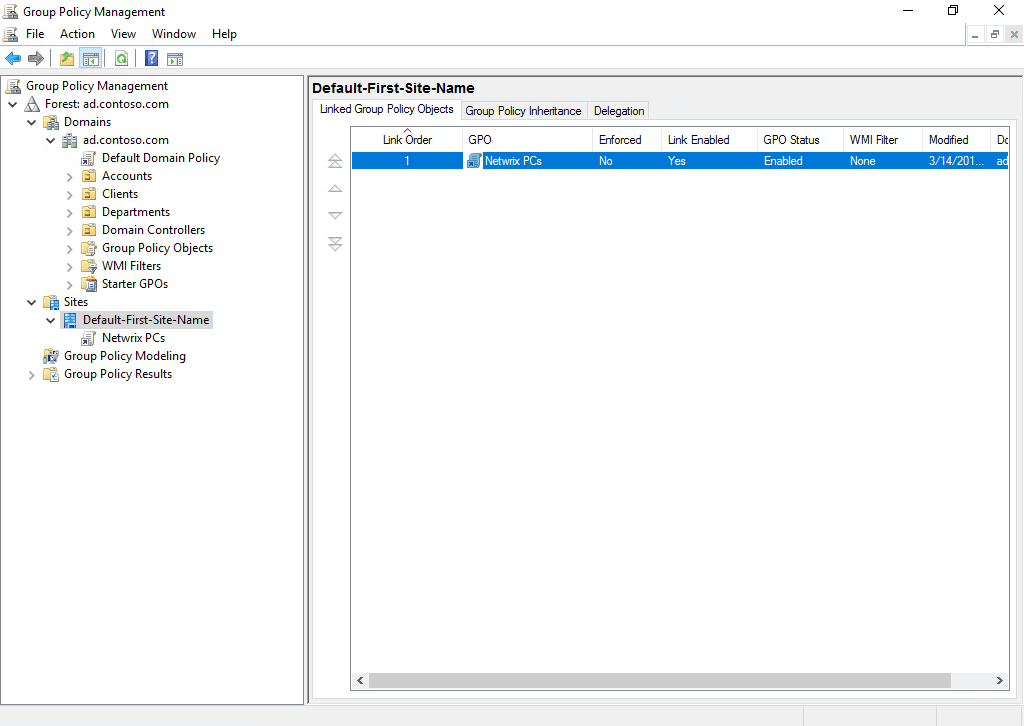

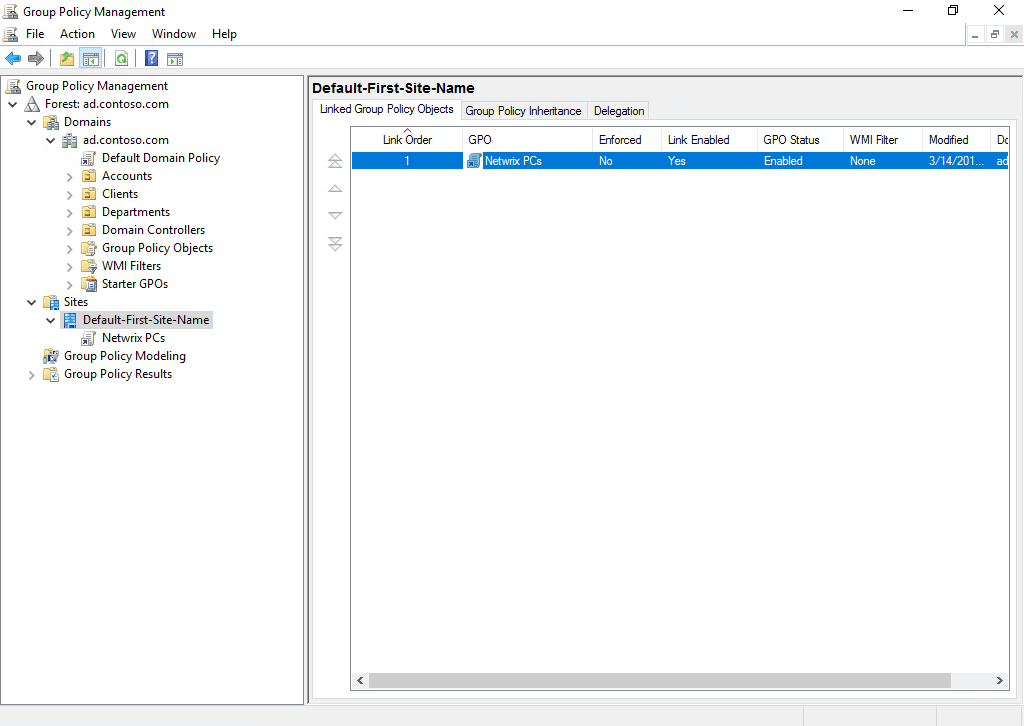

Всеми аспектами групповой политики можно управлять с помощью консоли управления групповыми политиками. На рисунке 1 показана консоль управления групповыми политиками, и в данном техническом документе по мере изучения важных концепций групповой политики будет встречаться множество ссылок на этот рисунок.

Рис. 1. Консоль управления групповыми политиками

Консоль управления групповыми политиками запускается из меню «Пуск». Щелкните Пуск, Все программы, Администрирование, Управление групповыми политиками. Можно также щелкнуть Пуск, ввести Управление групповыми политиками и выбрать Управление групповыми политиками в разделе Программы меню «Пуск». Windows Server 2008 и Windows Server 2008 R2 включают консоль управления групповыми политиками при выполнении роли доменных служб Active Directory. В противном случае консоль управления групповыми политиками можно установить на Windows Server 2008, Windows Server 2008 R2 или Windows 7, как описано далее в разделе «Установка консоли управления групповыми политиками в Windows 7» данного технического документа.

Объекты групповой политики

Объекты групповой политики содержат параметры политики. Объекты групповой политики можно рассматривать как документы политики, применяющие параметры к находящимся под их контролем компьютерам и пользователям. Если объекты групповой политики подобны документам политики, то консоль управления групповыми политиками подобна проводнику. Консоль управления групповыми политиками используется для создания, перемещения и удаления объектов групповой политики точно так же, как проводник используется для создания, перемещения и удаления файлов.

В консоли управления групповыми политиками можно увидеть все объекты групповой политики домена в папке объектов групповой политики. На рисунке 1 выноской 1 отмечены три объекта групповой политики для домена corp.contoso.com. Это следующие объекты групповой политики.

- Accounting Security. Этот пользовательский объект групповой политики создан специально для компании Contoso, Ltd.

- Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются именно к контроллерам домена.

- Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене.

Связи групповой политики

На верхнем уровне доменных служб Active Directory находятся сайты и домены. В простых случаях имеется один сайт и один домен. В домене можно создать подразделения. Подразделения похожи на папки в проводнике. Однако вместо файлов и подпапок они могут содержать компьютеры, пользователей и другие объекты.

Например, на рисунке 1 можно увидеть подразделение под названием Departments. Ниже подразделения Departments находятся четыре подпапки: Accounting, Engineering, Management и Marketing. Это дочерние подразделения. На рисунке 1 нет подразделений, кроме подразделений контроллеров домена.

Для чего нужны связи групповой политики? Объекты групповой политики, находящиеся в папке объектов групповой политики, не оказывают никакого влияния, если они не связаны с сайтом, доменом или подразделением. Если объект групповой политики связан с контейнером, групповая политика применяет параметры этого объекта групповой политики к компьютерам и пользователям в этом контейнере. На рисунке 1 выноской 1 отмечены два объекта групповой политики, связанные с подразделениями.

- Первый объект групповой политики называется Default Domain Policy, и он связан с доменом corp.contoso.com. Этот объект групповой политики применяется к каждому компьютеру и пользователю в домене.

- Второй объект групповой политики называется Accounting Security, и он связан с подразделением Accounting. Этот объект групповой политики применяется к каждому компьютеру и пользователю подразделения Accounting.

В консоли управления групповыми политиками можно создавать объекты групповой политики в папке объектов групповой политики, а затем связывать их — за два шага. Объект групповой политики можно также создать и связать за один шаг. В большинстве случаев объекты групповой политики создаются и связываются за один шаг, как описано далее в разделе «Создание объекта групповой политики» этого технического документа.

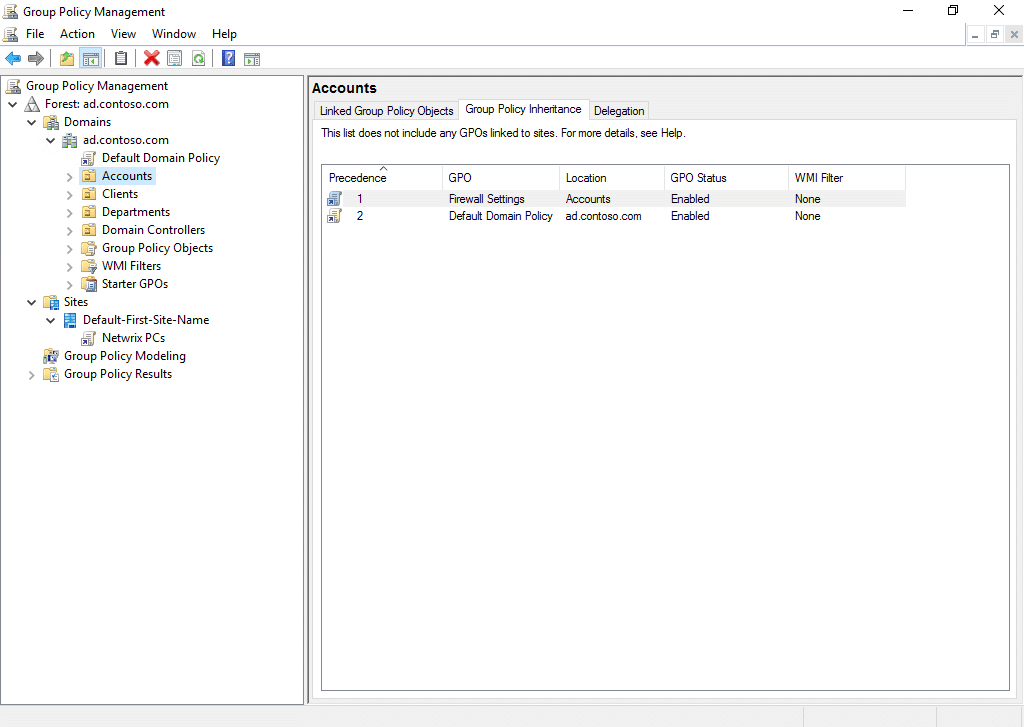

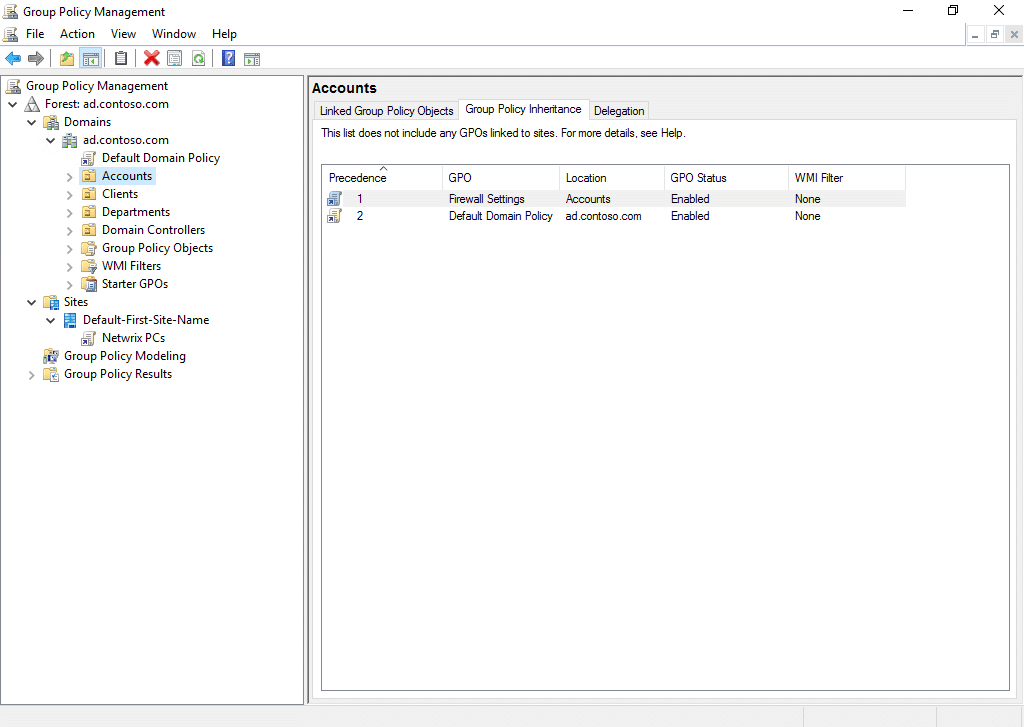

Наследование групповой политики

Как было отмечено в предыдущем разделе, при связывании объекта групповой политики с доменом этот объект групповой политики применяется ко всем компьютерам и пользователям всех подразделений и дочерних подразделений домена. Подобным же образом при связывании объекта групповой политики с подразделением этот объект групповой политики применяется ко всем компьютерам и пользователям всех дочерних подразделений. Эта концепция называется наследованием.

Например, если создать объект групповой политики под названием Windows Firewall Settings и связать его с доменом corp.contoso.com на рисунке 1, параметры этого объекта групповой политики будут применены ко всем подразделениям на рисунке: Departments, Accounting, Engineering, Management, Marketing и Domain Controllers. Если вместо этого связать объект групповой политики с подразделением Departments, то параметры этого объекта групповой политики будут применены только к подразделениям Departments, Accounting, Engineering, Management и Marketing. Они не будут применены ко всему домену или подразделению Domain Controllers. Если переместиться ниже на один уровень и связать тот же объект групповой политики с подразделением Accounting на рисунке 1, параметры объекта групповой политики будут применены только к подразделению Accounting, так как у него нет дочерних подразделений. В консоли управления групповыми политиками можно увидеть, что контейнер объекта групповой политики наследуется, если щелкнуть вкладку Group Policy Inheritance (выноска 1 на рисунке 2).

Рис. 2. Наследование и приоритет групповых политик

Что произойдет, если один параметр будет содержаться в нескольких объектах групповой политики? В этом случае используется порядок приоритета. Вообще говоря, приоритет определяется порядком, в котором групповая политика применяет объекты групповой политики. Порядок следующий: сайт, домен, подразделение и дочерние подразделения. В результате объекты групповой политики в дочерних подразделениях имеют более высокий приоритет, чем объекты групповой политики, связанные с родительскими подразделениями. Последние имеют более высокий приоритет по сравнению с объектами групповой политики, связанными с доменом, приоритет которых, в свою очередь, выше, чем у объектов групповой политики, связанных с сайтом. Проще говоря, групповая политика применяет объекты групповой политики сверху вниз, постоянно перезаписывая параметры. Однако в более сложных сценариях порядок приоритета можно переопределить.

В пределах одного подразделения могут быть также несколько объектов групповой политики, содержащих один и тот же параметр. Как и в предыдущем случае, порядок приоритета определяется порядком, в котором групповая политика применяет объекты групповой политики. На рисунке 2 можно видеть два объекта групповой политики, связанных с доменом corp.contoso.com: Windows Firewall Settings и Default Domain Policy. Групповая политика применяет объекты групповой политики с более низким порядком связи после применения объектов групповой политики с более высоким порядком связи. В данном случае объект Windows Firewall Settings будет применен после объекта Default Domain Policy. Просто помните, что порядок связи 1 имеет первый приоритет, а порядок связи 2 имеет второй приоритет. Порядок связи для контейнера можно изменять, щелкая стрелку вверх и стрелку вниз, как показано выноской 2 на рисунке 2.

| Примечание |

|---|

| Вероятно, уже стало ясно, что групповая политика представляет собой удивительно разносторонний инструмент. Однако групповая политика дает возможность сделать все слишком запутанным. В простых средах, таких как лаборатории и небольшие компании, нет ничего плохого в том, чтобы связать все объекты групповой политики с доменом. Не надо усложнять. Сложность должна быть оправданной. На рисунке 1, если нужно создать объект групповой политики и связать его только с подразделениями Engineering и Marketing, оправданием может служить то, что этот объект групповой политики содержит параметры, которые применяются только к этим двум отделам и не должны применяться к другим отделам. Если такого оправдания не существует, следует связать объект групповой политики с доменом, чтобы не создавать сложностей. |

Параметры групповой политики

Мы уже познакомились с объектами групповой политики. Изучили, что консоль управления групповыми политиками для объектов групповой политики и подразделений значит то же самое, что проводник для файлов и папок. Объекты групповой политики представляют собой документы политики. В какой-то момент потребуется изменить один из таких документов, и в этом случае в качестве редактора следует использовать редактор «Управление групповыми политиками», показанный на рисунке 3. Чтобы открыть объект групповой политики в редакторе «Управление групповыми политиками», следует щелкнуть его правой кнопкой мыши в консоли управления групповыми политиками и выбрать команду Править. По окончании правки нужно просто закрыть окно. Редактор «Управление групповыми политиками» автоматически сохраняет изменения, поэтому нет необходимости выполнять сохранение.

Рис. 3. Редактор «Управление групповыми политиками»

Выноски 1 и 2 на рисунке 3 указывают соответственно на папки Computer Configuration и User Configuration. Папка Computer Configuration содержит параметры, которые применяются к компьютерам независимо от того, какие пользователи входят в систему. Это главным образом параметры системы и безопасности, настраивающие и контролирующие компьютер. Папка User Configuration содержит параметры, которые применяются к пользователям независимо от того, какой компьютер они используют. Эти параметры главным образом влияют на работу пользователей.

В папках Computer Configuration и User Configuration можно увидеть две подпапки (выноски 3 и 4 на рисунке 3).

- Policies. Папка Policies содержит параметры политики, применяемые групповой политикой.

- Preferences. Папка Preferences содержит параметры предпочтений, которые можно использовать для изменения почти любого параметра реестра, файла, папки или другого элемента. С помощью параметров предпочтений можно настроить приложения и функции Windows, не зависящие от групповой политики. Например, можно создать параметр предпочтений, который настраивает значение реестра для стороннего приложения, удаляет папку «Образцы изображений» из профиля пользователя или конфигурирует INI-файл. Можно также выбрать, будет ли групповая политика применять каждый из параметров предпочтений. Однако стандартные учетные записи пользователей позволяют изменять большинство параметров предпочтений, определяемых в папке User Configuration между обновлениями групповой политики. Дополнительную информацию о параметрах предпочтений см. в документе Обзор предпочтений групповой политики.

При первом знакомстве с групповой политикой большая часть настраиваемых параметров будет находиться в папках «Административные шаблоны». Это параметры политики на основе реестра, применяемые групповой политикой. Они отличаются от других параметров политики по двум причинам. Во-первых, групповая политика сохраняет эти параметры в особых расположениях реестра под названием ветви политик, которые нельзя изменить с помощью стандартных учетных записей пользователей. Зависящие от групповой политики функции и приложения Windows ищут эти параметры в реестре. Если они их находят, то используют эти параметры политики вместо обычных параметров. В соответствии с этими параметрами они также часто отключают пользовательский интерфейс.

Во-вторых, шаблоны для этих параметров определяются файлами административных шаблонов, имеющими расширение .admx. Эти шаблоны не только определяют место параметров политики в реестре, но также описывают, как их вызывать в редакторе «Управление групповыми политиками». Например, в параметре групповой политики, показанном на рисунке 4, файл административного шаблона определяет текст справки, доступные параметры, поддерживаемые операционные системы и т. д.

Рис. 4. Параметр групповой политики

В процессе правки параметра политики можно столкнуться с вариантами, указанными выносками 1–3 на рисунке 4. Выбор этих вариантов приводит к следующим результатам.

- Enabled: запись параметра политики в реестр со значением, включающим его.

- Disabled: запись параметра политики в реестр со значением, выключающим его.

- Not Configured: параметр политики остается неопределенным. Групповая политика не записывает этот параметр политики в реестр, поэтому он не оказывает влияния на компьютеры или пользователей.

Невозможно обобщить, что означает включение и выключение для каждого параметра политики. Для точного определения значения этих вариантов можно прочитать текст справки, указанный выноской 5. Необходимо также внимательно читать имя параметра политики. Например, один параметр политики может указывать «Включить функцию X», а другой — «Выключить функцию Y». В каждом случае включение и выключение имеет разные значения. Пока не освоитесь, читайте текст справки для настраиваемых параметров политики.

Некоторые параметры политики имеют дополнительные настраиваемые параметры. Выноска 4 на рисунке 4 показывает параметры, доступные для параметра политики интервала обновления групповой политики. В большинстве случаев значения по умолчанию совпадают со значениями по умолчанию для Windows. В тексте справки обычно также содержатся подробные сведения о настраиваемых параметрах.

Обновление групповой политики

Как было сказано в предыдущем разделе, объекты групповой политики содержат параметры компьютеров и пользователей. Групповая политика применяет их следующим образом.

- Параметры компьютера при запуске Windows.

- Параметры пользователя после входа пользователя в систему.

Групповая политика также регулярно обновляет объекты групповой политики, чтобы обеспечить применение новых и измененных объектов групповой политики, не ожидая перезагрузки компьютера или выхода пользователя из системы. Промежуток времени между такими обновлениями называется интервалом обновления групповой политики. По умолчанию используется значение 90 минут с небольшим фактором случайности, позволяющим предотвратить одновременное обновление всех компьютеров. Если изменить объект групповой политики в середине рабочего дня, групповая политика применит эти изменения в течение примерно 90 минут. Не надо будет ждать конца рабочего дня, когда пользователи выйдут из системы или перезапустят компьютеры. В более сложных сценариях интервал обновления по умолчанию можно изменить.

| Примечание |

|---|

| В любой момент можно обновить групповую политику вручную с помощью команды Gpupdate.exe. Например, после обновления объекта групповой политики может потребоваться обновить групповую политику на компьютере, чтобы тестировать изменения, не дожидаясь интервала обновления групповой политики. Пошаговые инструкции приведены далее в этом техническом документе в разделе «Обновление клиентов». |

Мы познакомились с основными концепциями групповой политики. Мы знаем, что объект групповой политики подобен документу, содержащему параметры политики. Объектами групповой политики можно управлять с помощью консоли управления групповыми политиками, и их можно править с помощью редактора «Управление групповыми политиками».

Известно также, что объекты групповой политики связываются с сайтами, доменами и подразделениями доменных служб Active Directory для применения параметров объектов групповой политики к этим контейнерам. Домены, подразделения и дочерние подразделения наследуют параметры родителей. Однако дублирующиеся параметры в объектах групповой политики, связанных с дочерними подразделениями, обладают приоритетом по сравнению с теми же параметрами в объектах групповой политики, связанных с родительскими подразделениями; последние обладают приоритетом по сравнению с объектами групповой политики, связанными с доменом, и т. д.

Нам также известно, что в пределах сайта, домена или подразделения порядок связи определяет порядок приоритета (чем меньше номер, тем выше приоритет). Наконец, мы получили базовые знания по методам правки объектов групповой политики и типам содержащихся в них параметров.

Теперь, после изучения основных концепций, мы готовы ознакомиться с основными задачами. В данном разделе описываются создание, правка и удаление объектов групповой политики. В нем также описывается множество других задач. Для каждой задачи приводятся объяснение цели и пошаговые инструкции со снимками экрана для каждого шага.

| Примечание |

|---|

| Функция пакета Microsoft Desktop Optimization Pack, которая называется расширенным управлением групповыми политиками, дополняет групповую политику новыми возможностями, такими как автономная правка, управление версиями и ролевое делегирование. Любая организация может использовать для управления групповыми политиками преимущества расширенного управления групповыми политиками. Дополнительные сведения о расширенном управлении групповыми политиками см. в документе Расширение групповой политики с помощью управления изменениями. |

Создание объекта групповой политики

Объект групповой политики создается с помощью консоли управления групповыми политиками. Объект групповой политики можно создать двумя способами.

- Создать и связать объект групповой политики за один шаг.

- Создать объект групповой политики в папке объектов групповой политики, а затем связать его с доменом или подразделением.

Инструкции в данном разделе описывают создание и связывание объекта групповой политики за один шаг.

Можно начать с пустого объекта групповой политики, который описывается инструкциями, или использовать начальный объект групповой политики. Начальные объекты групповой политики являются дополнительной темой, с которой можно ознакомиться с помощью статьи Работа с начальными объектами групповой политики.

Создание и связывание объекта групповой политики в домене или подразделении

| 1 | В консоли управления групповыми политиками щелкните правой кнопкой мыши домен или подразделение, в котором нужно создать и связать объект групповой политики, и выберите команду Создать объект групповой политики в этом домене и связать его здесь же. | |

| 2 | Введите описательное имя объекта групповой политики в поле Имя диалогового окна Новый объект групповой политики и нажмите кнопку ОК. |

Правка объекта групповой политики

В консоли управления групповыми политиками можно открывать объекты групповой политики из любого контейнера в редакторе «Управление групповыми политиками» и править. Чтобы увидеть все объекты групповой политики, независимо от места их связи, для правки следует использовать папку объектов групповой политики.

Выполнение правки объекта групповой политики в домене, подразделении или папке объектов групповой политики

| 1 | На левой панели консоли управления групповыми политиками щелкните Объекты групповой политики, чтобы на правой панели отобразились все объекты групповой политики домена. Вместо этого можно щелкнуть домен или любое подразделение, чтобы объекты групповой политики этого контейнера отобразились на правой панели. | |

| 2 | На правой панели консоли управления групповыми политиками щелкните правой кнопкой мыши объект групповой политики, предназначенный для правки, и выберите команду Править, чтобы открыть этот объект групповой политики в редакторе «Управление групповыми политиками». | |

| 3 | В редакторе «Управление групповыми политиками» отредактируйте параметры групповой политики, которые требуется изменить, и закройте окно редактора «Управление групповыми политиками». Не требуется сохранять изменения, так как редактор «Управление групповыми политиками» сохраняет внесенные изменения автоматически. |

Связывание объекта групповой политики

Если объекты групповой политики создаются и связываются за один шаг, не требуется вручную связывать объекты групповой политики с доменом или подразделениями. Однако если объект групповой политики создается в папке объектов групповой политики или его связь была разорвана и ее требуется восстановить, такой объект групповой политики нужно будет связать вручную. Простой способ связать объект групповой политики состоит в его перетаскивании из папки объектов групповой политики на домен или подразделение, с которым его нужно связать.

Связывание объекта групповой политики с доменом или подразделением

| 1 | В консоли управления групповыми политиками щелкните правой кнопкой мыши домен или подразделение, с которым нужно связать объект групповой политики, и выберите команду Связать существующий объект групповой политики. | |

| 2 | В диалоговом окне Выбор объекта групповой политики щелкните объект групповой политики, который нужно связать с доменом или подразделением, и нажмите кнопку ОК. |

Удаление связи объекта групповой политики

Связь объекта групповой политики удаляется, если больше не требуется применять его к домену или подразделению (или к соответствующим дочерним подразделениям). Позднее связь можно восстановить, как описано в разделе «Связывание объекта групповой политики».

При удалении связи объекта групповой политики из домена или подразделения сам объект групповой политики не удаляется. Удаляется только связь. После удаления связи объект групповой политики остается в папке объектов групповой политики консоли управления групповыми политиками.

Удаление связи объекта групповой политики из домена или подразделения

| 1 | В консоли управления групповыми политиками щелкните домен или подразделение, содержащее объект групповой политики, связь которого нужно удалить. | |

| 2 | Щелкните правой кнопкой мыши объект групповой политики, связь которого нужно удалить из домена или подразделения, и выберите команду Удалить. | |

| 3 | В диалоговом окне Управление групповыми политиками нажмите кнопку ОК. |

Удаление объекта групповой политики

Обновление клиентов

При тестировании, правке или устранении неполадок объектов групповой политики нет необходимости ждать интервала обновления групповой политики (по умолчанию 90 минут). Групповую политику на любом клиентском компьютере можно обновить вручную, выполнив команду Gpupdate.exe. Команда Gpupdate.exe поддерживает множество параметров командной строки, о которых можно узнать, введя gpupdate.exe /? в окне командной строки. Однако в большинстве случаев для обновления групповой политики достаточно следовать инструкциям, приведенным в данном разделе.

Обновление групповой политики вручную с помощью команды Gpupdate.exe

| 1 | Чтобы открыть окно командной строки, щелкните Пуск, введите cmd и нажмите клавишу ВВОД. | |

| 2 | В командной строке введите gpupdate и нажмите клавишу ВВОД. Gpupdate.exe обновит все измененные параметры. Команду Gpupdate.exe можно применить для обновления всех параметров, независимо от того, были ли они недавно изменены, введя gpupdate /force и нажав клавишу ВВОД. |

Резервное копирование объектов групповой политики

Резервное копирование важных файлов является полезным делом, и объекты групповой политики не составляют исключения. В случае ошибочного изменения или случайного удаления объект групповой политики можно быстро восстановить из резервной копии. С помощью консоли управления групповыми политиками можно создавать резервные копии объектов групповой политики в любом местоположении.

Выполнение резервного копирования объекта групповой политики в папку

| 1 | В консоли управления групповыми политиками щелкните папку Объекты групповой политики. | |

| 2 | Щелкните правой кнопкой мыши объект групповой политики, для которого нужно создать резервную копию, и выберите команду Резервное копирование. | |

| 3 | В поле Расположение диалогового окна Резервное копирование объекта групповой политики введите путь к папке, в которой нужно создать резервную копию объекта групповой политики. Можно также нажать кнопку Обзор и выбрать папку. Затем введите краткое описание объекта групповой политики в поле Описание и щелкните Резервное копирование. | |

| 4 | Проверьте результаты в диалоговом окне Резервное копирование и нажмите кнопку ОК. |

Восстановление объектов групповой политики

С помощью консоли управления групповыми политиками можно восстановить из резервной копии предыдущую версию объекта групповой политики. Инструкции, приведенные в данном разделе, описывают восстановление одного или нескольких объектов групповой политики из папки резервного копирования.

Восстановление объекта групповой политики из ранее созданной резервной копии

Если задействовано несколько групповых политик, они применяются в следующем порядке:

1. Локальные групповые политики.

2. Групповые политики сайта.

3. Групповые политики домена.

4. Групповые политики подразделения.

5. Групповые политики дочернего подразделения.

Если параметры различных политик конфликтуют друг с другом, приоритет отдается параметрам, примененным позже. Скажем, политики подразделения обладают более высоким приоритетом, чем политики домена. Разумеется, у этого правила есть исключения.

Начав работать с групповыми политиками, вы сразу же обнаружите, что они разделены на две большие категории:

• политики компьютеров;

• политики пользователей.

Политики компьютера обычно применяются при загрузке системы, политики пользователя – во время его входа в систему. Часто для устранения неполадок бывает валено знать точную последовательность событий. В целом, выглядит она так:

1. После запуска сети Windows Server 2008 применяет политики компьютера. По умолчанию они применяются по одной за раз в заранее заданном порядке. В процессе обработки Политик компьютера пользовательский интерфейс не отображается.

2. Windows Server 2008 выполняет сценарии запуска. По умолчанию они выполняются по одному за раз, причем очередной сценарий запускается по завершению или истечению срока действия предыдущего. Выполнение сценариев не показывается пользователю, если это не задано явным образом.

3. Пользователь нажимает Ctrl+Alt+Del, чтобы войти в систему. Проверив подлинность пользователя, Windows Server 2008 загружает его профиль.

4. Windows Server 2008 применяет политики пользователя. По умолчанию они применяются по одной за раз в заранее заданном, порядке. Процесс обработки политик пользователя отображается на экране.

5. Windows Server 2008 выполняет сценарии входа. По умолчанию сцеиари и входа для групповой политики выполняются одновременно. Выполнение сценариев не показывается пользователю, если это не задано явным образом. Последними в обычном окне командной строки выполняются сценарии из общего ресурса Netlogon.

6. Windows Server 2008 отображает интерфейс оболочки, заданной в групповой политике.

7. По умолчанию групповая политика обновляется только при выходе пользователя из системы или перезапуске компьютера. Вы вольны отменить это правило, задав интервал обновления групповой политики, введя в командной строке команду gpupdate.

- Чтение занимает 5 мин

В этой статье

Параметры для объектов пользователей и компьютеров в доменных службах Azure Active Directory (Azure AD DS) часто управляются с помощью групповая политика объектов (GPO).Settings for user and computer objects in Azure Active Directory Domain Services (Azure AD DS) are often managed using Group Policy Objects (GPOs). AD DS Azure включает встроенные объекты групповой политики для контейнеров AADDC Users и AADDC Computers .Azure AD DS includes built-in GPOs for the AADDC Users and AADDC Computers containers. Эти встроенные объекты групповой политики можно настроить для настройки групповая политика в соответствии с потребностями среды.You can customize these built-in GPOs to configure Group Policy as needed for your environment. Члены группы администраторов контроллера домена Azure AD имеют групповая политика привилегии администрирования в домене AD DS Azure, а также могут создавать пользовательские объекты групповой политики и подразделения (OU).Members of the Azure AD DC administrators group have Group Policy administration privileges in the Azure AD DS domain, and can also create custom GPOs and organizational units (OUs). Дополнительные сведения о том, что такое групповая политика и как он работает, см. в разделе Общие сведения о групповая политика.More more information on what Group Policy is and how it works, see Group Policy overview.

В гибридной среде групповые политики, настроенные в локальной среде AD DS, не синхронизируются с Azure AD DS.In a hybrid environment, group policies configured in an on-premises AD DS environment aren’t synchronized to Azure AD DS. Чтобы определить параметры конфигурации для пользователей или компьютеров в AD DS Azure, измените один из объектов групповой политики по умолчанию или создайте пользовательский объект групповой политики.To define configuration settings for users or computers in Azure AD DS, edit one of the default GPOs or create a custom GPO.

В этой статье показано, как установить средства управления групповая политика, а затем изменить встроенные объекты групповой политики и создать пользовательские объекты групповой политики.This article shows you how to install the Group Policy Management tools, then edit the built-in GPOs and create custom GPOs.

Перед началомBefore you begin

Для работы с этой статьей требуются следующие ресурсы и разрешения:To complete this article, you need the following resources and privileges:

- Активная подписка Azure.An active Azure subscription.

- Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом.An Azure Active Directory tenant associated with your subscription, either synchronized with an on-premises directory or a cloud-only directory.

- Управляемый домен доменных служб Azure Active Directory, включенный и настроенный в клиенте Azure AD.An Azure Active Directory Domain Services managed domain enabled and configured in your Azure AD tenant.

- Виртуальная машина управления Windows Server, присоединенная к управляемому домену AD DS Azure.A Windows Server management VM that is joined to the Azure AD DS managed domain.

- Учетная запись пользователя, входящая в группу администраторов Azure AD DC в клиенте Azure AD.A user account that’s a member of the Azure AD DC administrators group in your Azure AD tenant.

Примечание

Вы можете использовать групповая политика административные шаблоны, скопировав новые шаблоны на рабочую станцию управления.You can use Group Policy Administrative Templates by copying the new templates to the management workstation. Скопируйте файлы ADMX в %SYSTEMROOT%\PolicyDefinitions и скопируйте файлы. ADML для конкретного языкового стандарта в %SYSTEMROOT%\PolicyDefinitions\[Language-CountryRegion] , где Language-CountryRegion соответствует языку и региону файлов ADML .Copy the .admx files into %SYSTEMROOT%\PolicyDefinitions and copy the locale-specific .adml files to %SYSTEMROOT%\PolicyDefinitions\[Language-CountryRegion], where Language-CountryRegion matches the language and region of the .adml files.

Например, скопируйте на английскую версию США версии файлов ADML в \en-us папку.For example, copy the English, United States version of the .adml files into the \en-us folder.

Кроме того, можно централизованно хранить административный шаблон групповая политика на контроллерах домена, входящих в управляемый домен.Alternatively, you can centrally store your Group Policy Administrative Template on the domain controllers that are part of the managed domain. Дополнительные сведения см. в статье Создание центрального хранилища для групповая политика административные шаблоны в Windows и управление им.For more information, see How to create and manage the Central Store for Group Policy Administrative Templates in Windows.

Для создания и настройки групповая политика объектов (GPO) необходимо установить средства управления групповая политика.To create and configure Group Policy Object (GPOs), you need to install the Group Policy Management tools. Эти средства можно установить в качестве компонента Windows Server.These tools can be installed as a feature in Windows Server. Дополнительные сведения об установке средств администрирования на клиенте Windows см. в разделе Install средства удаленного администрирования сервера (RSAT).For more information on how to install the administrative tools on a Windows client, see install Remote Server Administration Tools (RSAT).

Войдите на виртуальную машину управления.Sign in to your management VM. Инструкции по подключению с помощью портал Azure см. в разделе Подключение к виртуальной машине Windows Server.For steps on how to connect using the Azure portal, see Connect to a Windows Server VM.

При входе в виртуальную машину по умолчанию должен открываться диспетчер сервера.Server Manager should open by default when you sign in to the VM. Если это не произойдет, откройте меню Пуск и выберите Диспетчер сервера.If not, on the Start menu, select Server Manager.

На панели управления в окне диспетчера серверов щелкните Добавить роли и компоненты.In the Dashboard pane of the Server Manager window, select Add Roles and Features.

На странице Перед началом работы в мастере добавления ролей и компонентов щелкните Далее.On the Before You Begin page of the Add Roles and Features Wizard, select Next.

В разделе Тип установки оставьте флажок Установка ролей или компонентов и щелкните Далее.For the Installation Type, leave the Role-based or feature-based installation option checked and select Next.

На странице Выбор сервера выберите из пула серверов текущую виртуальную машину, например myvm.aaddscontoso.com, и щелкните Далее.On the Server Selection page, choose the current VM from the server pool, such as myvm.aaddscontoso.com, then select Next.

На странице Роли сервера нажмите кнопку Далее.On the Server Roles page, click Next.

На странице Функции выберите Управление групповой политикой.On the Features page, select the Group Policy Management feature.

На странице Подтверждение щелкните Установить.On the Confirmation page, select Install. Установка средств управления групповая политика может занять одну или две минуты.It may take a minute or two to install the Group Policy Management tools.

Когда установка компонента завершится, нажмите кнопку Закрыть, чтобы выйти из мастера добавления ролей и компонентов.When feature installation is complete, select Close to exit the Add Roles and Features wizard.

Открытие консоль управления групповыми политиками и изменение объектаOpen the Group Policy Management Console and edit an object

Объекты групповой политики по умолчанию (GPO) существуют для пользователей и компьютеров в управляемом домене.Default group policy objects (GPOs) exist for users and computers in a managed domain. Функция управления групповая политика, установленная из предыдущего раздела, позволяет просматривать и редактировать существующий объект GPO.With the Group Policy Management feature installed from the previous section, let’s view and edit an existing GPO. В следующем разделе вы создадите пользовательский объект групповой политики.In the next section, you create a custom GPO.

Примечание

Для администрирования групповой политики в управляемом домене необходимо войти в учетную запись пользователя, которая является членом группы администраторов контроллера домена AAD .To administer group policy in a managed domain, you must be signed in to a user account that’s a member of the AAD DC Administrators group.

На начальном экране выберите Администрирование.From the Start screen, select Administrative Tools. Отобразится список доступных средств управления, включая управление групповая политика , установленное в предыдущем разделе.A list of available management tools is shown, including Group Policy Management installed in the previous section.

Чтобы открыть консоль управления групповыми политиками (GPMC), выберите управление групповая политика.To open the Group Policy Management Console (GPMC), choose Group Policy Management.

В управляемом домене есть два встроенных групповая политика объектов (GPO) — один для контейнера Computers AADDC , а другой — для контейнера Пользователи AADDC .There are two built-in Group Policy Objects (GPOs) in a managed domain — one for the AADDC Computers container, and one for the AADDC Users container. Эти объекты групповой политики можно настроить таким образом, чтобы при необходимости настроить групповую политику в управляемом домене.You can customize these GPOs to configure group policy as needed within your managed domain.

В консоли управления групповая политика разверните узел лес: aaddscontoso.com .In the Group Policy Management console, expand the Forest: aaddscontoso.com node. Затем разверните узлы домены .Next, expand the Domains nodes.

Существуют два встроенных контейнера для AADDC компьютеров и пользователей AADDC.Two built-in containers exist for AADDC Computers and AADDC Users. К каждому из этих контейнеров применяется объект групповой политики по умолчанию.Each of these containers has a default GPO applied to them.

Эти встроенные объекты групповой политики можно настроить для настройки конкретных групповых политик в управляемом домене.These built-in GPOs can be customized to configure specific group policies on your managed domain. Щелкните правой кнопкой мыши один из объектов групповой политики, например AADDC Computers, а затем выберите изменить….Right-select one of the GPOs, such as AADDC Computers GPO, then choose Edit….

Откроется средство редактор «Управление групповыми политиками», позволяющее настроить объект групповой политики, например политики учетной записи.The Group Policy Management Editor tool opens to let you customize the GPO, such as Account Policies:

По завершении выберите файл > сохранить , чтобы сохранить политику.When done, choose File > Save to save the policy. По умолчанию компьютеры обновляют групповая политика каждые 90 минут и применяют внесенные изменения.Computers refresh Group Policy by default every 90 minutes and apply the changes you made.

Создание пользовательского групповая политика объектаCreate a custom Group Policy Object

Для группирования аналогичных параметров политики часто создаются дополнительные объекты групповой политики вместо применения всех необходимых параметров в отдельном объекте групповой политики по умолчанию.To group similar policy settings, you often create additional GPOs instead of applying all of the required settings in the single, default GPO. С помощью Azure AD DS можно создать или импортировать собственные объекты групповой политики и связать их с пользовательским подразделением.With Azure AD DS, you can create or import your own custom group policy objects and link them to a custom OU. Если необходимо сначала создать пользовательское подразделение, см. раздел Создание настраиваемого подразделения в управляемом домене.If you need to first create a custom OU, see create a custom OU in a managed domain.

В консоли управления групповая политика выберите Пользовательское подразделение (OU), например MyCustomOU.In the Group Policy Management console, select your custom organizational unit (OU), such as MyCustomOU. Щелкните правой кнопкой мыши подразделение и выберите создать объект GPO в этом домене и свяжите его…:Right-select the OU and choose Create a GPO in this domain, and Link it here…:

Укажите имя для нового объекта групповой политики, например мой пользовательский объект групповой политики, а затем нажмите кнопку ОК.Specify a name for the new GPO, such as My custom GPO, then select OK. При необходимости можно создать этот пользовательский объект групповой политики на основе существующего объекта групповой политики и набора параметров политики.You can optionally base this custom GPO on an existing GPO and set of policy options.

Пользовательский объект групповой политики создается и связывается с пользовательским подразделением.The custom GPO is created and linked to your custom OU. Чтобы настроить параметры политики, щелкните правой кнопкой мыши настраиваемый объект групповой политики и выберите пункт изменить…:To now configure the policy settings, right-select the custom GPO and choose Edit…:

Откроется редактор «Управление групповыми политиками» , позволяющий настроить объект групповой политики:The Group Policy Management Editor opens to let you customize the GPO:

По завершении выберите файл > сохранить , чтобы сохранить политику.When done, choose File > Save to save the policy. По умолчанию компьютеры обновляют групповая политика каждые 90 минут и применяют внесенные изменения.Computers refresh Group Policy by default every 90 minutes and apply the changes you made.

Дальнейшие шагиNext steps

Дополнительные сведения о доступных параметрах групповая политика, которые можно настроить с помощью консоль управления групповыми политиками, см. в разделе Работа с элементами предпочтений групповая политика.For more information on the available Group Policy settings that you can configure using the Group Policy Management Console, see Work with Group Policy preference items.

С увеличением парка компьютеров на предприятии все более остро встаёт вопрос о стоимости его управления и содержания. Ручная настройка компьютеров отнимает немало времени у персонала и заставляет, с увеличением количества компьютеров, увеличивать штат обслуживающего их персонала. К тому же при большом количестве машин следить за соблюдением принятых на предприятии стандартов настройки становится всё труднее. Групповые политики (Group Policy) являются комплексным инструментом централизованного управления компьютерами с ОС Windows 2000 и выше в домене Active Directory. К компьютерам под управлением ОС Windows NT4/9x групповые политики не применяются: они управляются системными политиками (System Policy), которые в данной статье рассматриваться не будут.

Объекты групповых политик

Все настройки, которые вы создадите в рамках групповых политик, будут храниться в объектах групповой политики (Group Policy Object, GPO). Объекты групповых политик бывают двух типов: локальный объект групповой политики и объекты групповых политик Active Directory. Локальный объект групповой политики есть на компьютерах под управлением Windows 2000 и выше. Он может быть только один, и это единственный GPO, который может быть на компьютере, не входящем в домен.

Объект групповой политики — это общее название набора файлов, директорий и записей в базе Active Directory (если это не локальный объект), которые хранят ваши настройки и определяют, какие ещё параметры вы можете изменить с помощью групповых политик. Создавая политику, вы фактически создаёте и изменяете объект групповой политики. Локальный объект групповой политики хранится в %SystemRoot%\System32\GroupPolicy. GPO Active Directory хранятся на контроллере домена и могут быть связаны с сайтом, доменом или OU (Organizational Unit, подразделение или организационная единица). Привязка объекта определяет его область действия. По умолчанию в домене создается два объекта групповой политики: Default Domain Policy и Default Domain Controller Policy. В первом определяется политика по умолчанию для паролей и учетных записей в домене. Второй связывается с OU Domain Controllers и повышает настройки безопасности для контроллеров домена.

Создание объекта групповой политики

Для того чтобы создать политику (то есть фактически создать новый объект групповой политики), открываем Active Directory Users & Computers и выбираем, где создать новый объект. Создавать и привязывать объект групповой политики можно только к объекту сайта, домена или OU.

Рис. 1. Создание объекта групповой политики.[/center]

Чтобы создать GPO и связать его, например, с OU testers щёлкаем правой кнопкой мыши на этом OU и в контекстном меню выбираем properties. В открывшемся окне свойств открываем вкладку Group Policy и нажимаем New.

Рис. 2. Создание объекта групповой политики.

Даём название объекту GP, после чего объект создан, и можно приступать к конфигурированию политики. Дважды щёлкаем на созданном объекте или нажимаем кнопку Edit, откроется окно редактора GPO, где вы можете настроить конкретные параметры объекта.

Рис. 3. Описание настроек во вкладке Extended. (нажмите, чтобы увеличить)

Большинство основных настроек интуитивно понятны (к тому же имеют описание, если открыть вкладку Extended), и мы не будем подробно останавливаться на каждой. Как видно из рис. 3, GPO состоит из двух разделов: Computer Configuration и User Configuration. Настройки первого раздела применяются во время загрузки Windows к компьютерам, находящимся в этом контейнере и ниже (если не отменено наследование), и не зависят от того, какой пользователь вошел в систему. Настройки второго раздела применяются во время входа пользователя в систему.

Порядок применения объектов групповой политики

Когда компьютер запускается, происходят следующие действия:

1. Читается реестр и определяется, к какому сайту принадлежит компьютер. Делается запрос серверу DNS с целью получения IP адресов контроллеров домена, расположенных в этом сайте.

2. Получив адреса, компьютер соединяется с контроллером домена.

3. Клиент запрашивает список объектов GP у контроллера домена и применяет их. Последний присылает список объектов GP в том порядке, в котором они должны применяться.

4. Когда пользователь входит в систему, компьютер снова запрашивает список объектов GP, которые необходимо применить к пользователю, извлекает и применяет их.

Групповые политики применяются при загрузке OC и при входе пользователя в систему. Затем они применяются каждые 90 минут, с вариацией в 30 минут для исключения перегрузки контроллера домена в случае одновременного запроса большого количества клиентов. Для контроллеров домена интервал обновления составляет 5 минут. Изменить это поведение можно в разделе Computer Configuration\Administrative Templates\System\Group Policy. Объект групповой политики может действовать только на объекты «компьютер» и «пользователь». Политика действует только на объекты, находящиеся в объекте каталога (сайт, домен, подразделение), с которым связан GPO и ниже по «дереву» (если не запрещено наследование). Например: Объект GPO создан в OU testers (как мы сделали выше).

Рис. 4. Наследование настроек.

Все настройки, сделанные в этом GPO, будут действовать только на пользователей и компьютеры, находящиеся в OU testers и OU InTesters. Рассмотрим порядок применения политик на примере. Пользователь test, расположенный в OU testers, входит на компьютер comp, находящийся в OU compOU (см. рис. 5).

Рис. 5. Порядок применения политик.

В домене существуют четыре GPO:

1. SitePolicy, связанный с контейнером сайта;

2. Default Domain Policy, связанный с контейнером домена;

3. Policy1, связанный с OU testers;

4. Policy2, связанный с OU compOU.

При загрузке Windows на рабочей станции comp, параметры, определённые в разделах Computer Configuration, применяются в таком порядке:

1. Параметры локального GPO;

2. Параметры GPO SitePolicy;

3. Параметры GPO Default Domain Policy;

4. Параметры GPO Policy2.

При входе пользователя test на компьютер comp — параметры, определенные в разделах User Configuration:

1. Параметры локального GPO;

2. Параметры GPO SitePolicy;

3. Параметры GPO Default Domain Policy;

4. Параметры GPO Policy1.

То есть GPO применяются в таком порядке: локальные политики, политики уровня сайта, политики уровня домена, политики уровня OU.

Групповые политики применяются к клиентам с ОС Windows XP асинхронно, а с ОС Windows 2000 — синхронно, то есть пользовательский экран входа появляется только после применения всех политик компьютера, а политики пользователя применяются до того, как появился рабочий стол. Асинхронное применение политик означает, что пользовательский экран входа появляется раньше, чем успевают примениться все политики компьютера, а рабочий стол — раньше, чем применятся все пользовательские политики, что приводит к ускорению загрузки и входа пользователя.

Описанное выше поведение изменяется в двух случаях. Первый — компьютер клиента обнаружил медленное сетевое подключение. По умолчанию в этом случае применяются только параметры настройки защиты и административные шаблоны. Медленным считается подключение с пропускной способностью менее 500 Кб/сек. Изменить это значение можно в Computer Configuration\Administrative Templates\System\Group Policy\Group Policy slow link detection. Также в разделе Computer Configuration\Administrative Templates\System\Group Policy можно настроить некоторые другие параметры политик так, чтобы и они обрабатывались по медленному соединению. Второй способ изменения порядка применения политик — опция User Group policy loopback processing. Эта опция изменяет порядок применения политик по умолчанию, при котором пользовательские политики применяются после компьютерных и перезаписывают последние. Вы можете установить опцию loopback, чтобы политики компьютера применялись после пользовательских политик и перезаписывали все пользовательские политики, противоречащие политикам компьютера. У параметра loopback есть 2 режима:

1. Merge (соединить) — сначала применяется компьютерная политика, затем пользовательская и снова компьютерная. При этом компьютерная политика заменяет противоречащие ей параметры пользовательской политики своими.

2. Replace (заменить) — пользовательская политика не обрабатывается.

Проиллюстрировать применение параметра User Group policy loopback processing можно, например, на общедоступном компьютере, на котором необходимо иметь одни и те же ограниченные настройки, независимо от того, какой пользователь им пользуется.

Приоритетность, наследование и разрешение конфликтов

Как вы уже заметили, на всех уровнях объекты групповой политики содержат одинаковые параметры настройки, и один и тот же параметр может быть определён на нескольких уровнях по-разному. В таком случае действующим значением будет применившееся последним (о порядке применения объектов групповой политики говорилось выше). Это правило распространяется на все параметры, кроме определённых как not configured. Для этих параметров Windows не предпринимает никаких действий. Но есть одно исключение: все параметры настройки учётных записей и паролей могут быть определены только на уровне домена, на остальных уровнях эти настройки будут проигнорированы.

Рис. 6. Active Directory Users and Computers.

Если на одном уровне расположены несколько GPO, то они применяются «снизу вверх». Изменяя положение объекта политик в списке (кнопками Up и Down), можно выбрать необходимый порядок применения.

Рис. 7. Порядок применения политик.

Иногда нужно, чтобы определённая OU не получала параметры политик от GPO, связанных с вышестоящими контейнерами. В этом случае нужно запретить наследование политик, поставив флажок Block Policy inheritance (Блокировать наследование политик). Блокируются все наследуемые параметры политик, и нет способа блокировать отдельные параметры. Параметры настройки уровня домена, определяющие политику паролей и политику учетных записей, не могут быть заблокированы.

Рис. 9. Блокирование наследования политик.

В случае если требуется, чтобы определённые настройки в данном GPO не перезаписывались, следует выбрать нужный GPO, нажать кнопку Options и выбрать No Override. Эта опция предписывает применять параметры GPO там, где заблокировано наследование политик. No Override устанавливается в том месте, где GPO связывается с объектом каталога, а не в самом GPO. Если GPO связан с несколькими контейнерами в домене, то для остальных связей этот параметр не будет сконфигурирован автоматически. В случае если параметр No Override сконфигурирован для нескольких связей на одном уровне, приоритетными (и действующими) будут параметры GPO, находящегося вверху списка. Если же параметры No Override сконфигурированы для нескольких GPO, находящихся на разных уровнях, действующими будут параметры GPO, находящегося выше в иерархии каталога. То есть, если параметры No override сконфигурированы для связи GPO с объектом домена и для связи с GPO объектом OU, действующими будут параметры, определённые на уровне домена. Галочка Disabled отменяет действие этого GPO на данный контейнер.

Рис. 10. Опции No Override и Disabled.

Как уже было сказано выше, политики действуют только на пользователей и компьютеры. Часто возникает вопрос: «как сделать так, чтобы определенная политика действовала на всех пользователей, входящих в определенную группу безопасности?». Для этого GPO привязывается к объекту домена (или любому контейнеру, находящемуся выше контейнеров или OU, в которых находятся все объекты пользователей из нужной группы) и настраиваются параметры доступа. Нажимаем Properties, на вкладке Security удаляем группу Authenticated Users и добавляем требуемую группу с правами Read и Apply Group Policy.

Определение настроек, действующих на компьютер пользователя

Для определения конечной конфигурации и выявления проблем вам потребуется знать, какие настройки политик действуют на данного пользователя или компьютер в данный момент. Для этого существует инструмент Resultant Set of Policy (результирующий набор политик, RSoP). RSoP может работать как в режиме регистрации, так и в режиме планирования. Для того чтобы вызвать RSoP, следует нажать правой кнопкой на объекте «пользователь» или «компьютер» и выбрать All Tasks.

Рис. 11. Вызов инструмента Resultant Set of Policy.

После запуска (в режиме регистрации, logging) вас попросят выбрать, для какого компьютера и пользователя определить результирующий набор, и появится окно результирующих настроек с указанием, из какого GPO какой параметр применился.

Рис. 12. Resultant Set of Policy. (нажмите, чтобы увеличить)

Другие инструменты управления групповыми политиками

GPResult — это инструмент командной строки, обеспечивающий часть функционала RSoP. GPResult есть по умолчанию на всех компьютерах с Windows XP и Windows Server 2003.

GPUpdate принудительно запускает применение групповых политик — как локальных, так и основанных на Active Directory. В Windows XP/2003 пришла на смену параметру /refreshpolicy в инструменте secedit для Windows 2000.

Описание синтаксиса команд доступно при запуске их с ключом /?

Вместо заключения

Данная статья не преследует цели объяснить все аспекты работы с групповыми политиками, она не ориентирована на опытных системных администраторов. Все вышеизложенное, по моему мнению, лишь должно как-то помочь понять основные принципы работы с политиками тем, кто никогда не работал с ними, либо только начинает осваивать.

Автор выражает благодарность lynx за поддержку и понимание, а также всем тем, кто помогал в написании этой статьи. Отдельное спасибо kibkalo и dg за помощь и ценные советы.

Источник: ru-board.com

Оцените статью: Голосов 17

Сегодня мы поговорим об одном интересном параметре в Group Policy. Да, именно так. Один единственный параметр, который может облегчить вам жизнь (ну или усложнить ее, такое тоже возможно)

Задача была поставлена очень просто: