Настройка брандмауэра для домена и доверия AD — Windows Server

- Чтение занимает 4 мин

В этой статье

В этой статье описывается настройка брандмауэра для доменов и доверия Active Directory.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 Standard, Windows Server 2012 Standard

Исходный номер КБ: 179442

Примечание

Не все порты, перечисленные в таблицах, требуются во всех сценариях. Например, если брандмауэр разделяет члены и DCS, вам не нужно открывать порты FRS или DFSR. Кроме того, если вы знаете, что ни один клиент не использует LDAP с SSL/TLS, вам не нужно открывать порты 636 и 3269.

Дополнительные сведения

Примечание

Оба контроллера домена находятся в одном лесу или оба контроллера домена находятся в отдельном лесу. Кроме того, отношения доверия в лесу являются отношениями доверия Windows Server 2003 или более поздней версии.

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 1024-65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 1024-65535/TCP | 1024-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 1024-65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 1024-65535/TCP | 636/TCP | LDAP SSL |

| 1024-65535/TCP | 3268/TCP | LDAP GC |

| 1024-65535/TCP | 3269/TCP | LDAP GC SSL |

| 53,1024-65535/TCP/UDP | 53/TCP/UDP | DNS |

| 1024-65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 1024-65535/TCP | 445/TCP | SMB |

| 1024-65535/TCP | 1024-65535/TCP | FRS RPC (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Windows Server 2003, когда настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS. Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

Примерами являются Windows NT операционные системы или сторонние контроллеры домена, основанные на S s.

Дополнительные сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

Windows Server 2008 и более поздние версии

Более новые версии Windows Server 2008 повысили динамический диапазон портов клиентов для исходяющих подключений. Новый порт запуска по умолчанию — 49152, а конечный порт по умолчанию — 65535. Поэтому необходимо увеличить диапазон портов RPC в брандмауэрах. Это изменение было внося в соответствии с рекомендациями IANA. Это отличается от домена смешанного режима, состоящего из контроллеров домена Windows Server 2003, серверных контроллеров домена Windows 2000 или устаревших клиентов, где динамический диапазон портов по умолчанию — от 1025 до 5000.

Дополнительные сведения о динамическом изменении диапазона портов в Windows Server 2012 и Windows Server 2012 R2 см. в:

| Клиентские порты | Порт сервера | Служба |

|---|---|---|

| 49152 -65535/UDP | 123/UDP | W32Time |

| 49152 -65535/TCP | 135/TCP | RPC Endpoint Mapper |

| 49152 -65535/TCP | 464/TCP/UDP | Смена пароля Kerberos |

| 49152 -65535/TCP | 49152-65535/TCP | RPC для LSA, SAM, NetLogon (*) |

| 49152 -65535/TCP/UDP | 389/TCP/UDP | LDAP |

| 49152 -65535/TCP | 636/TCP | LDAP SSL |

| 49152 -65535/TCP | 3268/TCP | LDAP GC |

| 49152 -65535/TCP | 3269/TCP | LDAP GC SSL |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| 49152 -65535/TCP | 49152 -65535/TCP | FRS RPC (*) |

| 49152 -65535/TCP/UDP | 88/TCP/UDP | Kerberos; |

| 49152 -65535/TCP/UDP | 445/TCP | SMB (**) |

| 49152 -65535/TCP | 49152-65535/TCP | RPC DFSR (*) |

Порты NETBIOS, указанные для Windows NT также необходимы для Windows 2000 и Server 2003, если настроены отношения доверия к доменам, которые поддерживают только связь на основе NETBIOS.

(*) Сведения о том, как определить порты сервера RPC, используемые службами RPC LSA, см. в:

(**) Для работы доверия этот порт не требуется, он используется только для создания доверия.

Примечание

Внешнее доверие 123/UDP необходимо, только если вы вручную настроили службу времени Windows для синхронизации с сервером через внешнее доверие.

Active Directory

В Windows 2000 и Windows XP протокол ICMP должен быть разрешен через брандмауэр от клиентов к контроллерам домена, чтобы клиент групповой политики Active Directory правильно функционировал через брандмауэр. ICMP используется для определения того, является ли ссылка медленной или быстрой.

В Windows Server 2008 и более поздних версиях служба информирования о расположении сети предоставляет оценку пропускной способности на основе трафика с другими станциями в сети. Трафик для оценки не создается.

Перенаправление Windows также использует сообщения ICMP Ping, чтобы убедиться, что IP-адрес сервера разрешен службой DNS перед подключением и когда сервер расположен с помощью DFS. Чтобы свести к минимуму трафик ICMP, можно использовать следующее правило брандмауэра:

<any> ICMP -> DC IP addr = allow

В отличие от TCP-протокола и уровня протокола UDP, ICMP не имеет номера порта. Это связано с тем, что ICMP напрямую находится на уровне IP.

По умолчанию DNS-серверы Windows Server 2003 и Windows 2000 Server используют эфемерные клиентские порты при запросе других DNS-серверов. Однако это поведение может быть изменено определенным параметром реестра. Или можно установить доверие через туннель PPTP. Это ограничивает количество портов, которые необходимо открыть брандмауэру. Для PPTP необходимо включить следующие порты.

| Порты клиента | Порт сервера | Протокол |

|---|---|---|

| 1024-65535/TCP | 1723/TCP | PPTP |

Кроме того, необходимо включить ПРОТОКОЛ IP 47 (GRE).

Примечание

При добавлении разрешений к ресурсу в доверяемом домене для пользователей в доверенном домене существуют некоторые различия между поведением Windows 2000 и Windows NT 4.0. Если компьютер не может отобразить список пользователей удаленного домена, рассмотрите следующее поведение:

- Windows NT 4.0 пытается разрешить вручную введите имена, обратившись в PDC для домена удаленного пользователя (UDP 138). В случае сбоя связи компьютер Windows NT на основе 4.0 получает собственный PDC-канал, а затем запросит разрешение имени.

- Windows 2000 и Windows Server 2003 также пытаются связаться с PDC удаленного пользователя для разрешения проблемы по UDP 138. Однако они не используют собственные PDC. Убедитесь, что все серверы-члены на основе Windows 2000 и Windows Server 2003, которые будут предоставлять доступ к ресурсам, подключены к удаленному PDC с помощью UDP 138.

Справка

Обзор службы и требования к сетевым портам для Windows — это ценный ресурс, который включает в себя необходимые сетевые порты, протоколы и службы, используемые клиентской и серверной операционными системами Майкрософт, серверными программами и их подкомпонентами в системе Microsoft Windows Server. Администраторы и специалисты службы поддержки могут использовать эту статью в качестве карты для определения портов и протоколов, необходимых операционным системам и программам Майкрософт для сетевого подключения в сегментной сети.

Не следует использовать сведения о портах в обзоре службы и требования к сетевым портам для Windows для настройки брандмауэра Windows. Дополнительные сведения о настройке брандмауэра Windows см. в подсети Брандмауэр Windows с расширенными настройками безопасности.

Порты Active Directory | Настройка серверов windows и linux

Добрый день! Уважаемые читатели, подписчики и юные падаваны, познающие компьютерные хитрости. Хочу сегодня поделиться очень полезной и жизненной информацией, которую просто обязан знать любой системный администратор, особенно тот кто хочет устроиться на работу. В сегодняшней статье я хочу вам рассказать, по каким портам работает служба каталогов Active Directory. Данную информацию спрашивают практически на любом собеседовании на должность админа, сетевого инженера или представителя технической поддержки, так как это основа основ на большинстве современных предприятий, которую вы должны знать как отче наш.

В сегодняшней статье я хочу вам рассказать, по каким портам работает служба каталогов Active Directory. Данную информацию спрашивают практически на любом собеседовании на должность админа, сетевого инженера или представителя технической поддержки, так как это основа основ на большинстве современных предприятий, которую вы должны знать как отче наш.

По каким портам работает Active Directory

Если вы только знакомитесь с активным каталогом Active Directory, то я вам советую почитать, о ней подробнее по ссылке слева. Самый правильный метод получения списка портов и служб, это не гугление или яндексение, а на практике все проверить самому. Для таких вещей у вас под рукой должен быть сканер портов, в задачи которого входит просмотр открытых и активных портов, по которым слушает тот или иной сервис или сервер. Я вам ранее рассказывал подробно, про то, как проверить доступность портов на сервере, поэтому останавливаться на этом не буду, кому интересно переходите по ссылке и читайте.

Данное знание, окажется вам необходимым, когда вы будите настраивать доверительные отношения между лесами, когда вам будет необходимо сетевым инженерам сообщить, какие порты потребуется открыть на их сетевом оборудовании для корректной работы Active Directory.

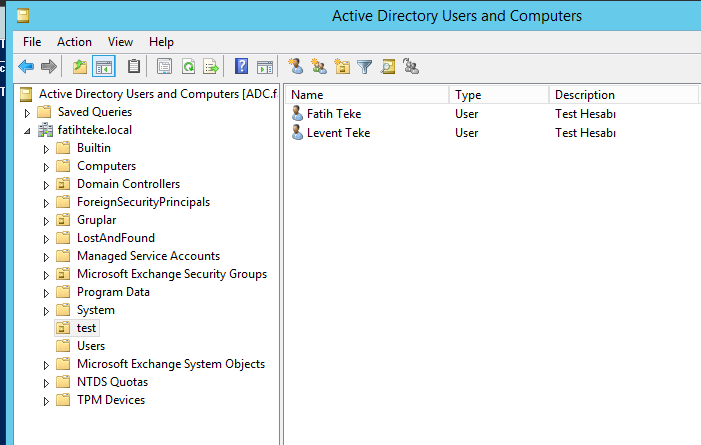

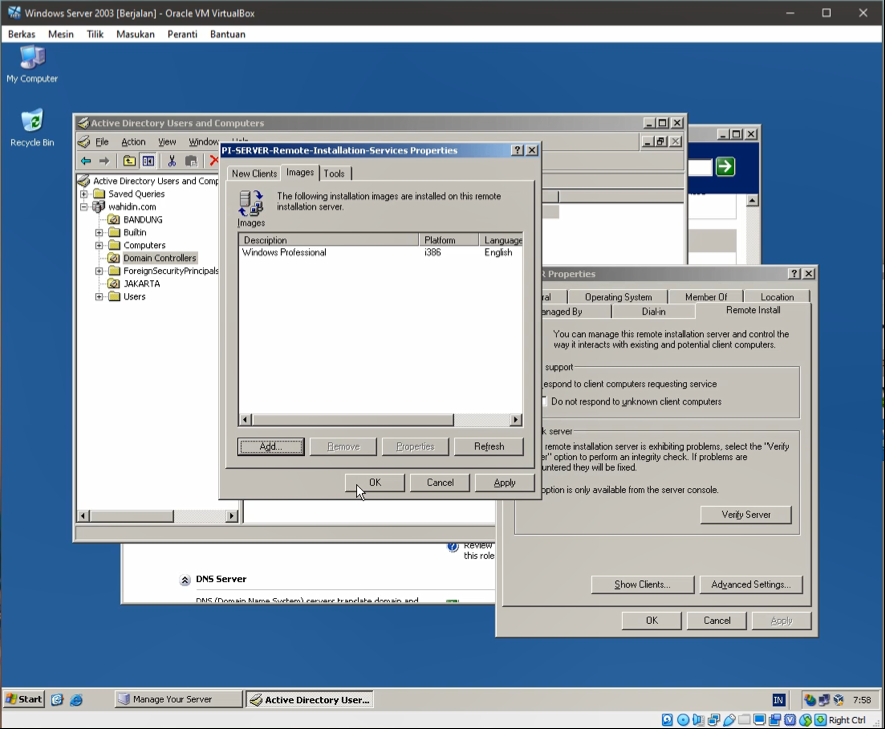

Открываю свой порт-сканер и натравливаю его на свой свежеустановленный домен на Windows Server 2019 (/install-active-directory-windows-server-2019/). По результатам я вижу два контроллера домена dc01.root.pyatilistnik.org и dc02.root.pyatilistnik.org. Справа от них в соответствующем поле я вижу полный список портов, используемых Active Directory. Давайте подробнее остановимся на каждом из них.

Перед описанием я вам советую посмотреть и проверять порты по таблице список портов TCP и UDP на википедии, так как у номера порта может быть несколько значений, будет полезно для развития кругозора https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP

- 53 порт — на нем работает DNS-сервер.

Используется как TCP так и UDP, по UDP передаются зоны. Так же порт участвует в трастовых отношениях между доменами.

Используется как TCP так и UDP, по UDP передаются зоны. Так же порт участвует в трастовых отношениях между доменами. - 88 TCP и UDP порт — это краеугольная служба Kerberos, про ее алгоритм я подробно писал. Это протокол аутентификации.Используется в доверительных отношениях между лесами. Тип трафика Kerberos.

- 135 TCP и UDP — для операций взаимодействия контроллер-контроллер и контроллер-клиент, если сказать проще, то копирование. Тип трафика RPC или EPMAP

- 137 UDP — аутентификация пользователя и компьютера. Тип трафика NetLogon, разрешение имен NetBIOS.

- 138 TCP и UDP — DFS, групповая политика. Тип трафика DFSN, NetLogon, служба дейтаграмм NetBIOS

- 139 TCP и UDP — Аутентификация пользователя и компьютера, репликация. Тип трафика DFSN, служба сеансов NetBIOS, NetLogon.

- 389 порт — LDAP запросы от клиентов к контроллеру домена. Тип трафика LDAP

- 445 порт — MICROSOFT-DS — используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS. Типы трафика SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc.

- 464 порты UDP и TCP — через данный порт идет смена пароля пользователя. Тип трафика Kerberos (изменить / установить пароль)

- 593 порт — Тип трафика HTTP-RPC-EPMAP, может быть использован в DCOM и MS Exchange службах

- 636 TCP и UDP — LDAPS с шифрованием SSL или TLS. Тип трафика LDAP SSL

- 3268 — для доступа к Global Catalog от клиента к контроллеру, через LDAP. Тип трафика LDAP GC.

- 3269 — для доступа к Global Catalog от клиента к контроллеру, через LDAPS. Тип трафика LDAP GC SSL

- 5722 TCP — Репликация файлов. Тип трафика RPC, DFSR (SYSVOL).

- 9389 TCP — Веб-службы AD DS. Тип трафика SOAP

Так же вы можете обнаружить дополнительные порты которые можно встретить на контроллерах домена:

- 3389 — это порт подключения по RDP протоколу к контроллеру домена

- 67 TCP и 2535 UDP — эти порты относятся к DHCP службе, которую очень часто ставят вместе с Active Directory на одном контроллере домена.

- 123 UDP — NTP сервер в Active Directory

Уверен, что вы будите знать все сетевое взаимодействие в Active Directory и всегда сможете применить эту информацию, например при проблемах с репликацией и сможете быстро диагностировать есть ли проблема на сетевом уровне. С вами был Иван Семин, автор и создатель популярного блога про системное администрирования Pyatilistnik.org.

| Protocol and Port | AD and AD DS Usage | Type of traffic | ||

|---|---|---|---|---|

| TCP and UDP 389 | Directory, Replication, User and Computer Authentication, Group Policy, Trusts | LDAP | ||

| TCP 636 | Directory, Replication, User and Computer Authentication, Group Policy, Trusts | LDAP SSL | ||

| TCP 3268 | Directory, Replication, User and Computer Authentication, Group Policy, Trusts | LDAP GC | ||

| TCP 3269 | Directory, Replication, User and Computer Authentication, Group Policy, Trusts | LDAP GC SSL | ||

| TCP and UDP 88 | User and Computer Authentication, Forest Level Trusts | Kerberos | ||

| TCP and UDP 53 | User and Computer Authentication, Name Resolution, Trusts | DNS | ||

| TCP and UDP 445 | Replication, User and Computer Authentication, Group Policy, Trusts | SMB,CIFS,SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc | ||

| TCP 25 | Replication | SMTP | ||

| TCP 135 | Replication | RPC, EPM | ||

| TCP Dynamic | Replication, User and Computer Authentication, Group Policy, Trusts | RPC, DCOM, EPM, DRSUAPI, NetLogonR, SamR, FRS | ||

| TCP 5722 | File Replication | RPC, DFSR (SYSVOL) | ||

| UDP 123 | Windows Time, Trusts | Windows Time | ||

| TCP and UDP 464 | Replication, User and Computer Authentication, Trusts | Kerberos change/set password | ||

| UDP Dynamic | Group Policy | DCOM, RPC, EPM | ||

| UDP 138 | DFS, Group Policy | DFSN, NetLogon, NetBIOS Datagram Service | ||

| TCP 9389 | AD DS Web Services | SOAP | ||

| UDP 67 and UDP 2535 | DHCP

| DHCP, MADCAP | ||

| UDP 137 | User and Computer Authentication, | NetLogon, NetBIOS Name Resolution | ||

| TCP 139 | User and Computer Authentication, Replication | DFSN, NetBIOS Session Service, NetLogon |

Порт Microsoft Active Directory — CodeRoad

Какие порты необходимо открыть в брандмауэре, чтобы подключить удаленный компьютер Windows к домену сервера Microsoft Active Directory, находящемуся за этим брандмауэром?

active-directory port firewall portsПоделиться Источник Lars Fastrup 19 декабря 2008 в 13:18

2 ответа

Поделиться Jason Stevenson 19 декабря 2008 в 13:35

3

Я думаю, что вы должны использовать VPN для этого, а не открывать свой брандмауэр. Изучаю возможность настройки брандмауэра с маршрутизацией и удаленным доступом или с выделенным аппаратным решением VPN.

Поделиться BobbyShaftoe 19 декабря 2008 в 13:38

Похожие вопросы:

Мониторинг событий Active Directory

Как я могу программно обнаружить любые изменения, происходящие в Microsoft Active Directory?

Azure Active Directory приложение с учетными записями Microsoft

Я пытаюсь использовать Azure Active Directory для аутентификации пользователей. Я также хочу, чтобы учетные записи Microsoft (@live.com, @outlook.com, и т. д.) могли входить в мое приложение. Когда…

Azure Active Directory логин

Я полный новичок в Azure Active Directory login, и я попробовал приложение MVC 5, используя аутентификацию cloud — single organization. В моей учетной записи azure я установил несколько…

В моей учетной записи azure я установил несколько…

Проверьте, существует ли имя пользователя в Microsoft Azure Active Directory

Я использую Microsoft Azure Active Directory login для своего приложения MVC 5. Может ли кто-нибудь дать мне идею, как я могу проверить, существует ли имя пользователя уже в Microsoft Azure Active…

Регистрация пользователей в Microsoft Active Directory из регистрационной формы

Я разработчик salesforce. Я просто знаю основы Dotnet. Теперь у меня есть требование от нашего клиента зарегистрировать пользователей в Microsoft Active Directory через страницу регистрации. Я…

Добавление учетных записей Microsoft в Azure Active Directory

Кто-нибудь знает способ программного добавления учетных записей Microsoft в Azure Active Directory? Не удалось найти никаких Cmdlets в модуле AzureAD PowerShell, кроме создания рабочей учетной…

Как Добавить учетную запись Microsoft в Azure Active Directory?

Когда вы добавляете пользователя в Azure Active Directory через старый портал, вы видите этот экран: он позволяет добавить пользователя с существующей учетной записью microsoft. Мне нужно…

Как получить AppRole для пользователя azure active directory с помощью Microsoft Graph API

Я использую Microsoft Graph API для доступа к группе и членам группы azure active directory. Есть ли какой-нибудь способ получить AppRole для пользователя с Microsoft Graph API, так как есть один…

Интегрируется ли DUO с Microsoft Azure Active Directory B2C?

Я читаю о расширении двухфакторной аутентификации DUO для Microsoft Azure Active Directory, и документация находится здесь . Однако не похоже, что DUO интегрируется с Azure AD B2C, потому что эти…

Microsoft Application Registration Portal vs Microsoft Azure Active Directory

Я читаю MS Graph SDK и вижу два пути https://github. com/microsoftgraph/msgraph-sdk-dotnet / Портал регистрации приложений Microsoft : зарегистрируйте новое приложение, которое работает с учетной…

com/microsoftgraph/msgraph-sdk-dotnet / Портал регистрации приложений Microsoft : зарегистрируйте новое приложение, которое работает с учетной…

Использование портов, отличных от используемых по умолчанию, для ArcGIS Web Adaptor портала—Portal for ArcGIS

Подавляющее большинство пользователей ArcGIS Enterprise смогут запустить ArcGIS Web Adaptor на портах по умолчанию, 80 и 443. В некоторых редких случаях однако, экземпляр Web Adaptor не сможет использовать эти порты по умолчанию для веб-сервера, на котором он размещен. Например, хост веб-сервер может иметь приложение, запущенное на этих портал, или доступ к порту может быть ограничен для организаций с повышенным уровнем безопасности.

В тех случаях, когда порты 80 и 443 не могут быть использованы, в версии ArcGIS Enterprise 10.6.1 доступен обходной путь, чтобы позволить запуск Web Adaptor для портала на портах, отличных от портов по умолчанию. Необходимо затем настроить обратный прокси-сервер или балансировщик нагрузки, чтобы пользователи могли обращаться к порталу через порты по умолчанию. Использование HTTPS должно поддерживаться для кодировки обмена информацией между ArcGIS Web Adaptor и Portal for ArcGIS.

В версии 10.6.1, файл конфигурации ArcGIS Web Adaptor содержит новое свойство, EnableDefaultPortValidation, которое по умолчанию приводит к использованию портов 80 и 443 при настройке ArcGIS Web Adaptor для портала. При изменении значения этого свойства на false можно избежать проверки, позволяя запускать ArcGIS Web Adaptor на портах, отличных от портов по умолчанию.

Настройка ArcGIS Web Adaptor портала для портов, отличных от портов по умолчанию

Если веб-сервер, на котором вы планировали разместить ArcGIS Web Adaptor вашего портала, должен запускать программное обеспечение на портах, отличных от 80 и 443, вам необходимо выполнить некоторые дополнительные шаги при настройке Web Adaptor с помощью мастеров установки и настройки.

- Включите HTTPS на веб-сервере, где будет размещен веб-адаптер.

Запомните порт, который будет использоваться для обмена данными через HTTPS, поскольку он будет использоваться для доступа к ArcGIS Web Adaptor во время начальной настройки для портала.

Запомните порт, который будет использоваться для обмена данными через HTTPS, поскольку он будет использоваться для доступа к ArcGIS Web Adaptor во время начальной настройки для портала. - Установите ArcGIS Web Adaptor на веб-сервер, используя мастер установки Setup.exe в качестве пользователя с правами доступа администратора.

- На компьютере с установленным ArcGIS Web Adaptor найдите и откройте файл webadaptor.config в текстовом редакторе. По умолчанию он находится в директории C:\inetpub\wwwroot\<web adaptor name> для IIS и в директории C:\Users\<username>\.webadaptor\<web adaptor name> для Java.

- В файле webadaptor.config найдите свойство EnableDefaultPortValidation, имеющее значение по умолчанию, равное true. Измените значение на false: <EnableDefaultPortValidation>false</EnableDefaultPortValidation>.

- Перезапустите веб-сервер.

- Откройте страницу конфигурации ArcGIS Web Adaptor в интернет-браузере на том порте HTTPS, который используется веб-сервером, воспользовавшись URL-форматом https://webadaptorhost.domain.com:<https_port>/webadaptorname/webadaptor/portal. Если с порталом будет использоваться псевдоним DNS, то Web Adaptor вместо этого должен настраиваться на этот псевдоним с использованием URL типа https://dnsalias.domain.com:<https_port>/<webadaptorname>/webadaptor/portal.

- Для свойства URL портала введите URL того компьютера, на котором установлено ПО Portal for ArcGIS, используя полное доменное имя компьютера в адресе URL, например, https://portal.domain.com:7443.

- Введите имя пользователя и пароль для учетной записи, которая имеет права администратора в Portal for ArcGIS. Обычно используется основная учетная запись администратора, которую вы определили при создании портала. Если вы ограничили права или удалили основную учетную запись администратора, необходимо указать учетную запись с административным доступом к веб-сайту портала.

- Щелкните Настройка.

- Настройте портал, используя обратный прокси-сервер вашей организации или балансировщик нагрузки, чтобы пользователи получали доступ к порталу через порты по умолчанию. Для этого вам понадобится предоставить некоторую информацию для портала об обратном прокси или балансировщике нагрузки. Подробные инструкции см. в разделе Использование обратного прокси-сервера с Portal for ArcGIS.

- После того, как вы настроили обратный прокси-сервер вашей организации или балансировщик нагрузки, обновите страницу конфигурации ArcGIS Web Adaptor, чтобы обновления были отображены.

После того, как рабочий процесс завершен, ArcGIS Web Adaptor будет настроен на работу с вашим порталом ArcGIS Enterprise. У пользователей есть доступ к порталу и ArcGIS Portal Administrator Directory только через обратный прокси-сервер, с помощью URL в формате https://reverseproxy.domain.com/webadaptorname/home, в отличие от порта 7443.

Настройка ArcGIS Web Adaptor (IIS) портала для портов, отличных от портов по умолчанию в автоматическом режиме

Установка и настройка вашего ArcGIS Web Adaptor (IIS) также может быть произведена из командной строки, с дополнительными шагами для запуска на портах, отличных от портов по умолчанию.

- Активируйте HTTPS на веб-сервере IIS, где установлен Web Adaptor. Запомните порт, который будет использоваться для обмена данными через HTTPS, поскольку он будет использоваться для доступа к ArcGIS Web Adaptor во время начальной настройки для портала.

- Установите ArcGIS Web Adaptor (IIS) на веб-сервер, используя утилиту установки в командной строке в качестве пользователя с правами доступа администратора.

- На компьютере с установленным ArcGIS Web Adaptor найдите и откройте файл webadaptor.config в текстовом редакторе. По умолчанию он находится в папке C:\inetpub\wwwroot\<web adaptor name>.

- В файле webadaptor.config найдите свойство EnableDefaultPortValidation, имеющее значение по умолчанию, равное true. Измените значение на false: <EnableDefaultPortValidation>false</EnableDefaultPortValidation>.

- Перезапустите веб-сервер IIS.

- Настройте ArcGIS Web Adaptor, используя утилиту командной строки ConfigureWebAdaptor.exe, которая находится в папке C:\Program Files (x86)\Common Files\ArcGIS\WebAdaptor\IIS\<current version>\Tools Отправленные. Вы будете использовать синтаксис ConfigureWebAdaptor.exe /m <Mode> /w <WebAdaptorURL> /g <Machine Name|URL> /u <Username> /p <Password>. Следует предоставить следующие параметры:

- <Mode> – режим продукта, в котором будет настроен ArcGIS Web Adaptor. Установите этот параметр на значение portal, чтобы использовать с Portal for ArcGIS.

- <WebAdaptorURL> – адрес URL ArcGIS Web Adaptor, который вы хотите настроить с помощью командной строки. Этот тот же URL-адрес, который используется при доступе к странице настройки Web Adaptor с помощью веб-браузера. Вам требуется указать адрес URL для приложения ArcGIS Web Adaptor в формате HTTPS – например, https://webadaptorhost.domain.com:<https_port>/webadaptorname/webadaptor. Если с порталом будет использоваться псевдоним DNS, то Web Adaptor вместо этого должен настраиваться на этот псевдоним с использованием URL типа https://<dnsalias.domain.com>:<https_port>/<webadaptorname>/webadaptor.

- <URL> – URL компьютера с Portal for ArcGIS. Укажите в URL полное доменное имя компьютера – например, https://portal.domain.com:7443.

- <Username> – имя пользователя учетной записи, которая имеет права администратора для Portal for ArcGIS. Обычно используется основная учетная запись администратора, которая задается при создании портала.

- <Password> – пароль учетной записи, которая имеет права администратора для Portal for ArcGIS.

Обычно используется основная учетная запись администратора, которая задается при создании портала.

Обычно используется основная учетная запись администратора, которая задается при создании портала.

Пример команды

ConfigureWebAdaptor.exe /m portal /w https://webadaptorhost.domain.com:https_port/webadaptorname/webadaptor /g portal.domain.com /u initialadmin /p secret123 - Настройте портал, используя обратный прокси-сервер вашей организации или балансировщик нагрузки, чтобы пользователи получали доступ к порталу через порты по умолчанию. Для этого вам понадобится предоставить некоторую информацию для портала об обратном прокси или балансировщике нагрузки. Подробные инструкции см. в разделе Использование обратного прокси-сервера с Portal for ArcGIS.

После того, как рабочий процесс завершен, ArcGIS Web Adaptor будет настроен на работу с вашим порталом ArcGIS Enterprise. У пользователей есть доступ к порталу и ArcGIS Portal Administrator Directory только через обратный прокси-сервер, с помощью URL в формате https://reverseproxy.domain.com/webadaptorname/home, в отличие от порта 7443.

Настройка ArcGIS Web Adaptor (Java Platform) портала для портов, отличных от портов по умолчанию в автоматическом режиме

Установка и настройка вашего ArcGIS Web Adaptor (Java Platform) также может быть произведена из командной строки, с дополнительными шагами для запуска на портах, отличных от портов по умолчанию.

Для запуска утилиты командной строки необходимо, чтобы на компьютере с ArcGIS Web Adaptor была установлена Java Runtime Environment (JRE). Если JRE не установлена, при запуске утилиты появится сообщение об ошибке. Инструкции по загрузке и установке JRE находятся на сайте Java SE Downloads.

- Включите HTTPS на веб-сервере, где будет размещен веб-адаптер. Запомните порт, который будет использоваться для обмена данными через HTTPS, поскольку он будет использоваться для доступа к ArcGIS Web Adaptor во время начальной настройки для портала.

- Установите ArcGIS Web Adaptor на веб-сервер, используя утилиту установки в командной строке в качестве пользователя с правами доступа администратора.

- На компьютере с установленным ArcGIS Web Adaptor найдите и откройте файл webadaptor.config в текстовом редакторе. По умолчанию он находится в директории C:\Users\<username>\.webadaptor\<web adaptor name>.По умолчанию он находится в директории /root/.webadaptor/<web adaptor name>.

- В файле webadaptor.config найдите свойство EnableDefaultPortValidation, имеющее значение по умолчанию, равное true. Измените значение на false: <EnableDefaultPortValidation>false</EnableDefaultPortValidation>.

- Перезапустите веб-сервер.

- Настройте ArcGIS Web Adaptor, используя утилиту командной строки ConfigureWebAdaptor.bat, которая находится в директории <ArcGIS Web Adaptor installation directory>\Web Adaptor<version>\java\tools. Вы будете использовать синтаксис ConfigureWebAdaptor.bat -m <Mode> -w <WebAdaptorURL> -g <Machine Name|URL> -u <Username> -p <Password>. Следует предоставить следующие параметры:

- <Mode> – режим продукта, в котором будет настроен ArcGIS Web Adaptor. Установите этот параметр на значение portal, чтобы использовать с Portal for ArcGIS.

- <WebAdaptorURL> – адрес URL ArcGIS Web Adaptor, который вы хотите настроить с помощью командной строки. Этот тот же URL-адрес, который используется при доступе к странице настройки Web Adaptor с помощью веб-браузера. Вам требуется указать адрес URL для приложения ArcGIS Web Adaptor в формате HTTPS – например, https://webadaptorhost.domain.com:<https_port>/webadaptorname/webadaptor. Если с порталом будет использоваться псевдоним DNS, то Web Adaptor вместо этого должен настраиваться на этот псевдоним с использованием URL типа https://<dnsalias.domain.com>:<https_port>/<webadaptorname>/webadaptor.

- <URL> – URL компьютера с Portal for ArcGIS. Укажите в URL полное доменное имя компьютера – например, https://portal.

domain.com:7443.

domain.com:7443. - <Username> – имя пользователя учетной записи, которая имеет права администратора для Portal for ArcGIS. Обычно используется основная учетная запись администратора, которая задается при создании портала.

- <Password> – пароль учетной записи, которая имеет права администратора для Portal for ArcGIS. Обычно используется основная учетная запись администратора, которая задается при создании портала.

Пример команды

ConfigureWebAdaptor.bat -m portal -w https://webadaptorhost.domain.com:https_port/webadaptorname/webadaptor -g portal.domain.com -u initialadmin -p secret123 - Настройте портал, используя обратный прокси-сервер вашей организации или балансировщик нагрузки, чтобы пользователи получали доступ к порталу через порты по умолчанию. Для этого вам понадобится предоставить некоторую информацию для портала об обратном прокси или балансировщике нагрузки. Подробные инструкции см. в разделе Использование обратного прокси-сервера с Portal for ArcGIS.

После того, как рабочий процесс завершен, ArcGIS Web Adaptor будет настроен на работу с вашим порталом ArcGIS Enterprise. У пользователей есть доступ к порталу и ArcGIS Portal Administrator Directory только через обратный прокси-сервер, с помощью URL в формате https://reverseproxy.domain.com/webadaptorname/home, в отличие от порта 7443.

Отзыв по этому разделу?

Службы и сетевые порты в серверных системах Microsoft Windows. Часть 2

главная — Статьи — Microsoft Windows

Теги: Настройка сервера

Продолжение статьи: Настройка сервера: Службы и сетевые порты в серверных системах Microsoft Windows. Часть 1

В данной статье рассмотрены основные сетевые порты, протоколы и службы, которые используются клиентскими и серверными операционными системами Майкрософт, серверными программами и их компонентами в серверных системах Microsoft Windows. Представленные сведения предназначены для помощи администраторам и специалистам службы поддержки при определении портов и протоколов, необходимых приложениям и операционным системам Майкрософт для функционирования в сегментированной сети.

Представленные сведения предназначены для помощи администраторам и специалистам службы поддержки при определении портов и протоколов, необходимых приложениям и операционным системам Майкрософт для функционирования в сегментированной сети.

Содержащиеся в этой статье сведения о портах не следует применять при настройке брандмауэра Windows. Сведения о настройке брандмауэра Windows см. в техническом справочнике параметров брандмауэра Windows (Windows Firewall Settings Technical Reference).

Серверная система Windows располагает интегрированной комплексной инфраструктурой, которая предназначена для удовлетворения потребностей разработчиков программного обеспечения и специалистов в области информационных технологий. Запущенные в такой системе программы и решения позволяют сотрудникам быстро, без дополнительных осложнений получать, анализировать и совместно использовать информацию. Серверы, клиентские компьютеры и серверные приложения Майкрософт используют большое количество сетевых портов и протоколов для обмена данными по сети с клиентскими компьютерами и другими серверными системами. Выделенные брандмауэры, брандмауэры в составе узла, а также фильтры безопасности протокола Интернета (IPSec) служат для обеспечения безопасности сети, но, с другой стороны, если с их помощью блокируются порты и протоколы, которые используются определенным сервером, то сервер не сможет отвечать на запросы клиентских компьютеров.

Порты системных служб

В данном разделе содержится описание каждой системной службы с указанием логического имени, а также используемых портов и протоколов.

Маршрутизация и удаленный доступ

Служба маршрутизации и удаленного доступа обеспечивает многопротокольные функции маршрутизации типа «локальная сеть-локальная сеть», «локальная сеть-глобальная сеть», VPN и преобразование сетевых адресов (NAT), а также функции подключения удаленного доступа и удаленного доступа по сети VPN. Служба может использовать все перечисленные ниже протоколы, однако часто ограничивается только некоторыми из них. Например, если под защитой осуществляющего фильтрацию маршрутизатора настроен шлюз виртуальной частной сети, то, как правило, применяется только одна технология. Если используется протокол L2TP с безопасностью IPSec, необходимо разрешить протоколам IPSec ESP (IP-протокол 50), NAT-T (UDP на порте 4500) и IPSec ISAKMP (UDP на порте 500) проходить через маршрутизатор.

Например, если под защитой осуществляющего фильтрацию маршрутизатора настроен шлюз виртуальной частной сети, то, как правило, применяется только одна технология. Если используется протокол L2TP с безопасностью IPSec, необходимо разрешить протоколам IPSec ESP (IP-протокол 50), NAT-T (UDP на порте 4500) и IPSec ISAKMP (UDP на порте 500) проходить через маршрутизатор.Примечание. Протоколы NAT-T и IPSec ISAKMP необходимы L2TP, но, как правило, контролируются локальным администратором безопасности. Дополнительные сведения см. в разделе «Ссылки» этой статьи.

Имя системной службы: RemoteAccess

| Прикладной протокол | Протокол | Порты |

| GRE (IP-протокол 47) | GRE | Н/Д |

| IPSec AH (IP-протокол 51) | AH | Н/Д |

| IPSec ESP (IP-протокол 50) | ESP | Н/Д |

| L2TP | UDP | 1701 |

| PPTP | TCP | 1723 |

Сервер

Системная служба сервера обеспечивает поддержку удаленного вызова процедур, а также совместное использование файлов, принтеров и именованных каналов в сети. Служба сервера позволяет организовать совместное использование локальных ресурсов, например дисков и принтеров, с тем чтобы к ним могли получать доступ другие пользователи сети, а также обмен данными по именованным каналам между программами на локальном и удаленных компьютерах. Обмен данными по именованному каналу представляет собой память, зарезервированную для результатов выполнения одного процесса, которые будут использованы в качестве входных данных для другого процесса. Принимающий данные процесс не обязательно должен быть запущен на локальном компьютере.Имя системной службы: lanmanserver

| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| SMB | TCP | 445 |

Системная служба SharePoint Portal Server позволяет разработать портал со встроенной логикой для объединения пользователей, групп и знаний с целью использования важных данных в разных бизнес-процессах.

Microsoft SharePoint Portal Server 2003 представляет собой приложение, которое объединяет данные из разных систем в одном решении путем применения функций единого входа в систему и интеграции приложений предприятия.

Microsoft SharePoint Portal Server 2003 представляет собой приложение, которое объединяет данные из разных систем в одном решении путем применения функций единого входа в систему и интеграции приложений предприятия.| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Протокол SMTP (Simple Mail Transfer Protocol)

Системная служба протокола SMTP – это агент отправки и пересылки электронной почты. Она принимает и ставит в очередь почтовые сообщения для удаленных получателей, а также через определенные интервалы времени повторяет попытки отправки. Контроллеры домена Windows используют службу SMTP для межузловой репликации с помощью электронной почты. Объекты совместной работы (Collaboration Data Object, CDO) для компонента СОМ из состава Windows Server 2003 с помощью службы SMTP передают и ставят в очередь исходящие почтовые сообщения.Имя системной службы: SMTPSVC

| Прикладной протокол | Протокол | Порты |

| SMTP | TCP | 25 |

| SMTP | UDP | 25 |

Простые службы TCP/IP

Простые службы TCP/IP обеспечивают поддержку следующих протоколов:| • | Echo, порт 7, спецификация RFC 862 |

| • | Discard, порт 9, спецификация RFC 863 |

| • | Character Generator, порт 19, спецификация RFC 864 |

| • | Daytime, порт 13, спецификация RFC 867 |

| • | Quote of the Day, порт 17, спецификация RFC 865 |

| Прикладной протокол | Протокол | Порты |

| Chargen | TCP | 19 |

| Chargen | UDP | 19 |

| Daytime | TCP | 13 |

| Daytime | UDP | 13 |

| Discard | TCP | 9 |

| Discard | UDP | 9 |

| Echo | TCP | 7 |

| Echo | UDP | 7 |

| Quotd | TCP | 17 |

| Quoted | UDP | 17 |

Агент удаленного управления SMS

Агент удаленного управления SMS – это системная служба из состава Microsoft Systems Management Server (SMS) 2003, которая обеспечивает комплексный подход к изменению и управлению конфигурацией операционных систем корпорации Майкрософт. Это позволяет организациям распространять среди пользователей необходимые обновления и программное обеспечение.

Это позволяет организациям распространять среди пользователей необходимые обновления и программное обеспечение.Имя системной службы: Wuser32

| Прикладной протокол | Протокол | Порты |

| SMS Remote Chat | TCP | 2703 |

| SMS Remote Chat | UDP | 2703 |

| SMS Remote Control (управление) | TCP | 2701 |

| SMS Remote Control (управление) | UDP | 2701 |

| SMS Remote Control (данные) | TCP | 2702 |

| SMS Remote Control (данные) | UDP | 2702 |

| SMS Remote File Transfer | TCP | 2704 |

| SMS Remote File Transfer | UDP | 2704 |

Служба SNMP

Служба SNMP позволяет локальному компьютеру обрабатывать входящие запросы по протоколу SNMP (Simple Network Management Protocol). Включает в себя агентов, осуществляющих мониторинг работы сетевых устройств и сообщающих результаты на рабочую станцию сетевой консоли. Служба SNMP предназначена для управления узлами сети (например, рабочими станциями, серверами, маршрутизаторами, мостами и концентраторами) с компьютера, на котором запущено соответствующее программное обеспечение. Для выполнения своих функций служба SNMP использует распределенную модель агентов и систем управления.Имя системной службы: SNMP

| Прикладной протокол | Протокол | Порты |

| SNMP | UDP | 161 |

Служба ловушек SNMP

Служба ловушек SNMP принимает сообщения перехвата, созданные локальными или удаленными агентами SNMP, и пересылает их программам управления SNMP, запущенным на этом компьютере. Если служба настроена для агента, она создает сообщения перехвата, когда происходит определенное событие. Такие сообщения отправляются по адресу назначения ловушки. Например, агент может инициировать ловушку проверки подлинности, если нераспознанная система управления отправляет запрос на получение данных. Адресом назначения ловушки может быть имя компьютера, IP-адрес или адрес IPX (Internetwork Packet Exchange) системы управления; на таком узле должна быть запущена программа управления SNMP и обеспечена поддержка работы в сети.

Например, агент может инициировать ловушку проверки подлинности, если нераспознанная система управления отправляет запрос на получение данных. Адресом назначения ловушки может быть имя компьютера, IP-адрес или адрес IPX (Internetwork Packet Exchange) системы управления; на таком узле должна быть запущена программа управления SNMP и обеспечена поддержка работы в сети.Имя системной службы: SNMPTRAP

| Прикладной протокол | Протокол | Порты |

| SNMP Traps Outbound | UDP | 162 |

Сервер анализа SQL

Системная служба сервера анализа SQL является компонентом SQL Server 2000, с помощью которого производится создание и управление кубами OLAP и моделями проходки данных. При создании и сохранении кубов или моделей проходки данных сервер анализа может получать доступ к локальным и удаленным источникам данных.| Прикладной протокол | Протокол | Порты |

| SQL Analysis Services | TCP | 2725 |

SQL Server: поддержка клиентов OLAP нижнего уровня

Эта системная служба применяется SQL Server 2000 в том случае, если серверу анализа SQL необходимо поддерживать подключения от клиентов нижнего уровня (OLAP Services 7.0). Это стандартные порты для служб OLAP, которые используются SQL 7.0.| Прикладной протокол | Протокол | Порты |

| OLAP Services 7.0 | TCP | 2393 |

| OLAP Services 7.0 | TCP | 2394 |

Служба обнаружения SSDP

Служба обнаружения SSDP реализует протокол SSDP (Simple Service Discovery Protocol) в качестве службы Windows. Служба принимает извещения о присутствии устройств, обновляет свой кэш и передает эти извещения клиентам с невыполненными запросами поиска. Кроме того, она регистрирует обратные вызовы событий от клиентов, преобразует их в запросы подписки и осуществляет мониторинг уведомлений о событиях, а затем пересылает эти запросы зарегистрированным обратным вызовам. Служба обеспечивает устройства периодическими объявлениями. На данный момент служба уведомления о событиях SSDP использует TCP-порт 5000, начиная со следующего пакета обновлений для Windows XP планируется заменить его TCP-портом 2869.

Служба обеспечивает устройства периодическими объявлениями. На данный момент служба уведомления о событиях SSDP использует TCP-порт 5000, начиная со следующего пакета обновлений для Windows XP планируется заменить его TCP-портом 2869.Примечание. На момент написания статьи последним является пакет обновлений 1 (SP1).

Имя системной службы: SSDPRSR

| Прикладной протокол | Протокол | Порты |

| SSDP | UDP | 1900 |

| Уведомление о событиях SSDP | TCP | 2869 |

| Уведомление о событиях SSDP (традиционный) | TCP | 5000 |

Systems Management Server 2.0

Сервер Microsoft Systems Management Server (SMS) 2003 обеспечивает комплексный подход к изменению и управлению конфигурацией операционных систем корпорации Майкрософт. Это позволяет организациям быстро и эффективно распространять обновления и программное обеспечение среди пользователей.| Прикладной протокол | Протокол | Порты |

| Служба датаграмм NetBIOS | UDP | 138 |

| Разрешение имен NetBIOS | UDP | 137 |

| Служба сеансов NetBIOS | TCP | 139 |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Сервер печати TCP/IP

Системная служба сервера печати TCP/IP позволяет производить печать TCP/IP путем использования протокола LPD (Line Printer Daemon). Служба LPD на сервере получает документы от программ LPR (Line Printer Remote), запущенных на компьютерах под управлением операционных систем UNIX.Имя системной службы: LPDSVC

| Прикладной протокол | Протокол | Порты |

| LPD | TCP | 515 |

Telnet

Системная служба Telnet для Windows используется клиентами для проведения сеансов терминального доступа в формате ASCII. Сервер Telnet поддерживает два вида проверки подлинности, а также следующие типы терминалов: American National Standards Institute (ANSI)

Сервер Telnet поддерживает два вида проверки подлинности, а также следующие типы терминалов: American National Standards Institute (ANSI)VT-100

VT-52

VTNT Имя системной службы: TlntSvr

| Прикладной протокол | Протокол | Порты |

| Telnet | TCP | 23 |

Службы терминалов

Службы терминалов обеспечивают многосеансовую среду для доступа клиентов к сеансам виртуального рабочего стола Windows и программам Windows, запущенным на сервере. Службы терминалов позволяют интерактивно подключиться к компьютеру нескольким пользователям.Имя системной службы: TermService

| Прикладной протокол | Протокол | Порты |

| Службы терминалов | TCP | 3389 |

Лицензирование служб терминалов

Системная служба лицензирования служб терминалов производит установку сервера лицензий и предоставляет лицензии зарегистрированным пользователям, которые подключаются к серверу служб терминалов. Лицензирование служб терминалов – это не требующая больших затрат ресурсов служба, которая хранит выпущенные для сервера терминалов клиентские лицензии, а затем отслеживает лицензии, выданные клиентским компьютерам или терминалам.Имя системной службы: TermServLicensing

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

| SMB (именованные каналы) | TCP | 139, 445 |

Каталог сеанса служб терминалов

Системная служба каталога сеанса служб терминалов позволяет кластерам серверов терминалов с балансировкой сетевой нагрузки правильно направлять пользовательский запрос на подключение к серверу, на котором уже запущен сеанс пользователя. Пользователь направляется на первый доступный сервер терминалов, независимо от того, запустил ли он уже другой сеанс в кластере серверов. С помощью сетевого протокола TCP/IP балансировка сетевой нагрузки производит объединение в общем пуле вычислительных мощностей нескольких серверов. Служба может быть использована в кластере серверов терминалов для повышения производительности отдельного сервера путем распределения сеанса между несколькими серверами. Служба каталога сеанса служб терминалов отслеживает отключенные сеансы в кластере и обеспечивает повторное подключение пользователей к этим сеансам.

Пользователь направляется на первый доступный сервер терминалов, независимо от того, запустил ли он уже другой сеанс в кластере серверов. С помощью сетевого протокола TCP/IP балансировка сетевой нагрузки производит объединение в общем пуле вычислительных мощностей нескольких серверов. Служба может быть использована в кластере серверов терминалов для повышения производительности отдельного сервера путем распределения сеанса между несколькими серверами. Служба каталога сеанса служб терминалов отслеживает отключенные сеансы в кластере и обеспечивает повторное подключение пользователей к этим сеансам.Имя системной службы: Tssdis

| Прикладной протокол | Протокол | Порты |

| RPC | TCP | 135 |

| Произвольно назначенные ТСР-порты с большими номерами | TCP | произвольный номер порта в диапазоне 1024 – 65534 |

Упрощенный FTP-демон

Системная служба упрощенного FTP-демона не требует имени пользователя и пароля и является неотъемлемой частью служб удаленной установки (RIS). Служба обеспечивает поддержку протокола TFTP (Trivial FTP Protocol), который определен в следующих спецификациях RFC:RFC 1350 — TFTPRFC 2347 – Option extension

RFC 2348 – Block size option

RFC 2349 – Timeout interval, and transfer size options TFTP представляет собой протокол передачи файлов, предназначенный для поддержки бездисковой среды загрузки. Служба TFTP ожидает на UDP-порте 69, но отвечает с произвольно назначенного порта с большим номером. Таким образом, когда порт включен, служба TFTP может принимать входящие TFTP-запросы, но не отвечать на них. Служба может ответить на любой из таких запросов с произвольного порта источника, а удаленный клиент затем использует этот порт на протяжении сеанса передачи данных. Обмен данными носит двунаправленный характер. Чтобы протокол смог функционировать через брандмауэр, необходимо открыть UDP-порт 69 для приема входящего трафика.

После этого настройте брандмауэр таким образом, чтобы он динамически разрешал службе отвечать на запросы, временно открывая любой другой порт.

После этого настройте брандмауэр таким образом, чтобы он динамически разрешал службе отвечать на запросы, временно открывая любой другой порт.Имя системной службы: tftpd

| Прикладной протокол | Протокол | Порты |

| TFTP | UDP | 69 |

Узел универсальных устройств Plug and Play

Системная служба узла универсальных устройств Plug and Play содержит все компоненты, необходимые для регистрации и управления устройствами, а также ответа на события, связанные с обслуживаемыми устройствами. Зарегистрированные сведения об устройстве (описание, время жизни, контейнеры) могут быть сохранены на диске и объявляются в сети (после регистрации или перезагрузки операционной системы). В дополнение к описаниям служб и странице представления служба содержит веб-сервер, который обслуживает устройство.Имя системной службы: UPNPHost

| Прикладной протокол | Протокол | Порты |

| UPNP | TCP | 2869 |

Windows Internet Name Service (WINS)

Служба WINS предназначена для разрешения имен NetBIOS. Она позволяет обнаруживать сетевые ресурсы по именам NetBIOS. Использование серверов WINS обязательно, кроме случаев, когда во всех доменах установлена служба каталогов Active Directory и все компьютеры сети находятся под управлением Windows 2000 или более поздней версии. Серверы WINS обмениваются данными с клиентами сети с помощью разрешения имен NetBIOS. Репликация WINS требуется только между серверами WINS.Имя системной службы: Служба WINS

| Прикладной протокол | Протокол | Порты |

| Разрешение имен NetBIOS | UDP | 137 |

| Репликация WINS | TCP | 42 |

| Репликация WINS | UDP | 42 |

Службы Windows Media

В Windows Server 2003 службы Windows Media заменяют следующие компоненты служб Windows Media версий 4.0 и 4.1: Windows Media Monitor ServiceWindows Media Program Service

Windows Media Station Service

Windows Media Unicast Service На данный момент в составе Windows Server 2003 Standard Edition, Windows Server 2003 Enterprise Edition и Windows Server 2003 Datacenter Edition службы Windows Media являются единой службой. Ее основные компоненты были разработаны с помощью модели СОМ. Гибкая архитектура службы позволяет настраивать ее для отдельных программ. Служба поддерживает большое количество протоколов, включая RTSP (Real Time Streaming Protocol), MMS (Microsoft Media Server) и НТТР.

Имя системной службы: WMServer

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| MMS | TCP | 1755 |

| MMS | UDP | 1755 |

| MS Theater | UDP | 2460 |

| RTCP | UDP | 5005 |

| RTP | UDP | 5004 |

| RTSP | TCP | 554 |

Служба времени Windows

Системная служба времени Windows обеспечивает синхронизацию времени и даты на компьютерах под управлением Windows XP и Windows Server 2003 в составе сети. Синхронизация часов компьютеров с помощью протокола NTP (Network Time Protocol) позволяет назначать запросам на проверку подлинности в сети и получение доступа к ресурсам точное значение (штамп) времени. Протокол NTP и интеграция поставщиков времени делают службу времени Windows надежной и масштабируемой. На компьютере, который не входит в состав домена, службу времени можно настроить на проведение синхронизации с внешним источником времени. Если служба отключена, время на локальном компьютере не синхронизируется со службой времени в домене Windows или внешней службой времени. В Windows Server 2003 используется протокол NTP (UDP-порт 123), а в Windows 2000 – протокол SNTP (Simple Network Time Protocol) (также на UDP-порте 123).Имя системной службы: W32Time

| Прикладной протокол | Протокол | Порты |

| NTP | UDP | 123 |

| SNTP | UDP | 123 |

Служба веб-публикации

Служба веб-публикации обеспечивает инфраструктуру, которая необходима для регистрации, управления, мониторинга и обслуживания веб-узлов и программ, зарегистрированных на сервере IIS. В состав службы входит диспетчер процессов и диспетчер конфигурации. Диспетчер процессов управляет процессами пользовательских приложений и веб-узлов. Диспетчер конфигурации считывает сохраненную системную конфигурацию службы веб-публикации и обеспечивает маршрутизацию НТТР-запросов соответствующему пулу приложений или процессу операционной системы с помощью параметров файла Http.sys. Порты ожидания для службы можно настроить с помощью диспетчера служб IIS. Если включен административный веб-узел, то создается виртуальный веб-узел, который использует НТТР-трафик на ТСР-порте 8098.Имя системной службы: W3SVC

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| Прикладной протокол | Протокол | Порты |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

Порты и протоколы

В приведенной ниже таблице обобщены сведения раздела Порты системных служб этой статьи. (таблица отсортирована по номерам портов, а не названиям служб).| Порт | Протокол | Прикладной протокол | Имя системной службы |

| Н/Д | GRE | GRE (IP-протокол 47) | Маршрутизация и удаленный доступ |

| Н/Д | ESP | IPSec ESP (IP-протокол 50) | Маршрутизация и удаленный доступ |

| Н/Д | AH | IPSec AH (IP-протокол 51) | Маршрутизация и удаленный доступ |

| 7 | TCP | Echo | Простые службы TCP/IP |

| 7 | UDP | Echo | Простые службы TCP/IP |

| 9 | TCP | Discard | Простые службы TCP/IP |

| 9 | UDP | Discard | Простые службы TCP/IP |

| 13 | TCP | Daytime | Простые службы TCP/IP |

| 13 | UDP | Daytime | Простые службы TCP/IP |

| 17 | TCP | Quotd | Простые службы TCP/IP |

| 17 | UDP | Quotd | Простые службы TCP/IP |

| 19 | TCP | Chargen | Простые службы TCP/IP |

| 19 | UDP | Chargen | Простые службы TCP/IP |

| 20 | TCP | Данные по умолчанию FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба публикации FTP |

| 21 | TCP | Управление FTP | Служба шлюза уровня приложения |

| 23 | TCP | Telnet | Telnet |

| 25 | TCP | SMTP | Протокол Simple Mail Transfer Protocol |

| 25 | UDP | SMTP | Протокол Simple Mail Transfer Protocol |

| 25 | TCP | SMTP | Exchange Server |

| 25 | UDP | SMTP | Exchange Server |

| 42 | TCP | Репликация WINS | Служба Windows Internet Name Service |

| 42 | UDP | Репликация WINS | Служба Windows Internet Name Service |

| 53 | TCP | DNS | DNS-сервер |

| 53 | UDP | DNS | DNS-сервер |

| 53 | TCP | DNS | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 53 | UDP | DNS | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 67 | UDP | DHCP-сервер | DHCP-сервер |

| 67 | UDP | DHCP-сервер | Общий доступ к подключению Интернета/брандмауэр подключения к Интернету |

| 69 | UDP | TFTP | Служба упрощенного FTP-демона |

| 80 | TCP | HTTP | Службы Windows Media |

| 80 | TCP | HTTP | Служба веб-публикации |

| 80 | TCP | HTTP | SharePoint Portal Server |

| 88 | TCP | Kerberos; | Центр распространения ключей Kerberos |

| 88 | UDP | Kerberos; | Центр распространения ключей Kerberos |

| 102 | TCP | X.400 | Стеки пересылки сообщений Microsoft Exchange |

| 110 | TCP | POP3 | Служба Microsoft POP3 |

| 110 | TCP | POP3 | Exchange Server |

| 119 | TCP | NNTP | Протокол Network News Transfer Protocol |

| 123 | UDP | NTP | Служба времени Windows |

| 123 | UDP | SNTP | Служба времени Windows |

| 135 | TCP | RPC | Очередь сообщений |

| 135 | TCP | RPC | Удаленный вызов процедур |

| 135 | TCP | RPC | Exchange Server |

| 135 | TCP | RPC | Службы сертификации |

| 135 | TCP | RPC | Служба кластера |

| 135 | TCP | RPC | Распределенная файловая система |

| 135 | TCP | RPC | Отслеживание изменившихся связей |

| 135 | TCP | RPC | Координатор распределенных транзакций |

| 135 | TCP | RPC | Журнал событий |

| 135 | TCP | RPC | Служба факсов |

| 135 | TCP | RPC | Репликация файлов |

| 135 | TCP | RPC | Групповая политика |

| 135 | TCP | RPC | Локальный администратор безопасности |

| 135 | TCP | RPC | Уведомления внешнего хранилища |

| 135 | TCP | RPC | Сервер внешнего хранилища |

| 135 | TCP | RPC | Systems Management Server 2.0 |

| 135 | TCP | RPC | Лицензирование служб терминалов |

| 135 | TCP | RPC | Каталог сеанса служб терминалов |

| 137 | UDP | Разрешение имен NetBIOS | Обозреватель компьютеров |

| 137 | UDP | Разрешение имен NetBIOS | имя_сервера |

| 137 | UDP | Разрешение имен NetBIOS | Служба Windows Internet Name Service |

| 137 | UDP | Разрешение имен NetBIOS | Net Logon |

| 137 | UDP | Разрешение имен NetBIOS | Systems Management Server 2.0 |

| 138 | UDP | Служба датаграмм NetBIOS | Обозреватель компьютеров |

| 138 | UDP | Служба датаграмм NetBIOS | Messenger |

| 138 | UDP | Служба датаграмм NetBIOS | имя_сервера |

| 138 | UDP | Служба датаграмм NetBIOS | Net Logon |

| 138 | UDP | Служба датаграмм NetBIOS | Распределенная файловая система |

| 138 | UDP | Служба датаграмм NetBIOS | Systems Management Server 2.0 |

| 138 | UDP | Служба датаграмм NetBIOS | Служба учета лицензий |

| 139 | TCP | Служба сеансов NetBIOS | Обозреватель компьютеров |

| 139 | TCP | Служба сеансов NetBIOS | Служба факсов |

| 139 | TCP | Служба сеансов NetBIOS | Журналы и оповещения производительности |

| 139 | TCP | Служба сеансов NetBIOS | Диспетчер очереди печати |

| 139 | TCP | Служба сеансов NetBIOS | имя_сервера |

| 139 | TCP | Служба сеансов NetBIOS | Net Logon |

| 139 | TCP | Служба сеансов NetBIOS | Локатор удаленного вызова процедур |

| 139 | TCP | Служба сеансов NetBIOS | Распределенная файловая система |

| 139 | TCP | Служба сеансов NetBIOS | Systems Management Server 2.0 |

| 139 | TCP | Служба сеансов NetBIOS | Служба учета лицензий |

| 143 | TCP | IMAP | Exchange Server |

| 161 | UDP | SNMP | Служба SNMP |

| 162 | UDP | SNMP Traps Outbound | Служба ловушек SNMP |

| 389 | TCP | Сервер LDAP | Локальный администратор безопасности |

| 389 | UDP | Сервер LDAP | Локальный администратор безопасности |

| 389 | TCP | Сервер LDAP | Распределенная файловая система |

| 389 | UDP | Сервер LDAP | Распределенная файловая система |

| 443 | TCP | HTTPS | HTTP SSL |

| 443 | TCP | HTTPS | Служба веб-публикации |

| 443 | TCP | HTTPS | SharePoint Portal Server |

| 443 | TCP | RPC по HTTP | Exchange Server 2003 |

| 445 | TCP | SMB | Служба факсов |

| 445 | TCP | SMB | Диспетчер очереди печати |

| 445 | TCP | SMB | имя_сервера |

| 445 | TCP | SMB | Локатор удаленного вызова процедур |

| 445 | TCP | SMB | Распределенная файловая система |

| 445 | TCP | SMB | Служба учета лицензий |

| 445 | TCP | SMB | Net Logon |

| 464 | TCP | Пароль Kerberos версии 5 | Net Logon |

| 500 | UDP | IPsec ISAKMP | Локальный администратор безопасности |

| 515 | TCP | LPD | Сервер печати TCP/IP |

| 548 | TCP | Файловый сервер для Macintosh | Файловый сервер для Macintosh |

| 554 | TCP | RTSP | Службы Windows Media |

| 563 | TCP | NNTP по SSL | Протокол Network News Transfer Protocol |

| 593 | TCP | Служба отображения конечных точек RPC по НТТР | Удаленный вызов процедур |

| 593 | TCP | RPC по HTTP | Exchange Server |

| 636 | TCP | LDAP SSL | Локальный администратор безопасности |

| 636 | UDP | LDAP SSL | Локальный администратор безопасности |

| 993 | TCP | IMAP по SSL | Exchange Server |

| 995 | TCP | POP3 по SSL | Exchange Server |

| 1067 | TCP | Служба Installation Bootstrap Service | Сервер протокола Installation Bootstrap |

| 1068 | TCP | Служба Installation Bootstrap Service | Клиент протокола Installation Bootstrap |

| 1270 | TCP | MOM-Encrypted | Microsoft Operations Manager 2000 |

| 1433 | TCP | SQL по TCP | Microsoft SQL Server |

| 1433 | TCP | SQL по TCP | MSSQL$UDDI |

| 1434 | UDP | SQL Probe | Microsoft SQL Server |

| 1434 | UDP | SQL Probe | MSSQL$UDDI |

| 1645 | UDP | Традиционный RADIUS | Служба проверки подлинности в Интернете |

| 1646 | UDP | Традиционный RADIUS | Служба проверки подлинности в Интернете |

| 1701 | UDP | L2TP | Маршрутизация и удаленный доступ |

| 1723 | TCP | PPTP | Маршрутизация и удаленный доступ |

| 1755 | TCP | MMS | Службы Windows Media |

| 1755 | UDP | MMS | Службы Windows Media |

| 1801 | TCP | MSMQ | Очередь сообщений |

| 1801 | UDP | MSMQ | Очередь сообщений |

| 1812 | UDP | Проверка подлинности RADIUS | Служба проверки подлинности в Интернете |

| 1813 | UDP | Учет RADIUS | Служба проверки подлинности в Интернете |

| 1900 | UDP | SSDP | Служба обнаружения SSDP |

| 2101 | TCP | MSMQ-DCs | Очередь сообщений |

| 2103 | TCP | MSMQ-RPC | Очередь сообщений |

| 2105 | TCP | MSMQ-RPC | Очередь сообщений |

| 2107 | TCP | MSMQ-Mgmt | Очередь сообщений |

| 2393 | TCP | OLAP Services 7.0 | SQL Server: поддержка клиентов OLAP нижнего уровня |

| 2394 | TCP | OLAP Services 7.0 | SQL Server: поддержка клиентов OLAP нижнего уровня |

| 2460 | UDP | MS Theater | Службы Windows Media |

| 2535 | UDP | MADCAP | DHCP-сервер |

| 2701 | TCP | SMS Remote Control (управление) | Агент удаленного управления SMS |

| 2701 | UDP | SMS Remote Control (управление) | Агент удаленного управления SMS |

| 2702 | TCP | SMS Remote Control (данные) | Агент удаленного управления SMS |

| 2702 | UDP | SMS Remote Control (данные) | Агент удаленного управления SMS |

| 2703 | TCP | SMS Remote Chat | Агент удаленного управления SMS |

| 2703 | UPD | SMS Remote Chat | Агент удаленного управления SMS |

| 2704 | TCP | SMS Remote File Transfer | Агент удаленного управления SMS |

| 2704 | UDP | SMS Remote File Transfer | Агент удаленного управления SMS |

| 2725 | TCP | SQL Analysis Services | Сервер анализа SQL |

| 2869 | TCP | UPNP | Узел универсальных устройств Plug and Play |

| 2869 | TCP | Уведомление о событиях SSDP | Служба обнаружения SSDP |

| 3268 | TCP | Сервер глобального каталога | Локальный администратор безопасности |

| 3269 | TCP | Сервер глобального каталога | Локальный администратор безопасности |

| 3343 | UDP | Служба кластера | Служба кластера |

| 3389 | TCP | Службы терминалов | Средство управления удаленным рабочим столом NetMeeting |

| 3389 | TCP | Службы терминалов | Службы терминалов |

| 3527 | UDP | MSMQ-Ping | Очередь сообщений |

| 4011 | UDP | BINL | Удаленная установка |

| 4500 | UDP | NAT-T | Локальный администратор безопасности |

| 5000 | TCP | Уведомление о событиях SSDP (традиционный) | Служба обнаружения SSDP |

| 5004 | UDP | RTP | Службы Windows Media |

| 5005 | UDP | RTCP | Службы Windows Media |

| 6001 | TCP | Служба банка сообщений | Exchange Server 2003 |

| 6002 | TCP | Directory Referral | Exchange Server 2003 |

| 6004 | TCP | DSProxy/NSPI | Exchange Server 2003 |

| 42424 | TCP | Состояние сеанса ASP.NET | Служба состояния сеанса ASP.NET |

| 51515 | TCP | MOM-Clear | Microsoft Operations Manager 2000 |

| 1024-65534 | TCP | RPC | Произвольно назначенные ТСР-порты с большими номерами |

Порты и протоколы, необходимые для функционирования Active Directory

Серверам приложений, клиентским компьютерам и контроллерам домена, которые расположены в одном лесу или во внешних лесах, для правильного выполнения начатых пользователями или компьютерами операций (например, подключение к домену, проверка подлинности на входе, удаленное администрирование и репликация Active Directory) необходимы соответствующие службы. Эти службы и операции используют сетевые подключения по определенным портам и сетевым протоколам.Ниже представлен неполный перечень служб, портов и протоколов, необходимых рядовым компьютерам и контроллерам домена для взаимодействия друг с другом, а серверам приложений – для получения доступа к Active Directory:

| 1. | Active Directory/LSA |

| 2. | Службы сертификации (нужны в системах с определенной конфигурацией) |

| 3. | Обозреватель компьютеров |

| 4. | DHCP-сервер (в случае соответствующей настройки) |

| 5. | Распределенная файловая система |

| 6. | Сервер отслеживания изменившихся связей (необязательно; на компьютерах под управлением Windows 2000 включен по умолчанию) |

| 7. | Координатор распределенных транзакций |

| 8. | DNS-сервер (в случае соответствующей настройки) |

| 9. | Журнал событий |

| 10. | Служба факсов (в случае соответствующей настройки) |

| 11. | Репликация файлов |

| 12. | Файловый сервер для Macintosh (в случае соответствующей настройки) |

| 13. | HTTP SSL |

| 14. | Служба проверки подлинности в Интернете (в случае соответствующей настройки) |

| 15. | Центр распространения ключей Kerberos |

| 16. | Учет лицензий (включен по умолчанию) |

| 17. | Messenger |

| 18. | Net Logon |

| 19. | Журналы и оповещения производительности |

| 20. | Диспетчер очереди печати |

| 21. | Удаленная установка (в случае соответствующей настройки) |

| 22. | Удаленный вызов процедур (RPC) |

| 23. | Локатор удаленного вызова процедур (RPC) |

| 24. | Уведомления внешнего хранилища |

| 25. | Сервер внешнего хранилища |

| 26. | Маршрутизация и удаленный доступ |

| 27. | имя_сервера |

| 28. | Протокол Simple Mail Transfer Protocol (SMTP) (в случае соответствующей настройки) |

| 29. | Служба SNMP |

| 30. | Служба ловушек SNMP |

| 31. | Сервер печати TCP/IP |

| 32. | Telnet |

| 33. | Службы терминалов |

| 34. | Лицензирование служб терминалов |

| 35. | Каталог сеанса служб терминалов |

| 36. | Служба WINS |

| 37. | Служба времени Windows |

| 38. | Служба веб-публикации |

Источник — http://support.microsoft.com/kb/832017/ru

Авторизуйтесь для добавления комментариев!

Настройка учетных данных LDAP или Cisco ACS

Используйте это диалоговое окно для:

- Настроить учетные данные LDAP или Active Directory (AD) и WhatsUp Gold для подключения к серверу Active Directory для импорта информации групп с контроллера доменов Microsoft в WhatsUp Gold.

— или —

- Настроить учетные данные Cisco ACS и настроить WhatsUp Gold для подключения к серверу Cisco ACS.

Настройка внешней аутентификации Active Directory/LDAP:

- Введите следующую информацию:

- . Введите IP-адрес контроллера домена или имя узла для Контроллера домена или Сервера LDAP. При проверке подлинности на домен Active Directory, сервер LDAP для вашего домена — DC (контроллера домена).

- . Введите порт, который сервер Active Directory использует для прослушивания соединений (по умолчанию: 389).

- . Выберите этот параметр, если необходимо, чтобы запросы домена Active Directory или LDAP шифровались при помощи SSL (порт по умолчанию: 636).

- Выберите для включения учетных данных домена Active Directory. Затем введите в Active Directory, на котором необходимо получить доступ и экспортировать группы AD.

— или —

Выберите , чтобы включить учетные данные домена Active Directory. Введите путь к контейнеру с пользователями, которые должны получать доступ к веб-интерфейсу WhatsUp Gold в .: Ниже приведен пример, как отдельный сервер LDAP может CN=%s, OU=Users, o=yourdomain.net где %s заменены на имя пользователя и его пароль.

- Щелкните для открывания диалогового окна Тест. Диалоговое окно Тест позволяет проверять правильность настройки учетных данных.

- Нажмите для открывания диалогового окна Обзор Active Directory. Диалоговое окно «Обзор Active Directory» позволяет выбрать группы AD для сопоставления с существующими группами пользователей WhatsUp Gold. Обратите внимание, что проверка подлинности для вложенных групп Active Directory не поддерживается.

- В списке групп Active Directory выберите группу WhatsUp Gold, которую нужно сопоставить со всеми группами AD.

: Перед сопоставлением групп AD и WhatsUp Gold необходимо с помощью диалогового окна добавления группы пользователей создать группы WhatsUp Gold. После добавления групп пользователей WhatsUp Gold с помощью диалогового окна Обзор Active Directory можно выбрать группы AD, которые нужно сопоставить с группами WhatsUp Gold.

: Когда член группы AD выполнит вход в WhatsUp Gold, используя свои учетные данные домена Windows, они будут добавлены как члены группы WhatsUp Gold, сопоставленной с указанной группой AD.

- Нажмите кнопку . WhatsUp Gold сохраняет учетные данные Active Directory и диалоговое окно «Учетные данные LDAP» закрывается.

Для настройки WhatsUp Gold на использование Cisco ACS для проверки подлинности:

Для настройки учетных данных Cisco ACS и настройки WhatsUp Gold для подключения к серверу Cisco ACS используйте вкладку Cisco ACS. Перед настройкой в WhatsUp Gold убедитесь, что интерфейс UCP на соответствующем устройстве Cisco ACS включен и устройство использует допустимый сертификат.

- Введите или выберите необходимую информацию:

- . Введите имя узла или IP-адрес для сервера Cisco ACS.

- . Введите порт, который сервер Cisco ACS должен использовать для прослушивания соединений (стандартный: 431).

- Выберите , чтобы открыть диалоговое окно теста проверки подлинности Cisco ACS. Диалоговое окно Тест позволяет проверять правильность настройки учетных данных.

- Нажмите для сохранения изменений. WhatsUp Gold сохраняет учетные данные Cisco ACS и диалоговое окно настройки внешней проверки подлинности закрывается.

Настройка брандмауэра для домена AD и доверительных отношений — Windows Server

- 5 минут на чтение

В этой статье

В этой статье описывается, как настроить брандмауэр для доменов Active Directory и доверительных отношений.

Исходная версия продукта: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 Standard, Windows Server 2012 Standard

Оригинальный номер базы знаний: 179442

Примечание

Не все порты, перечисленные в приведенных здесь таблицах, необходимы во всех сценариях.Например, если брандмауэр разделяет участников и контроллеры домена, вам не нужно открывать порты FRS или DFSR. Кроме того, если вы знаете, что никакие клиенты не используют LDAP с SSL / TLS, вам не нужно открывать порты 636 и 3269.

Дополнительная информация

Примечание

Оба контроллера домена находятся в одном лесу или оба контроллера домена находятся в отдельном лесу. Кроме того, доверительные отношения в лесу являются доверительными отношениями Windows Server 2003 или более поздних версий.

| Порт (а) клиента | Порт сервера | Сервис |

|---|---|---|

| 1024-65535 / TCP | 135 / TCP | Устройство сопоставления конечных точек RPC |

| 1024-65535 / TCP | 1024-65535 / TCP | RPC для LSA, SAM, NetLogon (*) |

| 1024-65535 / TCP / UDP | 389 / TCP / UDP | LDAP |

| 1024-65535 / TCP | 636 / TCP | LDAP SSL |

| 1024-65535 / TCP | 3268 / TCP | LDAP GC |

| 1024-65535 / TCP | 3269 / TCP | LDAP GC SSL |

| 53,1024-65535 / TCP / UDP | 53 / TCP / UDP | DNS |

| 1024-65535 / TCP / UDP | 88 / TCP / UDP | Kerberos |

| 1024-65535 / TCP | 445 / TCP | SMB |

| 1024-65535 / TCP | 1024-65535 / TCP | ФРС RPC (*) |

Порты NETBIOS, перечисленные для Windows NT, также требуются для Windows 2000 и Windows Server 2003, когда настроены доверительные отношения с доменами, которые поддерживают связь только на основе NETBIOS.Примерами являются операционные системы на базе Windows NT или сторонние контроллеры домена, основанные на Samba.

Дополнительные сведения об определении портов сервера RPC, используемых службами LSA RPC, см .:

Windows Server 2008 и более поздние версии

Windows Server 2008 более новые версии Windows Server увеличили динамический диапазон клиентских портов для исходящих подключений. Новый начальный порт по умолчанию — 49152, а конечный порт по умолчанию — 65535. Следовательно, вы должны увеличить диапазон портов RPC в ваших брандмауэрах.Это изменение было внесено в соответствии с рекомендациями Управления по присвоению номеров в Интернете (IANA). Это отличается от домена смешанного режима, который состоит из контроллеров домена Windows Server 2003, контроллеров домена на базе Windows 2000 или устаревших клиентов, где динамический диапазон портов по умолчанию составляет от 1025 до 5000.

Дополнительные сведения об изменении диапазона динамических портов в Windows Server 2012 и Windows Server 2012 R2 см .:

| Порт (а) клиента | Порт сервера | Сервис |

|---|---|---|

| 49152-65535 / UDP | 123 / UDP | W32 Время |

| 49152-65535 / TCP | 135 / TCP | Устройство сопоставления конечных точек RPC |

| 49152-65535 / TCP | 464 / TCP / UDP | Изменение пароля Kerberos |

| 49152-65535 / TCP | 49152-65535 / TCP | RPC для LSA, SAM, NetLogon (*) |

| 49152-65535 / TCP / UDP | 389 / TCP / UDP | LDAP |

| 49152-65535 / TCP | 636 / TCP | LDAP SSL |

| 49152-65535 / TCP | 3268 / TCP | LDAP GC |

| 49152-65535 / TCP | 3269 / TCP | LDAP GC SSL |

| 53, 49152-65535 / TCP / UDP | 53 / TCP / UDP | DNS |

| 49152-65535 / TCP | 49152-65535 / TCP | ФРС RPC (*) |

| 49152-65535 / TCP / UDP | 88 / TCP / UDP | Kerberos |

| 49152-65535 / TCP / UDP | 445 / TCP | МСБ (**) |

| 49152-65535 / TCP | 49152-65535 / TCP | DFSR RPC (*) |

Порты NETBIOS, перечисленные для Windows NT, также необходимы для Windows 2000 и Server 2003, когда настроены доверительные отношения с доменами, которые поддерживают связь только на основе NETBIOS.Примерами являются операционные системы на базе Windows NT или сторонние контроллеры домена, основанные на Samba.

(*) Для получения информации о том, как определить порты сервера RPC, которые используются службами LSA RPC, см .:

(**) Для работы доверия этот порт не требуется, он используется только для создания доверия.

Примечание

Внешнее доверие 123 / UDP необходимо только в том случае, если вы вручную настроили службу времени Windows для синхронизации с сервером через внешнее доверие.

Active Directory

В Windows 2000 и Windows XP протокол управляющих сообщений Интернета (ICMP) должен быть разрешен через брандмауэр от клиентов к контроллерам домена, чтобы клиент групповой политики Active Directory мог правильно работать через брандмауэр. ICMP используется для определения того, является ли ссылка медленной или быстрой.

В Windows Server 2008 и более поздних версиях служба информации о сетевом расположении предоставляет оценку пропускной способности на основе трафика с другими станциями в сети.Для оценки нет трафика.

Windows Redirector также использует сообщения ICMP Ping для проверки того, что IP-адрес сервера разрешен службой DNS до того, как будет установлено соединение, и когда сервер находится с помощью DFS. Если вы хотите минимизировать трафик ICMP, вы можете использовать следующий пример правила брандмауэра:

<любой> ICMP -> IP-адрес DC = разрешить

В отличие от уровня протокола TCP и уровня протокола UDP, ICMP не имеет номера порта.Это связано с тем, что ICMP размещается непосредственно на уровне IP.

По умолчанию DNS-серверы Windows Server 2003 и Windows 2000 Server используют временные порты на стороне клиента, когда они запрашивают другие DNS-серверы. Однако это поведение может быть изменено определенным параметром реестра. Или вы можете установить доверие через принудительный туннель протокола туннелирования точка-точка (PPTP). Это ограничивает количество портов, которые должен открывать брандмауэр. Для PPTP должны быть включены следующие порты.

| Клиентские порты | Порт сервера | Протокол |

|---|---|---|

| 1024-65535 / TCP | 1723 / TCP | PPTP |

Кроме того, вам необходимо включить IP PROTOCOL 47 (GRE).

Примечание

Когда вы добавляете разрешения к ресурсу в доверяющем домене для пользователей в доверенном домене, есть некоторые различия между поведением Windows 2000 и Windows NT 4.0. Если компьютер не может отобразить список пользователей удаленного домена, рассмотрите следующее поведение:

- Windows NT 4.0 пытается разрешить имена, введенные вручную, путем обращения к PDC для домена удаленного пользователя (UDP 138). Если это соединение не удается, компьютер под управлением Windows NT 4.0 связывается со своим собственным PDC, а затем запрашивает разрешение имени.

- Windows 2000 и Windows Server 2003 также пытаются связаться с PDC удаленного пользователя для разрешения через UDP 138. Однако они не полагаются на использование своего собственного PDC. Убедитесь, что все рядовые серверы под управлением Windows 2000 и рядовые серверы под управлением Windows Server 2003, которые будут предоставлять доступ к ресурсам, имеют возможность подключения к удаленному PDC по протоколу UDP 138.

Номер ссылки

Обзор служб и требования к сетевым портам для Windows — ценный ресурс, в котором описаны необходимые сетевые порты, протоколы и службы, которые используются клиентскими и серверными операционными системами Microsoft, серверными программами и их подкомпонентами в системе Microsoft Windows Server.Администраторы и специалисты службы поддержки могут использовать эту статью в качестве плана действий, чтобы определить, какие порты и протоколы требуются операционным системам и программам Microsoft для сетевого подключения в сегментированной сети.

Не следует использовать информацию о порте в обзоре служб и требованиях к сетевому порту для Windows для настройки брандмауэра Windows. Для получения информации о настройке брандмауэра Windows см. Брандмауэр Windows в режиме повышенной безопасности.

портов межсетевого экрана, необходимых для присоединения к домену AD

См. Приведенную ниже лабораторную работу по тестированию, проведенному для проверки портов брандмауэра, необходимых для присоединения к домену AD

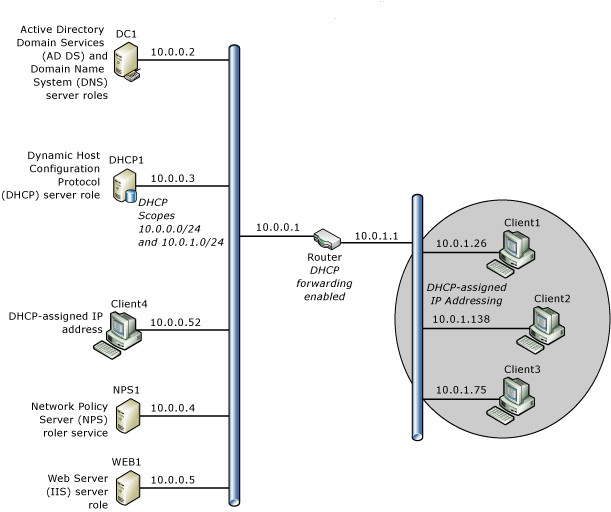

Компоненты в этой лаборатории

- Windows 10 Machine — 172.16.1.200

- Контроллер домена Windows 2019 AD — 10.10.10.200

- Политика межсетевого экрана в PfSense

- Блокировать доступ с 172.16.1.0/24 по 10.10.10.0/24

- Блокировать доступ с 10.10.10.0/24 до 172.16.1.0/24

Порты межсетевого экрана будут открываться один за другим с 172.16.1.0/24 по 10.10.10.0/24 для проверки фактических требуемых портов

Порты межсетевого экрана, необходимые для присоединения к домену AD (минимум)