pool.ntp.org: Использование пула NTP

Как пользоваться пулом NTP?

Если вы используете программу ntpd из комплекта, рапространяемого ntp.org (работает на большинстве современных операционных систем, включая Linux, *BSD, Windows и некоторые другие), для обычной синхронизации ваших часов по Интернету будет достаточно такой конфигурации:

driftfile /var/lib/ntp/ntp.drift server 0.pool.ntp.org server 1.pool.ntp.org server 2.pool.ntp.org server 3.pool.ntp.org

Имена 0, 1, 2 и 3.pool.ntp.org указывают на случайно выбранные из пула сервера (выбираются заново каждый час). Перед запуском ntpd убедитесь, что погрешность ваших часов находится в разумных пределах (не превышает нескольких минут). Для этого можно провести моментальную синхронизацию с пулом при помощи команды ntpdate pool.ntp.org, или просто установить время вручную при помощи команды date. После этого вы можете запустить ntpd. Через некоторое время (до получаса) команда ntpq -pn должна выдать нечто похоже на следующее:

$ ntpq -pn

remote refid st t when poll reach delay offset jitter

==============================================================================

+81. 6.42.224 193.5.216.14 2 u 68 1024 377 158.995 51.220 50.287

*217.162.232.173 130.149.17.8 2 u 191 1024 176 79.245 3.589 27.454

-129.132.57.95 131.188.3.222 3 u 766 1024 377 22.302 -2.928 0.508

6.42.224 193.5.216.14 2 u 68 1024 377 158.995 51.220 50.287

*217.162.232.173 130.149.17.8 2 u 191 1024 176 79.245 3.589 27.454

-129.132.57.95 131.188.3.222 3 u 766 1024 377 22.302 -2.928 0.508

В вашем случае IP-адреса могут отличаться (как уже говорилось выше, сервера каждый раз выбираются случайно). Самым главным здесь является символ звездочки (*), показывающий, что часы вашего компьютера теперь автоматически синхронизируются с Интернетом. Отныне вы можете не беспокоиться об этом!

Из-за того, что имя pool.ntp.org будет выдавать вам сервера со всего мира,

качество синхронизации может быть не очень высоким. Рекомендуем использовать

для синхронизации континентальные зоны (например,

europe,

north-america,

oceania

or asia.pool.ntp.org).

Еще более оптимальным решением будет использование зоны, соответствующей

вашей стране (например, ru.pool.ntp.org для России, ua.pool.ntp.org для

Украины и т.д.). Также вы можете использовать цифровой префикс (0, 1 или 2)

перед именем зоны.

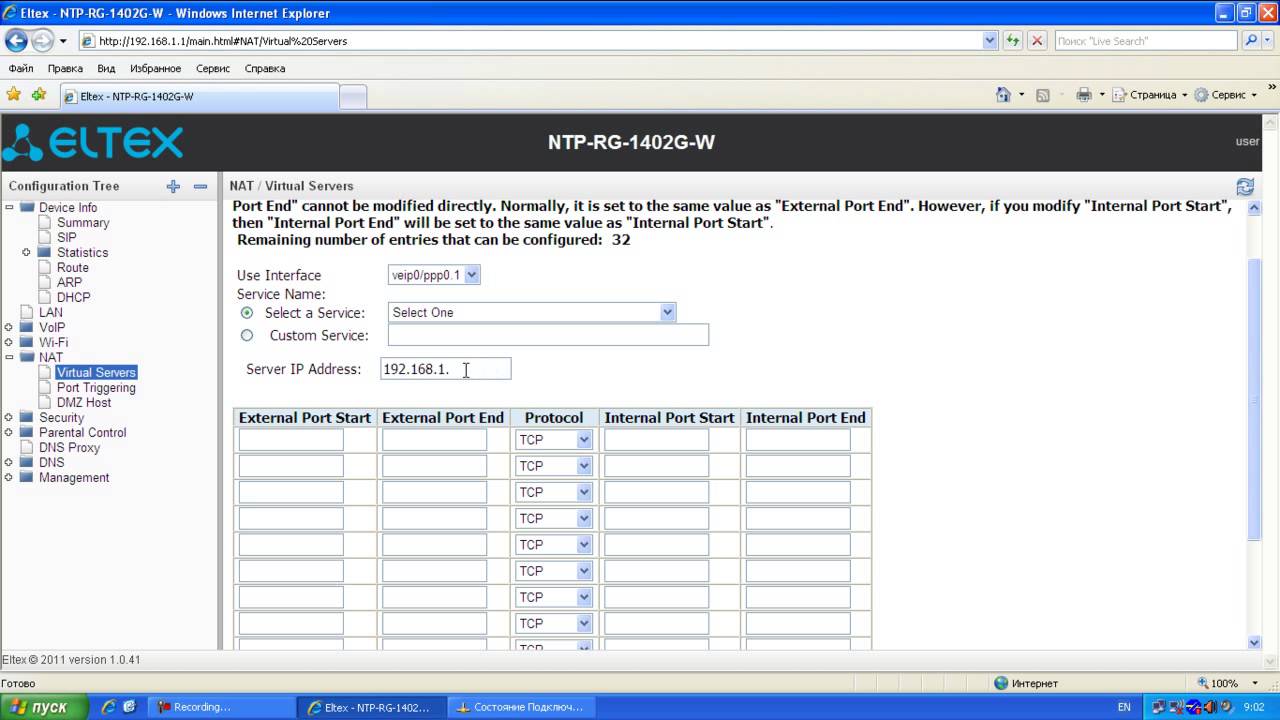

Если вы используете последние версии Windows, вы также можете использовать встроенный в систему NTP-клиент. Это делается командой

net time /setsntp:pool.ntp.org

В некоторых версиях Windows можно указывать более одного сервера:

net time /setsntp:"0.pool.ntp.org 1.pool.ntp.org 2.pool.ntp.org 3.pool.ntp.org"

Это должно работать на Windows 2000/XP/2003. Также вы можете, войдя в систему с правами администратора, щелкнуть правой кнопкой мыши по часам на панели задач, выбрать «Настройка даты/времени», перейти на закладку «Время Интернета» и ввести в предложенное тесктовое поле имя сервера для синхронизации.

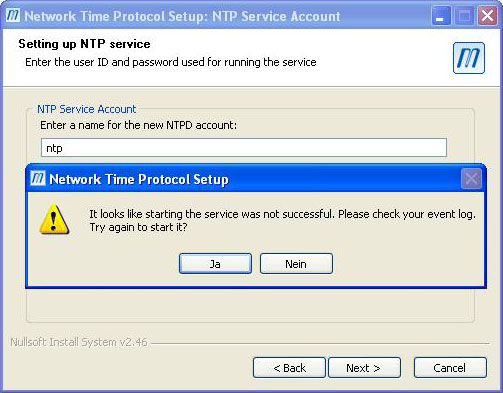

Немецкая фирма Meinberg портировала ntpd под Windows.

Обратите внимание, что если ваша система Windows входит в домен, возможно, у вас не получится синхронизировать время независимо от других участников домена. Рекомендуем ознакомиться с официальной документацией.

Additional Notes

Дополнительные замечания

Если ваш интернет-провайдер имеет собственные NTP-сервера,

или вы знаете хорошие NTP-сервера недалеко от вас, используете именно их, а

не нас — вы получите более высокое качество синхронизации при меньшей

нагрузке на сеть. Если вы знаете только один сервер поблизости от вас, вы

можете использовать его, например, с двумя серверами из pool.

Изредка случается так, что вам дважды выдается один и тот же сервер — эту проблему можно решить простым перезапуском ntpd. Если вы используете зону своей страны, учтите, что в ней может оказаться всего один-два сервера. В этом случае рекомендуем использовать континентальную зону. Посмотреть, сколько серверов работает в каждой зоне, вы можете здесь.

Будьте дружелюбны. Многие сервера предоставляются добровольцами, и почти все NTP-сервера на самом деле являются файловыми, почтовыми или web-серверами, на которых просто запущен ntpd. Поэтому не используйте более трех серверов в своей конфигурации, и не выкидывайте грязных трюков с параметрами burst и minpoll — все, чего вы добьетесь, это гибель нашего проекта, раньше или позже.

Убедитесь, что на вашем компьютере корректно настроен часовой пояс. ntpd ничего не знает о часовых поясах. Он работает только со временем Гринвича (UTC).

Если вам нужно синхронизировать целую сеть,

пожалуйста, настройте один из компьютеров как NTP-сервер и синхронизируйте

сеть по нему (вам придется немного почитать документацию, но ничего особенно

трудного в этом нет.

Ну и наконец, я хотел бы поблагодарить всех, кто пожертвовал свое время и свои сервера этому проекту.

Принцип работы службы времени Windows

- Чтение занимает 9 мин

В этой статье

Применяется к: Windows Server 2016, Windows Server 2012 R2, Windows Server 2012, Windows 10 или более поздних версий

Содержание раздела

Примечание

В этом разделе объясняется работа службы времени Windows (W32Time). Сведения о настройке службы времени Windows см. в статье Configuring Systems for High Accuracy (Настройка систем для обеспечения высокой точности).

Примечание

В Windows Server 2003 и Microsoft Windows 2000 Server служба каталогов называется «служба каталогов Active Directory» В Windows Server 2008 и более поздних версиях служба каталогов называлась «Доменные службы Active Directory» (AD DS). Остальная часть этой статьи относится к AD DS, но эти сведения применимы также и к Active Directory.

Хотя служба времени Windows не является точной реализацией протокола сетевого времени (NTP), она использует комплексный набор алгоритмов, определенных в спецификациях NTP, чтобы гарантировать максимальную точность часов на компьютерах в сети. В идеале все часы на компьютерах в домене AD DS синхронизируются со временем полномочного компьютера. На синхронизацию времени в сети могут повлиять многие факторы. На точность синхронизации в AD DS часто влияют следующие факторы:

условия сети;

точность аппаратных часов компьютера;

объем ресурсов ЦП и сети, доступных службе времени Windows.

Важно!

До Windows Server 2016 служба W32Time не предназначалась для поддержки зависящих от времени потребностей приложений. Не теперь обновления Windows Server 2016 позволяют реализовать в домене решение с точностью 1 мс. Дополнительные сведения см. в статьях Windows 2016 Accurate Time (Точное время для Windows Server 2016) и Support boundary for high-accuracy time (Граница области поддержки для сверхточного времени).

Не подключенные к домену компьютеры, или компьютеры, которые реже синхронизируют свое время, по умолчанию настроены на синхронизацию с time.windows.com. Таким образом невозможно гарантировать точность времени на компьютерах, сетевые соединения которых отсутствуют или прерываются.

Лес AD DS имеет предварительно определенную иерархию синхронизации времени. Служба Windows Time синхронизирует время между компьютерами в иерархии, в верхней части которой находятся наиболее точные эталонные часы. Если на компьютере настроено более одного источника времени, Служба времени Windows использует алгоритмы NTP для выбора наилучшего из настроенных источников времени, на основе способности компьютера синхронизироваться с этим источником времени. Служба времени Windows не поддерживает сетевую синхронизацию из широковещательных или многоадресных узлов. Дополнительные сведения об этих функциях NTP см. в документе RFC 1305 в базе данных RFC IETF.

Служба времени Windows не поддерживает сетевую синхронизацию из широковещательных или многоадресных узлов. Дополнительные сведения об этих функциях NTP см. в документе RFC 1305 в базе данных RFC IETF.

Каждый компьютер, на котором работает Служба времени Windows, использует службу для поддержания наиболее точного времени. Компьютеры, являющиеся членами домена, выступают в качестве клиента времени по умолчанию, поэтому в большинстве случаев настраивать Службу времени Windows не нужно. Однако Службу времени Windows можно настроить на выполнения запроса о времени из назначенного источника времени, кроме того служба также может предоставить время клиентам.

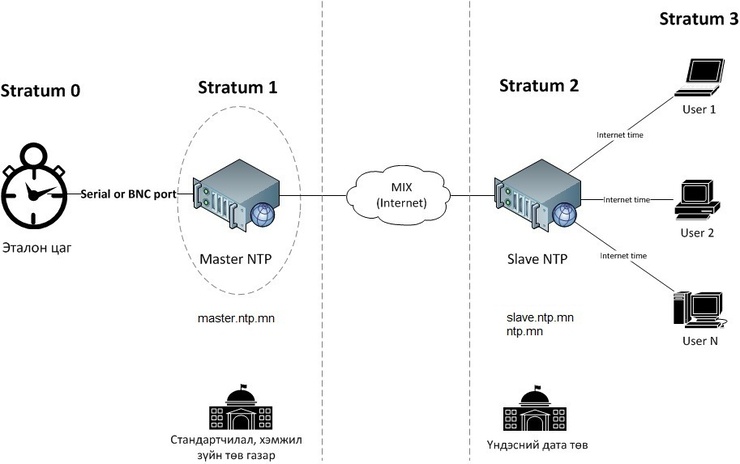

Степень точности времени компьютера называется страта. Наиболее точный источник времени в сети (например, аппаратные часы) занимает самый низкий уровень страты или страта один. Этот точный источник времени называется эталонными часами. Сервер NTP, который получает время непосредственно от эталонных часов, занимает страта, который находится на один уровень выше уровня эталонных часов. Ресурсы, которые получают время от сервера NTP, находятся в двух шагах от эталонных часов, и поэтому занимают страту, на два пункта выше, чем самый точный источник времени, и т. д. По мере увеличения числа страта пользователей компьютера, время на его системных часах может становиться менее точным. Таким образом, уровень страты любого компьютера является показателем того, насколько тесно этот компьютер синхронизирован с наиболее точным источником времени.

Ресурсы, которые получают время от сервера NTP, находятся в двух шагах от эталонных часов, и поэтому занимают страту, на два пункта выше, чем самый точный источник времени, и т. д. По мере увеличения числа страта пользователей компьютера, время на его системных часах может становиться менее точным. Таким образом, уровень страты любого компьютера является показателем того, насколько тесно этот компьютер синхронизирован с наиболее точным источником времени.

При получении образцов времени диспетчер W32Time использует специальные алгоритмы в NTP, чтобы определить, какие из образцов времени наиболее подходят для использования. Служба времени также использует другой набор алгоритмов, чтобы определить, какой из настроенных источников времени является наиболее точным. После определения наилучшего образца времени служба времени корректирует тактовою частоту местных часов, основываясь на приведенных выше условиях, чтобы позволить выполнение согласования в нужное время. Если разница во времени между образцами местных часов и выбранного точного времени (также называемая «неравномерное распределение времени») слишком велика и ее нельзя скорректировать с помощью местной тактовой частоты, служба времени устанавливает местные часы на правильное время. Эта корректировка тактовой частоты или непосредственного времени часов называется «правила работы с часами».

Эта корректировка тактовой частоты или непосредственного времени часов называется «правила работы с часами».

Архитектура службы времени Windows

Служба времени Windows состоит из следующих компонентов:

Диспетчер служб

Диспетчер Службы времени Windows

Правила работы с часами

Поставщики времени

На следующем рисунке показана архитектура Службы времени Windows.

Архитектура Службы времени Windows

Диспетчер служб отвечает за запуск и остановку Службы времени Windows. Диспетчер служб Службы времени Windows отвечает за запуск действий поставщиков времени NTP, включенных в операционную систему. Диспетчер служб Службы времени Windows управляет всеми функциями Службы времени Windows и объединением всех образцов времени. Помимо предоставления информации о текущем состоянии системы, например, об текущем источнике времени или о последнем обновлении системных часов, диспетчер служб Службы времени Windows также отвечает за создание событий в журнале событий.

Процесс синхронизации времени состоит из следующих этапов.

Поставщики входных данных запрашивают и получают образцы времени из настроенных источников времени NTP.

Эти примеры затем передаются в диспетчер служб Службы времени Windows, который собирает все образцы и передает их подкомпоненту «правила работы с часами».

Подкомпонент «правила работы с часами» применяет алгоритмы NTP, которые приводят к выбору лучшего образца времени.

Подкомпонент «правила работы с часами» корректирует время системных часов до наиболее точного времени, изменяя тактовою частоту или непосредственно время.

Если компьютер назначен сервером времени, он может отправить время на любой компьютер, запрашивающий синхронизацию времени в любой момент этого процесса.

Протоколы времени для службы времени Windows

Протоколы времени определяют, насколько точно синхронизируются часы двух компьютеров. Протокол времени отвечает за определение наилучшей доступной информации о времени и синхронизацию часов, чтобы гарантировать, что в отдельных системах будет поддерживаться согласованное время.

Служба времени Windows использует протокол NTP для синхронизации времени по сети. NTP — это протокол времени в Интернете, включающий алгоритмы правил работы, необходимые для синхронизации часов. NTP является более точным протоколом времени, чем Simple Network Time Protocol (SNTP), который используется в некоторых версиях Windows; однако W32Time продолжает поддерживать SNTP для обеспечения обратной совместимости с компьютерами, на которых работают службы времени на основе SNTP, такие как Windows 2000.

Протокол сетевого времени

Протокол сетевого времени (NTP) — это стандартный протокол синхронизации времени, используемый Службой времени Windows в операционной системе. NTP — это отказоустойчивый и высокомасштабируемый протокол времени, который чаще всего используется для синхронизации компьютерных часов с помощью указанной привязки времени.

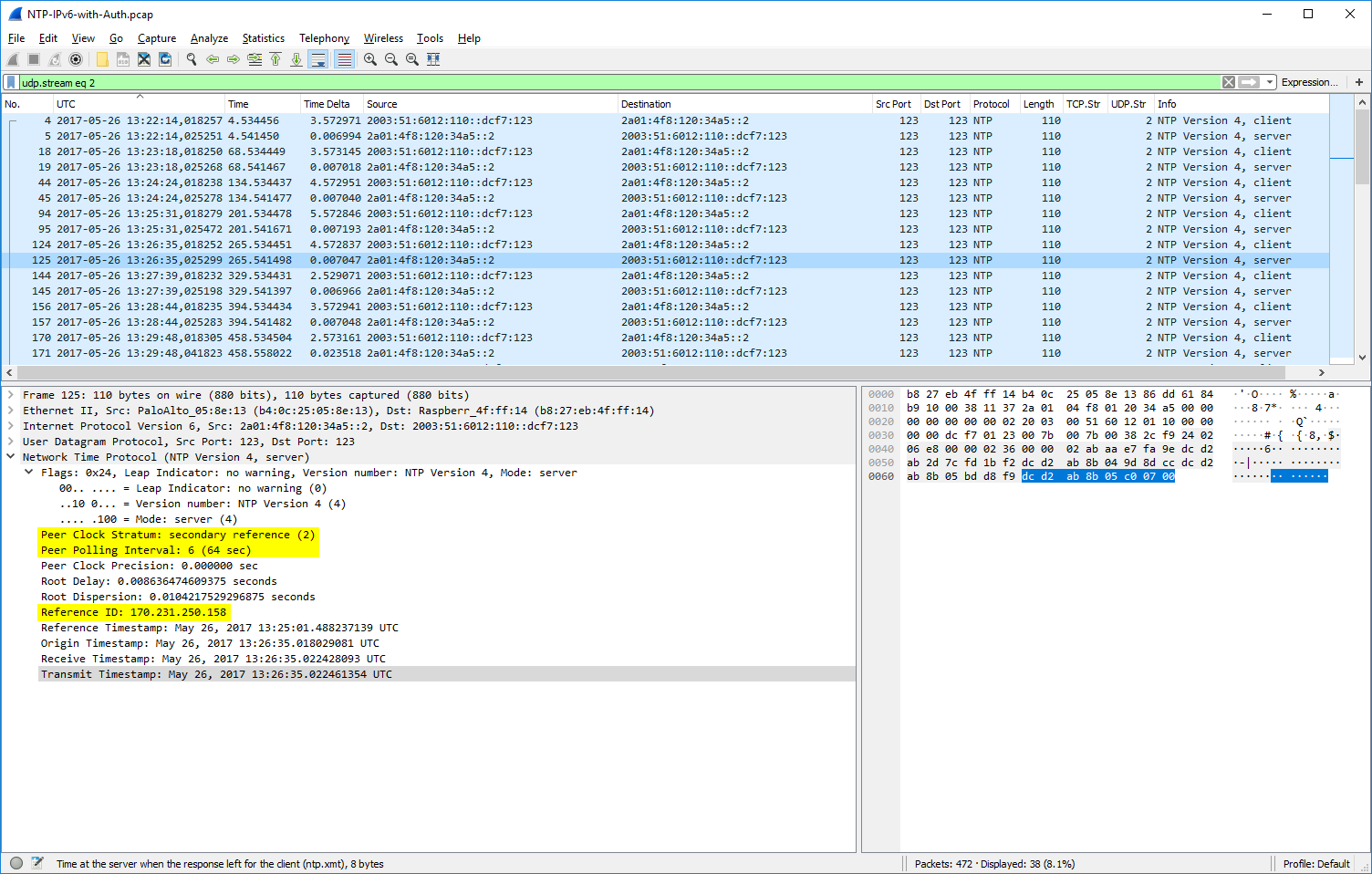

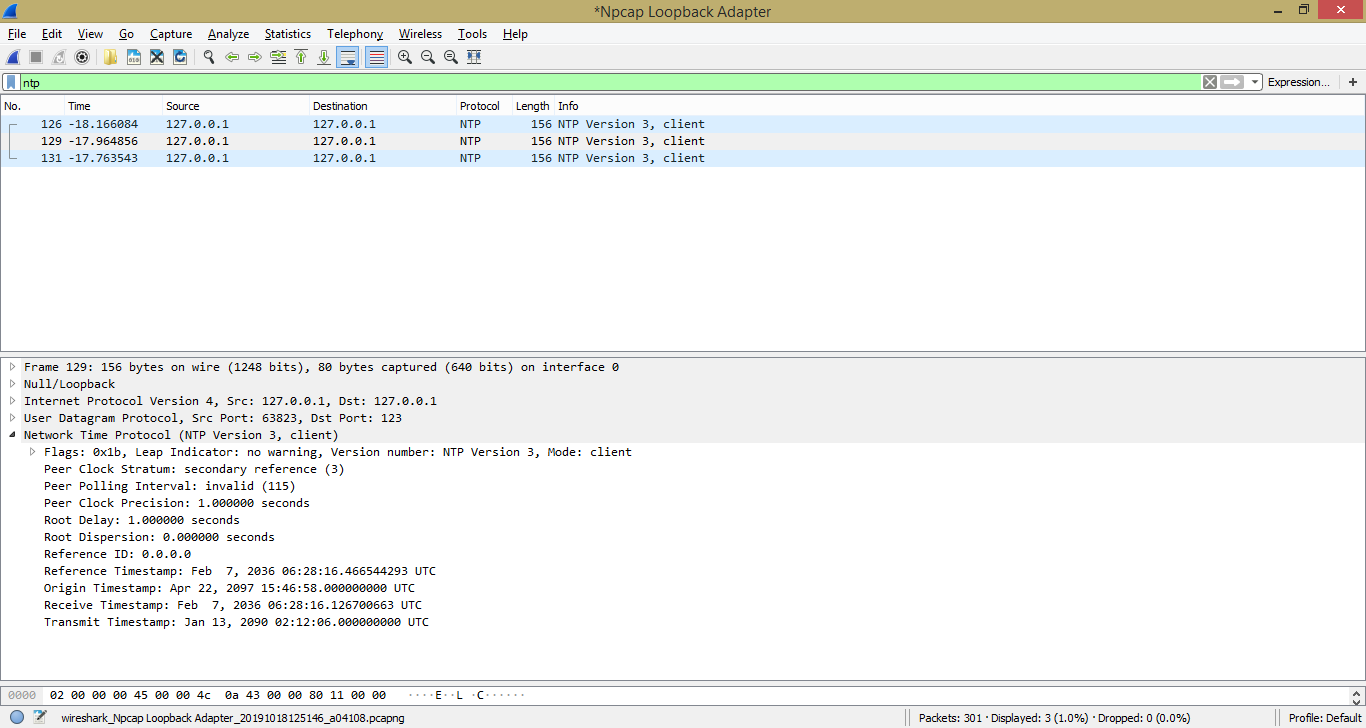

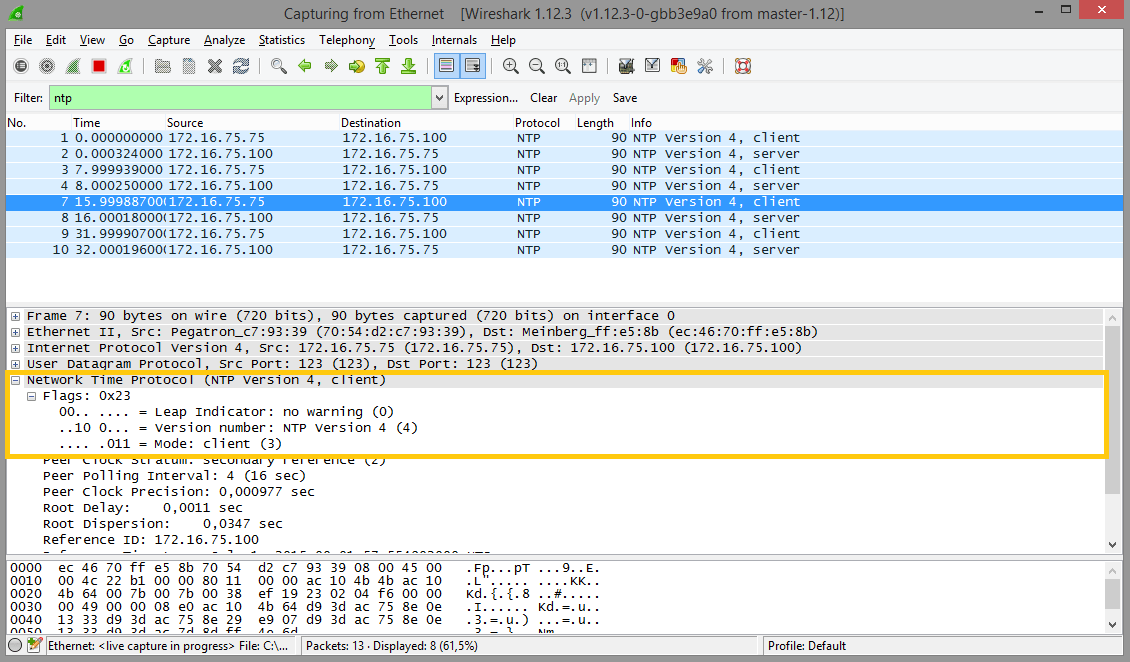

Синхронизация времени NTP происходит в течение определенного периода времени и включает в себя передачу пакетов NTP по сети. Пакеты NTP содержат метки времени, которые включают образец времени как от клиента, так и от сервера, участвующих в синхронизации времени.

Пакеты NTP содержат метки времени, которые включают образец времени как от клиента, так и от сервера, участвующих в синхронизации времени.

NTP полагается на эталонные часы для определения наиболее точного времени и синхронизирует все часы в сети относительно этих эталонных часов. NTP использует время в формате UTC в качестве универсального стандарта для текущего времени. UTC не зависит от часовых поясов и позволяет использовать NTP в любой точке мира независимо от настроек часового пояса.

Алгоритм NTP

NTP включает два алгоритма: алгоритм фильтрации по часам и алгоритм выбора часов, которые используются для помощи Службе времени Windows при определении наилучшего образца времени. Алгоритм фильтрации времени предназначен для просеивания образцов времени, полученных из источников времени, к которым выполнялся запрос, и определения лучших образцов времени из каждого источника. Затем алгоритм выбора часов определяет наиболее точный сервер времени в сети. Затем эта информация передается алгоритму правил работы с временем, который использует собранную информацию для исправления локальных часов компьютера, компенсируя при этом ошибки, вызванные задержкой сети и неточностью компьютерных часов.

Алгоритмы NTP наиболее точны при низкой и умеренной нагрузке сети и сервера. Как и любой другой алгоритм, учитывающий время прохождения сети, алгоритмы NTP могут плохо работать в условиях сильной перегрузки сети. Дополнительные сведения об алгоритмах NTP см. в документе RFC 1305 в базе данных RFC IETF.

Поставщик времени NTP

Служба времени Windows — это полный пакет синхронизации времени, который может поддерживать различные аппаратные устройства и протоколы времени. Для включения этой поддержки сервис использует подключаемые поставщики времени. Поставщик времени отвечает за получение точных меток времени (от сети или оборудования) или предоставление этих меток времени другим компьютерам в сети.

Поставщик NTP является стандартным поставщиком времени, включенным в операционную систему. Поставщик NTP соответствует стандартам, указанным в NTP версии 3 для клиента и сервера, и может взаимодействовать с клиентами и серверами SNTP для обеспечения обратной совместимости с Windows 2000 и другими клиентами SNTP. Поставщик NTP в Службе времени Windows состоит из следующих двух частей.

Поставщик NTP в Службе времени Windows состоит из следующих двух частей.

Поставщик выходных данных NtpServer. Это сервер времени, который отвечает на запросы времени клиента в сети.

Поставщик выходных данных NtpClient. Это клиент времени, который получает сведения о времени из другого источника, либо от аппаратного устройства, либо от сервера NTP, и может возвращать образцы времени, полезные для синхронизации локальных часов.

Хотя фактические операции этих двух поставщиков тесно связаны, они отображаются независимо от службы времени. Начиная с Windows 2000 Server, где есть подключение компьютера Windows к сети, он настраивается как NTP-клиент. Кроме того, компьютеры, на которых запущена Служба времени Windows, по умолчанию пытаются синхронизировать время только с контроллером домена или вручную указанным источником времени. Это предпочтительные поставщики времени, потому что они доступны автоматически и защищают источники времени.

Безопасность NTP

В лесу AD DS Служба времени Windows использует стандартные функции безопасности домена для обеспечения проверки подлинности данных времени. Безопасность пакетов NTP, отправляемых между компьютером–членом домена и контроллером локального домена, который действует в качестве сервера времени, основана на аутентификации по общему ключу. Служба времени Windows использует ключ сеанса Kerberos компьютера для создания подписей с проверкой подлинности в пакетах NTP, отправляемых по сети. Пакеты NTP не передаются в безопасном канале сетевого входа в систему. Вместо этого, когда компьютер запрашивает время у контроллера домена в иерархии домена, Служба времени Windows требует аутентификации времени. Затем контроллер домена возвращает необходимые сведения в формате 64-разрядного значения, которое прошло проверку подлинности с помощью ключа сеанса из службы сетевого входа в систему. Если возвращенный пакет NTP не подписан с помощью ключа сеанса компьютера или подписан неправильно — время отклоняется. Все такие ошибки проверки подлинности регистрируются в журнале событий. Таким образом Служба времени Windows обеспечивает безопасность данных NTP в лесу AD DS.

Все такие ошибки проверки подлинности регистрируются в журнале событий. Таким образом Служба времени Windows обеспечивает безопасность данных NTP в лесу AD DS.

Как правило, клиенты Службы времени Windows автоматически получают точное время для синхронизации с контроллеров домена в том же домене. В лесу контроллеры дочернего домена синхронизируют время с контроллерами в родительских доменах. Когда сервер времени возвращает прошедший проверку подлинности пакет NTP на клиент, который запрашивает время, пакет подписывается с помощью ключа сеанса Kerberos, определенного учетной записью междоменного доверия. Учетная запись междоменного доверия создается, когда новый домен AD DS присоединяется к лесу, а служба сетевого входа в систему управляет ключом сеанса. Таким образом, контроллер домена, настроенный как надежный в корневом домене леса, становится аутентифицированным источником времени для всех контроллеров домена, как в родительском, так и в дочернем домене, и косвенно для всех компьютеров, расположенных в дереве доменов.

Службу времени Windows можно настроить на работу между лесами, однако эта конфигурация не защищена. Например, NTP-сервер может быть доступен в другом лесу. Однако, поскольку этот компьютер находится в другом лесу, ключ сеанса Kerberos для подписывания и проверки подлинности пакетов NTP отсутствует. Для получения точной синхронизации времени с компьютера в другом лесу клиенту нужен сетевой доступ к этому компьютеру, а служба времени должна быть настроена на использование определенного источника времени, расположенного в другом лесу. Если клиент вручную настроен на доступ к времени с NTP-сервера за пределами собственной доменной иерархии, то пакеты NTP, передаваемые между клиентом и сервером времени, не проходят проверку подлинности и, следовательно, не являются безопасными. Несмотря на реализацию доверия лесов, Служба времени Windows не защищена между лесами. Хотя безопасный канал сетевого входа в систему является механизмом проверки подлинности для Службы времени Windows, проверка подлинности в лесах не поддерживается.

Аппаратные устройства, поддерживаемые Службой времени Windows

Часы на основе оборудования, такие как GPS или радиочасы, часто используются в качестве устройств с высокоточными эталонными часами. По умолчанию поставщик времени NTP Службы времени Windows не поддерживает прямое подключение аппаратного устройства к компьютеру, однако вы можете создать программный независимый поставщик времени, поддерживающий этот тип подключения. Этот тип поставщика, в сочетании со Службой времени Windows, может обеспечить надежную и стабильную привязку по времени.

Аппаратные устройства, такие как цезиевые часы или приемник GPS, обеспечивают точное текущее время, следуя стандарту для получения точного определения времени. Цезиевые часы чрезвычайно стабильны и не подвержены влиянию таких факторов, как температура, давление или влажность, но в то же время очень дорого стоят. Приемник GPS намного дешевле в эксплуатации, а также является точными эталонными часами. Приемники GPS получают время со спутников, которым время предоставляют цезиевые часы. Серверы времени Windows могут получать время, не используя независимый поставщик времени, подключившись к внешнему NTP-серверу, который подключен к аппаратному устройству с помощью телефона или Интернета. Такие организации, как Военно-морская обсерватория США, предоставляют NTP-серверы, подключенные к чрезвычайно надежным эталонным часам.

Серверы времени Windows могут получать время, не используя независимый поставщик времени, подключившись к внешнему NTP-серверу, который подключен к аппаратному устройству с помощью телефона или Интернета. Такие организации, как Военно-морская обсерватория США, предоставляют NTP-серверы, подключенные к чрезвычайно надежным эталонным часам.

Многие приемники GPS и другие устройства времени могут функционировать в сети как NTP-серверы. Лес AD DS можно настроить на синхронизацию времени с этих внешних устройств, только если они также работают в сети как NTP-серверы. Для этого настройте контроллер домена в качестве эмулятора основного контроллера домена в корне леса, чтобы выполнить синхронизацию с NTP-сервером, предоставленным устройством GPS. Сведения о том, как это сделать, см. статью Configure the Windows Time service on the PDC emulator in the Forest Root Domain (Настройка службы времени Windows для эмулятора основного контроллера домена в корневом домене леса).

Простой протокол сетевого времени

Протокол SNTP — это упрощенный протокол, предназначенный для серверов и клиентов, которым не требуется степень точности, предоставляемая NTP. SNTP является более элементарной версией NTP — основного протокола времени, используемого в Windows 2000. Так как форматы сетевых пакетов SNTP и NTP идентичны, эти два протокола являются взаимодействующими. Основное различие между ними заключается в том, что SNTP не поддерживает системы управления ошибками и сложные фильтры, предоставляемые NTP. Дополнительные сведения о простом протоколе сетевого времени см. в документе RFC 1769 в базе данных RFC IETF.

SNTP является более элементарной версией NTP — основного протокола времени, используемого в Windows 2000. Так как форматы сетевых пакетов SNTP и NTP идентичны, эти два протокола являются взаимодействующими. Основное различие между ними заключается в том, что SNTP не поддерживает системы управления ошибками и сложные фильтры, предоставляемые NTP. Дополнительные сведения о простом протоколе сетевого времени см. в документе RFC 1769 в базе данных RFC IETF.

Взаимодействие протокола времени

Служба времени Windows может работать в смешанной среде компьютеров под управлением Windows 2000, Windows XP и Windows Server 2003, поскольку протокол SNTP, используемый в Windows 2000, совместим с протоколом NTP в Windows XP и Windows Server 2003.

Служба времени в Windows NT Server 4.0, именуемая TimeServ, синхронизирует время в сети Windows NT 4.0. TimeServ — это дополнительный компонент, доступный в составе Microsoft Windows NT 4.0 Resource Kit и не обеспечивающий степень надежности синхронизации времени, необходимой для Windows Server 2003.

Служба времени Windows может взаимодействовать с компьютерами под управлением Windows NT 4.0, поскольку они могут синхронизировать время с компьютерами под управлением Windows 2000 или Windows Server 2003; однако компьютер под управлением Windows 2000 или Windows Server 2003 не обнаруживает серверы времени Windows NT 4.0 автоматически. Например, если ваш домен настроен на синхронизацию времени с помощью метода синхронизации на основе иерархии домена, и вы хотите, чтобы компьютеры в иерархии домена синхронизировали время с контроллером домена Windows NT 4.0, вам нужно настроить эти компьютеры на синхронизацию с контроллерами домена Windows NT 4.0 вручную.

В Windows NT 4.0 используется более простой механизм синхронизации времени, чем в Службе времени Windows. Таким образом, чтобы обеспечить точную синхронизацию времени по сети, рекомендуется обновить все контроллеры домена Windows NT 4.0 до Windows 2000 или Windows Server 2003.

Процессы и взаимодействия службы времени Windows

Служба времени Windows предназначена для синхронизации часов компьютеров в сети. Процесс синхронизации сетевого времени, называемый также согласованностью времени, происходит по сети, так как каждый компьютер получает доступ к времени с более точного сервера времени. Согласованность времени подразумевает процесс, с помощью которого полномочный сервер предоставляет текущее время на клиентские компьютеры в виде пакетов NTP. Предоставленные в пакете сведения, указывают на необходимость настройки текущего времени компьютера таким образом, чтобы он синхронизировался с более точным сервером.

В рамках процесса согласованности времени, члены домена пытаются синхронизировать время с любым контроллером домена, расположенным в том же домене. Если компьютер является контроллером домена, он пытается выполнить синхронизацию с более полномочным контроллером домена.

Компьютеры под управлением Windows XP Home Edition или не присоединенных к домену компьютеров, не пытаются синхронизироваться с доменной иерархией, но по умолчанию настроены на получение времени от time.windows.com.

Для установки компьютера под управлением Windows Server 2003 в качестве доверенного, компьютер должен быть настроен как надежный источник времени. По умолчанию первый контроллер домена, установленный в домене Windows Server 2003, автоматически настраивается как надежный источник времени. Поскольку этот компьютер является полномочным для домена, он должен быть настроен на синхронизацию с внешним источником времени, а не с иерархией домена. Кроме того, по умолчанию все остальные члены домена Windows Server 2003 настроены на синхронизацию с иерархией домена.

После установки сети Windows Server 2003 Службу времени Windows можно настроить на использование одного из следующих параметров синхронизации.

Синхронизация на основе иерархии домена

Источник синхронизации, указанный вручную

Все доступные механизмы синхронизации

Без синхронизации.

Каждый из упомянутых типов синхронизации подробно рассматриваются в следующих разделах.

Синхронизация на основе иерархии домена

При синхронизации, основанной на иерархии доменов, иерархия домена AD DS используется для поиска надежного источника, с которым синхронизируется время. На основе иерархии доменов Служба времени Windows определяет точность каждого сервера времени. В лесу Windows Server 2003 компьютер, имеющий роль мастера операций эмулятора основного контроллера домена (PDC), расположенный в корневом домене леса, содержит расположение лучшего источника времени, если не настроен другой надежный источник времени. На следующем рисунке показан путь синхронизации времени между компьютерами в иерархии домена.

Синхронизация времени в иерархии AD DS

Конфигурация надежного источника времени

Компьютер, настроенный как надежный источник времени, идентифицируется как корень службы времени. Корень службы времени является полномочным сервером для домена и обычно настраивается на получение времени с внешнего NTP-сервера или аппаратного устройства. Сервер времени можно настроить как надежный источник времени для оптимизации передачи времени по всей иерархии домена. Если контроллер домена настроен в качестве надежного источника времени, служба сетевого входа в систему объявляет этот контроллер домена надежным источником времени при входе в сеть. Когда другие контроллеры домена ищут источник времени для синхронизации, они сначала выбирают надежный источник, если он доступен.

Выбор источника данных

Процесс выбора источника времени может создать две проблемы в сети:

Цикл в сети синхронизации происходит, когда время остается согласованным между группой контроллеров домена и они непрерывно используют одно и то же время совместно без ресинхронизации с другим надежным источником времени. Алгоритм выбора источника времени Службы времени Windows предназначен для защиты от проблем такого типа.

Компьютер использует один из следующих методов для задания источника времени для синхронизации.

Если компьютер не является членом домена, его следует настроить на синхронизацию с указанным источником времени.

Если компьютер является членом сервера или рабочей станции в домене, то по умолчанию он следует иерархии AD DS и синхронизирует свое время с контроллером домена в локальном домене, на котором в настоящее время работает Служба времени Windows.

Если компьютер является контроллером домена, на поиск другого контроллера домена для синхронизации он выполняет до шести запросов. Каждый запрос предназначен для идентификации источника времени с определенными атрибутами, такими как тип контроллера домена, определенное местоположение, и является ли он надежным источником времени или нет. Источник времени также должен соответствовать следующим ограничениям.

Надежный источник времени можно синхронизировать только с контроллером домена в родительском домене.

Эмулятор основного контроллера домена может синхронизироваться с надежным источником времени в собственном домене или на любом контроллере в родительском домене.

Если контроллер домена не поддерживает синхронизацию с типом запрашиваемого контроллера домена, запрос не выполняется. Контроллер домена знает, с какого типа компьютера он может получить время до того, как сделает запрос. Например, локальный эмулятор основного контроллера домена не пытается запросить номера три или шесть, так как контроллер домена не пытается выполнить синхронизацию с самим собой.

В следующей таблице перечислены запросы, которые контроллер домена выполняет для поиска источника времени и порядка, в котором выполняются запросы.

Запросы к источнику времени контроллера домена

| Номер запроса | Контроллер домена | Расположение | Надежность источника времени |

|---|---|---|---|

| 1 | Контроллер родительского домена | На месте | Предпочитает надежный источник времени, но может синхронизироваться с ненадежным источником времени, если доступен только он. |

| 2 | Контроллер локального домена | На месте | Синхронизируется только с надежным источником времени. |

| 3 | Эмулятор основного контроллера локального домена | На месте | Не применяется. Контроллер домена не пытается выполнить синхронизацию с самим собой. |

| 4 | Контроллер родительского домена | Вне узла | Предпочитает надежный источник времени, но может синхронизироваться с ненадежным источником времени, если доступен только он. |

| 5 | Контроллер локального домена | Вне узла | Синхронизируется только с надежным источником времени. |

| 6 | Эмулятор основного контроллера локального домена | Вне узла | Не применяется. Контроллер домена не пытается выполнить синхронизацию с самим собой. |

Примечание

- Компьютер никогда не синхронизируется с самим собой. Если компьютер пытается синхронизироваться с эмулятором основного контроллера локального домена, он не пытается выполнить запросы 3 или 6.

Каждый запрос возвращает список контроллеров домена, которые можно использовать в качестве источника времени. Служба времени Windows назначает каждому запрашиваемому контроллеру домена оценку, исходя из надежности и расположения контроллера домена. В следующей таблице перечислены оценки, назначенные Службой времени Windows каждому типу контроллера домена.

Определение оценки

| Состояние контроллера домена | Оценка |

|---|---|

| Контроллер домена, расположенный на одном сайте | 8 |

| Контроллер домена, помеченный как надежный источник времени | 4 |

| Контроллер домена, расположенный в родительском домене | 2 |

| Контроллер домена, являющийся эмулятором PDC | 1 |

Когда Служба времени Windows определяет, что она идентифицировала контроллер домена с наилучшей оценкой, она больше не выполняет запросы. Оценки, присваиваемые службой времени, являются кумулятивными, что означает, что эмулятор PDC, расположенный на одном и том же сайте, получает оценку в девять баллов.

Если корень службы времени не настроен на синхронизацию с внешним источником, временем управляют внутренние аппаратные часы компьютера.

Указанная вручную синхронизация

Указанная вручную синхронизация позволяет назначить один одноранговый узел или список узлов, с которых компьютер получает время. Если компьютер не является членом домена, его следует настроить на синхронизацию с указанным источником времени вручную. Компьютер, являющийся членом домена, по умолчанию настроен на синхронизацию из иерархии домена. Ручная синхронизация наиболее полезна для корня леса домена или для компьютеров, которые не присоединены к домену. Ручное указание внешнего NTP-сервера для синхронизации с уполномоченным компьютером для вашего домена обеспечивает надежное время. Однако настройка полномочного компьютера домена на синхронизацию с аппаратными часами на самом деле является лучшим решением для обеспечения наиболее точного и безопасного времени в домене.

Указанные вручную источники времени не проходят проверку подлинности, если для них не задан конкретный поставщик времени, и поэтому они уязвимы для злоумышленников. Также, если компьютер синхронизируется с источником, указанным вручную, а не с контроллером домена, который выполняет проверку подлинности, то эти два компьютера могут быть не синхронизированы, что вызовет сбой аутентификации Kerberos. Это может привести к сбою других действий, для которых требуется проверка подлинности сети, например печать или совместное использование файлов. Если на синхронизацию с внешним источником настроен только корень леса, все остальные компьютеры в лесу остаются синхронизированными друг с другом, что затрудняет повторные атаки.

Все доступные механизмы синхронизации

Параметр «Все доступные механизмы синхронизации» является наиболее полезным методом синхронизации для пользователей в сети. Этот метод позволяет синхронизироваться с иерархией доменов и может также, в зависимости от конфигурации, предоставлять альтернативный источник времени, если иерархия домена становится недоступной. Если клиенту не удается синхронизировать время с иерархией домена, источник времени автоматически возвращается к источнику времени, указанному параметром NtpServer. Этот метод синхронизации наиболее часто обеспечивает точное время для клиентов.

Остановка синхронизации времени

Существуют ситуации, в которых синхронизацию времени на компьютере будет необходимо остановить. Например, если компьютер пытается выполнить синхронизацию из источника времени в Интернете или с другого сайта через глобальную сеть с помощью коммутируемого подключения, это может повлечь за собой дорогостоящую оплату по телефону. При отключении синхронизации на этом компьютере он не сможет получить доступ к источнику времени через коммутируемое подключение.

Синхронизацию также можно отключить, чтобы предотвратить создание ошибок в журнале событий. Каждый раз при попытке синхронизации с недоступным источником времени компьютер генерирует ошибку в журнале событий. Если источник времени отключен от сети для планового обслуживания, и вы не собираетесь перенастраивать клиент для синхронизации с другим источником, синхронизацию на клиенте можно отключить для предотвращения попытки синхронизации, пока сервер времени недоступен.

Рекомендуется отключить синхронизацию на компьютере, который обозначен как корень сети синхронизации. Это означает, что корневой компьютер доверяет своим локальным часам. Если корень иерархии синхронизации не установлен на NoSync и если он не может синхронизироваться с другим источником времени, клиенты не принимают пакет, который посылает этот компьютер, потому что его времени нельзя доверять.

Единственными серверами времени, которым клиенты доверяют, даже если они не синхронизировались с другим источником времени, являются те, которые были определены клиентом как надежные серверы времени.

Отключение Службы времени Windows

Службу времени Windows (W32Time) можно отключить полностью. Если вы решили реализовать сторонний продукт синхронизации времени, использующий NTP, сначала нужно отключить Службу времени Windows. Это связано с тем, что все NTP-серверы нуждаются в доступе к порту 123 UDP, и пока Служба времени Windows запущена на операционной системе Windows Server 2003, порт 123 остается зарезервированным Службой времени Windows.

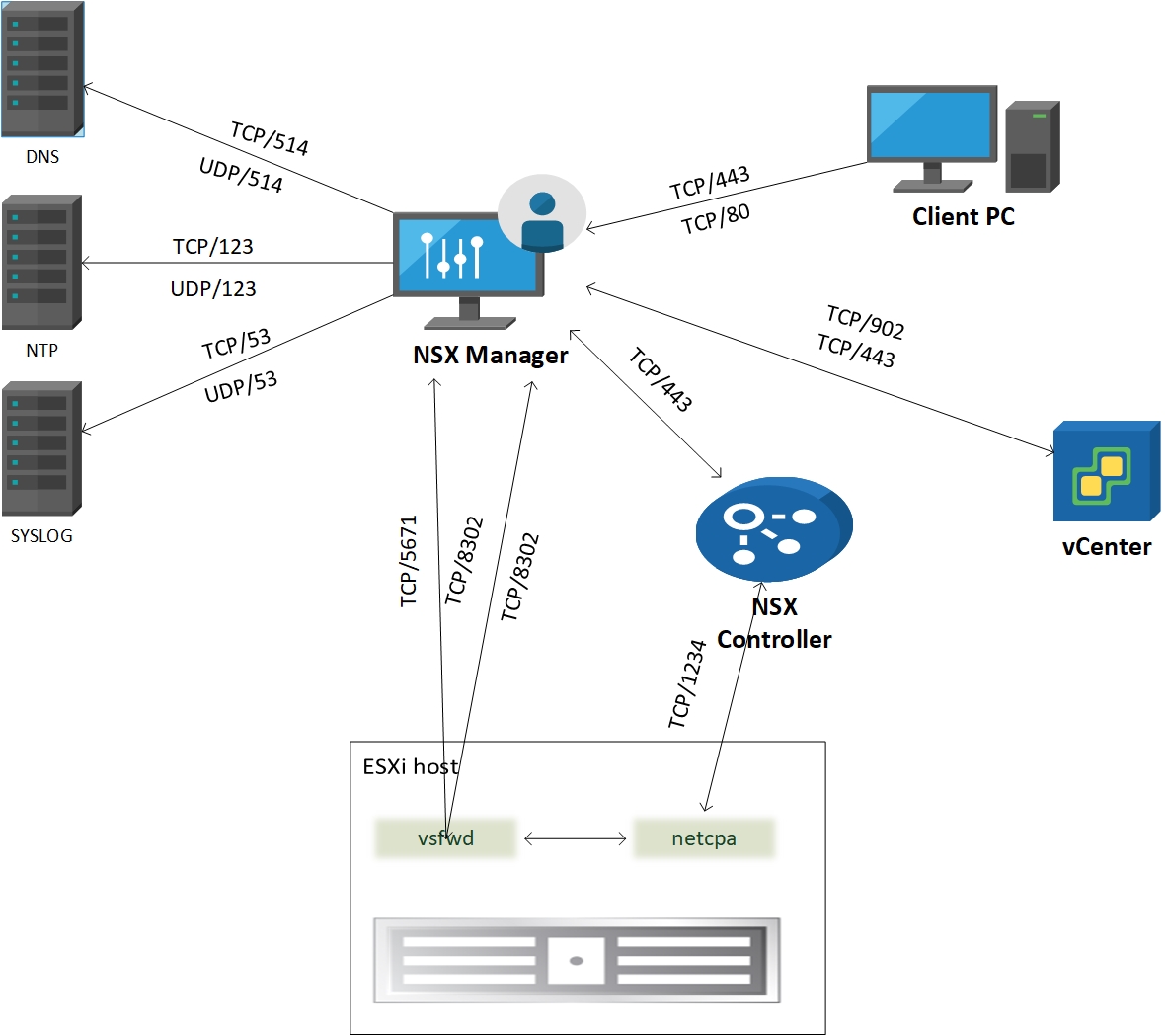

Сетевые порты, используемые службой времени Windows

Служба времени Windows взаимодействует в сети для определения надежных источников времени, получения сведений о времени и предоставления сведений о времени другим компьютерам. Этот обмен данными выполняется в соответствии с определением RFC и SNTP.

Назначения портов для Службы времени Windows

| Служебное имя | UDP | TCP |

|---|---|---|

| NTP | 123 | Н/Д |

| SNTP | 123 | Н/Д |

См. также

Windows Time Service Technical Reference (Технический справочник по службе времени Windows) Windows Time Service Tools and Settings (Средства и параметры службы времени Windows) Статья 902229 базы знаний Майкрософт

Руководство по отладке, а также поиску и устранению неполадок протокола NTP

Введение

В этом документе описывается использование отладки для поиска и устранения неполадок в работе протокола NTP, а также выходные данные основных команд show ntp.

Команды show протокола NTP

Прежде чем начинать поиск причин неполадок в работе протокола NTP, необходимо понять, как использовать следующие команды и их выходные данные:

- show ntp association

- show ntp association detail

- show ntp status

Примечание.Воспользуйтесь инструментом Command Lookup ( только для зарегистрированных заказчиков), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

show ntp association

NTP-ассоциация может быть одноранговой (одна система готова к синхронизации с другой системой или готова разрешить другой системе синхронизацию с собой) или серверной (только одна система синхронизируется с другой системой, но не наоборот).

Вот пример выходных данных команды show ntp association:

CLA_PASA#sh ntp association

address ref clock st when poll reach delay offset disp

~127.127.7.1 127.127.7.1 9 50 64 377 0.0 0.00 0.0

~10.50.44.69 10.50.36.106 5 21231 1024 0 3.8 -4.26 16000.

+~10.50.44.101 10.50.38.114 5 57 64 1 3.6 -4.30 15875.

+~10.50.44.37 10.50.36.50 5 1 256 377 0.8 1.24 0.2

~10.50.44.133 10.50.38.170 5 12142 1024 0 3.2 1.24 16000.

+~10.50.44.165 10.50.38.178 5 35 256 357 2.5 -4.09 0.2

+~10.50.38.42 86.79.127.250 4 7 256 377 0.8 -0.29 0.2

*~10.50.36.42 86.79.127.250 4 188 256 377 0.7 -0.17 0.3

+~10.50.38.50 86.79.127.250 4 42 256 377 0.9 1.02 0.4

+~10.50.36.50 86.79.127.250 4 20 256 377 0.7 0.87 0.5

* master (synced), # master (unsynced), + selected, - candidate, ~ configured

| Термин | Пояснение |

|---|---|

Символы, указанные перед адресом, имеют следующие определения:

| |

адрес | Это IP-адрес узла. В первой записи в этом примере указан адрес 127.127.7.1. Это указывает, что локальный компьютер синхронизирован сам с собой. Обычно только тактовый генератор NTP синхронизируется сам с собой. |

ref clock | Это адрес тактовых сигналов для однорангового узла. В данном примере первые шесть одноранговых узлов/серверов имеют частный IP-адрес для тактовых импульсов, поэтому их тактовыми генераторами, вероятно, являются маршрутизаторы, коммутаторы или серверы в локальной сети. Для последних четырех записей тактовый сигнал имеет общедоступный IP-адрес, поэтому их тактовым генератором, вероятно, является общедоступный источник синхросигналов. |

st | В NTP используется понятие уровня для описания расстояния (в переходах NTP) от машины до доверенного источника синхросигналов. Например, сервер синхронизации времени с уровнем 1 имеет непосредственно подключенные к нему радиочасы или атомные часы. Он передает по протоколу NTP свое время на сервер синхронизации времени с уровнем 2 и так далее до уровня 16. Компьютер, на котором выполняется протокол NTP, автоматически выбирает компьютер с самым низким номером уровня, с которым может связаться, и использует NTP как свой источник синхросигналов. |

when | Время, начиная с получения последнего пакета NTP от однорангового узла (указывается в секундах). Это значение должно быть меньше, чем интервал опроса. |

poll | Об Об Интервал опроса указывается в секундах. Интервал обычно начинается минимум с 64-секундных интервалов опроса. RFC указывает, что для синхронизации двух компьютеров необходимо не более одной транзакции NTP в минуту. Как только NTP начнет устойчиво работать между клиентом и сервером, интервал опроса может с небольшим шагом увеличиваться от 64 до 1024 секунд и обычно устанавливается на каком-то промежуточном значении. Однако это значение динамически изменяется в зависимости от сетевых условий между клиентом и сервером и потери пакетов NTP. Если сервер недостижим в течение некоторого времени, интервал опроса постепенно увеличивается до 1024 секунд, чтобы сократить дополнительную нагрузку на сеть. Невозможно отрегулировать интервал опроса NTP на маршрутизаторе, поскольку он определяется эвристическими алгоритмами. |

reach | Достижимость однорангового узла является строкой битов, передаваемой в виде восьмеричного значения. Это поле показывает, были ли последние 8 пакетов получены процессом NTP в ПО Cisco IOS®. Пакеты должны быть получены, обработаны и приняты как допустимые процессом NTP, а не только маршрутизатором или коммутатором, который получает IP-пакеты NTP. Процесс reach использует интервал опроса в качестве тайм-аута для принятия решения о том, был ли пакет получен или нет. Интервал опроса — это время ожидания до того, как протокол NTP придет к заключению, что пакет был потерян. Время опроса может быть различным для разных одноранговых узлов, поэтому время до того, как процесс reach решит, что пакет был потерян, может также быть различным для них. В данном примере есть четыре различных значения достижимости:

Достижимость является хорошим индикатором того, отбрасываются ли пакеты NTP из-за плохого канала, проблем с ЦП или других периодических неполадок. Convert octal < — > binary — это онлайн-инструмент для выполнения этого и многих других преобразований. |

delay | О О Задержка прохождения сигнала в прямом и обратном направлении к одноранговому узлу (указывается в миллисекундах). Эта задержка принимается во внимание для более точной настройки синхронизации. |

offset | Смещение представляет собой различие во времени между одноранговыми узлами или между тактовым генератором и клиентом. Это значение представляет собой поправку, которая применяется к клиентским часам для их синхронизации. Положительное значение указывает, что показания часов сервера больше. Отрицательное значение указывает, что показания клиентских часов больше. |

disp | Дисперсия (в секундах) — это максимальная разница во времени, которая когда-либо наблюдалась между локальными часами и часами сервера. В данном примере дисперсия равна 0.3 для сервера 10.50.36.42, поэтому максимальная разница во времени, когда-либо наблюдавшаяся локально между локальными часами и часами сервера, составляет 0,3 секунды. При первоначальной синхронизации часов можно ожидать большое значение. Однако, если дисперсия оказывается слишком большой в других случаях, значит, процесс NTP на клиенте не принимает сообщения NTP от сервера. Максимальная дисперсия составляет 16000; в данном примере такова дисперсия для серверов 10.50.44.69 и 10.50.44.133, поэтому локальный клиент не принимает время от этих серверов. Если достижимость равна нулю и дисперсия очень высока, клиент, вероятно, не принимает сообщения от этого сервера. См. вторую строку примера: address ref clock st when poll reach delay offset disp Несмотря на то что смещение составляет всего -4.26, дисперсия очень высока (возможно, из-за события в прошлом) и достижимость равна нулю, поэтому этот клиент не принимает время от этого сервера. |

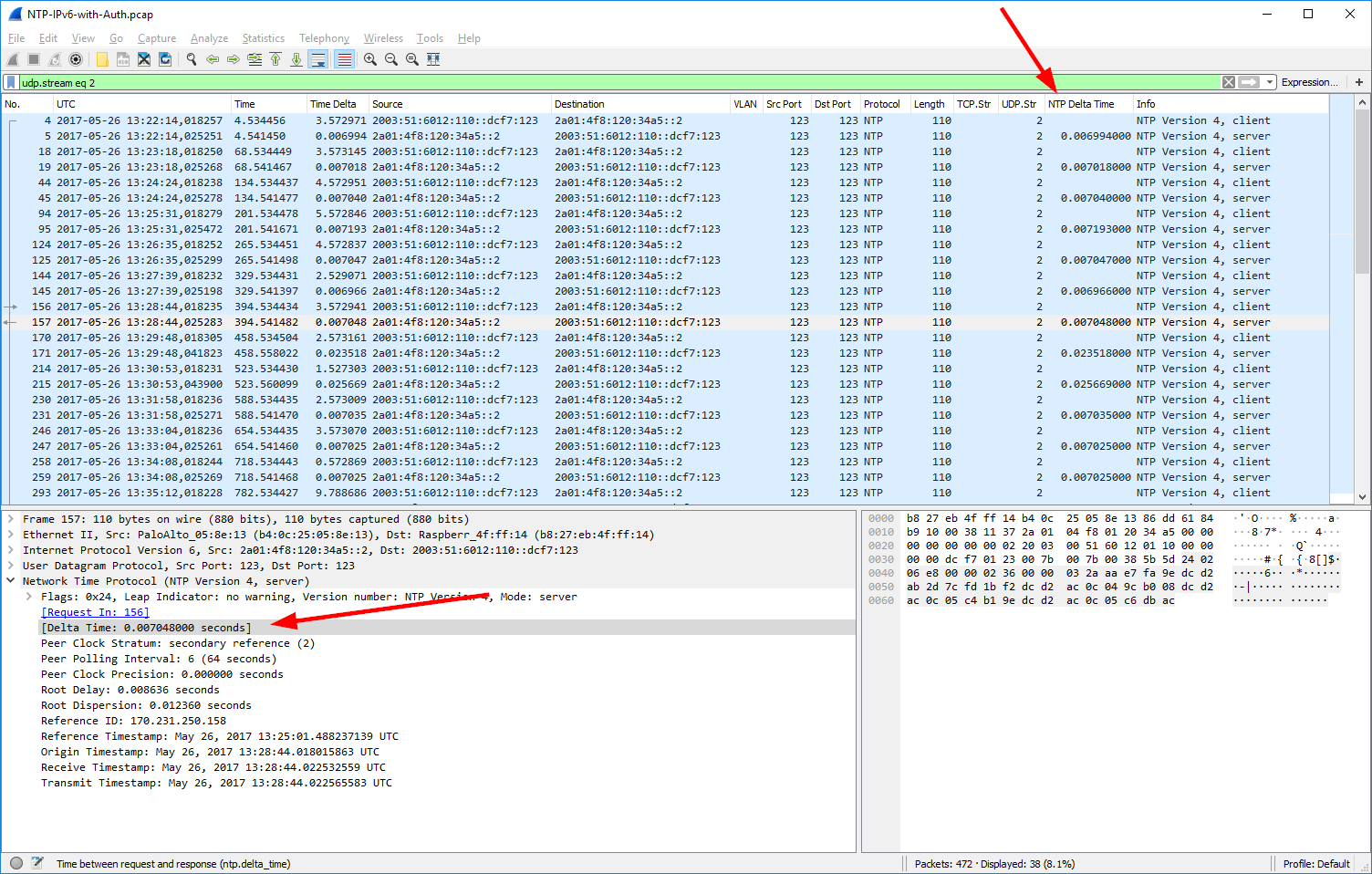

show ntp association detail

Вот пример выходных данных команды show ntp association detail:

Router#sho ntp assoc detail

10.4.2.254 configured, our_master, sane, valid, stratum 1

ref ID .GPS., time D36968AA.CC528FE7 (02:10:50.798 UTC Fri May 25 2012)

our mode client, peer mode server, our poll intvl 64, peer poll intvl 64

root delay 0.00 msec, root disp 0.44, reach 377, sync dist 207.565

delay 2.99 msec, offset 268.3044 msec, dispersion 205.54

precision 2**19, version 3

org time D36968B7.E74172BF (02:11:03.903 UTC Fri May 25 2012)

rcv time D36968B7.A2F44E2C (02:11:03.636 UTC Fri May 25 2012)

xmt time D36968B7.A21D3780 (02:11:03.633 UTC Fri May 25 2012)

filtdelay = 2.99 2.88 976.61 574.65 984.71 220.26 168.12 2.72

filtoffset = 268.30 172.15 -452.49 -253.59 -462.03 -81.98 -58.04 22.38

filterror = 0.02 0.99 1.95 1.97 2.00 2.01 2.03 2.0410.3.2.254 configured, selected, sane, valid, stratum 1

ref ID .GPS., time D36968BB.B16C4A21 (02:11:07.693 UTC Fri May 25 2012)

our mode client, peer mode server, our poll intvl 64, peer poll intvl 64

root delay 0.00 msec, root disp 3.34, reach 377, sync dist 192.169

delay 0.84 msec, offset 280.3251 msec, dispersion 188.42

precision 2**19, version 3

org time D36968BD.E69085E4 (02:11:09.900 UTC Fri May 25 2012)

rcv time D36968BD.9EE9048B (02:11:09.620 UTC Fri May 25 2012)

xmt time D36968BD.9EA943EF (02:11:09.619 UTC Fri May 25 2012)

filtdelay = 0.84 0.75 663.68 0.67 0.72 968.05 714.07 1.14

filtoffset = 280.33 178.13 -286.52 42.88 41.41 -444.37 -320.25 35.15

filterror = 0.02 0.99 1.97 1.98 1.98 2.00 2.03 2.0310.1.2.254 configured, insane, invalid, stratum 1

ref ID .GPS., time D3696D3D.BBB4FF24 (02:30:21.733 UTC Fri May 25 2012)

our mode client, peer mode server, our poll intvl 64, peer poll intvl 64

root delay 0.00 msec, root disp 4.15, reach 1, sync dist 15879.654

delay 0.98 msec, offset 11.9876 msec, dispersion 15875.02

precision 2**19, version 3

org time D3696D3D.E4C253FE (02:30:21.893 UTC Fri May 25 2012)

rcv time D3696D3D.E1D0C1B9 (02:30:21.882 UTC Fri May 25 2012)

xmt time D3696D3D.E18A748D (02:30:21.881 UTC Fri May 25 2012)

filtdelay = 0.98 0.00 0.00 0.00 0.00 0.00 0.00 0.00

filtoffset = 11.99 0.00 0.00 0.00 0.00 0.00 0.00 0.00

filterror = 0.02 16000.0 16000.0 16000.0 16000.0 16000.0 16000.0 16000.0

Термины, уже определенные в разделе, посвященном команде show ntp association, не повторяются.

Термин | Пояснение | |||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

configured | Этот источник синхронизации NTP настроен как сервер. Это значение также может быть динамическим, когда одноранговый узел или сервер обнаруживается динамически. | |||||||||||||||||||||||||||

our_master | Локальный клиент синхронизируется с этим одноранговым узлом. | |||||||||||||||||||||||||||

selected | Одноранговый узел или сервер выбран для возможной синхронизации в случае сбоя our_master или потери синхронизации клиентом. | |||||||||||||||||||||||||||

sane | Проверки правильности используются для проверки пакета NTP, полученного от сервера. Эти тесты описаны в документе RFC 1305, спецификация, реализация и анализ протокола сетевого времени (версия 3). Вот эти проверки:

Данные пакета допустимы, если пройдены проверки 1–4. Эти данные затем используются для вычисления смещения, задержки и дисперсии. Заголовок пакета допустим, если пройдены проверки 5–8. Только пакеты с допустимым заголовком могут использоваться для определения того, может ли одноранговый узел быть выбран для синхронизации. | |||||||||||||||||||||||||||

insane | Проверки правильности не пройдены, поэтому время от данного сервера не принимается. Сервер не синхронизирован. | |||||||||||||||||||||||||||

valid | Время однорангового узла или сервера допустимо. Локальный клиент принимает это время, если данный одноранговый узел становится тактовым генератором. | |||||||||||||||||||||||||||

invalid | Время на одноранговом узле или сервере недопустимо, и это время не будет принято. | |||||||||||||||||||||||||||

ref ID | Каждому одноранговому узлу или серверу назначается ссылочный идентификатор (метка). | |||||||||||||||||||||||||||

time | Это последняя метка времени, полученная от данного однорангового узла или сервера. | |||||||||||||||||||||||||||

our mode/ peer mode | Это состояние локального клиента или однорангового узла. | |||||||||||||||||||||||||||

our poll intvl/ peer poll intvl | Это интервал опроса от нашей системы к данному одноранговому узлу или от этого однорангового узла к локальной системе. | |||||||||||||||||||||||||||

root delay | Корневая задержка — это задержка в миллисекундах к корневому устройству настройки NTP. Часы с уровнем 1 считаются корневыми в настройке или схеме NTP. В данном примере все три сервера могут быть корневыми, поскольку находятся в уровне 1. | |||||||||||||||||||||||||||

root dispersion | Корневая дисперсия — это максимальная разница во времени, которая когда-либо наблюдалась между локальными и корневыми часами. Дополнительную информацию см. в разъяснении значения disp, приведенном в разделе show ntp association. | |||||||||||||||||||||||||||

sync dist. | Это оценка максимального различия между временем в источнике с уровнем 0 и временем, измеренным клиентом; формируется из значений времени прохождения сигнала в прямом и обратном направлении, точности системы и дрейфа показаний часов, начиная с последнего фактического значения на источнике уровня. В крупномасштабной среде NTP (серверы NTP в страте 1 в Интернете с серверами, являющимися источниками времени в других стратах) с серверами/клиентами в нескольких стратах топология синхронизации NTP должна быть организована таким образом, чтобы достичь высочайшей точности, однако нельзя допустить формирование петли синхронизации времени. Дополнительным фактором является то, что в каждом добавленном уровне имеется потенциально ненадежный сервер синхронизации времени, который вносит дополнительные ошибки измерения. Алгоритм выбора, используемый в NTP, включает вариант алгоритма распределенной маршрутизации Беллмана — Форда для вычисления связующих деревьев минимального веса с привязкой к основным серверам. Критерий расстояния, используемый этим алгоритмом, состоит из уровня и расстояния синхронизации, которое в свою очередь состоит из дисперсии и половины абсолютной задержки. Таким образом, путь синхронизации всегда проходит через минимальное количество серверов до корневого сервера; связи определяются на основе максимальной ошибки. | |||||||||||||||||||||||||||

delay | Это задержка прохождения сигнала в прямом и обратном направлении до однорангового узла. | |||||||||||||||||||||||||||

precision | Это точность часов однорангового узла в Гц. | |||||||||||||||||||||||||||

version | Это номер версии NTP, используемой одноранговым узлом. | |||||||||||||||||||||||||||

org time | Это метка времени источника пакета NTP; другими словами, это метка времени данного однорангового узла в момент создания пакета NTP, но до отправки пакета локальному клиенту. | |||||||||||||||||||||||||||

rcv time | Это метка времени в момент получения сообщения локальным клиентом. Различие между значениями org time и rcv time представляет собой смещение для данного однорангового узла. В этом примере у сервера времени 10.4.2.254 есть следующие значения времени: org time D36968B7.E74172BF (02:11:03.903 UTC Fri May 25 2012) Разница между ними — это смещение в 268,3044 мс. | |||||||||||||||||||||||||||

xmt time | Это метка времени передачи для пакета NTP, который локальный клиент отправляет данному одноранговому узлу или серверу. | |||||||||||||||||||||||||||

filtdelay | Это задержка при прохождении пакета в прямом и обратном направлении в миллисекундах для каждой выборки. Выборка является последним полученным пакетом NTP. В данном примере у сервера времени 10.4.2.254 есть следующие значения: filtdelay = 2.99 2.88 976.61 574.65 984.71 220.26 168.12 2.72 Эти восемь выборок соответствуют значению поля достижимости, которое показывает, получил ли локальный клиент последние восемь пакетов NTP. |

show ntp status

Вот пример выходных данных команды show ntp status:

USSP-B33S-SW01#sho ntp status

Clock is synchronized, stratum 2, reference is 10.4.2.254

nominal freq is 250.0000 Hz, actual freq is 250.5630 Hz, precision is 2**18

reference time is D36968F7.7E3019A9 (02:12:07.492 UTC Fri May 25 2012)

clock offset is 417.2868 msec, root delay is 2.(-18), или 3,8 микросекунды.Потеря синхронизации между одноранговыми узлами NTP или между сервером времени и клиентом может произойти по многим причинам. В NTP синхронизация с компьютером, время которого могло бы быть неоднозначным, предотвращается следующими способами:

- NTP никогда не синхронизируется с компьютером, который сам не синхронизирован.

- NTP сравнивает время, о котором сообщают несколько компьютеров, и не синхронизируется с компьютером, время которого существенно отличается от других, даже если его значение уровня меньше.

Поиск и устранение неполадок NTP с помощью отладки

Вот некоторые наиболее распространенные причины неполадок в работе NTP:

- Пакеты NTP не получены.

- Пакеты NTP получены, но не обработаны процессом NTP в IOS.

- Пакеты NTP обработаны, но ошибочные показатели или данные пакета приводят к потере синхронизации.

- Период тактовых импульсов NTP установлен вручную.

Вот важные команды отладки, которые позволяют выявить причину этих неполадок:

- debug ip packets <acl>

- debug ntp packets

- debug ntp validity

- debug ntp sync

- debug ntp events

В следующих разделах иллюстрируется использование отладок для устранения этих распространенных неполадок.

Примечание.Воспользуйтесь инструментом Command Lookup ( только для зарегистрированных заказчиков), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Примечание.Перед использованием команд debug обратитесь к документу Важные сведения о командах отладки.

Пакеты NTP не получены

Используйте команду debug ip packet, чтобы проверить, происходит ли получение и передача пакетов NTP. Так как выходные данные команды отладки могут быть обширными, можно ограничить их с помощью списков контроля доступа (ACL). NTP использует порт 123 протокола пользовательских датаграмм (UDP).

- Создайте ACL 101:

access-list 101 permit udp any any eq 123

Пакеты NTP обычно имеют порт источника и порт назначения 123; это будет полезно:

access-list 101 permit udp any eq 123 anypermit udp any eq 123 any eq 123

- Используйте этот ACL-список для ограничения выходных данных команды debug ip packet:

debug ip packet 101

- Если неполадка связана с конкретными одноранговыми узлами, сузьте ACL 101 до этих узлов. Если адрес однорангового узла — 172.16.1.1, измените ACL 101 следующим образом:

access-list 101 permit udp host 172.16.1.1 any eq 123

access-list 101 permit udp any eq 123 host 172.16.1.1

Выходные данные в этом примере указывают, что пакеты не отправляются:

241925: Apr 23 2012 15:46:26.101 ETE: IP: s=10.50.38.70 (Tunnel99), d=10.50.44.101, len 76,

input feature

241926: Apr 23 2012 15:46:26.101 ETE: UDP src=123, dst=123, Ingress-NetFlow(13), rtype 0,

forus FALSE, sendself FALSE, mtu 0

241927: Apr 23 2012 15:46:26.101 ETE: IP: s=10.50.38.70 (Tunnel99), d=10.50.44.101, len 76,

input feature

241928: Apr 23 2012 15:46:26.101 ETE: UDP src=123, dst=123, MCI Check(55), rtype 0,

forus FALSE, sendself FALSE, mtu 0

Как только вы подтвердите, что пакеты NTP не получены, необходимо сделать следующее:

- Проверьте, правильно ли настроен NTP.

- Проверьте, не блокирует ли ACL-список пакеты NTP.

- Проверьте наличие проблем маршрутизации к IP-адресу источника или назначения.

Пакеты NTP не обрабатываются

Если включены команды debug ip packet и debug ntp packets, можно увидеть получаемые и передаваемые пакеты, а также действия NTP с этими пакетами. Для каждого полученного пакета NTP (как показано командой debug ip packet) существует соответствующая запись, создаваемая командой debug ntp packets.

Вот выходные данные отладки, когда процесс NTP обрабатывает полученные пакеты:

Apr 20 00:16:34.143 UTC: IP: tableid=0, s=10.3.2.31 (local), d=10.1.2.254 (Vlan2), routed

via FIB

.Apr 20 00:16:34.143 UTC: IP: s=10.3.2.31 (local), d=10.1.2.254 (Vlan2), len 76, sending

.Apr 20 00:16:34.143 UTC: IP: s=10.3.2.31 (local), d=10.1.2.254 (Vlan2), len 76, sending

full packet

.Apr 20 00:16:34.143 UTC: NTP: xmit packet to 10.1.2.254:

.Apr 20 00:16:34.143 UTC: leap 3, mode 3, version 3, stratum 0, ppoll 64

.Apr 20 00:16:34.143 UTC: rtdel 0021 (0.504), rtdsp 1105E7 (17023.056), refid 0A0102FE

(10.1.2.254)

.Apr 20 00:16:34.143 UTC: ref D33B2922.24FEBDC7 (00:15:30.144 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: org 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.Apr 20 00:16:34.143 UTC: rec 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.Apr 20 00:16:34.143 UTC: xmt D33B2962.24CAFAD1 (00:16:34.143 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: IP: s=10.1.2.254 (Vlan2), d=10.3.2.31, len 76, rcvd 2

.Apr 20 00:16:34.143 UTC: NTP: rcv packet from 10.1.2.254 to 10.3.2.31 on Vlan2:

.Apr 20 00:16:34.143 UTC: leap 0, mode 4, version 3, stratum 1, ppoll 64

.Apr 20 00:16:34.143 UTC: rtdel 0000 (0.000), rtdsp 009D (2.396), refid 47505300 (71.80.83.0)

.Apr 20 00:16:34.143 UTC: ref D33B2952.4CC11CCF (00:16:18.299 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: org D33B2962.24CAFAD1 (00:16:34.143 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: rec D33B2962.49D3724D (00:16:34.288 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: xmt D33B2962.49D997D0 (00:16:34.288 UTC Fri Apr 20 2012)

.Apr 20 00:16:34.143 UTC: inp D33B2962.25010310 (00:16:34.144 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: IP: tableid=0, s=10.3.2.31 (local), d=10.8.2.254 (Vlan2), routed

via FIB

.Apr 20 00:16:36.283 UTC: IP: s=10.3.2.31 (local), d=10.8.2.254 (Vlan2), len 76, sending

.Apr 20 00:16:36.283 UTC: IP: s=10.3.2.31 (local), d=10.8.2.254 (Vlan2), len 76, sending

full packet

.Apr 20 00:16:36.283 UTC: NTP: xmit packet to 10.8.2.254:

.Apr 20 00:16:36.283 UTC: leap 3, mode 3, version 3, stratum 0, ppoll 64

.Apr 20 00:16:36.283 UTC: rtdel 002F (0.717), rtdsp 11058F (17021.713), refid 0A0102FE

(10.1.2.254)

.Apr 20 00:16:36.283 UTC: ref D33B2962.25010310 (00:16:34.144 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: org 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.Apr 20 00:16:36.283 UTC: rec 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.Apr 20 00:16:36.283 UTC: xmt D33B2964.48947E87 (00:16:36.283 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: IP: s=10.8.2.254 (Vlan2), d=10.3.2.31, len 76, rcvd 2

.Apr 20 00:16:36.283 UTC: NTP: rcv packet from 10.8.2.254 to 10.3.2.31 on Vlan2:

.Apr 20 00:16:36.283 UTC: leap 0, mode 4, version 3, stratum 1, ppoll 64

.Apr 20 00:16:36.283 UTC: rtdel 0000 (0.000), rtdsp 0017 (0.351), refid 47505300 (71.80.83.0)

.Apr 20 00:16:36.283 UTC: ref D33B295B.8AF7FE33 (00:16:27.542 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: org D33B2964.48947E87 (00:16:36.283 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: rec D33B2964.4A6AD269 (00:16:36.290 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: xmt D33B2964.4A7C00D0 (00:16:36.290 UTC Fri Apr 20 2012)

.Apr 20 00:16:36.283 UTC: inp D33B2964.498A755D (00:16:36.287 UTC Fri Apr 20 2012)

Вот пример, когда NTP не обрабатывает полученные пакеты. Несмотря на то что пакеты NTP получены (как показывает команда debug ip packet), процесс NTP не обрабатывает их. Для отправленных пакетов NTP представлены соответствующие выходные данные команды debug ntp packets, поскольку процесс NTP должен сгенерировать пакет. Эта неполадка характерна для полученных пакетов NTP, которые не обрабатываются.

071564: Apr 23 2012 15:46:26.100 ETE: NTP: xmit packet to 10.50.44.101:

071565: Apr 23 2012 15:46:26.100 ETE: leap 0, mode 1, version 3, stratum 5, ppoll 1024

071566: Apr 23 2012 15:46:26.100 ETE: rtdel 07B5 (30.106), rtdsp 0855 (32.547), refid 0A32266A

(10.50.38.106)

071567: Apr 23 2012 15:46:26.100 ETE: ref D33FDB05.1A084831 (15:43:33.101 ETE Mon Apr 23 2012)

071568: Apr 23 2012 15:46:26.100 ETE: org 00000000.00000000 (01:00:00.000 HIVER Mon Jan 1 1900)

071569: Apr 23 2012 15:46:26.100 ETE: rec 00000000.00000000 (01:00:00.000 HIVER Mon Jan 1 1900)

071570: Apr 23 2012 15:46:26.100 ETE: xmt D33FDBB2.19D3457C (15:46:26.100 ETE Mon Apr 23 2012)

PCY_PAS1#

071571: Apr 23 2012 15:47:31.497 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76,

input feature

071572: Apr 23 2012 15:47:31.497 ETE: UDP src=123, dst=123, Ingress-NetFlow(13), rtype 0,

forus FALSE, sendself FALSE, mtu 0

071573: Apr 23 2012 15:47:31.497 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76,

input feature

071574: Apr 23 2012 15:47:31.497 ETE: UDP src=123, dst=123, MCI Check(55), rtype 0,

forus FALSE, sendself FALSE, mtu 0

071575: Apr 23 2012 15:47:31.497 ETE: FIBipv4-packet-proc: route packet from Tunnel99 src

10.50.38.78 dst 10.50.44.69

071576: Apr 23 2012 15:47:31.497 ETE: FIBfwd-proc: base:10.50.44.69/32 receive entry

PCY_PAS1#

071577: Apr 23 2012 15:47:31.497 ETE: FIBipv4-packet-proc: packet routing failed

071578: Apr 23 2012 15:47:31.497 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76, rcvd 2

071579: Apr 23 2012 15:47:31.497 ETE: UDP src=123, dst=123

071580: Apr 23 2012 15:47:31.497 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76, stop

process pak for forus packet

071581: Apr 23 2012 15:47:31.497 ETE: UDP src=123, dst=123

PCY_PAS1#

071582: Apr 23 2012 16:03:30.105 ETE: NTP: xmit packet to 10.50.44.101:

071583: Apr 23 2012 16:03:30.105 ETE: leap 0, mode 1, version 3, stratum 5, ppoll 1024

071584: Apr 23 2012 16:03:30.105 ETE: rtdel 0759 (28.702), rtdsp 087D (33.157), refid 0A32266A

(10.50.38.106)

071585: Apr 23 2012 16:03:30.105 ETE: ref D33FDF05.1B2CC3D4 (16:00:37.106 ETE Mon Apr 23 2012)

071586: Apr 23 2012 16:03:30.105 ETE: org 00000000.00000000 (01:00:00.000 HIVER Mon Jan 1 1900)

071587: Apr 23 2012 16:03:30.105 ETE: rec 00000000.00000000 (01:00:00.000 HIVER Mon Jan 1 1900)

071588: Apr 23 2012 16:03:30.105 ETE: xmt D33FDFB2.1B1D5E7E (16:03:30.105 ETE Mon Apr 23 2012)

PCY_PAS1#

071589: Apr 23 2012 16:04:35.502 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76,

input feature

071590: Apr 23 2012 16:04:35.506 ETE: UDP src=123, dst=123, Ingress-NetFlow(13), rtype 0,

forus FALSE, sendself FALSE, mtu 0

071591: Apr 23 2012 16:04:35.506 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76,

input feature

071592: Apr 23 2012 16:04:35.506 ETE: UDP src=123, dst=123, MCI Check(55), rtype 0, forus

FALSE, sendself FALSE, mtu 0

071593: Apr 23 2012 16:04:35.506 ETE: FIBipv4-packet-proc: route packet from Tunnel99 src

10.50.38.78 dst 10.50.44.69

071594: Apr 23 2012 16:04:35.506 ETE: FIBfwd-proc: base:10.50.44.69/32 receive entry

PCY_PAS1#

071595: Apr 23 2012 16:04:35.506 ETE: FIBipv4-packet-proc: packet routing failed

071596: Apr 23 2012 16:04:35.506 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76, rcvd 2

071597: Apr 23 2012 16:04:35.506 ETE: UDP src=123, dst=123

071598: Apr 23 2012 16:04:35.506 ETE: IP: s=10.50.38.78 (Tunnel99), d=10.50.44.69, len 76, stop

process pak for forus packet

071599: Apr 23 2012 16:04:35.506 ETE: UDP src=123, dst=123

PCY_PAS1#

Потеря синхронизации

Потеря синхронизации может произойти, если значение дисперсии и/или задержки для сервера оказывается очень большим. Большие значения указывают, что пакеты слишком долго перемещаются от сервера или однорангового узла до клиента по отношению к источнику синхросигналов. Итак, локальный компьютер не может доверять точности времени, представленного в пакете, поскольку не знает, как долго передавался пакет.

Протокол NTP скрупулезен в отношении времени и не будет выполнять синхронизацию с другим устройством, которому не может доверять или не может скорректировать так, чтобы ему можно было доверять.

Если канал загружен и по пути выполняется буферизация, возникает задержка пакетов при доставке клиенту NTP. Поэтому метка времени в последующем пакете NTP может иногда очень сильно отличаться, и локальный клиент не может скорректировать это различие.

Отключить проверку таких пакетов в NTP можно только при использовании SNTP (простой сетевой протокол синхронизации времени). SNTP не может по большей части считаться альтернативным вариантом, поскольку не имеет широкой поддержки в программном обеспечении.

Столкнувшись с потерей синхронизации, необходимо проверить каналы связи:

- Они перегружены?

- Есть ли отбрасывание пакетов в ваших каналах глобальной сети (WAN)

- Выполняется ли шифрование?

Контролируйте значение достижимости с помощью команды show ntp associations detail. Самое большое значение — 377. Если значение равно 0 или мало, пакеты NTP поступают с перебоями, а локальный клиент теряет синхронизацию с сервером.

debug ntp validity

Команда debug ntp validity указывает, если пакет NTP не прошел проверку правильности или достоверности, а также причину сбоя. Сравните эти выходные данные с проверками правильности, указанными в RFC1305, которые используются для проверки пакета NTP, полученного от сервера. Определены восемь проверок:

| Проверка | Маска | Пояснение |

|---|---|---|

| 1 | 0x01 | Получен дубликат пакета |

| 2 | 0x02 | Получен поддельный пакет |

| 3 | 0x04 | Протокол не синхронизирован |

| 4 | 0x08 | Задержка или дисперсия однорангового узла не прошла проверку граничных условий |

| 5 | 0x10 | Сбой аутентификации однорангового узла |

| 6 | 0x20 | Часы однорангового узла не синхронизированы (характерно для несинхронизированного сервера) |

| 7 | 0x40 | Уровень однорангового узла вне пределов |

| 8 | 0x80 | Задержка или дисперсия корневого узла не прошла проверку граничных условий |

Вот пример выходных данных команды debug ntp validity:

PCY_PAS1#debug ntp validity

NTP peer validity debugging is on009585: Mar 1 2012 09:14:32.670 HIVER: NTP: packet from 192.196.113.57 failed validity tests 52

009586: Mar 1 2012 09:14:32.670 HIVER: Authentication failed

009587: Mar 1 2012 09:14:32.670 HIVER: Peer/Server Stratum out of bound

PCY_PAS1#

009588: Mar 1 2012 09:14:38.210 HIVER: NTP: packet from 192.168.56.1 failed validity tests 14

009589: Mar 1 2012 09:14:38.210 HIVER: Authentication failed

PCY_PAS1#

009590: Mar 1 2012 09:14:43.606 HIVER: NTP: packet from 163.110.103.27 failed validity tests 14

009591: Mar 1 2012 09:14:43.606 HIVER: Authentication failed

PCY_PAS1#

009592: Mar 1 2012 09:14:48.686 HIVER: NTP: packet from 192.196.113.57 failed validity tests 52

009593: Mar 1 2012 09:14:48.686 HIVER: Authentication failed

009594: Mar 1 2012 09:14:48.686 HIVER: Peer/Server Stratum out of bound

PCY_PAS1#

009596: Mar 1 2012 09:14:54.222 HIVER: NTP: packet from 163.110.103.35 failed validity tests 14

009597: Mar 1 2012 09:14:54.222 HIVER: Authentication failed

PCY_PAS1#

009598: Mar 1 2012 09:14:54.886 HIVER: NTP: synced to new peer 10.50.38.106

009599: Mar 1 2012 09:14:54.886 HIVER: NTP: 10.50.38.106 synced to new peer

PCY_PAS1#

009600: Mar 1 2012 09:14:59.606 HIVER: NTP: packet from 163.110.103.27 failed validity tests 14

009601: Mar 1 2012 09:14:59.606 HIVER: Authentication failed

PCY_PAS1#

009602: Mar 1 2012 09:15:04.622 HIVER: NTP: packet from 192.196.113.137 failed validity tests 52

009603: Mar 1 2012 09:15:04.622 HIVER: Authentication failed

009604: Mar 1 2012 09:15:04.622 HIVER: Peer/Server Stratum out of bound

PCY_PAS1#

009605: Mar 1 2012 09:15:10.238 HIVER: NTP: packet from 192.168.56.1 failed validity tests 14

009606: Mar 1 2012 09:15:10.238 HIVER: Authentication failed

PCY_PAS1#

009607: Mar 1 2012 09:15:15.338 HIVER: NTP: packet from 163.83.23.140 failed validity tests 52

009608: Mar 1 2012 09:15:15.338 HIVER: Authentication failed

009609: Mar 1 2012 09:15:15.338 HIVER: Peer/Server Stratum out of bound

PCY_PAS1#

009610: Mar 1 2012 09:15:20.402 HIVER: NTP: packet from 192.196.113.92 failed validity tests 74

009611: Mar 1 2012 09:15:20.402 HIVER: Authentication failed

009612: Mar 1 2012 09:15:20.402 HIVER: Peer/Server Clock unsynchronized

009613: Mar 1 2012 09:15:20.402 HIVER: Peer/Server Stratum out of bound

debug ntp packets

Можно использовать команду debug ntp packets, чтобы просмотреть время, предоставленное одноранговым узлом или сервером в полученном пакете. Локальный компьютер синхронизации времени также сообщает известное ему время одноранговому узлу или серверу в передаваемом пакете.

| Поле | пакет rcv | пакет xmit |

|---|---|---|

| org | Метка времени отправителя пакета, которая представляет собой время сервера. | Метка времени отправителя (клиента) при отправке пакета. (Клиент отправляет пакет на сервер. |

| rec | Метка времени на клиенте при получении пакета. | Текущее время клиента. |

В этом примере выходных данных метки времени в пакете, полученном от сервера, и пакете, отправленном на другой сервер, одинаковы; это указывает, что NTP клиент синхронизирован.

USSP-B33S-SW01#debug ntp packets

NTP packets debugging is on

USSP-B33S-SW01#

May 25 02:21:48.182 UTC: NTP: rcv packet from 10.1.2.254 to 10.3.2.31 on Vlan2:

May 25 02:21:48.182 UTC: leap 0, mode 4, version 3, stratum 1, ppoll 64

May 25 02:21:48.182 UTC: rtdel 0000 (0.000), rtdsp 00F2 (3.693), refid 47505300 (71.80.83.0)

May 25 02:21:48.182 UTC: ref D3696B38.B722C417 (02:21:44.715 UTC Fri May 25 2012)

May 25 02:21:48.182 UTC: org D3696B3C.2EA179BA (02:21:48.182 UTC Fri May 25 2012)

May 25 02:21:48.182 UTC: rec D3696B3D.E58DE1BE (02:21:49.896 UTC Fri May 25 2012)

May 25 02:21:48.182 UTC: xmt D3696B3D.E594E7AF (02:21:49.896 UTC Fri May 25 2012)

May 25 02:21:48.182 UTC: inp D3696B3C.2EDFC333 (02:21:48.183 UTC Fri May 25 2012)

May 25 02:22:46.051 UTC: NTP: xmit packet to 10.4.2.254:

May 25 02:22:46.051 UTC: leap 0, mode 3, version 3, stratum 2, ppoll 64

May 25 02:22:46.051 UTC: rtdel 00C0 (2.930), rtdsp 1C6FA (1777.252), refid 0A0402FE (10.4.2.254)

May 25 02:22:46.051 UTC: ref D3696B36.33D43F44 (02:21:42.202 UTC Fri May 25 2012)

May 25 02:22:46.051 UTC: org D3696B37.E72C75AE (02:21:43.903 UTC Fri May 25 2012)

May 25 02:22:46.051 UTC: rec D3696B36.33D43F44 (02:21:42.202 UTC Fri May 25 2012)

May 25 02:22:46.051 UTC: xmt D3696B76.0D43AE7D (02:22:46.051 UTC Fri May 25 2012)

Вот пример выходных данных, когда часы не синхронизированы. Обратите внимание на разницу во времени между пакетами xmit и rcv. Дисперсия однорангового узла будет иметь максимальное значение в 16000. Кроме того, для узла будет указана достижимость 0.

USSP-B33S-SW01#

.May 25 02:05:59.011 UTC: NTP: xmit packet to 10.4.2.254:

.May 25 02:05:59.011 UTC: leap 3, mode 3, version 3, stratum 0, ppoll 64

.May 25 02:05:59.011 UTC: rtdel 00A3 (2.487), rtdsp 1104D0 (17018.799), refid 0A0402FE

(10.4.2.254)

.May 25 02:05:59.011 UTC: ref D3696747.03D8661A (02:04:55.015 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: org 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.May 25 02:05:59.011 UTC: rec 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

.May 25 02:05:59.011 UTC: xmt D3696787.03105783 (02:05:59.011 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: NTP: rcv packet from 10.4.2.254 to 10.3.2.31 on Vlan2:

.May 25 02:05:59.011 UTC: leap 0, mode 4, version 3, stratum 1, ppoll 64

.May 25 02:05:59.011 UTC: rtdel 0000 (0.000), rtdsp 0014 (0.305), refid 47505300 (71.80.83.0)

.May 25 02:05:59.011 UTC: ref D3696782.C96FD778 (02:05:54.786 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: org D3696787.03105783 (02:05:59.011 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: rec D3696787.281A963F (02:05:59.156 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: xmt D3696787.282832C4 (02:05:59.156 UTC Fri May 25 2012)

.May 25 02:05:59.011 UTC: inp D3696787.03C63542 (02:05:59.014 UTC Fri May 25 2012)

debug ntp sync and debug ntp events

Команда debug ntp sync формирует выходные данные, состоящие из одной строки, которые показывают, синхронизированы ли часы, или синхронизация изменилась. Эта команда обычно выполняется вместе с командой debug ntp events.

Команда debug ntp events показывает все происходящие события NTP, что помогает определить, не привело ли изменение в NTP к неполадке, такой как нарушение синхронизации часов. (Другими словами, если ваши синхронизированные часы внезапно сходят с ума, вы знаете, что нужно искать изменение или триггер!

Вот пример обеих команд отладки. Первоначально клиентские часы были синхронизированы. Команда debug ntp events показывает, что произошло изменение на уровне однорангового узла NTP и синхронизация часов нарушилась.

USSP-B33S-SW01#debug ntp sync

NTP clock synchronization debugging is on

USSP-B33S-SW01#

USSP-B33S-SW01#

USSP-B33S-SW01#debug ntp events

NTP events debugging is on

USSP-B33S-SW01#

USSP-B33S-SW01#

May 25 02:25:57.620 UTC: NTP: xmit packet to 10.4.2.254:

May 25 02:25:57.620 UTC: leap 0, mode 3, version 3, stratum 2, ppoll 64

May 25 02:25:57.620 UTC: rtdel 00D4 (3.235), rtdsp 26B26 (2418.549), refid 0A0402FE (10.4.2.254)

May 25 02:25:57.620 UTC: ref D3696BF5.C47EB880 (02:24:53.767 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: org D3696BF7.E5F91077 (02:24:55.898 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: rec D3696BF5.C47EB880 (02:24:53.767 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: xmt D3696C35.9ED1CE97 (02:25:57.620 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: NTP: rcv packet from 10.4.2.254 to 10.3.2.31 on Vlan2:

May 25 02:25:57.620 UTC: leap 0, mode 4, version 3, stratum 1, ppoll 64

May 25 02:25:57.620 UTC: rtdel 0000 (0.000), rtdsp 000E (0.214), refid 47505300 (71.80.83.0)

May 25 02:25:57.620 UTC: ref D3696C37.D528800E (02:25:59.832 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: org D3696C35.9ED1CE97 (02:25:57.620 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: rec D3696C37.E5C7AB3D (02:25:59.897 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: xmt D3696C37.E5D1F273 (02:25:59.897 UTC Fri May 25 2012)

May 25 02:25:57.620 UTC: inp D3696C35.9F9EA2C4 (02:25:57.623 UTC Fri May 25 2012)

May 25 02:25:59.830 UTC: NTP: peer stratum change

May 25 02:25:59.830 UTC: NTP: clock reset

May 25 02:25:59.830 UTC: NTP: sync change

May 25 02:25:59.830 UTC: NTP: peer stratum change

May 25 02:26:05.817 UTC: NTP: xmit packet to 10.1.2.254:

May 25 02:26:05.817 UTC: leap 3, mode 3, version 3, stratum 0, ppoll 64

May 25 02:26:05.817 UTC: rtdel 00C2 (2.960), rtdsp 38E9C (3557.068), refid 0A0402FE (10.4.2.254)

May 25 02:26:05.817 UTC: ref D3696C35.9F9EA2C4 (02:25:57.623 UTC Fri May 25 2012)

May 25 02:26:05.817 UTC: org 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

May 25 02:26:05.817 UTC: rec 00000000.00000000 (00:00:00.000 UTC Mon Jan 1 1900)

May 25 02:26:05.817 UTC: xmt D3696C3D.D12D0565 (02:26:05.817 UTC Fri May 25 2012)

Настройка периода тактовых импульсов NTP вручную

Веб-сайт Cisco.com предупреждает о следующем:

«Команда ntp clock-period формируется автоматически для отражения постоянно изменяющегося поправочного коэффициента, когда вводится команда copy running-configuration startup-configuration для сохранения конфигурации в NVRAM. Не пытайтесь использовать команду ntp clock-period вручную. Обязательно удалите строку с этой командой при копировании файлов конфигурации на другие устройства»

Значение периода тактовых импульсов зависит от аппаратного обеспечения и поэтому отличается для каждого устройства.(-32) = 0.0040065678767859935760498046875, или немногим больше 4 миллисекунд.

Cisco рекомендует обеспечить работу маршрутизатора в течение приблизительно одной недели в нормальных сетевых условиях, а затем использовать команду wr mem, чтобы сохранить это значение. Это обеспечит точное значение для следующей перезагрузки и позволит ускорить синхронизацию NTP.

Не Не Не используйте команду ntp clock-period при сохранении конфигурации для использования на другом устройстве, поскольку эта команда восстановит значение по умолчанию для периода тактовых импульсов этого устройства. Настоящее значение будет вычислено повторно (но точность системных часов в течение периода повторного расчета уменьшится).