Установка и импорт модуля Active Directory для PowerShell

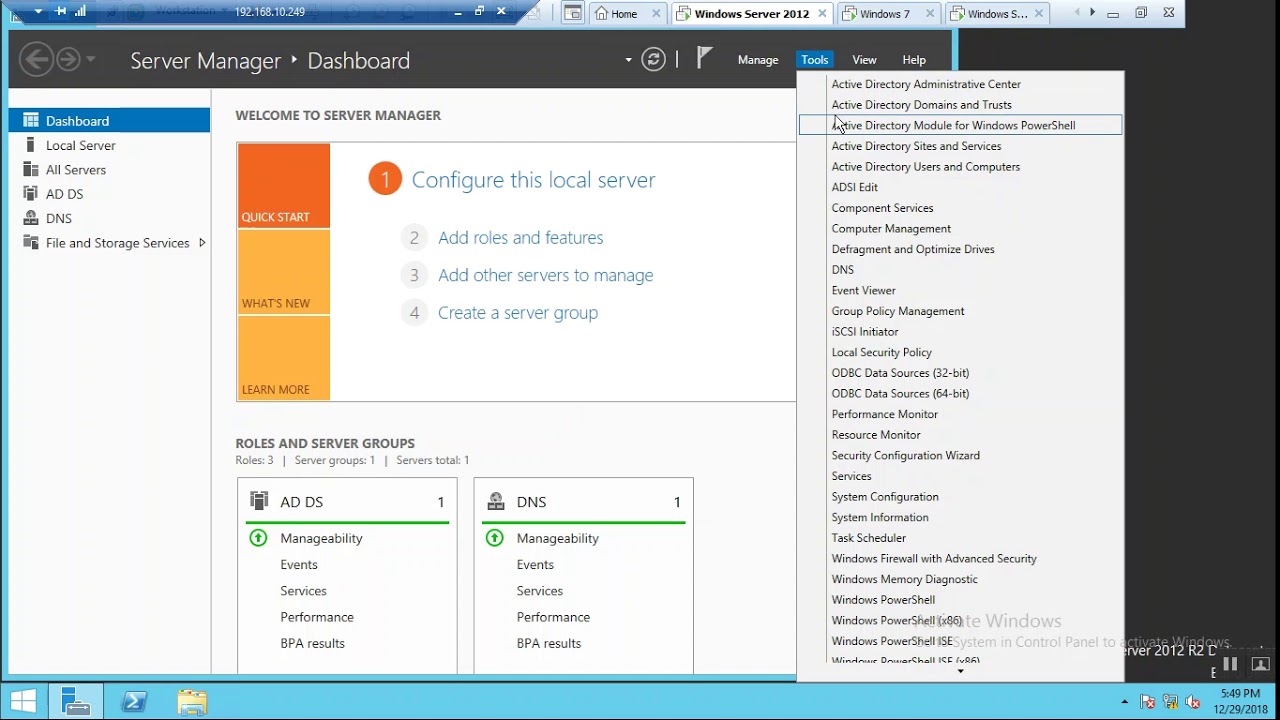

Сегодня я покажу, как установить и использовать модуль администрирования Active Directory для Windows PowerShell. Командлеты этого модуля можно использовать для получения информации и управлением различными объектами и параметрами AD. Данный модуль в серверных ОС устанавливается в виде отдельного компонента. На десктопные ОС (Windows 10, 8.1, 7) придется установить пакет Remote Server Administration Tools (RSAT) в состав которого входит модуль для взаимодействия с AD из PowerShell. Кроме этого модуля в состав RSAT входят все необходимые графические оснастки управления, утилиты командной строки и модули Windows PowerShell для администрирования Windows и AD. Данный пакет для вашей версии ОС нужно самостоятельно скачать с сайта Microsoft.

- Установка модуля Active Directory для Windows PowerShell

- Импорт и использование модуля PowerShell для Active Directory

Содержание:

Установка модуля Active Directory для Windows PowerShell

Модуль Active Directory для Windows PowerShell впервые появился в Windows Server 2008 R2.

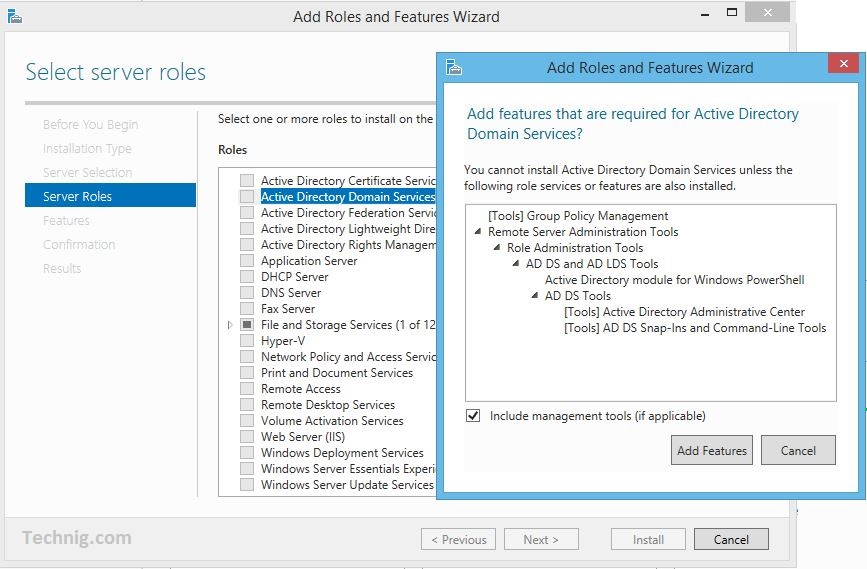

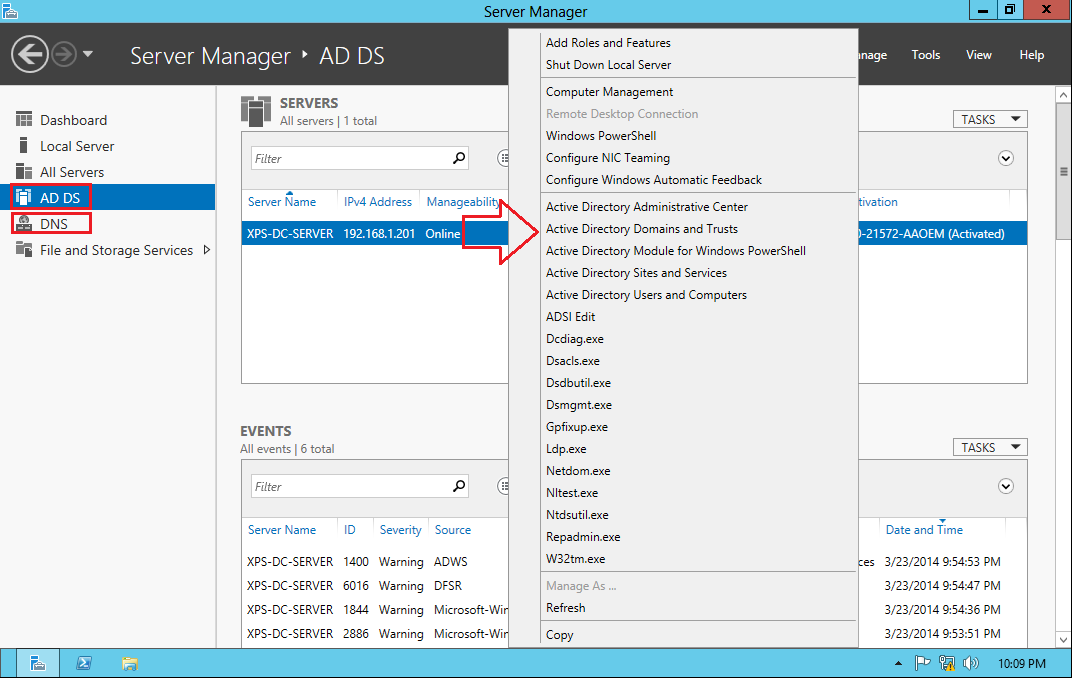

Вы можете установить модуль Active Directory для Windows PowerShell не только на контроллер домена, но и на любой рядовой сервер домена или рабочую станцию. В Windows Server 2016 установить модуль Active Directory для Windows PowerShell можно из графической консоли Server Manager с помощью мастера добавления ролей и компонентов. Достаточно запустить мастер и на этапе выбора компонентов нужно выбрать пункт Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS ->

Данный модуль можно установит и с помощью PowerShell. Откройте консоль PowerShell с правами администратора и выполните команды:

Import-Module ServerManager

Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

В Windows 10, Windows 8.1 и Windows 10 для установки модуля RSAT-AD-PowerShell нужно сначала установить соответствующую версию RSAT, после этого модуль нужно включить в Панели управления (Панель управления -> Программы ->Программы и компоненты и нажмите «Включить компоненты Windows» -> Remote Server Administration Tools -> Role Administration Tools -> AD DS and AD LDS Tools -> включите компонент Active Directory Module for Windows POwerShell.

Либо можно установить модуль с помощью PowerShell:

Enable-WindowsOptionalFeature -Online -FeatureName RSATClient-Roles-AD-Powershell

Импорт и использование модуля PowerShell для Active Directory

В Windows 7 и Windows Server 2008 R2, на которых установлен PowerShell 2. 0, чтобы начать пользоваться модулем AD необходимо импортировать его в сессию PowerShell командой:

0, чтобы начать пользоваться модулем AD необходимо импортировать его в сессию PowerShell командой:

Import-Module activedirectory

Кроме того, вы можете экспортировать модуль с удаленной машины, где он уже установлен и импортировать его в свою сессию PowerShell:

$MySession = New-PSSession -ComputerName MyDomainController

Export-PSsession -Session $MySession -Module ActiveDirectory -OutputModule RemoteADPosh

Remove-PSSession -Session $MySession

Import-Module RemoteADPosh

В Windows Server 2012 R2/ 2016 и Windows 8.1 / Windows 10 модуль (если он установлен) импортируется в сессию автоматически.

Если компьютер включен в домен, по умолчанию создается диск по имени AD:..Вы можете перейти на этот диск командой CD и использовать привычные команды работы с файловой системой для навигации по этому диску. Пути представлены в формате X500.

PS C:\> cd AD:PS AD:\> dir

PS AD:\> cd "DC=vmblog,DC=ru"

Вывести список доступных командлетов модуля для работы с Active Directory можно так:

Get-Command -Module ActiveDirectory

В различных версия Windows доступно разное количество командлетов:

- Windows Server 2008 R2 — 76 командлетов.

- Windows Server 2012 — 135 командлетов

- Windows Server 2012 R2 / 2016 — 147 командлетов.

Итак, теперь вы можете использовать командлеты PowerShell для администрирования AD. На нашем сайты вы можете познакомиться с использованием следующих командлетов из модуля AD для PowerShell: Get-ADGroupMember , Add-ADGroupMember , Move-ADDirectoryServerOperationMasterRole, New-ADGroup.

Использование модуля Active Directory for PowerShell для администрирования домена

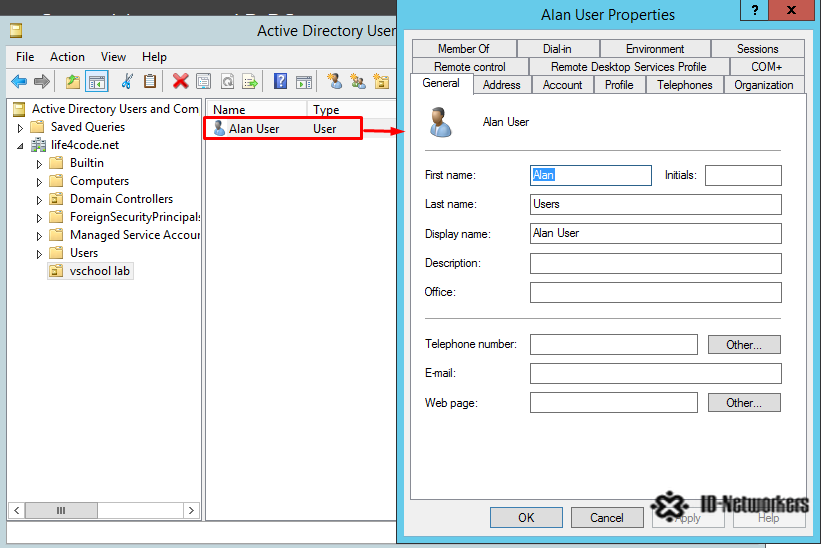

Модуль Active Directory для Windows PowerShell сегодня является одним из основных средств администрирования домена, управления объектами в Active Directory, получения различной информации о компьютерах, пользователях, группах. Любой системный администратор Windows должен уметь пользоваться не только графическими оснастками AD (чаще всего это ADUC – Active Directory Users & Computer), но и командлетами этого модуля PowerShell для выполнения повседневных задач администрирования Active Directory. В этой статье мы рассмотрим, как установить модуль RSAT-AD-PowerShell, его базовый функционал и популярные командлеты, которые должны быть полезными при управлении и работе с AD.

В этой статье мы рассмотрим, как установить модуль RSAT-AD-PowerShell, его базовый функционал и популярные командлеты, которые должны быть полезными при управлении и работе с AD.

Установка модуля Active Directory для PowerShell в Windows Server

Модуль Active Directory для Windows PowerShell уже встроен в операционные системы Windows Server (начиная с Windows Server 2008 R2), но по умолчанию не активирован.

В Windows Server 2016 вы можете включить модуль AD для PoSh в Windows Server 2016 из панели управления Server Manager (Add Roles and Features -> Features -> Remote Server Administration tools -> Role Administration Tools -> AD DS and AD LDS Tools -> Active Directory module for Windows PowerShell).

Также вы можете установить модуль из командной строки с помощью PowerShell команды:

Install-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Вы можете установить модуль RSAT-AD-PowerShell не только на контроллере домена. Подойдет любой рядовой сервер или даже рабочая станция. На контроллерах домена AD модуль устанавливается автоматически при развертывании роли ADDS (при повышении сервера до DC).

Подойдет любой рядовой сервер или даже рабочая станция. На контроллерах домена AD модуль устанавливается автоматически при развертывании роли ADDS (при повышении сервера до DC).

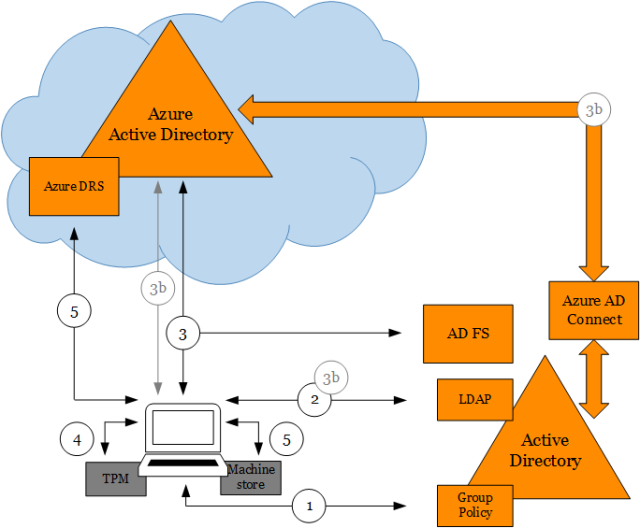

Взаимодействие модуля с AD выполняется через служба Active Directory Web Services, которая должна быть установлена на котроллере домена (взаимодействие по порту TCP 9389).

Установка модуля RSAT-AD-PowerShell в Windows 10

Вы можете установить модуль RSAT-AD-PowerShell не только на серверах, но и на рабочих станциях. Этот модуль входит в состав пакета RSAT (Remote Server Administration Tools), который можно скачать и установить вручную в Window 7, Windows 8.1. После установки RSAT модуль AD дл PowerShell ставится из панели управления (Control Panel -> Programs and Features -> Turn Windows features on or off -> Remote Server Administration Tools-> Role Administration Tools -> AD DS and AD LDS Tools).

В Windows 10 1809 и выше пакет RSAT уже встроен в дистрибутив (как Features on Demand), поэтому для установки модуля можно воспользоваться командой:

Add-WindowsCapability –online –Name “Rsat. ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0”

ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0”

Командлеты модуля AD для PowerShell

В модуле Active Directory для Windows PowerShell имеется большое командлетов для взаимодействия с AD. В каждой новой версии RSAT их количество увеличивается (в Windows Server 2016 доступно 147 командлетов для AD).

Перед использованием командлетов модуля, его нужно импортировать в сессию PowerShell (в Windows Server 2012 R2/ Windows 8.1 модуль импортируется автоматически):

Import-Module ActiveDirectory

$rs = New-PSSession -ComputerName DC_or_Comp_with_ADPosh

Import-Module -PSsession $rs -Name ActiveDirectory

Вы можете вывести полный список доступных командлетов с помощью команды:

Get-Command –module activedirectory

Общее количество команд в модуле:

Get-Command –module activedirectory |measure-object

Большинство командлетов модуля RSAT-AD-PowerShell начинаются с префикса Get-, Set-или New-.

- Командлеты класса Get- используются для получения различной информации из AD (Get-ADUser — свойства пользователей, Get-ADComputer – параметры компьютеров, Get-ADGroupMember — состав групп и т.д.). Для их выполнения не нужно быть администратором домена, любой пользователь домена может выполнять скрипты PowerShell для получения значений большинства атрибутов объектов AD (кроме защищенных, как в примере с LAPS).

- Командлеты класса Set- служат для изменения параметров объектов в AD, например, вы можете изменить свойства пользователя (Set-ADUser), компьютера (Set-ADComputer), добавить пользователя в группу и т.д. Для выполнения этих операций у вашей учетной записи должны быть права на объекты, которые вы хотите изменить (см. статью Делегирование прав администратора в AD).

- Команды, начинающиеся с New- позволяют создать объекты AD (создать пользователя — New-ADUser, группу — New-ADGroup).

- Командлеты Remove- служат для удаления объектов AD.

Получить справку о любом командлете можно так:

get-help New-ADComputer

Примеры использования командлетов Active Directory можно вывести так:

(get-help Set-ADUser).examples

В PowerShell ISE при наборе параметров командлетов модуля удобно использовать всплывающие подсказки.

Использование модуля RSAT-AD-PowerShell для администрирования AD

Рассмотрим несколько типовых задач администратора, которые можно выполнить с помощью команд модуля AD для PowerShell.

Полезные примеры использования различных командлетов модуля AD для PowerShell уже описаны на сайте. Следуйте ссылкам по тексту за подробными инструкциями.

New-ADUser: Создание пользователя в AD

Для создания нового пользователя в AD можно использовать командлет New-ADUser. Создать пользователя можно командой:

New-ADUser -Name "Andrey Petrov" -GivenName "Andrey" -Surname "Petrov" -SamAccountName "apetrov" -UserPrincipalName "apetrov@winitpro. ru " -Path "OU=Users,OU=Ufa,DC=winitpro,DC=loc" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

ru " -Path "OU=Users,OU=Ufa,DC=winitpro,DC=loc" -AccountPassword(Read-Host -AsSecureString "Input Password") -Enabled $true

Более подробно о команде New-ADUser (в том числе пример массового создания учетных записей в домене) читайте в статье .

Get-ADComputer: Получить информацию о компьютерах домена

Чтобы вывести информацию о компьютерах в определённом OU (имя компьютера и дата последней регистрации в сети) используйте командлет Get-ADComputer:

Get-ADComputer -SearchBase ‘OU=Russia,DC=winitpro,DC=ru’ -Filter * -Properties * | FT Name, LastLogonDate -Autosize

Add-AdGroupMember: Добавить пользователя в группу AD

Чтобы добавить пользователей в существующую группу безопасности в домене AD, выполните команду:

Add-AdGroupMember -Identity MskSales -Members apterov, divanov

Вывести список пользователей в группе AD и выгрузить его в файл:

Get-ADGroupMember MskSales -recursive| ft samaccountname| Out-File c:\script\export_users. csv

csv

Более подробно об управлении группами AD из PowerShell.

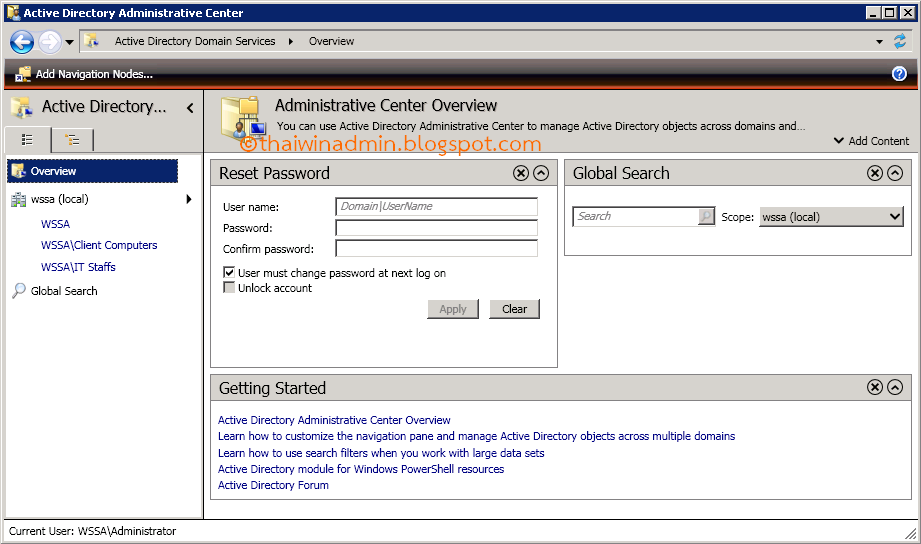

Set-ADAccountPassword: Сброс пароля пользователя в AD

Чтобы сбросить пароль пользователя в AD из PowerShell, выполните:

Set-ADAccountPassword apterov -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “P@ssw0rd1” -Force -Verbose) –PassThru

Блокировка/разблокировка пользователя

Отключить учетную запись:

Disable-ADAccount apterov

Включить учетную запись:

Enable-ADAccount apterov

Разблокировать аккаунт после блокировки парольной политикой:

Unlock-ADAccount apterov

Search-ADAccount: Поиск неактивных компьютеров в домене

Чтобы найти и заблокировать в домене все компьютеры, которые не регистрировались в сети более 100 дней, воспользуйтесь командлетом Search-ADAccount:

$timespan = New-Timespan –Days 100

Search-ADAccount -AccountInactive -ComputersOnly –TimeSpan $timespan | Disable-ADAccount

New-ADOrganizationalUnit: Создать структуру OU в AD

Чтобы быстро создать типовую структуры Organizational Unit в AD, можно воспользоваться скриптом PowerShell. Допустим, нам нужно создать несколько OU с городами, в которых создать типовые контейнеры. Вручную через графическую консоль ADUC такую структуру создавать довольно долго, а модуль AD для PowerShell позволяет решить такую задачу за несколько секунд (не считая время на написание скрипта):

Допустим, нам нужно создать несколько OU с городами, в которых создать типовые контейнеры. Вручную через графическую консоль ADUC такую структуру создавать довольно долго, а модуль AD для PowerShell позволяет решить такую задачу за несколько секунд (не считая время на написание скрипта):

$fqdn = Get-ADDomain

$fulldomain = $fqdn.DNSRoot

$domain = $fulldomain.split(".")

$Dom = $domain[0]

$Ext = $domain[1]

$Sites = ("SPB","MSK","Sochi")

$Services = ("Users","Admins","Computers","Servers","Contacts")

$FirstOU ="Russia"

New-ADOrganizationalUnit -Name $FirstOU -Description $FirstOU -Path "DC=$Dom,DC=$EXT" -ProtectedFromAccidentalDeletion $false

foreach ($S in $Sites)

{

New-ADOrganizationalUnit -Name $S -Description "$S" -Path "OU=$FirstOU,DC=$Dom,DC=$EXT" -ProtectedFromAccidentalDeletion $false

foreach ($Serv in $Services)

{

New-ADOrganizationalUnit -Name $Serv -Description "$S $Serv" -Path "OU=$S,OU=$FirstOU,DC=$Dom,DC=$EXT" -ProtectedFromAccidentalDeletion $false

}

}

После выполнения скрипта у нас в AD появилась такая структура OU.

Для переноса объектов между контейнерами AD можно использовать командлет Move-ADObject:

$TargetOU = "OU=Buhgalteriya,OU=Computers,DC=corp,DC=winitpro,DC=ru"

Get-ADComputer -Filter 'Name -like "BuhPC*"' | Move-ADObject -TargetPath $TargetOU

Get-ADReplicationFailure: Проверка репликации в AD

С помощью командлета Get-ADReplicationFailure можно проверить состояние репликации между контроллерами домена AD:

Get-ADReplicationFailure -Target DC01,DC02

Получить информацию обо всех DC в домене с помощью командлета Get-AdDomainController:

Get-ADDomainController –filter * | select hostname,IPv4Address,IsGlobalCatalog,IsReadOnly,OperatingSystem | format-table –auto

Итак, в этой статье мы рассмотрели базовые возможности и особенности использования модуля AD для PowerShell для администрирования AD. Надеюсь, эта статья подтолкнет вас к дальнейшему исследованию возможностей этого модуля и автоматизации большинства задач управления AD.

Использование модуля Active Directory PowerShell без установки RSAT

В одной из предыдущих статей мы показывали, как использовать командлет Set-ADComputer в логон-скрипте для сохранения информации о текущем пользователе в свойствах каждого компьютера в AD. Один из комментаторов вполне резонно отметил, что в таком случае придется устанавливать RSAT с модулем Active Directory for Windows PowerShell на компьютеры всех пользователей, что довольно трудоемко. Я решил попробовать разобраться, можно ли использовать командлеты модуля PS Module for AD без его установки на компьютеры пользователей. И у меня получилось!

Итак, допустим у нас имеется сервер с Windows Server 2012 R2, на котором установлен RSAT и модуль RSAT-AD-PowerShell. Наша задача, скопировать файлы модуля RSAT-AD-PowerShell на рабочую станцию и попробовать импортировать их для запуска различных командлетов модуля AD. В качестве рабочей станции я специально использую Windows 10 LTSC (основана на 1809), чтобы показать, что старые версия модуля RSAT-AD-PowerShell поддерживаются в более новых ОС.

Сначала скопируем все необходимые файлы модуля AD с Windows Server 2012 R2. Создайте папку C:\PS\ADPoSh и скопируйте в нее содержимое каталога C:\Windows\System32\WindowsPowerShell\v1.0\Modules.

Затем из каталога C:\Windows\WinSxS скопируйте файлы:

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

"C:\Windows\WinSxS\amd64_microsoft.activedirectory.management_31bf3856ad364e35_6.3.9600.16503_none_09aa35cd49da6068\Microsoft.ActiveDirectory.Management.dll"

И

"C:\Windows\WinSxS\amd64_microsoft.activedir..anagement.resources_31bf3856ad364e35_6.3.9600.16384_en-us_efefcf68718a71bc\Microsoft.ActiveDirectory.Management.resources.dll"

Теперь скопируйте каталог C:\PS\ADPoSh (в моем случае его размер составил около 1,3 Мб), на компьютер, на котором отсутствует модуль RSAT AD for Windows PowerShell. В этом примере я использую компьютер с Windows 10.

В этом примере я использую компьютер с Windows 10.

Попробуем импортировать скопированный модуль Active Directory в текущую PowerShell сессию:

Import-Module "C:\PS\ADPoSh\Microsoft.ActiveDirectory.Management.dll"

Import-Module "C:\PS\ADPoSh\Microsoft.ActiveDirectory.Management.resources.dll"

Модуль успешно импортирован, теперь вы можете использовать любые командлеты модуля AD для управления и получения информации из домена AD (например get-aduser, get-adcomputer, get-adgroup и т.д.).

При появлении ошибки ‘Unable to contact the server. This may be because this server does not exist, it is currently down, or it does not have the Active Directory Web Services running‘ нужно проверить, что служба Active Directory Web Services (ADWS) на ближайшем контроллере домена запушена и порт TCP 9389 не блокируется файерволом.Вы можете найти в домене DC с ролью ADWS с помощью команды:

Get-ADDomainController -Discover -Service «ADWS»

Доступность службы можно проверить с помощью командлета Test-NetConnection:

tnc MSK-DC01 -port 9389

Чтобы выполняить командлеты на конкретном DC, нужно использовать параметр –Server:

Get-aduser aaivanov –server msk-dc01. winitpro.ru

winitpro.ru

Вы можете использовать командлеты модуля AD пока не закроете сессию PowerShell. Файлы модуля можно скопировать файлы на все компьютеры в домене через GPO,

Import-Module: указанный модуль ‘activedirectory’ не был загружен, так как ни в одном каталоге модуля не был найден допустимый файл модуля

У меня возникли проблемы с импортом модуля ActiveDirectory на сервере 2008 SP2 (64 bit).

- NET Framework 3.5 SP1 установлен

- Я скачиваю Windows6.0-KB968934-x86.msu (для ADWS)

- Этот файл не устанавливался, говоря, что «The update does not apply to my system»

- Проведя некоторые исследования ( http: / / anti-american.rssing.com/chan-2091246/all_p15.html), я установил исправление в статье 969166 KB и вышеприведенное обновление было установлено.

- После перезагрузки я заметил, что в службах запущены веб-службы Active Directory

..

..

…Я вам:

Import-Module : The specified module 'activedirectory' was not loaded because no valid module file was found in any module directory. At line:1 char:14 + import-module <<<< activedirectory + CategoryInfo : ResourceUnavailable: (activedirectory:String) [Import- Module], FileNotFoundException + FullyQualifiedErrorId : Modules_ModuleNotFound,Microsoft.PowerShell.Commands.ImportModuleCommand

Если это какая-то помощь, вот некоторая информация в PSModule Path, modules и версии:

PS C:\Windows\system32> $env:PSModulePath C:\Users\ischmd\Documents\WindowsPowerShell\Modules;C:\Windows\system32\WindowsPowerShell\v1.0\Modules\ PS C:\Windows\system32> Get-Module -ListAvailable ModuleType Name ExportedCommands ---------- ---- ---------------- Manifest BitsTransfer {} Manifest PSDiagnostics {} PS C:\Windows\system32> $PSVersionTable.psversion Major Minor Build Revision ----- ----- ----- -------- 2 0 -1 -1 PS C:\Windows\system32> $host.version Major Minor Build Revision ----- ----- ----- -------- 2 0 -1 -1

Любая помощь очень ценится. Основная цель этого-получить команду-AdUser для автоматизации какого-то процесса, но в этот момент мы зашли в тупик. Мой единственный вывод заключается в том, что это невозможно с Windows 2008 SP2…

active-directory windows-server-2008 powershell-2.0Поделиться Источник KidBomba 04 октября 2013 в 13:30

7 ответов

- Мощность shell: Импорт-Модуль

..

.. - Azure файлов — Как получить Microsoft.WindowsAzure.Commands.Storage.File.dll?

Я хочу попробовать новый сервис файлов Azure ( http:/ / blogs.msdn.com/b/windowsazurestorage/archive/2014/05/11/введение-microsoft-azure-file-service.aspx ), и пример PowerShell начинается с этой строки import-module .\Microsoft.WindowsAzure.Commands.Storage.File.dll Это не удается для меня, хотя…

29

Модуль AD Powershell должен быть указан в разделе установленные функции. См. изображение:

.

Поделиться uSlackr 04 октября 2013 в 17:11

24

Для не-серверов это требует средств удаленного администрирования сервера для Windows __

- Windows 7: http://www.microsoft.com/en-us/download/details.aspx?id=7887

- Windows 8: http://www.

- Windows 10: https://www.microsoft.com/en-au/download/details.aspx?id=45520

Поделиться Jonathan Allen 20 января 2016 в 23:10

11

Оснастку Active Directory с Powershell можно установить на Windows Server 2012 с помощью следующей команды:

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

Это помогло мне, когда у меня возникли проблемы с экраном функций из-за ошибок обновления AppFabric и Windows.

Поделиться David Anderson 25 июня 2015 в 13:07

10

Модуль ActiveDirectory для powershell можно установить, добавив функцию RSAT-AD-Powershell .

В повышенном окне powershell:

Add-WindowsFeature RSAT-AD-PowerShell

или

Enable-WindowsOptionalFeature -FeatureName ActiveDirectory-Powershell -Online -All

Поделиться Mitch 14 октября 2016 в 17:36

1

Еще лучше использовать неявное удаленное управление для использования модуля с другой машины!

$s = New-PSSession Server-Name

Invoke-Command -Session $s -ScriptBlock {Import-Module ActiveDirectory}

Import-PSSession -Session $s -Module ActiveDirectory -Prefix REM

Это позволит вам использовать модуль с удаленного PC до тех пор, пока PSSession подключен.

Дополнительная Информация: https://technet.microsoft.com/en-us/library/ff720181.aspx

Поделиться Lachie White 23 ноября 2016 в 00:23

1

На Windows 10 — это произошло для меня после последнего обновления в 2020 году.

То, что решило эту проблему для меня, было запуском следующего в PowerShell

C:\>Install-Module -Name MicrosoftPowerBIMgmt

Поделиться Humberto Ribeiro de Souza 14 мая 2020 в 19:58

0

Это может быть старый пост, но если кто-то все еще сталкивается с этой проблемой после выполнения всех вышеперечисленных шагов, убедитесь, что путь по умолчанию модуля PowerShell указан в переменной среды «PSModulePath».

Путь по умолчанию должен быть «%SystemRoot%\system32\WindowsPowerShell\v1. 0\Modules\»

0\Modules\»

Поделиться Deepak 16 июля 2019 в 11:07

Похожие вопросы:

Установка virtualenvwrapper-powershell в Windows 8.1, сбой модуля импорта

Я пытаюсь следовать руководству здесь , и я застрял на Import-Module virtualenvwrapper , где PowerShell продолжает давать мне ошибку: import-module: указанный модуль ‘virtualenvwrapper’ не был…

Используя powershell ISE, если я открою его, нажав на файл .ps1, он работает, если использовать файл->открыть тот же файл получает ошибки

Использование powershell ISE, Если я открою файл ниже, нажав на файл .ps1 в windows explorer, когда я запускаю его с зеленой стрелкой, он работает. Если использовать файл — >открыть тот же файл, то…

Powershell импорт-модуль не находит модули

Я изучаю PowerShell и пытаюсь создать свою собственную библиотеку модулей. Я написал простой модуль XMLHelpers. psm1 и положил в свою папку $home/WindowsPowerShell/Modules . Когда я это сделаю:…

psm1 и положил в свою папку $home/WindowsPowerShell/Modules . Когда я это сделаю:…

Мощность shell: Импорт-Модуль

Я пытался использовать кэширование App fabric на стандартном сервере win2008. Когда я выполняю следующую команду, я получаю: Импорт-Модуль DistributedCacheAdministration Import-Module: указанный…

Azure файлов — Как получить Microsoft.WindowsAzure.Commands.Storage.File.dll?

Я хочу попробовать новый сервис файлов Azure ( http:/ / blogs.msdn.com/b/windowsazurestorage/archive/2014/05/11/введение-microsoft-azure-file-service.aspx ), и пример PowerShell начинается с этой…

Import-Module: указанный модуль ‘msonline’ не был загружен, так как ни в одном каталоге модуля не был найден допустимый файл модуля

Ошибка : Import-Module : The specified module ‘msonline’ was not loaded because no valid module file was found in any module directory Ошибка появляется, когда я пытаюсь загрузить модуль, набрав :. ..

..

Jenkins slave не может получить доступ к модулям powershell

Существует узел Jenkins, работающий на хосте Windows Server 2012 R2. Существует задание сборки с Windows PowerShell шагом и командой Import-Module -Name:’WebAdministration’ Задание проваливается с…

SQLASCmdlets не был загружен, так как ни в одном каталоге модуля не было найдено ни одного допустимого файла модуля

У меня есть скрипт, который терпит неудачу из-за отсутствия модуля SQLASCmdlets. Указанный модуль ‘SQLASCmdlets’ не был загружен, так как ни в одном каталоге модуля не был найден допустимый файл…

Указанный модуль ActiveDirectory не был загружен

У меня есть задание SSIS, которое выполняет модуль powershell, пытающийся извлечь информацию из Active Directory. Однако, когда я запускаю скрипт, я получаю эту ошибку: Указанный модуль…

Как установить модуль AzureAD PowerShell

Когда я пытаюсь установить модуль AzureAD, я получаю следующую ошибку: Import-Module -Name AzureAD Import-Module : указанный модуль ‘AzureAD’ не был загружен, так как ни в одном каталоге модуля не. ..

..

Администрирование Active Directory в Power Shell

Администрирование Active Directory

Active Directory® — это технология, «внутри» которой многие администраторы проводят большую часть своего времени, выполняя повседневную административную работу – добавление новых пользователей, обновление объектов директории и.т.д. С внедрением в Windows Server® 2008 R2 командлетов, ориентированных на Active Directory, у администраторов появилась возможность экономить массу времени и сил, используя Windows PowerShell® для автоматизации выполнения многих повторяющихся задач, которые раньше отнимали львиную долю времени. Автоматизация также позволяет повысить безопасность и стабильность работы, так как влияние человеческого фактора, а значит, и количество ошибок сводится к минимуму.

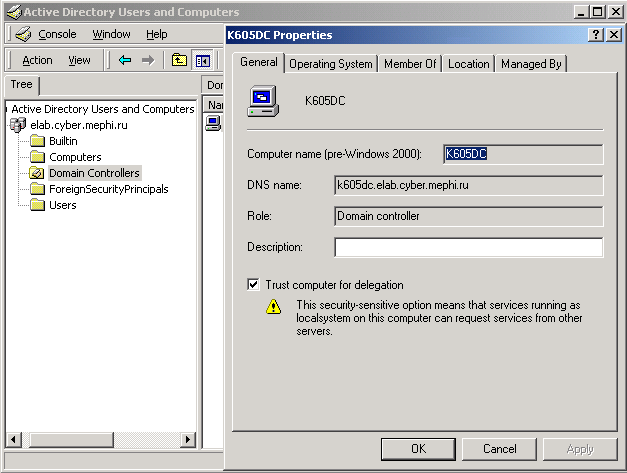

В Windows Server 2008 R2 впервые появился модуль Active Directory для Windows PowerShell. Этот модуль установлен на всех контроллерах домена и является частью Remote Server Administration Toolkit (RSAT) для Windows® 7. Модуль содержит командлеты, которые позволяют осуществлять управление Active Directory из командной строки. Также эти командлеты обеспечивают поддержку технологии, которая отвечает за работу новой графической консоли Active Directory Administrative Center. Эти новые командлеты взаимодействуют с веб-сервисом, который является частью Active Directory в Windows Server 2008 R2. Этот же веб-сервис можно добавить в контроллеры доменов Windows Server 2008 и Windows Server 2003, загрузив его с официального сайта Microsoft. Найти его можно здесь:

Модуль содержит командлеты, которые позволяют осуществлять управление Active Directory из командной строки. Также эти командлеты обеспечивают поддержку технологии, которая отвечает за работу новой графической консоли Active Directory Administrative Center. Эти новые командлеты взаимодействуют с веб-сервисом, который является частью Active Directory в Windows Server 2008 R2. Этот же веб-сервис можно добавить в контроллеры доменов Windows Server 2008 и Windows Server 2003, загрузив его с официального сайта Microsoft. Найти его можно здесь:

http://go.microsoft.com/fwlink/?LinkId=193581

Нет необходимости устанавливать этот веб-сервис на все контроллеры домена. Вполне достаточно того, чтобы он был на контроллере домена того сайта, на котором находится административный центр. Точно так же, нет нужды устанавливать сами командлеты на ваши контроллеры домена. Командлеты нужны только на том клиентском компьютере, на котором вы хотите их использовать.

Добавление модуля

Import-Module используется для загрузки модуля Active Directory в оболочку:

Import-Module ActiveDirectory

Remove-Module используется для удаления модуля, после завершения работы с ним. Обратите внимание, что модуль остается установленным до тех пор, пока вы либо не удалите его, либо не завершите текущую сессию работы в оболочке. Вы можете извлечь список командлетов, включенных в модуль, запустив команду:

Get-Command –module activedirectory

AD PSDrive

Модуль Active Directory включает провайдера PSDrive. По умолчанию при импортировании модуля появляется виртуальный диск под названием AD:, через который осуществляется вход в домен. Главная цель этого диска – обеспечение защиты выполняемых командлетов.

Каждый из командлетов Active Directory позволяет вам соединиться с удаленным доменом и получить разрешение на это. В справочнике по командлетам Active Directory перечислены соответствующие параметры. Например:

[-AuthType {Negotiate | Basic}] [-Credential <PSCredential>]

Указание полномочий для каждого командлета может оказаться утомительным. Здесь на помощь приходит провайдер PSDrive. Попробуйте запустить команду help New-PSDrive, когда вы находитесь на диске С:, а затем переключитесь на диск AD: и запустите ее снова:

Cd c:

Help New-PSDrive

Cd AD:

Help New-PSDrive

Эти командлеты меняют параметры, когда вы переключаетесь на диск AD:. Эта альтернативная версия New-PSDrive разработана специально для обеспечения доступа к другим доменам, позволяя вам использовать альтернативный мандат. Этот мандат «запоминается» на тот период времени, пока PSDrive отображается.

Когда вы запускаете командлет Active Directory, PSDrive автоматически использует мандат и домен текущего диска. Таким образом, вместо того, чтобы указывать мандат каждый раз, когда вы запускаете командлет, вы можете просто привязать диск к определенному домену, переключиться на этот диск и запустить командлет оттуда. Командлет будет автоматически использовать тот мандат, который ассоциируется с этим диском. Чтобы использовать другой набор полномочий, подключите другой диск к требуемому домену, переключитесь на этот диск и запускайте командлет. Только командлеты Active Directory могут работать таким способом. Другие командлеты, поддерживающие параметр –credential, не перенимают полномочия PSDrive, который подключен к домену.

Если вы часто работаете с одним и тем же набором доменов, вы можете импортировать модуль Active Directory и привязывать диски к этим доменам каждый раз при запуске оболочки. Это можно сделать в профильном скрипте.

Ранние версии Windows

Не забывайте, что командлеты Active Directory предназначены для установки только на Windows Server 2008 R2 и Windows 7. Тем не менее, вы можете пользоваться этими командлетами и на более ранних версиях Windows, при условии, что они установлены хотя бы на одном компьютере из сетевого окружения.

Предположим, вы пользуетесь компьютером с running Windows XP, на котором установлена Windows PowerShell v2. Вы можете установить на домен контроллер домена Windows Server 2008 R2 и задействовать удаленную работу Windows PowerShell. Таким образом вы сможете установить командлеты Active Directory, а также контроллер домена, с которым взаимодействуют эти командлеты.

Далее, вы можете использовать неявный удаленный доступ с клиентского компьютера с Windows XP к командлетам, установленным на компьютере с Windows Server 2008 R2. Командлеты будут вести себя так, как будто они установлены на локальном компьютере с Windows XP, но выполняться в действительности они будут на удаленном компьютере. Эта техника будет рассмотрена позже, в модуле, посвященном удаленной работе с помощью Windows PowerShell.

Управление пользователями и группами

Управление пользователями и группами, несомненно, является одной из главных задач администратора в Active Directory. В рамках данного занятия вы узнаете, как осуществлять это управление с помощью командлетов. Опять же, техники, о которых вы узнаете здесь, могут применяться к другим командлетам, которые поставляются как Microsoft, так и сторонними поставщиками.

Работа с командлетами Active Directory, по сути, сводится к тому, чтобы вычислить, какие командлеты существуют и как пользоваться каждым из них. Для этого вы можете использовать команды Get-Command и Help соответственно.

Мы специально уделяем минимум времени изучению синтаксиса каждого из командлетов Active Directory. Ключевым навыком при работе с Windows PowerShell должно стать умение самостоятельно определять имена командлетов и искать их описание в справочнике. В этом и последующих модулях вы будете развивать этот навык.

Возьмите в привычку читать полное описание командлета в справочнике. Обращайте внимание на то, к каким параметрам происходит привязка конвейера по значению, а к каким – по имени свойства. Обладание этой информацией позволит вам быстрее научиться использовать короткие команды вместо длинных и сложных скриптов.

Фильтрация

По правде говоря, запрашивание всех объектов директории одновременно – неверный подход. Поступая таким образом, вы устанавливаете непомерную нагрузку на клиентский компьютер, на сеть, и особенно, на контроллеры домена. По этой причине большинство командлетов Active Directory, которые отвечают за извлечение объектов (например, командлеты с глагольной частью Get в названии), имеют обязательный параметр –filter. Вы можете установить значение * для данного параметра, но в большинстве случаев вам необходимо задать более точные критерии фильтрации, чтобы извлечь лишь те объекты, которые вам действительно нужны.

Параметр –filter командлетов Active Directory принимает критерии, оформленные в стиле Windows PowerShell:

Get-ADUser -Filter ‘Name -like «*SvcAccount»‘

Get-ADUser -Filter {Name -eq «GlenJohn»}

Вы можете найти и другие примеры в соответствующем разделе справочника. Большинство командлетов также могут ограничить свой радиус действия определенным подкаталогом директории, который будет называться поисковой базой. Найдите в справочнике информацию о том, как задать организационную единицу или другой контейнер в качестве поисковой базы.

Управление компьютерами и другими объектами AD

Active Directory хранит намного больше информации о доменных компьютерах, чем вы можете представить. Не забывайте отправлять объекты в командлеты Get-Member или Format-List *, чтобы просмотреть, что именно здесь содержится. Также помните и том, что во избежание чрезмерных нагрузок командлеты Active Directory обычно по умолчанию извлекают не все свойства, содержащиеся в директории. Поэтому, вы всегда можете уточнить, какие именно атрибуты необходимо извлечь. О том, как сделать это – читайте в разделе справочника, посвященном определенному командлету.

Командлеты, рассмотренные в данном разделе, действуют во многом аналогично командлетам, рассмотренным в предыдущих разделах.

powershell — PowerShell — Active Directory Module

Мне нужна возможность, чтобы пользователи запускали сценарий, для которого требуется модуль ActiveDirectory. Я скопировал следующее:

«C: \ windows \ system32 \ windowspowershell \ v1.0 \ modules \ activeedirectory», «Microsoft. activedirectory.management.resources.dll», «Microsoft. activedirectory.management.dll».

Сценарий запускает две команды Get-ADUser, одну без параметра -Server, а другую с. Проблема в том, что первое работает, а второе — нет.

Есть ли другой модуль, который мне нужно копировать?

0

HarHarrHarrr 29 Май 2021 в 01:46

2 ответа

Лучший ответ

Мне не нравится идея установки административных инструментов для недействий. Даже если бы вы могли сойти с копированием файлов и не выполнять полноценную установку RSAT. Ни по меньшей мере, причинами, вы резко увеличиваете поверхность атаки для вредоносных актеров. Лучшее решение (достаточно просто администрирование) Джеа, или философский аналогичный подход.

Конечные точки JEA / с ограничениями могут быть сложными, но краткое изложение того, что вы можете сделать, выглядит примерно так:

New-PSSessionConfigurationFile -Path 'C:\PSSessionConfigs\DemoPSEndpointConfig.pssc' -ModulesToImport ActiveDirectory -VisibleCmdlets "Get-ADUser"

Register-PSSessionConfiguration -Path 'C:\PSSessionConfigs\DemoPSEndpointConfig.pssc' -ShowSecurityDescriptorUI -Name DemoPSEndPoint

Запустите эти команды в системе, которая имеет модуль ActiveDirectory (скорее всего, весь компонент RSAT) установлен, ему не нужно контроллер домена. Это создаст новую конфигурацию конечной точки PowerShell Configint, которая обнародовала только команды, которые вы хотите. Команда {Register-PSSessionConfiguration будет отображать диалоговое окно безопасности, в котором вы можете разрешить, какие пользователи вы хотите позволить подключить, вы хотите предоставить их чтения и AMP; Выполнить разрешение. Как только это сделано, вы можете получить результаты с помощью команды Invoke-Command, как это:

Invoke-Command -ComputerName <ServerName> -ConfigurationName DemoPSEndPoint -ScriptBlock { Get-ADUser <UserName> }

Вы можете без проблем добавить в команду параметр -Server. Вы можете расширить командлеты, которые вы разрешаете в команде New-PSSessionConfiguration.

Опять же, это очень сводное изложение более сложной темы, но должно быть достаточно, чтобы получить то, что вы хотите.

Лично я не столько использую файлы конфигурации, сколько сценарии запуска. Я считаю, что последний более гибкий. Вы можете получить информацию об этом здесь. Если вы действительно хотите вникнуть в это, в конце статьи есть ссылки, включая ссылку на документацию PowerShell JEA. Также есть ссылка на некоторые статьи о MVP, которые я использовал для разработки собственных конечных точек.

4

Steven 29 Май 2021 в 14:48

| Add-ADCentralAccessPolicyMember | Добавляет центральные правила доступа к центральной политике доступа в Active Directory. |

| Добавить ADComputerServiceAccount | Добавляет одну или несколько учетных записей служб на компьютер Active Directory. |

| Add-ADDomainControllerPasswordReplicationPolicy | Добавляет пользователей, компьютеры и группы в разрешенный или запрещенный список политики репликации паролей контроллера домена только для чтения. |

| Добавить ADFineGrainedPasswordPolicySubject | Применяет детальную политику паролей к еще одному пользователю и группе. |

| Добавить-ADGroupMember | Добавляет одного или нескольких участников в группу Active Directory. |

| Добавить ADPrincipalGroupMembership | Добавляет участника в одну или несколько групп Active Directory. |

| Добавить ADResourcePropertyListMember | Добавляет одно или несколько свойств ресурса в список свойств ресурса в Active Directory. |

| Clear-ADAccountExpiration | Очищает дату истечения срока действия учетной записи Active Directory. |

| Очистить ADClaimTransformLink | Исключает применение преобразования утверждений к одному или нескольким доверительным отношениям между лесами в Active Directory. |

| Отключить-ADAccount | Отключает учетную запись Active Directory. |

| Disable-ADOptionalFeature | Отключает дополнительную функцию Active Directory. |

| Enable-ADAccount | Включает учетную запись Active Directory. |

| Enable-ADOptionalFeature | Включает дополнительную функцию Active Directory. |

| Get-ADAccountAuthorizationGroup | Получает информацию о группе токенов учетных записей. |

| Get-ADAccountResultantPasswordReplicationPolicy | Получает результирующую политику репликации паролей для учетной записи Active Directory. |

| Get-ADAuthenticationPolicy | Получает одну или несколько политик проверки подлинности доменных служб Active Directory. |

| Get-ADAuthenticationPolicySilo | Получает один или несколько разрозненных хранилищ политик проверки подлинности доменных служб Active Directory. |

| Get-ADCentralAccessPolicy | Извлекает централизованные политики доступа из Active Directory. |

| Get-ADCentralAccessRule | Извлекает централизованные правила доступа из Active Directory. |

| Get-ADClaimTransformPolicy | Возвращает один или несколько объектов преобразования утверждений Active Directory на основе указанного фильтра. |

| Get-ADClaimType | Возвращает тип утверждения из Active Directory. |

| Get-ADComputer | Получает один или несколько компьютеров Active Directory. |

| Get-ADComputerServiceAccount | Получает учетные записи служб, размещенных на компьютере. |

| Get-ADDCCloningExcludedApplicationList | Получает список установленных программ и служб, присутствующих на этом контроллере домена, которых нет в списке включения по умолчанию или в пользовательском списке включения. |

| Get-ADDefaultDomainPasswordPolicy | Получает политику паролей по умолчанию для домена Active Directory. |

| Get-ADDomain | Получает домен Active Directory. |

| Get-ADDomainController | Получает один или несколько контроллеров домена Active Directory на основе критериев обнаруживаемых служб, параметров поиска или путем предоставления идентификатора контроллера домена, например имени NetBIOS. |

| Get-ADDomainControllerPasswordReplicationPolicy | Возвращает члены разрешенного или запрещенного списка политики репликации паролей контроллера домена только для чтения. |

| Get-ADDomainControllerPasswordReplicationPolicyUsage | Получает учетные записи Active Directory, которые проверены контроллером домена только для чтения или которые находятся в раскрытом списке контроллера домена. |

| Get-ADFineGrainedPasswordPolicy | Получает одну или несколько детализированных политик паролей Active Directory. |

| Get-ADFineGrainedPasswordPolicySubject | Получает пользователей и группы, к которым применяется детальная политика паролей. |

| Get-ADForest | Получает лес Active Directory. |

| Get-ADGroup | Получает одну или несколько групп Active Directory. |

| Get-ADGroupMember | Получает членов группы Active Directory. |

| Get-ADObject | Получает один или несколько объектов Active Directory. |

| Get-ADOptionalFeature | Получает одну или несколько дополнительных функций Active Directory. |

| Get-ADOrganizationalUnit | Получает одно или несколько подразделений Active Directory. |

| Get-ADPrincipalGroupMembership | Получает группы Active Directory с указанным пользователем, компьютером, группой или учетной записью службы. |

| Get-ADReplicationAttributeMetadata | Получает метаданные репликации для одного или нескольких партнеров репликации Active Directory. |

| Get-ADReplicationConnection | Возвращает конкретное соединение репликации Active Directory или набор объектов соединения репликации AD на основе указанного фильтра. |

| Get-ADReplicationFailure | Возвращает набор данных, описывающих сбой репликации Active Directory. |

| Get-ADReplicationPartnerMetadata | Возвращает метаданные репликации для набора из одного или нескольких партнеров репликации. |

| Get-ADReplicationQueueOperation | Возвращает содержимое очереди репликации для указанного сервера. |

| Get-ADReplicationSite | Возвращает определенный сайт репликации Active Directory или набор объектов сайта репликации на основе указанного фильтра. |

| Get-ADReplicationSiteLink | Возвращает конкретную ссылку сайта Active Directory или набор ссылок сайта на основе указанного фильтра. |

| Get-ADReplicationSiteLinkBridge | Получает конкретный мост связей сайтов Active Directory или набор объектов моста связей сайтов на основе указанного фильтра. |

| Get-ADReplicationSubnet | Получает одну или несколько подсетей Active Directory. |

| Get-ADReplicationUpToDatenessVectorTable | Отображает наивысший порядковый номер обновления (USN) для указанного контроллера домена. |

| Get-ADResourceProperty | Получает одно или несколько свойств ресурса. |

| Get-ADResourcePropertyList | Получает списки свойств ресурсов из Active Directory. |

| Get-ADResourcePropertyValueType | Получает тип значения свойства ресурса из Active Directory. |

| Get-ADRootDSE | Получает корень информационного дерева сервера каталогов. |

| Get-ADServiceAccount | Получает одну или несколько управляемых учетных записей служб Active Directory или групповые управляемые учетные записи служб. |

| Get-ADTrust | Получает все объекты доверенного домена в каталоге. |

| Get-ADUser | Получает одного или нескольких пользователей Active Directory. |

| Get-ADUserResultantPasswordPolicy | Получает результирующую политику паролей для пользователя. |

| Грант-ADAuthenticationPolicySiloAccess | Предоставляет разрешение на присоединение к изолированному хранилищу политик аутентификации. |

| Install-ADServiceAccount | Устанавливает учетную запись управляемой службы Active Directory на компьютер или кэширует учетную запись управляемой группы на компьютере. |

| Move-ADDirectoryServer | Перемещает сервер каталогов в Active Directory на новый сайт. |

| Move-ADDirectoryServerOperationMasterRole | Перемещает роли хозяина операций на сервер каталогов Active Directory. |

| Move-ADObject | Перемещает объект Active Directory или контейнер объектов в другой контейнер или домен. |

| New-ADAuthenticationPolicy | Создает объект политики проверки подлинности доменных служб Active Directory. |

| Новый ADAuthenticationPolicySilo | Создает объект-хранилище политики проверки подлинности доменных служб Active Directory. |

| New-ADCentralAccessPolicy | Создает новую централизованную политику доступа в Active Directory, содержащую набор центральных правил доступа. |

| New-ADCentralAccessRule | Создает центральное правило доступа в Active Directory. |

| Новый ADClaimTransformPolicy | Создает новый объект политики преобразования утверждений в Active Directory. |

| New-ADClaimType | Создает новый тип утверждения в Active Directory. |

| Новый-ADComputer | Создает новый компьютерный объект Active Directory. |

| New-ADDCCloneConfigFile | Выполняет проверки предварительных требований для клонирования контроллера домена и создает файл конфигурации клонирования, если все проверки прошли успешно. |

| New-ADFineGrainedPasswordPolicy | Создает новую детальную политику паролей Active Directory. |

| New-ADGroup | Создает группу Active Directory. |

| New-ADObject | Создает объект Active Directory. |

| New-ADOrganizationalUnit | Создает организационное подразделение Active Directory. |

| New-ADReplicationSite | Создает сайт репликации Active Directory в каталоге. |

| New-ADReplicationSiteLink | Создает новую ссылку на сайт Active Directory для управления репликацией. |

| New-ADReplicationSiteLinkBridge | Создает мост связей сайтов в Active Directory для репликации. |

| New-ADReplicationSubnet | Создает объект подсети репликации Active Directory. |

| New-ADResourceProperty | Создает свойство ресурса в Active Directory. |

| New-ADResourcePropertyList | Создает список свойств ресурса в Active Directory. |

| New-ADServiceAccount | Создает новую управляемую учетную запись службы Active Directory или объект групповой управляемой учетной записи службы. |

| Новый-ADUser | Создает пользователя Active Directory. |

| Remove-ADAuthenticationPolicy | Удаляет объект политики проверки подлинности доменных служб Active Directory. |

| Remove-ADAuthenticationPolicySilo | Удаляет объект-хранилище политики проверки подлинности доменных служб Active Directory. |

| Remove-ADCentralAccessPolicy | Удаляет централизованную политику доступа из Active Directory. |

| Remove-ADCentralAccessPolicyMember | Удаляет централизованные правила доступа из центральной политики доступа в Active Directory. |

| Remove-ADCentralAccessRule | Удаляет центральное правило доступа из Active Directory. |

| Удалить-ADClaimTransformPolicy | Удаляет объект политики преобразования утверждений из Active Directory. |

| Remove-ADClaimType | Удаляет тип утверждения из Active Directory. |

| Удалить-ADComputer | Удаляет компьютер с Active Directory. |

| Remove-ADComputerServiceAccount | Удаляет одну или несколько учетных записей служб с компьютера. |

| Remove-ADDomainControllerPasswordReplicationPolicy | Удаляет пользователей, компьютеры и группы из разрешенного или запрещенного списка политики репликации паролей контроллера домена только для чтения. |

| Remove-ADFineGrainedPasswordPolicy | Удаляет детальную политику паролей Active Directory. |

| Remove-ADFineGrainedPasswordPolicySubject | Удаляет одного или нескольких пользователей из детальной политики паролей. |

| Удалить-ADGroup | Удаляет группу Active Directory. |

| Удалить-ADGroupMember | Удаляет одного или нескольких членов из группы Active Directory. |

| Remove-ADObject | Удаляет объект Active Directory. |

| Remove-ADOrganizationalUnit | Удаляет организационное подразделение Active Directory. |

| Remove-ADPrincipalGroupMembership | Удаляет участника из одной или нескольких групп Active Directory. |

| Remove-ADReplicationSite | Удаляет указанный объект сайта репликации из Active Directory. |

| Remove-ADReplicationSiteLink | Удаляет ссылку на сайт Active Directory, используемую для управления репликацией. |

| Remove-ADReplicationSiteLinkBridge | Удаляет мост связей сайтов репликации из Active Directory. |

| Remove-ADReplicationSubnet | Удаляет указанный объект подсети репликации Active Directory из каталога. |

| Remove-ADResourceProperty | Удаляет свойство ресурса из Active Directory. |

| Remove-ADResourcePropertyList | Удаляет один или несколько списков свойств ресурсов из Active Directory. |

| Remove-ADResourcePropertyListMember | Удаляет одно или несколько свойств ресурса из списка свойств ресурса в Active Directory. |

| Remove-ADServiceAccount | Удаляет управляемую учетную запись службы Active Directory или объект групповой учетной записи управляемой службы. |

| Удалить-ADUser | Удаляет пользователя Active Directory. |

| Rename-ADObject | Изменяет имя объекта Active Directory. |

| Reset-ADServiceAccountPassword | Сбрасывает пароль для автономной управляемой учетной записи службы. |

| Restore-ADObject | Восстанавливает объект Active Directory. |

| Revoke-ADAuthenticationPolicySiloAccess | Отменяет членство в бункере политики аутентификации для указанной учетной записи. |

| Search-ADAccount | Получает учетные записи пользователей, компьютеров или служб Active Directory. |

| Set-ADAccountAuthenticationPolicySilo | Изменяет политику аутентификации или изолированную политику аутентификации учетной записи. |

| Set-ADAccountControl | Изменяет значения управления учетными записями пользователей (UAC) для учетной записи Active Directory. |

| Set-ADAccountExpiration | Устанавливает дату истечения срока действия учетной записи Active Directory. |

| Set-ADAccountPassword | Изменяет пароль учетной записи Active Directory. |

| Set-ADAuthenticationPolicy | Изменяет объект политики проверки подлинности доменных служб Active Directory. |

| Set-ADAuthenticationPolicySilo | Изменяет объект-хранилище политики проверки подлинности доменных служб Active Directory. |

| Set-ADCentralAccessPolicy | Изменяет центральную политику доступа в Active Directory. |

| Set-ADCentralAccessRule | Изменяет центральное правило доступа в Active Directory. |

| Set-ADClaimTransformLink | Применяет преобразование утверждений к одному или нескольким доверительным отношениям между лесами в Active Directory. |

| Set-ADClaimTransformPolicy | Задает свойства политики преобразования утверждений в Active Directory. |

| Set-ADClaimType | Измените тип утверждения в Active Directory. |

| Set-ADComputer | Изменяет объект компьютера Active Directory. |

| Set-ADDefaultDomainPasswordPolicy | Изменяет политику паролей по умолчанию для домена Active Directory. |

| Set-ADDomain | Изменяет домен Active Directory. |

| Set-ADDomainMode | Устанавливает режим домена для домена Active Directory. |

| Set-ADFineGrainedPasswordPolicy | Изменяет детальную политику паролей Active Directory. |

| Set-ADForest | Изменяет лес Active Directory. |

| Set-ADForestMode | Задает режим леса для леса Active Directory. |

| Set-ADGroup | Изменяет группу Active Directory. |

| Set-ADObject | Изменяет объект Active Directory. |

| Set-ADOrganizationalUnit | Изменяет подразделение Active Directory. |

| Set-ADReplicationConnection | Устанавливает свойства для подключений репликации Active Directory. |

| Set-ADReplicationSite | Задает свойства репликации для сайта Active Directory. |

| Set-ADReplicationSiteLink | Задает свойства ссылки сайта Active Directory. |

| Set-ADReplicationSiteLinkBridge | Устанавливает свойства моста связи сайтов репликации в Active Directory. |

| Set-ADReplicationSubnet | Задает свойства объекта подсети репликации Active Directory. |

| Set-ADResourceProperty | Изменяет свойство ресурса в Active Directory. |

| Set-ADResourcePropertyList | Изменяет список свойств ресурса в Active Directory. |

| Set-ADServiceAccount | Изменяет учетную запись управляемой службы Active Directory или объект групповой учетной записи управляемой службы. |

| Set-ADUser | Изменяет пользователя Active Directory. |

| Показать-ADAuthenticationPolicyExpression | Отображает обновление окна «Редактировать условия контроля доступа» или создание дескрипторов безопасности языка определения дескрипторов безопасности (SDDL). |

| Sync-ADObject | Реплицирует один объект между любыми двумя контроллерами домена, имеющими общие разделы. |

| Test-ADServiceAccount | Проверяет управляемую учетную запись службы с компьютера. |

| Uninstall-ADServiceAccount | Удаляет учетную запись управляемой службы Active Directory с компьютера или удаляет кэшированную учетную запись управляемой службы группы с компьютера. |

| Разблокировать-ADAccount | Разблокирует учетную запись Active Directory. |

| ActiveDirectory | Совместимость с исходным кодом | Windows Server 1809+ с RSAT-AD-PowerShell Windows 10 1809+ с Rsat.ActiveDirectory.DS-LDS.Tools |

| ADDS Развертывание | Работает со слоем совместимости | Windows Server 2019 1809+ |

| ADFS | Не проверено с уровнем совместимости | |

| ПриложениеBackgroundTask | Совместимость с исходным кодом | Windows 10 1903+ |

| AppLocker | Не проверено с уровнем совместимости | |

| AppvClient | Не проверено с уровнем совместимости | |

| Прибл. | Совместимость с исходным кодом ** | Windows Server 1809+ Windows 10 1809+ ** Необходимо использовать уровень совместимости с PowerShell 7.1 |

| AssignedAccess | Совместимость с исходным кодом | Windows 10 1809+ |

| BestPractices | Не поддерживается уровнем совместимости | |

| BitLocker | Совместимость с исходным кодом | Windows Server 1809+ с BitLocker Windows 10 1809+ |

| Передача битов | Совместимость с исходным кодом | Windows Server 20h2 Windows 10 20h2 |

| BootEventCollector | Не проверено с уровнем совместимости | |

| BranchCache | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| CimCmdlets | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Обновление ClusterAware | Не проверено с уровнем совместимости | |

| ConfigCI | Не проверено с уровнем совместимости | |

| Защитник | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Оптимизация доставки | Совместимость с исходным кодом | Windows Server 1903+ Windows 10 1903+ |

| ДФСН | Совместимость с исходным кодом | Windows Server 1809+ с FS-DFS-Namespace Windows 10 1809+ с Rsat.FailoverCluster.Management.Tools |

| ДФСР | Не проверено с уровнем совместимости | |

| DhcpServer | Не проверено с уровнем совместимости | |

| DirectAccessClientComponents | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Dism | Совместимость с исходным кодом | Windows Server 1903+ Windows 10 1903+ |

| DnsClient | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| DnsServer | Совместимость с исходным кодом | Windows Server 1809+ с DNS или RSAT-DNS-сервер Windows 10 1809+ с Rsat.Dns.Инструменты |

| EventTracingManagement | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| отказоустойчивые кластеры | Не проверено с уровнем совместимости | |

| FailoverClusterSet | Не проверено с уровнем совместимости | |

| FileServerResourceManager | Совместимость с исходным кодом | Windows Server 1809+ с FS-Resource-Manager |

| GroupPolicy | Не проверено с уровнем совместимости | |

| HgsClient | Совместимость с исходным кодом | Windows Server 1903+ с Hyper-V или RSAT-Shielded-VM-Tools Windows 10 1903+ с Rsat.Shielded.VM.Инструменты |

| HgsDiagnostics | Совместимость с исходным кодом | Windows Server 1809+ с Hyper-V или RSAT-Shielded-VM-Tools Windows 10 1809+ с Rsat.Shielded.VM.Tools |

| Hyper-V | Совместимость с исходным кодом | Windows Server 1809+ с Hyper-V-PowerShell Windows 10 1809+ с Microsoft-Hyper-V-Management-PowerShell |

| Администрация IIS | Не проверено с уровнем совместимости | |

| Международный | Совместимость с исходным кодом | Windows Server 1903+ Windows 10 1903+ |

| IpamServer | Не проверено с уровнем совместимости | |

| iSCSI | Не проверено с уровнем совместимости | |

| IscsiTarget | Не проверено с уровнем совместимости | |

| ISE | Не проверено с уровнем совместимости | |

| кд | Совместимость с исходным кодом | Windows Server 20h2 Windows 10 20h2 |

| Майкрософт.PowerShell.Архив | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Microsoft.PowerShell.Diagnostics | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Microsoft.PowerShell.Host | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Microsoft.PowerShell.LocalAccounts | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Майкрософт.PowerShell.Management | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Microsoft.PowerShell.ODataUtils | Не проверено с уровнем совместимости | |

| Microsoft.PowerShell.Security | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Microsoft.PowerShell.Utility | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Майкрософт.WSMan.Management | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| MMAgent | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| MPIO | Совместимость с исходным кодом | Windows Server 1809+ с многопутевым вводом-выводом |

| MSDTC | Не проверено с уровнем совместимости | |

| Сетевой адаптер | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetConnection | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetEventPacketCapture | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetLbfo | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetLldpAgent | Не проверено с уровнем совместимости | |

| NetNat | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetQos | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetSecurity | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetSwitchTeam | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetTCPIP | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NetWNV | Не проверено с уровнем совместимости | |

| Состояние подключения к сети | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Сетевой контроллер | Не проверено с уровнем совместимости | |

| NetworkControllerDiagnostics | Не проверено с уровнем совместимости | |

| NetworkLoadBalancingClusters | Не проверено с уровнем совместимости | |

| NetworkSwitchManager | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Сеть Переход | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| NFS | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ с Rsat.ServerManager.Инструменты |

| Управление пакетами | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Pcsv Устройство | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Постоянная память | Не проверено с уровнем совместимости | |

| ИКИ | Не проверено с уровнем совместимости | |

| PnpDevice | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| PowerShell Получить | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| Управление печатью | Совместимость с исходным кодом | Windows Server 1903+ со службами печати Windows 10 1903+ |

| Облегчение процесса | Совместимость с исходным кодом | Windows Server 1903+ Windows 10 1903+ |

| Резервирование | Не проверено с уровнем совместимости | |

| PSDesiredStateConfiguration | Частично | Встроенный в PowerShell 7 |

| PSD Диагностика | Совместимость с исходным кодом | Встроенный в PowerShell 7 |

| PSScheduledJob | Не поддерживается уровнем совместимости | Встроен в PowerShell 5.1 |

| PS Рабочий процесс | Не проверено с уровнем совместимости | |

| PSWorkflowUtility | Не проверено с уровнем совместимости | |

| Удаленный доступ | Не проверено с уровнем совместимости | |

| Удаленный рабочий стол | Не проверено с уровнем совместимости | |

| Плановые задачи | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| SecureBoot | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| ServerCore | Не проверено с уровнем совместимости | |

| ServerManager | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ с Rsat.ServerManager.Tools См. Примечания ниже |

| ServerManagerTasks | Не проверено с уровнем совместимости | |

| Экранированный VMDataFile | Совместимость с исходным кодом | Windows Server 1903+ с RSAT-Shielded-VM-Tools Windows 10 1903+ с Rsat.Shielded.VM.Tools |

| ЭкранированныйVMP Provisioning | Совместимость с исходным кодом | Windows Server 1809+ с HostGuardian Windows 10 1809+ с HostGuardian |

| Экранированный VM Шаблон | Совместимость с исходным кодом | Windows Server 1809+ с RSAT-Shielded-VM-Tools Windows 10 1809+ с Rsat.Shielded.VM.Инструменты |

| SmbShare | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| SmbWitness | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| SMISConfig | Совместимость с исходным кодом | Windows Server 1903+ с WindowsStorageManagementService |

| SMS | Не проверено с уровнем совместимости | |

| Программное обеспечение, инвентаризация, ведение журнала | Совместимость с исходным кодом | Windows Server 1809+ |

| StartLayout | Совместимость с исходным кодом | Windows Server 1809+ с возможностями рабочего стола Windows 10 1809+ |

| Склад | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| StorageBusCache | Не проверено с уровнем совместимости | |

| StorageMigrationService | Не проверено с уровнем совместимости | |

| Хранение QOS | Совместимость с исходным кодом | Windows Server 1809+ с RSAT-Clustering-PowerShell Windows 10 1809+ с Rsat.FailoverCluster.Management.Tools |

| StorageReplica | Не проверено с уровнем совместимости | |

| SyncShare | Совместимость с исходным кодом | Windows Server 1809+ с FS-SyncShareService |

| SystemInsights | Не проверено с уровнем совместимости | |

| TLS | Не проверено с уровнем совместимости | |

| Устранение неисправностей Пакет | Совместимость с исходным кодом | Windows 10 1903+ |

| TrustedPlatformModule | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| УЭВ | Совместимость с исходным кодом | Windows Server ?? Будущая версия сервера с возможностями рабочего стола ?? Windows 10 1903+ |

| Сервисы обновлений | Не поддерживается уровнем совместимости | |

| VpnClient | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Wdac | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Веб-администрация | Не проверено с уровнем совместимости | |

| WHEA | Совместимость с исходным кодом | Windows Server 1903+ Windows 10 1903+ |

| Лицензия разработчика Windows | Совместимость с исходным кодом | Windows Server 1809+ с возможностями рабочего стола Windows 10 1809+ |

| Сообщение об ошибке Windows | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| Windows Поиск | Совместимость с исходным кодом | Windows 10 1903+ |

| WindowsServerBackup | Совместимость с исходным кодом | Windows Server 19h3 с Windows-Server-Backup |

| Обновление Windows | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

| WindowsUpdateProvider | Совместимость с исходным кодом | Windows Server 1809+ Windows 10 1809+ |

Средства удаленного администрирования сервера — Windows Server

- 7 минут на чтение

В этой статье

RSAT позволяет ИТ-администраторам удаленно управлять ролями и функциями в Windows Server с компьютера под управлением Windows 10 и Windows 7 с пакетом обновления 1.

Применимо к: Windows 10, версия 1909, Windows 10, версия 1903, Windows 10, версия 1809, Windows 7 с пакетом обновления 1, Windows Server 2019, Windows Server 2012 R2

Исходный номер базы знаний: 2693643

Введение

Вы не можете установить RSAT на компьютерах под управлением домашних или стандартных выпусков Windows. Вы можете установить RSAT только в выпусках Professional или Enterprise клиентской операционной системы Windows. Если на странице загрузки специально не указано, что RSAT применяется к бета-версии, предварительной версии или другой предварительной версии Windows, для установки и использования RSAT необходимо запустить полную (RTM) версию операционной системы Windows.Некоторые пользователи нашли способы вручную взломать или взломать RSAT MSU для установки RSAT в неподдерживаемых выпусках или выпусках Windows. Такое поведение является нарушением лицензионного соглашения Windows с конечным пользователем.

Установка RSAT аналогична установке Adminpak.msi на клиентских компьютерах под управлением Windows 2000 или Windows XP. Однако есть одно существенное отличие: в Windows 7 инструменты не доступны автоматически после загрузки и установки RSAT. Включите инструменты, которые вы хотите использовать, с помощью панели управления.Чтобы включить инструменты, щелкните Пуск , щелкните Панель управления , щелкните Программы и компоненты , а затем щелкните Включение или отключение компонентов Windows .

В выпусках RSAT для Windows 10 все инструменты снова включены по умолчанию. Вы можете открыть Включение или отключение компонентов Windows , чтобы отключить инструменты, которые вы не хотите использовать в Windows 7.

Для RSAT в Windows 7 необходимо включить инструменты для ролей и функций, которыми вы хотите управлять, после запуска загруженного установочного пакета.

Примечание

Вы не можете делать следующие изменения для RSAT в Windows 8 или более поздних версиях.

Если вам нужно установить инструменты управления в Windows Server 2012 R2 для определенных ролей или функций, которые работают на удаленных серверах, вам не нужно устанавливать дополнительное программное обеспечение. Запустите мастер добавления ролей и компонентов в Windows Server 2012 R2 и более поздних версиях. Затем на странице Select Features разверните Инструменты удаленного администрирования сервера и выберите инструменты, которые вы хотите установить.Завершите работу мастера, чтобы установить инструменты управления.

Загрузки для RSAT

| Технология средств удаленного администрирования сервера | Описание | Управляет технологиями в Windows Server 2012 R2 | Управляет технологиями в Windows Server 2016 Technical Preview и Windows Server 2012 R2 |

|---|---|---|---|

| Инструменты службы сертификации Active Directory (AD CS) | ИнструментыAD CS включают в себя оснастку «Центр сертификации», «Шаблоны сертификатов», «Корпоративная PKI» и «Управление сетевым ответчиком». | √ | √ |

| Инструменты доменных служб Active Directory (AD DS) и инструменты Active Directory облегченного доступа к каталогам (AD LDS) | Инструменты AD DS и AD LDS включают следующие инструменты: — Центр администрирования Active Directory

| √ | |

| Анализатор соответствия рекомендациям | Командлеты анализатора соответствия рекомендациямдля Windows PowerShell | √ | √ |

| Утилиты администрирования шифрования диска BitLocker | Manage-bde , командлеты Windows PowerShell для BitLocker, средство просмотра паролей восстановления BitLocker для Active Directory | √ | √ |

| Инструменты DHCP-сервера | Инструменты сервера DHCPвключают консоль управления DHCP, модуль командлета DHCP-сервера для Windows PowerShell и инструмент командной строки Netsh . | √ | √ |

| DirectAccess, маршрутизация и удаленный доступ | — Консоль управления маршрутизацией и удаленным доступом — Консоль пакета администрирования диспетчера подключений — Поставщик удаленного доступа для Windows PowerShell — Прокси-сервер веб-приложения | √ | √ |

| Инструменты DNS-сервера | Инструменты DNS-серверавключают оснастку DNS Manager, модуль DNS для Windows PowerShell и Ddnscmd.Средство командной строки exe . | √ | √ |

| Инструменты отказоустойчивой кластеризации | Инструменты отказоустойчивой кластеризациивключают диспетчер отказоустойчивого кластера, отказоустойчивые кластеры (командлеты Windows PowerShell), MSClus, Cluster.exe, консоль управления обновлением с учетом кластера, командлеты обновления с учетом кластера для Windows PowerShell | √ | √ Инструменты с графическим интерфейсом поддерживают Windows Server 2016 Technical Preview и Windows Server 2012 R2.В Windows Server 2012 работают только инструменты PowerShell. |

| Инструменты файловых служб | Инструменты файловых служб включают в себя следующие инструменты: — Инструменты управления общими ресурсами и хранилищами

— инструменты диспетчера ресурсов файлового сервера

— Службы для инструментов администрирования NFS — Командлеты управления iSCSI для Windows PowerShell — Инструменты управления рабочими папками | √ | √ Оснастка управления общими ресурсами и хранилищами устарела после выпуска Windows Server 2016. Реплика хранилища является новой в Windows Server 2016 Technical Preview и не будет работать в Windows Server 2012 R2. |

| Инструменты управления групповой политикой | Инструменты управления групповой политикойвключают консоль управления групповой политикой, редактор управления групповой политикой и редактор групповой политики стартового объекта групповой политики. | √ | √ Групповая политика содержит некоторые новые функции в Windows Server 2016 Technical Preview, которые недоступны в более старых операционных системах. |

| Инструменты Hyper-V | ИнструментыHyper-V включают оснастку Hyper-V Manager и инструмент удаленного доступа для подключения к виртуальной машине. | ИнструментыHyper-V не являются частью инструментов удаленного администрирования сервера для Windows 10. Эти инструменты доступны как часть Windows 10. Вам не нужно устанавливать RSAT, чтобы использовать инструменты. Консоль Hyper-V Manager для Windows Server 2016 Technical Preview не поддерживает управление серверами Hyper-V под управлением Server 2008 или Server 2008 R2. | Hyper-V в Windows 10 может управлять Hyper-V в Windows Server 2012 R2. |

| Управление IP-адресами (IPAM) Инструменты управления | Клиентская консоль управления IP-адресами | √ Средства IPAM в средствах удаленного администрирования сервера для Windows 10 нельзя использовать для управления IPAM, работающим в Windows Server 2012 R2. | √ Средства IPAM в средствах удаленного администрирования сервера для Windows 10 нельзя использовать для управления IPAM, работающим в Windows Server 2012 R2. |

| Объединение сетевых адаптеров или объединение сетевых адаптеров | Консоль управления объединением сетевых карт | √ | √ |

| Сетевой контроллер | Модуль сетевого контроллера PowerShell | Не доступен | √ |

| Инструменты балансировки сетевой нагрузки | Инструменты балансировки сетевой нагрузкивключают диспетчер балансировки сетевой нагрузки, командлеты Windows PowerShell для балансировки сетевой нагрузки и NLB.exe и Инструменты командной строки WLBS.exe . | √ | √ |

| Инструменты служб удаленных рабочих столов | Инструменты удаленного рабочего стола включают: — оснастки удаленного рабочего стола — диспетчер шлюза удаленных рабочих столов — tsgateway.msc — диспетчер лицензирования удаленных рабочих столов — licmgr.exe — средство диагностики лицензирования удаленных рабочих столов — lsdiag.msc Использование Диспетчер серверов для администрирования всех других служб ролей RDS, кроме шлюза удаленных рабочих столов и лицензирования удаленных рабочих столов. | √ | √ |

| Сервер для инструментов NIS | Сервердля инструментов NIS включает расширение для оснастки «Пользователи и компьютеры Active Directory» и инструмент командной строки Ypclear.exe | Эти инструменты недоступны в RSAT для Windows 10 и более поздних версий. | |

| Диспетчер сервера | Server Manager включает консоль Server Manager. Удаленное управление с помощью Server Manager доступно в Windows Server 2016 Technical Preview, Windows Server 2012 R2 и Windows Server 2012. | √ | √ |

| Инструменты сервера SMTP | Инструменты сервера SMTPвключают оснастку SMTP. | Эти инструменты недоступны в RSAT для Windows 8 и более поздних версий. | |

| Инструменты Storage Explorer | ИнструментыStorage Explorer включают оснастку Storage Explorer. | Эти инструменты недоступны в RSAT для Windows 8 и более поздних версий. | |

| Storage Manager for Storage Area Network (SAN) tools | ИнструментыStorage Manager для SAN включают оснастку Storage Manager for SAN и инструмент командной строки Provisionstorage.exe . | Эти инструменты недоступны в RSAT для Windows 8 и более поздних версий. | |

| Многопользовательская активация | Управление активацией корпоративных лицензий, vmw.exe | √ | √ |

| Инструменты диспетчера системных ресурсов Windows | Инструменты диспетчера системных ресурсов Windowsвключают оснастку диспетчера системных ресурсов Windows и инструмент командной строки Wsrmc.exe . | √ WSRM устарел в Windows Server 2012 R2. Инструменты для управления WSRM недоступны в RSAT для Windows 8.1 и более поздних версиях RSAT. | |

| Инструменты службы Windows Server Update Services | ИнструментыWindows Server Update Services включают оснастку Windows Server Update Services, WSUS.msc и командлеты PowerShell. | √ | √ |

RSAT для Windows 10, версия 1809 или более поздние версии

Примечание

Вы не можете использовать диалоговое окно «Включение и выключение функций Windows» на панели управления.

Установка инструментов RSAT для Windows 10 версии 1809 и более поздних версий немного отличается от более ранних версий. RSAT теперь является частью операционной системы и может быть установлен с помощью Optional Features .

Чтобы включить инструменты, щелкните Пуск , щелкните Параметры , щелкните Приложения , а затем щелкните Дополнительные функции , после этого щелкните на панели Добавить функцию и введите Remote в строке поиска.

Список литературы

Как установить и импортировать модуль Active Directory PowerShell? — TheITBros

Сегодня мы покажем вам, как установить и использовать Windows PowerShell Active Directory Module . Вы можете выполнять задачи управления AD и использовать его командлеты для получения различной информации о пользователях домена, компьютерах, группах и других объектах.В серверной ОС этот модуль PowerShell устанавливается как отдельная функция. В настольных версиях ОС (Windows 10, 8.1, 7) модуль входит в состав средств удаленного администрирования сервера (RSAT). RSAT включает в себя все необходимые инструменты управления, утилиты командной строки и модули Windows PowerShell для управления инфраструктурой Windows Server. Вы должны загрузить пакет RSAT для своей версии Windows с веб-сайта Microsoft (как установить RSAT в Windows 10?).

PowerShell предоставляет администратору широкие возможности для взаимодействия с объектами Active Directory и автоматизации действий (это особенно полезно при выполнении массовых действий, направленных на большое количество объектов AD).

Существует три основных способа взаимодействия с Active Directory в Windows PowerShell:

- Использование интерфейсов служб Active Directory (ADSI). Этот метод является наиболее сложным, но он работает при любой установке PowerShell и не требует загрузки дополнительных модулей. Он также «ближайший» к методу управления, используемому в языке сценариев VBScript;

- Использование поставщика Active Directory, включенного в расширения PowerShell. Этот метод позволяет вам смонтировать Active Directory в качестве диска на вашем компьютере и перемещаться по нему с помощью соответствующих команд: dir, cd и т. Д.

- Управление Active Directory из модуля RSAT-AD-PowerShell. Это наиболее удобный способ манипулирования объектами AD, но он также требует дополнительной установки соответствующего модуля.

Подсказка . Для управления объектами в Azure Active Directory используется другой модуль PowerShell — модуль Azure Active Directory для Windows PowerShell.

Установка модуля Active Directory PowerShell на Windows Server

Модуль Active Directory для Windows PowerShell впервые появился в Windows Server 2008 R2.Он появляется на сервере Windows после того, как вы установили роль ADDS (доменные службы Active Directory), а затем повысили уровень сервера до контроллера домена. Чтобы использовать командлеты из модуля Active Directory, в вашем домене должен существовать хотя бы один контроллер домена с Windows Server 2008 R2 или более поздней версии. Если в вашей сети есть единственный контроллер домена с Windows Server 2003 или 2008, необходимо загрузить и установить службу шлюза управления Active Directory . Командлеты из модуля Active Directory взаимодействуют с веб-службой, которая является частью контроллера домена с ролью ADDS или ADMGS.

Чтобы проверить статус установки модуля, используйте команду: