Групповая политика — это… Что такое Групповая политика?

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды Windows. Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (Group Policy Container, GPC) и шаблона групповой политики (Group Policy Template, GPT). Эти два компонента содержат в себе всю информацию о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Создание групповых политик

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию).

- Убедитесь в том, что вы подключились к системе с использованием учетной записи, принадлежащей к одной из групп: Domain Administrators (Администраторы домена) или Enterprise Administrators (Администраторы предприятия).

- Убедитесь в том, что в системе, к которой вы подключились, установлены средства администрирования, необходимые для работы с групповыми политиками. В частности, вам потребуется оснастка Active Directory Users and Computers (Active Directory — пользователи и компьютеры). Этой оснастке соответствует файл dsa.msc.

- Откройте консоль Active Directory Users and Computers (Active Directory — пользователи и компьютеры) и перейдите к контейнеру OU (Organizational Unit, подразделение или организационная единица), в отношении которого вы намерены применить политику.

- Правой кнопкой мыши щелкните на контейнере OU, в появившемся меню выберите пункт Properties (Свойства) и перейдите на вкладку GPO.

- Чтобы создать новый объект GPO и назначить его текущему контейнеру, щелкните на кнопке New (Новый).

- В списке ссылок на объекты GPO появится новая позиция, строка имени которой будет находиться в режиме редактирования. Присвойте новому объекту GPO содержательное имя.

Созданная вами политика является лишь заготовкой. Ее содержимое формируется на основе административных шаблонов, содержащихся в папке SysVol контроллера домена, на котором был создан GPO. Эти шаблоны можно расширить и модифицировать в соответствии с нуждами вашей организации. В дополнение к существующим компонентам объекта GPO можно добавить созданные вами расширения. Например, при помощи групповой политики можно управлять настройками прикладных программ. Информация о том, как создавать свои собственные расширения GPO, содержится в Windows 2000 SDK (Software Development Kit).

Средства администрирования

Файл, необходимый для установки этих утилит, называется adminpak.msi и располагается в каталоге i386 на установочном компакт-диске или в подкаталоге WINNT\SYSTEM32\ операционной системы. Этот 15-мегабайтный файл устанавливает все необходимые оснастки и регистрирует библиотеки DLL, необходимые для использования средств администрирования. В настоящее время установить утилиты группы Administrative Tools (Администрирование) можно только на платформе Windows 2000.

Файл, необходимый для установки этих утилит, называется adminpak.msi и располагается в каталоге i386 на установочном компакт-диске или в подкаталоге WINNT\SYSTEM32\ операционной системы. Этот 15-мегабайтный файл устанавливает все необходимые оснастки и регистрирует библиотеки DLL, необходимые для использования средств администрирования. В настоящее время установить утилиты группы Administrative Tools (Администрирование) можно только на платформе Windows 2000.Применение групповых политик

Работая с групповыми политиками, следует учитывать, что:

- объекты GPO применяются в отношении контейнеров, а не замыкающих объектов;

- один контейнер может быть связан с несколькими объектами GPO;

- объекты GPO, связанные с одним и тем же контейнером, применяются в отношении этого контейнера в том порядке, в котором они были назначены;

- объект GPO включает в себя две составляющие: параметры, относящиеся к компьютеру, и параметры, относящиеся к пользователю;

- обработку любой из этих составляющих можно отключить;

- наследование объектов GPO можно блокировать;

- наследование объектов GPO можно форсировать;

- применение объектов GPO можно фильтровать при помощи списков ACL.

Разрешение конфликта двух политик

Представьте, что некоторый параметр (например, logon banner — графическая заставка при подключении) определен как в политике Р3, так и в политике P1. При этом значение параметра, заданное в политике Р3, отличается от значения, заданного в политике Р1. Какое значение будет присвоено параметру в результате применения обеих этих политик? В подобной ситуации параметру объекта присваивается значение, извлеченное из GPO, который находится к объекту ближе всего. Таким образом, в рассмотренной ситуации параметру logon banner будет присвоено значение, извлеченное из политики Р1.

Наследование политик

Представьте, что политика Р3 содержит в себе значение параметра logon banner, в то время как политика Р1 не определяет этого параметра. В этом случае, если в отношении объекта применяются обе эти политики, рассматриваемому параметру объекта будет присвоено значение из политики Р3. Однако для контейнера SA не определено ни одной политики. Все же параметру logon banner этого контейнера будет присвоено значение из политики Р3. Мало того, в отношении этого контейнера будут в полной мере применены политики Р3 и Р1, так как контейнер SA унаследует эти политики от своих родителей.

Все же параметру logon banner этого контейнера будет присвоено значение из политики Р3. Мало того, в отношении этого контейнера будут в полной мере применены политики Р3 и Р1, так как контейнер SA унаследует эти политики от своих родителей.

Применение нескольких политик в отношении одного контейнера

Представьте что политики Р4 и Р5, в которых определяются значения самых разнообразных параметров, применены в отношении контейнера Acct. В разделе конфигурации компьютера политики Р4 членам глобальной группы Accounting (бухгалтерия) разрешается локально подключаться к любому компьютеру в контейнере Acct, а также во всех подконтейнерах этого контейнера. А в разделе конфигурации компьютера политики Р5 права группе Accounting (бухгалтерия) не назначаются. В списке политик, отображаемом на странице Group Policy (Групповая политика) в окне свойств контроллера домена, политика Р5 располагается в самом верху списка — выше политики Р4. Политики, указанные в этом списке, применяются к объекту в порядке снизу вверх.

Windows 2000 позволяет блокировать применение некоторых разделов объекта GPO. Если политика применяется в отношении контейнера не полностью, а только частично, общее время подключения пользователя к системе уменьшается. Чем меньшее количество параметров GPO следует применить в отношении того или иного объекта, тем быстрее выполняется обработка соответствующей политики.

- Откройте оснастку Active Directory — Users and Computers (Active Directory — пользователи и компьютеры). Наведите указатель на интересующий вас контейнер, откройте окно свойств этого контейнера и перейдите на вкладку Group Policy (Групповая политика).

- Выберите объект GPO, который вы намерены модифицировать.

- Щелкните на кнопке Properties (Свойства).

- Здесь вы можете блокировать применение в отношении контейнера параметров политики, относящихся к конфигурации компьютера или к конфигурации пользователя.

- После того как вы указали, применение какого из разделов GPO должно быть блокировано, на экране появится сообщение о том, что значения параметров, модифицированных благодаря данной политике, будут восстановлены в изначальное состояние. Например, если блокировать применение параметров GPO, относящихся к конфигурации пользователя, то конфигурация всех пользователей, в отношении которых действует данная политика, будет восстановлена в состояние, в котором она была до применения данной политики.

В отличие от Windows 2000 операционная система NT 4.0 выполняла очистку политик некорректно. В связи с этим в NT 4.0 даже после отмены политики параметры объектов сохраняли значения, присвоенные им в процессе применения отмененной политики.

В отличие от Windows 2000 операционная система NT 4.0 выполняла очистку политик некорректно. В связи с этим в NT 4.0 даже после отмены политики параметры объектов сохраняли значения, присвоенные им в процессе применения отмененной политики.

Блокирование применения одного из разделов политики настраивается для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO.

Блокирование наследования политики

Windows 2000 позволяет блокировать наследование политики от родительского объекта. Например, если вы хотите, чтобы в отношении контейнера IT и всех его подконтейнеров действовали только политики, определенные на уровне IT, на странице Group Policy (Групповая политика) свойств объекта IT установите флажок Block Policy Inheritance (блокировать наследование политики). При этом политики Р1 и Р3 не будут применяться в отношении контейнеров IT Workstations и IT Servers. Блокирование наследования политик нельзя отключить для какой-либо одной политики. Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory. Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым при-меняется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение.

Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory. Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым при-меняется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение. Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Фильтрация политик

Фильтрация применяемых политик на основе членства объектов в группах безопасности является еще одним методом изменения обычного порядка применения политик в отношении объектов Active Directory. Фильтрация осуществляется при помощи списков ACL (Access Control List). Каждому объекту GPO ставится в соответствие список ACL. Информация из списка ACL объекта GPO анализируется системой безопасности вне зависимости от того, к какому из контейнеров применяется данный GPO. Политика применяется в отношении объекта только в том случае, если объект обладает в отношении соответствующего GPO разрешениями Read (Чтение) и Apply Group Policy (применение групповой политики). Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Отладка процесса обработки политик и профилей

Чтобы задокументировать в журнале последовательность, в которой применяются политики и профили, следует при помощи редактора реестра добавить в ключ HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon значение UserEnvDebugLevel типа REG_DWORD, которое должно быть равно 0x10002. После этого перезапустите компьютер. Журнал применения политик и профилей будет записан в файл %SystemRoot%\Debug\Usermode\Userenv.log. Помимо объектов GPO, существующих в каталоге Active Directory, в каждой системе Windows 2000 существует также локальная политика (local policy). Локальная политика определяет параметры, в соответствии с которыми настраивается рабочая станция. Система применяет политики в определенном порядке. Сначала применяется локальная политика (Local policy), затем политика узла (Site policy), затем доменная политика (Domain policy) и, наконец, политика контейнера OU (Organizational Unit policy). Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом. Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного) обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит.

Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом. Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного) обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит. Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Клиенты, которые могут использовать групповую политику

В процессе перехода на использование Windows 2000 в вашей сети наверняка будут присутствовать компьютеры, оснащенные более ранними версиями Windows. Чтобы эффективно управлять такой сетью, важно понимать, в отношении каких компьютеров будет действовать групповая политика. Далее перечисляются операционные системы, в отношении которых действует групповая политика.

- Windows 2000 & 2003 Server. Компьютеры, оснащенные операционной системой Windows 2000 Server, могут быть либо обычными членами домена Active Directory, либо контроллерами домена. Групповая политика в полной мере применяется к обоим разновидностям серверов.

- Windows 2000 & XP Professional. Групповая политика в полной мере применяется в отношении клиентских компьютеров, оснащенных Windows 2000 Professional.

- Windows NT 4.0 Workstation и Server.

В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется.

В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется. - Windows 95 и Windows 98. Для создания системной политики в операционных системах Windows 98 и Windows 95 используется специальный редактор системной политики. Получившийся в результате редактирования файл с расширением .pol следует скопировать в каталог SysVol. Редакторы системной политики, входящие в комплект Windows 2000 и Windows NT, не совместимы с Windows 98 и Windows 95. Групповая политика Windows 2000 в отношении таких компьютеров не применяется.

- Windows NT 3.51, Windows 3.1 и DOS. Групповая политика не применяется.

Сценарии подключения и отключения

Операционная система Windows NT позволяет назначить каждому пользователю сценарий, содержащий команды, которые необходимо выполнить при подключении данного пользователя к системе. Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения Windows 2000 поддерживает также сценарии отключения. Мало того, в новой операционной системе для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API. Рассмотрим некоторые возможности, связанные с использованием сценариев в среде Windows 2000.

Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения Windows 2000 поддерживает также сценарии отключения. Мало того, в новой операционной системе для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API. Рассмотрим некоторые возможности, связанные с использованием сценариев в среде Windows 2000.

Сценарии, определенные в рамках пользовательского объекта

Такие сценарии поддерживаются в точности так же, как это было в Windows NT 4.0, и существуют в основном для обеспечения совместимости с Windows ранних версий. Клиенты Windows 2000 и Windows NT 4.0 пытаются обнаружить такие сценарии в общей папке Netlogon сервера. Если обнаружить сценарий не удалось, поиск производится в каталоге %SystemRoot%\system32\Repl\lmport\Scripts (расположение сценариев, используемое в NT 4. 0). Общая папка Netlogon располагается в каталоге SysVol (sysvol\имя.домена\scripts) и автоматически реплицируется службой FRS. Репликация каталога сценариев операционной системы NT 4.0 должна быть настроена вручную.

0). Общая папка Netlogon располагается в каталоге SysVol (sysvol\имя.домена\scripts) и автоматически реплицируется службой FRS. Репликация каталога сценариев операционной системы NT 4.0 должна быть настроена вручную.

Сценарии, определенные в рамках групповой политики

Эти сценарии применяются в отношении контейнеров OU. Иными словами, чтобы назначить пользователю сценарий подключения или отключения, следует сделать пользователя членом контейнера OU, для которого определена политика, в рамках которой назначен сценарий подключения или отключения. Этот метод является более гибким. Если вы переводите свою сеть на использование Windows 2000, вы также должны учитывать некоторые другие особенности, связанные со сценариями. Во многих сетях наряду с машинами Windows 2000 используются компьютеры, оснащенные более ранними версиями Windows, по этой причине рекомендуется выполнять обновление сервера, содержащего общую папку NETLOGON, в последнюю очередь. Это связано с тем, что служба репликации, используемая в Windows 2000 (FRS), не совместима со службами репликации NT. Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют. Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют. Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

Делегирование прав на администрирование групповых политик

Возможность управления объектами GPO можно делегировать другим ответственным лицам. Делегирование осуществляется при помощи списков ACL. Списки ACL объекта GPO позволяют назначить в отношении этого объекта разрешения на модификацию этого GPO или на назначение GPO в отношении некоторого контейнера. Таким образом, можно запретить создание неавторизированных объектов GPO. Например, создание и модификацию GPO можно доверить группе администраторов домена, в то время как назначение этих GPO могут осуществлять администраторы отдельных контейнеров OU. Администратор контейнера OU может выбрать наиболее подходящий объект GPO и применить этот GPO в отношении любого из подконтрольных ему OU. Однако при этом он не сможет изменить содержимое этого GPO или создать новый GPO.

Управление пользовательскими документами и кэшированием на стороне клиента

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определенным местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

Механизм перенаправления пользовательских папок является частью технологии IntelliMirror, цель которой — обеспечить доступ к рабочим файлам и конфигурационной информации вне зависимости от того, какую рабочую станцию пользователь использует для работы. Как следствие, технология Intellimirror обеспечивает сохранность пользовательских файлов и конфигурационных данных в случае, если рабочая станция пользователя выходит из строя. Перенаправление каталогов настраивается в разделе User Configuration (конфигурация пользователя) Windows Settings (параметры Windows) Folder Redirection (перенаправление папок) объекта групповой политики. В этом разделе отображаются все ранее перечисленные папки. Чтобы перенаправить одну из этих папок в новое место, правой кнопкой мыши щелкните на ее имени и в появившемся меню выберите пункт Properties (Свойства).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.

Рекомендации по использованию групповых политик

Для именования объектов групповых политик используйте информативные, содержательные имена. Это поможет вам быстро определить, зачем нужна та или иная политика. Если либо пользовательский, либо компьютерный раздел политики не содержит настраиваемых параметров, отключите обработку этого раздела. Этим вы сократите время обработки политики и снизите нагрузку на сервер. Используйте механизмы Block Inheritance (блокирование наследования) и No Override (не отменять) с большой осторожностью. В рабочих средах, в которых эти возможности используются слишком часто, становится сложно решать проблемы, связанные с применением политик. Если грамотно спроектировать архитектуру групповых политик вашей сети, можно вообще обойтись без использования этих возможностей.

Внешние ссылки

| В этой статье не хватает ссылок на источники информации. Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. Вы можете отредактировать эту статью, добавив ссылки на авторитетные источники. Эта отметка установлена 13 мая 2011. |

Установка при помощи групповых политик (Group Policy Object) CrocoTime

Подобная установка агентов учета рабочего времени удобна в том случае, если у вас есть хорошо настроенный домен, и вы имеете достаточный опыт системного администрирования.

Важно, чтобы все действия выполнялись под учетной записью пользователя с полномочиями администратора сервера. В противном случае могут возникнуть проблемы с установкой агентов на компьютеры домена.

Получите файл .msi, нажав в веб-интерфейсе системы CrocoTime раздел «Настройки» > «Сотрудники» и нажмите кнопку «Скачать агент» > “Пакет GPO”. Вам понадобится ввести адрес и порт сервера CrocoTime в формате http://server:port. После ввода адреса для загрузки будут доступны две ссылки. Первая — msi-пакет, вторая — модификатор. Модификатор требуется для задания настроек сервера агенту. При загрузке модификатора браузерами, например, Internet Explorer или Google Chrome может выдаваться сообщение “Не удалось проверить издателя программы”. Сохраните файл в любом случае.

Полученные файлы переместите в папку, откуда будет происходить установка. Внимание, модификатор следует получать только через web-интерфейс системы CrocoTime! Если вы найдете mst файл где-то сами, то вероятно, работать он не будет.

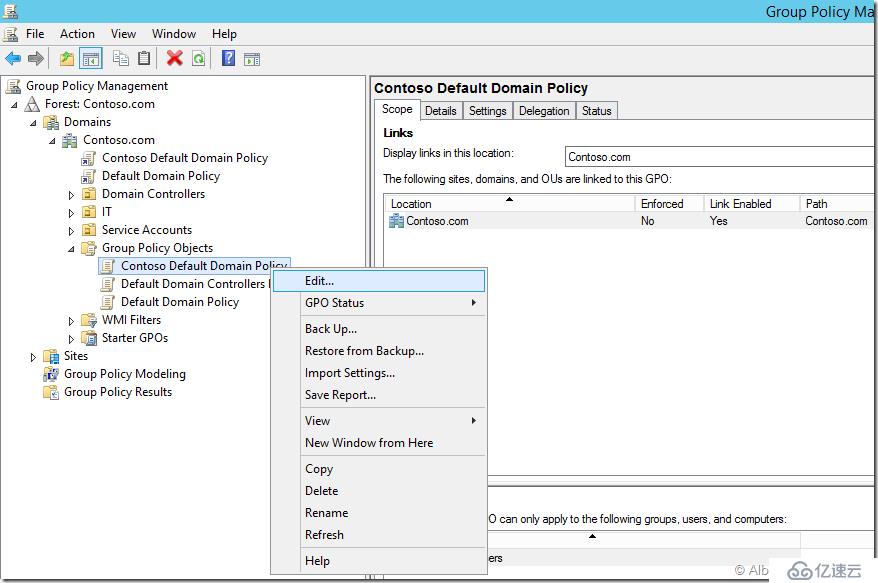

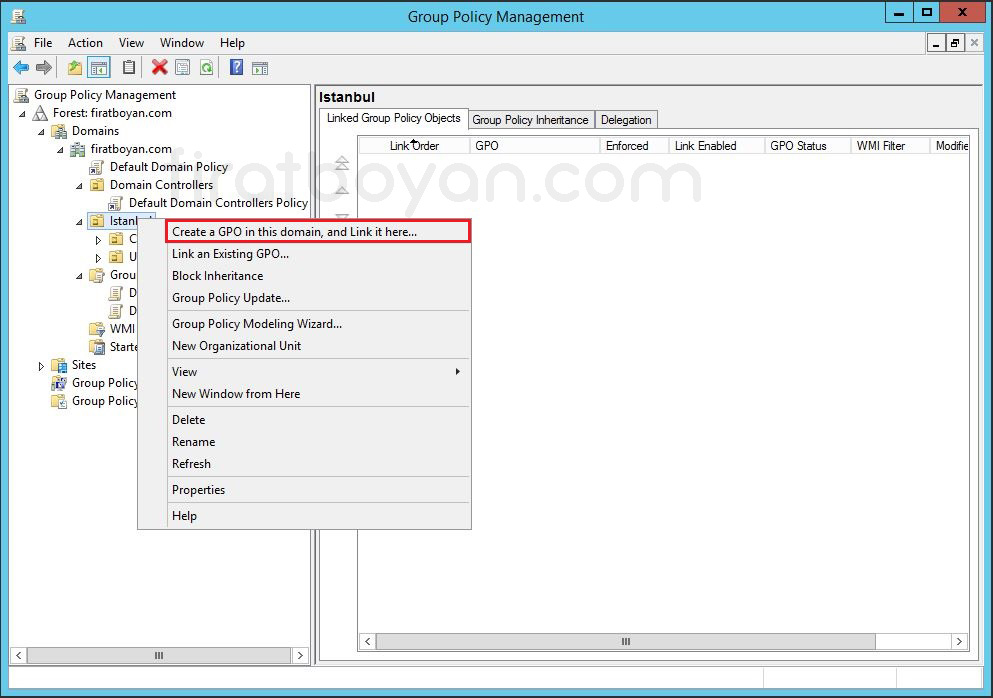

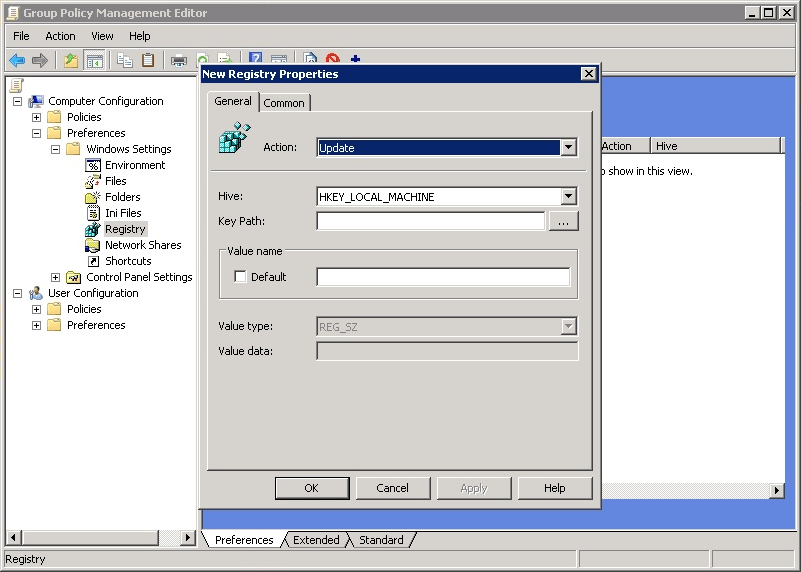

Откройте оснастку «Управление групповой политикой», как показано на рисунке.

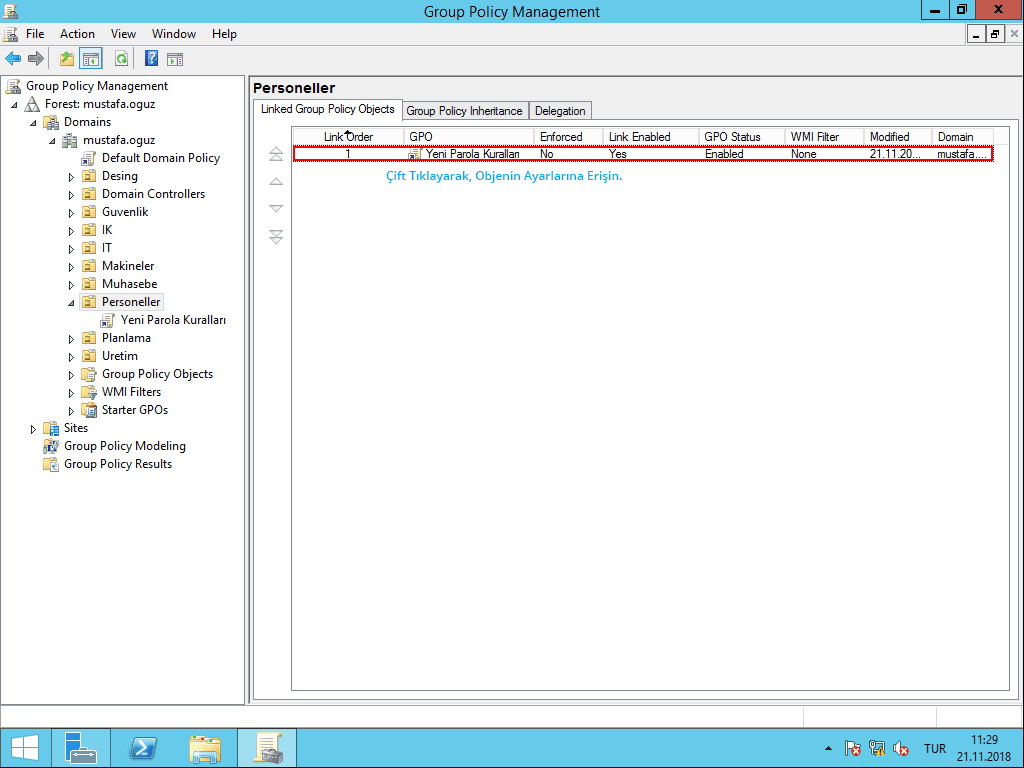

В открывшемся окне в дереве консоли разверните узел «Лес: %имя леса%», узел «Домены», затем узел с названием вашего домена, после чего перейдите к узлу «Объекты групповой политики». В узле «Объекты групповой политики» создайте объект GPO»CrocoTime Agent».

Введите имя нового объекта GPO.

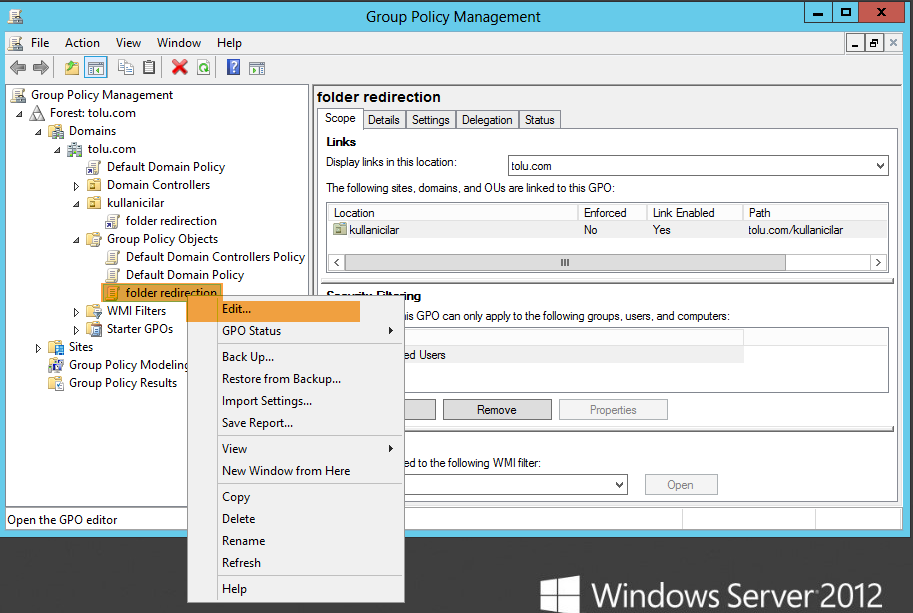

После этого в оснастке «Управление групповой политикой» выберите созданный вами ранее объект GPO, нажмите на нем правой кнопкой мыши и выберите команду«Изменить» из контекстного меню для открытия оснастки «Редактор управления групповыми политиками»:

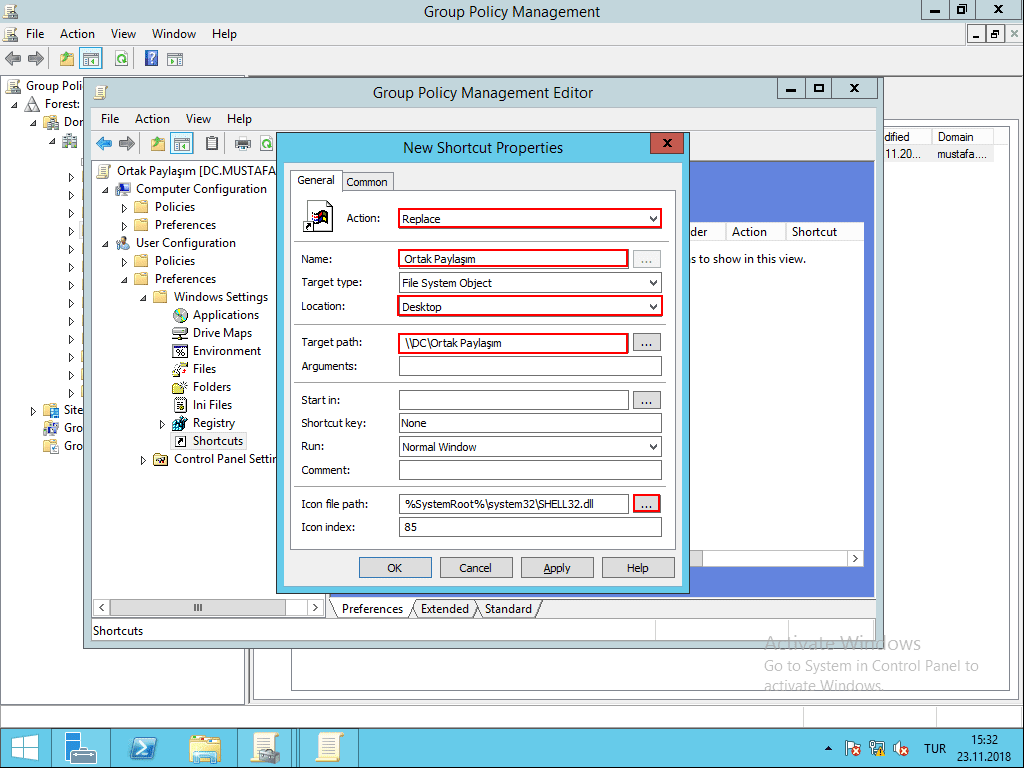

В оснастке «Редактор управления групповыми политиками» разверните узел Конфигурация пользователя\Политики\Конфигурация программ, перейдите к узлу«Установка программ», нажмите на этом узле правой кнопкой мыши и из контекстного меню выберите команды «Создать» и «Пакет», как показано на следующей иллюстрации:

В отобразившемся диалоговом окне «Открыть» перейдите к подготовленной ранее точке распространения программного обеспечения и выберите файл установщика Windows, используя который, будет установлено программное обеспечение. На этом этапе обратите внимание на две особенности. Во-первых, для развертывания агентов системы учета рабочего времени СrocoTime, вам нужно выбрать файл agent_installer.msi, который расположен в выбранной вами папке (Общий доступ к этой папке должен быть открыт). Второй, более важный момент: при выборе папки вам нужно указывать не букву локального диска на своем контроллере домена (в том случае, если инсталляционный пакет расположен именно на контроллере домена), а именно сетевой путь, так как это расположение публикуется для клиентских компьютеров;

Сразу после выбора *.msi-файла вам будет предложен способ развертывания программного обеспечения. В отобразившемся диалоговом окне «Развертывание программ» вы можете выбрать один из следующих методов: «публичный», «назначенный»или «особый». Выберите метод «особый», как показано на следующей иллюстрации:

В диалоговом окне свойств установочного пакета, которое всплывет через несколько секунд после указания метода развертывания, необходимо указать дополнительные параметры, используемые при установке агента системы CrocoTime.

Во вкладке «Развертывание» нажмите кнопку «Дополнительно» и активируйте чекбокс«Сделать это 32-разрядное х86 приложение доступным для компьютеров с архитектурой Win64».

Во вкладке «Модификации» нажмите кнопку «Добавить» и укажите путь до файла модификатора server_settings.mst.

Во вкладке «Обновления» в окне “Приложения, обновляемые данным пакетом” удалите все параметры, окно должно быть пустым. Приложение будет заменяться на новую версию

После того как вы внесли все необходимые изменения, нажмите кнопку «ОК». Окно редактирования политики должно иметь такой вид:

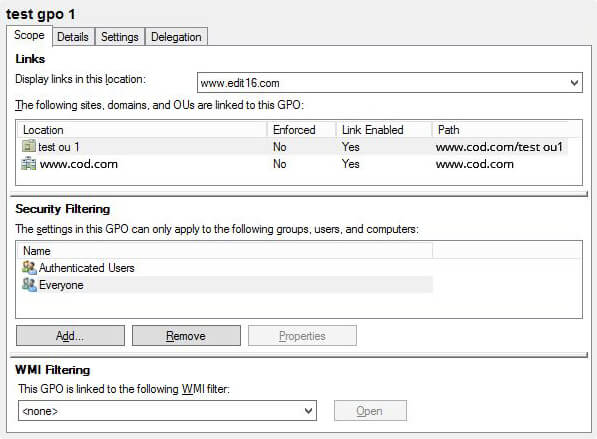

Последнее, что нужно сделать, это связать объект групповой политики с доменом, а также в фильтре безопасности указать группы пользователей, для компьютеров которых будут развертываться агенты системы учета рабочего времени CrocoTime. Закройте оснастку«Редактор управления групповыми политиками» и свяжите с доменом (или группой компьютеров в домене) созданный объект групповой политики.

Для этого, в дереве консоли оснастки «Управление групповой политикой» выберите ваш домен (или группу компьютеров внутри домена), нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики».

В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите данный объект групповой политики и нажмите на кнопку «ОК».

Теперь выберите связанный объект групповой политики (СrocoTime Agent) в узле«Объекты групповой политики», перейдите на вкладку «Область» и в группе «Фильтры безопасности» добавьте те группы пользователей, на компьютеры которых должен установиться агент системы учета рабочего времени CrocoTime.

Закройте окно Управление групповой политикой и откройте командную строку Windows. В командной строке введите команду «gpupdate /force». Сервер сообщит, что он не сможет применить политику установки без перезагрузки и предложит перезагрузиться. Введите в командную строку «y» (в английской раскладке) и нажмите клавишу «Enter». Система будет перезагружена через 1 минуту после ввода команды. Либо просто перезагрузите сервер через меню «Пуск».

После перезагрузки сервера политика будет применена. Установка агента системы учета рабочего времени CrocoTime на компьютеры пользователей начнется после того, как пользователи выйдут из системы и заново войдут в нее, либо когда их компьютеры будут перезагружены.

Как удалить модуль сбора статистики?

Чтобы удалить агенты системы учета рабочего времени CrocoTime при помощи GPO, нужно в оснастке «Редактор управления групповыми политиками» развернуть узел Конфигурация пользователя\Политики\Конфигурация программ, перейти к узлу«Установка программ» и нажать на этом узле левой кнопкой мыши. В окне отобразится ваш установленный агент. Нажмите на нем правой кнопкой мыши и из всплывающего меню выберите «Все задачи» => «Удалить».

После этого всплывет окно «Удаление приложений». Выберите в этом окне параметр«Немедленное удаление этого приложения с компьютеров всех пользователей».

Закройте окно Редактора управления групповой политикой и откройте командную строку Windows. В командной строке введите команду «gpupdate /force». Сервер сообщит, что он не сможет применить политику установки без перезагрузки и предложит перезагрузиться. Введите в командную строку «y» (в английской раскладке) и нажмите клавишу «Enter». Система будет перезагружена через 1 минуту, после ввода команды. Либо просто перезагрузите сервер через меню «Пуск».

После перезагрузки групповая политика будет применена. Удаление агентов системы учета рабочего времени CrocoTime c компьютеров пользователей начнется после того, как пользователи выйдут из системы и заново войдут в нее, либо когда их компьютеры будут перезагружены.

Откройте оснастку «Управление групповой политикой». В открывшемся окне перейдите к узлу «Объекты групповой политики». В узле «Объекты групповой политики» удалите объект GPO «CrocoTime Agent».

Удаление агентов системы учета рабочего времени CrocoTime завершено.

Фильтрация групповых политик Windows | Настройка серверов windows и linux

Обновлено 10.07.2019

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами научились отключать защитник Windows 8.1, у каждого была своя причина произвести данное действие. Сегодня я хочу вас научить очень полезной вещи, без которой системный администратор управляющий групповой политикой не сможет активно и гибко ее применять. И речь пойдет про применение фильтров на разных этапах применения групповой политики к компьютерам и пользователям.

Для чего нужен механизм фильтрации GPO

Какую бы вы сложную иерархию Active Directory не создавали у вас рано или поздно появится ситуация, что вам нужно для двух и более объектов находящихся в одном OU иметь разные настройки, а для кого-то вообще запретить применение определенной групповой политики, но перемещать объект нельзя, так как в текущей иерархии он получает все настройки по корпоративному стандарту, и усложнять структуру не представляется возможным.

Лично я стараюсь не создавать лишних организационных подразделений, так как, чем проще система, тем проще ею управлять. У вас может быть вообще одна OU и все навалено в ней, но это вам не мешает грамотно применять политики к конкретным объектам, благодаря фильтрации на разных этапах GPO.

Виды фильтрации групповых политик

- Это фильтр безопасности

- Это фильтр WMI

- Это фильтр на вкладке делегирование

- Это фильтр на вкладке сведения

Фильтр безопасности GPO

Данный метод метод ограничения применений групповой политикой самый очевидный и используемый. Тут логика простая, что если вы хотите применить групповую политику, только к определенным объектам:

- Пользователям

- Компьютерам

- Группам

то вы можете их добавить в данный фильтр, после чего нужно удалить группу «Прошедшие проверку (authentication user)«, так как в нее входят все пользователи и компьютеры домена. Давайте это попробуем. Открываем оснастку «Управление групповой политикой». В прошлый раз я создавал политику «Настройка MaxTokenSize» в задачи которой входило изменение размера токена kerberos. Предположим, что я хочу применить ее только в локальной доменной группе MaxTokenSize. Для этого я нажимаю кнопку «Добавить» в области «Фильтры безопасности«, находим ее и нажимаем «Ok».

Теперь нам необходимо удалить группу по умолчанию «Прошедшие проверку«, напоминаю, что в нее входят все компьютеры и пользователи домена.

Вам сделают подсказку, о том что удаление группы «Пользователи, прошедшие проверку подлинности» может предотвратить обработку групповых политик.Ниже я расскажу, что это значит

В итоге мы видим в фильтрах безопасности одну нашу группу. Пробуем зайти на компьютер, где она должна отработать.

В начале 2016 года я столкнулся с тем, что моя политика не отработала, хотя все фильтры безопасности были настроены правильно. Открыв вывод команды gpresult/ r, я обнаружил статус (Unknown reason).

Начав разбираться, все пришло к тому, что новые обновления Microsoft (KB3159398, KB3163017, KB3163018) закрывал одну нехорошую вещь, которая длилась с 2000 года. Проблема заключалась в том, что злоумышленник мог применять атаку «Человек посередине (Man in the Middle)», тем самым делать подмену ответа от контроллера домена на целевом компьютере, это выливалось в то, что он подделывал политику безопасности, которая давала ему права локального администратора для скомпрометированной учетной записи.

Microsoft долго билась с этой проблемой и пришла к решению поменять порядок считывания политики, теперь это могут делать только компьютеры домена. Раньше политики пользователя считывал пользователь, политики компьютера, компьютер. Установив KB3163622 теперь для считывания GPO используется только компьютер и если он не входит в фильтр безопасности политики, то она не применится (Подробнее можете посмотреть вот тут https://support.microsoft.com/en-us/help/3163622/ms16-072-security-update-for-group-policy-june-14-2016).

Исходя из данной ситуации, чтобы политики успешно применялись Microsoft предложило добавлять одну из групп безопасности в ACL политики «Прошедшие проверку» или «Все компьютеры». Переходим к ACL.

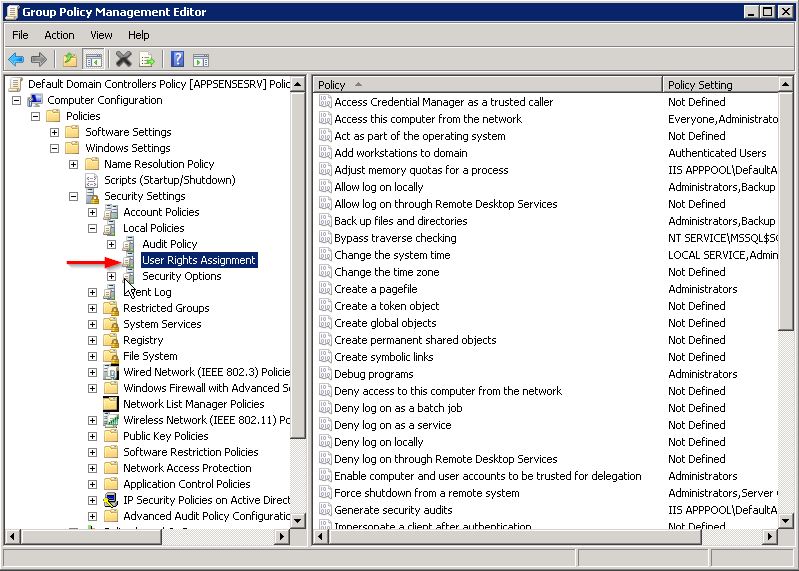

Фильтрация GPO через ACL (Запрет GPO)

И так фильтрацию в фильтре мы сделали, чтобы политика применилась нам необходимо выбрать политику и перейти на вкладку «Делегирование». Тут нам необходимо добавить одну из двух групп «Прошедшие проверку (Authenticated Users)» или «Все компьютеры (Domain Computers)«. Я добавляю первую. Нажимаем кнопку «Добавить» и находим нашу группу.

Уровень прав оставляем «Чтение», этого будет достаточно.

Пробуем проверить применение нашей политики. В качестве испытуемого у меня идет виртуальная машина с Windows 10. После загрузки, я открываю командную строку и смотрю применение политики, для этого пишем команду:

gpresult /r /scope:computer

В итоге я вижу, что среди примененных объектов групповой политики, моя «Настройка MaxTokenSize» в списке присутствует.

Если бы пользователь не был членом группы, которая фигурирует с фильтре безопасности, то мы видели бы вот такую картину, что следующие политики GPO не были применены, так как они отфильтрованы по причине отказано (Безопасность). Как видим нет прав на чтение.

Еще вкладку «Делегирования» используют и для запрещения, простой пример вы сделали политику которая для всех пользователей домена применяет корпоративные обои на рабочий стол. Допустим, что вам для администраторов домена или для круга избранных нужно сделать так, чтобы к ним не применялась политика. Вы создаете группу и уже ей запрещаете чтение данной политики, хоть пользователи и будут по прежнему входить в группу «Прошедшие проверку», но прочитать они ее не смогут так как явный запрет для другой группы куда они входят, гораздо сильнее и приоритетнее чем права чтения.

Добавляем группу для которой хотим запретить применение политики, у меня это Forbidden MaxTokenSize.

Далее даем права «Чтение».

Далее нажимаем кнопку «Дополнительно«, у вас откроется окно параметром безопасности. Тут вы выбираете нужную вам группу, для которой вы хотите запретить применение групповой политики и ставите галку «Запретить«. В таком случае данная группа будет получать при попытке считать GPO «Отказано (безопасность)».

Фильтрация GPO по WMI

Еще одним действенным методом фильтровать получателей групповой политики, это использование WMI фильтров. Мы с вами их уже применяли, когда нужно было применить политику только к ноутбукам.

Простой пример вы создали политику и хотели бы ее применить скажем только на компьютеры у кого установлена операционная система Windows 7. Для нашей задачи нам необходимо создать WMI фильтр, для этого перейдем в «Фильтры WMI«, где выбираем соответствующий пункт.

Задаем имя WMI фильтра, после чего нажимаем кнопку «Добавить». Откроется окно для составления запроса. Конструкция для Windows 7 будет такая:

SELECT * FROM Win32_OperatingSystem WHERE Version LIKE «6.1%» AND ProductType = «1»

Номера для Win32_OperatingSystem

- Windows Server 2019\Windows 10 1809 — 10.0.17763

- Window Server 2016\Windows 10 — 10.0

- Window Server 2012 R2\Windows 8.1 — 6.3

- Window Server 2012\Windows 8 — 6.2

- Window Server 2008 R2\Windows 7 — 6.1

Тип продукта отвечает за назначение компьютера и может иметь 3 значения:

- 1 — рабочая станция;

- 2 — контроллер домена;

- 3 — сервер.

Вот вам пример вывода в PowerShell команды показывающей версию операционной системы:

Get-WmiObject -Class Win32_OperatingSystem | fl Name, Version, ProductType

Можете кстати еще посмотреть полезные WMI фильтры

Сохраняем наш WMI запрос.

Если хотите перед внедрение проверить будет ли применена групповая политика к нужному объекту, то можете провести тестирование в WMI Filter Validation Utility. Если все настроено корректно, но политика не применяется, почитайте по ссылке возможные варианты. Далее берем вашу политику и применяем к ней WMI.

Теперь если компьютер не соответствует критериям WMI фильтра, то вы увидите в gpresult /r /scope:computer вот такую запись (Отказано фильтр WMI)

Фильтрация через состояние GPO

Еще на вкладке «Сведения» есть такая настройка, как состояние GPO. Она необходима для ускорения обработки политики, путем отключения лишних веток. Например у вас политика исключительно на пользователя и вам смысла нет, чтобы компьютер при загрузке пытался прочитать настройки для компьютера, тратя на это время. В таких случаях отключают данный функционал. Тут есть варианты:

- Включено

- Все параметры отключены

- Параметры конфигурации компьютера отключены

- Параметры конфигурации пользователя отключены

На этом у меня все. Мы с вами разобрали все методы и механизмы фильтрации групповых политик, теперь вы готовы к любому сценарию. С вами был Иван Семин .автор и создатель IT портала Pyatilistnik.org.

Что такое «групповая политика» в Windows?

Групповая политика — это функция Windows, которая содержит множество дополнительных настроек, особенно для сетевых администраторов. Однако локальную групповую политику также можно использовать для настройки параметров на одном компьютере.

Групповая политика не предназначена для домашних пользователей, поэтому она доступна только в версиях Windows Professional, Ultimate и Enterprise.

Централизованная групповая политика

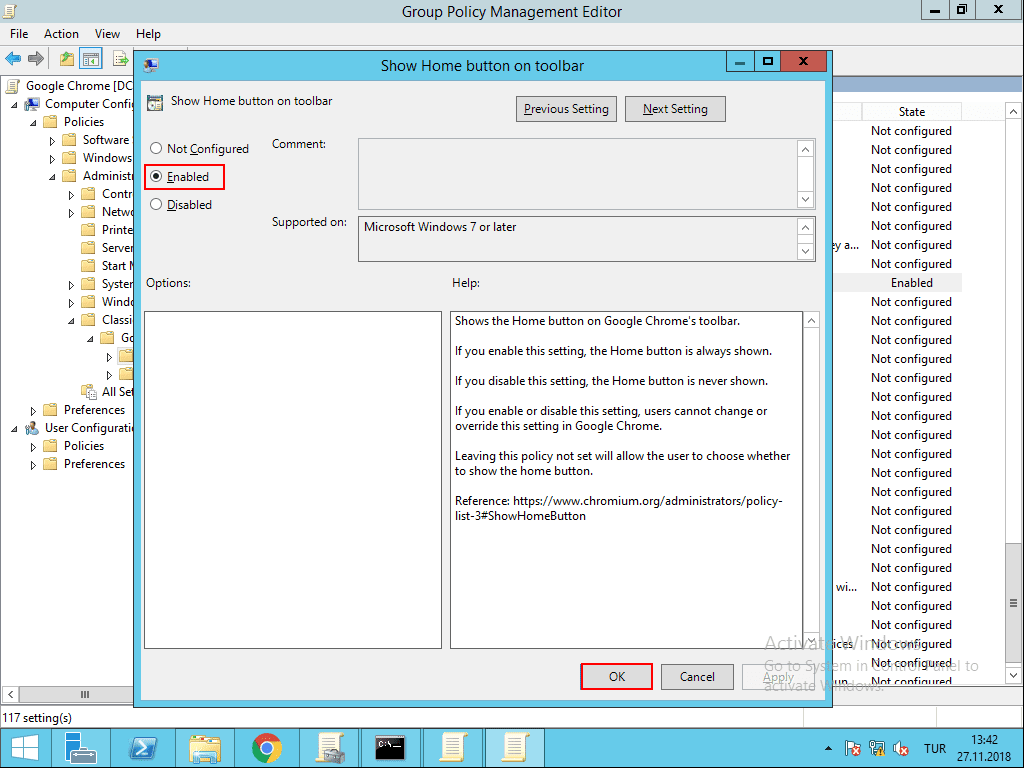

Если вы используете компьютер Windows в Active Directory среды, параметры групповой политики могут быть определены на контроллере домена. У сетевых администраторов есть одно место, где они могут настраивать различные параметры Windows для каждого компьютера в сети. Эти настройки также можно применить принудительно, чтобы пользователи не могли их изменить. Например, с помощью групповой политики сетевой администратор может заблокировать доступ к определенным разделам панели управления Windows или установить определенный веб-сайт в качестве домашней страницы для каждого компьютера в сети.

Это может быть полезно для блокировки компьютеров, ограничения доступа к определенным папкам, апплетам панели управления и приложениям. Его также можно использовать для изменения различных настроек Windows, в том числе тех, которые нельзя изменить с панели управления или которые требуют изменения реестра.

Многие параметры групповой политики фактически изменяют значения реестра в фоновом режиме — фактически, вы можете увидеть, какое значение реестра изменяет параметр групповой политики . Однако групповая политика обеспечивает более удобный интерфейс и возможность принудительного применения этих параметров.

Локальная групповая политика

Однако групповая политика полезна не только для компьютерных сетей на предприятиях или в школах. Если вы используете профессиональную версию Windows, вы можете использовать локальный редактор групповой политики для изменения настроек групповой политики на вашем компьютере.

Используя групповую политику, вы можете настроить некоторые параметры Windows, которые обычно недоступны в графическом интерфейсе. Например, если вы хотите установить собственный экран входа в систему в Windows 7 , вы можете использовать редактор реестра или редактор групповой политики — этот параметр проще изменить в редакторе групповой политики. Вы также можете настроить другие области Windows 7 с помощью редактора групповой политики — например, вы можете полностью скрыть область уведомлений (также известную как системный трей) .

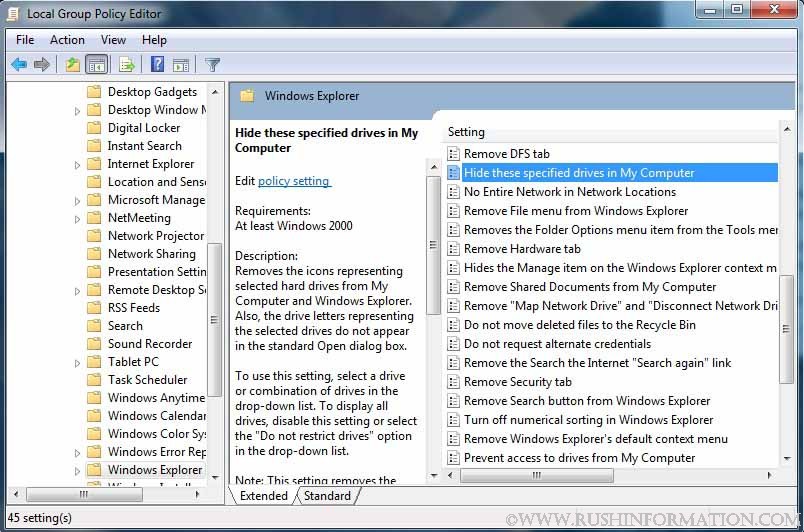

Локальный редактор групповой политики также можно использовать для блокировки компьютера, как если бы вы заблокировали компьютер в корпоративной сети. Это может быть полезно, если у вас есть дети, использующие ваш компьютер. Например, вы можете разрешить пользователям запускать только определенные программы , ограничить доступ к определенным дискам , или обеспечить соблюдение требований к паролю учетной записи пользователя , включая установку минимальной длины паролей на компьютере.

Использование локальной групповой политики

Чтобы получить доступ к локальному редактору групповой политики на вашем компьютере с Windows (при условии, что вы используете профессиональную версию Windows или лучше, но не версию Home), откройте меню «Пуск», введите gpedit.msc и нажмите Enter.

Если вы не видите приложение gpedit.msc, вы используете домашнюю версию Windows.

Вероятно, вам не стоит копаться в редакторе групповой политики и искать параметры, которые нужно изменить, но если вы видите в Интернете статью, в которой рекомендуется изменить настройку групповой политики для достижения определенной цели, вы можете это сделать именно здесь.

Параметры групповой политики разделены на два раздела: раздел «Конфигурация компьютера» управляет настройками компьютера, а раздел «Конфигурация пользователя» — настройками пользователя.

Например, настройки Internet Explorer находятся в папке «Административные шаблоны \ Компоненты Windows \ Internet Explorer».

Вы можете изменить параметр, дважды щелкнув его, выбрав новый параметр и нажав OK.

Это лишь малая часть того, что вы можете делать с групповой политикой — мы также рассмотрели включение аудита из редактора групповой политики для посмотреть, кто вошел в ваш компьютер и когда .

Теперь вы должны лучше понимать групповую политику, то, что вы можете с ней делать, и чем она отличается от редактора реестра, который не предназначен для простого редактирования настроек вручную.

GPRESULT – отображение результирующей политики (RSoP) для указанного пользователя и компьютера.

Команда GPRESULT позволяет отображать результирующую политику для пользователя и компьютера в локальной или удаленной системе. Используется системными администраторами для анализа применяемых групповых политик. Синтаксис и возможности команды в небольшой степени различаются для разных версий ОС Windows. Основное отличие состоит в том, что отчеты в HTML и XML-формате можно получить только при использовании команды GPRESULT в среде Windows 7 и старше.

Формат командной строки:

GPRESULT [/S система [/U пользователь [/P пароль]]] [/USER имя_конечного_пользователя] [/R | /V | /Z] [(/X | /H) имя_файла [/F]]

Параметры командной строки:

/S система — Подключаемый удаленный компьютер.

/U domain\user — Указание пользовательского контекста, в котором следует выполнять эту команду. Нельзя использовать с /X и /H.

/P пароль — Пароль для этого пользовательского контекста. Запрос данных, если они не указаны. Нельзя использовать с /X и /H.

/SCOPE область — Определение области отображения данных — данные пользователя или компьютера. Допустимые значения: «USER», «COMPUTER».

/USER [домен\]пользователь — Пользовательский контекст, для которого следует отображать данные RSOP.

/X имя_файла — Сохранение отчета в XML-формате в расположении и с именем файла, заданным параметром имя_файла. (допустимо в Windows Vista SP1 и выше, а также в Windows Server 2008 и выше)

/H имя_файла — Сохранение отчета в HTML-формате в расположении и с именем файла, заданным параметром имя_файла. (допустимо в Windows Vista SP1 и выше, а также в Windows Server 2008 и выше)

/F — Указание команде gpresult перезаписывать файл с именем, указанным в команде /X или /H.

/R — Отображение сводных данных RSoP.

/V — Отображение подробной информации. Подробная информация содержит сведения о параметрах, примененных с приоритетом 1.

/Z — Отображение сверхподробной информации. Сверхподробная информация содержит сведения о параметрах, примененных с приоритетом 1 и выше. Это позволяет увидеть, не был ли параметр задан одновременно в нескольких местах. Более подробная информация приведена в справке по групповой политике.

/? — Вывод справки по использованию.

Примеры использования:

gpresult /? — отобразить справку по использованию команды.

gpresult — команда без параметров отображает справку по использованию в Windows 7 и старше, или данные результирующей политики для текущего пользователя и текущего компьютера в Windows XP.

GPRESULT /R — отобразить данные результирующей политики для текущего пользователя и компьютера в Windows 7 и старше.

GPRESULT /USER user1 /V — отобразить сведения результирующей политики для пользователя user1 текущего компьютера.

GPRESULT /USER user1 /Z > rsop-user1.txt — то же, что и в предыдущем примере, но с выдачей подробнейших результатов и с записью в текстовый файл rsop-user1.txt.

GPRESULT /H GPReport.html — отобразить данные результирующей политики для текущего пользователя в виде отчета в HTML-формате.

GPRESULT /X GPReport.xml — отобразить данные результирующей политики в виде отчета в XML-формате.

GPRESULT /S Comp1 /USER user1 — отобразить результирующую политику пользователя user1 на компьютере Comp1

GPRESULT /S 192.168.0.1 /USER user1 — отобразить результирующую политику пользователя user1 на компьютере с IP-адресом 192.168.0.1

GPRESULT /S Comp1 /USER user1 /SCOPE COMPUTER /Z — отобразить результирующую политику пользователя user1 на компьютере Comp1 в области “Конфигурация компьютера” в подробнейшем режиме.

GPRESULT /S Comp1 /USER user1 /SCOPE USER /Z — отобразить результирующую политику пользователя user1 на компьютере Comp1 в области “Конфигурация пользователя” в подробнейшем режиме.

GPRESULT /S Comp7 /u Mydom\admin /p Mypass /USER user — отобразить результирующую политику для пользователя user1 на удаленном компьютере Comp7. При подключении к удаленному компьютеру использовать имя пользователя admin в домене Mydom и пароль Mypass.

Большая часть возможностей команды GPRESULT доступна при использовании редактора локальной групповой политики (оснастки панели управления gpedit.msc)

Пример отображаемой результирующей политики для подробнейшего режима при выполнении команды GPRESULT в ОС Windows 10:

Программа формирования отчета групповой политики операционной системыMicrosoft (R) Windows (R) версии 2.0

c 2015 Корпорация Майкрософт. Все права защищены.

Создано 16.11.2015 в 12:10:18

Данные RSOP для comp1\user1 на comp1 : Режим ведения журнала

—-

|

Конфигурация ОС: Версия ОС: Имя сайта: Перемещаемый профиль: Локальный профиль: Подкл. по медленному каналу: |

Изолированная рабочая станция 10.0.10240 Н/Д Н/Д C:\Users\user1 Нет |

Конфигурация компьютера

—

Последнее применение групповой политики: 16.11.2015 в 11:44:50

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

—

Local Group Policy

Компьютер является членом следующих групп безопасности

—

Обязательный уровень системы

Все

Пользователи

СЛУЖБА

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

BDESVC

BITS

CertPropSvc

DcpSvc

dmwappushservice

DoSvc

DsmSvc

Eaphost

IKEEXT

iphlpsvc

LanmanServer

lfsvc

MSiSCSI

NcaSvc

NetSetupSvc

RasAuto

RasMan

RemoteAccess

RetailDemo

Schedule

SCPolicySvc

SENS

SessionEnv

SharedAccess

ShellHWDetection

UsoSvc

wercplsupport

Winmgmt

wlidsvc

wuauserv

XboxNetApiSvc

ЛОКАЛЬНЫЕ

Администраторы

Результирующий набор политик для компьютера

—

Установка программ

—

Н/Д

Сценарии запуска

—

Н/Д

Сценарии завершения работы

—

Н/Д

Политики учетных записей

—

Н/Д

Политика аудита

—

Н/Д

Права пользователя

—

Н/Д

Параметры безопасности

—

Н/Д

Параметры журнала событий

—

Н/Д

Группы с ограниченным доступом

—

Н/Д

Системные службы

—

Н/Д

Параметры реестра

—

Н/Д

Параметры файловой системы

—

Н/Д

Политики открытого ключа

—

Н/Д

Административные шаблоны

—

GPO: Local Group Policy

Идентификатор папки:

Software\ Policies\ Microsoft\ WindowsMediaPlayer\ DesktopShortcut

Значение: 110, 0, 111, 0, 0, 0

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software\ Policies\ Microsoft\ WindowsMediaPlayer\ DisableAutoUpdate

Значение: 1, 0, 0, 0

Состояние: Включено

Конфигурация пользователя

—

Последнее применение групповой политики: 16.11.2015 в 11:43:05

Групповая политика была применена с: Н/Д

Порог медленного канала для групповой политики: 500 kbps

Имя домена: comp1

Тип домена: Локальный компьютер

Примененные объекты групповой политики

—

Local Group Policy

Пользователь является членом следующих групп безопасности

—

None

Все

Локальная учетная запись и член группы «Администраторы»

Администраторы

Пользователи

ИНТЕРАКТИВНЫЕ

КОНСОЛЬНЫЙ ВХОД

Прошедшие проверку

Данная организация

Локальная учетная запись

ЛОКАЛЬНЫЕ

Проверка подлинности NTLM

Высокий обязательный уровень

Привилегии безопасности данного пользователя

—

Обход перекрестной проверки

Управление аудитом и журналом безопасности

Архивация файлов и каталогов

Восстановление файлов и каталогов

Изменение системного времени

Завершение работы системы

Принудительное удаленное завершение работы

Смена владельцев файлов и других объектов

Отладка программ

Изменение параметров среды изготовителя

Профилирование производительности системы

Профилирование одного процесса

Увеличение приоритета выполнения

Загрузка и выгрузка драйверов устройств

Создание файла подкачки

Настройка квот памяти для процесса

Отключение компьютера от стыковочного узла

Выполнение задач по обслуживанию томов

Имитация клиента после проверки подлинности

Создание глобальных объектов

Изменение часового пояса

Создание символических ссылок

Увеличение рабочего набора процесса

Результирующий набор политик для пользователя

—

Установка программ

—

Н/Д

Сценарии входа

—

Н/Д

Сценарии выхода

—

Н/Д

Политики открытого ключа

—

Н/Д

Административные шаблоны

—

GPO: Local Group Policy

Идентификатор папки:

Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer\ NoDriveTypeAutoRun

Значение: 255, 0, 0, 0

Состояние: Включено

GPO: Local Group Policy

Идентификатор папки:

Software\ Microsoft\ Windows\ CurrentVersion\ Policies\ Explorer\ NoAutorun

Значение: 1, 0, 0, 0

Состояние: Включено

Перенаправление папок

—

Н/Д

Пользовательский интерфейс браузера Internet Explorer

—

Н/Д

Подключения Internet Explorer

—

Н/Д

URL-адреса Internet Explorer

—

Н/Д

Безопасность Internet Explorer

—

Н/Д

Программы Internet Explorer

—

Н/Д

Пример отчета в HTML-формате

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Настройка элемента «Файл»

Элементы предпочтений «Файл» позволяют копировать, изменять атрибуты, заменять и удалять файлы. (Чтобы настроить папки, а не отдельные файлы, см. раздел Расширение «Папки».) Перед созданием элемента предпочтений «Файл» следует ознакомиться с поведением каждого типа действий, возможных с данным расширением.

Создание элемента «Файл»

| Чтобы создать новый элемент предпочтения «Файл» |

-

Откройте Консоль управления групповыми политиками. Щелкните правой кнопкой объект групповой политики, который должен содержать новый элемент настройки, и щелкните Изменить.

-

В дереве консоли в разделе Конфигурация компьютера или Конфигурация пользователя разверните папку Настройки, а затем — папку Конфигурация Windows.

-

Щелкните правой кнопкой узел Файлы, укажите Создать и выберите Файл.

-

В диалоговом окне Свойства: Новый файл выберите Действие, чтобы разрешить выполнение групповой политики. (Для получения дополнительных сведений см. «Действия» в этом разделе.)

-

Укажите в параметрах файла, настроить или удалить групповую политику. (Для получения дополнительных сведений см. «Параметры файла» в этом разделе.)

-

Откройте вкладку Общие, настройте параметры и введите комментарии в поле Описание. (Дополнительные сведения см. в разделе Настройка общих параметров.)

-

Нажмите кнопку ОК. Новый элемент настройки появится в области сведений.

Действия

Элемент настройки этого типа позволяет выполнять четыре действия: Создать, Заменить, Обновить и Удалить. Поведение элемента предпочтений зависит от выбранного действия и от того, существует ли уже файл.

|

Создать |

Копирование файла (или нескольких файлов в одной папке) из исходного местоположения в конечное, если он уже не существует в местоположении назначения, и настройка атрибутов этих файлов для компьютеров или пользователей. |

|

Удалить |

Удаление файла (или нескольких файлов в одной папке) для компьютеров или пользователей. |

|

Заменить |

Удаление файла (или нескольких файлов в одной папке), замена его другим файлом и настройка атрибутов этих файлов для компьютеров или пользователей. Конечным результатом действия Заменить будет перезапись файлов в местоположении назначения. Если файл не существует в месте назначения, действие Заменить копирует его из исходного местоположения в место назначения. |

|

Обновить |

Изменение параметров существующего файла (или нескольких файлов в одной папке) для компьютеров или пользователей. Это действие отличается от действия Заменить тем, что только обновляет атрибуты файла, определенные в элементе предпочтений. Все остальные атрибуты файла не изменяются. Если файл не существует, действие Обновить копирует его из исходного местоположения в место назначения. |

Параметры файла

|

Исходные файлы |

Введите местоположение, из которого требуется скопировать Исходные файлы. Это местоположение может представлять полный путь UNC, или локальный путь, или сопоставленный диск со стороны клиента. Это поле может содержать переменные. Это поле может также содержать подстановочные знаки одного (?) и нескольких (*) символов, позволяя копировать или изменять несколько файлов. Этот параметр доступен, если выбрано действие Создать, Заменить или Обновить. |

|

Целевой файл |

Введите место назначения копирования файла или местоположение файла, который требуется изменить. Это местоположение может представлять полный путь UNC, или локальный путь, или сопоставленный диск со стороны клиента. Родительские папки создаются по мере необходимости. Необходимо включить имя файла, которое затем можно будет изменить, указав другое имя в поле Исходные файлы. Этот параметр доступен, если выбрано действие Создать, Заменить или Обновить, а поле Исходные файлы не содержит подстановочных знаков. |

|

Целевая папка |

Введите местоположение папки, в которую требуется скопировать файлы, или местоположение файлов, которые требуется изменить. Это местоположение может представлять полный путь UNC, или локальный путь, или сопоставленный диск со стороны клиента. Родительские папки создаются по мере необходимости. Этот параметр доступен, если выбрано действие Создать, Заменить или Обновить, а поле Исходные файлы включает подстановочные знаки. |

|

Удалить файлы |

Чтобы удалить файл, введите путь к файлу со стороны клиента. Чтобы удалить несколько файлов из одной папки, включите в имя файла подстановочные знаки одного (?) и нескольких (*) символов. Этот параметр доступен, только если выбрано действие Удалить. |

|

Подавлять ошибки при действиях с отдельными файлами |

Установите этот флажок, чтобы разрешить передачу одного или нескольких файлов даже в случае сбоя передачи отдельных файлов. Не отображаются только ошибки, связанные с попыткой замены, удаления или настройки атрибутов файла. Такие ошибки могут быть вызваны тем, что файл используется, был отказ в доступе или исходный файл не найден. Если этот параметр включен, такие ошибки могут быть обнаружены только в файле трассировки. Этот параметр отличается от параметра пропуска ошибок предпочтений по умолчанию, который можно изменить на вкладке Общий. |

|

Атрибуты |

Чтобы настроить атрибуты файловой системы для передаваемых файлов, установите соответствующие флажки в поле Атрибуты. Невыбранные атрибуты удаляются из файла в месте назначения. |

Дополнительные сведения

- Многие системы добавочного резервного копирования используют атрибут Архив, чтобы определить, были ли файл или папка созданы либо изменены, и выполнить резервное копирование файла или папки. Поэтому атрибут Архив выбран по умолчанию, чтобы можно было выбрать атрибут Архив для любой измененной папки.

- Если на вкладке Общий выбран параметр Удалить элемент, когда он более не применяется, конечный файл, если он один, будет удален. При операции с несколькими файлами удаление файлов не выполняется.

- По умолчанию элемент предпочтений файла имеет доступ ко всем объектам с помощью элемента управления доступом SYSTEM. Чтобы этот элемент можно было запустить с разрешениями конечного пользователя (из группы Конфигурация пользователя), измените контекст безопасности на вкладке Общий.

- Если это необходимо для завершения определенной задачи, элемент предпочтений файла сбрасывает атрибут Только чтение любого конечного файла.

- Изменить область элементов настройки можно на уровне целевых элементов.

- Элементы настройки доступны только для объектов групповой политики доменного уровня.

Дополнительные ссылки

Откуда берутся мешки под глазами, и опасаться ли за свое здоровье?

- Джейсон Голдман

- BBC Future

Автор фото, Getty Images

Считается, что темные круги и мешки под глазами указывают на то, что человек поздно лег и мало спал. Обозреватель BBC Future выясняет, могут ли у этого явления быть другие причины.

Лицо может сказать очень многое о состоянии человека. С одной стороны, это позволяет нам легче передавать свои эмоции и чувства окружающим, но есть и недостаток: окружающим становится легче легкого определить, что вы, например, устали.

С медицинской точки зрения мешки под глазами отнюдь не повод для беспокойства, по крайней мере, в большинстве случаев.

Однако бразильская исследовательница Фернанда Магагнин Фрейтаг в статье, опубликованной в 2007 году в научном журнале Journal of Cosmetic Dermatology, отмечает, что хотя мешки под глазами — это явление «в пределах физиологической нормы», многие пациенты могут «беспокоиться и раздражаться по этому поводу, а некоторые даже считают, что темные круги существенно ухудшают качество их жизни».

Кожные проблемы, способные вызывать психологический или эмоциональный дискомфорт, заслуживают внимания ученых даже в тех случаях, когда они не представляют угрозы для здоровья в традиционном понимании.

«Темные круги» и «мешки под глазами» — это, разумеется, не медицинские термины. Они могут обозначать самые разные состояния, имеющие похожие проявления.

Автор фото, Getty Images

Подпись к фото,Возможно, мешки под глазами вовсе не являются следствием нескольких бессонных ночей

В клинической практике для них существует термин «гиперпигментация периорбитальной области» (ГПО), и поскольку в прошлом этот феномен не слишком интересовал ученых-дерматологов, известно о нем не так много.

Так, мы знаем, что кожа под глазами особенно тонка и поэтому особенно прозрачна, в связи с чем расположенные под ней кровеносные сосуды могут быть более заметными, придавая коже более темный оттенок.

«Когда кто-нибудь жалуется на мешки под глазами, я всегда говорю, что сначала мне надо посмотреть на них и тщательно обследовать», — рассказывает Хэйли Голдбах, врач-дерматолог в клинике при Калифорнийском университете в Лос-Анджелесе (США).

Это связано с тем, что тонкая кожа — лишь одна из возможных причин ГПО. «Это может означать, что кожа под глазами пигментирована или что мы имеем дело с игрой света и тени, или что на этом участке имеются выступающие вены».

Для того чтобы исключить неподходящие варианты, Голдбах обычно натягивает этот участок кожи.

Если она становится темнее, значит, источник проблемы следует искать в сосудах, а если светлее — значит, все дело в дряблости или обвисании кожи.

Между носом, глазом и щекой есть складка, которую дерматологи называют слезной бороздой, поскольку по ней из глаз стекают слезы.

«С возрастом лицо любого человека постепенно теряет подкожный жир», — поясняет Голдбах.

В результате этого слезная борозда кажется еще глубже, и проявляется своего рода оптическая иллюзия: кажущаяся темнота кожи — это просто результат отражения света от контура лица.

Автор фото, Getty Images

Подпись к фото,По слезной борозде из глаз стекают слезы

Определить причину этого явления дерматологам помогает и цвет кожи под глазами.

Голубоватый, розоватый или лиловый оттенок свидетельствует о том, что пигментация связана с расположением кровеносных сосудов.

Коричневатый оттенок является признаком избытка меланина в коже — впрочем, пожалуй, это самая редкая причина появления темных кругов под глазами.

Однако, по мнению Голдбах, чаще всего мешки под глазами появляются естественным образом, просто за счет потери лицевого подкожного жира, которая с возрастом происходит у всех.

Именно поэтому, как утверждает она, человек с мешками под глазами выглядит усталым.

Однако эти теории не объясняют временного появления мешков под глазами в тех случаях, когда человек просто мало отдыхал.

«Еще одна возможная причина наличия мешков под глазами — отечность», — рассказывает Голдбах. Иногда сразу после пробуждения кожа под глазами припухает.

Причиной этого может стать и соленая пища: так, если наесться на ночь картошки фри, наутро под глазами могут возникнуть мешки, которые, возможно, не имеют ничего общего с последствиями усталости.

Высказывалось также предположение, что ГПО может усугубляться под воздействием ультрафиолетового излучения, а также стресса, алкоголя и курения.

Впрочем, ученый-дерматолог Рашми Саркар в своей статье, опубликованной в 2016 году в американском научном журнале The Journal of Clinical and Aesthetic Dermatology, заявляет, что ни одна из этих гипотез не имеет научного обоснования.

В то же время имеются эмпирические подтверждения того, что это явление — по крайней мере, в его кратковременной, преходящей форме — может быть вызвано аллергией, заставляющей людей тереть глаза или плакать.

Автор фото, Getty Images

Подпись к фото,Одной из причин может стать соленая пища

В силу того, что это явление носит временный характер и может быть вызвано самыми разными причинами, а большинство дерматологов воспринимают его преимущественно как косметическую или эстетическую проблему, в этой сфере проводилось не так много исследований, чтобы можно было предложить удовлетворительный набор действенных методов для решения проблемы.

Для борьбы с темными кругами под глазами потребителям рекламируют отбеливающие кремы, химические пилинги и даже лазерную терапию.

Производители косметики выделяют кислоты из грибов и экстракты из грушевых деревьев. Созданы вещества для подкожных инъекций, которые выступают в качестве филлеров, разработаны хирургические методы лечения.

Один ученый испробовал подкожные инъекции углекислого газа раз в неделю в течение почти двух месяцев и даже добился некоторых результатов — правда, довольно скромных.

Его коллеги обогащали кожу под глазами витамином С и прибегали к способам, которые, может быть, и не очень эффективны для решения этой проблемы, зато полезны в целом: нанесение солнцезащитного крема и ношение солнечных очков с УФ-фильтром.

И все же Саркар убежден в том, что «даже небольшое или среднее улучшение внешнего вида может повысить качество жизни пациента».

Впрочем, до тех пор пока у нас не появилось дополнительных научных данных, к этим темным кругам, вероятно, стоит относиться просто как к признаку умудренного опытом человека.

Порядок обработки объекта групповой политики

объектов групповой политики назначаются контейнерам (сайтам, доменам или подразделениям). Затем они применяются к компьютерам и пользователям в этих контейнерах. Объекты групповой политики могут содержать как компьютерные, так и пользовательские наборы политик. Раздел «Компьютер» объекта групповой политики применяется во время загрузки. Раздел «Пользователь» объекта групповой политики применяется при входе пользователя в систему. Обработку пользовательского GPO можно настроить тремя разными способами, как описано ниже. Какой порядок обработки использовать, определяется GPO, применяемым к компьютеру.

Пример:

| Нормальный режим | Петля: режим слияния | Шлейф: режим замены |

| Объекты групповой политики, назначенные локальному компьютеру во время загрузки (Компьютерные разделы политики) Политика локального компьютера [LMP] Объекты групповой политики сайта [S2] Объекты групповой политики домена [D] Объекты групповой политики OU [T, B] | объектов групповой политики, назначенных локальному компьютеру во время загрузки (компьютерные разделы политики) Политика локального компьютера [LMP] Объекты групповой политики сайта [S2] Объекты групповой политики домена [D] Объекты групповой политики OU [T, B] | объектов групповой политики, назначенных локальному компьютеру во время загрузки (компьютерные разделы политики) Политика локального компьютера [LMP] Объекты групповой политики сайта [S2] Объекты групповой политики домена [D] Объекты групповой политики OU [T, B] |

| Объекты групповой политики, назначенные пользователю во время входа в систему (Пользовательские разделы политики) Политика локального компьютера [LMP] Объекты групповой политики сайта [S1] Объекты групповой политики домена [N] Объекты групповой политики OU [U] | объектов групповой политики, назначенных пользователю во время входа в систему (Пользовательские разделы политики) Политика локального компьютера [LMP] Объекты групповой политики сайта [S1, S2] Объекты групповой политики домена [N, D] Объекты групповой политики OU [U, T, B] С точки зрения порядка операций, GPO будут применяться в следующем порядке: LMP, S1, N, U, S2, D, T, B | объектов групповой политики, назначенных пользователю во время входа в систему (Пользовательские разделы политики) Политика локального компьютера [LMP] {С компьютера} Объекты групповой политики сайта [S2] Объекты групповой политики домена [D] Объекты групповой политики OU [T, B ] |

Порядок приложения для подробной настройки компьютера: Системные политики Windows NT, если компьютер является членом Windows NT 4.0 Домен, который их использует, применяются в первую очередь. Затем применяются объекты групповой политики Windows 2000, начиная с локального объекта групповой политики — это единственный объект, если компьютер находится в домене Windows NT 4.0.

Приложение для подробной конфигурации пользователя Порядок : Обязательный / перемещаемый профиль, если таковой имеется, применяется первым. Затем применяется Windows NT ntuser.pol, если пользователь из домена Windows NT 4.0, который использует системную политику. Затем применяются объекты групповой политики Windows 2000, начиная с локального объекта групповой политики.

Поддержка петли групповой политики, как описано в техническом документе MS:

Групповая политикаприменяется к пользователю или компьютеру в зависимости от того, где находится объект пользователя или компьютера в Active Directory.Однако в некоторых случаях пользователям может потребоваться применить к ним политику, основанную на расположении компьютерного объекта, а не на расположении объекта пользователя. Функция групповой политики loopback дает администратору возможность применять групповую политику в зависимости от компьютера, на который входит пользователь.

Чтобы описать функцию обратной петли, мы воспользуемся примером. В этом сценарии у вас есть полный контроль над компьютерами и пользователями в этом домене, поскольку вам предоставлены права администратора домена.

На следующем рисунке показан домен Streetmarket, который используется для работы в этом примере.

Рисунок 8. Домен Streetmarket

Когда пользователи работают на своих рабочих станциях, к ним должна применяться групповая политика в соответствии с определенными параметрами политики, основанными на расположении объекта пользователь . Однако, когда пользователи входят в систему на компьютере, объект компьютера которого находится в подразделении серверов, они должны получить параметры политики пользователя, основанные на расположении объекта компьютер , а не на расположении объекта пользователя.

Обработка групповой политики обычного пользователя указывает, что к компьютерам, расположенным в подразделении серверов, применяются объекты групповой политики A3, A1, A2, A4, A6 (в указанном порядке) во время запуска компьютера. К пользователям подразделения Marketing OU применяются GPO A3, A1, A2, A5 (в указанном порядке), независимо от того, на каком компьютере они входят.

В некоторых случаях этот порядок обработки может быть неприемлемым, например, если вы не хотите, чтобы приложения, которые были назначены или опубликованы для пользователей подразделения Marketing OU, устанавливались, пока они вошли в систему на компьютерах в подразделении Servers.С помощью функции поддержки обратной связи групповой политики вы можете указать два других способа получения списка объектов групповой политики для любого пользователя компьютеров в OU серверов:

- Режим слияния . В этом режиме во время входа в систему список объектов групповой политики пользователя обычно собирается с помощью функции GetGPOList , а затем снова вызывается GetGPOList , используя местоположение компьютера в Active Directory. Затем список объектов групповой политики для компьютера добавляется в конец объектов групповой политики для пользователя.Это приводит к тому, что объекты групповой политики компьютера имеют более высокий приоритет, чем объекты групповой политики пользователя. В этом примере список объектов групповой политики для компьютера — A3, A1, A2, A4, A6, который добавляется к списку пользователя A3, A1, A2, A5, что приводит к A3, A1, A2, A5, A3, A1, A2, A4 и A6 (перечислены в порядке от самого низкого до самого высокого приоритета).

- Режим замены . В этом режиме список объектов групповой политики пользователя не собирается. Используется только список объектов групповой политики, основанный на компьютерном объекте. В этом примере это список A3, A1, A2, A4 и A6.

Функция обратной связи была реализована в механизме групповой политики [1], а не в функции GetGPOList . Когда механизм групповой политики собирается применить политику пользователя, он ищет в реестре политику компьютера, в которой указывается, в каком режиме должна применяться политика пользователя. Затем на основе этой политики он вызывает GetGPOList , если это необходимо.

[1] Механизм групповой политики — это часть групповой политики, которая выполняется в процессе Winlogon.

Что такое объекты групповой политики? Все, что вам нужно знать

В этой статье вы узнаете, что такое объекты групповой политики, сколько их типов существует, преимущества и ограничения объектов групповой политики, примеры объектов групповой политики, как создать новый объект групповой политики и как наше решение может помочь вам в этом.

Чтобы понять, что такое объект групповой политики, мы должны сначала уточнить, что означает групповая политика.

Что такое групповая политика?