Использвание команды Nslookup для проверки DNS серверов и записей доменов

Nslookup (name server lookup) это утилита командной строки, которую можно использовать для диагностики службы DNS, проверки DNS записей и серверов и обнаружения проблем, связанных с разрешением имен в системе DNS. Утилита nslookup изначально разработана в составе пакета BIND и в дальнейшем портирована на Windows. На данный момент утилита Nslookup входит в состав всех поддерживаемых версий Windows.

Утилита Nslookup умеет отправлять запросы на DNS сервер, который указан в настройках вашего сетевого подключения. Этот адрес считается DNS севером по умолчанию (default server). Пользователь может указать адрес любого другого доступного DNS сервера, в результате чего все следующие DNS запросы будут выполнятся уже на нем.

С помощью утилиты nslookup вы можете узнать IP адрес любого сервера по его DNS имени, выполнить обратное преобразование, получить информацию о различных DNS записях домена.

Вы можете использовать утилиту nslookup в интерактивном или не-интерактивном режиме.

Чтобы выполнить DNS запрос с помощью nslookup в неинтерактивном режиме, откройте командную строку и выполните команду:

Nslookup vmblog.ru

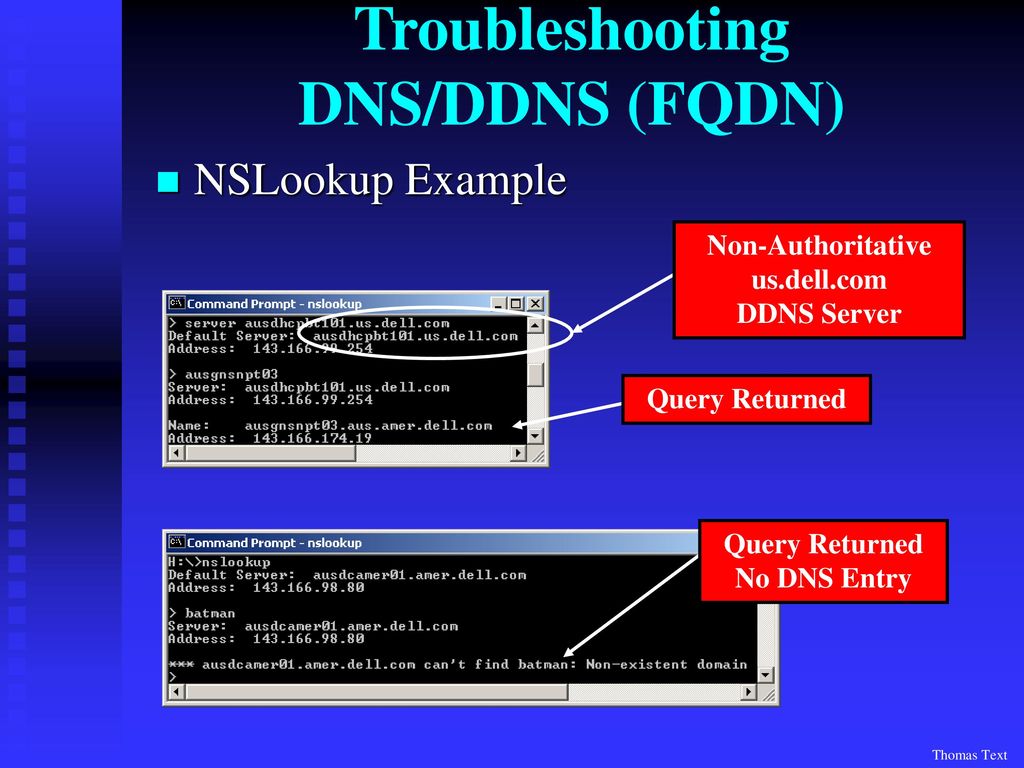

В данном примере мы запросили IP адрес сервера vmblog.ru. Утилита nslookup обратилась к DNS серверу (указан в строке Server) и он вернул, что этому имени соответствует IP адрес 37.252.2.22.

Такой ответ говорит о том, что ваш DNS сервер доступен и работает штатно, выполняя запросы на разрешение DNS имен.

Если же вы получит ответ вида:

Server: dns1.someserver.com

Address: хх.хх.хх.хх

*** dns1.contoso.com can't find vmblog.ru: Non-existent domain

Это означает, что для данного имени не найдено записей в DNS зоне.

В том случае, если ваш DNS сервер недоступен или не отвечает, вы получите ошибки DNS request timed out.

В этом случае проверьте, указан ли у вас правильный адрес DNS сервера и нет ли проблем с сетевым подключением у провайдера.

Строка Non-authoritative answer (Не заслуживающий доверия ответ)означает, что DNS сервер, который выполнил запрос не является владельцем зоны vmblog.ru (в его базе нет записей об этом домене), а для выполнения разрешения имени использовался рекурсивный запрос к другому DNS серверу.

Можно обратиться к авторитетному серверу, указав его адрес непосредственно в параметрах утилиты nslookup. Например, чтобы выполнить разрешение имени на DNS сервере, который содержит данный домен (authoritative server), используйте команду:nslookup vmblog.ru ns1.vmblog.ru

При запуске nslookup без параметров, утилита переходит в интерактивный режим. В этом режиме вы можете выполнять различные команды. Полный список доступных внутренних команд утилиты nslookup

Совет. Обратите внимание, что команды утилиты nslookup являются регистрозависимыми.

Для завершения работы с nslookup наберите команду exit и нажмите Enter.

Чтобы найти DNS сервера, которые отвечают за конкретный домен (authoritative servers), выполните команды:

set query=ns

vmblog.ru

Вы можете выполнить и обратное преобразование (получить DNS имя по IP адресу), для этого просто наберите IP адрес в интерактивной строке nslookup и нажмите Enter.

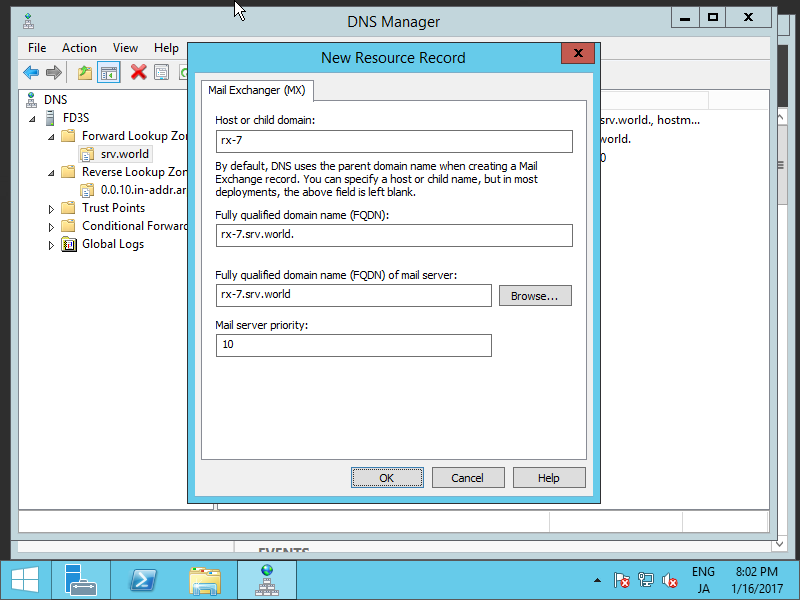

Вы можете задать тип DNS записей, которые должна вернуть утилита nslookup. Например, чтобы перечислить все почтовые сервера, заданные для определенного домена, выполните команду:

nslookup -type=mx gosuslugi.ru

Не заслуживающий доверия ответ:

gosuslugi.ru MX preference = 20, mail exchanger = mx68.gosuslugi.ru

gosuslugi.ru MX preference = 10, mail exchanger = mx.gosuslugi.ru

mx68.gosuslugi.ru internet address = 109.207.8.100

mx.gosuslugi.ru internet address = 109.207.1.100

Как вы видите, у данного домене 2 MX записи с приоритетами 10 и 20 (Чем меньше число, тем выше приоритет адреса).

Чтобы вывести все DNS записи в доменной зоне, выполните команду:

nslookup -type=any gosuslugi.ru

gosuslugi.ru nameserver = ns2.gosuslugi.ru

gosuslugi.ru nameserver = ns8-l2.nic.ru

gosuslugi.ru nameserver = ns1.gosuslugi.ru

gosuslugi.ru nameserver = ns4-l2.nic.ru

gosuslugi.ru MX preference = 10, mail exchanger = mx.gosuslugi.ru

gosuslugi.ru MX preference = 20, mail exchanger = mx68.gosuslugi.ru

ns2.gosuslugi.ru internet address = 213.59.255.175

ns8-l2.nic.ru internet address = 91.217.21.1

ns4-l2.nic.ru internet address = 91.217.20.1

mx.gosuslugi.ru internet address = 109.207.1.100

mx68.gosuslugi.ru internet address = 109.207.8.100

Использование опции отладки (debug) позволяет получить дополнительную информацию, содержащуюся в заголовках запросов клиента и ответов сервера (время жизни, флаги, типы записей и т. п.):

п.):

set debug

работа с сервером DNS из командной строки.

УтилитаПри запуске nslookup без параметров, утилита переходит в интерактивный режим, ожидая ввод команд пользователя. Ввод знака вопроса или

Команды nslookup:

(идентификаторы отображаются в верхнем регистре, квадратные скобки «[]» обозначают необязательные параметры)

NAME — печать сведений об узле или домене NAME с помощью сервера по умолчанию

NAME1 NAME2 — та же операция, но в качестве сервера используется NAME2

help или ? — печать сведений о стандартных командах

set OPTION — установить параметр

all — печать параметров, текущего сервера и узла

[no]debug

[no]d2 — печать полных отладочных сведений

[no]defname — добавить имя домена ко всем запросам

[no]recurse — запрос рекурсивного ответа на запрос

[no]search — использовать список поиска доменов

[no]vc — всегда использовать виртуальную схему

domain=NAME — установить имя домена по умолчанию NAME

srchlist=N1[/N2/.

../N6] — установить домен N1 и список поиска N1,N2 и т.д.

../N6] — установить домен N1 и список поиска N1,N2 и т.д.root=NAME — установить корневой сервер NAME

retry=X — установить число повторов X

timeout=X — установить интервал времени ожидания в X секунд

querytype=X — то же, что и type

class=X — установить класс запроса ( IN (Internet), ANY)

[no]msxfr — использовать быструю зону MS для передачи

ixfrver=X — текущая версия, использующаяся в передаче запросов IXFR

server NAME — установить сервер по умолчанию NAME, используя текущий сервер по умолчанию

lserver NAME — установить сервер по умолчанию NAME, используя первоначальный сервер

root — сделать текущий сервер по умолчанию корневым сервером

ls [opt] DOMAIN [> FILE] — перечисление адресов в домене DOMAIN (необязательно: вывод в файл FILE)

-d — перечисление всех записей

-t TYPE — перечисление записей указанного типа RFC (пр.

A,CNAME,MX,NS,PTR etc.)

A,CNAME,MX,NS,PTR etc.)view FILE — сортировка файла «ls» и его просмотр с помощью pg

exit — выход из программы

Примеры использования команды NSLOOKUP

При запуске с некоторыми из выше перечисленных параметров, команда nslookup выполняется в не интерактивном режиме без диалога с пользователем:

nslookup yandex.ru. — выполнить запрос к DNS-серверу, заданному по умолчанию, на разрешение доменного имени

nslookup -type=mx yandex. ru — то же, что и в предыдущем примере, но с указанием типа запрашиваемой записи -type=mx. Сервер DNS ответит на запрос утилиты nslookup перечислением почтовых серверов, обслуживающих домен yandex.ru

ru — то же, что и в предыдущем примере, но с указанием типа запрашиваемой записи -type=mx. Сервер DNS ответит на запрос утилиты nslookup перечислением почтовых серверов, обслуживающих домен yandex.ru

nslookup odnoklassniki.ru 8.8.8.8 — определить IP-адрес узла odnokassniki.ru с использованием DNS-сервера 8.8.8.8 (публичный DNS-сервер Google), вместо DNS-сервера, заданного в настройках сетевого подключения.

nslookup -type=mx -timeout=8 vk.com 208.67.220.220 — отобразить запись MX для домена vk.com из базы данных сервера с IP-адресом 208.67.220.220 (сервер OpenDNS). При выполнении команды, максимальное время ожидания ответа сервера — 8 секунд.

nslookup -type=any -timeout=8 vk.com 208.67.220.220 — то же, что и в предыдущем примере, но выполняется запрос на отображение любых типов записей.

Пример отображаемых данных:

Сервер: 208.67.220.220

Не заслуживающий доверия ответ:

vk. com internet address = 87.240.131.119

com internet address = 87.240.131.119

vk.com internet address = 87.240.131.99

vk.com nameserver = ns2.vkontakte.ru

vk.com nameserver = ns4.vkontakte.ru

vk.com nameserver = ns1.vkontakte.ru

vk.com nameserver = ns4.vkontakte.ru

vk.com nameserver = ns2.vkontakte.ru

vk.com nameserver = ns1.vkontakte.ru

ns1.vkontakte.ru internet address = 93.186.237.2

ns2.vkontakte.ru internet address = 93.186.224.100

Для разных версий nslookup и разных DNS-серверов, обслуживающих запрос, отображаемая информация может незначительно отличаться. Тот же запрос, сформированный англоязычной версией утилиты nslookup.exe и направленный на обработку DNS-серверу компании Google приведет к отображению следующих данных:

Address: 8.8.8.8

Non-authoritative answer:

vk.com internet address = 87.240.131.120

vk.com internet address = 87. 240.143.244

240.143.244

vk.com

primary name server = ns1.vkontakte.ru

responsible mail addr = ncc.vkontakte.ru

serial = 2013100501

refresh = 3600 (1 hour)

retry = 900 (15 mins)

expire = 604800 (7 days)

default TTL = 900 (15 mins)

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:901

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:902

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:903

vk.com nameserver = ns1.vkontakte.ru

vk.com nameserver = ns2.vkontakte.ru

vk.com nameserver = ns4.vkontakte.ru

vk.com MX preference = 10, mail exchanger = mail.vk.com

vk.com text =»v=spf1 ip4:93.186.224.0/20 ip4:87.240.128.0/18 mx include:aspmx.googlemail.com ~all»

Сообщение «Не заслуживающий доверия ответ:»

(Non-authoritative answer: ) говорит о том, что выполняющий запрос DNS-сервер, не является владельцем зоны vk. com т.е.

записи для узла vk.com в его базе отсутствуют, и для разрешения имени использовался рекурсивный запрос

к другому DNS-серверу. Если отправить запрос DNS-серверу ns1.vkontakte.ru, то будет получен

авторитетный ответ (authoritative answer) :

com т.е.

записи для узла vk.com в его базе отсутствуют, и для разрешения имени использовался рекурсивный запрос

к другому DNS-серверу. Если отправить запрос DNS-серверу ns1.vkontakte.ru, то будет получен

авторитетный ответ (authoritative answer) :

Server: ns1.vkontakte.ru

Address: 93.186.237.2

vk.com

primary name server = ns1.vkontakte.ru

responsible mail addr = ncc.vkontakte.ru

serial = 2013100501

refresh = 3600 (1 hour)

retry = 900 (15 mins)

expire = 604800 (7 days)

default TTL = 900 (15 mins)

vk.com internet address = 87.240.131.118

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:904

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:905

vk.com AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:906

vk.com nameserver = ns4.vkontakte.ru

vk.com nameserver = ns1. vkontakte.ru

vkontakte.ru

vk.com nameserver = ns2.vkontakte.ru

vk.com MX preference = 10, mail exchanger = mail.vk.com

vk.com text = «v=spf1 ip4:93.186.224.0/20 ip4:87.240.128.0/18 mx include:aspmx.googlemail.com ~all»

ns4.vkontakte.ru internet address = 93.186.239.253

ns4.vkontakte.ru AAAA IPv6 address = 2a00:bdc0:ff:4::2

ns1.vkontakte.ru internet address = 93.186.237.2

ns1.vkontakte.ru AAAA IPv6 address = 2a00:bdc0:ff:1::2

ns2.vkontakte.ru internet address = 93.186.224.100

ns2.vkontakte.ru AAAA IPv6 address = 2a00:bdc0:ff:2::2

mail.vk.com internet address = 93.186.236.94

Использование опции отладки (debug) позволяет получить дополнительную информацию, содержащуюся в заголовках запросов

клиента и ответов сервера (время жизни, флажки, типы записей и т.п.):

> server ns1.vkontakte.ru

————

Got answer:

HEADER:

opcode = QUERY, id = 5, rcode = NXDOMAIN

header flags: response, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

ns1.vkontakte.ru, type = A, class = IN

AUTHORITY RECORDS:

-> (root)

ttl = 440 (7 mins 20 secs)

primary name server = a.root-servers.net

responsible mail addr = nstld.verisign-grs.com

serial = 2013101600

refresh = 1800 (30 mins)

retry = 900 (15 mins)

expire = 604800 (7 days)

default TTL = 86400 (1 day)

————

————

Got answer:

HEADER:

opcode = QUERY, id = 6, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

ns1.vkontakte.ru, type = A, class = IN

ANSWERS:

-> ns1.vkontakte.ru

internet address = 93. 186.237.2

186.237.2

ttl = 6350 (1 hour 45 mins 50 secs)

————

Default Server: ns1.vkontakte.ru

Address: 93.186.237.2

> vk.com

Server: ns1.vkontakte.ru

Address: 93.186.237.2

————

Got answer:

HEADER:

opcode = QUERY, id = 7, rcode = REFUSED

header flags: response, want recursion

questions = 1, answers = 0, authority records = 0, additional = 0

QUESTIONS:

vk.com, type = ANY, class = IN

————

————

Got answer:

HEADER:

opcode = QUERY, id = 8, rcode = NOERROR

header flags: response, auth. answer, want recursion

questions = 1, answers = 11, authority records = 0, additional = 7

QUESTIONS:

vk.com, type = ANY, class = IN

ANSWERS:

-> vk.com

ttl = 900 (15 mins)

primary name server = ns1. vkontakte.ru

vkontakte.ru

responsible mail addr = ncc.vkontakte.ru

serial = 2013100501

refresh = 3600 (1 hour)

retry = 900 (15 mins)

expire = 604800 (7 days)

default TTL = 900 (15 mins)

-> vk.com

internet address = 87.240.131.99

ttl = 900 (15 mins)

-> vk.com

internet address = 87.240.131.119

ttl = 900 (15 mins)

-> vk.com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:901

ttl = 900 (15 mins)

-> vk.com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:902

ttl = 900 (15 mins)

-> vk.com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:903

ttl = 900 (15 mins)

-> vk.com

nameserver = ns1.vkontakte.ru

ttl = 900 (15 mins)

-> vk. com

com

nameserver = ns2.vkontakte.ru

ttl = 900 (15 mins)

-> vk.com

nameserver = ns4.vkontakte.ru

ttl = 900 (15 mins)

-> vk.com

MX preference = 10, mail exchanger = mail.vk.com

ttl = 900 (15 mins)

-> vk.com

text = «v=spf1 ip4:93.186.224.0/20 ip4:87.240.128.0/18 mx include:aspmx.googlemail.com ~all»

ttl = 900 (15 mins)

ADDITIONAL RECORDS:

-> ns1.vkontakte.ru

internet address = 93.186.237.2

ttl = 9000 (2 hours 30 mins)

-> ns1.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:1::2

ttl = 9000 (2 hours 30 mins)

-> ns2.vkontakte.ru

internet address = 93.186.224.100

ttl = 9000 (2 hours 30 mins)

-> ns2.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:2::2

ttl = 9000 (2 hours 30 mins)

-> ns4. vkontakte.ru

vkontakte.ru

internet address = 93.186.239.253

ttl = 9000 (2 hours 30 mins)

-> ns4.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:4::2

ttl = 9000 (2 hours 30 mins)

-> mail.vk.com

internet address = 93.186.236.94

ttl = 900 (15 mins)

————

vk.com

ttl = 900 (15 mins)

primary name server = ns1.vkontakte.ru

responsible mail addr = ncc.vkontakte.ru

serial = 2013100501

refresh = 3600 (1 hour)

retry = 900 (15 mins)

expire = 604800 (7 days)

default TTL = 900 (15 mins)

vk.com

internet address = 87.240.131.99

ttl = 900 (15 mins)

vk.com

internet address = 87.240.131.119

ttl = 900 (15 mins)

vk. com

com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:901

ttl = 900 (15 mins)

vk.com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:902

ttl = 900 (15 mins)

vk.com

AAAA IPv6 address = 2a00:bdc0:3:103:1:0:403:903

ttl = 900 (15 mins)

vk.com

nameserver = ns1.vkontakte.ru

ttl = 900 (15 mins)

vk.com

nameserver = ns2.vkontakte.ru

ttl = 900 (15 mins)

vk.com

nameserver = ns4.vkontakte.ru

ttl = 900 (15 mins)

vk.com

MX preference = 10, mail exchanger = mail.vk.com

ttl = 900 (15 mins)

vk.com

text = «v=spf1 ip4:93.186.224.0/20 ip4:87.240.128.0/18 mx include:aspmx.googlemail.com ~all»

ttl = 900 (15 mins)

ns1.vkontakte.ru

internet address = 93. 186.237.2

186.237.2

ttl = 9000 (2 hours 30 mins)

ns1.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:1::2

ttl = 9000 (2 hours 30 mins)

ns2.vkontakte.ru

internet address = 93.186.224.100

ttl = 9000 (2 hours 30 mins)

ns2.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:2::2

ttl = 9000 (2 hours 30 mins)

ns4.vkontakte.ru

internet address = 93.186.239.253

ttl = 9000 (2 hours 30 mins)

ns4.vkontakte.ru

AAAA IPv6 address = 2a00:bdc0:ff:4::2

ttl = 9000 (2 hours 30 mins)

mail.vk.com

internet address = 93.186.236.94

ttl = 900 (15 mins)

nslookup 8.8.4.4 — отобразить имя узла, соответствующее IP-адресу 8.8.4.4

nslookup -ls -d mydomain.ru. > listdns.txt — отобразить все записи для домена mydomain. ru, обслуживаемого текущим

DNS-сервером. Вывод направляется в файл listdns.txt текущего каталога. Задавать абсолютный путь к файлу не следует, поскольку

все существующие на данный момент версии nslookup.exe успешно перенаправляют стандартный вывод в файл, только если он располагается в текущем каталоге.

ru, обслуживаемого текущим

DNS-сервером. Вывод направляется в файл listdns.txt текущего каталога. Задавать абсолютный путь к файлу не следует, поскольку

все существующие на данный момент версии nslookup.exe успешно перенаправляют стандартный вывод в файл, только если он располагается в текущем каталоге.

При работе в интерактивном режиме, после старта на экран выводится приглашение к вводу команд — символ «>» . При вводе команд необходимо учитывать регистр символов, например, LS -d mydomain.ru. будет воспринята как ошибочна команда, а ls -D mydomain.ru. — как команда с ошибочной опцией.

Весь список команд CMD WindowsКак по IP узнать доменное имя

Если изначально разобраться, в чем кроется разница между именем сайта и его IP-адресом, можно легко по этому самому IP-адресу узнать имя сайта. Не всем пользователям Всемирной паутины известно, что сайт в Интернете имеет несколько имен (как минимум — два). Первое имя (название) легко узнаваемо и привычно пользователю: mail.ru, vk.com, wikipedia.org и др. Его также называют URL или «доменное имя».

Первое имя (название) легко узнаваемо и привычно пользователю: mail.ru, vk.com, wikipedia.org и др. Его также называют URL или «доменное имя».

За оболочкой видимого и понятного скрывается обратная сторона – техническая. С этой стороны компьютеры имеют дело с именем сайта, более понятным для них, которое как раз и является IP-адресом. Именно это, скажем так второе «техническое», имя сайта и является его настоящим названием в сети Интернет. Например, IP-адрес сайта yandex.ru – 5.255.255.5.

DNS-сервер (такое специальное приложение) сначала ищет IP-адрес, который введен пользователем в любом удобном браузере, и только потом показывает нужное содержимое. Техническая сторона поиска происходит мгновенно – поэтому и не заметна для человека. Таким образом, напрашивается вывод, что IP-адрес – это индивидуальный определитель любого сайта в сети Интернет.

Узнать доменное имя по IP

Параллельно возникает вопрос: если узнать адрес IP по названию сайта достаточно легко, можно ли осуществить поиск наоборот? То есть найти нужный сайт по его IP-адресу. Ответ будет положительным, такой поиск возможен, но не без специального «помощника». Ресурс Whoer.net, позволяет в несколько простых шагов достичь нужного результата:

Ответ будет положительным, такой поиск возможен, но не без специального «помощника». Ресурс Whoer.net, позволяет в несколько простых шагов достичь нужного результата:

- Открыть сервис WHOIS в удобном браузере;

- Ввести в верхнем окне адрес IP;

- Ниже в строке «хост» отобразится соответствующее имя сайта.

Если, в качестве примера, ввести выше названный IP-адрес 5.255.255.5, то в строке «хост» увидим имя «yandex.ru».

Разобранную ситуацию с поиском сайта по IP-адресу не будет лишним дополнить таким понятием, как «история IP-адресов сайта». К примеру, если у домена (сайта) меняется владелец, то у него зачастую меняется и IP-адрес, так как собственник работает с каким-то другим хостингом. Ситуация встречающаяся реже – сам хостинг меняет у сайта-клиента IP-адрес. В этом случае адреса-IP могут быть разными, но имя сайта останется прежним.

DNS сервер BIND — Сайт одного DevOpsa

Основная цель DNS — это отображение доменных имен в IP адреса и наоборот — IP в DNS. В статье я рассмотрю работу DNS сервера BIND (Berkeley Internet Name Domain, ранее: Berkeley Internet Name Daemon), как сАмого (не побоюсь этого слова) распространенного. BIND входит в состав любого дистрибутива UNIX. Основу BIND составляет демон named, который для своей работы использует порт UDP/53 и для некоторых запросов TCP/53.

В статье я рассмотрю работу DNS сервера BIND (Berkeley Internet Name Domain, ранее: Berkeley Internet Name Daemon), как сАмого (не побоюсь этого слова) распространенного. BIND входит в состав любого дистрибутива UNIX. Основу BIND составляет демон named, который для своей работы использует порт UDP/53 и для некоторых запросов TCP/53.

Основные понятия Domain Name System

Исторически, до появления доменной системы имен роль инструмента разрешения символьных имен в IP выполнял файл /etc/hosts, который и в настоящее время играет далеко не последнюю роль в данном деле. Но с ростом количества хостов в глобальной сети, отслеживать и обслуживать базу имен на всех хостах стало нереально затруднительно. В результате придумали DNS, представляющую собой иерархическую, распределенную систему доменных зон. Давайте рассмотрим структуру Системы Доменных Имён на иллюстрации:

Доменная структура DNS представляет собой древовидную иерархию, состоящую из узлов, зон, доменов, поддоменов и др. элементов, о которых ниже пойдет речь. «Вершиной» доменной структуры является корневая зона. Настройки корневой зоны расположены на множестве серверов/зеркал, размещенных по всему миру и содержат информацию о всех серверах корневой зоны, а так же отвечающих за домены первого уровня (ru, net, org и др). Информация о серверах корневой зоны расположена на данном сайте корневых серверов. Настройки корневой зоны всегда доступны тут. Серверы корневой зоны обрабатывают и отвечают на запросы, выдавая информацию только о доменах первого уровня (то есть отвечают на любые запросы, как на нерекурсивные)! Итак, уже много раз повторилось слово зона. Пора этот термин объяснить.

элементов, о которых ниже пойдет речь. «Вершиной» доменной структуры является корневая зона. Настройки корневой зоны расположены на множестве серверов/зеркал, размещенных по всему миру и содержат информацию о всех серверах корневой зоны, а так же отвечающих за домены первого уровня (ru, net, org и др). Информация о серверах корневой зоны расположена на данном сайте корневых серверов. Настройки корневой зоны всегда доступны тут. Серверы корневой зоны обрабатывают и отвечают на запросы, выдавая информацию только о доменах первого уровня (то есть отвечают на любые запросы, как на нерекурсивные)! Итак, уже много раз повторилось слово зона. Пора этот термин объяснить.

Зона — это любая часть дерева системы доменных имен, размещаемая как единое целое на некотором DNS-сервере. Зону, для бОльшего понимания, можно назвать «зоной ответственности». Целью выделения части дерева в отдельную зону является передача ответственности (Делегирование) за эту ветвь другому лицу или организации. На иллюстрации, примеры зон выделены синим градиентом (зона name., зона k-max.name. со всем подчиненными ресурсами, www.openoffice.org со всем подчиненными поддоменами и ресурсами). На иллюстрации выделены не все зоны, а лишь некоторые для общего понимания и представления. В каждой зоне имеется, по крайней мере, один авторитетный сервер DNS, который хранит ВСЮ информацию о зоне, за которую он отвечает.

На иллюстрации, примеры зон выделены синим градиентом (зона name., зона k-max.name. со всем подчиненными ресурсами, www.openoffice.org со всем подчиненными поддоменами и ресурсами). На иллюстрации выделены не все зоны, а лишь некоторые для общего понимания и представления. В каждой зоне имеется, по крайней мере, один авторитетный сервер DNS, который хранит ВСЮ информацию о зоне, за которую он отвечает.

Домен — это именованная ветвь или поддерево в дереве имен DNS, то есть это определенный узел, включающий в себя все подчиненные узлы. Следующая цитата из книги Linux Network Administrators Guide хорошо проясняет картину относительно разницы между зоной и доменом:

Таким образом, пространство имен раздроблено на зоны ( zones), каждая из которых управляется своим доменом. Обратите внимание на различие между зоной (zone) и доменом (domain): домен groucho.edu затрагивает все машины в университете Groucho Marx, в то время как зона groucho.edu включает только хосты, которые работают в непосредственно компьютерном центре, например в отделе математики.

Хост в отделе физики принадлежат другой зоне, а именно physics.groucho.edu.

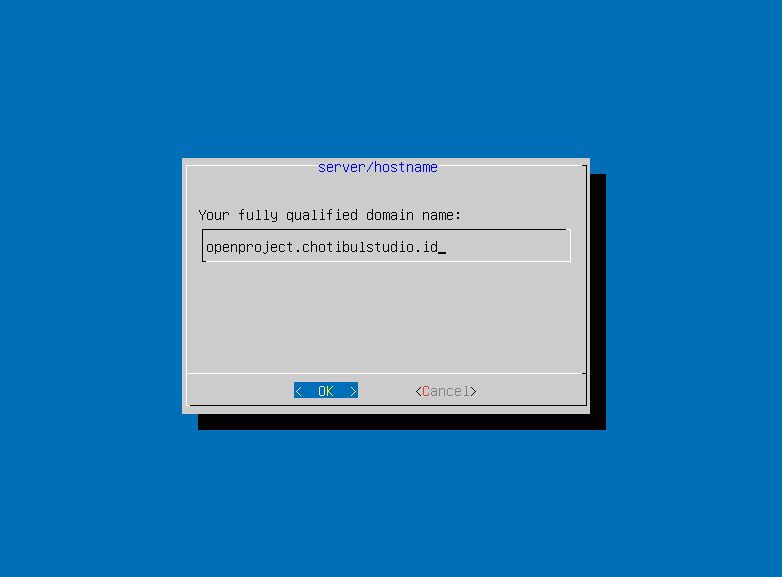

Каждый узел в иерархии DNS отделен от своего родителя точкой. Если провести аналогию с файловой системой Linux, система доменных имен имеет похожую структуру, за тем исключением, что разделитель в файловой системе — слэш, а в DNS — точка. А так же DNS адрес читается справа налево (от корневого домена к имени хоста) в отличии от пути в файловой системе Linux. Доменное имя начинается с точки (корневого домена) и проходит через домены первого, второго и если нужно третьего и т.д. уровней и завершается именем хоста. Т.о. доменное имя полностью отражает структуру иерархии DNS. Часто (я бы сказал — всегда в повседневной жизни), последняя точка (обозначение корневого домена) в доменном имени опускается (то есть в браузере мы вводим не k-max.name., а k-max.name). Итак, разобрав структуру доменного имени, мы незаметно подошли к понятию FQDN.

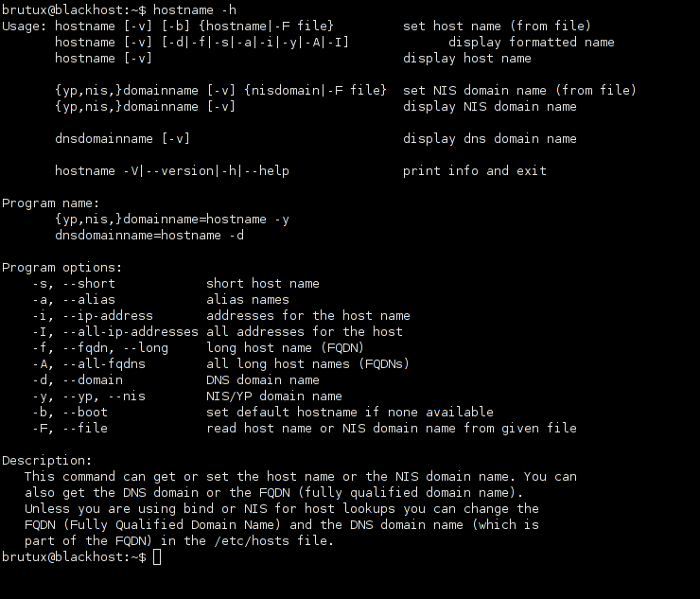

FQDN (англ. Fully Qualifed Domain Name, полностью определённое имя домена) — это имя домена, однозначно определяющее доменное имя и включающее в себя имена всех родительских доменов иерархии DNS, в том числе и корневого. Своеобразный аналог абсолютного пути в файловой системе. Давайте разберем вышесказанное на примере имени домена mail.k-max.name:

mail.k-max.name. | | | | | | | | | +-корневой домен | | | +---домен первого уровня | | +------точка, разделяющая домены/части FQDN | +---------домен второго уровня +---------------поддомен/домен третьего уровня, возможно - имя хоста

Различие между FQDN и обычным доменным (неFQDN) именем появляется при именовании доменов второго, третьего (и т. д.) уровня. Для получения FQDN требуется обязательно указать в доменном имени домены более высокого уровня (например, mail является доменным именем, однако FQDN имя выглядит как mail. k-max.name.). Максимальный размер FQDN — 255 байт, с ограничением в 63 байта на каждое имя домена.

k-max.name.). Максимальный размер FQDN — 255 байт, с ограничением в 63 байта на каждое имя домена.

Поддомены, коротко говоря, это — подчиненные домены. По большому счету, все домены в интернете являются подчиненными за исключением корневого. Например домен k-max является поддоменом домена name, а name, в свою очередь — поддоменом корневого домена.

Итак, на схеме выше мы рассмотрели корневой домен, следующим в иерархии идут домены первого/верхнего уровня, они жеTLD, они же Top-Level Domain. К данным доменам относятся национальные домены (ru., ua. и др) и общие домены (com., net., и др). Существуют так же специализированные домены, которые не опубликованы в системе DNS, но используются программами (домен .onion используется анонимной сетью Tor для перехвата и последующей маршрутизации обращений к скрытым сервисам этой сети). Еще есть т.н. зарезервированные доменные имена, определенные в RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. К таким именам относятся например example.com, example.org и example.net, а также test, invalid и др. Ниже по иерархии, как видно, идут домены третьего уровня и т.д. Заканчивается доменная иерархия —именами хостов, которые задаются соответствующими ресурсными записями или хостовыми записями.

Еще есть т.н. зарезервированные доменные имена, определенные в RFC 2606 (Reserved Top Level DNS Names — Зарезервированные имена доменов верхнего уровня) определяет названия доменов, которые следует использовать в качестве примеров (например, в документации), а также для тестирования. К таким именам относятся например example.com, example.org и example.net, а также test, invalid и др. Ниже по иерархии, как видно, идут домены третьего уровня и т.д. Заканчивается доменная иерархия —именами хостов, которые задаются соответствующими ресурсными записями или хостовыми записями.

Ресурсные записи

Ресурсная запись — это то, собственно ради чего в конечном счете и существует DNS. Ресурсная запись — это единица хранения и передачи информации в DNS. Каждая такая запись несет в себе информацию соответствия какого-то имени и служебной информации в DNS, например соответствие имени домена — IP адреса.

Запись ресурса состоит из следующих полей:

- имя (NAME) — доменное имя, к которому привязана или которому «принадлежит» данная ресурсная запись, либо IP адрес. При отсутствии данного поля, запись ресурса наследуется от предыдущей записи.

- Time To Live (TTL) — дословно «время жизни» записи, время хранения записи в кэше DNS (после указанного времени запись удаляется), данное поле может не указываться в индивидуальных записях ресурсов, но тогда оно должно быть указано в начале файла зоны и будет наследоваться всеми записями.

- класс (CLASS) — определяет тип сети, (в 99,99% случаях используется IN (что обозначает — Internet). Данное поле было создано из предположения, что DNS может работать и в других типах сетей, кроме TCP/IP)

- тип (TYPE) — тип записи синтаксис и назначение записи

- данные (DATA) — различная информация, формат и синтаксис которой определяется типом.

При этом, возможно использовать следующие символы:

- ; — Вводит комментарий

- # — Также вводит комментарии (только в версии BIND 4.9)

- @ — Имя текущего домена

- ( ) — Позволяют данным занимать несколько строк

- * — Метасимвол (только в поле имя)

Со всем набором ресурсных записей можно ознакомиться в wikipedia. Наиболее часто применяемые ресурсные записи следующими(далее, мы обязательно рассмотрим их на практике):

Давайте рассмотрим, что есть Делегирование. Делегирование (корректнее сказать делегирование ответственности) — это операция передачи ответственности за часть дерева доменных имен (зону) другому лицу или организации. За счет делегирования, в DNS обеспечивается распределенность администрирования и хранения зон. Технически, делегирование заключается в выделении какой-либо части дерева в отдельную зону, и размещении этой зоны на DNS-сервере, принадлежащем другому лицу или организации. При этом, в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на авторитативные DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны. Например, на иллюстрации корневой домен делегирует полномочия серверам отвечающим за TLD, TLD же в свою очередь, делегируют полномочия управления зонами — серверам второго уровня, иногда на этом цепочка заканчивается, но бывает, что делегирование простирается до 4 и даже 5 уровней.

При этом, в родительскую зону включаются «склеивающие» ресурсные записи (NS и А), содержащие указатели на авторитативные DNS-сервера дочерней зоны, а вся остальная информация, относящаяся к дочерней зоне, хранится уже на DNS-серверах дочерней зоны. Например, на иллюстрации корневой домен делегирует полномочия серверам отвечающим за TLD, TLD же в свою очередь, делегируют полномочия управления зонами — серверам второго уровня, иногда на этом цепочка заканчивается, но бывает, что делегирование простирается до 4 и даже 5 уровней.

Для бОльшего понимания, приведу пример. Делегирование управления поддоменом k-max.name другому лицу (в моем случае — хостеру) приводит к созданию новой зоны, которая администрируется независимо от остального пространства имен (независимо от вышестоящего name.). Зона k-max.name после делегирования полномочий теперь не зависит от name. и может содержать все (вернее сказать — любые имена, которые я захочу) доменные имена, которые заканчиваются на *. k-max.name. С другой стороны, зона name.содержит только доменные имена, оканчивающиеся на *.name., но не входящие в делегированные этой зоны, такие, например, как k-max.name или a-lab.name или любая другая. k-max.name может быть поделен на поддомены с именами вроде mail.k-max.name,ftp.k-max.name и некоторые из этих поддоменов могут быть выделены в самостоятельные зоны, и ответственность за данные зоны может так же быть делегирована. Если ftp.k-max.name будет являться самостоятельной зоной, то зона k-max.name не будет содержать доменные записи, которые заканчиваются на *.ftp.k-max.name.

k-max.name. С другой стороны, зона name.содержит только доменные имена, оканчивающиеся на *.name., но не входящие в делегированные этой зоны, такие, например, как k-max.name или a-lab.name или любая другая. k-max.name может быть поделен на поддомены с именами вроде mail.k-max.name,ftp.k-max.name и некоторые из этих поддоменов могут быть выделены в самостоятельные зоны, и ответственность за данные зоны может так же быть делегирована. Если ftp.k-max.name будет являться самостоятельной зоной, то зона k-max.name не будет содержать доменные записи, которые заканчиваются на *.ftp.k-max.name.

Т.о. после делегирования ответственности, информация хранимая делегирующей зоной уже не включает информацию по делегированному поддомену и его ресурсным записям хостов, а хранит информацию о серверах имен, являющихся для делегируемого поддомена авторитативными. Это и есть «склеивающие» записи, о чем я выше уже говорил. В таком случае, если у DNS-сервера родительского домена запрашиваются данные об адресе, принадлежащем делегированному поддомену, в ответ предоставляется список DNS-серверов, которые обладают соответствующей информацией.

В таком случае, если у DNS-сервера родительского домена запрашиваются данные об адресе, принадлежащем делегированному поддомену, в ответ предоставляется список DNS-серверов, которые обладают соответствующей информацией.

Серверы DNS

Выше, при рассмотрении типов ресурсных записей я упоминал о первичном и вторичном сервере. Кроме данных типов, существует еще один тип — кэширующий.

Главный сервер DNS (он же первичный, он же master, он же primary) — это авторитетный сервер (иногда называют — авторитативный, как правильнее называть — не знаю), который хранит главную копию файла данных зоны, сопровождаемую администратором системы.

Вторичный сервер — тоже является авторитетным, но он копирует главный файл зоны с первичного сервера. Отличие главного отвторичного лишь в том, что главный загружает свою информацию из конфигурационных файлов зоны, а вторичный — загружает (получает) настройки зон — с главного сервера. Вторичный DNS может получать свои данные и от другого вторичного сервера. Любой запрос относительно хоста в пределах зоны, за которую отвечает авторитетный сервер, будет в конце концов передан одному из этих серверов (главному или вторичному). Вторичных серверов может быть сколько угодно много. В зависимости от настроек, главный сервер может посылать вторичному сигнал о изменении зоны, при этом вторичный, получив сигнал производит копирование. Данное действие называется трансфер зоны (zone transfer). Существует два механизма копирования зоны: полное копирование (AXFR) иинкрементальное (incremental) копирование зоны (IXFR).

Вторичный DNS может получать свои данные и от другого вторичного сервера. Любой запрос относительно хоста в пределах зоны, за которую отвечает авторитетный сервер, будет в конце концов передан одному из этих серверов (главному или вторичному). Вторичных серверов может быть сколько угодно много. В зависимости от настроек, главный сервер может посылать вторичному сигнал о изменении зоны, при этом вторичный, получив сигнал производит копирование. Данное действие называется трансфер зоны (zone transfer). Существует два механизма копирования зоны: полное копирование (AXFR) иинкрементальное (incremental) копирование зоны (IXFR).

Кэширующие серверы НЕ АВТОРИТЕТНЫ, данные серверы хранят в памяти (кэше), ответы на предыдущие запросы, если данный сервер получил запрос, то он сначала просматривает информацию в кэше, и если в кэше не оказалось необходимого ответа, то отправляет запрос вышестоящему серверу DNS.

Возможно так же настроить DNS в режиме stels (т.н. невидимый), информацию о данном сервере невозможно получить используя прямые запросы. Это может быть полезно для организации primary сервера в защищенной среде и тем самым оградить зону от атак на зону.

Клиенты DNS (resolver)

Как же программы на конечных машинах знают куда и в каком виде посылать запросы DNS? Они этого не знают. Для разрешения имен и IP адресов клиентскими приложениями используется библиотека Resolver. Это не какое-то специальное приложение, это функциональность системы (ядра). Т.о. приложения посылают системные вызовы gethostbyname(2) и gethostbyaddr(2), а ядро уже на основании настроек в файле /etc/nsswitch.conf определяет по какому пути ему далее действовать. Данный файл определяет какие сервисы (будь то файл /etc/hosts или DNS) и в каком порядке использовать. В ранних версиях библиотеки Linux — libc, использовалсяфайл /etc/host. conf. Вот фрагмент файла, который нас интересует:

conf. Вот фрагмент файла, который нас интересует:

root@DNS:~# cat /etc/nsswitch.conf ...... hosts: files dns networks: files

Две строки данного фрагмента указывают ядру производить преобразование имен хостов в IP (строка hosts: files dns) сначала изфайла hosts, затем силами DNS, а так же преобразование имен сетей в IP (строка networks: files) с помощью файла /etc/network.Возможны так же параметры nis или nisplu, определяющие использовать Network Information System (NIS) чтобы найти адрес. Порядок, в котором перечислены сервисы, определяет последовательность их опроса.

Если согласно /etc/nsswitch.conf запрос отправляется DNS, то используются настройки из файла /etc/resolv.conf, который определяеткакие серверы DNS использовать. Вот типичный пример файла /etc/resolv.conf:

root@DNS:~# cat /etc/resolv.conf nameserver 192.168.1.1 nameserver 192.168.1.2 domain examle.com

Директива nameserver определяет адрес сервера доменных имен, который будет выполнять рекурсивные запросы resolver. В данном файле указано использовать север имен сначала 192.168.1.1 затем, если первый не смог обработать запрос, 192.168.1.2. Рекомендуется не использовать более 3х параметров nameserver. Если опция nameserver не задана, то резолвер попытается соединиться с сервером на локальном хосте. Параметр domain определяет заданное по умолчанию имя домена, которое будет подставлено, когда DNS не удастся найти имя хоста. Существует так же опция search, которая задает дополнительные домены, в которых необходимо произвести поиск и разрешение имени хоста. Опции search и domain нельзя использовать совместно.

Кроме кэша на ДНС сервере, существуют кэши интернет-браузеров, кэши резолверов. Довольно прозрачную картину предоставляет Wikipedia:

Довольно прозрачную картину предоставляет Wikipedia:

Запросы DNS

В DNS имеются следующие типы запросов: итеративный (он же прямой), обратный и рекурсивный.

Итеративный (он же прямой, он же нерекурсивный) запрос посылает доменное имя DNS серверу и просит вернуть либо IP адрес этого домена, либо имя DNS сервера, авторитативного для этого домена. При этом, сервер DNS не опрашивает другие серверы для получения ответа. Так работают корневые и TLD серверы.

Рекурсивный запрос посылает DNS серверу доменное имя и просит возвратить IP адрес запрошенного домена. При этом сервер может обращаться к другим DNS серверам.

Обратный запрос посылает IP и просит вернуть доменное имя.

Любой DNS-server должен отвечать на итеративные запросы. Возможно настроить DNS отвечать и на рекурсивные запросы. Если DNS не настроен отвечать на рекурсивные запросы, он обрабатывает их как итеративные.

Если DNS не настроен отвечать на рекурсивные запросы, он обрабатывает их как итеративные.

Обычно, провайдер выдает в локальной сети стоит DNS-сервер, обрабатывающий рекурсивные запросы, а так же, скорее всего, он настроен на кэширование запросов, что экономит трафик и снижает нагрузку на сеть. Схему взаимодействия клиента и DNS серверов можно представить следующей картинкой:

Давайте разберем, что тут нарисовано по шагам:

- Клиент (браузер, почтовая программа, либо любое другое приложение) отправляет запрос резолверу, резолвер на основании указанных конфигов определяет адрес настроенного сервера имен.

- Резолвер посылает запрос указанному серверу имен.

- Сервер имен принимает данный рекурсивный запрос и, т.к. не имеет информации ни о домене, ни, возможно, даже о зоне name., отправляет рекурсивный (или нерекурсивный в зависимости от настроек) запрос серверу, отвечающему за корневую зону.

- Сервер корневой зоны не обрабатывает рекурсивные запросы, в результате обрабатывает данный запрос как итеративный и возвращает имя и адрес сервера, авторитетного за зону name.

- Сервер последовательно продолжает опрашивать авторитативные сервера для последующих зон, в порядке убывания уровня зон в имени

- пока не получает удовлетворительный ответ, данных шагов может быть больше, в зависимости от длины доменного имени

- и «вложенности» доменных имен.

- В итоге, сервер получает необходимый ответ от сервера имен, хранящего необходимую ресурсную запись о хосте.

- Сервер

провайдералокальной сети возвращает резолверу клиента запрошенные данные.

Обычно, количество шагов сокращено до минимума, т.к. на пути прохождения запросов встречается кэширующий сервер, который хранит необходимую информацию в кэше. В данной схеме может возникнуть вопрос: каким образом локальный DNS сервер, получивший рекурсивный запрос от резолвера, выбирает DNS-сервер из списка авторитативных? Существует множество корневых DNS-серверов в сети Интернет, какому из корневых серверов наш DNS-сервер отправит запрос?

Для решения данного вопроса DNS-серверы BIND используют метрику, называемую временем отклика (roundtrip time, или RTT), для выбора среди авторитативных DNS-серверов одной зоны. RTT определяет задержку, с которой приходит ответ на запросы от удаленного сервера. Каждый раз, при передаче запроса удаленному серверу, DNS-сервер BIND запускает внутренний таймер. Таймер останавливается при получении ответа, и метрика фиксируется локальным сервером. Если приходится выбирать один из нескольких авторитативных серверов, выбор падает на сервер с наименьшим показателем RTT.

RTT определяет задержку, с которой приходит ответ на запросы от удаленного сервера. Каждый раз, при передаче запроса удаленному серверу, DNS-сервер BIND запускает внутренний таймер. Таймер останавливается при получении ответа, и метрика фиксируется локальным сервером. Если приходится выбирать один из нескольких авторитативных серверов, выбор падает на сервер с наименьшим показателем RTT.

До того как BIND впервые послал запрос какому-либо серверу и получил от него ответ, удаленному серверу присваивается случайное значение RTT, которое меньше, чем все прочие, полученные на основании замеров. Таким образом, DNS BIND гарантированно опросит все авторитативные серверы для определенной зоны случайным образом, прежде чем начнет выбирать предпочтительный на основании метрики.

Ответы DNS сервера

Ответы DNS бывают следующего типа:

- Авторитативный ответ (authoritative response) приходит от серверов, являющихся ответственными за зону.

- Неавторитативный ответ (non authoritative response) приходит от серверов, которые не отвечают за зону (от кэширующих).

Ответ DNS обычно содержит следующую информацию:

- Запись заголовка — служебную информацию о запросе.

- Запись запроса — повторяет отправленный запрос.

- Запись ответа — собственно, сам ответ.

- Записи авторитетных серверов — информацию об авторитетных серверах, хранящих информацию по текущему запросу.

- Дополнительную информацию — дополнительные записи, например адреса NS-серверов.

Вышенаписанное наглядно подтверждается утилитой dig:

root@DNS:~# dig ya.ru ; <<>> DiG 9.7.3 <<>> ya.ru (раздел заголовка) ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 53499 ;; flags: qr rd ra; QUERY: 1, ANSWER: 7, AUTHORITY: 2, ADDITIONAL: 3 ;; QUESTION SECTION: (раздел запроса) ;ya.ru. IN A ;; ANSWER SECTION: (раздел ответа) ya.ru. 4813 IN A 87.250.250.203 ya.ru. 4813 IN A 87.250.251.3 ya.ru. 4813 IN A 93.158.134.3 ya.ru. 4813 IN A 93.158.134.203 ya.ru. 4813 IN A 213.180.204.3 ya.ru. 4813 IN A 77.88.21.3 ya.ru. 4813 IN A 87.250.250.3 ;; AUTHORITY SECTION: (авторитативные сервера) ya.ru. 4813 IN NS ns1.yandex.ru. ya.ru. 4813 IN NS ns5.yandex.ru. ;; ADDITIONAL SECTION: (дополнительная информация - адреса авторитативных name servers) ns5.yandex.ru. 345565 IN A 213.180.204.1 ns1.yandex.ru. 345565 IN A 213.180.193.1 ns1.yandex.ru. 3565 IN AAAA 2a02:6b8::1 ;; Query time: 7 msec ;; SERVER: 192.168.1.1#53(192.

168.1.1) ;; WHEN: Sat Jul 2 23:02:45 2011 ;; MSG SIZE rcvd: 238

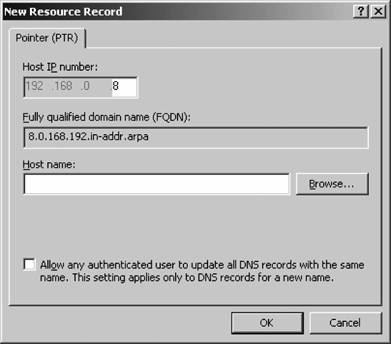

Обратное преобразование имен

DNS используется в первую очередь для преобразования доменных имён в IP-адреса, но он также может выполнять обратный процесс, называемый Обратное преобразование имен или обратным отображением. Т.к. записи в прямой базе DNS структурированы иерархически по доменным именам, DNS не может эффективно выполнять поиск по IP адресу в такой базе. Для обратного преобразования в DNS используется специальный домен in-addr.arpa. Ресурсные записи в данном домене в поле Nameсодержат IP-адреса, в поле Type — PTR, а в поле Data — FQDN-имя соответствующее данному IP.

На схеме представлена структура домена arpa. Думаю, что тут все довольно наглядно. Домен arpa. имеет 2 поддомена in-addr иip6, отвечающие за IPv4 и IPv6 адреса соответственно. Домен in-addr.arpa. имеет от *.0.in-addr.arpa. до *.255.in-addr.arpa. поддоменов, каждый из которых так же имеет по 256 поддоменов.

Домен in-addr.arpa. имеет от *.0.in-addr.arpa. до *.255.in-addr.arpa. поддоменов, каждый из которых так же имеет по 256 поддоменов.

В целях уменьшения объёма нежелательной корреспонденции (спама) многие почтовые серверы могут проверять наличие PTR записи для хоста, с которого происходит отправка. В этом случае PTR запись для IP адреса должна соответствовать имени отправляющего почтового сервера, которым он представляется в процессе SMTP сессии.

Наглядно приведенную схему можно представить командами:

[root@DNS~]# dig www.ru ... ;; QUESTION SECTION: ;www.ru IN A ;; ANSWER SECTION: www.ru 52119 IN A 194.87.0.50 ... [root@DNS~]# dig -x 194.87.0.50 ... ;; QUESTION SECTION: ;50.0.87.194.in-addr.arpa. IN PTR ;; ANSWER SECTION: 50.0.87.194.in-addr.arpa. 30385 IN PTR www.ru ....

При этом, команду dig -x 194.87.0.50 правильнее будет представить как dig 50. 0.87.194.in-addr.arpa., то есть записи в поддоменах *.in-addr.arpa. представлены в так называемой обратной нотации (или reverse форме), то есть хосту с IP 194.87.0.50 будет соответствовать PTR-запись, имеющая FQDN 50.0.87.194.in-addr.arpa., которая в свою очередь указывает на домен www.ru Хочется отметить, что чаще всего за обратную зону и ее редактирование отвечает поставщик интернета.

0.87.194.in-addr.arpa., то есть записи в поддоменах *.in-addr.arpa. представлены в так называемой обратной нотации (или reverse форме), то есть хосту с IP 194.87.0.50 будет соответствовать PTR-запись, имеющая FQDN 50.0.87.194.in-addr.arpa., которая в свою очередь указывает на домен www.ru Хочется отметить, что чаще всего за обратную зону и ее редактирование отвечает поставщик интернета.

Как и обещал, описываю ресурсную запись PTR в домене IN-ADDR.ARPA, соответствующая приведенной выше записи А для машины www.ru. будет иметь такой вид:

50.0.87.194 IN PTR www.ru

Имя 50.0.87.194 не заканчивается точкой и поэтому является относительным. Вопрос: относительным относительно чего? Ни в коем случае не относительно «www.ru«. Для того чтобы эта запись была FQDN, домен по умолчанию должен называться «IN-ADDR.ARPA.». Этого можно добиться либо поместив записи PTR в отдельный файл, в котором доменное имя зоны по умолчанию — IN-ADDR. ARPA.(заданный в файле начальной загрузки демона named), либо изменив этот домен с помощью директивы $ORIGIN. Если домен по умолчанию определен как 0.87.194.IN-ADDR.ARPA., то запись можно представить так:

ARPA.(заданный в файле начальной загрузки демона named), либо изменив этот домен с помощью директивы $ORIGIN. Если домен по умолчанию определен как 0.87.194.IN-ADDR.ARPA., то запись можно представить так:

80 IN PTR www.ru

Регистрация доменных имен

В двух словах хотел бы затронуть вопрос регистрации доменных имен.

Регистрация доменов — это действие, посредством которого клиент сообщает регистратору, каким DNS-серверам следует делегировать поддомен, и также снабжает регистратора контактной и платежной информацией. Регистратор передает информацию в соответствующий реестр. Чаще всего, это процесс внесения в реестр зоны первого уровня (то есть в TLD зоны ru, com или др.), записи о новом доменном подимени.

Регистратор доменных имён — это организация, имеющая полномочия создавать (регистрировать) новые доменные имена и продлевать срок действия уже существующих доменных имён в домене, для которого установлена обязательная регистрация.

Уровни доменов, для которых необходима обязательная регистрация лица, ответственного за домен, следующие:

- корневой домен

- все домены первого уровня (TLD)

- некоторые домены второго уровня (например, com.ru или co.uk)

Регистратором для корневого домена является организация ICANN. Чтобы стать регистратором доменов в зонах второго уровня (.com .net .org .biz .info .name .mobi .asia .aero .tel .travel .jobs …), необходимо получить аккредитацию ICANN.

Правила регистрации в международных (gTLD — com., org, и др.) доменах устанавливаются ICANN. Правила регистрации в национальных (ccTLD — ru, us и др.) доменах устанавливаются их регистраторами и/или органами власти соответствующих стран, например единые правила для всех регистраторов в доменах .ru, и.рф задаются Координационным центром национального домена сети Интернет. Для многих доменов (в том числе и для ru) регистратор не единственный. При наличии нескольких регистраторов все они должны использовать единую (централизованную или распределённую) базу данных для исключения конфликтов и обеспечения уникальности доменного имени.

Услуга регистрации домена в большинстве случаев платная, цену и условия регистрации определяет регистратор. Для регистрации домена, необходимо выбрать свободное имя и отправить заявку на регистрацию у одного из регистраторов (например nic.ru), оплатить предоставление услуги. После подтверждения регистрации, необходимо в интерфейсе регистратора определить (делегировать) dns сервера, скорее всего это будут DNS вашего хостера.

В завершение статьи хочу отметить так же о таком маркетинговом нюансе, что иногда домены второго уровня называют именами доменов ПЕРВОГО уровня, тем самым «опуская» значение корневого домена и принимая за корневой домен — домены TLD.

Так же хочу отметить, что доменный адрес и IP-адрес не тождественны — один IP-адрес может иметь множество имён, что позволяет поддерживать на одном компьютере множество веб-сайтов (это называется виртуальный хостинг). Обратное тоже справедливо — одному имени может быть сопоставлено множество IP-адресов: это позволяет создавать балансировку нагрузки.

Резюме

Итак, в сегодняшней статье я постарался как можно понятней описать работы доменной системы имен. Надеюсь, это у меня получилось. Мы рассмотрели иерархическую структуру базы данных DNS, а так же рассмотрели процессы взаимодействия клиентов и серверов DNS, а так же разновидности серверов DNS. В следующей статье я рассмотрю практические вопросы установки и настройки DNS сервера BIND на Linux. Буду рад Вашим комментариям.

Что еще почитать:

man (5) resolver: http://www.opennet.ru/man.shtml?topic=resolver&category=5&russian=0

man (3) gethostbyname: http://www.opennet.ru/cgi-bin/opennet/man.cgi?topic=gethostbyname&category=3

Linux Network Administrators Guide v2 Russian: скачать.

RFC882, 1035, 1183

Имена сервера

Имена сервера

Имена сервера задаются с помощью директивы

server_name

и определяют, в каком блоке server

будет обрабатываться тот или иной запрос.

См. также “Как nginx обрабатывает запросы”. (www\.)?(?<domain>.+)$; location / {

root /sites/$domain;

}

}

(www\.)?(?<domain>.+)$; location / {

root /sites/$domain;

}

}

Библиотека PCRE поддерживает именованные выделения, используя следующий синтаксис:

Если nginx отказывается запускаться и выдаёт сообщение об ошибке:

?<name>Совместимый с Perl 5.10 синтаксис, поддерживается начиная с PCRE-7.0 ?'name'Совместимый с Perl 5.10 синтаксис, поддерживается начиная с PCRE-7.0 ?P<name>Python-совместимый синтаксис, поддерживается начиная с PCRE-4.0

pcre_compile() failed: unrecognized character after (?< in ...

то это значит, что используется старая версия библиотеки PCRE и следует

вместо этого попробовать синтаксис

“?P<”.name> (www\.)?(.+)$; location / {

root /sites/$2;

}

}

(www\.)?(.+)$; location / {

root /sites/$2;

}

}

Однако такое использование должно ограничиваться простыми случаями как в примере выше, поскольку нумерованные выделения легко могут быть перезаписаны.

Прочие имена

Некоторые имена имеют специальное значение.

Если необходимо обрабатывать запросы без поля “Host” в заголовке в блоке server, который не является сервером по умолчанию, следует указать пустое имя:

server {

listen 80;

server_name example.org www.example.org "";

...

}

Если директива server_name не задана в блоке server, то nginx будет использовать пустое имя в качестве имени сервера.

Версии nginx вплоть до 0.8.48 в этом случае использовали имя хоста (hostname) машины в качестве имени сервера.

Если имя сервера задано как “$hostname” (0.9.4), то

используется имя хоста (hostname) машины.

Если в запросе вместо имени сервера указан IP-адрес, то поле “Host” заголовка запроса будет содержать IP-адрес, и запрос можно обработать, используя IP-адрес как имя сервера:

server {

listen 80;

server_name example. org

www.example.org

""

192.168.1.1

;

...

}

org

www.example.org

""

192.168.1.1

;

...

}

В примерах конфигурации серверов, обрабатывающих все запросы, встречается

странное имя “_”:

server {

listen 80 default_server;

server_name _;

return 444;

}

Оно не является каким-то особенным, это просто одно из множества

некорректных доменных имён, которые никогда не пересекутся ни с одним из

реальных имён.

С тем же успехом можно использовать имена типа “--”

и “!@#”.

Версии nginx вплоть до 0.6.25 поддерживали специальное имя

“*”, которое многими неверно воспринималось как

имя сервера для обработки всех запросов.

Оно никогда так не работало, и не работало как имя с маской.

Это имя действовало так же, как сейчас действует директива

server_name_in_redirect.

Специальное имя “*” объявлено устаревшим, а вместо него

следует использовать директиву

server_name_in_redirect. Заметьте, что с помощью директивы

server_name

нельзя задать ни имя сервера для обработки всех запросов,

ни сервер по умолчанию.

Это является свойством директивы

listen,

а не

server_name.

См. также “Как nginx обрабатывает запросы”.

Можно настроить серверы, слушающие на портах *:80 и *:8080,

и указать, что один из них будет сервером по умолчанию для порта *:8080,

а другой — для порта *:80:

Заметьте, что с помощью директивы

server_name

нельзя задать ни имя сервера для обработки всех запросов,

ни сервер по умолчанию.

Это является свойством директивы

listen,

а не

server_name.

См. также “Как nginx обрабатывает запросы”.

Можно настроить серверы, слушающие на портах *:80 и *:8080,

и указать, что один из них будет сервером по умолчанию для порта *:8080,

а другой — для порта *:80:

server {

listen 80;

listen 8080 default_server;

server_name example.net;

...

}

server {

listen 80 default_server;

listen 8080;

server_name example.org;

...

}

Интернационализованные имена

Для указания интернационализированных доменных имён (IDNs) в директиве server_name следует указывать Punycode-представление имени:

server {

listen 80;

server_name xn--e1afmkfd.xn--80akhbyknj4f; # пример.испытание

...

}

Оптимизация

Точные имена, имена с масками, начинающиеся со звёздочки,

и имена с масками, заканчивающиеся на звёздочку, хранятся

в трёх хэш-таблицах, привязанных к слушающим портам. Размеры хэш-таблиц оптимизируются на фазе конфигурации таким образом,

что имя может быть найдено с минимальным числом непопаданий в кэш процессора.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

Размеры хэш-таблиц оптимизируются на фазе конфигурации таким образом,

что имя может быть найдено с минимальным числом непопаданий в кэш процессора.

Подробнее настройка хэш-таблиц обсуждается в отдельном

документе.

В первую очередь имя ищется в хэш-таблице точных имён. Если имя не было найдено, то имя ищется в хэш-таблице имён с масками, начинающихся со звёздочки. Если и там поиск не дал результата, то имя ищется в хэш-таблице имён с масками, оканчивающихся на звёздочку.

Поиск в хэш-таблице имён с масками медленнее, чем поиск в хэш-таблице точных

имён, поскольку имена сравниваются по доменным частям.

Заметьте, что специальное имя с маской вида “.example.org”

хранится в хэш-таблице имён с масками, а не в хэш-таблице точных имён.

Регулярные выражения проверяются последовательно, а значит являются самым медленным и плохо масштабируемым методом.

По вышеизложенным причинам предпочтительнее использовать точные имена,

где это только возможно.

Например, если к серверу наиболее часто обращаются по именам example. и  org

orgwww.example.org,

то эффективнее будет указать их явно:

server {

listen 80;

server_name example.org www.example.org *.example.org;

...

}

нежели чем использовать упрощённую форму:

server {

listen 80;

server_name .example.org;

...

}

Если задано большое число имён серверов, либо заданы необычно

длинные имена, возможно потребуется скорректировать значения директив

server_names_hash_max_size

и server_names_hash_bucket_size

на уровне http.

Значение по умолчанию директивы

server_names_hash_bucket_size

может быть равно 32, 64, либо другой величине,

в зависимости от размера строки кэша процессора.

Если значение по умолчанию равно 32 и имя сервера задано как

“too.long.server.name.example.org”,

то nginx откажется запускаться и выдаст сообщение об ошибке:

could not build the server_names_hash, you should increase server_names_hash_bucket_size: 32

В этом случае следует увеличить значение директивы до следующей степени двойки:

http {

server_names_hash_bucket_size 64;

. ..

..

Если задано большое число имён серверов, то будет выдано другое сообщение об ошибке:

could not build the server_names_hash, you should increase either server_names_hash_max_size: 512 or server_names_hash_bucket_size: 32

В таком случае сначала следует попробовать установить server_names_hash_max_size в величину, близкую к числу имён серверов, и только если это не поможет или время запуска nginx станет неприемлемо большим, следует попытаться увеличить server_names_hash_bucket_size.

Если сервер является единственным сервером для слушающего порта, то nginx не будет проверять имена сервера вообще (а также не будет строить хэш-таблицы для слушающего порта). За одним исключением: если имя сервера задано регулярным выражением с выделениями, то nginx’у придётся выполнить это выражение, чтобы получить значения выделений.

Совместимость

- Специальное имя сервера “

$hostname” поддерживается начиная с версии 0. 9.4.

9.4. - Имя сервера по умолчанию является пустой строкой “” начиная с версии 0.8.48.

- Именованные выделения в именах серверов, заданных с помощью регулярных выражений, поддерживаются начиная с версии 0.8.25.

- Выделения в именах серверов, заданных с помощью регулярных выражений, поддерживаются начиная с версии 0.7.40.

- Пустое имя сервера “” поддерживается начиная с версии 0.7.12.

- В качестве первого имени сервера можно задать маску или регулярное выражение начиная с версии 0.6.25.

- Регулярные выражения в имени сервера поддерживаются начиная с версии 0.6.7.

- Имена с маской вида

example.*поддерживаются начиная с версии 0.6.0. - Специальная форма имени вида

.example.orgподдерживается начиная с версии 0.3.18. - Имена с маской вида

*.example.orgподдерживаются начиная с версии 0.1.13.

| автор: Игорь Сысоев редактор: Brian Mercer |

Основы работы со службой DNS (domain name system)

Общая информация

В этой статье рассмотрены необходимые для практического применения базовые аспекты функционирования DNS.

DNS (Domain Name System — система доменных имен) представляет собой распределенную систему хранения и обработки информации о доменных зонах. Она необходима, в первую очередь, для соотнесения IP-адресов устройств в сети и более адаптированных для человеческого восприятия символьных имен. Предоставление информации об IP-адресах хостов по символьному адресу — не единственная задача DNS. Система работает с разными типами ресурсных записей, позволяющими реализовывать весьма широкий круг задач: переадресация между доменными именами, балансировка нагрузки между хостами, привязка специфических сервисов (напр., эл. почты) к домену.

Система доменных имен является одной из фундаментальных технологий современной интернет-среды, так как информация об IP-адресе запрашиваемого узла — обязательное условие получения ответа на любой интернет-запрос. Но IP-адрес представляет собой числовое значение вида «1.23.45.67», неподходящее для комфортного восприятия человеком. К тому же основной принцип распределения IP-адресов в сети — уникальность. Важно и то, что сетевой адрес — не самый устойчивый параметр. Он может изменяться (напр., при смене хоста, обслуживающего запрашиваемый узел, смене хостинг-провайдера, и т.п.). Все перечисленные особенности делают систему навигации по сетевым адресам сложной для человека.

К тому же основной принцип распределения IP-адресов в сети — уникальность. Важно и то, что сетевой адрес — не самый устойчивый параметр. Он может изменяться (напр., при смене хоста, обслуживающего запрашиваемый узел, смене хостинг-провайдера, и т.п.). Все перечисленные особенности делают систему навигации по сетевым адресам сложной для человека.

DNS обеспечивает преобразование запрашиваемого клиентом символьного имени домена в IP-адрес (адреса) обслуживающего эту доменную зону сервера (серверов). Изначально, до разрастания сети интернет, адреса преобразовывались согласно содержимому файла «hosts», составлявшегося централизованно и автоматически рассылавшегося на каждую из машин в сети. По мере роста глобальной сети такой метод перестал оправдывать себя — появилась потребность в новом механизме, которым и стала DNS, разработанная в 1983 году Полом Мокапетрисом.

Ключевыми характеристиками DNS являются:

- Распределенность хранения и управления — каждый DNS-сервер обязан хранить информацию только по делегированным ему доменам, а ответственность за различные узлы дерева доменных имен несут разные лица

- Кэширование данных — DNS-сервер может временно хранить некоторое количество информации о неделегированных ему доменах для уменьшения уровня общей нагрузки

- Иерархическая структура — узел, ответственный за доменную зону, может самостоятельно делегировать нижестоящие узлы другим DNS-серверам

- Резервирование — хранение и обработка информации об одних и тех же узлах обычно обеспечивается несколькими DNS-серверами, изолированными физически и логически.

Такой подход обеспечивает доступность информации даже при сбое одного или нескольких узлов.

Такой подход обеспечивает доступность информации даже при сбое одного или нескольких узлов.

Иерархия и делегирование доменных имен

Домен представляет собой именованную ветвь в дереве имен, включающую в себя сам узел (напр., домен первого уровня «.com»), а также подчиненные ему узлы (напр., домен второго уровня «example.com», домен третьего уровня «mail.example.com» и т.д.). Для обозначения иерархической принадлежности доменных имен принято использовать понятие «уровень» — показатель положения узла в дереве доменов. Чем ниже значение уровня, тем выше иерархическое положение домена

- «.» — домен нулевого уровня

- «.ru» — домен первого (верхнего) уровня

- «example.com» — домен второго уровня

- «mail.example.com» — домен третьего уровня

- Этот список можно продолжать

Обратите внимание на домен нулевого уровня «. » (dot — точка), также называемый корневым. На практике точку обычно не указывают («example.com» вместо «example.com.»), т.е. указание корневого домена не является обязательным условиям разрешения IP-адреса. Большинство клиентских программ (интернет-браузеров и т.д.) добавляют домен нулевого уровня автоматически и не отображают его пользователю. Доменное имя, не включающее обозначение домена нулевого уровня называется относительным, включающее же точку на конце — полностью определенным (FQDN — Fully Qualified Domain Name).

» (dot — точка), также называемый корневым. На практике точку обычно не указывают («example.com» вместо «example.com.»), т.е. указание корневого домена не является обязательным условиям разрешения IP-адреса. Большинство клиентских программ (интернет-браузеров и т.д.) добавляют домен нулевого уровня автоматически и не отображают его пользователю. Доменное имя, не включающее обозначение домена нулевого уровня называется относительным, включающее же точку на конце — полностью определенным (FQDN — Fully Qualified Domain Name).

Доменная зона — часть иерархического дерева доменных имен (напр. «.ru»), целиком переданная на обслуживание определенному DNS-серверу (чаще нескольким) с целью делегирования другому лицу ответственности за этот и все подчиненные домены («anyaddress.ru», «any.anyaddress.ru»).

Делегирование — передача ответственности за определенную ветвь дерева доменных имен другому физическому или юридическому лицу. Именно эта процедура практически реализует важный принцип работы DNS — распределенность хранения записей и обработки запросов. Сам процесс делегирования представляет собой добавление в ресурсные записи родительской зоны («.ru»), так называемых «склеивающих» («glue») NS-записей для делегируемой дочерней зоны («example.com»), указывающих на DNS-сервера принимающей домен стороны (например, DNS-сервера нашей компании). С этого момента все ресурсные записи домена второго уровня «example.com» и всех его дочерних доменов (например, «mail.example.com» и т.д.) хранятся на DNS-серверах этой компании, а родительская зона «.ru» хранит только указывающие на эти сервера NS-записи.

Именно эта процедура практически реализует важный принцип работы DNS — распределенность хранения записей и обработки запросов. Сам процесс делегирования представляет собой добавление в ресурсные записи родительской зоны («.ru»), так называемых «склеивающих» («glue») NS-записей для делегируемой дочерней зоны («example.com»), указывающих на DNS-сервера принимающей домен стороны (например, DNS-сервера нашей компании). С этого момента все ресурсные записи домена второго уровня «example.com» и всех его дочерних доменов (например, «mail.example.com» и т.д.) хранятся на DNS-серверах этой компании, а родительская зона «.ru» хранит только указывающие на эти сервера NS-записи.

DNS-сервер — хост, хранящий ресурсные записи и обрабатывающий DNS-запросы. DNS-сервер может самостоятельно разрешать адреса, относящиеся к зоне его ответственности (в примере выше это зона example.com), или передавать запросы по зонам, которые он не обслуживает, вышестоящим серверам.

DNS-клиент — набор программных средств для работы с DNS. Сам DNS-сервер периодически также выступает в качестве клиента.

Основные типы ресурсных записей

Ресурсная запись (RR — Resource Record) — единица хранения и передачи информации в DNS, включающая в себя следующие элементы (поля):

- Имя (Name) — имя домена, к которому относится запись

- TTL (Time To Live) — допустимое время хранения записи неответственным сервером

- Тип (Type) — параметр, определяющий назначение и формат записи в поле данных (Rdata)

- Класс (Class) — тип сети передачи данных (подразумевается возможность DNS работать с типами сетей, отличных от TCP/IP)

- Длина поля данных (Rdlen)

- Поле данных (Rdata) — содержание и формат поля зависят от типа записи

Ниже представлены типы ресурсных записей, используемые чаще всего:

- A (IPv4 Address Record — адресная запись) — связывает доменное имя с IPv4-адресом хоста

- AAAA (IPv6 Address Record) — связывает доменное имя с IPv6-адресом хоста (аналогично А-записи)

- CNAME (Canonical Name Record — каноническая запись имени) — используется для перенаправления на другое доменное имя

- MX (Mail Exchange — почтовый обменник) — ссылается на почтовый сервер, обслуживающий домен

- NS (Name Server — сервер имен) — ссылается на DNS-сервер, ответственный за домен

- TXT — текстовое описание домена.

Зачастую требуется для выполнения специфических задач (например, подтверждения права собственности на домен при привязке его к почтовому сервису)

Зачастую требуется для выполнения специфических задач (например, подтверждения права собственности на домен при привязке его к почтовому сервису) - PTR (Point to Reverse — запись указателя) — связывает ip-адрес машины с доменом, используется преимущественно для проверки сторонними почтовыми сервисами отправляемых через эту машину электронных писем на отношение к домену, указанному в параметрах почтового сервера. При несоответствии этих параметров письмо проверяется более тщательно по другим критериям.

Рекурсивные и нерекурсивные DNS-запросы

Рекурсией называется модель обработки запросов DNS-сервером, при которой последний осуществляет полный поиск информации, в том числе о доменах, неделегированных ему, при необходимости обращаясь к другим DNS-серверам.

DNS-запросы (DNS queries) от клиента (сервера) к серверу бывают рекурсивными и нерекурсивными. В первом случае DNS-сервер, принявший запрос, опрашивает все узлы в порядке убывания уровня зон, пока не получит положительный ответ или информацию о том, что запрашиваемый домен не существует. В случае с нерекурсивными запросами сервер даст положительный ответ только при запросе узла, входящего в доменную зону, за которую этот сервер ответственен. Отсутствие рекурсии может быть обусловлено не только типом запроса, но и запретом на выполнение таких запросов со стороны самого DNS-сервера.

В случае с нерекурсивными запросами сервер даст положительный ответ только при запросе узла, входящего в доменную зону, за которую этот сервер ответственен. Отсутствие рекурсии может быть обусловлено не только типом запроса, но и запретом на выполнение таких запросов со стороны самого DNS-сервера.

Кэширование — еще одна важная характеристика DNS. При последовательном обращении сервера к другим узлам в процессе выполнения рекурсивного запроса DNS-сервер может временно сохранять в кеш-памяти информацию, содержащуюся в получаемых им ответах. В таком случае повторный запрос домена не идет дальше его кэш-памяти. Предельно допустимое время кэширования содержится в поле TTL ресурсной записи.

P. S. Другие инструкции:

Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ITband.ru » Взаимодействие Active Directory и DNS

В продолжение предыдущей статьи, рассказывающей об основах DNS, хочу рассказать об более тесном взаимодействии службы Active Directory с DNS. В этой статье будет сделан основной упор на более глубокое понимание. В некоторых местах будет пересечение материалов, так же возможно буду ссылаться на предыдущею статью, используя ее в качестве основы. Хочется эту статью сделать такой же самостоятельной, что бы была возможность читать ее монолитно, не ища куски материалов в других местах. Итак начнем.

В этой статье будет сделан основной упор на более глубокое понимание. В некоторых местах будет пересечение материалов, так же возможно буду ссылаться на предыдущею статью, используя ее в качестве основы. Хочется эту статью сделать такой же самостоятельной, что бы была возможность читать ее монолитно, не ища куски материалов в других местах. Итак начнем.

Прежде всего, если вы понимаете принципы работы DNS, то ничего сверхсложного рассказано не будет. Так же не будет никакого дизассемблера и прочих “мудреных” штук. Все в пределах обычного, человеческого, понимания.

Active Directory использует DNS как механизм поиска контроллеров домена и других объектов. Выделяют три следующих компонента, от которых зависит работа AD в DNS:

- Domain controller locator

- Доменные имена Active Directory в DNS

- Объекты Active Directory в DNS

А теперь давайте рассмотрим более подробно:

| Domain controller locator | Представлен службой NET LOGON, позволяющей клиентам найти контроллеры домена. |

| Доменные имена Active Directory в DNS | Каждый домен имеет DNS имя (к примеру: inadmin.ru ), так же каждый компьютер из этого домена имеет свое DNS имя ( к примеру: Server01.inadmin.ru ). Архитектурно, каждый компонент хранится как объект в Active Directory и как узел в DNS. Тут есть принципиальное отличие, хотя имена одинаковы, но выполняют они разные роли.

|

| Объекты Active Directory в DNS | Когда DNS хранится в Active Directory, то для каждой DNS зоны создается контейнер ( класс dnsZone ). Внутри данного объекта хранятся объекты DNS (класс dnsNode) для каждого уникального имени. Эти уникальные имена включают изменения, связанные с хостовой машиной. У каждого объекта dnsNode есть атрибут с несколькими значениями dnsRecord, который содержит значение для каждой ресурсной записи, связанной с именем объекта. Эти уникальные имена включают изменения, связанные с хостовой машиной. У каждого объекта dnsNode есть атрибут с несколькими значениями dnsRecord, который содержит значение для каждой ресурсной записи, связанной с именем объекта. |

Имена компьютеров

Домены Active Directory имеют два типа имен. DNS и NetBIOS. Оба этих имени видны для конечных пользователей. Имена доменов обычно определяются DNS именем, но для обратной совместимости ( с Windows 2000) каждый домен содержит NetBIOS имя. NetBIOS это “короткое” имя. Содержит до 15 ASCII символов. Последний ,т.е. 16-й, зарезервирован как NetBIOS суффикс. NetBIOS суффикс описывает тип данной записи:

| 00 | Workstation Service |

| 03 | Messenger Service |

| 20 | File Service (also called Host Record) |

| 1B | Domain Master Browser – Primary Domain Controller for a domain |

| 1C | Domain Controllers for a domain (group record with up to 25 IP addresses) |

| 01 | Master Browser |

| 1E | Browser Service Elections |

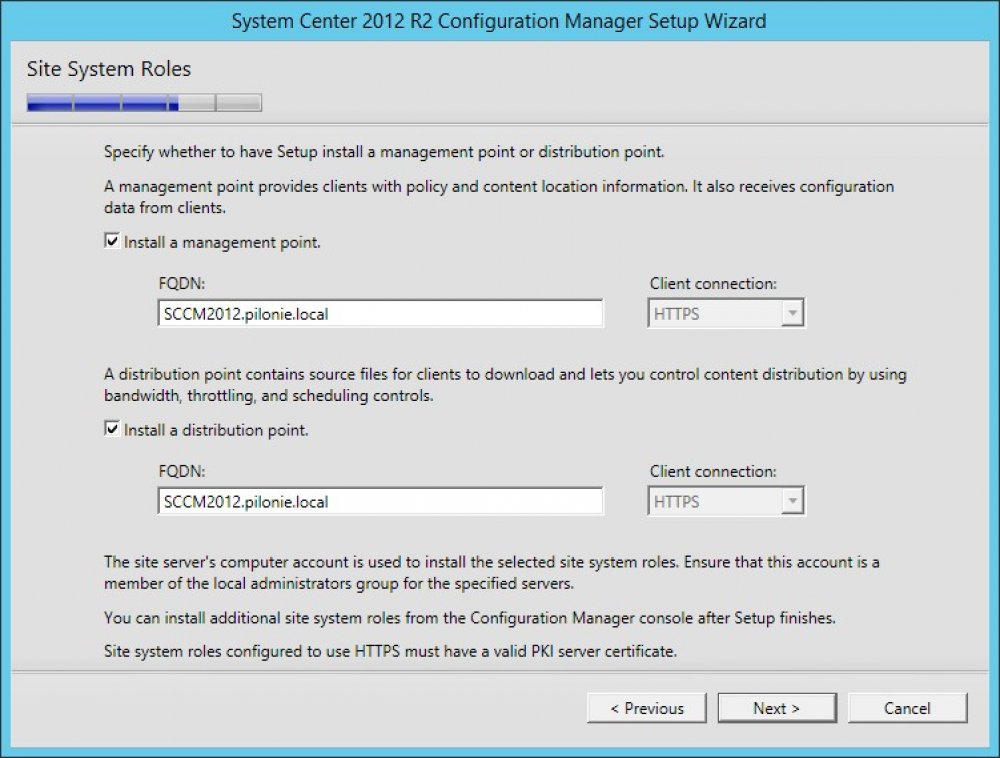

DNS имя называют полным именем или FQDN (fully qualified domain name). FQDN имя получается путем сложения имени компьютера ( первые 15 байт SAMAccountName, без символа “$”) и первичного DNS суффикса ( DNS имя домена, в котором находится компьютер). Для ОС Windows можно посмотреть по пути WIN+Break. По умолчанию, первичный DNS суффикс для FQDN имени должен быть таким же, как и имя Active Directory домена, в котором компьютер находится. При необходимости можно добавить другие доменные суффиксы, которые создаются как msDS-AllowedDNSSuffixes атрибуты.

FQDN имя получается путем сложения имени компьютера ( первые 15 байт SAMAccountName, без символа “$”) и первичного DNS суффикса ( DNS имя домена, в котором находится компьютер). Для ОС Windows можно посмотреть по пути WIN+Break. По умолчанию, первичный DNS суффикс для FQDN имени должен быть таким же, как и имя Active Directory домена, в котором компьютер находится. При необходимости можно добавить другие доменные суффиксы, которые создаются как msDS-AllowedDNSSuffixes атрибуты.

Итак мы имеем, что для Server01.inadmin.ru

- Префикс – это первая часть имени. В моем примере: Server01

- Суффикс – это вторая часть имени, содержащий домен, в котором находится компьютер.В моем примере: inadmin.ru

Так же есть SPN ( service principal name ), это немного другое. Обычно SPN имя получается из DNS имени хоста. SPN используется в процессе взаимной аутентификации между клиентом и сервером, располагающим конкретными службами. Клиент находит учетную учетную запись компьютера использующей SPN сервис. И пытается с ней соединиться.

Клиент находит учетную учетную запись компьютера использующей SPN сервис. И пытается с ней соединиться.

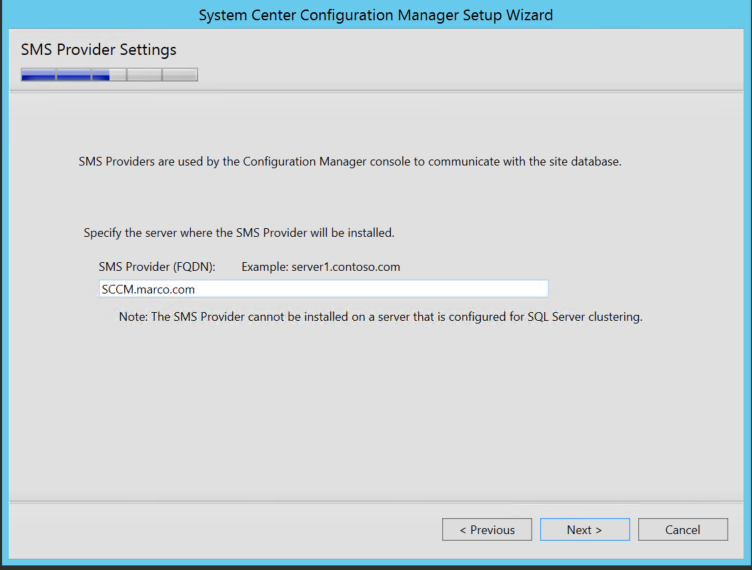

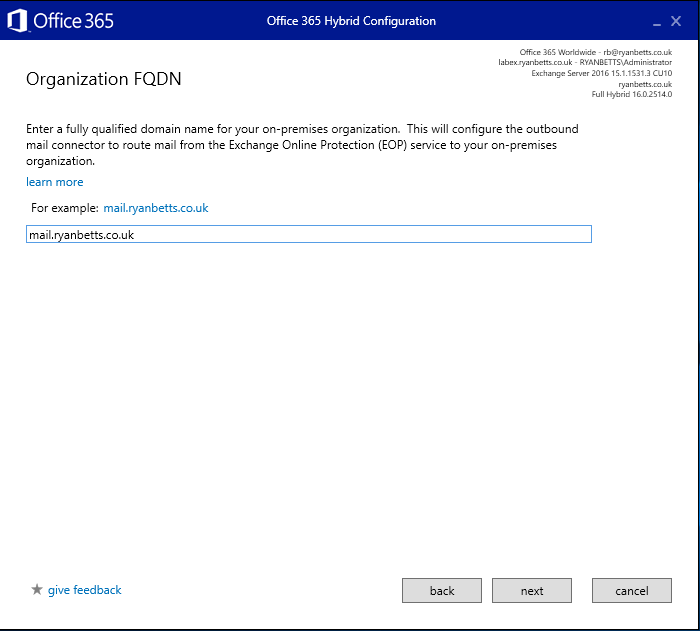

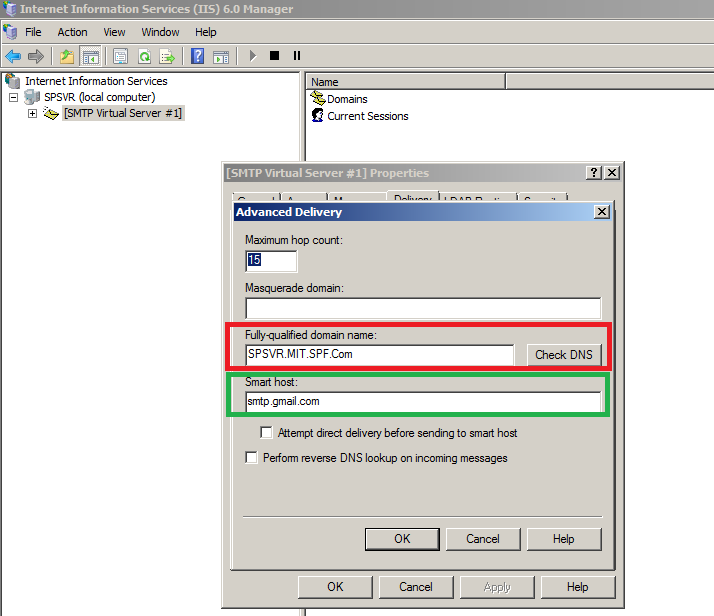

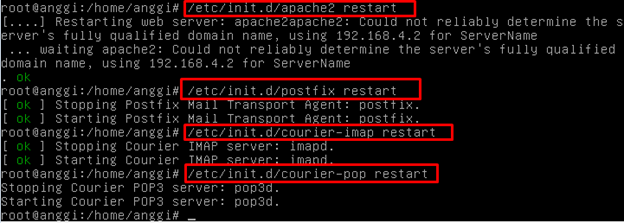

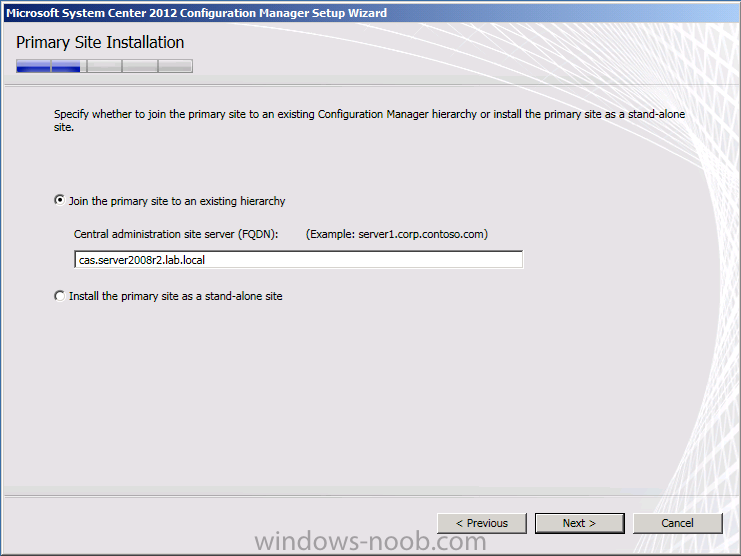

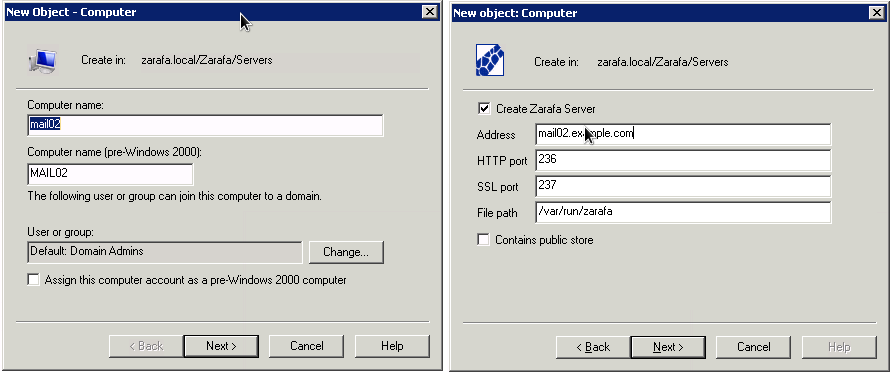

Active Directory в DNS