Безопасная и надежная электронная почта бизнес-класса с почтовым ящиком объемом 50 ГБ для каждого пользователя. | Включает все возможности Exchange Online (план 1), а также неограниченное хранилище, размещенную голосовую почту и защиту от потери данных. | Включает все возможности Exchange Online (план 1), а также полнофункциональные версии приложений Office, 1 ТБ пространства для хранения и совместного использования файлов, видеоконференции и многое другое. | Приложения Office

(не входят в план) | Приложения Office

(не входят в план) |

| Службы

(не входят в план) | Службы

(не входят в план) |

|

|

|

|

EXCHANGE — Перевод на русский

EnglishDraft Convention on International Bills of Exchange

EnglishIs there a cost to study as an exchange student at your university?

Студентам по обмену нужно платить за обучение в вашем университете?EnglishWhat is the

EnglishAnd Conan Doyle, writing about Bell, described the following exchange between Bell and his students.

EnglishIf you

EnglishDo I get an academic transcript at the end of my exchange?

Я получу приложение к диплому в конце моего обмена?EnglishI would like to exchange some money.

Я хотел бы поменять деньги. (YA khotel by pomenyat’ den’gi.)English(Laughter) You can have culture without exchange.

(Смех) У вас может быть культура без обмена.

English… a bank/an exchange office?

…банк/пункт обмена валют? (…bank/punkt obmena valyut?)Englishsecurities and exchange commission

комиссия по ценным бумагам и биржевой деятельностиEnglishallowances for exchange fluctuations

допустимые пределы колебаний валютного курсаEnglishallowances for exchange fluctuations

допустимые пределы колебаний валютного курсаEnglishThere’s no exchange of ideas between them.

Englishexchange note term sheet

лист с основными условиями обменаEnglishclosing of the stock exchange

закрытие операций на биржеEnglishclosing of the stock exchange

закрытие операций на биржеEnglishto be long of exchange

играть на повышение курса валютыMicrosoft Exchange Online (CSP) в Нижнем Новгороде

Microsoft Exchange Online является облачной службой корпоративной электронной почты, обладающей всеми возможностями сервера Microsoft Exchange Server. Служба Exchange Online доступна как отдельно, так и в составе плана Office 365, в который входят Office, SharePoint и Lync.

Служба Exchange Online доступна как отдельно, так и в составе плана Office 365, в который входят Office, SharePoint и Lync.

Microsoft Exchange Online требует покупки отдельной лицензии на каждого пользователя, обращающегося к Exchange Online или связанному с данным сервисом ПО. Заказчик может оформить годовую подписку на любое количество пользователей и менять количество подключаемых пользователей каждый месяц в зависимости от своих потребностей.

Ежемесячная и ежегодная подписки на Microsoft Exchange Online

Подписка на план Microsoft Exchange Online доступна на 1 месяц, а в рамках программы корпоративного лицензирования Microsoft Open License Program – на 1 год:

- Ежемесячный платеж – оплата за пользователя выполняется каждый месяц, ее можно отменить в любое время.

- Ежегодный платеж (платеж с годовым обязательством) – заказчик регистрирует годовую подписку и вносит оплату за пользователя на весь год. Для этого варианта оплаты действуют скидки.

Программа лицензирования Microsoft Open License Program (OLP)

Программа корпоративного лицензирования OLP предоставляет бессрочные права на использование текущих и предыдущих версий продуктов. Вместе с лицензиями можно приобрести подписку на программу поддержки Microsoft Software Assurance (SA), предоставляющую право обновлять ПО до новых версий и некоторые дополнительные преимущества (пакеты бесплатных услуг и инструментов) на срок 24 месяца. По окончании 24-х месяцев можно приобрести отдельные лицензии на продление SA. Права на использование продуктов, предоставляемые лицензиями OLP изложены в официальном документе Microsoft Product Use Rights (PUR).

Особенности электронной поставки

Электронная поставка осуществляется следующим образом: после оформления, подтверждения и оплаты заказа на электронную почту пользователя высылается письмо с подтверждением покупки и учетными данными для доступа к подписке.

Поставка в электронном виде осуществляется на Ваш email, указанный при оформлении заказа, после подтверждения оплаты от 1 рабочего дня.

Новые возможности электронной почты Exchange: ваш виртуальный «рабочий кабинет»

Электронная почта – один из основных инструментов работы практически любой современной организации. Это простой, удобный и быстрый способ обмена информацией как в рамках корпоративной сети, так и за ее пределами. Современные почтовые системы – это больше чем просто почта, это отчасти система управления всей организацией.

Microsoft Exchange – безопасная и надежная почтовая система корпоративного класса, ее цель — организация коллективной работы пользователей.

Электронная почта на базе Microsoft Exchange Server обладает расширенным бизнес-функционалом. Некоторые из основных преимуществ Microsoft Exchange перед классическими почтовыми системами:

- ведение личного календаря и списка задач при помощи привычной программы Outlook, доступ к которым открыт для всех пользователей;

- организация собраний в режиме онлайн, отслеживание статуса и степени загруженности участников;

- открытый доступ к общим файлам и папкам;

- возможность получения голосовых сообщений и факсов;

- работа системы в режиме офф-лайн;

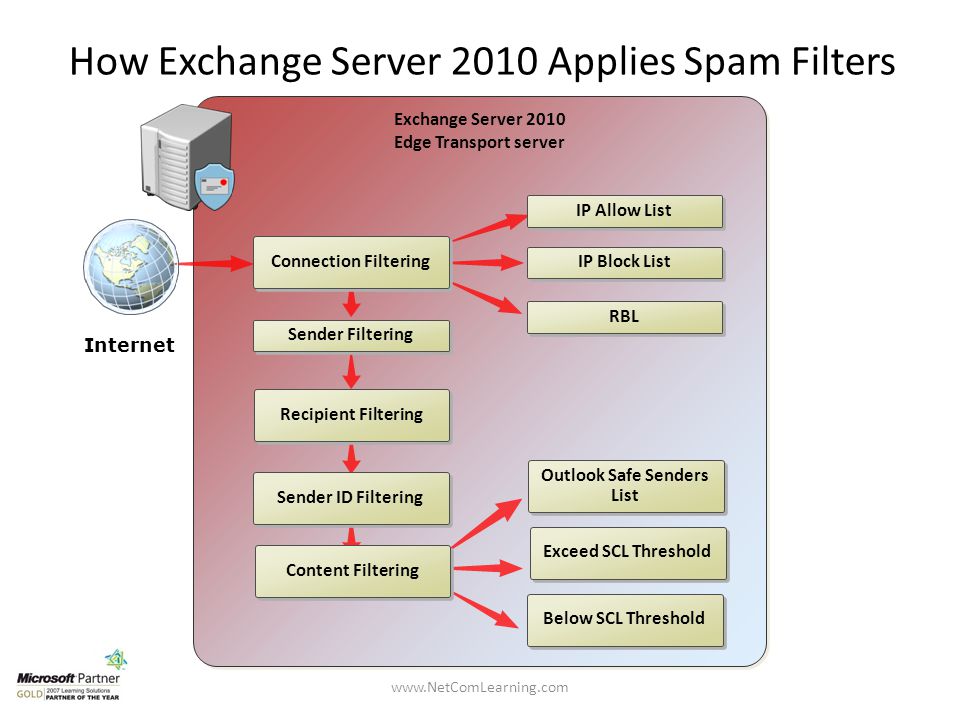

- надежная защита от спама и вирусов;

- полная интеграция с другими приложениями Microsoft.

Одним словом, ваша почта – это ваш безопасный и мобильный виртуальный рабочий кабинет.

Получите возможность управлять средой Exchange

Microsoft Exchange Server – гибкая система, что позволяет настроить ее с учетом потребностей и возможностей вашей компании, обеспечить постоянный и повсеместный доступ и контроль над всеми процессами в системе. Вы можете самостоятельно управлять хранением данных и разместить почтовые ящики как в облаке, так и в корпоративной сети организации. Кроме того, в Microsoft Exchange можно настроить почтовые ящики сайтов вашей компании.

В широкий набор возможностей Exchange входит обеспечение надежной защиты от потери данных, а также единый Центр администрирования, что позволяет эффективно управлять средой Exchange и делегировать задачи.

В почтовой системе Exchange можно самостоятельно установить настройки архивирования и политики хранения данных, управлять требованиями к хранилищу и осуществлять контроль за их соблюдением.

Организуйте коллективную работу над проектами

Microsoft Exchange оптимизирует рабочие процессы пользователей, позволяя работать в команде и иметь доступ к почте практически с любого удобного устройства. Почтовый ящик оснащен простым поиском информации, благодаря чему можно без труда справиться с большим потоком информации и количеством текущих дел.

В системе Exchange каждый пользователь может повысить эффективность совместной работы с помощью почтовых ящиков сайтов, легко обмениваться данными и необходимой информацией в рамках рабочей группы. При этом, каждый новый сотрудник на любом этапе может присоединиться к работе, быстро войдя в курс текущих дел. Интеграция с платформой SharePoint предоставляет возможность совместного редактирования файлов, хранения и контроля версий документов, при этом обмениваться сообщениями можно в системе Exchange. Настройка в Exchange веб-приложений для Outlook и Outlook Web App предоставляет возможность единого входа в приложения, что упрощает обмен данными и работу пользователей в целом.

Обеспечьте защиту коммуникации

Встроенные средства защиты в Microsoft Exchange обеспечивают безопасность деловой переписки и конфиденциальность сведений в процессе обмена. Функции защиты от потери данных позволяют распознавать и защищать конфиденциальную информацию путем проведения подробного анализа содержимого, а подсказки политики в Outlook информируют пользователей о ее нарушениях, позволяя предотвратить отправку конфиденциальных сведений.

Встроенный Центр обнаружения электронных данных дает возможность выполнять обнаружение данных на месте в среде Exchange, SharePoint и Skype для бизнеса. При этом нет необходимости создавать отдельное хранилище для них, все данные всегда остаются на месте. Это позволяет легко находить, сохранять и анализировать сведения вашей компании.

Помимо всех функциональных нововведений, Microsoft Outlook 2013 и Microsoft Outlook Web App и выглядят по-новому. Outlook Web App подчеркивает впечатляющий пользовательский интерфейс, который поддерживает возможность сенсорного ввода, что упрощает работу с почтой на любом мобильном устройстве.

Решение на базе Exchange Server 2013 помогает всегда оставаться на связи и своевременно справляться с объемом рабочей информации. Технологии решения позволяют упростить управление почтовой системой и значительно снизить затраты компании на поддержку ИТ-инфраструктуры.

Развертывание Microsoft Exchange | Yandex.Cloud

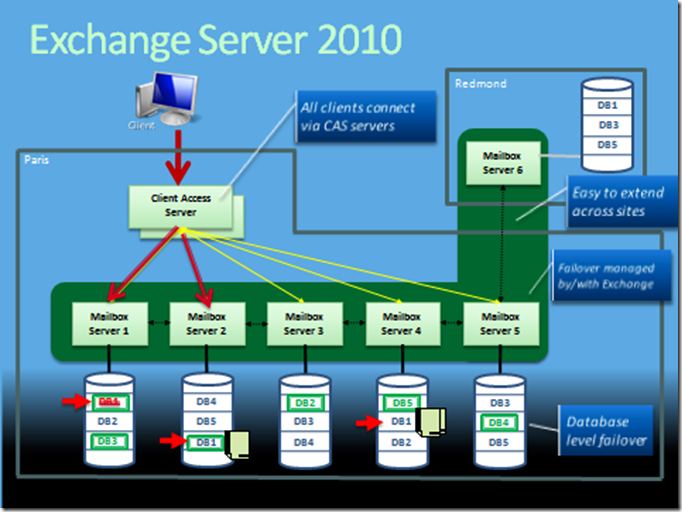

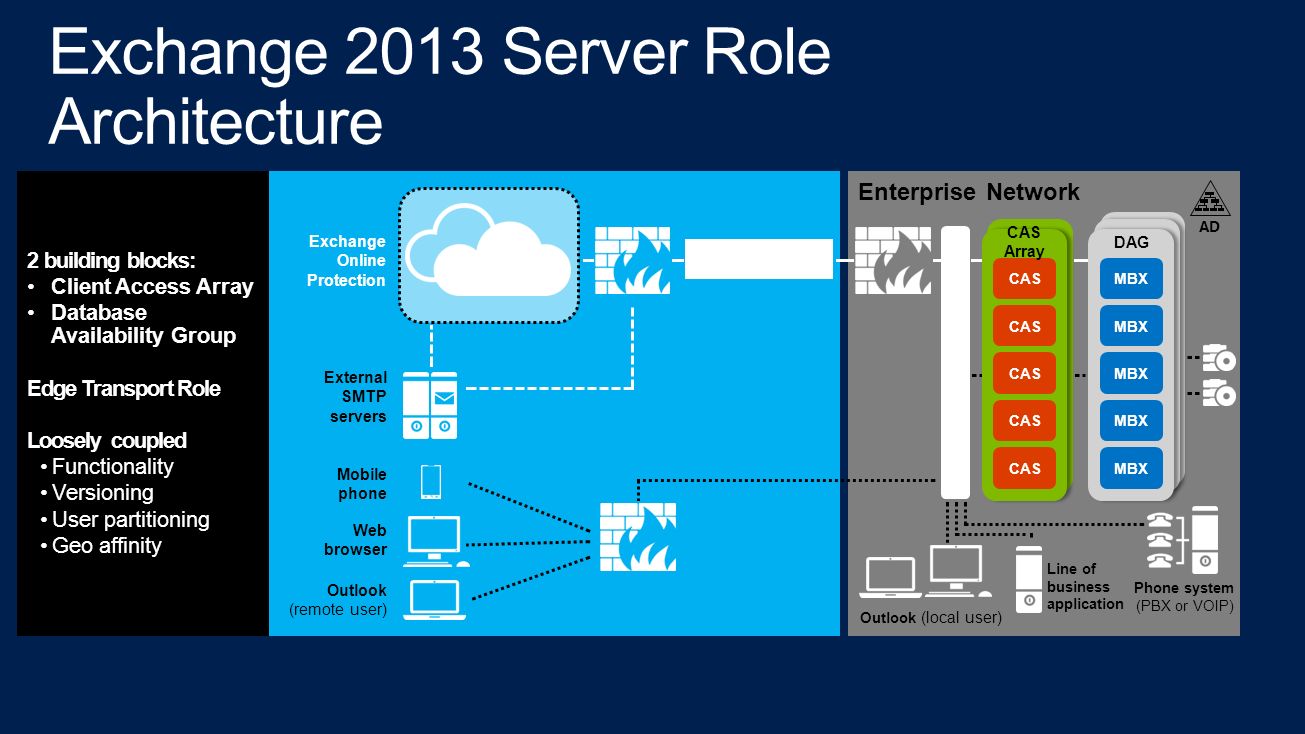

В сценарии описывается развертывание серверов Microsoft Exchange в Yandex.Cloud. Инсталляция Microsoft Exchange будет состоять из двух почтовых серверов, двух серверов Active Directory и двух серверов Edge Transport в зонах доступности ru-central1-a и ru-central1-b. Нагрузка будет распределяться по серверам с помощью сетевого балансировщика нагрузки. Управление всеми серверами будет осуществляться через отдельную ВМ с доступом в интернет в зоне доступности ru-central1-c.

- Подготовьтесь к развертыванию:

- Подготовьте облако к работе

- Создайте облачную сеть и подсети

- Создайте скрипт для управления локальной учетной записью администратора

- Установите и настройте Active Directory на ВМ:

- Создайте ВМ для Active Directory

- Создайте ВМ для File Share Witness

- Установите и настройте Active Directory

- Настройте второй контроллер домена

- Установите и настройте Microsoft Exchange:

- Установите Microsoft Exchange

- Создайте сервера Microsoft Exchange

- Создайте Database Availability Group

- Создайте диски для баз данных на виртуальных машинах

- Настройте Database Availability Group

- Настройте Client Access

- Настройте сетевой балансировщик нагрузки

- Настройте Accepted Domains и Email Address Policy

- Создайте и настройте ВМ для серверов Edge Transport

- Настройте серверы Edge Transport

- Настройте сервер Edge Transport в зоне ru-central1-a

- Настройте сервер Edge Transport в зоне ru-central1-b

- Добавьте серверы Edge Transport в Exchange

- Настройте подписку на сервере vm-edge-a

- Настройте подписку на сервере vm-edge-b

- Удалите созданные облачные ресурсы, если они больше не нужны

Подготовьте облако к работе

Перед тем, как разворачивать серверы, нужно зарегистрироваться в Yandex. Cloud и создать платежный аккаунт:

Cloud и создать платежный аккаунт:

- Перейдите в консоль управления, затем войдите в Yandex.Cloud или зарегистрируйтесь, если вы еще не зарегистрированы.

- На странице биллинга убедитесь, что у вас подключен платежный аккаунт, и он находится в статусе

ACTIVEилиTRIAL_ACTIVE. Если платежного аккаунта нет, создайте его.

Если у вас есть активный платежный аккаунт, вы можете создать или выбрать каталог, в котором будет работать ваша виртуальная машина, на странице облака.

Подробнее об облаках и каталогах.

Необходимые платные ресурсы

В стоимость инсталляции Microsoft Exchange входят:

Создайте облачную сеть и подсети

Создайте облачную сеть exchange-network с подсетями во всех зонах доступности, где будут находиться виртуальные машины.

Создайте облачную сеть:

Консоль управления

CLI

Чтобы создать облачную сеть:

- Откройте раздел Virtual Private Cloud в каталоге, где требуется создать облачную сеть.

- Нажмите кнопку Создать сеть.

- Задайте имя сети:

exchange-network. - Нажмите кнопку Создать сеть.

Чтобы создать облачную сеть, выполните команду:

$ yc vpc network create --name exchange-network- Откройте раздел Virtual Private Cloud в каталоге, где требуется создать облачную сеть.

Создайте три подсети в сети

exchange-network:Консоль управления

CLI

Чтобы создать подсеть:

- Откройте раздел Virtual Private Cloud в каталоге, где требуется создать подсеть.

- Нажмите на имя облачной сети.

- Нажмите кнопку Добавить подсеть.

- Заполните форму: введите имя подсети

exchange-subnet-a, выберите зону доступностиru-central1-aиз выпадающего списка. - Введите CIDR подсети: IP-адрес и маску подсети:

10.1.0.0/16. Подробнее про диапазоны IP-адресов в подсетях читайте в разделе Облачные сети и подсети.

- Нажмите кнопку Создать подсеть.

Повторите шаги еще для двух подсетей

exchange-subnet-bиexchange-subnet-cв зонах доступностиru-central1-bиru-central1-cс CIDR10.2.0.0/16и10.3.0.0/16соответственно.Чтобы создать подсети, выполните команды:

yc vpc subnet create \ --name exchange-subnet-a \ --zone ru-central1-a \ --network-name exchange-network \ --range 10.1.0.0/16 yc vpc subnet create \ --name exchange-subnet-b \ --zone ru-central1-b \ --network-name exchange-network \ --range 10.2.0.0/16 yc vpc subnet create \ --name exchange-subnet-c \ --zone ru-central1-c \ --network-name exchange-network \ --range 10.3.0.0/16

Создайте скрипт для управления локальной учетной записью администратора

Создайте файл setpass, содержащий скрипт, который будет устанавливать пароль для локальной учетной записи администратора при создании виртуальных машин через CLI:

#ps1

Get-LocalUser | Where-Object SID -like *-500 | Set-LocalUser -Password (ConvertTo-SecureString "<ваш пароль>" -AsPlainText -Force)

Пароль должен соответствовать требованиям к сложности.

Подробные рекомендации по защите Active Directory читайте на сайте разработчика.

Создайте ВМ для Active Directory

Создайте две виртуальных машины для Active Directory. Эти машины не будут иметь доступа в интернет.

Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

ad-vm-a.Выберите зону доступности

ru-central1-a.В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 35 ГБ.

В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 4.

- Гарантированная доля vCPU — 100%.

- RAM — 8 ГБ.

- vCPU — 4.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсетьexchange-subnet-a. В блоке Публичный адрес выберите вариант Без адреса.В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

Повторите операцию для ВМ с именем ad-vm-b в зоне доступности ru-central1-a и подключите ее к подсети exchange-subnet-b

$ yc compute instance create \

--name ad-vm-a \

--hostname ad-vm-a \

--memory 8 \

--cores 4 \

--zone ru-central1-a \

--network-interface subnet-name=exchange-subnet-a,ipv4-address=10. 1.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

$ yc compute instance create \

--name ad-vm-b \

--hostname ad-vm-b \

--memory 8 \

--cores 4 \

--zone ru-central1-b \

--network-interface subnet-name=exchange-subnet-b,ipv4-address=10.2.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

1.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

$ yc compute instance create \

--name ad-vm-b \

--hostname ad-vm-b \

--memory 8 \

--cores 4 \

--zone ru-central1-b \

--network-interface subnet-name=exchange-subnet-b,ipv4-address=10.2.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

Для настройки машин с Active Directory будет использоваться файловый сервер с выходом в интернет.

Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

fsw-vm.Выберите зону доступности

ru-central1-c.

В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 35 ГБ.

В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 2.

- Гарантированная доля vCPU — 100%.

- RAM — 4 ГБ.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсетьexchange-subnet-c. В блоке Публичный адрес выберите вариант Без адреса.В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

$ yc compute instance create \

--name fsw-vm \

--hostname fsw-vm \

--memory 4 \

--cores 2 \

--zone ru-central1-c \

--network-interface subnet-name=exchange-subnet-c,nat-ip-version=ipv4 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

Установите и настройте Active Directory

У машин с Active Directory нет доступа в интернет, поэтому их следует настраивать через ВМ fsw-vm с помощью RDP.

Подключитесь к ВМ

fsw-vmс помощью RDP. Используйте логинAdministratorи ваш пароль.На ВМ

fsw-vmзапустите RDP и подключитесь к виртуальной машинеad-vm-a. Используйте логинAdministratorи ваш пароль.На ВМ

ad-vm-aзапустите PowerShell и задайте статический адрес:netsh interface ip set address "Ethernet 2" static 10. 1.0.3 255.255.255.0 10.1.0.1

1.0.3 255.255.255.0 10.1.0.1

Создайте временную папку:

Установите роли Active Directory:

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Active Directory Domain Services, Group P...Создайте лес Active Directory:

Install-ADDSForest -DomainName 'yantoso.net' -Force:$trueWindows перезапустится автоматически. Снова подключитесь к ВМ

ad-vm-a. Используйте логинyantoso\Administratorи ваш пароль. Снова откройте PowerShell.Переименуйте сайт по умолчанию в

ru-central1-a:Get-ADReplicationSite 'Default-First-Site-Name' | Rename-ADObject -NewName 'ru-central1-a'Создайте еще два сайта для других зон доступности:

New-ADReplicationSite 'ru-central1-b' New-ADReplicationSite 'ru-central1-c'Создайте подсети и привяжите их к сайтам:

New-ADReplicationSubnet -Name '10. 1.0.0/16' -Site 'ru-central1-a'

New-ADReplicationSubnet -Name '10.2.0.0/16' -Site 'ru-central1-b'

New-ADReplicationSubnet -Name '10.3.0.0/16' -Site 'ru-central1-c'

1.0.0/16' -Site 'ru-central1-a'

New-ADReplicationSubnet -Name '10.2.0.0/16' -Site 'ru-central1-b'

New-ADReplicationSubnet -Name '10.3.0.0/16' -Site 'ru-central1-c'

Переименуйте сайт-линк и настройте репликацию:

Get-ADReplicationSiteLink 'DEFAULTIPSITELINK' | ` Set-ADReplicationSiteLink -SitesIncluded @{Add='ru-central1-b'} -ReplicationFrequencyInMinutes 15 -PassThru | ` Set-ADObject -Replace @{options = $($_.options -bor 1)} -PassThru | ` Rename-ADObject -NewName 'ru-central1'Укажите сервер переадресации DNS:

Set-DnsServerForwarder '10.1.0.2'Настройте DNS-клиент:

Get-NetAdapter | Set-DnsClientServerAddress -ServerAddresses "10.2.0.3,127.0.0.1"

Настройте второй контроллер домена

Подключитесь к ВМ

fsw-vmс помощью RDP. Используйте логинAdministratorи ваш пароль.

На ВМ

fsw-vmзапустите RDP и подключитесь к виртуальной машинеad-vm-b. Используйте логинAdministratorи ваш пароль.Создайте временную папку:

Установите роли Active Directory:

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Active Directory Domain Services, Group P...Настройте DNS-клиент:

Get-NetAdapter | Set-DnsClientServerAddress -ServerAddresses "10.1.0.3,127.0.0.1"Настройте статический IP-адрес:

netsh interface ip set address "Ethernet 2" static 10.2.0.3 255.255.255.0 10.2.0.1Добавьте контроллер в домен:

Install-ADDSDomainController ` -Credential (Get-Credential "yantoso\Administrator") ` -DomainName 'yantoso. net' `

-Force:$true

net' `

-Force:$true

Windows перезапустится автоматически. Снова подключитесь к ВМ

ad-vm-b. Используйте логинyantoso\Administratorи ваш пароль. Снова откройте PowerShell.Укажите сервер переадресации DNS:

Set-DnsServerForwarder '10.2.0.2'

Установите Microsoft Exchange

Подключитесь с помощью RDP к ВМ

fsw-vmи запустите PowerShell.Настройте DNS-клиент:

Get-NetAdapter | Set-DnsClientServerAddress -ServerAddresses "10.1.0.3,10.2.0.3"Добавьте сервер в домен:

$Credentials = Get-Credential # yantoso\Administrator Add-Computer -DomainName yantoso.net -DomainCredential $Credentials -Force -RestartWindows перезапустится автоматически. Снова подключитесь к ВМ

fsw-vm. Используйте логинyantoso\Administratorи ваш пароль. Снова откройте PowerShell.

Снова откройте PowerShell.Создайте папку

distrib:Загрузите дистрибутив Exchange Server и необходимые зависимости:

- .NET Framework 4.7.1.

- Visual C++ Redistributable Package for Visual Studio 2012. Переименуйте скачанный файл в

vcredist_x64_2012.exe. - Visual C++ Redistributable Package for Visual Studio 2013. Переименуйте скачанный файл в

vcredist_x64_2013.exe. - Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit.

Поместите дистрибутивы в директорию

C:\distrib.Предоставьте общей доступ из домена к папке с дистрибутивами:

New-SmbShare -ReadAccess 'yantoso\domain users' -Path 'c:\distrib' -Name 'distrib'

Создайте сервера Microsoft Exchange

Создайте первый сервер Exchange

Создайте ВМ

vm-exchange-a:Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

vm-exchange-a.Выберите зону доступности

ru-central1-a.В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 100 ГБ.

Добавьте еще один SSD-диск размером 250 ГБ с именем

db.В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 8.

- Гарантированная доля vCPU — 100%.

- RAM — 32 ГБ.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсеть

Выберите подсеть exchange-subnet-a. В блоке Публичный адрес выберите вариант Без адреса.В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

yc compute instance create \ --name vm-exchange-a \ --hostname vm-exchange-a \ --memory 32 \ --cores 8 \ --zone ru-central1-a \ --network-interface subnet-name=exchange-subnet-a \ --create-boot-disk size=100,image-folder-id=standard-images,image-family=windows-2016-gvlk \ --create-disk type=network-ssd,size=250,auto-delete=false \ --metadata-from-file user-data=setpassПодключитесь к ВМ

fsw-vmс помощью RDP.На ВМ

fsw-vmзапустите RDP и подключитесь к ВМvm-exchange-aс помощью RDP. Используйте логин

Используйте логин Administratorи ваш пароль. Запустите PowerShell.Настройте DNS-клиент:

Get-NetAdapter | Set-DnsClientServerAddress -ServerAddresses "10.1.0.3"Добавьте ВМ

vm-exchange-aв домен:$Credentials = Get-Credential # yantoso\Administrator Add-Computer -DomainName yantoso.net -DomainCredential $Credentials -Force -RestartПосле перезагрузки зайдите на ВМ, используя учетную

yantoso\Administratorи ваш пароль. Снова откройте PowerShell.Установите загруженные зависимости по порядку:

& \\fsw-vm\distrib\vcredist_x64_2012.exe /install /passive /norestart& \\fsw-vm\distrib\vcredist_x64_2013.exe /install /passive /norestart& \\fsw-vm\distrib\UcmaRuntimeSetup.exe /install /passive /norestart& \\fsw-vm\distrib\NDP472-KB4054530-x86-x64-AllOS-ENU. exe /install /passive /norestart

exe /install /passive /norestart

Перезапустите VM:

Restart-Computer -Force.После перезагрузки зайдите на ВМ, используя учетную

yantoso\Administratorи ваш пароль. Снова откройте PowerShell.Установите Exchange Mailbox Server на

vm-exchange-a. Смонитруйте образ дистрибутива из общей папки с дистрибутивами:Mount-DiskImage \\fsw-vm\distrib\ExchangeServer2016-x64-cu13.isoЗапустите установку Exchange Mailbox Server:

& D:\Setup.exe /Mode:Install /InstallWindowsComponents /Role:Mailbox /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg Restart-Computer -ForceПосле установки ВМ перезапустится автоматически.

Создайте второй сервер Exchange

Создайте ВМ

vm-exchange-b:Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

vm-exchange-b.Выберите зону доступности

ru-central1-b.В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 100 ГБ.

Добавьте еще один SSD-диск размером 250 ГБ с именем

db.В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 8.

- Гарантированная доля vCPU — 100%.

- RAM — 32 ГБ.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсеть

Выберите подсеть exchange-subnet-b. В блоке Публичный адрес выберите вариант Без адреса.В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

yc compute instance create \ --name vm-exchange-b \ --hostname vm-exchange-b \ --memory 32 \ --cores 8 \ --zone ru-central1-b \ --network-interface subnet-name=exchange-subnet-b \ --create-boot-disk size=100,image-folder-id=standard-images,image-family=windows-2016-gvlk \ --create-disk type=network-ssd,size=250,auto-delete=false \ --metadata-from-file user-data=setpassПодключитесь к ВМ

fsw-vmс помощью RDP.На ВМ

fsw-vmзапустите RDP и подключитесь к ВМvm-exchange-bс помощью RDP. Используйте логин

Используйте логин Administratorи ваш пароль. Запустите PowerShell.Настройте DNS-клиент:

Get-NetAdapter | Set-DnsClientServerAddress -ServerAddresses "10.1.0.3"Добавьте ВМ

vm-exchange-aв домен:$Credentials = Get-Credential # yantoso\Administrator Add-Computer -DomainName yantoso.net -DomainCredential $Credentials -Force -RestartПосле перезагрузки зайдите на ВМ, используя учетную

yantoso\Administratorи ваш пароль. Снова откройте PowerShell.Установите загруженные зависимости по порядку:

& \\fsw-vm\distrib\vcredist_x64_2012.exe /install /passive /norestart& \\fsw-vm\distrib\vcredist_x64_2013.exe /install /passive /norestart& \\fsw-vm\distrib\UcmaRuntimeSetup.exe /install /passive /norestart& \\fsw-vm\distrib\NDP472-KB4054530-x86-x64-AllOS-ENU. exe /install /passive /norestart

exe /install /passive /norestart

Перезапустите VM:

Restart-Computer -Force.После перезагрузки зайдите на ВМ, используя учетную

yantoso\Administratorи ваш пароль. Снова откройте PowerShell.Установите Exchange Mailbox Server на

vm-exchange-b. Смонитруйте образ дистрибутива из общей папки с дистрибутивами:Mount-DiskImage \\fsw-vm\distrib\ExchangeServer2016-x64-cu13.isoЗапустите установку Exchange Mailbox Server:

& D:\Setup.exe /Mode:Install /InstallWindowsComponents /Role:Mailbox /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg Restart-Computer -ForceПосле установки ВМ перезапустится автоматически.

Создайте Database Availability Group

Database Availability Group обеспечивает отказоусточивасть почтовых серверов с помощью репликации баз данных и автоматического переключения баз при неполадках.

Подключитесь к ВМ

fsw-vmс помощью RDP.Дайте группе

yantoso\Exchange Trusted Subsystemадминистраторские права на ВМfsw-vm:Add-LocalGroupMember -Group 'Administrators' -Member 'yantoso\Exchange Trusted Subsystem'

Создайте диски для баз данных на виртуальных машинах

На ВМ

fsw-vmзапустите RDP и подключитесь к ВМvm-exchange-aс помощью RDP. Используйте логинyantoso\Administratorи ваш пароль.Создайте дополнительный диск и отформатируйте его:

Get-Disk | ` Where-Object PartitionStyle -eq raw | ` Initialize-Disk -PartitionStyle GPT -PassThru | ` New-Partition -DriveLetter 'Z' -UseMaximumSize | ` Format-Volume -FileSystem NTFS -NewFileSystemLabel "mdb" -Confirm:$false -AllocationUnitSize 65536Установите роль

Failover-Clustering:Install-WindowsFeature -Name 'Failover-Clustering' -IncludeManagementTools

Повторите команды для виртуальной машины vm-exchange-b.

Настройте Database Availability Group

На ВМ

fsw-vmзапустите RDP и подключитесь к ВМvm-exchange-aс помощью RDP. Используйте логинyantoso\Administratorи ваш пароль.Запустите Exchange Management Shell.

Создайте Database Availability Group:

New-DatabaseAvailabilityGroup ` -Name ycdag ` -WitnessServer fsw-vm ` -DatabaseAvailabilityGroupIpAddresses 255.255.255.255Добавьте серверы

vm-exchange-aиvm-exchange-bв DAG:Add-DatabaseAvailabilityGroupServer -Identity yadag -MailboxServer vm-exchange-a Add-DatabaseAvailabilityGroupServer -Identity yadag -MailboxServer vm-exchange-bПроверьте состояние серверов, оба сервера должны находиться в графе Operational Servers:

Get-DatabaseAvailabilityGroup -Status Name Member Servers Operational Servers ---- -------------- ------------------- ycdag {VM-EXCHANGE-A, VM-EXCHANGE-B} {VM-EXCHANGE-A, VM-EXCHANGE-B}Создайте базу данных почтовых серверов:

New-MailboxDatabase -Name yamdb -EdbFilePath 'Z:\MDB\yamdb\yamdb. edb' -LogFolderPath 'Z:\MDB\yamdb\log' -Server vm-exchange-a

edb' -LogFolderPath 'Z:\MDB\yamdb\log' -Server vm-exchange-a

Смонтируйте базу данных:

Создайте копию базы данных на втором сервере:

Add-MailboxDatabaseCopy -Identity yamdb -MailboxServer vm-exchange-b -SeedingPostponed Update-MailboxDatabasecopy yamdb\vm-exchange-b –CatalogOnlyПроверьте состояния баз данных:

Get-MailboxDatabaseCopyStatus -Server vm-exchange-a Get-MailboxDatabaseCopyStatus -Server vm-exchange-b

Настройте Client Access

Для работы с различными клиентскими приложениями требуется создать виртуальные директории.

Задайте почтовый домен:

$MailDomain = "mail.yantoso.net"ECP:

Get-EcpVirtualDirectory | Set-EcpVirtualDirectory -ExternalUrl "https://$MailDomain/ecp"EWS:

Get-WebServicesVirtualDirectory | Set-WebServicesVirtualDirectory -ExternalUrl "https://$MailDomain/ews/exchange. asmx"

asmx"

Active Sync:

Get-ActiveSyncVirtualDirectory | Set-ActiveSyncVirtualDirectory -ExternalUrl "https://$MailDomain/Microsoft-Server-ActiveSync"OAB:

Get-OabVirtualDirectory | Set-OabVirtualDirectory -ExternalUrl "https://$MailDomain/OAB"OWA:

Get-OwaVirtualDirectory | Set-OwaVirtualDirectory -ExternalUrl "https://$MailDomain/owa"PowerShell:

Get-PowerShellVirtualDirectory | Set-PowerShellVirtualDirectory -ExternalUrl "https://$MailDomain/powershell"MAPI:

Get-MapiVirtualDirectory | Set-MapiVirtualDirectory -ExternalUrl "https://$MailDomain/mapi"

Настройте сетевой балансировщик нагрузки

Балансировщик будет распределять нагрузку по серверам Exchange в разных зонах доступности.

Консоль управления

UI

Чтобы создать сетевой балансировщик:

- Откройте раздел Load Balancer в каталоге, где требуется создать балансировщик.

- Нажмите кнопку Создать балансировщик.

- Задайте имя балансировщика:

exchange-lb. - В блоке Обработчики выберите автоматический публичный адрес и нажмите кнопку Добавить обработчик.

- Введите имя обработчика:

yassl - Укажите порт обработчика:

443и нажмите кнопку Добавить. - Нажмите переключатель Целевые группы.

- Введите имя целевой группы:

exchange-tg. - Отметьте виртуальные машины

vm-exchange-aиvm-exchange-b. - В блоке Проверка состояния введите имя проверки состояния:

exchange-hc. - Выберите тип проверки TCP.

- Укажите порт

443.

- Оставьте остальные параметры по умолчанию.

- Нажмите кнопку Создать балансировщик.

Создайте сетевой балансировщик:

$ yc lb nlb create --name exchange-lbСоздайте целевую группу:

$ yc lb tg create --name exchange-tgПолучите сведения о почтовых серверах:

$ yc compute instance get vm-exchange-a $ yc compute instance get vm-exchange-bСкопируйте IP-адреса и идентификаторы подсетей ВМ.

Добавьте серверы в целевую группу:

$ yc lb tg update --name exchange-tg \ --target address=10.2.0.4,subnet-id=e2lkh054nic9h4nckbrs \ --target address=10.1.0.24,subnet-id=e9bkdrnv156ctcp14p5qДобавьте обработчик к балансировщику:

$ yc lb nlb add-listener --name exchange-lb --listener name=yassl,port=443,target-port=443,external-ip-version=ipv4Получите сведения о целевых группах:

Скопируйте идентификатор созданной целевой группы.

Подключите целевую группу к балансировщику, используя идентификатор целевой группы:

$ yc lb nlb attach-target-group \ --name exchange-lb \ --target-group target-group-id=b7ruh3aqg7pr6ahus4an,healthcheck-name=exchange-hc,healthcheck-tcp-port=443

Настройте Accepted Domains и Email Address Policy

Домен создается по умолчанию. Если требуется изменить домен, используйте команду:

New-AcceptedDomain -Name yantoso.net -DomainName yantoso.net

Отредактируйте Email Address Policy:

Get-EmailAddressPolicy | Set-EmailAddressPolicy -EnabledPrimarySMTPAddressTemplate '@yantoso.net'

Всем новым почтовым ящикам будет автоматически добавляться псевдоним с доменом @yantoso.net.

Создайте ВМ для серверов Edge Transport

Серверы Edge Transport будут принимать основную пользовательскую нагрузку: принимать письма из интернета, отсеивать спам и перенаправлять сообщения на внутренние почтовые серверы Exchange.

Создайте ВМ для сервера vm-edge-a

Создайте ВМ vm-edge-a:

Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

vm-edge-a.Выберите зону доступности

ru-central1-a.В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 50 ГБ.

В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 4.

- Гарантированная доля vCPU — 100%.

- RAM — 8 ГБ.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсетьexchange-subnet-a. В блоке Публичный адрес выберите вариант Автоматически или выберите адрес из списка зарезервированных.В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

$ yc compute instance create \

--name vm-edge-a \

--hostname vm-edge-a \

--memory 8 \

--cores 4 \

--zone ru-central1-a \

--network-interface subnet-name=exchange-subnet-a,nat-ip-version=ipv4 \

--create-boot-disk size=50,image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

Создайте ВМ для сервера vm-edge-b

Создайте ВМ vm-edge-b:

Консоль управления

CLI

На странице каталога в консоли управления нажмите кнопку Создать ресурс и выберите Виртуальная машина.

В поле Имя введите имя виртуальной машины:

vm-edge-b.Выберите зону доступности

ru-central1-b.В блоке Образы из Cloud Marketplace нажмите кнопку Выбрать. В открывшемся окне выберите образ 2016 Datacenter.

В блоке Диски укажите размер загрузочного диска 50 ГБ.

В блоке Вычислительные ресурсы:

- Выберите платформу: Intel Cascade Lake.

- Укажите необходимое количество vCPU и объем RAM:

- vCPU — 4.

- Гарантированная доля vCPU — 100%.

- RAM — 8 ГБ.

В блоке Сетевые настройки нажмите кнопку Добавить сеть и выберите сеть

exchange-network. Выберите подсетьexchange-subnet-b. В блоке Публичный адрес выберите вариант Автоматически или выберите адрес из списка зарезервированных.

В блоке Доступ укажите данные для доступа на виртуальную машину:

- В поле Пароль укажите ваш пароль.

Нажмите кнопку Создать ВМ.

$ yc compute instance create \

--name vm-edge-b \

--hostname vm-edge-b \

--memory 8 \

--cores 4 \

--zone ru-central1-b \

--network-interface subnet-name=yasn-b,nat-ip-version=ipv4 \

--create-boot-disk size=50,image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

Настройте серверы Edge Transport

Настройте сервер Edge Transport в зоне ru-central1-a

Подключитесь к ВМ

fsw-vmс помощью RDP.Подключитесь к ВМ

vm-edge-aс помощью RDP. Используйте логинAdministratorи ваш пароль. Запустите PowerShell.Создайте временную папку:

Установите роли ADLDS на сервер:

Install-WindowsFeature ADLDSНастройте DNS-клиент:

Get-NetAdapter | ` Set-DnsClientServerAddress -ServerAddresses "10. 1.0.3,10.2.0.3"

1.0.3,10.2.0.3"

Настройте удаленный доступ к папке с дистрибутивами, находящейся на сервере

fsw-vm:$Credential = Get-Credential # Username: yantoso\Administrator New-PSDrive -Name 'fsw-vm' -PSProvider:FileSystem -Root '\\fsw-vm.ru-central1.internal\distrib' -Credential $CredentialВведите логин

yantoso\Administratorи ваш пароль.Установите зависимости:

& fsw-vm:\vcredist_x64_2012.exe /install /passive /norestart & fsw-vm:\NDP472-KB4054530-x86-x64-AllOS-ENU.exe /install /passive /norestartСкопируйте дистрибутив Microsoft Exchange на сервер

vm-edge-a:copy-item fsw-vm:\ExchangeServer2016-x64-cu13.iso c:\windows\temp\ExchangeServer2016-x64-cu13.isoУкажите основной суффикс DNS:

$Suffix = 'ru-central1. internal'

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name Domain -Value $Suffix

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name 'NV Domain' -Value $Suffix

internal'

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name Domain -Value $Suffix

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name 'NV Domain' -Value $Suffix

Перезагрузите ВМ:

Снова подключитесь к ВМ

vm-edge-aчерез RDP и запустите PowerShell.Смонтируйте дистрибутив Exchange Server:

Mount-DiskImage c:\windows\temp\ExchangeServer2016-x64-cu13.isoУстановите Edge Transport Server на сервер

vm-edge-a:& D:\Setup.exe /Mode:Install /InstallWindowsComponents /Role:EdgeTransport /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg

Настройте сервер Edge Transport в зоне ru-central1-b

Подключитесь к ВМ

fsw-vmс помощью RDP.Подключитесь к ВМ

vm-edge-bс помощью RDP. Используйте логин

Используйте логин Administratorи ваш пароль. Запустите PowerShell.Создайте временную папку:

Установите роли ADLDS на сервер:

Install-WindowsFeature ADLDSНастройте DNS-клиент:

Get-NetAdapter | ` Set-DnsClientServerAddress -ServerAddresses "10.2.0.3,10.1.0.3"Настройте удаленный доступ к папке с дистрибутивами, находящейся на сервере

fsw-vm:$Credential = Get-Credential # Username: yantoso\Administrator New-PSDrive -Name 'fsw-vm' -PSProvider:FileSystem -Root '\\fsw-vm.ru-central1.internal\distrib' -Credential $CredentialВведите логин

yantoso\Administratorи ваш пароль.Установите зависимости:

& fsw-vm:\vcredist_x64_2012.exe /install /passive /norestart & fsw-vm:\NDP472-KB4054530-x86-x64-AllOS-ENU. exe /install /passive /norestart

exe /install /passive /norestart

Скопируйте дистрибутив Microsoft Exchange на сервер

vm-edge-b:copy-item fsw-vm:\ExchangeServer2016-x64-cu13.iso c:\windows\temp\ExchangeServer2016-x64-cu13.isoУкажите основной суффикс DNS:

$Suffix = 'ru-central1.internal' Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name Domain -Value $Suffix Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name 'NV Domain' -Value $SuffixПерезагрузите ВМ:

Снова подключитесь к ВМ

vm-edge-bчерез RDP и запустите PowerShell.Смонтируйте дистрибутив Exchange Server:

Mount-DiskImage c:\windows\temp\ExchangeServer2016-x64-cu13.isoУстановите Edge Transport Server на сервер

vm-edge-b:& D:\Setup. exe /Mode:Install /InstallWindowsComponents /Role:EdgeTransport /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg

exe /Mode:Install /InstallWindowsComponents /Role:EdgeTransport /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg

Добавьте серверы Edge Transport в Exchange

Каждый из серверов Edge Transport требуется подписать на сайт в своей зоне доступности.

Настройте подписку на сервере vm-edge-a

Создайте папку

subscribe:Запустите Exchange Management Shell. Создайте файл подписки на сервере

vm-edge-a:New-EdgeSubscription -FileName "C:\subscribe\$(hostname).xml"Скопируйте файл

C:\subscribe\vm-edge-a.xmlна серверvm-exchange-aв папкуC:\root\vm-edge-a.xml.Зайдите на сервер

vm-exchange-aи запустите Exchange Management Shell.Подпишите Edge Transport сервера

vm-edge-aна сайтru-central1-a:New-EdgeSubscription -FileData ([byte[]]$(Get-Content -Path "C:\root\vm-edge-a. xml" -Encoding Byte -ReadCount 0)) -Site "ru-central1-a"

xml" -Encoding Byte -ReadCount 0)) -Site "ru-central1-a"

Убедитесь, что подписка создана, с помощью команды:

Get-EdgeSubscription Name Site Domain ---- ---- ------ vm-edge-a yantoso.net/Confi... ru-central1.internalПроверьте статус синхронизации:

Параметр

SyncStatusдолжен перейти в состояниеNormal.

Настройте подписку на сервере vm-edge-b

Создайте папку

subscribe:Запустите Exchange Management Shell. Создайте файл подписки на сервере

vm-edge-b:New-EdgeSubscription -FileName "C:\subscribe\$(hostname).xml"Скопируйте файл

C:\subscribe\vm-edge-b.xmlна серверvm-exchange-bв папкуC:\root\vm-edge-b.xml.Зайдите на сервер

vm-exchange-bи запустите Exchange Management Shell.

Подпишите Edge Transport сервера

vm-edge-bна сайтru-central1-b:New-EdgeSubscription -FileData ([byte[]]$(Get-Content -Path "C:\root\vm-edge-b.xml" -Encoding Byte -ReadCount 0)) -Site "ru-central1-b"Убедитесь, что подписка создана, с помощью команды:

Get-EdgeSubscription Name Site Domain ---- ---- ------ vm-edge-a yantoso.net/Confi... ru-central1.internal vm-edge-b yantoso.net/Confi... ru-central1.internalПроверьте статус синхронизации:

Параметр

SyncStatusдолжен перейти в состояниеNormal.

Удалите созданные ресурсы

Чтобы перестать платить за развернутые серверы, достаточно удалить все созданные виртуальные машины и балансировщик:

fsw-vmad-vm-aad-vm-bvm-exchange-avm-exchange-bvm-edge-avm-edge-b- балансировщик

exchange-lb

McAfee Threat Intelligence Exchange | McAfee

Обмен информацией об угрозах между множеством разных защитных решений

Обеспечение безопасности систем в режиме реального времени

У вас будет возможность мгновенно принимать меры реагирования на основе поступающей информации об угрозах, обеспечивая повсеместную защиту от новейших угроз в масштабах всего вашего предприятия.

Сочетание разных источников информации об угрозах

Data Exchange Layer (DXL) позволяет мгновенно рассылать данные об угрозах всем имеющимся у вас и связанным между собой защитным системам, включая решения сторонних производителей.

Обеспечение адаптивной защиты

Обнаруживая угрозы в неизвестных файлах, вы повысите скорость обеспечения защиты и снизите затраты.

Форсируйте защиту конечных точек

Более масштабный сбор информации об угрозах помогает принимать точные решения о запрете или разрешении выполнения файлов и настраивать политики исходя из допустимого уровня риска.

Моментальный сбор информации о происходящем

Способствует принятию более обоснованных решений в отношении ранее неизвестных и потенциально вредоносных файлов.

Сочетание информации об угрозах

Объединяйте информацию об угрозах, получаемую от McAfee Global Threat Intelligence и сторонних источников, с данными, получаемыми от установленных у вас локальных средств защиты, и обменивайтесь этой информацией.

Функции продукта

Создание экосистемы сбора данных об угрозах, построенной на взаимодействии

Для объединения разрозненных защитных решений используется открытый стандарт коммуникации — DXL.

Обмен информацией об угрозах

Воспользуйтесь преимуществом обмена информацией об угрозах безопасности между решениями для защиты конечных точек, шлюзов, сетей и центров обработки данных в режиме реального времени.

Блокирование атак

Уровень обмена данными DXL позволяет рассылать информацию об угрозах на используемые в организации защитные продукты McAfee и сторонних производителей, обеспечивая тем самым защиту от новых атак.

AWS Data Exchange – доступ к сторонним данным в облаке – Amazon Web Services

AWS Data Exchange упрощает поиск и использование сторонних данных в облаке, а также подписку на них. Соответствующие требованиям поставщики данных представлены ведущими компаниями отрасли. Вот некоторые из них: Reuters, которая подбирает данные для более чем 2,2 миллиона уникальных новостных статей в год на множестве языков; Change Healthcare, ежегодно обрабатывающая и анонимизирующая более 14 миллиардов медицинских транзакций и записей по искам на сумму 1 триллион USD; Dun & Bradstreet, которая ведет базу данных, содержащую более 330 миллионов записей о деловых операциях компаний по всему миру; Foursquare, располагающая данными о местоположении, полученными от 220 миллионов уникальных потребителей, и владеющая более чем 60 миллионами коммерческих площадок по всему миру.

Оформив подписку на продукт для работы с данными, вы сможете использовать API AWS Data Exchange, чтобы загружать данные непосредственно в Amazon S3 и после этого анализировать их с помощью широкого спектра сервисов AWS для аналитики и машинного обучения. Например, страховщики имущества могут подписаться на данные для анализа изменений в погодных условиях с целью корректировки региональных требований к страховому покрытию; рестораны могут оформить подписку на данные о населении и местоположении для определения наиболее подходящих для расширения регионов; данные о выбросах углекислого газа пригодятся научным сотрудникам для проведения исследований в сфере изменений климата; работники сферы здравоохранения могут подписаться на агрегированные данные проведенных клинических исследований, чтобы ускорить процесс исследования.

AWS Data Exchange позволяет поставщикам данных с легкостью охватить миллионы пользователей AWS, переходящих в облако, устраняя необходимость в создании и обслуживании инфраструктуры для хранения и доставки данных, выставления счетов и предоставления прав доступа.

Щелкните, чтобы просмотреть более 1000 продуктов для работы с данными от более чем 80 соответствующих требованиям поставщиков данных в AWS Marketplace. Соответствующие требованиям поставщики данных представлены ведущими и перспективными компаниями в отрасли, например Reuters, Foursquare, TransUnion, Change Healthcare, Virtusa, Pitney Bowes, TP ICAP, Vortexa, IMDb, Epsilon, Enigma, TruFactor, ADP, Dun & Bradstreet, Compagnie Financière Tradition, Verisk, Crux Informatics, TSX Inc., Acxiom и Rearc.

Edrest »Туалет Ek Change Katha

ВведениеЦель создания данного тематического исследования — понять меняющуюся динамику ситуации с туалетами в домохозяйствах трущоб в районе Нави Мумбаи. Кроме того, основная цель состоит в том, чтобы понять политику / схемы правительства по развитию домашних туалетов и то, как организации, занимающиеся вопросами развития, и обитатели трущоб могут получить выгоды от этих схем. Городские трущобы густо заселены и не имеют достаточного пространства, поэтому вопросы санитарии и гигиены являются очень сложными, и для их решения требуется много времени, энергии и усилий.

Это тематическое исследование проводится в районе Хануман-Нагар, Махапе, MIDC, Муниципальная корпорация Нави Мумбаи. Этот район был выбран для тематического исследования, потому что люди населяли эти трущобы в течение нескольких десятилетий. Доступность общественных туалетов и получение туалетов, изготовленных по схеме МГПЧ (Indian Household Latrine). Это сообщество прошло через разные фазы проблем санитарии и способов их решения.

2 октября 2014 года правительство Индии начало миссию Swachh Bharat.В рамках миссии были созданы проект и схема общественного туалета, чтобы освободить страну от открытой дефекации путем создания общественных и домашних туалетов. Согласно схеме МГПП, центральное правительство и правительство штата выделяют 12 000 фунтов стерлингов / — на строительство домашних туалетов:

1. Все домохозяйства, использующие открытую дефекацию

2. Все домохозяйства с антисанитарными уборными

3. Все домохозяйства с уборными с одной ямой

В дополнение к 12 000 фунтов стерлингов Муниципальная корпорация Нави Мумбаи (NMMC) также вносит 5 000 фунтов стерлингов на каждое МГПП.Эта схема работает в сотрудничестве с Правительством. Махараштры и правительства. Индии.

Основные характеристики схемы следующие: 1. Семьи, у которых нет туалетов в своих домах, или семьи, у которых есть антисанитарные туалеты, могут получить пособие по этой схеме.

2. Строящаяся по схеме МДП должна иметь водоотведение и канализацию.

3. Любой обитатель трущоб, который время от времени находится под защитой государственных правил, может создать МГПП по этой схеме.

4. Затраты на подключение МГПП к канализационной сети несет заявитель, если расстояние не превышает 30 метров.

5. Если канализационная линия находится на расстоянии более 30 метров от МДПЧ, заявитель может использовать септик или биокомпозитный котел.

6. После проверки и утверждения администрацией отделения сумма будет переведена непосредственно на банковский счет заявителя.

Нави Мумбаи — один из самых хорошо спланированных городов Махараштры.Махапе, Хануман Нагар — пригород Нави Мумбаи. Примерно в 2000 году в этой части города возникло множество промышленных предприятий, которые предоставили хорошие возможности для трудоустройства жителям Хануман Нагара и других близлежащих трущоб в Махапе. Приблизительное население района Хануман Нагар составляет около 2000 человек. Жители Хануман Нагара обычно ходили на открытую дефекацию до 2006 года, пока не были построены общественные туалеты. Строительство общественных туалетов сделало жизнь жителей очень удобной.Около двух лет назад жители Хануман Нагара подали заявки на строительство туалетов в своих домах.

Пример г-на Ашока из Ханумана НагараИсследование было проведено в районе Хануман Нагар, Махапе. Мы получили информацию от г-на Ашока, который проживает в этом районе с 1995 года. Его отец приехал в Мумбаи, чтобы заработать себе на жизнь. В его семье 8 человек: отец, мать, жена и 4 ребенка.Все четверо детей маленькие. В 2007 году ему удалось купить их нынешний дом. Сейчас он работает водителем квадроцикла на контрактной основе и зарабатывает 12000 фунтов стерлингов в месяц. Его жена работает продавцом овощей в этом районе.

Ситуационный анализТип туалета — выгребная яма. В туалете есть выход для воды и 3 бака. Размер туалета 5 «х 4». Туалет примыкает к ванной в доме. Туалет чистый и ухоженный.Установлена вентиляционная труба с отверстием примерно на полметра над крышей, чтобы пропустить газ, образующийся в септике.

Как был построен туалетГ-н Ашок сказал, что он узнал о схеме «Миссии Чистой Нави Мумбаи» через продавца местного магазина кирана. Бланки заявлений на получение МГПП хранились в магазине.

Поскольку его семья соответствовала критериям и имела все необходимые документы, они решили подать заявление.Необходимые документы: карта Aadhar, действующая налоговая квитанция и банковский счет. Те, кто имел / не имел налоговой квитанции, не имели права на эту схему.

Г-н Ашок и другие 39 семей получили одобрительное письмо от управления NMNC на первом этапе. Им было выделено 8500 фунтов стерлингов за туалетную единицу в качестве первого взноса от общего финансирования для начала работ. Эти средства были переведены прямо на его счет в Union Bank. Со дня подачи заявки до получения первого платежа прошло примерно два месяца.После того, как ямы были выкопаны и работы по строительству туалета были завершены, представители муниципальной корпорации приехали, чтобы осмотреть незавершенные работы. Второй взнос был выплачен Правительством. после завершения строительства туалета и заключительного визита официальных лиц.

Г-н Ашок сказал: Правительство дало нам всего 17 000 фунтов стерлингов. Но для постройки туалета этой суммы было недостаточно. Мы потратили на это около 35000 рупий. Таким образом, было сложно выделить деньги, но мы думали, что туалет очень важен для нас, поскольку он поможет нам сэкономить время и сохранить нашу санитарию и гигиену, а также наше здоровье.

Предварительное условие В / с Пост-состояниеЛюди из Хануман Нагара пользуются общественными туалетами с момента их постройки. Согласно схеме МГП только несколько семей построили туалеты в своих домах за последние два года.

Г-н Ашок сказал: «Мы должны были платить 60 рупий в месяц за каждого члена семьи в качестве члена, чтобы пользоваться общественным туалетом. Нам приходилось пользоваться общественным туалетом в определенное время, чтобы избежать спешки. Много раз нам приходилось стоять за пределами общественного туалета подольше из-за большого количества людей, пользующихся туалетами.Также нам приходилось сталкиваться с трудностями в случае возникновения чрезвычайной ситуации или любых других проблем с желудком по ночам ».

В семье, состоящей из 5 женщин, женщины чувствуют, что пользуются домашним туалетом в уединении и безопасности. При пользовании общественным туалетом один член мужского пола должен был всегда сопровождать женщин на случай, если пользование туалетом потребуется поздно ночью. Домашний туалет также экономит время членов семьи.

ЗаключениеСемья счастлива иметь туалет в собственном доме.Поскольку общественные туалеты в трущобах также содержатся в хорошем состоянии с точки зрения гигиены и здоровья, члены семьи считали, что МГПЧ мало что изменило. Другое отличие — удобство, безопасность, чрезвычайная ситуация, забота о пожилых людях, уровень жизни, экономия времени и денег — это самое важное после дома.

Ссылки

Руководство для миссии Swachh Bharat — Городской — Пересмотрено 1 августа 2017 г.

http: //www.who.int / water_sanitation_health / hygiene / Emergencies / fs3_9.pdf

Facebook.com. (2017). Управление твердыми отходами, MCGM. [онлайн] Доступно по адресу: https://www.facebook.com/MCGMswm/posts/565920873568044 [доступ 21 августа 2017 г.].

Мэгги Эк — Замените батарейки в детекторах угарного газа и детекторах дыма: — Блог Мэгги Эк

Знаете ли вы, что в домах с работающими дымовыми пожарными извещателями риск смерти при пожаре снижается вдвое? Дымовые извещатели и детекторы угарного газа спасают жизни, но вы должны убедиться, что они работают должным образом, чтобы защитить вас и вашу семью.Меняйте батареи дымовой сигнализации и детектора угарного газа два раза в год, и убедитесь, что вы проверяете свои сигнализаторы ежемесячно, нажимая кнопку «Тест». Ниже приведены дополнительные советы, которые помогут убедиться, что ваши детекторы дыма и угарный газ работают должным образом.

Дымовая сигнализация:- Дымовые извещатели должны быть в каждой спальне в доме, в каждом коридоре и на каждом дополнительном уровне вашего дома, включая подвал.

- Все дымовые извещатели должны быть соединены между собой, чтобы при срабатывании одной из них они все работали.

- Дымовые извещатели, устанавливаемые на стене, должны находиться на расстоянии 4 дюймов от потолка. Дымовые извещатели, устанавливаемые на потолке, должны устанавливаться на расстоянии 4 дюймов от стены.

- Не размещайте дымовые извещатели на расстоянии менее 10 футов от кухонных приборов, чтобы избежать ложных срабатываний.

- Заменяйте всю сигнализацию каждые 10 лет. Снимите сигнализацию со стены или потолка и проверьте дату производителя на обратной стороне сигнализации, чтобы узнать, сколько ей лет.

- Детекторы угарного газа должны быть установлены в каждой спальне и на каждом уровне дома, включая подвал.

- Детекторы угарного газа в идеале должны быть на уровне колен, но их можно установить на уровне груди, если у вас есть дети.

- Детекторы угарного газа не должны закрываться шторами или мебелью.

- Заменяйте всю сигнализацию каждые 5 лет. Снимите сигнализацию со стены или потолка и проверьте дату производителя на обратной стороне сигнализации, чтобы узнать, сколько ей лет.

Digital Exchange Indonesia — Цифровые активы в Индонезии

Digital Exchange Indonesia — Цифровые активы в ИндонезииТорговый риск / раскрытие информации о рисках

Вы признаете и соглашаетесь с тем, что будете получать доступ к Сервисам и использовать их по своему усмотрению. риск.Торговля виртуальными финансовыми активами, сопряженная со значительными рисками. Риск потери в торговля цифровыми активами может быть очень большой из-за цен, которые могут быстро меняться и существенно. особенно если вы пользуетесь сложными торговыми услугами. Следовательно, вы должны тщательно обдумайте, подходит ли сделка для вас, учитывая ваши финансовые состояние и ресурсы. Вы должны знать следующее:

- Вы признаете и соглашаетесь с тем, что будете получать доступ к Услугам и использовать их на на свой страх и риск.Все цифровые активы связаны с риском.

- Торговля цифровыми активами также сопряжена с дополнительными рисками, с которыми не сталкиваются цифровые активы или другие товары на рынке. В отличие от большинства валют гарантировано правительством или другими правовыми учреждениями, или золотом и серебро, цифровые активы являются уникальными цифровыми активами и гарантированы технологии и доверие. Нет центрального банка, который мог бы контролировать, защищать стоимость цифровых активов в условиях кризиса или распечатайте валюту.

- Indonesia Digital Exchange не гарантирует долгосрочную непрерывность биткойны и другие цифровые активы, которые продаются или обмениваются в этом рынок.Что касается деятельности по добыче биткойнов, необходимо исправить и подтвердили, что мы не занимаемся майнингом, производством и печатью биткойнов виды деятельности. Биткойн создавался и добывался майнерами с помощью специального программного обеспечения которые были случайным образом разбросаны по всему миру и связаны с равными одноранговая технология в сети блокчейн.

- Риск передачи через Интернет. Вы признаете и признаете, что есть риски, связанные с использованием торговой системы через Интернет, в том числе: но не ограничиваясь аппаратным, программным обеспечением и сбоями подключения к Интернету.Ты подтверждаем, что digitalexchange.id не несет ответственности за обмен информацией сбои, прерывания, ошибки, искажения или задержки, которые могут возникнуть у вас при торговле через Сервис, независимо от причины.

Все упомянутые выше пункты применимы ко всем законным рынкам торговли цифровыми активами. Этот краткое изложение, конечно, не может раскрыть все риски и другие аспекты, связанные с этим торговля.

| Нормальная тема | Сигнал изменения UC3C-EK по коду Автор arvUsr в четверг, 29 ноября 2012 г. — 10:11 | Внутрисистемные отладчики и программисты | 2 | 1,765 | Комментирует arvUsr, среда, 5 декабря 2012 г. — 09:16 | Сигнал изменения UC3C-EK по коду Опубликовано arvUsr в четверг, 29 ноября 2012 г. — 10:11 Комментарий от arvUsr в среду, 5 декабря 2012 г. — 09:16 | Нормальная тема | Загрузчик в AVR Studio 5 Автор: arvUsr, среда, 17 октября 2012 г. — 12:10 | Внутрисистемные отладчики и программисты | 2 | 2,442 | Прокомментировал arvUsr, четверг, 18 октября 2012 г. — 12:31 | Загрузчик в AVR Studio 5 Написал arvUsr в среду, 17 октября 2012 г. — 12:10 Комментирует arvUsr в четверг, 18 октября 2012 г. — 12:31 |

Paper Mario USA, реклама (ek change) — Coub

Paper Mario USA, реклама (ek change) — Coub — крупнейшая платформа видеомемов- Дома

- Горячей

- Случайный

Подробнее…

Показать меньше

- Мне нравится

- Закладки

- Сообщества

Животные и домашние животные

Мэшап

Аниме

Фильмы и сериалы

Игры

Мультфильмы

Искусство и дизайн

Музыка

Новости и политика

Спорт

Наука и технологии

Знаменитости

Природа и путешествия

Мода и красота

танец

Авто и техника

NSFW

Рекомендуемые

Coub of the Day

-

Темная тема

Продолжайте открывать | |||||||||||||||||||||||||||||||||||||||||||||||

www.kmt.co.th ГОНКОНГ / СИДНЕЙ СПЕЦИАЛЬНАЯ СКИДКА | |||||||||||||||||||||||||||||||||||||||||||||||

Для тех, кто оформляет билет с 1 мая 2007 г. по 15 июня 2007 г. | |||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||

Условия | |||||||||||||||||||||||||||||||||||||||||||||||

— Бронирование и оформление билетов должны быть выполнены 25 апреля 2007 г. / после этой даты и 15 июня 2007 г. / до этой даты. | |||||||||||||||||||||||||||||||||||||||||||||||

— Действительно для O / B поездки 1 мая 2007 г. и после 15 июня 2007 г. | |||||||||||||||||||||||||||||||||||||||||||||||

— Билет должен быть заполнен в течение 5 дней после бронирования. | |||||||||||||||||||||||||||||||||||||||||||||||

— Билетный киоск на рейс HKG. | |||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||

— Билетный ящик для маршрута SYD. Действительно для EK / NONEND. | |||||||||||||||||||||||||||||||||||||||||||||||

— Все сектора должны быть подтверждены. | |||||||||||||||||||||||||||||||||||||||||||||||

— За изменение бронирования в экономическом классе взимается штраф в размере 1000 THB.А в бизнес-классе штраф составляет 2000 бат | |||||||||||||||||||||||||||||||||||||||||||||||

— Аннулирование. | |||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||

— Ребенок / младенец платит. | |||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||

— При всех условиях обратитесь к вашей системе GDS. | |||||||||||||||||||||||||||||||||||||||||||||||

** Тарифы и условия могут быть изменены без предварительного уведомления ** | |||||||||||||||||||||||||||||||||||||||||||||||

% PDF-1.6 % 1 0 obj > endobj 60 0 obj > поток 2020-06-29T16: 50: 58 + 05: 302020-06-29T17: 06: 22 + 05: 302020-06-29T17: 06: 22 + 05: 30uuid: 4A433B6C-7591-497A-B944-076CD62E0D7Euuid: f4b55c48- 8208-47d0-88bd-89dcf4f0bdb2приложение Epson Scan 2 / pdf конечный поток endobj 16 0 объект > endobj 4 0 obj > endobj 59 0 объект > endobj 55 0 объект > endobj 51 0 объект > endobj 47 0 объект > endobj 43 0 объект > endobj 39 0 объект > endobj 35 0 объект > endobj 38 0 объект > поток Х336300П

.

1.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

$ yc compute instance create \

--name ad-vm-b \

--hostname ad-vm-b \

--memory 8 \

--cores 4 \

--zone ru-central1-b \

--network-interface subnet-name=exchange-subnet-b,ipv4-address=10.2.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

1.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

$ yc compute instance create \

--name ad-vm-b \

--hostname ad-vm-b \

--memory 8 \

--cores 4 \

--zone ru-central1-b \

--network-interface subnet-name=exchange-subnet-b,ipv4-address=10.2.0.3 \

--create-boot-disk image-folder-id=standard-images,image-family=windows-2016-gvlk \

--metadata-from-file user-data=setpass

1.0.3 255.255.255.0 10.1.0.1

1.0.3 255.255.255.0 10.1.0.1

1.0.0/16' -Site 'ru-central1-a'

New-ADReplicationSubnet -Name '10.2.0.0/16' -Site 'ru-central1-b'

New-ADReplicationSubnet -Name '10.3.0.0/16' -Site 'ru-central1-c'

1.0.0/16' -Site 'ru-central1-a'

New-ADReplicationSubnet -Name '10.2.0.0/16' -Site 'ru-central1-b'

New-ADReplicationSubnet -Name '10.3.0.0/16' -Site 'ru-central1-c'

net' `

-Force:$true

net' `

-Force:$true

Снова откройте PowerShell.

Снова откройте PowerShell.

Выберите подсеть

Выберите подсеть  Используйте логин

Используйте логин  exe /install /passive /norestart

exe /install /passive /norestart

Выберите подсеть

Выберите подсеть  Используйте логин

Используйте логин  exe /install /passive /norestart

exe /install /passive /norestart edb' -LogFolderPath 'Z:\MDB\yamdb\log' -Server vm-exchange-a

edb' -LogFolderPath 'Z:\MDB\yamdb\log' -Server vm-exchange-a

asmx"

asmx"

1.0.3,10.2.0.3"

1.0.3,10.2.0.3"

internal'

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name Domain -Value $Suffix

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name 'NV Domain' -Value $Suffix

internal'

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name Domain -Value $Suffix

Set-ItemProperty -path HKLM:\system\CurrentControlSet\Services\tcpip\parameters -Name 'NV Domain' -Value $Suffix

Используйте логин

Используйте логин  exe /install /passive /norestart

exe /install /passive /norestart

exe /Mode:Install /InstallWindowsComponents /Role:EdgeTransport /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg

exe /Mode:Install /InstallWindowsComponents /Role:EdgeTransport /IAcceptExchangeServerLicenseTerms /OrganizationName:MyOrg

xml" -Encoding Byte -ReadCount 0)) -Site "ru-central1-a"

xml" -Encoding Byte -ReadCount 0)) -Site "ru-central1-a"