Обзор доменных служб Active Directory

- Чтение занимает 2 мин

В этой статье

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

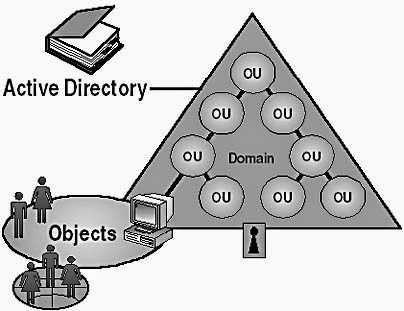

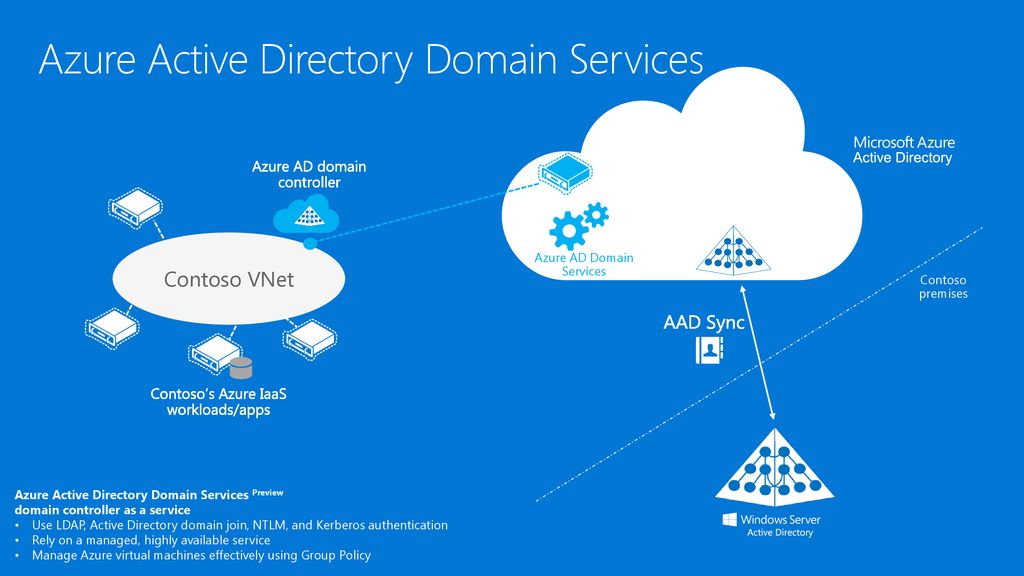

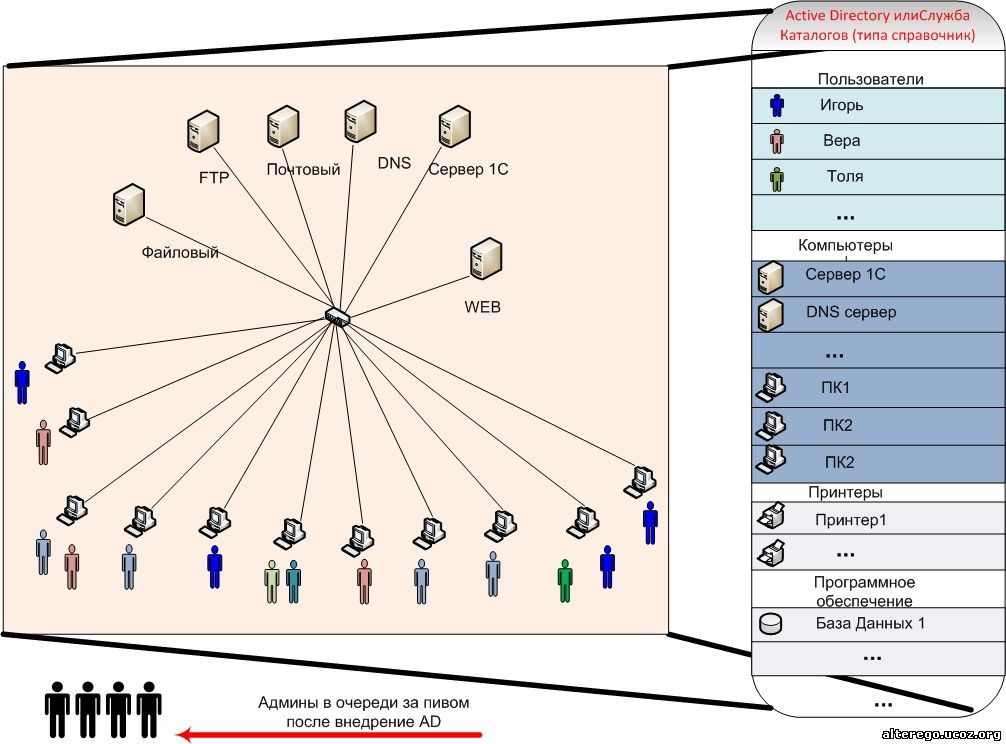

Каталог — это иерархическая структура, в которой хранятся сведения об объектах в сети. Служба каталогов, например домен Active Directory Services (AD DS), предоставляет методы для хранения данных каталога и предоставления доступа к этим данным сетевым пользователям и администраторам. Например, AD DS хранит сведения об учетных записях пользователей, таких как имена, пароли, Номера телефонов и т. д., а также позволяет другим полномочным пользователям в той же сети получить доступ к этим сведениям.

Active Directory хранит сведения об объектах в сети и предоставляет эту информацию администраторам и пользователям, которые могут легко найти и использовать ее. Active Directory использует структурированное хранилище данных в качестве основы для логической иерархической организации сведений в каталоге.

Это хранилище данных, также называемое каталогом, содержит сведения об Active Directoryных объектах. Обычно эти объекты включают в себя общие ресурсы, такие как серверы, тома, принтеры, учетные записи пользователей и компьютеров сети. Дополнительные сведения о Active Directory хранилище данных см. в разделе хранилище данных каталога.

Безопасность интегрирована с Active Directory путем проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. Администрирование на основе политики облегчает управление даже очень сложной сетью. Дополнительные сведения о Active Directory безопасности см. в разделе Общие сведения о безопасности.

Дополнительные сведения о Active Directory безопасности см. в разделе Общие сведения о безопасности.

Active Directory также включает:

Набор правил, схема

Глобальный каталог , содержащий сведения о каждом объекте в каталоге. Это позволяет пользователям и администраторам находить данные каталога независимо от того, какой домен в каталоге действительно содержит данные. Дополнительные сведения о глобальном каталоге см. в статье роль глобального каталога.

Механизм запросов и индексов, чтобы объекты и их свойства могли быть опубликованы и найдены сетевыми пользователями или приложениями. Дополнительные сведения о запросах к каталогу см. в разделе Поиск сведений о каталоге.

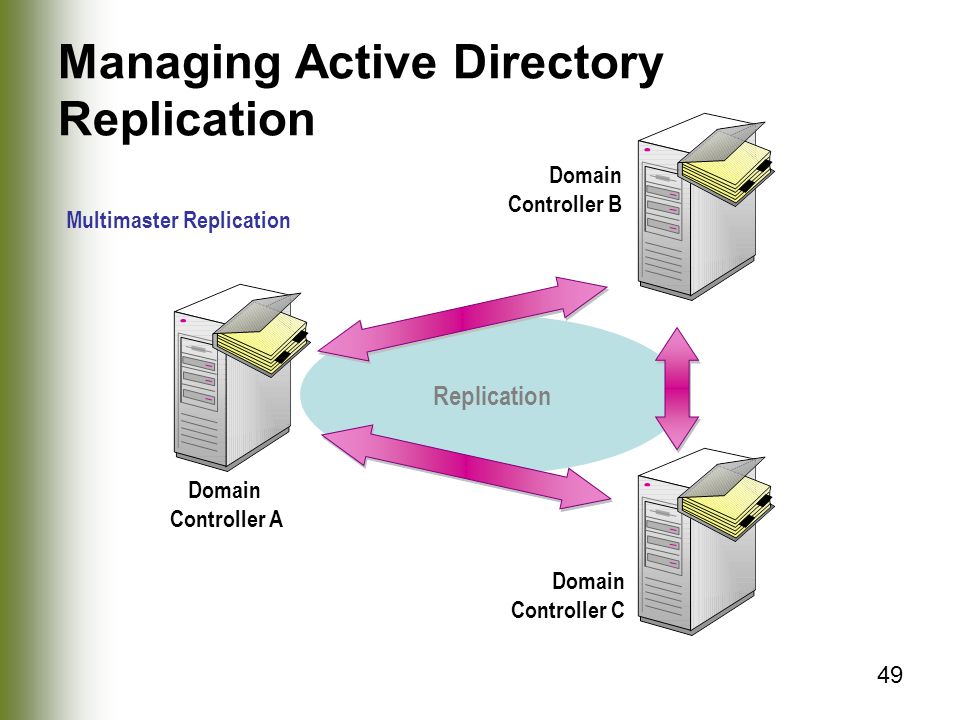

Служба репликации , которая распределяет данные каталога по сети.

Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе Общие сведения о репликации.

Все контроллеры домена в домене участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена. Дополнительные сведения о репликации Active Directory см. в разделе Общие сведения о репликации.

Основные сведения о Active Directory

В этом разделе приводятся ссылки на основные понятия Active Directory:

Подробный список концепций Active Directory см. в разделе Общие сведения о Active Directory.

Развертывание и эксплуатация доменов AD — Windows Server

- Чтение занимает 10 мин

В этой статье

В этой статье содержатся сведения о развертывании и эксплуатации доменов Active Directory (AD), настроенных с помощью имен DNS с однометкой меткой.

Применяется к: Windows Сервер 2008 R2 Пакет обновления 1, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows 10, версия 1809

Сводка

Желание удалить конфигурацию домена единой метки часто является причиной переименования домена. Сведения о совместимости приложений в этой статье применимы ко всем сценариям, в которых можно было бы учесть переименование домена.

По следующим причинам лучше всего создавать новые домены Active Directory с полностью квалифицированными именами DNS:

Имена DNS с одной меткой не могут быть зарегистрированы с помощью регистратора Интернета.

Клиентские компьютеры и контроллеры доменов, которые присоединяются к доменам с одной меткой, требуют дополнительной конфигурации для динамической регистрации записей DNS в зонах DNS с одной меткой.

Клиентские компьютеры и контроллеры домена могут требовать дополнительной конфигурации для решения запросов DNS в зонах DNS с одной меткой.

Некоторые серверные приложения несовместимы с однофамильными доменными именами. Поддержка приложений может не существовать в начальном выпуске приложения или поддержка может быть отброшена в будущем выпуске.

Переход с однометного доменного имени DNS на полностью квалифицированное имя DNS нетривиален и состоит из двух вариантов. Перенос пользователей, компьютеров, групп и других государств в новый лес. Или сделайте домен переименованием существующего домена. Некоторые серверные приложения несовместимы с функцией переименования домена, поддерживаемой в Windows Server 2003 и новыми контроллерами домена. Эти несовместимости либо блокируют функцию переименования домена, либо затрудняет использование функции переименования домена при попытке переименовать имя DNS с одной меткой в полностью квалифицированное доменное имя.

Мастер установки Active Directory (Dcpromo.exe) в Windows Server 2008 предупреждает о создании новых доменов с однометным DNS-именами.

Примеры приложений, несовместимых с переименованием домена, включают в себя следующие продукты:

- Microsoft Exchange 2000 Server

- Microsoft Exchange Server 2007

- Microsoft Exchange Server 2010

- Microsoft Exchange Server 2013

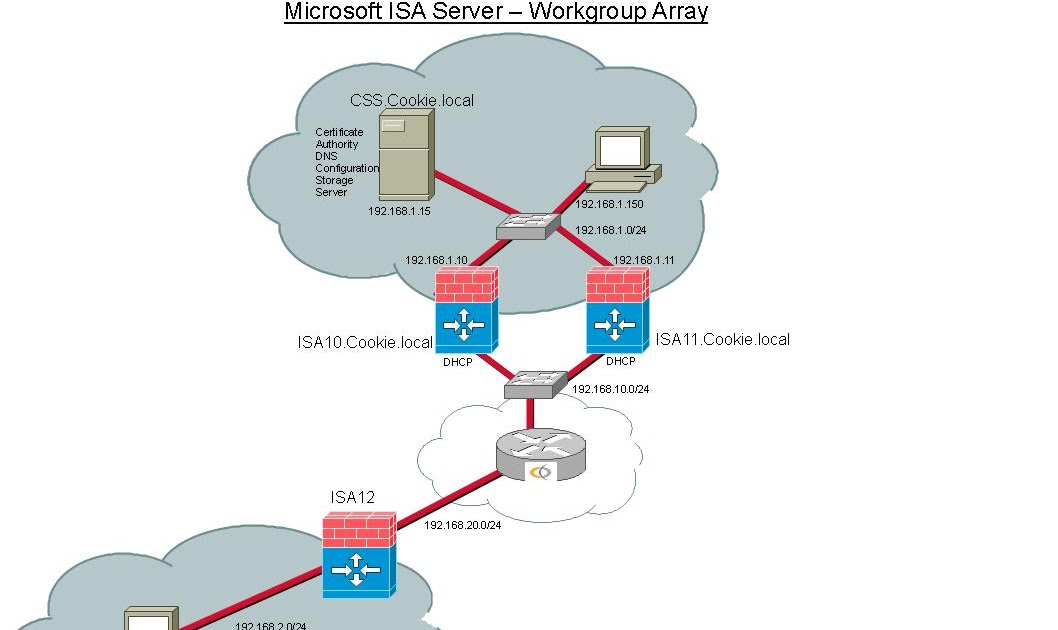

- Microsoft Internet Security and Acceleration (ISA) Server 2004

- Microsoft Live Communications Server 2005

- Microsoft Operations Manager 2005

- Microsoft SharePoint Portal Server 2003

- Microsoft Systems Management Server (SMS) 2003

- Microsoft Office Communications Server 2007

- Microsoft Office Communications Server 2007 R2

- Microsoft System Center диспетчер операций 2007 SP1

- Microsoft System Center 2007 R2

- Microsoft Lync Server 2010

- Microsoft Lync Server 2013

Дополнительная информация

Доменные имена Active Directory с наилучшей практикой состоят из одного или нескольких поддоменов, объединенных с доменом верхнего уровня, разделенным многоточием («. «). Ниже приводится несколько примеров:

«). Ниже приводится несколько примеров:

- contoso.com

- corp.contoso.com

Однообъемные имена состоят из одного слова, как «contoso».

Домен верхнего уровня занимает наиболее правую метку в доменном имени. Общие домены верхнего уровня включают следующие:

- .com

- .net

- .org

- Домены верхнего уровня кода страны с двумя буквами (ccTLD), такие как .nz

Доменные имена Active Directory должны состоять из двух или нескольких меток для текущей и будущей операционной системы, а также для работы с приложениями и надежности.

Недействительные запросы домена верхнего уровня, о чем сообщает Консультативный комитет по безопасности и стабильности ICANN, можно найти в недействительных запросах домена верхнего уровня на корневом уровне системы доменных имен.

Регистрация имени DNS с помощью регистратора Интернета

Рекомендуется зарегистрировать имена DNS для самых внутренних и внешних пространств имен DNS в регистраторе Интернета. Который включает в себя домен корневого леса любых лесов Active Directory, если такие имена не являются поддоменами имен DNS, зарегистрированных именем организации (Например, домен корневого леса «corp.example.com» является поддоменом внутреннего «example.com». пространство имен.) При регистрации имен DNS в регистраторе Интернета это позволяет DNS-серверам Интернета разрешить домен сейчас или в какой-то момент в течение жизни леса Active Directory. И эта регистрация помогает предотвратить возможные столкновения имен другими организациями.

Который включает в себя домен корневого леса любых лесов Active Directory, если такие имена не являются поддоменами имен DNS, зарегистрированных именем организации (Например, домен корневого леса «corp.example.com» является поддоменом внутреннего «example.com». пространство имен.) При регистрации имен DNS в регистраторе Интернета это позволяет DNS-серверам Интернета разрешить домен сейчас или в какой-то момент в течение жизни леса Active Directory. И эта регистрация помогает предотвратить возможные столкновения имен другими организациями.

Возможные симптомы, когда клиенты не могут динамически зарегистрировать записи DNS в зоне смотра с одной меткой.

Если в среде используется имя DNS с одной меткой, клиенты могут быть не в состоянии динамически зарегистрировать DNS-записи в зоне смотра с одной меткой вперед. Конкретные симптомы различаются в зависимости от установленной Windows Microsoft.

В следующем списке описываются симптомы, которые могут возникать:

После настройки microsoft Windows для одного доменного имени метки все серверы, которые имеют роль контроллера домена, могут быть не в состоянии зарегистрировать записи DNS.

Системный журнал контроллера домена может последовательно входить в журнал предупреждений NETLOGON 5781, которые напоминают следующий пример:

Системный журнал контроллера домена может последовательно входить в журнал предупреждений NETLOGON 5781, которые напоминают следующий пример:Примечание

Код состояния 0000232a совме-

DNS_ERROR_RCODE_SERVER_FAILURE

В файлах журналов, таких как Netdiag.log, могут отображаться следующие дополнительные коды состояния и коды ошибок:

Код ошибки DNS: 0x0000251D = DNS_INFO_NO_RECORDS

DNS_ERROR_RCODE_ERROR

RCODE_SERVER_FAILUREWindows компьютеры, настроенные для динамических обновлений DNS, не будут регистрироваться в домене с одной меткой. Предупреждающие события, похожие на следующие примеры, записывают в системный журнал компьютера:

Как позволить Windows клиентам делать запросы и динамические обновления с однометными зонами DNS

По умолчанию Windows не отправляет обновления в домены верхнего уровня. Однако это поведение можно изменить с помощью одного из методов, описанных в этом разделе. Используйте один из следующих методов, чтобы Windows клиенты могли делать динамические обновления в однометные зоны DNS.

Используйте один из следующих методов, чтобы Windows клиенты могли делать динамические обновления в однометные зоны DNS.

Кроме того, без изменений член домена Active Directory в лесу, не содержащий доменов с однометными именами DNS, не использует службу DNS Server для обнаружения контроллеров доменов в доменах с однометными именами DNS, которые находятся в других лесах. Клиентский доступ к доменам с однометными именами DNS не удается, если разрешение имен NetBIOS настроено неправильно.

Метод 1. Использование редактора реестра

Конфигурация локатора контроллера домена для Windows xp Professional и более поздних версий Windows

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его.

Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.На Windows на компьютере для члена домена Active Directory требуется дополнительная конфигурация для поддержки однометных имен DNS для доменов. В частности, локатор контроллера домена в члене домена Active Directory не использует службу DNS-сервера, чтобы найти контроллеры домена в домене с однометным DNS-именем, если только участник домена Active Directory не присоединяется к лесу, который содержит по крайней мере один домен, и этот домен имеет однометное имя DNS.

Чтобы позволить члену домена Active Directory использовать DNS для обнаружения контроллеров доменов в доменах с однометными именами DNS, которые находятся в других лесах, выполните следующие действия:

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\ParametersВ области сведений найдите запись AllowSingleLabelDnsDomain.

Если записи AllowSingleLabelDnsDomain не существует, выполните следующие действия:

Если записи AllowSingleLabelDnsDomain не существует, выполните следующие действия:- В меню Редактирование указать значение New, а затем выберите значение DWORD.

- Введите AllowSingleLabelDnsDomain в качестве имени входа и нажмите кнопку ENTER.

Дважды щелкните запись AllowSingleLabelDnsDomain.

В поле Значение данных введите 1, а затем выберите ОК.

Закройте редактор реестра.

Конфигурация клиента DNS

Важно!

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его.

Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.Члены домена Active Directory и контроллеры домена, которые находятся в домене с однометным DNS-именем, обычно должны динамически регистрировать DNS-записи в зоне DNS с одной меткой, которая соответствует имени DNS этого домена. Если корневой домен леса Active Directory имеет имя DNS с одной меткой, все контроллеры домена в этом лесу обычно должны динамически зарегистрировать записи DNS в зоне DNS с одной меткой, которая соответствует имени DNS корневого леса.

По умолчанию Windows клиентские компьютеры DNS не пытаются динамические обновления корневой зоны «.» или однометных зон DNS. Чтобы позволить Windows клиентские компьютеры DNS на основе динамических обновлений одной зоны DNS, выполните следующие действия:

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DnsCache\ParametersВ области сведений найдите запись UpdateTopLevelDomainZones. Если записи UpdateTopLevelDomainZones не существует, выполните следующие действия:

- В меню Редактирование указать значение New, а затем выберите значение DWORD.

- Введите UpdateTopLevelDomainZones в качестве имени входа и нажмите кнопку ENTER.

Дважды щелкните запись UpdateTopLevelDomainZones.

В поле Значение данных введите 1, а затем выберите ОК.

Закройте редактор реестра.

Эти изменения конфигурации должны применяться к всем контроллерам домена и членам домена с однометными именами DNS. Если домен с однометным доменным именем является корнем леса, эти изменения конфигурации должны применяться к всем контроллерам домена в лесу, если только отдельные зоны не _msdcs.

ForestName, _sites. ForestName, _tcp. ForestName и _udp. ForestName делегирован из зоны ForestName.

ForestName, _sites. ForestName, _tcp. ForestName и _udp. ForestName делегирован из зоны ForestName.Чтобы изменения вступили в силу, перезапустите компьютеры, на которых были изменены записи реестра.

Примечание

- Для Windows Server 2003 и более поздних версий запись UpdateTopLevelDomainZones перешел к следующему подкайке реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient - В контроллере домена Windows 2000 на основе SP4 на основе Microsoft компьютер будет сообщать о следующей ошибке регистрации имен в журнале событий System, если параметр UpdateTopLevelDomainZones не включен:

- На контроллере домена Windows 2000 на основе SP4 необходимо перезапустить компьютер после добавления параметра UpdateTopLevelDomainZones.

Метод 2. Использование групповой политики

Используйте групповую политику, чтобы включить политику обновления доменных зон верхнего уровня и расположение DCs, в котором размещен домен с единой политикой имен DNS меток, как указано в следующей таблице под расположением папки на корневом контейнере домена в «Пользователи и компьютеры» или на всех организационных подразделениях (OUs), на которые размещены учетные записи компьютеров для компьютеров-членов, и контроллеры домена в домене.

| Политика | Расположение папки |

|---|---|

| Обновление доменных зон верхнего уровня | Конфигурация компьютера\Административные шаблоны\Network\DNS-клиент |

| Расположение DCs, на которые размещен домен с одним именем DNS метки | Конфигурация компьютера\Административные шаблоны\System\Net Logon\DC Locator DNS Records |

Примечание

Эти политики поддерживаются только на компьютерах Windows Server 2003 и Windows компьютерах на основе XP.

Чтобы включить эти политики, выполните следующие действия в контейнере корневого домена:

- Выберите Начните, выберите Выполнить, введите gpedit.msc, а затем выберите ОК.

- В соответствии с локальной компьютерной политикой расширяем конфигурацию компьютера.

- Расширение административных шаблонов.

- Включить политику обновления доменных зон верхнего уровня. Для этого выполните следующие действия:

- Расширение сети.

- Выберите клиент DNS.

- В области сведений дважды щелкните Обновление доменных зон верхнего уровня.

- Щелкните Включено.

- Выберите Применить, а затем выберите ОК.

- Включить расположение DCs, на которые размещен домен с единой политикой имен DNS меток. Для этого выполните следующие действия:

- Расширение системы.

- Расширение Net Logon.

- Выберите dc Locator DNS Records.

- В области сведений дважды щелкните Расположение DCs, на которые размещен домен с одним именем DNS метки.

- Щелкните Включено.

- Выберите Применить, а затем выберите ОК.

- Политика выхода из группы.

На Windows Сервере 2003 и более поздних версиях DNS-серверов убедитесь, что корневые серверы создаются непреднамеренно.

На Windows 2000 DNS-серверов может потребоваться удалить корневую зону «.», чтобы правильно задекларировать записи DNS. Корневая зона автоматически создается при установке службы DNS-сервера, так как служба DNS-сервера не может достичь корневых подсказок. Эта проблема была исправлена в более поздних версиях Windows.

Корневые серверы могут быть созданы мастером DCpromo. Если зона «.» существует, создан корневой сервер. Чтобы разрешение имен работало правильно, может потребоваться удалить эту зону.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подкайке

REG_DWORD UpdateTopLevelDomainZonesреестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClient

Ниже следующую запись значенийUpdateTopLevelDomainZonesдля: — Включено (0x1). Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой

Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой UpdateTopLevelDomainZonesзоны. — Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешается пытаться обновлять зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются авторитетными для записей ресурсов, которые компьютер должен обновить. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локализованную конфигурацию.Политика записей реестра PTR

Новое возможное значение 0x2 записи было добавлено в следующем подкое

REG_DWORD RegisterReverseLookupреестра:HKLM\Software\Policies\Microsoft\Windows NT\DNSClientНиже следующую запись значений

RegisterReverseLookupдля: — 0x2. Регистрация только в том случае, если регистрация записей «A» будет успешной. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Регистрация. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успеха регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Регистрация только в том случае, если регистрация записей «A» будет успешной. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR только в том случае, если они успешно зарегистрировали соответствующие записи ресурсов «A».

— 0x1. Регистрация. Компьютеры пытаются реализовать регистрацию записей ресурсов PTR независимо от успеха регистрации записей «A».

— 0x0. Не регистрируйтесь. Компьютеры никогда не пытаются реализовать регистрацию записей ресурсов PTR.

Ссылки

Что такое Active Directory (Актив Директори)? Коротко о структуре и архитектуре хранилища Active Directory объектов в сети

В статье кратко представлена информация о структуре и архитектуре Active Directory, терминология и основные компоненты.

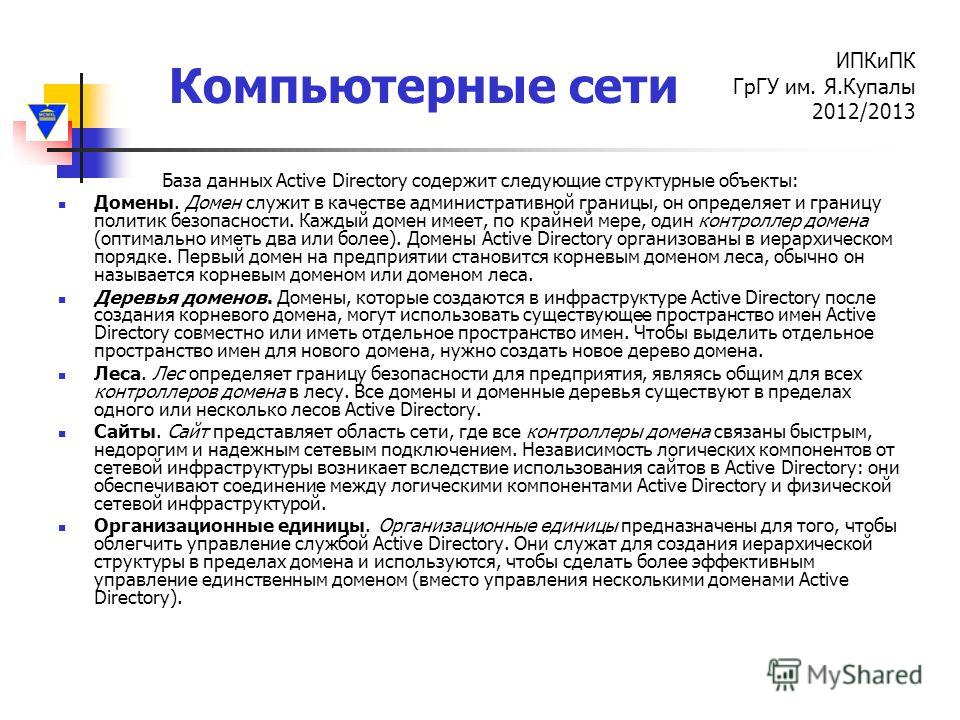

Термины

В таблице приведена терминология Active Directory.

| Сервер | Компьютер, выполняющий определённые роли в домене |

| Контроллер домена | Сервер, хранящий каталог и обслуживающий запросы пользователей к каталогу. Помимо хранения данных контроллер домена может выступать в качестве одной из FSMO-ролей Помимо хранения данных контроллер домена может выступать в качестве одной из FSMO-ролей |

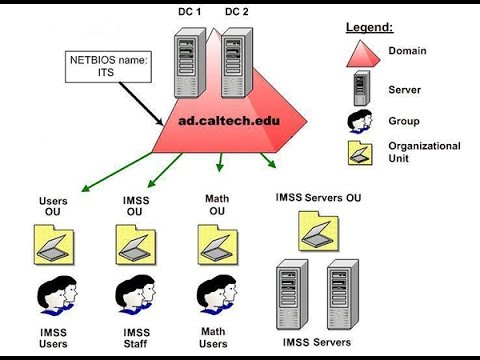

| Домен | Минимальная структурная единица организации Active Directory (может состоять из пользователей, компьютеров, принтеров, прочих общих ресурсов) |

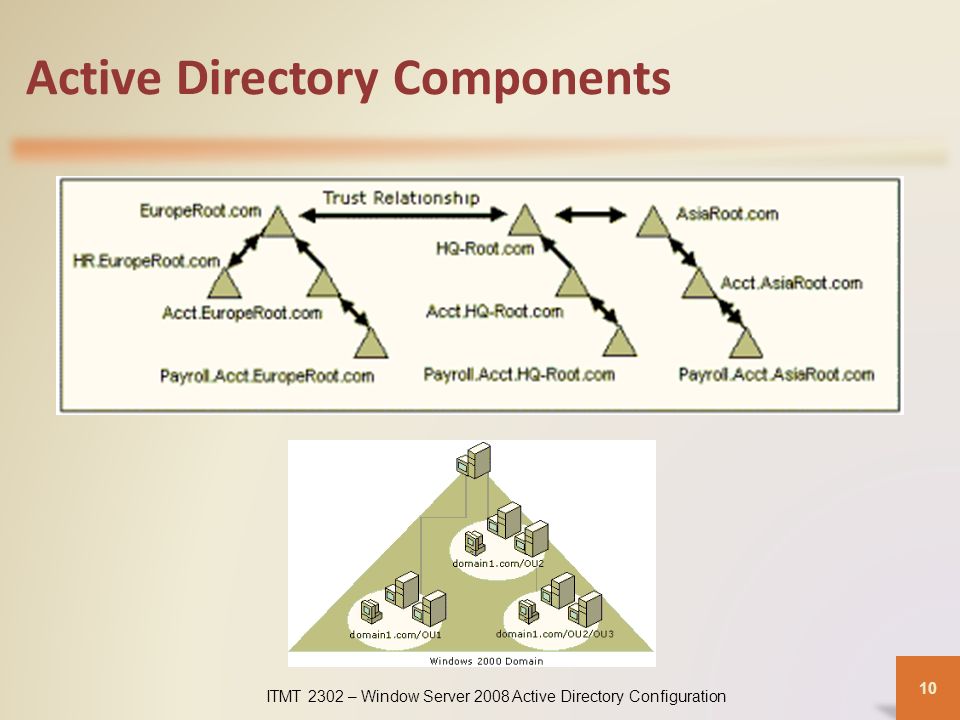

| Дерево доменов | Иерархическая система доменов, имеющая единый корень (корневой домен) |

| Лес доменов | Множество деревьев доменов, находящихся в различных формах доверительных отношений |

Что такое AD?

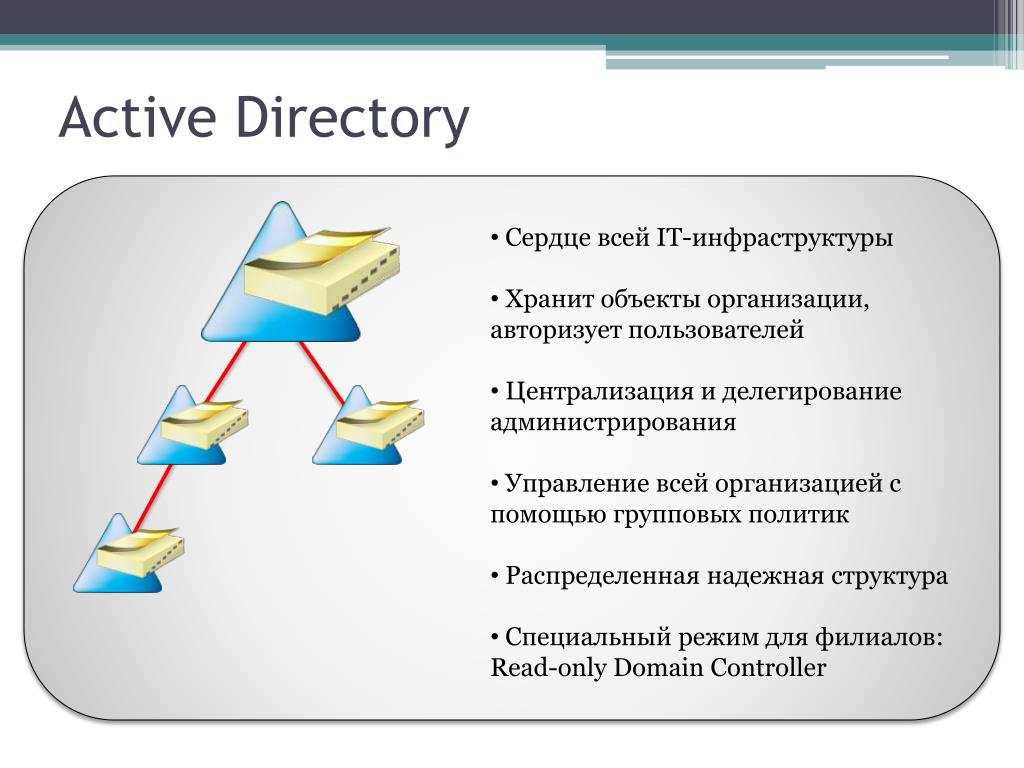

Системные администраторы используют технологию Active Directory в Windows Server для хранения и организации объектов в сети в иерархическую защищенную логическую структуру, например пользователей, компьютеров или других физических ресурсов.

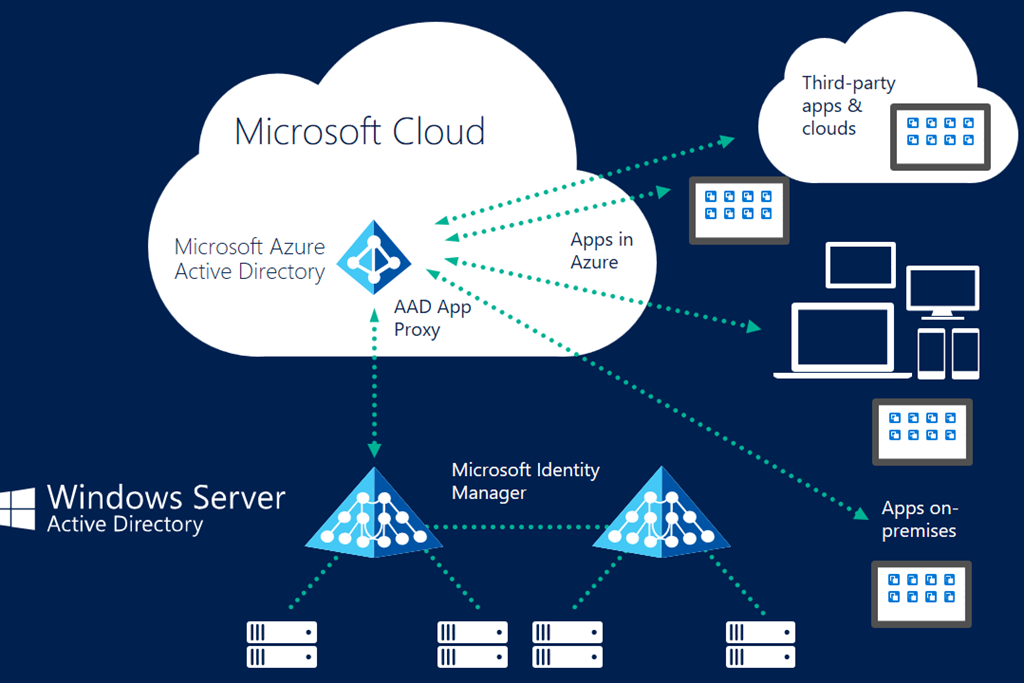

Лес и домен составляют основу логической структуры. Домены могут быть структурированы в лесу, чтобы обеспечить независимость данных и сервисов (но не изоляцию) и оптимизацию репликации. Разделение логических и физических структур улучшает управляемость системы и снижает административные затраты, потому что на логическую структуру не влияют изменения в физическом устройстве. Логическая структура позволяет контролировать доступ к данным, т.е. вы можете использовать логическую структуру для контроля доступа к различным блокам данных.

Разделение логических и физических структур улучшает управляемость системы и снижает административные затраты, потому что на логическую структуру не влияют изменения в физическом устройстве. Логическая структура позволяет контролировать доступ к данным, т.е. вы можете использовать логическую структуру для контроля доступа к различным блокам данных.

Данные, хранящиеся в Active Directory, могут поступать из разных источников. С большим количеством различных источников данных и множеством различных типов данных Active Directory должен использовать некоторый стандартизованный механизм хранения, чтобы поддерживать целостность хранящейся информации.

В Active Directory объекты используют каталоги для хранения информации, все объекты определены в схеме. Определения объектов содержат информацию, такую как тип данных и синтаксис, которую каталог использует, чтобы гарантировать достоверность хранения.Никакие данные не могут быть сохранены в каталоге, пока они не определены в схеме. Схема по умолчанию содержит все определения и описания объектов, которые необходимы для корректной работы Active Directory.

Схема по умолчанию содержит все определения и описания объектов, которые необходимы для корректной работы Active Directory.

Когда вы имеете доступ к каталогу через логическую структуру, состоящую из таких элементов, как домены и леса, сам каталог реализуется через физическую структуру, состоящую из базы данных, которая хранится на всех контроллерах домена в лесу.

Хранилище Active Directory обрабатывает весь доступ к БД. Хранилище данных состоит из служб и физических файлов, которые управляют правами доступа, процессами чтения и записи данных внутри базы данных на жестком диске каждого контроллера.

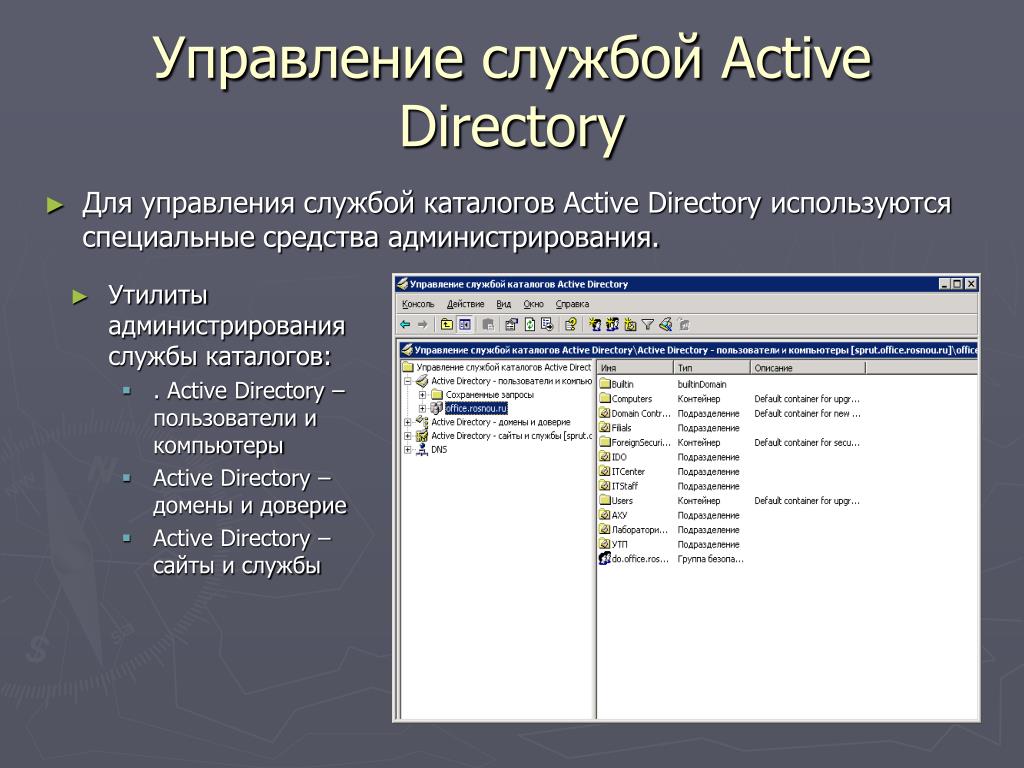

Структура и архитектура хранилища Active Directory

Структура и архитектура хранилища Active Directory состоит из четырех частей:

Домены и леса

Леса, домены и организационные единицы (OU) составляют основные элементы логической структуры Active Directory. Лес определяет единый каталог и представляет границу безопасности. Леса содержат домены.

DNS

DNS обеспечивает разрешение имен в иерархической архитектуре, которую может использовать Active Directory.

Схема (Schema)

Схема содержит определения объектов, которые используются для создания объектов, хранящихся в каталоге.

Хранилище данных (Data Store)

Хранилище данных — это часть каталога, который управляет хранением и извлечением данных на каждом контроллере домена.

Более подробная информация находится на сайте разработчика Microsoft.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Поделиться в соцсетях:Спасибо за Вашу оценку! К сожалению, проголосовать не получилось. Попробуйте позже

ru

191014

Санкт-Петербург

ул. Кирочная, 9

Кирочная, 9

191014 Санкт-Петербург ул. Кирочная, 9

+7(812)313-88-33 235 70 1cloud ltd 2021-07-28 Структура хранилища Active Directory 600 autoКак установить и настроить Active Directory

Active Directory («Активный каталог», AD) — службы каталогов корпорации Microsoft для операционных систем Windows Server. Первоначально создавалась как LDAP-совместимая реализация службы каталогов, однако, начиная с Windows Server 2008, включает возможности интеграции с другими службами авторизации, выполняя для них интегрирующую и объединяющую роль. Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее — Microsoft Systems Management Server), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Задача: Развернуть сервер с ролью контроллера домена на виртуальной машине.

Шаг 1 — Подготовка и требования к оборудованию

Основные минимальные требования к аппаратному и программному обеспечению:

- Наличие хотя бы одного узла (аппаратного или виртуального) под управлением MS Windows Server

- 64-битный процессор с тактовой частотой не менее 1.4 Ггц

- ОЗУ не менее 512 МБ

- Системный диск не менее 40 ГБ

Тестовый стенд представляет из себя виртуальную машину под управлением MS Windows Server 2016 Standard, развернутую на сервере с ролью Hyper-V.

Шаг 2 — Установка и настройка контроллера домена

- Необходимо зайти на сервер под учетной записью локального администратора.

В связи с тем, что на сервер помимо роли Active Directory Domain Services будет установлена служба DNS, нам нужно изменить настройки сетевого интерфейса на ВМ, указав в поле первичного DNS сервера ip-адрес нашего шлюза по умолчанию.

В связи с тем, что на сервер помимо роли Active Directory Domain Services будет установлена служба DNS, нам нужно изменить настройки сетевого интерфейса на ВМ, указав в поле первичного DNS сервера ip-адрес нашего шлюза по умолчанию.

Рисунок 1 — Настройка сетевого интерфейса

- Далее нам необходимо открыть консоль Диспетчера серверов и нажать на пункт Добавить роли и компоненты.

Рисунок 2 — Главная страница консоли диспетчера серверов

- В следующем окне нам необходимо выбрать пункт Установка ролей или компонентов и нажать на Далее.

Рисунок 3 — Мастер добавления ролей и компонентов. Выбор типа установки

- В данном окне выбираем наш сервер, на котором будет поднята роль Контроллера Домена и нажимаем Далее.

Рисунок 4 — Мастер добавления ролей и компонентов. Выбор целевого сервера

Выбор целевого сервера

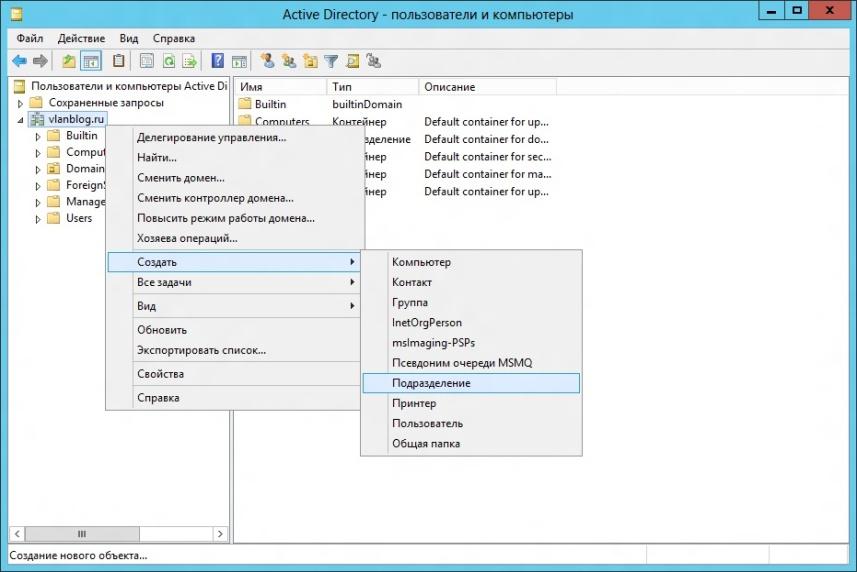

- На данном этапе кликаем по чекбоксу с наименованием Доменные службы Active Directory.

Рисунок 5 — Мастер добавления ролей и компонентов. Выбор ролей сервера

- В появившемся окне нажимаем на кнопку Добавить компоненты и пропускаем окна выбора компонентов и описания AD DS по нажатию кнопки Далее.

Рисунок 6 — Мастер добавления ролей и компонентов. Выбор служб ролей или компонентов

- Прожимаем чекбокс в котором написано Автоматический перезапуск сервера, если потребуется и нажимаем на кнопку установить.

Рисунок 7 — Мастер добавления ролей и компонентов. Подтверждение установки компонентов

- На экране будет отображен ход установки выбранных нами ролей. По завершению установки нажимаем на ссылку Повысить роль этого сервера до контроллера домена.

Рисунок 8 — Мастер добавления ролей и компонентов. Ход установки

- В окне Мастер настройки доменных служб Active Directory Выбираем опцию Добавить новый лес и указываем имя корневого домена.

Рисунок 9 — Мастер настройки доменных служб Active Directory. Конфигурация

- В пункте Параметры контроллера домена необходимо указать функциональный уровень домена и леса AD. Выбираем схему соответствующую редакции нашего сервера. Так как на данном сервере будет поднята роль DNS сервера нужно прожать следующие чекбоксы и указать пароль администратора для входа в DSRN режим.

Рисунок 10 — Мастер настройки доменных служб Active Directory. Параметры контроллера домена

- Наш сервер будет первым DNS сервером в лесу, поэтому мы не настраиваем делегацию DNS. Нажимаем Далее.

Рисунок 11 — Мастер настройки доменных служб Active Directory. Параметры DNS

- В следующем окне оставляем NETBIOS имя домена без изменений и нажимаем Далее.

- Указываем расположение баз данных AD DS, файлов журналов и папки SYSVOL. После выбора нажимаем Далее.

Рисунок 12 — Мастер настройки доменных служб Active Directory. Пути

- На экране просмотра параметров будет отображен список всех выбранных нами настроек. Нажимаем Далее, проходим предварительную проверку и нажимаем Установить.

Рисунок 13 — Мастер настройки доменных служб Active Directory. Проверка предварительных требований

- После завершения процесса установки сервер автоматически перезагрузится. Теперь мы можем войти на сервер под учетной записью домена.

Базовая установка и настройка контроллера домена завершена. Если вам нужна помощь по настройке Active Directory и любым ИТ-задачам, свяжитесь с нами любым удобным способом.

Если вам нужна помощь по настройке Active Directory и любым ИТ-задачам, свяжитесь с нами любым удобным способом.

Что такое коды ECCN и HS для продуктов ASUSTOR?

2021-10-28

#ECCN # HS code

ECCN (Классификационный номер экспортного контроля)-это пятизначное обозначение предметов двойного назначения, внесенных в Список контроля за торговлей (CCL).

Код HS (гармонизированная система) используется для стандартизированной международной торговли. В зависимости от категории каждого продукта таможне присваивается определенный шестизначный код для более эффективного управления импортируемыми товарами и поиска соответствующего тарифа. Помимо начального шестизначного кода, стороны могут добавлять свои собственные юридические примечания, содержащие в общей сложности восемь или десять цифр (некоторые даже больше).

Помимо начального шестизначного кода, стороны могут добавлять свои собственные юридические примечания, содержащие в общей сложности восемь или десять цифр (некоторые даже больше).

Коды ECCN и HS для продуктов ASUSTOR:

| Продукт | ECCN | Код HS |

|---|---|---|

| ASUSTOR NAS | 5A992C | 84717090000 |

| ASUSTOR Switch | 5A991 | 85366910003 |

| ASUSTOR Network Interface Card | EAR99 | 84719090006 |

Еще один часто задаваемый номер — это CCATS (Автоматизированная система слежения за классификацией товаров). Однако CCATS предназначен для зашифрованных программных продуктов. Для продуктов ASUSTOR это не требуется.

2021-07-01

#ECCN # HS code

Если вам не удается правильно

инициализировать NAS, выполните следующие действия для устранения

неполадок.

1. Очистите кеш браузера и повторите попытку.

2. Нажмите и удерживайте кнопку питания вашего NAS, чтобы принудительно выключить его. Включите его снова и повторите попытку.

3. Если объем памяти был расширен, переустановите память по умолчанию и повторите попытку.

4. Выключите устройство и установите другой, но совместимый жесткий диск и повторите попытку.

Нажмите здесь, чтобы убедиться, что ваш жесткий диск полностью совместим с ASUSTOR NAS.

Нажмите здесь, чтобы убедиться, что ваш M.2 SSD полностью совместим с ASUSTOR NAS.

5. Если жесткий диск ранее использовался на другом устройстве, остаточные данные могут вызвать конфликты, и может потребоваться отформатировать или обнулить жесткий диск. В качестве альтернативы также можно предпринять следующие действия:

a. Выключите NAS.

b. Извлеките все жесткие диски.

c. Включите NAS без установленных жестких дисков.

d. Когда ваш NAS загружается, используйте ASUSTOR Control Center для доступа к вашему NAS. Оказавшись

внутри, установите жесткие диски и попытайтесь инициализировать NAS.

Оказавшись

внутри, установите жесткие диски и попытайтесь инициализировать NAS.

Если вам по-прежнему не удается успешно инициализировать NAS, свяжитесь с ASUSTOR для получения дополнительной технической поддержки:

https://support.asustor.com/

2021-09-30

#ECCN # HS code

Файловая система exFAT является частной собственностью Microsoft и требуется лицензия на программное обеспечение для использования в коммерческих продуктах.

Чтобы

использовать устройства хранения exFAT в ADM, необходимо приобрести лицензию exFAT. Щелкните здесь, чтобы найти подробные

инструкции о том, как совершить покупку и легко начать использовать внешние

диски exFAT или MyArchive.

exFAT теперь поддерживается бесплатно в ADM 4.0 в связи с изменением лицензионной политики Microsoft.

Примечание:

Серии AS-20, AS-30 и AS-60 не поддерживают ADM 4.0 и поэтому по-прежнему требуется лицензия exFAT.

2021-06-01

#ECCN # HS code

В этой статье объясняется, что означают разные светодиодные индикаторы состояния устройства ASUSTOR NAS для поиска причин и устранения неисправностей.

(A) AS10, AS11, AS31, AS32

Системные индикаторы на устройствах ASUSTOR NAS находятся спереди слева.

Индикатор питания – зеленый – указывает на то,

что NAS включен.

Индикатор состояния системы – зеленый – мигает при загрузке – тусклый цвет с прерывистым миганием указывает на наличие неисправности – горит постоянно после завершения процесса загрузки.

Индикатор сети – зеленый – указывает на то, что сетевое соединение установлено.

Как показано на изображении ниже

(B) AS33, AS40, AS52, AS53

Системные индикаторы на устройствах ASUSTOR NAS находятся спереди слева.

Индикатор питания – синий – указывает на то, что NAS включен.

Индикатор состояния системы – зеленый или красный – зеленый – мигает при загрузке – красный указывает на наличие неисправности – горит постоянно после завершения процесса загрузки.

Индикатор сети – фиолетовый и синий – указывает на то, что сетевое соединение установлено. Синий означает гигабитное подключение, фиолетовый – 10-гигабитной подключение.

Как показано на изображении ниже

(C) AS2, AS2TE, AS3, AS50, AS51, AS6, AS61, AS62, AS63, AS64, AS65, AS66, AS70, AS71

Системные

индикаторы на устройствах ASUSTOR NAS находятся спереди слева.

Индикатор питания – синий – указывает на то, что NAS включен.

Индикатор состояния системы – зеленый, красный или оранжевый – зеленый – мигает при загрузке – красный указывает на наличие неисправности – горит постоянно после завершения процесса загрузки – оранжевый указывает на то, что устройство находится в режиме сна.

Индикатор сети – синий – указывает на то, что сетевое соединение установлено.

Как показано на изображении ниже

2021-04-07

#ECCN # HS code

Если обновление с ADM2.7

до более новой версии не удается, причиной этой проблемы может быть браузер Google Chrome. ASUSTOR предлагает

воспользоваться Firefox и посмотреть, возникнет ли проблема снова. Также

можно попробовать обновить ASUSTOR NAS с помощью AiMaster для смартфонов.

ASUSTOR предлагает

воспользоваться Firefox и посмотреть, возникнет ли проблема снова. Также

можно попробовать обновить ASUSTOR NAS с помощью AiMaster для смартфонов.

Если ни одно из вышеперечисленных решений не помогло, попробуйте выполнить

следующие действия, чтобы устранить проблему:

1. Перезагрузите NAS и попробуйте

еще раз.

2. Проверьте, не превышает ли использование жесткого диска 95%. Если

использование жесткого диска превышает 95%, освободите больше места.

3. Загрузите образ с веб-сайта ASUSTOR и вручную обновите ADM.

4. Выключите NAS, отключите все жесткие диски и включите машину без жесткого диска. После

загрузки подключитесь к вашему NAS. Возьмите запасной жесткий диск и вставьте его в NAS. Повторите

попытку обновления и инициализации.

5. Если в результате вышеперечисленных действий не удалось обновить ADM, перейдите на

нашу страницу технической поддержки, чтобы отправить запрос в службу

технической поддержки.

2017-04-07

#ECCN # HS code

О. : Для того, чтобы получить доступ к файлам в вашем NAS

через NFS, вначале вы должны включить службу NFS

перед подключением к ней. Пожалуйста,

следуйте инструкциям, приведенным ниже, чтобы включить службу NFS.

: Для того, чтобы получить доступ к файлам в вашем NAS

через NFS, вначале вы должны включить службу NFS

перед подключением к ней. Пожалуйста,

следуйте инструкциям, приведенным ниже, чтобы включить службу NFS.

Включение службы NFS в вашем NAS

1. Войдите в ADM и затем выберите [Службы] à [NFS]. Выберите галочкой [Включить службу NFS] и

нажмите [Применить]. Нажмите на предоставленную ссылку для настройки привилегий NFS.

2. Станет видна секция Общих Папок. Выберите папку (в нашем примере это “Public”) и затем нажмите

кнопку [Права доступа]. Затем нажмите вкладку [Права доступа по NFS].

3. Нажмите кнопку [Добавить] для того, чтобы добавить IP-адреса, которым вы хотите позволить обращаться

через NFS. По завершении нажмите [OK].

Теперь вы готовы

подключиться к NAS с помощью NFS. Пожалуйста, выполните шаги, описанные ниже, для подключения к NAS.

Пожалуйста, выполните шаги, описанные ниже, для подключения к NAS.

Подключение через NFS

1. В командной строке Linux введите следующую команду:

mount -t nfs:/

Например, если IP-адрес вашего NAS 192.168.1.104, вы должны монтировать сетевой диск “Public” к директории Linux /mnt/pub, и затем ввести следующую команду:

mount -t nfs 192.168.1.104:/volume1/Public /mnt/pub

Примечание: Чтобы смонтировать

сетевой диск, вы должны войти в систему с помощью корневой учетной записи.

2017-04-07

#ECCN # HS code

О. : Максимальное количество поддерживаемых одновременных задач резервного

копирования зависит от аппаратных спецификаций каждой модели NAS ASUSTOR. Пожалуйста, обратитесь к приведенной ниже таблице:

: Максимальное количество поддерживаемых одновременных задач резервного

копирования зависит от аппаратных спецификаций каждой модели NAS ASUSTOR. Пожалуйста, обратитесь к приведенной ниже таблице:

Макс. количество задач | Модели |

60 | AS1002T, AS1004T, AS-202T, AS-202TE, AS-204T, AS-204TE, AS-302T, AS-304T, AS-204RS |

80 | AS3102T, AS3104T, AS5002T, AS5004T, AS5008T, AS5010T, AS5102T, AS5104T, AS5108T, AS5110, AS-602T, AS-604T, AS-606T, AS-608T, AS6102T, AS6104T, AS6202T, AS6204T, AS-604RS, AS-604RD, AS-609RS, AS-609RD |

100 | AS7004T, AS7008T, AS7010T, AS7009RD, AS7009RDX, AS7012RD, AS7012RDX |

2017-04-06

#ECCN # HS code

О. : После покупки NAS ASUSTOR вы сможете

увидеть его идентификационную информацию снаружи коробки, на нижней части

устройства и в ADM.

: После покупки NAS ASUSTOR вы сможете

увидеть его идентификационную информацию снаружи коробки, на нижней части

устройства и в ADM.

На коробке

На нижней части устройства

В ADM: После входа в ADM выберите [Информация о системе] à [Справка о данном сетевом хранилище].

2017-04-06

#ECCN # HS code

О.: ASUSTOR использует соглашение наименования, представленное ниже, для создания имен моделей для каждого продукта NAS. Когда вы знаете, что означает каждая часть имени модели, его очень просто понять!

Соглашение наименований моделей NAS ASUSTOR

1. ASUSTOR

ASUSTOR

2. Обозначает серию модели: Например, 10, 31, 32, 50, 51, 61, 62, 70 серии.

3. Обозначает количество отсеков для дисков на модели: Например, 02 означает 2 дисковых отсека, а 04

означает 4.

4. Обозначает тип модели:

T = Башня (Tower)

RS = Стоечная с одинарным источником питания (Rackmount Single Power Supply)

RD = Стоечная с двойным источником питания (Rackmount Dual Power Supply)

2021-04-08

#ECCN # HS code

О.: Во-первых, убедитесь, что при

использовании LooksGood вы используете совместимый веб-браузер. LooksGood поддерживает веб-браузеры Windows Edge, Chrome, Firefox и Safari (Mac). При использовании Firefox на Windows требуется установка браузерного плагина VLC Media Player (версия 2.2.1).

LooksGood поддерживает веб-браузеры Windows Edge, Chrome, Firefox и Safari (Mac). При использовании Firefox на Windows требуется установка браузерного плагина VLC Media Player (версия 2.2.1).

Чтобы получить больше информации о LooksGood и AiVideos, и как установить веб-браузерный плагин VLC Media Player, пожалуйста, пройдите по следующим ссылкам:

Введение в LooksGood:

http://download.asustor.com/college/en/NAS_138_Introduction_to_LooksGood.pdf

Установка веб-браузерного плагина VLC Media Player:

http://download.asustor.com/college/en/NAS_110_Installing_the_VLC_Media_Player_Web_Browser_Plugin.pdf

Настройка AiVideos

и MX Player Decoder:

http://download.asustor.com/college/en/NAS_247_Configuring_AiVideos_and_MX_Player_Decoder.pdf

Транскодирование видео для более гладкого опыта воспроизведения

Аппаратное транскодирование процессорами Intel в режиме

реального времени на устройствах ASUSTOR NAS позволяет видеофайлам, не поддерживаемым

устройством воспроизведения, перед отправкой на устройство воспроизведения быть

сначала преобразованными в воспроизводимый формат. С помощью такого мощного

аппаратного обеспечения даже перекодирование видеофайлов с высоким разрешением 1080p в режиме реального времени является очень

простым. Если проблемы с пропускной способностью интернета делают

воспроизведение прерывистым, вы всегда можете настроить разрешение видеопотока

для более гладкого опыта воспроизведения.

Поддерживаемые форматы для потокового

воспроизведения и транскодирования на ASUSTOR NAS следующие:

| NAS Model | AS2TE / 3 | AS1 / 2 / 40 / 6 / 65 / 71 | AS31 / 32 / 61 / 62 | AS63 / 64 | AS11 / AS33 / AS52 / 53 / 66 | AS50 / 51 / 70 | ||

|---|---|---|---|---|---|---|---|---|

| LooksGood Server Transcoding | Hyper-Transcode [1] | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM, RMVB | |||||

| Codec [1] (Decode) | Hardware Decode | Supported codecs: H.264 (AVC), MPEG-2, VC-1 up to 1080p. | — | Supported codecs: H.264 (AVC), H.265 (HEVC), MPEG-2, VC-1 up to 1080p. | Supported codecs: H.264 (AVC), H.265 (HEVC), MPEG-2, VC-1, VP9 up to 1080p. | Supported codecs: H.264 (AVC), MPEG-2, VC-1 up to 1080p. | ||

| Software Decode | Supported codecs: MPEG-1, MPEG-4 up to 1080p. | Supported Codec: H.264 (AVC) up to 1080p. | Supported codecs: MPEG-1, MPEG-4 up to 1080p. | Supported codecs: H.265 (HAVC), MPEG-1, MPEG-4 up to 1080p. | ||||

| Web Browser [2] (LooksGood) | Stream Original File | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM, RMVB | |||||

| iOS [3] (AiVideos) | ||||||||

| Android (AiVideos) | Hyper-Transcode [1] | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM, RMVB | |||||

| Stream Original File | Supported formats depend on the device. It is recommended that you install MX Player for an optimal user experience. | |||||||

| Chromecast (Android AiVideos) | Hyper-Transcode [1] | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM | 3GP, 3G2, ASF, WMV, AVI, FLV, F4V, MKV, WEBM, MOV, MPG, MPEG, M1V, DAT, TS, M2T, M2TS, MTS, MP4, M4V, OGG, OGV, RM, VOB, WMA, MKA, M4A, RA, RAM, RMVB | |||||

| Stream Original File | Supported video codecs: H.264 Supported audio codecs: AAC/MP3 for MP4 | |||||||

Примечания:

1. Для расширений файлов, таких как AVI, FLV, MOV, MP4, MKV, TS и др. форматов, если их кодек не находится в поддерживаемом списке выше, вы не сможете выполнить перекодирование. Для неподдерживаемых видео-кодеков для воспроизведения видео вы можете использовать Windows Firefox в сочетании с веб-плагином VLC v2.2.1.2. При использовании LooksGood на Windows Firefox должен быть установлен веб-плагин VLC v2.2.1. Его можно загрузить здесь: http://download.videolan.org/pub/videolan/vlc/2.2.1/

3. Пожалуйста, выберите разрешение транскодирования 720p или ниже, если вы используете iPhone 5 (32-разрядная версия A6) или более старую модель.

4. Модели с поддержкой аппаратного транскодирования: серии AS-202TE/AS2TE / 3 / 31 / 32 / 50 / 51 / 52 / 53 / 61 / 62 / 63 / 64 / 70

2021-08-05

#ECCN # HS code

Для подключения сетевого хранилища ASUSTOR к домену AD Windows потребуется указать следующую информацию с AD сервера:

- Имя домена

- Домен DNS-сервера

- Имя сервера AD

- Имя NetBIOS-домена

На следующем примере рассматривается получение данной информации с сервера AD Windows и ее использование для подключения сетевого хранилища к домену AD Windows.

Примечание. Ваш DNS-сервер – это сервер DNS, который используется для вашего Active Directory (Активного каталога). Если вы не знаете IP-адрес своего DNS-сервера, обратитесь к системному администратору.

2.1 Получение информации для сервера AD

Шаг 1

- На сервере AD Windows дважды щелкните пункт [Компьютер].

Шаг 2

- Затем нажмите вкладку [Свойства системы].

Шаг 3

Отображается системный экран. На этом экране найдите имя вашего AD-сервера и имя домена. Рассмотрите следующую диаграмму:

- A. = Имя сервера AD

- B. = Имя домена

Шаг 4

- Теперь выберите [Пуск] [Программы] [Администрирование] [Диспетчер серверов].

Шаг 5

- В панели слева перейдите в [Роли] [Доменные службы Active Directory] [Пользователи и компьютеры Active Directory]. Щелкните правой кнопкой мыши на своем домене и выберите [Свойства].

Шаг 6

В диалоговом окне «Свойства» отображается имя NetBIOS-домена. Рассмотрите следующую диаграмму:

- C. = Имя NetBIOS-домена

2.2 Подключение сетевого хранилища к домену AD

Шаг 1

- В ADM выберите [Управление доступом] [AD/LDAP]. Затем под вкладкой Active Directory нажмите на [Присоединиться к домену].

Шаг 2

- Отображается окно «Присоединиться к Active Directory». Нажмите командную кнопку [Расширенная настройка] а затем кнопку [Далее].

- По желанию можно выбрать функцию [Быстрая настройка].

Шаг 3

- Введите информацию, полученную в предыдущем разделе, в соответствующие поля.

Шаг 4

- Введите имя пользователя и пароль администратора для AD-сервера и нажмите кнопку [Завершить].

Шаг 5

- Теперь вы успешно подключены к домену AD.

2.3 Управление пользователями и группами домена AD

После успешного добавления сетевого хранилища к домену AD можно настроить права доступа пользователей и групп домена AD. Для этого выберите [Управление доступом] [Пользователи домена] или [Управление доступом].

2019-05-09

#ECCN # HS code

О.: ASUSTOR предоставляет множество быстрых и удобных способов для инициализации NAS. После простой процедуры установки ваш NAS будет в онлайн и готов к использованию! Ниже мы иллюстрируем, как инициализировать ваш NAS, используя его ЖК-дисплей, или с помощью компьютера. Для инструкции по инициализации с использованием вашего мобильного устройства, пожалуйста, обратитесь по ссылке: http://www.asustor.com/knowledge/detail/?group_id=803&lan=rus

Инициализация с использованием ЖК-дисплея

Метод уcтановки подходит только для устройств с ЖК-дисплеями (серии AS6, AS62, AS7, AS51).

1. Вставьте жесткие диски в NAS, начиная со слота 1, и затем включите NAS.

2. ЖК-дисплей, когда он обнаружит, что NAS еще не начал инициализацию, спросит вас, хотите ли вы

инициализировать NAS.

3. Пожалуйста, используйте кнопку «↵”, находящуюся на правой стороне дисплея, для подтверждения того,

что вы хотите инициализировать NAS. Теперь система начнет процесс инициализации.

4. Инициализация завершена, когда IP адрес NAS показан на ЖК-дисплее. Примечание:

I. Пароль для учетной записи “admin” будет установлен как “admin”.

II. NAS инициализирует ваши жесткие диски, используя следующие уровни RAID по умолчанию:

2 жестких диска = RAID 1

3 и более жестких диска = RAID 5

Инициализация с использованием вашего компьютера

1. Вставьте жесткие диски в NAS, начиная со слота 1, и затем включите NAS.

2. Убедитесь, что ваши NAS и компьютер оба соединены с вашей локальной сетью.

3. Установите утилиту Центр Управления ASUSTOR Control Center на ваш компьютер либо с установочного

CD, предоставленного в упаковке вместе с вашим NAS, либо загруженную с официального вебсайта

ASUSTOR (http://www.asustor.com/service/downloads).

4. Запустите ASUSTOR Control Center. Он автоматически начнет сканировать вашу сеть на наличие устройств

ASUSTOR NAS.

5. Выберите ваш NAS из списка. Теперь в вашем веб-браузере откроется мастер настройки ASUSTOR NAS.

Вам будет предоставлен выбор вида установки — либо простой [1-Click Setup] либо продвинутый [Custom

Setup]. В нашем примере мы выбираем [1-Click Setup]. Вы также можете выбрать [Custom Setup], если

вы хотите сконфигурировать дополнительные настройки.

6. Введите имя для вашего NAS, сконфигурируйте пароль и затем выберите требования к вашему

хранилищу. Обратите внимание, что все данные на жестких дисках будут удалены и не смогут быть

восстановлены. Отметьте галочкой [Я подтверждаю, что я прочитал и понял написанное выше], и

затем нажмите на указатель вправо, чтобы начать инициализацию.

7. Ваш NAS начнет инициализироваться.

8. После завершения инциализации вам будет предоставлена опция регистрации вашего NAS.

Рекомендуется зарегистрировать ваш NAS, т.к. при этом вам будет дана идентификация ASUSTOR ID.

ASUSTOR ID требуется для загрузки приложений для NAS из магазина приложений App Central, и вы

также можете использовать его для входа в центр поддержки при случае каких-либо проблем.

9. Теперь инициализация NAS должна быть завершена. Наслаждайтесь вашим ASUSTOR NAS!

2017-04-05

#ECCN # HS code

О.: ASUSTOR предоставляет пользователям Windows бесплатную утилиту Плана Резервного Копирования Backup Plan, которая упрощает резервное копирование файлов с ПК под управлением Windows на устройства NAS ASUSTOR. Backup Plan может быть использован для резервного копирования данных с Windows ПК или сервера на указанные целевые устройства, включая NAS, FTP-сервер или локальный компьютер. Backup Plan поддерживает разовое резервное копирование, запланированное резервное копирование и синхронизацию. Если ваши исходные данные повреждены, уничтожены или потеряны, Backup Plan также предоставляет удобную функцию восстановления данных.

Поддерживаемые

операционные системы: Windows XP, Vista, 7, 8, Server 2003/ 2008/ 2012

Вы можете загрузить последнюю версию Backup Plan здесь: http://www.asustor.com/service/downloads

Интерфейс Backup Plan

Интерфейс Backup Plan включает серии кнопок, описанные ниже:

Резервное копирование: Нажатие на эту кнопку запустит задачу резервного копирования.

Удалить: Нажатие на эту кнопку удалит конкретный план резервного копирования.

Наведите на кнопку Экплуатация, появится выпадающее окно с выбором двух кнопок:

Редактировать: Эта кнопка позволяет редактировать конфигурации конкретного плана резервного копирования.

Информация: Нажатие этой кнопки выдаст вам подробную информацию о конкретном плане резервного копирования.

Журнал: Нажатие на эту кнопку покажет вам журналы статусов и мероприятий плана резервного копирования

Настройки: Нажатие на эту кнопку предоставляет 4 дополнительные настройки

l Выбор языка

l Запуск Backup Plan ASUSTOR при запуске системы

l Поддержка резервного копирования множественных учетных записей ADM

l Показ сетевого диска

Создание плана резервного копирования

В приведенном ниже примере мы научим вас, как создать запланированный еженедельный план резервного копирования, который обеспечит резервное копирование данных с Windows-компьютера на ваш NAS ASUSTOR.

1. Наведите на иконку [Создать], чтобы создать план резервного копирования.

2. Выберите [ASUSTOR NAS] как место назначения резервного копирования и введите имя для своего

нового плана.

3. Backup Plan начнет сканирование вашей локальной сети на наличие устройств NAS ASUSTOR. Выберите

NAS из листа и нажмите [Следующий].

4. Введите пользовательское имя и пароль для вашего NAS и затем нажмите [Следующий].

5. Backup Plan предоставляет 3 различных метода резервного копирования:

l Один раз: После завершения конфигурирования Backup Plan выполнит разовое резервное копирование.

l Синхронизация: После завершения конфигурирования Backup Plan один раз выполнит задачу резервного копирования. После этого Backup Plan продолжит следить за выбранной вами исходной папкой локального компьютера. При добавлении новых файлов в эту папку они будут автоматически синхронизироваться с назначенным NAS.

l График резервного копирования: Этот метод позволяет планировать повторяющуюся задачу резервного копирования.

В приведенном ниже примере, мы выбираем [График резервного копирования] и приступаем к настройке [Частота резервного копирования] и [Дата].

Также, вам будут представленны дополнительные конфигурации:

l Если файл уже существует: Вы можете выбрать [Пропустить, если не изменено] или [Перезаписать] любые уже существующие файлы.

l Включение режима миссии позволяет настроить период времени, в соответствии с которым ваша работа резервного копирования будет активна, после которого, если она не запущена, то будет прервана.

После того, как вы закончите с конфигурациями для данного шага, нажмите [Следующий].

6. Backup Plan теперь будет сканировать ваш локальный компьютер на наличие папок, по отношению к

которым можно выполнить резервное копирование. Выберите папку(папки), для которых вы хотите создать

резервную копию из списка, и нажмите [Следующий].

Примечание: Кнопка [Фильтры] может позволить вам выбрать типы файлов, которые вы хотите включить или исключить в вашей задаче резервного копирования. Backup Plan предоставляет вам список семи различных типов файлов по умолчанию, которые можно фильтровать. Вы также сможете настроить расширения файлов, которые могут быть отфильтрованы с типом файла. (на рисунке ниже для примера мы выбрали папку “Temporary files”.)

Также, вы можете нажать кнопку [Добавить] для создания индивидуального фильтра.

7. Выберите папку назначения, в которой вы хотите хранить работу резервного копирования из предоставленного списка, и затем нажмите [Завершить].

Примечание: Учетная запись пользователя, которую вы использовали при шаге 4, должна иметь для папки разрешение «чтение & запись», чтобы папка была показана в этом списке.

8. Теперь вы сможете увидеть план, который вы только что создали в интерфейсе Backup Plan.

Примечание: Backup Plan поддерживает максимум 6 различных планов резервного копирования.

Восстановление резервной копии

1. Для того, чтобы восстановить резервную копию, во-первых выберите план, по которому с успехом была

создана резервная копия, и затем нажмите иконку [Восстановить].

2. Теперь вы сможете выбрать [Непосредственное восстановление резервной

копии] или [Восстановление части резервной копии]. Выберите переключатель по вашему выбору, и

затем нажмите на [Следующий].

3. Вы можете напрямую восстановить резервную копию по пути исходной директории, либо восстановить

ее по другому пути в вашем локальном компьютере. Выберите переключатель, и затем выберите, хотите ли

вы перезаписать или пропустить существующие файлы.

После того, как вы закончите, нажмите [Завершить] и Backup Plan немедленно начнет восстановление

вашей резервной копии.

2017-03-24

#ECCN # HS code

О.: Пожалуйста, следуйте нижеуказанным шагам, чтобы инициализировать ваш ASUSTOR NAS с вашим устройством Android/iOS. Также, по данной ссылке вы можете посмотреть видео, детально описывающее этот процесс: https://youtu.be/5ZATeOwnalA

1. Ищите “AiMaster” в Google Play или в Apple App Store. Также, вы можете использовать предоставленные ниже ссылки или QR-коды. Загрузите и установите мобильное приложение AiMaster на ваше мобильное устройство.

AiMaster для Android: https://play.google.com/store/apps/details?id=as.arc.aicontrol

AiMaster для iOS https://itunes.apple.com/tw/app/aimaster/id668985791?mt=8

2. Вставьте жесткий диск в слот 1 вашего NAS, и затем включите NAS.

3. Подсоедините ваш NAS к локальной сети и затем убедитесь, что ваше мобильное устройство также подключено к той же сети.

4. Затем, откройте AiMaster в вашем мобильном устройстве и затем выберите иконку [ + ] на панели инструментов в верхней части экрана.

5. Выберите [Автообнаружение]. AiMaster начнет сканировать локальную сеть на наличие вашего NAS.

6. Выберите ваш NAS из появившегося списка.

7. Выберите [Запустить инициализацию], чтобы начать установку. Следуйте указаниям и инструкциям для завершения процесса настройки.

8. Теперь вам предоставлен выбор вида установки — либо простой [1-Click Setup] либо продвинутый [Custom Setup]. В нашем примере мы выбираем [1-Click Setup]. Вы также можете выбрать [Custom Setup], если вы хотите сконфигурировать дополнительные настройки.

9. Введите имя для вашего NAS, сконфигурируйте пароль и затем выберите требования к вашему хранилищу. После завершения настройки выберите [Запустить инициализацию].

10. Ваш NAS начнет инициализироваться.

11. После завершения инциализации вам будет предоставлена опция регистрации вашего NAS. Рекомендуется зарегистрировать ваш NAS, т.к. при этом вам будет дана идентификация ASUSTOR ID. ASUSTOR ID требуется для загрузки приложений для NAS из магазина приложений App Central, и вы также можете использовать его для входа в центр поддержки при случае каких-либо проблем.

12. Теперь инициализация NAS должна быть завершена. Наслаждайтесь вашим ASUSTOR NAS!

2017-03-24

#ECCN # HS code

О.: Пожалуйста, следуйте нижеуказанным шагам, чтобы инициализировать ваш ASUSTOR NAS с вашим устройством Android/iOS. Также, по данной ссылке вы можете посмотреть видео, детально описывающее этот процесс: https://youtu.be/5ZATeOwnalA

1. Ищите “AiMaster” в Google Play или в Apple App Store. Также, вы можете использовать предоставленные ниже ссылки или QR-коды. Загрузите и установите мобильное приложение AiMaster на ваше мобильное устройство.

AiMaster для Android: https://play.google.com/store/apps/details?id=as.arc.aicontrol

AiMaster для iOS https://itunes.apple.com/tw/app/aimaster/id668985791?mt=8

2. Вставьте жесткий диск в слот 1 вашего NAS, и затем включите NAS.

3. Подсоедините ваш NAS к локальной сети и затем убедитесь, что ваше мобильное устройство также подключено к той же сети.

4. Затем, откройте AiMaster в вашем мобильном устройстве и затем выберите иконку [ + ] на панели инструментов в верхней части экрана.

5. Выберите [Автообнаружение]. AiMaster начнет сканировать локальную сеть на наличие вашего NAS.

6. Выберите ваш NAS из появившегося списка.

7. Выберите [Запустить инициализацию], чтобы начать установку. Следуйте указаниям и инструкциям для завершения процесса настройки.

8. Теперь вам предоставлен выбор вида установки — либо простой [1-Click Setup] либо продвинутый [Custom Setup]. В нашем примере мы выбираем [1-Click Setup]. Вы также можете выбрать [Custom Setup], если вы хотите сконфигурировать дополнительные настройки.

9. Введите имя для вашего NAS, сконфигурируйте пароль и затем выберите требования к вашему хранилищу. После завершения настройки выберите [Запустить инициализацию].

10. Ваш NAS начнет инициализироваться.

11. После завершения инциализации вам будет предоставлена опция регистрации вашего NAS. Рекомендуется зарегистрировать ваш NAS, т.к. при этом вам будет дана идентификация ASUSTOR ID. ASUSTOR ID требуется для загрузки приложений для NAS из магазина приложений App Central, и вы также можете использовать его для входа в центр поддержки при случае каких-либо проблем.

12. Теперь инициализация NAS должна быть завершена. Наслаждайтесь вашим ASUSTOR NAS!

2017-03-24

#ECCN # HS code

О.: Устройства ASUSTOR серий AS31/32/61/62/50/51/7 поддерживают транскодирование

4K видео с помощью

приложения LooksGood.

Поддерживаемые кодеки:

Модели | AS31/32/61/62 | AS50/51/7 |

Поддерживаемые кодеки | H.264 (AVC), MPEG-2, VC-1 | H.264 (AVC) |

Пожалуйста, следуйте инструкциям, приведенным ниже, для транскодирования 4K видео, используя LooksGood:

1. На рабочем столе ADM выберите [App Central] à [ASUSTOR Apps] и ищите “LooksGood”. Как только вы нашли LooksGood, нажмите кнопку [Установить] для его установки.

2. После того, как установка завершена, вы сможете увидеть иконку LooksGood на рабочем столе ADM. Нажмите на иконку, чтобы запустить LooksGood, и выберите [Media Converter].

3. Нажмите [Добавить] и затем выберите файл или директорию, которую вы хотите преобразовать.

4. Выберите файл или директорию, которую вы хотите преобразовать, и затем нажмите [Следующий].

5. Выберите

разрешения, в которые вы хотите преобразовать, и нажмите [OK].

6. Время, требуемое для конвертации, зависит от процессора NAS и длины видеофайла. Появится сообщение, показывающее вам эту информацию. Вы можете отметить галочкой [Не показывать больше это сообщение] и затем нажать [OK]. Ваш файл должен начать преобразование.

2017-03-24

#ECCN # HS code

О.: Вы можете регулировать скорость вращения вентилятора в вашем NAS, выбрав [Настройки] à [Аппаратное обеспечение] à [Управление вентиляторами] на рабочем столе ADM. Здесь вы можете выбрать нужный вам режим скорости вентилятора.

ASUSTOR NAS обеспечивает четырьмя различными режимами скорости вращения вентилятора:

Автоматически: Скорость вращения вентилятора будет регулироваться автоматически в зависимости от температур процессора и жесткого диска NAS.

Низкая скорость: Скорость вращения вентилятора будет снижена, производя меньше шума. Тем не менее, температура NAS может повыситься.

Средняя скорость: Вентилятор будет вращаться со средней скоростью.

Высокая скорость: Вентилятор будет вращаться с высокой скоростью, производя больше шума. Температура вашего NAS может снизиться.

2017-03-14

#ECCN # HS code

О.: Да, ASUSTOR NAS поддерживает чтение контента с внешних оптических приводов. Для получения

списка совместимых внешних оптических приводов, пожалуйста, пройдите по данной

ссылке:

http://www.asustor.com/service/opticalDrive?id=opticaldrive&lan=rus

2017-03-14

#ECCN # HS code

О.: Да, ASUSTOR NAS поддерживает файлы Direct Stream Digital (DSD) для захватывающего опыта прослушивания! Аудиофайлы DSD могут быть воспроизведены через приложение Hi-Res Player. При воспроизведении файлов DSD мы рекомендуем пользователям подключить компактный USB DAC к их NAS, что позволит воспроизводить DSD аудио напрямую.

Пожалуйста, следуйте следующим шагам для настройки приложения Hi-Res Player в вашем NAS.

1. Войдите в ADM и выберите [App Central]à [Все Apps]. Найдите Hi-Res Player и затем нажмите [Установить].

2. После

завершения установки вы увидите иконку Hi-Res Player на рабочем столе ADM. Нажмите на иконку, чтобы включить Hi-Res Player. Затем

нажмите на иконку настроек для изменения аудио выходов. Пожалуйста, выберите USB DAC. (Убедитесь,

что ваш USB DAC подключен к NAS. В этом примере мы

выбрали «iFi nano iDSD»)

1. DSD поддерживает DSD64, DSD128 и DSD256. Впрочем, поддержка этих форматов файлов DSD будет зависеть от используемого USB DAC и его поддержки DoP (DSD over PCM).

2. При воспроизведении файлов DSD, пожалуйста, включите только аудио выход для DAC (отключите ALSA и HTTP стриминг).

Чтобы обратиться к списку совместимости USB DAC, пожалуйста, перейдите по ссылке: https://www.asustor.com/service/dac?id=dac&lan=rus

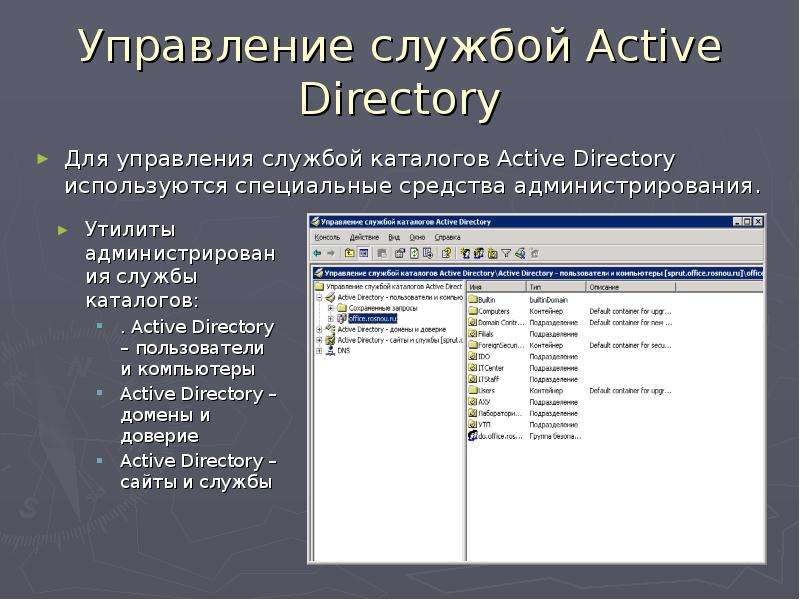

Интеграция Active Directory с помощью Службы каталогов на Mac

С помощью плагина Active Directory (в панели «Службы» приложения «Служба каталогов») можно настроить Mac для доступа к основной информации учетной записи пользователя в домене Active Directory на сервере Windows 2000 или новее.

Плагин Active Directory генерирует все атрибуты, необходимые для аутентификации macOS, из учетных записей пользователей Active Directory. Этот плагин также поддерживает методы идентификации Active Directory, включая изменения паролей, прекращения срока действия, принудительные изменения и параметры безопасности. Поскольку эти функции поддерживаются плагином, для получения основных сведений об учетных записях пользователей не требуется вносить изменения в схему домена Active Directory.

Примечание. Компьютеры с macOS 10.12 и более новой версией не смогут подключиться к домену Active Directory с функциональным уровнем ниже Windows Server 2008, кроме случая, когда Вы явно включили слабое шифрование. Даже если все домены имеют функциональный уровень 2008 или выше, возможно, администратору придется для каждого домена явно указать возможность использования алгоритма шифрования Kerberos AES.

Если macOS полностью интегрирована с Active Directory, пользователи:

Подчиняются политикам паролей домена организации.

Используют одни и те же учетные данные для аутентификации и получения доступа к защищенным ресурсам.

Получают сертификаты пользователей и машин от сервера служб сертификации Active Directory.

Могут автоматически перемещаться по пространству имен DFS (Distributed File System) и подключать соответствующий основной сервер SMB (Server Message Block).

Совет. Клиенты Mac получают полный доступ к чтению атрибутов, которые добавляются к этому каталогу. Следовательно, может понадобиться изменить список контроля доступа ACL этих атрибутов, чтобы группы компьютеров смогли читать эти добавленные атрибуты.

Помимо поддержки политик аутентификации, плагин Active Directory также поддерживает следующие функции:

Пакетное шифрование и функции подписывания пакетов для всех доменов Active Directory в Windows. Эта функция включена по умолчанию. Настройку по умолчанию можно сменить на отключение или требование, используя команду

dsconfigad. Пакетное шифрование и функции подписывания пакетов гарантируют защиту всех данных, необходимых для просмотра записей, при отправке в домене и из домена Active Directory.Динамическое создание уникальных идентификаторов. Контроллер динамически создает уникальный идентификатор пользователя и идентификатор первичной группы на основе глобального уникального идентификатора (GUID) учетной записи пользователя в домене Active Directory. Этот идентификатор пользователя и первичный идентификатор группы одинаковы для каждой учетной записи пользователя, даже если эта учетная запись используется для регистрации на других компьютерах Mac. См. раздел Сопоставление ID группы, первичного GID и UID с атрибутом Active Directory.

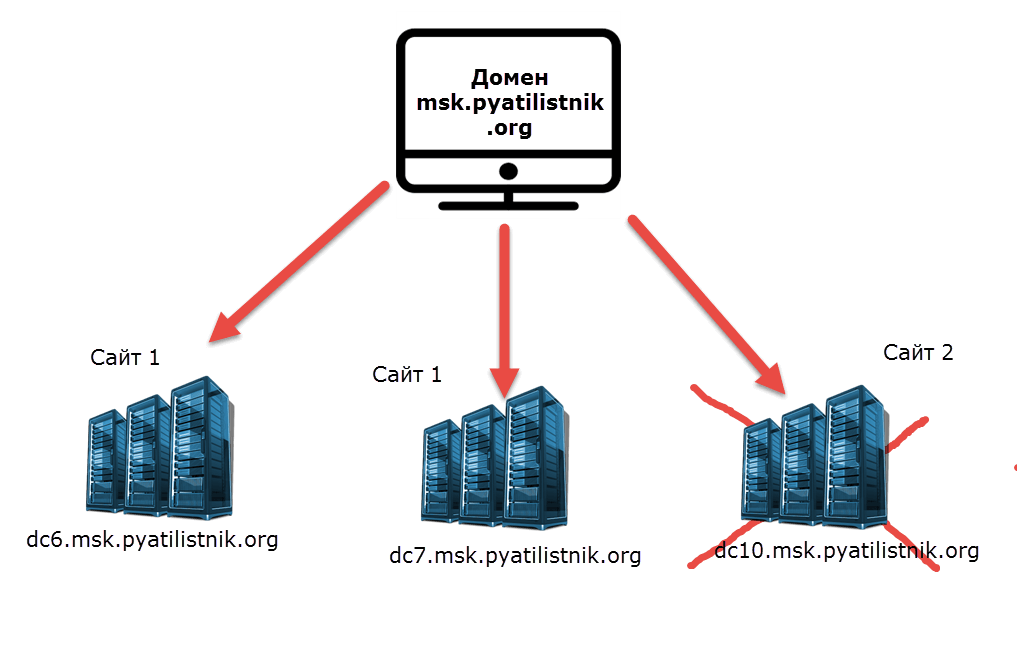

Отказоустойчивость и репликация Active Directory. Коннектор Active Directory обнаруживает многочисленные контроллеры доменов и определяет ближайший из них. Если контроллер домена становится недоступным, этот плагин использует другой ближайший контроллер домена.

Обнаружение всех доменов леса Active Directory. Можно настроить плагин таким образом, чтобы позволить пользователям из любого домена совокупности деревьев проходить аутентификацию на компьютере Mac. В качестве альтернативы можно разрешить аутентификацию в клиенте только определенным доменам. См. раздел Управление аутентификацией из всех доменов леса Active Directory.

Подключение папок пользователя Windows. Когда пользователь входит в систему Mac с помощью учетной записи пользователя Active Directory, плагин Active Directory может подключить сетевой домашний каталог Windows, который определяется в учетной записи пользователя Active Directory как папка пользователя. Можно выбрать использование сетевой папки, указанной в стандартном атрибуте папки пользователя Active Directory или атрибуте папки пользователя macOS (если схема Active Directory была соответственно расширена).

Использование локальной папки пользователя на компьютере Mac. Можно настроить плагин таким образом, чтобы он создавал локальную папку пользователя на загрузочном томе клиентского компьютера Mac. В этом случае плагин также подключает сетевую папку пользователя Windows (заданную в учетной записи пользователя Active Directory) как сетевой том, подобно сетевой папке. После этого с помощью Finder пользователь может копировать файлы между томом сетевой папки пользователя Windows и локальной папкой пользователя Mac.

Создание для пользователей мобильных учетных записей. Мобильная учетная запись имеет локальную папку пользователя на загрузочном томе компьютера Mac. (У пользователя также есть сетевая папка пользователя, которая определяется в учетной записи Active Directory пользователя.) См. раздел Настройка мобильных учетных записей пользователей.

Использование LDAP для доступа и Kerberos для аутентификации. Плагин Active Directory не использует запатентованный компанией Microsoft интерфейс служб Active Directory (ADSI) для получения служб каталога или идентификации.

Обнаружение расширенной схемы и доступ к ней. Если в схему Active Directory были добавлены типы записей (классы объектов) и атрибуты macOS, плагин Active Directory автоматически обнаруживает их и получает к ним доступ. Например, можно изменить схему Active Directory с помощью инструментов администратора Windows и включить в нее атрибуты управляемых клиентов macOS. Такое изменение схемы позволяет плагину Active Directory поддерживать настройки управляемых клиентов, полученные с помощью macOS Server.

Настройка SSO аутентификации в Active Directory на прокси-сервере.¶

Иногда возникает ситуация, когда по определенным причинам у вас нет доступа к учетной записи администратора домена (к примеру, политики безопасности предприятия).

В таком случае вам необходимо на контроллере домена создать keytab файл, перенести его на устройство TING и выпонить конфигурацию устройства.

Для ручной настройки аутентификации в Active Directory через Kerberos вам необходимо выполнить все шаги по настройке устройства TING, описанные выше, вплоть до создания учетной записи компьютера в каталоге Active Directory

После чего выполнить следующие шаги:

8.1. Пройдите в раздел Службы -> Веб-прокси -> Технология единого входа (SSO), на вкладку Аутентификация по протоколу Kerberos, нажмите кнопку Обновить — и убедитесь, что все пункты, за исключением Файл keytab отмечены зеленым. Если это не так, то необходимо проверить настройки.

8.2. Создайте в домене учетную запись компьютера с именем, совпадающим в поле Kerberos-аккаунт этой машины в AD на вкладке Службы -> Веб-прокси -> Технология единого входа (SSO) -> Общие настройки

Примечание

Использование учетной записи компьютера предпочтительнее, так-как на учетную запись пользователя групповой политикой может накладываться ограничение на время действия пароля.

8.3. На контроллере домена добавьте SPN HTTP к учетной записи созданного компьютера (в нашем случае TING) и одновременно экспортируйте keytab-файл.

ktpass.exe /princ HTTP/[email protected] /mapuser ZTEST\ting$ /crypto all /ptype KRB5_NT_SRV_HST /pass rndpass /out c:/tmp/squid.keytab +answerПредупреждение

Будьте внимательны, регистр имеет значение.

В данной команде мы добавили

SPN

/princ HTTP/[email protected]К учетной записи компьютера

/mapuser ZTEST\ting$С поддержкой всех возможных типов шифрования

/crypto allСо случайным паролем

/pass rndpassИ сделали экспорт keytab файла

/out c:/tmp/squid.keytab

8.4. Проверьте наличие SPN-имен в аккаунте. Для этого на контроллере домена AD выполните команду:

Вы должны увидеть следующий вывод:

Registered ServicePrincipalNames for CN=TING,CN=Computers,DC=ztest,DC=int: HTTP/ting.ztest.int

8.5. Скопируйте с помощью SSH-клиента (например, Putty) файл c:/tmp/squid.keytab на устройство TING в папку /usr/local/etc/squid/

8.6. Измените владельца keytab файла:

chown root:squid /usr/local/etc/squid/squid.keytab

8.7. Измените права доступа к keytab файлу:

chmod 640 /usr/local/etc/squid/squid.keytabПримечание

Данные операции должны выполняться пользователем, с достаточными правами.

8.8. Пройдите в раздел Службы -> Веб-прокси -> Технология единого входа (SSO), на вкладку Аутентификация по протоколу Kerberos, нажмите кнопку Обновить — и убедитесь, что все пункты отмечены зеленым. 8.9. Пройдите в раздел Службы -> Веб-прокси -> Технология единого входа (SSO), на вкладку Общие, нажмите кнопку Применить для применения настроек и перезапуска веб-прокси SQUID.

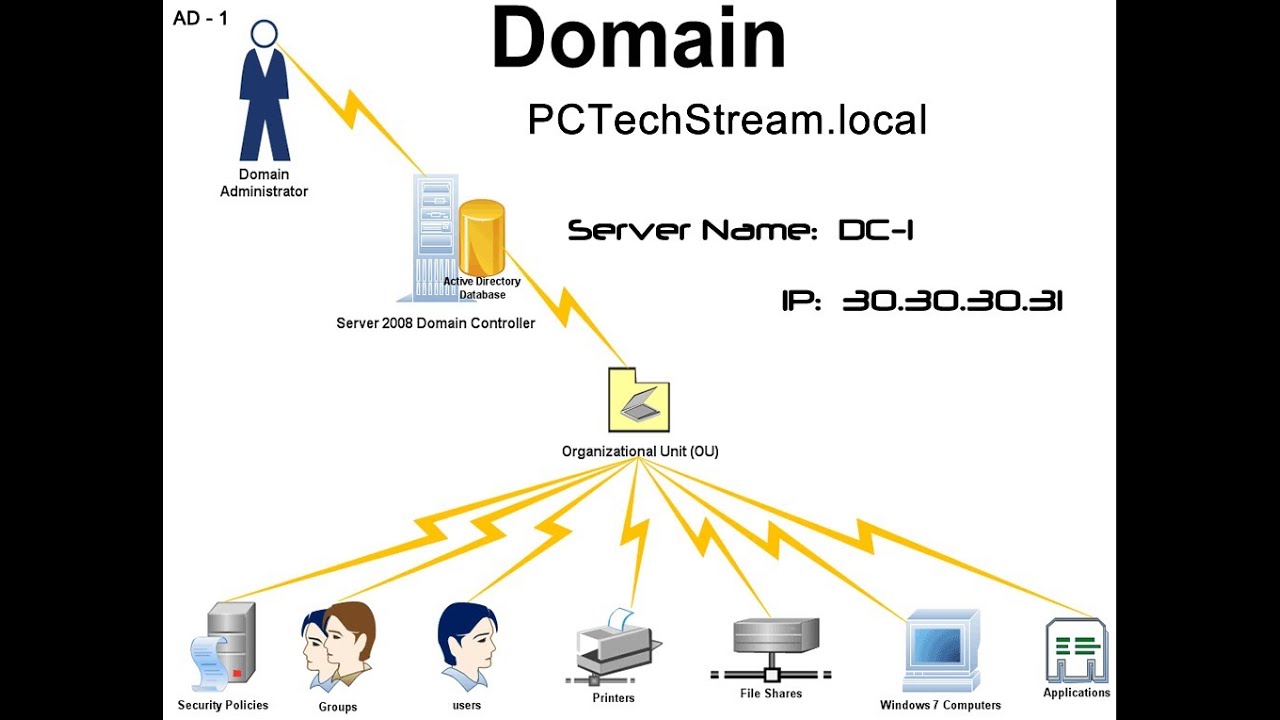

Что такое домен AD?

Active Directory (AD) был представлен в 1999 году, и понимание этой базовой технологии является ключевым требованием для большинства ИТ-администраторов сегодня. В этой части руководства мы даем обзор основ AD, включая то, что такое домен Active Directory.

Основы нашей эры

Что такое AD?

Active Directory — это служба каталогов , используемая в сетях Microsoft. Служба каталогов (или служба имен) соединяет сетевые ресурсы (например, тома, папки, файлы, принтеры, пользователей, группы и устройства) с их соответствующими сетевыми адресами и предоставляет эту информацию объектам в сети.Другими словами, AD — это набор баз данных и служб, которые используются для организации, определения местоположения и управления сетевыми ресурсами.

Что делает AD?

База данных Active Directory хранит информацию о пользователях и компьютерах, включая их имена и права доступа. Схема Active Directory определяет объекты, которые могут храниться в каталоге.

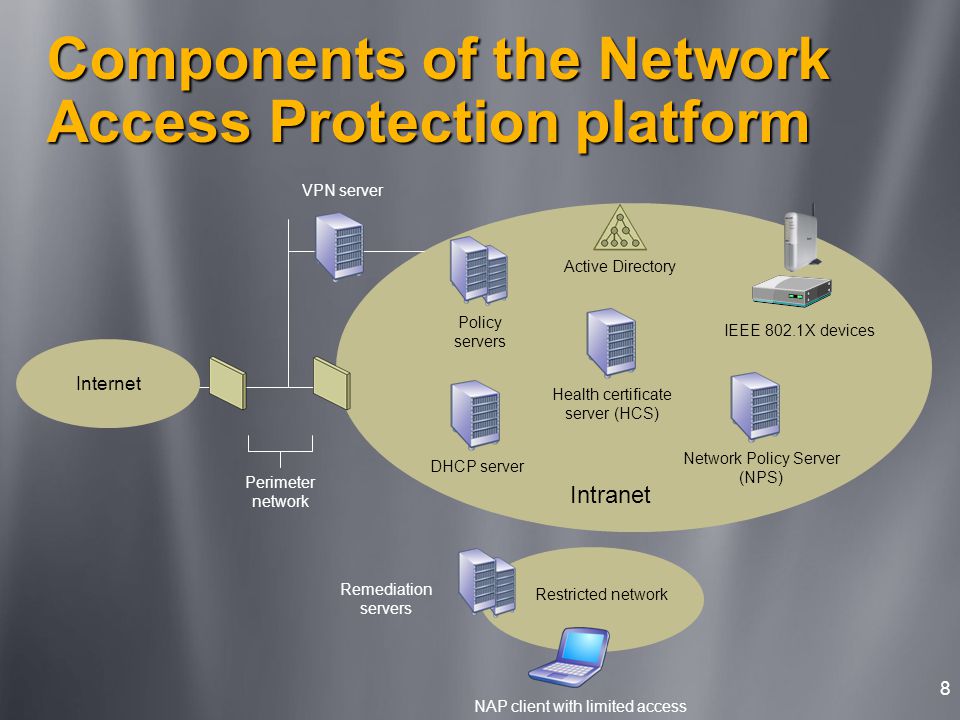

Доменные службы Active Directory (AD DS) контролируют многие операции вашей ИТ-среды и помогают обеспечить безопасность каталогов, управляя следующими процессами:

- Аутентификация — обеспечение того, чтобы каждый участник безопасности был тем, кем он является, обычно путем проверки учетных данных, таких как идентификатор пользователя и пароль, во время процесса входа в систему.

- Авторизация — обеспечение того, чтобы каждый участник безопасности мог использовать только те данные и службы, к которым им разрешен доступ.

- Разрешение имен — позволяет клиентам и контроллерам домена определять местонахождение и взаимодействовать друг с другом. AD DS использует DNS в качестве основного метода разрешения имен.

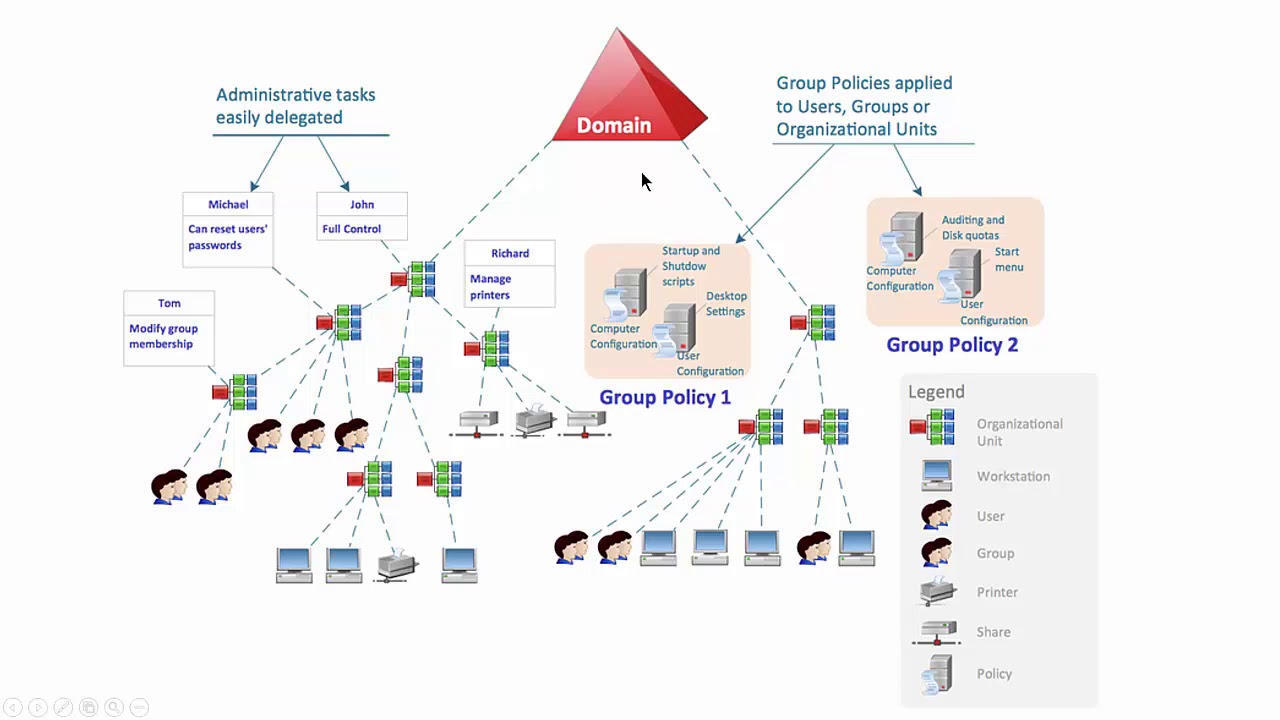

- Централизованное управление — Управление широким спектром параметров из одного места с помощью функции, называемой групповой политикой.

Что включает в себя AD?