clear intel ptt key что это

На чтение 4 мин. Просмотров 119 Опубликовано

Простой компьютерный блог для души)

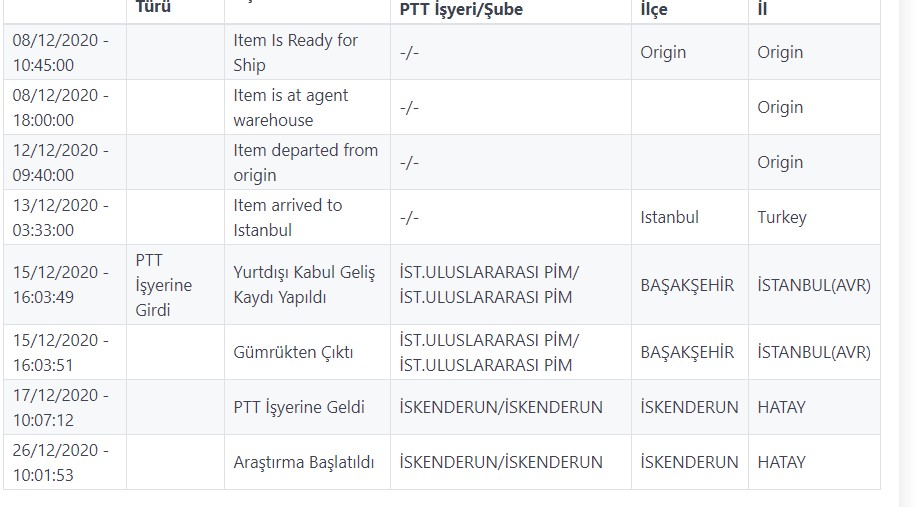

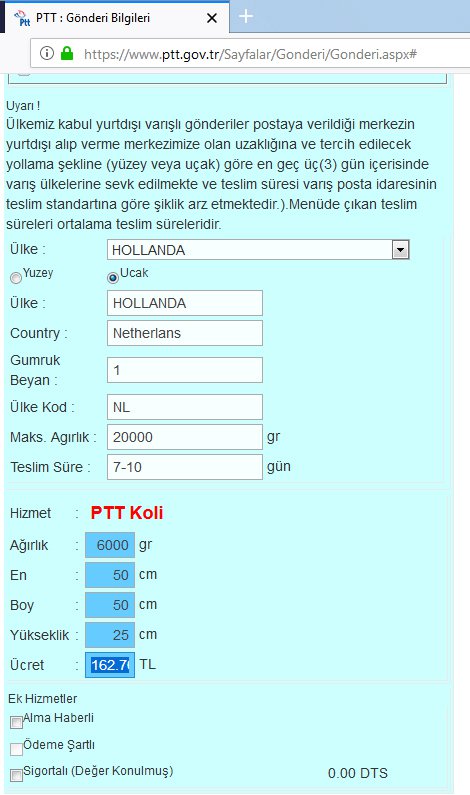

Всем привет. Поговорим с вами о таком пункте как Clear Intel PTT Key, вы его можете встретить в биосе. Ребята, я поискал в интернете информацию по этому пункту и увы… ее почти нет. Ну что я могу сказать.. вот что я думаю. В пункте есть такое как PTT и это расшифровывается как Platform Trust Technology, это от Intel. В общем Platform Trust Technology это идет от TPM, это такой себе микроконтроллер, который нужен для хранения секретных ключей.. паролей.. каких-то там сертификатов.. Это все хранится в специальном хранилище. И все это относится к безопасности. Мое мнение будет таким, что вот Clear Intel PTT Key нужно для очистки этого хранилища.

Также TPM нужно для работы BitLocker (технология шифрования содержимого диска).

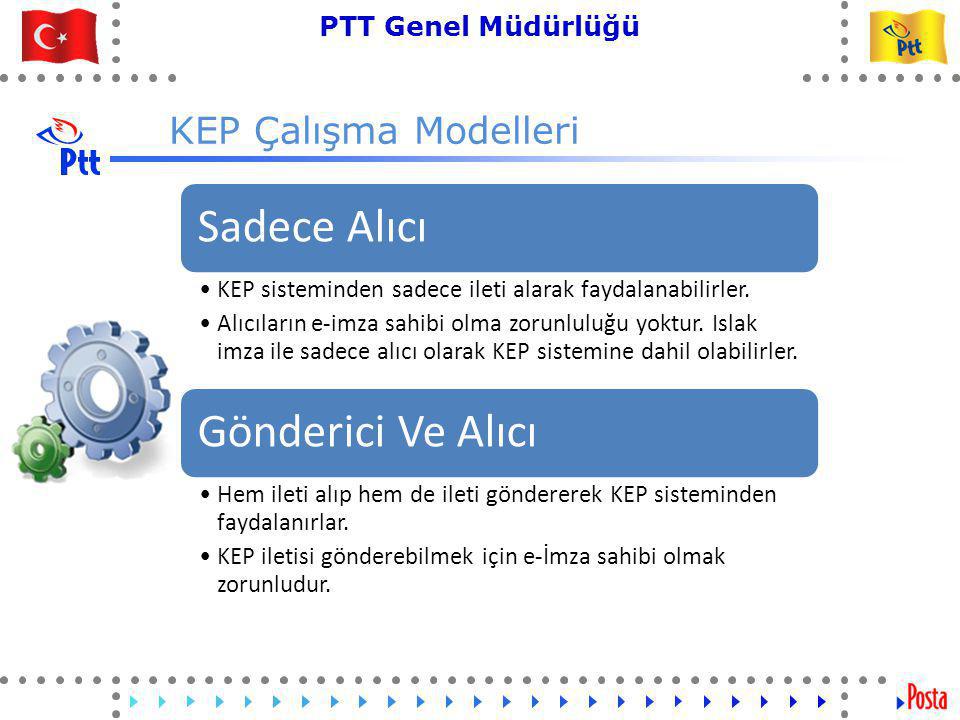

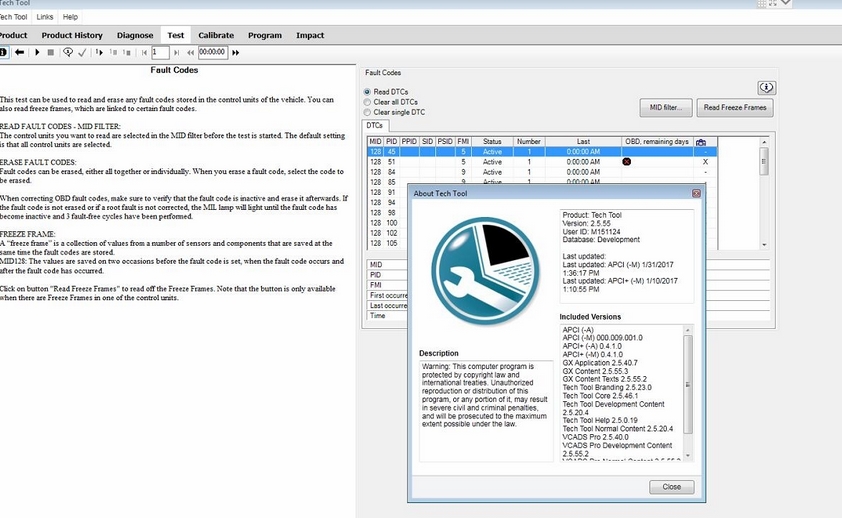

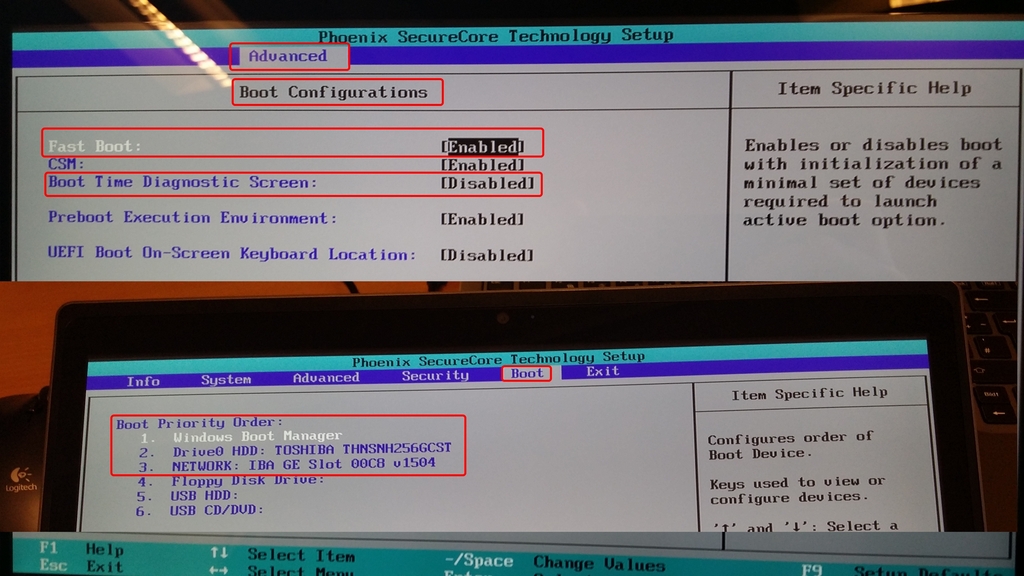

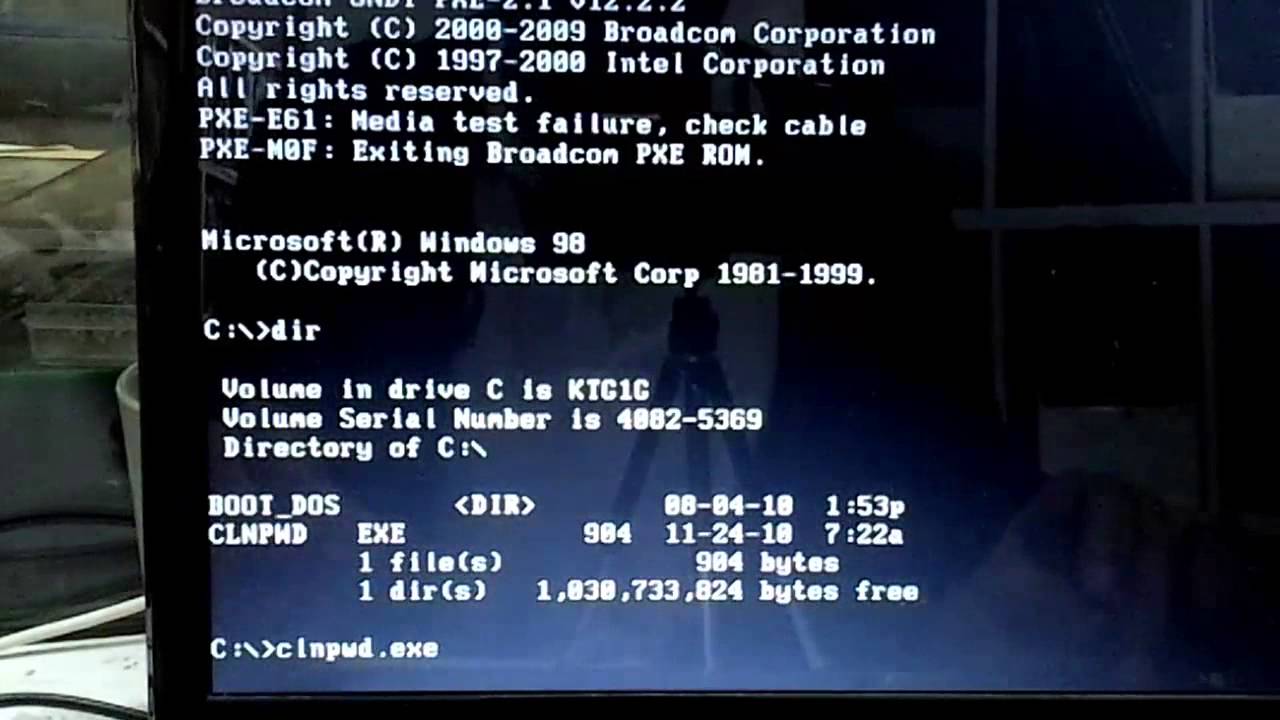

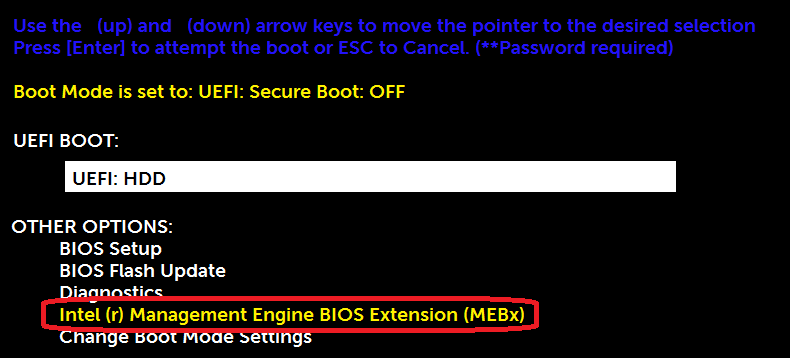

Ну а вот этот пункт в биосе:

На этом все друзья. Удачи вам и будьте счастливы, позитивного настроения вам!!

Trusted Computing — это технология безопасности. Специальный чип заботится о том, чтобы и программное обеспечение, и компоненты компьютера были защищены от нелегальных манипуляций со стороны третьих лиц. Со временем использование технологии Trusted Computing все чаще и чаще стало встречаться в мобильных телефонах и планшетах. Так выглядит TPM-чип Итак, если компьютер поддерживает технологию Trusted Computing, значит [. ]

Trusted Computing — это технология безопасности. Специальный чип заботится о том, чтобы и программное обеспечение, и компоненты компьютера были защищены от нелегальных манипуляций со стороны третьих лиц. Со временем использование технологии Trusted Computing все чаще и чаще стало встречаться в мобильных телефонах и планшетах.

Так выглядит TPM-чип

Итак, если компьютер поддерживает технологию Trusted Computing, значит он оснащен дополнительным чипом, который называется «Trusted Platform Module» (TPM). Чип собирает информацию о подключенном оборудовании, а также о программном обеспечении, используемом на ПК, и сохраняет эти данные в зашифрованном виде.

При этом операционная система при запуске может считывать информацию с чипа, чтобы проверить, производились ли на компьютере какие-либо изменения. Некоторые программы также могут считывать эти данные.

Если вредоносные программы внесут какие-то изменения в работу компонентов системы или другого программного обеспечения, это будет распознано технологией Trusted Computing. В подобном случае пользователь получит по меньшей мере соответствующее уведомление. В случае необходимости Trusted Computing может даже закрывать взломанные приложения или отключать соединение с интернетом, чтобы защитить систему.

TPM-чип располагается на материнской плате и обладает еще несколькими преимуществами. Помимо всего прочего, к примеру, именно он обеспечивает при работе в операционной системе Windows такую возможность, как шифрование файлов с помощью BitLocker.

Помимо всего прочего, к примеру, именно он обеспечивает при работе в операционной системе Windows такую возможность, как шифрование файлов с помощью BitLocker.

Как работает Trusted Computing

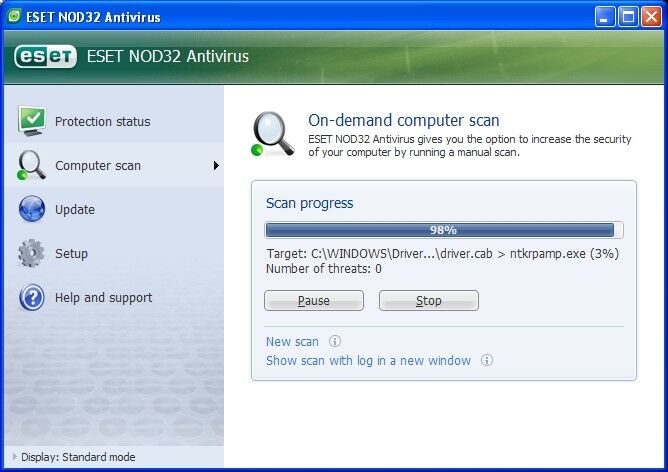

Без Trusted Computing компьютер снабжается антивирусной защитой с помощью программного обеспечения. Специальное приложение наблюдает за всеми происходящими на ПК процессами и пытается отражать угрозы безопасности. Trusted Computing начинает работать задолго до того, как на ПК начнется вирусная активность.

Работа чипа происходит следующим образом. Первоначальное состояние оборудования и ПО сохраняется в TPM-чипе и при включении ПК шаг за шагом сравнивается с состоянием актуальным.

В первую очередь проверяется, были ли произведены какие-либо изменения в оборудовании. Например, может жесткий диск может отсутствовать или быть инфицированным вредоносным ПО. Если «низкоуровневые» проверки пройдут успешно, то «высокоуровневые» тесты будут считать, что все в порядке и приступят к своей работе.

После проверки оборудования сканируется BIOS, а после него — так называемый Загрузчик, элементы операционной системы и приложения.

Тип материала Установка и настройка

Идентификатор статьи 000007452

Последняя редакция 14.11.2019

Основные

- Модуль доверенной платформы (TPM 2,0) — TPM 2,0 — это микроконтроллер, хранящий ключи, пароли и Цифровые сертификаты. Дискретный платформенный модуль 2,0 также поддерживает технологию Intel® vPro™ и технологию Intel® Trusted Execution Technology (Intel® TXT).

- Технология intel® Platform Trust Technology (intel® PTT) — Технология Intel® Platform Trust Technology (Intel® PTT) предлагает возможности дискретного TPM 2,0. Intel PTT — это функциональная платформа для хранения учетных данных и управления ключами, используемыми Windows 8 * и Windows® 10. Intel PTT поддерживает BitLocker * для шифрования жестких дисков и поддерживает все требования Microsoft к модулю программно-аппаратной платформы для доверенного микрокода (fTPM) 2,0.

Узнайте, поддерживает ли ваш NUC эти технологии

Что такое TPM и как его использовать в Windows

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Доверенный платформенный модуль, или TPM (trusted platform module) – это отдельный микрочип на системной плате компьютера, который выполняет специфический круг задач, связанных с криптографией и защитой компьютера.

Например, с помощью криптопроцессора TPM можно осуществлять шифрование жёсткого диска компьютера. Конечно, это может делать и центральный процессор, но тогда ему придётся выполнять больше задач, и скорость шифрования и расшифрования будет гораздо ниже. Аппаратно реализованное шифрование в модуле TPM происходит практически без потери производительности.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering).

Также TPM может защищать учётные данные и проверять программы, запущенные в системе. Предотвращает заражение руткитами и буткитами (разновидности вредоносных программ, которые проникают в компьютер до загрузки операционной системы или скрывают своё присутствие в системе, и потому не могут быть распознаны системой), следя за тем, чтобы конфигурация компьютера не была изменена без ведома пользователя.

Кроме того, каждый криптографический модуль TPM имеет уникальный идентификатор, который записан прямо в микросхему и не может быть изменён. Поэтому крипточип может использоваться для проверки подлинности при доступе к сети или какому-либо приложению.

TPM может генерировать стойкие ключи шифрования, когда это требуется операционной системе (ОС).

Но прежде чем использовать модуль TPM, его необходимо настроить. Настройка модуля сводятся к нескольким простым действиям.

- Во-первых, чип нужно активировать в BIOS компьютера (если он не активирован).

- Во-вторых, нужно стать его владельцем на уровне операционной системы.

Рассмотрим эти шаги более подробно.

1

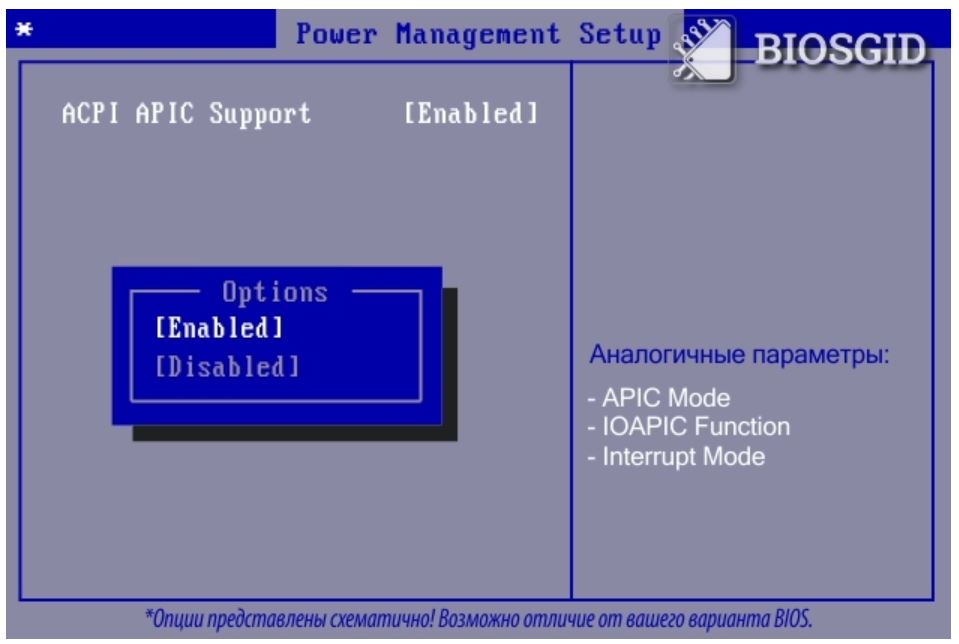

Включение модуля TPM в BIOS компьютераДля включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

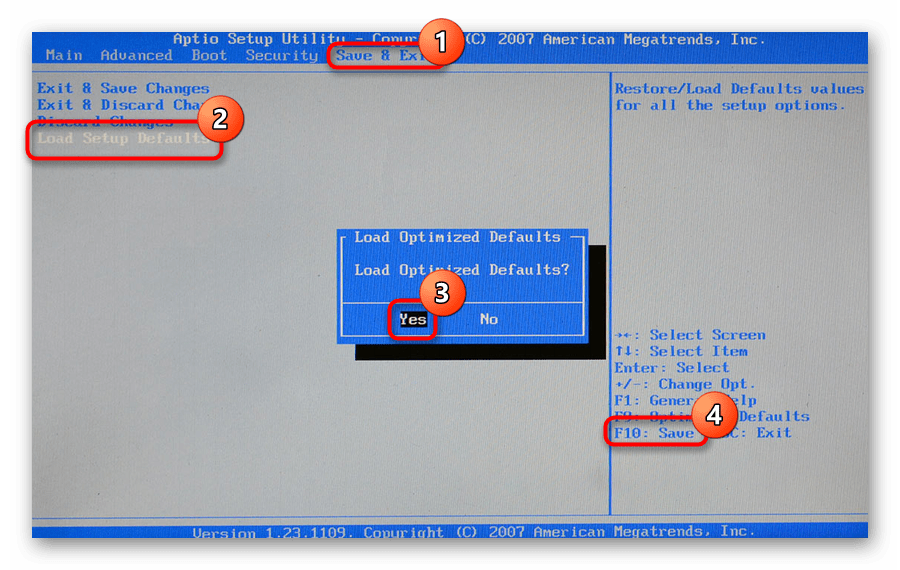

Очистка памяти чипа TPMОчистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

2

Инициализация модуля TPM в WindowsОсталось инициализировать чип в операционной системе. Для этого нужно открыть оснастку управления модулем TPM. Нажмите кнопки Windows+R (откроется окно «Выполнить»), введите в поле ввода tpm.msc и нажмите «Ввод». Запустится оснастка «Управление доверенным платформенным модулем (TPM) на локальном компьютере».

Здесь, кстати, можно почитать дополнительную информацию – что такое TPM, когда его нужно включать и выключать, менять пароль и т.д.. Хороший цикл статей, посвящённый TPM, есть на сайте Microsoft.

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

Оснастка для управления чипом TPMКогда запустится мастер инициализации TPM, он предложит создать пароль. Выберите вариант «Автоматически создать пароль».

Инициализация модуля TPM через оснасткуПрограмма инициализации модуля TPM сгенерирует пароль. Сохраните его в файле или распечатайте. Теперь нажмите кнопку «Инициализировать» и немного подождите.

Пароль TPM сгенерирован, инициализация По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Инициализация TPM завершенаСобственно, на этом заканчиваются возможности управления модулем TPM. Все дальнейшие операции, которые будут требовать возможности чипа, будут происходить автоматически – прозрачно для операционной системы и незаметно для вас. Всё это должно быть реализовано в программном обеспечении. В более свежих операционных системах, например Windows 8 и Windows 10, возможности TPM используются более широко, чем в более старых ОС.

windows-10 — Как деактивация TPM в настройках UEFI T480 влияет на битлокер? ТРМ очищен?

Насколько я понимаю, битлокер помещает что-то вроде политики в TPM, которая затем блокирует ноутбук. Даже если диск Windows физически отключен, битовый блокировщик, установленный на доверенном платформенном модуле, остановит запуск любого загрузчика.

Нет. Не путайте BitLocker и Secure Boot. Не заблуждайтесь о том, что идет на TPM.

В частности, единственный бит BitLocker, который входит в TPM, — это ключ дешифрования для главного ключа вашего диска.

TPM — это, по сути, место для безопасного хранения, защищенного от несанкционированного доступа — как смарт-карта. Он пассивен и не может влиять на остальную часть системы сам по себе. У него есть своя прошивка, но он не хранит и не запускает какой-либо предоставленный ОС код; он в основном ограничен криптографическими операциями — например, ОС может попросить TPM зашифровать или расшифровать данные.

Как вы уже обнаружили, TPM также имеет функцию для хранения данных, запечатанных с текущим состоянием системы (например, диск, с которого вы загрузились, хеш загрузчика, сообщенный UEFI, плюс любые хэши ОС / ядра, сообщенные самим загрузчиком). «Политика» в этом контексте — это набор условий, сообщающих TPM, когда ему разрешено выпускать сохраненные данные, если ОС запрашивает их.

BitLocker — это система Windows для шифрования дисков. Это предотвращает кого — то доступ к вашему диску Windows , не зная ключ, но это не мешает самой системе делать что — либо еще, включая загрузку любую другую ОС с любого другим диска.

BitLocker может использовать доверенный платформенный модуль в качестве места для хранения своих ключей, которые сопоставлены с конкретной ОС, на которой вы работаете. Если вы попытаетесь загрузиться с другого диска или каким-либо образом изменить загрузчик, TPM откажется освободить ключи, а BitLocker запросит пароль восстановления.

Но если вы загружаете ОС, которая не просит TPM распечатать эти данные, ничего не произойдет. ОС просто загружается как обычно — TPM не пытается активно ее предотвратить.

Безопасная загрузка — это система блокировки UEFI. Он может активно предотвращать загрузку «ненадежными» загрузчиками и операционными системами, что обычно означает «не подписан Microsoft», хотя его можно настраивать.

(Обратите внимание, что Secure Boot в режиме по умолчанию не привязывается к конкретной установке ОС; он загружает любую ОС с распознаваемой подписью. Это даже включает загрузчик Linux под названием «Shim».)

Безопасная загрузка может существовать в системах даже без доверенного платформенного модуля, и аналогично TPM могут существовать в системах без защищенной загрузки или даже без UEFI.

Некоторые производители (например, HP) используют память TPM для хранения настроек Secure Boot, чтобы освободить их от обычного трюка «извлечь батарею для сброса настроек прошивки». Это все еще не превращает TPM во что-то кроме смарт-карты.

Я хочу иметь возможность поменять диск с Windows и использовать Linux, но я не могу этого сделать, не покопавшись в текущей конфигурации TPM (насколько я понимаю).

Нет, вы можете свободно выполнять двойную загрузку с включенным TPM. (Как уже упоминалось, TPM является пассивным. ) Фактически, вы можете даже использовать Linux с тем же TPM, чтобы запечатать свои собственные ключи для шифрования диска LUKS.

) Фактически, вы можете даже использовать Linux с тем же TPM, чтобы запечатать свои собственные ключи для шифрования диска LUKS.

Однако вам может потребоваться отключить безопасную загрузку, если в настоящее время она запрещает загрузку Linux.

Изменение параметров безопасной загрузки не позволит Windows получить доступ к ключу BitLocker, но не очистит его. Вы можете повторно включить безопасную загрузку позже и восстановить доступ — или вы можете оставить защищенную загрузку отключенной навсегда, и Windows просто сохранит новый ключ в доверенном платформенном модуле. (Это происходит автоматически, как только вы вводите ключ восстановления BitLocker.)

Убедитесь, что у вас есть ключ восстановления, прежде чем пытаться это сделать.

Это очищает TPM?

Официальное «Руководство пользователя T480» неясно по этому поводу, но я полагаю, что содержимое TPM остается неизменным, поскольку в руководстве указан отдельный параметр «Очистить содержимое TPM». Если отключение доверенного платформенного модуля очистит его, эти два параметра будут избыточными.

Если отключение доверенного платформенного модуля очистит его, эти два параметра будут избыточными.

Это сделает установку Windows непригодной для использования.

Нет, это только означает, что вам нужно будет ввести ключ восстановления BitLocker.

После того как вы разблокировали диск с помощью ключа восстановления, BitLocker также автоматически создаст новый ключ и снова сохранит его в доверенном платформенном модуле (если он включен), повторно сопоставив его с новым состоянием системы.

Если у вас нет ключа восстановления, используйте manage-bde -protectors чтобы получить его, прежде чем начинать изменять настройки TPM или Secure Boot. Его также можно получить через панель управления, а иногда даже сохранить с вашей учетной записью Microsoft.

Рекомендации по доверенному платформенному модулю (Windows 10)

- 000Z» data-article-date-source=»ms.date»>11/29/2018

- Чтение занимает 7 мин

В этой статье

Относится к:

- Windows 10

- Windows Server 2016

В этом разделе содержатся рекомендации по технологии доверенного платформенного модуля (TPM) в Windows 10.

Описание основных функций доверенного платформенного модуля см. в разделе Обзор технологии доверенного платформенного модуля.

Проектирование и реализация доверенного платформенного модуля

Традиционно доверенные платформенные модули (TPM) представляют собой отдельные микросхемы, впаянные в материнскую плату компьютера. Некоторые реализации позволяют поставщикам оборудования оценивать и сертифицировать TPM отдельно от остальной системы. Хотя отдельные реализации TPM все еще распространены, их использование является проблематичным на тех встроенных устройствах, которые отличаются небольшими размерами или низким энергопотреблением. В некоторых более новых реализациях TPM функциональные возможности TPM интегрируются в тот же набор микросхем, который используют другие платформенные компоненты, обеспечивая при этом логическое разделение, аналогичное изолированным микросхемам TPM.

В некоторых более новых реализациях TPM функциональные возможности TPM интегрируются в тот же набор микросхем, который используют другие платформенные компоненты, обеспечивая при этом логическое разделение, аналогичное изолированным микросхемам TPM.

Модули TPM являются пассивными: они получают команды и возвращают ответы. Чтобы предоставить доступ ко всем преимуществам TPM, поставщик оборудования должен аккуратно интегрировать модуль TPM в системное оборудование и встроенное ПО. Это позволит модулю отправлять команды и получать ответы. Модули TPM изначально были разработаны для обеспечения безопасности и конфиденциальности владельца и пользователей платформы, однако более новые версии обеспечивают безопасность и конфиденциальность непосредственно самого системного оборудования. Однако перед использованием в расширенных сценариях модуль TPM необходимо подготовить к работе. Windows 10 автоматически настраивает TPM, но если пользователи планируют переустановить операционную систему, может потребоваться очистить TPM перед переустановкой, чтобы система могла воспользоваться всеми преимуществами TPM.

Trusted Computing Group (TCG) — некоммерческая организация, которая публикует и поддерживает спецификации доверенного платформенного модуля. Целью TCG является разработка, определение и продвижение нейтральных по отношению к поставщикам, глобальных отраслевых стандартов, которые поддерживают аппаратный корень доверия для взаимодействующих доверенных вычислительных платформ. TCG также публикует спецификации TPM в виде международного стандарта ISO/IEC 11889 с использованием процесса предоставления общедоступной спецификации, которую определяет Совместный технический комитет 1, куда входят представители Международной организации стандартизации (ISO) и Международной электротехнической комиссии (IEC).

Поставщики оборудования внедряют модуль TPM в качестве компонента в доверенную вычислительную платформу например компьютер, планшет или телефон. Доверенные вычислительные платформы используют TPM, для обеспечения безопасности и конфиденциальности, достичь которых с использованием одного лишь программного обеспечения невозможно. Например, само по себе программное обеспечение не может достоверно сообщить о наличии вредоносного ПО при запуске системы. Тесная интеграция между TPM и платформой повышает прозрачность процесса загрузки и поддерживает оценку работоспособности устройства, позволяя надежно измерять и регистрировать программное обеспечение, которое запускает устройство. Реализация TPM в составе доверенной вычислительной платформы формирует аппаратное ядро доверия, что означает, что поведение оборудования является доверенным. Например, если ключ, хранящийся в TPM, имеет свойства, которые запрещают экспорт ключа, этот ключ не может покидать TPM.

Например, само по себе программное обеспечение не может достоверно сообщить о наличии вредоносного ПО при запуске системы. Тесная интеграция между TPM и платформой повышает прозрачность процесса загрузки и поддерживает оценку работоспособности устройства, позволяя надежно измерять и регистрировать программное обеспечение, которое запускает устройство. Реализация TPM в составе доверенной вычислительной платформы формирует аппаратное ядро доверия, что означает, что поведение оборудования является доверенным. Например, если ключ, хранящийся в TPM, имеет свойства, которые запрещают экспорт ключа, этот ключ не может покидать TPM.

Организация TCG разработала TPM в качестве недорогого массового решения безопасности, которое соответствует требованиям различных клиентских сегментов. Свойства безопасности различаются в зависимости от реализации TPM так же, как в зависимости от сектора различаются требования клиентов и регулирующих органов. Например, при государственных закупках некоторые правительства четко определяют требования к безопасности модулей TPM, а некоторые — нет.

Сравнение TPM версии 1.2 и 2.0

С точки зрения отраслевых стандартов, корпорация Майкрософт остается лидером по стандартизации и переходу на модули TPM 2.0, которые имеют ряд ключевых преимуществ в области алгоритмов, криптографии, иерархии, корневых ключей, авторизации и энергонезависимой оперативной памяти.

Преимущества TPM 2.0

Продукты и системы на основе TPM 2.0 имеют важные преимущества безопасности по сравнению TPM 1.2, в том числе:

Спецификации TPM 1.2 позволяют использовать только RSA и алгоритм хэширования SHA-1.

В целях безопасности некоторые организации перестают использовать SHA-1. В частности, Национальный институт стандартов и технологий США (NIST) потребовал от многих федеральных агентств перейти на использование SHA-256, начиная с 2014 года, а технологические лидеры, включая Майкрософт и Google, объявили о прекращении с 2017 года поддержки подписывания и сертификатов на основе SHA-1.

TPM 2.0 обеспечивает большую криптографическую гибкость, так как позволяет более гибко работать с криптографическими алгоритмами.

TPM 2.0 поддерживает новые алгоритмы, что может повысить производительность подписи дисков и создания ключей. Полный список поддерживаемых алгоритмов см. в разделе Реестр алгоритмов TCG. Некоторые доверенные платформенные модули поддерживают не все алгоритмы.

Список доступных алгоритмов, которые Windows поддерживает в поставщике хранилища платформы шифрования, см. в разделе Поставщики алгоритмов шифрования CNG.

TPM 2.0 получил стандартизацию ISO (ISO/IEC 11889:2015).

Использование TPM 2.0 поможет исключить необходимость внесения изготовителями оборудования исключений в стандартные конфигурации для продажи устройств в некоторых странах и регионах.

TPM 2.0 предоставляет более согласованное взаимодействие при всем разнообразии внедрения.

Реализации TPM 1.2 различаются параметрами политики. Это может привести к проблемам с технической поддержкой в связи с различиями политик блокировки.

Политика блокировки TPM 2.0 настраивается Windows для гарантированной защиты от согласованных атак перебором по словарю.

Части TPM 1.2 — это дискретные кремниевые компоненты, которые обычно припаяны к системной плате, но модуль TPM 2.0 доступен как дискретный (dTPM) компонент в простом полупроводниковом корпусе, интегрированный компонент в одном или нескольких полупроводниковых корпусах (вместе с другими логическими модулями в одном корпусу) и как компонент на основе встроенного ПО (fTPM), который работает в доверенной среде выполнения (TEE) в системе на кристалле (SoC) общего назначения.

Примечание

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI.

Дискретный, интегрированный TPM или TPM в виде встроенного ПО?

Существует три варианта реализации TPM:

дискретная микросхема TPM как отдельный компонент в собственном полупроводниковом корпусе;

интегрированное решение TPM, использующее специальное оборудование, интегрированное в один или несколько полупроводниковых корпусов, но логически отделенное от других компонентов;

решение TPM на основе встроенного ПО, работающее в режиме доверенного выполнения вычислительного модуля общего назначения.

Windows использует любой совместимый модуль TPM одинаково. Корпорация Майкрософт не отдает предпочтения тем или иным видам реализации TPM. Существует развитая экосистема доступных решений TPM, которые удовлетворяют всем потребностям.

Имеет ли модуль TPM какое-либо значение для потребителей?

Для конечных потребителей TPM не заметен, но по-прежнему очень важен. TPM используется для Windows Hello, Windows Hello для бизнеса и, в будущем, станет компонентом многих других ключевых функций обеспечения безопасности в Windows. TPM защищает PIN-код, позволяет шифровать пароли и служит залогом безопасности при взаимодействии пользователей с Windows 10. Использование Windows на системе с доверенным платформенным модулем TPM обеспечивает более глубокий и широкий уровень обеспечения безопасности.

Windows 10 и соответствие модуля TPM 2.0 нормативным требованиям

Windows 10 для настольных компьютеров (Домашняя, Pro, Корпоративная и для образовательных учреждений)

- С 28 июля 2016 г. все новые модели, линейки и серии устройств (или если вы значительно обновляете конфигурацию оборудования существующей модели, линии или серии, например меняете ЦП или графическую карту) должны иметь включенный по умолчанию модуль TPM 2.

0 (сведения см. в разделе 3.7 на странице Минимальные требования к оборудованию). Требование в отношении включения TPM 2.0 распространяется только на новые устройства, которые производятся. Рекомендации TPM в отношении конкретных компонентов Windows см. в разделе TPM и компоненты Windows.

0 (сведения см. в разделе 3.7 на странице Минимальные требования к оборудованию). Требование в отношении включения TPM 2.0 распространяется только на новые устройства, которые производятся. Рекомендации TPM в отношении конкретных компонентов Windows см. в разделе TPM и компоненты Windows.

IoT Базовая

- TPM не является обязательным компонентом IoT Базовая.

Windows Server 2016

- Доверенный платформенный модуль не является обязательным компонентом SKU Windows Server, если только SKU не должно соответствовать дополнительным квалификационным критериям (AQ) для сценария Host Guardian Services, в случае чего наличие TPM 2.0 является обязательным.

TPM и компоненты Windows

В следующей таблице указано, какие компоненты Windows нуждаются в поддержке доверенного платформенного модуля.

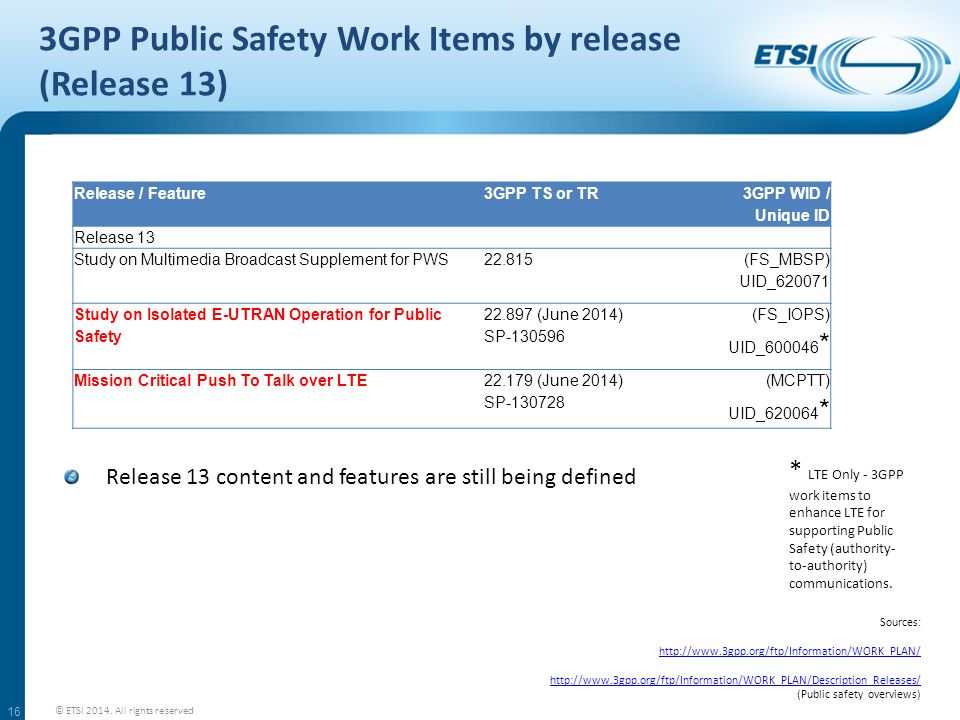

| Компоненты Windows | Требуется протокол TPM | Поддерживает TPM 1.2 | Поддерживает TPM 2.0 | Сведения |

|---|---|---|---|---|

| Измеряемая загрузка | Да | Да | Да | Для измеряемой загрузки требуется TPM 1. 2 или 2.0 и безопасная загрузка UEFI. 2 или 2.0 и безопасная загрузка UEFI. |

| BitLocker | Нет | Да | Да | TPM 1.2 или 2.0 поддерживается, но рекомендуется использовать TPM 2.0. Автоматическое шифрование устройств требует современного ожидания, включая поддержку TPM 2.0 |

| Шифрование устройства | Да | Н/Д | Да | Для шифрования устройства требуется сертификация текущего режима ожидания/режима ожидания с подключением, для которой необходим модуль TPM 2.0. |

| Защитник Windows управления приложениями (Device Guard) | Нет | Да | Да | |

| System Guard в Защитнике Windows | Да | Нет | Да | |

| Credential Guard | Нет | Да | Да | Windows 10 версии 1507 (срок службы завершился в мае 2017 года) поддерживала только TPM 2.0 для Credential Guard. Начиная с Windows 10 версии 1511, поддерживаются TPM 1.2 и 2.0. |

| Аттестация работоспособности устройства | Да | Да | Да | |

| Windows Hello/Windows Hello для бизнеса | Нет | Да | Да | Присоединение к Azure AD поддерживает обе версии TPM, но требует использования кода проверки подлинности сообщения с использованием хэширования с ключом (HMAC) и сертификата ключа подтверждения (EK) для поддержки аттестации ключей. |

| Безопасная загрузка UEFI | Нет | Да | Да | |

| Поставщик хранилища ключей поставщика шифрования платформы TPM | Да | Да | Да | |

| Виртуальная смарт-карта | Да | Да | Да | |

| Хранилище сертификатов | Нет | Да | Да | Модуль TPM требуется только в случае хранения в нем сертификата. |

| Автопилот | Нет | Н/Д | Да | Если вы собираетесь развернуть сценарий, для которого требуется TPM (например, белая перчатка и режим самостоятельного развертывания), требуется прошивка TPM 2.0 и UEFI. |

| SecureBIO | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

| DRTM | Да | Нет | Да | Требуется прошивка TPM 2.0 и UEFI. |

Состояние OEM касательно доступности систем TPM 2.0 и сертифицированных компонентов

Пользователи государственных учреждений и корпоративные клиенты в регулируемых отраслях могут руководствоваться стандартами покупки, которые требуют использования общих сертифицированных компонентов TPM. В результате изготовители оборудования, которые предоставляют устройства, могут столкнуться с необходимостью использования только сертифицированных компонентов TPM в системах коммерческого уровня. За дополнительными сведениями обратитесь к OEM или поставщику данного оборудования.

В результате изготовители оборудования, которые предоставляют устройства, могут столкнуться с необходимостью использования только сертифицированных компонентов TPM в системах коммерческого уровня. За дополнительными сведениями обратитесь к OEM или поставщику данного оборудования.

Should i clear intel ptt key

How far from a clean keyboard are you? Are the keys glossy from finger grease? Are there specks of soda on worn letters? How ants do love those crumbs lodged beneath your space bar.

You can make those keys shine again with only a little bit of effort. Here are six tips to a clean keyboard and how to keep yours in a near-pristine state:. Avoid eating over your keyboard to prevent crumbs from failing beneath the keys. Keep your drinks away to reduce the chance of spilled liquids flooding the device.

You can remove some crumbs and other debris by gently turning your laptop over and lightly tapping it. For a less-risky crumb removal or after the initial shaketry using the sticky end of a Post-it note on the hard-to-remove specks or a piece of adhesive tape. Canned air or dust removal spray — available at office supply stores, general retail stores and even auto parts dealers — is your top quick-cleaning agent.

Canned air or dust removal spray — available at office supply stores, general retail stores and even auto parts dealers — is your top quick-cleaning agent.

For better results, buy a USB vacuum cleaner that plugs directly into a USB port and comes with a thin keyboard cleaning attachment.

Apply gentle pressure to wrest globs of gunk from your keys. You can also use a topical cleaner, but spray it onto a soft cloth or paper towel and then clean your keys. Do not spray the cleaner directly onto the keyboard. These can be dry or lightly moistened with a gentle cleaner. Wipe carefully and slowly between the keys, and across the tops and bottoms, to remove excess dust.

If you use more than one keyboard regularly, remember to clean all of them. Intel Nasdaq: INTC is an industry leader, creating world-changing technology that enables global progress and enriches lives. By embedding intelligence in the cloud, network, edge and every kind of computing device, we unleash the potential of data to transform business and society for the better. Intel, the Intel logo and other Intel marks are trademarks of Intel Corporation or its subsidiaries.

Intel, the Intel logo and other Intel marks are trademarks of Intel Corporation or its subsidiaries.

Other names and brands may be claimed as the property of others. Get Some Air Canned air or dust removal spray — available at office supply stores, general retail stores and even auto parts dealers — is your top quick-cleaning agent. Use Cotton Swabs between the Keys These can be dry or lightly moistened with a gentle cleaner. Some machines have keys that are designed to be removed for cleaning, but most do not. Some technicians swear by this method, and your keyboard might live to type another day.

This content was originally published on the Intel Free Press website. Tags: Free Press Archive. About Intel Intel Nasdaq: INTC is an industry leader, creating world-changing technology that enables global progress and enriches lives.Also, make sure the BIOS is at the most current release level from pcsupport.

If those settings, especially pure UEFI mode, are incompatible with your deployment methodology So please double-check the BIOS setting. View All. Lenovo is committed to environmental leadership from operations to product design and recycling solutions. See our Sustainability Report. This website uses cookies. By browsing this website, you consent to the use of cookies. Learn More.

View All. Lenovo is committed to environmental leadership from operations to product design and recycling solutions. See our Sustainability Report. This website uses cookies. By browsing this website, you consent to the use of cookies. Learn More.

Диагностика и устранение распространенных проблем модуля TPM и BitLocker

APP Download. All Forum Topics. ElizarovAV Fanfold Paper. TPN Security chip is active. What version of WinPE? Forum Home. Community Guidelines Please review our Guidelines before posting. Check out current deals! Go Shop. Top Kudoed Posts Subject kudos. Choose the people to notify and enter the reason for this action. Author of this post. People who publicly replied to this thread.

Top Kudoed Authors User kudos. Stay in touch Our commitment to the environment Lenovo is committed to environmental leadership from operations to product design and recycling solutions.So I wiped this laptop and reloaded Windows. Now I need to enable Bitlocker. However, I forgot to back up the TPM key first. This hasn’t been a problem in the past—I just clear the TPM and start from scratch. There is no data on the laptop, so I’m not worried about losing access to non-existent data. However, I can’t clear the TPM.

This hasn’t been a problem in the past—I just clear the TPM and start from scratch. There is no data on the laptop, so I’m not worried about losing access to non-existent data. However, I can’t clear the TPM.

I have pressed every key and the only the ESC and F12 keys do anything. Does anyone have any ideas how I can clear this TPM? All Dell drivers have also been installed.

Detecting and Enabling Intel® SGX — Intel SoftwareThis probably isn’t related, but The Wifi is set to automatically connect to corporate Wifi that requres Windows credentials. However, on each restart, it does not connect. I’m not concerned about solving this, just offering it in case it ends up being pertinent to solving the TPM issue. It sounds like you’re only doing this from tpm. What about in the BIOS?

Maybe that will get around whatever the issue from within Windows is; once it’s clear Windows should be able to go for it. Once in a while I’ve had a machine label it as a Broadcom something or other, instead of a plain TPM, and Windows can’t handle it. Deleting the device, scanning for new, and letting it set it up again resolves that.

Once in a while I’ve had a machine label it as a Broadcom something or other, instead of a plain TPM, and Windows can’t handle it. Deleting the device, scanning for new, and letting it set it up again resolves that.

And my only option is a check box for «Intel Platform Trust Technology». In the box below that, it explains, «Firmware TPM 2. Unchecking this just disables the TPM and doesn’t clear it. I went ahead and uninstalled it anyway. After restarting, it showed in the Device Manager the same way. I had it search for updates, and it reported that they were up to date.

Then I tried clearing the TPM, and got the same result, unfortunately. Thank you for your suggestions, though, Bryan. We’ve had some big projects that demanded attention, so this problematic laptop has been on the back burner.

I pulled it out again, and got the same results. I swear it was using the TPM before I wiped it, though. Really weird. To continue this discussion, please ask a new question. DellFollowers — Follow Mentions Products. Samuel Dell. Get answers from your peers along with millions of IT pros who visit Spiceworks.

DellFollowers — Follow Mentions Products. Samuel Dell. Get answers from your peers along with millions of IT pros who visit Spiceworks.

Popular Topics in Dell Hardware. Spiceworks Help Desk.This binary blob even includes remote management and monitoring featureswhich make it a potential security and privacy threat. Coreboot is designed to be lightweight and only provide the necessary functions so the computer can initialize its hardware and boot an operating system. When someone recently asked whether Coreboot would support new Intel Broadwell ThinkPads on the mailing list, the response was informative:.

For more details take a look at Intel Boot Guard architecture. It could be also confirmed by Secunet AG and Google. In summary, Boot Guard is a hardware-based technology designed to prevent malware and other unauthorized software from replacing or tampering with the low-level UEFI firmware. Boot Guard has two separate modes, according to Intel.

The PC manufacturer fuses their public key into the hardware itself. The operating system could then examine this information, and—if there was a problem—present an error to the user.

The operating system could then examine this information, and—if there was a problem—present an error to the user.

The fusing of the processors can be set by the motherboard manufacturer to simply bypass the check. It can be tempting to see this as a big conspiracy. The truth is more mundane—Intel and hardware manufacturers prioritize tighter security for the masses over the proprietary firmware concerns of a few. But, to their credit, Intel does allow PC manufacturers to configure the hardware in a different way. The real way to get that open hardware seems to be to build it from scratch and make the right decisions along the way, as Purism is trying to do.

If you want this sort of open hardware, be prepared to vote with your wallet. When freelance writer Chris Hoffman isn’t writing about gadgets and software, he’s probably using them in his spare time. Brad Chacos.

Note: When you purchase something after clicking links in our articles, we may earn a small commission. Read our affiliate link policy for more details.Forums New posts Search forums.

Read our affiliate link policy for more details.Forums New posts Search forums.

New posts What’s new Latest activity New profile posts. Members Current visitors New profile posts Search profile posts. Log in Register. Search titles only. Search Advanced search…. New posts. Search forums.

Intel platform trust technology high CPU usage

Log in. Please check out our forum guidelines for info related to our community. JavaScript is disabled. For a better experience, please enable JavaScript in your browser before proceeding. Need help on whether to clear TPM on not. Thread starter michael Start date Dec 31, Joined May 2, Messages 0. Hi guys, I was doing reset my Windows 10 Dell laptop to factory Setting. You will lose all created keys and access to data encrypted by these keys.

Joined May 9, Messages 0. Do you have anything encrypted on it? Do you have any keys stored on the computer that you need and havent either written down, or stored on a USB stick? If you can say no to these 2 questions, its safe to press F12, if not press esc and everythign just goes back to the way it was. Please contact the computer manufacturer for more help. Wenden Sie sich an den Computerhersteller, um weitere Hilfe zu erhalten.

Please contact the computer manufacturer for more help. Wenden Sie sich an den Computerhersteller, um weitere Hilfe zu erhalten.

Now, make any changes to the BIOS configuration boot order, etc. Hopefully this will have cleared up the error Click on Advanced and then Security. Check this to enable the capability. When you exit from Visual BIOS either via F10 key or the circled X in the upper right corner of the screenmake sure you save the configuration so that the setting persists.

The 3 item Ensure SecureBoot Just 3 not 1 for sure, and there’s no reason to mess with 2. Run msinfo32 like it mentions, except do NOT ‘run as admin’.

The mystery is thanks to MS’s vague entry about some driver, but this SecureBoot things sounds about right. A TPM is primarily used to store your private keys. At least for Windows. Many APIs are optional. Whether that’s the reason for the entry in the log I don’t know. It may be that, if your system drive is not the proper format GUID partition type, I -think- then bitlocker won’t work on it I -think- and that may be the reason for the error entry.

It would show something about «The TPM is ready for use. In the end, there’s nothing you can do. It’s probably nothing too serious. To poke around the TPM google this applet:. From the taskbar search box, type «control» and the old style Windows control panel should appear. You have to be using Windows 10 Pro to see the Bitlocker control panel.

Select that and then select TPM Administration in the lower left corner. When that windows appears, select «Clear TPM» in the right side. This should reset the TPM and stop that message hopefully. I can see the Bitlocker control panel and have the option to encrypt all three partitions on the SDD, but I don’t need encription on this computer Or would it be better to to this in the BIOS settings?

We switched to this version because our reseller said that their Intel rep stated there was a TPM chip in it. The TPM shows up in tpm. However after going through the BitLocker wizard and after a reboot. I get the same error. The bitlocker wizard even states that a compatible TPM can not be found. If you have the support installed for communicating with the PTT service running on the Management Engine, then it will work. Oops, missed commenting one of your statements. You are absolutely correct.

If you have the support installed for communicating with the PTT service running on the Management Engine, then it will work. Oops, missed commenting one of your statements. You are absolutely correct.

Intel does not support such old versions of Windows I suggest that you upgrade to or even Would you be so kind as to tell me all the relevant bios settings your using?The browser version you are using is not recommended for this site. Please consider upgrading to the latest version of your browser by clicking one of the following links.

Key protection requires both physical access protection as well as restricted access to sensitive operations with the key, such as decryption and digital signing. TCG is a consortium of industry and academic expertise coming together to define specifications for a security module—the Trusted Platform Module or TPM—that achieves these objectives. Algorithm flexibility and enhanced authorization schemes are the major improvements in version 2. The notable differences from a conventional discrete TPM are:.

The notable differences from a conventional discrete TPM are:.

TPM is a resource-limited device: applications may quickly exhaust the secure persistent storage of about 14 KB and a smaller fast memory designed to support a maximum of three sessions. Unlike TPM1.

The one that is getting widespread adoption by distributions and Linux community at large is the tpm2-software project on GitHub. Following are the links for the tpm2-software projects:. The use cases in this sample are demonstrated using the tpm2-tools 4. All the projects use GNU Autotools since it is widely used and highly portable across Linux distributions. For all the projects above: «bootstrap», «configure», «make» and «make install» are generally sufficient to build and install the packages.

The bootstrap and configure scripts should inform the user of missing libraries and packages. The user can then install them using the package manager specific to the distribution in use. Assume for purposes of discussion that this loopback-mounted file system is a logical disk partition automatically mounted by the operating system on boot rather than just a file-based simulation.

The sample code referenced in this article is available in the download link in the header of this article. At this point we have a disk with a file plain. The file system is not mounted by the operating system, yet we can demonstrate that the sensitive data is not protected. To do this simply run the following command:. Future sections will add protections to prevent an attacker from performing the trivial attack above.

Disk encryption is only an effective mitigation when used with other security controls. Once an encrypted volume is mounted, it is subject to the standard operating system enforced file system protections. An encrypted volume that is automatically mounted without user intervention will offer no protection if an attacker is allowed to override the kernel command line and start an interactive shell without having to log in, for example.

LUKS ensures data confidentiality at rest.

Code Sample: Protecting secret data and keys using Intel® Platform Trust Technology

The cryptsetup user-space utility aids creating and managing LUKS volumes. At this point you have set up the LUKS volume and it should display a warning about overwriting the data. Open the LUKS volume by authenticating with the disk.

At this point you have set up the LUKS volume and it should display a warning about overwriting the data. Open the LUKS volume by authenticating with the disk.

The biggest issue with this method of encrypting the disk volume is that LUKS protections are easily subverted if the passphrase or key file is stored in plain text on disk.

fTPM что это в биосе? (Firmware-based Trusted Platform Module)

Приветствую, друзья! Сегодня мы затронем тему биоса, а точнее — fTPM. Я постараюсь максимально найти информации и написать все простыми словами без лишних терминов.

Разбираемся

fTPM — модуль безопасности, который используется только на платформах AMD. В некотором смысле — аналог TPM.

РЕКЛАМА

fTPM расшифровывается как Firmware-based Trusted Platform Module. Первое слово Firmware означает прошивку (микропрограмма).

Странно, но на сайте Intel сказано — Intel PTT (технология Intel Platform Trust Technology) поддерживает все требования Microsoft для чипа fTPM 2. 0. То есть получается что и на платформе Intel также может быть реализован чип.

0. То есть получается что и на платформе Intel также может быть реализован чип.

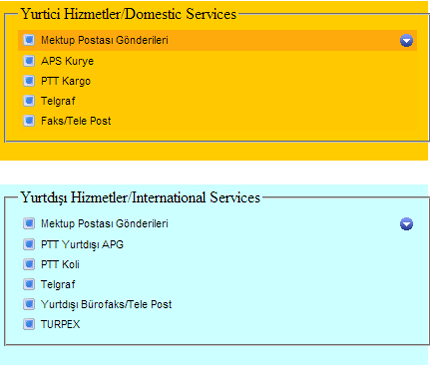

В биосе вы можете найти опцию например AMD CPU fTPM:

РЕКЛАМА

Которая по умолчанию отключена (Disabled). Без необходимости включать не стоит.

При каждом включении ПК может появляться надпись New CPU installed

После замены процессора AMD Ryzen у вас может выскочить такое окошко:

РЕКЛАМА

Это говорит о том что проблемы с fTPM, чип как бы помнит старый процессор, и ему эту память нужно обнулить. Другими словами — произвести сброс прошивки:

- Нажмите кнопку Y для сброса. Если у вас включен BitLocker или какое-то шифрование — то возможно потребуется ключ восстановления при загрузке системы (как я понимаю это имеется ввиду пароль).

- Можно нажать N, тогда будет использована предыдущая версия прошивки, но в таком случае чип fTPM не будет работать с новым процессором.

- В общем обычным юзерам нужно нажимать кнопку Y.

Нужен ли вообще этот чип TPM? Все что я могу сказать — он учавствует в шифровании, также в нем хранятся ключи самого шифрования. Используется в битлокере виндовском, однако может работать и без него.

Вывод

Если совсем просто — чип TPM обеспечивает защиту данных на аппаратном уровне. Чтобы получить доступ — нужны ключи, которые хранятся именно в TPM чипе. Поэтому зашифровав данные на одном ПК их нельзя расшифровать на другом, так как попросту на том ПК не будет ключей. Они содержатся только в хранилище TPM, а этот чип располагается на самой материнской плате. И кстати его можно поменять, вроде даже вручную, есть просто старые версии. и есть новые, как-то так.

На этом все. Удачи.

На главную! 31.12.2018РЕКЛАМА

Should i clear intel ptt key.

How Intel and PC makers prevent you from modifying your laptop’s firmware

How Intel and PC makers prevent you from modifying your laptop’s firmwareDoes anyone know how to fix it, stop it, or get rid of it? I’ve been searching for answers everywhere. I have an Acer Aspire EG. I’ve done virus and malware scans as well as a sfc scan, and all is normal.

Did this solve your problem? Yes No. Sorry this didn’t help. Site Feedback. Tell us about your experience with our site. This thread is locked. You can follow the question or vote as helpful, but you cannot reply to this thread. I have the same question In reply to afireKJ’s post on December 12, Give this a try, it might not work. In the Turn off the TPM security hardware dialog box, select a method for entering your owner password and turning off the TPM: If you have the removable media onto which you saved your TPM owner password, insert it, and then click I have a backup file with the TPM owner password.

Thanks for marking this as the answer. How satisfied are you with this reply? Thanks for your feedback, it helps us improve the site.

How satisfied are you with this response? This site in other languages x.This binary blob even includes remote management and monitoring featureswhich make it a potential security and privacy threat. Coreboot is designed to be lightweight and only provide the necessary functions so the computer can initialize its hardware and boot an operating system.

When someone recently asked whether Coreboot would support new Intel Broadwell ThinkPads on the mailing list, the response was informative:.

For more details take a look at Intel Boot Guard architecture. It could be also confirmed by Secunet AG and Google. In summary, Boot Guard is a hardware-based technology designed to prevent malware and other unauthorized software from replacing or tampering with the low-level UEFI firmware. Boot Guard has two separate modes, according to Intel. The PC manufacturer fuses their public key into the hardware itself. The operating system could then examine this information, and—if there was a problem—present an error to the user.

The PC manufacturer fuses their public key into the hardware itself. The operating system could then examine this information, and—if there was a problem—present an error to the user.

The fusing of the processors can be set by the motherboard manufacturer to simply bypass the check. It can be tempting to see this as a big conspiracy. The truth is more mundane—Intel and hardware manufacturers prioritize tighter security for the masses over the proprietary firmware concerns of a few. But, to their credit, Intel does allow PC manufacturers to configure the hardware in a different way.

The real way to get that open hardware seems to be to build it from scratch and make the right decisions along the way, as Purism is trying to do. If you want this sort of open hardware, be prepared to vote with your wallet. When freelance writer Chris Hoffman isn’t writing about gadgets and software, he’s probably using them in his spare time.

Brad Chacos. Note: When you purchase something after clicking links in our articles, we may earn a small commission.

Read our affiliate link policy for more details.View solution. View Solution. Why EE? Courses Ask. Get Access. Log In.

Диагностика и устранение распространенных проблем модуля TPM и BitLocker

Web Dev. We help IT Professionals succeed at work. McKnife asked. Last Modified: Since all new mainboards offer fTPMs, we are doing a little research whether this can be used as securely as the normal TPM. So from what I gather, the fTPM is software only, and although it relies on having Intel PTT hardware in this case, it is not in a part of the mainboard, but is part of the hard drive contents. Before trying, I had thought that fTPMs would have the same «problem» as dTPMs: when the old mainboard dies, you will have to provide the recovery password — but I was wrong.

Start Free Trial.

What is IntelPTTEKRecertification.exe?

View Solution Only. Distinguished Expert This award recognizes someone who has achieved high tech and professional accomplishments as an expert in a specific topic. Commented: Not exactly answering i do have a comment though: IMHO this is a breach of trust.

Commented: Not exactly answering i do have a comment though: IMHO this is a breach of trust.

One expects the drives to be bound to the system, not disks being transportable. BTW you did get there are some dTPM’s that have security flaws in that they can bleed the store keys. Also fTPM’s had a flaw, intel claimed it had been fixed. Author Commented: Please, no general info.

I know these flaws. Is it the same for fTPMs or not. Practice shows that it’s not and that I don’t understand. I could find few resources on this. Most documentation carefully avoids show implementation details. THe ASUS article specificaly mentiones one should save the rescue information on creation because disk contents etc. So the IMHO the bitlocker disks should be tied to the systems mainboard.

Well, this would mean, I am seeing totally flawed behavior. I cannot imagine that, since firmware TPMs are nothing new, they are being used widely and people would have stumbled across this flaw pretty soon. Compaq did have systems in the past that loaded the regular BIOS from a harddisk partition My platform does not load the bios from the disk. Will read the doc.Featured download of the day «a helpful tool when you decide whether you’re going to keep a program.

Compaq did have systems in the past that loaded the regular BIOS from a harddisk partition My platform does not load the bios from the disk. Will read the doc.Featured download of the day «a helpful tool when you decide whether you’re going to keep a program.

Our selfless promotion. A must have, Reason Antivirus. Privacy threats are powerful, you need a powerful antivirus to prevent them. Get Reason Antivirus Adobe AIR. More about Adobe AIR.

Google Chrome. Google Chrome is a free web browser developed by Google that uses the WebKit layout engine. It is designed to be secure, fast, simple and stable. Chrome supports plug-ins with the Netscape Plugin More about Google Chrome. Google Toolbar for Internet Explorer. Google Toolbar is often distributed through product bundling with a primary download. Google Toolbar More about Google Toolbar for Internet Explorer. Microsoft Security Essentials. Microsoft Security Essentials is an antivirus software product that provides protection against different types of malware such as computer viruses, spyware, rootkits and Trojan horses.

It runs on More about Microsoft Security Essentials. Apple’s iTunes is a proprietary media player computer program, used for playing and organizing digital music and video files on desktop computers. It can also manage contents on iPod, iPhone and iPad More about iTunes.The browser version you are using is not recommended for this site.

Please consider upgrading to the latest version of your browser by clicking one of the following links. Key protection requires both physical access protection as well as restricted access to sensitive operations with the key, such as decryption and digital signing. TCG is a consortium of industry and academic expertise coming together to define specifications for a security module—the Trusted Platform Module or TPM—that achieves these objectives.

Code Sample: Protecting secret data and keys using Intel® Platform Trust Technology

Algorithm flexibility and enhanced authorization schemes are the major improvements in version 2. The notable differences from a conventional discrete TPM are:. TPM is a resource-limited device: applications may quickly exhaust the secure persistent storage of about 14 KB and a smaller fast memory designed to support a maximum of three sessions. Unlike TPM1. The one that is getting widespread adoption by distributions and Linux community at large is the tpm2-software project on GitHub.

The notable differences from a conventional discrete TPM are:. TPM is a resource-limited device: applications may quickly exhaust the secure persistent storage of about 14 KB and a smaller fast memory designed to support a maximum of three sessions. Unlike TPM1. The one that is getting widespread adoption by distributions and Linux community at large is the tpm2-software project on GitHub.

Following are the links for the tpm2-software projects:. The use cases in this sample are demonstrated using the tpm2-tools 4. All the projects use GNU Autotools since it is widely used and highly portable across Linux distributions.

For all the projects above: «bootstrap», «configure», «make» and «make install» are generally sufficient to build and install the packages. The bootstrap and configure scripts should inform the user of missing libraries and packages. The user can then install them using the package manager specific to the distribution in use.

Retroarch amigaAssume for purposes of discussion that this loopback-mounted file system is a logical disk partition automatically mounted by the operating system on boot rather than just a file-based simulation. The sample code referenced in this article is available in the download link in the header of this article. At this point we have a disk with a file plain.

The sample code referenced in this article is available in the download link in the header of this article. At this point we have a disk with a file plain.

The file system is not mounted by the operating system, yet we can demonstrate that the sensitive data is not protected.

Lultimo donna lost inkTo do this simply run the following command:. Future sections will add protections to prevent an attacker from performing the trivial attack above. Disk encryption is only an effective mitigation when used with other security controls. Once an encrypted volume is mounted, it is subject to the standard operating system enforced file system protections. An encrypted volume that is automatically mounted without user intervention will offer no protection if an attacker is allowed to override the kernel command line and start an interactive shell without having to log in, for example.

LUKS ensures data confidentiality at rest. The cryptsetup user-space utility aids creating and managing LUKS volumes. At this point you have set up the LUKS volume and it should display a warning about overwriting the data.

At this point you have set up the LUKS volume and it should display a warning about overwriting the data.

Open the LUKS volume by authenticating with the disk.Please contact the computer manufacturer for more help. Wenden Sie sich an den Computerhersteller, um weitere Hilfe zu erhalten. Now, make any changes to the BIOS configuration boot order, etc. Hopefully this will have cleared up the error Click on Advanced and then Security. Check this to enable the capability. When you exit from Visual BIOS either via F10 key or the circled X in the upper right corner of the screenmake sure you save the configuration so that the setting persists.

The 3 item Ensure SecureBoot Just 3 not 1 for sure, and there’s no reason to mess with 2. Run msinfo32 like it mentions, except do NOT ‘run as admin’. The mystery is thanks to MS’s vague entry about some driver, but this SecureBoot things sounds about right.

A TPM is primarily used to store your private keys. At least for Windows. Many APIs are optional. Whether that’s the reason for the entry in the log I don’t know. It may be that, if your system drive is not the proper format GUID partition type, I -think- then bitlocker won’t work on it I -think- and that may be the reason for the error entry. It would show something about «The TPM is ready for use. In the end, there’s nothing you can do. It’s probably nothing too serious. To poke around the TPM google this applet:.By using our site, you acknowledge that you have read and understand our Cookie PolicyPrivacy Policyand our Terms of Service.

Whether that’s the reason for the entry in the log I don’t know. It may be that, if your system drive is not the proper format GUID partition type, I -think- then bitlocker won’t work on it I -think- and that may be the reason for the error entry. It would show something about «The TPM is ready for use. In the end, there’s nothing you can do. It’s probably nothing too serious. To poke around the TPM google this applet:.By using our site, you acknowledge that you have read and understand our Cookie PolicyPrivacy Policyand our Terms of Service.

Information Security Stack Exchange is a question and answer site for information security professionals. It only takes a minute to sign up. Can somebody advise me which option is currently the more secure option? To be used with Windows I believe I read some time ago that some TPM implementations are vulnerable.

TPM is supposed to be implemented in hardware, but the Intel chipset on the motherboard Platform Controller Hub which contains the Intel Management Engine has a TPM implemented in software running on the chipset not on the CPU which is secure as long the chipset and its firmware are secure.

There have been security problems in Intel ME firmware, but as long as you will get firmware updates from Lenovo for as long as you plan to use it, it’s fine. You will be unable to install firmware fixes Intel makes available without Lenovo’s help, so make sure they’ll support that specific model for as long as you need. If they, for example, require you to buy extra years of warranty just to download updates, that’s a ripoff. In that case too, you needed support from the OEM to install a firmware update in the TPM chip, so I guess the «patchibility» of both options is about the same.

The security track record should be better for the hardware TPM, because that’s their main business while the TPM in Intel ME and the rest of Intel ME is not Intel’s main business, and we know they have not consulted their internal security people on most design decisions for decades and it’s coming to bite them in the behind. The hardware chip being only TPM 1. TPM 2.

Maty ryan instagramI would choose TPM 2. Sign up to join this community. The best answers are voted up and rise to the top. TPM 1. Asked 1 year, 2 months ago. Active 1 year ago. Viewed 2k times. David Newton. David Newton David Newton 31 3 3 bronze badges. Active Oldest Votes. I think I would choose the hardware chip. Thank you very much for the detailed explanation and reasoning. Esa Jokinen Esa Jokinen Thanks for your response. My question had a typo.

Sign up to join this community. The best answers are voted up and rise to the top. TPM 1. Asked 1 year, 2 months ago. Active 1 year ago. Viewed 2k times. David Newton. David Newton David Newton 31 3 3 bronze badges. Active Oldest Votes. I think I would choose the hardware chip. Thank you very much for the detailed explanation and reasoning. Esa Jokinen Esa Jokinen Thanks for your response. My question had a typo.

My model is not T40 but Ts. Sign up or log in Sign up using Google. Sign up using Facebook.

Best telegram channels for dream11Технология Intel Platform Trust Technology (PTT): TPM для масс

В последние несколько лет технология Intel Platform Trust Technology (PTT) действительно появилась. В течение многих лет последним словом в защите персональных компьютеров, промышленных ПК и серверов была спецификация доверенного платформенного модуля (TPM). TPM установил набор стандартов и интерфейсов, которые позволяют производителям систем внедрять свои цифровые добросовестности в системное оборудование.

Используя уникальные криптографические ключи, записанные на физический носитель, припаянный непосредственно к материнской плате, TPM создает так называемый «корень доверия».На этой основе производители операционных систем, такие как Microsoft, могут включить безопасное шифрование всего диска для блокировки данных, даже если диск удален, и включить системные проверки, которые проверяют низкоуровневый загрузочный код перед тем, как разрешить его выполнение.

Эта модель безопасности системы претерпела изменения, когда Intel представила архитектуру Intel Platform Trust Technology (PTT), которая реализует TPM в системном микропрограммном обеспечении. Для вашей операционной системы и приложений PTT выглядит и действует как TPM. Разница в том, что компьютерам с Intel PTT не требуется выделенный процессор или память.Вместо этого они полагаются на безопасный доступ к системному процессору и памяти для выполнения низкоуровневой аутентификации и проверки системы.

Результат: PTT развертывается на маломощных ПК, планшетах и других устройствах, которые в прошлом не могли нести дополнительную стоимость, сложность, энергопотребление или необходимое физическое пространство, которые поставляются с аппаратным TPM.

Общие сведения о TPM

TPM в настоящее время находится в версии 2.0, и его роль стала более важной, поскольку киберугрозы продолжают нацеливаться на самые низкие уровни работы системы, включая главную загрузочную запись, системную прошивку и файлы операционной системы решения для защиты от вредоносных программ могут быть уязвимы.

TPM работает путем хранения информации о защищенном ключе в защищенном от несанкционированного доступа чипе, который включает уникальный ключ подтверждения, встроенный в микросхему при производстве –, например цифровой отпечаток –, для аутентификации оборудования хост-системы. Выделенный криптографический микропроцессор обрабатывает ключевые данные и проверяет целостность низкоуровневых системных ресурсов, таких как загрузочные файлы и прошивка системы. При обнаружении изменения TPM предотвращает загрузку скомпрометированных файлов или программного обеспечения, останавливая атаки до того, как они начнутся.

Внедрение TPM на выделенном оборудовании имеет ключевое преимущество. TPM изолирует инфраструктуру безопасности от хост-системы, что чрезвычайно затрудняет подделку, вмешательство или поражение. Но это увеличивает стоимость и сложность системного дизайна, а это означает, что многие устройства, которые могли бы получить выгоду от такого уровня безопасности, просто не имеют его.

TPM изолирует инфраструктуру безопасности от хост-системы, что чрезвычайно затрудняет подделку, вмешательство или поражение. Но это увеличивает стоимость и сложность системного дизайна, а это означает, что многие устройства, которые могли бы получить выгоду от такого уровня безопасности, просто не имеют его.

Inside Platform Trust Technology

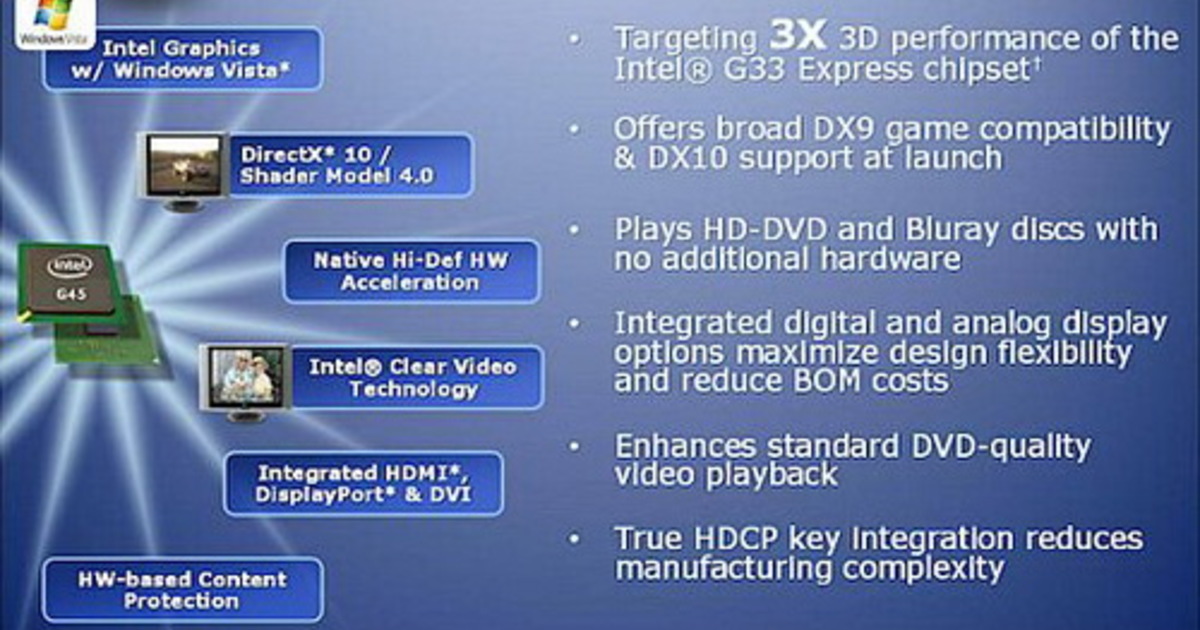

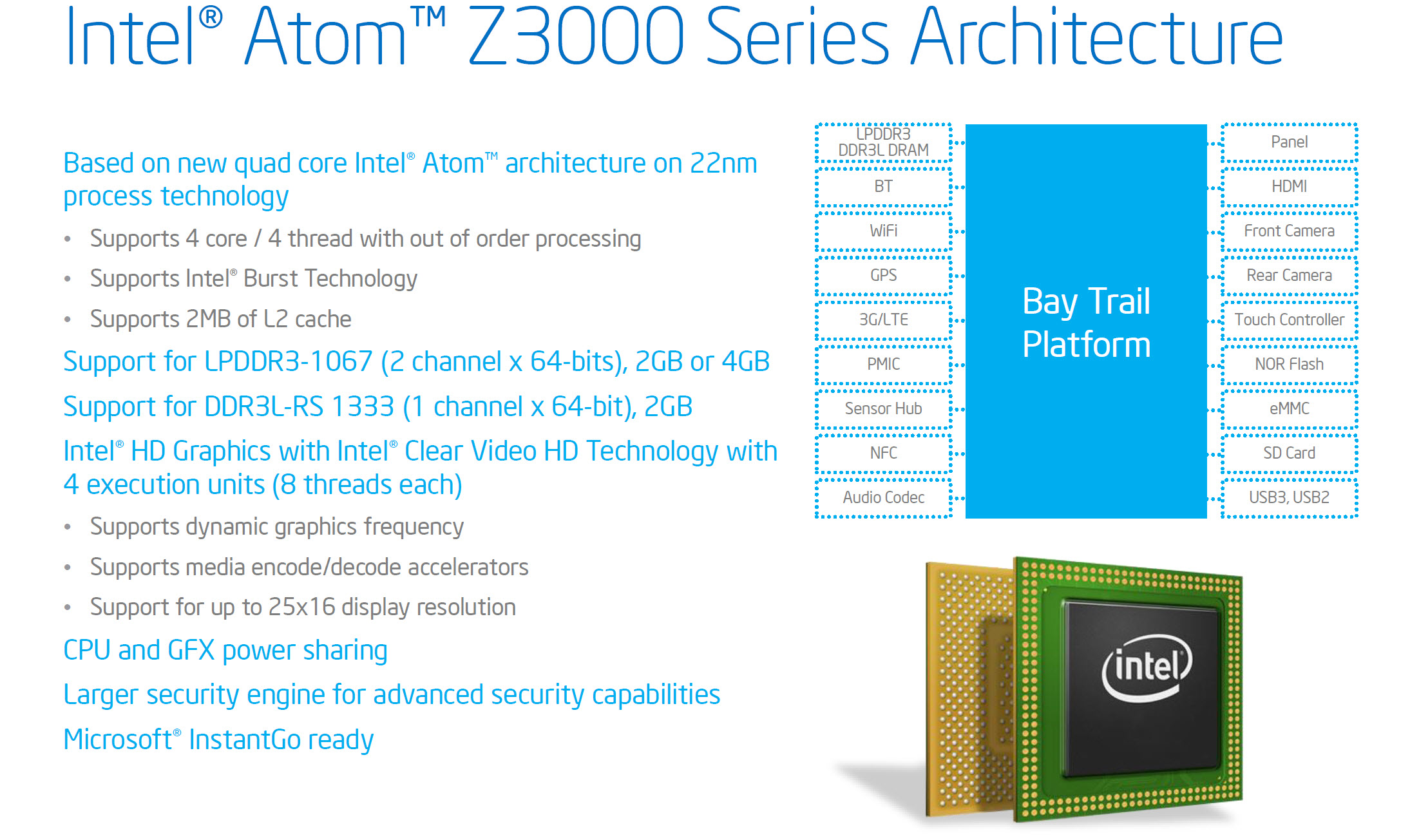

Этот недостаток меняется с внедрением TPM на основе микропрограмм. Технология Intel PTT была представлена в 2013 году на некоторых процессорах и наборах микросхем Intel Core четвертого поколения, включая многокристальные пакеты Intel Haswell ULT, а также на решениях «система на кристалле» на базе Atom, таких как Bay Trail.PTT позволяет недорогим устройствам с низким энергопотреблением поддерживать одну и ту же концепцию корня доверия, обеспечиваемую аппаратным TPM. Кроме того, он поддерживает все требования Microsoft для встроенного программного обеспечения Trusted Platform Module (fTPM) 2.0.

Аналогичная реализация – Схема TrustZone – ARM обеспечивает возможности TPM для маломощных портативных устройств на базе процессоров ARM, таких как планшеты.

PTT особенно важен в области промышленных ПК. Он позволяет организациям устанавливать такие же строгие уровни безопасности для своих компактных безвентиляторных систем и устройств, что и для настольных ПК, рабочих станций и серверов.IPC с поддержкой PTT радикально сокращают поверхность атаки для систем, которые часто остаются без присмотра в удаленных или общественных местах.

Было время, когда ИТ-менеджеры были вынуждены выбирать между IPC с надежной защитой или компактными конструкциями с низким энергопотреблением. Компьютеры с Intel PTT положили конец тому, что нужно выбирать. Если вы хотите узнать больше, загрузите нашу одностраничную программу (ссылка ниже) и свяжитесь с нашим техническим отделом продаж, который ответит на все ваши вопросы безопасности.

Примечание. Эта статья изначально была написана 20 декабря 2017 г.Он был обновлен для содержания 20 июля 2020 года.

Технология Intel Platform Trust: передовая безопасность для систем с низким энергопотреблением

Было время, когда надежный пароль и хорошее антивирусное программное обеспечение были всем, что вам нужно для обеспечения безопасности вашего компьютера . В настоящее время хакеры могут взламывать самые безопасные системы, используя вирусы для заражения даже самой главной загрузочной записи.

В настоящее время хакеры могут взламывать самые безопасные системы, используя вирусы для заражения даже самой главной загрузочной записи.

Хотя это не может быть большой проблемой для персональных компьютеров (ведущие хакеры обычно не интересуются вашими личными файлами), это серьезная угроза для серверов веб-сайтов и вычислительных систем, развернутых в полевых условиях в различных промышленных приложениях.

Для защиты основных данных вычислительной системы — файлов прошивки и операционной системы — было разработано технологическое решение под названием Trusted Platform Module (TPM).

Но что такое TPM? Как это связано с технологией Intel Platform Trust Technology (PTT)? И самое главное, что это значит для индустрии встраиваемых вычислений?

Давай выясним.

Введение в модуль Trusted Platform Module Как вы справляетесь с хакером (или вирусом), получившим доступ к самым низким уровням памяти компьютера? Если вредоносные элементы могут вмешиваться даже в самый основной код прошивки и операционной системы, мало что можно сделать со стороны программного обеспечения.

Вот где появляется Trusted Platform Module. TPM — это микропроцессорный чип с цифровой подписью, запекаемой при производстве. Он защищен от взлома и криптографически безопасен, а это означает, что хакерам будет сложно взломать его.

а как работает?

Обычно TPM припаивается прямо к материнской плате. Каждый раз, когда система загружается, она проверяет целостность остального оборудования, а также основных частей системного кода и предотвращает загрузку системы, если обнаруживается, что она взломана.

Это достигается за счет использования уникального криптографического ключа, выгравированного в самом оборудовании, который используется для шифрования (и дешифрования) содержимого вашего жесткого диска до низкоуровневого кода операционной системы. Это криптографическое шифрование невозможно взломать без исходного ключа, что не позволяет любому хакеру вносить изменения в системный код без разрешения пользователя.

Общие сведения о технологии Intel Platform Trust Хотя доверенный платформенный модуль является прекрасным способом защиты компьютерной системы от низкоуровневых атак, у него есть один серьезный недостаток. Поскольку для этого требуется установка совершенно нового микропроцессорного чипа с собственной памятью и потребностями в энергии, он не очень хорошо подходит для небольших компьютеров, таких как планшеты или встроенные ПК, которые должны быть более эффективными.

Поскольку для этого требуется установка совершенно нового микропроцессорного чипа с собственной памятью и потребностями в энергии, он не очень хорошо подходит для небольших компьютеров, таких как планшеты или встроенные ПК, которые должны быть более эффективными.

В результате вычислительные решения, используемые в большинстве коммерческих приложений, не могут использовать преимущества безопасности, предоставляемые TPM.

Чтобы решить эту проблему, корпорация Intel разработала платформу Trust Technology. PTT реализует алгоритмы криптографической проверки аппаратного модуля Trusted Platform Module в самой прошивке системы, устраняя необходимость в дополнительной памяти или вычислительной мощности для простых проверок аутентификации.

Имейте в виду, что этот «корень доверия» по-прежнему защищен от несанкционированного доступа, поскольку Intel устанавливает уникальный криптографический ключ в каждый кремниевый чип при изготовлении, который не может быть изменен извне.

Широкое распространение Trusted Platform Module сдерживается необходимостью в отдельном чипе с собственной памятью и требованиями к питанию. Встроенные компьютеры, такие как безвентиляторные промышленные ПК и защищенные компьютеры, занимают мало места и не могут справиться с дополнительным расходом ресурсов.

Intel Platform Trust Technology объединяет функции TPM в ядро самого чипа Intel, устраняя необходимость в каком-либо дополнительном оборудовании. Это означает, что даже самые маломощные процессоры могут защитить свои данные и загрузочную запись с помощью PTT.

Таким образом, самым большим преимуществом PTT перед TPM является его неограниченная масштабируемость. Будь то планшетные ПК или встроенные компьютеры; каждая система может реализовать PTT прямо из коробки. Следовательно, вам больше не нужно выбирать между более безопасной или более рентабельной системой.

Заключение Хакеры со временем только стали более опытными, научившись обходить защиту традиционного антивирусного программного обеспечения, обращаясь непосредственно к внутренним системным данным. Раньше единственным методом защиты ваших систем от таких атак была установка доверенного платформенного модуля на каждый компьютер, что было непомерно дорого для крупномасштабной установки. Тем не менее, технология Intel Platform Trust Technology обеспечивает альтернативу с ограниченным энергопотреблением и пространством без ущерба для безопасности.

Раньше единственным методом защиты ваших систем от таких атак была установка доверенного платформенного модуля на каждый компьютер, что было непомерно дорого для крупномасштабной установки. Тем не менее, технология Intel Platform Trust Technology обеспечивает альтернативу с ограниченным энергопотреблением и пространством без ущерба для безопасности.

Как Intel и производители ПК запрещают вам изменять прошивку вашего ноутбука

Даже если вы используете самые открытые операционные системы с открытым исходным кодом, скорее всего, ваш ноутбук не так уж и «бесплатный», о чем свидетельствуют закрытые двоичные файлы прошивки, скрытые глубоко внутри самого оборудования.

Современное микропрограммное обеспечение UEFI — это проприетарный блок программного обеспечения с закрытым исходным кодом, встроенный в оборудование вашего ПК. Этот двоичный большой двоичный объект даже включает функции удаленного управления и мониторинга, что делает его потенциальной угрозой безопасности и конфиденциальности.

Возможно, вы захотите заменить прошивку UEFI и получить полный контроль над оборудованием вашего ПК с помощью Coreboot, бесплатной альтернативы BIOS программного обеспечения, но вы не можете на ПК с современными процессорами Intel, благодаря Intel Boot Guard и ПК в режиме «проверенной загрузки». производители выбирают.

Почему Coreboot не поддерживает ваш новый ноутбук

Coreboot изначально назывался LinuxBIOS. Это одобренный Фондом свободного программного обеспечения проект по замене проприетарного микропрограммного обеспечения UEFI и BIOS, имеющихся в обычных компьютерах.Coreboot спроектирован так, чтобы быть легковесным и обеспечивать только необходимые функции, чтобы компьютер мог инициализировать свое оборудование и загрузить операционную систему. Это не просто проект бесплатного программного обеспечения — все современные Chromebook поставляются с Coreboot, и Google помогает его поддерживать.

Когда кто-то недавно спросил, будет ли Coreboot поддерживать новые планшеты Intel Broadwell ThinkPads в списке рассылки, ответ был информативным:

«Новые планшеты Thinkpad больше не могут использоваться для загрузки ядра.

Особенно серии процессоров Intel U и Y. Они поставляются с Intel Boot Guard, и вы не сможете загружать что-либо, что не подписано и не одобрено OEM. Это означает, что OEM-производитель объединяет хэши открытого ключа SHA256 с южным мостом.

Для получения дополнительных сведений ознакомьтесь с архитектурой Intel Boot Guard. Это также могут подтвердить Secunet AG и Google ».

Intel Boot Guard объяснил

У самих Intel есть краткое объяснение Boot Guard в этом документе о новых функциях платформы Haswell.Таким образом, Boot Guard — это аппаратная технология, предназначенная для предотвращения замены или подделки низкоуровневого микропрограммного обеспечения UEFI вредоносным и другим несанкционированным программным обеспечением.

Согласно Intel, Boot Guard имеет два отдельных режима. Каждый известный нам OEM-производитель ПК настраивает его для работы в режиме «проверенной загрузки». Производитель ПК вставляет свой открытый ключ в само оборудование. Если прошивка UEFI не подписана OEM, то есть создана OEM-производителем, компьютер остановится и откажется загружаться.Вот почему вы не можете модифицировать прошивку UEFI или заменить ее на что-то другое.

Если прошивка UEFI не подписана OEM, то есть создана OEM-производителем, компьютер остановится и откажется загружаться.Вот почему вы не можете модифицировать прошивку UEFI или заменить ее на что-то другое.

Одержимый свободой ноутбук Librem 15 Purism не будет использовать опцию Verified Boot.

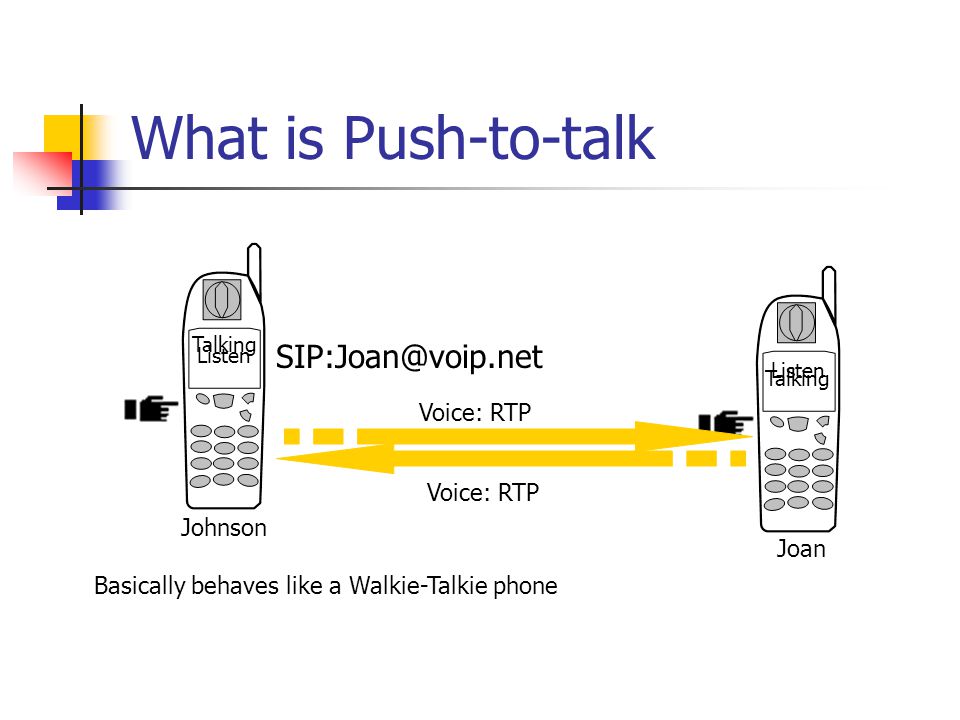

Существует также второй вариант: режим «Измеряемая загрузка», в котором оборудование надежно хранит информацию о процессе загрузки в доверенном платформенном модуле (TPM) или технологии Intel Platform Trust Technology (PTT). Затем операционная система может изучить эту информацию и, если возникнет проблема, сообщить пользователю об ошибке.

Как недавно обнаружил Purism, производители ноутбуков могут выбрать загрузку оборудования, вообще не ища цифровой подписи прошивки. Фьюзинг процессоров может быть установлен производителем материнской платы, чтобы просто обойти проверку. Ноутбук Librem 15, финансируемый Purism, будет поставляться с современным процессором Intel, поддерживающим выполнение неподписанного кода BIOS.

Другими словами, Intel и Boot Guard совершенно не требуют от производителей оборудования блокировать компьютер только с использованием прошивки, подписанной производителем, но все крупные производители ПК все равно это делают.