Опубликована база с 320 млн уникальных паролей (5,5 ГБ) / Хабр

Проверка аккаунтов на живучесть

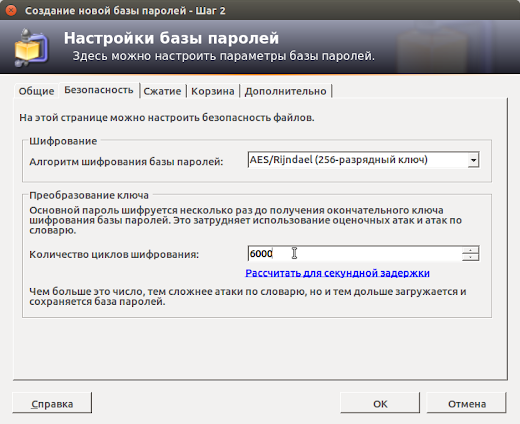

Одно из главных правил при выборе пароля — не использовать пароль, который уже засветился в каком-нибудь взломе и попал в одну из баз, доступных злоумышленникам. Даже если в вашем пароле 100500 символов, но он есть там — дело плохо. Например, потому что в программу для брутфорса паролей можно загрузить эту базу как словарный список. Как думаете, какой процент хешей она взломает, просто проверив весь словарный список? Вероятно, около 75% (реальную статистику см. ниже).

Так вот, откуда нам знать, какие пароли есть у злоумышленников? Благодаря специалисту по безопасности Трою Ханту можно проверить эти базы. Более того, их можно скачать к себе на компьютер и использовать для своих нужд. Это два текстовых файла в архивах: с 306 млн паролей (5,3 ГБ) и с 14 млн паролей (250 МБ).

Базы лежат на этой странице.

Все пароли в базе представлены в виде хешей SHA1. Перед хешированием все символы переведены в верхний регистр (прописные буквы).

Прямые ссылки:

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-1.0.txt.7z

(306 млн паролей, 5,3 ГБ), зеркало

SHA1 hash of the 7-Zip file: 90d57d16a2dfe00de6cc58d0fa7882229ace4a53

SHA1 hash of the text file: d3f3ba6d05b9b451c2b59fd857d94ea421001b16

В разархивированном виде текстовый файл занимает 11,9 ГБ.

https://downloads.pwnedpasswords.com/passwords/pwned-passwords-update-1.txt.7z

(14 млн паролей, 250 МБ), зеркало

SHA1 hash of the 7-Zip file: 00fc585efad08a4b6323f8e4196aae9207f8b09f

SHA1 hash of the text file: 3fe6457fa8be6da10191bffa0f4cec43603a9f56

Если вы глупы бесстрашны, то на той же странице можете ввести свой уникальный пароль и проверить его на наличие в базах, не скачивая их. Трой Хант обещает, что никак не будет использовать ваш пароль и его сервис абсолютно надёжен. «Не отправляйте свой активно используемый пароль ни на какой сервис — даже на этот!», — предупреждается на странице. Программные интерфейсы этого сервиса полностью документированы, они принимают хеши SHA1 примерно таким образом:

«Не отправляйте свой активно используемый пароль ни на какой сервис — даже на этот!», — предупреждается на странице. Программные интерфейсы этого сервиса полностью документированы, они принимают хеши SHA1 примерно таким образом:

GET https://haveibeenpwned.com/api/v2/pwnedpassword/ce0b2b771f7d468c0141918daea704e0e5ad45db?originalPasswordIsAHash=trueНо всё равно надёжнее проверять свой пароль в офлайне. Поэтому Трой Хант выложил базы в открытый доступ на дешёвом хостинге. Он отказался сидировать торрент, потому что это «затруднит доступ людей к информации» — многие организации блокируют торренты, а для него небольшие деньги за хостинг ничего не значат.

Хант рассказывает, где он раздобыл эти базы. Он говорит, что источников было много. Например, база Exploit.in содержит 805 499 391 адресов электронной почты с паролями. Задачей Ханта было извлечение уникальных паролей, поэтому он сразу начал анализ на совпадения. Оказалось, что в базе всего лишь 593 427 119 уникальных адресов и лишь 197 602 390 уникальных паролей.

Вторым по величине источником информации был Anti Public: 562 077 488 строк, 457 962 538 уникальных почтовых адресов и ещё 96 684 629 уникальных паролей, которых не было в базе Exploit.in.

Остальные источники Трой Хант не называет, но в итоге у него получилось 306 259 512 уникальных паролей. На следующий день он добавил ещё 13 675 934, опять из неизвестного источника — эти пароли распространяются отдельным файлом.

Так что сейчас общее число паролей составляет 319 935 446 штук. Это по-настоящему уникальные пароли, которые прошли дедупликацию. Из нескольких версий пароля (P@55w0rd и p@55w0rd) в базу добавляется только одна (p@55w0rd).

После того, как Трой Хант спросил в твиттере, какой дешёвый хостинг ему могут посоветовать, на него вышла известная организация Cloudflare и предложила захостить файлы забесплатно.

Обнаружена крупнейшая открытая утечка адресов e-mail и паролей

Хакеры опубликовали в открытом доступе базу данных на 773 млн почтовых ящиков с паролями. Там есть, в том числе, и данные пользователей из России. База данных «собрана» из 2000 различных баз взломанных почтовых адресов. Она называется Collection #1 и представляет собой вторую по размеру в истории база взломанных адресов после массива с 1 млрд пользователей Yahoo! (2013 год). При этом она является крупнейшей опубликованной базой, в которой есть 773 млн ящиков и 21 млн паролей.

Базу обнаружил эксперт по кибербезопасности Трой Хант (Troy Hunt), который создал сервис Have I Been Pwned для проверки взлома вашего почтового ящика. Расследование он опубликовал у себя на сайте. По данным Ханта, объём Collection #1 составляет 87 Гбайт. В архиве есть 12 тысяч файлов. Ссылка на него была размещена на одном из популярных хакерских форумов, причём в открытом разделе и бесплатно.

По мнению экспертов из российской компании Group-IB, масштаб утечки мог быть в разы выше. На одном хакерских форумов они нашли объявление о загрузке полной базы почти на 1 Тбайт. При этом Collection #1 был лишь частью общего массива данных. Причём это старые данные. Более новые, похоже, находятся в остальных частях базы.

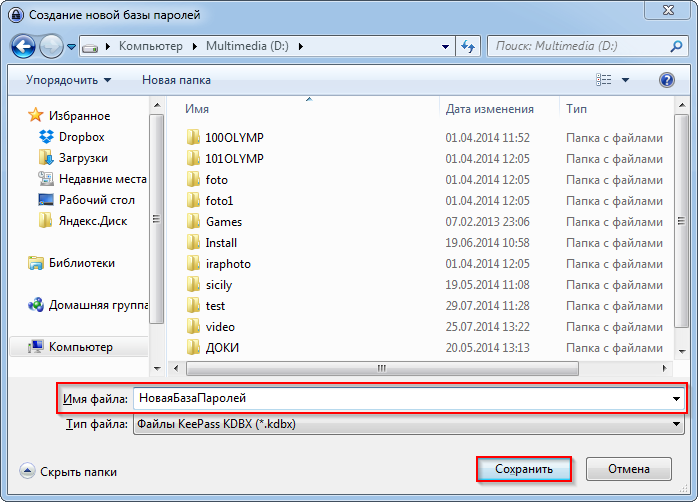

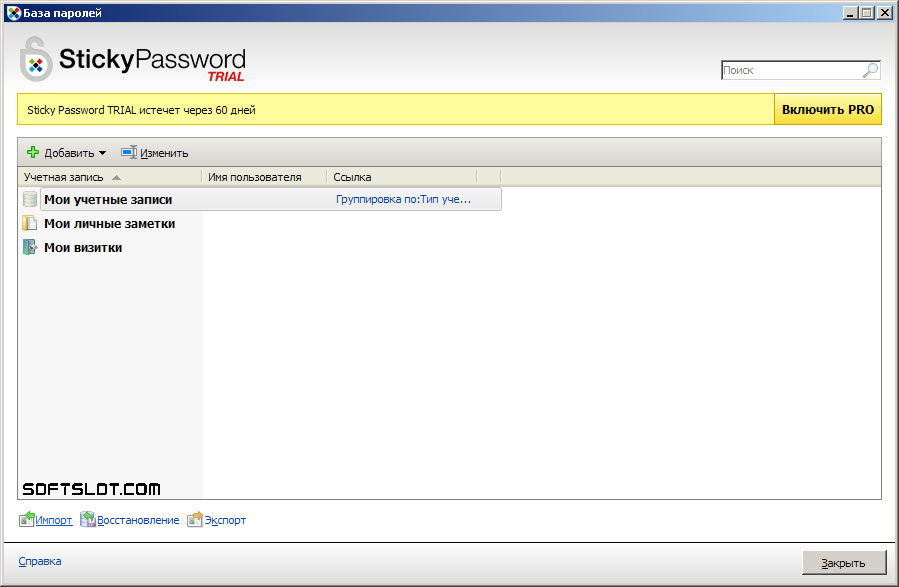

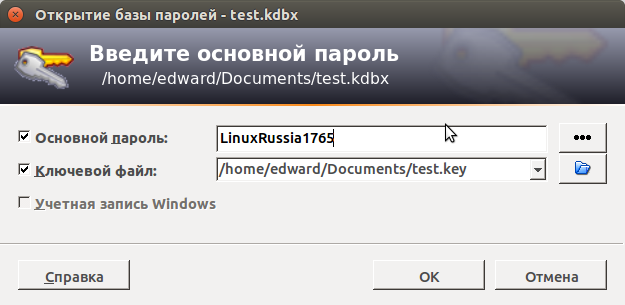

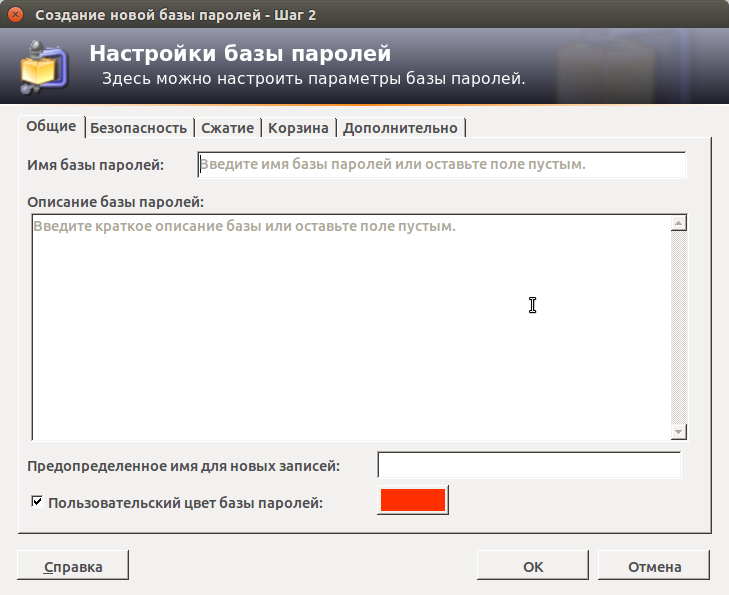

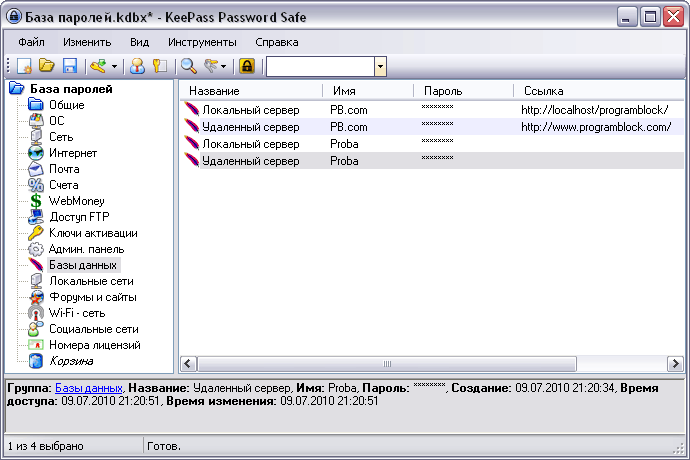

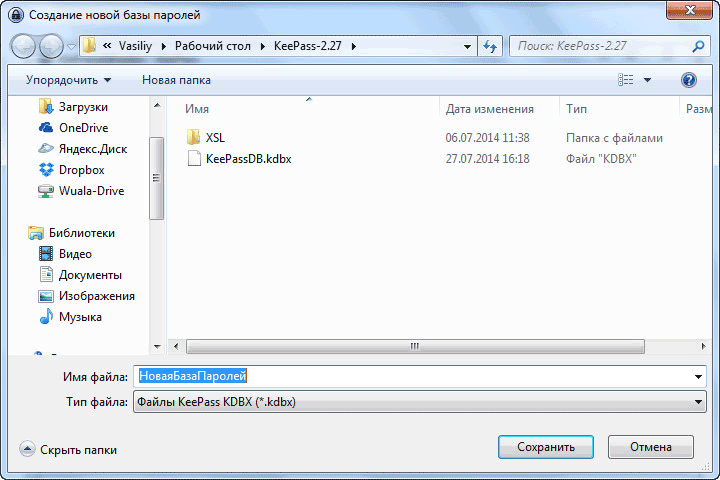

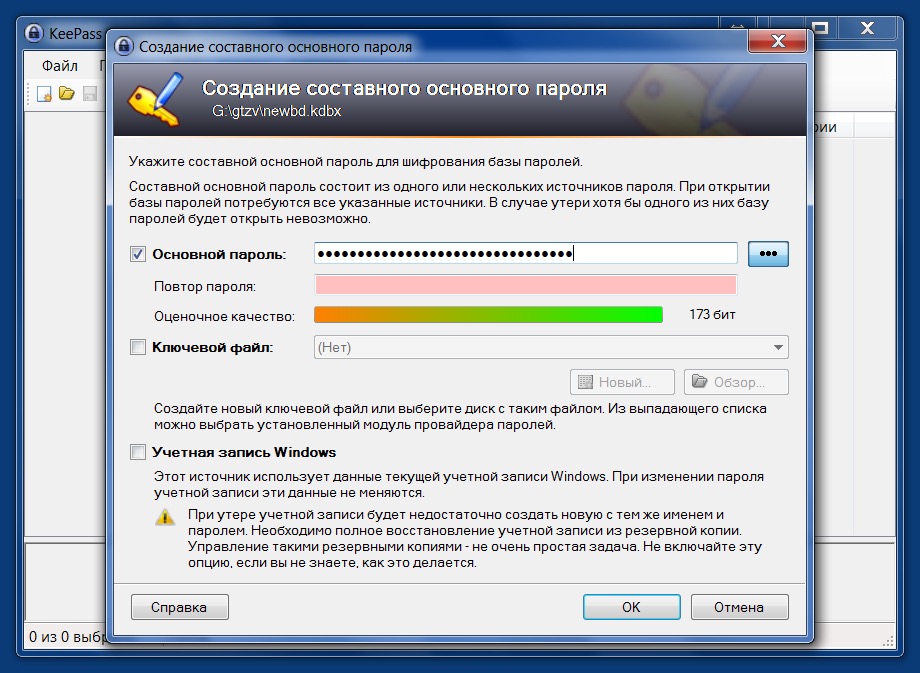

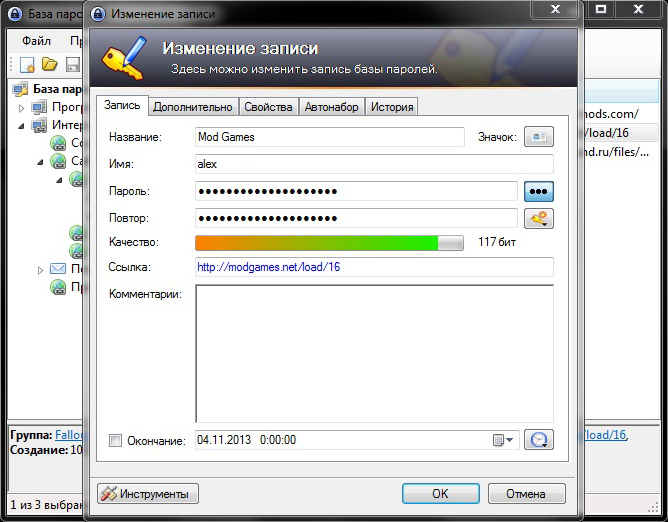

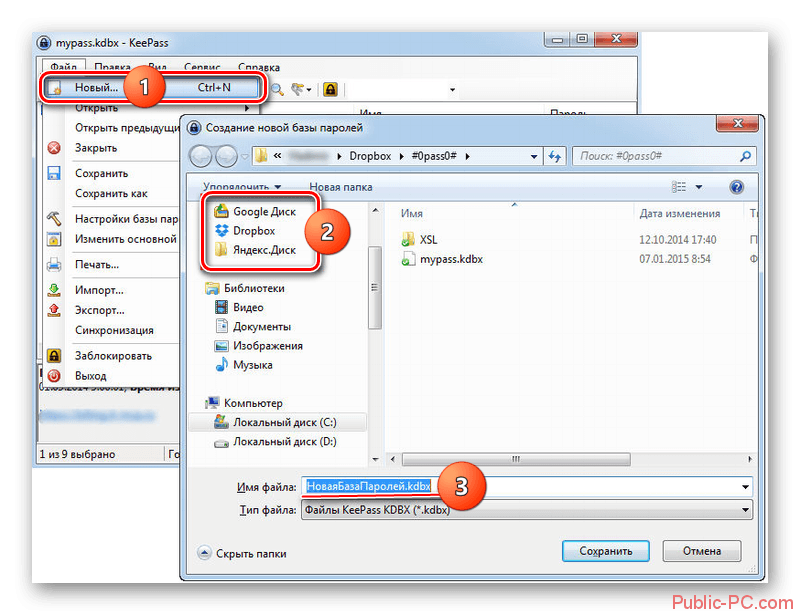

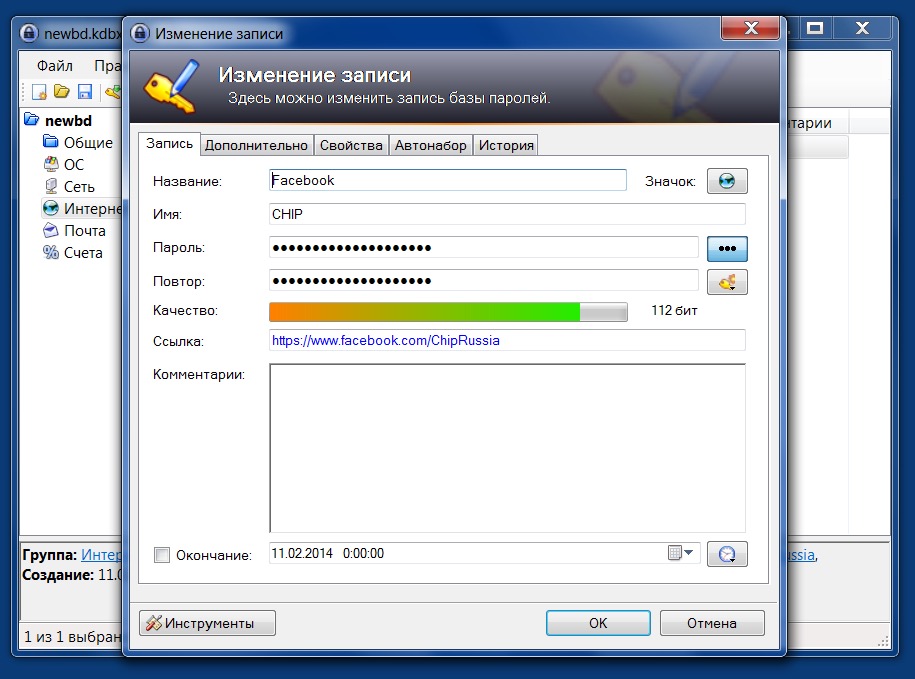

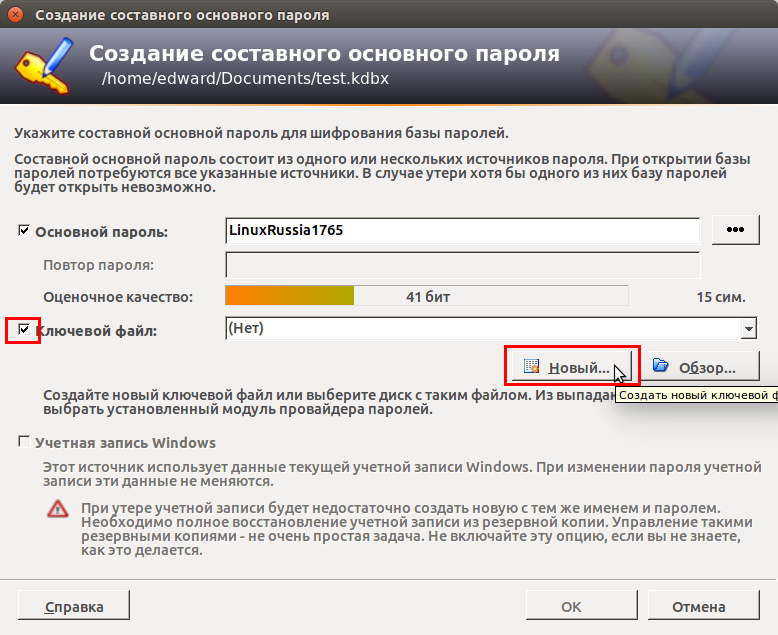

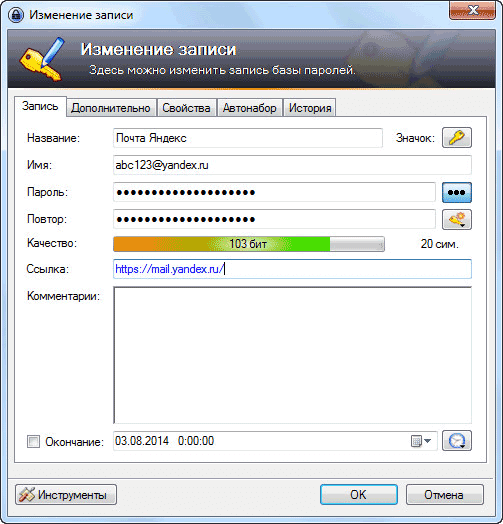

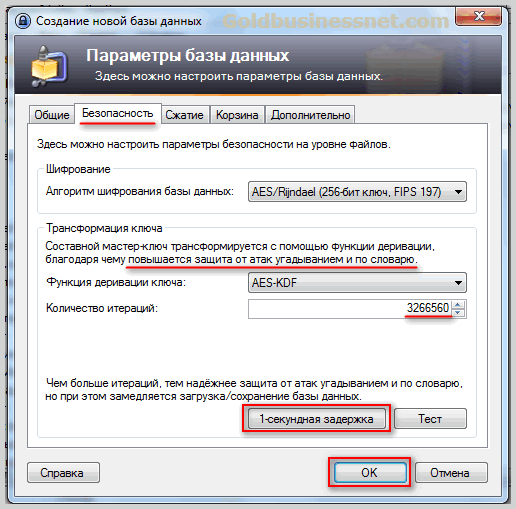

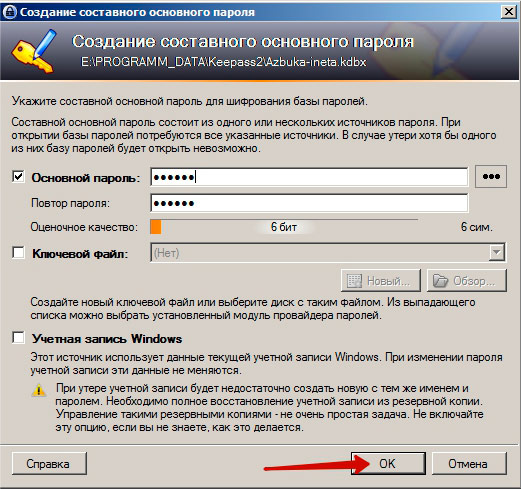

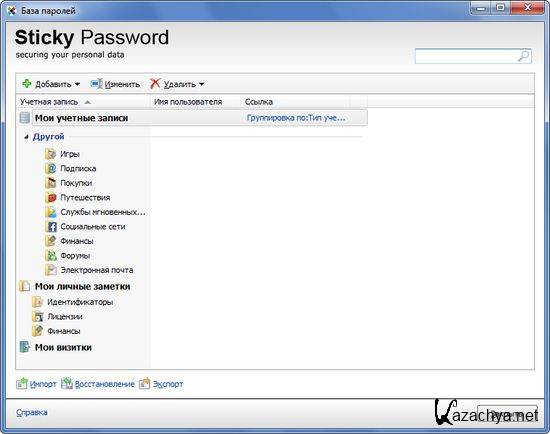

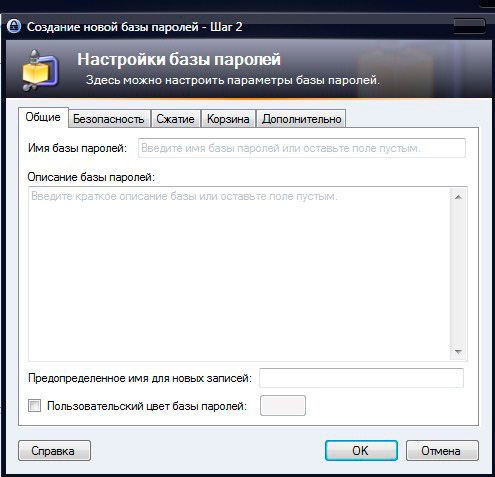

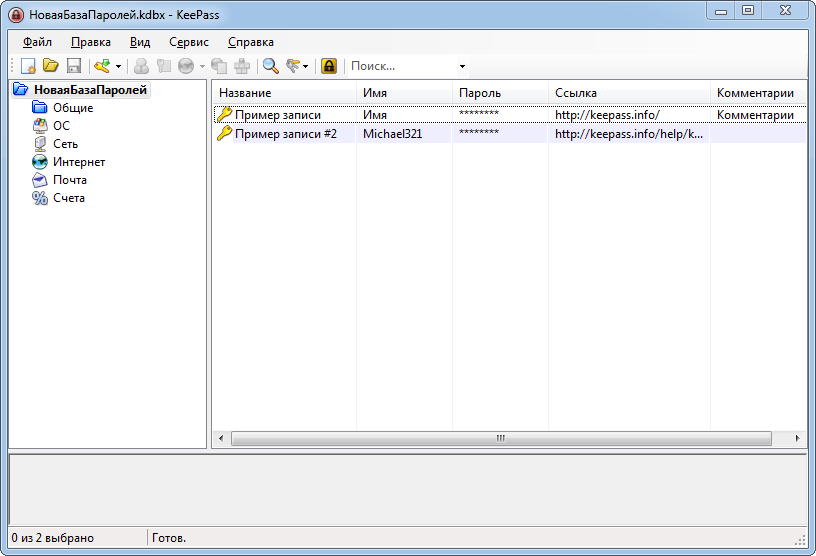

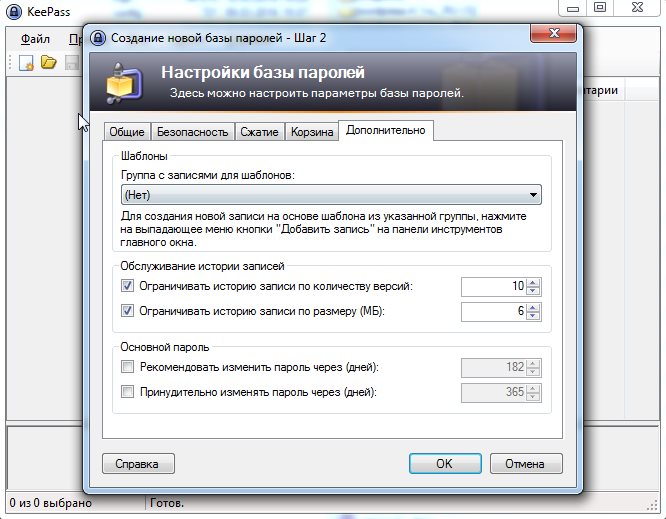

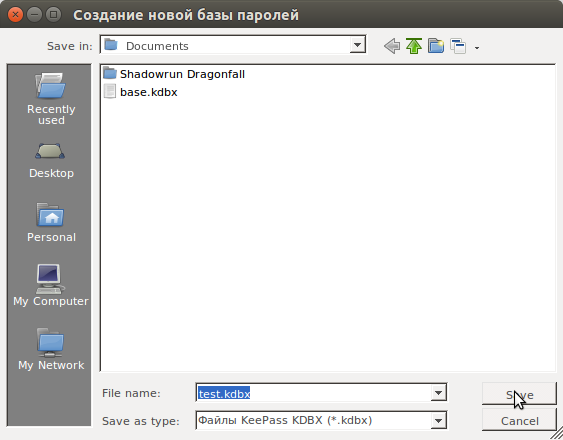

Как отмечается, на Have I Been Pwned уже можно проверить, есть ли ваша почта в Collection #1. Если это так — рекомендуется как можно скорее сменить пароль, возможно даже используя генератор паролей. А чтобы не забыть его, можно установить менеджер паролей. При этом 140 млн аккаунтов ранее не фигурировали в крупных взломах, так что шансы на то, что ваши данные могли попасть в эту базу, есть.

Эксперта Лаборатории Касперского Сергей Ложкин прокомментировал данное событие следующим образом:

«Эта огромная база данных собиралась долгое время, в нее добавлялись учетные записи и пароли, которые становились публичными после крупных утечек, поэтому некоторые учётные данные, вероятнее всего, уже устарели.

Более того, эта коллекция электронных адресов и паролей может быть легко превращена в простой список – и тогда всё, что нужно сделать злоумышленникам, – это написать несложную программу, чтобы проверить, актуальны ли эти пароли. Последствия получения доступа к учётным записям могут варьироваться от очень успешного фишинга (поскольку преступники могут автоматически отправлять вредоносные электронные письма по всей адресной книге жертвы) до таргетированных атак, нацеленных на кражу цифровой личности или денег, а также на компрометацию данных из социальных сетей.

Мы призываем всех, кто использует учётные данные электронной почты для онлайн-активности, как можно скорее предпринять следующие шаги:

- проверьте, упоминается ли ваша электронная почта в этой базе или предыдущих аналогичных базах «слитых» учетных записей, воспользоавашись сайтом haveibeenpwned.

- измените пароли для наиболее важных и конфиденциальных учётных записей (это касается интернет-банкинга, онлайн-платежей или социальных сетей), желательно с помощью менеджера паролей – например, Kaspersky Password Manager;

- по возможности включите двухфакторную аутентификацию.»

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Хакеры опубликовали 1 млрд уникальных комбинаций почт и паролей. Это крупнейшая публичная база аккаунтов Статьи редакции

{«id»:85004,»url»:»https:\/\/tjournal.ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov»,»title»:»\u0425\u0430\u043a\u0435\u0440\u044b \u043e\u043f\u0443\u0431\u043b\u0438\u043a\u043e\u0432\u0430\u043b\u0438 1 \u043c\u043b\u0440\u0434 \u0443\u043d\u0438\u043a\u0430\u043b\u044c\u043d\u044b\u0445 \u043a\u043e\u043c\u0431\u0438\u043d\u0430\u0446\u0438\u0439 \u043f\u043e\u0447\u0442 \u0438 \u043f\u0430\u0440\u043e\u043b\u0435\u0439.

ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov&text=\u0425\u0430\u043a\u0435\u0440\u044b \u043e\u043f\u0443\u0431\u043b\u0438\u043a\u043e\u0432\u0430\u043b\u0438 1 \u043c\u043b\u0440\u0434 \u0443\u043d\u0438\u043a\u0430\u043b\u044c\u043d\u044b\u0445 \u043a\u043e\u043c\u0431\u0438\u043d\u0430\u0446\u0438\u0439 \u043f\u043e\u0447\u0442 \u0438 \u043f\u0430\u0440\u043e\u043b\u0435\u0439. \u042d\u0442\u043e \u043a\u0440\u0443\u043f\u043d\u0435\u0439\u0448\u0430\u044f \u043f\u0443\u0431\u043b\u0438\u0447\u043d\u0430\u044f \u0431\u0430\u0437\u0430 \u0430\u043a\u043a\u0430\u0443\u043d\u0442\u043e\u0432″,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/tjournal.ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0425\u0430\u043a\u0435\u0440\u044b \u043e\u043f\u0443\u0431\u043b\u0438\u043a\u043e\u0432\u0430\u043b\u0438 1 \u043c\u043b\u0440\u0434 \u0443\u043d\u0438\u043a\u0430\u043b\u044c\u043d\u044b\u0445 \u043a\u043e\u043c\u0431\u0438\u043d\u0430\u0446\u0438\u0439 \u043f\u043e\u0447\u0442 \u0438 \u043f\u0430\u0440\u043e\u043b\u0435\u0439.

ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov&text=\u0425\u0430\u043a\u0435\u0440\u044b \u043e\u043f\u0443\u0431\u043b\u0438\u043a\u043e\u0432\u0430\u043b\u0438 1 \u043c\u043b\u0440\u0434 \u0443\u043d\u0438\u043a\u0430\u043b\u044c\u043d\u044b\u0445 \u043a\u043e\u043c\u0431\u0438\u043d\u0430\u0446\u0438\u0439 \u043f\u043e\u0447\u0442 \u0438 \u043f\u0430\u0440\u043e\u043b\u0435\u0439. \u042d\u0442\u043e \u043a\u0440\u0443\u043f\u043d\u0435\u0439\u0448\u0430\u044f \u043f\u0443\u0431\u043b\u0438\u0447\u043d\u0430\u044f \u0431\u0430\u0437\u0430 \u0430\u043a\u043a\u0430\u0443\u043d\u0442\u043e\u0432″,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/tjournal.ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0425\u0430\u043a\u0435\u0440\u044b \u043e\u043f\u0443\u0431\u043b\u0438\u043a\u043e\u0432\u0430\u043b\u0438 1 \u043c\u043b\u0440\u0434 \u0443\u043d\u0438\u043a\u0430\u043b\u044c\u043d\u044b\u0445 \u043a\u043e\u043c\u0431\u0438\u043d\u0430\u0446\u0438\u0439 \u043f\u043e\u0447\u0442 \u0438 \u043f\u0430\u0440\u043e\u043b\u0435\u0439. \u042d\u0442\u043e \u043a\u0440\u0443\u043f\u043d\u0435\u0439\u0448\u0430\u044f \u043f\u0443\u0431\u043b\u0438\u0447\u043d\u0430\u044f \u0431\u0430\u0437\u0430 \u0430\u043a\u043a\u0430\u0443\u043d\u0442\u043e\u0432&body=https:\/\/tjournal.ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

\u042d\u0442\u043e \u043a\u0440\u0443\u043f\u043d\u0435\u0439\u0448\u0430\u044f \u043f\u0443\u0431\u043b\u0438\u0447\u043d\u0430\u044f \u0431\u0430\u0437\u0430 \u0430\u043a\u043a\u0430\u0443\u043d\u0442\u043e\u0432&body=https:\/\/tjournal.ru\/internet\/85004-hakery-opublikovali-1-mlrd-unikalnyh-kombinaciy-pocht-i-paroley-eto-krupneyshaya-publichnaya-baza-akkauntov»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}61 208 просмотров

В сети опубликовали крупнейшую базу адресов электронной почты и паролей

Mr. Robot / Universal Cable Productions, 2015

Исследователь в области информационной безопасности Трой Хант (Troy Hunt) заявил об обнаружении крупнейшей базы адресов электронной почты и связанных с ними паролей, среди когда-либо публиковавшихся в интернете. В ней содержится почти 773 миллиона уникальных адресов и более 21 миллиона уникальных паролей, рассказал исследователь в своем блоге.

В ней содержится почти 773 миллиона уникальных адресов и более 21 миллиона уникальных паролей, рассказал исследователь в своем блоге.

Зачастую злоумышленники собирают персональные данные пользователей, полученные в результате взломов, в большие базы данных. Затем эти базы используются ими самими или передаются другим злоумышленникам. Эти данные можно использовать для взлома аккаунтов, для создания списка спам-рассылки, содержащего реальные адреса электронной почты и других применений. Некоторые исследователи занимаются систематизацией данных об утечках данных для того, чтобы об угрозах безопасности могли узнать обычные пользователи. К примеру, исследователь, обнаруживший новую базу данных, основал проект «Have I Been Pwned?», который собирает данные об утечках и позволяет пользователю проверить, встречаются ли его адрес электронной почты или пароль в публично известных утечках.

Новую базу данных Трой Хант обнаружил на файлообменном сервисе MEGA. Она состояла из более чем 12 тысяч файлов общим объемом 87 гигабайт. Она была создана на основе более чем двух тысяч разрозненных баз данных. Большая часть данных была представлена уже в чистом виде, а не в виде хэшей. После объединения всех данных исследователь получил массив из почти 2,7 миллиардов строк. Отсеяв повторяющиеся данные, а также одинаковые адреса электронной почты, в которых использовались символы разных регистров, Хант получил конечные данные.

Она была создана на основе более чем двух тысяч разрозненных баз данных. Большая часть данных была представлена уже в чистом виде, а не в виде хэшей. После объединения всех данных исследователь получил массив из почти 2,7 миллиардов строк. Отсеяв повторяющиеся данные, а также одинаковые адреса электронной почты, в которых использовались символы разных регистров, Хант получил конечные данные.

Всего он нашел в архиве 772904991 уникальных адресов электронной почты. Также он обнаружил 21222975 уникальных пароля. Таким образом, эта база данных стала крупнейшей среди когда-либо публиковавшихся в интернете. Предыдущий рекорд был установлен в августе 2017 года, когда исследователи обнаружили базу, содержащую 711 миллионов уникальных адресов электронной почты, однако в ней лишь часть адресов была связана с паролями. Исследователь отметил, что данные из новой базы данных были загружены в базу данных сервиса «Have I Been Pwned?», в которой теперь содержится 551509767 пароля.

В конце декабря компания SplashData подвела итоги года, проанализировав самые популярные пароли из публично доступных баз. Лидером, как и в предыдущие пять лет, оказался пароль 123456, причем этот пароль использовали три процента пользователей. А каждый десятый пользователь использует один из паролей, попавший в топ-25.

Лидером, как и в предыдущие пять лет, оказался пароль 123456, причем этот пароль использовали три процента пользователей. А каждый десятый пользователь использует один из паролей, попавший в топ-25.

Григорий Копиев

В Сеть слили базу с 2.2 миллиардами уникальных логинов и паролей (3 фото) » 24Gadget.Ru :: Гаджеты и технологии

Недавно мы сообщали о самой большой в мире утечке личных данных, получившей название «Collection #1». В указанной базе оказалось 772 904 991 идентификаторов электронной почты и 21,22 млн уникальных паролей. В общей сложности в коллекции насчитали 1.16 млрд различных комбинаций. Теперь в Сети обнаружена ещё более крупная «Collections #2-5», уже содержащая в себе 2,2 миллиарда уникальных логинов и паролей, но не только к электронным почтовым ящикам, но и к прочим ресурсам, например, LinkedIn, Facebook, Dropbox и пр.

«Collections #2-5» включает в себя 845 ГБ украденных данных, которые содержат более 25 миллиардов записей. Тем не менее, после расследования, исследователи обнаружили, что многие из утечек учётных записей являются дубликатами и взяты из предыдущих баз. Тем не менее, размер этой базы примерно в три раза больше, чем Collections #1. Дамп коллекций доступен открыто на торрент-сайтах под названием Mega link link и на хакерских форумах.

Как проверить, не были ли взломаны ваши учётные данные? Посетите веб-сайт немецкого Института Хассо Платтнера, который содержит инструмент для проверки того, входит ли ваше имя пользователя в просочившиеся базы данных. Для этой цели исследователи по кибербезопасности создали сервис Info Leak Checker. Известный веб-сайт HaveIBeenPwned от Troy Hunt ещё не обновлялся с результатами «Collections #2-5». Однако он содержит полную информацию из дампа Collections # 1.

Как обезопасить себя? Эксперты рекомендуют не использовать один и тот же пароль для всех учётных записей на различных ресурсах. Тем более пароли к банковским картам не должны совпадать с уникальным символьным набором из соцсетей или почтовых ящиков. Желательно не использовать при смене пароля когда-то уже применявшуюся комбинации поскольку они вполне могу присутствовать в «»Collections #2-5». Если какой-то ресурс предлагает двухфакторную аутентификацию, то не стоит ею пренебрегать.

Тем более пароли к банковским картам не должны совпадать с уникальным символьным набором из соцсетей или почтовых ящиков. Желательно не использовать при смене пароля когда-то уже применявшуюся комбинации поскольку они вполне могу присутствовать в «»Collections #2-5». Если какой-то ресурс предлагает двухфакторную аутентификацию, то не стоит ею пренебрегать.

Источник: wired.com

В сеть слили базу с 772,9 млн email-адресов и 21 млн паролей. Там может быть и ваш

Как и в любой другой сфере, те, кто занимаются пиаром законов и реформ, своими месседжами регулируют настроения общества и их отношение к правительству.

В своей колонке основательница и СЕО «Magonova & Partners» и «Kosatka.Media» Анастасия Магонова рассказывает, что происходит с политическим пиаром сегодня и почему тем, кто ими занимается, важно удерживать баланс между интересами общества и конфликтами государственных деятелей.

Нет чудес, есть алгоритмы

Вокруг нас настолько много сообщений, что часто они сливаются в фоновый шум. Но на самом деле информация влияет на большинство людей, их действия и решения. Технологии изучают наше поведение, предпочтения, реакции и затем формируют воронки. Посмотрите на вашу новостную ленту, на ТОП-10 запросов в Google — всё, что вы видите на своих экранах, подобрано под вас. У вашего друга будет абсолютно другая лента. Нет чудес, есть тщательно продуманные алгоритмы, которые знают нас лучше, чем мы сами. Политические коммуникации— не исключение.

Испокон веков PR-специалисты формируют нужный имидж политических деятелей и целых государств. Сегодня политический пиар превратился в нерв современной цивилизации, присваивая все ее достижения и веяния.

С одной стороны, политический пиар — это управление коммуникациями нашего общества. Точнее, это координация наших бесед на политические темы. СМИ и социальные медиа являются фундаментом политических коммуникаций. Они формируют наши взгляды, поведение, тон диалога с правительством.

Они формируют наши взгляды, поведение, тон диалога с правительством.

С другой стороны, политический пиар — это работа с конфликтами интересов. Каждая реформа и законопроект сопровождаются информационными атаками различных олигархических или политических кланов. Эксперты и блогеры выставляют рамку в соцсетях, информационные сайты избирательно публикуют новости, а вечерние ток-шоу преподносят однобокие манипуляции.

Как было раньше

В СССР пиара не было, была только пропаганда. Публичная коммуникация политиков ограничивалась официальными выступлениями, обращениями к народу и трансляцией протокольных мероприятий. СМИ находились под жестким информационным контролем. Отсутствие полной и достоверной политической информации компенсировалось слухами. Эпоха застоя породила политические анекдоты, которые практически не встречаются в наши дни.

В это время в США эксперты по связям с общественностью уже разработали концепцию «Agenda-setting», так называемую «повестку дня», где медиа влияет на общественность через подбор тем и материалов. При такой технологии максимум ресурсов и бюджетов вкладывается в коммуникационные механизмы, фокус смещается с информирования граждан на выстраивание имиджа министров, правящей партии или Администрации Президента.

При такой технологии максимум ресурсов и бюджетов вкладывается в коммуникационные механизмы, фокус смещается с информирования граждан на выстраивание имиджа министров, правящей партии или Администрации Президента.

Главным становится оформление c элементами шоу, а смысловое наполнение контента уходит на второй план.

В конце XX века в США начали использовать «теорию молчаливой спирали». Действительность искажается, новая псевдореальность формирует общественное мнение. Настроения общества меняются в интересах власти через манипуляции в месседжах и публикациях СМИ. Эту технологию ярко изобразили в фильме «Хвост виляет собакой».

Что происходит сегодня

В основе государственного пиара остались американские технологии XX века, однако они стали ярче и перешли в диджитал. Современный вариант — это «диванные эксперты» в Facebook. Незаметно для себя человек погружается в виртуальную реальность, продолжая считать, что все кроме него являются объектами манипуляций.

Я рада, что мировой опыт наконец пришел и к нам. Технологи перестали заниматься политическим пиаром, рисуя планы на салфетках в кафе. Сегодня Кабинет Министров Украины, отдельные министерства и депутатский корпус отдают проведение коммуникационных кампаний на аутсорсинг. Такие подрядчики применяют комплексный подход к продвижению законопроектов и реформ — с дорожной картой и коммуникационными стратегиями.

Как мы меняем или оживляем коммуникации

В своей профессиональной практике я занималась пиаром законопроектов, реформ и отдельных направлений работы государственных организаций.

В 2018 году мы в Magonova & Partners разрабатывали коммуникационную стратегию для законопроекта про гендерные квоты в наблюдательных советах государственных предприятий. Меньше всего рабочая группа хотела перейти тонкую грань и закопаться в феминизм. Мы спланировали конструктивную кампанию, подкрепленную мировыми исследованиями, графиками и мнением международных лидеров.

Чтобы отойти от скучного законотворческого канцеляризма, мы разработали айдентику законопроекта с логотипом и слоганом. Также мы прописали медийную поддержку авторов законопроекта и экспертной группы.

Также мы прописали медийную поддержку авторов законопроекта и экспертной группы.

Занимаясь законопроектами, помните: кроме информирования широкой общественности вам придется столкнуться с конфликтами интересов политиков.

А это уже совсем другая история. Здесь вам пригодится умение держать баланс на волнах.

Более 450 000 логинов и паролей пользователей Ozon попали в интернет

В сеть попала база с адресами электронной почты и паролями от аккаунтов более 450 000 пользователей интернет-магазина Ozon, сообщает РБК. Издание обнаружило эту базу на одном из сайтов, собирающих утечки данных. Издание проверило около сотни случайных e-mail из этой базы с помощью сервиса Email Checker, все они по-прежнему актуальны. При этом указанные пароли для входа в Ozon уже не подходят. По данным издания, утечка могла произойти еще полгода назад.

Представитель пресс-службы Ozon в ответ на вопросы издания заявил, что компания видела эту базу с данными пользователей. «Файл, о котором вы говорите, ходит по сети уже достаточно давно, и в свое время мы его также детально проверяли», – рассказал он. Собеседник РБК уточнил, что сразу после обнаружения файла компания сбросила пароли у тех учетных записей из найденной базы, которые принадлежали пользователям Ozon. Он предположил, что утечка могла произойти из-за того, что пользователи из списка использовали одинаковые пароли для разных сервисов. «Мошенники также могли получить их в разное время при помощи вирусной атаки на компьютеры пользователей», – добавил собеседник.

«Файл, о котором вы говорите, ходит по сети уже достаточно давно, и в свое время мы его также детально проверяли», – рассказал он. Собеседник РБК уточнил, что сразу после обнаружения файла компания сбросила пароли у тех учетных записей из найденной базы, которые принадлежали пользователям Ozon. Он предположил, что утечка могла произойти из-за того, что пользователи из списка использовали одинаковые пароли для разных сервисов. «Мошенники также могли получить их в разное время при помощи вирусной атаки на компьютеры пользователей», – добавил собеседник.

Ozon о каких-либо утечках или взломах никогда не сообщал. В декабре 2018 г. технический директор компании Анатолий Орлов заявил, что компания изменила систему восстановления паролей, включив в нее дополнительное шифрование. «Сейчас все пароли пользователей хранятся в хешированном виде («закодированные необратимым образом»): от пароля вычисляется необратимая функция, в результате проверить его можно, вычислив от него такую же функцию, но восстановить его невозможно. Лучше всего оберегаются те секреты, которые ты сам не знаешь», – говорил он изданию TJ.

Лучше всего оберегаются те секреты, которые ты сам не знаешь», – говорил он изданию TJ.

Ozon – четвертый по величине российский интернет-магазин по итогам 2018 г., оценивали аналитики Data Insight. Он входит в 20 самых популярных сайтов рунета, согласно статистике SimilarWeb. У компании, по собственным данным, 30 млн клиентов.

Лучшие менеджеры паролей в 2021 году: бесплатное и платное программное обеспечение для защиты ваших паролей

Лучшие менеджеры паролей в 2021 году

1. Dashlane — Лучший общий менеджер паролей

2. NordPass — Универсальный

3. Robo для заполнения форм

4. 1Password — Отлично подходит для семей

5. LastPass — Лучшая бесплатная версия

Читайте подробный анализ каждого менеджера паролей

Хороший менеджер паролей может изменить правила игры, особенно в этом новом году. Это особенно верно во время этой пандемии, когда миллионы людей вынуждены работать на дому, и это объясняет, почему так многие из нас в последнее время искали «менеджеры паролей» в качестве поискового запроса.

Это особенно верно во время этой пандемии, когда миллионы людей вынуждены работать на дому, и это объясняет, почему так многие из нас в последнее время искали «менеджеры паролей» в качестве поискового запроса.

В связи с тем, что подобные LastPass в последнее время привлекают внимание средств массовой информации из-за того, что вынуждают пользователей его бесплатной платформы выбирать между мобильными и настольными учетными записями, потребность в одном из лучших менеджеров паролей сейчас как никогда высока.

У большинства из нас есть множество учетных записей в Интернете, и очень легко привыкнуть повторно использовать один и тот же пароль для нескольких сайтов. Это может быть удобно, но также подвергает нас реальной опасности; если только один из этих сайтов будет скомпрометирован, все ваши учетные записи будут в опасности.

Мы оценили десятки менеджеров паролей, но в итоге протестировали лишь несколько из них, чему мы доверяли. Выбор лучшего — важное решение, поэтому мы проверили все лучшие варианты и выбрали те, которым мы могли бы доверять, чтобы защитить данные нашей собственной учетной записи. Многие менеджеры паролей здесь предлагают как бесплатные, так и платные учетные записи, поэтому вы можете выбрать тот, который соответствует вашим потребностям и вашему кошельку.

Многие менеджеры паролей здесь предлагают как бесплатные, так и платные учетные записи, поэтому вы можете выбрать тот, который соответствует вашим потребностям и вашему кошельку.

Хороший менеджер паролей не только избавит вас от необходимости запоминать десятки различных логинов для всех ваших онлайн-учетных записей, но также поможет сохранить их в безопасности, создав надежные пароли, которые невозможно угадать, и надежно сохранит их в зашифрованном виде. свод.

Имейте в виду, что это руководство по покупке ориентировано в первую очередь на индивидуальные / потребительские предложения.Ознакомьтесь с нашим лучшим руководством по покупке менеджеров паролей для предприятий и платформ управления паролями корпоративного уровня. Мы также представили лучшие генераторы паролей и лучшее программное обеспечение для восстановления паролей.

Dashlane поставляется с 30-дневной гарантией возврата денег и даже включает в себя VPN и облачное хранилище по очень низкой цене, без каких-либо (вводных) уловок. (Изображение предоставлено: dashlane / magicmockup)

(Изображение предоставлено: dashlane / magicmockup)1. Диспетчер паролей Dashlane

Лучший общий менеджер паролей

Технические характеристики

Плагины для браузера: Chrome, Firefox, Edge

Настольные приложения: Windows, macOS

Мобильные приложения: iOS, Android

Причины для покупки

+ Простая синхронизация между устройствами + Включает VPN + Безопасное хранилище документов

Причины, по которым следует избегать

-Платные учетные записи довольно дороги

В течение ограниченного времени воспользуйтесь скидкой на половину Dashlane Premium.Используйте код CYBER20 при оформлении заказа и присоединяйтесь к миллионам, использующим Dashlane для хранения и автозаполнения своих паролей.

Dashlane — это мощный менеджер паролей для одного устройства, способный хранить до 50 учетных записей в защищенном хранилище с многофакторной аутентификацией. Как и LastPass, он может делать гораздо больше, чем просто вводить пароли для вас; он также может хранить все виды информации и автоматически заполнять формы с адресами доставки и контактными данными.

Пока все хорошо, но премиум-сервис Dashlane впечатляет еще больше.Он не только позволяет синхронизировать все ваши пароли на всех ваших устройствах (как настольных, так и мобильных), он также отслеживает темную сеть на предмет утечки данных и отправляет вам персонализированные предупреждения, если какие-либо из ваших сохраненных данных появляются в пакете украденных данных.

Также есть безопасное хранилище файлов (идеально подходит для отсканированных документов, удостоверяющих личность, страховых полисов и квитанций) и даже VPN для более безопасного просмотра веб-страниц через точки доступа Wi-Fi.

Неудивительно, что все это имеет свою цену, и премиальный план Dashlane является одним из самых дорогих вариантов, но дополнительные услуги (плюс удаленный доступ к учетной записи и приоритетная поддержка) действительно оправдывают затраты.Обратите внимание, что с 27 октября Dashlane также добавила новые бизнес-функции к своему предложению.

(Изображение предоставлено NordVPN)2.

NordPass

NordPassОтличный и эффективный универсальный менеджер паролей

Технические характеристики

Плагины браузера: Chrome, Firefox, Edge, Opera

Настольные приложения: Windows, macOS, Linux

Мобильные приложения: iOS, Android

Причины для покупки

+ Достойная бесплатная версия + Импорт из всех браузеров + 2-фактор опция аутентификации

Причины, по которым следует избегать

-Нет автозаполненных форм

NordPass предлагает очень эффективный менеджер паролей с плагинами браузера для Chrome, Firefox, Edge и Opera, а также настольные приложения для Windows, macOS и Linux, а также iOS и мобильные устройства Android.

Помимо хранения зашифрованных паролей, NordPass также может предлагать надежные пароли, а также предлагать безопасное и надежное хранение данных кредитной карты и банковских реквизитов для более быстрой проверки на веб-сайтах электронной коммерции.

В версии Premium вы можете синхронизировать эту информацию между 6 устройствами на одну лицензию. Бесплатная версия позволяет только одну, но вы можете опробовать другие премиум-функции в течение недели.

Бесплатная версия позволяет только одну, но вы можете опробовать другие премиум-функции в течение недели.

Еще одним положительным моментом является отсутствие ограничений на количество паролей, которые вы можете сохранить, в отличие от некоторых других, которые имеют ограничения.Однако есть одно ограничение: NordPass не будет автоматически заполнять формы (автоматически предоставляя общие данные, такие как ваше имя, адрес и адрес электронной почты), как предлагают некоторые другие менеджеры паролей.

В целом, однако, NordPass является высокопроизводительным менеджером паролей, который делает немного больше, чем можно было бы ожидать, и еще одна хорошая новость заключается в том, что отсутствующая функция автозаполнения, очевидно, находится в разработке для будущего выпуска.

(Изображение предоставлено RoboForm)3. RoboForm — лучший вариант для заполнения форм

Безопасный и очень доступный менеджер паролей

Технические характеристики

Надстройки браузера: Chrome, Firefox, Internet Explorer, Safari , Edge, Opera

Настольные приложения: Mac, Windows

Мобильные приложения: iOS, Android

Причины для покупки

+ Очень разумная цена + Хранит данные онлайн или локально + Многофакторная аутентификация

Причины, которых следует избегать

— Нет бесплатной синхронизации устройств

RoboForm — еще один универсальный менеджер паролей с плагинами для всех основных браузеров и мобильных приложений для iOS и Android.

Бесплатная версия превосходна, предоставляя вам безопасное хранилище для ваших логинов (хотя у вас также есть возможность хранить свои данные только на вашем устройстве, если вы предпочитаете), инструмент аудита, который поможет вам определить слабые или повторяющиеся пароли, и генератор паролей для их замены на сильные, трудно угадываемые комбинации цифр, букв и специальных символов.

В отличие от LastPass, бесплатная версия RoboForm не синхронизирует ваши пароли на нескольких устройствах. Для этого вам понадобится премиум подписка, но цены очень разумные.Вы также получите множество других полезных функций, включая возможность безопасного обмена логинами, многофакторную аутентификацию и приоритетную круглосуточную поддержку.

(Изображение предоставлено 1Password)4. 1Password

Лучший менеджер паролей для семей

Причины для покупки

+ Семейный доступ + Бизнес-возможности + Дополнительная безопасность

1Password — это менеджер паролей, предназначенный для обеспечивает защиту не только для отдельных лиц или организаций, но также обеспечивает общую систему защиты паролем для семей.

Существуют два основных положения об услугах, одно из которых предназначено для отдельных лиц и их семей, что позволяет одному пользователю или семье до пяти человек использовать службу 1Password для защищенного входа в систему. Также есть бизнес-сервис, который предлагает защиту для тех, кто работает из дома, а также для команд и предприятий в целом.

Помимо всего вышеперечисленного, 1Password защищает вас от взломов и других угроз, таких как кейлоггеры и попытки фишинга, и будет работать только в проверенных браузерах.

В результате получился очень безопасный и компетентный менеджер паролей, охватывающий как личное, так и корпоративное использование, включая работу из дома, без ущерба для вашей безопасности.

(Изображение предоставлено LastPass)5. Менеджер паролей LastPass — лучший для бесплатной версии

Прост в использовании и содержит продуманные функции

Технические характеристики

Плагины браузера: Chrome, Firefox, Интернет Explorer, Edge, Opera

Мобильные приложения: iOS, Android

Причины для покупки

+ Многофакторная аутентификация + Вход в мобильное приложение + Простота использования

Причины, которых следует избегать

-Иногда случаются сбои сервера

LastPass прост в использовании использовать, супер-безопасный, упакованный функциями и предлагает как бесплатные, так и премиальные уровни, так что вы можете выбрать вариант, который вам больше всего подходит.

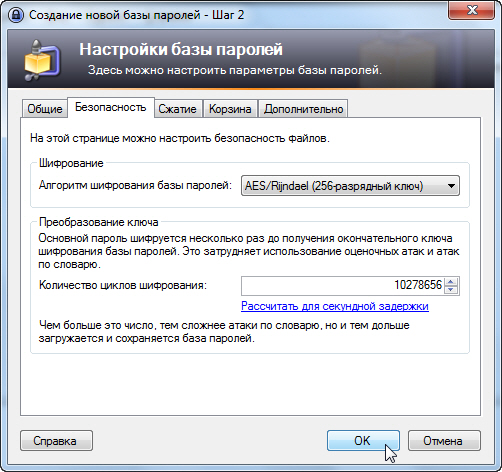

Все данные хранятся с использованием 256-битного шифрования AES с PBKDF2 SHA-256 и солеными хешами для обеспечения безопасности — и это не ограничивается паролями. Вы также можете хранить данные кредитной карты и адреса доставки, чтобы их можно было вводить автоматически при совершении покупок в Интернете, а также зашифрованные заметки, сведения о страховых полисах и многое другое.

Бесплатная версия LastPass превосходна, но премиум-аккаунты по очень разумной цене и предлагают чрезвычайно полезную дополнительную функцию: возможность входить в приложения на вашем телефоне.Очень немногие менеджеры паролей предлагают это, и это может оказаться неоценимым, если вы когда-нибудь потеряете свой телефон, лишив людей доступа к вашей электронной почте и социальным сетям.

Одной из наших любимых функций LastPass является поддержка многофакторной аутентификации, которая помогает защитить вас от попыток фишинга, требуя дополнительной формы авторизации для входа в ваши учетные записи, такой как код, сгенерированный мобильным приложением или сканирование отпечатка пальца. . Хотя это становится все более распространенным, пока не все сайты и службы предлагают это, поэтому обеспечение безопасности всех ваших учетных записей в защищенном таким образом хранилище — настоящее благо.

. Хотя это становится все более распространенным, пока не все сайты и службы предлагают это, поэтому обеспечение безопасности всех ваших учетных записей в защищенном таким образом хранилище — настоящее благо.

Обратите внимание, что с марта 2021 года пользователи LastPass Free теперь должны будут выбирать, хотят ли они свои учетные записи на мобильных устройствах или настольных компьютерах, при этом компания заявляет, что это будет включать доступ только на неограниченное количество устройств одного типа.

(Изображение предоставлено Keeper)6. Менеджер паролей Keeper — лучший вариант для обмена зашифрованными файлами

Премиум менеджер паролей, отличный выбор для семей

Технические характеристики

Плагины браузера: Chrome, Firefox , Internet Explorer, Safari, Edge, Opera

Настольные приложения: Windows, macOS, Linux

Мобильные приложения: iOS, Android

Причины для покупки

+ Поддерживает неограниченное количество устройств + Биометрическая аутентификация + Безопасный обмен записями

Причины, которых следует избегать

-Нет бесплатной версии

Бесплатная версия Keeper Password Manager отсутствует, но вы можете попробовать ее в течение 30 дней, прежде чем решить, следует ли использовать подписку.

Как и следовало ожидать от чисто премиального продукта, Keeper — один из самых сложных менеджеров паролей. Он не только предлагает плагины для всех основных браузеров, а также мобильные приложения для iOS и Android, но также доступен в качестве настольного приложения для Windows, macOS и Linux. Также есть поддержка биометрической аутентификации на мобильных устройствах, которая синхронизирует ваши данные на неограниченном количестве устройств.

Как и платная версия Dashlane, Keeper предупредит вас, если какой-либо из ваших паролей появится в результате утечки данных.Он также предупредит вас, если какой-либо из ваших паролей является особенно слабым или использовался повторно, и поможет вам создать надежную замену.

Есть еще и отличный семейный план. Это не только защищает данные для входа в систему всех в вашей семье, но также позволяет вам безопасно обмениваться файлами между собой и предлагает инструмент для зашифрованных сообщений, который является надежной альтернативой WhatsApp, если вы предпочитаете избегать продуктов Facebook.

7.Bitwarden

Превосходный пример качественного бесплатного программного обеспечения

Причины для покупки

+ Синхронизация нескольких устройств + Открытый исходный код + Отличный уровень бесплатного пользования

Причины, по которым следует избегать

-Базовое настольное приложение

Bitwarden — это удобный и очень безопасный, и включает в себя почти все, что требуется отдельным лицам, командам и компаниям в диспетчере паролей.

Базовые планы Bitwarden сосредоточены на управлении паролями, но даже бесплатные планы включают синхронизацию нескольких устройств, дополнительный собственный хостинг и неограниченное онлайн-хранилище.Премиум-планы включают отчеты о ваших паролях, в которых выделяются такие вещи, как слабые пароли и незащищенные веб-сайты.

Планы pad-for включают функции управления паролями для более крупных сотрудников, с совместным использованием паролей, детализированным контролем доступа, группами пользователей, двухэтапным входом в систему и многофакторной аутентификацией.

Bitwarden — это не просто один из лучших доступных бесплатных менеджеров паролей, он настолько удобен и многофункциональн, что может вывести из строя некоторые платные менеджеры паролей.

(Изображение предоставлено: LogMeOnce)LogMeOnce — это решение для управления паролями, которое предлагает кроссплатформенную поддержку, поэтому не имеет значения, какое устройство вы используете, будь то настольное или мобильное, ваши пароли и логины по-прежнему доступны по мере необходимости .

Как ни странно, LogMeOnce избавляется от необходимости в мастер-пароле, вводя дополнительные настройки безопасности, так что вы не можете заблокировать свою учетную запись, просто забыв свой мастер-пароль.

Это также услуга, которая предлагает дополнительные функции безопасности, в том числе возможность шифрования и хранения ваших учетных данных в Интернете для облегчения доступа.

Однако вместо того, чтобы полагаться только на пароли, LogMeOnce также предлагает биометрические параметры, такие как селфи, отпечаток пальца, идентификатор лица, а также PIN-код или пароль. Увеличенное количество опций означает, что вы можете применять разные уровни безопасности для разных учетных записей.

Увеличенное количество опций означает, что вы можете применять разные уровни безопасности для разных учетных записей.

Как и другие менеджеры паролей, LogMeOnce создан для обеспечения функции единого входа, поэтому после входа в систему с помощью службы не следует ожидать, что вам придется продолжать входить в эту же службу.

(Изображение предоставлено mSecure)9.mSecure

Мощный менеджер паролей, улучшающий

Причины для покупки

+ Бесплатное использование на всех устройствах + Синхронизация с помощью Dropbox или mSecure Cloud

Причины, которых следует избегать

-Нет безопасного обмена паролями

mSecure охватывает все самое необходимое нужно из менеджера паролей. Нет ограничений на количество записей, которые вы можете сохранить, а встроенные категории позволяют хранить гораздо больше, чем пароли. Все записи поддерживают настраиваемые поля, и вы также можете разделять записи на группы вместо простых тегов.

Генератор паролей, включенный в mSecure, работает хорошо, но он нам не понравился. Невозможно заставить его выдавать читабельные слова. В результате каждый пароль представляет собой действительно случайную строку, которую сложно ввести, если у вас не включено автоматическое заполнение. Примечательно, что вы также не можете получить доступ к генератору паролей, не создав новую запись в mSecure.

mSecure — это качественный менеджер паролей для частных лиц с настраиваемыми шаблонами и синхронизацией между устройствами. Это также доступный менеджер паролей, которого хватит на большинство индивидуальных пользователей.Единственное, чего не хватает, — это безопасный обмен паролями для семей и команд.

(Изображение предоставлено Zoho)10. Zoho Vault

Для контроля корпоративных паролей

Причины для покупки

+ Очень конкурентоспособные цены + Сторонние интеграции

Причины, по которым следует избегать

-Для корпоративное, а не индивидуальное использование

Если вам нужно обмениваться паролями между членами команды, Zoho Vault предлагает необходимый детальный контроль. Функции управления пользователями, разрешениями и политикой паролей Zoho Vault отличают его от личных менеджеров паролей, и вы можете легко вносить групповые изменения в пароли.

Функции управления пользователями, разрешениями и политикой паролей Zoho Vault отличают его от личных менеджеров паролей, и вы можете легко вносить групповые изменения в пароли.

Zoho Vault может интегрироваться со сторонними корпоративными приложениями, такими как Gmail, Dropbox, Microsoft Active Directory и Microsoft 365. Корпоративные пользователи могут использовать систему единого входа (SSO) с облачными приложениями, такими как Salesforce и Slack, и поскольку Zoho Vault имеет API , его можно интегрировать с любым из ваших приложений.

Zoho Vault имеет превосходную безопасность, точный контроль над пользователями и паролями, а также превосходную интеграцию со сторонними производителями.Это также недорого, а поддержка клиентов — одна из лучших, которые мы когда-либо видели в службе диспетчера паролей.

Мы не особенно рекомендуем его для личного использования, поскольку большинство функций предназначены для команд, что делает интерфейс несколько сложным, но это отличный менеджер паролей для организаций и корпораций.

Бесплатные и платные менеджеры паролей: за и против

Доктор Сид Потбхэр, генеральный директор Untethered Labs, рассказывает нам больше о преимуществах и недостатках бесплатных и платных менеджеров паролей, особенно в отношении предприятий и предприятий.

Менеджеры паролей быстро становятся предпочтительным инструментом для управления каждым растущим числом наших паролей. Менеджеры паролей чаще всего используются для простого хранения паролей в «хранилище» для доступа с использованием «мастер-пароля» — так что, по сути, один пароль для управления ими всеми. Однако есть несколько расширенных функций, которые предоставляют платные менеджеры паролей, которые могут еще больше повысить их удобство использования и эффективность в обеспечении безопасности ваших паролей.

Бесплатные менеджеры паролей

После того, как пользователь вошел в хранилище паролей, все пароли сохранения доступны для автоматического заполнения или копирования и вставки, что позволяет избежать необходимости запоминать и постоянно вводить эти пароли. Эти пароли могут быть сохранены в самом браузере, и вы можете получить к ним доступ при каждом входе в систему.

Эти пароли могут быть сохранены в самом браузере, и вы можете получить к ним доступ при каждом входе в систему.

Еще одна общая черта всех бесплатных менеджеров паролей заключается в том, что они автоматически вводят имя пользователя, пароль и / или OTP на веб-сайтах, которые вы посещаете. Это автозаполнение упрощает быстрый вход на веб-сайты без ввода имени пользователя и пароля. Таким образом, вы можете создавать надежные и сложные пароли на каждом веб-сайте для обеспечения высокой безопасности, но при этом удобно входить в систему, не вводя их.Надеюсь, в диспетчере паролей есть функция автоматического захвата паролей. Это когда новый пароль создается на веб-сайте, диспетчер паролей замечает и предлагает пользователю сохранить новый пароль для будущего автозаполнения.

Другие полезные функции обычно включают в себя возможность генерировать случайные и сложные пароли, способность обнаруживать аномалии при попытке входа в систему, возможность использовать другие механизмы вместо мастер-пароля, включая физические токены и биометрические характеристики. Конечно, у бесплатных менеджеров паролей есть ограничения, которые могут удовлетворить не всех.Например, некоторые менеджеры паролей ограничивают бесплатных пользователей количеством паролей, которые они могут сохранить — для многих это может быть неприемлемым фактором.

Конечно, у бесплатных менеджеров паролей есть ограничения, которые могут удовлетворить не всех.Например, некоторые менеджеры паролей ограничивают бесплатных пользователей количеством паролей, которые они могут сохранить — для многих это может быть неприемлемым фактором.

Платные менеджеры паролей

Как индивидуальный пользователь, оплата менеджера паролей может не дать вам слишком много важных дополнительных функций. Однако, как корпоративная организация, существует значительно больше возможностей для менеджеров паролей.

Для начала упрощается развертывание менеджера паролей для вашей организации.Вы можете установить требования к сложности мастер-пароля для всех сотрудников, чтобы им не приходилось устанавливать простые пароли для защиты своих учетных данных.

Одним из ключевых преимуществ платного менеджера паролей является то, что вы и ваши сотрудники можете безопасно обмениваться паролями друг с другом. Это огромное преимущество, когда вы хотите установить сложные пароли для критически важных систем и веб-приложений и хотите предоставить к ним доступ своим сотрудникам. Совместное использование паролей через диспетчер паролей позволяет центральному органу создавать, изменять и даже удалять пароли сразу для всех пользователей.Кроме того, это снижает склонность пользователей к написанию паролей на бумаге, потому что пароли в любом случае слишком сложны для написания. Тогда предоставление более удобного механизма для обмена в любом случае облегчит пользователям задачу. Совместное использование паролей представляет собой серьезную угрозу для безопасности паролей и общей кибербезопасности в целом.

Совместное использование паролей через диспетчер паролей позволяет центральному органу создавать, изменять и даже удалять пароли сразу для всех пользователей.Кроме того, это снижает склонность пользователей к написанию паролей на бумаге, потому что пароли в любом случае слишком сложны для написания. Тогда предоставление более удобного механизма для обмена в любом случае облегчит пользователям задачу. Совместное использование паролей представляет собой серьезную угрозу для безопасности паролей и общей кибербезопасности в целом.

Многие платные менеджеры паролей также предлагают возможность синхронизации хранилища паролей на нескольких устройствах. Это полезно, когда сотрудники используют несколько устройств (компьютеры, ноутбуки, телефоны и т. Д.) для доступа к учетным записям через пароли.

Некоторые платные менеджеры паролей также могут быть реализованы на серверах организации, вместо того, чтобы полагаться на серверы поставщика. Это позволяет не только безопасно хранить пароли в собственных базах данных организации, но также снижает риск раскрытия в случае взлома хранилища поставщика диспетчера паролей.

Потребители могут обойтись без использования бесплатного менеджера паролей, но для корпоративных организаций имеет смысл инвестировать в правильный менеджер паролей, потому что выгоды от повышения производительности просто перевешивают затраты.

Стоит ли хранить пароли в браузере?

Мы спросили Кевина Митника (да, ЭТО Кевин Митник), главного специалиста по взлому в KnowBe4, стоит ли хранить наши пароли в браузере по умолчанию. И вот его ответ …

Сохранение пароля в браузере — это один из способов отслеживания паролей, но есть и более безопасные методы, такие как использование диспетчера паролей. Использование центрального инструмента для отслеживания ваших учетных данных обеспечивает различные уровни безопасности, не предлагаемые браузерами.Мастер-пароль — одна из основных причин.

Браузеры хранят информацию для входа в систему и учетные данные в своем приложении и легко доступны для использования, когда пользователь посещает веб-сайт. Однако то же самое могут сделать киберпреступники или любой, кто получает доступ к вашему компьютеру физически или удаленно.

При использовании хранилища паролей все синхронизируется в одном месте и в нескольких браузерах. Разработчики хранилища паролей не имеют доступа к данным вашего хранилища, поскольку ключ дешифрования есть только у пользователя.

Разработчики хранилищ паролей шифруют хранилища, если и когда они хранят их на облачных серверах разработчика. Вы, как пользователь, единственный, у кого есть ключ дешифрования. В этом случае это ваш надежный пароль, который защищает хранилище паролей и разблокируется, когда вы вводите пароль для доступа ко всем учетным данным.

Использование нескольких браузеров, таких как Chrome, Firefox или Edge, затрудняет доступ к паролям на различных платформах. Хотя браузеры могут генерировать пароли, безопасность всех ваших паролей и конфиденциальной информации имеет решающее значение.К сожалению, браузеры не обеспечивают многофакторной аутентификации при первом доступе к хранилищу паролей при использовании другого компьютера.

Еще одно заблуждение состоит в том, что люди пытаются сохранить свои учетные данные в безопасности, храня их в электронной таблице или документе и сохраняя их с паролем, но это можно обойти, поскольку в Интернете доступно множество инструментов, которые можно загрузить и использовать для взлома пароль.

Обзор лучших предложений на сегодня

Был ли я взломан: взломанные пароли

Повторное использование пароля и добавление учетных данных

Повторное использование пароля — это нормально.Это очень рискованно, но так часто, потому что это легко и люди не знают о потенциальном воздействии. Атаки, такие как заполнение учетных данных воспользоваться преимуществами повторно используемых учетных данных, автоматизируя попытки входа в систему в системах, использующих известные электронные письма и пароли.

Руководство NIST: сравнивайте пароли с паролями, полученными в результате предыдущих утечек данных

Сервис Pwned Passwords был создан в августе 2017 года после

NIST выпустил руководство, в котором конкретно рекомендуется проверять пароли, вводимые пользователем.

против существующих утечек данных.Обоснование этого совета и предложения о том, как

приложения могут использовать эти данные подробно описано в сообщении блога под названием

Представляем 306 миллионов бесплатно загружаемых паролей. В феврале 2018 года вышла вторая версия сервиса.

с более чем полмиллиардом паролей, каждый теперь также с подсчетом того, сколько раз они

был замечен разоблаченным. Выпуск версии 3 в июле 2018 г.

предоставил еще 16 миллионов паролей, версия 4 вышла в январе 2019 г.

вместе с утечкой данных «Сборник №1», в результате чего общее количество превысило 551 млн.Версия 5 появилась в июле 2019 г.

с общим количеством записей 555M, версия 6 прибыла в июне 2020 г.

с почти 573M и, наконец, версия 7 прибыла в ноябре 2020 г.

в результате чего общее количество паролей превышает 613 миллионов.

В феврале 2018 года вышла вторая версия сервиса.

с более чем полмиллиардом паролей, каждый теперь также с подсчетом того, сколько раз они

был замечен разоблаченным. Выпуск версии 3 в июле 2018 г.

предоставил еще 16 миллионов паролей, версия 4 вышла в январе 2019 г.

вместе с утечкой данных «Сборник №1», в результате чего общее количество превысило 551 млн.Версия 5 появилась в июле 2019 г.

с общим количеством записей 555M, версия 6 прибыла в июне 2020 г.

с почти 573M и, наконец, версия 7 прибыла в ноябре 2020 г.

в результате чего общее количество паролей превышает 613 миллионов.

Загрузка списка разобранных паролей

Полный набор паролей можно бесплатно загрузить ниже, причем каждый пароль

представлены как SHA-1 или NTLM-хеш для защиты исходного значения (некоторые пароли

содержат информацию, позволяющую установить личность), за которым следует подсчет того, сколько раз

пароль был замечен в утечках исходных данных.Список может быть интегрирован в другие

систем и используется для проверки того, появлялся ли пароль ранее при утечке данных после

система может предупредить пользователя или даже полностью заблокировать пароль. Для предложений по

методы интеграции, прочтите сообщение в блоге о запуске Pwned Passwords

для дополнительной информации.

Для предложений по

методы интеграции, прочтите сообщение в блоге о запуске Pwned Passwords

для дополнительной информации.

По возможности скачайте данные через торрент! Если не можешь доступ к торрентам (например, они заблокированы корпоративным брандмауэром), используйте «Cloudflare» ссылку, и они любезно оплатят пропускную способность.

| Формат | Файл | Дата | Размер | SHA-1 хэш файла 7-Zip | |

| торрент cloudflare | SHA-1 | Версия 7 (в порядке распространенности) | 19 ноября 2020 | 12,50 ГБ | 5c779a65d89b80a86349a805894f89fd510f8d18 |

| торрент cloudflare | SHA-1 | Версия 7 (упорядочена по хешу) | 19 ноября 2020 | 10.9 ГБ | dba43bd82997d5cef156219cb0d295e1ab948727 |

| торрент cloudflare | NTLM | Версия 7 (в порядке распространенности) | 19 ноября 2020 | 10,0 ГБ | 0599805fdc50b3cd32a01be82a1cabfa86d28b36 |

| торрент cloudflare | NTLM | Версия 7 (упорядочена по хешу) | 19 ноября 2020 | 8,5 ГБ | 7b79e9c32b2cd43362ea119886b56f37e124b195 |

Помогите поддержать HIBP, сделав пожертвование

Спасибо за загрузку Pwned Passwords! Пока файл загружается, если хотите

чтобы помочь поддержать проект, есть страница для пожертвований, которая объясняет больше

о том, что делает все это возможным. Ваша поддержка в помощи этой инициативе

продолжение очень ценится!

Ваша поддержка в помощи этой инициативе

продолжение очень ценится!

Затраты на пропускную способность распространения этого контента из размещенной службы значительны, когда много скачал. Cloudflare любезно предложили для поддержки этой инициативы путем активного кэширования файла на своих граничных узлах и сверх того, что обычно доступно. Их поддержка в предоставлении этих данных для помощи организации защищают своих клиентов.

Как сохранить пароль в базе данных?

Большинство веб-приложений требуют, чтобы их пользователи аутентифицировали себя, задав им имя пользователя и пароль.Они сравнивают предоставленные пользователем учетные данные с данными, хранящимися в их базе данных, и, если учетные данные совпадают, пользователю предоставляется доступ. Звучит отлично! Но что произойдет, если база данных, в которой сайт хранит ваши пароли, будет взломана?

В этой статье рассматриваются различные методы хранения паролей в базе данных.

Согласно голой безопасности, 55% пользователей сети используют один и тот же пароль для большинства веб-сайтов! Это означает, что если веб-сайт, на котором хранится ваш пароль в виде обычного текста, будет скомпрометирован, хакер сможет получить доступ не только к вашей учетной записи на этом веб-сайте, но и ко всем вашим учетным записям в социальных сетях, электронной почте, форумах и т. Д., В которых вы используете тот же пароль!

Что ж, многим должно быть интересно, что, если база данных подвергается воздействию хакера, что можно сделать? У хакера есть доступ ко всей информации.НЕПРАВИЛЬНЫЙ!! Существует много способов сделать процесс получения пароля из базы данных обременительным для хакера. Даже в этом случае разработчики, как правило, игнорируют основные рекомендации и хранят пароли в виде обычного текста. Более 30% веб-сайтов хранят ваши пароли в виде обычного текста (включая некоторые известные сайты). Если веб-сайт хранит ваш пароль в виде обычного текста, то, какой бы надежный пароль вы ни выбрали, вы не в безопасности!

Хранить текстовые пароли в базе данных — грех.

Можно также подумать, что если не простой текст, то мы должны зашифровать пароль, а затем сохранить. Это тоже ужасная идея. Функции шифрования обеспечивают однозначное соответствие между вводом и выводом, и они всегда обратимы. Если хакер получит ключ, он сможет расшифровать пароли. Лучше всего использовать одностороннюю криптографическую хеш-функцию. Хеш-функция обеспечивает сопоставление много-одного между вводом и выводом, и практически невозможно отменить вывод.Хорошая криптографическая хеш-функция имеет меньшее количество коллизий (т.е. для разных входных значений функции трудно получить один и тот же результат). Столкновения нельзя полностью избежать из-за принципа ячейки. Для хеширования паролей мы можем предположить, что хеш-функция будет генерировать уникальный вывод, т.е. ни для каких двух разных паролей мы не получим одно и то же значение хеш-функции.

Некоторые из популярных криптографических хеш-функций — это MD5 и SHA1. Вместо того, чтобы хранить пароль в виде обычного текста в базе данных, можно сохранить хэш пароля. Вы можете подумать, что если мы не можем получить фактический пароль из хэша, то как мы собираемся проверить учетные данные, введенные пользователем? Это просто: примените ту же хеш-функцию к паролю, который ввел пользователь, а затем сравните его с хешем, хранящимся в базе данных. Если оба хэша совпадают, то пользователь аутентифицируется (поскольку хеш одного и того же ввода даст одинаковый результат). Теперь, если злоумышленник сможет получить доступ к базе данных, он сможет просматривать только хешированный вывод, но не фактический пароль.

Вы можете подумать, что если мы не можем получить фактический пароль из хэша, то как мы собираемся проверить учетные данные, введенные пользователем? Это просто: примените ту же хеш-функцию к паролю, который ввел пользователь, а затем сравните его с хешем, хранящимся в базе данных. Если оба хэша совпадают, то пользователь аутентифицируется (поскольку хеш одного и того же ввода даст одинаковый результат). Теперь, если злоумышленник сможет получить доступ к базе данных, он сможет просматривать только хешированный вывод, но не фактический пароль.

Использование криптографической хеш-функции лучше, чем хранение пароля в виде обычного текста.

Хакеры — умные парни, и как только они узнали, что разработчики хранят хешированные пароли, они предварительно вычислили хэш большого количества слов (из популярного списка слов или словарных слов). Они создали таблицу слов и соответствующие им хеши. Эта таблица известна как «Радужная таблица» и доступна в Интернете. Они могут использовать эту таблицу для обратного поиска фактического пароля путем сравнения хэшей, полученных из базы данных.Следовательно, очень важно иметь надежный пароль , поскольку вероятность появления вашего пароля в списке слов становится меньше.

Они могут использовать эту таблицу для обратного поиска фактического пароля путем сравнения хэшей, полученных из базы данных.Следовательно, очень важно иметь надежный пароль , поскольку вероятность появления вашего пароля в списке слов становится меньше.

Простое сохранение хеша пароля больше не поможет. Вычислительная мощность резко возросла с появлением графических процессоров и библиотек CUDA, OpenCL. Быстрый графический процессор может генерировать миллионы хэшей MD5 / SHA1 за одну секунду. Следовательно, хакер может легко сгенерировать большое количество хэшей путем перебора различных возможных комбинаций и может сравнить его с хешами, хранящимися в базе данных, чтобы извлечь фактический пароль.

Даже хешированные пароли небезопасны! Удивлен?

Не теряйте надежды! Есть еще кое-что, что разработчики могут сделать, чтобы ваши пароли не попадали в поле зрения хакеров. Сделайте пароли вкусными, добавив в них немного соли! Да правильно. .! Добавьте соль. Соль — это случайные данные, которые объединяются с вашим паролем перед отправкой в качестве входных данных хэш-функции.

.! Добавьте соль. Соль — это случайные данные, которые объединяются с вашим паролем перед отправкой в качестве входных данных хэш-функции.

Например :

Если ваш пароль — abc , а соль — ! ZaP0 # 8 , результат hashFunction (‘abc! ZaP0 # 8’) будет сохранен в базе данных вместо из hashFunction (‘abc’) .

Следовательно, атаки с радужной таблицей не будут эффективны сейчас, поскольку вероятность того, что радужная таблица содержит хэш ‘abc! ZaP0 # 8’ , мала (поскольку обычно радужные таблицы строятся из общих слов, словарных слов и т. Д.). Соль не хранится в базе данных, а присутствует только в файле конфигурации приложения, который недоступен для внешнего мира. Получить доступ к исходным файлам сложнее, чем получить доступ к базе данных.

Вышеуказанный метод посола статический.У нас есть одна фиксированная соль для всех паролей. Чтобы аутентифицировать пользователя, сначала объедините фиксированную соль с введенным пользователем вводом (паролем), а затем передайте значение функции хеширования и сравните его со значением, хранящимся в базе данных. Однако этот подход все еще уязвим для грубой силы, и если злоумышленник может получить статическую соль, он может использовать старую методологию атаки, объединяя соль в каждом слове.

Однако этот подход все еще уязвим для грубой силы, и если злоумышленник может получить статическую соль, он может использовать старую методологию атаки, объединяя соль в каждом слове.

Лучшим подходом было бы использование динамической соли. Для каждого пользователя новая соль генерируется криптографически стойким генератором случайных строк.Пароль, введенный пользователем, объединяется со случайно сгенерированной солью, а также статической солью. Объединенная строка передается на вход функции хеширования. Полученный результат сохраняется в базе данных. Динамическая соль должна храниться в базе данных, так как она различна для разных пользователей. Когда пользователь должен быть аутентифицирован, сначала значение динамической соли для этого пользователя извлекается из базы данных, оно объединяется с введенными пользователем данными и статической солью. Результат сравнивается с хешем, хранящимся в базе данных.

Если база данных скомпрометирована, хакер получит не только хэши ваших паролей, но и используемую динамическую соль. Тогда вам может быть интересно, в чем преимущество динамической соли перед статической, если у злоумышленника есть динамическая соль? Даже если у злоумышленника есть динамическая соль, ему необходимо создать новую хеш-таблицу (или радужную таблицу) для каждого пользователя, присутствующего в базе данных (согласно динамической соли). Это намного более затратная операция, чем создание одной таблицы для всех пользователей.

Тогда вам может быть интересно, в чем преимущество динамической соли перед статической, если у злоумышленника есть динамическая соль? Даже если у злоумышленника есть динамическая соль, ему необходимо создать новую хеш-таблицу (или радужную таблицу) для каждого пользователя, присутствующего в базе данных (согласно динамической соли). Это намного более затратная операция, чем создание одной таблицы для всех пользователей.

Описанный выше подход очень хорош, чтобы замедлить работу хакера.Однако рекомендуется использовать такие алгоритмы, как bcrypt и scrypt вместо MD5 / SHA1. Bcrypt — это алгоритм хеширования, основанный на Blowfish. Требуется указать коэффициент затрат / трудозатрат. Фактор работы замедляет общий процесс, и, следовательно, время, необходимое для создания хеш-таблицы, увеличится в несколько раз.

Ссылки:

https://nakedsecurity.sophos.com/2013/11/20/serious-security-how-to-store-your-users-passwords-safely/

Автором этой статьи является Сакет Кумар . Если вам нравится GeeksforGeeks, и вы хотели бы внести свой вклад, вы также можете написать статью с помощью provide.geeksforgeeks.org или отправить ее по электронной почте на [email protected]. Смотрите, как ваша статья появляется на главной странице GeeksforGeeks, и помогайте другим гикам.

Если вам нравится GeeksforGeeks, и вы хотели бы внести свой вклад, вы также можете написать статью с помощью provide.geeksforgeeks.org или отправить ее по электронной почте на [email protected]. Смотрите, как ваша статья появляется на главной странице GeeksforGeeks, и помогайте другим гикам.

Пожалуйста, напишите комментарии, если вы обнаружите что-то неправильное, или вы хотите поделиться дополнительной информацией по теме, обсужденной выше.

Вниманию читателя! Не переставай учиться сейчас. Получите все важные концепции теории CS для собеседований SDE с помощью курса CS Theory Course по приемлемой для студентов цене и будьте готовы к отрасли.

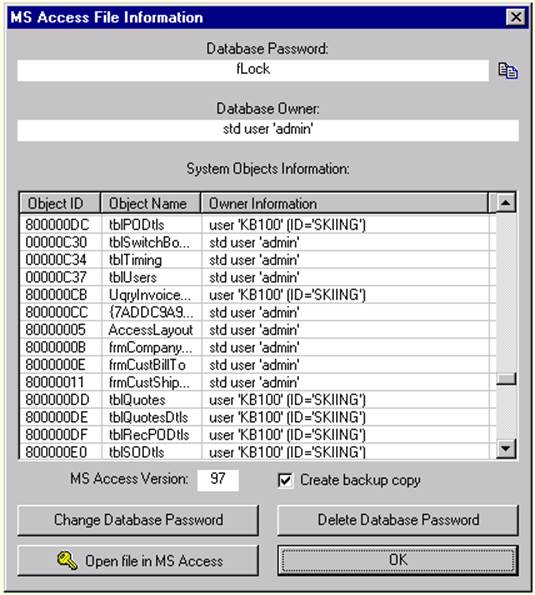

Шифрование базы данных с помощью пароля базы данных

Если вы хотите помочь предотвратить несанкционированное использование базы данных Access, рассмотрите возможность шифрования базы данных с помощью пароля. Если вы знаете пароль для зашифрованной базы данных, вы также можете расшифровать базу данных и удалить ее пароль. В этой статье объясняется, как зашифровать базу данных с помощью пароля базы данных, а также как расшифровать базу данных и удалить ее пароль.

Если вы знаете пароль для зашифрованной базы данных, вы также можете расшифровать базу данных и удалить ее пароль. В этой статье объясняется, как зашифровать базу данных с помощью пароля базы данных, а также как расшифровать базу данных и удалить ее пароль.

В более ранних версиях Access можно было создавать учетные записи пользователей и пароли с помощью функции безопасности на уровне пользователя.В этом разделе не обсуждается безопасность на уровне пользователя, которая недоступна при использовании файла в формате ACCDB.

Если вы зашифруете базу данных, а затем потеряете пароль, вы не сможете использовать базу данных. Вы не можете удалить пароль базы данных, если не знаете его.

В этой статье

Обзор

Инструмент шифрования делает ваши данные нечитаемыми другими инструментами и устанавливает пароль, необходимый для использования базы данных. По мере продвижения помните эти правила:

По мере продвижения помните эти правила:

Новая функция шифрования применяется только к базам данных в формате файла .accdb.

Инструмент использует более надежный алгоритм шифрования, чем использовался в более ранних версиях Access.

Если вы хотите закодировать или применить пароль к базе данных Access более ранней версии (файл .mdb), Access использует функции кодирования и пароля из Access 2003.

Верх страницы

Зашифровать базу данных с помощью пароля

Действия, описанные в этом разделе, объясняют, как создать и применить пароль к базе данных рабочего стола Access.

Зашифровать базу данных

Откройте базу данных в монопольном режиме.

Как открыть базу данных в монопольном режиме?

На вкладке Файл щелкните Открыть .

В диалоговом окне Открыть перейдите к файлу, который вы хотите открыть, а затем выберите файл.

Щелкните стрелку рядом с кнопкой Открыть , а затем щелкните Открыть эксклюзивно . На следующем рисунке изображено меню.

На вкладке Файл щелкните Информация , а затем щелкните Зашифровать паролем .

Появится диалоговое окно Set Database Password .

Введите свой пароль в поле Пароль , введите его еще раз в поле Подтвердите , а затем нажмите OK .

Примечания:

Используйте надежные пароли, состоящие из прописных и строчных букв, цифр и символов.

Слабые пароли не смешивают эти элементы. Надежный пароль: Y6dh! Et5. Слабый пароль: House27. Пароли должны состоять из 8 или более символов. Лучше использовать парольную фразу, состоящую из 14 или более символов.

Слабые пароли не смешивают эти элементы. Надежный пароль: Y6dh! Et5. Слабый пароль: House27. Пароли должны состоять из 8 или более символов. Лучше использовать парольную фразу, состоящую из 14 или более символов.Очень важно помнить свой пароль. Если вы забудете свой пароль, Microsoft не сможет его восстановить. Храните записанные пароли в надежном месте вдали от информации, которую они помогают защитить.

Верх страницы

Зашифровать разделенную базу данных

Чтобы зашифровать разделенную базу данных, вы шифруете как внешнюю, так и внутреннюю базу данных. После того, как вы зашифруете внутреннюю базу данных, вы повторно подключитесь к ее таблицам.

После того, как вы зашифруете внутреннюю базу данных, вы повторно подключитесь к ее таблицам.

Используя шаги, описанные в предыдущем разделе, зашифруйте базу данных с помощью пароля, зашифруйте внутреннюю базу данных.

В интерфейсной базе данных удалите ссылки на таблицы в серверной базе данных, а затем снова установите на них ссылку. При повторном подключении Access запросит у вас пароль для внутренней базы данных.

После повторного связывания таблиц зашифруйте интерфейсную базу данных, выполнив действия, описанные ранее в разделе Шифрование базы данных с помощью пароля.

Открыть и расшифровать базу данных

Напоминаем, что убедитесь, что вы помните свой пароль — если вы забудете пароль, не существует способа, с помощью которого его можно было бы восстановить.

Откройте зашифрованную базу данных так же, как любую другую базу данных.

Появится диалоговое окно Требуется пароль .

Введите свой пароль в поле Введите пароль базы данных , а затем нажмите OK .

Верх страницы

Удалить пароль из базы данных

Примечание: Когда вы удаляете пароль из базы данных, вы можете восстановить его в любое время (или заменить его другим паролем), повторив шаги, описанные в Шифровании базы данных с помощью пароля, ранее в этой статье.

Удалить пароль

Откройте базу данных в монопольном режиме.

Как открыть базу данных в монопольном режиме?

На вкладке Файл щелкните Открыть .

В диалоговом окне Открыть перейдите к файлу, который вы хотите открыть, а затем выберите файл.

Щелкните стрелку рядом с кнопкой Открыть , а затем щелкните Открыть эксклюзивно . На следующем рисунке изображено меню.

На вкладке Файл щелкните Информация , а затем щелкните Расшифровать базу данных . (Обратите внимание: если вы используете Access 2007 на вкладке Инструменты базы данных , в группе Инструменты базы данных щелкните Расшифровать базу данных .)

(Обратите внимание: если вы используете Access 2007 на вкладке Инструменты базы данных , в группе Инструменты базы данных щелкните Расшифровать базу данных .)

Появится диалоговое окно Снять пароль базы данных .

Введите свой пароль в поле Пароль и нажмите OK .

Верх страницы

Параметры пароля в Auth0 Подключения к базе данных

История паролей , Словарь паролей и Персональные данные Параметры пароля доступны для подключений к базе данных с использованием хранилища данных Auth0 и для подключений к настраиваемой базе данных, для которых включен режим импорта. Ограничения паролей в социальных сетях и корпоративных подключениях применяются каждым провайдером.

Ограничения паролей в социальных сетях и корпоративных подключениях применяются каждым провайдером.

При использовании паролей для аутентификации необходимо принудительно создавать уникальные пароли. Надежная политика паролей затруднит, если не исключит, злоумышленнику возможность угадать пароль вручную или автоматически.

Важными аспектами надежных паролей являются их уникальность и сложность подбора. Параметры пароля Auth0 для подключений к базе данных позволяют заставить пользователей принимать более обоснованные решения при выборе паролей.

Область параметров пароля находится на панели инструментов Auth0. Перейдите в Connections -> Database, выберите соединение с базой данных, затем откройте его настройки и нажмите Password Policy . На странице параметров политики паролей есть возможность настроить политику надежности паролей, а также параметры пароля, указанные ниже.

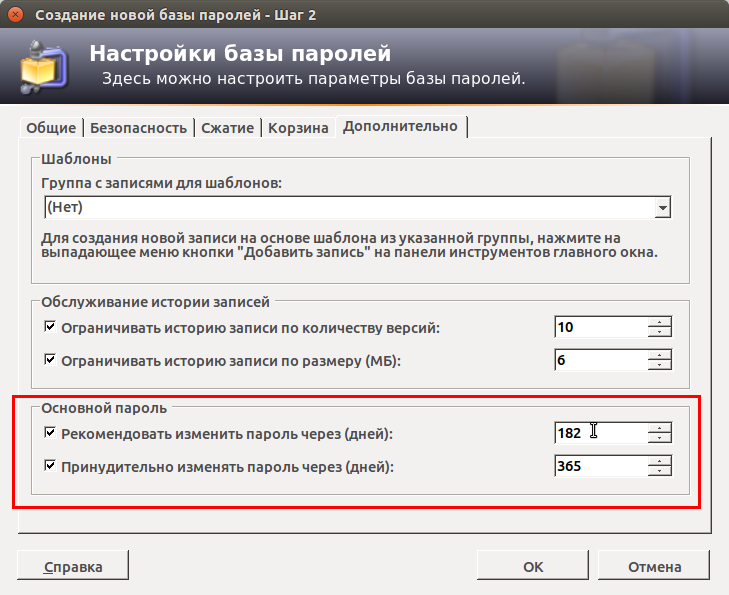

Включение этой опции запрещает пользователям устанавливать пароли, которые повторяют пароли, которые они использовали в недавнем прошлом. Auth0 может хранить историю паролей для каждого пользователя, максимум до 24 записей для каждого пользователя.Обратите внимание, что когда этот параметр включен, будут затронуты только последующие изменения пароля, потому что история не будет сохраняться до этого момента.

Auth0 может хранить историю паролей для каждого пользователя, максимум до 24 записей для каждого пользователя.Обратите внимание, что когда этот параметр включен, будут затронуты только последующие изменения пароля, потому что история не будет сохраняться до этого момента.

Даже если у вас нет обязательной политики смены пароля (например, принуждение пользователей менять пароли каждые шесть месяцев), вы все равно можете запретить использование предыдущих паролей. Например, если нарушение безопасности в вашей организации заставляет вас заставлять пользователей везде менять свои пароли, вам нужно убедиться, что они не просто повторно используют пароли, которые могут быть скомпрометированы.

Включение этого параметра запрещает пользователям устанавливать пароли для общих параметров, включенных в список словарей по умолчанию. Вы также можете указать свои запрещенные пароли, введя их в текстовое поле в этом разделе.

Обратите внимание, что Auth0 использует сравнение без учета регистра с функцией словаря паролей.

Включение этого параметра запрещает пользователям устанавливать пароли, содержащие любую часть их личных данных. Сюда входят:

-

наименование -

имя пользователя -

ник -

user_metadata.название -

user_metadata.first -

user_metadata.last - Также будет проверена первая часть электронного письма пользователя —

firstpart@ example.com

Например, если имя пользователя было «Джон», пользователю не разрешалось бы включать «Джон» в свой пароль; John1234 не будет разрешено.

Поскольку параметры пароля связаны с подключением к базе данных, вы можете получить к ним доступ с помощью конечных точек Connections Management API.Поля, связанные с паролем, хранятся в объекте options . Поскольку эти поля не используются для подключений, не связанных с базой данных, они не являются обязательными, поэтому, если они не включены для подключения, они могут не отображаться.

Например, после установки политики паролей соединение с базой данных MySQL будет выглядеть так:

{

"id": "con_9dKKcib71UMRiHHW",

"опции": {

"password_history": {

"enable": правда,

«размер»: 5

},

"password_dictionary": {

"enable": правда,

"толковый словарь": [

"запись1",

"entry2"

]

},

"password_no_personal_info": {

"включить": правда

},

"passwordPolicy": "справедливо"

},

"стратегия": "auth0",

"name": "MySQL",

"enabled_clients": [

"smTzlgPEdqGV0i070t6kPhmG98787987",

"ztIyxRuiK7Pr2VTzEGvRqxfuh7DgePbF"

]

}

В этом примере мы видим из объекта options , что все три параметра пароля включены, в истории паролей будут храниться 5 самых последних паролей, и каждый пароль будет проверяться по двум словарям: entry1 и entry2 .

Если вы создаете соединение или обновляете существующее соединение с помощью Management API, вы можете обновить политику паролей для соединения, используя эти поля.

хакеров обошли мегаполис в 2,2 миллиарда записей

Когда хакеры взломали такие компании, как Dropbox и LinkedIn в последние годы — украли 71 миллион и 117 миллионов паролей соответственно, — у них, по крайней мере, хватило приличия использовать эти украденные учетные данные в секрете, или продавать их за тысячи долларов в даркнете.Теперь кажется, что кто-то сколотил эти взломанные базы данных и многие другие в гигантскую, беспрецедентную коллекцию из 2,2 миллиардов уникальных имен пользователей и связанных паролей и свободно распространяет их на хакерских форумах и торрентах, выбрасывая личные данные значительных доля человечества как в прошлогодней телефонной книге.