Secure Boot Mode — что это в биосе?

Приветствую друзья! Смотрите, интересная ситуация — иногда производители так хотят нам облегчить жизнь, что придумывают всякие заумные настройки, которые должны нас оберегать от появления глюков, от нестабильной работы компьютера/ноутбука. Но часто эти опции только ухудшают нашу компьютерную жизнь. Пример? Пожалуйста — вы купили ноут с Windows 8, а хотите поставить десятку. Но кто бы мог подумать, что производитель посчитает что ставить другую операционку — это получается опасно..

Secure Boot Mode — что это такое?

Режим безопасной загрузки, который не даст запустить ваш ноут/ПК с загрузочного диска кроме Windows 8, Windows 10. Операционка может отличаться от модели ноута. Простыми словами — установить можно то, что советует производитель. Все остальное — на свой страх и риск, будто семерка и десятка — нереально разные операционки.

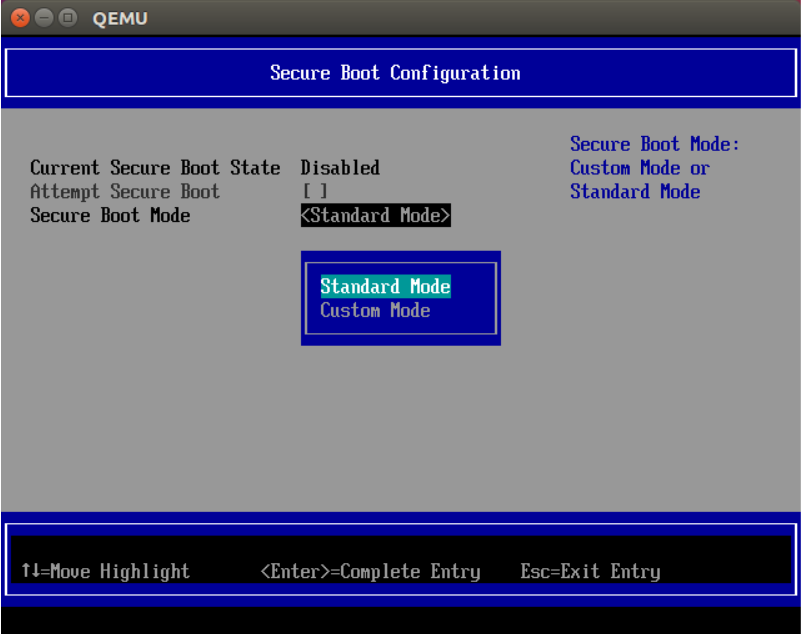

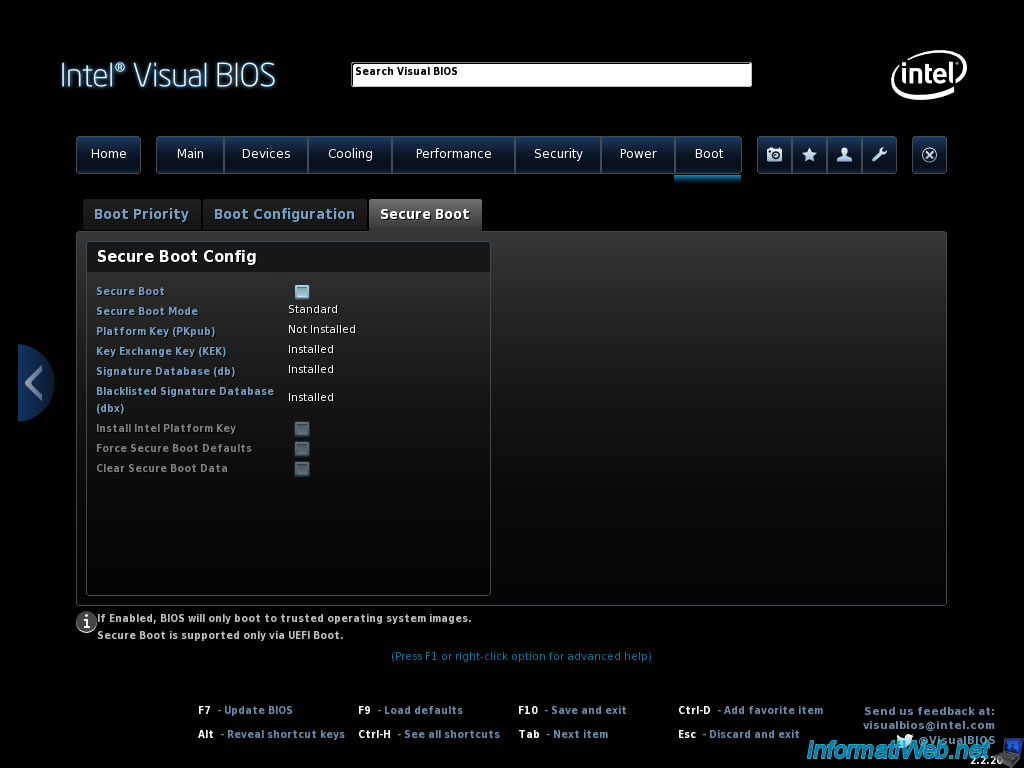

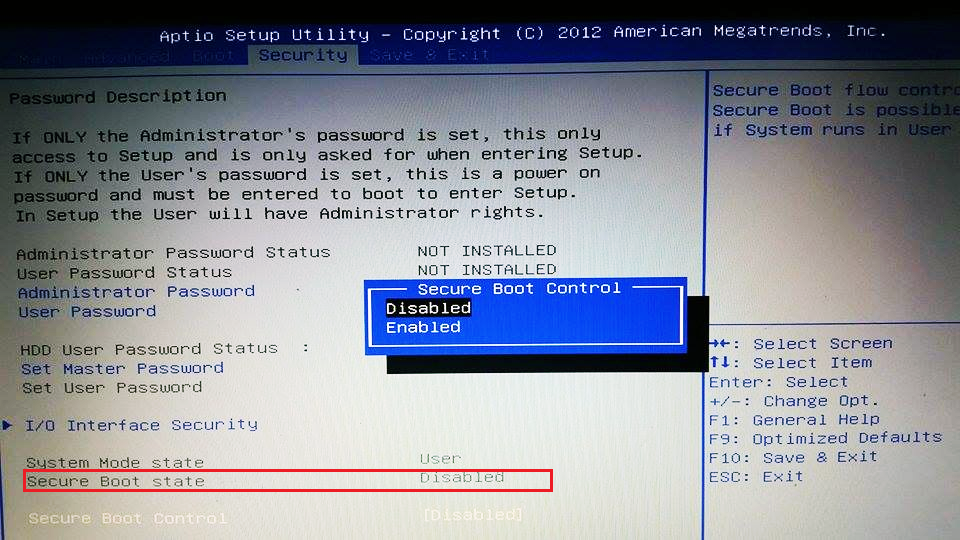

Поэтому, чтобы установить другую операционку, данную опцию следует отключить, либо выставить значение Custom вместо Standart.

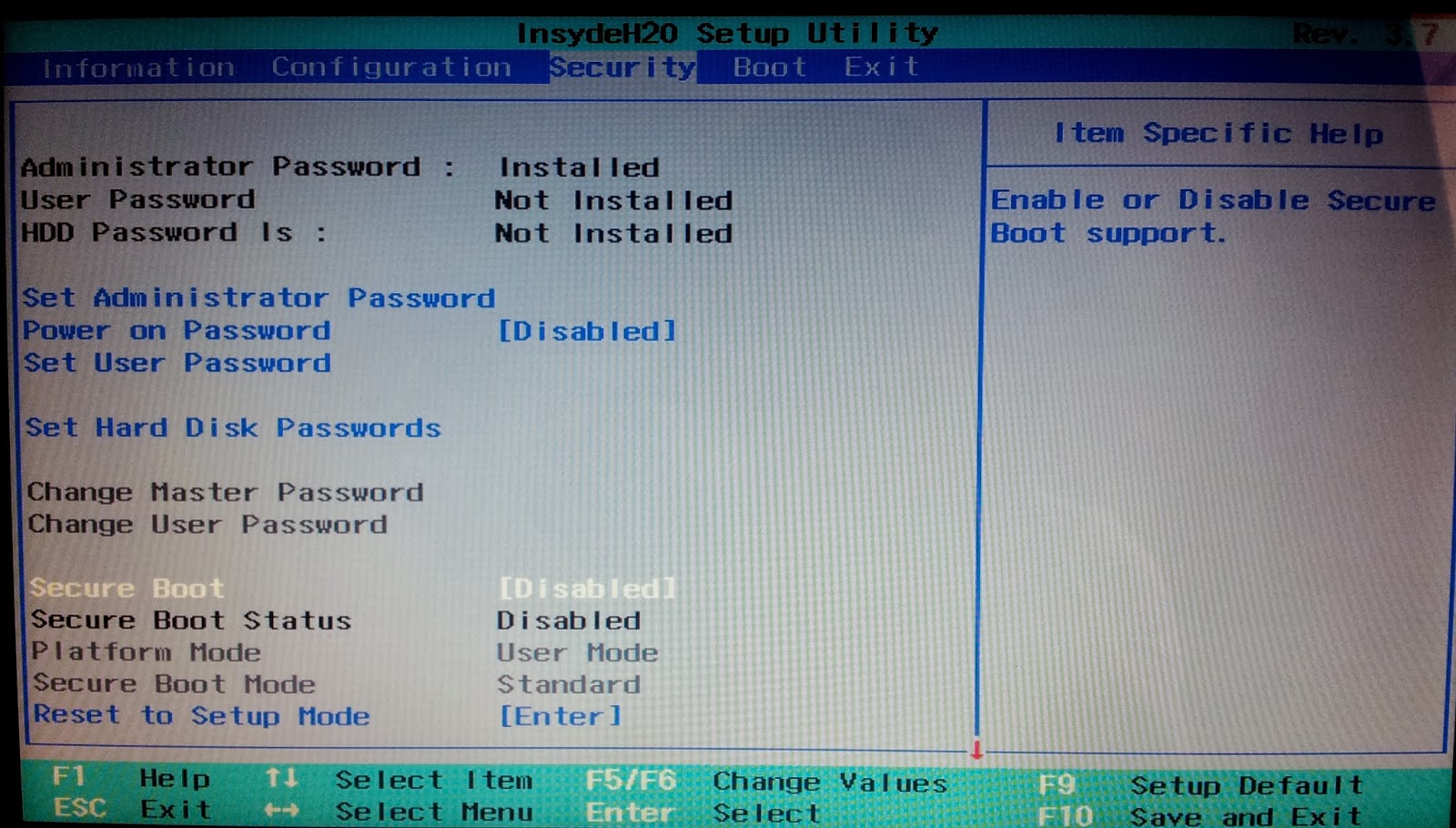

Настройка находится в одном из разделе:

- Security (переводится как безопасность).

- System Configuration (системная конфигурация).

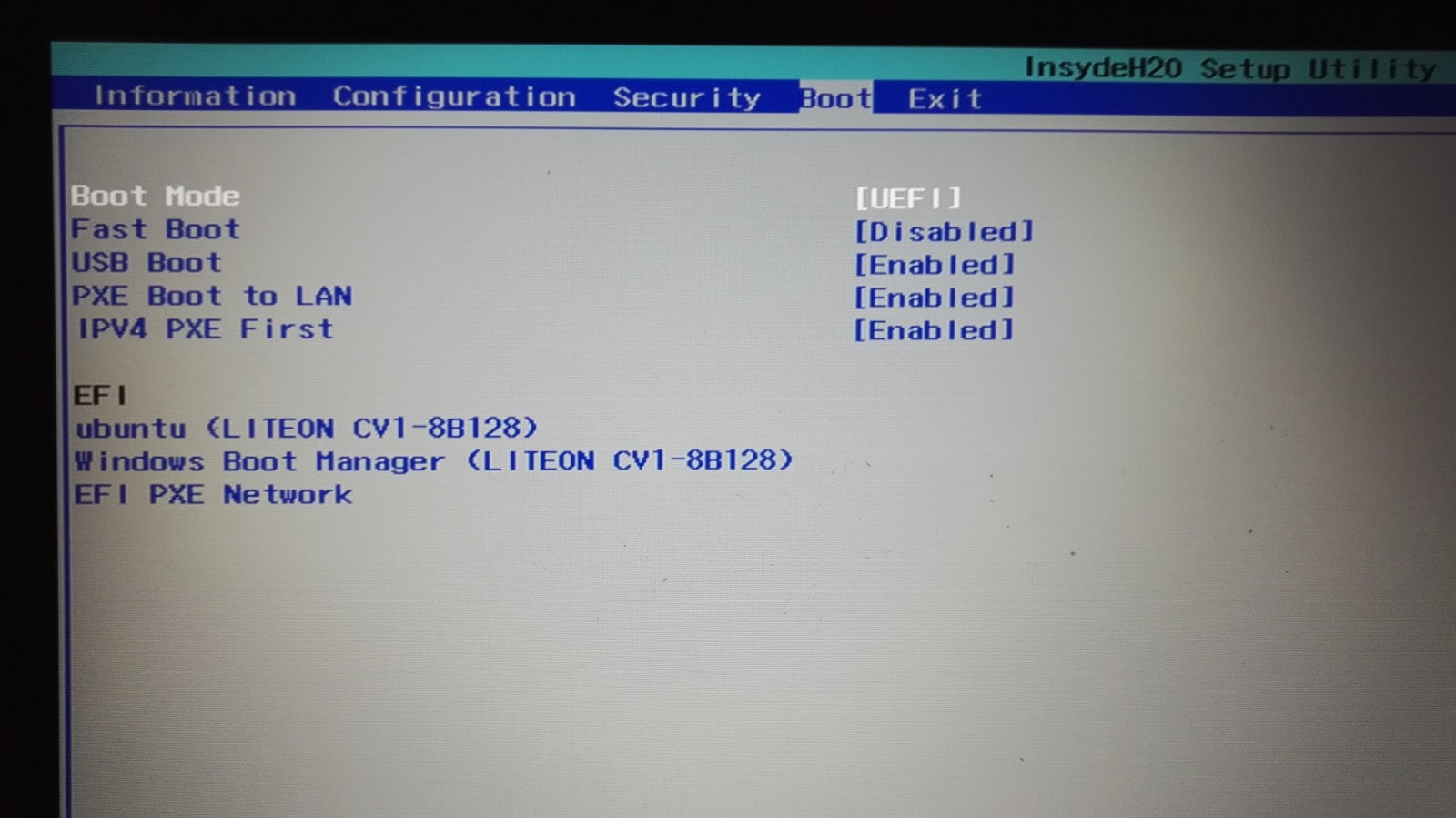

- Boot (переводится как загрузиться с чего-то, там флеша, диск).

Короче суть в том, что производитель сообщает: уважаемые, на этот ноутбук безопасно можно ставить только определенную операционку (или несколько), как будут другие работать — неизвестно, а поэтому небезопасно. Но по факту все преувеличено, там где работает десятка, скорее всего будет работать и семерка, а иногда и Windows XP.

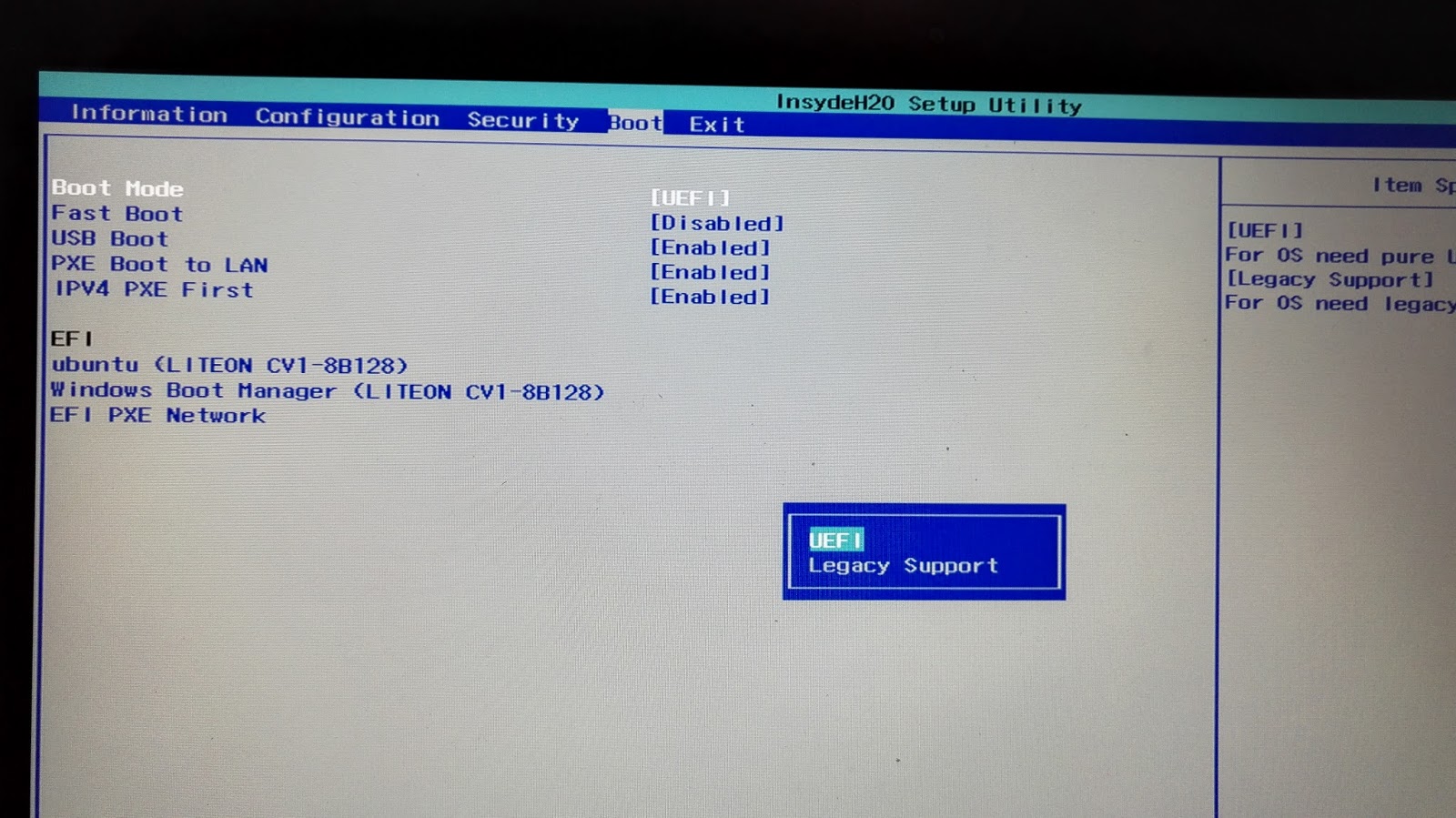

Например если ноутбук поддерживает только десятку, то чтобы установить семерку, нужно не только отключить Secure Boot Mode, нужно еще включить режим совместимости с другими операционками, такая опция может называться:

- Launch CSM

- CMS Boot

- UEFI and Legacy OS

- CMS OS

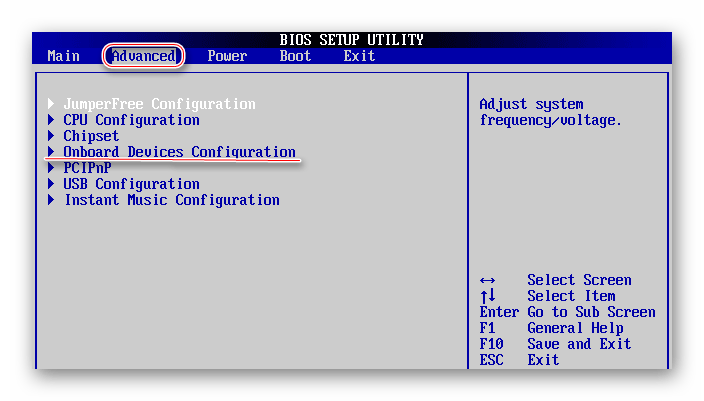

Вышеперечисленная опция может находится в разделе Advanced > подраздел Boot Mode или OS Mode Selection.

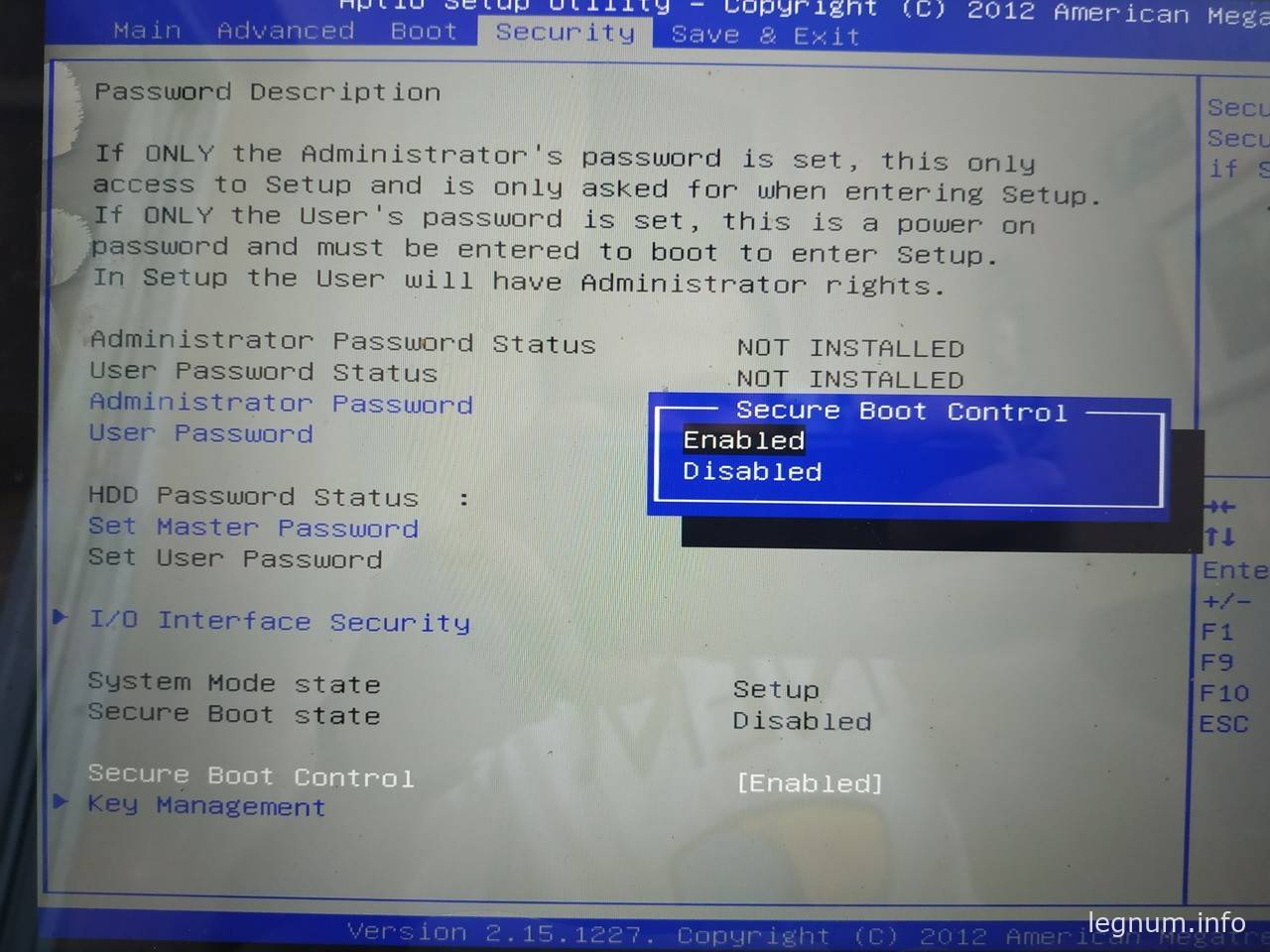

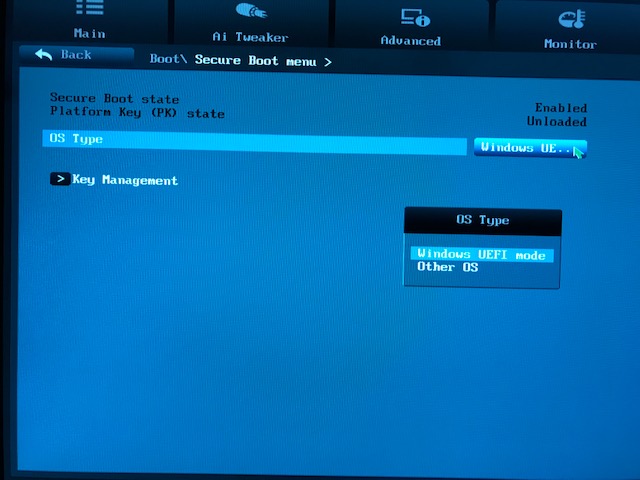

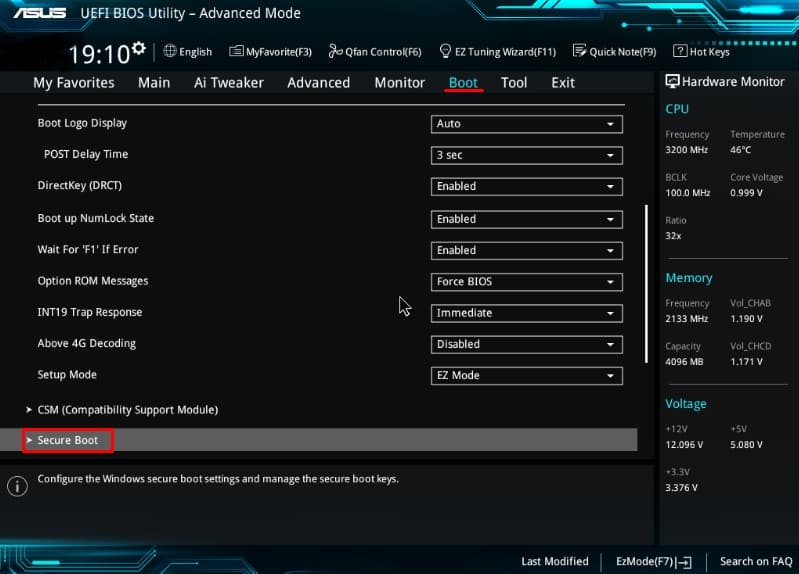

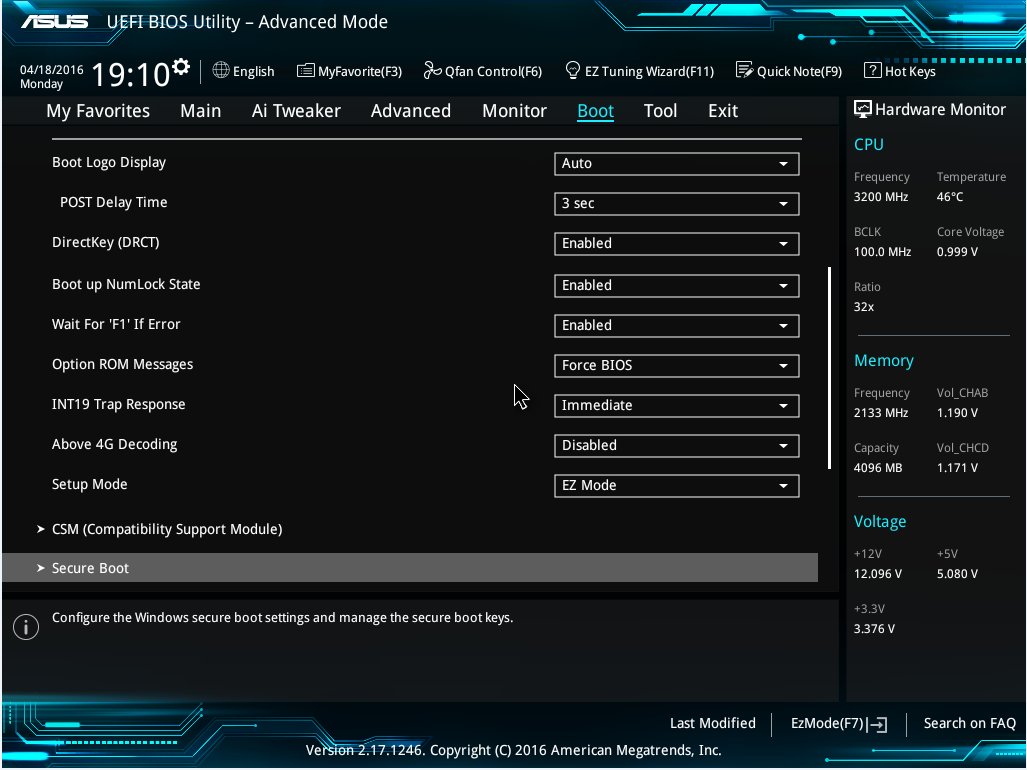

Опция в биосе ASUS:

РЕКЛАМА

Как видите — опция также может быть в разделе Security Boot Parameters.

Почему ставить другие операционки — небезопасно?

Вообще попахивает бредом.

Но думаю что корни идут например.. к процессору. Новые процы поддерживают новые инструкции, поэтому например десятка реально может работать быстрее на новом проце чем семерка.

Самый грубый пример — старушка Windows XP, которая медленнее работает чем Windows 10 на новом ПК. Да, с трудом XP можно установить, например я ставил на 1150 сокет.. хотя не оч новый, но суть не в этом.

Да и о чем говорить, когда уже много новых материнок официально не поддерживают Windows 7. Хотя я не считаю что она устаревшая, однако факт есть фактом — ставьте только десятку. Кому-то такой ход не нравится, согласен, но будущее не за горами, когда популярный софт перестанет поддерживать семерку, как например.. Хром перестал поддерживать Windows XP (там работает только последняя версия, старая, которая еще поддерживала XP).

Заключение

Собственно делаем вывод:

- Secure Boot Mode — опция, отключая которую (выбрать Disabled либо Custom) можно установить на комп иную операционку, а не ту, которую хочет производитель.

- Собственно если устраивает винда, которая шла с компом/ноутом — тогда пусть опция будет включена (выбрано Enabled либо Standart).

Удачи.

На главную! 30.09.2019РЕКЛАМА

Отключаем Secure Boot на ноутбуках и ПК (UEFI Secure Boot)

Если вы купили ПК или ноутбук с предустановленной операционной системой Windows 8, а потом захотели удалить ее изменить, например, “семеркой” или вообще какой-либо версий ОС Linux, то у вас возникнут с этим проблемы, из-за системы безопасной загрузки “Secure Boot”.

Разработчики компании Microsoft при разработке последней версии ОС Windows 8 полностью отказались от поддержки шестнадцати битных версий BIOS. Вместо этого система стала на 100% совместима с так называемой UEFI BIOS, обладающей системой безопасной загрузки “Secure Boot”.

Система Secure Boot предназначена для того, чтобы не позволить запуск вредоносных программ до загрузки операционной системы и антивирусного ПО соответственно.

Казалось бы, очень даже замечательная система, но, из-за Secure Boot получается попросту невозможным установить на ПК другую операционную систему или программное обеспечение, не имеющее цифровой подписи. Приведем простой пример. Вы купили новый компьютер с предустановленной Windows 8 и решили установить на него дополнительно или вместо “восьмерки” ОС Windows 7 или какую-нибудь Unix подобную систему. Можете забыть про это, функция безопасной загрузки не позволит этого сделать. Если вы не согласны с таким положением дел, то вам потребуется выполнить отключение Secure Boot в UEFI BIOS, то есть зайти в систему ввода-вывода и отключить эту назойливую систему.

А учитывая то, что данными системами пользуется много миллионов человек, то знать, как отключить Secure Boot просто необходимо, чтобы полноценно пользоваться ПК.

А учитывая то, что данными системами пользуется много миллионов человек, то знать, как отключить Secure Boot просто необходимо, чтобы полноценно пользоваться ПК.Отключается Secure Boot очень просто, для этого нужно перезагрузить ПК и в самом начале его загрузки несколько раз нажать клавишу “Del” На клавиатуре (возможны другие варианты клавиши, например, F8 или F2), чтобы запустить BIOS (система ввода-вывода).

Мы не станет описывать процесс отключения Secure Boot для всех BIOS (имеется ввиду разработчиков ПО). Так как это просто не реально, да и не имеем мы пока такой возможности, чтобы под рукой были настольные и мобильные ПК всех производителей. Расскажем на примере Pheonix SecureCore Tiano, данная BIOS используется практически на всех ноутбуках, производимых компанией Samsung, а также для UEFI BIOS Utility Asus.

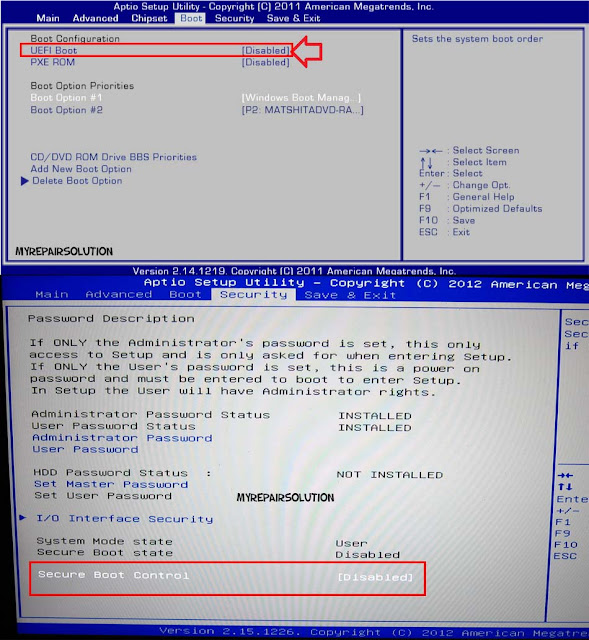

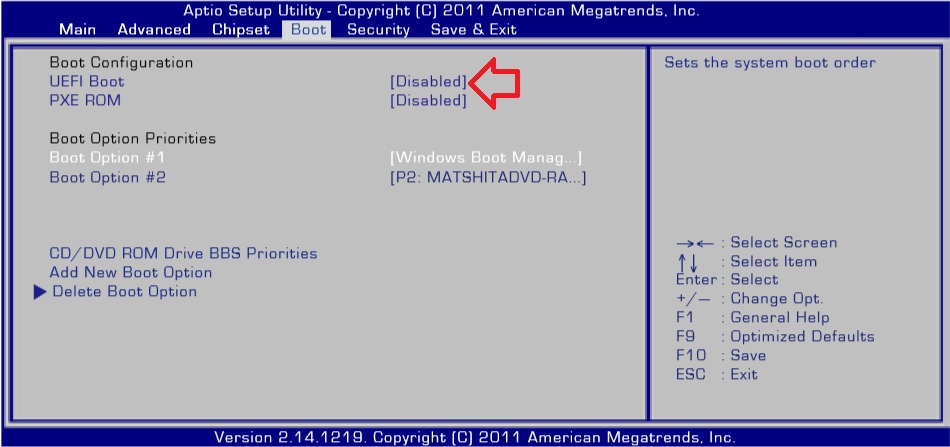

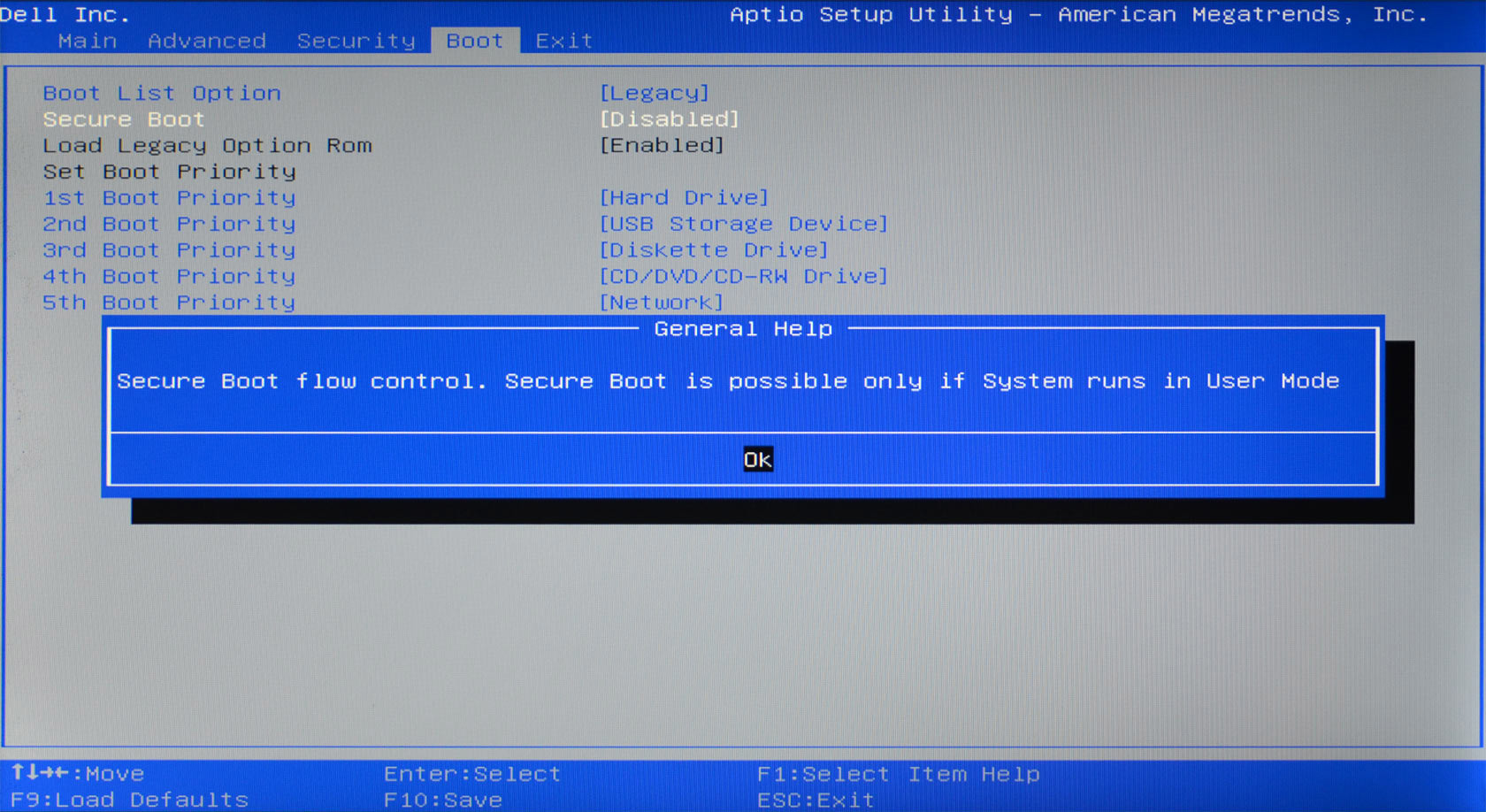

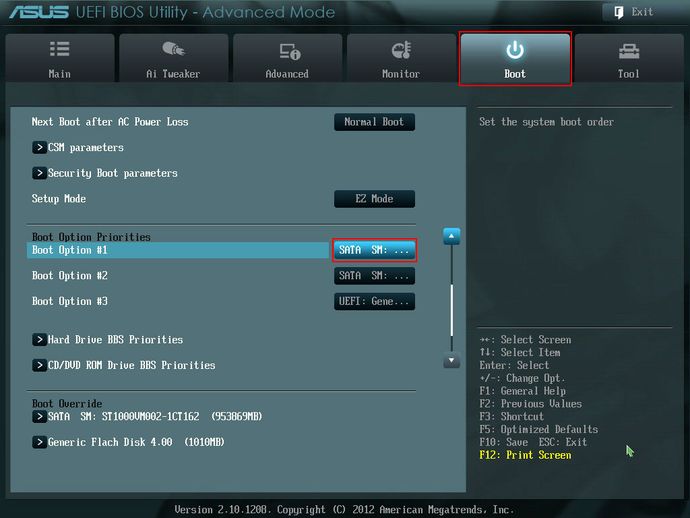

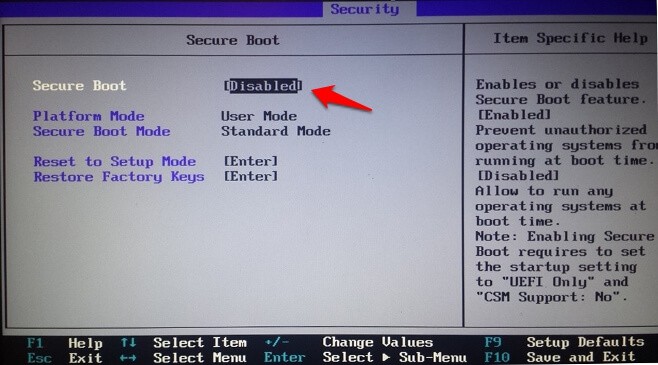

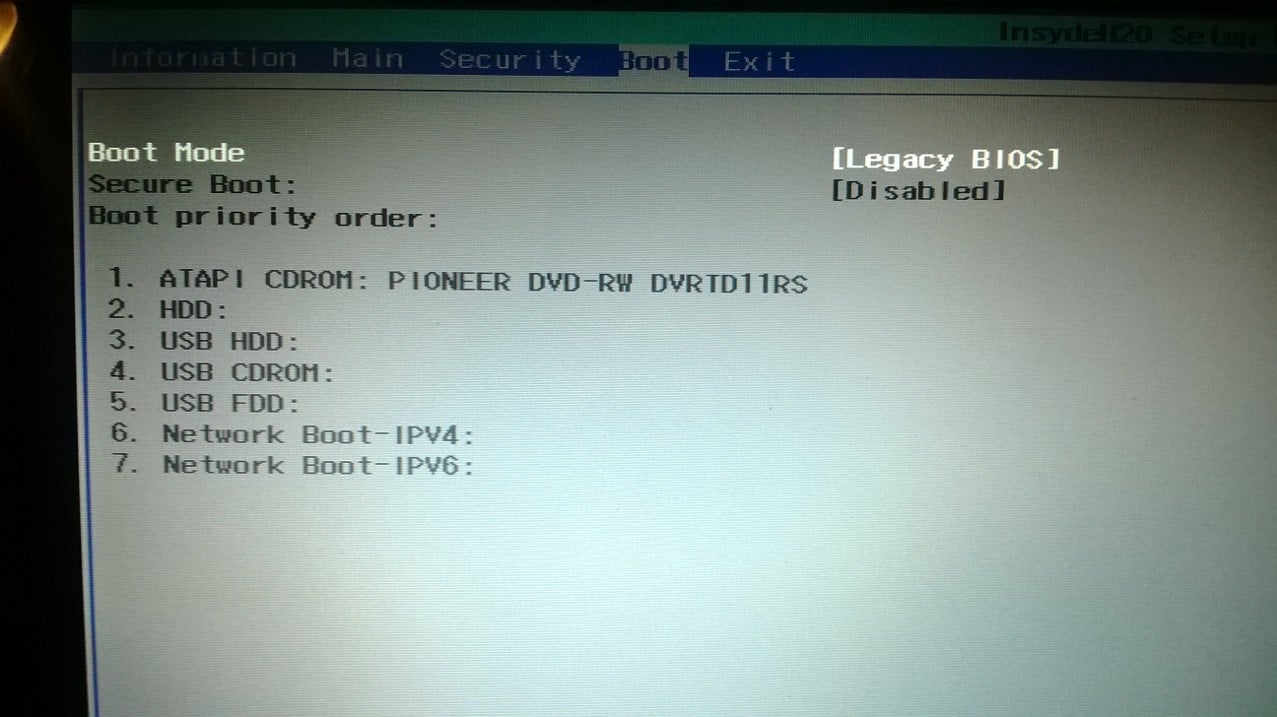

- Отключаем Secure Boot в ноутбуках Samsung. Перейдите в БИОС в раздел Boot. Найдите опцию Secure Boot и установите ля нее значение “Disabled”, затем установите значение “UEFI and CSM OS” для опции OS Mode Selection.

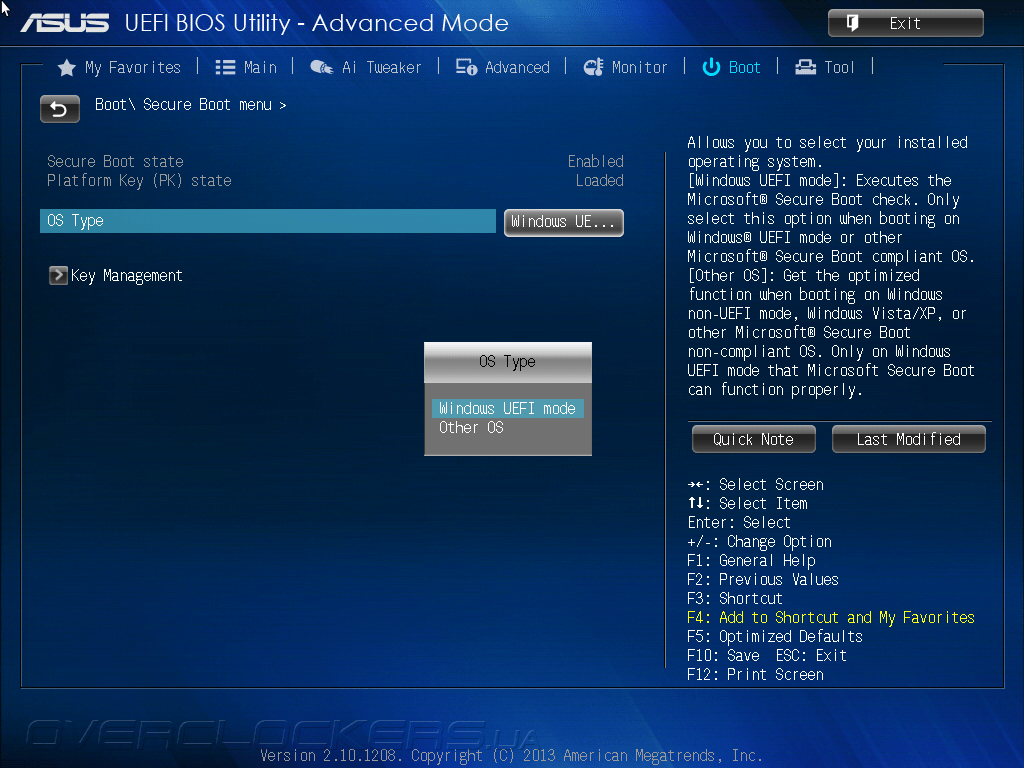

- Отключаем Secure Boot в ноутбуках Asus. Откройте раздел UEFI “Boot”, затем “Secure Boot”, затем перейдите к опции “Key Management” и измените ее значение на “Crear Secure Boot Keys”. Готово, навязчивая функция отключена.

CSM – это модуль поддержки совместимости для операционной системы. Если ваша материнская плата снабжена отличными от описанных выше разработчиками BIOS (UEFI), то дополнительно к описанным действиям пробуйте активировать функцию Legacy BIOS.

Если после проделанных рекомендаций у вас все ровно не получается установить операционную систему отличную от Windows 8, то поэкспериментируйте с переключением SATA контролера в режим AHCI.

CSM означает Compatibility Support Module for Operating System. В других BIOS (UEFI), возможно, нужно будет включить опцию совместимости: Legacy BIOS. Если возникнут проблемы с установкой, то можно попробовать переключить SATA контроллер в режим AHCI. Как это делается написано в статье “Включаем поддержку ACHI у SATA-дисков”

Как это делается написано в статье “Включаем поддержку ACHI у SATA-дисков”

Отключение Secure Boot в BIOS

Для того, чтобы программа NeoSpy была скрыта из диспетчера задач, а ваш ребёнок не увидел слежение за ним и не смог его случайно отключить, на некоторых компьютерах и ноутбуках требуется отключение опции Secure Boot в BIOS.

Чтобы войти в BIOS вашего компьютера необходимо сделать следующие шаги:

1) Перезагрузите компьютер или ноутбук

2) Во время включения нажмите кнопку Delete (или F2)

3) Появится меню BIOS

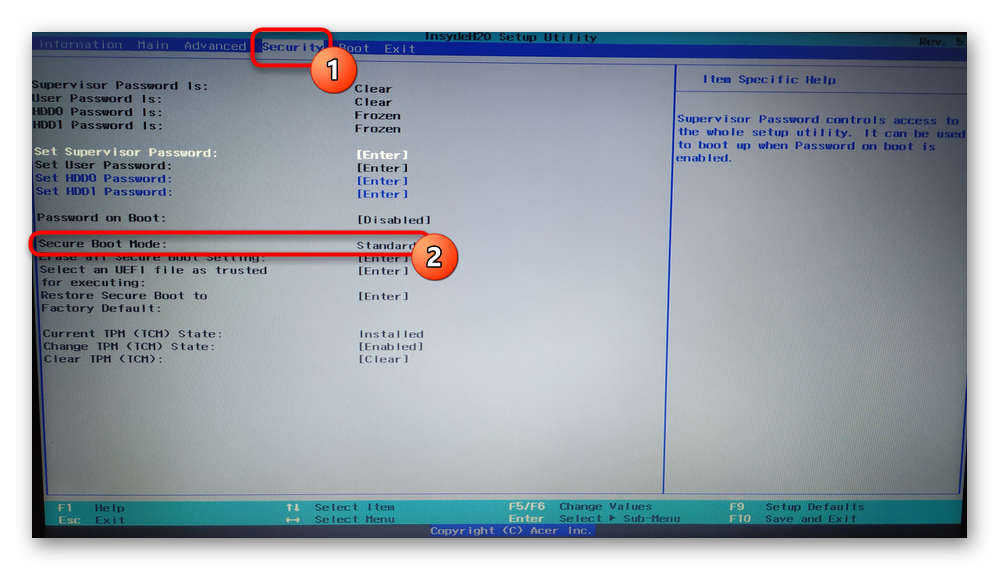

Пункт «Безопасная загрузка» или «Secure Boot» чаще всего бывает на вкладке Security, иногда Boot или System Configuration.

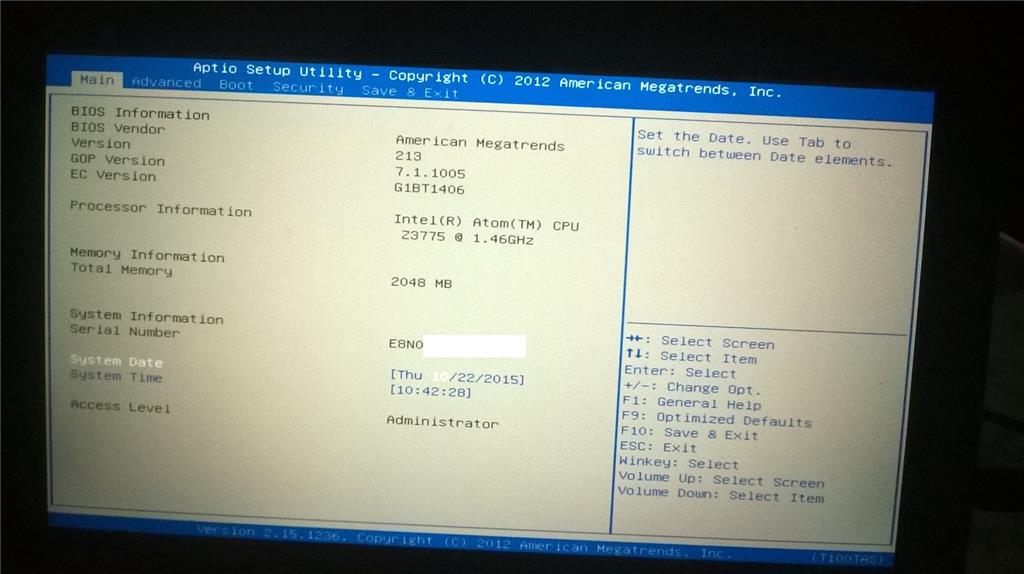

Теперь можно изучить настройку БИОСа некоторых ноутбуков Acer с элементами UEFI, которые могут иметь новейшие ноутбуки и стационарные компьютеры.

Отключение безопасной загрузки в ноутбуке Toshiba.

Таким образом вы выключили Безопасную загрузку в BIOS. Для применения новых настроек необходимо сохранить их в БИОС, для этого нажмите F10,

затем соглашаемся Yes и жмём Enterпроизойдёт перезагрузка системы.

Таким образом вы выключили Безопасную загрузку в BIOS. Для применения новых настроек необходимо сохранить их в БИОС, для этого нажмите F10,

затем соглашаемся Yes и жмём Enterпроизойдёт перезагрузка системы.Отключение функции Secure Boot на ноутбуке HP

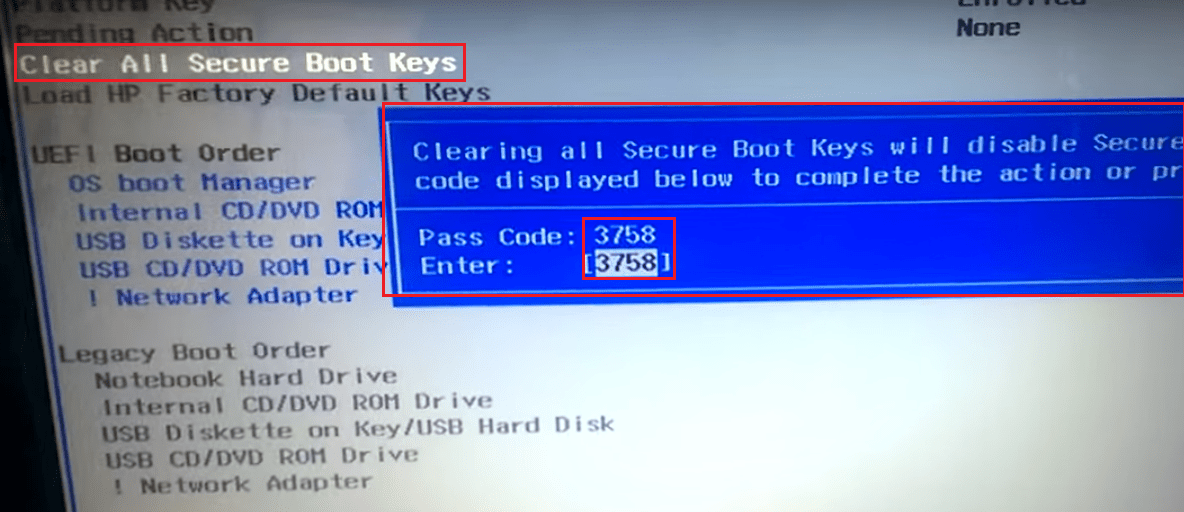

Есть модели ноутбуков HP Pavillion, в которых для выключения опции Secure Boot необходимо сделать дополнительно некоторые шаги.

При загрузке ноутбука HP необходимо нажать кнопку ESC и вы увидите меню, в меню необходимо выбрать F9 Boot Device Options (изменение настроек загрузки).

Как отключить опцию Secure Boot на ноутбуке Samsung

Нажмите при включении ноутбука кнопку F2 и зайдите в BIOS. Перейдите в раздел Boot, отключите опцию «Secure Boot», с помощью стрелок на клавиатуре выделяем её и ставим в «Disabled», нажимаем «Enter» далее система выдаст уведомление, что Windows может загружаться неправильно, нажмите Enter. Теперь требуется сохранить все изменения, которые мы сделали в БИОСе и нажать клавишу F10, а затем выбрать Yes и Enter.

Каким образом отключается Secure Boot?

Вы когда-нибудь пытались установить вторую операционную систему вместе с Windows? В зависимости от ОС вы могли столкнуться с функцией безопасной загрузки UEFI.

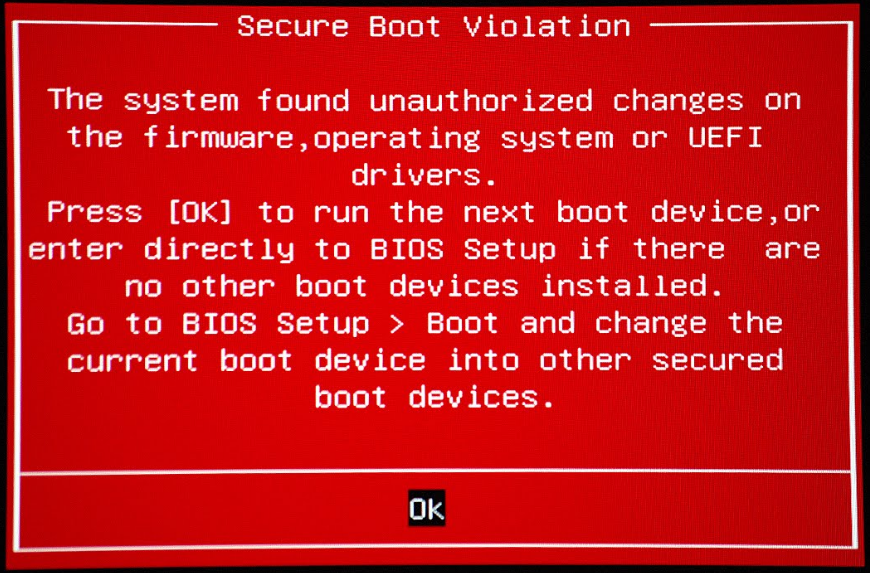

Если Secure Boot не распознает код, который вы пытаетесь установить, он остановит вас. Безопасная загрузка удобна для предотвращения запуска вредоносного кода в вашей системе. Но это также останавливает загрузку некоторых законных операционных систем, таких как Kali Linux, Android x86 или TAILS.

Но это также останавливает загрузку некоторых законных операционных систем, таких как Kali Linux, Android x86 или TAILS.

Но есть способ обойти это. Это краткое руководство покажет вам, как отключить безопасную загрузку UEFI, чтобы вы могли выполнять двойную загрузку любой операционной системы, которая вам нравится.

Что такое UEFI Secure Boot?

Давайте на секунду рассмотрим, как именно Secure Boot обеспечивает безопасность вашей системы.

Безопасная загрузка — это функция унифицированного расширяемого интерфейса прошивки (UEFI). UEFI сам по себе является заменой интерфейса BIOS на многих устройствах. UEFI — это более продвинутый интерфейс прошивки с множеством настроек и технических опций.

Безопасная загрузка — это что-то вроде ворот безопасности. Он анализирует код, прежде чем выполнять его в вашей системе. Если код имеет действительную цифровую подпись, Secure Boot пропускает его через шлюз. Если код имеет нераспознанную цифровую подпись, Secure Boot блокирует его запуск, и система потребует перезагрузки.

Иногда код, который вы знаете, является безопасным и поступает из надежного источника, может не иметь цифровой подписи в базе данных безопасной загрузки.

Например, вы можете загрузить многочисленные дистрибутивы Linux прямо с их сайта разработчика, даже проверив контрольную сумму дистрибутива для проверки на фальсификацию. Но даже с этим подтверждением Secure Boot будет по-прежнему отклонять некоторые операционные системы и другие типы кода (например, драйверы и оборудование).

Как отключить безопасную загрузку

Теперь я не советую слегка отключать безопасную загрузку. Это действительно защищает вас, особенно от некоторых более вредоносных вариантов вредоносного ПО, таких как руткиты и буткиты (другие утверждают, что это была мера безопасности, чтобы остановить пиратство Windows). Тем не менее, иногда это мешает.

Обратите внимание, что для включения безопасной загрузки может потребоваться сброс BIOS. Это не приводит к потере данных вашей системой. Однако он удаляет все пользовательские настройки BIOS. Более того, есть несколько примеров, когда пользователи больше не могут включать безопасную загрузку, поэтому имейте это в виду.

Более того, есть несколько примеров, когда пользователи больше не могут включать безопасную загрузку, поэтому имейте это в виду.

Хорошо, вот что можно сделать:

- Выключите компьютер Затем включите его снова и нажмите клавишу ввода BIOS во время процесса загрузки. Это зависит от типа оборудования, но обычно это F1, F2, F12, Esc или Del; Пользователи Windows могут удерживать Shift при выборе «Перезагрузка», чтобы войти в Расширенное меню загрузки.

- Затем выберите Устранение неполадок> Дополнительные параметры: настройки прошивки UEFI.

- Найдите опцию безопасной загрузки. Если возможно, установите для него значение «Отключено».

- Обычно он находится на вкладке «Безопасность», «Загрузка» или «Проверка подлинности».

- Сохранить и выйти. Ваша система перезагрузится.

Вы успешно отключили безопасную загрузку. Не стесняйтесь захватить ближайший ранее не загружаемый USB-накопитель и, наконец, изучить операционную систему.

Как повторно включить безопасную загрузку

Конечно, вы можете захотеть снова включить Secure Boot. В конце концов, это помогает защитить от вредоносных программ и другого неавторизованного кода. Если вы непосредственно устанавливаете неподписанную операционную систему, вам нужно будет удалить все следы, прежде чем пытаться снова включить Secure Boot. В противном случае процесс не удастся.

В конце концов, это помогает защитить от вредоносных программ и другого неавторизованного кода. Если вы непосредственно устанавливаете неподписанную операционную систему, вам нужно будет удалить все следы, прежде чем пытаться снова включить Secure Boot. В противном случае процесс не удастся.

- Удалите все неподписанные операционные системы или оборудование, установленное при отключенной безопасной загрузке.

- Выключите компьютер Затем включите его снова и нажмите клавишу ввода BIOS во время процесса загрузки, как описано выше.

- Найдите опцию « Безопасная загрузка» и установите для нее значение « Включено» .

- Если Secure Boot не активирован, попробуйте сбросить BIOS до заводских настроек. После восстановления заводских настроек попробуйте снова включить безопасную загрузку.

- Сохранить и выйти . Ваша система перезагрузится.

- Если система не загружается, снова отключите безопасную загрузку.

Устранение неполадок при сбое безопасной загрузки

Есть несколько небольших исправлений, которые мы можем попытаться запустить для загрузки вашей системы с включенной безопасной загрузкой.

- Обязательно включите настройки UEFI в меню BIOS; это также означает, что Legacy Boot Mode и его эквиваленты отключены.

- Проверьте тип раздела вашего диска. Для UEFI требуется стиль раздела GPT, а не MBR, используемый в устаревших настройках BIOS. Для этого введите «Управление компьютером» в строке поиска в меню «Пуск» Windows и выберите лучшее соответствие. Выберите Управление дисками в меню. Теперь найдите основной диск, щелкните правой кнопкой мыши и выберите « Свойства». Теперь выберите громкость. Ваш стиль раздела указан здесь. (Если вам нужно переключиться с MBR на GPT, изменить стиль раздела можно только одним способом: создать резервную копию данных и стереть диск.)

- Некоторые менеджеры прошивок имеют возможность восстановить заводские ключи , которые обычно находятся на той же вкладке, что и другие параметры безопасной загрузки. Если у вас есть эта опция, восстановите заводские ключи Secure Boot. Затем сохраните и выйдите, и перезагрузите компьютер.

Trusted Boot

Доверенная загрузка запускается там, где останавливается безопасная загрузка, но в действительности применяется только к цифровой подписи Windows 10. Когда UEFI Secure Boot передает эстафету, Trusted Boot проверяет все остальные аспекты Windows, включая драйверы, файлы запуска и многое другое.

Когда UEFI Secure Boot передает эстафету, Trusted Boot проверяет все остальные аспекты Windows, включая драйверы, файлы запуска и многое другое.

Во многом как Secure Boot, если Trusted Boot находит поврежденный или вредоносный компонент, он отказывается загружаться. Однако, в отличие от Secure Boot, Trusted Boot может автоматически устранять проблему в зависимости от серьезности проблемы. Изображение ниже объясняет, где Secure Boot и Trusted Boot сочетаются друг с другом в процессе загрузки Windows.

Нужно ли отключать secure boot?

Отключение безопасной загрузки несколько рискованно. В зависимости от того, кого вы спрашиваете, вы можете поставить под угрозу безопасность вашей системы.

Безопасная загрузка, возможно, более полезна, чем когда-либо в настоящее время. Bootloader атакует вымогателей очень реально Руткиты и другие особенно неприятные варианты вредоносных программ также в дикой природе. Secure Boot предоставляет системам UEFI дополнительный уровень проверки системы, чтобы обеспечить вам спокойствие.

В биосе нет вкладки secure boot. Исправление ошибок Secure Boot

Сегодня поговорим о том что такое безопасная загрузка Secure Boot. Большинство пользователей, пользующихся современными компьютерами на не задумываются о его защите. Сейчас полно вредоносных программ, которые так и норовят вывести из строя какие-то компоненты системы или компьютера. Как только основные компоненты системы запустятся, то вирусы начинают промышлять свои нехорошие дела. Например, довольно опасными вирусами выступают так называемые буткиты – вредоносное ПО, которое изменяет на жестком диске загрузочный сектор. Самое интересное, что просто так обнаружить буткит с помощью стандартного антивирусного программного обеспечения не всегда возможно.

Все же, защита от буткитов есть. Существует технология, которая входит в спецификацию BIOS UEFI 2.2, под названием Secure Boot, которая защищает компьютер от различного вредоносного ПО. Принцип работы данной функции заключается в том, что если несертифицированное ПО пытается загрузиться, то она его блокирует. Например, какая-то программа или даже ОС начинает загрузку, тогда, Secure Boot рассматривает загрузочный код и сверяет его с ключами, которые вшиты в BIOS, если, таким образом, при проверке кода, проверка подписи не проходит, то загрузка программы блокируется.

Существует технология, которая входит в спецификацию BIOS UEFI 2.2, под названием Secure Boot, которая защищает компьютер от различного вредоносного ПО. Принцип работы данной функции заключается в том, что если несертифицированное ПО пытается загрузиться, то она его блокирует. Например, какая-то программа или даже ОС начинает загрузку, тогда, Secure Boot рассматривает загрузочный код и сверяет его с ключами, которые вшиты в BIOS, если, таким образом, при проверке кода, проверка подписи не проходит, то загрузка программы блокируется.

Появление технологии Secure Boot способствовало бурному обсуждению и возникало много споров. Например, внедрение этой технологии в Windows 8 в 2012 году. Были разговоры о том, что с Secure Boot не получится установить другую операционную систему, кроме той, которая уже предустановлена. Но это не проблема, так как, большинство устройств, как компьютеры и ноутбуки имеют возможность отключения Secure Boot, делается это . Отключить Secure Boot не получиться только на планшетах или других устройствах с ARM-архитектурой.

Предлагаю вашему вниманию качественное восстановление жесткого диска в Москве , компания, оказывающая данные услуги делает свое дело на ура.

Давайте теперь разберем вопрос отключения Secure Boot

Secure Boot, как отключить

В зависимости от того, какая модель ноутбука или материнской платы у вас есть, функция Secure Boot может находится где угодно. Чаще всего, она может находится во вкладке Boot или вкладка Security . Есть вариант, что она находится по следующему пути: Boot потом Secure Boot далее OS Type и выбираем Other OS . Если у вас ноутбук от HP, то данная опция находится в System Configuration и пункт Boot Options . В ноутбуках Dell настройки Boot Options находят во вкладке Boot и UEFI Boot .

Если у вас ноутбук от Lenovo или Toshiba, то в BIOSe вам нужно перейти в раздел Security . В ноутбуках Samsung дело обстоит немного сложнее, во-первых, Secure Boot находится в разделе Boot , как только вы попытаетесь отключить функцию, то высветиться предупреждение, что могут возникнуть ошибки при загрузке компьютера, потом нужно выбрать параметр OS Mode Selеction и переключить в CMS OS , либо в режим UEFI and Legacy OS . Если вам удалось выключить данную функцию, то теперь вам нужно включить режим совместимости Legacy , это делается на любом устройстве.

Если вам удалось выключить данную функцию, то теперь вам нужно включить режим совместимости Legacy , это делается на любом устройстве.

Чтобы убедиться в том, что Secure Boot отключен, можно зайти в стандартные средства «Сведения о системе» , уже там перейти в раздел «Состояние безопасной загрузки» , оно должно быть в положении «ВЫКЛ» .

Чтобы зайти в сведения о системе откройте окно выполнить с помощью клавиш Win+R и введите фразу msinfo32 . На этом все, теперь вы отключили Secure Boot.

http://сайт/wp-content/uploads/2016/03/asus-secure-boot.jpg http://сайт/wp-content/uploads/2016/03/asus-secure-boot-150×150.jpg 2016-03-06T11:35:53+00:00 EvilSin225 Сегодня поговорим о том что такое безопасная загрузка Secure Boot. Большинство пользователей, пользующихся современными компьютерами на BIOS UEFI не задумываются о его защите. Сейчас полно вредоносных программ, которые так и норовят вывести из строя какие-то компоненты системы или компьютера. Как только основные компоненты системы запустятся, то вирусы начинают промышлять…

EvilSin225

Как только основные компоненты системы запустятся, то вирусы начинают промышлять…

EvilSin2258 и 8.1 после установки обновлений столкнулись с ошибками системы, которые связаны с так называемой «безопасной загрузкой». Что же это такое? Это функция, которая препятствует запуску неавторизованных ОС и ПО при включении ПК. Нужна она для дополнительной защиты вашего компьютера от вирусов и руткитов, которые могут нанести вред системе в тот момент, когда она загружается. Но что же делать, если указанная функция становится причиной постоянных ошибок? Всё дело в заданных параметрах. В этой статье подробно рассмотрим, как правильно настроить Secure Boot. Давайте разбираться. Поехали!

Если есть такая проблема, данная статья для вас.

Существует ряд проблем, связанных с режимом безопасной загрузки. Чаще всего это сообщение об ошибке «Безопасная загрузка Secure Boot настроена неправильно» или «Secure Boot Violation Invalid signature detected». Что же делать в таком случае? Часто бывает достаточно просто включить указанную функцию через BIOS. Но у некоторых пользователей такой пункт в BIOS отсутствует вовсе. Тогда следует попробовать отключить его. О том, как это сделать, далее в статье.

Но у некоторых пользователей такой пункт в BIOS отсутствует вовсе. Тогда следует попробовать отключить его. О том, как это сделать, далее в статье.

Теперь вы точно будете знать, что делать, если на вашем компьютере неправильно заданы параметры безопасной загрузки. Как видите, эту ситуацию несложно исправить. Каких-то несколько минут, и ваша система снова работает как надо. Пишите в комментариях, помогла ли вам статья разобраться с ошибкой, и делитесь с другими пользователями своим опытом в решении указанной проблемы.

Сегодня мы расскажем о том, что такое Secure Boot. Как отключить данный элемент и для чего он необходим, рассмотрим далее. Речь идет о программном обеспечении настройки оборудования, которое используется сегодня вместо БИОС на различных материнских платах.

Общие сведения

Мы уже определили, что такое Secure Boot. Как отключить данный элемент — это вопрос, который становится особенно актуальным, если функция мешает загрузке с флеш-накопителя либо диска, во время установки Windows или другой операционной системы. Есть и несколько других ситуаций, когда деактивация может быть необходима, однако они менее распространены. Весьма част случай, при котором на основном рабочем столе возникает сообщение, свидетельствующее о неправильной настройке Secure Boot. Как отключить данное уведомление, мы также расскажем. Во многом процедура деактивации зависит от интерфейса UEFI. Поэтому ниже будут описаны рекомендации для нескольких вариантов.

Есть и несколько других ситуаций, когда деактивация может быть необходима, однако они менее распространены. Весьма част случай, при котором на основном рабочем столе возникает сообщение, свидетельствующее о неправильной настройке Secure Boot. Как отключить данное уведомление, мы также расскажем. Во многом процедура деактивации зависит от интерфейса UEFI. Поэтому ниже будут описаны рекомендации для нескольких вариантов.

Параметры

Прежде всего, переходим к настройкам UEFI. Иначе говоря, заходим в БИОС компьютера. Для этого существует следующий способ:

- Если на ПК установлена платформа Windows 8 либо 8.1, переходим к правой панели и выбираем пункт «Параметры».

- Далее ждем открытия следующего меню и переходим во вкладку «Изменение параметров».

- Используем функцию «Обновление и восстановление».

- Ожидаем запуска этого инструмента и выбираем «Восстановление».

- Нажимаем кнопку «Перезагрузить».

- Потом переходим к «Дополнительным параметрам», а далее — в «Настройки ПО UEFI».

- Компьютер перезагрузится и отобразит необходимые настройки.

Delete

Продолжаем обсуждать функцию Secure Boot. Как отключить ее, можно понять только лишь после входа в БИОС. Первый вариант запуска этого элемента был описан выше. Но аналогичного результата можно добиться и другим способом. Во время включения настольного компьютера нажимаем Delete. Чтобы решить вопрос, как отключить Secure Boot на ноутбуке Lenovo может потребоваться другая клавиша: чаще всего F2. Обратим внимание на начальный экран при включении. На нем часто указывается необходимая нам кнопка.

Пример деактивации

Далее мы подробно рассмотрим, как отключить Secure Boot на ноутбуке Asus. Данную инструкцию можно считать универсальной, поскольку она подойдет для большинства других материнских плат, которые поддерживают интересующую нас функцию.

Для запуска персонального компьютера с флешки также потребуется активировать загрузку CSM и прежнюю версию включения. На большинстве компьютеров и ноутбуков работают описанные варианты нахождения требуемой функции. Могут меняться определенные детали, но изложенный алгоритм остается постоянным. К примеру, на некоторых моделях ноутбуков HP необходимо зайти в раздел System Configuration. Далее выбрать пункт Boot Options. В возникшем меню отыскать Secure Boot.

К примеру, на некоторых моделях ноутбуков HP необходимо зайти в раздел System Configuration. Далее выбрать пункт Boot Options. В возникшем меню отыскать Secure Boot.

Следует также коротко сказать о ноутбуках Acer. В них интересующая нас функция деактивируется посредством раздела Authentication. Возможно, что для достижения результата понадобится перейти в Advanced, а затем открыть System Configuration.

Поделись статьей:

Похожие статьи

Включить режим uefi в биосе asus. Как отключить защиту Secure Boot в Биосе с поддержкой UEFI. Раздел Exit

Разработанная больше 30 лет назад, базовая система ввода-вывода BIOS по современным меркам существенно устарела. На смену ей приходит спецификация UEFI, которая существенно изменяет устоявшуюся и привычную процедуру загрузки. Эта статья предназначена для тех, кому интересна на компьютер с UEFI.

Замена устаревшему BIOS

Extensible Firmware Interface (расширяемый интерфейс прошивки) был разработан компанией Intel в 1998 году. Актуальная версия спецификации носит название Unified Extensible Firmware Interface. Компьютеры, выпущенные после 2010 года с высокой вероятностью работают с системой UEFI. В отличие от биоса, коды новой спецификации могут храниться как на микросхеме материнской платы, так и в специальном разделе HDD.

Актуальная версия спецификации носит название Unified Extensible Firmware Interface. Компьютеры, выпущенные после 2010 года с высокой вероятностью работают с системой UEFI. В отличие от биоса, коды новой спецификации могут храниться как на микросхеме материнской платы, так и в специальном разделе HDD.

UEFI работает с новой разметкой GPD, которая способна поддерживать HDD размером больше 2 Тб и неограниченное количество разделов. Помимо этого, архитектура UEFI – модульная, следовательно поддерживает пользовательские приложения и драйверы.

И, наиболее важная для этой статьи часть: в новой спецификации есть встроенный менеджер загрузок. Благодаря этому установка Windows 7 c USB или внешнего HDD не требует сторонних загрузчиков.

Создание загрузочной флешки

Для создания рассмотрена утилита Rufus 1.4.3

. Примечательна программа тем, что не требует установки, имеет очень малый размер и распространяется совершенно бесплатно. Конечно же, Rufus поддерживает GPT разметку HDD и работу со спецификацией UEFI. Актуальная версия утилиты доступна для скачивания с официального сайта производителя.

Актуальная версия утилиты доступна для скачивания с официального сайта производителя.

После запуска утилиты необходимо указать имя флешки, которая будет загрузочной (Внимание! Все данные с нее будут безвозвратно удалены! ), файловую систему (выберите FAT32), схему раздела и системный интерфейс (выберите GPT и UEFI). Напротив « » надо указать путь к ISO образу Windows 7.

Когда все параметры указаны верно, можно нажимать на кнопку «Start», и начнется процесс подготовки загрузочной флешки. Это займет некоторое время, в зависимости от быстродействия вашего компьютера и поколения USB.

Помимо Rufus можно использовать программу WinSetupFromUSB . Ее также можно скачать с сайта производителя. Интерфейс этих двух программ практически аналогичен, поэтому рассматривать процесс отдельно смысла не имеет.

Подготовка в установке

Для того чтобы начать установку с флешки, необходимо сначала настроить UEFI. Для этого необходимо перезагрузить компьютер и нажать F2

или Delete

(зависит от вашей материнской платы, для верности нажмите обе клавиши). После этих действий, как и в случае и BIOS, вы попадете в главное меню управления.

После этих действий, как и в случае и BIOS, вы попадете в главное меню управления.

Нажмите F7 или выберите раздел «Дополнительно». Далее зайдите в меню «загрузка», выберите опцию «поддержка USB» и установите Full Initialization. В меню «безопасная загрузка» установите «Windows uefi mode».

Теперь откройте меню Compatibility Support Module (или CSM) и в пункте «запуск CSM» укажите «enabled». Откройте дополнительные опции и в пункте «параметры загрузочных устройств» выберите «only uefi». Этот пункт позволит фильтровать флешки и HDD, которые не умею работать с вашей спецификацией. В графе «загрузка с устройств хранения» выберите «both, uefi first».

Теперь вам осталось только указать boot priority (приоритет загрузки). На первом месте разместите загрузочную флешку, на втором – ваш HDD. Настройки завершены, сохраните их клавишей F10, подтвердите решение, и компьютер будет перезагружен.

Установка Windows

Если предыдущие пункты были выполнены правильно, после того, как компьютер будет перезагружен, начнется стандартная установка операционной системы с флешки. Нажмите «далее», «install», примите соглашение пользователя, выберите полную установку.

Нажмите «далее», «install», примите соглашение пользователя, выберите полную установку.

Теперь необходимо вызвать командную строку комбинацией Shift + F10 . Далее введите следующую последовательность команд:

diskpart (после каждой команды надо нажать кнопку enter)

sel dis 0

clean

convert gpt

exit

exit

На этом месте поподробнее. С помощью этих команд вы удалите все данные с HDD, разметите его как GPD и отформатируете для последующей установки системы. Нажмите «обновить» и «далее».

Начнется установка Windows 7 на HDD вашего персонального компьютера. Во время процесса инсталляции ПК будет несколько раз перезагружен, после чего вам останется указать его имя и пароль, часовой пояс и задать список пользователей. По завершении установки центр обновления Microsoft загрузит и установит все необходимые патчи и драйверы, и компьютером можно будет пользоваться.

Secure Boot в Биосе с поддержкой UEFI

Протокол безопасной загрузки Secure Boot, основанный на специальных сертифицированных ключах, имеющихся только у Windows 8 и выше, не даст установить операционную систему на ваш компьютер с какого-либо установочного носителя, кроме носителя с «восьмеркой» или «десяткой». Поэтому, чтобы начать установку другой системы на ваш стационарный компьютер или ноутбук, потребуется отключить Secure Boot в UEFI-BIOS

.

Поэтому, чтобы начать установку другой системы на ваш стационарный компьютер или ноутбук, потребуется отключить Secure Boot в UEFI-BIOS

.

Параметр «Secure Boot», ответственный за отключение протокола безопасной загрузки, в большинстве случаев находится в разделах «Security », «System Configuration » или «Boot ». Но хочу сказать, что для установки, к примеру, Windows 7 на новый ноутбук с UEFI-BIOS мало будет отключить только «Secure Boot » в UEFI-BIOS, нужно еще включить режим совместимости с другими операционными системами.

Называется ответственный за это параметр у всех производителей по разному: «Launch CSM », «CMS Boot », «UEFI and Legacy OS », «CMS OS ». И находится, в подавляющем большинстве, в разделе «Advanced », а в нем, в подразделах «Boot Mode » или «OS Mode Selection ».

На ноутбуке :

Как отключить Secure Boot и UEFI на ноутбуке Toshiba

При загрузке ноутбука нажмите клавишу F2 и войдите в UEFI-BIOS. Зайдите в раздел «Security» и, найдите параметр «Secure Boot», переключите его в положение «Disabled».

Таким нехитрым способом мы смогли отключить Secure Boot в UEFI-BIOS. Но это еще не все. Теперь вам нужно включить режим совместимости с другими операционными системами. Идем в раздел «Advanced» находим подраздел «System Configuration» и заходим в него.

Здесь выбираем параметр «Boot Mode» или «OS Mode Selection», и переключаем его из положения «UEFI OS» (возможно «UEFI Boot») в положение «CSM Boot» (возможно «UEFI and Legacy OS» или «CMS OS»).

Чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение изменений, выбрав пункт «Yes». Перезагрузка. Теперь мы сможем загрузить на наш ноутбук любую операционную систему.

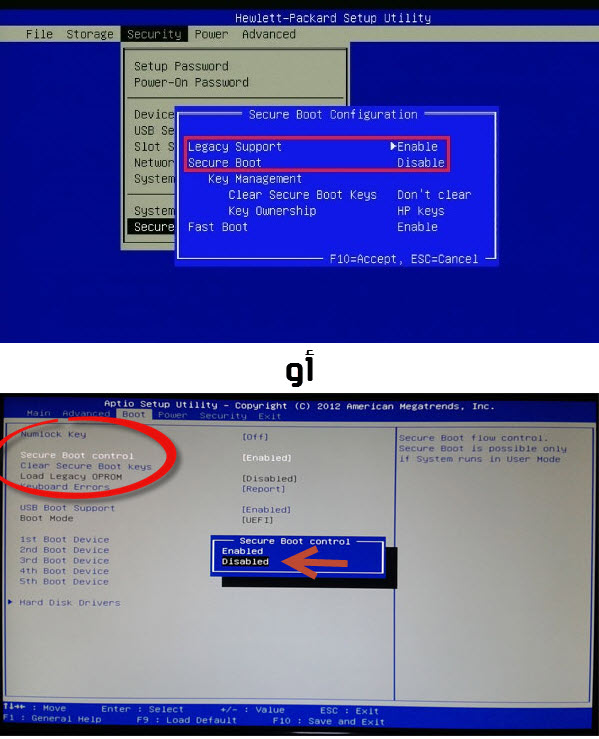

Как отключить Secure Boot и UEFI на ноутбуке HP

Иногда бывает все не столь очевидно. Например, на некоторых моделях ноутбуков HP Pavillion для отключения Secure Boot нужно произвести еще несколько дополнительных операций.

Нажимаем при загрузке ноутбука клавишу F10 (возможно ESC, затем F10) и входим в UEFI-BIOS. Заходим в раздел «System Configuration», находим подраздел «Boot Options» и заходим в него.

Заходим в раздел «System Configuration», находим подраздел «Boot Options» и заходим в него.

Находим параметр «Secure Boot» и переключаем его в положение «Disabled» (Выключено). А параметр режима совместимости с другими операционными системами «Legacy support», напротив, переключаем в положение «Enabled» (Включено).

На предупреждение отвечаем согласием «Yes».

Для того чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение данных изменений, выбрав «Yes». Перезагрузка компьютера. После перезагрузки выходит окно с предупреждением «A change to the operating system secure boot mode is pending…». По-английски нам предлагают ввести на клавиатуре ноутбука код 8721 (в вашем случае код, конечно, будет другим) и нажать Enter. После этого изменения в настройках UEFI-BIOS будут сохранены и ноутбук опять перезагрузится.

При включении ноутбука HP нажмите клавишу ESC и попадете в стартовое меню. В нем выбираем «F9 Boot Device Options» и, зайдя в меню загрузки, выбираем установочную флешку (уже подсоединенную) или установочный DVD-диск с дистрибутивом операционной системы.

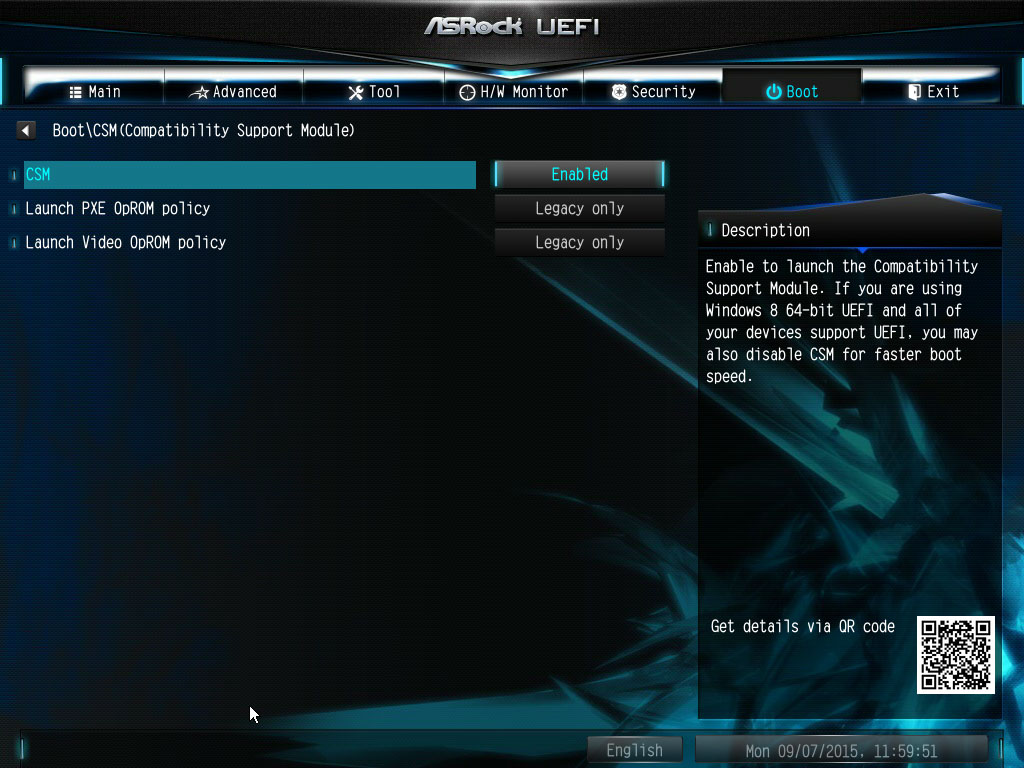

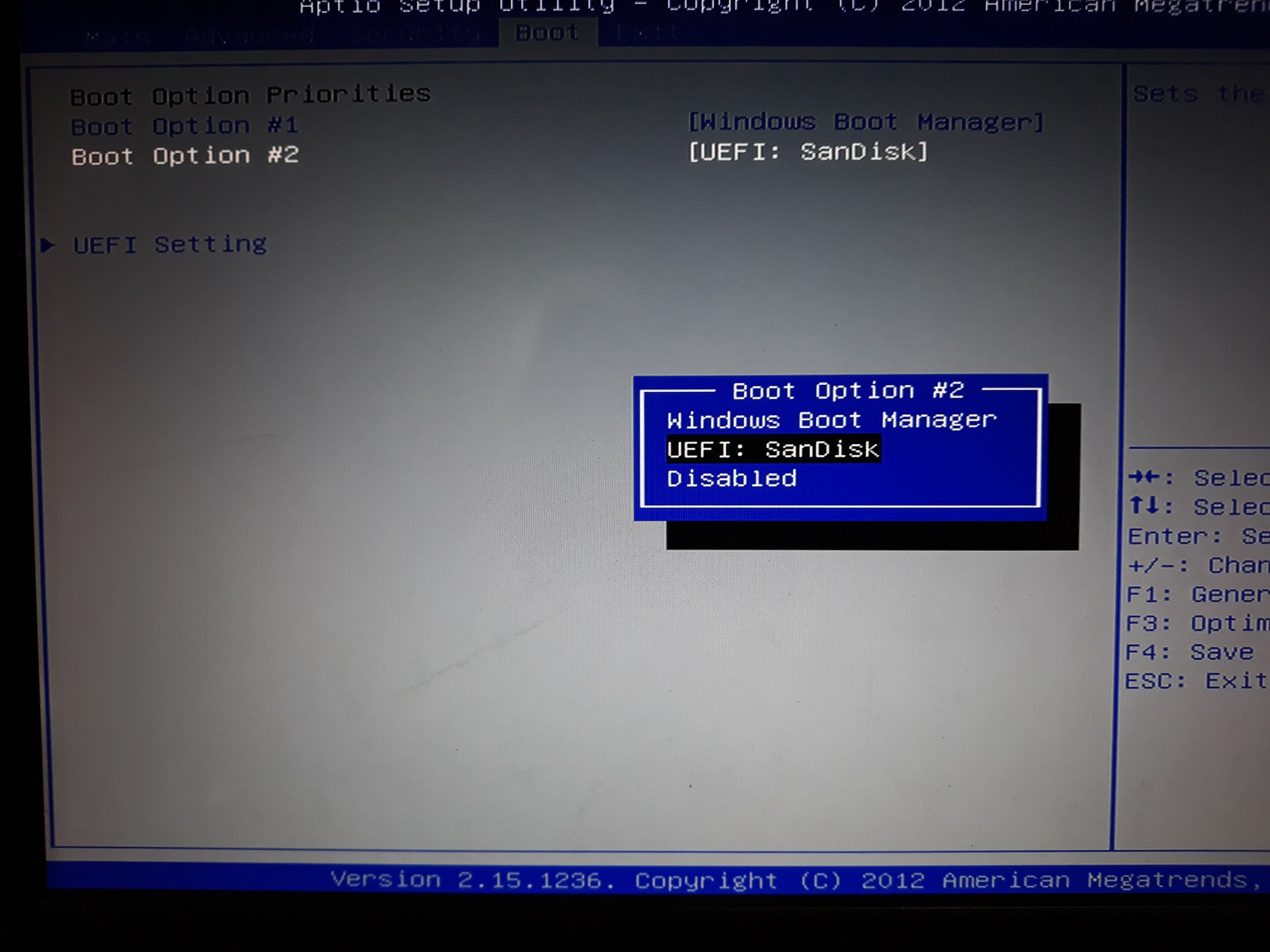

Как отключить Secure Boot и UEFI на ноутбуке Asus

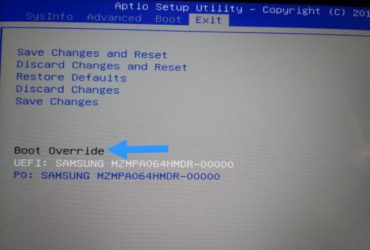

(Утилита Aptio Setup Utility)

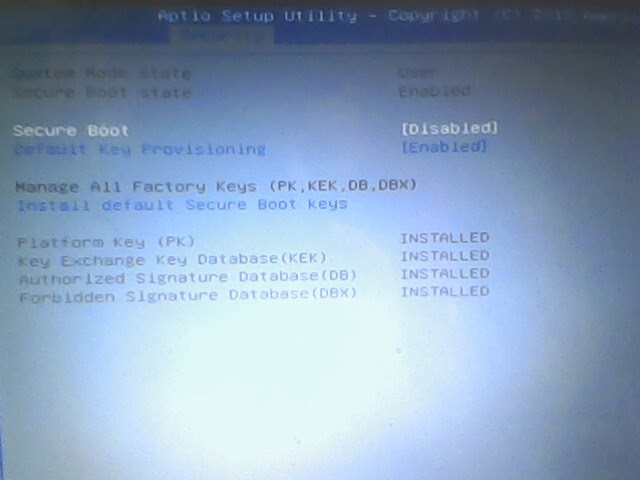

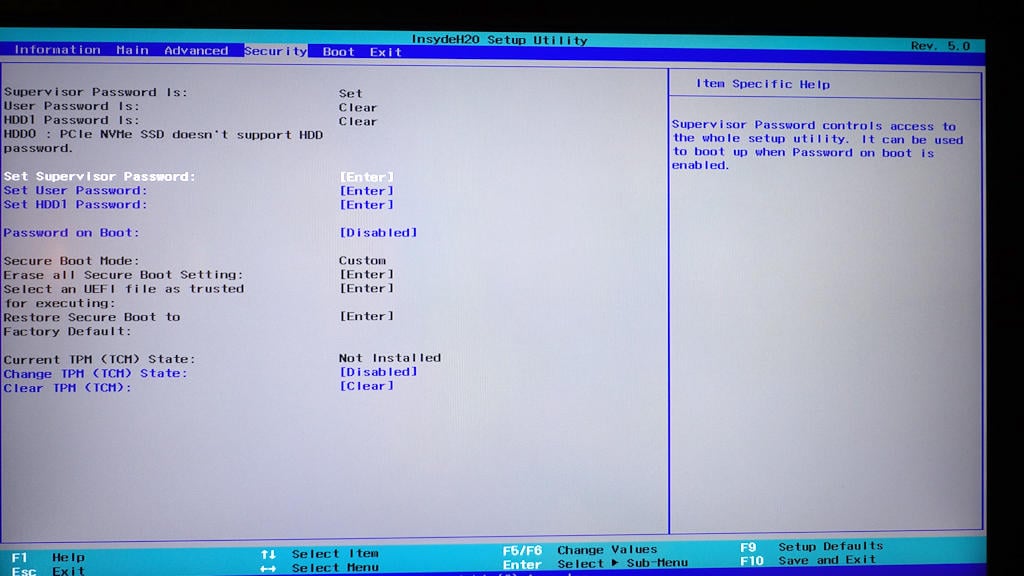

При загрузке ноутбука нажмите клавишу DELETE и войдите в UEFI-BIOS. Заходим в раздел «Security» и, найдя параметр «Secure Boot», переключаем его в положение «Disabled».

Затем переходим в раздел «Boot» и, найдя параметр «Fast Boot», переключаем его в положение «Disabled».

Чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Опять входим в UEFI-BIOS. Заходим в раздел «Boot» и, найдя параметр «Launch CSM», переключаем его в положение «Enabled» (Включено).

Опять нажимаем F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. При включении ноутбука Asus жмем клавишу ESC и попадаем в меню загрузки. В нем выбираем установочную флешку (уже подсоединенную) или установочный DVD-диск с операционной системой.

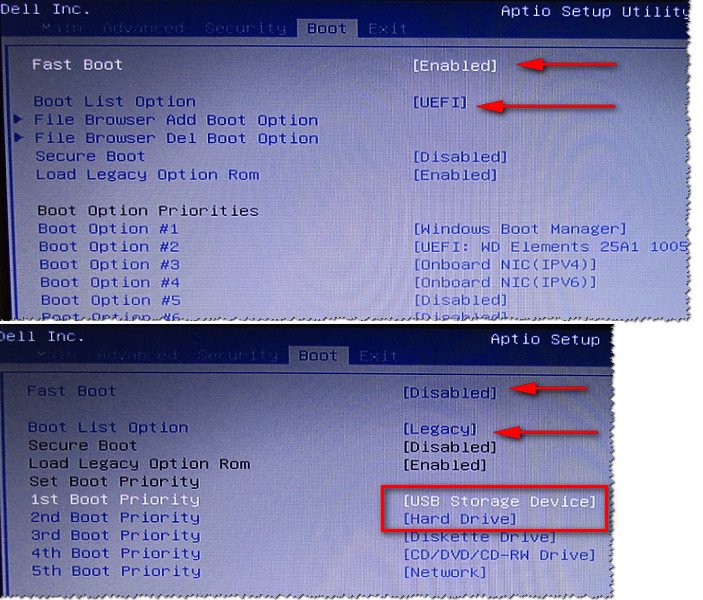

Как отключить Secure Boot и UEFI на ноутбуке Samsung

(Утилита Aptio Setup Utility)

Нажимаем при загрузке ноутбука клавишу F2 и входим в UEFI-BIOS. Заходим в раздел «Boot» и находим параметр «Secure Boot».

Заходим в раздел «Boot» и находим параметр «Secure Boot».

Переключите его в положение «Disabled» (Выключено).

На предупреждение о том, что компьютер может загрузиться с ошибкой нажмите Enter.

В этом же разделе ниже появится параметр «OS Mode Selection».

Переключите его в положение «CMS OS» или «UEFI and Legacy OS».

Опять появится предупреждение о возможности следующей загрузки ноутбука с ошибкой. Жмем Enter. Чтобы изменения вступили в силу, нажмите клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Теперь мы сможем загрузить на наш ноутбук любую операционку, если не получается, обращайтесь в КомпрайЭкспресс.

Как отключить Secure Boot и UEFI на ноутбуке Acer Aspire

(Утилита Insydeh30 Setup Utility)

Нажмите при загрузке ноутбука клавишу F2 и войдите в UEFI-BIOS. Здесь заходим в раздел «Main» и, найдя параметр «F12 Boot Menu», переключаем его в положение «Enabled». Этим действием мы разрешили появление загрузочного меню ноутбука при нажатии клавиши F12.

Этим действием мы разрешили появление загрузочного меню ноутбука при нажатии клавиши F12.

Далее переходим в раздел «Security» и, найдя параметр «Set Supervisor Password», нажимаем на клавишу Enter. В верхнем поле задаем пароль (в дальнейшем мы его сбросим) и нажимаем Enter. В нижнем поле вводим этот же пароль и опять жмем Enter.

На сообщение «Changes have been saved» еще раз нажмите клавишу Enter.

Для того чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Так как имеет смысл убрать ранее заданный нами пароль (возможность отключения/включения «Secure Boot» останется), снова по F2 входим в UEFI-BIOS, переходим в раздел «Security» и, найдя параметр «Set Supervisor Password», нажимаем на клавишу Enter. В верхнем поле вводим ранее заданный нами пароль и нажимаем Enter. Во втором и третьем поле ничего не вводим, просто нажимая Enter.

На сообщение «Changes have been saved» еще раз нажмите Enter. Вот и все! Пароль сброшен, а возможность отключения/включения «Secure Boot» сохранилась. Чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш ноутбук любую операционную систему.

Вот и все! Пароль сброшен, а возможность отключения/включения «Secure Boot» сохранилась. Чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш ноутбук любую операционную систему.

На стационарном Компьютере :

Как отключить Secure Boot и UEFI на материнской плате Asus

Нажимаем при загрузке ноутбука клавишу DELETE (возможно F2) и входим в UEFI-BIOS. Нажимаем F7 для перехода в «Advanced Mode».

Заходим в раздел «Boot», находим там подраздел «Secure Boot» и заходим в него.

Переключите параметр «Secure Boot» в положение «Other OS».

Переключите параметр «Launch CSM» в положение «Enabled».

В открывшихся дополнительных опциях выбираем «Boot Device Control» и переключаем в положение «Legacy OpROM only» или «UEFI and Legacy OpROM».

Переходим к параметру «Boot from Storage Devices» и переключаем его в положение «Legacy OpROM first» или «Both, Legacy OpROM first».

Этими действиями мы смогли отключить Secure Boot и включили режим расширенной загрузки. Чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

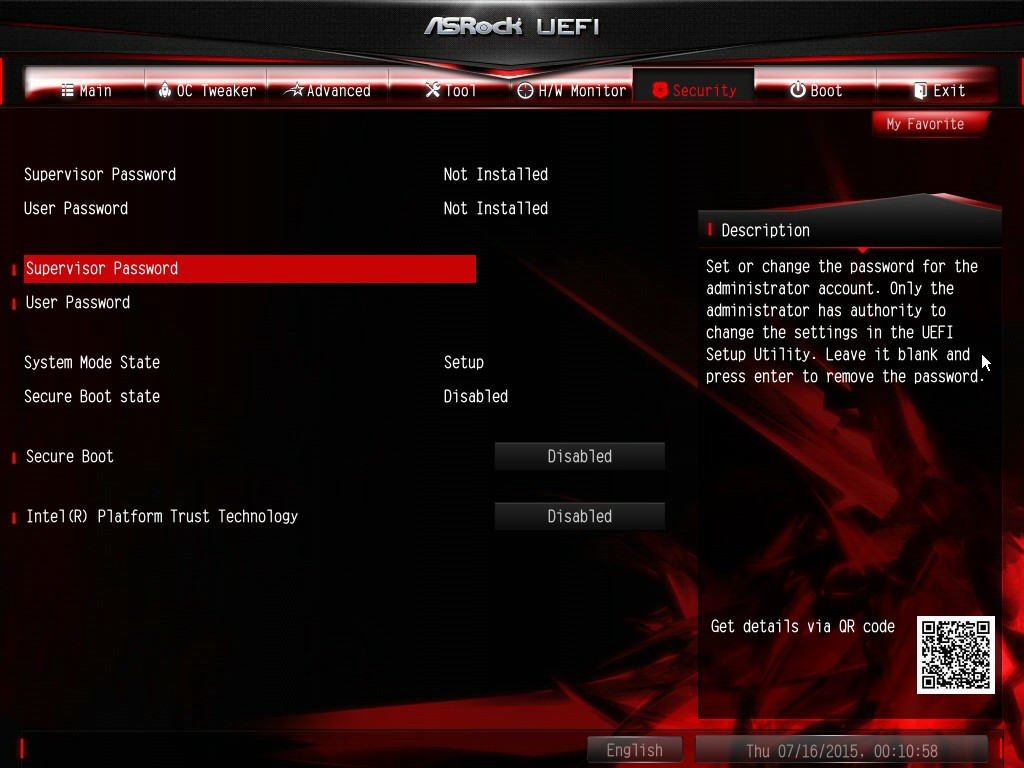

Как отключить Secure Boot и UEFI на материнской плате Asrock

Нажимаем при загрузке компьютера клавишу DELETE (возможно F2) и входим в UEFI-BIOS. Заходим в раздел «Security» и, найдя параметр «Secure Boot», переключите его в положение «Disabled».

Для того чтобы изменения вступили в силу, нажмите клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь вы сможете загрузить на PC любую операционную систему.

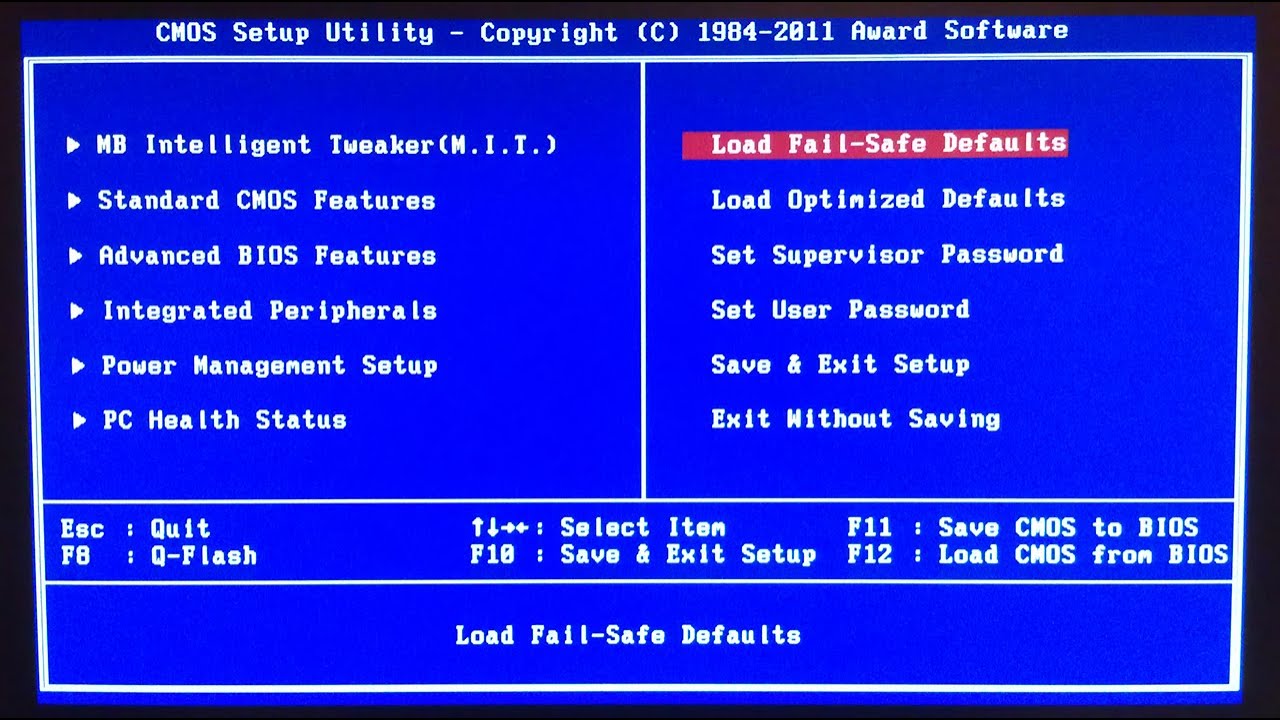

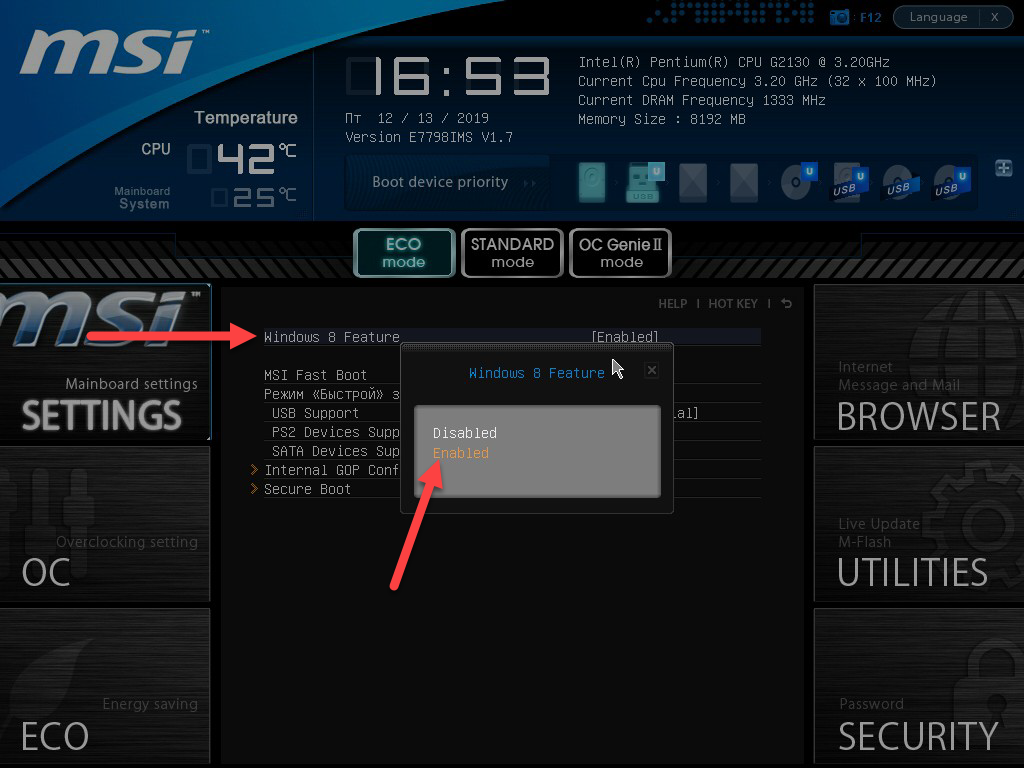

Нажимаем при загрузке ПК клавишу DELETE и входим в UEFI-BIOS. Заходим в раздел «BIOS Features» и, найдя параметр «Windows 8 Features», переключаем его в положение «Other OS».

Затем параметр «Boot Mode Selection» переключаем в положение «Legacy only» или «UEFI and Legacy». И, наконец, параметр «Other PCI Device ROM Priority» переключаем в положение «Legacy OpROM».

И, наконец, параметр «Other PCI Device ROM Priority» переключаем в положение «Legacy OpROM».

Для сохранения изменений нажмите клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

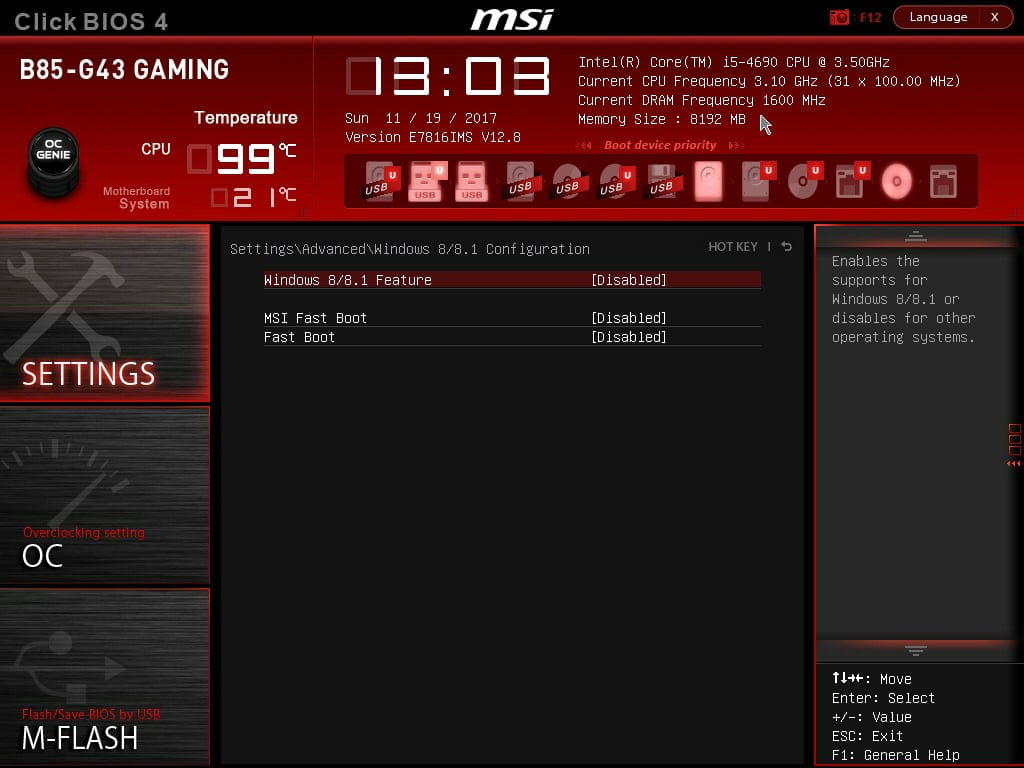

Как отключить Secure Boot и UEFI на материнской плате MSI

При загрузке PC нажмите клавишу DELETE и зайдите в UEFI-BIOS. Здесь заходим в раздел «SETTINGS», переходим в подраздел «Boot», и найдя параметр «Boot Mode Select», переключаем его в положение «Legacy+UEFI».

Чтобы изменения вступили в силу, нажимайте клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

Пишите в комментариях, помогла ли вам данная инструкция решить проблему с установкой операционной системы на персональный компьютер или ноутбук.

Если у вас возникают сложности с настройкой БИОСа, вы можете обратиться к нам за консультацией или помощью компьютерного мастера. Звоните по тел:

Звоните по тел:

Виталий Вощатинский. 2 года назад:

Огромное спасибо за проделанную работу. Но в моем случае ноутбук Acer Aspire возможность поменять BOOT MODE просто отсутствует. Есть ли решение этого вопроса?

Zoro Виталий Вощатинский. 2 года назад:

Доброго времени суток! И у меня такое чудо)) Может нашли решение?

Виталий Вощатинский Zoro . 2 года назад:

В сервисном центре «высера». ой асера. мне сказали. что эта модель имеет поддержку только для винды 10. Пригласил по обьявлению парня и он часа за 3, установил мне убунту 17, нно при этомм комп не выключается. то еть все прогитормозятся. но физическиотключить итание можно только нажав на кнопку повер.

Андрей. 2 года назад:

ноутбук acer aspire. поставил пароль а boor mode не разблочилось, только secure boot… как дальше быть не знаю Max Chu

Андрей. год назад:

Та же проблема. Как быть не знаю. Может только перепрошивка BIOS поможет. но опять как это сделать. 10-ка не даёт установить другую версию.

Денис Купцов. 2 года назад:

ЧУВАААК ОГРОМНОЕ СПАСИБО!!! так то давно меняю себе и друзьям виндосы! но 1 раз решил переустановить на ноутбуке! и пипец думал сломал комп)) блин что бы я без тебя делал))) Люблю тебя)))

Иван Здравствуйте. 2 года назад:

Блииииин спасибооо!По крайней мере этот секьюрити отключил!Счас на работе поэтому тестануть встанет ли семерка не смогу но после смены попробую…..Огромное спасибо.Сайт ушел в закладки…..

Dalai Lama . 2 года назад:

Спасибо Бро за труды в помощь неразумным юзерам! Зае..мучился искать ответы! Твоя статья великолепна!

Ирина Юсупова. 2 года назад:

маялась никак не могла разобраться, уже весь инет перерыла пока нашла эту статью — вполне доступно и понятно описано. Спасибо.

Станислав. 2 года назад:

Огромное, человеческое спасибо, помогла подробная статья для ноутбуков HP, долго мучился, а потом с помощью Вас всё удалось за 5 минут, и вот Windows 7 уже завершает установку, благодарю!

Станислав. 2 года назад:

2 года назад:

Спасибо за развернутую инструкцию! очень долго ломал голову, а тут оказалось все предельно просто! Сайт ушел в закладки, так сказать на будущее!

Павел. 2 года назад:

Как нарочно, у самого возникла такая проблема, после того как произвел активацию десятки с 8ки. Но нужные проги в ней не работали, решил установить семерку 64 бита, но, как и многие, столкнулся с пресловутым секьюри бут, который не давал сделать это. инструкции к Тошиба помогли, спасибо

Симона Маркина. 3 года назад:

Хотела на новом ноутбуке поставить Линукс. Но не получалось ничего с этим новым для меня БИОСом. Статья помогла на все сто. Теперь у меня есть Ubuntu.

Дмитрий Верник. 3 года назад:

Вот у меня как раз ASUS! Спасибо за статью, очень помогла! Давно искал подробную инструкцию!

Иван. 3 года назад:

Статья спасла, очень подробно все расписано и показано на фото. Прочитав смог установить Win 7 вместо предустановленного Win 8.1)))

Юрий Шокин. 3 года назад:

3 года назад:

Хорошо, когда есть такие подробные статьи и руководства по функциям Биоса. Мне не понятно было как отключить secure boot на ноутбуке lenovo, сделал по аналогии с другими марками. С такими своевременными подсказками справился с переустановкой операционной системы быстро, благодарю за ценный совет.

Evgeniy Maslennikov . 3 года назад:

Жесть, ребята, другими словами просто не описать то как я намучался за прошлыые выходные, спасибо вам большое за советы!

Иван. 3 года назад:

Уважение автору! Вот наконец-то попалась статья в которой нормально описано как отключить Secure boot в разных UEFI биосах. А то вечно весь интернет прочешешь, пока соберешь полную картину. Спасибо, очень облегчил переустановку Виндовс 8.

Иван Щепелин. 3 года назад:

Спасибо вам! Я в этом полный ноль, но с вашими рекомендациями и с помощью своего друга, Windows 7 на ноутбук Асер установить сумели)

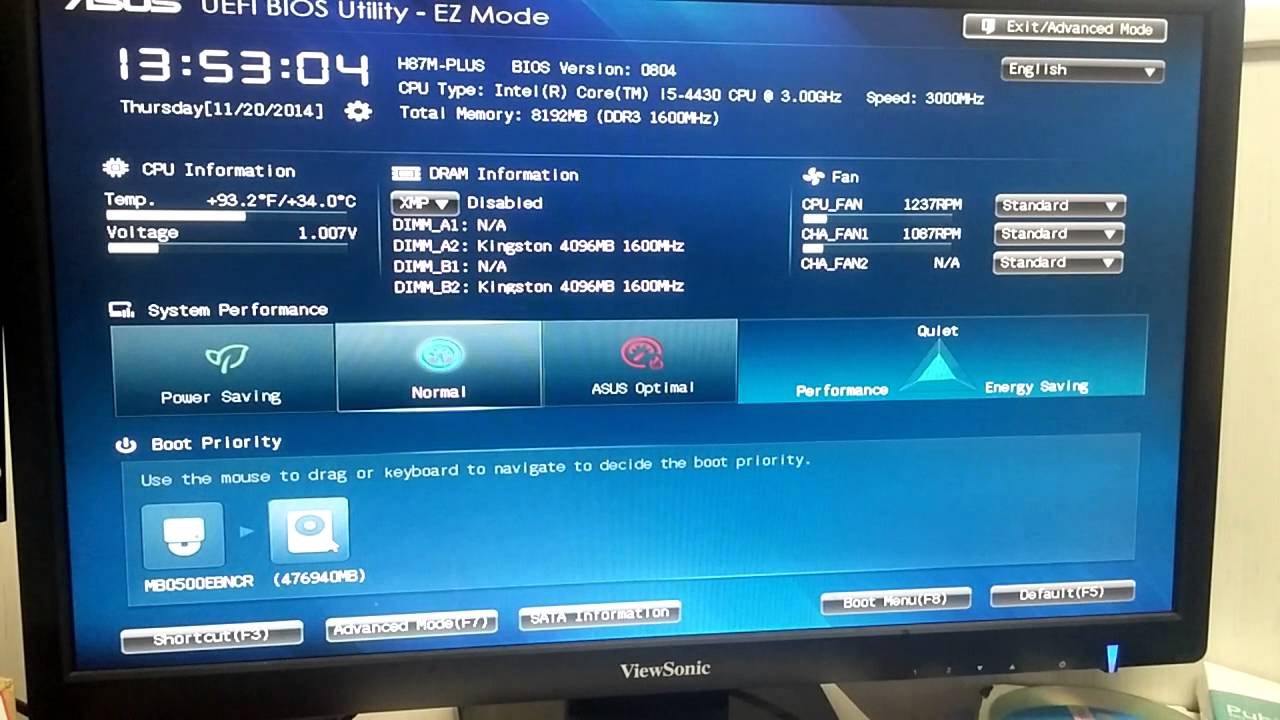

Если у вас возникла потребность в переустановке операционной системы, то в Asus uefi bios utility ez mode совсем не обязательно менять настройки приоритета загрузки для загрузки с загрузочного устройства, будь то или установочный диск windows.

Чтобы выбрать откуда грузиться компьютеру вам достаточно при включении нажимать несколько раз кнопку F8 для появления окна выбора загрузочного устройства.

Загрузочное меню Asus uefi bios utility ez mode, вызываемое кнопкой F8

Здесь клавишами стрелок и клавишей Enter выбираем с чего загружаться.

Если же все таки вам нужно изменить приоритета загрузки в Asus uefi bios utility ez mode, то в том же окне выбираем «Enter Setup» для входа в Asus uefi bios utility ez mode.

Выбор загрузочного устройства в главном меню

В его главном окне можно поставить загрузку с диска перетаскиванием мышью его значка в крайнее левое положение в левом нижнем углу экрана.

Если же нужно поменять приоритет жестких дисков или переключиться на флешку, то жмем клавишу F7 для входа в расширенные настройки Asus uefi bios utility ez mode.

Приоритет загрузки в расширенных настройках Asus uefi bios utility ez mode

В расширенных настройках переходим во вкладку «Boot» и в разделе «Hard drive BBS Priorities» ставим на первое место нужный жесткий диск или флешку.

Выбор флешки или жесткого диска в настройках Asus uefi bios utility ez mode

После этого в Boot option №1 ставим флешку или жесткий диск, выбранные в предыдущем разделе.

По окончании всех действий сохраняем изменения кнопкой F10 и перезагружаемся.

Лучший способ отблагодарить автора статьи- сделать репост к себе на страничку

Страница 1 из 6

Компания Asus в своих материнских платах под сокет 1155 предоставила пользователю новые возможности по управлению настройками через BIOS, представив его с помощью графической оболочки и возможностью изменения настроек с помощью мышки. Посмотрим, что изменилось по сравнению со старым способом представления с помощью псевдографики (текстового интерфейса).

При подготовке статьи использовались материнские платы ASUS P8P67 (LGA1155) и ASUS P8P67 Deluxe (LGA1155) .

Предупреждение: информация изложенная в данной статье носит информационный характер.

Наш портал не несет ответственности за возможные или произошедшие повреждения в любом их проявлении, при следовании или не следовании информации, изложенной в данной статье.

По умолчанию, включается режим EZ Mode :

Поддерживается несколько языков, но русского среди них нет.

В случае работы в режиме EZ Mode появляется полностью графическая оболочка, в отличии от обычного режима, максимально совместимого и понятного с предыдущими версиями BIOS отASUS .

Все максимально упрощено — есть три пресета производительности и диспетчер порядка загрузки.

Все.

Переключиться в продвинутый режим можно так:

Расположение основных элементов BIOS типичное (Advanced Mode) — вверху находятся названия разделов, в правой части — подсказки, за что отвечает каждый раздел и какие клавиши доступны для навигации.

Первый раздел меню, содержащий информацию о версии BIOS, процессоре, памяти. Можно выбрать язык и задать системное время.

Можно выбрать язык и задать системное время.

В подразделе Security можно установить пользовательский пароль и пароль администратора.

Ai TweakerЭто раздел, отвечающий за разгон и режимы работы процессора, памяти и системы управления питанием EPU.

Ai Overclock tuner — опция предлагает 3 варианта разгона: Auto (автоматический), Manual (ручной), с помощью профиля X.M.P., где частота процессора и памяти выставляются оптимальными для достижения частоты памяти указанной в профиле).

Turbo Ratio задает режим работы Turbo Boost процессора.

Memory Frequency – выбор частоты работы памяти.

EPU Power Saving Mode – включение режима энергосбережения материнской платы…

.. и выбор варианта энергосбережения: минимальный, средний, максимальный.

OC Tuner – функция авторазгона системы. Использовать осторожно.

Подраздел DRAM Timing Control отвечает за точную настройку таймингов памяти. Так же отображаются текущие значения таймингов установленных модулей памяти.

Так же отображаются текущие значения таймингов установленных модулей памяти.

CPU Power Management – здесь задаем коэффициент умножения процессора…

… включение технологии Intel SpeedStep (снижение напряжения и частоты процессора при бездействии) …

… и включаем или отключаем режим Turbo Boost.

Long Duration Power Limit позволяет переопределить максимальный TDP процессора для длительной работы. Указано максимальное значение.

Например, для процессора Intel Core i5-2400 базовое значение — 95.

Long Duration Maintained — максимальная длительность работы процессора с включенной технологией TurboBoost при превышении значения Long Duration Power Limit.

Short Duration Power Limit — второй лимит TDP — срабатывает при превышении значения первого лимита.

Время работы в этом режиме нельзя отрегулировать.

По спецификациям Intel — работает до 10 секунд.

Additional Turbo Voltage – максимальное добавочное напряжение подаваемое на процессор в режиме Turbo Boost.

Primary Plane Current Limit — максимальная сила тока допустимая для питания процессора (шаг 0.125А).

Подраздел DIGI+ VRM позволяет осуществить более точную настройку системы питания процессора на материнской плате.

Эти пять профилей относятся к Load-Line Calibration, которая служит для компенсации проседания напряжения питания ядра при увеличении нагрузки на процессор В режиме Regular она работает по спецификациям Intel. Остальные профили настраивают скорость реакции на проседание напряжения, и необходимы для разгона. Чем выше значение, тем больший разгон может быть достигнут, однако будет увеличиваться нагрев процессора и силовых элементов материнской платы.

VRM Frequency – включение автоматического или ручного режима управления частотой VRM модуля питания процессора.

VRM Fixed Frequency Mode — в ручном режиме можно задать частоту переключения фаз VRM модуля. Диапазон регулировок — от 300 до 500 килоГерц, с шагом 10 кГц.

VRM Spread Spectrum — включение или отключение режима Spread Spectrum для VRM модуля питания процессора (не путать с Spread Spectrum для процессора!).

Phase Control — выбор алгоритма работы узла управления контролем фаз питания процессора.

Manual Adjustment – в ручном режиме управления алгоритмом переключения фаз питания, можно выбрать один из четырех пресетов — от консервативного Regular, до самого скоростного Ultra Fast.

Эти пресета относятся к Load-Line Calibration. В режиме Regular она работает по спецификациям Intel. Остальные профили настраивают скорость реакции на проседание напряжения, и необходимы для разгона. Чем выше значение, тем больший разгон может быть достигнут, однако будет увеличиваться нагрев процессора и силовых элементов материнской платы.

Duty Control — модуль контролирует контроля компонентов каждой фазы питания процессора (VRM).

Возможно два положения:

T. Probe — модуль ориентируется на оптимальный температурный режим компонентов VRM.

Probe — модуль ориентируется на оптимальный температурный режим компонентов VRM.

Extreme — поддерживает оптимальный баланс VRM фаз.

Мы рекомендуем оставить значение T.Probe.

CPU Current Capability — модуль управления диапазоном возможного потребления энергии процессором. Всего есть пять положений — от 100 до 140%:

Если вы разгоняете процессор, лучше выбрать более высокое значение.

CPU Voltage – выбираем режим управления напряжением питания процессора (Offset или Manual).

Offset Mode Sign – определяет инкремент (+) / декремент (-) значения смещения напряжения питания. Говоря простым языком — увеличение или уменьшение напряжения процессора зависит от зашитого в процессор напряжения, которое является точной отсчета.

CPU Offset Voltage – задает величину смещения (от 0.005В до 0.635В) напряжения.

CPU Manual Voltage указываем напряжение питания процессора вручную (от 0. 800В до 1.990В с шагом 0.005В).

800В до 1.990В с шагом 0.005В).

DRAM Voltage – напряжение оперативной памяти (от 1.20В до 2.20В с шагом 0.00625В).

VCCSA Voltage — напряжение питания системного агента (System Agent). Диапазон: от 0.800В до 1.700В с шагом 0.00625В.

VCCID Voltage — напряжение питания системы ввода-вывода процессора (кольцеовй шины). Диапазон: от 0.800В до 1.700В с шагом 0.00625В.

CPU PLL Voltage – задание напряжения для синхронизации внутренних множителей (Phase-Locked Loop — фазовая автоматическая подстройка частоты) (от 1.2000В до 2.2000В с шагом 0.00625В).

PCH Voltage – напряжение «южного» моста (от 0.8000В до 1.7000В с шагом 0.0100В)

DRAM DATA REF Voltage и DRAM CTRL REF Voltage задают множитель для каждого из модулей памяти (от 0.3950х до 0.6300х с шагом 0.0050х).

CPU Spread Spectrum – при разгоне данную опцию лучше выключать для повышения стабильности работы системы.

При переключении Ai Overclock tuner в режим Manual доступны еще параметры.

BCLK/PEG Frequency – задание базовой частоты (от 80 до 300 МГц)

Ввиду особенностей платформы LGA 1155 , проблематично получить стабильную систему с опорной частотой выше 105МГц.

Расширенная настройка содержит 7 подразделов, каждый из которых описан ниже.

CPU Configuration – в нем отображаются текущие параметры работы процессора и обеспечивается возможность их изменения. Один из них CPU Ratio обеспечивает задание коэффициента умножения процессора.

Intel Adaptive Thermal Monitor — при желании, можно отключить мониторинг теплового состояния процессора внутренним механизмом контроля. Мы не рекомендуем это делать, так как данный функционал отвечает за здоровье процессора.

Active Processor Cores – опция дает возможность задать количество активных ядер процессора.

Может пригодиться бенчерам.

Limit CPUID Maximum – опция должна быть выключена для «старых» операционных систем (Windows XP).

Execute Disable Bit – технология защиты компьютера от хакерских атак и вирусов. Рекомендуется включить опцию, если процессор поддерживает эту технологию.

Intel Virtualization Technology – необходима для аппаратной поддержки работы виртуальных машин (VMM).

Enhanced Intel SpeedStep Technology – технология, позволяющая ОС динамически изменять напряжение питания процессора и частоту ядер в зависимости от нагрузки для уменьшения энергопотребления.

Turbo Mode – включение/выключение технологии Turbo Boost у процессоров Intel (повышение частоты ядер при увеличении нагрузки).

CPU C1E , CPU C3 Report , CPU C6 Report “сигнализируют” ОС о поддержке процессором расширенных режимов энергосбережения.

Лучше включить, чтобы снизить энергопотребление процессора в простое.

System Agent Configuration — позволяет задать, какой из видеоадаптеров будет инициализирован в первую очередь (Initiate Graphic Adapter), возможно, в дальнейшем появится что-то еще.

PCH Configuration – так же содержит 1 опцию — High Precision Timer, которая включает/выключает таймер событий высокой точности (HPET — High Precision Event Timer).

SATA Configuration – в данном подразделе отображаются подключенные устройства и имеется возможность задать режим работы SATA-портов (Disabled, IDE Mode, AHCI Mode, RAID Mode) и включить/выключить проверку S.M.A.R.T.. Очень удобное отображение, к какому порту подключено каждое устройство, и какой это порт на материнской плате (с указанием цвета порта).

Для каждого из портов можно разрешить горячее подключение устройства – Hot Plug .

USB configuration – здесь отображаются USB-устройства, подключенные к материнской плате на момент входа в BIOS, а так же можно включить/выключить контроллеры USB 2. 0 и USB 3.0.

0 и USB 3.0.

EHCI Hand-off (Enhanced Host Controller Interface) — включение или отключение расширенного управления контроллером USB. Для совместимости с операционными системами, не поддерживающими данную функцию, — выключено.

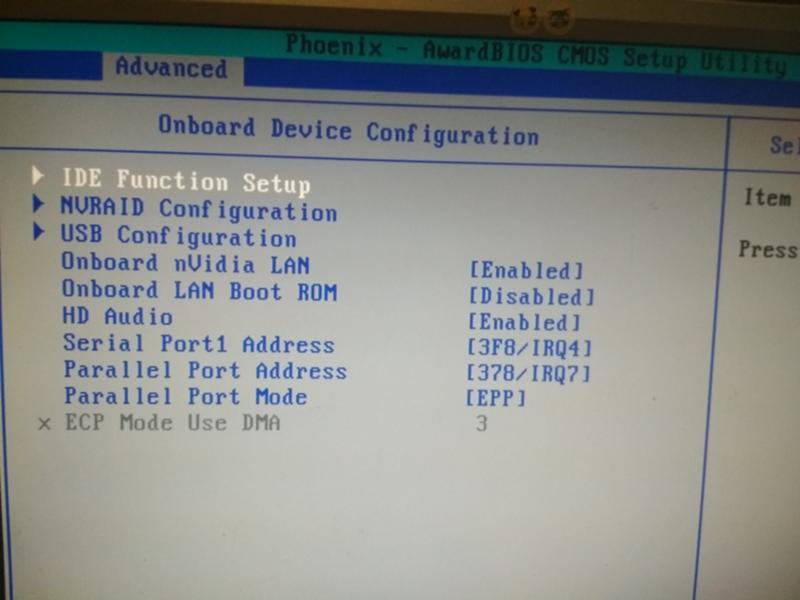

Onboard Devices Configuration – в данном подразделе имеется возможность зайдествовать/отключить имеющиеся на материнской плате различные контроллеры, а так же задать их режимы работы:

Первая опция включает/выключает HD-аудио контроллер.

Ниже задаются спецификация вывода звука на переднюю панель (HD, AC97), а так же на какой источник передавать «цифровой» звук — SPDIF или HDMI.

Отдельно можно включить/выключить работу контроллера USB 3.0 …

… и шины FireWire (IEEE-1394).

Данные опции задают режим работы SATA-контроллера Marvell (SATA 3.0).

Первая опция отвечает за включение/выключение сетевого контроллера, а Realtek PXE OPROM является аналогом BootROM (загрузки ОС по сети).

В случае наличия контроллера JMB (в зависимости от типа поддерживает SATA и IDE дисковые накопители) появляется возможность включить/выключить его, а так же задать режимы работы:

Если нужна загрузка OPROM контроллера Marvell при загрузке системы, включите этот пункт.

Опция Display OptionRom in Post позволяет «уменьшить» количество выводимой информации и тем самым система будет грузиться чуть быстрее.

Если на материнской плате имеются 2 сетевых контроллера, то появляется еще 2 дополнительных опции — Intel Lan Controller и Intel PXE OPROM.

Serial Port Configuration – включает/выключает работу последовательного порта RS-232 и можно изменить адрес и прерывание порта.

APM – подраздел, определяющий работу системы после потери питания (Restore AC Power loss ) и источники, с помощью которых можно включить компьютер. Они типовые, поэтому возможные параметры просто приведены на скриншотах:

MonitorРаздел, в котором осуществляется отображение основных контролируемых параметров процессора, материнской платы, скорости вращения вентиляторов и т. п.

п.

CPU Q-Fan Control – разрешает управление скоростью вращения вентилятора процессора.

CPU Fan Speed Low Limit – задает минимальную контролируемую скорость вращения вентилятора прроцессора.

CPU Fan Profile – предоставляет пользователю профили режимов работы вентилятора процессора.

Здравствуйте, уважаемые читатели! Сегодня мы поговорим об одной сложной на первый взгляд теме, которая будет звучать так: UEFI Boot — что это такое и как отключить UEFI в БИОСе.

Конечно, для простого пользователя все эти названия и аббревиатуры ни о чем не говорят, но тем не менее, покупая современные настольные компьютеры и ноутбуки, вы все равно столкнетесь лицом к лицу с этими понятиями.

Да, друзья, этот тот самый раздел настроек на синем фоне, в который можно войти в самом начале при включении компа. Вот рисунок для освежения памяти:

Еще многие энтузиасты пробовали здесь играться с вольтажом и частотой главного процессора, чтобы увеличить мощность своей машины. Так вот, на смену микропрограмме БИОСа пришла другая, более современная.

Так вот, на смену микропрограмме БИОСа пришла другая, более современная.

И как вы уже поняли, называется она UEFI. Из новых нововведений в ней можно отметить поддержку высоких разрешений экрана, дисков очень большого объема и работу с мышкой.

Если вы прочли все строки выше и совсем ничего не поняли, тогда посмотрите короткое видео для закрепления темы:

Так вот, обязательно следует сказать о том, что полноценная система UEFI реализована пока еще далеко не во всех современных компьютерах. Зато некоторые ее новые функции, доселе не виданные, успешно внедрены в старую оболочку BIOS.

И одна из них, так называемая UEFI Boot (полное название Secure Boot). Смысл ее работы заключается в предотвращении подмены источника загрузки системы, тем самым уменьшая использование нелицензионного ПО.

То есть, получается такая картина, что теперь мы ни сможем загрузиться, например, с флешки либо стороннего диска. Ведь при таком раскладе, в списке доступных устройств их просто не будет:

Но на самом деле, решить данную проблему можно и очень даже легко. Для этого нужно сделать пару настроек и всего делов-то. Поэтому давайте переходить к работе. Так сказать, хватит теории.

Для этого нужно сделать пару настроек и всего делов-то. Поэтому давайте переходить к работе. Так сказать, хватит теории.

И для того чтобы отключить UEFI функции в БИОСе, необходимо сразу войти в него. Как говорилось уже выше, для этого нужно нажать определенную комбинацию клавиш сразу после включения компьютера.

Тем самым мы отключили главную функцию защиты UEFI от сторонних загрузчиков. Затем следует пройти в раздел «Boot» и выставить параметры как на скриншоте ниже:

После этого у нас должен появится список из доступных устройств. Теперь меняя их положение в списке, можно манипулировать источниками загрузки. Опять же, на примере автора, это можно сделать сочетанием клавиш Fn+F5/F6 :

Ну что же, после всех внесенных параметров, осталось только сохранить изменения. Делается это в меню «Exit», выбрав пункт «Exit Saving Changes»:

Вот и все, друзья мои, теперь вы точно знаете ответ на вопрос: UEFI Boot — что это такое и как отключить UEFI в БИОСе. Если же остались вопросы, смело задавайте их в комментариях.

Если же остались вопросы, смело задавайте их в комментариях.

Ну а в случае если вдруг хотите узнать о UEFI BIOS гораздо , то посмотрите короткое видео, где данная тема раскрыта более широко.

Протокол безопасной загрузки secure boot — Информатика, информационные технологии

Но самая главная особенность механизма UEFI, которая доставляет хлопоты пользователям, случается при переустановке Windows 8 на новом компьютере или ноутбуке. В БИОСе UEFI есть такой протокол безопасной загрузки «Secure Boot», основанный на специальных сертифицированных ключах, которые имеет только Windows 8 от Майкрософт и Майкрософт требует от всех производителей компьютеров и ноутбуков с предустановленной Windows 8 включение по умолчанию безопасного протокола загрузки «Secure Boot».

Имея в своём дистрибутиве такие ключи Windows 8 при своей установке на компьютер любого производителя успешно проходит протокол безопасной загрузки UEFI «Secure Boot», но ни одна из старых операционных систем Windows, а так же дистрибутивы Ubuntu или Linuxа таких ключей не имеют. Вот поэтому, если на вашем ноутбуке БИОС UEFI, то никакую другую операционную систему установить на такой ноутбук не получится, выход только один, отключить в UEFI опцию безопасной загрузки «Secure Boot»,

Вот поэтому, если на вашем ноутбуке БИОС UEFI, то никакую другую операционную систему установить на такой ноутбук не получится, выход только один, отключить в UEFI опцию безопасной загрузки «Secure Boot»,

но тогда устанавливать нужную вам операционную систему вы будете на диск MBR и лишитесь всех преимуществ работы с жёстким диском имеющим стиль GUID (GPT).

Конечно у многих пользователей появятся мысли, что таким образом Майкрософт избавляется от конкурентов, но Майкрософт успешно парирует такие нападки объясняя, что интерфейс UEFI со всеми его протоколами и безопасными загрузками «Secure Boot» разработан в первую очередь для нашей с вами безопасности и с ним трудно не согласиться (о рутките, который способен записать в обычный БИОС свой код, я уже говорил в начале статьи).

Внимательные читатели могут спросить, а почему бы, всё тому же Linux не договориться с Майкрософт и производителями компьютеров и не заполучить эти самые ключи. Ответ я нашёл в блоге одного из разработчиков ядра Linux — Мэтью Гаррета (Matthew Garrett), Мэтью Гаррет: оказывается это трудно как физически (на это уйдёт уйма времени, так как нужно договориться сначала с Майкрософт, затем придётся договариваться с каждым производителем компьютеров отдельно), так и юридически (проблемы связаны с загрузчиком GRUB 2 лицензированном на условиях лицензии GPLv3).

Многие читатели интересуются, а можно ли сделать загрузочную флешку UEFI с операционной системой Windows 7?

Загрузочную флешку сделать можно (об этом у нас есть статья), но установить Windows 7 на ноутбук, где ранее была установлена Windows 8, вы не сможете, Windows 7 просто не пройдет один из протоколов проверки безопасной загрузки «Secure Boot».

Открою Вам секрет, недавно это у меня получилось, но только с ноутбуком ASUS, читайте статью как установить Windows 7 вместо Windows 8 прямо на диск GPT!

Скажу больше, даже если вы захотите переустановить на ноутбуке Windows 8, то это у вас получится только с той редакцией Windows 8, которая была установлена ранее на вашем ноутбуке. Обычно на ноутбуки производители устанавливают Windows 8 для одного языка (Windows 8 Single Language), так вот переустановить Windows 8 у вас получиться лишь в том случае, если вы раздобудите установочный диск с Windows 8 Single Language.

А установить на ваш ноутбук к примеру Windows 8. 1 Профессиональная на многих ноутбуках у вас просто так не получится, при установке выйдет ошибка «Введенный ключ продукта не соответствует ни одному из образов Windows».

1 Профессиональная на многих ноутбуках у вас просто так не получится, при установке выйдет ошибка «Введенный ключ продукта не соответствует ни одному из образов Windows».

Примечание: Если вы захотите сменить версию Windows 8, то есть переустановить установленную на вашем ноутбуке Windows 8 Single Language (для одного языка) к примеру на Windows 8 Профессиональная, это тоже можно сделать, но с ноутбуками некоторых производителей это просто так не получится и нужно будет изменить дополнительные файлы конфигурации, которые можно использовать в процессе установки Windows для указания ключа продукта и выпуска Windows, подробности в нашей статье Как переустановить Windows 8 на ноутбуке

Под конец статьи хочу сказать, что установить на новый ноутбук вместо Windows 8 другую операционную систему, к примеру Windows 7, можно, но как я уже и сказал, в БИОСе UEFI нам придётся отключить безопасный протокол загрузки «Secure Boot», как это сделать, вы можете прочитать в нашей статье Как установить на новый ноутбук Windows 7 вместо Windows 8.

Если же у вас простой стационарный компьютер, то установить Windows 7 вы можете не отключая в БИОСе UEFI опцию «Secure Boot», также читаем подробную статью Как установить Windows 7 на GPT-диск.

Читайте в следующей статье Как отключить безопасный протокол загрузки Secure Boot.

Статьи по этой теме:

1. Установка Windows 8 на GPT-диск компьютера с материнской платой ASUS с включенным UEFI.

2. Установка Windows 7 и Windows 8 на диск GUID (GPT) компьютера с материнской платой GIGABYTE с включенным UEFI

Статьи к прочтению:

Установка новой системы с жёсткого диска на компьютеры с Биос UEFI

Похожие статьи:

Загрузка операционной системы

Структура ОС Для понимания работы ОС необходимо уметь выделять основные части системы и их связи, т.е. описывать структуру системы. Для разных ОС их…

Ранспортные протоколы — tcp

UDP является простым протоколом и имеет определенную область применения.

В первую очередь, это клиент-серверные взаимодействия и мультимедиа. Тем не…

В первую очередь, это клиент-серверные взаимодействия и мультимедиа. Тем не…

Что такое безопасная загрузка?

Безопасная загрузка

Спецификация UEFI определяет механизм, называемый «Безопасная загрузка», для обеспечения целостности микропрограмм и программного обеспечения, работающих на платформе. Безопасная загрузка устанавливает доверительные отношения между UEFI BIOS и программным обеспечением, которое он в конечном итоге запускает (например, загрузчиками, ОС или драйверами и утилитами UEFI). После включения и настройки безопасной загрузки разрешается запуск только программного обеспечения или микропрограмм, подписанных утвержденными ключами. И наоборот, программное обеспечение, подписанное ключами из черного списка, не запускается.Таким образом, система может защититься от злонамеренных атак, руткитов и неавторизованных обновлений программного обеспечения, которые могут произойти до запуска ОС.

Механизм безопасной загрузки использует пары открытого и закрытого ключей для проверки цифровой подписи всего микропрограммного обеспечения и программного обеспечения перед выполнением. Прежде чем углубляться в подробности безопасной загрузки UEFI, давайте начнем с небольшого общего представления о цифровых подписях.

Прежде чем углубляться в подробности безопасной загрузки UEFI, давайте начнем с небольшого общего представления о цифровых подписях.

Цифровые подписи

Основная идея цифровой подписи состоит в создании пары ключей:

- Закрытый ключ, который должен храниться в секрете и защищаться отправителем.

- Открытый ключ, который может распространяться бесплатно.

Математическая корреляция между этой парой открытого и закрытого ключей позволяет проверить подлинность цифровой подписи сообщения. Для выполнения проверки необходим только открытый ключ, и сообщение можно проверить как подписанное закрытым ключом, даже не зная самого закрытого ключа.

Еще одна особенность этой пары открытый / закрытый ключ состоит в том, что нецелесообразно вычислять закрытый ключ из содержимого открытого ключа.Эта функция позволяет распространять открытый ключ без ущерба для закрытого ключа.

Наконец, сообщение не может быть подписано с использованием открытого ключа. Только закрытый ключ может правильно подписать сообщение. Это основной механизм, который технология цифровой подписи использует для проверки целостности сообщения без ущерба для деталей или содержимого закрытого ключа.

Только закрытый ключ может правильно подписать сообщение. Это основной механизм, который технология цифровой подписи использует для проверки целостности сообщения без ущерба для деталей или содержимого закрытого ключа.

Сведения о безопасной загрузке

При таком понимании цифровых подписей технология «безопасной загрузки» UEFI состоит из набора ключей, разделенных на следующие категории:

- Ключ платформы (PK)

- Ключ обмена ключами (KEK)

- База данных белого списка (БД)

- База данных черного списка (DBX)

В системе с включенной и настроенной безопасной загрузкой каждый из этих элементов будет содержать открытые части пар открытого / закрытого ключей.Ключи используются для авторизации различных компонентов прошивки и программного обеспечения.

- Ключ платформы (PK) устанавливает доверительные отношения между владельцем платформы и микропрограммным обеспечением (UEFI BIOS) путем управления доступом к базе данных KEK.

На каждую платформу приходится один ПК, и общедоступная часть ПК устанавливается в систему, как правило, во время производства на заводе-изготовителе. Частная часть PK необходима для изменения базы данных KEK.

На каждую платформу приходится один ПК, и общедоступная часть ПК устанавливается в систему, как правило, во время производства на заводе-изготовителе. Частная часть PK необходима для изменения базы данных KEK. - База данных ключей обмена ключами (KEK) устанавливает доверительные отношения между прошивкой и ОС.KEK состоит из списка открытых ключей, по которым можно проверить авторизацию на изменение базы данных белого списка (DB) или базы данных черного списка (DBX). На платформе может быть несколько ключей KEK. Частная часть KEK необходима для изменения DB или DBX.

- База данных белого списка (БД) — это список открытых ключей, которые используются для проверки цифровой подписи данной прошивки или программного обеспечения. Чтобы обсудить БД, предположим, что система загружается и собирается запустить загрузчик для выбора ОС для загрузки.Система проверит цифровую подпись загрузчика, используя открытые ключи в БД, и если этот загрузчик был подписан соответствующим закрытым ключом, то загрузчику разрешено выполнение.

В противном случае он блокируется как несанкционированный.

В противном случае он блокируется как несанкционированный. - И наоборот, база данных черного списка (DBX) — это список открытых ключей, которые, как известно, соответствуют вредоносному или неавторизованному микропрограммному обеспечению или программному обеспечению. Любое программное обеспечение, подписанное соответствующим закрытым ключом из этой базы данных, будет заблокировано.

Trenton Systems Solutions

В Trenton Systems все защищенные компьютеры, процессорные платы и / или объединительные платы PCIe поставляются с технологией безопасной загрузки, которая имеет заводские конфигурации ключей по умолчанию, которые поддерживают все основные операционные системы и их загрузчики, включая Microsoft Windows и загрузчик оболочки Linux.

Имея на руках надлежащие закрытые ключи, конечные пользователи могут добавлять свои собственные ключи для авторизации (или блокировки) пользовательских операционных систем и загрузчиков для работы из среды безопасной загрузки.

По запросу клиента могут быть реализованы дополнительные настройки, включая изменение заводских ключей по умолчанию, обновление состояния безопасной загрузки по умолчанию и изменение баз данных белого и черного списков.

Дополнительная литература:

http://www.uefi.org/specifications

https: // www.rodsbooks.com/efi-bootloaders/secureboot.html

https://docs.microsoft.com/en-us/windows-hardware/design/device-experiences/oem-secure-boot

https://en.wikipedia.org/wiki/Unified_Extensible_Firmware_Interface#Secure_boot

https://en.wikipedia.org/wiki/Digital_signature

Как включить / отключить безопасную загрузку в Windows 10, 8.1, 8, 7?

Вы когда-нибудь читали руководство по двойной загрузке вашего ПК и обнаруживали, что вам нужно отключить безопасную загрузку для достижения ваших целей? Да, безопасная загрузка — это современная функция безопасности, встроенная в Windows 10 (и Windows 8).

Итак, что такое безопасная загрузка?

Как следует из названия, безопасная загрузка предназначена для защиты процесса загрузки при запуске компьютера; его можно найти на новых ПК с прошивкой UEFI. Задача безопасной загрузки — предотвратить загрузку неподписанных драйверов и загрузчиков UEFI во время процесса запуска.

Задача безопасной загрузки — предотвратить загрузку неподписанных драйверов и загрузчиков UEFI во время процесса запуска.

Это снижает вероятность несанкционированного доступа к вашему устройству в случае, если кто-то захочет украсть данные в ваше отсутствие. Однако функция безопасной загрузки также столкнулась с некоторой негативной реакцией, поскольку она не позволяет людям делать некоторые полезные вещи на своих машинах.Например, запуск двух операционных систем одновременно.

Но если вам не нужна эта функция, вы можете легко отключить безопасную загрузку на своем устройстве.

Как отключить безопасную загрузку в Windows 10, 8, 7?

Действия по отключению функции безопасной загрузки практически одинаковы для систем Windows 10 и Windows 8.

- Поиск Расширенный запуск в параметре поиска на панели задач Windows. Затем выберите Изменить дополнительные параметры запуска , как показано ниже на снимке.

- После того, как вы нажмете «изменить дополнительные параметры запуска», появится следующий экран. Вам просто нужно нажать Перезагрузить сейчас в расширенном запуске.

- Приведенная выше команда перезагрузит ваш компьютер в расширенном режиме, который имеет множество дополнительных параметров, позволяющих настроить Windows. Некоторые из расширенных параметров включают использование внешнего устройства, устранение неполадок Windows с помощью дополнительных параметров или перезагрузку компьютера и т. Д. Экран выглядит примерно так.Нажмите Устранение неполадок.

- Вы можете видеть выше, что у опции «Устранение неполадок» было две опции — Сбросить ваш компьютер и Расширенные опции. Итак, как только вы нажмете «Устранение неполадок», у вас появятся те же два варианта. Щелкните Дополнительные параметры , как показано ниже.

- Расширенные параметры выглядят примерно так (как показано ниже).

Выберите Настройки прошивки UEFI.

Выберите Настройки прошивки UEFI.

- После того, как вы нажмете на настройки прошивки UEFI, она снова перезагрузит вашу систему или попросит вас перезагрузить систему.Итак, нажмите на перезагрузку на следующем экране. Однако этот перезапуск начнется в BIOS, и вы увидите другую настройку BIOS.

- Щелкните вкладку Security в настройках BIOS.

- С помощью стрелок вверх и вниз выберите и выберите безопасную загрузку , как показано на предыдущем изображении.

- Выберите параметр с помощью стрелок и измените безопасную загрузку с Включено на Отключено.

- Нажмите Enter.

- Сохраните вашу работу и выйдите.

Поскольку безопасная загрузка теперь отключена, вы можете легко загружать свои устройства с любого внешнего или неавторизованного устройства.

Теперь, если вы хотите знать, как включить безопасную загрузку, вы можете выполнить те же действия, что и выше, и изменить настройку безопасной загрузки на «Включено».

Что произойдет после отключения безопасной загрузки?