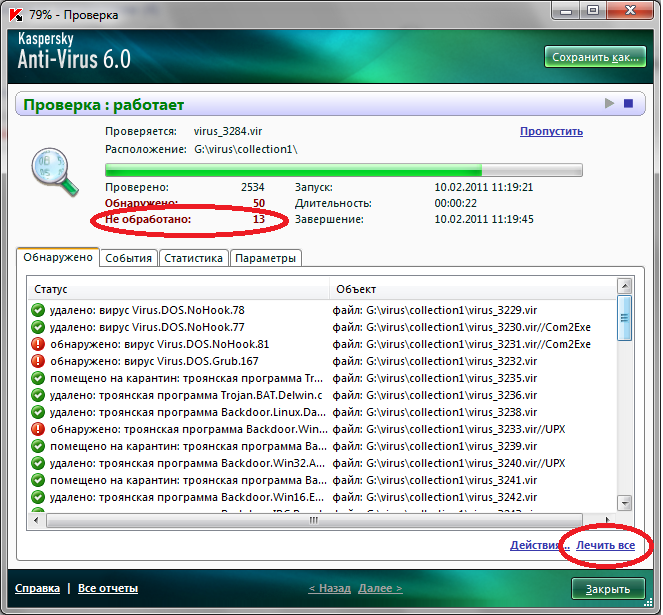

Тестовая вредоносная программа eicar для проверки работоспособности продукта «Лаборатории Касперского»

Под именем EICAR-Test-File детектируется небольшой 68-байтный COM-файл, который не является вредоносной программой, а всего лишь выводит текстовое сообщение и возвращает управление операционной системе.

Некоторое время назад разработчики программ для защиты от интернет-угроз начали включать в свои пакеты файлы, которые определяются как вредоносная программа, хотя не являются ею. Это было вызвано интересом со стороны пользователей, которые не имеют «живых» вредоносных программ, но хотят посмотреть, что происходит при их обнаружении: какие сообщения при этом видит пользователь и какие действия ему предлагается совершить.

Спустя некоторое время разработчики решили выработать единый стандарт на подобный «симулятор вредоносной программы», а затем пришли к выводу, что эта программа должна состоять только из текстовых сообщений.

При запуске COM-файл выводит сообщение «EICAR-STANDARD-ANTIVIRUS-TEST-FILE! и возвращает управление операционной системе. Многие программы детектируют его как EICAR test file.

Скачать тестовый файл eicar вы можете в следующем виде:

- Архив eicar.zip по протоколу HTTPS / HTTP с сервера «Лаборатории Касперского»;

- Исполняемый файл eicar.com по протоколу HTTPS c официального сайта eicar.org.

Вы также можете скопировать строку в текстовый файл и сохранить его на компьютере.

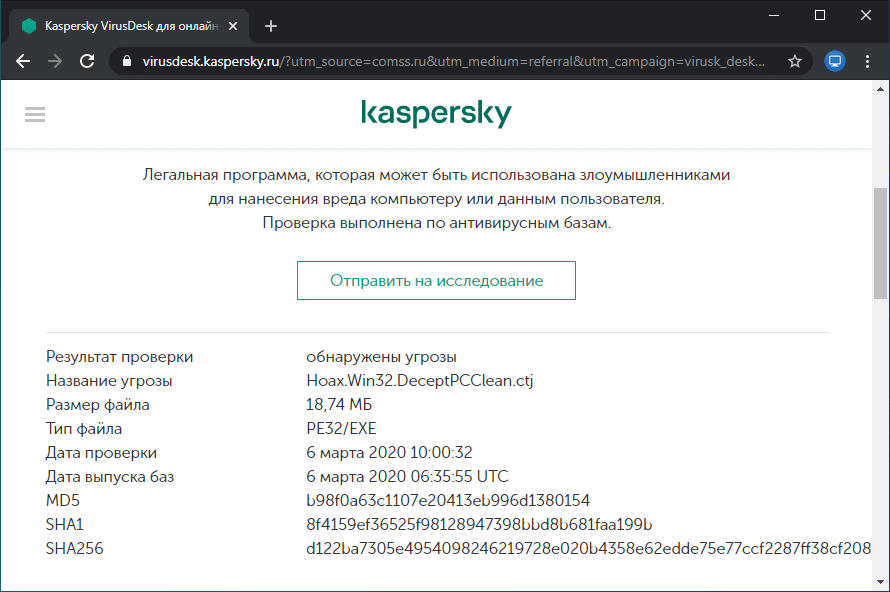

Как узнать есть ли вирус на сайте?

Многие вебмастера и владельцы сайтов сталкивались с предупреждением антивируса или браузера о том, что сайт содержит вредоносный код. Посещение таких сайтов может причинить вред вашему компьютеру. В случае если это ваш сайт, дело усугубляется оттоком посетителей, а значит клиентов, заявок и в конечном счете денег.

Как узнать есть ли вирус на сайте. Какие существуют сервисы для проверки сайтов на вирусы.

В каком случае следует проверять сайт:

- Вы открываете сайт, а ваш антивирус блокирует доступ к сайту.

- Ваши посетители жалуются на предупреждения антивирусов и/или перенаправление с вашего сайта на какой то другой.

- Вы получили предупреждение от Yandex/Google или от вашей хостинговой компании.

Как проверить?

Специально для вас мы создали сервис, позволяющий проверить сайт на вирусы в более 25 базах антивирусных компаний. Проверить можно перейдя по ссылке. Проверка позволит узнать какие антивирусы распознают на вашем сайте вирусы.

Что делать дальше.

Если проверка сайта дала положительные результаты, в первую очередь необходимо:

- Поменять все пароли и доступы на сайт.

- Проверить свои компьютеры и компьютеры людей имеющих доступы на сайт антивирусом.

- Обратиться к специалистам или своему вебмастеру для устранения проблем на сайте.

Если у вас нет такого специалиста, мы можем выполнить эту работу. Для связи с нами, заполните форму обратной связи и мы сами вам перезвоним.

В случае если ваш сайт был помечен Гугл или Яндекс как вредоносный, после проведения работ по поиску и удалению вирусов с сайта, необходимо оправить заявку на пересмотр сайта в результатах поисковой выдачи через панель Вебмастера. Через несколько дней пометка с сайта пропадет.

В данном обзоре рассматриваются веб-сервисы для обнаружения последствий взлома и заражения (вирусных вставок, редиректов, несанкционированного рекламного кода и т.п.), то есть сервисы, которые выполняют веб-сканирование сайта «снаружи», без доступа к файловой системе.

Данные сервисы также не являются инструментами пентестера (то есть не ищут уязвимости или ошибки конфигурации). У них немного другое назначение: веб-сканерами могут воспользоваться веб-мастера или владельцы сайта, получившие уведомление со стороны хостинга, панели веб-мастера или жалобы от посетителей на несанкционированную рекламу, и выяснить, что является источником данной проблемы.

Как просканировать сайт на наличие вредоносной активности

Клиентам услуги виртуального хостинга доступна бесплатная проверка сайтов с помощью антивируса ImunifyAV, встроенного в панель управления хостингом Plesk. Антивирус эффективно обнаруживает любые виды вредоносного кода в файлах: веб-шеллы, бэкдоры, вирусы, хакерские скрипты, «черное SEO», фишинговые страницы и др.

Выполнить проверку сайта с его помощью очень просто:

1. Войдите в панель управления хостингом

Сделать это можно с помощью

нашей инструкции.

2. На странице «Сайты и домены» найдите ссылку ImunifyAV и перейдите по ней.

3. Нажмите кнопку «Вернуться к отчетам»

4. Запустите проверку

Можно проверять сайты по отдельности нажав на кнопку «Сканировать», либо провести сканирование сразу всех сайтов, нажав на кнопку «

Если на сайте не будет обнаружен вредоносный код, то сайт будет помечен как «чистый».

При обнаружении вируса в строке «Состояние» будет указанно количество вредоносных файлов на сайте.

Перейдите во вкладку «Отчет», на которой представлены результаты сканирования в виде полного списка зараженных файлов с описанием типа уязвимости.

5. Вылечите сайты

Лечение доступно только на тарифных планах B-* и тарифных планах F-* с дополнением ImunifyAV.

Нажмите кнопку «Вылечить», чтобы очистить ваш сайт от вирусного заражения.

Очистка удаляет вредоносный код из файлов Вашего сайта. Обязательно проверьте работу сайта после этой процедуры. В целом Imunify выполняет ее эффективно, но если возникнут проблемы, Вы можете откатить все изменения. Если очистка нарушает работоспособность сайта, необходимо обратиться за помощью к веб-разработчикам или очистить файлы вручную.

Антивирус сохраняет удаленные файлы в первоначальном виде. Чтобы увидеть их, необходимо:

- 1. Перейти во вкладку «Файлы».

- 2. Перейти в каталог revisium_antivirus_cache

- 6. Выбрать каталог с необходимой Вам датой

Если надо восстановить вылеченные файлы, Вы можете нажать на кнопку «Откатить», или перенести файлы вручную из папки revisium_antivirus_cache

Если антивирус посчитал чистый файл как вредоносный, Вы можете добавить его в исключения.

Как проверить сайт на вирусы?

В текущих реалиях интернета довольно частой и большой проблемой является заражение сайтов вирусами. Это происходит, чаще всего, в очень популярных системах и плагинах, так как из-за огромного спроса на их использование в них более тщательно выискивают уязвимости. Даже на данный момент существует масса не закрытых брешей в безопасности у популярных CMS, например, WordPress или OpenCart, а также Joomla!.

Как работают антивирусные программы

Антивирусные утилиты работают по принципу сравнения проверяемого кода файлов с существующими данными вирусов в его базе сигнатур. То есть антивирус может найти только ранее обнаруженные вирусы, из-за чего абсолютно новые, которые хорошо защищены и имеют совершенно новую, отличную от других структуру, могут быть попросту не найдены, но такие ситуации возникают довольно редко.

Принцип работы антивирусов, используемых для проверки сайтов, сильно отличается от привычных нам утилит, так как они, чаще всего, только производят проверку файлов и указывают на участки кода, которые больше всего походят на вирусные сигнатуры.

Также следует обратить внимание на то, что стандартные антивирусные утилиты, применяемые для поиска вирусов на ПК или других устройствах, могут не обнаружить используемые на сайтах вирусы. Стоит понимать, что существует несколько типов антивирусных утилит, которые производят проверку сайта, в некотором понимании, с разных сторон. Определенные антивирусные системы проверяют исключительно файлы на сервере, из-за чего вредоносный код в javascript файлах попросту не будет найден. Также существуют определенные антивирусы, которые проводят проверку сайта, можно сказать, снаружи, проверяя все загружаемые ресурсы в рамках сайта. Такие антивирусы работают онлайн и в них достаточно только указать адрес сайта, но так как они не имеют доступа к файлам сайта, то проверяют только наличие вирусов в рамках javascript файлов или же других загружаемых на страницу, что не всегда поможет устранить проблему заражения.

Как правильно проверить сайт на вирусы

Если есть подозрение, что на сайте появились вирусы, то следует предпринять кардинальные меры для их удаления и поиска источника заражения. Важно помнить, что удаление вирусов — это лишь частичное решение, так как без нахождения источника заражения повторное появление вирусов – вопрос времени.

Полностью описать процедуру проверки заражения сайта и его очистки невозможно, так как любая проблема с вирусами крайне индивидуальна, в связи с чем можно использовать только примерный и общий алгоритм действий.

Для проверки сайта на наличие вредоносного кода, а также его последующей очистке, следует проводить комплекс проверок и действий:

- Самой первой проверкой сайта должна быть проверка файлов на сервере. Такую возможность предоставляет наш встроенный антивирус, а также сторонние средства по типу AI-bolit. Самая частая проблема с вирусами возникает непосредственно в файлах, которые используются для работы системы сайта, так как такие файлы собирают очень много важной информации о посетителях, действиях и прочем.

- Второстепенной проверкой должен выступать анализ загружаемых ресурсов сайта, с чем могут также помочь онлайн антивирусы. При переходе на сайт следует открыть инструменты разработчика и во вкладке Network проверить загружаемые ресурсы на наличие сторонних подключаемых скриптов или файлов. Такие файлы часто могут собирать доступную информацию о посетителях либо выполнять множественные переадресации на мошеннические сервисы.

- Если вирусы были найдены, то следует проверить дату изменения зараженных файлов на сервере. Эта дата может приблизительно указать, когда последний раз редактировался зараженный файл. Исходя из этой информации можно приступать к последующим проверкам и поискам проблемы.

- Стоит создать резервную копию сайта на случай, если что-то пойдет не так. При удалении вирусов вполне реальной проблемой может стать удаление важного и нужного кода, который был замещен самим вредоносным кодом. Имея резервную копию можно восстановить работоспособность сайта.

- Имея примерную дату последнего редактирования файлов сайта нужно произвести анализ логов запросов к сайту. В таких логах стоит особое внимание обратить на POST запросы к файлам, которые не предназначены для доступа извне. На этом этапе следует также ограничить доступ к сайту по IP адресам, чтобы во время очистки не произошло повторное заражение. Исходя из полученной информации в ходе проверок можно сделать вывод: как и когда был заражен сайт.

Что поможет в проверке

Анализ возможных уязвимостей

В любой ситуации заражения сайта следует помнить, что вирус не появляется сам по себе и всегда есть способ его загрузки в файлы сайта. Для того, чтобы примерно понимать вероятные способы загрузки можно ознакомиться с публичными данными об уязвимостях популярных CMS.

К примеру наиболее распространенными ресурсами с такой информацией являются:

- WordPress Vulnerabilities — найденные уязвимости плагинов и тем WordPress.

- WordFence — найденные уязвимости CMS WordPress и связанных с ним продуктов.

- CVE — найденные уязвимости популярных CMS и связанных с ними продуктов.

Анализ вирусного кода

После нахождения вирусного файла следует проверить какой именно код был отмечен как вирусный. Чаще всего подобный код может быть обфусцирован, что значит зашифрован и\или не читаем. Обычно такое запутывание происходит при помощи шифрования кода, путем использования Base64 или других способов кодирования и декодирования участков кода. Если было найдено множество символов, которые никак не походят на код сайта, то следует попробовать декодировать этот участок.

Если в коде файла наблюдаются такие функции, как: eval, system, exec, base64_decode, urldecode и подобные им, то обязательно проверьте входящие данные в эту функцию. В случае с eval, system, exec

лучше всего временно заменить ее на вывод, к примеру, print или var_dump, чтобы понять какой именно код должен был быть использованным.

Лучше всего в этом могут помочь онлайн сервисы, например, base64.ru — онлайн декодер зашифрованного в Base64 текста.

Также рекомендуем ознакомиться со статьей относительно деобфускации кода — https://kaimi.io/2012/01/php-deobfuscate/.

Что не поможет в проверке

Использование онлайн сканеров

Онлайн сканеры выполняют одну полезную роль, они помогают найти опасные вирусные JS скрипты или другие элементы вируса в frontend’е сайта, то есть в том, что предоставляется пользователю при открытии сайта. Такие проверки могут помочь найти лишь последствия заражения, но никак не его причины, в следствие чего их использование крайне сомнительно для разрешения ситуации с вирусами.

Практически все вирусные элементы в frontend’е появляются по причине заражения backend’а, а после их удаления повторное появление будет лишь вопросом времени. В связи с чем данный метод стоит отложить на самый последний этап очистки. Воспользоваться подобными утилитами следует только после полноценной проверки всего backend’а сайта, когда будут удалены все вирусы которые создали подобные скрипты.

Восстановление резервной копии сайта

Восстановление резервных копий сайта поможет избавиться от вирусов, но при этом найти сами вирусы и источник заражения станет практически невозможно. Но стоит учитывать, что заражение уже происходило с такой версией сайта и если не будет выполнено никаких превентивных мер, то повторное появление вирусов обязательно случится.

Всегда следует создать копию сайта в текущем виде перед восстановлением, после чего скачать ее и проводить анализ кода на уже зараженной версии сайта.

Очистка от вирусов до нахождения источника заражения

Ситуация крайне схожа с восстановлением резервной копии, но помимо того, что вирусы будут удалены и их анализ будет затруднен появляется дополнительная проблема, которая заключается в не устранённом источнике заражения, а также в возможных дополнительных файлах вирусов, которые не были обнаружены антивирусом или в ходе ручного анализа.

Как очистить сайт от вирусов

Важно понимать, что все указанные действия являются лишь рекомендациями и их выполнение не может подходить для всех случаев заражений. Всегда стоит консультироваться с разработчиком сайта или привлекать сторонних специалистов для анализа проблем безопасности сайта и устранения заражения.

Всегда стоит консультироваться с разработчиком сайта или привлекать сторонних специалистов для анализа проблем безопасности сайта и устранения заражения.

Не следует медлить с очисткой сайта от вирусов. Подобная ситуация сигнализирует о том, что данные сайта и данные клиентов могут находиться под угрозой, не говоря о компрометации их данных доступа. Немаловажным моментом является еще то, что сайт, при подобных промедлениях, может быть заблокирован поисковыми системами, системами безопасности в современных браузерах или антивирусами\вспомогательными плагинами.

Примерный алгоритм действий при нахождении вирусов на сайте:

- Сайт рекомендуется отключить, сделать это можно как штатными средствами вида «режим обслуживания» или же «демо режим», которые отключают доступ к страницам сайта, так и путем установки ограничений доступа используя панель управления (рекомендуется использовать именно такой способ отключения) или же файл .htaccess.

- Следует произвести хотя бы минимальный анализ логов доступа к сайту, на наличие подозрительных запросов, к примеру, GET запросы в которых фигурирует синтаксис языков PHP\SQL либо же длинные запросы с закодированным текстом.

Как правило подобные запросы могут производиться злоумышленниками в ходе поиска уязвимости сайта. Если подобные запросы найдены, то следует ограничить доступ IP адресам, отправляющим такие запросы и проверить все действия, выполняемые с этих IP на сайте. Важно обратить внимание и на POST запросы к URL, которые не должны быть доступны, либо иные подозрительные запросы.Также стоит проверить нет ли запросов к файлам, которые отмечены как вирусы.

Как правило подобные запросы могут производиться злоумышленниками в ходе поиска уязвимости сайта. Если подобные запросы найдены, то следует ограничить доступ IP адресам, отправляющим такие запросы и проверить все действия, выполняемые с этих IP на сайте. Важно обратить внимание и на POST запросы к URL, которые не должны быть доступны, либо иные подозрительные запросы.Также стоит проверить нет ли запросов к файлам, которые отмечены как вирусы. - Вирусный код следует проанализировать для понимания того, что именно он должен выполнять. Некоторые найденные вирусы на сайте могут быть лишь искусственно создаваемой брешью для дальнейшего заражения или получения полноценного контроля над сайтом.

- Если не был найден источник появления вирусов, то дальнейшие действия могут лишь снизить риск повторного заражения. Добиться большей безопасности и точно устранить брешь в таком случае могут помочь только специалисты из сферы разработки сайтов.

- Восстановление резервной копии сайта до момента заражения.

Даже если источник не был найден, восстановление копии может помочь устранить его, при этом обязательно следует выполнить следующие рекомендации.

Даже если источник не был найден, восстановление копии может помочь устранить его, при этом обязательно следует выполнить следующие рекомендации. - Требуется произвести обновление ядра сайта (CMS или Framework), всех доступных плагинов и используемых библиотек. Нередко уязвимости могут появляться в сторонних дополнениях, используемых на сайте, к примеру, ранее была найдена серьезная уязвимость в плагине Duplicator, позволяющая получить доступ к конфигурационному файлу сайта и множеству его файлов. Если используется полностью собственно написанный сайт, то нужно проверить его код и обновить опасные участки вручную.

- Следует отказаться от не используемых тем и плагинов. Если таковые дополнения имеются, даже если они отключены, то их следует удалить. Не стоит хранить не используемый код, так как он также может иметь бреши, которые позволят проникнуть на сайт.

- Ни в коем случае не стоит использовать неофициальные (пиратские) дополнения, будь то тема, плагин, библиотека или вовсе единичный файл.

Очень часто подобные «условно бесплатные» дополнения, которые в официальном источнике могут быть получены только на платной основе, имеют умышленно оставленные уязвимости, что в дальнейшем возможно будет использовано или вовсе стало причиной текущего заражения.

Очень часто подобные «условно бесплатные» дополнения, которые в официальном источнике могут быть получены только на платной основе, имеют умышленно оставленные уязвимости, что в дальнейшем возможно будет использовано или вовсе стало причиной текущего заражения. - Если есть возможность установки плагинов безопасности, которые способствуют дополнительной фильтрации запросов к сайту и ограничению доступа к потенциально опасным файлам, то не следует пренебрегать их установкой. В сфере безопасности нет параноидальных мер.

Что может предложить Хостинг Украина для безопасности сайта

Всегда нужно помнить о том, что безопасность сайта — это ответственность, за которую отвечает только владелец и разработчик сайта. Любой хостинг провайдер может предоставить лишь общие рекомендации или минимальные средства по организации безопасности сайта, но к сожалению, предусмотреть всё невозможно.

Хостинг Украина предоставляет довольно обширные возможности для безопасности Ваших сайтов.

К таковым относятся:

- Использование модуля mod_security для фильтрации потенциально опасных запросов к сайту или запросов, использующих популярные уязвимости.

- Полная изоляция хостинг-аккаунтов виртуального и бизнес хостинга между собой средствами CageFS CloudLinux.

- Возможность организации закрытого доступа к сайту путем ограничения сторонних IP и дополнительной настройке файла .htaccess для фильтрации запросов с определенных стран или UserAgent.

- Система фильтрации запросов к статическим файлам HotLink, с использованием стороннего заголовка referrer или же при его отсутствии.

- Возможность отключения опасных функций PHP для каждого отдельного сайта.

- Автоматическая фильтрация запросов множества ботов, а также проверка подозрительной активности пользователей, с последующей блокировкой или проверкой.

- Функционал установки защиты от ботов на определенные страницы сайта, добавляющий различные проверки, к примеру, Captcha, элементарные математические счисления или же проверка выполнения JS.

- Доступ к логам сайта за довольно большой период времени.

- Регулярное резервное копирование данных.

- Аналитические инструменты доступа к сайту.

- Полезная и удобная техническая проверка сайта.

Page not found | Официальная служба поддержки Avast

For the best Support Center experience, JavaScript must be turned on in your browser settings

При совершении покупок в магазине Avast вы можете получить уведомление о том, что вам необходимо разрешить использование JavaScript и/или файлов cookie в своем браузере. Это связано с тем, что магазин Avast не может загружаться и правильно работать без включения этих настроек.

Чтобы разрешить использование JavaScript и/или файлов cookie, обратитесь к информации в соответствующем разделе ниже в зависимости от вашего браузера.

Google Chrome

Разрешение использования JavaScript

Инструкции по разрешению использования JavaScript на всех сайтах, которые вы посещаете с помощью Google Chrome, приведены в разделе Шаг 1. Включите JavaScript справочной статьи Google Chrome, приведенной ниже.

Включите JavaScript справочной статьи Google Chrome, приведенной ниже.

Если вы хотите включить JavaScript только для веб-страниц домена avast.com, выполните следующие действия.

- Откройте

⋮Меню (три точки) ▸ Настройки. - Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить сайтам использовать JavaScript.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке Разрешить сайтам использовать JavaScript. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Инструкции по управлению настройками файлов cookie в Google Chrome приведены в разделе Как изменить настройки файлов cookie справочной статьи Google Chrome, приведенной ниже.

Mozilla Firefox

Разрешение использования JavaScript

По умолчанию использование JavaScript разрешено в Mozilla Firefox для всех сайтов. Если вы отключили JavaScript с помощью расширения браузера, которое позволяет настраивать параметры JavaScript, вам необходимо повторно включить JavaScript с помощью этого расширения. Более детальную информацию о настройках JavaScript в Mozilla Firefox можно найти в статье из поддержки Mozilla ниже.

Разрешение использования файлов cookie

Инструкции по управлению общими настройками файлов cookie для всех сайтов, которые вы посещаете с помощью Mozilla Firefox, приведены в статье поддержки Mozilla, указанной ниже.

Если вы хотите разрешить файлы cookie только для веб-страниц домена avast.com, выполните следующие шаги.

- Откройте любую страницу домена avast.com в окне своего браузера (любой URL-адрес, который начинается с avast.com).

- Нажмите значок щита слева от адресной строки.

- Нажмите синий (ВКЛ.) ползунок рядом с элементом Улучшенная защита от отслеживания на этом сайте ВКЛЮЧЕНА, чтобы он стал серым (ВЫКЛ.)

Файлы cookie будут разрешены для всех веб-страниц домена avast.com.

Safari

Разрешение использования JavaScript

По умолчанию использование JavaScript разрешено в Safari для всех сайтов. Если вы самостоятельно отключили JavaScript, выполните следующие действия для включения этой функции.

- Убедитесь, что окно Safari открыто и активно.

- Нажмите Safari ▸ Настройки… в левой части строки меню Apple.

- Выберите панель Безопасность и убедитесь, что рядом с элементом Разрешить JavaScript установлен флажок.

Использование JavaScript будет разрешено для всех сайтов, которые вы посещаете с помощью Safari.

Разрешение использования файлов cookie

В Safari нет возможности разрешить использование файлов cookie для определенных сайтов. Однако вы можете управлять общими настройками файлов cookie, которые применяются ко всем сайтам, посещаемым вами с помощью Safari. Более детальную информацию о доступных вариантах можно найти в статье поддержки Apple, приведенной ниже.

Однако вы можете управлять общими настройками файлов cookie, которые применяются ко всем сайтам, посещаемым вами с помощью Safari. Более детальную информацию о доступных вариантах можно найти в статье поддержки Apple, приведенной ниже.

Microsoft Edge

Информация ниже применима к новой версии Microsoft Edge (версия 79.0.309 или новее).

Разрешение использования JavaScript

Чтобы включить JavaScript для всего домена avast.com, выполните следующие действия.

- Откройте

...Меню (три точки) ▸ Настройки. - Нажмите

☰Настройки в левом верхнем углу. - Выберите Файлы cookie и разрешения сайтов ▸ JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast. com (например, www.avast.com/store), будут разрешено использование JavaScript.

com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Инструкции по управлению общими настройками файлов cookie, применимыми ко всем сайтам, которые вы посещаете с помощью Microsoft Edge, приведены в справочной статье Microsoft, указанной ниже.

Если вы хотите разрешить файлы cookie только для домена avast.com, выполните следующие шаги.

- Откройте

...Меню (три точки) ▸ Настройки. - Нажмите

☰Настройки в левом верхнем углу. - Выберите Файлы cookie и разрешения сайтов ▸ Файлы cookie и данные сайта.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast. com (например, www.avast.com/store), будут разрешено использование файлов cookie.

com (например, www.avast.com/store), будут разрешено использование файлов cookie.

Avast Secure Browser

Разрешение использования JavaScript

Чтобы включить JavaScript для всего домена avast.com, выполните следующие действия.

- Откройте

⋮Меню (три точки) ▸ Настройки. - Откройте меню Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите JavaScript.

- Нажмите Добавить рядом с элементом Разрешать.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке Разрешать. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Чтобы разрешить использование файлов cookie для всего домена avast.com, выполните следующие действия.

- Откройте

⋮Меню (три точки) ▸ Настройки. - Откройте меню Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите Файлы cookie и данные сайтов.

- Нажмите Добавить рядом с пунктом Сайты, которые всегда могут использовать файлы cookie.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com будет отображаться в вашем списке сайтов, которые всегда могут использовать файлы cookie. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование файлов cookie.

Opera

Разрешение использования JavaScript

Чтобы разрешить использование JavaScript на всех сайтах, которые вы посещаете с помощью браузера Opera, обратитесь к инструкциям в разделе Управление JavaScript на страницах в статье справки Opera, приведенной ниже.

Если вы хотите разрешить JavaScript только для домена avast.com, выполните следующие шаги.

- Откройте Меню (значок O) ▸ Настройки ▸ Дополнительно.

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите JavaScript.

- Щелкните кнопку Добавить рядом с элементом Разрешить.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com появится в вашем списке разрешений. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование JavaScript.

Разрешение использования файлов cookie

Чтобы разрешить использование файлов cookie на всех сайтах, которые вы посещаете с помощью браузера Opera, обратитесь к инструкциям в разделе Управление файлами cookie на страницах в статье справки Opera, приведенной ниже.

Если вы хотите разрешить файлы cookie только для домена avast.com, выполните следующие шаги.

- Откройте Меню (значок O) ▸ Настройки ▸ Дополнительно.

- Нажмите Конфиденциальность и безопасность ▸ Настройки сайта.

- В меню Содержимое нажмите Файлы cookie и данные сайта.

- Нажмите кнопку Добавить рядом с элементом Сайты, которые всегда могут использовать файлы cookie.

- Введите

[*.]avast.comи нажмите Добавить.

Пункт [*.]avast.com будет отображаться в вашем списке сайтов, которые всегда могут использовать файлы cookie. Это означает, что для всех веб-страниц с адресом, начинающимся с avast.com (например, www.avast.com/store), будут разрешено использование файлов cookie.

- Все платные продукты Avast в сегменте потребительских решений

- Microsoft Windows 10 Home / Pro / Enterprise / Education — 32- или 64-разрядная версия

- Microsoft Windows 8.1 / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 8 / Pro / Enterprise — 32- или 64-разрядная версия

- Microsoft Windows 7 Home Basic / Home Premium / Professional / Enterprise / Ultimate — SP 1, 32- или 64-разрядная версия

Как Распознать Опасные Ссылки? | InDevLab

Однако круг опасных ссылок не ограничивается только одной почтой. В интернете можно встретить полно ссылок на страницах других различных веб-сайтов и в лентах новостей в социальных сетях. Именно благодаря этим опасным ссылкам и наивности пользователей, которые на них ведутся, хакеры быстро получают доступ к Вашей конфиденциальной информации (логины, пароли и другие данные). Поэтому, чтобы точно себя обезопасить от возможных угроз, мы научим Вас распознавать вредоносные ссылки с помощью специальных веб-сервисов. Это очень полезные инструменты, которые помогут Вам защитить Ваш компьютер от вирусов и взломов.

Сервисы для проверки ссылок и файлов

Dr. Web

«Доктор Веб» — это антивирусное программное обеспечение, предназначенное для защиты от информационных угроз. Кроме своих обычных обязанностей антивирусной программы (защита от фишинга и вирусов в социальных сетях, блокировка рекламы, рекламных сетей и блоков на страницах) он выполняет еще некоторые дополнительные, но не менее важные функции:

- Проверки на фишинг, вредоносные программы и подозрительные сайты;

- Проверка файлов из сети Интернет, которые Вы хотите загрузить;

- Проверка интернет-ссылок, перед тем как перейти на сайт.

Сайт: vms.drweb.com

McAfee VirusScan

Антивирус McAfee VirusScan, создан американскими разработчиками, является одним из самых распространенных средств быстрой идентификации и ликвидации вирусных угроз. Чтобы проверить ссылки на наличие вирусов, нужно сначала перейти на их сайт xseo.in/viruscan. Затем в графе «URL страницы» ввести URL ссылку, которую Вы хотите проверить. После этого нажимаете «Проверить сайт». И уже через несколько секунд Вы получите результат сканирования. Однако, обязательно обратите свое внимание на графу «Траст сайта». Хорошие сайты обычно получают 90% доверия, тогда как опасные сайты могут не достигать и 10%.

Сайт: xseo.in/viruscan

VirSCAN

VirSCAN — это бесплатный онлайн сервис, который помогает проверить подозрительные файлы с помощью нескольких антивирусных технологий. Так как это онлайн сканер, проверка файлов происходит в браузере. Сервис может проверять до 20 файлов, а размер самого файла не должен превышать 20 МБ. Зайдя в систему, Вы выбираете функцию «Выбрать файл» и в всплывающем окне ищете нужный файл. После того как Вы нажали на кнопку «Scan», начнется собственно проверка на вирусы. Процесс проверки может занять некоторое время, но уже после Вы получите желаемые результаты сканирования.

Сайт: virscan.org

VirusTotal

Ну и конечно список заканчивается известным всем сервисом VirusTotal, который приобрела компания Google в сентябре 2012 года. Это один из самых мощных сервисов онлайн проверки файлов. Для проверки подозрительных файлов и ссылок, онлайн-сканер использует 44 различных антивируса. После загрузки нужного файла, сервис анализирует код файла на наличие опасных программ и скрытых вирусов. И в конце, по правилам, следуют результаты анализа файла всеми антивирусными продуктами. Так как VirusTotal постоянно автоматически обновляет свои антивирусные базы, это позволяет ему определить новейшие вирусы замаскированные в файлы и ссылки, что является еще одним большим преимуществом этого веб-сервера.

Сайт: virustotal.com

Поэтому, если Вам попались незнакомые и подозрительные ссылки, не спешите их открывать. Добавьте себе в закладки вышеупомянутые сервисы, чтобы в случае возникновения каких-либо сомнений относительно того или иного сайта, их можно было сразу развеять эффективной диагностикой. Используя данные сервисы (бесплатно!), Вы, прежде всего, заботитесь о собственной информационной безопасности. Будьте всегда осторожными и следите за тем, что Вам предлагают!

Как проверить сайт на вирусы и вредоносный код: обзор лучших сервисов

Заражение сайта или части файлов вирусами — настоящая проблема, которая может случиться с практически каждым ресурсом. И, если сегодня вы сделали все возможное, чтобы устоять перед атакой известных «захватчиков», то это не значит, что завтра ваш сайт не будет отравлен новым вредоносным кодом.

Содержание:

Важно отметить, что в ряде случаев компьютер может работать и при наличии собранного троянского букета. А вот для сайта подхваченный вирус может оказаться настоящей смертью. Ведь поисковые системы регулярно проверяют ресурсы и блокируют те, которые содержат вирусы или вредоносные коды. И дело тут вовсе не во вредности или разборчивости Яндекса и Google. Просто таким образом поисковики защищают пользователей, неся ответственность за качество собственной поисковой выдачи.

Как обезопасить свой сайт от атаки вирусов

Чтобы защитить свой сайт от вредоносного ПО, найти возможные уязвимости и устранить их:

- регулярно обновляйте CMS систему;

- перейдите на защищенный протокол https, если это еще не сделано;

- используйте надежный логин и пароль к админке;

- не предоставляйте доступ к сайту сторонним лицам;

- используйте качественный хостинг и настройте на нем модули для проверки ресурса на вирусы или установите специальные скрипты;

- дополнительно проверяйте ресурс с помощью специальных онлайн сервисов;

- если проблема была обнаружена, постарайтесь как можно быстрее устранить ее.

Сейчас мы с вами рассмотрим, как быстро и без лишних затрат можно проверить сайт на наличие вредоносного кода и программ.

Способы проверки сайта и файлов на вирусы

Существует 4 основных типа анализа ресурса с целью его защиты от вирусов и вредоносного ПО:

- Специальные модули от хостинг-провайдера

Большинство хостинг-провайдеров обладают такими средствами защиты от вирусов и взломов для ресурсов, владельцы которых пользуются их услугами. Если вы еще не знаете о такой возможности хостера, рекомендуем обратиться к нему и уточнить этот вопрос. Это один из самых надежных способов обнаружения вредоносного кода. Плюс к этому вы можете задать сценарий проверки: уточнить, как часто программа будет сканировать ресурс и каким способом уведомит вас о проблеме. В некоторых случаях модули-антивирусы дополнительно предлагают настройку автоматического удаления вредоносных скриптов, но лучше убирать их вручную.

- Установка на сайт скриптов или плагинов для защиты

Также существуют специальные плагины, разработанные под популярные CMS системы и платформы, для сканирования сайтов на наличие вирусов, а также блокировку попыток взлома и внедрения вредоносного ПО. В случае обнаружения какой-либо проблемы, вы получите письмо на e-mail и это отобразится в админке.

- Онлайн сканирование ресурса на вирусы и наличие вредоносного кода

Не стоит полагаться только на этот способ сканирования сайта, но в комбинации с вышеперечисленными он тоже может помочь спасти вас от множества серьезных проблем и найти вредоносные скрипты и участки кода, которые мешают нормальной работе ресурса и угрожают безопасности посетителей, а также могут привести к блокировке поисковыми системами.

- Проверка проблем с безопасностью в Google Search Console

Поисковые системы периодически проверяют зарегистрированные в их базе сайты, разыскивая вредоносные коды. Они делают это автоматически и в фоновом режиме, не отвлекая вас и не тормозя работу сайта. Таким образом, они борются с хакерами, помогая владельцам ресурсов отбиваться от атак и защищая пользователей системы. Но этого недостаточно, и, чтобы спать спокойно и не бояться вредителей, необходимо самостоятельно мониторить ситуацию.Отчет «Проблемы с безопасностью» покажет были ли обнаружены поисковой системой Google взломанный контент, нежелательное или вредоносное ПО, социальную инженерию, которые могут навредить пользователям. В отчете будет указано, на каких страницах и когда была обнаружена такая проблема.

Чтобы обезопасить персональные данные пользователей эти страницы будут помечены как опасные в результатах поиска, а при переходе на них будет оповещение об этом.

Для максимальной степени защиты рекомендуем вам комбинировать все 4 способа. Такой подход позволит быстро находить попытки внедрения нежелательных скриптов и уже попавших вирусов, экономя деньги, силы и время.

А пока рассмотрим наиболее известные сервисы и инструменты проверки сайтов и файлов на вирусы.

Проверка на вирусы: типы и особенности работы сервисов

Существует немало решений для сканирования веб-ресурса с целью обнаружения угроз безопасности информации. Одни являются бесплатными, другие потребуют покупки подписки. Но все эти сервисы объединяет одно: они позволяют быстро и качественно провести анализ на выявление вирусов и вредоносного кода

Средства защиты сайтов делятся на два основных типа. Отличие состоит в объекте исследования.

- Сервисы, направленные на работу с контентом

Размещенный на сайте контент может сам по себе являться целью для хакеров. Нередко они пользуются самым простым с технической точки зрения способом распространения вирусов — размещения зараженных файлов в качестве вложения в комментариях, отзывах или чатах. Более сложный способ — инфицирование файлов, уже размещенных на страницах сайта.В этом случае помогут сервисы, которые сканируют контент на сайте и находят подозрительные и содержащие вирусы файлы и каталоги.

- Сервисы, производящие проверку кода

По сравнению с анализом контента, более глубокий метод проверки. С его помощью удается устроить охоту на вирусы абсолютно всех элементов сайта. Желательно проводить этот тип анализа в плановом порядке, установив оптимальную для вас частоту.

Краткий обзор популярных антивирусов для сайтов

Наибольшей известностью пользуются несколько систем проверки, которые заслужили доверие тысяч пользователей. Именно о них и поговорим.

Virusdie.ru

Чтобы воспользоваться облачным антивирусом ВирусДай, необходимо зарегистрировать свой ресурс в его базе, загрузить специальный файл в корневую директорию сайта, выполнить настройки сценария сканирования и проверить наличие уязвимостей, зараженных файлов и вредоносных фрагментов кода. Инструмент доступен для всех сайтов, работающих на php, и совместим с множеством CMS-системами, таких как: ModX, WordPress, OpenCart, Joomla, PrestaShop, Bitrix, Magento и многими другими. Доступна как бесплатная версия, так и более расширенная платная.

ImunifyAV

ImunifyAV еще один эффективный антивирус, который находит вредоносное и опасное ПО на сайте. Подходит для большинства CMS-систем (Magento, Drupal, MODx, Bitrix, WordPress, Joomla и другших). Инструмент платный и требует установки на сервер. Также есть возможность настройки периодичности проверки, а по завершению сканирования отчет будет приходить на почту.

Sucuri.net

Платный сервис, который может помочь не только обнаружить и устранить практически любые угрозы на сайте, но и отражать вирусные атаки в будущем. Стоимость подписки зависит от ваших задач. Для каждого ресурса предусмотрено отдельное облачное хранилище. Вся работа производится без временных потерь для владельца ресурса и без торможения.

Онлайн сервисы проверки на вирусы

Такие сервисы могут поверхностно проверить код и файлы сайта на наличие вредоносных скриптов и кодов. Для того, чтобы воспользоваться ими, вам не нужно устанавливать что-либо на компьютер или в корень сайта, достаточно указать URL и нажать «Проверить». Таким образом вы сможете проверить как свой ресурс, так и чужие, в случае необходимости.

Сервисы поисковых систем Google и Яндекс

Вы можете воспользоваться онлайн-инструментами, разработанными поисковыми системами для проверки безопасности ресурса, Google Safebrowsing (Безопасный просмотр) или Safe Browsing Яндекс (Проверка статуса сайта).

Кстати, еще один способ проверить заражен сайт или нет — посмотреть, как выглядят сниппеты в результатах выдачи с помощью оператора site, и нет ли среди них страниц с иероглифами. Таким способом можно найти вирусы, которые имеют возможность создавать страницы или подменять контент.

Antivirus-alarm.ru

Проверить сайт на вирусы онлайн, используя возможности сразу нескольких антивирусов, можно с помощью этого ресурса. Бесплатная проверка поможет провести анализ сайта на предмет наличия наиболее распространенных вредоносных кодов без регистрации. В распоряжении разработчика — базы данных многих передовиков борьбы с хакерами и распространяемыми ими вирусами.

Для активации проверки необходимо ввести адрес сайта в поисковую строку сервиса и дождаться результатов. Это потребует некоторого времени. В случае обнаружения каких-либо проблем, об этом будет указано в отчете. Бесплатная версия инструмента неточная и лучше не полагаться только на такой способ проверки.

Virustotal.com

Сверхбыстрый сервис проверки на вирусы онлайн, который позволяет проверить без регистрации сайт (для этого необходимо указать ссылку), файл (требуется загрузка сканируемого файла) или отдельную страницу посредством добавления через поиск.

Для анализа не потребуется ни оплата подписи, ни даже регистрации. При этом в обойме сервиса около 70-ти антивирусных анализаторов, базами которых он пользуется. Важной особенностью Virustotal является отсутствие необходимости «стоять» в очереди, дожидаясь проверки других ресурсов. Учитывая то, что при этом сервис является бесплатным, данный плюс даёт ему весомое преимущество перед конкурентами.

Что делать, если вирусы уже найдены на сайте

Что же делать, если все-таки вредоносный код на сайте обнаружен? Не впадать в панику, а лечить его!

Чтобы избавиться от нежелательных и опасных файлов и скриптов, требуются навыки работы с кодом сайта и настройкой конфигурации веб-серверов. Поэтому если вы ими не владеете, лучше обратится к своему программисту или стороннему специалисту, имеющему опыт по лечению ресурсов от вирусов. Конечно, придется потратиться на услуги профессионалов. Зато это окупится с лихвой: сайт будет избавлен не только от обнаруженного вредоносного кода или вируса, но и защищен на довольно продолжительное время.

Если проблема была обнаружена поисковыми системами, после ее устранения,необходимо запросить ее перепроверку.

Выводы

Заниматься защитой сайта и его пользователей необходимо. И делать это нужно постоянно. В противном случае вы рискуете и самим ресурсом, и драгоценной репутацией, потеря которой может стоить вам бизнеса. Если подходить к вопросу серьезно, скорее всего вы не столкнетесь со сложностями в битве с вирусами: и обнаружение, и лечение — дело техники.

В распоряжении владельцев сайтов достаточно много антивирусных сервисов, которые позволяют обнаружить и удалить большую часть известных вирусов. Мы рекомендуем не отказываться от всех доступных средств, совмещая различные решения для проверки сайта. Так вы обезопасите себя и посетителей ресурса и сможете спокойно развивать свой бизнес.

А вы уже имели опыт проверки сайта на вирусы и, если да, какими сервисами пользовались?

P.S. На курсе «Поисковик» мы расскажем, что и как нужно делать, чтобы сайт точно приносил клиентов. А вы под контролем наших специалистов сможете внедрить это на практике и уже в процессе обучения в разы увеличить свою прибыль. Регистрируйтесь по ссылке выше и с промо-кодом «TOP-07-06» вас будет ждать приятный бонус.

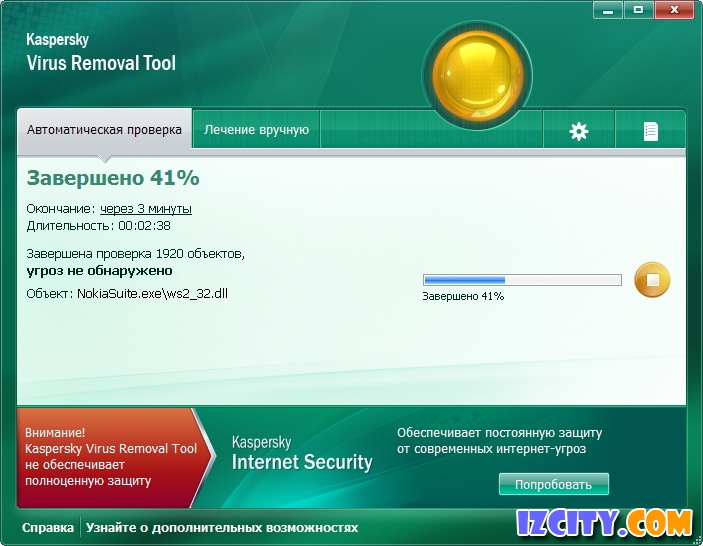

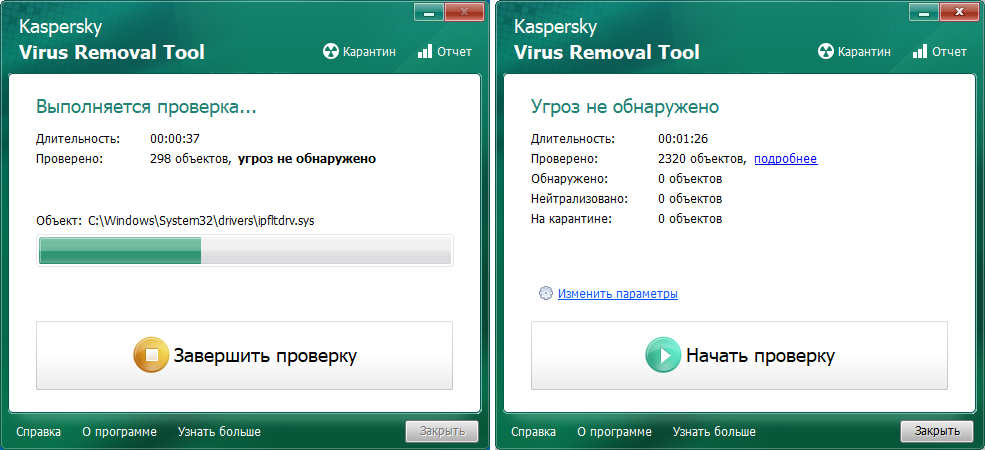

6 способов проверить, работает ли ваш антивирус и защита от вредоносных программ • Raymond.CC

У большинства из нас установлено программное обеспечение безопасности, такое как антивирус, защита от вредоносных программ, брандмауэр или Host Intrusion Prevention System (HIPS), которые помогают защитить наш компьютер от известных или неизвестных вредоносных программ. Вредоносное ПО может быть очень скрытным, проникнуть на ваш компьютер тогда, когда вы этого меньше всего ожидаете, и оставаться скрытым до тех пор, пока программа безопасности наконец его не обнаружит. К тому времени ущерб уже нанесен, поскольку вирус уже активен, и вы не будете знать, какая информация была украдена с вашего компьютера.

Вопрос в том, как узнать, действительно ли установленный антивирус или защита от вредоносных программ защищает ваш компьютер? Программа, вероятно, сообщит, что ваш компьютер защищен или защита включена, но как вы можете быть уверены, что он действительно работает, и подтвердить, что антивирус или его определение вируса не были подделаны? Поиск настоящего вируса в Интернете и загрузка его на свой компьютер, чтобы проверить, может ли ваш антивирус обнаружить его, может быть не лучшим вариантом, потому что вы рискуете заразить свой компьютер им, если не будете осторожны.

Здесь у нас есть 6 способов безопасного тестирования антивируса, чтобы убедиться, что защита в реальном времени действительно включена и работает для защиты вашего компьютера от вирусов.

1. EICAR

Несколько исследователей антивирусов придумали безобидный файл, который обнаруживается как вирус и распространяется через EICAR. Короче говоря, тестовый файл защиты от вредоносных программ EICAR ничего не делает и абсолютно безвреден, даже если он запускается на компьютере. Тестовый файл EICAR можно легко создать с помощью Блокнота, который начинается с 68 символов ниже и сохраняет его как расширение COM или EXE.) 7CC) 7} $ EICAR-STANDARD-ANTIVIRUS-TEST-FILE! $ H + H *

Если ваша антивирусная защита в реальном времени работает, она должна автоматически определить EICAR как угрозу и удалить файл с вашего компьютера.

Если тестовый файл EICAR не обнаруживается, что-то не так с антивирусной программой, и вам следует проверить настройки защиты в реальном времени, попробовать переустановить или, возможно, это мошенническая / поддельная антивирусная программа. На момент написания 49 из 52 антивирусов от VirusTotal способны обнаружить тестовый файл антивируса EICAR.

Скачать EICAR

2. Comodo Leak Tests

Программа Comodo Leak Tests создана охранной компанией COMODO, которая хорошо известна своим бесплатным антивирусом, который также разрешен для коммерческого использования в корпоративной и деловой среде. .

Инструмент Comodo Leak Tests на самом деле предназначен для проверки на наличие утечек в брандмауэрах и программах HIPS, но большинство антивирусов в настоящее время имеют поведенческий анализ, чтобы определить, выполняет ли неизвестная программа действие, которое может представлять угрозу безопасности системы.

Все, что вам нужно сделать, это запустить программу и нажать кнопку «Тест», которая автоматически запустит 34 различных теста, начиная от установки руткита, вторжения, внедрения, отправки информации, олицетворения и взлома системы.

Как видно на скриншоте выше, Trend Micro Titanium Internet Security заблокировал программу, так как она обнаружила подозрительное поведение.

Скачать Comodo Leak Tests

3. Trojan Simulator

Trojan Simulator — это программа, которая имитирует установку трояна на компьютер путем добавления записи запуска в реестр по адресу HKEY_LOCAL_MACHINE и запускает безопасный TSServ.exe-файл в памяти. Это то, что будет делать обычный и простой троян, но более сложные будут использовать продвинутые методы, такие как установка руткита.

Чтобы протестировать Trojan Simulator в более новых операционных системах Windows, таких как Vista, 7 и 8, вам нужно будет щелкнуть правой кнопкой мыши TrojanSimulator.exe и выбрать «Запуск от имени администратора», иначе вы получите сообщение об ошибке «Failed» установить данные для TrojanSimulator ». Многие антивирусы уже умеют обнаруживать Trojan Simulator.Поэтому, если вы не можете загрузить или запустить Trojan Simulator, потому что ваш антивирус заблокировал его, это хороший признак того, что ваш антивирус работает.

Скачать Trojan Simulator

4. System Shutdown Simulator

System Shutdown Simulator имеет возможность создать тестовый файл защиты от вредоносных программ EICAR одним нажатием кнопки, но он идет дальше, позволяя вам проверить, может ли EICAR быть обнаруженным, когда антивирус, скорее всего, был бы закрыт при инициировании завершения работы системы.Помимо этого, он также может создавать автоматическую запись в реестре для тестирования HIPS, а также автоматическую загрузку и автоматическое выполнение файла для тестирования брандмауэра.

Шаги по использованию System Shutdown Simulator довольно очевидны. Запустите программу от имени администратора, сначала нажмите кнопку Intercept System Shutdown Call. Затем нажмите кнопку «Выключить компьютер», где ваш компьютер попытается выключиться, но уведомит вас о том, что приложение не позволяет вам выйти из системы.Нажмите кнопку «Отмена», чтобы отменить выключение, и как только вы вернетесь на рабочий стол, вы, вероятно, заметите, что значок антивирусной программы в области уведомлений больше не существует. Теперь попробуйте нажать кнопку «Создать тестовый файл Eicar» и посмотреть, сможет ли ваш антивирус предупредить вас об обнаружении тестового файла Eicar.

Скачать System Shutdown Simulator

5. Zemana Simulation Test Programs

Zemana — производитель AntiLogger, который очень эффективен против вредоносных программ нулевого дня, которые еще не обнаружены антивирусными программами.Они создали и выпустили 3 тестовые программы, имитирующие работу кейлоггера, регистратора веб-камеры и регистратора буфера обмена, которые обычно присутствуют в троянах.

Ваше антивирусное программное обеспечение может не обнаруживать подозрительную активность тестовых программ моделирования Zemana, потому что они просто активируют только одно из действий, которых недостаточно для срабатывания предупреждения. Антивирусное программное обеспечение должно быть умным и не надоедать вам каждым действием, которое оно обнаруживает на вашем компьютере.Skype — это пример законной программы, которая может позволить вашей веб-камере участвовать в веб-конференциях, и вашему антивирусу не имеет смысла блокировать ее или просить вас о дальнейших действиях.

Скачать программы тестирования Zemana Simulation

6. SpyShelter Security TestTool

SpyShelter является конкурентом Zemana, и их инструмент тестирования безопасности содержит гораздо больше действий, таких как запись звука, защита системы, снимок экрана и захват веб-камеры, кейлоггинг и мониторинг буфера обмена.Сам тест снимков экрана содержит 11 различных методов, которые могут использоваться вредоносными программами для создания снимков экрана на вашем компьютере.

Как и в случае с тестовыми программами Zemana Simulation Test, ваше антивирусное программное обеспечение может не жаловаться, когда вы активируете какие-либо функции мониторинга из SpyShelter Security TestTool. Как ни странно, Trend Micro Titanium Security обнаружила и заблокировала программу, когда мы попробовали выполнить «тест доступа к реестру1» из системы защиты. Это обнаружение произошло только один раз, но не во время повторного тестирования.

Загрузить SpyShelter Security TestTool

Заключительное примечание : Мы хотели бы подчеркнуть, что все упомянутые выше программы для проверки того, работает ли ваша антивирусная защита в реальном времени или нет, безвредны, даже если они обнаружены как угроза. Если ваш антивирус обнаружит любую из указанных выше программ тестирования моделирования, будьте уверены, что ваш антивирус работает. Если нет, вам следует дважды проверить антивирусное программное обеспечение, установленное на вашем компьютере.

Как мы тестируем антивирус и программное обеспечение безопасности

(Фото: invincible_bulldog / Getty Images)Весь смысл установки антивируса или пакета безопасности — защитить вас и ваши данные от множества угроз безопасности и неприятностей.Но как узнать, что он выполняет свою работу? Это не камера с датчиком движения. Вы не можете просто помахать ему и увидеть, как он работает. Оценивая эти продукты для обзора, мы проверяем их требования разными способами. В каждом обзоре сообщаются результаты наших тестов, а также практический опыт работы с продуктом. Эта статья объяснит, как работают эти тесты.

Конечно, не каждый тест подходит для каждого продукта. Многие антивирусные утилиты включают, например, защиту от фишинга, но некоторые этого не делают.Многие пакеты включают родительский контроль, но другие опускают эту функцию. Некоторые номинально автономные антивирусные продукты добавляют в качестве бонуса брандмауэр. Какие бы функции ни предлагал тот или иной продукт, мы проверяем их.

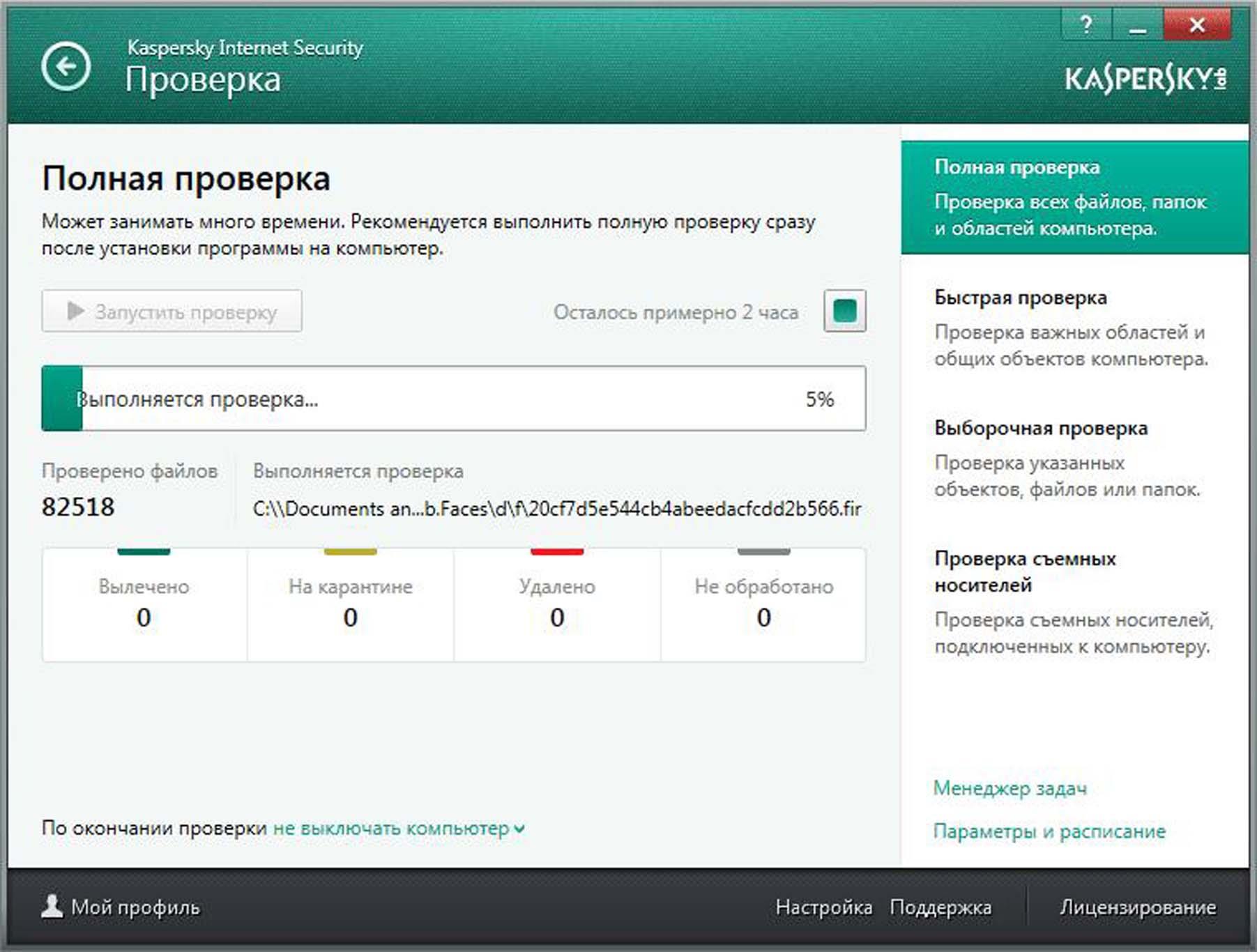

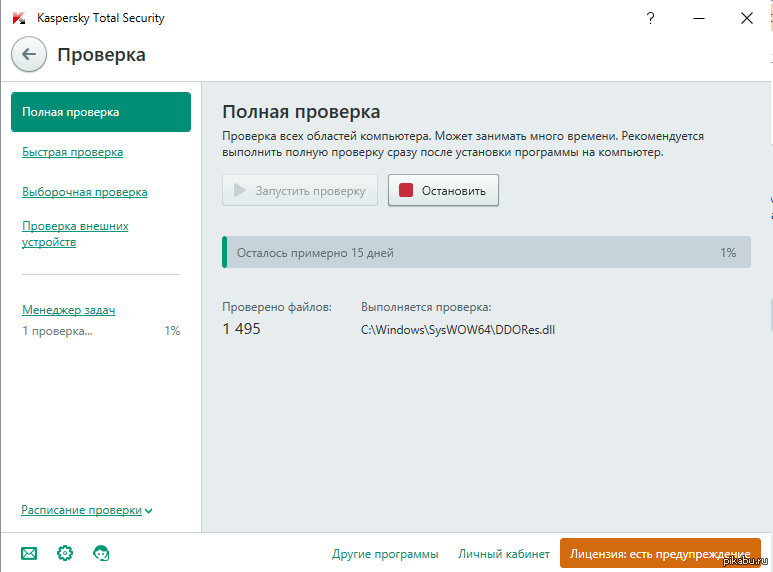

Тестирование антивируса в реальном времени

Каждый полнофункциональный антивирусный инструмент включает две основные функции. Сканер по запросу выявляет и уничтожает существующие заражения вредоносными программами, а монитор в реальном времени отражает новые атаки. Есть только один способ убедиться, что эти защитные функции работают, — это поразить их с помощью реальных вредоносных программ.Мы используем виртуальные машины для этого тестирования, поэтому нет риска распространения пропущенных инфекций.

Каждый год весной, когда большинство поставщиков средств безопасности завершают свой годовой цикл обновления, мы собираем новую коллекцию образцов вредоносного ПО для этого теста. Мы начинаем с подачи последних URL-адресов вредоносных программ, загружаем тысячи образцов и отсеиваем их до приемлемого количества.

Мы анализируем каждый образец, используя различные инструменты с ручным кодированием. Некоторые образцы обнаруживают, когда они работают на виртуальной машине, и воздерживаются от злонамеренных действий; мы их просто не используем.Мы ищем множество различных типов и образцы, которые вносят изменения в файловую систему и реестр. После того, как мы сократили коллекцию до чего-то разумного, мы точно записываем, какие системные изменения вносит каждая выборка.

Чтобы протестировать возможности продукта по блокировке вредоносных программ, мы начинаем с открытия папки с образцами. Защита в режиме реального времени в некоторых продуктах срабатывает немедленно, уничтожая известные вредоносные программы. Если необходимо активировать защиту в реальном времени, мы щелкаем один раз каждый образец, или копируем коллекцию в новую папку, или загружаем образцы из облачного хранилища — все, что потребуется.Мы отмечаем, какие образцы антивирус удаляет сразу.

Далее мы запускаем каждый уцелевший образец и смотрим, как с ним справляется антивирус. Мы записываем общий процент обнаруженных, независимо от того, когда произошло обнаружение.

Обнаружение атаки вредоносного ПО необходимо, но недостаточно; антивирус должен активно предотвращать атаку. Небольшая внутренняя программа проверяет систему, чтобы определить, удалось ли вредоносной программе внести какие-либо изменения в реестр или установить какие-либо из своих файлов. В случае исполняемых файлов он также проверяет, запущены ли какие-либо из этих процессов.И как только измерение будет завершено, мы выключим виртуальную машину.

Если продукт предотвращает установку всех исполняемых трассировок образцом вредоносного ПО, он получает 8, 9 или 10 баллов в зависимости от того, насколько хорошо он предотвращает загромождение системы неисполняемыми трассировками. Обнаружение вредоносных программ, но неспособность предотвратить установку исполняемых компонентов получает половину кредита, 5 баллов. Наконец, если, несмотря на попытку антивируса защитить себя, мы обнаружим, что один или несколько вредоносных процессов запущены, это стоит всего 3 балла.Среднее значение всех этих оценок становится окончательной оценкой защиты продукта от вредоносных программ.

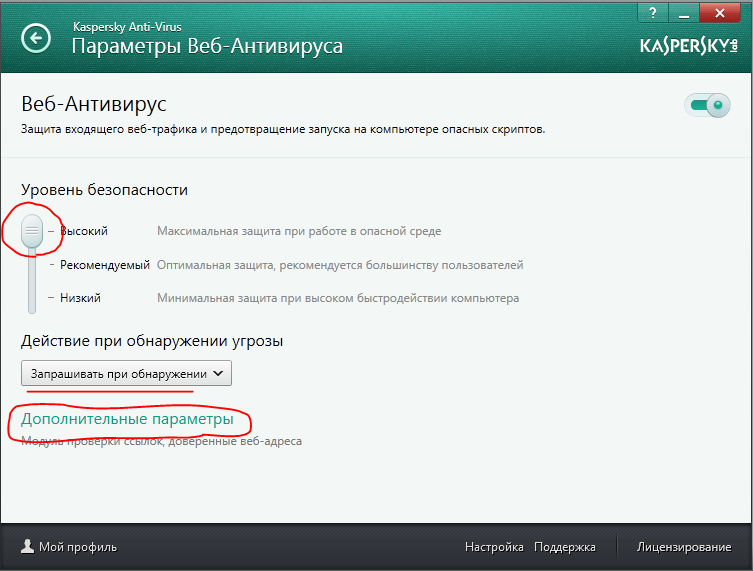

Тестирование защиты на веб-уровне

Лучшее время для уничтожения вредоносного ПО — это еще до того, как оно достигнет вашего компьютера. Многие антивирусные продукты интегрируются с вашими браузерами и уводят их от страниц, на которых размещены известные вредоносные программы. Если защита не сработает на этом уровне, всегда есть возможность уничтожить полезную нагрузку вредоносного ПО во время или сразу после загрузки.

Хотя в нашем базовом тесте защиты от вредоносных программ используется один и тот же набор образцов в течение сезона, URL-адреса размещения вредоносных программ, которые мы используем для тестирования веб-защиты, каждый раз различаются.Мы получаем эти ссылки из потока новейших вредоносных URL-адресов, обнаруженных лондонской MRG-Effitas, и обычно используем URL-адреса, возраст которых не превышает нескольких дней.

Используя небольшую специализированную утилиту, мы спускаемся по списку, по очереди запуская каждый URL. Мы отбрасываем все, что не указывает на загрузку вредоносного ПО, и все, что возвращает сообщения об ошибках. В остальном мы отмечаем, предотвращает ли антивирус доступ к URL-адресу, стирает загрузку или бездействует. После записи результата утилита переходит к следующему URL-адресу в списке, который не находится в том же домене.Мы пропускаем любые файлы размером более 5 МБ и пропускаем файлы, которые уже появились в том же тесте. Мы продолжаем заниматься этим до тех пор, пока не соберем данные для многих десятков проверенных URL-адресов хостинга вредоносных программ.

Оценка в этом тесте — это просто процент URL-адресов, для которых антивирус предотвратил загрузку вредоносного ПО, либо полностью отключив доступ к URL-адресу, либо удалив загруженный файл. Совершенные 100% результаты не редкость, и большинство протестированных антивирусных инструментов обеспечивают защиту на уровне 90% или выше.

Проверка обнаружения фишинга

Зачем прибегать к тщательно продуманным троянским программам для кражи данных, если можно просто обманом заставить людей отказаться от их паролей? Таково мышление злоумышленников, которые создают фишинговые сайты и управляют ими. Эти мошеннические сайты имитируют банки и другие конфиденциальные сайты. Если вы введете свои учетные данные для входа, вы только что отдали ключи от королевства. А фишинг не зависит от платформы; он работает в любой операционной системе, поддерживающей просмотр веб-страниц.

Эти поддельные веб-сайты обычно попадают в черный список вскоре после их создания, поэтому для тестирования мы используем только самые новые фишинговые URL-адреса.Мы собираем их с веб-сайтов, ориентированных на фишинг, отдавая предпочтение тем, о которых было сообщено как о мошенничестве, но еще не подтверждено. Лучшие программы безопасности обнаруживают эти новые подделки с помощью анализа в реальном времени. Те, кто полагается только на простые черные списки, обычно получают более низкие баллы.

Мы используем четыре виртуальные машины для этого теста, одна из которых защищена тестируемым продуктом, а другая использует защиту от фишинга, встроенную в Chrome, Edge и Firefox. Небольшая служебная программа запускает каждый URL-адрес в четырех браузерах.Если какой-либо из четырех возвращает сообщение об ошибке, мы отбрасываем этот URL. Если полученная страница не пытается имитировать другой сайт или не пытается захватить данные об имени пользователя и пароле, мы отбрасываем ее. В остальном отметим, обнаружил ли каждый продукт мошенничество.

Как и в случае теста защиты на веб-уровне, оценки сильно различаются. Некоторые продукты достигают 100% обнаружения, в то время как другие не могут даже превзойти защиту, встроенную в три браузера.

Тестирование фильтрации спама

В наши дни из учетных записей электронной почты большинства потребителей спам удаляется провайдером электронной почты или утилитой, работающей на почтовом сервере.Фактически, потребность среднего потребителя в фильтрации спама практически отсутствует. Австрийская тестовая лаборатория AV-Comparatives проверила функциональность защиты от спама еще в 2016 году и обнаружила, что даже один только Microsoft Outlook блокирует почти 90 процентов спама, и большинство пакетов работают лучше, некоторые из них намного лучше. Но другого такого теста лаборатория не публиковала. По словам одного из руководителей, «конечные потребители используют размещенные почтовые решения, такие как Gmail, поэтому фильтр спама больше не нужен».

Несколько лет назад мы провели собственные тесты на защиту от спама, используя реальную учетную запись, которую мы тщательно настроили так, чтобы она принимала много спама, но также и действительную электронную почту.Чтобы протестировать спам-фильтр, мы загружали тысячи сообщений и вручную проверяли, попал ли какой-либо спам в папку «Входящие» или, что еще хуже, действительная почта была помечена как спам. Этот тест потребовал больше времени и усилий, чем любой другой из наших практических тестов. Больше не имеет смысла тратить максимальные усилия на элемент минимальной важности.

Есть еще важные моменты, о которых следует сообщить о спам-фильтре в пакете. Какие почтовые клиенты он поддерживает? Можете ли вы использовать его с неподдерживаемым клиентом? Ограничен ли он учетными записями электронной почты POP3, или он также обрабатывает IMAP, Exchange или даже электронную почту через Интернет? В настоящее время мы тщательно рассматриваем возможности каждого пакета защиты от спама, но мы больше страдаем от загрузки и анализа тысяч электронных писем

Тестирование производительности Security Suite

Когда ваш пакет безопасности активно отслеживает атаки вредоносных программ, защищает от сетевых вторжений, предотвращая доступ вашего браузера Посещая опасные веб-сайты и т. д., он явно использует часть процессора вашей системы и другие ресурсы для выполнения своей работы.Много-много лет назад комплекты безопасности заслуженно получили репутацию из-за того, что они поглощают так много ресурсов вашей системы, что это сказывается на использовании вашего собственного компьютера. Если пользователи отключают защиту, потому что это снижает производительность, это не защита. Охранные компании усовершенствовали свою продукцию, поэтому заметного замедления роста вы почти никогда не увидите. Мы все еще проводим несколько простых тестов, чтобы понять, как каждый пакет влияет на производительность системы.

Программное обеспечение безопасности необходимо загружать как можно раньше в процессе загрузки, чтобы оно не обнаружило вредоносное ПО, уже находящееся под контролем.Но пользователи не хотят ждать дольше необходимого, чтобы начать использовать Windows после перезагрузки. Наш тестовый сценарий запускается сразу после загрузки и начинает запрашивать у Windows отчет об уровне использования ЦП раз в секунду. По прошествии 10 секунд подряд при загрузке ЦП не более 5 процентов система объявляет, что система готова к использованию. Вычитая начало процесса загрузки (по данным Windows), мы знаем, сколько времени занял процесс загрузки. Мы проводим много повторений этого теста и сравниваем среднее значение со средним значением от многих повторений, когда не было ни одного набора.

По правде говоря, вы, наверное, перезагружаетесь не чаще одного раза в день. Пакет безопасности, замедляющий повседневные файловые операции, может оказать более пагубное влияние на вашу деятельность. Чтобы проверить такое замедление, мы используем сценарий, который перемещает и копирует большую коллекцию файлов большого размера между дисками. Усредняя несколько запусков без пакета и несколько запусков с активным пакетом безопасности, мы можем определить, насколько пакет замедлил эти действия с файлами. Аналогичный сценарий измеряет влияние пакета на сценарий, который архивирует и распаковывает ту же коллекцию файлов.

Есть еще несколько наборов, которые значительно замедляют один или несколько из этих тестов, но их количество сокращается. С другой стороны, мы обнаружили несколько случаев, когда тесты выполнялись быстрее после установки пакета.

Тестирование защиты брандмауэра

Типичный персональный брандмауэр выполняет две функции: защищает компьютер от внешних атак и гарантирует, что программы не будут злоупотреблять сетевым подключением. Для тестирования защиты от атак мы используем физический компьютер, который подключается через порт DMZ маршрутизатора.Это дает эффект компьютера, подключенного напрямую к Интернету. Это важно для тестирования, потому что компьютер, подключенный через маршрутизатор, практически невидим для Интернета в целом. Мы попали в тестовую систему с помощью сканирования портов и других веб-тестов. В большинстве случаев мы обнаруживаем, что брандмауэр полностью скрывает тестовую систему от этих атак, переводя все порты в скрытый режим. Встроенный брандмауэр Windows обрабатывает все порты, поэтому этот тест является лишь базовым.

Управление программами в первых персональных брандмауэрах было болезненно интерактивным.Каждый раз, когда неизвестная программа пыталась получить доступ к сети, брандмауэр выдавал запрос, спрашивая пользователя, разрешить или заблокировать доступ. Этот подход не очень эффективен, поскольку пользователь обычно не знает, какое действие является правильным. Большинство просто все позволит. Другие будут нажимать «Блокировать» каждый раз, пока не сломают какую-нибудь важную программу; после этого разрешают все.

Все чаще и чаще межсетевые экраны из пакетов предлагают этот вид детального управления программами, не делая его по умолчанию.Для этих продуктов мы включаем его перед тестированием. Кроме того, многие брандмауэры предварительно настроены с разрешениями доступа для известных программ. Для практической проверки функциональности управления программами мы используем приложение, которое гарантированно неизвестно, — крошечную утилиту для браузера, написанную внутри компании и нигде больше нигде не имеющуюся.

На другом конце спектра лучшие межсетевые экраны автоматически настраивают сетевые разрешения для известных хороших программ, удаляют известные плохие программы и усиливают наблюдение за неизвестными.Брандмауэр сработает, только если неизвестная программа попытается установить подозрительное соединение. Это не то, что мы можем протестировать, поскольку мы не пишем вредоносные программы, но мы можем наблюдать эту функциональность во время тестирования защиты от вредоносных программ.

Программное обеспечение несовершенно и не может быть идеальным, поэтому злоумышленники усердно работают над поиском дыр в безопасности в популярных операционных системах, браузерах и приложениях. Они разрабатывают эксплойты, чтобы поставить под угрозу безопасность системы, используя любые обнаруженные уязвимости. Естественно, производитель эксплуатируемого продукта выпускает исправление безопасности как можно скорее, но, пока вы не примените это исправление, вы уязвимы.

Самые умные брандмауэры перехватывают эти эксплойт-атаки на сетевом уровне, поэтому они даже не достигают вашего компьютера. Даже для тех, кто не сканирует на сетевом уровне, во многих случаях антивирусный компонент уничтожает полезную нагрузку вредоносного ПО эксплойта. Мы используем инструмент проникновения CORE Impact, чтобы поразить каждую тестовую систему примерно 30 недавними эксплойтами и записать, насколько хорошо продукт безопасности отразил их.

Наконец, мы запускаем проверку работоспособности, чтобы узнать, может ли вредоносный кодировщик легко отключить защиту.Мы ищем переключатель включения / выключения в реестре и проверяем, можно ли его использовать для отключения защиты (хотя прошло много лет с тех пор, как мы обнаружили продукт, уязвимый для этой атаки). Мы пытаемся завершить процессы безопасности с помощью диспетчера задач и сторонних утилит-убийц задач. И мы проверяем, можно ли остановить или отключить основные службы Windows продукта.

Тестирование родительского контроля

Категория родительского контроля и мониторинга охватывает широкий спектр программ и функций.Типичная утилита родительского контроля удерживает детей от сомнительных сайтов, контролирует их использование Интернета и позволяет родителям определять, когда и как долго детям разрешено пользоваться Интернетом каждый день. Другие функции варьируются от ограничения контактов в чате до патрулирования сообщений в Facebook на предмет рискованных тем.

Мы всегда проверяем работоспособность, чтобы убедиться, что фильтр содержимого правильно блокирует неприемлемые веб-сайты. Как оказалось, найти порносайты для тестирования совсем несложно. Практически любой URL-адрес, состоящий из прилагательного размера и названия обычно закрытой части тела, уже является порносайтом.Очень немногие продукты не проходят этот тест.

Мы используем небольшую внутреннюю служебную программу для браузера, чтобы убедиться, что фильтрация содержимого не зависит от браузера. Мы запускаем сетевую команду из трех слов (нет, мы не публикуем ее здесь), которая отключает некоторые простые фильтры контента. И мы проверяем, можем ли мы обойти фильтр, используя безопасный анонимный прокси-сайт.

Установление ограничений по времени использования детьми компьютера или Интернета эффективно только в том случае, если дети не могут вмешиваться в отсчет времени. Мы проверяем, что функция расписания работает, а затем пытаемся помешать ей, сбросив системную дату и время.Лучшие продукты не полагаются на системные часы для определения даты и времени.

После этого просто нужно протестировать функции, которые, по утверждению программы, есть. Если он обещает возможность заблокировать использование определенных программ, мы включаем эту функцию и пытаемся нарушить ее, перемещая, копируя или переименовывая программу. Если он говорит, что удаляет плохие слова из электронной почты или обмена мгновенными сообщениями, мы добавляем случайное слово, например «fnord», в список блокировки и проверяем, что оно не отправляется. Если он утверждает, что может ограничивать контакты для обмена мгновенными сообщениями, мы устанавливаем разговор между двумя нашими учетными записями, а затем блокируем одну из них.Какую бы мощность контроля или мониторинга ни обещала программа, мы делаем все возможное, чтобы проверить ее.

Интерпретация тестов антивирусных лабораторий

У нас нет ресурсов для проведения исчерпывающих антивирусных тестов, проводимых независимыми лабораториями по всему миру, поэтому мы уделяем пристальное внимание их результатам. Мы следим за четырьмя лабораториями, которые регулярно публикуют результаты тестов, используя их для информирования наших обзоров.

Базирующийся в Магдебурге, Германия, AV-Test Institute постоянно проверяет антивирусные программы.Мы фокусируемся на тесте, состоящем из трех частей, который дает до 6 баллов в каждой из трех категорий: защита, производительность и удобство использования. Для получения сертификата продукт должен набрать 10 баллов и не иметь нулевых баллов ни в одной из категорий. Самые лучшие продукты получают в этом тесте безупречные 18 баллов.

Для проверки защиты исследователи подвергают каждый продукт эталонному набору AV-Test, состоящему из более чем 100 000 образцов, и нескольким тысячам широко распространенных образцов. Продукты получают признание за предотвращение заражения на любом этапе, будь то блокирование доступа к URL-адресу, на котором размещено вредоносное ПО, обнаружение вредоносного ПО с помощью сигнатур или предотвращение запуска вредоносного ПО.Лучшие продукты часто достигают 100-процентного успеха в этом тесте.

Производительность важна — если антивирус заметно снижает производительность системы, некоторые пользователи отключат его. Исследователи AV-Test измеряют разницу во времени, необходимом для выполнения более десятка общих системных действий с и без присутствующего продукта безопасности. Среди этих действий — загрузка файлов из Интернета, копирование файлов как локально, так и по сети, а также запуск общих программ. Усредняя результаты нескольких прогонов, они могут определить, какое влияние оказывает каждый продукт.

Тест на удобство использования — это не совсем то, что вы думаете. Это не имеет ничего общего с простотой использования или дизайном пользовательского интерфейса. Скорее, он измеряет проблемы удобства использования, которые возникают, когда антивирусная программа ошибочно отмечает законную программу или веб-сайт как вредоносную или подозрительную. Исследователи активно устанавливают и запускают постоянно меняющийся набор популярных программ, отмечая любое странное поведение антивируса. Отдельный тест, предназначенный только для сканирования, позволяет убедиться, что антивирус не идентифицирует ни один из более чем 600 000 легитимных файлов как вредоносное ПО.

Мы отслеживаем результаты трех из множества тестов, которые регулярно публикуются компанией AV-Comparatives, которая находится в Австрии и тесно сотрудничает с Университетом Инсбрука. Средства безопасности, прошедшие тест, получают сертификат Standard; те, которые терпят неудачу, обозначаются как просто Протестированные. Если программа выходит за рамки необходимого минимума, она может получить сертификат Advanced или Advanced +.

Тест на обнаружение файлов, проводимый этой лабораторией, представляет собой простой статический тест, который проверяет каждый антивирус примерно на 100 000 образцов вредоносного ПО.Параллельный тест на ложные срабатывания обеспечивает точность — слишком много ложных срабатываний может повлиять на рейтинг программы. И тест производительности, как и AV-Test, измеряет любое влияние на производительность системы. Мы считаем наиболее важным динамическое испытание всего продукта. Этот тест призван максимально точно смоделировать реальный опыт пользователя, позволяя всем компонентам продукта безопасности участвовать в борьбе с вредоносным ПО.

Если AV-Test и AV-Comparatives обычно включают в тестирование несколько десятков продуктов, SE Labs обычно сообщает не более чем о 10.Во многом это связано с характером лабораторного теста. Исследователи фиксируют реальные веб-сайты, на которых размещены вредоносные программы, и используют технику воспроизведения, чтобы каждый продукт сталкивался с одной и той же последовательной загрузкой или другой атакой через Интернет. Это очень реалистично, но сложно.

Программа, полностью блокирующая одну из этих атак, приносит три очка. Если он сработал после начала атаки, но сумел удалить все следы исполняемых файлов, это принесет два очка. И если он просто прекратил атаку без полной очистки, он все равно получит одно очко.В том случае, если вредоносная программа запускается бесплатно в тестовой системе, тестируемый продукт теряет пять баллов. Из-за этого некоторые продукты (особенно ранние выпуски Защитника Windows) получили оценку ниже нуля.

В отдельном тесте исследователи оценивают, насколько хорошо каждый продукт воздерживается от ошибочной идентификации действительного программного обеспечения как вредоносного, взвешивая результаты на основе распространенности каждой действительной программы и насколько большое влияние окажет ложноположительная идентификация.Они объединяют результаты этих двух тестов и сертифицируют успешные продукты на одном из пяти уровней: AAA, AA, A, B и C.

Как отмечалось выше, мы используем набор образцов, предоставленных MRG-Effitas, в наши руки. о тесте блокировки вредоносных URL. Мы также ежеквартально следим за результатами двух текущих тестов этой лаборатории. Тест 360 Assessment & Certification имитирует реальную защиту от текущих вредоносных программ, что очень похоже на динамический реальный тест, используемый AV-Comparatives. Продукт, который полностью предотвращает заражение набором образцов, получает сертификат Уровня 1.Сертификация уровня 2 означает, что по крайней мере некоторые образцы вредоносного ПО поместили файлы или другие следы в тестовую систему, но эти следы были устранены позже. Любой продукт, не достигший одного из этих уровней, просто терпит неудачу. Сертификация онлайн-банкинга очень специфично проверяет защиту от финансовых вредоносных программ и бот-сетей на аналогичной основе.

Составить общую сводку результатов лабораторных исследований непросто, поскольку не все лаборатории тестируют один и тот же набор программ, и все они используют разные системы оценки.Мы разработали алгоритм, который нормализует оценки каждой лаборатории до значения от 0 до 10. Наша сводная диаграмма лабораторных результатов показывает среднее значение этих оценок, а также количество лабораторных тестов. Наилучший возможный результат — это 10 баллов по результатам всех четырех лабораторий. Если только одна лаборатория включает продукт в тестирование, мы считаем, что это недостаточная информация для общей оценки.

Вы могли заметить, что этот список методов тестирования не распространяется на виртуальные частные сети или VPN.Тестирование VPN сильно отличается от тестирования любой другой части пакета безопасности, поэтому мы предоставили отдельное объяснение того, как мы тестируем службы VPN.

Нравится то, что вы читаете?

Подпишитесь на информационный бюллетень Security Watch , чтобы получать наши главные новости о конфиденциальности и безопасности прямо на ваш почтовый ящик.

Этот информационный бюллетень может содержать рекламу, предложения или партнерские ссылки. Подписка на информационный бюллетень означает ваше согласие с нашими Условиями использования и Политикой конфиденциальности.Вы можете отказаться от подписки на информационные бюллетени в любое время.

Работает ли ваша программа безопасности? Вот как проверить