Ограничение списка запускаемых программ при помощи групповых политик

- Содержание статьи

Одной из отличительных особенностей Active Directory по праву считают механизм групповых политик, обеспечивающий эффективное и централизованное управление многочисленными параметрами операционных систем и приложений. Применение групповых политик позволяет администраторам определять правила, в соответствии с которыми настраиваются параметры рабочей среды как для пользователей, так и для компьютеров. Это позволяет достаточно просто и эффективно поддерживать вычислительную среду предприятия в рабочем состоянии.

Безусловно, к числу важнейших задач администрирования можно отнести обеспечение безопасности системы в целом. Не последнюю роль в этом играет процесс контроля программ, выполняемых на компьютерах домена. Наиболее яркий пример необходимости в нем – создание рабочей среды, исключающей возможность запуска вредоносного программного обеспечения.

Решение таких задач с использованием политик ограниченного использования программ предоставляет администратору способ идентификации программ, выполняемых на компьютере домена и создание правил, устанавливающих возможность их выполнения. Использование таких политик возможно на операционных системах Windows Vista, Windows Server 2003 и Windows XP.

Как работает применение групповой политики

Применение групповой политики

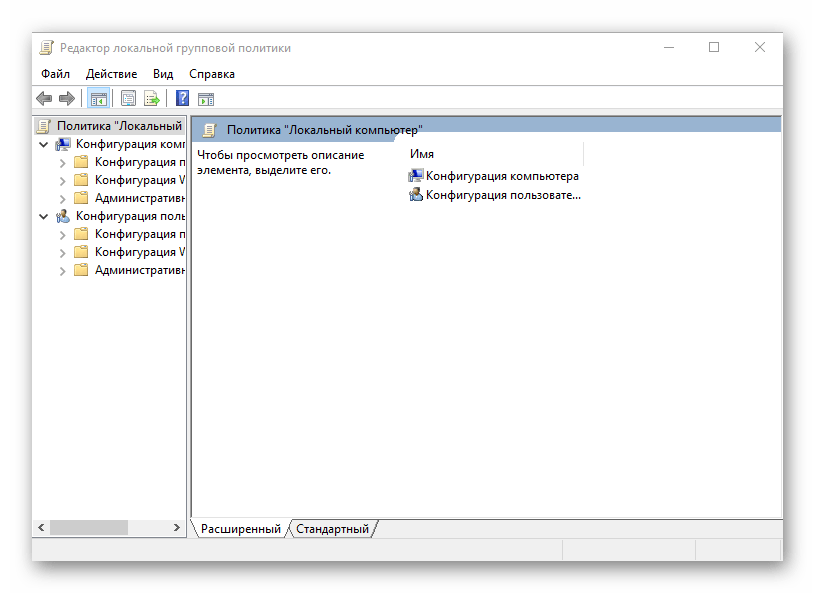

Вкратце, собственно сам механизм применения групповой политики выглядит следующим образом. Вначале администратор создает объект групповой политики (GPO), содержащий определенный набор параметров рабочей среды. Этот объект может содержать настройки, применяемые как компьютеру, так и к пользователю. Далее, с помощью связывания (или привязки, linking) этот объект ассоциируется с одним или несколькими элементами дерева Active Directory. При загрузке компьютера, входящего в домен, выполняется запрос списков групповой политики у контроллера домена. Контроллер пересылает необходимые списки в том порядке, в котором они должны применяться на компьютере. Когда пользователь осуществляет вход в систему, выполняется еще один запрос о необходимых объектах групповой политики, которые затем применяются к пользователю, выполнившему вход в систему.

Далее, с помощью связывания (или привязки, linking) этот объект ассоциируется с одним или несколькими элементами дерева Active Directory. При загрузке компьютера, входящего в домен, выполняется запрос списков групповой политики у контроллера домена. Контроллер пересылает необходимые списки в том порядке, в котором они должны применяться на компьютере. Когда пользователь осуществляет вход в систему, выполняется еще один запрос о необходимых объектах групповой политики, которые затем применяются к пользователю, выполнившему вход в систему.

Применение политик ограничения запуска программ

В общем рассмотрении механизм работы политик ограничения запуска программ достаточно прост. Для начала они активируются при создании нового объекта групповой политики или редактировании существующего. Затем выбирается уровень необходимой безопасности. Уровень безопасности – это базовая модель контроля за исполнением программ, или, другими словами – правило по умолчанию. Взглянув на рисунок, вы все поймете:

Уровни безопасности

Затем настраиваются параметры политики – к каким типам файлов будет применяться политика, будет ли она распространяться на локальных администраторов компьютеров, кто сможет определять, что подписанному содержимому можно доверять. После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

После этого создаются сами правила, запрещающие или разрешающие выполнение программ, идентифицированных правилом. Как видим, весь этот механизм очень похож на настройку файервола. Рассмотрим его подробнее.

Активирование политики ограниченного использования программ

Создайте объект групповой политики или откройте в редакторе существующий. Откройте ветвь Конфигурация компьютера

Активирование политики ограниченного использования программ

Если политики еще не были определены, в окне редактора вы увидите предупреждение, что в случае их назначения новые правила перекроют параметры политик, унаследованных от других объектов GPO. Поскольку именно это мы и собираемся сделать, выбираем в меню Действие команду Создать политики ограниченного использования программ.

Переходим в раздел Уровни безопасности. Действующий уровень отмечен иконкой с галочкой. По умолчанию им является уровень Неограниченный.

Активирование политики ограниченного использования программ

Этот уровень разрешает запуск любых программ, кроме явно запрещенных правилами. Особого смысла в использовании такого уровня безопасности нет, кроме случаев, когда необходимо запретить использование небольшого количества программ, не представляющих явную угрозу безопасности для вычислительной системы (как раз для примера с пасьянсом). Для обеспечения действенного запрета на использование нежелательных программ необходимо использовать уровень безопасности Не разрешено

Активирование политики ограниченного использования программ

Общие параметры настроек политики

В узле Политики ограниченного использования программ расположены общие параметры настроек, определяющих применение политик.

Общие параметры

Принудительное использование

Первый параметр определяет, следует ли проверять библиотеки DLL, и возможность применения ограничений, накладываемых политикой на локальных администраторов компьютеров. DLL – это библиотеки динамической компоновки, которые являются частью некоторых исполняемых программ. По умолчанию, проверка DLL отключена.

Опции принудительного применения

Без особой нужды нет необходимости переключать этот параметр в положение проверки всех файлов программ. Причин для этого несколько. Во-первых, при большом количестве исполняемых файлов и «прицепленных» к ним библиотек (а в Windows их предостаточно) резко снижается производительность системы — параметры политики будут просматриваться при каждом вызове программой библиотеки DLL. Во-вторых, если исполнение файла будет запрещено политикой, то не возникнет и необходимости проверки сопутствующих библиотек.

Второй параметр позволяет исключить локальных администраторов компьютеров из списка пользователей, к которым будет применяться политика. Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение

Он используется только для политик компьютера. Включается, если необходимо позволить локальным администраторам запускать любые приложения. Более предпочтительный способ предоставить эту возможность – либо временное перемещение учетной записи компьютера в организационную единицу, на которую не распространяются данные политики, либо убрать разрешение

Типы файлов

Здесь перечисляются все типы файлов, ассоциированные с их расширением, которые политика будет идентифицировать как исполняемый код.

Типы файлов

Список редактируемый – вы можете исключать из него перечисленные типы, а также добавлять новые.

Доверенные издатели

Эта группа параметров позволяет настраивать реагирование политики на элементы управления ActiveX® и другое подписанное содержимое.

Доверенные издатели

Здесь можно указать, кто будет принимать решение о доверии подписанному содержимому (лучше оставить это право администраторам предприятия), а также задать параметры проверки сертификатов – проверить, не отозван ли сертификат, и удостовериться, что он не просрочен.

Создание правил политики

Правило политики ограниченного использования программ – это и есть тот механизм, с помощью которого программа «опознается». Правило определяет, разрешить или запретить выполнение программы, соответствующей указанным в нем условиям. Для сопоставления программы и условия можно использовать четыре параметра исполняемого файла — или, другими словами, применять один из четырех типов правил:

- Зона

- Путь

- Сертификат

- Хеш

Создание нового правила

Правило зоны

Дабы избежать некоторой двусмысленности, сразу оговоримся, что речь пойдет о зонах, используемых Internet Explorer, а не учреждениях пенитенциарной системы. Этот тип правила позволяет задать зону Интернета и установить для нее правило – разрешить запуск или запретить его.

Этот тип правила позволяет задать зону Интернета и установить для нее правило – разрешить запуск или запретить его.

Правило зоны

Главный минус, делающий его практически бесполезным – применяется только к файлам пакетов установщика Windows (Windows Installer, расширение *.msi).

Правило пути

Идентифицирует исполняемое приложение по его местоположению. Может содержать имя каталога или полный путь к исполняемой программе. Используется как локальный путь, так и универсальный путь в формате UNC. Допустимо применение переменных среды и подстановочных знаков «?» для любого единичного символа и «*» для любого количества символов.

Правило пути

Путь можно ввести вручную в соответствующее поле или воспользоваться кнопкой Обзор.

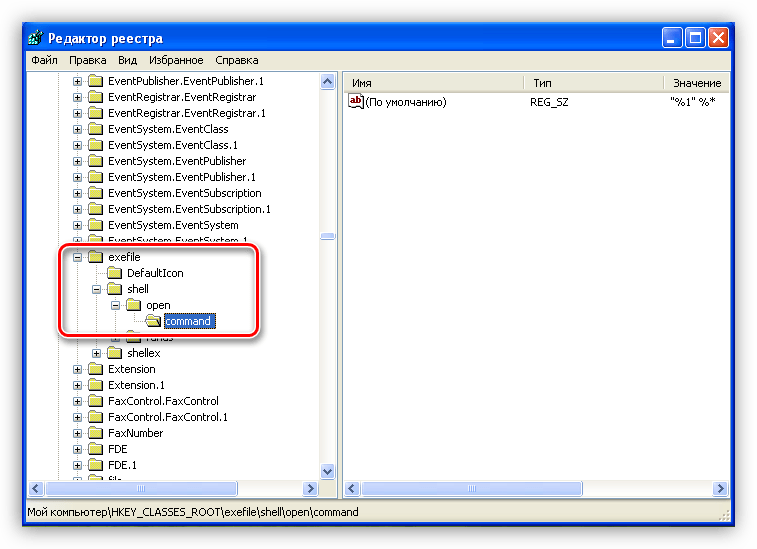

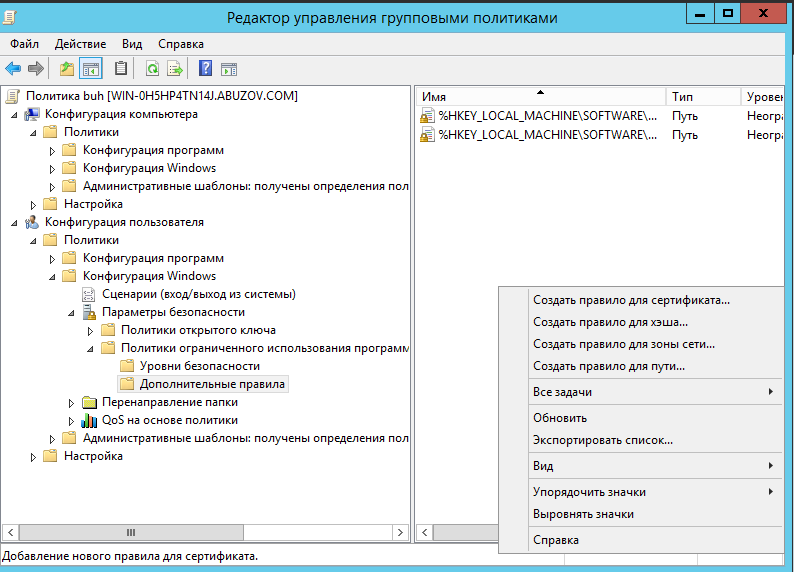

Кроме указания самих путей в явном виде, допускается указание пути в реестре. Такая возможность полезна в том случае, когда у пользователя существует возможность установить приложение в неопределенное заранее место файловой системы компьютера, а программа хранит пути к своим рабочим каталогам в реестре. Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «\» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило будет просматривать соответствующую ветвь реестра, и при его совпадении будет производиться заданное в правиле действие – разрешение или запрет на запуск. Путь в реестре должен быть заключен между знаками «%». Он может содержать в окончании пути подстановочные знаки и использовать переменные среды. Не допускается использовать сокращения HKLM и HKCU (должен использоваться полный формат в виде HKEY_LOCAL_MACHINE), путь не должен заканчиваться символом «\» непосредственно перед закрывающим знаком «%» в правиле. Параметр реестра может быть типа REG_SZ или REG_EXPAND_SZ. По умолчанию, при активировании политик ограниченного использования программ создается четыре разрешающих правила пути в реестре.

Правило пути в реестре

Они позволяют выполнить гарантированный запуск необходимых для работы ОС программ и служб, и при необходимости могут быть отредактированы. Если программа соответствует сразу нескольким определенным правилам пути, высший приоритет будет иметь то из них, которое наиболее точно описывает данную программу.

Очень удобное для использования правило пути имеет один существенный недостаток, значительно ограничивающий его применение. Поскольку оценка программы производится только по ее местоположению, придется постоянно учитывать права доступа пользователя к файловой системе. Если учетная запись пользователя позволяет копировать и переименовывать файлы, он с легкостью может обойти это правило, просто переименовав приложение, а затем переместив его в нужное место файловой системы.

Правило сертификата

Устанавливаются для файлов, имеющих цифровую подпись издателя. Для создания правила нажмите кнопку Обзор и укажите необходимый сертификат.

Правило для сертификата

Способ идентификации программ с помощью сертификатов достаточно надежен, но и у него существуют минусы. Во-первых, он требует применения центров сертификации. Во-вторых, невозможно установить разные значения правил для программ одного издателя. Например, тот же пасьянс из стандартных игр Windows таким правилом запретить не получится, поскольку оно запретит и запуск ключевых компонентов всей операционной системы.

Правило хеша

Пожалуй, самое «полезное» правило. Для идентификации файла используется его хеш. Хеш – это цифровой «отпечаток» файла, получаемый преобразованием его содержимого в битовую строку фиксированной длины с помощью специальных криптографических функций. Замечательное свойство такого преобразования заключается в том, что хеш однозначно идентифицирует любой файл, независимо от его названия и месторасположения. Любое, самое незначительное изменение кода файла приводит к изменению его хеша. И наоборот, два абсолютно идентичных файла имеют одинаковый хеш.

Правило для хеша

Для вычисления хеша файла укажите путь к нему, нажав кнопку Обзор. Если файл расположен на другом компьютере, необходимо обеспечить к нему доступ с той машины, где настраивается политика. Вы можете, например, подключить как сетевой диск стандартный общий ресурс вида \\COMP_NAME\C$. После расчета хеша в поле Хешируемый файл появятся его значение, длина файла и код алгоритма хеширования, разделенные двоеточием.

Идентификация файла по его хешу является наиболее предпочтительной, позволяя однозначно определять файл. Его недостаток – это большой первоначальный объем работы, который необходимо проделать при создании нового набора правил. Этот тип правил используется по принципу – «один файл, одно правило». Более того, различные версии одной программы имеют различное значение хеша. При достаточно большом объеме разрешенных для исполнения программ эта задача может в чем-то напоминать перепись населения. Впрочем, об упрощении процесса сбора информации о запускаемых программах мы расскажем чуть ниже.

Область действия политик ограниченного использования программ и приоритет правил

Действие политик ограниченного использования программ не распространяется на:

- Программы, запущенные от имени учетной записи SYSTEM

- Драйверы и другие приложения уровня ядра

- Макросы внутри документов Microsoft Office

- Программы, написанные для общей многоязыковой библиотеки времени выполнения (Common Language Runtime) – эти программы используют политику безопасности доступа кода (Code Access Security Policy)

Приоритет применения правил выглядит так (по мере убывания приоритета):

- Правило для хеша

- Правило для сертификата

- Правило для пути

- Правило для зоны Интернета

- Правило по умолчанию

Планирование создания правил политики

Планируя применение политик ограниченного использования программ, всегда полезно и настоятельно рекомендуется предварительно провести их «обкатку» в тестовой среде. Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

Ввиду сложности структуры на первоначальном этапе возможны ошибки, которые, конечно, лучше исправлять не на рабочей системе. В случае «срабатывания» правила политики в локальный журнал компьютера заносится событие. Код содержит тип правила, его вызвавшего (865 — уровень безопасности по умолчанию, 866 — правило для пути, 867 — правило для сертификата, 868 — правило для зоны Интернета или правило для хеша).

При создании политики, имеющей уровень безопасности Не разрешено, необходимо будет определить, какой код может быть разрешен для запуска пользователем. Как отмечалось выше, эта задача может быть достаточно трудоемкой. Для облегчения процесса инвентаризации программ можно задействовать их отслеживание с помощью расширенного ведения журнала. Этот способ достаточно прост и эффективен.

На тестовом компьютере активируется политика ограничения программ, и в качестве уровня безопасности устанавливается параметр Неограниченный. Все дополнительные правила из политики удаляются. Суть в том, что, несмотря на отсутствие ограничений, при активировании политики можно включить функцию расширенного ведения журнала, в который будет заноситься информация о запущенных программах. Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Выполнив на тестовом компьютере запуск минимально необходимого пользователю набора программ, а затем, проанализировав этого журнал, можно разработать все необходимые правила для политики.

Для включения режима расширенного ведения журнала на тестовом компьютере создайте параметр реестра в ветви HKLM\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers с именем LogFileName. Его значение должно содержать путь к каталогу, где будет расположен файл журнала. Содержимое журнала выглядит следующим образом:

winlogon.exe (PID = 452) identified C:\WINDOWS\system32\userinit.exe as Unrestricted using path rule, Guid = {191cd7fa-f240-4a17-8986-94d480a6c8ca}

Эта запись «переводится» так: родительский процесс winlogon.exe, имеющий значение идентификатора (PID) 452, выполнил запуск C:\Windows\system32\userinit.exe; правило, вызвавшее «срабатывание» — правило для пути с уровнем безопасности Неограниченный (Unrestricted), имеет код GUID {191cd7fa-f240-4a17-8986-94d480a6c8ca}. Каждое правило имеет свой идентификатор GUID. После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

После того, как политика ограниченного использования программ применена, ее конфигурация хранится в системном реестре. Список контроля доступа, защищающий разделы реестра, позволяет только администраторам и учетной записи SYSTEM изменять ее. Политика пользователя хранится в разделе HKCU\Software\Policies\Microsoft\Windows\, политика компьютера хранится в разделе HKLM\SOFTWARE\Policies\Microsoft\Windows\.

Параметры политик в реестре

В случае каких-либо ошибок можно найти правило по его коду GUID и выяснить причину ошибки. По окончании отладки всех правил, на рабочей системе ведение журнала желательно прекратить, удалив параметр LogFileName из реестра для уменьшения использования дискового пространства и снижения быстродействия системы. В случае, если политика содержит параметры только для компьютера или пользователя, для ускорения обработки политики следует отключить неиспользуемые компоненты GPO.

Также для определения тех программ, которым потребуется создать разрешающие правила, можно воспользоваться утилитой msinfo32. exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

exe. Для этого запустите все необходимые приложения, после этого нажмите кнопку Пуск, выберите Выполнить и введите команду msinfo32.exe. В окне программы msinfo32 разверните узел Программная среда и выберите Выполняемые задачи.

Небольшие примеры использования

Покажем все вышеизложенное на небольшом примере в тестовой среде. Создадим OU (пусть это будет Test Unit), поместим в него учетные записи компьютера и пользователя.

Тестовая OU

Для управления групповой политикой будет использоваться консоль gpmc. Создаем GPO – правой кнопкой мыши щелкаем на Test Unit, выбираем команду Свойства, в открывшемся окне переходим на вкладку Group Policy. Открываем консоль gpmc, еще раз делаем правый щелчок на Test Unit, и выбираем в меню команду Создать и связать GPO здесь… (Create and Link a GPO Here). Указываем имя для создаваемой политики, нажимаем кнопку ОК. Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

Выбираем созданную политику, щелкаем по ней правой кнопкой мыши и указываем команду Редактировать (Edit).

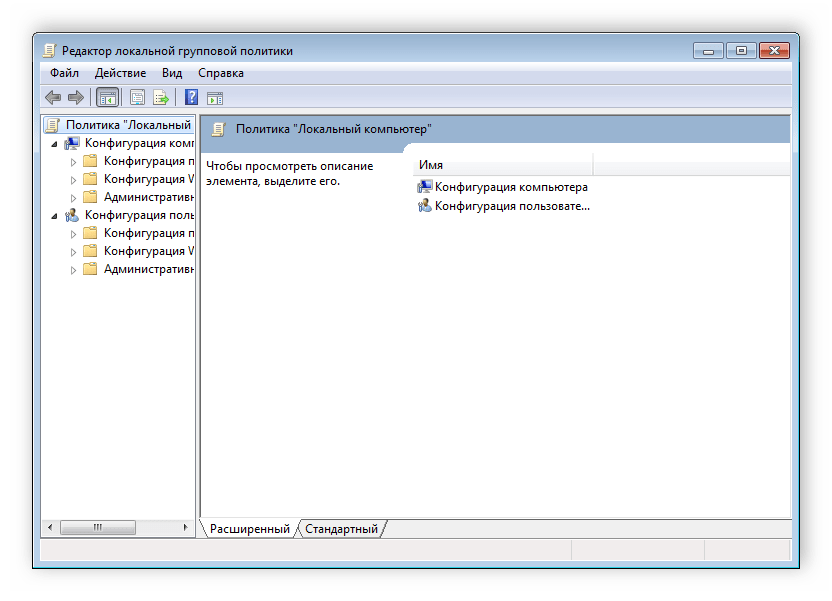

Редактирование GPO

Откроется редактор объектов групповой политики. Сначала создадим политику, применяемую к компьютеру. Мы собираемся запретить всем пользователям на компьютерах группы Test Unit запуск любых программ, кроме Internet Explorer. Переходим в раздел Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Политики ограниченного использования программ. В меню Действие (или с помощью правой кнопки мыши) выбираем команду Новые политики. Переходим в раздел Уровни безопасности, включаем Не разрешено. Учитывая, что автоматически были созданы дополнительные правила, удаляем их. Для обеспечения входа пользователя в систему понадобится установить разрешения для некоторых программ. В моем случае (тестовая система с «чистой» установкой), необходимо, как минимум, разрешить запуск winlogon. exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%\system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

exe, userinit.exe (для Vista это будут logonui.exe и userinit.exe) и explorer.exe из системной папки %windir%\system32. В другой ситуации, возможно, потребуются дополнительные разрешения — например, может возникнуть необходимость обработки сценариев, расположенных на сервере при входе пользователя в систему. Создаем для них правила пути, параметры которых вы можете увидеть на рисунке:

Созданные правила

Теперь создадим правило, разрешающее запуск Internet Explorer. Чтобы не дать возможности пользователю подмены файла и не зависеть от его расположения в файловой системе, будем использовать правило хеша. Подключаем на сервере, где мы производим настройку групповой политики диск C тестового компьютера. В редакторе объектов групповой политики в меню Действие выбираем команду Создать правило для хеша. Нажимаем кнопку Обзор, переходим в папку Program Files\Internet Explorer расположенную на тестовом компьютере и указываем файл IEXPLORE. EXE.

EXE.

Правило хеша для IE

Чтобы потом не путаться, указываем в поле Описание название программы и ее версию. Отправляемся к тестируемому компьютеру проверять, что получилось. Для применения политик перезагружаем компьютер или выполняем на нем команду gpupdate /force. Пробуем запустить что-нибудь.

Запрет запуска программы

Отлично, запрет работает. Но самое забавное, что щелчок по ярлыку IE на рабочем столе его тоже не запускает (хотя прямой запуск из Проводника в рабочей папке IE сработает). Отменяем действие политики, чтобы посмотреть журнал ее применения (иначе Блокнот тоже не запустится). Наткнувшись на строчку вида

explorer.exe (PID = 372) identified C:\Documents and Settings\администратор\Рабочий стол\Запустить обозреватель Internet Explorer.lnk as Disallowed using default rule, Guid = {11015445-d282-4f86-96a2-9e485f593302}

вспоминаем, что ярлыки (то есть файлы с расширением .lnk) также расцениваются как исполняемый код. Поскольку у нас разрешен Проводник, нет особой нужды запрещать запуск ярлыков, тем более, что мы разрешаем запускать лишь определенные программы. Поэтому просто удалим тип LNK из списка назначенных типов файлов.

Поэтому просто удалим тип LNK из списка назначенных типов файлов.

Напомним, что обновление параметров групповой политики происходит при загрузке компьютера, а обработка параметров, относящихся к пользователю – при его входе в систему. Принудительно обновить параметры групповой политики можно с помощью команды gpupdate /force. Утилита gpupdate.exe также является исполняемым кодом, и это следует учесть в период тестирования. Чтобы не перезагружать компьютер каждый раз после изменения параметров групповой политики для проверки работы правил, добавим gpupdate.exe в список разрешенных приложений. Разрешим еще запуск Блокнота и Калькулятора с помощью правил хеша. Все правила выглядят так:

Добавление правил для запуска Блокнота и Калькулятора

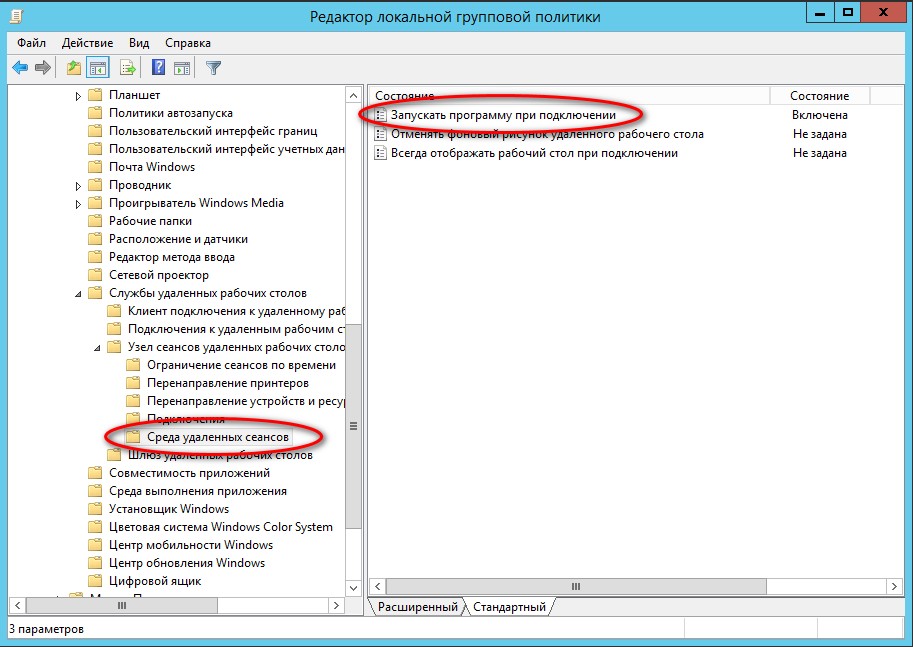

В дополнение к ограничениям, можно заставить какую-либо программу из разрешенных к запуску автоматически стартовать при входе пользователя в систему. Для этого в разделе Административные шаблоны – Система – Вход в систему редактора политики выберите параметр Запускать указанные программы при входе в систему. Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Переведите переключатель в положение Включен, нажмите кнопку Показать. В открывшемся окне нажмите кнопку Добавить и укажите полный путь к программе (если она расположена в system32, достаточно указать только имя файла).

Запуск программ при входе в систему

Компьютер теперь представляет собой подобие терминала, на котором любой пользователь (включая администраторов) может выполнить только те программы, для которых были созданы правила политики ограниченного использования программ. Даже выбрав в меню разрешенной программы команду Открыть и указав в диалоге исполняемый файл, который не указан в правилах, его запуск будет запрещен.

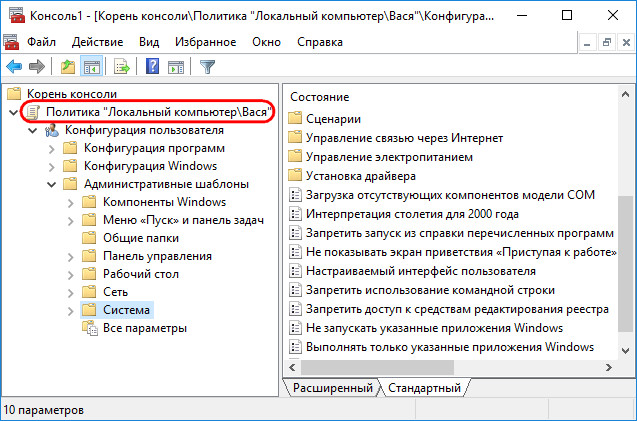

В следующем примере мы изменим настройки политики, применяя ее лишь к тем пользователям, которые входят в Test Unit. Для этого создаем одноименные параметры в ветви Параметры пользователя, а настройки из ветви Параметры компьютера удаляем. Если вы отключали обработку параметров пользователя для ускорения обработки политики, ее необходимо будет включить (наоборот, теперь, если параметры компьютера не используются, можно отключить их обработку). Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Перезагрузим компьютер, и попробуем войти с учетными записями пользователей, которые принадлежат OU Test Unit, и которые в него не входят. Ниже показан экран, который увидит пользователь с учетной записью, входящей в Test Unit.

Пользователь с ограничениями

А здесь — пользователь, не входящий в Test Unit, не будет попадать под действие политики ограниченного использования программ.

Пользователь без ограничений

Заключение

Настоятельно рекомендуется не изменять базовую доменную политику безопасности, а создавать новые объекты групповой политики. Это позволит в случае каких-либо непредвиденных ситуаций редактировать вновь созданные GPO, не затрагивая параметры безопасности всего домена. Следует учесть, что политика ограниченного использования программ при входе в систему пользователя, являющегося локальным администратором, в безопасном режиме не обрабатывается. Это дает возможность исправить политику, вызывающую проблемы.

Применение политик возможно и на компьютерах с ОС Windows, не являющихся членами домена. Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

Например, можно создать шаблон безопасности на основе политики, а затем, после его переноса на необходимый компьютер, применить этот шаблон к локальной политике безопасности. В этом случае следует убедиться, что политика позволит произвести запуск утилиты Secedit, с помощью которой можно будет в дальнейшем обновить политику или отменить изменения.

При планировании применения политики ограниченного использования программ приходится учитывать множество аспектов, в том числе не явных. Поэтому еще раз обращаем внимание на то, что их настройку лучше производить в тестовой среде. Это позволит убедиться, что политика обеспечивает запуск необходимых приложений (например, используемые антивирусные программы), и запрещает исполнение нежелательного ПО. Такое использование позволит значительно снизить риск выполнения на компьютере вредоносных программ и упростит его дальнейшее администрирование.

Как защитить Windows: системный подход | GeekBrains

Структурируем и настраиваем меры защиты на разных этапах

https://gbcdn. mrgcdn.ru/uploads/post/2558/og_image/99b52ce494fff4e99d818403950ffa3a.png

mrgcdn.ru/uploads/post/2558/og_image/99b52ce494fff4e99d818403950ffa3a.png

В прошлой статье мы провели анализ подозрительного файла и даже выявили некоторые паттерны, при помощи которых можно усилить систему защиты информации. В этой статье мы рассмотрим два важных вопроса:

- Каким образом можно структурировать меры защиты для более эффективного внедрения?

- Как настроить выбранные меры защиты?

Следует учесть, что мой выбор не является исчерпывающим, вы при желании можете предложить свой состав мер. Автор выбрал такие меры исходя из того, какие средства будут использованы на практике.

Теперь рассмотрим исходные данные. Файл прилетает по почте пользователю со следующими характеристиками:

- ОС Windows 7 (в реальности это было именно так)

- Антивирус или отсутствует (печально, но факт), или его влияние незначительно.

- Сетевые механизмы безопасности у пользователя также не настроены.

Отметим, что такая конфигурация не редкость в некоторых компаниях, поэтому её мы будем использовать на практике для тестирования. Какие меры защиты мы выбрали ранее:

- Обязательно установить обновления для защиты от уязвимости CVE-2017-0199, так как файл использует эксплойт для данной уязвимости при реализации атаки.

- Запрет запуска ps1-файлов на стороне пользователя средствами групповой политики.

- Запрет запуска объекта с хэшем 5cf04fda03eb24218ea06356cbb76a1581ebdf20121255832c614937378108eb, это файл SystemHD.exe. Запрет можно сделать средствами групповой политики (или applocker)

Кроме того, стоит обратить внимание на определённые возможности антивируса:

- Планово сканировать каталог C:\Users\%USERNAME%\AppData\Local.

- Запускать все подозрительные файлы в «песочнице» — эту технологию поддерживают некоторые антивирусы.

- Сканирование почтовых файлов. Как — зависит от антивируса.

- Запретить доступ к следующим URL: office-archive-input.com, paste.ee, pastecode.xyz.

Также учтём два важных фактора.

Вредоносное ПО, которое мы рассматривали, является только средством доставки для более мощных по воздействиям файлов. Поэтому атаку с использованием подобных средств проще всего заблокировать на начальном этапе, чем бороться с последствием после запуска эксплойта.

Если не удастся защитить систему и эксплойт выполнится, то надо не дать ему выполнить максимально разрушительный сценарий. Например, использовать HIPS (host intrusion prevention system) для ограничения действий пользователей.

При желании можно выбрать довольно много мер защиты, но лучше их систематизировать. Для этого можно использовать концепцию kill chain. Согласно ей, можно выделить некие условные «фазы» реализации условной атаки, на каждой из которых злоумышленником будут выполнены определённые действия. Для большей реалистичности можно использовать глобальную базу знаний, в которую сведены все известные тактики и техники, используемые для практической реализации некоторых атак. Для каждого начального воздействия (англ. «initial access») в данной схеме предусмотрен некий общий сценарий развития атаки.

В предыдущем случае мы выявили следующий сценарий атаки:

Для планирования защиты можно использовать ряд решений, которые условно можно сгруппировать по категориям:

- Detect. Чем будем «ловить» потенциально опасное воздействие. Как правило, все меры в рамках данного этапа сводятся к выявлению неких признаков, которые могут быть использованы для идентификации «подозрительной» активности, связанной с той или иной атакой.

- Deny. Чем будем «запрещать» потенциально опасное воздействие. Меры, используемые на данном этапе, позволят предотвратить получение той информации, которая позволит злоумышленнику реализовать атаку.

- Disrupt. Меры, которые позволят «сорвать» атаку.

- Degrade. Как ослабить последствия от реализации атаки.

- Deceive. Как «ввести в заблуждение» злоумышленника. Меры можно использовать для того, чтобы у злоумышленника создалось впечатление о том, что атака не может быть реализована.

Рассмотрим, как наложить эти стратегии на нашу цепочку (при желании мер можно указать значительно больше):

Чем полезен такой подход к планированию механизмов защиты?

- Таблица выше помогает понять, какими мерами защиты мы можем оперировать на практике.

- Мы всегда сможем понять, насколько эффективно остановится атака. Типичной ошибкой является выстраивание защиты только на этапе Execution, игнорируя остальные этапы атаки.

- Возможно, нам придётся что-то добавить в качестве мер или убрать лишние. В этом случае таблица пригодится для выбора места мер в системе защиты — становится понятно где стоит усилить защиту а где набор мер является избыточным.

В качестве примера практических мер рассмотрим настройку политики ограниченного использования программ. Для примера мы используем локальную политику на ПК с ОС Windows 7, но указанные меры можно использовать и в Windows более поздних версий.

При настройке политики ограниченного использования программ надо понимать, что у политики есть несколько способов настройки. В первом случае мы запрещаем всё и настраиваем список разрешённых сущностей. Для этого надо активировать уровень Disallowed в качестве уровня по умолчанию.

Во втором случае мы разрешаем всё и настраиваем список того, что надо запретить к запуску. При этом надо использовать уровень Unrestricted как уровень по умолчанию.

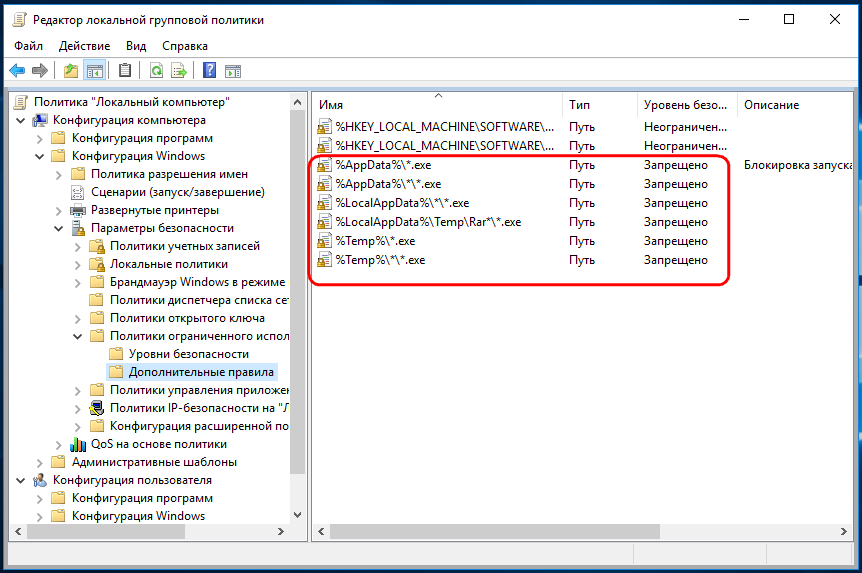

Мы будем придерживаться второго подхода (разрешено всё, что явно не запрещено). Для примера настроим запрет запуска файлов “*.exe” из каталога AppData:

Тут надо отметить, что переменная %appdata% ссылается на каталог appdata\roaming, это надо учитывать:

После настройки групповой политики её надо примерить. Для этого можно использовать команду gpupdate /force.

Теперь после попытки запуска exe-файл будет заблокирован

Далее заблокируем запуск скриптов powershell. Тут есть два варианта. Если использовать политику whitelist (уровень «disallowed» как уровень по умолчанию) то можно просто добавить в список расширений «ps1».

При этом запуск объектов с расширением «ps1» будет заблокирован как часть политики по умолчанию. Таким образом, если использовать уровень «Disallowed» по умолчанию, то необходимо:

- Задать список разрешённых для запуска сущностей.

- Задать список расширений, которые явно будут заблокированы.

Напомню, что мы используем политику «blacklist» (уровень «unrestricted» как уровень по умолчанию), поэтому если в системе не используются сценарии powershell, то проще всего заблокировать использование именно powershell.exe. Сделать это проще всего по хешу — плюс в том, что файл не запустится, даже если его переименовать.

Для этого добавим новое правило по хешу. Выберем файл, хеш которого вычислит система (для powershell.exe это C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe):

В итоге получим такое правило:

Теперь если запустить файл «ps1», то политика его заблокирует т. к. запуск powershell.exe, который запускает такие скрипты запрещён.

Второй вариант — использовать список расширений для блокирования объектов из определённого каталога. Для этого надо добавить правило для каталога (к примеру, appdata) следующего вида:

Далее для данного каталога будет применён список расширений, который мы указали ранее, и запуск файлов с настроенными расширениями будет запрещён для каталога appdata:

Отметим, что политика содержит довольно большой объём расширений для блокировки, который при желании также можно дополнить.

В целом, построение системы защиты с использованием SRP требует серьёзного планирования. Как минимум надо ответить на следующие вопросы:

- Какова будет логика работы (белый или чёрный список)?

- Каким образом будут разрешены к запуску легитимные приложения и утилиты?

- Как будет осуществляться управление политикой?

- Как будет отслеживаться срабатывание политики?

Также стоит отметить, что политику надо обязательно тестировать перед разворачиванием в продакшене. И не полагаться на такую политику, как единственное средство защиты.

Что можно почитать по теме:

Запрет запуска программ. Как запретить запуск программ в Windows?

Вопрос запуска программ в ОС Windows различными пользователями довольно актуальный. Именно его мы сегодня и рассмотрим. Тема будет полезной как для рядовых пользователей, так и для администрирования групп пользователей в домене.

Скажу сразу, что в ОС уже присутствуют соответствующие инструменты (и не один). Также есть специальные, сторонние приложения для упрощения работы пользователей. И те, и другие имеют свои преимущества и недостатки. Итак, начнем.

Еще по теме «История запуска программ на компьютере».

Как запретить запуск программы в Windows

ОС Windows имеет три инструмента для настройки запуска программ:

- AppLocker

- Редактор групповых политик (РГП)

- Реестр

Если версия ОС Windows на Вашем компьютере Enterprise или Ultimate, то среди инструментов системы есть и AppLocker. А кроме него, Вам больше ничего и не надо. Конечно, ниже я рассмотрю и другие способы того, как запретить запуск программы, но начну именно с самого оптимального и функционального – AppLocker.

Запрет запуска программ с AppLocker

Данное средство является наиболее оптимальным инструментом для создания различных политик запуска приложений. Его возможности:

- Настройка как запретов, так и разрешений.

- Настройка хешей и путей.

- Аудит.

- Использование данных издателя (проверка по электронной подписи).

- Импорт и экспорт созданных политик.

Все это позволяет ограничить доступ примитивно выражаясь «с разных сторон». К примеру, создав ограничение через Редактор групповых политик, вы не можете быть уверенны, что юзер просто не переименует исполняемый файл. В AppLocker же это ничего не даст, ведь используется путь к файлу или папке, или производится хеширование.

Как открыть AppLocker

Интерфейс простой и понятный, а функционал огромный. Итак, первое, что нужно сделать – найти данное средство. Для этого зайдите в Редактор групповых политик. В окне быстрого перехода (Win+R), введите gpedit.msc.

Следуя, инструкции на скрине, найдите AppLocker.

Как работать с AppLocker

Для начала немного теории. AL работает с различными файлами: исполнительными, файлами установщика Windows и файлами сценариев.

Основные расширения примерно выглядят так:

Я буду создавать правила именно в первой группе, так как нам нужно запретить запуск или установку программы, а они (ну большая их часть) имеют расширение *.exe

1. Нажав на ветвь Исполняемые правила, мы увидим, что их собственно нет. Поэтому сначала, я рекомендую создать стандартные правила.

Правила по умолчанию созданы. Если вкратце, то запуск всех файлов запрещен. Правила позволяют: всем – запускать файлы из папок Program Files, Windows, администратору – запускать все файлы.

2. Для того чтобы запретить запуск определенной программы нужно:

- создать новое правило

- выбрать нужное действие

- выбрать пользователя или группу пользователей, которым будет запрещено действие

- выбрать условия по запрету: тип запрета

Здесь хорошо видно и упомянутые мною возможности: хеширование файла и запрет по цифровой подписи.

- теперь выберите программу или папку, запуск которой хотите запретить. Я выберу ее папку

- нажмите Создать. Как видите появился запрет

3. Осталось запустить службу, чтобы AppLocker заработал:

- зайдите в диспетчер задач (CTRL+ALT+DEL)

- перейдите на вкладку службы

- найдите службу Удостоверение приложения (AppIDSvc)

- запустите службу (правой кнопкой мыши – Запустить).

Теперь, если пользователь, который не состоит в админгруппе попробует запустить приложение 888poker.exe, он увидит уведомление:

Запрет запуска программ с помощью AppLockerAppLocker или SRP?

Технология AppLocker впервые появилась в Windows 7 (Enterprise, Ultimate) и Windows Server 2008 R2. И перед выходом заявлялось (я бы даже сказал рекламировалось), что это инновационный прорыв.

Частично это так, НО я бы сказал, что и AppLocker и ее предшественник – SRP (Технология политики ограниченного использования программ) имеют каждый свои преимущества и недостатки. Например, в SRP можно создавать правила для сертификатов и сетевых зон, чего нет в Applocker. Хотя последний работает с цифровыми подписями.

Технически обе технологии очень похожи. Поэтому я бы назвал AppLocker – SRPv2.0. Ведь в нем есть практически все с предшественника + дополнения (типа ЭП, экспорта/импорта политик и более понятного и удобного интерфейса).

Запрет запуска программ с РГП

По сути, ничего сложного здесь нет. Поэтому подробно описывать не буду, смотрите скрины. Нужно выполнить такие действия:

1. Запустить сам РГП. Для этого вызовите окно Выполнить (Win+R), введите gpedit.msc

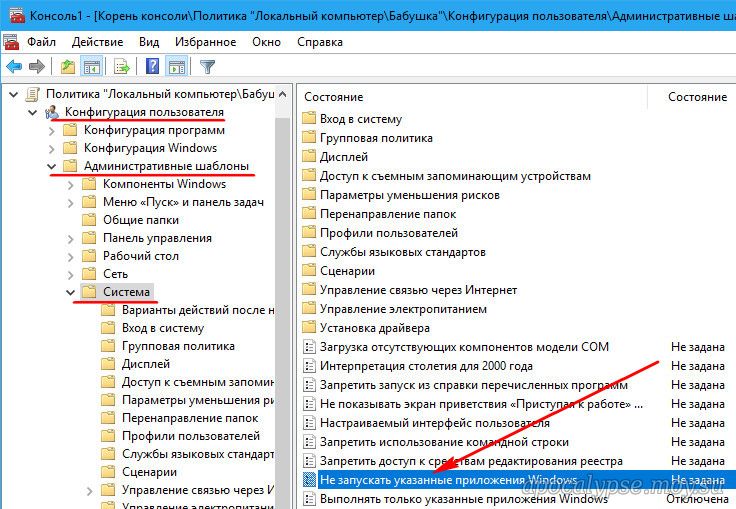

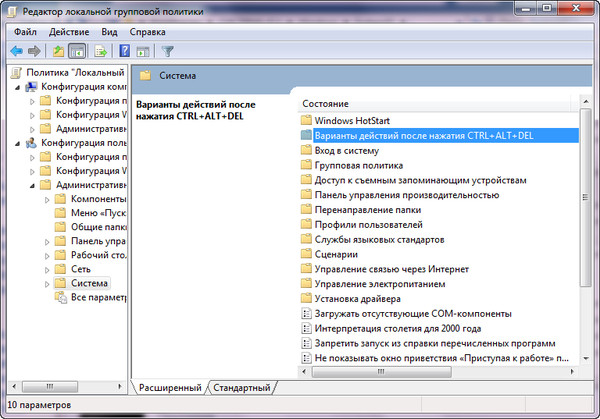

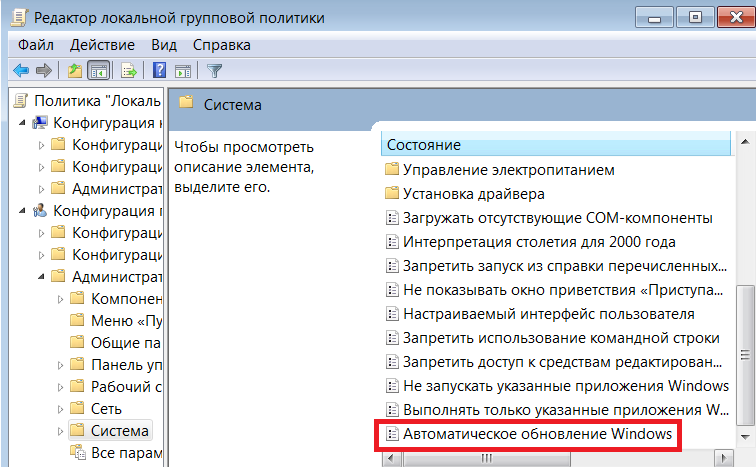

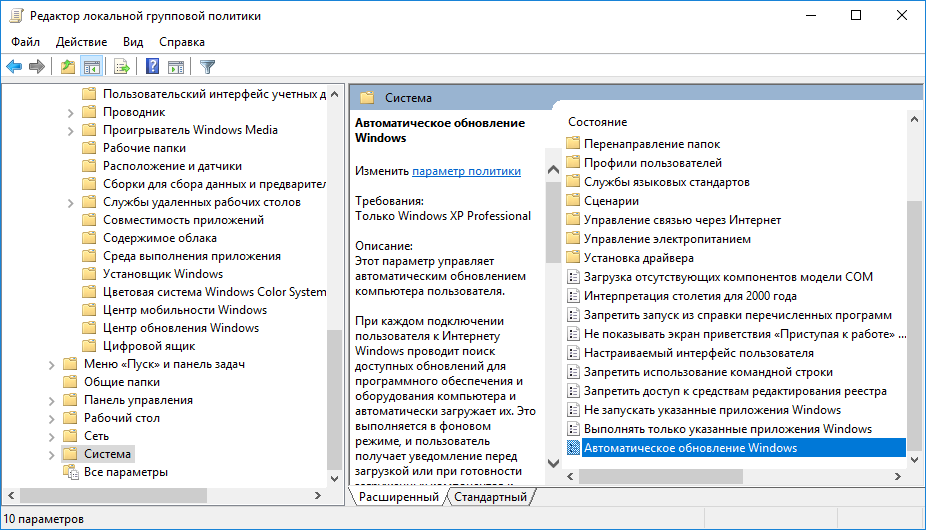

2. Вы в Редакторе. Найдите вкладку Система (см. ниже). Кликните на выделенный пункт.

3. Теперь вы в окне запрета. Для начала нужно включить данный инструмент и открыть список запрещенных приложений (где вы и добавите их).

4. В поле Значение введите название программы с расширением. Все примените.

Когда любой другой пользователь попытается запустить данное приложение, появится окно:

Запрет запуска программ с помощью редактора групповых политик.По тому же принципу можно разрешить запуск только определенных приложений. Это больше подходит для группы компьютеров (например, одного домена).

В РГП выберите пункт «Выполнять только указанные…». Дальше все также.

ВАЖНО! Тут будьте осторожными, так как будет выполняться только указанные Вами программы. Даже РГП работать не будет. Как минимум внесите его в список.

Запрет запуска программ в Реестре Windows

Тут все работает по тому же принципу: внесение имен программ под запрет. Но его стоит показать (опять же вкратце), так как не у всех есть РГП.

1. Зайдите в реестр с помощью окна Выполнить (Win+R).

2. Перейдите в раздел Policies. Выберите Explorer. Вот полный путь:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

3. Теперь в соседнем окне создайте новый параметр под название DisallowRun указанного типа со значением 1.

4. Дальше в каталоге, в ветке Explorer, создайте ветку с названием того же параметра.

5. Осталось только указать программы, запуск которых мы хотим запретить. Это делается в созданном разделе (DisallowRun). Создаются строчные (типа string) нумерованные переменные. В их значение нужно записать имя исполняемого файла. Для каждой программы одна переменная.

После перезагрузки ПК, программа не будет запускаться.

Запрет запуска программ в Реестре WindowsМое мнение или проблемы данного способа

Да, вроде бы ничего сложного и довольно удобно. Но все же есть одно НО: запрет то действует на имя исполняемого файла, а его можно с легкостью изменить! И тут ничего не поделаешь.

Можно предположить, что, разрешив запуск только определенных программ, вы решите проблему. Но что мешает назвать программу именем той, которая имеет разрешение на запуск?

Поэтому вывод один: AppLocker очень полезный и незаменимый.

Выводы

Как видите, есть способы запретить запуск программы и в самой ОС Windows. Все они вроде бы разные, но принцип один: использование групповых политик безопасности.

По моему скромному мнению, использовать AppLocker куда удобнее и оптимальнее. К тому же при наличии технологии Active Directory, администрировать доменные группы очень удобно.

Лучше ли вернутся к старой доброй SRP? Это чисто Ваше субъективное мнение. Я скажу, что всегда придерживаюсь правила, которое обязывает идти вперед, изучать новое. И Вам того же советую.

Еще по теме «Запрет интернета для определенных программ».

Наша оценка

AppLocker удобен и функционален. Он является неплохой заменой старой технологии политики ограниченного использования программ.

User Rating: 4.83 ( 6 votes)Настройка групповых политик ограниченного использования программ в Windows 7 / Хабр

Прочитав статью

Windows-компьютер без антивирусов, я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker’a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker’ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows 🙂

Заходим в настройки:

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача — не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk — мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры — можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Как запретить запуск программы в Windows 10, 8

Как запретить запуск программы в Windows 10, 8.1 и Windows 7

Если у вас возникла необходимость запрета запуска определенных программ в Windows, вы можете сделать это с помощью редактора реестра или редактора локальной групповой политики (последнее доступно только в Профессиональной, Корпоративной и Максимальной редакциях).В этой инструкции подробно о том, как именно заблокировать запуск программы двумя упомянутыми методами. В случае, если цель запрета — ограждение ребенка от использования отдельных приложений, в Windows 10 вы можете использовать родительский контроль. Также существуют следующие методы: Запрет запуска всех программ кроме приложений из Магазина, Режим киоска Windows 10 (разрешение запуска только одного приложения).

Запрет запуска программ в редакторе локальной групповой политики

Первый способ — блокировка запуска определенных программ с использованием редактора локальной групповой политики, доступного в отдельных редакциях Windows 10, 8.1 и Windows 7.

Для установки запрета этим способом, выполните следующие шаги

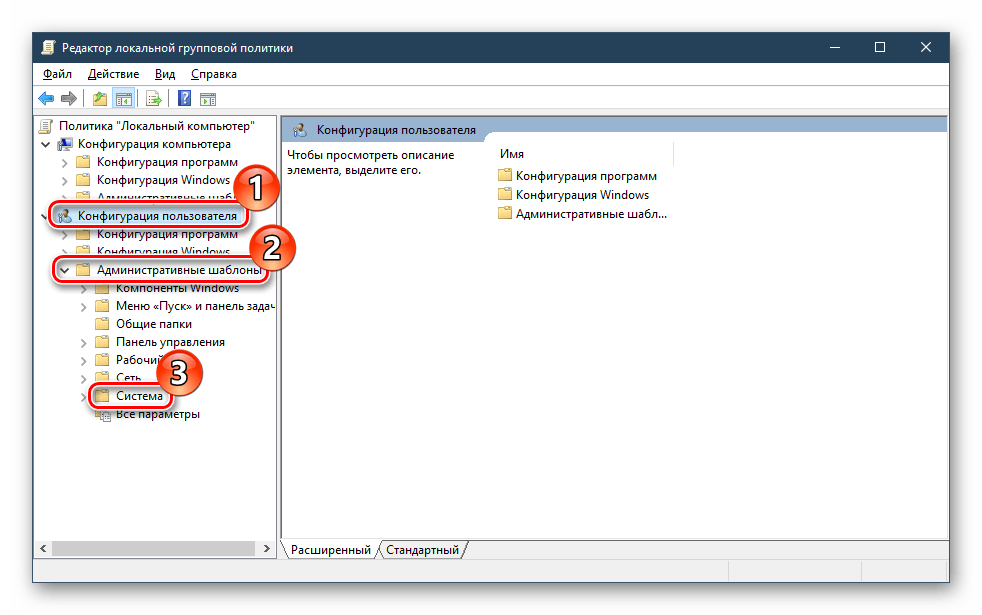

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики (при его отсутствии, используйте метод с помощью редактора реестра).

- В редакторе перейдите к разделу Конфигурация пользователя — Административные шаблоны — Система.

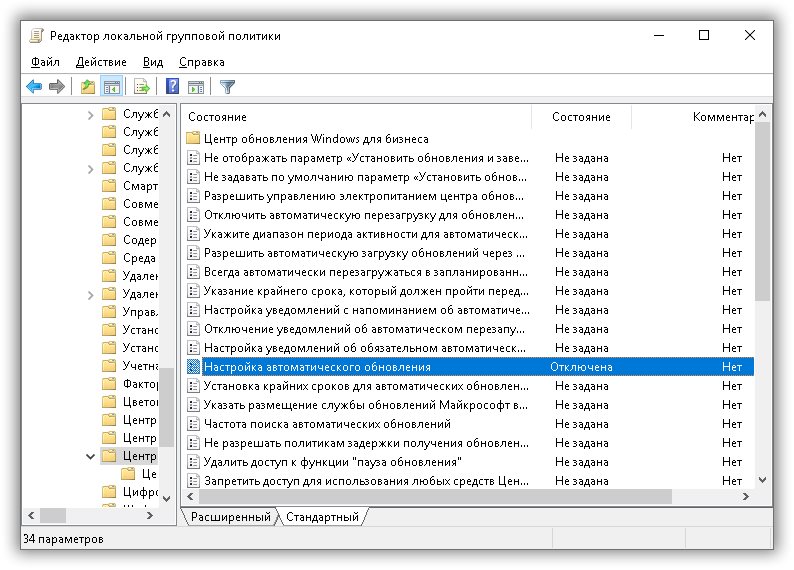

- Обратите внимание на два параметра в правой части окна редактора: «Не запускать указанные приложения Windows» и «Выполнять только указанные приложения Windows». В зависимости от задачи (запретить отдельные программы или разрешить только выбранные программы) можно использовать каждый из них, но рекомендую использовать первый. Дважды кликните мышью по «Не запускать указанные приложения Windows».

- Установите «Включено», а затем нажмите по кнопке «Показать» в пункте «Список запрещенных программ».

- Добавьте в список имена .exe файлов тех программ, которые нужно заблокировать. Если вы не знаете имя .exe файла, можно запустить такую программу, найти её в диспетчере задач Windows и посмотреть его. Полный путь к файлу указывать не нужно, при его указании запрет работать не будет.

- После добавления всех необходимых программ в список запрещенных, нажмите Ок и закройте редактор локальной групповой политики.

Обычно изменения вступают в силу сразу, без перезагрузки компьютера и запуск программы становится невозможным.

Блокировка запуска программ с помощью редактора реестра

Настроить запрет запуска выбранных программ можно и в редакторе реестра, если gpedit.msc недоступен на вашем компьютере.

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter, откроется редактор реестра.

- Перейдите к разделу реестра

- В разделе «Explorer» создайте подраздел с именем DisallowRun (сделать это можно, нажав правой кнопкой мыши по «папке» Explorer и выбрав нужный пункт меню).

- Выберите подраздел DisallowRun и создайте строковый параметр (правый клик в пустом месте правой панели — создать — строковый параметр) с именем 1.

- Дважды нажмите по созданному параметру и в качестве значения укажите имя .exe файла программы, которую нужно запретить запускать.

- Повторите те же действия для блокировки других программ, давая имена строковых параметров по порядку.

На этом весь процесс будет завершен, а запрет вступит в силу без перезагрузки компьютера или выхода из Windows.

В дальнейшем, чтобы отменить запреты, сделанные первым или вторым способом, можно с помощью regedit удалить параметры из указанного раздела реестра, из списка запрещенных программ в редакторе локальной групповой политики или просто отключить (установить «Отключено» или «Не задано») измененную политику в gpedit.

Дополнительная информация

В Windows также доступен запрет запуска программ с помощью Software Restriction Policy, однако настройка политик безопасности SRP выходит за рамки этого руководства. В общем упрощенном виде: вы можете зайти в редактор локальной групповой политики в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности, нажать правой кнопкой мыши по пункту «Политики ограниченного использования программ» и в дальнейшем производить настройку необходимых параметров.

Например, самый простой вариант — создать правило для пути в разделе «Дополнительные правила», запретив запуск всех программ, расположенных в указанной папке, но это лишь очень поверхностное приближение к Software Restriction Policy. А если для настройки использовать редактор реестра, то задача ещё усложняется. Но эту технику используют некоторые сторонние программы, упрощающие процесс, например, можете ознакомиться с инструкцией Блокировка программ и системных элементов в AskAdmin.

remontka.pro

Как заблокировать программе выход в интернет на Windows?

Здравствуйте друзья! Уже давно хотел рассказать о легком и быстром способе заблокировать программе доступ в интернет. И сегодня я вам покажу как это сделать легко и просто не имея глубоких знаний в компьютере. Кстати, об одном таком легком, но довольно эффективном способе блокировки программ на Android мы уже рассказывали в статье «Защита Андроид». Очень рекомендую всем пользователям Android-устройств.

На самом деле способов блокировки программ множество и я уверен многие из вас уже их используют. Но я хотел бы рассказать еще об одном самом доступном для реализации каждому пользователю операционной системе Windows.

Данный способ блокировки программ, является довольно неплохим. Сразу оговорюсь — это не самый надежный способ. Намного лучше использовать специальную программу брандмауэр или как еще говорят фаервол или межсетевой экран. Загвоздка лишь в том, что такие брандмауэры, как всеми известный и популярный Comodo Firewall, довольно сложны в плане понимания и настройки. Кроме этого они потребляют большой объем оперативной памяти и имеют ряд других недостатков. Конечно в будущем я расскажу и о них, но давайте начнем с альтернативных и более простых решений.

Как заблокировать программе выход?

- Предисловие

- Запрет выхода программ с помощью Firewall App Blocker

- Скачивание Firewall App Blocker

- Установка Firewall App Blocker

- Настройка Firewall App Blocker

- Заключение

Как вы поняли по содержанию, мы будем использовать программу Firewall App Blocker. Работает программа на основе фаервола Windows. Единственное что она делает — это максимально упрощает работу со встроенным в операционную брандмауэром. С помощью данной утилиты можно заблокировать программу в один клик, не залезая и не копаясь в настройках брандмауэра операционной системы.

Программа работает на операционных системах: Windows 10 , 8.1 , 8, 7, Vista – (x86 и x64).

Скачивание Firewall App Blocker

Утилита распространяется бесплатно. Скачать Firewall App Blocker вы можете по этой прямой ссылке с официального сайта или по этой альтернативной с файлообменка. Разработчик Sordum.

Установка Firewall App Blocker

Это портабельное приложение и не требует установки. Может также запускаться с флешки или другого внешнего носителя. Просто разархивируйте скачанный архив и запустите файл Fab.ехе.

Настройка и использование Firewall App Blocker

Для начала изменим язык интерфейса на русский. Делается это в «Options» —> «Languages» —> «Russian». Кроме русского есть также и другие языки, есть и Индонезийский язык, что конечно же не может не радовать.

Теперь давайте попробуем заблокировать программе выход в интернет. Для это необходимо перетащить в окно утилиты необходимый исполняемый .exe файл. Отметить ее галочкой и нажав на кнопку в виде галочки применить изменения.Для добавления программы не обязательно лезть в папку установленных программ и искать исполняемые файлы, если на рабочем столе имеется ярлык программы, можете просто перетащить его в окно Firewall App Blocker.

После каждой операции удаления или добавления программы необходимо нажимать на первую синюю кнопку. Только после этого приложение применит изменения и добавит правило в фаервол Windows.

Помимо этого утилита может добавить специальный пункт в выпадающее меню, с помощью которого вы также можете заблокировать приложение, нажав правым кликом на нужной программе.

С помощью последней розовой кнопки вы можете зайти в настройки брандмауэра и там же просмотреть все логи.

Приложение поддерживает работу в командной строке.

- /bf — для добавления программы в список запрещенных

- /uf — для снятия запрета

- /df — для удаления программы из списка

Пример использования программы в командной строке:

fab.exe /bf c:opera.exe

Во время тестирования программа работала стабильно. Никаких проблем не возникало. В целом приложение мне понравилось в первую очередь из-за простоты использования. Такой инструмент может быть очень полезен даже в случаях, если вы используете сторонний фаервол.

На самом деле есть еще одна программа позволяющая одним кликом заблокировать программе выход в интернет. Она так и называется — OneClickFirewall. В начале я хотел рассказать и о ней, но меня смутило большое количество детектов во время проверки файла на вирусы. После такого количества срабатываний даже снифить как-то не захотелось.

На этом все. Надеюсь вы смогли с помощью этого инструмента заблокировать программам выход интернет. В будущем будем обозревать и другие средства защиты Windows. Всем пока и информационной безопасности!

www.spy-soft.net

Как запретить программе выход в интернет Windows 7

1. Войдите в Windows 7 с учетной записью, которая имеет права администратора.

2. Откройте Панель управления (Все элементы).

3. Щелкните значок Брандмауэр Windows.

4. В левой части окна щелкните ссылку Разрешить запуск программы или компонента через брандмауэр Windows.

5. Нажмите кнопку Изменить параметры. Если кнопка Изменить параметры неактивна (затенена серым), то переходите к следующим инструкциям.

6.1 Изменение и удаление существующих разрешений

- Чтобы разрешить программе доступ к частной сети, установите флажок Домашняя или рабочая (частная). Чтобы запретить доступ, снимите этот флажок напротив названия программы.

- Чтобы разрешить программе доступ к интернету, установите флажок Публичные. Чтобы запретить доступ, снимите этот флажок напротив названия программы.

- Чтобы удалить существующее правило, выделите строчку с названием программы и нажмите кнопку Удалить. Подтвердите свое решение, нажав кнопку Да.

6.2 Создание новых правил для программ

- Нажмите кнопку Разрешить другую программу.

- В открывшемся окне выделите программу, для которой нужно создать правило сетевого доступа и нажмите кнопку Добавить.

www.azpc.info

Как запретить программе доступ в интернет

Приветствую Вас, дорогие читатели! Сегодня я решил написать о том, как заблокировать определенной программе выход в интернет. То есть мы запретим exe файлу отправлять или получать данные в интернет. Кстати, недавно мне лично потребовалось, и вот решил с Вами поделиться этой информацией. Советую всем прочитать эту статью, так как она поможет Вам решить проблему простыми способами. Итак, есть три способа, благодаря которым можно запретить программе использовать интернет:

— использовать программу файервол;

— использовать антивирусную программу со вшитым файерволом;

— использовать файервол операционной системы (брандмауэр).

Если Вы используйте сторонний файервол или антивирус со встроенным файерволом, то можете настроить там. Однако если нет подобного программного обеспечения, и Вы не хотите устанавливать и замарачиваться, то можно использовать 3-тий вариант. Поверьте, он не хуже чем первые два варианта, наоборот понятный и эффективный. Итак, начнемс!

Первым делом необходимо отрыть Брандмауэр windows. Для этого едем в Пуск – Панель управления – Брандмауэр Windows.

Откроется окно, где нужно будет войти в Дополнительные параметры.

Здесь нам необходимо создать правило для определенной программы, которой нужно запретить выход в интернет. Чтобы это сделать переходим в Правила исходящего подключения и правой части выбираем Создать правило.

Выбираем пункт Для программы и нажимаем Далее

Далее необходимо указать путь к программе в соответствующей графе, рядом есть кнопка Обзор, с помощью которой можно указать место нахождения нужной программы (файл должен иметь расширение .exe).

Когда программа выбрана нажимаем кнопку Далее. Я вот к примеру выбрал программу Opera.

Тут нужно выбрать Блокировать подключение и вновь жмем кнопку Далее

Здесь пусть будут отмечены все галочки, опять жмем Далее.

Мы практически уже у цели, осталось лишь вбить имя этого правила, и его описание. Имя необходимо написать обязательно (назовите так, как называется сама программа). Описание же можно написать по Вашему желанию, это сделано для удобства. Теперь жмем Готово и наше правило появится в списке Брандмауэра.

После таких манипуляций Opera не сможет теперь передавать какую-либо информацию, однако получать сможет. Чтобы запретить программе доступ к входящему трафику, необходимо повторить вышеописанные действия только для категории правила для входящих подключений. Я думаю, ничего сложного в этом нет. Чтобы снять наш установленный запрет необходимо удалить это правило и в том, и в другом разделах. Спасибо за внимание и до новых встреч!

user-life.com

Запрещаем программе доступ к интернету

Вам надоели постоянные запросы ключа? Устали от ненужных обновлений? Тогда пользуемся проверенным способом: запрещаем нашей программе выход в интернету средствами Windows.

Еще неделю назад я пропускал мимо ушей подобные вопросы на форумах и блогах. Я не понимал, зачем и кому это нужно. Но на днях мне самому пришлось искать ответ на этот вопрос. Неделю я промучился с запуском программы и к выходным мое терпение лопнуло, я решил положить конец мучениям.

Так как я использую Windows 7, пример приведу для этой операционной системы.

Запрещаем программе выход в интернет

Заходим в Панель управления. (Пуск — Панель управления).

Переходим в раздел «Система и безопасность».

Заходим в «Брандмауэр Windows».

Переходим в раздел «Дополнительные параметры».

В новом окне выбираем «Правила для входящих подключений».

Справа выбираем пункт «Создать правило…». Откроется окно «Мастер создания правила для нового входящего подключения».

Выбираем пункт «Для программы» и жмем «Далее…».

Указываем путь к исполняемому файлу. «Далее…»

Теперь выбираем пункт «Блокировать подключение».

Оставляем выбранными все пункты.

Задаем имя и описания нашему правилу. Жмем «Готово».

Теперь справа появилось наше правило блокировки доступа программы к интернету.

Для исходящих подключений правила настраиваются аналогично.

Преимущества данного способа

- Не используем сторонних сервисов

- Запрещаем доступ программам к интернету за пару минут

- Работает в большинстве случаев (Главное найти файлы, которым не следует подключаться к интернету)

Две профессии по цене одной! Только до 15 августа выберите первую профессию , а вторую, бесплатную, можно выбрать до конца ноября.

Лучшее вложение денег — инвестиция в свои знания.

Поздравляю! Вы в шаге от сумасшедшей информации: проверьте вашу почту и подтвердите подписку.

More from my site

Оппачки, актуально) Спасибо, воспользуюсь способом, пару программулек со своими вечными автообновлениями достали)

Сделал всё как описано, с программой Opera (для примера).Но ничего не получилось.

Браузер продолжает выходить в интернет.

Андрей, возможны много вариантов: Opera была добавлена в исключения антивируса, вы заблокировали доступ не к самой программе, а к ярлыку и многое другое. Способ точно работает, закрываю доступ к интернету уже не первой программе, правда браузерам не пробовал

Пробовал Skype и программу Ccleaner(для примера). Всё делал, как изложено выше. Но программы все равно выходят в интернет. И указывал я именно файл программы, который находится в корне самой папки, а не ярлык. Не понимаю, что я делаю не так ?

Создай аналогичное правило для исходящего подключения, у меня только после этого заработало.

Спасибо за инфу =) У меня как раз тот случай, когда нужно запретить интернет сотрудникам, и оставить доступ специальным приложениям…., я просто закрыл 80й порт….. было бы здорово как нибудь написать БАТничек, и сделать вызов его с комбинации на клавиатуре, чтобы сисадмин мог легко разрешить себе доступ, и запретить снова…

Закрыл доступ KMPlayer, все идеально) Раньше он бесил! Савсибо

webvim.ru

Как запретить запуск программы в Windows 10, 8.1 и Windows 7

Если у вас возникла необходимость запрета запуска определенных программ в Windows, вы можете сделать это с помощью редактора реестра или редактора локальной групповой политики (последнее доступно только в Профессиональной, Корпоративной и Максимальной редакциях).

В этой инструкции подробно о том, как именно заблокировать запуск программы двумя упомянутыми методами. В случае, если цель запрета — ограждение ребенка от использования отдельных приложений, в Windows 10 вы можете использовать родительский контроль. Также существуют следующие методы: Запрет запуска всех программ кроме приложений из Магазина, Режим киоска Windows 10 (разрешение запуска только одного приложения).

Запрет запуска программ в редакторе локальной групповой политики

Первый способ — блокировка запуска определенных программ с использованием редактора локальной групповой политики, доступного в отдельных редакциях Windows 10, 8.1 и Windows 7.

Для установки запрета этим способом, выполните следующие шаги

- Нажмите клавиши Win+R на клавиатуре (Win — клавиша с эмблемой Windows), введите gpedit.msc и нажмите Enter. Откроется редактор локальной групповой политики (при его отсутствии, используйте метод с помощью редактора реестра).

- В редакторе перейдите к разделу Конфигурация пользователя — Административные шаблоны — Система.

- Обратите внимание на два параметра в правой части окна редактора: «Не запускать указанные приложения Windows» и «Выполнять только указанные приложения Windows». В зависимости от задачи (запретить отдельные программы или разрешить только выбранные программы) можно использовать каждый из них, но рекомендую использовать первый. Дважды кликните мышью по «Не запускать указанные приложения Windows».

- Установите «Включено», а затем нажмите по кнопке «Показать» в пункте «Список запрещенных программ».

- Добавьте в список имена .exe файлов тех программ, которые нужно заблокировать. Если вы не знаете имя .exe файла, можно запустить такую программу, найти её в диспетчере задач Windows и посмотреть его. Полный путь к файлу указывать не нужно, при его указании запрет работать не будет.

- После добавления всех необходимых программ в список запрещенных, нажмите Ок и закройте редактор локальной групповой политики.

Обычно изменения вступают в силу сразу, без перезагрузки компьютера и запуск программы становится невозможным.

Блокировка запуска программ с помощью редактора реестра

Настроить запрет запуска выбранных программ можно и в редакторе реестра, если gpedit.msc недоступен на вашем компьютере.

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter, откроется редактор реестра.

- Перейдите к разделу реестраHKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer

- В разделе «Explorer» создайте подраздел с именем DisallowRun (сделать это можно, нажав правой кнопкой мыши по «папке» Explorer и выбрав нужный пункт меню).

- Выберите подраздел DisallowRun и создайте строковый параметр (правый клик в пустом месте правой панели — создать — строковый параметр) с именем 1.

- Дважды нажмите по созданному параметру и в качестве значения укажите имя .exe файла программы, которую нужно запретить запускать.

- Повторите те же действия для блокировки других программ, давая имена строковых параметров по порядку.

На этом весь процесс будет завершен, а запрет вступит в силу без перезагрузки компьютера или выхода из Windows.

В дальнейшем, чтобы отменить запреты, сделанные первым или вторым способом, можно с помощью regedit удалить параметры из указанного раздела реестра, из списка запрещенных программ в редакторе локальной групповой политики или просто отключить (установить «Отключено» или «Не задано») измененную политику в gpedit.

Дополнительная информация

В Windows также доступен запрет запуска программ с помощью Software Restriction Policy, однако настройка политик безопасности SRP выходит за рамки этого руководства. В общем упрощенном виде: вы можете зайти в редактор локальной групповой политики в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности, нажать правой кнопкой мыши по пункту «Политики ограниченного использования программ» и в дальнейшем производить настройку необходимых параметров.

Например, самый простой вариант — создать правило для пути в разделе «Дополнительные правила», запретив запуск всех программ, расположенных в указанной папке, но это лишь очень поверхностное приближение к Software Restriction Policy. А если для настройки использовать редактор реестра, то задача ещё усложняется. Но эту технику используют некоторые сторонние программы, упрощающие процесс, например, можете ознакомиться с инструкцией Блокировка программ и системных элементов в AskAdmin.

remontka.pro в Телеграм | Другие способы подписки

Создание правил Контроля запуска программ с помощью Kaspersky Security Center

Создание правил Контроля запуска программ с помощью Kaspersky Security Center Пожалуйста, включите Javascript в браузере!Создание правил Контроля запуска программ с помощью Kaspersky Security Center

Чтобы создать правило Контроля запуска программ с помощью Kaspersky Security Center, выполните следующие действия:

- Откройте Консоль администрирования Kaspersky Security Center.

- В папке Управляемые устройства дерева Консоли администрирования откройте папку с названием группы администрирования, в состав которой входят нужные клиентские компьютеры.

- В рабочей области выберите закладку Политики.

- Выберите нужную политику.

- Откройте окно Свойства: <Название политики> одним из следующих способов:

- В контекстном меню политики выберите пункт Свойства.

- Перейдите по ссылке Настроить параметры политики, которая находится в правой части рабочей области Консоли администрирования.

- В разделе Контроль рабочего места выберите подраздел Контроль запуска программ.

В правой части окна отобразятся параметры компонента Контроль запуска программ.

- Нажмите на кнопку Добавить.

Откроется окно Правило контроля запуска программ.

- Из раскрывающегося списка Категория выберите созданную категорию программ, на основе которой вы хотите создать правило.

- Задайте список пользователей и / или групп пользователей, для которых вы хотите настроить возможность запускать программы, принадлежащие к выбранной категории. Для этого в таблице Субъекты и их права нажмите на кнопку Добавить.

Откроется стандартное окно Microsoft Windows Выбор пользователей или групп. В этом окне вы можете выбрать пользователей и / или группы пользователей.

- В таблице Субъекты и их права выполните следующие действия:

- Если вы хотите разрешить пользователям и / или группам пользователей запуск программ, принадлежащих к выбранной категории, установите флажок Разрешить напротив этих пользователей.

- Если вы хотите запретить пользователям и / или группам пользователей запуск программ, принадлежащих к выбранной категории, установите флажок Запретить напротив этих пользователей.

- Установите флажок Запретить остальным пользователям, если вы хотите, чтобы программа запрещала запуск программ, принадлежащих к выбранной категории, всем пользователям, которые не указаны в графе Субъект и не входят в группы пользователей, указанные в графе Субъект.

- Установите флажок Доверенные программы обновления, если вы хотите, чтобы программы из категории, указанной в правиле, Kaspersky Endpoint Security считал доверенными программами обновления с правом запускать другие программы, для которых не определены правила контроля запуска.

- Нажмите на кнопку OK.

- Нажмите на кнопку Применить в разделе Контроль запуска программ окна свойств политики.

AppLocker: конфигурация в среде Active Directory

Presentation

В этом руководстве мы увидим, как настроить AppLocker в среде Active Directory с помощью групповых политик.

AppLocker — это функция Windows, аналогичная брандмауэру на уровне приложения.

AppLocker позволяет управлять приложениями, работающими на компьютерах.

AppLocker может воздействовать на:

- Исполняемые файлы (.exe).

- Установщик Windows (msi, msp…).

- Скрипты.

- Приложение упаковано (магазин приложений).

AppLocker действует в трех возможных условиях:

- Редактор: который позволит вам настроить информацию о файле (редактор, версия и т. Д.).

- Путь: это условие определяет расположение файла или папок. Подстановочный знак * разрешен.

- Хеш-файл.

AppLocker можно использовать двумя способами:

- Режим аудита: позволяет видеть используемые приложения, обычно этот режим используется перед развертыванием.

- Применить режим: правила применяются, блокировка действует.

Как упоминалось в начале, BitLocker действует как брандмауэр, и поэтому то, что не разрешено явным образом правилом, блокируется.

Чтобы проиллюстрировать использование AppLocker в этом руководстве, мы запретим выполнение исполняемого файла, кроме мест по умолчанию. Затем, чтобы проверить правильность работы, мы запустим putty.exe с рабочего стола пользователя, который должен быть заблокирован AppLocker. .

Как видите, AppLocker позволяет повысить уровень безопасности, контролируя выполняемые программы.

Лично я считаю это решение очень практичным для блокировки переносимых приложений, а также для предотвращения установки пользователями определенных программ в папку своего профиля. (Этот метод используется некоторым программным обеспечением для обхода ограничений).

Предварительные требования

AppLocker работает на:

- Windows Server

- Windows 10 Enterprise

- Windows 10 Education

Должна быть запущена служба идентификации приложений (AppIDSvc).

Начиная с Windows 10 и 2016, больше невозможно настроить службу AppIDSvc через GPO.

Вы должны выполнить сценарий:

sc.exe config appidsvc start = autoили настроить службу для автоматического запуска на изображении.В развертывании с MDT можно выполнить команду в последовательности задач.

https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-application-control/applocker/configure-the-application-identity-service

GPO: конфигурация AppLocker

Чтобы избежать применения политики к компьютерам без полной ее настройки, создайте новую групповую политику в контейнере объекта групповой политики.Щелкните правой кнопкой мыши контейнер 1 и выберите Создать 2.

Назовите групповую политику и нажмите OK, чтобы создать ее.

Щелкните правой кнопкой мыши групповую политику 1 и выберите Изменить 2.

Чтобы получить доступ к параметрам Applocker 1, перейдите в папку Конфигурация компьютера / Политики / Параметры Windows / Параметры безопасности / Политики управления приложениями.

В узле Applocker с правой стороны отображается обзор конфигурации и ссылки на документацию Microsoft.Разворачивая AppLocker, вы получаете доступ к другому элементу, которым AppLocker может «управлять».

Первым шагом является создание правил по умолчанию для каждого элемента, которым AppLocker может управлять. В качестве напоминания после активации AppLocker все, что не разрешено явным образом, запрещено. Запустите операцию для правила Executable. Щелкните его правой кнопкой мыши 1 и выберите Создать правила по умолчанию 2.

Список правил по умолчанию создан 1.

Чтобы добавить настраиваемое правило, щелкните правой кнопкой мыши в центральной области, затем щелкните Создать правило, просто следуйте инструкциям мастера для творчество.

Создайте правила по умолчанию для:

- Установщик Windows

- Сценарии

- Упакованное приложение

Вернитесь на узел AppLocker 1 и щелкните Настроить приложение правил 2.

Для каждого типа исполняемого файла отметьте Настроено 1 поле и выберите правило применяется или проверяется 2, после настройки нажмите Применить 3 и ОК 4.

Закройте редактор групповой политики, вот обзор настроек для AppLocker:

Теперь, когда стратегия готова , вам необходимо связать его с OU.

Щелкните правой кнопкой мыши подразделение, к которому должна быть привязана политика 1, и щелкните Связать существующий объект групповой политики 2.

Выберите стратегию 1 и нажмите OK 2.

Политика связана 1 и будет применена к компьютеру объекты, зависящие от OU.

Проверить работу AppLocker

На компьютере, где применяется политика, убедитесь, что служба идентификации приложения (AppIDSvc) запущена.

Для проверки правильности работы скачайте например шпатлевку и запустите ее.

Отображается предупреждающее сообщение, поясняющее, что приложение заблокировано.

Трассировка также добавляется в средство просмотра событий Windows с идентификатором 8004. Журналы AppLocker можно найти в: Журналы приложений и служб / Microsoft / Windows / AppLocker.

Заключение

AppLocker — это простое в развертывании решение безопасности, которое повышает уровень безопасности за счет предотвращения запуска нежелательных приложений.

Чтобы повысить уровень безопасности серверов RDS, AppLocker представляет собой простое решение для настройки.Для рабочих станций необходимо приобрести лицензии Enterprise.

Дополнительные ресурсы:

Как исправить ошибку «Администратор заблокировал вам запуск этого приложения» в Windows 10?

Вопрос

Проблема: как исправить ошибку «Администратор заблокировал вам запуск этого приложения» в Windows 10?

Microsoft со своей Windows 10 действует мне на нервы.Одна ошибка сменяется другой! Будет ли у меня немного свободного времени для исправления ошибок Windows 10 ??? На этот раз система отклоняет мои попытки загрузить или установить программное обеспечение с сообщением об ошибке «Администратор заблокировал вам запуск этого приложения». Я администратор, но сообщение все равно появляется. Что я должен делать?

Решенный ответ