Шаг 2. Настройка WSUS | Microsoft Docs

- Чтение занимает 9 мин

В этой статье

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

После установки на ваш сервер роли сервера служб WSUS необходимо должным образом произвести его настройку. В следующем контрольном списке перечислены шаги для начальной настройки сервера служб WSUS.

2.1. Настройка сетевых подключений

До начала процесса настройки убедитесь в том, что вы знаете ответы на следующие вопросы.

Разрешают ли настройки брандмауэра на сервере доступ клиентов к серверу?

Может ли данный компьютер подключаться к вышестоящему серверу (например, серверу, предназначенному для загрузки обновлений из Центра обновления Майкрософт)?

Располагаете ли вы именем и адресом прокси-сервера, а также учетными данными пользователя для данного прокси-сервера, если они вам требуются?

Службы WSUS по умолчанию настроены на использование Центра обновления Майкрософт в качестве источника обновлений. Если в состав вашей сети входит прокси-сервер, вы можете настроить службы WSUS на использование данного прокси-сервера. Если между службами WSUS и сетью Интернет располагается корпоративный брандмауэр, возможно, потребуется настроить данный брандмауэр, чтобы обеспечить возможность получения обновлений службами WSUS.

Если в состав вашей сети входит прокси-сервер, вы можете настроить службы WSUS на использование данного прокси-сервера. Если между службами WSUS и сетью Интернет располагается корпоративный брандмауэр, возможно, потребуется настроить данный брандмауэр, чтобы обеспечить возможность получения обновлений службами WSUS.

Совет

Несмотря на то, что загрузка обновлений из Центра обновления Майкрософт требует подключения к сети Интернет, службы WSUS предоставляют вам возможность импортировать обновления в сети, не подключенные к Интернету.

После ознакомления с ответами на данные вопросы вы можете приступать к настройке следующих сетевых параметров служб WSUS.

Обновления Укажите способ получения обновлений данным сервером (из Центра обновления Майкрософт или с другого сервера WSUS).

Прокси При выявлении необходимости использования службами WSUS прокси-сервера для получения доступа к Интернету требуется произвести настройку параметров прокси-сервера в службах WSUS.

Брандмауэр При выявлении факта защищенности служб WSUS корпоративным брандмауэром требуется произвести с краевым устройством дополнительные действия, обеспечивающие необходимое разрешение на трафик для WSUS.

2.1.1 Подключение к Интернету с сервера WSUS

Если между службами WSUS и сетью Интернет располагается корпоративный брандмауэр, возможно, потребуется настроить данный брандмауэр для обеспечения возможности получения обновлений службами WSUS. Для получения обновлений из Центра обновления Майкрософт сервер WSUS использует порт 443 для протокола HTTPS. Несмотря на то, что большинство корпоративных брандмауэров разрешают этот тип трафика, в некоторых организациях доступ к Интернету с таких серверов ограничен в соответствии с политиками безопасности. Если в вашей организации существует ограничение доступа, вам требуется авторизация, разрешающая доступ служб WSUS к Интернету для перечисленных ниже URL-адресов:

http://windowsupdate.

microsoft.com

microsoft.comhttp://*.windowsupdate.microsoft.com

https://*.windowsupdate.microsoft.com

http://*.update.microsoft.com

https://*.update.microsoft.com

http://*.windowsupdate.com

http://download.windowsupdate.com

https://download.microsoft.com

http://*.download.windowsupdate.com

http://wustat.windows.com

http://ntservicepack.microsoft.com

http://go.microsoft.com

http://dl.delivery.mp.microsoft.com

https://dl.delivery.mp.microsoft.com

Важно!

Если при получении обновлений в службах WSUS возникают сбои, вызванные настройками брандмауэра, см. статью 885819 в базе знаний Майкрософт.

Ниже приведена процедура настройки корпоративного брандмауэра, расположенного между службами WSUS и сетью Интернет. Так как службы WSUS инициируют весь сетевой трафик, настраивать брандмауэр Windows на сервере WSUS не требуется.

2.1.2 Подключения между серверами WSUS

Вышестоящие и подчиненные серверы WSUS будет выполнять синхронизацию по порту, настроенному администратором служб WSUS. По умолчанию эти порты настроены следующим образом.

В службах WSUS 3.2 и более ранних версий порт 80 для HTTP и порт 443 для HTTPS

В службах WSUS 6.2 и более поздних версий (Windows Server 2012 или более поздняя версия) — порт 2012 для HTTP и порт 8530 для HTTPS

Чтобы разрешить входящий трафик по этим портам, необходимо настроить брандмауэр на сервере WSUS.

2.1.3 Подключения между клиентами (агент обновления Windows) и серверами WSUS

Прослушивающие интерфейсы и порты настраиваются на сайте IIS для служб WSUS и в любых параметрах групповой политики, используемых для настройки клиентских компьютеров. Порты по умолчанию те же, что и в предыдущем разделе, Подключения между серверами WSUS

Порты по умолчанию те же, что и в предыдущем разделе, Подключения между серверами WSUS

Настройка прокси-сервера

Если в корпоративной сети используются прокси-серверы, они должны поддерживать протоколы HTTP и SSL и использовать обычную проверку подлинности или проверку подлинности Windows. Эти требования могут быть выполнены с помощью одной из следующих конфигураций.

Один прокси-сервер, поддерживающий два канала протоколов. В этом случае настройте для одного канала использование протокола HTTP, а для другого канала использование протокола HTTPS.

Примечание

Можно настроить один прокси-сервер, обрабатывающий оба протокола для служб WSUS, во время установки программного обеспечения сервера WSUS.

Два прокси-сервера, каждый из которых поддерживает один протокол. В этом случае один прокси-сервер настроен для использования протокола HTTP, а другой — для использования протокола HTTPS.

Чтобы настроить два прокси-сервера, каждый из которых будет обрабатывать один протокол для служб WSUS, используйте следующую процедуру.

Настройка служб WSUS для использования двух прокси-серверов

Войдите на компьютер, который будет использоваться в качестве сервера WSUS, используя учетную запись, которая является членом локальной группы «Администраторы».

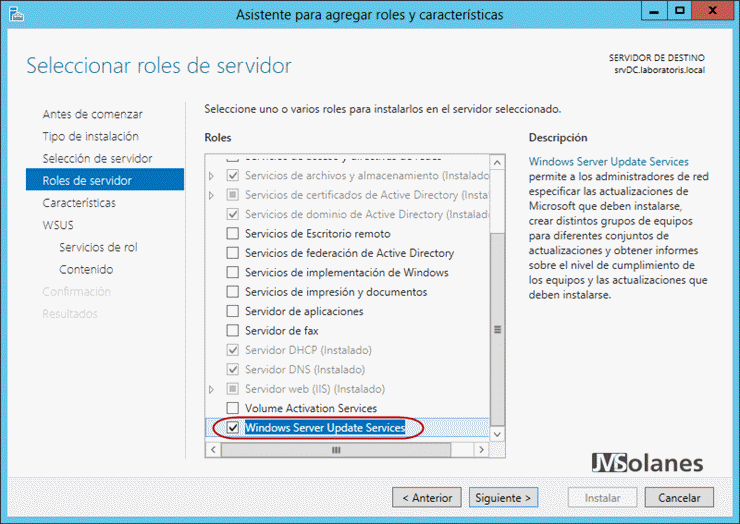

Установите роль сервера WSUS. Не указывайте прокси-сервер в процессе работы с мастером настройки WSUS (как описано в следующем разделе).

Откройте командную строку (Cmd.exe) от имени администратора. Чтобы открыть командную строку от имени администратора, нажмите кнопку Пуск. В поле Начать поиск введите Командная строка. Вверху меню «Пуск» щелкните правой кнопкой мыши элемент Командная строка и выберите пункт Запуск от имени администратора. Если появится диалоговое окно контроля учетных записей, введите соответствующие учетные данные (при запросе), подтвердите, что отображаемое действие — именно то, которое требуется, и нажмите кнопку

В окне командной строки перейдите в папку C:\Program Files\Update Services\Tools. Введите следующую команду:

wsusutil ConfigureSSLproxy [< proxy_server proxy_port>] -enable, где:

proxy_server — имя прокси-сервера, который поддерживает протокол HTTPS;

proxy_port — номер порта прокси-сервера.

Закройте окно командной строки.

Чтобы добавить прокси-сервер, использующий протокол HTTP, в конфигурацию WSUS, используйте следующую процедуру.

Добавление прокси-сервера, использующего протокол HTTP

Откройте консоль администрирования WSUS.

В левой панели разверните имя сервера и щелкните Параметры.

В области Параметры выберите Источник обновления и прокси-сервер, а затем перейдите на вкладку Прокси-сервер .

Чтобы изменить существующую конфигурацию прокси-сервера, используйте следующие параметры.

Изменение или добавление прокси-сервера в конфигурацию WSUS

Установите флажок Использовать прокси-сервер при синхронизации.

В поле Имя прокси-сервера введите имя прокси-сервера.

В поле Номер порта прокси-сервера введите номер порта прокси-сервера. Номер порта по умолчанию: 80.

Если прокси-сервер требует использования определенной учетной записи пользователя, установите флажок Использовать учетные данные пользователя для подключения к прокси-серверу. Введите нужное имя пользователя, домен и пароль в соответствующие текстовые поля.

Если прокси-сервер поддерживает обычную проверку подлинности, установите флажок Разрешить обычную проверку подлинности (пароль передается открытым текстом) .

Нажмите кнопку ОК.

Удаление прокси-сервера из конфигурации WSUS

Чтобы удалить прокси-сервер из конфигурации WSUS, снимите флажок Использовать прокси-сервер при синхронизации.

Нажмите кнопку ОК.

2.2. Настройка служб WSUS при помощи мастера настройки WSUS

Данная методика предполагает, что вы используете мастер настройки WSUS, появляющийся при первом запуске консоли управления WSUS. При дальнейшем изучении настоящего раздела вы научитесь производить данные настройки при помощи страницы Параметры :

Настройка служб WSUS

На Панели переходов диспетчера серверов выберите Мониторинг, затем Служебные программы, а затем нажмите Службы обновления Windows Server.

Примечание

При появлении диалогового окна Завершить установку WSUS нажмите Выполнить. После успешного завершения установки в диалоговом окне Завершить установку WSUS нажмите кнопку Закрыть.

Откроется окно мастера служб Windows Server Update Services. Просмотрите сведения на странице Перед началом работы и нажмите кнопку Далее.

Ознакомьтесь с инструкциями на странице Принять участие в программе улучшения качества Центра обновления Майкрософт и примите решение о своем участии в данной программе. Если вы хотите принять участие в программе. Сохраните настройку по умолчанию или снимите флажок и нажмите кнопку Далее.

На странице Выбор вышестоящего сервера есть два варианта:

Синхронизировать обновления с Центром обновления Майкрософт

Синхронизировать с другим сервером Windows Server Update Services

Если выбрана синхронизация с другим сервером WSUS, укажите имя сервера и порт, через который этот сервер будет связываться с вышестоящим сервером.

Для использования SSL установите флажок Использовать SSL при синхронизации данных об обновлениях . Для синхронизации серверы будут использовать порт 443. (Убедитесь в том, что оба сервера поддерживают протокол SSL).

Если используется сервер-реплика, установите флажок Это реплика вышестоящего сервера.

По завершении выбора необходимых параметров развертывания нажмите Далее , чтобы продолжить.

На странице Настройка прокси-сервера установите флажок Использовать прокси-сервер при синхронизации , а затем введите в соответствующие поля имя прокси-сервера и номер порта (по умолчанию порт 80).

Важно!

Выполнение этого действия необходимо, если службам WSUS требуется прокси-сервер для доступа к Интернету.

Для подключения к прокси-серверу при помощи специальных учетных данных пользователя установите флажок Использовать учетные данные пользователя для подключения к прокси-серверу, а затем введите имя пользователя, домен и пароль пользователя в соответствующие поля. Чтобы задействовать обычную проверку подлинности для пользователя, подключающегося к прокси-серверу, установите флажок Разрешить обычную проверку подлинности (пароль передается открытым текстом).

Нажмите кнопку Далее. На странице Подключение к вышестоящему серверу щелкните Начать подключение.

При состоявшемся подключении нажмите Далее , чтобы продолжить.

На странице Выбор языков можно выбрать языки для получения обновлений службами WSUS — все языки или некоторый набор языков. Выбор ограниченного набора языков позволяет сохранить пространство на диске, однако ВАЖНО выбрать все те языки, которые необходимы всем клиентам данного сервера WSUS. Для получения обновлений только для определенных языков выберите Загружать обновления только для следующих языков:, а затем выберите языки, для которых вы желаете получать обновления; в противном случае — оставьте выбор по умолчанию.

Предупреждение

При выборе варианта Загружать обновления только для следующих языков: , а также при наличии подчиненного сервера WSUS, подключенного к данному серверу, подразумевается принудительное использование только выбранных языков также и подчиненным сервером.

По завершении выбора необходимых языковых параметров нажмите Далее , чтобы продолжить.

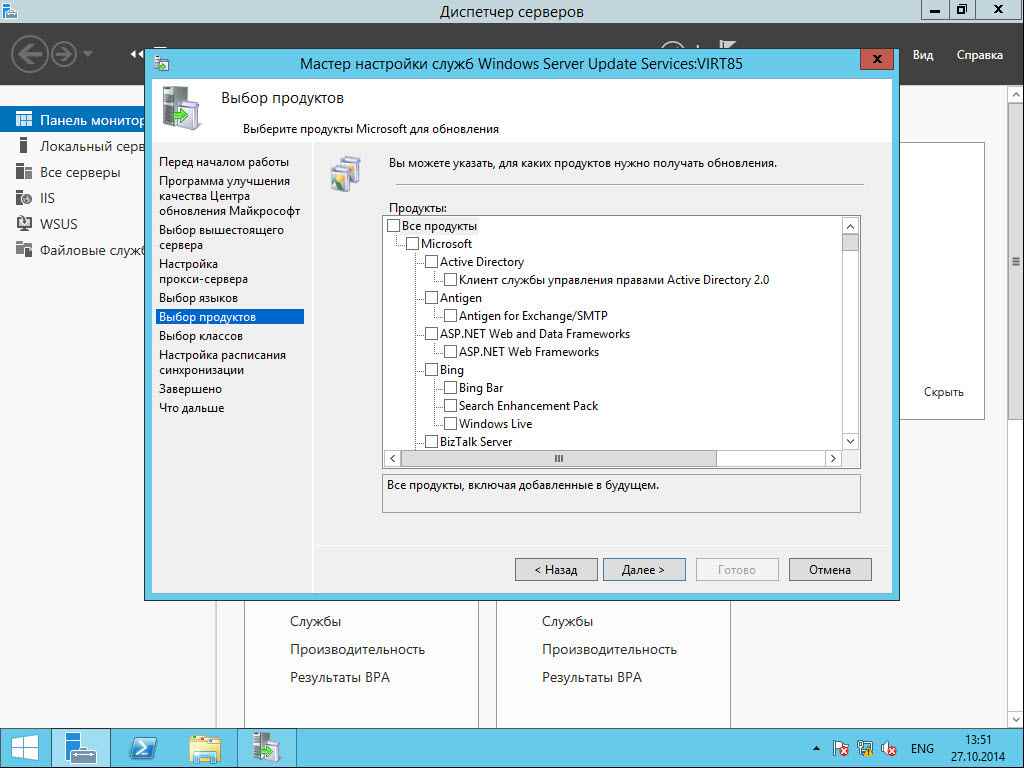

Страница Выбор продуктов позволяет вам указать, для каких продуктов нужно получать обновления. Выберите категории продуктов, например Windows, или определенные продукты, например Windows Server 2012. Выбор категории продукта подразумевает выбор всех продуктов в данной категории.

Выбрав нужные продукты для вашего развертывания, нажмите кнопку Далее.

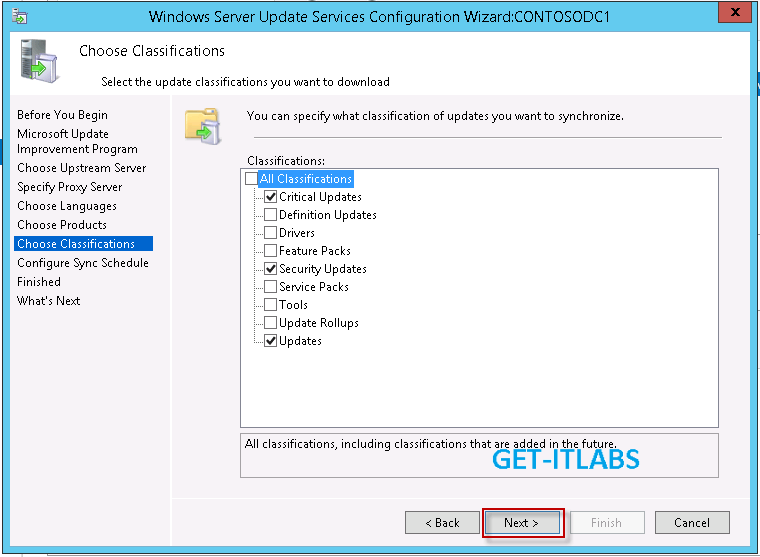

На странице Выбор классов выберите классы обновлений, которые вы желаете получать. Выберите все классы либо их ограниченный набор, а затем нажмите кнопку Далее.

На странице Настройка расписания синхронизации можно выбрать выполнение синхронизации автоматически или вручную.

При выборе варианта Синхронизация вручную следует начинать процесс синхронизации с консоли администрирования служб WSUS.

Если выбран вариант Автоматическая синхронизация, сервер WSUS производит синхронизацию с установленными интервалами.

Установите время первой синхронизации и укажите количество синхронизаций в день для выполнения данным сервером. Например, при указании четырех синхронизаций в день (начиная с 03:00) синхронизации будут выполняться в 03:00, 09:00, 15:00 и 21:00.

По завершении выбора необходимых параметров синхронизации нажмите Далее , чтобы продолжить.

На странице Завершено предусмотрена возможность немедленного начала синхронизации при выборе флажка Запустить первоначальную синхронизацию . Если вы не выбираете данный вариант, следует воспользоваться консолью управления служб WSUS для выполнения начальной синхронизации. Для получения информации о дополнительных параметрах нажмите Далее либо нажмите Готово для завершения работы мастера и окончания начальной установки служб WSUS.

После нажатия кнопки Готово появляется консоль управления служб WSUS.

Теперь, произведя базовую настройку служб WSUS, ознакомьтесь со следующими разделами, содержащими подробную информацию об изменении настроек при помощи консоли управления служб WSUS.

2.3. Настройка групп компьютеров WSUS

Группы компьютеров являются ВАЖНОЙ составляющей развертывания служб обновления Windows Server (WSUS). Группы компьютеров позволяют проверять обновления и направлять их на конкретные компьютеры. По умолчанию создаются две группы компьютеров: «Все компьютеры» и «Неназначенные компьютеры». По умолчанию каждый клиентский компьютер прежде всего контактирует с сервером WSUS, а сервер добавляет клиентский компьютер в обе указанные группы.

Вы можете создать любое количество групп пользовательских компьютеров, необходимое для управления обновлениями в вашей организации. Наилучшей методикой является создание не менее одной группы компьютеров для проверки обновлений до их развертывания на других компьютерах вашей организации.

Для создания новой группы и назначения компьютера в данную группу воспользуйтесь следующей методикой:

Создание группы компьютеров

В консоли администрирования WSUS в разделе Службы обновления разверните узел сервера WSUS и узел Компьютеры, щелкните Все компьютеры правой кнопкой мыши, а затем выберите Добавить группу компьютеров.

В диалоговом окне Добавить группу компьютеров укажите Имя новой группы, а затем нажмите кнопку Добавить.

Щелкните Компьютеры, затем выберите компьютеры, которые нужно назначить в созданную группу.

Щелкните правой кнопкой мыши имена компьютеров, выбранных предыдущим действием, и нажмите Изменить членство.

В диалоговом окне Настройка членства в группах компьютеров выберите созданную вами тестовую группу и нажмите кнопку ОК.

2.4. Настройка клиентских обновлений

Программа установки WSUS автоматически настраивает IIS на распространение последней версии автоматического обновления на каждый клиентский компьютер, контактирующий с сервером WSUS. Наиболее оптимальный вариант настройки автоматического обновления зависит от сетевой среды.

В среде, использующей службу каталогов Active Directory, вы можете воспользоваться существующим объектом групповой политики (GPO) на основе домена либо создать новый GPO.

В среде, не использующей Active Directory, для настройки автоматического обновления воспользуйтесь редактором локальной групповой политики, а затем укажите серверу WSUS клиентские компьютеры.

Важно!

В приведенных ниже процедурах подразумевается, что в сети используется Active Directory. При этом также подразумевается ваше знакомство с групповой политикой и ее использованием для управления сетью.

Для настройки автоматического обновления клиентских компьютеров воспользуйтесь следующими методиками.

Настройка автоматического обновления в групповой политике

Если в вашей сети установлена служба Active Directory, можете настроить один или несколько компьютеров одновременно, включив их в объект групповой политики (GPO), а затем — настроив параметры WSUS для этого GPO. Рекомендуется создать новый объект групповой политики, содержащий исключительно параметры WSUS.

Свяжите этот объект групповой политики WSUS с контейнером Active Directory, который подходит для вашей среды. В простой среде вы можете привязать один объект групповой политики WSUS к домену. В более сложной среде вы можете привязать несколько объектов групповой политики WSUS к нескольким организационным подразделениям, что позволит вам применить разные установки политики WSUS к разным типам компьютеров.

Задействование WSUS через доменный объект групповой политики

В консоли управления групповыми политиками (GPMC) найдите объект групповой политики, на котором нужно настроить WSUS, а затем щелкните Изменить.

В области консоли управления групповыми политиками последовательно разверните узлы Конфигурация компьютера, Политики, Административные шаблоны, Компоненты Windows и щелкните Центр обновления Windows.

В области сведений дважды щелкните элемент Настройка автоматического обновления. Откроется политика Настройка автоматического обновления .

Нажмите Включить, а затем выберите один из следующих вариантов в поле Настройка автоматического обновления .

Уведомлять о загрузках и установках. Данная настройка уведомляет вошедшего в систему пользователя с правами администратора перед загрузкой и установкой обновлений.

Загружать автоматически и уведомлять об установках. Данная настройка начинает загрузку обновлений автоматически, а затем уведомляет вошедшего в систему пользователя с правами администратора перед установкой обновлений.

По умолчанию этот параметр выбран.

По умолчанию этот параметр выбран.Загружать автоматически и вносить установки в расписание. Данная настройка начинает загрузку обновлений автоматически, а затем устанавливает их в указанные вами день и момент времени.

Разрешить локальному администратору выбор параметров. Данная настройка разрешает локальным администраторам для выбора параметров настройки использовать автоматическое обновление в панели управления. Например, администраторы могут выбирать время назначенной установки. При этом локальные администраторы не могут отключать автоматическое обновление.

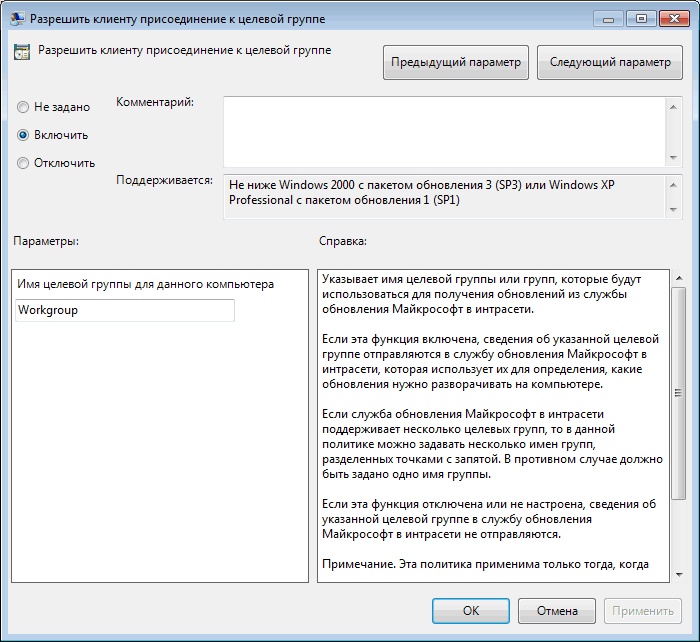

Выберите Разрешить клиенту присоединение к целевой группе, выберите Включено, а затем введите имя группы компьютеров WSUS, в которую необходимо добавить этот компьютер, в поле Имя целевой группы для данного компьютера .

Примечание

Политика Разрешить клиенту присоединение к целевой группе позволяет клиентским компьютерам добавлять себя в целевой группы компьютеров на сервере WSUS при перенаправлении автоматического обновления на сервер WSUS.

Если эта политика включена, данный компьютер будет идентифицировать себя как члена определенной группы компьютеров при отправке информации на сервер WSUS, который будет использовать эти данные, чтобы определить, какие обновления будут развертываться на данном компьютере. Этот параметр указывает серверу WSUS, к какой группе принадлежит клиентский компьютер. Необходимо создать группу на сервере WSUS и добавить компьютеры-члены домена в эту группу.

Если эта политика включена, данный компьютер будет идентифицировать себя как члена определенной группы компьютеров при отправке информации на сервер WSUS, который будет использовать эти данные, чтобы определить, какие обновления будут развертываться на данном компьютере. Этот параметр указывает серверу WSUS, к какой группе принадлежит клиентский компьютер. Необходимо создать группу на сервере WSUS и добавить компьютеры-члены домена в эту группу.Нажмите кнопку ОК , чтобы закрыть политику Разрешить клиенту присоединение к целевой группе и вернуться в область сведений Центра обновления Windows.

Нажмите кнопку ОК , чтобы закрыть политику Настройка автоматического обновления и вернуться в область сведений Центра обновления Windows.

В области сведений Центр обновления Windows дважды щелкните Указать расположение внутрисетевой службы Центра обновления Майкрософт.

Щелкните Включено, затем введите URL-адрес одного и того же сервера WSUS в поле Укажите службу обновлений в интрасети для поиска обновлений и в поле Укажите сервер статистики в интрасети . Например, введите http://servername в обоих полях (где servername — имя сервера WSUS).

Предупреждение

При вводе внутрисетевого адреса своего сервера WSUS убедитесь, что вы указали используемый порт. По умолчанию службы WSUS используют порт 8530 для HTTP и порт 8531 для HTTPS. Например, при использовании HTTP следует ввести http://servername:8530 .

Нажмите кнопку ОК.

После настройки клиентского компьютера пройдет несколько минут, прежде чем имя этого компьютера появится на странице Компьютеры консоли администрирования WSUS. У групповой политики может занять порядка 20 минут на применение параметров новой политики к клиентским компьютерам, настроенным с использованием объекта групповой политики на основе домена. По умолчанию групповая политика обновляется в фоновом режиме каждые 90 минут со случайным смещением от 0 до 30 минут. Для более частого обновления групповой политики вы можете открыть окно командной строки на клиентском компьютере и ввести команду gpupdate /force.

Для клиентских компьютеров, настраиваемых при помощи редактора локальной групповой политики, объект групповой политики применяется немедленно, а обновление занимает порядка 20 минут. Если вы начинаете обнаружение вручную, нет необходимости ждать установления связи клиентского компьютера со службами WSUS в течение 20 минут.

Поскольку ожидание начала обнаружения может занимать определенное время, для немедленной инициации обнаружения вы можете воспользоваться следующей методикой.

Инициация обнаружения служб WSUS

На клиентском компьютере откройте окно командной строки с повышенным правами.

Введите команду wuauclt.exe /detectnow, а затем нажмите клавишу ВВОД.

2.5. Защита служб WSUS с помощью протокола SSL

Протокол SSL можно использовать для защиты развертывания WSUS. WSUS использует SSL для проверки подлинности клиентских компьютеров и подчиненных серверов WSUS на данном сервере WSUS. Службы WSUS также используют протокол SSL для шифрования метаданных обновлений.

Важно!

Клиенты и подчиненные серверы, которые настроены на использование протокола TLS или HTTPS, также должны быть настроены для использования полного доменного имени для вышестоящего сервера WSUS.

Службы WSUS используют шифрование SSL только для метаданных, а не для файлов обновлений. Центр обновления Майкрософт распространяет обновления аналогичным образом. Корпорация Майкрософт снижает риск передачи файлов обновлений по незашифрованному каналу, подписывая каждое обновление. Кроме того, вычисляется хэш, который отправляется с метаданными для каждого обновления. После загрузки обновления службы WSUS проверяют цифровую подпись и хэш. Если обновление было изменено, оно не устанавливается.

Ограничения развертывания WSUS с шифрованием SSL

При использовании протокола SSL для защиты развертывания WSUS необходимо учитывать следующие ограничения.

Использование протокола SSL увеличивает рабочую нагрузку сервера. Следует ожидать 10-процентное снижение производительности из-за затрат на шифрование всех метаданных, передаваемых по сети.

Если вы используете службы WSUS с удаленной базой данных SQL Server, подключение между сервером WSUS и сервером базы данных не защищается шифрованием SSL. Если требуется защитить подключение к базе данных, примите во внимание следующие рекомендации.

Переместите базу данных WSUS на сервер WSUS.

Переместите удаленный сервер базы данных и сервер WSUS в частную сеть.

Выполните развертывание протокола IPsec, чтобы обеспечить защиту сетевого трафика. Дополнительные сведения о протоколе IPsec см. в разделе Создание и использование политик IPsec.

Настройка SSL на сервере WSUS

Службам WSUS требуется два порта для протокола SSL: один порт, который использует протокол HTTPS для отправки зашифрованных метаданных, и один порт, который использует протокол HTTP для отправки обновлений. При настройке служб WSUS для использования SSL необходимо учитывать следующее.

Нельзя настроить требование использования протокола SSL для всего веб-сайта WSUS, поскольку при этом потребуется шифровать весь трафик на сайт WSUS. Службы WSUS шифруют только метаданные обновлений. Если компьютер попытается получить файлы обновлений по порту HTTPS, произойдет сбой передачи.

Требовать шифрование SSL следует только для следующих виртуальных корневых папок:

SimpleAuthWebService

DSSAuthWebService

ServerSyncWebService

APIremoting30

ClientWebService

Шифрование SSL не следует требовать для следующих виртуальных корневых папок:

Содержимое

Inventory

ReportingWebService

SelfUpdate

Сертификат центра сертификации (ЦС) должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС служб Windows Server Update Services на подчиненных серверах WSUS. Если сертификат импортируется только в хранилище доверенных корневых ЦС локального пользователя, подчиненный сервер WSUS не сможет проходить проверку подлинности на вышестоящем сервере.

Дополнительные сведения об использовании сертификатов SSL в службах IIS см. в разделе Требование протокола SSL (IIS 7).

Необходимо импортировать сертификат на все компьютеры, которые будут взаимодействовать с сервером WSUS. К ним относятся все клиентские компьютеры, подчиненные серверы и компьютеры, на которых выполняется консоль администрирования WSUS. Сертификат должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС служб Windows Server Update Services.

Для SSL можно использовать любой порт. Однако порт, который настраивается для использования SSL, также определяет порт, используемый службами WSUS для отправки незащищенного HTTP-трафика. Рассмотрим следующие примеры.

При использовании стандартного отраслевого порта 443 для HTTPS-трафика службы WSUS используют стандартный отраслевой порт 80 для незащищенного HTTP-трафика.

При использовании для HTTPS-трафика любого порта вместо 443 службы WSUS будут отправлять незащищенный HTTP-трафик через порт, численно предшествующий номеру порта для протокола HTTPS. Например, если для HTTPS используется порт 8531, службы WSUS будут использовать порт 8530 для HTTP.

При изменении имени сервера, конфигурации SSL или номера порта необходимо повторно инициализировать ClientServicingProxy.

Настройка SSL на корневом сервере WSUS

Войдите в систему сервера WSUS, используя учетную запись, которая является членом группы «Администраторы WSUS» или локальной группы «Администраторы».

В меню Пуск введите CMD, щелкните Командная строка правой кнопкой мыши, а затем выберите пункт Запуск от имени администратора.

Перейдите к папке %ProgramFiles% \Update Services\Tools\ .

В окне командной строки введите следующую команду:

Wsusutil configuressl certificateName

Где:

certificateName — DNS-имя сервера WSUS.

Настройка SSL на клиентских компьютерах

При настройке SSL на клиентских компьютерах необходимо учитывать следующие аспекты.

Необходимо включить URL-адрес для безопасного порта на сервере WSUS. Поскольку нельзя настроить требование SSL на сервере, единственным способом гарантии того, что клиентские компьютеры могут использовать защищенный канал, будет использование URL-адреса HTTPS. При использовании для протокола SSL любого порта вместо 443 необходимо также включить этот порт в URL-адрес.

Сертификат на клиентском компьютере должен быть импортирован в хранилище доверенных корневых ЦС локального компьютера или в хранилище доверенных корневых ЦС службы автоматического обновления. Если сертификат импортируется только в хранилище доверенных корневых ЦС локального пользователя, автоматическое обновление не сможет пройти проверку подлинности на сервере.

Клиентские компьютеры должны доверять сертификату, привязанному к серверу WSUS. В зависимости от типа используемого сертификата необходимо настроить для службы включение для клиентских компьютеров доверия сертификату, привязанному к серверу WSUS.

Настройка SSL для подчиненных серверов WSUS

Ниже приведены инструкции по настройке подчиненного сервера для синхронизации с вышестоящим сервером, который использует протокол SSL.

Синхронизация подчиненного сервера с вышестоящим сервером, использующим протокол SSL

Войдите в систему компьютера, используя учетную запись, которая является членом группы «Администраторы WSUS» или локальной группы «Администраторы».

В меню Пуск выберите пункт Все программы, щелкните Администрирование, а затем Windows Server Update Services.

В правой панели разверните имя сервера.

Щелкните Параметры, а затем Источник обновления и прокси-сервер.

На странице Источник обновления выберите вариант Синхронизировать с другим сервером Windows Server Update Services.

Введите имя вышестоящего сервера в поле Имя сервера. Введите номер порта, который используется сервером для SSL-подключений, в поле Номер порта.

Установите флажок Использовать SSL при синхронизации данных об обновлениях, а затем нажмите кнопку ОК.

Дополнительные ресурсы, посвященные SSL

Шаги, необходимые для настройки центра сертификации, привязки сертификата к веб-сайту WSUS и установки отношения доверия между клиентскими компьютерами и сертификатом, выходят за рамки данного руководства. Дополнительные сведения и инструкции по установке сертификатов и настройке этой среды см. в следующих статьях:

2.6. Завершение настройки служб IIS

По умолчанию для всех новых веб-сайтов IIS и веб-сайтов IIS по умолчанию включен анонимный доступ для чтения. Некоторые приложения, в частности Windows SharePoint Services, могут блокировать анонимный доступ. Если это произошло, необходимо снова включить анонимный доступ для чтения, прежде чем можно будет успешно установить и использовать службы WSUS.

Чтобы включить анонимный доступ для чтения, выполните действия для соответствующей версии IIS.

Включение анонимной проверки подлинности (IIS 7), как описано в руководстве пользователя служб IIS 7.

Включение анонимной проверки подлинности (IIS 6.0), как описано в руководстве пользователя служб IIS 6.0.

2.7. Настройка сертификата для подписи

Службы WSUS позволяют публиковать пользовательские пакеты обновления для обновления продуктов Майкрософт и сторонних производителей. Службы WSUS могут автоматически подписывать такие пакеты обновления с помощью сертификата Authenticode. Чтобы включить подписывание пользовательских обновлений, необходимо установить сертификат для подписи пакетов на сервере WSUS. Существуют некоторые аспекты, связанные с подписыванием пользовательских обновлений.

Распространения сертификатов. Закрытый ключ должен быть установлен на сервере WSUS, а открытый ключ должен быть явно установлен в хранилище доверенных сертификатов на всех клиентских компьютерах и серверах, для которых предназначены подписанные пользовательские обновления.

Окончание срока действия. При истечении срока действия самозаверяющего сертификата (или его приближении) службы WSUS записывают события в журнал событий.

Обновление и отзыв сертификатов. Если требуется обновить или отозвать сертификат (например, после обнаружения того, что его срок действия истек), в службах WSUS не предусмотрены функции для решения этих задач. Эти задачи потребуется выполнить вручную, причем их успешность трудно гарантировать как в ручном, так и в автоматическом режиме.

Развертывание обновлений Windows 10 с помощью служб Windows Server Update Services (Windows10) — Windows Deployment

- Чтение занимает 6 мин

В этой статье

Область применения:

Ищете информацию для потребителей? См. раздел Центр обновления Windows: вопросы и ответы

Важно!

Из-заизменений именования старые термины, такие как CB и CBB, могут по-прежнему отображаться в некоторых наших продуктах, например в групповой политике или реестре. Если вы столкнулись с этими терминами, «CB» относится к каналу Semi-Annual (Targeted)—, который больше не используется, в то время как «CBB» относится к Semi-Annual Channel.

WSUS– это роль Windows Server, доступная в операционной системе Windows Server. Это единый центр обновлений Windows в организации. Службы WSUS позволяют компаниям не только откладывать обновления, но и выборочно утверждать их, выбирать время доставки и определять, какие устройства или группы устройств получат эти обновления. WSUS предоставляет дополнительный контроль над Windows для бизнеса, но не предоставляет все параметры планирования и гибкость развертывания, Microsoft Endpoint Manager предоставляет.

Если WSUS выбраны в качестве источника обновлений Windows, вы указываете серверу WSUS на клиентские устройства Windows10, требующие обновления, с помощью групповой политики. Отсюда обновления периодически загружаются на сервер WSUS, где с помощью консоли администрирования или групповой политики осуществляется утверждение, развертывание и управление ими, тем самым оптимизируя управление обновлениями в организации. Если вы в настоящее время используете WSUS для управления обновлениями Windows в своей среде, можно продолжить это и в Windows10.

Требования для обслуживания Windows10 с помощью служб WSUS

Чтобы использовать WSUS для управления и развертывания обновлений Windows 10 функций, необходимо использовать поддерживаемую версию WSUS:

- WSUS 10.0.14393 (роль в Windows Server 2016)

- WSUS 10.0.17763 (роль в Windows Server 2019)

- WSUS 6.2 и 6.3 (роль в Windows Server 2012 и Windows Server 2012 R2)

- KB 3095113 и KB 3159706 (или эквивалентное обновление) должны быть установлены на WSUS 6.2 и 6.3.

Важно!

Начиная с июля 2017 г. KB 3095113 **** и KB 3159706 включены в ежемесячный список качества безопасности. Это означает, что обновления KB 3095113 и KB 3159706 могут быть не установлены, так как они могли быть установлены с помощью докатки. Однако при необходимости любого из этих обновлений рекомендуется **** установить ежемесячное обновление качества безопасности, выпущенное после октября 2017 г., так как они содержат дополнительное обновление WSUS, чтобы уменьшить использование памяти в клиентской службе WSUS. Если вы синхронизировали все эти обновления до ежемесячного обновления качества безопасности, у вас могут возникнуть проблемы. Чтобы восстановиться после этого, см. в публикации How to Delete Upgrades in WSUS.

Масштабируемость WSUS

Чтобы использовать WSUS для управления всеми обновлениями Windows, некоторым организациям потребуется доступ к WSUS из сети периметра, либо придется реализовать какой-нибудь другой сложный сценарий. WSUS— это решение с широкими возможностями масштабирования и настройки для организаций любого масштаба, с любой структурой сайтов. Подробные сведения о масштабировании WSUS, включая конфигурацию восходящих и нисходящих серверов, офисы филиалов, балансировку нагрузки WSUS и другие сложные сценарии, см. в разделе Выбор типа развертывания WSUS.

Настройка автоматических обновлений и обновление расположения службы

При использовании WSUS для управления обновлениями на клиентских устройствах Windows начните с настройки параметров групповых политик Настройка автоматических обновлений и Размещение службы обновлений Майкрософт в интрасети в своей среде. Это заставляет затронутые клиенты обращаться к серверу WSUS, чтобы он мог осуществлять управление ими. Следующий процесс описывает, как задать эти параметры и развернуть их на всех устройствах домена.

Настройка параметров групповых политик «Настройка автоматических обновлений» и «Размещение службы обновлений Майкрософт в интрасети» в вашей среде

Открытая консоль управления групповой политикой (gpmc.msc).

Расширение forest\Domains\Your_Domain.

Щелкните правой кнопкой мыши Your_Domain, а затем выберите Создать GPO вэтом домене, и ссылка его здесь .

Примечание

В этом примере параметры групповых политик Настройка автоматического обновления и Размещение службы обновлений Майкрософт в интрасети указаны для всего домена. Это не является обязательным; эти параметры можно применить к любой группе безопасности, воспользовавшись фильтрами безопасности или указав конкретное подразделение.

В диалоговом окне Создание объекта групповой политики присвойте новому объекту групповой политики имя WSUS— автоматические обновления и размещение службы обновлений Майкрософт в интрасети.

Щелкните правой кнопкой мыши объект групповой политики WSUS— автоматические обновления и размещение службы обновлений Майкрософт в интрасети и выберите Изменить.

В редакторе управления групповыми политиками выберите Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Центр обновления Windows.

Щелкните правой кнопкой мыши параметр Настройка автоматического обновления и выберите Изменить.

В диалоговом окне Настройка автоматических обновлений выберите Включить.

В разделе Параметры в списке Настройка автоматических обновлений выберите 3 — авт. загрузка и уведом. об устан. и нажмите кнопку ОК.

Важно!

Используйте Regedit.exe, чтобы проверить, не включен ли следующий ключ, так как он может нарушить подключение Windows Store: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\DoNotConnectToWindowsUpdateInternetLocations

Нажмите правой кнопкой мыши укажите параметр расположения службы обновления Майкрософт интрасети, а затем выберите Изменить.

В диалоговом окне Указать размещение службы обновлений Майкрософт в интрасети выберите Включить.

В статье Параметры, в наборе службы обновления интрасети для обнаружения обновлений и установите параметры сервера интрасети статистики, введите, а затем http://Your_WSUS_Server_FQDN:PortNumber выберите ОК.

Примечание

URL-адрес

http://CONTOSO-WSUS1.contoso.com:8530на следующем рисунке приведен в качестве примера. В своей среде обязательно укажите имя сервера и номер порта для соответствующего экземпляра WSUS.Примечание

HTTP-порт по умолчанию для WSUS— 8530, а HTTPS-порт по умолчанию— 8531. (Другие параметры : 80 и 443; другие порты не поддерживаются.)

По мере того как клиенты Windows обновляют политики на своих компьютерах (по умолчанию групповая политика обновляется каждые 90 минут и при перезапуске), компьютеры начинают отображаться в WSUS. Теперь когда клиенты взаимодействуют с сервером WSUS, создайте группы компьютеров, соответствующие вашим кругам развертывания.

Создание групп компьютеров на консоли администрирования WSUS

Группы компьютеров можно использовать, чтобы применить ту или иную политику к подмножеству устройств с определенными исправлениями и обновлениями компонентов. Эти группы представляют ваши круги развертывания, контролируемые WSUS. Эти группы можно заполнить вручную с помощью консоли администрирования WSUS или автоматически с использованием групповой политики. Независимо от выбранного метода сначала нужно создать группы на консоли администрирования WSUS.

Создание групп компьютеров на консоли администрирования WSUS

Откройте консоль администрирования WSUS.

Перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры, а затем щелкните Добавить группу компьютеров.

Введите имя Круг 2— пилотная группа бизнес-пользователей и нажмите кнопку Добавить.

Повторите эти действия для групп Круг 3— широкая группа ИТ-пользователей и Круг 4— широкая группа бизнес-пользователей. После этого в системе должно быть три группы кругов развертывания.

Создав группы, добавьте компьютеры в группы компьютеров, соответствующие нужным кругам развертывания. Для этого можно воспользоваться групповой политикой или выполнить это вручную с помощью консоли администрирования WSUS.

Использование консоли администрирования WSUS для заполнения кругов развертывания

Добавить компьютеры в группы компьютеров на консоли администрирования WSUS очень просто, но это может занять намного больше времени, чем при использовании групповой политики, особенно если нужно добавить много компьютеров. Добавление компьютеров в группы компьютеров на консоли администрирования WSUS называется указание на стороне сервера.

В этом примере компьютеры добавляются в группы компьютеров двумя способами: назначая неназначенные компьютеры вручную и выполняя поиск нескольких компьютеров.

Назначение неназначенных компьютеров группам вручную

Когда новые компьютеры обмениваются данными с WSUS, они отображаются в группе Неназначенные компьютеры. Для добавления компьютеров в нужные группы на этом этапе можно использовать следующую процедуру. В этих примерах для добавления компьютеров в группы компьютеров используются два ПК Windows10 (WIN10-PC1 и WIN10-PC2).

Назначение компьютеров вручную

На консоли администрирования WSUS перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры\Неназначенные компьютеры.

Здесь отображаются новые компьютеры, которые получили созданный в предыдущем разделе объект групповой политики и начали обмен данными с WSUS. В этом примере только два компьютера; в зависимости от масштабов развертывания политики компьютеров может быть намного больше.

Выберите оба компьютера, щелкните выделение правой кнопкой мыши и выберите Изменить членство.

В диалоговом окне Настройка членства в группах компьютеров выберите круг развертывания Круг 2— пилотная группа бизнес-пользователей, а затем нажмите кнопку ОК.

Так как они были назначены группе, эти компьютеры больше не относятся к группе Неназначенные компьютеры. Если выбрать группу компьютеров Круг 2— пилотная группа бизнес-пользователей, здесь отобразятся оба компьютера.

Поиск нескольких компьютеров для добавления в группы

Кроме того, чтобы добавить несколько компьютеров в круг развертывания на консоли администрирования WSUS, можно воспользоваться функцией поиска.

Поиск нескольких компьютеров

На консоли администрирования WSUS перейдите в раздел Имя_сервера\Компьютеры\Все компьютеры, щелкните правой кнопкой мыши Все компьютеры и нажмите Поиск.

В поле поиска введите WIN10.

В результатах поиска выберите компьютеры, щелкните выделение правой кнопкой мыши и выберите команду Изменить членство.

Выберите круг развертывания Круг 3— широкая группа ИТ-пользователей и нажмите кнопку ОК.

Теперь эти компьютеры отображаются в группе компьютеров Круг 3— широкая группа ИТ-пользователей.

Использование групповой политики для заполнения кругов развертывания

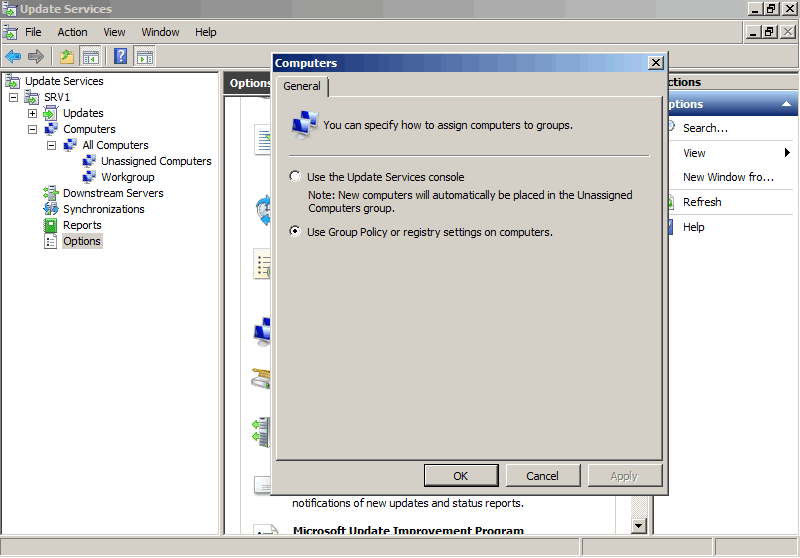

Консоль администрирования WSUS предоставляет удобный интерфейс для управления исправлениями и обновлениями компонентов Windows10. Если требуется добавить в соответствующий круг развертывания WSUS достаточно много компьютеров, выполнение этой операции вручную с использованием консоли администрирования WSUS может занять много времени. В таких случаях целесообразно использовать для выбора нужных компьютеров групповую политику, которая автоматически добавит их в нужный круг развертывания WSUS в зависимости от их группы безопасности Active Directory. Эта процедура называется указание на стороне клиента. Прежде чем включать в групповой политике указание на стороне клиента необходимо настроить принятие назначений компьютеров в WSUS с помощью групповой политики

Настройка WSUS для указания на стороне клиента с использованием групповой политики

Откройте консоль администрирования WSUS и перейдите в раздел Имя_сервера\Параметры, а затем щелкните Компьютеры.

В диалоговом окне Компьютеры выберите Использовать групповую политику или параметры реестра на компьютерах, а затем нажмите кнопку ОК.

Примечание

Этот параметр можно задать только по принципу «или— или». Если вы включаете в WSUS использование групповой политики для назначения групп, вы больше не сможете вручную добавлять компьютеры на консоли администрирования WSUS до тех пор, пока не вернете первоначальные настройки.

Подготовив WSUS к указанию на стороне клиента, выполните следующие шаги, чтобы использовать групповую политику для настройки указания на стороне клиента.

Настройка указания на стороне клиента

Совет

При использовании указания на стороне клиента целесообразно присвоить группам безопасности те же имена, что и кругам развертывания. Это упрощает процесс создания политики и позволяет избежать ошибок при добавлении компьютеров в круги.

Открытая консоль управления групповой политикой (gpmc.msc).

Разверните узел Лес\Домены\ваш_домен.

Щелкните правой кнопкой мыши Ваш домен и выберите Создать объект групповой политики в этом домене и связать его.

В диалоговом окне Новый объект групповой политики введите WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей (имя нового объекта групповой политики).

Щелкните правой кнопкой мыши объект групповой политики WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей и нажмите Изменить.

В редакторе управления групповыми политиками выберите Конфигурация компьютера\Политики\Административные шаблоны\Компоненты Windows\Центр обновления Windows.

Щелкните правой кнопкой мыши Включить указание на стороне клиента и выберите Изменить.

В диалоговом окне Включение указания на стороне клиента выберите Включить.

В поле Имя целевой группы для данного компьютера введите Круг 4— широкая группа бизнес-пользователей. Это имя круга развертывания в WSUS, в который будут добавлены эти компьютеры.

Предупреждение

Имя целевой группы должно соответствовать имени группы компьютера.

- Закройте редактор управления групповыми политиками.

Теперь все готово для развертывания этого объекта групповой политики в соответствующей группе безопасности компьютера для круга развертывания Круг 4— широкая группа бизнес-пользователей.

Указание группы в качестве области действия объекта групповой политики

На консоли управления групповыми политиками выберите политику WSUS — указание на стороне клиента — Круг 4— широкая группа бизнес-пользователей.

Перейдите на вкладку Область.

В разделе Фильтры безопасности удалите группу безопасности по умолчанию ПРОШЕДШИЕ ПРОВЕРКУ, а затем добавьте группу Круг 4— широкая группа бизнес-пользователей.

В следующий раз когда клиенты в группе безопасности Круг 4— широкая группа бизнес-пользователей получат свою политику компьютера и обратятся в WSUS, они будут добавлены в круг развертывания Круг 4— широкая группа бизнес-пользователей.

Автоматическое утверждение и развертывание обновлений компонентов

Если для каких-либо клиентов необходимо утверждать обновления компонентов, как только они становятся доступны, в WSUS можно настроить правила автоматического утверждения.

Примечание

WSUS уважает филиал обслуживания клиентского устройства. Если обновление функции утверждено, пока оно находится в одной ветви, например в предварительной версии, WSUS установит обновление только на устройствах, которые находятся в этой отрасли обслуживания. Когда корпорация Майкрософт выпустит сборку для Semi-Annual Channel, устройства в Semi-Annual канале установят ее. Windows Параметры обновления для бизнес-филиалов не применяются к обновлениям функций с помощью WSUS.

Настройка правила автоматического утверждения для обновлений компонентов Windows10 и утверждение их для круга развертывания «Круг 3— широкая группа ИТ-пользователей»

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Параметры и выберите Автоматические утверждения.

На вкладке Правила обновления щелкните Создать правило.

В диалоговом окне Добавление правила установите флажки Когда обновление затрагивает конкретный класс, Когда обновление затрагивает конкретный продукт и Установить крайний срок для утверждения.

В области Изменить свойства щелкните любая классификация. Снимите все флажки, кроме Обновления, и нажмите кнопку ОК.

В области Изменить свойства щелкните ссылку любой продукт. Снимите все флажки, кроме Windows10, а затем нажмите кнопку ОК.

Windows10 находится в разделе Все продукты\Microsoft\Windows.

В области Изменить свойства щелкните ссылку Все компьютеры. Снимите все флажки для этой группы компьютеров, кроме Круг 3— широкая группа ИТ-пользователейи нажмите кнопку ОК.

Оставьте заданный срок: 7 дней после утверждения в 3:00.

В поле Шаг 3. Укажите имя введите Автоматическое утверждение обновлений Windows10 для Круга 3— широкая группа ИТ-пользователей и нажмите кнопку ОК.

В диалоговом окне Автоматические утверждения нажмите кнопку ОК.

Примечание

WSUS не следует существующим настройкам отсрочки месяца/недели/дня. То есть если вы используете Центр обновления Windows для бизнеса на компьютере, обновления для которого контролируются WSUS, то когда WSUS утверждают обновление, оно будет установлено на компьютере независимо от настроенной с помощью групповой политики задержки.

Всякий раз когда обновления компонентов Windows10 публикуются в WSUS, они автоматически утверждаются для круга развертывания Круг 3— широкая группа ИТ-пользователей со сроком установки 1 неделя.

Предупреждение

Правило автоматического утверждения выполняется после синхронизации. Это означает, что будет утверждено следующее обновление для Windows 10 версии. Если выбрать правило Run, все возможные обновления, которые соответствуют критериям, будут утверждены, в том числе старые обновления, которые на самом деле не нужны, что может быть проблемой, когда размеры загрузки очень большие.

Утверждение и развертывание обновлений компонентов вручную

Можно вручную утвердить обновления и установить сроки для установки на консоли администрирования WSUS. После обновления пилотного развертывания лучше всего утверждать правила обновления вручную.

Чтобы упростить процедуру утверждения вручную, для начала создайте представление обновлений программного обеспечения, которое содержит только обновления Windows 10.

Примечание

Если вы утвердите несколько обновлений функций для компьютера, ошибка может привести к с клиентом. Утверждение только одного обновления функций на компьютере.

Утверждение и развертывание обновлений компонентов вручную

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Обновления. В области Действие выберите Новый режим просмотра обновлений.

В диалоговом окне Добавление режима просмотра обновлений выберите Обновления принадлежат конкретному классу и Обновления предназначены для конкретного продукта.

В разделе Шаг 2. Измените свойства щелкните любая классификация. Снимите все флажки, кроме Обновления, а затем нажмите кнопку ОК.

В разделе Шаг 2. Измените свойства щелкните любой продукт. Снимите все флажки, кроме Windows10, а затем нажмите кнопку ОК.

Windows10 находится в разделе Все продукты\Microsoft\Windows.

В поле Шаг 3. Укажите имя введите Все обновления Windows10 и нажмите кнопку ОК.

Теперь, когда у вас есть представление Windows 10 обновления, выполните следующие действия, чтобы вручную утвердить обновление для кольца 4 Широкое кольцо развертывания бизнес-пользователей:

На консоли администрирования WSUS перейдите в раздел Службы обновления\Имя_сервера\Обновления\Все обновления Windows10.

Щелкните правой кнопкой мыши обновление компонента, которое требуется развернуть, и нажмите Утвердить.

В диалоговом окне Утверждение обновлений в списке Круг 4— широкая группа бизнес-пользователей выберите Утверждено для установки.

В диалоговом окне Утверждение обновлений в списке Круг 4— широкая группа бизнес-пользователей выберите Срок, щелкните Неделя и нажмите кнопку ОК.

Если откроется диалоговое окно Лицензионное соглашение на использование программного обеспечения корпорации Майкрософт нажмите кнопку Принять.

Если развертывание завершено успешно, вы получите отчет об успешном выполнении операции.

В диалоговом окне Ход утверждения щелкните Закрыть.

Действия по управлению обновлениями для Windows 10

Устанавливаем и настраиваем WSUS. — Записки IT специалиста

Каждый администратор осознает важность своевременных обновлений, особенно если это касается критических обновлений безопасности. Однако с ростом сети и увеличением числа программных продуктов это становится весьма непростой задачей. Значит самое время развернуть WSUS (Windows Server Update Services) — локальный сервер обновлений в вашей сети.

Этим вы убьете сразу несколько зайцев: значительно уменьшите загрузку канала и потребляемый интернет трафик, а также получите в руки мощный инструмент для контроля и управления процессом обновлений. Отныне все локальные ПК будут обновляться с вашего сервера и устанавливать только выбранные вами обновления.

Внимание! Данный материал предназначен для устаревших версий Windows Server, рекомендуем также ознакомиться с актуальной статьей: Windows Server 2012 — установка и настройка WSUS.

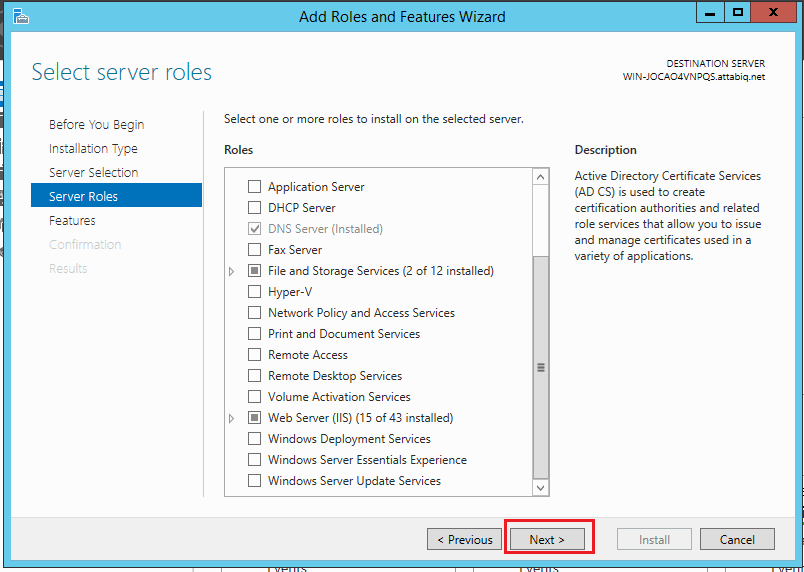

Приступим. Перед установкой WSUS следует подготовить сервер, мы будем использовать Windows Server 2008 R2, однако с небольшими поправками все сказанное будет справедливо для других версий Windows Server. Что нам понадобится:

- IIS 6 или выше,

- .NET Framework 2.0 или выше,

- Report Viewer Redistributable 2008,

- SQL Server 2005 SP2 Express или выше.

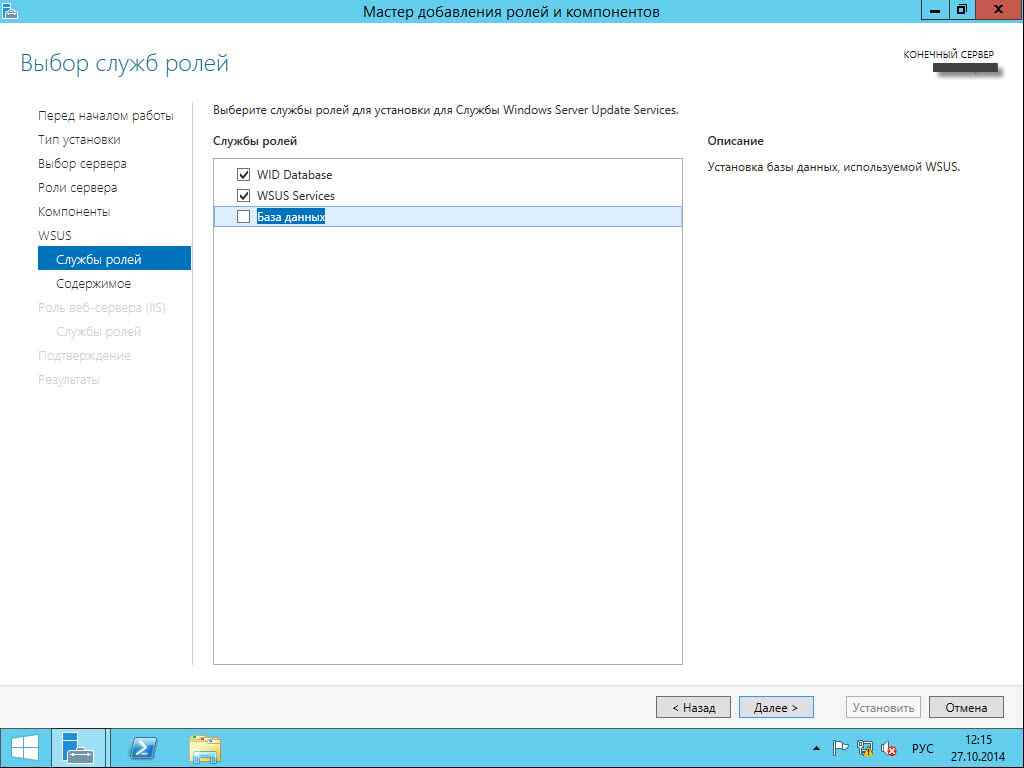

WSUS может хранить обновления в собственной БД или использовать SQL-сервер, последнее более предпочтительно с точки зрения производительности. Если в вашей сети уже развернут SQL-сервер можно использовать его, иначе вполне подойдет бесплатный SQL Express.

Получить все необходимые компоненты можно на сайте Microsoft:

При скачивании обращаем внимание на разрядность, для 64-битной ОС скачиваем 64-битные версии продуктов.

Пока идет скачивание добавим роли сервера. Нам понадобятся Веб-сервер (IIS) и Сервер приложений (в предыдущих версиях Windows Server установите .NET Framework). Сервер приложений устанавливается со значениями по умолчанию, а в Веб-сервере необходимо добавить следующие опции:

- ASP.NET

- Windows — проверка подлинности

- Сжатие динамического содержимого

- Совместимость управления IIS6

Добавив необходимые роли, установим Report Viewer и SQL Server c параметрами по умолчанию. Все готово, можно устанавливать WSUS.

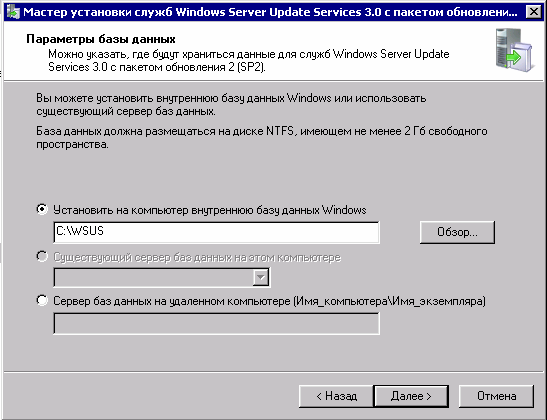

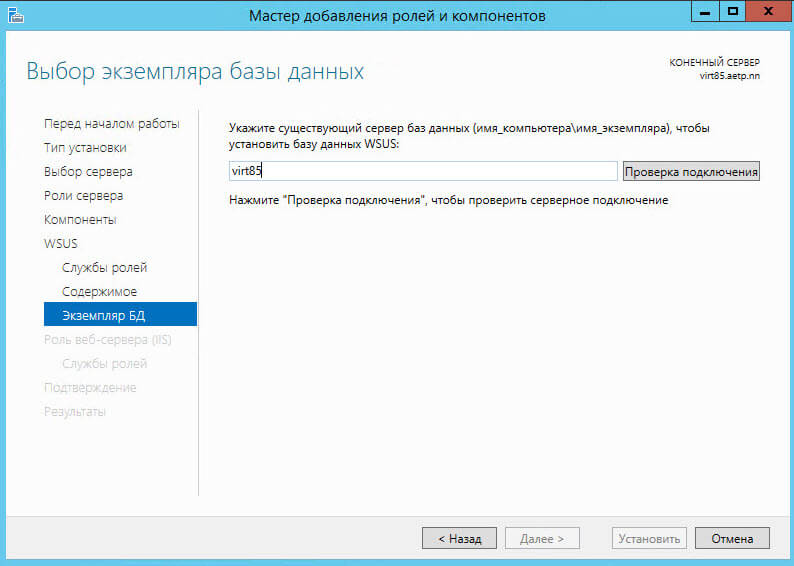

Запустив инсталлятор, выбираем установку сервера и консоли администрирования, папку установки. В параметрах базы данных указываем наш SQL-сервер. Остальные настройки можно оставить по умолчанию.

Сразу после установки запустится мастер начальной настройки. Все опции довольно просты и понятны. В параметрах синхронизации указываем откуда наш сервер будет получать обновления: с сервера Microsoft или с другого WSUS сервера. Последний вариант следует использовать если вам требуется развернуть дополнительный сервер обновлений, например, для филиала. В этом случае подчиненный сервер будет получать только одобренные вами обновления.

На следующей закладке, при необходимости, указываем параметры прокси-сервера, и выполняем первичное подключение. Будет загружена информация от вышестоящего сервера: списки продуктов, типов обновлений и т.д.

При выборе продуктов не жадничайте, указывайте только то, что вам реально нужно, впоследствии вы всегда сможете изменить данный список.

На следующей странице укажите какие классы обновлений вы хотели бы получать, здесь все зависит от политики обновлений на вашем предприятии. Следует помнить, что обновления драйверов и пакеты новых функций крайне не рекомендуется разворачивать автоматически, без предварительного тестирования. Если у вас нет возможности этим заниматься, то указывать эти классы вам ни к чему.

Не забудьте также задать расписание для синхронизации с вышестоящим сервером. На этом первоначальная настройка закончена.

Открыв консоль (доступна в меню Администрирование), первым делом запустите ручную синхронизацию, чтобы скачать все имеющиеся на сегодняшний день обновления для выбранных продуктов. В зависимости от того, чего и сколько вы выбрали при настройке, а также скорости вашего подключения это может занять продолжительное время.

Пока идет синхронизация займемся настройкой клиентских ПК. Если у вас развернута Active Directory это можно сделать с помощью групповых политик. Откройте Управление групповой политикой, выберите необходимый объект и щелкнув правой кнопкой мышки нажмите Изменить. В открывшемся окне выберите Конфигурация компьютера — Политики — Административные шаблоны — Центр обновления Windows. Нас интересует параметр Указать размещение службы обновлений Microsoft в интрасети. Переводим его в положение Включено и указываем путь к нашему WSUS серверу в виде http:\\ИМЯ_СЕРВЕРА.

Также советуем настроить опцию Настройка автоматического обновления, которая полностью повторяет аналогичную настройку на клиентских ПК. Через некоторое время, необходимое для обновления групповых политик, компьютеры вашей сети начнут подключаться к серверу и получать обновления.Если ваша сеть имеет одноранговую структуру, то вам придется настраивать каждый ПК в отдельности. Делается это через Редактор локальной групповой политики (Пуск — Выполнить — gpedit.msc), сам процесс настройки полностью аналогичен вышеописанному.

Контролировать количество ПК и их статус вы можете в разделе Компьютеры консоли администрирования.

Информации вполне достаточно, чтобы быстро оценить общую ситуацию и обратить внимание на проблемные места. Красные крестики указывают на то, что на данных ПК произошли ошибки в обновлении, с каждым таким случаем надо разбираться в отдельности. По каждому обновлению формируется детальный отчет, содержащий все необходимые для анализа проблемы данные.

Также рекомендуем разбить ПК на группы, для каждой группы можно назначить свою политику обновлений. Так в отдельную группу можно выделить сервера, для которых автоматически устанавливать только критические обновления безопасности.

Вот мы и подошли к еще одной важной настройке сервера — автоматическом одобрении. Клиентские ПК могут получать только одобренные обновления, но каждый раз делать все вручную нереально, поэтому часть обновлений можно одобрять автоматически. Откроем Параметры — Автоматические одобрения и активируем уже имеющуюся там политику, которая позволяет автоматически устанавливать критические обновления и обновления безопасности.

Здесь вы можете создавать свои правила и назначать их любой группе ПК. Например мы создали правило: автоматически одобрять все обновления MS Office группы Рабочие станции.

Просмотреть все доступные обновления можно в разделе Обновления, здесь же можно одобрять их вручную. Мы рекомендуем завести один или несколько тестовых ПК (можно виртуальных) и тестировать на них обновления и пакеты новых функций и только после этого одобрять обновления для установки. Одобрить обновления можно как для всех ПК, так и для группы, в качестве примера мы одобрили установку пакета Silverlight для группы Рабочие станции.

В качестве обслуживания сервера стоит время от времени (где-то раз в месяц) проводить очистку сервера. Это позволит избежать черезмерного увеличения размеров базы за счет удаления невостребованных, уже не нужных и неодобренных вами обновлений.

На этой ноте мы и закончим наше повествование, материал данной статьи позволит вам быстро развернуть и сделать базовые настройки сервера обновлений. С задачей тонкой настройки вы должны без труда справиться самостоятельно.

Настройка SSL для WSUS

Можно настроить использование протокола SSL (Secure Sockets Layer) для защиты развертывания WSUS. Использование SSL позволяет клиентским компьютерам и подчиненным WSUS-серверам производить проверку подлинности сервера WSUS. Использование SSL также позволяет шифровать метаданные, передаваемые между клиентскими компьютерами и подчиненными WSUS-серверами. Следует иметь в виду, что шифрование SSL используется WSUS-сервером только для метаданных, а не для содержимого. Таким же образом осуществляется распределение обновлений с центра обновления Майкрософт.

Обновления состоят из двух частей:

- метаданных, в которых описано обновление;

- файлов для установки обновления на компьютер.

Для снижения риска, связанного с отправкой файлов обновлений по незашифрованному каналу, корпорация Майкрософт добавляет подпись для каждого обновления. Кроме того, вычисляется хэш-код и отправляется вместе с метаданными для каждого обновления. При загрузке обновления WSUS проверяет цифровую подпись и хэш-код. Если обновление было изменено, то оно не устанавливается.

Администраторы, планирующие выполнение SSL-развертываний WSUS, должны обратить внимание на следующие две проблемы.

- Защита развертывания WSUS с использованием шифрования SSL увеличивает нагрузку на сервер. Необходимо учитывать потерю производительности примерно на 10 процентов, связанную с шифрованием всех метаданных, передаваемых по сети.

- Если используется удаленный SQL-сервер, то соединение между

WSUS-сервером и сервером, на котором хранится база данных, не

защищается с помощью шифрования SSL. Если требуется защитить

подключение к базе данных, необходимо учитывать следующие

рекомендации:

- Перенесите базу данных на WSUS-сервер (конфигурация WSUS по умолчанию).

- Поместите удаленный сервер, на котором запущен SQL-сервер, и WSUS-сервер в частную сеть.

- Установите в сети защиту IPsec (Internet Protocol security) для защиты сетевого трафика. Для получения указаний по развертыванию защиты IPsec в вашей среде см. раздел «Обзор IPsec» в руководстве по развертыванию сервера Windows Server (http://go.microsoft.com/fwlink/?LinkId=45154).

Самое важное, что необходимо помнить при настройке использования SSL на WSUS-сервере, это то, что в этой конфигурации для сервера WSUS требуется два порта: один порт для шифрованных метаданных, использующих протокол HTTPS и один порт для данных, передаваемых по протоколу HTTP. При настройке использования SSL службами IIS необходимо учитывать следующие моменты.

- Невозможно настроить обязательное использование SSL на всем

веб-узле WSUS. Это означало бы, что весь трафик веб-узла WSUS будет

зашифрован, однако WSUS шифрует только метаданные обновления. Если

клиентский компьютер или другой WSUS-сервер попытается получить от

WSUS файлы обновления через порт HTTPS, передача будет

невозможной.

Чтобы обеспечить максимально возможную защищенность веб-узла WSUS, рекомендуется настроить обязательное использование SSL только для следующих виртуальных корней:

- SimpleAuthWebService

- DSSAuthWebService

- ServerSyncWebService

- APIRemoting30

- ClientWebService

- Содержимое

- Данные

- ReportingWebService

- SelfUpdate

- Необходимо настроить имя сервера сертификатов. Для этого

выполните следующую команду на WSUS-сервере:

wsusutil configuressl certificateName,

где certificateName соответствует имени DNS WSUS-сервера. Например, если клиентские компьютеры будут подключаться к серверу https://myWSUSServer, то вместо certificateName необходимо указать myWSUSServer. Если клиентские компьютеры подключаются к узлу https://myWSUSServer.myDomain.com, то вместо certificateName следует указать myWSUSServer.myDomain.com.

- Сертификат из центра сертификатов необходимо импортировать либо в хранилище «Доверенные корневые центры сертификации» локального компьютера, либо в хранилище «Доверенные корневые центры сертификации» WSUS на подчиненных WSUS-серверах. Если сертификат импортирован только в хранилище «Доверенные корневые центры сертификации» локального пользователя, то проверка подчиненного WSUS-сервера не будет выполняться на вышестоящем сервере. Для получения дополнительных сведений о сертификатах SSL см. статью 299875 в базе знаний Майкрософт (http://go.microsoft.com/fwlink/?LinkId=86176).

- Сертификат необходимо импортировать на все компьютеры, обменивающиеся данными с сервером, включая все клиентские компьютеры, подчиненные серверы, а также компьютеры, на которых удаленно запущена консоль администрирования WSUS. Сертификат также необходимо импортировать в хранилище «Доверенные корневые центры сертификации» локального компьютера или в хранилище «Доверенные корневые центры сертификации» WSUS.

- При настройке использования SSL службами IIS можно указать

любой порт. Однако порт, который указан при настройке SSL,

определяет порт, который WSUS используется для открытого трафика

HTTP. Рассмотрим следующие примеры.

- Если используется стандартный порт 443 для трафика HTTPS, WSUS использует порт 80 для открытого трафика HTTP, который обычно используется для трафика HTTP.

- Если используется любой другой порт для трафика HTTPS, WSUS предполагает, что открытый трафик HTTP должен передаваться через порт с предыдущим номером по отношению к порту для трафика HTTPS. Например, если используется порт 8531 для трафика HTTPS, WSUS используется порт 8530 для трафика HTTP.

При настройке клиентских компьютеров необходимо обратить внимание на следующие три важных предупреждения.

- Необходимо включить URL-адрес для защищенного порта,

прослушиваемого сервером WSUS. Поскольку нельзя требовать

использования SSL на сервере, единственный способ обеспечить

использование клиентскими компьютерами защищенного канала

заключается в использовании URL-адреса с указанием протокола HTTPS.

Если для SSL используется порт, отличный от 443, необходимо также

включить этот порт в URL-адрес.

Например,

https://<ssl-servername>указывает, что WSUS-сервер использует порт 443 для трафика HTTPS, аhttps://<ssl-servername>:3051указывает WSUS-сервер, который использует для SSL нестандартный порт 3051.Для получения дополнительных сведений о том, как указать адрес WSUS-сервера на клиентских компьютерах, см. раздел «Настройка расположения службы Windows Update в интрасети» в главе «Настройка клиентов с помощью групповой политики» руководства по развертыванию WSUS (http://go.microsoft.com/fwlink/?LinkId=102460).

- Сертификат на клиентских компьютерах необходимо импортировать либо в хранилище «Доверенные корневые центры сертификации» локального компьютера, либо в хранилище «Доверенные корневые центры сертификации» службы автоматического обновления. Если сертификат импортирован только в хранилище «Доверенные корневые центры сертификации» локального пользователя, проверка подлинности сервера службой автоматического обновления выполнена не будет.

- Клиентские компьютеры должны доверять сертификату для привязки к WSUS-серверу в службах IIS. В зависимости от типа используемого сертификата, возможно, придется разрешить клиентам доверять сертификатам, привязанным к WSUS-серверу. Для получения дополнительных сведений см. раздел «Дополнительные ссылки» далее.

Можно настроить синхронизацию подчиненного сервера с вышестоящим сервером, использующим SSL.

| Чтобы настроить синхронизацию подчиненного сервера с вышестоящим сервером, использующим SSL, выполните следующие действия. |

-

В оснастке «Администрирование WSUS» выберите Параметры, а затем выберите Обновление источника и прокси-сервера.

-

В поле Источник обновления установите флажок Синхронизовать с сервером Windows Server Update Services, введите имя вышестоящего сервера и номер порта, используемого для соединений SSL, а затем установите флажок Использовать SSL при синхронизации данных об обновлениях.

-

Нажмите кнопку ОК, чтобы сохранить параметры.

Дополнительные ссылки

- Настройка центра сертификатов, привязка сертификата к веб-узлу

WSUS и последующая самонастройка клиентских компьютеров для

установки доверия сертификату на веб-узле WSUS являются сложными

задачами администрирования. Пошаговые инструкции по выполнению

каждой задачи выходят за рамки настоящего руководства.

Однако имеются несколько статей по этому вопросу. Для получения дополнительных сведений и указаний по установке сертификатов и настройке среды см. следующие ресурсы:

- Руководство по сопровождению инфраструктуры открытого ключа Windows Server 2003 (http://go.microsoft.com/fwlink/?LinkId=83159) содержит указания для администраторов по настройке и использованию центра сертификации Windows.

- В статье 299875 базы знаний Майкрософт (http://go.microsoft.com/fwlink/?LinkId=86176) приведены пошаговые инструкции по развертыванию SSL в службах IIS.

- В руководстве по автоматическому развертыванию сертификатов в Windows Server 2003 (http://go.microsoft.com/fwlink/?LinkId=17801) содержатся указания по автоматическому развертыванию клиентских компьютеров с системой Windows XP в корпоративных средах Windows Server 2003, интегрированных с Active Directory.

- В руководстве по расширенному управлению и заявкам на сертификат (http://go.microsoft.com/fwlink/?LinkId=83160) содержатся указания по автоматическому развертыванию клиентских компьютеров в других средах.

- Windows Server Update Services

Вкладка ‘Сервер WSUS’

Вкладка Сервер WSUS используется для конфигурации взаимодействия плагина с вашим сервером WSUS. Она также используется для указания сертификата, который будет применяться для создания цифровой подписи данных, публикуемых на сервере WSUS.

Информация сервера WSUS

•Имя: Подтвердите имя или IP-адрес вашего сервера WSUS. Обычно эта информация определяется и заполняется автоматически.

•Порт: Подтвердите номер порта, используемого при установке подключения к вашему серверу WSUS. Значение по умолчанию для незащищенных подключений равно 80 или 8530. Для безопасных подключений обычно используется значение 443 или 8531.

•Тест подключения: Если вы хотите проверить возможность подключения к серверу WSUS, нажмите Тест подключения.

•Использовать безопасное подключение к этому серверу: Установите этот параметр, если ваш сервер WSUS сконфигурирован для использования безопасного подключения. Безопасное подключение является обязательным, если вам необходимо импортировать подписывающий сертификат. См. раздел Импорт сертификата для получения дополнительной информации.

Информация подписывающего сертификата

Сертификат для подписи кода необходим для публикации обновлений на сервере WSUS. Если у вас уже есть подписывающий сертификат в нужном месте, он будет показан в области Текущий сертификат.

Вы можете выполнять для сертификатов следующие задачи:

•Экспорт: Экспорт текущего сертификата внутри ПО Исправление для MEM. Для обеспечения безопасности сертификат экспортируется без закрытого ключа. После экспорта сертификата вы должны будете распространить его на клиентские компьютеры и компьютеры инфраструктуры (например, другие компьютеры, на которых работает плагин Исправление для MEM, последующие серверы WSUS и клиенты ПО обновления Windows). Это необходимо для того, чтобы компьютеры могли получать локально опубликованные обновления.

•Импорт: Используется для импорта сертификата для подписания кода, который был создан Центром сертификации. Для импорта сертификата требуется безопасное подключение.

•Создание самоподписывающего сертификата: Используется для создания сертификата для подписания кода внутри вашего предприятия. Этот процесс использует службы WSUS для создания сертификата.

Для получения дополнительной информации об экспорте, импорте, создании и обновлении сертификатов см. раздел Обзор сертификата и другие темы по вопросам использования сертификатов.

•Используйте сервер штампов времени во время подписи пакетов WSUS: Указывает, если вы хотите применить штамп времени для ваших пакетов WSUS во время процесса публикации. Используйте поле Сервер для указания URI-адреса пути предпочитаемого сервера штампов времени.

Одним из преимуществ использования штампов времени является то, что вам не требуется повторного подписания пакетов обновления после завершения действия подписывающего сертификата сервера WSUS. Это происходит потому, штамп времени допускает проверку подписи даже после завершения действия подписывающего сертификата. Процесс повторного подписания обновлений и их повторного распространения в нужные места может быть сложной и трудоемкой задачей, поэтому использование штампов времени поможет вам избежать проблем.

Для проверки должной работы процесса штампов времени нажмите Тест. Если вы опытный пользователь и хотите отобразить сам штамп времени после его применения, выполните следующие действия:

a) Перейдите на ваш сервер WSUS.

b) Найдите файл .cab, связанный с опубликованным обновлением.

Местоположение файла .cab можно найти в рабочей зоне Опубликованные обновления сторонних компаний. Выберите нужное опубликованное обновление, а затем на нижней панели см. метку Местоположение данных.

c) Нажмите правой кнопкой мыши файл .cab, выберите Свойства, а найдите штамп времени на вкладке Цифровые подписи.

Автоматическая подписка на категории

Обычный процесс — это автоматическая подписка на категорию WSUS после публикации обновления, если обновление находится в группе обновлений ПО и требует синхронизации. Если вам всегда нужно выполнять подписку на опубликованные пакеты независимо от того, входит ли обновление в группу обновлений ПО и/или требует синхронизации, установите параметр Автоматическая подписка на категории после синхронизации публикаций..

Настройка веб-сайта WSUS на использование протокола SSL

Если сервер сайта Configuration Manager 2007 находится в основном режиме или активная точка обновления программного обеспечения настроена для использования протокола SSL, имеется пять виртуальных корней, которые необходимо настроить для использования защищенного канала на сервере активной точки обновления программного обеспечения и сервере активной интернет-точки обновления программного обеспечения, если они настроены. Виртуальные корни расположены под веб-сайтом, используемым сервером служб Windows Server Update Services (WSUS), и их можно изменить с помощью диспетчера служб IIS. После того как виртуальные корни настроены, необходимо запустить средство WSUSUtil, чтобы сообщить компоненту мониторинга работоспособности из служб WSUS о необходимости использования SSL.

Чтобы настроить SSL на сервере WSUS, используйте одну из следующих процедур.

Настройка SSL на сервере WSUS с помощью IIS 6.0-

На сервере WSUS откройте диспетчер служб IIS.

-

Разверните Веб-сайты, затем веб-сайт сервера WSUS. Рекомендуется использовать пользовательский веб-сайт администрирования WSUS, однако при установке WSUS мог быть выбран веб-сайт по умолчанию.

-

Выполните следующие шаги относительно виртуальных каталогов APIRemoting30, ClientWebService, DSSAuthWebService, ServerSyncWebService и SimpleAuthWebService, расположенных ниже веб-сайта WSUS:

- Щелкните правой кнопкой мыши веб-сайт или виртуальный каталог и выберите пункт Свойства.

- Откройте вкладку Безопасность каталога, затем в разделе Безопасные подключения нажмите кнопку Изменить.

- Выберите параметр Требовать безопасный канал (протокол SSL) и нажмите кнопку OК.

- Нажмите кнопку ОК, чтобы закрыть свойства для этого виртуального корня.

-

Закройте службы IIS.

-

Выполните следующую команду из папки <папка установки WSUS>\Tools: WSUSUtil.exe configuressl <полное доменное имя системы сайта точки обновления программного обеспечения в интрасети>.

Важно! Для интернет-точки обновления программного обеспечения в основном режиме требуется сертификат веб-сервера, в котором должно быть указано как полное доменное имя в Интернете, так и полное доменное имя в интрасети, даже если клиенты из интрасети не будут к ней подключаться. Если с помощью команды WSUSUtil указать полное доменное имя в интрасети, но не добавить его в сертификат веб-сервера, интернет-точка обновления программного обеспечения не сможет подключиться к активной точке обновления программного обеспечения в интрасети и произойдет сбой синхронизации обновлений. Дополнительные сведения см. в разделе Требования к сертификатам для работы в основном режиме.

-

На сервере WSUS откройте диспетчер служб IIS.

-

Разверните Сайты, а затем разверните веб-сайт для сервера WSUS. Рекомендуется использовать пользовательский веб-сайт администрирования WSUS, однако при установке WSUS мог быть выбран веб-сайт по умолчанию.

-

Выполните следующие шаги относительно виртуальных каталогов APIRemoting30, ClientWebService, DSSAuthWebService, ServerSyncWebService и SimpleAuthWebService, расположенных ниже веб-сайта WSUS:

- В Просмотр возможностей дважды щелкните компонент Параметры SSL.

- На странице Параметры SSL выберите Требовать SSL.

- В области Действия нажмите кнопку Применить.

-

Закройте диспетчер IIS.

-

Выполните следующую команду из папки <папка установки WSUS>\Tools: WSUSUtil.exe configuressl <полное доменное имя системы сайта точки обновления программного обеспечения в интрасети>.

См. также

Настройка протокола SSL для служб WSUS

Для повышения безопасности развертывания служб Windows Server® Update Services (WSUS) можно использовать протокол SSL. Службы WSUS используют протокол SSL, чтобы позволить клиентским компьютерам и нижестоящим серверам WSUS выполнить проверку подлинности сервера WSUS. Службы WSUS также используют протокол SSL для шифрования метаданных, передаваемых между клиентскими компьютерами и нижестоящими серверами WSUS. Будьте внимательны, службы WSUS используют протокол SSL только для метаданных, но не для содержимого. Этот способ используется для распространения обновлений и Центром обновления Майкрософт.

Обновления состоят из двух частей:

- метаданные, описывающие обновление;

- файлы, устанавливаемые на компьютер.