VirusTotal.com — это… Что такое VirusTotal.com?

VirusTotal — сервис, который анализирует подозрительные файлы и облегчает быстрое обнаружение вирусов, червей, троянов и всех видов вредоносных программ, определяемых антивирусами. VirusTotal награжден Американским изданием PC World Magazine как один из 100 лучших продуктов 2007 года.[1]

Имеет локализацию на многие языки мира, включая русский.

Описание

Сервис является полностью бесплатным, не принуждая пользователя ни к прямым, ни к косвенным тратам. Так же, как нетрудно заметить, на сайте проекта совсем нет рекламы.

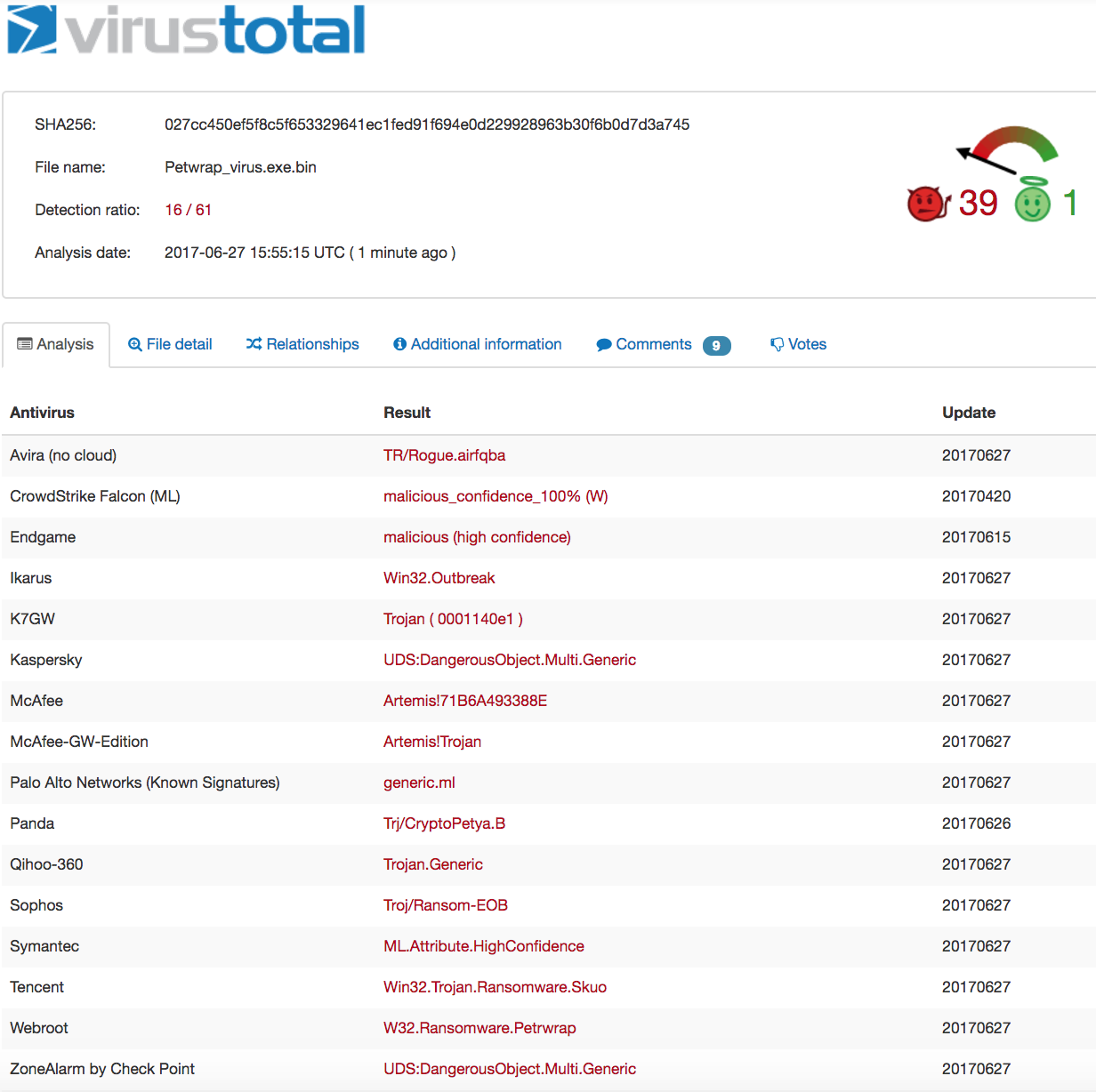

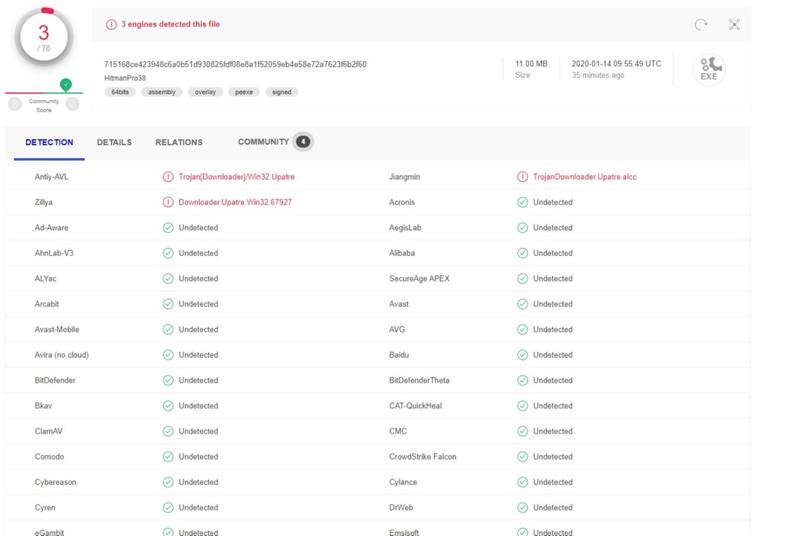

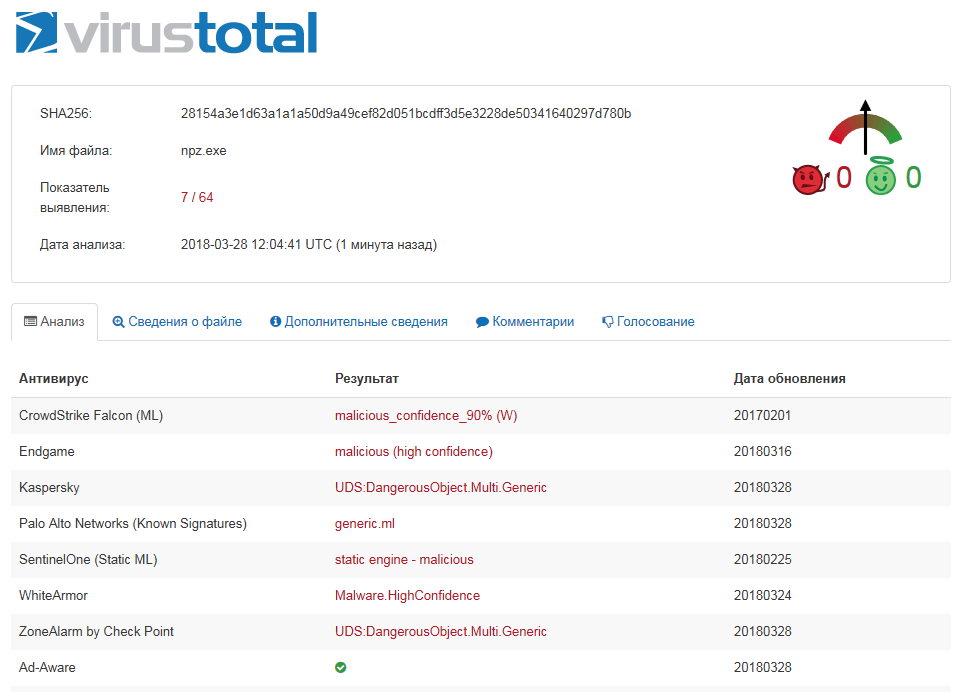

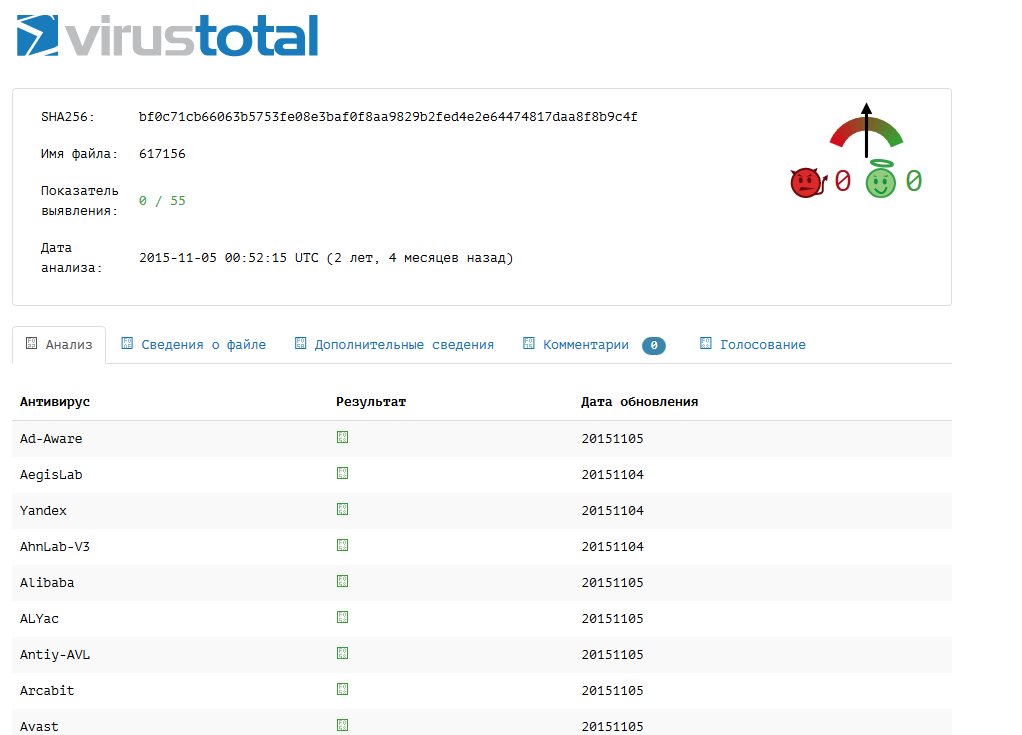

Результаты проверок файлов сервисом не зависят от какого-то одного производителя антивирусов. В VirusTotal используется нескольких десятков антивирусных систем, что позволяет делать более надёжные выводы об опасности файла, по сравнению с каким-то одним продуктом.

Это позволяет выявлять ложные срабатывания какого-то одного антивируса, либо, наоборот, несрабатывания на свежий штамм, возможно, уже внесенный другими производителями в свои базы.

Все используемые сервисом антивирусные базы постоянно обновляются. В результатах проверки указываются даты последних обновлений всех баз.

Замечательной возможностью VirusTotal является определение уже проверенных файлов по хэшу. После загрузки файла система вычисляет его хэш и при наличии результатов проверки файла с аналогичным хэшем сразу выдаст их пользователю, с указанием всех подробностей, включая дату проверки. При этом возможно повторить проверку на текущий момент, с текущими обновлениями баз.

На сайте можно посмотреть статистику по проведенным проверкам в реальном времени. Например,

Сервис постоянно развивается[2], постоянно подключаются новые сканеры (антивирусы и антитрояны).

По информации с российских security-ресурсов, VirusTotal отсылает подозрительные файлы производителям антивирусов на анализ.[3]

Ограничения сервиса

Несмотря на все достоинства онлайновой проверки, сервис ни в коем случае не заменяет антивирус на локальном компьютере, о чем прямо заявляют авторы проекта[4].

Недостатки сервиса

- Статистика на сайте показывается «как есть», нет ни средств, ни возможностей для её анализа.

Примечания

Ссылки

Страница не найдена – Information Security Squad

h0neytr4p Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов. 💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux Как это работает? Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p. […]

Для разработчика программного обеспечения функциональность исходного кода и безопасность являются важными составляющими при разработке приложений. С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Сетевая безопасность является неотъемлемой частью каждой организации. В этой статье мы рассмотрим некоторые из основных сетевых уязвимостей, которые необходимо знать, чтобы обеспечить безопасность сети вашей организации. В последние годы хакерская деятельность растет в геометрической прогрессии. Хакеры легко могут проникнуть в сеть организации для осуществления вредоносной деятельности. Они проникают в сеть организации и получают весь доступ, […]

Webmin – это отличный инструмент для администраторов-новичков в Linux/ С помощью этой веб-системы администратора вы можете позаботиться практически обо всем, что вам нужно, включая вопросы безопасности, такие как настройка SSH, обновление системы, управление службами и многое другое. В таких дистрибутивах, как Rocky Linux (операционная система, совместимая с RHEL бинарно 1:1), Webmin не включен в стандартные […]

В таких дистрибутивах, как Rocky Linux (операционная система, совместимая с RHEL бинарно 1:1), Webmin не включен в стандартные […]

WireGuard – это бесплатная VPN с открытым исходным кодом и современной криптографией. Wireguard работает в архитектуре сервер-клиент, где сервер WireGuard отвечает за маршрутизацию трафика клиентов в определенные сети. В этом руководстве мы рассмотрим, как установить сервер WireGuard VPN на Rocky Linux 8. Установка WireGuard VPN сервера на Rocky Linux 8 Ниже описаны шаги, как установить […]

VirusTotal добавил Palo Alto Networks в список Intelligence Feeds | Новости и мероприятия

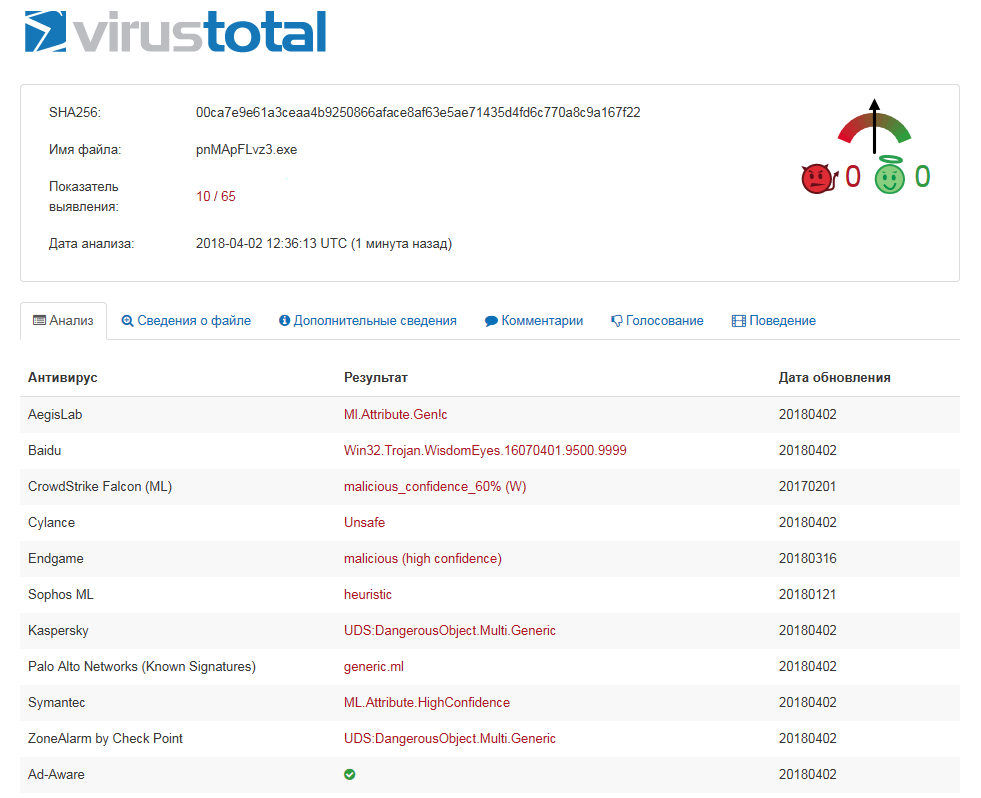

Компания Palo Alto Networks, лидер на рынке сетевой безопасности и создатель межсетевых экранов нового поколения, с радостью сообщила что сканнеры Palo Alto Networks были добавлены в список движков, используемых сервисом VirusTotal, как продолжение наших давних отношений с сервисом и наше стремление к обмену информацией об угрозах. Эта новая интеграция позволяет пользователям VirusTotal выполнять проверку образцов вредоносного ПО с помощью известных антивирусных сигнатур из облака Threat Intelligence Cloud компании Palo Alto Networks и обеспечивает постоянное совместное сотрудничество между нашими организациями в интересах наших общих заказчиков и всей отрасли в целом.

Эта новая интеграция позволяет пользователям VirusTotal выполнять проверку образцов вредоносного ПО с помощью известных антивирусных сигнатур из облака Threat Intelligence Cloud компании Palo Alto Networks и обеспечивает постоянное совместное сотрудничество между нашими организациями в интересах наших общих заказчиков и всей отрасли в целом.

Основные преимущества нового сотрудничества

Добавление сканера Palo Alto Networks (Known Signatures) в список VirusTotal предоставляет ряд преимуществ как для клиентов Palo Alto Networks, так и для пользователей службы VirusTotal, в том числе:

• Palo Alto Networks продолжит обогащение нашей картины угроз с помощью образцов, полученных от VirusTotal, вкачестве дополнения к тому, что мы получаем через сервис WildFire и другие сторонние источники.

• Пользователи VirusTotal смогут проверять образцы вредоносного ПО с помощью известных антивирусных сигнатур в облаке Threat Intelligence Cloud от Palo Alto Networks.

Как данное сотрудничество повлияет на заказчиков Palo Alto Networks

Новое сотрудничество никак не повлияет на заказчиков Palo Alto Networks или на защиту, которую они получают от Threat Intelligence Cloud, как часть платформы безопасности нового поколения. Мы не полагаемся на какие-либо сторонние службы, в том числе VirusTotal, для предоставления результатов проверок файлов для наших клиентов. Мы продолжаем использовать наш сервис анализа угроз WildFire для выявления и идентификации вредоносного ПО, извлекать сведения об угрозах и предотвращать неизвестные угрозы с помощью Threat Prevention, URL-фильтрации (PAN-DB), Aperture и Traps.

Palo Alto Networks поддерживает распространение информации об угрозах среди государственных, частных и коммерческих организаций, чтобы повысить коллективный иммунитет против кибератак для всей отрасли. Являясь частью сообщества VirusTotal, мы по-прежнему расширяем наши возможности по сбору образцов, обеспечивая широкую видимость угроз от внутренних и внешних источников и рост затрат на запуск успешных атак, поскольку защита автоматически предоставляется пользователям Palo Alto Networks через WildFire.

Проверка файлов на вирусы перед скачиванием

лечение вирусов

Несколько дней назад я писал о таком инструменте как VirusTotal, как с помощью него можно проверить сомнительный файл сразу по нескольким антивирусным базам и когда это может пригодиться. См. Проверка на вирусы онлайн в VirusTotal.

Использование данного сервиса в том виде, как он есть, не всегда может быть в полной мере удобным, к тому же для проверки на вирусы приходится сначала скачать файл на компьютер, после чего загрузить на VirusTotal и просмотреть отчет. Если у вас установлен браузер Mozilla Firefox, Internet Explorer или Google Chrome, то вы можете проверить файл на вирусы до скачивания к себе на компьютер, что куда удобнее.

Установка расширения браузера VirusTotal

Для того, чтобы установить VirusTotal в качестве расширения браузера, пройдите на официальную страницу https://www.virustotal.com/ru/documentation/browser-extensions/, выбрать используемый браузер можно ссылками вверху справа (браузер не определяется автоматически).

После этого, нажмите Install VTchromizer (или VTzilla или VTexplorer, в зависимости от используемого браузера). Пройдите через процесс установки, используемый в вашем браузере, как правило, он не вызывает сложностей. И начинайте пользоваться.

Использование VirusTotal в браузере для проверки программ и файлов на вирусы

После установки расширения, вы можете кликнуть по ссылке на сайт или на скачивание какого-либо файла правой кнопкой мыши и выбрать в контекстном меню «Check with VirusTotal» (Проверить с помощью VirusTotal). По умолчанию будет проверен именно сайт, а потому лучше покажу на примере.

Вводим в Google типичный запрос, по которому можно получить вирусы (да, именно так, если вы пишите, что хотите что-то скачать бесплатно и без регистрации, то скорее всего вы найдете сомнительный сайт, подробнее об этом здесь) и переходим, допустим, ко второму результату.

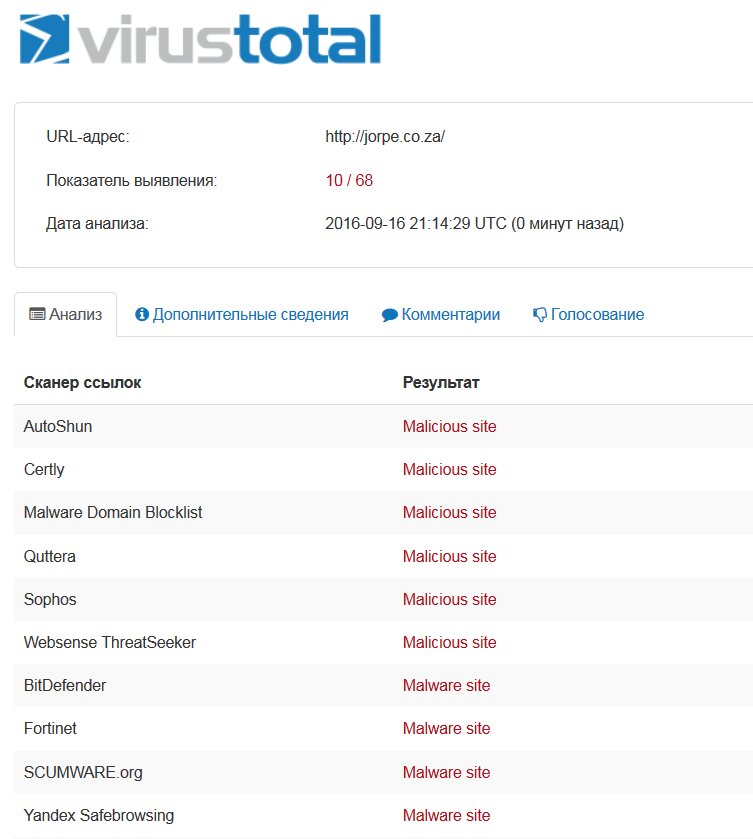

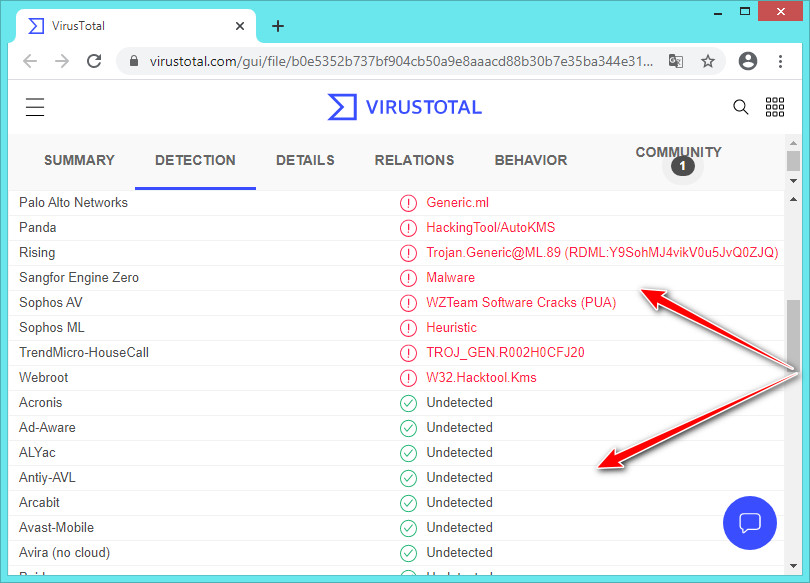

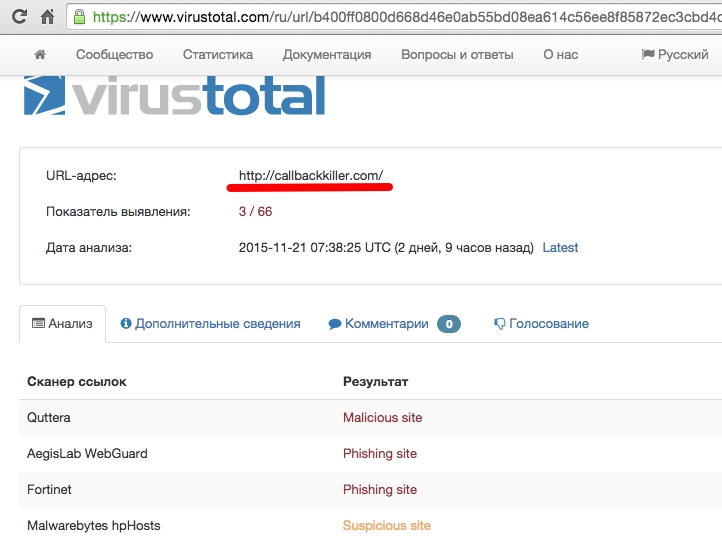

По центру имеется кнопка, предлагающая скачать программу, кликаем по ней правой кнопкой мыши и выбираем проверку в VirusTotal. В результате мы увидим отчет по сайту, но не по скачиваемому файлу: как видите, на картинке сайт чистый. Но рано успокаиваться.

В результате мы увидим отчет по сайту, но не по скачиваемому файлу: как видите, на картинке сайт чистый. Но рано успокаиваться.

Для того, чтобы узнать, что в себе содержит предлагаемый файл, нажмите по ссылке «Перейти к анализу загруженного файла». Результат представлен ниже: как видим, 10 из 47 используемых антивирусов нашли подозрительные вещи в скачиваемом файле.

В зависимости от используемого браузера, расширение VirusTotal можно использовать и по-другому: например, в Mozilla Firefox в диалоге скачивания файла можно выбрать проверку на вирусы перед сохранением, в Chrome и Firefox можно быстро просканировать сайт на вирусы, используя значок в панели, а в Internet Explorer в контекстном меню пункт выглядит как «Send URL to VirusTotal» (Отправить URL в VirusTotal). Но в целом, все очень похоже и во всех случаях вы можете проверить сомнительный файл на вирусы еще перед его скачиванием к себе на компьютер, что может положительно повлиять на безопасность компьютера.

remontka.pro в Телеграм | Другие способы подписки

А вдруг и это будет интересно:

Как проверить файл или сайт на вирусы с помощью VirusTotal

Добрый день! Думаю, каждый из вас сталкивался с необходимостью проверить какой-либо файл на вирусы онлайн, без установки каких-либо программ. VirusTotal предоставляет вам такую возможность совершенно бесплатно! Что такое VirusTotal? Это специальный онлайн-сервис, который позволяет проверять файлы и даже целые сайты на наличие вирусов, троянов и прочей зловредной дряни.

Для чего проверять файл на вирусы используя VirusTotal?

Для чего может понадобится проверка файла на вирусы онлайн? В основном для того, чтобы обезопасить свой компьютер и сохранность своих данных. Ведь каким бы замечательным не был бы ваш антивирус, все равно порой и он может ошибаться, либо позволив вредоносному файлу запуститься на вашем ПК, либо удалив полезный и безвредный файл. VirusTotal использует данные 57 различных антивирусных баз, чтобы определить может ли навредить данный файл или сайт вашему компьютеру. И хотя это сервис не идеален, но явно занимает ведущие позиции в сканировании файлов онлайн. Также данный проект принадлежит Google, что позволяет нам надеяться ан отсутствие неадекватной рекламы и вирусов на сайте.

И хотя это сервис не идеален, но явно занимает ведущие позиции в сканировании файлов онлайн. Также данный проект принадлежит Google, что позволяет нам надеяться ан отсутствие неадекватной рекламы и вирусов на сайте.

Процесс проверки файла на вирусы с помощью Virustotal (с картинками)

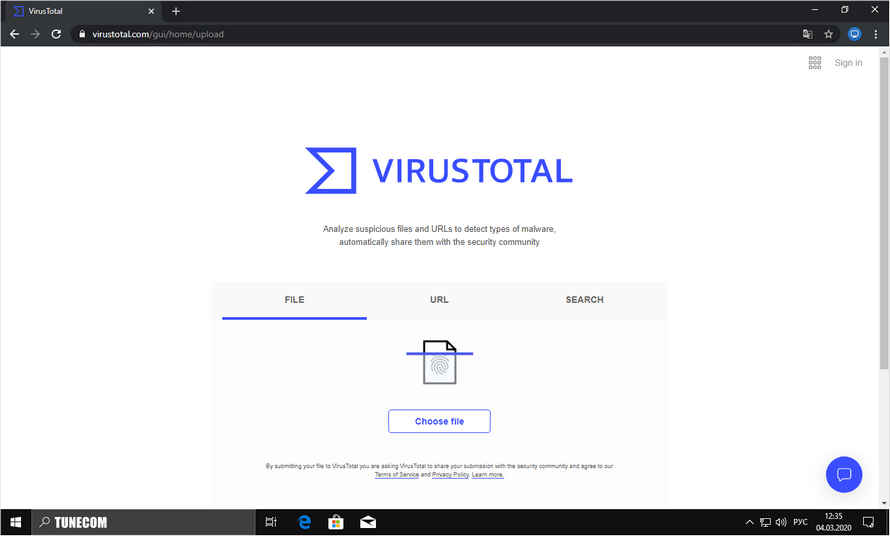

Итак для начала заходим по ссылке https://www.virustotal.com/ru/ на сайт VirusTotal.

Если вы хотите проверить на вирусы файл, который находится на вашем компьютере, нажимаем на кнопку “Выберите файл”, указываем путь к файлу и нажимаем “Проверить”.

Размер файла может быть до 128 mb (судя по всему, со временем увеличивается)

Если файл уже проверялся пользователями (сервис узнает это по хэш-сумме вашего файла), то VirusTotal сообщит об этом:

Вы можете либо посмотреть результаты последней проверки этого файла, либо провести новую проверку с помощью кнопки “Повторить анализ”

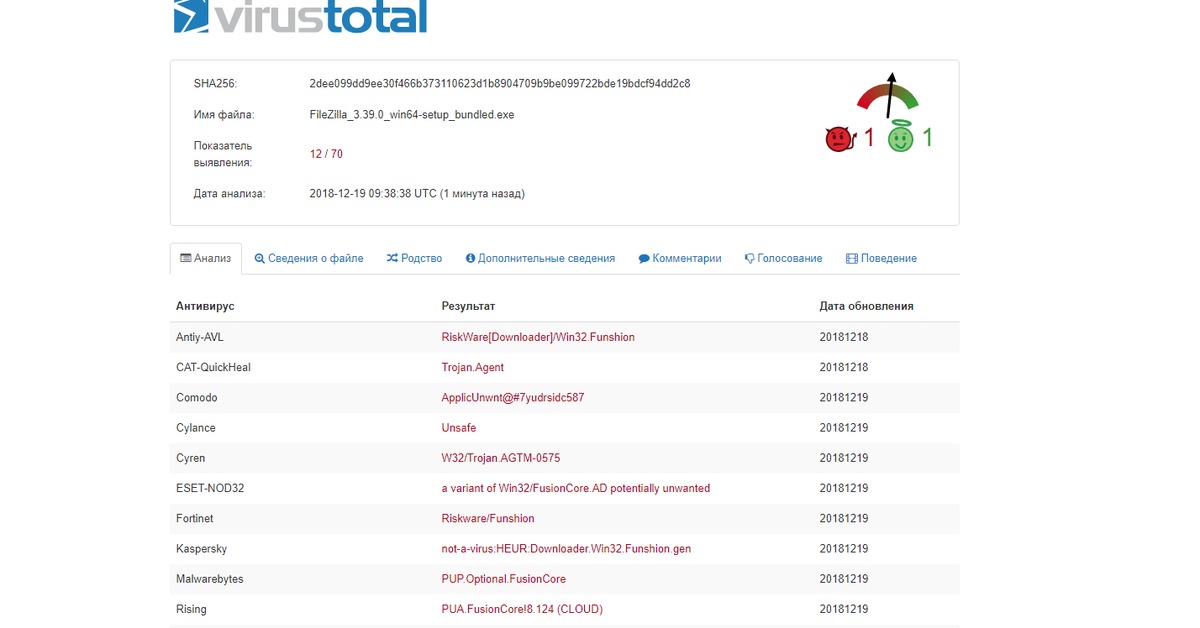

В любом случае в результате вы увидите вот такую картинку:

Чтобы не вставлять огромную картинку в статью, я немного порезал ее снизу. Перед вами результат сканирования популярного клиента MediaGet для Windows. 17 из 57 антивирусов недоброжелательно относятся к данному файлу, так что стоит ли устанавливать эту программу? Решать вам, но я бы не стал. При этом, если несколько антивирусов сообщают вам о том, что файл подозрителен (suspicious) или нежелателен (unwanted) – скорее всего с ним все в порядке. Вполне возможно, что сканируемая программа просто выполняет действия, который могут быть потенциально опасными.

Перед вами результат сканирования популярного клиента MediaGet для Windows. 17 из 57 антивирусов недоброжелательно относятся к данному файлу, так что стоит ли устанавливать эту программу? Решать вам, но я бы не стал. При этом, если несколько антивирусов сообщают вам о том, что файл подозрителен (suspicious) или нежелателен (unwanted) – скорее всего с ним все в порядке. Вполне возможно, что сканируемая программа просто выполняет действия, который могут быть потенциально опасными.

Если вам нужна дополнительная информация о файле – можете пощелкать по вкладкам и получить ее. Но для начинающего пользователя большинство этой информации мало что скажет.

Процесс проверки сайта на вирусы с помощью Virustotal (с картинками)

Порой необходимо проверить сайт на наличие вредоносного кода, который может повредить вашему компьютеру. В этом вам также поможет VirusTotal. Заходим на сайт, выбираем вкладку URL-адрес, вбиваем адрес – и вперед!

Как видите – мой сайт совершенно безопасен, так что welcome. Также через эту вкладку можно проверить файл, не загружая его на свой компьютер. В этой случае вместо названия сайта, нужно указывать прямую ссылку на файл, который необходимо проверить.

Также через эту вкладку можно проверить файл, не загружая его на свой компьютер. В этой случае вместо названия сайта, нужно указывать прямую ссылку на файл, который необходимо проверить.

Если сайт настойчиво предлагает вам что-то обновить, скачать ,улучшить; пестрит назойливой рекламой и баннерами – обязательно проверьте его, прежде чем что-то скачивать с этого сайта, скорее всего он заражен.

Проверка файла на вирусы с помощью VirusTotal uploader

Если вам не хочется заходить на сайт VirusTotal для проверки – вы можете использовать специальную программу VirusTotal uploader. Можно найти в интернете русификация, я же даю вам ссылку на скачивание с официального сайта. Программа на английском, но никаких сложностей возникнуть не должно.

https://www.virustotal.com/static/bin/vtuploader2.2.exe

Скачиваете, устанавливаете, запускаете. Нажимаете кнопку Select file(s) and upload и ваш файл отправляется на проверку. Также можно нажать по подозрительному файлу правой кнопкой – и выбрать в контекстном меню “Отправить – VirusTotal”

По мне – проще зайти на сайт. Не по 10 же раз на дню вы будете проверять файлы. Но может этот способ вам будет ближе.

Не по 10 же раз на дню вы будете проверять файлы. Но может этот способ вам будет ближе.

P.s. Сервис в любом случае крайне полезный, рекомендую к использованию. Только не ударяйтесь в параною=)

Также на забывайте о хорошей антивирусной защите для вашего ПК. В выборе вам поможет статья “Лучшие антивирусы 2015”

VirusTotal — Википедия

К:ВП: Статьи без изображений (тип: )К:ВП: Статьи без изображений (указано в Викиданных)VirusTotal — бесплатная служба, осуществляющая анализ подозрительных файлов и ссылок (URL) на предмет выявления вирусов, червей, троянов и всевозможных вредоносных программ. VirusTotal награждён Американским изданием PC World Magazine как один из 100 лучших продуктов 2007 года.[1]

Имел локализацию на многие языки мира, включая русский. После обновления доступен только английский вариант. При выборе языка предлагается помочь с локализацией. В феврале 2013 появилось ещё шесть языков интерфейса.[2]

Сервис является полностью бесплатным, не принуждая пользователя ни к прямым, ни к косвенным тратам.

Результаты проверок файлов сервисом не зависят от какого-то одного производителя антивирусов. В VirusTotal используется несколько десятков антивирусных систем, что может позволить делать более надёжные выводы об опасности файла, по сравнению с каким-то одним продуктом, выявлять ложные срабатывания какого-то одного антивируса, либо, наоборот, несрабатывания на свежую угрозу, возможно, уже внесённую другими производителями в свои базы.

У компаний-разработчиков антивирусного программного обеспечения существуют собственные классификации и номенклатуры вредоносных программ, поэтому при проверке файла антивирусы на Virustotal могут выдавать разные результаты, например, одни антивирусы посчитают файл опасным, а другие безопасным.

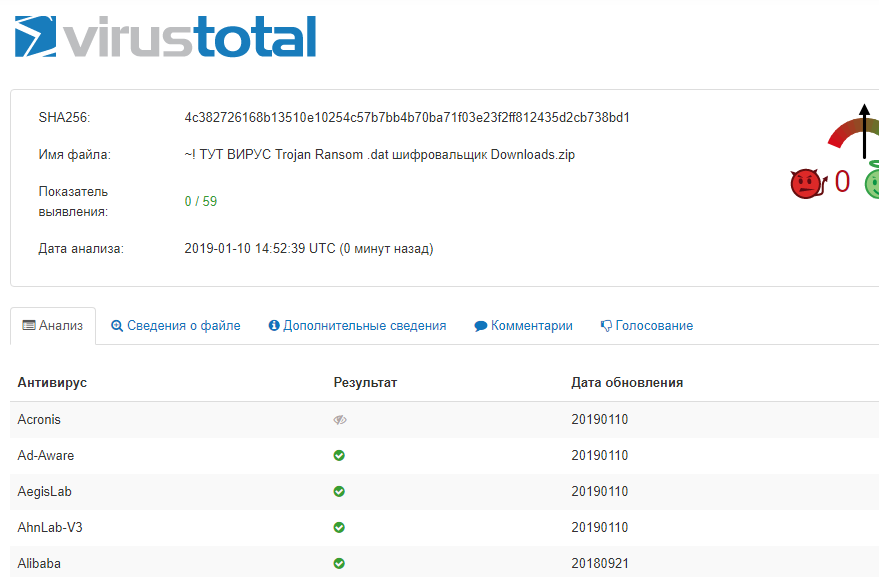

Если антивирусы на Virustotal не обнаружили угрозу, Virustotal пишет, что файл «Похоже, безвреден! С большой долей уверенности можно предположить, что файл безопасен для использования.», и не гарантирует 100 % отсутствие вредоносного кода в файле.

Все используемые сервисом антивирусные базы постоянно обновляются. В результатах проверки указываются даты последних обновлений всех баз.

После загрузки файла система вычисляет его хэш и при наличии результатов проверки файла с таким же хэшем предлагает либо просмотреть последний анализ (указав дату первой и последней проверки), либо повторить анализ.

На сайте можно посмотреть статистику по проведённым проверкам в реальном времени. Например, Топ 10 заражённых файлов за последние сутки.

Сервис постоянно развивается[3], постоянно подключаются новые сканеры (антивирусы и антитрояны).

VirusTotal отсылает подозрительные файлы производителям антивирусов на анализ.[4]

7 сентября 2012 года в блоге сайта было объявлено о приобретении сервиса компанией Google[5].

Антивирусные движки, используемые в сервисе для проверки файлов[править]

- AegisLab (AegisLab)

- Agnitum (Agnitum)

- AhnLab (V3)

- Alibaba Group (Alibaba)

- Antiy Labs (Antiy-AVL)

- ALWIL (Avast! Antivirus)

- Arcabit (Arcabit)

- AVG Technologies (AVG)

- Avira (AntiVir)

- BluePex (AVware)

- Baidu (Baidu-International)

- BitDefender GmbH (BitDefender)

- Bkav Corporation (Bkav)

- ByteHero Information Security Technology Team (ByteHero)

- Cat Computer Services (Quick Heal)

- CMC InfoSec (CMC Antivirus)

- Cyren (Cyren)

- ClamAV (ClamAV)

- Comodo (Comodo)

- Doctor Web, Ltd.

(DrWeb)

(DrWeb) - ESTsoft (ALYac)

- Emsi Software GmbH (Emsisoft)

- Eset Software (ESET NOD32)

- Fortinet (Fortinet)

- FRISK Software (F-Prot)

- F-Secure (F-Secure)

- G DATA Software (GData)

- Hacksoft (The Hacker)

- Hauri (ViRobot)

- Ikarus Software (Ikarus)

- INCA Internet (nProtect)

- Jiangmin

- K7 Computing (K7AntiVirus, K7GW)

- Kaspersky Lab (Kaspersky)

- Kingsoft (Kingsoft)

- Lavasoft (Ad-Aware)

- Malwarebytes Corporation (Malwarebytes Anti-malware)

- Intel Security (McAfee)

- Microsoft (Malware Protection)

- Microworld (eScan)

- Nano Security (Nano Antivirus)

- Panda Security (Panda Platinum)

- Qihoo 360 (Qihoo 360)

- Rising Antivirus (Rising)

- Sophos (SAV)

- SUPERAntiSpyware (SUPERAntiSpyware)

- Symantec Corporation (Symantec)

- Tencent (Tencent)

- ThreatTrack Security (VIPRE Antivirus)

- TotalDefense (TotalDefense)

- Trend Micro (TrendMicro, TrendMicro-HouseCall)

- VirusBlokAda (VBA32)

- Zillya! (Zillya)

- Zoner Software (Zoner Antivirus)

Антивирусные движки, используемые в сервисе для проверки URL-адреса[править]

- ADMINUSLabs (ADMINUSLABS)

- AegisLab WebGuard (AegisLab)

- Alexa (Amazon)

- AlienVault (AlienVault)

- Antiy-AVL (Antiy Labs)

- AutoShun (RiskAnalytics)

- Avira Checkurl (Avira)

- Baidu-International (Baidu)

- BitDefender (BitDefender)

- Blueliv (Blueliv)

- CRDF (CRDF FRANCE)

- C-SIRT (Cyscon SIRT)

- CLEAN MX (CLEAN MX)

- Comodo Site Inspector (Comodo Group)

- CyberCrime (Xylitol)

- Dr.

Web Link Scanner (Dr.Web)

Web Link Scanner (Dr.Web) - Emsisoft (Emsi Software GmbH)

- ESET (ESET)

- FortiGuard Web Filtering (Fortinet)

- FraudSense (FraudSense)

- G-Data (G Data)

- Google Safebrowsing (Google)

- K7AntiVirus (K7 Computing)

- Kaspersky URL advisor (Kaspersky)

- Malc0de Database (Malc0de)

- Malekal (Malekal’s MalwareDB)

- Malwarebytes hpHosts (Malwarebytes)

- Malwared (Malware Must Die)

- Malware Domain Blocklist (DNS-BH — Malware Domain Blocklist)

- Malware Domain List (Malware Domain List)

- MalwarePatrol (MalwarePatrol)

- Malwares.com (Saint Security)

- Netcraft (Netcraft)

- OpenPhish (FraudSense)

- Opera (Opera)

- Palevo Tracker (Abuse.ch)

- ParetoLogic URL Clearing House (ParetoLogic)

- Phishtank (OpenDNS)

- Quttera (Quttera)

- Rising (Rising)

- SCUMWARE (Scumware.org)

- SecureBrain (SecureBrain)

- Sophos (Sophos)

- Spam404 (Spam404)

- SpyEye Tracker (Abuse.

ch)

ch) - StopBadware (StopBadware)

- Sucuri SiteCheck (Sucuri)

- ThreatHive (The Malwarelab)

- Trend Micro Site Safety Center (Trend Micro)

- Trustwave (Trustwave)

- urlQuery (urlQuery.net)

- VX Vault (VX Vault)

- Web Security Guard (Crawler, LLC)

- Websense ThreatSeeker (Websense)

- Webutation (Webutation)

- Wepawet (iseclab.org)

- Yandex Safebrowsing (Yandex)

- ZCloudsec (Zcloudsec)

- ZDB Zeus (ZDB Zeus)

- Zeus Tracker (Abuse.ch)

- Zvelo (Zvelo)

Ограничения сервиса[править]

Несмотря на все достоинства онлайновой проверки, сервис ни в коем случае не заменяет антивирус на локальном компьютере, поскольку проверяются только отдельные файлы по требованию и отдельные URL-адреса. Сервис не обеспечивает постоянную защиту на компьютере пользователя и является дополнением к установленному антивирусу. Хотя сервис и использует несколько антивирусных движков, результат антивирусов не гарантирует безвредность файла или URL-ссылки. Более того, совокупный объем ложных срабатываний на сервисе у нескольких антивирусов выше, чем у отдельного сканера или антивируса. В настоящее время не существует ни одного антивируса, который давал бы 100% эффективность обнаружения вредоносных программ и вредоносных URL-адресов Об этом прямо заявляют авторы проекта[6]. Максимальный размер загружаемого файла ограничен 128 мегабайтами.

Более того, совокупный объем ложных срабатываний на сервисе у нескольких антивирусов выше, чем у отдельного сканера или антивируса. В настоящее время не существует ни одного антивируса, который давал бы 100% эффективность обнаружения вредоносных программ и вредоносных URL-адресов Об этом прямо заявляют авторы проекта[6]. Максимальный размер загружаемого файла ограничен 128 мегабайтами.

Virustotal не предназначен для сравнения антивирусов по следующим причинам (об этом прямо заявляют авторы проекта)

- Антивирусные движки, используемые на на Virustotal, являются консольными версиями, поэтому в зависимости от продукта они не будут вести себя точно также, как их аналоги для настольных компьютеров. Например, версия антивируса для настольного компьютера может также использовать проактивную защиту и брандмауэр, которые повышают вероятность обнаружения угроз.

- В консольных версиях антивирусов на Virustotal эвристический анализ может быть более агрессивным и параноидальным, поэтому ложных срабатываний может быть больше по сравнению с антивирусами для настольных компьютеров, несправедливо сравнивать консольную версию антивируса с версией для настольного компьютера.

Согласно санкционной политике США против жителей Республики Крым, сервис не доступен жителям Республики Крым, как и многие другие сервисы компании Google.

Недостатки сервиса[править]

- Статистика на сайте показывается «как есть», нет ни средств, ни возможностей для её анализа.

- API имеет ограничение по лимиту запросов и по размеру файла, как в бесплатной версии, так и в корпоративной (платной) версии.

Google прикупили Virustotal

Вы слышали когда-нибудь про сайт Virustotal? Если нет, то достаточно сейчас просто заглянуть на страничку virustotal.com и множество вопросов отпадёт. Virustotal — онлайн сервис по проверке файлов сразу десятками антивирусных приложений. Среди них и …

Вы слышали когда-нибудь про сайт Virustotal? Если нет, то достаточно сейчас просто заглянуть на страничку virustotal.com и множество вопросов отпадёт. Virustotal — онлайн сервис по проверке файлов сразу десятками антивирусных приложений. Среди них и популярные во всём мире монстры и программки поскромнее. Разумеется, даже такая комплексная проверка не может гарантировать 100% результат чистоты файла, но выглядит это всё равно куда надёжнее, чем проверка всего лишь любимым антивирусным приложением, установленным на компе.

Среди них и популярные во всём мире монстры и программки поскромнее. Разумеется, даже такая комплексная проверка не может гарантировать 100% результат чистоты файла, но выглядит это всё равно куда надёжнее, чем проверка всего лишь любимым антивирусным приложением, установленным на компе.

Буквально на днях Virustotal был приобретён компанией Google. При этом пока что Virustotal продолжит самостоятельное существование и взаимодействие с антивирусными компаниями и экспертами. А вот остальные детали и условия сделки пока что не разглашаются.

Virustotal успешно существует уже с 2004 года и с тех пор бесплатно предоставляет свои услуги всем желающим. Кроме того, Virustotal научились проверять не только отдельные файлы, но и целые сайты по URL на предмет наличия заразы.

В Google подтвердили совершение сделки, сообщив: «Безопасность чрезвычайно важна для наших пользователей. И мы готовы инвестировать миллионы долларов, чтобы предоставить её им на достаточном уровне. Virustotal имеют довольно большой опыт на поприще информационной безопасности, и мы рады предоставить им возможности развиваться дальше в этом направлении».

Virustotal имеют довольно большой опыт на поприще информационной безопасности, и мы рады предоставить им возможности развиваться дальше в этом направлении».

Пока не ясно, как именно в своих продуктах Google собираются использовать свежеприобретённый Virustotal. Но пока что обе компании будут продолжать развиваться и совершенствоваться самостоятельно. Вероятно, в будущем Chrome получит продвинутый антивирусный сканер или какие-то наработки Virustotal появятся в Google Play Store в дополнение к Bouncer или же почта Gmail станет более безопасной. В общем, приобретение, однозначно, полезное и Google есть где его применить.

Вот, что по этому поводу думают сами Virustotal: «Наша цель проста — обеспечить безопасность в сети. Мы постоянно старались следить за тем, чтобы наш сервис развивался и совершенствовался. Но как небольшой компании с ограниченными ресурсами, иногда это оказывалось не простой задачей. Поэтому мы рады, что наш давний партнёр в лице Google вложился в сервис. Это отличная новость для наших пользователей и ужасная для производителей электронной заразы. Качество распознавания вирусов продолжит расти, вероятно, быстрее, чем раньше.»

Это отличная новость для наших пользователей и ужасная для производителей электронной заразы. Качество распознавания вирусов продолжит расти, вероятно, быстрее, чем раньше.»

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Читайте нас где удобно

Ещё на эту тему было

Для тех, кто долистал

Ай-ти шуточка бонусом. Моя бабушка считает, что с самсунга на самсунг звонить дешевле, чем с самсунга на нокиа.

VirusTotal | Cortex XSOAR

Используйте интеграцию VirusTotal для анализа подозрительных хэшей, URL-адресов, доменов и IP-адресов.

Настроить VirusTotal на Cortex XSOAR

- Перейдите к Настройки > Интеграции > Серверы и услуги.

- Найдите VirusTotal.

- Нажмите Добавить экземпляр для создания и настройки нового экземпляра интеграции.

- Имя : текстовое имя для экземпляра интеграции.

- URL-адрес сервера (например, https://192.168.0.1)

- Ключ API

- Использовать системные настройки прокси

- Доверяйте любому сертификату (небезопасно)

- Порог файла. Минимальное количество положительных результатов от сканеров VT для признания файла вредоносным.

- Порог IP. Минимальное количество положительных результатов от сканеров VT, чтобы считать IP вредоносным.

- Порог URL. Минимальное количество положительных результатов от сканеров VT, чтобы считать URL вредоносным.

- Порог домена. Минимальное количество положительных результатов от сканеров VT для признания домена вредоносным.

- Список предпочтительных поставщиков.Список поставщиков в формате CSV, которым можно доверять.

- Предпочтительный порог поставщика. Минимальное количество надежных поставщиков, необходимое для того, чтобы считать домен, IP-адрес, URL-адрес или файл вредоносным.

- Определяет, возвращать ли все результаты, которые могут исчисляться тысячами. Если «истина», возвращает все результаты и отменяет fullResponse , длинный аргументы (если установлено значение «false») в команде.Если «ложь», fullResponse , длинный Аргументы в команде определяют способ возврата результатов.

- Нажмите Тестовое задание для проверки URL-адресов, токена и подключения.

Показатель Баллы

- В

! ipа также!доменБаллы DBbot рассчитываются согласно положительным результатам в ответе. - Cortex XSOAR просматривает только недавние (последние 30 дней) загруженные образцы с хотя бы одним положительным результатом, а затем определяет оценку индикатора по этому количеству и порогу (параметры интеграции).

- Подсчет баллов:

- Плохой — Если количество положительных результатов превышает указанные пороговые значения.

- Подозрительный — Если количество положительных результатов, разделенное на 2, превышает указанные пороговые значения.

- Хороший — Если количество положительных результатов, разделенное на 2, не превышает заданных пороговых значений.

- В VT API (в отличие от VT UI) домен и IP анализируются в соответствии с загруженными из них файлами.

- Мы учитываем обнаруженные образцы (файлы, которые были помечены как вредоносные с помощью движков VT) при расчете оценки DBot.

Команды

Вы можете выполнять эти команды из Cortex XSOAR CLI, как часть автоматизации или в playbook.

После того, как вы успешно выполните команду, в War Room появится сообщение DBot с подробностями команды.

- Получить репутацию файла: файл

- Получите репутацию IP-адреса: ip

- Получите репутацию URL: url

- Получите репутацию домена: домен

- Отправьте файл на сканирование: файл-сканирование

- Повторно просканируйте уже отправленный файл: file-rescan

- Сканировать URL: url-scan

- Добавить комментарии к ресурсам: vt-comments-add

- Получите URL-адрес для больших файлов: vt-file-scan-upload-url

- Получить комментарии для данного ресурса: vt-comments-get

1.Получите репутацию файла

Проверяет репутацию файла указанного хэша.

Базовая команда

файл

Вход

| Имя аргумента | Описание | Необходимый |

|---|---|---|

| файл | CSV-список хэшей запрашиваемого файла.Поддерживает MD5, SHA1 и SHA256. | Необходимый |

| длинный | Следует ли возвращать полный ответ на сканирование. По умолчанию — «ложь». | По желанию |

| порог | Если количество срабатываний превышает пороговое значение, файл будет считаться вредоносным. Если порог не указан, будет использоваться пороговое значение файла по умолчанию, заданное в настройках экземпляра. | По желанию |

| ждать | Время (в секундах) ожидания между попытками, если достигнут предел скорости API. По умолчанию «60». | По желанию |

| повторные попытки | Количество повторных попыток для ограничения скорости API. По умолчанию «0». | По желанию |

Вывод контекста

| Дорожка | Тип | Описание |

|---|---|---|

| Файл.MD5 | неизвестный | Плохой хеш MD5. |

| Файл.SHA1 | неизвестный | Неверный хеш SHA1. |

| Файл.SHA256 | неизвестный | Неверный хеш SHA256. |

| File.Malicious.Vendor | неизвестный | Для вредоносных файлов — поставщик, принявший решение. |

| File.Malicious.Detections | неизвестный | Для вредоносных файлов — общее количество обнаружений. |

| File.Malicious.TotalEngines | неизвестный | Для вредоносных файлов — общее количество движков, проверивших хэш файла. |

| DBotScore.Indicator | неизвестный | Индикатор, который был протестирован. |

| DBotScore.Type | неизвестный | Тип индикатора. |

| DBotScore.Vendor | неизвестный | Поставщик, использованный для расчета оценки. |

| DBotScore.Score | неизвестный | Фактическая оценка. |

| File.VirusTotal.Scans.Source | неизвестный | Поставщик, используемый для сканирования хэша. |

| File.VirusTotal.Scans.Detected | неизвестный | Обнаружение сканирования для этого хэша (True или False). |

| File.VirusTotal.Scans.Result | неизвестный | Результат сканирования этого хэша, например, подпись. |

| File.VirusTotal.ScanID | нить | Идентификатор сканирования для этого хэша. |

| Файл.Положительные | количество | Количество движков, которые положительно определили индикатор как вредоносный. |

| File.DetectionEngines | количество | Общее количество двигателей, проверивших индикатор. |

| File.VirusTotal.vtLink | нить | Постоянная ссылка на VirusTotal. |

Пример команды

! File file = 4604aeb7382c60bf29397ec655a72623 с использованием = vt

Пример контекста

{

«DBotScore»: [

{

«Производитель»: «VirusTotal»,

«Индикатор»: «4604aeb7382c60bf29397ec655a72623»,

«Оценка»: 3,

«Тип»: «хэш»

}

],

"Файл": [

{

«SHA1»: «0f56a92bdd99954f7aba764201e481f128167565»,

«VirusTotal»: {

«ScanID»: «6bc32a3c8da585a9985f9d586f9bfba15cc42ac628701bff4005add1158-1532554702»

},

«Вредоносный»: {

«Обнаружения»: 55,

«Производитель»: «VirusTotal»,

«TotalEngines»: 68

},

«PositiveDetections»: 55,

«DetectionEngines»: 68,

«Properties_to_append»: [

«Вредоносный»

],

«SHA256»: «6bc32a3c8da585a9985f9d586f9bfba15cc42ac628701bff4005add1158»,

«MD5»: «4604aeb7382c60bf29397ec655a72623»

}

]

}

Человекочитаемый вывод

Репутация VirusTotal Hash для: 4604aeb7382c60bf29397ec655a72623

Дата сканирования: 2018-07-25 21:38:22

Положительных / Всего: 55/68

VT Ссылка:

4604aeb7382c60bf29397ec655a72623

MD5 / SHA1 / SHA256: 4604aeb7382c60bf29397ec655a72623 / 0f56a92bdd99954f7aba764201e481f128167565 / 6bc32a3c8da585a9985f9d586f9bfba15cc42ac628701bff4005add1158 2.Получите репутацию IP-адреса

Проверяет репутацию IP-адреса.

Базовая команда

ip

Вход

Имя аргумента Описание Необходимый ip IP-адрес для проверки. Необходимый длинный Следует ли возвращать полный ответ для обнаруженных URL-адресов.По умолчанию — «ложь». По желанию порог Если количество положительных результатов превышает пороговое значение, IP-адрес будет считаться вредоносным. Если порог не указан, будет использоваться пороговое значение IP по умолчанию, заданное в настройках экземпляра. По желанию размер образца Количество выборок каждого типа (разрешения, обнаружения и т. Д.) для отображения в длинном формате. По умолчанию «10». По желанию ждать Время (в секундах) ожидания между попытками, если достигнут предел скорости API. По умолчанию «60». По желанию повторные попытки Количество повторных попыток для ограничения скорости API. По умолчанию «0». По желанию fullResponse Возвращать ли все результаты, которых могут быть тысячи.По умолчанию — «ложь». Мы рекомендуем вам не возвращать полные результаты в playbooks. По желанию

Вывод контекста

Дорожка Тип Описание Айпи адрес неизвестный Неверный IP-адрес. IP.ASN неизвестный Неверный IP ASN. IP.Geo.Country неизвестный Страна с плохим IP-адресом. IP.Malicious.Vendor неизвестный Для вредоносных IP-адресов — поставщик, принявший решение. IP.Malicious.escription неизвестный Для вредоносных IP-адресов — причина, по которой поставщик принял решение. DBotScore.Indicator неизвестный Индикатор, который был протестирован. DBotScore.Type неизвестный Тип индикатора. DBotScore.Vendor неизвестный Поставщик, использованный для расчета оценки. DBotScore.Score неизвестный Фактическая оценка. IP.VirusTotal.DownloadedHashes неизвестный Последние файлы, которые были обнаружены хотя бы одним антивирусным решением и были загружены VirusTotal с IP-адреса. IP.VirusTotal.UnAVDetectedDownloadedHashes неизвестный Последние файлы, которые не были обнаружены ни одним антивирусным решением и были загружены VirusTotal с указанного IP-адреса. IP.VirusTotal.DetectedURLs неизвестный Последние URL-адреса, размещенные на этом IP-адресе, которые были обнаружены хотя бы одним сканером URL-адресов. IP.VirusTotal.CommunicatingHashes неизвестный Последние обнаруженные файлы, которые обмениваются данными с этим IP-адресом. IP.VirusTotal.UnAVDetectedCommunicatingHashes неизвестный Последние необнаруженные файлы, которые обмениваются данными с этим IP-адресом. IP.VirusTotal.Resolutions.hostname неизвестный Домены, разрешенные для указанного IP-адреса. IP.VirusTotal.ReferrerHashes неизвестный Последние обнаруженные файлы, которые включают этот IP-адрес в свои строки. IP.VirusTotal.UnAVDetectedReferrerHashes неизвестный Последние необнаруженные файлы, которые включают этот IP-адрес в свои строки. IP.VirusTotal.Resolutions.last_resolved неизвестный Время последнего разрешения доменов, разрешенных для указанного IP-адреса.

Пример команды

! Ip ip = 8.8.8.8 с использованием = vt

3. Получите репутацию URL-адреса.

Проверяет репутацию URL.

Открытый ключ API

Базовая команда

url

Вход

Имя аргумента Описание Необходимый url URL для проверки. Необходимый размер образца Количество выборок каждого типа (разрешения, обнаружения и т. Д.) Для отображения в длинном формате. По желанию длинный Следует ли возвращать полный ответ для обнаруженных URL-адресов. По желанию порог Если количество положительных результатов превышает пороговое значение, URL-адрес будет считаться вредоносным.Если порог не указан, будет использоваться порог URL-адреса по умолчанию, заданный в настройках экземпляра. По желанию submitWait Время (в секундах) ожидания, если URL-адрес не существует и отправлен на сканирование. По умолчанию «0». По желанию ждать Время (в секундах) ожидания между попытками, если достигнут предел скорости API.По умолчанию «60». По желанию повторные попытки Количество повторных попыток для ограничения скорости API. По умолчанию «0». По желанию

Вывод контекста

Дорожка Тип Описание URL.Данные неизвестный Обнаружены неверные URL-адреса. URL.Malicious.Vendor неизвестный Для вредоносных URL — поставщик, принявший решение. URL.Malicious.Description неизвестный Для вредоносных URL — причина, по которой поставщик принял решение. DBotScore.Indicator неизвестный Индикатор, который был протестирован. DBotScore.Type неизвестный Тип индикатора. DBotScore.Vendor неизвестный Поставщик, использованный для расчета оценки. DBotScore.Score неизвестный Фактическая оценка. URL.VirusTotal.Scans.Source неизвестный Поставщик, просканировавший этот URL. URL.VirusTotal.Scans.Detected неизвестный Обнаружение сканирования для этого URL-адреса (True или False). URL.VirusTotal.Scans.Result неизвестный Результат сканирования для этого URL, например, подпись. URL.DetectionEngines количество Общее количество двигателей, проверивших индикатор. URL.PositiveDetections количество Количество движков, которые положительно определили индикатор как вредоносный. URL.VirusTotal.vtLink нить Постоянная ссылка на VirusTotal.

Пример команды

! Url url = www.google.com using = vt

4. Получите репутацию домена

Проверяет репутацию домена.

Необходимые разрешения

Открытый ключ API

Базовая команда

домен

Вход

Имя аргумента Описание Необходимый домен Доменное имя для проверки. Необходимый длинный Следует ли возвращать полный ответ для обнаруженных URL-адресов.По умолчанию — «ложь». По желанию размер образца Количество выборок каждого типа (разрешения, обнаружения и т. Д.) Для отображения в длинном формате. По желанию порог Если количество срабатываний превышает пороговое значение, домен будет считаться вредоносным. Если порог не указан, будет использоваться пороговое значение домена по умолчанию, заданное в настройках экземпляра. По желанию ждать Время (в секундах) ожидания между попытками, если достигнут предел скорости API. По умолчанию «60». По желанию повторные попытки Количество повторных попыток для ограничения скорости API. По умолчанию «0». По желанию fullResponse Возвращать ли все результаты, которых могут быть тысячи.По умолчанию — «ложь». Мы рекомендуем вам не возвращать полные результаты в playbooks. По желанию

Вывод контекста

Дорожка Тип Описание Доменное имя неизвестный Обнаружен плохой домен. Domain.Malicious.Vendor неизвестный Для вредоносных доменов — поставщик, принявший решение. Domain.Malicious.Description неизвестный Для вредоносных доменов — причина, по которой поставщик принял решение. DBotScore.Indicator неизвестный Индикатор, который был протестирован. DBotScore.Type неизвестный Тип индикатора. DBotScore.Vendor неизвестный Поставщик, используемый для расчета оценки. DBotScore.Score неизвестный Фактическая оценка. Domain.VirusTotal.DownloadedHashes неизвестный Хэши файлов, которые были загружены с этого домена. Domain.VirusTotal.CommunicatingHashes неизвестный Хэши файлов, которые обменивались данными с этим доменом в песочнице. Domain.VirusTotal.Resolutions.ip_address неизвестный IP-адреса, разрешенные для этого домена. Domain.VirusTotal.Whois неизвестный Отчет Whois. Domain.VirusTotal.Subdomains неизвестный Поддомены. Domain.VirusTotal.UnAVDetectedDownloadedHashes неизвестный Последние файлы, которые не были обнаружены ни одним антивирусным решением и были загружены VirusTotal с указанного IP-адреса. Domain.VirusTotal.DetectedURL неизвестный Последние URL-адреса, размещенные на этом адресе домена, были обнаружены хотя бы одним сканером URL-адресов. Domain.VirusTotal.ReferrerHashes неизвестный Последние обнаруженные файлы, которые включают этот адрес домена в свои строки. Domain.VirusTotal.UnAVDetectedReferrerHashes неизвестный Последние необнаруженные файлы, которые включают этот адрес домена в свои строки. Domain.VirusTotal.UnAVDetectedCommunicatingHashes неизвестный Последние необнаруженные файлы, которые связывались с этим доменом в песочнице. Domain.VirusTotal.Resolutions.last_resolved неизвестный Время последнего разрешения IP-адресов, которые разрешаются в этот домен.

Пример команды

! Domain domain = google.com using = vt

Пример контекста

{

"Домен": {

«Имя»: «google.com»,

«VirusTotal»: {

«UnAVDetectedCommunicatingHashes»: [

{

«Дата»: «2019-08-07 00:29:58»,

«Положительные»: 0,

«Sha256»: «734da9d7571b423630e4296b40e73c135b84ac0b2632eb819309f714aff72ea9»,

«Всего»: 67

},

{

«Дата»: «2019-08-07 09:58:38»,

«Положительные»: 0,

«Sha256»: «e1fe285f2bb1c29316ffb8204d20256da429e13f18ba830d23942150c0ef7ea4»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:56:17»,

«Положительные»: 0,

«Sha256»: «b8de2a06de99117c4b53d371cc5dfa836fdc17dea75a446dddf205599530fa3b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:55:38»,

«Положительные»: 0,

«Sha256»: «ee55c456c8c67f7d32296ae86e16115fa9b960f1179737ee7df559a19e149778»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:51:34»,

«Положительные»: 0,

«Sha256»: «1690cb305e31fd9eb34204bb01839be99df33fd2d6834c9fa761420ea467ebb5»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:50:32»,

«Положительные»: 0,

«Sha256»: «6b708a9ba8336cecfb3221423d475a9788d271931f7d47cb99447a209eec1c72»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:50:37»,

«Положительные»: 0,

«Sha256»: «6d3e68373da38d395b4a99670eef6d8b10e47a3fcf441d5645bd503f83351849»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:47:46»,

«Положительные»: 0,

«Sha256»: «ebcf3669d05677e1d48866fcbbfb3c6e1e92e2459cafad2a83b0f5be8cef6e3a»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:47:32»,

«Положительные»: 0,

«Sha256»: «0f27dfd00f3fc3bcd9267d8c70a41ed03b8d7a9c8a7d752569f69aed53739b3b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:45:17»,

«Положительные»: 0,

«Sha256»: «07d3f99aa2b20ee0621b859218b54dc013d456459ae730cdbaf11f1e4dea567b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:44:47»,

«Положительные»: 0,

«Sha256»: «37931c99958c1463cefc8abc5e1e4ac1baa24c2b4483f1786772f0b89f459d5d»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:44:06»,

«Положительные»: 0,

«Sha256»: «a8141e74507b70b622feaee95f05a3bd16adb19f217d29ad605582ebf11c4bcc»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:42:08»,

«Положительные»: 0,

«Sha256»: «514a6ca1cf417212a231d28c03a55b597997c5c06ac10b85ef8cd630e616be8a»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:41:44»,

«Положительные»: 0,

«Sha256»: «2bf9d511e4396ef62e640784c0b48d7546a6729e199991e35e041b486fb3f8ac»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:40:35»,

«Положительные»: 0,

«Sha256»: «2ef3c445258f243b7884a337de8fab6c478664f01e852739a3830d359e5fb9f8»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:39:43»,

«Положительные»: 0,

«Sha256»: «cab88ae307cc49bb05d18bee6a0982c7ac6f3aec3c72ad629757c8eccec»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:39:08»,

«Положительные»: 0,

«Sha256»: «fb41dc1e04e6656662c26a8b5f0ad2943f8f95d0347294f90e25ca4294ecafcc»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:37:51»,

«Положительные»: 0,

«Sha256»: «ad5c05679e370225da5649a92d267b7385af2d39dd18743cb8c225f2d7eeea4c»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:37:08»,

«Положительные»: 0,

«Sha256»: «998b55153730f890bdfeffb60fb9f0575f45d7de361cdef63aad55f39155e93a»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:35:51»,

«Положительные»: 0,

«Sha256»: «35c79ad47b2f5f842d0ddfb36db069b17c588f4e535571f216b5d0735789dd63»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:31:22»,

«Положительные»: 0,

«Sha256»: «669fd8fbe7cbdb03dd428a93fc0cf6f5176889d36309dd8dfe5d2295543»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:30:30»,

«Положительные»: 0,

«Sha256»: «d37ed7f6e0bf91bae87747e64523d27299b4ac02ad607305a9fa6df3c25»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:28:36»,

«Положительные»: 0,

«Sha256»: «f857abd3897c7da6e36d87b6f56fcbd35b9e3955f099943e98d1ff72c0d»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:27:06»,

«Положительные»: 0,

«Sha256»: «24dc767f9e022c955da3c81b94383978bdff777f6fe5f0476b9e9eba2e078fe9»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:25:58»,

«Положительные»: 0,

«Sha256»: «7bed096423175adbbdc3075639ea782d847af967818fdcf7dbfe8edffaf»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:24:43»,

«Положительные»: 0,

«Sha256»: «d4a8c4bd5694817a8e9fe8c5d0b1c2aa90b7270809a399521d375b7ab120e18b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:24:13»,

«Положительные»: 0,

«Sha256»: «7df89772bd21d7e00389f51b2697425a25c68bbaee32a0d50a3761d28de80157»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:20:42»,

«Положительные»: 0,

«Sha256»: «7fb1e87cf6de1c58a9d82338b534f5e5609a41395699f421478ae5b9e1949c29»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:19:24»,

«Положительные»: 0,

«Sha256»: «d7787a14be2b47be23d8e043faae5487f29bb9ca6771586f423d354aa5a3b650»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:16:27»,

«Положительные»: 0,

«Sha256»: «c53efab72b45eb68f30ebe383e87c1cf97054c2f97ca5eb43d94bab59288dc9a»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:15:22»,

«Положительные»: 0,

«Sha256»: «2c2fb29a51f0c93dfa20faf6c9a704c0090b60e368166c327a7ebf0dd31967d9»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:14:29»,

«Положительные»: 0,

«Sha256»: «1d6846d5636763ebd632a42505a40637c26d05353e1d0cc0f83ba4af27c5c567»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:13:42»,

«Положительные»: 0,

«Sha256»: «8c4db73501cb0c1be3d589980c4a52969d07a3ab25b0530499883d0f440e981b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:13:07»,

«Положительные»: 0,

«Sha256»: «671522a8843dde22655483d7e6704ee67645e09e30e7cdb8357d22414685d5a5»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:12:02»,

«Положительные»: 0,

«Sha256»: «c6e0e014a48bef222450c772a7b494d1308ce6da485897a073fde05ac1723df1»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:11:33»,

«Положительные»: 0,

«Sha256»: «f0f4f6f52894a89e3468f9dfd81f6825ee05edbbba80f77974ee8ce7403e5b2f»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:09:49»,

«Положительные»: 0,

«Sha256»: «123346c93cf60fe413938c572363416f59b5158cd2b6ed82cc09d7ef001ee030»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:09:51»,

«Положительные»: 0,

«Sha256»: «86268a08b1133ccda815b6de57c51b202440ec8fbe1326ab02d5f009da7b0b03»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:09:34»,

«Положительные»: 0,

«Sha256»: «7f0a33762057ca132929db4ac7edc402f4609e3d29bcb711cd50c4a3319»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:07:53»,

«Положительные»: 0,

«Sha256»: «00d10c61564d8934e54bfed4e3e001240a2794c5b48981c4a8e7749ae1e»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:06:32»,

«Положительные»: 0,

«Sha256»: «7f2aa82d691fcf208dd136f7de8b98b9231ce6f1f5ab0a5186e263c05f1db293»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:04:46»,

«Положительные»: 0,

«Sha256»: «1a1ab7c7ce8bee3c3d3a772c31bc1643778c9ddce091fb22d408be8543382200»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:04:10»,

«Положительные»: 0,

«Sha256»: «868296db1554d2023999ca23e7872d201bbf1095f990f411cda22b26f4881e75»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:01:25»,

«Положительные»: 0,

«Sha256»: «9e3d4aae51b178437d302ce96152759de72473835dc9b50ad8a4b52c1f2c1782»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 09:00:26»,

«Положительные»: 0,

«Sha256»: «4b10b4896fb1b161e3e6d3c116addeffa4f2c12d3c9e44f921bb3fe35ef8a97e»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 08:58:19»,

«Положительные»: 0,

«Sha256»: «369d61f61f81d0ac31be33b6b32108dde0f692b0b7e965d03bc81c7e1fdeae6b»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 08:56:53»,

«Положительные»: 0,

«Sha256»: «b053147cf058199dd2a122321e45b4c9f968c9bb0366ae9da67aefffad0»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 08:56:12»,

«Положительные»: 0,

«Sha256»: «2c6d9eda35b0181d967a1e82cecf300d59f23081b039e78965f0bff2d5825f09»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 08:55:07»,

«Положительные»: 0,

«Sha256»: «21bb78e9a6e54955ec235e007073f488293f28b48a8ab9902d125efa2ebd7a35»,

«Всего»: 0

},

{

«Дата»: «2019-08-07 08:50:31»,

«Положительные»: 0,

«Sha256»: «6953ff62217c873c242c7afb8de4a375700a0bad1b616382b43bdac8bca5677a»,

«Всего»: 0

}

],

«UnAVDetectedReferrerHashes»: [

{

«Дата»: «2019-08-07 08:49:13»,

«Положительные»: 0,

«Sha256»: «267b2209e5655be95b2e9d838acf3f0e63723f9d1e7e1b36d6db61ebedc49ecb»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 02:15:36»,

«Положительные»: 0,

«Sha256»: «d809490af36c73d3ee60752cae3465b48ddd1dbbf05ab12ec66d4b81a7814740»,

«Всего»: 71

},

{

«Дата»: «2019-08-07 03:21:07»,

«Положительные»: 0,

«Sha256»: «827ed4f96595d0454ab017f0eee5f554aecb1c2e6eaa09a08bca48e6438»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 02:11:18»,

«Положительные»: 0,

«Sha256»: «5090bf2c9bcece04860e23e0d400b134caf95b046057c67e28454ca43429a891»,

«Всего»: 73

},

{

«Дата»: «2019-08-07 02:23:22»,

«Положительные»: 0,

«Sha256»: «bd46b1f2956345e4c38ca33eb3d4352208918f9dc3ec2469f63b2af2a137bfe2»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 16:48:53»,

«Положительные»: 0,

«Sha256»: «37f2958998d4636d0bb5337bc45ec53765e69fc42bb1a24255b369e2f292d24b»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 16:36:02»,

«Положительные»: 0,

«Sha256»: «d95c46cc0f987e6e3c738e2a2c795f5fdb4196a9ac52334f0860138c8c093cc6»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 00:17:55»,

«Положительные»: 0,

«Sha256»: «3cbc8ad7b2f9e2eb79aafc8edbd0502b28c0902b770e3527dd90bebd443»,

«Всего»: 71

},

{

«Дата»: «2019-08-07 03:13:48»,

«Положительные»: 0,

«Sha256»: «41036d940a8eb6e6142f0de1c5259828e0da8139f2046eb818481f3c4a7»,

«Всего»: 67

},

{

«Дата»: «2019-08-06 23:21:18»,

«Положительные»: 0,

«Sha256»: «fd7d373dce8b1697ef55c1f9cfe3aa208914e750cb002522a4c3f41fe7301932»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 23:18:20»,

«Положительные»: 0,

«Sha256»: «5888fe2f30cfe4603edf53bded11443f580a10ff5a95429a6917e1ee8df2966b»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 22:55:38»,

«Положительные»: 0,

«Sha256»: «d06abf1c396c287016619777267f2b4bea3c899dda269324062633121819b43c»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 22:57:26»,

«Положительные»: 0,

«Sha256»: «379da0dc2a032e361

80bdd01910aaa7d27614d84aaa54dfbf73ad4»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 23:40:03»,

«Положительные»: 0,

«Sha256»: «d2e62718b5ee0b928b77d07397772beb74f13bb0e3a5e2a3f78daae739928fa3»,

«Всего»: 67

},

{

«Дата»: «2019-08-06 22:29:20»,

«Положительные»: 0,

«Sha256»: «8f8f5bc2fca7aa24b16f758a20298eba38ef007a71eeeae23ea0b4b09088d0d2»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 14:19:14»,

«Положительные»: 0,

«Sha256»: «17dd221b5528611ce3ef06c4c8a04e163a8ac76891ed2608f4642bda37739857»,

«Всего»: 67

},

{

«Дата»: «2019-08-06 18:09:25»,

«Положительные»: 0,

«Sha256»: «ff9aa00ccd06d4ed95cae5cb09f5013af11a69d8a26b2a8b3cfccab6f1a»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 16:19:29»,

«Положительные»: 0,

«Sha256»: «5457c7a5a6739bdb2fd834c3e939e4c76732d146b7952e4977bd23c4c7055cc6»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 14:49:03»,

«Положительные»: 0,

«Sha256»: «1e0989415edde1b4a4353ef16fe207d012835aadd1a5ddc957aabca7dd22c220»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 13:24:36»,

«Положительные»: 0,

«Sha256»: «3bcacf1b39ed321bf151e28d863b56bbab52a598476b36c9af46a00bf4802b66»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 11:47:31»,

«Положительные»: 0,

«Sha256»: «74c414711f12a63ada2f70d6abbb8e495b32d513a2fb7869edc9db11bbb8ff19»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 11:43:09»,

«Положительные»: 0,

«Sha256»: «bc7bcce9e9005fe78ac1f76a9a6a6864e4f87949dd94f65025fa71bffd0»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 11:53:40»,

«Положительные»: 0,

«Sha256»: «fdd8b6c153fd0de7b4eb2aede59cf864ee34ed241004c23116d940cdd5d36621»,

«Всего»: 70

},

{

«Дата»: «2019-08-06 11:50:58»,

«Положительные»: 0,

«Sha256»: «724f326543da21f0ae2b8fbac4c89f42d2dae610396c4cd2e362bbca1e33d1e3»,

«Всего»: 69

},

{

«Дата»: «2019-08-06 11:49:39»,

«Положительные»: 0,

«Sha256»: «bd62ea87b5cf26f261d09be833d46690fa9948ef951d07e71e57f99b15a3d67c»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 11:22:14»,

«Положительные»: 0,

«Sha256»: «38f8d9e15151334990e5690f0eadd19c4c038ba8d6c0e0fe43a2d1728d5f7bdf»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 11:12:00»,

«Положительные»: 0,

«Sha256»: «0509e943c1ac77f04cfdfa59925c00475a1c fd4dc401cacd4f91ba92f22»,

«Всего»: 69

},

{

«Дата»: «2019-08-06 11:07:10»,

«Положительные»: 0,

«Sha256»: «8bd9ec2489bba078943be58a93b8bc4e04661746dca2f7499c0b0944545b23c5»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 11:07:23»,

«Положительные»: 0,

«Sha256»: «4da7294aa49cb862bd69c7bc0a13723f9c1102f9d600c0cc8b0115f4e1d3f345»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 10:46:38»,

«Положительные»: 0,

«Sha256»: «eade52ec6c

42cc71ab4d2e5e9c615751d1497be5945029bb181c1dc9efc»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 10:00:51»,

«Положительные»: 0,

«Sha256»: «bfe45000934c667453013dfacfce264c10ed09c7d0c7a791fec298d8a94cc14a»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 09:39:57»,

«Положительные»: 0,

«Sha256»: «98995aafe477fc6b9b3cc4bb46625f70945d78abc5af4e5542d0d1733c32c7ac»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 08:13:32»,

«Положительные»: 0,

«Sha256»: «1d63d7d0ebacd698bb62e8d0cc3e077447b9e0a6ead6fd49a149d36a759ae69f»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 08:08:39»,

«Положительные»: 0,

«Sha256»: «f94658113ef8e28601bb5f41e4105fa15c6877ebae5013af3a26afe827d00dc8»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 08:00:04»,

«Положительные»: 0,

«Sha256»: «e700eed7da280edcb1d6139cdffae26c99f5365f6b2fa0fd9ff1d1fb50770f69»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 07:51:54»,

«Положительные»: 0,

«Sha256»: «247395236318a1d749229d4290edb6a72dc888243fa104f48695de6afae»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 07:27:04»,

«Положительные»: 0,

«Sha256»: «d8155663ce3d276f961afa21e1d48a1ad7b29dd780931f266c044ba701f7c36a»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 07:13:48»,

«Положительные»: 0,

«Sha256»: «40c4f776c299ba953879e5bae1b1c9fc1c5259b2b0ab1085880a939dbb62d76c»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 07:13:29»,

«Положительные»: 0,

«Sha256»: «2f784d896da725d068d9d049a4180b0070991ce040b6e76fbf089605cfa67c85»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 06:21:50»,

«Положительные»: 0,

«Sha256»: «2bbee1cdb6e09688ca18353a27b5f0bbc3b39a3ea01d96ee66d3d4bdaf9954c7»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 05:59:55»,

«Положительные»: 0,

«Sha256»: «eafc2b350ca201c07b6ff6a2818fca24828d20c34e5a0565e90e61f87bb4b8f4»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 05:59:18»,

«Положительные»: 0,

«Sha256»: «763e9656f4e726f6820895c0a81a35ef183d1a28174734420bc7981a85c»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 05:53:04»,

«Положительные»: 0,

«Sha256»: «0d1fedf8599af0df77b51e6777ff3e97497c075cedef553cd3540f7fabead22f»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 05:47:46»,

«Положительные»: 0,

«Sha256»: «ceec71ba2f93d19680b8cd0bb58df6230b0c0b9343068535bb865112c6e56986»,

«Всего»: 74

},

{

«Дата»: «2019-08-06 05:46:13»,

«Положительные»: 0,

«Sha256»: «3de3561d0712dd37a6afa8d9a16b027fc811f6472b9443a0a814123530b»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 05:42:15»,

«Положительные»: 0,

«Sha256»: «e7adb4e4ed7cf239c72f0ca7a0a1282e48ebbb9f1d6cfc7ac32e216407bb42dc»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 05:25:46»,

«Положительные»: 0,

«Sha256»: «87f7ecb07bf2652ab2591ba1791cac5e71f4802a7142e89732ad5d6adfb33148»,

«Всего»: 73

},

{

«Дата»: «2019-08-06 05:24:03»,

«Положительные»: 0,

«Sha256»: «f765915e1804b791ad2ebb8534029eefb8d114cc8d3e61339400ce0022c217b9»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 05:21:07»,

«Положительные»: 0,

«Sha256»: «b17f827cd3c1fc68e2f9cf725547fabb9b635fc0c168fae8a948fd69a3448d65»,

«Всего»: 72

},

{

«Дата»: «2019-08-06 05:17:45»,

«Положительные»: 0,

«Sha256»: «f76d2917fdf76a17360626519939e94cede07cbb1bc96171ea8cdb895970af3a»,

«Всего»: 71

}

],

«CommunicatingHashes»: [

{

«Дата»: «2019-08-07 12:49:25»,

«Положительных результатов»: 53,

«Sha256»: «2340b502e47f8fa071c505872ff78d63189853040c2aad99357ccb32614834ad»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 14:48:29»,

«Положительных результатов»: 44,

«Sha256»: «355d097f22eb14032c77968b012639e6a749cc6788c7d0639c5faea04525f582»,

«Всего»: 62

},

{

«Дата»: «2019-08-07 12:48:43»,

«Положительных»: 48,

«Sha256»: «355d18ed8b8ec12b0d3f1121f71588b97ce820838fe3cb74f5ecabc1d73cbdc8»,

«Всего»: 65

},

{

«Дата»: «2019-08-07 12:46:26»,

«Положительных результатов»: 52,

«Sha256»: «0151e71a631770ec73ebaf61f14f0211d62fde26f1287e1ecb881cc5c704aa4c»,

«Всего»: 67

},

{

«Дата»: «2019-08-07 12:47:26»,

«Положительных результатов»: 53,

«Sha256»: «0fa9067a6794dfe8186a8cef7c240e0eea007b3664fb334c3196a92a5a23d5b6»,

«Всего»: 67

},

{

«Дата»: «2019-08-06 05:40:29»,

«Положительных результатов»: 62,

«Sha256»: «2f358baa7badf371632ce079ec38b313b904c4ac2ed71e3595f6769d0703a1ca»,

«Всего»: 73

},

{

«Дата»: «2019-08-07 12:40:49»,

«Положительных результатов»: 41,

«Sha256»: «e98952c37850e5722d304034af4ea0a78d506df0bb2540e94feb161d362»,

«Всего»: 66

},

{

«Дата»: «2019-08-06 01:40:16»,

«Положительных результатов»: 61,

«Sha256»: «8aff6f10e665ce27de141279557cd0a376b85aa5f7d90afb3609e969fb7996cc»,

«Всего»: 73

},

{

«Дата»: «2019-08-07 12:45:04»,

«Положительных результатов»: 52,

«Sha256»: «31a8169deb948d0750244f0ac28bd07996c869f547bbdf0c65a07d8915a139ce»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 12:46:06»,

«Положительных»: 48,

«Sha256»: «9657446ade62fa37e064ac11fea0e1f78d9687f24136d4b043b0704fe765d23c»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 12:40:30»,

«Положительных результатов»: 53,

«Sha256»: «d3b7e99b8cc06d8877f87db3797c43bbdff5ed818d0e9b7cf63488169cc398e5»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 12:45:10»,

«Положительных»: 50,

«Sha256»: «ef14c5d6dcd878a8ae63f983ca4a1539a89ec7cd6656d642afbc9987c3e904e4»,

«Всего»: 64

},

{

«Дата»: «2019-08-07 12:44:49»,

«Положительных результатов»: 52,

«Sha256»: «3eb4d04955b231e15014d45eda384dd350f688ec201f36aad04c2f1b41ed9773»,

«Всего»: 67

},

{

«Дата»: «2019-08-07 12:44:17»,

«Положительных результатов»: 53,

«Sha256»: «889f69d82a5352120f6257f139090aa319cbc9139c07874602dd309359327171»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 14:48:57»,

«Положительных результатов»: 46,

«Sha256»: «8d5da269917dee37217ce1e566f96656e42a7686da231a8f8a7d5b521f66cc15»,

«Всего»: 62

},

{

«Дата»: «2019-08-07 12:43:44»,

«Положительных результатов»: 49,

«Sha256»: «9550f6e578f9c84d67e28e94cb83f8b4a63f270a519b9fe37ddc9c76694c6628»,

«Всего»: 64

},

{

«Дата»: «2019-08-07 07:00:50»,

«Положительных результатов»: 56,

«Sha256»: «718a76698bc01a2b0e11448f204b7a34f861080a22ae2bf7e849df1078211508»,

«Всего»: 69

},

{

«Дата»: «2019-08-07 12:43:24»,

«Положительных результатов»: 47,

«Sha256»: «47982f9fc379dea14f7c82635f3b0c2e959800de27e48753e05958628cc652df»,

«Всего»: 63

},

{

«Дата»: «2019-08-07 12:42:39»,

«Положительных»: 48,

«Sha256»: «627c6254302a4252ca417daa98e686bb2396cd30ac1712f1e441eceddbe60250»,

«Всего»: 63

},

{

«Дата»: «2019-08-07 14:47:00»,

«Положительных»: 54,

«Sha256»: «5b0399c563ecf88973d7074935390d6448fc73fa8248e1689519b6f61ebcbd7f»,

«Всего»: 67

},

{

«Дата»: «2019-08-05 15:22:01»,

«Положительных результатов»: 62,

«Sha256»: «9be5173f5d406c25c48de48869084a5dd975d27c2c23fbcb0b37393ca0855335»,

«Всего»: 71

},

{

«Дата»: «2019-08-07 12:44:40»,

«Положительных результатов»: 52,

«Sha256»: «a62fa483182251e3c1ba7543d8ad4352ada11a4c2cbc2bf86f11fa14eac»,

«Всего»: 68

},

{

«Дата»: «2019-08-06 10:01:26»,

«Положительных результатов»: 61,

«Sha256»: «577089b9052d4f4215d147b430e7adc8d90e18de347a95956c9945f0bbebc3ae»,

«Всего»: 73

},

{

«Дата»: «2019-08-07 12:41:31»,

«Положительных результатов»: 46,

«Sha256»: «8914d2feb0f8d26d030c661c5fd5ce1c1f407b66e45fc8850d6f67636519a548»,

«Всего»: 60

},

{

«Дата»: «2019-08-07 12:40:05»,

«Положительных результатов»: 47,

«Sha256»: «cd42bd7e4c1b94de62d3f3fedef1e50db0cb0b5f49490e4b1a1db055f469d5de»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 14:44:05»,

«Положительных результатов»: 45,

«Sha256»: «fa431508abea04c2fa352d5a6c34a0615f79798abf442e22fde37e9bdac5b38c»,

«Всего»: 61

},

{

«Дата»: «2019-08-07 12:39:22»,

«Положительных результатов»: 44,

«Sha256»: «d8a791bc1d66ca930cd5b5180c975c63229f00e0cf40f21a17c13ac48edb5695»,

«Всего»: 57

},

{

«Дата»: «2019-08-06 06:11:40»,

«Положительных результатов»: 61,

«Sha256»: «703777e403f533d89d6e53f6904d8ce8be212c128a7290d8af8b70440ec»,

«Всего»: 72

},

{

«Дата»: «2019-08-07 14:43:04»,

«Положительных результатов»: 52,

«Sha256»: «363d76969fcad9bb625180adf95cc5ea6bcfb34e311b9ee08c9cbe86679e2772»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 14:36:06»,

«Положительных результатов»: 42,

«Sha256»: «ff9988ca38f4f11b936d51d246f5e1d66ab65c853d011df1c072a7b8b97f8441»,

«Всего»: 64

},

{

«Дата»: «2019-08-06 10:01:51»,

«Положительных результатов»: 61,

«Sha256»: «7380717cf91c075914cef1e81f1cdd51a29051c5a34e30be4db1fb8d079648b9»,

«Всего»: 72

},

{

«Дата»: «2019-08-07 12:38:48»,

«Положительных результатов»: 51,

«Sha256»: «7ad3599de38a6bc35fb04b5688a2030ba257cd393256a710df19e04ac83af10c»,

«Всего»: 69

},

{

«Дата»: «2019-08-07 14:41:30»,

«Положительных результатов»: 46,

«Sha256»: «a5136b9df35e6ddb41cdfdc8ad15936c8814f1c94bee5d99ce1bab3e6ac0c9db»,

«Всего»: 62

},

{

«Дата»: «2019-08-07 14:41:23»,

«Положительных»: 58,

«Sha256»: «810ab69da3febcb0b0970a5bbf0fbb05dcb69ceeb063a519346b1b655724c798»,

«Всего»: 71

},

{

«Дата»: «2019-08-06 10:00:44»,

«Положительных»: 60,

«Sha256»: «28b4e7cb6eeba055b2049c0afb32adb0ca31ab082a28f8238a43f68263f47047»,

«Всего»: 72

},

{

«Дата»: «2019-08-07 12:37:56»,

«Положительных результатов»: 51,

«Sha256»: «252fc869ed003b42daadf885e716325b358ac10afe12eb32b9a67ef6e7e5cbcf»,

«Всего»: 66

},

{

«Дата»: «2019-08-07 12:30:19»,

«Положительных»: 54,

«Sha256»: «10045165322c740219fd7955ffc9401e71bb357cf552c274fd30ce69f451a380»,

«Всего»: 67

},

{

«Дата»: «2019-08-07 14:39:55»,

«Положительных»: 48,

«Sha256»: «c07c5b39c5533829776e77da944551b847c96108b0ff5973e48c6b2f013d29ed»,

«Всего»: 63

},

{

«Дата»: «2019-08-07 12:36:21»,

«Положительных»: 48,

«Sha256»: «5a5dab2db74a5c0683f45ace7b7d4587ec142abec8eeb30d7c332c038bc27ca7»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 12:36:16»,

«Положительных»: 50,

«Sha256»: «12815a9f93729bba9730ff60a76c8ba7599810067842d853848d5c4d5ec659c9»,

«Всего»: 65

},

{

«Дата»: «2019-08-07 12:35:59»,

«Положительных результатов»: 44,

«Sha256»: «e3ab3d822603b6663d8dcea54f5ed83292cbeda78f5e7ba55706f67e9656802c»,

«Всего»: 67

},

{

«Дата»: «2019-08-07 14:37:38»,

«Положительных»: 43,

«Sha256»: «7a2656db5971a922d712fd187ec80502e5f2d1a2596f16395e1389a82b2f0b68»,

«Всего»: 57

},

{

«Дата»: «2019-08-06 10:01:53»,

«Положительных»: 60,

«Sha256»: «74b0611fad30585b8168b399ddbfbcc72daa1e35032f162b48d0b0a79c78abfc»,

«Всего»: 74

},

{

«Дата»: «2019-08-07 12:34:20»,

«Положительных»: 55,

«Sha256»: «d20373208492db25c4b0ddbd7d2ad8599daddc5bd826a272499d679adc2c8de8»,

«Всего»: 69

},

{

«Дата»: «2019-08-06 10:03:40»,

«Положительных результатов»: 61,

«Sha256»: «e5ea85521494b8e38e16493cc7700a6f0714429a0d8054bc43d54f9e97349da7»,

«Всего»: 72

},

{

«Дата»: «2019-08-07 14:36:17»,

«Положительных»: 38,

«Sha256»: «8db2f939cab48fef7695719ec8fa5bc1880eca00ad44d941bf953012

611»,

«Всего»: 60

},

{

«Дата»: «2019-08-07 12:30:27»,

«Положительных»: 50,

«Sha256»: «f0e6353c6eb7a88bec600afcd9c9ab6b69b770aae92ce4898472a0c80a7d2734»,

«Всего»: 64

},

{

«Дата»: «2019-08-07 13:54:14»,

«Положительных»: 58,

«Sha256»: «20ff1657cfda39eef1e9e611c707d873d448f7ceeff66ece0ed9a65d0ce36e3a»,

«Всего»: 68

},

{

«Дата»: «2019-08-07 12:24:22»,

«Положительных результатов»: 49,

«Sha256»: «1ac9c6e7d1f903dce640daa6504ab43a6115dbc9215b1652683963f66c633afa»,

«Всего»: 64

},

{

«Дата»: «2019-08-07 14:34:34»,

«Положительных результатов»: 52,

«Sha256»: «6a02bb82657b353347e23f344d7752c71c51b758dd52b9436d8f179d4c9d3250»,

«Всего»: 66

}

],

«Whois»: «Доменное имя: GOOGLE.COM \ nИдентификатор домена реестра: 2138514_DOMAIN_COM-VRSN \ nСервер WHOIS регистратора: whois.markmonitor.com \ n URL-адрес регистратора: http: //www.markmonitor.com \ nДата обновления: 2018-02-21T18: 36: 40Z \ nДата создания: 1997 -09-15T04: 00: 00Z \ nДата истечения срока регистрации: 2020-09-14T04: 00: 00Z \ nРегистратор: MarkMonitor Inc. \ nИдентификатор IANA регистратора: 292 \ nКонтактный адрес электронной почты регистратора по вопросам злоупотреблений: [email protected] \ nТелефон для связи со злоупотреблениями регистратора : +1.2083895740 \ nСтатус домена: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited\nСтатус домена: clientTransferProhibited https: // icann.org / epp # clientTransferProhibited \ nСтатус домена: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited\nDomain Статус: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited\nDomain Статус: serverTransferProhibited https://icann.org/ epp # serverTransferProhibited \ nСтатус домена: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited\nName Server: NS1.GOOGLE.COM \ nName Server: NS2.GOOGLE.COM \ nName Server: NS3.GOOGLE.COM \ nName Server: NS4.GOOGLE.COM \ nDNSSEC: беззнаковый \ nДомен: google.com \ nДата обновления: 2018-02-21T10: 45: 07-0800 \ nДата создания: 1997-09-15T00: 00: 00-0700 \ nДата истечения срока регистрации регистратора: 2020-09-13T21: 00: 00-0700 \ nРегистратор : MarkMonitor, Inc. \ nСтатус домена: clientUpdateProhibited (https://www.icann.org/epp#clientUpdateProhibited )\nСтатус домена: clientTransferProhibited (https://www.icann.org/epp#clientTransferProhibited )\nDomain Status: clientDeleteProhibited (https://www.icann.org/epp#clientDeleteProhibited )\nСтатус домена: serverUpdateProhibited (https: // www.icann.org/epp#serverUpdateProhibited)\nСтатус домена: serverTransferProhibited (https://www.icann.org/epp#serverTransferProhibited )\nСтатус домена: serverDeleteProhibited (https://www.icann.org/epp#serverDeleteProhibited)\nRegistrant Страна: США \ nОрганизация администратора: Google LLC \ nРегион / провинция администратора: CA \ nСтрана администратора: США \ nТехническая организация: Google LLC \ nТехническая область / провинция: CA \ nТехническая страна: США \ nИмя Сервер: ns4.google.com \ nИмя Сервер: ns3.google.com \ nСервер имен: ns2.google.com \ nСервер имен: ns1.google.com ",

«Поддомены»: [],

«DetectedURLs»: [

{

«Всего»: 70,

«Положительные»: 1,

«Scan_date»: «2019-07-17 00:11:47»,

«Url»: «http://google.com/url?sa=t&source=web&rct=j&url=http%3A%2F%2Fwww.gum-gum-stream.co%2Frezero-kara-hajimeru-isekai-seikatsu-1 -vostfr% 2F & ved = 2ahukewibzb2hn_bfahwwbgmbhu2ibzqqfjaaegqiaxab & usg = aovvaw0ea31fvs0yqb5e_checpbq "

},

{

«Всего»: 70,

«Положительные»: 1,

«Scan_date»: «2019-07-10 16:30:18»,

«Url»: «http://google.com/url?sa=t&rct=j&q&esrc=s&source=web&cd=1&cad=rja&uact=8&ved=0ahukewjq0owqw9lxahuh9wmkhezmbpsqfgglmaa&url=www.iphone92.com/&usg=aovvaw1vc53g5kb9jsto9afwo85t "

},

{

«Всего»: 70,

«Положительные»: 1,

«Scan_date»: «2019-07-03 23:20:19»,

«Url»: «https://google.com/url?q=https://escenas.cl&sa=D&sntz=1&usg=AFQjCNFLMok704-YTHi3NDlgWBOzeQNguw»

},

{

«Всего»: 70,

«Положительные»: 1,

«Scan_date»: «2019-07-03 03:21:19»,

«Url»: «http://google.com/url?q=http://acre-services.com/2/200.php&sa=D&sntz=1&usg=AFQjCNHiDCcL1XyiuL6yQLSlfEcLM6ec_g,»

},

{

«Всего»: 70,

«Положительные»: 2,

«Scan_date»: «2019-07-01 22:10:18»,

«Url»: «https: // google.com / url? sa = t & rct = j & q = & esrc = s & source = web & cd = 42 & cad = rja & uact = 8 & ved = 2ahUKEwiSx5Kj6-DiAhXUAxAIHRFJAO44KBAWMAFoso6BAgAEAE & url = https -gа-геометрия-www / истина-www / the soul-right-www / the soul-right-to-www / the soul-right-to-www / the soul-to-www / the soul-to-www / the soul-right-to-www. -and-create-the-spirit-философия / & usg = AOvVaw05JoPGQDy0_cRbZx47-RuA "

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-03-04 22:18:05»,

«Url»: «https://google.com/url?q=https://kinaneevents.com/wp-content/plugins/css-ready-selectors/live/live/L/&sa=D&sntz=1&usg=AFQjCNG5oh -gnG8ghel6NNmIwzsv2huELQ "

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-03-04 22:15:50»,

«Url»: «https: // google.com / url? q = https% 3A% 2F% 2Fkinaneevents.com% 2Fwp-content% 2Fplugins% 2Fcss-ready-selectors% 2Flive% 2Flive% 2FL% 2F & sa = D & sntz = 1 & usg = AFQjCNG5oh-gnG8ghel6NvNm

},

{

«Всего»: 66,

«Положительные»: 2,

«Scan_date»: «2019-03-01 00:08:18»,

«Url»: «https://google.com/url?q=http%3A%2F%2Fqlql.ru%2FFAG»

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-02-27 00:10:06»,

«Url»: «http://google.com/url?sa=t&source=web&rct=j&url=https%3A%2F%2Fwww.voglioporno.com%2Fvideo%2Fla-perfetta-massaggiatrice-stimola-un-cazzo-e -poi-se-lo-scopa% 2F & ved = 2ahukewjts5q0jyhfahxqsbuihz7paigqfjabegqichab & usg = aovvaw3dnqkbel0dsqwwnggbbhzf "

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-01-22 00:10:34»,

«Url»: «http: // google.com / url? q = 3Dhttp: //amandanovotny49.com/hnbufy8guydf/KE11Y&source= "

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-01-16 00:07:20»,

«Url»: «http://google.com/url?q=http%3A%2F%2Fhelpdeskaccount.sitey.me%2F»

},

{

«Всего»: 70,

«Положительные»: 2,

«Scan_date»: «2019-01-14 14:43:09»,

«Url»: «https://google.com/url?q=http://qlql.ru/FAG&sa=D&sntz=1&usg=AFQjCNEqIPs9_89fHaDBlD4yVR4cdTcMFA»

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2019-01-13 00:06:18»,

«Url»: «http://google.com/url?rct=j&sa=t&url=http%3A%2F%2Frainbowschool.com.pk% 2F4yg0ujy% 2Fsrsm5pu.php% 3Fdsibnmucf% 3Dbreaking-news-in-hindi & ct = ga & cd = caiyhwq5zgziyjliztljmjjkotu6y29tomvuolbloljdirzdfrmhq3 "afnmhqoq3djdjdnmhqo" afnmqoq3djdjdnmhq3

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2018-12-21 00:07:06»,

«Url»: «http://google.com/url?sa=t&source=web&rct=j&url=https%3A%2F%2Fwww.voglioporno.com%2Fvideo%2Fil-sesso-a-due-va-bene-ma -meglio-a-tre% 2F & ved = 0ahukewj46p3o9i7fahvd1xokhesgdhsqo7qbcduwca & usg = aovvaw35s_nlvhjfkxenjg9yqwz1 "

},

{

«Всего»: 66,

«Положительные»: 2,

«Scan_date»: «2018-12-04 23:51:19»,

«Url»: «http: // google.com / url? sa = d & q = http% 3A% 2F% 2Ft1t.us% 2F & usg = afqjcnf9tnqjtqrzguielhubj9nwwfejlg "

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2018-12-04 23:41:18»,

«Url»: «http://google.com/url?q=https%3A%2F%2Fgowthamelectricals.com%2Fimages%2Fgallery2%2Fmicrosoftexcelverification%2F»

},

{

«Всего»: 66,

«Положительные»: 1,

«Scan_date»: «2018-12-04 23:41:03»,