Изменение порта RDP в Windows 7

В примере используется операционная система Microsoft Windows 7

Настройки аналогичны для более поздних версий Windows

У каждого системного администратора может возникнуть изменить стандартный порт для подключения к удаленному рабочему столу.

Данный сервис использует по-умолчанию TCP порт под номером 3389.

Для изменения порта выполняем следующие шаги

1. Открываем редактор реестра Пуск -> Выполнить -> regedit.exe

Реестр представляет собой набор папок и параметров в виде строк, которые располагаются в папках.

Каждая папка или запись является каким-либо параметров системы, дополнительного модуля операционной системы или программ сторонних производителей.

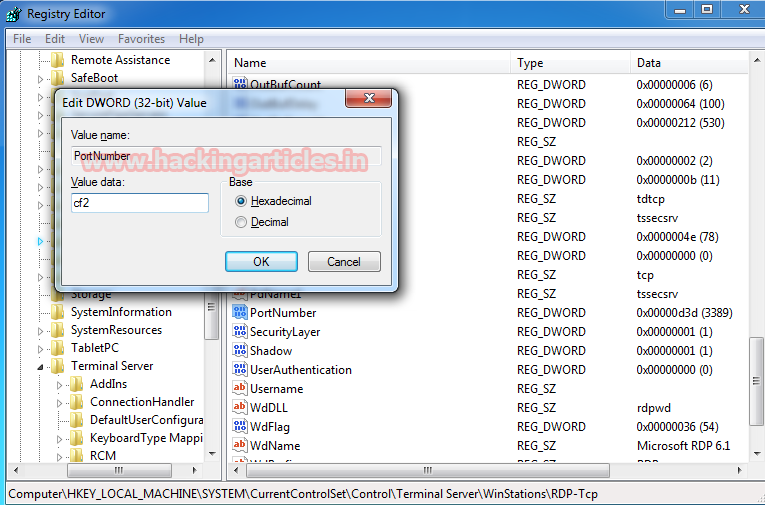

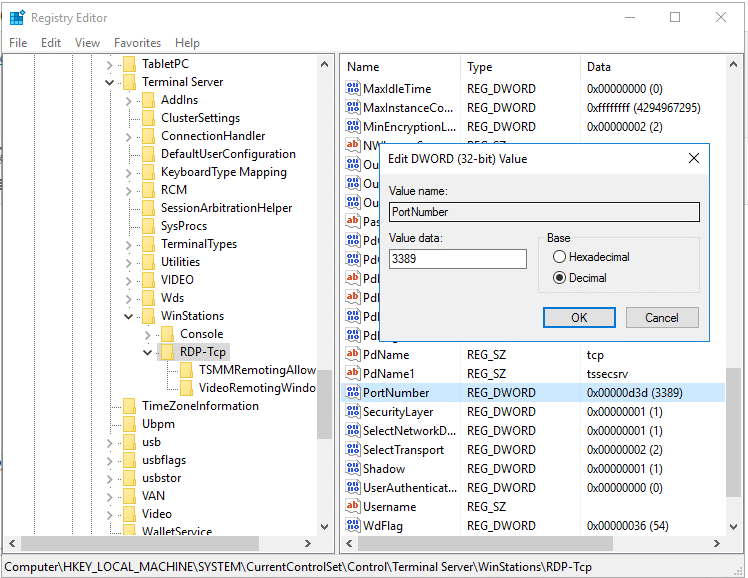

2. Далее нам необходимо пройти в необходимую нам папку и выбрать нужный параметр для его изменения. Для этого переходим по следующему пути в редакторе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

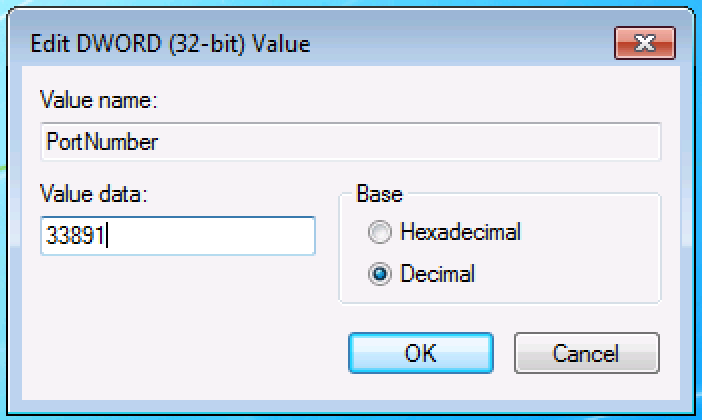

Необходимый нам параметр называется PortNumber

3. После того, как строка необходимого параметра была найдена, необходимо в меню Правка выбрать команду Изменить и нажать кнопку десятичное

Вписываем номер нового порта, например 4554 и нажимаем кнопку Ок

4. Теперь необходимо перезапустить службу Удаленных рабочих столов через командную строку

Либо можно просто перезагрузить компьютер

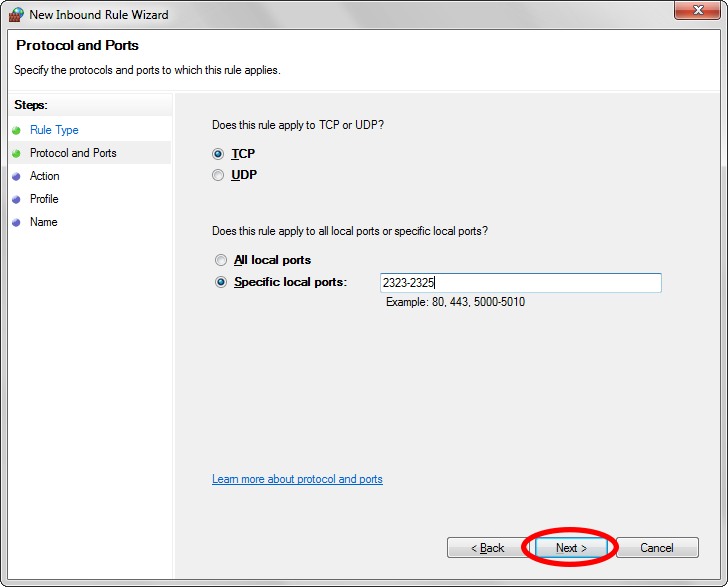

5. Остается разрешить новые порт в Брандмауре Windows. Запускаем брандмауэр. В меню слева выбираем Дополнительные параметры

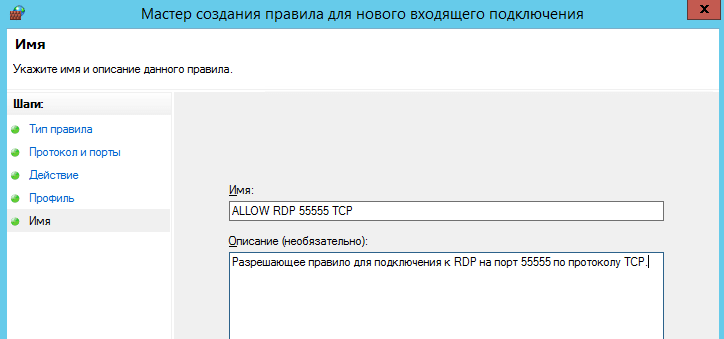

Выбираем Правила для входящих подключений Создать правило

Указываем, что правило будет для порта

Проктокол оставляем TCP и указываем номер порта

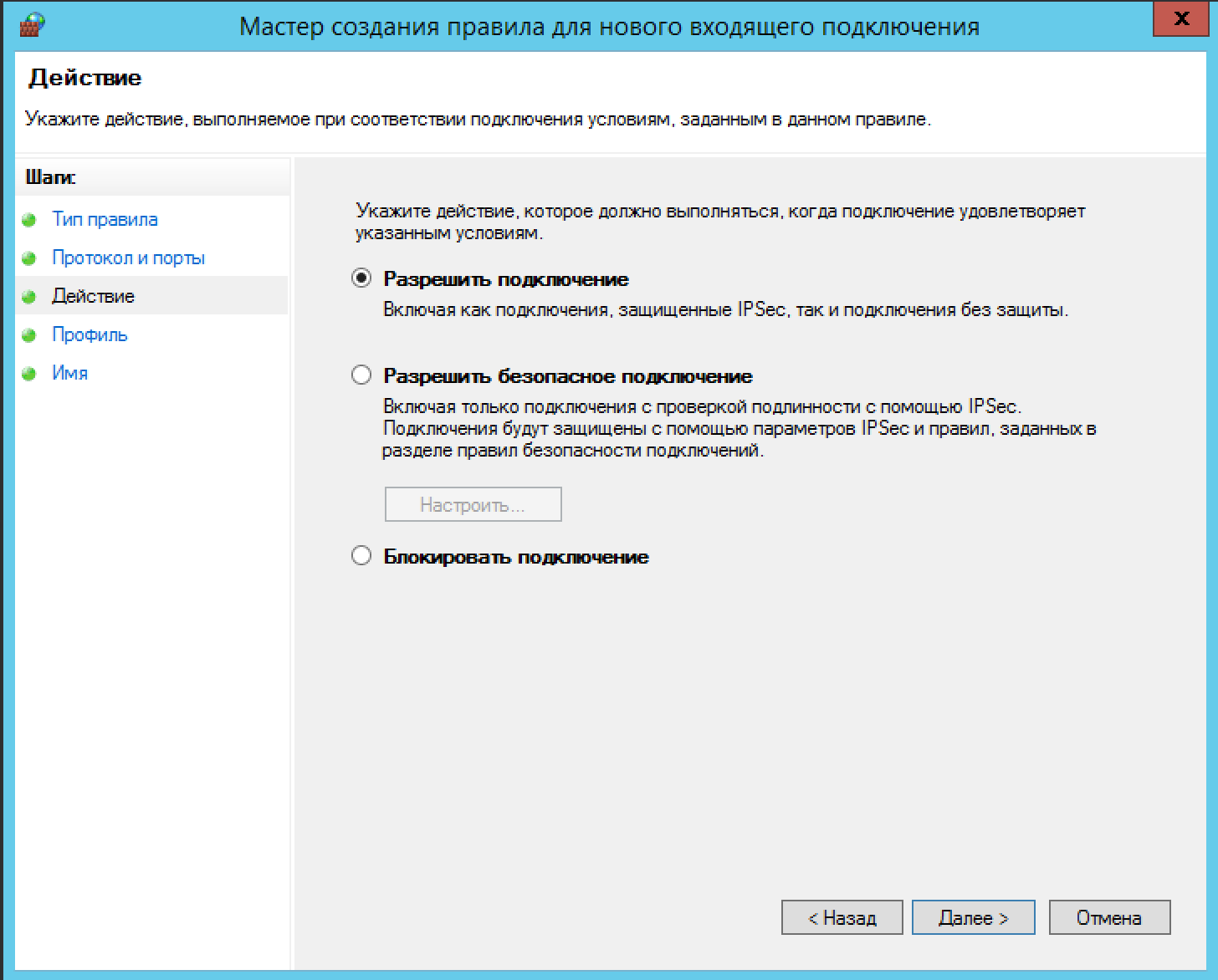

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили

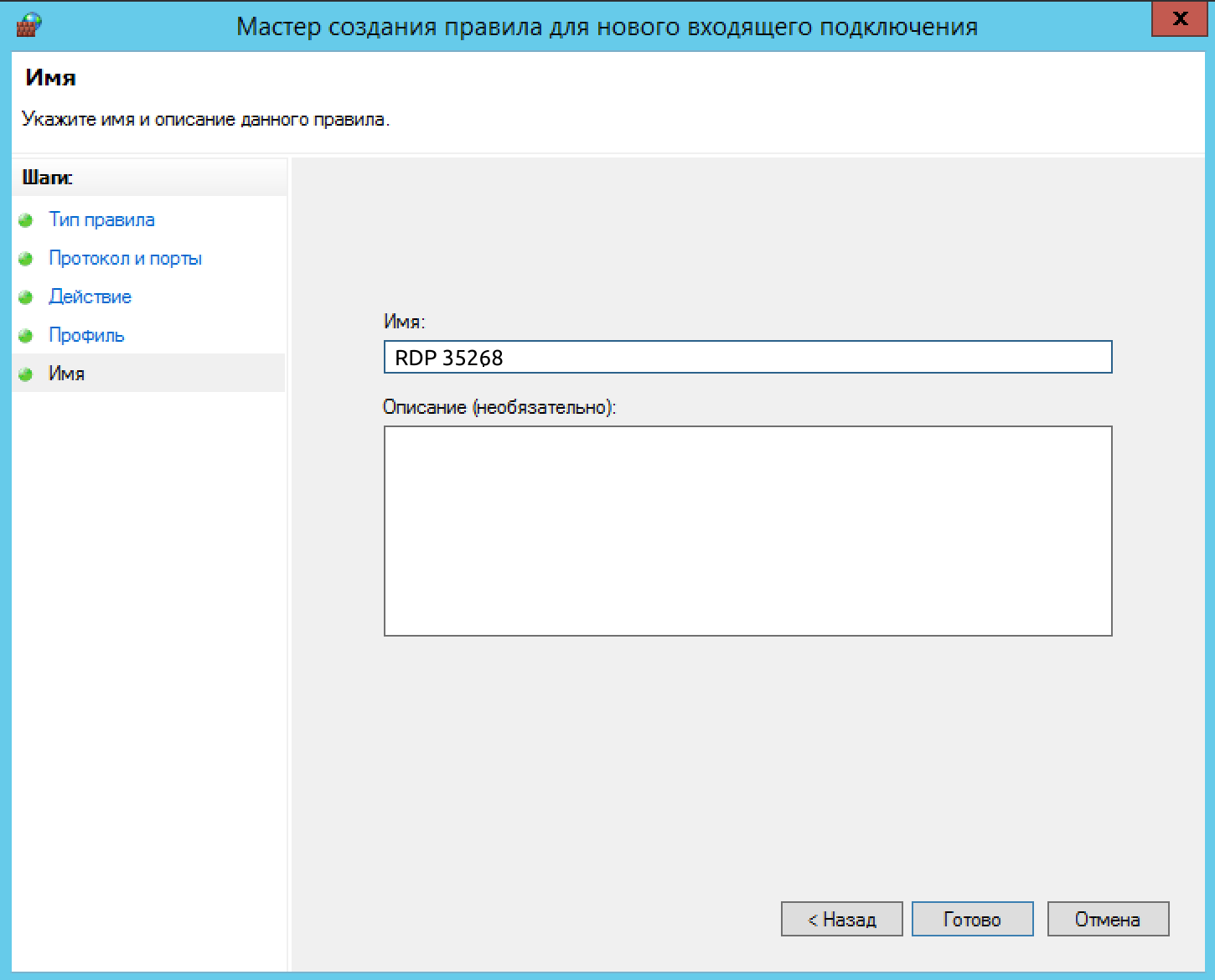

Указываем имя правила. Нажимаем

Нажимаем Готово

На этом настройка закончена.

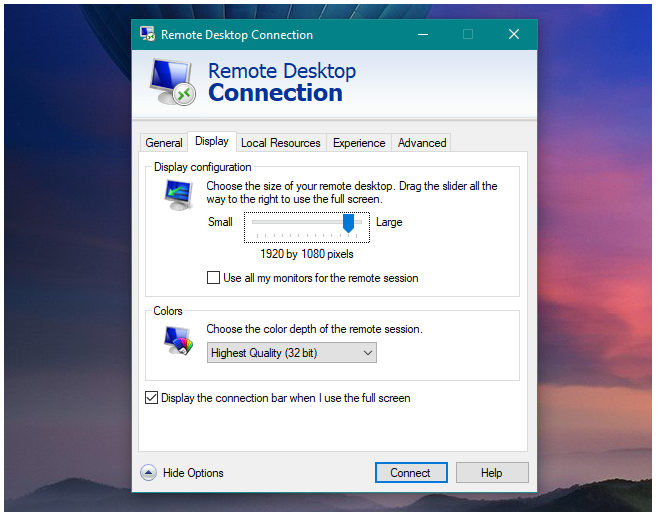

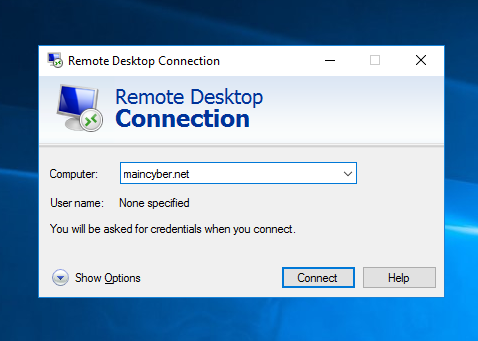

Теперь при подключении к Удаленному рабочему столу нам необходимо через двоеточие указывать порт.

Например, myserver:4554

Rdp port по умолчанию. Порт RDP: изменение значения по умолчанию и основные этапы настройки. Стандартный порт RDP: нужно ли его менять

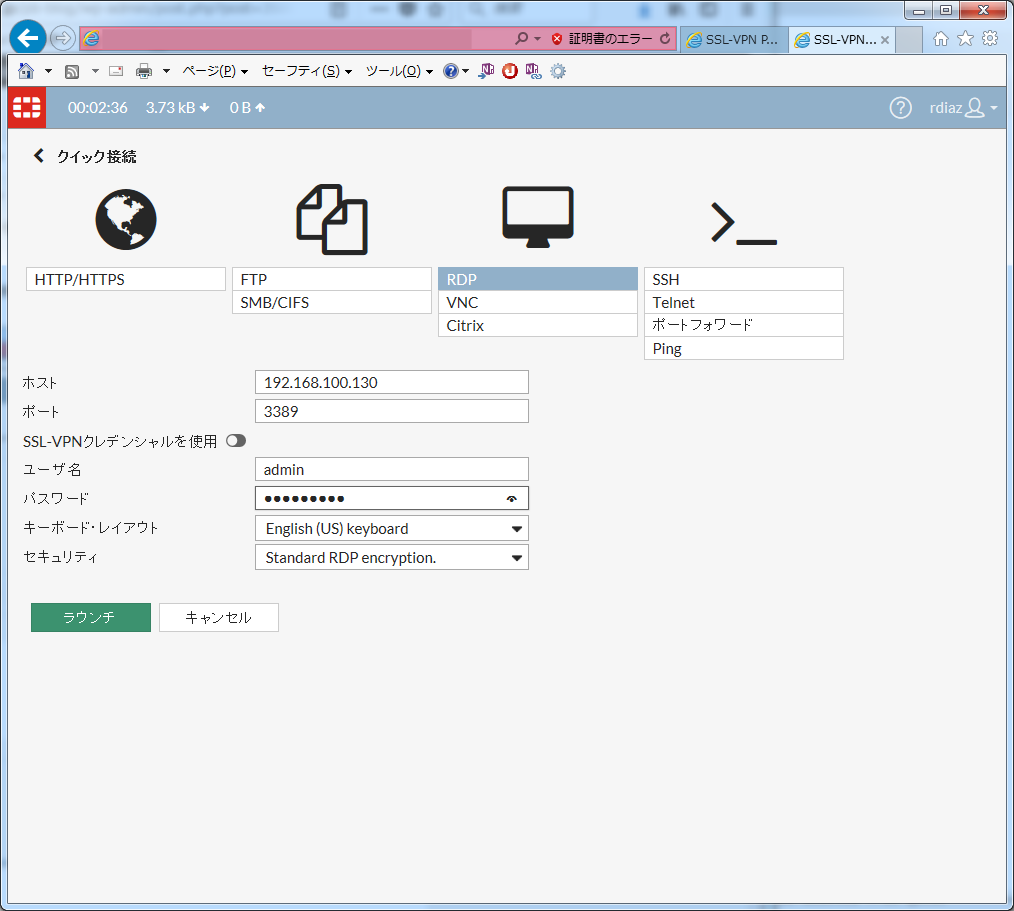

Remote Desktop Protocol (RDP) — это протокол прикладного уровня, используемый в операционной системе Windows для осуществления удаленного подключения к компьютерам, серверам и рабочим станциям, работающих на этой ОС. Вне зависимости от модификаций Windows, для стандартного удаленного доступа применяется протокол ТСР 3389.Менять его требуется в таких случаях, когда это угрожает осуществлению сеансов связи и обусловлено политикой безопасности локального компьютера. В статье ниже мы детально разберем процесс смены установленного по умолчанию порта RDP для ОС Windows Server 2012.

Внесение изменений производится в ручном режиме. Для успешного внесения изменений и выбор другого порта для протокола удаленного подключения, нужно войти в режим редактирования ОС. В Windows существует специальный стандартный редактор реестра. Он запускается вводом команды regedit в поле PowerShell. После включения программы необходимо найти пункт RDP-Tcp.

Для успешного внесения изменений и выбор другого порта для протокола удаленного подключения, нужно войти в режим редактирования ОС. В Windows существует специальный стандартный редактор реестра. Он запускается вводом команды regedit в поле PowerShell. После включения программы необходимо найти пункт RDP-Tcp.

В папке RDP-Tcp лежит необходимый нам элемент с именем PortNumber. Чтобы изменить параметр DWORD, для этого необходимо задать следующие данные:

- В строку «Параметр» ввести необходимый номер порта;

- В строку «Значение» — 60000;

- Выбрать десятичную систему исчисления.

Выбирая новый порт для подключения, важно знать три основные категории номеров:

- От 0 до 10213 — номера портов, назначающихся и контролируемых IANA (администрация адресного пространства Интернет). Используются в различных приложениях операционной системы;

- От 1024 до 49151 — номера портов, также назначающихся и контролируемых администрацией. Используются при выполнении задач частного характера;

- От 49152 до 65535 — номера приватных, использующихся в решении рабочих задач любыми приложениями и процессорами, портов.

Для сохранения внесенных изменений нужно перезагрузить компьютер.

Встроенный брандмауэр операционной системы может начать блокировать новый порт после того, как будут внесены все необходимые изменения. Чтобы при выборе нового порта брандмауэр не начал блокировать попытки внешнего подключения, нужно выполнить ряд несложных действий. В настройках межсетевого экрана нужно войти в режим повышенной безопасности ОС. Делается это путем открытия вкладки «Средства», расположенной в диспетчере сервисов. Внутри необходимо выбрать пункт «Правила для входящий подключений», щелкнуть по нему правой кнопкой мыши и выбрать действие создания нового правила.

Откроется новое окно, где необходимо будет установить тип правила брандмауэра для нового порта и ввести данные, которые были указаны ранее в процессе изменения параметра.

После осуществления этих процедур, следующее, что необходимо сделать — это указать профиль, на который будет действовать правило.

Следующий шаг — разрешение подключения для созданного нового порта.

Затем требуется задать название для данного правила, выбрав уникальные данные.

Последний шаг — перезагрузка системы. При правильном внесении изменений проблем в работе наблюдаться не должно. Далее вы будете подключаться к удаленному серверу через новый заданный порт по протоколу RDP. Для корректного входа необходимо указывать имя порта через двоеточие после указания IP-адреса сервера.

Для изменения порта, используемого по умолчанию для всех создаваемых сервером терминалов новых подключений, выполните следующие действия.

- Запустите программу Regedt32 и откройте следующий раздел реестра:

Примечание. Приведенный путь к разделу реестра является одной строкой, которая была разбита на две для удобства восприятия. - Найдите в подразделе «PortNumber» значение 00000D3D (3389 в шестнадцатеричном формате).

Измените номер порта в шестнадцатеричном формате и сохраните новое значение.

Измените номер порта в шестнадцатеричном формате и сохраните новое значение. - Чтобы изменить порт для определенного подключения на сервере терминалов, выполните следующие действия.

Запустите программу Regedt32 и откройте следующий раздел реестра:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\подключение

ПРИМЕЧАНИЕ. Приведенный путь к разделу реестра является одной строкой, которая была разбита на две для удобства восприятия.

Найдите в подразделе «PortNumber» значение 00000D3D (3389 в шестнадцатеричном формате). Измените номер порта в шестнадцатеричном формате и сохраните новое значение.

Примечание. Так как в Terminal Server 4.0 использование альтернативных портов поддерживается не полностью, изменения будут вступать в силу только по возможности. В случае возникновения конфликтов необходимо установить прежнее значение 3389.

Чтобы изменить порт на стороне клиента, выполните следующие действия.

- Запустите мастер клиентских подключений.

- В меню File выберите пункт New Connection и создайте новое подключение. После этого новое подключение должно появиться в списке.

- Выделите новое подключение и выберите в меню File команду Export . Сохраните его как имя.cns.

- Отредактируйте файл.cns в «Блокноте», изменив «Server Port=3389″ на «Server Port= xxxx «, где xxxx – новый порт, указанный на сервере терминалов.

- Импортируйте файл в мастер клиентских подключений. Если текущий файл имеет такое же имя, последует запрос на его перезапись. Подтвердите перезапись файла. Теперь конфигурация порта клиента соответствует измененным значениям на сервере терминалов.

Примечание. ActiveX клиент сервера терминалов Windows 2000 всегда подключается только к TCP-порту 3389, и это нельзя изменить. В ActiveX клиенте сервера терминалов в Microsoft Windows XP и Microsoft Windows Server 2003 поддерживается возможность изменения настроек порта. Дополнительные сведения см. в следующей статье базы знаний Майкрософт:

326945 Как переназначить слушающий порт сервера терминалов в клиенте сервера терминалов Windows (Эта ссылка может указывать на содержимое полностью или частично на английском языке. )

)

Примечание. Для активации нового слушающего порта необходимо перезапустить сервер терминалов или в конфигурации служб терминалов заново создать RDP-прослушиватель.

Примечание. ActiveX клиент сервера терминалов Windows 2000 всегда подключается только к TCP-порту 3389, и это нельзя изменить. В ActiveX клиенте сервера терминалов в Microsoft Windows XP и Microsoft Windows Server 2003 поддерживается возможность изменения настроек порта. Дополнительные сведения см. в следующей статье базы знаний Майкрософт:326945 Как переназначить слушающий порт сервера терминалов в клиенте сервера терминалов Windows (Эта ссылка может указывать на содержимое полностью или частично на английском языке.)

Примечание. Для активации нового слушающего порта необходимо перезапустить сервер терминалов или в конфигурации служб терминалов заново создать RDP-прослушиватель.

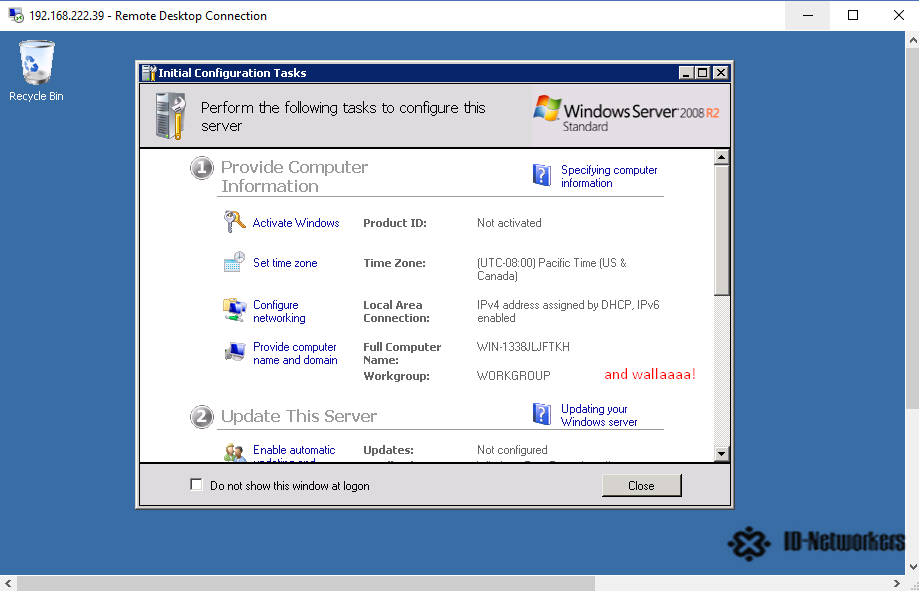

Добрый день уважаемые читатели и гости блога, сегодня у нас с вами вот такая задача: изменить входящий порт службы RDP (терминального сервера) со стандартного 3389 на какой-то другой. Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Напоминаю, что RDP служба это функционал операционных систем Windows, благодаря которому вы можете по сети открыть сессию на нужный вам компьютер или сервер по протоколу RDP, и иметь возможность за ним работать, так как будто вы сидите за ним локально.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов , на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

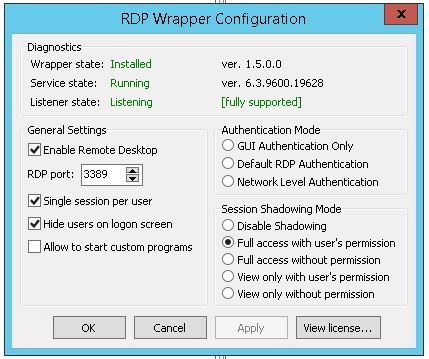

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 — 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7 . Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования .

В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7 . Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования .

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

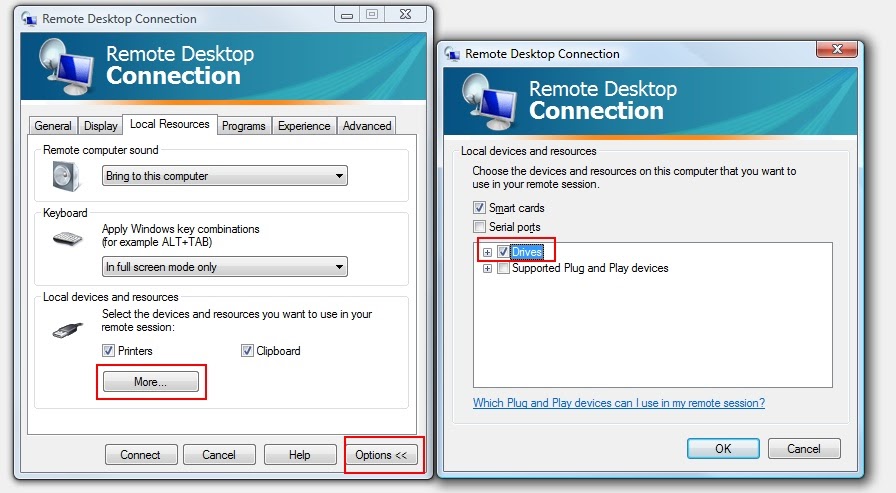

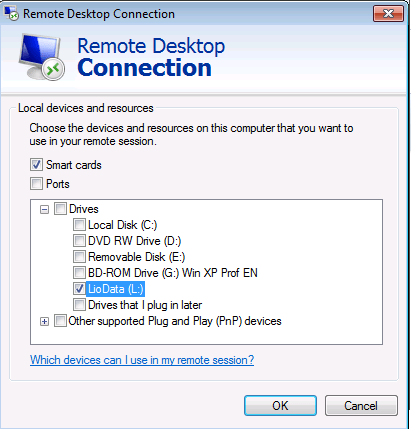

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

- Передать на сервер свой принтер или COM порт

- Перенаправить на сервер свои локальные диски

- Буфер обмена

- Аудио и видео

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

mstsc -v:myserver:12345

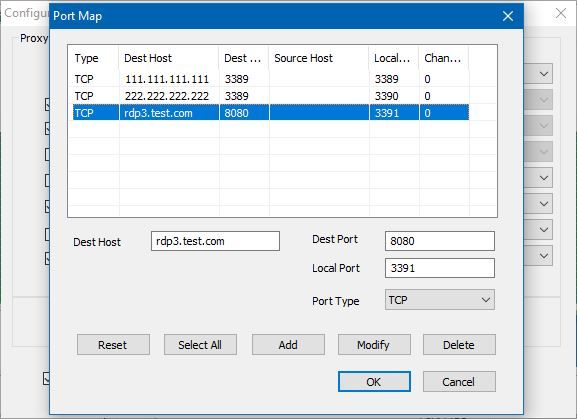

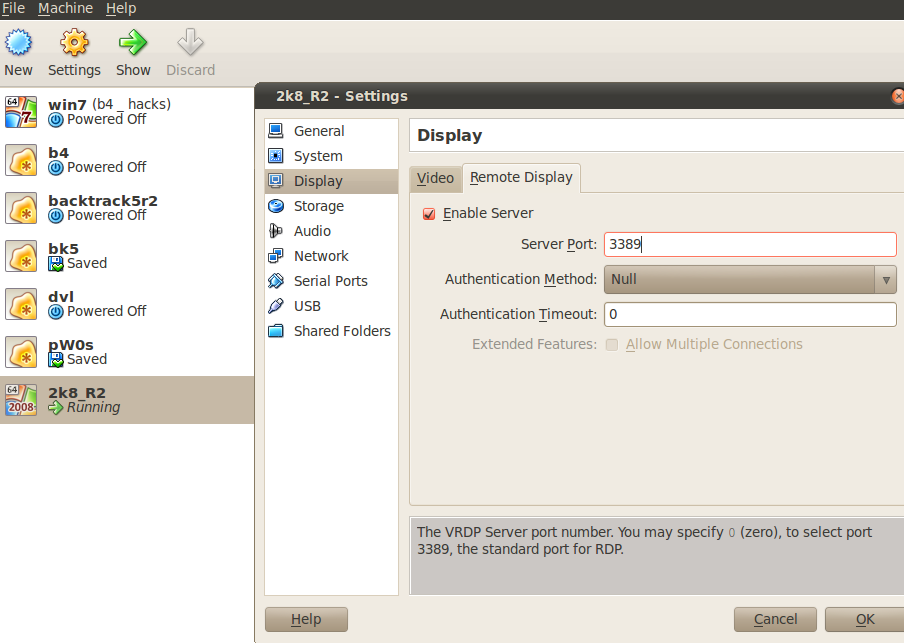

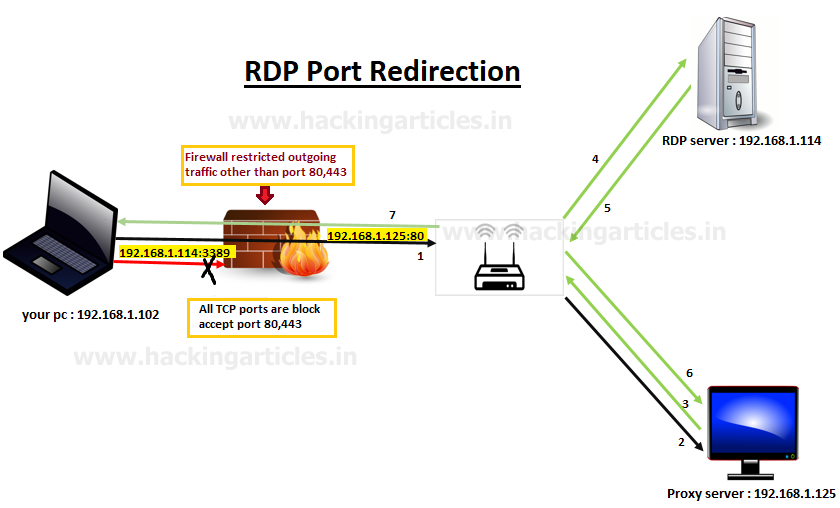

Проброс портов роутера используется для предоставления удаленного доступа к конкретному компьютеру (или устройству), находящемуся в локальной сети роутера, извне. Например, в локальной сети находится несколько компьютеров и нужно подключаться к одному из них удаленно. Во внешней сети все они имеют один и тот же ip-адрес. В маршрутизаторе прописывается определенный порт за нужным компьютером. Благодаря чему, обрабатывая обращение из внешней сети с определенным портом, маршрутизатор перенаправляет пользователя на нужный компьютер.

Проброс портов рассмотрим на примере выполнения . Однако данная инструкция подойдет и для любых других настроек, связанных с пробросом портов, например, для настройки удаленного доступа к видеокамере, другим программам компьютера и т. д.

д.

Проброс портов для удаленного рабочего стола (rdp) Windows

В данной инструкции рассмотрим, как сделать проброс портов на примере маршрутизатора ASUS RT-N10U . В других моделях маршрутизаторов действия будут аналогичны, отличаться может только внешний интерфейс и расположение пунктов меню.

В первую очередь нужно закрепить в настройках маршрутизатора постоянный локальный ip-адрес за нужным компьютером (или устройством), к которому будет осуществляться доступ.

1. Чтобы попасть в панель управления маршрутизатором, открываем и в адресной строке вводим его ip-адрес. В моем случае это 192.168.0.1. Чаще всего в большинстве маршрутизаторов используется адрес 192.168.0.1 или 192.168.1.1, хотя в настройках можно задать любой ip-адрес из множества локальных.

2. Если ввели адрес маршрутизатора правильно, то будет предложено авторизоваться (чаще всего по умолчанию используется логин: admin и пароль: admin , но это может быть изменено в настройках). Вводим логин и пароль и нажимаем Вход .

Вводим логин и пароль и нажимаем Вход .

3. Выбираем пункт настройки Локальная сеть , вкладка DHCP-сервер . (В других роутерах также ищем раздел, связанный с DHCP).

4. В нижней части страницы находим Список присвоенных вручную IP-адресов в обход DHCP и добавляем желаемый айпи нашему компьютеру (можно закрепить текущий ip компьютера). В моем случае в выпадающем списке устройств выбираю COMP (имя моего компьютера) и поле ip автоматически заполняется 192.164.0.84.

5. Нажимаем Применить .

Переходим к пробросу портов . Рассмотрим также на примере маршрутизатора ASUS RT-N10U. В других роутерах настройки будут выполняться аналогично.

Приветствую вас, дорогие читатели и снова Тришкин Денис на связи.

Недавно я встретился с таким вопросом, как «Удаленный рабочий стол» (RDP Windows 7). Это инструмент позволяет работать с компьютером, используя другое устройство. Так, например, пользователь может с помощью домашнего оборудования выполнять все необходимые функции на ПК, расположенном в офисе. Согласитесь, в некоторых ситуациях такая возможность является удобной. Но при этом сначала необходимо все правильно отладить.

Согласитесь, в некоторых ситуациях такая возможность является удобной. Но при этом сначала необходимо все правильно отладить.

Для того, чтобы включить rdp, нужно выполнить несколько действий:

Установка соединения ( )Чтобы установить подключение по rdp, необходимо для начала знать его IP-адрес. Для этого на искомом устройстве заходим в командную строку (открываем «» и прописываем «cmd »).

В появившемся окне указываем «». Откроется список, в котором необходимо отыскать строку с параметром IPv4. Цифры, которые указаны напротив, и есть нужные нам данные.

После этого на компьютере, с которого планируем осуществлять подключение, запускаем rdp клиент или «». Для этого необходимо зайти в «Пуск », а затем отправиться в «Стандартные ».

увеличить

Откроется окно, где задается адрес оборудования (IPv4). Затем нажать «».

Если все указано, как и положено, появится меню, в которое нужно ввести логин и пароль для установки связи.

Перед этим есть возможность выбора «Параметров », где предусмотрены различные настройки rdp:

Обновление ( )

Важно понимать, что при постоянной работе с этим инструментом, нужно, чтобы он выполнял все свои функции на 100%. В противном случае пользователи могут просто не добиться своих целей.

Для корректного функционирования необходимо правильно указать все настройки. Но в некоторых случаях этого недостаточно. Также стоит вовремя устанавливать все выходящие обновления rdp от Microsoft. Это можно делать не только в соответствующем центре, предусмотренном в самой операционной системе, но и на официальной странице разработчика.

Смена порта RDP ( )Для стандартного подключения к удаленному компьютеру используется порт 3389. При этом взаимодействие происходит посредством TCP протокола. Поэтому он используется без udp.

Чтобы повысить безопасность соединения предусмотрена возможность изменения порта RDP. Смена значения сократит риск вторжения в систему в случае автоматизированного подбора паролей.

Смена значения сократит риск вторжения в систему в случае автоматизированного подбора паролей.

Для процедуры необходимо воспользоваться редактором реестра:

Нет подключения ( )

Иногда пользователи могут столкнуться с ситуацией, когда rdp не работает. При этом важно отметить, что, если судить по статистике, пользователю удается все же попасть на сервер, но какие-то инструменты сети не пускают его дальше. Для решения этой проблемы есть несколько действенных способов.

Как изменить RDP порт по умолчанию Windows 10

По-умолчанию для терминального сервера Microsoft используется протокол RDP(Remote Desktop Protocol) и по-умолчанию порт 3389. Майкрософт использует стандартный номер порта для всех систем: начиная с совсем уж древних типа Windows XP, включая Windows Server 2003/2008/2012 и заканчивая Windows 10. С одной стороны хорошо — как никак один стандарт. Но с другой стандартный порт всегда является объектом атак со стороны злоумышленников с целью взлома сервиса и доступа к конфиденциальным данным. Поэтому стоит его сменить и я покажу как это сделать.

Поэтому стоит его сменить и я покажу как это сделать.

RDP порт по-умолчанию

Для совсем «зеленых» пользователей заранее объясню, что протокол удалённого рабочего стола в операционных системах Windows использует транспортный протокол TCP, а потому для проброса RDP порта нужно использовать именно TCP. Протокол UDP при этом не используется. Используемые по умолчанию порт — 3389. При подключении к удалённому рабочему столу клиентское соединение стучится именно на этот порт.

Смена порта RDP

Итак, по соображениям безопасности Вы собрались поменять порт RDP, чтобы значительно снизить риск взлома системы при брутфорсе — автоматизированном подборе паролей. Смена порта RDP на другое значение подразумевает несколько обязательных действий, без которых это не будет работать!

Обратите вниммание! Необходимо в используемом Вашей операционной системой брандмауэре открыть новый порт. В противном случае, после смены Вы потеряете управление рабочей станцией или сервером. Как это сделать Вы узнаете здесь — инструкция как открыть порт в брандмауэре Windows. Перепечатывать её сюда я не вижу смысла.

Как это сделать Вы узнаете здесь — инструкция как открыть порт в брандмауэре Windows. Перепечатывать её сюда я не вижу смысла.

Как изменить RDP-порт по-умолчанию Windows 10

Последовательность действий достаточно простая даже для неопытного пользователя — надо лишь выполнять всё в точности как я напишу.

Нажимаем правой кнопкой мыши на кнопку «Пуск», чтобы появилось контекстное меню:

В появившемся окне «Выполнить» введите команду regedit. Вот так:

Нажимаем на кнопку «ОК». Должно появится окно подтверждения действий встроенного Контроля Учётных Записей. Нажимаем там на кнопку «Да». После этого должно появится окно редактора реестра Windows 10:

Далее Вы можете либо самостоятельно открыть ветку реестра:

HKEY_LOCAL_MACHINE>SYSTEM >CurrentControlSet >Control >Terminal Server >WinStations >RDP-Tcp

Либо нажмите кнопку F3 и введите в строку «найти» критерий поиска — RDP-Tcp. Я поступил именно так. Через несколько секунд искомый раздел нашёлся. Чтобы изменить порт РДП, нужно в разделе найти ключ PortNumber.

Я поступил именно так. Через несколько секунд искомый раздел нашёлся. Чтобы изменить порт РДП, нужно в разделе найти ключ PortNumber.

Кликаем на нёго дважды, чтобы открыть окно параметров ключа:

По умолчанию он в шестнадцатеричной системе исчисления и равен 00000D3D, что соответствует 3389 в десятичной. Далее нужно ставим флажок на десятичную систему и в поле значение поменять порт RDP Windows на любой другой, который Вы хотите (и он при этом не занят).

Нажимаем кнопку «ОК» и перезагружаемся.

Теперь, чтобы подцепиться к серверу RDP, Вы должны будете указать уже новый номер порта через двоеточие после адреса.

Стандартный порт рдп. Как изменить порт сервера удалённых рабочих столов

То, что служба Сервера удалённых рабочих столов (ранее называлась Сервер Терминалов) для входящих подключений по умолчанию использует порт 3389, известно всем и хакерам в том числе. Частенько есть необходимость изменить порт на нестандартный для создания дополнительной степени защиты от несанкционированного доступа. Другими словами, после смены порта система будет слушать другой порт, а на порт 3389 подключения приниматься не будут.

Другими словами, после смены порта система будет слушать другой порт, а на порт 3389 подключения приниматься не будут.

Внимание! После смены порта на нестандартный для подключения к данному компьютеру\ноутбуку\серверу будет необходимо указывать не только ip-адрес или имя хоста, но и номер порта через двоеточие.

Изменение порта для RDP-подключений

1 Запустите редактор реестра. Для этого нажмите WIN+R , введите regedit и нажмите Enter.

2 Найдите раздел:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

и откройте для редактирования параметр PortNumber .

3 Установите переключатель Система исчесления в положение Десятичная . После этого в поле Значение вы увидите цифры 3389 , что соответствует номеру порта по умолчанию. Измените значение на желаемое и нажмите ОК:

4

Перезагрузите компьютер, чтобы изменения настроек вступили в силу.

Как подсоединиться к RDP-серверу с нестандартным портом

Если для сервера, который принимает подключения на порт по умолчанию (3389) можно просто подсоединиться, указав:

Dmitriy-work

192.168.10.15

то после смены порта, допустим, на 3388, придётся указывать так:

Dmitriy-work:3388

192.168.10.15:3388

01. Firewall Ну, тут все понятно. Главное правило — «запретить все». В Windows 2008 R2 встроен довольно неплохой брандмауэр, можно начать с него. Оставьте открытыми порты 80 и 443 (и, возможно, 3389 для RDP) — и все.

02. Настройка GPO. Идем в «Start — Run — secpol.msc — Security Settings — Account Policies — Account Lockout Policy». И ставим, например, «5 попыток» и «5 минут» — это заблокирует пользователя на 5 минут после 5 неудачных авторизаций.

Идем в «Start — Run -gpupdate.msc — Конфигурация ПК — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности: Параметры локальной безопасности» галку на использовать только RC4_HMAC_MD5.

03. Установите менеджер паролей . Куча моих знакомых (реально — куча) пользуются схемой «один сложный пароль — для всего». Даже знакомые программеры, админы, дизайнеры… Неглупые, в общем, люди. Одумайтесь. Даже для сервисных учетных записей (типа пользователи БД и тд) используйте только сложные сгенеренные пароли. И держите их в пасс-менеджере. Лично я пользую «LastPass» — он бесплатный, классный и доступен в виде экстеншена для Chrome.

04. Сменить порт для RDP Порт терминального сервиса (тот самый «Удаленный рабочий стол») меняется в реестре вот тут: «HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\PortNumber» (не забудьте открыть этот порт на файрволле и перезапустить RDP-сервис).

Выбираем правило на основе порта.

Указываем номер заданного нами порта (в примере TCP 50000).

Обзываем созданное правило так, чтобы его легко было опознать и жмем кнопку «Finish».

Перезапустить RDP-сервис и подключаемся к нему, не забыв в адресе подключения указать порт через двоеточие.

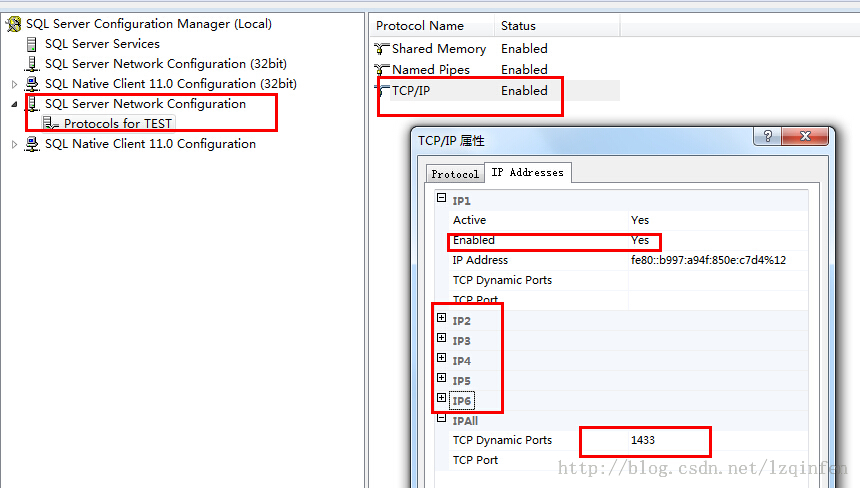

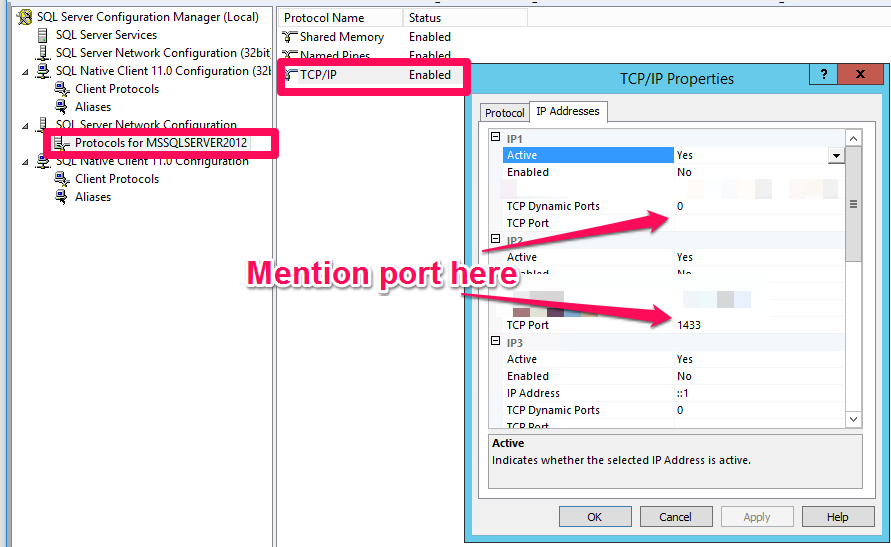

Порты SQL Server’а меняются в утилите «SQL Server Configuration Manager» — «Network Configuraion» — «Protocols for [имя сервера]» — «TCP-IP» — right-click — «Properties».

Как настроить удаленный доступ из Интернета на компьютер домашней сети, подключенный через Keenetic?

Для организации удаленного доступа из глобальной сети к компьютеру, подключенному к интернет-центру (роутеру), существует множество способов. Один из них — подключение к рабочему столу при помощи терминальных программ для удаленного управления компьютерами. Самые распространенные из них — Remote Desktop (Дистанционное управление рабочим столом), являющаяся терминальной службой ОС Windows (входит в состав операционной системы), Radmin и VNC .

Для роутера важно только указать правильный номер порта, который использует программа для удаленного управления компьютерами. Например, для службы Remote Desktop по умолчанию используется номер порта TCP 3389, для программы Radmin используется номер порта 4899, а для программы VNC — номер порта 5900. Если вы не знаете, какой номер порта используется в программе, обратитесь за информацией на сайт: http://www.portforward.com/cports.htm . Здесь вы найдете список наиболее популярных программ и номера портов, которые они используют. Если вы не нашли нужный сервис, то номер порта вашего приложения вы можете узнать из документации его разработчика или настроек программы.

Если вы не знаете, какой номер порта используется в программе, обратитесь за информацией на сайт: http://www.portforward.com/cports.htm . Здесь вы найдете список наиболее популярных программ и номера портов, которые они используют. Если вы не нашли нужный сервис, то номер порта вашего приложения вы можете узнать из документации его разработчика или настроек программы.

Ниже рассмотрим пример настройки интернет-центра Keenetic для возможности удаленного подключения к компьютеру в локальной домашней сети при помощи Remote Desktop (находится в ОС Windows в меню Программы > Стандартные > Связь > Подключение к удаленному рабочему столу ). При использовании других программ (Radmin, VNC и т.п.) настройки роутера будут отличаться только номером порта в настройках NAT и в настройках NAT.

Внимание! Для подключения из Интернета необходимо, чтобы на WAN-интерфейсе Keenetic»а был установлен «белый» IP-адрес (внешний глобальный IP-адрес) сети Интернет. Для того чтобы проверить, является ли ваш адрес таковым, можно воспользоваться сервисом myip.ru (или любым подобным). Вам будет показан IP-адрес, под которым был произведен запрос на сайт; если он совпадает с IP-адресом, выданным на WAN-интерфесе интернет-центра, значит, вам выдан «белый» IP-адрес. Посмотреть, какой IP-адрес используется на WAN-интерфейсе интернет-центра, можно в веб-конфигураторе в меню Системный монитор . Информацию про «белые» и «серые» IP-адреса вы найдете в статье:

Для того чтобы проверить, является ли ваш адрес таковым, можно воспользоваться сервисом myip.ru (или любым подобным). Вам будет показан IP-адрес, под которым был произведен запрос на сайт; если он совпадает с IP-адресом, выданным на WAN-интерфесе интернет-центра, значит, вам выдан «белый» IP-адрес. Посмотреть, какой IP-адрес используется на WAN-интерфейсе интернет-центра, можно в веб-конфигураторе в меню Системный монитор . Информацию про «белые» и «серые» IP-адреса вы найдете в статье:

Если проброс портов по какой-то причине не заработал, обратитесь к статье .

В Windows для удаленного рабочего стола по умолчанию выставлен порт 3389. Если в Вашей операционной системе настроен удаленный рабочий стол, то ваша ОС постоянно прослушивает входящие соединения на порту 3389. И поскольку он известен всем желающим, то он используется злоумышленниками для проникновения.

Если у Вас не настроена политика блокировки учетных записей (по умолчанию отключена), то Вы подвержены атаке bruteforce, это когда злоумышленником перебираются всевозможные пароли. такая операция делается не вручную, а с помощью специальных программ, что на порядок увеличивает вероятность, подбора пароля. Но даже если настроена блокировка учетной записи при ошибочном вводе пароля, это не избавит проблем. Активность ботов приводит к блокировать учетных записей, под которыми они пытаются войти, возрастает нагрузка на сервер, забивается канал связи, это очень раздражает.

такая операция делается не вручную, а с помощью специальных программ, что на порядок увеличивает вероятность, подбора пароля. Но даже если настроена блокировка учетной записи при ошибочном вводе пароля, это не избавит проблем. Активность ботов приводит к блокировать учетных записей, под которыми они пытаются войти, возрастает нагрузка на сервер, забивается канал связи, это очень раздражает.

Для защиты системы от ботов и начинающих хакеров, мы рекомендуем изменить порт RDP по умолчанию на любой другой. Это конечно не панацея, но значительно сократит попытки проникновения.

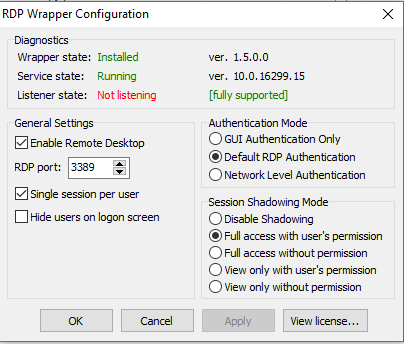

Существует два метода чтобы изменить стандартный порт протокола RDP.

Первый способ:

Простое изменение в реестре Windows.

Видео пример как сменить port RDP в реестре:

Второй способ:

Использовать утилиту от Microsoft (которая по сути также вносит изменения в реестр, но удобной для не продвинутого пользователя. Просто нажмите на ссылку , произойдет загрузка файла, запустите его и в окошке введите необходимое число и нажмите Ok.

Не забудьте перезагрузить компьютер после обоих способов, чтобы изменения вступили в силу.

Имейте в виду, что в следующий раз, когда вы хотите подключиться к вашей системе по RDP вам теперь нужно будет указать номер порта вручную. Для этого в адресе подключения добавьте после адреса или IP адреса знак двоеточия и номер порта. 10.10.32.30:5581 или mycomp.ru:5534.

Как изменить порт для удаленного рабочего стола RDP

Какой порт использовать для RDP?

По умолчанию используется порт TCP 3389. Официальное название Майкрософт для клиентского ПО — Remote Desktop Connection или Terminal Services Client (TSC), в частности, клиент в Windows 2k/XP/2003/Vista/2008/2012/2016/2019/7/8/10 называется mstsc.exe (Подключение к удаленному рабочему столу).

Какой порт можно использовать для RDP?

Протокол RDP используют для удалённого доступа к виртуальному серверу. Стандартный порт для подключения по RDP — 3389. Его лучше поменять на нестандартный, чтобы избежать ситуаций, когда к вашему серверу пытается подключиться посторонний человек. Показываем, как изменить порт RDP в операционной с Windows Server 2016.

Показываем, как изменить порт RDP в операционной с Windows Server 2016.

Какие порты используются для удаленного доступа?

В большинстве случаев это 3389 — порт по умолчанию, используемый подключениями к удаленному рабочему столу.

Как указать порт при подключении RDP?

В разделе RDP-Tcp откройте параметр PortNumber => “система исчисления” выберите “Десятичная” => в поле “Значение” введите порт, который хотите использовать для подключения к удаленному рабочему столу. Нажмите “ОК” и закройте редактор реестра. 3. Перезагрузите компьютер, чтобы изменения вступили в силу.

Как изменить порт подключения RDP?

Как изменить порт RDP — удаленного рабочего стола

- Открываем редактор реестра regedit.

- Открываем ветку HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-Tcp.

- Правим параметр PortNumber в десятичном фрмате

- Порт RDP по умолчанию 3389.

- Перезагружаем компьютер

Как подключиться к серверу через удаленный рабочий стол?

Чтобы подключиться к Windows-серверу по RDP:

- В поле поиска (меню Пуск) найдите и выберите Подключение к удаленному рабочему столу.

- В открывшемся окне в поле Компьютер введите публичный IP-адрес сервера.

- Нажмите кнопку Подключиться.

- Введите логин и пароль.

- Нажмите кнопку OK.

Какие порты можно использовать?

Общеизвестные порты

| Порт/Протокол | Описание | Использование |

|---|---|---|

| 19/TCP,UDP | CHARGEN (Character Generator) | Официально |

| 20/TCP | FTP-DATA — для передачи данных FTP | Официально |

| 21/TCP | FTP — для передачи команд FTP | Официально |

| 22/TCP,UDP | SSH (Secure SHell) — криптографический сетевой протокол для безопасной передачи данных | Официально |

Какой порт использует протокол RDP?

По умолчанию используется порт TCP 3389. Официальное название Майкрософт для клиентского ПО — Remote Desktop Connection или Terminal Services Client (TSC), в частности, клиент в Windows 2k/XP/2003/Vista/2008/2012/2016/2019/7/8/10 называется mstsc.exe (Подключение к удаленному рабочему столу).

Официальное название Майкрософт для клиентского ПО — Remote Desktop Connection или Terminal Services Client (TSC), в частности, клиент в Windows 2k/XP/2003/Vista/2008/2012/2016/2019/7/8/10 называется mstsc.exe (Подключение к удаленному рабочему столу).

Какой порт используется для FTP?

| FTP | |

|---|---|

| Создан в | 1971 |

| Порт/ID | 21/TCP для команд, 20/TCP для данных, 49152-65534/TCP динамически |

| Назначение протокола | Передача файлов |

| Спецификация | RFC 959 |

Как подключить через VPN к удаленный рабочий стол Windows 10?

Подключение к рабочему столу Windows через VPN-подключение

- Выберите «Использовать моё подключение к Интернету (VPN)».

- Введите «Интернет-адрес» и имя назначения и нажмите «Далее».

- Заполните поля «Пользователь» и «Пароль» и нажмите «Подключить».

- После подключения нажать «Закрыть».

15.01.2014

Какой порт использовать для сервера Minecraft?

Данный параметр определяет значение порта в протоколах TCP и UDP, который будет использовать сервер игры. Стандартный для Minecraft порт — 25565.

Как изменить порт на компьютере?

В Диспетчере устройств (Мой Компьютер > Свойства > Диспетчер устройств) выбираем устройство, которому мы хотим изменить COM порт. На вкладке «Параметры порта» нажимаем «Дополнительно». Назначаем желаемый номер для COM порта и нажимаем «ОК».

Как изменить порт RDP Windows 10?

Процесс изменения номера порта

Запустите редактор реестра (Выполнить – regedit). Экспортируйте оттуда ключ и сохраните его на рабочем столе. В меню Правка выберите команду Изменить и нажмите кнопку десятичное. Введите новый номер порта и нажмите кнопку ОК.

Экспортируйте оттуда ключ и сохраните его на рабочем столе. В меню Правка выберите команду Изменить и нажмите кнопку десятичное. Введите новый номер порта и нажмите кнопку ОК.

Как открыть порт 3389?

Открытие порта в брандмауэре

Как открыть порт 3389? Для этого вызовите раздел настройки брандмауэра, используя для этого меню «Выполнить» и команду firewall. cpl, после чего перейдите к дополнительным параметрам, слева в меню выберите пункт входящих подключений, а справа – пункт создания нового правила.

Как изменить номер порта?

В Диспетчере устройств (Мой Компьютер > Свойства > Диспетчер устройств) выбираем устройство, которому мы хотим изменить COM порт. На вкладке «Параметры порта» нажимаем «Дополнительно». Назначаем желаемый номер для COM порта и нажимаем «ОК».

Как изменить порт RDP в Windows 10

Когда хакер пытается проникнуть в сеть, ему это не удается случайно. Чаще всего они полагаются на общие недостатки, чтобы открыть им доступ, например, на широко используемый открытый порт. Порты – это лазейки в вашей сети, позволяющие вам получать доступ к службам через существующий сетевой брандмауэр.

Порты – это лазейки в вашей сети, позволяющие вам получать доступ к службам через существующий сетевой брандмауэр.

Очевидные порты, такие как порт 80 и 443, необходимы для доступа в Интернет, в то время как другие, такие как порт 3389, позволяют удаленному рабочему столу доступ к ПК или серверу Windows. Если вы включили удаленный рабочий стол в Windows через Интернет, скорее всего, вы используете общий порт протокола удаленного рабочего стола (TCP / UDP pрасположение 3389) для подключения.

Если вы не хотите, чтобы каждый хакер, выполняющий сканирование портов, взломал вашу сеть, вам следует изменить порт RDP на другой. Вот как.

Изменение порта RDP с помощью реестра Windows

Реестр Windows – это база данных параметров конфигурации для служб Windows, установленных приложений и т. Д. Если вы хотите изменить порт RDP по умолчанию с 3389 на настраиваемый порт, самый простой способ – внести изменения в реестр.

Однако перед тем как начать, настоятельно рекомендуется вручную создать резервную копию реестра. Если вы ошиблись, это позволит вам быстро отменить любые изменения.

Если вы ошиблись, это позволит вам быстро отменить любые изменения.

Для начала откройте редактор реестра Windows, щелкнув правой кнопкой мыши меню «Пуск» и выбрав значок Бежать вариант. Не забудьте сделать это на ПК или сервере, к которому вы хотите подключиться, а не на ПК, с которого вы подключаетесь.

в Бежать диалоговое окно, введите regedit, затем нажмите Хорошо запускать.

Откроется редактор реестра Windows. Используя левое меню, перейдите по дереву реестра к HKEY_LOCAL_MACHINE System CurrentControlSet Control Terminal Server WinStations RDP-Tcp папка.

в RDP-Tcp папку, дважды щелкните Номер порта запись справа.

в Изменить значение DWORD (32-битное) поле выберите Десятичный вариант. Введите новый номер порта, который вы хотите использовать, между 1 и 65353, в Данные значения коробка.

Вам нужно убедиться, что это не соответствует ни одному другие общие порты. Если вы выберете общий порт (например, порт 80 для веб-трафика), возможно, вы не сможете впоследствии установить подключение к удаленному рабочему столу.

Нажмите Хорошо чтобы сохранить и перезагрузить компьютер или сервер, когда вы закончите. На этом этапе любые попытки использовать удаленный рабочий стол потребуют от вас использования выбранного вами настраиваемого порта, а не стандартного порта 3389.

Настройка брандмауэра Windows для настраиваемого порта RDP

Большинству пользователей потребуется внести дополнительные изменения в свой сетевой или системный брандмауэр, чтобы разрешить доступ к удаленному рабочему столу с использованием настраиваемого порта. Если вы используете сетевой брандмауэр, обратитесь к руководству пользователя, чтобы узнать, как это сделать.

Однако, если вы используете брандмауэр Windows, вы можете быстро добавить свой собственный порт RDP в качестве набора новых правил брандмауэра, чтобы разрешить доступ. Вам нужно будет выполнить эти шаги дважды – по одному правилу для портов UDP и TCP с использованием выбранного вами значения порта.

Вам нужно будет выполнить эти шаги дважды – по одному правилу для портов UDP и TCP с использованием выбранного вами значения порта.

Для этого щелкните правой кнопкой мыши меню «Пуск» и выберите Бежать вариант.

в Бежать диалоговое окно, введите wf.msc и нажмите Хорошо запускать. Откроется консоль управления брандмауэром Windows, позволяющая добавлять новые правила брандмауэра.

в Меню MMC брандмауэра Windows, Выбрать Входящие правила из левого меню.

После выбора нажмите Новое правило из Действия панель справа.

в Мастер создания нового входящего правила окно, выберите Порт из списка опций, затем щелкните следующий продолжать.

Поскольку вам необходимо создать собственное правило для портов TCP и UDP, выберите TCP первый из Применяется ли это правило к TCP или UDP? параметры. Вам нужно будет выбрать UDP когда вы создаете свое второе правило.

Вам нужно будет выбрать UDP когда вы создаете свое второе правило.

За Применяется ли это правило ко всем локальным портам или определенным локальным портам?, Выбрать Определенные локальные порты и введите собственное значение порта RDP.

Нажмите следующий чтобы продолжить, как только вы закончите.

в Действие меню выберите Разрешить соединение, затем нажмите следующий продолжать.

в Профиль выберите, к каким профилям сетевого брандмауэра вы хотите применить правило. Оставьте все записи включенными для максимального доступа или снимите флажок Общественные для предотвращения подключений к удаленному рабочему столу в общедоступных сетях.

Нажмите следующий чтобы продолжить, когда вы будете готовы.

Наконец, укажите имя для вашего нового сетевого правила (например, Пользовательский порт RDP – TCP) и описание в полях в имя меню.

Чтобы добавить правило, нажмите Конец.

После добавления повторите эти шаги для UDP правило порта с использованием того же настраиваемого номера порта RDP. После добавления правил перезагрузите компьютер или сервер.

Подключение к удаленному рабочему столу с помощью настраиваемого порта RDP

Если установлен порт RDP на вашем удаленном настольном ПК или сервере, вам нужно будет идентифицировать этот порт, когда вы (или кто-то другой) захотите установить соединение.

Для этого используется встроенная в Windows Подключение к удаленному рабочему столу инструмент, щелкните правой кнопкой мыши меню Пуск и щелкните значок Бежать вариант.

в Бежать диалоговое окно, введите mstsc, затем нажмите Хорошо.

в Подключение к удаленному рабочему столу в окне введите IP-адрес ПК или сервера удаленного рабочего стола, к которому вы хотите подключиться, в поле Компьютер коробка.

Чтобы использовать настраиваемый порт, добавьте его в конец IP-адреса, используя эту структуру: ip-адрес: порт. Например, 192.168.1.10:1111 подключится к серверу RDP в 192.168.1.10 в локальной сети с использованием настраиваемого порта RDP 1111.

Внесите дальнейшие изменения в ваше RDP-соединение перед подключением, нажав Показать параметры. Возможно, вам потребуется сделать это, чтобы изменить качество соединения или добавить детали аутентификации, такие как имя пользователя и пароль.

Когда будете готовы, нажмите Подключить чтобы установить соединение.

Предполагая, что ваши настройки верны и ваш брандмауэр настроен правильно, инструмент подключения к удаленному рабочему столу должен успешно подключиться на этом этапе, что позволит вам управлять своим удаленным ПК или сервером.

Дальнейшая защита вашей сети Windows

Хотя настраиваемый порт RDP уменьшит количество попыток взлома сервера удаленного рабочего стола через Интернет, это не гарантированное исправление безопасности. Вам нужно будет предпринять дополнительные шаги для защиты вашей сети, в том числе сделать сетевой профиль приватным.

Вы также можете подумать об обновлении маршрутизатора, обеспечив дополнительную защиту сети с помощью аппаратного брандмауэра. Однако если вам нужно более безопасное подключение к удаленному рабочему столу, вы можете предпочесть виртуальную частную сеть, что еще больше затруднит доступ хакеров.

Проброс портов для управления, настройка NAT

Вернуться в Базу знаний

1) Откройте консоль управления vCloud Director. Войдите в систему в качестве администратора организации. Перейдите во вкладку администрирования (Administration), в списке слева выберите нужный виртуальный ЦОД (Virtual Datacenters) и перейдите на вкладку Edge Gateways.

Выберите нужный сервер Edge, щелкните правой кнопкой мыши и выберите Edge Gateway Services.

В HTML5 версии консоли управления vCloud перейдите в ваш vDC, в левом меню выберите Edges, укажите ваш Edge Gateway и нажмите кнопку Configure Services.

2) Откроется новое окно. Перейдите во вкладку NAT.

По умолчанию после создания организации в вашем Edge Gateway будет присутствовать одно правило – SNAT. Оно обеспечивает доступ виртуальных машин в интернет.

3) В качестве примера создадим правило проброса для WEB сервиса со стандартным портом 80, на адрес виртуальной машины – 192.168.3.5 . Для начала необходимо нажать кнопку “+ DNAT RULE”.

Откроется новое окно, в котором необходимо указать следующие поля:

Applied On: Указываем внешнюю сеть, в данном случае — Cloud.3919.External.IX

Original IP/Range: Внешний адрес Edge Gateway, можно узнать из SNAT правила – 92.246.150.219

Protocol: для WEB сервисов — TCP

Original Port: порт для внешнего IP Edge Gateway — 80

Translated IP/Range: локальный IP адрес виртуальной машины с WEB сервисом – 192.168.3.5

Translated Port: порт для локального IP адреса виртуальной машины — 80

Enabled: переключатель включающий и выключающий правило.

После нажмите кнопку , и новое правило будет добавлено в список.

Для применения и сохранения настроек необходимо нажать кнопку Save Changes:

4) В целях безопасности при пробросе портов для таких служб как SSH, TELNET, RDP рекомендуем использовать нестандартные внешние порты. Либо настроить фильтрацию доступа в Firewall.

Пример правила для RDP сервера (локальный IP 192.168.3.10) который будет доступен по IP 92.246.150.219 + порт 58421

Нестандартный внешний порт для RDP не гарантирует 100% защиту от взлома по этому протоколу, но отсеет большую часть ботов, сканирующих только стандартные порты и их вариации.

Учебник по безопасности — Протокол удаленного рабочего стола

Обзор

Протокол удаленного рабочего стола (RDP) — это проприетарный протокол Microsoft, который позволяет удаленно подключаться к другим компьютерам, обычно через TCP-порт 3389. Он обеспечивает доступ к сети для удаленного пользователя по зашифрованному каналу. Сетевые администраторы используют RDP для диагностики проблем, входа на серверы и выполнения других удаленных действий. Удаленные пользователи используют RDP для входа в сеть организации для доступа к электронной почте и файлам.

Киберугрозы (CTA) используют неправильно настроенные порты RDP, открытые для Интернета, для получения доступа к сети. Затем они могут потенциально перемещаться по сети, повышать привилегии, получать доступ и извлекать конфиденциальную информацию, собирать учетные данные или развертывать широкий спектр вредоносных программ. Этот популярный вектор атаки позволяет CTA сохранять низкий профиль, поскольку они используют легитимную сетевую службу и предоставляют им те же функции, что и любому другому удаленному пользователю.CTA используют инструменты, такие как поисковая система Shodan, для сканирования Интернета на предмет открытых портов RDP, а затем используют методы подбора пароля для доступа к уязвимым сетям. Взломанные учетные данные RDP также широко доступны для продажи на торговых площадках дарквеба.

В 2018 году Центр обмена и анализа информации с несколькими состояниями (MS-ISAC) зафиксировал рост числа разновидностей программ-вымогателей, которые стратегически нацелены на сети через незащищенные порты RDP или путем подбора пароля. Затем программа-вымогатель вручную развертывается по всей скомпрометированной сети и связана с более высокими требованиями к выкупу.

Рекомендации:

- Оцените необходимость открытия RDP, порт 3389, в системах и, при необходимости:

- разместить любую систему с открытым портом RDP за межсетевым экраном и потребовать от пользователей подключения к VPN через межсетевой экран;

- позволяет использовать надежные пароли, многофакторную аутентификацию и политики блокировки учетных записей для защиты от атак методом грубой силы;

- занести в белый список подключения к определенным доверенным узлам;

- по возможности ограничивает вход по RDP авторизованными учетными записями без прав администратора.Придерживаться принципа наименьших привилегий, обеспечивая пользователям минимальный уровень доступа, необходимый для выполнения их обязанностей; и

- регистрирует и просматривает попытки входа в систему RDP на предмет аномальной активности и хранит эти журналы не менее 90 дней. Убедитесь, что к этой услуге имеют доступ только авторизованные пользователи.

- Если RDP не требуется, выполняйте регулярные проверки, чтобы убедиться, что порты RDP защищены.

- Убедитесь, что облачные среды соответствуют лучшим практикам, определенным поставщиком облачных услуг.После завершения настройки облачной среды убедитесь, что порты RDP не включены, если это не требуется для бизнес-целей.

- Включите автоматические обновления Microsoft, чтобы обеспечить работу последних версий клиентского и серверного программного обеспечения.

MS-ISAC является координационным центром для предотвращения, защиты, реагирования и восстановления киберугроз для национальных правительств штатов, местных, племен и территорий (SLTT). Дополнительную информацию по этой теме, а также круглосуточную помощь по кибербезопасности можно получить по телефонам 866-787-4722, SOC @ cisecurity.org . MS-ISAC заинтересован в ваших комментариях — доступен анонимный отзыв , опрос .

Изменение порта RDP по умолчанию в Azure

В настоящее время вы работаете с группами безопасности сети, которые в некотором роде эквивалентны правилам брандмауэра, но не обеспечивают переадресацию портов (что, похоже, вам нужно).

ДокументацияAzure по конечным точкам (классическая) упоминает это и указывает на статью для настройки балансировки нагрузки перед виртуальной машиной, которая может предоставлять «правила NAT для входящего трафика» аналогично тому, как конечные точки представлены в классической версии:

Обратите внимание: группы безопасности сети контролируют доступ к виртуальному машина, но они не предоставляют возможности переадресации портов.Сделать переадресацию портов, см. следующую статью:

Вот как я понимаю ситуацию:

В классической версии у вас всегда был экземпляр Azure Load Balancer перед вашей виртуальной машиной, поэтому вам был предоставлен VIP-адрес. Это называлось Cloud Service . Именно на этот VIP-адрес вы выполняли переадресацию портов (другой порт на VIP, чем на частном IP — известный как DIP), поскольку VIP-адрес был фактически назначен подсистеме балансировки нагрузки, следовательно, обслуживая все потенциальные виртуальные машины в одном облаке. Service, вам нужно было явно разрешить трафик из Интернета на конкретную виртуальную машину (если вам не нужна конечная точка с балансировкой нагрузки).

Теперь с помощью Azure Resource Manager и нового портала по умолчанию вы не получаете балансировщик нагрузки перед виртуальной машиной, поэтому вместо получения VIP-адреса вы получаете IP-адрес уровня экземпляра (ILPIP), подключенный к виртуальной машине, и Группа безопасности сети (NSG), которая разрешает только входящий RDP, но разрешает любой исходящий трафик. Зачем вам нужна ГЯП сейчас? Поскольку протокол ILPIP назначается только этой виртуальной машине, нет необходимости явно создавать конечные точки, поскольку все ваши порты будут доступны (это однозначный NAT, аналогичный концепции статического NAT и на Cisco ASA).По соображениям безопасности вы также применяете эту группу безопасности сети по умолчанию. Конечно, вы можете отказаться от него, использовать другой или просто изменить его (что вы и делали).

Вы не можете выполнять переадресацию портов с помощью NSG, потому что это всего лишь правила безопасности, а не правила NAT. Вам необходимо уметь работать с правилами NAT, чтобы выполнять переадресацию портов, поэтому вам потребуется Azure Load Balancer перед вашей виртуальной машиной и использовать правила для входящего NAT .

Изменить порт прослушивания в удаленном рабочем столе

- 2 минуты на чтение

В этой статье

Применимо к: Windows Server 2022, Windows 10, Windows 8.1, Windows 8, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2008 R2

Когда вы подключаетесь к компьютеру (клиенту Windows или Windows Server) через клиент удаленного рабочего стола, функция удаленного рабочего стола на вашем компьютере «слышит» запрос на подключение через определенный порт прослушивания (по умолчанию 3389). Вы можете изменить этот порт прослушивания на компьютерах с Windows, изменив реестр.

- Запустите редактор реестра. (Введите regedit в поле поиска.)

- Перейдите к следующему подразделу реестра: HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

- Найдите Номер порта

- Щелкните Правка> Изменить , а затем щелкните Десятичный .

- Введите новый номер порта и нажмите ОК .

- Закройте редактор реестра и перезагрузите компьютер.

При следующем подключении к этому компьютеру с помощью подключения к удаленному рабочему столу необходимо ввести новый порт.Если вы используете брандмауэр, обязательно настройте брандмауэр, чтобы разрешить соединения с новым номером порта.

Вы можете проверить текущий порт, выполнив следующую команду PowerShell:

Get-ItemProperty -Path 'HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp' -name "PortNumber"

Например:

Номер порта: 3389

PSPath: Microsoft.PowerShell.Core \ Registry :: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp

PSParentPath: Microsoft.PowerShell.Core \ Registry :: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations

PSChildName: RDP-Tcp

PSDrive: HKLM

PSProvider: Microsoft.PowerShell.Core \ Registry

Вы также можете изменить порт RDP, выполнив следующую команду PowerShell. В этой команде мы укажем новый порт RDP как 3390 .

Чтобы добавить новый порт RDP в реестр:

Set-ItemProperty -Path 'HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp' -name "PortNumber" -Value 3390

New-NetFirewallRule -DisplayName 'RDPPORTLatest' -Profile 'Public' -Direction Inbound -Action Allow -Protocol TCP -LocalPort 3390

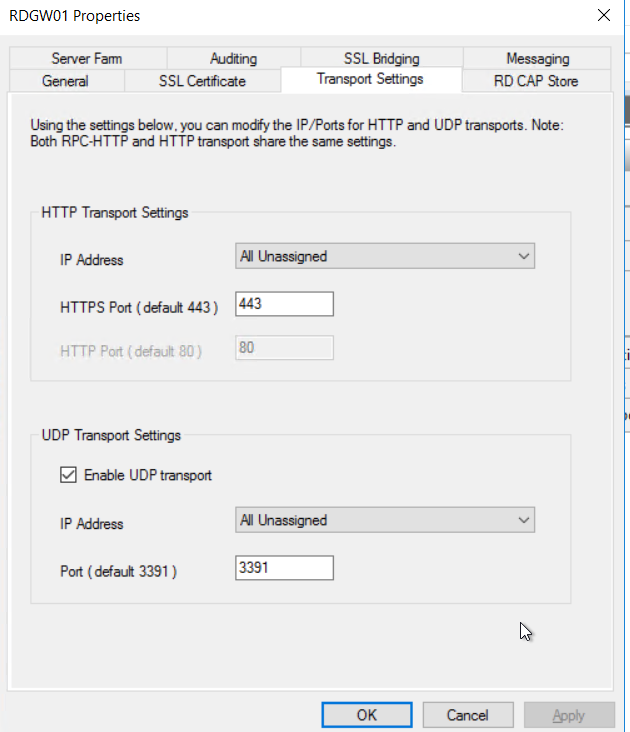

Как настроить требования к портам TCP и UDP для протокола RDP

Последнее обновление 1 июня 2021 г.

используется для повышения безопасности системы, разрешая или блокируя входящий и исходящий сетевой трафик.По соображениям безопасности и в качестве рекомендации передового опыта конфигурация брандмауэра становится еще более важной, когда серверы открыты для внешнего доступа.

Безопасный клиентский шлюз RAS обеспечивает безопасность за счет туннелирования всех данных Parallels RAS через один порт. В этой статье объясняется, как создать правила брандмауэра RDPTCP и UDP для защищенного клиентского шлюза Parallels® Remote Application Server (RAS).

Есть некоторые преимущества, которые RDP UDP предлагает по сравнению с RDP TCP:

- Повышенная производительность сетевого подключения, особенно в беспроводных и глобальных сетях (WAN)

- Разрешает совместное использование сетевых ресурсов с другими пользователями

- Логика прямого исправления ошибок (FEC) восстанавливает случайные потери пакетов

- Преодолевает недостатки протокола RDP TCP, такие как высокая задержка, высокая скорость потери пакетов и задержки в очереди.

- Улучшает общее впечатление пользователя

Шаги по настройке внешнего доступа

В следующей таблице перечислены порты, используемые шлюзом безопасного клиента RAS для внешнего доступа:

| Протоколы | Порты | Описание |

| TCP, UDP | 80 443 | Соединения для управления и сеанса пользователя |

| TCP, UDP | 3389 | Используется шлюзом безопасного клиента RAS в обычном режиме и используется для пользовательского сеанса, если включена балансировка нагрузки RDP. |

| TCP, UDP | 20009 | Необязательно — если включен Client Manager |

Брандмауэр Windows по умолчанию разрешает все исходящие соединения, поэтому должны открываться только порты для входящих соединений, как описано ниже.

- Войдите в систему как администратор, перейдите к Панель управления \ Все элементы панели управления \ Брандмауэр Windows и щелкните Дополнительные параметры .

- Выберите Входящие правила на левой панели, а затем щелкните Новое правило на правой панели.

- Выберите Порт и нажмите Далее .

- Выберите TCP , введите « 80,443,3389,20009 » в поле Определенные локальные порты и нажмите Далее .

- Выберите Разрешить подключение и нажмите Далее .

- Выберите все три варианта: Домен, Частный и Общедоступный и нажмите Далее .Если по условиям настройки подключение необходимо применять только к определенным сетевым профилям, выберите подходящие.

- Введите Name и Description (необязательно) и нажмите Finish .

- Повторите все эти шаги для UDP-соединений , выбрав UDP на экране Протоколы и порты (шаг 4) и введите другое Имя для идентификации нового правила (шаг 7).

После настройки брандмауэра для Secure Client Gateway рекомендуется также включить и настроить его для остальных компонентов Parallels RAS. Полный набор портов, используемых каждым компонентом, можно найти в следующей статье Требования к брандмауэру для Parallels RAS.

Поддерживаемые операционные системы

RAS Secure Client Gateway поддерживается в следующих операционных системах:

- Windows Server 2008

- Windows Server 2008 R2

- Windows Server 2012

- Windows Server 2012 R2

- Установки Server Core и Desktop Experience для Windows Server 2016

- Установки Server Core и Desktop Experience для Windows Server 2019

Связанные инструкции

Как Parallels RAS помогает компаниям соответствовать требованиям PCI DSS

Как предоставить вашей команде доступ к тому, что им нужно, в любом месте и в любое время

Windows Server 2008 R2 и более поздние версии Конфигурация брандмауэра для Parallels RAS

Если у вас есть вопросы, свяжитесь с нами.

Начните работу с 30-дневной бесплатной пробной версией Parallel RAS.

Как назначить другой порт прослушивания для протокола удаленного рабочего стола

Протокол удаленного рабочего стола (RDP) обычно используется для управления компьютерами Windows. Один из способов, которым администраторы могут сделать удаленное управление компьютерами с Windows более безопасным, — это настроить нестандартный порт для протокола удаленного рабочего стола. По умолчанию RDP использует TCP-порт 3389, но Windows позволяет переназначить RDP на другой номер порта.(Снимки экрана, показанные в этой статье, были основаны на Windows 10 и Windows Server 2016, но этот метод работает с такими же старыми версиями Windows, как Windows XP.

Прежде чем я покажу вам, как перенастроить RDP, я хочу подчеркнуть важность создания полной резервной копии системы, прежде чем вы попробуете это сами. Процедура перенастройки RDP требует от вас редактирования реестра. Неправильное изменение реестра может нанести непоправимый вред, поэтому так важно сделать резервную копию.

С учетом сказанного, процесс переназначения реестра на самом деле довольно прост.Начните с входа на целевой компьютер с учетной записью администратора. Затем введите команду REGEDIT либо в строке «Выполнить», либо в окне командной строки. Это откроет редактор реестра Windows. Теперь перейдите по дереву реестра к HKLM \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp.

На этом этапе вам нужно будет найти раздел реестра с именем PortNumber. Этот ключ имеет значение по умолчанию 0x00000d3d (3389). Дважды щелкните раздел реестра PortNumber.Когда откроется диалоговое окно Edit DWORD, вы увидите, что текущее значение ключа указано в шестнадцатеричном формате, как показано на рисунке 1.

Рисунок 1

Номер порта в настоящее время отображается в шестнадцатеричном формате.

Теперь выберите параметр «Десятичное число», и вы увидите, что значение раздела реестра изменилось на 3389, который является номером порта по умолчанию. Вы можете увидеть, как это выглядит на рисунке 2.

Рисунок 2

RDP по умолчанию использует номер порта 3389.

Теперь введите новый номер порта для протокола RDP. Номер порта, который вы выбираете, должен соответствовать TCP-порту (а не UDP-порту), и вы должны выбрать порт, который в настоящее время не используется. После ввода нового номера порта щелкните параметр «Шестнадцатеричный», чтобы преобразовать номер порта в шестнадцатеричный формат. В моем случае, например, я ввел 65000 в качестве номера порта. Щелчок по кнопке Hexadecimal изменил номер порта на FDE8, как показано на рисунке 3. Когда вы закончите, нажмите OK.

Рисунок 3

Я изменил номер порта.

Новый номер порта RDP не вступит в силу до следующей перезагрузки машины. Хотя перезагрузка может быть проблемой, тот факт, что номер порта не меняется сразу, на самом деле хорошо. Причина этого в том, что если изменение номера порта вступит в силу немедленно, вы будете фактически заблокированы для доступа к машине (по крайней мере, с точки зрения RDP).

Чтобы избежать блокировки компьютера, перед перезагрузкой необходимо перенастроить его правила брандмауэра. Точные шаги по перенастройке брандмауэра зависят от версии Windows, которую вы используете. Однако обычно для перенастройки брандмауэра необходимо перейти в панель управления (ввести команду «Управление» в строке «Выполнить»), а затем щелкнуть «Система и безопасность», а затем «Брандмауэр Windows». Когда откроется интерфейс брандмауэра, выберите параметр «Дополнительно», а затем щелкните «Правила для входящих подключений».Вы попадете в интерфейс, подобный тому, что вы видите на рисунке 4.

Рисунок 4

Это правила брандмауэра для входящего трафика.

Теперь щелкните ссылку «Новое правило». Когда откроется мастер New Inbound Rule Wizard, выберите опцию Port, показанную на рисунке 5. Нажмите Next, а затем введите номер порта, который вы назначили протоколу RDP. Снова нажмите «Далее» и выберите параметр «Разрешить подключение». Щелкните Next еще раз, и вам будет предложено выбрать профили, которые должны включать ваше новое правило.Наконец, нажмите Далее, и вам будет предложено ввести имя для вашего нового правила. Когда вы закончите, нажмите Готово.

Рисунок 5

Выберите в мастере опцию «Порт».

После создания необходимого брандмауэра рекомендуется удалить или отключить существующие правила удаленного рабочего стола. В противном случае вы оставите порт 3389 открытым без необходимости.

По завершении перенастройки правил брандмауэра перезагрузите компьютер, и ваши изменения вступят в силу.Чтобы подключиться к машине от клиента RDP, просто добавьте двоеточие и номер порта к имени компьютера или IP-адресу из клиента RDP. Если, например, вы пытаетесь подключиться к 192.168.0.1 через порт 65000, вы должны ввести 192.168.0.1:65000, как показано на рисунке 6.

Рисунок 6

Это пример использования клиента RDP для подключения к удаленному компьютеру через порт 65000.

Как изменить порт 3389 протокола удаленного рабочего стола (RDP) по умолчанию в Windows Server 2008?

Требования

Иногда вам нужно изменить протокол удаленного рабочего стола (RDP) с 3389 по умолчанию на другой для большей безопасности.Выполните следующие действия, чтобы изменить его на 2008 в Windows Server 2008. Windows Server 2003 должен быть таким же.

Пошаговое руководство

1) Откройте порт, который вы хотите использовать для RDP в брандмауэре

Если брандмауэр не включен, просто пропустите этот шаг.

a) Откройте Windows Exprloer , перейдите в Панель управления \ Сеть и Интернет , нажмите Разрешить программу через брандмауэр Windows .

b) Нажмите Добавить порт … , выберите TCP , введите Имя и Номер порта , нажмите ОК

c) Нажмите ОК в окне Параметры брандмауэра Windows .

2) Запустите редактор реестра.

На рабочем столе выберите меню: Пуск> Выполнить , введите regedit и нажмите ОК3) Найдите подраздел реестра для порта RDP:

В редакторе реестра найдите HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ TerminalServer \ WinStations \ RDP-Tcp \ PortNumber4) В меню Правка щелкните Изменить, а затем щелкните Десятичный.

5) Введите новый номер порта и нажмите OK.

6) Закройте редактор реестра.

7) Перезагрузите сервер.

Связанные ресурсы

- Протокол удаленного рабочего стола (Википедия)

- Терминальные службы

Навигатор

Другие статьи базы знаний

Базовый хостинг Windows

Кол-во доменов: 4Количество баз данных SQL Server: 4

Дисковое пространство: 50GB

Пропускная способность: Без учета

SQL Server 2016

В месяц: 4 доллара. 99

Хостинг Express Hyper-V

Выделенная память: 2 ГБДисковое пространство: 120GB

Пропускная способность: Без учета

Windows 2016/2012: Бесплатно

В месяц: 11 долларов. 99

Выделенный сервер Windows

Процессор: четырехъядерный процессор X3440 процессорОперативная память: 16 ГБ ОЗУ

Диск: 2x120GB SSD + 300GB SATA

RAID: RAID 1

Пропускная способность: Без учета

Windows 2016/2012: Бесплатно

в месяц: 79 долларов. 00

Как изменить номер порта RDP в Windows 10? — TheITBros

Протокол удаленного рабочего стола (RDP) используется для удаленного доступа к рабочему столу компьютера или сервера Windows. По умолчанию для удаленного подключения используется TCP 3389 . Если ваш компьютер / сервер подключен напрямую к Интернету (VDS / VPS) и имеет общедоступный IP-адрес, то из соображений безопасности рекомендуется изменить номер порта RDP по умолчанию.

Дело в том, что большинство хакерских инструментов могут попытаться использовать грубую силу против вашей инфраструктуры RDP через номер порта RDP по умолчанию.Также существует высокий риск эксплуатации уязвимостей нулевого дня в отношении RDP. За последний год Microsoft устранила 2 критических уязвимости в RDP (BlueKeep и BlueKeep-2), которые можно было использовать с помощью удаленного выполнения кода.

Как изменить номер порта RDP по умолчанию в Windows 10?

Давайте посмотрим, как изменить порт RDP по умолчанию в Windows 10. Параметры порта RDP задаются в параметре PortNumber в разделе реестра HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp.Чтобы вручную изменить номер порта RDP:

- Запустите редактор реестра (regedit.exe) с правами администратора;

- Перейдите в раздел реестра HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp;

- Измените значение DWORD параметра PortNumber в десятичном формате. Например, укажите номер порта 41212 ;

- Откройте консоль управления службами (services.msc) и перезапустите службу служб удаленных рабочих столов.

Подсказка . Вы также можете изменить номер порта RDP из командной строки:

reg add "HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-Tcp" / v PortNumber / t REG_DWORD / d 41212 / f

или с PowerShell:

Set-ItemProperty -Path "HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations \ RDP-TCP \" -Name PortNumber -Value 41212

Если на вашем компьютере включен брандмауэр Защитника Windows с повышенной безопасностью , вам необходимо разрешить входящий TCP-трафик на новый номер порта RDP.Вы можете создать новое правило для входящего трафика на порт 41212 через графическую консоль wf.msc или из командной строки:

netsh advfirewall firewall add rule name = "RDP new port" dir = in action = allow protocol = TCP localport = 41212

После этого вы можете подключиться к компьютеру с Windows через нестандартный порт RDP. Например, если вы используете встроенный клиент подключения к удаленному рабочему столу Windows (mstsc.exe), вам необходимо указать новый номер порта RDP в двоеточии после имени хоста (IP) -адреса компьютера или использовать эту команду:

mstsc / v: 192.168.10.10: 41212

Настройка перенаправления портов удаленного рабочего стола

Вы также можете изменить номер порта RDP, на котором ваш компьютер доступен извне, используя метод перенаправления портов . Те, при подключении к вашему компьютеру из Интернета, вам необходимо подключиться к вашему шлюзу на указанный порт, и устройство шлюза будет автоматически перенаправлять этот трафик на порт RDP 3389 вашего компьютера интрасети.

Конкретные настройки, которые необходимо выполнить, зависят от устройства, которое действует как шлюз в Интернет.Например, IP-адрес вашего компьютера с Windows — 192.168.1.15 , и вы хотите настроить переадресацию внешнего порта (PAT) 41212 на стандартный порт RDP 3389.

Вы можете использовать следующую конфигурацию для различных типов устройств, чтобы Crete правило переадресации порта RDP.

Для шлюза Linux с брандмауэром iptables:

iptables -t nat -A PREROUTING -p tcp --dport 41212 -i eth0 -j DNAT --to-destination 192.168.1.15:3389

Для сервера шлюза Windows:

netsh interface portproxy add v4tov4 listenport = 41212 listenaddress = 88.88.88.88 connectport = 3389 connectaddress = 192.168.1.15

Для маршрутизаторов Cisco:

IP nat внутри источника статический tcp 192.168.1.15 3389 88.88.88.88:41212

Для устройств Microtik:

add chain = dstnat action = dst- nat to-addresses = 192.

Измените номер порта в шестнадцатеричном формате и сохраните новое значение.

Измените номер порта в шестнадцатеричном формате и сохраните новое значение.