Ошибка 0xC004F074 при активации Windows — Windows Server

- Чтение занимает 2 мин

В этой статье

Эта статья помогает устранить ошибку 0xC004F074, которая возникает при активации Windows.

Применяется к: Windows 7 Пакет обновления 1, Windows Server 2012 R2

Исходный номер КБ: 974998

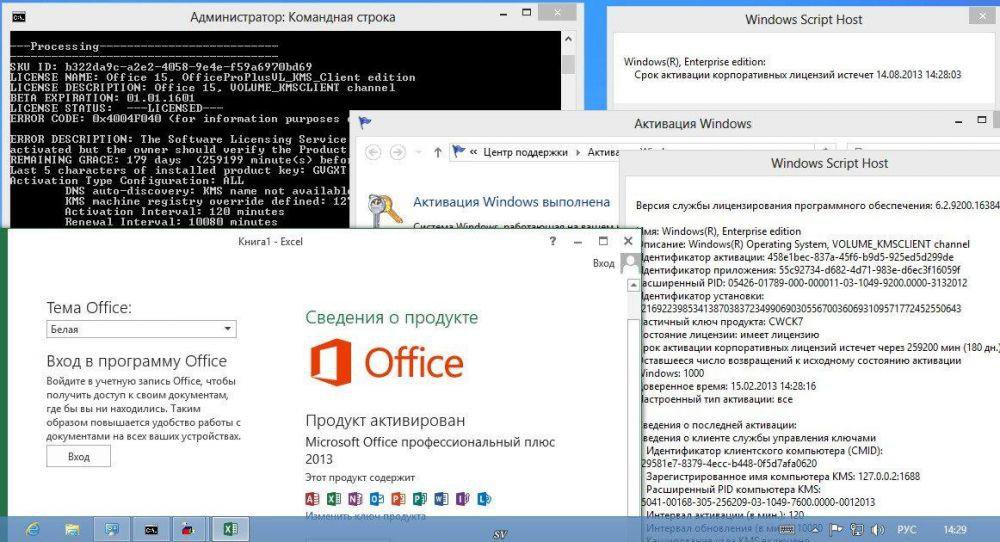

Признак

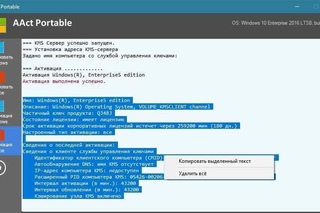

При попытке активации клиентских Windows 7 или Microsoft Windows Server 2008 R2 KMS вы можете получить сообщение об ошибке:

0xC004F074 с описанием «Сервер управления ключами (KMS) недоступен»

В то же время следующие записи могут войти в журнал событий KMS в KMS и KMS Host

В журнале событий приложения KMS клиенте вы видите следующее событие:

Log Name: Application

Source: Microsoft-Windows-Security-SPP

Date:

Event ID: 12288

Task Category: None

Level: Information

Keywords: Classic

User: N/A

Computer:

Description:

The client has sent an activation request to the key management service machine. Info:

0xC004F06C, 0x00000000, <KMS Host FQDN>:1688, 36f27b39-2fd5-440b-be67-a09996d27a38, 2010/09/29 17:52, 0, 2, 41760, 68531fb9-5511-4989-97be-d11a0f55633f, 5

Info:

0xC004F06C, 0x00000000, <KMS Host FQDN>:1688, 36f27b39-2fd5-440b-be67-a09996d27a38, 2010/09/29 17:52, 0, 2, 41760, 68531fb9-5511-4989-97be-d11a0f55633f, 5

В журнале событий приложения KMS Host вы увидите следующее событие:

Log Name: Key Management Service Source: Microsoft-Windows-Security-Licensing-SLC Date: Event ID: 12290 Task Category: None Level: Information Keywords: Classic User: N/A Computer: Description: An activation request has been processed. Info: 0xC004F06C,5,<KMS Client name>,36f27b39-2fd5-440b-be67-a09996d27a38,2010/9/29 21:46,0,2,41520,68531fb9-5511-4989-97be-d11a0f55633f

Причина

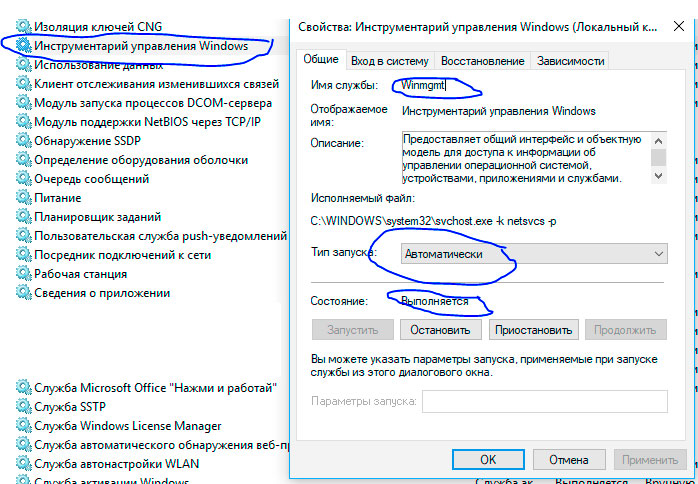

Эта ошибка может возникать при несоответствии версии поддержки между KMS клиентом и KMS хост-машиной.

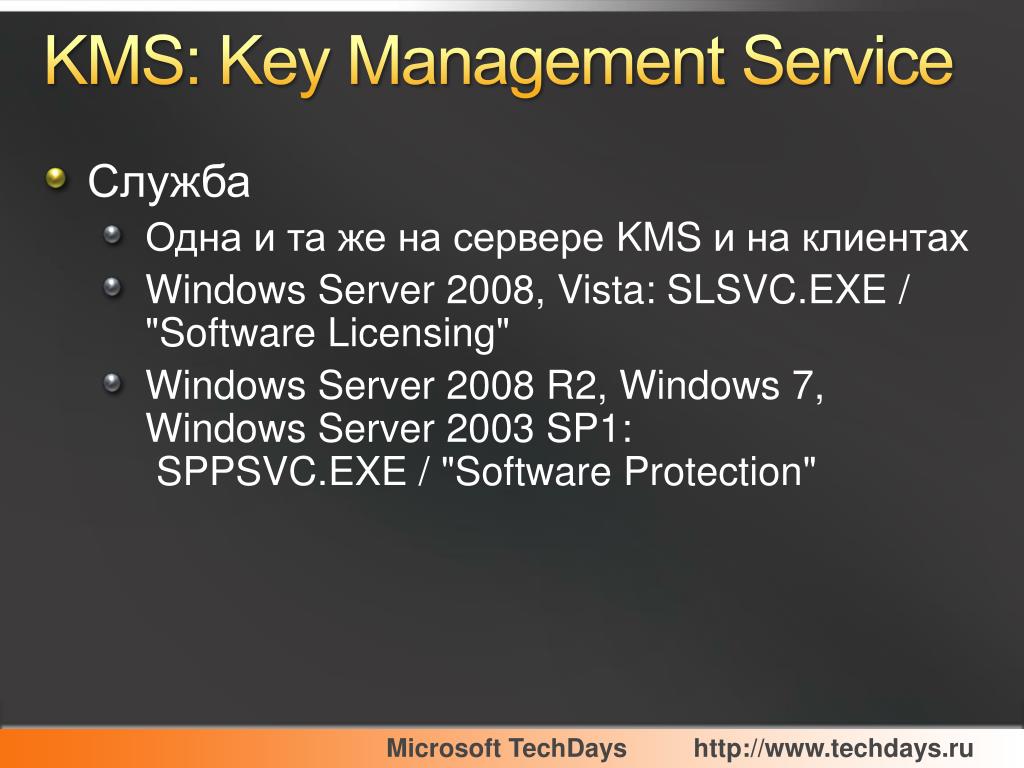

Чаще всего мы видим это, когда KMS хост работает на Windows Server 2003 или Windows Server 2008 и клиент KMS является Windows 7 или Windows Server 2008 R2. Обновление необходимо для хоста KMS, запущенного на Windows Server 2003, а также обновления для хоста KMS, запущенного на Windows Server 2008, чтобы иметь возможность активировать KMS клиентов с Windows 7 или Windows сервером 2008 R2.

Эта ошибка также может возникать при разнице во времени между клиентом KMS и KMS хост-машиной.

Ошибка, 0xC004F06C указанная в разделе info, может возникнуть, если разница между системным временем на клиентом компьютере и временем работы системы на KMS хост составляет более 4 часов. Рекомендуется использовать источник времени сетевого протокола времени (NTP) или службу Active Directory для синхронизации времени между компьютерами. Время согласовывается между KMS и клиентского компьютера в координируется универсальное время (UTC).

Решение

Если вы работаете Windows Server 2008 в качестве KMS хост, вам необходимо это обновление 968912 .

Убедитесь, что время системы на клиенте и KMS хост одинаковое.

Часовой пояс, установленный на клиентский компьютер, не влияет на активацию, так как он основан на времени UTC.

Запустите команду, чтобы повторно w32tm /resync отсеять время на клиенте.

Ссылки

Устранение Windows кодов ошибок активации

Ключи шифрования под управлением клиента

По умолчанию в Smartsheet используется шифрование, чтобы защитить вашу информацию и помочь вам сохранить контроль над ней.

Для чего используются ключи шифрования под управлением клиента?

Ключи шифрования под управлением клиента — удобный инструмент для организаций с конфиденциальными и поднадзорными данными, управление которыми требует отдельных ключей шифрования. Они позволяют использовать Smartsheet, сохраняя полный контроль над данными клиентов, которые хранятся в приложении Smartsheet.

Как работают ключи шифрования под управлением клиента?

Все данные, которые хранятся в Smartsheet защищены ключами шифрования Smartsheet с использованием алгоритма AES 256. Ключи шифрования под управлением клиента обеспечивают дополнительный уровень защиты данных за счет алгоритма AES 256 и главных ключей клиента (CMK) в системе управления ключами AWS Key Management System (KMS). Таким образом, контроль доступа к данным клиента, хранящимся Smartsheet, переходит к самому клиенту.

Ключи шифрования под управлением клиента обеспечивают дополнительный уровень защиты данных за счет алгоритма AES 256 и главных ключей клиента (CMK) в системе управления ключами AWS Key Management System (KMS). Таким образом, контроль доступа к данным клиента, хранящимся Smartsheet, переходит к самому клиенту.

Клиенты с ключами шифрования могут в любой момент закрыть доступ Smartsheet к своим данным. Удалив главные ключи CMK в системе управления ключами AWS KMS, клиент удаляет свои данные из систем Smartsheet.

Использование ключей шифрования под управлением клиента в Smartsheet с помощью системы управления ключами AWS Key Management Service

Настройку ключей шифрования под управлением клиента, хранящихся в системе AWS KMS, можно начинать сразу же после приобретения приложения. Наша команда поможет вашим техническим специалистам начать работу с функцией CMEK. Подключение этой функции состоит из описанных ниже шагов.

- Получение необходимых сведений о настройке главных ключей CMK в Smartsheet.

- Настройка ключей CMK в системе AWS KMS.

- Передача имени ресурса Amazon Resource Name (ARN) в Smartsheet для завершения настройки.

Все данные клиента, созданные после подключения функции, будут защищены с помощью ключей шифрования под управлением клиента. Шифрование существующих данных клиента будет осуществляться в ходе переноса данных. После завершения этого процесса появится соответствующее уведомление.

alpha_root — ЖЖ

Оператор «Плюс» (+):

Бывают ситуации, когда надо принудительно включить в текст какое-либо слово, которое может иметь варианты написания. Для этого используется оператор «+» перед обязательным словом. Предположим, если у нас запрос Один дома I, в результате запроса у нас появится ненужная информация об «Один дома II», «Один дома III» и совсем немного про «Один дома I». Если же у нас запрос вида Один дома +I, в результате будет информация только о фильме «Один дома I».

Например:

Газета +Заря

Уравнение Бернулли +математика

Исключение слов из запроса. Логическое «НЕ» (-):

Как известно, информационный мусор часто встречается при составлении запроса. Чтобы его удалить, стандартно используются операторы исключения – логическое «НЕ». В Google такой оператор представлен знаком «минус». Используя этот оператор, можно исключать из результатов поиска те страницы, которые содержат в тексте определенные слова. Используется, как и оператор «+», перед исключаемым словом.

Например:

Журавль колодец -птица

Мертвые души -роман

Поиск точной фразы («»):

Искать точную фразу на практике требуется либо для поиска текста определенного произведения, либо для поиска определенных продуктов или компаний, в которых название или часть описания представляет собой стабильно повторяющееся словосочетание. Чтобы справиться с такой задачей при помощи Гугла, требуется заключить запрос в кавычки (имеются в виду двойные кавычки, которые применяются, например, для выделения прямой речи).

Например:

Произведение «Тихий дон»

«На дворе было холодно, хотя это и не мешало Борису осуществить запланированное»

!!! Кстати, Google позволяет вводить в строку запроса не более 32 слов!

Усечение слова (*):

Иногда требуется искать информацию о словосочетании слов, в котором неизвестно одно или несколько слов. Для этих целей вместо неизвестных слов используется оператор «*». Т.е. «*» — любое слово или группа слов.

Например:

Мастер и *

Леонардо * Винчи

Оператор cache:

Поисковая машина хранит версию текста, которая проиндексирована поисковым пауком, в специальном хранилище в формате, называемом кэшем. Кэшированную версию страницы можно извлечь, если оригинальная страница недоступна (например, не работает сервер, на котором она хранится). Кэшированная страница показывается в том виде, в котором она хранится в базе данных поисковой машины и сопровождается надписью наверху страницы о том, что это страница из кэша. Там же содержится информация о времени создания кэшированной версии. На странице из кэша ключевые слова запроса подсвечены, причем каждое слово для удобства пользователя подсвечено своим цветом. Можно создать запрос, который сразу будет выдавать кэшированную версию страницы с определенным адресом: cache: адрес_страницы, где вместо «адрес_страницы» — адрес сохраненной в кэше страницы. Если требуется найти в кэшированной странице какую либо информацию, надо после адреса страницы через пробел написать запрос этой информации.

Там же содержится информация о времени создания кэшированной версии. На странице из кэша ключевые слова запроса подсвечены, причем каждое слово для удобства пользователя подсвечено своим цветом. Можно создать запрос, который сразу будет выдавать кэшированную версию страницы с определенным адресом: cache: адрес_страницы, где вместо «адрес_страницы» — адрес сохраненной в кэше страницы. Если требуется найти в кэшированной странице какую либо информацию, надо после адреса страницы через пробел написать запрос этой информации.

Например:

cache:www.bsd.com

cache:www.knights.ru турниры

!!! Надо помнить, что пробела между «:» и адресом страницы быть не должно!

Опаратор filetype:

Как известно, Google индексирует не только html страницы. Если, к примеру, понадобилось найти какую-нибудь информацию в отличном от html типе файла, можно воспользоваться оператором filetype, который позволяет искать информацию в определенном типе файлов (html, pdf, doc, rtf. ..).

..).

Например:

Спецификация html filetype:pdf

Сочинения filetype:rtf

Оператор info:

Оператор info позволяет увидеть информацию, которая известна Google об этой странице.

Например:

info:www.wiches.ru

info:www.food.healthy.com

Оператор site:

Этот оператор ограничивает поиск конкретным доменом или сайтом. То есть, если сделать запрос: маркетинг разведка site:www.acfor-tc.ru, то результаты будут получены со страниц, содержащих слова «маркетинг» и «разведка» именно на сайте «acfor-tc.ru», а не в других частях Интернета.

Например:

Музыка site:www.music.su

Книги site:ru

Оператор link:

Этот оператор позволяет увидеть все страницы, которые ссылаются на страницу, по которой сделан запрос. Так, запрос link:www.google.com выдаст страницы, в которых есть ссылки на google.com.

Например:

link:www.ozone.com

Друзья link:www.happylife. ru

ru

Оператор allintitle:

Если запрос начать с оператора allintitle, что переводится как «все в заголовке», то Google выдаст тексты, в которых все слова запроса содержатся в заголовках (внутри тега TITLE в HTML).

Например:

allintitle: Бесплатный софт

allintitle: Скачать музыкальные альбомы

Оператор intitle:

Показывает страницы, в кoтopыx только то слово, которое стоит непосредственно после оператора intitle, содержится в заголовке, а все остальные слова запроса могут быть в любом месте текста. Если поставить оператор intitle перед каждым словом запроса, это будет эквивалентно использованию оператора allintitle.

Например:

Программы intitle: Скачать

intitle: Бесплатно intitle: скачать софт

Оператор allinurl:

Если запрос начинается с оператора allinurl, то поиск ограничен теми документами, в которых все слова запроса содержатся только в адресе страницы, то есть в url.

Например:

allinurl:rus games

allinurl:books fantasy

Оператор inurl:

Слово, которые расположено непосредственно слитно с оператором inurl, будет найдено только в адресе страницы Интернета, а остальные слова – в любом месте такой страницы.

Например:

inurl:books скачать

inurl:games кряк

Оператор related:

Этот оператор описывает страницы, которые «похожи» на какую-то конкретную страницу. Так, запрос related:www.google.com выдаст страницы со схожей с Google тематикой.

Например:

related:www.ozone.com

related:www.nnm.ru

Оператор define:

Этот оператор выполняет роль своего рода толкового словаря, позволяющего быстро получить определение того слова, которое введено после оператора.

Например:

define: Кенгуру

define: Материнская плата

Оператор поиска синонимов (~):

Если вы хотите найти тексты, содержащие не только ваши ключевые слова, но и их синонимы, то можно воспользоваться оператором «~» перед словом, к которому необходимо найти синонимы.

Например:

Виды ~метаморфоз

~Объектное ориентирование

Оператор диапозона (..):

Для тех, кому приходится работать с цифрами, Google дал возможность искать диапазоны между числами. Для того, чтобы найти все страницы, содержащие числа в неком диапазоне «от — до», надо между этими крайними значениями поставить две точки (..), то есть, оператор диапозона.

Например:

Купить книгу $100..$150

Численность населения 1913..1935

Вот все известные мне операторы языка запросов в Google. Надеюсь, они хоть как-то облегчат вам процесс поиска нужной информации. Во всяком случае, я ими пользуюсь очень часто и могу с уверенностью сказать, что при их использовании я трачу на поиск значительно меньше времени, ежели без них.

MariaDB — Управление ключами шифрования — Шифрование данных в состоянии покоя MariaDB требует использования плагина управл

Шифрование данных в состоянии покоя MariaDB требует использования плагина управления ключами и шифрования. Эти плагины отвечают как за управление ключами шифрования, так и за фактическое шифрование и дешифрование данных.

Эти плагины отвечают как за управление ключами шифрования, так и за фактическое шифрование и дешифрование данных.

MariaDB поддерживает использование нескольких ключей шифрования.Каждый ключ шифрования использует в качестве идентификатора ключа 32-битное целое число.Если конкретный плагин поддерживает вращение ключей,то ключи шифрования также могут быть повернуты,что создает новую версию ключа шифрования.

Выбор решения по управлению ключами шифрования

Как MariaDB управляет ключами шифрования,зависит от того,какое решение по управлению ключами шифрования вы выберете.В настоящее время у MariaDB есть три варианта:

Плагин управления ключами файлов

Плагин управления файловыми ключами,который поставляется с MariaDB,является базовым плагином управления ключами и шифрования,который считывает ключи из простого текстового файла.Он также может служить примером и отправной точкой при разработке плагина управления ключами.

Для получения дополнительной информации см. Подключаемый модуль управления ключами файлов .

Подключаемый модуль управления ключами файлов .

Плагин управления ключами AWS

Плагин AWS Key Management — это плагин для управления ключами и шифрования, который использует службу управления ключами (KMS) Amazon Web Services (AWS). Плагин AWS Key Management зависит от AWS SDK для C ++ , в котором используется лицензия Apache версии 2.0 . Эта лицензия несовместима с лицензией MariaDB Server GPL 2.0 , поэтому мы не можем распространять пакеты, содержащие плагин AWS Key Management. Следовательно, единственный способ получить плагин в настоящее время — это установить его из исходного кода.

Для получения дополнительной информации см. Плагин AWS Key Management .

Плагин для управления ключами Eperi

Плагин Eperi Key Management — это плагин для управления ключами и шифрования, который использует шлюз eperi для баз данных . Eperi шлюз для баз данных ключей шифрования хранит на сервере ключ снаружи самого сервер базы данных, что обеспечивает дополнительный уровень безопасности. Eperi шлюз для баз данных также поддерживает выполнение всех операций шифрования данных на сервере ключей , а также, но это не является обязательным.

Eperi шлюз для баз данных также поддерживает выполнение всех операций шифрования данных на сервере ключей , а также, но это не является обязательным.

Для получения дополнительной информации см. Плагин управления ключами Eperi .

Использование нескольких ключей шифрования

Поддержка плагинов управления ключами и шифрования с использованием нескольких ключей шифрования.Каждый ключ шифрования может быть определен с различным 32-битным целым числом в качестве идентификатора ключа.

Поддержка нескольких ключей открывает некоторые потенциальные варианты использования.Например,предположим,что гипотетический плагин управления ключами и шифрования настроен на предоставление двух ключей шифрования.Один ключ шифрования может быть предназначен для таблиц с «низкой безопасностью».Он может использовать короткие ключи,которые могут не поворачиваться,а данные могут быть зашифрованы с помощью быстрого алгоритма шифрования.Другой ключ шифрования может быть предназначен для таблиц с «высокой степенью защиты». Можно использовать длинные ключи,которые часто поворачиваются,и шифровать данные более медленным,но более надежным алгоритмом.Пользователь будет указывать идентификатор ключа,который он хочет использовать для различных таблиц,только используя высокий уровень безопасности там,где это необходимо.

Можно использовать длинные ключи,которые часто поворачиваются,и шифровать данные более медленным,но более надежным алгоритмом.Пользователь будет указывать идентификатор ключа,который он хочет использовать для различных таблиц,только используя высокий уровень безопасности там,где это необходимо.

Есть два идентификатора ключа шифрования, которые имеют особое значение в MariaDB. Ключ шифрования 1 предназначен для шифрования системных данных, таких как журналы повторного выполнения InnoDB, двоичные журналы и т. Д. Он должен существовать всегда, если включено шифрование неактивных данных. Ключ шифрования 2 предназначен для шифрования временных данных, таких как временные файлы и временные таблицы. Это необязательно. Если его не существует, вместо этого MariaDB использует для этих целей ключ шифрования 1 .

При шифровании таблиц InnoDB ключ, который используется для шифрования таблиц, может быть изменен .

При шифровании таблиц Aria нельзя изменить ключ, который используется для шифрования таблиц .

Вращение ключа

Вращение ключа шифрования в сервере MariaDB является необязательным.Вращение ключей поддерживается только в том случае,если служба управления ключами бэкэнда (KMS)поддерживает вращение ключей,а соответствующий плагин управления ключами и шифрования для MariaDB также поддерживает вращение ключей.Когда плагин управления ключами и шифрования поддерживает вращение ключей,пользователи могут выбрать вращение одного или нескольких ключей шифрования,что создает новую версию каждого вращающегося ключа шифрования.

Вращение ключей позволяет пользователям повысить безопасность данных следующими способами:

- Если сервер настроен на автоматическую повторную зашифровку табличных данных новой версией ключа шифрования после поворота ключа,то это не позволяет использовать ключ шифрования в течение длительного времени.

- Если сервер настроен на одновременное шифрование данных таблицы с несколькими версиями ключа шифрования после поворота ключа,то это предотвращает утечку всех данных,если одна из версий ключа шифрования скомпрометирована.

Механизм хранения InnoDB имеет фоновые потоки шифрования, которые могут автоматически повторно шифровать страницы при смене ключей .

Двигатель хранения Aria делает в настоящее время не имеет сходный механизм для перешифровать страницы в фоновом режиме , когда происходят ключевые повороты .

Поддержка вращения ключа в плагинах шифрования

Плагины шифрования с поддержкой вращения ключа

Плагины шифрования без поддержки вращения ключа

Шифрование Плагин API

Новые плагины для управления ключами и шифрования могут быть разработаны с использованием API плагинов шифрования .

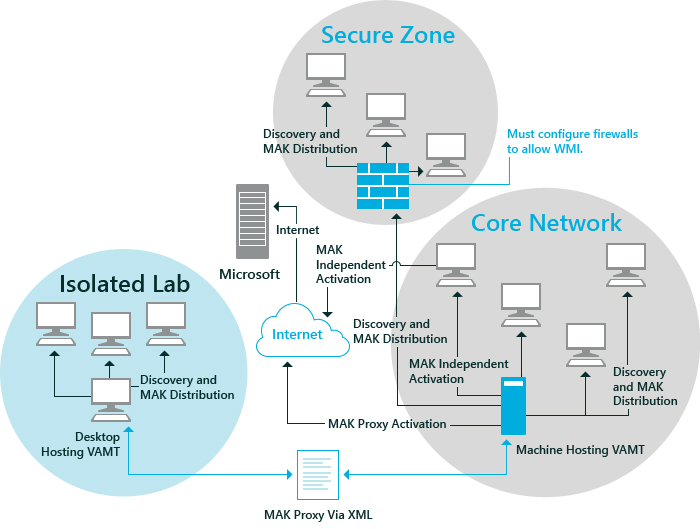

Как использовать средство управления активацией томов или VAMT 📀

Microsoft выпустила набор из 3 руководств о том, как использовать, как управлять ключами продуктов и как отслеживать и сообщать данные активации с помощью средства управления томами, VAMT 2.

Загрузите 3 руководства от Microsoft:

Активация продукта с помощью VAMT 2.0

В этом документе объясняется, как выполнять следующие задачи, связанные с активацией, с использованием VAMT 2.0: 1. Откройте компьютеры и установленные продукты. 2. Удаленно установите ключ продукта на эти продукты. 3. Удаленно выполните типичные активации продукта, которые вы можете использовать в своей среде — онлайн, proxy и Key Management Service (KMS) 4. Сохраните список информации о компьютере и выполните локальные повторные активации с использованием этого списка. Эти задачи могут быть выполнены для Windows 7, Windows Vista, Windows Server 2008 R2, Windows Server 2008, Office 2010 клиента и приложения, клиенты Visio 2010 и Project 2010.

Управление ключами продуктов с помощью VAMT 2.0

VAMT помогает администраторам управлять ключами, приобретенными в рамках корпоративного лицензионного соглашения Microsoft, подписных программ, таких как MSDN, TechNet или Microsoft Partner Network или розничный канал. VAMT 2.0 позволяет управлять следующими ключевыми типами продуктов для Windows 7, Windows Vista, Windows Server 2008 R2, Windows Server 2008, клиентских комплексов и приложений Office 2010, Visio 2010 и Project 2010: • ключи ключа управления ключами (KMS) CSVLK) • Ключи настройки клиента KMS • Клавиши с несколькими ключами активации (MAK) • Розничные ключи

VAMT 2.0 позволяет управлять следующими ключевыми типами продуктов для Windows 7, Windows Vista, Windows Server 2008 R2, Windows Server 2008, клиентских комплексов и приложений Office 2010, Visio 2010 и Project 2010: • ключи ключа управления ключами (KMS) CSVLK) • Ключи настройки клиента KMS • Клавиши с несколькими ключами активации (MAK) • Розничные ключи

Информация об активации отчетов с использованием VAMT 2.0

VAMT 2.0 можно использовать для отслеживания и отправки данных активации для операционных систем Windows, активированных с помощью службы управления ключами (KMS), ключей множественной активации (MAK) и ключей розничной торговли. VAMT 2.0 поддерживает Windows 7, Windows Vista, Windows Server 2008 R2 и Windows Server 2008, клиентские пакеты и приложения Office 2010, клиенты Visio 2010 и Project 2010. VAMT может предоставить информацию о статусе лицензии и является ли установленное программное обеспечение подлинным. Эта информация также может помочь вам в соблюдении лицензий. VAMT можно использовать в дополнение к любому инструменту, который вы уже можете использовать для управления программными активами или управления лицензиями.

VAMT можно использовать в дополнение к любому инструменту, который вы уже можете использовать для управления программными активами или управления лицензиями.

Поддерживаемые операционные системы: Windows 7, Windows Vista, Windows Server 2003, Windows Server 2008 Windows Server 2008 R2.

Tweet

Share

Link

Plus

Send

Send

Pin

Ошибка 0x8007232b или 0x8007007B — Windows server — Каталог статей

При попытке активации Windows возникает ошибка 0x8007232b или 0x8007007B

Проблема

Во время активации Windows Vista или Windows Server 2008 может появиться сообщение об ошибке, например:

Ошибка активации: Code 0x8007232b

DNS-имя не существует

Во время активации Windows 7, Windows 8 или Windows Server 2012 может появиться сообщение об ошибке, например:

Сообщение об ошибке 1

Не удалось активировать Windows.

Узел службы управления ключами (KMS) невозможно найти в службе доменных имен (DNS). Обратитесь к администратору с просьбой проверить корректность публикации KMS в DNS.

Обратитесь к администратору с просьбой проверить корректность публикации KMS в DNS.

Ошибка: 0x8007232b

Описание:

DNS-имя не существует.

Сообщение об ошибке 2

Ошибка: 0x8007007B

«Синтаксическая ошибка в имени файла, имени папки или метке тома»

Эта ошибка возникает в указанных ниже случаях.

Вы используете носитель с корпоративной лицензией для установки одной из следующих операционных систем:

Windows 8;

Windows 7;

Windows Vista Enterprise;

Windows Vista Business;

Windows Server 2012;

Windows Server 2008;

Windows Server 2008 R2

Мастер активации не может подключиться к главному компьютеру службы управления ключами (KMS).

Подписчикам MSDN, TechNet или служб MAP предоставляются носители с корпоративной лицензией и ключ многократной активации (MAK).

Решение

Чтобы решить эту проблему, выполните одно или несколько действий, наиболее подходящих к ситуации.

Способ 1. Использование ключа многократной активации вместо активации службы управления ключами

Щелкните здесь, чтобы свернуть или развернуть раздел

Если служба управления ключами не используется, и сервер KMS отсутствует, ключ продукта должен быть заменен на MAK. Обычно на веб-сайтах MSDN или TechNet под названиями носителей указаны номера SKU с корпоративными лицензиями, а в качестве ключа продукта предоставлен ключ многократной активации (MAK).

Измените ключ продукта на ключ многократной активации. Для этого выполните указанные ниже действия.

Нажмите кнопку Пуск

Кнопка «Пуск»

, выберите пункт Все программы, затем выберите пункт Стандартные и щелкните правой кнопкой мыши пункт Командная строка.

Выберите Запуск от имени администратора.

Разрешение управления доступом на уровне пользователей

При запросе пароля администратора или его подтверждения введите пароль или подтвердите его.

Введите в командной строке следующую команду и нажмите клавишу ВВОД:

slmgr -ipk xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

http://support. microsoft.com/kb/929826/ru

microsoft.com/kb/929826/ru

Управление часами активации

Часы активации предоставляют конечным пользователям и тест-инженерам 30-дневный льготный период, в течение которого активировать Windows не требуется.

| Внимание! | |

|

По умолчанию при каждой подготовке компьютера к использованию происходит сброс часов активации Windows. При загрузке компьютера со сброшенными часами Windows начинается льготный период, предоставляющий пользователю 30 дней на активацию установки Windows. Дополнительные сведения о подготовке компьютера к использованию см. в разделе Подготовка к созданию образа для развертывания (Generalize).

- Пользователи службы управления ключами KMS могут подготавливать образ для сброса часов активации неограниченное количество раз. Пользователь должен иметь возможность подключения к работающему узлу KMS в сети с установленным соответствующим ключом для активации компьютера. Дополнительные сведения о KMS см. в материале Руководство по планированию многопользовательской активации (может быть на английском языке).

- Если технология KMS не используется, то образ

можно подготовить для сброса часов активации.

При этом количество

раз сброса ограничено и зависит от выпуска Windows. После

исчерпания этого лимита подготовка образа остается возможной, но

часы активации не сбрасываются.

При этом количество

раз сброса ограничено и зависит от выпуска Windows. После

исчерпания этого лимита подготовка образа остается возможной, но

часы активации не сбрасываются.

Если технология KMS не используется, а подготовка образа выполняется несколько раз, можно отложить сброс часов путем пропуска программы возвращения к исходному состоянию активации лицензирования программного обеспечения Windows:

- Задайте параметру автоматической установки

Microsoft-Windows-Security-SPP\

SkipRearmзначение 1. Затем выполните подготовку образа необходимое количество раз. Программа установки Windows не сбрасывает образ. - Чтобы подготовить образ к развертыванию, установите значение

Microsoft-Windows-Security-SPP\

SkipRearmравным 0, а затем выполните подготовку компьютера еще раз. Часы активации будут сброшены, а компьютер будет подготовлен к отправке конечному пользователю. Все данные лицензирования и реестра,

связанные с активацией, сбрасываются или удаляются, все таймеры

льготных периодов также сбрасываются.

Все данные лицензирования и реестра,

связанные с активацией, сбрасываются или удаляются, все таймеры

льготных периодов также сбрасываются.

Чтобы узнать, сколько раз можно сбросить часы активации Windows, введите в командной строке команду slmgr /dlv. Откроется окно сервера сценариев Windows, где отображается текущее состояние часов активации Windows.

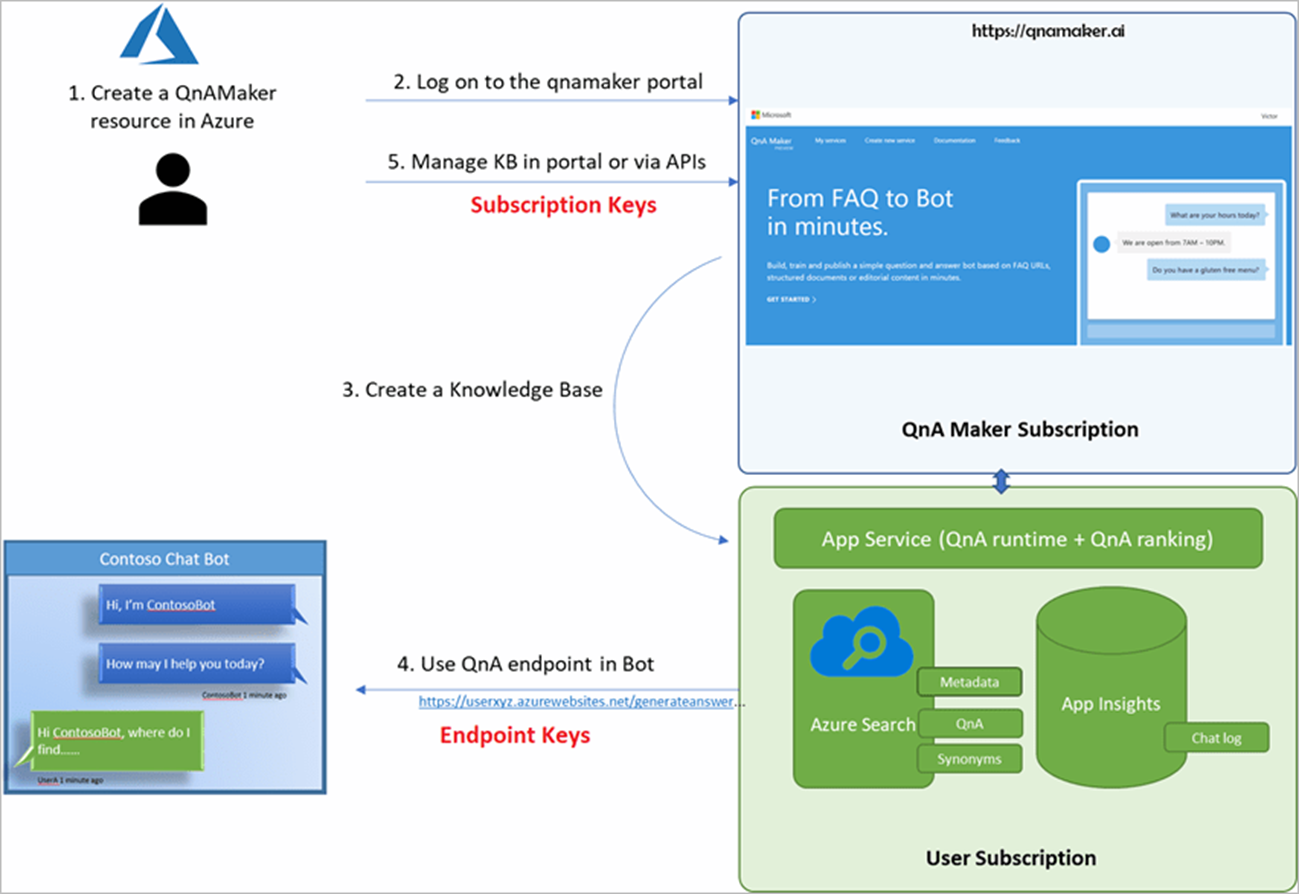

часто задаваемых вопросов | Сервис управления ключами AWS (KMS)

Вопрос: Что такое AWS Key Management Service (KMS)?

AWS KMS — это управляемый сервис, который позволяет легко создавать и контролировать ключи, используемые для криптографических операций. Сервис предоставляет высокодоступное решение для генерации ключей, хранения, управления и аудита, позволяющее шифровать или подписывать данные в ваших собственных приложениях или контролировать шифрование данных в сервисах AWS.

Вопрос: Почему мне следует использовать AWS KMS?

Если вы отвечаете за безопасность данных в сервисах AWS, вам следует использовать его для централизованного управления ключами шифрования, которые контролируют доступ к вашим данным. Если вы разработчик, которому необходимо шифровать данные в своих приложениях, вам следует использовать AWS Encryption SDK с AWS KMS, чтобы легко создавать, использовать и защищать симметричные ключи шифрования в своем коде. Если вы разработчик, которому необходимо поставить цифровую подпись или подтвердить данные с помощью асимметричных ключей, вам следует использовать эту службу для создания необходимых вам закрытых ключей и управления ими. Если вы ищете масштабируемую инфраструктуру управления ключами для поддержки своих разработчиков и их растущего числа приложений, вам следует использовать ее, чтобы снизить затраты на лицензирование и операционную нагрузку.Если вы отвечаете за обеспечение безопасности данных в целях соблюдения нормативных требований или соблюдения нормативных требований, вам следует использовать его, потому что он помогает доказать, что ваши данные постоянно защищены. Он также подпадает под широкий набор отраслевых и региональных режимов соблюдения.

Если вы разработчик, которому необходимо шифровать данные в своих приложениях, вам следует использовать AWS Encryption SDK с AWS KMS, чтобы легко создавать, использовать и защищать симметричные ключи шифрования в своем коде. Если вы разработчик, которому необходимо поставить цифровую подпись или подтвердить данные с помощью асимметричных ключей, вам следует использовать эту службу для создания необходимых вам закрытых ключей и управления ими. Если вы ищете масштабируемую инфраструктуру управления ключами для поддержки своих разработчиков и их растущего числа приложений, вам следует использовать ее, чтобы снизить затраты на лицензирование и операционную нагрузку.Если вы отвечаете за обеспечение безопасности данных в целях соблюдения нормативных требований или соблюдения нормативных требований, вам следует использовать его, потому что он помогает доказать, что ваши данные постоянно защищены. Он также подпадает под широкий набор отраслевых и региональных режимов соблюдения.

Вопрос: Как начать работу с AWS KMS?

Самый простой способ начать работу с KMS — выбрать шифрование данных с помощью сервисов AWS, использующих управляемые AWS корневые ключи, которые автоматически создаются в вашем аккаунте для каждого сервиса. Если вам нужен полный контроль над управлением своими ключами, включая возможность совместного доступа к ключам для разных учетных записей или сервисов, вы можете создать свои собственные ключи AWS KMS, управляемые клиентами, в AWS KMS. Вы также можете использовать ключи KMS, которые вы создаете непосредственно в своих собственных приложениях. Доступ к AWS KMS можно получить из консоли KMS, которая сгруппирована в разделе «Безопасность, идентификация и соответствие» на домашней странице AWS Services консоли AWS. API AWS KMS также можно получить напрямую через интерфейс командной строки AWS KMS или AWS SDK для программного доступа.API-интерфейсы AWS KMS также можно косвенно использовать для шифрования данных в ваших собственных приложениях с помощью AWS Encryption SDK. Посетите страницу «Начало работы», чтобы узнать больше.

Если вам нужен полный контроль над управлением своими ключами, включая возможность совместного доступа к ключам для разных учетных записей или сервисов, вы можете создать свои собственные ключи AWS KMS, управляемые клиентами, в AWS KMS. Вы также можете использовать ключи KMS, которые вы создаете непосредственно в своих собственных приложениях. Доступ к AWS KMS можно получить из консоли KMS, которая сгруппирована в разделе «Безопасность, идентификация и соответствие» на домашней странице AWS Services консоли AWS. API AWS KMS также можно получить напрямую через интерфейс командной строки AWS KMS или AWS SDK для программного доступа.API-интерфейсы AWS KMS также можно косвенно использовать для шифрования данных в ваших собственных приложениях с помощью AWS Encryption SDK. Посетите страницу «Начало работы», чтобы узнать больше.

Вопрос: В каких регионах доступен AWS KMS?

Вопрос: Какие ключевые функции управления доступны в AWS KMS?

Вы можете выполнять следующие функции управления ключами:

- Создание симметричных и асимметричных ключей, где материал ключа используется только в рамках службы

- Создание симметричных ключей, где ключевой материал генерируется и используется в настраиваемом хранилище ключей под вашим контролем *

- Импортируйте собственный материал симметричного ключа для использования в службе

- Создавайте как симметричные, так и асимметричные пары ключей данных для локального использования в ваших приложениях

- Определите, какие пользователи и роли IAM могут управлять ключами

- Определите, какие пользователи и роли IAM могут использовать ключи для шифрования и дешифрования данных

- Выберите, чтобы ключи, созданные службой, автоматически менялись на ежегодной основе

- Временно отключить ключи, чтобы их никто не мог использовать

- Запланируйте удаление ключей, которые вы больше не используете

- Аудит использования ключей путем проверки журналов в AWS CloudTrail

* Для использования настраиваемых хранилищ ключей в вашей учетной записи должны быть доступны ресурсы CloudHSM.

Вопрос: Как работает AWS KMS?

Вы начинаете использовать службу, запрашивая создание ключа KMS. Вы контролируете жизненный цикл ключа KMS, а также то, кто может его использовать или управлять. Ключевой материал для ключа KMS создается в аппаратных модулях безопасности (HSM), управляемых AWS KMS. Кроме того, вы можете импортировать ключевой материал из своей собственной инфраструктуры управления ключами и связать его с ключом KMS. Вы также можете создать ключевой материал и использовать его в кластере AWS CloudHSM как часть функции настраиваемого хранилища ключей в AWS KMS.

После создания ключа KMS с использованием любого из трех поддерживаемых вариантов вы можете отправлять данные непосредственно в сервис AWS KMS для подписи, проверки, шифрования или дешифрования с помощью этого ключа KMS. Для этих ключей вы устанавливаете политики использования, которые определяют, какие пользователи могут выполнять какие действия и при каких условиях.

Сервисы AWS и клиентские инструменты, которые интегрируются с AWS KMS, используют метод, известный как шифрование конверта, для защиты ваших данных.В рамках этого метода AWS KMS генерирует ключи данных, которые используются для локального шифрования данных в сервисе AWS или вашем приложении. Ключи данных сами зашифрованы с помощью определенного вами ключа KMS. Ключи данных не хранятся и не управляются AWS KMS. Сервисы AWS шифруют ваши данные и хранят зашифрованную копию ключа данных вместе с зашифрованными данными. Когда сервису необходимо расшифровать ваши данные, он запрашивает AWS KMS для расшифровки ключа данных с помощью вашего ключа KMS. Если пользователь, запрашивающий данные у сервиса AWS, авторизован для дешифрования с использованием вашего ключа KMS, сервис AWS получит ключ дешифрованных данных от AWS KMS.Затем сервис AWS расшифровывает ваши данные и возвращает их в виде открытого текста. Все запросы на использование ваших ключей KMS регистрируются в AWS CloudTrail, поэтому вы можете понять, кто использовал какой ключ, в каком контексте и когда они его использовали.

Вопрос: Где шифруются мои данные, если я использую AWS KMS?

Обычно существует три сценария шифрования данных с помощью AWS KMS. Во-первых, вы можете использовать API-интерфейсы AWS KMS напрямую для шифрования и дешифрования данных с помощью ключей KMS, хранящихся в сервисе.Во-вторых, вы можете выбрать для сервисов AWS шифрование ваших данных с помощью ключей KMS, хранящихся в сервисе. В этом случае данные шифруются с использованием ключей данных, которые защищены вашими ключами KMS. В-третьих, вы можете использовать AWS Encryption SDK, интегрированный с AWS KMS, для выполнения шифрования в ваших собственных приложениях, независимо от того, работают ли они в AWS или нет.

Вопрос: Какие облачные сервисы AWS интегрированы с AWS KMS?

AWS KMS легко интегрируется с большинством других сервисов AWS, что позволяет упростить шифрование данных в этих сервисах, установив флажок. В некоторых случаях данные по умолчанию шифруются с использованием ключей, которые хранятся в AWS KMS, но принадлежат и управляются данным сервисом AWS. Во многих случаях ключи KMS принадлежат и управляются вами в вашей учетной записи. Некоторые службы предоставляют вам выбор: управлять ключами самостоятельно или разрешить службе управлять ключами от вашего имени. Увидеть

список сервисов AWS, которые в настоящее время интегрированы с AWS KMS. Увидеть

Руководство разработчика AWS KMS для получения дополнительной информации о том, как интегрированные сервисы используют AWS KMS.

В некоторых случаях данные по умолчанию шифруются с использованием ключей, которые хранятся в AWS KMS, но принадлежат и управляются данным сервисом AWS. Во многих случаях ключи KMS принадлежат и управляются вами в вашей учетной записи. Некоторые службы предоставляют вам выбор: управлять ключами самостоятельно или разрешить службе управлять ключами от вашего имени. Увидеть

список сервисов AWS, которые в настоящее время интегрированы с AWS KMS. Увидеть

Руководство разработчика AWS KMS для получения дополнительной информации о том, как интегрированные сервисы используют AWS KMS. В: Зачем использовать шифрование конвертов? Почему бы просто не отправить данные в AWS KMS для прямого шифрования?

Хотя AWS KMS поддерживает отправку данных размером до 4 КБ для непосредственного шифрования, шифрование конвертов может дать значительные преимущества в производительности. Когда вы шифруете данные напрямую с помощью AWS KMS, их необходимо передавать по сети. Шифрование конверта снижает нагрузку на сеть, поскольку по сети передаются только запрос и доставка гораздо меньшего ключа данных. Ключ данных используется локально в вашем приложении или сервисе AWS для шифрования, что позволяет избежать необходимости отправлять весь блок данных в AWS KMS и страдать от сетевых задержек.

Ключ данных используется локально в вашем приложении или сервисе AWS для шифрования, что позволяет избежать необходимости отправлять весь блок данных в AWS KMS и страдать от сетевых задержек.

Вопрос: В чем разница между ключом KMS, который я создаю, и ключами KMS, автоматически созданными для меня другими сервисами AWS?

У вас есть возможность выбрать конкретный ключ KMS, который будет использоваться, если вы хотите, чтобы сервис AWS шифровал данные от вашего имени. Они известны как ключи KMS, управляемые клиентом, и вы полностью контролируете их. Вы определяете политику управления доступом и использования для каждого ключа и можете предоставлять разрешения другим учетным записям и службам на их использование. Если вы не укажете ключ KMS, рассматриваемая служба создаст управляемый AWS ключ KMS при первой попытке создать зашифрованный ресурс в этой службе.AWS будет управлять политиками, связанными с ключами KMS, управляемыми AWS, от вашего имени. Вы можете отслеживать ключи, управляемые AWS, в своей учетной записи, и все сведения об использовании регистрируются в AWS CloudTrail, но у вас нет прямого контроля над самими ключами.

Вопрос: Зачем мне создавать собственные ключи AWS KMS?

Создание собственного ключа KMS дает вам больше контроля, чем при использовании ключей KMS, управляемых AWS. При создании симметричного ключа KMS, управляемого клиентом, вы можете выбрать использование материала ключа, сгенерированного AWS KMS, созданного в кластере AWS CloudHSM (настраиваемое хранилище ключей), или импортировать собственный материал ключа.Вы можете определить псевдоним и описание для ключа, а также разрешить автоматическую ротацию ключа один раз в год, если он был сгенерирован AWS KMS. Вы также определяете все разрешения для ключа, чтобы контролировать, кто может использовать ключ или управлять им. При использовании асимметричных ключей KMS, управляемых клиентом, есть несколько предостережений в отношении управления: материал ключа может быть сгенерирован только в HSM AWS KMS, и нет возможности для автоматической ротации ключей.

Вопрос: Могу ли я использовать собственные ключи для AWS KMS?

Да. Вы можете импортировать копию своего ключа из собственной инфраструктуры управления ключами в AWS KMS и использовать ее с любым интегрированным сервисом AWS или из своих собственных приложений. Вы не можете импортировать асимметричные ключи KMS в AWS KMS.

Вы можете импортировать копию своего ключа из собственной инфраструктуры управления ключами в AWS KMS и использовать ее с любым интегрированным сервисом AWS или из своих собственных приложений. Вы не можете импортировать асимметричные ключи KMS в AWS KMS.

Q: Когда я буду использовать импортированный ключ?

Вы можете использовать импортированный ключ, чтобы лучше контролировать создание, управление жизненным циклом и надежность ключа в AWS KMS. Импортированные ключи разработаны, чтобы помочь вам соответствовать вашим требованиям, которые могут включать в себя возможность создавать или поддерживать безопасную копию ключа в вашей инфраструктуре, а также возможность немедленно удалить импортированную копию ключа из инфраструктуры AWS.

Q: Какие типы ключей я могу импортировать?

Вы можете импортировать 256-битные симметричные ключи.

Вопрос: Как ключ, который я импортирую в AWS KMS, защищен при передаче?

В процессе импорта ваш ключ должен быть заключен в открытый ключ, предоставленный AWS KMS, с использованием одной из двух схем RSA PKCS # 1. Это гарантирует, что ваш зашифрованный ключ может быть расшифрован только AWS KMS.

Это гарантирует, что ваш зашифрованный ключ может быть расшифрован только AWS KMS.

Вопрос: В чем разница между ключом, который я импортирую, и ключом, который я генерирую в AWS KMS?

Есть два основных отличия:

- Вы несете ответственность за поддержание копии импортированных ключей в инфраструктуре управления ключами, чтобы вы могли повторно импортировать их в любое время.Однако AWS обеспечивает доступность, безопасность и надежность ключей, сгенерированных AWS KMS от вашего имени, до тех пор, пока вы не запланируете удаление ключей.

- Вы можете установить срок действия импортированного ключа. AWS KMS автоматически удалит ключевой материал по истечении срока его действия. Вы также можете удалить импортированный ключевой материал по запросу. В обоих случаях сам ключевой материал удаляется, но ссылка на ключ KMS в AWS KMS и связанные метаданные сохраняются, так что ключевой материал может быть повторно импортирован в будущем.

Ключи, сгенерированные AWS KMS, не имеют срока действия и не могут быть немедленно удалены; существует обязательный период ожидания от 7 до 30 дней. Все ключи KMS, управляемые клиентом, независимо от того, был ли материал ключа импортирован, можно отключить вручную или запланировать удаление. В этом случае удаляется сам ключ KMS, а не только основной материал ключа.

Ключи, сгенерированные AWS KMS, не имеют срока действия и не могут быть немедленно удалены; существует обязательный период ожидания от 7 до 30 дней. Все ключи KMS, управляемые клиентом, независимо от того, был ли материал ключа импортирован, можно отключить вручную или запланировать удаление. В этом случае удаляется сам ключ KMS, а не только основной материал ключа.

В: Могу ли я поменять ключи?

Да. Вы можете настроить автоматическую ротацию ключей KMS в AWS KMS каждый год при условии, что эти ключи были сгенерированы в HSM AWS KMS.Автоматическая ротация ключей не поддерживается для импортированных ключей, асимметричных ключей или ключей, созданных в кластере AWS CloudHSM с использованием функции хранилища настраиваемых ключей AWS KMS. Если вы решили импортировать ключи в AWS KMS или асимметричные ключи или использовать собственное хранилище ключей, вы можете вручную повернуть их, создав новый ключ KMS и сопоставив существующий псевдоним ключа из старого ключа KMS с новым ключом KMS.

Вопрос: Нужно ли повторно шифровать мои данные после ротации ключей в AWS KMS?

Если вы выбрали автоматическую смену ключей в AWS KMS, вам не нужно повторно шифровать данные.AWS KMS автоматически сохраняет предыдущие версии ключей, чтобы использовать их для дешифрования данных, зашифрованных с использованием старой версии ключа. Все новые запросы на шифрование ключа в AWS KMS шифруются с использованием последней версии ключа.

Если вы вручную меняете свои импортированные или настраиваемые ключи хранилища ключей, вам, возможно, придется повторно зашифровать свои данные в зависимости от того, решите ли вы оставить старые версии ключей доступными.

Вопрос: Могу ли я удалить ключ из AWS KMS?

Да.Вы можете запланировать удаление ключа AWS KMS и связанных метаданных, созданных в AWS KMS, с настраиваемым периодом ожидания от 7 до 30 дней. Этот период ожидания позволяет вам проверить влияние удаления ключа на ваши приложения и пользователей, которые от него зависят. По умолчанию период ожидания составляет 30 дней. Вы можете отменить удаление ключа в течение периода ожидания. Ключ не может быть использован, если он запланирован для удаления, пока вы не отмените удаление в течение периода ожидания. Ключ удаляется в конце настраиваемого периода ожидания, если вы не отмените удаление.Как только ключ будет удален, вы больше не сможете его использовать. Все данные, защищенные удаленным корневым ключом, недоступны.

По умолчанию период ожидания составляет 30 дней. Вы можете отменить удаление ключа в течение периода ожидания. Ключ не может быть использован, если он запланирован для удаления, пока вы не отмените удаление в течение периода ожидания. Ключ удаляется в конце настраиваемого периода ожидания, если вы не отмените удаление.Как только ключ будет удален, вы больше не сможете его использовать. Все данные, защищенные удаленным корневым ключом, недоступны.

Для ключей AWS KMS клиента с импортированным материалом ключа вы можете удалить материал ключа без удаления идентификатора ключа AWS KMS или метаданных двумя способами. Во-первых, вы можете удалить импортированный ключевой материал по запросу без периода ожидания. Во-вторых, во время импорта ключевого материала в ключ AWS KMS вы можете определить срок действия, в течение которого AWS может использовать ваш импортированный ключевой материал, прежде чем он будет удален.Вы можете повторно импортировать свой ключевой материал в ключ AWS KMS, если вам нужно будет использовать его снова..png)

В: Что мне делать, если срок моего импортированного ключевого материала истек или я случайно удалил его?

Вы можете повторно импортировать свою копию материала ключа с действительным сроком действия в AWS KMS под исходным ключом AWS KMS, чтобы его можно было использовать.

Q: Могу ли я быть предупрежден о том, что мне нужно повторно импортировать ключ?

Да. После импорта ключа в ключ AWS KMS каждые несколько минут вы будете получать метрику Amazon CloudWatch, которая отсчитывает время до истечения срока действия импортированного ключа.Вы также получите событие Amazon CloudWatch по истечении срока действия импортированного ключа под вашим ключом AWS KMS. Вы можете создать логику, которая действует на эти показатели или события и автоматически повторно импортирует ключ с новым сроком действия, чтобы избежать риска доступности.

Вопрос: Могу ли я использовать AWS KMS для управления шифрованием данных за пределами облачных сервисов AWS?

Да. AWS KMS поддерживается в AWS SDK, AWS Encryption SDK, Amazon DynamoDB Client-side Encryption и Amazon S3 Encryption Client, чтобы упростить шифрование данных в ваших собственных приложениях, где бы они ни выполнялись.Посетите веб-сайт AWS Crypto Tools and Developing on AWS для получения дополнительной информации.

AWS KMS поддерживается в AWS SDK, AWS Encryption SDK, Amazon DynamoDB Client-side Encryption и Amazon S3 Encryption Client, чтобы упростить шифрование данных в ваших собственных приложениях, где бы они ни выполнялись.Посетите веб-сайт AWS Crypto Tools and Developing on AWS для получения дополнительной информации.

Вопрос: Есть ли ограничение на количество ключей, которые я могу создать в AWS KMS?

Вы можете создать до 10000 ключей KMS для каждой учетной записи в каждом регионе. Поскольку в лимит учитываются как включенные, так и отключенные ключи KMS, мы рекомендуем удалить отключенные ключи, которые вы больше не используете. Ключи KMS, управляемые AWS, созданные от вашего имени для использования в поддерживаемых сервисах AWS, не входят в это ограничение. Не существует ограничений на количество ключей данных, которые можно получить с помощью ключа KMS и использовать в вашем приложении или сервисах AWS для шифрования данных от вашего имени.Вы можете запросить увеличение лимита для ключей KMS, посетив Центр поддержки AWS.

Q: Какие типы симметричных ключей и алгоритмы поддерживаются?

AWS KMS поддерживает 256-битные ключи при создании ключа KMS. Сгенерированные ключи данных, возвращаемые вызывающей стороне, могут быть 256-битными, 128-битными или произвольными значениями до 1024 байтов. Когда AWS KMS использует 256-битный ключ KMS от вашего имени, используется алгоритм AES в режиме счетчика Галуа (AES-GCM).

Q: Какие типы асимметричных ключей поддерживаются?

AWS KMS поддерживает следующие типы асимметричных ключей — RSA 2048, RSA 3072, RSA 4096, ECC NIST P-256, ECC NIST P-384, ECC NIST-521 и ECC SECG P-256k1.

Q: Какие типы алгоритмов асимметричного шифрования поддерживаются?

AWS KMS поддерживает алгоритмы шифрования RSAES_OAEP_SHA_1 и RSAES_OAEP_SHA_256 с типами ключей RSA 2048, RSA 3072 и RSA 4096. Алгоритмы шифрования не могут использоваться с типами ключей эллиптической кривой (ECC NIST P-256, ECC NIST P-384, ECC NIST-521 и ECC SECG P-256k1).

Q: Какие типы алгоритмов асимметричной подписи поддерживаются?

При использовании типов ключей RSA AWS KMS поддерживает алгоритмы RSASSA_PSS_SHA_256, RSASSA_PSS_SHA_384, RSASSA_PSS_SHA_512, RSASSA_PKCS1_V1_5_SHA_256, RSASSA_PKCS1_V1_5_SHA_SHA_38 и RSASSA_PKCS1_V1_5_SHA_38

При использовании типов ключей эллиптической кривой AWS KMS поддерживает алгоритмы подписи ECDSA_SHA_256, ECDSA_SHA_384 и ECDSA_SHA_512.

В. Можно ли экспортировать симметричные ключи KMS из службы в виде обычного текста?

Нет. Симметричный ключ KMS или закрытая часть асимметричного ключа KMS не могут быть экспортированы в виде обычного текста из HSM. Открытую часть асимметричного ключа KMS можно экспортировать из консоли или путем вызова API «GetPublicKey».

Q: Можно ли экспортировать ключи данных и пары ключей данных из HSM в виде обычного текста?

Да.Симметричные ключи данных можно экспортировать с помощью API «GenerateDataKey» или API «GenerateDataKeyWithoutPlaintext». И частную, и открытую часть пар асимметричных ключей данных можно экспортировать из AWS KMS с помощью API «GenerateDataKeyPair» или API «GenerateDataKeypairWithoutPlaintext».

И частную, и открытую часть пар асимметричных ключей данных можно экспортировать из AWS KMS с помощью API «GenerateDataKeyPair» или API «GenerateDataKeypairWithoutPlaintext».

Q: Как ключи данных и пары ключей данных защищены для хранения вне службы?

Симметричный ключ данных или закрытая часть асимметричного ключа данных шифруется симметричным ключом KMS, который вы определяете, когда запрашиваете AWS KMS для генерации ключа данных.

Вопрос: Как использовать открытую часть асимметричного ключа KMS?

Открытая часть материала асимметричного ключа создается в AWS KMS и может использоваться для проверки цифровой подписи путем вызова API «Verify» или для шифрования с открытым ключом путем вызова API «Encrypt». Открытый ключ также можно использовать вне AWS KMS для проверки или шифрования. Вы можете вызвать API GetPublicKey, чтобы получить общедоступную часть асимметричного ключа KMS.

Вопрос: Каков максимальный размер данных, отправляемых в AWS KMS для асимметричных операций?

Максимальный размер — 4 КБ. Если вы хотите поставить цифровую подпись для данных размером более 4 КБ, у вас есть возможность создать дайджест сообщения для данных и отправить его в AWS KMS. Цифровая подпись создается поверх дайджеста данных и возвращается. Вы указываете, отправляете ли вы полное сообщение или дайджест сообщения, в качестве параметра в запросе API подписи. Любые данные, передаваемые в API шифрования, дешифрования или повторного шифрования, которые требуют использования асимметричных операций, также должны быть меньше 4 КБ.

Если вы хотите поставить цифровую подпись для данных размером более 4 КБ, у вас есть возможность создать дайджест сообщения для данных и отправить его в AWS KMS. Цифровая подпись создается поверх дайджеста данных и возвращается. Вы указываете, отправляете ли вы полное сообщение или дайджест сообщения, в качестве параметра в запросе API подписи. Любые данные, передаваемые в API шифрования, дешифрования или повторного шифрования, которые требуют использования асимметричных операций, также должны быть меньше 4 КБ.

В. Как отличить созданные мной асимметричные и симметричные ключи KMS?

В консоли каждая клавиша будет иметь новое поле под названием «Тип клавиши».Он будет иметь значение «Асимметричный ключ» или «Симметричный ключ», чтобы указать тип ключа. API «DescribeKey» вернет поле «KeyUsage», в котором будет указано, можно ли использовать ключ для подписи или шифрования.

В. Поддерживается ли автоматическая ротация асимметричных ключей KMS?

Нет. Автоматическая ротация ключей не поддерживается для асимметричных ключей KMS. Вы можете вручную чередовать их, создав новый ключ KMS и сопоставив существующий псевдоним ключа из старого ключа KMS с новым ключом KMS.

Автоматическая ротация ключей не поддерживается для асимметричных ключей KMS. Вы можете вручную чередовать их, создав новый ключ KMS и сопоставив существующий псевдоним ключа из старого ключа KMS с новым ключом KMS.

В. Можно ли использовать один асимметричный ключ KMS как для шифрования, так и для подписи?

Нет. При создании ключа KMS необходимо указать, можно ли использовать этот ключ для операций расшифровки или подписи. Тип ключа RSA может использоваться для операций подписи или шифрования, но не для обоих одновременно. Типы ключей эллиптической кривой можно использовать только для операций подписи.

Q: Существуют ли ограничения на услуги, связанные с асимметричными ключами?

Да. Ограничения скорости запросов в секунду различаются для разных типов ключей и алгоритмов.Подробную информацию см. На странице ограничений AWS KMS.

Вопрос: Работают ли асимметричные ключи с пользовательскими хранилищами ключей AWS KMS или функцией импорта ключей?

Нет. Функциональность настраиваемого хранилища ключей нельзя использовать с асимметричными ключами, а также нельзя импортировать асимметричные ключи в AWS KMS.

Функциональность настраиваемого хранилища ключей нельзя использовать с асимметричными ключами, а также нельзя импортировать асимметричные ключи в AWS KMS.

В. Могу ли я использовать асимметричные ключи KMS для приложений цифровой подписи, которым требуются цифровые сертификаты?

Не напрямую. AWS KMS не хранит и не связывает цифровые сертификаты с создаваемыми асимметричными ключами KMS.Вы можете выбрать, чтобы центр сертификации, такой как ACM PCA, выдавал сертификат для публичной части вашего асимметричного ключа KMS. Это позволит объектам, использующим ваш открытый ключ, убедиться, что открытый ключ действительно принадлежит вам.

Вопрос: Для каких сценариев использования следует использовать частный центр сертификации ACM, а не AWS KMS?

Основной причиной использования службы частного центра сертификации (CA) ACM является предоставление инфраструктуры открытого ключа (PKI) для идентификации объектов и защиты сетевых подключений. PKI предоставляет процессы и механизмы, в основном использующие сертификаты X.509, для структурирования криптографических операций с открытым ключом. Сертификаты обеспечивают связь между идентификатором и открытым ключом. Процесс сертификации, в котором центр сертификации выдает сертификат, позволяет доверенному центру сертификации подтвердить личность другого объекта, подписав сертификат. PKI обеспечивает идентификацию, распределенное доверие, управление жизненным циклом ключей и статус сертификата, продаваемый через отзыв.Эти функции добавляют важные процессы и инфраструктуру к базовым асимметричным криптографическим ключам и алгоритмам, предоставляемым AWS KMS.

PKI предоставляет процессы и механизмы, в основном использующие сертификаты X.509, для структурирования криптографических операций с открытым ключом. Сертификаты обеспечивают связь между идентификатором и открытым ключом. Процесс сертификации, в котором центр сертификации выдает сертификат, позволяет доверенному центру сертификации подтвердить личность другого объекта, подписав сертификат. PKI обеспечивает идентификацию, распределенное доверие, управление жизненным циклом ключей и статус сертификата, продаваемый через отзыв.Эти функции добавляют важные процессы и инфраструктуру к базовым асимметричным криптографическим ключам и алгоритмам, предоставляемым AWS KMS.

ACM позволяет выдавать сертификаты для идентификации веб-серверов и серверов приложений, сервисных сетей, пользователей VPN, внутренних конечных точек API и устройств IoT. Сертификаты позволяют установить идентичность этих ресурсов и создать зашифрованные каналы связи TLS / SSL. Если вы планируете использовать асимметричные ключи для завершения TLS на веб-серверах или серверах приложений, эластичных балансировщиках нагрузки, конечных точках шлюза API, экземплярах или контейнерах EC2, вам следует рассмотреть возможность использования частного ЦС ACM для выдачи сертификатов и предоставления инфраструктуры PKI.

В отличие от этого, AWS KMS позволяет создавать, управлять и использовать асимметричные ключи для операций цифровой подписи и / или шифрования, для которых не требуются сертификаты. Хотя сертификаты могут обеспечить проверку личности отправителя и получателя между ненадежными сторонами, необработанные асимметричные операции, предлагаемые AWS KMS, обычно полезны, когда у вас есть другие механизмы для подтверждения личности или когда нет необходимости доказывать ее вообще, чтобы получить преимущество безопасности. ты желаешь.

Q: Могу ли я использовать провайдеры криптографических API моих приложений, такие как OpenSSL, JCE, Bouncy Castle или CNG с AWS KMS?

AWS KMS не предлагает встроенной интеграции с другими поставщиками криптографических API.API-интерфейсы AWS KMS необходимо использовать напрямую или через AWS SDK, чтобы интегрировать возможности подписи и шифрования в свои приложения.

Вопрос: Предлагает ли AWS KMS Соглашение об уровне обслуживания (SLA)?

Да. Соглашение об уровне обслуживания AWS KMS предусматривает предоставление кредита на обслуживание, если ежемесячный процент времени безотказной работы клиента ниже наших обязательств по обслуживанию в любом платежном цикле.

Соглашение об уровне обслуживания AWS KMS предусматривает предоставление кредита на обслуживание, если ежемесячный процент времени безотказной работы клиента ниже наших обязательств по обслуживанию в любом платежном цикле.

AWS Key Management Service — AWS Key Management Service

AWS Key Management Service (AWS KMS) — это управляемый сервис, который упрощает вам задачу

создавать и контролировать

криптографические ключи, которые используются для защиты ваших данных.AWS KMS использует аппаратную безопасность

модули (HSM)

для защиты и проверки ваших ключей AWS KMS в рамках программы проверки криптографических модулей FIPS 140-2, за исключением Китая (Пекин)

и регионы Китая (Нинся).

AWS KMS интегрируется с большинством других AWS сервисы, которые шифруют ваши данные.AWS KMS также интегрируется с AWS CloudTrail для ведения журнала использования ключей KMS для аудита, регулирования и соответствия требованиям.

Вы можете использовать AWS KMS API для создания ключей KMS и специальных функций, таких как в качестве пользовательских хранилищ ключей и использовать ключи KMS в криптографических операциях. Для получения подробной информации, см. Справочник по API службы управления ключами AWS .

Вы можете создавать свои ключи AWS KMS и управлять ими:

Создавать, редактировать и Посмотреть симметричные и асимметричные ключи KMS

Управляйте доступом к вашим ключам KMS с помощью ключа политики, политики IAM и гранты.

AWS KMS поддерживает доступ на основе атрибутов

контроль (ABAC). Вы также можете уточнить политики, используя ключи условий.

AWS KMS поддерживает доступ на основе атрибутов

контроль (ABAC). Вы также можете уточнить политики, используя ключи условий.Создание, удаление, список и обновление псевдонимы, понятные имена для ваших ключей KMS.Вы также можете использовать псевдонимы для управления доступом к вашему Ключи KMS.

Пометьте свои ключи KMS для идентификации, автоматизации, и отслеживание затрат.

Вы также можете использовать теги для управления

доступ к вашим ключам KMS.

Вы также можете использовать теги для управления

доступ к вашим ключам KMS.Включение и отключение ключей KMS.

Включение и отключение автоматического поворота криптографический материал в ключах KMS.

Удалите ключи KMS, чтобы завершить ключ жизненный цикл.

Вы можете использовать свои ключи KMS в криптографической операции.Примеры см. В разделе Программирование AWS KMS API.

Шифруйте, дешифруйте и повторно шифруйте данные с помощью симметричных или асимметричных ключей KMS.

Подписывайте и проверяйте сообщения с помощью асимметричных ключей KMS.

Создание экспортируемых симметричных ключей данных и пар асимметричных ключей данных.

Генерировать случайные числа, подходящие для криптографических приложений.

Вы можете использовать расширенные функции AWS KMS.

Используя AWS KMS, вы получаете больший контроль над доступом к зашифрованным данным. Вы можете использовать

ключ

функции управления и криптографии непосредственно в ваших приложениях или через AWS

Сервисы

интегрирован с AWS KMS. Пишете ли вы приложения для AWS или используете сервисы AWS,

AWS KMS

позволяет вам контролировать, кто может использовать ваши ключи AWS KMS и получать доступ

на ваш

зашифрованные данные.

Вы можете использовать

ключ

функции управления и криптографии непосредственно в ваших приложениях или через AWS

Сервисы

интегрирован с AWS KMS. Пишете ли вы приложения для AWS или используете сервисы AWS,

AWS KMS

позволяет вам контролировать, кто может использовать ваши ключи AWS KMS и получать доступ

на ваш

зашифрованные данные.

AWS KMS интегрируется с AWS CloudTrail, службой, доставляющей файлы журналов на ваш

обозначенный Amazon S3

ведро. Используя CloudTrail, вы можете отслеживать и исследовать, как и когда ваша KMS

ключи были

использовали и кто их использовал.

AWS KMS в регионах AWS

Регионы AWS, в которых поддерживается AWS KMS, перечислены в разделе «Конечные точки и квоты AWS Key Management Service».Если Функция AWS KMS не поддерживается в регионе AWS, который поддерживает AWS KMS, региональном разница описано в теме про фичу.

Цены на AWS KMS

Как и в случае с другими продуктами AWS, использование AWS KMS не требует контрактов или минимальных покупок.Дополнительные сведения о ценах на AWS KMS см. В разделе Цены на AWS Key Management Service.

Соглашение об уровне обслуживания

AWS Key Management Service поддерживается службой соглашение об уровне, которое определяет нашу политику доступности услуг.

Узнать больше

AWS KMS в пакетах AWS SDK

Активировать с помощью службы управления ключами (Windows 10) — Windows Deployment

- 5 минут на чтение

В этой статье

Относится к

- Окна 10

- Windows 8.1

- Windows 8

- Windows 7

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

Ищете розничную активацию?

Существует три возможных сценария корпоративной активации Windows 10 или Windows Server 2012 R2 с использованием узла службы управления ключами (KMS):

- Хост KMS на компьютере под управлением Windows 10

- Хост KMS на компьютере под управлением Windows Server 2012 R2

- Хост KMS на компьютере под управлением более ранней версии Windows

Ознакомьтесь с советами по многопользовательской активации Windows 10.

Служба управления ключами в Windows 10

Установка ключа узла KMS на компьютер под управлением Windows 10 позволяет активировать другие компьютеры под управлением Windows 10 на этом узле KMS и более ранних версиях клиентской операционной системы, например Windows 8. 1 или Windows 7.

Клиенты находят KMS-сервер с помощью записей ресурсов в DNS, поэтому может потребоваться некоторая настройка DNS. Этот сценарий может быть полезен, если в вашей организации используется корпоративная активация для клиентов и активация на основе MAK для меньшего количества серверов.Чтобы включить функциональность KMS, KMS-ключ устанавливается на KMS-узле; затем хост активируется через Интернет или по телефону с помощью служб активации Microsoft.

1 или Windows 7.

Клиенты находят KMS-сервер с помощью записей ресурсов в DNS, поэтому может потребоваться некоторая настройка DNS. Этот сценарий может быть полезен, если в вашей организации используется корпоративная активация для клиентов и активация на основе MAK для меньшего количества серверов.Чтобы включить функциональность KMS, KMS-ключ устанавливается на KMS-узле; затем хост активируется через Интернет или по телефону с помощью служб активации Microsoft.

Настроить KMS в Windows 10

Для активации используйте команду slmgr.vbs. Откройте командную строку с повышенными привилегиями и выполните одну из следующих команд:

- Чтобы установить ключ KMS, введите

slmgr.vbs / ipk. - Чтобы активировать онлайн, введите

slmgr.vbs / ato. - Чтобы активировать по телефону, выполните следующие действия:

- Бег

slmgr.vbs / dtiи подтвердите идентификатор установки. - Позвоните в центры активации лицензий Microsoft по всему миру и следуйте голосовым подсказкам, чтобы ввести на свой телефон идентификатор установки, полученный на шаге 1.

- Следуйте голосовым подсказкам и запишите полученный 48-значный идентификатор подтверждения для активации ОС.

- Запустите

slmgr.vbs / atp \ <идентификатор подтверждения \>.

- Бег

Дополнительные сведения см. В разделе «Развертывание активации KMS» для Windows 7.

Служба управления ключами в Windows Server 2012 R2

Установка ключа узла KMS на компьютер под управлением Windows Server позволяет активировать компьютеры под управлением Windows Server 2012 R2, Windows Server 2008 R2, Windows Server 2008, Windows 10, Windows 8.1, Windows 7 и Windows Vista.

Примечание

Вы не можете установить клиентский ключ KMS в KMS в Windows Server.

Этот сценарий обычно используется в крупных организациях, которые не считают накладные расходы на использование сервера обременительными.

Примечание

Если вы получаете сообщение об ошибке 0xC004F015 при попытке активировать Windows 10 Enterprise, см. 3086418 КБ.

3086418 КБ.

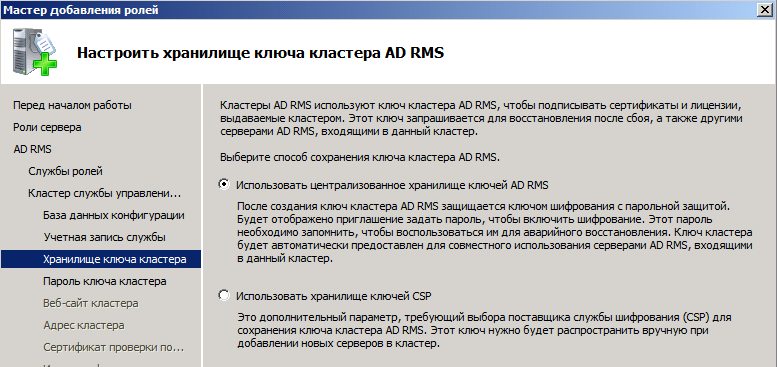

Настроить KMS в Windows Server 2012 R2

Войдите на компьютер под управлением Windows Server 2012 R2 с учетной записью с локальными административными учетными данными.

Запустить диспетчер сервера.

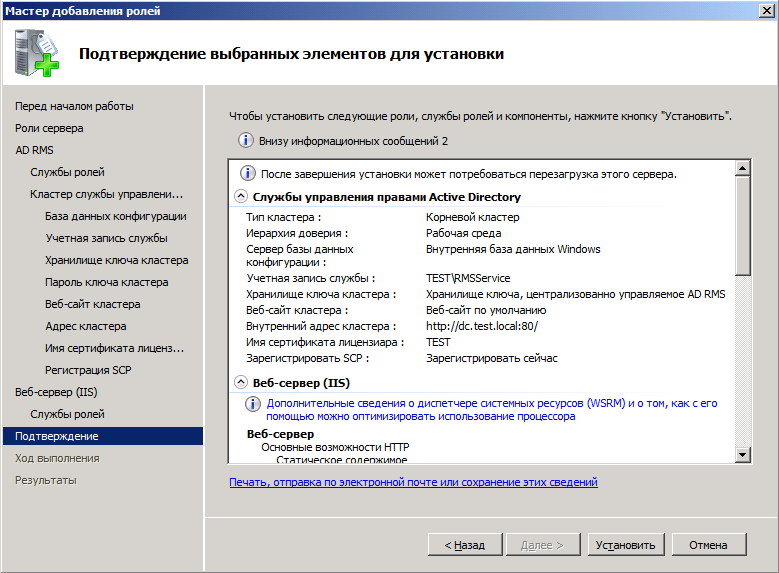

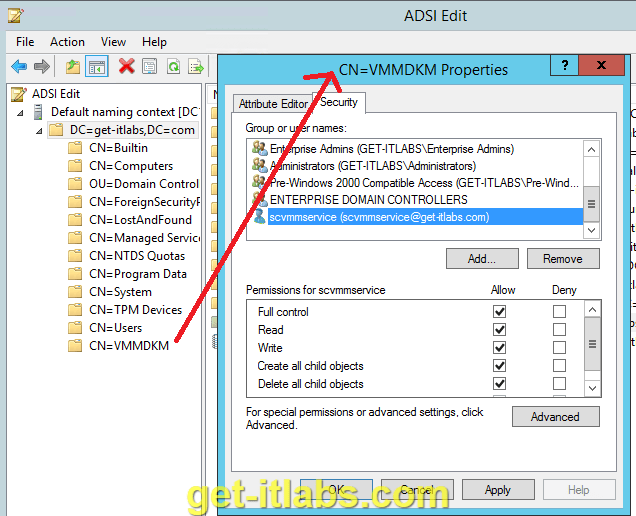

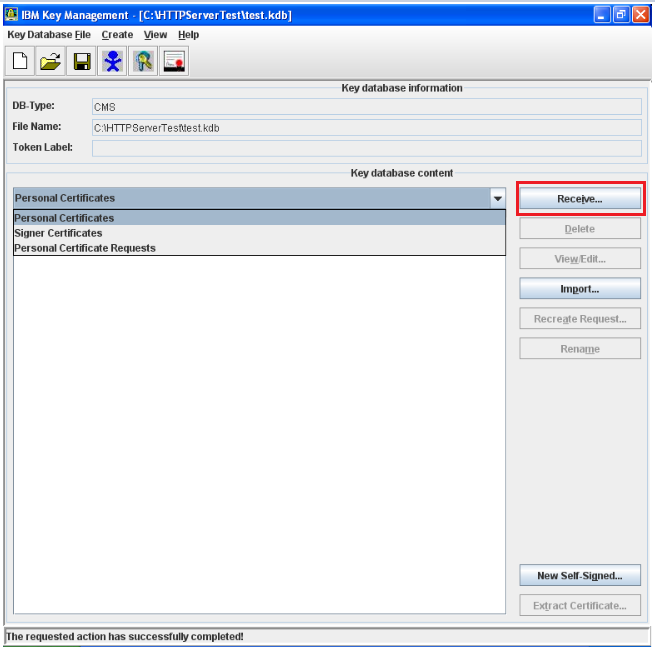

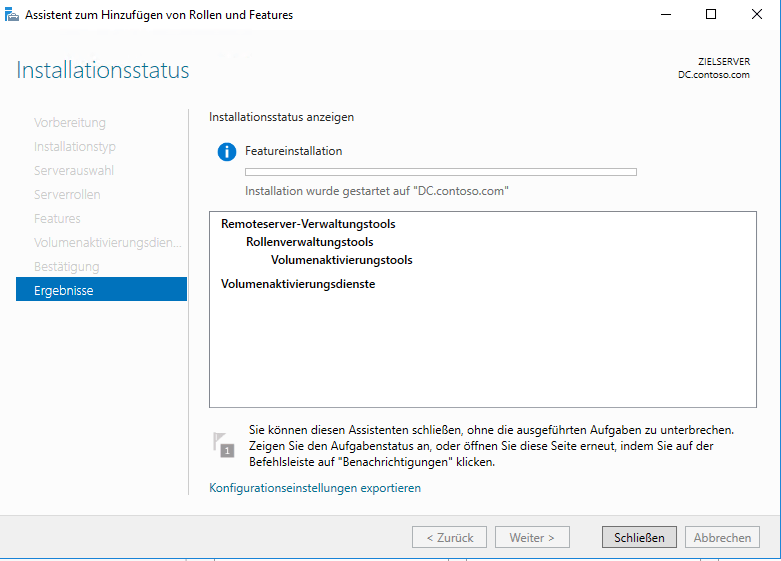

Добавьте роль служб многопользовательской активации, как показано на рисунке 4.

Рисунок 4 .Добавление роли Volume Activation Services в Server Manager

После завершения установки роли щелкните ссылку, чтобы запустить средства многопользовательской активации (рис. 5).

Рисунок 5 . Запуск средств многопользовательской активации

Выберите опцию Служба управления ключами (KMS) и укажите компьютер, который будет выступать в качестве узла KMS (рисунок 6). Это может быть тот же компьютер, на котором вы установили роль, или другой компьютер.Например, это может быть клиентский компьютер под управлением Windows 10.

.

Рисунок 6 . Настройка компьютера в качестве узла KMS

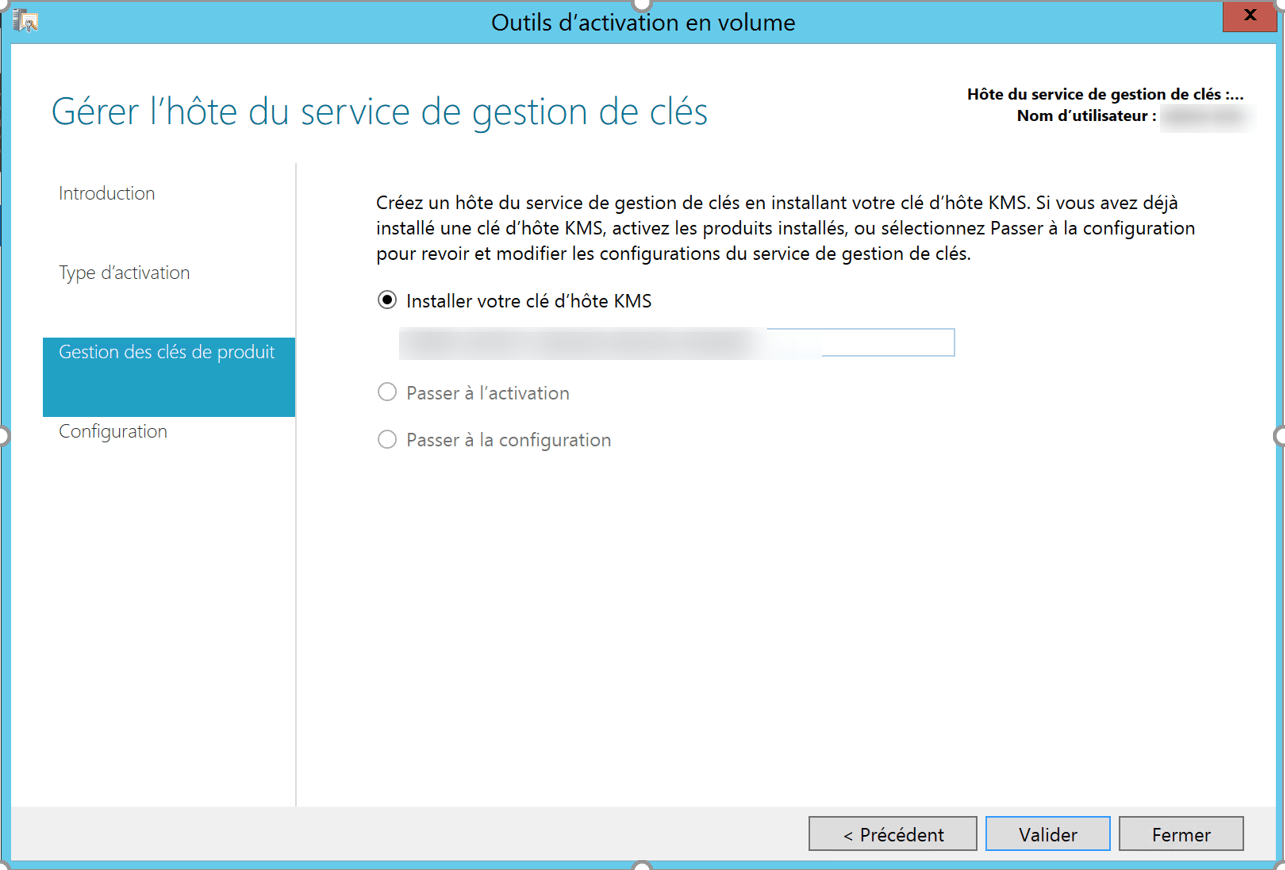

Установите ключ узла KMS, введя его в текстовое поле, а затем щелкните Commit (рисунок 7).

Рисунок 7 . Установка ключа узла KMS

Если будет предложено подтвердить замену существующего ключа, нажмите Да .

После установки ключа продукта его необходимо активировать.Щелкните Далее (рисунок 8).

Рисунок 8 . Активация программы

Ключ KMS можно активировать онлайн или по телефону. См. Рисунок 9.

Рисунок 9 . Выбор активации онлайн

Теперь, когда узел KMS настроен, он начнет прослушивать запросы активации. Однако он не будет успешно активировать клиентов, пока не будет достигнут порог активации.

Проверка конфигурации службы управления ключами

Вы можете проверить активацию корпоративных лицензий KMS с хост-сервера KMS или с клиентского компьютера. Для многопользовательской активации KMS требуется минимальный порог в 25 компьютеров, прежде чем запросы на активацию будут обработаны. Описанный здесь процесс проверки будет увеличивать счетчик активации каждый раз, когда клиентский компьютер обращается к узлу KMS, но, если не будет достигнут порог активации, проверка будет принимать форму сообщения об ошибке, а не сообщения подтверждения.

Для многопользовательской активации KMS требуется минимальный порог в 25 компьютеров, прежде чем запросы на активацию будут обработаны. Описанный здесь процесс проверки будет увеличивать счетчик активации каждый раз, когда клиентский компьютер обращается к узлу KMS, но, если не будет достигнут порог активации, проверка будет принимать форму сообщения об ошибке, а не сообщения подтверждения.

Примечание

Если вы настроили активацию на основе Active Directory перед настройкой активации KMS, вы должны использовать клиентский компьютер, который не будет сначала пытаться активировать себя с помощью активации на основе Active Directory.Вы можете использовать компьютер рабочей группы, который не присоединен к домену, или компьютер под управлением Windows 7 или Windows Server 2008 R2.

Чтобы убедиться, что многопользовательская активация KMS работает, выполните следующие действия:

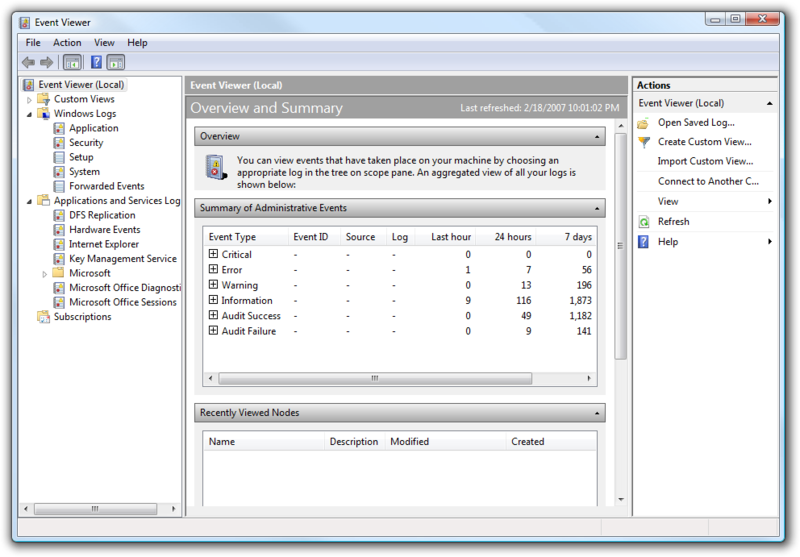

На узле KMS откройте журнал событий и убедитесь, что публикация DNS прошла успешно.

На клиентском компьютере откройте окно командной строки, введите Slmgr.vbs / ato и нажмите клавишу ВВОД.

Команда / ato заставляет операционную систему делать попытку активации с использованием того ключа, который был установлен в операционной системе.В ответе должно быть указано состояние лицензии и подробная информация о версии Windows.

На клиентском компьютере или узле KMS откройте окно командной строки с повышенными привилегиями, введите Slmgr.vbs / dlv и нажмите клавишу ВВОД.

Команда / dlv отображает подробную информацию о лицензировании. Ответ должен вернуть ошибку, в которой указано, что счетчик KMS-активаций слишком мал. Это подтверждает, что KMS работает правильно, даже если клиент не был активирован.

Дополнительные сведения об использовании и синтаксисе slmgr.vbs см. В разделе Параметры Slmgr.vbs.

Служба управления ключами в более ранних версиях Windows

Если вы уже создали инфраструктуру KMS в своей организации для более ранней версии Windows, вы можете продолжить использовать эту инфраструктуру для активации компьютеров под управлением Windows 10 или Windows Server 2012 R2. Ваш существующий узел KMS должен работать под управлением Windows 7 или более поздней версии. Чтобы обновить узел KMS, выполните следующие действия:

- Загрузите и установите правильное обновление для текущей операционной системы узла KMS.Перезагрузите компьютер, как указано.

- Запросите новый ключ узла KMS в Центре обслуживания корпоративных лицензий.

- Установите новый ключ узла KMS на свой узел KMS.

- Активируйте новый ключ узла KMS, запустив сценарий slmgr.vbs.

Подробные инструкции см. В разделе Обновление, которое позволяет узлам KMS Windows 8.1 и Windows 8 активировать более позднюю версию Windows, и Обновление, которое позволяет узлам KMS Windows 7 и Windows Server 2008 R2 активировать Windows 10.

См. Также

Активация клиентов под управлением Windows 10 (Windows 10) — Windows Deployment

- 11 минут на чтение

В этой статье

Относится к

- Окна 10

- Windows 8.1

- Windows 8

- Windows 7

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

Ищете розничную активацию?

После настройки службы управления ключами (KMS) или активации на основе Active Directory в сети активировать клиент под управлением Windows 10 очень просто. Если компьютер был настроен с использованием универсального ключа корпоративной лицензии (GVLK), ни ИТ-специалист, ни пользователь не должны предпринимать никаких действий.Просто работает. Образы корпоративной редакции и установочные носители уже должны быть настроены с помощью GVLK. При запуске клиентского компьютера служба лицензирования проверяет текущее лицензионное состояние компьютера. Если требуется активация или повторная активация, происходит следующая последовательность:

- Если компьютер является членом домена, он запрашивает у контроллера домена объект корпоративной активации. Если настроена активация на основе Active Directory, контроллер домена возвращает объект.Если объект соответствует выпуску установленного программного обеспечения и компьютер имеет соответствующий GVLK, компьютер активируется (или повторно активируется), и его не нужно будет активировать повторно в течение 180 дней, хотя операционная система попытается повторно активировать намного короче, через равные промежутки времени.

- Если компьютер не является членом домена или если объект корпоративной активации недоступен, компьютер отправит DNS-запрос, чтобы попытаться найти сервер KMS. Если с сервером KMS можно связаться, активация происходит, если у KMS есть ключ, соответствующий GVLK компьютера.

- Компьютер пытается выполнить активацию на серверах Microsoft, если он настроен с помощью MAK.

Если клиент не может успешно активировать себя, он будет периодически повторять попытку. Частота повторных попыток зависит от текущего состояния лицензирования и от того, был ли клиентский компьютер успешно активирован в прошлом. Например, если клиентский компьютер ранее был активирован активацией на основе Active Directory, он будет периодически пытаться связаться с контроллером домена при каждом перезапуске.

Как работает служба управления ключами

KMS использует топологию клиент-сервер. Клиентские компьютеры KMS могут обнаруживать главные компьютеры KMS с помощью DNS или статической конфигурации. Клиенты KMS связываются с узлом KMS с помощью RPC, передаваемых по TCP / IP.

Пороги активации службы управления ключами

Вы можете активировать физические и виртуальные компьютеры, связавшись с узлом KMS. Чтобы претендовать на активацию KMS, должно быть минимальное количество подходящих компьютеров (так называемый порог активации).KMS-клиенты будут активированы только после достижения этого порога. Каждый узел KMS подсчитывает количество компьютеров, запросивших активацию, до тех пор, пока не будет достигнут порог.

Узел KMS отвечает на каждый действительный запрос активации от клиента KMS, подсчитывая, сколько компьютеров уже связались с узлом KMS для активации. Клиентские компьютеры, которые получают счет ниже порога активации, не активируются. Например, если первые два компьютера, которые связываются с узлом KMS, работают под управлением Windows 10, первый получает счетчик активации 1, а второй — 2.Если следующий компьютер является виртуальной машиной на компьютере под управлением Windows 10, он получает счетчик активации 3 и так далее. Ни один из этих компьютеров не будет активирован, потому что компьютеры под управлением Windows 10, как и другие версии клиентских операционных систем, должны получить счетчик активации 25 или более. Когда клиенты KMS ждут, пока KMS достигнет порога активации, они будут подключаться к узлу KMS каждые два часа, чтобы получить текущее количество активаций. Они будут активированы при достижении порогового значения.

В нашем примере, если следующий компьютер, который обращается к узлу KMS, работает под управлением Windows Server 2012 R2, он получает счетчик активации 4, поскольку счетчик активации является накопительным. Если компьютер под управлением Windows Server 2012 R2 получает счетчик активации 5 или более, он активируется. Если компьютер под управлением Windows 10 получает 25 или более активаций, он активируется.

Кэш счетчика активаций