Системная учетная запись. Недокументированные и малоизвестные возможности Windows XP

Системная учетная запись

Как можно заметить из приведенного выше способа взлома, стандартной системной учетной записью можно воспользоваться для получения прав администратора. Это происходит потому, что такая запись имеет в чем-то даже больше прав, чем учетная запись администратора, и, как правило, администраторы компьютера не ограничивают учетную запись системы (а в основном просто не замечают угрозы этой записи). При рассмотрении групповых политик вы узнали, что настройки интерфейса Internet Explorer также записываются в ветвь реестра от имени учетной записи системы (от имени процесса WINLOGON.EXE). Это тоже довольно сложно понять. Если групповые политики может редактировать только администратор, то почему необходимо использовать процесс WINLOGON.EXE? Здесь также, кстати, скрывается возможность взлома — получение прав администратора или изменение любых элементов реестра и файловой системы компьютера с помощью процесса WINLOGON.

Единственным, что по умолчанию делает невозможным выполнение данного метода взлома, является запрет на работу с консолью Групповая политика, а также редактирование импортируемых INF-файлов для пользователей с учетными записями, отличными от группы Администраторы. Именно поэтому категорически запрещено изменять настройки доступа к каталогу %systemroot%system32GroupPolicyUser и его содержимому. Хотя и это только вершина айсберга, ведь неизвестно, как процесс WINLOGON.

Другим интересным вопросом является озвучивание системных событий. Как оказывается, озвучивание события также выполняется процессом WINLOGON.EXE. При этом путь к музыкальному файлу для озвучивания события хранится в ветви реестра, доступной для редактирования любым пользователям. Здесь также возникают вопросы. А нельзя ли вместо озвучивания музыкального файла выполнить какой-нибудь произвольный код? Или вместе с музыкальным файлом? Или, например, указать путь к ярлыку музыкального файла, а этот ярлык, в свою очередь, будет ссылаться на музыкальный файл, доступ к которому вам как пользователю был запрещен. Да здесь, собственно, и ярлык не нужен, как оказывается, так можно прослушать даже тот файл, доступ к которому вам был полностью запрещен, но вы точно знаете, где этот файл находится. Как это сделать? Все музыкальные файлы для озвучивания событий описаны в ветви реестра HKEY_CURRENT_USERAppEventsSchemesApps.

Конечно, прослушивать запрещенные файлы смешно (если только на них не записана конфиденциальная информация), но что, если поискать системную службу, которая откроет для вас любой файл? Или, например, запишет свои данные в файл, путь к которому вы укажете? Например, в файл, доступ к которому вам запрещен, но который вы хотите повредить.

Именно по приведенным выше причинам я и опасаюсь программ и служб, запущенных от имени системы. Ведь даже сама Microsoft говорит о том, что нужно использовать как можно меньше учетных записей с административными правами, но почему-то забывает о системной учетной записи, которая также имеет административные права. А ведь сейчас каждая мало-мальски нужная служба, установленная на компьютере, хочет работать с правами системы, даже если эти права ей совершенно не нужны. При этом неизвестно, насколько эта служба устойчива к взлому. А по теории вероятности, чем больше в системе таких служб, тем больше шансов на взлом такой системы.

Ведь даже сама Microsoft говорит о том, что нужно использовать как можно меньше учетных записей с административными правами, но почему-то забывает о системной учетной записи, которая также имеет административные права. А ведь сейчас каждая мало-мальски нужная служба, установленная на компьютере, хочет работать с правами системы, даже если эти права ей совершенно не нужны. При этом неизвестно, насколько эта служба устойчива к взлому. А по теории вероятности, чем больше в системе таких служб, тем больше шансов на взлом такой системы.

Интересна также сама необходимость учетной записи системы с полными правами. Например, зачем службам такие возможности, как изменение ACL объектов или создание учетных записей администраторов? Зачем тому же WINLOGON.EXE такие возможности? Намного безопасней будет создать несколько ограниченных учетных записей системы, выполняющих только определенные задачи, которые могут понадобиться той или иной службе.

Создание системной учетной записи Backup Exec

Создание системной учетной записи Backup ExecСоздание системной учетной записи Backup Exec

Системная учетная запись

Backup Exec позволяет выполнять различные операции. Кроме того, она

применяется агентом Backup Exec Agent for SAP Applications и

аплетом командной строки. Если вы удаляете системную учетную запись

Backup Exec, то обязательно создайте новую, чтобы можно было

выполнять перечисленные выше операции и работать с агентом и

аплетом.

Кроме того, она

применяется агентом Backup Exec Agent for SAP Applications и

аплетом командной строки. Если вы удаляете системную учетную запись

Backup Exec, то обязательно создайте новую, чтобы можно было

выполнять перечисленные выше операции и работать с агентом и

аплетом.

Как создать системную учетную запись Backup Exec

Нажмите .

Выберите нужные параметры и нажмите :

Имя пользователя

Полное имя пользователя для учетной записи Backup Exec. Например, DOMAIN\Administrator. Имя пользователя требуется для подключения к ресурсу. Имя пользователя можно вводить в любом регистре, для ресурсов регистр не важен.

Изменить пароль

Введите и подтвердите новый пароль для учетной записи. В целях безопасности вводимый пароль шифруется. Если вы не хотите задавать пароль для этой учетной записи Backup Exec, оставьте данное поле пустым.

Примечания

Здесь можно ввести комментарии, описывающие учетную запись.

Ограниченная учетная запись

Отметьте этот переключатель, если учетная запись Backup Exec будет использоваться только владельцем и теми, кто знает пароль. Если этот переключатель не выбран, учетная запись Backup Exec считается общей. Общие учетные записи являются общедоступными. С ними может работать любой пользователь.

См. Сведения об ограниченных учетных записях Backup Exec.

Это учетная запись по умолчанию

Выберите этот переключатель, если необходимо, чтобы эта учетная запись использовалась по умолчанию для просмотра, выбора и восстановления данных на локальных и удаленных ресурсах.

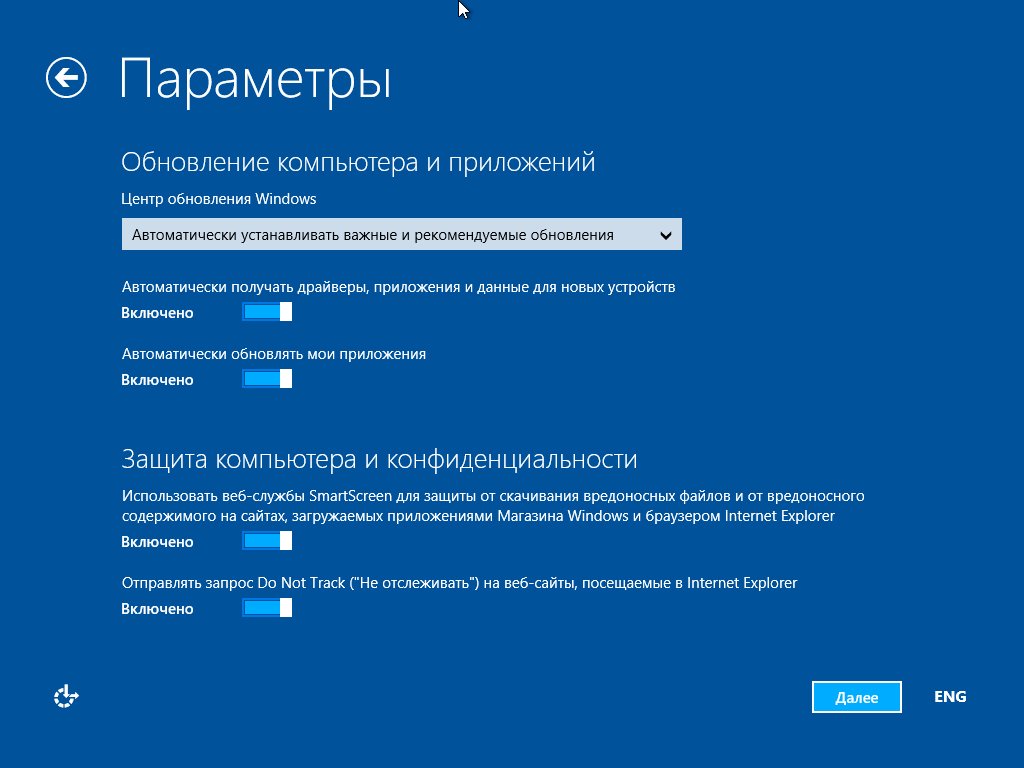

Как настроить и включить учетную запись администратора в Windows 8 и 8.1

В этой статье содержится информация о том, как включить и настроить учетные записи администратора и пользователя в Windows 8 и 8. 1.

1.

Содержание:

- Что такое учетная запись администратора?

- Включение скрытой встроенной учетной записи администратора

- Настройка новой учетной записи администратора

- Настройка новой учетной записи обычного пользователя

Что такое учетная запись администратора?

Учетная запись администратора — это учетная запись пользователя, которая позволяет вносить изменения, влияющие на других пользователей.

Администраторы могут изменять настройки безопасности системы, устанавливать новое программное и аппаратное обеспечение и получать доступ ко всем файлам в системе.

Администраторы также могут вносить изменения в другие учетные записи пользователей.

Примечание. Рекомендуется настраивать каждую учетную запись на компьютере как учетную запись обычного пользователя, у которой имеются ограниченные разрешения, чтобы вредоносным программам было сложнее инфицировать компьютер.

Затем необходимо создать отдельную учетную запись для администратора компьютера. Эта учетная запись будет использоваться только для администрирования компьютера по мере необходимости, а не в качестве повседневной учетной записи. Такой план обеспечения безопасности значительно снижает вероятность заражения компьютера.

Windows 8 допускает совместное использование одного компьютера несколькими пользователями с разными учетными записями. Каждый пользователь может иметь собственный каталог для хранения персональных данных (документов, изображений, видео, сохраненных игр и т. д.). Наличие нескольких учетных записей также играет важную роль в обеспечении безопасности Windows.

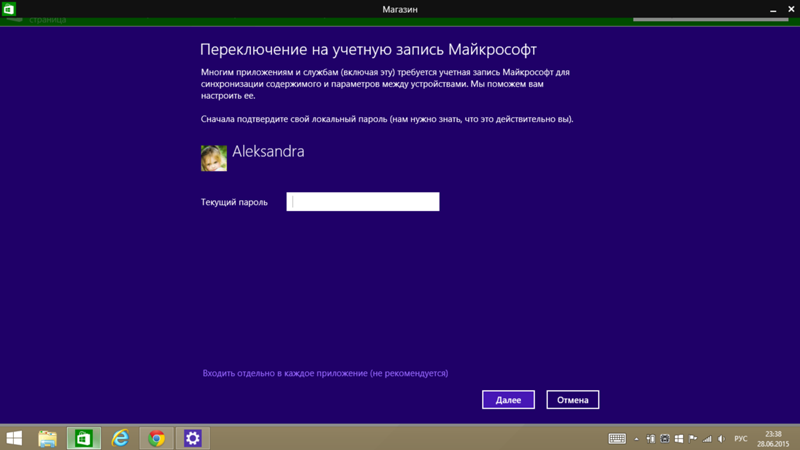

В Windows 8 реализована возможность создания и входа с локальной учетной записью или с учетной записью Microsoft.

Локальная учетная запись — это локальная учетная запись, которая не интегрирована ни в одну из веб-служб Microsoft.

Примечание. Эта учетная запись такая же, как в предыдущих версиях Windows.

Эта учетная запись такая же, как в предыдущих версиях Windows.

Учетная запись Microsoft (раньше называлась «Windows Live ID») — это учетная запись в Интернете, зарегистрированная в Microsoft и позволяющая интегрировать все веб-службы Microsoft в Windows 8.

Примечание. К этим службам относятся Магазин Windows, SkyDrive, Календарь, Hotmail, а также возможность синхронизации настроек учетной записи с другими используемыми системами под управлением Windows 8.В конечном итоге нет «правильного варианта» при выборе типа учетной записи для использования, так как вы можете в любое время переключаться между учетной записью Microsoft и локальной учетной записью.

Если система повторно запрашивает разрешение на выполнение системных задач, ознакомьтесь со статьей ниже и попробуйте устранить проблему, выполнив указанные действия.

В противном случае продолжайте чтение инструкций ниже.

В начало

Включение скрытой встроенной учетной записи администратора

Примечание.

Для выполнения действий, описанных во всех приведенных ниже инструкциях, необходимо войти в систему в качестве администратора.

Для выполнения действий, описанных во всех приведенных ниже инструкциях, необходимо войти в систему в качестве администратора.Приложения Магазина Metro не будут запускаться, пока выполнен вход во встроенную учетную запись администратора.

Локальную учетную запись (например, встроенную учетную запись) нельзя переключить на учетную запись Microsoft.

Папка C:\Users\Administrator встроенной учетной записи не будет создана до первого входа в систему.

Если вы включили встроенную учетную запись администратора, создайте для нее надежный пароль, чтобы предотвратить несанкционированный доступ к ней.

Не рекомендуется оставлять встроенную учетную запись администратора включенной или использовать ее в повседневной работе. Встроенная учетная запись администратора должна использоваться только по мере необходимости.

| Тип учетной записи | Описание |

|---|---|

| Обычный пользователь | Это учетная запись пользователя с ограниченным доступом без повышенных прав. Она помогает защитить компьютер, предотвращая внесение пользователем изменений, которые затрагивают всех пользователей компьютера. Например, она не разрешает удалять файлы, необходимые для работы компьютера. Рекомендуется создавать для каждого пользователя учетную запись обычного пользователя, а не учетную запись администратора. При входе в Windows с учетной записью обычного пользователя можно выполнять практически любые действия, которые можно выполнить с учетной записью администратора. Но если обычный пользователь хочет выполнить действие, требующее повышенных прав и влияющее на других пользователей компьютера (например, установить программное обеспечение или изменить настройки безопасности), Windows выдаст пользователю запрос UAC на ввод пароля учетной записи администратора перед тем, как разрешить такое действие. Она помогает защитить компьютер, предотвращая внесение пользователем изменений, которые затрагивают всех пользователей компьютера. Например, она не разрешает удалять файлы, необходимые для работы компьютера. Рекомендуется создавать для каждого пользователя учетную запись обычного пользователя, а не учетную запись администратора. При входе в Windows с учетной записью обычного пользователя можно выполнять практически любые действия, которые можно выполнить с учетной записью администратора. Но если обычный пользователь хочет выполнить действие, требующее повышенных прав и влияющее на других пользователей компьютера (например, установить программное обеспечение или изменить настройки безопасности), Windows выдаст пользователю запрос UAC на ввод пароля учетной записи администратора перед тем, как разрешить такое действие. |

| Пользователь-администратор | Это учетная запись администратора без повышенных прав, которая создается по умолчанию во время установки Windows 7, 8 и 8. 1. Кроме того, она может быть уже настроена для вас на компьютере OEM-производителя (например, Dell). Учетная запись администратора имеет полный доступ к компьютеру, и вы можете вносить любые необходимые изменения. Чтобы повысить безопасность компьютера, для такого типа учетной записи администратора служба контроля учетных записей по умолчанию запрашивает подтверждение, прежде чем разрешить изменения, требующие повышенных прав администратора, например изменения, влияющие на работу системы, других пользователей или запуск команд или программ с повышенными правами (Запуск от имени администратора), так как при запуске с повышенными правами команда или программа сможет получить доступ ко всему компьютеру. 1. Кроме того, она может быть уже настроена для вас на компьютере OEM-производителя (например, Dell). Учетная запись администратора имеет полный доступ к компьютеру, и вы можете вносить любые необходимые изменения. Чтобы повысить безопасность компьютера, для такого типа учетной записи администратора служба контроля учетных записей по умолчанию запрашивает подтверждение, прежде чем разрешить изменения, требующие повышенных прав администратора, например изменения, влияющие на работу системы, других пользователей или запуск команд или программ с повышенными правами (Запуск от имени администратора), так как при запуске с повышенными правами команда или программа сможет получить доступ ко всему компьютеру. |

| Встроенная учетная запись администратора | Это скрытая учетная запись локального администратора с повышенными правами, которая имеет неограниченные права доступа и разрешения на компьютере. По умолчанию для этой учетной записи с повышенными правами администратора служба контроля учетных записей не запрашивает подтверждение перед внесением изменений, требующих повышенных прав администратора, так как это учетная запись с повышенными правами. По умолчанию для этой учетной записи с повышенными правами администратора служба контроля учетных записей не запрашивает подтверждение перед внесением изменений, требующих повышенных прав администратора, так как это учетная запись с повышенными правами. |

Способ 1

Откройте командную строку с повышенными привилегиями и перейдите к шагу 2 или 3 в зависимости от выполняемого действия.

Самый простой способ — либо переместить курсор в левую нижнюю часть экрана и нажать правой кнопкой мыши кнопку «Пуск», либо нажать сочетание клавиш клавиша Windows + X, а затем выбрать пункт Командная строка в появившемся меню.

Чтобы включить встроенную учетную запись администратора в Windows 8, введите net user administrator /active:yes в командной строке с повышенными привилегиями и нажмите ENTER.

После завершения перейдите к шагу 4.

После завершения перейдите к шагу 4.

Microsoft Windows [Version 0.2.9200]

(c) 2012 Microsoft Corporation. All rights reserved.

C:\Windows\system32>net user administrator /active:yes

The command completed successfully.

C:\Windows\system32>

Чтобы отключить встроенную учетную запись администратора в Windows 8, введите net user administrator /active:no в командной строке с повышенными привилегиями и нажмите ENTER. Перейдите к шагу 4.

Microsoft Windows [Version 0.2.9200]

(c) 2012 Microsoft Corporation. All rights reserved.

All rights reserved.

C:\Windows\system32>net user administrator /active:no

The command completed successfully.

C:\Windows\system32>

Закройте командную строку с повышенными привилегиями.

Теперь встроенная учетная запись администратора будет доступна для входа в систему.

Способ 2

Примечание. Этот параметр работает только в версиях операционной системы Windows 8 Pro и Windows 8 Корпоративная.Нажмите одновременно клавиши Windows + R, чтобы открыть окно Выполнить, введите lusrmgr.msc и нажмите OK.

На левой панели нажмите на папку Пользователи, затем на средней панели дважды щелкните пункт Администратор.

Перейдите к шагу 4 или 5 в зависимости от того, что хотите сделать.

Снимите флажок Учетная запись отключена, затем нажмите OK, чтобы активировать встроенную учетную запись, и перейдите к шагу 6.

Установите флажок Учетная запись отключена, нажмите OK, чтобы отключить встроенную учетную запись, и перейдите к шагу 6.

Закройте окно Локальные пользователи и группы.

Теперь встроенная учетная запись администратора будет доступна для входа в систему.

В начало

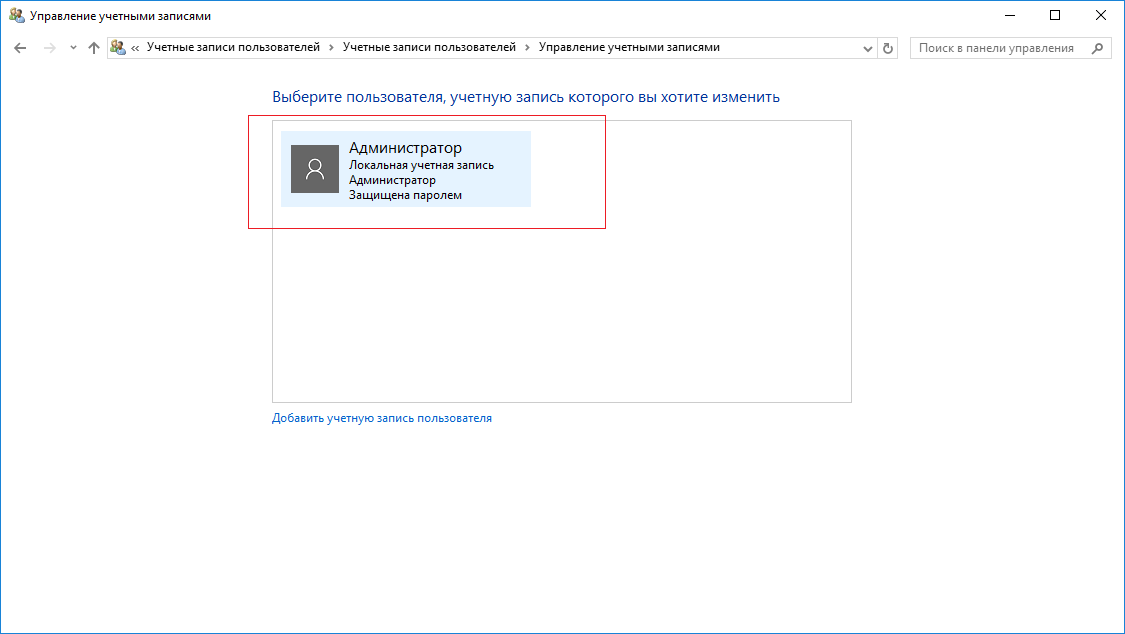

Настройка новой учетной записи администратора

Откройте Панель управления из меню «Пуск».

Самый простой способ — либо переместить курсор в левую нижнюю часть экрана и нажать правой кнопкой мыши кнопку «Пуск», либо нажать сочетание клавиш Windows + X, а затем выбрать пункт Панель управления в появившемся меню.

Нажмите на значок Учетная запись пользователя.

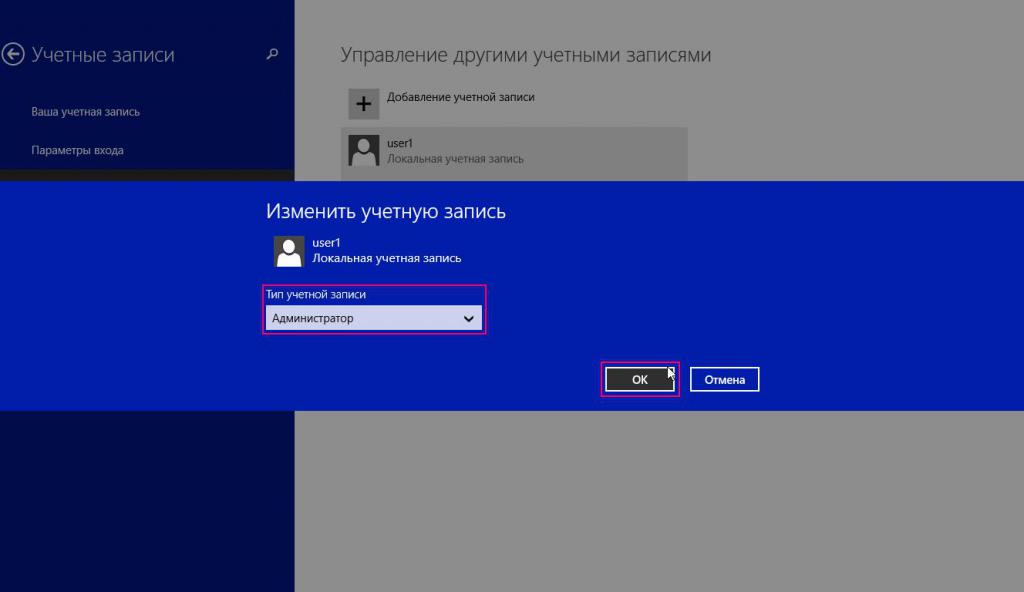

Нажмите Управление другой учетной записью.

Нажмите Создать учетную запись.

Введите имя для учетной записи пользователя и выберите Администратор.

Нажмите Создать учетную запись.

Будет создана новая учетная запись.

В начало

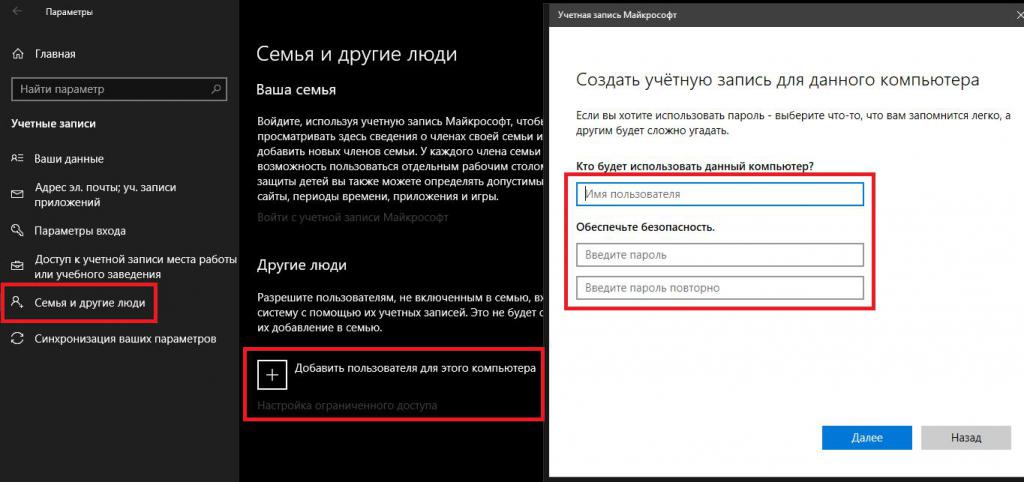

Настройка новой стандартной учетной записи

Чтобы создать новую учетную запись пользователя, введите Add User на начальном экране Windows. Когда появятся результаты поиска, выберите категорию Настройки.

Нажмите на пункт Предоставление другим пользователям доступа к компьютеру, чтобы открыть экран Параметры пользователя.

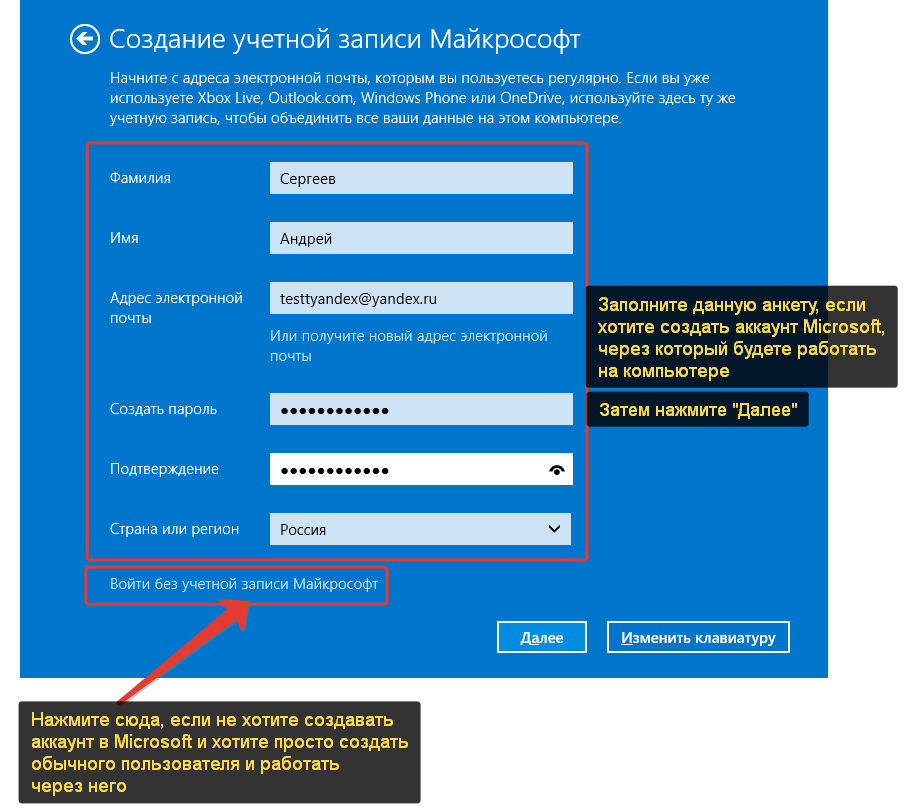

Прокрутите список вниз и выберите пункт Добавить пользователя. На экране появится запрос на ввод адреса электронной почты пользователя.

На экране Добавить пользователя по умолчанию отображается запрос на ввод адреса электронной почты для создания учетной записи Microsoft.

Если вы хотите создать учетную запись Microsoft, введите свой адрес электронной почты и нажмите кнопку Далее. Если указанный адрес электронной почты не является существующей учетной записью Microsoft, вам будет предложено зарегистрировать ее. После завершения процесса регистрации Microsoft отправит сообщение на этот адрес электронной почты.

В этом письме содержится ссылка, по которой необходимо перейти, чтобы подтвердить, что эта учетная запись Microsoft используется на этом компьютере.

В этом письме содержится ссылка, по которой необходимо перейти, чтобы подтвердить, что эта учетная запись Microsoft используется на этом компьютере.Если вы не хотите использовать учетную запись Microsoft, вместо этого следует выбрать параметр Вход без учетной записи Майкрософт. Откроется экран, на котором Windows снова спросит, действительно ли вы хотите создать локальную учетную запись. Нажмите кнопку Локальная учетная запись и на открывшемся экране введите информацию, которую вы хотите использовать для локальной учетной записи. На этом экране необходимо ввести имя пользователя, пароль и подсказку, которая поможет вам вспомнить пароль. По завершении ввода информации нажмите кнопку Далее.

Будет создана учетная запись, и вы увидите экран подтверждения добавления пользователя.

Если новая учетная запись принадлежит ребенку и вы хотите включить функцию «Семейная безопасность», установите соответствующий флажок и нажмите кнопку Готово.

Будет создана новая учетная запись.

В начало

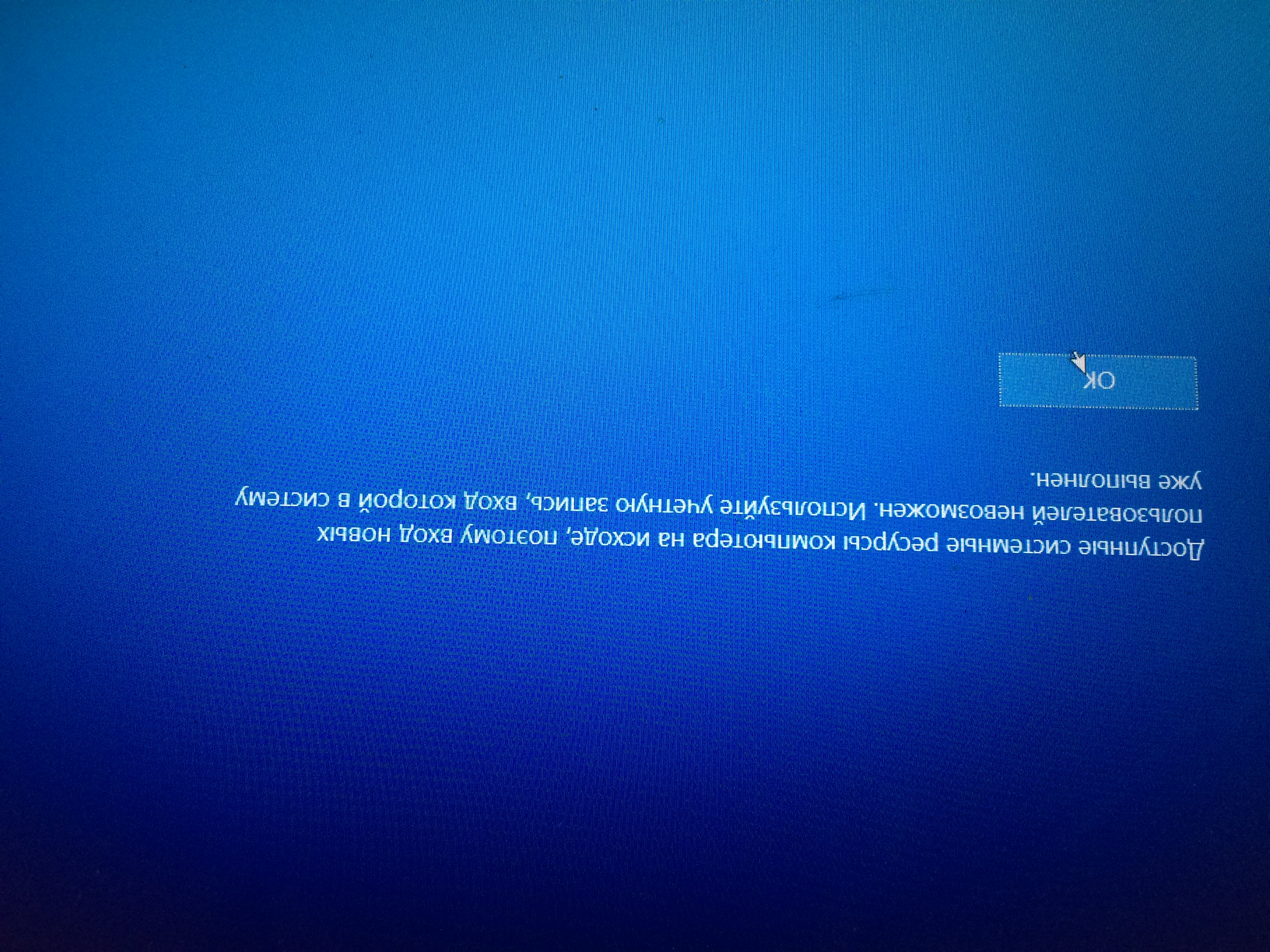

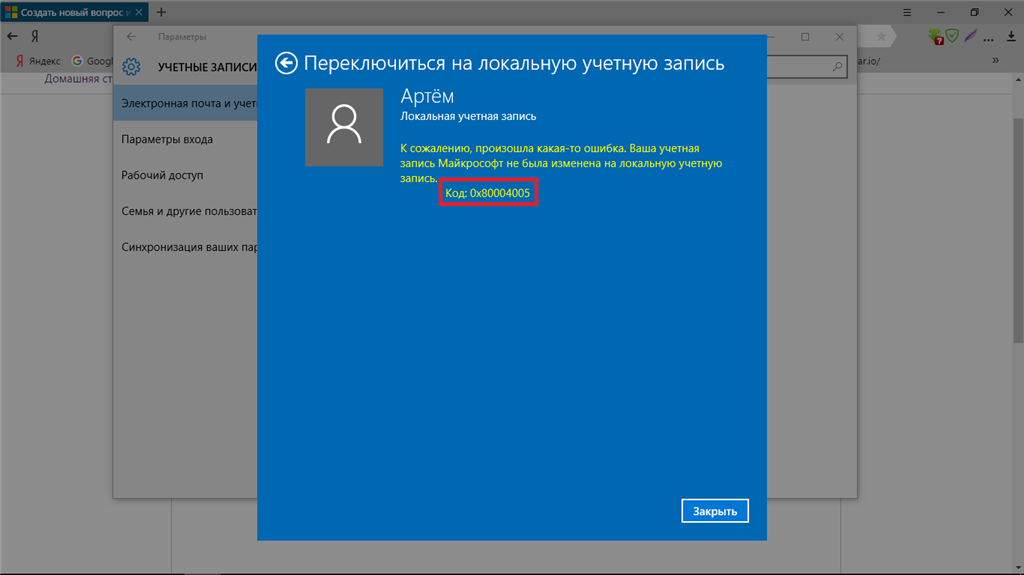

Как решить Windows 10 системная учетная запись отключена и не может войти на рабочий стол

Иногда мне скучно и я меняю систему. Сегодня я неожиданно отключил всех пользователей. Черт, я думал, что не мог войти без пароля, но система не могла войти, mdzz

К счастью, в конце концов система вернулась в исходное состояние. Я попробовал следующие методы только для справки:

Способ 1: (аналогично методу изменения пароля учетной записи)

Метод работы

1. Также можно использовать диск U для создания загрузочного диска в PE или CD. Короче говоря, вы должны иметь доступ к системному диску C на диске.

2. После того, как диск U вставлен в PE, войдите в папку C: / WINDOWS / SYSTEM32 / и найдите sethc.exe в текущем каталоге.

3. Переименуйте sethc.exe в sethc.exe.bak (создайте резервную копию этого файла)

4. Затем скопируйте cmd.exe в текущий каталог и переименуйте его в sethc. exe.

exe.

5. Скопируйте cmd.exe в каталог dllcache в текущем каталоге (/ system32) и переименуйте его в sethc.exe.

Вышеуказанная операция вызывает окно с именем cmd на странице входа

6. Перезагрузите, вытащите ваш загрузочный диск.

7. После загрузки интерфейса входа в систему безумно нажмите клавишу Shift, и появится окно cmd.

8. Введите net user administrator / active: yes (команда для включения учетной записи), и вы снова сможете войти в систему.

После обработки оставьте вышеуказанные модификации как есть

После того, как я попробовал это, у меня не было разрешения изменить его. Наконец, я выбрал второй метод, который можно решить идеально и просто

Способ второй:

1. В интерфейсе входа в учетную запись нажмите shift + restart и выберите «Устранение неполадок»;

2. Нажмите «Дополнительные параметры», запустите «Перезагрузка», нажмите F4 и выберите «Включить безопасный режим»;

3. Войдите в рабочий стол системы Win10, щелкните правой кнопкой мыши этот компьютер и выберите «Управление»;

4. Откройте Системные инструменты «Локальные пользователи и группы» «Пользователи», дважды щелкните, чтобы открыть учетную запись, снимите флажок «Учетная запись отключена» и нажмите кнопку «ОК».

Откройте Системные инструменты «Локальные пользователи и группы» «Пользователи», дважды щелкните, чтобы открыть учетную запись, снимите флажок «Учетная запись отключена» и нажмите кнопку «ОК».

Для чего нужны учетные записи, права и разрешения — Сводные таблицы Excel 2010

Современные операционные системы являются многопользовательскими. Любое действие в них выполняется обязательно от лица определенной учетной записи. Что такое учетная запись? Применительно к операционной системе это идентификатор пользователя, который хранится в самой системе.

Одна из учетных записей всегда принадлежит самой системе: так называемая системная учетная запись. От ее имени запускаются службы во время загрузки компьютера, подключаются устройства, загружаются драйверы и т. д.

В ОС Windows предусмотрены две встроенных стандартных учетных записи: Администратор и Гость. Однако в Windows 7 учетная запись Администратор по умолчанию отключена. В процессе установки системы предлагается создать минимум еще одну учетную запись — под ней и будет работать пользователь.

Понятие «учетная запись» (аккаунт, account) часто используется и в других ситуациях. Обычно под этим понимают сочетание какого-то имени и пароля. Например, учетная запись электронной почты — имя пользователя, зарегистрированного на почтовом сервере (практически это адрес электронной почты) и соответствующий пароль. Учетная запись на сайте — имя, под которым вы зарегистрировались на этом сайте, и, опять же, пароль для доступа к определенным функциям сайта и т. д. К пользователям операционной системы такие учетные записи никакого отношения не имеют.

Каждая учетная запись наделяется определенными правами. Для удобства и простоты управления правами существуют группы. Когда учетная запись пользователя включается в группу, она получает все права, заданные для этой группы. В Windows 7 по умолчанию создано 14 групп, а основное практическое значение имеют три из них: Администраторы, Пользователи и Пользователи удаленного рабочего стола.

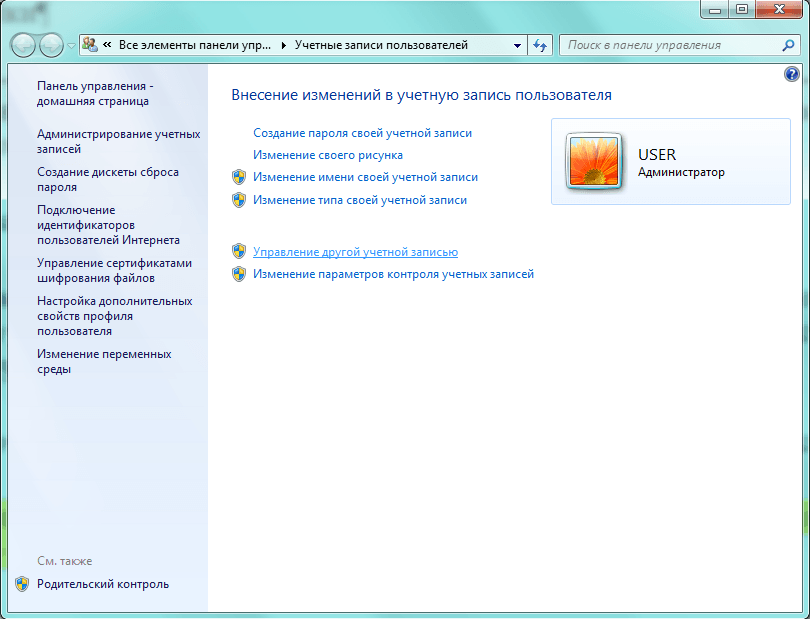

Полное и детальное управление пользователями и группами осуществляется через оснастки консоли Управление компьютером → Локальные пользователи и группы и Локальная политика безопасности (Пуск → Выполнить → secpol. msc). Однако во многих случаях бывает достаточно функций, доступных в Панели управления на странице Учетные записи пользователей.

msc). Однако во многих случаях бывает достаточно функций, доступных в Панели управления на странице Учетные записи пользователей.

Учетная запись пользователя, создаваемая при установке системы, по умолчанию наделяется правами администратора. Администраторам компьютера разрешается все, в том числе управление учетными записями других пользователей, установка программ и изменение любых настроек системы. Правами администратора должна обладать хотя бы одна из действующих учетных записей. Многие так и работают под этой единственной учетной записью. Однако это весьма серьезный «ляп» в организации безопасности! В частности при открытии веб-страниц, в которые был внедрен вредоносный код, этот код будет выполнен от имени администратора. В таком случае он сможет внести изменения в реестр, поместить зараженные файлы в системные папки и т. д.

Создатели Windows рекомендуют для повседневной работы завести учетную запись с ограниченными правами. Об этом говорится и в справочной системе, и в официальных руководствах. Пользователь, вошедший в систему под такой учетной записью (обычный пользователь), несколько ограничен в правах. Он может запускать большинство приложений, имеет доступ ко многим папкам. Однако ему не разрешено устанавливать программы, изменять принципиально важные настройки системы. Такой пользователь не может изменять, удалять или создавать файлы в системных папках (например, в папках Windows или Program Files). На «правильном» компьютере учетная запись с правами администратора должна использоваться только для установки программ или изменения каких-то серьезных настроек.

Пользователь, вошедший в систему под такой учетной записью (обычный пользователь), несколько ограничен в правах. Он может запускать большинство приложений, имеет доступ ко многим папкам. Однако ему не разрешено устанавливать программы, изменять принципиально важные настройки системы. Такой пользователь не может изменять, удалять или создавать файлы в системных папках (например, в папках Windows или Program Files). На «правильном» компьютере учетная запись с правами администратора должна использоваться только для установки программ или изменения каких-то серьезных настроек.

Как создать учетную запись?

- На странице Панель управления → Учетные записи пользователей щелкните на ссылке Управление другой учетной записью.

- На следующей странице выберите ссылку Создание учетной записи. Далее введите имя нового пользователя, установите переключатель в положение Обычный доступ и нажмите кнопку Создание учетной записи.

Хотя прямого запрета на кириллицу в именах учетных записей нет, все-таки правильнее использовать в них только латинские буквы. Некоторые программы отказываются корректно работать, если в имени пользователя присутствуют символы, отличные от латинского алфавита и цифр.

Некоторые приложения должны выполняться только от имени администратора. Например, это многие программы видеонаблюдения, резервного копирования, антивирусные сканеры. Когда вы работаете под ограниченной учетной записью, существует несколько способов корректного запуска подобных приложений:

- щелкните на ярлыке программы правой кнопкой мыши и в контекстном меню выберите команду Запуск от имени администратора;

- щелкните на ярлыке правой кнопкой мыши и в контекстном меню выберите команду Свойства. Откроется диалоговое окно свойств. Перейдите в нем на вкладку Совместимость. На этой вкладке нажмите кнопку Изменить параметры для всех пользователей и в дочернем диалоговом окне установите флажок Выполнять эту программу от имени администратора.

При таком запуске приложения срабатывает функция контроля учетных записей: экран затемняется и предлагается ввести пароль администратора. Получается, что пользователь, работающий под ограниченной учетной записью, все равно должен его знать.

Как не давать обычному пользователю пароль от учетной записи администратора, но позволить запускать определенные программы от его имени? Такая задача решается довольно хитрым способом. Сами вы вряд ли будете его использовать — пусть это сделает обслуживающий вашу фирму компьютерщик. Покажем только принцип:

- Откройте консоль Управление компьютером и перейдите к элементу Служебные программы → Планировщик заданий.

- Создайте новую задачу с коротким названием без пробелов, например Хитрая_Задача. В диалоговом окне создания задачи на вкладке Общие установите флажок Выполнить с наивысшими правами, а на вкладке Действия укажите, какую программу следует запустить.

Сохраните созданную задачу.

Сохраните созданную задачу. - Создайте на рабочем столе новый ярлык. При создании ярлыка в поле Расположение объекта введите команду schtasks/run/tn Хитрая_Задача (где Хитрая_Задача — название ранее созданной задачи). Присвойте ярлыку понятное имя, например Если нельзя, но очень нужно.

Разумеется, при создании задачи система запросит у вас пароль администратора. Однако в дальнейшем обычный пользователь сможет с помощью ярлыка запускать задачу. Та, в свою очередь, будет запускать указанную программу, но уже от имени администратора — у пользователя пароль никто не спросит!

Смысл создания различных учетных записей не ограничивается разными правами на запуск программ и внесение изменений в настройки операционной системы. В Windows каждому файлу или папке присваиваются определенные разрешения на доступ. Они определяют, что именно конкретному пользователю или участникам группы безопасности позволено или не позволено делать с объектом. Разрешения бывают двух видов:

Разрешения бывают двух видов:

- разрешения Share (разрешения сетевого доступа). Эти разрешения определяют права доступа к объекту по сети. Они связаны с операционной системой конкретного компьютера и хранятся в реестре Windows. При переименовании и перемещении папки разрешения сетевого доступа сбрасываются (доступ по сети запрещается для всех), и их нужно задавать заново;

- разрешения NTFS (разрешения локального доступа). Они являются атрибутами файла или папки и хранятся в файловой системе. Иначе говоря, эти разрешения остаются вместе с объектом даже в том случае, если жесткий диск был переставлен в другой компьютер.

Управление разрешениями Share осуществляется в диалоговом окне свойств файла или папки на вкладке Доступ. Разрешения NTFS задаются на вкладке Безопасность.

В большинстве случаев специально настраивать разрешения NTFS не нужно. Создатель-владелец папки всегда получает к ней полный доступ. Остальным пользователям компьютера предоставляются права на чтение, выполнение и изменение содержимого такой папки.

Остальным пользователям компьютера предоставляются права на чтение, выполнение и изменение содержимого такой папки.

Исключение составляют личные папки пользователей (Мои документы, Изображения, Рабочий стол и т. д.). К ним и к вложенным в них папкам доступ разрешен только соответствующему пользователю. Остальные могут обратиться к личным папкам другого пользователя только от лица администратора: сработает контроль учетных записей и будет предложено ввести пароль администратора. Участники группы Администраторы обладают неограниченными правами по отношению к любым папкам.

Разрешения сетевого доступа (Share), наоборот, прямо задаются всякий раз, когда вы открываете сетевой доступ к определенной папке. Подробно вопросы создания сетевых ресурсов и разные модели доступа к ним мы рассмотрим в следующих статьях.

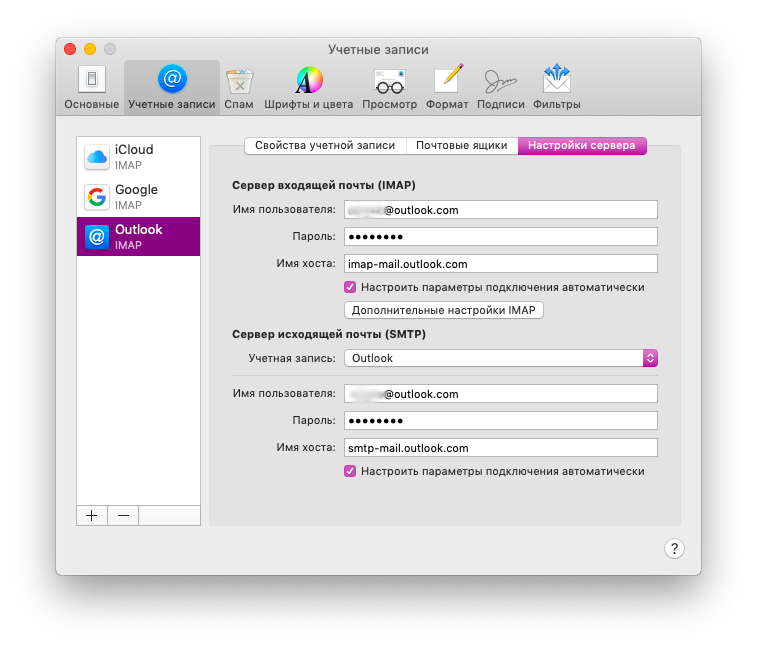

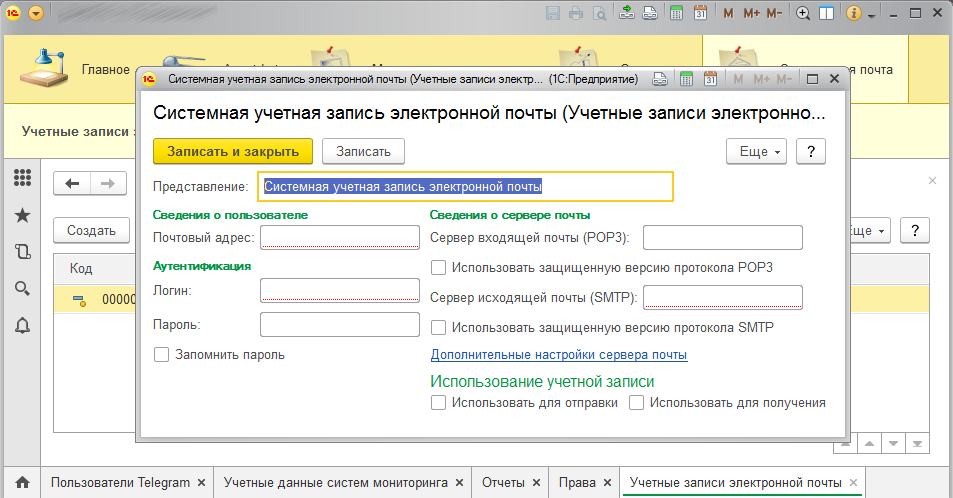

Настройка почты в 1С — Инструкции по 1С от SCLOUD

Алексей Серов

Методист ИТ-отдела Scloud

Бухгалтерия 2.

0

0- Запустите вашу базу Бухгалтерия 2.0 и выполните «Операции» -> «Справочники». Откройте двойным щелчком справочник «Учетные записи электронной почты»

- Выберите «Системная учетная запись» и нажмите кнопку «» для редактирования (либо нажмите клавишу F2)

- Заполните предлагаемые настройки по аналогии со стандартным почтовым клиентом (см. рисунок)

- Заполните порты POP3 и SMTP в соответствии с вашей почтовой службой (см.

таблицу ниже) либо нажмите «установить стандартные порты» если используете собственный почтовый сервер. Установите «Длительность ожидания сервера» не менее 120 секунд.

таблицу ниже) либо нажмите «установить стандартные порты» если используете собственный почтовый сервер. Установите «Длительность ожидания сервера» не менее 120 секунд. - Нажмите кнопку «Сохранить» и «Проверить учетную запись». Если вы все ввели правильно, вы получите сообщение об успехе. Если нет – проверьте введённые вами данные еще раз. По окончании настроек нажмите кнопку «Записать и закрыть». Почта в данной базе настроена.

Прим. 1: в графе «Пользователь» раздела «Аутентификация» иногда требуется указать полный почтовый адрес вместо простого имени пользователя. Например – “[email protected]” вместо “polzovatel”

Прим. 2: в разделе «Сведения о сервере почты» иногда достаточно указать сервер почты вместо 127.0.0.1 – в случае, если почтовая служба ваша собственная и/или вы знаете, что она не использует SSL

Прим. 3: на сегодняшний день все популярные почтовые службы требуют SSL. Если вы владеете ящиком на одном из них (Google Mail, Yandex, Mail RU, Rambler, Office 365) – данный раздел надо заполнить в точности так, как показано на рисунке)

После заполнения всех полей нажмите ссылку «Дополнительные настройки сервера почты»

Параметр «POP3 аутентификация» должен быть выбран как «обычная»

По желанию можете поставить галочку «Оставлять копии сообщений на сервере» и указать, сколько их там хранить.

Обязательно должна стоять галочка «SMTP серверу требуется проверка подлинности» и выбран параметр «Аналогично серверу входящей почты»

Таблица: параметры POP3 и SMTP портов для популярных почтовых сервисов

|

Имя сервиса |

Порт POP3 |

Порт SMTP |

|---|---|---|

|

rambler. |

995 |

465 |

|

Mail.ru |

995 |

465 |

|

gmail.com |

993 |

465 |

|

office365.com |

993 |

587 |

|

yandex.ru |

993 |

465 |

Прим. : Если у вас в организации подключена Почта Для Домена на Яндексе или Google Apps для бизнеса (с почтой) – вводить следует настройки для Яндекса и Google соответственно.

: Если у вас в организации подключена Почта Для Домена на Яндексе или Google Apps для бизнеса (с почтой) – вводить следует настройки для Яндекса и Google соответственно.

После выполнения всех настроек нажмите «ОК»

Бухгалтерия 3

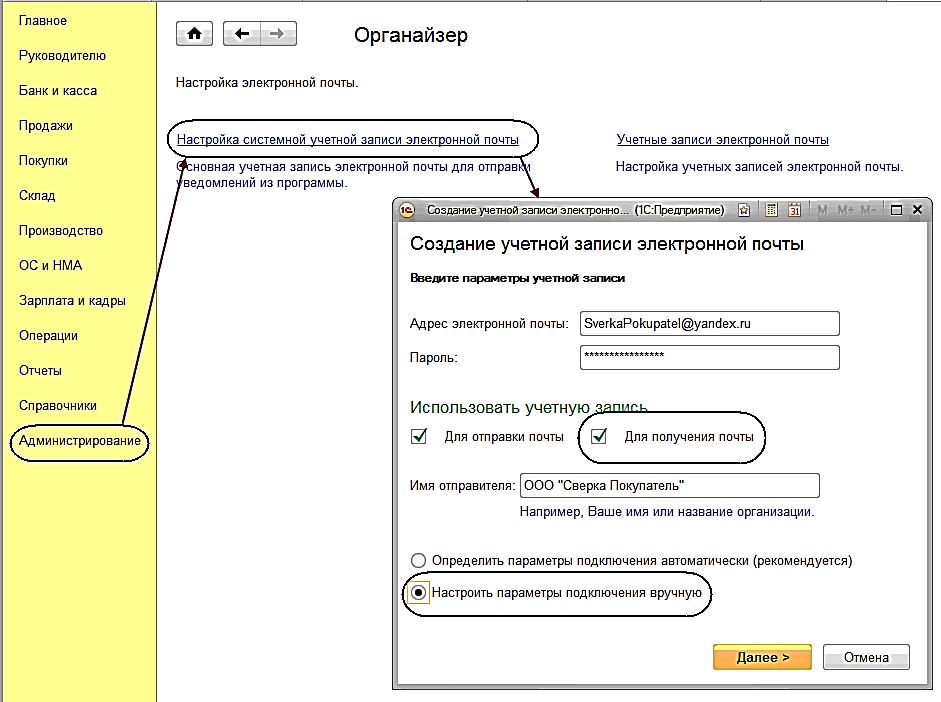

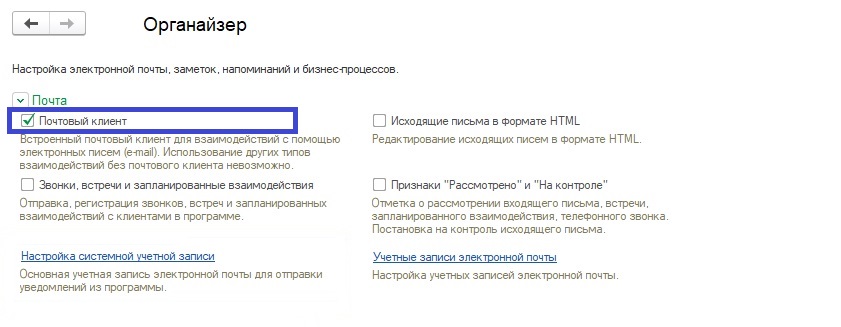

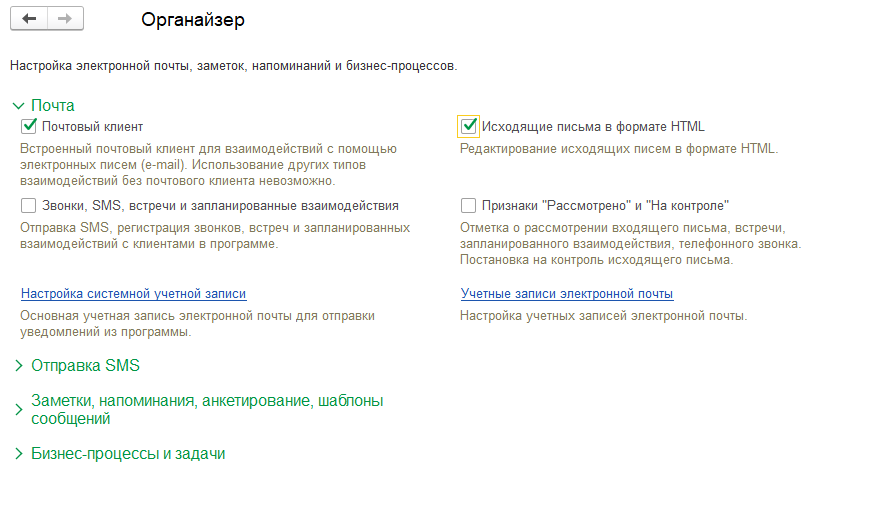

- Запустите вашу базу Бухгалтерия 3 и перейдите во вкладку «Администрирование» (в интерфейсе «Такси» с боковой панелью найдите этот пункт на боковой панели)

- Нажмите пункт «Органайзер» на боковой дополнительной панели (либо тот же пункт на странице «Администрирование» в интерфейсе «Такси») и выберите «Настройка системной записи электронной почты»

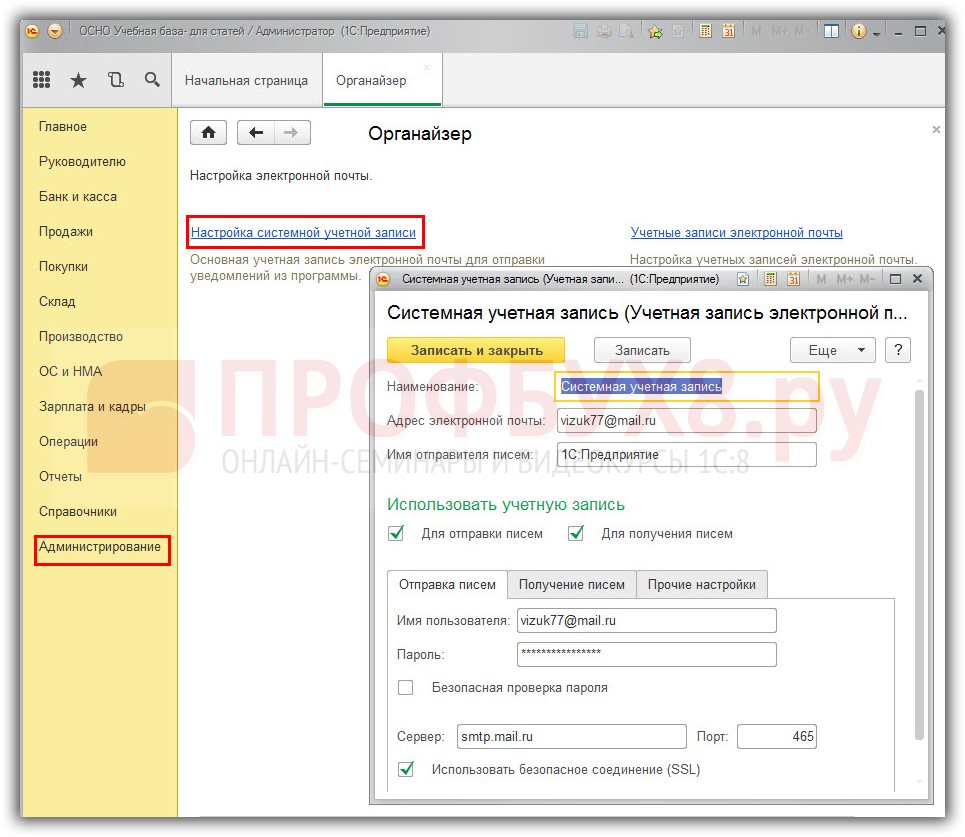

- Заполните предлагаемые настройки по аналогии со стандартным почтовым клиентом (см.

рисунки и примечания к ним)

рисунки и примечания к ним) - В графе «Прочие настройки» установите оптимальное время ожидания сервера (мы рекомендуем не менее 120 секунд).

Затем нажмите кнопку «сохранить». Чтобы проверить настройки выполните «Все действия» -> «Проверить настройки»

Затем нажмите кнопку «сохранить». Чтобы проверить настройки выполните «Все действия» -> «Проверить настройки» - При успехе вы получите соответствующее сообщение. Нажмите «Записать и закрыть». Вы настроили учетную запись эл. почты для работы с вашей 1С: Бухгалтерия 3.0

Прим. 1: в графе «Имя пользователя» вкладок «Отправка» и «Получение» иногда требуется указать полный почтовый адрес вместо простого имени пользователя. Например – “[email protected]” вместо “polzovatel”

Прим. 2: в графе «Сервер» вкладок «Отправка» и «Получение» иногда необходимо не ставить галочку «Использовать безопасное соединение (SSL)» – в случае, если почтовая служба ваша собственная и/или вы знаете, что она не использует SSL

Прим. 3: на сегодняшний день все популярные почтовые службы требуют SSL. Если вы владеете ящиком на одной из них (Google Mail, Yandex, Mail RU, Rambler, Office 365) – данный раздел надо заполнить в точности так, как показано на рисунке, вписывая параметры вашей учетной записи вместо polzovatel и pochta.ru – эти данные только для примера)

Академия 1С:Документооборот | Лушников и партнеры: Электронная почта в 1С:Документооборот

В программе 1С:Документооборот почта может быть легкой и встроенной.

Для легкой почты характерны следующие особенности:- не сохраняется переписка и прикрепленные вложения в информационной базе,

- возможна отправка и получение писем через почтовый клиент (Microsoft Outlook, TheBat! и т.д.),

- возможна отправка и получение писем с помощью прямого подключения к почтовому серверу (POP3, SMTP),

- письма и вложения можно загрузить в справочники входящих, исходящих или внутренних документов,

- системная учетная запись – всегда должна быть настроена на легкую почту.

Для встроенной почты справедливы следующие моменты:

- это полноценный почтовый клиент,

- все письма, прикрепленные к ним файлы и история переписки хранятся в информационной базе,

- в зависимости от адресата отправка писем может выполняться как внутренним, так и внешним почтовым сервером.

Обычно легкая и встроенная почта вместе не используются. Если в организации уже есть принятый корпоративный стандарт по использованию почты (например, развернут почтовый сервер MS Exchange и у всех пользователей стоят почтовые клиенты MS Outlook), то в этом случае целесообразно использовать легкую почту через почтовый клиент. Если принятых стандартов нет, то можно такой стандарт ввести и использовать всеми пользователями встроенную почту.

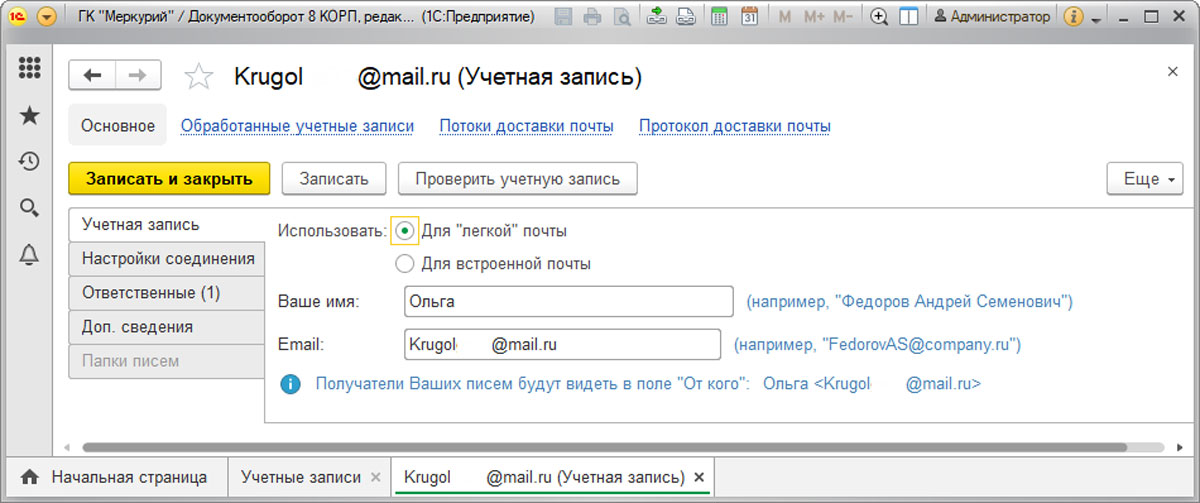

Настройка учетных записей почты в 1С:Документооборот

В 1С:Документооборот под Администратором в настройках программы проверяем настройки почты.Далее переходим в учетные записи почты.

Настройка системной учетной записи

Первым делом настроим системную учетную запись.

Открываем ее двойным кликом.

Открываем ее двойным кликом.Заполняем параметры на вкладке «Учетная запись».

Заполняем параметры на вкладке «Настройки соединения».

Заполняем параметры на вкладке «Ответственные».

Заполняем параметры на вкладке «Доп. сведения». И нажимаем кнопку «Записать и закрыть».

Системная учетная запись настроена. Нажимаем кнопку «Проверить учетную запись».

Настройка учетной записи для встроенной почты

Теперь добавим встроенную учетную запись директора Кислых. Настройка производится аналогичным способом.На вкладке «Настройки соединения» дополнительно поставим галочку «Не использовать внутреннюю маршрутизацию для входящих писем», так как директор свою почту иногда просматривает удаленно на почтовом сервере через браузер.

На вкладке «Ответственные» кроме Генерального директора Кислова еще добавим Исполнительного директора Сладкова, чтобы он также мог оперативно обрабатывать почту Кислова.

На вкладке «Доп.

сведения» поставим галочку «Оставлять копии сообщений на сервере», чтобы можно было удаленно работать с почтой на почтовом сервере.

сведения» поставим галочку «Оставлять копии сообщений на сервере», чтобы можно было удаленно работать с почтой на почтовом сервере.Проверяем учетную запись и нажимаем кнопку «Записать и закрыть». Учетная запись для Кислых создана.

У пользователя Кислых пропишем адрес электронной почты.

Войдем в 1С:Документооборот под пользователем Кислых и перейдем в персональные настройки встроенной почты (Настройка – Персональные настройки – Встроенная почта).

Включим использование встроенной почты и укажем основную учетную запись (указывать основную учетную запись нужно, если у пользователя доступно несколько учетных запись, а если учетная запись только одна, то указание основной учетной записи является не обязательным действием).

Настройка учетной записи для легкой почты

Рассмотрим как можно использовать совместно 1С:Документооборот и Outlook.Входим в 1С:Документооборот под другим пользователем. Открываем в персональных настройках легкую почту.

Добавляем новый профиль легкой почты «MS Outlook».

Указываем папку для загрузки входящих писем.

Профиль добавлен.

Обслуживание почты

Проверка потоков доставки почты

Потоки доставки почты служат для управления распараллеливанием доставки электронной почты:- распределения учетных записей по отдельным потокам доставки,

- контроля обработки потоков регламентными заданиями,

- мониторинга работоспособности учетных записей.

Для ускорения получения электронной почты предусмотрено десять регламентных заданий загрузки почты и отдельное регламентное задание отправки. Эти регламентные задания позволяют принимать электронную почту сразу несколькими потоками (от 1 до 10). Использование нескольких потоков доставки ускоряет приемку почты, но вместе с этим повышает нагрузку на почтовый сервер и сервер «1С:Документооборота».

Оптимальное количество потоков рассчитывается делением общего числа учетных записей на 50.

Открываем список потоков доставки почты.

Если используется большое количество учетных записей (более 100), то для ускорения процесса загрузки почты с почтового сервера можно вручную или автоматически распределить учетные записи по разным потокам. По умолчанию программа сама распределяет учетные записи по потокам и вмешиваться не нужно. Однако если вдруг возникли ошибки в каком то потоке, то для поиска причин ошибок Вам придется оставить проблемную учетную запись на потоке, а остальные корректно работающие учетные записи перебросить на другие потоки. После устранения ошибок нужно обратно равномерно распределить учетные записи по потокам.

На закладке учетные записи выбираем команду «Заполнить автоматически».

Устанавливаем столько потоков, сколько рекомендует программа.

Протокол доставки почты

Протокол доставки почты служит для просмотра всех событий (как корректных, так и ошибочных), связанных с отправкой и приемом писем встроенной почты. Чтобы все события протоколировались надо включить флажок «Вести протокол доставки почты» в настройках программы. Ошибки в списке просмотра протокола выделяются красным цветом.

Чтобы все события протоколировались надо включить флажок «Вести протокол доставки почты» в настройках программы. Ошибки в списке просмотра протокола выделяются красным цветом.Администратор использует протокол доставки почты для устранения сбоев при приеме или отправке писем. Для этого нужно сделать следующее:

1. Перейти в Протокол доставки почты, установить отбор по колонке Номер потока и сортировку по дате и найти последнюю обработанную учетную запись.

2. Перекинуть «проблемную» учетную запись на отдельный поток.

3. Найти и устранить проблему в этой учетной записи (чаще всего подобные ошибки возникают из-за писем, которые по каким-то причинам не могут быть приняты платформой «1С:Предприятие». Для исправления ошибки необходимо принять письма учетной записи другим почтовым клиентом и удалить такие письма с почтового сервера).

4. Вернуть учетную запись в список потоков доставки встроенной почты.

Укажем неверный пароль в учетной записи Кислых.

Под пользователем Кислых создадим тестовое исходящее письмо и нажмем кнопку «Отправить».

Под Администратором откроем протокол доставки почты.

Красным цветом выделены ошибки доставки почты. Двойным кликом открываем запись.

Читаем текст ошибки и устраняем ее.

Среди типовых ошибок можно выделить следующие:

- Неправильные логин или пароль.

- Неправильные параметры POP3/SMTP.

- Размер файла слишком большой.

- Почтовый сервер не отвечает.

- Письмо не загружается платформой 1С:Предприятие.

- Письмо загружается с ошибками (без аттача или с кривой кодировкой).

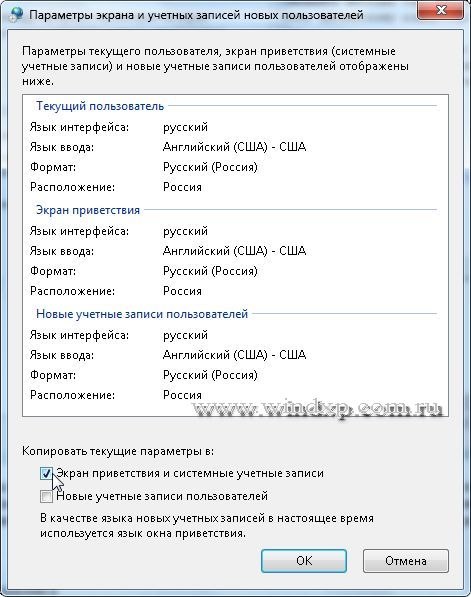

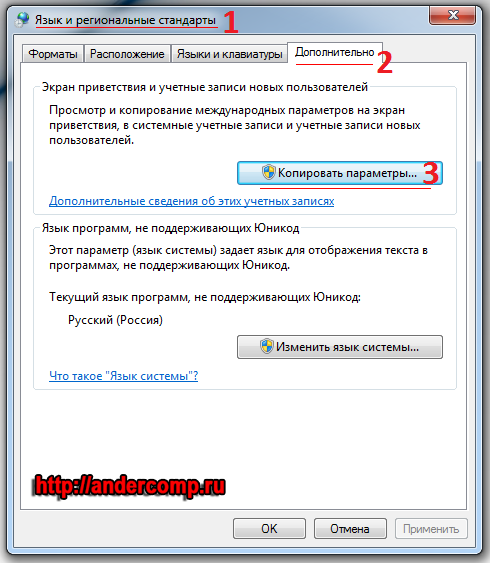

локальных учетных записей (Windows 10) — безопасность Windows

- 20 минут на чтение

Оцените свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Относится к

- Windows 10

- Windows Server 2019

- Windows Server 2016

В этом справочном разделе для ИТ-специалистов описываются локальные учетные записи пользователей по умолчанию для серверов, в том числе способы управления этими встроенными учетными записями на рядовом или автономном сервере.

Об учетных записях локальных пользователей

Локальные учетные записи пользователей хранятся локально на сервере. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. Учетные записи локальных пользователей — это участники безопасности, которые используются для защиты и управления доступом к ресурсам на автономном или рядовом сервере для служб или пользователей.

В этом разделе описывается следующее:

Для получения информации об участниках безопасности см. Принципы безопасности.

Учетные записи локальных пользователей по умолчанию

Учетные записи локальных пользователей по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке Windows.

После установки Windows учетные записи локальных пользователей по умолчанию не могут быть удалены или удалены. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам.

Учетные записи локальных пользователей по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, назначенных учетной записи.Учетные записи локальных пользователей по умолчанию и создаваемые вами учетные записи локальных пользователей находятся в папке «Пользователи». Папка «Пользователи» находится в папке «Локальные пользователи и группы» в консоли управления Microsoft (MMC) на локальном компьютере. Управление компьютером — это набор инструментов администрирования, которые можно использовать для управления одним локальным или удаленным компьютером. Дополнительные сведения см. В разделе «Как управлять локальными учетными записями» далее в этом разделе.

Учетные записи локальных пользователей по умолчанию описаны в следующих разделах.

Учетная запись администратора

Учетная запись локального администратора по умолчанию — это учетная запись системного администратора. На каждом компьютере есть учетная запись администратора (SID S-1-5- , домен -500, отображаемое имя «Администратор»). Учетная запись администратора — это первая учетная запись, созданная во время установки Windows.

Учетная запись администратора имеет полный контроль над файлами, каталогами, службами и другими ресурсами на локальном компьютере. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения.Учетная запись администратора может в любой момент взять под контроль локальные ресурсы, просто изменив права и разрешения пользователя.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить.

В Windows 10 и Windows Server 2016 программа установки Windows отключает встроенную учетную запись администратора и создает другую локальную учетную запись, которая является членом группы администраторов. Члены групп администраторов могут запускать приложения с повышенными разрешениями без использования параметра Запуск от имени администратора .Быстрое переключение пользователей более безопасно, чем использование Runas или повышения прав других пользователей.

Членство в группе счетов

По умолчанию учетная запись администратора устанавливается как член группы администраторов на сервере. Рекомендуется ограничить количество пользователей в группе «Администраторы», поскольку члены группы «Администраторы» на локальном сервере имеют разрешения «Полный доступ» на этом компьютере.

Учетную запись администратора нельзя удалить или удалить из группы администраторов, но ее можно переименовать.

Соображения безопасности

Поскольку известно, что учетная запись администратора существует во многих версиях операционной системы Windows, рекомендуется отключать учетную запись администратора, когда это возможно, чтобы злоумышленникам было сложнее получить доступ к серверу или клиентскому компьютеру.

Вы можете переименовать учетную запись администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен злоумышленниками.Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. В разделах Отключение или активация учетной записи локального пользователя и Переименование учетной записи локального пользователя.

В целях безопасности используйте локальную учетную запись (не администратора) для входа в систему, а затем используйте Запуск от имени администратора для выполнения задач, требующих более высокого уровня прав, чем учетная запись стандартного пользователя. Не используйте учетную запись администратора для входа на свой компьютер, если это не является абсолютно необходимым. Дополнительные сведения см. В разделе Запуск программы с учетными данными администратора.

Для сравнения, в клиентской операционной системе Windows пользователь с локальной учетной записью с правами администратора считается системным администратором клиентского компьютера. Первая учетная запись локального пользователя, созданная во время установки, помещается в группу локальных администраторов. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-персонал не может контролировать этих пользователей или их клиентские компьютеры.

В этом случае групповая политика может использоваться для включения параметров безопасности, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентском компьютере.Дополнительные сведения о групповой политике см. В разделе Обзор групповой политики.

Примечание Пустые пароли не допускаются в версиях, указанных в списке Применимо к в начале этого раздела.

Важно Даже если учетная запись администратора отключена, ее все равно можно использовать для получения доступа к компьютеру в безопасном режиме. В консоли восстановления или в безопасном режиме учетная запись администратора включается автоматически. Когда нормальная работа возобновляется, она отключается.

Гостевой аккаунт

Учетная запись гостя отключена по умолчанию при установке. Учетная запись гостя позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно входить на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию учетная запись гостя имеет пустой пароль. Поскольку учетная запись гостя может предоставлять анонимный доступ, это представляет угрозу безопасности. По этой причине рекомендуется оставлять гостевую учетную запись отключенной, если ее использование не является полностью необходимым.

Членство в группе счетов

По умолчанию учетная запись гостя является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю входить на сервер. Иногда администратор, который является членом группы администраторов, может настроить пользователя с гостевой учетной записью на одном или нескольких компьютерах.

Соображения безопасности

При включении гостевой учетной записи предоставляйте только ограниченные права и разрешения. По соображениям безопасности гостевую учетную запись нельзя использовать по сети и сделать доступной для других компьютеров.

Кроме того, гостевой пользователь в гостевой учетной записи не должен иметь возможность просматривать журналы событий. После включения гостевой учетной записи рекомендуется часто контролировать гостевую учетную запись, чтобы гарантировать, что другие пользователи не могут использовать службы и другие ресурсы, такие как ресурсы, которые были непреднамеренно оставлены доступными предыдущим пользователем.

Учетная запись HelpAssistant (устанавливается во время сеанса удаленного помощника)

Учетная запись HelpAssistant — это локальная учетная запись по умолчанию, которая активируется при запуске сеанса удаленного помощника.Эта учетная запись автоматически отключается, если нет ожидающих запросов удаленного помощника.

HelpAssistant — это основная учетная запись, которая используется для установления сеанса удаленного помощника. Сеанс удаленного помощника используется для подключения к другому компьютеру под управлением операционной системы Windows и инициируется по приглашению. Для получения удаленной помощи пользователь отправляет приглашение со своего компьютера по электронной почте или в виде файла лицу, которое может оказать помощь. После того, как приглашение пользователя в сеанс удаленного помощника принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить лицу, оказывающему помощь, ограниченный доступ к компьютеру.Учетная запись HelpAssistant управляется службой диспетчера сеансов справки удаленного рабочего стола.

Соображения безопасности

Идентификаторы безопасности, относящиеся к учетной записи HelpAssistant по умолчанию, включают:

SID: S-1-5- <домен> -13, отображаемое имя Терминальный сервер. В эту группу входят все пользователи, которые входят на сервер с включенными службами удаленных рабочих столов. Обратите внимание, что в Windows Server 2008 службы удаленных рабочих столов называются службами терминалов.

SID: S-1-5- <домен> -14, отображаемое имя Удаленный интерактивный вход в систему.В эту группу входят все пользователи, которые подключаются к компьютеру с помощью подключения к удаленному рабочему столу. Эта группа является подмножеством интерактивной группы. Маркеры доступа, содержащие SID удаленного интерактивного входа, также содержат интерактивный SID.

Для операционной системы Windows Server удаленный помощник является дополнительным компонентом, который не устанавливается по умолчанию. Перед использованием удаленного помощника необходимо установить его.

Подробнее об атрибутах учетной записи HelpAssistant см. В следующей таблице.

Атрибуты учетной записи HelpAssistant

| Атрибут | Значение |

|---|---|

Известный SID / RID | S-1-5- <домен> -13 (пользователь терминального сервера), S-1-5- <домен> -14 (удаленный интерактивный вход в систему) |

Тип | Пользователь |

Контейнер по умолчанию | CN = Пользователи, DC = <домен>, DC = |

Элементы по умолчанию | Нет |

Элемент по умолчанию | Гости домена Гости |

Защищено ADMINSDHOLDER? | Нет |

Можно ли выйти из контейнера по умолчанию? | Можно выдвинуть, но мы не рекомендуем это делать. |

Можно ли делегировать управление этой группой администраторам, не связанным с сервисами? | Нет |

Счет по умолчанию

DefaultAccount, также известная как управляемая система по умолчанию (DSMA), — это встроенная учетная запись, представленная в Windows 10 версии 1607 и Windows Server 2016. DSMA — это хорошо известный тип учетной записи пользователя. Это нейтральная к пользователю учетная запись, которую можно использовать для запуска процессов, которые либо учитывают многопользовательскую, либо не зависят от пользователя.DSMA по умолчанию отключен для SKU рабочего стола (SKU для полной версии Windows) и WS 2016 с рабочим столом.

DSMA имеет хорошо известный RID 503. Таким образом, идентификатор безопасности (SID) DSMA будет иметь хорошо известный SID в следующем формате: S-1-5-21-

DSMA является членом известной группы System Managed Accounts Group , которая имеет хорошо известный SID S-1-5-32-581.

Псевдониму DSMA может быть предоставлен доступ к ресурсам во время автономной подготовки даже до создания самой учетной записи.Учетная запись и группа создаются во время первой загрузки машины в диспетчере учетных записей безопасности (SAM).

Как Windows использует DefaultAccount

С точки зрения разрешений DefaultAccount — это стандартная учетная запись пользователя. DefaultAccount необходим для запуска многопользовательских приложений (приложений MUMA). Приложения MUMA работают постоянно и реагируют на вход и выход пользователей из устройств. В отличие от рабочего стола Windows, где приложения запускаются в контексте пользователя и завершаются, когда пользователь выходит из системы, приложения MUMA запускаются с использованием DSMA.

ПриложенияMUMA работают в SKU общих сеансов, таких как Xbox. Например, оболочка Xbox — это приложение MUMA. Сегодня Xbox автоматически входит в систему как гостевая учетная запись, и все приложения запускаются в этом контексте. Все приложения поддерживают многопользовательскую работу и реагируют на события, инициированные менеджером пользователей. Приложения запускаются как гостевая учетная запись.

Аналогично, Телефон автоматически входит в систему как учетная запись «DefApps», которая похожа на стандартную учетную запись пользователя в Windows, но с некоторыми дополнительными привилегиями. Брокеры, некоторые службы и приложения работают под этой учетной записью.

В конвергентной пользовательской модели многопользовательские приложения и брокеры с поддержкой многопользовательского режима должны будут работать в контексте, отличном от контекста пользователей. Для этого в системе создается DSMA.

Как создается DefaultAccount на контроллерах домена

Если домен был создан с контроллерами домена под управлением Windows Server 2016, DefaultAccount будет существовать на всех контроллерах домена в домене. Если домен был создан с помощью контроллеров домена под управлением более ранней версии Windows Server, DefaultAccount будет создан после того, как роль эмулятора PDC будет передана контроллеру домена под управлением Windows Server 2016.Затем DefaultAccount будет реплицирован на все остальные контроллеры домена в домене.

Рекомендации по управлению учетной записью по умолчанию (DSMA)

Microsoft не рекомендует изменять конфигурацию по умолчанию, при которой учетная запись отключена. Отсутствие угрозы безопасности при отключенном состоянии учетной записи. Изменение конфигурации по умолчанию может помешать будущим сценариям, использующим эту учетную запись.

Учетные записи локальной системы по умолчанию

СИСТЕМА

Учетная запись SYSTEM используется операционной системой и службами, работающими под Windows.В операционной системе Windows есть множество служб и процессов, которым требуется возможность внутреннего входа, например, во время установки Windows. Учетная запись SYSTEM была разработана для этой цели, и Windows управляет правами пользователя этой учетной записи. Это внутренняя учетная запись, которая не отображается в диспетчере пользователей, и ее нельзя добавить ни в какие группы.

С другой стороны, учетная запись SYSTEM отображается на томе файловой системы NTFS в диспетчере файлов в разделе Permissions меню Security .По умолчанию учетной записи SYSTEM предоставляются разрешения на полный доступ ко всем файлам на томе NTFS. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Примечание Предоставление учетной записи прав доступа к файлам группы администраторов не подразумевает неявного разрешения учетной записи SYSTEM. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем их удалять.

СЕТЕВОЕ ОБСЛУЖИВАНИЕ

Учетная запись NETWORK SERVICE — это предопределенная локальная учетная запись, используемая диспетчером управления службами (SCM).Служба, которая запускается в контексте учетной записи NETWORK SERVICE, представляет учетные данные компьютера удаленным серверам. Для получения дополнительной информации см. Учетная запись NetworkService.

МЕСТНОЕ ОБСЛУЖИВАНИЕ

Учетная запись LOCAL SERVICE — это предопределенная локальная учетная запись, используемая диспетчером управления службами. Он имеет минимальные привилегии на локальном компьютере и предоставляет анонимные учетные данные в сети. Для получения дополнительной информации см. Учетная запись LocalService.

Как управлять локальными учетными записями пользователей

Учетные записи локальных пользователей по умолчанию и созданные вами учетные записи локальных пользователей находятся в папке «Пользователи».Папка «Пользователи» находится в «Локальные пользователи и группы». Дополнительные сведения о создании и управлении учетными записями локальных пользователей см. В разделе «Управление локальными пользователями».

Вы можете использовать «Локальные пользователи и группы» для назначения прав и разрешений на локальном сервере и только на этом сервере, чтобы ограничить возможность локальных пользователей и групп выполнять определенные действия. Право разрешает пользователю выполнять определенные действия на сервере, такие как резервное копирование файлов и папок или выключение сервера. Разрешение доступа — это правило, связанное с объектом, обычно файлом, папкой или принтером.Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Вы не можете использовать локальных пользователей и группы на контроллере домена. Однако вы можете использовать локальные пользователи и группы на контроллере домена для целевых удаленных компьютеров, которые не являются контроллерами домена в сети.

Примечание Вы используете Active Directory — пользователи и компьютеры для управления пользователями и группами в Active Directory.

Вы также можете управлять локальными пользователями с помощью NET.EXE USER и управлять локальными группами с помощью NET.EXE LOCALGROUP, или с помощью различных командлетов PowerShell и других технологий создания сценариев.

Ограничение и защита локальных учетных записей с правами администратора

Администратор может использовать ряд подходов для предотвращения использования злоумышленниками украденных учетных данных, таких как украденный пароль или хэш пароля, для использования локальной учетной записи на одном компьютере для аутентификации на другом компьютере с правами администратора; это также называется «боковое движение».

Самый простой подход — войти в систему со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач, например, для просмотра веб-страниц, отправки электронной почты или использования текстового редактора.Если вы хотите выполнить административную задачу, например, установить новую программу или изменить параметр, влияющий на других пользователей, вам не нужно переключаться на учетную запись администратора. Вы можете использовать Контроль учетных записей (UAC), чтобы запрашивать разрешение или пароль администратора перед выполнением задачи, как описано в следующем разделе.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с правами администратора, включают:

Применять ограничения локальной учетной записи для удаленного доступа.

Запретить вход в сеть для всех учетных записей локальных администраторов.

Создайте уникальные пароли для локальных учетных записей с правами администратора.

Каждый из этих подходов описан в следующих разделах.

Примечание Эти подходы неприменимы, если все административные локальные учетные записи отключены.

Применять ограничения локальной учетной записи для удаленного доступа

Контроль учетных записей пользователей (UAC) — это функция безопасности в Windows, которая использовалась в Windows Server 2008 и Windows Vista, а также в операционных системах, к которым относится список Применимо к .UAC позволяет вам контролировать свой компьютер, информируя вас, когда программа вносит изменения, требующие разрешения на уровне администратора. UAC работает, регулируя уровень разрешений вашей учетной записи. По умолчанию UAC настроен так, чтобы уведомлять вас, когда приложения пытаются внести изменения в ваш компьютер, но вы можете изменить частоту уведомления UAC.

UAC позволяет рассматривать учетную запись с правами администратора как учетную запись обычного пользователя без прав администратора до тех пор, пока не будут запрошены и утверждены полные права, также называемые повышением прав.Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователя, не являющегося администратором, для выполнения случайных административных задач без необходимости переключать пользователей, выходить из системы или использовать команду Run as .

Кроме того, UAC может потребовать, чтобы администраторы специально одобряли приложения, которые вносят общесистемные изменения, прежде чем этим приложениям будет предоставлено разрешение на запуск, даже в пользовательском сеансе администратора.

Например, функция UAC по умолчанию отображается, когда локальная учетная запись входит в систему с удаленного компьютера с помощью входа в сеть (например, с помощью NET.EXE ИСПОЛЬЗОВАНИЕ). В этом случае ему выдается токен стандартного пользователя без административных прав, но без возможности запрашивать или получать повышение. Следовательно, локальные учетные записи, которые входят в систему с помощью входа в сеть, не могут получить доступ к административным общим ресурсам, таким как C $ или ADMIN $, или выполнить какое-либо удаленное администрирование.

Дополнительные сведения о UAC см. В разделе Контроль учетных записей пользователей.

В следующей таблице показаны параметры групповой политики и реестра, которые используются для принудительного применения ограничений локальной учетной записи для удаленного доступа.

Примечание

Вы также можете применить значение по умолчанию для LocalAccountTokenFilterPolicy с помощью настраиваемого ADMX в шаблонах безопасности.

Чтобы применить ограничения локальной учетной записи для удаленного доступа

Запустите консоль управления групповой политикой (GPMC).

В дереве консоли разверните < Лес > \ Домены \ < Домен >, а затем Объекты групповой политики , где лес — это имя леса, а домен — имя домена. где вы хотите установить объект групповой политики (GPO).

В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики и> Новый .

В диалоговом окне New GPO введите < gpo_name > и> OK , где gpo_name — это имя нового GPO. Имя GPO указывает, что GPO используется для ограничения переноса прав локального администратора на другой компьютер.

На панели сведений щелкните правой кнопкой мыши < gpo_name > и> Изменить .

Убедитесь, что UAC включен и что ограничения UAC применяются к учетной записи администратора по умолчанию, выполнив следующие действия:

Перейдите в Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ и> Параметры безопасности .

Дважды щелкните Контроль учетных записей пользователей: запустить всех администраторов в режиме утверждения администратором > Включено > ОК .

Дважды щелкните Контроль учетных записей пользователей: режим утверждения администратором для встроенной учетной записи администратора > Включено > ОК .

Убедитесь, что к сетевым интерфейсам применяются ограничения локальной учетной записи, выполнив следующие действия:

Перейдите в раздел Конфигурация компьютера \ Настройки и настройки Windows и> Реестр .

Щелкните правой кнопкой мыши Registry и> New > Registry Item .

В диалоговом окне New Registry Properties на вкладке General измените параметр в поле Action на Replace .

Убедитесь, что для поля Hive установлено значение HKEY_LOCAL_MACHINE .

Щелкните (… ), перейдите к следующему местоположению для Key Path > Выберите для: SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System .

В области Имя значения введите LocalAccountTokenFilterPolicy .

В поле Тип значения из раскрывающегося списка выберите REG_DWORD , чтобы изменить значение.

Убедитесь, что в поле Value data установлено значение 0 .

Проверьте эту конфигурацию и> OK .

Свяжите GPO с первыми рабочими станциями организационной единицей (OU), выполнив следующие действия:

Перейдите к пути < Forest > \ Domains \ < Domain > \ OU.

Щелкните правой кнопкой мыши Workstations OU и> Свяжите существующий GPO .

Выберите только что созданный объект групповой политики и> OK .

Протестируйте функциональность корпоративных приложений на рабочих станциях в этом первом подразделении и устраните все проблемы, вызванные новой политикой.

Создайте ссылки на все другие подразделения, содержащие рабочие станции.

Создайте ссылки на все другие подразделения, содержащие серверы.

Запретить вход в сеть для всех учетных записей локального администратора

Запрещение локальным учетным записям возможности выполнять вход в сеть может помочь предотвратить повторное использование хэша пароля локальной учетной записи в злонамеренной атаке.Эта процедура помогает предотвратить боковое перемещение, гарантируя, что учетные данные локальных учетных записей, украденные из скомпрометированной операционной системы, не могут быть использованы для компрометации дополнительных компьютеров, использующих те же учетные данные.

Примечание Чтобы выполнить эту процедуру, вы должны сначала определить имя локальной учетной записи администратора по умолчанию, которая может не быть именем пользователя по умолчанию «Администратор», и любые другие учетные записи, которые являются членами локальной группы администраторов.

В следующей таблице показаны параметры групповой политики, которые используются для запрета входа в сеть для всех учетных записей локальных администраторов.

№ | Настройка | Подробное описание |

Расположение полиса | Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя | |

1 | Название политики | Запретить доступ к этому компьютеру из сети |

Параметр политики | Локальная учетная запись и член группы администраторов | |

2 | Расположение полиса | Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ Локальные политики \ Назначение прав пользователя |

Название политики | Запретить вход через службы удаленных рабочих столов | |

Параметр политики | Локальная учетная запись и член группы администраторов |

Чтобы запретить вход в сеть для всех учетных записей локальных администраторов

Запустите консоль управления групповой политикой (GPMC).

В дереве консоли разверните < Лес > \ Домены \ < Домен >, а затем Объекты групповой политики , где лес — это имя леса, а домен — имя домен, в котором вы хотите установить объект групповой политики (GPO).

В дереве консоли щелкните правой кнопкой мыши Объекты групповой политики и> Новый .

В диалоговом окне New GPO введите < gpo_name >, а затем> OK , где gpo_name — имя нового GPO, указывает, что он используется для ограничения локальных административных учетных записей от интерактивной подписи в компьютер.

На панели сведений щелкните правой кнопкой мыши < gpo_name > и> Изменить .

Настройте права пользователя для запрета входа в сеть для административных локальных учетных записей следующим образом:

Перейдите в Конфигурация компьютера \ Параметры Windows \ Параметры безопасности \ и> Назначение прав пользователя .

Дважды щелкните Запретить доступ к этому компьютеру из сети .

Щелкните Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и> OK .

Настройте права пользователя для запрета входа на удаленный рабочий стол (удаленный интерактивный) для административных локальных учетных записей следующим образом:

Перейдите в раздел Конфигурация компьютера \ Политики \ Параметры Windows и локальные политики, а затем щелкните Назначение прав пользователя .

Дважды щелкните Запретить вход через службы удаленных рабочих столов .

Щелкните Добавить пользователя или группу , введите Локальная учетная запись и член группы администраторов и> OK .

Свяжите GPO с первыми рабочими станциями OU следующим образом:

Перейдите к пути < Forest > \ Domains \ < Domain > \ OU.

Щелкните правой кнопкой мыши Workstations OU и> Свяжите существующий GPO .

Выберите только что созданный объект групповой политики и> OK .

Протестируйте функциональность корпоративных приложений на рабочих станциях в этом первом подразделении и устраните все проблемы, вызванные новой политикой.

Создайте ссылки на все другие подразделения, содержащие рабочие станции.

Создайте ссылки на все другие подразделения, содержащие серверы.

Примечание Возможно, вам придется создать отдельный объект групповой политики, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах.

Создание уникальных паролей для локальных учетных записей с правами администратора

Пароли должны быть уникальными для каждой отдельной учетной записи. Хотя это обычно верно для индивидуальных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. Это также происходит, когда одни и те же пароли используются для локальных учетных записей во время развертывания операционной системы.

Пароли, которые не меняются или меняются синхронно для сохранения идентичности, создают значительный риск для организаций.Случайный выбор паролей смягчает атаки «pass-the-hash» за счет использования разных паролей для локальных учетных записей, что ограничивает способность злонамеренных пользователей использовать хеш-коды паролей этих учетных записей для компрометации других компьютеров.

Пароли могут быть рандомизированы по:

Покупка и внедрение корпоративного инструмента для выполнения этой задачи. Эти инструменты обычно называют инструментами «привилегированного управления паролями».

Настройка пароля локального администратора (LAPS) для выполнения этой задачи.

Создание и реализация специального сценария или решения для случайного выбора паролей локальных учетных записей.

См. Также

Следующие ресурсы предоставляют дополнительную информацию о технологиях, связанных с локальными учетными записями.

Что такое системная учетная запись в Windows ~ ServerFry.com

Системная учетная запись и учетная запись администратора (группа администраторов) имеют одинаковые права доступа к файлам, но имеют разные функции.Системная учетная запись используется операционной системой и службами, работающими под Windows. В Windows существует множество служб и процессов, которым требуется возможность внутреннего входа (например, во время установки Windows). Системная учетная запись была создана для этой цели; это внутренняя учетная запись, она не отображается в диспетчере пользователей, не может быть добавлена ни в какие группы и не может иметь назначенных ей прав пользователя. С другой стороны, системная учетная запись отображается на томе NTFS в диспетчере файлов в разделе «Разрешения» меню «Безопасность».По умолчанию системной учетной записи предоставляется полный доступ ко всем файлам на томе NTFS. Здесь системная учетная запись имеет те же функциональные права, что и учетная запись администратора.

ПРИМЕЧАНИЕ. Предоставление прав доступа к файлам группы администраторов любой учетной записи неявно не дает разрешения системной учетной записи. Разрешения системной учетной записи можно удалить из файла, но это не рекомендуется.

Учетная запись SYSTEM является псевдо-учетной записью, аналогичной, но не идентичной учетной записи root в Linux.Два основных отличия заключаются в том, что (а) учетная запись SYSTEM является учетной записью службы и, следовательно, не имеет профиля пользователя, и (б) модель разрешений Windows по-прежнему применяет ACL, так что могут существовать объекты, к которым SYSTEM не может получить прямой доступ (хотя она все еще может предоставить привилегию токену и таким образом получить доступ).

Учетная запись SYSTEM — это самый высокий уровень привилегий в пользовательской модели Windows. Он существует для предоставления права собственности на объекты, которые создаются до входа обычного пользователя в систему, например, подсистема локального администратора безопасности (LSASS) и подсистема управления сеансом (SMSS).

| Системная учетная запись в Windows |

Как запустить программу как системная (LocalSystem) учетная запись в Windows »Winhelponline

Многие системные файлы, разделы реестра и службы Windows принадлежат учетной записи SYSTEM (также известной как LocalSystem), которая имеет высокий уровень привилегий. Если вам нужно изменить раздел реестра, принадлежащий учетной записи SYSTEM , есть как минимум два варианта.

Первый вариант, который приходит вам в голову, — стать владельцем соответствующего раздела реестра и назначить себе разрешения «Полный доступ». После обновления раздела реестра или значений верните права собственности и права собственности на SYSTEM .

Но есть более простой вариант . Вы можете запустить программу — например, командную строку или редактор реестра под учетной записью SYSTEM напрямую и обновить значения реестра.

В этой статье перечислены 7 различных методов, с помощью которых вы можете запускать программы под учетной записью SYSTEM или LocalSystem в любой версии Windows, включая Windows 10.Вы также можете добавить Run as SYSTEM из контекстного меню для файлов .exe.

Прежде чем продолжить, примите во внимание, что термины SYSTEM , LocalSystem и NT AUTHORITY \ SYSTEM являются одним и тем же.

Как запускать программы как SYSTEM (учетная запись LocalSystem)

Чтобы запустить программу под учетной записью SYSTEM , используйте один из следующих инструментов:

Использование PsExec.exe из Windows Sysinternals

Используйте PsExec.exe консольный инструмент от Microsoft Windows Sysinternals для запуска программы в контексте SYSTEM. Следуйте этим инструкциям:

- Загрузите PsExec из Microsoft Sysinternals.

- Распакуйте и извлеките инструмент в постоянную папку, например,

d: \ tools - Откройте окно командной строки с повышенными привилегиями или окно командной строки администратора.

- Чтобы запустить редактор реестра под учетной записью SYSTEM, введите следующую команду и нажмите ENTER :

d: \ tools \ psexec.exe -sid c: \ windows \ regedit.exe

Приведенная выше командная строка

PsExecзапускает редактор реестра под учетной записьюLOCALSYSTEM, чтобы вы могли изменять защищенные области в реестре.Примечание: Если запустить командную строку (

cmd.exe) с помощью PsExec.exe под учетной записьюSYSTEM, появится новое окно командной строки. И любая программа, которую вы запускаете из этого окна командной строки, будет работать под учетной записьюSYSTEM(LocalSystem), которая является учетной записью с высокими привилегиями.Вы должны проявлять осторожность при запуске программ под учетной записью SYSTEM, чтобы случайно не запустить нежелательную программу под именемSYSTEM. - В окне редактора реестра перейдите к нужному разделу реестра и измените нужные значения.