Как отключить UEFI/Secure Boot (разблокировать BIOS)?

Купил ноутбук Asus, хотел загрузится с загрузочного диска чтоб переустановить Windows 8, на Windows 7, не могу загрузится с диска, Что делать?

Вам необходимо отключить так называемый режим — Secure Boot

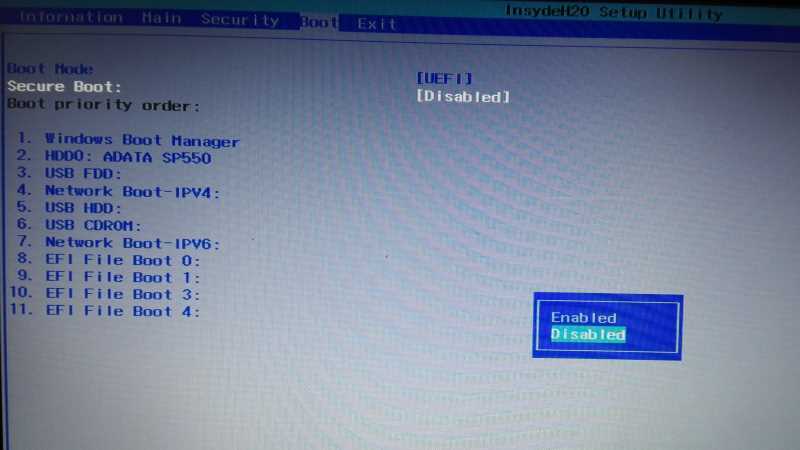

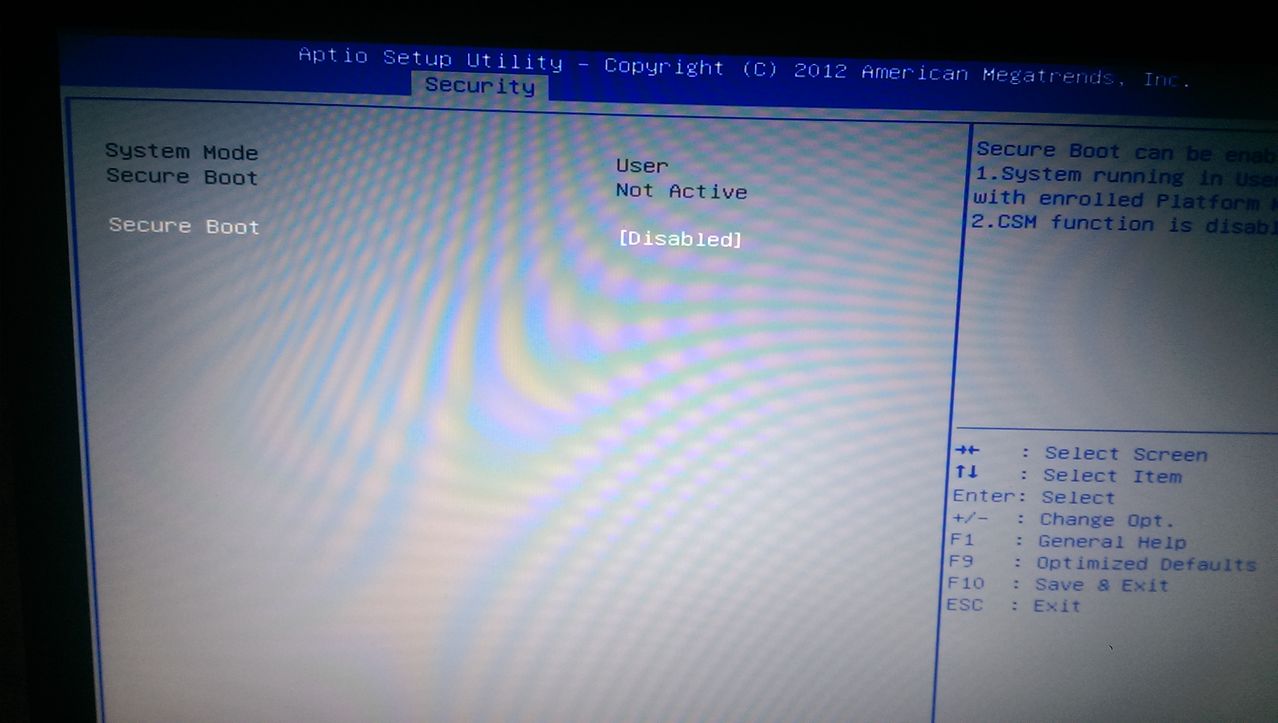

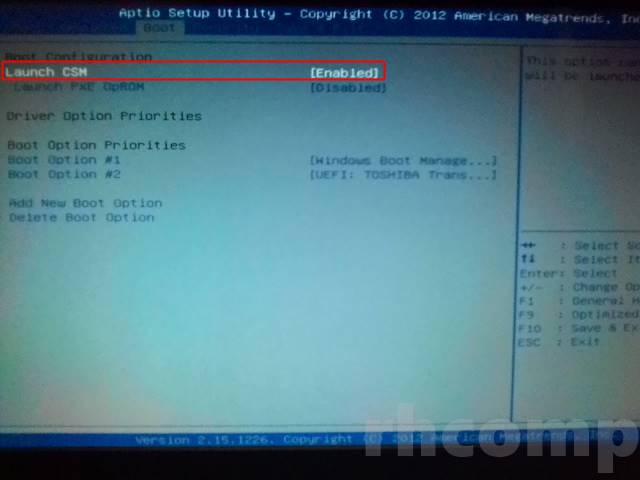

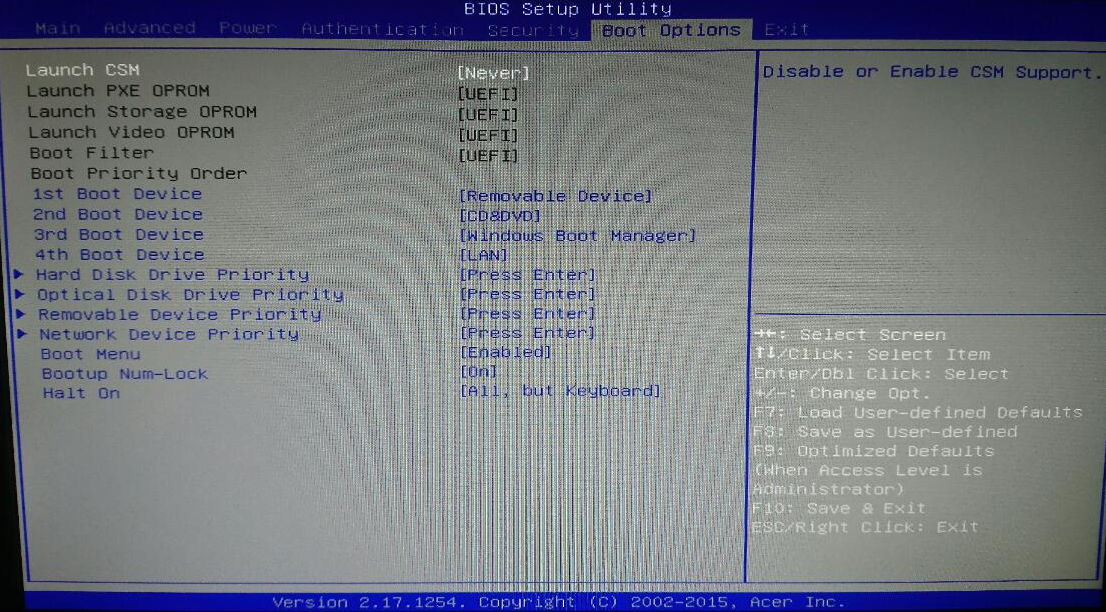

Просто находим изображение со своим BIOS и смотрим как в нем отключается UEFI.

Secure Boot — это защитная функция, созданная в 2012 году корпорацией Майкрософт в результате чего не может быть доставлен в приоритете загрузки BIOS на CD / DVD диске, который означает, что вы не можете загрузить диск, и вы не можете поставить приоритет загрузки к USB, будь то флэш-накопитель USB или внешний жесткий внешний диск. Доступ Т.е. полностью закрыт, но вы можете отключить эту защиту, предусмотрен.

В зависимости от способа, чтобы отключить производителей могут отличаться от описанных здесь, но в целом, суть остается той же. Главное понять, что цель Secure Boot — официальные ключи, которые пользователь должен приобрести за счет собственных средств.

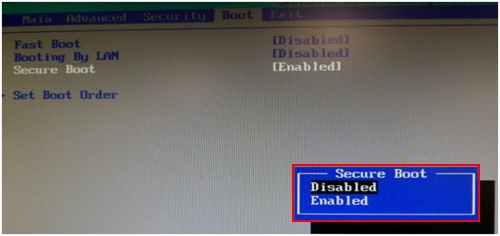

В старых версиях BIOS-а отключить Secure Boot было довольно легко:

В новых версиях BIOS-а, Secure Boot отключается на порядок сложнее. Просто находим Свое изображение (или изображениЯ) и смотрим на них как отключается этот самый Secure Boot.

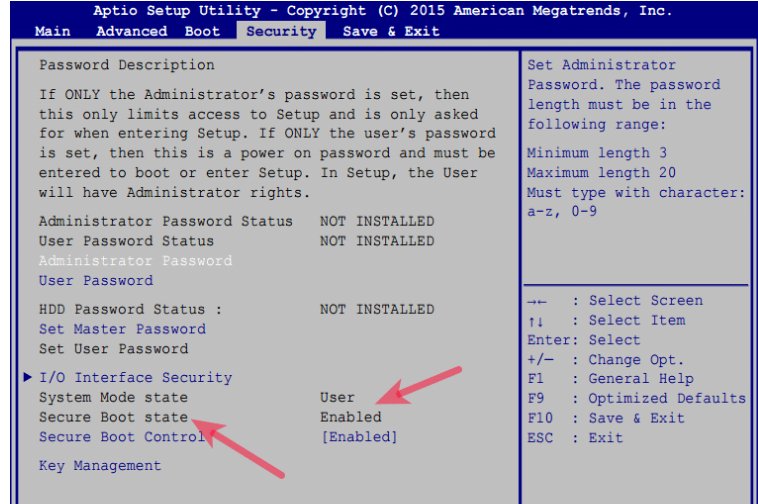

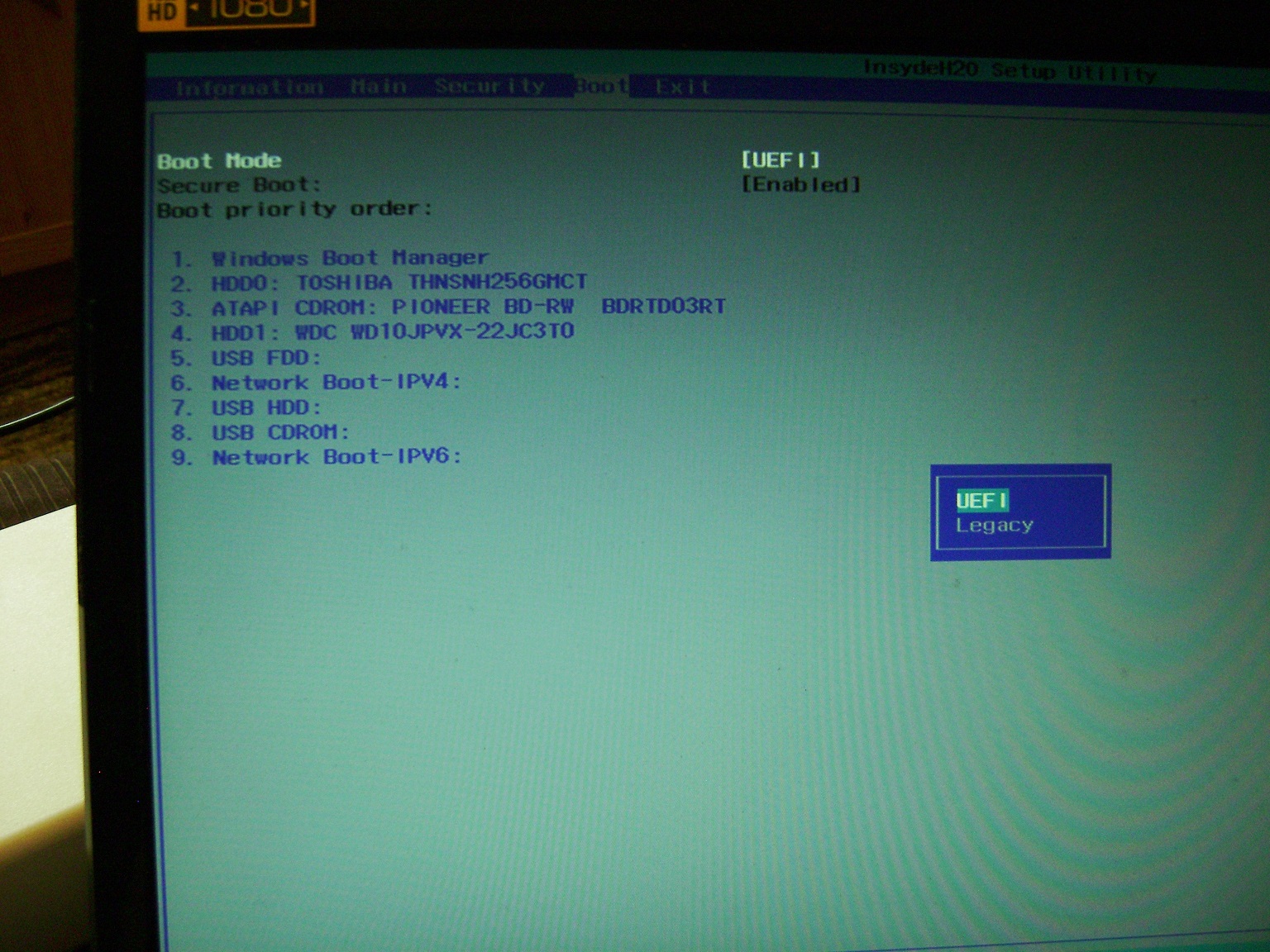

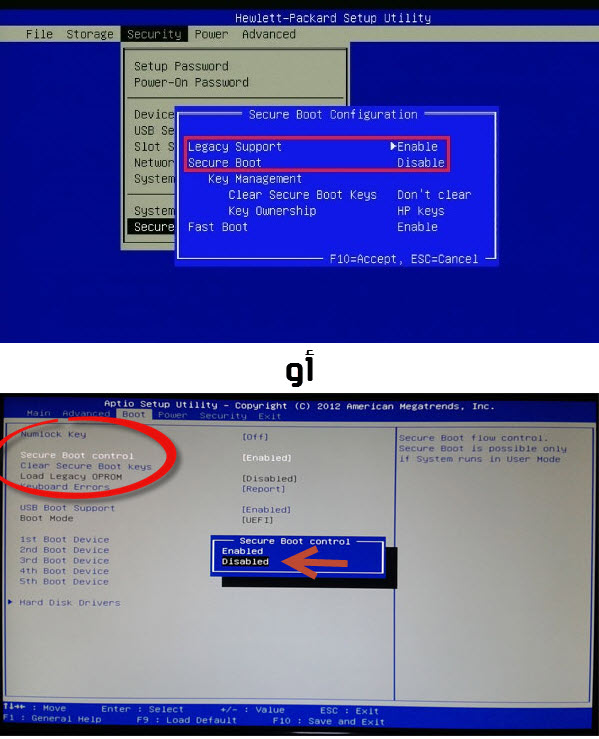

Выберите Security, далее в Secure Boot жмите Disabled

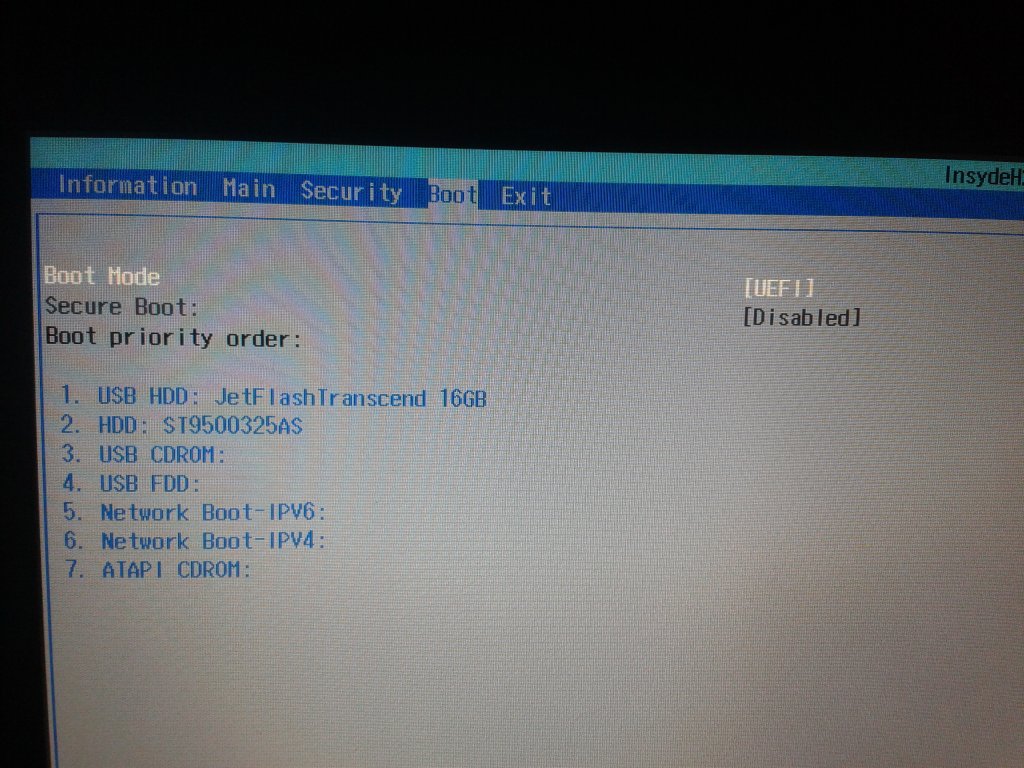

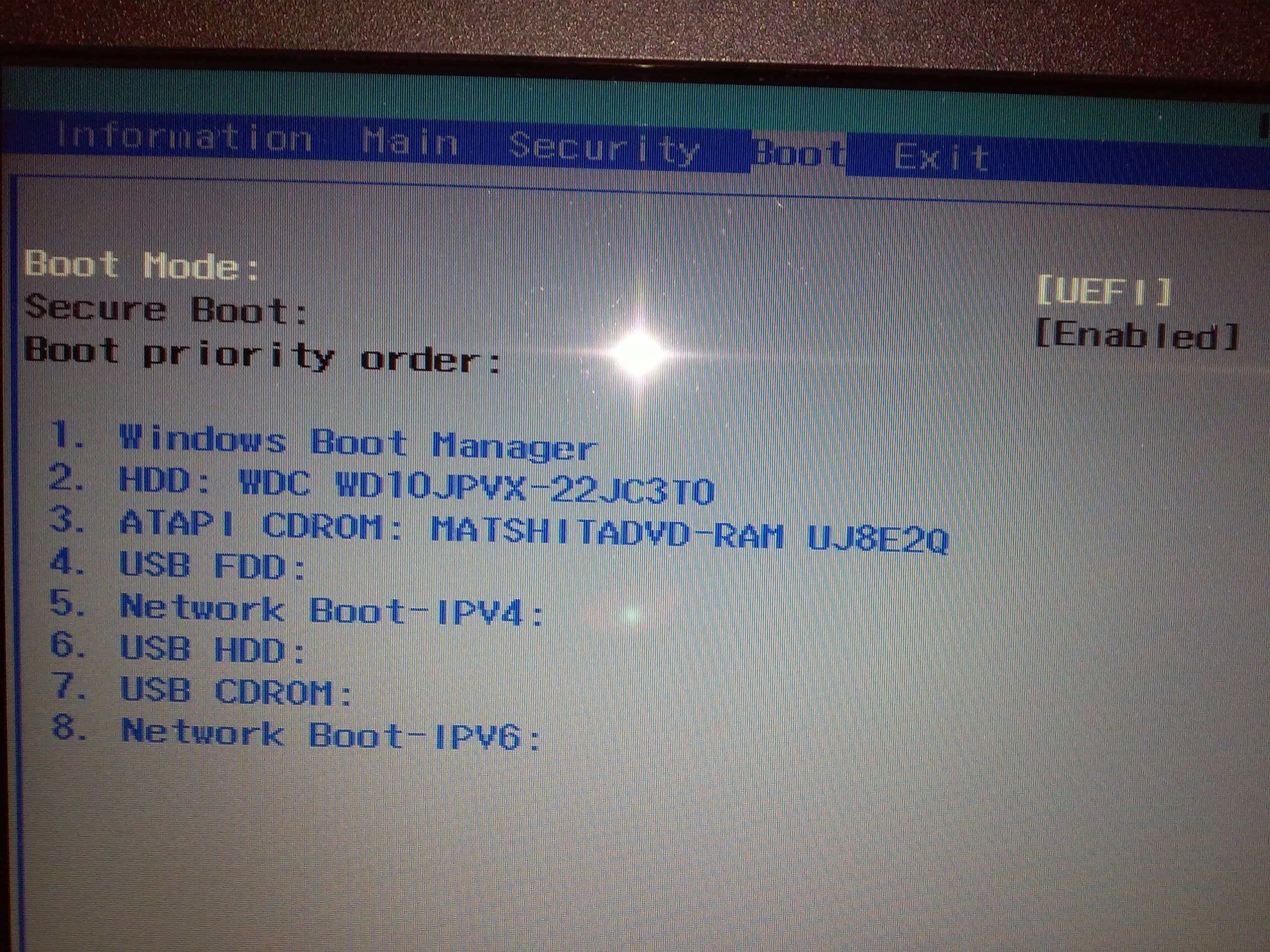

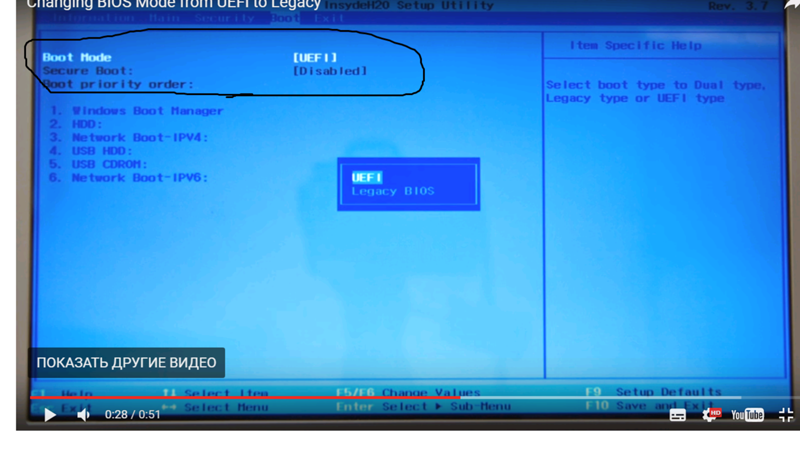

Выберите Boot, далее в Boot Mode жмите Legacy

2-ой вариант:

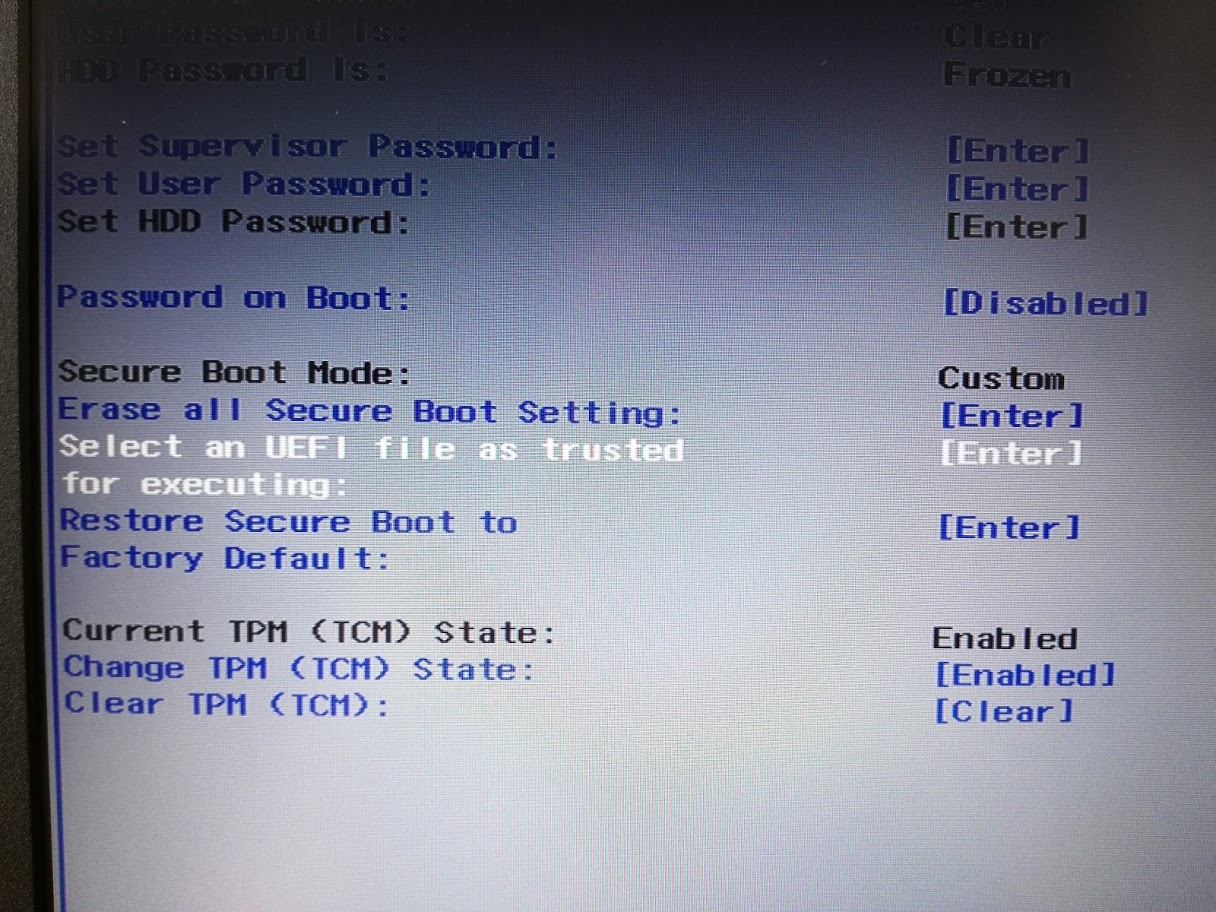

Выберите Security Boot Parameters

Для OS type выберите Windows 8 UEFI. (Даже если вы хотите установить другую ОС)

Далее в безопасном режиме загрузки выберите Custom.

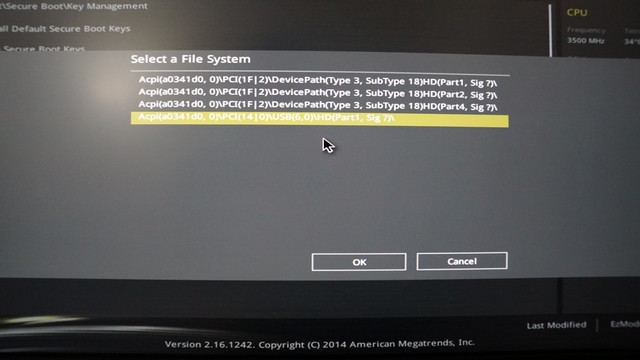

Кликните на управление ключами

Клавишу по умолчанию Provisioning выберите Отключить.

Затем, щелкните по безопасной загрузке ключей, чтобы удалить все старые ключи

Затем вставьте загрузочный диск или флэш-накопитель

Сохранить настройки в BIOS (не забудьте установить приоритеты)

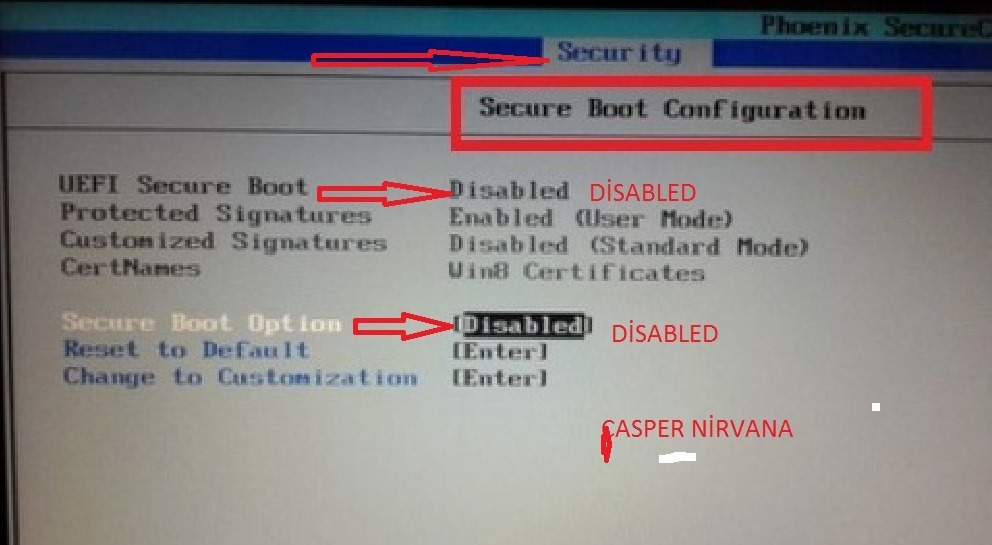

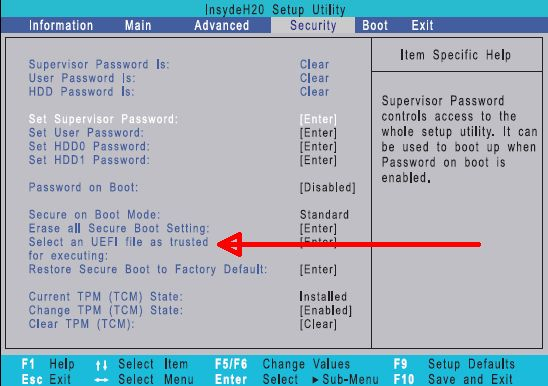

Третий вариант:

Выберите пункт Безопасность

Далее безопасную загрузку конфигурации

Появляется Красное окно, нажмите клавишу F10 (Ascept)

Затем начинайте снизу:

Быстрая загрузка, выберите отключить

Ключ Owership выберите пользовательский

Защищенная загрузка, выберите отключить

Существующая поддержка Выберите Enabled

после смотрите порядок загрузки (при необходимости отключать источники UEFI загрузки операционной системы нажатием F5) и сохранить настройки

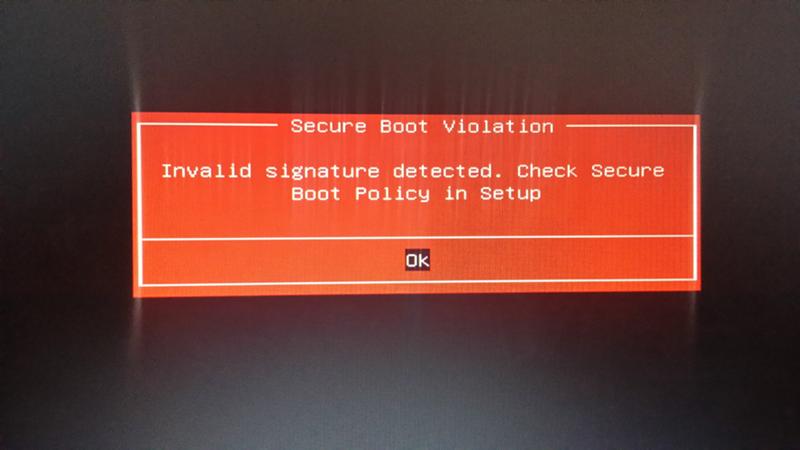

Небольшое пояснение:

1) Удаление Windows 8 с жесткого диска не влияет на безопасной загрузки, т. к эта функция встроена в BIOS, а также BIOS на материнской плате. Таким образом, даже если вы в командной строке команды через DiskPart, список дисков и ясно, удалите все разделы, то в конечном итоге при запуске только видите это сообщение здесь:

к эта функция встроена в BIOS, а также BIOS на материнской плате. Таким образом, даже если вы в командной строке команды через DiskPart, список дисков и ясно, удалите все разделы, то в конечном итоге при запуске только видите это сообщение здесь:

2) Убедитесь, что переключиться на ключевых клавиш управления обычаю, в противном случае результат увидите сообщение вроде (нажатие комбинации перечисленных 2948 + Enter вам не поможет в ответ на реакции не увидите):

Как отключить Secure Boot | remontka.pro

windows | система

Secure boot представляет собой функцию UEFI, предотвращающую запуск не авторизованных операционных систем и программного обеспечения во время запуска компьютера. То есть Secure Boot не является функцией Windows 8 или Windows 10, а лишь используется операционной системой. А главная причина, по которой может быть нужным отключить эту функции — не работает загрузка компьютера или ноутбука с флешки (хотя загрузочная флешка сделана правильно).

Как уже было сказано, в некоторых случаях возникает необходимость отключить Secure Boot в UEFI (ПО настройки оборудования, использующийся в настоящее время вместо БИОС на материнских платах): например, данная функция может мешать загрузке с флешки или диска, при установке Windows 7, XP или Ubuntu и в других случаях. Один из самых распространенных случаев — сообщение «Безопасная загрузка Secure Boot настроена неправильно» на рабочем столе Windows 8 и 8.1. О том, как это отключить эту функцию в разных вариантах интерфейса UEFI и пойдет речь в этой статье.

Примечание: если вы попали на эту инструкцию с целью исправить ошибку Secure Boot настроена неправильно, то рекомендую сначала ознакомиться с этой информацией.

Шаг 1 — зайдите в настройки UEFI

Для того, чтобы отключить Secure Boot прежде всего потребуется зайти в настройки UEFI (зайти в БИОС) вашего компьютера. Для этого предусмотрено два основных способа.

Способ 1. Если на вашем компьютере установлена ОС Windows 8 или 8. 1, то вы можете зайти в правой панели в Параметры — Изменение параметров компьютера — Обновление и восстановление — Восстановление и нажать кнопку «Перезагрузить» в особых вариантах загрузки. После этого, выбрать дополнительные параметры — Настройки ПО UEFI, компьютер перезагрузится сразу в необходимые настройки. Подробнее: Как зайти в БИОС в Windows 8 и 8.1, Способы зайти в БИОС в Windows 10.

1, то вы можете зайти в правой панели в Параметры — Изменение параметров компьютера — Обновление и восстановление — Восстановление и нажать кнопку «Перезагрузить» в особых вариантах загрузки. После этого, выбрать дополнительные параметры — Настройки ПО UEFI, компьютер перезагрузится сразу в необходимые настройки. Подробнее: Как зайти в БИОС в Windows 8 и 8.1, Способы зайти в БИОС в Windows 10.

Способ 2. При включении компьютера нажать Delete (для настольных компьютеров) или F2 (для ноутбуков, бывает — Fn+F2). Я указал обычно используемые варианты клавиш, однако для некоторых материнских плат они могут отличаться, как правило эти клавиши указаны на начальном экране при включении.

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Ниже — несколько примеров отключения в разных интерфейсах UEFI. Указанные варианты используются и на большинстве другим материнских плат с поддержкой данной функции. Если вашего варианта нет в списке, то просмотрите имеющиеся и, вероятнее всего, в вашем БИОСе найдется аналогичный пункт для отключения Secure Boot.

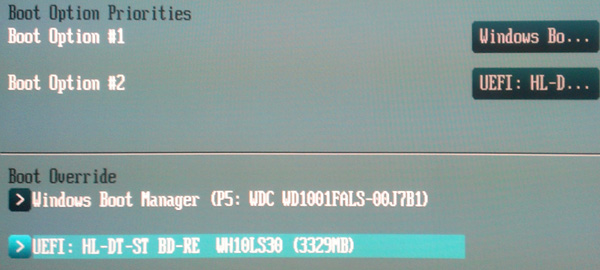

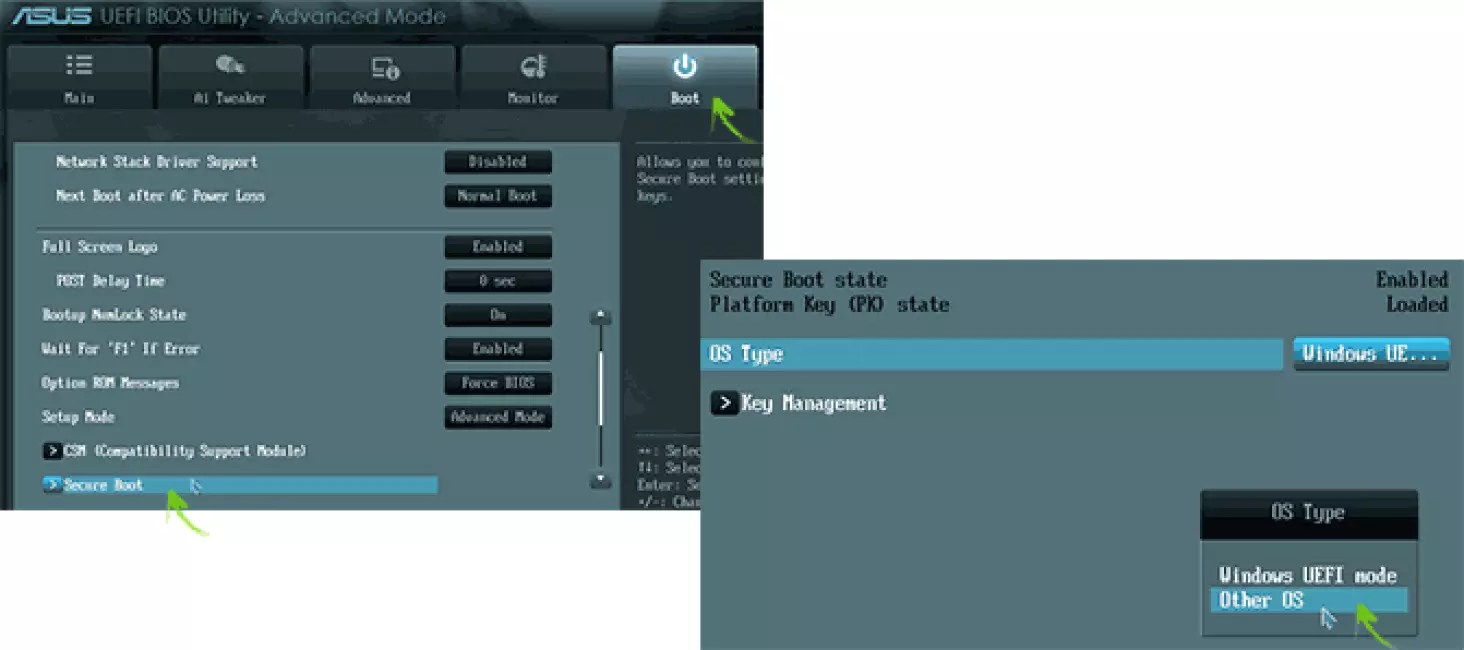

Материнские платы и ноутбуки Asus

Для того, чтобы отключить Secure Boot на оборудовании Asus (современных его вариантах), в настройках UEFI зайдите на вкладку Boot (Загрузка) — Secure Boot (Безопасная загрузка) и в пункте OS Type (Тип операционной системы) установите «Other OS» (Другая ОС), после чего сохраните настройки (клавиша F10).

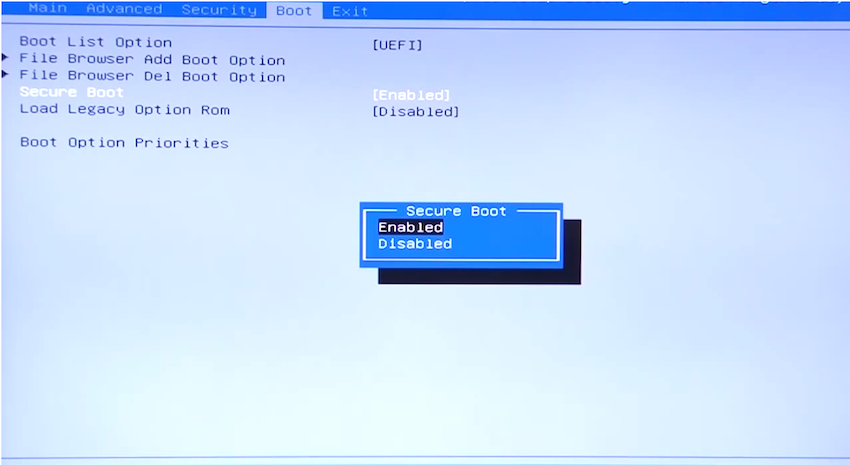

На некоторых вариантах материнских плат Asus для этой же цели следует зайти на вкладку Security или Boot и установить параметр Secure Boot в значение Disabled.

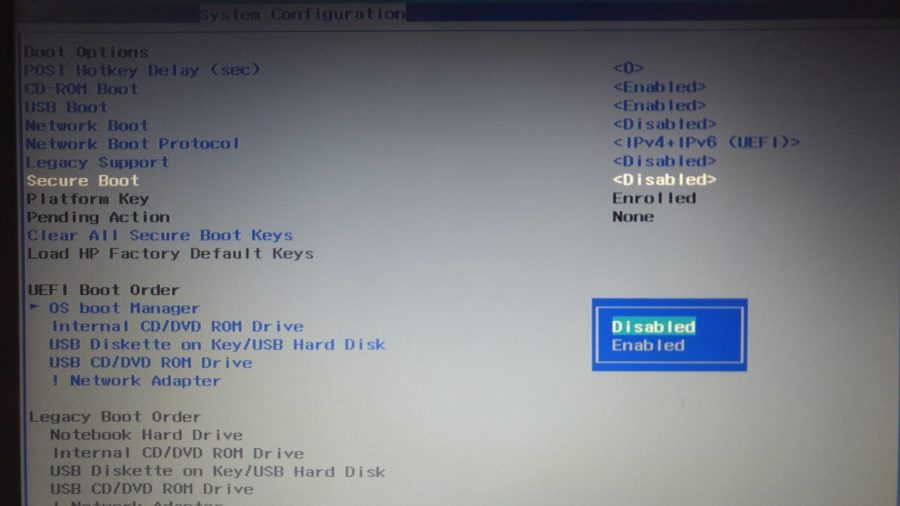

Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

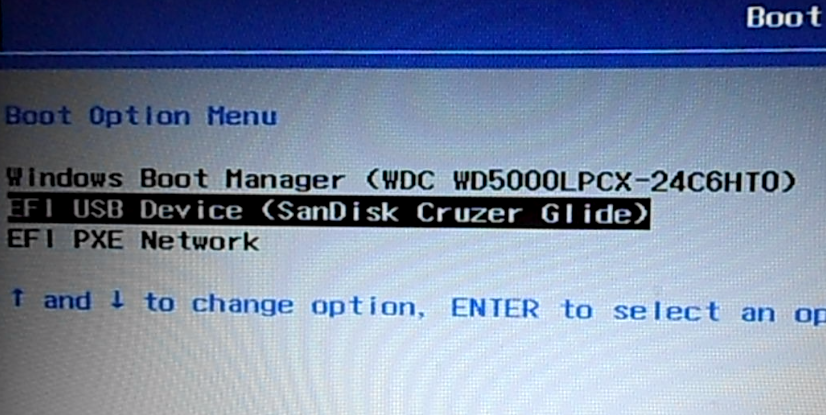

Для отключения безопасной загрузки на ноутбуках HP проделайте следующее: сразу при включении ноутбука, нажимайте клавишу «Esc», должно появиться меню с возможностью входа в настройки БИОС по клавише F10.

В БИОС перейдите на вкладку System Configuration и выберите пункт Boot Options. В этом пункте найдите пункт «Secure Boot» и установите его в состояние «Disabled». Сохраните сделанные настройки.

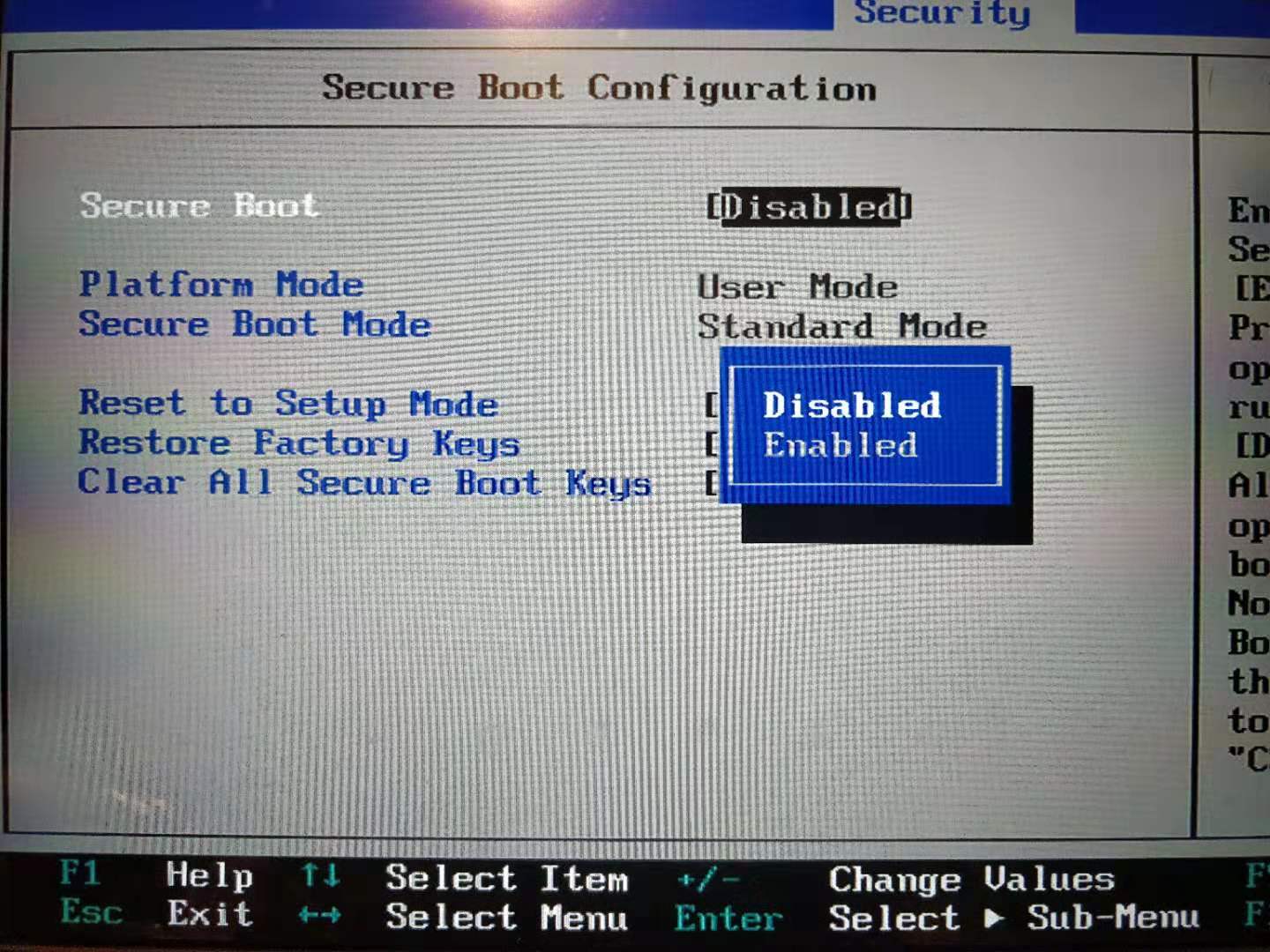

Ноутбуки Lenovo и Toshiba

Для отключения функции Secure Boot в UEFI на ноутбуках Lenovo, и Toshiba, зайдите в ПО UEFI (как правило, для этого при включении нужно нажать клавишу F2 или Fn+F2).

После этого зайдите на вкладку настроек «Security» и в поле «Secure Boot» установите «Disabled». После этого сохраните настройки (Fn + F10 или просто F10).

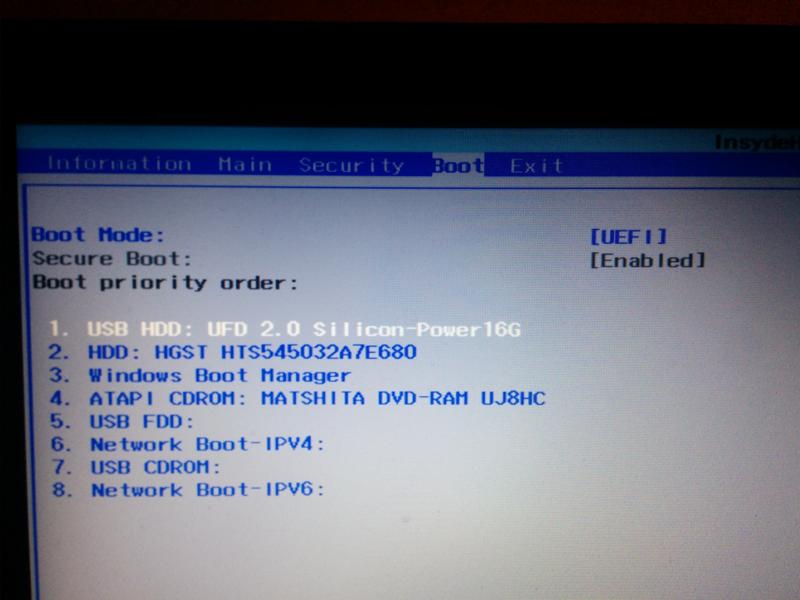

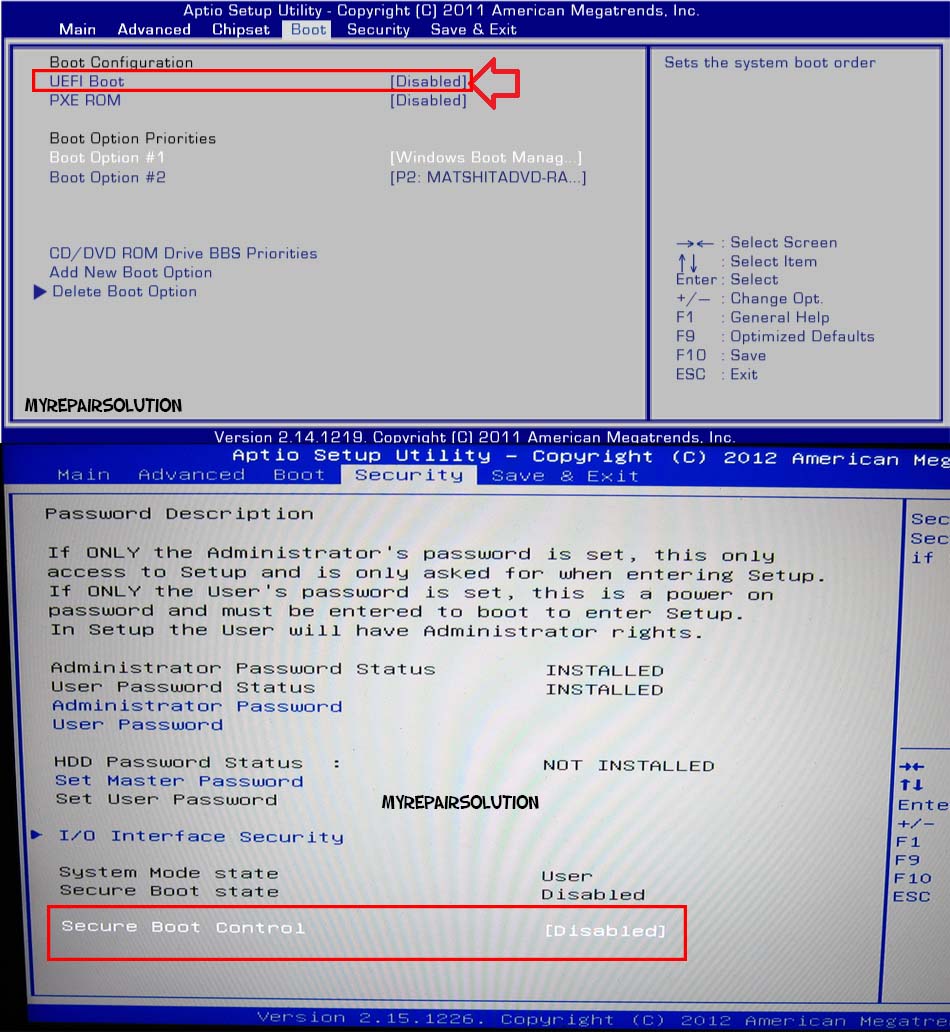

На ноутбуках Dell

На ноутбуках Dell c Insydeh3O настройка Secure Boot находится в разделе «Boot» — «UEFI Boot» (см. Скриншот).

Для отключения безопасной загрузки, установите значение в «Disabled» и сохраните настройки, нажав клавишу F10.

Отключение Secure Boot на Acer

Пункт Secure Boot на ноутбуках Acer находится на вкладке Boot настроек БИОС (UEFI), однако по умолчанию вы не можете его отключить (поставить из значения Enabled в Disabled). На настольных компьютерах Acer эта же функция отключается в разделе Authentication. (Также возможен вариант нахождения в Advanced — System Configuration).

Для того, чтобы изменение этой опции стало доступным (только для ноутбуков Acer), на вкладке Security вам необходимо установить пароль с помощью Set Supervisor Password и только после этого станет доступным отключение безопасной загрузки. Дополнительно может потребоваться включение режима загрузки CSM или Legacy Mode вместо UEFI.

Gigabyte

На некоторых материнских платах Gigabyte отключение Secure Boot доступно на вкладке BIOS Features (настройки БИОС).

Для запуска компьютера с загрузочной флешки (не UEFI) также потребуется включить загрузку CSM и прежнюю версию загрузки (см. скриншот).

Еще варианты отключения

На большинстве ноутбуков и компьютеров вы увидите те же варианты нахождения нужной опции, что и в уже перечисленных пунктах. В некоторых случаях некоторые детали могут отличаться, например, на некоторых ноутбуках отключение Secure Boot может выглядеть как выбор операционной системы в БИОС — Windows 8 (или 10) и Windows 7. В таком случае выбираем Windows 7, это равнозначно отключению безопасной загрузки.

Если у вас возникнет вопрос по какой-то конкретной материнской плате или ноутбуку, можете задать его в комментариях, надеюсь, я смогу помочь.

Дополнительно: как узнать включена или отключена безопасная загрузка Secure Boot в Windows

Для проверки, включена ли функция Secure Boot в Windows 8 (8.1) и Windows 10, вы можете нажать клавиши Windows + R, ввести msinfo32 и нажать Enter.

В окне сведений о системе, выбрав корневой раздел в списке слева, найдите пункт «Состояние безопасной загрузки» для получения сведений о том, задействована ли данная технология.

Подписаться | Поддержать сайт и автора

А вдруг и это будет интересно:

6 Вариантов Отключения Secure Boot На Разных Системах

Отключаем Secure Boot

Secure Boot — протокол, позволяющий производить безопасную загрузку операционной системы.

Этот протокол является функцией UEFI, которая, пришла на смену привычному нам BIOS.

Эта технология дает возможность сделать проверку подписей драйверов и модулей ядра, вычисляя, тем самым, присутствие неподписанного вредоносного кода.

Поэтому Secure Boot довольно эффективно защищает ваш компьютер от вредоносных программ (буткитов), которые переписывают первый загрузочный сектор жесткого диска.

Основываясь на специфических сертифицированных ключах, Secure Boot не позволит в большинстве случаев произвести загрузку ноутбука с какого-либо другого загрузочного устройства, кроме как установочного диска с Windows 8 или Windows 10.

В случае, если вы приобретали свой ноутбук после 2010 года (именно тогда на смену BIOS пришла система UEFI) — вам для установки другой операционной системы либо для ее загрузки с установочной флешки потребуется отключение Unified Extensible Firmware Interface (UEFI).

Стоит отметить, что интерфейс BIOS UEFI у разных производителей ноутбуков и стационарных компьютеров в значительной степени отличается друг от друга, поэтому Secure Boot как отключить мы рассмотрим на примерах с различными моделями устройств.

Содержание этой статьи:

Общие правила отключения функции UEFI

Читай также: Как зайти в БИОС? Все возможные способы входа

Для отключения можно использовать различные способы.

Первый из которых возможен при наличии на вашем устройстве операционной системы Windows 8 или выше.

В этом случае вам понадобится открыть правую панель и выбрать пункт «Параметры», после чего перейти в раздел изменения параметров компьютера.

Затем следует выбрать пункт «Восстановление» в разделе «Обновление и восстановление» и кликнуть по кнопке «Перезагрузить сейчас» с использованием особых вариантов загрузки компьютера.

Выбираем параметры загрузки

В дополнительных параметрах выбираете настройки UEFI и производите перезагрузку устройства.

Пункт выбора UEFI

Еще одним способом, позволяющим войти в БИОС вашего ноутбука, является использование комбинации клавиш Fn+F2 .

После этого вы также получите доступ ко всем настройкам BIOS.

На некоторых ОС «горячие клавиши» могут отличаться.

Так у стационарных компьютеров это чаще всего клавиша Delete, а у большинства ноутбуков — F2.

Для того, чтобы не ошибиться с тем, какие клавиши позволяют войти в настройки BIOS на вашем устройстве — вы их можете увидеть на начальном экране в момент запуска.

Для начала стоит рассмотреть настройки БИОС Insideh30 setup utility с имеющейся функцией UEFI, так как это распространенный набор микропрограмм для большинства ноутбуков.

Сюда можно отнести устройства таких брендов как Acer и Toshiba, перевод Secure Boot в неактивное состояние на которых несколько схоже.

Отключение на устройствах Acer

Читай также: Расшифровка звуковых сигналов для 7 видов BIOS: Главные причины появления проблем

Используя клавишу F2 в самом начале загрузки операционной системы откройте окно BIOS.

Зайдя таким образом в настройки BIOS UEFI необходимо будет перейти в раздел «Main» и из присутствующего списка выбрать пункт «F12 Boot Menu».

По умолчанию данная функция активна, однако, ее следует деактивировать, установив напротив нее параметр [Disabled].

В этом случае вы сможете после нажатия клавиши F12 попасть в загрузочное меню своего ноутбука.

После этого необходимо с помощью клавиш со стрелками переместиться в раздел «Security» и выбрать пункт «Set Supervisor Password».

Раздел Security

Нажатием клавиши Enter вызывается поле установки пароля, ввод которого обязателен (его потом можно попросту сбросить).

После его ввода снова жмете Enter для подтверждения.

Кроме этого, необходим повторный ввод этого же пароля в нижнее поле окна «Set Supervisor Password».

Результатом данных действий будет появление сообщения о том, что изменения были сохранены, на что вы снова жмете кнопку ввода.

Далее вам понадобится перейти на вкладку Boot и выбрать пункт «Boot Mode», находящийся по умолчанию в положении UEFI.

Выделите его и активируйте вариант Legacy, а для подтверждения нажмите кнопку Enter.

После этого следует сохранить произведенные изменения нажатием кнопки F10.

Останется лишь в самом начале перезагрузки ноутбука нажать клавишу F12, чтобы попасть в его загрузочное меню, в котором указать один из вариантов загрузки операционной системы.

Отключение на ноутбуке Toshiba

Читай также: [Инструкция] Как зайти в Безопасный режим в операционной системе Windows (XP/7/8/10)

Зайдите в BIOS.

Необходимо найти раздел «Security», который присутствует в верхнем списке меню.

Не забывайте, что все перемещения по списку производятся при помощи клавиш со стрелками.

BIOS ноутбука Тошиба

Выбрав таким образом необходимый пункт — жмете на клавишу Enter, чтобы войти в его настройки.

После этого опускаетесь к опции «Secure Boot», расположенной в нижней части вкладки.

По умолчанию данная функция включена и имеет надпись [Enabled].

При нажатии на данном пункте кнопкой Enter вам представится возможность выбрать вариант [Disabled] — отключено.

С помощью этих действий вы отключите функцию Secure Boot на своем ноутбуке, но для того, чтобы установить на него другую операционную систему — этого будет недостаточно.

Вам еще понадобится активировать режим совместимости с другими ОС, для этого перейдите в пункт Advanced с помощью тех же кнопок со стрелками.

На данной вкладке среди имеющегося списка найдите пункт «System Configuration» и нажмите кнопку Enter.

Войдя в настройки данного пункта выберите строку «Boot Mode» (в некоторых моделях может быть «OS Mode Selection») и в открывшемся меню перейдите из установленного по умолчанию положения «UEFI Boot» (на некоторых устройствах может быть «UEFI OS») в режим «CSM Boot» (могут быть и такие варианты, как «CMS OS», «UEFI and Legacy OS»).

После проведения всех настроек следует нажать клавишу F10, чтобы они вступили в силу, а в открывшемся окне «Save & reset» подтвердить свое намерение выбором пункта «Yes» и нажать клавишу Enter.

Завершающим этапом будет перезагрузка ноутбука, после которой вы сможете установить на устройство любую другую операционную систему.

Для этого вам снова придется войти в БИОС, используя клавишу F10 либо Esc, и выбрать в его настройках подключенную установочную флешку или загрузочный компакт диск.

Отключение на ноутбуке Samsung

Читай также: ТОП-6 Программ для разгона процессора на платформе Intel & AMD + Пошаговые инструкции для безопасного разгона CPU

На устройствах данного производителя устанавливается программа Aptio Setup utility, ее открытие происходит в момент запуска нажатием клавиши F2.

Войдя таким образом в BIOS следует открыть настройки раздела «Boot».

Раздел Boot

В нем необходимо выбрать пункт «Secure Boot» и перевести его из состояния [Enabled] (включено) в положение [Disabled] (отключено).

Перемещение производится с помощью клавиш со стрелками, а подтверждение изменения — кнопкой Enter.

После того, как появится окно с предупреждением, что загрузка компьютера может быть произведена с ошибкой — нажмите на клавишу Enter для подтверждения.

По окончании этого вам будет доступно изменение находящегося в том же разделе параметра «OS Mode Selection».

Этот пункт следует перевести в положение «UEFI and Legacy OS» либо «CSM OS» и вновь нажать на клавиатуре Enter.

Перед вами снова появится сообщение о возможном появлении ошибки в процессе перезагрузки.

Игнорируйте его нажатие клавиши Enter, после чего перезагрузите ноутбук с сохранением новых настроек.

Для этого необходимо нажать на клавишу F10 и согласиться с сохраняемыми изменениями, выбрав вариант «Yes».

Когда ПК будет перезагружаться, нажмите F10, перед вами откроется меню загрузки.

В нем вам предстоит выбрать один из вариантов — жесткий диск компьютера, компакт-диск или флешку.

Вариант отключения на устройствах Hewlett-Packard

Читай также: 5 Советов по настройке файла подкачки Windows (7/8/10)

Выполнение данной операции на некоторых моделях ноутбуков HP может быть сопряжено с некоторыми дополнительными действиями.

Одной из таких моделей является HP Pavilion.

BIOS ноутбука HP

Изначально следует запустить ноутбук и в самом начале загрузки (как только на экране монитора появятся самые первые символы) нажать и удерживать некоторое время кнопкой Esc.

После этого появится «Startup Menu», которое содержит варианты загрузки.

Далее нужно воспользоваться кнопкой F10, чтобы попасть в окно настроек BIOS.

Войдя в него вам предстоит выбрать раздел меню «System Configuration», расположенный в верхней части окна, перемещаться к которому следует с помощью кнопок со стрелками.

Нажатием на Enter вы попадете в окно настроек данного пункта, в котором нужно выбрать из имеющегося списка пункт «Secure Boot».

Чтобы его отключить — установите напротив него значение [Disabled] (отключено).

После этого перейдите к пункту «Legacy support», отвечающему за совместимость с другими операционными системами.

Переведите его в состояние [Enabled], так как по умолчанию данная функция отключена.

На ваши действия система выдаст предупреждение, которое необходимо проигнорировать и выбрать пункт «Yes».

Далее жмете на кнопку Enter, после чего происходит стандартная перезагрузка.

В ее процессе откроется окно с предупреждением о том, что произведено изменение режима безопасной загрузки операционной системы.

Для завершения произведенных настроек будет предложено ввести четырехзначный код и нажать на клавишу Enter.

После этого компьютер продолжит перезагрузку, а все имеющиеся изменения BIOS UEFI вступят в силу.

При его новом запуске необходимо удерживать Esc на клавиатуре, которая позволит войти в загрузочное меню.

Здесь вам понадобится выбрать вариант запуска операционной системы — жесткий диск, CD-Rom или загрузочная флешка.

Материнская плата ASUS

Читай также: Основные горячие клавиши в Windows 10: все необходимые комбинации для полноценной работы, а также как отключить и настроить.

Для удобства работы на некоторых моделях предусмотрено наличие русского языка, делающего интерфейс UEFI BIOS Utility понятным и доступным.

Также имеется возможность использовать компьютерную мышь для проведения настроек.

Вид UEFI BIOS Utility

Чтобы отключить функцию Secure Boot необходимо удерживать кнопку F2 или Delete в момент загрузки компьютера.

Это позволит открыть окно «UEFI BIOS», находясь в котором следует нажать клавишу F7.

Открыв окно настроек вам понадобится перейти в пункт меню «Загрузка» и выбрать в нем параметр «Безопасная загрузка».

В строке «Тип ОС» выбираете «Other OS» (другая ОС) вместо установленной по умолчанию «Windows UEFI mode».

После этого необходимо вернуться в начальное окно раздела «Загрузка» и выбрать пункт CSM (Compatibility Support Module).

Выделив данный пункт и нажав клавишу Enter, вы попадете в окно его настроек, в котором выбираете «Запуск CSM».

Необходимо включить эту функцию, установив для нее параметр «Enabled».

Далее выбираете пункт «Параметры загрузочных устройств» и устанавливаете ему свойство «UEFI и Legacy OpROM» либо «Только Legacy OpROM».

Перейдите в пункт «Загрузка с устройств хранения» и установите один из двух вариантов — «Both, Legacy OpROM first» либо «Сначала Legacy OpROM».

Затем нажмите клавишу F10, чтобы сохранить все произведенные изменения.

ВИДЕО: Как отключить Secure Boot — Видеоинструкция

Как отключить Secure Boot

Видеоинструкция

ВИДЕО: Как отключить Secure Boot на Windows 10

Как отключить Secure Boot на Windows 10

6 вариантов отключения Secure Boot на разных системах и моделях ноутбуков

9. 4 Total Score

4 Total Score

В статье разобраны варианты отключения Secure Boot для самых популярных UEFI, Если вы не нашли в списке своего устройства — попробуйте поэкспериментировать с настройками на основе представленных моделей. Добавляй в комментариях, к какому ноутбуку или «материнке» такие инструкции подходят.

Актуальность информации

9.5

Доступность применения

9.5

Раскрытие темы

8.5

Достоверность информации

10

Плюсы

- Отключить можно самостоятельно

Минусы

- Большинство версий UEFI имеют русский интерфейс

Укрощаем UEFI SecureBoot / Хабр

Данные обещания надо выполнять, тем более, если они сделаны сначала в

заключительной части опуса о безопасности UEFI, а потом повторены

со сцены ZeroNights 2015, поэтому сегодня поговорим о том, как заставить UEFI SecureBoot работать не на благо Microsoft, как это чаще всего настроено по умолчанию, а на благо нас с вами.

Если вам интересно, как сгенерировать свои собственные ключи для SecureBoot, как установить их вместо стандартных (или вместе с ними), как подписать ваш любимый EFI-загрузчик, как запретить загрузку неподписанного или подписанного чужими ключами кода, как выглядит интерфейс для настройки SecureBoot у AMI, Insyde и Phoenix и почему это, по большому счету, совершенно не важно — добро пожаловать под кат, но опасайтесь большого количества картинок и длинных консольных команд.

Введение

О том, как устроен и работает SecureBoot, я уже рассказывал в начале

пятой части вышеупомянутого опуса, повторяться смысла не вижу. Если вы не в курсе, о чем весь этот UEFI SecureBoot вообще, кто такие

PK,

,

dbи

dbx, и почему с точки зрения SecureBoot по умолчанию хозяином вашей системы является производитель UEFI, а единственным авторизованным пользователем является Microsoft — смело проследуйте туда, мы вас тут пока подождем.

С ликбезом закончили, теперь к делу. Несмотря на то, что про создание своих ключей и настройку SecureBoot написано за три последних года с десяток отличных статей (ссылки на часть из которых приведены в разделе Литература), воз и ныне там. Основная проблема с информацией о настройке SecureBoot даже в англоязычном сегменте сети (не говоря уже о рунете) — большая часть статей, текстов и постов обрывается на «вот у нас теперь есть ключи в формате EFI Signature List, добавьте их зависимым от вашего вендора прошивки способом и готово». При этом сами вендоры не торопятся описывать меню настройки SecureBoot ни в документации на свои платформы для OEM’ов, ни в мануалах на конечные системы, в результате пользователь теряется на незнакомой местности и либо отключает SecureBoot, мешающий загружать его любимую OpenBSD (или что там у него), либо оставляет его на настройках по умолчанию (а чего, Windows грузится же). Именно этот последний шаг я и попытаюсь описать более подробно, но не в ущерб остальным необходимым шагам.

Специально для этой статьи я достал из закромов пару не самых новых ноутбуков с прошивками на платформах Phoenix

SCTи Insyde h3O, а также совершенно новую плату congatec (разработкой прошивки для которой я занят в данный момент) на платформе AMI AptioV. Встречайте, наши тестовые стенды:

1

.

AMI, они же «

треугольные«:

congatec conga-TR3 @ conga-TEVAL, AMD RX-216GD (Merlin Falcon), AMI AptioV (UEFI 2.4)

2

.

Insyde, они же «

квадратные«:

Acer Aspire R14 R3-471T (Quanta ZQX), Intel Core i3-4030U (Ivy Bridge), Insyde h3O (UEFI 2.3.1C)

3

.

Phoenix, они же «

полукруглые«:

Dell Vostro 3360 (Quanta V07), Intel Core i7-3537U (Ivy Bridge), Phoenix SCT (UEFI 2.3.1C)

Об интерфейсах для настройки SecureBoot На всех вышеперечисленных системах производитель заявляет о поддержке технологии UEFI SecureBoot, но интерфейс для ее настройки сильно отличается между системами. К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках

К счастью, это не очень большая проблема, поскольку для настройки SecureBoot на совместимых со спецификацией UEFI 2.3.1C (и более новых) прошивках

(т.е. перевода SecureBoot в так называемый Setup Mode)

не требуется, а после этого можно использовать любое EFI-приложение, способное вызвать UEFI-сервис gRS->SetVariable с предоставленными пользователем данными, в том числе утилиту

KeyTool.efiиз пакета

efitools, которая специально для управления ключами и предназначена, осталось только научиться ей пользоваться.

Тем не менее, если удобный интерфейс для настройки присутствует (у AMI он, на мой взгляд, даже удобнее

KeyTool‘а) — можно воспользоваться им, так что рассказывать про эти самые интерфейсы все равно придется.

Пара слов про скриншоты UEFI

Благодаря универсальности

GOP, ConIn/ConOut и DevicePath можно было сесть и написать за полчаса простой DXE-драйвер, который снимал бы замечательные скриншоты в формате BMP со всего, что происходит в графической консоли после его (драйвера) загрузки по нажатию горячей клавиши, после чего сохранял бы их на первом попавшемся USB-носителе с ФС FAT32… Но его нужно сначала написать, потом отладить, потом интегрировать в прошивки так, чтобы они от этого не развалились (а на ноутбуках придется микросхему с прошивкой выпаивать и под программатор класть, если вдруг что-то не так пойдет), плюс с подконтрольного мне AptioV можно снимать скриншоты просто используя терминал и console serial redirection, а у остальных там настроек буквально на два-три экрана, которые можно банально с монитора сфотографировать, поэтому прошу вас, уважаемые читатели, простить вашего покорного слугу за эти кривые фотографии и за тот факт, что он — ленивая жопа.

Готовим плацдарм

Начнем с лирического отступления о наличии нужного софта для разных ОС. Несмотря на то, что Microsoft является одним из разработчиков технологии, в открытом доступе до сих пор отсутствуют нормальные средства для работы с ней из Windows (ключи можно сгенерировать утилитой

MakeCertиз Windows SDK, а для всего остального

предлагается использовать HSMтретьих лиц за большие деньги). Я подумывал сначала взять и написать нужную утилиту на Qt, но потому решил, что ключи и подписи каждый день генерировать не нужно, а на пару раз хватит и существующих решений. Можете попробовать переубедить меня в комментариях, если хотите.

В общем, для всего нижеперечисленного вам понадобится Linux (который можно запустить с LiveUSB, если он у вас не установлен). Для него существует целых два набора утилит для работы с SecureBoot:

efitools/sbsigntoolи

EFIKeyGen/pesign. У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

У меня есть положительный опыт работы с первым набором, поэтому речь пойдет именно о нем.

В итоге, кроме Linux, нам понадобятся несколько вещей:

1. Пакет

opensslи одноименная утилита из него для генерирования ключевых пар и преобразования сертификатов из DER в PEM.

2. Пакет

efitools, а точнее утилиты

cert-to-efi-sig-list,

sign-efi-sig-listдля преобразования сертификатов в формат ESL и подписи файлов в этом формате, и

KeyTool.efiдля управления ключами системы, находящейся в SetupMode.

3. Пакет

sbsigntool, а точнее утилита

sbsignдля подписи исполняемых файлов UEFI (т.е. загрузчиков, DXE-драйверов, OptionROM’ов и приложений для UEFI Shell) вашим ключом.

Загрузите Linux, установите вышеуказанные пакеты, откройте терминал в домашней директории и переходите к следующему шагу.

Генерируем собственные ключи для SecureBoot Как обычно, есть несколько способов сделать что-либо, и чем мощнее используемый инструмент, тем таких способов больше. OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного

OpenSSL же как инструмент развит настолько, что кажется, что он умеет делать вообще всё, а если почитать к нему man — то и абсолютно всё остальное. Поэтому в этой статье я ограничусь непосредственной генерацией ключевых файлов, а танцы вокруг создания собственного

оставлю на

самостоятельное изучение.

Генерируем ключевые парыКлючей понадобится сгенерировать три штуки: PK, KEK и

ISK.

Начнем с PK, для генерации которого нужно выполнить следующее

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Platform Key" -keyout PK.key -out PK.pemпосле чего ввести и подтвердить пароль, который потом спросят при попытке подписи чего-либо получившимся закрытым ключом.

Командой выше мы просим OpenSSL сгенерировать нам ключевую пару RSA2048/SHA256 со сроком действия на один год, под названием Platform Key, с выводом закрытого ключа в файл PK. key, а открытого — в файл PK.pem. Если добавить

key, а открытого — в файл PK.pem. Если добавить

, то для подписи этой ключевой парой не нужен будет пароль, но здесь мы этого делать не станем — с паролем хоть ненамного, но безопаснее.

Таким же образом генерируем ключевые пары для KEK и ISK, пароли при этом советую вводить разные:

openssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Key Exchange Key" -keyout KEK.key -out KEK.pemopenssl req -new -x509 -newkey rsa:2048 -sha256 -days 365 -subj "/CN=Image Signing Key" -keyout ISK.key -out ISK.pemКонвертируем открытые ключи в формат ESL

Теперь нужно сконвертировать открытые ключи из формата PEM в понятный UEFI SecureBoot формат ESL. Этот бинарный формат описан в

спецификации UEFI(раздел 30.4.1 в текущей версии 2.5) и интересен тем, что файлы в нем можно соединять друг с другом конкатенацией, и этот факт нам еще пригодится.

cert-to-efi-sig-list -g "$(uuidgen)" PK. pem PK.esl

pem PK.eslcert-to-efi-sig-list -g "$(uuidgen)" KEK.pem KEK.eslcert-to-efi-sig-list -g "$(uuidgen)" ISK.pem ISK.eslКлюч -g добавляет к сгенерированному ESL-файлу GUID, в нашем случае — случайный, полученый запуском утилиты

uuidgenи использованием ее вывода. Если этой утилиты у вас нет — придумывайте GUIDы сами или оставьте значение по умолчанию.

Подписываем ESL-файлыДля правильно работы SecureBoot необходимо, чтобы PK был подписан сам собой, KEK подписан PK, а хранилища db и dbx — сответственно KEK. При этом PK не может быть несколько, а вот ситуация с несколькими KEK хоть и встречается в дикой природе, но я все же настоятельно рекомендую удалить предустановленный ключ Microsoft из KEK по простой причине — db и dbx могут быть подписаны любым ключом из хранилища KEK, т.е. если ключ MS оттуда не удалить, то у MS будет возможность управлять содержимым db и dbx, т.е. добавлять любые новые ключи или хеши в список доверенной загрузки и удалять из него существующие. На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

На мой взгляд, это немного слишком, и если мы берем управление ключами в свои руки, то нужно делать это до конца.

Ну тогда вам

прямая дорога вот сюда, там в самом конце раздела 1.3.4.3 есть

ссылкана сертификат Microsoft Corporation KEK CA 2011 в формате DER, из которого нужно сначала получить PEM командой

openssl x509 -in MicCorKEKCA2011_2011-06-24.crt -inform DER -out MsKEK.pem -outform PEMзатем сконвертировать полученный PEM в ESL командой

cert-to-efi-sig-list -g "$(uuidgen)" MsKEK.pem MsKEK.eslпосле чего добавить получившийся файл к нашему файлу KEK.esl командой

cat KEK.esl MsKEK.esl > NewKEK.eslmv -f NewKEK.esl KEK.eslТеперь Microsoft такой же авторизованный пользователь вашей платформы, как и вы сами, с чем я вас и поздравляю.

С другой стороны, если вы не хотите терять возможность загрузки Windows и подписанных ключом Microsoft исполняемых компонентов (к примеру, GOP-драйверов внешних видеокарт и PXE-драйверов внешних сетевых карточек), то к нашему ISK. esl надо будет добавить еще пару ключей — ключ

esl надо будет добавить еще пару ключей — ключ

, которым MS подписывает собственные загрузчики и ключ

Microsoft UEFI driver signing CA, которым подписываются компоненты третьих сторон (именно им, кстати, подписан загрузчик Shim, с помощью которого теперь стартуют разные дистрибутивы Linux, поддерживающие SecureBoot из коробки).

Последовательность та же, что и под спойлером выше. Конвертируем из DER в PEM, затем из PEM в ESL, затем добавляем к db.esl, который в конце концов надо будет подписать любым ключом из KEK:

openssl x509 -in MicWinProPCA2011_2011-10-19.crt -inform DER -out MsWin.pem -outform PEMopenssl x509 -in MicCorUEFCA2011_2011-06-27.crt -inform DER -out UEFI.pem -outform PEMcert-to-efi-sig-list -g "$(uuidgen)" MsWin.pem MsWin.eslcert-to-efi-sig-list -g "$(uuidgen)" UEFI.pem UEFI.eslcat ISK.esl MsWin.esl UEFI.esl > db. esl

eslТеперь подписываем PK самим собой:

sign-efi-sig-list -k PK.key -c PK.pem PK PK.esl PK.authПодписываем KEK.esl ключом PK:

sign-efi-sig-list -k PK.key -c PK.pem KEK KEK.esl KEK.authПодписываем db.esl ключом KEK:

sign-efi-sig-list -k KEK.key -c KEK.pem db db.esl db.authЕсли еще не надоело, можно добавить чего-нибудь еще в db или создать хранилище dbx, нужные команды вы теперь знаете, все дальнейшее — на ваше усмотрение.

Подписываем загрузчикОсталось подписать какой-нибудь исполняемый файл ключом ISK, чтобы проверить работу SecureBoot после добавления ваших ключей. Для тестов я советую подписать

утилиту RU.efi, она графическая и яркая, и даже издалека видно, запустилась она или нет. На самом деле, утилита эта чрезвычайно мощная и ей можно натворить немало добрых и не очень дел, поэтому после тестов лучше всего будет её удалить, и в дальнейшем подписывать только загрузчики.

В любом случае, подписываются исполняемые файлы вот такой командой:

sbsign --key ISK.key --cert ISK.pem --output bootx64.efi RU.efiЗдесь я заодно переименовал исполняемый файл в

bootx64.efi, который нужно положить в директорию /EFI/BOOT тестового USB-носителя с ФС FAT32. Для 32-битных UEFI (избавь вас рандом от работы с ними) используйте

bootia32.efiи

RU32.efi.

В результате вот этого всего у вас получились три файла .auth, которые нужно будет записать «как есть» в NVRAM-переменные db, KEK и PK, причем именно в таком порядке. Скопируйте все три файла в корень другого USB-носителя с ФС FAT32, на котором в качестве /EFI/BOOT/bootx64.efi выступит /usr/share/efitools/efi/KeyTool.efi (скопируйте его еще и в корень, на всякий случай) и ваш «набор укротителя SecureBoot» готов.

Укрощение строптивогоНачинается все одинаково: вставляем нашу флешку с ключами и

KeyTool‘ом в свободный USB-порт, включаем машину, заходим в BIOS Setup. Здесь, прежде чем заниматься настройкой SecureBoot, нужно отключить

Здесь, прежде чем заниматься настройкой SecureBoot, нужно отключить

, а с ним — и легаси-загрузку, с которыми наша технология не совместима. Также обязательно поставьте на вход в BIOS Setup пароль подлиннее, иначе можно будет обойти SecureBoot просто отключив его, для чего на некоторых системах с IPMI и/или AMT даже физическое присутсвие не потребуется.

AMI AptioVУ большинства прошивок, основанных на коде AMI, управление технологией SecureBoot находится на вкладке Security, у меня это управление выглядит так:

Заходим в меню Key Management (раньше оно было на той же вкладке, сейчас его выделили в отдельное) и видим там следующее:

Выбираем нужную нам переменную, после чего сначала предлагают выбрать между установкой нового ключа и добавлением к уже имеющимся, выбираем первое:

Теперь предлагается либо установить значение по умолчанию, либо загрузить собственное из файла, выбираем последнее:

Далее нужно устройство и файл на нем, а затем выбрать формат этого файла, в нашем случае это Authenticated Variable:

Затем нужно подтвердить обновление файла, и если все до этого шло хорошо, в результате получим лаконичное сообщение:

Повторяем то же самое для KEK и PK, и получам на выходе вот такое состояние:

Все верно, у нас есть единственный PK, всего один ключ в KEK и три ключа в db, возвращаемся в предыдущее меню кнопкой Esc и включаем SecureBoot:

Готово, сохраняем настройки и выходим с перезагрузкой, после чего пытаемся загрузиться с нашей флешки и видим вот такую картину:

Отлично, неподписанные загрузчики идут лесом, осталось проверить подписанный. Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вставляем другую флешку, перезагружаемся и видим что-то такое:

Вот теперь можно сказать, что SecureBoot работает как надо.

Если у вашего AMI UEFI такого интерфейса для добавления ключей нет, то вам подойдет другой способ, о котором далее.

Insyde h3OЗдесь все несколько хуже, чем в предыдущем случае. Никакого интерфейса для добавления собственных ключей нет, и возможностей настройки SecureBoot предлагается всего три: либо удалить все переменные разом, переведя SecureBoot в Setup Mode, либо выбрать исполняемый файл, хеш которого будет добавлен в db, и его можно будет запускать даже в том случае, если он не подписан вообще, либо вернуться к стандартным ключам, в качестве которых на этой машине выступают PK от Acer, по ключу от Acer и MS в KEK и куча всякого от Acer и MS в db.

Впрочем, нет интерфейса — ну и черт с ним, у нас для этого

KeyToolесть, главное, что в Setup Mode перейти можно. Интересно, что BIOS Setup не дает включить SecureBoot, если пароль Supervisor Password не установлен, поэтому устанавливаем сначала его, затем выполняем стирание ключей:

После чего на соседней вкладке Boot выбираем режим загрузки UEFI и включаем SecureBoot:

Т. к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты

к. фотографии у меня посреди ночи получаются невыносимо отвратительными, то скриншоты

‘а я сделаю на предыдущей системе, и придется вам поверить в то, что на этой все выглядит точно также (мамой клянусь!).

Загружаемся с нашего носителя в

KeyTool, и видим примерно следующее:

Выбираем Edit Keys, попадаем в меню выбора хранилища:

Там сначала выбираем

db, затем Replace Keys, затем наше USB-устройство, а затем и файл:

Нажимаем Enter и без всяких сообщений об успехе нам снова показывают меню выбора хранилища. Повторяем то же самое сначала для KEK, а затем и для PK, после выходим в главное меню двойным нажатием на Esc. Выключаем машину, включаем заново, пытаемся загрузить

KeyToolснова и видим такую картину (которую я утащил из дампа прошивки, ее фото на глянцевом экране еще кошмарнее, чем предыдущие):

Ну вот, одна часть SecureBoot’а работает, другая проверяется запуском подписанной нами

RU. efi

efiи тоже работает. У меня на этой системе Windows 8 установлена в UEFI-режиме, так вот — работает и она, Microsoft с сертификатом не подвели.

Phoenix SCTЗдесь возможностей еще меньше, и во всем меню Secure Boot Configuration на вкладке Security всего два пункта: возврат к стандартным ключам и удаление всех ключей с переводом системы в SetupMode, нам нужно как раз второе:

Затем на вкладке Boot нужно выбрать тип загрузки UEFI, включить SecureBoot, и создать загрузочную запись для

KeyTool‘а, иначе на этой платформе его запустить не получится:

Нажимаем Yes, выходим с сохранением изменений, перезагружаемся, нажимаем при загрузке F12, чтобы попасть в загрузочное меню, оттуда выбираем

KeyTool, работа с которым описана выше. После добавления ключей и перезагрузки попытка повторного запуска

KeyTool‘а заканчивается вот так:

При этом установленный на той же машине Linux продолжает исправно загружаться, как и подписанная нами

RU. efi

efi, так что SecureBoot можно признать работоспособным.

ЗаключениеВ итоге, благодаря утилитам с открытым кодом, удалось завести SecureBoot на системах с UEFI трех различных вендоров, сгенерировать свои собственные ключи и подписать ими нужные нам исполняемые файлы. Теперь загрузка платформы целиком в наших руках, но только в случае, если пароль на BIOS стойкий и не хранится

открытым текстом, как у некоторых, а в реализации SecureBoot нет каких-либо известных (или еще неизвестных) дыр. Сам по себе SecureBoot — не панацея от буткитов, но с ним ситуация с безопасной загрузкой все равно намного лучше, чем без него.

Надеюсь, что материал вам поможет, и спасибо за то, что прочитали эту портянку.

ЛитератураManaging EFI Bootloaders for Linux: Controlling SecureBoot

.

AltLinux UEFI SecureBoot mini-HOWTO

.

Booting a self-signed Linux kernel

.

Sakaki’s EFI Install Guide: Configuring SecureBoot

.

Ubuntu Security Team: SecureBoot

.

Owning your Windows 8 UEFI Platform

.

MinnowBoard Max: Quickstart UEFI Secure Boot

.

Windows 8.1 Secure Boot Key Creation and Management Guidance

.

Немного про UEFI и Secure Boot / Хабр

UEFI

UEFI (Unified Extensible Firmware Interface) — замена устаревшему BIOS. Эта спецификация была придумана Intel для Itanium, тогда она еще называлась EFI (Extensible Firmware Interface), а потом была портирована на x86, x64 и ARM. Она разительно отличается от BIOS как самой процедурой загрузки, так и способами взаимодействия с ОС. Если вы купили компьютер в 2010 году и позже, то, вероятнее всего, у вас UEFI.

Основные отличия UEFI от BIOS:

- Поддержка GPT (GUID Partition Table)

GPT — новый способ разметки, замена MBR. В отличие от MBR, GPT поддерживает диски размером более 2ТБ и неограниченное количество разделов, в то время как MBR поддерживает без костылей только 4. UEFI по умолчанию поддерживает FAT32 с GPT-разделов. MBR сам UEFI не поддерживает, поддержка и загрузка с MBR осуществляется расширением CSM (Compatibility Support Module).

MBR сам UEFI не поддерживает, поддержка и загрузка с MBR осуществляется расширением CSM (Compatibility Support Module).

- Поддержка сервисов

В UEFI есть два типа сервисов: boot services и runtime services. Первые работают только до загрузки ОС и обеспечивают взаимодействие с графическими и текстовыми терминалами, шинами, блочными устройствами и т.д., а runtime services может использовать ОС. Один из примеров runtime services — variable service, который хранит значения в NVRAM. ОС Linux использует variable service для хранения креш дампов, которые можно вытащить после перезагрузки компьютера.

- Модульная архитектура

Вы можете использовать свои приложения в UEFI. Вы можете загружать свои драйверы в UEFI. Нет, правда! Есть такая штука, как UEFI Shell. Некоторые производители включают его в свой UEFI, но на моем лаптопе (Lenovo Thinkpad X220) его нет. Но можно его просто скачать из интернета и поставить на флешку или жесткий диск. Также существуют драйверы для ReiserFS, ext2/3/4 и, возможно, еще какие-то, я слишком не углублялся. Их можно загрузить из UEFI Shell и гулять по просторам своей файловой системы прямо из UEFI.

Их можно загрузить из UEFI Shell и гулять по просторам своей файловой системы прямо из UEFI.

Еще UEFI поддерживает сеть, так что если найдете UEFI-драйвер к своей сетевой карте, или если он включен производителем материнской платы, то можете попинговать 8.8.8.8 из Shell.

Вообще, спецификация UEFI предусматривает взаимодействия драйверов UEFI из ОС, т.е. если у вас в ОС нет драйвера на сетевую карту, а в UEFI он загружен, то ОС сможет использовать сетевую карту через UEFI, однако таких реализаций я не встречал.

- Встроенный менеджер загрузки

В общем случае, для UEFI не требуется ставить загрузчик, если вы хотите мультизагрузку. Можно добавлять свои пункты меню, и они появятся в загрузочном меню UEFI, прямо рядом с дисками и флешками. Это очень удобно и позволяет грузить Linux вообще без загрузчика, а сразу ядро. Таким образом, можно установить Windows и Linux без сторонних загрузчиков.

Как происходит загрузка в UEFI?

С GPT-раздела с идентификатором EF00 и файловой системой FAT32, по умолчанию грузится и запускается файл \efi\boot\boot[название архитектуры]. efi, например \efi\boot\bootx64.efi

efi, например \efi\boot\bootx64.efi

Т.е. чтобы, например, создать загрузочную флешку с Windows, достаточно просто разметить флешку в GPT, создать на ней FAT32-раздел и просто-напросто скопировать все файлы с ISO-образа. Boot-секторов больше нет, забудьте про них.

Загрузка в UEFI происходит гораздо быстрее, например, загрузка моего лаптопа с ArchLinux с нажатия кнопки питания до полностью работоспособного состояния составляет всего 30 секунд. Насколько я знаю, у Windows 8 тоже очень хорошие оптимизации скорости загрузки в UEFI-режиме.

Secure Boot

Я видел много вопросов в интернете, вроде:

«Я слышал, что Microsoft реализовывает Secure Boot в Windows 8. Эта технология не позволяет неавторизированному коду выполняться, например, бутлоадерам, чтобы защитить пользователя от malware. И есть кампания от Free Software Foundation против Secure Boot, и многие люди были против него. Если я куплю компьютер с Windows 8, смогу ли я установить Linux или другую ОС? Или эта технология позволяет запускать только Windows?»

Начнем с того, что эту технологию придумали не в Microsoft, а она входит в спецификацию UEFI 2. 2. Включенный Secure Boot не означает, что вы не сможете запустить ОС, отличную от Windows. На самом деле, сертифицированные для запуска Windows 8 компьютеры и лаптопы

2. Включенный Secure Boot не означает, что вы не сможете запустить ОС, отличную от Windows. На самом деле, сертифицированные для запуска Windows 8 компьютеры и лаптопы

иметь возможность отключения Secure Boot и возможность управления ключами, так что беспокоится тут не о чем. Неотключаемый Secure Boot есть только на

планшетах на ARM с предустановленной Windows!Что дает Secure Boot? Он защищает от выполнения неподписанного кода не только на этапе загрузки, но и на этапе выполнения ОС, например, как в Windows, так и в Linux проверяются подписи драйверов/модулей ядра, таким образом, вредоносный код в режиме ядра выполнить будет нельзя. Но это справедливо только, если нет физического доступа к компьютеру, т.к., в большинстве случаев, при физическом доступе ключи можно заменить на свои.

В Secure Boot есть 2 режима: Setup и User. Первый режим служит для настройки, из него вы можете заменить PK (Platform Key, по умолчанию стоит от OEM), KEK (Key Exchange Keys), db (база разрешенных ключей) и dbx (база отозванных ключей). KEK может и не быть, и все может быть подписано PK, но так никто не делает, вроде как. PK — это главный ключ, которым подписан KEK, в свою очередь ключами из KEK (их может быть несколько) подписываются db и dbx. Чтобы можно было запустить какой-то подписанный .efi-файл из-под User-режима, он должен быть подписан ключом, который в db, и не в dbx.

Для Linux есть 2 пре-загрузчика, которые поддерживают Secure Boot: Shim и PRELoader. Они похожи, но есть небольшие нюансы.

В Shim есть 3 типа ключей: Secure Boot keys (те, которые в UEFI), Shim keys (которые можно сгенерировать самому и указать при компиляции), и MOKи (Machine Owner Key, хранятся в NVRAM). Shim не использует механизм загрузки через UEFI, поэтому загрузчик, который не поддерживает Shim и ничего не знает про MOK, не сможет выполнить код (таким образом, загрузчик gummiboot не будет работать). PRELoader, напротив, встраивает свои механизмы аутентификации в UEFI, и никаких проблем нет.

Shim зависит от MOK, т.е. бинарники должны быть изменены (подписаны) перед тем, как их выполнять. PRELoader же «запоминает» правильные бинарники, вы ему сообщаете, доверяете вы им, или нет.

Оба пре-загрузчика есть в скомпилированном виде с валидной подписью от Microsoft, поэтому менять UEFI-ключи не обязательно.

Secure Boot призван защитить от буткитов, от атак типа Evil Maid, и, по моему мнению, делает это эффективно.

Спасибо за внимание!

Legacy support перевод на русский в биосе. В чем отличия uefi bios от традиционного биос-а

Совет: После того,как функция безопасной загрузки Secure Boot будет отключена, а режим совместимости Legacy Mode активирован на компьютерах с жестким диском объемом менее 2 террабайт, раздел UEFI может быть полностью удален по желанию (к примеру, если нет больше необходимости использовать Windows 8). Это можно сделать с помощью приложения типа Gparted ).

Режим совместимости Legacy Mode — это опция, которая обычно дает возможность установить и запустить операционные системы, не поддерживающие UEFI. Это относится к Windows 7 и более ранним версиям, а также множеству мелких линукс дистрибутивов. Из-за отключения UEFI компьютер будет запускаться напрямую из BIOS.

Хотя Manjaro поддерживает работу с UEFI из коробки, если не был включен режим совместимости, дружественныйграфический экран загрузки представленный в инструкции по установке не появится. Вместо этого, появится корявое меню. Это меню для UEFI.

Совет: Нет необходимость следовать сложной и запутанной инструкции, разработанной Windows 8 для доступа в свой BIOS или UEFI. Также вы можете нажать на изображения, размещенные ниже, чтобы увеличить их .

UEFI является надстройкой системы BIOS вашего компьютера. Таким образом, нужно перейти в настройки BIOS для того, чтобы отключить опцию безопасной загрузки в UEFI. Для этого нужно нажать одну из функциональных клавиш (F) — обычно — сразу после включения или перезагрузки системы. Клавиша обычно предоставляет доступ непосредственно к самой системе UEFI.

Как только вы попадете в меню UEFI , на экране появится изображение подобное этому.

Однако как показано, отсюда по-прежнему есть возможность получить доступ к BIOS, в данном случае нажатием клавиши .

При переходе в настройки BIOS , откроется окно подобное этому.

Попав в настройки BIOS , у вас будет возможность с помощью клавиш со стрелками и переходить по вкладкам (обычно Main, Security, System Configuration и Exit ). Можно использовать клавиши со стрелками or , чтобы выделить и выбрать настройки помещенные под каждой вкладкой.

1. Перейдите с помощью стрелок / во вкладку System Configuration .

2. Откроется строка Boot Options . Выделите ее стрелками / .

3. Выделив, нажмите , чтобы получить к ее настройкам.

Внимание: Повторимся, если объем вашего жесткого диска больше 2 ТБ / 2000 ГБ, вам не следует активировать режим совместимостиe. Если режим совместимости уже выключен, в этом случае ваш BIOS может попытаться автоматически его включить, попутно включив режим безопасной загрузки Secure Boot.

Находясь в Boot Options , вы увидите настройки Legacy Support / Mode .

1. Выделите опцию Legacy Support / Mode используя стрелки / на клавиатуре.

2. Выделив, нажмите для входа в меню.

3. Как видно на фото, появится новое меню, в котором можно выбрать «Disabled» или «Enabled». Выделите Enabled нажимая на стрелки / , затем нажмите .

Технология UEFI (Unified Extensible Firmware Interface), как и BIOS, представляет собой интерфейс встроенного ПО компьютера, и обеспечивает связь между ним и операционной системой. Как и БИОС, интерфейс UEFI (также упоминающийся в русскоязычной компьютерной публицистике как УЕФИ) используется для инициализации аппаратных компонентов компьютера и запуска операционной системы, хранящейся на жестком диске.

Схема позиционирования UEFI в обобщенной структуре взаимодействия компонентов ПК.

BIOS считывает информацию с первого сектора жесткого диска, где содержится главная загрузочная запись (MBR) и выбирает загрузочное устройство, где находится операционная система. Поскольку BIOS – это очень старая система, работающая с середины 1970-х гг, то она до сих пор работает в 16-битном режиме. Это обстоятельство ограничивает количество информации, которое может быть прочитано из системной ROM (постоянной памяти компьютера).

UEFI выполняет ту же задачу, но делает это немного по-другому. Она хранит всю информацию об инициализации и начальной загрузке системы в специальном файле, находящемся на жестком диске в особом разделе ESP (EFI System Partition). Кроме того, ESP содержит загрузочные программы операционной системы, установленной на компьютере.

Процесс загрузки компьютера на основе UEFI и эмуляции традиционной Legacy BIOS

УЕФИ в перспективе предназначена для полной замены BIOS и предлагает много новых функций и улучшений, которые не могут быть реализованы в BIOS:

- Отсутствие ограничений объема разделов и их количества. Для хранения информации о жестком диске БИОС использует главную загрузочную запись (MBR), в то время как UEFI – так называемую GPT (GUID partition table). Основная разница между ними состоит в том, что MBR использует 32-битные элементы, что позволяет системе иметь лишь 4 физических раздела диска, а каждый раздел может быть размером не более 2 терабайт. Что же касается GPT, то она имеет 64-битные элементы, что позволяет системе иметь до 128 разделов размером до зеттабайта (10 21 байт).

- Скорость и производительность. Поскольку технология УЕФИ не зависит от конкретной платформы, то она способна уменьшить время загрузки и увеличить скорость работы компьютера, особенно в том случае, если в системе установлены объемные жесткие диски.

- Безопасность. Самым большим преимуществом UEFI по сравнению с БИОС является безопасность. Она реализуется при помощи технологии Secure Boot (безопасный запуск), поддерживаемой операционной системой Windows 8. Поскольку Secure Boot имеет возможность запрашивать цифровую подпись у загрузочных программ, то интерфейс UEFI позволяет использовать во время загрузки только аутентифицированные драйверы и службы. Secure Boot контролирует процесс загрузки до тех пор, пока операционная система полностью не загружена. Это дает гарантию того, что во время загрузки в компьютер не проникнет вредоносное ПО.

- Обратная совместимость. Для обратной совместимости большинство реализаций УЕФИ на компьютерах архитектуры PC также поддерживают режим Legacy BIOS для дисков с MBR. Для этого в UEFI существует функция CSM (Compatibility Support Module, модуль поддержки совместимости). В случае диска с MBR загрузка производится в том же режиме, что и в системах на основе BIOS. Также возможна загрузка систем на основе BIOS с дисков, имеющих GPT.

- Поддержка сетевой загрузки. УЕФИ может осуществлять загрузку через сеть при помощи технологии Preboot eXecution Environment (PXE). Эта технология поддерживает основные сетевые протоколы, такие, как IPv4 и IPv6, UDP, DHCP и TFTP. Также поддерживается загрузка с загрузочных образов, хранящихся в сетевых хранилищах данных.

- Менеджер загрузки. В стандарте UEFI менеджер загрузки определяется как инструмент, предназначенный для загрузки операционной системы и всех необходимых драйверов. Загрузчики операционной системы хранятся в файлах, к которым может осуществляться доступ со стороны встроенного ПО. УЕФИ поддерживает файловые системы FAT32, а также FAT16 и FAT12 для съемных носителей. UEFI не зависит от загрузочных секторов, хотя ESP отводит для них место в целях обратной совместимости. Загрузчики автоматически определяются программным обеспечением UEFI, что позволяет осуществлять загрузку со съемных носителей.

История возникновения технологии

Технология EFI BIOS изначально была разработана компанией Intel. Сейчас стандарт UEFI разрабатывается организацией UEFI Forum.

Первоначальной мотивацией для разработки EFI были ограничения BIOS, такие, как 16-битный процессорный режим, 1 МБ адресуемого пространства памяти, что было неприемлемо для серьезных серверных платформ, таких, как Itanium. Попытка устранить эти проблемы в 1998 г. первоначально получила название Intel Boot Initiative, а затем была переименована в EFI.

В 2005 году Intel приостановила развитие стандарта EFI на версии 1.10 и передала его Unified EFI Forum, которая развила стандарт в версию UEFI. При этом владельцем исходного стандарта EFI BIOS продолжает оставаться Intel, выдающая лицензии на продукты, основанные на технологии EFI. Версия UEFI 2.1 была выпущена в январе 2007 г. В ней были добавлены возможности шифрования данных, сетевой аутентификации и технология User Interface Architecture. Текущая версия стандарта UEFI 2.4 была принята в июле 2013г.

Критика УЕФИ

В адрес УЕФИ порой высказывается критика, в частности со стороны поборников информационных прав. Например, компьютерный эксперт Рональд Г. Миних, один из разработчиков альтернативной открытой технологии загрузки Coreboot, осуждает EFI как попытку ограничить возможность пользователя полностью контролировать свой компьютер. Кроме того, он считает, что эта технология не решает ни одной из застарелых проблем традиционного BIOS, в частности, потребности в двух драйверах – одного для встроенного ПО, другого – для операционной системы.

Заключение

UEFI – это технология, которая имеет как немало преимуществ, так и недостатки. На сегодняшний день она еще не распространена повсеместно и не поддерживается всеми компьютерами и другими устройствами. Наличие встроенного в UEFI менеджера загрузки означает, что отпадает необходимость в отдельных загрузчиках. Кроме того, эта технология может работать совместно с BIOS(в режиме совместимости — Legacy BIOS) и независимо от нее. При этом BIOS по-прежнему может использоваться там, где не требуется хранить большие объемы данных, а проблема безопасности не является чрезвычайно актуальной.

Что такое BIOS?

BIOS (Basi Input/Output System) или базовая система ввода/вывода — набор микропрограмм, которые обеспечивают первоначальный запуск компьютера и инициализацию оборудования, записанный в специальной микросхеме на материнской плате. Предоставляет операционной системе API для доступа ко всему имеющемуся оборудованию и подключенным устройствам. Основные производители BIOS это: AMI (American Megatrends), Award Software и Phoenix Technologies.

При запуске компьютера BIOS проводит проверку критически важных компонентов системы — POST, т.е. Power-on Self-test. Если обнаружится неисправность или какая-либо проблема, BIOS выдаст информацию в виде сообщения или, что чаще, подаст звуковой сигнал. Если все в порядке, скорее всего, вы услышите 1 короткий сигнал, и загрузка продолжится.

Знакомство с UEFI

Unified Extensible Firmware Interface — стандартизированный расширяемый интерфейс встроенного программного обеспечения. Интерфейс-подложка между компонентами компьютера и операционной системой. По сути тот же BIOS, только несколько улучшенный. Делает все то же самое, что и стандартный BIOS, т.е. проводит проверку, инициализирует оборудование, ищет загрузчик и передает управление ОС. Также наделен рядом новшеств, об этом чуть ниже.

Основные преимущество UEFI перед BIOS:

1) Времени на загрузку уходит гораздо меньше, что достигается при помощи параллельной инициализации, в отличие от BIOS, который инициализирует все компоненты последовательно. Схему загрузки вы можете увидеть на схеме, приведенной ниже. Примечательно и то, что операционная система сможет использовать uefi, а не загружать свои собственные. Например, если вы нетребовательны к графической подсистеме, то можете не скачивать, а следовательно и не устанавливать новые драйверы, а использовать драйверы, предлагаемые UEFI.

2) Еще одно немаловажное преимущество заключается в том, что можно производить загрузку с дисков объемом более 2 Тб. Дело в том, что BIOS для загрузки использовал MBR (Main Boot Record) — основная загрузочная запись, которая может адресовать только 2 Тб пространства, UEFI же использует GPT (Guid Partition Table) — это другой стандарт формата размещения разделов на физическом жестком диске, который позволяет адресовать целых 9 ЗБ (Зеттабайт).

3) UEFI также обзавелся графическим интерфейсом с поддержкой мыши, для кого это плюс, а для кого и минус. Появились некоторые встроенные программы, например, браузер. Таким образом, uefi стал представлять не только интерфейс между операционной системой и аппаратными компонентами, но и некое подобие .

4) Поддержка криптографии и прочих методов защиты. По этому поводу много нюансов, вдаваться в подробности не будем.

Чего-то кардинально нового не имеется, некоторые улучшения и доработки, но постепенно uefi полностью заменит собой bios.

MSI Россия

Перед использованием интерфейса BIOS мы рекомендуем скачать руководство пользователя по материнской плате и ознакомиться с введением в интерфейс BIOS.

Как найти Руководство пользователя

Введение в интерфейс BIOS

Как найти Руководство пользователя

Введите название устройства в строке поиска на официальном сайте MSI.

Например, введите «MPG Z390M GAMING EDGE AC» и нажмите клавишу Enter.

Щелкните по ссылке Manual («Руководство пользователя») под строкой с названием устройства.

Выберите файл на нужном языке и скачайте его, щелкнув по пиктограмме со стрелкой.

Щелкните правой кнопкой мыши по загруженному файлу и выберите пункт меню Extract All («Извлечь все»).

Щелкните по кнопке Extract («Извлечь»).

Откройте извлеченный из архива PDF-файл.

Найдите в файле раздел BIOS Setup («Настройки BIOS»).

Введение в интерфейс BIOS

EZ MODE — Упрощенный режим

Advanced MODE — Расширенный режим

SETTINGS — Настройки

OC — Разгон

M-FLASH — M-FLASH (утилита для обновления BIOS)

HARDWARE MONITOR — Аппаратный мониторинг

BOARD EXPLORER — Обзор материнской платы

EZ MODE — Упрощенный режим

Advanced MODE — Расширенный режим

В расширенном режиме интерфейс BIOS разделен на шесть частей: Настройки, Разгон, M-FLASH, Разгонные профили, Аппаратный мониторинг и Обзор платы.

SETTINGS — Настройки

System Status: обзор состояния компьютерной системы

Advanced: расширенные настройки

Boot: настройки, связанные с загрузкой компьютера

Security: параметры безопасности

Save and Exit: сохранение настроек и выход из интерфейса BIOS

System Status — Статус системы

Настройка системных даты и времени, идентификация накопителей, сведения об интерфейсе DMI.

Advanced — Расширенные настройки

PCI sub-system Settings: Настройки шины PCI/PCIe

ACPI Settings:Настройки электропитания ACPI

Integrated peripherals: Встроенные периферийные контроллеры (сеть, звук, накопители и т.д.)

Integrated graphics configuration: Настройки встроенного графического ядра

USB Settings: Настройки шины USB

Super IO settings: Настройки контроллера ввода/вывода

Power management Settings: Управление питанием (ErP)

Windows operating system configuration: Настройки операционной системы Windows

Wake up event settings: Выход из спящего режима

Secure Erase+: Функция Secure Erase+

PCI Subsystem Settings («Настройки подсистемы PCI»)

Настройки протокола PCIe, латентности, многопроцессорной графической конфигурации.

ACPI Settings («Настройки интерфейса ACPI»)

Настройка индикатора питания и извещений о высокой температуре процессора.

Integrated Peripherals («Встроенные компоненты»)

Настройки встроенных контроллеров (сеть, SATA, звук).

Integrated Graphics Configuration («Конфигурация встроенной графики»)

Настройки, связанные со встроенным графическим ядром.

USB Configuration («Конфигурация шины USB»)

Настройки встроенного контроллера USB.

Super IO Configuration («Настройки контроллера ввода/вывода»)

Настройка параметров COM-порта.

Power Management («Управление энергопотреблением»)

Настройки энергосбережения (ErP).

Реакция компьютера на временное отключение питания от сети.

Защита от перепадов напряжения.

Настройки питания USB в состояниях S4/S5.

Windows OS Configuration («Конфигурация Windows»)

Настройки аутентификации Windows 10 (CSM/UEFI).

Функция ускоренной загрузки MSI.

Сведения о протоколе GOP.

Безопасная загрузка (Secure Boot).

Wake Up Event Setup («Настройки выхода из спящего режима»)

Выход компьютера из спящего режима по сигналу от сети или периферийных устройств.

Secure Erase+

Функция Secure Erase применяется только для твердотельных накопителей, работающих в режиме AHCI.

Boot («Загрузка»)

Настройка параметров загрузки компьютера. Указание порядка опроса загрузочных устройств:

Enable boot configuration settings

Enable boot mode settings

Boot order priorities

Hard drive priorities

Security («Безопасность»)

Пароль для интерфейса BIOS, настройки TPM-модуля, извещение об открытии корпуса компьютера:

BIOS password settings

TPM module settings

Set chassis intrusion warning

Save And Exit («Сохранить и выйти»)

Сохранение или отказ от внесенных в настройки BIOS изменений. Выход из интерфейса BIOS:

Save and cancel BIOS changes

Exit BIOS settings

Overclocking («Разгон»)

Разгон автоматически и вручную, Настройки напряжения питания, Расширенные параметры процессора:

Automatic overclocking

Manual overclocking

Voltage settings

CPU advanced parameter settings

CPU features («Параметры процессора»)

Число активных ядер, технология Hyper-Threading, виртуализация, мониторинг температуры, параметры энергосбережения и т.д.:

Number of Active processor cores

hyper-threading

Intel Virtualization technology

Temperature monitor

C-State

power mode and other Settings

M-FLASH

Данная утилита служит для обновления кода BIOS.

HARDWARE MONITOR

Информация о состоянии процессора и других системных компонентов.

BOARD EXPLORER

Обзор установленных периферийных устройств и компонентов.

ПоддержкаLegacy переведена на русский язык в BIOS. Чем отличается биос uefi от традиционного биоса?

Совет: После отключения функции безопасной загрузки Secure Boot и активации режима совместимости Legacy Mode на компьютерах с жестким диском менее 2 терабайт раздел UEFI можно полностью удалить при желании (например, если вы больше не нужно использовать Windows 8). Это можно сделать с помощью такого приложения, как Gparted ).

Compatibility Mode Legacy mode — это вариант, который обычно позволяет устанавливать и запускать операционные системы, не поддерживающие UEFI. Это относится к Windows 7 и более ранним версиям, а также ко многим небольшим дистрибутивам Linux. Из-за выключения UEFI компьютер будет запускаться прямо из BIOS.

Хотя Manjaro поддерживает работу с UEFI «из коробки», если режим совместимости не был включен, удобный графический экран загрузки, представленный в инструкциях по установке, не появится.Вместо этого появится корявое меню. Это меню для UEFI.

Совет: Нет необходимости следовать сложным и запутанным инструкциям, разработанным Windows 8 для доступа к BIOS или UEFI. Вы также можете нажать на изображения ниже, чтобы увеличить их. .

UEFI — это надстройка системы BIOS для вашего компьютера. Таким образом, вам нужно зайти в настройки BIOS, чтобы отключить опцию безопасной загрузки в UEFI. Для этого нажмите одну из функциональных клавиш (F) — обычно — сразу после включения или перезапуска системы.Ключ обычно обеспечивает доступ непосредственно к самой системе UEFI.

Как только вы попадете в меню UEFI На экране появится похожее изображение.

Однако, как показано, все еще можно получить доступ к BIOS отсюда, в этом случае нажав.

При переходе в настройки BIOS Откроется такое окно.

В настройках BIOS у вас будет возможность с помощью клавиш со стрелками и перехода по вкладкам (обычно Main, Security, System Configuration и Exit ).Вы можете использовать клавиши со стрелками или, чтобы выделить и выбрать настройки, расположенные под каждой вкладкой.

1. Перемещайтесь с помощью стрелок. / Во вкладке Конфигурация системы .

2. Открывается строка. Параметры загрузки . Выделите его с помощью стрелок /.

3. Выделите, нажмите, чтобы перейти к настройкам.

Внимание: Опять же, если ваш жесткий диск больше 2 ТБ / 2000 ГБ, вам не следует активировать режим совместимости. Если режим совместимости уже отключен, в этом случае ваш BIOS может попытаться автоматически включить его, одновременно включив режим безопасной загрузки.

Находясь в Boot Options , вы увидите настройки Legacy Support / Mode .

1. Выделите опцию Legacy Support / Mode с помощью стрелок / на клавиатуре.

2. Выделите, щелкните, чтобы войти в меню.

3. Как видно на фото, появится новое меню, в котором вы можете выбрать «Отключено» или «Включено». Выделите Включено , щелкая стрелки / затем щелкните.

UEFI (Unified Extensible Firmware Interface), как и BIOS, представляет собой интерфейс микропрограмм компьютера и обеспечивает связь между ним и операционной системой.Как и BIOS, интерфейс UEFI (также называемый в русскоязычной компьютерной журналистике UEFI) используется для инициализации аппаратных компонентов компьютера и запуска операционной системы, хранящейся на жестком диске.

Схема позиционирования UEFI в обобщенной структуре взаимодействия компонентов ПК.

BIOS считывает информацию из первого сектора жесткого диска, где находится основная загрузочная запись (MBR), и выбирает загрузочное устройство, на котором расположена операционная система.Поскольку BIOS — это очень старая система, работающая с середины 1970-х годов, она все еще работает в 16-битном режиме. Это обстоятельство ограничивает объем информации, которую можно прочитать из системного ПЗУ (постоянной памяти компьютера).

UEFI выполняет ту же задачу, но немного по-другому. Он хранит всю информацию об инициализации и загрузке системы в специальном файле, расположенном на жестком диске в специальном разделе ESP (EFI System Partition). Кроме того, ESP содержит загрузочные программы для операционной системы, установленной на компьютере.

Процесс загрузки на основе UEFI и эмуляция традиционного устаревшего BIOS

UEFI в перспективе предназначен для полной замены BIOS и предлагает множество новых функций и улучшений, которые невозможно реализовать в BIOS:

- Нет ограничений по объему разделов и их количеству. BIOS использует основную загрузочную запись (MBR) для хранения информации о жестком диске, а UEFI использует так называемую GPT (таблицу разделов GUID).Основное различие между ними заключается в том, что в MBR используются 32-битные элементы, что позволяет системе иметь только 4 физических раздела диска, причем размер каждого раздела не может превышать 2 терабайта. Что касается GPT, он имеет 64-битные элементы, что позволяет системе иметь до 128 разделов размером до зеттабайта (10 21 байт).

- Скорость и производительность. Поскольку технология UEFI не зависит от конкретной платформы, она может сократить время загрузки и увеличить скорость компьютера, особенно если в системе установлены большие жесткие диски.

- Безопасность. Самым большим преимуществом UEFI по сравнению с BIOS является безопасность. Он реализован с использованием технологии Secure Boot (Безопасный запуск), поддерживаемой операционной системой Windows 8. Поскольку Secure Boot может запрашивать цифровую подпись у загрузочных программ, интерфейс UEFI позволяет использовать только аутентифицированные драйверы и службы во время загрузки. Безопасная загрузка контролирует процесс загрузки до полной загрузки операционной системы. Это гарантирует, что никакое вредоносное ПО не проникнет на компьютер во время процесса загрузки.

- Обратная совместимость. Для обратной совместимости большинство реализаций UEFI на компьютерах с архитектурой ПК также поддерживают режим Legacy BIOS для дисков с MBR. Для этого в UEFI есть функция CSM (модуль поддержки совместимости, модуль поддержки совместимости). В случае диска с MBR загрузка выполняется в том же режиме, что и в системах на базе BIOS. Также возможна загрузка систем на базе BIOS с дисков с GPT.

- Поддержка сетевой загрузки. UEFI может загружаться по сети с использованием технологии Preboot eXecution Environment (PXE).Эта технология поддерживает основные сетевые протоколы, такие как IPv4 и IPv6, UDP, DHCP и TFTP. Он также поддерживает загрузку с загрузочных образов, хранящихся в сетевых хранилищах данных.

- Диспетчер загрузки В стандарте UEFI диспетчер загрузки определяется как инструмент, предназначенный для загрузки операционной системы и всех необходимых драйверов. Загрузчики операционной системы хранятся в файлах, к которым имеет доступ микропрограмма. UEFI поддерживает файловые системы FAT32, а также FAT16 и FAT12 для съемных носителей.UEFI не зависит от загрузочных секторов, хотя ESP выделяет для них место для обратной совместимости. Загрузчики автоматически обнаруживаются программным обеспечением UEFI, что позволяет загружаться со съемных носителей.

История техники

ТехнологияEFI BIOS изначально была разработана Intel. Сейчас стандарт UEFI разрабатывается организацией UEFI Forum.

Первоначальным стимулом для разработки EFI были ограничения BIOS, такие как режим 16-битного процессора, 1 МБ адресуемой памяти, что было неприемлемо для серьезных серверных платформ, таких как Itanium.Попытка исправить эти проблемы в 1998 году первоначально называлась Intel Boot Initiative, а затем была переименована в EFI.

В 2005 году Intel приостановила разработку стандарта EFI для версии 1.10 и передала его в Unified EFI Forum, который разработал стандарт в версии UEFI. При этом владельцем оригинального стандарта EFI BIOS по-прежнему остается Intel, выдающая лицензии на продукты, основанные на технологии EFI. UEFI 2.1 был выпущен в январе 2007 года. Он добавил технологию шифрования данных, сетевой аутентификации и архитектуры пользовательского интерфейса.Текущая версия стандарта UEFI 2.4 была принята в июле 2013 года.

Критика UEFI

Время от времени в адрес UEFI поступает критика, особенно со стороны защитников прав на информацию. Например, компьютерный эксперт Рональд Г. Мюнних, один из разработчиков альтернативной технологии загрузки с открытым исходным кодом Coreboot, осуждает EFI как попытку ограничить возможность пользователя полностью контролировать свой компьютер. Кроме того, он считает, что эта технология не решает ни одной из давних проблем традиционного BIOS, в частности, необходимости в двух драйверах — один для прошивки, другой — для операционной системы.

Заключение

UEFI — это технология, которая имеет множество преимуществ и недостатков. Сегодня он еще не получил широкого распространения и поддерживается не всеми компьютерами и другими устройствами. Наличие встроенного в UEFI диспетчера загрузки означает, что отдельные загрузчики не нужны. Кроме того, эта технология может работать совместно с BIOS (Legacy BIOS в режиме совместимости) и независимо от него. В этом случае BIOS все равно можно использовать там, где нет необходимости хранить большие объемы данных, и проблема безопасности не является особо актуальной.

Что такое BIOS?

BIOS (Basi Input / Output System) или базовая система ввода / вывода — набор прошивок, обеспечивающих первоначальный запуск компьютера и инициализацию оборудования, записанный в специальной микросхеме на материнской плате. Предоставляет операционной системе API для доступа ко всему доступному оборудованию и подключенным устройствам. Основными производителями BIOS являются: AMI (American Megatrends), Award Software и Phoenix Technologies.

При запуске компьютера BIOS проверяет критические компоненты системы — POST, т.е.е. Самотестирование при включении. Если обнаружена неисправность или какая-либо проблема, BIOS отобразит информацию в виде сообщения или, что чаще, издаст звуковой сигнал. Если все в порядке, скорее всего, вы услышите 1 короткий звуковой сигнал и загрузка продолжится.

Meet UEFI

Unified Extensible Firmware Interface — стандартизованный расширяемый интерфейс микропрограмм. Интерфейс между компонентами компьютера и операционной системой. По сути тот же BIOS, только немного улучшенный.Он делает то же самое, что и стандартный BIOS, то есть проверяет, инициализирует оборудование, ищет загрузчик и передает управление ОС. Также наделен рядом нововведений, подробнее об этом ниже.

Основные преимущества UEFI перед BIOS:

1) Требуется гораздо меньше времени для загрузки, что достигается за счет параллельной инициализации, в отличие от BIOS, который инициализирует все компоненты последовательно. Схема загрузки вы можете увидеть на схеме ниже. Также примечательно, что операционная система сможет использовать uefi, а не загружать собственную.Например, если вы нетребовательны к графической подсистеме, то вы не можете загружать и, следовательно, не устанавливать новые драйверы, а использовать драйверы, предлагаемые UEFI.

2) Еще одним важным преимуществом является то, что вы можете загружаться с дисков размером более 2 ТБ. Дело в том, что BIOS использовал для загрузки MBR (Main Boot Record) — главную загрузочную запись, которая может адресовать только 2 ТБ пространства, тогда как UEFI использует GPT (Guid Partition Table) — это еще один стандарт формата разделов на физический жесткий диск, который позволяет адресовать до 9 ЗБ (зеттабайт).

3) Еще UEFI получил графический интерфейс с поддержкой мыши, для кого это плюс, а для кого минус. Есть какие-то прошивки, типа браузера. Таким образом, uefi стал олицетворять не только интерфейс между операционной системой и аппаратными компонентами, но и некое подобие.