Host (программа) — это… Что такое Host (программа)?

- Host (программа)

host (программа)

host — утилита в UNIX-системах (аналог в Windows — nslookup[1]), предназначенная для обращения и получения информации DNS-серверов. Позволяет задавать различные типы запросов к системе DNS.

Использование:$ host [-aCdlnrTwv] [-c class] [-N ndots] [-R number] [-t type] [-W wait] [-4] [-6] [ -s ] {name} [server]Параметр -t используется для указания типа DNS-записи:

- a — IP-адрес, соответствующий доменному имени.

- aaaa — адрес IPv6, соответствующий домену.

- cname — определяет псевдоним для домена.

- mx — почтовые сервера домена.

- ns — nameserver’ы домена.

- srv — местоположение сервисов для домена.

- txt — текстовая информация.

Внешние ссылки

Примечания

- ↑ Описание утилиты nslookup на сайте Microsoft (рус.)

Wikimedia Foundation. 2010.

- Хорнеманн

- Host protected area

Смотреть что такое «Host (программа)» в других словарях:

host (программа) — У этого термина существуют и другие значения, см. Host. host утилита в UNIX системах (DNS клиент; аналог в Windows nslookup[1]), предназначенная для обращения и получения информации DNS серверов. Позволяет задавать различные типы… … Википедия

программа города-организатора Сочи — направлена на обеспечение города Сочи всей необходимой инфраструктурой, что поможет представить город как гостеприимный всесезонный курорт. [Департамент лингвистических услуг Оргкомитета «Сочи 2014». Глоссарий терминов] EN Sochi host… … Справочник технического переводчика

программа информирования о создании безбарьерной среды — ОКОИ в сотрудничестве с городом организатором обязан разработать программу информирования о создании безбарьерной среды, а также оптимизацию доступа к определенным культурным и развлекательным мероприятиям, гостевое/туристическое обслуживание для … Справочник технического переводчика

программа размещения членов семей спортсменов — Данная программа обеспечивает возможность бесплатного проживания членов семей спортсменов, выступающих на Олимпийских и Паралимпийских играх, в частном помещении. [Департамент лингвистических услуг Оргкомитета «Сочи 2014». Глоссарий… … Справочник технического переводчика

программа «Сочи – гостеприимный город» — программа «Сочи – гостеприимный город» Международная маркетинговая программа, которая заключается в позиционировании России и Сочи как многообразного, легкодоступного курорта и использовании статуса города организатора Игр для… … Справочник технического переводчика

программа ОКОИ по наружной рекламе — Официальная программа по использованию всех наружных рекламных площадей на территории страны организатора и по защите маркетинговых прав официальных партнеров (например, в отношении размещения рекламы на автобусных остановках и автобусах, на… … Справочник технического переводчика

программа противодействия обороту контрафактной продукции — Комплексная программа по предупреждению ввоза незаконной продукции, тематически связанной с Играми, и ее продажи на территории Страны организатора. [Департамент лингвистических услуг Оргкомитета «Сочи 2014». Глоссарий терминов] EN… … Справочник технического переводчика

программа МОК по мониторингу вещания — Во время Олимпийских игр МОК осуществляет Программу мониторинга вещания. В рамках этой программы проводится мониторинг освещения Олимпийских игр правообладателями прав на вещание (как на территории Страны организатора, так и за ее пределами) на… … Справочник технического переводчика

программа ОКОИ по мониторингу вещания — В рамках Программы ОКОИ по мониторингу телерадиовещания проводится мониторинг вещательной, коммерческой и рекламной деятельности в Стране организаторе как правообладателей Олимпийского/Паралимпийского вещания, так и неуправомоченных вещательных… … Справочник технического переводчика

host program — pagrindinė programa statusas T sritis automatika atitikmenys: angl. host program; main program; main routine; master program; master routine vok. Hauptprogramm, n rus. sukimosi greičio relė, f; ведущая программа, f; основная программа, f pranc.… … Automatikos terminų žodynas

dic.academic.ru

Программа тестирования системы доменных имен — host

В данном материале рассматривается применение различных опций программы host — одного из основных средств тестирования работы системы доменных имен.

Программа host среди трех наиболее используемых средств тестирования DNS (nslookup, dig, host) самая «свежая». В ней учтены нарекания пользователей, которые вызывают ее аналоги — nslookup и dig, а также реализованы возможности диагностирования ошибок и подсчета статистики.

Host не является средством отладки серверов доменных имен, каковым по сути является dig. Host не имеет интерактивного режима работы, который присутствует в nslookup. Зато host проста в использовании, не перегружена опциями и атрибутами, имеет ясный и лаконичный синтаксис и отчетность. Кроме того, ее любят применять в качестве компонента скриптов, которые кроме всего прочего призваны проверять наличие или отсутствие описания хостов в системе DNS.

Самый простой пример использования Host — это поиск IP-адреса по доменному имени:

> host quest

quest.polyn.kiae.su has address 144.206.192.2

quest.polyn.kiae.su mail is handled (pri=10) by quest.polyn.kiae.su

>

В данном случае мы задали короткое имя хоста. Оно было расширено именем домена, в котором находится хост, с которого осуществляется запрос к системе доменных имен (polyn.kiae.su). В качестве отклика мы получили не только IP-адрес, но и информацию о том, как на хост polyn.kiae.su доставляется почта, т.е. какие хосты являются почтовыми шлюзами.

При решении обратной задачи, поиска имени по IP-адресу можно также воспользоваться программой host:

> host 144.206.192.2

2.192.206.144.IN-ADDR.ARPA domain name pointer quest.polyn.kiae.su

>

Как мы видим из этого примера, отчет host гораздо лаконичнее, чем отчет nslookup, например, — это просто сообщение о наличии записи в обратной зоне. Если бы с данным адресом, а точнее с именем 2.192.206.144.in-addr.arpa, в обратной зоне было бы связано более одной записи, то host сообщила бы о наличии всех этих записей:

> host 144.206.192.11

11.192.206.144.IN-ADDR.ARPA domain name pointer www.kiae.ru

11.192.206.144.IN-ADDR.ARPA domain name pointer kiae.polyn.kiae.su

>

Host принимает в качестве аргументов не только короткие имена, но и более длинные последовательности, которые могут быть как полными именами (FQDN), так и неполными именами:

> host quest.polyn

quest.polyn.kiae.su mail is handled (pri=20) by relay1.relcom.ru

>

В контексте этого примера интересно рассмотреть, как host перебирает доменные имена и, вообще, что реально происходит. Для этого воспользуемся опцией отладки «-d»:

> host -d quest.polyn

;; res_nmkquery(QUERY, quest.polyn, IN, A)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56773

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; quest.polyn, type = A, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 56773

;; quest.polyn, type = A, class = IN

. 9m48s IN SOA A.ROOT-SERVERS.NET. NSTLD.VERISIGN-GRS.C

OM. (

2002110200 ; serial

30M ; refresh

15M ; retry

1W ; expiry

1D ) ; minimum

rcode = 3 (Non-existent domain), ancount=0

;; res_nmkquery(QUERY, quest.polyn, IN, MX)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56774

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; quest.polyn, type = MX, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 56774

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0

;; quest.polyn, type = MX, class = IN

. 9m48s IN SOA A.ROOT-SERVERS.NET. NSTLD.VERISIGN-GRS.C

OM. (

2002110200 ; serial

30M ; refresh

15M ; retry

1W ; expiry

1D ) ; minimum

rcode = 3 (Non-existent domain), ancount=0

;; res_nmkquery(QUERY, quest.polyn.polyn.kiae.su, IN, MX)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56775

;; quest.polyn.polyn.kiae.su, type = MX, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NXDOMAIN, id: 56775

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 0, AUTHORITY: 1, ADDITIONAL: 0

;; quest.polyn.polyn.kiae.su, type = MX, class = IN

polyn.kiae.su. 1H IN SOA polyn.net.kiae.su. paul.kiae.su. (

233 ; serial

1H ; refresh

5M ; retry

16w3d17h56m39s ; expiry

1H ) ; minimum

rcode = 3 (Non-existent domain), ancount=0

;; res_nmkquery(QUERY, quest.polyn.kiae.su, IN, MX)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56776

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; quest.polyn.kiae.su, type = MX, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56776

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 3, ADDITIONAL: 5

;; quest.polyn.kiae.su, type = MX, class = IN

quest.polyn.kiae.su. 1H IN MX 10 quest.polyn.kiae.su.

quest.polyn.kiae.su. 1H IN MX 20 relay1.relcom.ru.

polyn.kiae.su. 1H IN NS polyn.net.kiae.su.

polyn.kiae.su. 1H IN NS ns.spb.su.

polyn.kiae.su. 1H IN NS ns.ussr.eu.net.

quest.polyn.kiae.su. 1H IN A 144.206.192.2

relay1.relcom.ru. 21h31m56s IN A 193.125.152.57

polyn.net.kiae.su. 18h51m35s IN A 144.206.160.32

ns.spb.su. 20h38m28s IN A 193.124.83.69

ns.ussr.eu.net. 20h30m50s IN A 193.124.22.65

rcode = 0 (Success), ancount=2

quest.polyn.kiae.su mail is handled (pri=10) by quest.polyn.kiae.su

quest.polyn.kiae.su mail is handled (pri=20) by relay1.relcom.ru

>

Как видно из этого примера, сначала host просто запрашивает IP-адрес для имени quest.polyn у сервера 144.206.192.10. Получает ответ, что такого домена (polyn) нет. Запрос host посылала рекурсивный, поэтому опрос корневого сервера, ответ которого приведен в примере, был получен сервером 144.206.192.10.

Затем host формирует запрос на поиск MX записи по тому же неполному имени. Естественным образом получаем также отрицательный ответ от корневого сервера об отсутствии домена polyn.

Теперь host расширяет наше неполное имя именем домена по умолчанию. Берет его из resolv.conf. Домена polyn.polyn.kiae.su также не существует.

Теперь host хост расширяет неполное имя только частью имени домена kiae.su. Тип записи при этом не модифицируется и остается равным MX, хотя по умолчанию сначала использовался тип A.

Хост quest в зоне polyn.kiae.su существует и для него есть MX записи, о чем нас с радастью и информируют. Кроме того, мы получаем информацию о том, какие серверы доменных имен являются авторитативными для зоны polyn.kiae.su.

Мягко говоря мы получили не совсем то, что хотели. Для того чтобы получить IP-адрес в данном случае, нужно явно задать тип записи A — «-t a»:

> host -t a quest.polyn

quest.polyn.kiae.su has address 144.206.192.2

>

Если попросить host выдать более подробную информацию, то можно получить следующее:

> host -v -t a quest.polyn

Trying null domain

rcode = 3 (Non-existent domain), ancount=0

Trying domain «polyn.kiae.su»

rcode = 3 (Non-existent domain), ancount=0

Trying domain «kiae.su»

rcode = 0 (Success), ancount=1

The following answer is not verified as authentic by the server:

quest.polyn.kiae.su 3600 IN A 144.206.192.2

For authoritative answers, see:

polyn.kiae.su 3600 IN NS ns.spb.su

polyn.kiae.su 3600 IN NS ns.ussr.eu.net

polyn.kiae.su 3600 IN NS polyn.net.kiae.su

Additional information:

ns.spb.su 59905 IN A 193.124.83.69

ns.ussr.eu.net 59447 IN A 193.124.22.65

polyn.net.kiae.su 54092 IN A 144.206.160.32

>

Таким образом, мы видим ту же самую последовательность проверки зон, но только теперь host не запрашивает MX записи, а пытается получить только адресные записи (A).

Внимательный читатель уже заметил, что вместо флага «-d» мы в последнем примере использовали флаг «-v». Флаг «-d» — это флаг отладочного отчета. В нем (отладочном отчете) расшифрованы значения флагов заголовка сообщений протокола DNS и содержание самих запросов. При флаге «-v» мы просто получаем подробный отчет вместо обычного укороченного отчета.

Теперь посмотрим еще один пример:

> host kuku.polyn.kiae.su

kuku.polyn.kiae.su.kiae.su mail is handled (pri=80) by relay1.kiae.su

kuku.polyn.kiae.su.kiae.su mail is handled (pri=90) by relay2.kiae.su

> host -v kuku.polyn.kiae.su.

rcode = 3 (Non-existent domain), ancount=0

Host not found.

> host -v kuku.polyn.kiae.su

Trying null domain

rcode = 3 (Non-existent domain), ancount=0

Trying domain «polyn.kiae.su»

rcode = 3 (Non-existent domain), ancount=0

Trying domain «kiae.su»

rcode = 0 (Success), ancount=0

For authoritative answers, see:

kiae.su 86400 IN SOA ns.kiae.ru noc-dns.relarn.ru(

650127450 ;serial (version)

28800 ;refresh period

3600 ;retry refresh this often

604800 ;expiration period

86400 ;minimum TTL

)

>

Сначала мы запросили адреса несуществующего имени. В домене polyn.kiae.su нет хоста с именем kuku. Во всяком случае, в описании зоны его нет точно. Host, тем не менее, в коротком отчете выдает MX записи для этого имени.

Мы задаем на конце имени символ «.», чтобы избежать перебора доменных имен. В этом случае мы получаем ответ, который и должны были получить. Теперь нам интересно, а почему в первом случае появились MX записи. Повторяем расширенный отчет, но без символа «.» на конце имени хоста. Мы получаем положительный отклик, который говорит нам, что домен kiae.su существует. Но откуда адресные записи? Смотрим отладку, точнее только последнюю ее часть, которая касается домена kiae.su:

;; res_nmkquery(QUERY, kuku.polyn.kiae.su.kiae.su, IN, MX)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 28015

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; kuku.polyn.kiae.su.kiae.su, type = MX, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 28015

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 4, ADDITIONAL: 6

;; kuku.polyn.kiae.su.kiae.su, type = MX, class = IN

kuku.polyn.kiae.su.kiae.su. 23h52m13s IN MX 90 relay2.kiae.su.

kuku.polyn.kiae.su.kiae.su. 23h52m13s IN MX 80 relay1.kiae.su.

kiae.su. 23h52m13s IN NS ns.kiae.ru.

kiae.su. 23h52m13s IN NS ns2.ripn.net.

kiae.su. 23h52m13s IN NS ns.spb.su.

kiae.su. 23h52m13s IN NS ns.ussr.eu.net.

relay2.kiae.su. 23h52m13s IN A 193.125.152.57

relay1.kiae.su. 23h52m13s IN A 193.125.152.57

ns.kiae.ru. 19h51m6s IN A 194.226.65.4

ns2.ripn.net. 1d14h41m54s IN A 194.226.96.30

ns.spb.su. 16h31m18s IN A 193.124.83.69

ns.ussr.eu.net. 16h23m40s IN A 193.124.22.65

rcode = 0 (Success), ancount=2

kuku.polyn.kiae.su.kiae.su mail is handled (pri=90) by relay2.kiae.su

kuku.polyn.kiae.su.kiae.su mail is handled (pri=80) by relay1.kiae.su

>

Теперь понятно, что наш запрос в процессе обработки превратился в запрос MX записи, а для домена kiae.su установлены два почтовых шлюза. Мораль проста — нужно заказывать точный тип записи, и задавать полное доменное имя хоста с магической «.» на конце.

До этого момента мы использовали host в качестве имитатора клиента DNS. Теперь попробуем изобразить сервер доменных имен, а точнее slave, который копирует зону:

> host -d -l vega.ru.

;; res_nmkquery(QUERY, vega.ru, IN, NS)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 64141

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; vega.ru, type = NS, class = IN

;; Querying server (# 1) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 64141

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 3

;; vega.ru, type = NS, class = IN

vega.ru. 19h55m17s IN NS ns2.macomnet.ru.

vega.ru. 19h55m17s IN NS ns.macomnet.ru.

vega.ru. 19h55m17s IN NS ns1.psychol.ras.ru.

ns2.macomnet.ru. 19h55m17s IN A 212.5.66.14

ns.macomnet.ru. 19h55m17s IN A 195.128.64.3

ns1.psychol.ras.ru. 19h24m24s IN A 62.117.88.14

rcode = 0 (Success), ancount=3

Found 1 addresses for ns2.macomnet.ru

Found 1 addresses for ns.macomnet.ru

Found 1 addresses for ns1.psychol.ras.ru

;; res_nmkquery(QUERY, vega.ru, IN, AXFR)

Trying 212.5.66.14

Server failed, trying next server: Query refused

;; res_nmkquery(QUERY, vega.ru, IN, AXFR)

Trying 195.128.64.3

Server failed, trying next server: Query refused

;; res_nmkquery(QUERY, vega.ru, IN, AXFR)

Trying 62.117.88.14

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

vega.ru name server ns1.psychol.ras.ru

rcode = 0 (Success), ancount=1

vega.ru name server ns.macomnet.ru

rcode = 0 (Success), ancount=1

vega.ru name server ns2.macomnet.ru

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

vega.ru has address 194.67.107.8

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

vega-gw.vega.ru has address 194.67.107.8

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

localhost.vega.ru has address 127.0.0.1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

belti.vega.ru has address 213.59.3.161

rcode = 0 (Success), ancount=1

www.belti.vega.ru has address 213.59.3.161

rcode = 0 (Success), ancount=1

ns1.vega.ru has address 194.67.107.1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

rcode = 0 (Success), ancount=1

ns2.vega.ru has address 194.67.107.1

rcode = 0 (Success), ancount=1

>

Из отладочного отчета мы видим, что сначала определяются авторитативные сервера, а потом с них запрашивается передача зоны (AXFR). Но серверы macomnet.ru не дают нам списать зону. Наш запрос ими «отражен». Однако сервер ns1.psychol.ras.ru нам разрешает списать зону.

Любопытно, что именно он и является master домена vega.ru:

> host -t soa vega.ru

vega.ru start of authority ns1.psychol.ras.ru serge.psychol.ras.ru(

2001121202 ;serial (version)

7200 ;refresh period

1800 ;retry refresh this often

3600000 ;expiration period

107800 ;minimum TTL

)

>

Если бы мы не включали режим отладочного отчета, то получили бы только:

> host -l vega.ru

vega.ru name server ns1.psychol.ras.ru

vega.ru name server ns.macomnet.ru

vega.ru name server ns2.macomnet.ru

vega.ru has address 194.67.107.8

vega-gw.vega.ru has address 194.67.107.8

localhost.vega.ru has address 127.0.0.1

belti.vega.ru has address 213.59.3.161

www.belti.vega.ru has address 213.59.3.161

ns1.vega.ru has address 194.67.107.1

ns2.vega.ru has address 194.67.107.1

>

На самом деле мы всю зону не скопировали, а точнее host нам не показал всей информации, которая есть в файле описания зоны. Для того чтобы получить эту информацию, нужно задать больше параметров:

> host -l -t any vega.ru.

vega.ru start of authority ns1.psychol.ras.ru serge.psychol.ras.ru(

2001121202 ;serial (version)

7200 ;refresh period

1800 ;retry refresh this often

3600000 ;expiration period

107800 ;minimum TTL

)

vega.ru name server ns1.psychol.ras.ru

vega.ru name server ns.macomnet.ru

vega.ru name server ns2.macomnet.ru

vega.ru mail is handled (pri=0) by vega-gw.vega.ru

vega.ru mail is handled (pri=10) by new.psychol.ras.ru

vega.ru has address 194.67.107.8

smtp.vega.ru is a nickname for vega.ru

nntp.vega.ru is a nickname for vega.ru

news.vega.ru is a nickname for vega.ru

gopher.vega.ru is a nickname for vega.ru

vega-gw.vega.ru mail is handled (pri=0) by vega-gw.vega.ru

vega-gw.vega.ru mail is handled (pri=10) by new.psychol.ras.ru

vega-gw.vega.ru mail is handled (pri=30) by polyn.net.kiae.su

vega-gw.vega.ru has address 194.67.107.8

mail.vega.ru is a nickname for vega.ru

localhost.vega.ru has address 127.0.0.1

www.vega.ru is a nickname for vega.ru

belti.vega.ru mail is handled (pri=10) by pms.belti.ru

belti.vega.ru mail is handled (pri=20) by mail.belti.ru

belti.vega.ru has address 213.59.3.161

www.belti.vega.ru has address 213.59.3.161

ns1.vega.ru has address 194.67.107.1

ftp.vega.ru is a nickname for vega.ru

ns.vega.ru is a nickname for vega.ru

ns2.vega.ru has address 194.67.107.1

vega.ru start of authority ns1.psychol.ras.ru serge.psychol.ras.ru(

2001121202 ;serial (version)

7200 ;refresh period

1800 ;retry refresh this often

3600000 ;expiration period

107800 ;minimum TTL

)

>

Как это не выглядит странным, но расширенный отчет, в котором для сокращения его объема мы удалили несколько записей, выглядит гораздо более привычно, чем стандартный отчет host. Во всяком случае, в нем читаются обычные записи описания ресурсов для зоны vega.ru:

> host -l -v -t any vega.ru

rcode = 0 (Success), ancount=3

Found 1 addresses for ns.macomnet.ru

Found 1 addresses for ns1.psychol.ras.ru

Found 1 addresses for ns2.macomnet.ru

Trying 195.128.64.3

Server failed, trying next server: Query refused

Trying 62.117.88.14

vega.ru 107800 IN SOA ns1.psychol.ras.ru serge.psychol.ras.ru(

2001121202 ;serial (version)

7200 ;refresh period

1800 ;retry refresh this often

3600000 ;expiration period

107800 ;minimum TTL

)

vega.ru 107800 IN NS ns1.psychol.ras.ru

vega.ru 107800 IN NS ns.macomnet.ru

vega.ru 107800 IN NS ns2.macomnet.ru

vega.ru 107800 IN MX 0 vega-gw.vega.ru

vega.ru 107800 IN MX 10 new.psychol.ras.ru

vega.ru 107800 IN A 194.67.107.8

smtp.vega.ru 107800 IN CNAME vega.ru

nntp.vega.ru 107800 IN CNAME vega.ru

news.vega.ru 107800 IN CNAME vega.ru

gopher.vega.ru 107800 IN CNAME vega.ru

vega-gw.vega.ru 107800 IN A 194.67.107.8

mail.vega.ru 107800 IN CNAME vega.ru

www.vega.ru 107800 IN CNAME vega.ru

ftp.vega.ru 107800 IN CNAME vega.ru

ns.vega.ru 107800 IN CNAME vega.ru

ns2.vega.ru 107800 IN A 194.67.107.1

vega.ru 107800 IN SOA ns1.psychol.ras.ru serge.psychol.ras.ru(

2001121202 ;serial (version)

7200 ;refresh period

1800 ;retry refresh this often

3600000 ;expiration period

107800 ;minimum TTL

)

>

Любопытно, что SOA запись повторяется дважды, но это не какая-то особенность host. Сами разработчики host пишут о том, что это происходит по таинственной причине («arcane reasons»). На самом деле в RFC-1034 черным по белому написано, что при передаче зоны по AXFR запросу, а именно им и пользуются при копировании зоны, в качестве первого и последнего сообщений в потоке обмена данными передается узел начала описания зоны (top authoritative node of the zone), а это, собственно, и есть SOA запись. На самом деле так себя ведут все программы, если они правильно соблюдают рекомендации RFC.

Пока в своих запросах мы использовали только серверы умолчания, которые указаны в resolv.conf. Host позволяет использовать в качестве сервера доменных имен для клиента, который хочет получить обслуживание свих рекурсивных запросов, любой сервер сети. Точнее, мы можем попытаться использовать «чужой» сервер таким образом:

> host -t a polyn.kiae.su ns.spb.su

Using domain server:

Name: ns.spb.su

Address: 193.124.83.69

Aliases:

polyn.kiae.su has address 144.206.160.32

>

Вообще говоря, не любой сервер будет выполнять рекурсивный запрос. Например, корневые серверы его не выполняют:

> host -t a polyn.kiae.su A.ROOT-SERVERS.NET.

Using domain server:

Name: A.ROOT-SERVERS.NET

Address: 198.41.0.4

Aliases:

>

Любой администратор может ограничить использование своего сервера хостами сети для обслуживания рекурсивных запросов.

Теперь несколько замечаний по поводу работы с серверами. Во-первых, в качестве корневого сервера host всегда использует A сервер, а, во-вторых, при работе с серверами доменных имен умолчания, хост не выбирает лучший из них, а просто пользуется первым, если он работает, а если не работает, то берет второй из списка:

generate# host -d demin

;; res_nmkquery(QUERY, demin.polyn.kiae.su, IN, A)

;; res_send()

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56137

;; flags: rd; QUERY: 1, ANSWER: 0, AUTHORITY: 0, ADDITIONAL: 0

;; demin.polyn.kiae.su, type = A, class = IN

;; Querying server (# 1) address = 144.206.192.1

;; new DG socket

res_send: recvfrom: Connection refused

;; Querying server (# 2) address = 144.206.192.10

;; new DG socket

;; got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 56137

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 3, ADDITIONAL: 3

;; demin.polyn.kiae.su, type = A, class = IN

demin.polyn.kiae.su. 1H IN A 144.206.192.4

Это не весь отладочный отчет, а только его фрагмент, который позволяет зафиксировать перебор серверов. Если мы снова обратимся к услугам host, то перебор серверов будет выполнен вновь.

На самом деле, вовсе не факт, что в вашей системе стоит программа host, а если даже она установлена, то, скорее всего, в ней нет множества полезных функций, из-за которых ее предпочитают другим системам тестирования DNS. Просто версия старая. По этой причине лучше всего ее (программу Host) скопировать с ftp сервера ftp://ftp.nikhef.nl/pub/network/host.tar.Z. На момент написания этого материала наиболее свежей версией была версия от 2000 года.

Что полезного можно найти в свежих версиях программы. Например, проверку записи SOA:

> ./host -C webstatistics.ru. 144.206.192.55

webstatistics.ru (generate.polyn.kiae.su)

ns.webstatistics.ru paul.webstatistics.ru (1 3600 600 86400 3600)

!!! webstatistics.ru SOA expire is less than 1 week (1 day)

>

Host в данном случае указала на слишком короткий срок отключения slave сервера при отказе основного сервера доменных имен.

А вот пример проверки записей NS и теста серверов доменных имен:

generate# host -t ns webstatistics.ru. 144.206.192.55

webstatistics.ru NS ns.webstatistics.ru

!!! webstatistics.ru NS host ns.webstatistics.ru is not canonical

webstatistics.ru NS ns4.nic.ru

generate# /stats/archive/host/host -C webstatistics.ru. ns4.nic.ru

webstatistics.ru (ns4.nic.ru)

webstatistics.ru SOA record currently not present at ns4.nic.ru

generate#

Две последовательно примененные команды host позволяют выявить отсутствие описания зоны на сервере ns4.nic.ru.

Вот еще один пример применения host:

generate# ./host -L 1 webstatistics.ru. 144.206.192.55

webstatistics.ru. NS ns.webstatistics.ru.

!!! webstatistics.ru NS host ns.webstatistics.ru is not canonical

В данном случае host сообщает нам, что имя сервера ns.webstatistics.ru — это синоним, а не каноническое имя. Параметр «-L 1» позволяет управлять рекурсий перебора синонимов, т.е. несколько раз обращаться системе DNS для поиска канонического имени при наличии цепочки синонимов.

Host позволяет реализовать множество полезных отчетов. Именно по этой причине его применяют для получения статистики в RIPE. Вот в заключении фрагмент отчета по зоне ru:

generate# ./host -H ru.

ru AXFR record query refused by NS2.RIPN.NET

!!! WINUP.ru NS host hw.prometeus.nsc.ru is not canonical

!!! AK.ru NS host ns4.piter.net does not exist

AK.ru has lame delegation to ns4.piter.net

!!! DC.ru NS host dc.netway.ru does not exist

DC.ru has lame delegation to dc.netway.ru

…

Речь идет о некорректном делегировании. Для указанных в NS записях имен серверов нет IP-адресов.

Рекомендованная литература:

- P. Mockapetris. RFC-1034. DOMAIN NAMES — CONCEPTS AND FACILITIES. ISI, 1987. (http://www.ietf.org/rfc/rfc1034.txt?number=1034)

- P. Mockapetris. RFC-1035. DOMAIN NAMES — IMPLEMENTATION AND SPECIFICATION. ISI, 1987. (http://www.ietf.org/rfc/rfc1035.txt?number=1035)

- Альбитц П., Ли К.. DNS и BIND. — Пер. с англ. — СПб: Символ-Плюс, 2002. — 696 с.

Полезные ссылки:

- Peter Koch. Ripe-203. Recommendations for DNS SOA Values. 1999. (http://www.ripe.net/docs/ripe-203.html)

- http://ciisa.isa.utl.pt/cgi-bin/man2html?host+1 — страница man host для операционной системы Linux. Это не полный список ключей, но кое что есть.

info.nic.ru

Что такое svchost.exe и почему он грузит процессор

windows | для начинающих | лечение вирусов

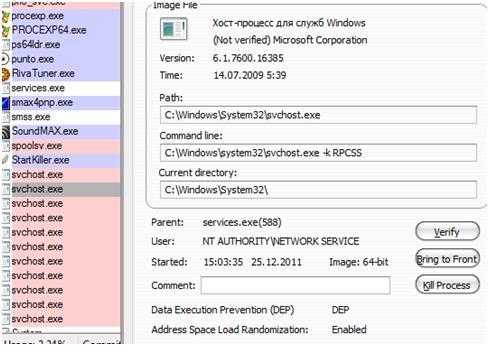

У многих пользователей возникают вопросы, связанные с процессом «Хост-процесс для служб Windows» svchost.exe в диспетчере задач Windows 10, 8 и Windows 7. Некоторых смущает, что процессов с таким именем большое число, другие сталкиваются с проблемой, выраженной в том, что svchost.exe грузит процессор на 100% (особенно актуально для Windows 7), вызывая тем самым невозможность нормальной работы с компьютером или ноутбуком.

В этой подробно о том, что это за процесс, для чего он нужен и как решать возможные проблемы с ним, в частности выяснить — какая именно служба, запущенная через svchost.exe грузит процессор, и не является ли данный файл вирусом.

Svchost.exe — что это за процесс (программа)

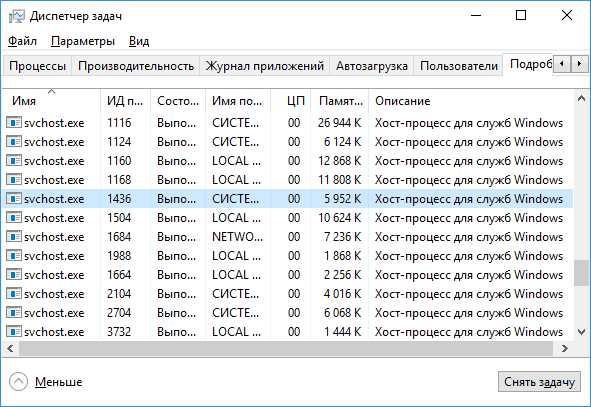

Svchost.exe в Windows 10, 8 и Windows 7 является основным процессом для загрузки служб операционной системы Windows, хранящихся в динамических библиотеках DLL. То есть службы Windows, которые вы можете увидеть в списке служб (Win+R, ввести services.msc) загружаются «через» svchost.exe и для многих из них запускается отдельный процесс, которые вы и наблюдаете в диспетчере задач.

Службы Windows, а особенно те, за запуск которых отвечает svchost, являются необходимыми компонентами для полноценной работы операционной системы и загружаются при ее запуске (не все, но большинство из них). В частности, таким образом запускаются такие нужные вещи, как:

- Диспетчеры различных видов сетевых подключений, благодаря которым Вы имеете доступ в Интернет, в том числе и по Wi-Fi

- Службы для работы с устройствами Plug and Play и HID, позволяющие Вам пользоваться мышками, веб-камерами, USB-клавиатурой

- Службы центра обновления, защитник Windows 10 и 8 другие.

Соответственно, ответ на то, почему пунктов «Хост-процесс для служб Windows svchost.exe» много в диспетчере задач заключается в том, что системе необходимо запускать много служб, работа которых выглядит как отдельный процесс svchost.exe.

При этом, если каких-либо проблем данный процесс не вызывает, вам, вероятнее всего, не стоит каким-либо образом что-то настраивать, переживать о том, что это вирус или тем более пробовать удалить svchost.exe (при условии, что нахождение файла в C:\Windows\System32 или C:\Windows\SysWOW64, иначе, в теории, может оказаться, что это вирус, о чем будет упомянуто далее).

Что делать, если svchost.exe грузит процессор на 100%

Одна из самых распространенных проблем, связанных с svchost.exe — то, что этот процесс грузит систему на 100%. Наиболее частые причины такого поведения:

- Выполняется какая-либо стандартная процедура (если такая нагрузка не всегда) — индексация содержимого дисков (особенно сразу после установки ОС), выполнение обновления или его загрузки и подобные. В этом случае (если это проходит «само») делать обычно ничего не требуется.

- Какая-то из служб по какой-то причине работает неправильно (тут попробуем выяснить, что это за служба, см. далее). Причины неправильной работы могут быть разными — повреждения системных файлов (может помочь проверка целостности системных файлов), проблемы с драйверами (например, сетевыми) и другие.

- Проблемы с жестким диском компьютера (стоит выполнить проверку жесткого диска на ошибки).

- Реже — результат работы вредоносного ПО. Причем не обязательно сам файл svchost.exe является вирусом, могут быть варианты, когда посторонняя вредоносная программа обращается к Хост-процессу служб Windows таким образом, что вызывает нагрузку на процессор. Тут рекомендуется проверить компьютер на вирусы и использовать отдельные средства удаления вредоносных программ. Также, если проблема исчезает при чистой загрузке Windows (запуск с минимальным набором системных служб), то стоит обратить внимание на то, какие программы есть у вас в автозагрузке, возможно, влияние оказывают они.

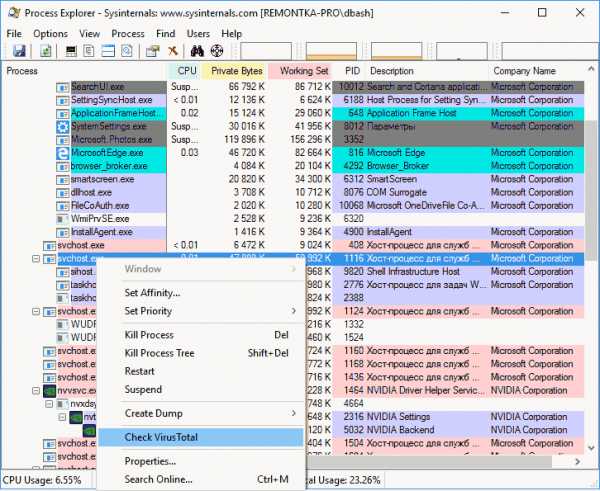

Наиболее распространенный из указанных вариантов — неправильная работа какой-либо службы Windows 10, 8 и Windows 7. Для того, чтобы выяснить, какая именно служба вызывает такую нагрузку на процессор, удобно использовать программу Microsoft Sysinternals Process Explorer, скачать которую можно бесплатно с официального сайта https://technet.microsoft.com/en-us/sysinternals/processexplorer.aspx (представляет собой архив, который нужно распаковать и запустить из него исполняемый файл).

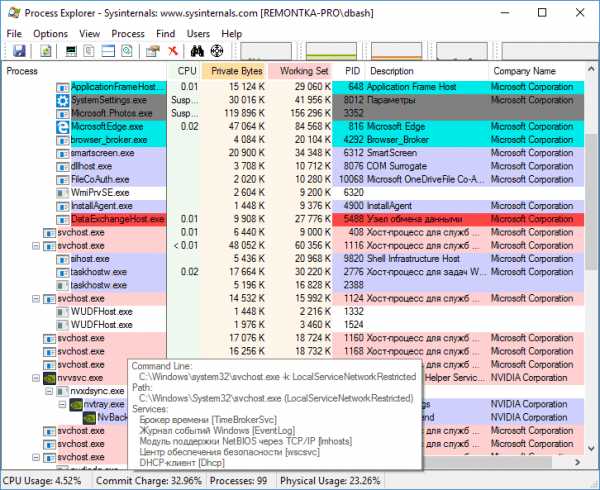

После запуска программы вы увидите список запущенных процессов, в том числе проблемный svchost.exe, нагружающий процессор. Если навести на процесс указатель мыши, во всплывающей подсказке появится информация о том, какие конкретно службы запущенны данным экземпляром svchost.exe.

Если это одна служба — можно попробовать отключить её (см. Какие службы можно отключить в Windows 10 и как это сделать). Если несколько — можно экспериментировать с отключением, а можно по типу служб (например, если всё это — сетевые службы) предположить возможную причину проблемы (в указанном случае это могут быть неправильно работающие сетевые драйвера, конфликты антивирусов, или же вирус, использующий ваше сетевое подключение, задействуя при этом системные службы).

Как узнать, svchost.exe — это вирус или нет

Существует некоторое количество вирусов, которые либо маскируются, либо загружаются с помощью настоящего svchost.exe. Хотя, в настоящее время они встречаются не очень часто.

Симптомы заражения могут быть различными:

- Основной и почти гарантированно говорящий о вредоносности svchost.exe — расположение этого файла вне папок system32 и SysWOW64 (чтобы узнать расположение, вы можете кликнуть правой кнопкой мыши по процессу в диспетчере задач и выбрать пункт «Открыть расположение файла». В Process Explorer посмотреть расположение можно схожим образом — правый клик и пункт меню Properties). Важно: в Windows файл svchost.exe можно обнаружить также в папках Prefetch, WinSxS, ServicePackFiles — это не вредоносный файл, но, одновременно, среди запущенных процессов файла из этих расположений быть не должно.

- Среди прочих признаков отмечают, что процесс svchost.exe никогда не запускается от имени пользователя (только от имени «Система», «LOCAL SERVICE» и «Network Service»). В Windows 10 это точно не так (Shell Experience Host, sihost.exe, запускается именно от пользователя и через svchost.exe).

- Интернет работает только после включения компьютера, потом перестает работать и страницы не открываются (причем иногда можно наблюдать активный обмен трафиком).

- Другие обычные для вирусов проявления (реклама на всех сайтах, открывается не то, что нужно, изменяются системные настройки, компьютер тормозит и т.д.)

В случае, если у Вас возникли подозрения на то, что на компьютере какой-либо вирус, имеющий к svchost.exe, рекомендую:

- С помощью ранее упоминавшейся программы Process Explorer кликнуть правой кнопкой мыши по проблемному экземпляру svchost.exe и выбрать пункт меню «Check VirusTotal» для проверки этого файла на вирусы.

- В Process Explorer посмотреть, какой процесс запускает проблемный svchost.exe (т.е. в отображаемом в программе «дереве» находится «выше» в иерархии). Проверить его на вирусы тем же способом, что был описан в предыдущем пункте, если он вызывает подозрения.

- Воспользоваться антивирусной программой для полной проверки компьютера (так как вирус может быть не в самом файле svchost, а просто использовать его).

- Посмотреть описания вирусов здесь https://threats.kaspersky.com/ru/ . Просто введите в поисковую строку «svchost.exe» и получите список вирусов, использующих этот файл в своей работе, а также описание, как именно они работают и каким образом скрываются. Хотя, наверное, это излишне.

- Если по имени файлов и задач вы способны определить их подозрительность, можно посмотреть, что именно запускается с помощью svchost с помощью командной строки, введя команду Tasklist /SVC

Стоит отметить, что 100% загрузка процессора, вызываемая svchost.exe редко бывает следствием работы вирусов. Чаще всего это все-таки следствие проблем со службами Windows, драйверами или другим ПО на компьютере, а также «кривости» установленных на компьютерах многих пользователей «сборок».

А вдруг и это будет интересно:

remontka.pro

host (программа)

TR | UK | KK | BE | EN |host программа телепередач, host программа тв

host — утилита в UNIX-системах DNS-клиент; аналог в Windows — nslookup, предназначенная для обращения и получения информации DNS-серверов Позволяет задавать различные типы запросов к системе DNS

Использование:

$ host \ \Параметр -t используется для указания типа DNS-записи:

- A — IP-адрес, соответствующий доменному имени

- AAAA — адрес IPv6, соответствующий домену

- CNAME — определяет псевдоним для домена

- MX — почтовые сервера домена

- NS — nameserver’ы домена

- SRV — местоположение сервисов для домена

- TXT — текстовая информация

Ссылки

- host1 — страница справки man по пользовательским командам GNU/Linux англ

- Статья «Утилита host» // linuxcenterru

Примечания

- ↑ Описание утилиты nslookup на сайте Microsoft рус

| Команды Unix | ||||||||

|---|---|---|---|---|---|---|---|---|

| ||||||||

host website, host программа передач, host программа тв, host программа телепередач

host (программа) Информацию О

host (программа) Комментарии

host (программа)

host (программа)

host (программа) Вы просматриваете субъект

host (программа) что, host (программа) кто, host (программа) описание

There are excerpts from wikipedia on this article and video

www.turkaramamotoru.com

Хост процесс для служб Windows грузит процессор: решение проблемы

Открыв диспетчер задач и обнаружив в его списке процессов массу записей с одинаковым содержимым — svchost — многие пользователи впадают в преждевременную панику. Обычно это происходит тогда, когда работоспособность системы находится под вопросом — все виснет, окна не реагируют, не помогает даже перезагрузка. Первым из процессов попадающим под подозрение обычно оказывается exe-шник svchost? Действительно ли хост процесс служб Windows повинен в перегрузке процессора? И если это так, то как с этим бороться?

Generic Host Process for Win32 Services, а именно так расшифровывается название рассматриваемой службы Windows, — является критически важной утилитой операционной системы. Отключить данную службу нельзя, так как в противном случае станет невозможным использование одного из важнейших инструментов Windows — разделяемых между приложениями библиотек подпрограмм — так называемых dll-библиотек. А так как вся архитектура Windows базируется на таких библиотеках, то работа с отключенным svchost.exe — абсолютно нереальна.

Проблема заключается в том, что хакеры предпочитают маскировать свои вредоносные программы под один из системных процессов и Generic Host Process — идеальный кандидат для таких манипуляций.

Система автоматически запускает не один а множество этих процессов, поэтому разобраться какой из них является «здоровым», а какой представляет собой вирус — на глаз не получится.

Где живет Generic Host Process for Win32?

Одним из самых простых способов выявить вирус данного типа является проверка места его обитания. Файлы настоящего хост-процесса не могут располагаться нигде, кроме системных папок, расположенных внутри папки установки Windows (например, C:\WINDOWS) т.е. ее подпапок. Если что-то сильно грузит систему, пройдитесь, для начала, обычным поиском по системному разделу. В случае обнаружения нашего «друга» в любой другой папке, кроме указанных, можете быть уверены — это вирус.

Имейте в виду, что обнаружение данной службы в самой папке Windows — также признак заражения. Сама операционная система практически никогда не сохраняет такие службы в этом месте (за исключением крайне редких случаев, вероятность которых не более нескольких процентов.) Так что если что-то грузит ваш компьютер — не ленитесь и используйте поиск для обнаружения паразитов, мимикрирующих под здоровые организмы.

Имейте в виду, что обнаружение данной службы в самой папке Windows — также признак заражения. Сама операционная система практически никогда не сохраняет такие службы в этом месте (за исключением крайне редких случаев, вероятность которых не более нескольких процентов.) Так что если что-то грузит ваш компьютер — не ленитесь и используйте поиск для обнаружения паразитов, мимикрирующих под здоровые организмы.

Нужно обратить внимание еще на один нюанс. Вирус может называться не в точности так же, как и файл здорового процесса.

Название exe-шника может отличаться в одной-двух буквах. или к нему могут добавляться цифры. В нашем случае это может выглядеть так: svch0st, svchosl, svchosts32, ssvvcchhoosst и т.д. Следовательно имеет смысл использовать вместо точного, неточный поиск по образцу.

Из жизни паразита

Чем, собственно, опасен данный тип вирусов и как выглядит его паразитическая деятельность на нашем родном компьютере? Ранние версии svchost были опасны не тем, что грузили компьютер, а тем, что работа данного процесса приводила к появлению сообщения об автоматической перезагрузке компьютера. Поделать с эти ничего было нельзя: с момента появления окошка с сообщением проходило несколько десятков секунд и компьютер уходил на перезагрузку. Такой вирус особенно часто встречался в системах Windows 2000 и Windows XP. Грузил ли он в те времена систему или нет сказать затруднительно.

Более свежие версии данного вируса относятся к совершенно иной категории. Запускаясь в Windows, этот exe немедленно лезет в сеть и начинает рассылать спам чуть ли не по всему Интернету. При этом процесс сильнейшим образом грузит систему. Хотя встречаются и вполне здоровые проявления деятельности данной службы, которые, впрочем, также раздражают пользователя, как и поведение вируса-спамера. Например, закачка обновлений в фоновом режиме. Без хост-процесса и тут не обошлось, но справиться проблемой в данном случае очень просто — нужно взять и отключить автоматическое обновление, которое грузит Windows.

Рекомендации по борьбе с вирусом — самые обыкновенные. Нужно инсталлировать в Windows хороший, популярный антивирус и регулярно обновлять антивирусные базы. Обращая особое внимание на опции, ответственные за spyware. Также поможет установка файервола. Если принять все эти меры заранее, то никакой svchost к вам не проникнет. О том что он грузит систему сможете забыть.

Но что делать, если вредоносный процесс в виде exe-службы уже проник к вам в компьютер и что есть силы грузит операционку? Выполнить наши дальнейшие рекомендации.

Устраняем проблему

Если вы обнаруживаете, что данная служба exe грузит процессор, то поступайте следующим образом:

Если систему грузит не вирус, а ее замучили какие-то фоновые процессы, то:

- Зайдите в «Центр обновления» и отключите автообновление.

- Отыщите в сети один из анализаторов Generic Host Process for Win32 и попробуйте с его помощью отключить ненужные экземпляры сервиса.

- На свой страх и риск можете удалить содержимое папки \WINDOWS\system32\Tasks и удалить папку \WINDOWS\Prefetch.

Если систему грузит вирус, то:

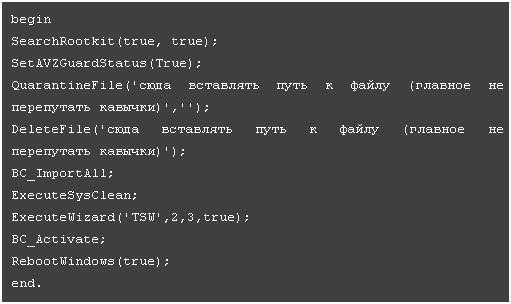

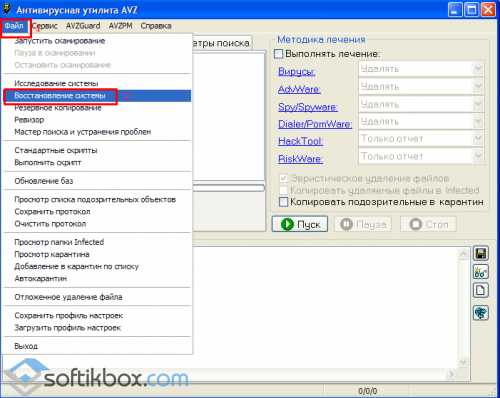

- Находим в сети, скачиваем и устанавливаем антивирусную утилиту AVZ.

- Запускаем программу.

- В меню программы выбираем пункт «Файл -> Выполнить скрипт»

- В появившееся окно вставляем следующий текст (см. рисунок ниже):

- Жмем на кнопку «Запустить».

Программа удалит вредоносные файлы и перезагрузит многострадальную Windows. Больше ее ничто не грузит.

windowstune.ru

Чистый файл hosts | Спец Комп

Для всех у кого проблемы с данным файлом!!! Файл проверен антивирусами Касперский, Нод 32, Доктор Веб — все чисто! Скачиваем файл, разархивируем его, копируем его в директорию Windows/system32/drivers/etc (если Windows спрашивает разрешение на подмену файлов соглашаемся, если пишет ошибку что вы не Администратор попробуйте заменить файл с помощью программы Тотал Командер) и радуемся жизни. Файл подходит к всем последним операционным системам:- Windows XP

- Windows Vista

- Windows 7

- Windows 8 и 8.1

- Windows 10

Также один из пользователей предоставил нам свой файл хост что бы вы могли его скачать. В нем заблокированы все вредоносные и рекламные сайты которые могут нанести вред вашему компьютеру. Выражаем благодарность пользователю Diman8369 за предоставление такого файла.

Создание и изменение файла хост в Windows XP

Windows 7, 8, 8.1 и 10

Около 8 тысяч компьютеров в сутки заражается троянцами Trojan Hosts

Компания «Доктор Веб» сообщила об участившихся случаях взломов сайтов с целью загрузки на компьютеры пользователей вредоносных программ семейства Trojan.Hosts. Масштабы распространения этой угрозы в начале 2013 года приняли почти эпидемический характер. Пик распространения троянцев Trojan.Hosts пришелся на январь и середину февраля, когда ежесуточно на компьютерах пользователей фиксировалось порядка 9500 случаев заражения. В марте Trojan.Hosts заражают около 8000 компьютеров в сутки.

Для взлома сайтов злоумышленники используют протокол FTP, подключаясь к ресурсам с использованием похищенных ранее логинов и паролей. Затем на взломанный сайт загружается специальный командный интерпретатор (шелл), с использованием которого изменяется файл .htacess, а на сайте размещается вредоносный скрипт.

В результате, при заходе на зараженный сайт скрипт выдает посетителю веб-страницу, содержащую ссылки на различные вредоносные приложения. В частности, таким образом в последнее время начали широко распространяться троянцы семейства Trojan.Hosts.

Основное предназначение вредоносных программ семейства Trojan.Hosts — модификация файла hosts, расположенного в системной папке Windows и отвечающего за трансляцию сетевых адресов сайтов. В результате вредоносных действий при попытке перейти на один из популярных интернет-ресурсов пользователь зараженного компьютера перенаправляется на принадлежащую злоумышленникам веб-страницу.spec-komp.com

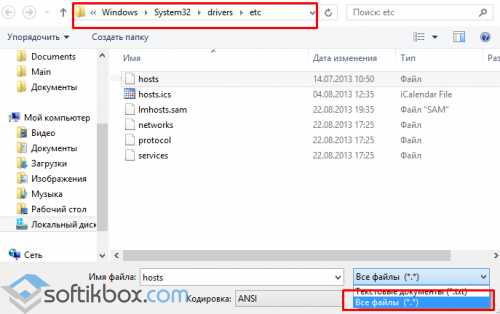

Очистка и восстановление файла Hosts

Hosts – это текстовый документ, который контролируется администратором ПК, содержит данные о доменных именах. Именно он используется для трансляции узлов в сетевые адреса. Когда пользователь не может зайти на какой-то сайт или возникают проблемы с логином и паролем к почтовому ящику – это свидетельство незаконного изменения в системном файле.

Как восстановить файл hosts

Если в файл hosts были внесены вредоносные изменения, то его необходимо восстановить.

Поскольку в нем имеются текстовые и числовые данные, то используем для редактирования блокнот с правами Администратора.

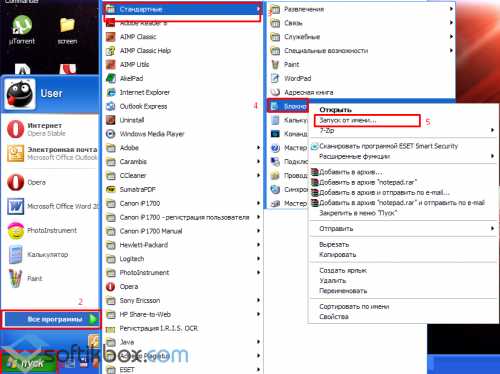

Жмем «Пуск», со списка программ выбираем «Стандартные» и кликаем правой кнопкой мыши по значку «Блокнот», «Запустить от имени администратора».

Далее в блокноте жмем «Файл», «Открыть» и внизу окна выбрать место «Текстовые документы» «Все файлы». Открываем hosts в папке C:\Windows\System32\drivers\etc.

Удаляем все строки и оставляем только 127.0.0.1 localhost

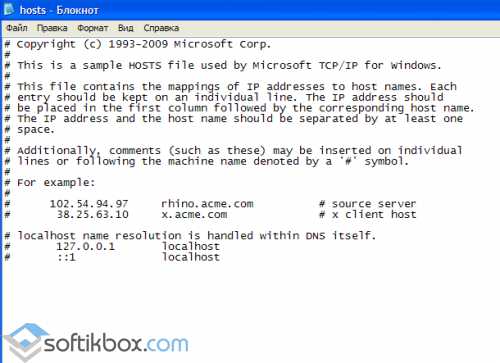

Или же восстанавливаем оригинальное содержание. Оно выглядит так:

Вставляем текст в блокнот и нажимаем «Сохранить».

Примечание: файл hosts может быть пустой. Это нормальное явление. В таком случае ничего менять не нужно.

Очистка и восстановление hosts с помощью утилиты AVZ

Еще один способ восстановления данных в файле hosts – использование программы AVZ.

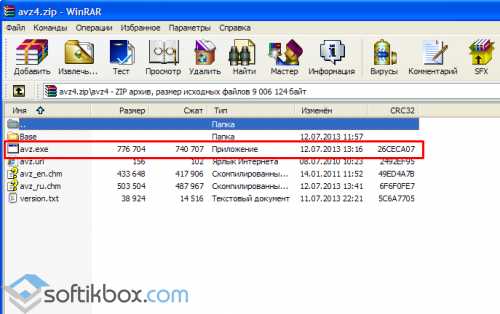

Скачиваем утилиту на этой странице, распаковываем и запускаем avz.exe.

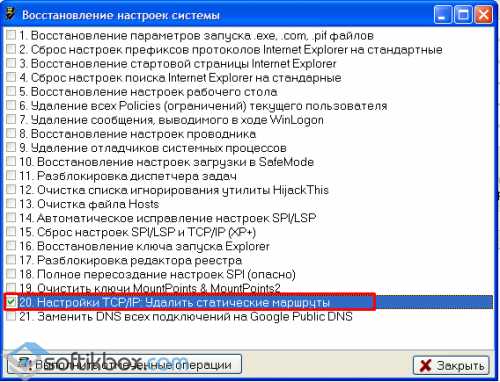

Откроется окно программы. Для очистки hosts выбираем «Файл», «Восстановление системы».

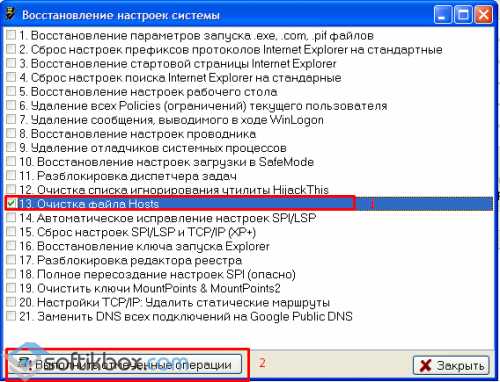

Под пунктом 13 отмечаем «Очистку файла Hosts» и подтверждаем выполнение операции.

По завершении удаления ненужных адресов рекомендовано провести редактирование статических скрытых маршрутов от наличия перенаправлений.

Для этого открываем в утилите «Файл», «Восстановление системы» и выбираем пункт под №20 «Настройки TCP/IP:Удаление статических маршрутов». После подтверждаем свой выбор.

На этом очистка и восстановления файла Hosts завершена.

softikbox.com