Передача или захват ролей FSMO — Windows Server

- Чтение занимает 10 мин

Please rate your experience

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

В этой статье описывается, когда и как переносить или использовать роли гибких однообъемных операций (FSMO).

Применяется к: Windows Server 2019, Windows Server Standard 2016, Windows Server Essentials 2016, Windows Server Datacenter 2016

Исходный номер КБ: 255504

Дополнительная информация

В лесу служб домена Active Directory (AD DS) существуют определенные задачи, которые должен выполнять только один контроллер домена (DC). DCs, которые назначены для выполнения этих уникальных операций, известны как держатели ролей FSMO. В следующей таблице перечислены роли FSMO и их размещение в Active Directory.

| Роль | Область | Контекст именования (раздел Active Directory) |

|---|---|---|

Хозяин схемы. | Forest-wide | CN=Schema,CN=configuration,DC=<forest root domain> |

| Мастер именования домена | Forest-wide | CN=configuration,DC=<forest root domain> |

| Эмулятор PDC | Все домены | DC=<domain> |

| Мастер RID | Все домены | DC=<domain> |

| Мастер инфраструктуры | Все домены | DC=<domain> |

Дополнительные сведения о держателях ролей fSMO и рекомендациях по размещению ролей см. в дополнительных сведениях о размещении и оптимизации FSMO в контроллерах домена Active Directory.

Примечание

Разделы приложения Active Directory, которые включают разделы приложений DNS, имеют ссылки на роли FSMO. Если раздел приложения DNS определяет владельца для роли мастера инфраструктуры, для удаления этого раздела приложения нельзя использовать Ntdsutil, DCPromo или другие средства. Дополнительные сведения см.

Когда dc, который действует как держатель ролей, начинает работать (например, после сбоя или остановки), он не сразу возобновляет себя как держатель ролей. Dc ждет, пока получит входящие репликации для контекста именования (например, владелец роли схемы ждет получения входящие репликации раздела Схемы).

Сведения, которые передаются DCs в рамках репликации Active Directory, включают удостоверения текущих держателей ролей FSMO. Когда только что запущенный DC получает входящие сведения о репликации, он проверяет, является ли он по-прежнему держателем ролей. Если это так, он возобновляет типичные операции. Если реплицированная информация указывает на то, что в качестве держателя ролей действует другой DC, вновь запущенный DC отостановит свое право собственности на роль. Такое поведение снижает вероятность того, что домен или лес будут иметь дублирующиеся держатели ролей FSMO.

Важно!

Операции AD FS сбой, если им требуется держатель ролей, и если вновь запущенный держатель ролей является, по сути, держателем ролей и он не получает репликацию входящие.

В результате поведение похоже на то, что произойдет, если держатель ролей был в автономном режиме.

Определение передачи или захвата ролей

В типичных условиях все пять ролей должны быть назначены «живым» DCs в лесу. При создании леса Active Directory мастер установки Active Directory (Dcpromo.exe) назначает все пять ролей FSMO первому домену dc, который он создает в корневом домене леса. При создании домена ребенка или дерева Dcpromo.exe три роли для всей области домена первой dc в домене.

DCs продолжают владеть ролями FSMO, пока они не будут назначены с помощью одного из следующих методов:

- Администратор перенаправление роли с помощью средства администрирования GUI.

- Администратор перенаправление роли с помощью

ntdsutil /rolesкоманды. - Администратор изящно понижал значение DC, удерживаемого ролью, с помощью мастера установки Active Directory. Этот мастер перенаменовыв все локальные роли в существующий DC в лесу.

- Администратор понизит значение DC с удержанием ролей с помощью

dcpromo /forceremovalкоманды.

- Dc закрывается и перезапуск. При перезапуске dc он получает входящие сведения о репликации, которые указывают на то, что другой DC является держателем ролей. В этом случае вновь запущенный DC отостановит роль (как описано выше).

Если держатель ролей FSMO испытывает сбой или иным образом выходит из строя перед передачей ролей, необходимо захватить и передать все роли в соответствующий и здоровый DC.

Рекомендуем перенести роли FSMO в следующих сценариях:

- Текущий держатель ролей работает и может быть доступ к сети новым владельцем FSMO.

- Вы изящно демолизуйте dc, который в настоящее время владеет ролями FSMO, которые необходимо назначить определенному DC в лесу Active Directory.

- Dc, который в настоящее время владеет ролями FSMO, отключен для планового обслуживания, и для живых компьютеров необходимо назначить определенные роли FSMO. Возможно, вам придется перенести роли для выполнения операций, влияющих на владельца FSMO. Это особенно актуально для роли PDC Emulator.

Рекомендуется использовать роли FSMO в следующих сценариях:

Текущий держатель ролей испытывает операционную ошибку, которая не позволяет успешно завершить операцию, зависимую от FSMO, и вы не можете передать роль.

Вы используете команду для принудительного понижения

dcpromo /forceremovaldc, который владеет ролью FSMO.Важно!

Команда

dcpromo /forceremovalоставляет роли FSMO в недействительном состоянии до тех пор, пока они не будут назначены администратором.Операционная система на компьютере, которая изначально владела определенной ролью, больше не существует или была переустановлена.

Примечание

- Рекомендуется использовать все роли только в том случае, если предыдущий держатель ролей не возвращается в домен.

- Если роли FSMO должны быть захвачены в сценариях восстановления леса, см.

в статье Шаг 5 в Выполнить начальное восстановление в разделе Восстановление первого записывают контроллер домена в каждом разделе домена.

в статье Шаг 5 в Выполнить начальное восстановление в разделе Восстановление первого записывают контроллер домена в каждом разделе домена. - После передачи роли или захвата новый держатель ролей не действует немедленно. Вместо этого новый держатель ролей ведет себя как перезапущенный держатель ролей и ждет свою копию контекста именования для роли (например, раздела домена), чтобы завершить успешный цикл репликации входящие. Это требование репликации помогает убедиться, что новый держатель ролей будет как можно более современным, прежде чем он будет принимать меры. Это также ограничивает окно возможностей для ошибок. Это окно включает только изменения, которые предыдущий держатель ролей не завершил репликацию на другие DCs до отключения. Список контекста имен для каждой роли FSMO см. в таблице в разделе Дополнительные сведения.

Определение нового держателя ролей

- Он находится в том же домене, что и предыдущий держатель ролей.

- Он имеет последний реплицированный рукописный экземпляр раздела ролей.

Например, предположим, что вам необходимо перенести главную роль схемы. Главная роль схемы является частью раздела схемы леса (cn=Schema, cn=Configuration,dc=). <forest root domain> Лучшим кандидатом для нового держателя ролей является dc, который также находится в корневом домене леса и на том же сайте Active Directory, что и текущий держатель ролей.

Внимание!

Не помещай главную роль инфраструктуры в тот же DC, что и глобальный сервер каталогов. Если мастер инфраструктуры работает на глобальном сервере каталогов, он прекращает обновление сведений об объектах, так как не содержит ссылок на объекты, которые он не удерживает. Это потому, что сервер глобального каталога содержит частичную реплику каждого объекта в лесу.

Чтобы проверить, является ли dc также глобальным сервером каталогов, выполните следующие действия:

- Выберите сайты и службы Active > > > Directory Для начните программы администрирования.

- В области навигации дважды щелкните Сайты, а затем найдите соответствующий сайт или выберите имя первого сайта по умолчанию, если другие сайты недоступны.

- Откройте папку Servers и выберите dc.

- В папке DC дважды щелкните NTDS Параметры.

- В меню Действия выберите Свойства.

- На вкладке Общие см. в поле «Глобальный каталог», чтобы узнать, выбран ли он.

Дополнительные сведения см. в статьях:

Захват или передача ролей FSMO

Вы можете использовать Windows PowerShell или Ntdsutil для захвата или передачи ролей. Сведения и примеры использования PowerShell для этих задач см. в примере Move-ADDirectoryServerOperationMasterRole.

Важно!

Если вам необходимо использовать главную роль RID, рассмотрите возможность использования комлета Move-ADDirectoryServerOperationMasterRole вместо Ntdsutil.exe утилиты.

Чтобы избежать риска дублирования SID-данных в домене, Ntdsutil при захвате роли мастера RID прибавляет следующий доступный RID в пуле на 10 000. Это поведение может привести к полному потреблению лесом доступных диапазонов для значений RID (также известных как rid burn). В отличие от этого, если вы используете комлет PowerShell, чтобы захватить главную роль RID, следующий доступный RID не влияет.

Это поведение может привести к полному потреблению лесом доступных диапазонов для значений RID (также известных как rid burn). В отличие от этого, если вы используете комлет PowerShell, чтобы захватить главную роль RID, следующий доступный RID не влияет.

Чтобы использовать или передать роли FSMO с помощью утилиты Ntdsutil, выполните следующие действия:

Вход на компьютер участника, на котором установлены средства RSAT AD, или dc, расположенный в лесу, где передаются роли FSMO.

Примечание

- Рекомендуется войти в dc, которому назначается роль FSMO.

- Для передачи главных ролей имени схемы или именования домена пользователь должен быть членом группы администраторов Enterprise администраторов, а также членом группы администраторов домена домена, в которой передаются эмулятор PDC, мастер RID и главные роли инфраструктуры.

Выберите > запуск, введите ntdsutil в поле Open, а затем выберите ОК.

Введите роли и нажмите кнопку Ввод.

Примечание

Чтобы увидеть список доступных команд на любом из подсказок в утилите Ntdsutil, введите ?, а затем нажмите Ввод.

Введите подключения и нажмите кнопку Ввод.

Введите подключение <servername> к серверу и нажмите кнопку Ввод.

Примечание

В этой команде имеется имя dc, на которое необходимо <servername> назначить роль FSMO.

На запросе подключения к серверу введите q и нажмите кнопку Ввод.

Выполните одно из указанных ниже действий.

Чтобы передать роль: <role> введите передачу и нажмите кнопку Ввод.

Примечание

В этой команде <role> находится роль, которую необходимо передать.

Чтобы захватить роль: введите захват, <role> а затем нажмите ввод.

Примечание

В этой команде <role> есть роль, которую нужно захватить.

Например, чтобы захватить главную роль RID, введите захватить мастер избавления. Исключения для роли эмулятора PDC, синтаксис которой захватить pdc, и мастер имен домена, синтаксис которого захватить мастер именования.

Чтобы увидеть список ролей, которые можно перенести или захватить, введите? в запросе на техническое обслуживание fsmo, а затем нажмите кнопку Введите или см. список ролей в начале этой статьи.

В запросе на техническое обслуживание fsmo введите q и нажмите кнопку Ввод, чтобы получить доступ к запросу ntdsutil. Введите q и нажмите кнопку Ввод, чтобы выйти из утилиты Ntdsutil.

Соображения при восстановлении или удалении предыдущих держателей ролей

Если это возможно, и если вы можете передать роли, а не их захват, исправить предыдущий держатель роли. Если вы не можете исправить предыдущий держатель роли или если вы захватили роли, удалите предыдущий держатель ролей из домена.

Важно!

Если вы планируете использовать восстановленный компьютер в качестве постоянного тока, рекомендуется перестроить компьютер в DC с нуля, а не восстанавливать dc из резервного копирования. Процесс восстановления снова восстановит DC в качестве держателя ролей.

Возвращение отремонтированного компьютера в лес в качестве dc

Выполните одно из указанных ниже действий.

- Формат жесткого диска бывшего держателя ролей, а затем Windows на компьютере.

- Принудительно понизить прежний держатель ролей до сервера-члена.

На другом dc в лесу используйте Ntdsutil для удаления метаданных для бывшего держателя ролей. Дополнительные сведения см. в обзоре Очистка метаданных сервера с помощью Ntdsutil.

После очистки метаданных можно перезавести компьютер на dc и передать ему роль.

Удаление компьютера из леса после удаления его ролей

- Удалите компьютер из домена.

- На другом dc в лесу используйте Ntdsutil для удаления метаданных для бывшего держателя ролей. Дополнительные сведения см. в обзоре Очистка метаданных сервера с помощью Ntdsutil.

- Удалите компьютер из домена.

Соображения при реинтеграции островов репликации

Если часть домена или леса в течение продолжительного времени не может общаться с остальным доменом или лесом, изолированные разделы домена или леса называются островами репликации. Компьютеры на одном острове не могут реплицироваться с DCs на других островах. В течение нескольких циклов репликации острова репликации не синхронизируются. Если у каждого острова есть собственные держатели ролей FSMO, при восстановлении связи между островами могут возникнуть проблемы.

Важно!

В большинстве случаев вы можете воспользоваться первоначальным требованием репликации (как описано в этой статье) для отладки дублирующих держателей ролей. Перезапущенный держатель ролей должен отойт от роли, если обнаружит дубликат держателя ролей.

Вы можете столкнуться с обстоятельствами, которые такое поведение не устраняет. В таких случаях информация в этом разделе может быть полезной.

В следующей таблице определяются роли FMSO, которые могут вызывать проблемы, если лес или домен имеет несколько держателей ролей для этой роли:

| Роль | Возможные конфликты между несколькими держателями ролей? |

|---|---|

| Хозяин схемы. | Да |

| Мастер именования домена | Да |

| Мастер RID | Да |

| Эмулятор PDC | Нет |

| Мастер инфраструктуры | Нет |

Эта проблема не влияет на Emulator или мастера инфраструктуры. Эти держатели ролей не сохраняют оперативные данные. Кроме того, мастер инфраструктуры не часто изменяется. Поэтому, если на нескольких островах есть эти держатели ролей, можно реинтегрировать острова, не вызывая долгосрочных проблем.

Мастер схемы, мастер имен домена и мастер RID могут создавать объекты и сохранять изменения в Active Directory. Каждый остров с одним из этих держателей ролей может иметь дублирующиеся и противоречивые объекты схемы, домены или пулы RID к моменту восстановления репликации. Прежде чем реинтегрировать острова, определите, какие держатели ролей необходимо сохранить. Удалите все повторяющиеся мастера схемы, мастера именования доменов и мастера RID, следуя процедурам восстановления, удаления и очистки, которые упоминаются в этой статье.

Каждый остров с одним из этих держателей ролей может иметь дублирующиеся и противоречивые объекты схемы, домены или пулы RID к моменту восстановления репликации. Прежде чем реинтегрировать острова, определите, какие держатели ролей необходимо сохранить. Удалите все повторяющиеся мастера схемы, мастера именования доменов и мастера RID, следуя процедурам восстановления, удаления и очистки, которые упоминаются в этой статье.

Ссылки

Дополнительные сведения см. в статьях:

Просмотр и передача ролей FSMO — Windows Server

- Чтение занимает 4 мин

Please rate your experience

Да Нет

Хотите оставить дополнительный отзыв?

Отзывы будут отправляться в корпорацию Майкрософт. Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Нажав кнопку «Отправить», вы разрешаете использовать свой отзыв для улучшения продуктов и служб Майкрософт. Политика конфиденциальности.

Отправить

Спасибо!

В этой статье

В этой статье описывается, как просматривать и передавать роли FSMO.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 324801

Сводка

В этой статье описывается передача ролей гибких однообъекторных операций (FSMO) (также известных как главные роли операций) с помощью средств snap-in Active Directory в консоли управления Майкрософт (MMC) в Windows Server 2003.

Роли FSMO

В лесу существует не менее пяти ролей FSMO, которые назначены одному или более контроллерам домена. Пять ролей FSMO:

- Мастер схемы.

Контроллер домена схемы управляет всеми обновлениями и изменениями схемы. Чтобы обновить схему леса, необходимо иметь доступ к мастеру схемы. Во всем лесу может быть только один мастер схемы.

Контроллер домена схемы управляет всеми обновлениями и изменениями схемы. Чтобы обновить схему леса, необходимо иметь доступ к мастеру схемы. Во всем лесу может быть только один мастер схемы. - Мастер именования домена. Контроллер доменного имени управляет добавлением или удалением доменов в лесу. Во всем лесу может быть только один мастер именования доменов.

- Мастер инфраструктуры. Инфраструктура отвечает за обновление ссылок с объектов в домене на объекты в других доменах. В любой момент времени в каждом домене может быть только один контроллер домена, который является мастером инфраструктуры.

- Мастер относительного ID (RID): мастер RID отвечает за обработку запросов пула RID от всех контроллеров домена в определенном домене. В любой момент времени в домене может быть только один контроллер домена, выступая в качестве мастера RID.

- PDC Emulator. Эмулятор PDC — это контроллер домена, который рекламирует себя в качестве основного контроллера домена (PDC) рабочим станциям, серверам-членам и контроллерам доменов, которые запускают более ранние версии Windows.

Например, если домен содержит компьютеры, не работающие в Microsoft Windows XP Professional или Microsoft Windows 2000, или если он содержит контроллеры резервного домена Microsoft Windows NT, мастер эмулятора PDC выступает в качестве Windows NT PDC. Он также является мастер-браузером домена и обрабатывает несоответствия паролей. В любое время в каждом домене в лесу может быть только один контроллер домена, выполнимый в качестве мастера эмулятора PDC.

Например, если домен содержит компьютеры, не работающие в Microsoft Windows XP Professional или Microsoft Windows 2000, или если он содержит контроллеры резервного домена Microsoft Windows NT, мастер эмулятора PDC выступает в качестве Windows NT PDC. Он также является мастер-браузером домена и обрабатывает несоответствия паролей. В любое время в каждом домене в лесу может быть только один контроллер домена, выполнимый в качестве мастера эмулятора PDC.

Роли FSMO можно передать с помощью Ntdsutil.exe командной строки или с помощью средства оснастки MMC. В зависимости от роли FSMO, которую вы хотите передать, можно использовать один из следующих трех средств привязки MMC:

Функция оснастки Active Directory Schema

Активная привязка доменов и трастов каталогов

Активные пользователи каталога и компьютеры оснастки

Если компьютер больше не существует, роль должна быть захвачена. Чтобы захватить роль, используйте Ntdsutil.exe утилиту.

Дополнительные сведения о том, как использовать Ntdsutil. exe для захвата ролей FSMO, щелкните номер статьи ниже, чтобы просмотреть статью в базе знаний Майкрософт:

exe для захвата ролей FSMO, щелкните номер статьи ниже, чтобы просмотреть статью в базе знаний Майкрософт:

255504 использование Ntdsutil.exe для захвата или передачи ролей FSMO в домен

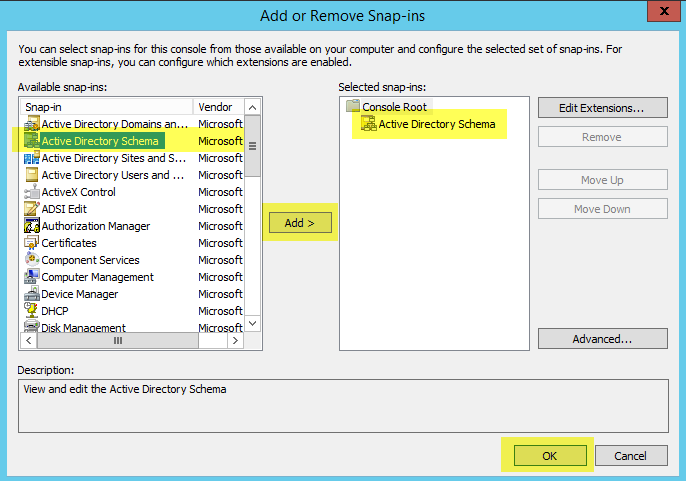

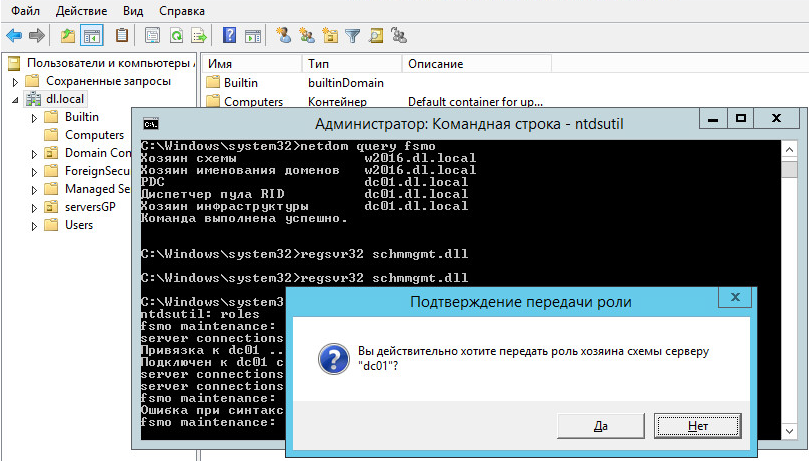

Чтобы передать главную роль схемы, используйте оснастку Active Directory Master. Прежде чем использовать эту привязку, необходимо зарегистрировать Schmmgmt.dll файл.

Регистрация Schmmgmt.dll

- Нажмите кнопку Пуск и выберите пункт Выполнить.

- Введите regsvr32 schmmgmt.dll в поле Open, а затем нажмите кнопку ОК.

- Нажмите кнопку ОК, когда вы получите сообщение о успешной операции.

Передача главную роль схемы

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите mmc в поле Открыть и нажмите кнопку ОК.

- В файле меню нажмите кнопку Добавить или Удалить привязку.

- Нажмите Добавить.

- Щелкните схему Active Directory, щелкните Добавить, нажмите кнопку Закрыть, а затем нажмите кнопку ОК.

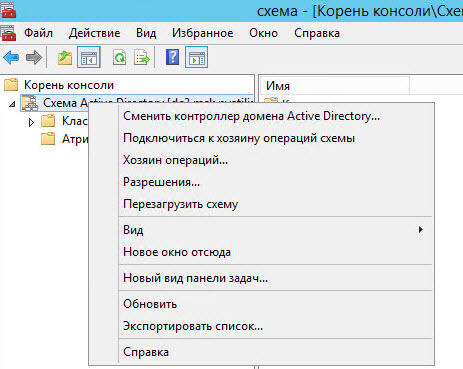

- В дереве консоли щелкните правой кнопкой мыши Схему Active Directory и нажмите кнопку Изменить контроллер домена.

- Нажмите кнопку Укажите имя, введите имя контроллера домена, который будет новым держателем ролей, а затем нажмите кнопку ОК.

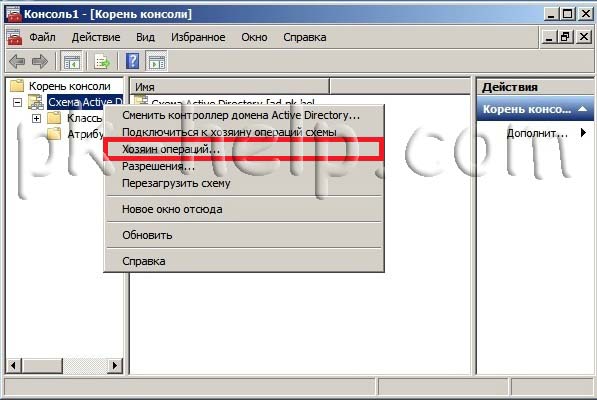

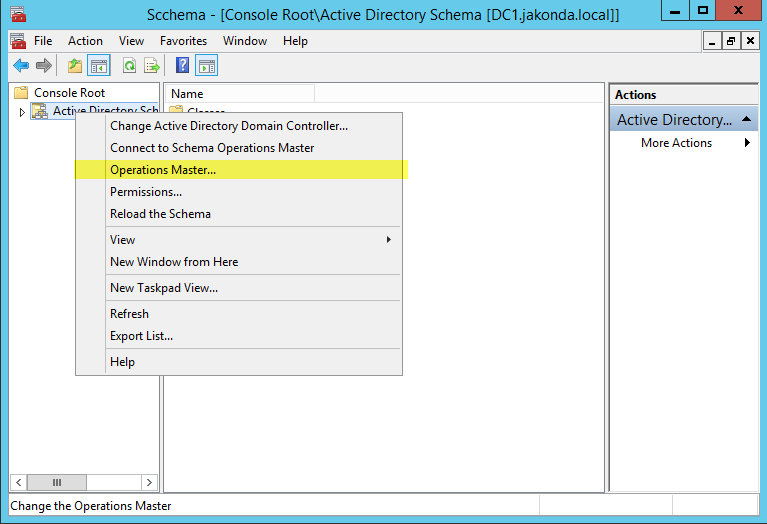

- В дереве консоли щелкните правой кнопкой мыши Схему Active Directory и нажмите кнопку Мастер операций.

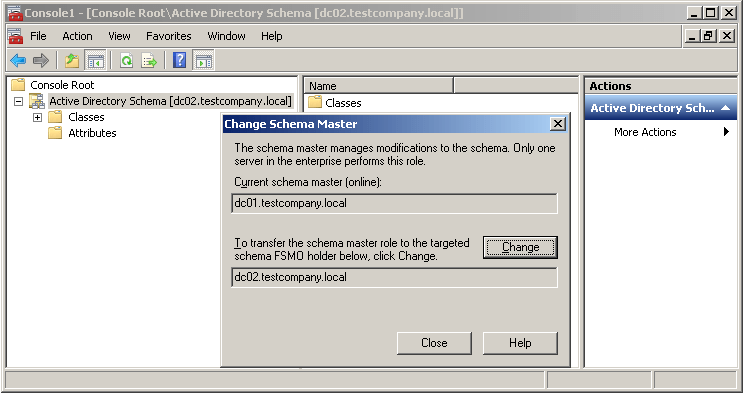

- Нажмите кнопку Изменить.

- Нажмите кнопку ОК, чтобы подтвердить, что вы хотите передать роль, а затем нажмите кнопку Закрыть.

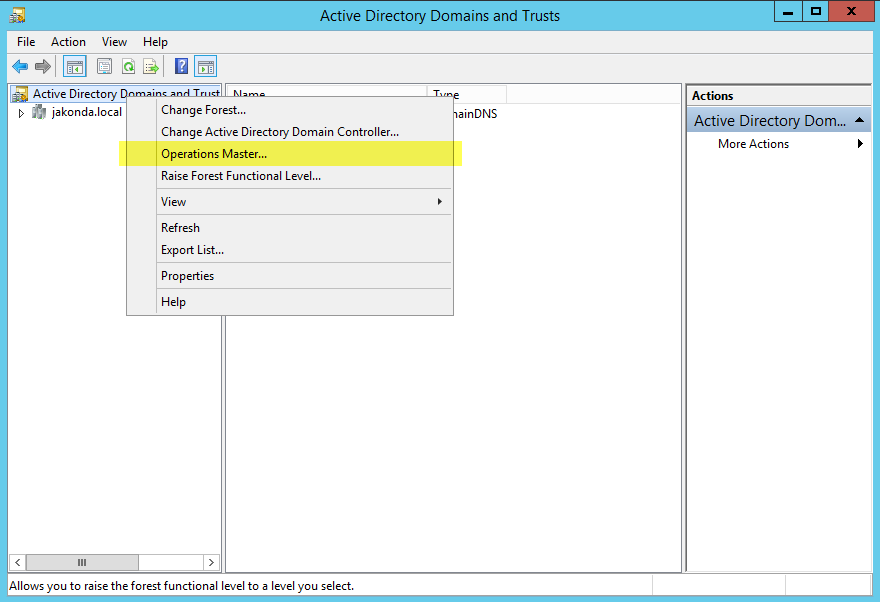

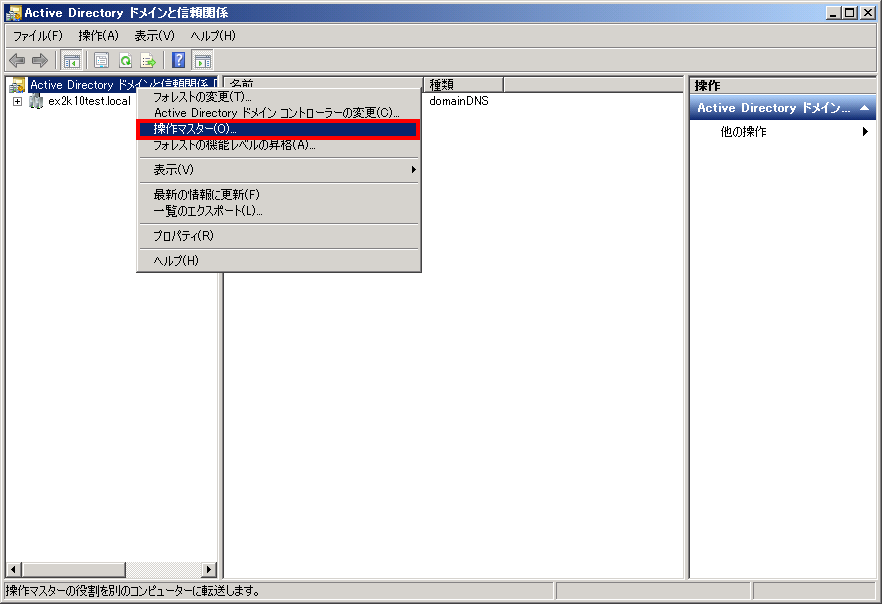

Передача роли «Имя домена»

Нажмите кнопку Начните, указать на административные средства и нажмите кнопку Active Directory Domains and Trusts.

Щелкните правой кнопкой мыши Домены Active Directory и трасты, а затем нажмите кнопку Подключение контроллер домена.

Примечание

Вы должны выполнить этот шаг, если вы не находитесь на контроллере домена, на который вы хотите перенести роль. Вам не нужно выполнять этот шаг, если вы уже подключены к контроллеру домена, роль которого необходимо перенести.

Сделайте одно из следующих действий:

- В поле Ввод имени другого контроллера домена введите имя контроллера домена, который будет новым держателем ролей, а затем нажмите кнопку ОК.

-или- - В списке Или выберите доступный контроллер домена, щелкните контроллер домена, который будет новым держателем ролей, и нажмите кнопку ОК.

- В поле Ввод имени другого контроллера домена введите имя контроллера домена, который будет новым держателем ролей, а затем нажмите кнопку ОК.

В дереве консоли щелкните правой кнопкой мыши Active Directory Domains and Trusts и нажмите кнопку Мастер операций.

Нажмите кнопку Изменить.

Нажмите кнопку ОК, чтобы подтвердить, что вы хотите передать роль, а затем нажмите кнопку Закрыть.

Передача главных ролей rid, PDC Emulator и инфраструктуры

Нажмите кнопку Начните, указать на административные средства и нажмите кнопку Active Directory Users and Computers.

Щелкните правой кнопкой мыши Пользователи и компьютеры Active Directory, а затем нажмите кнопку Подключение контроллер домена.

Примечание

Вы должны выполнить этот шаг, если вы не находитесь на контроллере домена, на который вы хотите перенести роль.

Вам не нужно выполнять этот шаг, если вы уже подключены к контроллеру домена, роль которого необходимо перенести.

Вам не нужно выполнять этот шаг, если вы уже подключены к контроллеру домена, роль которого необходимо перенести.Сделайте одно из следующих действий:

- В поле Ввод имени другого контроллера домена введите имя контроллера домена, который будет новым держателем ролей, а затем нажмите кнопку ОК.

-или- - В списке Или выберите доступный контроллер домена, щелкните контроллер домена, который будет новым держателем ролей, и нажмите кнопку ОК.

- В поле Ввод имени другого контроллера домена введите имя контроллера домена, который будет новым держателем ролей, а затем нажмите кнопку ОК.

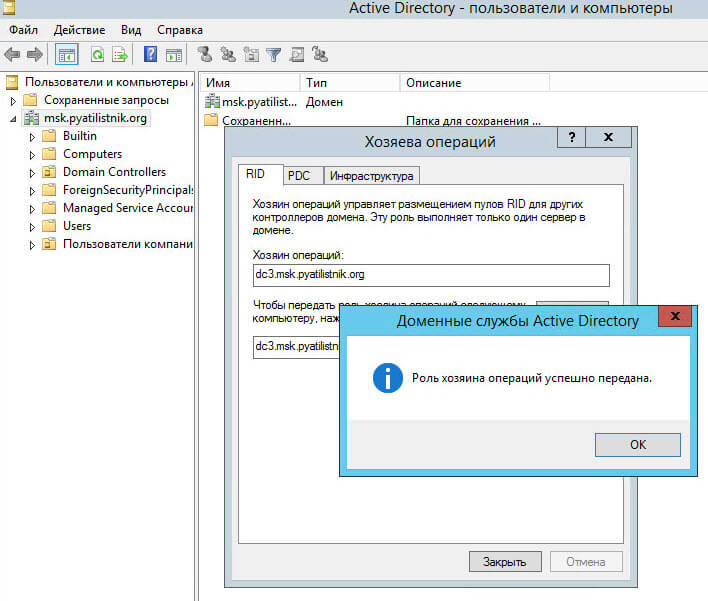

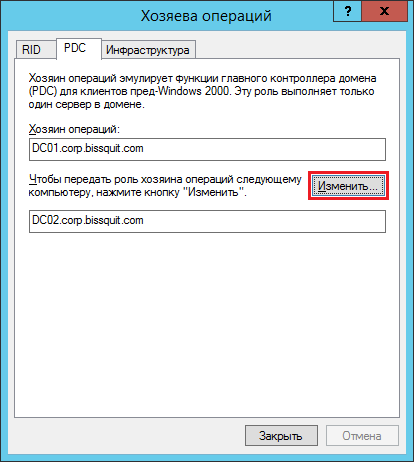

В дереве консоли щелкните правой кнопкой мыши Пользователи и компьютеры Active Directory, укажи все задачи, а затем щелкните Мастер операций.

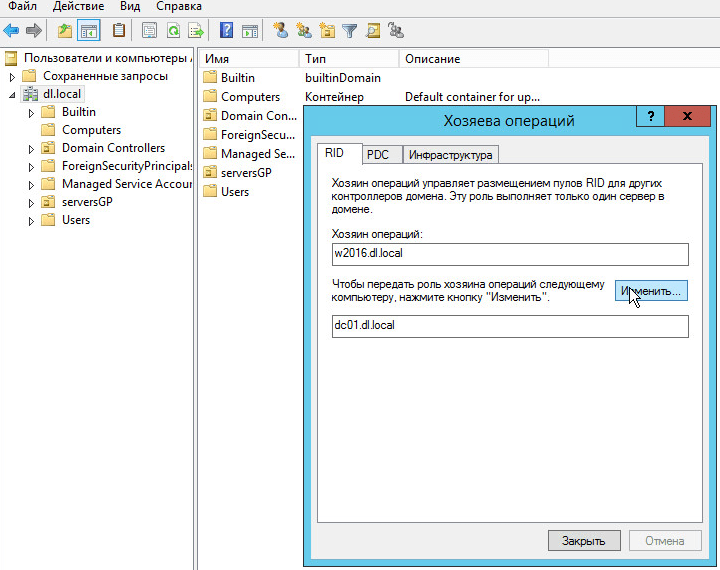

Щелкните соответствующую вкладку для роли, которую необходимо перенести (RID, PDC или Infrastructure), а затем нажмите кнопку Изменить.

Нажмите кнопку ОК, чтобы подтвердить, что вы хотите передать роль, а затем нажмите кнопку Закрыть.

Принудительный захват ролей FSMO в Active Directory

Обновлено 20. 01.2019

01.2019

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

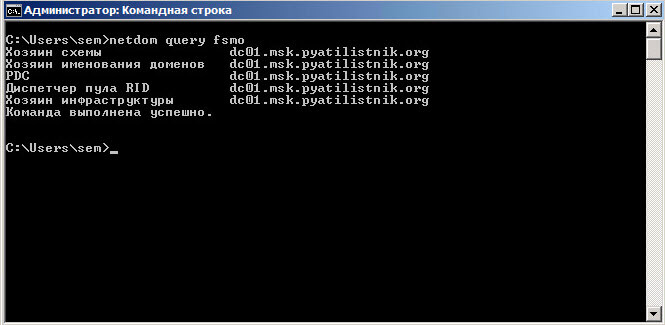

Давайте выполним в командной строке вот такую команду:

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

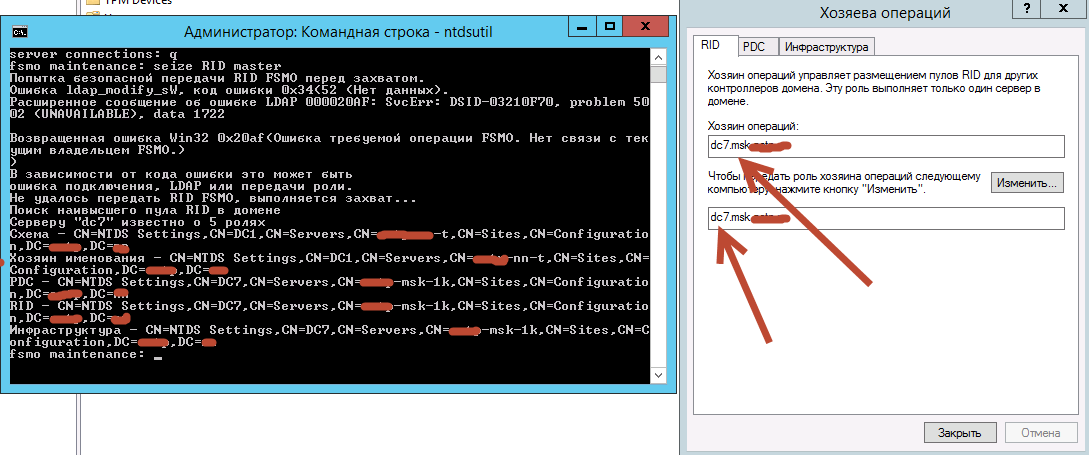

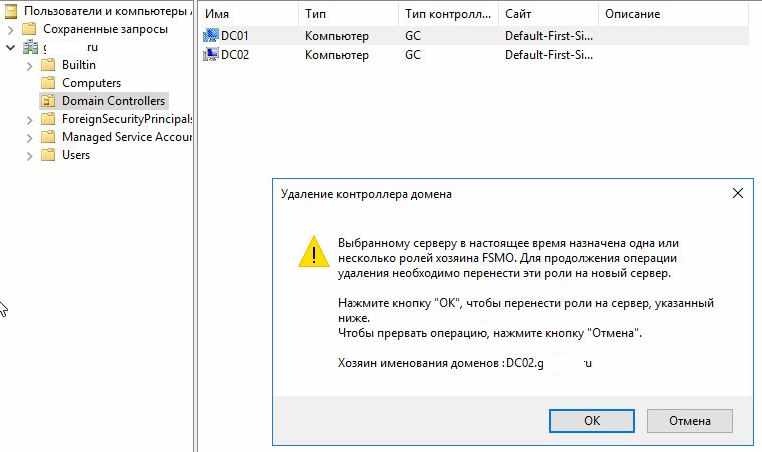

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

Не удается передать роль хозяина операций по следующей причине: Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO.

Это я увидел в оснастке Active Directory — Пользователи и компьютеры, при попытке по правильному передать роль RID.

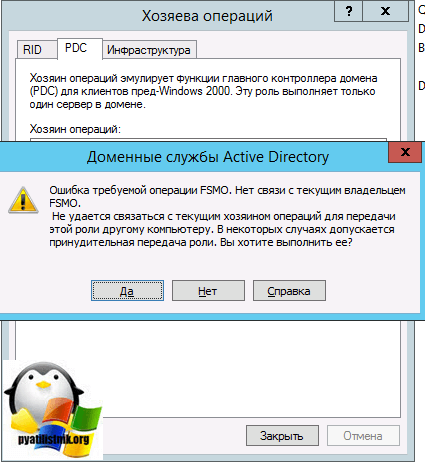

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO. Не удается связаться с текущим хозяином операций для передачи этой роли другому компьютеру. В некоторых случаях допускается принудительная передача роли. Вы хотите выполнить?

Говорим «Да»

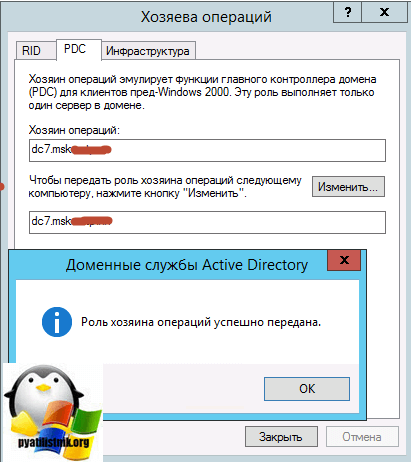

Все роль PDC получена.

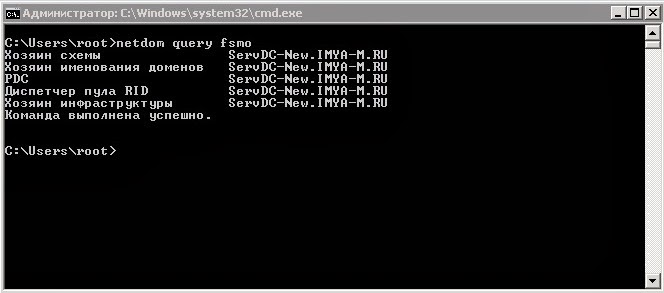

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections:

q - пишем в fsmo maintenance: seize RID master

Вам напишут: Попытка безопасной передачи RID FSMO перед захватом. Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

Ошибка ldap_modify_sW, код ошибки 0x34<52 (Нет данных). Расширенное сообщение об ошибке LDAP 000020AF: SvcErr: DSID-03210F70, problem 5002, data 1722. Возвращенная ошибка Win32 0x20af (Ошибка требуемой операции FSMO. Нет связи с текущим владельцем FSMO).

У вас выскочит окно с подтверждением операции, нажимаем «Да.» В итоге роль все равно передастся, это можно увидеть сразу в ADUC.

Если нужно принудительно захватить с помощью ntdsutil оставшиеся роли, то их ключи для последней команды:

- seize PDC

- seize infrastructure master

- seize domain naming master (Seize naming master )

- seize schema master

Вот так вот по правильному происходит принудительная передача ролей мастер операций в Active Directory, если есть вопросы, то пишите их в комментариях.

Как передать fsmo роли другому контроллеру домена Active Directory

Обновлено 10.11.2017

Всем привет, сегодня расскажу как передать fsmo роли другому контроллеру домена Active Directory. Что такое fsmo роли читайте тут. Так же мы уже рассматривали как определить FSMO хозяева операций. Задача следующая у нас есть домен Active Directory с контроллерами домена Windows Server 2008R2, мы с вами установили контроллер под управлением Windows Server 2012 R2. Нам нужно передать ему роли fsmo и в будущем заменить все W2008R2 на W2012R2.

Что такое fsmo роли читайте тут. Так же мы уже рассматривали как определить FSMO хозяева операций. Задача следующая у нас есть домен Active Directory с контроллерами домена Windows Server 2008R2, мы с вами установили контроллер под управлением Windows Server 2012 R2. Нам нужно передать ему роли fsmo и в будущем заменить все W2008R2 на W2012R2.

Есть 3 домена dc01 и dc02 это контроллер домена windows 2008 r2 и dc3 это новый с Windows Server 2012 R2. Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

Видим, что все 5 ролей (Хозяин схемы, Хозяин именования доменов, PDC, Диспетчер пула RID, Хозяин инфраструктуры) находятся на dc01.msk.pyatilistnik.org.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-01

Первый способ который будет рассмотрен в первой части это через оснастки.

Как передать fsmo роли другому контроллеру домена Active Directory через оснастки

Передача ролей fsmo через оснастки самый быстрый и наглядный метод.

Передача PDC, Диспетчер пула RID, Хозяин инфраструктуры.

Открываем оснастку Active Directory Пользователи и компьютеры, это можно сделать через пуск набрав dsa.msc.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-02

Видим 3 DC контроллера, у dc3 стоит windows Server 2012 R2

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-03

Щелкаем правым кликом на уровне домена и выбираем Хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-04

Видим, что реально PDC, Диспетчер пула RID, Хозяин инфраструктуры держит DC01

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-05

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-06

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-07

Если вы нажмете кнопку изменить, то выскочит ошибка:

Данный контроллер домена является хозяином операций. Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Чтобы передать роль хозяина операций другому компьютеру, необходимо сначала подключиться к нему.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-08

Из этого следует что для захвата нужно выбрать контроллер куда мы будем передавать роли, у меня это dc3.

Переходим на dc3 и открываем тоже ADUC

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-09

Выбираем хозяева операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-10

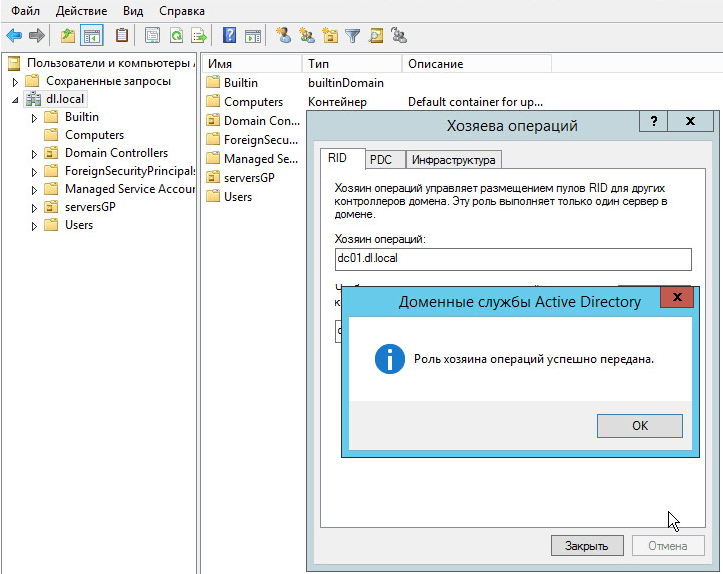

Видим текущий хозяин RID это dco1 и кому передаем это dc3, жмем изменить.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-11

Подтверждаем

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-12

Роль успешна передана

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-13

Видим, что теперь хозяин RID dc3.msk.pyatilistnik.org

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-14

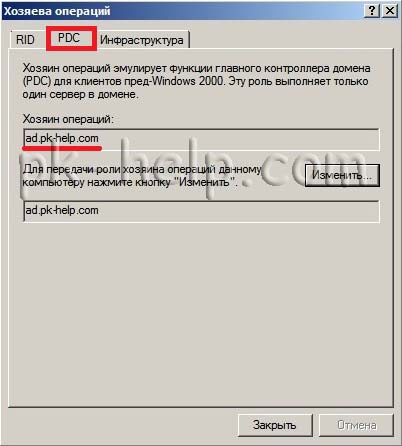

Тоже самое проделаем с PDC мастером

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-15

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-16

и с Инфраструктурой

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-17

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-18

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим три роли fsmo принадлежат dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-19

Передача Schema master (мастера схемы)

Открываем оснастку Active Directory Схема, как ее добавить Active Directory Схема читаем тут.

правым кликом по корню и выбираем Хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-20

Мы подключимся к dc01. Нажимаем сменить

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-21

и получаем предупреждение: Текущий контроллер домена Active Directory является хозяином операций. Чтобы передать роль хозяина операций другому DC, нужно нацелить на этот DC схему AD,

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-22

Закрываем его. Щелкаем правым кликом опять по корню и выбираем Сменить контроллер домена Active Directory.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-23

Вылезет окно с сообщением Оснастка схемы AD не подключена к хозяину операций схемы. Выполнение изменений невозможно. Изменения схемы могут быть сделаны только в схеме владельца FSMO.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-24

Снова выбираем хозяина схемы и видим, что теперь сменить дает.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-25

Да.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-26

передана успешно.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-27

Посмотрим кто хозяин ролей, делается это с помощью команды в командной строке:

и видим уже 4 роли у dc3

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-28

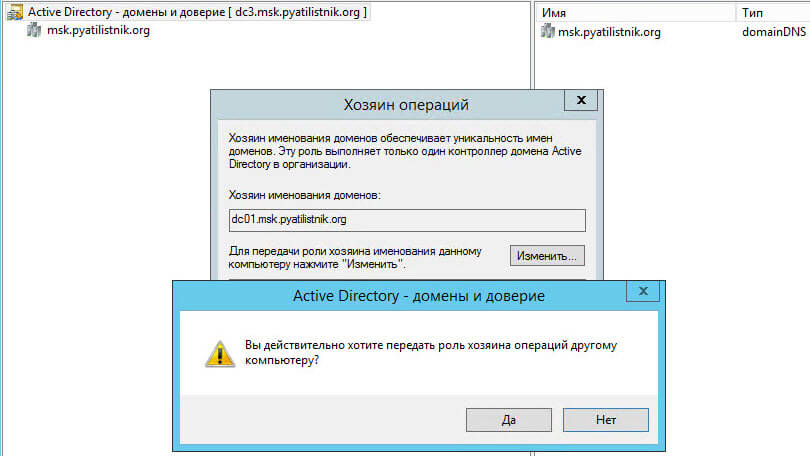

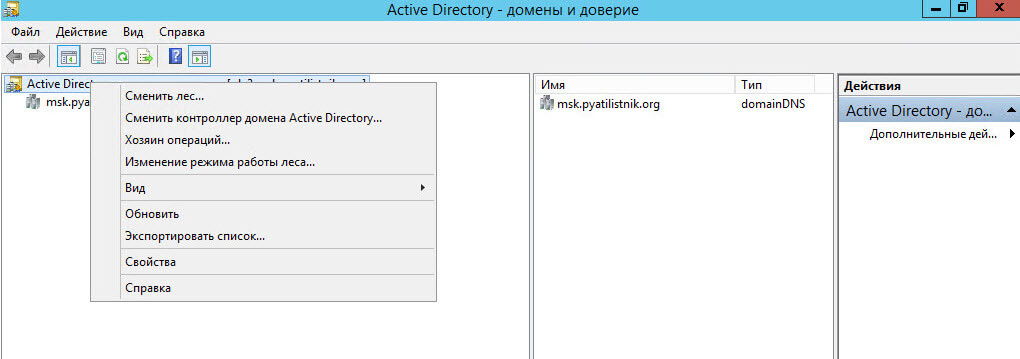

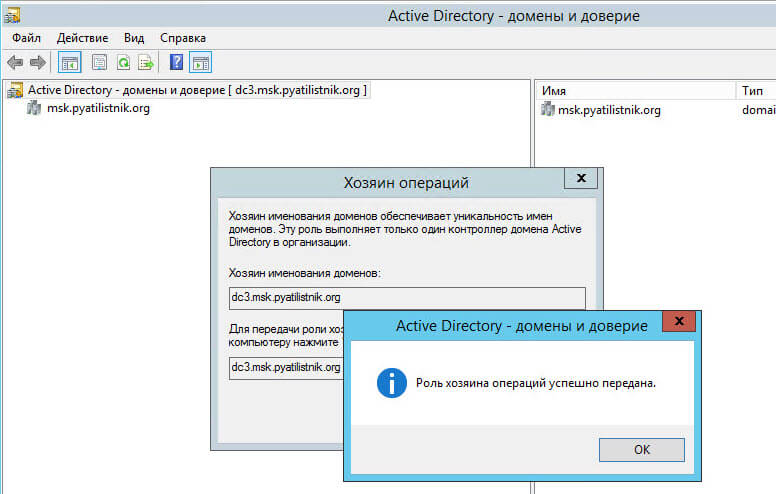

Передача Хозяина именования доменов

Открываем оснастку Active Directory домены и доверие

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-29

Выбираем хозяин операций

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-30

Изменить

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-31

Да

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-32

Роль успешно передана

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-33

Проверяем

Теперь все роли FSMO у контроллер домена windows 2012 r2.

Как передать fsmo роли другому контроллеру домена Active Directory — 1 часть-34

Вот так вот просто передать fsmo роли другому контроллеру домена Active Directory. Советую почитать Как передать fsmo роли другому контроллеру домена Active Directory — 2 часть через командную строку.

Материал сайта pyatilistnik.org

Перенос ролей FSMO | Минниахметов Равиль Юрисович

Перенос ролей FSMO

Контролер домена может использовать следующие 5 ролей:

- Владелец схемы (Schema master) — один сервер с этой ролью на весь лес. Роль нужна для расширения схемы леса Active Directory, обычно эта операция выполняется командой adprep /forestprep

- Владелец доменных имён (Domain naming master) — один на весь лес. Сервер с данной ролью должен обеспечить уникальность имен для всех создаваемых доменов и разделов приложений в лесу AD.

- Владелец относительных идентификаторов (PDC emulator) — один сервер на каждый домен.

Выполняет несколько функций: является основным обозревателем в сети Windows, отслеживает блокировки пользователей при неправильно введенном пароле, являетсяглавным NTP сервером в домене, предназначен для поддержки клиентов с ОС предшествующим Windows 2000.

Выполняет несколько функций: является основным обозревателем в сети Windows, отслеживает блокировки пользователей при неправильно введенном пароле, являетсяглавным NTP сервером в домене, предназначен для поддержки клиентов с ОС предшествующим Windows 2000. - Эмулятор основного контроллера домена (Infrastructure Master) — один сервер на каждый домен. Сервер с такой ролью нужен для успешного выполнения команды adprep /domainprep. Отвечает за обновление идентификаторов защиты (GUID, SID)и различающихся имен объектов в междоменных объектных ссылках.

- Владелец инфраструктуры домена (RID Master) — один сервер на каждый домен. Сервер раздает другим контроллерам домена идентификаторы RID (по 500 штук) для создания уникальных SID.

Для управления ролью Schema master необходимо быть в группе «Schema admins».

Для управления ролью Domain naming master необходимо состоять в группе «Enterprise admins».

Для управления ролями PDC emulator, Infrastructure Master и RID Master необходимо иметь права администратора домена «Domain Admins»

Необходимость переноса ролей может возникнуть по разным причинам, так же в больших сетях эти роли могут выполнятся разными серверами, хотя в нашем случае все роли выполняет один сервер. Вожно чтобы каждая роль исполнялась в вашем домене, если какя либо роль не будет назначена какому нибудь серверу, то вас может ждать много неприятных сюрпризов, как сразу, так и через продолжительное время, в зависимости от структуры AD.

Вожно чтобы каждая роль исполнялась в вашем домене, если какя либо роль не будет назначена какому нибудь серверу, то вас может ждать много неприятных сюрпризов, как сразу, так и через продолжительное время, в зависимости от структуры AD.

При создании домена, по умолчанию все роли назначаются первому контроллеру домена в лесу. Переназначение ролей требуется крайне редко. Microsoft рекомендует использовать передачу ролей FSMO в следующих случаях:

- Плановое понижение роли контроллера домена, являющегося обладателем ролей FSMO, например с целью вывода сервера из эксплуатации;

- Временное отключение контроллера домена, например для выполнения профилактических работ. Это особенно важно при отключении эмулятора PDC. Временное отключение остальных хозяев операций в меньшей степени сказывается на работе AD.

Захват ролей FSMO придется осуществлять в следующих случаях:

- Если в работе текущего обладателя роли FSMO возникли сбои, препятствующие успешному выполнению функций, присущих данной роли, и не дающие выполнить передачу роли;

- На контролере домена, являвшемся обладателем роли FSMO, переустановлена или не загружается операционная система;

- Роль контроллера домена, являвшегося обладателем роли FSMO, была принудительно понижена с помощью команды dcpromo /forceremoval.

Итак первое что нам понадобится это узнать какой сервер является хозяином FSMO. Проще всего это сделать с помощью утилиты netdom. Набрав в консоли:

netdom query fsmo

Мы получим список всех пяти ролей с указанием FQDN хозяев.

Для передачи ролей заходим на любой контролер домена (Это не обязательно должен быть текущий или будующий хозяин FSMO), расположенный в том лесу, в котором следует выполнить передачу ролей. Рекомендуется войти в систему на контроллере домена, которому назначаются роли FSMO. Запускаем консоль и вводим:

ntdsutil

После чего утилита запускается в интерактивном режиме и может принимать команды. Первая наша команда указывает на то что мы хотим работать с FSMO

roles

В ответ приглашение изменится на fsmo maintenance: Затем для вызова «меню» подключения вводим

connections

И приглашение меняется на server connections: Теперь можно указать к какому серверу мы хотм подключиться ( — имя контроллера домена, на который вы хотите перенести роль FSMO. )

)

connect to server

для выхода из меню подключения введите

q

и нажмите Enter. Теперь, получив опять приглашение fsmo maintenance: мы можем приступить к переносу ролей. Для этого предназначена команда transfer:

transfer

В качестве нужно указать ту роль которую вы хотите перенести:

- naming master — передача роли хозяина доменных имен;

- infrastructure master — передача роли хозяина инфраструктуры;

- RID master — передача роли хозяина RID;

- schema master — передача роли хозяина схемы;

- PDC — передача роли эмулятора PDC.

В версиях Windows предшествующих Windows Server 2008R2 хозяин доменных имен называется domain naming master. Как это принято в Windows системах регистр не имеет значения.

После ввода каждой команды transfer появляется диалоговое окно с запросом подтверждения (могли бы и в консоли подтверждение спрашивать а то «недоконсольно» как то получается), нажимаем каждый раз «OK», если конечно вы не набрали все предидущие команды случайно. 🙂

🙂

Для завершения работы Ntdsutil вводим команду q и нажимаем Enter.

Принудительное назначение ролей fsmo при помощи Ntdsutil

Принудительное назначение, или захват ролей производятся только в случае полного выхода из строя сервера, с невозможностью его восстановления. Если возможно, лучше восстановить работоспособность вышедшего из строя контроллера домена, которому назначены роли FSMO. Сама процедура захвата не особо отличается от передачи ролей. Заходим на контроллер домена, которому хотим передать роли и последовательно вводим в командной строке:

ntdsutil

roles

connections

connect to server

q

Для захвата ролей FSMO используется команда seize

- seize domain naming master — захват роли хозяина доменных имен;

- seize infrastructure master — захват роли хозяина инфраструктуры;

- seize rid master — захват роли хозяина RID;

- seize schema master — захват роли хозяина схемы;

- seize pdc — захват роли эмулятора PDC.

Понравилось это:

Нравится Загрузка…

Принудительный захват ролей умершего мастера операций / Хабр

Не секрет, что в AD есть операции которые возлагаются лишь на один домен-контроллер в лесу, именуемый мастером операции. Например в AD только один контроллер назначается первичным хранителем схемы каталога.

В случае умирания такого сервера по любой из технических или нетехнических причин, возникает ситуация, когда второй DC в связке не позволяет вам полноценно управлять доменом. В таких случаях поможет следующий рецепт, который позволит перенести существующие роли мастера операций на уцелевший контроллер. Рецепт довольно известный, тем не менее, я посчитал полезным выложить подробную инструкцию на хабр, так как у меня первой реакцией была паника.

Рассматривается конфигурация домена с двумя контроллерами. Одному из них назначены роли мастера операций и глобального каталога и в нашем сценарии он умирает. Для переназначения всех ролей, администратор должен быть членом группы Enterprise Admins. Процедура состоит из двух этапов: захват ролей и назначение глобального каталога.

Процедура состоит из двух этапов: захват ролей и назначение глобального каталога.

Желающие почерпнуть теорию по мастерам операций читают этот содержательный пост, ну а мы приступаем.

Захват ролей

Нажмите кнопку

Start, выберите пункт

Run, введите

ntdsutil, и нажмите ENTER.

1. Подключение

1.1. В приглашении

ntdsutil:введите

rolesи нажмите ENTER.

1.2. В приглашении

fsmo maintenance:введите

connectionsи нажмите ENTER.

1.3. В приглашении

server connections:введите

connect to serverимя_сервера(где

имя_сервераявляется именем контроллера домена, который возьмет на себя роль хозяина операций), и нажмите ENTER.

1.4. После того как вы получите подтверждение соединения, введите

quitи нажмите ENTER.

2. В зависимости от роли, которую вы хотите взять в приглашении

fsmo maintenance: введите соответствующую команду из таблицы ниже и нажмите ENTER.

3. Введите

quitи нажмите ENTER. Повторите опять, чтобы выйти из ntdsutil.

Система запрашивает подтверждение. Затем она пытается передать указанные роли. Во время этого может быть выведено несколько сообщений об ошибках, но захват продолжится. После завершени будет выведен список ролей и LDAP-ноды ответственных серверов. Во время захвата RID мастера, текущий мастер должен попытаться синхронизироваться с партнером по репликации, но партнер мертв, поэтому будет выведено предупреждение и нужно будет подтвердить операцию.

Команды для захвата

| Роль | Необходимые привилегии | Команда |

|---|---|---|

| Domain naming master | Enterprise Admins | seize domain naming master |

| Schema master | Enterprise Admins | seize schema master |

| Infrastructure master | Domain Admins | seize infrastructure master |

| PDC emulator | Domain Admins | seize pdc |

| RID master | Domain Admins | seize rid master |

Назначение глобального каталога

1. Открытие оснастку Active Directory Sites and Services.

Открытие оснастку Active Directory Sites and Services.

2. В дереве консоли выберите контроллер домена, где вы хотите включить или отключить глобальный каталог. Искать здесь Active Directory Sites and Services/Sites/имя_сайта/Servers/имя_контроллера

3. Щелкните правой кнопкой на NTDS Settings, выберите Properties. Выставьте флажок Global Catalog, чтобы включить глобальный каталог, или снимите флажок, чтобы отключить глобальный каталог.

Надеюсь, статья спасет кому нибуть добрую тонну нервов.

UPD:

В Win2k8R2 команды немного другие:

fsmo maintenance:?

? — Вывод этой справочной информации

Connections — Подключение к определенному DC/LDS-экземпляру AD

Help — Вывод этой справочной информации

Quit — Возврат к предыдущему меню

Seize infrastructure master — Перезаписать роль инфраструктуры на подключенном сервере

Seize naming master — Перезаписать роль хозяина именования на подключенном сервере

Seize PDC — Перезаписать роль PDC на подключенном сервере

Seize RID master — Перезаписать роль RID на подключенном сервере

Seize schema master — Перезаписать роль схемы на подключенном сервере

Select operation target — Выбор сайтов, серверов, доменов, ролей, контекстов именования

Transfer infrastructure master — Сделать подключенный сервер хозяином инфраструктуры

Transfer naming master — Сделать подключенный сервер хозяином именования

Transfer PDC — Сделать подключенный сервер PDC

Transfer RID master — Сделать подключенный сервер хозяином RID

Transfer schema master — Сделать подключенный сервер хозяином схемы

Полезный источник

Страница не найдена – Information Security Squad

11.2021

11.2021zANTI – это бесплатное приложение для Android, которое функционирует как мобильный набор инструментов для тестирования на проникновение, позволяющий оценить уровень риска сети с помощью мобильного устройства. zANTI позволяет менеджерам по безопасности оценить уровень риска сети одним нажатием кнопки. Этот простой в использовании мобильный инструментарий позволяет администраторам ИТ-безопасности имитировать продвинутого злоумышленника, чтобы определить вредоносные методы, которые […]

Следующая команда выведет ваш микрофон на динамик удаленного компьютера. dd if=/dev/dsp | ssh -c arcfour -C username@host dd of=/dev/dsp Система выведет звук с вашего микрофонного порта на порт динамика целевого компьютера по ssh. Качество звука очень плохое, поэтому вы услышите много шипения. Альтернативный вариант: arecord -f dat | ssh -C user@host aplay -f dat Вы […]

11.2021

11.2021curl и wget широко используются для скачивания файлов из Интернета в терминале Linux. В чем же разница и какой из них лучше? curl и Wget – это две наиболее распространенные утилиты для выполнения запросов к серверам из командной строки Linux. Хотя вы надеетесь, что у вас не возникнет проблем при использовании любой из этих утилит, […]

Вы можете работать разработчиком, администратором, облачным инженером или инженером DevOps, и независимо от вашей роли вы будете сталкиваться с YAML, и очень важно понимать, что и как устроено в yaml. Эта статья подготовлена таким образом, чтобы вы могли ознакомиться с основами yaml. Прежде чем приступить к основам YAML, позвольте мне кратко рассказать вам о сериализации […]

Восстановить Привилегии Судо Загрузите систему Linux в режиме восстановления. Для этого перезагрузите систему и нажмите и удерживайте клавишу SHIFT во время загрузки. Вы увидите меню загрузки Grub. Выберите «Дополнительные параметры для Ubuntu» из списка меню загрузки. На следующем экране выберите «режим восстановления» и нажмите ENTER: Далее, выберите опцию «Drop to root shell» и нажмите клавишу […]

Вы увидите меню загрузки Grub. Выберите «Дополнительные параметры для Ubuntu» из списка меню загрузки. На следующем экране выберите «режим восстановления» и нажмите ENTER: Далее, выберите опцию «Drop to root shell» и нажмите клавишу […]

Передача или захват ролей FSMO — Windows Server

- 11 минут на чтение

Оцените свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

В этой статье описывается, когда и как передавать или использовать роли гибких операций с одним главным мастером (FSMO).

Применимо к: Windows Server 2019, Windows Server Standard 2016, Windows Server Essentials 2016, Windows Server Datacenter 2016

Исходный номер базы знаний: 255504

Дополнительная информация

В лесу доменных служб Active Directory (AD DS) есть определенные задачи, которые должны выполняться только одним контроллером домена (DC).Контроллеры домена, которым назначены эти уникальные операции, известны как держатели ролей FSMO. В следующей таблице перечислены роли FSMO и их размещение в Active Directory.

| Роль | Область применения | Контекст именования (раздел Active Directory) |

|---|---|---|

| Мастер схемы | Лесной | CN = схема, CN = конфигурация, DC = <корневой домен леса> |

| Мастер именования доменов | Лесной | CN = конфигурация, DC = <корневой домен леса> |

| Эмулятор PDC | на уровне домена | DC = <домен> |

| Мастер RID | на уровне домена | DC = <домен> |

| Мастер инфраструктуры | на уровне домена | DC = <домен> |

Дополнительные сведения о держателях ролей FSMO и рекомендации по размещению ролей см. В разделе Размещение и оптимизация FSMO на контроллерах домена Active Directory.

В разделе Размещение и оптимизация FSMO на контроллерах домена Active Directory.

Примечание

Разделы приложений Active Directory, которые включают разделы приложений DNS, имеют связи ролей FSMO. Если раздел приложения DNS определяет владельца для роли хозяина инфраструктуры, вы не можете использовать Ntdsutil, DCPromo или другие инструменты для удаления этого раздела приложения. Дополнительные сведения см. В разделе Понижение роли DCPROMO не удается, если не удается связаться с хозяином инфраструктуры DNS.

Когда контроллер домена, который действовал как держатель роли, начинает работать (например, после сбоя или завершения работы), он не сразу возобновляет работу как держатель роли.Контроллер домена ожидает получения входящей репликации для своего контекста именования (например, владелец роли хозяина схемы ожидает получения входящей репликации раздела схемы).

Информация, которую контроллеры домена передают как часть репликации Active Directory, включает идентификаторы текущих держателей ролей FSMO. Когда только что запущенный контроллер домена получает информацию о входящей репликации, он проверяет, является ли он по-прежнему держателем роли. Если это так, он возобновляет обычные операции. Если реплицированная информация указывает, что другой DC действует как держатель роли, вновь запущенный DC отказывается от своего ролевого владения.Такое поведение снижает вероятность того, что в домене или лесу будут дублирующиеся держатели ролей FSMO.

Когда только что запущенный контроллер домена получает информацию о входящей репликации, он проверяет, является ли он по-прежнему держателем роли. Если это так, он возобновляет обычные операции. Если реплицированная информация указывает, что другой DC действует как держатель роли, вновь запущенный DC отказывается от своего ролевого владения.Такое поведение снижает вероятность того, что в домене или лесу будут дублирующиеся держатели ролей FSMO.

Важно

Операции AD FS завершаются ошибкой, если для них требуется держатель роли, и если вновь запущенный держатель роли фактически является держателем роли, и он не получает входящую репликацию.

Полученное в результате поведение похоже на то, что произошло бы, если бы владелец роли был в автономном режиме.

Определить, когда следует передать или захватить роли

В обычных условиях все пять ролей должны быть назначены «живым» контроллерам домена в лесу.При создании леса Active Directory мастер установки Active Directory (Dcpromo. exe) назначает все пять ролей FSMO первому DC, который он создает в корневом домене леса. Когда вы создаете дочерний или древовидный домен, Dcpromo.exe назначает три роли всего домена первому DC в домене.

exe) назначает все пять ролей FSMO первому DC, который он создает в корневом домене леса. Когда вы создаете дочерний или древовидный домен, Dcpromo.exe назначает три роли всего домена первому DC в домене.

продолжают владеть ролями FSMO до тех пор, пока они не будут переназначены одним из следующих способов:

- Администратор переназначает роль с помощью инструмента администрирования с графическим пользовательским интерфейсом.

- Администратор переназначает роль с помощью команды

ntdsutil / roles. - Администратор аккуратно понижает роль контролирующего роль контроллера домена с помощью мастера установки Active Directory. Этот мастер переназначает любые локально удерживаемые роли существующему DC в лесу.

- Администратор понижает роль контролирующего роль контроллера домена с помощью команды

dcpromo / forceremoval. - DC выключается и перезапускается. Когда контроллер домена перезагружается, он получает информацию о входящей репликации, которая указывает, что другой контроллер домена является держателем роли.В этом случае вновь запущенный контроллер домена отказывается от роли (как описано ранее).

Если у держателя роли FSMO произошел сбой или он был выведен из эксплуатации иным образом до того, как его роли будут переданы, вы должны захватить и передать все роли соответствующему и работоспособному DC.

Мы рекомендуем передавать роли FSMO в следующих случаях:

- Текущий владелец роли работает и может быть доступен в сети новому владельцу FSMO.

- Вы постепенно понижаете уровень DC, который в настоящее время владеет ролями FSMO, которые вы хотите назначить определенному DC в лесу Active Directory.

- Контроллер домена, которому в настоящее время принадлежат роли FSMO, переводится в автономный режим для планового обслуживания, и вам необходимо назначить определенные роли FSMO для действующих контроллеров домена. Возможно, вам придется передать роли для выполнения операций, влияющих на владельца FSMO. Это особенно верно для роли эмулятора PDC. Это менее важный вопрос для роли хозяина RID, роли хозяина именования доменов и ролей хозяина схемы.

Мы рекомендуем вам использовать роли FSMO в следующих сценариях:

Текущий владелец роли обнаружил операционную ошибку, которая препятствует успешному завершению операции, зависящей от FSMO, и вы не можете передать роль.

Используйте команду

dcpromo / forceremovalдля принудительного понижения роли контроллера домена, которому принадлежит роль FSMO.Важно

Команда

dcpromo / forceremovalоставляет роли FSMO в недопустимом состоянии до тех пор, пока они не будут переназначены администратором.Операционная система на компьютере, который изначально владел определенной ролью, больше не существует или была переустановлена.

Примечание

- Рекомендуется захватить все роли только в том случае, если предыдущий держатель роли не возвращается в домен.

- Если в сценариях восстановления леса необходимо захватить роли FSMO, см. Шаг 5 в разделе «Выполнение начального восстановления» в разделе «Восстановление первого записываемого контроллера домена в каждом домене».

- После передачи или захвата роли новый обладатель роли не действует немедленно. Вместо этого новый держатель роли ведет себя как перезапущенный держатель роли и ожидает, пока его копия контекста именования для роли (например, раздела домена) завершит успешный цикл входящей репликации. Это требование репликации помогает убедиться, что новый держатель роли как можно более актуален, прежде чем он начнет действовать.Это также ограничивает окно возможностей для ошибок. Это окно включает только изменения, репликацию которых предыдущий держатель роли не завершил на другие контроллеры домена до того, как он перешел в автономный режим. Список контекста именования для каждой роли FSMO см. В таблице в разделе «Дополнительная информация».

Определите нового исполнителя роли

Лучшим кандидатом на новую роль является DC, отвечающий следующим критериям:

- Он находится в том же домене, что и предыдущий обладатель роли.

- Это самая последняя реплицированная копия раздела ролей с возможностью записи.

Например, предположим, что вам необходимо передать роль хозяина схемы. Роль хозяина схемы является частью раздела схемы леса (cn = Schema, cn = Configuration, dc = <корневой домен леса>). Лучшим кандидатом на роль нового держателя роли является контроллер домена, который также находится в корневом домене леса и на том же сайте Active Directory, что и текущий держатель роли.

Осторожно

Не размещайте роль хозяина инфраструктуры на том же контроллере домена, что и сервер глобального каталога.Если хозяин инфраструктуры работает на сервере глобального каталога, он прекращает обновлять информацию об объекте, поскольку он не содержит ссылок на объекты, которых он не содержит. Это связано с тем, что сервер глобального каталога содержит частичную реплику каждого объекта в лесу.

Чтобы проверить, является ли контроллер домена также сервером глобального каталога, выполните следующие действия:

- Выберите Пуск > Программы > Администрирование > Сайты и службы Active Directory .

- На панели навигации дважды щелкните Сайты и затем найдите соответствующий сайт или выберите Default-first-site-name , если другие сайты недоступны.

- Откройте папку «Серверы» и выберите контроллер домена.

- В папке DC дважды щелкните NTDS Settings .

- В меню Действие выберите Свойства .

- На вкладке Общие просмотрите флажок Глобальный каталог , чтобы узнать, установлен ли он.

Для получения дополнительной информации см .:

Захват или передача ролей FSMO

Для захвата или передачи ролей можно использовать Windows PowerShell или Ntdsutil. Для получения информации и примеров использования PowerShell для этих задач см. Move-ADDirectoryServerOperationMasterRole.

Важно

Если вам необходимо захватить роль хозяина RID, рассмотрите возможность использования командлета Move-ADDirectoryServerOperationMasterRole вместо служебной программы Ntdsutil.exe.

Чтобы избежать риска дублирования SID в домене, Ntdsutil увеличивает следующий доступный RID в пуле на 10 000 при захвате роли хозяина RID.Такое поведение может привести к тому, что ваш лес полностью использует доступные диапазоны значений RID (также известный как сжигание RID). Напротив, если вы используете командлет PowerShell для захвата роли хозяина RID, это не влияет на следующий доступный RID.

Чтобы захватить или передать роли FSMO с помощью утилиты Ntdsutil, выполните следующие действия:

Войдите на рядовой компьютер, на котором установлены инструменты AD RSAT, или на контроллер домена, расположенный в лесу, куда передаются роли FSMO.

Примечание

- Мы рекомендуем вам войти в DC, которому вы назначаете роли FSMO.

- Зарегистрированный пользователь должен быть членом группы администраторов предприятия для передачи ролей хозяина схемы или хозяина именования домена или членом группы администраторов домена домена, в котором выполняются роли эмулятора основного контроллера домена, хозяина RID и хозяина инфраструктуры. переведен.

Выберите Start > Run , введите ntdsutil в поле Open , а затем выберите OK .

Введите роли и нажмите клавишу ВВОД.

Примечание

Чтобы увидеть список доступных команд в любом из приглашений утилиты Ntdsutil, введите ? , а затем нажмите Enter.

Введите соединений и нажмите Enter.

Введите для подключения к серверу

Примечание

В этой команде

— это имя контроллера домена, которому вы хотите назначить роль FSMO. В приглашении server connections введите q и нажмите Enter.

Выполните одно из следующих действий:

Чтобы передать роль: Введите transfer

Примечание

В этой команде <роль> — это роль, которую вы хотите передать.

Чтобы захватить роль: Введите seize

Примечание

В этой команде <роль> — это роль, которую вы хотите захватить.

Например, чтобы захватить роль хозяина RID, введите захватить мастер . Исключения составляют роль эмулятора PDC с синтаксисом seize pdc и хозяина именования доменов с синтаксисом seize naming master .

Чтобы увидеть список ролей, которые можно передать или захватить, введите ? в командной строке fsmo maintenance , а затем нажмите Enter или просмотрите список ролей в начале этой статьи.

В командной строке fsmo maintenance введите q , а затем нажмите Enter, чтобы получить доступ к приглашению ntdsutil . Введите q и нажмите Enter, чтобы закрыть служебную программу Ntdsutil.

Рекомендации при ремонте или удалении прежних держателей ролей

Если это возможно, и если вы можете передавать роли вместо их захвата, исправьте предыдущего держателя роли. Если вы не можете исправить предыдущего держателя роли или если вы захватили роли, удалите предыдущего держателя роли из домена.

Важно

Если вы планируете использовать отремонтированный компьютер в качестве контроллера домена, мы рекомендуем вам перестроить компьютер в контроллер домена с нуля вместо того, чтобы восстанавливать контроллер домена из резервной копии. В процессе восстановления контроллер домена снова становится владельцем роли.

Вернуть отремонтированный компьютер в лес как DC

Выполните одно из следующих действий:

- Отформатируйте жесткий диск бывшего обладателя роли, а затем переустановите Windows на компьютере.

- Принудительно понижает роль бывшего держателя роли до рядового сервера.

На другом контроллере домена в лесу используйте Ntdsutil, чтобы удалить метаданные для бывшего держателя роли. Дополнительные сведения см. В разделе Очистка метаданных сервера с помощью Ntdsutil.

После очистки метаданных вы можете повторно преобразовать компьютер в контроллер домена и вернуть ему роль.

Для удаления компьютера из леса после захвата его ролей

- Удалите компьютер из домена.

- На другом контроллере домена в лесу используйте Ntdsutil, чтобы удалить метаданные для бывшего держателя роли. Дополнительные сведения см. В разделе Очистка метаданных сервера с помощью Ntdsutil.

Рекомендации при повторной интеграции островков репликации

Когда часть домена или леса не может обмениваться данными с остальной частью домена или леса в течение длительного времени, изолированные разделы домена или леса называются островами репликации. Контроллеры домена на одном острове не могут реплицироваться с контроллерами домена на других островах.В течение нескольких циклов репликации островки репликации не синхронизируются. Если на каждом острове есть свои держатели ролей FSMO, у вас могут возникнуть проблемы при восстановлении связи между островами.

Важно

В большинстве случаев вы можете воспользоваться первоначальным требованием репликации (как описано в этой статье), чтобы отсеять повторяющихся держателей ролей. Повторно запущенный обладатель роли должен отказаться от роли, если он обнаруживает повторяющегося держателя роли.

Вы можете столкнуться с обстоятельствами, которые не удается устранить с помощью этого поведения.В таких случаях может оказаться полезной информация в этом разделе.

В следующей таблице указаны роли FMSO, которые могут вызвать проблемы, если в лесу или домене есть несколько держателей ролей для этой роли:

| Роль | Возможные конфликты между несколькими участниками? |

|---|---|

| Мастер схемы | Есть |

| Мастер именования доменов | Есть |

| Мастер RID | Есть |

| Эмулятор PDC | Нет |

| Мастер инфраструктуры | Нет |

Эта проблема не влияет на мастер эмулятора PDC или мастер инфраструктуры.Эти держатели ролей не хранят оперативные данные. Кроме того, мастер инфраструктуры не часто вносит изменения. Следовательно, если на нескольких островах есть эти держатели ролей, вы можете реинтегрировать острова, не вызывая долгосрочных проблем.

Хозяин схемы, хозяин именования доменов и хозяин RID могут создавать объекты и сохранять изменения в Active Directory. На каждом острове с одним из этих держателей ролей к моменту восстановления репликации могут быть повторяющиеся и конфликтующие объекты схемы, домены или пулы RID.Прежде чем реинтегрировать острова, определите, каких держателей ролей оставить. Удалите все повторяющиеся мастера схемы, мастера именования доменов и мастера RID, выполнив процедуры восстановления, удаления и очистки, описанные в этой статье.

Список литературы

Для получения дополнительной информации см .:

Как передавать и использовать роли FSMO (графический интерфейс и PowerShell)

В карьере любого администратора Active Directory (AD) наступает момент, когда он или она должен передать роли FSMO (или захватить их).Контроллеры домена (DC) приходят и уходят, и роли FSMO, размещенные на этих DC, необходимо перемещать.

Обнаруживайте, сообщайте и предотвращайте небезопасные пароли учетных записей Active Directory в вашей среде с помощью совершенно бесплатного Password Auditor Pro от Specops. Загрузите его сегодня!

В этом руководстве вы узнаете, как шаг за шагом передавать и захватывать все роли AD FSMO. Вы увидите, как перемещать роли FSMO с помощью различных инструментов с графическим интерфейсом и PowerShell.

Приступим!

Предварительные требования

Если вы хотите продолжить, убедитесь, что у вас есть следующее:

- По крайней мере, два контроллера домена — в этом руководстве будет использоваться Windows Server 2019 с функциональным уровнем леса Windows Server 2016, хотя мало что изменилось.

- Подключенный к домену компьютер с установленным RBAC или вы находитесь непосредственно на рабочем столе контроллера домена

Связано: Как установить и импортировать модуль PowerShell Active Directory

- Windows PowerShell v5.1

- Войдите с учетной записью AD на компьютер, подключенный к домену. Для запроса ролей никаких специальных привилегий не требуется. Однако для передачи или захвата ролей требуются дополнительные привилегии.

Перенос ролей FSMO с помощью графического интерфейса

Есть два способа передать роли FSMO; графический интерфейс и PowerShell.Давайте сначала рассмотрим передачу ролей FSMO через несколько различных оснасток MMC.

Мастер RID, PDCe и Мастер инфраструктуры

Давайте сначала выделим доменные роли FSMO.

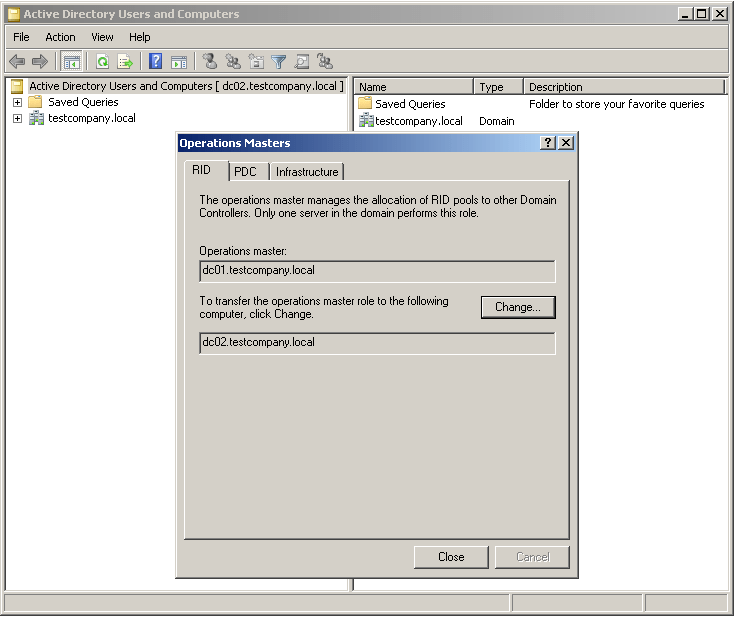

- Откройте ADUC ( dsa.msc) , щелкните правой кнопкой мыши домен и выберите Operations Masters . Здесь вы найдете все роли FSMO, уникальные для домена (RID Master, PDCe и Infrastructure Master), представленные на вкладках RID , PDC и Infrastructure .

2. Щелкните каждую вкладку. Вы увидите текущего держателя роли FSMO ( Мастер операций ) и кнопку Изменить .

3. Нажмите кнопку Изменить под каждой вкладкой и выберите новый DC для выполнения передач для ролей FSMO RID Master, PDCe и Infrastructure Master.

Мастер именования доменов

Теперь перейдем к роли хозяина именования доменов. Вы можете просмотреть и изменить эту роль FSMO в консоли Active Directory Domains and Trusts Console.

- Откройте консоль доменов и доверительных отношений Active Directory ( domain.msc ).

2. Щелкните правой кнопкой мыши родительский узел Active Directory Domains and Trusts и выберите Operations Master . Здесь вы увидите, что текущий DC, выполняющий эту роль, описывается как хозяин операций именования доменов .

3. Нажмите кнопку Изменить и выберите DC, на который хотите выполнить перевод.

Перенос роли FSMO хозяина именования доменовМастер схемы

Затем, наконец, идет роль мастера схемы.Чтобы изменить эту роль, вам понадобится оснастка Active Directory Schema MMC.

Перед началом убедитесь, что вы вошли в систему с учетной записью, которая находится в группе AD администраторов схемы.

- Откройте командную строку с повышенными привилегиями или консоль PowerShell и запустите

regsvr32.exe "schmmgmt.dll". Оснастка «Схема Active Directory» по умолчанию недоступна. Эта команда регистрирует необходимую DLL для управления схемой.

2.Откройте служебную программу mmc.exe .

3. Нажмите Файл -> Добавить / удалить оснастку .

4. Выберите Active Directory Schema из Доступные оснастки и нажмите Добавить> и OK .

Добавьте схему Active Directory в консоль MMC5. В оснастке щелкните правой кнопкой мыши Active Directory Schema [<ваше доменное имя>] и выберите Operations Master , чтобы просмотреть текущий мастер схемы во всплывающем окне.

6. Нажмите Изменить и выберите новый контроллер домена для передачи роли мастера схемы.

Передача роли мастера схемыПеренос ролей FSMO с помощью PowerShell

Если вам больше нравится командная строка, PowerShell вас поддержит.

Просмотр текущих держателей ролей в FSMO

Давайте сначала узнаем, как просмотреть текущих держателей ролей FSMO перед передачей с помощью PowerShell. Для этого откройте консоль Windows PowerShell с повышенными привилегиями и запустите Get-ADDomain и Get-ADForest , чтобы найти каждого из текущих держателей роли FSMO, как показано ниже.

Get-ADDomain

Get-ADForest

Запуск Get-ADDomain Запуск Get-ADForest Перенос ролей FSMO

Как только вы узнаете, какие контроллеры домена выполняют текущие роли FSMO, вы также можете их перенести. Для этого в Windows PowerShell запустите команду Move-ADDirectoryServerOperationMasterRole , используя параметр Identity для контроллера домена, чтобы передать роль FSMO (в данном случае ChildDC1 ), а затем имя роли FSMO.В приведенном ниже примере выполняется передача роли хозяина RID.

Move-ADDirectoryServerOperationMasterRole -Identity "ChildDC1" RidMaster

Перенос ролей FSMO с помощью PowerShellВ качестве имени роли FSMO можно использовать

PDCEmulator,RIDMaster,InfrastructureMaster,SchemaMasterиDomainNamingMaster.

Вы также можете передать более одной роли одновременно, указав имя каждой роли через запятую.грамм.

Move-ADDirectoryServerOperationMasterRole -Identity "ChildDC1" PDCEmulator, InfrastructureMaster.

Может быть, вы очень ленивы и не хотите набирать эти длинные имена. В этом случае вы также можете просто использовать числа, чтобы каждая роль FSMO соответствовала определенному номеру.

| Имя роли | Номер |

| PDCEmulator | 0 |

| RIDMaster | 1 |

| InfrastructureMaster | 2 |

| SchemaMaster 4 | 3 |

| SchemaMaster | DomainNaming

Используя идентификаторы вместо имен ролей, команда для передачи роли PDCE составляет всего Move-ADDirectoryServerOperationMasterRole ChildDc2 0

Вам будет предложено перенести имя роли FSMO, чтобы убедиться, что вы знаете, что делаете.Поскольку это не частая задача, вы можете рассмотреть возможность использования полных имен ролей, которые вы хотите передать. Особенно, если вы используете команду в сценарии, который будет использовать кто-то другой; это легче понять.

Краткий и ленивый способ передачи роли PDCEЗахват ролей FSMO с помощью графического интерфейса

Если вам нужно переместить роль FSMO с одного контроллера домена на другой, передача ролей всегда является лучшим вариантом. Передача гарантирует, что роль FSMO будет полностью удалена со старого DC и передана новому DC.Но не всегда все идет по плану.

Если контроллер домена больше не подключен к сети или отказал каким-либо образом, вы можете захватить роли FSMO, что по сути создает новую роль FSMO на новом контроллере домена, не удаляя старый.

Захватывайте роль FSMO, только если вы уверены, что не можете вернуть текущего держателя роли обратно в онлайн. После захвата роли убедитесь, что старый держатель роли FSMO никогда не возвращается.

Захват ролей с помощью графического интерфейса осуществляется путем удаления учетной записи компьютера постоянного тока в консоли «Пользователи и компьютеры Active Directory» (ADUC).Для этого:

- Сначала подключите ADUC к DC, которому вы хотите передать роль FSMO. Для этого в ADUC щелкните правой кнопкой мыши корневой узел Пользователи и компьютеры Active Directory и выберите Изменить контроллер домена .

2. Найдите DC, к которому вы хотите подключиться, и подключитесь к нему.

3. Щелкните подразделение «Контроллеры домена », «».

4. Щелкните правой кнопкой мыши контроллер домена, от которого хотите получить роль FSMO, и нажмите Удалить .

Щелкните правой кнопкой мыши автономную учетную запись DC и выберите Удалить .5. Затем нажмите Да в первых двух запросах.

Нажмите ОК, чтобы продолжить процесс удаления. Подтвердите, что вы хотите удалить контроллер домена, который является сборщиком мусора.6. Наконец, вы получите уведомление о том, что DC был держателем роли FSMO, и что роли будут перемещены в другой DC. Это будет DC, к которому подключена консоль ADUC. Нажмите OK , и учетная запись компьютера автономного контроллера домена будет удалена, а роли будут захвачены и перемещены на новый контроллер домена.

Вы получите последнее сообщение о том, что роли FSMO будут переданы другому DC. Нажмите ОК , чтобы захватить роли и завершить работу мастера удаления.Захват ролей FSMO с помощью PowerShell

Чтобы захватить роли FSMO с помощью PowerShell, убедитесь, что у вас открыта Windows PowerShell и запустите Move-ADDirectoryServerOperationMasterRole , указав имя нового контроллера домена в качестве значения параметра Identity вместе с параметром Force .

Просканируйте вашу Active Directory на наличие более 750 миллионов известных утечек паролей с помощью бесплатного доступного только для чтения сканирования Password Auditor от Specops.

В приведенном ниже примере выполняется захват роли мастера RID и ее назначение NewDC3 DC.

Move-ADDirectoryServerOperationMasterRole -Identity "NewDC3" RidMaster -Force

Те же имена ролей FSMO, которые использовались для передачи, также применимы к командлету

Move-ADDirectoryServerOperationMasterRole.

Заключение

Перемещение ролей FSMO — не ежедневная задача, но когда вы продвигаете новые контроллеры домена, понижаете уровень старых контроллеров домена и выводите из эксплуатации серверы, вам необходимо знать о ролях FSMO.

Следуйте инструкциям в этом руководстве, чтобы исключить эту задачу из вашего списка!

Передача ролей FSMO другому контроллеру домена

В сегодняшней статье мы увидим, как перенести одну или несколько ролей FSMO с одного контроллера домена на другой. Это можно сделать разными способами, но мы сосредоточимся больше на использовании графического пользовательского интерфейса (GUI), PowerShell и NTDSUtil.

Чтобы продолжить передачу ролей FSMO, мы считаем, что контроллеры домена, у которых уже есть роль, активны в нашей инфраструктуре.В противном случае, если контроллер домена, выполняющий роль FSMO, больше не находится в сети и не работает, мы используем метод захвата вместо простой передачи.

Перед перемещением роли вам необходимо знать, где находятся роли FSMO в контроллерах домена.

Передача ролей FSMO с помощью графического интерфейса

Для передачи доменных ролей FSMO, т. Е. RID Master , Infrastructure Master и PDC Emulator , выполните следующие действия.

Откройте консоль Active Directory Users and Computers , щелкните правой кнопкой мыши домен и затем в Operations Masters .Здесь на каждой вкладке отображаются три роли FSMO.

Чтобы передать одну из трех ролей FSMO другому DC, нажмите Изменить и подтвердите свое действие.

Чтобы передать зависящую от леса роль FSMO Domain Naming Master , выполните следующие действия.

Откройте консоль Active Directory Domain and Trusts , щелкните правой кнопкой мыши значок и затем Operations Masters . Если вы еще не подключены к DC, который собираетесь передать роль, вы можете сделать это, щелкнув Изменить контроллер домена Active Directory в том же меню.

Таким же образом вы увидите, кто является текущим держателем роли, и, нажав кнопку Изменить , вы можете передать роль другому DC.

Чтобы передать специфичную для леса роль FSMO Schema Master , выполните следующие действия.

Сначала в окне командной строки с правами администратора введите следующую команду, чтобы зарегистрировать оснастку схемы AD.

Затем откройте консоль MMC (например, нажав mmc в поиске или запуске) и из меню File — Добавить / удалить оснастку добавьте консоль Active Directory Schema .

Здесь щелкните правой кнопкой мыши значок, а затем в Operations Masters . Вам необходимо будет подключиться к соответствующему DC, которому вы собираетесь передать роль, которую вы можете выполнять с помощью параметра Изменить контроллер домена Active Directory в меню.

Как и раньше, нажав кнопку Изменить , вы можете переместить роль мастера схемы на другой DC.

Передача ролей FSMO с помощью PowerShell

Перенос ролей FSMO через PowerShell — это намного более простой и быстрый процесс без лишних щелчков мышью.

Вы можете передать одну или несколько ролей FSMO на контроллер домена, используя следующую команду. Например, чтобы перенести эмулятор PDC.

Move-ADDirectoryServerOperationMasterRole -Identity |

Move-ADDirectoryServerOperationMasterRole -Identity

На коммутаторе -OperationMasterRole вы можете объявить одну или несколько ролей FSMO, разделенных запятой (,).Таким образом, вы можете передать все 5 ролей с помощью одной команды.

Например.

-OperationMasterRole pdcemulator, Ridmaster, Infrastructuremaster, schemamaster, domainnamingmaster |

-OperationMasterRole pdcemulator, Ridmaster, Infrastructuremaster, schemamaster, domainnamingmaster

После нажатия Enter вам будет предложено подтвердить действие передачи.

Наконец, вы можете подтвердить, что роли были переданы с помощью соответствующих команд PowerShell.

Передача ролей FSMO с помощью инструмента NTDSUtil

Сначала откройте командную строку с правами администратора.

Введите ntdsutil и нажмите Enter.

Введите роли и нажмите Enter.

Введите соединения и нажмите Enter.

Введите , подключитесь к серверу DC01 и нажмите Enter, где DC01 — это имя компьютера сервера, на который будут передаваться роли FSMO.

Введите , выйдите из и нажмите Enter.

Далее мы будем передавать роли FSMO одну за другой с помощью соответствующей команды, в зависимости от обстоятельств.После каждого ввода появляется окно подтверждения. Просто нажмите Да , чтобы продолжить.

Для хозяина схемы введите хозяин схемы передачи и нажмите Enter.

Для RID Master введите transfer rid master и нажмите Enter.

Для хозяина именования доменов введите хозяин имен передачи и нажмите Enter.

Для эмулятора PDC введите transfer pdc и нажмите Enter.

Для хозяина инфраструктуры введите хозяин инфраструктуры передачи и нажмите Enter.

После передачи нужных ролей нажмите quit, чтобы выйти из среды NTDSUtil.

Что такое роли FSMO в Active Directory?