Отключение автообновления в Windows 10 — Блог

Windows 10 автоматически проверяет наличие обновлений, скачивает и устанавливает их, что может вызывать неудобства у пользователя. Также возможно, что нам нужно отключить обновления по каким-то иным причинам(например, спецефическое тестирование ПО).

Способов отключения известно несколько, но часть из них перестала работать с выходом новых версий ОС или обновлений.

Рассмотрим два способа, первый из них является наиболее корректным и надежным, но работает только в версиях Windows 10 Pro и Enterprise — это

Отключение обновлений с помощью редактора локальной групповой политики.

- Выполнив gpedit.msc запускаем редактор локальной групповой политики.

- Идем по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Центр обновления Windows».

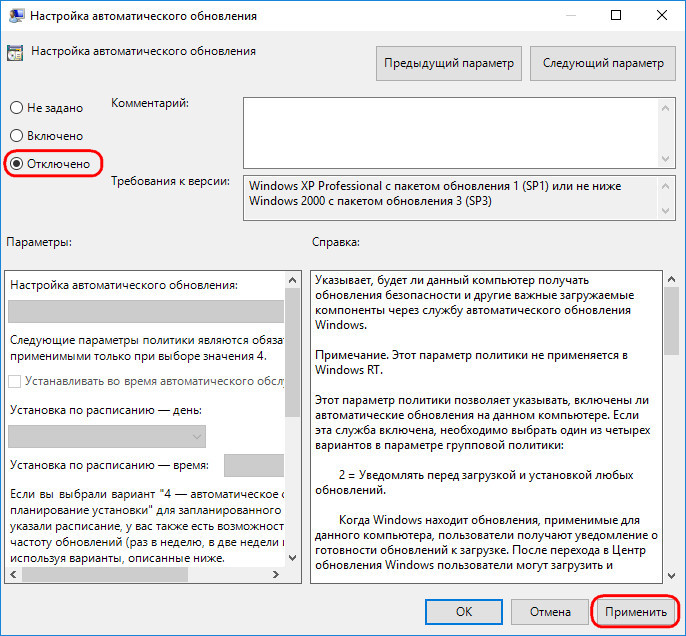

- Открываем пункт «Настройка автоматического обновления»

- В окне настройки устанавливаем значение

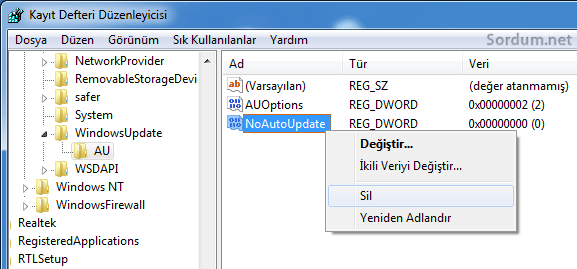

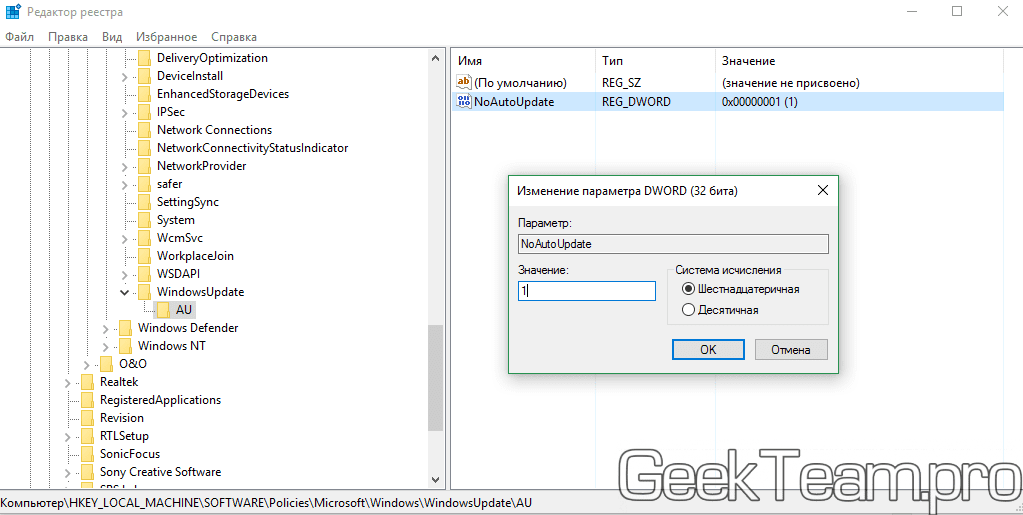

Также можно создать параметр DWORD с именем NoAutoUpdate и значением 1 в разделе реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

Вторым способом, реализованным в некоторых утилитах(я не рассматриваю применение утилит в этой заметке, т.к. подразумевается, что мы работаем в корпоративной сети и применение стороннего ПО строго запрещено), является «обман» установщика Windows, путем указания локального сервера обновлений, который на самом деле отсутствует.

Суть метода проста — ОС будет искать обновления на локальном сервере, и, не находя их, не будет пытаться установить.

Делается все крайне просто — нужно создать reg-файл со следующим содержимым:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001 "UpdateServiceUrlAlternate"="serv.wsus" "WUServer"="serv.wsus" "WUStatusServer"="serv.wsus" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "UseWUServer"=dword:00000001

В данном случае serv. wsus — имя предполагаемого(не существующего реально) сервера обновлений.

wsus — имя предполагаемого(не существующего реально) сервера обновлений.

Запускаем файл, применяем изменения, и обновления отключены.

В случае, если нужно откатить изменения, удаляем параметры DoNotConnectToWindowsUpdateInternetLocations, UpdateServiceUrlAlternate, WUServer, WUStatusServer из раздела

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

И параметр UseWUServer из

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU

Перезагружаемся, возможность обновлений восстановлена.

Где настраивается сервер Автоматического обновления Windows? | windows

Вот пример reg-файла, который скачан с сайта Корбины (настраивает компьютер получать обновления с сервера Корбины):

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "WUServer"="http://sus.corbina.net/" "WUStatusServer"="http://sus.corbina.net/"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "AUOptions"=dword:00000002 "NoAutoRebootWithLoggedOnUsers"=dword:00000001 "NoAutoUpdate"=dword:00000000 "ScheduledInstallDay"=dword:00000000 "ScheduledInstallTime"=dword:0000000c "RescheduleWaitTime"=dword:00000005 "UseWUServer"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsUpdate\Auto Update] "ConfigVer" = dword:00000001 "SusServerVersion" = dword:00000001

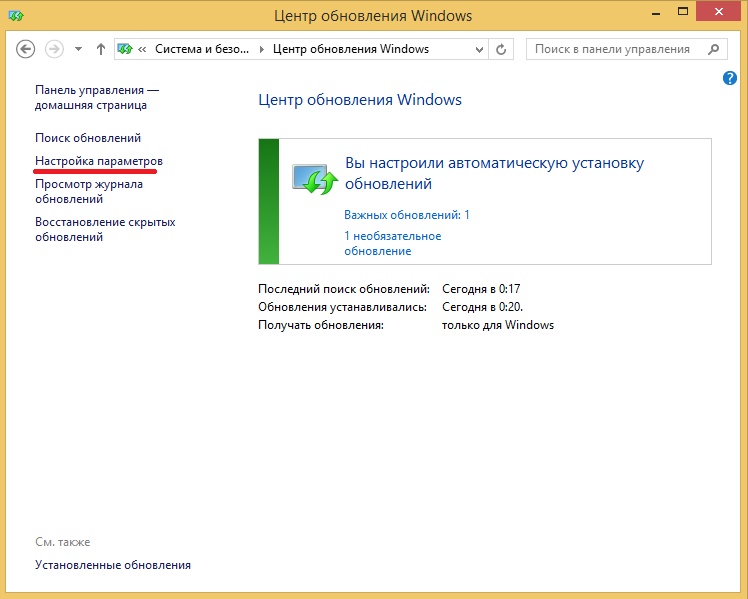

Далее идёте «Пуск»-«Панель управления»-«Автоматическое обновление» (или нажимаете правую кнопку мыши на значке «Мой компьютер», дальше нажимаете «Свойства» и нажимаете мышкой на закладку «Автоматическое обновление»).

Иногда полезно службу «Автоматическое обновление» временно остановить, чтобы избавиться от назойливых предложений о перезагрузке компьютера после установки обновлений — это только в том случае, если нужно срочно поработать, а на перезагрузку пока нет времени. Это делается через значок Панель Управления -> Администрирование -> Службы -> Автоматическое обновление -> жмем правую кнопку и из контекстного меню выбираем Стоп.

Выключите службу обновления windows и автоматическое обновление windows 10 с помощью powershell

Есть гораздо более простой способ избавиться от всех неприятных действий приложения network hog сразу : использовать прокси-сервер Sock локальной машины.

Большинство из windows приложений в настоящее время встроены в свои собственные cloud. Все они идут на свой собственный сервер, когда вы запускаете windows. Блокировать их один за другим вручную непросто.

Блокировать их один за другим вручную непросто.

Поэтому я иду этим путем, блокирую их все сразу и разрешаю только определенным приложениям выходить в интернет, когда мне это нужно.

Стратегия: заблокируйте доступ в интернет в коробке Windows, затем используйте динамический порт SSH вперед, чтобы установить туннель, перенаправляя все интернет-запросы на сервер Linux SSH в локальной сети. Поскольку я не даю настройки интернет-прокси на системном уровне, коробка Windows, как маленькая ant, не имеет возможности найти свою гигантскую королеву в Microsoft, потому что она заблокирована.

Шаг 1: заблокируйте весь доступ в интернет для коробки windows. Много способов реализовать это: я модифицирую маршрутизатор, чтобы заблокировать поле Windows для доступа в интернет.

Шаг 2: Установите клиент ssh на свой ящик windows. Я установил клиент open-ssh в свой ящик windows. Вам нужен ящик Linux, чтобы иметь сервер ssh, работающий в той же сети. Я использую систему synology diskstaion NAS.

Шаг 3: Откройте локальный порт и туннелируйте весь трафик, отправленный в него linux box. Мы используем порт 1080. Выполнить команду ssh:

ssh -D 1080 <ssh-username>@<linuxbox_address>

Есть гораздо больше вещей,которые вы можете сделать, чтобы упростить вход в систему ssh, например, использовать ключ ssh и т. д.

Шаг 4: Теперь порт 1080 вашего ящика windows открыт для доступа в интернет через ящик linux. Вам просто нужно рассказать каждому приложению, как использовать этот порт. Например, вы хотите, чтобы браузер Chrome в вашем поле windows работал в интернете, никаких проблем. измените параметр командной строки запуска chrome (щелкните правой кнопкой мыши значок chrome, измените командную строку, сделайте так, чтобы она выглядела следующим образом :

. ../chrome.exe --proxy-server=SOCKS4://127.0.0.1:1080

../chrome.exe --proxy-server=SOCKS4://127.0.0.1:1080

Вы можете идти. Примечание: не изменяйте настройки интернет-прокси системы. причина в том, что настройка системного прокси-сервера является общей для всех программ. Вы не хотите, чтобы все приложения могли получить доступ к интернету. Вот почему мы проделали весь этот путь пешком.

Теперь я чувствую, что ящик Windows снова можно использовать.

Корректное отключение обновления Windows 10 — simplix.info

Здесь не будет рассматриваться моральная сторона вопроса о том, нужно ли отключать автоматическое обновление, это каждый решает сам. Однако возможность выбора всё же должна быть, так как бывают ситуации, когда обновления приносят больше вреда, чем пользы. До сих пор я не видел корректных способов отключить автообновление на Windows 10 стандартными средствами, без запрета доступа к файлам службы обновления, поэтому придумал свой.

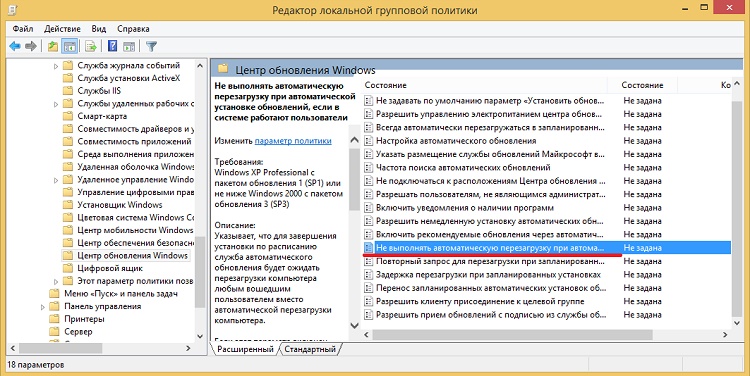

Состоит он из указания локального несуществующего сервера обновлений WSUS, к которому служба обновлений будет безуспешно подключаться. Для настройки нужно запустить редактор локальной групповой политики gpedit.msc и открыть следующий раздел:

Для настройки нужно запустить редактор локальной групповой политики gpedit.msc и открыть следующий раздел:

Конфигурация компьютера -> Административные шаблоны -> -> Компоненты Windows -> Центр обновления Windows

Дальше все настройки указываются здесь, нам нужно задать три параметра:

Указать размещение службы обновлений Майкрософт в интрасети

Состояние устанавливаем в положение Включено, адрес службы обновлений и сервера статистики пишем localhost. Этой настройкой мы указываем системе искать обновления не в интернете, а на локальном компьютере, где их нет.

Не подключаться к расположениям Центра обновления Windows в Интернете

Состояние устанавливаем в положение Включено. Этой настройкой мы запрещаем получать информацию от общедоступной службы обновления Windows.

Настройка автоматического обновления

Состояние устанавливаем в положение Отключено. Этот пункт выполнять не обязательно, он только отключает автоматические периодические проверки обновлений.

Этот пункт выполнять не обязательно, он только отключает автоматические периодические проверки обновлений.

Те же самые пункты твиками

Запретить обновления:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001 "WUServer"="localhost" "WUStatusServer"="localhost" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "UseWUServer"=dword:00000001 "NoAutoUpdate"=dword:00000001

Скачать WindowsUpdateDisable.reg

Разрешить обновления:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "DoNotConnectToWindowsUpdateInternetLocations"=- "WUServer"=- "WUStatusServer"=- [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "UseWUServer"=- "NoAutoUpdate"=-

Скачать WindowsUpdateEnable. reg

reg

Эти твики предназначены для применения на чистой системе, так как развелось много программ, блокирующих обновления принудительным отключением служб, запретом прав доступа, правкой hosts или другим вредительством. Разумеется, что разрешить обновления твиком при стороннем вмешательстве не выйдет, для этого вам сначала нужно привести систему в порядок и отменить изменения, проделанные сторонними программами.

Так можно без дополнительных программ включать и отключать автоматическое обновление Windows 10 по необходимости.

Дополнение

Скрипт для включения групповой политики в Win10 Home.

Также OutsideTheBox подсказывает официальную инструкцию от Microsoft.

Отключение автоматического обновления Windows 10 Professional

В последней на сегодняшний день версии операционной системы Windows 10 разработчики убрали из панели управления возможность отключения автоматического обновления. Несмотря на это, скрытая возможность деактивировать автоматическую загрузку и установку обновлений присутствует. В настоящей статье представлено два способа (являющихся по сути вариациями одного и то же), которые проверены и гарантировано работают в редакциях Windows 10 Professional и Windows 10 Enterprise.

В настоящей статье представлено два способа (являющихся по сути вариациями одного и то же), которые проверены и гарантировано работают в редакциях Windows 10 Professional и Windows 10 Enterprise.

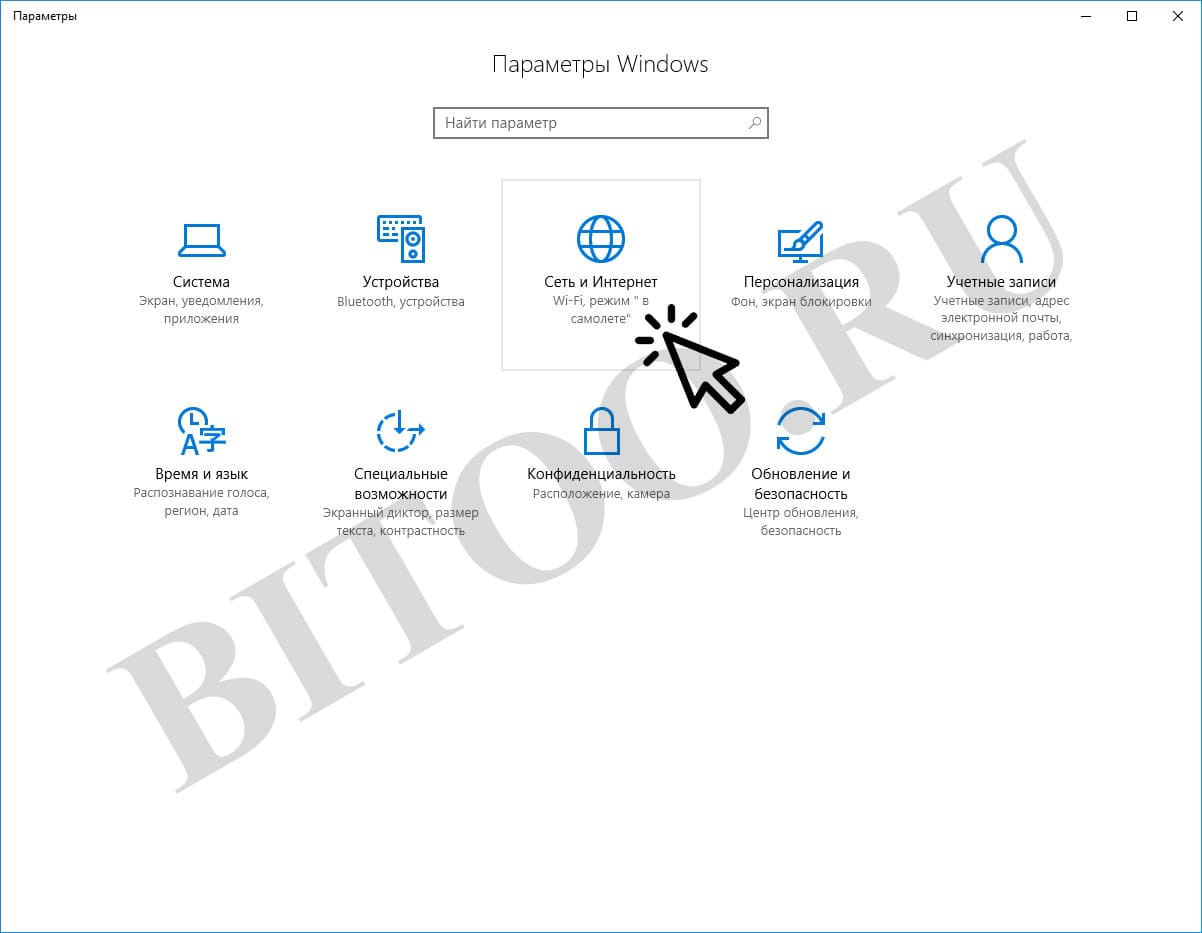

Если Вы временно хотите отключить обновление по какой-то из подключаемых Wi-Fi сетей, Вам поможет статья – «Windows 10 потребляет трафик. Как ограничить доступ?».

Если же Вы просто хотите запретить самопроизвольную перезагрузку компьютера после автоматического обновления Windows 10, рекомендуем прочесть статью – «Отключение автоматической перезагрузки после установки обновлений в Windows 10».

В редакции Windows 10 Home представленные ниже способы отключения автоматического обновления работать не будут!

Также следует отметить, что вне зависимости от редакции нельзя отказаться от обновлений участникам программы Windows Insider.

Способ 1 (редактор групповой политики)

1. Нажмите комбинацию клавиш «Win+R» на клавиатуре, в появившемся окне наберите команду «gpedit. msc» и нажмите клавишу «Enter».

msc» и нажмите клавишу «Enter».

2. В левой части открывшегося окна перейдите по следующему пути: «Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows». В списке справа найдите пункт «Настройка автоматического обновления», нажмите на него правой кнопкой мыши и в выпадающем списке выберите пункт «Изменить».

3. В открывшемся диалоговом окне установите переключатель в положение «Отключено», затем нажмите кнопки «Применить» и «ОК».

4. Нажмите «Пуск > Параметры», чтобы открыть окно параметров системы Windows 10, выберите пункт «Обновление и безопасность» и в разделе «Центр обновления Windows» нажмите на кнопку «Проверка наличия обновлений», чтобы сделанные выше изменения вступили в силу. Система выполнит проверку и установку последних обновлений и после этого больше не будет автоматически обновляться.

Способ 2 (редактор реестра)

Отключить автоматическое обновление Windows 10 (Professional и Enterprise) можно также и с помощью редактора реестра.

1. Нажмите комбинацию клавиш «Win+R» на клавиатуре, в появившемся окне наберите команду «regedit» и нажмите клавишу «Enter». В случае необходимости разрешите выполнение программы от имени администратора.

2. В левой части открывшегося окна перейдите в ветку:

"Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU"

Если Вы раньше не модифицировали реестр, скорее всего последних двух подразделов «WindowsUpdate» и «AU» не будет и их нужно будет создать, нажав правой кнопкой мыши по последнему существующему подразделу и выбрав подпункт контекстного меню «Создать > Раздел».

Затем нужно ввести имя раздела и нажать клавишу «Enter».

3. В разделе «AU» нажмите правой кнопкой мыши в правой области окна и выберите подпункт «Создать > Параметр DWORD (32 бита)» и назовите его «NoAutoUpdate».

4. Затем нажмите на него правой кнопкой мыши и выберите подпункт «Изменить», задайте ему значение «1» и нажмите кнопку «ОК».

5. Затем выполните действия, описанные в пункте 4 способа 1, чтобы изменения вступили в силу.

Опубликовано в WindowsОтправить другу:

Как отключить автоматические обновления в Windows 10

Обновления имеют свойство устанавливаться в самый неподходящий момент, что мешает и несколько раздражает. В таком случае можно отключить автоматический запуск. Однако, имейте в виду, что делается это непросто так, таким образом разработчик дополняет систему, устраняя ошибки и уязвимости, поэтому обновления нужны несомненно.

Через «Службы»

Самый быстрый и простой вариант. Открываем поиск и забиваем «Службы». В данном меню ищем раздел «Центр обновления» и щёлкаем ПКМ по нему. Переходим в свойства во вкладку «общие». Здесь меняем два параметра. В графе Состояние нажимаем «Остановить», а в Тип запуска проставляем «Отключена». После сохранения настроек, чтобы они вступили ив силу, необходимо перезагрузить комп. Таким же образом можно проделать и обратную процедуру и выставить автоматическое обновление или же ручное.

Таким же образом можно проделать и обратную процедуру и выставить автоматическое обновление или же ручное.

Через реестр

Отключение через реестр не самый простой и быстрый вариант, но он не требует установки дополнительного софта. Этот способ подойдёт для любой версии Винды 10. Для изменения настроек нам нужно попасть в Редактор реестра. Делаем это через поиск, забиваем название и открываем приложение. Затем нужно проделать следующий путь: HKEY_LOCAL_MACHINE – SOFTWARE – Policies – Microsoft – Windows – WindowsUpdate – AU.

Конечная папка может уже существовать, но попадаются и версии без неё, в таком случае делаем её самостоятельно. Переходим по указанному выше пути, но останавливаемся на Window. Щёлкаем по разделу и создаём новый: WindowsUpdate. И уже в этом разделе добавляем ещё один: AU. В папке AU создаём DWORD, просто щёлкнув мышкой по пустому месту в разделе, а имя по умолчанию ставим NoAutoUpdate. Теперь щёлкаем по файлу два раза и выставляем в значениях 1. Сохраните все изменения и автообновлений не будет.

Сохраните все изменения и автообновлений не будет.

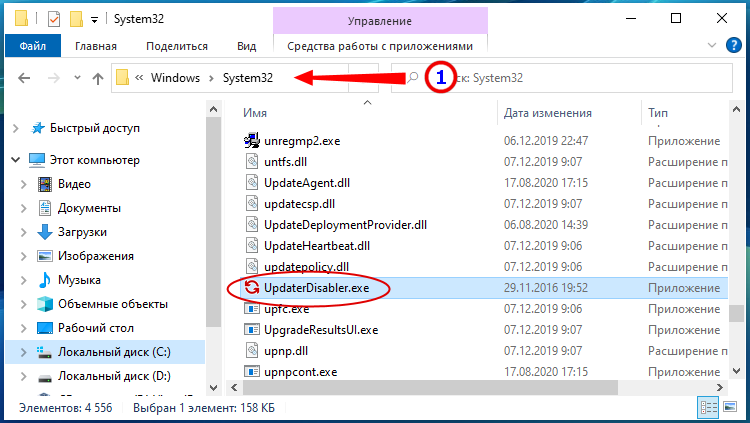

Специальный софт

Если вы не хотите лазить по каким-то там папкам, то для отключения можно установить специальную программу, которая как раз и рассчитана на это. Таких приложений просто тьма в интернете, однако тут есть просто огромное «НО». Таким образом вы разрешаете доступ сторонней утилите к системе, которая отключит обновления, что призваны бороться с уязвимостями. Поэтому тут вы действуете на свой страх и риск.

Оцените статью:(1 голос, среднее: 1 из 5)

Поделитесь с друзьями!CMD-скрипт для настройки на сервер WSUS службы обновлений Windows

Данный скрипт предназначен для быстрого конфигурирования службы обновлений ОС Windows компьютеров, работающих вне домена Active Directory. ),»1″,»»,»runas»,1 >»%temp%\Elevating.vbs»

cscript.exe //nologo «%temp%\Elevating.vbs» «%~f0″& GOTO :EOF

)

DEL /s /q /f «%temp%\Elevating.vbs» > nul 2>&1

ECHO.

ECHO Do you want to configure Windows Update service on your computer for WSUS server?

ECHO.

SET /P AREYOUSURE=Are you sure (Y/[N])?

IF /I «%AREYOUSURE%» NEQ «Y» GOTO :EOF ECHO.

ECHO 1. Stopping Windows Update Services…

bitsadmin /reset

sc config bits start=disabled

net stop bits

ECHO Checking the Background Intelligent Transfer Service status.

sc query bits | findstr /I /C:»STOPPED»

IF NOT %errorlevel%==0 (

ECHO Failed to stop the Background Intelligent Transfer Service.

sc config bits start=delayed-auto

PAUSE

GOTO :EOF

)

sc config wuauserv start=disabled

net stop wuauserv

ECHO Checking the Windows Update AutoUpdate Service status.

sc query wuauserv | findstr /I /C:»STOPPED»

IF NOT %errorlevel%==0 (

ECHO Failed to stop the Windows Update AutoUpdate Service.

sc config bits start=delayed-auto

sc config wuauserv start=demand

PAUSE

GOTO :EOF

) ECHO.

),»1″,»»,»runas»,1 >»%temp%\Elevating.vbs»

cscript.exe //nologo «%temp%\Elevating.vbs» «%~f0″& GOTO :EOF

)

DEL /s /q /f «%temp%\Elevating.vbs» > nul 2>&1

ECHO.

ECHO Do you want to configure Windows Update service on your computer for WSUS server?

ECHO.

SET /P AREYOUSURE=Are you sure (Y/[N])?

IF /I «%AREYOUSURE%» NEQ «Y» GOTO :EOF ECHO.

ECHO 1. Stopping Windows Update Services…

bitsadmin /reset

sc config bits start=disabled

net stop bits

ECHO Checking the Background Intelligent Transfer Service status.

sc query bits | findstr /I /C:»STOPPED»

IF NOT %errorlevel%==0 (

ECHO Failed to stop the Background Intelligent Transfer Service.

sc config bits start=delayed-auto

PAUSE

GOTO :EOF

)

sc config wuauserv start=disabled

net stop wuauserv

ECHO Checking the Windows Update AutoUpdate Service status.

sc query wuauserv | findstr /I /C:»STOPPED»

IF NOT %errorlevel%==0 (

ECHO Failed to stop the Windows Update AutoUpdate Service.

sc config bits start=delayed-auto

sc config wuauserv start=demand

PAUSE

GOTO :EOF

) ECHO. ECHO 2. Setup WSUS client settings…

rem Specify intranet Microsoft update service location

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v WUServer /t REG_SZ /d http://wsus.mycompany.com:8530

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v WUStatusServer /t REG_SZ /d http://wsus.mycompany.com:8530

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v UpdateServiceUrlAlternate /t REG_SZ /d «»

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v UseWUServer /t REG_DWORD /d 1

rem Configure Automatic Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AUOptions /t REG_DWORD /d 4

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAutoUpdate /t REG_DWORD /d 0

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallDay /t REG_DWORD /d 0

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallEveryWeek /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallTime /t REG_DWORD /d 11

rem Install updates for other Microsoft products

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AllowMUUpdateService /t REG_DWORD /d 1

rem Turn on recommended updates via Automatic Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v IncludeRecommendedUpdates /t REG_DWORD /d 1

rem Delay Restart for scheduled installations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v RebootWarningTimeoutEnabled /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v RebootWarningTimeout /t REG_DWORD /d 30

rem Do not include drivers with Windows Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v ExcludeWUDriversInQualityUpdate /t REG_DWORD /d 1

rem Do not connect to any Windows Update Internet locations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v DoNotConnectToWindowsUpdateInternetLocations /t REG_DWORD /d 1

rem Allow Automatic Updates immediate installation

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AutoInstallMinorUpdates /t REG_DWORD /d 1

rem Allow signed updates from an intranet Microsoft update service location

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v AcceptTrustedPublisherCerts /t REG_DWORD /d 1

rem Automatic Updates detection frequency

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v DetectionFrequencyEnabled /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v DetectionFrequency /t REG_DWORD /d 8

rem Do not display ‘Install Updates and Shut Down’ option in Shut Down Windows dialog box

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAUShutdownOption /t REG_DWORD /d 1

rem No auto-restart with logged on users for scheduled automatic updates installations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAutoRebootWithLoggedOnUsers /t REG_DWORD /d 1

rem Do not allow update defferal policies to cause scans against Windows Update

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v DisableDualScan /t REG_DWORD /d 1 ECHO.

ECHO 2. Setup WSUS client settings…

rem Specify intranet Microsoft update service location

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v WUServer /t REG_SZ /d http://wsus.mycompany.com:8530

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v WUStatusServer /t REG_SZ /d http://wsus.mycompany.com:8530

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v UpdateServiceUrlAlternate /t REG_SZ /d «»

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v UseWUServer /t REG_DWORD /d 1

rem Configure Automatic Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AUOptions /t REG_DWORD /d 4

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAutoUpdate /t REG_DWORD /d 0

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallDay /t REG_DWORD /d 0

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallEveryWeek /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v ScheduledInstallTime /t REG_DWORD /d 11

rem Install updates for other Microsoft products

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AllowMUUpdateService /t REG_DWORD /d 1

rem Turn on recommended updates via Automatic Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v IncludeRecommendedUpdates /t REG_DWORD /d 1

rem Delay Restart for scheduled installations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v RebootWarningTimeoutEnabled /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v RebootWarningTimeout /t REG_DWORD /d 30

rem Do not include drivers with Windows Updates

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v ExcludeWUDriversInQualityUpdate /t REG_DWORD /d 1

rem Do not connect to any Windows Update Internet locations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v DoNotConnectToWindowsUpdateInternetLocations /t REG_DWORD /d 1

rem Allow Automatic Updates immediate installation

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v AutoInstallMinorUpdates /t REG_DWORD /d 1

rem Allow signed updates from an intranet Microsoft update service location

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v AcceptTrustedPublisherCerts /t REG_DWORD /d 1

rem Automatic Updates detection frequency

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v DetectionFrequencyEnabled /t REG_DWORD /d 1

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v DetectionFrequency /t REG_DWORD /d 8

rem Do not display ‘Install Updates and Shut Down’ option in Shut Down Windows dialog box

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAUShutdownOption /t REG_DWORD /d 1

rem No auto-restart with logged on users for scheduled automatic updates installations

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /f /v NoAutoRebootWithLoggedOnUsers /t REG_DWORD /d 1

rem Do not allow update defferal policies to cause scans against Windows Update

reg add HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate /f /v DisableDualScan /t REG_DWORD /d 1 ECHO. ECHO 3. Starting Windows Update Services…

sc config bits start=delayed-auto

sc config wuauserv start=demand

net start bits

net start wuauserv ECHO.

ECHO 4. Forcing discovery updates…

wuauclt /detectnow ECHO.

ECHO Task completed sucessfully! Press any key to exit…

PAUSE >NUL

ECHO 3. Starting Windows Update Services…

sc config bits start=delayed-auto

sc config wuauserv start=demand

net start bits

net start wuauserv ECHO.

ECHO 4. Forcing discovery updates…

wuauclt /detectnow ECHO.

ECHO Task completed sucessfully! Press any key to exit…

PAUSE >NULНастройка автоматического обновления в среде, отличной от Active Directory

- 3 минуты Леседауэр

В Diesem Artikel

В среде, отличной от Active Directory, вы можете настроить автоматическое обновление, используя любой из следующих методов:

- Использование редактора объектов групповой политики и редактирование объекта локальной групповой политики

- Редактирование реестра напрямую с помощью редактора реестра (Regedit.

exe)

exe) - Централизованное развертывание этих записей реестра с помощью системной политики в стиле Windows NT 4.0

Параметры среды WSUS

Записи реестра для параметров среды WSUS находятся в следующем подразделе:

HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate

Ключи и диапазоны их значений перечислены в следующей таблице.

Ключи реестра параметров среды агента обновления Windows

| Имя записи | Значения | Тип данных |

|---|---|---|

| ElevateNonAdmins | Диапазон = 1 | 0 1 = Пользователи в группе безопасности «Пользователи» могут утверждать или отклонять обновления. 0 = Только пользователи в группе пользователей «Администраторы» могут утверждать или отклонять обновления. | Reg_DWORD |

| TargetGroup | Имя группы компьютеров, к которой принадлежит компьютер, используемое для реализации таргетинга на стороне клиента, например «TestServers». Эта политика связана с TargetGroupEnabled . Эта политика связана с TargetGroupEnabled . | Reg_String |

| TargetGroupEnabled | Диапазон = 1 | 0 1 = Использовать таргетинг на стороне клиента. 0 = Не использовать таргетинг на стороне клиента. Эта политика связана с TargetGroup . | Reg_DWORD |

| WUServer | HTTP (S) URL-адрес сервера WSUS, используемого автоматическими обновлениями и (по умолчанию) вызывающими API. Эта политика связана с WUStatusServer ; оба должны иметь одно и то же значение, чтобы они были действительными. | Reg_String |

| WUStatusServer | URL-адрес HTTP (S) сервера, на который будет отправляться отчетная информация для клиентских компьютеров, использующих сервер WSUS, настроенный с помощью ключа WUServer .Эта политика связана с WUServer ; оба должны иметь одно и то же значение, чтобы они были действительными. | Reg_String |

| Имя записи | Диапазон значений и значения | Тип данных |

|---|---|---|

| AUOptions | Диапазон = 2 | 3 | 4 | 5 2 = Уведомлять перед загрузкой. 3 = Автоматически загружать и уведомлять об установке. 4 = Автоматическая загрузка и установка по расписанию. (Допустимо, только если существуют значения для ScheduledInstallDay и ScheduledInstallTime .) 5 = Требуется автоматическое обновление, но конечные пользователи могут его настроить. | Reg_DWORD |

| AutoInstallMinorUpdates | Диапазон = 0 | 1 0 = рассматривать незначительные обновления как другие обновления. 1 = Незаметная установка незначительных обновлений. | Reg_DWORD |

| Частота обнаружения | Диапазон = n; где n = время в часах (1-22). Время между циклами обнаружения. | Reg_DWORD |

| DetectionFrequencyEnabled | Диапазон = 0 | 1 1 = Включить частоту обнаружения. 0 = Отключить настраиваемую частоту обнаружения (используйте значение по умолчанию 22 часа). | Reg_DWORD |

| NoAutoRebootWithLoggedOnUsers | Диапазон = 0 | 1; 1 = Пользователь, вошедший в систему, может выбрать, перезагружать или нет свой компьютер. 0 = автоматическое обновление уведомляет пользователя о том, что компьютер перезагрузится через 5 минут. | Reg_DWORD |

| NoAutoUpdate | Диапазон = 0 | 1 0 = Включить автоматическое обновление. 1 = Отключить автоматическое обновление. | Reg_DWORD |

| RebootRelaunchTimeout | Диапазон = n; где n = время в минутах (1-1440). Время между повторным запросом перезапуска по расписанию. | Reg_DWORD |

| RebootRelaunchTimeoutEnabled | Диапазон = 0 | 1 1 = Включить RebootRelaunchTimeout . 0 = Отключить пользовательский RebootRelaunchTimeout (используйте значение по умолчанию 10 минут). | Reg_DWORD |

| RebootWarningTimeout | Диапазон = n; где n = время в минутах (1-30). Продолжительность в минутах обратного отсчета предупреждения о перезапуске после установки обновлений с крайним сроком или запланированных обновлений. | Reg_DWORD |

| RebootWarningTimeoutEnabled | Диапазон = 0 | 1 1 = Включить RebootWarningTimeout . 0 = Отключить пользовательский RebootWarningTimeout (используйте значение по умолчанию 5 минут). | Reg_DWORD |

| Перенести время ожидания | Диапазон = n; где n = время в минутах (1-60). Время в минутах, в течение которого автоматические обновления должны ожидать при запуске перед применением обновлений с пропущенного времени запланированной установки. Обратите внимание, что эта политика применяется только к запланированным установкам, а не к крайним срокам. Обновления, сроки которых истекли, всегда следует устанавливать как можно скорее. | Reg_DWORD |

| RescheduleWaitTimeEnabled | Диапазон = 0 | 1 1 = Включить RescheduleWaitTime 0 = Отключить RescheduleWaitTime (попытаться пропустить установку во время следующей запланированной установки). | Reg_DWORD |

| Запланированный день установки | Диапазон = 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 0 = Каждый день. от 1 до 7 = дни недели с воскресенья (1) по субботу (7). (Действительно, только если AUOptions равно 4.) | Reg_DWORD |

| Запланированное время установки | Диапазон = n; где n = время дня в 24-часовом формате (0-23). | Reg_DWORD |

| UseWUServer | Значение WUServer не соблюдается, если не задан этот ключ. | Reg_DWORD |

[решено] GPO для ‘Настроить автоматические обновления’ отключен — все еще обновляется … ОСТАНОВИТЬ !!! — Форум Windows

Привет, сообщество, я дохожу до конца автоматическими обновлениями и перезапусками …

У меня есть недавно построенный с нуля производственный SQL-сервер, который мы построили на Windows Server 2016 Datacenter (не является частью домен)./nsfw-shock-Dimitri-Otis-5807404c5f9b5805c23e667b.jpg) Прежде чем мы запустили его в производство, у нас было несколько случайных обновлений из-за настроек обновлений Windows по умолчанию.

Прежде чем мы запустили его в производство, у нас было несколько случайных обновлений из-за настроек обновлений Windows по умолчанию.

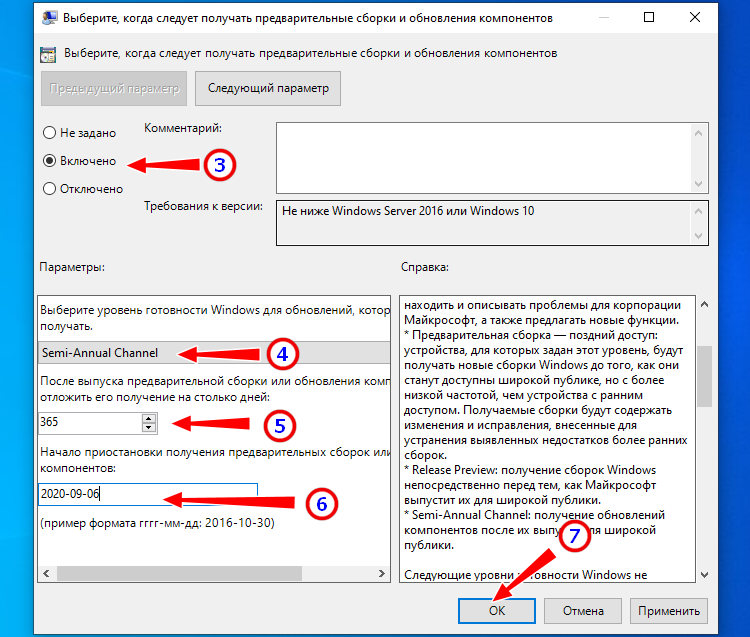

После первого мы настроили GPO «Настроить автоматические обновления» на «2 = Уведомлять перед загрузкой и установкой любых обновлений». Мое плохое, простое исправление, правда? Кажется, достаточно прямолинейно. Позвольте мне выбрать, когда загружать и устанавливать обновления, хорошо, я контролирую управление исправлениями … Затем в июле обновления были установлены автоматически, и сервер решил перезагрузиться самостоятельно.

Я подумал, что установка №2 каким-то образом была неправильной, поскольку она каким-то образом обновлялась и перезагружалась сама по себе?!?! Поэтому я наивно подумал: «Отключите этот объект групповой политики, и, конечно же, он будет работать».Сейчас кажется глупым думать, что если этот объект групповой политики не работал должным образом на # 2, почему его отключение вообще изменило поведение, когда я отключил его? Итак, этот сервер теперь перезагружается в воскресенье . .. Все готово …

.. Все готово …

Есть ли какой-нибудь инструмент устранения неполадок или сценарий PowerShell, который я могу запустить, чтобы убедиться, что Центр обновления Windows не будет автоматически загружать или устанавливать обновления самостоятельно и ОСОБЕННО не перезагружаться самостоятельно ???

Любые советы приветствуются!

Халапеньо

OP

ФалькоЗЭтот человек — проверенный профессионал.

подтвердите ваш аккаунт чтобы ИТ-специалисты увидели, что вы профессионал. 9 сен 2019 в 09:07 UTCНу что, зайти в сервисы и деактивировать службу обновления виндовс?

(Плесы не устанавливают теневые бесплатные инструменты на производственные серверы)

Обновления Windows не устанавливаются на устройства Intune

В этой статье описывается, что делать, если обновления Windows не устанавливаются на устройства Intune.

Ситуация:

- Заказчик из отдела управления устройствами SCCM и развертывания приложений

- Мигрировано на управляемые устройства MDM с гибридным присоединением к Intune

- Обновления пришли через SCCM, указывающий на сервер WSUS (местоположение), настроенный с помощью GPO

Цель:

Во время работы с клиентом, переводящим свои локальные устройства на гибридное объединенное управление Intune MDM, я столкнулся с проблемой, когда обновления Windows не устанавливались на устройства, и все они отображались как «Неудачные» на панели мониторинга обновлений программного обеспечения Intune.

Как видите, вот как выглядит симптом на устройстве:

Устранение неполадок не было таким сложным, поскольку в этом проекте мы перешли от локальных устройств, управляемых SCCM, к устройствам, управляемым гибридным соединением Intune MDM. Они управляли своими обновлениями с помощью SCCM, но указывали на источники на сервере WSUS, поэтому у них были некоторые GPO для настройки этого. Теперь объекты групповой политики больше не были проблемой, поскольку они не применялись на этих управляемых устройствах с гибридным объединением Intune MDM. Но если вы хотите решить эту проблему, вам придется очистить настройки реестра Windows, установленные этими объектами групповой политики.Вы можете сделать это с помощью PowerShell offcourse:

Теперь объекты групповой политики больше не были проблемой, поскольку они не применялись на этих управляемых устройствах с гибридным объединением Intune MDM. Но если вы хотите решить эту проблему, вам придется очистить настройки реестра Windows, установленные этими объектами групповой политики.Вы можете сделать это с помощью PowerShell offcourse:

function Clear-WsusSettings {

[cmdletbinding (SupportsShouldProcess = $ true)]

param ()

$ ErrorActionPreference = 'SilentlyContinue'

Remove-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate' -Force -Name WUServer

Remove-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate' -Force -Name TargetGroup

Remove-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate' -Force -Name WUStatusServer

Remove-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate' -Force -Name TargetGroupEnable

Set-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU' -Value 0 -Force -Name UseWUServer

Set-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU' -Value 0 -Force -Name NoAutoUpdate

Set-ItemProperty 'HKLM: \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate' -Value 0 -force -Name DisableWindowsUpdateAccess

Restart-Service-Имя wuauserv

}

После развертывания этого сценария PowerShell с Intune на управляемых устройствах MDM с гибридным объединением Intune вы должны увидеть, что разделы реестра для параметров WSUS очищены и обновления программного обеспечения поступают.

Параметры сценария PowerShell в Intune:

Обзор сценарияPowerShell после развертывания в тестовой группе:

И после этого вы можете видеть, что приходят обновления Windows:

Удачного тестирования!

Другие статьи о Intune:

Использование MEMCM для исправления устаревших настроек GPO, которые не позволяют совместно управляемым клиентам получать обновления из Intune

Фон

Совместное управление действительно открыло игровое поле, поскольку мы рассматриваем перенос рабочих нагрузок в облако.Раньше я вел серию блогов о совместном управлении, зацените! https://byteben.com/bb/co-management-series-merging-the-perimeter-part-1-what-is-co-management/

Вообще говоря, когда мы перемещаем рабочие нагрузки в Intune, аналогичные рабочие нагрузки не могут быть применены к клиентам из MEMCM. Здесь есть предостережения, но я здесь обобщаю. Одной из рабочих нагрузок, которую мы недавно перевели в Intune для всех корпоративных ноутбуков, были «Обновления Windows». Это было сделано во время разговора о COVID «Теперь всем нужно работать из дома».В то время у нас не было CMG, поэтому у нас было два варианта. Доставьте их из Intune (что и так было в нашей дорожной карте для ноутбуков) или настройте оптимальные параметры для граничных групп для использования с VPN. Перенос рабочей нагрузки в Intune казался более простым вариантом и был нашей долгосрочной целью, поэтому мы пошли на это.

Это было сделано во время разговора о COVID «Теперь всем нужно работать из дома».В то время у нас не было CMG, поэтому у нас было два варианта. Доставьте их из Intune (что и так было в нашей дорожной карте для ноутбуков) или настройте оптимальные параметры для граничных групп для использования с VPN. Перенос рабочей нагрузки в Intune казался более простым вариантом и был нашей долгосрочной целью, поэтому мы пошли на это.

Это означало добавление клиентов в нашу пилотную коллекцию устройств для совместного управления в MEMCM для обновлений Windows. Когда клиенты получали эту политику, они затем получали свои параметры конфигурации Центра обновления Windows из политики конфигурации кольца обновления Intune — любой традиционный объект групповой политики Центра обновления Windows, который мог конфликтовать с политикой, доставленной из Intune, был заблокирован.Мы можем увидеть это на нашей странице диагностики MDM: —

Проблема

Что мы все делали раньше с GPO и Центром обновления Windows? Мы устанавливаем для объекта групповой политики значение . Отключить автоматические обновления. . По этой конкретной теме ведется много обсуждений и блогов, я нашел очень интересное чтение Джейсона — черт, вероятно, это был пост, который мы прочитали, когда включили этот объект групповой политики https: //home.configmgrftw .com / обновления-программного обеспечения-управление-и-групповая-политика-для-configmgr-cont /

Отключить автоматические обновления. . По этой конкретной теме ведется много обсуждений и блогов, я нашел очень интересное чтение Джейсона — черт, вероятно, это был пост, который мы прочитали, когда включили этот объект групповой политики https: //home.configmgrftw .com / обновления-программного обеспечения-управление-и-групповая-политика-для-configmgr-cont /

Я еще не получил подтверждения, но похоже, что не существует эквивалентного CSP, который выдвигается из политики конфигурации Intune, чтобы заблокировать применение этого объекта групповой политики.Если клиент по-прежнему получает этот объект групповой политики (потому что мы применяли его в корне домена), автоматические обновления будут отключены! Правильно — никаких обновлений… ага. Вот что вы можете увидеть на клиенте после перемещения рабочей нагрузки Центра обновления Windows в Intune: —

и неправильный раздел реестра, вызывающий такое поведение

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU> NoAutoUpdate = 1, который был создан этим GPO: —

GPO — Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Центр обновления Windows Настройка автоматических обновлений Я все еще играю с CSP. Если наши клиенты управляются совместно и , у нас включена рабочая нагрузка конфигурации устройства для наших клиентов, мы могли бы предоставить CSP для блокировки этого GPO — теоретически. Я изучу это подробнее и обновлю сообщение в блоге, если CSP работает. Спасибо Оливеру Кизельбаху за то, что он высказал мои мысли о CSP https://oliverkieselbach.com/

Если наши клиенты управляются совместно и , у нас включена рабочая нагрузка конфигурации устройства для наших клиентов, мы могли бы предоставить CSP для блокировки этого GPO — теоретически. Я изучу это подробнее и обновлю сообщение в блоге, если CSP работает. Спасибо Оливеру Кизельбаху за то, что он высказал мои мысли о CSP https://oliverkieselbach.com/

После изучения шаблона WindowsUpdate.admx, CSP для переопределения этого параметра GPO будет: —

./Vendor/MSFT/Policy/Config/Update/AllowAutoUpdate <включен />

./ Vendor / MSFT / Policy / Config / Update / AllowAutoUpdate

|

Но в этом посте мы не будем использовать CSP. В этой конкретной среде нам все еще нужно было обеспечить, чтобы GPO и фильтрация GPO не позволяла исключить совместно управляемые устройства из получения параметра реестра, который отключает автоматические обновления.

Подход

Вот где мы видим ценность совместного использования MEMCM и Intune.Мы решили оставить этот объект групповой политики и применили фильтр WMI, чтобы он применялся только к серверам. Для клиентов мы переместили настройку GPO в MEMCM как CI. Мы создаем два CI: один для отключения автоматических обновлений для клиентов, не управляемых совместно, а другой для включения автоматических обновлений для клиентов, управляемых совместно. Затем мы можем нацелить базовый уровень на соответствующую коллекцию устройств.

Мы используем простой CI реестра для проверки и исправления, чтобы включить автоматические обновления для совместно управляемых клиентов. Кстати, автоматические обновления также включены, если это значение реестра не существует.Вы можете использовать PowerShell для исправления и удаления этого раздела реестра, мы просто собираемся изменить значение с 1 на 0. Есть много способов снять шкуру с кошки.

Примечание

Я не буду включать высокоуровневые шаги по созданию элементов конфигурации и базовых показателей. Вместо этого я оставлю ссылку в блоге, чтобы вы могли импортировать их в свою среду для копирования / вставки / настройки.

Вместо этого я оставлю ссылку в блоге, чтобы вы могли импортировать их в свою среду для копирования / вставки / настройки.

Примените фильтр WMI к существующему объекту групповой политики

GPO для Отключить автоматические обновления был установлен в корне домена без фильтра WMI.Наша первая задача — применить фильтр, чтобы он применялся только к клиентам, находящимся за пределами области действия (например, DC и / или серверам). Примером того, что хотел бы фильтр WMI, если бы вы хотели, чтобы он применялся только к Server 2016/2019, может быть: —

Выберите * из Win32_OperatingSystem WHERE (версия LIKE «10.0.%» И ProductType = «3») или (версия LIKE «10.0.%» И ProductType = «2»)

Выберите * из Win32_OperatingSystem WHERE (версия LIKE «10.0.%» И ProductType = «3») или (версия LIKE «10.0.% «и ProductType =» 2 «) |

Более подробную информацию о создании фильтров WMI для объектов групповой политики можно найти здесь https://docs. microsoft.com/en-us/windows/security/threat-protection/windows -firewall / create-wmi-filters-for-the-gpo

microsoft.com/en-us/windows/security/threat-protection/windows -firewall / create-wmi-filters-for-the-gpo

Создание элементов конфигурации и базовых показателей

Важно Убедитесь, что вы правильно выбрали время между применением фильтра WMI к существующему объекту групповой политики и оценкой клиентами нового базового показателя конфигурации.Если вы примените фильтр WMI ДО того, как ваши клиенты оценят базовый уровень конфигурации, эти клиенты могут получить автоматические обновления, потому что объект групповой политики применяется до оценки CI — очень нежелательно.

Базовые показатели можно скачать здесь: —

https://byteben.com/bb/Downloads/Enable%20Automatic%20Updates.cab

https://byteben.com/bb/Downloads/Disable%20Automatic%20Updates.cab

Включить автоматическое обновление CI / CB

Включить автоматические обновления Configuration Baseline при развертывании будет оценивать следующее значение реестра: HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU> NoAutoUpdate

CI настроен на исправление любого значения, отличного от 0 .

Отключить автоматическое обновление CI / CB

Отключение автоматического обновления Базовый план конфигурации при развертывании будет оценивать следующее значение реестра HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU> NoAutoUpdate

CI настроен на исправление любого значения, отличного от 1.

Импорт данных конфигурации

- В консоли Configuration Manager щелкните Assets and Compliance > Configuration Baselines

- На вкладке Home в группе Create щелкните Import Configuration Data .

- На странице Select Files мастера Import Configuration Data Wizard щелкните Add , а затем в диалоговом окне Open выберите файлы .cab, которые нужно импортировать.

- Установите флажок Создать новую копию импортированных базовых показателей конфигурации и элементов конфигурации , если вы хотите, чтобы импортированные данные конфигурации можно было редактировать в консоли Configuration Manager.

- На странице Сводка просмотрите действия, которые будут предприняты, а затем завершите работу мастера.

Источник: https://docs.microsoft.com/en-us/mem/configmgr/compliance/deploy-use/import-configuration-data

Примечание

- Файлы Cab содержат как базовые показатели, так и связанные с ними CI

- Я не подписывал файлы CAB, поэтому вам будет предложено принять эту угрозу безопасности

- Файлы CAB экспортированы из CB 2002

Развернуть базовые показатели конфигурации

Вам понадобится коллекция, которая идентифицирует клиентов, для которых рабочая нагрузка Windows Updates была перемещена в Intune.В этой среде это выглядит так: —

Разверните Включить автоматические обновления Базовый план конфигурации в пилотную коллекцию «Центра обновления Windows» совместного управления

Разверните Отключить автоматические обновления в коллекции устройств, которая включает всех клиентов в области действия, но исключает вашу пилотную коллекцию «Центра обновления Windows» совместного управления

При развертывании любого из базовых показателей конфигурации убедитесь, что вы выбрали , исправляющие несоответствующие правила, если они поддерживаются

Результаты

Когда развернут базовый план конфигурации Отключить автоматические обновления , ваши настройки Центра обновления Windows будут выглядеть следующим образом (Примечание: «Ваша организация отключила автоматические обновления»).

При развернутом базовом уровне конфигурации Включить автоматические обновления ваши настройки Центра обновления Windows будут выглядеть следующим образом (Примечание: «Ваша организация отключила автоматические обновления»)

Сводка

В этом посте мы определили, что устаревший объект групповой политики может блокировать автоматические обновления, когда мы перемещаем нашу рабочую нагрузку Центра обновления Windows в Intune для совместно управляемых клиентов.Мы применили фильтр WMI, чтобы исключить клиентов из получения объекта групповой политики, но оставили объект групповой политики на месте для членов домена, которые вносят исправления вне MEMCM, например. Контроллеры домена. Затем мы создали несколько элементов конфигурации для включения и отключения автоматических обновлений и развернули базовые показатели конфигурации в соответствующих коллекциях. Наконец, мы наблюдали, как совместно управляемые клиенты получают обновления от Intune после того, как мы включили автоматические обновления.

Как я сказал в начале поста, вы можете найти другой способ удалить значение реестра, отключающее автоматические обновления.Я выясню, могу ли я сделать это с помощью CSP. Если я могу, это будет хорошо работать для совместно управляемых клиентов, у которых также есть рабочая нагрузка, перемещенная в Intune для настройки устройства.

** Обновление ** 22.07.20

Спасибо Перу Ларсену за то, что он напомнил мне об одной интересной функции, которая сейчас находится на стадии предварительного просмотра.

Проактивное исправление Endpoint Analytics

Думайте об этом как о традиционном CI в MEMCM. Вы можете запускать сценарии по расписанию из Intune для исправления клиентов.Я подробнее расскажу о профилактических исправлениях позже, но мне действительно удалось снова включить автоматические обновления, используя два приведенных ниже сценария. Это довольно круто! Подробнее читайте здесь https://docs.microsoft.com/en-us/mem/analytics/proactive-remediations

https://github. com/byteben/Windows-10/blob/master/EnableAutomaticUpdates.ps1

com/byteben/Windows-10/blob/master/EnableAutomaticUpdates.ps1

https://github.com/byteben/Windows-10/blob/master/Detect_EnableAutomaticUpdates.ps1

Конечно, мне удалось решить проблему с помощью CI, но мне удалось отловить несколько, которые еще не оценили мой базовый уровень.

Проверьте, имеет ли раздел реестра HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU \ NoAutoUpdate тип REG_DWORD и значение 1.

Просмотр Объекты OVAL Источники OVAL По датам выпускаOVAL Определения Окна Согласие Инвентарь Патчи Уязвимости Unix / Linux Согласие Инвентарь Патчи Уязвимости Рекомендации Red Hat Suse Linux Advisories IOS PixOSКлассы OVAL Согласие Инвентарь Разнообразный Пластырь УязвимостьДругое Обратная связь О нас и контакты | Убедитесь, что раздел реестра HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU \ NoAutoUpdate имеет тип REG_DWORD и значение 1. Связанные определения

Страница : 1 (Эта страница) | ||||||||

Предупреждение: этот сайт и все данные предоставляются как есть.

Не гарантируется, что вся информация является точной и полной.

Используйте любую информацию, представленную на этом сайте, на свой страх и риск.

Используя этот сайт, вы соглашаетесь с тем, что знаете, что эти данные предоставляются как есть, и их точность, правильность или полнота не гарантируется. Все товарные знаки, представленные на этом сайте, являются собственностью их владельцев в США или других странах.Пользователь несет ответственность за оценку точности, полноты или полезности любой информации, мнений, советов или другого контента.

КАЖДЫЙ ПОЛЬЗОВАТЕЛЬ БУДЕТ НЕСЕТ ИСКЛЮЧИТЕЛЬНУЮ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ последствия прямого или косвенного использования им этого веб-сайта.

ОТ ВСЕХ ГАРАНТИЙ ЯВНО ОТКАЗЫВАЕТСЯ ОТ ВСЕХ ГАРАНТИЙ. Этот сайт НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ,

КОСВЕННАЯ или любая другая потеря.

ПОЖАЛУЙСТА, СМОТРИТЕ nvd.nist.gov и oval.mitre.org для получения более подробной информации о языке OVAL и определениях.

Предупреждение: этот сайт и все данные предоставляются как есть.

Не гарантируется, что вся информация является точной и полной.

Используйте любую информацию, представленную на этом сайте, на свой страх и риск.

Используя этот сайт, вы соглашаетесь с тем, что знаете, что эти данные предоставляются как есть, и их точность, правильность или полнота не гарантируется. Все товарные знаки, представленные на этом сайте, являются собственностью их владельцев в США или других странах.Пользователь несет ответственность за оценку точности, полноты или полезности любой информации, мнений, советов или другого контента.

КАЖДЫЙ ПОЛЬЗОВАТЕЛЬ БУДЕТ НЕСЕТ ИСКЛЮЧИТЕЛЬНУЮ ОТВЕТСТВЕННОСТЬ ЗА ЛЮБЫЕ последствия прямого или косвенного использования им этого веб-сайта.

ОТ ВСЕХ ГАРАНТИЙ ЯВНО ОТКАЗЫВАЕТСЯ ОТ ВСЕХ ГАРАНТИЙ. Этот сайт НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА ЛЮБЫЕ ПРЯМЫЕ,

КОСВЕННАЯ или любая другая потеря.

ПОЖАЛУЙСТА, СМОТРИТЕ nvd.nist.gov и oval.mitre.org для получения более подробной информации о языке OVAL и определениях.

Информация в этой базе данных может быть изменена без предварительного уведомления.Использование этой информации означает принятие к использованию на условиях КАК ЕСТЬ. Нет НИКАКИХ гарантий, подразумеваемых или иных, в отношении этой информации или ее использования. Пользователь несет ответственность за любое использование этой информации. Ни в коем случае автор / дистрибьютор / владелец / сопровождающий веб-сайта не несет ответственности за любой ущерб, возникший в результате или в связи с использованием или распространением этой информации.

Использование OVAL и всех связанных данных регулируется условиями использования, определенными Mitre на http: // овал.mitre.org/oval/about/termsofuse.html

Windows 10 Home Отключить автоматические обновления тремя способами

Windows 10 Home не содержит никаких настроек для прямого отключения автоматических обновлений. Тем не менее, вы найдете 2 статьи «Как остановить обновление Windows 10 в процессе» и «Как приостановить обновление Windows в Windows 10», но обе работают только с профессиональной версией. Эта работа возможна с небольшой настройкой, поэтому мы даем здесь несколько способов отключить Центр обновления Windows в домашней версии Windows 10.

Эта работа возможна с небольшой настройкой, поэтому мы даем здесь несколько способов отключить Центр обновления Windows в домашней версии Windows 10.

Windows 10 Home Отключить автоматические обновления

В Windows 10 Home Отключить процесс автоматического обновления, в основном 3 способы работы — 1.Смена активной сети на дозируемую, 2. манипуляции с ключами реестра и включение режима энергосбережения. Следуйте по порядку —

1. Установите лимитируемое подключение к Интернету

Windows 10, домашняя или профессиональная, не разрешает загрузку файлов Центра обновления Windows при работающем лимитном подключении. Microsoft заботится о ваших расходах и принимает меры, чтобы избежать непредвиденного использования данных. Поэтому, если вам не терпится отключить автоматические обновления в Windows 10 дома, рекомендуется мгновенно изменить свою работающую сеть по счетчику.

Шаг-1 : Одновременно нажмите комбинацию клавиш с логотипом Windows и I и выберите Сеть и Интернет на главной странице приложения видимых настроек.

Шаг 2 : Определите сеть, в которой вы работаете (от Wi-Fi, Ethernet, удаленного доступа и VPN), и щелкните соответствующую сеть на левой панели. Нажмите на активное соединение на правой панели.

Шаг 3 : На следующей странице найдите заголовок Сеть с измерением .Вы найдете переключатель для того же. Переместите тумблер в сторону на .

Используйте редактор реестра для отключения автоматических обновлений в Windows 10 Home

Перед началом этого процесса мы рекомендуем сделать резервную копию редактора реестра, чтобы избежать каких-либо ошибок.

Step-1 : нажмите Win + Q на клавиатуре, введите regedit и нажмите Enter . Выберите Да во всплывающем окне на экране.

Шаг 2 : — Как только редактор реестра станет видимым, скопируйте, вставьте следующий ключ в адресную строку и нажмите «Enter» —

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU

Часто вы не можете найти ключи Windows Update и AU, поэтому я делю этот шаг еще на 2 части — 1. Когда есть ключи и 2, ключи недоступны .

Когда есть ключи и 2, ключи недоступны .

1. Когда ключи существуют

Step-1 : Щелкните правой кнопкой мыши в правой части раздела и выберите «New», а затем «DWORD (32-bit) value». Введите имя «NoAutoUpdate» вместо «Новое значение # 1».

Шаг 2 : Дважды щелкните «NoAutoUpdate», введите данные значения «1» и нажмите «ОК».

2. Когда ключи недоступны

Шаг 1 : Просмотрите дерево и перейдите к HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows.Щелкните правой кнопкой мыши «Windows», наведите курсор на New и выберите Key . Введите имя ключа WindowsUpdate .

Step-2 : Таким же образом щелкните правой кнопкой мыши на только что созданном WindowsUpdate и выберите New после Key . Назовите этот ключ AU .

Шаг 3 : перейдите к противоположной части, щелкните правой кнопкой мыши и выберите New , затем DWORD (32-bit) Value .Замените New Value # 1 на NoAutoUpdate . Откройте это значение двойным щелчком, введите 1 в поле Value data и, наконец, нажмите OK .

Вы можете подтвердить в разделе настроек Центра обновления Windows * Некоторые настройки управляются вашей организацией . Это сообщение указывает на то, что изменение выполнено успешно.

Если вы хотите снова включить, либо удалите NoAutoUpdate, либо измените его данные значения на 0.

3.Включите режим энергосбережения.

Чтобы отключить автоматические обновления до Windows 10 Home, вы можете использовать возможность включения режима энергосбережения. Перейдите в «Настройки» => «Система» = «Батарея» и щелкните переключатель соответствующего параметра в направлении « в режиме ».

Существует еще один метод отключения автоматических обновлений в Windows 10, но он не работает для домашней версии. Это делается через редактор групповой политики, который недоступен в этой версии.

Однако вы можете получить хорошую стороннюю утилиту для этого отсюда — Как активировать редактор локальной групповой политики / Gpedit.msc в Windows 10 Home

Закрытие

Пользователи Windows 10 Home расстроены и обеспокоены тем, что обновление Windows остановит его загрузку и установку. Эти способы обязательно принесут им облегчение, и их удастся предотвратить. Я очень надеюсь, что Windows 10 Home Disable Automatic Updates подойдет вам.

Параметры обновления Windows Server 2016

В Windows Server 2016 нет доступных параметров графического интерфейса для изменения поведения обновления.

В этом блоге я рассказал о различных способах изменения настроек Windows Server 2016 Update.

Параметры обновления Windows Server 2016

Windows всегда просматривает разделы реестра, расположенные в следующем кусте:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU

Обычно существует ключ с именем «AUOptions» со значением в диапазоне 2–5, имеющий следующее значение:

— 2 = Уведомлять перед загрузкой.

— 3 = Автоматически загружать и уведомлять об установке.

— 4 = Автоматически загружать и устанавливать по расписанию. Допустимо, только если существуют значения для ScheduledInstallDay и ScheduledInstallTime.

— 5 = Требуется автоматическое обновление, и пользователи могут его настроить.

Но если есть ключ «NoAutoUpdate» со значением «1», Windows не будет обрабатывать обновления.

Powershell

Вы можете изменить ключ реестра напрямую с помощью Powershell:

Set-ItemProperty -Path HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU -Name AUOptions -Value 3

В Windows Server 2012 я использовал для изменения параметра с помощью файла.NET, как показано ниже, , это больше не работает в 2016 году, поскольку API разрешает только операторы «GET».

$ WUSettings = (New-Object -com «Microsoft.Update.AutoUpdate»). Настройки

$ WUSettings.NotificationLevel = 3

$ WUSettings. save ()

save ()

SCONFIG

Sconfig — это, по сути, простой пакетный сценарий, которого достаточно для задач настройки, таких как параметры обновления.

В приглашении sconfig вы можете выбрать опции «5», чтобы войти в конфигурацию настроек обновления, а затем выбрать:

A — Автоматически сканировать, загружать и устанавливать обновления.После установки выполните перезагрузку.

D — Автоматически сканировать, загружать обновления

M — Никогда не проверять наличие обновлений, запускать вручную.

Откройте командную строку с правами администратора и запустите оттуда SCONFIG.

Групповая политика

Вы всегда можете использовать доверенные объекты групповой политики в среде домена Active Directory. Параметры находятся в разделе «Политика локального компьютера> Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Центр обновления Windows».

Здесь вы можете настроить тот же диапазон чисел.

Дополнительная информация об управлении политиками обновления с помощью GPO:

https://technet. microsoft.com/nl-nl/library/cc720539(v=ws.10).aspx

microsoft.com/nl-nl/library/cc720539(v=ws.10).aspx

Планирование день / время

Когда вы устанавливаете параметры обновления на «Автоматически загружать и устанавливать по расписанию», возможно, вы также захотите сами решить, в какой день / время оно должно обновляться. Это можно сделать с помощью ключей ScheduledInstallDay и ScheduledInstallTime в реестре.

Запланированный день установки

| Значение | |

| 0 | Устанавливать каждый день |

| 1-7 | Определенный день недели, при котором воскресенье = 1, а суббота = 7 |

Запланированное время установки

| Значение | |

| 0-23 | Время суток в 24-часовом формате |

Установка запланированного дня установки на вторник:

Set-ItemProperty -Path HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU -Name ScheduledInstallDay -Value 3

Установка времени установки по расписанию на 6:00:

Set-ItemProperty -Path HKLM: \ SOFTWARE \ Policies \ Microsoft \ Windows \ WindowsUpdate \ AU -Name ScheduledInstallTime -Value 6

Изменения вступают в силу после выхода из системы

Подробнее об этих настройках Центра обновления Windows здесь: https: // msdn.

exe)

exe)